Все монеты алгоритма SHA-256 | UMC IRK

Криптовалюты алгоритма SHA256

Таблица всех криптовалют на алгоритме майнинга SHA256.Название Тип подтверждения Bitcoin (BTC) PoW BitcoinDark (BTCD) PoW/PoS PeerCoin (PPC) PoW/PoS PayCoin (XPY) PoS ACoin (ACOIN) PoW BattleCoin (BCX) PoS Benjamins (BEN) PoW BetaCoin (BET) PoW BitBean (BITB) PoW/PoS ZetaCoin (ZET) PoW ByteCoin (BTE) PoW CopperLark (CLR) PoW eMark (DEM) PoW/PoS DevCoin (DVC) PoW FireflyCoin (FFC) PoW FireRoosterCoin (FRC) PoW IXcoin (IXC) PoW Cryptsy Mining Contract (MN) PoW MazaCoin (MZC) PoW/PoS NoirBits (NRB) PoW NameCoin (NMC) PoW OpenSourceCoin (OSC) PoW/PoS Protoshares (PTS*) PoW TakCoin (TAK) PoW/PoS TigerCoin (TGC) PoW TitCoin (TIT) PoW TerraCoin (TRC) PoW Umbrella (ULTC) PoW UnbreakableCoin (UNB) PoW Unobtanium (UNO) PoW JouleCoin (XJO) PoW XauCoin (XAU) PoW NuBits (NBT) PoS TekCoin (TEK) PoW/PoS Positron (TRON) PoW/PoS Neutron (NTRN) PoW/PoS Sling Coin (SLING) PoW Sonic Screw Driver Coin (SSD) PoW/PoS MaieutiCoin (MMXIV) PoS NeosCoin (NEOS) PoS Unattanium (UNAT) PoW SoonCoin (SOON) PoW XCoin (XCO) PoW/PoS Equilibrium Coin (EQM) PoW/PoS SkullBuzz (SKB) PoS DarkCrave (DCC) PoW/PoS EdgeCoin (EDGE) PoW/HiPoS Cerium (XCE) PoW/PoS Anarchists Prime (ACP) PoW DarkTron (DRKT) PoW/PoS IncaKoin (NKA) PoW/PoS Crown Coin (CRW) PoW Quartz (QTZ) PoW/PoS Graviton (GRAV) PoW/PoS BitSeeds (XSEED) PoW/PoS Credits (CRE) PoW/PoS Sprouts (SPRTS) PoW/PoS ParkByte (PKB) PoW/PoS Emercoin (EMC) PoW/PoS I0coin (I0C) PoW EDRCoin (EDRC) PoW/PoS DubaiCoin (DBIC) PoW/PoS CarpeDiemCoin (DIEM) PoW SARCoin (SAR) PoS PrismChain (PRM) PoW/PoS Grantcoin (GRT) PoW Phalanx (PXL) PoW Coin (COIN*) PoW Universal Currency (UNIT) PoW/PoS Anti Bitcoin (ANTI) PoW BreakoutCoin (BRK) PoW/PoS SixEleven (611) PoW SwingCoin (SWING) PoW/PoS Pulse (PULSE) PoS KATZcoin (KAT) PoW/PoS High Voltage Coin (HVCO) PoW/PoS FlavorCoin (FLVR) PoW/PoS Revenu (REV) PoW/PoS Clinton (CLINT) PoW Clockcoin (CKC) PoW/PoS YobitVirtualCoin (YOVI) PoS SharkCoin (SAK) PoW GenesysCoin (GSY) PoW/PoS TrollTokens (TKN*) PoW/PoS Kraken (KRAK) PoW/PoS World Gold Coin (WGC) PoW ExaByte (EXB) (EXB) PoW Fusion (FSN) PoW CovenCoin (COV*) PoW/PoS TDFB (TDFB) PoW/PoS BitTokens (BXT) PoW/PoS ZayedCoin (ZYD) PoW 808 (808) PoW/PoS FonzieCoin (FONZ) PoW/PoS Save and Gain (SANDG) PoW DollarCoin (DLC) PoW Mind Gene (MG) PoW/PoS RCoin (RCN*) N/A EmiratesGoldCoin (EMIGR) PoW Vaporcoin (VAPOR) PoW/PoS CaliphCoin (CALC) PoW LeaCoin (LEA) PoW Californium (CF) PoW Vertex (VTX) PoW/PoS Community Coin (COC) PoW CashOut (CSH) PoW Midnight (MDT) PoW/PoS PlatiniumCoin (PNC) PoW Eurocoin (EUC) PoW/PoS Kernalcoin (KC) PoW AnalCoin (ANAL) N/A PXcoin (PX) PoW/PoS PentaCoin (PTA) PoW/PoS AcidCoin (ACID) PoW BitBoss (BOSS) PoW/PoS Ghost Coin (SPKTR) PoW/PoS Internet of People (IOP) PoW/PoS LePenCoin (LEPEN) PoS Alexandrite (ALEX) PoW/PoS EagleCoin (EA) PoW Cubits (QBT) PoW/PoS Dark (DARK) PoW/PoS ProCurrency (PROC) PoS ILCoin (ILC) PoW Prizm (PZM) PoS C-Bits (XCT) PoW MilkCoin (MUU) PoW/PoS Ultimate Secure Cash (USC) PoS ATB coin (ATB) PoW Bogcoin (BOG) PoW Bitcoin Cash / BCC (BCH) PoW Ar.

PoW Z2 Coin (Z2) PoW Experience Points (XP) PoW/PoS ILCoin Token (ILCT) PoW Theresa May Coin (MAY) PoW/PoS Infinity Economics (XIN) PoS Insta Cash Coin (ICC) PoW Neuro (NRO) PoW/PoS GlobalToken (GLT) PoW XinFin Coin (XDCE) PoS Super Bitcoin (SBTC) PoW CHIPS (CHIPS) PoW HTML Coin (HTML) PoW/PoS World Crypto Gold (WCG) PoS UnitedBitcoin (UBTC) PoW Shacoin (SHA) PoS Crave-NG (CRAVE*) PoS Bitcoin Atom (BCA) PoW/PoS Credence Coin (CRDNC) PoW/PoS ALTcoin (ALT) N/A UniversalRoyalCoin (UNRC) PoS LitecoinCash (LCC) N/A DigiByte-SHA256 (DGB) PoW AuroraCoin SHA256 (AUR) PoW/PoS HunterCoin SHA256 (HUC) PoW

⇒ Все алгоритмы, криптовалюты и майнеры

Алгоритм шифрования SHA 256 в майнинге криптовалют: обзор

Рост денежной массы во многих криптопроектах обеспечивают майнеры, при этом криптодобыча не только обеспечивает эмиссию, но и является основным элементом защиты пиринговой сети.

Алгоритм sha256, на котором базируется майнинг патриарха криптовалют биткоин, был создан вовсе не на ровном месте. В его основе лежит алгоритм хеширования SHA-2, используемый для создания протоколов передачи данных в Глобальной сети (TCP/IP). Алгоритм sha256, является одной из хеш-функций SHA-2. В этом обзоре мы расскажем вам, как работает майнинг sha-256 и в чем плюсы и минусы данного криптопротокола.

Что такое SHA-256

Аббревиатуру SHA расшифровывают как «безопасный расчет хеша». С помощью данного метода вычислений обеспечивается защита криптографических наборов данных. Ведь без специального кода, который есть только у владельца, невозможно получить доступ к зашифрованной информации. Алгоритм SHA-2, подвидом которого является SHA-256, был разработан в начале третьего тысячелетия Агентством Национальной Безопасности США. Число 256 обозначает количество фрагментов, из которых состоит данный криптографический код.

Число 256 обозначает количество фрагментов, из которых состоит данный криптографический код.

Через несколько лет после выхода Агентство запатентовало второй выпуск алгоритма SHA-2 под лицензией Royalty-free, благодаря чему технологию можно было направить в мирное русло.

Особенности протокола

Нет ни одного метода оптимизации подбора хеш-суммы. Протокол SHA-256 принимая определенные, выдает абсолютно непредсказуемый результат. Поиск нужного варианта выполняется путем банального перебора всех возможных комбинаций. Подбор правильного хеша дело случая, но чем больше мощность вычислительного оборудования, тем выше шансы, что вы найдете его быстрее остальных участников процесса.

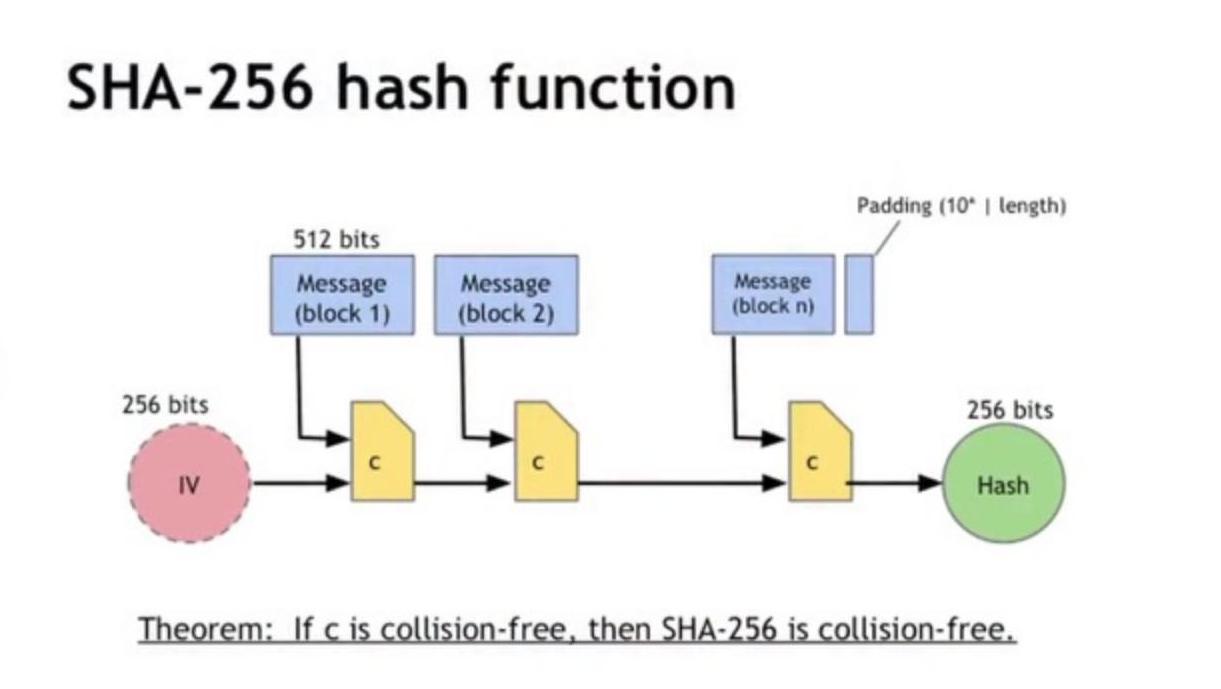

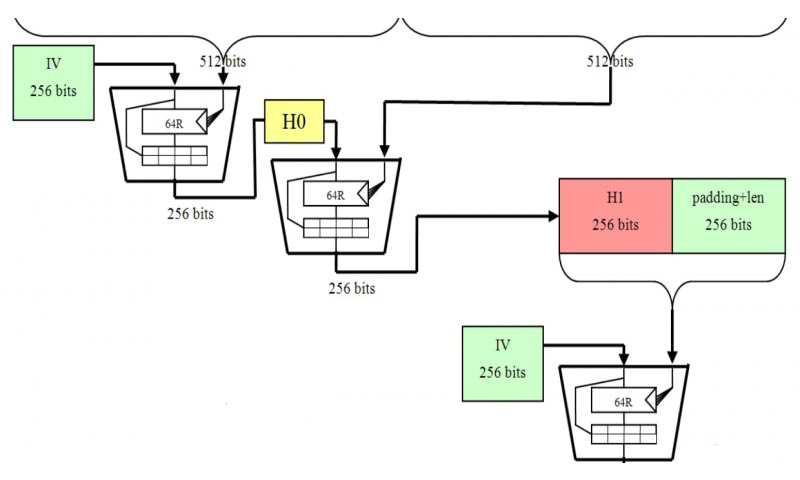

Для полноты

рассказа добавим немного сложной технической информации. В протокол SHA-256 данные фрагментируются на 256

долей, в каждом из которых содержится 512 бит (64 байта). Доли перемешивают по

определенной криптографической схеме, которая заложена в алгоритме, и в

результате образуется специальный хеш-код, объемом 256 бит. Смешивание

информации повторяется 64 раза. Нужно сказать, что это не так уж много, по

сравнению с новыми криптоалгоримами.

Смешивание

информации повторяется 64 раза. Нужно сказать, что это не так уж много, по

сравнению с новыми криптоалгоримами.

Технические параметры SHA-256:

- Объем блока информации: 64 байт;

- Допустимая длина одного сообщения: 33 байт;

- Размер хеш-подписи блока: 32 байт;

- Число смешиваний в раунде: 64;

- Скорость передачи данных по сети: около 140 MiB/s.

Алгоритм основан на методике Меркла-Дамгарда, массив информации делится на отдельные блоки, в каждом из которых 16 частей. Выполнив 64 перемешивания, система выводит корректную хеш-сумму, которая служит отправной точкой для обработки следующего блока. Процесс непрерывен и взаимосвязан получить код отдельно взятого криптоблока, не имея данных о его предшественнике абсолютно невозможно.

Как работает хеширование

Хеширование — это преобразование по заранее определенной схеме какого-либо объема входящей информации в цифровой код. Исходящее значение уникально, с его помощью всегда можно идентифицировать именно этот массив информации. Алгоритм создания зашифрованной строки (хеш-кода) называется хеш-функцией.

Исходящее значение уникально, с его помощью всегда можно идентифицировать именно этот массив информации. Алгоритм создания зашифрованной строки (хеш-кода) называется хеш-функцией.

Валидное число в строке шифрованной подписи криптоблока биткоина должно содержать энное количество нулей. На момент составления обзора количество нулей в хеш-коде цифрового золота уже перевалило число 17. Поэтому расшифровка sha256 сложнее, чем поиск некой определенной песчинки, которая находится в произвольной точке земного шара.

Важно! В принципе зашифровать можно все что угодно хоть поэму Лермонтова «Кавказский пленник» и в результате получится шестнадцатеричный код типа: c8ba7865a9x924590dcc54a6f227859z.

Шифрование не имеет обратной силы, сделать с цифробуквенного набора текст не получится, но если в самой поэме изменить хотя бы одну точку или пробел, то хеш-код произведения будет совершено иным. Вы можете убедиться в этом сами, посетив сайт для автоматической шифровки http://crypt-online. ru/crypts/sha256/.

ru/crypts/sha256/.

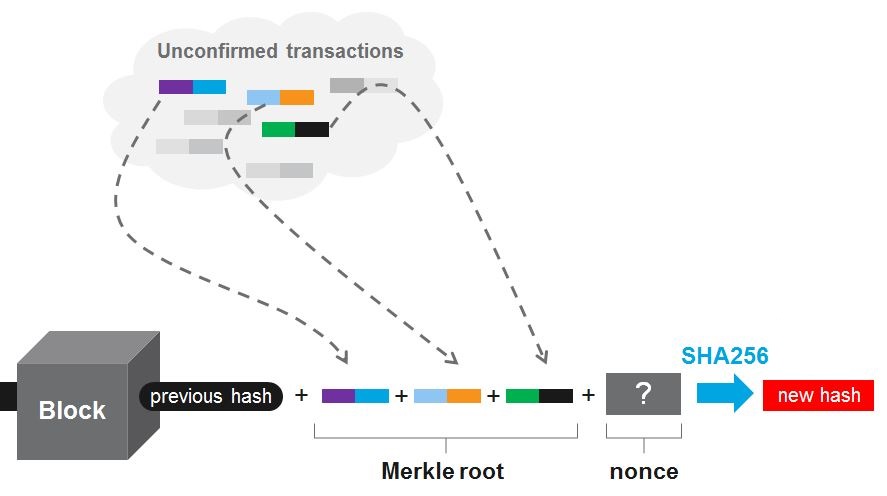

Зависимость блоков в сети биткион

В сети каждой криптовалюты, в том числе и биткоин, блоки представляют собой массив информации о переводах средств за определенный период. Каждый из них имеет уникальный хеш-код (подпись).

Как уже было сказано криптографическая подпись последующего вытекает из хеш-кода предыдущего, образуя целостную систему, в которой нельзя что-либо изменить или подделать. Майнеры постоянно заняты вычислением подписи нового блока, и получают награду только за результат.

Список монет на SHA 256

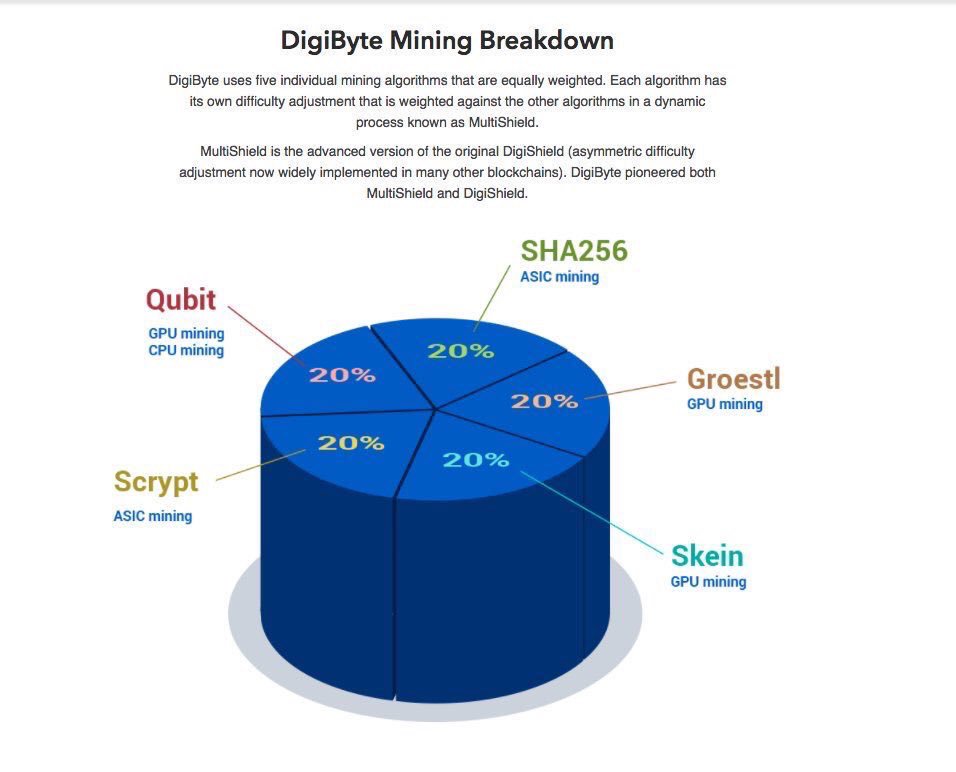

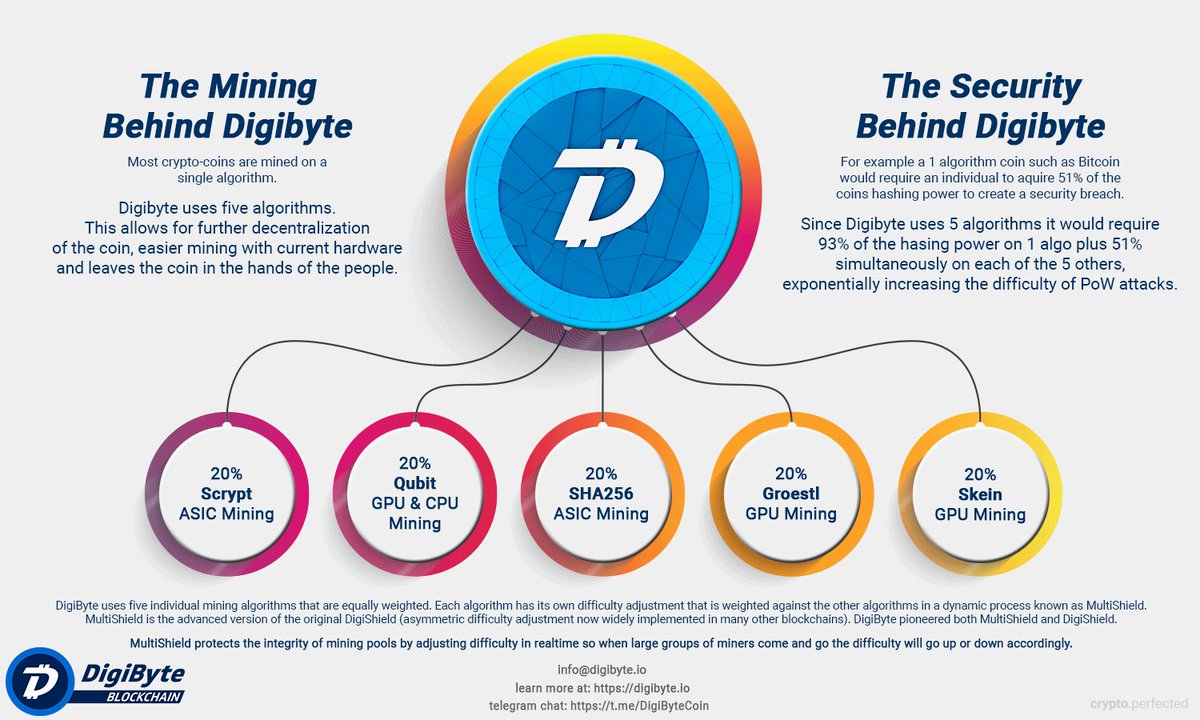

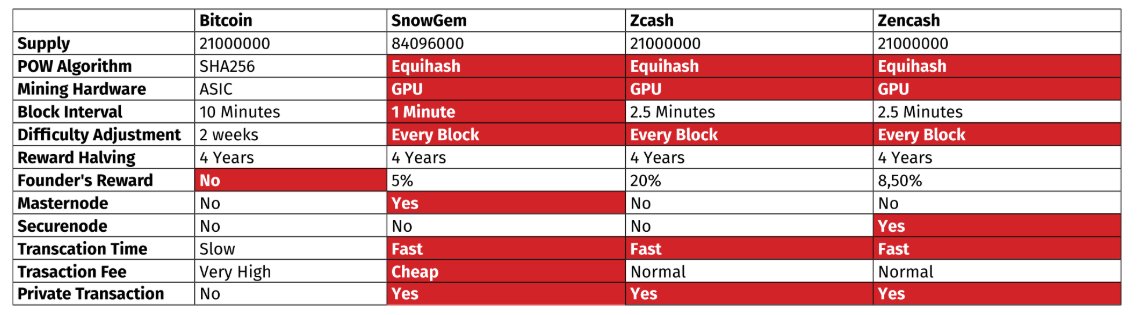

SHA-256 представляет собой классику криптоалгоритма. Помимо первой криптовалюты Bitcoin на нем базируются еще 43 блокчейн-проекта.

Самые популярные:

- Bitcoin Cash;

- Bitcoin SV;

- Litecoin Cash;

- Peercoin;

- DigiByte.

Полный список доступен на сайте Miningpoolstats.stream.

Плюсы и минусы алгоримта

Основной

плюс алгоритма SHA256 это его востребованность. Можно сто раз говорить, что этот протокол морально устарел, ну и что?

Пусть SHA256 не особо эстетичен, но зато дешев надежен и практичен.

Можно сто раз говорить, что этот протокол морально устарел, ну и что?

Пусть SHA256 не особо эстетичен, но зато дешев надежен и практичен.

Однако есть и минусы. В первую очередь это постепенная утеря децентрализации. Промышленные компании держат под контролем огромные дата-центры и крупные суммы виртуальных монет, а мелким майнерам достаются крохи. Альтернативные криптопроекты принимают меры против засилья АСИКов, но в SHA256 все идет своим чередом.

Заключение

В конце статьи нужно извиниться перед читателем за чересчур сложное объяснение темы, но, увы, рассказ об основах криптографии нельзя отнести к разряду повседневного чтива. Что же касается перспектив SHA-256, то пока биткоин занимает львиную долю рынка данный алгоритм будет очень востребованным.

Но если патриарха цифровых активов потеснят альтернативные проекты, работающие на других алгоритмах, то SHA-256 станет достоянием историков. И такой поворот только оживит блокчейн-индустрию.

Подписывайтесь на наши ресурсы и читайте комментарии, там иногда умные люди пишут умные вещи.

Похожие материалы:

Вся правда об алгоритме SHA-256

Криптовалютный мир организовывался энтузиастами. Проходило это далекие 10 лет назад. Но в его основу ложились алгоритмы, во многом разработка которых организовывалась задолго до самого рождения понятий криптовалюты. Одним из таких алгоритмов стал Sha-256. Сложный ассинхронный алгоритм шифрования, который лег в основу блокчейна Bitcoin.

Сегодня мало кто задумывается о том, как и что работает. Из-за этого у людей возникают ложные мифы и представления. Поэтому предлагаем разобраться в следующих вопросах:

— что такое алгоритм SHA-256.

— Как он реализован в блокчейне bitcoin.

И главные два вопроса:

1. Чем майнить Sha-256.

2. Сколько может принести майнинг битка.

Да, да – ведь именно за этим вопросом вы и пришли на портал. Вы хотите узнать, как извлечь выгоду из знаний. Ведь сами по себе знания не несут никакой выгоды, если не знать как их применять!

Но обо всём по порядку!

Сведения об алгоритме

SHA-256

алгоритм основанный на ассинхронном шифровании ключей. На сегодняшний день –

это самая серьезная защита для любых данных. Он используется не только в

блокчейне, но и в быту – позволяя передавать зашифрованные данные.

На сегодняшний день –

это самая серьезная защита для любых данных. Он используется не только в

блокчейне, но и в быту – позволяя передавать зашифрованные данные.

Для блокчейна используют его модернизированную версию.

Давайте постараемся разобраться в том, как работает алгоритм. Для этого нужно обратится к понятию Хэша!

Хеш не является «шифром» — его нельзя расшифровать обратно к исходному тексту (это «односторонняя» криптографическая функция и является фиксированным размером для любого размера исходного текста). Это делает его подходящим, когда уместно сравнивать «хэшированные» версии текстов, а не расшифровывать текст для получения оригинальной версии.

Такие приложения включают в себя хеш-таблицы, проверку целостности, проверку подлинности рукопожатия, цифровые подписи и т. Д.

«Проверка подлинности

при вызове хеша» позволяет избежать передачи паролей в «открытом виде» — клиент

может отправить хэш пароля через Интернет для проверки сервером без риска

перехвата исходного пароля.

Защита от несанкционированного доступа — свяжите хеш сообщения с оригиналом, и получатель может повторно хешировать сообщение и сравнить его с предоставленным хешем: если они совпадают, сообщение не изменяется; это также может быть использовано для подтверждения отсутствия потери данных при передаче цифровые подписи более сложны, но, по сути, вы можете подписать хеш документа, зашифровав его своим закрытым ключом, создав цифровую подпись для документа. Любой другой может затем проверить, что вы аутентифицировали текст, расшифровав подпись с помощью вашего открытого ключа, чтобы снова получить исходный хеш, и сравнив его со своим хешем текста.

Обратите внимание, что хеш-функции не подходят для хранения

зашифрованных паролей, так как они предназначены для быстрого вычисления и,

следовательно, могут быть кандидатами для атак методом перебора. Функции вывода

ключей, такие как bcrypt или scrypt , предназначены для медленных вычислений и

больше подходят для хранения паролей (npm имеет библиотеки bcrypt и scrypt , а

PHP имеет реализацию bcrypt с password_hash ).

SHA-256 является одной из последующих хеш-функций для SHA-1 (совместно именуемой SHA-2) и является одной из самых мощных доступных хеш-функций. SHA-256 не намного сложнее в коде, чем SHA-1, и еще никоим образом не был скомпрометирован. 256-битный ключ делает его хорошей партнерской функцией для AES. Он определен в стандарте NIST (Национальный институт стандартов и технологий) « FIPS 180-4 ». NIST также предоставляет ряд тестовых векторов для проверки правильности реализации. В Википедии есть хорошее описание.

Как реализовано в блокчейне

Как все эти сложные фразы реализованы в bitcoin блокчейне? Здесь всё просто. Каждый новый блок – это фраза, которая шифруется этим хешем. Каждая новая фраза больше предыдущей. И для неё нужно подобрать подходящий хэш.

Блокчейн выбирает наиболее устойчивый хэш и использует его в дальнейшем для записи информации.

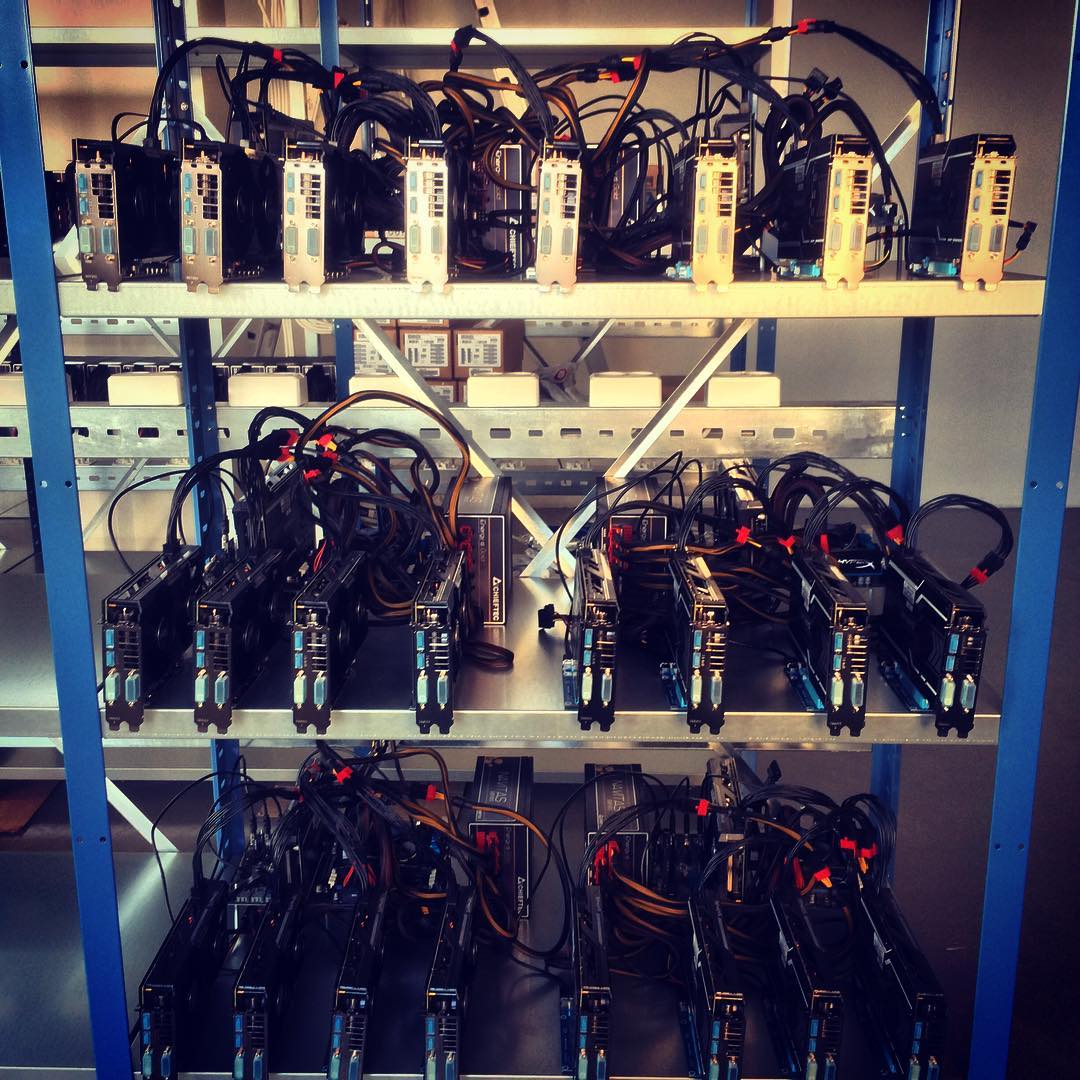

Чем майнить

На сегодняшний день есть список из Asic майнеров,

каждый из которых может показывать хорошие результаты в майнинге этого

алгоритма. Наилучшие результаты показывает продукция компании antminer.

Наилучшие результаты показывает продукция компании antminer.

До апреля месяца – самым энергоэффективным и прфитным был Antminer S9. Но с выходом новой линейки S17 – находящейся в большом дефиците (но не у нас) – доходность с фермы выросла в несколько раз.

Конечно можно пробовать майнить Sha-256 и видеокартами, и процессорами – но в лучшем случае такая ферма даже в хорошем пуле будет выдавать 1$ — вычтите из этого стоимость электроэнергии и все сразу станет на свои места.

На какой профит можно рассчитывать

При работе с современными Asic майнерами, можно получать устойчивый доход до 400 у.е. в месяц и больше. И это при самых пессимистичных прогнозах относительно майнинга криптовалют.

Примечание: все цифры

даны из рассчета использования одного майнера Antminer S17 в штатном режиме – если майнеров больше,

или вы используете их в разгоне или даунклоке, цифры естественно будут

значительно отличаться.

Резюмируя

Алгоритм Sha-256 хоть и кажется довольно сложным в объяснении, с точки зрения рядового майнера не представляет ничего сложного. Зная за счет чего майнятся новые блоки легко понять почему асинхронные процессоры (Asic майнеры показывают лучшие результаты относительно FPGA майнеров, или решений на видеокартах).

С точки зрения профитности BTC все еще остается лучшим вариантом для фарма криптовалют, с использованием оборудования от Antminer.

SHA256 ASIC МАЙНЕРЫ ДЛЯ МАЙНИНГА BITCOIN

Алгоритм SHA-256 разработан в далеком 2002 году Агентством национальной безопасности США. Эта хэш-функция — популярный алгоритмом для создания блоков данных в системе биткоин. Кроме этого, SHA-256 — первый алгоритм, который использовался для генерации Bitcoin. Хэш-функция стала стартом создания криптовалюты биткоин.

Обратите внимание, что алгоритм требователен к ресурсам специального оборудования для добычи криптовалюты. Поэтому майнеру не будет хватать мощности стандартного домашнего компьютера для продуктивного и выгодного майнинга. Возникает вопрос, какое устройство купить для эффективной добычи криптовалюты? Опытный майнер использует асик, который функционирует на алгоритме SHA-256.

Поэтому майнеру не будет хватать мощности стандартного домашнего компьютера для продуктивного и выгодного майнинга. Возникает вопрос, какое устройство купить для эффективной добычи криптовалюты? Опытный майнер использует асик, который функционирует на алгоритме SHA-256.

Почему стоит выбрать это оборудование

Планируете совершить покупку asic sha256? Давайте рассмотрим преимущества этого устройства:

- Асики, который функционируют на алгоритме SHA-256, компактны, а также несложны в настройках. Неплохой вариант для “новичков”.

- Asics sha256 обладают высоким уровнем производительности, а также имеют быстрый пуск.

- Необходимо учитывать, что оборудование на алгоритме SHA-256 является достаточно надежным. Ведь эта хэш-функция имеет высокий уровень устойчивости к взломам.

Топовые модели

Компания AsicTrade предлагает приобрести качественное оборудование по доступным ценам для каждого клиента. Наш онлайн-магазин приготовил три популярные модели асиков:

- Биткоин Асик Miner Antminer T9 + (10.

5TX). Этот вариант — инновационное устройство, которое идеально подходит для эффективного и продуктивного майнинга криптовалюты. Пользователь добывает следующие цифровые валюты с помощью этого оборудования: Биткоин, Биткоин Кэш.

5TX). Этот вариант — инновационное устройство, которое идеально подходит для эффективного и продуктивного майнинга криптовалюты. Пользователь добывает следующие цифровые валюты с помощью этого оборудования: Биткоин, Биткоин Кэш. - Биткоин Асик Miner Antminer V9 (4TX). Цена этой модели доступна для начинающего майнера. Специальное оборудование быстроокупаемое, а также предоставляет возможность добывать популярные электронные валюты.

- Биткоин Асик Miner Antminer S9i — устройство нового поколения, которое обладает высоким хэшрейтом (14 Террахэш за секунду).

Где приобрести оборудование

Компания AsicTrade занимает лидирующие позиции по продаже надежных и современных устройств для майнинга в Украине. Удобный и понятный интерфейс нашего онлайн-магазина сделает шоппинг максимально приятным и продуктивным для каждого клиента. Стоимость специального приспособления приятна как для начинающего майнера, так и для опытного криптоинвестора.

Наш магазин доставляет продукцию по Киеву и другим украинским городам. Компания AsicTrade предоставляет уникальную возможность оплатить заказ Bitcoin валютой!

Компания AsicTrade предоставляет уникальную возможность оплатить заказ Bitcoin валютой!

Алгоритмы майнинга криптовалют (список) | Эфир | Биткоин

Каждый день интерес к заработку криптовалют растёт. Один из основных способов заработать монеты – заняться майнингом посредством мощностей компьютера или специальных устройств – ASIC. Для этого необходимо знать алгоритмы майнинга криптовалют.

Увы, здесь не всё так просто, как многие привыкли думать. Как минимум, существует немалое количество алгоритмов майнинга криптовалют. На одних можно добывать Ethereum, на других – Bitcoin, на третьих – совершенно другие монеты, например, Litecoin. Соответственно, различные алгоритмы предполагают использование разного оборудование, заточенного конкретно под них. Эти и множество других нюансов необходимо учитывать, если вы желаете хорошо зарабатывать на майнинге.

Что такое алгоритм?

Алгоритм хеширования, отвечающий за функционирование блокчейна, — набор последовательностей, позволяющий расшифровывать данные с гарантией достоверности последних.

Алгоритм майнинга Биткоина, Эфира, Монеро и других криптовалют является плодом работы команды профессионалов, профессионально ориентирующихся в криптографии.

Таким образом, процесс майнинга является получением вознаграждений в виде монет за потраченную электроэнергию на осуществление их добычи посредством расшифровывания. В каждом используется собственная программа, заточенная под одну или несколько криптовалют.

Разумеется, одного шифрования недостаточно для построения блокчейна высокого уровня надёжности. Так как добавление записей доступно для любых участников сети, соответственно, этот процесс необходимо проверять. Для этого применяют «доказательства», позволяющие прийти к консенсусу. Последние и являются подтверждением, ожидаемым при отправке транзакции.

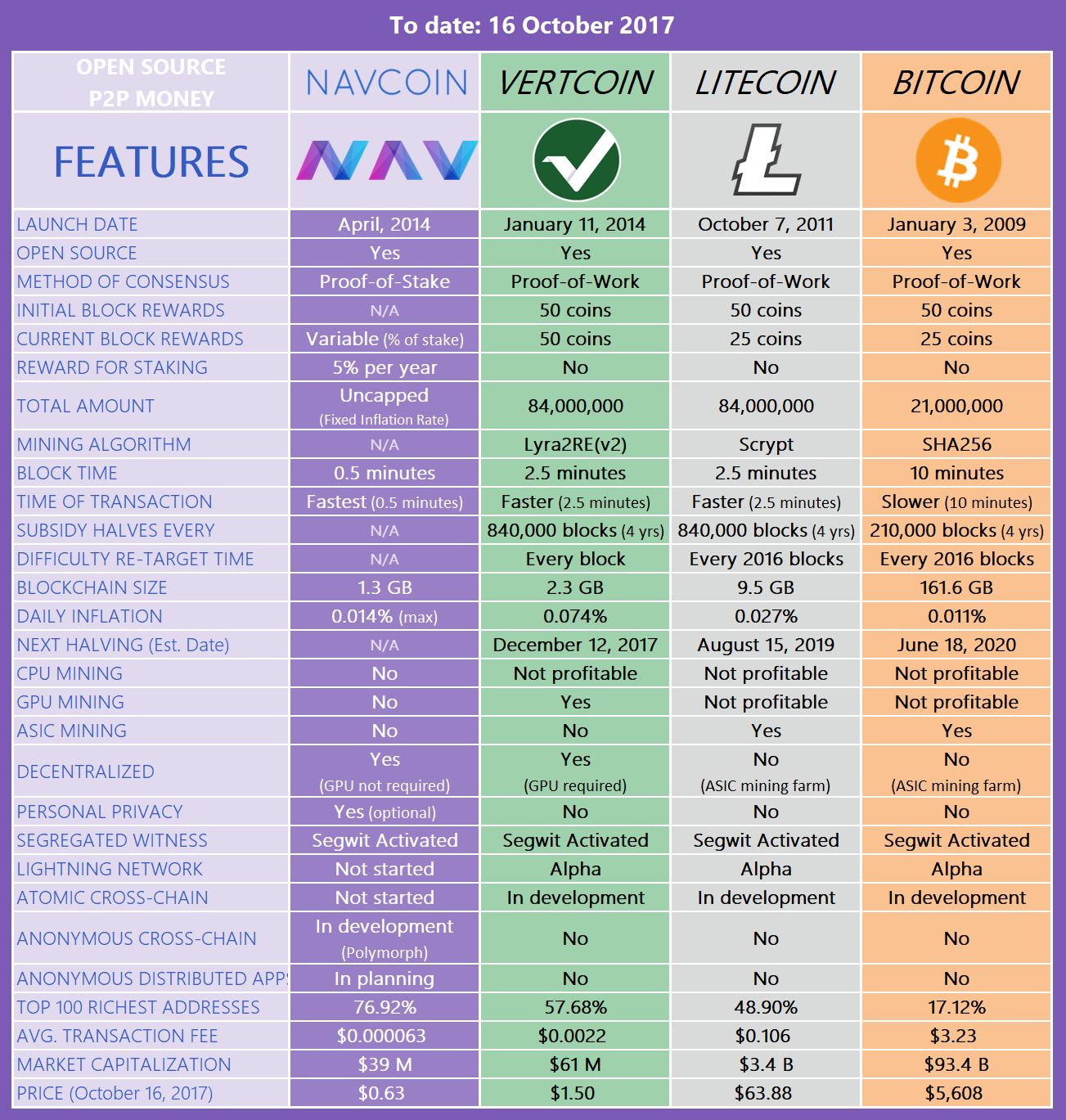

Наиболее популярными «доказательствами» являются PoW и PoS, первое дословно с английского переводится следующим образом: «доказательство работы», второе – «доказательство владения». И тот и другой подходы достаточно защищены для возможности выполнения транзакций и их подтверждения.

И тот и другой подходы достаточно защищены для возможности выполнения транзакций и их подтверждения.

Алгоритмы

Алгоритм майнинга LTC – Scrypt. С его помощью осуществляется добыча «цифрового серебра» (Litecoin). Он давно доказал свою эффективность и защищённость – ещё в то время, когда ASIC работали только с SHA256. Позже появились устройства, позволяющие работать и с данным «протоколом».

SHA-256 – самый первый из алгоритмов. Ранее его помощью осуществлялась добыча BTC посредством мощностей видеокарт. Последних, к слову, уже недостаточно и требуются специальные устройства – ASIC. Последние были изобретены китайцами и пришлись по душе рынку. Популярны они и по сей день. На данном алгоритме также можно майнить Bitcoin Cash и ряд других монет, повторяющих или частично повторяющих структуру BTC.

Алгоритм майнинга Ethereum – Ethash. Чтобы он работал наиболее эффективно, необходимы видеокарты с большим объёмом памяти. При идеальных условиях, предпочтение следует отдавать AMD. Но и NVIDIA последних поколений (10 и 20-го) справляются достаточно хорошо. Но ввиду явно завышенной их стоимости предпочтение лучше отдавать AMD чипам. Существует и альтернатива — асики. Например, Innosilicon A10.

При идеальных условиях, предпочтение следует отдавать AMD. Но и NVIDIA последних поколений (10 и 20-го) справляются достаточно хорошо. Но ввиду явно завышенной их стоимости предпочтение лучше отдавать AMD чипам. Существует и альтернатива — асики. Например, Innosilicon A10.

X11 – используется для добычи монеты Dash. С конца 2017 года добывается не только мощностями видеокарт, но и специальных ASIC, вовремя выпущенных всё теми же китайцами.

Decred – одна из модификаций Blake256, используется для добычи криптовалюты Decred. Майнинг осуществляется и на видеокартах. Нередко процесс запускают посредством программы Claymore’s Dual Miner, позволяющей майнить сразу две криптовалюты. Тем не менее существуют более продвинутые решения — асики. К примеру, Antminer DR5.

Cryptonight позволяет добывать Монеро. Использует мощности исключительно процессоров для добычи.

Основой получения криптовалюты Zcash является алгоритм майнинга Equihash. Многие перешли на добычу этой монеты ввиду того, что сложность процесса получения Эфира значительно увеличилась.

Многие перешли на добычу этой монеты ввиду того, что сложность процесса получения Эфира значительно увеличилась.

X11Gost. Многие знакомы с монетой «Сибирский Червонец» — форком, выпущенным на базе более продвинутого аналога (Dash) из-за рубежа. Хеш-функция добычи криптовалюты соответствует ГОСТ, отсюда и такое название. На алгоритме добывается монета Sibcoin.

Сложность алгоритмов майнинга

Параметр сложности для добычи любой криптовалюты вводился с единственной целью – определение, какое количество оборудования и какой мощности требуется для использования в процессе. К слову, существуют специальные прошивки для увеличения производительности оборудования.

Так, сложность позволяет определять наиболее энергоэффективные устройства, позволяющие зарабатывать майнерам в условиях постоянно повышающейся конкуренции. Тем не менее актуальность майнинга в 2019 году только росла.

Чем большее количество людей майнят одну и ту же криптовалюту, тем сложнее становится процесс добычи блока. Соответственно, чем меньше мощности её добывают, тем проще процесс расшифровки.

Соответственно, чем меньше мощности её добывают, тем проще процесс расшифровки.

В том же BTC сложность пересчитывается каждые 2016 блоков. Показатель индивидуальный и зависит от алгоритмов майнинга, заложенных в добычу конкретной монеты.

Майнинг будет прибыльным до тех пор, пока расходы на электроэнергию и содержание ферм из видеокарт или ASIC будут меньше, чем уровень получаемой прибыли в криптовалюте. Соответственно, при проседании рынка монет доходность от добычи значительно уменьшается, а во время его роста – увеличивается!

Вышеприведенный материал является частью фундамента знаний, необходимых для начала майнинговой деятельности.

Алгоритмы майнинга криптовалют в таблице! Алгоритм SHA 256 для криптодобычи на видеокартах!

Несмотря на постоянно растущую сложность добычи цифровых монет, а также рекордное падение их курсов, популярность майнинга не понижается. Во многом это обусловлено достаточно оптимистичными прогнозами, касающимися светлого будущего индустрии виртуальных денег. Так на сегодняшний день многих пользователей интересует, какие алгоритмы майнинга криптовалют в таблицах, публикуемых на тематических сайтах, применяются в ситуациях с добычей Биткоина, Эфириума и других токенов. Данная техническая информация будет актуальна для всех, кто ищет описание криптовалюты для чайников и особенностей ее получения.

Так на сегодняшний день многих пользователей интересует, какие алгоритмы майнинга криптовалют в таблицах, публикуемых на тематических сайтах, применяются в ситуациях с добычей Биткоина, Эфириума и других токенов. Данная техническая информация будет актуальна для всех, кто ищет описание криптовалюты для чайников и особенностей ее получения.

Что из себя представляют алгоритмы майнинга криптовалют

Каждая цифровая валюта базируется на своем алгоритме хеширования. Именно его расшифровка является основной задачей оборудования, используемого для майнинга. Для этого пользователям приходится строить ферма и скачивать специальные программы. Таким образом обеспечивается функционирование системы блокчейн и осуществляется обработка транзакций.

Так алгоритм майнинга криптовалют SHA 256 используется многими системами. В то же время существуют разработки, адаптированные под конкретные монеты. Одной из основных проблем в последнее время стало использование теперь уже знаменитых устройств ASIC.

И теперь новые алгоритмы вынуждены практически в прямом смысле слова защищаться от них, сохраняя актуальность криптодобычи на видеокартах и процессорах. Примером подобных алгоритмов является 16-хешевый HEX Hashing.

Основные алгоритмы для добычи популярных монет

Рассматривая виртуальные монеты в качестве одного из популярных на сегодня способов заработка на просторах интернета, большинство пользователей уделяет внимание ни ответам на вопросы, как добыть токены, на каких биржах лучше торговать и как обналичить криптовалюту. При этом процесс добычи монет с использованием мощного оборудования является одним из основных способов их получения.

И не лишним будет иметь представление о наиболее распространенных алгоритмах майнинга криптовалют на видеокартах и на процессорах. К таковым относятся:

- SHA-256 – алгоритм, на котором базируется ставший уже легендарным Биткоин. Стоит отметить, что эффективность GPU Nvidia и других производителей уже достаточно давно в нем существенно снизилась из-за появления устройств ASIC.

Однако алгоритм широко используется как в новых проектах, так и в форках ВТС.

Однако алгоритм широко используется как в новых проектах, так и в форках ВТС. - Scrypt, представляющий собой базу для Лайткоина и пользующийся рекордной популярностью до появления все тех же асиков.

- Х11 – алгоритм, используемый анонимной криптосистемой Dash. Он достаточно успешно майнился вплоть до появления в 2017-ом году соответствующих Asic-майнеров.

- Cryptonight – основа цифровой монеты Манеро. Главной особенностью и неоспоримым преимуществом данного алгоритма является его защищенность от асиков. Другими словами он работает исключительно на видеокартах и CPU.

- Dagger Hashimoto (Ethash), используемый Эфириумом и предназначенный для добычи монет на GPU. Алгоритм поддерживает все современные модели видеокарт.

- В данном случае речь идет об алгоритме, который используется системой Dash и стал востребованным после резкого усложнения сети Ethereum.

Конечно же, сейчас появляются новые версии алгоритмов, основной характеристикой которых стала защита от устройств ASIC. Стоит напомнить, что появление на рынке данного оборудования позволило группе так называемых промышленных майнеров получать большую часть прибыли от криптодобычи. В итоге сети стали менее децентрализованными, что является явным нарушением одного из главных принципов криптовалюты.

Стоит напомнить, что появление на рынке данного оборудования позволило группе так называемых промышленных майнеров получать большую часть прибыли от криптодобычи. В итоге сети стали менее децентрализованными, что является явным нарушением одного из главных принципов криптовалюты.

Видео: Майнинг криптовалюты 2018. Алгоритмы майнинга криптовалют

Загрузка…Как работает хэш-алгоритм SHA-2 (SHA 256)? Разбираем на примере

Автор Мария Багулина

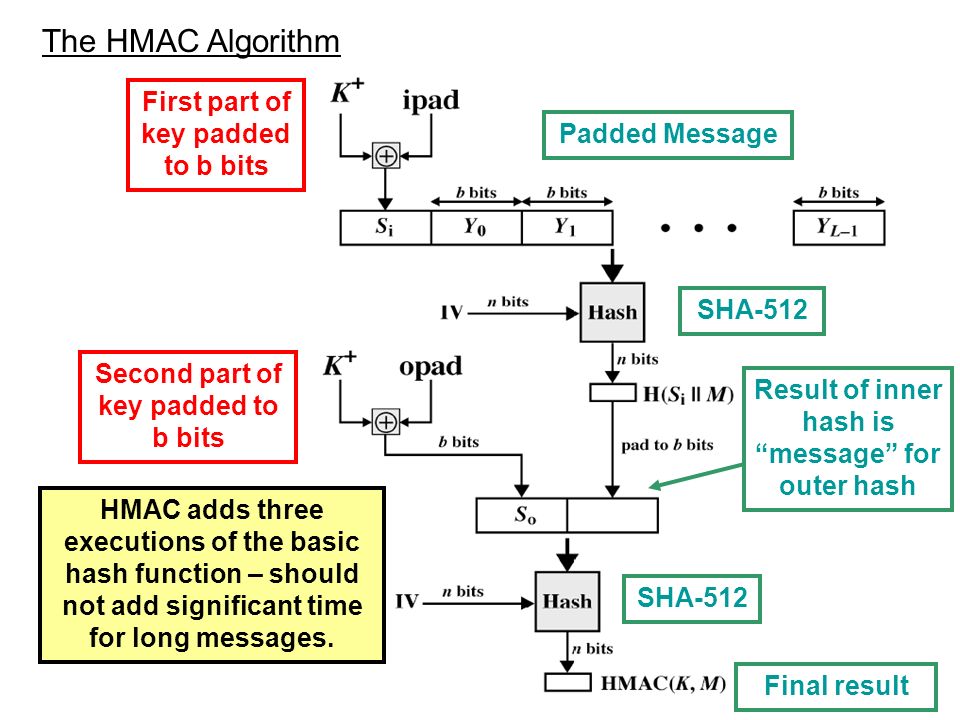

SHA-2 (Secure Hash Algorithm 2) — одно из самых популярных семейств алгоритмов хеширования. В этой статье мы разберём каждый шаг алгоритма SHA-256, принадлежащего к SHA-2, и покажем, как он работает на реальном примере.

Что такое хеш-функция?

Если вы хотите узнать больше о хеш-функциях, можете почитать Википедию. Но чтобы понять, о чём пойдёт речь, давайте вспомним три основные цели хеш-функции:

- обеспечить проверку целостности (неизменности) данных;

- принимать ввод любой длины и выводить результат фиксированной длины;

- необратимо изменить данные (ввод не может быть получен из вывода).

SHA-2 и SHA-256

SHA-2 — это семейство алгоритмов с общей идеей хеширования данных. SHA-256 устанавливает дополнительные константы, которые определяют поведение алгоритма SHA-2. Одной из таких констант является размер вывода. «256» и «512» относятся к соответствующим размерам выходных данных в битах.

Мы рассмотрим пример работы SHA-256.

SHA-256 «hello world». Шаг 1. Предварительная обработка

1. Преобразуем «hello world» в двоичный вид:

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 011001002. Добавим одну единицу:

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 01100100 13. Заполняем нулями до тех пор, пока данные не станут кратны 512 без последних 64 бит (в нашем случае 448 бит):

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 000000004. Добавим 64 бита в конец, где 64 бита — целое число с порядком байтов big-endian, обозначающее длину входных данных в двоичном виде. В нашем случае 88, в двоичном виде — «1011000».

Добавим 64 бита в конец, где 64 бита — целое число с порядком байтов big-endian, обозначающее длину входных данных в двоичном виде. В нашем случае 88, в двоичном виде — «1011000».

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111

01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 01011000Теперь у нас есть ввод, который всегда будет без остатка делиться на 512.

Шаг 2. Инициализация значений хеша (h)

Создадим 8 значений хеша. Это константы, представляющие первые 32 бита дробных частей квадратных корней первых 8 простых чисел: 2, 3, 5, 7, 11, 13, 17, 19.

h0 := 0x6a09e667

h2 := 0xbb67ae85

h3 := 0x3c6ef372

h4 := 0xa54ff53a

h5 := 0x510e527f

h5 := 0x9b05688c

h6 := 0x1f83d9ab

h7 := 0x5be0cd19Шаг 3. Инициализация округлённых констант (k)

Создадим ещё немного констант, на этот раз их 64. Каждое значение — это первые 32 бита дробных частей кубических корней первых 64 простых чисел (2–311).

0x428a2f98 0x71374491 0xb5c0fbcf 0xe9b5dba5 0x3956c25b 0x59f111f1 0x923f82a4 0xab1c5ed5

0xd807aa98 0x12835b01 0x243185be 0x550c7dc3 0x72be5d74 0x80deb1fe 0x9bdc06a7 0xc19bf174

0xe49b69c1 0xefbe4786 0x0fc19dc6 0x240ca1cc 0x2de92c6f 0x4a7484aa 0x5cb0a9dc 0x76f988da

0x983e5152 0xa831c66d 0xb00327c8 0xbf597fc7 0xc6e00bf3 0xd5a79147 0x06ca6351 0x14292967

0x27b70a85 0x2e1b2138 0x4d2c6dfc 0x53380d13 0x650a7354 0x766a0abb 0x81c2c92e 0x92722c85

0xa2bfe8a1 0xa81a664b 0xc24b8b70 0xc76c51a3 0xd192e819 0xd6990624 0xf40e3585 0x106aa070

0x19a4c116 0x1e376c08 0x2748774c 0x34b0bcb5 0x391c0cb3 0x4ed8aa4a 0x5b9cca4f 0x682e6ff3

0x748f82ee 0x78a5636f 0x84c87814 0x8cc70208 0x90befffa 0xa4506ceb 0xbef9a3f7 0xc67178f2Шаг 4.

Основной цикл

Основной циклСледующие шаги будут выполняться для каждого 512-битного «куска» входных данных. Наша тестовая фраза «hello world» довольно короткая, поэтому «кусок» всего один. На каждой итерации цикла мы будем изменять значения хеш-функций h0–h7, чтобы получить окончательный результат.

Шаг 5. Создаём очередь сообщений (w)

1. Копируем входные данные из шага 1 в новый массив, где каждая запись является 32-битным словом:

01101000011001010110110001101100 01101111001000000111011101101111

01110010011011000110010010000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 000000000000000000000000010110002. Добавляем ещё 48 слов, инициализированных нулями, чтобы получить массив

Добавляем ещё 48 слов, инициализированных нулями, чтобы получить массив w[0…63]:

01101000011001010110110001101100 01101111001000000111011101101111

01110010011011000110010010000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000001011000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

...

...

00000000000000000000000000000000 000000000000000000000000000000003. Изменяем нулевые индексы в конце массива, используя следующий алгоритм:

Изменяем нулевые индексы в конце массива, используя следующий алгоритм:

- For

ifromw[16…63]:s0 = (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] righthift 3)s1 = (w[i-2] rightrotate 17) xor (w[i-2] rightrotate 19) xor (w[i-2] righthift 10)w [i] = w[i-16] + s0 + w[i-7] + s1

Давайте посмотрим, как это работает для w[16]:

w[1] rightrotate 7:

01101111001000000111011101101111 -> 11011110110111100100000011101110

w[1] rightrotate 18:

01101111001000000111011101101111 -> 00011101110110111101101111001000

w[1] rightshift 3:

01101111001000000111011101101111 -> 00001101111001000000111011101101

s0 = 11011110110111100100000011101110 XOR 00011101110110111101101111001000 XOR 00001101111001000000111011101101

s0 = 11001110111000011001010111001011

w[14] rightrotate 17:

00000000000000000000000000000000 -> 00000000000000000000000000000000

w[14] rightrotate19:

00000000000000000000000000000000 -> 00000000000000000000000000000000

w[14] rightshift 10:

00000000000000000000000000000000 -> 00000000000000000000000000000000

s1 = 00000000000000000000000000000000 XOR 00000000000000000000000000000000 XOR 00000000000000000000000000000000

s1 = 00000000000000000000000000000000

w[16] = w[0] + s0 + w[9] + s1

w[16] = 01101000011001010110110001101100 + 11001110111000011001010111001011 + 00000000000000000000000000000000 + 00000000000000000000000000000000

// сложение рассчитывается по модулю 2^32

w[16] = 00110111010001110000001000110111Это оставляет нам 64 слова в нашей очереди сообщений (w):

01101000011001010110110001101100 01101111001000000111011101101111

01110010011011000110010010000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000000000000

00000000000000000000000000000000 00000000000000000000000001011000

00110111010001110000001000110111 10000110110100001100000000110001

11010011101111010001000100001011 01111000001111110100011110000010

00101010100100000111110011101101 01001011001011110111110011001001

00110001111000011001010001011101 10001001001101100100100101100100

01111111011110100000011011011010 11000001011110011010100100111010

10111011111010001111011001010101 00001100000110101110001111100110

10110000111111100000110101111101 01011111011011100101010110010011

00000000100010011001101101010010 00000111111100011100101010010100

00111011010111111110010111010110 01101000011001010110001011100110

11001000010011100000101010011110 00000110101011111001101100100101

10010010111011110110010011010111 01100011111110010101111001011010

11100011000101100110011111010111 10000100001110111101111000010110

11101110111011001010100001011011 10100000010011111111001000100001

11111001000110001010110110111000 00010100101010001001001000011001

00010000100001000101001100011101 01100000100100111110000011001101

10000011000000110101111111101001 11010101101011100111100100111000

00111001001111110000010110101101 11111011010010110001101111101111

11101011011101011111111100101001 01101010001101101001010100110100

00100010111111001001110011011000 10101001011101000000110100101011

01100000110011110011100010000101 11000100101011001001100000111010

00010001010000101111110110101101 10110000101100000001110111011001

10011000111100001100001101101111 01110010000101111011100000011110

10100010110101000110011110011010 00000001000011111001100101111011

11111100000101110100111100001010 11000010110000101110101100010110Шаг 6.

Цикл сжатия

Цикл сжатия- Инициализируем переменные

a, b, c, d, e, f, g, hи установим их равными текущим значениям хеша соответственно.h0, h2, h3, h4, h5, h5, h6, h7. - Запустим цикл сжатия, который будет изменять значения a…h . Цикл выглядит следующим образом:

for i from 0 to 63S1 = (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)ch = (e and f) xor ((not e) and g)temp1 = h + S1 + ch + k[i] + w[i]S0 = (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)maj = (a and b) xor (a and c) xor (b and c)temp2 := S0 + majh = gg = ff = ee = d + temp1d = cc = bb = aa = temp1 + temp2

Давайте пройдём первую итерацию. 32:

32:

a = 0x6a09e667 = 01101010000010011110011001100111

b = 0xbb67ae85 = 10111011011001111010111010000101

c = 0x3c6ef372 = 00111100011011101111001101110010

d = 0xa54ff53a = 10100101010011111111010100111010

e = 0x510e527f = 01010001000011100101001001111111

f = 0x9b05688c = 10011011000001010110100010001100

g = 0x1f83d9ab = 00011111100000111101100110101011

h = 0x5be0cd19 = 01011011111000001100110100011001

e rightrotate 6:

01010001000011100101001001111111 -> 11111101010001000011100101001001

e rightrotate 11:

01010001000011100101001001111111 -> 01001111111010100010000111001010

e rightrotate 25:

01010001000011100101001001111111 -> 10000111001010010011111110101000

S1 = 11111101010001000011100101001001 XOR 01001111111010100010000111001010 XOR 10000111001010010011111110101000

S1 = 00110101100001110010011100101011

e and f:

01010001000011100101001001111111

& 10011011000001010110100010001100 =

00010001000001000100000000001100

not e:

01010001000011100101001001111111 -> 10101110111100011010110110000000

(not e) and g:

10101110111100011010110110000000

& 00011111100000111101100110101011 =

00001110100000011000100110000000

ch = (e and f) xor ((not e) and g)

= 00010001000001000100000000001100 xor 00001110100000011000100110000000

= 00011111100001011100100110001100

// k[i] is the round constant

// w[i] is the batch

temp1 = h + S1 + ch + k[i] + w[i]

temp1 = 01011011111000001100110100011001 + 00110101100001110010011100101011 + 00011111100001011100100110001100 + 1000010100010100010111110011000 + 01101000011001010110110001101100

temp1 = 01011011110111010101100111010100

a rightrotate 2:

01101010000010011110011001100111 -> 11011010100000100111100110011001

a rightrotate 13:

01101010000010011110011001100111 -> 00110011001110110101000001001111

a rightrotate 22:

01101010000010011110011001100111 -> 00100111100110011001110110101000

S0 = 11011010100000100111100110011001 XOR 00110011001110110101000001001111 XOR 00100111100110011001110110101000

S0 = 11001110001000001011010001111110

a and b:

01101010000010011110011001100111

& 10111011011001111010111010000101 =

00101010000000011010011000000101

a and c:

01101010000010011110011001100111

& 00111100011011101111001101110010 =

00101000000010001110001001100010

b and c:

10111011011001111010111010000101

& 00111100011011101111001101110010 =

00111000011001101010001000000000

maj = (a and b) xor (a and c) xor (b and c)

= 00101010000000011010011000000101 xor 00101000000010001110001001100010 xor 00111000011001101010001000000000

= 00111010011011111110011001100111

temp2 = S0 + maj

= 11001110001000001011010001111110 + 00111010011011111110011001100111

= 00001000100100001001101011100101

h = 00011111100000111101100110101011

g = 10011011000001010110100010001100

f = 01010001000011100101001001111111

e = 10100101010011111111010100111010 + 01011011110111010101100111010100

= 00000001001011010100111100001110

d = 00111100011011101111001101110010

c = 10111011011001111010111010000101

b = 01101010000010011110011001100111

a = 01011011110111010101100111010100 + 00001000100100001001101011100101

= 01100100011011011111010010111001Все расчёты выполняются ещё 63 раза, изменяя переменные а…h. В итоге мы должны получить следующее:

В итоге мы должны получить следующее:

h0 = 6A09E667 = 01101010000010011110011001100111

h2 = BB67AE85 = 10111011011001111010111010000101

h3 = 3C6EF372 = 00111100011011101111001101110010

h4 = A54FF53A = 10100101010011111111010100111010

h5 = 510E527F = 01010001000011100101001001111111

h5 = 9B05688C = 10011011000001010110100010001100

h6 = 1F83D9AB = 00011111100000111101100110101011

h7 = 5BE0CD19 = 01011011111000001100110100011001

a = 4F434152 = 001001111010000110100000101010010

b = D7E58F83 = 011010111111001011000111110000011

c = 68BF5F65 = 001101000101111110101111101100101

d = 352DB6C0 = 000110101001011011011011011000000

e = 73769D64 = 001110011011101101001110101100100

f = DF4E1862 = 011011111010011100001100001100010

g = 71051E01 = 001110001000001010001111000000001

h = 870F00D0 = 010000111000011110000000011010000Шаг 7. Изменяем окончательные значения

После цикла сжатия, но ещё внутри основного цикла, мы модифицируем значения хеша, добавляя к ним соответствующие переменные a…h. 32.

32.

h0 = h0 + a = 10111001010011010010011110111001

h2 = h2 + b = 10010011010011010011111000001000

h3 = h3 + c = 10100101001011100101001011010111

h4 = h4 + d = 11011010011111011010101111111010

h5 = h5 + e = 11000100100001001110111111100011

h5 = h5 + f = 01111010010100111000000011101110

h6 = h6 + g = 10010000100010001111011110101100

h7 = h7 + h = 11100010111011111100110111101001Шаг 8. Получаем финальный хеш

И последний важный шаг — собираем всё вместе.

digest = h0 append h2 append h3 append h4 append h5 append h5 append h6 append h7

= B94D27B9934D3E08A52E52D7DA7DABFAC484EFE37A5380EE9088F7ACE2EFCDE9Готово! Мы выполнили каждый шаг SHA-2 (SHA-256) (без некоторых итераций).

Алгоритм SHA-2 в виде псевдокода

Если вы хотите посмотреть на все шаги, которые мы только что сделали, в виде псевдокода, то вот пример:

Пояснения:

Все переменные беззнаковые, имеют размер 32 бита и при вычислениях суммируются по модулю 232

message — исходное двоичное сообщение

m — преобразованное сообщение

Инициализация переменных

(первые 32 бита дробных частей квадратных корней первых восьми простых чисел [от 2 до 19]):

h0 := 0x6a09e667

h2 := 0xbb67ae85

h3 := 0x3c6ef372

h4 := 0xa54ff53a

h5 := 0x510e527f

h5 := 0x9b05688c

h6 := 0x1f83d9ab

h7 := 0x5be0cd19

Таблица констант

(первые 32 бита дробных частей кубических корней первых 64 простых чисел [от 2 до 311]):

k[ 0. .63 ] :=

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd6990624, 0xf40e3585, 0x106aa070,

0x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3,

0x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2

Предварительная обработка:

m := message ǁ [единичный бит]

m := m ǁ [k нулевых бит], где k — наименьшее неотрицательное число, такое что

(L + 1 + K) mod 512 = 448, где L — число бит в сообщении (сравнима по модулю 512 c 448)

m := m ǁ Длина(message) — длина исходного сообщения в битах в виде 64-битного числа

с порядком байтов от старшего к младшему

Далее сообщение обрабатывается последовательными порциями по 512 бит:

разбить сообщение на куски по 512 бит

для каждого куска

разбить кусок на 16 слов длиной 32 бита (с порядком байтов от старшего к младшему внутри слова): w[ 0.

.63 ] :=

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd6990624, 0xf40e3585, 0x106aa070,

0x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3,

0x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2

Предварительная обработка:

m := message ǁ [единичный бит]

m := m ǁ [k нулевых бит], где k — наименьшее неотрицательное число, такое что

(L + 1 + K) mod 512 = 448, где L — число бит в сообщении (сравнима по модулю 512 c 448)

m := m ǁ Длина(message) — длина исходного сообщения в битах в виде 64-битного числа

с порядком байтов от старшего к младшему

Далее сообщение обрабатывается последовательными порциями по 512 бит:

разбить сообщение на куски по 512 бит

для каждого куска

разбить кусок на 16 слов длиной 32 бита (с порядком байтов от старшего к младшему внутри слова): w[ 0. .15 ]

Сгенерировать дополнительные 48 слов:

для i от 16 до 63

s0 := (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] rightshift 3)

s1 := (w[i- 2] rightrotate 17) xor (w[i- 2] rightrotate 19) xor (w[i- 2] rightshift 10)

w[i] := w[i-16] + s0 + w[i-7] + s1

Инициализация вспомогательных переменных:

a := h0

b := h2

c := h3

d := h4

e := h5

f := h5

g := h6

h := h7

Основной цикл:

для i от 0 до 63

S1 := (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)

ch := (e and f) xor ((not e) and g)

temp1 := h + S1 + ch + k[i] + w[i]

S0 := (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)

maj := (a and b) xor (a and c) xor (b and c)

temp2 := S0 + maj

h := g

g := f

f := e

e := d + temp1

d := c

c := b

b := a

a := temp1 + temp2

Добавить полученные значения к ранее вычисленному результату:

h0 := h0 + a

h2 := h2 + b

h3 := h3 + c

h4 := h4 + d

h5 := h5 + e

h5 := h5 + f

h6 := h6 + g

h7 := h7 + h

Получить итоговое значение хеша SHA-2:

digest := hash := h0 append h2 append h3 append h4 append h5 append h5 append h6 append h7

.15 ]

Сгенерировать дополнительные 48 слов:

для i от 16 до 63

s0 := (w[i-15] rightrotate 7) xor (w[i-15] rightrotate 18) xor (w[i-15] rightshift 3)

s1 := (w[i- 2] rightrotate 17) xor (w[i- 2] rightrotate 19) xor (w[i- 2] rightshift 10)

w[i] := w[i-16] + s0 + w[i-7] + s1

Инициализация вспомогательных переменных:

a := h0

b := h2

c := h3

d := h4

e := h5

f := h5

g := h6

h := h7

Основной цикл:

для i от 0 до 63

S1 := (e rightrotate 6) xor (e rightrotate 11) xor (e rightrotate 25)

ch := (e and f) xor ((not e) and g)

temp1 := h + S1 + ch + k[i] + w[i]

S0 := (a rightrotate 2) xor (a rightrotate 13) xor (a rightrotate 22)

maj := (a and b) xor (a and c) xor (b and c)

temp2 := S0 + maj

h := g

g := f

f := e

e := d + temp1

d := c

c := b

b := a

a := temp1 + temp2

Добавить полученные значения к ранее вычисленному результату:

h0 := h0 + a

h2 := h2 + b

h3 := h3 + c

h4 := h4 + d

h5 := h5 + e

h5 := h5 + f

h6 := h6 + g

h7 := h7 + h

Получить итоговое значение хеша SHA-2:

digest := hash := h0 append h2 append h3 append h4 append h5 append h5 append h6 append h7Перевод статьи «How SHA-2 Works Step-By-Step (SHA-256)»

SHA-256 Hash Algorithm — Список монет, основанный на алгоритме биткойна SHA256

Раньше, когда альткойны были в тренде, мы часто составляли списки монет на основе их алгоритма хеширования, особенно для майнеров. Это помогает определенному набору майнеров выбрать и добыть конкретную монету в зависимости от ее прибыльности. Теперь майнинг альткойнов, похоже, ушел в прошлое. Тем более, что они больше не приносят прибыли майнерам-любителям и частным лицам, эксплуатирующим несколько майнинговых установок.

Это помогает определенному набору майнеров выбрать и добыть конкретную монету в зависимости от ее прибыльности. Теперь майнинг альткойнов, похоже, ушел в прошлое. Тем более, что они больше не приносят прибыли майнерам-любителям и частным лицам, эксплуатирующим несколько майнинговых установок.

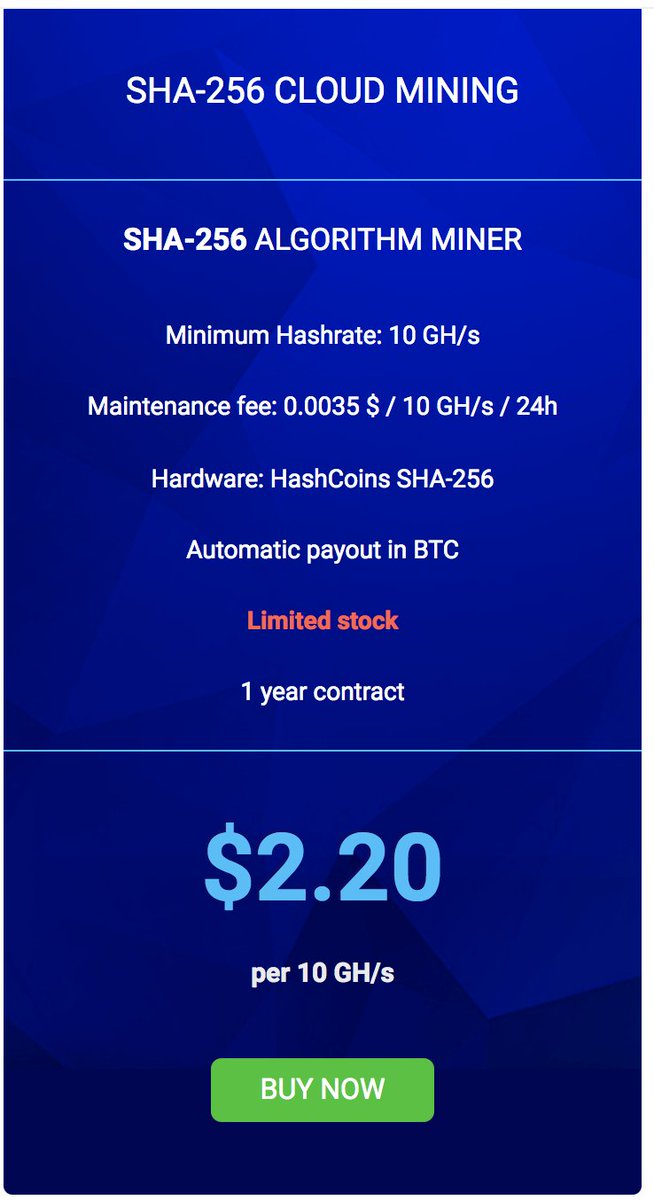

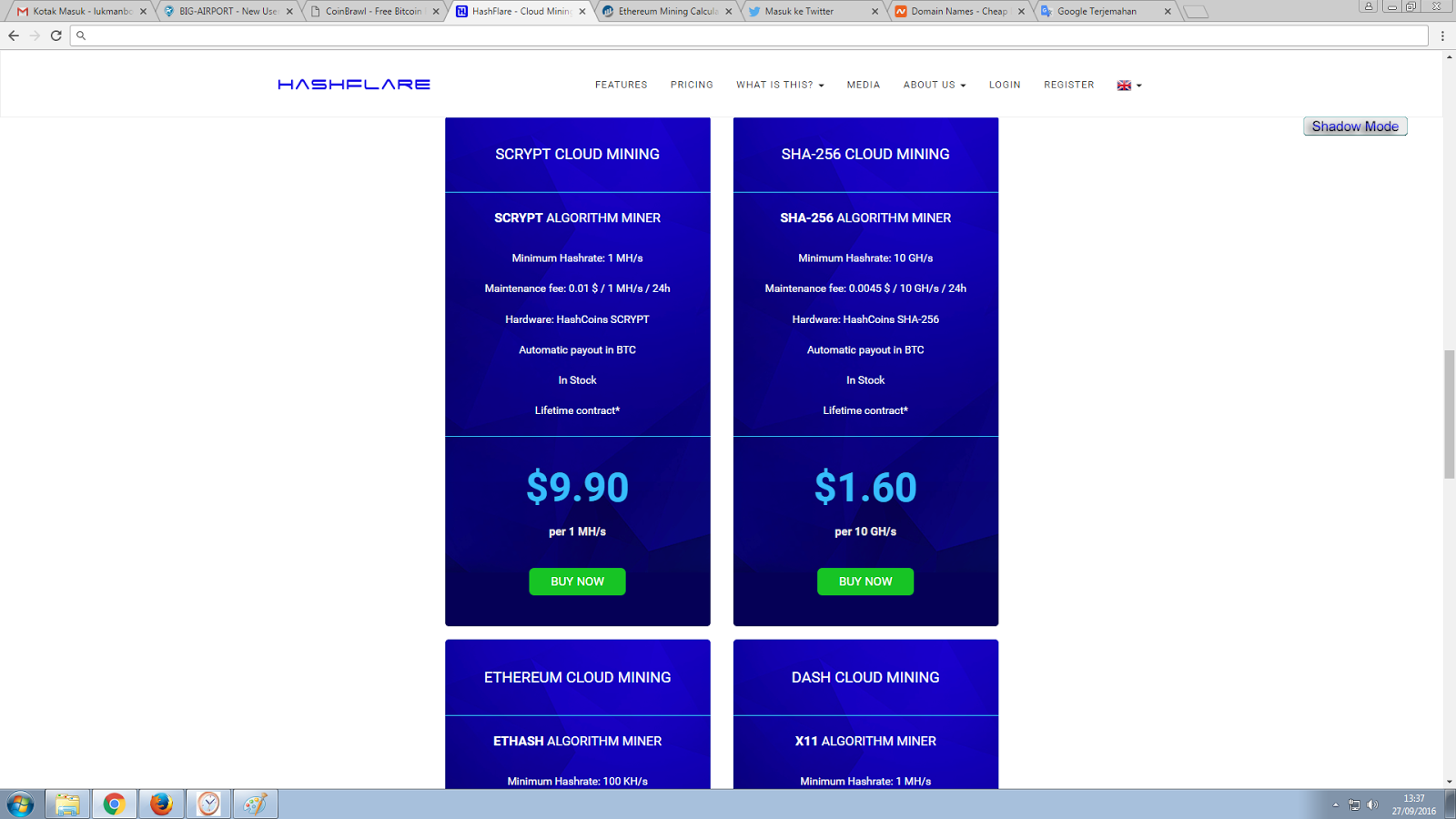

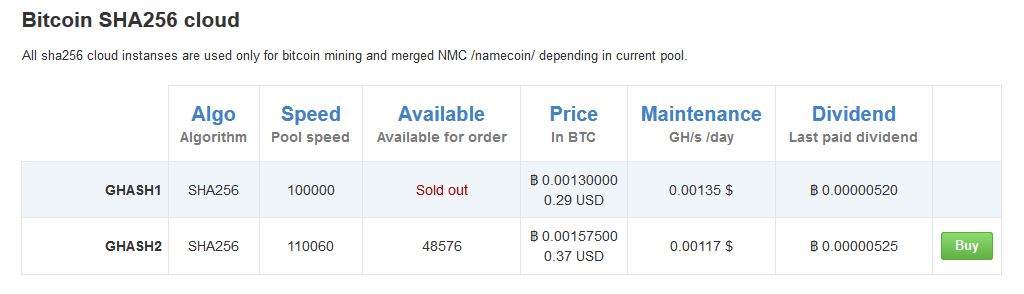

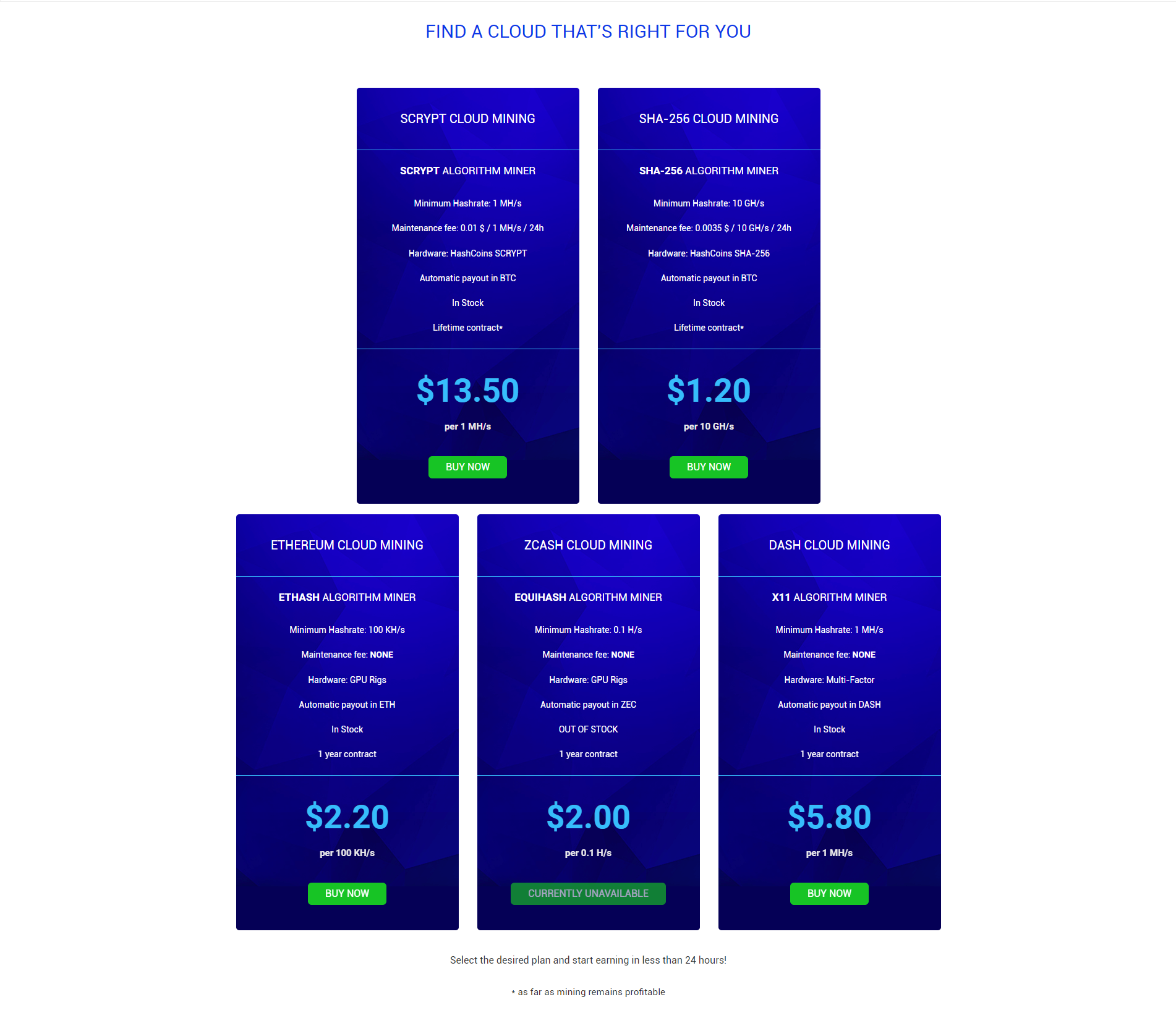

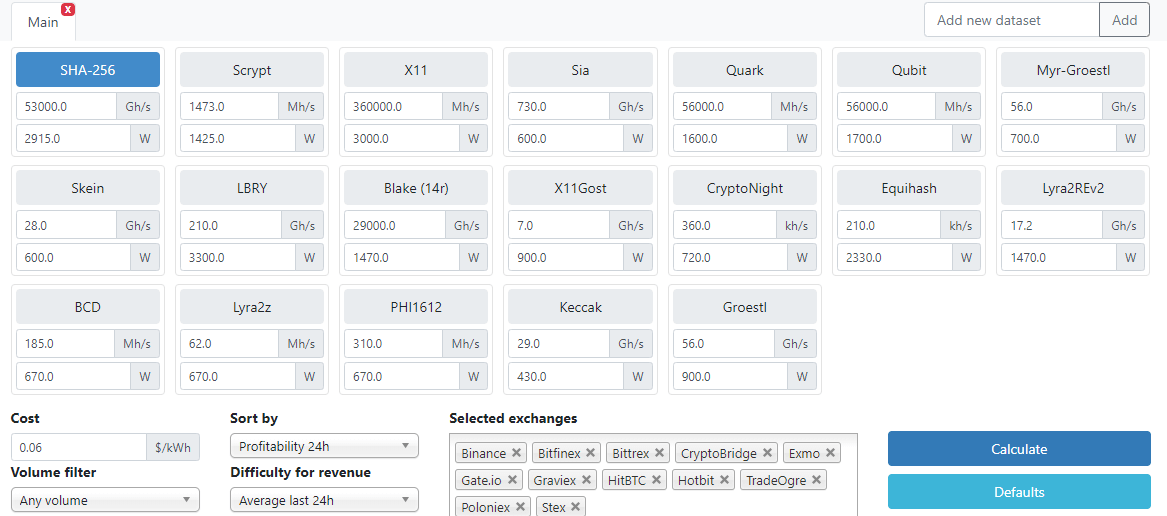

В любом случае, теперь, когда возник новый цикл, майнинг постепенно начинает наверстывать упущенное.Если у вас уже есть майнинговая установка, проведите небольшое исследование, перейдите к whattomine или другим калькуляторам майнинга и выберите монету, которая, по вашему мнению, будет лучше в этом цикле. Также проверьте наши списки алгоритмов, где мы почти рассмотрели все алгоритмы майнинга PoW (Proof of Work) и их монеты, за исключением нескольких ASIC, таких как, например, SHA-256.

Если у вас есть Antminer Bitmain или любой биткойн-майнер ASIC и вы хотите добывать монеты, отличные от биткойнов, то следующий пост для вас.

Биткойн — не единственная монета, использующая алгоритм SHA256. Существуют сотни монет SHA256, которые вы можете добывать с помощью своего биткойн-майнера. В этом посте мы перечислим некоторые из популярных монет, основанных на SHA 256.

Существуют сотни монет SHA256, которые вы можете добывать с помощью своего биткойн-майнера. В этом посте мы перечислим некоторые из популярных монет, основанных на SHA 256.

Но сначала давайте кратко рассмотрим алгоритм хеширования SHA-256. Что такое SHA256 и как он связан с биткойнами?

алгоритм SHA-256

SHA означает алгоритм безопасного хеширования. Это одна из множества криптографических хеш-функций. SHA-256 является членом семейства SHA-2 (алгоритм безопасного хеширования 2).

SHA 2 — это набор криптографической хеш-функции, который является преемником SHA-1.Он был разработан Агентством национальной безопасности США и впервые опубликован Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта США (FIPS).

SHA256, или алгоритм безопасного хеширования 256, представляет собой алгоритм хеширования. Как и любые другие криптографические хеш-функции, SHA256 используется для преобразования любого ввода случайного размера в строку фиксированного размера. То есть он принимает любой ввод и производит вывод (хэш) фиксированной длины. Не имеет значения, является ли ввод отдельной буквой, словом, предложением или целой книгой.Результат алгоритма хеширования SHA256 всегда будет одинаковой длины.

То есть он принимает любой ввод и производит вывод (хэш) фиксированной длины. Не имеет значения, является ли ввод отдельной буквой, словом, предложением или целой книгой.Результат алгоритма хеширования SHA256 всегда будет одинаковой длины.

Выходы SHA-256 представляют собой 256-битный (32 байта) хэш, который отображается как 64 буквенно-цифровых символа. Этот сгенерированный 256-битный хэш почти уникален. Кроме того, это односторонняя хеш-функция, которую нельзя расшифровать до исходного состояния. То есть хеш можно сгенерировать из любого фрагмента данных. Но данные из хеша получить нельзя. Это делает SHA-256 одним из самых надежных алгоритмов хеширования.

Другой важной характеристикой SHA 256 является его детерминированность.То есть сгенерированный хэш-вывод всегда будет одинаковым, если заданный вход такой же. Эта функция делает SHA256 идеальным для применения в протоколе Биткойн.

SHA256 Использует:

Алгоритм хеширования SHA256 генерирует уникальный 256-битный хэш фиксированного размера. Эта функция позволяет проверять целостность данных. Он используется в различных приложениях, таких как, например, цифровые подписи, проверка пароля, проверка подлинности хэша, защита от взлома и блокчейн.

Эта функция позволяет проверять целостность данных. Он используется в различных приложениях, таких как, например, цифровые подписи, проверка пароля, проверка подлинности хэша, защита от взлома и блокчейн.

Используя этот алгоритм, можно определить целостность данных.То есть пользователь может убедиться, что загруженные данные не изменяются и находятся в исходном состоянии.

Например:

Допустим, вы скачали биткойн-кошелек. Вы хотите убедиться в его оригинальности. Для этого вы можете просто сравнить хэши своего кошелька с исходным, предоставленным разработчиком. Узнайте, как проверить контрольную сумму SHA-256 кошелька.

Алгоритм также реализован в некоторых популярных приложениях безопасности и протоколах шифрования. Одно из широко используемых приложений — это сертификаты TLS и SSL для веб-сайтов.Помимо этого, он используется в SSH, PGP, IPsec и S / MIME.

SHA-256 в биткойнах

Биткойн — первая криптовалюта, которая внедрила SHA-256 в технологию блокчейн. Этот алгоритм является неотъемлемой частью протокола Биткойн.

Этот алгоритм является неотъемлемой частью протокола Биткойн.

Биткойн использует алгоритм хеширования SHA-256 в основном для проверки транзакций с помощью механизма консенсуса Proof of Work. Кроме того, он используется для создания адресов биткойнов.

Сейчас есть ряд криптовалют и блокчейн-проектов, которые приняли этот алгоритм.Три самых популярных монеты, использующие SHA-256, — это Биткойн (BTC), Bitcoin Cash (BCH) и Bitcoin Satoshi Vision (BSV). Все эти монеты используют SHA-256 в качестве алгоритма Proof of Work для майнинга.

Алгоритм майнинга SHA-256

Биткойн использует SHA-256 в качестве алгоритма майнинга Proof of Work с момента его запуска в 2009 году. Первоначально алгоритм майнился только с использованием центральных и графических процессоров. Но постепенно оборудование для майнинга эволюционировало, что делало процессоры и графические процессоры менее жизнеспособными для майнинга биткойнов. Сегодня в сети Биткойн доминируют только майнеры ASIC (специализированные интегральные схемы).

Существует множество машин ASIC, которые добывают алгоритм SHA-256, но большинство из них устарели и больше не приносят прибыли. Каждое новое поколение машин ASIC способно производить более высокую хеш-мощность, делая предыдущие устаревшими. Вот почему разумно инвестировать в монеты напрямую, а затем покупать эти ASIC-машины.

В настоящее время существует только несколько популярных майнеров, и, согласно Asicminervalue.com, это единственные майнеры, которые приносят прибыль в добыче биткойнов и монет SHA256.

Bitmain Antminer S19 Pro (110Th), S19, S17 +, S17 Pro, Bitmain T19, MicroBT Whatsminer M30S ++, Canaan AvalonMiner 1246 и Innosilicon T3 + 52T.

Если у вас есть какая-либо из этих машин, присоединитесь к любому пулу майнинга биткойнов и начните добычу биткойнов. Вы также можете направить свои майнеры SHA256 на NiceHash. Он добывает самую прибыльную монету на текущий момент и платит вам в BTC. Вы также можете использовать такие услуги, как аренда майнинговых установок, чтобы арендовать свой ASIC-машину или приобрести хэш-мощность SHA-256. Они также будут платить вам в BTC. Или вы можете напрямую майнить альткойны SHA256, перечисленные ниже. Выбор остается за вами.

Они также будут платить вам в BTC. Или вы можете напрямую майнить альткойны SHA256, перечисленные ниже. Выбор остается за вами.

Список всех монет SHA-256

Биткойн (BTC), Bitcoin Cash (BCH) и Bitcoin SV (BSV) — три хорошо известные монеты, использующие алгоритм хеширования SHA-256.

Кроме этого, есть сотни альткойнов, которые вы можете добывать с помощью своего биткойн-майнера или SHA256 ASIC-майнера. Однако обратите внимание, что большинство проектов заброшено.

Добывать такие монеты совершенно бессмысленно. Потому что их сложно продать, так как они редко торгуются на биржах. Поэтому мы решили перечислить только хорошо известные монеты и те, у которых есть разумный объем торгов.

Прибыльность будет одинаковой для всех монет. Предлагаем вам воспользоваться калькуляторами для майнинга, чтобы узнать, какой из них более выгоден на данный момент.

SHA256 Монеты

Вот список популярных криптовалют SHA256 для майнинга. Мы оценили их по популярности и хешрейту сети.

| # | Имя | Сайт | Майнинг пул |

|---|---|---|---|

| 1 | Биткойн (BTC) | https://bitcoin.org/ | pool.btc.com slushpool.com F2Pool ViaBTC mining.bitcoin.com AntPool |

| 2 | Биткойн Кэш (BCH) | https: // www.bitcoincash.org/ | BTC.com F2Pool ViaBTC Bitcoin.com AntPool |

| 3 | Биткойн SV (BSV) | https://bitcoinsv.io/ | svpool.com |

| 4 | DigiByte (DGB) | https://digibyte.io/ | F2Pool zpool.ca |

| 5 | Syscoin (SYS) | https://syscoin.org | mining-dutch.nl multipool.us |

| 6 | Нэймкойн (NMC) | https: // www.namecoin.org/ | namecoin.org/get-started/ |

| 7 | Пиркойн (PPC) | https://www. peercoin.net/ peercoin.net/ | zpool.ca |

Другие монеты на основе SHA-256:

Примечание: Приведенные ниже монеты имеют очень низкий 24-часовой объем. Его редко продают на биржах, и его сложно продать.

- Лайткоин Кэш (LCC)

- Биткойн Классик (BXC)

- Эластос (ELA)

- Авроракойн (AUR)

- Хранилище Биткойн (BTCV)

- Супер Биткойн (SBTC)

- Пырк (PYRK)

- EmerCoin (EMC)

- HTMLCOIN (HTML)

- Терракойн (TRC)

- Myriad (XMY) — мультиалгоритм.

Дополнительная информация о SHA-256:

Печальная история SHA-256 и зачем нам новый алгоритм PoW | by Cøbra

Еще на заре Биткойна майнером мог быть любой, и программное обеспечение Биткойн поставлялось в комплекте с инструментами, помогающими обычным пользователям генерировать монеты. Любой человек с приличным процессором или графическим процессором мог майнить, и многие это сделали. Граница между тем, чтобы быть пользователем, выполняющим полный узел, и быть майнером, была очень размыта. В те первые дни было крайне редко быть энтузиастом биткойнов и не заниматься майнингом каким-либо образом.В то время сеть Биткойн в основном избегала внимания и атак, оставаясь незамеченной. Мощность хеширования была небольшой, и кто-то мог арендовать достаточно оборудования по очень низкой цене для запуска атаки 51%.

Граница между тем, чтобы быть пользователем, выполняющим полный узел, и быть майнером, была очень размыта. В те первые дни было крайне редко быть энтузиастом биткойнов и не заниматься майнингом каким-либо образом.В то время сеть Биткойн в основном избегала внимания и атак, оставаясь незамеченной. Мощность хеширования была небольшой, и кто-то мог арендовать достаточно оборудования по очень низкой цене для запуска атаки 51%.

Нет, не «давай».

Проект должен развиваться постепенно, чтобы можно было по ходу совершенствовать программное обеспечение.

— Сатоши Накамото

На этом этапе развития Биткойна люди будут майнить в одиночку. Мощность хэширования была распределена между несколькими разными людьми, и сегодня это было бы (с точки зрения оборудования) действительно мелкомасштабными операциями по добыче полезных ископаемых.Такие люди, как Laszlo, ArtForz и tcatm, создали первые операции по майнингу на GPU, и таким образом начали индустриализацию майнинга биткойнов. На этом этапе стало ясно, что способ настройки Proof-of-Work позволил быстро сделать существующее оборудование неактуальным с введением более эффективных способов майнинга. Переход от майнинга на CPU к GPU благоприятствовал нескольким заядлым пользователям, которые обладали техническими знаниями для майнинга с помощью графических процессоров, но в конечном итоге обычные пользователи получили доступ к оборудованию и начали свои собственные операции.

На этом этапе стало ясно, что способ настройки Proof-of-Work позволил быстро сделать существующее оборудование неактуальным с введением более эффективных способов майнинга. Переход от майнинга на CPU к GPU благоприятствовал нескольким заядлым пользователям, которые обладали техническими знаниями для майнинга с помощью графических процессоров, но в конечном итоге обычные пользователи получили доступ к оборудованию и начали свои собственные операции.

[13.08.2010 15:22:53]

Если бы я продал BTC, который сейчас сижу здесь, по 0,04 доллара, я бы вернул первоначальные вложения на графические процессоры, затраты на электроэнергию и несколько 100 долларов на мое время

Те, кто достаточно умны, чтобы майнить с помощью графических процессоров и FPGA, прежде чем кто-либо другой получит в награду тысячи биткойнов. Так, как это должно быть. Но, похоже, никого не беспокоило то, что время от времени мощность хэширования была сосредоточена в руках очень небольшого числа людей. В конце концов, с выпуском большего количества программного обеспечения для оптимизации майнинга на GPU и изобретением объединенного майнинга, обычным пользователям снова стало легче майнить.В конечном итоге мощность хэширования стала более распределенной.

В конце концов, с выпуском большего количества программного обеспечения для оптимизации майнинга на GPU и изобретением объединенного майнинга, обычным пользователям снова стало легче майнить.В конечном итоге мощность хэширования стала более распределенной.

Похожая история повторилась с ASIC. Они заменили графические процессоры, и первые люди, использовавшие ASIC, заработали много денег и контролировали очень большую мощность хеширования, но в конечном итоге реальные пользователи получили доступ к ASIC для себя и могли создавать свои собственные операции по добыче полезных ископаемых. А благодаря объединенному майнингу они могли бы получать более стабильный доход. Постепенно мощность огромных одиночных операций по добыче полезных ископаемых уменьшалась. Один человек больше не мог напрямую контролировать огромное количество хэш-мощности.Пулы были точкой централизации, но они по-прежнему составляли фактических пулов и состояли из тысяч независимых пользователей.

В те времена шахтеры не были политиками. Их просто добывали, и не более того. Они не пытались навязать пользователям свою волю, потому что в основном они были пользователями. У майнера с большой мощностью хэширования было очень маленькое окно, чтобы заработать как можно больше денег, прежде чем остальная часть сети догонит его. Он не мог позволить себе произвольно выставлять напоказ свою мощь хэширования и использовать ее каким-либо образом для получения власти или влияния для себя.

Их просто добывали, и не более того. Они не пытались навязать пользователям свою волю, потому что в основном они были пользователями. У майнера с большой мощностью хэширования было очень маленькое окно, чтобы заработать как можно больше денег, прежде чем остальная часть сети догонит его. Он не мог позволить себе произвольно выставлять напоказ свою мощь хэширования и использовать ее каким-либо образом для получения власти или влияния для себя.

В конце концов производители ASIC выяснили, что они могут использовать метод проверки работоспособности, чтобы заработать еще больше денег и конкурировать со своими клиентами. Вместо того, чтобы создавать ASIC и продавать его сразу клиентам или использовать исключительно самостоятельно, они могли бы сделать и то, и другое, предварительно продав оборудование, тайно добывая его, увеличивая сложность для всех остальных, а затем отправляя это использованное и в основном устаревшее оборудование для своих клиентов гораздо позже.

Из-за такого поведения постоянным пользователям было чрезвычайно сложно конкурировать с компаниями, у которых они покупали ASIC. Производители сохранили постоянное и полное преимущество перед своими клиентами. Те, кто вошел в горнодобывающий бизнес, уже были на пути к тому, чтобы стать проигравшими, в лучшем случае они могли бы окупить и заработать немного больше, чем их вложения, в худшем они потеряли бы значительные деньги. Также появилось много операций по «облачному майнингу», что было для обычных майнеров еще одним способом быть обманутым либо производителями ASIC, либо людьми, тесно связанными с производством ASIC.

Производители сохранили постоянное и полное преимущество перед своими клиентами. Те, кто вошел в горнодобывающий бизнес, уже были на пути к тому, чтобы стать проигравшими, в лучшем случае они могли бы окупить и заработать немного больше, чем их вложения, в худшем они потеряли бы значительные деньги. Также появилось много операций по «облачному майнингу», что было для обычных майнеров еще одним способом быть обманутым либо производителями ASIC, либо людьми, тесно связанными с производством ASIC.

Большинство этих ASIC-компаний умерли из-за банкротства из-за того, что их не конкурировали другие ASIC-компании, или из-за того, что они были слишком жадными и мошенническими до такой степени, что они были закрыты правительствами.Сообщество Биткойн быстро научилось не доверять горнодобывающим компаниям, и какое-то время действительно не существовало надежной компании ASIC. Рынок был готов к сбою и появлению нового игрока.

Где-то в 2013 году из Китая появилась новая компания ASIC, основанная Джиханом Ву и Микри Чжан. Они довели рутину компании Bitcoin ASIC до науки, и, обладая доступом к дешевой китайской электроэнергии и подключением к более дешевому производству, они вытеснили всех конкурентов. BITMAIN заработала репутацию компании с чрезвычайно надежным сроком поставки, ее оборудование было надежным и хорошо работало по сравнению с другим оборудованием для майнинга в то время.В то время как все с подозрением относились к американским и европейским ASIC-компаниям, BITMAIN была занята укреплением доверия и связей со своими клиентами.

Они довели рутину компании Bitcoin ASIC до науки, и, обладая доступом к дешевой китайской электроэнергии и подключением к более дешевому производству, они вытеснили всех конкурентов. BITMAIN заработала репутацию компании с чрезвычайно надежным сроком поставки, ее оборудование было надежным и хорошо работало по сравнению с другим оборудованием для майнинга в то время.В то время как все с подозрением относились к американским и европейским ASIC-компаниям, BITMAIN была занята укреплением доверия и связей со своими клиентами.

Они выяснили, что никто другой не сделал; что можно было превзойти своих клиентов, но в то же время порадовать их оборудованием и сроками поставки. Вам просто нужно было быть на маленьким, менее жадным, на маленьким, на меньше мошенничества, и вы могли бы заработать значительные суммы денег практически без риска. Другие компании, занимающиеся ASIC, поспешили заработать как можно больше денег и быстро выдохлись из-за негативной реакции, но BITMAIN применил более взвешенный, научный и клинический подход к бизнесу ASIC.

Терпение — сила; со временем и терпением лист шелковицы превращается в шелковое платье.

— Китайская пословица

Как майнер, каждый раз, когда вы покупаете оборудование у BITMAIN, вы теряете. Вы финансируете свое собственное соревнование, и в конечном итоге они выгонят вас из бизнеса. Может быть, через 6 месяцев, или через 1 год, или через 2 года. Но твое время придет. Вместо того, чтобы защищать сеть Биткойн, вы делаете обратное, повышая вероятность того, что BITMAIN продолжит доминировать в долгосрочном будущем.

BITMAIN скрывает свои массивные майнинговые фермы за «пулами». Но это, скорее всего, не настоящие пулы, это всего лишь прикрытие для массовых операций, с небольшой долей независимой мощности хеширования. Как показала сигнализация NYA, скорость хеширования очень стабильна и не работает независимо. Майнеры не отказались от пулов BITMAIN, несмотря на полное неприятие сообществом поддержки NYA со стороны BITMAIN. Затем почти в мгновение ока, когда Джихан разрешил активировать Segwit, 80% + мощности хэширования внезапно поддержали BIP 91.

Как и NYA, BITMAIN без колебаний использует свой контроль над подавляющим большинством мощности хэширования для достижения политических целей. Эти цели не совпадают с целями пользователей биткойнов, такими как их пренебрежение сохранением децентрализации. Скандал с Antbleed показал, что они заходят так далеко, что скрывают свое оборудование, чтобы шпионить за своими клиентами. Они значительно задержали софт-форк Segwit и, вероятно, задержат другие технические обновления, которые идут вразрез с их планами.

Они использовали опасные оптимизации, такие как ASICBOOST, которые снизили производительность сети Биткойн. Действительно, одного только существования ASICBOOST достаточно, чтобы оправдать переход на другой алгоритм. Они побудили другие компании создавать патентные союзы, чтобы попытаться преодолеть свое господство. Эти патентные союзы даже более вредны, чем деятельность BITMAIN, а запатентованная версия ASICBOOST с непрерывной сменой версий (попытка «превзойти» BITMAIN) еще больше усложняет выход на рынок новых конкурентов. Пытаясь «децентрализовать майнинг», такие компании, как Halong Mining, и пулы, подобные Slush, еще больше усугубили проблему путем введения патентных союзов и войн за интеллектуальную собственность.

Пытаясь «децентрализовать майнинг», такие компании, как Halong Mining, и пулы, подобные Slush, еще больше усугубили проблему путем введения патентных союзов и войн за интеллектуальную собственность.

Основываясь на консервативных оценках валовой прибыли в 75 процентов и операционной прибыли в 65 процентов, аналитики Bernstein подсчитали, что базирующаяся в Пекине компания Bitmain заработала от 3 до 4 миллиардов долларов операционной прибыли в 2017 году.

Я считаю, что BITMAIN медленно направляет биткойн. майнинг в будущее, в котором они будут полностью контролировать 100% мощности хэширования.Они медленно, но верно вытеснят других майнеров, своих клиентов. Они могут разработать более изощренные способы сокрытия своей хэш-мощности, но мы можем надеяться, что по мере проведения IPO станет более ясным, в какой степени они доминируют в майнинге биткойнов. Они продемонстрировали полное пренебрежение консенсусом, а нахождение в Китае подвергает их риску быть принужденным к государственной цензуре Китая.

Никогда не было и не будет фактической конкуренции с BITMAIN.Из-за экономии на масштабе невозможно долго конкурировать по цене за Дж / TH без того, чтобы BITMAIN не снизил цены в ответ. Майнинг — это безжалостный бизнес, в котором подавляющее большинство клиентов выберут самое дешевое (и надежное, как доказал себя BITMAIN) оборудование, обеспечивающее максимальную производительность. Давайте посмотрим на некоторые из их так называемых «соревнований»:

Давайте сначала посмотрим, что вы получаете от BITMAIN прямо сейчас. Используется их последняя партия, которая должна быть отправлена в июле. Они предлагают Antminer S9i за 673 доллара, что дает мне мощность хеширования 14TH / s при потребляемой мощности 1340 Вт на стене.Это дает эффективность около 96 Дж / TH. Так что это примерно 7 долларов за Дж / TH. Посмотрим, сможем ли мы получить дешевле, чем у «конкуренции».

Halong Mining

Они больше не продают оборудование, поэтому в настоящее время не конкурируют с BITMAIN. Что-то очень похожее на то, что они продали, сейчас продается другой компанией, так что давайте посмотрим на это…

Что-то очень похожее на то, что они продали, сейчас продается другой компанией, так что давайте посмотрим на это…

Innosilicon

Они продают майнинговое устройство под названием Terminator T2, которое выдает 17,2 TH / s при 1430 Вт на стене.Получается эффективность 83 Дж / TH. Устройство стоит 1080 долларов. Это примерно 13 долларов за Дж / TH. Почти вдвое больше, чем предлагает BITMAIN, поэтому покупать у этой компании не очень выгодно.

GMO

Они еще не отгрузили свои майнеры, но утверждают, что работают со скоростью 24 TH / s и потребляют 1950 Вт на стене. Это дает эффективность 81 Дж / TH. Единица будет стоить 2000 долларов, так что это огромные 24 доллара за Дж / TH. Это вообще не будет соревноваться.

Ebang

В настоящее время они продают свой майнер Ebit E9.3. Устройство выдает 16TH / s при 1760 Вт. Получается эффективность 110 Дж / TH. Майнер стоит 950 долларов, то есть 8,6 долларов за Дж / ТН. По-прежнему дороже, чем BITMAIN, даже несмотря на то, что это оборудование нового поколения.

Avalon

AvalonMiner 841 делает 13TH / s при потребляемой мощности 1290 Вт. Это дает эффективность 99 Дж / TH. Устройство стоит 710 долларов. Это стоимость 7,1 долларов за Дж / TH. Это ближе к BITMAIN, но все еще не совсем так, и — это линейка продуктов, которая вышла всего несколько месяцев назад, серия BITMAIN S9 очень старая, и к настоящему времени должна быть более убедительно проиграна.В настоящее время это оборудование можно считать конкурентом, но это во многом благодаря задержке BITMAIN с выпуском своего S11 в качестве ответа.

Проблема в том, что многие производители уже существуют, готовые взять на себя BITMAIN, но они не могут преодолеть монополию

Многие из этих конкурирующих производителей не будут конкурировать с BITMAIN через несколько лет, BITMAIN просто выпустит новое оборудование Вскоре все эти компании оказались в еще более затруднительном положении. Эти компании могут присоединиться к кладбищу неудачных ASIC-компаний (KnCMiner, Spondoolies-Tech и т. Д.).Сложность будет увеличиваться еще больше, и BITMAIN продолжит консолидацию майнинга. Если какая-либо реальная конкуренция действительно появится, BITMAIN просто использует свое доминирование и способность противостоять боли, чтобы жестоко снизить цены, нанося себе краткосрочный ущерб, но в долгосрочной перспективе отгоняя конкуренцию.

Д.).Сложность будет увеличиваться еще больше, и BITMAIN продолжит консолидацию майнинга. Если какая-либо реальная конкуренция действительно появится, BITMAIN просто использует свое доминирование и способность противостоять боли, чтобы жестоко снизить цены, нанося себе краткосрочный ущерб, но в долгосрочной перспективе отгоняя конкуренцию.