Вор-невидимка: как хакеры добывают криптовалюту на вашем компьютере

Некоторые «счастливчики» из Франции, Италии, Японии, Испании и Тайваня смогли и почувствовать на себе последствия инцидента, затронувшего интернет-гиганта Google и популярный сервис YouTube. Если коротко, то посетители YouTube оказались участниками своеобразного большого ботнета, который майнил криптовалюту, используя ресурсы пользовательских компьютеров. Учитывая количество пользователей YouTube в атакованных странах, общее число пострадавших пользователей вполне может перевалить за 100 млн.

Смотри рекламу — дай заработать «другу»

Злоумышленники разместили в рекламной сети, принадлежащей Google, вредоносный код известного майнера CoinHive и еще один самописный скрипт по майнингу криптовалют. Это позволило им генерить криптовалюты (Monero в частности) на ресурсах посетителей YouTube прямо во время просмотра ими роликов (это одна из разновидностей скрытого майнинга, так называемый браузерный майнинг, или криптоджекинг: устройства посетителей web-сайтов используются для добычи криптовалюты без ведома самих пользователей). При этом переключение на другой браузер проблему не решало, и львиная доля процессорных ресурсов (по некоторым оценкам до 80%) уходила на обеспечение работоспособности вредоносной программы.

При этом переключение на другой браузер проблему не решало, и львиная доля процессорных ресурсов (по некоторым оценкам до 80%) уходила на обеспечение работоспособности вредоносной программы.

Однако наибольшее беспокойство вызывает даже не сам факт взлома контрагента Google (всего в рекламном сервисе Google около 2 млн рекламодателей), а то, что эта рекламная кампания работала на протяжении довольно долгого времени до момента удаления. Google заявляет о времени реакции, не превышающем двух часов, и фокусе на обнаружении web-майнеров. Но это не отменяет того факта, что само присутствие вредоносного кода в рекламной сети было выявлено и предано огласке случайным пользователем в социальной сети Twitter спустя неделю после старта рекламной кампании со встроенным вредоносным кодом (сеть функционировала с 18 по 26 января по данным компании Trend Micro).

Реклама на Forbes

Одной из возможных причин столь медленной реакции может быть использование в браузерах блокировщиков рекламы, защищающих пользователей от подобных атак.

Незнание не освобождает от майнинга

Подобные атаки легко пресекаются на уровне пользователя без приложения значительных усилий и общедоступными средствами. Например, как уже упоминалось выше, блокировщиками рекламы, большинством популярных антивирусов или специальными расширениями для браузера. А элементарная осмотрительность позволит моментально обнаружить действие майнера «на глаз» просто по замедлению работы компьютера. Кстати, в Trend Micro также утверждают, что во время действия этой рекламной кампании количество обнаруженных web-майнеров на компьютерах пользователей возросло на 285%. И скорее всего это произошло за счет массы неосведомленных в вопросах информационной безопасности пользователей, не понявших сути оповещений антивирусов, а то и вовсе проигнорировавших их (по нашей статистике, вирусные атаки входят в тройку наиболее действенных в отношении частных лиц).

А элементарная осмотрительность позволит моментально обнаружить действие майнера «на глаз» просто по замедлению работы компьютера. Кстати, в Trend Micro также утверждают, что во время действия этой рекламной кампании количество обнаруженных web-майнеров на компьютерах пользователей возросло на 285%. И скорее всего это произошло за счет массы неосведомленных в вопросах информационной безопасности пользователей, не понявших сути оповещений антивирусов, а то и вовсе проигнорировавших их (по нашей статистике, вирусные атаки входят в тройку наиболее действенных в отношении частных лиц).

Немного о кибербухгалтерии

Именно финансовая прибыль является ключевым мотиватором для злоумышленников: по статистике, до 70% всех киберпреступлений совершаются именно в целях финансовой наживы. А ажиотаж вокруг криптовалюты в 2017 году заставил злоумышленников обратить на нее пристальное внимание: к примеру, те же ботнеты, добывающие криптовалюту, сегодня приносят злоумышленникам хороший доход. Так, ботнет из зараженных веб-серверов (для скрытой установки ПО для майнинга Monero использовалась уязвимость в продукте Microsoft) за три месяца принес злоумышленникам более $63 000.

Так, ботнет из зараженных веб-серверов (для скрытой установки ПО для майнинга Monero использовалась уязвимость в продукте Microsoft) за три месяца принес злоумышленникам более $63 000.

В истории с веб-майнерами в рекламной сети доход хакеров может оказаться еще выше. Прикинем: за одну неделю непрерывного майнинга Monero на самом производительном домашнем процессоре (90 h/s) можно заработать порядка $1 (по данным портала WhatToMine). Предположим, что рекламу за неделю посмотрело от 10 млн до 100 млн человек (и это вполне реальное число пользователей YouTube в подвергшихся атаке странах), каждый из них пробыл на сайте от 10 минут до 1 часа в день и средний хешрейт составлял 30-60 хешей в секунду (то есть $0,05-$0,1 прибыли в день по данным все того же портала). Далее вспомним, что сеть функционировала неделю, учтем 4% экономии на комиссии Coinhive за счет использования собственного скрипта в 10% случаев и получим прибыль злоумышленника в широком диапазоне от $17 743 до $2 млн.

Хотя подсчеты приближенные, но позволяют прогнозировать, что майнинг криптовалюты за счет посетителей веб-сайтов в ближайшем будущем может стать популярней, чем монетизация с помощью контекстной рекламы. Сервисы, предлагающие владельцам сайтов зарабатывать за счет встраивания скриптов для майнинга в код ресурса, уже существуют (например, тот же Coinhive — это легальный сервис), и количество их клиентов будет расти. Поэтому без сомнения атаки такого рода будут происходить и дальше (пока это обещает прибыль их организаторам). Новости об этом появляются постоянно, например, даже в магазине приложений операционной системы Android Google Play уже замечали приложения со встроенным майнером.

Сервисы, предлагающие владельцам сайтов зарабатывать за счет встраивания скриптов для майнинга в код ресурса, уже существуют (например, тот же Coinhive — это легальный сервис), и количество их клиентов будет расти. Поэтому без сомнения атаки такого рода будут происходить и дальше (пока это обещает прибыль их организаторам). Новости об этом появляются постоянно, например, даже в магазине приложений операционной системы Android Google Play уже замечали приложения со встроенным майнером.

Доверять или сомневаться

Атака с добыванием криптовалюты на компьютере жертвы (криптоджекинг) не несет значительных негативных последствий для пользователей. После отключения вредоносной программы данные пользователя остаются в сохранности.

Однако и в этой истории есть второе дно: стоит обратить внимание на то, как она развивалась. Вместо конечной цели (пользователя) шла атака на контрагентов, партнеров, популярные публичные площадки, которые менее защищены и хуже контролируются, а самое главное, им доверяют.

Доверие — это ход, которым киберпреступники начинают пользоваться все чаще: каждая вторая успешная атака на организацию, которую мы расследовали в прошлом году, была проведена именно через скомпрометированный «ранее надежный» источник. Здесь можно вспомнить и группировку Cobalt, активно атакующую отечественные финансовые компании, которая для начала взламывает контрагентов своей истинной цели и использует их реальные почтовые ящики для рассылки фишинговых писем, и нашумевший с полгода назад вирус NotPetya, который также использовал для своего распространения готовую инфраструктуру компании M.E.Doc. К чему эти примеры? Как и в случае «навешивания» майнера на сервисы YouTube использовалась та же тактика: атаковать не самих пользователей, а площадку, облеченную их доверием.

В следующий раз атака через доверенную площадку может проводиться не для относительно безобидного криптоджекинга, в ту же рекламную выдачу YouTube может попасть недетектируемый вредоносный код, который сможет причинить реальный ущерб пользователям (например, перенаправить пользователя на вредоносный сайт). А теперь вспомним о том, как быстро был выявлен вредоносный код в рекламной кампании в этот раз, дополним это средним охватом и… получим очередную эпидемию мирового масштаба.

А теперь вспомним о том, как быстро был выявлен вредоносный код в рекламной кампании в этот раз, дополним это средним охватом и… получим очередную эпидемию мирового масштаба.

российских пользователей не пугают угрозы скрытого майнинга

Почти половина россиян не боится незаконного криптомайнинга, несмотря его на высокую угрозу. Треть из них ошибочно полагает, что они не могут стать жертвами вирусов для добычи криптовалют. Результаты опроса Avast.

В наших социальных сетях мы уже затрагивали тему нашего опроса, согласно которому 41% российских пользователей не задумывается о том, что их гаджеты и умные устройства могут быть заражены для незаконной добычи криптовалюты.

Треть из них (32%) ошибочно полагает, что они не могут стать жертвами вредоносного ПО для криптомайнинга, потому что они не владеют необходимым оборудованием и не занимаются добычей криптовалюты.

Напомним, что экспертная группа Avast провела исследование, чтобы оценить уровень понимания и знания пользователей о криптомайнинге, в частности — о скрытой добыче криптовалюты с использованием вредоносных программ. В опросе участвовали пользователи по всему миру, в том числе из России, Испании, Японии и Чехии.

В опросе участвовали пользователи по всему миру, в том числе из России, Испании, Японии и Чехии.

Согласно опросу, 95% российских пользователей знакомы с цифровыми валютами. При этом четыре респондента из пяти (82%) заявили, что они слышали о вредоносных или зараженных сайтах, которые занимаются майнингом криптовалют.

Это достаточно высокий показатель среди пользователей по всему миру. Например, несмотря на достаточную осведомленность японских пользователей о криптовалюте (95%), только 60% из них знают, что могут стать жертвами криптомайнинговых сайтов.

«Мы наблюдаем значительное увеличение числа киберпреступников, объединяющих устройства Интернета вещей и смартфоны в ботнеты, чтобы добывать криптовалюту. Вредоносная программа может скрытно работать в фоновом режиме на любом смарт-устройстве, вне зависимости от того, владеет ли жертва какой-либо криптовалютой. Одна из основных задач команды Avast — развеять мифы, связанные с вредоносным криптомайнингом, и рассказывать людям о рисках для персональных данных и производительности устройств, — комментирует Алексей Федоров, глава представительства Avast в России и СНГ.

Уже появились веб-сайты, которые открыто предлагают посетителям выбор между просмотром рекламы и добычей криптовалют с помощью их устройства в фоновом режиме. Более 20% российских пользователей заявили, что они бы выбрали криптомайнинг как альтернативу назойливой рекламе.

Также мы уже писали о сервисах, когда пользователи добровольно отдают часть ресурсов компьютера за процент от добытого объема криптовалют.

Интерес мошенников к криптовалюте растет

На сегодняшний день самая опасная вредоносная деятельность, связанная с криптовалютами, — это фишинг. Есть основания полагать, что в 2018 году этого вида мошенничества станет еще больше. Киберпреступники отправляют электронные письма от лица криптовалютных бирж, чтобы получить их цифровые деньги.

Есть основания полагать, что в 2018 году этого вида мошенничества станет еще больше. Киберпреступники отправляют электронные письма от лица криптовалютных бирж, чтобы получить их цифровые деньги.

Согласно последним исследованиям, 18,6% стартапов, привлекающих инвестиции через ICO, потенциально могут оказаться мошенническими — подозрительные предложения уже получили инвестиции в размере $1 млрд. Так, создатели криптовалютных стартапов Ifan и Pincoin собрали $660 млн и скрылись.

Интерес злоумышленников понятен: с начала года объем инвестиций, привлеченных с помощью ICO, вдвое превысил рекордный уровень прошлого года и к сегодняшнему дню составляет уже более $9 млрд и продолжает и расти.

Внимание злоумышленников к криптомайнерам также выросло — за последние 12 месяцев вредоносное ПО для добычи криптовалюты стало более изощренным и распространенным. Согласно отчету Check Point Global Threat Impact Index, криптомайнер Coinhive уже полгода удерживает лидирующие позиции среди самых активных зловредов.

То, что когда-то угрожало только ПК, быстро стало основным риском для смартфонов и сложной экосистемы устройств Интернета вещей. Криптомайнеры, такие как Smominru или Adylkuzz, скрываются в мобильных играх, поддельных банковских приложениях и создают огромные ботнеты из устройств жертв.

Для того, чтобы быть эффективной и прибыльной, добыча криптовалюты требует высокого уровня компьютерной мощности. И поскольку мощность процессора одного компьютера или смартфона низкая, киберпреступники пытаются создать сети устройств, известные как ботнеты, чтобы максимизировать прибыль. Для жертв злоумышленников это означает, что их устройства теряют скорость производительности, снижается срок службы и растут счета за электроэнергию. Кроме того, растут риски кражи личных данных.

Пользователи ПК и смартфонов могут использовать бесплатное антивирусное решение, такое как Avast Free Antivirus для ноутбуков и компьютеров или Avast Mobile Security для Android-устройств. Кроме того, Avast в этом году также запустит Smart HomeSecurity, основанный на платформе безопасности Интернета вещей от Avast SmartLife и предоставляющий защиту на основе искусственного интеллекта и возможность наблюдения за активностью их домашней сети.

Avast провел опрос в апреле 2018 года. Респондентами стали более 2000 пользователей ПК в России. Почти пятая часть (18%) владеет или инвестирует в криптовалюту, а 9% планируют вкладывать в нее свои инвестиции.

Следите за нашими новостями в социальных сетях ВКонтакте, Одноклассники, Facebook и Twitter. При написании текста были использованы материалы газеты «Коммерсантъ».

ЦБ может приравнять скрытый майнинг к киберрискам

СОГЛАШЕНИЕ О ПРЕДОСТАВЛЕНИИ И ИСПОЛЬЗОВАНИИ ПЕРСОНАЛЬНЫХ ДАННЫХ

Настоящее соглашение регламентирует отношения между АО «Аналитический центр» и физическим лицом (Пользователь) и вступает в силу с момента принятия Пользователем условий настоящего соглашения. При несогласии Пользователя с хотя бы одним из пунктов соглашения, Пользователь не имеет права дальнейшей регистрации. Продолжение процедуры регистрации говорит о полном и безоговорочном согласии с настоящим соглашением.

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Регистрация — процедура, в ходе которой Пользователь предоставляет достоверные данные о себе по утвержденной форме регистрации (регистрационная карта). Прохождение процедуры регистрации говорит о том, что Стороны полно и безоговорочно согласились с условиями настоящего соглашения.

Персональные данные Пользователя — данные, используемые для идентификации личности, добровольно указанные Пользователем при прохождении регистрации. Данные хранятся в базе данных на сервере АО «Аналитический центр» и подлежат использованию исключительно в соответствии с настоящим соглашением и законодательством РФ.

ИСПОЛЬЗОВАНИЕ ПЕРСОНАЛЬНЫХ ДАННЫХ

Мы используем персональные данные Пользователя только для тех целей, которые указываются при их сборе. Мы не используем персональные данные для других целей без согласия Пользователя. Мы можем использовать персональные данные Пользователя для следующих целей:

Мы можем использовать персональные данные Пользователя для следующих целей:

- Для организации выдачи Пользователю электронной цифровой подписи в рамках сети Аккредитованных при Некоммерческой организации «Ассоциация Электронных Торговых Площадок» Удостоверяющих центров, а также ее обслуживания и оказания сопутствующих услуг;

- Для обратной связи с Пользователем в целях предоставления услуги или информации, в том числе посредством рассылки рекламных, информационных и (или) иных материалов АО «Аналитический Центр» на указанную электронную почту. Отказаться от рассылки рекламных, информационных и (или) иных материалов АО «Аналитический Центр» можно нажав на соответствующую кнопку в нижнем колонтитуле любого письма в рамках такой рассылки;

- Для ответов на запросы Пользователя в службу поддержки;

- Для выполнения обязательств по договорам.

Для использования персональных данных для любой иной цели мы запрашиваем подтверждение Пользователя. Пользователь соглашается, что АО «Аналитический центр» оставляет за собой право использовать его персональные данные анонимно и в обобщенном виде для статистических целей.

ОБЯЗАТЕЛЬСТВА ПОЛЬЗОВАТЕЛЯ ПО РЕГИСТРАЦИИ

Пользователь соглашается предоставить правдивую, точную и полную информацию о себе по вопросам, предлагаемым в регистрационной карте. Если Пользователь предоставляет неверную информацию, АО «Аналитический центр» имеет право приостановить либо отменить регистрацию.

ПРЕДОСТАВЛЕНИЕ ПЕРСОНАЛЬНЫХ ДАННЫХ ПОЛЬЗОВАТЕЛЯ ТРЕТЬИМ ЛИЦАМ

АО «Аналитический центр» не передает персональные данные третьим лицам для маркетинговых целей без разрешения Пользователя.

АО «Аналитический центр» может передавать персональные данные Пользователя компаниям, аффилированным по отношению к АО «Аналитический центр», для обработки и хранения. Пользователь соглашается с тем, что АО «Аналитический центр» передает персональные данные Пользователя уполномоченным организациям для создания и выдачи электронной подписи, выполнения требуемых услуг и операций.

АО «Аналитический центр» предоставляем третьим лицам объем персональных данных, необходимый для оказания требуемой услуги или транзакции. При необходимости АО «Аналитический центр» можем использовать персональные данные Пользователя для ответа на претензии, исковые заявления.

АО «Аналитический центр» можем собирать и, при необходимости, передавать уполномоченным органам имеющуюся в нашем распоряжении информацию для расследования, предотвращения и пресечения любых незаконных действий. АО «Аналитический центр» вправе раскрывать любые персональные данные по запросам правоохранительных органов, решению суда и в прочих случаях, предусмотренных законодательством РФ.

АО «Аналитический центр» вправе раскрывать любые персональные данные по запросам правоохранительных органов, решению суда и в прочих случаях, предусмотренных законодательством РФ.

С целью предоставления дополнительной информации, оказания услуг, Пользователь можете быть направлен на другие ресурсы, содержащие информационные или функциональные ресурсы, предоставляемые третьими лицами.

Только в тех случаях, когда информация собирается от лица АО «Аналитический центр», использование данных Пользователя будет определяться политикой АО «Аналитический центр» в отношении конфиденциальности персональных данных. При предоставлении информации на других ресурсах будут использоваться политики в отношении конфиденциальности персональных данных, проводимые их владельцами.

АО «Аналитический центр» требует от своих партнеров использования политики в отношении конфиденциальности персональных данных, согласующихся с политикой АО «Аналитический центр».

БЕЗОПАСНОСТЬ ВАШИХ ПЕРСОНАЛЬНЫХ ДАННЫХ

АО «Аналитический центр» использует технологии безопасности, процедуры и организационные меры для защиты персональных данных Пользователя от несанкционированного доступа, использования или разглашения.

АО «Аналитический центр» стремится защитить персональные данные Пользователя, но не может гарантировать безопасность передаваемых данных.

АО «Аналитический центр» рекомендует принимать все меры по защите ваших персональных данных при работе в Интернете. Часто меняйте пароли, используйте сочетание букв и цифр при создании паролей и используйте защищенный браузер.

ХРАНЕНИЕ ДАННЫХ

АО «Аналитический центр» не хранит персональные данные Пользователя дольше, чем необходимо для целей их сбора, или чем требуется в соответствии с действующими законами или правилами.

Скрытый майнинг и ботнеты | Блог Касперского

Майнинг криптовалюты — модное слово в ИТ-индустрии и быстрорастущее явление. В рамках этой далеко идущей тенденции все больше и больше людей занимаются «майнингом» или добавлением блоков в цепочку блоков и получают за это вознаграждение в криптовалюте. Поступая таким образом, эти майнеры придумывают все больше и больше изобретательных способов, не все из которых являются законными, чтобы заработать желанные монеты. И некоторые из наиболее предприимчивых «горняков» не стесняются делать это за ваш счет.

Зачем майнерам ваш компьютер

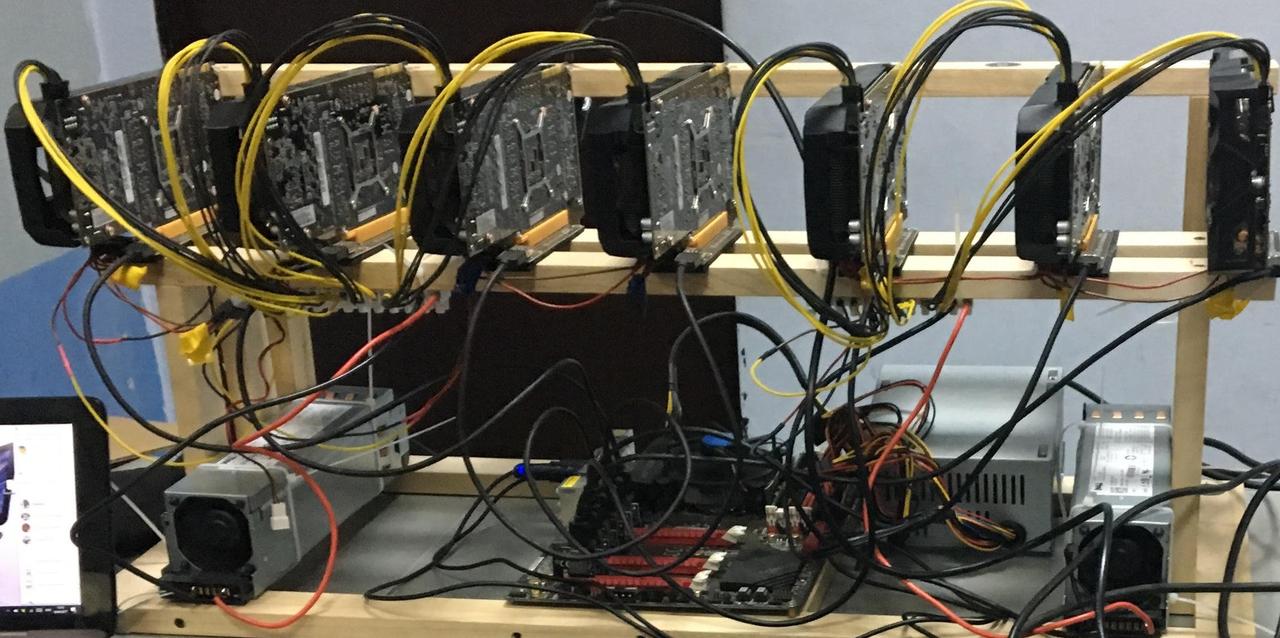

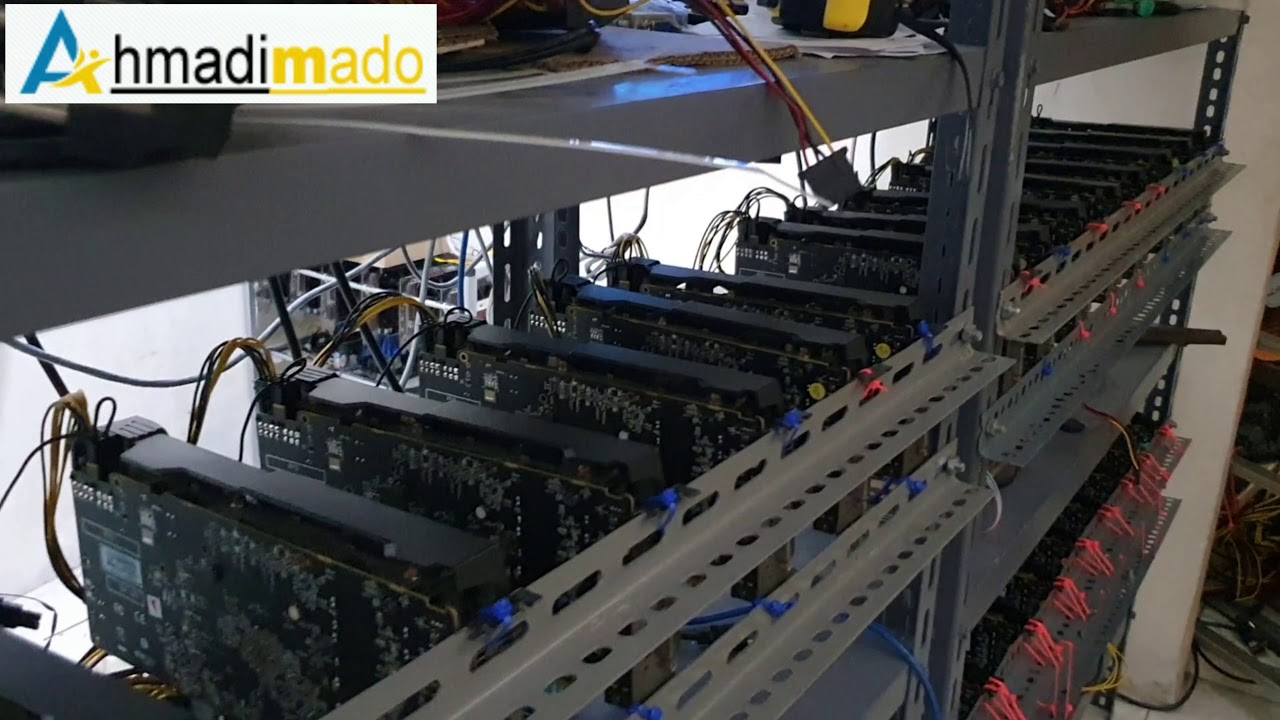

Мы уже писали о ботнетах и о том, как хакеры могут превратить ваш компьютер в зомби и сделать его частью ботнета. Сеть таких зомби-компьютеров может использоваться для различных целей, включая, помимо прочего, майнинг криптовалюты.

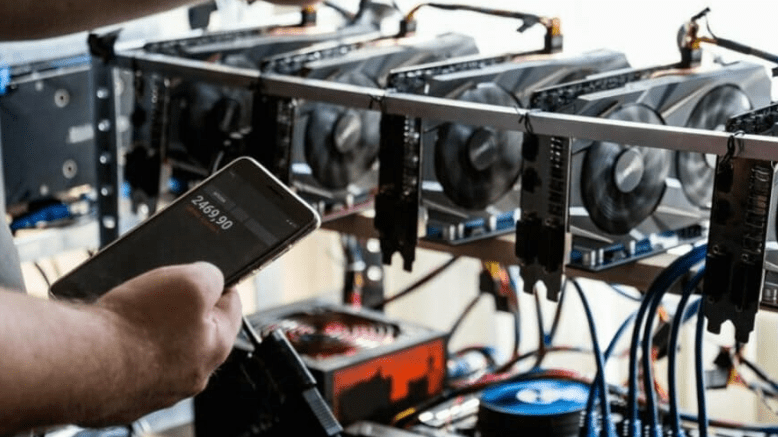

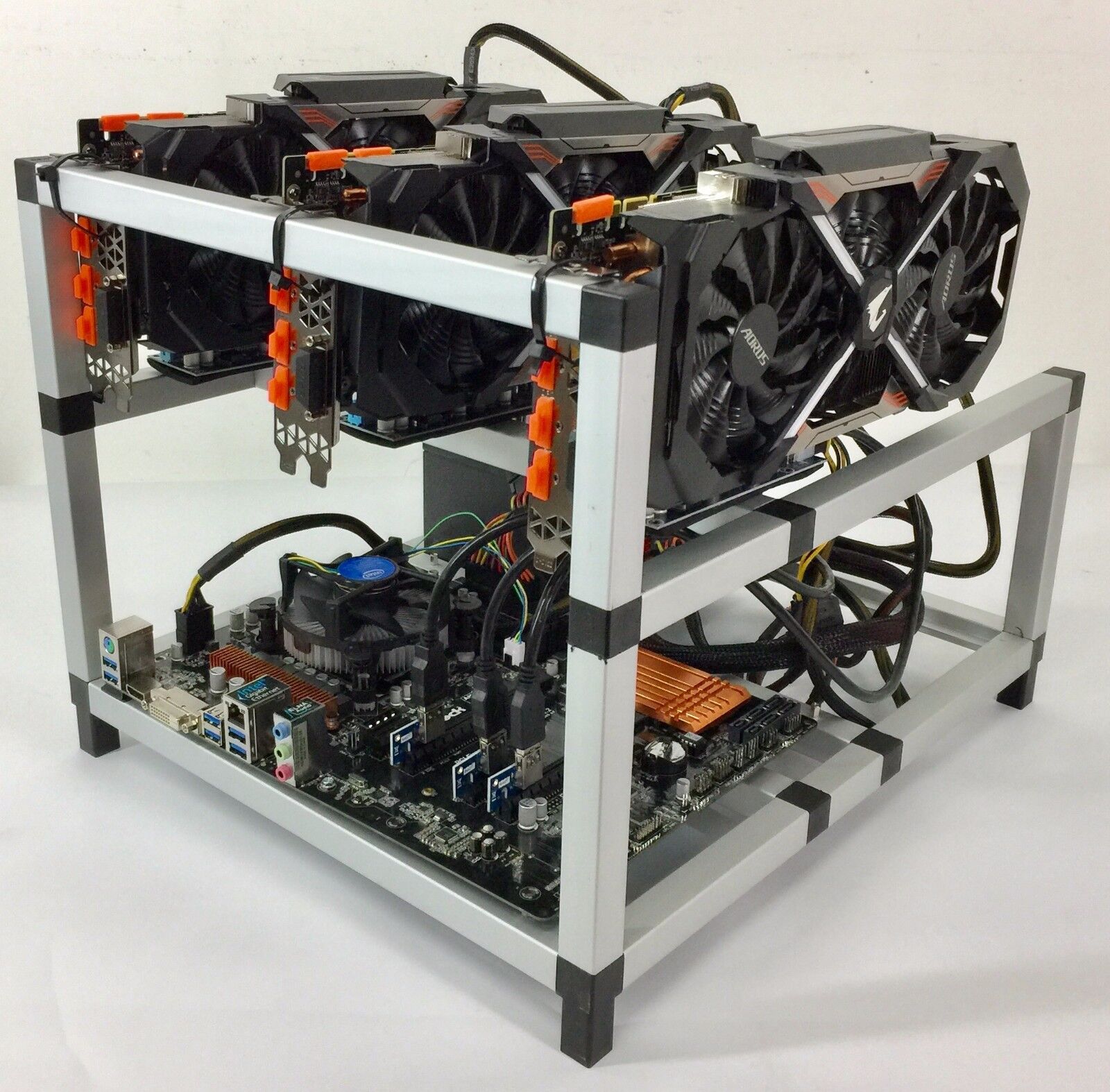

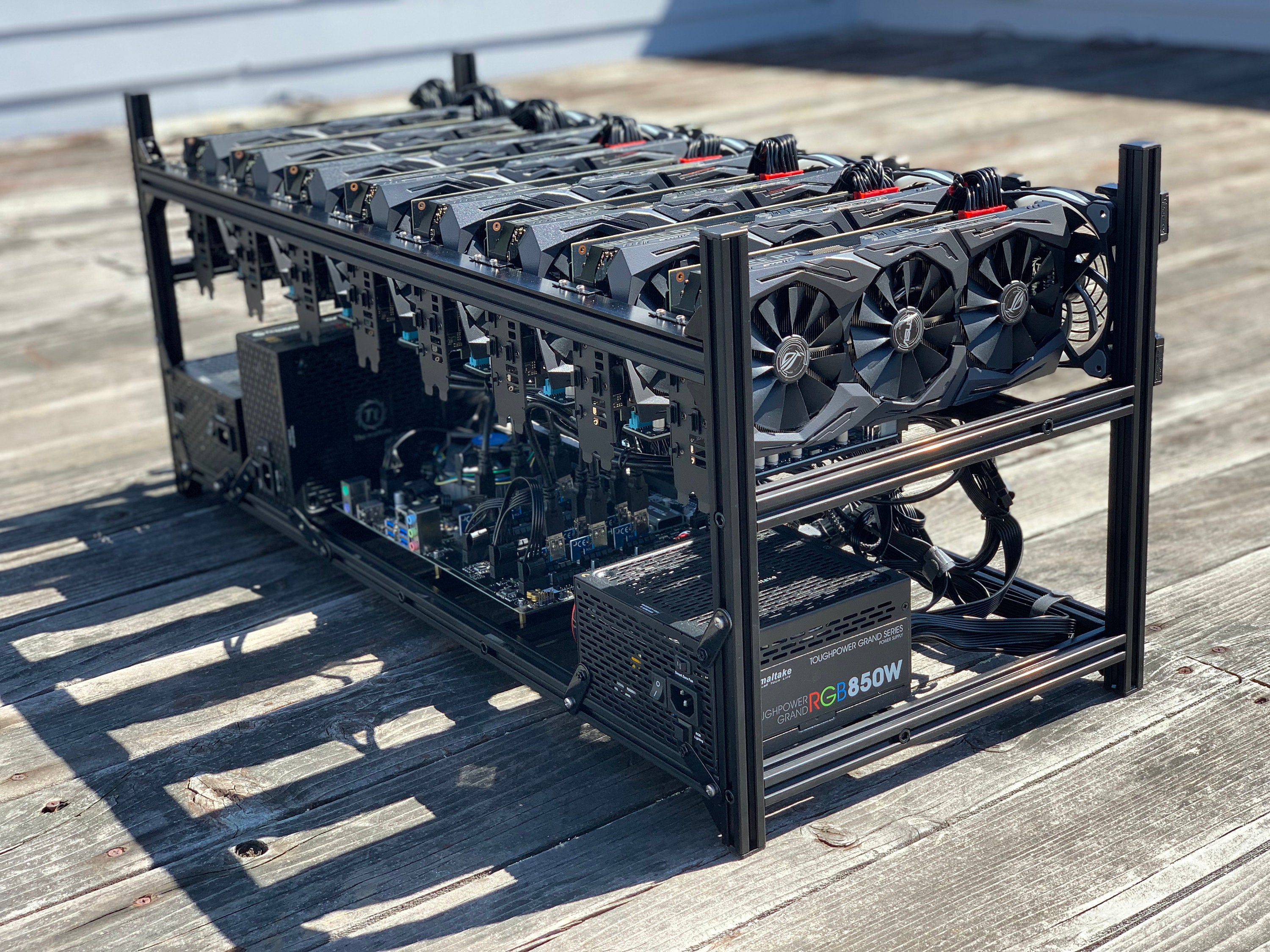

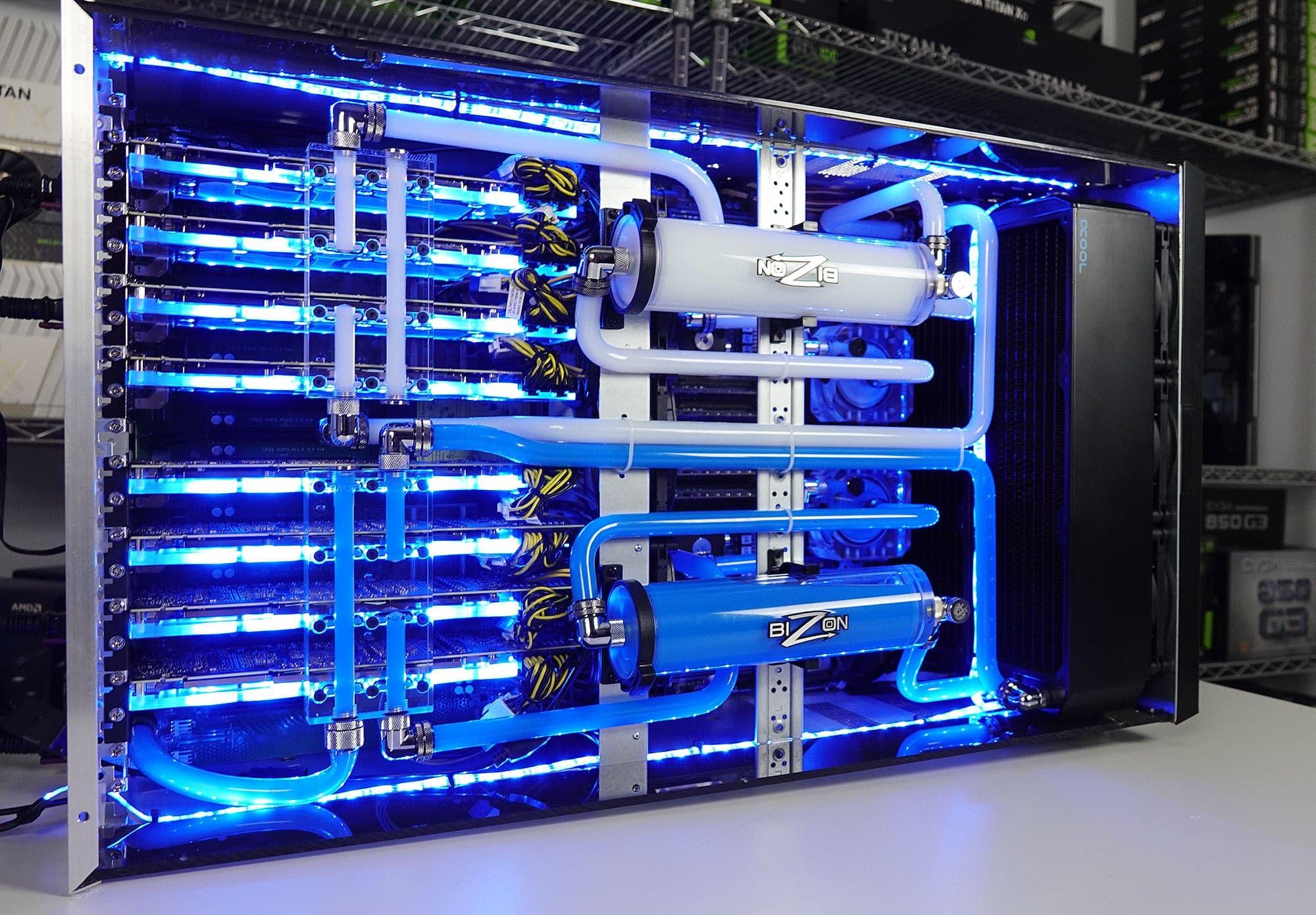

С точки зрения непрофессионала, ваш компьютер становится частью распределенной сети, вычислительная мощность которой используется для майнинга криптовалюты, которая оказывается в кармане владельца ботнета. Несколько тысяч компьютеров в ботнете могут добывать криптовалюту гораздо эффективнее, чем один компьютер.В случае майнингового ботнета жертвы также оплачивают счет за электроэнергию, что делает установку майнерских приложений на компьютеры ничего не подозревающих пользователей очень прибыльным делом для хакеров.

Несколько тысяч компьютеров в ботнете могут добывать криптовалюту гораздо эффективнее, чем один компьютер.В случае майнингового ботнета жертвы также оплачивают счет за электроэнергию, что делает установку майнерских приложений на компьютеры ничего не подозревающих пользователей очень прибыльным делом для хакеров.

Обратите внимание, что рядовой пользователь может намеренно установить приложение-майнер, чтобы добывать криптовалюту самостоятельно. Отличить легальную добычу полезных ископаемых от незаконной деятельности — сложная задача. Приложения майнера идентичны; разница в скрытой установке и работе незаконно действующих приложений.

Как скрытый майнер попадает на ваш компьютер

В большинстве случаев майнер попадает на компьютер с помощью специально созданного вредоносного приложения, так называемого дроппера, основная функция которого заключается в тайной установке другого приложения. Дропперы обычно выступают под видом пиратских версий лицензионных продуктов или генераторов ключей активации для них. Пользователи ищут этот тип программного обеспечения в одноранговых сетях и намеренно загружают его.

Пользователи ищут этот тип программного обеспечения в одноранговых сетях и намеренно загружают его.

Когда загруженный файл запускается, на компьютер жертвы развертывается установщик, который, в свою очередь, загружает майнер и специальный инструмент, скрывающий его в системе.Приложение также может поставляться в комплекте со службами, обеспечивающими его автозапуск и настраивающими его параметры.

Например, такие сервисы могут приостанавливать работу майнера, когда пользователь запускает некоторые популярные компьютерные игры. (Майнер использует вычислительную мощность видеокарты, поэтому игра может начать отставать и вызывать подозрения у пользователя.)

Такие службы также могут пытаться отключить антивирусные продукты, приостановить майнер, когда запущен инструмент системного мониторинга, и восстановить майнер, если пользователь попытается удалить его.

Масштаб проблемы

Хакеры распространяют такие приложения как сервис. Они используют Telegram-каналы, посвященные возможностям работы в Интернете; вы можете встретить объявления, предлагающие пробные версии таких дропперов для распространения скрытого майнера.

Чтобы дать вам представление о масштабе этого явления: наши специалисты недавно обнаружили ботнет, состоящий примерно из нескольких тысяч компьютеров, на которых был тайно установлен майнер Minergate. Он добывает не очень популярные биткойны, а в основном те криптовалюты, как Monero (XMR) и Zcash (ZEC), которые позволяют скрывать транзакции и владение кошельком.По самым скромным подсчетам, один майнинговый ботнет может приносить более 30 000 долларов в месяц. Более 200000 долларов прошло через кошелек, использованный ботнетом, обнаруженным нашими экспертами.

Кошелек Monero, используемый вышеупомянутыми преступниками. Текущий обменный курс Monero составляет около $ 120

.Как защититься от этой угрозы

Kaspersky Internet Security по умолчанию защищает вас от вредоносных программ-дропперов. Просто убедитесь, что ваше антивирусное приложение постоянно и у этой вредоносной программы не будет шансов проникнуть на ваш компьютер.Если по какой-то причине вы деактивируете антивирус и запустите ручную проверку после появления подозрений, Kaspersky Internet Security немедленно обнаружит этого полноценного трояна и предложит вам избавиться от него.

В отличие от дропперов, майнеры не являются вредоносными приложениями, как мы упоминали ранее. Вот почему они попадают в нашу категорию потенциально опасного программного обеспечения — программного обеспечения, которое является законным, но может использоваться в злонамеренных целях (более подробную информацию о том, что входит в эту категорию, можно найти здесь). Kaspersky Internet Security по умолчанию не блокирует и не удаляет такие программы; пользователь мог установить их специально.

Если вы предпочитаете проявлять осторожность и уверены, что не будете использовать майнеры и другое опасное ПО, вы всегда можете открыть настройки Kaspersky Internet Security, найти раздел Угрозы и исключения и установить флажок Обнаружение другого программного обеспечения . И последнее, но не менее важное: регулярно проверяйте свою систему: ваше решение безопасности поможет вам избежать установки и запуска любых нежелательных приложений.

Скрытых майнеров в Google Play

Когда компьютер показывает признаки замедления, многие склонны винить в этом вирусы. Но в случае смартфонов медлительность, перегрев или малое время автономной работы обычно связаны с возрастом. Говорят, пора покупать новый. На самом деле, есть вероятность, что проблема может заключаться в другом — если быть точным, в скрытом майнинге.

Но в случае смартфонов медлительность, перегрев или малое время автономной работы обычно связаны с возрастом. Говорят, пора покупать новый. На самом деле, есть вероятность, что проблема может заключаться в другом — если быть точным, в скрытом майнинге.

Когда дело доходит до майнинга, важна вычислительная мощность. Конечно, с точки зрения производительности мобильные устройства не могут соперничать с настольными компьютерами, оснащенными новейшими видеокартами, но в глазах киберпреступников огромное количество устройств компенсирует их недостаток мощности.Для тех, кто привык питаться вычислительной мощностью других людей, миллионы устройств представляют собой слишком интересную возможность, чтобы ее игнорировать.

На самом деле заразить смартфон или планшет скрытым майнером до опасения просто. Владельцу устройства не нужно сознательно устанавливать майнер или загружать приложение из сомнительного источника. Скрытых майнеров можно обнаружить, загрузив и запустив, казалось бы, безобидные приложения, доступные в официальном магазине Google Play.

Майнеров в Google Play

Обычные майнеры, притворяющиеся удобными инструментами или играми, не работают так, как описано — вместо этого они показывают рекламу и тайно добывают криптовалюту.Но Google Play и другие официальные магазины не допускают таких подделок или, если им удастся проникнуть, быстро найти и удалить их. Поэтому подобные вредоносные приложения распространяются в основном через форумы и неофициальные магазины. Проблема киберпреступников в том, что слишком мало людей что-либо скачивают с таких ресурсов.

Но они нашли способ обойти эту конкретную проблему: если приложение действительно выполняет то, что обещано в его описании, а вредоносная программа аккуратно замаскирована, она может проскользнуть.Это уже произошло — попытка создать ботнет на базе смартфона обошла меры безопасности в Google Play и ряде других магазинов приложений. Недавно специалисты «Лаборатории Касперского» обнаружили и несколько других экземпляров, на этот раз со встроенными майнерами.

Наиболее популярные приложения этого типа, которые мы обнаружили, были связаны с футболом: семейство приложений с названиями, включая PlacarTV ( placar означает баллов на португальском языке), одно из которых было загружено более 100 000 раз. Он содержал майнер Coinhive, который добывал монеты Monero, пока пользователи транслировали игры.Это хитрая уловка, и ее нелегко обнаружить: ваш разум занят, а просмотр видео в любом случае нагревает телефон и разряжает батарею, как и майнер, поэтому у вас не будет причин для подозрений.

Наши специалисты также нашли майнер в бесплатном приложении VPN под названием Vilny.net. Уловка этой вредоносной программы заключалась в том, чтобы следить за температурой телефона и батареей. Затем он приостановил добычу по мере необходимости, чтобы избежать перегрева или осушения устройства и привлечения внимания владельца. Более подробный технический пост об этом майнере доступен на Securelist.

Вот как выглядит обнаружение скрытого майнера. Технически это Not-a-virus , тем не менее неприятный

Технически это Not-a-virus , тем не менее неприятный

Мы уведомили Google об этих приложениях, и связанные с футболом приложения были удалены из магазина Google Play, хотя Vilny.net по-прежнему доступен в магазине. Более того, нет никакой гарантии, что некоторые другие приложения со скрытыми майнерами не попадут туда в будущем. Так что оставаться в безопасности от них зависит от вас.

Как защититься от скрытых майнеров на Android

- Если ваш смартфон ведет себя странно, не игнорируйте его.Если он быстро нагревается и теряет мощность без видимой причины, он может быть заражен. Вы можете узнать, не стало ли приложение внезапно слишком сильно расходовать заряд батареи, с помощью специального приложения, такого как Kaspersky Battery Life.

- При поиске новых приложений учитывайте разработчиков этих приложений. Программное обеспечение от уважаемых разработчиков гораздо реже может содержать инфекции.

- Установите Kaspersky Internet Security для Android на свое устройство.

Это поможет обнаружить всех майнеров, в том числе тех, которые не сильно перегревают и не разряжают ваше устройство.Даже майнер, предназначенный для периодического отката, в конечном итоге изнашивает ваш телефон — а грубый может поджарить его

Это поможет обнаружить всех майнеров, в том числе тех, которые не сильно перегревают и не разряжают ваше устройство.Даже майнер, предназначенный для периодического отката, в конечном итоге изнашивает ваш телефон — а грубый может поджарить его

Что такое скрытый майнинг, почему он опасен и как удалить вирус?

Часто бывает, что когда возникает новый метод заработка, некоторые люди начинают создавать нечестные схемы для его использования. Сегодня мы поговорим о таком понятии, как скрытый майнинг. Из этой статьи вы узнаете, как злоумышленники завладевают вычислительной мощностью ничего не подозревающих людей.Мы разберемся, как протестировать ваш компьютер на наличие таких майнинговых вирусов и удалить их без последствий для собственного оборудования. Итак, поговорим обо всем по порядку. Содержание: (пожалуйста, нажмите на тему, чтобы перейти к ней)- Что такое скрытый майнинг?

- Принцип скрытого майнинга

- Как найти и удалить вирус теневого майнинга с вашего ПК?

- Заключение

1.

Что такое скрытый майнинг? Мошенники могут скрыть вирус майнинга в любом файле, вплоть до торрента, документа или изображения. Попадая в систему, бот-майнер устанавливается в скрытом режиме и маскируется под реестр Windows, поэтому может долгое время оставаться незамеченным.

Что такое скрытый майнинг? Мошенники могут скрыть вирус майнинга в любом файле, вплоть до торрента, документа или изображения. Попадая в систему, бот-майнер устанавливается в скрытом режиме и маскируется под реестр Windows, поэтому может долгое время оставаться незамеченным.2. Принцип скрытого майнинга

Мы уже объясняли, как скрыть майнинговый вирус, пора рассказать об основных принципах его работы. Заражая компьютер, этот вирус получает доступ к вычислительной мощности своего центрального процессора.После этого он подключается к определенному майнинговому пулу, который занимается майнингом криптовалюты с помощью процессоров. Этот майнинг приносит с одного компьютера копейки, поэтому основная цель мошенников — заразить как можно больше устройств. Вы, наверное, догадались, что все добытые деньги попадают прямо в кошельки злоумышленников. Боты могут быть разными, более сложные могут отслеживать перегрузки ЦП и вносить коррективы в свою работу на основе этих данных. То есть, если вирус видит, что компьютер перегружен, то отключает майнинг, чтобы не привлекать лишнее внимание. Некоторые версии вирусов имеют дополнительный клон исходного файла, который автоматически восстанавливает его после удаления.

Некоторые версии вирусов имеют дополнительный клон исходного файла, который автоматически восстанавливает его после удаления.3. Как найти и удалить вирус теневого майнинга с вашего ПК?

Если ваш компьютер начинает зависать без причины, хотя вы не выполняете никаких энергоемких задач, это уже плохой знак того, что он может быть заражен скрытым майнинговым вирусом. Так как же найти скрытый майнер? Вам необходимо выполнить ряд действий:- Проверить работу устройства при выполнении несложных заданий;

- Открытие более сложных программ, например игр;

- Выполнить нагрузочный тест видеокарты и процессора во время работы и после закрытия фоновых приложений;

- Проанализируйте показатели во всех вышеперечисленных нагрузках.

Дело в том, что мошенники каждый год работают над улучшением алгоритмов обхода системы безопасности антивирусных программ. Таким образом, к удалению бот-майнера нужно подойти со всей ответственностью.Итак, как его удалить?

Дело в том, что мошенники каждый год работают над улучшением алгоритмов обхода системы безопасности антивирусных программ. Таким образом, к удалению бот-майнера нужно подойти со всей ответственностью.Итак, как его удалить?- Во-первых, сделайте резервную копию всех ваших важных файлов на внешнем запоминающем устройстве. Это очень важно, не делайте полную резервную копию файлов, так как в этом случае вы также перенесете вирусный файл.

- Далее устанавливаем свежее обновление антивирусного ПО. Дополнительно вы можете установить программу CCleaner, она хорошо работает в паре с антивирусом и повысит шансы на полное удаление «программных метастазов» майнера.

- Прежде чем выполнять поиск вируса для майнинга, закройте все приложения, работающие в фоновом режиме.Это необходимо для того, чтобы упростить распознавание вредоносного ПО, поскольку оно часто маскируется стандартными процессами системы.

- Избавьтесь от всех программ или игр, загруженных с сомнительных сайтов.

После этого запустите глубокую проверку системы на вирусы и изучите все процессы в диспетчере задач, если какой-либо из них нагружает процессор более чем на 15-20%, то, скорее всего, это скрытый майнер.

После этого запустите глубокую проверку системы на вирусы и изучите все процессы в диспетчере задач, если какой-либо из них нагружает процессор более чем на 15-20%, то, скорее всего, это скрытый майнер. - Более сложные майнеры не отображаются в диспетчере задач, и вам нужно будет скачать и установить специальный плагин, который нейтрализует шпионское ПО в автоматическом режиме, чтобы избавиться от него, например, Malwarebytes Anti-Malware, CurelT и т. Д.

- Если ничего не помогает, следует выполнить полное форматирование жесткого диска и переустановить операционную систему.

4. Заключение

Многие мошенники используют специальные вирусы, чтобы использовать вычислительную мощность нескольких компьютеров и таким образом добывать криптовалюту. Это приводит к неудобствам при использовании ПК, потому что система не работает должным образом. В этой статье мы узнали, как обнаружить скрытый майнер на вашем компьютере и избавиться от него раз и навсегда.Подпишитесь на новости The Coin Shark в Facebook: https://www. facebook.com/coinshark/

facebook.com/coinshark/(PDF) Поиск «скрытых фраз» определений из Интернета.

10 Hung. В. Нгуен, П. Веламуру, Д. Колиппаккам, Х. Давулку, Х. Лю и М. Атес

, полученные из не скрытых частей (ТЕЛО). Это интересная находка, так как наша цель в

thie paper по добыче скрытых фраз оправдана.

5 Выводы и дальнейшая работа

Производительность нашего алгоритма можно улучшить, извлекая более релевантные

фраз и наборов совместной встречаемости из тел веб-документов.Например, пропущенные фразы

«шелковое постельное белье», «атласное постельное белье» и «дизайнерское постельное белье» для «роскошного постельного белья

» могут быть получены путем более тщательного анализа содержания документа. Иногда,

есть семантические иерархии внутри веб-страниц, такие как; фраза «шелковое постельное белье» —

, визуально расположенная под «роскошным постельным бельем» в классификации товаров. Затем, поскольку от корня к

пути листа различаются для разных уровней таксономии, мы не можем извлечь такие совпадающие

вхождения. Правила, полученные из скрытых фраз, могут быть использованы веб-издателями для лучшего описания содержания веб-страницы. Предлагаем работать над улучшенными алгоритмами

Правила, полученные из скрытых фраз, могут быть использованы веб-издателями для лучшего описания содержания веб-страницы. Предлагаем работать над улучшенными алгоритмами

для извлечения релевантных фраз из содержимого документа. Кроме того, мы

хотели бы добыть «семантические» наборы фраз, такие как набор названий поставщиков, набор из

цветов и набор типов, чтобы мы могли извлекать определения фраз, которые пересекаются с продуктами

. этих отличных атрибутов.Для сексуальной обуви такие наборы могут позволить нам найти параметрическое правило

, которое гласит: красный — на высоком каблуке, Etienne Aigner è сексуальная обувь.

Ссылки

1. Х. Ахолен, О. Хейнонен, М. Клеметтинен и А. И. Веркамо: Применение интеллектуального анализа данных

Методы для описательного извлечения фраз в цифровых коллекциях. Труды

ADL’98, Санта-Барабара, США (4, 1998)

2. Р. Агравал и Р. Срикант: быстрые алгоритмы для правил горнодобывающей ассоциации. В Proc. 20-й Междунар.

В Proc. 20-й Междунар.

конф. VLDB (1994) 487-499

3. Каттинг и Р. Дуглас: Поиск информации в реальной жизни: коммерческие поисковые системы. Часть

панельная дискуссия на SIGIR 1997: Proc. 20-й ежегодной конференции ACM SIGIR по исследованиям и разработкам в области информационного поиска

(1997)

4. RC Dubes и AK Jam .: Алгоритмы для кластеризации данных, Prentice Hall, (1988)

5. Дж. Карлгрен .: Неактуальные факторы доступа к информации.Приглашенный доклад на WebNet ’99, Гонолулу,

,, Гавайи, США, (10,1999)

6. Л. Кауфман и П.Дж. Руссееу .: Поиск групп в данных: введение в анализ кластера

, Джон Вили и сыновья, (1990).

7. Б. Лен, Р. Агравал и Р. Срикант: Обнаружение тенденций в текстовых базах данных. В D. Heckerman,

H. Mannila, D. Прегибон и Р. Утрисами, редакторы, Труды Третьей международной конференции

по открытию знаний и интеллектуальному анализу данных (KDD’97), Ньюпорт-Бич,

Калифорния, США (8,1997). AAAI Press 227-230

AAAI Press 227-230

8. Ю. К. Лю: Поиск описания определений слов в WWW. Магистерская диссертация,

Университет Шеффилда, Англия, 2000. Доступно по адресу:

http://dis.shef.ac.uk/mark/cv/publications/dissertations/Liu2000.pdf

9. Л. Пейдж и С. Брин: Анатомия крупномасштабной гипертекстовой поисковой машины в Интернете.

Труды седьмой международной веб-конференции WWW 1998

Внутренний набор персонала со Стейси Хидден, Подразделение горнодобывающей промышленности

Горнодобывающий сектор — это отрасль, занимающаяся обнаружением и добычей металлов и полезных ископаемых.Исторически это была одна из крупнейших и наиболее значимых отраслей в мире. Возможно, будущее мира зависит от добычи полезных ископаемых. В связи с огромным ростом электроники нам нужно больше меди, и для производства многих экологически чистых технологий (фотоэлектрические солнечные панели, турбины) требуется алюминий и другие сплавы. Промышленность, как и многие другие, ощутила на себе влияние пандемии, и мы хотели услышать об этом из первых рук от одного из наших экспертов в WRS.

В этом блоге мы поговорим со Стейси Хидден, главным рекрутером нашего горнодобывающего подразделения, и обсудим, как, по ее мнению, цели COVID-19 и глобальное изменение климата влияют на сектор.

Вы работаете в горнодобывающем подразделении WRS почти 4 года. Изменилось ли это с годами?

Горнодобывающая промышленность полагается на другие отрасли в поисках новых применений для металлов и минералов, поэтому всегда есть необходимость в изменениях. Новые технологии и процессы также создают потребность в новых инновационных ролях, но за последние 18 месяцев возникла необходимость в более быстрых и значительных изменениях из-за пандемии COVID и целей глобального изменения климата. Компании должны учитывать свои собственные внутренние процессы как для декарбонизации промышленности, так и для здоровья и безопасности своих работников.Я никогда раньше не знал такого периода.

Итак, как пандемия COVID-19 повлияла на горнодобывающий сектор для вас?

Это значительно усложнило мобилизацию кандидатов. Ограничения на поездки, карантин и самоизоляция означают, что личные интервью и посещения объектов чрезвычайно трудны и практически отсутствуют. Чтобы пройти собеседование, нам пришлось проявить творческий подход к онлайн-процессам. Это также означает, что кандидаты, уже занимающие надежные рабочие места, могут быть менее склонны рассматривать новую возможность, поэтому пул, с которым мы работаем, может быть несколько сокращен.В результате нам пришлось работать усерднее и умнее, чтобы удовлетворить потребности клиентов.

Ограничения на поездки, карантин и самоизоляция означают, что личные интервью и посещения объектов чрезвычайно трудны и практически отсутствуют. Чтобы пройти собеседование, нам пришлось проявить творческий подход к онлайн-процессам. Это также означает, что кандидаты, уже занимающие надежные рабочие места, могут быть менее склонны рассматривать новую возможность, поэтому пул, с которым мы работаем, может быть несколько сокращен.В результате нам пришлось работать усерднее и умнее, чтобы удовлетворить потребности клиентов.

Каковы были ваши личные проблемы за последние 12 месяцев?

Это был трудный год для большинства людей. Блокировка была для меня особенно сложной. Школы пришлось закрыть, то есть нам пришлось перейти на домашнее обучение. Наличие двух маленьких детей, которые нуждались в большой поддержке, было кошмаром, и это делало работу из дома действительно сложной, а иногда и невозможной. Однако WRS действительно поддержала меня и предложила гибкие решения, которые помогли мне найти баланс между ними. Я был очень счастлив, когда школы снова открылись!

Я был очень счастлив, когда школы снова открылись!

Да, я помню, мы говорили с вами о домашнем обучении во время карантина № 3 ранее в этом году. Вы упомянули цели по изменению климата. Вы видите много изменений в отношении декарбонизации промышленности в Европе?

Несколько крупных горнодобывающих компаний учредили свои собственные комитеты по устойчивому развитию, что действительно показывает, что горнодобывающая промышленность присоединяется к волне корпоративной ответственности и отчетности о своей деятельности в области устойчивого развития.На компании оказывается огромное давление, чтобы они продемонстрировали свою приверженность снижению воздействия на окружающую среду. Однако потенциал обезуглероживания рудников довольно сильно варьируется в зависимости от товара. Некоторые методы будут более экономичными, чем другие.

Каким вы видите будущее горнодобывающего сектора в Европе и свою карьеру в WRS?

В Европе разрабатывается множество проектов, и для того, чтобы получить необходимые лицензии, они должны продемонстрировать реальную приверженность развитию устойчивых горных работ. Операторы горнодобывающей промышленности по-прежнему будут вынуждены сделать свою деятельность устойчивой за счет поиска способов снижения воздействия своих методов добычи, повторного использования отходов горнодобывающей промышленности, восстановления участков добычи и использования экологически чистого оборудования. Я с нетерпением жду возможности и дальше помогать нашим клиентам находить нужных специалистов для своей деятельности. Европейские шахты часто предлагают возможность работать по месту жительства, позволяя кандидатам брать свою семью с собой в безопасные места и иметь возможность приходить домой каждый день, вместо того, чтобы прилетать и уезжать, когда требуется длительное время вдали от дома.

Операторы горнодобывающей промышленности по-прежнему будут вынуждены сделать свою деятельность устойчивой за счет поиска способов снижения воздействия своих методов добычи, повторного использования отходов горнодобывающей промышленности, восстановления участков добычи и использования экологически чистого оборудования. Я с нетерпением жду возможности и дальше помогать нашим клиентам находить нужных специалистов для своей деятельности. Европейские шахты часто предлагают возможность работать по месту жительства, позволяя кандидатам брать свою семью с собой в безопасные места и иметь возможность приходить домой каждый день, вместо того, чтобы прилетать и уезжать, когда требуется длительное время вдали от дома.

О КОМПАНИИ WRS

WRS может сэкономить ваше время и деньги, поддерживая внутренние ресурсы, предоставляя вам лучших предварительно отобранных кандидатов, когда они вам нужны. Мы — компания по разработке кадровых решений с офисами в Европе, на Ближнем Востоке, в Азиатско-Тихоокеанском регионе и в Америке, которая поддерживает потребности предприятий по всему миру. Мы нанимаем специализированных отраслевых консультантов, которые могут помочь вам определить иностранный и местный персонал, необходимый для развития вашего бизнеса.

Мы нанимаем специализированных отраслевых консультантов, которые могут помочь вам определить иностранный и местный персонал, необходимый для развития вашего бизнеса.

Как проще всего получить «Скрытый предмет» собирателями

Пока вы выполняете квесты собирателей (Ботаник и Шахтер), они просят вас добыть несколько «Скрытых предметов». Однако из-за того, что они «скрыты», иногда требуется много времени, чтобы их собрать. Итак, я дам вам совет, как получить их немного проще.

Point.1 Вам не нужно вести журнал или майнить.

Когда вы регистрируете или добываете «Скрытые предметы», вы поочередно переходите к 4 или 6 точкам.Однако вам не нужно регистрировать или добывать другие обычные предметы. Вам нужно только открыть место и проверить предметы, и если нет скрытых предметов, вы просто заканчиваете регистрацию или добычу и переходите к следующему месту, потому что предметы будут изменены после того, как вы откроете другие два места. Позвольте мне объяснить с помощью картинок.

Позвольте мне объяснить с помощью картинок.

Итак, вы открываете и проверяете точку A (если есть скрытый элемент, вы можете войти или добыть, если нет, просто закройте окно)

- Переместитесь в точку B, откройте и проверьте предметы.

- Переместитесь в точку C, откройте и проверьте предметы.

- После того, как вы закроете окно точки C, точка A может немного сдвинуться, а также элементы точки A могут измениться.

- Переместитесь в точку D, откройте и проверьте элементы.

- После того, как вы закроете окно точки D, точка B может немного сдвинуться, а также предметы в точке B могут измениться

- Вернитесь в новое место A

Так что не беспокойтесь, если вы не можете найти скрытое предметы, продолжайте двигаться по очереди, и вы их найдете.

Пункт 2. Используйте навык «Удача первопроходца» (ботаник) или «Удача альпиниста» (шахтер) для поиска карт сокровищ

Вы изучите эти навыки, когда достигнете 55 уровня.Для умения требуются две цепочки HQ (вам нужно получить предметы HQ три раза подряд). После использования умения вы можете найти спрятанные предметы. (Хотя в некоторых местах нет скрытых предметов)

Кроме того, если вы выше уровня и надели хорошее снаряжение, вы можете натолкнуться на место со 100% шансом получить HQ.

Если вы найдете место, просто трижды возьмите любые предметы HQ и используйте умение, чтобы получить скрытые предметы. Но вы можете получить только один «Скрытый предмет», поэтому я рекомендую вам использовать эту технику для поиска карт сокровищ.

Хорошо! Итак, это на сегодня, и я надеюсь, что эти советы вам помогут!

Национальная лабораториясоздает технологию для обнаружения вредоносного ПО для майнинга криптовалют

Список файлов cookie

Файл cookie — это небольшой фрагмент данных (текстовый файл), который веб-сайт при посещении пользователь — просит ваш браузер сохранить на вашем устройстве информацию о вас, такую как ваш языковые предпочтения или данные для входа. Эти файлы cookie устанавливаются нами и называются основными файлами cookie.Мы тоже использовать сторонние файлы cookie — файлы cookie из домена, отличного от домена веб-сайта, на котором вы находитесь посещение — за наши рекламные и маркетинговые усилия. В частности, мы используем файлы cookie и другие средства отслеживания. технологии для следующих целей:

Строго необходимые файлы cookie

Мы не разрешаем вам отказываться от наших определенных файлов cookie, поскольку они необходимы для обеспечить надлежащее функционирование нашего веб-сайта (например, показывать наш баннер с файлами cookie и помнить о вашей конфиденциальности choices) и / или для мониторинга производительности сайта.Эти файлы cookie не используются в целях «продажи» ваши данные в соответствии с CCPA. Вы можете настроить свой браузер так, чтобы он блокировал или предупреждал вас об этих файлах cookie, но некоторые части сайта не будет работать должным образом, если вы это сделаете. Обычно вы можете найти эти настройки в Опциях или Меню настроек вашего браузера. Посетите www.allaboutcookies.org Узнать больше.

Функциональные файлы cookie

Мы не разрешаем вам отказываться от наших определенных файлов cookie, поскольку они необходимы для обеспечить надлежащее функционирование наших веб-сайт (например, запрос нашего баннера cookie и запоминание ваших настроек конфиденциальности) и / или для мониторинга сайта представление.Эти файлы cookie не используются в целях «продажи» ваших данных в соответствии с CCPA. Ты может настроить ваш браузер так, чтобы он блокировал или предупреждал вас об этих файлах cookie, но некоторые части сайта не будут работать как предназначено, если вы это сделаете. Обычно вы можете найти эти настройки в меню «Параметры» или «Настройки» вашего браузер. Посетите www.allaboutcookies.org Узнать больше.

Файлы cookie производительности

Мы не разрешаем вам отказываться от наших определенных файлов cookie, поскольку они необходимы для обеспечить надлежащее функционирование наших веб-сайт (например, запрос нашего баннера cookie и запоминание ваших настроек конфиденциальности) и / или для мониторинга сайта представление.Эти файлы cookie не используются в целях «продажи» ваших данных в соответствии с CCPA. Ты может настроить ваш браузер так, чтобы он блокировал или предупреждал вас об этих файлах cookie, но некоторые части сайта не будут работать как предназначено, если вы это сделаете. Обычно вы можете найти эти настройки в меню «Параметры» или «Настройки» вашего браузер. Посетите www.allaboutcookies.org Узнать больше.

Продажа личных данных

Мы также используем файлы cookie, чтобы персонализировать вашу работу с нашими веб-сайтами, в том числе с помощью определение наиболее релевантного контента и рекламы для показа вам, а также для отслеживания посещаемости сайта и производительность, чтобы мы могли улучшить наши веб-сайты и ваш опыт.Вы можете отказаться от использования таких файлы cookie (и соответствующая «продажа» вашей Личной информации) с помощью этого переключателя. Ты все еще будешь увидеть рекламу, независимо от вашего выбора. Поскольку мы не отслеживаем вас на разных устройствах, браузеры и свойства GEMG, ваш выбор будет действовать только для этого браузера, этого устройства и этого Веб-сайт.

Файлы cookie социальных сетей

Мы также используем файлы cookie, чтобы персонализировать вашу работу с нашими веб-сайтами, в том числе с помощью определение наиболее релевантного контента и рекламы для показа вам, а также для отслеживания посещаемости сайта и производительность, чтобы мы могли улучшить наши веб-сайты и ваш опыт.Вы можете отказаться от использования таких файлы cookie (и соответствующая «продажа» вашей Личной информации) с помощью этого переключателя. Ты все еще будешь увидеть рекламу, независимо от вашего выбора. Поскольку мы не отслеживаем вас на разных устройствах, браузеры и свойства GEMG, ваш выбор будет действовать только для этого браузера, этого устройства и этого Веб-сайт.

Целевые файлы cookie

Мы также используем файлы cookie, чтобы персонализировать вашу работу с нашими веб-сайтами, в том числе с помощью определение наиболее релевантного контента и рекламы для показа вам, а также для отслеживания посещаемости сайта и производительность, чтобы мы могли улучшить наши веб-сайты и ваш опыт.

Это поможет обнаружить всех майнеров, в том числе тех, которые не сильно перегревают и не разряжают ваше устройство.Даже майнер, предназначенный для периодического отката, в конечном итоге изнашивает ваш телефон — а грубый может поджарить его

Это поможет обнаружить всех майнеров, в том числе тех, которые не сильно перегревают и не разряжают ваше устройство.Даже майнер, предназначенный для периодического отката, в конечном итоге изнашивает ваш телефон — а грубый может поджарить его После этого запустите глубокую проверку системы на вирусы и изучите все процессы в диспетчере задач, если какой-либо из них нагружает процессор более чем на 15-20%, то, скорее всего, это скрытый майнер.

После этого запустите глубокую проверку системы на вирусы и изучите все процессы в диспетчере задач, если какой-либо из них нагружает процессор более чем на 15-20%, то, скорее всего, это скрытый майнер.