Чёрный майнинг: как зарабатывают деньги через чужие компьютеры

Дмитрий Карпиловский

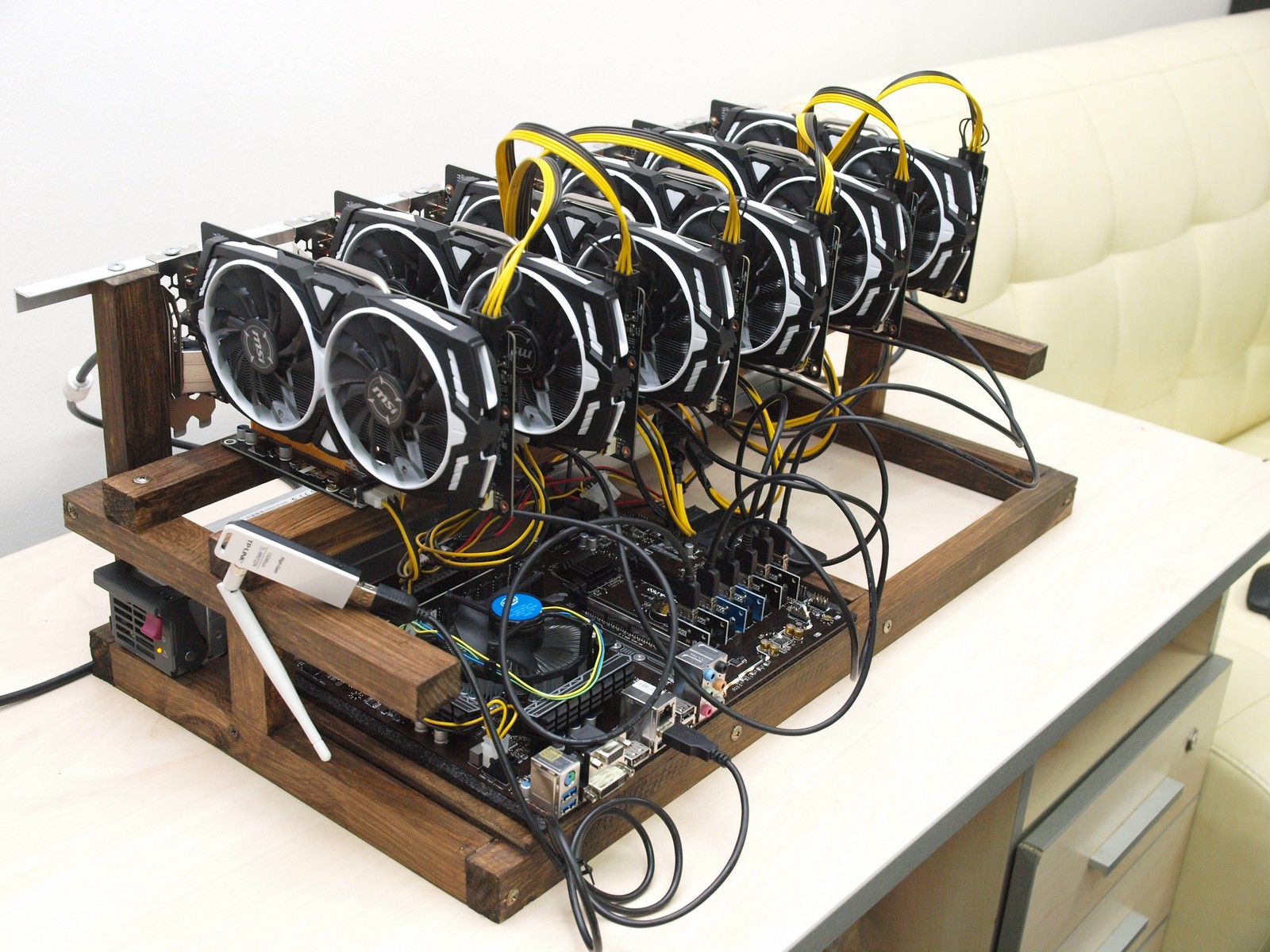

Чтобы майнить криптовалюты, рядовому пользователю нужно четыре вещи: мощная компьютерная техника, специальная программа для майнинга, надёжный пул (сервер, распределяющий расчёт подписи блока между группой майнеров) и вера в свои силы. Однако с каждым годом процесс майнинга биткойнов становится сложнее, а конкуренция повышается.

Сегодня на одну транзакцию уходит примерно столько электричества, сколько тратит за день 1,6 американской семьи. А по прогнозам, к 2020 году расход электроэнергии на производство биткойнов будет равен годовому показателю энергопотребления страны вроде Дании.

В таких условиях в одиночку заработать биткойны с домашнего компьютера уже практически невозможно, а вот альтернативные валюты — альткойны — вполне. Именно поэтому современные программисты-майнеры придумывают новые способы добывать криптовалюту, используя чужие компьютеры.

Майнинг на чужом горбу: как злоумышленники используют компьютеры

Везде, где существуют правила, есть те, кто их нарушает. И мир криптовалют не исключение. Некоторые майнеры не платят за электричество, подтягивая кабель к трансформатору, кто-то контрабандой везёт видеокарты из Китая.

Но чаще всего добытчики криптовалюты используют чужие компьютеры. В частности, в сентябре этого года «Лаборатория Касперского» обнаружила две крупные сети компьютеров, занимавшихся майнингом криптовалют. Одна сеть приблизительно на 4 000 единиц техники, другая — на 5 000. Как оказалось, все они были заражены вирусом, а владельцы техники даже не подозревали, что участвуют в добыче цифровой валюты, помогая создателям вируса зарабатывать десятки тысяч долларов ежемесячно.

Как правило, в процессе чёрного майнинга добываются криптовалюты Litecoin, Feathercoin и Monero. Их добыча не требует наличия техники с большими мощностями, а добывать монеты можно из обычных домашних компьютеров.

Типы чёрного майнинга

Существует два основных типа майнинга с использованием чужих компьютеров, которыми пользуются хакеры.

1. Браузерный майнинг

Предупреждение о том, что посещение сомнительных сайтов может навредить вашему компьютеру, действует и в случае с криптовалютами. Вам достаточно перейти по ссылке на ресурс, в скрипте которого прописан нужный код, и, пока вы будете находиться на сайте, ваш компьютер станет частью сети по генерированию криптовалюты.

Однако не только малоизвестные сайты попадают в зону риска. В сентябре этого года в эпицентр скандала попал известный украинский медиахолдинг, чьи пользователи стали невольными добытчиками Monero. Похожее обвинение было выдвинуто и американскому телеканалу Showtime.

2. Вирусы-майнеры

Впервые вирус-майнер появился в 2011 году, но с тех пор он продолжает поражать компьютеры рядовых пользователей. Подцепить его можно, перейдя по ссылке из письма или установив сомнительную программу. В зону риска попадают все компьютеры с сильными техническими характеристиками.

Вирусы наносят больший вред компьютерам, чем браузерный майнинг, потому что более активно используют мощности компьютера. Тем не менее жертвами браузерных атак становится гораздо больше пользователей.

Тем не менее жертвами браузерных атак становится гораздо больше пользователей.

Как понять, что ваш компьютер заражён

Единственный ярко выраженный признак майнинговой атаки — это торможение работы компьютера.

Если это происходит на конкретном сайте, то, возможно, злоумышленники проникли через браузер. Особенно важно наблюдать, нормально ли работает техника, на ресурсах, требующих длительного времяпрепровождения, например на торрент-трекерах, сайтах с онлайн-играми и фильмами.

Особо подвержены атакам компьютеры геймеров, так как у них, как правило, более сильные графические видеокарты и процессоры.

Ещё один вспомогательный признак майнинговой атаки — повышенное потребление электроэнергии.

Чаще всего антивирусы распознают программы с майнерами не как вирусы, а как потенциально опасные программы, ухудшающие работу компьютера. По факту майнеры не наносят никакого другого вреда, кроме как использование ваших ресурсов. На это также важно обращать внимание.

Популярные вирусные программы для чёрного майнинга

Пришло время подробнее поговорить об инструментах, которыми чаще всего пользуются злоумышленники и о которых нужно знать рядовым пользователям, чтобы обезопасить себя.

1. Троян Miner Bitcoin

Если обычный человек в среднем нагружает свой компьютер на 20%, то Miner Bitcoin увеличивает эту цифру до 80, а то и 100%. Программа-шпион не только использует ресурсы, но также ворует данные о владельце техники. Характерный внешний признак наличия вируса — более высокий уровень шума кулера видеокарты. Подхватить Miner Bitcoin можно, скачивая вордовские документы или картинки, в основном он распространяется через Skype.

2. EpicScale

Программа, которую заметили у себя пользователи uTorrent и которая использует возможности чужих компьютеров для решения своих задач. В ответ на обвинения представители компании отметили, что полученные путём майнинга средства идут на благотворительность. Однако такая позиция как минимум странная, учитывая неосведомлённость пользователей торрент-трекера об использовании их техники.

Важно знать, что при удалении EpicScale её исполнительные файлы на компьютере остаются.

К слову, недавно скандал, связанный с добычей криптовалют, разгорелся и вокруг торрент-трекера The Pirate Bay.

3. JS/CoinMiner

Это разновидность вредоносных программ, позволяющая осуществлять добычу криптовалют через браузеры пользователей. Чаще всего скрипты внедряются в геймерские сайты и ресурсы с потоковыми видео. Такие ресурсы загружают процессор, что позволяет оставлять майнинг незамеченным.

Чтобы выявить вредоносный скрипт, проверьте, нет ли его в списке скриптов-майнеров.

Браузерный майнинг: как обеспечить свою безопасность

Сегодня существует несколько эффективных способов защитить свой компьютер от браузерных атак:

1. Отредактировать файл под названием hosts.

2. Установить утилиту Anti-WebMiner и расширение для браузера NoCoin.

Приложение не найдено

3. Отключить в вашем браузере JavaScript с использованием NoScript.

После выполнения этих действий вы можете быть уверены, что ваш браузер под защитой.

Как не поймать вирус-майнер: меры предосторожности

Вот несколько правил обращения с компьютером, которые помогут вам не стать жертвой майнеров. Читайте и пользуйтесь.

Основы основ: не скачивайте нелицензионные продукты, не вводите ключи активации из непроверенных источников, не переходите по сомнительным ссылкам.

- Если вы владелец компьютера фирмы Apple, установите в настройках функцию скачивания программ исключительно из App Store.

- Запомните, что мало просто установить антивирус, важно также постоянно обновлять его до последней версии.

- Если вы пользуетесь Windows, создайте себе учётную запись пользователя и заходите с неё. Для установки программ необходимы права администратора, поэтому так вы нивелируете риски что-либо случайно скачать и запустить.

- Если вы заметили, что ваш компьютер тормозит, запустите «Диспетчер задач» и проверьте, нет ли там программы, использующей ваш процессор на 80–90%.

Однако если она и отсутствует, не спешите расслабляться: часто программы-майнеры используют меньше мощности и заметить их сложнее.

Однако если она и отсутствует, не спешите расслабляться: часто программы-майнеры используют меньше мощности и заметить их сложнее. - Установите утилиты, которые, помимо антивирусной защиты, сообщают о любых изменениях в реестре. Лучше всего установить одновременно uMatrix и RequestPolicy Continued, а пользователям Google Chrome доступен ещё и блокировщик Antiminer. Проводите сканирование компьютера через AdwCleaner или Malwarebytes, выявляющий шпионские программы.

Если же ваш антивирус не находит потенциально опасной программы, вы можете попробовать переустановить операционную систему, установить другой антивирусный продукт или обратиться к знакомому программисту, который найдёт вредоносные файлы и удалит их.

Это все советы на сегодня. Используйте безопасные схемы заработка, в эпоху криптовалют их более чем достаточно.

Читайте также:

Криптоджекинг на подъеме | Блог Касперского

Криптоджекинг — это использование чужих компьютеров для майнинга криптовалюты без ведома владельцев этих компьютеров. Говоря по-простому, это вредоносный майнинг: нехорошие люди тем или иным образом незаметно устанавливают на чужие компьютеры программы-майнеры (в идеале — массово) и получают всю прибыль от добычи криптовалюты, не неся при этом никаких расходов — ни на оборудование, ни на электричество.

Говоря по-простому, это вредоносный майнинг: нехорошие люди тем или иным образом незаметно устанавливают на чужие компьютеры программы-майнеры (в идеале — массово) и получают всю прибыль от добычи криптовалюты, не неся при этом никаких расходов — ни на оборудование, ни на электричество.

Если вы еще не слышали о криптоджекинге, то сейчас самое время познакомиться с этим явлением, и вот почему.

Стремительный рост популярности криптоджекинга

Может показаться, что падение курсов криптовалют должно было привести к снижению популярности криптоджекинга — ведь прибыль от майнинга снизилась. Но на самом деле все совсем наоборот. На RSA Conference 2019 аналитики Cisco Umbrella рассказали о том, что связанный с криптомайнингом трафик организаций по всему миру за год резко вырос (примерно в 200 раз!), и это напрямую связано с ростом популярности криптоджекинга.

Скорее всего, дело в том, что за период роста курсов криптовалют многие люди успели привыкнуть к высоким доходам. И после падения рынка, когда майнить с использованием собственного оборудования, честно оплачивая счета за электричество, стало невыгодно, они решили переключиться на альтернативный способ заработка — криптоджекинг.

И после падения рынка, когда майнить с использованием собственного оборудования, честно оплачивая счета за электричество, стало невыгодно, они решили переключиться на альтернативный способ заработка — криптоджекинг.

Кто больше всех страдает от криптоджекинга

Основной урон от криптоджекинга несут малые и средние бизнесы — на первые приходится около трети критомайнингового трафика, на вторые — половина. Крупные организации отвечают лишь за 18% трафика. Можно предположить, что это связано с гораздо более серьезным отношением крупного бизнеса к информационной безопасности и более расслабленным отношением к данному вопросу у средних и небольших организаций.

Любопытно распределение криптомайнингового трафика по индустриям: первое место занимает энергетический сектор (34%), за ним следуют образование (26%) и здравоохранение (7%).

Судя по статистике Cisco Umbrella, главный удар криптожуликов пришелся на Северную Америку: США отвечает за 62% криптомайнингового трафика и еще 2% приходится на Канаду. На втором месте регион EMEA с более скромными 6%. Самой большой неожиданностью для исследователей стало то, что на третьем месте оказалась ЮАР — около 2% связанного с майнингом трафика приходится на эту страну.

На втором месте регион EMEA с более скромными 6%. Самой большой неожиданностью для исследователей стало то, что на третьем месте оказалась ЮАР — около 2% связанного с майнингом трафика приходится на эту страну.

Как защититься от криптоджекинга

Не следует недооценивать ущерб от криптоджекинга. Да, деятельность вредоносных майнеров гораздо менее разрушительна, чем криптовымогателей. Но, во-первых, это в любом случае прямые убытки — жертвам приходится оплачивать вычислительные мощности и электричество, и это может вылиться в немалые суммы.

Во-вторых, сам факт, что на компьютерах вашей компании происходит некая нелегальная деятельность, не следует игнорировать. Ведь это означает, что в вашей ИТ-инфраструктуре есть уязвимости. И сегодня их используют для криптоджекинга — а завтра, когда он перестанет быть выгодным, начнут использовать для чего-то другого.

- Используйте надежные защитные решения. Предпочтительно с технологиями, изначально разработанными для выявления криптоджекинга.

- На embedded-устройствах (табло, терминалы и так далее) также используйте защитные решения и по возможности включайте режим запрета по умолчанию (Default Deny).

- Следите за трафиком: частые обращения к доменам популярных криптомайнинговых пулов — явный признак того, что кто-то майнит за ваш счет.

- В идеале заблокируйте обращения к таким доменам для всех компьютеров в вашей сети — списки доменов можно найти в Сети. Не забывайте обновлять этот список время от времени — новые домены появляются постоянно.

- Проверяйте платформы облачных вычислений, такие как Amazon EC2, Microsoft Azure и так далее, на аномальный рост использования процессора.

Что такое майнинг (добыча) криптовалют — глоссарий и инфографика

Майнинг — это деятельность по созданию новых блоков в блокчейне за вознаграждение. Подробнее о том, что такое майнинг и как добываются криптовалюты — читайте далее

Что такое майнинг? Инфографика от mygeopay.

Существует три основных способа получить криптовалюту: покупка на бирже, продажа чего-либо за крипту и майнинг.

Редакция PaySpace Magazine подготовила подробный глоссарий, который поможет узнать, что такое майнинг, как добывают биткоин и как начать майнинг криптовалюты самостоятельно.

Что такое майнинг криптовалюты

Майнинг (от англ. mining — разработка недр) — это процесс обработки транзакций в системе цифровых валют, при котором записи о текущих криптотранзакциях (блоки) добавляются к сведениям о прошлых транзакциях (блокчейн). Это происходит, когда майнер закрывает блок. Для этого он с помощью мощного оборудования осуществляет специальные вычисления для решения математических задач. В случае успешного решения блок закрывается, а майнер получает вознаграждение в криптовалюте. Благодаря майнингу обеспечивается вся работа сети: подтверждение транзакций, защита от внесения ложной информации и дублирования транзакций, защита от атак, обеспечение децентрализации сети.

СМОТРИТЕ ТАКЖЕ: Что такое майнинг криптовалюты на примере Bitcoin

Понять как добывается криптовалюта можно, изучив принцип работы блокчейна. Инфографика: cointelegraph.com

Как работает майнинг криптовалют

Чтобы понять, как добываются криптовалюты, сначала необходимо разобраться, что такое алгоритм майнинга. Как известно, каждая цифровая валюта создана с использованием определенного алгоритма шифрования. Именно его расшифровывает майнинговое оборудование, обеспечивая обработку транзакций в сети и принося майнеру вознаграждение.

Узнайте, что такое алгоритм майнинга и как добывается криптовалюта. Фото: hostmining.ro

В таблице ниже представлены наиболее популярные алгоритмы майнинга.

Алгоритм | Описание | Монеты |

SHA-256 | SHA-256 означает «Secure Hash Algorithm». | Bitcoin, Bytecoin, Joulecoin, Devcoin, Ixcoin, Terracoin, Battlecoin, 21Coin, Peercoin, Namecoin, Unobtanium, Betacoin |

ETHASH | Ethash — это алгоритм хэширования proof-of-work сети Ethereum. Главной особенностью алгоритма являются повышенные требования к памяти GPU для майнинга. С недавних пор алгоритм доступен для ASIC-майнеров. Он использует хэш-функцию Keccak, стандартизованную в SHA-3. | Ethereum, Ethereum Classic, KodakCoin, Ubiq |

SCRYPT | Scrypt — используемый многими монетами proof-of-work алгоритм. Впервые был внедрен для Tenebrix (в сентябре 2011) и стал основой для Litecoin и Dogecoin. | Dogecoin, Gulden, Litecoin, PotCoin, FeatherCoin, Bitmark, TagCoin, Ekrona, MidasCoin |

EQUIHASH | Equihash — майнинговый proof of work алгоритм, позволяющий людям майнить на обычных компьютерах. | Zcash, Zcoin, Zclassic, Bitcoin Gold, Komodo, ZenCash |

CRYPTONIGHT | CryptoNight — proof-of-work алгоритм, разработанный для обычных компьютерных CPU. | Bytecoin, Monero, Dashcoin, DigitalNote |

X11 | Алгоритм X11 был создан разработчиками Dash. Он позволил сделать монету одной из самых безопасных. | MonetaryUnit, Karmacoin, StartCoin, Dash, XCurrency |

Как добыть криптовалюту

Каждый, кто хочет зарабатывать на майнинге, может это делать либо самостоятельно на собственном оборудовании, либо присоединиться к майнинг пулу.

Что такое майнинг пул?

Это когда несколько майнеров объединяют свои мощности оборудования, чтобы повысить вероятность нахождения блока.

Как майнить криптовалюту: крупнейшие майнинг-пулы. Фото: bitcoinmining.com

В первом случае вознаграждение достанется только вам, а вот награда за блок, добытый пулом, распределяется среди всех его участников.

Как добыть криптовалюту самостоятельно: список необходимых устройств. Фото: crypto.bitcoinmining.su

Как майнить криптовалюту?

Для этого понадобится мощное оборудование, включая:

- Видеокарты (GPU) — чем их больше и чем они мощнее, тем эффективнее будет майнинг. Для добычи биткоина и Litecoin видеокарты не подойдут — для этого нужны специальные ASIC-майнеры. Производительность майнингового оборудования обозначают термином «хэшрейт».

- Мощный компьютер с максимально возможным количеством слотов для видеокарт. На него можно установить специальные ОС для майнинга криптовалют (например, ethOS) или профессиональную 64-разрядную Windows 10.

Помните, что фермы работают достаточно громко, и требуют мощной системы охлаждения и блоков питания.

Помните, что фермы работают достаточно громко, и требуют мощной системы охлаждения и блоков питания. - Подключение к интернету по кабелю или Wi-Fi с хорошим пингом.

Также нужно зарегистрировать кошелек, где будут храниться добытые монеты. Мы ранее уже писали о том, как выбрать криптовалютный кошелек.

Как добыть криптовалюту без специального оборудования — читайте далее. Фото: verdict.co.uk

Стоит отметить, что для некоторых видов майнинга не требуется специальное оборудование. Это:

- Браузерный майнинг – монеты добываются через выполнение специального JavaScript-сценария. Большинство таких скриптов созданы в мошеннических целях.

- Скрытый майнинг – добыча криптовалюты за счет мощности чужих компьютеров. Осуществляется путем их заражения зловредным ПО. Советы экспертов о том, как бороться с вредоносным ПО для майнинга — читайте в материале.

- Майнинг на телефонах и ноутбуках – неэффективный способ добычи монет даже на самых мощных моделях.

Позволяет лучше разобраться, что такое майнинг криптовалюты.

Позволяет лучше разобраться, что такое майнинг криптовалюты. - Облачный майнинг – добыча криптовалюты в удаленном режиме, когда пользователь платит компании за аренду ее майнинг-оборудования.

Правовые аспекты майнинга криптовалют

Перед тем как майнить криптовалюту, нужно изучить соответствующее регулирование в вашей юрисдикции. В некоторых странах майнинг и вовсе запрещен (Египет, Индия), как и криптовалюты в целом. Более продвинутые правовые государства давно подсуетились и создали нормативную базу для криптоотрасли, или даже налоговые/тарифные льготы, которые может получить любая майнинг-ферма в стране. Однако в большинстве государств, включая Украину, правовой статус криптовалют все еще не определен. В этом случае начинающему майнеру стоит взвесить, какие перспективы майнинга тех или иных цифровых монет и как быстро окупятся вложенные средства. Но стоит также помнить и про юридические риски, ведь правительства активно работают над созданием регулирования крипторынка.

Украина движется к регулированию крипторынка. Фото: cryptocoinreport.net

Какие перспективы майнинга

Очевидно, что рентабельность майнинга сильно зависит от курса добываемых монет. Тем не менее, сама майнинг-индустрия меняется с головокружительной скоростью, и уже в ближайшем будущем процесс добычи криптовалют может сильно измениться. Например, первоначально поучаствовать в процессе подтверждения биткоин-транзакций мог кто угодно с помощью своего CPU (правда, тогда мало кто знал, что такое майнинг и вообще криптовалюты). Однако менее чем через три года после появления первой криптовалюты это перестало быть выгодным. Начали меняться виды майнинга: появился GPU-майнинг, который затем вытеснил ASIC-майнинг. Теперь же и вовсе золотой век биткоина уходит, и все больше майнеров начинают зарабатывать на добыче альткоинов.

Новые технологии меняют то, как добывается криптовалюта. Фото: tivi.fi

Среди наблюдающихся в последнее время тенденций развития майнинга эксперты выделяют следующие:

- Крупные майнинг фермы переезжают в поисках дешевого электричества. Если в 2016-2017 году большинство ферм базировались в Китае, то уже к концу 2017 года стоимость ведения такого бизнеса в стране сильно возрасла с увеличением тарифов на электроэнергию и налогообложения. Так с 2018 года многие майнинг-компании частично или полностью переехали. Основным направлением для них стали Восточная Европа, Канада и Исландия.

- Майнеры ищут благосклонные юрисдикции. Некоторые страны и вовсе запретили своим гражданам заниматься майнингом (Индия, Египет). Ряд других повышают налоги или удваивают тарифы на электричество для майнинг-ферм, чтобы вытеснить их за пределы страны. Из-за этого майнерам приходится искать не только юрисдикции с дешевой энергией, но и относительно благосклонные страны с точки зрения регулирования.

- Переход на алгоритм Proof of Stake. Энергозатратный и дорогой алгоритм Proof of Work, при котором для майнинга требуется специальное оборудование, постепенно отходит в прошлое. В свою очередь, набирает популярность алгоритм Proof of Stake, который уже используют новые сети. Способ майнинга криптовалют меняется кардинально — для этого уже не нужно дорогое оборудование. Proof of Stake использует систему, где майнеры выбираются случайно или по специальной схеме. В этой системе также нет вознаграждений за блоки, но некоторые майнеры могут получать комиссию сети.

Теперь вы знаете, что такое добыча криптовалюты и как она осуществляется. Фото: es.insider.pro

- Популяризация скриптов для майнинга в браузере. Один из главных майнинг-трендов 2017 года по добыче криптовалют вроде Monero в этом году стал еще популярнее. С помощью специальных скриптов можно добывать около 10 криптовалют. Правда, этим часто злоупотребляют мошенники, используя мощность компьютеров ничего не подозревающих пользователей для собственного обогащения.

- Облачный майнинг исчезает. Некогда легитимный и прибыльный бизнес уже не в состоянии давать инвесторам достойные вознаграждения. Популярным ранее сервисам облачного майнинга вроде Genesis mining и HashFlare все сложнее привлекать новых клиентов, и их рейтинг ухудшается.

- Премайн становится все распространеннее. Последний тренд в криптовалютных сетях — поставка премайн-коинов, особенно при ICO. Создатель новой криптовалюты может сгенерировать определенное количество монет, прежде чем криптовалюта начнет распространяться.

ВАС ЗАИНТЕРЕСУЕТ: Как добывают Bitcoin: фотоподборка крупнейших майнинговых ферм

Криптоферма в кармане | Securelist

Последние несколько месяцев тема криптовалют не сходит со страниц СМИ — стоимость цифровых денег постоянно меняется, причем самым головокружительным образом, то устанавливая новые рекорды, то возвращаясь к значениям многомесячной давности. Злоумышленники, конечно же, не могли обойти стороной такую горячую тему, поэтому новости об изменениях в стоимости криптовалют соседствуют с новостями об очередной краже с очередной биржи, о вымогательствах криптовалюты и, конечно же, об использовании — без разрешения — чужих вычислительных мощностей для добычи цифровых денег, т. е. для майнинга. Мы заметили, что злоумышленники уже не ограничиваются серверами, компьютерами и ноутбуками: они все чаще обращают внимание на мобильные устройства, в основном — на платформе Android. Мы решили подробнее изучить ситуацию и посмотреть, какие мобильные приложения незаметно добывают цифровые деньги на устройствах пользователей и насколько они распространены.

Примитивные приложения-подделки

Нам удалось обнаружить несколько зловредов, выдающих себя за популярные программы и игры, но на деле просто показывающих пользователю рекламу и добывающих втайне от него криптовалюты с помощью SDK CoinHive. В частности, мы обнаружили поддельные версии Instagram, Netflix, Bitmoji и других приложений. К оригинальному названию злоумышленники добавляли слово «hack». Распространялись такие «взломанные» приложения через форумы и сторонние магазины. Продукты «Лаборатории Касперского» детектируют такие программы как RiskTool.AndroidOS.Miner.

Фрагмент кода RiskTool.AndroidOS.Miner.a, отвечающий за запуск майнинга и демонстрацию рекламной страницы

Рекламная страница, которую пользователю показывает RiskTool.AndroidOS.Miner.a

Примитивные майнеры, основанные на веб-фреймворках

Существует несколько веб-фреймворков, позволяющих легко создавать мобильные приложения, в том числе майнеры. В основе таких программ — веб-страница, содержащая JS-скрипт для добычи криптовалюты (например, скрипт CoinHive). Среди найденных нами майнеров этого типа большинство было основано на фреймворках Thunkable и Cordova. Чаще всего такие приложения распространяют через сторонние площадки, хотя одно из них мы нашли в официальном магазине Google Play. Мы немедленно сообщили о находке в Google, и майнер был удален.

Скриншот игры из магазина Google Play, которая добывала криптовалюту для своих создателей

Мы также нашли одно приложение, построенное на другом фреймворке, Andromo. Оно выглядит как агрегатор скидок, но при переходе на сайты с товаром заходит на страницу, которая майнит криптовалюты и даже не скрывает этого:

Отметим еще одно приложение — Crypto Mining for Children. Оно построено на основе фреймворка B4A и было найдено в официальном магазине Google (на момент написания статьи его уже удалили). Его заявленная цель — майнинг криптовалют на благотворительность, однако в описании не было ни слова о том, с какими фондами работают создатели, как именно расходуют полученные средства и т. п. — в общем, всего того, что публикуют серьезные фандрайзинговые организации. Более того, имя разработчика очень похоже на название известного мобильного приложения (кошелька криптовалют), но с небольшим отличием: в названии отсутствует одна буква — прием, часто используемый злоумышленниками.

Полезные приложения, зараженные майнерами

В эту категорию попали программы, которые продукты «Лаборатории Касперского» детектируют как Trojan.AndroidOS.Coinge — популярные приложения, в которые злоумышленники добавили вредоносный код, запускающий майнинг криптовалюты.

Зараженная версия приложения TSF Launcher

Интересно, что вызов этого вредоносного кода злоумышленники добавляли в код дополнительных SDK, используемых приложением. Таким образом, приложение запускает библиотеку, которая и осуществляет майнинг. Кроме того, нам удалось обнаружить одну из модификаций этого троянца, в котором злоумышленники обошлись без библиотеки для майнинга: зловред добавляет свой код во все веб-страницы, которые открывает. Интересно, что оба метода заражения похожи на использовавшиеся злоумышленниками для кражи паролей в троянце Trojan-PSW.AndroidOS.MyVk.

Одна из модификаций Trojan.AndroidOS.Coinge добавляет код для майнинга во все открываемые веб-страницы

Нам удалось обнаружить 23 различных приложения, зараженных Trojan.AndroidOS.Coinge.

Майнеры в приложениях для просмотра футбола

По данным Kaspersky Security Network, самые популярные приложения-майнеры среди тех, которые мы обнаружили, оказались связаны с футбольной тематикой. В их названиях часто встречается PlacarTV (placar — «счет» на португальском) или что-то похожее, а основная их функция — показывать видеоролики на футбольную тематику и втайне майнить криптовалюту.

Приложение PlacarTV использует CoinHive для майнинга

Интерфейс приложения PlacarTV

По нашим данным, часть этих приложений распространялась через магазин Google Play, а самое популярное из известных нам установили более 100 000 раз. На момент подготовки этой статьи все зараженные приложения уже удалили из официального магазина.

Одна из модификаций приложения PlacarTV, распространявшаяся через магазин Google Play

Приложения обращаются к серверу placartv.com, и тот же домен использован в электронном адресе разработчиков, указанном в описании на странице в Google Play. На сайте placartv.com работает скрипт, который незаметно для посетителя добывает криптовалюты.

Код страницы placartv.com, с помощью которого сайт майнит криптовалюты

Мобильные кликеры

Обычно представители зловредов семейства Trojan-Clicker открывают веб-страницы и незаметно для пользователя прокликивают их. Страницы могут содержать как рекламу, так и подписки на WAP-сервисы. Но начав зарабатывать на ничего не подозревающих пользователях, видимо, уже трудно остановиться, поэтому неудивительно, что к функциям некоторых кликеров была добавлена добыча криптовалюты. Мы уже разбирали похожий случай: тогда майнер был обнаружен среди модулей троянца Loapi.

Еще один троянец, обратившийся к майнингу, — Ubsob. Этот зловред выдает себя за различные полезные приложения и после запуска может скачать и установить приложение, под которое маскируется. Злоумышленники расширили возможности своего творения, добавив позаимствованный у приложения NeoNeonMiner (https://play.google.com/store/apps/details?id=com.kangaderoo.neoneonminer) код для криптомайнинга.

Установка оригинального приложения, инициализированная троянцем Ubsob

Кроме того, троянец запрашивает права администратора устройства, чтобы закрепиться в системе. В результате, чтобы его удалить, сначала нужно убрать его из списка администраторов устройства. В процессе зловред покажет пугающее сообщение:

Сообщение, которое показывает троянец Ubsob при попытке отключить ему права администратора

«Места обитания» троянца — СНГ, в основном — Россия.

Другие интересные находки

Майнер с защитой от возгорания

Наверное, самый интересный для анализа троянец, который попался нам при подготовке этой статьи, — это Trojan.AndroidOS.Coinge.j. Он не обладает никакими полезными функциями легитимного приложения, а при установке выдает себя либо за порно-приложение, либо за системное приложение Android Service. Сразу после запуска зловред запрашивает права администратора устройства, чтобы противодействовать удалению.

Trojan.AndroidOS.Coinge.j запрашивает права администратора устройства

Троянец использует несколько слоев шифрования и обфускации для защиты своего кода от анализа, но на этом его особенности не заканчиваются. Зловред может отслеживать заряд батареи и температуру устройства, чтобы добывать криптовалюту с меньшими рисками для аппарата. По всей видимости, злоумышленники не хотят повторить «успех» троянца Loapi, уничтожившего наш тестовый телефон.

Практически треть (29%) атакованных этим троянцем пользователей находились в Индии. Кроме того, троянец активен в США (8%), Великобритании (6%), Иране (5%) и Украине (5%). Стоит отметить, что для майнинга он использует код «чистого» приложения, как и троянц Ubsod.

VPN с недокументированными возможностями

Еще один майнер, способный отслеживать температуру и заряд устройства, мы обнаружили в магазине Google Play под видом приложения Vilny.net VPN для создания VPN-соединения. На момент обнаружения оно было установлено более 50 000 раз. Мы сообщили о нем в Google.

Код приложения Vilny.net VPN

Информация о приложении Vilny.net VPN в магазине Google Play

Заключение

Напомним, что мобильный майнинг имеет ряд ограничений:

- Во-первых, производительность мобильных устройств значительно отстает от производительности десктопных систем, и еще больше — специальных ферм для майнинга, что делает добычу цифровых денег на мобильных устройствах не слишком выгодным делом.

- Во-вторых, при активном использовании ресурсов мобильного устройства оно начинает ощутимо нагреваться, выдавая деятельность майнера.

- Наконец, сравнительно небольшая емкость батареи смартфонов делает майнинг на них не только более заметным для пользователя, но и ограниченным по времени — при активном использовании вычислительных мощностей устройства аккумулятор быстро разряжается.

Однако наше исследование показало, что злоумышленников эти ограничения не останавливают. Мы нашли множество мобильных майнеров, построенных на различных фреймворках и распространяющихся различными способами, в том числе через официальный магазин Google Play. Возможно, злоумышленники рассчитывают компенсировать недостаток производительности мобильных устройств их численностью, а легкое обнаружение мобильного майнера — сравнительной простотой заражения.

MD5

F9C4A28284CD7A4534A1102C20F04C9D

B32DBBFBB0D4EC97C59B50D29DDAAA2D

2D846265F6569547490FCB38970FC93E

6E1FDFBDAB69090FEA77B3F2F33098A8

5464647B09D5F2E064183A073AE97D7B

5B7324C165EE6AF26CDA55293DAEACDF

E771099ACA570F53A94BE713A3C2ED63

3062659C25F44EEA5FE8D3D85C99907D

AEBB87E9AEA464EFB6FCC550BF7D2D38

38CE6C161F87345B773795553AAE2C28

CA3E7A442D5A316DA9ED8DB3C4D913A7

34F43BAAFAEBDAC4CC582E1AAACF26BD

F8DE7065A7D9F191FD0A53289CDB959B

34EB1FFDC8D9D5DD3C32A0ACC4995E29

020A9064D3819A0293940A4F0B36DD2A

EE78507A293D007C47F3D2D471AAD013

0E129E2F4EA3C09BFB0C4841E173580C

50BF20954B8388FA3D5E048E6FA493A9

Хакеры используют браузеры россиян для скрытого майнинга криптовалют — Экономика и бизнес

МОСКВА, 18 сентября. /ТАСС/. Антивирусные эксперты компании — разработчика защитного программного обеспечения ESET обнаружили новую программу, предназначенную для скрытой генерации (добычи или так называемого майнинга) криптовалют через браузеры пользователей без ведома владельцев. Согласно сообщению ESET, веб-майнер JS/CoinMiner.A активен в русскоязычном сегменте интернета. По данным компании, 65,29% отраженных атак приходится на Россию, 21,95% на Украину и 6,49% на Белоруссию.

Обычно для использования чужих компьютеров с целью майнинга криптовалют злоумышленники пытаются установить вредоносные программы. Однако в данном случае этого не требуется — внедренный в популярные сайты код позволяет злоумышленникам добывать криптовалюту прямо через браузер, когда пользователь заходит на сайт со встроенным майнером. Процессор компьютера будет генерировать криптовалюту для киберпреступников все время, пока страница такого сайта открыта в браузере.

«Скрипты для майнинга внедряют в популярные сайты с потоковым видео или браузерными играми, где пользователи проводят сравнительно много времени. Эти ресурсы ожидаемо загружают процессор, что позволяет замаскировать дополнительную нагрузку от майнера. Таким образом, скрипт работает дольше, оставаясь незамеченным», — отмечают в ESET.

С помощью веб-майнера злоумышленники добывают криптовалюты Feathercoin, Litecoin и Monero, поскольку для них не нужно специального оборудования и супермощных компьютеров, как для добычи биткоинов.

Антивирусные эксперты рекомендуют для защиты от веб-майнеров установить блокировщик рекламы или скриптов, а также включить обнаружение потенциально нежелательных приложений в антивирусном продукте. Также можно защититься от несанкционированного майнинга, отключив JavaScript, но этот шаг может помешать работе легитимных сайтов.

Ранее «Лаборатория Касперского» заявляла о росте числа вредоносных программ для скрытой добычи криптовалют. За последний месяц компания обнаружила несколько крупных бот-сетей (несколько тысяч зараженных компьютеров каждая), созданных для получения прибыли таким образом. Помимо этого, антивирусные эксперты отмечают рост числа попыток установки майнеров на серверы организаций.

В «Лаборатории Касперского» отмечали, что по своей сути майнинг не является незаконным. Пользователь может и сам установить необходимую программу и добывать криптовалюту, поэтому детектировать скрытый майнинг существенно сложнее.

Что такое майнинг (добыча) криптовалют простыми словами

Майнинг — один из ключевых элементов, который позволяет криптовалютам работать в качестве одноранговой децентрализованной сети без участия центрального органа управления. Именно этот процесс обеспечивает безопасность системы и выпуск новых монет. Он же является одним из основных способов заработка на цифровых монетах. В этой статье ProstoCoin расскажет, что такое майнинг простыми словами, мы также поговорим о перспективах майнинга.

Что такое майнинг криптовалют

Майнинг (от англ. mining — добыча полезных ископаемых) — процесс решения математических задач с помощью вычислительных мощностей, в результате которого в блокчейн криптовалюты добавляются новые блоки информации.

Если говорить простыми словами, то майнинг — механизм поддержки сети криптовалют. Майнеры, используя вычислительную мощность своего компьютера или специальной техники, осуществляют проверку транзакций пользователей и добавляют их в распределительную базу данных — Blockchain. За свои старания майнеры получают вознаграждение в виде новых криптомонет.

Для чего нужен майнинг

Многие уже знают, что майнинг — проведение расчетов для получения криптовалюты. Но не до конца понимают, в чем смысл майнинга. Он обеспечивает работу сети и поддерживает ее безопасность, позволяя в то же время оставаться децентрализованной. Основная задача майнеров — подтвердить правильность транзакций и объединить их в блок. Для этого с помощью решения сложных математических задач майнеры пробуют отыскать хэш блока — его цифровую подпись.

Цифровая подпись словно запечатывает блок транзакций и не дает в будущем изменять внесенную в него информацию. Это исключает возможность подделки транзакций и двойной траты средств. Помимо этого, в большинстве криптовалютных сетей именно во время майнинга осуществляется эмиссия новых монет.

Так, можно выделить три основные функции, которые обеспечивает майнинг:

- Функционирование платежей. Только после того, как майнеры проверят транзакцию и внесут ее в блокчейн, она будет совершена, а монеты перейдут от отправителя к получателю.

- Поддержка работы децентрализованной сети. Майнеры хранят копии блокчейна на своих компьютерах, создавая тем самым полностью децентрализованную сеть. Это гарантирует, что подделка информации в одной из копий базы данных не навредит блокчейну.

- Эмиссия криптовалют. За проверку транзакций майнеры получают вознаграждение в виде только что сгенерированных монет, тем самым обеспечивая их эмиссию.

Как происходит майнинг

Криптовалюты представляют собой децентрализованную сеть для обмена активами. Поскольку в ней нет какого-либо центрального управляющего органа, необходимо заинтересовать самих пользователей заниматься поддержкой сети. Для этого была разработана система вознаграждений пользователей, которые проверяют транзакции и поддерживают сеть.

Как работает майнинг на примере транзакции:

- Пользователь А хочет переслать 1 ВТС пользователю В.

- В своем кошельке А формирует транзакцию, указывая ее сумму и адрес получателя.

- Транзакция в шифрованном виде поступает в сеть, где ее должны проверить майнеры.

- С помощью математических расчетов майнеры сверяют данные транзакции с информацией в блокчейне, чтобы убедиться, что у А действительно есть нужное количество монет.

- Транзакция объединяется с другими транзакциями в пуле в блок информации.

- Майнеры находят подпись к блоку и включают его в блокчейн.

- Для пользователя, который первым нашел блок, сеть генерирует новые монеты в качестве вознаграждения.

Стать майнером может любой желающий. Для этого достаточно иметь вычислительную технику, загрузить на свой компьютер блокчейн криптовалюты и специальное программное обеспечение. Изначально заниматься майнингом можно было на обычном персональном компьютере. Сегодня же из-за увеличения сложности добычи, чтобы стать майнером, требуется специальное оборудование и майнинговые фермы.

Теперь разберем, что значит майнить с технической точки зрения. Основная задача майнера — подобрать цифровую подпись (хэш), которая бы запечатала блок транзакций и позволила бы внести его в блокчейн. Этот процесс не происходит мгновенно. Чтобы отыскать верный ключ к блоку, который соответствовал бы требованиям сети, майнеры должны перебрать много вариантов. Но и после этого требуется получить подтверждение верности ключа от других участников сети.

Майнинг — своеобразное соревнование между узлами связи. Сеть устроена таким образом, чтобы вознаграждать тех майнеров, которые первыми нашли верную подпись к блоку транзакций. Поэтому между майнерами царит еще и постоянная «гонка вооружений» – в смысле, оборудование для добычи постоянно совершенствуется.

Помимо этого, алгоритм криптовалютной сети имеет встроенные механизмы предотвращения инфляции, которые обеспечивают эмиссию монет в строгой последовательности. Так, алгоритм регулирует сложность добычи таким образом, чтобы добавить новый блок можно было через определенный интервал времени. Если к сети подключается больше узлов связи, которые имеют мощности для более быстрой добычи блоков, сложность сети будет автоматически увеличена. И наоборот, если майнеры не смогут подбирать подписи, сложность будет уменьшена.

На чем майнят криптовалюту

Техника для майнинга постоянно изменялась по мере того как росла популярность и сложность криптовалютных сетей. Сначала достаточно было обычного компьютера, процессора или видеокарты. После стало появляться специальное майнинговое оборудование и огромнные заводы по добыче главных криптовалют.

Основное отличие между различной техникой для майнинга — хэшрейт, то есть количество хэшей, которое устройство может подобрать за одну секунду. Чем выше уровень хешрейта, тем больше шансов обогнать других майнеров и тем больше потенциальная прибыль от добычи.

Процессоры

На заре формирования индустрии большинство криптовалют добывались на обычных центральных процессорах (CPU). Сегодня же майнинг на процессорах компьютеров практически не используются, особенно если речь идет о майнинге топовых монет, таких как Bitcoin или Litecoin. В то же время с помощью процессора все еще можно добыть себе цифровые монеты малоизвестных проектов.

Видеокарты

Когда добыча на процессорах изжила свое и стала нерентабельной, майнеры начали собирать фермы, состоящие из множества видеокарт. Майнинг на видеокартах (GPU), по-прежнему, остается актуальным для множества криптовалют. Более того, существуют монеты, алгоритм которых разработан специально для продуктивной добычи на видеокартах.

Впрочем, большинство популярных криптовалют добывать на GPU-фермах уже не рентабельно. Сложность таких сетей настолько высока, что прибыльный майнинг возможен только на профессиональном оборудовании.

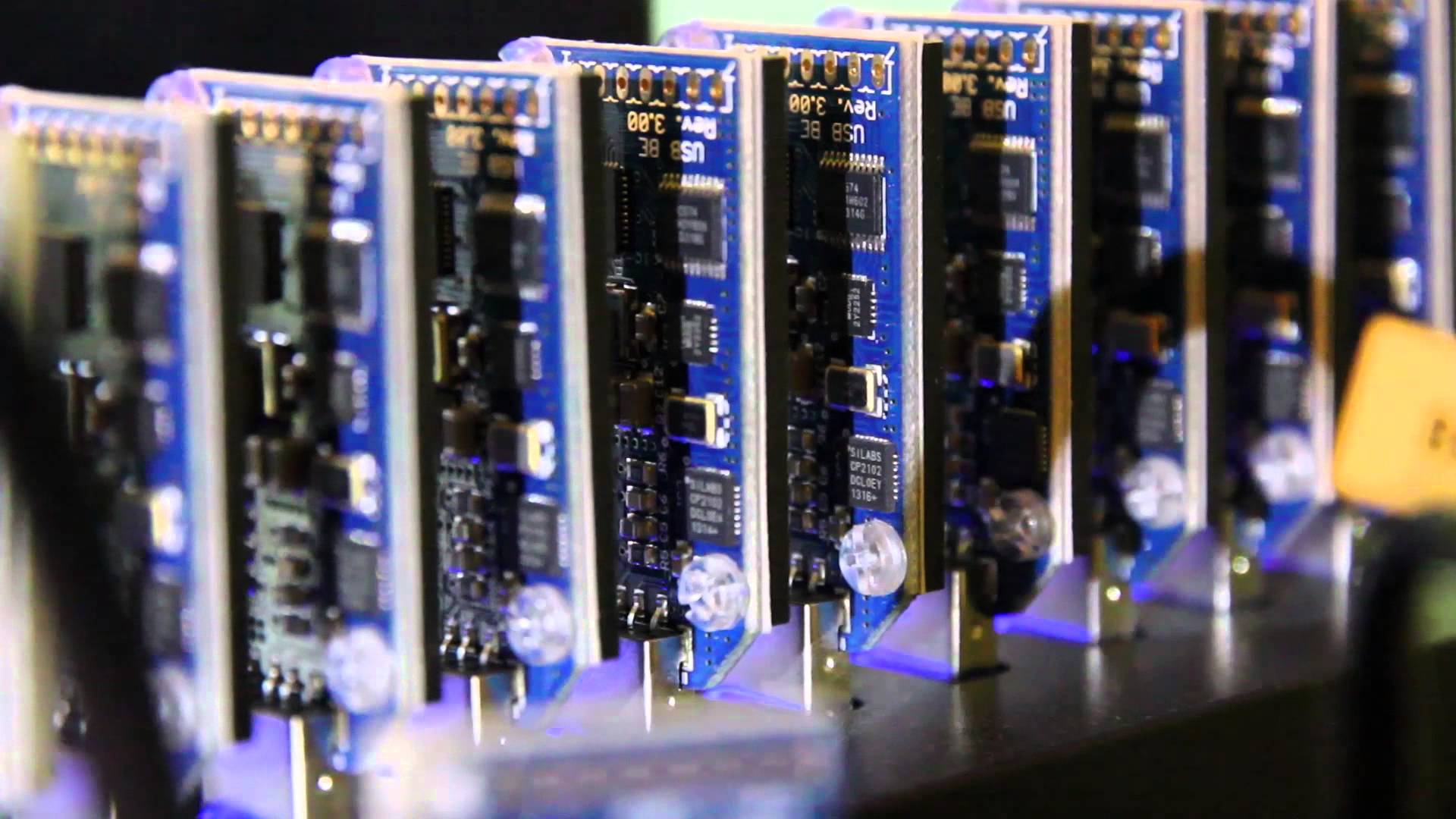

ASIC-майнеры

ASIC-майнеры — специальные устройства, оснащенные интегральными схемами. Эти устройства изначально были заточены под добычу криптовалют на определенных алгоритмах, поэтому они в разы производительнее чем CPU и GPU.

Согласно исследованиям, порядка 90% всех криптовалют сегодня добываются в промышленных условиях на специально оборудованных дата-центрах. И практически все крупные промышленные фермы, используют майнинг на асиках (ASIC).

FPGA

FPGA-чипы существуют с 1982 года и активно используются в науке, моделировании транспортных средств и даже военных технологиях. По принципу своей работы они похожи на микрочипы, применяемые в ASIC-устройствах, с той лишь разницей, что последние уже заточены под добычу, в то время как FPGA нужно настраивать.

FPGA могут в несколько раз превосходить по мощности добычи CPU и GPU и ничем не уступать ASIC-ам. Но используются они, в основном, продвинутыми майнерами.

Способы майнинга

По мере роста популярности криптовалют и сложности добычи эволюционировали и способы майнинга. Когда домашний майнинг стал практически нерентабельным из-за невозможности противостоять крупным добывающим корпорациям, майнеры стали объединять свои мощности, создавая пулы. Позже появились специальные компании.

Соло-майнинг

Соло-майнинг (индивидуальный майнинг) — самостоятельная добыча криптовалют на собственной технике. При таком способе майнинга все монеты, которые были добыты пользователями, достаются только ему в качестве заслуженной прибыли.

В настоящий момент такой вид майнинга применяется, преимущественно, при добыче новых перспективных монет. Все дело в том, что для индивидуальной рентабельной добычи популярных криптовалют, нужен очень высокий хешрейт. В противном случае майнеру придется полагаться исключительно на удачу.

Майнинговые пулы

Пул — специальный сервер, который объединяет мощности майнеров. Благодаря этому увеличивается вероятность первыми найти подпись к блоку и получить вознаграждение. При этом все добытые монеты распределяются между пользователями согласно доле их вложений. За свои услуги пулы обычно взимают небольшую комиссию.

Облачный майнинг

Облачный майнинг — добыча на арендованной, расположенной удаленно технике. Существуют специальные сервисы, которые организовали майнинговые фермы промышленного масштаба и сдают свои мощности в аренду.

Преимущество такого метода добычи в простоте. Арендуя хешрейт на сервисах облачного майнинга, пользователь может начать добычу мгновенно, имея минимум знаний. Отпадает необходимость в крупных инвестициях в оборудование и поддержании его работоспособности. Помимо того, такие сервисы имеют оптимизированную добычу за счет профессиональной настройки оборудования и системы его охлаждения, а также, как правило, доступ к более дешевой электроэнергии.

Скрытый майнинг

Существуют также вредоносные программы, которые могут запустить майнинг на чужих компьютерах без ведома их владельцев, и перенаправлять весь заработок на кошелек злоумышленника. Чаще всего к такому методу прибегают владельцы пиратских сайтов, где скрытый майнер встроен в JavaScript ресурса. Иногда предложения о продаже и покупке скрытых майнеров можно встретить также на различных форумах.

Стоит отметить, что такой метод является незаконным и вряд ли сможет принести серьезную прибыль.

Алгоритмы майнинга

Существует множество алгоритмов для майнинга. В первой криптовалюте Bitcoin применяется алгоритм майнинга Proof-of-Work, что дословно переводится, как доказательство работы. Этот же алгоритм лег в основу десятков других различных криптовалют. Алгоритм PoW требователен к мощности вычислительной техники. Награду здесь получает тот майнер, кому удалось первому отыскать подпись к блоку.

В противовес Proof of Work в 2011 году был создан алгоритм Proof of Stake, что дословно переводится, как доказательство доли владения. Добыча на данном алгоритме не требует наличия серьезной вычислительной мощности. Здесь валидатор определяется вложенной криптовалютой, то есть, долей монет. Такой алгоритм консенсуса применяется, например, в криптовалютах Dash и Stellar.

Стать валидатором транзакции может пользователь, который имеет на счету определенное количество монет, и чем больше монет, тем большую награду он сможет получить.

PoW и PoS — это два основных алгоритма криптовалют. Подробнее об алгоритмах PoW и PoS мы уже писали ранее. Но в настоящий момент существует уже свыше 3000 различных криптовалют, которые используют более 30 отличительных алгоритмов консенсуса. Например, алгоритм PoC (Proof-of-Capacity) или «подтверждение объемом». При майнинге на алгоритме PoC участник сети проверяет транзакцию, выделяя для нее место на дисковом пространстве.

В ряде популярных криптовалют используется алгоритм консенсуса Delegated Proof-of-Stake (DPoS). В данном случае участники сети путем голосования выбирают валидаторов транзакций. Это позволяет сделать проверку транзакций более быстрой.

Майнинг криптовалют на примере Биткоина

Чтобы лучше понять, что такое майнинг криптовалюты, разберем, как это работает на примере самой известной криптовалюты Bitcoin. Сеть Биткоина была запущена в 2009 году неизвестным разработчиком (или группой) под ником Сатоши Накамото. В White Paper, изложенном на форуме, разработчик четко описал, как будет работать сеть первой криптовалюты.

В программный код ВТС заложено, что транзакции будут считаться завершенными только после того, как они будут упакованными майнерами в блок транзакций и добавлены в последовательную блочную цепь. Этот блок должен соответствовать строгим криптографическим требованиям, содержать зашифрованную информацию обо всех предыдущих блоках и быть подтвержденным сетью. Благодаря этому никто не может подделать транзакцию, ведь узлы связи быстро найдут несоответствие с предыдущими операциями и отклонят ее.

Программным кодом Биткоин предусмотрено, что добавление нового блока в сеть должно происходить каждые 10 минут. Чтобы соответствовать данному требованию, сложность сети автоматически регулируется пропорционально подключенным мощностям.

За поддержание работы сети и проверку транзакций в системе майнеры получают вознаграждение в виде новых монет ВТС. То есть, каждые 10 минут, когда какому-либо счастливчику или пулу майнеров удается отыскать подпись к блоку, происходит эмиссия монет. При этом, для предотвращения инфляции, при выпуске каждого 210 000 блока происходит халвинг — уполовинивание вознаграждения и, соответственно, сокращение эмиссии.

Так, на старте за нахождение одного блока в сети майнер получал 50 ВТС. В то время сеть поддерживалась только небольшой группой энтузиастов и майнить криптовалюту можно было даже на не самом мощном ПК. После вознаграждение было сокращено до 25 ВТС, 12.5 ВТС и т.д.

Максимальная эмиссия биткоинов составляет 21 миллион монет. Когда же все монеты будут добыты, майнеры будут получать только комиссионные вознаграждения, уплачиваемые пользователями за транзакции.

Как видим, сеть Биткоина функционирует строго по заданному алгоритму, который был тщательно продуман его создателем. Майнеры в ней обеспечивают поддержку сети и позволяют ей оставаться децентрализованной. Они представляют собой независимые узлы связи, разбросанные по всему миру. Эти независимые узлы связи сравнивают все изменения со своей копией блокчейна. На их же плечах лежит и эмиссия монеты. В отличие от фиатных денег, где решение о выпуске новых монет принимает привилегированная группа лиц (правительство, руководство центробанка), в Биткоине эмиссия происходит согласно четкой последовательности и зависит от обычных пользователей.

Выгоден ли майнинг криптовалют?

Теперь, когда вам уже известно все про майнинг, можно поговорить и о его прибыльности. Майнинг криптовалют — один из самых очевидных способов заработка в этой индустрии. Люди, которые заметили в цифровых монетах перспективу много лет назад, сумели хорошо заработать на их добыче. Сейчас же дела обстоят несколько иначе.

Эпоха домашнего майнинга постепенно уходит в прошлое. Сегодня добычей наиболее популярных и дорогостоящих криптовалют занимаются, преимущественно, крупные компании, имеющие огромные дата-центры. Частный майнинг биткоинов сегодня рентабелен разве что в случае с облачным майнингом.

В то же время, в последние годы стало появляться все больше новых криптовалютных проектов, направленных на улучшение различных аспектов социальной и экономической деятельности. И, пока многие уже разочаровались в майнинге и цены на технику стабилизировались, становится выгодно заниматься добычей новых монет на перспективу. Правда, в данном случае спрогнозировать доходность добычи очень сложно.

Экономическую целесообразность майнинга определяет сразу множество факторов:

- мощность оборудования;

- электропотребление;

- стоимость электроэнергии;

- сложность добычи;

- стоимость монеты.

Чем меньше расходы, больше стоимость монеты и лучше ее перспективы, тем выше и потенциальная прибыль от майнинга. То есть, при правильной организации процесса, майнинг все еще можно назвать перспективным способом получения пассивного дохода. Но стоит понимать, что это не такое уж «легкое» занятие. Новичкам кажется, что достаточно только настроить оборудование. Но на практике требуется еще следить за его правильной работой, постоянно обновлять технику, мониторить рынок. Не исключены также и поломки, резкое снижение стоимости казалось бы перспективной криптовалюты из-за ошибки в программном коде.

В последнее время все большей популярностью пользуется форжинг — альтернатива классическому майнингу. Добывая монеты на алгоритме PoS, майнеру не нужно конкурировать с крупными дата-центрами или постоянно следить за техникой. Достаточно иметь определенное количество монет на счету, чтобы иметь возможность добывать новые.

В чем суть майнинга? Выводы

Майнинг — процесс поддержания функциональности криптовалютной сети, который построен на решении математических задач. Это сложный, затратный процесс, который является основой для большинства децентрализованных криптовалют. Именно во время майнинга осуществляется проверка транзакций и эмиссия новых монет.

За проделанную работу майнеры получают вознаграждение, что превращает эту деятельность в один из ключевых способов заработка на криптовалютах. Правда, в последние время традиционный майнинг на вычислительной технике все больше становится прерогативой крупных компаний. Частные майнеры сегодня, в основном, занимаются облачной добычей, форжингом или майнингом малоизвестных монет с потенциалом к росту.

Хакеры используют пиратские игры, чтобы майнить крипту на чужих компьютерах

Команда Avast рассказала, что хакеры внедряют вредоносный код в пиратские версии игр, чтобы майнить криптовалюты. По данным компании, в общей сумме программа смогла наковырять около $2 миллионов с июня 2018 года.

GTA V, NBA 2K19, The Sims 4, Far Cry 5, Fallout 4 — через все эти загруженные с торрентов проекты распространяется вирус Crackonosh. Попав в систему, он скрытно использует ресурсы компьютера. Это приводит к замедлению работы устройства и изнашиванию его компонентов. Ещё одной неприятностью может стать выросший счёт за электричество.

Программа всеми силами старается обезопасить себя от обнаружения: запрещает системе обновляться, маскируется, мешает работе встроенного антивируса Windows и даже стирает защитные средства. Именно так в Avast и узнали о проблеме — один из пользователей Reddit пожаловался, что его антивирус пропал. Компания уже написала инструкцию, как удалить Crackonosh со своего устройства.

Ad-Aware,

Bitdefender,

eScan,

F-Secure,

Kaspersky,

McAfee (только сканер),

Norton,

Panda,

Защитник Windows.

Количество обращений с декабря 2020-го. Всего поражено 222 000 уникальных устройств.

Всего заражено более 220 000 компьютеров, список пополняется на 800 штук каждый день. Однако цифры могут быть гораздо выше, так как не все люди устанавливают антивирусы, а Avast собирает данные только из своих продуктов. Хуже всего обстановка в Бразилии, Индии и на Филиппинах.

В Avast считают, что вредоносная программа родом из Чехии. Поэтому она получила название Crackonosh — духа гор, значимого персонажа народных чешских сказок.

«По итогу ситуация с Crackonosh демонстрирует, к чему может привести скачивание пиратского контента, а также показывает, как выгодно это хакерам», — пишет автор расследования Дэниел Бенеш (Daniel Beneš).

Ваш компьютер может незаметно добывать биткойны — для кого-то еще

Хакеры незаметно захватывают персональные компьютеры, серверы компании, кабельные маршрутизаторы, мобильные устройства и другие виды вычислительной мощности для скрытой добычи криптовалют — проблема, о которой эксперты по кибербезопасности предупреждают, быстро растет.

Эта акция, известная как криптоджекинг, приобрела популярность, потому что ее трудно обнаружить и достаточно пассивно, в отличие от других взломов, таких как программы-вымогатели, которые могут шифровать файлы или блокировать доступ пользователей к системам до тех пор, пока не будут выплачены деньги.

«Это подло, — сказал Радж Самани, главный научный сотрудник фирмы McAfee, занимающейся кибербезопасностью. «Программы-вымогатели, например, очень конфронтационны, а криптоджекинг выглядит как можно более скрытным».

Криптоджекинг также легко выполнить, иногда он даже скрывается в рекламе на веб-сайтах.

«Мошенничество с криптоджекингом продолжает развиваться, и вам даже не нужно ничего устанавливать», — написал в июньском блоге Джейсон Адлер, помощник директора Федеральной торговой комиссии.«Мошенники могут использовать вредоносный код, встроенный в веб-сайт или рекламу, чтобы заразить ваше устройство. Тогда они смогут помочь себе с процессором вашего устройства, даже не подозревая об этом ».

Связанные

Рост стоимости биткойнов и других криптовалют в последние годы сделал добычу криптовалюты прибыльной деятельностью. Для майнинга криптовалюты используются вычислительные мощности, чтобы конкурировать с другими компьютерами за решение сложных математических задач, и эти усилия вознаграждаются битами криптовалют.Эта вычислительная мощность помогает создать распределенный, безопасный и прозрачный сетевой реестр, широко известный как блокчейн, на котором могут быть построены такие приложения, как биткойн.

Майнинг криптовалюты может быть дорогостоящим мероприятием, требующим вычислительного оборудования и электроэнергии. Криптоджекинг предлагает киберпреступникам способ украсть вычислительные мощности у других людей, чтобы избежать усилий и затрат. Программное обеспечение для криптоджекинга работает на компьютерах в фоновом режиме, и единственным свидетельством его присутствия является перегрев или замедление работы устройства пользователя.

Сочетание низкого риска и высокого вознаграждения в криптоджекинге привело к значительному увеличению числа атак: июньский отчет McAfee обнаружил 2,9 миллиона примеров вредоносного ПО для майнинга за первые три месяца года. Компания заявила, что это на 629% больше, чем за последние три месяца 2017 года.

«Рост был просто огромным, — сказал Кандид Вуэст, исследователь угроз из компании Symantec, занимающейся кибербезопасностью. «Это застало многих врасплох».

Владельцы компьютеров должны следить за тем, чтобы их компьютеры не замедлились, не выросли счета за электроэнергию и снизилась скорость интернета.

Наплыв вредоносных программ побудил некоторые онлайн-компании принять меры защиты для своих пользователей. Google объявил в своем блоге в апреле, что больше не будет разрешать расширениям браузера в своем Интернет-магазине, майнить криптовалюту. Интернет-магазин позволяет пользователям выбирать расширения и приложения, которые персонализируют их веб-браузер Chrome, но компания отметила, что «возможности привлекли разработчиков вредоносного программного обеспечения, которые пытаются злоупотреблять платформой за счет пользователей».

Приложения для смартфонов также могут содержать вредоносное ПО для криптоджекинга.Исследование, опубликованное в сентябре компанией Sophos, занимающейся кибербезопасностью, показало, что по крайней мере 25 приложений в Google Play Store содержат вредоносное ПО для скрытого майнинга монет.

Google включил диаграмму, показывающую, как программное обеспечение для криптоджекинга в расширениях браузера резко увеличило вычислительную мощность.

CryptominingПриложения, «замаскированные» под игры и служебные программы, были загружены ничего не подозревающими пользователями более 120 000 раз, в результате чего мобильные устройства превратились в «установки для взбивания криптовалюты», по словам Панкаджа Кохли, исследователя угроз из Sophos.

Хотя криптоджекинг имеет злонамеренное происхождение, некоторые легитимные группы начали исследовать, можно ли использовать эту концепцию во благо.

ЮНИСЕФ призвал к использованию компьютеров вместо наличных в феврале во время кампании по сбору средств под названием «Game Chaingers». Организация убедила владельцев компьютеров добровольно передать ей вычислительные мощности, подняв более 50 000 долларов в течение 59 дней за счет майнинга криптовалюты под названием Ethereum.

Salon, цифровой новостной портал, предлагает пользователям с блокировщиками рекламы отдать часть вычислительной мощности своего компьютера для майнинга криптовалюты, пока пользователь просматривает сайт.

Криптоджекинг и законный майнинг, однако, чувствительны к ценам на криптовалюту, которые резко снизились с их пиков в конце 2017 — начале 2018 года. Согласно отчету McAfee об угрозах за сентябрь 2018 года, случаи криптоджекинга «остаются очень активными», но снижение Стоимость криптовалют может привести к резкому сокращению числа вредоносных программ для майнинга монет, так же быстро, как и возникло.

Инженеры создают прорывную технологию для обнаружения незаконной добычи биткойнов на компьютерах обычных пользователей | Новости ПФР

Криптовалюты могут быть путём будущего.По крайней мере, на это многие делают ставки.

Предприниматели и компании покупают, продают и инвестируют средства в криптовалюты, такие как Биткойн. Некоторые розничные торговцы уже принимают платежи в криптовалюте. И совсем недавно мэр Майами Фрэнсис Суарес предложил городу начать использовать биткойны для некоторых своих финансовых транзакций, в том числе для заработной платы сотрудников.

Популярность криптовалют привлекает множество людей, в том числе хакеров. В настоящее время хакеры находят недорогие способы незаконного «майнинга» биткойнов и других криптовалют, подключаясь к компьютерам обычных людей и используя ресурсы этих машин без их согласия.Результат? Хакеры зарабатывают миллионы на добыче криптовалюты на чужих компьютерах. Между тем жертвы часто обнаруживают, что их компьютеры замедляются, и их невозможно использовать, не осознавая, что происходит.

Эта форма взлома, называемая «криптоджекингом», происходит во всем мире с поразительной скоростью. Майнеры не только взламывают компьютеры обычных людей, но также взламывают крупные предприятия, розничные торговцы и правительственные учреждения, чтобы использовать их серверы и машины.Только один пример: в 2017 году система Wi-Fi в Буэнос-Айресе Starbucks была взломана для добычи криптовалюты с помощью компьютеров клиентов.

Фараз Насим ’18, MS ’20 работает над поиском решения. Насим работает в лаборатории безопасности кибер-физических систем ПФР, входящей в Инженерно-вычислительный колледж. Под руководством директора лаборатории Сельчука Улуагака, Насима, научного сотрудника с докторской степенью Ахмета Ариса, исследователя и члена лаборатории Леонардо Бабуна ’15, магистра наук ’19, доктора философии ’20 и нынешнего магистранта электротехники и вычислительной техники Эге Текинера, было создано новое программное обеспечение для решения проблем. проблема.

Команда создала первое в своем роде программное обеспечение, которое обнаруживает криптоджекинг в реальном времени с точностью почти 99 процентов.

«Мы одни из первых в мире выявили криптоджекинг», — говорит Улуагак, который также является известным ученым, возглавляемым доцентом факультета электротехники и вычислительной техники и Школы вычислительных и информационных наук Knight Foundation. «Поскольку технология Биткойн становится все более распространенной, нам понадобятся эти типы защиты.Майами уже фигурирует в национальных и международных новостях в центре использования биткойнов. Мы становимся центром биткойнов, поэтому очень важно понимать опасности, которые связаны с этим, и то, что мы можем сделать для решения этих проблем ».

Программное обеспечение команды — это прорыв в технологиях, по словам Улуагака. Другие аналогичные приложения, которые в настоящее время доступны на рынке для обнаружения криптоджекинга, требуют так много ресурсов центрального процессора (ЦП) компьютера, что часто компьютер сильно замедляется и просмотр веб-страниц становится невозможным — не из-за криптоджекинга, а из-за приложение, предназначенное для его обнаружения.

Благодаря программному обеспечению команды эта проблема полностью устранена.

«Наше приложение отличается от других, потому что оно автоматизировано, легкое и мгновенное», — объясняет Насим. «Он использует менее пяти процентов ЦП. Это вообще не влияет на просмотр веб-страниц. Он также обнаруживает криптоджекинг за доли секунды. Другие механизмы обнаружения позволяют криптоджекингу продолжаться некоторое время. У нас нет «.

На приведенном выше графике показано, как изменяется загрузка ЦП или компьютера при просмотре обычного веб-сайта по сравнению с просмотром веб-сайта, посвященного криптоджекингу.

Одна из причин, по которой программное обеспечение команды, названное в честь Миноса, греческого мифологического персонажа, обладавшего превосходными навыками судейства в преступном мире, особенно важно, заключается в том, что криптоджекинг может происходить даже самым маловероятным образом.

«Криптоджекинг — это новый вид угрозы», — объясняет Арис. «Это часто случается, когда люди просто просматривают поврежденный веб-сайт. Возможно, даже владелец веб-сайта не знает, что [хакер] использует его для добычи криптовалюты ».

Этот новый тип угроз требует нового механизма обнаружения: преобразования файлов вредоносных программ и использования машинного обучения для выявления поврежденных файлов.

«Я думал, что если мы конвертируем эти вредоносные файлы криптоджекинга в изображения, мы сможем их обнаружить», — говорит Насим. «Я проверил нашу гипотезу и увидел, что у нас невероятно высокая точность».

Команда сразу приступила к работе, провела исследование и собрала большой набор данных, связанных с обнаружением криптоджекинга. Всего несколько месяцев спустя команда была выбрана, чтобы поделиться своими выводами виртуально на одной из самых престижных конференций по кибербезопасности в мире, Симпозиуме по безопасности сетей и распределенных систем 2021 года.

В конце концов, по словам Бабуна, вся их работа направлена на обеспечение гарантий для будущих поколений. Их цель: помочь создать более безопасную киберсреду.

«Мы обнаружили, что криптоджекинг станет огромной проблемой в будущем», — говорит он. «Хакеры учатся делать эти вещи. Существует большая потребность в обнаружении криптоджекинга, тем более что криптовалюта становится все более популярной ».

Команда подала заявку на патент на программное обеспечение через ПФР и надеется найти компанию, которая может спонсировать продукт и сделать его доступным для обычных людей для борьбы с криптоджекингом.

«Мы одни из первых в мире выявили криптоджекинг. Майами уже фигурирует в национальных и международных новостях в центре использования биткойнов. Очень важно, чтобы мы понимали связанные с этим опасности и то, что мы можем сделать, чтобы решить эти проблемы ».

—Сельчук Улуагач, директор лаборатории безопасности кибер-физических систем ПФР

Что такое криптоджекинг? Как предотвратить, обнаружить и исправить

Определение криптоджекинга

Криптоджекинг — это несанкционированное использование чужого компьютера для добычи криптовалюты.Хакеры делают это, либо заставляя жертву щелкнуть вредоносную ссылку в электронном письме, которое загружает код криптомайнинга на компьютер, либо заражая веб-сайт или онлайн-рекламу кодом JavaScript, который автоматически запускается после загрузки в браузере жертвы.

В любом случае код криптомайнинга работает в фоновом режиме, поскольку ничего не подозревающие жертвы обычно используют свои компьютеры. Единственный признак, который они могут заметить, — это более низкая производительность или задержки в выполнении.

Как работает криптоджекинг

У хакеров есть два основных способа заставить компьютер жертвы тайно майнить криптовалюту.Один из них — обманом заставить жертв загрузить код криптомайнинга на свои компьютеры. Это делается с помощью тактики, похожей на фишинг: жертвы получают законно выглядящее электронное письмо, которое побуждает их перейти по ссылке. Ссылка запускает код, который помещает скрипт криптомайнинга на компьютер. Затем сценарий запускается в фоновом режиме во время работы жертвы.

Другой метод — внедрить сценарий на веб-сайт или объявление, которое доставляется на несколько веб-сайтов. Как только жертвы посещают веб-сайт или зараженное объявление появляется в их браузерах, скрипт запускается автоматически.На компьютерах жертв код не хранится. Какой бы метод ни использовался, код запускает сложные математические задачи на компьютерах жертв и отправляет результаты на сервер, которым управляет хакер.

Хакеры часто используют оба метода для получения максимальной отдачи. «Атаки используют старые уловки вредоносного ПО для доставки более надежного и устойчивого программного обеспечения [на компьютеры жертв] в качестве альтернативы», — говорит Алекс Вайстих, технический директор и соучредитель SecBI. Например, из 100 устройств, добывающих криптовалюту для хакера, 10% могут получать доход за счет кода на машинах жертв, а 90% — через свои веб-браузеры.

Некоторые скрипты майнинга криптовалют обладают способностью заражения, которая позволяет им заражать другие устройства и серверы в сети. Это также затрудняет их поиск и удаление; поддержание постоянства в сети в лучших финансовых интересах криптоджекинга.

Чтобы увеличить их способность к распространению по сети, код криптомайнинга может включать несколько версий для учета различных архитектур в сети. В одном примере, описанном в сообщении блога AT&T Alien Labs, код криптомайнинга просто загружает имплантаты для каждой архитектуры, пока один из них не заработает.

Сценарии могут также проверять, не заражено ли устройство конкурирующими вредоносными программами, занимающимися добычей криптовалют. Если обнаружен другой криптомайнер, скрипт отключает его. Как отмечается в сообщении AT&T Alien Lab, криптомайнер может также иметь механизм предотвращения убийств, который запускается каждые несколько минут.

В отличие от большинства других типов вредоносных программ, скрипты криптоджекинга не причиняют вреда компьютерам или данным жертв. Они действительно крадут ресурсы процессора. Для отдельных пользователей более низкая производительность компьютера может быть просто раздражением.Организация со множеством систем с криптоджекингом может нести реальные затраты с точки зрения службы поддержки и времени ИТ, потраченного на отслеживание проблем с производительностью и замену компонентов или систем в надежде решить проблему.

Почему популярен криптоджекинг

Никто не знает наверняка, сколько криптовалюты добывается с помощью криптоджекинга, но нет никаких сомнений в том, что эта практика широко распространена. Криптоджекинг на основе браузера сначала быстро рос, но, похоже, постепенно сокращается, вероятно, из-за нестабильности криптовалюты и закрытия Coinhive, самого популярного майнера JavaScript, который также использовался для законной деятельности по майнингу криптовалюты, в марте 2019 года.Отчет SonicWall Cyber Threat Report за 2020 год показывает, что объем атак с использованием криптоджекинга упал на 78% во второй половине 2019 года в результате закрытия Coinhive.

Однако снижение началось раньше. Отчет Positive Technology по угрозам кибербезопасности за первый квартал 2019 года показывает, что на майнинг криптовалют сейчас приходится только 7% всех атак, по сравнению с 23% в начале 2018 года. В отчете говорится, что киберпреступники больше переключились на программы-вымогатели, которые считаются более прибыльными.

«Криптомайнинг находится в зачаточном состоянии.Есть много возможностей для роста и развития, — говорит Марк Лалиберте, аналитик угроз из компании WatchGuard Technologies, поставщика решений для сетевой безопасности.

В январе 2018 года исследователи обнаружили ботнет Smominru, который заразил более полумиллиона машин, в основном в России, Индии и Тайване. Ботнет был нацелен на серверы Windows для майнинга Monero, и, по оценкам компании Proofpoint, занимающейся кибербезопасностью, по состоянию на конец января он заработал 3,6 миллиона долларов.

Криптоджекинг не требует значительных технических навыков. Согласно отчету The New Gold Rush Cryptocurrencies are the New Frontier of Fraud, от Digital Shadows, наборы для криптоджекинга доступны в даркнете всего за 30 долларов.

Простая причина, по которой криптоджекинг становится все более популярным среди хакеров, — больше денег при меньшем риске. «Хакеры рассматривают криптоджекинг как более дешевую и прибыльную альтернативу программам-вымогателям», — говорит Вайстих. По его словам, с помощью программы-вымогателя хакер может заставить трех человек заплатить за каждые 100 зараженных компьютеров.При криптоджекинге все 100 зараженных машин работают на хакера для добычи криптовалюты. «[Хакер] может совершить те же платежи, что и эти три вымогателя, но майнинг криптовалют постоянно приносит деньги», — говорит он.

Риск быть пойманным и идентифицированным также намного меньше, чем при использовании программ-вымогателей. Код криптомайнинга работает тайно и может долгое время оставаться незамеченным. После обнаружения очень сложно отследить источник, а у жертв мало стимулов для этого, поскольку ничего не было украдено или зашифровано.Хакеры, как правило, предпочитают анонимные криптовалюты, такие как Monero и Zcash, более популярным биткойнам, потому что им сложнее отследить незаконную деятельность.

Примеры криптоджекинга из реального мира

Криптоджекинг — умница, и они разработали ряд схем, чтобы заставить чужие компьютеры добывать криптовалюту. Большинство из них не новы; Методы доставки криптомайнинга часто заимствованы из методов, используемых для других типов вредоносных программ, таких как программы-вымогатели или рекламное ПО. «Вы начинаете видеть множество традиционных вещей, которые злоумышленники делали в прошлом, — говорит Трэвис Фаррал, директор по стратегии безопасности в Anomali.«Вместо того, чтобы доставлять программы-вымогатели или трояны, они переоснащают их для доставки модулей или компонентов крипто-майнинга».

Вот несколько реальных примеров:

Ботнет криптовалюты Prometei использует уязвимость Microsoft Exchange

Prometei, который появился еще в 2016 году, представляет собой модульный и многоэтапный ботнет, предназначенный для майнинга криптовалюты Monero. Он использует различные средства для заражения устройств и распространения по сети. Однако в начале 2021 года Cybereason обнаружила, что Prometei использует уязвимости Microsoft Exchange, использованные в атаках Hafnium, для развертывания вредоносных программ и сбора учетных данных.Затем ботнет будет использовать зараженные устройства для майнинга Monero.

Охота на копье PowerGhost крадет учетные данные Windows

The Cyber Threat Alliance (CTA) Отчет о незаконной добыче криптовалюты описывает PowerGhost, впервые проанализированный Fortinet, как скрытую вредоносную программу, которая может избежать обнаружения несколькими способами. Сначала он использует целевой фишинг, чтобы закрепиться в системе, а затем крадет учетные данные Windows и для распространения использует инструментарий управления Windows и эксплойт EternalBlue.Затем он пытается отключить антивирусное программное обеспечение и конкурирующие криптомайнеры.

Graboid, червь-криптомайдер, распространяющийся с использованием контейнеров

В октябре Palo Alto Networks выпустила отчет, описывающий ботнет-криптоджекинг с возможностью самораспространения. Graboid, как они его назвали, — первый известный червь-криптомайнер. Он распространяется, обнаруживая развертывания Docker Engine, которые доступны в Интернете без аутентификации. По оценкам Palo Alto Networks, Graboid заразил более 2000 развертываний Docker.

Вредоносные учетные записи Docker Hub добывают Monero

В июне 2020 года Palo Alto Networks обнаружила схему криптоджекинга, которая использовала образы Docker в сети Docker Hub для доставки программного обеспечения для криптомайнинга в системы жертв. Размещение кода криптомайнинга в образе Docker помогает избежать обнаружения. К зараженным изображениям обращались более двух миллионов раз, и, по оценкам Пало-Альто, криптоджекисты получили 36000 долларов нечестной прибыли.

Вариант MinerGate приостанавливает выполнение, когда компьютер жертвы используется

Согласно отчету CTA, Palo Alto Networks проанализировала вариант семейства вредоносных программ MinerGate и обнаружила интересную особенность.Он может обнаруживать движение мыши и приостанавливать добычу полезных ископаемых. Это позволяет избежать предупреждения жертвы, которая в противном случае могла бы заметить снижение производительности.

BadShell использует процессы Windows для выполнения своей грязной работы

Несколько месяцев назад Comodo Cybersecurity обнаружила в клиентской системе вредоносное ПО, которое использовало законные процессы Windows для майнинга криптовалюты. Названный BadShell, он использовал:

- PowerShell для выполнения команд — сценарий PowerShell внедряет вредоносный код в существующий запущенный процесс.

- Планировщик задач для обеспечения устойчивости

- Реестр для хранения двоичного кода вредоносной программы

Вы можете найти более подробную информацию о том, как работает BadShell, в отчете Comodo Global Threat Report Q2 2018 Edition.

Разбойник захватывает системы компании

На конференции EmTech Digital в начале этого года Darktrace рассказала историю клиента, европейского банка, который столкнулся с некоторыми необычными схемами трафика на своих серверах. Ночные процессы шли медленно, а диагностические инструменты банка ничего не обнаружили.Darktrace обнаружила, что в это время к сети подключались новые серверы — серверов, которых, по словам банка, не существовало. Физический осмотр центра обработки данных показал, что мошенник установил систему криптомайнинга под половицами.

Обслуживание криптомайнеров через GitHub

В марте Avast Software сообщила, что криптоджекеры использовали GitHub в качестве хоста для криптомайнинга вредоносных программ. Они находят законные проекты, из которых они создают разветвленный проект. Затем вредоносная программа скрывается в структуре каталогов этого разветвленного проекта.Используя фишинговую схему, шифровальщики заманивают людей загрузить это вредоносное ПО, например, с помощью предупреждения об обновлении своего Flash-плеера или обещания сайта с игровым контентом для взрослых.

Использование уязвимости rTorrent

Злоумышленники обнаружили уязвимость неправильной конфигурации rTorrent, которая делает некоторые клиенты rTorrent доступными без аутентификации для обмена данными XML-RPC. Они сканируют Интернет в поисках незащищенных клиентов, а затем развертывают на них криптомайнер Monero.F5 Networks сообщила об этой уязвимости в феврале и советует пользователям rTorrent убедиться, что их клиенты не принимают внешние подключения.

Facexworm: вредоносное расширение Chrome

Это вредоносное ПО, впервые обнаруженное «Лабораторией Касперского» в 2017 году, представляет собой расширение Google Chrome, которое использует Facebook Messenger для заражения компьютеров пользователей. Изначально Facexworm поставлял рекламное ПО. Ранее в этом году компания Trend Micro обнаружила множество червей Facexworm, нацеленных на криптовалютные биржи и способных доставлять код криптомайнинга.Он по-прежнему использует зараженные учетные записи Facebook для доставки вредоносных ссылок, но также может красть веб-учетные записи и учетные данные, что позволяет ему внедрять код криптоджекинга на эти веб-страницы.

WinstarNssmMiner: Политика выжженной земли