Новости дня в России и мире — РБК

Злоумышленники заражают компьютеры пользователей торрент-сайтов вирусом, который майнит криптовалюту Monero

Хакеры начали использовать пиратские копии игр, чтобы заражать компьютеры пользователей торрент-трекеров и добывать на них криптовалюту, выяснили эксперты компании-разработчика антивируса Avast.

Вирус обнаружен в пиратских копиях игр, таких как NBA 2K19, Grand Theft Auto V, Far Cry 5 и The Sims 4, которые распространяются через торрент-сайты. Вредоносная программа незаметно для пользователя начинает майнить Monero, что вызывает повышенную нагрузку на компьютер.

В Avast сообщили, что этим вирусом могут быть заражены сотни тысяч компьютеров по всему миру. Для того, чтобы защитить свое устройство эксперты по кибербезопасности рекомендовали не использовать пиратские программы и иметь на компьютере антивирус.

— «У проекта нет будущего». Три мнения о перспективах Dogecoin

— Кийосаки: биткоин спасет от крупнейшего краха в истории

— Криптобирже Binance запретили работать в Великобритании. Что это значит

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Михаил Теткин

«Компьютерный вирус обжег мне руку». Кто такие криптохакеры и чем они опасны

- Джо Тайди

- Корреспондент Би-би-си по вопросам кибербезопасности

Автор фото, Yosof Badr

Пули летели со всех сторон, но Абдельрахман Бадр оставался невозмутимым. Он хорошенько прицелился, чтобы сделать решающий выстрел, нажал на курок — и вдруг экран монитора погас.

Он хорошенько прицелился, чтобы сделать решающий выстрел, нажал на курок — и вдруг экран монитора погас.

Компьютер вырубился без предупреждения. Абдельрахман удивился. Эта игра никогда прежде не вызвала проблем. Он заглянул внутрь машины, прикоснулся к одной из деталей и, чертыхнувшись, отдернул руку. Видеокарта накалилась настолько сильно, что на пальцах остался ожог.

18-летний юноша не сразу понял, что стал жертвой хакерской атаки. Злоумышленник, который мог находиться в любой точке планеты, запустил в компьютер вирус, чтобы незаконно использовать его для майнинга биткойнов или какой-то другой криптовалюты.

По информации ведущей статистической базы данных Statista, виртуальными деньгами в мире пользуются более 47 млн человек, хотя их анонимность затрудняет точный подсчет.

Возник новый вид преступности — криптохакерство. Мошенник загружает в компьютер ничего не подозревающей жертвы вредоносный файл, и тот начинает, без ведома владельца, производить сложные математические операции, известные под названием «майнинг».

Автор фото, Getty/ South_agency

Подпись к фото,Законопослушные майнеры используют мощные компьютеры, которые позволяют увеличить запас криптовалюты. Хакеры воруют мощности чужих машин

Майнинг — это процесс выпуска виртуальных денег, обогащающий тех, кто им занимается. Криптовалюту затем можно использовать для онлайн-покупок или обменять на обычные деньги.

Использование чужих компьютеров увеличивает доходы криминальных дельцов, а для жертв оборачивается, во-первых, дополнительными счетами за электричество, и во-вторых, замедлением работы их компьютеров. В отдельных случаях машина может непоправимо сломаться.

Чем мощнее компьютер, тем больше криптовалюты он может производить. На прошлой неделе около десяти суперкомпьютеров в Европе пришлось остановить из-за криптохакерской атаки.

Автор фото, Getty/ isa_ozdere

Подпись к фото,Хакеры использовали компьютер Абдельрахмана для майнинга криптовалюты под названием Monero

Компьютер Абдельрахмана Бадра относился к средней категории и использовался владельцем в основном для игр. По его словам, он понятия не имеет, как и когда хакеры проникли в него. Молодой человек думает, что загрузил вирус случайно.

По его словам, он понятия не имеет, как и когда хакеры проникли в него. Молодой человек думает, что загрузил вирус случайно.

Примерно за три недели до происшествия он начал замечать некоторые странности.

«Когда мой компьютер переходил в спящий режим, экран гас, но я слышал, что вентилятор продолжал работать. Я подходил, и рабочий стол сразу открывался без логина. Казалось, что компьютер никогда не спит», — рассказывает Абдельрахман.

Шокирован и возмущен

Это не особо тревожило британского студента, занятого домашними заданиями и подготовкой к экзаменам, пока он не обжег руку.

«Тогда я решил поиграть с программой для отслеживания активности компьютера. Все было нормально, пока однажды я случайно не оставил ее включенной на ночь», — вспоминает он.

Программа зафиксировала передачу огромного объема данных на странный сайт, о котором Абдельрахман ничего не слышал и никогда не заходил на него.

Оказалось, что сайт принадлежит анонимному майнеру, собирающему криптовалюту под названием Monero. Тут-то Абдельрахман все понял.

«Я был шокирован и возмущен, — говорит он. — Я всегда гордился тем, что держу свой компьютер в порядке и безопасности. И вдруг я узнаю, что какой-то парень, оказывается, хозяйничал в нем без моего ведома и наживался, портя мое оборудование и воруя электричество».

Сотни, а может быть тысячи таких, как Абдельрахман, невольно пополняют виртуальные кошельки мошенников. Он продвинутый пользователь, но обнаружил «жучка» случайно.

Автор фото, Yosof Badr

Подпись к фото,Абдельрахман случайно догадался, что его компьютером кто-то воспользовался

По мнению Абдельрахмана, жульничество раскрылось из-за сбоя в хакерском коде. Обычно майнинг происходит, только когда компьютер находится в режиме сна. Но в тот раз хакерская программа заработала, когда владелец пользовался машиной.

«Криптоатаки становятся все более изощренными и трудноуловимыми, — говорит Алекс Хинклифф, специалист по компьютерной безопасности из компании Palo Alto Networks. — Чем больше жертв, тем лучше для киберпреступников. Обычный персональный компьютер, сервер, мобильник, «облачный» сервис — любое умное устройство. Количество позволяет вырабатывать много криптовалюты, используя относительно неназойливые и скрытные техники».

— Чем больше жертв, тем лучше для киберпреступников. Обычный персональный компьютер, сервер, мобильник, «облачный» сервис — любое умное устройство. Количество позволяет вырабатывать много криптовалюты, используя относительно неназойливые и скрытные техники».

Криптохакерство на подъеме

Масштабы криптохакерства растут или сокращаются в зависимости от колебаний курсов криптовалют. Сейчас, по данным исследования, проведенного Palo Alto Networks, оно на подъеме.

«Выгодность майнинга уже не та, что в прошлом, поэтому хакеры проникают в самые неожиданные области интернета, стараясь увеличить число жертв», — говорит Райан Калембер из специализирующейся на компьютерной безопасности фирмы Proofpoint.

«Очень часто они добавлены в бесплатный компьютерный код, так что мы находим их спрятанными в самых странных программах по всему интернету», — добавил он.

Эксперты по безопасности рекомендуют пользователям быть бдительными и не оставлять без внимания странности в поведении компьютеров, например, замедление работы или произвольное изменение настроек. Полезно также установить защитные программы и периодически проводить сканирование на вирусы.

Полезно также установить защитные программы и периодически проводить сканирование на вирусы.

Антивирус и антивредоносная программа – это одно и то же?

Одним из главных приоритетов компании Malwarebytes является точность, особенно если речь заходит о двух концепциях кибербезопасности – антивирусном и антивредоносном ПО, – они развиваются параллельно друг другу, но их нередко путают между собой. Оба термина относятся к программным продуктам для киберзащиты, но каковы их особенности, чем они отличаются, а главное – пригодны ли обе эти концепции для противодействия современным цифровым угрозам?

Предлагаем по очереди детально проанализировать основные особенности этих концепций и разобраться в значении ряда терминов, используемых в сфере кибербезопасности.

Чем антивирусы отличаются от антивредоносных программ?

В целом термины «антивирус» и «антивредоносная программа» означают одно и то же. Они обозначают ту или иную программу, предназначенную для защиты от вредоносного ПО, а также для его обнаружения и удаления из системы.

Что такое кибербезопасность?

Кибербезопасность (или компьютерная безопасность) – это общий термин, обозначающий стратегию защиты системы от вредоносных атак злоумышленников, которые стремятся похитить деньги, персональные данные, системные ресурсы (например, для криптоджекинга или организации ботнета), а также выполнить ряд других вредоносных операций. Атака может осуществляться как аппаратными, так и программными средствами или методами социальной инженерии.

Атака может осуществляться как аппаратными, так и программными средствами или методами социальной инженерии.

На сегодняшний день существует множество разновидностей киберугроз и мер противодействия им, однако в сфере коммерции неизменно наблюдается тенденция к упрощению всяких классификаций, если речь заходит о взаимодействии с клиентами. По этой причине многие склонны думать, что «вирусы» представляют наибольшую опасность для компьютера. В действительности вирусы – лишь один из видов киберугроз, который был распространен на заре развития компьютерной отрасли. Сейчас вирусы встречаются не столь часто, однако рядовые пользователи привыкли употреблять этот термин для обозначения любых киберугроз. Однако это неправильно, как и неправильно называть любое заболевание простудой.

«В целом термины “антивирус” и “антивредоносная программа” означают одно и то же. Они обозначают ту или иную программу, предназначенную для защиты от вредоносного ПО, а также для его обнаружения и удаления из системы».

Что такое компьютерный вирус?

Компьютерный вирус – это (обычно) вредоносное программное обеспечение, которому свойственны две характеристики:

- Для запуска вируса нужны действия ничего не подозревающего пользователя. Для этого может быть достаточно открыть вложение в неблагонадежном электронном письме (вредоносный спам) или запустить зараженную программу. После этого вирус начинает пытаться проникнуть на другие устройства, подключенные к сети или занесенные в список контактов пользователя.

- Вирус должен обладать способностью самокопирования. Если программный объект не создает копии самого себя, то это не вирус. Самокопирование может, например, осуществляться путем модификации или полной замены других файлов в системе пользователя. Так или иначе, конечный файл должен демонстрировать то же поведение, что и исходный файл вируса.

Компьютерные вирусы сопровождают нас на протяжении десятилетий. Теоретическое осмысление «самовоспроизводящихся автоматов» (т. е. вирусов) было сформулировано Джоном фон Нейманом в статье, опубликованной в конце 1940-х годов. Самые ранние вирусы стали появляться в 1970-х годах на платформах, предшествующих персональным компьютерам. Вместе с тем, история современных вирусов начинается с программы Elk Cloner, которая поразила системы Apple II в 1982 году. Этот вирус, переносчиком которого были зараженные дискеты, не причинял никакого вреда. Однако он проникал на все носители, подключаемые к системе, и распространялся столь стремительно, что многие эксперты в области компьютерной безопасности считают данный случай первой в истории крупномасштабной эпидемией компьютерного вируса.

е. вирусов) было сформулировано Джоном фон Нейманом в статье, опубликованной в конце 1940-х годов. Самые ранние вирусы стали появляться в 1970-х годах на платформах, предшествующих персональным компьютерам. Вместе с тем, история современных вирусов начинается с программы Elk Cloner, которая поразила системы Apple II в 1982 году. Этот вирус, переносчиком которого были зараженные дискеты, не причинял никакого вреда. Однако он проникал на все носители, подключаемые к системе, и распространялся столь стремительно, что многие эксперты в области компьютерной безопасности считают данный случай первой в истории крупномасштабной эпидемией компьютерного вируса.

Первые вирусы, подобные Elk Cloner, были в большинстве своем не более чем шуткой. Их создавали для того, чтобы прославиться и приобрести повод для гордости. Однако к 1990-м годам невинная забава молодежи превратилась в серьезную вредоносную деятельность. Пользователи ПК столкнулись с наплывом разнообразных вирусов, стремящихся уничтожить данные, замедлить работу системы и отследить нажатия клавиш (такие вирусы также называют клавиатурными шпионами).

Их ранние версии действовали только реактивно. Они могли обнаруживать вирусы лишь после их проникновения в систему. Более того, первые антивирусные программы выявляли вирусы на основе относительно примитивного алгоритма, стремясь обнаружить соответствия заранее заданным сигнатурам. Например, если программа «знает», что существует вирус с именем файла «PCdestroy», то при обнаружении этого имени она нейтрализует угрозу. Но если вирус изменит свое имя, то его обнаружение может быть затруднено. Нельзя не отметить, что ранние антивирусы действительно могли распознавать специфическое поведение вирусов и их цифровые признаки, например последовательности кода в сетевом трафике или известные вредоносные последовательности команд, тем не менее, их работа была похожа на игру в догонялки.

Ранние антивирусы использовали сигнатурные технологии поиска, которые могли без проблем обнаружить известные вирусы, но оказывались бессильными перед атаками еще не изученных объектов.

Текущее состояние вирусов и антивирусных программ

На сегодняшний день вирусы для ПК считаются устаревшим типом компьютерных угроз и почти не представляют опасности для пользователей. Они сопровождают нас на протяжении десятилетий, но не слишком изменились за это время. В действительности последний «истинно новый» вирус, который воспроизводил себя в ходе взаимодействия с пользователем, появился в 2011 или 2012 году.

В связи с этим возникает вопрос: если компьютерные вирусы уже давно не представляют серьезной угрозы, почему люди продолжают называть свои защитные программы антивирусами?

Все сводится к узнаваемости названия. В 1990-е годы вспышки компьютерных вирусов производили сенсационные заголовки, так что компании, занимающиеся производством средств защиты, начали использовать термин «вирус» для обозначения любых киберугроз. Отсюда появился и термин «антивирус». И сейчас по прошествии многих лет он продолжает использоваться в маркетинговых кампаниях программных продуктов. На лицо замкнутый круг. Потребители считают, что термин «вирус» – это обозначение любой киберугрозы, поэтому компании называют антивирусными программами свои продукты в области кибербезопасности, в результате чего потребители полагают, что вирусы все еще представляют опасность.

Но есть один нюанс. Хотя вирусы и антивирусы еще не стали анахронизмами, современные киберугрозы еще более коварны, чем их предшественники-вирусы. Они скрываются в недрах компьютерных систем и умеют ускользать от средств обнаружения. Безобидные по современным меркам вирусы вчерашнего дня заложили основу для множества изощренных угроз, в числе которых шпионские программы, руткиты, троянские программы, эксплойты и программы-вымогатели.

Они скрываются в недрах компьютерных систем и умеют ускользать от средств обнаружения. Безобидные по современным меркам вирусы вчерашнего дня заложили основу для множества изощренных угроз, в числе которых шпионские программы, руткиты, троянские программы, эксплойты и программы-вымогатели.

По мере появления и развития этих новых видов угроз, дополняющих традиционные вирусы, производители антивирусных программ включались в борьбу с ними. Вместе с тем, у этих компаний возникли сомнения относительно того, как им стоит позиционировать себя. Нужно было решить, продолжать ли обозначать свои продукты как антивирусы, рискуя упростить их значимость в глазах пользователей. Или выработать другой термин (возможно, также с приставкой «анти», например «антишпионская программа»), чтобы более метко и емко представлять выпускаемые программы на рынке? Или лучше было бы использовать обобщающий подход, который учитывал бы все особенности единого продукта, направленного против всех угроз? Каждый производитель антивирусов сам выбирал ответы на эти вопросы.

Компания Malwarebytes придерживается концепции, согласно которой «продукт для кибербезопасности» является самой обширной категорией. Следовательно, имеет смысл обозначить наши продукты термином, отражающим борьбу со всеми компьютерными угрозами, а не только с вирусами. Поэтому мы используем термин «антивредоносные программы» – он наилучшим образом описывает то, что мы делаем.

«Потребители считают, что термин “вирус” – это обозначение любой киберугрозы, поэтому компании называют антивирусными программами свои продукты в области кибербезопасности, в результате чего потребители полагают, что вирусы все еще представляют опасность».

Если вирусы уже не представляют особой опасности, зачем нужны средства кибербезопасности?

Вирусы являются далеко не единственным видом вредоносного ПО. Помимо вирусов, существуют и другие формы вредоносного ПО, которые встречаются намного чаще. Например, вот несколько распространенных угроз, которые может нейтрализовать программа Malwarebytes:

- Рекламное ПО – это нежелательная программа, написанная для того, чтобы забрасывать экран компьютера рекламными сообщениями.

Чаще всего это происходит во время использования браузера, но иногда рекламное ПО внедряется и в мобильные приложения. Как правило, подобные объекты обманным путем принуждают пользователя установить их на ПК, планшетный компьютер или мобильное устройство: они выдают себя за обычные программы или проникают в систему в качестве «дополнительной нагрузки» при установке других приложений.

Чаще всего это происходит во время использования браузера, но иногда рекламное ПО внедряется и в мобильные приложения. Как правило, подобные объекты обманным путем принуждают пользователя установить их на ПК, планшетный компьютер или мобильное устройство: они выдают себя за обычные программы или проникают в систему в качестве «дополнительной нагрузки» при установке других приложений. - Шпионские программы – это вредоносное ПО, которое скрытно наблюдает за действиями пользователя компьютера и пересылает накопленные данные своим разработчикам.

- Вирусы – это вредоносное ПО, которое прикрепляется к другой программе и при ее запуске начинает самовоспроизводиться и модифицировать другие приложения на компьютере, внедряя в них элементы своего кода.

- Черви – это тип вредоносного ПО, напоминающий вирусы, однако для активации этим объектам не требуется взаимодействие с пользователем.

- Троянские программы, также обозначаемые как вредоносные программы типа «троянский конь», представляют собой скорее средство доставки вредоносного кода, нежели собственно угрозу. Троянская программа обычно маскируется под полезную программу, стремясь обмануть пользователя и заставить его запустить ее. Она может принести в систему вредоносное ПО любого вида, включая вирусы, шпионские программы и программы-вымогатели.

- Программы-вымогатели – это вредоносное ПО, которое блокирует Ваше устройство и/или шифрует Ваши файлы, а затем заставляет Вас заплатить выкуп за их возврат. Программы-вымогатели считаются излюбленным оружием киберпреступников, поскольку они дают им возможность быстро получить значительную прибыль в криптовалюте, операции с которой сложно отследить. Код, на котором основываются атаки программ-вымогателей, можно без проблем получить на черном интернет-рынке, а защититься от него всегда непросто.

- Руткиты – это вредоносное ПО, которое активно скрывается от пользователя и предоставляет злоумышленникам права администратора на зараженном компьютере. Руткиты стараются оставаться незамеченными и для других программ, даже для самой операционной системы.

- Клавиатурные шпионы – это вредоносное ПО, которое записывает, на какие клавиши нажимают пользователи, сохраняет накопленную информацию и отправляет ее своим авторам, которые извлекают из полученных данных важные сведения, например имена пользователей, пароли или реквизиты кредитных карт.

- Программы для теневого вредоносного майнинга, также иногда обозначаемые как программы для криптоджекинга, – это тип вредоносного ПО, который получает все более широкое распространение. Данные объекты проникают в систему множеством способов, например с помощью вредоносного спама, теневой загрузки, мошеннических приложений или расширений для браузеров. В результате посторонние лица могут использовать ресурсы центрального процессора или графического процессора, чтобы добывать криптовалюты, например биткоин или монеро. Не давая Вам зарабатывать деньги на мощности Вашего компьютера, криптомайнеры отправляют полученные «монеты» на собственные счета. Программы для вредоносного майнинга фактически крадут ресурсы чужих систем с целью получения прибыли.

- Эксплойты – это объекты, которые используют ошибки и уязвимости в системе для внедрения в нее вредоносного ПО. Как и другие угрозы, эксплойты часто распространяются посредством вредоносной рекламы, которая может отображаться даже на законных веб-сайтах. В ряде случаев Вам даже не нужно нажимать на рекламный баннер, чтобы заразить свой компьютер, поскольку эксплойты и связанное с ними вредоносное ПО могут проникать в систему посредством теневой загрузки. Достаточно просто посетить вполне благонадежный веб-сайт в неудачный день.

Как работают антивредоносные программы?

Старая добрая сигнатурная технология обнаружения угроз остается в известной степени эффективной, однако современные антивредоносные программы также обнаруживают угрозы с помощью более новых методов, которые основаны на поиске вредоносного поведения приложений. Сигнатурная технология обнаружения напоминает поиск отпечатков пальцев преступника. Это может быть действенным способом выявить угрозу, однако только в том случае, если известно, как выглядят нужные отпечатки. Современные антивредоносные программы выводят поиск угроз на новый уровень, позволяя обнаруживать ранее не изученные объекты. Анализируя структуру и поведение приложений, эти программы могут выявлять подозрительную активность. Если продолжить аналогию, то они действуют подобно детективу, который находит в кармане у подозреваемого отмычку или замечает, что подозреваемый по какой-то причине появляется в определенном месте в одно и то же время.

Эта более современная и более эффективная технология кибербезопасности называется эвристическим анализом. Термин «эвристика» позаимствован из научной области и обозначает комплекс методов, позволяющих обнаруживать угрозы путем анализа структуры приложений, их поведения и ряда других параметров.

Проверяя исполняемый файл, эвристическая антивредоносная программа тщательно анализирует общую структуру приложения, логику программирования и другие данные. При этом она ищет различные отклонения, например необычные команды или ненужный код. Так программа оценивает, с какой вероятностью то или иное приложение может содержать вредоносное ПО.

Более того, еще одним преимуществом эвристического анализа является возможность обнаруживать вредоносное ПО в файлах и загрузочных записях, прежде чем оно сможет запуститься и заразить компьютер. То есть эвристическая антивредоносная программа действует проактивно, а не реактивно. Некоторые антивредоносные продукты запускают подозрительные приложения в песочнице – контролируемом окружении, где можно определить, является ли исследуемое приложение безопасным для установки. Запуская вероятное вредоносное ПО в песочнице, программа анализирует, какие действия оно выполняет, пытается ли скрыться или нанести вред компьютеру.

Кроме того, эвристическая технология позволяет анализировать характеристики веб-сайтов и выявлять опасные страницы, которые могут содержать эксплойты, что является дополнительным фактором, обеспечивающим безопасность пользователей. Теперь при малейших признаках фишинга программа блокирует подозрительный сайт.

Таким образом, антивирус, применяющий сигнатурную технологию, работает как вышибала у дверей ночного клуба, в руках у него – черный список, и если он видит перед собой кого-то, кто занесен в этот список, он сразу вышвыривает непрошеного гостя прочь. Если же вышибала действует методом эвристического анализа, то он обращает внимание на подозрительное поведение посетителей, обыскивает их и отправляет домой тех, кто решил заявиться в клуб с оружием.

«Термин “эвристика” позаимствован из научной области и обозначает комплекс методов, позволяющих обнаруживать угрозы путем анализа структуры приложений, их поведения и ряда других параметров».

Совершенствование программ в области кибербезопасности

Как ни странно, прогрессу в разработке новых бессигнатурных технологий поспособствовали две относительно новые формы вредоносного ПО: эксплойты и программы-вымогатели. Несмотря на то что эти угрозы во многом похожи на все остальные, их отличительной особенностью является то, что их чрезвычайно сложно обнаружить. Более того, очистка зараженного компьютера в ряде случаев оказывается вовсе невыполнимой.

Эксплойты получили свое название благодаря тому, что для внедрения вредоносного кода они различным образом «эксплуатируют» уязвимости в системе, браузерах или других приложениях. В этом случае меры противодействия основываются на блокировании самой возможности совершить атаку, что позволяет защитить пользователей, например, от flash-эксплойтов и других объектов, использующих бреши в программном коде браузеров, а также от новых эксплойтов или от уязвимостей, для которых еще не выпущены исправления.

Появление программ-вымогателей в 2013 году было действительно эффектным. Эти вредоносные объекты снискали себе дурную славу: они похищали и зашифровывали данные на компьютерах, требовали выкуп за их расшифровку и даже угрожали безвозвратно удалить всю информацию, если платеж не поступит вовремя.

Обе эти угрозы вынудили разработчиков всерьез взяться за дело и наладить выпуск специализированных продуктов, направленных на борьбу с эксплойтами и программами-вымогателями. В декабре 2016 года компания Malwarebytes включила защиту от эксплойтов и программ-вымогателей в premium-версию программы Malwarebytes for Windows. С тех пор технологии противодействия программам-вымогателям постоянно совершенствуются, являясь неотъемлемой составляющей всех наших антивредоносных решений.

Будущее программ в области кибербезопасности (которое уже наступило)

Искусственный интеллект (AI) и машинное обучение (ML) считаются сейчас наиболее перспективными направлениями развития технологий борьбы с вредоносным ПО.

Благодаря искусственному интеллекту машины могут решать задачи, на выполнение которых они не были изначально запрограммированы. Искусственный интеллект позволяет не просто слепо выполнять ограниченный набор команд. С его помощью программа может «анализировать ситуацию» и предпринимать действия для достижения поставленной цели, например выявлять признаки активности программ-вымогателей.

Машинное обучение – это метод программирования, который позволяет распознавать те или иные параметры новых данных, а затем классифицировать их особым образом, чтобы «научить машину учиться».

Другими словами, технологии искусственного интеллекта сосредоточены на производстве умных машин, а технологии машинного обучения используют алгоритмы, с помощью которых машины могут учиться на собственном опыте. Оба этих направления отлично подходят для сферы кибербезопасности, ведь сегодня неуклонно растет как общее количество угроз, так и многообразие их видов, в результате чего сигнатурные и другие ручные методы просто не в состоянии охватить весь ландшафт угроз. Искусственный интеллект и машинное обучение все еще находятся в стадии разработки, однако они обещают стать крайне эффективными.

Компания Malwarebytes уже использует в своем программном продукте компонент машинного обучения, способный выявлять вредоносное ПО, которое еще никогда не встречалось на просторах всемирной паутины, – угрозы такого типа называют угрозами нулевого дня. Другие компоненты нашего программного обеспечения осуществляют эвристический анализ на основе поведения приложений: и хотя они не распознают напрямую тот или иной код как вредоносный, им под силу определить, что конкретный файл или веб-сайт ведут себя странным образом. Методы работы этих компонентов основываются на технологиях искусственного интеллекта и машинного обучения и доступны нашим пользователям как в рамках защиты в реальном времени, так и при выполнении проверок по требованию.

Если же речь идет о корпоративном секторе и занятых в нем IT-специалистах, которым приходится обеспечивать безопасность значительного количества компьютеров в сети, то эвристический подход становится чрезвычайно важным. Мы не можем знать наверняка, каков будет характер следующей крупной угрозы со стороны вредоносного ПО. Поэтому эвристический анализ, искусственный интеллект и машинное обучение являются неотъемлемыми компонентами защиты Malwarebytes Endpoint Protection. Вместе они формируют многоуровневую защиту, которая способна противостоять всем этапам цепи атак, предпринимаемых известными или неизвестными вредоносными объектами.

Болезнь легче предупредить, чем лечить

От настольных ПК и ноутбуков до планшетных компьютеров и смартфонов – все устройства уязвимы перед вредоносным ПО. Если у Вас есть выбор, зачем тратить лишние усилия на устранение последствий атаки, когда можно предотвратить ее?

«Как показывают газетные заголовки, регулярно сообщающие об очередной успешной кибератаке, традиционный антивирус не в состоянии самостоятельно справиться с этой задачей».

Что нужно делать, чтобы оставаться в безопасности? Какой тип программного обеспечения для кибербезопасности – антивирус или антивредоносную программу – следует выбрать для противодействия разнообразному ландшафту угроз, который составляют как устаревшие вирусы, так и новейшее вредоносное ПО?

Следует признать: как показывают газетные заголовки, регулярно сообщающие об очередной успешной кибератаке, традиционный антивирус не в состоянии самостоятельно справиться с этой задачей. В ряде случаев ему не под силу остановить угрозы нулевого дня или даже полностью очистить систему от вредоносного ПО, так что программы-вымогатели продолжают успешно захватывать компьютеры. Поэтому Вам нужна более совершенная программа, которая способна обеспечить Вашу кибербезопасность, являясь достаточно универсальной и умной, чтобы предвидеть характер самых изощренных современных угроз.

Всем этим критериям полностью соответствует Malwarebytes for Windows (а также Malwarebytes for Mac, Malwarebytes for Android и решения Malwarebytes для бизнеса). Программные продукты Malwarebytes защищают от вредоносного ПО, хакерских атак, вирусов, программ-вымогателей и других постоянно совершенствующихся угроз, обеспечивая оптимальные условия для спокойной работы в сети Интернет. Наша технология эвристического анализа, использующая элементы искусственного интеллекта, блокирует даже те угрозы, которые нередко обходят защиту привычных антивирусных приложений.

Обозреватели отрасли отметили программу Malwarebytes for Windows за ее особый многоуровневый подход, который позволяет организовать эффективную защиту, не снижая производительность системы. Эта программа удаляет из системы все следы вредоносного ПО, блокирует новейшие угрозы и быстро выполняет проверки.

Какое бы средство кибербезопасности Вы ни выбрали, первой линией обороны от угроз всегда будут оставаться Ваши знания. Регулярно читайте блог Malwarebytes Labs – и Вы будете получать самую актуальную информацию о новейших угрозах и средствах защиты.

Опасность скрытого майнинга и защита от вирусов-майнеров. Чем опасен скрытый майнер и как обнаружить и удалить вирус майнер

С приходом эпохи криптовалют пришли и новые угрозы от хакеров – скрытый майнинг или криптоджекинг. Раньше хакеры промышляли кражей данных банковских карт и вымогательством, теперь же спрос на криптовалюту дал хакерам новый промысел – скрытый майнинг коинов на компьютерах и мобильных устройствах с помощью вирусов. Этот способ разбогатеть относительно легален и прост. А еще он может приносить хакерам сотни тысяч долларов в день практически на автомате. Что же такое скрыты майнинг и чем он грозит рядовому владельцу ПК или мобильного телефона, и как бороться с вирусами-майнерами?

Скрытый майнинг – это использование ресурсов компьютера пользователя для добычи криптовалюты без его ведома и согласия. Т.е. с помощью вируса хакер запускает процесс майнинга криптовалюты на ПК или мобильном устройстве жертвы и заимствует часть вычислительных мощностей устройства. Не заметить это сложно – все программы загружаются медленнее и периодически лагают, постепенно доводя невинного пользователя до белого каления.

Внезапным обращением шустрого ПК в черепаху дело не ограничивается. Система охлаждения тоже дает осечку. На игровых машинах она начинает непрерывно работать на полную мощность, грозя раньше положенного срока выйти из строя. Более слабые устройства страдают еще сильнее – кулеры не справляются с нагрузкой и компьютер начинает люто греться, в результате чего комплектующие компьютера могут не выдержать пытки повышенными температурами. Возможны поломки видеокарты или материнской платы. Ремонт обойдется дорого, а ноутбук после такого вмешательства, возможно, и вовсе будет проще заменить на новый. А если учесть, что, на сегодняшний день найти и наказать злоумышленников практически невозможно, то на компенсацию потерь рассчитывать точно не стоит.

Как же вирусы-майнеры появляются на компьютерах? В большинстве случаев владельцы ПК сами радушно распахивают двери перед вредителями. Правда, вирусы неплохо маскируются. Они принимают облик софта, который для Вас периодически ищут поисковые системы:

— взломанные игры и патчи для них;

— прочие программы, распространяемые нелегально без лицензии правообладателя;

— бесплатное ПО, разработчики которого используют майнинг-вирусы для монетизации своих приложений;

— утилиты для ОС;

— браузерные плагины.

Опасное ПО встречается на сайтах с возможностью бесплатного скачивания программ и в магазинах приложений. Зараженные файлы часто попадаются на торрент-трекерах. Что интересно, иногда при первичном скачивании вы получаете совершенно чистую программу. Вирус в ней появляется уже при обновлении.

Есть и другой путь добраться до вычислительных мощностей Вашего устройства – зараженные сайты. От этой ловушки никто не застрахован. Хороша она только тем, что остановить нахальное использование вашего ПК для майнинга предельно просто – надо закрыть скомпрометированную страницу.

В зоне риска пользователи торрентов и видео-хостингов с контентом для взрослых. На таких сайтах вирусы-майнеры встречаются особенно часто. Причем иногда владельцы веб-ресурсов сами заражают странички вредоносными утилитами с целью монетизации. Впрочем, натолкнуться на вирус можно и на сайте городской администрации или страничке с кулинарными рецептами, куда хитроумные хакеры несанкционированно заносят свои веб продукты.

Каковы же меры защиты от вирусов-майнеров? Начать нужно с внимательного отношения к софту, который скачиваете из интернета. Желательно исключить загрузку и установку программ от ненадежных поставщиков, а также взломанного софта. Другая простейшая мера – использование мощного антивируса. И не забывайте при этом регулярно его обновлять.

Для защиты от майнинга с помощью зараженных сайтов попробуйте браузерные плагины вроде Adblock Plus или MinerBlock. Кроме того, рекомендуется не заходить на сайты без сертификатов ssl. Обычно при попытке перейти на такую страничку появляется соответствующее предупреждение.

Дополнительная превентивная мера – регулярное резервное копирование системы. Данная мера от вируса хоть и не защитит, но облегчит его устранение в случае заражения. При обнаружении вредителя достаточно будет откатить систему до прежней версии, еще не тронутой коварным майнером.

Что делать при заражении компьютера вирусом-майнером? Если повезет, удалить червя вручную. Однако, прежде его нужно найти. Поможет в этом обычный диспетчер задач. С его помощью можно отыскать в системе процесс, который потребляет подозрительно много вычислительных мощностей. Также легко будет узнать местонахождение программы на жестком диске и удалить ее. Хотя не всегда это так просто сделать, как кажется. Порой вредоносная программа так глубоко внедряется в систему, что вытравить ее простым удалением файла не удается.

Помогает обнаружить вредителя и проверка антивирусом. Правда, разработчики такого софта всегда находятся в позиции догоняющих относительно создателей вирусов. Так что, Ваш антивирус может быть еще не знаком с майнером, который поселился в вашем ПК или смартфоне.

Если отыскать и удалить вирус вручную или посредством антивируса не получилось, откатите систему до последней нормально работающей версии при наличии резервной копии. В ином случае придется переустанавливать систему. Хотя есть и менее радикальный, но более затратный способ – обратиться к специалисту по компьютерной безопасности.

скрытый майнинг кому опасен, в чем опасность вирус майнеров для компьютера, опасность майнеров, чем опасен майнер, лечение от майнинг 2021г вирус, чем опасен вирус майнер, как распространяются майнеры и что грозит людям которые рассаживают вирусы, в чем опасность вируса майнера, что такое майнить криптовалюту и как не заразиться, чем опасен вирус майнер ч, чем опасны майнеры для здоровья, кака можно заразиться майнером ?, какая опасность от майнинга, чем опасен вирус майнер?, угроза майнинга, вирус майнер опасность, чем опасен вирус майнер? ответ, вирус-майнер, вирус майнер, чем опасен вирус-майнер, защита от майнеров, майнеры и чем они опасны, каким образом можно заразиться майнингом криптовалют, чем грозит майнер, опасности в майнинге крипты

«Знания – это деньги нашего времени, а разум – самый ценный актив, дарованный нам Богом.»

Роберт Кийосаки

Топ-5 самых популярных и опасных вирусов для скрытого майнинга

Учитывая популярность криптовалют, неудивительно, что киберпреступники продолжают разрабатывать и настраивать различные вредоносные программы для майнинга криптовалют. Действительно, этот вид угрозы является одним из наиболее распространенных и затрагивает широкий спектр платформ и устройств.

Предлагаем вам обзор Топ-5 наиболее опасных на сегодняшний день вирусов для майнинга — Linux.BtcMine.174, CoinHive Miner, XMRig, JSEcoin miner и WebCobra. Также в статье несколько советов, как обезопасить свое устройство от этих угроз..

Среди определенным исследователями 4,4 млн вирусных программ, которые появлялись на протяжении за 2007-2018 годов, четверть из них оказалась вирусами для криптомайнинга.

По данным VriesHD, более 415 000 маршрутизаторов по всему миру заражены вредоносным ПО, предназначенным для кражи вычислительных мощностей и тайного майнинга криптовалюты.

В прошлом году ученые из немецкого университета RWTH в Аахене определили, что с помощью браузерных вирусов добывают монет на $250 000 каждый месяц. В общей сложности, с помощью малварей добывают 4% от всех монет XMR.

Любопытно, что злоумышленники предпочитают CoinHive, в процентном соотношении добыча монет в мире через этот вирус составила 11,57%. Среди других вредоносов JSEcoin принадлежит 5,94% мирового скрытого майнинга, XMRig — 7,29%.

Карта распространения устройств, используемых для скрытого майнинга в 2018 году

При заражении наиболее распространены такие признаки:

- Высокая загрузка ЦП и видеокарт;

- Веб-браузер использует более 50% мощности процессора;

- Программы медленно запускаются и работают;

- Медленный запуск веб-страниц;

- Мышь не хочет двигаться несколько минут.

Ключ к безопасности — осторожность. Поэтому, прежде всего, обращайте внимание на те программы и приложения, которые вы загружаете и устанавливаете из интернета. При инсталляции программ всегда выбирайте выборочную установку и отмените всё, что незнакомо — особенно дополнительное ПО.

Вместе с тем, лучше не забывать золотое правило безопасности — загружать ПО только из официальных источников, используя прямые ссылки на скачивание. И стараться не использовать сторонние загрузчики/установщики, так как разработчики монетизируют их могут распространять вредоносы.

Но что делать, если обнаружены признаки заражения майнинг-вирусом:

- Откройте диспетчер задач и определите программы, которые наиболее всего задействуют ресурсы ЦП. Если загрузка процессора превышает 40%, то обязательно просканируйте устройство.

- Удалите все подозрительные приложения и плагины в браузере.

- Проанализируйте каждый шаг процессов загрузки / установки.

- Все приложения, которые проникли в систему без разрешения, должны быть немедленно удалены, даже если они легитимны.

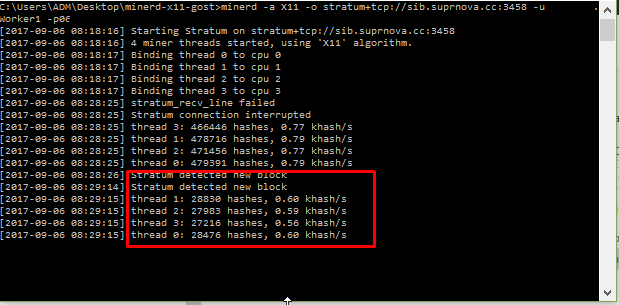

Диспетчер задач при скрытом майнинге

Надежной защитой от криптоджекинга служат современные антивирусы, блокировщики рекламы и специальные расширения для браузеров, которые блокируют такие скрипты. Так, обнаружить и заблокировать малварь помогут бесплатное расширение для браузера (Adblock) и антивирусные программы Spyhunter, Reimage, Malwarebytes, Plumbytes Anti-Malware или GridinSoft Anti-Malware.

Часто бесплатный сканер только проверит, заражен ли ваш компьютер. Чтобы удалить вредоносное обеспечение вам нужно будет приобрести полную версию.

Специалистами Dr Web был обнаружен опасный троян для майнинга криптовалюты Monero (XMR). Вирус Linux.BtcMine.174 поражает устройства с операционными системами (ОС) Linux и Android по всему миру.

Он классифицируется как гибридная угроза, поскольку включает в себя сценарии атак нескольких типов инфекций. В одной из статей

Сoinpost.ru уже писал

, что этот вирус способен инфицировать другие сетевые устройства, удалять антивирусы и собирать информацию об учетных данных.

Сам троян представляет собой набор команд из 1000 строк кода. Инфекции начинаются со скрипта, который ищет место на локальном жестком диске с правами на запись. Там копирует себя и запускает остальные модули.

Обнаружено, что в атаках используются две уязвимости: первая CVE-2016-5195 позволяет получить доступ на запись в память; с помощью второй CVE-2013-2094 можно обрести привилегии администратора.

Конечно, это далеко не единственный вирус для ОС Linux: недавно мы писали, что японская компания Trend Micro выявила еще один вид майнера криптовалют — Coinminer.Linux.KORKERDS.AB.

Обнаруженные вредоносные программы в криптомайнинге, 2014-2018

Cамый неприятный вид скрытого майнинга — это браузерный майнинг. Хакеры, используют устройства пользователей, посещающих сайты, для добычи криптовалюты. Один из таких вирусов — CoinHive Miner, предназначенный для добычи криптомонет Monero (XMR), Dashcoin (DASH), DarkNetCoin (DNET).

После установки этой вредоносной программы или расширения браузера CoinHive Miner будет добывать Monero, подключая устройства пользователей к coin-hive.com/lib/coinhive.min.js. Малварь задействует до 90% мощности процессора и видеокарты устройства. Как следствие, компьютер начинает зависать и глючить, а процессор перегревается и может выйти из строя.

Javascript-киберпреступники внедряют в бесплатные расширения или программы для браузеров, и таким способом распространяют его. Так, компания Trend Micro сообщала, что обнаружила CoinHive даже на YouTube.

В группе вирусов выделяется XMRig. По сути, это легитимное программное обеспечение для майнинга Monero, доступное на GitHub. Однако исследователи обнаружили поразительное количество «дропперов», представляющие собой специальные вирусы, которые автоматически загружали XMRig на компьютеры — опять-таки, без согласия пользователей.

Запускается вирус с использованием root-прав администратора. Каждый раз при включении компьютера в диспетчере задач Windows выполняется несколько процессов xmrig.exe. Этот майнер игнорирует ограничения использования процессора в системах. Следовательно, потребление ресурсов процессора может достигать 90-100%, что неизбежно ведет к аппаратному сбою или полному отключению компьютера.

По словам экспертов, нередко он распространяется через компанию Rig Exploit Kit. Также троян может попасть на компьютер в виде загрузок с веб-сайтов или как скрытый компонент вместе с поддельными обновлениями программного обеспечения. Велика вероятность, что XMRIG Virus распространяется с рядом приложений рекламного типа, которые навязывают рекламу и собирают конфиденциальную информацию.

В мире есть сотни потенциально нежелательных программ, которые практически идентичны. Предлагая широкий спектр «полезных функций», они создают впечатление легитимности, но не приносят реальной пользы обычным пользователям. Единственная цель таких программ — приносить доход разработчикам: доставлять навязчивую рекламу и собирать конфиденциальную информацию, чем создают прямую угрозу конфиденциальности и безопасности при серфинге в интернете.

Большинство профессиональных антивирусных программ обнаруживают XMRig и отключают его перед входом в систему. Тем не менее, его создатели обновляют троян, чтобы избежать обнаружения и устранения антивирусом. По этой причине обновление настроек безопасности вашего антивируса является важной частью защиты вашей системы.

Троян XMRig также применяют для распространения других инфекций, в том числе шпионских. Также хакеры могут использовать его для уничтожения безопасности системы и повышения ее уязвимости.

JSEcoin Pro Miner (load.jsecoin.com) также, как и XMRig, является легитимной программой, которую киберпреступники научились использовать для скрытого майнинга криптовалют, задействуя компьютеры ни в чем не подозревающих пользователей. Присутствие этого майнера ударяет по мощности ЦП, нагружая ее до максимума

Кроме того, троян load.jsecoin.com может сохранять некоторую информацию о своих пользователях — например, поисковые запросы, чтобы показывать тысячи объявлений на основе выбора пользователя. Помимо этого, он может открыть путь для проникновения на ваше устройство другим вредоносам и вирусам.

Троян нацелен на добычу Bitсoin (BTC), Monero (XMR) и других монет. Остановить эту вредоносную программу без специально разработанных программ сложно, даже обнаружить ее не всегда возможно.

Исследователи McAfee Labs обнаружили новое вредоносное ПО из России, известное как «WebCobra». WebCobra заражает компьютер жертвы для установки майнера Cryptonight или Claymore Zcash, в зависимости от архитектуры, которую находит WebCobra.

Пока не вполне ясно, как распространяется эта угроза, но предполагают, что это происходит через фейковые инсталляторы PUP. Причем наибольшее количество инфекций происходит в Бразилии, Южной Африке и Соединенных Штатах.

Уникальность WebCobra в том, что этот вирус делает все возможное, чтобы как можно больше узнать о системе жертвы. Например, какую архитектуру он использует и есть ли антивирус. Кроме того, вредонос может остановить работу другого майнера.

В McAfee также обнаружили, что рост криптовзломов, особенно в случае WebCobra, связан с ростом цен на криптовалюту.

Цена на криптовалюту Monero достигла своего пика в начале 2018 года. Общее количество образцов вредоносного ПО продолжает расти.

ИСТОЧНИК: HTTPS://COINMARKETCAP.COM/CURRENCIES/MONERO/

В связи с тем, что сегодня одна из наиболее распространенных угроз — это скрытый майнинг криптовалют, пользователи и компании должны быть в курсе актуальных угроз и рассмотреть все возможные решений для обеспечения безопасности устройств

Статьи по теме:

Скрытый майнинг криптовалют: как устроен заработок и имеет ли перспективы на рынке

Безопасность в сети: методы двухфакторной идентификации

© Coin Post, 2017-2019. Все материалы данного сайта являются объектами авторского права. Запрещается копирование, распространение (в том числе, путем копирования на другие сайты и ресурсы в Интернете с указанием источника) или любое иное использование информации без предварительного согласия правообладателя.

доля скрытого майнинга постепенно снижается

На днях Microsoft рассказала про обнаруженный компанией вирус Dexphot, который заражал компьютеры жертв и майнил на них криптовалюту. Первые упоминания о вирусе появились осенью прошлого года, пик его активности пришелся на лето этого года. От Dexphot пострадали около 80 тыс. компьютеров по всему миру. Специально для Bloomchain эксперт «Лаборатории Касперского» по криптовалютам и майнингу Алексей Маланов рассказал про Dexphot и дал советы по защите от скрытого майнинга.

Скрытый майнинг по-прежнему популярен, однако его доля постепенно снижается. Сейчас атакам скрытого майнинга, не считая веб-майнинг, подвергается почти 300 тыс. пользователей по всему миру ежемесячно. Объяснить снижение популярности трудно, ведь для злоумышленников это удобный и проверенный способ извлечь выгоду из зараженного устройства, не привлекая лишнего внимания (как в случае с шифрованием и требованием выкупа). Вероятно, снижение курса криптовалюты сделали и майнинг не таким прибыльным. Электричество и оборудование достаются злоумышленникам бесплатно, но на поддержание вредоносного кода и его распространение у хакеров уходит немало сил и средств.

Методы заражения стандартные: как правило, они связаны с беспечностью пользователей.

Эксплуатация сетевых уязвимостей – редкий случай, потому что производители ПО относительно быстро выпускают заплатки и закрывают уязвимости. Таким образом, злоумышленникам не удается достигнуть сетевого эффекта, как это было, например, в случае с вымогателем WannaCry.

Если говорить конкретно про Dexphot, то этот вирус использует целый ряд продвинутых техник для скрытия процесса заражения и работы. Только качественное защитное решение способно обнаружить и нейтрализовать угрозу. Это бесфайловая угроза, то есть для ее обнаружения критической является поведенческая защита.

Источник: «Лаборатория Касперского»

Угроза при этом является полиморфной, а значит, крайне важно наличие технологий машинного обучения.

Источник: «Лаборатория Касперского»Угроза встраивается в другие чистые процессы, а для доставки использует запароленные архивы, при инсталляции используются обфусцированные скрипты, а значит необходим качественный эмулятор скриптов. Совокупность всех этих продвинутых техник нетипична для угроз, единственным функционалом которых является скрытый майнинг.

А вот что предсказуемо, так это то, что Dexphot майнит Monero – любимую злоумышленниками криптовалюту, которая защищает их от выслеживания и позволяет безнаказанно обменивать монеты на обычные деньги.

Скрытый майнинг (Криптоджекинг): как выявить вирус и защитить свой ПК

Интернет полон жирных кнопок «СКАЧАТЬ», сомнительного вида сайтов, предлагающих легальный заработок и прочих «Злачных мест». Ряд личностей использует подобные каналы сбыта ПО, внедряя в них скрытые майнеры — программы для добычи криптовалюты на вашем железе и без вашего ведома.

Что такое скрытый майнинг криптовалютСкрытый майнер это как обычный майнер для криптовалют, но он добывает крипту не для вас, а для кого-то другого. Владелец ПО или ботнета использует вашу электроэнергию, железо и время, чтобы разбогатеть.

Три сценария заражения скрытым майнеромЗаражение майнером имеет три понятых и изученных источника.

Первый сценарий заражения — пользователь скачивает и устанавливает программу «с сюрпризом». Чтобы скрытый майнер смог пройти через многочисленные фильтры и заслоны, он маскируется под что-то уже известное — браузер, скриншотер, иконку ВК и подобные узнаваемые вещи.

Второй сценарий заражения — пользователь попадает на страницу загрузки, которая выглядит в точности, как обычная. По сути — это копия оригинальной страницы с одним изменением — кнопка «СКАЧАТЬ» не скачивает то, что должна. После загрузки файла и взаимодействия с ним начинается процесс заражения, который антивирусы не всегда могут уловить.

Есть и третий сценарий заражения — сайт использует JavaScript или другой код, исполняемый на стороне клиента и майнит на посетителях. Тогда браузер заражается и начинает добывать крипту без ведома пользователя. Причиной нагрузки могут стать и сомнительные плагины, следует обратить внимание на рейтинг дополнения и отзывы. Особое внимание при проверке отзывов следует уделить негативным или «Однозвездочным» — владельцы приложения могут «нагнать» положительных обзоров, чтобы перекрыть плохие оценки от реальных пользователей.

«В ряде случаев, сайты предлагают таким образом избавить пользователя от рекламы, представляя на выбор подписку или майнинг в пользу сайта.»

Как майнерам удается скрыватьсяКогда скачанный файл запускается, то вместе с ожидаемым ПО распаковывается и установщик, который скачивает майнер и маскирует его специальной утилитой. Продвинутые майнеры обеспечены «Службами», которые будут настраивать майнер, обеспечивать его автозагрузку и незаметность.

Сервисы служат скрытому майнеру хорошую службу — стоит запустить игру, как майнер перестает работать, чтобы не вызывать подозрений у геймера. Есть и другие виды майнеров — которые восстанавливаются, если их удалить. В общем и целом, майнеры скрывают свое присутствие маскируясь под знакомые программы в диспетчере задач, скрываясь из выдачи работающего ПО или изменяя файлы реестра.

Цифры по скрытому майнингуЧтобы не основывать выводы на голословных допущениях, покажем реальные цифры расследований за три года.

- 2017 год, антивирусная компания Symantec провела расследование, выяснив, что с Сентября по Декабрь количество случаев выросло с нескольких сотен тысяч до 1.6 Млрд срабатываний. Сегмент IoT устройств понес чуть меньше потерь — в 2016 с 6 тыс нападений цифра выросла до 50 тыс в 2017 году.

- 2018 год, Malwarebytes публикуют отчет, где фиксируют 16 млн срабатываний в секторе домашних ПК на предмет скрытого майнинга. Бизнес-сектор находится в районе от 400 тыс до 550 тыс срабатываний.

- 2020 год, майнинговые агенты атакуют сайты на WordPress, Joomla, Magento и Drupal, ПО вставляют в пиратские копии диснеевских мультфильмов и согласно отчёту ESET — возросла популярность майнеров.

Как можно понять, угроза вполне реальная. Скрытый майнинг, или как его еще называют, криптоджекинг, приносит прибыль владельцам ботнетов. Он ворует вычислительные мощности у честных работяг, которые стараются собрать майнинг ферму своими руками.

Как распознать скрытый майнер на ПКПервичные признаки заражения на ноутбуках — быстрая разрядка батареи даже в простое, шум кулеров, перегрев при простое. На ПК выявить майнер немного сложнее — понадобиться проверять программы вручную.

Симптомы заражения майнером на ПКВ ряде случаев, выявить скрытый майнер получается через слежение за температурами, потреблением и активными задачами в Диспетчере Задач. Выявить наличие майнера можно по графикам нагрузки — если компьютер ничего не делает, но наблюдается постоянная загрузка на 70 — 100%, то это может служить одним из сигналов о наличии вредоносного ПО.

Как выявить майнер в «Диспетчере задач»Откройте окно Диспетчера, выключите все другие программы и не шевеля мышкой наблюдайте за работой программ 15 — 30 минут. Если во время наблюдения резко подскакивает потребление GPU или CPU, то это служит сигналом о начале работы майнера. Если «Диспетчер» резко закрывается — это признак наличия майнера, препятствующего нормальной работе программы.

На Windows 10 есть вкладка «Журнал приложений», где отображается процент ресурсов, потребляемых приложением за месяц. В ней можно отследить, какое приложение потребляло больше всего времени работы CPU или GPU.

Проведите полную проверку антивирусом360TotalSecurity, Avast, Kaspersky или любой другой антивирус сможет выявить майнер в большинстве случаев.

Как удалить скрытый майнерСовременные антивирусные программы обучены распознавать наличие майнеров на ПК. Устанавливать антивирусы не обязательно — у них есть портативные веб-версии, которые скачивают актуальную базу данных и сверяются с ней.

Антивирусы, которые удалят скрытый майнер

- Comodo Cleaning Essentials — бесплатный антивирус для проверки на наличие зловредов. Не поддерживает фоновую работу и не интегрируется в систему. Сканирование происходит в ручном режиме — запускаете и ожидаете.

- Kaspersky Virus Removal Tool — инструмент, работающий в ручном режиме. Выявляет и удаляет вирусы и скрытые майнеры.

Чтобы не попадать на скрытые майнеры, следует соблюдать правила гигиены в сети.

- Проверяйте то, что скачиваете. Желательно антивирусом.

- Не разрешайте выполнение Java-элементов по-умолчанию, если сайт не имеет сертификата.

Так выглядит доверенный сайт — сертификат действительный. - Проверяйте ссылки, по которым скачиваете — если они содержат опечатки, цифры, символы не к месту, то это фишинговый сайт.

- Не кликайте по мигающим баннерам, а если кликнули, то закройте вкладку.

- Не устанавливайте ПО, чьего разработчика вы не знаете или не можете установить.

- Не устанавливайте ПО из непонятных вам источников. Например, на ГитХаб наличие скрытого майнера быстро вскроется — это отметят в комментариях, поднимется шум. Если скачиваете через DropBox или Google Drive, то присмотритесь к формату файла и скормите его антивирусу. Когда скачиваете приложение с форумов, то изучайте комментарии, оставленные пользователями.

Вредоносное ПО для майнинга криптовалют: почему это такая угроза и что будет дальше

Видео: киберпреступники переходят от программ-вымогателей к атакам вредоносного ПО для майнинга

Кибер-преступники всегда ищут новые способы заработка, и на протяжении большей части последних двух лет программы-вымогатели были предпочтительным выбором для тех, кто хотел быстро заработать деньги.

Однако в последнее время злоумышленники отказались от программ-вымогателей и все чаще используют новую форму зарабатывания денег в Интернете: майнинг криптовалюты.

Как и многие другие, киберпреступники осознали потенциальные богатства, которые могут возникнуть при использовании вычислительной мощности компьютеров для добычи криптовалют, таких как биткойн и Monero, особенно после биткойн-бума в конце прошлого года.

Однако вместо того, чтобы тратить деньги на специализированные системы для законного майнинга криптовалюты, преступники обращаются к вредоносным программам для криптоджекинга, которые сделают за них работу.

Идея проста: компьютер или смартфон невольной жертвы заражаются вредоносным ПО, которое использует мощность процессора устройства для добычи валюты, а прибыль направляется обратно в кошелек злоумышленника.

Помимо интенсивного использования вентилятора ПК и увеличения затрат на электроэнергию при использовании компьютера, криптоджекинг не становится очевидным, если его не зайти слишком далеко, поскольку среднестатистическая жертва вряд ли будет слишком сильно беспокоиться о своем компьютере. быть немного более шумным, чем обычно.

«Преступники действуют как бизнес. У них будет бизнес-модель, позволяющая зарабатывать как можно больше денег с минимально возможным риском, а добыча криптовалюты представляет собой хорошую окупаемость инвестиций и способ делать это с низким уровнем риска», Майк Маклеллан, старший исследователь безопасности в SecureWorks Counter Threat Unit, сообщил ZDNet.

Этот криптоджекинг не требует взаимодействия с жертвами, как это делает программа-вымогатель, предлагает мошенникам ряд преимуществ: он не дает пользователю знать, что его машина заражена вредоносным ПО, что означает, что вместо того, чтобы обеспечивать оплату одним быстрым ударом, как программа-вымогатель, операция может сохраняться в течение длительного периода времени.

Также не имеет значения, где находится жертва, позволяя злоумышленникам получать прибыль практически от кого угодно — открывая дополнительные рынки потенциальных целей и подпитывая движение к криптоджекингу.

«В случае заражения программой-вымогателем вы можете получить большую прибыль, но если вы заразите компьютер в Африке, очень маловероятно, что вы действительно получите от этого выплату. В тех регионах мира, где люди с меньшей вероятностью платить выкуп, вы могли просто проигнорировать их, даже если они созрели для заражения », — сказал ZDNet Райан Олсон, начальник разведки подразделения 42 в Palo Alto Networks.

«Но с майнингом криптовалюты это полностью эгалитарно: разные системы работают по-разному в том, как они добывают криптовалюту, но все они могут это делать, поэтому все они равные цели.Это важный элемент того, почему мы наблюдаем этот переход ».

См. Также: Что такое вредоносное ПО? Все, что вам нужно знать о вирусах, троянах и вредоносном ПО

Криптоджекинг становится все более привлекательным для злоумышленников, поскольку Он не только направляет средства непосредственно в кошельки злоумышленников без необходимости взаимодействия с жертвами, но и анонимный характер криптовалюты означает, что, в отличие от некоторых других форм киберпреступности, нет необходимости в сложных системах для сокрытия или отмывания прибыли.

«Даже когда вы думаете о легкости кражи банковских учетных данных, когда вы имеете дело с регулируемыми валютами, есть много структур, которые вам нужно обойти, чтобы вернуть их в карманы, не имея возможности легко отследить их», Рэнди Об этом ZDNet сообщил Эйцман, старший аналитик по кибербезопасности FireEye.

«Криптовалюты предлагают это преимущество преступникам. Им не нужна система денежных мулов для отмывания валюты. Это просто запуск кода удаленной машины и сбор прибыли», — добавила она.

Хотя первоначальная прибыль от майнинга криптовалюты не так очевидна, как от программ-вымогателей или продажи украденных учетных данных, некоторые из тех, кто уделяет большое внимание этой сфере, только за последний год заработали миллионы долларов.

Код, лежащий в основе вредоносного ПО для криптоджекинга, относительно прост и может быть доставлен с помощью фишинговых кампаний, вредоносной рекламы, взломанных веб-сайтов или даже загрузки программного обеспечения. Попав в систему, главное — не попасться.

Хотя известно, что некоторые злоумышленники нагло разгоняют процессоры до 100% мощности, эти кампании длятся недолго, потому что могут нанести необратимый ущерб устройству, а неисправная система не приносит никакой пользы злоумышленникам. .

Вот почему те, у кого есть серьезные сети захваченных машин, адаптируют инструкции к системам: они разгоняют ЦП до такой степени, что со временем могут принести приличную прибыль, но делают это, не работая с такой высокой производительностью, что операция становится невыносимой. непокрытый.

«Это игра в числа: заразите столько компьютеров, сколько сможете, а затем держите их зараженными. Вы можете подумать, что просто сделайте это на 100 процентов все время, и это то, что делают многие злоумышленники, потому что они думают, что заработают большинство денег таким образом «, — сказал Олсон.

«Но если вы используете 100% ЦП, пользователь с большей вероятностью заметит, что он медленный, и сделает выбор, в результате которого вы потеряете устройство для майнинга. Злоумышленникам нужно выбирать, чтобы со временем заработать как можно больше денег — они должны думать о максимальной отдаче от них «.

Майнинг криптовалюты становится все более прибыльным для злоумышленников.

Изображение: iStock У злоумышленниковесть большой выбор устройств на выбор с серверами, компьютерами и смартфонами среди систем, которые, как известно, стали жертвами майнинга криптовалюты.

Но поскольку они уже успешно заражают устройства, которыми люди пользуются каждый день, злоумышленники могут воспользоваться очевидным следующим шагом, который еще больше снижает вероятность быть пойманным: устройства Интернета вещей.

Эти подключенные устройства имеют небольшую мощность, но миллиарды устройств используются по всему миру, часто устанавливаются и забывают о них — и, как правило, с минимальным уровнем безопасности — они представляют соблазнительную цель для криптоджекинга.

«Это проблема, о которой следует знать отрасли, особенно когда сценарии майнинга небольшие, легкие и легко настраиваемые», — сказал Эйцман.

«Если они могут настроить сценарии на использование очень небольшой вычислительной мощности для любого зараженного устройства, вы потенциально можете запускать сценарии интеллектуального анализа данных на устройствах, на которых пользователь может даже не заметить увеличения энергопотребления».

Несмотря на то, что эти устройства обладают такой низкой вычислительной мощностью, что злоумышленники не смогут заработать на них большие суммы денег, если они не контролируют обширную сеть, они, тем не менее, предоставляют дополнительные возможности для незаконной наживы.

S ee также: Как новые киберпреступники используют криптовалюту для совершения киберпреступлений [TechRepublic]

Еще более тревожно то, что зараженное устройство Интернета вещей может служить важной цели, а использование этих устройств может привести к большему, чем просто перерасход мощности.

«Это будет иметь непредвиденные последствия. Устройства IoT маломощны и не имеют высокопроизводительных процессоров, но они выполняют функции. Если вы максимально загрузите их процессор, они, возможно, не смогут реагировать, контролировать лампочки, фотоаппараты, что угодно, — сказал Олсон.

На противоположном конце шкалы малых машин Интернета вещей есть еще одна потенциально прибыльная цель для использования злоумышленниками, хотя для ее взлома потребуется дополнительное время и ресурсы: общедоступные облачные серверы.

«Прямо сейчас, если кто-то украдет учетные данные моего облачного провайдера, они могут развернуть множество виртуальных машин для добычи криптовалюты для них, и я могу этого не заметить, пока не получу огромный счет в конце месяц «, — сказал Олсон.

Этот вид атаки будет более краткосрочным мероприятием, чем большинство атак с крипто-майнингом, но даже если злоумышленник сможет использовать большую ферму серверов всего несколько недель, это будет привлекательной перспективой для тех, у кого есть навыки.

«Это будут краткосрочные заражения, потому что люди поймут, что майнеры существуют, но вы можете заработать довольно значительную сумму денег, воспользовавшись преимуществами этих чрезвычайно мощных машин в течение короткого периода времени», — добавил Олсон.

Есть еще один потенциальный инструмент, который может сделать арсенал криптоджекеров еще более мощным: EternalBlue, просочившийся эксплойт SMB, который помог сделать программу-вымогатель WannaCry такой мощной. Возможности эксплойта, похожие на червя, позволили ему быстро распространиться по сетям по всему миру.

В случае WannaCry записка о выкупе показала, что машина была взломана. Однако, если бы что-то вроде EternalBlue использовалось вместе с криптоджеекером, это могло бы стать мощным инструментом для злоумышленников, особенно с учетом того, как червь распространяется без взаимодействия с пользователем.

«С майнерами криптовалюты жертва вообще не должна быть замешана в этом — это может происходить без их ведома», — сказал Маклеллан.

«Все, что злоумышленники могут получить на машины, не требующие от жертв щелкнуть ссылку или открыть вложение, является мощным, потому что чем дольше они остаются незамеченными, тем больше денег они зарабатывают и тем больше они могут сделать эту сеть. хостов майнинга «.

Действительно, такие атаки уже были замечены в дикой природе, хотя их охват не такой, как у WannaCry.

См. Также: Cyberwar: Путеводитель по пугающему будущему сетевых конфликтов

Это лишь некоторые из примеров того, куда может пойти злонамеренный майнинг криптовалюты. Если судить по истории киберпреступности, мошенники будут искать любые потенциальные возможности, которые они могут использовать для распространения и использования криптоджекинга.

«Мы определенно только начинаем в этой сфере.Мы увидим гораздо больше инноваций и средств сбора криптовалют. Мы увидим гораздо больше инноваций со стороны киберпреступности по мере развития и изменения протоколов », — сказал Эйцман.

Тем не менее, несмотря на рост добычи криптовалюты, было произведено лишь несколько арестов, связанных с этим конкретным полем битвы.На данный момент можно утверждать, что это не рассматривается в качестве большого приоритета для властей по сравнению с более разрушительными киберпреступными кампаниями, такими как трояны, дворники и программы-вымогатели, — и это само по себе привлекательно для подражателей злоумышленников.

«В общем, внимание правоохранительных органов не было сосредоточено на добыче полезных ископаемых. Это фактор, способствующий действиям участников, проводящих эти кампании, потому что против лиц, проводящих их, не предпринимается много действий», — Кимберли Гуди, старший аналитик службы разведки угроз компании FireEye, сообщил ZDNet.

«Если риск ареста станет выше, это может отвлечь участников, но на данный момент риска нет, поэтому он будет продолжать расти в течение года», — добавила она.

Несмотря на то, что майнинг криптовалюты становится все более распространенным, есть несколько простых процедур, которые могут иметь большое значение для защиты сетей от него.

Некоторые варианты криптоджекинга основаны на использовании старых уязвимостей, поэтому установка исправлений — хороший первый шаг к защите от этих атак.Базовая гигиена безопасности электронной почты также может помочь защитить пользователей от атак.

Однако даже в случае заражения системы зачастую базовая природа вредоносного ПО для майнинга означает, что его относительно просто удалить системным администраторам.

«Хотя это очевидная угроза, с которой сталкивается отрасль, и она является плодовитой и растущей, в то же время блокирование трафика вредоносных майнеров — это то, что легко сделать, просто ища протокол в вашем сетевом трафике», — сказал Эйцман.

«Протокол уникален, весь трафик представлен в виде обычного текста, и это так же просто, как поиск определенных шаблонов и протоколов, работающих в вашей сети, и принятие мер по их удалению», — добавила она.

В настоящее время вредоносный майнинг криптовалюты остается угрозой. Однако, если стоимость криптовалюты внезапно упадет с обрыва, злоумышленники могут снова поискать средства незаконного получения прибыли в другом месте.

«Будет интересно посмотреть, в какой момент преступникам станет экономически невыгодно использовать майнинг криптовалюты как способ заработка.Многое зависит от того, как функционирует рынок, и если пузырь лопнет — может быть, это вызовет спад », — сказал Маклеллан.« Но пока это становится новой нормой ».

Недавнее и связанное с ним покрытие

Это крипто- майнинг вредоносных программ для Android настолько требователен, что они взрывают смартфон

Вредоносные программы для майнинга криптовалюты стали ключевым методом зарабатывания денег хакерами-преступниками — так почему же они не нацелены на самую ценную из них валюту, основанную на блокчейне?

Гигантский ботнет заставляет серверы Windows добывать криптовалюту

Майнер Smominru заразил не менее полумиллиона машин, в основном состоящих из серверов Windows, и распространяется с помощью эксплойта EternalBlue.

ПОДРОБНЕЕ НА CYBERCRIMEВредоносная программа KryptoCibule крадет и добывает криптовалюту

Исследователи безопасности из словацкой охранной фирмы ESET обнаружили новое семейство вредоносных программ, которые, по их словам, используют различные методы для кражи криптовалюты у ничего не подозревающих пользователей минимум с декабря 2018 года.

Вредоносная программа, получившая название KryptoCibule, использует различные законные технологии, включая Tor и торрент-клиент Transmission, как часть своей схемы для добычи криптовалюты, перенаправления транзакций с цифровой валютой на собственные учетные записи своих создателей и создания бэкдора для хакеры для удаленного доступа к зараженным системам.

KryptoCibule представляет собой тройную угрозу, когда дело доходит до криптовалюты.

Во-первых, он использует CPU и GPU зараженных компьютеров для майнинга Monero и Ethereum. В попытке избежать обнаружения законным пользователем компьютера, KryptoCibule отслеживает уровень заряда батареи зараженных устройств и не будет выполнять майнинг, если заряд батареи составляет менее 10%.

Однако, если уровень заряда батареи составляет от 10% до 30%, майнинг Ethereum через GPU приостанавливается, и происходит только майнинг Monero через CPU, хотя и ограниченный одним потоком.

Однако, если уровень заряда батареи составляет 30% или более и в течение последних трех минут не было активности пользователя, «майнеры как GPU, так и CPU работают без ограничений».

Таким образом, KryptoCibule пытается тайно добывать криптовалюту на зараженных компьютерах, чтобы пользователи не обнаружили ничего подозрительного.

Во-вторых, вредоносная программа KryptoCibule отслеживает буфер обмена пользователя. Если он обнаруживает, что законный адрес кошелька для криптовалюты был помещен в буфер обмена, он незаметно заменяет его своим собственным, что означает, что пользователи могут непреднамеренно переводить средства непосредственно в собственные цифровые карманы хакеров.

В-третьих, вредоносные программы ищут диски, подключенные к зараженному компьютеру, в поисках файлов, которые могут содержать интересный контент, например пароли и закрытые ключи.

И если этого было недостаточно, компонент RAT (троян удаленного доступа) KryptoCibule позволяет злоумышленникам запускать команды на компьютерах жертв через бэкдор и устанавливать дополнительный вредоносный код.

Согласно исследованию ESET, KryptoCibule распространялся через вредоносные торренты, выдававшие себя за пиратские версии популярных игр и другого программного обеспечения на uloz.к; популярный файлообменный сайт в Чехии и Словакии.

Чтобы замаскировать его поведение, пользователи, которые скачивают торренты и запускают программу установки, не осознают, что вредоносный код выполняется в фоновом режиме.

Ссылка на Чехию и Словакию усиливается, когда речь идет о методах вредоносного ПО, позволяющих избежать обнаружения. Если KryptoCibule обнаруживает, что он установлен на ПК с Avast, AVG и ESET (все продукты безопасности с головными офисами в двух странах), он намеренно не развертывает свой код для майнинга криптовалюты, помогая избежать внимания.

На сегодняшний день, возможно, из-за своей географической направленности и желания оставаться в тени, KryptoCibule, похоже, не заразил большое количество компьютеров. ESET считает, что число жертв может исчисляться сотнями, а не тысячами. Тем не менее, он оставался активным в дикой природе, по крайней мере, с конца 2018 года и регулярно обновлялся новыми возможностями.

Хотя такие угрозы, как KryptoCibule, продолжают активно развиваться, было бы неразумно их недооценивать.

Примечание редактора. Мнения, выраженные в этой статье гостя, принадлежат исключительно автору и не обязательно отражают точку зрения Tripwire, Inc.

Ожидается ли возвращение вредоносного ПО для майнинга криптовалют?

Блокчейн и криптовалюта , Безопасность критически важной инфраструктуры , Криптовалютное мошенничество

Если программы-вымогатели станут менее жизнеспособной криминальной бизнес-моделью, что будет дальше? Мэтью Дж.Шварц ( евроинфосек) • 16 июля 2021 г. Источник: Cisco TalosВ настоящее время мир сосредоточен на программах-вымогателях, возможно, больше, чем на любой предыдущей угрозе кибербезопасности в истории. Но если жизнеспособность программ-вымогателей как модели преступного бизнеса снизится, стоит ожидать, что злоумышленники быстро воспользуются чем-то еще — но что?

См. Также: Live Panel | Как организациям следует думать о нулевом доверии

Мы были здесь раньше.В конце 2017 года, в связи с резким ростом стоимости биткойнов, многие преступники перешли от использования программ-вымогателей, которые в то время обычно распространялись через скрытые загрузки и спам-атаки, к использованию той же тактики для распространения вредоносных программ для майнинга криптовалюты.

«Криптомайнинг разработан, чтобы избежать обнаружения и оставаться активным в течение длительного времени, и нацеливание практически не имеет никакого значения, кроме количества валюты, которую они могут генерировать».

Похоже, злоумышленники не отдают предпочтение одному подходу над другим.Или, по крайней мере, если бы существовал культ, посвященный первому типу вымогателей, когда-либо встречавшемуся в дикой природе — трояну СПИДа, который в 1989 году начал распространяться через дискеты, — любые оставшиеся приверженцы остро нуждались бы в повседневной работе.

Экран, отображаемый трояном AIDS, также известным как вирус PC Cyborg, если дискета, на которой он был установлен, была вставлена в ПК (Источник: KnowBe4)Для злоумышленников используются различные типы вредоносных программ — банковские трояны, программы-вымогатели, шпионское ПО, руткиты. просто инструменты.То же самое можно сказать о мошенничестве с использованием корпоративной электронной почты, фишинге и других видах онлайн-преступлений.

Вывод для профессиональных киберпреступников: время — деньги. Итак, ожидайте, что они пойдут по самому быстрому пути к максимальной прибыли с минимальным риском и усилиями. Также ожидайте, что другие последуют за вами, когда увидят, что что-то идет успешно.

История успеха программ-вымогателей

В последнее время количество программ-вымогателей увеличивается благодаря постоянным усовершенствованиям бизнеса.Преследуя более крупные цели с помощью охоты на крупную дичь, некоторые преступники добились гораздо более высоких выплат выкупа с небольшими дополнительными усилиями. Между тем рост сервисных моделей предоставил злоумышленникам — любого уровня подготовки — доступ к высококачественным вредоносным программам для криптоблокировок, с помощью которых можно заразить жертв. Когда жертва платит, аффилированное лицо и оператор делят прибыль, и прибыль от этой незаконной бизнес-модели стремительно растет.

Теперь администрация Байдена и ее союзники пытаются разрушить бизнес-модель программ-вымогателей с помощью правоохранительных мер и борьбы с потоками криптовалюты, ни одна из которых до сих пор не имела большого успеха.Но президент Байден также пытается сделать более дорогостоящим для лидеров стран — таких как Россия, где проживают многие из этих преступников — терпение или поощрение таких нападений. Западные союзники могут даже попытаться разрушить инфраструктуру преступников с помощью атакующих хакерских операций.

Еще неизвестно, сработают ли такие стратегии. И никаких изменений в одночасье не произойдет.

Что будет дальше?

Если эти подрывные стратегии принесут плоды, что будет дальше? Другими словами, где преступники получат максимальную прибыль от киберпреступлений?