как его обнаружить и защититься

Учитывая то, как освещается эта тема в последнее время, вы наверняка слышали о цифровых валютах (или криптовалютах). Несмотря на то, что большинство магазинов не примут оплаты в биткоинах, криптовалюты определенно отвоевали себе нишу в цифровом мире. Мы рассмотрим тему, вызвавшую беспокойство всех, кто связан с цифровыми валютами — скрытый майнинг или криптоджекинг (cryptojacking).

- Введение

- Как работает скрытый майнинг

- Как защититься от этого

- Идентифицируем майнер сподручными средствами

- Блокируем вредоносной скрипт

- Выводы

Введение

Что же такое криптоджекинг? Если вы изучали тему криптовалют, вы наверняка знаете, что они добываются за счет вычислительной мощности. Этот процесс принято называть майнингом (mining), на нашем языке «добыча цифровой валюты».

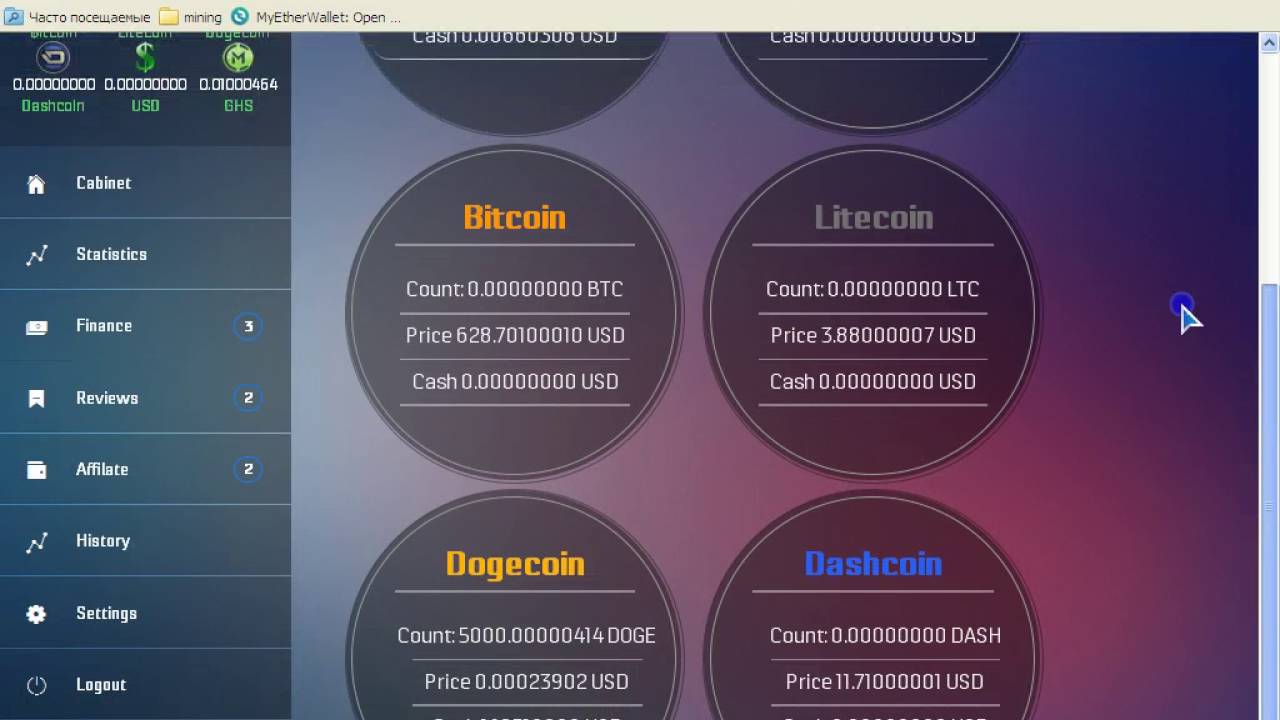

Рисунок 1. Пример оборудования, используемого для майнинга

Поскольку ключом к добыче криптовалюты является решение определенных математических задач, майнеры будут стремиться использовать максимально возможную вычислительную мощность. Как правило, это связано с апгрейдом аппаратной составляющей, либо с покупкой специальных компьютеров, предназначенных для майнинга (так называемые mining rigs). Однако также существует и более скверный способ добывать криптовалюту — используя процессоры других пользователей без их ведома.

Основой этого способа было размещение на взломанных компьютерах и серверах программного обеспечения для майнинга. Это программное обеспечение использует вычислительную мощность процессора зараженной машины, либо посетителей зараженного сайта для скрытой добычи цифровой валюты. Так что же такое криптоджекинг и как он вписывается в эту схему?

Криптоджекингом (cryptojacking) или скрытым майнингом как раз называется процесс, когда злоумышленники используют процессоры посетителей сайта, на котором установлена программа-майнер.

Как работает скрытый майнинг

Весь процесс начинается с того, что на сайт загружается майнер, представляющий собой код JavaScript. Этот файл может разместить как сам владелец сайта, так и киберпреступник, взломавший такой сайт. В момент, когда пользователь заходит на сайт, где разменен майнер, запускается JavaScript-файл, который использует мощность компьютера посетителя для добычи цифровой валюты. То есть пока такой пользователь находится на сайте, его ресурсы будут работать на тех, кто разместил на этом сайте майнер.

Бесконтрольное использования скрипта для майнинга может навредить, так как накладывает дополнительную нагрузку на компьютер пользователя. В лучшем случае это приведет к замедлению работы устройства, а в более печальных сценариях к перегреву процессора, зависанию компьютера, внезапному отключению или даже повреждению аппаратной составляющей на некоторых устройствах.

Рисунок 2. Пример предложения установить на сайт популярный скрипт для майнинга Coinhive

Стоит отметить, что понятие скрытого майнинга включает в себя майнинг криптовалюты без согласия пользователя или его уведомления о том, что сайт использует его ресурсы. Криптоджекингом не может являться деятельность сервиса, который информирует пользователя о том, что его процессор используется для добычи цифровой валюты, позволяет пользователю отказаться от майнинга за его счет, а также предлагает некий стимул для запуска процесса добычи.

Для примера рассмотрим самый популярный скрипт для майнинга Conhive. Он позволяет веб-мастерам и владельцам сайтов создавать скрипт-майнер, который впоследствии они смогут установить на свой сайт, используя его для предоставления доступа пользователей к бесплатному контенту или в обмен на игровую валюту. Это все вполне легитимные методы, однако злоумышленники также не отстают, они тоже могут использовать Coinhive в своих незаконных целях.

Наглядным примером скрытого майнинга или криптоджекинга в деле является попытка крупнейшего в мире BitTorrent-индексатора и каталога для поиска . torrent-файлов The Pirate Bay («Пиратская бухта») отказаться от показа рекламы на своем сайте в пользу майнинга криптовалюты. Мало того, что веб-мастера Pirate Bay не смогли нормально отключить рекламные объявления, так еще и майнер был установлен безо всякого предупреждения пользователей, а также без возможности отказать от добычи криптовалюты за свой счет. Такие методы спровоцировали волну негодования со стороны пользователей, обративших внимание на то, что их ресурсы используются без их согласия.

torrent-файлов The Pirate Bay («Пиратская бухта») отказаться от показа рекламы на своем сайте в пользу майнинга криптовалюты. Мало того, что веб-мастера Pirate Bay не смогли нормально отключить рекламные объявления, так еще и майнер был установлен безо всякого предупреждения пользователей, а также без возможности отказать от добычи криптовалюты за свой счет. Такие методы спровоцировали волну негодования со стороны пользователей, обративших внимание на то, что их ресурсы используются без их согласия.

Как защититься от этого

Если владелец сайта использует скрипт для майнинга легитимно, вы обязательно будете предупреждены о наличие такого скрипта, также вам будет предоставлена возможность отказаться от добычи цифровой валюты во время посещения ресурса. Однако если мы говорим о незаконных методах майнинга за счет пользователей, то есть некоторые способы, которые помогут вам защититься от скрытой добычи криптовалюты за ваш счет.

Идентифицируем майнер сподручными средствами

Когда вы посещаете сайт, на котором установлен скрытый майнер, ресурсы вашего компьютера уходят на добычу цифровой валюты. Соответственно, использование ресурсов процессора значительно возрастет в момент нахождения на злонамеренном ресурсе. Если при посещении какого-либо сайта вы обнаружили нетипично высокую активность потребления ресурсов процессора, это может быть криптоджекинг.

Проверить потребление ресурсов можно с помощью встроенных в операционную систему средств. Например, в системах Windows вы можете увидеть, насколько загружен вам CPU, нажав сочетание клавиш Ctrl + Shift + ESC, а затем перейдя на вкладку «Производительность» (Performance).

Рисунок 3. Индикатор использования процессора

Иногда вам даже не понадобится отслеживать использование процессора с помощью программы, вам об этом сообщат вентиляторы, работающие на полную катушку, чтобы поддерживать приемлемую температуру процессора.

Стоит отметить, что не всегда потребление ресурсов процессора свидетельствует о наличие скрытого скрипта для майнинга. Скажем, если у вас не очень производительный компьютер, при этом вы зашли на сайт, где располагается множество графических элементов дизайна с использованием современных веб-технологий, это может вызвать всплеск активности процессора, который пытается всю эту «красоту» отрисовать.

Скажем, если у вас не очень производительный компьютер, при этом вы зашли на сайт, где располагается множество графических элементов дизайна с использованием современных веб-технологий, это может вызвать всплеск активности процессора, который пытается всю эту «красоту» отрисовать.

Однако, если вы замечаете серьезную нагрузку на процессор в простой текстовой статье, это почти наверняка признак скрытого майнера на сайте.

Блокируем вредоносной скрипт

Учитывая, что криптоджекинг работает через скрипт, внедренный на сайт, вы можете ограничить его загрузку. С этим вполне может справиться хороший блокировщик рекламы вроде AdBlock. Помимо этого, существуют также специальные плагины, например, AntiMiner, цель которых — останавливать работу скриптов для майнинга. Также можно порекомендовать такое решение, как Anti-WebMiner, который тоже будет блокировать работу злонамеренного JavaScript-кода.

Выводы

Теперь у нас есть базовое представление о том, что же собой представляет криптоджекинг. Также мы разобрались, как противодействовать скрытой добыче цифровой валюты за ваш счет. Конечно, существуют также и более сложные сценарии, например, майнинг внутри документов Word — злоумышленники не сидят на месте. В любом случае, лучше всегда быть настороже, учитывая тот факт, что скрытые майнеры были обнаружены даже в рекламе на YouTube, рекламном сервисе DoubleClick от Google и даже в российском моде для игры GTA.

Немного пугает тенденция киберпреступников развиваться, так как недавно они нашли способ майнить даже после закрытия вкладки. Пользователям мобильных устройств также надо остерегаться майнеров, известны случаи, когда майнер физически уничтожал смартфоны на Android. Но об этом мы поговорим в одной из следующих статей.

Что такое криптоджекинг (cryptojacking) и как от него защититься

По мере развития киберпространства появляются все более творческие формы киберпреступности. Криптоджекинг (cryptojacking) – одно из новых направлений преступности в сфере высоких технологий, связанное с ростом популярности криптовалют и увеличением их стоимости.

Что такое Cryptojacking?

Появление цифровых форм валют на основе криптографии вызвало интерес к способу их получения – майнингу. Майнинг монет требует серьезной вычислительной мощности, которая позволяет майнеру быстро хэшировать данные, решая больше задач и зарабатывая больше денег.

Добыча монет самостоятельно может быть долгим и дорогостоящим делом. Повышенные счета за электроэнергию, дорогостоящее компьютерное оборудование являются основными инвестициями и ключевыми проблемами майнинга. Из-за времени и ресурсов, которые идут на добычу монет, cryptojacking привлекателен для киберпреступников.

Cryptojacking –это новый способ майнинга, незаконно использующий компьютеры простых пользователей с целью получения быстрой, не поддающейся отслеживанию прибыли. Код на зараженных устройствах работает тайно и может остаться незамеченным в течение длительного времени. Скрытый характер cryptojacking очень привлекателен для киберпреступников из-за возможности получения больших денег за меньший риск ¬– риск быть пойманными и идентифицированными.

Как работает cryptojacking

Чтобы использовать чужие устройства с целью майнинга криптовалют, хакеры используют несколько способов.

- Заражение через электронную почту с помощью фишинговой тактики. При нажатии на ссылку или загрузке вложения e-mail в течение нескольких секунд запускается вредоносный код, который устанавливает свой сценарий на компьютере. После этого незаконно установленный скрипт спокойно работает незамеченным в фоновом режиме.

- Заражение через посещение вредоносных веб-сайтов или при просмотре онлайн-рекламы. Этот способ известен как «майнинг в браузере». Поскольку JavaScript присутствует практически на каждом веб-сайте, существует возможность введения в исходный код веб-страниц вредоносного скрипта.

Хакеры взламывают веб-сайты с высоким трафиком, чтобы вставить свои сценарии. Некоторые онлайн-компании также используют вредоносные скрипты в качестве способа получения альтернативного дохода для своего бизнеса. Скрипты обычно используют мало ресурсов и не мешают общему использованию компьютера, что делает их невероятно трудными для обнаружения.

Скрипты обычно используют мало ресурсов и не мешают общему использованию компьютера, что делает их невероятно трудными для обнаружения.

Что такое Monero?

Monero – это такая же виртуальная валюта, как и биткоин. Однако Monero, в отличие от биткоина, является анонимной, зашифрованной криптовалютой, маршрут которой отследить невозможно. Этот факт является важной причиной того, что монеты Monero чаще всего используются киберпреступниками для криптоджекинга.

Что такое Coinhive?

Coinhive – это майнер Monero, который использует самый популярный язык программирования Javascript. Этот вредоносный код можно внедрить на любую веб-страницу. Как только пользователь открывает такую страницу, на его компьютере происходит автоматический запуск кода Coinhive, после чего начинается использование вычислительных мощностей устройства для майнинга Monero. Такой сценарий может использовать 100% мощности процессора и, таким образом, снизить срок службы самого оборудования.

Как обнаружить cryptojacking

Признаки вредоносной инфекции cryptojacking можно заметить самостоятельно. Симптомами заражения являются:

- Высокая загрузка процессора на устройстве.

- Вялое или необычно медленное время отклика.

- Перегрев устройства.

- Высокая загрузка процессора (проверяется в диспетчере задач).

- Частый запуск полной проверки для защиты от вредоносных программ.

Как избежать крипто-взлома

Избежать криптоджекинга в браузере можно с помощью некоторых методов, инструментов, плагинов.

- Антимайнинг NoCoin – расширение, доступное для браузеров Chrome, Firefox, Opera. Инструмент может блокировать большое разнообразие веб-майнеров, включая Coinhive.

- No Script ( Firefox Extension ) / Script Safe ( Chrome Extension ) – расширения, которые можно использовать с целью блокировки JavaScript. Однако, такие расширения могут быть довольно агрессивными и препятствовать нормальному функционированию других веб-сайтов

- Adblocker – встраиваемое приложение для блокировки рекламы, помогающее предотвратить майнинг криптовалют.

Настройки Adblocker зависят от используемого браузера.

Настройки Adblocker зависят от используемого браузера. - Miner Blocker – еще одно расширение, которое можно использовать для защиты ресурсов своего компьютера. Этот инструмент блокирует все виды веб-майнеров криптовалют, независимо от их источника. Обнаруживает потенциально опасное поведение майнинга внутри загруженных скриптов, после чего немедленно уничтожает его. Таким образом, Miner Blocker может блокировать встроенные скрипты, а также майнеры, работающие через прокси.

- MineBlock – бесплатное расширение для браузера, которое предотвращает работу всех криптомайнеров, включая coinhive, jsecoin, crypto-loot. Приложение обладает мощным потенциалом, может обнаруживать и блокировать вредоносные скрипты криптоджекинга до их загрузки в браузер. Даже при попытке криптомайнеров изменить свое имя и адрес случайным образом, алгоритм MineBlock может обнаружить шаблоны майнинга в коде Javascript и мгновенно убить их.

- Malwarebytes – мощное антивирусное программное обеспечение, которое может блокировать CoinHive, один из самых известных майнеров криптовалюты.

Cryptojacking Test

Программисты браузера Opera создали специальный тест cryptojacking, который может проверить браузер на наличие каких-либо инфекций. Для запуска теста проверки нужно зайти на веб-сайт и нажать кнопку «Пуск». Процесс проверки занимает немного времени. По его завершении на экране появляются результаты исследования: зеленый смайлик emoji, когда веб-браузер защищен, и длинное грустное лицо emoji, когда веб-браузер не проходит тест.

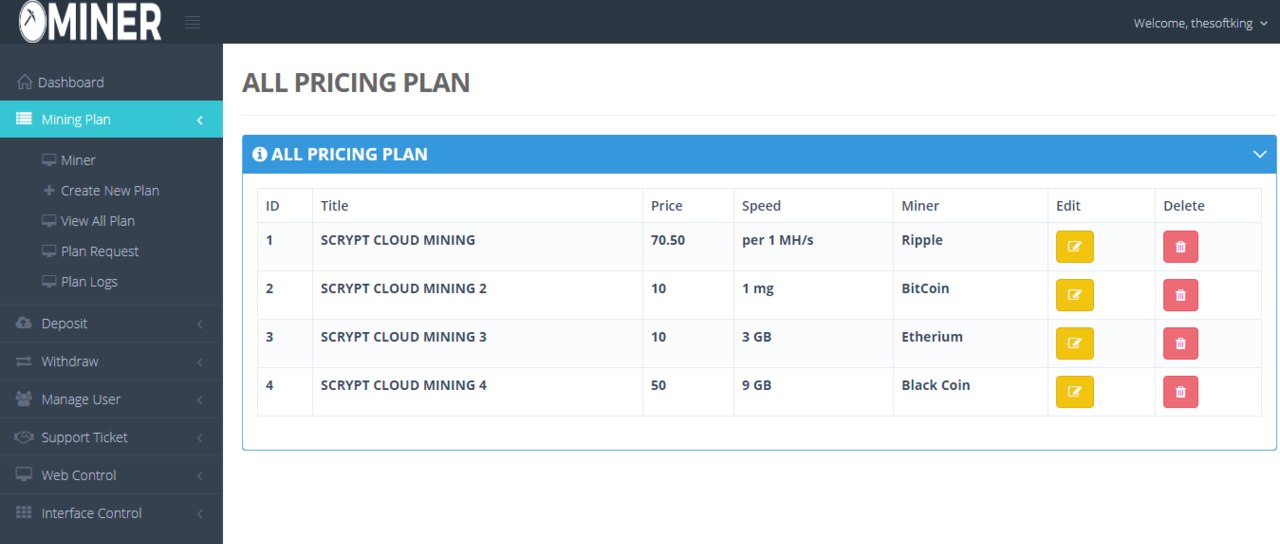

Какой скрипт выбрать для своей фермы?

В зависимости от того, какая криптовалюта будет добываться, будет зависеть необходимость в том или ином оборудовании. Если разобраться в вопросе глубже, то все зависит от алгоритма шифрования, так как несколько криптовалют могут майниться по одному и тому же алгоритму (или скрипту), соответственно, одно и то же оборудование можно использовать для майнинга разных криптовалют.

Для удобства сведем в таблицу самые популярные алгоритмы или скрипты, работающие на них криптовалюты и оборудование, которое для этого подойдет.

| Тип оборудования | Алгоритм | Криптовалюта |

| ASIC, GPU | SHA256 | Bitcoin |

| Bitcoin Cash | ||

| DigiByte | ||

| Peercoin | ||

| Unobtanium | ||

| Crown | ||

| Namecoin | ||

| ASIC, GPU, CPU | Scrypt | Litecoin |

| Verge | ||

| Dogecoin | ||

| DigiByte | ||

| Monacoin | ||

| Reddcoin | ||

| GameCredits | ||

| NavCoin | ||

| Feathercoin | ||

| Einsteinium | ||

| Gulden | ||

| Viacoin | ||

| Potcoin | ||

| Mooncoin | ||

| X11 | Dash | |

| MonetaryUnit | ||

| CPU | CryptoNight-Lite | Aeon |

| CPU, GPU | CryptoNight | Monero |

| Bytecoin | ||

| Electroneum | ||

| DigitalNote | ||

| LBRY | LBRY | |

| GPU | Blake256 | Decred |

| Blake2b | Siacoin | |

| Dagger-Hashimoto | Ubiq | |

| Equihash | Bitcoin Gold | |

| ZCash | ||

| Komodo | ||

| Zencash | ||

| Ethash | Ethereum | |

| Ethereum Classic | ||

| Metaverse | ||

| Groestl | GroestlCoin | |

| Diamond | ||

| Keccak | SmartCash | |

| Lyra2RE | ZCoin | |

| Vertcoin | ||

| Pascal | Pascalcoin | |

| TimeTravel | Bitcore | |

| X11GOST | Sibcoin | |

| X13 | Cloakcoin | |

| DeepOnion | ||

| MaruCoin | ||

| Hshare | ||

| Stealthcoin | ||

| MarteXcoin |

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

Браузер Firefox защитили от скрытого майнинга и слежки по цифровым «следам»

Компания Mozilla реализовала в браузере Firefox встроенную защиту от вредоносных скриптов, которые «вытягивают» из компьютера все доступные ресурсы для майнинга криптовалют. Вместе с этим приложение научилось стирать оставляемые в ходе веб-сеанса уникальные цифровые отпечатки, по которым неблагонадежные рекламные компании могут идентифицировать человека и устроить за ним слежку.

Новые функции уже доступны в бета-версии Firefox 67 и «ночной» сборке Firefox 68. В стабильный релиз их внесут в ближайшие недели, пишет TechCrunch.

По умолчанию защита от скрытого майнинга и сбора цифровых отпечатков

выключена. Чтобы её активировать, нужно открыть в настройки браузера и перейти в раздел «Приватность и Защита». Посмотреть, какие скрипты были заблокированы, можно нажав на значок с зеленым замком возле адресной строки. Из этого же меню сайт можно внести в белый список.

Новые функции безопасности работают так же, как антитрекинговая защита в текущей версии Firefox. Код, который препятствует загрузке нежелательного контента и слежке за активностью пользователя, предоставили разработчики сервиса Disconnect.me.

Сбор цифровых отпечатков — это недобросовестная практика, которой придерживаются некоторые рекламодатели. Суть этого метода заключается в том, чтобы идентифицировать человека не по cookie-файлам, а различным настройкам браузера и параметрам устройства, общая совокупность которых (разрешение экрана, операционная система, язык, установленные шрифты и так далее) может быть уникальной.

Также на некоторых сайтах можно встретить скрипты, которые «добывают» биткоин, Monero и другие виды криптовалют за счет мощностей ПК посетителей. В результате устройство работает на износ, отдавая браузеру доступные ему ресурсы.

Майнинг: новое оружие киберпреступников | Блог Касперского

Когда мы подводили итоги 2017 года и делали прогноз на следующий год, то предсказывали, что шифровальщики, расцвет которых пришелся на 2017 год, сойдут на нет, а на их место придут новые изощренные киберугрозы — майнеры для добычи криптовалюты. И вот наше последнее исследование показало: майнеры не только «оправдали ожидания», но и вышли на новый уровень.

Так, за последние 6 месяцев киберпреступники заработали с помощью внедрения майнингового ПО более 7 млн долларов. Мы расскажем, как функционируют майнеры на компьютерах пользователей, почему сейчас они стали основной киберугрозой (особенно для бизнеса) и как от них защититься.

Расцвет майнинга

В 2017 году, когда курсы биткойна и альткойнов (альтернативных биткойну криптовалют) выросли в сотни раз по сравнению с показателями предыдущих лет, стало очевидно, что владеть токенами (которые можно конвертировать в реальные деньги) необычайно выгодно. Особенно привлекательным выглядит то, что, в отличие от реальных денег, эмиссию цифровой валюты каждый может осуществлять сам, достраивая блокчейн при помощи математических вычислений и получая за это награду (подробно о том, как функционирует блокчейн, можно узнать здесь).

По правилам майнерских пулов, больше токенов получает тот, кто сможет произвести больше вычислений. Единственная проблема, которую приходится решать при добыче криптовают: чем больше вычислений хочешь произвести, тем большие вычислительные мощности приходится задействовать и тем больше дорогого электричества расходовать.

И вот тут киберпреступники, главная цель которых — заработать побольше денег за счет использования интернет-технологий, ухватились за идею майнинга с помощью вычислительных мощностей чужих компьютеров. Так, чтобы один или несколько компьютеров делали нужные вычисления, а их владельцы или администраторы об этом не догадывалась как можно дольше. По понятным причинам киберпреступникам особенно нравится использовать для этих целей крупные корпоративные сети из сотен компьютеров.

По понятным причинам киберпреступникам особенно нравится использовать для этих целей крупные корпоративные сети из сотен компьютеров.

И эту идею они все более успешно воплощают в жизнь. К нынешнему моменту атаке «вредоносных майнеров» уже подверглись более 2,7 млн пользователей по всему миру — это более чем в 1,5 раза превышает показатели 2016 года, — и это число продолжает расти. О том, какие технологии злоумышленники для этого используют, мы расскажем далее.

Скрытая угроза

Первый способ несет все признаки технологий, используемых в продолжительных атаках повышенной сложности (APT), которые киберпреступники еще недавно широко применяли для проведения масштабных кампаний с программами-вымогателями. Теперь эти же методы — например, атаки с использованием печально известного эксплойта EternalBlue — используются для распространения скрытых майнеров.

Другой способ установить скрытый майнер на компьютер пользователя — убедить его самого скачать дроппер, который затем закачает майнер. Обычно пользователя заманивают скачать дроппер, замаскировав его под рекламу либо бесплатную версию какого-либо платного продукта, ну или с помощью фишинга.

После скачивания дроппер запускается на компьютере и устанавливает собственно майнер, а также специальную утилиту, которая маскирует майнер в системе. В комплекте с программой могут поставляться сервисы, которые обеспечивают ее автозапуск и настраивают ее работу: например, определяют, какую часть вычислительных мощностей может использовать майнер в зависимости от того, какие еще программы исполняются на компьютере, чтобы не вызывать замедления в работе системы и подозрений пользователя.

Другая функция сервисов — не дать пользователю остановить майнер. Если пользователь его обнаружит и попытается отключить, компьютер просто начнет перезагружаться, а после перезагрузки майнер будет работать дальше. Что интересно, большая часть скрытых майнеров полагается на код обычных, вполне легитимных майнеров, что дополнительно усложняет их обнаружение.

Существует и еще один способ нелегальной добычи токенов: веб-майнинг, или майнинг в браузере. Он становится возможным, если администратор сайта встраивает в него скрипт для майнинга, который начинает выполняться, если жертва заходит на сайт. Впрочем, это же может сделать и злоумышленник, если каким-то образом получит доступ к управлению сайтом. Пока пользователь находится на сайте, его компьютер работает на построение блоков, а тот, кто установил скрипт, получает прибыль.

Как бизнесу защитить свои устройства от майнеров?

Благодаря изощренным технологиям атак и сложности обнаружения киберпреступники получили возможность создавать настоящие ботнеты из компьютеров-жертв и использовать их для скрытого майнинга. Само собой, лакомым кусочком для преступников является бизнес-инфраструктура, обладающая большими вычислительными мощностями. Под угрозой могут находиться и устройства вашего предприятия. Поэтому мы рекомендуем принять следующие меры для защиты вашего бизнеса:

- установить защитные решения на все используемые компьютеры и серверы, чтобы не дать злоумышленникам шанса обосноваться внутри вашей инфраструктуры;

- регулярно проводить аудит корпоративной сети для поисков аномалий;

- периодически заглядывать в планировщик задач, который может использоваться злоумышленниками для запуска вредоносных процессов;

- не оставлять без внимания узкоспециализированные устройства вроде табло электронных очередей, POS-терминалов и даже вендинговых аппаратов. Как показывает история с майнером, распространяющимся через эксплойт EternalBlue, все это оборудование тоже потенциально может зарабатывать кому-то криптовалюту, усиленно потребляя электроэнергию;

- использовать на узкоспециализированных устройствах режим запрета по умолчанию (Default Deny) — это позволит защитить их не только от майнеров, но и от многих других угроз. Режим запрета по умолчанию можно настроить при помощи нашего решения Kaspersky Endpoint Security для бизнеса.

Обнаружение майнинга криптовалют на веб-сайтах с помощью FLOWMON

Поддерживает ли браузер, используемый в вашей корпоративной сети, JavaScript? Да, действительно тяжело представить, что кто-то существует в Интернете без поддержки скриптов. В таком случае, компьютеры вашей сети потенциально могут быть подвержены новой угрозе скрытого майнинга или криптоджекинга и добывать криптовалюту для абсолютно незнакомого вам человека.

Стоимость биткоина и других криптовалют быстро растет, и киберпреступники изобрели новый вид угроз с целью нажиться на их популярности. Таким образом, мы столкнулись с новым видом угроз, когда вредоносные страницы крадут вычислительную мощность наших компьютеров. Это звучит невероятно, но с ростом стоимости криптовалют становится выгодно устанавливать JavaScript на страницах, которые будут запущены на многих компьютерах и начнут майнить криптовалюту. Хороший пример того, как киберпреступники способны монетизировать практически все, что угодно, не так ли?

Установить скрипт на странице и ждать прибыль – это современно и так легко, в конце концов. Кого волнуют перегруженные компьютеры, когда процессоры работают на сто процентов? Просто представьте свое раздражение, когда вы не можете пользоваться компьютером на полную мощность, не можете за разумное время отправить электронное письмо или открыть электронную таблицу только потому, что ваш компьютер работает на кого-то другого. Такой «бизнес» настолько привлекателен, что майнинг криптовалют доступен как услуга. Пример — Coinhive, майнер на основе JavaScript для веб-сайтов для добычи Monero Blockchain. И пусть вас не удивляет, что такой бизнес выглядит вполне легальным.

FLOWMON на защите ваших интересов

Компания Flowmon разработала специальный инструмент для обнаружения этой вредоносной деятельности. Новая поведенческая модель, которая проинформирует вас о том, что компьютеры или серверы обращаются к страницам, задействованным в майнинге, автоматически загружается на клиентские коллекторы Flowmon. Это поможет сохранить ресурсы и предупредить чрезмерную загрузку ИТ специалистов, вынужденных расследовать причины перегрузки компьютеров. Обратите внимание на этот новый тренд и вовремя исключите эту угрозу из своей сети.

Это поможет сохранить ресурсы и предупредить чрезмерную загрузку ИТ специалистов, вынужденных расследовать причины перегрузки компьютеров. Обратите внимание на этот новый тренд и вовремя исключите эту угрозу из своей сети.

Источник ►

Безопасность и конфиденциальность — Opera Help

Блокировка рекламы

Блокируя рекламу, вы также блокируете множество отслеживающих файлов cookie и сценарии майнинга криптовалюты.

При включенной блокировке рекламы в объединенной адресной строке и строке поиска будет отображаться значок. Нажмите на значок, чтобы увидеть дополнительные функции, включая количество заблокированных баннеров, тест скорости и переключатель, снимающий блокировку с отдельных сайтов.

Чтобы предотвратить майнинг криптовалюты, или криптоджекинг, на вашем компьютере установите флажок NoCoin (Cryptocurrency Mining Protection) (NoCoin (защита от майнинга криптовалюты)). Узнать больше о майнинге криптовалюты и мерах, которые мы предпринимаем для его предотвращения.

Чтобы узнать, как включать и отключать блокировку рекламы, нажмите здесь.

VPN

В обычном режиме браузер соединяется с сайтами напрямую, позволяя им определять ваш IP-адрес и приблизительное местоположение. Включив VPN, вы соединяетесь с веб-сайтом через VPN-сервер. В результате ваше определяемое местоположение меняется на местоположение сервера.

Для включения VPN выполните следующие действия:

- Перейдите в Settings (Настройки) (Preferences (Настройки) на Mac).

- Нажмите Privacy & security (Конфиденциальность и безопасность) на боковой панели.

- Слева от строки VPN установите флажок Enable VPN (Включить VPN).

Это автоматически активирует VPN, и в комбинированной адресной строке и строке поиска появляется синий значок VPN. Нажатие на значок отображает переключатель, данные о количестве переданных данных, виртуальном местоположении и виртуальном IP-адресе.

С точки зрения веб-сайтов, ваш браузер запущен в регионе виртуального местоположения. Для изменения виртуального местоположения выберите регион из списка. Если вы не выбрали страну, вам автоматически назначается «оптимальное местоположение». Для выключения VPN сдвиньте переключатель.

Благодаря тому, что соединение с браузером зашифровано, VPN повышает защиту ваших личных данных в локальной сети, даже если соединение с ней не зашифровано. Вы можете скрыть от пользователей этой сети свои действия в ней.

Чтобы повысить конфиденциальность при подключении к веб-сайтам и затруднить им задачу по получению ваших личных данных, одной только функции VPN недостаточно. Остается проблема файлов cookies. Даже если ваше местоположение скрыто, веб-сайты все еще могут вас идентифицировать с помощью файлов cookie. Однако следует учитывать, что блокировка рекламы позволяет избавиться от источника отслеживающих cookie, а если вы запускаете браузер в приватном режиме, все файлы cookie удаляются с устройства по окончании сессии, то есть после закрытия браузера.

VPN – бесплатная услуга, и объем передаваемых данных не ограничен.

Приватное окно

Приватный просмотр означает, что все сведения о вашей сетевой активности будут удалены из истории сразу после закрытия всех приватных окон.

Чтобы перейти в режим приватного просмотра на Mac, выберите .

Чтобы перейти в режим приватного просмотра в Windows и Linux, выберите

Когда вы закроете все приватные окна, Opera удалит следующие связанные с ними данные:

- Историю посещений;

- Элементы в кэше;

- Файлы cookie.

Закрытую приватную вкладку или окно невозможно восстановить с помощью списка Recently Closed (Недавно закрытые) в меню вкладок.

После использования приватных окон не сохраняется никакой информации о сайтах, которые вы посетили, однако если вы специально сохраните какие-либо данные, например, сайт на Экспресс-панели, пароль или файл, эти данные будут доступны и после закрытия окна.

По умолчанию Opera сохраняет определенные данные браузера, чтобы ускорить соединение с сайтами, быстрее загружать общие элементы страниц и в целом улучшить взаимодействие с посещаемыми вами сайтами. Если вы хотите удалить все следы своих действий в интернете, это можно сделать, удалив личные данные.

Чтобы удалить личные данные, пользователям Mac необходимо выполнить следующие действия:

- В главном меню выберите .

- Выберите период времени, историю за который вы хотите удалить, с помощью выпадающего меню Obliterate the following items from (Уничтожить следующие элементы).

- Установите флажки напротив конкретных данных браузера, которые вы хотите удалить.

- Нажмите Clear browsing data (Очистить историю посещений).

Чтобы удалить личные данные, пользователям Windows и Linux необходимо выполнить следующие действия:

- Перейдите в

- Выберите период времени, историю за который вы хотите удалить, с помощью выпадающего меню Obliterate the following items from (Уничтожить следующие элементы).

- Установите флажки напротив конкретных данных браузера, которые вы хотите удалить.

- Нажмите Clear browsing data (Очистить историю посещений).

При очистке истории посещений будут удалены все сведения о просмотренных страницах, их адреса и время просмотра.

При очистке истории загрузок Opera будут удалены все записи о загруженных файлах. Сами загруженные файлы не будут удалены с компьютера, браузер удалит только сведения о времени и месте загрузки.

При удалении файлов cookie и других данных сайтов будут удалены все отслеживаемые сведениях о сайтах. Подробнее об управлении файлами cookie можно прочитать здесь.

При очистке кэша браузера будут удалены все временно сохраненные данные сайтов. Кэш используется для временного хранения элементов страниц, таких как изображения или поисковые запросы. Кэшированные данные также помогают сократить время загрузки при повторном переходе на сайт. Очистка кэша позволяет освободить место на жестком диске.

Кэшированные данные также помогают сократить время загрузки при повторном переходе на сайт. Очистка кэша позволяет освободить место на жестком диске.

При очистке данных с веб-приложений будут удалены все данные, которые сохраняются расширениями, установленными в браузере. Например, если вы установили на Экспресс-панель расширение для получения прогноза погоды и указали в настройках этого расширения свое местонахождение, после очистки данных расширение вернется к настройкам по умолчанию, и вам снова надо будет ввести свое местонахождение.

Примечание. Будьте внимательны и не удалите нужные данные. Вместо удаления данных вам, возможно, удобнее будет пользоваться приватным просмотром. Данные приватного просмотра удаляются автоматически, как только вы закроете все приватные окна.

Вместо того чтобы постоянно удалять все личные данные, имеет смысл настроить параметры сохранения личных данных в Opera. Подробнее о настройке веб-предпочтений можно прочитать здесь.

Значки безопасности

Opera предупредит вас о подозрительных страницах, проверив запрашиваемые вами страницы по базе известных «фишинговых» и вредоносных сайтов. Для обеспечения защиты при вводе конфиденциальной информации всегда обращайте внимание на замок в значке безопасности в левой части объединенной адресной строки и строки поиска.

Значки показывают дополнительную информацию о просматриваемой странице. Когда значок появится в объединенной адресной строке и строке поиска, нажмите на него, чтобы просмотреть дополнительную информацию, включая сертификаты безопасности и т.п.

Если соединение безопасное, замок на значке безопасности закрыт, показывая, что никто не может получить доступ к информации, которой вы обмениваетесь с данным сайтом. Opera использует сертификаты для проверки безопасности сайтов. Закрытый замок означает, что информация, которой вы обмениваетесь с получателем, надежно зашифрована, и личность получателя проверена.

Если обнаружится, что веб-сайт есть в «черном списке», появится предупреждение, и вы сможете самостоятельно решить, посещать ли этот сайт или вернуться на предыдущую страницу. Система защиты от мошенничества и вредоносных программ не приводит к задержке при открытии страниц.

Небезопасный контент

При просмотре страниц через зашифрованное соединение (https://) Opera проверяет, все ли части сайта зашифрованы. Если Opera обнаруживает, что какой-либо активный элемент на странице, например скрипт, плагин или фрейм, обслуживается через открытое соединение (http://), все небезопасное содержимое блокируется. Это означает, что страница может частично отображаться неправильно.

Opera не рекомендует загружать небезопасное содержимое через зашифрованное соединение. Для защиты вашей конфиденциальной информации лучше всего взаимодействовать только с безопасным содержимым. Когда Opera обнаруживает небезопасное содержимое и блокирует его, в правой части объединенной адресной строки и строки поиска появляется соответствующее предупреждение.

Если вас не беспокоит безопасность соединения с данным сайтом, нажмите на предупреждение, чтобы появилась кнопка Unblock (Разблокировать). Эта кнопка позволит загрузить заблокированное содержимое на страницу, и значок безопасности изменится на открытый замок, показывающий, что вы разрешили отображение небезопасного содержимого через зашифрованное соединение.

Управление сертификатами безопасности

Сертификаты безопасности используются для проверки и подтверждения безопасности сайтов. В большинстве случае сертификаты сайтов полностью действительны. Если вы видите в объединенной адресной строке и строке поиска значок безопасности в виде зеленого замка, вы можете без опасений продолжать просмотр сайта.

Если вам хочется узнать больше о сертификате безопасности сайта, нажмите значок безопасности и выберите Details (Подробности). Opera указывает издателя и тип сертификата, а также является ли издатель общеизвестным и действительным.

Opera указывает издателя и тип сертификата, а также является ли издатель общеизвестным и действительным.

Общеизвестные издатели и выпущенные ими сертификаты проходят ряд проверок на предмет подлинности и безопасности. Opera предупредит вас, если что-либо в сертификате общеизвестного издателя вызывает подозрения. Вы можете принять решение продолжить просмотр, однако Opera не сможет гарантировать вашу безопасность.

Для управления сертификатами безопасности и их обработкой в Opera выполните следующие действия.

- Перейдите в Settings (Настройки) (Preferences (Настройки) на Mac).

- Нажмите Privacy & security (Конфиденциальность и безопасность) на боковой панели.

- В разделе HTTPS/SSL нажмите кнопку Manage Certificates (Управление сертификатами).

О локальных издателях сертификатов

В некоторых случаях соединение может обладать сертификатом от локального издателя, например от приложения, установленного на вашем компьютере, или другого непубличного источника (например, локальной сети). С помощью этих издателей можно проверять безопасность соединения в браузере. Как правило, в этих случаях соединению можно доверять. На локальные сертификаты полагаются, например, приложения для отладки ПО, сторонние антивирусы и фильтры родительского контроля.

Соединения с сертификатом от локального издателя не проверяются по стандартам для общеизвестных издателей и сертификатов. Вследствие своей строгости они могут привести к неправильной работе соединения. С помощью таких сертификатов вредоносные программы и вирусы могут навязывать вам рекламу и получать доступ к зашифрованной информации.

При желании вы можете настроить в Opera предупреждения о публичных сайтах, использующих сертификаты от локальных издателей. Продолжая пользоваться такими соединениями, учитывайте, что некоторые меры безопасности, например запоминание сертификатов и Certificate Transparency, будут отключены для них на время сеанса.

Чтобы узнать подробнее об управлении сертификатами безопасности, нажмите здесь.

Как запретить сайтам отслеживать ваши действия

Большинство сайтов во время их посещения отслеживают все совершаемые на них действия. Если вы не хотите быть объектом слежения, Opera может отправлять дополнительный заголовок с каждым запросом: «DNT: 1». Это своего рода предупреждение для сайтов о том, что пользователь не хочет быть объектом слежения. В некоторых странах использование DNT регулируется законодательством и большинство законопослушных владельцев сайтов соблюдают право пользователей на защиту с помощью такого дополнительного заголовка.

Если вы хотите отказаться от отслеживания ваших действий в сети, можно настроить Opera соответствующим образом. Для этого выполните следующие действия:

- Перейдите в Settings (Настройки) (Preferences (Настройки) на Mac).

- Нажмите Privacy & security (Конфиденциальность и безопасность) на боковой панели.

- В разделе Privacy (Конфиденциальность) установите флажок Send a ‘Do Not Track’ request with your browsing traffic (Отправлять сайтам заголовок «Не отслеживать»).

Страница не найдена

- Образование

Общий

- Словарь

- Экономика

- Корпоративные финансы

- Рот ИРА

- Акции

- Паевые инвестиционные фонды

- ETFs

- 401 (к)

Инвестирование / Торговля

- Основы инвестирования

- Фундаментальный анализ

- Управление портфелем

- Основы трейдинга

- Технический анализ

- Управление рисками

- Рынки

Новости

- Новости компании

- Новости рынков

- Торговые новости

- Политические новости

- Тенденции

Популярные акции

- Яблоко (AAPL)

- Тесла (TSLA)

- Amazon (AMZN)

- AMD (AMD)

- Facebook (FB)

- Netflix (NFLX)

- Симулятор

Симулятор

- Завести аккаунт

- Присоединяйтесь к игре

Мой симулятор

- Моя игра

- Создать игру

- Твои деньги

Личные финансы

- Управление благосостоянием

- Бюджетирование / экономия

- Банковское дело

- Кредитные карты

- Домовладение

- Пенсионное планирование

- Налоги

- Страхование

Обзоры и рейтинги

- Лучшие онлайн-брокеры

- Лучшие сберегательные счета

- Лучшие домашние гарантии

- Лучшие кредитные карты

- Лучшие личные займы

- Лучшие студенческие ссуды

- Лучшее страхование жизни

- Лучшее автострахование

- Советники

Ваша практика

- Управление практикой

- Продолжая образование

- Карьера финансового консультанта

- Инвестопедия 100

Управление благосостоянием

- Портфолио Строительство

- Финансовое планирование

- Академия

Популярные курсы

- Инвестирование для начинающих

- Станьте дневным трейдером

- Торговля для начинающих

- Технический анализ

Курсы по темам

- Все курсы

- Курсы трейдинга

- Курсы инвестирования

- Финансовые профессиональные курсы

Представлять на рассмотрение

Извините, страница, которую вы ищете, недоступна.

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома- О нас

- Условия эксплуатации

- Словарь

- Редакционная политика

- Рекламировать

- Новости

- Политика конфиденциальности

- Связаться с нами

- Карьера

- Уведомление о конфиденциальности Калифорнии

- #

- А

- B

- C

- D

- E

- F

- грамм

- ЧАС

- я

- J

- K

- L

- M

- N

- О

- п

- Q

- р

- S

- Т

- U

- V

- W

- Икс

- Y

- Z

Страница не найдена

- Образование

Общий

- Словарь

- Экономика

- Корпоративные финансы

- Рот ИРА

- Акции

- Паевые инвестиционные фонды

- ETFs

- 401 (к)

Инвестирование / Торговля

- Основы инвестирования

- Фундаментальный анализ

- Управление портфелем

- Основы трейдинга

- Технический анализ

- Управление рисками

- Рынки

Новости

- Новости компании

- Новости рынков

- Торговые новости

- Политические новости

- Тенденции

Популярные акции

- Яблоко (AAPL)

- Тесла (TSLA)

- Amazon (AMZN)

- AMD (AMD)

- Facebook (FB)

- Netflix (NFLX)

- Симулятор

Симулятор

- Завести аккаунт

- Присоединяйтесь к игре

Мой симулятор

- Моя игра

- Создать игру

- Твои деньги

Личные финансы

- Управление благосостоянием

- Бюджетирование / экономия

- Банковское дело

- Кредитные карты

- Домовладение

- Пенсионное планирование

- Налоги

- Страхование

Обзоры и рейтинги

- Лучшие онлайн-брокеры

- Лучшие сберегательные счета

- Лучшие домашние гарантии

- Лучшие кредитные карты

- Лучшие личные займы

- Лучшие студенческие ссуды

- Лучшее страхование жизни

- Лучшее автострахование

- Советники

Ваша практика

- Управление практикой

- Продолжая образование

- Карьера финансового консультанта

- Инвестопедия 100

Управление благосостоянием

- Портфолио Строительство

- Финансовое планирование

- Академия

Популярные курсы

- Инвестирование для начинающих

- Станьте дневным трейдером

- Торговля для начинающих

- Технический анализ

Курсы по темам

- Все курсы

- Курсы трейдинга

- Курсы инвестирования

- Финансовые профессиональные курсы

Представлять на рассмотрение

Извините, страница, которую вы ищете, недоступна.

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома

Вы можете найти то, что ищете, используя наше меню или параметры поиска. дома- О нас

- Условия эксплуатации

- Словарь

- Редакционная политика

- Рекламировать

- Новости

- Политика конфиденциальности

- Связаться с нами

- Карьера

- Уведомление о конфиденциальности Калифорнии

- #

- А

- B

- C

- D

- E

- F

- грамм

- ЧАС

- я

- J

- K

- L

- M

- N

- О

- п

- Q

- р

- S

- Т

- U

- V

- W

- Икс

- Y

- Z

Сценарий для майнинга биткойнов и ПО для облачного майнинга

Сценарий майнинга биткойнов — Лучшее веб-решение для упрощения процесса добычи биткойнов и начала добычи биткойнов как бизнеса. Это скрипт / программное обеспечение, которое можно установить или развернуть на оборудовании / сервере, которое вы использовали для майнинга биткойнов. Основная функция этого приложения — разделить мощность на хэш-мощность (вычислительную мощность). Bitdeal предоставляет лучший скрипт для майнинга биткойнов, с помощью которого вы можете запустить свой собственный сайт для майнинга биткойнов.

Как заработать на скрипте майнинга биткойнов?

В целом, чтобы люди могли добывать биткойны тремя способами,

Тип 1: человека установят программное обеспечение в ЦП, и программное обеспечение будет запускаться при каждом включении системы. Примечательно, что такое программное обеспечение не даст вам удовлетворительных результатов и приведет к добыче небольшого количества биткойнов.

Тип 2: Добыча биткойнов путем установки специальных майнинговых установок и специализированного оборудования для майнинга.

Но это будет стоить слишком дорого и потребует непрерывного электроснабжения

Тип 3: Облачный майнинг

Таким образом, люди могут добывать биткойны, связавшись с компаниями, занимающимися облачным майнингом. Будет возможность выбрать бюджет. Бюджет может варьироваться в зависимости от криптовалюты и хэш-мощности.

По сравнению с другими двумя способами. Облачный майнинг биткойнов считается лучшей альтернативой и приводит к высокой рентабельности инвестиций с точки зрения бизнеса.

Итак, поняв эту концепцию, стартапы по добыче биткойнов начали использовать скрипты майнинга биткойнов для упрощения огромного процесса майнинга.

Скрипт майнинга биткойнов может работать двумя способами.

1. Он помогает вам создать пользовательский интерфейс (т.е. веб-сайт, на котором пользователь может отслеживать свой прогресс)

2. Он может быть реализован на оборудовании или на сервере для выполнения функций майнинга.

Bitdeal — скрипт майнинга биткойнов

Bitdeal, мы покрываем все грани криптовалютной индустрии, и майнинг является одним из заметных бизнес-решений для криптовалюты. Мы предлагаем лучший скрипт для майнинга биткойнов (облачный майнинг), который оснащен расширенной панелью администратора и позволяет управлять сложными алгоритмами хеширования.

boredazfcuk / mining: Скрипты, которые я использую для автоматизации различных задач на моей установке для крипто-майнинга

Скриптов, которые я использую для автоматизации различных задач на моей установке для майнинга криптовалют. Они работают только с картами nVidia, поскольку используют утилиту nvidia-smi для опроса графических процессоров. Утилиту nVidia-SMI необходимо установить, но она должна быть установлена, если вы установили драйверы с параметрами по умолчанию.

Я запускаю эти сценарии из C: \ Scripts, но должна быть возможность запускать их из любого места по вашему выбору, если они могут создавать подпапку и файлы журналов.

Скрипты:

Monitor-ExcavatorRelaunch.vbs — наблюдает за программой добычи excator.exe в NHM2 и просто выводит имя процесса на экран при каждом перезапуске. Если графический процессор слишком сильно разогнан, экскаватор будет часто ломаться и запускаться повторно. Это покажет вам, как часто процесс перезапускается. Если это происходит часто, снизьте время разгона.

Monitor-GPUs.vbs — это датчик «EXE / Script Advanced» для сетевого монитора PRTG.Необходимо обновить UUID для каждого из ваших графических процессоров. Его нужно запускать с параметром. Это номер графического процессора, который вы хотите опросить, начиная с 0. Теперь этот скрипт автоматически находит UUID графического процессора для всех карт и сохраняет их в реестре. Это устраняет необходимость в сценарии Get-GUIDs.vbs.

Monitor-GPUTotal.vbs — проверяет, не находятся ли графические процессоры в состоянии ошибки, и перезапускает установку в случае сбоя графического процессора.

Монитор-Сетевое подключение.vbs — проверяет, может ли установка проверить связь со своим шлюзом по умолчанию. Если нет, он перезапускает буровую установку.

Monitor-NiceHash.vbs — проверяет, работают ли графические процессоры с загрузкой более 80%, если NiceHashMinerLegacy был открыт более 3 минут. В противном случае он убивает NiceHashMinerLegacy.exe и приложения-майнеры и повторно открывает NiceHash. Если он не проходит первый тест, он проверяет снова через 45 секунд, просто чтобы убедиться, что он не попал в момент, когда NHML переключает алгоритм.

Monitor-PowerLevels.vbs — проверяет, что предел мощности для каждой карты установлен на 120 Вт. В противном случае он сбрасывает пониженное напряжение с помощью nVidia-SMI.exe. Мои карты имеют обыкновение забывать о своих настройках пониженного напряжения, и если бы все карты использовали весь свой потенциал, мой блок питания сработал бы.

Monitor-Power.vbs — проверяет энергопотребление всех графических процессоров. Если он превышает 880 Вт, компьютер выключает. Это действует как отказоустойчивый случай, если скрипт 7 не может установить пределы мощности по какой-то странной причине.

Монитор-PRTGProbeService.vbs — служба PRTG Network Monitor Probe на моем компьютере имеет привычку не запускаться после перезагрузки. Это просто проверяет, что он работает, и запускает, если это не так.

Generate-TaskSchedulerXML.vbs — эта VBS заменила экспорт XML. Он автоматически создает XML-файл для Tash Scheduler и также импортирует его в планировщик задач. Просто перезагрузите компьютер после того, как вы запустите это, чтобы все скрипты активировались.

Monitor-OverClocks.vbs — проверяет текущий разгон памяти графического процессора и, если он меньше максимального разгона графического процессора, повторно применяет профиль MSI Afterburner.Если сценарий запускается без параметра, он будет использовать профиль 1. Если вы хотите применить другой профиль, передайте номер профиля в качестве параметра (принимает только 1-5), например, wscript.exe Monitor-Overclocks.vbs 3

Initialise-ProwlNotifications — запустите этот сценарий, чтобы добавить ключ Prowl API в реестр. Затем Prowl Push-уведомления будут отправляться следующими сценариями: Monitor-NiceHash.vbs, Monitor-GPUTotal.vbs, Monitor-Power.vbs, Monitor-PowerLevels.vbs и Monitor-Overclocks.vbs

Generate-TaskSchedulerPreFlightChecksXML.vbs — этот сценарий генерирует XML-файл для импорта в планировщик задач. Он запустит сценарий Monitor-PreFlightChecks.vbs при запуске

.Monitor-PreFlightChecks.vbs — этот файл запускается один раз при запуске и отправляет уведомление Prowl, чтобы сообщить вам, что ваша машина загрузилась (в случае появления синего экрана и автоматического перезапуска)

Monitor-AwesomeMiner.vbs — После взлома NiceHash я перешел на MiningPoolHub и AwesomeMiner.Этот скрипт является копией Monitor-NiceHash.vbs, но изменен для работы с AwesomeMiner

.Wrapper-ccminer.vbs — Кто-то попросил простой скрипт, который запускает майнер без звука и повторно открывает его, если он завершает работу. Это тот сценарий.

Эти скрипты пока немного грубоваты. Я мог бы подправить их еще немного, если у меня будет время, или если я столкнусь с новыми ошибками, которые нужно исправить, или найду лучший способ сделать что-то.

Если вы хотите купить мне пива из-за моих проблем и из денег, которые вы зарабатываете благодаря более высокому времени безотказной работы майнинга, то мой адрес BTC: 1E8kUsm3qouXdVYvLMjLbw7rXNmN2jZesL

На рекламной платформе AOL найден скрипт майнера криптовалюты25 марта мы увидели, что количество криптовалютных веб-майнеров, обнаруженных Trend Micro Smart Protection Network, внезапно резко возросло.Наша команда отследила трафик веб-майнеров и обнаружила, что большая часть его связана с MSN [.] Com в Японии. Дальнейший анализ показал, что злоумышленники изменили сценарий на рекламной платформе AOL, отображаемой на сайте, для запуска программы веб-майнера.

Мы уведомили команду AOL о наших результатах. AOL удалила внедренный майнер и решила проблему к 27 марта.

Первоначальный анализ рекламного веб-майнера криптовалюты AOL

Как упоминалось выше, мы обнаружили веб-майнер (обнаруженный Trend Micro как COINMINER_COINHIVE.E-JS), который был внедрен в рекламную платформу AOL. Скомпрометированная реклама привела к появлению большого количества веб-майнеров, которые мы обнаружили и оценили.

С 24 по 25 марта количество обнаружений уникальных веб-майнеров увеличилось на 108% — значительный скачок, свидетельствующий об эффективности взломанной рекламной платформы. Рекламное объявление размещалось на первой странице MSN [.] Com (обычно это страница браузера Microsoft по умолчанию), что, возможно, способствовало резкому увеличению числа обнаружений.Это автоматически перенаправило бы на страницу значительное количество пользователей.

Трафик веб-майнера был связан с вредоносным доменом www [.] Jqcdn [.] Download , который был создан 18 марта. Мы обнаружили, что этот инцидент можно классифицировать как часть кампании, поскольку было связано еще четыре домена. с этим конкретным скриптом майнинга с 2017 года.

Рис. 1. Обнаружение уникальных веб-майнеров резко выросло с 24 по 25 марта

Дальнейший анализ показал, что эта же кампания скомпрометировала более 500 веб-сайтов.Веб-сайты были связаны со страницей www [.] Datasecu [.] Download , которая содержала те же сценарии майнинга, которые мы нашли на рекламной платформе AOL.

Подробный обзор рекламного веб-майнера AOL

Вредоносный скрипт внедрен на рекламную площадку AOL Advertising.aolp.jp . Если пользователь посещает MSN и отображается скомпрометированная реклама, его браузер запускает программу веб-майнера. Пользователю не нужно нажимать на рекламу для запуска майнера, и майнер остановится после закрытия веб-страницы.

После деобфускации веб-майнера (файл с именем ricewithchicken.js) мы увидели, что код JavaScript основан на Coinhive.

Рисунок 2. Код, показывающий, как был взломан файл Advertising.aolp.jp

Этот майнер использует частные пулы веб-майнинга, что обычно делается для того, чтобы не платить комиссию, установленную для публичных пулов. Частные пулы майнинга, используемые в этом экземпляре, разрешаются к одним и тем же IP-адресам: wss: // wsX [.] Www [.] Datasecu [.] Download / proxy и wss: // www [.] jqcdn [.] скачать: 8893 / прокси .

Рисунок 3. Пулы для майнинга криптовалют, используемые майнером

Мы внимательно изучили скомпрометированные сайты, измененные в ходе этой кампании, и заметили, что большая часть вредоносного контента размещается в корзинах Amazon Web Service (AWS) S3. Имена сегментов S3 были видны в некоторых взломанных URL-адресах, что позволило нам изучить их дальше. Мы обнаружили, что корзины были полностью незащищенными и оставлены открытыми для внесения в список, копирования и изменения.

Мы подозреваем, что законный администратор AWS неправильно установил разрешения для своей корзины S3, что позволило злоумышленнику изменить размещенный контент. Незащищенные серверы Amazon S3 были проблемой с 2017 года, и в этом году они уже использовались в нескольких схемах майнинга криптовалюты. В ходе нашего анализа мы отметили, что некоторые веб-сайты исправили разрешения для сегментов, но не заметили вредоносный код, внедренный в контент.

В случае рекламной платформы AOL возможно, что сервер был незащищенным и модифицировался, как и другие.Мы обнаружили, что такой же тип сервера Amazon также размещал рекламный скрипт. Однако у нас не было доступа к самому ведру S3, что не позволяло нам проверить разрешение.

Кампания внедрила вредоносный сценарий в конец библиотеки JavaScript в незащищенных сегментах S3. Администраторы веб-сайтов могут легко проверить наличие любого сценария, в который введен код, подобный приведенному ниже, или доменов для майнинга, которые мы перечислили в разделе «Индикаторы компрометации», чтобы проверить, были ли изменены их сайты.

Рисунок 4. Внедрение вредоносного скрипта для загрузки майнера криптовалюты

Организации должны защищать и всегда правильно настраивать свои серверы для предотвращения подобных угроз. Чтобы защитить себя, они должны выбрать правильное решение для облачной безопасности, исходя из своих конкретных потребностей. Trend Micro Deep Security для облака может обеспечить упреждающее обнаружение и предотвращение угроз, в то время как Hybrid Cloud Security обеспечивает оптимальную безопасность для гибридных сред, включающих физические, виртуальные и облачные рабочие нагрузки.

Trend Micro Deep Security as a Service оптимизирован для AWS, Azure и VMware для мгновенной защиты серверов. Это снижает нагрузку на ваш перегруженный ИТ-отдел, переложив настройку безопасности, управление и обновления системы на Trend Micro. Deep Security as a Service может немедленно приступить к защите серверов без установки или настройки системы.

Мы работали с командой AOL над решением этой проблемы и ценим быстрый ответ команды.

Индикаторы взлома (IoC)

SHA256 c6c5b88e5b641484c9f50f1abdbebb10e5a48db057e35cb7f556779c5684003b

| Вредоносные домены | Определение |

| www [.] jqcdn [.] загрузить | Частный домен веб-майнера |

| www [.] Datasecu [.] Загрузить | Частный домен веб-майнера |

| www [.] Dataservices [.] Скачать | Частный домен веб-майнера |

| www [.] Jquery-cdn [.] Скачать | Частный домен веб-майнера |

| www [.] Securedates [.] Скачать | Частный домен веб-майнера |

Обновлено 12 апреля 2018 г. 10:00

График на рисунке 1.был неправильно маркирован, это было исправлено.

В браузереFirefox добавлена возможность автоматической блокировки скриптов майнинга криптовалют

Mozilla выпустила обновление для своего браузера Firefox, которое включает в себя возможность блокировать скрипты майнинга криптовалюты на веб-сайтах.

Эта опция предлагается наряду с контролем файлов cookie и трекеров на вкладке «Конфиденциальность и безопасность» браузера, где пользователи теперь также могут установить флажок, предотвращающий запуск «криптомайнеров», сообщила Mozilla в своем блоге во вторник.

Скрипты для майнинга криптовалюты на веб-сайтах запускаются в браузере, как правило, без ведома или согласия пользователей, с использованием мощности процессора компьютера для добычи криптовалюты для личной выгоды хакеров.

«Эти сценарии замедляют ваш компьютер, разряжают батарею и увеличивают ваши счета за электричество», — заявила Mozilla.

Возможность блокировать скрипты майнинга доступна в бета-версии с момента первоначального запуска этой функции в апреле, при этом Mozilla сотрудничает с фирмой Disconnect, занимающейся кибербезопасностью, для предоставления этой услуги.

Mozilla объявила о своем плане предложить эту функцию в августе прошлого года, заявив, что ее цель — не допустить, чтобы сторонние скрипты мешали работе пользователей. Веб-браузер Opera также предлагает защиту майнеров в своей версии для смартфонов, в то время как Google Chrome запретил майнерам использовать свои расширения.

Незаконный майнинг криптовалют, иногда называемый криптоджекингом, быстро набирает популярность у преступников (есть и более законные способы использования). Код, выполняющий задачу майнинга, может распространяться вредоносными программами и размещаться непосредственно в компьютерных системах, или он может быть размещен на веб-сайтах хакерами для майнинга с использованием компьютеров жертв через браузеры.

Отчет Skybox Security за прошлый год показал, что на этот метод сейчас приходится 32 процента всех кибератак, в то время как программы-вымогатели составляют только 8 процентов.

В 2017 году Skybox обнаружил, что ситуация практически полностью изменилась. В то время как атаки программ-вымогателей, при которых данные на компьютере человека зашифровываются вредоносным ПО и разблокируются только после уплаты комиссии, составляли 32% всех атак, на тот момент криптоджекинг составлял 7% от общего числа.

Образ Mozilla Firefox через Shutterstock; изображение настроек браузера через Mozilla

л.На сайт A. Times был внедрен скрипт для майнинга криптовалюты Monero

Атака криптоджекинга, похоже, продолжалась в течение нескольких недель, прежде чем была рассмотрена, поскольку она была настроена так, чтобы не загружать ЦП максимально. Хакеры внедрили его через незащищенное ведро AWS S3.

Создаете презентацию, презентацию или презентацию? Вот основные выводы:

- Незащищенная корзина AWS S3 позволила злоумышленникам внедрить скрипт майнинга Monero на веб-сайт, управляемый L.A. Times.

- Широкое использование платформы для майнинга Coinhive хакерами привело к тому, что поставщики браузеров и средств защиты от вредоносных программ полностью заблокировали доступ.

Веб-сайт The Homicide Report, управляемый L.A. Times, на котором перечислены люди, убитые в округе Лос-Анджелес за последние 12 месяцев, был взломан, чтобы включить в него майнер JavaScript для криптовалюты Monero. В этой атаке, как и во многих других, использовалась платформа для майнинга Coinhive.

Хотя Coinhive технически является законной операцией, предоставляя владельцам веб-сайтов возможность майнить криптовалюту на компьютерах конечных пользователей, количество незаконных использований службы, похоже, превышает законные.В этом месяце тысячи правительственных веб-сайтов в Великобритании, США и Австралии были заражены скриптом майнинга Coinhive. Вспомогательная технология Browsealoud, предназначенная для обеспечения навигации по веб-сайтам для пользователей с нарушениями зрения, была взломана, что дало хакерам возможность внедрить скрипт интеллектуального анализа данных.

SEE: Кибербезопасность в 2018 году: сводка прогнозов (Tech Pro Research)

В случае веб-сайта LA Times ведро AWS S3, которое было ошибочно настроено для публичной записи, было использовано хакерами для внедрения майнинга. сценарий.Любопытно, что в этом случае сценарий не был настроен для работы с максимальными настройками, что, возможно, позволило ему остаться незамеченным.

Трой Мурш, исследователь безопасности из Bad Packets Report, обнаружил атаку на веб-сайт L.A. Times. В заявлении для ThreatPost он подсчитал, что скрипт использовался как минимум с 9 февраля. В то время как L.A. Times отказалась комментировать ThreatPost, сценарий был удален с веб-сайта поздно вечером в четверг.

Coinhive уже некоторое время находится на грани приемлемости.Сервис используется The Pirate Bay с сентября прошлого года вместо традиционной рекламы. Веб-сайт прогрессивной политики Salon также начал использовать Coinhive для пользователей, которые заблокировали обычную рекламу с помощью расширений для блокировки рекламы в браузере.

Однако некоторые из тех же браузерных расширений, блокирующих рекламу, продолжили блокировать Coinhive и связанные с ним браузерные майнеры криптовалюты. Opera 50, выпущенная в декабре прошлого года, по умолчанию блокирует атаки с использованием майнинга. Популярная антивирусная программа MalwareBytes блокирует Coinhive с сентября 2017 года.

Хакеры упорно пытаются привнести Coinhive горнодобывающего скрипт в любой возможный вектор атаки. В этом месяце были обнаружены специально разработанные атаки на устройства Android, документы Microsoft Word и приложение для обмена сообщениями Telegram, а также ботнет Smominru, который использовал уязвимость EternalBlue, разработанную АНБ, для превращения серверов Windows в монолит майнинга Monero.

Мадридская компания по кибербезопасности AlienVault заявила в новом отчете, что правительство Северной Кореи использовало Monero в кибератаках.Томас Боссерт, советник по внутренней безопасности США, назвал Северную Корею инициатором атаки WannaCry, которая также использует уязвимость EternalBlue.

Информационный бюллетень для инсайдеров по кибербезопасности

Усильте защиту ИТ-безопасности вашей организации, следя за последними новостями, решениями и передовыми практиками в области кибербезопасности.

Настройки Adblocker зависят от используемого браузера.

Настройки Adblocker зависят от используемого браузера.