Скрипт для браузерного майнинга криптовалюты Монеро

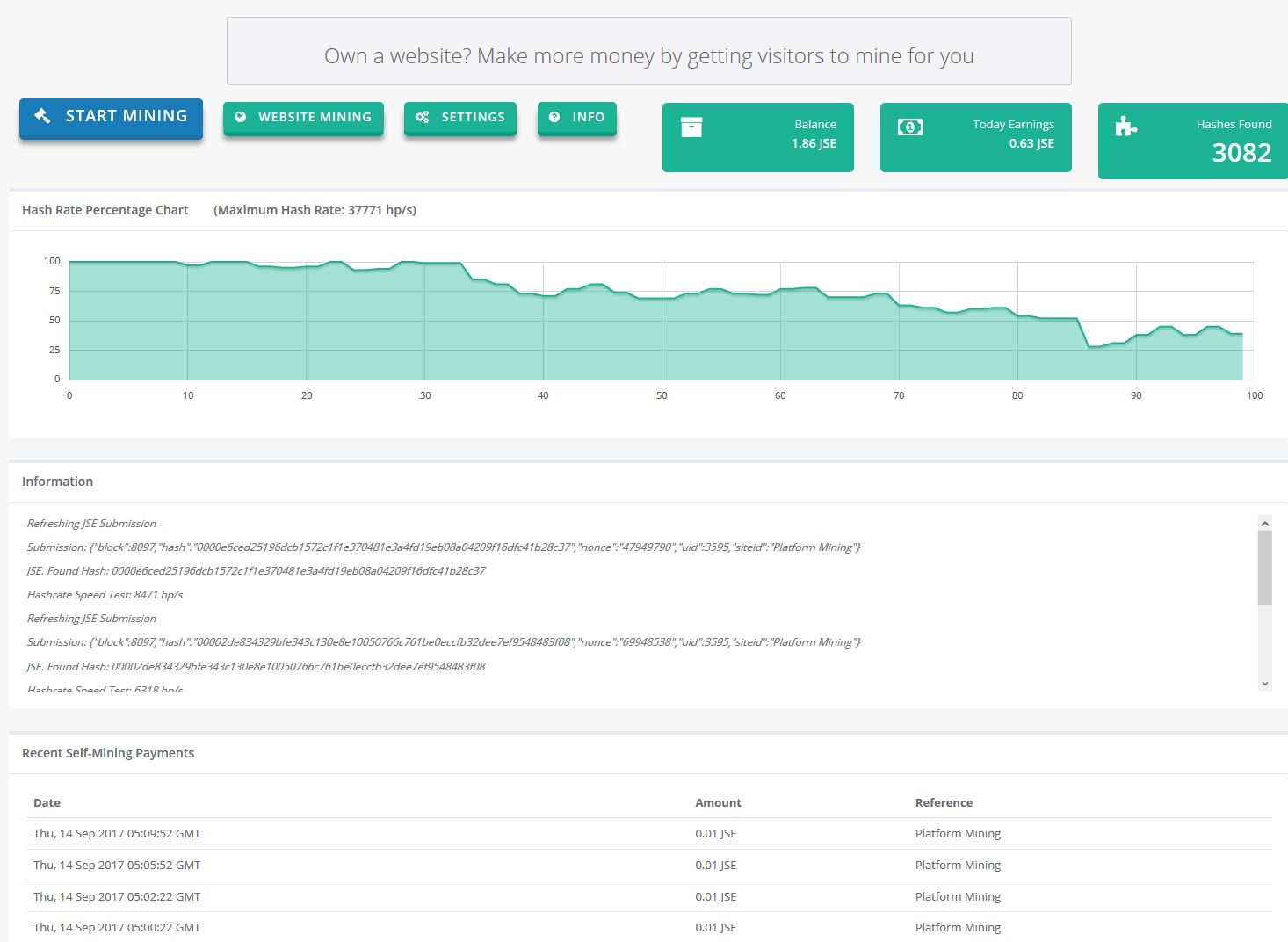

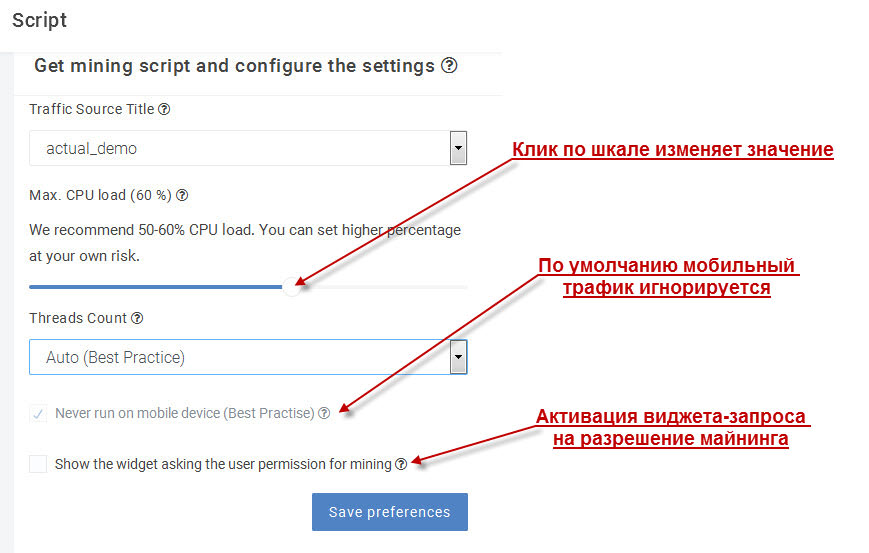

В последнее время внимание общественности привлекает сервис, который, как выяснилось, используется на торрент-трекере Pirate Bay для майнинга Monero (XMR). Речь идёт о Coin Hive. Он позволяет пользователям встраивать JavaScript-майнеры в свои сайты и получать благодаря этому дополнительный доход. Таким образом, сам по себе сервис хорош и полезен. Проблема с Pirate Bay — в том, что этот он запускает майнер, не ставя об этом в известность посетителей: последние, открывая сайт, с удивлением замечают, что нагрузка на их процессоры значительно увеличивается. Конечно, это нехорошо.

Главная проблема в случае этого и аналогичных сервисов состоит в том, что использование вычислительных мощностей компьютеров происходит без ведома их владельцев. Необходимо ставить их в известность и предоставлять им возможность выбора.

Coin Hive не позволяет пользователям с помощью визуального интерфейса или как-то иначе узнавать о присутствии майнера.

Это интересная идея, способная принести пользу, но беда в том, что многие предпочтут злоупотреблять сервисом, наживаясь за счёт других. Однако, если вы находите этот проект полезным, советуем вам поинтересоваться деталями. Главное, не забывайте сообщать посетителям вашего сайта о том, что ведётся майнинг.

Наряду со встроенным майнером, использующим JavaScript, сервис CoinHive предлагает альтернативы более традиционным сервисам, таким как сокращение ссылок Proof-of -Work и капча Proof-of-Work. Оба сначала осуществляют майнинг определённого числа хешей и только затем предоставляют соответствующую ссылку или просят подтвердить, что вы человек, а не бот.

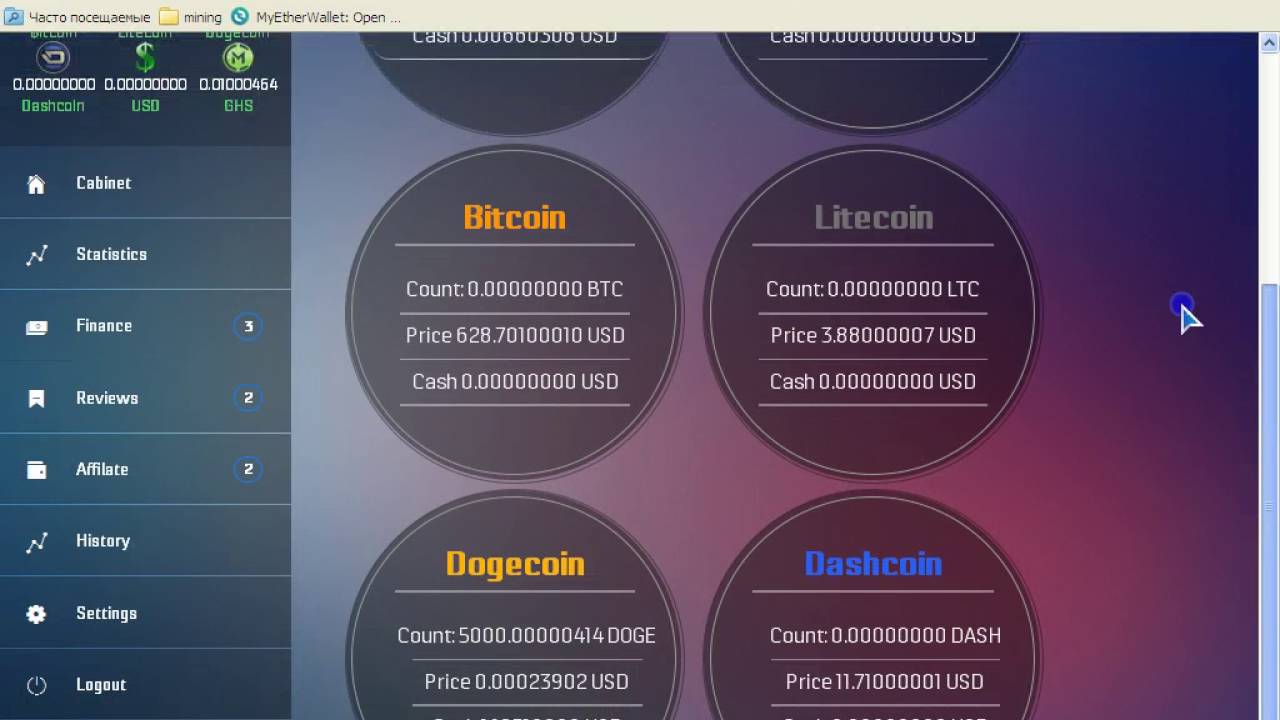

Применение алгоритма Proof-of-Work для решения этих и других задач, к которым обычно подходят иначе, может одновременно повысить эффективностью уже работающих ресурсов и помочь в их монетизации. Например, с помощью криптовалютного майнинга можно награждать пользователей за выполнение тех или иных задач в процессе сетевых игр или в социальной сети.

Например, с помощью криптовалютного майнинга можно награждать пользователей за выполнение тех или иных задач в процессе сетевых игр или в социальной сети.

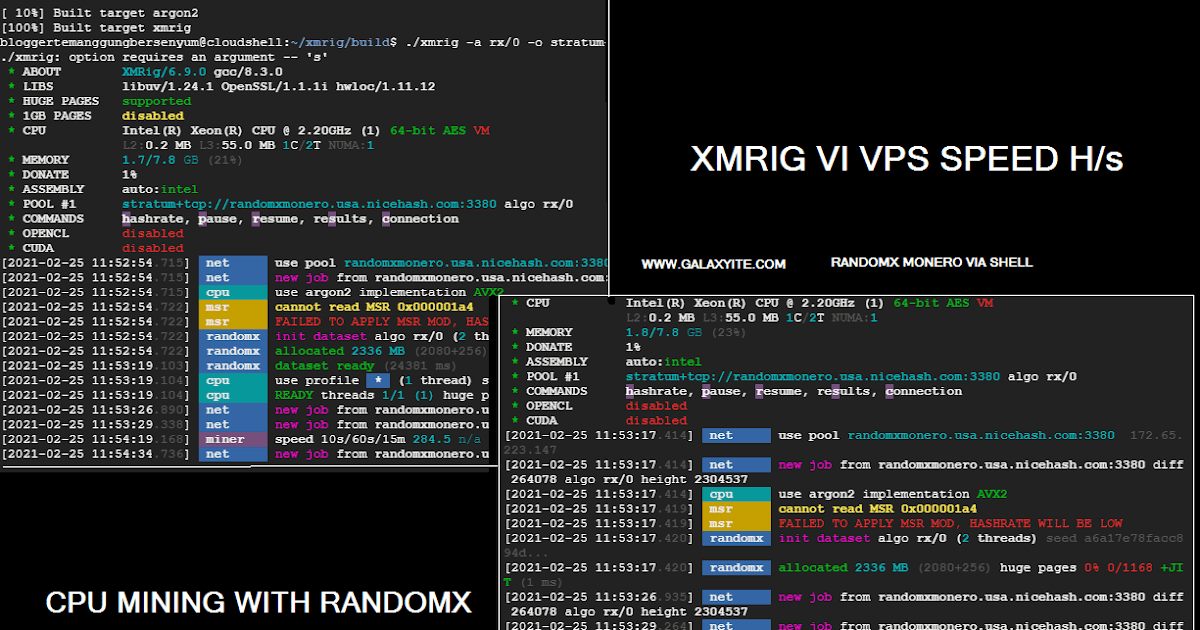

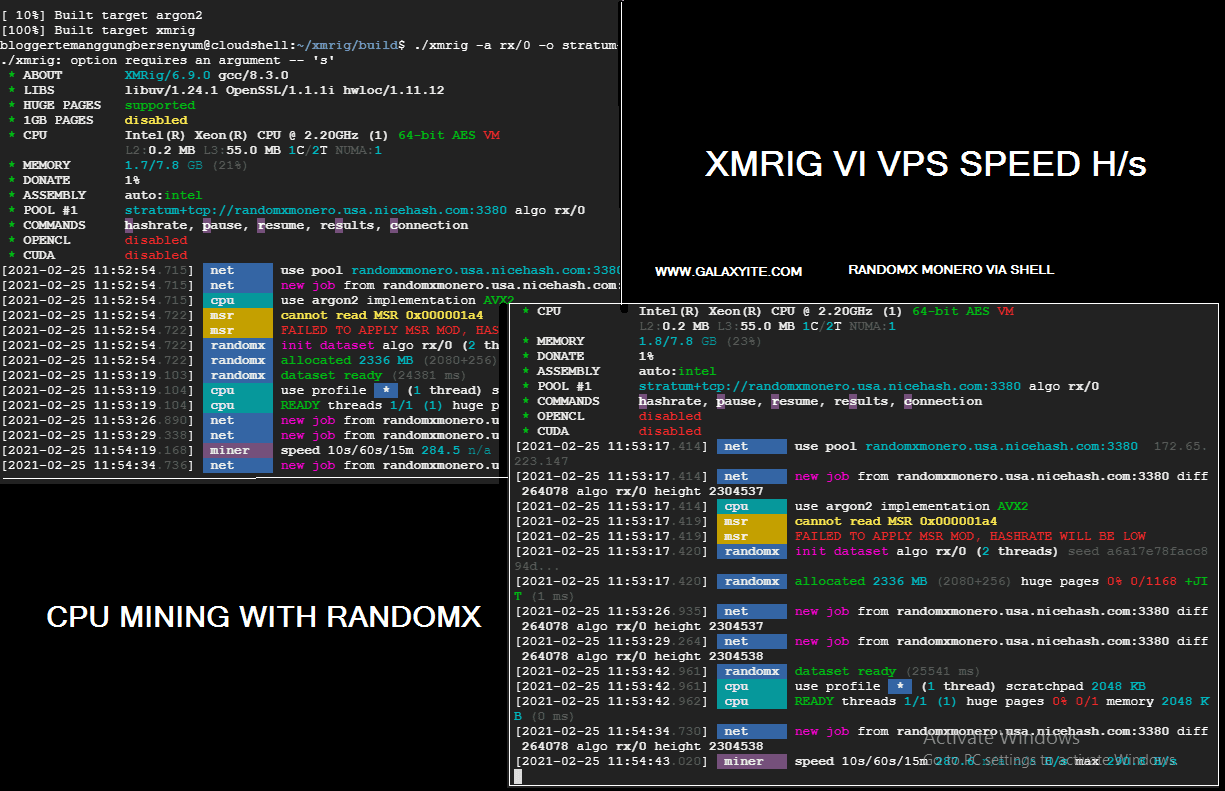

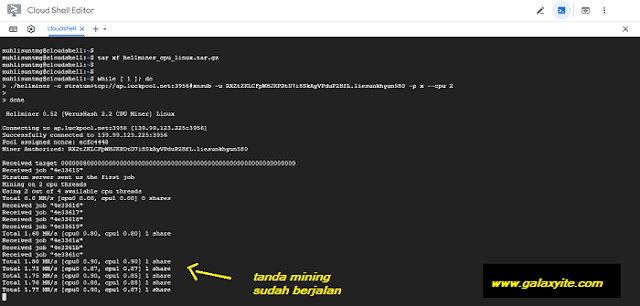

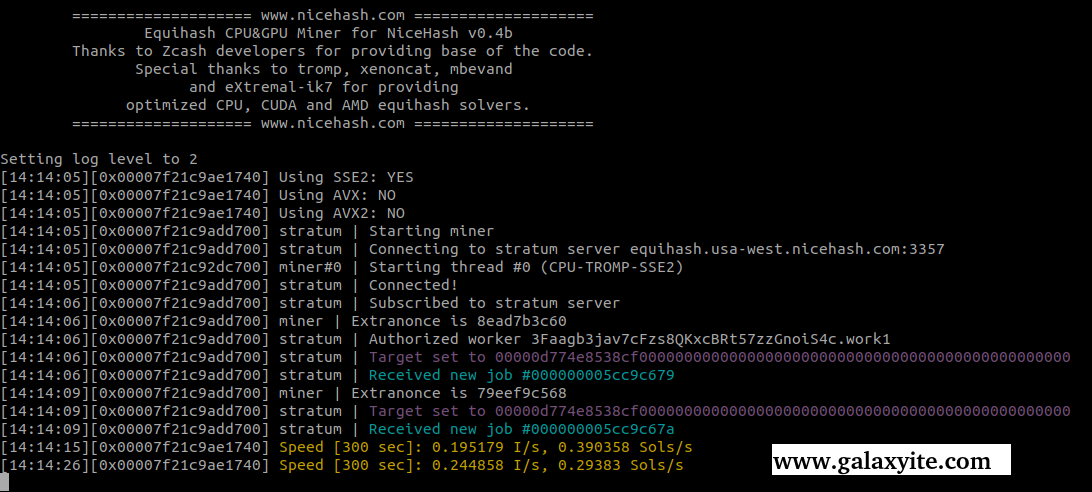

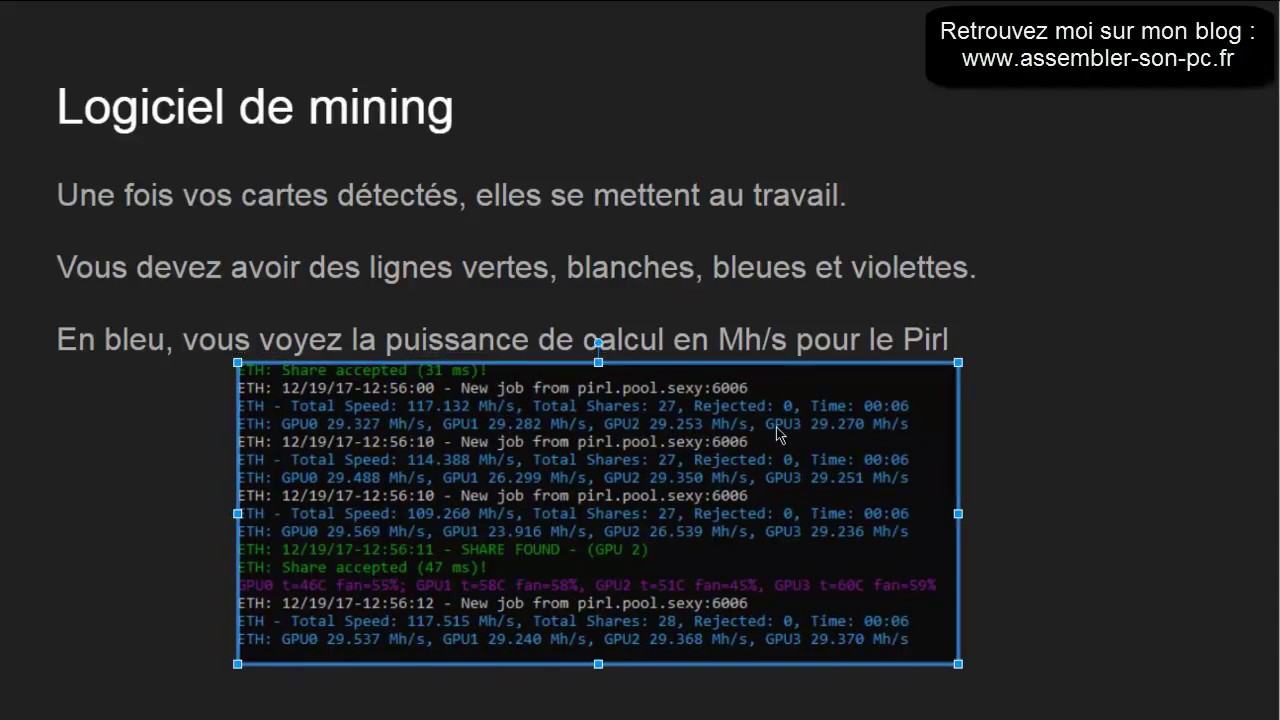

Конечно, майнинг посредством браузера с JavaScript не столь эффективен, как майнинг с применением оптимизированного ПО. Мы экспериментировали с майнером и сервисами на основе Proof-of-Work, однако заметьте, что мы не встраивали их в сайт и не станем этого делать, не известив вас (если решим протестировать их в интерактивном режиме).

По материалам сайта Crypto Mining Blog

Антимайнеры: Как защититься от скрытого майнинга криптовалют в браузере

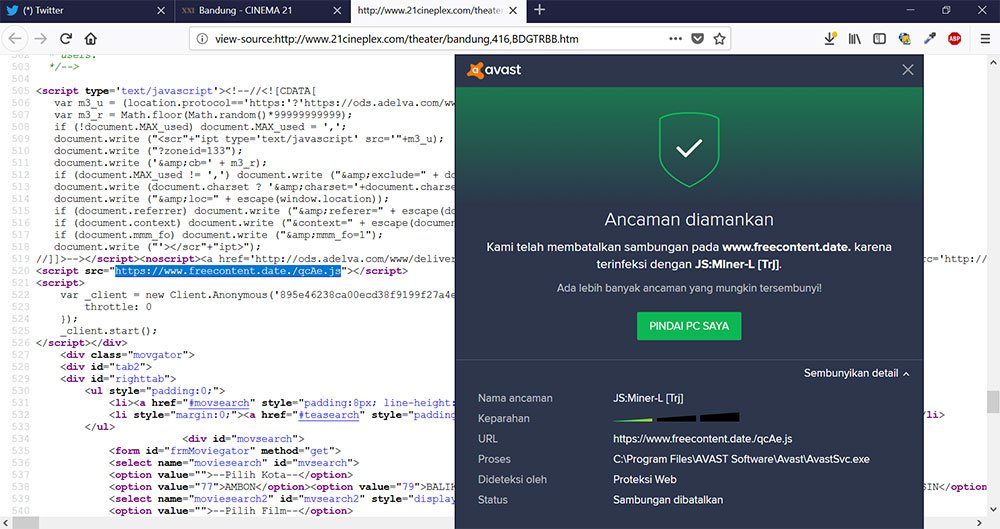

За прошлый год веб-майнинг стал реальной проблемой для всех интернет-пользователей. Работает он с помощью специального скрипта, интегрированного в код сайта. Когда пользователь попадает на такой веб-ресурс, криптовалюта начинает добываться прямо в браузере с использованием центрального процессора компьютера. Понять, что браузер используется для этой цели просто — после захода на сайт нагрузка на процессор значительно увеличивается и ПК начинает работать медленнее.

Понять, что браузер используется для этой цели просто — после захода на сайт нагрузка на процессор значительно увеличивается и ПК начинает работать медленнее.

В сентябре 2017 года словацкая антивирусная компания ESET опубликовала отчет по одной из разновидностей скриптов для майнинга, где говорится, что его жертвами стали жители стран СНГ. Доля российских посетителей ресурсов со встроенными майнинг-скриптами составила 65,29%. Процент украинцев ниже — 21,95%. Замыкает тройку лидеров Беларусь — доля жителей этой страны среди жертв составляет 6,49%. Но от подобных скриптов страдают пользователи по всему миру.

Для веб-майнинга чаще всего используют сайты, на которых можно получить доступ к пиратскому контенту с потоковым видео и онлайн-играми. Но некоторые сайты встраивают майнинг-скрипты сознательно — в качестве альтернативы рекламе как монетизации ресурса. Так в 2017 году владельцы торрент-трекера The Pirate Bay интегрировали скрипт для добычи Monero, анонимной криптовалюты, которая занимает 10 позицию по рыночной капитализации. Эксперимент The Pirate Bay продолжался один день, но на него успели обратить внимание СМИ и обычные пользователи. Майнинг загружал процессоры любителей пиратского контента на 100%.

Эксперимент The Pirate Bay продолжался один день, но на него успели обратить внимание СМИ и обычные пользователи. Майнинг загружал процессоры любителей пиратского контента на 100%.

Случай с The Pirate Bay скорее исключение из правил. Гораздо чаще злоумышленники не имеют никакого отношения с администрации сайта. Они приобретают рекламу, в которую «закладывают» вредоносный скрипт, или просто взламывают сайты и изменяют их код.

Как защититься от веб-майнинга

Наиболее простой метод борьбы с веб-майнингом — отключение в браузере JavaScript, который используют майнеры. Чтобы сделать это нужно зайти в настройки браузера, пункт «Конфиденциальность и безопасность» — «Настройки контента» — JavaScript (короткая ссылка для браузера Chrome). Но этот шаг приведет к некорректной работе большинства сайтов. Потому стоит отключать JavaScript для отдельных сайтов, которые подозрительно сильно загружают процессор.

Чтобы заблокировать JavaScript для отдельного сайта, нужно нажать на иконку «i» и выбрать настройки сайта (Site Settings)Менее радикальным может быть установка блокировщика веб-майнеров для браузера. Для этих целей есть специальные расширения No Coin и MinerBlock. Они работают с браузерами Chrome (No Coin и MinerBlock), Opera (No Coin и MinerBlock) и Mozilla Firefox (No Coin и MinerBlock). После установки они начинают блокировать скрипты для майнинга на сайтах автоматически. В настройках расширений также есть возможность добавить сайт в белый список, который позволяет продолжить работу с сайтом даже если в нем есть майнинг-скрипт в течении выбранного периода времени.

Для этих целей есть специальные расширения No Coin и MinerBlock. Они работают с браузерами Chrome (No Coin и MinerBlock), Opera (No Coin и MinerBlock) и Mozilla Firefox (No Coin и MinerBlock). После установки они начинают блокировать скрипты для майнинга на сайтах автоматически. В настройках расширений также есть возможность добавить сайт в белый список, который позволяет продолжить работу с сайтом даже если в нем есть майнинг-скрипт в течении выбранного периода времени.

Некоторые браузеры сами встроили защиту от веб-майинга. Так поступила Opera, которая использует расширение No Coin. Тоже на днях сделал и «Яндекс.Браузер», которые использует собственные технологии. Чтобы определить угрозу браузер анализирует нагрузку на процессор при помощи специального алгоритма.

Защитить от веб-майнинга могут и расширения для блокировки рекламы AdBlock и AdBlock Plus, которое поддерживает большинство современных браузеров. Чтобы включить такую возможность нужно добавить специальный фильтр. Необходимо зайти в опции (Options) Adblock Plus, нажать «Добавить собственный фильтр» («Add your own filters»), в текстовом поле ввести ||coin-hive.com/lib/coinhive.min.js и нажать «Добавить фильтр» (+Add Filter). Такой способ защитит от самого популярного веб-майнера — Coinhive.

Необходимо зайти в опции (Options) Adblock Plus, нажать «Добавить собственный фильтр» («Add your own filters»), в текстовом поле ввести ||coin-hive.com/lib/coinhive.min.js и нажать «Добавить фильтр» (+Add Filter). Такой способ защитит от самого популярного веб-майнера — Coinhive.

Защитить от майнинга в браузере могут и некоторые антивирусы. В их числе NOD32, «Касперский» и Malwarebytes. Для обеспечения безопасности пользователю нужно держать антивирусы постоянно включенными и не забывать об обновлениях.

Несмотря на всплеск в использовании майнинг-скриптов, способов защититься от веб-майнинга достаточно. В первую очередь угрозы стоит ожидать на непроверенных сайтах с назойливой рекламой и пиратским контентом. Поэтому, чтобы избежать использования ресурсов своего компьютера для чужой выгоды, стоит придерживаться интернет-гигиены и избегать подозрительных ресурсов. Но и большинство описанных инструментов тоже не будут лишними.

Сколько сайтов добывают криптовалюту? Чтобы выяснить это, мы проанализировали более 175 миллионов доменов.

Опубликовано: 2018-04-03

Знаете ли вы, что некоторые веб-сайты используют

Честно говоря, еще несколько недель назад я не знал, что есть такая вещь, как «скрипт майнинга криптовалют», который можно установить на вашем веб-сайте.

Итак, позвольте мне вкратце объяснить, как работают скрипты для майнинга криптовалют. (Я постараюсь сделать это проще.)

Чтобы криптовалюты функционировали, необходимо постоянно выполнять сложные вычислительные вычисления; этот процесс называется майнингом . Майнинг осуществляется майнерами, которые зарабатывают на этом криптовалюту.

Для майнинга криптовалюты требуются большие вычислительные мощности, что означает много энергии.

Поскольку энергия стоит денег, некоторые веб-сайты устанавливают сценарии, которые эффективно используют энергию вашего компьютера для добычи криптовалюты от их имени. Таким образом, чем дольше у вас открыт их сайт в браузере, тем больше монет они зарабатывают, используя энергию вашего компьютера. (Умно, правда?)

Таким образом, чем дольше у вас открыт их сайт в браузере, тем больше монет они зарабатывают, используя энергию вашего компьютера. (Умно, правда?)

Примечание.

Не всегда владельцы веб-сайтов устанавливают эти скрипты; многие просто взломаны.Поскольку сейчас майнинг криптовалют является очень популярной тенденцией, мы подумали, что было бы интересно узнать не только о том, на скольких сайтах в мире установлены скрипты для майнинга, но и о том, на скольких из них достаточно трафика, чтобы сделать это занятие стоящим.

Приступим к результатам!

Наше исследование

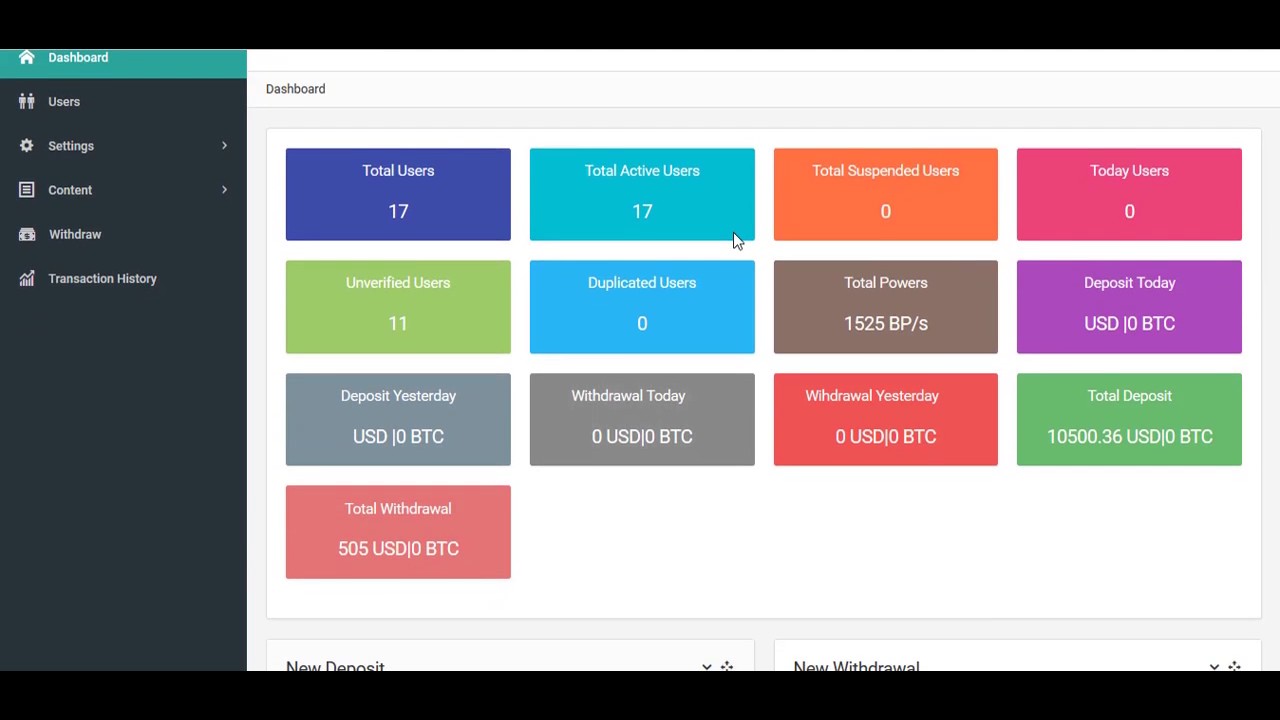

Мы просканировали все 175 251 729 веб-сайтов в нашей базе данных, чтобы узнать, сколько из них майнило криптовалюту.

Чтобы уточнить, это означает, что мы также сканировали субдомены.

Для проверки наличия скриптов криптомайнинга мы использовали Wappalyzer.

Для тех, кто не знаком с Wappalyzer, вот что он делает:

Wappalyzer — это кроссплатформенная утилита, которая раскрывает технологии, используемые на веб-сайтах.

Он обнаруживает системы управления контентом, платформы электронной коммерции, веб-фреймворки, серверное программное обеспечение, инструменты аналитики и многое другое.

Wappalyzer может определить наличие 14 распространенных скриптов для майнинга криптовалют.

Эти скрипты включают Coinhive, Crypto-Loot, JSECoin, ProjectPoi и многие другие.

Примечание.

Не важно понимать, чем отличается каждый из этих скриптов. Все они добывают криптовалюту и работают примерно одинаково.Вы можете протестировать Wappalyzer на себе здесь.

Введите домен, и он сообщит вам, какие технологии используются на этом веб-сайте.

похоже, что на Ahrefs.com нет скриптов для майнинга криптовалюты. (Уф!)

Но давайте перейдем к результатам, не так ли?

Наши результаты

Мы нашли 23 872 уникальных домена, на которых запущены скрипты для майнинга криптовалют.

В процентах от общего числа 175 млн + в базе данных Ahrefs это 0,0136% . (Или 1 из 7353 веб-сайтов.)

(Или 1 из 7353 веб-сайтов.)

@ahrefs проанализировал более 175 миллионов доменов и обнаружил 23 872 веб-сайта, на которых запущены скрипты для майнинга криптовалют!

Нажмите, чтобы твитнутьС точки зрения реального скрипта крипто-майнинга, который работает на этих сайтах, Coinhive на сегодняшний день является самым популярным вариантом. На его долю приходится 93,82% наших результатов — это ~ 22 396 веб-сайтов.

(Подробнее о Coinhive мы поговорим позже в статье.)

Давайте подробнее рассмотрим наши данные, чтобы получить дополнительную информацию.

1. Сколько ежемесячных посетителей из обычного поиска получают эти сайты?

Вот разбивка ежемесячного распределения органического поискового трафика для этих сайтов (по оценке Ahrefs):

см. необработанные числа для этого графика здесь.

ВАЖНО ! Это не общий трафик; это расчетный ежемесячный органический поисковый трафик. Это означает ориентировочный поисковый трафик только от Google.

Вы можете видеть, что около 91% веб-сайтов, на которых установлены криптомайнеры, по оценкам получают менее 50 посетителей из Google в месяц — совсем немного!

Подводя итог, можно сказать, что большинство сайтов, на которых запущены криптографические скрипты, вероятно, получают очень мало трафика.

Мы можем только догадываться, почему это так, но вот несколько мыслей:

- Заброшенные веб-сайты могут быть взломаны: я уже упоминал об этом ранее. По сути, многие люди создают веб-сайты, а затем быстро теряют интерес. Затем эти веб-сайты забрасывают и оставляют гнить. У них никогда не бывает шансов привлечь значительный объем трафика. Поскольку они остались заброшенными, вполне вероятно, что CMS , тема и плагины не получат никаких критических обновлений. Это приводит к недостаткам безопасности, которые, в свою очередь, упрощают хакерам доступ и установку криптовалютного вредоносного ПО. Таким образом, хотя отдельный веб-сайт может получать всего несколько десятков посетителей в месяц, хакеры могут иметь возможность добывать значительное количество криптовалюты, если они взломают и установят скрипты крипто-майнинга на тысячах веб-сайтов.

(Но опять же, это чистое предположение, поскольку мы особо не углублялись в это.)

(Но опять же, это чистое предположение, поскольку мы особо не углублялись в это.) - Высокому трафику есть что терять . Предположим, у вас есть веб-сайт с большим количеством поискового трафика в месяц; не могли бы вы избежать всего, что может поставить под угрозу ваш сайт? Конечно бы. В прошлом даже ходили слухи, что Google может блокировать веб-сайты с помощью скриптов для майнинга в Chrome (браузер с долей рынка ~ 58%). Итог: установка скриптов для майнинга просто не стоит риска для известных веб-сайтов.

2. Как эти сайты распределены по рейтингу домена ( DR ) и сколько из этих сайтов входят в топ- 100K по рейтингу Ahrefs?

Давайте сначала займемся рейтингом домена ( DR ).

Но что такое ДР ?

Рейтинг домена ( DR ) — это собственная метрика Ahrefs, которая показывает силу общего профиля обратных ссылок целевого веб-сайта (с точки зрения его размера и качества). DR измеряется по логарифмической шкале от 0 до 100, причем последний является самым сильным.

По сути, если у сайта высокий рейтинг домена ( DR ), это означает, что на него есть ссылки с множества других сайтов. Это один из способов измерить популярность этого веб-сайта по сравнению с другими веб-сайтами.

дальнейшее чтение

- Представляем НОВЫЙ рейтинг доменов Ahrefs (и способы его использования)

Вот как выглядят сайты, на которых запущены криптографические скрипты, с точки зрения аварийного восстановления :

см. необработанные числа для этого графика здесь.

Но как насчет ранга Ahrefs?

Во-первых, давайте быстро напомним, что такое рейтинг Ahrefs.

Если вы возьмете все веб-сайты в мире и отсортируете их по размеру и качеству их профиля обратных ссылок (в основном, по их DR ), вы получите рейтинг Ahrefs. Итак, Ahrefs Rank # 1 принадлежит сайту с лучшим профилем обратных ссылок, # 2 — немного хуже, # 3 — немного хуже, и т. Д.

Это означает, что сайты с рейтингом Ahrefs <= 100K входят в 0,00058% лучших сайтов в мире. Другими словами, на каждый веб-сайт с рейтингом Ahrefs <= 100K приходится 1751 веб-сайт с рейтингом Ahrefs> 100K .

Другими словами, на каждый веб-сайт с рейтингом Ahrefs <= 100K приходится 1751 веб-сайт с рейтингом Ahrefs> 100K .

Итак, на скольких из 100 тысяч лучших доменов были запущены скрипты для майнинга криптовалюты?

220 .

Для сравнения: это 0,92% от общего числа обнаруженных нами доменов, на которых выполняются скрипты для майнинга криптовалюты. (Или 1 из 108.)

Другими словами, это означает, что > 99% доменов, на которых выполняются скрипты крипто-майнинга, находятся за пределами 100 000 лучших доменов по рейтингу Ahrefs .

3. Как эти сайты распределены по доменам верхнего уровня ( TLD )?

Я думаю, что лучше всего это проиллюстрировать на круговой диаграмме.

Подводя итог, можно сказать, что большинство сайтов находятся в доменах верхнего уровня .com.

Но этого следовало ожидать. В конце концов, большинство сайтов в нашем индексе — это домены верхнего уровня .com.

Мы решили включить как распределение TLD сайтов, на которых были установлены криптографические скрипты, так и общее распределение TLD по всей нашей базе данных доменов, указанное выше. Таким образом, вы можете взглянуть на данные и выявить тенденции (или различия).

Таким образом, вы можете взглянуть на данные и выявить тенденции (или различия).

4. Сколько сайтов принадлежит «корневым доменам службы»?

Я знаю, о чем вы думаете … «Что, черт возьми, такое корневые домены служб?»

Короче говоря, это домены, где любой может запустить поддомен и разместить там некоторый контент, поэтому сканер Ahrefs рассматривает их как независимые веб-сайты.

Для иллюстрации возьмем typepad.com и sethgodin.typepad.com.

Сканер Ahrefs рассматривает эти поддомены как отдельные веб-сайты.

Вот несколько показателей для каждого:

- typepad.com ( DR 83; рейтинг Ahrefs: 69 944)

- sethgodin.typepad.com ( DR 86; рейтинг Ahrefs: 3605)

Примечание.

Да, эти цифры верны; Персональная клавиатура Сета Година имеет более высокий рейтинг Ahrefs и рейтинг домена ( DR ), чем корневой домен typepad.com. Это очень редкое явление; этого почти никогда не бывает. Но я думаю, Сет несколько уникален, если не сказать больше.

Но я думаю, Сет несколько уникален, если не сказать больше.Повторюсь , это связано с тем, что sethgodin.typepad.com является субдоменом, предназначенным для пользовательского контента, и поэтому мы рассматриваем его как отдельную сущность для typepad.com .

Это также верно для любого другого поддомена typepad.com (например, mygreatblog.typepad.com ).

Итак, сколько из 23 872 веб-сайтов, на которых запущены криптографические скрипты, принадлежат так называемым «корневым доменам службы»?

1,308 .

Это ~ 5,48% от всего количества доменов, на которых работают криптографические скрипты.

Что еще более интересно, все 1308 экземпляров были обнаружены в этих шести «корневых доменах служб»:

- blog.jp : 1 экземпляр;

- blogspot.com : 1257 экземпляров;

- canalblog.com : 2 экземпляра;

- squarespace.com : 1 экземпляр;

- us.

com : 1 экземпляр;

com : 1 экземпляр; - weebly.com : 1 экземпляр (подробнее об этом позже!)

Верно; 1257 из 23 872 (~ 5,27%) доменов приходятся на blogspot.com.

Наше исследование по сравнению с другим аналогичным исследованием

Возможно, вы уже видели нечто подобное этому исследованию с другими числами.

Итак, мы должны отметить, что мы не первые, кто проводит подобное исследование.

Ранее в этом году Трой Мурш из Bad Packets Report провел очень похожее исследование — он обнаружил, что скрипты криптоджекинга установлены на сайтах более чем 43 тыс .

Примечание.

Он проверял только скрипты Coinhive, Crypto-Loot, CoinImp, Minr и deepMiner.Но если Трой нашел более 43 тысяч сайтов, на которых запущены скрипты для майнинга, почему мы нашли только 23 тысячи ?

Мы считаем, что для этого есть одна основная причина:

Различные источники данных.

Для нашего исследования мы использовали собственный индекс.

Исследование Bad Packets Report опиралось на базу данных publicWWW.

База данных publicWWW содержит примерно на 17,5% больше сайтов, чем наш индекс.

Но почему база данных publicWWW больше? Я имею в виду, что у Ahrefs есть лучшие в отрасли данные, верно?

Все сводится к следующему: мы более разборчивы в выборе сайтов для включения в наш индекс.

Фактически, Трой был достаточно любезен, чтобы поделиться с нами своими данными. (Спасибо, Трой!)

Мы изучили его данные и обнаружили, что наш сканер наткнулся на многие домены. Но он решил не добавлять их в наш индекс из-за их низкого качества.

Итак, я полагаю, если учесть тот факт, что большинство сайтов, которые, как мы определили, запускали криптографические скрипты, были как с низким DR, так и с низким трафиком, вполне логично, что наше исследование — с использованием нашего индекса — обнаружит меньше экземпляров.

Вот еще пара возможных причин разных результатов:

- PublicWWW — это скорее «историческая» база данных, в то время как мы провели новое сканирование всего нашего индекса с целью проведения этого исследования.

Таким образом, наши данные были супер-свежими и актуальными.

Таким образом, наши данные были супер-свежими и актуальными. - Wappalyzer, вероятно, является более точным способом определения наличия скриптов крипто-майнинга, поскольку он выполняет проверку исходного кода веб-сайта в реальном времени.

Это не означает, что наше исследование в чем-то лучше или хуже, чем исследование Троя (или кого-либо еще, если на то пошло). Мы просто хотели сразу устранить это несоответствие и обеспечить некоторую прозрачность.

Последние мысли

23 872 сайта могут показаться многообещающими, но, учитывая размер сети, на самом деле это не так.

В нашем индексе около 175 миллионов сайтов, и мы с радостью признаем, что это лишь малая часть от общего количества сайтов в сети.

И даже если бы вся сеть была только этого размера (а это не так), это все равно означало бы, что только 1 из 7 353 веб-сайтов запускает скрипты для майнинга криптовалют — совсем немного.

DON «T ХОТЯТ БРОСИТЬ КОМПЬЮТЕР» S РЕСУРСЫ ДЛЯ Crypto-Майнинг скриптов?

Установите плагин для браузера, например minerBlock или No Coin — они блокируют запуск криптографических скриптов на любых посещаемых вами веб-сайтах.

По крайней мере, это могло спасти вас от разряженной батареи ноутбука.

Вы нашли эти данные интересными или полезными?

Дай мне знать в комментариях!

Суд обязал украинца заплатить за нелегальный скрипт для майнинга

К штрафу в восемь с половиной тысяч гривен (21 145 руб) приговорён ранее несудимый гражданин Украины, который встроил в сайт о медицине скрипт для майнинга криптовалюты Моnеrо, сообщает InternetUA.

Следствие квалифицировало его действия как создание с целью использования и распространения вредоносных программных средств, предназначенных для несанкционированного вмешательства в работу электронно-вычислительных машин. Дело рассматривается в Ровенском городском суде Ровенской области.

По версии следствия, мужчина в августе 2018 года, действуя умышленно и из корыстных побуждений, то есть с целью получения дохода от так называемого скрытого майнинга криптовалюты Моnеrо, встроил в программный код Интернет-ресурса diagnoz.net.ua скрипт Coinhive.

«После запуска заражённого файла на компьютере пользователя создаётся дополнительный файл и запускаются процессы, содержащие исполняемый код со ссылкой на загрузку скрытого от пользователя запуска в операционной системе программы для использования вычислительных возможностей процессора его компьютера для осуществления алгоритмических расчётов с целью майнинга (добычи) криптовалюты», – сказано в приговоре.

Эксперты МВД Украины установили, что файл coinhive.min.js. антивирусным программным обеспечением определяется как вредоносное ПО и относится к типу Coinminer (майнер криптовалют). Далее документация на сайте coinhive.com помогла экспертам понять, что файл предназначен для майнинга криптовалюты Моnеrо в скрытом режиме путём установления данного майнера на сайте и использования ресурсов компьютера пользователя, который открывает сайт в браузере.

30 мая 2019 года между прокурором и обвиняемым было заключено соглашение о признании вины. По условиям соглашения мужчина признал себя виновным в совершении уголовного преступления, предусмотренного ч. 1 ст. 361-1 КК Украины.

1 ст. 361-1 КК Украины.

Сторонами также согласовано, что при утверждении соглашения обвиняемому за совершение уголовного преступления, предусмотренного ч.1 ст.361-1КК Украины, будет назначено наказание в виде штрафа в размере пятисот необлагаемых минимумов доходов граждан, что составляет 8500 грн.

Суд соглашение сторон утвердил.

Источник: CoinSpot.io

Отключение Coinhive снизило уровень вредоносного майнинга на 99%

Криптоджекинг или вредоносный майнинг — добыча криптовалюты сайтами и сервисами на компьютерах жертвы без ведома последней. Скрипт майнинга встраивается на страницы сайта, и после захода пользователя на такой ресурс мощности его компьютера используются для майнинга криптовалют.

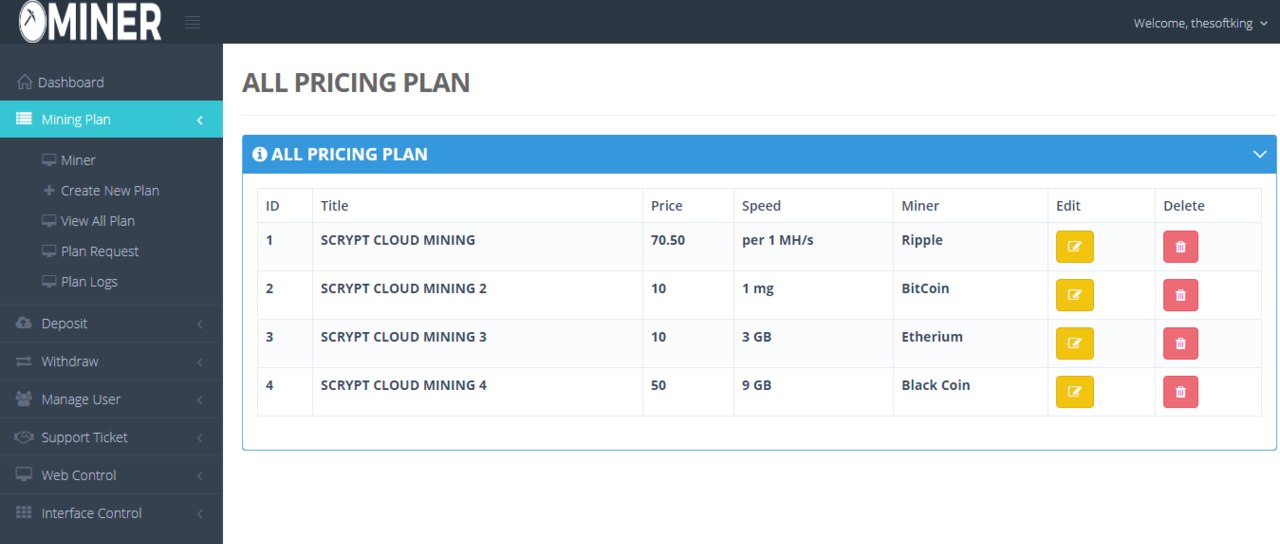

Чаще всего злоумышленники использовали сервис Coinhive, который давал возможность майнить Monero. Криптопираты вставляли скрипты не только в сайты и сервисы, но и в плагины для браузеров, приложения и т.п. В 2018 году разработчики скрипта заявили, что при помощи кода Coinhive было добыто криптовалюты примерно на несколько миллионов долларов США.

Изначально Coinhive был разработан с благой целью — дать возможность зарабатывать веб-мастерам, разработчикам приложений и т.п. Предполагалось, что вместо размещения рекламы на своих ресурсах их создатели будут использовать код майнера. Кроме того, аналогичный способ предлагался и разработчикам мобильных приложений. Они могли использовать код вместо рекламы, давая пользователям, разрешавшим майнинг, какие-то бонусы и внутриигровые плюшки. Естественно, во всех этих случаях предполагалось, что тот, кто использует код, будет предупреждать тех, чьи гаджеты задействуются в процессе майнинга.

«Наши пользователи обычно используют майнер вполне легально. Они предупреждают пользователей своих ресурсов и приложений о майнинге, и дают им взамен какие-то награды», — заявляли разработчики.

После того, как объем добычи Monero злоумышленниками при помощи майнера превысил разумные пределы, сервис принял решение закрыться. Серверы были отключены 8 марта прошлого года. Справедливости ради стоит сказать, что разработчики майнера прекратили работу не только из-за киберпреступников, но и потому, что рынок криптовалют рухнул.

Серверы были отключены 8 марта прошлого года. Справедливости ради стоит сказать, что разработчики майнера прекратили работу не только из-за киберпреступников, но и потому, что рынок криптовалют рухнул.

«Падение хэшрейта (более чем на 50%) после последнего хардфорка Monero сильно ударило по нам. Произошёл крах рынка криптовалют, а XMR за год обесценилась более чем на 85%. По этой причине, а также из-за анонсированного на 9 марта хардфорка и обновления алгоритма сети Monero мы пришли к выводу, что нужно прекратить работу Coinhive», — заявил один из разработчиков.

Год спустя аналитики изучили ситуацию с криптомайнерами и Coinhive. Как оказалось, объемы криптоджекинга упали на 99%. Исследователи воспользовались для анализа CMTracker. Они изучили 2770 сайтов, как вручную, так и при помощи программных инструментов. Все эти сайты ранее были отмечены, как зараженные криптомайнерами. И почти все оказались „чистыми“, лишь 1% сайтов продолжил использовать разного рода скрипты для майнинга.

- minero.cc/lib/minero.min.js

- webminepool.com/lib/base.js

- hashing.win/46B8.js

- */perfekt/perfekt.js

- */tkefrep/tkefrep.js

- enaure.co/javas.js

- lasimakiz.xyz/sadig6.js

- uvuvwe.bid/jo/jo/miner_compressed/webmr.js

Если в 2017 году скрипты Coinhive были обнаружены на 30 000 сайтов, то сейчас — всего на 632 ресурсах.

Результаты изучения майнинга опубликованы. Кроме статистики, авторы исследования изучили доходность криптомайнинга. Как оказалось, размещение рекламы сейчас гораздо выгоднее криптомайнеров. Доходность последних в 5,5 раз ниже доходности контекстной рекламы.

Подсчет доходности удалось выяснить благодаря сайту с посещаемостью выше 100 000 уникальных посетителей в месяц и тремя блоками рекламы.

В этом же документе указаны последствия майнинга — рост температуры устройства, которое используется для добычи криптомонет на 52%, снижение производительности на 57%, увеличение загрузки процессора в 1,7 раза. Плюс ко всему — жертве приходится больше платить за электроэнергию.

Плюс ко всему — жертве приходится больше платить за электроэнергию.

Если рынок криптовалют оживет, возможно, станут а активнее и злоумышленники. Но пока этого не произошло, а контекстная реклама доходнее майнинга, то активизации киберпреступников ждать не приходится.

Автор: marks

Источник

Перевод — 500 миллионов пользователей майнят Monero в браузере

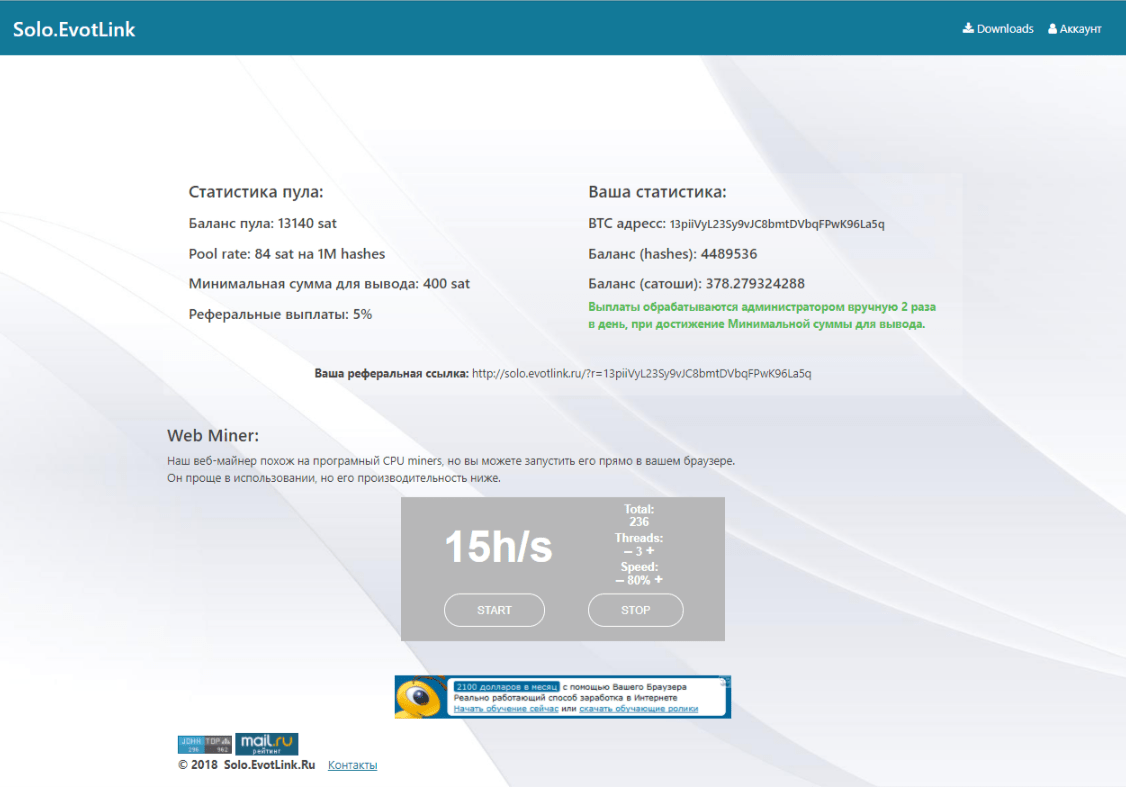

«Монетизируйте свой бизнес с помощью процессоров Ваших посетителей» — это лозунг Coinhive, сервиса, который позволяет вебмастерам разместить код на своем сайте, чтобы посетители сайта майнили Monero прямо из браузера.Почему Monero?

На первый взгляд это кажется обычным делом, ведь вебмастерам приходится платить за обслуживание и содержание своих сайтов, а реклама на сайте не всегда является приемлемым вариантом. Используя немного мощности процессоров своих посетителей, они могут генерировать Monero в качестве дополнительного дохода.

Monero — это криптовалюта с акцентом на конфиденциальность. В отличие от Bitcoin, транзакции этой валюты почти невозможно отследить. Валюта добывается исключительно по методу Proof of Work (CPU). Этот метод добычи означает, что почти любой компьютер может майнить Monero. Преимущество Proof of Work на процессорах состоит в том, что он исключает майнинг в промышленных масштабах. В последние месяцы курс Monero заметно вырос, даже относительно других популярных криптовалют.

Coinhive выходит в массы

Ранее Coinhive уже прогремел на весь интернет после того, как его скрипт обнаружили на популярном трекере The Pirate Bay. Тогда посетители заметили, что когда сайт трекера был открыт в браузере, то процессор был загружен больше обычного. Спустя месяц после удаления скрипта с сайта, он снова появился там и присутствует до сих пор.

Спустя месяц после удаления скрипта с сайта, он снова появился там и присутствует до сих пор.

500 миллионов пользователей

Как показывает AdGuard, около 500 миллионов скрыто майнили Monero в браузере. AdGuard полагает, что хоть майнинг Monero в браузере и распространен, сейчас это не особо выгодно владельцам сайтов. По статистике, 500 миллионов пользователей открывают 220 сайтов, состоящих из 100000 страниц, на которых установлен скрипт майнинга. Хотя, если курс Monero продолжит расти, то, возможно, этот вид браузерного майнинга может стать более выгодным, чем обычная реклама на сайте.

Независимый исследователь по безопасности Трой Мурш считает, что Coinhive зарабатывает примерно от 3.7 до 5 миллионов долларов в год.

И сейчас мы наблюдаем формирование нового типа рынка. Так как все больше и больше пользователей используют блокировщики обычной рекламы, то майнинг в браузере может стать важной частью веб-сёрфинга.

Будущее браузерного майнинга

Coinhive советует всем веб-сайтам, которые используют их скрипт, уведомлять пользователя о том, что на сайте работает браузерный майнинг. А следовать этим указаниям или нет — дело каждого вебмастера. Для тех, кто не хочет, чтобы на каких-то сайтах использовался скрытый майнинг, были разработаны расширения для браузера, такие как AntiMiner, NoCoin или MinerBlock.

А следовать этим указаниям или нет — дело каждого вебмастера. Для тех, кто не хочет, чтобы на каких-то сайтах использовался скрытый майнинг, были разработаны расширения для браузера, такие как AntiMiner, NoCoin или MinerBlock.

По мере того, как криптовалюта получает все большее распространение и известность, мы, скорее всего, будем наблюдать большое количество скрытого майнинга в браузере. Некоторые из них будут открытыми, а некоторые будут работать на пользу хакерам.

Источник: 500 Million Users Targeted in Monero Browser Mining

Перевод:

hen (@hhhpro)

Редактирование:

Agent LvM (@LvMi4)

Коррекция:

Kukima (@Kukima)

Сайт Гидрометцентра Украины использовали для скрытого майнинга Monero

Рынок криптовалют стремительно видоизменяется, приобретая все новые формы и возможности. Можно с уверенностью сказать, что уже каждый второй украинец слышал что такое криптовалюта. Но вряд ли среднестатистический пользователь интернета в Одессе знает, что посещение некоторых сайтов может быть опасным. Так как, для майнинга криптовалют были разработаны специальные программы, анонимно встраиваемые в веб-сайты.

Но вряд ли среднестатистический пользователь интернета в Одессе знает, что посещение некоторых сайтов может быть опасным. Так как, для майнинга криптовалют были разработаны специальные программы, анонимно встраиваемые в веб-сайты.

Недавно на популярном сайте Гидрометцентра Украины был замечен скрипт CoinHive для получения криптовалюты Monero. Она запущена с 2014 года и ее особенностью является высокая степень анонимности трансакций. Экперты обеспокоены тем, что эта валюта может быть задействована в терроризме, торговле наркотиками, отмывании денег и распространении детской порнографии.

Данные вредоносные программы, размещённые на сайтах, путем майнинга приносят доход своим владельцам. Заходя на сайт, пользователь, не зная этого, может отдавать до трети вычислительных мощностей своего компьютера.

Скрипт CoinHive не одинок, существует много подобных программ, например: Crypto-Loot, MineMyTrafic и прочие им подобные. Ситуация, на первый взгляд, не так проста, как может показаться. Владельцы сайтов могут легально использовать данные скрипты для получения прибыли, как альтернативу многочисленной и навязчивой рекламе. Многие пользователи поддерживают эту идею майнинга в фоновом режиме. Поэтому есть резонные предложения и наработки по легализации и внедрению данных программ официально и с разрешения пользователей. В данный момент пока что антивирусы и AdBlocks распознают эти вредоносные скрипты и блокируют их. При работе данных программ возникает дополнительная нагрузка на процессор, что характеризуется скоростью работы компьютера; повышенном расходе электроэнергии; быстрой разрядкой батарей на мобильных устройствах.

Владельцы сайтов могут легально использовать данные скрипты для получения прибыли, как альтернативу многочисленной и навязчивой рекламе. Многие пользователи поддерживают эту идею майнинга в фоновом режиме. Поэтому есть резонные предложения и наработки по легализации и внедрению данных программ официально и с разрешения пользователей. В данный момент пока что антивирусы и AdBlocks распознают эти вредоносные скрипты и блокируют их. При работе данных программ возникает дополнительная нагрузка на процессор, что характеризуется скоростью работы компьютера; повышенном расходе электроэнергии; быстрой разрядкой батарей на мобильных устройствах.

Что касается сайта Гидрометцентра, то доподлинно не известно, был ли это акт хакерской атаки или желание владельцев сайта немного подзаработать. CoinHive проработал несколько часов и на данный момент удален из сайта.

Разработчики таких скриптов меняют свою стратегию и выпускают новые версии, в которых реализована функция запроса на запуск у пользователя. Например, аналогом CoinHive, который работает в скрытом режиме, стал AuthedMine, который не может быть использован без разрешения пользователя.

Например, аналогом CoinHive, который работает в скрытом режиме, стал AuthedMine, который не может быть использован без разрешения пользователя.

Ведутся горячие споры между владельцами сайтов, пользователями интернета и разработчиками антивирусных программ, в каком направлении двигаться дальше.

Специалисты компании Inopsys (Инновационные системы оптимизации) подтверждают: «Мы с вами станем свидетелями кардинальных изменений в системе монетизации сайтов». Отзывы о Inopsys свидетельствуют о высоком спросе на услуги компании по созданию майнинг дата-центров «под ключ». Это указывает на колоссальные перспективы в сфере криптовалютных отношений и технологий, а также на благоприятный инвестиционный климат в этой отрасли.

Похожие страницы:

Свежие страницы из раздела:

Предыдущие страницы из раздела:

7 простых способов заблокировать майнинг криптовалюты в вашем веб-браузере

Криптовалюты — это цифровые или виртуальные валюты, в которых для обеспечения безопасности используется шифрование. Поскольку они анонимны и децентрализованы по своей природе, их можно использовать для совершения платежей, которые не могут отслеживаться правительствами. Поскольку крипто-майнинг стал популярным, владельцы веб-сайтов теперь используют скрипты для майнинга криптовалюты, чтобы использовать мощность ЦП посетителей для получения прибыли. Это также вдохновило некоторых разработчиков на создание методов для блокировки майнинга криптовалюты в веб-браузере с помощью различных методов.

Поскольку они анонимны и децентрализованы по своей природе, их можно использовать для совершения платежей, которые не могут отслеживаться правительствами. Поскольку крипто-майнинг стал популярным, владельцы веб-сайтов теперь используют скрипты для майнинга криптовалюты, чтобы использовать мощность ЦП посетителей для получения прибыли. Это также вдохновило некоторых разработчиков на создание методов для блокировки майнинга криптовалюты в веб-браузере с помощью различных методов.The Pirate Bay, самый популярный в мире торрент-сайт, недавно был замечен на своих сайтах, тестирующих майнер криптовалюты Monero. Сайт признал, что в будущем он может использовать майнинг монет, чтобы поддерживать работу сайта. За этим последовали некоторые другие сообщения аналогичного характера.

Эта практика не нова, но Pirate Bay был первым популярным веб-сайтом, на котором использовался майнер криптовалюты. Это также подогревает этические дебаты, поскольку владельцы веб-сайтов, как выясняется, держат посетителей в неведении.

Однако я был удивлен, заметив, что многие пользователи, комментирующие статью и Facebook, не возражали против того, чтобы их любимый веб-сайт использовал мощность процессора для получения дохода. Это может быть связано с тем, что торрент-сайты являются домом для множества пресловутой рекламы. Прежде чем продолжить и рассказать вам, как заблокировать майнинг криптовалюты в веб-браузере, позвольте мне рассказать вам, как узнать, не становитесь ли вы уже целью такой деятельности по майнингу —

Как узнать, не занимается ли мой компьютер тайной добычей криптовалюты?

Помимо программ-вымогателей, популярность вредоносных программ для майнинга биткойнов растет экспоненциально.Если виноват какой-то веб-сайт, который использует ваш веб-браузер для майнинга криптовалют, вы можете легко это выяснить.

Пользователи Pirate Bay заметили майнер из-за резкого скачка загрузки ЦП при посещении веб-сайта. Вы также можете использовать ту же технику, чтобы увидеть, не нагружает ли конкретный веб-сайт ваш процессор и не зарабатывает ли он деньги. Если большинство вкладок браузера закрыто, а приложения не запущены, есть вероятность, что вы станете целью такой кампании по добыче полезных ископаемых.Если вы не разбираетесь в технологиях, вы можете выполнить проверку и пробную версию с подозреваемыми веб-сайтами и посмотреть, какой из них увеличивает загрузку ЦП. Технически подкованные пользователи могут эффективно выполнять эту задачу с помощью инструментов мониторинга ресурсов.

Если большинство вкладок браузера закрыто, а приложения не запущены, есть вероятность, что вы станете целью такой кампании по добыче полезных ископаемых.Если вы не разбираетесь в технологиях, вы можете выполнить проверку и пробную версию с подозреваемыми веб-сайтами и посмотреть, какой из них увеличивает загрузку ЦП. Технически подкованные пользователи могут эффективно выполнять эту задачу с помощью инструментов мониторинга ресурсов.

Помимо открытия диспетчера задач Windows с помощью Ctrl + Alt + Delete или монитора активности на Mac путем нажатия Command + пробел и поиска Activity Monitor , вы можете открыть диспетчер задач Chrome, выбрав Меню> Дополнительные инструменты> Задача Управляющий делами.Он покажет использование ЦП в Chrome по вкладкам и поможет вам определить причину.

Как заблокировать майнинг криптовалюты в веб-браузере?

Большинство веб-сайтов, которые делают заголовки, похожие на TPB, используют новую услугу под названием Coin Hive для майнинга. Есть несколько простых способов заблокировать такую активность:

Есть несколько простых способов заблокировать такую активность:

1. Не используйте расширение Chrome без монет

Установка расширений Chrome — самый простой способ остановить добычу монет в веб-браузере. No Coin — одно из таких бесплатных решений.Это расширение с открытым исходным кодом — надежный и безопасный способ контролировать взаимодействие веб-сайта с вашим браузером.

Как только вы посетите веб-сайт, No Coin обнаружит и покажет, происходит ли такая активность. Вы увидите красный символ, как показано на скриншоте ниже. Хотя это расширение блокирует любую подобную активность, оно также позволяет вам заносить веб-сайт в белый список на определенный период времени.

2. Используйте расширение minerBlock для Chrome

Как и No Coin, расширение minerBlock для Chrome — это еще один инструмент с открытым исходным кодом, который можно использовать для блокировки майнинга криптовалюты в веб-браузере.Эти расширения в настоящее время вносят в свой список несколько популярных доменов для майнеров, и ожидается, что они добавят больше, когда станут популярными.

Вот как выглядело уведомление minerBlock, когда я зашел на сайт Coin Hive:

3. Блокировать домены для майнинга монет в файле hosts

Это способ вручную заблокировать определенные домены, которые не кажутся вам вредными или раздражающими. Из-за такой блокировки ваш браузер не сможет подключиться к этим доменам. Мы можем отредактировать файл hosts и перенаправить его на 0.0.0.0.

В Linux вам нужно открыть файл hosts, выполнив следующую команду и добавить 0.0.0.0 coin-hive.com в конец документа:

Судо нано / и т. Д. / Хосты

В Linux выполните следующую команду:

судо нано / частный / и т. Д. / Хосты

Для Windows перейдите в C: \ Windows \ System32 \ drivers \ etc и отредактируйте документ hosts, добавив в конце 0.0.0.0 coin-hive.com.

Обратите внимание, что это изменение блокирует скрипты майнинга, размещенные на coin-hive.com. Если вы встретите другие домены скриптов для майнинга, вы можете добавить их в дальнейшем.

4. Блокировка доменов в Блокировщике рекламы

Расширения для блокировки рекламы, такие как AdBlock, могут помочь вам заблокировать майнинг криптовалюты. В зависимости от вашего веб-браузера вы можете найти соответствующие настройки для блокировки определенных доменов. Например, в Chrome для AdBlock перейдите к списку расширений и найдите AdBlock. Там найдите Настроить> Заблокировать объявление по его URL . Затем добавьте в текстовое поле следующий текст:

https: // улей.com / lib / coinhive.min.js

5. Используйте NoScripts в Firefox

Для Firefox вы можете использовать расширения для блокировки JavaScript, такие как NoScript. Прежде чем использовать его для блокировки майнинга криптовалюты в веб-браузере, обратите внимание, что он довольно агрессивен и может сломать множество веб-сайтов, поскольку отключает все скрипты, выполняемые на страницах. Если вы используете Tor Browser, вы уже знаете о NoScripts и его использовании. Вы можете использовать любой из этих методов, чтобы избавиться от майнинга криптовалюты в веб-браузере.

Вы можете использовать любой из этих методов, чтобы избавиться от майнинга криптовалюты в веб-браузере.

6. Как заблокировать CoinHive с помощью браузера Opera

С выпуском браузера Opera 50 компания внедрила встроенные функции для блокировки скриптов CoinHive и методов добычи криптовалюты. Это позволит пользователям убедиться, что их компьютеры не сходят с ума всякий раз, когда встречается какой-либо веб-сайт, использующий технику добычи цифровых монет. Пользователи могут найти эту опцию в настройках (Настройки в macOS)> Основные> Блокировать рекламу и в рекомендуемых списках рекламных фильтров.

7. Используйте Malwarebytes

Установка известного решения для защиты от вредоносных программ может выступить в качестве альтернативы установке расширений Chrome для защиты от майнеров, таких как Nocoin. Преимущество использования такого решения, как Malwarebytes, заключается в том, что оно обеспечивает защиту всего вашего устройства. Malwarebytes также предлагает приложение для Android с 30-дневной бесплатной пробной версией. Другие ведущие антивирусные программы для вашего компьютера также начали предлагать майнерам защиту от блокировки рекламы.

Malwarebytes также предлагает приложение для Android с 30-дневной бесплатной пробной версией. Другие ведущие антивирусные программы для вашего компьютера также начали предлагать майнерам защиту от блокировки рекламы.

Стоит ли мне прекратить майнинг криптовалюты?

Ответ на этот вопрос зависит от веб-сайта, на котором используется крипто-майнер.Если веб-сайт уведомляет вас, как только вы его посещаете, и вам это нравится, в этом нет ничего страшного. Еще один момент, который вы должны принять во внимание, — это нагрузка на ваш процессор при майнинге. Веб-сайт также должен сообщать вам, сколько вычислительной мощности он намеревается использовать.

Если вы готовы поддерживать свой любимый веб-сайт с помощью этого альтернативного источника дохода, и они честно рассказывают о своих действиях, все в порядке.

Вы нашли эту статью об остановке веб-сайта для добычи цифровых монет полезной? Не забудьте поделиться с нами своими взглядами и отзывами.

Также читайте: Как получить доступ к заблокированным веб-сайтам? 10 простых способов обойти их

Устранение злоупотреблений скриптами майнинга монет в сети | автор: Альберто Гаспарин

Недавно, просматривая страницы на моем ноутбуке, я заметил, что вентилятор внезапно начал издавать много шума, и, к своему удивлению, я увидел в «Мониторе активности», что 3 процесса Safari из 2 доменов загружаются на 100% каждого из моих процессорных модулей! После осмотра эти веб-страницы все еще были полностью интерактивными, поэтому я начал копать дальше, чтобы понять, что происходит «под капотом».

Открытие консоли браузера и принуждение отладчика JavaScript к приостановке выполнения JavaScript привело меня к обфусцированному сценарию, который быстро оказался сценарием добычи монет.

Небольшая часть сценария, напечатанная Сафари. Фактический источник — это строка base64, которая оценивается во время выполнения: eval (decodeURIComponent (escape (atob («…»)))). В настоящее время все больше и больше веб-сайтов скрыто запускают эти сценарии, не заботясь о состоянии устройств своих пользователей (например, работает ли оно от батареи), и ситуация быстро ухудшается.Даже если у моего ноутбука 4 ядра, эти 3 вкладки потребляли 3/4 доступной мощности процессора, и моя батарея разрядилась бы через 30 минут вместо часов. Что еще хуже, расширения предлагают слабую защиту от этих скриптов, потому что они могут быть довольно хорошо скрыты (например, загружены из того же домена, без участия третьей стороны). Вот почему я призываю поставщиков браузеров изменить свои политики и попросить пользователей явно предоставить веб-сайтам разрешение на использование Web Workers.

Пользователи должны предоставить разрешение на использование ЦП.

Веб-воркеры, запущенные как способ для разработчиков выгрузить ресурсоемкую работу из основного потока, чтобы веб-сайт мог оставаться интерактивным даже во время такой работы.Однако в настоящее время основным вариантом использования этого API является злоупотребление ЦП пользователей, в результате чего их батарея разряжается еще быстрее.

Поскольку Web Workes злоупотребляют, я думаю, что эту технологию следует поставить под контроль пользователя. Браузеры уже делают это для ряда веб-API: не только для уведомлений и доступа к аудио / видео, но также для всплывающих окон и API-интерфейсов хранилища. Действительно, пользователь может настроить, сколько хранилища разрешено использовать веб-сайту. То же самое должно быть с потреблением ЦП и рабочими: сколько рабочих может выделить сайт? И сколько ЦП они могут использовать? Эти параметры должны контролироваться пользователем.

Верните свой процессор сегодня

Как я уже сказал, расширения все еще отстают в качестве эффективного способа блокировки нежелательных скриптов майнинга монет. Решение, которое я предлагаю, радикальное, но эффективное: полностью отключить Web Workers. Вы можете сделать это только в Firefox, но это довольно просто: просто зайдите в «about: config», найдите

Решение, которое я предлагаю, радикальное, но эффективное: полностью отключить Web Workers. Вы можете сделать это только в Firefox, но это довольно просто: просто зайдите в «about: config», найдите dom.workers.enabled и измените его на false . После этого изменения скрипты майнинга просто выдадут ошибку, и вы снова сможете снова вернуться к серфингу.Конфигурация

Я действительно надеюсь, что сообщество и поставщик браузеров согласны с решением, которое позволит только надежным сценариям продолжать использовать Web Workers, одновременно предотвращая злоупотребления со стороны «злонамеренных» сторон.

Сценарии майнинга криптовалюты теперь запускаются даже после закрытия браузера

Некоторые веб-сайты обнаружили, что с помощью простого, но эффективного метода, их JavaScript-код для майнинга криптовалюты тайно работает в фоновом режиме, даже когда вы закрываете веб-браузер. Из-за недавнего скачка цен на криптовалюту хакеры и даже законные администраторы веб-сайтов все чаще используют майнеры криптовалюты на основе JavaScript для монетизации, задействуя ресурсы процессора ПК своих посетителей для добычи биткойнов или других криптовалют.

После того, как самый популярный в мире сайт загрузки торрентов, The Pirate Bay , был тайно пойман с использованием Coinhive , сервиса майнинга криптовалюты в браузере, на своем сайте в прошлом месяце, тысячи других сайтов также начали использовать сервис в качестве альтернативы. модель монетизации баннерной рекламы.

Однако веб-сайты, использующие такие сервисы криптомайнеров, могут добывать криптовалюты, пока вы находитесь на их сайте. Как только вы закроете окно браузера, они потеряют доступ к вашему процессору и связанным ресурсам, что в конечном итоге остановит майнинг.

К сожалению, это уже не так.

Исследователи безопасности из компании Malwarebytes, занимающейся защитой от вредоносных программ, обнаружили, что некоторые веб-сайты обнаружили хитрый прием, позволяющий поддерживать работу своего программного обеспечения для майнинга криптовалюты в фоновом режиме, даже если вы закрыли вызывающее нарушение окно браузера.

Как работает этот метод браузера?

Согласно сообщению в блоге, опубликованному в среду утром Malwarebytes, новый метод работает, открывая скрытое всплывающее окно браузера, которое помещается за панелью задач и скрывается за часами на вашем компьютере Microsoft Windows.

Отсюда (скрытый от вашего взгляда) веб-сайт запускает код криптомайнера, который на неопределенный срок генерирует криптовалюту для человека, контролирующего сайт, при этом потребляя циклы процессора и мощность вашего компьютера, пока вы не заметите окно и не закроете его.

«Этот тип всплывающих окон предназначен для обхода блокировщиков рекламы, и их намного сложнее идентифицировать из-за того, насколько умно они скрываются», — говорит в своем сообщении Жером Сегура, ведущий аналитик Malwarebytes по анализу вредоносных программ. «Закрыть браузер с помощью« X »уже недостаточно.«Чтобы не идентифицировать себя, код, работающий в скрытом браузере, всегда заботится о максимальной загрузке ЦП и поддерживает пороговое значение на среднем уровне.

Вы также можете посмотреть анимированное изображение в формате GIF, которое показывает, как работает этот хитрый трюк.

Этот метод работает в последней версии веб-браузера Google Chrome, работающей на последних версиях Microsoft Windows 7 и Windows 10.

Как заблокировать скрытых майнеров криптовалюты

Если вы подозреваете, что процессор вашего компьютера работает немного тяжелее, чем обычно, просто поищите все окна браузера на панели задач.Если вы найдете там какой-либо значок браузера, на вашем компьютере работает криптомайнер. А теперь просто убей его.

Более опытные пользователи могут запустить Диспетчер задач на своем компьютере, чтобы убедиться, что в браузере нет остаточных запущенных процессов, и завершить их.

Поскольку сами веб-браузеры в настоящее время не блокируют майнеров криптовалюты, как и встроенное антивирусное программное обеспечение Защитника Windows, вы можете использовать антивирусные программы, которые автоматически блокируют майнеры криптовалюты на посещаемых вами веб-страницах.

Для этого вы можете обратиться к поставщику антивируса, чтобы проверить, есть ли у него.

В качестве альтернативы вы можете использовать расширения веб-браузера, такие как No Coin, которые автоматически блокируют встроенные в браузер майнеры криптовалюты и регулярно обновляются новыми скриптами для майнинга, которые выходят.

Созданное разработчиком Рафаэлем Керамидасом, No Coin — это расширение с открытым исходным кодом, которое блокирует Coin Hive и другие подобные майнеры криптовалюты и доступно для Google Chrome, Mozilla Firefox и Opera.

No Coin в настоящее время не поддерживает Microsoft Edge, Apple Safari и Internet Explorer.Таким образом, те, кто использует один из этих браузеров, могут использовать программу защиты от вредоносных программ, которая блокирует майнеры криптовалюты.

На рекламной платформе AOL найден скрипт майнера криптовалюты

25 марта мы увидели, что количество криптовалютных веб-майнеров, обнаруженных Trend Micro Smart Protection Network, внезапно резко возросло. Наша команда отследила трафик веб-майнеров и обнаружила, что большая часть его связана с MSN [.] Com в Японии. Дальнейший анализ показал, что злоумышленники изменили сценарий на рекламной платформе AOL, отображаемой на сайте, для запуска программы веб-майнера.

Наша команда отследила трафик веб-майнеров и обнаружила, что большая часть его связана с MSN [.] Com в Японии. Дальнейший анализ показал, что злоумышленники изменили сценарий на рекламной платформе AOL, отображаемой на сайте, для запуска программы веб-майнера.

Мы уведомили команду AOL о наших результатах. AOL удалила внедренный майнер и решила проблему к 27 марта.

Первоначальный анализ рекламного веб-майнера криптовалюты AOL

Как упоминалось выше, мы обнаружили скрипт веб-майнера (определяемый Trend Micro как COINMINER_COINHIVE.E-JS), который был внедрен в рекламную платформу AOL. Скомпрометированная реклама привела к появлению большого количества веб-майнеров, которые мы обнаружили и оценили.

С 24 по 25 марта количество обнаружений уникальных веб-майнеров увеличилось на 108% — значительный скачок, свидетельствующий об эффективности взломанной рекламной платформы.Рекламное объявление размещалось на первой странице MSN [.] Com (обычно это страница браузера Microsoft по умолчанию), что, возможно, способствовало резкому увеличению числа обнаружений. Это автоматически перенаправило бы на страницу значительное количество пользователей.

Это автоматически перенаправило бы на страницу значительное количество пользователей.

Трафик веб-майнера был связан с вредоносным доменом www [.] Jqcdn [.] Download , который был создан 18 марта. Мы обнаружили, что этот инцидент можно классифицировать как часть кампании, поскольку было связано еще четыре домена. с этим конкретным скриптом майнинга с 2017 года.

Рис. 1. Обнаружение уникальных веб-майнеров резко выросло с 24 по 25 марта

Дальнейший анализ показал, что эта же кампания скомпрометировала более 500 веб-сайтов. Веб-сайты были связаны со страницей www [.] Datasecu [.] Download , которая содержала те же сценарии майнинга, которые мы нашли на рекламной платформе AOL.

Подробный обзор рекламного веб-майнера AOL

Вредоносный скрипт был внедрен на рекламных объявлениях.aolp.jp , рекламная площадка AOL. Если пользователь посещает MSN и отображается скомпрометированная реклама, его браузер запускает программу веб-майнера. Пользователю не нужно нажимать на рекламу для запуска майнера, и майнер остановится после закрытия веб-страницы.

Пользователю не нужно нажимать на рекламу для запуска майнера, и майнер остановится после закрытия веб-страницы.

После деобфускации веб-майнера (файл с именем ricewithchicken.js) мы увидели, что код JavaScript основан на Coinhive.

Рисунок 2. Код, показывающий, как работает Advertising.aolp.jp был скомпрометирован

Этот майнер использует частные пулы веб-майнинга, что обычно делается для того, чтобы избежать уплаты сборов, установленных для общедоступных пулов. Частные пулы майнинга, используемые в этом экземпляре, разрешаются к одним и тем же IP-адресам: wss: // wsX [.] Www [.] Datasecu [.] Download / proxy и wss: // www [.] Jqcdn [.] Download : 8893 / прокси .

Рисунок 3. Пулы для майнинга криптовалюты, используемые майнером

Мы внимательно изучили скомпрометированные сайты, которые были изменены в ходе этой кампании, и заметили, что большая часть вредоносного контента размещается в корзинах Amazon Web Service (AWS) S3. Имена сегментов S3 были видны в некоторых взломанных URL-адресах, что позволило нам изучить их дальше. Мы обнаружили, что корзины были полностью незащищенными и оставлены открытыми для внесения в список, копирования и изменения.

Имена сегментов S3 были видны в некоторых взломанных URL-адресах, что позволило нам изучить их дальше. Мы обнаружили, что корзины были полностью незащищенными и оставлены открытыми для внесения в список, копирования и изменения.

Мы подозреваем, что законный администратор AWS неправильно установил разрешения для своей корзины S3, что позволило злоумышленнику изменить размещенный контент. Незащищенные серверы Amazon S3 были проблемой с 2017 года, и в этом году они уже использовались в нескольких схемах майнинга криптовалюты.В ходе нашего анализа мы отметили, что некоторые веб-сайты исправили разрешения для сегментов, но не заметили вредоносный код, внедренный в контент.

В случае рекламной платформы AOL возможно, что сервер был незащищенным и модифицировался, как и другие. Мы обнаружили, что такой же тип сервера Amazon также размещал рекламный скрипт. Однако у нас не было доступа к самому ведру S3, что не позволяло нам проверить разрешение.

Кампания внедрила вредоносный сценарий в конец библиотеки JavaScript в незащищенных сегментах S3. Администраторы веб-сайтов могут легко проверить наличие любого сценария, в который введен код, подобный приведенному ниже, или доменов для майнинга, которые мы перечислили в разделе «Индикаторы компрометации», чтобы проверить, были ли изменены их сайты.

Администраторы веб-сайтов могут легко проверить наличие любого сценария, в который введен код, подобный приведенному ниже, или доменов для майнинга, которые мы перечислили в разделе «Индикаторы компрометации», чтобы проверить, были ли изменены их сайты.

Рисунок 4. Внедренный вредоносный скрипт для загрузки майнера криптовалюты

Организации должны защищать и всегда правильно настраивать свои серверы для предотвращения подобных угроз. Чтобы защитить себя, им следует выбрать правильное решение для облачной безопасности, исходя из своих конкретных потребностей.Trend Micro Deep Security для облака может обеспечить упреждающее обнаружение и предотвращение угроз, в то время как Hybrid Cloud Security обеспечивает оптимальную безопасность для гибридных сред, включающих физические, виртуальные и облачные рабочие нагрузки.

Trend Micro Deep Security as a Service оптимизирован для AWS, Azure и VMware для мгновенной защиты серверов. Это снижает нагрузку на ваш перегруженный ИТ-отдел, переложив настройку безопасности, управление и обновления системы на Trend Micro. Deep Security as a Service может немедленно приступить к защите серверов без установки или настройки системы.

Deep Security as a Service может немедленно приступить к защите серверов без установки или настройки системы.

Мы работали с командой AOL над решением этой проблемы и ценим быстрый ответ команды.

Индикаторы взлома (IoC)

SHA256 c6c5b88e5b641484c9f50f1abdbebb10e5a48db057e35cb7f556779c5684003b

| Вредоносные домены | Определение |

| www [.] Jqcdn [.] Загрузить | Частный домен веб-майнера |

| www [.] datasecu [.] загрузить | Частный домен веб-майнера |

| www [.] Dataservices [.] Загрузить | Частный домен веб-майнера |

| www [.] Jquery-cdn [.] Загрузить | Частный домен веб-майнера |

| www [.] Securedates [.] Загрузить | Частный домен веб-майнера |

Обновлено 12 апреля 2018 г. 10:00

График на Рисунке 1. был неправильно помечен, он был исправлен.

был неправильно помечен, он был исправлен.

Ответ на атаку майнинга криптовалюты Browsealoud

В воскресенье днем (02.11.2018) популярный инструмент веб-доступности, Browsealoud, был взломан еще неизвестными хакерами, что привело к внедрению иностранного кода в службу, предоставляемую многим популярным правительственным веб-сайтам. Этот код был разработан не для кражи и получения личных данных, а для взлома вашего ПК или процессора мобильного телефона, чтобы действовать от имени хакеров для майнинга криптовалют.Затем эксплуатируемый код по незнанию был внедрен в веб-браузеры тех, кто посещал сайты, использующие эти инструменты. Более подробную информацию и более подробное объяснение можно найти в блоге Скотта Хельма.

Browsealoud действовал относительно быстро, когда исследователи безопасности раскрыли им раскрытие эксплойта. Однако за прошедшее время были затронуты тысячи веб-сайтов, что потенциально привело к тому, что десятки тысяч компьютеров (ПК и Mac) и мобильных телефонов выполнили код, который был предоставлен им гнусными способами.

В Storm ID мы придерживаемся очень строгой линии в отношении безопасности веб-сайтов, которые мы создаем и управляем, встраивая безопасность и телеметрию в продукты для защиты от таких атак, а также для смягчения их последствий. В случае нового вектора атаки мы гарантируем, что собираем такую телеметрию, которая позволяет нам понять «Что, где, почему» атаки, а также быстро определять способы ее остановки и защиты от дальнейшего ущерба от Это.

В этом случае, в воскресенье, были затронуты несколько объектов, находящихся в нашей компетенции. Благодаря имеющимся у нас процессам и наблюдениям наших команд мы смогли оперативно отреагировать и прийти на помощь нашим клиентам.Не верите нам? Вот график:

11 февраля 2018 г. ~ 11:00

Инициализация Browsealoud скомпрометирована, в нее добавлен новый код, который устанавливает и запускает криптомайнер в уязвимых браузерах.

11 фев 2018 14:00

Подтверждение взлома распространяется в социальных сетях через британского консультанта по безопасности Скотта Хельма.

11 фев 2018 15:41

Статья на популярном сайте технических новостей The Register сообщает о широкомасштабном воздействии эксплойта: на данный момент затронуты более 4000 сайтов.

11 фев 2018 16:00

Различные официальные веб-сайты правительства Великобритании начинают отключаться, заменяя контент страницами обслуживания.

11 фев 2018 ~ 16:00

TextHelp, компания, создавшая плагин Browsealoud, полностью переводит свои веб-службы и службы сценариев в автономный режим.

11 фев 2018 17:00

Storm ID начинает расследование проблемы на сайтах наших клиентов, некоторые сайты воспользовались строгой политикой выполнения контента (CSP) и не пострадали.Однако многие сторонние плагины, размещенные на внешнем сервере, пострадали более серьезно и нуждались в более быстрых корректирующих действиях.

11 фев 2018 17:30

Storm ID удаляет затронутые скрипты Browsealoud с клиентских сайтов.

11 фев 2018 18:00

Storm ID продолжает отслеживать телеметрию в реальном времени с клиентских сайтов, наблюдая за неожиданным поведением и дополнительными зависимостями внешних скриптов, при этом количество запросов к стороннему скрипту крипто-майнинга значительно сокращается, только эти браузеры по-прежнему кэшируют сценарий обнаруживался в телеметрии.

11 февр.2018 г. 20:00

Трафик на наши затронутые клиентские сайты остается в пределах ожидаемых параметров. Самое главное, что все сайты работают и доступны для посетителей, в то время как другие популярные сайты остаются офлайн.

Затем наша команда WebOps расслабилась и наслаждалась остатком воскресного вечера.

Первым делом в понедельник утром на некоторых сайтах были сделаны обновления для дальнейшего смягчения последствий будущих инцидентов. В тех случаях, когда политика безопасности контента (CSP) напрямую не снижала риск внедрения фонового рабочего кода или инфраструктура сайта требовала долгосрочного внедрения сложного CSP, мы реализовали базовое исправление, добавив политику worker-src ‘none’. .Эта политика (если она поддерживается) предотвратит запуск любых процессов ServiceWorker, SharedWorker или Worker в браузере с сайта. См. Https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/Content-Security-Policy/worker-src.

.Эта политика (если она поддерживается) предотвратит запуск любых процессов ServiceWorker, SharedWorker или Worker в браузере с сайта. См. Https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/Content-Security-Policy/worker-src.

Затем мы собрали некоторые статистические данные об инциденте из нашей веб-телеметрии как для обслуживания клиентов, которые спрашивают о взломанных сценариях, так и для предоставления вам, публике, информации о нашем ответе на инцидент.

Из образцов данных и визуализаций ниже мы можем определить следующее:

- Впервые скомпрометированный сценарий был обнаружен между 09:00 и 10:00 11 февраля 2018 г., это раньше, чем в заявлении TextHelp о том, что сценарий был взломан после 11:00

- Затем между 11:00 и 15:00, когда трафик на сайт увеличился, количество браузеров, запрашивающих криптомайнер через скомпрометированный скрипт Browsealoud, резко подскакивает

- Где-то между 15:00 и 17:00, согласно TextHelp, они удалили скомпрометированный скрипт и фактически отключили все свои предложения услуг, что привело к снижению уровня заражения

- В 16:30 наши команды ответили и удалили скрипты Browsealoud с затронутых сайтов, что предотвратило любые ошибки браузера и позволило продолжить работу служб, предлагаемых нашими клиентами.

Интересно, что мы все еще получали очень небольшое количество дополнительных обнаружений даже после удаления кода Browsealoud, для этого есть несколько возможных причин:

- Посетители сайта, чьи веб-сеансы продолжались в течение всего времени активности эксплойта и продолжались в том же сеансе браузера (т. Е. Не закрывали свой браузер), имели бы процесс крипто-майнинга, который все еще работал бы в фоновом режиме.

- Посетители, попавшие на веб-сайт во время эксплойта, загрузили и кэшировали измененный JavaScript Browsealoud локально в своем браузере, возможно, с кешированием HTML, происходящим как на клиенте, так и на сервере.Ряд популярных фреймворков CMS будет сильно кэшировать страницы содержимого, чтобы уменьшить нагрузку на базу данных.

Показатели от 13 февраля показывают резкое падение и последующее прекращение обнаружения после обновлений кеша после вспышки.

Анализ телеметрии

Используя собранную нами телеметрию, мы можем добавить криминалистический анализ к типам затронутых пользователей, например:

Распределение затронутых устройств по типу устройств

Разбивка по версиям браузера

Интересно отметить, что большинство этих браузеров поддерживают некоторую форму фоновых рабочих процессов (worker, service worker, shared worker) в своем движке Javascript, при этом большая часть этих браузеров использует более новое оборудование за последние 18 месяцев или около того. Это означает, что возможности этих устройств и производительность процессоров повлияют на относительный успех хакеров в добыче валюты.

Это означает, что возможности этих устройств и производительность процессоров повлияют на относительный успех хакеров в добыче валюты.

Географическая структура

Как сообщалось, эксплойт был нацелен на службу, которая используется на большом количестве правительственных и правительственных веб-сайтов Великобритании, поэтому большинство обнаружений было совершено посетителями из Великобритании. Однако не только в Великобритании браузеры были «взломаны».

Из 20 стран с наибольшим числом посетителей, затронутых сайтом, 70% из них были из Великобритании.Было примерно равномерно распространено по Шотландии, Англии, Уэльсу и Северной Ирландии.

Заключение

Мы можем убрать кое-что из этого инцидента. Во-первых, главное — телеметрия. Независимо от того, пострадал ли ваш сайт от инцидента или полностью его смягчили, ваша телеметрия докажет надежность ваших процессов и их отсутствие. В нашем случае нам следует поблагодарить Application Insights.

Еще один важный вывод: нельзя недооценивать возможности Javascript, запущенного в вашем браузере.Это может принести огромную пользу как разработчикам приложений, так и пользователям, но как разработчики и заинтересованные стороны этих веб-сайтов мы должны взять на себя ответственность за обеспечение максимально возможного уровня защиты и уверенности для наших конечных пользователей. Это означает использование всех преимуществ механизмов безопасности, таких как политика безопасности контента (CSP), HTTPS и целостность ресурсов скрипта (SRI).

Наконец, нам нужно перестать слепо доверять любому коду или скрипту из стороннего внешнего источника, если:

- они не пытаются открыто и публично поддерживать механизмы безопасности

- они не могут и не хотят предоставить соответствующую документацию и архитектурные заметки для поддержки требований своих сценариев, например, какие дополнительные ресурсы (сценарий или другие) они будут внедрять на ваш веб-сайт.

- они не являются прозрачными и скромными в отношении любых данных, сценариев или других нарушений, связанных с их продуктами.

Мы оставим вам цитату из блога Троя Ханта (@troyhunt)

«Честно говоря, я думаю, что мы все немного легкомысленно отделались от сегодняшнего мероприятия. Это была очень элементарная и оппортунистическая атака. Это также было очень заметно и происходило в один из самых тихих периодов недели. Представьте на мгновение, если бы эта действительно умная мысль прошлого месяца о сборе кредитных карт стала реальностью. Прочтите это — это чрезвычайно наводит на размышления — и трудно не сделать вывод, что сегодня мы полностью избежали пресловутой пули.Вопрос в том, будет ли этого достаточно, чтобы изменить способ создания зависимостей сайтов от внешних скриптов?

Если у вас есть какие-либо дополнительные опасения в связи с атакой в воскресенье, свяжитесь с нами.

Майнинг криптовалюты: предотвращение добычи биткойнов на сайтах на Android, iOS и в Интернете

Существует множество веб-сайтов, которые используют оборудование на ваших телефонах и компьютерах для добычи криптовалюты, что, в свою очередь, может быть очень вредным для ваших устройств. Хуже всего то, что нет простого способа узнать, какой веб-сайт вреден, а какой нет, поскольку многие из них не сообщают вам, что используют ваше устройство для майнинга криптовалюты.

Хуже всего то, что нет простого способа узнать, какой веб-сайт вреден, а какой нет, поскольку многие из них не сообщают вам, что используют ваше устройство для майнинга криптовалюты.

Вместо этого все, что для этого требуется, — это несколько строк кода на Javascript, который работает в фоновом режиме, пока вы просматриваете веб-страницы, и тогда вы можете наблюдать медленную скорость в вашей системе, сокращение времени автономной работы и значительный ущерб для общего срока службы компонентов. . Не волнуйтесь, мы вас позаботимся.Следуйте этому руководству, чтобы запретить веб-сайтам использовать ваш телефон или компьютерное оборудование для майнинга криптовалюты.

Блокировка майнинга криптовалюты: с помощью расширений браузера

Если вы находитесь на компьютере и используете Google Chrome, Mozilla Firefox, Microsoft Edge, Opera или Safari, вы можете установить Adblock Plus (Google Chrome | Mozilla Firefox | Microsoft Edge | Opera | Safari ), что позволяет легко блокировать скрипты майнинга монет. AdBlock Plus запрещает сайтам, занимающимся майнингом монет, запускать скрипты в вашем браузере.

AdBlock Plus запрещает сайтам, занимающимся майнингом монет, запускать скрипты в вашем браузере.

Кроме этого, вы также можете попробовать использовать расширение Ghostery (Google Chrome | Mozilla Firefox | Microsoft Edge | Opera | Safari), которое также блокирует некоторые из этих скриптов. Если вы заметили, что браузер не блокирует какой-либо конкретный скрипт добычи монет, вы можете написать Ghostery по электронной почте и добавить его в базу данных.

Блокировка майнинга криптовалюты: через антивирусные приложения

Большинство антивирусных программ теперь блокируют скрипты майнинга криптовалюты. Единственная загвоздка в том, что эта функция может быть недоступна на уровне бесплатного пользования, и вам, возможно, придется заплатить за нее.Malwarebytes — одно из нескольких антивирусных приложений, которые позволяют блокировать скрипты майнинга криптовалюты в Windows и Mac, и преимущество этого подхода состоит в том, что он блокирует эти скрипты во всей системе, поэтому нет необходимости включать его индивидуально в браузерах и приложениях.

Блокировка майнинга криптовалюты: на iPhone и iPad

Эти сайты майнинга криптовалюты можно легко заблокировать на iOS, если вы используете Safari, Firefox или Opera. В Safari есть два способа сделать это: отключить Javascript или использовать приложение для блокировки контента, такое как 1Blocker.Вот как отключить Javascript в Safari для iOS.

- Перейдите к настройкам > Safari .

- Нажмите Дополнительно > отключите Javascript .

Обратите внимание, что это приведет к поломке многих веб-сайтов, и вы не сможете читать или смотреть материалы в Интернете, как раньше. Веб-сайты могут выглядеть так, как будто они были созданы в 1995 году — со слишком большим количеством текста, нефункциональными кнопками и отсутствующими изображениями или видео, что далеко от идеального сценария в наши дни.Гораздо лучший подход — использовать приложение-блокировщик контента. Выполните следующие действия, чтобы использовать 1Blocker в Safari.

- Установите 1Blocker.

- Перейдите в настройки > Safari > Content Blockers и включите 1Blocker .

- 1Blocker позволяет вам бесплатно включить любой фильтр, поэтому откройте 1Blocker и включите трекеры блоков, чтобы блокировать сайты майнинга монет.

На данный момент мы не смогли найти способ заблокировать эти скрипты в браузерах Google Chrome и Microsoft Edge на iOS.Однако, если вы используете Opera Touch или Mozilla Firefox, вы можете включить встроенные настройки для блокировки рекламы и майнинга криптовалют. Выполните следующие действия, чтобы заблокировать майнинг криптовалют в Opera Touch.

- Откройте Opera Touch> коснитесь значка браузера .

- Нажмите Настройки > включить блокировку рекламы > включить Защита от майнинга криптовалюты .

Выполните следующие действия, чтобы заблокировать майнинг криптовалют в Mozilla Firefox.

- Откройте Firefox> коснитесь значка гамбургера > перейдите к настройкам .

- Выберите Защита от слежения > включите Enhanced Tracking Protection > установите уровень защиты Строгий .

Блокировать майнинг криптовалюты: на Android

На Android достаточно просто заблокировать скрипты майнинга криптовалюты в Google Chrome, Mozilla Firefox, Microsoft Edge и Opera. Выполните следующие действия, чтобы заблокировать скрипты майнинга криптовалюты в Chrome.

- Коснитесь трех точек в правом верхнем углу> Настройки > Настройки сайта .

- Теперь нажмите Javascript и отключите его.

- Если вы хотите включить Javascript на определенных сайтах, нажмите Добавить исключения сайтов и вручную добавьте URL-адреса сайтов, на которых вы хотите разрешить Javascript.

Выполните следующие действия, чтобы заблокировать скрипты майнинга криптовалюты в Firefox.

- Коснитесь трех точек и перейдите в Настройки .

- В разделе Конфиденциальность и безопасность коснитесь Улучшенная защита от отслеживания .

- Включите Enhanced Tracking Protection и установите уровень защиты Strict .

Выполните следующие действия, чтобы заблокировать скрипты майнинга криптовалюты на Edge.

- Нажмите на три точки > Настройки > Блокировщики контента .

- Включить Блокировать рекламу для Adblock Plus.

Выполните следующие действия, чтобы заблокировать скрипты майнинга криптовалюты в Opera.

- Коснитесь значка браузера > Настройки > включить Блокировку рекламы .

Это заблокирует все скрипты майнинга криптовалюты в Google Chrome, Mozilla Firefox, Microsoft Edge и Opera для Android.

Это должно защитить вас от майнинга криптовалюты в Интернете. Какой метод вы используете, чтобы уберечься от этого? Сообщите нам об этом в комментариях. Для получения дополнительных руководств посетите наш раздел «Как сделать».

Какой лучший телевизор под рупий. 25000? Мы обсуждали это в Orbital, нашем еженедельном технологическом подкасте, на который вы можете подписаться через Apple Podcasts, Google Podcasts или RSS, загрузить выпуск или просто нажать кнопку воспроизведения ниже.

Партнерские ссылки могут создаваться автоматически — подробности см. В нашем этическом положении.Сколько сайтов добывают криптовалюту? [исследование более 175 миллионов доменов]

Знаете ли вы, что некоторые веб-сайты используют ваш компьютер для майнинга криптовалюты? Мы проанализировали весь наш индекс из 175 миллионов + доменов, чтобы точно определить их количество.

Скажу честно, еще несколько недель назад я не знал, что есть такая вещь, как «скрипт крипто-майнинга», который можно установить на вашем веб-сайте.

Итак, позвольте мне вкратце объяснить, как работают скрипты для майнинга криптовалют. (Я постараюсь сделать это простым.)

Для функционирования криптовалюты необходимо постоянно выполнять сложные вычислительные вычисления; этот процесс называется , майнинг . Майнинг осуществляется майнерами, которые зарабатывают на этом криптовалюту.

Для майнинга криптовалюты требуется много вычислительной мощности, что означает много энергии.

Поскольку энергия стоит денег, некоторые веб-сайты устанавливают сценарии, которые эффективно используют энергию вашего компьютера для добычи криптовалюты от их имени.Таким образом, чем дольше вы открываете их сайт в браузере, тем больше монет они зарабатывают, используя энергию вашего компьютера. (Умно, правда?)

Заметка на полях.

Не всегда владельцы веб-сайтов устанавливают эти скрипты; многие просто взломаны.

Поскольку майнинг криптовалют сейчас является очень популярной тенденцией, мы подумали, что было бы интересно узнать не только о том, на скольких сайтах в мире установлены скрипты для майнинга, но и о том, на скольких из них достаточно трафика, чтобы сделать это стоящим занятием.

Приступим к результатам!

Наше исследование