Скрытый майнинг — когда начинать бояться?

В прошлом году опять стал набирать обороты так называемый криптоджекинг — скрытый майнинг. Что это такое и когда можно волноваться, что ваш компьютер используют для добычи криптовалюты?

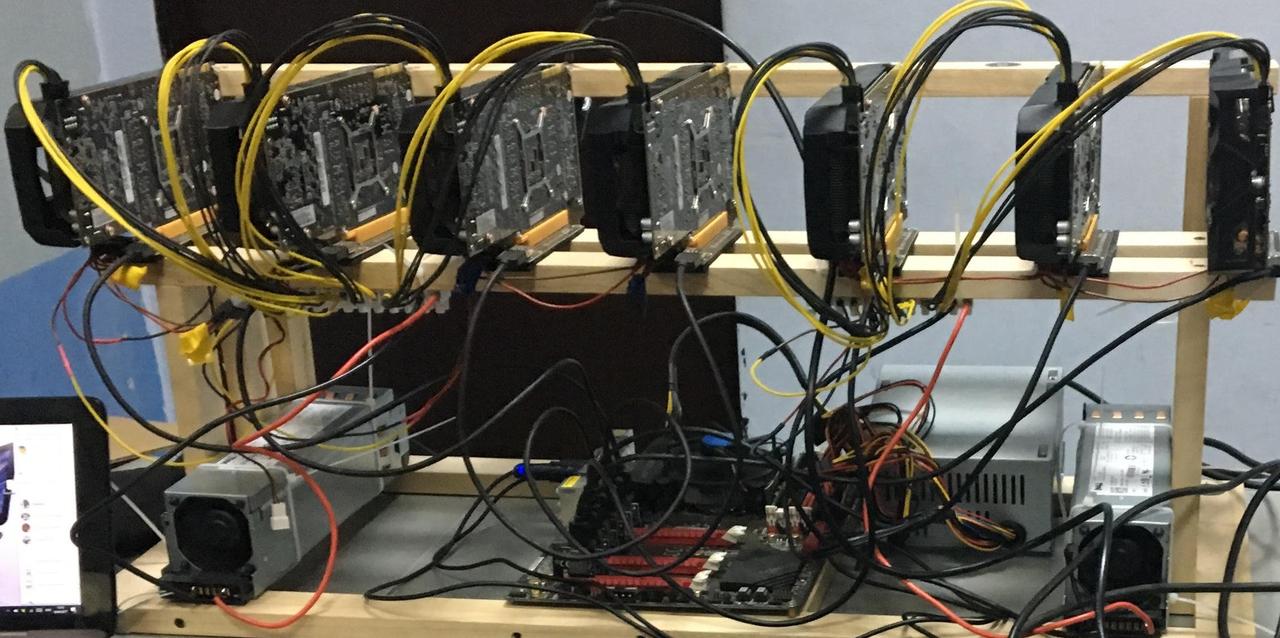

Итак, если совсем просто, то майнинг — это производство криптовалюты в том числе при помощи ресурсов компьютера. Скрытый майнинг — это производство виртуальных коинов на чужом ПК при помощи специального ПО. При помощи вирусного ПО на вашем ПК запускается процесс, который задействует вычислительные мощности вашего устройства. ПК начинает нещадно тормозить — даже базовые программы запускаются очень долго и постепенно доводят вас до нервного срыва.

Первый признак скрытого майнинга — подвисание системы и медленная работа ПК

Кстати, ваша нервная система — не единственная жертва скрытого майнинга. Так как процесс требует непрерывной работы комплектующих, система охлаждения работает без остановки..jpeg.eda8bd8611291f20974d23a6898bf254.jpeg)

Бытует мнение: если у вас не мощный геймерский ПК или ноутбук, можно немного расслабиться — он вряд ли представляет интерес для майнеров. На самом деле нет — такое устройство просто долго не выдержит нагрузки, но это будут уже ваши проблемы. Да, майнинг на нем принесет хакеру мало дохода, но если заражены тысячи таких ПК, то доход увеличивается.

Когда можно бояться? Если ваш ПК ни с того ни с сего начал перегреваться и медленно работать. Можно попробовать поискать постороннее ПО при помощи диспетчера задач, проверить все диски антивирусом (конечно, если он уже знаком с этим софтом), а лучше просто откатить систему до последней рабочей версии — для этого периодически нужно делать резервное копирование.

Как избежать заражения своего устройства вирусным софтом? Точно так же, как вы избегаете других вирусов. То есть не скачивать ПО с непонятных сайтов, в том числе нелегальное, взломанные игры и патчи, плагины и т. д., не открывать подозрительные письма и не заходить на сайты без сертификатов ssl. Иногда вы можете скачать «чистое» ПО, а вирус в нем появится после установки обновления.

д., не открывать подозрительные письма и не заходить на сайты без сертификатов ssl. Иногда вы можете скачать «чистое» ПО, а вирус в нем появится после установки обновления.

Источник: //zoom.cnews.ru/b/post/tehnoblog/75923

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Как защититься от скрытого майнинга. Mozilla обновила Firefox Quantum :: РБК.Крипто

В настройках конфиденциальности браузера появилась функция блокировки криптоджекинга. Такие хакерские атаки замедляют работу компьютера и могут вывести его из строя

В браузере Firefox Quantum от компании Mozilla появилась возможность блокировки скрытого майнинга. Изначально функция была протестирована на других версиях программы — Nightly 68 и Firefox 67. Это необходимо для того, чтобы заблокировать добычу цифровых денег на компьютере пользователя без его ведома.

Изначально функция была протестирована на других версиях программы — Nightly 68 и Firefox 67. Это необходимо для того, чтобы заблокировать добычу цифровых денег на компьютере пользователя без его ведома.

Криптоджекинг может привести к поломке устройства, а также сильно замедляет его работу. Помимо защиты от скрытого майнинга, в Quantum появилась функция антитрекинга, которая мешает слежке за действиями пользователя в интернете посредством «цифрового отпечатка». Обе опции активируются через настройки конфиденциальности в последней версии браузера.

В начале апреля в новый браузер Opera добавили криптовалютный кошелек. Команда разработчиков проекта утверждает, что это первый крупный браузер с подобным функционалом.

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Автор

Михаил Теткин

Как обнаружить майнинг в браузере Google Chrome

Мы уже рассказывали о том, как защититься от браузерного майнинга.

При большом количестве вкладок трудно определить какой именно сайт майнит криптовалюту, и какие расширения занимаются скрытым майнингом. В этой статье я покажу как обнаружить скрытый майнинг в браузере Google Chrome.

Как обнаружить майнинг в Google Chrome

Обнаружить браузерный майнинг можно по загрузке процессора. При запуске браузера резко возрастает нагрузка на процессор. Если вы зайдите в диспетчер задач Windows, вы заметите, что Chrome использует все ресурсы процессора.

Данный способ может показать поверхностную информацию, а именно то, что браузер Хром используется для майнинга. Но при этом он не позволяет определить какой именно сайт или расширение скрыто майнит криптовалюту.

К счастью, браузер Chrome включает в себя малоиспользуемый инструмент — диспетчер задач Chrome, который поможет обнаружить какой сайт или расширение используется для скрытого майнинга.

Как обнаружить какой сайт майнит в Google Chrome

Чтобы проверить, какой именно сайт загружает компьютер, необходимо открыть диспетчер задач Chrome. Делается это комбинацией клавиш «Shift + ESC». Открыть диспетчер задач Chrome можно также из меню Chrome, затем «Дополнительные инструменты» —> «Диспетчер задач Chrome».

Когда откроется диспетчер задач Chrome, вы увидите список процессов и загрузку процессора. Для каждого открытого сайта, расширения и вкладки отводится отдельная строка.

Двойной клик по строке откроет соответствующую вкладку. Как видно на изображении выше, третья строка в моем случае — это вкладка открытого сайта, который и загружает процессор более чем на 90%.

Чтобы закрыть эту вкладку, отметьте ее кликом мышки и нажмите кнопку «Завершить процесс». Когда эта вкладка будет закрыта, ваш компьютер вернется к нормальной работе.

Как обнаружить какое расширение майнит в Chrome

Причиной загрузки процессора может быть не только сайт, но и установленное расширение.

Для этой статьи я установил расширение SafeBrowse, которое при запуске браузера загружает майнер CoinHive. Обнаружить расширение для скрытого майнинга можно таким же способом, с помощью диспетчера задач Chrome.

Иногда расширение загружает майнер в iframe, это может затруднить определение майнинга в расширениях, но и на этот случай есть простое решение. Двойной клик по строке откроет родительское расширение, которое было бы правильно удалить нажав на иконку корзины.

Затем вы можете удалить расширение, щелкнув соответствующую иконку мусорной корзины. Как только расширение будет удалено, загрузка процессора браузером Chrome прекратится.

На этом все. Теперь вы знаете как определить скрытый майнинг в браузере Хром.

Еще по теме: Защита от майнинга в браузере Opera

как вычислить несанкционированное использование компьютера? |

Скрытый майнинг криптовалюты приобретает всё более серьезные обороты. И дело даже не в стремительно растущем курсе биткоина, но и в том, что использовать чужой компьютер в своих целях становится всё проще. Часть проблемы заключается в том, что в Интернете отсутствует структурированная информация о том, как удалять со своего компьютера скрытые майнеры.

Перед вами пошаговая инструкция, которая даст вам полное представление о программах miner bitcoin и о том, как удалить данное ПО.

Определяем, майнит ли компьютер

Первым делом необходимо просканировать компьютер на наличие скрытых майнеров. Отметим, что данная инструкция касается не профессионального майнинга, а мошеннического способа добычи криптовалюты на стандартном компьютере случайного пользователя.

А всё потому, что факт подобного несанкционированного доступа практически незаметен: программы злоумышленников обычно не загружают процессоры и видеокарты на все 100 процентов. Но и такое случается, особенно, если майнингом занимаются новички. Поэтому для начала проверьте, не работает ли ваш процессор на всю мощность, и если это так, то пролистайте нашу статью в конец. Ну а если подозрительной активности вы не обнаружили, то продолжайте читать по пунктам.

Скрытый майнер: как он работает?

Для начала ещё раз напоминаем: скрытый майнер работает незаметно, особенно если используемый им компьютер обладает достаточной производительностью. Но до того, как bitcoin miner начнёт майнить, ему необходимо седующее: запуск самого себя с правами администратора. И только после получения таких привилегий майнер начинает работу, подключившись к coin фермам.

Вот таким нехитрым способом скрытые майнеры и устанавливаются на компьютер. Поэтому рекомендуем быть внимательным и работать под учетной записью простого пользователя. Но если уж вы обладаете правами администратора, то предварительно изучайте, что конкретно вы устанавливаете. Например, большинство скрытых майнеров закачивается вместе с безобидными утилитами, такими как драйвера и браузеры. Естественно, следует забыть о загрузке варезного софта, взломанных программ, а еще лучше полностью избегать использования торрентов и TORа. Заходить на заблокированные сайты лучше через VPN.

Поэтому рекомендуем быть внимательным и работать под учетной записью простого пользователя. Но если уж вы обладаете правами администратора, то предварительно изучайте, что конкретно вы устанавливаете. Например, большинство скрытых майнеров закачивается вместе с безобидными утилитами, такими как драйвера и браузеры. Естественно, следует забыть о загрузке варезного софта, взломанных программ, а еще лучше полностью избегать использования торрентов и TORа. Заходить на заблокированные сайты лучше через VPN.

Блокируем доступ к miner -фермам.

Если вы обнаружили скрытый майнер, то сразу отключите интернет! После этого зайдите в системный каталог \Windows\System32\drivers\etc и откройте для редактирования файл с названием hosts.

Данная папка является системной, поэтому по умолчанию скрыта. Чтобы перейти по указанному пути, включите показ системных файлов в настройках папок Windows.

В данном файле скрытый майнер указывает интернет-путь до майнинг-фермы, на которой и происходит добыча криптовалюты. Соответственно, чтобы отключить доступ майнера, необходимо удалить все IP-адреса, кроме системных. На скриншоте выделен путь до одной из таких ферм. Любые похожие строки со странными URL необходимо очистить, а затем пересохранить файл.

Соответственно, чтобы отключить доступ майнера, необходимо удалить все IP-адреса, кроме системных. На скриншоте выделен путь до одной из таких ферм. Любые похожие строки со странными URL необходимо очистить, а затем пересохранить файл.

Отметим, что обычно провайдеры интернета фиксируют логи ваших действий в Интернете. К сожалению, именно по ним майнеры возвращаются на ваше устройство, поэтому настоятельно советуем использовать программы VPN функции логирования.

Окончательно избавляемся от майнера.

Итак, вы отключили майнеру доступ в интернет, и он уже не делает своё чёрное дело. Что дальше? Надо его окончательно удалить из системы. Сделать это можно либо уже установленным антивирусом, либо с помощью заранее скачанного автономного.

Запускайте антивирус на полное сканирование компьютера и ожидайте результатов. Обычно антивирусы обнаруживают и удаляют большинство известных видов майнеров, особенно если используются самые свежие сигнатурные базы.

Но, к сожалению, некоторые майнеры скрываются за известными именами программ – google.exe, system32.exe и другими, – поэтому нелишним будет проверить все подозрительные файлы. Сделать это можно с помощью онлайн-антивируса.

Ну и окончательно удалить майнер можно с помощью программы от «Лаборатории Касперского» TDSSKiller. В дополнению к основной задаче данный софт проверит и всю ОС на предмет других вирусных программ.

После проделанных операций с антивирусами следует удалить «хвосты» скрытых майнеров из реестра. Делать это удобнее всего программой по очистке реестра CCleaner.

Способы профилактики установки скрытых майнеров

Правило номер 1.

Не устанавливайте никаких подозрительных программ. Старайтесь загружать ПО только с официальных сайтов.

Правило номер 2.

Не заходите на подозрительные сайты, особенно если на них много рекламы. Избегайте доменов без сертификата ssl (https).

Правило номер 3.

Будьте анонимным в интернете. Избавьтесь от логирования маршрутов при помощи VPN сервисов.

Избавьтесь от логирования маршрутов при помощи VPN сервисов.

Правило номер 4.

Используйте при ежедневной работе любой антивирус на ваш выбор. Установите его, как на стационарном компьютере, так и на Андроид устройстве.

Скрытый майнинг: страшная киберугроза или бессмысленный миф?

В последние два года в материалах, посвящённых информационной безопасности, на волне роста популярности криптовалют заметную долю заняла тема скрытого майнинга. Читателям обычно рисуют страшную картину появления новой киберугрозы, от которой нет защиты.

Подобно радиации, которую никто не видит, но которая убивает всё живое, скрытый майнинг в статьях-триллерах незаметно проникает с вирусами на компьютеры и даже мобильные устройства ничего не подозревающих пользователей и так же незаметно начинает использовать мощности жертв для чеканки криптомонет, сказочно обогащая неизвестных киберпреступников.

При этом часто используется незатейливый ход мысли — раз вредоносный код имеет отношение к криптовалютам, значит он обладает специальным функционалом, затрудняющим его обнаружение. Такие страшилки конечно далеки от реальности, но они очень сильно превосходят количественно материалы, реально описывающие скрытый майнинг. Данная статья рассчитывает внести свою скромную лепту, чтобы изменить сложившийся дисбаланс.

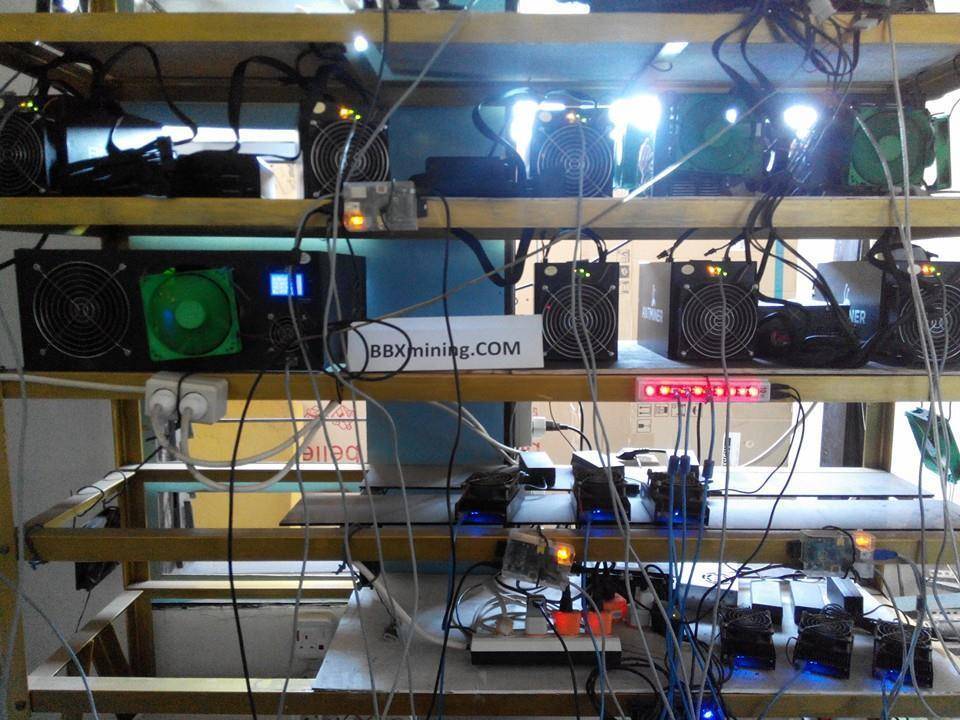

Для начала проясним вопрос с используемой терминологией. Поскольку слово «майнер» является многозначным, в статье оно будет использоваться в значении человек, занимающийся майнингом. А софт, который непосредственно чеканит криптовалюту на компьютере, будет именоваться далее как программа-майнер. Существуют ещё хардварные майнеры — устройства, предназначенные для майнинга определённой криптовалюты, они же асики, но в данной статье они рассматриваться не будут, так как никак не связаны с темой скрытого майнинга.

Далее разберёмся с тем, что же собой представляет сам майнинг. Для этого вспомним, чем является блокчейн — как следует из названия, он является цепочкой блоков, внутри которых находится история транзакций. Тут закономерно возникает вопрос — а как решается проблема добавления новых блоков в цепочку? Ответ на него разработчики первых криптовалют подсмотрели в анти-спамовых технологиях: прежде, чем получить возможность послать email, отправитель должен доказать, что он решил некоторую сложную задачу (Proof-of-Work). Принцип Proof-of-Work применительно к криптовалютам приобрёл такой вид — новый блок в цепочку добавит тот майнер, который быстрее других решит некоторую сложную задачу; и за это он получит приз в виде определённого количества криптомонет.

Для этого вспомним, чем является блокчейн — как следует из названия, он является цепочкой блоков, внутри которых находится история транзакций. Тут закономерно возникает вопрос — а как решается проблема добавления новых блоков в цепочку? Ответ на него разработчики первых криптовалют подсмотрели в анти-спамовых технологиях: прежде, чем получить возможность послать email, отправитель должен доказать, что он решил некоторую сложную задачу (Proof-of-Work). Принцип Proof-of-Work применительно к криптовалютам приобрёл такой вид — новый блок в цепочку добавит тот майнер, который быстрее других решит некоторую сложную задачу; и за это он получит приз в виде определённого количества криптомонет.

Чем же является сложная задача для майнера? Майнер должен захешировать новый кусок истории транзакций, т.е. получить хеш — некоторый набор символов, в который превратится набор новых транзакций после совершения над ним определённых криптографических преобразований. Но сам по себе хеш сгенерировать относительно легко — чтобы эта задача стала по-настоящему сложной, новый хеш должен соответствовать определённым условиям. Например, «первые 5 символов нового хеша должны быть a1b2c» или «первые 7 символов хеша должны быть a1b2c3d». Эти условия обычно принято называть уровнем сложности. Дело в том, что невозможно предугадать значение и порядок символов в новом хеше. Поэтому у программы-майнера не остаётся другого выбора, кроме как поставить генерацию хешей на поток и постоянно проверять, какие из решений в потоке будут соответствовать уровню сложности.

Например, «первые 5 символов нового хеша должны быть a1b2c» или «первые 7 символов хеша должны быть a1b2c3d». Эти условия обычно принято называть уровнем сложности. Дело в том, что невозможно предугадать значение и порядок символов в новом хеше. Поэтому у программы-майнера не остаётся другого выбора, кроме как поставить генерацию хешей на поток и постоянно проверять, какие из решений в потоке будут соответствовать уровню сложности.

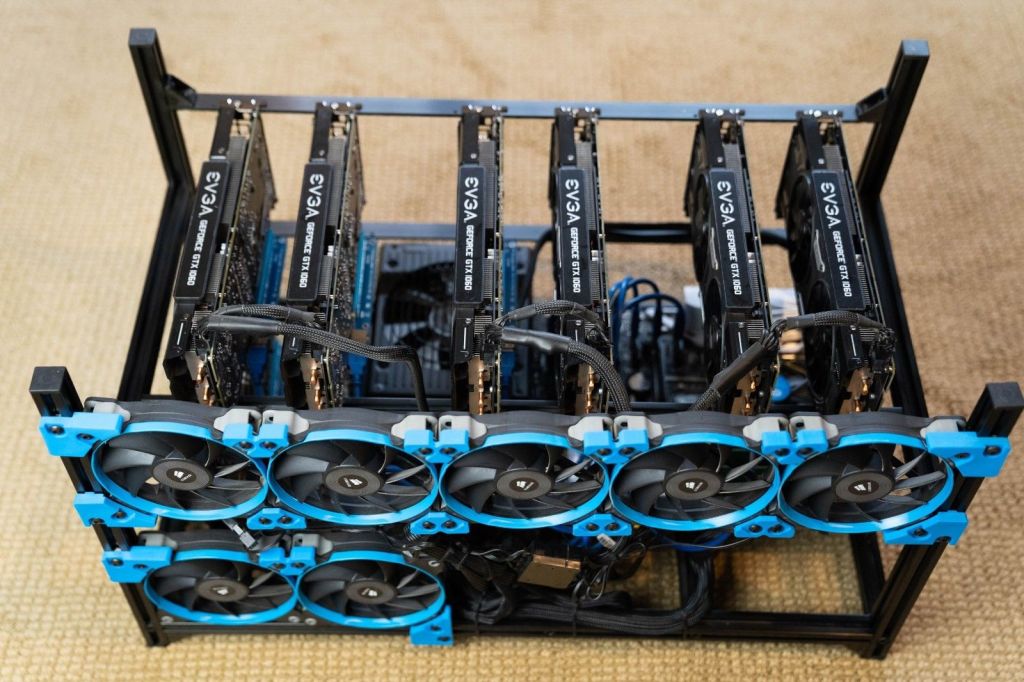

Майнинг с точки зрения программы-майнера — это постоянный перебор хешей. Отсюда и происходит термин хешрейт, обозначающий интенсивность потока генерируемых хешей. Очевидно, что чем выше интенсивность такого потока, тем выше вероятность того, что в нём быстрее удастся выловить решение, соответствующее уровню сложности. Именно поэтому все майнеры стремятся получить максимально возможный хешрейт.

Из предыдущего параграфа уже следует важный вывод — оборудование майнера должно работать на максимальной интенсивности, чтобы у него были реальные шансы победить в соревновании с другими майнерами за право добавить новый блок в блокчейн. Этот вывод только усиливается динамическим характером уровня сложности: представим, что количество майнеров в сети некоторой криптовалюты стало сильно увеличиваться, а также стала расти мощность их оборудования.

Этот вывод только усиливается динамическим характером уровня сложности: представим, что количество майнеров в сети некоторой криптовалюты стало сильно увеличиваться, а также стала расти мощность их оборудования.

Если уровень сложности меняться не будет, это приведёт к тому, что он начнёт чаще преодолеваться, а монета соответственно будет интенсивнее чеканиться. Но в алгоритм криптовалют обычно закладывается равномерная во времени генерация новых монет; достигается это автоматическим изменением уровня сложности сетью криптовалюты. Так, в описанном выше примере уровень сложности будет увеличен, чтобы привести генерацию новых монет в соответствие с протоколом.

Нетрудно видеть, что чем популярнее криптовалюта, тем значительнее мощности, которые находятся в её сети, и соответственно тем выше её порог сложности в данный момент. И оборудование майнера должно работать не только на максимальной интенсивности, но и без перерывов во времени. Какой практический вывод для обычного пользователя из этого следует? Майнинг в принципе не может быть незаметным, если рассчитывать на прибыль от него.

Какие ресурсы может использовать вредоносная программа-майнер в случае несанкционированного проникновения на хост пользователя? Только видеокарты (GPU) и процессор (CPU). Те, кто запускал майнинг на GPU наверняка знают, какой гул от вентиляторов видеокарт при этом поднимается — будто на них запускается непрерывное стресс-тестирование. Не заметить такое просто невозможно. А майнинг на CPU давно стал пережитком прошлого — CPU очень сильно уступают GPU в организации параллельных вычислений, поэтому даже у самого мощного CPU хешрейт крайне мал для более-менее регулярного преодоления порога сложности в сетях популярных криптовалют.

О майнинге на мобильных устройствах и вовсе можно говорить разве что как об анекдоте, поскольку на них обычно есть только очень хилые в сравнении с десктопами CPU (айфоны со слабенькими GPU как исключение) и их хешрейт просто микроскопичен. Но даже на CPU майнинг быстро станет заметен по общей заторможенности компьютера, так как программа-майнер заберёт все ресурсы CPU себе. Она, в меру возможностей CPU, будет пытаться обеспечить вал хешей, просаживая ресурсы железа, и пользователь очень быстро заметит дискомфорт в своей работе.

Она, в меру возможностей CPU, будет пытаться обеспечить вал хешей, просаживая ресурсы железа, и пользователь очень быстро заметит дискомфорт в своей работе.

Как видно, майнинг можно назвать каким угодно, но только не скрытым. Тут обычно следует такое предположение — а если злоумышленники попытаются скрыть майнинговую активность путём понижения её интенсивности? Или же они будут пытаться как-то определять периоды неактивности пользователя, чтобы не выдать себя. Или пытаться как-то маскироваться, например, запуская GPU-майнинг в моменты просмотров пользователем youtube, но опять же на пониженной интенсивности, чтобы не создать пользователю неудобств. Все эти предположения можно назвать извращённым майнингом — попытки как-то скрыться за счёт искусственного понижения хешрейта подобны выходу на старт беговых соревнований со связанными ногами: участвовать никто не запретит, публика будет в восторге, но о победе можно сразу забыть.

Поэтому дилемма злоумышленника предельно проста — либо пытаться нормально майнить на пределах интенсивности, но тем самым быстро себя обнаружить; либо пытаться скрыться, но тогда можно не мечтать хоть о каком-то профите. И в результате «скрытый майнинг» на поверку оказывается дешёвым пугалом, а не новой неведомой киберугрозой современности. Возникает закономерный вопрос — а кому выгодно поддерживать этот миф вместо того, чтобы отправить его на свалку?

И в результате «скрытый майнинг» на поверку оказывается дешёвым пугалом, а не новой неведомой киберугрозой современности. Возникает закономерный вопрос — а кому выгодно поддерживать этот миф вместо того, чтобы отправить его на свалку?

Снова трудно не согласиться с одной из заметок о скрытом майнинге, что это пугало очень понравилось разнообразным производителям антивирусов и фаерволов. Какая счастливая удача — можно, спекулируя на неосведомлённости большей части пользователей, представлять свой антивирус как единственно возможное спасение от страшной угрозы для их компьютеров и …. мобильных устройств.

Но, как мы видели, эта «угроза» во-первых совершенно не страшна, а во-вторых — не требует от пользователя каких-то особых усилий для обеспечения безопасности своих устройств. Достаточно соблюдения самых элементарных принципов информационной безопасности — не устанавливать программы из неизвестных источников, регулярно обновлять операционную систему и софт, быстро уходить с тормозных сайтов и не возвращаться на них, не разрешать администрирование своего роутера из интернета, использовать для своих учётных записей сложные пароли и периодически их менять и т. п. — и у вас гарантированно не будет никаких проблем с так называемым «скрытым майнингом».

п. — и у вас гарантированно не будет никаких проблем с так называемым «скрытым майнингом».

Что такое скрытый майнинг — определение и особенности — Coindar

Во все времена были люди, которые желали заработать деньги нечестным путем. В наше время благодаря появлению высоких технологий количество способов для нелегального заработка существенно возросло.Одним из таких направлений является скрытый майнинг. Если вы тоже столкнулись с подобной проблемой, рекомендуем прочитать представленную в нашей статье информацию. Мы постараемся подробно рассказать о скрытом майнинге, а также расскажем о том, как проверить компьютер на майнер.

По данным сайта Group IB количество хакерских атак возросло почти в 3 раз за прошлый год. Это свидетельствует о том, что взломщики стали больше интересоваться криптовалютой и способами заработка при помощи чужих ПК.

Из-за высокого спроса на криптовалюту и широкого распространения майнинга злоумышленники стали искать способы получения электронной валюты за счёт использования чужих компьютеров. Такое явления получило название скрытый майнинг.

Такое явления получило название скрытый майнинг.

Под данным термином принято понимать незаконное использование вычислительной мощности чужого компьютера с целью получения криптовалюты без согласия пользователя данного персонального компьютера.

Способы распространения скрытого майнинга

Чтобы предотвратить заражение компьютера, необходимо знать, как распространяется скрытый майнинг. Злоумышленники разработали несколько способов получения доступа к чужому компьютеру. Среди наиболее распространенных вариантов заражения можно выделить следующие:

• Хакеры могут установить программу на компьютер в том случае, если они имеют прямой доступ к оборудованию. Следует внимательно относиться к подозрительным лицам, которые без вашего согласия устанавливают дополнительные программы на ПК.

• Установка вредоносных программ в систему компьютера также позволяет злоумышленникам получить доступ к скрытому майнингу.

• Заражение может произойти через различные сайты в сети Интернет, на которых установлен специальный код для взлома ПК пользователей. При переходе на сомнительные сайты вы подвергаете свой компьютер риску.

При переходе на сомнительные сайты вы подвергаете свой компьютер риску.

• Еще одним популярным способом распространения вируса является установка нелегальных приложений или игр с установленным вирусом. Остерегайтесь сомнительных файлов и документов, которые приходят вам на электронную почту или в социальные сети.

• Хакеры могут использовать уязвимые места в системе компьютера. Для этого применяются специальные утилиты, с помощью которых можно дистанционно управлять ПК.

Более подробную информацию о способах заражения можно получить на сайте https://altcoinlog.com/skrytyy-mayner-proverka-kompyutera/. Стоит внимательно относиться к различным сомнительным сайтам и файлам, чтобы не стать жертвой злоумышленников.

Как обнаружить скрытый майнинг на компьютере?

Чтобы не стать жертвой мошенников, необходимо научиться распознавать скрытый майнинг на своем компьютере. Основным способом выявить наличие вирусов в программе является активация антивируса. При установке подозрительного приложения или программы система автоматически выведет сообщение о проблеме на экран. Однако в последнее время злоумышленники научились создавать программы, которые не распознаются антивирусными приложениями. В таком случае выявить наличие скрытого майнинга можно по следующим признакам:

Однако в последнее время злоумышленники научились создавать программы, которые не распознаются антивирусными приложениями. В таком случае выявить наличие скрытого майнинга можно по следующим признакам:

• Замедление работы компьютера вследствие высокой нагрузки, связанной с деятельностью мошенников.

• Повышенное потребление электроэнергии также может стать признаком скрытого майнинга.

• На жёстком диске может пропадать свободное пространство, при этом система выводит информацию о постоянной активности внутренней памяти.

• Если ПК выполняет обмен данными с Интернетом, когда им никто не пользуется, скорее всего за этим скрывается скрытый майнинг.

• При загрузке системы всплывают диалоговые окна с непонятной информацией, которая быстро исчезает.

Как обезопасить себя от хакеров?

Чтобы обезопасить себя от действий злоумышленников, необходимо установить хороший антивирус, который будет блокировать вредоносные программы и файлы. Помимо этого, стоит выполнить ряд простых действий, которые представлены ниже:

• Разрешите доступ только к проверенным файлам и программам через настройки системы.

• Заблокируйте удаленный доступ к компьютеру, а также измените пароль для доступа в сеть, который установлен по умолчанию.

• Периодически производите полную проверку системы компьютера при помощи антивируса. Рекомендуется производить профилактическую проверку каждые 2-3 месяца, а также при наличии признаков заражения.

Приложения для удаления скрытого майнинга

Удалить майнер возможно только с помощью специальных антивирусных приложений. Наиболее эффективно работают Norton Antivirus, Касперский антивирус и другие виды лицензионных приложений.

С их помощью пользователь может отслеживать состояние системы, а также удалять подозрительные файлы, документы и программы. Установка антивируса не займет много времени и сил, поэтому при работе с Интернетом рекомендуется проверять файлы на скрытые угрозы. Это позволит обезопасить себя от деятельности мошенников.

Злоумышленники запускают скрытый майнинг на чужих компьютерах

Вредоносное ПО для скрытого майнинга (генерации криптовалют) набирает все большую популярность у злоумышленников. За последний месяц «Лаборатория Касперского» обнаружила несколько крупных бот-сетей, созданных для получения прибыли от этого процесса, причём каждая из них насчитывает тысячи зараженных компьютеров, сообщает пресс-служба компании.

За последний месяц «Лаборатория Касперского» обнаружила несколько крупных бот-сетей, созданных для получения прибыли от этого процесса, причём каждая из них насчитывает тысячи зараженных компьютеров, сообщает пресс-служба компании.

Не менее важно то, что эксперты компании отмечают рост количества попыток установки майнеров (программ для генерации криптовалют) на серверы организаций. По подсчётам аналитиков, майнинговая сеть приносит своим владельцам до 30 тысяч долларов в месяц. А самые распространенные валюты для скрытого майнинга – Monero (XMR) и Zcash.

Чаще всего майнеры попадают на компьютеры через инсталляторы рекламного ПО, распространяемые с помощью социальной инженерии. При этом пользователь самостоятельно скачивает эти инсталляторы – например, с файлообменника под видом бесплатного ПО или ключей для активации лицензионных продуктов. Зафиксированы и случаи распространения майнеров через уязвимости в программном обеспечении. Так, при эксплуатации бреши EternalBlue жертвой зловреда становился сервер, что особенно выгодно злоумышленникам за счет его более высокой производительности.

Сам по себе майнинг не считается незаконным, пользователь имеет право установить такую программу и легально использовать ее для добычи криптовалюты. Это существенно усложняет детектирование скрытого майнинга, происходящего на компьютере или сервере пользователя без его ведома. К тому же сами эти программы часто сопровождаются дополнительными сервисами, которые обеспечивают их закрепление в системе, автозапуск при включении компьютера и собственно скрытую работу. В частности, такие сопутствующие сервисы следят за запуском приложений в системе и приостанавливают деятельность майнера, если работает программа мониторинга активности. Эти сервисы постоянно проверяют наличие майнера на жестком диске и восстанавливают его в случае удаления.

Скрытый майнинг и ботнеты | Блог Касперского

Майнинг криптовалюты — модное слово в ИТ-индустрии и быстрорастущее явление. В рамках этой далеко идущей тенденции все больше и больше людей занимаются «майнингом» или добавлением блоков в цепочку блоков и получают за это вознаграждение в криптовалюте. Поступая таким образом, эти майнеры придумывают все больше и больше изобретательных способов, не все из которых являются законными, чтобы заработать желанные монеты. И некоторые из наиболее предприимчивых «горняков» без колебаний делают это за ваш счет.

Поступая таким образом, эти майнеры придумывают все больше и больше изобретательных способов, не все из которых являются законными, чтобы заработать желанные монеты. И некоторые из наиболее предприимчивых «горняков» без колебаний делают это за ваш счет.

Зачем майнерам ваш компьютер

Ранее мы писали о ботнетах и о том, как хакеры могут превратить ваш компьютер в зомби и сделать его частью ботнета. Сеть таких зомби-компьютеров может использоваться для различных целей, включая, помимо прочего, майнинг криптовалюты.

С точки зрения непрофессионала, ваш компьютер становится частью распределенной сети, вычислительная мощность которой используется для майнинга криптовалюты, которая оказывается в кармане владельца ботнета. Несколько тысяч компьютеров в ботнете могут добывать криптовалюту гораздо эффективнее, чем один компьютер.В случае майнингового ботнета жертвы также оплачивают счет за электроэнергию, что делает установку майнерских приложений на компьютеры ничего не подозревающих пользователей очень прибыльным делом для хакеров.

Обратите внимание, что рядовой пользователь может намеренно установить приложение-майнер, чтобы добывать криптовалюту самостоятельно. Отличить легальную добычу полезных ископаемых от незаконной деятельности — сложная задача. Приложения майнера идентичны; разница в скрытой установке и работе незаконно действующих приложений.

Как скрытый майнер попадает на ваш компьютер

В большинстве случаев майнер попадает на компьютер с помощью специально созданного вредоносного приложения, так называемого дроппера, основная функция которого заключается в тайной установке другого приложения. Дропперы обычно выступают под видом пиратских версий лицензионных продуктов или генераторов ключей активации для них. Пользователи ищут этот тип программного обеспечения в одноранговых сетях и намеренно загружают его.

При запуске загруженного файла на компьютер жертвы развертывается установщик, который, в свою очередь, загружает майнер и специальный инструмент, скрывающий его в системе. Приложение также может поставляться в комплекте со службами, обеспечивающими его автозапуск и настраивающими его параметры.

Приложение также может поставляться в комплекте со службами, обеспечивающими его автозапуск и настраивающими его параметры.

Например, такие сервисы могут приостанавливать работу майнера, когда пользователь запускает некоторые популярные компьютерные игры. (Майнер использует вычислительную мощность видеокарты, поэтому игра может начать отставать и вызывать подозрения у пользователя.)

Такие службы также могут пытаться отключить антивирусные продукты, приостановить майнер, когда запущен инструмент системного мониторинга, и восстановить майнер, если пользователь попытается удалить его.

Масштаб проблемы

Хакеры распространяют такие приложения как сервис. Они используют Telegram-каналы, посвященные возможностям работы в Интернете; вы можете встретить объявления, предлагающие пробные версии таких дропперов для распространения скрытого майнера.

Чтобы дать вам представление о масштабе этого явления: наши эксперты недавно обнаружили ботнет, состоящий примерно из нескольких тысяч компьютеров, на которых был тайно установлен майнер Minergate. Он добывает не очень популярные биткойны, а в основном те криптовалюты, как Monero (XMR) и Zcash (ZEC), которые позволяют скрывать транзакции и владение кошельком.По самым скромным подсчетам, один ботнет для майнинга может приносить более 30 000 долларов в месяц. Более 200000 долларов прошло через кошелек, использованный ботнетом, обнаруженным нашими экспертами.

Он добывает не очень популярные биткойны, а в основном те криптовалюты, как Monero (XMR) и Zcash (ZEC), которые позволяют скрывать транзакции и владение кошельком.По самым скромным подсчетам, один ботнет для майнинга может приносить более 30 000 долларов в месяц. Более 200000 долларов прошло через кошелек, использованный ботнетом, обнаруженным нашими экспертами.

Кошелек Monero, используемый вышеупомянутыми преступниками. Текущий обменный курс Monero составляет около $ 120

.Как защититься от этой угрозы

Kaspersky Internet Security по умолчанию защищает вас от вредоносных программ-дропперов. Просто убедитесь, что ваше антивирусное приложение постоянно и у этой вредоносной программы не будет шансов проникнуть на ваш компьютер.Если по какой-то причине вы деактивируете антивирус и запустите ручную проверку после появления подозрений, Kaspersky Internet Security немедленно обнаружит этого полноценного трояна и предложит вам избавиться от него.

В отличие от дропперов, майнеры не являются вредоносными приложениями, как мы упоминали ранее. Вот почему они попадают в нашу категорию потенциально опасного программного обеспечения — программного обеспечения, которое является законным, но может использоваться в злонамеренных целях (более подробную информацию о том, что входит в эту категорию, можно найти здесь). Kaspersky Internet Security по умолчанию не блокирует и не удаляет такие программы; пользователь мог установить их специально.

Вот почему они попадают в нашу категорию потенциально опасного программного обеспечения — программного обеспечения, которое является законным, но может использоваться в злонамеренных целях (более подробную информацию о том, что входит в эту категорию, можно найти здесь). Kaspersky Internet Security по умолчанию не блокирует и не удаляет такие программы; пользователь мог установить их специально.

Если вы предпочитаете проявлять осторожность и уверены, что не будете использовать майнеры и другое опасное ПО, вы всегда можете открыть настройки Kaspersky Internet Security, найти раздел Угрозы и исключения и установить флажок коробка от Обнаружение другого ПО . И последнее, но не менее важное: регулярно проверяйте свою систему: ваше решение безопасности поможет вам избежать установки и запуска любых нежелательных приложений.

Цепочка добавленной стоимости в горнодобывающей промышленности: скрытая жемчужина

Цепочка добавленной стоимости в горнодобывающей промышленности — , которая включает в себя все, от добычи сырья до доставки продукции клиентам — является основой отрасли. Компании, которые хорошо управляют своей цепочкой создания стоимости, могут стать важным источником конкурентных преимуществ и создания стоимости. Напротив, те, кто пренебрегает своей цепочкой создания стоимости, вероятно, столкнутся с узкими местами и ограничениями, которые будут ограничивать отгружаемую пропускную способность и доходность от рисков.

Компании, которые хорошо управляют своей цепочкой создания стоимости, могут стать важным источником конкурентных преимуществ и создания стоимости. Напротив, те, кто пренебрегает своей цепочкой создания стоимости, вероятно, столкнутся с узкими местами и ограничениями, которые будут ограничивать отгружаемую пропускную способность и доходность от рисков.

Для начала важно различать цепочки поставок, которые управляют входящей и исходящей логистикой и складированием, и цепочки создания стоимости, которые состоят из интегрированных сквозных процессов.Исторически сложилось так, что комплексное управление последними не было приоритетом для горнодобывающих компаний. Этот надзор привел к разрозненным операциям (логистические и коммерческие услуги) и организационным установкам, в которых обязанности распределяются для оптимизации отдельных этапов (добыча, переработка, железная дорога или отгрузка), а не целостного целого.

Цепочки добавленной стоимости в горнодобывающей промышленности также сталкиваются с давлением со стороны недавних изменений на товарных рынках (сильные колебания цен, сокращение пулов добавленной стоимости, изменение рыночных структур с появлением новых участников и ужесточение правил), а также сохраняющейся неопределенности пандемии COVID-19. В то же время экологические проблемы продолжают развиваться, и продолжают приниматься новые нормативные положения. Компании сталкиваются с беспрецедентным давлением, требующим повышения устойчивости, гибкости и производительности, чтобы оставаться конкурентоспособными.

В то же время экологические проблемы продолжают развиваться, и продолжают приниматься новые нормативные положения. Компании сталкиваются с беспрецедентным давлением, требующим повышения устойчивости, гибкости и производительности, чтобы оставаться конкурентоспособными.

Готовясь принять эти более жесткие правила, горнодобывающие компании должны значительно уменьшить свое воздействие на окружающую среду, чтобы удовлетворить растущее стремление к раскрытию информации со стороны правительств, инвесторов и заинтересованных сторон. Таким образом, более пристальный взгляд на цепочку создания стоимости от рудника до рынка — первый шаг в решении этих проблем.В этой статье мы проиллюстрируем, как обеспечение прозрачности для улучшения принятия решений и наличие необходимых инструментов под рукой может помочь горнодобывающим компаниям подготовиться к все более нестабильному будущему. Те, кто оценивает свои приоритеты, могут укрепить свои позиции в текущем цикле спада и расширить свои позиции на рынке в долгосрочной перспективе. Это особенно актуальная тема для горнодобывающей промышленности, поскольку недавние исследования показывают, что еще есть возможности для улучшения цепочек поставок в горнодобывающей промышленности.

Это особенно актуальная тема для горнодобывающей промышленности, поскольку недавние исследования показывают, что еще есть возможности для улучшения цепочек поставок в горнодобывающей промышленности.

Обеспечение сквозной эффективности сложных цепочек добавленной стоимости в горнодобывающей промышленности

Цепочки добавленной стоимости в горнодобывающей промышленности очень сложны и должны учитывать все активы, включая оборудование (например, грузовики и экскаваторы), перерабатывающие предприятия, а также железнодорожные и портовые операции (Иллюстрация 1).Еще больше усложняет ситуацию то, что широкий спектр сопутствующих действий требует ряда взаимозависимых шагов, прежде чем продукты дойдут до потребителей, многие из которых живут в других странах или на других континентах (см. Врезку «От добычи к покупателю: цепочка создания стоимости от шахты до рынка» »).

Приложение 1

Мы стремимся предоставить людям с ограниченными возможностями равный доступ к нашему сайту. Если вам нужна информация об этом контенте, мы будем рады работать с вами.Напишите нам по адресу: [email protected]

Если вам нужна информация об этом контенте, мы будем рады работать с вами.Напишите нам по адресу: [email protected]До настоящего времени цепочка создания добавленной стоимости от рудника до рынка часто осуществлялась в рамках организационных структур, которые имеют ограниченную координацию и обмен данными в реальном времени. Однако понимание цепочки создания стоимости в горнодобывающей промышленности как единого интегрированного процесса может позволить компаниям получить действительно всестороннее представление о производительности.

Повышение эффективности вывода рудника на рынок направлено на раскрытие большего потенциала, чем независимая оптимизация операций, цепочки создания стоимости или коммерческих услуг.Наше исследование, охватывающее горнодобывающие компании из разных стран и типов продукции, показывает, что оптимизация от добычи до рынка может привести к увеличению прибыли до вычета процентов, налогов, износа и амортизации (EBITDA) на 10-15 процентов за счет оптимизации производительности, рентабельности продукта и т. д. и эксплуатационные расходы. Основываясь на этих выводах, мы определили 11 рычагов повышения эффективности в цепочке создания стоимости (Иллюстрация 2). К этим рычагам можно подходить индивидуально или комплексно, но они всегда взаимосвязаны и основываются на данных ключевых этапов цепочки создания стоимости (см. Врезку «Рычаги повышения эффективности от добычи к рынку»).

д. и эксплуатационные расходы. Основываясь на этих выводах, мы определили 11 рычагов повышения эффективности в цепочке создания стоимости (Иллюстрация 2). К этим рычагам можно подходить индивидуально или комплексно, но они всегда взаимосвязаны и основываются на данных ключевых этапов цепочки создания стоимости (см. Врезку «Рычаги повышения эффективности от добычи к рынку»).

Приложение 2

Мы стремимся предоставить людям с ограниченными возможностями равный доступ к нашему сайту. Если вам нужна информация об этом контенте, мы будем рады работать с вами. Напишите нам по адресу: [email protected]Повышение эффективности вывода рудника на рынок зависит от двух основных факторов: 1) организационных возможностей и 2) архитектуры данных и технологий.

Организационная поддержка включает операционную модель с реструктурированными бизнес-единицами и специализированной межфункциональной командой для устранения разрозненности и обучения сотрудников навыкам, особенно в области передовых технологий, которые им необходимы для достижения успеха. Он включает в себя изменение мышления — восприятие цепочки создания стоимости в горнодобывающей промышленности как единый интегрированный процесс, а не как серию отдельных шагов. Наконец, в нем представлены экономичные и гибкие процессы, а также постоянное совершенствование технологий и расширенная аналитика.

Он включает в себя изменение мышления — восприятие цепочки создания стоимости в горнодобывающей промышленности как единый интегрированный процесс, а не как серию отдельных шагов. Наконец, в нем представлены экономичные и гибкие процессы, а также постоянное совершенствование технологий и расширенная аналитика.

Архитектура данных и технологий относится к инфраструктуре и конвейерам для сбора, отслеживания и очистки операционных данных по всей цепочке создания стоимости; ИТ-системы, способствующие интеграции и непрерывному развитию технологической среды; и модели расширенной аналитики, поддерживающие принятие решений.Некоторые горнодобывающие компании начали процесс оцифровки, но еще есть возможности для улучшения. Задача состоит в том, чтобы согласовать бизнес-решения по всей цепочке создания стоимости, чтобы максимизировать влияние данных. Сквозная прозрачность и инновации, основанные на данных, могут определить окончательное конкурентное преимущество, предложить потенциал для более гибкой работы, повысить контроль и разблокировать смежные пулы добавленной стоимости.

Как подготовиться к все более нестабильному будущему

Комплексная перспектива от добычи до рынка может помочь компаниям выявлять и устранять узкие места, а затем оптимизировать все этапы производственно-сбытовой цепочки.Два прямых действия могут помочь найти решения стратегических задач горнодобывающей отрасли.

Обеспечение прозрачности для улучшения принятия решений в периоды неопределенности

Во все более сложном и нестабильном мире руководители горнодобывающих компаний должны быстро принимать решения — даже во времена неопределенности. Прозрачный взгляд на всю цепочку создания стоимости может гарантировать непрерывное включение и использование всех доступных данных для эффективного управления бизнесом. Таким образом, изменяющаяся бизнес-среда требует комплексной сквозной оценки данных в реальном времени, чтобы значительно минимизировать риск непреднамеренных и неблагоприятных воздействий на определенные части бизнеса за счет решения проблем на другом конце всей цепочки создания стоимости. Например, обзор рынка от рудника позволяет компаниям моделировать влияние набора цен на сырьевые товары и оптимизировать цепочку создания стоимости, чтобы максимизировать маржу для различных сценариев цен.

Например, обзор рынка от рудника позволяет компаниям моделировать влияние набора цен на сырьевые товары и оптимизировать цепочку создания стоимости, чтобы максимизировать маржу для различных сценариев цен.

Прозрачность также позволяет горнодобывающим компаниям лучше соблюдать ужесточающиеся экологические нормы, касающиеся отслеживаемости цепочек поставок и интегрированной экологической отчетности. Это означает, что перспектива перехода от рудника к рынку может позволить руководителям лучше понять восприимчивость их предприятий к изменению климата путем моделирования воздействия экстремальных погодных явлений, временных сбоев в региональной цепочке создания стоимости и роста цен на углерод.Таким образом, взгляд на рынок от добычи к рынку имеет решающее значение для успешного решения все более нестабильной и нестабильной деловой среды в горнодобывающей отрасли и оказывает влияние, выходящее за рамки простого операционного превосходства.

Первым шагом к обеспечению прозрачности в цепочке создания стоимости является построение дерева драйверов стоимости, которое представляет основные факторы создания стоимости в операциях, логистике и продажах. Дерево факторов стоимости обеспечивает ясность в отношении отгружаемой пропускной способности, потенциальной прибыли и рычагов затрат для поддержания долгосрочной прибыльности, хотя часто не показывает сложности бизнеса (Иллюстрация 3).В этом смысле ее можно рассматривать как статическую модель с историческими данными, отражающими взаимосвязанные переменные, предположения и бизнес-ограничения, которые предлагают более глубокое понимание и помогают выявлять проблемы за значительно меньшее время, чем при сегодняшних операциях.

Дерево факторов стоимости обеспечивает ясность в отношении отгружаемой пропускной способности, потенциальной прибыли и рычагов затрат для поддержания долгосрочной прибыльности, хотя часто не показывает сложности бизнеса (Иллюстрация 3).В этом смысле ее можно рассматривать как статическую модель с историческими данными, отражающими взаимосвязанные переменные, предположения и бизнес-ограничения, которые предлагают более глубокое понимание и помогают выявлять проблемы за значительно меньшее время, чем при сегодняшних операциях.

Приложение 3

Мы стремимся предоставить людям с ограниченными возможностями равный доступ к нашему сайту. Если вам нужна информация об этом контенте, мы будем рады работать с вами.Напишите нам по адресу: [email protected]Держите под рукой нужные инструменты

В зависимости от основной проблемы можно использовать моделирование или оптимизацию. Хотя моделирование и оптимизация сильно различаются по своей природе, они наиболее эффективны при совместном применении, что может обеспечить индивидуальную оптимизацию операций с ключевыми показателями эффективности (KPI).

Моделирование основано на «цифровых двойниках» модели от добычи к рынку для выявления изменений в цепочке создания стоимости.Они также могут включать диагностику пропускной способности, выявление узких мест и скрининг сценариев как для ожидаемых событий, так и для неконтролируемых факторов. Типичный вопрос о производительности: «Как компания может увеличить годовую пропускную способность со 160 до 200 килотонн?» Моделирование также может дать представление о текущих узких местах и помочь определить, на чем следует сосредоточиться. Кроме того, этот подход хорошо подходит для проверки и определения приоритетов потенциальных мер по улучшению, основанных на влиянии сквозной пропускной способности, и для оценки различных сценариев рыночных цен или других неконтролируемых факторов, включая влияние погодных условий или поломок оборудования.Основы для понимания взаимозависимостей и их последствий, такие как финансовые модели, уходят корнями в деревья факторов стоимости.

Однако оптимизация направлена на повышение эффективности одного или нескольких этапов в сквозной цепочке создания стоимости. Это требует проведения базового анализа для решения конкретных задач — другими словами, сосредоточения внимания на одном шаге для оптимизации всей цепочки. Например, если конкретная стратегия смешивания не дает желаемых результатов, оптимизация может помочь разработать потенциальные меры и корректировки для повышения ее эффективности.Это можно сделать, сделав определенные допущения и установив четко определенную цель оптимизации, например максимальную пропускную способность или минимальные уровни складских запасов. Кроме того, оптимизация поддерживает принятие стратегических решений в отношении планов горных работ и возможностей цепочки создания стоимости, чтобы обеспечить создание долгосрочной стоимости за счет смещения узких мест между подразделениями или функциями. Это также может помочь в упреждающем выявлении областей, в которых необходимо сосредоточить внимание, для дальнейшего улучшения процесса.

Это требует проведения базового анализа для решения конкретных задач — другими словами, сосредоточения внимания на одном шаге для оптимизации всей цепочки. Например, если конкретная стратегия смешивания не дает желаемых результатов, оптимизация может помочь разработать потенциальные меры и корректировки для повышения ее эффективности.Это можно сделать, сделав определенные допущения и установив четко определенную цель оптимизации, например максимальную пропускную способность или минимальные уровни складских запасов. Кроме того, оптимизация поддерживает принятие стратегических решений в отношении планов горных работ и возможностей цепочки создания стоимости, чтобы обеспечить создание долгосрочной стоимости за счет смещения узких мест между подразделениями или функциями. Это также может помочь в упреждающем выявлении областей, в которых необходимо сосредоточить внимание, для дальнейшего улучшения процесса.

Начало работы: Определите, какая область должна быть приоритетной

Сегодняшние сложные цепочки добавленной стоимости в горнодобывающей промышленности почти неизбежно подвержены сбоям. Однако в последние годы ставки, похоже, возросли, поскольку геополитическая неопределенность усиливается и дорогостоящие стихийные бедствия происходят все чаще. Интегрированная перспектива вывода рудника на рынок может помочь повысить устойчивость и максимизировать отгружаемую пропускную способность перед лицом сбоев. Однако определение того, какие слабые места горнодобывающая компания должна устранить в первую очередь, зависит от конкретных потребностей ее цепочки создания стоимости. Тем не менее, несколько ключевых областей имеют решающее значение для операций по добыче полезных ископаемых и, следовательно, представляют собой многообещающий начальный подход для анализа рынка от рудника.

Однако в последние годы ставки, похоже, возросли, поскольку геополитическая неопределенность усиливается и дорогостоящие стихийные бедствия происходят все чаще. Интегрированная перспектива вывода рудника на рынок может помочь повысить устойчивость и максимизировать отгружаемую пропускную способность перед лицом сбоев. Однако определение того, какие слабые места горнодобывающая компания должна устранить в первую очередь, зависит от конкретных потребностей ее цепочки создания стоимости. Тем не менее, несколько ключевых областей имеют решающее значение для операций по добыче полезных ископаемых и, следовательно, представляют собой многообещающий начальный подход для анализа рынка от рудника.

Для начала, понимание ограничений цепочки создания стоимости имеет решающее значение для планирования операций. Например, стратегия одной компании с добычей на рынок может заключаться в моделировании цепочки создания стоимости для выявления и понимания того, как ограничения меняются с течением времени. Для майнеров со сравнимыми активами в составе различных цепочек добавленной стоимости такое понимание может позволить передачу знаний о разных активах, понимая, как и почему возникли потенциальные узкие места в определенных сценариях.

Для майнеров со сравнимыми активами в составе различных цепочек добавленной стоимости такое понимание может позволить передачу знаний о разных активах, понимая, как и почему возникли потенциальные узкие места в определенных сценариях.

Не менее важно понимать, как оптимальная структура цепочки создания стоимости выглядит во времена неопределенности.Моделирование изменчивости может быть основано на текущей пропускной способности, а также на будущих целевых показателях пропускной способности. Для горнодобывающих компаний со сравнимыми активами в составе различных цепочек создания стоимости такой анализ может помочь определить, какая сквозная система способна обеспечить краткосрочный или среднесрочный рост добычи.

Ограничения цепочки создания стоимости часто являются результатом неоптимизированного и несвязанного планирования. Таким образом,

Повышение производительности от рудника к рынку может помочь определить оптимальный способ планирования мощности от начала до конца, чтобы минимизировать дорогостоящую неэффективность из-за замедления работы, потенциальных штрафов или расходов, которых можно избежать.

Хотя маржа в горнодобывающей отрасли обычно повышается за счет устранения узких мест в цепочке создания стоимости, тем самым снижая затраты, их также можно устранить, выбрав производственную стратегию, которая тесно связана с потребностями клиентов и зависит от цен на сырьевые товары в режиме реального времени. С точки зрения «от рудника к рынку» стратегия производства с максимизацией стоимости и ее реализация могут определяться одновременно.

Наконец, недавняя пандемия COVID-19 показала, как разрушительные события — как глобальные кризисы в области здравоохранения, так и стихийные бедствия — могут подвергнуть цепочки поставок значительному риску.Имея это в виду, представление о добыче на рынке позволяет компаниям понять подверженность рискам отдельных цепочек поставок горнодобывающей промышленности в разных географических регионах и принять необходимые меры предосторожности.

Поскольку цифровые технологии помогают устранить барьеры для входа на рынок и склонить чашу весов к конкурентным преимуществам, руководителям горнодобывающих компаний необходимо будет обеспечить, чтобы их организации полагались на устойчивую бизнес-модель, заранее предвидя и формируя роль этой модели в интегрированной сквозной экосистеме. .

.

Путь к интегрированной сквозной цепочке создания стоимости в горнодобывающей промышленности сложен, но это также важный сдвиг в открытии неиспользованного источника стоимости. Горнодобывающие компании должны разработать комплексную перспективу вывода рудника на рынок, чтобы пережить циклы спада в краткосрочной перспективе и укрепить и расширить рыночные позиции в более долгосрочной перспективе.

Mining Durham’s Hidden Depths — Durham Record Office

Информация об указателе скрытых глубин Mining Durham для горняков, упомянутых в записях Ассоциации горняков Дарема и других коллекциях в архиве округа Дарем.

О разработке скрытых глубин Дарема

Проект «Скрытые глубины Горного Дарема» собрал более 100 энтузиастов-добровольцев для индексации записей в архиве профсоюза Даремской ассоциации горняков (DMA) в архиве.

Проект работал с октября 2009 года по март 2010 года и привел к созданию онлайн-индексов для ряда записей в коллекции прямого доступа к памяти. Несколько добровольцев продолжили индексировать записи, и общее количество имен в базе данных в настоящее время превышает 200000 .

Несколько добровольцев продолжили индексировать записи, и общее количество имен в базе данных в настоящее время превышает 200000 .

Mining Durham’s Hidden Depths теперь является ценным ресурсом для семейной и местной истории в графстве Дарем.

Поиск в базе данных и заказ копий

Если вы найдете имя в базе данных Mining Durham’s Hidden Depths, вы можете приобрести копию оригинального документа.

Некоторые из проиндексированных записей представляют собой простые списки имен рабочих, связанных с конкретным угольным предприятием, и исходный документ может содержать не намного больше информации, чем индекс. Другие записи содержат удивительное количество подробностей об отдельных шахтерах, их травмах и их иждивенцах.Записи профсоюзов включают записи о компенсации несчастных случаев, и многие горняки задокументированы, потому что добыча угля была такой опасной отраслью.

Проект продолжается, и возможно, что другие записи, относящиеся к человеку, будут проиндексированы позже. Поиск в основной базе данных Бюро записей может дать другие ссылки на этого человека (вы должны искать только его фамилию), но в противном случае мы сможем помочь вам, если вы воспользуетесь нашей платной Исследовательской службой.

Поиск в основной базе данных Бюро записей может дать другие ссылки на этого человека (вы должны искать только его фамилию), но в противном случае мы сможем помочь вам, если вы воспользуетесь нашей платной Исследовательской службой.

Вы можете выполнить поиск в «Скрытых глубинах Дарема» по ключевому слову или выбрать один из вариантов поиска по имени / возрасту / роду занятий / шахтам / домику / другому месту / дате / событию / ссылке на документ.На странице поиска также есть ссылка для просмотра по имени.

Награда за установление темпа архивов за проект

Mining Durham’s Hidden Depths была проектом Фонда преобразования образовательной революции. В апреле 2010 года Национальный совет архивов присвоил этому проекту статус установщика темпа архивов архивного офиса округа Дарем.

Как ИИ раскрыл секретную операцию по добыче криптовалюты Outlaw | Блог

Окли Кокс, директор по анализу | Понедельник, 11 октября 2021 г.

Бесчестье — парадоксальный призыв киберпреступников. Хотя для некоторых право хвастовства является мотивацией для киберпреступности само по себе, известность обычно не является разумной целью для тех, кто надеется избежать обнаружения. Это то, что злоумышленники, стоящие за плодотворным ботнетом Emotet, узнали ранее в 2021 году, например, когда восемь национальных правоохранительных органов предприняли скоординированные усилия по пресечению их деятельности. Однако есть определенные имена, которые снова и снова появляются в средствах массовой информации кибербезопасности и постоянно избегают обнаружения — такие имена, как Outlaw.

Хотя для некоторых право хвастовства является мотивацией для киберпреступности само по себе, известность обычно не является разумной целью для тех, кто надеется избежать обнаружения. Это то, что злоумышленники, стоящие за плодотворным ботнетом Emotet, узнали ранее в 2021 году, например, когда восемь национальных правоохранительных органов предприняли скоординированные усилия по пресечению их деятельности. Однако есть определенные имена, которые снова и снова появляются в средствах массовой информации кибербезопасности и постоянно избегают обнаружения — такие имена, как Outlaw.

Как Outlaw планирует засаду

Несмотря на свою активность с 2018 года, очень мало известно о хакерской группе Outlaw, которая организовала множество атак с использованием ботнетов и криптоджекинга в Китае и за рубежом. Группу можно узнать по множеству визитных карточек, будь то повторяющиеся имена файлов или склонность к незаконному добыче криптовалюты Monero, но ее успех в конечном итоге заключается в ее тенденции адаптироваться и развиваться в течение месяцев бездействия между атаками.

Атаки Outlaw отмечены постоянными изменениями и обновлениями, над которыми они работают в относительной тишине, прежде чем нацелены на системы безопасности, которые слишком часто оказываются побежденными из-за незнания угрозы.

В 2020 году Outlaw привлекли внимание, когда обновили свой набор инструментов ботнета, чтобы найти и искоренить программное обеспечение для криптоджекинга других преступников, максимизируя свои собственные выплаты с зараженных устройств. Хотя неудивительно, что у кибер-воров нет чести, в этом обновлении также были внесены более тревожные изменения, которые позволили вредоносному ПО Outlaw обойти традиционные средства защиты.

Переключая маскировку между каждым крупным ограблением и затаскивая добычу, Outlaw гарантирует, что традиционные системы безопасности, которые полагаются на исторические данные об атаках, никогда не будут готовы к ним, независимо от того, сколько известности связано с их именем.Однако когда организации выходят за рамки основанных на правилах подходов этих систем, применяя самообучающийся искусственный интеллект для защиты своего цифрового владения, они могут начать переломить ситуацию с такими группами, как Outlaw.

В этом блоге рассказывается, как два предварительно зараженных зомби-устройства в двух очень разных частях мира были активированы ботнетом Outlaw летом 2021 года, и как Darktrace удалось обнаружить эту активность, несмотря на то, что устройства были предварительно заражены.

Охота за головами: первые признаки атаки

Рисунок 1: Хронология атаки.

Когда в июле к сети телекоммуникационной компании из Центральной Америки было добавлено новое устройство, Darktrace обнаружила серию регулярных подключений к двум подозрительным конечным точкам, которые были идентифицированы как поведение маячков. Такое же поведение было замечено независимо, но почти одновременно, в финансовой компании в Азиатско-Тихоокеанском регионе, которая впервые внедряла Darktrace. Самообучающийся ИИ Darktrace смог идентифицировать предварительно зараженные устройства путем кластеризации устройств с аналогичным поведением в одноранговые группы в местных цифровых владениях и, следовательно, распознать, что оба они действовали необычно, исходя из диапазона поведения.

Первым признаком того, что зомби-устройства были активированы Outlaw, было начало добычи криптовалюты. Было обнаружено, что оба устройства, несмотря на их географическое расстояние, подключены к одной криптосчетной записи, что свидетельствует о неизбирательном и экспоненциальном характере роста ботнета.

Outlaw в прошлом ограничивал свою деятельность устройствами в Китае, что считалось проявлением осторожности, но недавние действия, подобные этой, говорят о растущей уверенности.

Процесс набора в ботнет

Последующее инициирование соединений Internet Relay Chat (IRC) через порт 443, порт, который чаще всего ассоциируется с активностью HTTPS, был совершенно характерен для более ранней активности ботнета Outlaw в 2020 году. IRC — инструмент, который регулярно используется для связи между ботмастерами и зомби-устройствами, но, используя порт 443, злоумышленник пытался влиться в обычный интернет-трафик.

Вскоре после этого обмена устройства загрузили сценарий оболочки. Cyber AI Analyst из Darktrace смог перехватить и воссоздать этот сценарий оболочки по мере его прохождения по сети, раскрывая его полную функцию. Интересно, что сценарий идентифицировал и исключал устройства, использующие архитектуру ARM, из ботнета. Из-за очень низкого потребления батареи архитектура ARM используется в основном портативными мобильными устройствами.

Cyber AI Analyst из Darktrace смог перехватить и воссоздать этот сценарий оболочки по мере его прохождения по сети, раскрывая его полную функцию. Интересно, что сценарий идентифицировал и исключал устройства, использующие архитектуру ARM, из ботнета. Из-за очень низкого потребления батареи архитектура ARM используется в основном портативными мобильными устройствами.

Такая избирательность свидетельствует о том, что вредоносный криптомайнинг остается основной целью Outlaw. Обходя устройства меньшего размера, которые предлагают ограниченные возможности крипто-майнинга, этот сценарий оболочки фокусирует ботнет на наиболее мощных и, следовательно, прибыльных устройствах, таких как настольные компьютеры и серверы.Таким образом, он снижает индикаторы компрометации (IOC), оставленные более широким ботнетом, без значительного влияния на масштаб его операций по крипто-майнингу.

Два рассматриваемых устройства не использовали архитектуру ARM, и через несколько минут получили вторичную полезную нагрузку, содержащую файл с именем dota3 [. ] Tar [.] Gz, своего рода продолжение предыдущей инкарнации ботнета Outlaw, ‘dota2’ , который сам ссылается на популярную одноименную видеоигру. С появлением этого файла на устройствах появилась последняя версия всемирного ботнета Outlaw.

] Tar [.] Gz, своего рода продолжение предыдущей инкарнации ботнета Outlaw, ‘dota2’ , который сам ссылается на популярную одноименную видеоигру. С появлением этого файла на устройствах появилась последняя версия всемирного ботнета Outlaw.

Эта загрузка стала возможной частично из-за того, что злоумышленник использовал тактику «Жизнь за пределами земли». Используя только распространенные программы Linux, уже имеющиеся на устройствах («curl» и «Wget» соответственно), Outlaw избежал маркировки своей деятельности традиционными системами безопасности. Wget, например, якобы известная программа, используемая для получения контента с веб-серверов, и никогда ранее не регистрировалась как часть TTP (тактики, приемы и процедуры) Outlaw.

Развивая и адаптируя свой подход, Outlaw постоянно может перехитрить и превзойти безопасность, основанную на правилах.Самообучающийся ИИ Darktrace, однако, не отставал, сразу же определив это соединение Wget как подозрительное и посоветовав провести дальнейшее расследование.

Рисунок 2: Cyber AI Analyst идентифицирует использование Wget утром 15 июля как подозрительное и начинает расследование потенциально связанных HTTP-соединений, установленных утром 14 июля. Таким образом, он создает полную картину атаки.

Ботнет освобожден.

За следующие 36 часов Darktrace обнаружил более 6 миллионов TCP и SSH-соединений, направленных на редкие внешние IP-адреса с использованием портов, часто связанных с SSH, таких как 22, 2222 и 2022.

О том, что именно ботнет предпринимал с этими подключениями, можно только догадываться. Устройства могли быть частью атаки DDoS (распределенного отказа в обслуживании), попыток перебора целевых учетных записей SSH или просто взяли на себя задачу поиска и заражения новых целей, дальнейшего расширения ботнета. Darktrace признал, что ни одно устройство не устанавливало SSH-соединения до этого события и, если бы Antigena находился в активном режиме, принял бы меры, чтобы остановить их.

Рис. 3. Поведение устройства до и после активации бота 14 июля 2021 г. Большой всплеск модельных нарушений демонстрирует явное отклонение от установленного «образа жизни».

Большой всплеск модельных нарушений демонстрирует явное отклонение от установленного «образа жизни».

К счастью, владельцы обоих устройств достаточно быстро отреагировали на предупреждения Darktrace, чтобы предотвратить серьезный ущерб их собственному цифровому владению. Если бы эти устройства оставались под влиянием ботнета, последствия могли бы быть гораздо более серьезными.

Использование протокола SSH позволило бы Outlaw выполнять любое количество действий, потенциально подвергая опасности сеть каждого устройства и приводя к потерям данных или денежных средств для соответствующих организаций.

Позвоните шерифу: самообучающийся AI

Решения безопасности, основанные на правилах, работают во многом как плакаты о розыске на Старом Западе, высматривая преступников, которые проехали через город на прошлой неделе, но не подготовились к тем, кто проехал через холм сегодня . Когда черные шляпы и преступники принимают новый облик и применяют новые методы при каждой атаке, необходим новый способ реагирования на угрозы.

Darktrace не нужно знать имя «Outlaw» или историю развития группы атак, чтобы их остановить.Благодаря фундаментальному подходу к самообучению Darktrace изучает свое окружение с нуля и выявляет незначительные отклонения, указывающие на киберугрозу. А с Autonomous Response он даже предпримет целенаправленные действия для нейтрализации угрозы со скоростью машины, без необходимости вмешательства человека.

Спасибо аналитику Darktrace Цзюнь Ци Вонгу за его понимание вышеупомянутой находки угроз.

Узнайте больше о том, как Cyber AI Analyst проливает свет на сложные атаки

Технические подробности

IoC:

| IoC | Порты | Комментарий | |

| debian ‑ пакет [.] center 45.9.48 [.] 58 45.9.148 [.] 117 45.9.148 [.] 125 | 80, 443 | Соединения C2 и майнинг криптовалюты (порт 80) | |

| 45.9.148 [ .] 59 | 80, 443 | Соединения C2 | |

45. 9.148 [.] 99 9.148 [.] 99 | 80, 443 | Соединения C2 и повторяющиеся соединения IRC (порт 443) | |

| 45.9.148 [.] 129 | 80, 443 | Соединения C2 | |

| 45.9.148 [.] 23 tddwrt7s [.] Sh | 80 | Загрузка сценария оболочки, содержащего инструкции для получения вторичной полезной нагрузки dota3 [.] Tar [.] Gz | |

| 138.68.81 [.] 16 128.199.147 [.] 38 206.189.185 [.] 165 | 80 | Вторичная полезная нагрузка, dota3 [.] Tar [.] Gz | |

| dota3 [.] Tar [.] Gz | двоичный файл, содержащий полезную нагрузку SSH bruteforce | 20 | |

| Пользовательские агенты, используемые для загрузки сценария оболочки | |||

| 22, 222, 2222, 20222 | Порты TCP, используемые для внешнего сканирования SSH |

Обнаружения модели Darktrace

- Соблюдение нормативных требований / добыча криптовалюты

- Компромисс / высокоприоритетный добыча криптовалюты [Расширенный мониторинг]

- Аномальное соединение / новый пользовательский агент для IP без имени хоста

- Аномальный файл / Zip или Gzip из редких внешних источников

- Аномальное соединение / протокол приложения на необычном порту

- Устройство / повышенное внешнее подключение

- Необычная активность / необычная внешняя активность

- Компромисс / SSH-маяк

- Компромисс / высокочастотный маяк SSH

- Аномальное соединение TCP / несколько внешних подключений к новым портам

Наблюдаемые техники MITER ATT & CK

| Разведка | T1595 — Активное сканирование T1595.  001 — Сканирование IP-блоков 001 — Сканирование IP-блоков |

| Разработка ресурсов | T1584 — Компромиссная инфраструктура T1588 — Получение возможностей T1588.001 — Получение возможностей: вредоносное ПО T1608 — Возможности этапа |

| Defense Evasion 905 Имя или расположение | |

| Управление и контроль | T1071 — Протокол уровня приложений T1095 — Протокол уровня приложений T1071.001 — Протокол уровня приложений: веб-протокол T1571 — Нестандартный порт |

| Воздействие | T1496 — Захват ресурсов |

Окли Кокс

Окли Кокс — директор по анализу компании Darktrace в штаб-квартире Кембриджа.Он наблюдает за защитой критически важной инфраструктуры и промышленных систем управления, помогая гарантировать, что ИИ Darktrace будет на шаг впереди злоумышленников. Oakley имеет сертификат GIAC в области реагирования и промышленной защиты (GRID) и помогает клиентам интегрировать Darktrace как с существующими, так и с новыми группами SOC и реагирования на инциденты. Он также имеет докторскую степень Оксфордского университета.

Он также имеет докторскую степень Оксфордского университета.

Для достойной работы мы должны повышать безопасность горняков-кустарей

* Любые взгляды, выраженные в этой статье, принадлежат автору, а не Thomson Reuters Foundation.

Мы несем коллективную ответственность за обеспечение безопасных и продуктивных условий труда для скрытых в мире горнодобывающих работников, поставляющих материалы, которые мы используем в нашей повседневной жизни.

Деметриос Папатанасиу, глобальный директор глобальной практики в области энергетики и добычи полезных ископаемых, Всемирный банк, и Курт МакЛауд, старший вице-президент по программам, Pact

Ежедневно около 45 миллионов кустарных и мелких горняков по всему миру выходят на работу в сложных и опасных условиях.Работая почти исключительно в неформальной экономике, эти женщины, мужчины, а иногда и дети, составляют скрытую рабочую силу в мире, добывая минералы и металлы, которые используются для производства всего, от электроники до роскошных ювелирных изделий.

Кустарная и мелкомасштабная добыча (ASM) производит примерно 12-24% мирового кобальта, используемого в аккумуляторных батареях электромобилей, 20% мирового золота, 25% олова и 26% тантала (содержащегося в смартфонах и ноутбуках). Несмотря на его важность, данных о ASM очень мало, и мало внимания, если таковое имеется, уделяется улучшению охраны труда и техники безопасности горняков (OHS).

Хотя есть предположение, что ASM по своей сути небезопасен, нам необходимо лучше понять причины и размер проблемы OHS, а также определить практические решения, которые майнеры могут реализовать самостоятельно.

Создание такой доказательной базы поможет побудить политиков и мировое сообщество к действию. Это также продемонстрирует, насколько важно улучшение охраны труда и техники безопасности при кустарной добыче полезных ископаемых для достижения цели 8 устойчивого развития Организации Объединенных Наций : устойчивый, всеобъемлющий и устойчивый экономический рост, полная и производительная занятость и достойная работа для всех.

Отчет о состоянии сектора ASM в 2020 году, опубликованный Delve, глобальной платформой для данных ASM, разработанной Всемирным банком и базирующейся в Вашингтоне международной некоммерческой организацией Pact Pact, начал восполнять этот пробел. В отчете делается вывод, что в 1999 г. уровень смертности в секторе ASM был таким же, как при крупномасштабной добыче угля в Соединенных Штатах и золотодобыче в Южной Африке в 1970-х и 1980-х годах, соответственно. Применительно к сегодняшней глобальной оценке занятости в 45 миллионов горняков-кустарей этот показатель смертности в 1999 году будет равен примерно 30 000 смертей в год — отрезвляющая цифра, которую мы должны улучшить.

Напротив, сегодня уровень смертности при крупномасштабной добыче полезных ископаемых близок к нулю. В угольной промышленности США, например, создание в 1977 году Управления по безопасности и охране здоровья на шахтах при Министерстве труда, годовой бюджет которого сейчас составляет 376 миллионов долларов, помогло снизить уровень смертности более чем в шесть раз. Это повышение безопасности крупномасштабной добычи полезных ископаемых за последние 40-50 лет показывает, что возможно с согласованными усилиями и выделенными ресурсами. Это повышает вероятность того, что аналогичные результаты могут быть достигнуты и в ASM.

Это повышение безопасности крупномасштабной добычи полезных ископаемых за последние 40-50 лет показывает, что возможно с согласованными усилиями и выделенными ресурсами. Это повышает вероятность того, что аналогичные результаты могут быть достигнуты и в ASM.

Несколько тематических исследований иллюстрируют возможности, особенно когда экономическая отдача от повышения безопасности шахт становится ясной для горняков и владельцев шахт.

- В Руанде установка недорогих лебедок для транспортировки руды по крутым, неустойчивым ущельям к участкам переработки полезных ископаемых снизила риск получения травм от переноски этих материалов. Это простое «исправление» улучшает условия труда и освобождает больше горняков для добычи руды, повышая производительность без потери средств к существованию.

- В Демократической Республике Конго кооператив ASM на экспериментальном предприятии по добыче кобальта Мутоши мог безопасно добывать и перерабатывать кобальт над землей после того, как была использована техника для удаления верхних слоев почвы и горных пород.

Шахтеры также получили защитное снаряжение и бесплатную медицинскую помощь на месте для лечения таких заболеваний, как малярия и диарея. Результатом стала более безопасная и здоровая рабочая сила, а шахтеры сообщили об улучшении условий труда. Действительно, кооператив сообщил о рекордных 6 миллионах рабочих часов без смертельных исходов во время пилотного проекта.

Шахтеры также получили защитное снаряжение и бесплатную медицинскую помощь на месте для лечения таких заболеваний, как малярия и диарея. Результатом стала более безопасная и здоровая рабочая сила, а шахтеры сообщили об улучшении условий труда. Действительно, кооператив сообщил о рекордных 6 миллионах рабочих часов без смертельных исходов во время пилотного проекта.

Мы несем коллективную ответственность за обеспечение безопасных и продуктивных условий труда для скрытых в мире горнодобывающих работников, поставляющих материалы, которые мы используем в нашей повседневной жизни.Есть примеры, которые идут полным ходом по улучшению ОТ и ПБ в ASM. Однако нам нужно больше данных, чтобы понять проблемы, больше сотрудничества для поиска подходящих решений и больше финансирования для достижения ЦУР 8 в этом крайне неформальном и часто невидимом секторе.

Скрытые потери из-за блокировки тропических лесов