Watch Dog — Компьютеры и комплектующие

| |||||

Похожие запросы:

- watch dogs legion в рубрике Игры для приставок

- watch dogs legion в рубрике Игры и игровые приставки

- watch dogs в рубрике Игры для приставок

- watch dogs в рубрике Игры и игровые приставки

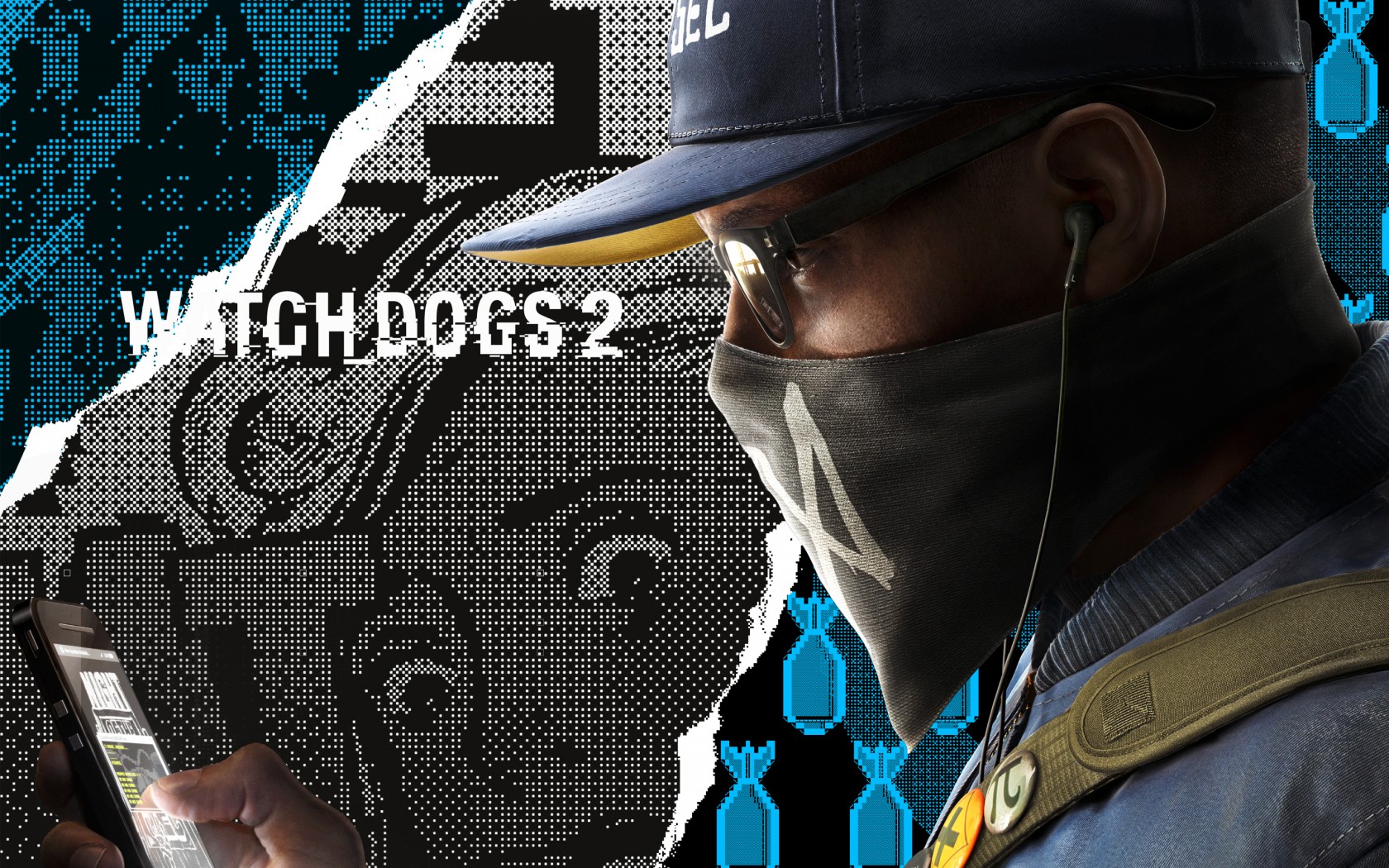

- watch dogs 2 в рубрике Игры для приставок

aBi+OMZ/rDETrvY2SlLVLnI4aqzvsBi7HBb2Web4U9/OfDlPUXwX/Sd7HdYhXCXjbAxeNMLAFY2MgZRYoRnXbmQ355oBKI6xQlf6IC/KGrVjI4JzsEutesWOuyFGsN5ZEWEbDsqM2uOPZtYOBI36P0XCxDj/1upKJ2IeosbAGUUi4PyrCxe/J/e8dGA/e42o+DEe3ZrdweWmcZX3AK/4H66cqytw5YWpcFxGjFabNWyy8U1Fki0e82d4Y8dLQztnxXt3RfPo6uj2L3DnuSMLyQ==

- Недавно просмотренные

- Избранные объявления (0)

- Избранные результаты поиска

Пиратские копии игры Watch Dogs содержат майнинг-троян

Watch Dogs – долгожданная видеоигра, появившаяся в продаже сегодня, 27 мая. Тем не менее, некоторые нетерпеливые геймеры не хотят ждать официального релиза и вдобавок вообще платить за игру, предпочитая просто скачать пиратскую копию раньше официального релиза.

Тем не менее, некоторые нетерпеливые геймеры не хотят ждать официального релиза и вдобавок вообще платить за игру, предпочитая просто скачать пиратскую копию раньше официального релиза.

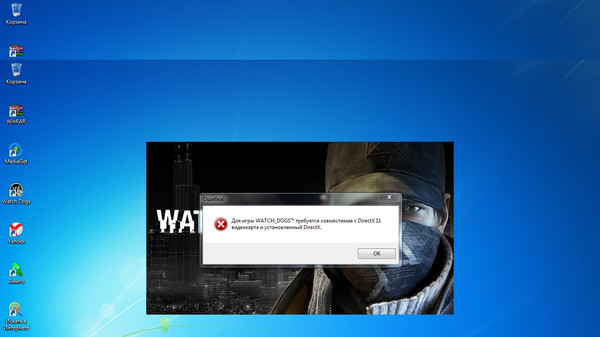

Как сообщает сайт Player Attack, код PC версии игры, выложенный в интернет, содержит вредоносное ПО для майнинга биткоина.

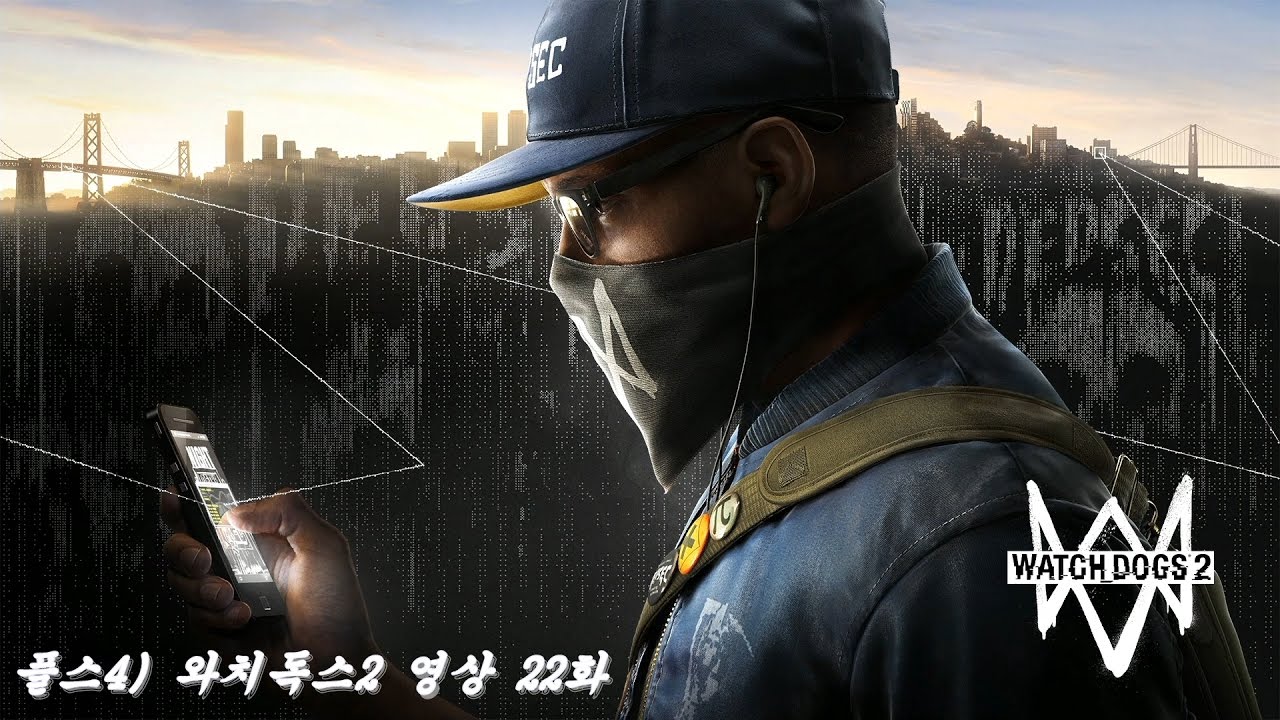

По иронии сама игра повествует историю хакера по имени Эйден Пирс, управляющего всей электроникой города Чикаго прямо со своего мобильного телефона. Он контролирует все, от уличных фонарей до поездов, что помогает ему добиваться своих целей.

В сообщении Player Atack говорится:

Вирус, по-видимому, устанавливает два исполняемых файла – winlogin.exe (не путать с системным файлом winlogon.exe), и ltc.exe, который является биткоин-майнером

Получается, что того, кто думал, что получил бесплатную копию игры, теперь находятся в положении подобном жертвам героя игры. Было отмечено, что вредоносное программное обеспечение ощутимо снижает производительность систем Windows.

Зараженные компьютеры испытывают перегрузку CPU, и даже приводят к «синему экрану смерти». Биткоин-майнер отсылает добытые биткоины на адрес владельца пиратского ПО. Чем больше пиратских копий Watch Dogs установят на PC, тем больше биткоинов получает злоумышленник.

Вредоносные биткоин программы существуют в разных формах, подтверждающих, какими находчивыми манипуляторами могут быть хакеры. Смартфоны на базе Android также сталкиваются с волной майнинг-троянов.

В связи с расцветом вредоносных программ, злоумышленники придумывают все более коварные схемы для установки майнеров на удаленном оборудовании. Инцидент с Watch Dogs лишний раз это подтвердил.

Полное прохождение игры Watch Dogs Legion

Привет геймерам!

Если возникли трудности с прохождением игры Watch Dogs Legion, не стоит переживать.

Всегда можно найти ответы на тематических форумах или воспользоваться нашими советами и рекомендациями.

Начните знакомство с Watch Dogs: Legion с первых двух миссий. Попробуйте себя в роли оперативника DedSec Далтона, который пробирается в Вестминстерский дворец. Надеюсь, вы сможете справиться с угрозой, с которой столкнулся Лондон, пока не стало слишком поздно.

Прохождение ps4 на русском 1 часть

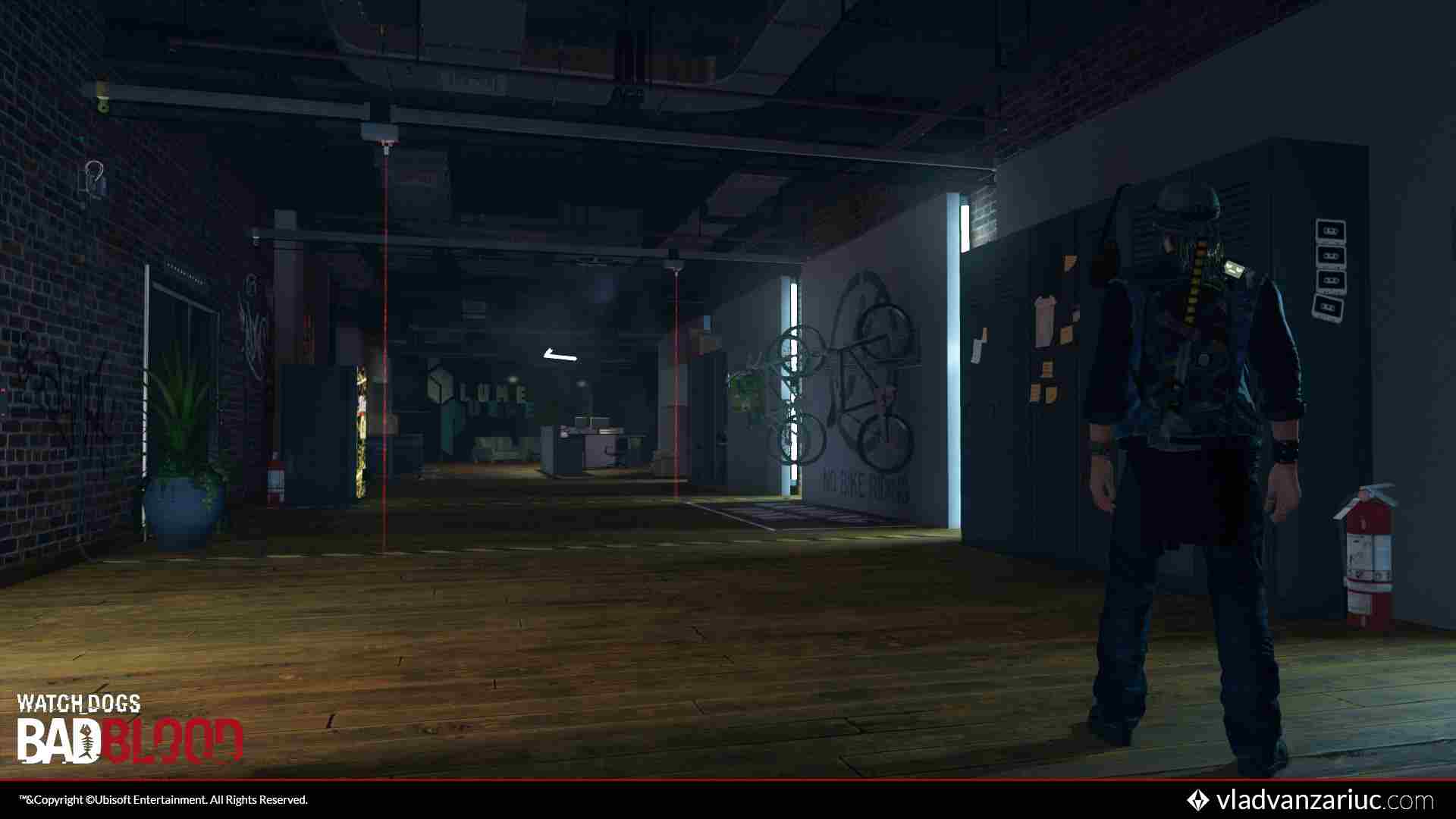

Watch Dogs: Legion начинается с проникновения в Вестминстерский дворец в Лондоне. Хакерская организация DedSec немедленно возвращается с заставкой, демонстрирующей их в действии. В этой первой миссии вы берете на себя роль члена DedSec, Далтона, входящего в боковую дверь во дворец.

После того, как вступительная кат-сцена закончится, пройдите по туннелю вглубь дворца. Вы встретите врага спиной к вам, и игра выдаст вам две соответствующие подсказки.

- Во-первых, вы можете нажать C (на ПК), чтобы присесть, и более легко ходить, чтобы красться. Этим важно воспользоваться, чтобы вы могли подобраться к врагу, и чтобы он вас не услышал.

- Во-вторых, вы можете нажать F (на ПК), когда вы находитесь рядом с неосведомленным противником, чтобы выполнить тейкдаун. Как только вы подойдете достаточно близко, над головой врага появится подсказка с кнопкой.

После того, как вы нокаутировали своего первого врага, продолжайте идти к ближайшей двери. Справа от этой двери будет яркий экран, с которым вы можете взаимодействовать, чтобы открыть его.

Эти идентификационные таблички распространены во всей игре Watch Dogs: Legion и часто используются для прохода через закрытые двери. Продолжая движение по туннелю, вы встретите перила и еще одну подсказку, объясняющую, как перепрыгивать.

Перепрыгните через перила и пройдите с уступа в небольшую комнату. Идите направо, где вы можете использовать ту же кнопку для прыжка, чтобы взобраться на уступ. Это ведет к запертой двери в конце коридора, и, как вы уже догадались, еще одна всплывающая подсказка.

Если вы посмотрите на запертую дверь, появится значок, похожий на заряжающийся аккумулятор. Вы можете взаимодействовать с ним, используя среднюю кнопку мыши, чтобы показать путь красной линии. Следуя этой строке, вы увидите, куда вам нужно пойти, чтобы открыть дверь.

Вы можете взаимодействовать с ним, используя среднюю кнопку мыши, чтобы показать путь красной линии. Следуя этой строке, вы увидите, куда вам нужно пойти, чтобы открыть дверь.

Разблокировка электронной двери

Возможно, к настоящему моменту вы получили еще пару подсказок об использовании камер и активации ловушек. Воспользуйтесь камерами, чтобы отметить всех ближайших врагов, чтобы они были видны сквозь стены. Это упрощает отслеживание пути их патрулирования, не будучи застигнутым врасплох.

Теперь давайте пройдем через комнату к терминалу замкнутого контура, чтобы открыть дверь. Два охранника внизу и один наверху возле терминала. Первый охранник занят и не сдвинется с места.

Второй охранник любит патрулировать, но останавливается в двух разных местах. Одно из этих мест — ловушка, которую вы можете использовать, чтобы уничтожить их, но она может предупредить остальных.

Прежде чем что-либо делать, убедитесь, что вы используете механику приседания, чтобы незаметно красться. Есть множество бочек, ящиков и столбов, по которым вы можете перемещаться, чтобы оставаться в тени.

Есть множество бочек, ящиков и столбов, по которым вы можете перемещаться, чтобы оставаться в тени.

Как только вы пройдете мимо первых двух охранников, прокрадитесь вверх по лестнице к светящемуся красному Терминалу замкнутой цепи. Охранник поблизости занят окрашиванием стен и не должен замечать вас, пока вы крадетесь. Используя E или любую другую кнопку, которая появляется над терминалом, когда рядом с ним, откройте дверь.

Прохождение через запертую дверь

Теперь, когда вы вернулись к электронной двери, откройте ее и двигайтесь дальше по туннелю. Вы столкнетесь с комнатой, заполненной взрывчаткой, предназначенной для уничтожения дворца. В этой комнате есть еще две камеры, которые вы можете использовать для изучения новой группы патрулирующих врагов.

К сожалению, все трое охранников в этой комнате любят двигаться, в отличие от последней группы. Пробираясь внутрь, вы можете натолкнуться на детонатор на стволе. Это позволяет немного поговорить со штаб-квартирой DedSec.

Главный трюк для прохождения здесь — использование механики укрытия или продолжение приседания. Просто не забудьте отметить каждого охранника, чтобы вы всегда знали, где он находится. Ничего страшного, если они посмотрят на вас на мгновение.

Появится полоса, которая начнет заполняться белым. Как только она заполнится, они будут искать вас. И если белая полоса станет красной, они немедленно предупредят других и попытаются атаковать.

Как только вы доберетесь до другой стороны комнаты, вернитесь в туннель и поверните налево. В конце есть ржавые железные ворота, с которыми вы можете взаимодействовать, чтобы открыть их.

Выжить в засаде

И DedSec, Бэгли, попытается обезвредить детонатор, когда прибудет группа врагов. К сожалению, скрытность здесь не подходит. Вместо этого пришло время укрыться и начать отстреливаться. Вот несколько советов, которые помогут пережить засаду.

Используйте ловушки в комнате, чтобы враги не подобрались слишком близко.

Стреляйте во врагов, атакующих вас. Выстрелы в голову — быстрый способ убить их. Начинаете с большим количеством боеприпасов.

Как только шкала обезвреживания бомб достигнет 100 процентов, Бэгли попросит вас взаимодействовать с детонатором.

Достигните антенны на крыше

Узнав, что дворец — не единственная цель для взрыва, Бэгли упоминает передатчик на крыше. Начните возвращаться тем же путем, которым вы прошли через открытые двери поблизости. Справа есть запертая дверь, поэтому вам нужно будет получить ключ в левой комнате.

Хитрость здесь в том, чтобы захватить настольную камеру, посмотреть на красный ключ на столе и взломать его, чтобы загрузить ключ. Через короткое время вы получите ключ и теперь сможете пройти через правую дверь. Остерегайтесь другой группы врагов в коридоре.

Следуя за желтым маркером миссии, вам нужно пройти через новую дверь.

Глава Келли — Похитители тел

Это первое знакомство с преступной организацией Клан Келли. Найдите бывшего сотрудника DedSec по имени Анхель Лопес, который мог быть похищен. Даже если это потребует небольшого вторжения.

Найдите бывшего сотрудника DedSec по имени Анхель Лопес, который мог быть похищен. Даже если это потребует небольшого вторжения.

Глава Альбиона — Нулевая терпимость

Вращается вокруг организации Альбиона, которая вмешалась после взрывов в полицию Лондона. Посмотрите, сможете ли вы найти человека по имени Хэмиш Боладжи, который, надеюсь, поможет в борьбе с Альбионом. Пришло время остановить жестокость полиции, которую часто использует Альбион.

Разрыв в броне

Выйдите из убежища DedSec и следуйте за маркером миссии к бассейну Боевого моста. Как только вы приблизитесь к маркеру, вам нужно будет взломать квартиру Боладжи. Поскольку его квартира оборудована ловушками, вы не можете просто войти через парадную дверь.

Вам нужно будет как-то добраться до крыши, чтобы взломать терминал ctOS. Ниже перечислено несколько способов сделать это.

- Угоните грузовой дрон над водой

- Захватите платформу для мытья окон на восточной стороне здания у воды.

- Используйте оперативника-строителя, чтобы вызвать грузовой дрон.

Добравшись до крыши, бегите к терминалу ctOS и взламывайте квартиру Боладжи. Там будет кнопка для просмотра его квартиры с надписью «H. Боладжи № 203 ». Это даст вам перспективу камеры, в которой в квартире Боладжи будет видно несколько ловушек.

Вам нужно будет обезвредить их, переключившись на другую камеру в его квартире и взаимодействуя с устройством на его столе. Однако ловушки заблокированы сетевым байпасом, который вам нужно сначала разблокировать. Как и в случае любого сетевого обхода, найдите первый синий узел и вернитесь к последнему красному узлу.

Первый синий узел находится возле входной двери в квартиру. Вам нужно будет разблокировать несколько красных узлов, прежде чем вы сможете соединить синий путь с последним красным узлом. Начните с того, что сделайте красные дорожки возле входной двери синими, затем перейдите ко второй камере.

Разблокируйте свой путь по комнате, используя стену над кроватью Боладжи. Затем следуйте по нему на пол к другой стене. Этот путь в конечном итоге соединится с узлом над столом Боладжи, который вы можете разблокировать, когда к нему подключится одна синяя линия.

Затем следуйте по нему на пол к другой стене. Этот путь в конечном итоге соединится с узлом над столом Боладжи, который вы можете разблокировать, когда к нему подключится одна синяя линия.

После того, как вы успешно обезвредите ловушки, вы вернетесь из камеры к своему персонажу. Прежде чем отправиться в квартиру Боладжи, на крыше к югу есть предмет коллекционирования Tech Point. Его стоит схватить, прежде чем прыгать с крыши в свою комнату.

Пройдите через воду к маркеру миссии, где находится квартира Боладжи для последней цели миссии. Взаимодействие с входной дверью вызовет кат-сцену, где Хэмиш Боладжи разговаривает с вами со своего компьютера.

Вам нужно будет попытаться сбежать из квартиры Боладжи сейчас, когда за вами охотится группа копов Альбиона. Это хорошая возможность воспользоваться любыми имеющимися у вас взломами или оружием для отпора. Начни бежать как можно дальше, чтобы попытаться найти машину для побега.

Пока вы не найдете машину, вам, скорее всего, не сбежать. Так что убедитесь, что это ваш главный приоритет. Не забудьте отключить преследующих вас дронов, если можете. И не помешает отстреливаться от копов Альбиона, которые подойдут слишком близко к вам.

Так что убедитесь, что это ваш главный приоритет. Не забудьте отключить преследующих вас дронов, если можете. И не помешает отстреливаться от копов Альбиона, которые подойдут слишком близко к вам.

Успешно сбежав от копов Альбиона, вы завершите миссию «Разрыв в броне».

404 Глава — Семейный бизнес

Начинается с обращения к хакерской организации, номер 404. Получив сообщение от них через Сабину, начинайте заключать их контракты, чтобы узнать больше. Возможно, эти хакеры могут помочь DedSec.

Глава SIRS — Шпионские игры

Представляет другую организацию в Лондоне, Signals Intelligence Response, известную как SIRS. Познакомьтесь с контактным лицом SIRS, чтобы узнать больше об этой организации наблюдения и, возможно, о том, кто такой Zero-Day.

Келли Глава — Вниз по темной паутине

Возвращайтесь к владелице клана Келли, Мэри Келли. Сотрудничайте с детективом Кейтлин Лау, чтобы положить конец бизнесу клана Келли.

Глава Альбиона — Истинные цвета

Глава Истинных Цветов возвращается к работе с организацией Альбиона. Теперь, когда на вашей стороне Хэмиш Боладжи, встретьтесь с его контактом в Альбионе, чтобы получить некоторые изобличающие улики против Альбиона.

Глава DedSec — London Rising

London Rising — последняя глава в Watch Dogs: Legion, в которой наконец выясняется, кто стоит за взрывами Zero-Day. Вопрос в том, кто это мог быть после закрытия всех крупных организаций в Лондоне? Поговорите с Ричардом Маликом, чтобы узнать.

Следующая миссия в Watch Dogs: Legion после завершения, The Face of the Enemy, отправляет вас на брифинг для группы экстренной помощи. Теперь, когда Альбион больше не преследует вас, отправляйтесь в аварийное место, установленное Бэгли, чтобы обсудить все, что вы узнали о Zero-Day.

По прибытии на место выясняется, что Бэгли выделил каждому сотруднику DedSec другое место встречи, чтобы обеспечить безопасность. При взаимодействии с маркером миссии появляется предупреждающее сообщение о том, что все миссии и действия будут заблокированы, пока вы не завершите или не откажетесь от аппаратного сброса .

При взаимодействии с маркером миссии появляется предупреждающее сообщение о том, что все миссии и действия будут заблокированы, пока вы не завершите или не откажетесь от аппаратного сброса .

На следующем этапе миссии вы отправитесь в машину вдали от места экстренной встречи. Теперь, когда обновление Drool Britannia уже началось, вы можете заметить, что Лондон разваливается.

Остерегайтесь случайных поворотов транспортных средств и сбоев в работе всех видов техники. Двигайтесь к маркеру миссии, к которой уже должна быть указана путевая точка.

По прибытии в Голубую башню продолжайте движение по маркеру миссии к лифту внутри. К счастью, лифт не находится слишком глубоко в их запретной зоне. Но есть несколько охранников, которые не дают вбежать прямо.

Возможно, вам придется загрузить ключ в соседней комнате после попытки вызвать лифт. После вызова лифта пройдет немного времени, прежде чем лифт прибудет.

Уничтожить 3 трубы с охлаждающей жидкостью

Войдя в лифт, вы переключитесь на другого оперативника в другом месте. Здесь вам нужно будет уничтожить три трубы охлаждающей жидкости над вами в Broca Tech. Здесь есть несколько охранников и дрон, который вы можете попытаться угнать, чтобы атаковать трубы.

Здесь вам нужно будет уничтожить три трубы охлаждающей жидкости над вами в Broca Tech. Здесь есть несколько охранников и дрон, который вы можете попытаться угнать, чтобы атаковать трубы.

На каждой трубе есть маркер миссии, по которому нужно стрелять туда, где находится красный клапан. Это приведет к перегрузке системы охлаждения. Если рядом с вами нет охранников, вы можете взаимодействовать с устройством, чтобы перегрузить систему.

Доберитесь до передатчика на вершине башни

Вернувшись обратно в Башню Блюм, вам нужно будет подняться на Маршрутизатор Блюм, как и предыдущий оперативник. Взаимодействие с синим маршрутизатором обнаруживает трудную задачу обхода сети.

Хотя в этом руководстве в конечном итоге будет видео- пошаговое руководство, вот некоторые из наших обычных советов по обходу сети в Watch Dogs: Legion.

Советы по обходу сети:

- Угоните дрон ctOS поблизости, чтобы хорошо рассмотреть загадку Network Bypass.

- Начните с каждого синего узла и следуйте по пути к первому сломанному узлу вращения.

- Спуститесь на два уровня вниз, где находится первый синий узел. Прежде чем вы сможете запустить его на маршрутизаторе Blume Router, вам нужно сначала проработать каждый уровень. Когда вы разблокируете каждый красный заблокированный узел, он откроет панели, ведущие на уровень над ним.

- Помните, вам просто нужно провести синюю линию к последнему узлу, чтобы разблокировать его. Не обязательно, чтобы каждый красный контур был синим. Это простой способ подбодрить себя при попытке разблокировать красные заблокированные узлы.

Разблокировать доступ для обслуживания

После того, как вы завершите сложный обход сети, взломайте обведенный желтый маршрутизатор Blume, чтобы начать следующий шаг миссии. Вам нужно будет выжить против стаи дронов, пока не закончится счетчик «Запрос доступа». Всевозможные дроны будут отправлены за вами, поэтому вот несколько советов, как с ними бороться.

Советы, чтобы выжить:

- Отключите дронов, чтобы временно уравнять шансы.

- Предайте дронов, чтобы они на время сражались за вас.

- Стреляйте в дронов, чтобы быстро их уничтожить, особенно слабых.

- Угоняйте мощные дроны, например, контртеррористические, если можете. Их мощный дробовик может быстро уничтожить других дронов.

- Обведите Башню Блюм, чтобы дистанцироваться от дронов и вас, если вы ранены. Это дает вам время на восстановление.

Теперь, когда счетчик запроса доступа заполнен, уничтожьте все оставшиеся защитные дроны. Затем начнется короткая кат-сцена, в которой открываются панели/плавники наверху Blume Tower.

Пройдите через ближайший дверной проем, поднимитесь по лестнице, чтобы добраться до вершины башни. Перед тем, как вас отправят обратно к другому оперативнику, начнется новая кат-сцена.

Полный сброс Watch Dogs Legion 04.jpg

Возвращаясь к предыдущему оперативнику, вам нужно будет разобраться с автоматическими мерами защиты Бэгли. Остерегайтесь срабатывания ловушек. Хотя не все они срабатывают, вы можете пристрелить их заранее, если хотите.

Остерегайтесь срабатывания ловушек. Хотя не все они срабатывают, вы можете пристрелить их заранее, если хотите.

В противном случае оставьте их в покое, чтобы они помогли с приближающейся партией врагов. Взаимодействие с любым из регуляторов температуры вызовет тревогу. Кроме того, он обнаружит один из регуляторов температуры, чтобы вы могли его уничтожить.

Нет ничего сложного в том, чтобы сломать терморегулятор, если он стал видимым. Просто выстрелите в красную катушку, чтобы уничтожить ее. Затем перейдите к следующему, чтобы раскрыть его.

Уничтожение обоих регуляторов температуры приведет к следующему этапу миссии, на котором вам понадобится доступ к служебному дрону. Будьте осторожны с оставшимися внутри охранниками.

Отключить 3 сервера Bagley

Вызвав грузовой дрон, идите в центр и заберитесь на него. Теперь вам нужно запустить до трех разных серверов для Бэгли. Следуйте за маркером миссии или ищите светящийся фиолетовый сервер.

Запрыгивайте с дрона на платформу, где находится каждый, и взаимодействуйте с ним, чтобы отключить сервер. Достижение последнего сервера меняет цель аппаратного сброса на «Убить Бэгли».

Достижение последнего сервера меняет цель аппаратного сброса на «Убить Бэгли».

На этом завершается миссия Hard Reset и завершается основная история Watch Dogs: Legion. После того, как вы закончите эту миссию, оставайтесь на специальной кат-сцене и побочной миссии после титров.

London Rising — последняя глава в Watch Dogs: Legion, в которой, наконец, выясняется, кто стоит за взрывами Zero-Day. Вопрос в том, кто это мог быть после закрытия всех крупных организаций в Лондоне?

Все видео прохождение Watch Dogs Legion можно просмотреть в интернете. Начните с первой части

Сколько часов геймплея занимает игра? Отвечаем – около 17 часов. Часы прохождения на русском Гедеон могут отличаться. Относительно того, сколько концовок – она одна.

Как начать майнить, не собирая ферму самому?

Летом 2017 года в США временно кончились в продаже видеокарты фирмы AMD, которые идеально подходят для майнинга эфиров, драматически выросшего в цене (тогда эфир подорожал на 2800% за полгода). Подобная ситуация случалась и во время прошлого роста стоимости криптовалют в 2013 году. Майнерам приходилось экстренно подбирать альтернативы, просчитывать варианты и закупаться нужным оборудованием втридорога — и некоторые успевали только к тому времени, когда пик цен шёл на спад.

Подобная ситуация случалась и во время прошлого роста стоимости криптовалют в 2013 году. Майнерам приходилось экстренно подбирать альтернативы, просчитывать варианты и закупаться нужным оборудованием втридорога — и некоторые успевали только к тому времени, когда пик цен шёл на спад.

Если бы майнинг стал более предсказуемым и стабильным занятием, тратить время, нервы и деньги впустую не пришлось бы. Но с криптовалютами предсказать будущее сложно — рынок слишком уникальный, молодой и бурно развивающийся. Зато майнинг оборудования для облачного гейминга даёт возможность спрогнозировать спрос на него. А значит — заранее приобрести нужное железо и спланировать свои доходы.

В будущем майнерам облачного оборудования даже не придётся заниматься прогнозированием и сборкой серверов самостоятельно — это возьмут на себя игровые платформы, которые соединяют игроков и майнеров. Уже в следующем году Playkey собирается не только советовать своим майнерам нужные конфигурации серверов, но и продавать их в удобном для майнинга корпусе. Как это будет устроено?

Как это будет устроено?

Выбрать нужное оборудование

Первая задача майнера — определиться с нужным набором оборудования. Даже действующие майнеры криптовалют не всегда смогут сразу переключиться на облачный гейминг, потому что у игр есть специфические системные требования.

Например, многие майнеры сейчас не покупают мощных процессоров и много оперативной памяти. Для криптовалют это действительно лишнее, но многие игры с такой конфигурацией не работают в нужном качестве. Для топовых игр потребуются 4-ядерные процессоры и не меньше 8 гб оперативной памяти.

Как разобраться, будет ли спрос на топовые игры у конкретного майнера? Именно этим и займётся Playkey. Так как у игровой платформы есть статистика активности пользователей и понимание того, что у них популярно, она сможет предложить майнерам наиболее эффективные конфигурации серверов.

Сейчас — осенью 2017 — в Playkey больше всего играют в новый шутер Playerunknown’s Battlegrounds (что неудивительно — игра бьёт все рекорды и в Steam в ней проводят столько же времени, сколько во всех остальных играх, вместе взятых). При этом системные требования не самые высокие:

При этом системные требования не самые высокие:

- Процессор Intel Core i3-4340 или AMD FX-6300

- 6 GB оперативной памяти

- Видеокарта nVidia GeForce GTX 660 2GB или AMD Radeon HD 7850 2GB

Даже если начинать с нуля и добавить материнскую плату, корпус и блок питания, получится уложиться в $1000. При этом игра вызывает большой ажиотаж, а значит, мощности не будут простаивать. Судя по нашим расчётам, при полной загрузке окупить такой сервер можно уже за два месяца — и это с учётом комиссионного платежа игровой платформы.

Конечно, ориентироваться на майнинг оборудования для одной популярной игры неразумно. Но это лишь пример экономической модели, которую Playkey будет строить для каждого майнера, исходя из уже имеющегося у него оборудования, активности пользователей в его регионе и популярных играх.

Кстати, сейчас топ-5 игр в разных регионах присутствия Playkey немного различается:

Европа:

| Россия:

|

Обладая статистикой за год, можно предсказать наиболее популярные в разных регионах типы игр, а значит, и наиболее эффективный набор оборудования для майнинга. Так что майнерам в разных регионах Playkey предложил бы разные конфигурации в зависимости от их целей и от активности пользователей.

Так что майнерам в разных регионах Playkey предложил бы разные конфигурации в зависимости от их целей и от активности пользователей.

Купить и разместить оборудование

Для того, чтобы майнить более эффективно, можно приобрести несколько комплектующих одного рода — две материнские платы, три видеокарты, четыре блока оперативной памяти. Как разместить их так, чтобы всё работало, а комната не стала похожей на серверную (из-за проводов) и сауну (из-за температуры) одновременно? У профессиональных майнеров (компаний) таких проблем нет. Но для частных майнеров это боль. Убрать её можно с помощью специального корпуса, в котором компактно и удобно поместится всё оборудование для майнинга.

Сейчас — параллельно с формированием конфигураций серверов — Playkey ведёт разработку такого корпуса. Уже через 3-4 месяца мы предложим конфигурацию и прототип корпуса, а через полгода рассчитываем начать сбор и производство продукта.

Купить и корпус, и само оборудование можно будет у партнёров Playkey, продукцию которых мы будем сертифицировать для наших майнеров. Так получится проконтролировать процесс производства и отобрать качественные комплектующие.

Так получится проконтролировать процесс производства и отобрать качественные комплектующие.

В следующем году первые майнеры присоединятся к децентрализованной облачной платформе и к этому времени продукт будет готов. Приобрести сервера и корпус можно за PKT (внутреннюю валют Playkey, реализуемую через ICO).

Кстати, так как игры более требовательны к оборудованию, чем криптовалюты, всё оборудование можно будет без проблем использовать для майнинга последних. А значит, майнеры снизят риски и будут крепко стоять на ногах — ну, или на серверах.

PR-акция игры Watch Dogs вынудила журналистов вызвать сапёров: Somber | Паб

Сотрудники офиса австралийской компании Ninemsn вызвали сапёров из-за подозрительной посылки, отправленной им в рамках рекламной кампании игры Watch Dogs. Об этом сообщает местное издание mUmBRELLA.

27 мая в офис медиакомпании Ninemsn, совместного предприятия Microsoft и австралийской Nine Network, поступила чёрная металлическая коробка с цифровой панелью на лицевой стороне.

У нашедшего коробку сотрудника не было голосовой почты, поэтому он сразу же попробовал ввести стандартный пин-код, чтобы открыть посылку, однако тут же пожалел о своей попытке. Чёрный ящик начал издавать электронный писк, но не открылся, заставив работников Ninemsn предположить, что в офис было доставлено взрывное устройство.

Прибывшие на место сотрудники Mi9 быстро перенесли чёрную коробку в подвал здания, где после деформации её стенок добрались до содержимого. Внутри находилась не бомба, а копия игры Watch Dogs от Ubisoft, кепка, шапка в стиле проекта, а также предупреждение о том, что эмбарго (запрет на публикацию) на рецензии игры истекает в 5 часов вечера.

Редактор Ninemsn Хал Кроуфорд заявил в разговоре с mUmBRELLA, что в данном случае PR-трюк оказался крайне неудачным, а «эта чёрная тяжёлая штука выглядела жуткой»

Мы проверили другие ньюсрумы, чтобы узнать, не получили ли они такие же посылки в качестве PR-трюка, однако прислали её только нам. Мы не впали в панику, но учитывая отсутствие записки, объясняющей, что находится внутри, всё же приняли разумные меры предосторожности.

Мы не впали в панику, но учитывая отсутствие записки, объясняющей, что находится внутри, всё же приняли разумные меры предосторожности.

-Хал Кроуфорд

Компания Ubisoft, издатель игры, не ответила на запрос mUmBRELLA и не прокомментировала, является ли эта акция её рук делом или идеей стороннего рекламного агентства.

Watch Dogs, чей мировой релиз состоялся 27 мая, рассказывает о хакере, который может взломать любую городскую систему или смартфон прохожего с помощью своего телефона. Такая тематика стала поводом для агрессивного продвижения проекта. Например, 19 мая Ubisoft выпустила рекламный ролик, в котором, как утверждается, случайных прохожих заставляют поверить в то, что они устроили аварию с помощью своего смартфона.

Когда 25 мая стало известно, что в пиратскую PC-версию игры, попавшую в сеть за несколько дней до релиза, встроен софт для скрытого майнинга биткоинов, многие пользователи сочли, что это также может быть PR-трюком.

Я абсолютно уверен, что майнер биткойнов в пиратке WD — идея кого-то из Ubisoft. Уж больно хорошая история вышла, как раз про игру 🙂

— Sergey Galyonkin (@galyonkin) May 28, 2014

Несмотря на высокие ставки, которые Ubisoft делала на проект, пресса приняла игру далеко не гладко. На момент написания заметки рейтинг на Metacritic для Watch Dogs составляет 82 из 100, однако большинство изданий отмечают, что игра получилась просто неплохой и не оправдала завышенных ожиданий.

Источник

пиратов Watch Dogs поразила цинга вредоносная программа для майнинга биткойнов

Пираты, загрузившие один из самых популярных торрент-файлов большого выпуска игры Watch Dogs на этой неделе — по иронии судьбы посвященного взлому компьютеров — обнаружили вредоносное ПО, крадущее их виртуальное золото (ну, биткойны).

Пиратов, которые скачали один из самых популярных торрент-файлов большой игры Watch Dogs на этой неделе — по иронии судьбы, посвященной взлому компьютеров — стало неприятным сюрпризом, сообщает игровой сайт Gamecrastinate.

Игра, официальный выпуск которой состоится 26 мая, была пиратским способом с использованием различного программного обеспечения, но один из самых популярных «торрент-файлов», часто используемых для пиратства больших файлов, таких как игры, по словам в Slashgear.

«О, какая ирония», — прокомментировал в Twitter Крис Дэвис из Slashgear. По словам Slashgear, фанаты, загрузившие версию игры SKIDROW, обнаружили, что файл под названием Winlogon.exe потребляет 25% мощности их компьютера, якобы добывая криптовалюту Биткойн для неизвестных преступников.

Ирония заключается в том, что сама игра посвящена взлому. Maker Ubisoft предупреждает игроков: «Готовьтесь к реальности, о которой вы, возможно, не подозреваете», и описывает игру как позволяющую пользователям войти в мир, «где хакер использует высокотехнологичный город в качестве оружия».

Gamecrastinate, который первоначально сообщил об атаке, сообщил, что тысячи пользователей были затронуты загрузкой торрента предварительного выпуска и пострадали от таких эффектов, как сбои в синем экране, большое энергопотребление и нестабильная работа компьютера.

Gamecrastinate прокомментировал: «Последняя тенденция в отношении вирусов — это секретные биткойн-майнеры, и кажется, что кто-то вскочил на ажиотажный поезд Watch Dogs, чтобы быстро заработать немного денег. Кажется почти уместным, учитывая тему игры, хотя ирония, вероятно, не так увлекательна, если вы стали жертвой взлома ».

Geek.com описывает практику добавления вредоносных программ в предварительные версии игр как очень распространенную, говоря, что «чаще всего к ним прикрепляются вредоносные программы». Затронутый торрент известен как торрент SKIDROW и Geek.com описывает его появление за несколько часов до выпуска игры как «схему быстрого обогащения».

По словам Ubisoft, долгожданная игра посвящена виртуальному городу, где игроки взламывают смартфоны жертв и камеры видеонаблюдения, которые их окружают.

Ubisoft не комментирует негативные последствия нелегального торрента игры.

«Мы наблюдаем огромный ажиотаж по поводу новой игры Watch Dogs», — сказал Майкл ван ден Берг, вице-президент по мерчандайзингу в GameStop International, в предварительном заявлении. «Фактически, Watch Dogs — это самая популярная консольная игра нового поколения, предварительно заказанная на сегодняшний день. В 2014 году она станет одной из самых продаваемых видеоигр на всех консолях ».

«Фактически, Watch Dogs — это самая популярная консольная игра нового поколения, предварительно заказанная на сегодняшний день. В 2014 году она станет одной из самых продаваемых видеоигр на всех консолях ».

Игровое сообщество на ПК хорошо знакомо с атаками вредоносных программ, независимо от того, поставляются ли они в виде игровых «читов» или в виде полных игр. Большое количество пиратских игр содержат вредоносные программы в той или иной форме, и в некоторых отчетах утверждается, что до 90% таких «дополнительных» программ содержат вредоносные программы. Вот несколько советов, как избежать заражения.

пиратских «сторожевых псов» могут превратить ваш компьютер в подчиненного устройства для майнинга биткойнов

Ubisoft (OTC: UBSFF) Watch Dogs , выпуск которой намечен на 27 мая, является одной из самых ожидаемых игр года. GameStop сообщил, что Watch Dogs теперь является самой предварительно заказанной игрой следующего поколения в истории компании, и генеральный директор Ubisoft Ив Гийемо считает, что игра будет продано 6,2 миллиона копий, что соответствует первоначальным продажам первой серии Assassin’s Creed. игра.

GameStop сообщил, что Watch Dogs теперь является самой предварительно заказанной игрой следующего поколения в истории компании, и генеральный директор Ubisoft Ив Гийемо считает, что игра будет продано 6,2 миллиона копий, что соответствует первоначальным продажам первой серии Assassin’s Creed. игра.

Тем не менее, в игровой индустрии высокий спрос часто приводит к безудержному пиратству. Однако с Watch Dogs история приняла иронический поворот: программные пираты, пытавшиеся нелегально загрузить игру о взломе , сами были взломаны .

Сторожевые собаки . Источник: Ubisoft.

Превращение пиратов в рабов

Пиратская версия Watch Dogs , циркулирующая в одноранговых торрент-сетях, как сообщается, содержит биткойн-майнер, который превращает компьютер потенциального пирата в «биткойн-раб». Биткойн-рабы — это компьютеры, которые были захвачены через Интернет, и их вычислительная мощность удаленно используется для добычи биткойнов.

Использование одного компьютера для добычи биткойнов, которая в настоящее время оценивается около 580 долларов, никогда не может быть прибыльным из-за стоимости электроэнергии.Даже биткойн-майнеры, объединяющие свои ресурсы в «майнинговые пулы», вряд ли когда-либо получат прибыль. Однако, если человек загружает вредоносные программы на миллионы компьютеров по всему миру и превращает их в зомби, добывающих биткойны, добыча биткойнов для получения прибыли может стать возможной.

Специальная система майнинга биткойнов. Источник: Goosha.ru.

таких случаев растет вместе с ценой биткойнов, которая выросла более чем на 10 000% за последние два года.

В апреле прошлого года антивирусные компании обнаружили новый вирус, который через Skype превращал компьютеры в биткойн-рабов.В том же месяце лига киберспорта ESEA (Electronic Sports Entertainment Association) была уличена в угоне компьютеров с той же целью и в том же году оштрафована на 1 миллион долларов. В январе до двух миллионов европейских Yahoo! пользователей увидели рекламу, зараженную вредоносным ПО, превратившую их компьютеры в биткойн-рабов.

В январе до двух миллионов европейских Yahoo! пользователей увидели рекламу, зараженную вредоносным ПО, превратившую их компьютеры в биткойн-рабов.

Бизнес получить что-то бесплатно

Хотя майнинг биткойнов всегда подпитывался желанием получить что-то бесплатно, биткойн-рабские атаки выводят эту идею на совершенно новый уровень.Корпус Watch Dogs , в частности, эксплуатирует желание пользователей получать пиратские игры бесплатно, одновременно подпитывая желание хакеров получать биткойны бесплатно.

Как и Watch Dogs , многие из этих игр загружаются на одноранговые сайты до даты их запуска. В октябре прошлого года пиратская копия игры Activision Blizzard (NASDAQ: ATVI) Call of Duty: Ghosts появилась в сети почти за неделю до ее официального релиза. Для злоумышленников предлагать подобные игры — идеальная приманка для запуска всевозможных вирусов и вредоносных программ.

Если объединение сотен, тысяч или миллионов компьютеров для майнинга биткойнов звучит как надуманный план, подумайте об этом — Sega Football Manager 2013 , самая пиратская игра в прошлом году, была незаконно загружена 10,1 миллиона раз. Представьте совокупную вычислительную мощность 10 миллионов компьютеров, и вы получите представление о запутанной цели, которую пытаются достичь эти хакеры.

Представьте совокупную вычислительную мощность 10 миллионов компьютеров, и вы получите представление о запутанной цели, которую пытаются достичь эти хакеры.

Бизнес по борьбе с пиратством

Самый очевидный способ обезопасить свой компьютер — это вообще избегать пиратского программного обеспечения.Большинство пиратских видеоигр в любом случае заметно испорчены — онлайн-функции обычно должны быть отключены, блокируя игроков из многопользовательских режимов, однопользовательских DLC (загружаемый контент), достижений и обновлений программного обеспечения.

Люди, которые все еще скачивают пиратские игры, когда Steam от Valve, Amazon и Humble Bundle уже предлагают такие большие скидки, не только дешевы, но и играют в неполные версии игры, подвергая свои компьютеры вирусам.

Вы можете скачать дешевые игры в Humble Bundle и пожертвовать вырученные деньги на благотворительность.Источник: скриншот автора.

Самое главное, пираты выманивают у разработчиков прибыль при каждой нелегальной загрузке. Это огромная проблема, учитывая, что игры высшего уровня «тройной А» теперь имеют бюджет, соответствующий крупнейшим голливудским постановкам.

Это огромная проблема, учитывая, что игры высшего уровня «тройной А» теперь имеют бюджет, соответствующий крупнейшим голливудским постановкам.

Take-Two (NASDAQ: TTWO) GTA V обошлось в 265 миллионов долларов. Activision Blizzard (NASDAQ: ATVI) Destiny , как сообщается, стоит 140 миллионов долларов, но компания утверждает, что расходы (включая маркетинг) в конечном итоге могут вырасти до 500 миллионов долларов.Бюджет Watch Dogs , как сообщается, составляет 68 миллионов долларов, согласно Superannuation , но все еще может увеличиться из-за задержки с выпуском версии Nintendo Wii U, что потребовало от Ubisoft замены некоторых программистов.

Учитывая, что 20 000 пиратских копий игры за 50 долларов равняются 1 миллиону долларов упущенной выгоды, легко понять, почему издатели привязывают свои игры к своим собственным интерфейсам DRM (Digital Rights Management), таким как Steam, Electronic Arts ‘(NASDAQ: EA ) Origin и UPlay от Ubisoft. Издатели также используют спорные функции, чтобы препятствовать пиратству, такие как «всегда онлайн» подключение для однопользовательских игр и привязка игр к отдельным машинам.

Издатели также используют спорные функции, чтобы препятствовать пиратству, такие как «всегда онлайн» подключение для однопользовательских игр и привязка игр к отдельным машинам.

Поэтическое правосудие может быть забавным

Однако некоторые компании используют более беззаботный (но не менее эффективный) подход к борьбе с пиратством. EA Crysis Warhead превращает пули игрока в бесполезных цыплят, а Devolver Digital Serious Sam 3 бросает в игру гигантского непобедимого скорпиона для уничтожения пиратов.

Скорпион «Пират-убийца» из Serious Sam 3. Источник: Gsmarena.

Однако Greenheart Games превзошла их всех, выпустив пиратскую версию Game Dev Tycoon , симулятора разработчика игр, в Интернет через несколько минут после того, как законная версия была выпущена в прошлом году. Игроки, загрузившие пиратскую версию, позже обнаружили, что игры, которые они разрабатывали в рамках пиратской игры, были обречены на то, чтобы сами стать пиратскими , что сделало невозможным получение прибыли.

Итог

Я определенно не утверждаю, что Ubisoft имела какое-либо отношение к взлому Биткойн, но похоже, что правосудие было отслужено пиратам Watch Dogs так же поэтично, как и пиратам, которые незаконно загрузили Crysis Warhead , Serious Sam 3 и Game Dev Tycoon .

Здесь можно усвоить три ключевых урока: не пиратское ПО, знайте, что такое биткойн-майнеры, и осознавайте, что студии идут на огромный риск, запуская игры с тройным А, такие как Watch Dogs .

Эта статья представляет собой мнение автора, который может не согласиться с «официальной» рекомендательной позицией премиальной консультационной службы Motley Fool. Мы пестрые! Ставка под сомнение по поводу инвестиционного тезиса — даже нашего собственного — помогает нам всем критически относиться к инвестированию и принимать решения, которые помогают нам стать умнее, счастливее и богаче.

Как работать со сторожевыми псами

Видео

Сторожевой таймер SimpleRigResetter SRRv2

https: // bitcointalk.org / index.php? topic = 1695298.0

На риге нужно создать файл: /hive-config/watchdog_srrv2.txt

ВКЛЮЧИТЬ = 1

# Серийный номер устройства

СЕРИЙНЫЙ НОМЕР = 1234

# Слот, к которому подключается эта установка, 1-8

SLOT_NUMBER = 1

# Серийный номер платы расширения, если он у вас есть

EB_SERIAL =

После перезагрузки выключите клиент Windows, так как он также будет отправлять пинги.

Китайские сторожевые псы

На рынке много китайских сторожевых псов.Их можно найти на Aliexpress или Ebay. Они могут быть разных форм и вкусов, но основаны на одном чипе.

Для тестирования сброса вы можете запустить следующую команду после подключения к вашей системе: hive / opt / qinheng / hl340 reset

Запустите эту команду, чтобы проверить ID устройства: lsusb

Поддерживаемые чипы:

- 1a86: 7523

- 5131: 2007

- 0471: 2379

Существует еще один вид сторожевого таймера с тем же идентификатором, но на Arduino Nano. Это не может быть обнаружено. Чтобы использовать его, вам необходимо запустить

Это не может быть обнаружено. Чтобы использовать его, вам необходимо запустить / hive / opt / qinheng / wd-nano на .

Сторожевой таймер OpenDev

Поддерживается сторожевой таймер https://open-dev.ru/watchdog. Вы можете просто подключить его, и все. Конфигурация не требуется.

Вы можете проверить, обнаружен ли он, с помощью следующей команды:

$ journalctl -u улей -b0

28 окт. 23:37:55 рабочий улей [861]:> Обнаружение сторожевых псов

28 окт. 23:37:55 рабочий улей [861]: обнаружены сторожевые псы InUa: 0

28 окт. 23:37:55 рабочий улей [861]: обнаружены сторожевые псы OpenDev: 1

Как это реально проверить:

Отсоедините провода от сторожевого таймера (или не делайте этого, если осмелитесь) и сделайте следующее: / hive / opt / opendev / watchdog-opendev reset .

При запуске будет отправлена команда сброса: / hive / opt / opendev / watchdog-opendev power .

Pro также будет использовать эту команду. Вы должны увидеть мигание светодиода.

Что видят наблюдатели за добычей полезных ископаемых?

Правительство Чили приказало Barrick Gold Corp. закрыть все наземные объекты на ее проекте Паскуа-Лама высоко в Андах. Золотой рудник, расположенный на границе Чили и Аргентины, подвергся критике за угрозу водоснабжению и ледникам.Хорхе Саенс

Во-первых, немного о перспективе.

Тысячи канадских горнодобывающих компаний и тысячи связанных с Канадой геологоразведочных проектов находятся на разных стадиях разработки по всему миру. Только в Канаде в эксплуатации находится от 150 до 200 шахт.

Еще есть MiningWatch Canada, которая предоставила цифры, указанные выше. Это организация в Канаде, которая занимается охраной тысяч канадских горнодобывающих компаний как внутри страны, так и по всему миру.

В нем пять сотрудников.

Итак, для инвесторов, пытающихся взвесить этические, экологические и социальные риски и потенциальные разногласия вокруг определенных рудников, «это настоящая проблема. Даже для таких групп, как наша, даже для правительства, если на то пошло, действительно отслеживать такое количество игроков, это постоянный вызов », — сказал Уго Лапоинте, координатор канадской программы MiningWatch Canada в Оттаве.

Даже для таких групп, как наша, даже для правительства, если на то пошло, действительно отслеживать такое количество игроков, это постоянный вызов », — сказал Уго Лапоинте, координатор канадской программы MiningWatch Canada в Оттаве.

Такой ограниченный надзор означает, что наибольшее внимание, как и следовало ожидать, привлекают самые большие споры в горнодобывающей отрасли.Разногласия превращаются в серьезные разногласия и являются серьезным препятствием для этически мыслящих инвесторов, когда ситуация попадает в заголовки газет как нарушение прав человека. Это включает право человека на чистую и здоровую окружающую среду.

«Когда я буду работать по всей Канаде, я отвечу на звонки, поступающие из муниципалитетов, из коренных народов, которые затронуты некоторыми из этих спорных проектов. Это проекты, над которыми мы работаем [в качестве наблюдателя в отрасли]», — — отметил Лапоинт.

Горнодобывающие проекты, которые не вызывают серьезных жалоб со стороны общественности, легко могут быть проигнорированы, «что не означает, что с ними нет проблем», — сказал г-н Лапойнт. Это просто означает, что жалобы недостаточно громкие и не достигли уровня сторожевого пса, такого как MiningWatch, который открыл свой офис в 1999 году и получает большую часть своего финансирования через разноплановую группу фондов.

Это просто означает, что жалобы недостаточно громкие и не достигли уровня сторожевого пса, такого как MiningWatch, который открыл свой офис в 1999 году и получает большую часть своего финансирования через разноплановую группу фондов.

Это добавляет дополнительный уровень риска. Например, добыча полезных ископаемых может получить экологическое одобрение, но «это не означает, что они получают социальную лицензию», — сказал г-н.- сказал Лапойнт. Социальные проблемы, от загрязнения до претензий на землю коренных народов, все еще могут возникать, и их можно просто унести в Twitter. «Сейчас социальная лицензия — это такой же большой риск, как и любой другой риск», — отметил г-н Лапойнт.

«В случае исконных народов мы думаем не только о надлежащих консультациях, но и говорим о согласии», — сказал он. Это необходимость более четкого согласия сообществ на проекты на их традиционных землях, будь то договорные земли или земли притязаний.

В попытке обойти такие риски наблюдается движение к акционерам (как правило, институциональным инвесторам и профессиональным финансовым менеджерам с достаточным влиянием, у которых есть слух руководителей горнодобывающей отрасли), чтобы способствовать более активному диалогу с горнодобывающими компаниями. Вместо простого отбора запасов горнодобывающих компаний из экологически и этически сознательных инвестиционных фондов (то есть из ниши, известной в отрасли как социально ответственное инвестирование или SRI), идея состоит в том, чтобы побудить компании изменить определенные рискованные политики.

Вместо простого отбора запасов горнодобывающих компаний из экологически и этически сознательных инвестиционных фондов (то есть из ниши, известной в отрасли как социально ответственное инвестирование или SRI), идея состоит в том, чтобы побудить компании изменить определенные рискованные политики.

«Я думаю, что ситуация меняется», — сказала Дана Сасарян, ведущий аналитик горнодобывающей отрасли в Торонто компании Sustainalytics, которая занимается анализом устойчивости и других этических рисков компаний. «[Есть] социальные сети и тот факт, что для сообществ есть так много более эффективных способов поделиться своими проблемами и сообщить в свисток, а также сделать так, чтобы вещи быстро взорвались с точки зрения репутации и воздействия.»

Решение Чили о том, что Barrick Gold Corp. должна закрыть наземные проекты для своего огромного золотого и серебряного рудника Паскуа-Лама в Андах, было вызвано сильной местной оппозицией (хотя Barrick изучает планы возобновления проекта как подземного Проект подвергся критике со стороны местных групп, обеспокоенных угрозой загрязнения воды и ледников в высокогорной засушливой местности.

«Риторика о том, что им нужно делать на местах для решения этой проблемы, меняется.Есть новые способы взаимодействия с сообществами, прислушиваясь к их мнению. Не пойдем в одиночку, — сказала г-жа Сасарян. — Я вижу, что компании пытаются учиться у других ».

Кэтрин Куманс, координатор ресурсов в MiningWatch, которая является единственным человеком в наблюдательной службе, контролирующей весь Азиатско-Тихоокеанский регион. региона, скептически относится к такому акценту на вовлеченности. Она считает, что это на словах говорит о проблемах.

В частности, учитывая огромное присутствие горнодобывающей отрасли в канадской экономике, трудно полностью отказаться от добычи полезных ископаемых, поэтому инвестиционному сообществу необходимо участвовать горнодобывающие компании.Критики говорят, что это может привести только к дальнейшим исследованиям и обещаниям компаний делать добро, а не к прекращению конкретных практик, с которыми борются местные жители.

«Они [компании] не собираются делать ничего, что мешает основной деятельности», — сказала г-жа Куманс. «И если эта основная деятельность на самом деле вредит людям, то они не собираются ничего с этим делать. Существует реальное несоответствие между тем, что SRI могут просить и побуждать компании делать, и тем, что должно произойти. .»

«И если эта основная деятельность на самом деле вредит людям, то они не собираются ничего с этим делать. Существует реальное несоответствие между тем, что SRI могут просить и побуждать компании делать, и тем, что должно произойти. .»

Создание федеральным правительством нового бюро по надзору за нарушениями прав человека, совершаемыми канадскими компаниями, работающими за границей, рассматривается некоторыми как помощь регулирующим органам и компаниям в создании основы для разрешения споров. Коалиция правозащитных организаций (известная как Канадская сеть корпоративной подотчетности, членом которой является Mining Watch), в течение многих лет работала над созданием этого нового независимого сторожевого пса (называемого канадским омбудсменом по ответственному предпринимательству).

«Но этого недостаточно. Это внесудебный механизм», — сказала г-жа Куманс из MiningWatch. «Что нам действительно нужно, так это изменение нормативных требований и изменение политики, которые позволят нам удерживать материнские компании в Канаде от ответственности за то, что делают их зарубежные дочерние компании».

Так что же тогда инвесторам? Один из вариантов — отказаться от инвестиций и найти альтернативы, и может быть найден прецедент с фондами, накопившими опыт отсеивания акций энергетических компаний. Отказ от энергоресурсов обычно означал необходимость более интенсивной диверсификации за пределами канадских акций, чтобы больше смотреть на мировые технологические и финансовые акции на предмет роста, который могли бы обеспечить акции горнодобывающих и энергетических компаний.Но тогда возникает вопрос, следует ли отсеивать все акции горнодобывающих компаний или только акции компаний, ставших предметом разногласий? А как насчет банковских акций, учитывая подверженность банков майнингу?

«Это большая уловка в этом бизнесе. Каковы ваши отношения с добычей полезных ископаемых? Каковы ваши отношения с нефтью? Итак, мы собираемся больше сосредоточиться на разногласиях с точки зрения банков, с точки зрения того, что они делают в некоторых странах. «, — сказал Уэйн Уочелл, генеральный директор и главный инвестиционный директор Genus Capital Management в Ванкувере, специализирующейся на инвестировании без использования ископаемых. Он считает, что часть той же тактики отсеивания запасов энергоресурсов применима к спорным инвестициям в горнодобывающую промышленность.

Он считает, что часть той же тактики отсеивания запасов энергоресурсов применима к спорным инвестициям в горнодобывающую промышленность.

Он также имеет аналогичные проблемы. «Это определенно делает очень трудным инвестирование в ESG [сосредоточение инвестиций на экологические и социальные вопросы и вопросы надлежащего управления] в Канаде, поскольку мы избавляемся от ископаемых видов топлива», — сказал он. «Если вы откажетесь от энергии, а также отсеиваете акции горнодобывающих компаний, вы теряете, возможно, треть своей вселенной».

Watch Dogs Torrent заражен вредоносным ПО для майнинга биткойнов — Emsisoft

Интернет-предупреждение об иронии: тысячи игроков, загрузившие пиратскую копию долгожданной хакерской видеоигры Watch Dogs , были заражены вредоносным ПО для майнинга биткойнов.

Отчеты показывают, что зараженный торрент рекламировался как взлом SKIDROW — SKIDROW — это группа, известная своими взломами системы защиты цифровых прав Ubisoft. Поскольку Ubisoft является фактическим издателем Watch Dogs и поскольку торрент был выпущен до официальной даты выпуска Watch Dogs , пиратская копия оказалась чрезвычайно популярной. Фактически, в какой-то момент сообщалось, что у нелегальной копии игры было 40 000 активных торрент-пользователей.

Поскольку Ubisoft является фактическим издателем Watch Dogs и поскольку торрент был выпущен до официальной даты выпуска Watch Dogs , пиратская копия оказалась чрезвычайно популярной. Фактически, в какой-то момент сообщалось, что у нелегальной копии игры было 40 000 активных торрент-пользователей.

К сожалению, эта копия также поставлялась вместе с вредоносным ПО для майнинга биткойнов, предназначенным для использования высокопроизводительных вычислительных ресурсов игровых ПК. Вскоре после распространения на игровых форумах стали появляться комментарии, в которых говорилось, что загруженная копия вызвала зависание многих компьютеров. Вскоре причиной стало обнаружение вредоносного приложения winlogin.exe — не путать с winlogon.exe. Было обнаружено, что Winlogin.exe использует до 25% ресурсов зараженного компьютера вместе с биткойн-майнером itc.EXE.

Эти приложения предназначены для того, чтобы взять на себя вычислительную мощность ПК, чтобы заработать криптовалюту для своего хозяина. Когда тысячи компьютеров заражены одновременно, все они становятся участниками «ботнета для майнинга биткойнов», объединенная вычислительная мощность которого может приносить прибыль за счет «добычи» новых биткойнов. Подробнее об этом процессе читайте в нашей статье о безопасности «Атака на биткойны».

Когда тысячи компьютеров заражены одновременно, все они становятся участниками «ботнета для майнинга биткойнов», объединенная вычислительная мощность которого может приносить прибыль за счет «добычи» новых биткойнов. Подробнее об этом процессе читайте в нашей статье о безопасности «Атака на биткойны».

Идеальная цель

Геймеры, ожидающие грядущего выпуска новой игры, получившей много ажиотажа в течение последних двух лет, являются основными целями для загрузки троянских программ.Более того, игровые ПК значительно мощнее обычных, что делает их идеальными биткойн-зомби. Вдобавок ко всему, многие пользователи торрентов не запускают антивирус при загрузке, чтобы избежать ложных срабатываний. И вдобавок ко всему многие геймеры вообще не используют антивирус , потому что многие антивирусные продукты тратят вычислительную мощность и замедляют игровой процесс.

Все это является идеальной мишенью для вредоносного ПО, и хотя отчеты показывают, что вредоносный выпуск SKIDROW Watch Dogs был удален с большинства торрент-сайтов, этот сценарий, скорее всего, если не гарантированно, повторится снова с другим популярным названием.

Чтобы не стать целью атак такого рода, вам следует позаботиться о том, чтобы вы и те, кто использует ваш компьютер, не загружали незаконное программное обеспечение любого рода. На самом деле, биткойн-майнер относительно безвреден по сравнению с тем, что может поставляться в комплекте с последней торрент-загрузкой, т. Е. Такими программами-вымогателями, как CryptoDefense, блокирующими блокировку файлов.

Кроме того, если ваш компьютер используется для игр, рассмотрите возможность использования легкого средства защиты от вредоносных программ, например Emsisoft Anti-Malware .Наш продукт специально разработан, чтобы использовать как можно меньше вычислительных ресурсов, обеспечивая при этом наиболее полную защиту.

Удачного дня (без вредоносных программ)!

Защитите свое устройство с помощью Emsisoft Anti-Malware.

Ваш антивирус подвел? Не будем. Загрузите бесплатную пробную версию Emsisoft Anti-Malware и убедитесь в этом сами. Начать бесплатную пробную версию

Начать бесплатную пробную версиюРазоблачение кампании криптоджекинга, действующей в течение двух лет

Этот пост также доступен на: 日本語 (японский)

Краткое содержание

Исследователи Unit 42 раскрывают одну из крупнейших и самых продолжительных операций по криптоджекингу Monero, о которых известно.Операция называется WatchDog, по имени демона Linux под названием watchdogd. Операция по майнингу WatchDog работает с 27 января 2019 года и собрала не менее 209 Monero (XMR) на сумму около 32 056 долларов США. Исследователи определили, что по крайней мере 476 скомпрометированных систем, состоящих в основном из облачных экземпляров Windows и NIX, одновременно выполняли операции по добыче полезных ископаемых в течение более двух лет.

Криптоджекинг — это процесс выполнения операций криптомайнинга в системах, которые не принадлежат и не обслуживаются операторами майнинга.В настоящее время вредоносные операции криптоджекинга оцениваются в 23% облачных сред по сравнению с 8% в 2018 году. Это увеличение в первую очередь вызвано стремительным ростом стоимости криптовалют. Ожидается, что к 2024 году мировой рынок блокчейна, технологии, лежащей в основе криптовалюты, достигнет 60,7 миллиарда долларов, и преступные организации и группы субъектов пытаются нажиться на этом.

Это увеличение в первую очередь вызвано стремительным ростом стоимости криптовалют. Ожидается, что к 2024 году мировой рынок блокчейна, технологии, лежащей в основе криптовалюты, достигнет 60,7 миллиарда долларов, и преступные организации и группы субъектов пытаются нажиться на этом.

В этом блоге исследователи Unit 42 предоставляют обзор кампании по криптоджекингу WatchDog.Майнер WatchDog состоит из двоичного набора, состоящего из трех частей, и файла сценария bash или PowerShell. Двоичные файлы выполняют определенные функции, одна из которых имитирует функциональность демона сторожевого таймера Linux, гарантируя, что процесс майнинга не зависнет, не перегрузится или не завершится неожиданно. Второй двоичный файл Go загружает настраиваемый список сетевых диапазонов IP-адресов перед тем, как обеспечить функциональность целевых операций эксплуатации идентифицированных систем NIX или Windows, обнаруженных во время операции сканирования.Наконец, третий двоичный сценарий Go инициирует операцию добычи в операционных системах (ОС) Windows или NIX с использованием пользовательских конфигураций из инициированного сценария bash или PowerShell. Использование WatchDog двоичных файлов Go позволяет ему выполнять указанные операции в разных операционных системах с использованием одних и тех же двоичных файлов, то есть Windows и NIX, если в целевой системе установлена платформа Go Language.

Использование WatchDog двоичных файлов Go позволяет ему выполнять указанные операции в разных операционных системах с использованием одних и тех же двоичных файлов, то есть Windows и NIX, если в целевой системе установлена платформа Go Language.

Исследователи составили карту инфраструктуры, лежащей в основе добычи полезных ископаемых.Они идентифицировали 18 корневых IP-конечных точек и семь вредоносных доменов, которые обслуживают не менее 125 вредоносных URL-адресов, используемых для загрузки его набора инструментов.

Unit 42 сообщил о Graboid, червячной операции по добыче Monero на Docker Hub, в октябре 2019 года. Graboid был крупнейшей известной на сегодняшний день операцией по добыче полезных ископаемых с точки зрения общего количества активных систем. На момент своей работы он состоял как минимум из 2000 открытых и скомпрометированных систем API-интерфейсов Docker Daemon. Каждый майнер Graboid работал 65% времени, то есть около 1300 скомпрометированных контейнеров Docker работали одновременно. Кроме того, Graboid также мог достичь более высоких скоростей обработки благодаря сценарию конфигурации, использующему все доступные центральные процессоры (ЦП) контейнера. Однако было известно, что Graboid проработал не более трех месяцев, прежде чем его образы Docker Hub были удалены.

Кроме того, Graboid также мог достичь более высоких скоростей обработки благодаря сценарию конфигурации, использующему все доступные центральные процессоры (ЦП) контейнера. Однако было известно, что Graboid проработал не более трех месяцев, прежде чем его образы Docker Hub были удалены.

WatchDog, с другой стороны, не полагается на сторонний сайт для размещения своей вредоносной нагрузки, что позволяет ему оставаться активным более двух лет на момент написания этой статьи.

Очевидно, что операторы WatchDog являются опытными кодировщиками и им не уделяется должного внимания в отношении своих операций по добыче полезных ископаемых.Хотя в настоящее время нет никаких указаний на дополнительную деятельность по компрометации облака (например, сбор идентификационных данных облачной платформы и учетных данных управления доступом (IAM), идентификатора доступа или ключей), существует вероятность дальнейшего взлома облачной учетной записи. Весьма вероятно, что эти субъекты могут найти информацию, связанную с IAM, в облачных системах, которые они уже взломали, благодаря корневому и административному доступу, полученному во время имплантации их программного обеспечения для криптоджекинга.

Palo Alto Networks Prisma Access настроен для обнаружения каждого из 18 IP-адресов WatchDog, семи доменов и связанных с ними URL-адресов через PAN-OS.Prisma Cloud также обнаруживает использование вредоносных процессов XMRig, используемых майнером WatchDog, работающим в облачных средах с установленным Prisma Cloud Compute Defender.

Общественные майнинговые бассейны

ИсследователиUnit 42 идентифицировали три адреса кошелька XMR в файлах конфигурации WatchDog. Эти файлы конфигурации загружаются вместе с двоичными файлами майнинга WatchDog и содержат адрес кошелька XMR и пулы майнинга, которые будут использоваться во время майнинга.На рисунке 1 показан пример файла конфигурации config.json.

Рисунок 1. Файл config.json с подробным описанием адреса кошелька XMR.Изучив все известные файлы config.json, используемые WatchDog, исследователи Unit 42 определили три адреса кошелька XMR как:

43zqYTWj1JG1h2idZFQWwJZLTos3hbJ5iR3tJpEtwEi43UBbzPeaQxCRysdjYTtdc8aHao7csiWa5BTP9PfNYzyfSbbrwoR

82etS8QzVhqdiL6LMbb85BdEC3KgJeRGT3X1F3DQBnJa2tzgBJ54bn4aNDjuWDtpygBsRqcfGRK4gbbw3xUy3oJv7TwpUG4

87q6aU1M9xmQ5p3wh8Jzst5mcFfDzKEuuDjV6u7Q7UDnAXJR7FLeQh3UYFzhQatde2WHuZ9LbxRsf3PGA8gpnGXL3G7iWMv

Эти три адреса кошелька XMR используются как минимум с тремя общедоступными майнинговыми пулами и одним частным майнинг-пулом для обработки операций майнинга, производительности, функциональности и платежей.

| Майнинг пул | Порт | Государственное или частное |

| xmr.f2pool [.] Com | 13531 | Общественные |

| xmr-eu2.nanopool [.] Org | 14444 | Общественные |

| xmr.pool.gntl [.] Co.uk | 40009 | Общественные |

| 80 [.] 211 [.] 206 [.] 105 | 6666 | Частный |

Таблица 1.Публичные и частные пулы для майнинга, используемые майнером WatchDog.

Следующие восемь снимков экрана иллюстрируют результаты, полученные в публичных майнинговых пулах f2pool, nanopool и GNTL для каждого из трех идентифицированных кошельков XMR.

Майнинг пул f2pool На рисунках 2 и 3 показано, что адрес XMR, начинающийся с «43zq», интенсивно используется в публичном майнинг-пуле f2pool, в который входит примерно 200 Monero. Между тем, адрес кошелька XMR, начинающийся с «82et», работает в гораздо меньшем масштабе и задействован только 2.3 XMR (см. Рисунки 4 и 5).

Между тем, адрес кошелька XMR, начинающийся с «82et», работает в гораздо меньшем масштабе и задействован только 2.3 XMR (см. Рисунки 4 и 5).

XMR, начинающийся с «82et», был менее активен в общедоступном пуле майнинга f2pool, но более задействован в общедоступном майнинговом пуле nanopool (см. Рисунки 6 и 7), чем адрес кошелька XMR, начинающийся с «43zq» (см. Рисунки 8 и 9).Однако операция по майнингу нанопул составляет лишь часть от общего объема XMR, добытого майнингом WatchDog в целом, на сегодняшний день добыто 6,8 монет XMR.

Рисунок 6. Кошелек XMR 82et и его хешрейт за время жизни. Рисунок 7. Кошелек XMR 82et и его выплаты XMR. Рисунок 8. Кошелек XMR 43zq и его хешрейт за время жизни. Рисунок 9. Кошелек XMR 43zq и его общая выплата XMR. Пул для майнинга GNTL XMR

Кошелек XMR 43zq и его общая выплата XMR. Пул для майнинга GNTL XMR Был обнаружен единственный файл конфигурации, который связывает потенциал кошелька, который начинается с «87qa», со всеми тремя общедоступными майнинговыми пулами, перечисленными здесь, но только GNTL отображал любые операции майнинга, связанные с кошельком «87qa» XMR (см. Рисунок 10) .Однако этот адрес кошелька XMR, похоже, не очень широко используется в операциях WatchDog. На момент написания этой статьи только .59 XMR было добыто из GNTL с использованием адреса XMR 87qa (см. Рисунки 10 и 11).

Рисунок 10. Кошелек XMR 87qa и хешрейт XMR. Рисунок 11. Кошелек XMR 87qa и все выплаты XMR. Из данных, собранных из всех трех публичных майнинговых пулов, исследователи Unit 42 вычислили в среднем 1037KH / s хешрейт кошельков XMR в публичных майнинговых пулах.Затем исследователи оценили текущее количество систем, активно участвующих в операции криптомайнинга. По консервативным оценкам исследователей, в каждый момент времени в майнинге WatchDog активно задействовано в среднем 476 систем.

Эта оценка была рассчитана с использованием документации по архитектуре ЦП от нескольких крупнейших облачных провайдеров. Все облачные провайдеры рекламируют использование процессоров Intel Xeon E5 и AMD EPYC для большинства своих экземпляров облачных виртуальных машин.

Мы можем использовать калькулятор хешрейтов популярного программного обеспечения XMR для майнинга XMRig, чтобы рассчитать хешрейт для процессоров Intel Xeon E5 и AMD EPYC серии 7 среднего уровня. Один поток на каждом процессоре может обеспечить расчетную скорость хеширования в 543 H / s (хеширования в секунду) для AMD EPYC серии 7 и 544 H / s для Intel Xeon E5. Принимая во внимание конфигурационный файл майнера WatchDog, config.json, майнер будет использовать не более четырех потоков в скомпрометированной системе (см. Рисунок 12).

Рисунок 12. Конфигурация процессора майнера WatchDog. Это приведет к тому, что скомпрометированная система будет обрабатывать в среднем 2172–2176 H / s с использованием не более четырех потоков в соответствии с руководством по настройке./cdn.vox-cdn.com/uploads/chorus_image/image/18956565/watch_dogs_13682031643073.0.jpg) При средней общей сложности обработки 1037 KH / s (тысяч хэшей в секунду) для всей операции майнера WatchDog это оставляет в общей сложности 476 систем, участвующих в операции майнинга одновременно.

При средней общей сложности обработки 1037 KH / s (тысяч хэшей в секунду) для всей операции майнера WatchDog это оставляет в общей сложности 476 систем, участвующих в операции майнинга одновременно.

Количество систем будет зависеть от типа взломанного и используемого экземпляра виртуальной машины.Важно отметить, что не каждая скомпрометированная система сможет обрабатывать операции XMRig с одинаковым масштабом. Возможно, что вдвое больше расчетного числа, почти 900 систем, могут работать одновременно. Такой размер операции майнинга возможен, если меньшие, менее надежные экземпляры облачных виртуальных машин были скомпрометированы и использовались для обработки хэшей XMR.

Инфраструктура WatchDog Майнер WatchDog был активен по крайней мере с 27 января 2019 года, о чем свидетельствуют данные общедоступного пула майнинга.С тех пор был выявлен ряд образцов вредоносных программ, которые указывают на инфраструктуру WatchDog, в частности, сценарий инициализации bash, который запускает процесс настройки системы и интеллектуального анализа данных для недавно скомпрометированных систем.

Путем анализа этих сценариев инициализации bash исследователи Unit 42 смогли отследить, как участники WatchDog настраивают операции майнинга в скомпрометированной системе. Авторы скрипта протянули руку, чтобы показать, как они настраивают и настраивают свою инфраструктуру для майнинга.В рамках каждой известной операции сценарий инициализации bash загружается в скомпрометированную систему и выполняет ряд функций. Некоторые из функций являются общими для большинства операций криптоджекинга, а именно удаление инструментов облачной безопасности, удаление ранее установленного и известного вредоносного программного обеспечения для криптомайнинга, а затем загрузка и настройка настроенного вредоносного программного обеспечения для криптомайнинга. Однако майнер сценариев bash WatchDog также жестко кодирует первичный и вторичный URL-адреса, которые используются для загрузки набора инструментов для майнинга WatchDog (см. Рисунок 13).

Рисунок 13. Установление командования и контроля (C2).

Используя эти первичные и вторичные URL-адреса, исследователи Unit 42 смогли составить приблизительную оценку сетевой инфраструктуры, используемой операторами майнеров WatchDog.

На следующей диаграмме Maltego показан общий размер известной операционной инфраструктуры, используемой WatchDog (см. Рисунок 14).

Рисунок 14. График работы майнера WatchDog на Maltego.На сегодняшний день существует 18 известных IP-адресов и семь известных доменов, на которых размещено не менее 125 URL-адресов, которые обслуживали или продолжают обслуживать вредоносное ПО и файлы конфигурации WatchDog-майнера.Хотя большая часть вредоносных программ, по-видимому, ориентирована на системы * ОС NIX, существует несколько двоичных файлов ОС Windows, которые также размещаются на нескольких известных хост-системах.

| 39.100.33 [.] 209 |

| 45.153.240 [.] 58 |

| 45.9.148 [.] 37 |

| 93.115.23 [.] 117 |

95. 182.122 [.] 199 182.122 [.] 199 |

| 106.15.74 [.] 113 |

| 107.173.159 [.] 206 |

| 146.71,79 [.] 230 |

| 185.181,10 [.] 234 |

| 185,232,65 [.] 124 |

| 185,232,65 [.] 191 |

| 185,232,65 [.] 192 |

| 185.247.117 [.] 64 |

| 198,98,57 [.] 187 |

| 199.19.226 [.] 117 |

| 204.44.105 [.] 168 |

| 205.209.152 [.] 78 |

| 208.109,11 [.] 21 |

Таблица 2.18 известных IP-адресов, связанных с майнером WatchDog.

| de.gengine [.] Com.de |

| de.gsearch [.] Com.de |

| global.bitmex [.] Com.de |

| ipzse [.] Com |

| py2web [.] Store |

| sjjjv [.] Xyz |

| us.gsearch [.] Com.de |

Таблица 3. Семь известных доменов, связанных с майнером WatchDog.

Семь известных доменов, связанных с майнером WatchDog.

Полный список известных URL-адресов, связанных с операцией интеллектуального анализа данных WatchDog, см. В разделе «Индикаторы взлома» (IOC) этого блога.

Исследователи обнаружили, что некоторые из этих хост-систем все еще работали в то время, когда проводилось исследование для этого блога. Благодаря активному статусу исследователи смогли извлечь несколько вредоносных файлов для дальнейшего анализа. Полная разбивка файлов IOC и их хэш SHA-256 приведена ниже в разделе IOC.

Повреждение вредоносного ПО WatchDog

Исследователи Unit 42 отобрали пять образцов взаимосвязанных вредоносных программ, чтобы объяснить их функциональность. Операция криптоджекинга, похоже, начинается с bash-скрипта newdat.sh, который определяет загружаемый контент для трех отдельных двоичных файлов Go и одного файла конфигурации JSON config.json. Двоичные файлы Go, подробно описанные в этом блоге, — это сетевой сканер и двоичный файл эксплуатации, называемый networkmanager, двоичный файл для мониторинга процессов, называемый phpguard, и версия вредоносного программного обеспечения для криптомайнинга XMRig, называемого phpupdate.

Unit 42 определили четыре разных имени файла для сценариев bash, которые выполняют одну и ту же инфраструктуру, сетевое сканирование и операции конфигурации системы. Эти имена файлов: init.sh, newinit.sh, newdat.sh и update.sh.

В сценарии инициализации есть восемь уникальных операций:

- Настройка среды

- Настройте права чтения / записи для файлов и каталогов и сохраните загруженные файлы в предварительно настроенных местах.

- Удаление средств облачной безопасности

- Скачать набор инструментов

- Загрузите три двоичных файла Go и файл конфигурации.

- kill_miner_proc

- Удаление известных процессов добычи.

- kill_sus_proc

- Убивает ранее установленные процессы майнинга WatchDog.

- загрузок

- Загрузки Диапазоны IP-адресов, которые будут использоваться для сканирования.

- Загрузки Диапазоны IP-адресов, которые будут использоваться для сканирования.

- unlock_cron

- Разблокирует файл / etc / crontab.

- lock_cron

- Блокирует файл / etc / crontab.

Возможно, одна из самых полезных операций сценария, выявленных исследователями Unit 42, — это раздел, относящийся к месту загрузки инструментария WatchDog. Как показано в предыдущем разделе инфраструктуры, в сценариях подробно описано, на каких конечных точках в настоящее время размещаются вредоносные файлы криптоджекинга.

Рисунок 15. Установление командования и контроля (C2).Как видно на рисунке 15, внутри сценария newdat.sh есть жестко запрограммированные ссылки, которые указывают на URL-адреса и идентифицируют двоичный файл майнера, файлы конфигурации, двоичный файл сканирования и процесс WatchDog — и даже другую версию исходного сценария. сам. Это может позволить участникам обновлять активные майнеры почти в реальном времени.

Каждый из этих двоичных файлов будет исследован в следующих разделах. Сначала идет двоичный файл сканирования языка Go, networkmanager.

Сначала идет двоичный файл сканирования языка Go, networkmanager.

Двоичный файл networkmanager — это сжатый UPX двоичный файл языка Go, предназначенный для сканирования сетей и, когда обнаружена уязвимая цель, попытки взломать эту идентифицированную систему с помощью надежного набора встроенных эксплойтов приложений.Исследователи определили два разных имени файлов, используемых участниками для обозначения своих двоичных файлов, выполняющих одну и ту же функцию сканирования и эксплуатации. Это имена networkmanager и networkservice.

Пока операции сканирования инициируются с помощью сценария bash newdat.sh, описанного выше, двоичный файл сканера будет выполнять фактические операции сканирования и эксплуатации. Двоичный файл сканирования WatchDog использует файл, состоящий из 60 634 отдельных диапазонов китайских IP-сетей, который загружается на этапе обнаружения системы двоичного файла networkmanager.В рамках основной функции инициализации двоичного файла Go, sym. go.main.ipc.download_ipdb, двоичный файл networkmanager запрашивает, а затем загружает один из двух возможных файлов netrange для IP-адресов:

go.main.ipc.download_ipdb, двоичный файл networkmanager запрашивает, а затем загружает один из двух возможных файлов netrange для IP-адресов:

http: //83.97.20 [.] 90 / cccf67356 / ip_cn.txt

http: //83.97.20 [.] 90 / cccf67356 / ips_cn.txt

Сетевые диапазоны IP-адресов хранились в двоичном формате и после преобразования в ASCII выявляли сетевые диапазоны целевых IP-адресов (см. Рисунок 16).

Рисунок 16. Пример китайских сетевых диапазонов ip_cn.txt.Исследователи Unit 42 загрузили эти файлы, и на момент загрузки оба файла, похоже, содержат одинаковое содержимое, так как оба имеют одинаковый хэш SHA-256, ad3efb9bfd49c379a002532f43cc4867a4f0b1cd52b6f438bb7a8feb8833b8f8. Эти два идентичных файла будут использоваться процессами pnscan или masscan для сканирования диапазонов сети на предмет потенциальных жертв.

На момент загрузки этого блога эти два файла содержат только китайские IP-адреса. Скорее всего, участники WatchDog могут обновить двоичные файлы, чтобы включить в них любое количество сетевых диапазонов IP-адресов, на которые они хотят нацеливаться. Вероятно, это так, поскольку исследователи Unit 42 определили жертв майнера WatchDog, работающего за пределами китайского IP-адресного пространства, в частности, в Соединенных Штатах и Европе.

Вероятно, это так, поскольку исследователи Unit 42 определили жертв майнера WatchDog, работающего за пределами китайского IP-адресного пространства, в частности, в Соединенных Штатах и Европе.

Далее, в двоичный файл networkmanager Go загружены 33 отдельные функции эксплойтов, 32 функции удаленного выполнения кода (RCE) и несколько функций захвата оболочки (см. Рисунок 17).

Рисунок 17. Эксплойты, загруженные в двоичный файл networkmanager.Следующие приложения специально предназначены для сканирования двоичных файлов:

- Эксплойт

- CCTV

- В настоящее время неизвестно, является ли целью устройство видеонаблюдения или существует другое прозвище «cctv».

- Drupal

- Elasticsearch

- CVE-2015-1427 (уклонение от изолированной программной среды Elasticsearch — версия до 1.3.8 и 1.4.x до 1.4.3)

- CVE-2014-3120 (Elasticsearch до 1.2)

- Apache Hadoop

- PowerShell

- Закодированные операции командной строки.

- Закодированные операции командной строки.

- Редис

- Spring Data Commons

- CVE-2018-1273, версии до 1.13-1.13.10, 2.0-2.0.5

- SQL Server

- ThinkPHP

- Версии 5.х, 5.10, 5.0.23

- Oracle WebLogic Server

- CVE-2017-10271 — версии 10.3.6.0.0, 12.1.3.0.0, 12.2.1.1.0 и 12.2.1.2.0)

Ссылка на «tmp_0324_scan» уже была замечена ранее, 19 мая 2019 г., в записи блога forum.90sec.com, китайскоязычной группы информационной безопасности. Блог 90sec освещает подробное описание события эксплуатации криптоджекинга, нацеленного на приложения Apache Hadoop, Redis и ThinkPHP.

Следует отметить, что сценарий bash, выделенный в блоге, имеет то же форматирование, что и newinit.sh сценарий оболочки, используемый майнером WatchDog (см. рисунок 18). Помимо разных имен файлов и IP-адресов, эти два формата практически идентичны.

Рисунок 18. Подобное форматирование сценария между блогом 90sec и NewInit. sh.