RaveOS

Минимальные системные требования

- Intel® Core™ 2 или лучше / AMD am3+ или лучше

- 4 ГБ ОЗУ*

- 4 ГБ носитель (HDD / SSD / M2 / USB)

* Для добычи ETH на RX Vega 56, RX Vega 64, Radeon VII, RX 5700 потребуется 6 ГБ оперативной памяти

Рекомендуемые системные требования

- Intel® Core™ i3-3220 3,3 ГГц / AMD FX-6300 3,5 ГГц

- 8 ГБ ОЗУ

- 8 ГБ SSD-накопитель

Рекомендуемые настройки BIOS

Обновите BIOS до последней версии!

- Отключите CSM (для материнских плат на платформе AMD сначала отключаете CSM, сохраняете настройки, перезагружаетесь и только потом настраиваете все остальное)

- Установите режим загрузки — UEFI

- Включите 4G decoding*

- Установите параметр PCI Mode на Auto**

- Включите встроенную графику и установите значение выделения памяти как можно меньше

- Установите приоритет загрузки для HDD/SSD/M2/USB в зависимости от носителя с ОС***

- Отключите виртуализацию

*процессоры AMD A-series APU не поддерживают 4G decoding

**при возникновении проблем с запуском большого количества GPU установить значение PCI Mode равное Gen1 или Gen2 и отключите неиспользуемые ресурсы (аудиовыходы и т.

***При использовании HDD/SSD/M2 установите режим работы SATA в AHCI

Настройки сети

Откройте файл OS_DISK:/config/network.txt для управления сетевыми настройками.

{ "net_type": "W",

// Тип сети: E-для Ethernet, W - для беспроводной связи. "net_mode": "S",

// Сетевой режим: D - для DHCP, S - для статического IP "ip": "0.0.0.0",

// IP-адрес с поддержкой CIDR (для статического IP) "mask": "255.255.255.255",

// маска сети (необязательно) "gw": "0.0.0.0",

// шлюз (для статического IP) "dns": "0.0.0.0, 1.1.1.1, 2.2.2.2",

// список серверов DNS, разделенных запятыми (необязательно) "ssid": "wifinetwork",

// [B]SSID Беспроводной сети (необязательно) "psk": "12sd78SR##21!",

// Ключ WIFI (необязательно) "driver": "wext"

// Драйвер WIFI (nl80211 или wext). По умолчанию wext(необязательно) } пример network. txt для беспроводной сети с DHCP-сервером:

txt для беспроводной сети с DHCP-сервером:

{"net_type":"W","net_mode":"D","ssid":"SSID","psk":"PSK_KEY"}{"net_type": "E","net_mode": "S","ip": "0.0.0.0","mask": "255.255.255.255",

"gw": "0.0.0.0","dns": "0.0.0.0, 1.1.1.1"}| Обнаружен вход из вредоносного IP-адреса. [показано несколько раз] | Произошла успешная удаленная проверка подлинности учетной записи [account] и процесса [process], однако IP-адрес входа (x.x.x.x) ранее был объявлен вредоносным или подозрительным. Возможно, произошла успешная атака. Файлы с расширениями SCR — это файлы экранных заставок, которые обычно хранятся и выполняются из системного каталога Windows. | — | Высокий |

| Addition of Guest account to Local Administrators group (Добавление гостевой учетной записи в группу локальных администраторов) | При анализе данных узла обнаружено добавление встроенной гостевой учетной записи в группу локальных администраторов в %{скомпрометированный_узел}, который тесно связан с действием злоумышленника. | — | Средний |

| An event log was cleared (Журнал событий очищен) | Журналы компьютера указывают на наличие операций очистки журнала подозрительных событий пользователем: %{имя_пользователя} на компьютере %{CompromisedEntity}. Журнал %{канал_журнала} был удален. | — | Informational |

| Antimalware Action Failed (Не удалось выполнить действие по защите от вредоносных программ) | Функция Microsoft Antimalware обнаружила ошибку при выполнении действия с вредоносной или другой потенциально нежелательной программой. | — | Средний |

| Antimalware Action Taken (Предпринято действие по защите от вредоносных программ) | Функция Microsoft Antimalware для Azure выполнила действие для защиты этого компьютера от вредоносных или других потенциально нежелательных программ. | — | Средний |

| Исключение широких файлов защиты от вредоносных программ на вашей виртуальной машине (VM_AmBroadFilesExclusion) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено исключение файлов из расширения антивредоносного ПО с правилом исключения широкого диапазона. Такое исключение практически отключает защиту от вредоносных программ. Такое исключение практически отключает защиту от вредоносных программ.Злоумышленники могут исключить файлы из проверки антивредоносного ПО на виртуальной машине, чтобы предотвратить их обнаружение при запуске произвольного кода или заражения компьютера вредоносными программами. | — | Средний |

| Защита от вредоносных программ отключена, код на вашей виртуальной машине выполняется (VM_AmDisablementAndCodeExecution) | Отключение антивредоносного ПО происходит во время выполнения кода на виртуальной машине. При анализе операций Azure Resource Manager в подписке было обнаружено это действие. Злоумышленники могут отключать проверки на наличие антивредоносных программ на виртуальной машине, чтобы предотвратить их обнаружение при запуске неавторизованных средств или заражении компьютера вредоносными программами. | — | Высокий |

| Защита от вредоносных программ на вашей виртуальной машине отключена (VM_AmDisablement) | На виртуальной машине отключено антивредоносное ПО. При анализе операций Azure Resource Manager в подписке было обнаружено это действие. При анализе операций Azure Resource Manager в подписке было обнаружено это действие.Злоумышленники могут отключить антивредоносную программу на виртуальной машине, чтобы предотвратить обнаружение. | Уклонение от защиты | Средний |

| Исключение файлов защиты от вредоносных программ и выполнение кода на вашей виртуальной машине (VM_AmFileExclusionAndCodeExecution) | Во время выполнения кода на виртуальной машине с помощью расширения пользовательских скриптов из средства проверки антивредоносного ПО был исключен файл. При анализе операций Azure Resource Manager в подписке было обнаружено это действие. | Обход защиты, выполнение | Высокий |

| Исключение файлов защиты от вредоносных программ и выполнение кода на вашей виртуальной машине (VM_AmTempFileExclusionAndCodeExecution) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено исключение временных файлов из расширения антивредоносного ПО одновременно с выполнением кода с помощью расширения пользовательских скриптов. Злоумышленники могут исключить файлы из проверки антивредоносного ПО на виртуальной машине, чтобы предотвратить их обнаружение при запуске произвольного кода или заражения компьютера вредоносными программами. | Обход защиты, выполнение | Высокий |

| Исключение файлов защиты от вредоносных программ на вашей виртуальной машине (VM_AmTempFileExclusion) | На виртуальной машине из средства проверки антивредоносного ПО был исключен файл. При анализе операций Azure Resource Manager в подписке было обнаружено это действие. | Уклонение от защиты | Средний |

| На вашей виртуальной машине была отключена защита от вредоносного ПО в режиме реального времени (VM_AmRealtimeProtectionDisabled) | При анализе операций Azure Resource Manager в подписке на виртуальной машине обнаружено отключение защиты в реальном времени расширения антивредоносного ПО. Злоумышленники могут отключать защиту в реальном времени из проверки антивредоносного ПО на виртуальной машине, чтобы предотвратить обнаружение при запуске произвольного кода или заражении компьютера вредоносными программами. | Уклонение от защиты | Средний |

| Защита от вредоносных программ в режиме реального времени на вашей виртуальной машине была временно отключена (VM_AmTempRealtimeProtectionDisablement) | При анализе операций Azure Resource Manager в подписке на виртуальной машине обнаружено временное отключение защиты в реальном времени расширения антивредоносного ПО. Злоумышленники могут отключать защиту в реальном времени из проверки антивредоносного ПО на виртуальной машине, чтобы предотвратить обнаружение при запуске произвольного кода или заражении компьютера вредоносными программами. | Уклонение от защиты | Средний |

| Защита от вредоносных программ в режиме реального времени была временно отключена, пока код выполнялся на вашей виртуальной машине (VM_AmRealtimeProtectionDisablementAndCodeExec) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено временное отключение защиты в режиме реального времени расширения антивредоносного ПО одновременно с выполнением кода с помощью расширения пользовательских скриптов. Злоумышленники могут отключать защиту в реальном времени из проверки антивредоносного ПО на виртуальной машине, чтобы предотвратить обнаружение при запуске произвольного кода или заражении компьютера вредоносными программами. | — | Высокий |

| Сканирование на предмет наличия вредоносных программ заблокировано для файлов, потенциально связанных с кампаниями вредоносного ПО на вашей виртуальной машине (предварительная версия) (VM_AmMalwareCampaignRelatedExclusion) | На вашей виртуальной машине было обнаружено правило исключения, чтобы предотвратить сканирование расширением защиты от вредоносных программ определенных файлов, которые подозреваются в связи с кампанией вредоносных программ. Правило было обнаружено путем анализа операций Azure Resource Manager в вашей подписке. Злоумышленники могут исключить файлы из сканирования на наличие вредоносных программ, чтобы предотвратить обнаружение при запуске произвольного кода или заражении машины вредоносным ПО. | Уклонение от защиты | Средний |

| Защита от вредоносных программ на вашей виртуальной машине временно отключена (VM_AmTemporarilyDisablement) | На виртуальной машине временно отключено антивредоносное ПО. При анализе операций Azure Resource Manager в подписке было обнаружено это действие. Злоумышленники могут отключить антивредоносную программу на виртуальной машине, чтобы предотвратить обнаружение. | — | Средний |

| Исключение необычных файлов для защиты от вредоносных программ на вашей виртуальной машине (VM_UnusualAmFileExclusion) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено нестандартное исключение файлов из расширения антивредоносного ПО. Злоумышленники могут исключить файлы из проверки антивредоносного ПО на виртуальной машине, чтобы предотвратить их обнаружение при запуске произвольного кода или заражения компьютера вредоносными программами.  | Уклонение от защиты | Средний |

| Расширение пользовательского сценария с подозрительной командой на вашей виртуальной машине (VM_CustomScriptExtensionSuspiciousCmd) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено расширение пользовательских скриптов с подозрительными командами. Злоумышленники могут использовать расширение пользовательских скриптов для выполнения вредоносного кода на виртуальной машине с помощью Azure Resource Manager. | Выполнение | Средний |

| Расширение пользовательского сценария с подозрительной точкой входа в вашу виртуальную машину (VM_CustomScriptExtensionSuspiciousEntryPoint) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено расширение пользовательских скриптов с подозрительной точкой входа. Точка входа относится к подозрительному репозиторию GitHub. Злоумышленники могут использовать расширения пользовательских скриптов для выполнения вредоносного кода на виртуальной машине с помощью Azure Resource Manager.  | Выполнение | Средний |

| Расширение пользовательского сценария с подозрительной полезной нагрузкой на вашей виртуальной машине (VM_CustomScriptExtensionSuspiciousPayload) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено расширение пользовательских скриптов с полезными данными подозрительного репозитория GitHub. Злоумышленники могут использовать расширения пользовательских скриптов для выполнения вредоносного кода на виртуальной машине с помощью Azure Resource Manager. | Выполнение | Средний |

| Detected actions indicative of disabling and deleting IIS log files (Обнаружены действия, которые свидетельствуют об отключении и удалении файлов журнала IIS) | При анализе данных узла обнаружены действия, которые указывают, что файлы журнала IIS отключены или удалены. | — | Средний |

| Detected anomalous mix of upper and lower case characters in command-line (Обнаружено аномальное сочетание символов верхнего и нижнего регистра в командной строке) | При анализе данных узла %{скомпрометированный_узел} обнаружена командная строка с аномальным сочетанием символов верхнего и нижнего регистра. Хотя этот тип шаблона может быть безопасным, он также часто используется злоумышленниками, которые пытаются обойти чувствительные к регистру или хэшированию правила при выполнении административных задач на скомпрометированном узле. Хотя этот тип шаблона может быть безопасным, он также часто используется злоумышленниками, которые пытаются обойти чувствительные к регистру или хэшированию правила при выполнении административных задач на скомпрометированном узле. | — | Средний |

| Detected change to a registry key that can be abused to bypass UAC (Обнаружено изменение раздела реестра, который дает возможность обхода UAC) | При анализе данных узла %{скомпрометированный_узел} обнаружено, что раздел реестра, который можно использовать для обхода UAC (контроль учетных записей), был изменен. Такая конфигурация, хотя и может быть безопасной, часто используется злоумышленниками при попытке перейти от непривилегированного (стандартный пользователь) к привилегированному (например, администратор) доступу к скомпрометированному узлу. | — | Средний |

Detected decoding of an executable using built-in certutil.exe tool (Обнаружено декодирование исполняемого файла с помощью встроенного средства certutil. exe) exe) | При анализе данных узла %{скомпрометированный_узел} обнаружено, что встроенная служебная программа администратора certutil.exe использовалась для декодирования исполняемого файла, а не целевого объекта, относящегося к управлению сертификатами и данными сертификатов. Злоумышленники злоупотребляют функциональностью допустимых инструментов администратора для выполнения вредоносных действий, например, используют certutil.exe для декодирования вредоносного исполняемого файла, который впоследствии будет выполнен. | — | Высокий |

| Detected enabling of the WDigest UseLogonCredential registry key (Обнаружено включение раздела реестра WDigest UseLogonCredential) | Анализ данных узла обнаружил изменение в разделе реестра разделу HKLM\SYSTEM\ Куррентконтролсет\контрол\секуритипровидерс\вдижест\ «Уселогонкредентиал». В частности, этот ключ был обновлен для того, чтобы учетные данные для входа сохранялись в виде открытого текста в памяти LSA. После включения злоумышленник может создавать дампы паролей в виде открытого текста из памяти LSA с помощью средств сбора учетных данных, таких как Mimikatz. После включения злоумышленник может создавать дампы паролей в виде открытого текста из памяти LSA с помощью средств сбора учетных данных, таких как Mimikatz. | — | Средний |

| Detected encoded executable in command line data (Обнаружен закодированный исполняемый файл в данных командной строки) | При анализе данных узла %{скомпрометированный_узел} обнаружен исполняемый файл в кодировке Base-64. Ранее это было связано со злоумышленниками, пытающимися самостоятельно создавать исполняемые файлы в режиме реального времени через последовательность команд, чтобы не позволить системе обнаружить вторжения. Таким образом ни одна из отдельных команд не выдаст оповещение. Это может быть допустимое действие или признак скомпрометированного узла. | — | Высокий |

| Detected obfuscated command line (Обнаружена командная строка с маскированием) | Злоумышленники используют все более сложные методы запутывания, чтобы избежать обнаружения при доступе к базовым данным. При анализе данных узла %{скомпрометированный_узел} обнаружены подозрительные индикаторы маскирования в командной строке. При анализе данных узла %{скомпрометированный_узел} обнаружены подозрительные индикаторы маскирования в командной строке. | — | Informational |

| Detected Petya ransomware indicators (Обнаружены индикаторы программы-шантажиста Petya) | При анализе данных узла %{скомпрометированный_узел} обнаружены индикаторы, связанные с программой-шантажистом Petya. Подробнее см. в разделе https://aka.ms/petya-blog. Просмотрите командную строку, связанную с этим оповещением, и сообщите о нем в службу безопасности. | — | Высокий |

| Detected possible execution of keygen executable (Обнаружено возможное выполнение исполняемого файла создания ключей) | При анализе данных узла %{скомпрометированный_узел} обнаружено выполнение процесса, имя которого указывает на средство создания ключей. Такие средства обычно применяются для неограниченного использования механизмов лицензирования программного обеспечения, но их загрузка часто связана с другим вредоносным программным обеспечением. Известно, что группа действий GOLD использует такие средства создания ключей, чтобы получать скрытый доступ к черным входам узлов, которые скомпрометированы. Известно, что группа действий GOLD использует такие средства создания ключей, чтобы получать скрытый доступ к черным входам узлов, которые скомпрометированы. | — | Средний |

| Detected possible execution of malware dropper (Обнаружено возможное выполнение загрузчика вредоносных программ) | При анализе данных узла % {скомпрометированный_узел} обнаружено имя файла, которое ранее сопоставлено с одним из методов установки вредоносных программ на скомпрометированном узле в группе действий GOLD. | — | Высокий |

| Detected possible local reconnaissance activity (Обнаружена возможная локальная рекогносцировка) | При анализе данных узла %{скомпрометированный_узел} обнаружено сочетание команд systeminfo, которые ранее были связаны с одним из методов выполнения рекогносцировки группы действий GOLD. Хотя systeminfo.exe является допустимым средством Windows, случай выполнения его дважды подряд встречается редко. | — | |

| Detected potentially suspicious use of Telegram tool (Обнаружено потенциально подозрительное использование средства Telegram) | При анализе данных узла обнаружена установка Telegram, бесплатной облачной службы обмена мгновенными сообщениями, которая существует как для мобильных, так и для настольных систем. Злоумышленники могут использовать эту службу, чтобы передавать вредоносные двоичные файлы на любой другой компьютер, телефон или планшет. | — | Средний |

| Detected suppression of legal notice displayed to users at logon (Обнаружено подавление юридической информации, отображаемой для пользователей при входе в систему) | При анализе данных узла %{скомпрометированный_узел} обнаружены изменения в разделе реестра, которые определяют, отображается ли юридическая информация пользователям при входе в систему. Анализ безопасности корпорации Майкрософт определил, что это общее действие, выполняемое злоумышленниками после того, как узел скомпрометирован. | — | Низкий |

| Detected suspicious combination of HTA and PowerShell (Обнаружено подозрительное сочетание HTA и PowerShell) | Файл mshta.exe (узел приложений Microsoft HTML), который является подписанным двоичным файлом корпорации Майкрософт, используется злоумышленниками для запуска вредоносных команд PowerShell. Злоумышленники часто прибегают к внедрению файла HTA со встроенным сценарием VBScript. Когда жертва переходит к файлу HTA и запускает его, выполняются команды и скрипты PowerShell, которые он содержит. При анализе данных узла %{скомпрометированный_узел} обнаружен файл mshta.exe, запускающий команды PowerShell. | — | Средний |

| Detected suspicious commandline arguments (Обнаружены подозрительные аргументы командной строки) | При анализе данных узла %{скомпрометированный_узел} обнаружены подозрительные аргументы командной строки, которые использовались в сочетании с обратной оболочкой, применяемой группой действий HYDROGEN. | — | Высокий |

| Detected suspicious commandline used to start all executables in a directory (Обнаружена подозрительная командная строка, используемая для запуска всех исполняемых файлов в каталоге) | При анализе данных узла обнаружен подозрительный процесс, выполняемый в %{скомпрометированный_узел}. Командная строка указывает на попытку запуска всех исполняемых файлов (EXE), которые могут находиться в каталоге. Это может указывать на скомпрометированный узел. | — | Средний |

| Detected suspicious credentials in commandline (Обнаружены подозрительные учетные данные в командной строке) | При анализе данных узла %{скомпрометированный_узел} обнаружен подозрительный пароль, используемый для выполнения файла в группе действий BORON. Известно, что эта группа действий использовала обнаруженный пароль для выполнения вредоносных программ Pirpi на скомпрометированном узле. | — | Высокий |

| Detected suspicious document credentials (Обнаружены подозрительные учетные данные документов) | При анализе данных узла %{скомпрометированный_узел} обнаружен подозрительный предварительно вычисляемый хэш пароля, используемый вредоносными программами для выполнения файла. Известно, что группа действий HYDROGEN использовала этот пароль для выполнения вредоносных программ на скомпрометированном узле. Известно, что группа действий HYDROGEN использовала этот пароль для выполнения вредоносных программ на скомпрометированном узле. | — | Высокий |

| Detected suspicious execution of VBScript.Encode command (Обнаружено подозрительное выполнение команды VBScript.Encode) | При анализе данных узла %{скомпрометированный_узел} обнаружено выполнение команды VBScript.Encoded. Она кодирует скрипты в нечитаемый текст, что затрудняет для пользователей проверку кода. Исследование защиты от угроз Майкрософт показывает, что злоумышленники часто используют закодированные файлы VBscript в процессе атаки на системы, чтобы избежать обнаружения. Это может быть допустимое действие или признак скомпрометированного узла. | — | Средний |

| Detected suspicious execution via rundll32.exe (Обнаружено подозрительное выполнение с помощью rundll32.exe) | При анализе данных узла %{скомпрометированный_узел} обнаружен rundll32. exe, который использовался для выполнения процесса с необычным именем, соответствующим схеме именования процессов, используемой злоумышленниками для установки вредоносного ПО первого уровня на скомпрометированный узел. exe, который использовался для выполнения процесса с необычным именем, соответствующим схеме именования процессов, используемой злоумышленниками для установки вредоносного ПО первого уровня на скомпрометированный узел. | — | Высокий |

| Detected suspicious file cleanup commands (Обнаружены подозрительные команды очистки файлов) | При анализе данных узла %{скомпрометированный_узел} обнаружено сочетание команд systeminfo, которые ранее были связаны с одним из методов выполнения действия самоочистки после вмешательства группы действий GOLD. Хотя systeminfo.exe является допустимым инструментом Windows, случай выполнения его дважды подряд, после чего следует команда удаления, встречается редко. | — | Высокий |

| Detected suspicious file creation (Обнаружено создание подозрительного файла) | При анализе данных узла %{скомпрометированный_узел} обнаружено создание или выполнение процесса, который ранее указывал на действие после вмешательства, выполненное в группе действий BARIUM. Эта группа действий, как известно, использует указанный метод для загрузки дополнительных вредоносных программ на скомпрометированный узел после открытия вложения в поддельном документе. Эта группа действий, как известно, использует указанный метод для загрузки дополнительных вредоносных программ на скомпрометированный узел после открытия вложения в поддельном документе. | — | Высокий |

| Detected suspicious named pipe communications (Обнаружен подозрительный обмен данными по именованному каналу) | При анализе данных узла %{скомпрометированный_узел} обнаружено, что данные записаны в локальный именованный канал из команды консоли Windows. Злоумышленники используют именованные каналы для выполнения задач и связи с вредоносным объектом. Это может быть допустимое действие или признак скомпрометированного узла. | — | Высокий |

| Detected suspicious network activity (Обнаружена подозрительная сетевая активность) | При анализе сетевого трафика %{скомпрометированный_узел} обнаружена подозрительная сетевая активность. Такой трафик, хотя он и может быть неопасным, обычно используется злоумышленником для связи с вредоносными серверами для загрузки инструментов, управления и контроля, а также кражи данных. Типичные действия, связанные с атаками, включают в себя копирование средств удаленного администрирования на скомпрометированный узел и получения данных пользователя из него. Типичные действия, связанные с атаками, включают в себя копирование средств удаленного администрирования на скомпрометированный узел и получения данных пользователя из него. | — | Низкий |

| Detected suspicious new firewall rule (Обнаружено подозрительное новое правило брандмауэра) | При анализе данных узла обнаружено, что было добавлено новое правило брандмауэра с помощью netsh.exe, чтобы разрешить трафик из исполняемого файла в подозрительном расположении. | — | Средний |

| Detected suspicious use of Cacls to lower the security state of the system (Обнаружено подозрительное использование CACLS для снижения уровня безопасности системы) | Злоумышленники используют множество способов, таких как метод подбора, целевой фишинг и т. д., для первоначальной компрометации и закрепления в сети. После первоначальной компрометации они часто стараются снизить параметры безопасности системы. CACLS — сокращение от списка управления доступом к изменениям. Это встроенная служебная программа командной строки Microsoft Windows, которая часто используется для изменения разрешений безопасности в папках и файлах. Очень часто двоичный файл используется злоумышленниками для снижения параметров безопасности системы. Это осуществляется путем предоставления всем пользователям полного доступа к некоторым системным двоичным файлам, таким как ftp.exe, net.exe, wscript.exe и т. д. При анализе данных узла %{скомпрометированный_узел} обнаружено подозрительное использование Cacls для снижения безопасности системы. Это встроенная служебная программа командной строки Microsoft Windows, которая часто используется для изменения разрешений безопасности в папках и файлах. Очень часто двоичный файл используется злоумышленниками для снижения параметров безопасности системы. Это осуществляется путем предоставления всем пользователям полного доступа к некоторым системным двоичным файлам, таким как ftp.exe, net.exe, wscript.exe и т. д. При анализе данных узла %{скомпрометированный_узел} обнаружено подозрительное использование Cacls для снижения безопасности системы. | — | Средний |

| Detected suspicious use of FTP -s Switch (Обнаружено подозрительное использование параметра FTP -s) | При анализе данных о создании процесса на узле %{Compromised Host} обнаружено использование параметра FTP -s:filename. Этот параметр используется для указания файла сценария FTP для запуска клиента. Известно, что вредоносные программы или вредоносные процессы используют этот параметр FTP (-s:filename), чтобы указать файл сценария, который настроен для подключения к удаленному FTP-серверу и скачивания дополнительных вредоносных двоичных файлов. | — | Средний |

| Detected suspicious use of Pcalua.exe to launch executable code (Обнаружено подозрительное использование Pcalua.exe для запуска исполняемого кода) | При анализе данных узла %{скомпрометированный_узел} обнаружено использование pcalua.exe для запуска исполняемого кода. Pcalua.exe является компонентом помощника по совместимости программ Microsoft Windows, который обнаруживает проблемы совместимости во время установки или выполнения программы. Злоумышленники злоупотребляют функциональностью допустимых инструментов администратора для выполнения вредоносных действий, например используют pcalua.exe с параметром -a для запуска вредоносных исполняемых файлов либо локально, либо из удаленных общих ресурсов. | — | Средний |

| Detected the disabling of critical services (Обнаружено отключение критически важных служб) | при анализе данных узла на% {скомпрометированный узел} обнаружено выполнение команды «net. exe», которая используется для завершения работы важных служб, таких как SharedAccess или Безопасность Windows приложение. Остановка любой из этих служб может свидетельствовать о вредоносном поведении. exe», которая используется для завершения работы важных служб, таких как SharedAccess или Безопасность Windows приложение. Остановка любой из этих служб может свидетельствовать о вредоносном поведении. | — | Средний |

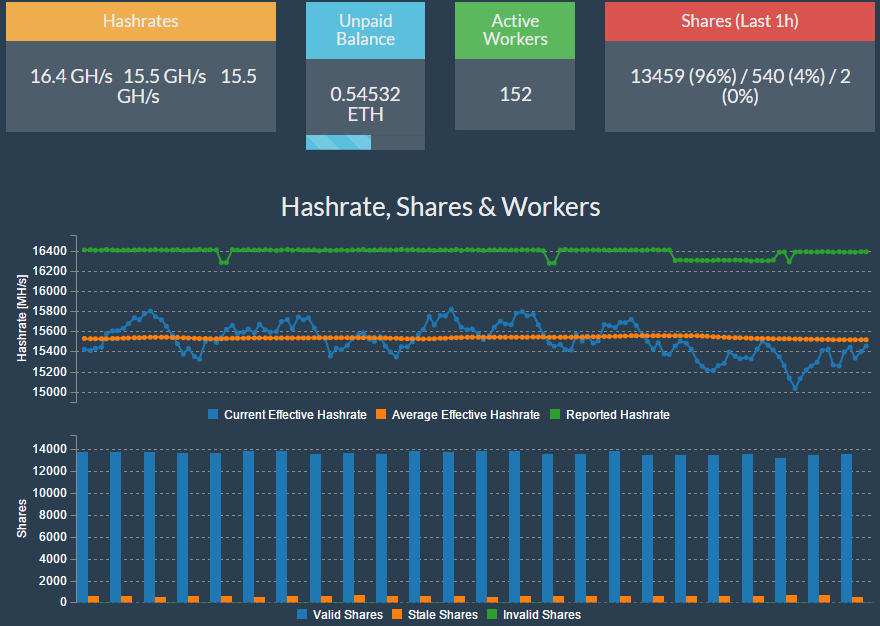

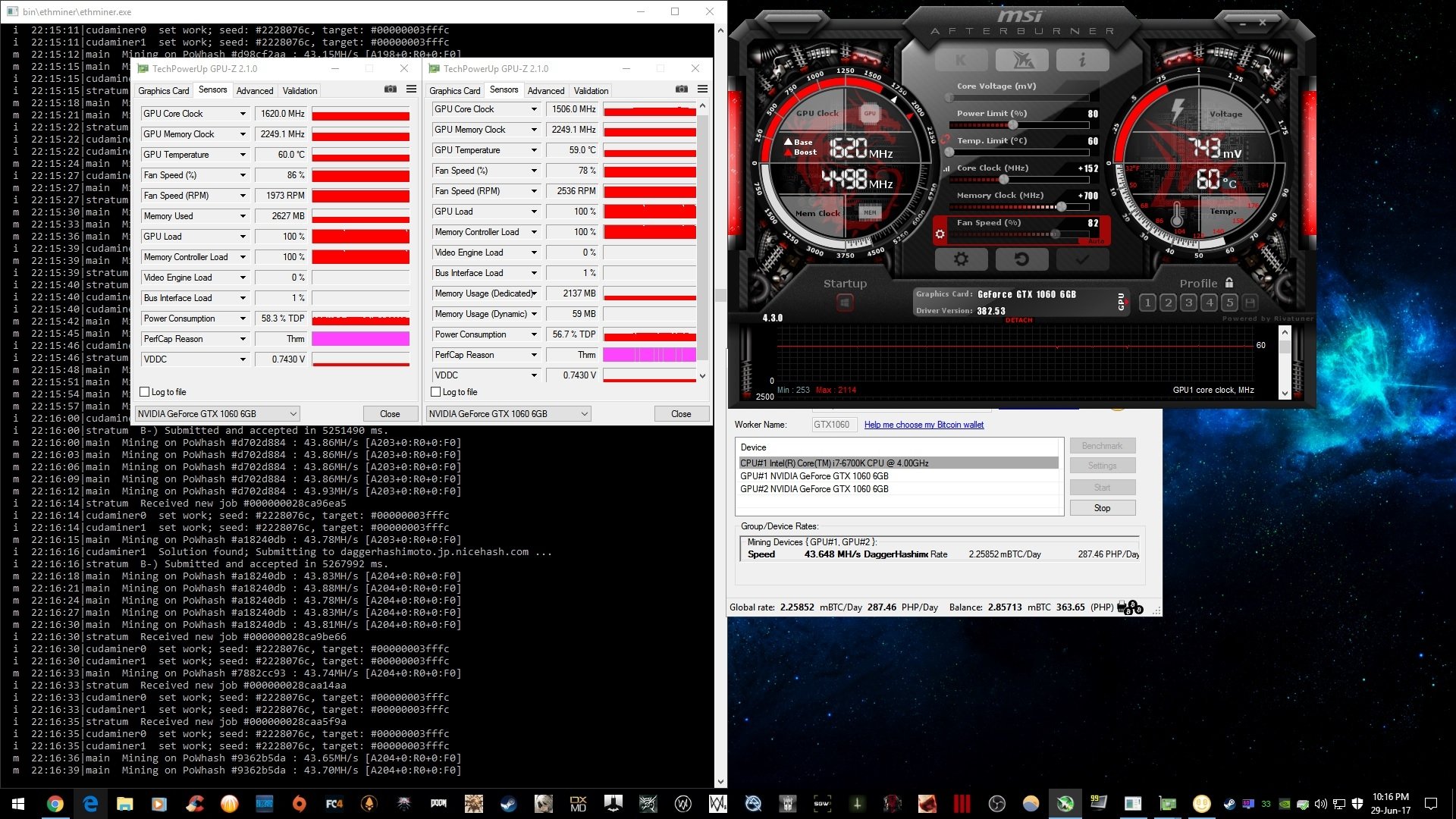

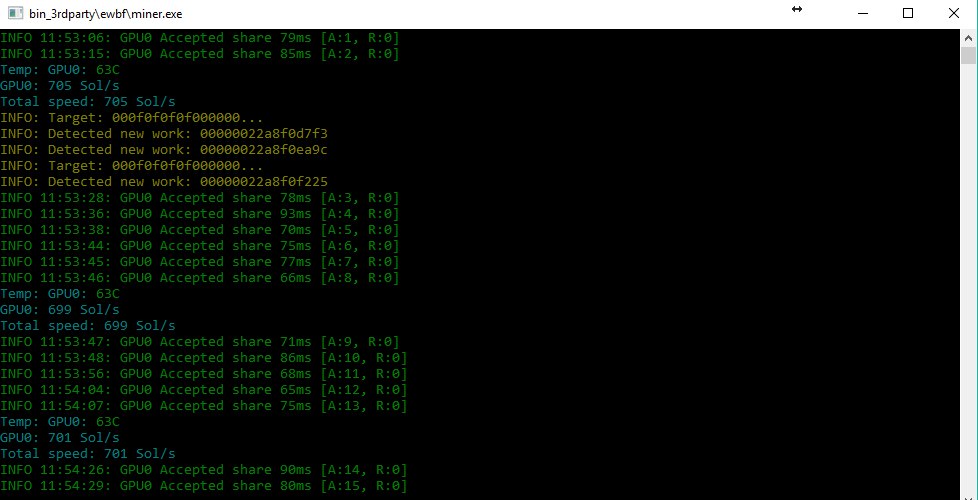

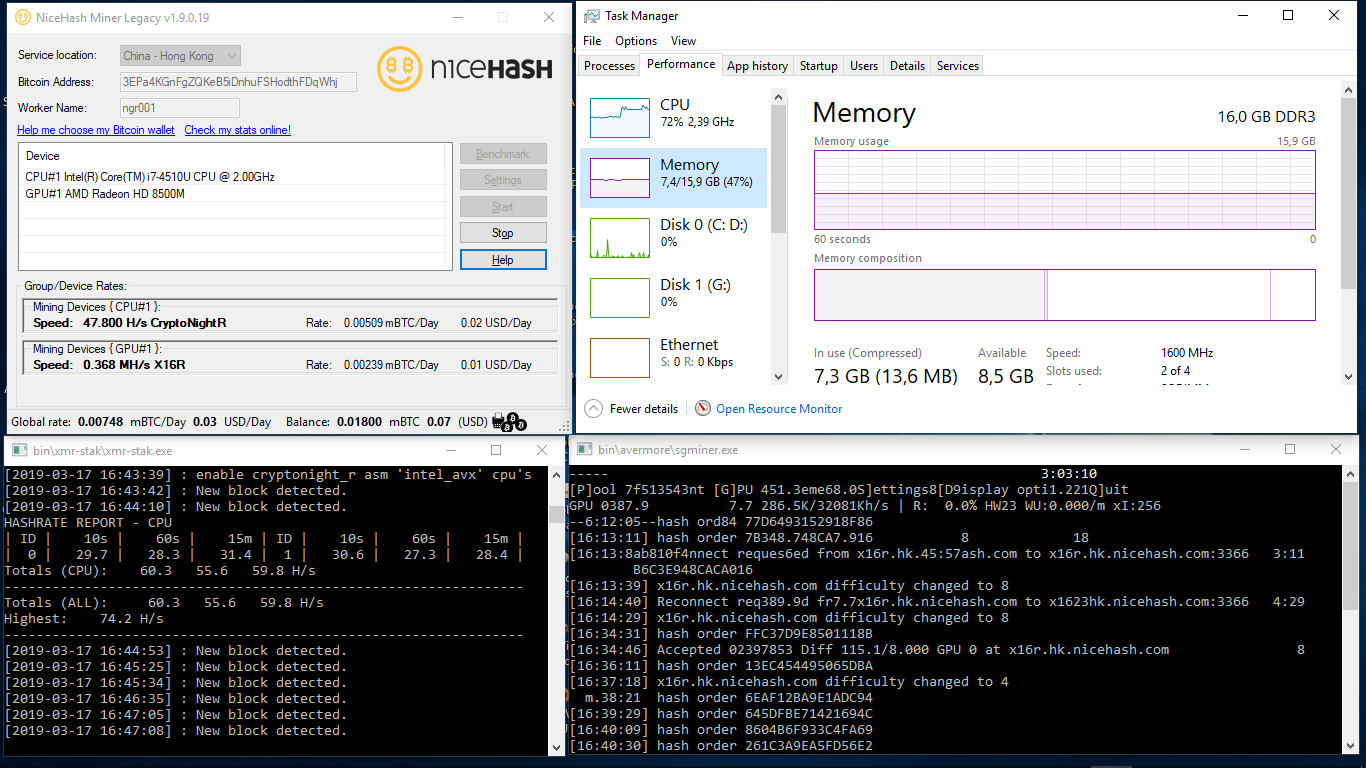

| Digital currency mining related behavior detected (Обнаружено поведение, связанное с майнингом цифровых валют) | При анализе данных узла %{скомпрометированный_узел} обнаружено выполнение процесса или команды, которые обычно связаны с майнингом цифровых валют. | — | Высокий |

| Dynamic PS script construction (Обнаружено динамическое создание скрипта PS) | При анализе данных узла %{скомпрометированный_узел} обнаружен скрипт PowerShell, создаваемый динамически. Злоумышленники используют этот метод для постепенного создания скрипта, чтобы избежать систем IDS. Это может быть допустимое действие или признак того, что один из ваших компьютеров был скомпрометирован. | — | Средний |

| Executable found running from a suspicious location (Обнаружен исполняемый файл, работающий из подозрительного расположения) | При анализе данных узла %{скомпрометированный_узел} обнаружен исполняемый файл, который выполняется из общего расположения с известными подозрительными файлами. Этот исполняемый файл может быть допустимым действием или признаком скомпрометированного узла. Этот исполняемый файл может быть допустимым действием или признаком скомпрометированного узла. | — | Высокий |

| Fileless attack behavior detected (Обнаружено поведение бесфайловой атаки) (VM_FilelessAttackBehavior.Windows) | В памяти указанного процесса содержится поведение, обычно используемое для бесфайловых атак. К такому поведению относится: 1) Обнаружение кода оболочки, который представляет собой небольшой фрагмент кода, обычно используемый в качестве атакующего кода для обнаружения уязвимости программного обеспечения. 2) Активные сетевые подключения. Дополнительные сведения см. в разделе NetworkConnections ниже. 3) Вызовы функций защищенных интерфейсов операционной системы. Сведения о возможностях ОС см. ниже. 4) Поток, запущенный в динамически выделенном сегменте кода. Это распространенный шаблон атаки путем внедрения. | Уклонение от защиты | Низкий |

| Fileless attack technique detected (Обнаружен метод бесфайловой атаки) (VM_FilelessAttackTechnique.  Windows) Windows) | Память указанного ниже процесса содержит свидетельство о методе бесфайловой атаки. Бесфайловые атаки используются злоумышленниками для выполнения кода и обхода системы безопасности. К такому поведению относится: 1) Обнаружение кода оболочки, который представляет собой небольшой фрагмент кода, обычно используемый в качестве атакующего кода для обнаружения уязвимости программного обеспечения. 2) Исполняемый образ, внедренный в процесс, например при атаке путем внедрения кода. 3) Активные сетевые подключения. Дополнительные сведения см. в разделе NetworkConnections ниже. 4) Вызовы функций защищенных интерфейсов операционной системы. Сведения о возможностях ОС см. ниже. 5) Метод скрытия процесса, используемый вредоносной программой, которая загружает в систему допустимый процесс, выступающий в качестве контейнера для злонамеренного кода. 6) Поток, запущенный в динамически выделенном сегменте кода. Это распространенный шаблон атаки путем внедрения. | Обход защиты, выполнение | Высокий |

| Fileless attack toolkit detected (Обнаружен набор средств для бесфайловой атаки) (VM_FilelessAttackToolkit.  Windows) Windows) | В памяти указанного процесса содержится набор средств [toolkit name], используемый для бесфайловых атак. Наборы средств для бесфайловых атак используют методы, которые сокращают или исключают трассировку вредоносных программ на диске и значительно снижают вероятность обнаружения с помощью решений для проверки диска на наличие вредоносных программ. К такому поведению относится: 1) хорошо известные наборы средств и программное обеспечение для майнинга криптовалют; 2) код оболочки, который представляет собой небольшой фрагмент кода, обычно используемый в качестве атакующего кода при использовании уязвимости программного обеспечения; 3) внедренный вредоносный исполняемый файл в памяти процесса. | Обход защиты, выполнение | Средний |

| High risk software detected (Обнаружено опасное программное обеспечение) | При анализе данных узла %{скомпрометированный_узел} обнаружено использование программного обеспечения, связанного с установкой вредоносных программ в прошлом. Для распространения вредоносных программ используется метод их упаковки в другие безопасные средства, такие как в этом оповещении. При использовании этих средств вредоносная программа может быть установлена в фоновом режиме без вмешательства пользователя. Для распространения вредоносных программ используется метод их упаковки в другие безопасные средства, такие как в этом оповещении. При использовании этих средств вредоносная программа может быть установлена в фоновом режиме без вмешательства пользователя. | — | Средний |

| Local Administrators group members were enumerated (Перечислены участники группы локальных администраторов) | Журналы компьютеров указывают на успешное перечисление в группе% {имя домена с перечислимым именем группы}% {имя группы перечисления}. В частности,% {Enumerate User Name}% {Enumerate User Name} выполняет удаленное перечисление членов группы% {имя домена перечисленных групп}% {имя группы перечислений}. Это действие может быть либо допустимым действием, либо указывать на то, что компьютер в вашей организации скомпрометирован и использовался для атаки методом рекогносцировки %{vmname}. | — | Informational |

| Malicious firewall rule created by ZINC server implant [seen multiple times] (Вредоносное правило брандмауэра, созданное вредоносным сервером ZINC [встречается несколько раз]) | Правило брандмауэра создано с использованием методов, соответствующих известному субъекту ZINC. Возможно, это правило использовалось для открытия порта на% {скомпрометированный узел}, чтобы обеспечить & взаимодействие с системой управления командами. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. Возможно, это правило использовалось для открытия порта на% {скомпрометированный узел}, чтобы обеспечить & взаимодействие с системой управления командами. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. | — | Высокий |

| Malicious SQL activity (Вредоносное действие SQL) | Журналы компьютера указывают на то, что %{имя_процесса} выполнялся учетной записью %{имя_пользователя}. Это действие считается вредоносным. | — | Высокий |

| Multiple Domain Accounts Queried (Запрошено несколько доменных учетных записей) | При анализе данных узла обнаружено, что в течение короткого периода времени было запрошено необычное количество отдельных учетных записей домена в %{скомпрометированный_узел}. Такой тип активности допустим, но также может свидетельствовать о компрометации. | — | Средний |

| Possible credential dumping detected [seen multiple times] (Обнаружено возможное создание дампа учетных данных [встречается несколько раз]) | При анализе данных обнаружено использование собственного средства Windows (например, sqldumper. exe), которое позволяет извлекать учетные данные из памяти. Злоумышленники часто используют эти методы для извлечения учетных данных, которые затем используются для бокового смещения и повышения привилегий. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. exe), которое позволяет извлекать учетные данные из памяти. Злоумышленники часто используют эти методы для извлечения учетных данных, которые затем используются для бокового смещения и повышения привилегий. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. | — | Средний |

| Potential attempt to bypass AppLocker detected (Обнаружена потенциальная попытка обхода AppLocker) | При анализе данных узла %{скомпрометированный_узел} обнаружена потенциальная попытка обхода ограничений AppLocker. AppLocker можно настроить для реализации политики, ограничивающей, какие исполняемые объекты разрешено запускать в системе Windows. Шаблон командной строки, подобный описанному в этом оповещении, ранее был связан с попытками злоумышленника обойти политику AppLocker, используя доверенные исполняемые файлы (разрешенные политикой AppLocker) для выполнения ненадежного кода. Это может быть допустимое действие или признак скомпрометированного узла. | — | Высокий |

| PsExec execution detected (Обнаружено выполнение PsExec) (VM_RunByPsExec) | Анализ данных узла указывает на то, что процесс %{имя_процесса} был выполнен программой PsExec. PsExec может использоваться для удаленного выполнения процессов. Этот метод может использоваться для вредоносных целей. | Боковое смещение, выполнение | Informational |

| Ransomware indicators detected [seen multiple times] (Обнаружены индикаторы программ-шантажистов [встречается несколько раз]) | Анализ данных узла свидетельствует о подозрительных действиях, обычно связанных с программой-шантажистом, блокирующей экран и выполняющей шифрование. На экране блокировки будет выведено полноэкранное сообщение, запрещающее интерактивное использование узла и доступ к его файлам. Программа-шантажист предотвращает доступ путем шифрования файлов данных. В обоих случаях обычно отображается сообщение программы-шантажиста, в котором запрашивается платеж, чтобы восстановить доступ к файлу. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. | — | Высокий |

| Ransomware indicators detected (Обнаружены индикаторы программ-шантажистов) | Анализ данных узла свидетельствует о подозрительных действиях, обычно связанных с программой-шантажистом, блокирующей экран и выполняющей шифрование. На экране блокировки будет выведено полноэкранное сообщение, запрещающее интерактивное использование узла и доступ к его файлам. Программа-шантажист предотвращает доступ путем шифрования файлов данных. В обоих случаях обычно отображается сообщение программы-шантажиста, в котором запрашивается платеж, чтобы восстановить доступ к файлу. | — | Высокий |

| Rare SVCHOST service group executed (Выполнен процесс SVCHOST в группе редких служб) (VM_SvcHostRunInRareServiceGroup) | Системный процесс SVCHOST выполняется в группе редких служб. Вредоносные программы часто используют SVCHOST для маскировки своих вредоносных действий. | Обход защиты, выполнение | Informational |

| Sticky keys attack detected (Обнаружена атака методом залипающих клавиш) | Анализ данных узла указывает, что злоумышленник, возможно, внедряет двоичный код доступа (например, залипающие клавиши, экранную клавиатуру, экранный диктор), чтобы получить несанкционированный доступ к узлу %{скомпрометированный_узел}. | — | Средний |

| Successful brute force attack (Успешная атака методом подбора) (VM_LoginBruteForceSuccess) | Обнаружено несколько попыток входа из одного источника. Некоторые из них успешно прошли проверку подлинности на узле. Это напоминает атаку типа hit-and-run, при которой злоумышленник выполняет многочисленные попытки проверки подлинности, чтобы найти действующие учетные данные. | Несанкционированное использование | Умеренно высокий |

| Suspect integrity level indicative of RDP hijacking (Подозрительный уровень целостности, свидетельствующий о перехвате RDP) | При анализе данных узла обнаружено, что tscon. exe работает с системными привилегиями. Это может свидетельствовать о том, что злоумышленник атаковал этот двоичный файл, чтобы переключить контекст на любого другого пользователя, выполнившего вход на этом узле. Это известный метод атаки для взлома дополнительных учетных записей пользователей и последующего перемещения по сети. exe работает с системными привилегиями. Это может свидетельствовать о том, что злоумышленник атаковал этот двоичный файл, чтобы переключить контекст на любого другого пользователя, выполнившего вход на этом узле. Это известный метод атаки для взлома дополнительных учетных записей пользователей и последующего перемещения по сети. | — | Средний |

| Suspect service installation (Установка подозрительной службы) | При анализе данных узла была обнаружена установка файла tscon.exe в качестве службы. Этот двоичный файл, запускаемый в качестве службы, потенциально позволяет злоумышленнику с легкостью переключаться на любого другого вошедшего в систему пользователя на этом узле путем захвата соединений RDP. Это известный метод злоумышленников для компрометации дополнительных учетных записей пользователей и перемещения по сети. | — | Средний |

| Suspected Kerberos Golden Ticket attack parameters observed (Обнаружена возможная атака с помощью «золотого билета» Kerberos) | При анализе данных узла обнаружены параметры командной строки, соответствующие атаке с помощью «золотого билета» Kerberos. | — | Средний |

| Suspicious Account Creation Detected (Обнаружено создание подозрительной учетной записи) | При анализе данных узла %{скомпрометированный_узел} обнаружено создание или использование локальной учетной записи %{имя_подозрительной_учетной_записи}. Это имя учетной записи точно напоминает стандартную учетную запись Windows или имя группы %{похожее_на_имя_учетной_записи}. Это потенциально фальшивая учетная запись, созданная злоумышленником, поэтому она так называется, чтобы избежать обнаружения администратором. | — | Средний |

| Suspicious Activity Detected (Обнаружено подозрительное действие) (VM_SuspiciousActivity) | При анализе данных узла обнаружена последовательность из одного или нескольких процессов, выполняющихся на компьютере %{имя_компьютера}, которые были связаны с вредоносными действиями. Хотя отдельные команды могут выглядеть безвредными, предупреждение вызывается на основе агрегирования этих команд. Это может быть допустимое действие или признак скомпрометированного узла. Это может быть допустимое действие или признак скомпрометированного узла. | Выполнение | Средний |

| Suspicious authentication activity (Подозрительные действия проверки подлинности) (VM_LoginBruteForceValidUserFailed) | Хотя ни одна из них не была успешной, некоторые были распознаны узлом. Это напоминает атаку с перебором по словарю, при которой злоумышленник выполняет многочисленные попытки проверки подлинности с помощью словаря стандартных имен учетных записей и паролей, чтобы найти допустимые учетные данные для доступа к узлу. Это означает, что некоторые имена учетных записей узлов могут существовать в хорошо известном словаре имен учетных записей. | Проверка | Средний |

| Suspicious code segment detected (Обнаружено оповещение о подозрительном сегменте кода) | Указывает на то, что сегмент кода выделен нестандартными способами, которые используются, например, при отражающем внедрении и скрытии процесса. Кроме того, оповещение позволяет проверить дополнительные характеристики обработанного сегмента кода, чтобы предоставить контекст относительно возможностей и поведения этого сегмента. Кроме того, оповещение позволяет проверить дополнительные характеристики обработанного сегмента кода, чтобы предоставить контекст относительно возможностей и поведения этого сегмента. | — | Средний |

| Suspicious command execution (Выполнение подозрительной команды) (VM_SuspiciousCommandLineExecution) | Журналы компьютеров указывают на подозрительное выполнение командной строки пользователем %{имя_пользователя}. | Выполнение | Высокий |

| Suspicious double extension file executed (Выполнен файл с подозрительным двойным расширением) | Анализ данных узла указывает на выполнение процесса с подозрительным двойным расширением. Это расширение может обманным путем заставить пользователей открыть файлы, а также указывать на наличие вредоносных программ в системе. | — | Высокий |

| Suspicious download using Certutil detected [seen multiple times] (Обнаружена подозрительная загрузка с помощью команды certutil (встречается несколько раз)) | При анализе данных узла %{скомпрометированный_узел} обнаружено, что встроенная служебная программа администратора certutil. exe использовалась для скачивания двоичного файла, а не целевого объекта, относящегося к управлению сертификатами и данными сертификатов. Злоумышленники злоупотребляют функциональностью допустимых инструментов администратора для выполнения вредоносных действий, например используют certutil.exe для скачивания и декодирования вредоносного исполняемого файла, который впоследствии будет выполнен. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. exe использовалась для скачивания двоичного файла, а не целевого объекта, относящегося к управлению сертификатами и данными сертификатов. Злоумышленники злоупотребляют функциональностью допустимых инструментов администратора для выполнения вредоносных действий, например используют certutil.exe для скачивания и декодирования вредоносного исполняемого файла, который впоследствии будет выполнен. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. | — | Средний |

| Suspicious download using Certutil detected (Обнаружена подозрительная загрузка с помощью команды certutil) | При анализе данных узла %{скомпрометированный_узел} обнаружено, что встроенная служебная программа администратора certutil.exe использовалась для скачивания двоичного файла, а не целевого объекта, относящегося к управлению сертификатами и данными сертификатов. Злоумышленники злоупотребляют функциональностью допустимых инструментов администратора для выполнения вредоносных действий, например используют certutil. exe для скачивания и декодирования вредоносного исполняемого файла, который впоследствии будет выполнен. exe для скачивания и декодирования вредоносного исполняемого файла, который впоследствии будет выполнен. | — | Средний |

| Подозрительный сбой при выполнении расширения пользовательского скрипта на вашей виртуальной машине (VM_CustomScriptExtensionSuspiciousFailure) | При анализе операций Azure Resource Manager в подписке на виртуальной машине был обнаружен подозрительный сбой расширения пользовательских скриптов. Такие сбои могут быть связаны с вредоносными сценариями, запущенными этим расширением. | Выполнение | Средний |

| Suspicious PowerShell Activity Detected (Обнаружены подозрительные действия PowerShell) | При анализе данных узла обнаружен скрипт PowerShell, выполняющийся на % {скомпрометированный_узел}, который содержит общие функции с известными подозрительными скриптами. Этот сценарий может быть допустимым действием или признаком скомпрометированного узла. | — | Высокий |

| Suspicious PowerShell cmdlets executed (Выполнены подозрительные командлеты PowerShell) | Анализ данных узла указывает на выполнение известных вредоносных командлетов PowerShell PowerSploit. | — | Средний |

| Suspicious process executed [seen multiple times] (Выполнен подозрительный процесс [встречается несколько раз]) | Журналы компьютера указывают на то, что на компьютере запущен подозрительный процесс %{подозрительный_процесс}, который часто связан с попытками злоумышленников получить доступ к учетным данным. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. | — | Высокий |

| Suspicious process executed (Выполнение подозрительных процессов) | Журналы компьютера указывают на то, что на компьютере запущен подозрительный процесс %{подозрительный_процесс}, который часто связан с попытками злоумышленников получить доступ к учетным данным. | — | Высокий |

| Suspicious process name detected [seen multiple times] (Обнаружено подозрительные имя процесса [встречается несколько раз]) | При анализе данных узла %{скомпрометированный_узел} обнаружен процесс с подозрительным именем, например соответствующий известному средству злоумышленника, или имя процесса похожее на средства злоумышленника, которые пытаются спрятать на виду. Этот процесс может быть допустимым действием или признаком того, что один из ваших компьютеров был скомпрометирован. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. Этот процесс может быть допустимым действием или признаком того, что один из ваших компьютеров был скомпрометирован. Это поведение было замечено [x] раз сегодня на следующих компьютерах: [имена_компьютеров]. | — | Средний |

| Suspicious process name detected (Обнаружен процесс с подозрительным именем) | При анализе данных узла %{скомпрометированный_узел} обнаружен процесс с подозрительным именем, например соответствующий известному средству злоумышленника, или имя процесса похожее на средства злоумышленника, которые пытаются спрятать на виду. Этот процесс может быть допустимым действием или признаком того, что один из ваших компьютеров был скомпрометирован. | — | Средний |

| Suspicious process termination burst (Подозрительный всплеск завершения процессов) (VM_TaskkillBurst) | Анализ данных узла указывает на подозрительный всплеск завершения процессов в %{имя_компьютера}. В частности процессы %{количество_команд} были завершены между %{начало} и %{окончание}. | Уклонение от защиты | Низкий |

| Suspicious Screensaver process executed (Выполнен подозрительный процесс экранной заставки) (VM_SuspiciousScreenSaverExecution) | Обнаружен процесс %{имя_процесса}, который выполнялся из необычного расположения. Файлы с расширениями SCR — это файлы экранных заставок, которые обычно хранятся и выполняются из системного каталога Windows. | Обход защиты, выполнение | Средний |

| Suspicious SQL activity (Подозрительные действия SQL) | Журналы компьютера указывают на то, что %{имя_процесса} выполнялся учетной записью %{имя_пользователя}. Это действие редко выполняется в этой учетной записи. | — | Средний |

| Suspicious SVCHOST process executed (Выполнение подозрительных процессов SVCHOST) | Обнаружен системный процесс SVCHOST, выполненный в ненормальном контексте. Вредоносные программы часто используют SVCHOST для маскировки своих вредоносных действий. | — | Высокий |

| Suspicious system process executed (Выполнение подозрительных системных процессов) (VM_SystemProcessInAbnormalContext) | Обнаружен системный процесс %{имя_процесса}, выполненный в ненормальном контексте. Вредоносные программы часто используют этот процесс для маскировки своих вредоносных действий. | Обход защиты, выполнение | Высокий |

| Suspicious Volume Shadow Copy Activity (Действие теневого копирования подозрительного тома) | При анализе данных узла в ресурсе обнаружено действие удаления теневого копирования. Теневая копия тома (VSC) является важным артефактом, который хранит моментальные снимки данных. Некоторые вредоносные программы и особенно программы-шантажисты нацелены на VSC, чтобы саботировать стратегии резервного копирования. | — | Высокий |

| Suspicious WindowPosition registry value detected (Обнаружено подозрительное значение реестра WindowPosition) | При анализе данных узла %{скомпрометированный_узел} обнаружено предпринятое изменение конфигурации реестра WindowPosition, которое может указывать на сокрытие окон приложений в невидимых разделах рабочего стола. Это может быть допустимое действие или указание на скомпрометированный компьютер. Этот тип действия ранее был связан с известными рекламным ПО (или нежелательным программным обеспечением), например Win32/OneSystemCare, Win32/SystemHealer и вредоносными программами, такими как Win32/Creprote. Если значение WindowPosition равно 201329664, (шестнадцатеричный код: 0x0c00 0c00, соответствующий оси X = 0c00 и оси Y = 0c00), окно консольного приложения будет помещено в невидимый раздел экрана пользователя в области, скрытой на видимой панели меню «Пуск». Известные подозрительные шестнадцатеричные значения включают в себя в том числе c000c000. Это может быть допустимое действие или указание на скомпрометированный компьютер. Этот тип действия ранее был связан с известными рекламным ПО (или нежелательным программным обеспечением), например Win32/OneSystemCare, Win32/SystemHealer и вредоносными программами, такими как Win32/Creprote. Если значение WindowPosition равно 201329664, (шестнадцатеричный код: 0x0c00 0c00, соответствующий оси X = 0c00 и оси Y = 0c00), окно консольного приложения будет помещено в невидимый раздел экрана пользователя в области, скрытой на видимой панели меню «Пуск». Известные подозрительные шестнадцатеричные значения включают в себя в том числе c000c000. | — | Низкий |

| Suspiciously named process detected (Обнаружен процесс с подозрительным именем) | При анализе данных узла %{скомпрометированный_узел} обнаружен процесс, имя которого очень похоже, но отличается от очень часто выполняемого процесса (%{похожее__имя_процесса}). Несмотря на то, что этот процесс может быть безопасным, злоумышленники иногда скрывают свои вредоносные средства у всех на виду, присваивая им имена, идентичные допустимым процессам. | — | Средний |

| Нетипичный сброс конфигурации на вашей виртуальной машине (VM_VMAccessUnusualConfigReset) | При анализе операций Azure Resource Manager в подписке на виртуальной машине был обнаружен нестандартный сброс конфигурации. Хотя это действие может быть допустимым, злоумышленники могут пытаться использовать расширение для доступа к виртуальной машине для сброса конфигурации виртуальной машины и ее компрометации. | Доступ к четным данным | Средний |

| Нетипичный сброс конфигурации на вашей виртуальной машине (VM_CustomScriptExtensionUnusualDeletion) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено нестандартное удаление расширения пользовательских скриптов. Злоумышленники могут использовать расширения пользовательских скриптов для выполнения вредоносного кода на виртуальной машине с помощью Azure Resource Manager.  | Выполнение | Средний |

| Нетипичное выполнение расширения пользовательского скрипта на вашей виртуальной машине (VM_CustomScriptExtensionUnusualExecution) | При анализе операций Azure Resource Manager в подписке на виртуальной машине было обнаружено нестандартное выполнение расширения пользовательских скриптов. Злоумышленники могут использовать расширения пользовательских скриптов для выполнения вредоносного кода на виртуальной машине с помощью Azure Resource Manager. | Выполнение | Средний |

| Unusual process execution detected (Обнаружено выполнение необычных процессов) | При анализе данных узла %{скомпрометированный_узел} обнаружено выполнение необычного процесса пользователем %{имя_пользователя}. Такие учетные записи, как %{имя_пользователя}, обычно выполняют ограниченный набор операций, поэтому это выполнение было признано необычным и может быть подозрительным. | — | Высокий |

| Необычный сброс пароля пользователя на вашей виртуальной машине (VM_VMAccessUnusualPasswordReset) | При анализе операций Azure Resource Manager в подписке на виртуальной машине был обнаружен нестандартный сброс пароля пользователя. Хотя это действие может быть допустимым, злоумышленники могут пытаться использовать расширение для доступа к виртуальной машине для сброса учетных данных локального пользователя виртуальной машины и ее компрометации. | Доступ к четным данным | Средний |

| Сброс необычного пользовательского ключа SSH на вашей виртуальной машине (VM_VMAccessUnusualSSHReset) | При анализе операций Azure Resource Manager в подписке на виртуальной машине был обнаружен нестандартный сброс ключа SSH пользователя. Хотя это действие может быть допустимым, злоумышленники могут пытаться использовать расширение для доступа к виртуальной машине для сброса ключа SSH учетной записи пользователя на виртуальной машине и компрометации виртуальной машины. | Доступ к четным данным | Средний |

| VBScript HTTP object allocation detected (Обнаружено распределение объектов VBScript HTTP) | Обнаружено создание файла VBScript с помощью командной строки. Следующий скрипт содержит команду выделения HTTP-объекта. Это действие можно использовать для загрузки вредоносных файлов. Следующий скрипт содержит команду выделения HTTP-объекта. Это действие можно использовать для загрузки вредоносных файлов. | — | Высокий |

| Windows registry persistence method detected (Обнаружен метод сохраняемости реестра Windows) (VM_RegistryPersistencyKey) | При анализе данных узла была обнаружена попытка сохранить исполняемый файл в реестре Windows. Вредоносные программы часто используют такой подход, чтобы сохраниться в случае загрузки. | Сохраняемость | Низкий |

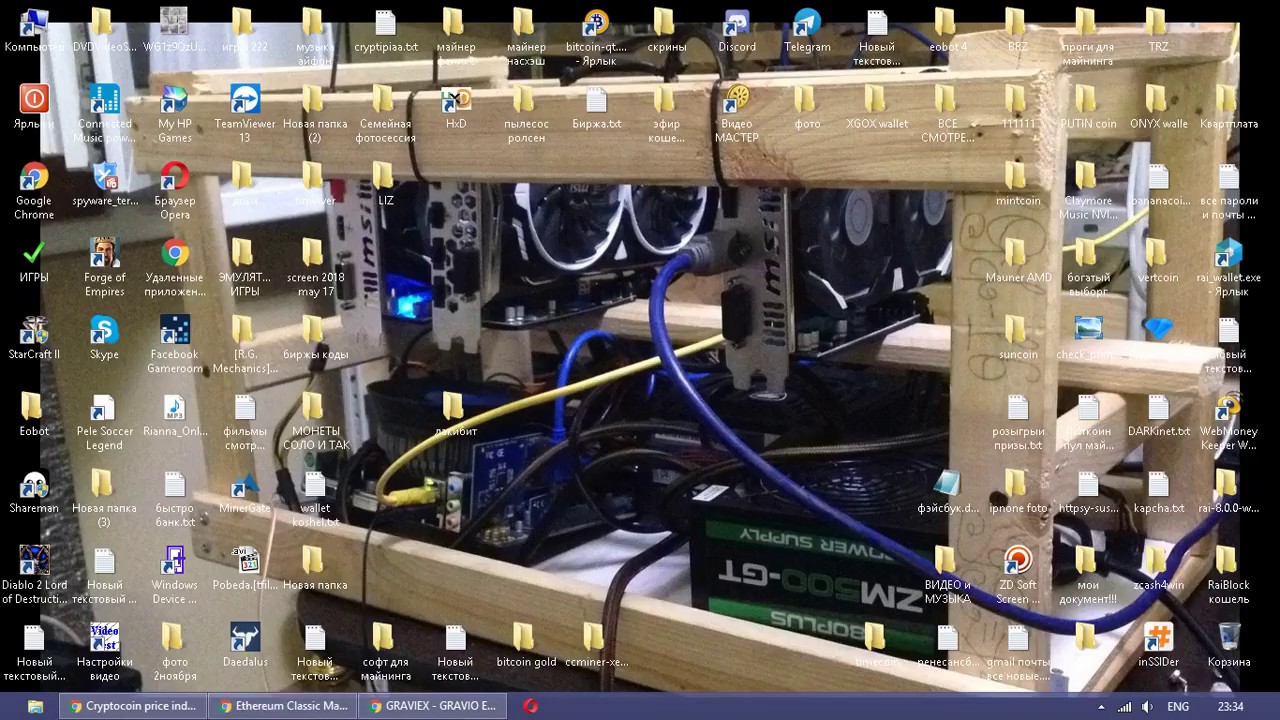

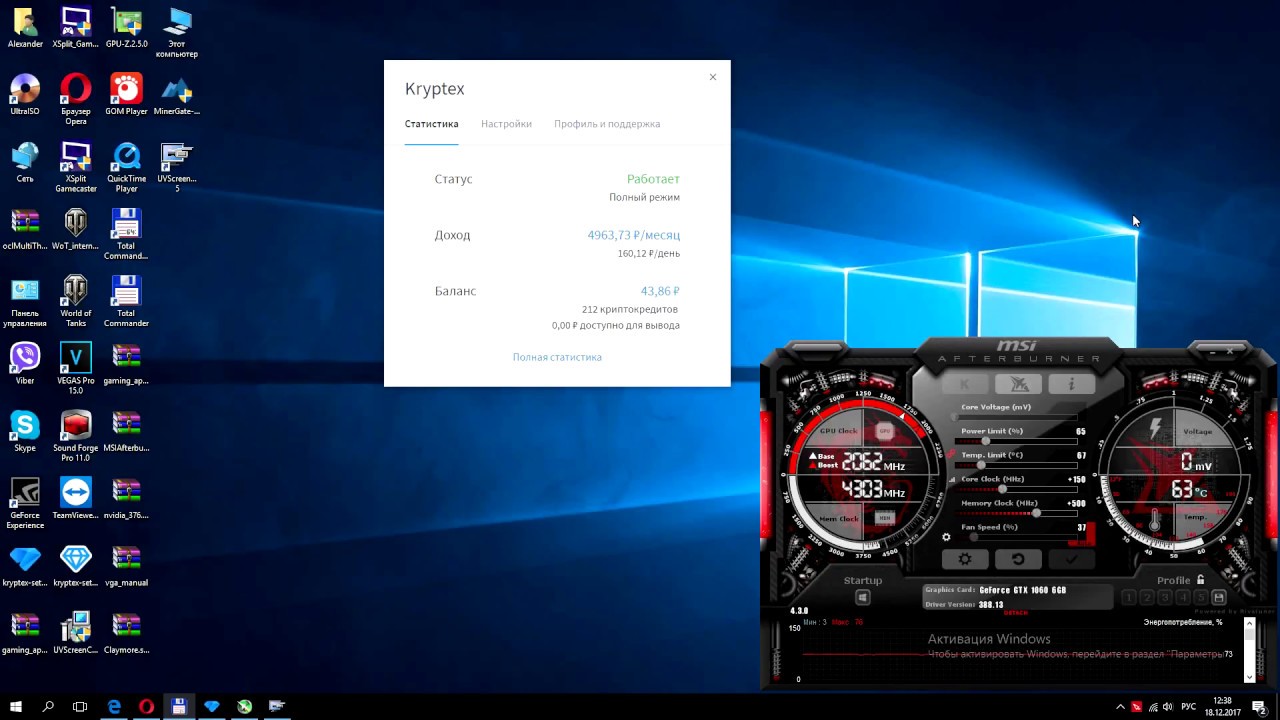

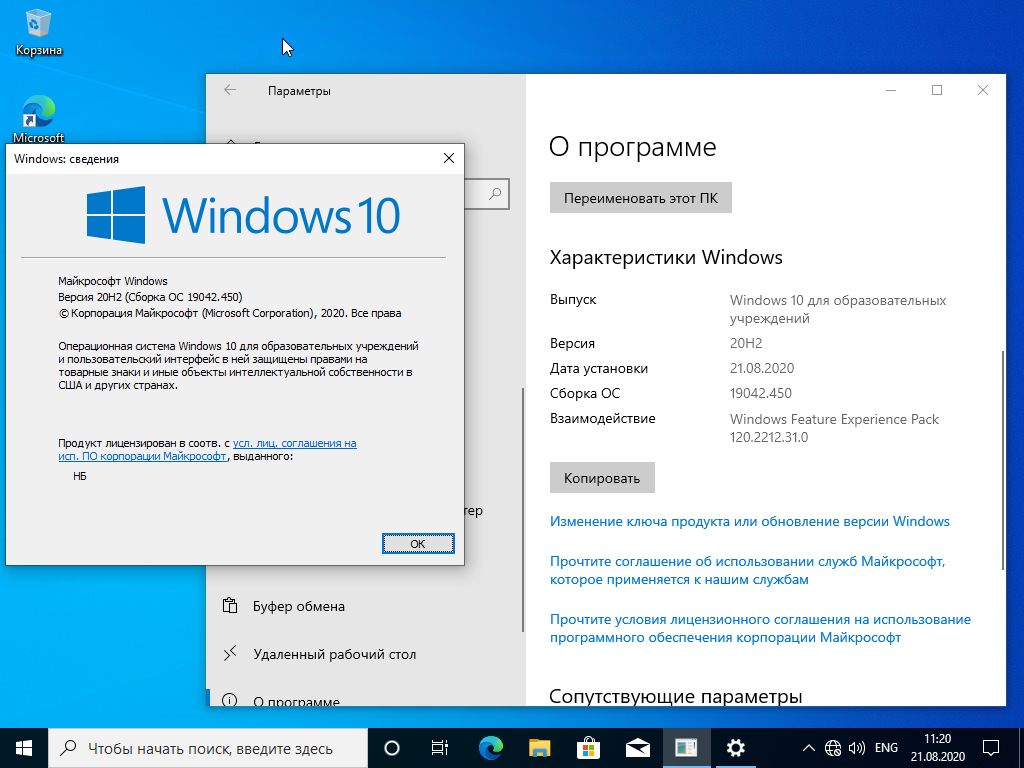

Как настроить виндовс 10 для майнинга. Windows для майнинга и программа

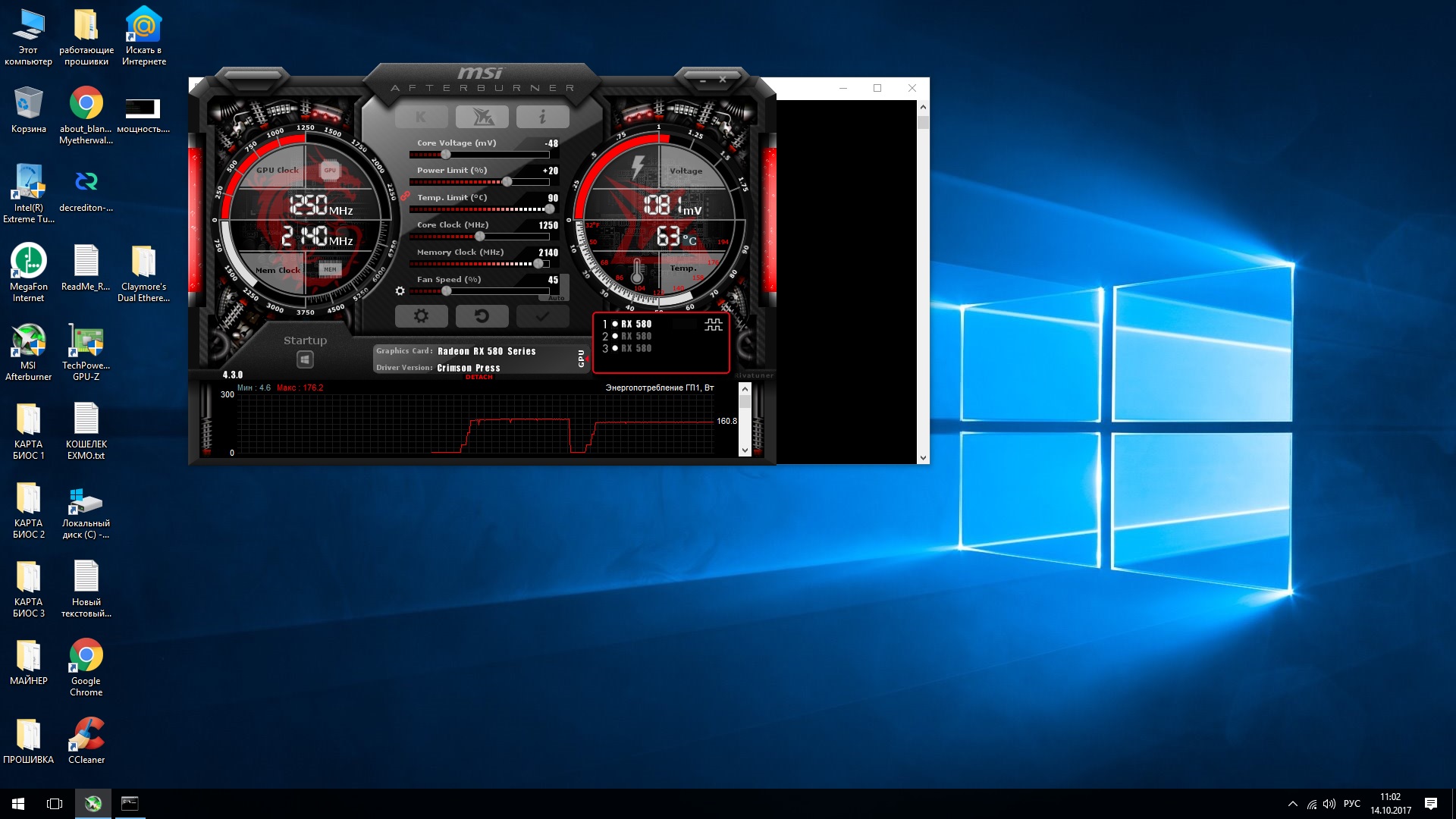

Да, настраивать Windows для использования в майнинг-ферме нужно обязательно. Тем более, говорить мы будем о Windows 10. Которая по словам представителей Microsoft является последней OS семейства Windows и теперь будет только обновляться. А потому сидеть на Windows 7 или Windows 8.1 уже не имеет смысла.

Сама по себе Windows 10 – достаточно стабильная операционная система, которая неплохо подходит для установки на майнинг-ферму. Среди ее недостатков (даже по сравнению с легендарной Windows 7) – множество «ненужного» софта, который в фоне пытается отобрать часть производительности ПК, забирая у него ресурсы для выполнения задач пользователя.

Среди ее недостатков (даже по сравнению с легендарной Windows 7) – множество «ненужного» софта, который в фоне пытается отобрать часть производительности ПК, забирая у него ресурсы для выполнения задач пользователя.

10 действий необходимых для оптимизации Windows 10 для майнинга

1. Отключаем автоматическое обновление Windows . Самый простой способ – просто отключить службу «Центр обновления Windows ». Для этого в окне поиске в меню Пуск вводим «Службы », кликаем Enter и попадаем в окно с перечнем всех служб на ПК. В самом низу находим «Центр обновления Windows ». Кликаем правой кнопкой мыши на службе – “Свойства “. Затем кликаем “Остановить “, а тип запуска выбираем “Отключена “. Для отключения обновлений можно воспользоваться и сторонним софтом, но намного быстрее просто отключить службу.

2. Отключаем Windows Defender . Пожалуй, не самая простая задача. Создатели Windows 10 потрудились на славу, чтобы пользователь изрядно намучился для отключения «самого лучшего» антивируса. Рекомендуем отключать встроенный антивирус через редактор реестра. Переписывать инструкцию по данному действию мы не будем – в сети есть множество инструкций на эту тему. Поэтому мы оставим ссылку на самую информативную инструкцию.

Рекомендуем отключать встроенный антивирус через редактор реестра. Переписывать инструкцию по данному действию мы не будем – в сети есть множество инструкций на эту тему. Поэтому мы оставим ссылку на самую информативную инструкцию.

3. Увеличиваем файл под качки . Оперативной памяти нужно много, но она дорогая. Поэтому компенсировать этот факт мы можем файлом подкачки, тем более мы предполагаем, что в майнинг-ферме для установки OS стоит не самый медленный SSD-диск (или даже M.2). Бывалые майнеры рекомендуют устанавливать файл подкачки не меньше 16ГБ. Для этого кликаем правой кнопкой по ярлыку «Компьютер » – “Свойства “. Далее находим в левом сайдбаре «Дополнительные параметры системы ». Открываем вкладку “Дополнительно “. В разделе “Быстройдействие ” кликаем на “Параметры “. Затем “Дополнительно ” – “Изменить “. Убираем автоматический выбор объема файла подкачки и вводим для диска C или D (буква вообще не имеет значения, главное чтобы логический диск находился на физическом SSD). Исходный и максимальный размер устанавливаем, например 16000 и 20000 , соответственно. Не забываем кликнуть «Задать ». Сохраняем изменения, перезагружаем ПК и повторно проверяем настройки, чтобы все корректно установилось.

Исходный и максимальный размер устанавливаем, например 16000 и 20000 , соответственно. Не забываем кликнуть «Задать ». Сохраняем изменения, перезагружаем ПК и повторно проверяем настройки, чтобы все корректно установилось.

4. Настраиваем электропитание . Кликаем правой кнопкой по значку электропитания в трее (меню “Пуск”, справа возле часов) – кликаем “Электропитание “. Выбираем “Высокопроизводительную схему ” (на последних версиях Windows 10 осталась только “Сбалансированная схема “, тогда пусть будет выбрана она). Напротив схемы электропитания кликаем “Настройка схемы электропитания “. В открывшемся окне “Изменить дополнительные параметры питания “. Далее каждый пункт мы расписывать не будем, но опишем принцип, по которому производятся настройки. При выборе параметров нам нужно обеспечить максимальную производительность без какого-либо энергосбережения. Также отключаем все таймеры отключения, чтобы обеспечить работу фермы 24/7 . Хотим также отметить, что последний релиз Windows 10 изменил настройки электропитания. Кликнув левой кнопкой мыши на значке электропитания в трее можно увидеть ползунок «Режим питания ». Он должен быть установлен в крайнее правое положение “Максимальная производительность “.

Хотим также отметить, что последний релиз Windows 10 изменил настройки электропитания. Кликнув левой кнопкой мыши на значке электропитания в трее можно увидеть ползунок «Режим питания ». Он должен быть установлен в крайнее правое положение “Максимальная производительность “.

5. Отключение таймеров отключения – смотрим п. 4. Настройки находятся там же. Для отключения таймеров, устанавливается значение 0 .

6. Удаление не нужного софта . В Windows 10 это разного рода Карты, Xbox, Будильники и часы и так далее. Для этого нужно использовать сторонний софт, например, CСleaner.

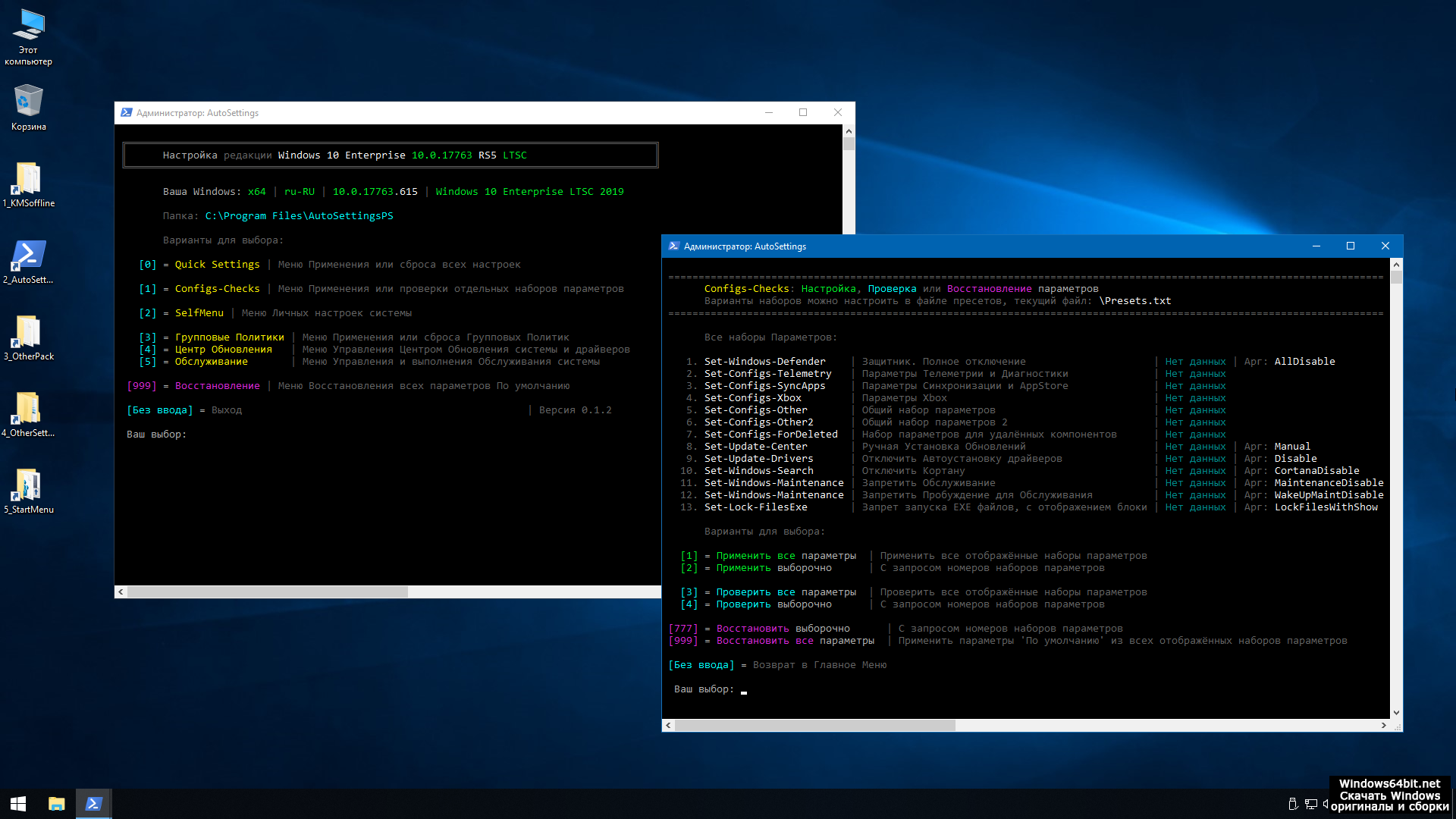

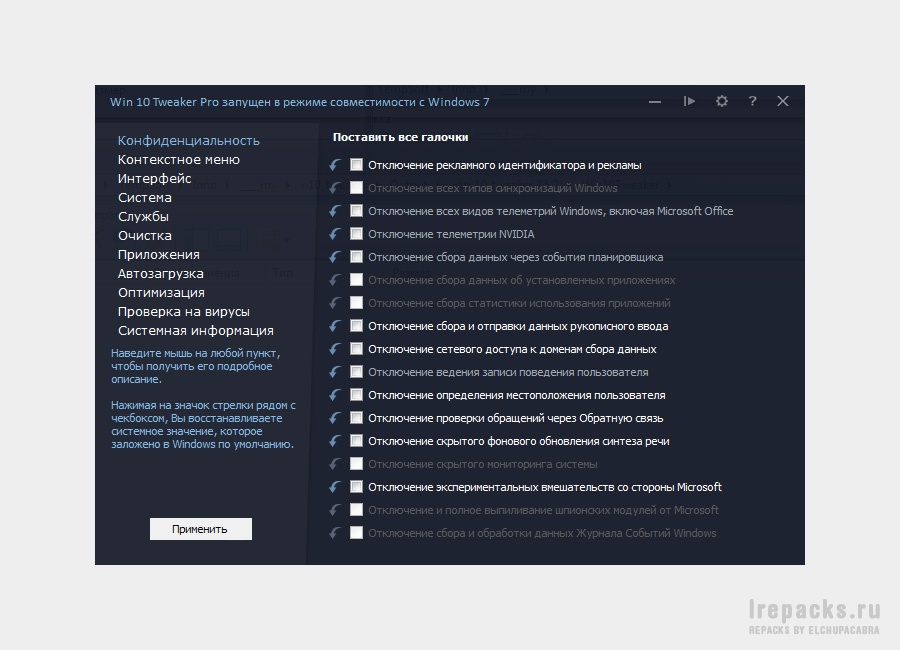

7. Редактируем реестр . Есть множество служб и настроек в Windows 10, которые не нужны в майниге. Отключать все эти настройки руками можно – но очень сложно и нужно четко понимать какие из не нужны. Опытные майнеры уже написали автоматически выполняемый файл.bat, который отключит все ненужные службы и настройки. Файл можно скачать по ссылке (ответственность за действия, которые выполнит файл несет только пользователь, его устанавливающий). Пользователь, написавший скрипт указывает следующие изменения:

Пользователь, написавший скрипт указывает следующие изменения:

8. Добавляем софт для майнинга в автозагрузку . Для этого рекомендуем просто перенести ярлыки файлов, которые нужно запустить в папку ““. Для доступа к папке ““, запустите диалоговое окно нажав Win+R и введите команду shell:Startup .

9. Отключаем “Автоматическое восстановление системы при загрузке” . Описывать уже описанную много раз схему не будем. Просто дадим полезную ссылку с подробной инструкцией.

10. Создаем бэкап настроек . Кликаем по ярлыку “Компьютер ” правой кнопкой – “Свойства “. В сайдбаре кликаем на “Защита системы “. Кликаем “Создать “. Далее все просто – следуем подсказкам Windows. Более надежным способом создания бэкапов является Acronis True Image. Можно создать бэкап всего диска целиком. Если даже выйдет из строя жесткий диск или SSD – бэкап можно будет накатить на новый диск, что со стандартными средствами Windows 10 невозможно (точнее возможно, но криво и не удобно). Единственное – после создания бэкапа лучше удалить Acronis. Он создает несколько процессов и служб, которые постоянно выполняются. Ресурсов они потребляют ничтожно мало, но для майнинга нам это не нужно. А portable версии Acronis в природе не существует. Без интеграции в систему программа не работает. И не забываем, что бэкап нужно хранить на внешнем носителе.

Единственное – после создания бэкапа лучше удалить Acronis. Он создает несколько процессов и служб, которые постоянно выполняются. Ресурсов они потребляют ничтожно мало, но для майнинга нам это не нужно. А portable версии Acronis в природе не существует. Без интеграции в систему программа не работает. И не забываем, что бэкап нужно хранить на внешнем носителе.

Все вышеперечисленные действия можно выполнить буквально за пару часов. Они обеспечат бесперебойную работу Windows 10 в майнинг-ферме. Конечно, мы не учитываем время на установку самой ОС, установку драйверов, софта для майнинга и т.п.

- Подпишись на Email-рассылку от журнала BitExpert: Актуальные новости на Email

- Подборки криптоновостей 1 раз в день в Телеграме: BitExpert

- Инсайды, прогнозы обсуждения важных тем у нас в Телеграм чате: BitExpert Chat

- Вся лента криптоновостей журнала BitExpert у вас в Телеграме: BitExpert LIVE

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

Windows 10 с каждым днём набирает все большую популярность среди майнеров. Обусловлено это наличием графического интерфейса, который упрощает эксплуатацию и настройку фермы, а также стабильной работой системы, хотя многие и отдают в этом плане предпочтения Linux и их различным сборкам. Данную статью мы решили посвятить тем, кто майнит под «оконной» ОС. Разберемся, как осуществить базовую настройку Windows 10 под майнинг.

Обусловлено это наличием графического интерфейса, который упрощает эксплуатацию и настройку фермы, а также стабильной работой системы, хотя многие и отдают в этом плане предпочтения Linux и их различным сборкам. Данную статью мы решили посвятить тем, кто майнит под «оконной» ОС. Разберемся, как осуществить базовую настройку Windows 10 под майнинг.

Некоторые майнеры достаточно часто жалуются на то, что их ферма отваливается по неведомым причинам. Наиболее часто это обусловлено тем, что в стоке на Windows 10 установлен низкий уровень виртуальной памяти. Для того чтобы исключить эту проблему необходимо увеличить файл подкачки. Для этого:

- Откройте «Этот компьютер» — на верхней панели найдите кнопку «Параметры» и выберите пункт «Система».

- Затем на левой вкладке находим кнопку «О системе» и переходим по ссылке «Сведения о системе».

- Выбираем пункт «Дополнительные параметры системы» , переходим на вкладку «Дополнительно» и в пункте «Быстродействия» кликаем на кнопку «Параметры».

- Там переходим на вкладку «Дополнительно» и в пункте «Виртуальная память» нажимаем кнопку «Изменить».

Чтобы быстро настроить файл подкачки: Пуск-Выполнить sysdm.cpl

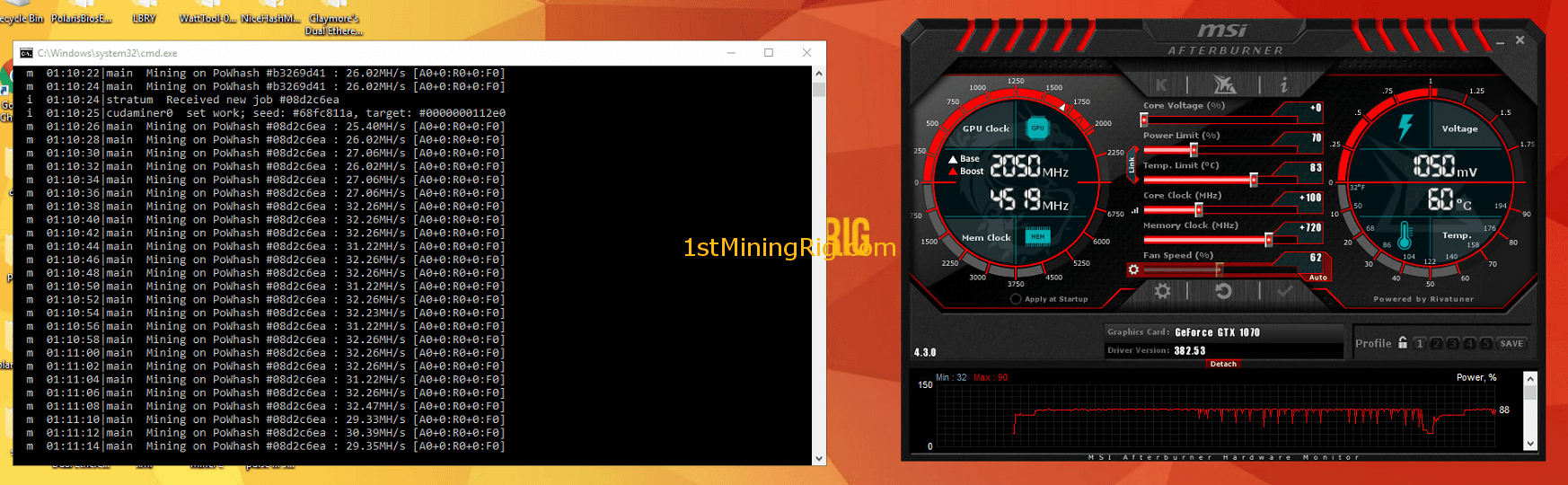

Теперь нужно определиться с тем, какой размер подкачки устанавливать. Например, в программе Claymore рекомендуется устанавливать данный показатель не менее 16 Гб. Даже, если у Вас всего 4 Гб оперативной памяти, можно смело устанавливать 16 Гб. Если Ваша оперативка держит 16 Гб на борту, то можно установить подкачку в 32 Гб. Чем выше, тем более стабильно будет работать ваша ферма.

Windows 10 под майнинг: режим питанияОчень часто при использовании Windows 10 под майнинг возникают проблемы с обрывом работы из-за того, что компьютер уходит в спящий режим или деактивирует некоторые свои системы после определенного периода бездействия. Это является неприемлемым в случае добычи криптовалют, поэтому избавляемся от этого. Делается это следующим образом:

Заходим в «Параметры» и выбираем пункт «Дополнительные параметры питания». В открывшемся окне переходим в «Настройка» схемы электропитания и в выпадающем меню напротив пункта «Переводить компьютер в спящий режим» выбираем «Никогда», чтобы система автоматически не отключала ваш ПК при простое.

В открывшемся окне переходим в «Настройка» схемы электропитания и в выпадающем меню напротив пункта «Переводить компьютер в спящий режим» выбираем «Никогда», чтобы система автоматически не отключала ваш ПК при простое.

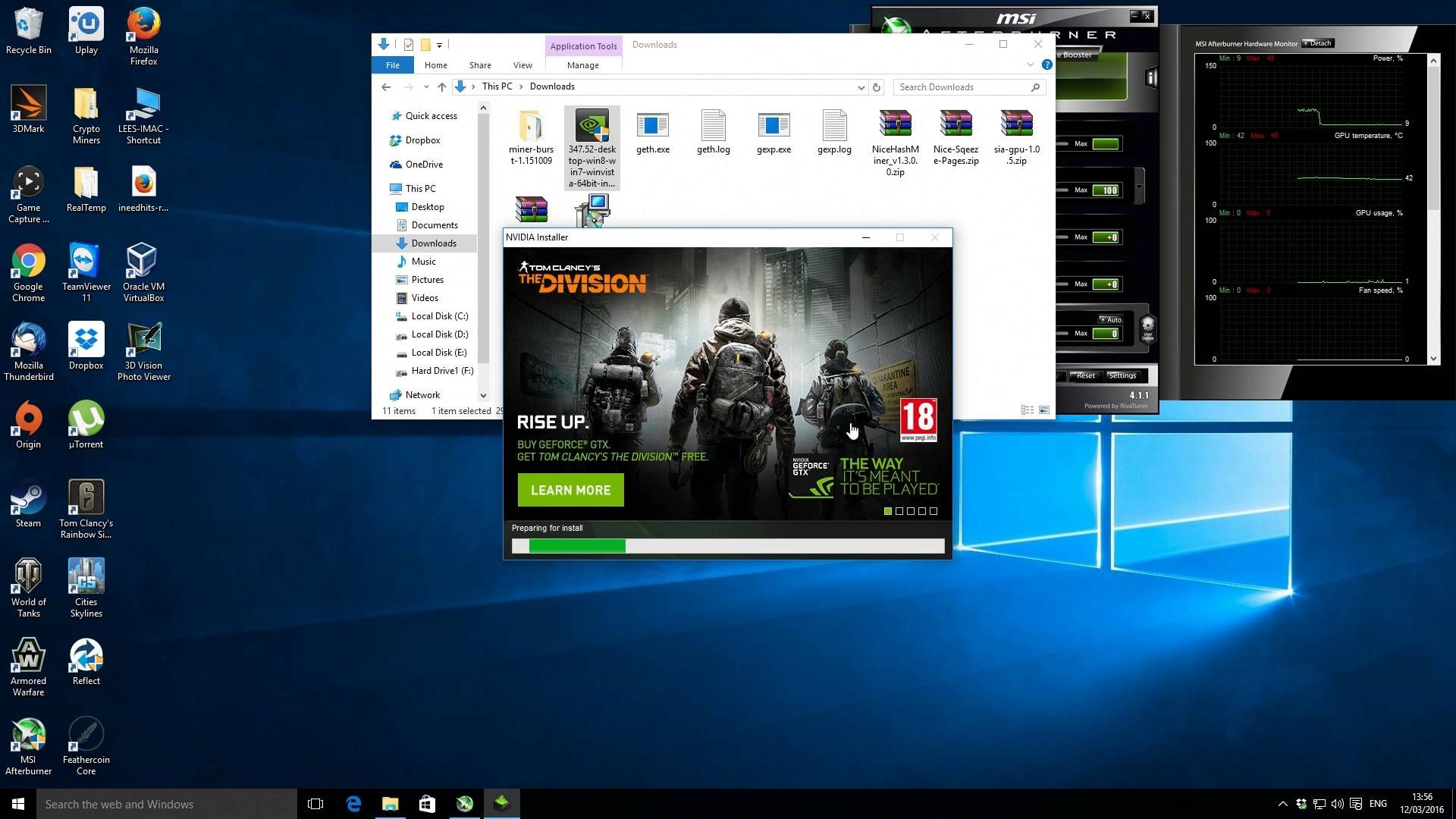

Драйвера для видеокарты – основа эффективного майнинга и высокого хешрейта вашей GPU-фермы, поэтому необходимо исключать любое системное воздействие из вне. Соответственно, автообновления драйверов в Windows 10 следует отключить. Для этого в строку «Выполнить», вызываемую сочетанием клавиш Win+R вставляем следующий текст:

rundll32 newdev.dll,DeviceInternetSettingUi

На экране появится окно, в котором вас спросят хотите ли загружать и устанавливать обновления, Вам достаточно просто нажать «Нет» и подтвердить свой выбор нажатием кнопки «Сохранить».

Теперь ваша система Windows 10 под майнинг готова. Конечно, существует ряд более глубоких настроек для ОС, позволяющих повысить стоковый хешрейт фермы. Вышеописанные пункты больше ориентированы на базовую настройку, без которой и вовсе начинать майнить не стоит.

Вышеописанные пункты больше ориентированы на базовую настройку, без которой и вовсе начинать майнить не стоит.

Мы постоянно получаем множество вопросов, касающихся установки и настройки операционной системы Windows 10 для майнинга ригов и решили написать обобщающий материал по этой теме, который способен ответить на большинство вопросов новичков. Многие из нюансов и настроек, о которых мы сегодня поговорим очень важны для оптимального процесса майнинга. Если вы знаете еще какие либо фишки или настройки Windows10, о которых не будет сказано в этой статье, то напишите пожалуйста про них в своих комментариях или на нашем форуме.

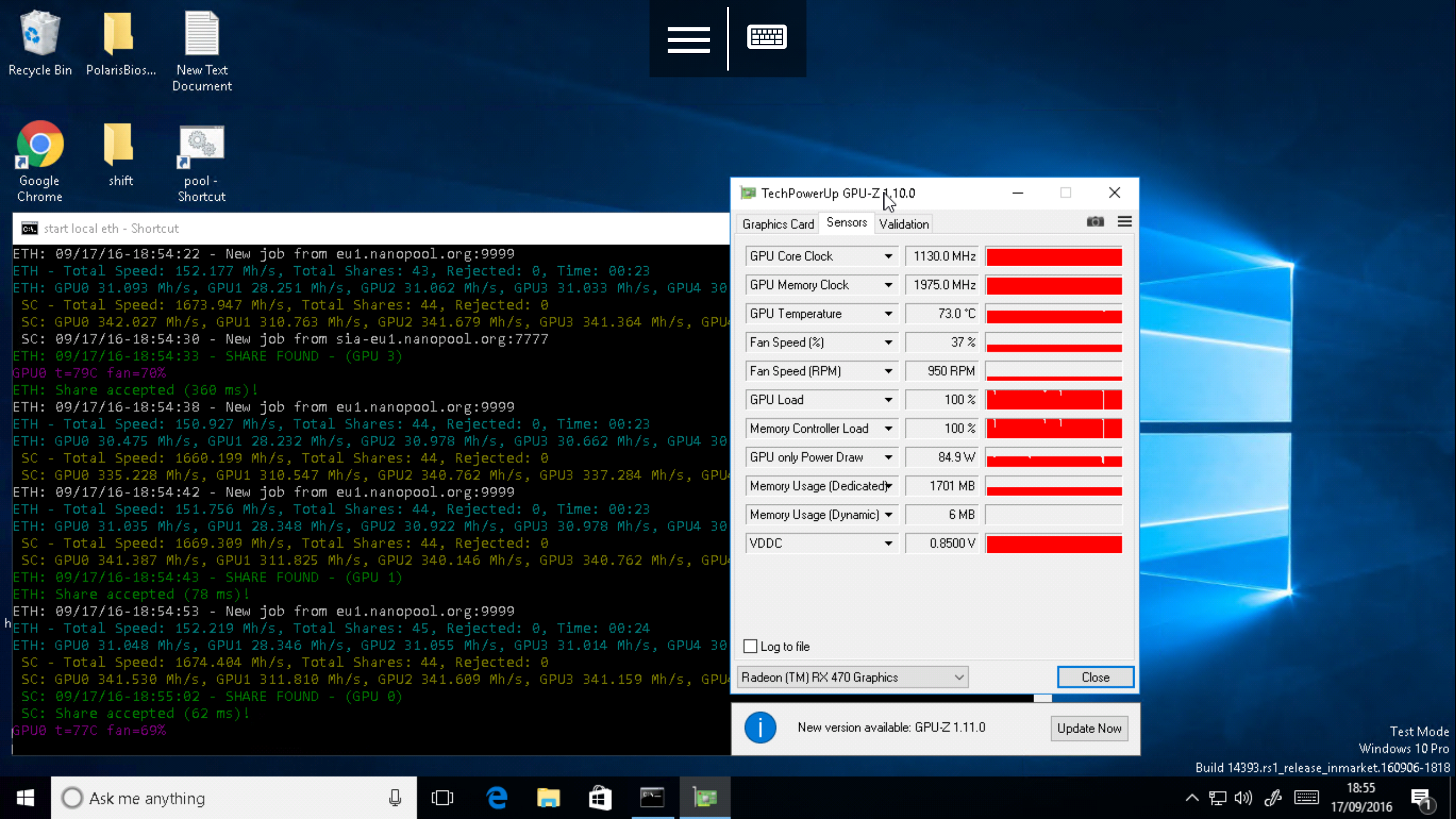

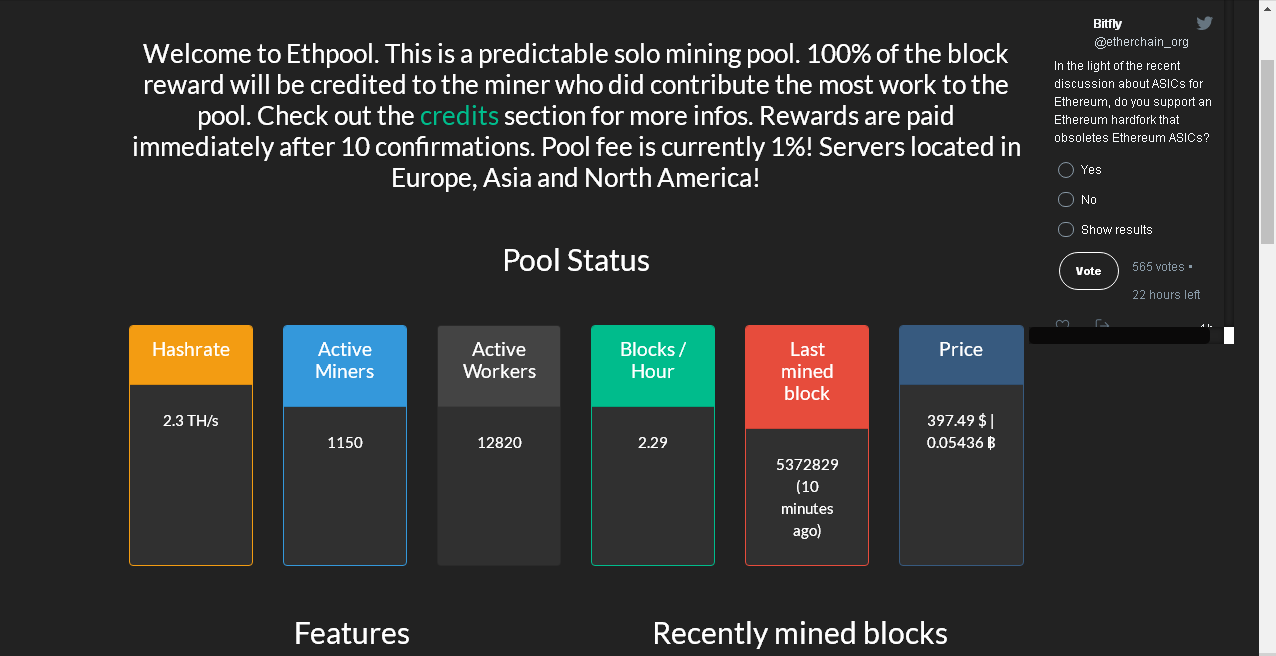

Данные настройки Windows применимы для добычи любых альткоинов, таких как: Ethereum, Ethereum classic, ZCash, Zcash classic, Monero, Pascal coin, Expanse, Ubiq, Decred и других. А теперь давайте перейдем к настройкам Windows для майнинг ригов.

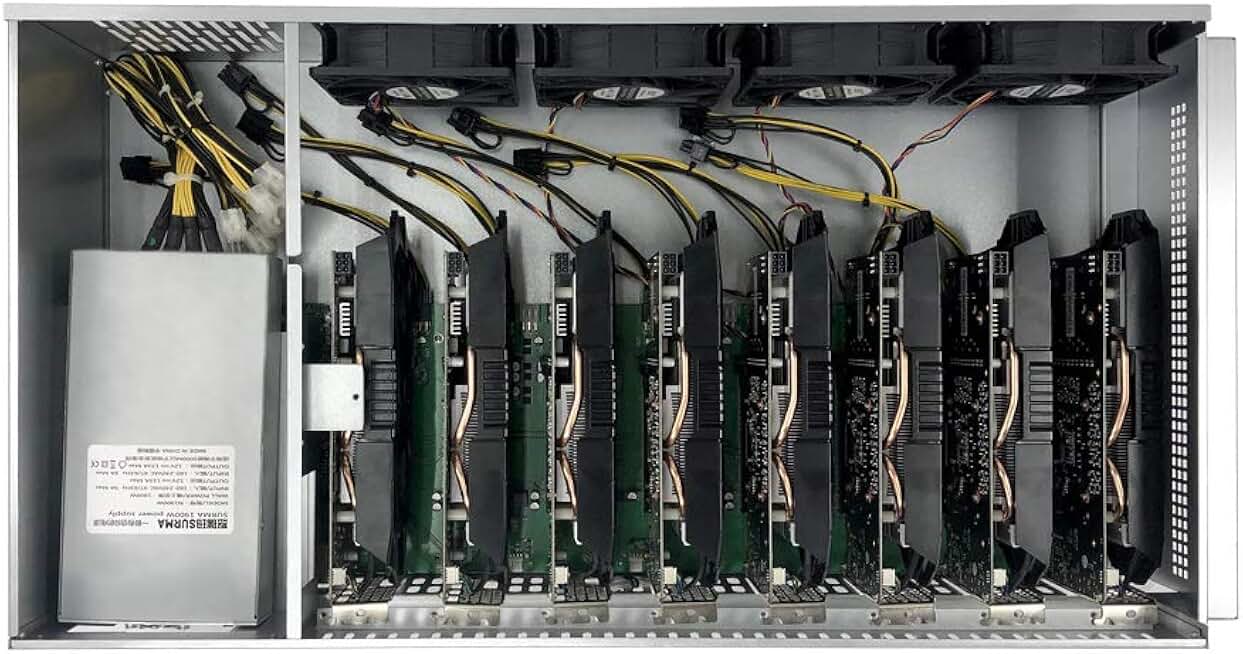

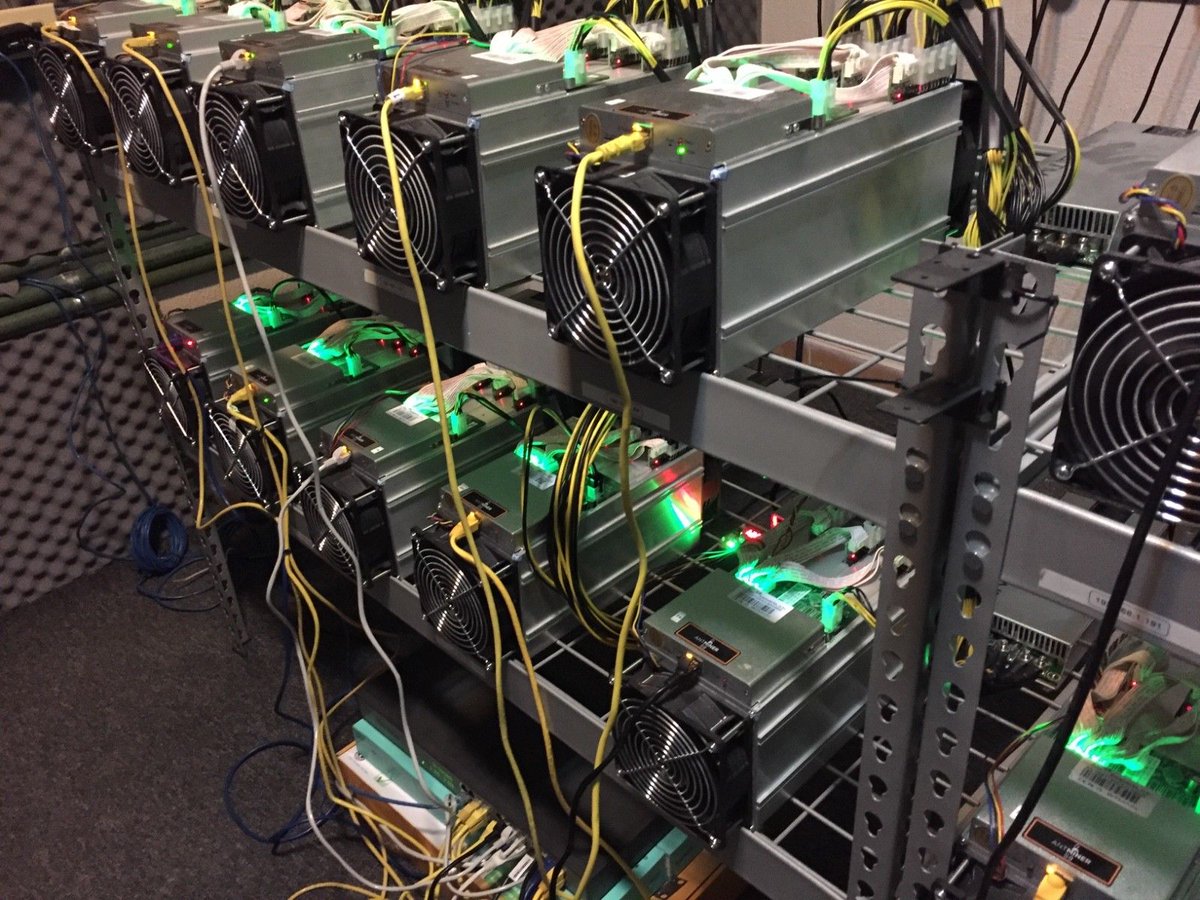

Установка и настройка Windows на майнинг риге:

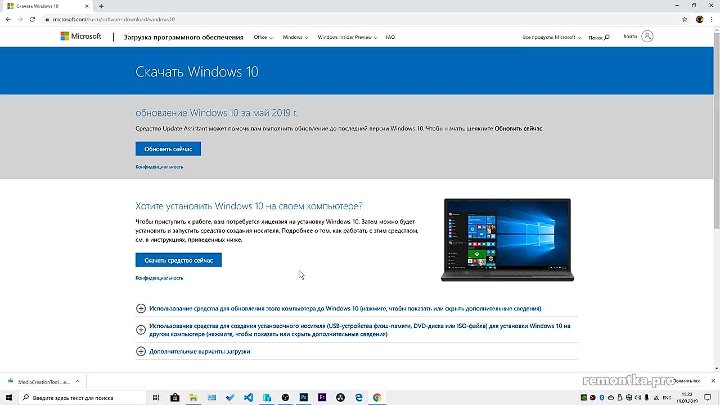

- Не подключайте Etherenet кабель во время установки Windows 10 и сразу после не.

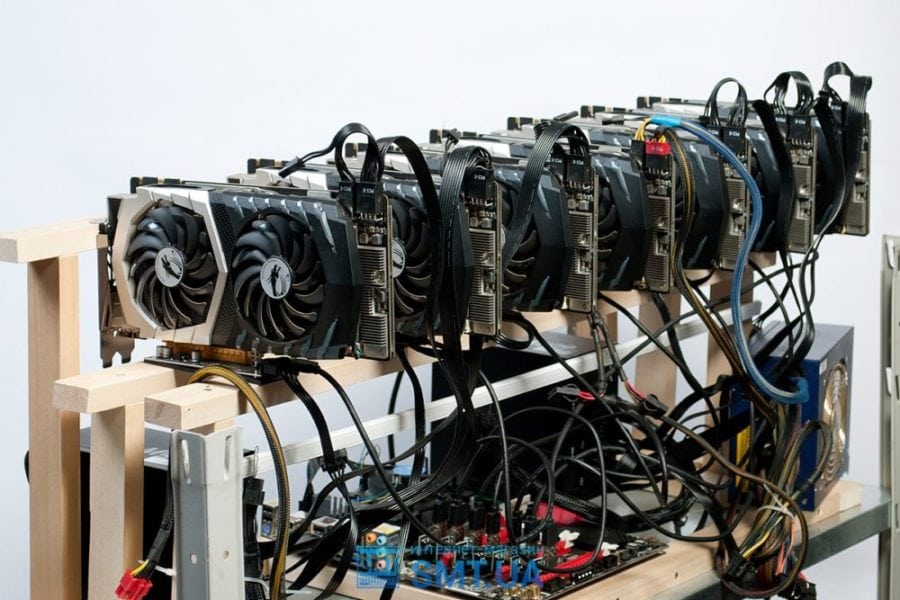

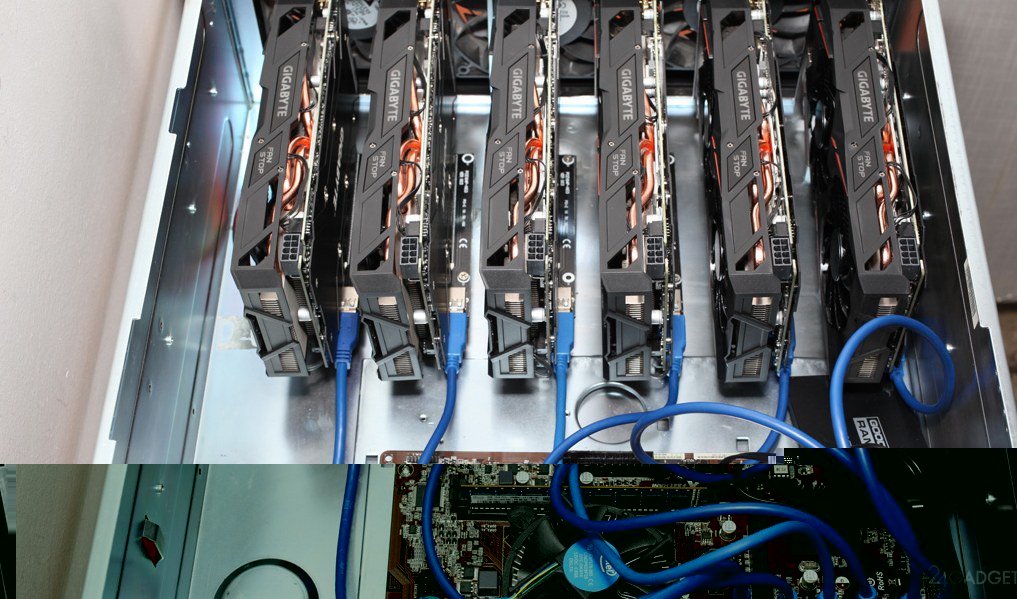

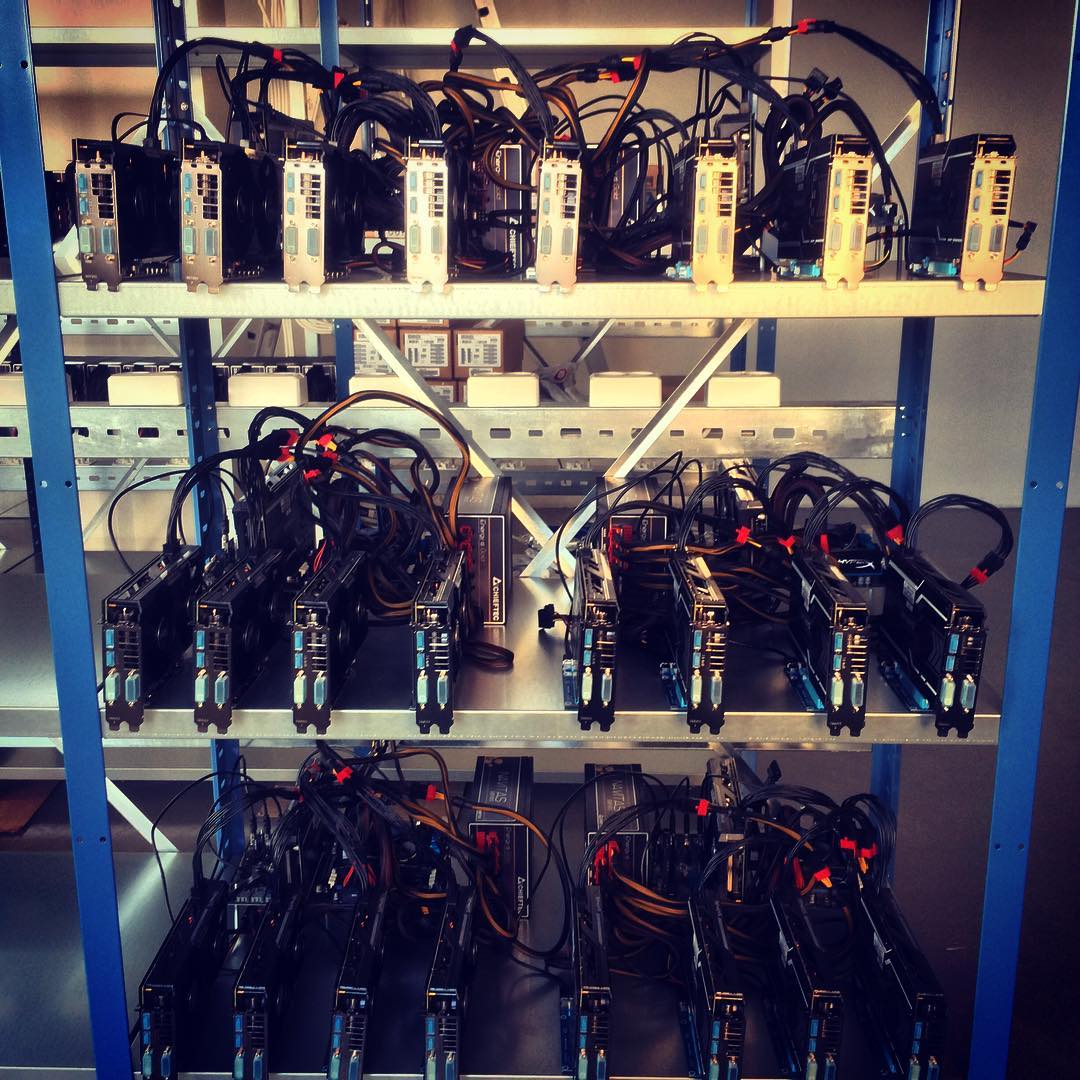

- Подключите только одну видеокарту в PCI-E 16x слот через USB-райзер.

- Я использую минимум 128Gb SSD диски для своих майнинг ригов (можно использовать диски и большего размера).

- Используйте только один раздел (диск С:), если у вас установлен SSD больше 256GB можете создать дополнительный раздел, например для добычи BURST.

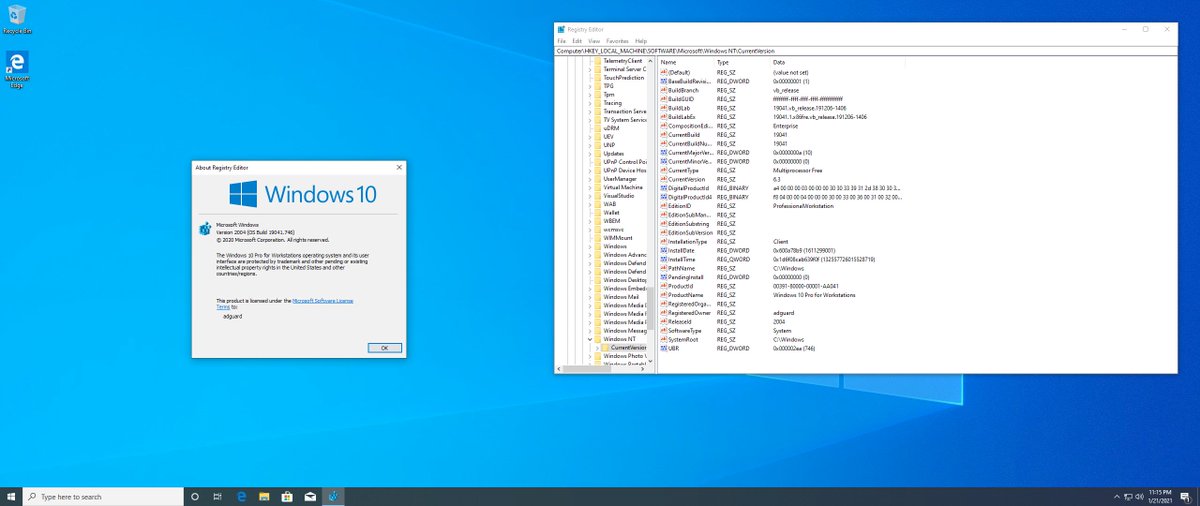

- Используйте следующую версию операционной системы: .

- В зависимости от модели используемой вами материнской платы, возможно вам понадобится произвести некоторые первоначальные настройки BIOS для того, чтобы обеспечить корректную работу USB-райзеров. Для примера я возьму материнскую плату Biostar TB85.

- Для материнской платы Biostar TB85 я использую следующие настройки в BIOS: «CPU fan control = auto», «PCIe Speed = Gen1″, «Restore on AC/Power Loss = Power On или Last State» — эта опция дает возможность автоматического запуска майнинг рига при появления питания в сети после отключения электричества.

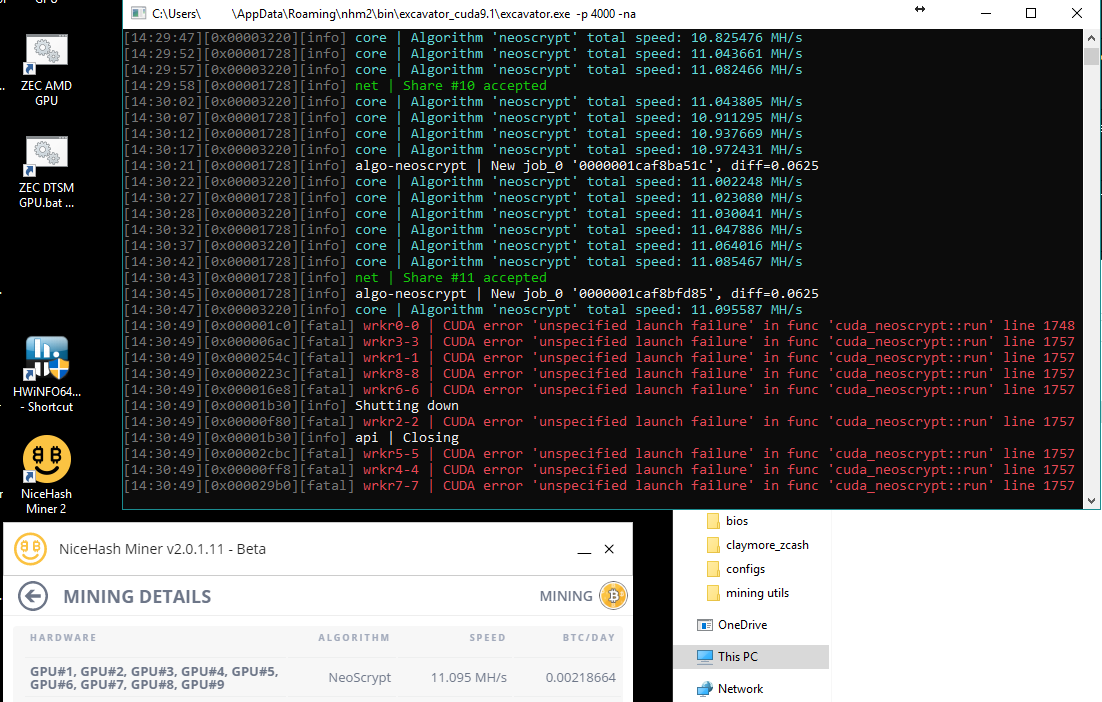

- После того, как Windows будет установлена и загрузиться в первый раз рекомендуется запустить .bat-файл для изменения настроек реестра Windows (я не отключаю все, а только те вещи, которые с моей точки зрения абсолютно не нужны, например обновление Windows, Cortana, отчеты о сбоях и так далее). Запустите от имени администратора. После того как изменения будут приняты, перезагрузите систему.

- Список возможных настроек:

- Перед изменением реестра windows, настоятельно рекомендуется сделать бекап вашего реестра или точку восстановления Windows.

- Дополнительное отключение обновления Windows. Пуск->Выполнить (Startup->Run) введите «services.msc «, после чего откроется окно с сервисами Windows. Выполните поиск «Обновление Windows (Windows Update) «. Выберите «Stop «, если установлен статус «Live » или «Checking/Running «. Опцию «Startup type » включите в положение «Disabled «.

Далее применить и перезагрузить (Apply, Restart).

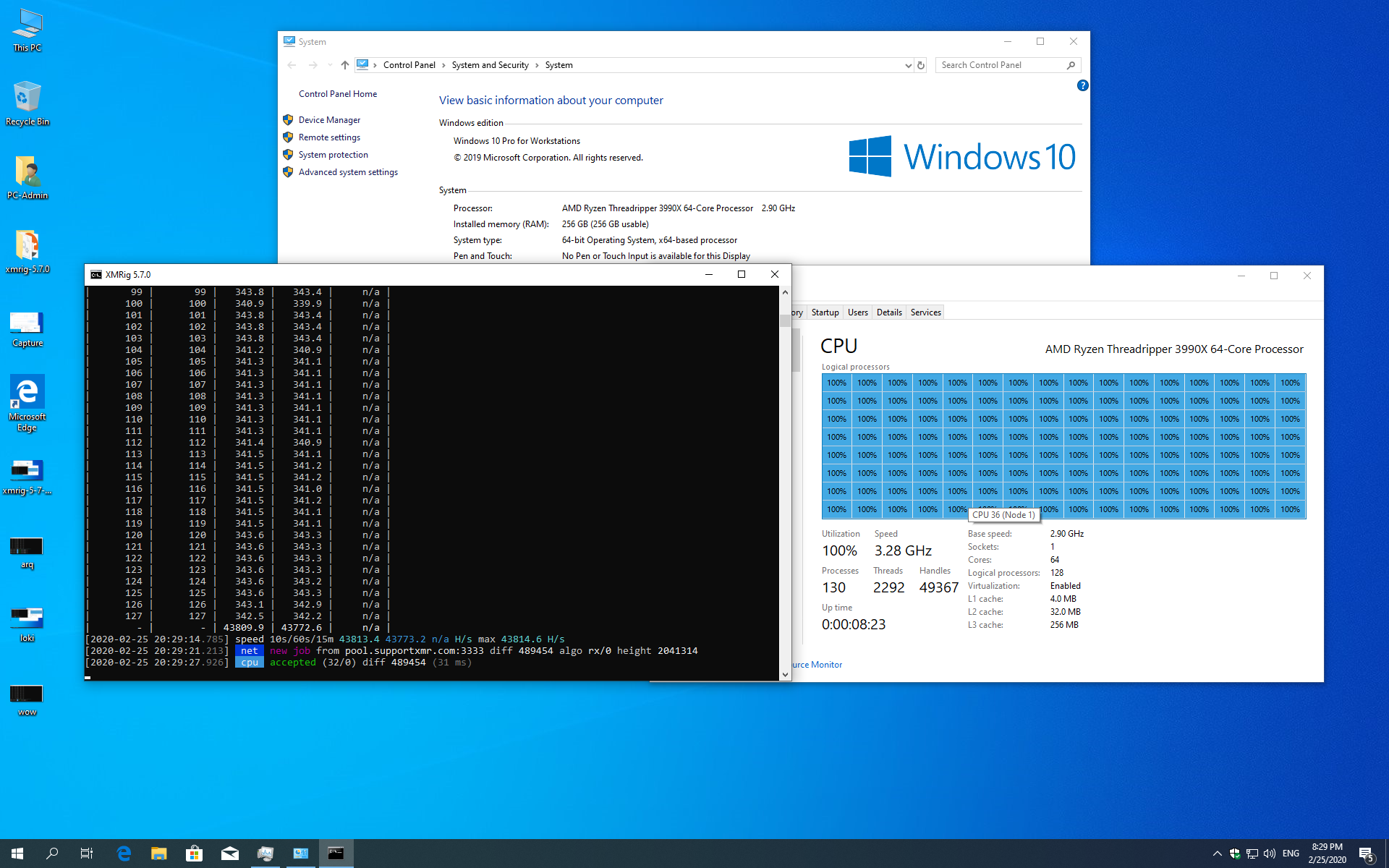

Далее применить и перезагрузить (Apply, Restart). - Увеличение виртуальной памяти в системе: В поиске введите «Этот компьютер (This PC) «, затем кликнуть по нему правой кнопкой мыши и выбрать опцию «Свойства (Properties) «. Затем кликните на «Дополнительные параметры системы (Advanced system settings) «. На вкладке «Дополнительно (Advanced) » в разделе «Быстродействие (Performance) » нажмите на кнопку «Параметры (Settings) «. Теперь перейдите к вкладке «Дополнительно (Advanced) «, внизу окна вы увидите раздел «Виртуальная память (Virtual Memory) «, нажмите на кнопку «Изменить (Change) «. Уберите галочку с пункта «Автоматически выбирать размер файла подкачки (Automatically manage paging file size for all drives) «. Выберите пункт «Указать размер (Custom Size) «. В поле «Исходный размер (Initial size) » введите «16 000 «, В поле «Максимальный размер (Maximum size) » введите «16 000 » или больше например «20 000 «.

Нажмите «ОК » и «Применить » и перезагрузите риг.

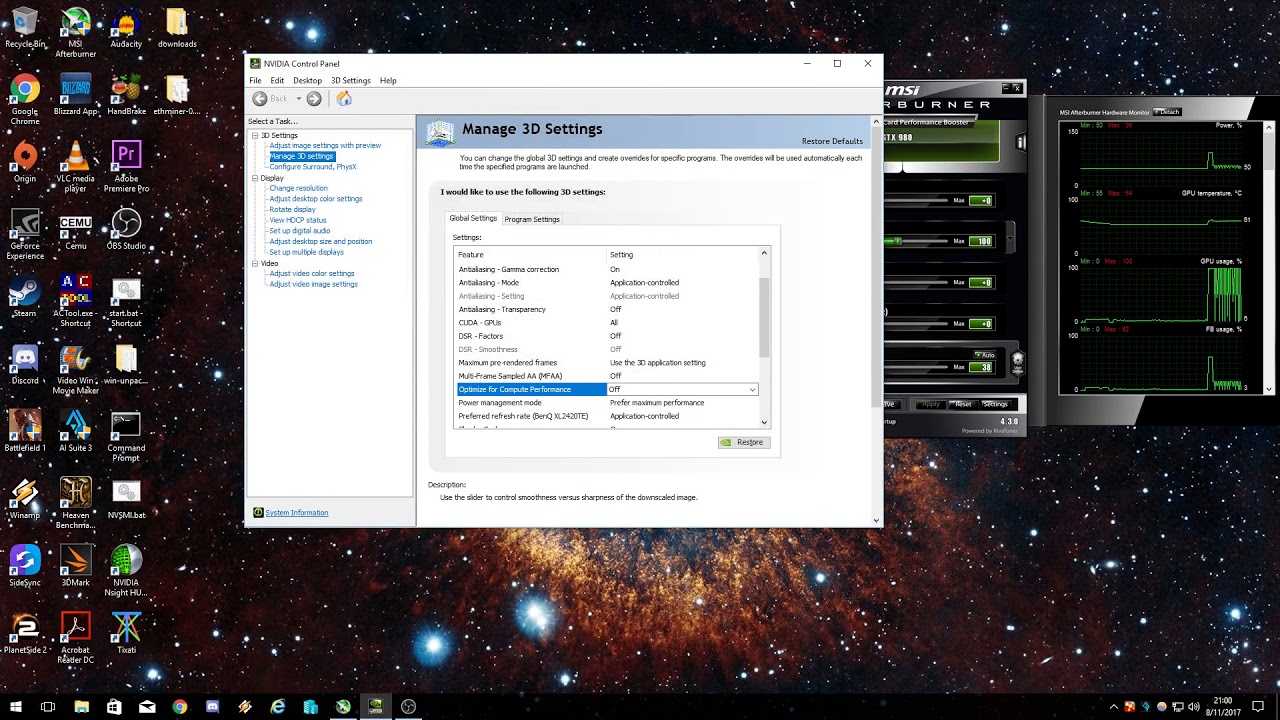

Нажмите «ОК » и «Применить » и перезагрузите риг. - Меняем настройки энергопотребления. В поиске введите «Питание (Power Options) «. Нажмите на «Показать дополнительные схемы (Show additional plans) «. Выберите пункт «Высокая производительность (High Performance) » и нажмите на «Настройка схемы электропитания (Change Plan Settings) «. Выберите значение «Никогда (Never) » для всех пунктов. Нажмите «Изменить дополнительные параметры питания (Chang advanced power settings) «. Перейдите к пункту «PCI express->Управление питанием состояния связи (link State Power Management) » и убедитесь что выставлено значение «Откл (Off) » обычно так и есть но лучше проверить. Перезагрузите риг.

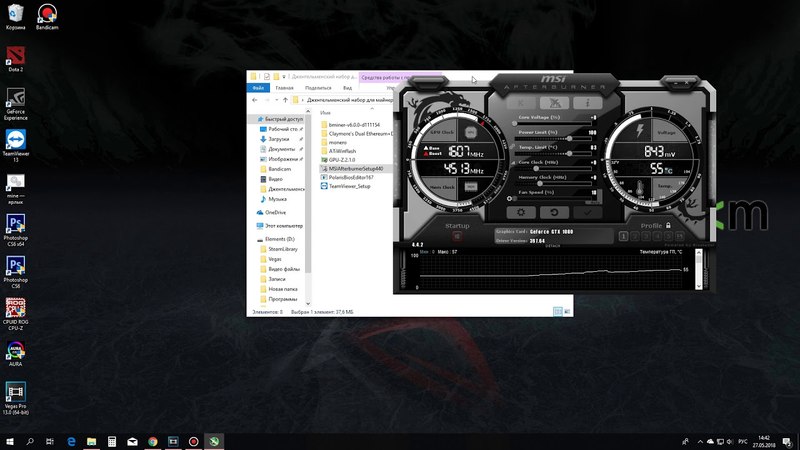

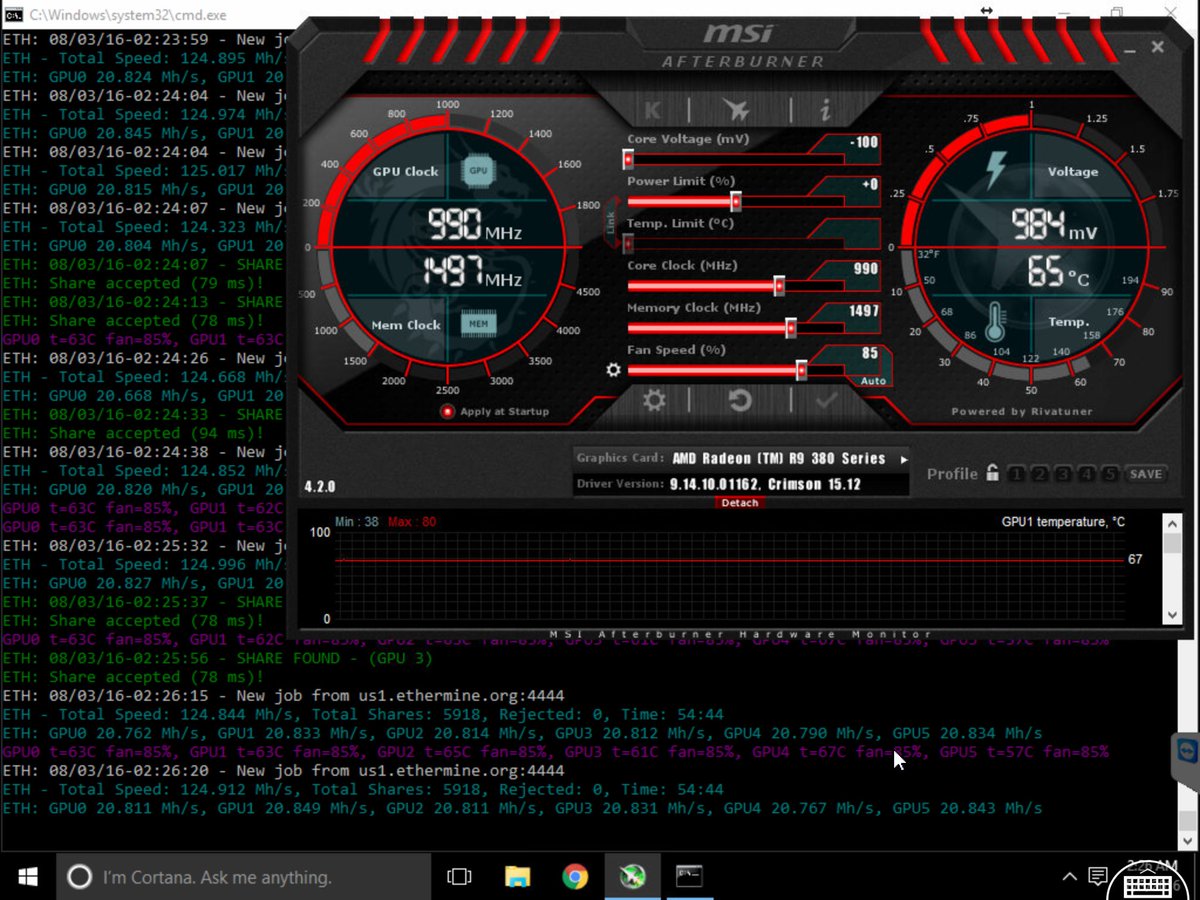

Версия драйверов AMD и их установка и удаление:

- Обычно для своих майнинг ригов я использую одну из двух версий видеодрайверов AMD. Это версия 16.9.1 (

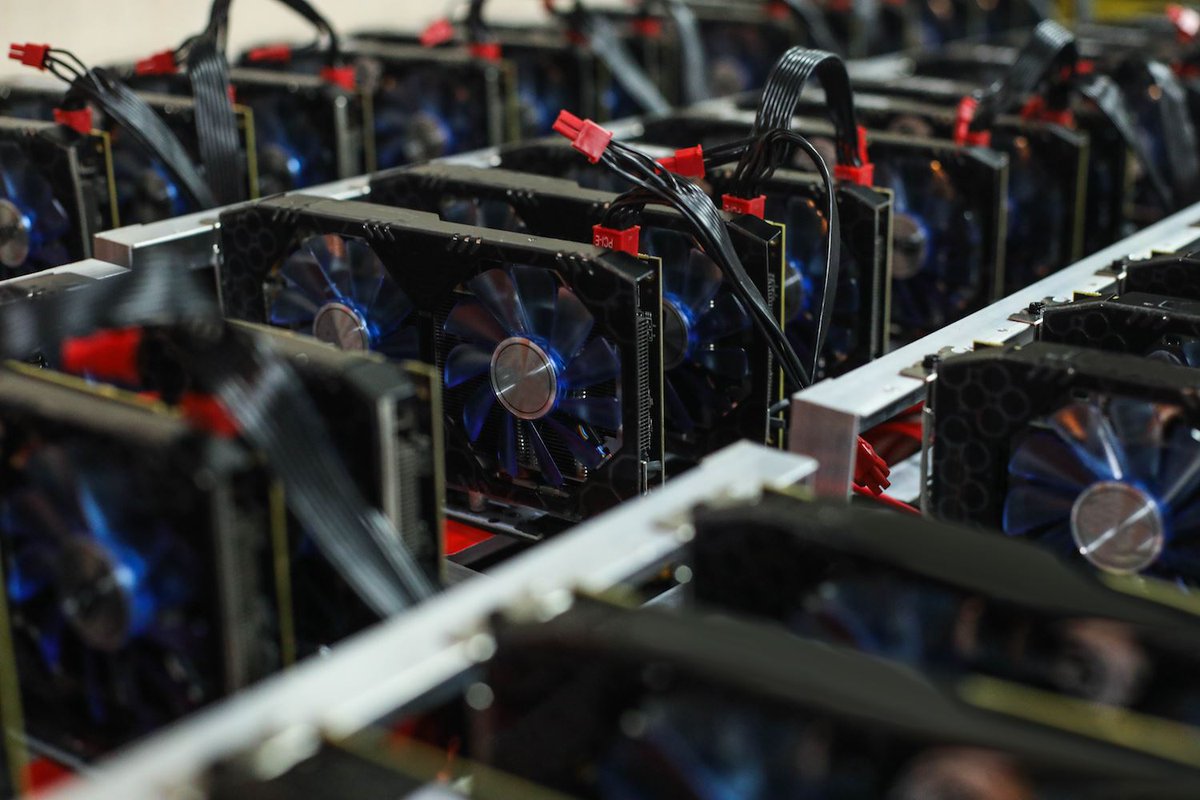

Добывать криптовалюту можно на разных операционных системах, в том числе на Mac OS и Linux. Но большинство пользователей предпочитает делать это на Windows, которая при правильной настройке способна поддерживать майнинг большинства перспективных E-монет. Рассмотрим, как производится сборка Windows 10 для майнинга.

Но большинство пользователей предпочитает делать это на Windows, которая при правильной настройке способна поддерживать майнинг большинства перспективных E-монет. Рассмотрим, как производится сборка Windows 10 для майнинга.

Какой OS Windows отдать предпочтение

Среди пользователей идут постоянные дискуссии, что лучше для добычи крипты, Виндовс 7 или 10. Каждая из версий имеет свои преимущества и недостатки:

- Windows 7 для майнинга хороша тем, что она тратит меньшее количество ресурсов видеоадаптера в процессе работы и близка к золотой середине между затрачиваемыми энергоресурсами и уровнем производительности. С другой стороны, она поддерживает ограниченное количество видеокарт, больше 5 GPU настроить уже проблематично.

- Использование Windows 10 под майнинг отличается высокой стабильностью функционирования фермы, наличием графического интерфейса и возможностью подключить много видеокарт. Однако оптимизация системы для эффективной работы компьютера в процессе добычи криптовалюты, потребует больше усилий.

Выбор, как всегда, остается за пользователем, однако учитывая высокую нагрузку на ПК в процессе вычисления блоков цифровых валют лучше не рассматривать варианты с системой на 32 bit. Версия компа с системой на 64 bit гораздо эффективнее обеспечит майнинг Windows 7 или 10.

Основные настройки системы для эффективного майнинга

Настройка Windows 10 для майнинга — это важный подготовительный момент. Она займет некоторое время, однако пренебрегать ею нельзя, поскольку от этого напрямую зависит стабильность работы системы и добыча монет. Мы не будем вдаваться во все тонкости, а остановимся лишь на базовых параметрах, которые наиболее важны при установке майнинговых программ.

Увеличение объема файла подкачки. Недостаточный объем виртуальной памяти в стоковом варианте системы нередко приводит к отключению фермы. Решить эту проблему можно путем увеличения файла подкачки:

- заходим в «Мой компьютер» — «Параметры» — «Система»;

- переходим в «Сведения о системе» — «Дополнительные параметры»;

- выбираем вкладку «Дополнительно» и открываем «Параметры» в разделе «Быстродействие»;

- кликаем на «Дополнительно» — «Виртуальная память» — «Изменить»

- затем заходим в «Пуск», вводим в командную строку sysdm.

cpl и настраиваем нужный нам объем файла.

cpl и настраиваем нужный нам объем файла.

Важно правильно выбрать правильный объем файла подкачки. Например, популярный майнинг клиент Claymor требует не меньше 16 Gb, поэтому ставим именно этот показатель, даже если ОЗУ компьютера всего 4 Gb. Если же оперативка больше (например, 16 Gb), то можно установить файл подкачки на 32 Gb, это поможет повысить стабильность работы фермы.

Корректировка режима питания. Добыча криптовалют предполагает беспрерывную круглосуточную работу компьютера. Однако по умолчанию может быть установлен механизм деактивации части систем при отсутствии активности в течение некоторого времени. Избавиться от этого можно так:

- идем в «Параметры» — «Дополнительные параметры питания»;

- откроется окно, в котором выбираем «Настройка схемы управления питанием»;

- в окошке, касающемся перевода ПК в режим сна, кликаем на окошко с выпадающим меню и выбираем позицию «Никогда».

Теперь компьютер не будет отключаться автоматически, как бы долго он не простаивал в пассивном режиме. Кроме того, для повышения хешрейта и общей эффективности работы, желательно перевести режим питания на максимальную производительность.

Кроме того, для повышения хешрейта и общей эффективности работы, желательно перевести режим питания на максимальную производительность.

Отключение защиты и автообновлений. В десятой Винде с отключением автоматического обновления дело обстоит непросто. Непосредственно в системе сделать это невозможно, поэтому придется воспользоваться специальной программой Show or hide updates (официальная утилита Microsoft), а также сторонними DWS или Win Updates Disable, которые можно скачать на Github или другом надежном ресурсе.

Кстати, отключить автообновление можно еще через командную строку:

- нажать Win+R;

- ввести текст;

- поставить точку в нужном окошке, отказываясь от обновлений от производителя.

Перед тем, как отключить автоматический апгрейд, нужно скачать с официального ресурса самые новые драйверы, подходящие под установленные в ПК видеоадаптеры.

Корректирование дополнительных параметров

Кроме указанных выше действий, для хорошего майнинга желательно выполнить еще некоторые манипуляции. Они позволят оптимизировать работу системы и избежать нештатных ситуаций.

Они позволят оптимизировать работу системы и избежать нештатных ситуаций.

Настройка биоса для майнинга. Необходимо провести кое-какие изменения файла BIOS для корректной работы с применяемым оборудованием:

- скорость вращения вентилятора процессора нужно выставить на Auto, поскольку он по умолчанию установлен на 100%.

- со скоростью слота PCI-E можно экспериментировать: установить ее на Gen1 или Gen2, кому как подойдет для лучшей стабилизации hashrate;

- установить автоматическое включение компьютера и фермы после появления питания важно в случае, когда возможно отключение электроэнергии. Для этого нужно установить в положение «Last State» или «Power On» позицию «Restore AC Power Loss»/

Для различных материнских плат нужны разные настройки биоса, но эти можно смело брать за основу.