Двухфакторная аутентификация: что это и зачем оно нужно?

Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст. Однако ввиду возрастающего количества разных сервисов и все чаще случающихся атак на пользовательские аккаунты (как, например, перехваты контроля над учетными записями iCloud) мы решили посвятить этому виду аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать везде, где это возможно.

Что такое двухфакторная аутентификация?

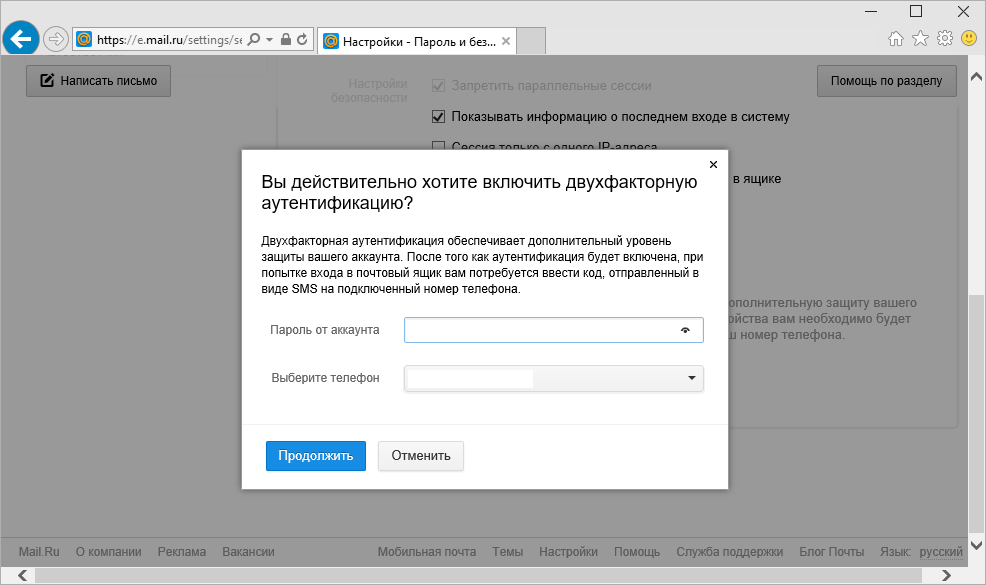

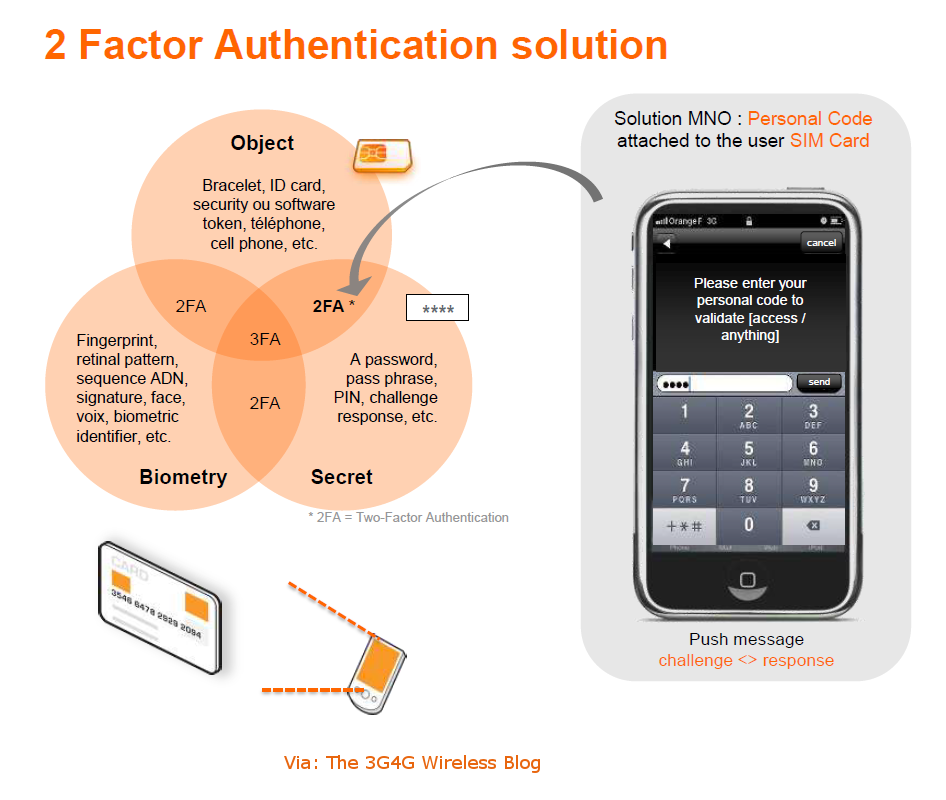

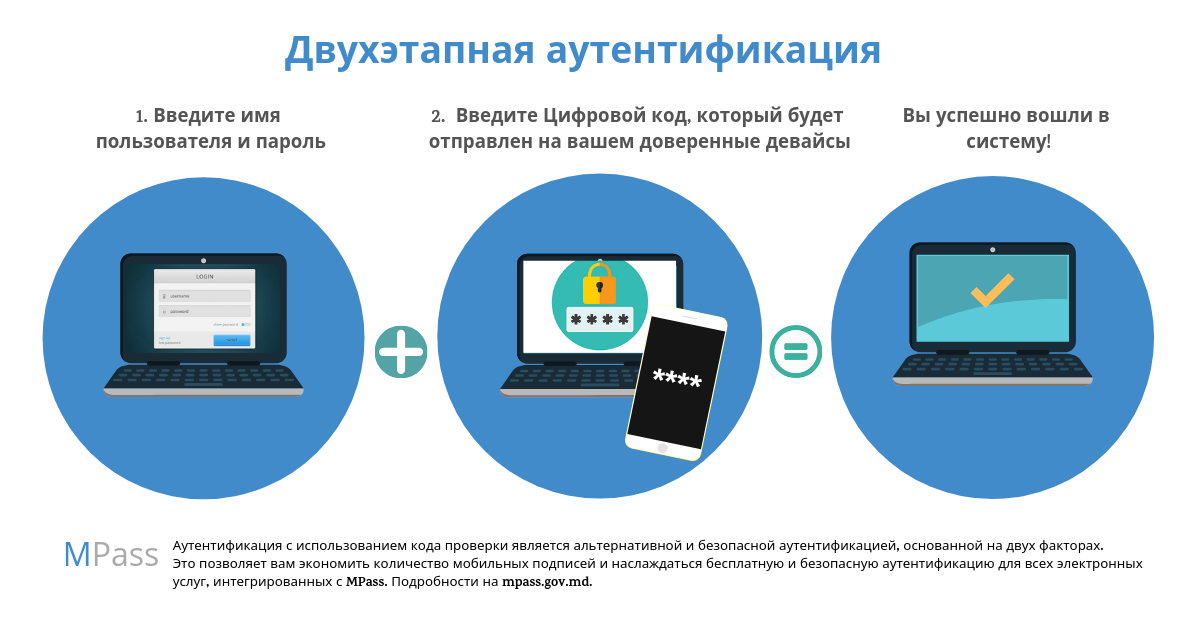

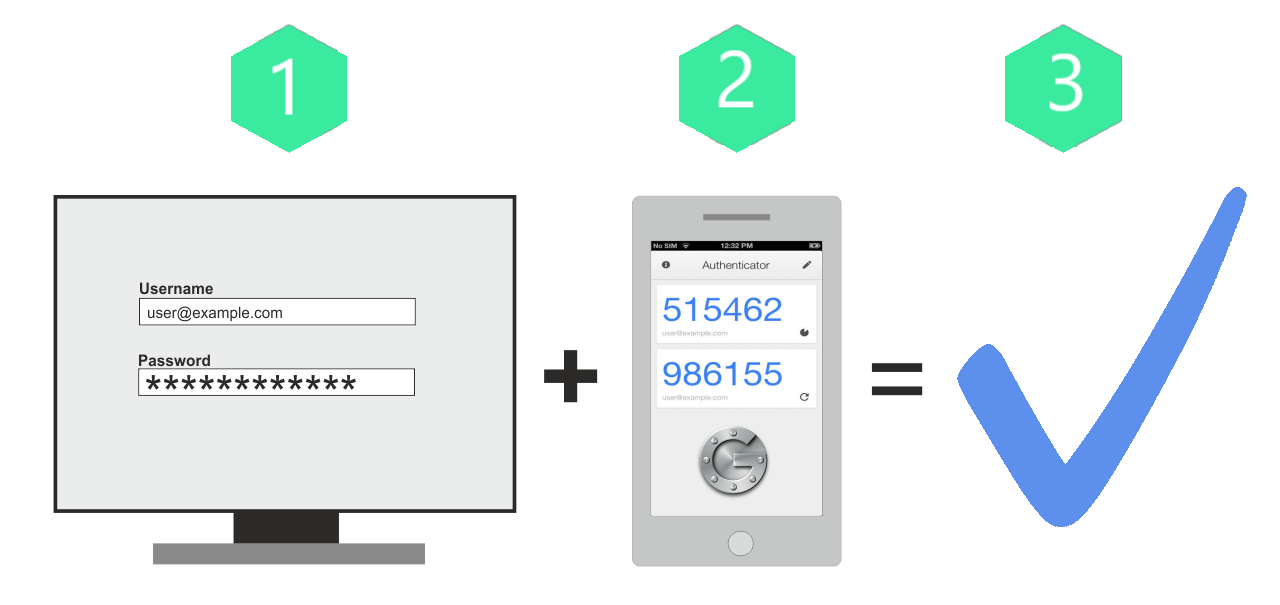

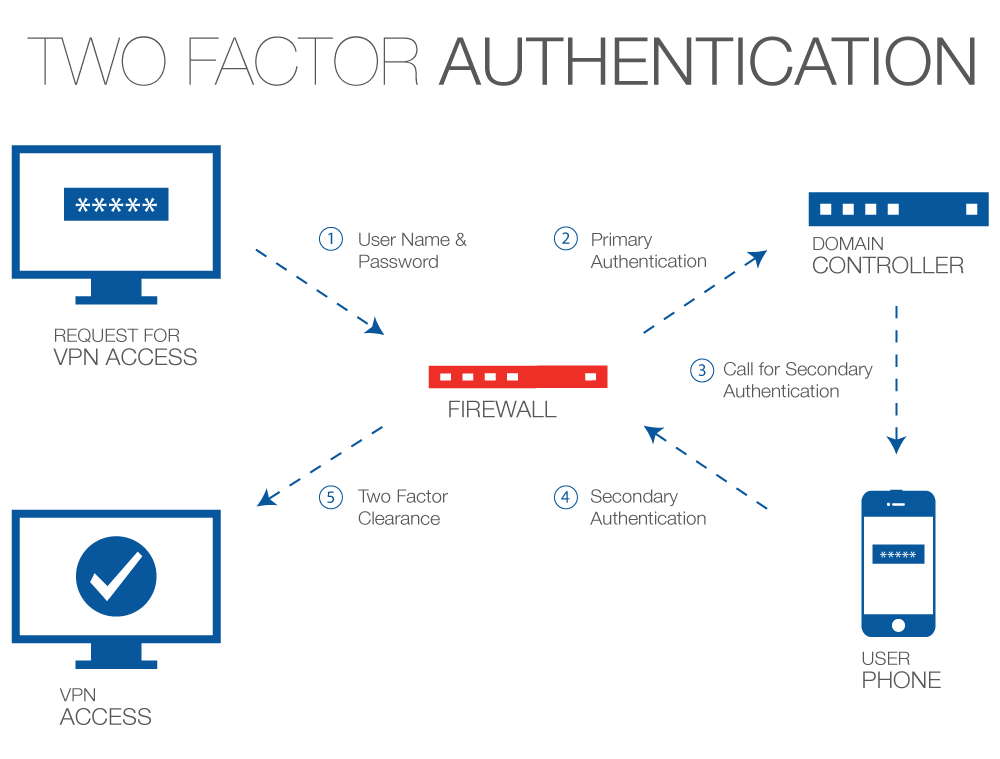

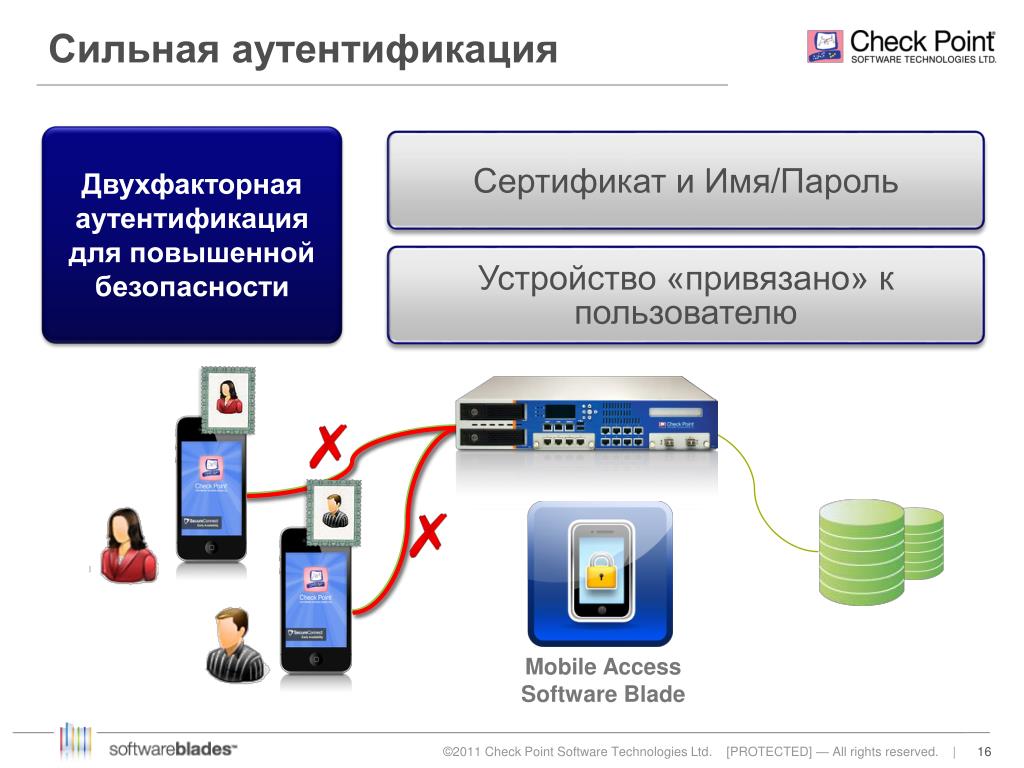

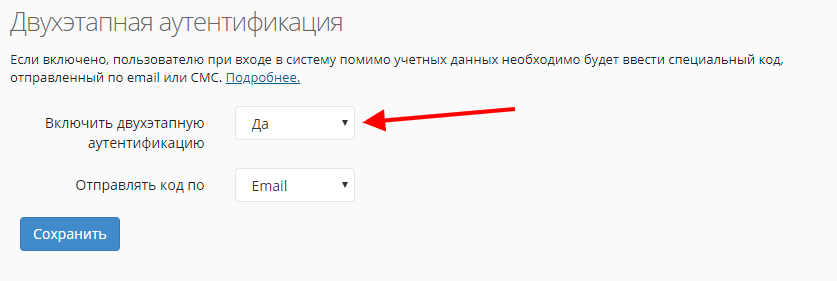

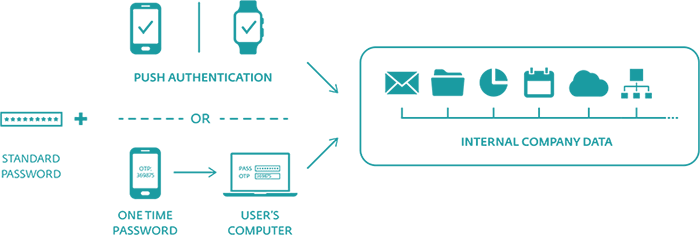

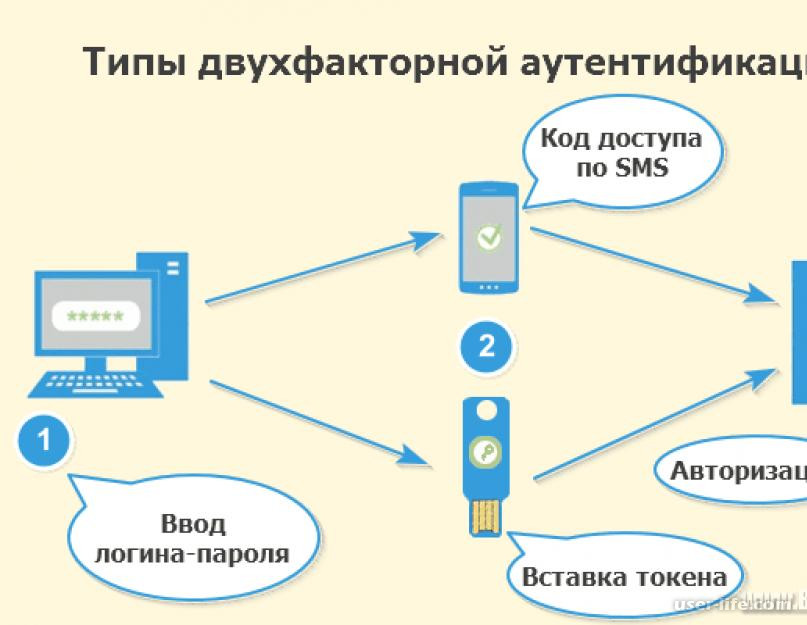

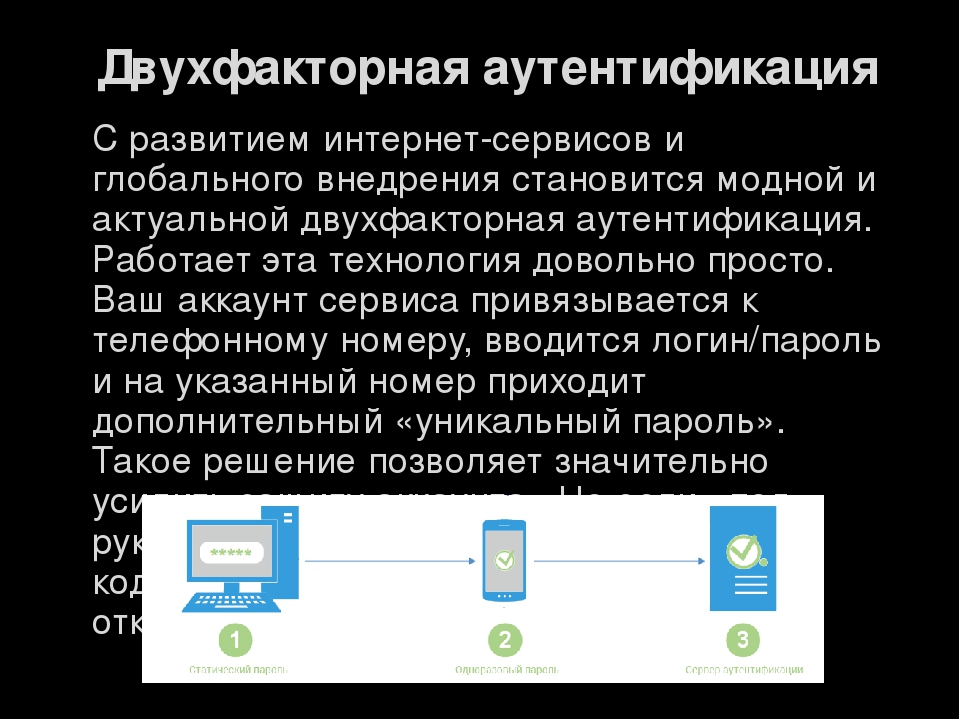

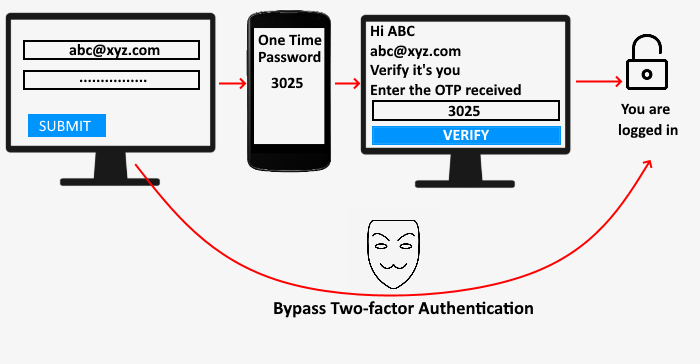

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте.

Двухфакторная аутентификация — это система доступа, основанная на двух «ключах»: одним вы владеете (телефон, на который приходит SMS с кодом), другой запоминаете (обычные логин и пароль).

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов #security

Tweet

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

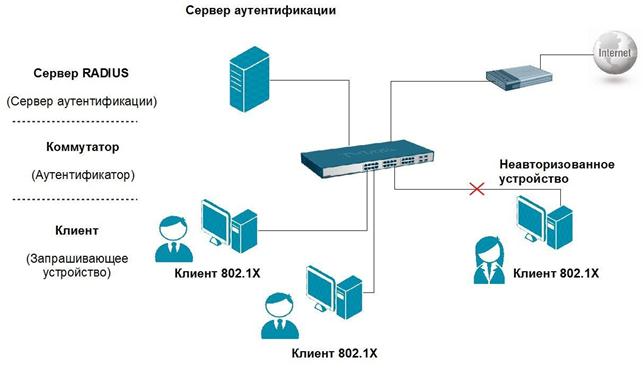

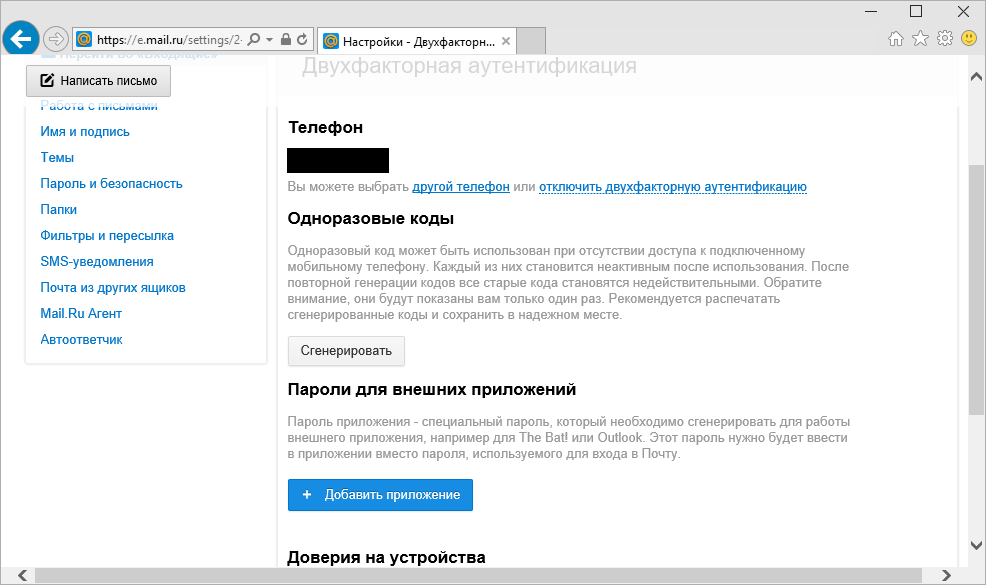

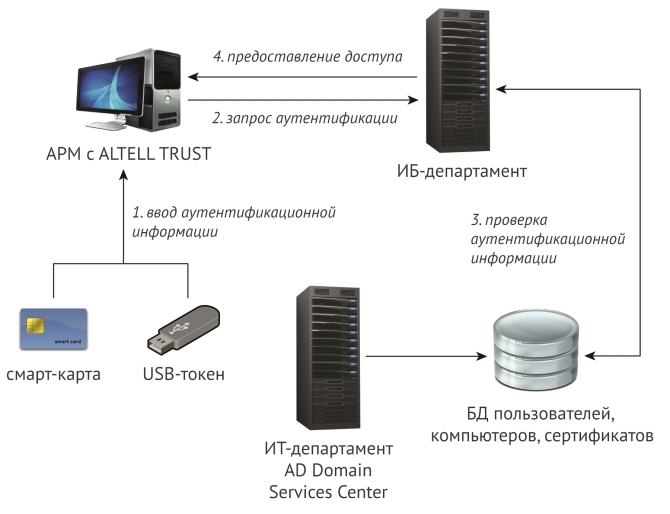

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

Двухфакторная аутентификация для идентификатора Apple ID

Двухфакторная аутентификация — это дополнительный уровень безопасности Apple ID, который гарантирует, что доступ к вашей учетной записи сможете получить только вы, даже если ваш пароль стал известен кому-то еще.

Как это работает

Благодаря двухфакторной аутентификации доступ к вашей учетной записи с доверенного устройства или на веб-сайте сможете получить только вы.

Поскольку для доступа к учетной записи при двухфакторной аутентификации недостаточно только знания пароля, безопасность вашего идентификатора Apple ID и хранимых на серверах Apple данных существенно возрастает.

После выполнения входа код подтверждения больше не будет запрашиваться на этом устройстве, пока не будет полностью выполнен выход, не будут стерты все данные на устройстве или пока не потребуется сменить пароль из соображений безопасности. При выполнении входа на веб-сайте можно указать, что браузер является доверенным, и в следующий раз при выполнении входа с этого компьютера код подтверждения не будет запрашиваться.

При выполнении входа на веб-сайте можно указать, что браузер является доверенным, и в следующий раз при выполнении входа с этого компьютера код подтверждения не будет запрашиваться.

Доверенные устройства

Доверенным устройством может быть iPhone, iPad или iPod touch с iOS 9 и более поздней версии либо компьютер Mac с OS X El Capitan и более поздней версии, на котором уже выполнен вход в учетную запись с использованием двухфакторной аутентификации. Это устройство, для которого нам известна его принадлежность вам и которое можно использовать для проверки личности путем отображения кода подтверждения Apple при входе с использованием другого устройства или браузера. Apple Watch с watchOS 6 или более поздней версии могут использоваться для получения кодов подтверждения при входе в систему с помощью идентификатора Apple ID, но они не могут выступать в качестве доверенного устройства для сброса пароля.

Доверенные номера телефонов

Доверенный номер телефона — это номер, который можно использовать для получения кодов подтверждения посредством текстовых сообщений или автоматических телефонных вызовов. Чтобы включить двухфакторную аутентификацию, необходимо подтвердить хотя бы один доверенный номер телефона.

Следует также рассмотреть вариант подтверждения дополнительного номера телефона, к которому вы можете получить доступ, — такого как домашний телефон или номер, используемый членом семьи или близким другом. Вы можете использовать этот номер, если у вас временно нет доступа к основному номеру или вашим устройствам.

Коды подтверждения

Настройка двухфакторной аутентификации для идентификатора Apple ID

Включение двухфакторной аутентификации на iPhone, iPad или iPod touch

- Выберите «Настройки» > [ваше имя] > «Пароль и безопасность».

- Нажмите «Включить двухфакторную аутентификацию».

- Коснитесь «Продолжить».

- Укажите номер телефона, на который необходимо получать коды подтверждения при входе в систему. Можно выбрать получение кодов в виде текстовых сообщений или автоматических телефонных вызовов.

- Нажмите «Далее».

- Введите код подтверждения, чтобы подтвердить номер телефона и включить двухфакторную аутентификацию.

Возможно, потребуется ответить на контрольные вопросы Apple ID.

Включение двухфакторной аутентификации на компьютере Mac

- Выберите меню Apple () > «Системные настройки», затем щелкните идентификатор Apple ID.

- Щелкните «Пароль и безопасность» (под своим именем).

- Рядом с пунктом «Двухфакторная аутентификация» нажмите «Включить».

Если установлена ОС macOS Mojave или более ранней версии:

- Перейдите в меню Apple > «Системные настройки», затем нажмите iCloud и выберите «Сведения об учетной записи».

- Щелкните значок «Безопасность».

- Щелкните «Включить двухфакторную аутентификацию».

Некоторые идентификаторы Apple ID, созданные в ОС iOS 10.3 или macOS 10.12.4 и более поздних версий, защищены двухфакторной аутентификацией по умолчанию. В этом случае двухфакторная аутентификация будет уже включена.

Переход на двухфакторную аутентификацию в Интернете

- Перейдите на веб-страницу appleid.apple.com, затем войдите в систему с помощью идентификатора Apple ID.

- Ответьте на контрольные вопросы и нажмите «Продолжить».

- Вы увидите предложение повысить уровень безопасности вашей учетной записи. Коснитесь «Продолжить».

- Нажмите «Повысить безопасность учетной записи».

- Укажите номер телефона, на который необходимо получать коды подтверждения при входе в систему. Можно выбрать получение кодов в виде текстовых сообщений или автоматических телефонных вызовов.

- Нажмите кнопку «Продолжить».

- Введите код подтверждения, чтобы подтвердить номер телефона и включить двухфакторную аутентификацию.

Если идентификатор Apple ID не защищен двухфакторной аутентификацией, некоторые сайты Apple могут попросить вас обновить учетную запись.

Что следует помнить при использовании двухфакторной аутентификации

Двухфакторная аутентификация значительно усиливает защиту Apple ID. После включения этой функции для выполнения входа в учетную запись потребуются пароль и доступ к доверенным устройствам или доверенному номеру телефона. Чтобы обеспечить максимальную защиту своей учетной записи и постоянный доступ, существует несколько простых рекомендаций, которым необходимо следовать:

- Запомните свой пароль Apple ID.

- Используйте код-пароли для всех своих устройств.

- Своевременно обновляйте доверенные номера телефонов.

- Обеспечивайте физическую безопасность доверенных устройств.

Управление учетной записью

Управление доверенными номерами телефонов

Для использования двухфакторной аутентификации потребуется наличие в базе данных хотя бы одного доверенного номера телефона, на который можно получать коды подтверждения. Следует также рассмотреть вариант подтверждения дополнительного доверенного номера телефона, помимо вашего собственного. Если ваш iPhone утерян или поврежден и при этом является вашим единственным доверенным устройством, вы не сможете получить коды подтверждения, необходимые для доступа к вашей учетной записи.

Обновление доверенного номера телефона на странице учетной записи Apple ID

- Перейдите на веб-страницу appleid.apple.com.

- Выполните вход с помощью идентификатора Apple ID.

- Перейдите в раздел «Безопасность» и нажмите «Изменить».

Если необходимо добавить номер телефона, нажмите «Добавить проверенный номер телефона» и введите номер телефона. Выберите способ подтверждения номера (текстовым сообщением или автоматическим телефонным вызовом) и нажмите «Продолжить». Чтобы удалить доверенный номер телефона, щелкните рядом с номером телефона, который необходимо удалить.

Обновление доверенного номера телефона через восстановление учетной записи

Просмотр доверенных устройств и управление ими

Просматривать список доверенных устройств и управлять ими можно на устройстве под управлением операционных систем iOS и macOS, а также в разделе «Устройства» страницы учетной записи Apple ID.

В iOS:

- Выберите «Настройки» > [ваше имя].

- Выберите устройство из списка.

Для macOS Catalina или более поздней версии:

- Выберите меню Apple () > «Системные настройки».

- Выберите «Apple ID».

- Выберите устройство на боковой панели.

В macOS Mojave или более ранней версии:

- Выберите меню Apple () > «Системные настройки».

- Выберите «iCloud», затем нажмите «Сведения об учетной записи».

- Перейдите на вкладку «Устройства».

- Выберите устройство из списка.

На веб-сайте:

- Перейдите на страницу своей учетной записи Apple ID.

- Выполните вход с помощью идентификатора Apple ID.

- Перейдите в раздел «Устройства».

В списке устройств перечислены устройства, для которых выполнен вход с помощью вашего Apple ID. Выберите устройство, чтобы просмотреть информацию о нем, такую как модель и серийный номер. Ниже вы можете увидеть другую полезную информацию, включая сведения о том, является ли устройство доверенным и может ли оно использоваться для получения кодов проверки Apple ID.

Вы также можете удалить доверенное устройство, выбрав «Удалить из учетной записи» в списке устройств. Удаление доверенного устройства приводит к прекращению отображения на нем кодов подтверждения и блокировке доступа с этого устройства в iCloud и другие службы Apple до тех пор, пока на нем не будет выполнен повторный вход с помощью двухфакторной аутентификации. Если необходимо найти устройство или удалить с него данные до того, как удалять его из списка доверенных устройств, можно использовать функцию «Найти iPhone».

Создание паролей для приложений

При использовании двухфакторной аутентификации для входа в учетную запись из приложений или служб сторонних разработчиков, например из приложений для работы с электронной почтой, контактами или календарями, которые разработаны не компанией Apple, потребуются особые пароли для этих приложений. Чтобы создать пароль для приложения, выполните следующие действия.

- Перейдите на страницу учетной записи Apple ID.

- Щелкните «Создать пароль» в разделе «Пароли приложений».

- Следуйте инструкциям на экране.

После создания пароля для приложения введите или вставьте его в поле ввода пароля в приложении обычным способом.

Часто задаваемые вопросы

Нужна помощь? Возможно, вы найдете ответы на свои вопросы ниже.

Что делать, если я не помню пароль?

Можно сбросить пароль или изменить его с доверенного устройства либо с использованием браузера, выполнив следующие действия.

На iPhone, iPad или iPod touch

- Выберите «Настройки» > [ваше имя].

- Нажмите «Пароль и безопасность» > «Сменить пароль».

- Введите новый пароль.

На компьютере Mac

- Выберите меню Apple > «Системные настройки», затем щелкните идентификатор Apple ID.

- Щелкните «Пароль и безопасность» и нажмите кнопку «Изменить пароль».

Если установлена ОС macOS Mojave или более ранней версии:

- Перейдите в меню Apple > «Системные настройки», затем щелкните значок iCloud.

- Выберите пункт «Учетная запись». Если необходимо ввести пароль Apple ID, щелкните «Забыли Apple ID или пароль?» и следуйте инструкциям на экране. Следующие действия можно пропустить.

- Выберите «Безопасность» > «Сбросить пароль». Перед сбросом пароля Apple ID введите пароль, который используется для разблокировки компьютера Mac.

На веб-сайте

Если у вас нет доступа к iPhone, iPad, iPod touch или компьютеру Mac, вы можете сбросить или изменить свой пароль на веб-сайте iforgot. apple.com.

apple.com.

Что делать, если у меня нет доступа к доверенному устройству или не был получен код подтверждения?

При выполнении входа, когда под рукой нет доверенного устройства, на котором отображается код подтверждения, код отправляется на доверенный номер телефона посредством текстового сообщения или автоматического телефонного вызова. Щелкните «Код не получен» на экране входа и выберите отправку кода на доверенный номер телефона. Также код можно получить непосредственно на доверенном устройстве в меню «Настройки». Узнайте, как получить код подтверждения.

Если на вашем iPhone установлена iOS 11.3 или более поздней версии, вам не придется постоянно вводить проверочный код. В некоторых случаях доверенный номер телефона будет подтверждаться на iPhone автоматически в фоновом режиме. Вам не придется совершать дополнительных действий, а учетная запись по-прежнему будет защищена с помощью двухфакторной аутентификации.

Как восстановить доступ к учетной записи, если не удается выполнить вход?

Если не удается выполнить вход в систему, получить доступ к доверенному устройству, сбросить пароль или получить коды подтверждения, можно запросить восстановление учетной записи, чтобы вновь получить к ней доступ. Восстановление учетной записи — это автоматический процесс, который поможет вам как можно быстрее получить доступ к учетной записи и предотвратить возможный доступ других пользователей якобы от вашего имени. Это может занять несколько дней — или больше — в зависимости от того, насколько точную информацию об учетной записи вы можете предоставить для подтверждения своей личности.

Если вы создали ключ восстановления, то сможете использовать его, чтобы снова получить доступ к своей учетной записи. Узнайте подробнее об использовании ключа восстановления.

Нужно ли теперь запоминать ответы на контрольные вопросы?

Нет. При использовании двухфакторной аутентификации вам не потребуется запоминать ответы на контрольные вопросы. Мы подтверждаем вашу личность исключительно с помощью вашего пароля и кодов подтверждения, отправленных на ваши доверенные устройства и номера телефона. После настройки двухфакторной аутентификации старые контрольные вопросы сохраняются в течение двух недель на случай, если вам потребуется вернуть старые настройки безопасности своей учетной записи. По истечении этого периода они будут удалены.

При использовании двухфакторной аутентификации вам не потребуется запоминать ответы на контрольные вопросы. Мы подтверждаем вашу личность исключительно с помощью вашего пароля и кодов подтверждения, отправленных на ваши доверенные устройства и номера телефона. После настройки двухфакторной аутентификации старые контрольные вопросы сохраняются в течение двух недель на случай, если вам потребуется вернуть старые настройки безопасности своей учетной записи. По истечении этого периода они будут удалены.

Может ли служба поддержки Apple помочь мне восстановить доступ к моей учетной записи?

Служба поддержки Apple может ответить на ваши вопросы о процессе восстановления учетной записи, но не может подтвердить вашу личность или ускорить процесс каким-либо образом.

Каковы системные требования для двухфакторной аутентификации?

Для оптимальной работы необходимо, чтобы все устройства, которые используются с идентификатором Apple ID, удовлетворяли следующим системным требованиям.

- iPhone, iPad или iPod touch с iOS 9 или более поздней версии

- Компьютер Mac с OS X El Capitan и iTunes 12.3 или более поздней версии

- Apple Watch с watchOS 2 или более поздней версии

- Apple TV HD с tvOS

- Компьютер с ОС Windows с установленными приложениями iCloud для Windows 5 и iTunes 12.3.3 или более поздней версии

Можно ли использовать двухфакторную аутентификацию с идентификатором Apple ID, созданным для ребенка?

Да. Для любого идентификатора Apple ID, который отвечает базовым системным требованиям, можно включить двухфакторную аутентификацию. Дополнительные сведения о том, кто может использовать двухфакторную аутентификацию, см. в этой статье.

Что делать, если я не узнаю местоположение, показанное в уведомлении о входе?

При выполнении входа на новом устройстве вы получаете на других доверенных устройствах уведомление, в котором отображается карта с приблизительным местоположением нового устройства. Это приблизительное местоположение, основанное на IP-адресе используемого в настоящий момент устройства, а не точное местоположение устройства. Показанное местоположение может отражать информацию о сети, к которой вы подключены, а не о физическом местоположении.

Это приблизительное местоположение, основанное на IP-адресе используемого в настоящий момент устройства, а не точное местоположение устройства. Показанное местоположение может отражать информацию о сети, к которой вы подключены, а не о физическом местоположении.

Если вы знаете, что являетесь тем самым пользователем, который пытается выполнить вход, но не узнаете показанное местоположение, вы можете нажать «Разрешить» и продолжить регистрацию. Однако если вы получите уведомление о том, что ваш идентификатор Apple ID используется для входа на новом устройстве, и это не вы, нажмите «Не разрешать», чтобы заблокировать попытку входа.

Что произойдет в случае использования двухфакторной аутентификации на устройстве с более ранними версиями программного обеспечения?

При использовании двухфакторной аутентификации на устройствах под управлением более ранних версий ОС (таких как Apple TV 2-го или 3-го поколения) во время выполнения входа может понадобиться добавить код подтверждения из шести цифр в конце пароля. Получите код подтверждения на доверенном устройстве под управлением iOS 9 или OS X El Capitan или их более поздних версий либо получите его на свой доверенный номер телефона. Затем введите пароль, добавив к нему код подтверждения из шести цифр непосредственно в поле пароля.

Получите код подтверждения на доверенном устройстве под управлением iOS 9 или OS X El Capitan или их более поздних версий либо получите его на свой доверенный номер телефона. Затем введите пароль, добавив к нему код подтверждения из шести цифр непосредственно в поле пароля.

Можно ли отключить двухфакторную аутентификацию после ее включения?

Если двухфакторная аутентификация уже используется, отключить ее невозможно. Для некоторых функций в последних версиях iOS и macOS этот дополнительный уровень безопасности, предназначенный для защиты ваших данных, обязателен. Если вы недавно обновили свою учетную запись, вы можете отменить регистрацию в течение двух недель после регистрации. Для этого откройте сообщение с подтверждением регистрации и перейдите по ссылке для возврата к предыдущим настройкам безопасности. Имейте в виду, что это делает вашу учетную запись менее защищенной, а функции, для которых требуется более высокий уровень безопасности, будут недоступны.

Это отличается от двухэтапной проверки Apple, использовавшейся раньше?

Да. Средства двухфакторной аутентификации встроены непосредственно в iOS, macOS, tvOS, watchOS и веб-сайты компании Apple. В ней используются другие методы подтверждения доверенных устройств и предоставления кодов подтверждения и оптимизируется работа в целом. Двухфакторная аутентификация необходима для использования определенных функций, требующих повышенной безопасности.

Если вы уже используете двухэтапную проверку и хотите перейти к использованию двухфакторной аутентификации, узнайте о том, как это сделать, ознакомившись с этой статьей. Если для вашей учетной записи нельзя включить двухфакторную аутентификацию, вы по-прежнему можете защищать свои данные с помощью двухэтапной проверки.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Дата публикации:

Что такое двухфакторная аутентификация и почему ее важно использовать

Взломать или забыть можно даже самый сложный пароль. Чтобы ваши данные не украли, в соцсетях, почте и любых других сервисах стоит использовать двухфакторную идентификацию или 2FA. Разбираемся, как ей пользоваться

Разбираемся, как ей пользоваться

Что такое двухфакторная аутентификация?

2FA, или двухфакторная аутентификация — это такой метод идентификации пользователя для входа в сервис, при котором нужно двумя разными способами подтвердить, что именно он — хозяин аккаунта. В некоторых сервисах, например, «ВКонтакте», она называется «подтверждение входа».

Эта функция серьезно повышает уровень безопасности. Злоумышленникам, которым по разным причинам могут пригодиться ваши данные, гораздо сложнее получить доступ одновременно к вашему паролю, а также телефону, электронной почте или другому методу аутентификации. Если использовать только пароль, то аккаунт остается уязвимым. Пароли легко утекают в Сеть, и далеко не всегда по вине пользователя.

Как можно подтвердить свою личность?

Большинство приложений и сервисов предлагают пользователю на выбор такие варианты двойной аутентификации:

- Ввести код, который пользователь получает в SMS или email, после того, как он ввел логин и пароль.

Это самый распространенный и простой способ, но у него есть свои недостатки: например, SMS с паролем могут перехватить через уязвимость в протоколе [1], через который они передаются.

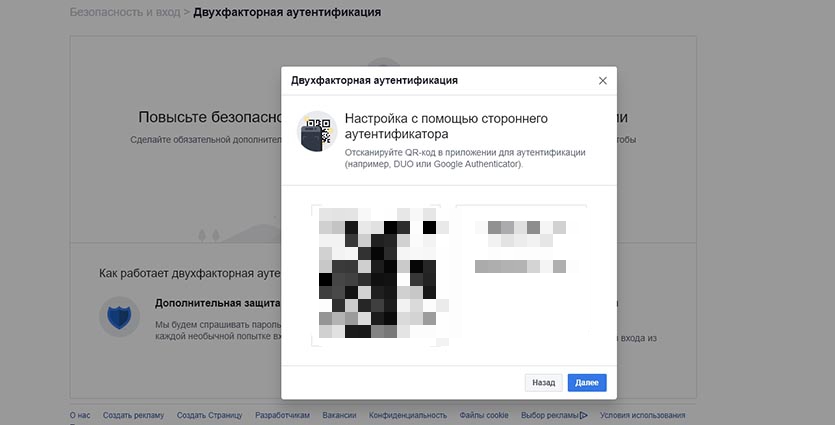

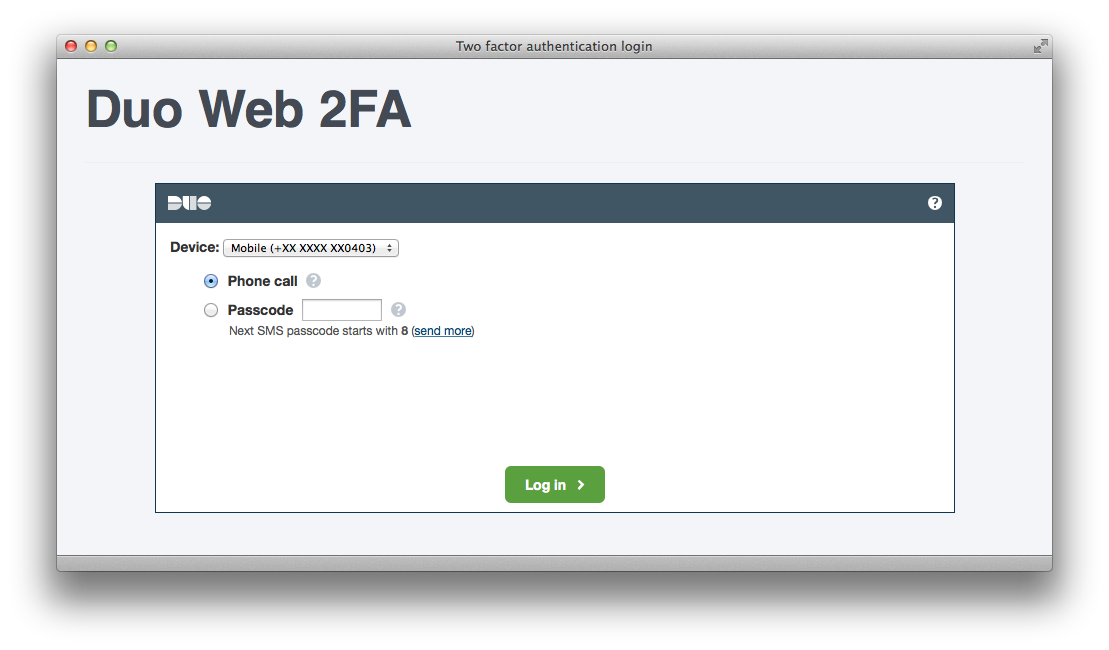

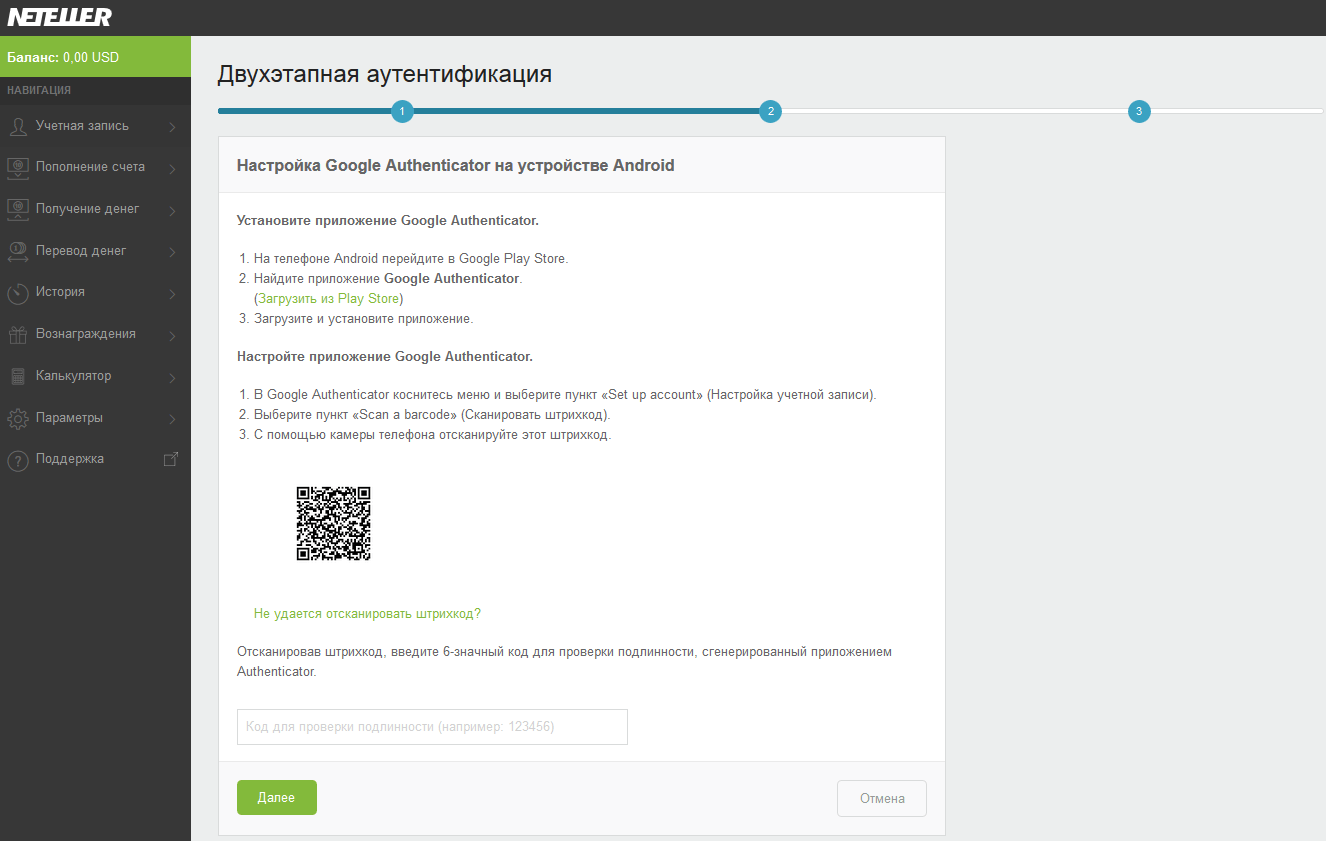

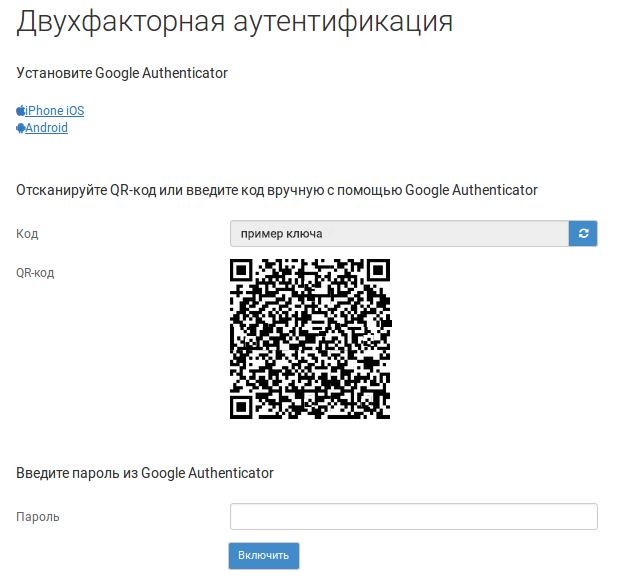

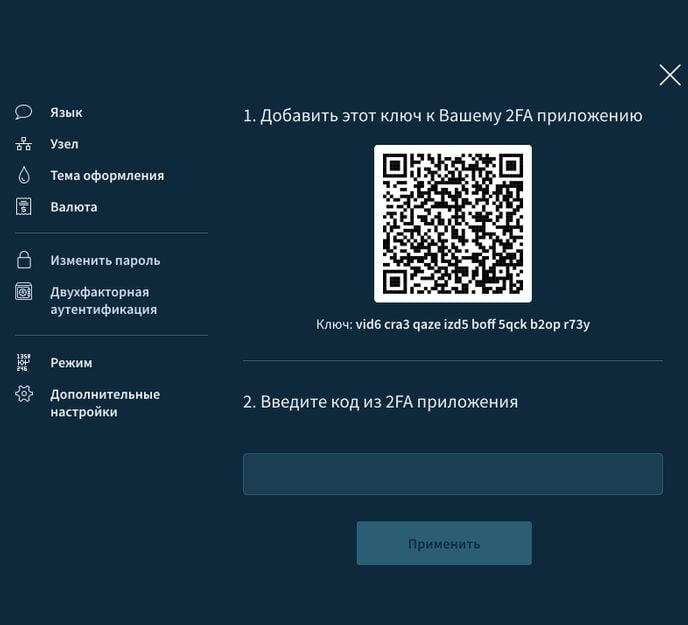

Это самый распространенный и простой способ, но у него есть свои недостатки: например, SMS с паролем могут перехватить через уязвимость в протоколе [1], через который они передаются. - Ввести код, который генерируется в отдельном приложении-аутентификаторе. Специалисты называют этот способ более надежным [2], к тому же он остается доступен пользователю, даже если у него нет мобильной связи. Чтобы им воспользоваться, нужно сначала установить одно из таких приложений (например, Google Authenticator, Twilio Authy, Duo Mobile, «Яндекс.Ключ»), а потом выбрать в меню нужного сервиса (например, Facebook) вариант двойной аутентификации через приложение. На экране появится QR-код, который нужно будет отсканировать через это приложение — и им сразу можно пользоваться.

- Многие сервисы (например, Facebook и «ВКонтакте») также генерируют для пользователя некоторое количество резервных кодов, которые он может использовать в случае, если у него не будет мобильной связи или он потеряет телефон.

Для этого нужно заранее распечатать или сохранить эти коды в надежном месте.

Для этого нужно заранее распечатать или сохранить эти коды в надежном месте.

Кроме того, есть еще несколько видов подтверждения входа, которые используют реже:

- Физический ключ безопасности: это устройство в виде USB-флэшки (для использования со смартфоном ее иногда оборудуют NFC и Bluetooth-интерфейсами) [2]. Такой ключ можно использовать для входа в те же соцсети, но столь серьезный подход, скорее, имеет смысл для хранения очень важных данных.

- Подтверждение личности с помощью биометрии. Этот способ пока не используется в широко распространенных сервисах типа соцсетей.

Гарантирует ли двухфакторная аутентификация абсолютную безопасность?

«В идеале второй фактор для входа должен приходить пользователю на другое устройство, не на то, с которого осуществляется вход в учетную запись, — говорит старший эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо. — Риск появляется при использовании одного и того же устройства и для входа в учетную запись, и для получения одноразового пароля. Если атакующие смогли заразить это устройство определенными видами троянцев, то считать одноразовый пароль защищенным больше не получится. Но по сравнению со сценарием, когда пользователь вовсе не включает двухфакторную аутентификацию, даже вариант с одним устройством выглядит несравненно лучше».

— Риск появляется при использовании одного и того же устройства и для входа в учетную запись, и для получения одноразового пароля. Если атакующие смогли заразить это устройство определенными видами троянцев, то считать одноразовый пароль защищенным больше не получится. Но по сравнению со сценарием, когда пользователь вовсе не включает двухфакторную аутентификацию, даже вариант с одним устройством выглядит несравненно лучше».

Что, если второе устройство потеряли?

Обычно сервисы всегда предусматривают некий альтернативный способ аутентификации. Но иногда пользователю в таких случаях приходится обратиться в службу поддержки.

Как и где стоит включить двухфакторную аутентификацию:

- «ВКонтакте»

- «Яндекс»

- Telegram

Как подключить двухфакторную аутентификацию во «ВКонтакте»

Зайдите в «Настройки» → Во вкладке «Безопасность» выберите «Подтверждение входа» → «Подключить». Дальше нужно будет ввести свой пароль, ввести последние цифры номера, с которого на ваш телефон поступит звонок, и функция подтверждения входа будет подключена. При желании можно выбрать аутентификацию через приложения для генерации кодов, а также распечатать или записать резервные коды.

Дальше нужно будет ввести свой пароль, ввести последние цифры номера, с которого на ваш телефон поступит звонок, и функция подтверждения входа будет подключена. При желании можно выбрать аутентификацию через приложения для генерации кодов, а также распечатать или записать резервные коды.

Зайдите в «Настройки» (в приложении они находятся в меню в нижней части экрана) → выберите «Управление аккаунтом VK Connect» → «Безопасность и вход» → «Подтверждение входа».

Далее, как и в полной версии, выбираете способ подтверждения входа и восстановления доступа.

Как подключить двухфакторную аутентификацию в Facebook

В меню (рядом со значком уведомлений) нужно выбрать «Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности». В разделе «Безопасность аккаунта» выбрать «Использовать двухфакторную аутентификацию». Далее нужно выбрать оптимальный способ идентификации, ввести код, полученный на мобильный телефон и — при желании — сохранить резервные коды.

В разделе «Безопасность аккаунта» выбрать «Использовать двухфакторную аутентификацию». Далее нужно выбрать оптимальный способ идентификации, ввести код, полученный на мобильный телефон и — при желании — сохранить резервные коды.

В приложении двухфакторная аутентификация подключается таким же образом.

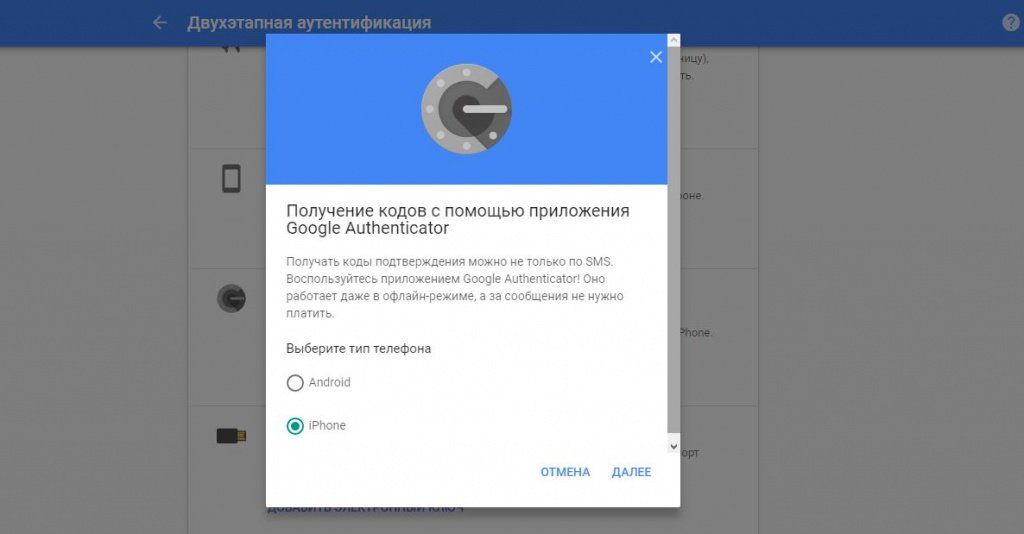

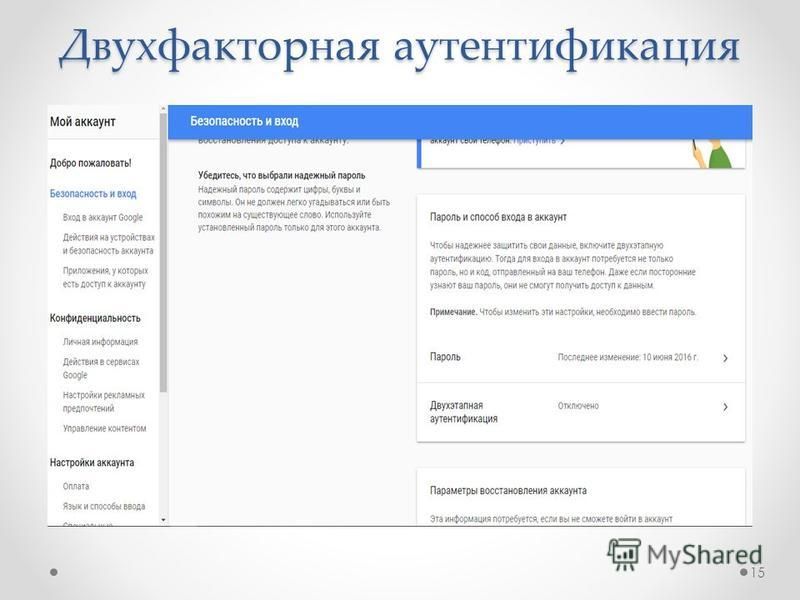

Как подключить двухфакторную аутентификацию в Google

Настроить подтверждение входа в почте и других сервисах Google можно на странице аккаунта. Процесс настройки здесь чуть сложнее, чем в других сервисах. В первую очередь нужно подтвердить, что это действительно ваш аккаунт, введя свой пароль и подтвердив вход (можно сделать это, просто нажав «да» на выбранном устройстве, либо выбрав другой способ).

Дальше необходимо выбрать способ, которым вы будете получать коды в дальнейшем: SMS, звонок, резервные коды.

Дальше нужно убедиться, что выбранный способ аутентификации работает.

Подтвердите, что вы действительно хотите подключить эту функцию.

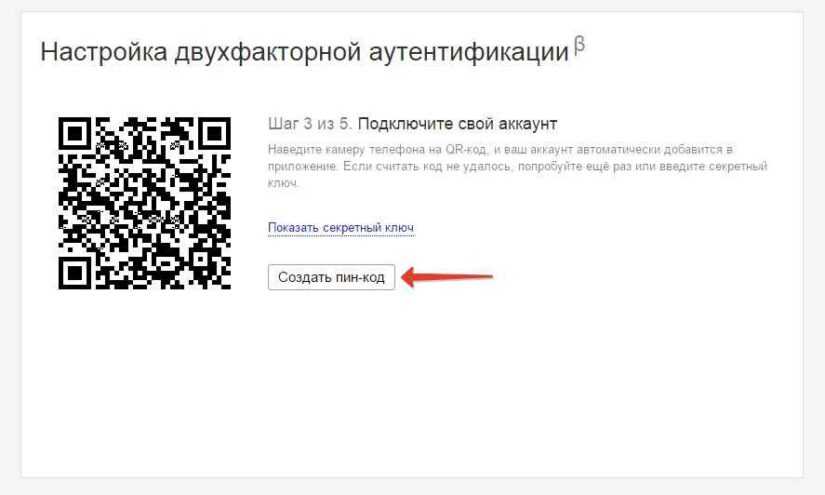

Как подключить двухфакторную аутентификацию в «Яндексе»

Чтобы подключить двухфакторную аутентификацию в сервисах «Яндекса», обязательно нужно приложение «Яндекс.Ключ». Это же приложение можно использовать для входа в любые другие сервисы, поддерживающие подтверждение входа через приложения-аутентификаторы.

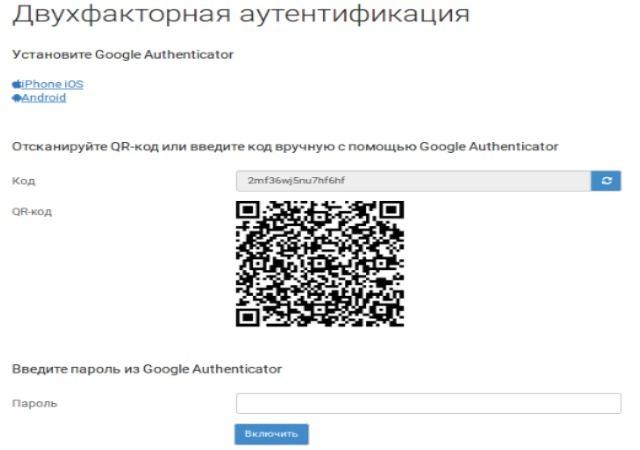

В первую очередь нужно зайти на эту страницу. Подтвердив номер телефона, нужно придумать PIN-код и скачать приложение «Яндекс.Ключ». Через приложение нужно будет сканировать QR-код. После этого в приложении появится первый из автоматически генерируемых кодов. Его нужно будет ввести на сайте, и новый способ аутентификации будет подключен.

Как подключить двухфакторную аутентификацию в Telegram

В Telegram двухэтапная аутентификация настраивается нестандартно: при входе с каждого нового устройства пользователю и так нужно вводить код, полученный в SMS. Поэтому второй этап аутентификации, который можно подключить — это как раз обычный пароль.

Нужно выбрать «Настройки» → «Конфиденциальность» → «Безопасность» → «Двухэтапная аутентификация».

Дальше вы придумываете новый пароль, подсказку к нему (при желании) и вводите свой адрес электронной почты, чтобы получить на нее код для подтверждения этой операции.

Как подключить двухфакторную аутентификацию в Instagram

Зайдите в меню, выберите «Настройки» → «Безопасность» → «Двухфакторная аутентификация». Затем нужно выбрать удобный способ и ввести полученный код.

Кроме того, двухэтапную аутентификацию можно подключить для Apple ID (здесь) и для сервисов Microsoft (здесь).

Другие статьи РБК Трендов про кибербезопасность

Help:Двухфакторная аутентификация — Meta

На этой странице описывается двухфакторная аутентификация в проектах фонда Викимедиа. Для документации по расширению, добавляющее эту функцию, см. mw:Extension:OATHAuth. mw:Extension:OATHAuth. |

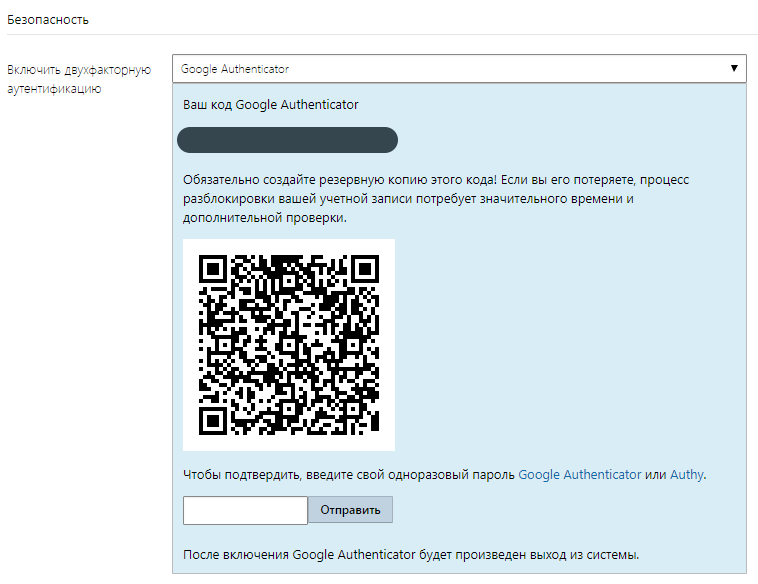

Внедрение в Викимедиа двухфакторной аутентификации (2FA) — это способ повысить безопасность вашей учетной записи. Если вы включите двухфакторную аутентификацию, каждый раз при входе в учетную запись у вас будет запрошен одноразовый шестизначный код аутентификации. Этот код предоставляется приложением на вашем смартфоне или другом устройстве аутентификации. Чтобы войти в учетную запись, вы должны знать свой пароль и иметь устройство аутентификации для генерации кода.

Учётные записи, затронутые этим механизмом

Двухфакторная аутентификация в проектах Викимедиа в настоящее время является экспериментальной и необязательной (с некоторыми исключениями). Для активации нужно разрешение (oathauth-enable), в настоящее время тестируется администраторами (а также участниками с правами администратора, такими как редакторы интерфейса), бюрократы, проверяющие участников, ревизоры, стюарды, редактирующими спам-фильтр и тестировщики двухфакторной аутентификации.

Возможность доступна также для учётных записей Wikitech, подключаемых по LDAP.

Обязательное использование для следующих групп

Включение двухфакторной аутентификации

- У вас должны быть права

(oathauth-enable) - У вас должен быть установлен клиент одноразового алгоритма паролей (Time-based One-time Password Algorithm, TOTP). Для большинства пользователей это будет приложение для телефона или планшета. Обыкновенно рекомендуемые приложения включают:

- см. в английской Википедии сравнение других клиентов

- Вы также можете использовать настольный клиент, такой как OATH Toolkit (Linux, macOS с помощью Homebrew), или WinAuth (Windows). Имейте в виду, что если вы входите в систему с компьютера, на котором генерируются коды TOTP, этот подход не защищает вашу учетную запись, если злоумышленник получает доступ к вашему компьютеру.

- Менеджеры паролей, такие как 1Password, LastPass и KeePass, также имеют тенденцию поддерживать или иметь плагины для поддержки TOTP.

Этот способ имеет те же ограничения, что и у способов выше, но, возможно, стоит его попробовать, если вы уже используете менеджер паролей для других вещей.

Этот способ имеет те же ограничения, что и у способов выше, но, возможно, стоит его попробовать, если вы уже используете менеджер паролей для других вещей.

- Перейдите на страницу Special:OATH в том проекте, где у вас есть соответствующие права доступа (см. выше) (эта ссылка доступна из ваших персональных настроек). (Для большинства участников это будет не здесь, не в Мета-вики.)

- Special:OATH представит вам QR-код, содержащий «Двухфакторное имя учетной записи» и «Двухфакторный секретный ключ». Это необходимо для соединения вашего клиента с сервером.

- Отсканируйте QR-код, или введите в свой клиент TOTP двухфакторное имя учётной записи и ключ.

- Чтобы завершить регистрацию, введите в окне OATH код аутентификации из своего клиента TOTP.

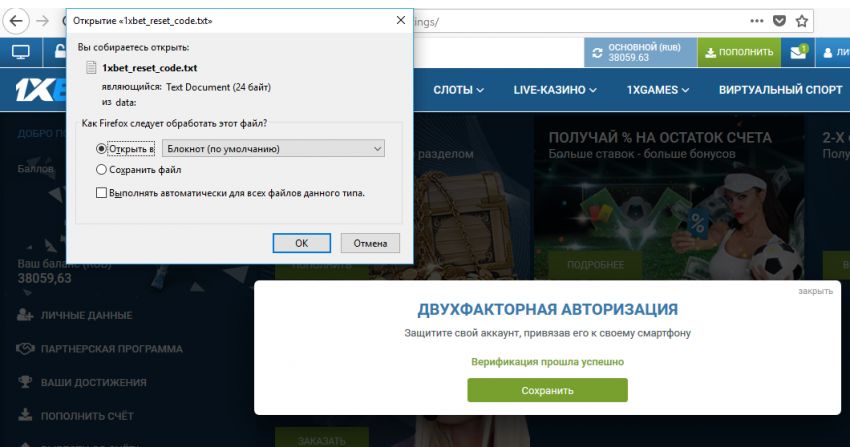

ВНИМАНИЕ: Вам также будет предоставлена серия из 10-и одноразовых скретч-кодов. Вы должны хранить копию этих кодов в тайне. Если вы утратите свой клиент TOTP или с ним возникнут проблемы, ваша учётная запись будет заблокирована, если у вас не будет доступа к этим кодам. Вы должны хранить копию этих кодов в тайне. Если вы утратите свой клиент TOTP или с ним возникнут проблемы, ваша учётная запись будет заблокирована, если у вас не будет доступа к этим кодам. |

Вход

- Укажите имя своей учётной записи и пароль, затем нажмите кнопку входа.

- Введите одноразовый шестизначный код аутентификации, предоставленный вашим клиентом TOTP. Примечание: Этот код меняется примерно каждые 30 секунд.

Оставаться в системе

Если вы выберете при входе на сайт эту опцию, вам в дальнейшем не нужно будет вводить код аутентификации при использовании того же браузера. Такие действия, как выход из учётной записи или очистка кеша браузера, потребуют кода при следующем входе в систему.

Некоторые действия, связанные с безопасностью, такие как изменение адреса электронной почты или пароля, могут потребовать повторной аутентификации с кодом, даже если вы выбрали опцию «Оставаться в системе».

Доступ к API

Двухфакторная аутентификация не используется при использовании OAuth или для паролей ботов для входа с помощью API.

Вы можете использовать OAuth или пароли ботов, чтобы ограничить сеансы API конкретными действиями, в то же время используя двухфакторную аутентификацию для защиты своего полного доступа. Обратите внимание: OAuth и пароли ботов нельзя использовать для интерактивного входа в веб-сайт, только через API.

Для примера, такие инструменты, как AutoWikiBrowser (AWB), пока не поддерживает двухфакторную аутентификацию, но может использовать пароли ботов.

Отключение двухфакторной аутентификации

Запрос на отключение| If you already have 2FA enabled, removing the permission that allows you to enroll 2FA WILL NOT disable 2FA. You need to follow the process below to disable it. |

- Перейдите на Special:OATH или к своим персональным настройкам. Если вы больше не состоите в группах, которые имеют доступ к двухфакторной аутентификации, вы всё равно можете отключить её на Special:OATH.

- На странице отключения двухфакторной аутентификации для завершения процесса используйте устройство аутентификации для генерации кода.

Скрэтч-коды

Пример скрэтч кодовПри активации двухфакторной аутентификации вам будет предоставлен список из десяти одноразовых скрэтч-кодов. Пожалуйста, распечатайте эти коды и храните их в надежном месте, так как вам, возможно, понадобится их использовать, если вы потеряете доступ к вашему устройству двухфакторной аутентификации. Важно отметить, что каждый из этих кодов является одноразовым; он может использоваться только один раз. После использования одного из них, вы можете пометить его как использованный. Чтобы создать новый набор кодов, вам необходимо отключить и повторно активировать двухфакторную аутентификацию.

Отключение двухфакторной аутентификации без устройства аутентификации

Для этого потребуется два скрэтч-кода: один для входа в учётную запись, а другой — для отключения. Если вам когда-либо понадобится использовать любой из ваших скрэтч-кодов, рекомендуется как можно скорее отключить и снова включить двухфакторную аутентификацию для создания нового набора кодов.

Если вам когда-либо понадобится использовать любой из ваших скрэтч-кодов, рекомендуется как можно скорее отключить и снова включить двухфакторную аутентификацию для создания нового набора кодов.

Восстановление с утраченного или сломанного устройства аутентификации

Если у вас есть устройство двухфакторной аутентификации, которое просто перестало генерировать правильные коды, убедитесь, что его часы достаточно точны. Известно, что основанный на времени OTP в наших вики не работает с разницей 2 минуты.

Вам потребуется доступ к скрэтч-кодам, которые вам предоставили при активации двухфакторной аутентификации, чтобы отключить двухфакторную аутентификацию. Для этого вам потребуется использовать до двух скрэтч-кодов:

- Вы должны быть авторизованны. Если вы ещё не вошли в систему, для этого потребуется использовать скрэтч код.

- Посетите Special:OATH и используйте любой скрэтч код для отключения двухфакторной аутентификации.

If you don’t have enough scratch codes, you may contact Trust and Safety at cawikimedia. org to request removal of 2FA from your account (please send an email using your registered email address of your wiki account). You should also create a task on Phabricator if you still have access to it. Please note, 2FA removal by staff is not always granted.

org to request removal of 2FA from your account (please send an email using your registered email address of your wiki account). You should also create a task on Phabricator if you still have access to it. Please note, 2FA removal by staff is not always granted.

See wikitech:Password and 2FA reset#For users for instructions on requesting 2FA removal for your Developer account.

Web Authentication Method

Please note, most of the directions on this page are specific to the TOTP method. The WebAuthn method is more experimental and currently has no recovery options (c.f. phab:T244348).

См. также

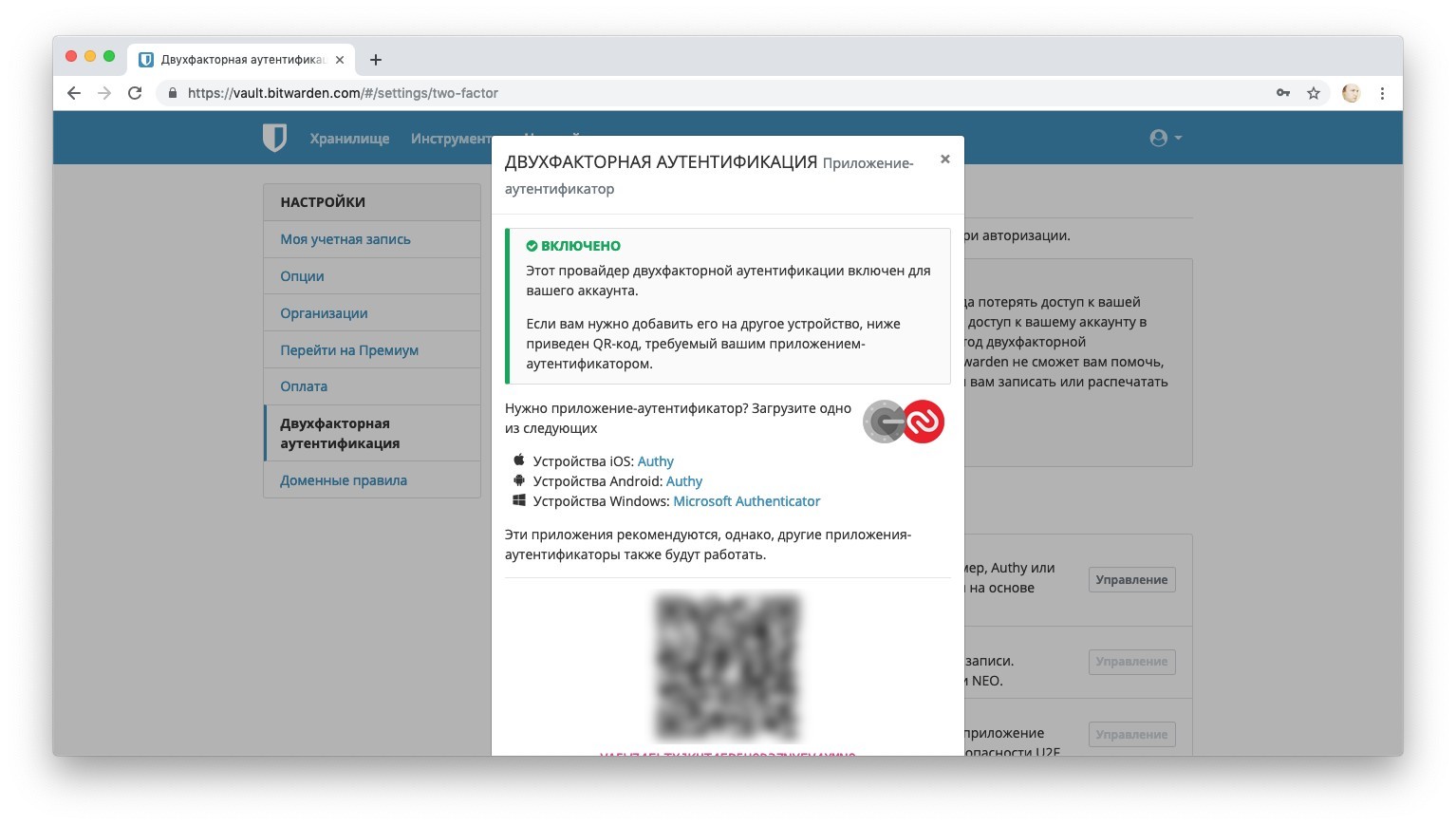

Двухфакторная аутентификация для аккаунта 1Password

Узнайте, как настроить двухфакторную аутентификацию и управлять авторизованными устройствами.Приложение-аутентификатор

Прежде, чем вы сможете использовать двухфакторную аутентификацию с аккаунтом 1Password, вам понадобится установить приложение-аутентификатор на своё мобильное устройство:

Несмотря на то, что 1Password может быть использован для хранения одноразовых паролей для других сервисов, где у вас включена двухфакторная аутентификация, важно использовать другое приложение-аутентификатор для хранения кодов аутентификации для аккаунта 1Password. Хранить их в 1Password было бы равнозначно хранению ключа от сейфа в самом сейфе.

Хранить их в 1Password было бы равнозначно хранению ключа от сейфа в самом сейфе.

Настройка двухфакторной аутентификации

Для включения двухфакторной аутентификации:

- Войдите в свой аккаунт на сайте 1Password.com в браузере.

- Нажмите на своё имя в правом верхнем углу и выберите «Мой профиль».

- Выберите «Дополнительные действия» > «Управление двухфакторной аутентификацией».

- Нажмите на «Включить приложение». Вы увидите квадратный QR-код.

Чтобы сохранить резервную копию кода двухфакторной аутентификации, запишите 16-значный секрет, который отображается рядом с QR-кодом. Храните его в безопасном месте, там же, где вы храните свой паспорт или экстренный набор.

- На мобильном устройстве откройте приложение-аутентификатор и используйте его для сканирования QR-кода. После этого вы увидите шестизначный код аутентификации.

- На сайте 1Password.com нажмите «Далее». Введите этот шестизначный код аутентификации и нажмите «Подтвердить».

После этого аккаунт 1Password будет защищён двухфакторной аутентификацией. Теперь, для использования аккаунта на других устройствах или для входа в аккаунт на новых устройствах, вам понадобится ввести шестизначный код аутентификации из приложения-аутентификатора.

Просмотр и управление авторизованными устройствами

Чтобы увидеть списсок авторизованных устройств, войдите в аккаунт на сайте 1Password.com, затем нажмите на своё имя в правом верхнем углу и выберите «Мой профиль».

Для управления авторизованным устройством, нажмите на иконку рядом с ним. Доступны следующие действия:

- Деавторизовать устройство: Ваш аккаунт будет удалён с этого устройства.

- Запросить 2FA при следующем входе: Ваш аккаунт останется на этом устройстве, но изменения, которые вы сделаете на других устройствах не будут на нём отображены, пока вы не авторизуете его снова с помощью второго фактора.

Управление двухфакторной аутентификацией для команды

С 1Password Business, вы можете управлять двухфакторной аутентификацией для команды, если:

Для управления двухфакторной аутентификацией для команды, нажмите «Безопасность» в боковом меню и выберите «Двухфакторная аутентификация». После этого вы можете:

После этого вы можете:

- Разрешить физические ключи безопасности вдобавок к приложению-аутентификатору.

- Принудительно требовать использование двухфакторной аутентификации для всех участников своей команды.*

- Использовать Duo, сторонний сервис аутентификации, который будет требоваться автоматически.

- Отключить двухфакторную аутентификацию полностью.

* Для принудительного требования двухфакторной аутентификации ваша политика мастер-паролей должна быть установлена на «Сильный». Членам команды потребуется настроить двухэтапную аутентификацию после регистрации, входа или разблокировки 1Password. Как создать отчёт об использовании двухфакторной аутентификации в команде.

Помощь

Двухфакторная аутентификация требует наличия аккаунта 1Password и версии приложения 1Password 7 или выше (или 1Password 6.8 и выше для Mac).

Если вы потеряли доступ к приложению-аутентификатору

Если доступ к приложению-аутентификатору утерян, вы не сможете войти в аккаунт 1Password на новых устройствах до тех пор, пока не отключите двухфакторную аутентификацию.

Для отключения двухфакторной аутентификации, войдите в аккаунт на сайте 1Password.com в авторизованном браузере или разблокируйте приложение 1Password на авторизованном устройстве:

Сайт 1Password.com

- Нажмите на своё имя в правом верхнем углу и выберите «Мой профиль».

- Выберите «Дополнительные действия» > «Управление двухфакторной аутентификацией».

- Нажмите на «Отключить двухфакторную аутентификацию», затем введите свой мастер-пароль.

Mac

Перейдите в 1Password > «Настройки» > «Аккаунты». Нажмите на свой аккаунт и выберите «Отключить двухфакторную аутентификацию».

iOS и Android

Перейдите в Настройки > Аккаунты 1Password. Нажмите на свой аккаунт, а затеем выберите «Отключить двухфакторную аутентификацию».

Windows

Перейдите в Аккаунты и выберите свой аккаунт. Затем нажмите на «Отключить двухфакторную аутентификацию».

Если у вас нет доступа к авторизованному браузеру или устройству, попросите администратора о восстановлении аккаунта.

Если команда использует Duo

Если команда использует Duo, вы не увидите опцию для включения двухфакторной аутентификации, потому что Duo уже обеспечивает многофакторную аутентификацию для всех участников команды.

Если 1Password не принимает коды аутентификации

Убедитесь, что у вас установлены правильные настройки даты и времени на Mac , iOS , Windows и Android .

Published:

Warframe: 2FA-FAQ

Часто задаваемые вопросы о двухфакторной аутентификации TennoGuard

Что такое двухфакторная аутентификация (2FA) TennoGuard?

Эта функция обеспечивает дополнительный уровень безопасности вашей учетной записи Warframe на ПК и помогает предотвратить несанкционированный доступ.

Как это работает?

При первом входе в систему после активации, Warframe генерирует и отправляет вам по электронной почте код, который вам нужно будет ввести перед входом в систему. Код меняется каждые несколько минут и может быть использован только один раз. Этот процесс необходимо будет повторить при первом входе в Warframe на каждом компьютере, на котором вы играете. Поэтому очень важно, чтобы вы использовали действительный и заслуживающий доверия адрес электронной почты. Также имейте в виду, что будущие изменения электронной почты можно будет вносить, только пока у вас есть доступ к своему адресу электронной почты.

Код меняется каждые несколько минут и может быть использован только один раз. Этот процесс необходимо будет повторить при первом входе в Warframe на каждом компьютере, на котором вы играете. Поэтому очень важно, чтобы вы использовали действительный и заслуживающий доверия адрес электронной почты. Также имейте в виду, что будущие изменения электронной почты можно будет вносить, только пока у вас есть доступ к своему адресу электронной почты.

Каковы преимущества включения TennoGuard 2FA?

Помимо повышения безопасности доступа к вашей учетной записи на ПК, включение TennoGuard необходимо для обмена внутриигровыми предметами с другими Тэнно в Warframe! Вы можете самостоятельно изменить адрес электронной почты, связанный с вашей учетной записью, на странице управления учетной записью.

Почему для торговли требуется активация TennoGuard 2FA?

Это необходимо для защиты обеих сторон от потерь в ситуациях, когда злоумышленник получает контроль над аккаунтом. Когда у обоих игроков включена двухфакторная аутентификация TennoGuard, это помогает гарантировать, что торгующие лица являются законными владельцами аккаунтов, торгующими своими собственными предметами.

Когда у обоих игроков включена двухфакторная аутентификация TennoGuard, это помогает гарантировать, что торгующие лица являются законными владельцами аккаунтов, торгующими своими собственными предметами.

Что я получу за включение TennoGuard 2FA?

Как только в вашем аккаунте будет включена двухфакторная аутентификация TennoGuard, вы получите бесплатное украшение! Эфемера «Путь Фейри» будет отправлена на ваш внутриигровой почтовый ящик через сообщение Ордиса. Вы можете перейти на вкладку «Внешний вид» внутриигрового арсенала и выбрать опцию «Аксессуары», чтобы оснастить его и любоваться, как ваш Варфрейм оставляет за собой след из светлячков и листьев.

Если у меня двухфакторная аутентификация TennoGuard уже активирована, получу ли я эфемеру «Путь Фейри»?

Да! Если у вас уже включена двухфакторная аутентификация TennoGuard, вам достаточно войти в игру для получения входящего сообщения от Ордиcа, содержащее эфемеру «Путь Фейри».

Как я могу включить двухфакторную аутентификацию TennoGuard для моего аккаунта на ПК?

ПОЖАЛУЙСТА, ОБРАТИТЕ ВНИМАНИЕ: Перед включением TennoGuard 2FA убедитесь, что у вас есть доступ к электронной почте, связанной с вашей учетной записью Warframe на ПК.

Если у вас больше нет доступа к электронной почте, связанной с вашей учетной записью Warframe на ПК, отправьте заявку на адрес support.warframe.com Служба поддержки поможет включить TennoGuard 2FA после смены адреса электронной почты.

Выполните следующие действия, чтобы включить TennoGuard 2FA:• Войдите в свою учетную запись ПК на веб-сайте Warframe и перейдите на страницу Управление учетной записью.

• На странице управления учетной записью вы увидите опцию «Включить TennoGuard 2FA»

• Вы получите электронное письмо со ссылкой для подтверждения. Щелкните ссылку, и все готово!

Узнайте о других способах защиты учетной записи здесь.

Могу ли я получить эфемеру «Путь Фейри» на PlayStation, Xbox и Nintendo Switch?

Эфемера «Путь Фейри» доступна для наших Тэнно на консолях через предложения Баро Ки’Тиира во время его посещений Реле.

Могу ли я включить 2FA в моей учетной записи PlayStation, Xbox и Nintendo Switch?

Каждая платформа предлагает свой вариант 2FA. Узнайте больше о том, как включить на каждой консоли здесь.

Использование двухфакторной проверки подлинности в учетной записи Майкрософт

Знаете ли вы, что можно повысить безопасность учетной записи, удалив пароль и выполняя вход без пароля? Как отказаться от паролей с помощью учетной записи Майкрософт.

Сведения о двухфакторной проверке подлинности

Что такое двухфакторная проверка подлинности?

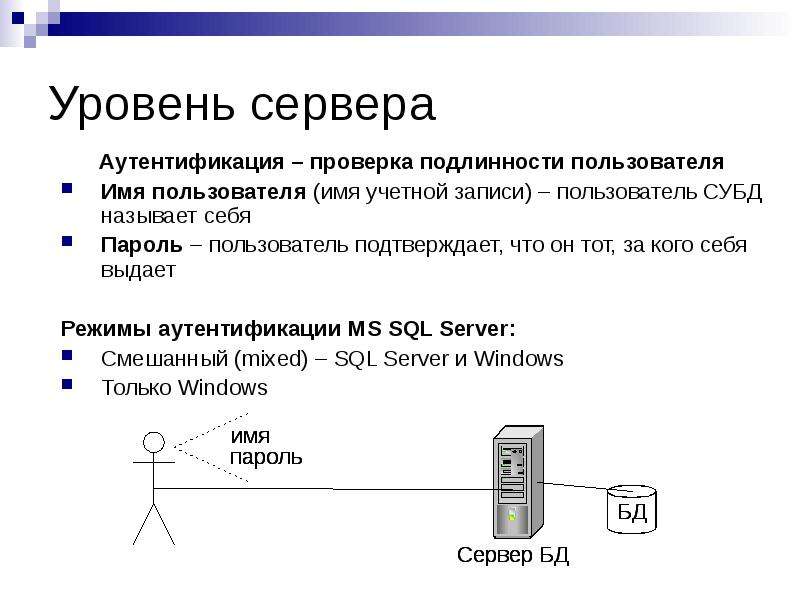

Двухфакторная проверка подлинности помогает обеспечить защиту, усложняя вход в вашу учетную запись Майкрософт для другого пользователя. Она использует две различные формы идентификации: пароль и способ связи (также известный как сведения безопасности). Даже если кто-то другой узнает ваш пароль, он не сможет войти, если не имеет доступа к сведениям безопасности. Вот почему также важно использовать различные пароли для всех своих учетных записей.

Вот почему также важно использовать различные пароли для всех своих учетных записей.

Важно: Если двухфакторная проверка подлинности включена, вам всегда будут нужны две формы идентификации. Это означает, что если вы забыли свой пароль, вам потребуется два способа связи. Если вы потеряли свой способ связи, вы не сможете получить доступ к своей учетной записи только с помощью пароля. Для восстановления доступа может потребоваться до 30 дней. Вы даже можете потерять доступ к учетной записи. Поэтому мы настоятельно рекомендуем хранить три элемента сведений безопасности для вашей учетной записи на всякий случай.

Что происходит, когда вы включаете двухфакторную проверку подлинности

Если включить двухфакторную проверку, вы будете получать код безопасности по электронной почте, телефону или в приложении для проверки подлинности каждый раз при входе с недоверенного устройства. Если двухфакторная проверка подлинности отключена, вам придется лишь периодически подтверждать свою личность с помощью кодов безопасности в случаях, если безопасность вашей учетной записи находится под угрозой.

Если двухфакторная проверка подлинности отключена, вам придется лишь периодически подтверждать свою личность с помощью кодов безопасности в случаях, если безопасность вашей учетной записи находится под угрозой.

Необходимые настройки

Двухфакторная проверка подлинности начинается с ввода адреса электронной почты (мы рекомендуем применять два адреса электронной почты: стандартный и резервный), номера телефона или запуска приложения проверки подлинности. Если вы начнете входить в систему с нового устройства или из нового местоположения, мы отправим вам защитный код, который необходимо ввести на странице входа. Дополнительные сведения о приложении проверки подлинности см. в разделе Использование приложения Microsoft Authenticator.

Включение и выключение двухфакторной проверки подлинности

-

Откройте страницу Основные сведения о безопасности и выполните вход с помощью учетной записи Майкрософт.

-

Выберите Расширенные параметры безопасности.

-

В разделе Двухшаговая проверка выберите Настройка двухшаговой проверки, чтобы включить ее, или Выключение двухшаговой проверки, чтобы выключить ее.

-

Следуйте инструкциям.

Примечание: В ходе настройки этой учетной записи вам будет предоставлен QR-код для его сканирования с помощью вашего устройства. Это один из способов убедиться в том, что вы физически владеете устройством, на которое вы устанавливаете приложение Authenticator.

Сброс пароля при включенной двухфакторной проверке подлинности

Если вы забыли пароль, когда двухфакторная проверка подлинности включена для вашей учетной записи, вы можете сбросить его при наличии у вас двух способов связи с вами. Например, это могут быть запасной контактный адрес электронной почты или номера телефонов, которые вы использовали при включении двухфакторной проверки подлинности.

Например, это могут быть запасной контактный адрес электронной почты или номера телефонов, которые вы использовали при включении двухфакторной проверки подлинности.

В зависимости от того, какие сведения безопасности добавлены в учетную запись, может потребоваться ввести код безопасности из приложения проверки подлинности и ввести код, отправленный на резервный электронный адрес.

Чтобы сбросить пароль, выполните действия, приведенные в разделе Как сбросить пароль учетной записи Майкрософт. Вместо одного кода безопасности для подтверждения вашей личности вы получите два.

Если вы ищете сведения об изменении, удалении или обновлении дополнительного электронного адреса или номера телефона, на которые вы получаете коды безопасности, выполните шаги, описанные либо в разделе Сведения о безопасности и коды проверки, либо в разделе Замена сведений о безопасности в своей учетной записи Майкрософт.

Если невозможно использовать коды безопасности, используйте пароли приложений

Некоторые приложения (например, почтовые клиенты на некоторых телефонах) или устройства (например, Xbox 360) не могут использовать стандартные коды безопасности. Если после включения двухфакторной проверки подлинности в приложении или на устройстве отображается сообщение о неправильном пароле, но вы уверены, что пароль был введен правильно, это означает, что для входа нужен пароль приложения или устройства.

Если после включения двухфакторной проверки подлинности в приложении или на устройстве отображается сообщение о неправильном пароле, но вы уверены, что пароль был введен правильно, это означает, что для входа нужен пароль приложения или устройства.

Пароли приложений доступны, только если вы используете двухфакторную проверку подлинности. Если двухфакторная проверка подлинности не включена, вы не увидите раздел Пароли приложений на странице Дополнительные параметры безопасности.

Узнайте, как создавать и использовать пароли приложений в разделе Пароли приложений и двухфакторная проверка подлинности.

Что такое двухфакторная аутентификация (2FA)?

А почему пароли недостаточно хороши? Прежде чем ответить на вопрос «что такое двухфакторная аутентификация» или «что такое двухфакторная аутентификация», давайте рассмотрим, почему так важно сделать все возможное для повышения безопасности вашей учетной записи в Интернете. Поскольку большая часть нашей жизни происходит на мобильных устройствах и ноутбуках, неудивительно, что наши цифровые учетные записи стали магнитом для преступников. Вредоносные атаки на правительства, компании и отдельных лиц становятся все более распространенными.И нет никаких признаков того, что взломы, утечки данных и другие формы киберпреступности замедляются!

Поскольку большая часть нашей жизни происходит на мобильных устройствах и ноутбуках, неудивительно, что наши цифровые учетные записи стали магнитом для преступников. Вредоносные атаки на правительства, компании и отдельных лиц становятся все более распространенными.И нет никаких признаков того, что взломы, утечки данных и другие формы киберпреступности замедляются!

К счастью, предприятиям легко добавить дополнительный уровень защиты к учетным записям пользователей в форме двухфакторной аутентификации, также обычно называемой 2FA.

————————————————————————————————————————————————-

ВЫ, РАЗРАБОТЧИК, ЗАИНТЕРЕСОВАНЫ В ДОБАВЛЕНИИ 2FA К ВАШЕМУ ПРИЛОЖЕНИЮ? ПОСМОТРЕТЬ API И РУКОВОДСТВО TWILIO————————————————————————————————————————————————-

Рост киберпреступности требует большей безопасности с 2FA

В последние годы мы стали свидетелями значительного увеличения количества веб-сайтов, теряющих личные данные своих пользователей. По мере того как киберпреступность становится все более изощренной, компании обнаруживают, что их старые системы безопасности не подходят для современных угроз и атак. Иногда их раскрывает простая человеческая ошибка. И не только доверие пользователей может быть подорвано. Все типы организаций — глобальные компании, малые предприятия, стартапы и даже некоммерческие организации — могут понести серьезные финансовые и репутационные потери.

По мере того как киберпреступность становится все более изощренной, компании обнаруживают, что их старые системы безопасности не подходят для современных угроз и атак. Иногда их раскрывает простая человеческая ошибка. И не только доверие пользователей может быть подорвано. Все типы организаций — глобальные компании, малые предприятия, стартапы и даже некоммерческие организации — могут понести серьезные финансовые и репутационные потери.

Для потребителей последствия целенаправленного взлома или кражи личных данных могут быть разрушительными. Украденные учетные данные используются для защиты поддельных кредитных карт и финансирования покупок, что может повредить кредитному рейтингу жертвы.И все банковские и криптовалютные счета могут быть опустошены в одночасье. Недавнее исследование показало, что в 2016 году более 16 миллиардов долларов было получено от 15,4 миллионов потребителей в США. Что еще более невероятно, только за последние шесть лет воры украли более 107 миллиардов долларов.

Очевидно, что онлайн-сайты и приложения должны обеспечивать более строгую безопасность. И, по возможности, потребители должны иметь привычку защищать себя чем-то более надежным, чем просто пароль. Для многих этот дополнительный уровень безопасности — это двухфакторная аутентификация.

Пароли: исторически плохие, но все еще используются

Как и когда пароли стали настолько уязвимыми? Еще в 1961 году Массачусетский технологический институт разработал Совместимую систему разделения времени (CTSS). Чтобы убедиться, что все имеют равные возможности использовать компьютер, Массачусетский технологический институт потребовал, чтобы все студенты входили в систему с надежным паролем. Вскоре студенты поняли, что могут взломать систему, распечатать пароли и потратить больше компьютерного времени.

Несмотря на это и на то, что существуют гораздо более безопасные альтернативы, имена пользователей и пароли остаются наиболее распространенной формой аутентификации пользователей. Общее эмпирическое правило состоит в том, что пароль должен быть известен только вам, в то время как его трудно угадать кому-либо еще. И хотя использование паролей лучше, чем отсутствие защиты вообще, они не являются надежными. Вот почему:

Общее эмпирическое правило состоит в том, что пароль должен быть известен только вам, в то время как его трудно угадать кому-либо еще. И хотя использование паролей лучше, чем отсутствие защиты вообще, они не являются надежными. Вот почему:

- У людей паршивая память. В недавнем отчете было рассмотрено более 1,4 миллиарда украденных паролей и выяснилось, что большинство из них были поразительно простыми. Среди худших — «111111», «123456», «123456789», «qwerty» и «пароль». Хотя их легко запомнить, любой порядочный хакер может взломать эти простые пароли в кратчайшие сроки.

- Слишком много учетных записей: По мере того, как пользователи привыкают делать все в сети, они открывают все больше и больше учетных записей. Это в конечном итоге создает слишком много паролей для запоминания и открывает путь к опасной привычке: повторному использованию паролей. Вот почему хакерам нравится эта тенденция: для взлома программного обеспечения требуется всего несколько секунд, чтобы проверить тысячи украденных учетных данных на популярных интернет-банках и сайтах покупок.

Если повторно использовать пару имени пользователя и пароля, весьма вероятно, что это откроет множество других прибыльных учетных записей.

Если повторно использовать пару имени пользователя и пароля, весьма вероятно, что это откроет множество других прибыльных учетных записей. - Усталость от безопасности начинается: Чтобы защитить себя, некоторые потребители пытаются усложнить задачу злоумышленникам, создавая более сложные пароли и парольные фразы. Но с таким количеством утечек данных, наводняющих темную сеть пользовательской информацией, многие просто сдаются и возвращаются к использованию слабых паролей для нескольких учетных записей.

2FA В помощь

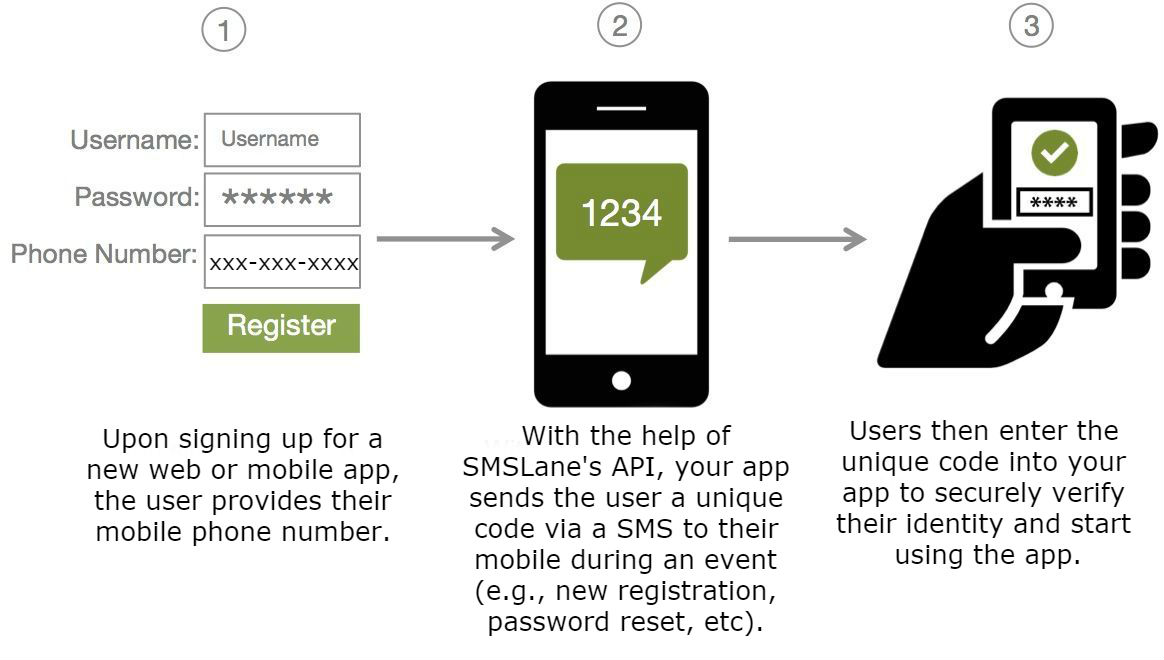

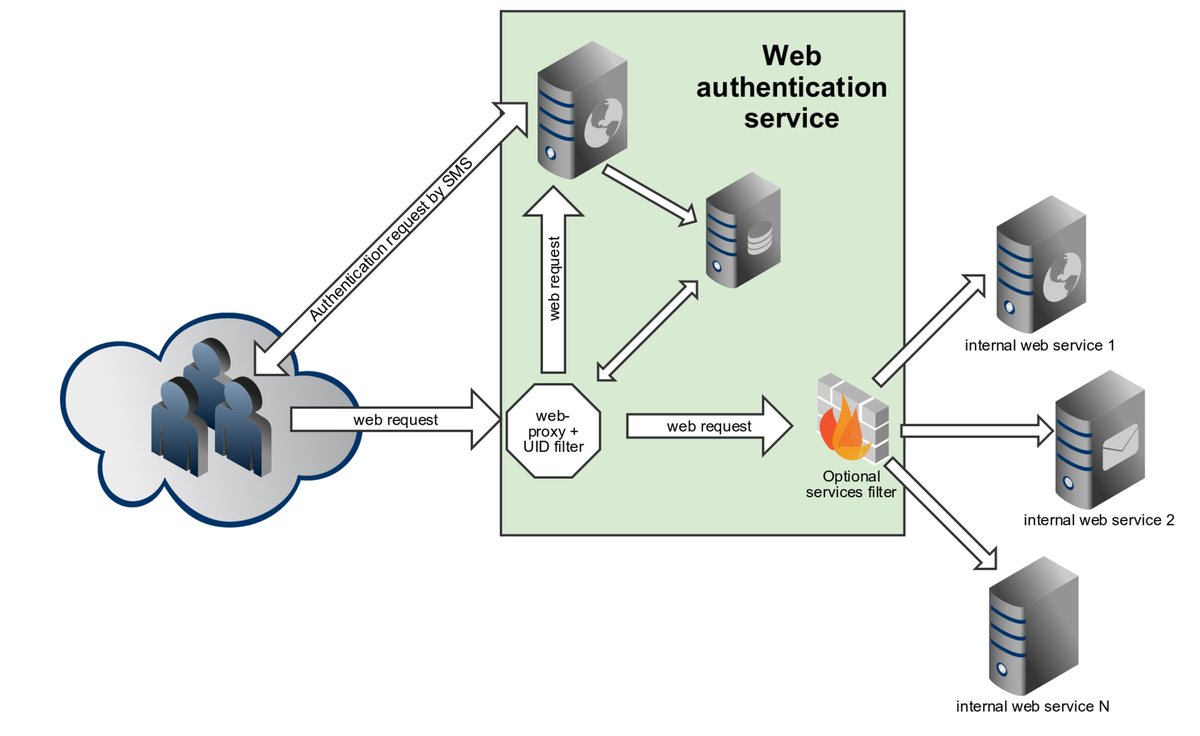

2FA — это дополнительный уровень безопасности, позволяющий убедиться, что люди, пытающиеся получить доступ к онлайн-аккаунту, являются теми, кем они себя называют.Сначала пользователь вводит свое имя пользователя и пароль. Тогда вместо того, чтобы сразу получить доступ, они должны будут предоставить другую информацию. Этот второй фактор может происходить из одной из следующих категорий:

- Что-то, что вы знаете: Это может быть личный идентификационный номер (ПИН), пароль, ответы на «секретные вопросы» или особая комбинация клавиш

- Что-то, что у вас есть: Обычно у пользователя есть что-то в своем распоряжении, например, кредитная карта, смартфон или небольшой аппаратный токен

- Что-то о вас: Эта категория немного более продвинутая и может включать биометрический образец отпечатка пальца, сканирование радужной оболочки глаза или голосовой отпечаток

С двухфакторной аутентификацией учетная запись не будет разблокирована из-за возможной компрометации только одного из этих факторов. Таким образом, даже если ваш пароль украден или ваш телефон утерян, вероятность того, что кто-то другой получит вашу информацию второго фактора, очень маловероятна. Если посмотреть с другой стороны, если потребитель правильно использует 2FA, веб-сайты и приложения могут быть более уверены в личности пользователя и разблокировать учетную запись.

Таким образом, даже если ваш пароль украден или ваш телефон утерян, вероятность того, что кто-то другой получит вашу информацию второго фактора, очень маловероятна. Если посмотреть с другой стороны, если потребитель правильно использует 2FA, веб-сайты и приложения могут быть более уверены в личности пользователя и разблокировать учетную запись.

Если сайт, который вы используете, требует только пароль для входа и не предлагает двухфакторную аутентификацию, есть большая вероятность, что в конечном итоге он будет взломан.Это не означает, что все двухфакторные аутентификации одинаковы. Сегодня используются несколько типов двухфакторной аутентификации; некоторые из них могут быть сильнее или сложнее, чем другие, но все они обеспечивают лучшую защиту, чем одни пароли. Давайте посмотрим на наиболее распространенные формы двухфакторной аутентификации.

аппаратных токенов для 2FA

Вероятно, самая старая форма 2FA, аппаратные токены имеют небольшие размеры, как брелок, и создают новый цифровой код каждые 30 секунд. Когда пользователь пытается получить доступ к учетной записи, он смотрит на устройство и вводит отображаемый код 2FA обратно на сайт или в приложение.Другие версии аппаратных токенов автоматически передают код 2FA при подключении к USB-порту компьютера.

Когда пользователь пытается получить доступ к учетной записи, он смотрит на устройство и вводит отображаемый код 2FA обратно на сайт или в приложение.Другие версии аппаратных токенов автоматически передают код 2FA при подключении к USB-порту компьютера.

Однако у них есть несколько недостатков. Для предприятий распространение этих единиц обходится дорого. Пользователи считают, что их размер позволяет легко потерять или потерять их. Что наиболее важно, они не полностью защищены от взлома.

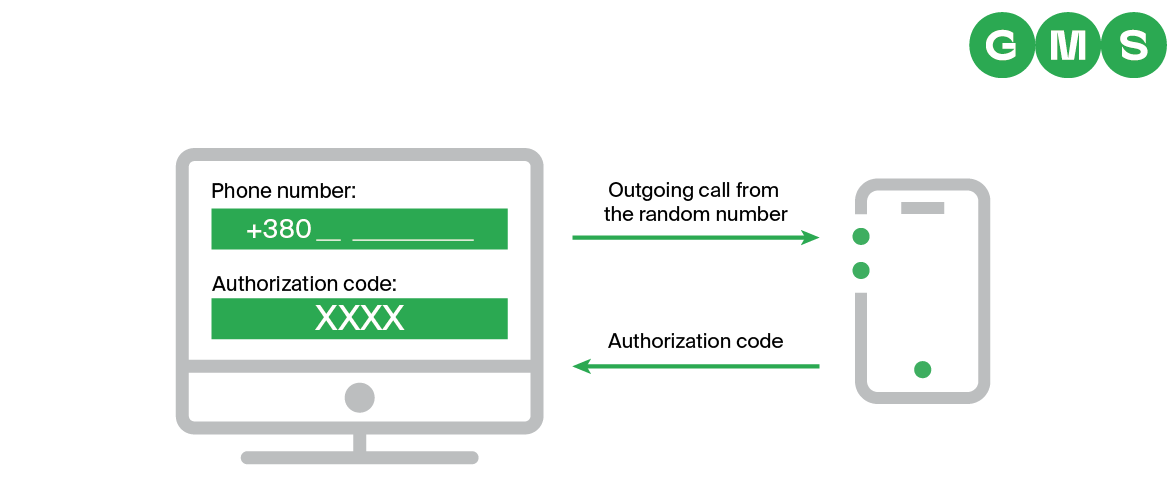

SMS, текстовые и голосовые сообщения 2FA

Двухфакторная аутентификация на основе SMS напрямую взаимодействует с телефоном пользователя. После получения имени пользователя и пароля сайт отправляет пользователю уникальный одноразовый код доступа (OTP) в текстовом сообщении.Как и в случае с аппаратным токеном, пользователь должен затем ввести OTP обратно в приложение, прежде чем получить доступ. Точно так же голосовая двухфакторная аутентификация автоматически набирает номер пользователя и устно доставляет код двухфакторной аутентификации. Хотя это не является распространенным явлением, он все еще используется в странах, где смартфоны дороги или где сотовая связь оставляет желать лучшего.

Хотя это не является распространенным явлением, он все еще используется в странах, где смартфоны дороги или где сотовая связь оставляет желать лучшего.

Для онлайн-активности с низким уровнем риска может потребоваться аутентификация с помощью текста или голоса. Но для веб-сайтов, которые хранят вашу личную информацию, таких как коммунальные предприятия, банки или учетные записи электронной почты, этот уровень 2FA может быть недостаточно безопасным.Фактически, SMS считается наименее безопасным способом аутентификации пользователей. Из-за этого многие компании повышают свою безопасность, выходя за рамки двухфакторной аутентификации на основе SMS.

Программных токенов для 2FA

Самая популярная форма двухфакторной аутентификации (и предпочтительная альтернатива SMS и голосовой связи) использует программно генерируемый одноразовый код доступа на основе времени (также называемый TOTP или «soft-token»).

Во-первых, пользователь должен загрузить и установить бесплатное приложение 2FA на свой смартфон или компьютер. Затем они могут использовать приложение с любым сайтом, поддерживающим этот тип аутентификации. При входе в систему пользователь сначала вводит имя пользователя и пароль, а затем при появлении запроса вводит код, показанный в приложении. Как и аппаратные токены, программный токен обычно действителен менее минуты. А поскольку код генерируется и отображается на одном устройстве, программные токены исключают возможность перехвата со стороны хакеров. Это большая проблема с SMS или голосовыми методами доставки.

Затем они могут использовать приложение с любым сайтом, поддерживающим этот тип аутентификации. При входе в систему пользователь сначала вводит имя пользователя и пароль, а затем при появлении запроса вводит код, показанный в приложении. Как и аппаратные токены, программный токен обычно действителен менее минуты. А поскольку код генерируется и отображается на одном устройстве, программные токены исключают возможность перехвата со стороны хакеров. Это большая проблема с SMS или голосовыми методами доставки.

Лучше всего то, что решения 2FA на основе приложений доступны для мобильных, носимых или настольных платформ — и даже работают в автономном режиме — аутентификация пользователей возможна практически везде.

Push-уведомление для 2FA

Вместо того, чтобы полагаться на получение и ввод токена 2FA, веб-сайты и приложения теперь могут отправлять пользователю push-уведомление о попытке аутентификации. Владелец устройства просто просматривает сведения и может одобрить или запретить доступ одним касанием. Это аутентификация без пароля, без ввода кодов и дополнительных действий.

Это аутентификация без пароля, без ввода кодов и дополнительных действий.

Имея прямое и безопасное соединение между продавцом, службой 2FA и устройством, push-уведомление исключает любую возможность для фишинга, атак типа «злоумышленник в середине» или несанкционированного доступа.Но он работает только с подключенным к Интернету устройством, на которое можно устанавливать приложения. Кроме того, в регионах, где проникновение смартфонов низкое или где Интернет ненадежен, двухфакторная аутентификация на основе SMS может быть предпочтительным запасным вариантом. Но там, где это возможно, push-уведомления обеспечивают более удобную и безопасную форму безопасности.

Другие формы двухфакторной аутентификации

Биометрическая 2FA, аутентификация, которая рассматривает пользователя как токен, не за горами. Последние инновации включают в себя проверку личности по отпечаткам пальцев, сетчатке глаза и распознаванию лиц.Также исследуются окружающий шум, пульс, шаблоны набора текста и голосовые отпечатки. Это только вопрос времени, когда один из этих методов двухфакторной аутентификации станет популярным … и биометрические хакеры поймут, как их использовать.

Это только вопрос времени, когда один из этих методов двухфакторной аутентификации станет популярным … и биометрические хакеры поймут, как их использовать.

Всем следует 2FA

Согласно недавнему отчету, украденные, повторно используемые и ненадежные пароли остаются основной причиной нарушений безопасности. К сожалению, пароли по-прежнему являются основным (или единственным) способом защиты пользователей для многих компаний. Хорошая новость заключается в том, что о киберпреступности так много говорится в новостях, что осведомленность о 2FA быстро растет, и usres требует, чтобы компании, с которыми они ведут бизнес, повысили уровень безопасности.Мы согласны: «Всем следует 2FA»

Хотите узнать больше о 2FA?

Потребители: Не знаете, есть ли у ваших любимых сайтов или приложений двухфакторная аутентификация? Посетите TwoFactorAuth. org, чтобы узнать. Или посетите следующие ссылки, чтобы узнать больше:

org, чтобы узнать. Или посетите следующие ссылки, чтобы узнать больше:

Компании: Многие компании считают, что вместо того, чтобы строить двухфакторную аутентификацию самостоятельно, разумнее и рентабельнее сотрудничать с экспертом. Twilio предлагает полный набор удобных для разработчиков API аутентификации и SDK, которые могут превратить любое приложение в средство проверки подлинности с собственной маркой.Ознакомьтесь с полезными ссылками для предприятий и разработчиков:

Лучшее приложение для двухфакторной аутентификации

Самое важное, что вы можете сделать для повышения своей онлайн-безопасности, помимо использования диспетчера паролей, — это включить двухфакторную аутентификацию. После интервью с тремя экспертами и тестирования семи приложений-аутентификаторов мы пришли к выводу, что Authy обладает наилучшим сочетанием совместимости, удобства использования, безопасности и надежности.

Наш выбор

Authy

Authy бесплатна, доступна для разных платформ и проста в использовании, а ее функции безопасности лучше, чем у других приложений с двухфакторной аутентификацией.

Когда вы входите в онлайн-учетную запись с включенной двухфакторной аутентификацией, сайт сначала запрашивает ваше имя пользователя и пароль, а затем, на втором этапе, обычно запрашивает код. Даже если кто-то получит ваше имя пользователя и пароль, он все равно не сможет войти в вашу учетную запись без кода. Этот код, который зависит от времени, может прийти вам по SMS или может быть сгенерирован приложением для двухфакторной аутентификации, например Authy, на вашем телефоне. Когда вы открываете Authy, вы видите сетку с большими значками, которая позволяет легко найти учетную запись, которую вы ищете, скопировать токен безопасности и продолжить свой день.

По сравнению с другими приложениями аутентификации, Authy также доступен на большем количестве платформ, включая iOS, Android, Windows, Mac и Linux, и имеет PIN-код и биометрическую защиту для приложения. В отличие от большинства других приложений с двухфакторной аутентификацией, Authy включает опцию безопасного облачного резервного копирования, которая упрощает использование на нескольких устройствах и упрощает восстановление ваших токенов в случае потери или замены телефона. Тот факт, что резервное копирование является необязательным, позволяет вам решить, какие риски безопасности вы готовы предпринять в пользу удобства использования.Он управляется Twilio, уважаемой компанией, которая четко описывает свои методы обеспечения безопасности и часто обновляет Authy.

Тот факт, что резервное копирование является необязательным, позволяет вам решить, какие риски безопасности вы готовы предпринять в пользу удобства использования.Он управляется Twilio, уважаемой компанией, которая четко описывает свои методы обеспечения безопасности и часто обновляет Authy.

Двухфакторная аутентификация может быть немного ошеломляющей, если вы не использовали ее раньше, поэтому ознакомьтесь с нашим разделом о настройке Authy, чтобы получить визуальное объяснение того, как она работает.

Как работает двухфакторная аутентификация (2FA)?

Учитывая, насколько легко хакеры могут украсть комбинации пароля и имени пользователя, неудивительно, что утечки корпоративных данных происходят регулярно.И когда они это сделают, двухфакторная аутентификация — лучший способ защитить ваши конфиденциальные данные от кражи.

Двухфакторная аутентификация (2FA) работает, добавляя дополнительный уровень безопасности к вашим онлайн-аккаунтам. Для получения доступа к учетной записи требуются дополнительные учетные данные для входа — помимо имени пользователя и пароля, а для получения этих вторых учетных данных требуется доступ к тому, что принадлежит вам.

Без этого дополнительного метода доступа невозможно войти в учетную запись, что, в свою очередь, делает невозможным доступ хакеров к вашей учетной записи, используя только украденный пароль и данные для входа.

Вот упрощенная схема процесса двухфакторной аутентификации

Двухфакторная аутентификацияЧто можно использовать для двухфакторной аутентификации?

Двухфакторная аутентификация описывает подход, а не метод. Существует множество различных методов защиты вашей учетной записи с помощью двухфакторной аутентификации.

Существует три основных типа двухфакторной аутентификации:

- Дополнительные учетные данные, которые должен знать только владелец учетной записи.Сюда входят такие вещи, как ответы на секретные вопросы и ПИН-коды.

- Устройства, которыми владеет владелец учетной записи, которые получают дополнительные учетные данные для входа. Чаще всего это токен безопасности, приложение для мобильного телефона или планшетного устройства.

- Биометрические учетные данные для входа, уникальные для владельца учетной записи. Это включает сканирование сетчатки и отпечатки пальцев.

Вы можете определить, какой метод двухфакторной аутентификации лучше всего подходит для вас. Компании часто предпочитают метод устройства, потому что сотрудники могут чувствовать, что биометрические параметры нарушают их конфиденциальность.Люди часто считают менее обременительным защищать свои устройства с помощью биометрических методов, поскольку они не требуют, чтобы вы носили с собой несколько устройств

Как работает двухфакторная аутентификация?

Вот краткое изложение того, как выглядит добавление двухфакторной аутентификации в аккаунт для описанных выше методов.

1. Текстовое сообщение

Текстовые сообщения для двухфакторной аутентификации отправляют код входа на номер мобильного устройства, которое вы регистрируете в учетной записи.Это наиболее оптимизированная форма 2FA. Все, что вам нужно, это мобильный телефон и подключение к беспроводной сети.

Все, что вам нужно, это мобильный телефон и подключение к беспроводной сети.

Текстовое сообщение Двухфакторная аутентификация очень распространена для личных аккаунтов, но не лишена риска. Есть вероятность, что кто-то может выдать себя за вас в телефонной компании, захватить ваш телефон и получить несанкционированный доступ к вашим учетным записям.

Корпорациям следует опасаться этого метода, если у сотрудников нет выделенных корпоративных телефонных линий. Маршрутизация доступа через личный номер сотрудника может привести к тому, что уволенный сотрудник нанесет серьезный ущерб.

Кроме того, личные телефонные планы сотрудников могут не предлагать обслуживание повсюду, что может привести к тому, что сотрудник заблокирует доступ к своим счетам во время международной командировки.

2. Приложения для аутентификации

Приложение аутентификации 2FA работает с использованием мобильного приложения для генерации кода аутентификации. Затем вы должны ввести этот код, чтобы получить доступ к своей учетной записи.