При входе спрашивает 2FA код, где его взять?

Вопрос Грайр: Как с помощью номера счета в Яндекс.Деньги зайти в свой кошелек (или личный

Диана: В каком банке я можно получить перевод?Ответ: Посмотрите информацию по международным переводам на

Вопрос: Елена: Добрый день. Прошу Вашей помощи. На www.freebitco.in я создала кошелек , имею его

Ольга: Добрый день. У меня верифицированный аккаунт на Perfect Money. Есть ли какие-то лимиты/ограничения

Вопрос от Ерлана: Можно ли со счета PAYPAL перевести деньги на БИЛАЙН-интернет? Если да,

Вопрос от Светланы: У меня был открыт счет Яндекс.Деньги. Но я не помню данные,

epayinfo.ru

Двухфакторная аутентификация / 1cloud.ru corporate blog / Habr

Cегодня мы решили обратить внимание на тему двухфакторной аутентификации и рассказать о том, как она работает.

Двухфакторная аутентификация или 2FA – это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех типов идентификационных данных.

Вот эти типы:

- Нечто, ему известное;

- Нечто, у него имеющееся;

- Нечто, ему присущее (биометрика).

Очевидно, что к первому пункту относятся различные пароли, пин-коды, секретные фразы и так далее, то есть что-то, что пользователь запоминает и вводит в систему при запросе.

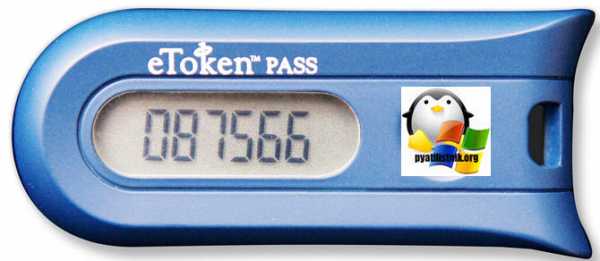

Второй пункт – это токен, то есть компактное устройство, которое находится в собственности пользователя. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа – более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Сегодня в качестве токенов могут выступать смартфоны, потому что они стали неотъемлемой частью нашей жизни. В этом случае так называемый одноразовый пароль генерируется или с помощью специального приложения (например Google Authenticator), или приходит по SMS – это максимально простой и дружественный к пользователю метод, который некоторые эксперты оценивают как менее надежный.

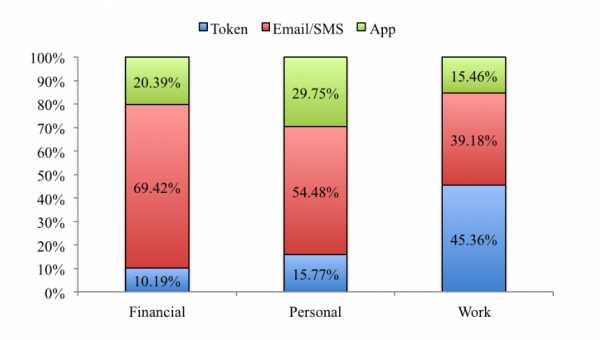

В ходе проведенного исследования, в котором приняли участие 219 человек разных полов, возрастов и профессий, стало известно, что более половины опрошенных используют двухфакторную SMS-аутентификацию в социальных сетях (54,48%) и при работе с финансами (69,42%).

Однако, когда дело касается рабочих вопросов, то здесь предпочтение отдается токенам (45,36%). Но вот что интересно, количество респондентов, пользующихся этими технологиями как добровольно, так и по приказу начальства (или вследствие других вынуждающих обстоятельств), примерно одинаково.

График популярности различных технологий по сферам деятельности

График заинтересованности респондентов в 2FA

Среди токенов можно выделить одноразовые пароли, синхронизированные по времени, и одноразовые пароли на основе математического алгоритма. Синхронизированные по времени одноразовые пароли постоянно и периодически меняются. Такие токены хранят в памяти количество секунд, прошедших с 1 января 1970 года, и отображают часть этого числа на дисплее.

Чтобы пользователь мог осуществить вход, между токеном клиента и сервером аутентификации должна существовать синхронизация. Главная проблема заключается в том, что со временем они способны рассинхронизироваться, однако некоторые системы, такие как SecurID компании RSA, дают возможность повторно синхронизировать токен с сервером путем ввода нескольких кодов доступа. Более того, многие из этих устройств не имеют сменных батарей, потому обладают ограниченным сроком службы.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например цепочки хэшей) для генерации серии одноразовых паролей по секретному ключу. В этом случае невозможно предугадать, каким будет следующий пароль, даже зная все предыдущие.

Иногда 2FA реализуется с применением биометрических устройств и методов аутентификации (третий пункт). Это могут быть, например, сканеры лица, отпечатков пальцев или сетчатки глаза.

Проблема здесь заключается в том, что подобные технологии очень дороги, хотя и точны. Другой проблемой использования биометрических сканеров является неочевидность определения необходимой степени точности.

Если установить разрешение сканера отпечатка пальца на максимум, то вы рискуете не получить доступ к сервису или устройству в том случае, если получили ожог или ваши руки попросту замерзли. Поэтому для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Также стоит отметить, что изменить такой «биопароль» физически невозможно.

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», – говорит Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию – это Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор: SMS-аутентификацию, список одноразовых паролей, Google Authenticator и др. Недавно 2FA ввел Instagram, чтобы защитить все ваши фотографии.

Однако здесь есть интересный момент. Стоит учитывать, что двухфакторная аутентификация добавляет к процессу аутентификации еще один дополнительный шаг, и, в зависимости от реализации, это может вызывать как небольшие сложности со входом (или не вызывать их вовсе), так и серьезные проблемы.

По большей части отношение к этому зависит от терпеливости пользователя и желания повысить безопасность аккаунта. Фентон высказал следующую мысль: «2FA – это хорошая штука, но она способна усложнить жизнь пользователям. Потому имеет смысл вводить её только для тех случаев, когда вход осуществляется с неизвестного устройства».

Двухфакторная аутентификация не панацея, но она помогает серьезно повысить защищенность аккаунта, затратив минимум усилий. Усложнение жизни взломщиков – это всегда хорошо, потому пользоваться 2FA можно и нужно.

Что ждет 2FA

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.

P.S. Кстати, совсем недавно мы внедрили двухфакторную аутентификацию, чтобы повысить безопасность личного кабинета 1cloud. После активации данного метода для входа в панель управления пользователю нужно не только ввести адрес электронной почты и пароль, но и уникальный код, полученный по SMS.

habr.com

Двухфакторная аутентификация, принцип работы и применения

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз я вам подробно рассказал, каким образом вы можете защитить свою флешку от вирусов и вредоносных программ, сегодня еще раз поговорим, о защите ваших данных и сервисов. Речь пойдет, о двухфакторной аутентификации, или как ее еще называют двухфакторная защита. Которую вы можете встретить, абсолютно на любом нормальном сервисе или сайте. Уверен, что многим эта информация будет актуальной, так как процентов 80 пользователей на это просто забивают, за что потом и платятся.

Что такое двухфакторная аутентификация (2FA)

Представим классическую ситуацию, на примере России. Есть популярная социальная сеть Вконтакте, которой пользуются огромное количество людей. Для доступа к ней, большинство людей использует логин и пароль, а так как человек существо ленивое и наивное, то он не особо напрягается безопасностью своего аккаунта, что в итоге влечет за собой его взлом, тем самым потерю аккаунта и доступа, и не факт, что он его потом восстановит, так как мог даже не привязывать номер телефона к нему. А вот если бы он заранее настроил двухфакторную защиту, то даже при компрометации пароля ему было бы по барабану, так как еще нужен был бы дополнительные этап проверки, который привязывается к телефону.

Двухфакторная аутентификация (Two-Factor Authentication) — это дополнительный, надежный процесс обеспечения безопасности, я бы назвал его расширенная аутентификация, которая требует от пользователя, получающего доступ к устройству или сервису. еще один из ключей безопасности, в качестве которого можете быть код безопасности из SMS, временный код сгенерированный с помощью специального приложения. которое обновляет их каждые 25 секунд.

В роли бастиона двухфакторной защиты, выступает ваш мобильный телефон, к номеру которого привязывается аккаунт или устройство, для которой он будет дополнительным средством подтверждения личности истинного хозяина.

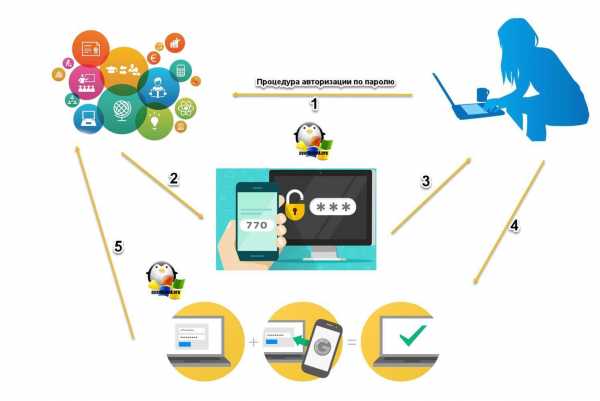

Как работает двухфакторная защита

Давайте я вам опишу алгоритм работы двухфакторной защиты, понимая принцип, вам будет легко его настроить, где угодно, на любом сервисе. И так у нас есть замечательный пользователь Таня, люблю я это имя. Таня решила завести себе аккаунт в Gmail.com. Она проходит процедуру регистрации, где указывает какой логин и пароль у нее будет при входе на почту. Gmail подтверждает ее регистрацию и активирует ее логин и пароль по которому она будет авторизовываться.

Таня логиниться на почте, указывая логин и пароль. Gmail предлагает ей настроить двухфакторную аутентификацию, через привязку к номеру телефона, где будет получать SMS коды или через установку приложения Authenticator, которое будет генерировать каждые 25 секунд коды безопасности, если его не успели ввести, то будет новый 6-ти значный код. Таня их устанавливает и включает двухфакторную защиту.

Теперь при следующей авторизации, Тане нужно будет ввести по мимо классических средств защиты (Логина и пароля), код из SMS или из утилиты Authenticator, так же установленной на ее смартфоне. Как только она это делает, то получает доступ к сервису.

Плюсы и минусы двухфакторной аутентификации

Начну с плюсов, этой технологии:

- Очень высокая степень защиты, я бы ей дал 99%, так как все привязано к номеру телефона, который будет очень сложно скомпрометировать

- Всегда под рукой

- Коды доступа часто меняются

Из минусов можно выделить вот что:

- Так как все привязано к номеру телефона, то при его утере, будет затруднены доступы к вашим сервисам, хотя на большинстве из них и есть процедура восстановления, но она очень трудоемкая

- Вероятность установить или занести вирус в устройство, которое будет передавать ваши данные злоумышленникам

- Может разрядиться устройство в нужный момент

- Мобильный телефон всегда должен видеть сеть оператора, иначе не будет возможности получать SMS или коды.

- Бывают сервисы, которые в качестве многофакторной защиты используют, дополнительный код отправленный на электронную почту, поэтому, чтобы вас не скомпрометировали, обязательно включите двухфакторную аутентификацию на самой почте, а то ее взломают и будет веселье.

- Например, SMS оповещения, могут приходить с задержкой, такое встречал у Сбербанка или ВТБ24.

Виды двухфакторной аутентификации

Давайте рассмотрим основные виды реализации двухфакторной защиты, которые вы легко можете повстречать на текущий момент, они со временем могут обновляться и расширяться, но пока есть такие:

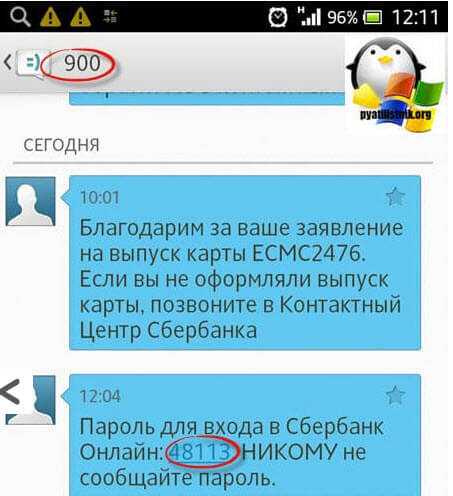

- Первый вид дополнительной защиты, это SMS коды или Push-уведомления (двухфакторный код). Чаще всего, это шестизначные номера. Вы их можете встретить при онлайн покупках, когда расплачиваетесь пластиковой картой или при доступах в се возможные сервисы, Gmail.com или Сбербанк Онлайн . Выглядит данное сообщение таким образом.

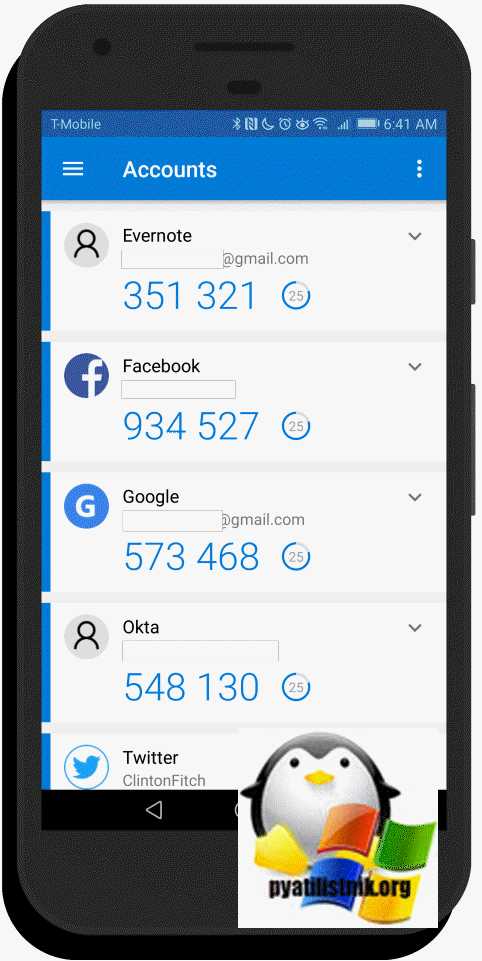

- Второй метод, это использование временных кодом из приложений аутентификаторов, например, Google Authenticator или Microsoft Authentificator, по сути, это просто приложения на ваш смартфон. У вас каждые 25 секунд обновляется цифровой, шестизначный код доступа (двухфакторный код).

- Третий метод, это дополнительное письмо с кодом на вашу электронную почту, менее надежно, но все же, дополнительный рубеж безопасности. Я его встречал на таких сервисах, как Advcash (Электронный кошелек) или на криптовалютных биржах.

- Четвертый метод, двухфакторной аутентификации, это использование аутентификаторов в виде брелков eToken PASS (токен генератор кодов) и их разновидностей, которые работают по принципу, программных аутентификаторов.

Какой метод двухфакторной аутентификации 2FA лучше

Тут я долго расписывать не буду, выделю два, и оба они будут привязаны к вашему мобильному телефону. Это SMS и Push-уведомления и более надежный с использованием программ Authenticator. Плюсы, что все это бесплатно, телефон мобильный есть у всех, и главное, это надежно.

Какой выбрать программный Authenticator 2FA

Давайте я вам опишу, какой аутентификатор я бы посоветовал выбрать

- Google Authenticator — самый популярный в мире аутентификатор,используемый при двухфакторной защите, в виду популярности Google как компании и конечно же количеству сервисов, которая она предоставляет.

- Fido — второй по популярности защитник (https://www.yubico.com/solutions/fido-u2f/)

- Microsoft Authenticator — как видно из названия, используется для двухфакторной аутентификации, учетной записи Microsoft или операционной системы Windows 10.

Где можно включить двухфакторную аутентификацию 2FA?

Ниже я приведу список самых распространенных сервисов, где вы можете встретить двухфакторную аутентификацию, в том или ином виде.

- Банковские личные кабинеты, у сбербанка, Тинькова, Втб24 и так далее.

- Социальные сети, Вконтакте, Facebook, Instagram и так далее

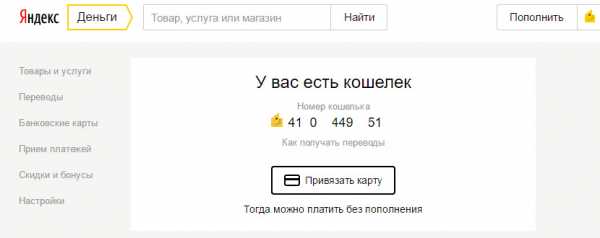

- Криптовалютные биржи и электронные кошельки

Как взломать двухфакторную аутентификацию 2FA

Для того, чтобы обойти двухфакторную аутентификацию, хакеры используют вот такие методы:

- считать одноразовый код с доверенного устройства — разблокировать не обязательно; Тут чаще устройство заражаю вирусом, который перехватывает или дублирует SMS или push-код.

- переставить SIM-карту в другой аппарат, получить СМС; Тут нужен физический доступ.

- клонировать SIM-карту, получить код на нее;

- воспользоваться двоичным маркером аутентификации, скопированным с компьютера пользователя.

Примеры настройки двухфакторной защиты

Как восстановить двухфакторную аутентификацию

Если вы потеряли свой телефон и хотите восстановить свой доступ, то алгоритм такой:

- Если есть возможность быстрее восстановите симкарту и телефон

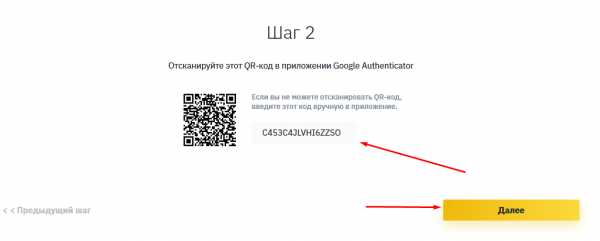

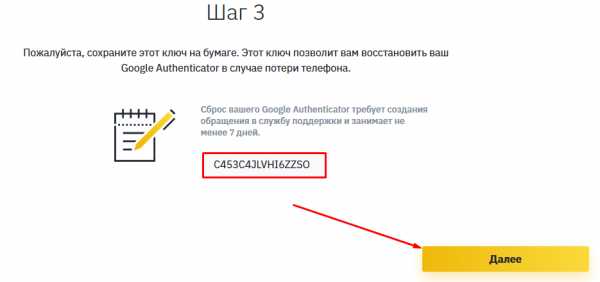

- Перед активацией программного Authenticator, сервисы вам выдают секретные коды восстановления или QR-код, у вас огни должны быть

- Если кодов нет, то придется писать в техническую поддержку, и доказывать, что вы это вы, подготовьте обязательно все ваши данные и документы, но это прокатит, если у вас все было корректно и полностью заполнено, а не просто хозяин учетной записи megapixar123 :))

Как отключить двухфакторную защиту?

Вообще я вам не советую отключить двухфакторный код, в виду уменьшения безопасности ваших данных, но если вы все же решились, то тут у каждого сервиса своя процедура, которая в 99% случаев, сводится к выставлению тумблера в настройках, отключающего двух этапную проверку, чтобы ее отключить. нужно так же будет указать проверочный код или же ответ на секретный вопрос. С вами был, Иван Семин, автор и создатель IT блога Pyatilistnik.org,

pyatilistnik.org

Что выбрать для двухфакторной аутентификации вместо кодов в SMS

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов. Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

+ Токены хранятся в облаке, что позволяет использовать их на всех своих устройствах.

+ По той же причине очень удобно переезжать на новое устройство.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ В отличие от остальных приложений, поддерживает не только Android и iOS, но и Windows, macOS и Chrome.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

6. «Яндекс.Ключ»

Поддерживаемые платформы: Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс.

+ Минимализм на старте, расширенная функциональность доступна через настройки.

+ Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

«Железные» аутентификаторы FIDO U2F: YubiKey и все-все-все

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

Вставьте ключ и нажмите кнопку — и это действительно все

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

Наиболее известный и распространенный пример U2F — это «ключи» YubiKey, которые производит компания Yubico. Собственно, она и стояла у истоков этого стандарта, но предпочла сделать его открытым, для чего и был создан FIDO Alliance. А поскольку стандарт открытый, вы не ограничены в выборе: U2F-совместимые устройства производят и продают разные компании — в онлайн-магазинах можно найти множество разнообразных моделей.

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

Разумеется, все аппаратные аутентификаторы, совместимые со стандартом U2F, будут с одинаковым успехом работать со всеми сервисами, которые также с этим стандартом совместимы. Однако у разных моделей есть несколько важных различий, и самое важное из них — это интерфейсы, которыми оборудован «ключ». От этого напрямую зависит, с какими устройствами он сможет работать:

USB — для подключения к компьютерам (Windows, Mac или Linux — неважно, «ключи» работают без установки каких-либо драйверов). Помимо обычного USB-A бывают «ключи» с USB-C.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

www.kaspersky.ru

Понимание варианты – Naked Security

Мы написали и говорили аутентификацию о двухфакторной (2FA), также известный как двухэтапный проверки (2SV), прежде чем.

Большинство из нас имеют хорошее общее представление о том, что 2FA это все о: это означает, что вам нужно, чтобы показать себя в двух различных способов, прежде чем вы можете войти в систему или воспользоваться услугой.

Когда вы снимаете деньги в банкомате, например, просто вставив карту не достаточно. Вам нужно ввести PIN-код (персональный идентификационный номер), а также.

Но существует множество других видов 2FA, и многие из них не полагаться только на статическом тайного ПИН как Вашей банковской карты. Они имеют одноразовый код, который меняется каждый раз, когда вы хотите войти в.

Теоретически, что делает его гораздо труднее мошенник, чтобы получить достаточно информации, чтобы взять на себя ваш счет, потому что любые логин коды он ворует сегодня бесполезны завтра.

Проблема в том, эти 2FA системы все работает немного по-другому, и все они имеют свои сильные и слабые стороны.

Эта статья поможет вам понять эти различия.

→ Для получения дополнительной информации о 2FA, прежде чем начать читать, вы могли бы посмотреть на Честер Вишневски в » Сила двух «статьи, или слушать нашу Teckhnow подкаст на тему.

Одноразовые пароли через SMS

Это где вам будет предложено ввести дополнительный цифровой код после аутентификации с вашим именем пользователя и паролем.

Код отправляется на мобильное устройство в виде текстового сообщения (SMS).

Как только код будет получен вводе его в соответствующее поле и авторизации доходов.

Важно подчеркнуть, специально для этого типа двухфакторной аутентификации, что SMS-коды не всегда работают для всех.

Сервер не может иметь свою страну в своем списке поддерживаемых регионов; Ваш мобильный провайдер не сможет доставить сообщения; или вы могли бы иметь недостоверную мобильного покрытия.

По понятным причинам это не будет работать с стационарные либо, но есть немного другая версия, что позвонит вам и зачитал код.

SMS 2FA: Плюсы.

| + | Код меняется каждый раз, так что если ваш обычный пароль будет пробит или украден, это не достаточно для неправдами. |

| + | Код привязан к вашему номеру телефона, который не может быть изменен вредоносного на вашем компьютере. |

SMS 2FA: Минусы.

| – | Если мобильная сеть работает или вы находитесь вне зоны действия сети, вы не можете получить код. |

| – | Крукс сможете порта свой номер телефона (также известный как своп SIM) через сообщника в магазин мобильных телефонов, и получить ваши звонки и сообщения, пока вы не замечаете, что ваш собственный телефон мертв. |

| – | Если вы входите в и получения SMS на том же устройстве (например, планшета или смартфона), ваши коды для входа в такому же риску, что и ваш пароль. |

Authenticator приложения

Authenticator приложения выполняют ту же вид услуг, как SMS 2FA но вместо логин коды отправляется к вам, они генерируются локально на вашем смартфоне или планшете.

Этот тип аутентификации зависит от криптографических алгоритмов, основанные на временных одноразовых паролей (TOTP).

Основная функциональность, что секрет отправной ключ или семян генерируется и хранится на сервере, а затем вскарабкался криптографически с текущей датой и временем, когда вы войдите. Это приводит к временной конкретных код, как правило, действительный в течение 30 или 60 секунд.

При настройке учетной записи, это семя отправляется к вам (например, с помощью QR код ) и импортировать в аутентификации, приложение, которое вы используете.

Пока дата и время на вашем устройстве с точностью до 30 или 60 секунд, и семя было импортировано правильно, приложение будет генерировать логин коды, которые соответствуют тем, что рассчитанные на сервере.

Даже если мошенники записывать свои последние 10, 50 или 10 тысяч паролей, нет никакого способа, чтобы восстановить последовательность и работать, что будет дальше, если они не достать семян.

Есть много реализаций этого вида услуг, но Google Authenticator , вероятно, один из самых известных версий.

Microsoft также выпустила версию, которая работает с Windows Phone .

Authenticator приложение: Плюсы.

| + | Не полагаться на SMS каждый раз при входе в систему – вам нужно только, чтобы быть онлайн, когда вы настроили учетную запись, так что вы можете получить семена. |

| + | Один аутентификации приложение может работать на нескольких счетах. |

Authenticator приложение: Минусы.

| – | Если мошенник завладеет семени (либо с устройства или путем взлома на сервере), он может рассчитывать любые будущие коды для входа. |

| – | Если вы входите в и работает аутентификатору приложение на том же устройстве, ваши аутентифицируемый коды такому же риску, что и ваш пароль. |

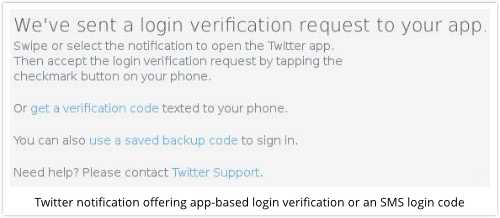

Войти проверка

Войти проверка еще одна вариация по вышеуказанным темам.

Теперь, вместо того, чтобы ввести код, уведомление Логин будет отправлено на мобильное устройство. После этого был утвержден вам будет подписан на сайт.

Этот процесс не использует секретный ключ, или семя, которое должно быть общим между устройством и сервером.

Вместо этого он использует криптографию с открытым ключом для подтверждения вашей личности.

Секретный ключ генерируется и хранится в приложение на вашем устройстве. Открытый ключ передается на сервер и хранится там для ваших будущих логинов.

При входе в систему вызов будет генерироваться сайте и будет отправлено уведомление на устройство.

В случае одобрения, ваше устройство будет подписать вызов, отправить его обратно на сайт, чтобы быть проверенной (потому что только ваше устройство должно иметь возможность подписать вызов с вашего секретного ключа), и Войти продолжится в Вашем браузере.

Twitter реализован этот тип системы в прошлом году.

Войти проверка: Плюсы.

| + | Не полагаться на SMS каждый раз при входе в систему. |

| + | Один Войти проверка приложение может работать на нескольких счетах. |

Войти проверка: Минусы.

| – | Если мошенник завладеет вашим закрытым ключом, он может маскироваться под вас. |

| – | Если вы входите в и запуска проверки приложение на том же устройстве, ваш закрытый ключ такому же риску, что и ваш пароль. |

Правда двухфакторной аутентификации

Ранее мы говорили о 2FA и 2SV.

Они почти то же самое, но обратите внимание, что имя 2SV тщательно избегает заявив, что существуют два отдельных факторов в системе.

Надлежащая система «два фактора», как следует из названия, необходимо два различных факторов аутентификации, а не просто два шага.

Так что веб-счета, что повышает безопасность при разовых SMS кодов больше не строго «два фактора», если вы запускаете браузер и получить SMS на тот же компьютер или мобильное устройство.

Для то, чтобы считаться истинным система 2FA, он нуждается в двух компонентов, которые работают независимо друг от друга и избежать общую точку компромисса.

Общие реализации этого являются смарт-карты , войдите жетоны, такие как RSA SecurID , и Yubikeys .

Смарт-карты требуют специального считывающего устройства для связи с чипом на карте, но, что чип действует как маленький автономный компьютер с собственным процессором, защищенной памяти и криптографические возможности.

Yubikeys имеют свой собственный криптографический процессор, но общаться по USB, притворяясь клавиатура. При подключении в Yubikey, он фактически «типа в» одноразовый код входа, который был рассчитанные внутри ключа.

Жетоны также имеют свои собственные независимые процессор, да и вообще не подключаться к компьютеру вообще. Вместо этого у них есть крошечный ЖК-экран, который отображает текущий код авторизации.

Правда 2FA: Плюсы.

| + | Не полагаться на SMS. |

| + | Не нужен телефон или планшет. |

| + | Является независимым устройством безопасности, которое всегда отдельно от компьютера, телефона или планшета. |

Правда 2FA: Минусы.

| – | Вы можете в конечном итоге с брелока полной лексем, по одному для каждой учетной записи. |

| – | Может быть не доступен от поставщика услуг бесплатно. |

Что дальше?

Чтобы узнать, поддерживает ли онлайн-сервис вы используете двухфакторной аутентификации можно посетить twofactorauth.org .

Она имеет комплексный (хотя и не исчерпывающий) перечень многих ведущих онлайн-сервисов, которые поддерживают 2FA или 2SV.

Включите его и быть более безопасной.

Изображение человека с помощью двухфакторной проверки подлинности предоставленных Shutterstock .

nakedsecurity.sophos.com

Двухфакторная аутентификация для безопасности криптовалют

Цифровой, электронный характер криптовалют делает их уязвимыми для разных способов нарушить вашу безопасность. Присущие технические сложности заставили многих лишиться своих накоплений в цифровой валюте, часто из-за отсутствия адекватной защиты или глупости. Поэтому крайне важно принять все необходимые меры для защиты связанных аккаунтов: криптовалютных бирж, кошельков для монет, 2р2-обменников и пр., в идеале даже аккаунт электронной почты, которая используется для регистраций. Если вы не слышали о 2FA, лучше поставить ее после прочтения этой статьи.

Что такое двухфакторная аутентификация или 2FA

2FA — это простой способ повысить безопасность, используя независимый канал аутентификации. После ввода логина и пароля при регистрации, сервис будет требовать подтверждение через 2FA: ввод одноразового пароля, который отправляется на смартфон, чтобы завершить процесс входа в систему. Это значительно повышает безопасность, поскольку для подтверждения действий требуется дополнительный уровень проверки. Также пароль из сервиса 2FA требуется для совершения действий, например, переводов средств или голосований.

Есть два основных способа получения одноразового пароля:

- через sms,

- через специальное приложение.

Таким образом, используя еще один метод подтверждения входа и действий, вы защищаете учетную запись от взлома. Даже если аккаунт будет взломан, или украден файл с хранилищем паролей, или если вы не используете надежный пароль из-за забывчивости, есть шанс сохранить аккаунт.

Двухфакторная авторизация через смс

Этот способ считается недостаточно надежным:

- есть относительно легкие способы подменить номер телефона (а также перехватить трафик), так что код будет отправлен на номер злоумышленника,

- не подходит для путешествий, когда телефон в роуминге/с переставленной симкартой/по какой-то причине не ловит сеть другого оператора,

- смс могут приходить с опозданием, а время на ввод кода может быть ограничено.

Приложения для двухфакторной авторизации

Этот метод авторизации может работать в автономном режиме, потому что одноразовый пароль генерируется сразу на смартфоне, без подключения к серверу. Но для первой настройки нужен Интернет на телефоне.

Проверенными являются следующие сервисы:

- Google Authenticator — самый популярный, подходит для всех приложений и сайтов, которые защищают аккаунт таким методом авторизации пользователей.

- Authy — большой конкурент гугла, главная причина выбора этого приложения — поддержка нескольких устройств. Если вы потеряли устройство c Google Authenticator и не делали никаких бэкапов (об этом ниже), то с аккаунтами буддут проблемы, в большинство из них будет вообще не зайти. У Authy функция одинакового токена на нескольких устройствах опциональна, ее можно отключить, если считаете ее рискованной. Также программа доступна с компьютера.

- Самый высокий уровень защиты у токена на отдельном устройстве, обычно USB. Это платные флешки от фирм YubiKey. При использовании с ПК нужно только нажать на одну кнопку, вставив девайс в порт, а с телефона подключается через NFC.

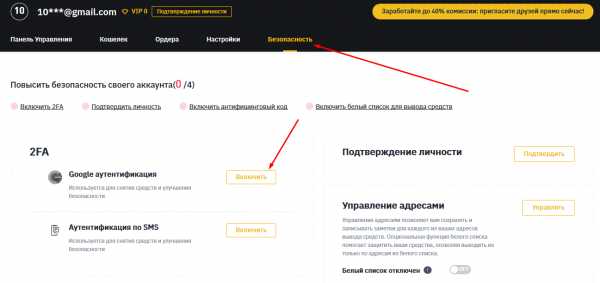

Как поставить двухфакторную аутентификацию

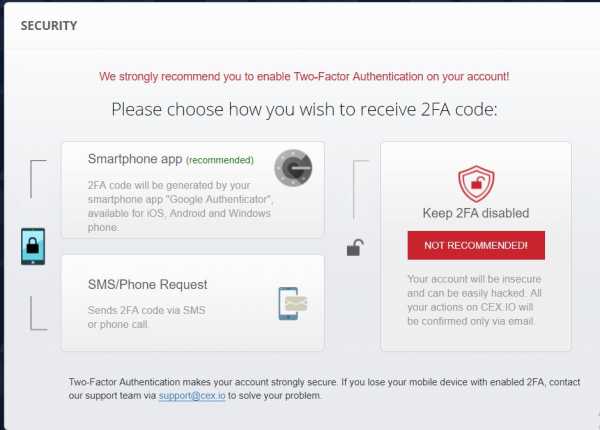

Это не так сложно, как может показаться. Возьмем в пример cex.io и Google Authenticator. Инструкция подходит под большинство бирж:

- Авторизуемся в аккаунте,

- Заходим на вкладку «Профиль» (Profile, Account)

- Заходим на вкладку «Безопасность» (Security Settings, Security и подобные названия),

- Выбираем «Подключить 2FA» через приложение (App),

- Обязательно скачайте бэкап ключ (или запишите на бумажку), зайдите в приложение Google,

- В приложении выберите «Добавить аккаунт» через сканирование штрихкода,

- Наведите сканер на код, введите в поле цифровую комбинаций, нажмите Next.

- В приложении Google Authenticator нажмите «Сохранить аккаунт».

- Все готово.

Еще раз повторим, что для лучшей безопасности подтверждение через приложение аутентификатора нужно поставить на все аккаунты, включая почту.

Для некоторых бирж необходимо выбрать тип одноразового пароля для настройки 2FA. Существует два типа:

HOTP — действует в течение неопределенного периода времени,

TOTP — изменяется каждые 30 секунд. Он предпочтительнее, поскольку более безопасен, генерируется приложением Authenticator каждые 30 секунд и требует синхронизации между смартфоном и сервером. Время можно настраивать.

Что делать, если удалил приложение двойной аутентификации

Чтобы не потерять безвозвратно доступ к аккаунту или долго не общаться с техподдержкой, нужно сохранить бэкап-ключ. Обычно он подписан рядом с QR-кодом (как у cex.io) или его можно скачать отдельным файлом. Если такой подписи нет, то нужно самостоятельно «вытащить» эту информацию из QR-кода. Для этого нужно сделать скрин QR-кода и прочитать информацию из него (это будет все тот же текстовый ключ, который обычно указывается рядом с кодом) любым другим приложением для распознования QR-кодов.

Этот файл (код) нужно хранить в надежном месте. Кто-то шифрует и записывает на автономную флешку, кто-то переписывает на лист бумаги. Как правило, уровень осознанности зависит от суммы средств, которую можно потерять =) Данные можно положить в несвязанный с вами облачный сервис (с секретной почты), в банковскую ячейку, доверенному лицу или, скажем, закопать флешку где-то. Лучше использовать комбинацию способов.

В противном случае, один выход из ситуации — общаться с техподдержкой сайте, где вы потеряли доступ к аккаунту. Зная загруженность бирж и высокую вероятность мошенничества, лучше не доводить ситуацию до такого исхода.

crypto-fox.ru

Как подключить 2FA при помощи Google Authenticator

Если вы новичок в мире криптовалюты, то будьте готовы к тому, что вам придётся часто сталкиваться на биржах с тем, что без подключённой 2FA вам не дадут вывести средства. Давайте разберёмся “что это?”, “зачем?” и “как подключить?”.

Что такое 2FA

2FA — это метод определения подлинности пользователя, который требует прохождения двух степеней защиты (а не одной, как раньше) перед получением доступа к аккаунту. Вот эти степени защиты:

- пароль от аккаунта;

- уникальный цифровой код, который генерируется специальным приложением, установленным на мобильном устройстве.

Что такое Google Authenticator

Google Authenticator — приложение для 2FA с помощью которого происходит генерация уникального 6-значного кода каждые 30 секунд. Есть приложения для Android и iOS.

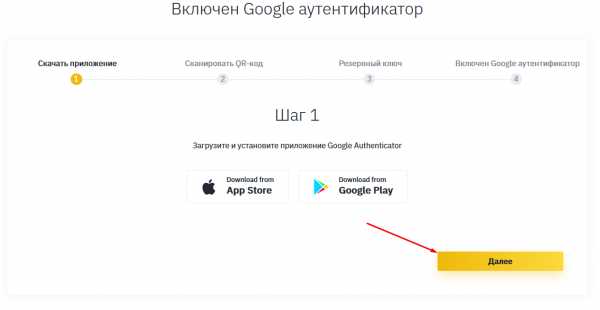

Как подключить Google Authenticator

Так как принцип работы на двух системах примерно одинаковый, буду показывать на том, что, как говорится, “под рукой”, на Android.

Итак, установили с PlayMarket приложение. Для начала давайте разберёмся, что в нём есть.

1. Таблица с трёхзначными кодами по центру;

2. Значок настроек справа вверху в котором:

- переключение режима день/ночь;

- настройки, в которых вы можете синхронизировать время (опишем этот случай в конце инструкции).

3. Красный круг с плюсиком по центру, нажав на который вам выдаст два способа “Сканировать штрих-код” либо “Ввести ключ”.

Давайте рассмотрим подключение 2FA на примере биржи Binance (принцип везде похож). Смоделируем ситуацию:

У вас уже есть профиль, но на нём не включена 2FA.

Заходим в аккаунт (https://www.binance.com/ru/usercenter/dashboard/overview).

Переходим на вкладку Безопасность и напротив Google аутентификации нажимаем Включить:

Нас просят установить приложение. Делаем это и нажимаем Далее:

Далее мы видим QR-код и ключ. Открываем приложение на телефоне и нажимаем на плюсик.

Удобней будет сканировать QR-код, поэтому нажимаем “Сканировать штрих-код”.

Если же возникнут проблемы с этим, то нажимайте “Ввести ключ” и вводите ключ, который справа от QR-кода.

После этого в приложении Google Authenticator должен появиться шестизначный код, который обновляется каждые 30 секунд.

Переходим к следующему шагу. Жмите Далее:

Дальше Binance попросит нас записать код для восстановления.

Обязательно это делаем!

Если вы потеряете устройство или оно попросту заглючит, то с помощью этого кода вы сможете легко восстановить свой 2FA на другом устройстве.

Как только сделаете это, нажимайте “Next Step”:

И на последнем шаге вводим:

- пароль от вашего аккаунта;

- и код с приложения Google Authenticator, который мы недавно добавили.

И нажимаем Отправить:

«Двухфакторка» включена!

Возможные проблемы

Иногда Вы можете сталкиваться с такой проблемой, когда Ваш код не будет срабатывать — и вроде бы Вы делаете все правильно, но в то же время при очередном входе в аккаунт видите надпись — “Неверный код”. Такое может случаться из-за того, что сбивается время. Чтобы исправить это, зайдите в приложение Google Authenticator и нажмите на кнопку «…» в правом верхнем углу, для вызова меню, в котором выберите «Настройки» (1), затем «Коррекция времени для кодов» (2), после чего нажмите кнопку «Синхронизировать» (3):

В большинстве случаев это помогает. Если же это не сработало, то единственный вариант, это писать в поддержку, чтобы они деактивировали 2FA для вашего аккаунта и вы смогли бы войти, используя только пароль. Но будьте готовы к тому, что взамен у Вас могут попросить разные сведения об аккаунте — какой баланс, какие монеты там есть, какие операции в последнее время проводили, что покупали, что продавали и т.д.

Следующая проблема, с которой может столкнуться каждый, это когда что-то случается с вашим мобильным устройством. Его могут украсть, он может сломаться, вы можете случайно удалить как само приложение Google Authenticator, так и какой-нибудь аккаунт в нем.

Разберемся для начала с последним пунктом. У вас может быть как один аккаунт в приложении, так и сотня разных. И чтобы по ошибке не удалить нужный, рекомендуем не оставлять названия по умолчанию, а переименовывать аккаунты под сервисы (как на скриншоте выще). Тогда будет понятно, что это за аккаунт.

В случае кражи или поломки устройства, чтобы не остаться у разбитого корыта, всегда сохраняйте QR-коды как картинку, а 16-значные ключи в текстовой форме или переписывайте на бумагу. Если код и ключ у вас сохранены в надежном месте, то вы всегда сможете получить доступ к аккаунту.

hello-crypto.ru