Алгоритм шифрования — главная отличительная черта криптовалюты.Криптовалюта Sakercoin

Самой перспективной криптовалютой считаю Эфириум:

Описание алгоритма майнинга Эфириума — EthashДобыча криптовалют сегодня — это, без лишних преуменьшений, настоящий «хит сезона». Биткоин буквально каждый день бьёт рекорды стоимости, а вслед за ним дорожают и остальные криптовалюты.

Однако майнинг самого Биткоина уже давно недоступен для «простых смертных», с каждым днём их все больше и больше вытесняют специализированные и мощные ASIC системы.

В связи с этим особую популярность у майнеров во всем мире сейчас имеет относительно молодая, но уже успевшая зарекомендовать себя на рынке криптовалюта Эфириум.

Содержание- 1 Какие бывают алгоритмы майнинга криптовалют?

- 2 Какой алгоритм используется в Ethereum?

- 3 Заключение

Однако чтобы сделать правильный выбор, Вы должны понимать, чем именно отличается Эфир от других криптовалют и какие у него особенности.

Вполне возможно, что эта валюта совсем не подойдет для майнинга вашим текущим оборудованием и Вам придётся искать другие варианты.

Или же если оборудования у вас пока нет, то Вам тоже совсем не помешает понять, на чём сделать акцент при покупке.

В этой небольшой статье мы хотим обратить внимание на главную отличительную черту любой криптовалюты — алгоритм. Etherium алгоритм имеет несколько особенностей, о которых Вы должны знать перед тем, как заняться майнингом этой криптовалюты.

Кроме того, мы кратко расскажем о том, какие алгоритмы применяются в других валютах, дабы обрисовать более полную картину различий.

Какие бывают алгоритмы майнинга криптовалют?Для обеспечения работы каждой криптовалюты используется определенный механизм шифрования — алгоритм. Именно его расшифровкой и занимается Ваша домашняя майнинг-ферма.

У каждой криптовалюты алгоритм шифрования может быть свой, но поскольку самих виртуальных денег значительно больше, нежели известных алгоритмов, то часто один алгоритм может применяться во множестве различных криптосистем.

В результате расшифровки алгоритма пользователи находят так называемый хеш, в результате чего открываются новые блоки и расширяется блокчейн системы.

После открытия каждого блока майнер получает награду в виде монет, количество же добытых монет зависит о сложности системы, и во всех криптовалютах стоимость блока зачастую оценивается по-разному.

Алгоритм добычи Эфириума сейчас довольно популярен и применяется не только для Эфира, но и для других криптовалют.

Это очень выгодно, поскольку сложность майнинга внутри системы постоянно растёт и с каждым полученным блоком добывать новые становится все труднее.

Так вот если этот процесс в конце концов станет слишком невыгодным при Вашем текущем оборудовании, то Вы всегда с минимальными усилиями сможете перейти на другую криптовалюту, построенную на таком же алгоритме.

Также очень популярными на сегодняшний день считаются алгоритмы SHA-256 и Scrypt, но о них немного ниже. Остальные известные алгоритмы не могут похвастаться такой всеобъемлющей любовью разработчиков криптовалют, но тем не менее занимают уверенные позиции.

Среди популярных валют сегодня можно встретить алгоритмы, такие как DaggerHashimoto, Scrypt, SHA256, ScryptNf, X11, X13, Keccak, X15, Nist5, NeoScrypt, Blake256r8vnl, Hodl, Decred, CryptoNight, Skunk, Lbry, Equihash, Pascal, X11Gost, Sia, Blake2s, Lyra2RE, WhirlpoolX, Qubit, Quark, Axiom, Lyra2REv2, ScryptJaneNf16, Blake256r8, Blake256r14.

Но поскольку подобное перечисление довольно трудно для восприятия, давайте лучше составим таблицу самых популярных криптовалют и применяемых в них алгоритмов.

| Криптовалюта | Год выхода | Сокращение | Алгоритм | |

| Bitcoin | 2009 | BTC | SHA-256 | |

| Ethereum | 2015 | ETH | Dagger-Hashimoto | |

| Steemit | 2016 | STEEM | SHA-256 | |

| Ripple | 2013 | XRP | ECDSA | |

| DigiByte | 2014 | DGB | SHA256 | |

| Monero | 2014 | XMR | CryptoNight | |

| Siacoin | 2015 | blake2b | ||

| Litecoin | 2011 | LTC | Scrypt | |

| EthereumClassic | 2015 | ETC | Dagger-Hashimoto | |

| Dogecoin | 2013 | DOGE | Scrypt | |

| NEM | 2015 | XEM | blockchain | |

| Syscoin | 2014 | SYS | Scrypt | |

| Augur | 2015 | REP | Smart contract | |

| Dash | 2014 | DASH | X11 | |

| ByteCoin | 2012 | BCN | CryptoNight | |

| BelaCoin | 2014 | BELA | Scrypt | |

| lbryCoin | 2016 | LBC | LBRY | |

| Radium | 2015 | RADS | Smartchain | |

| Decred | 2015 | DCR | Blake256 | |

| Einsteinium | 2014 | EMC2 | Scrypt | |

| Gridcoin | 2013 | GRC | BOINC | |

| VertCoin | 2014 | VTC | Lyra2RE | |

| Dashcoin | 2014 | DSH | CryptoNight | |

| Potcoin | 2014 | POT | Scrypt | |

| Peercoin | 2012 | PPC | SHA-256 | |

| Namecoin | 2011 | NMC | SHA-256 | |

| Nautiluscoin | 2014 | NAUT | NXT | |

| Expanse | 2015 | EXP | Dagger-Hashimoto | |

| PinkCoin | 2014 | PINK | X11 | |

| FoldingCoin | 2014 | FLDC | Stanford Folding | |

| Navcoin | 2014 | NAV | X13 | |

| ViaCoin | 2014 | VIA | Scrypt | |

| DNotes | 2014 | NOTE | Scrypt | |

| Vcash | 2014 | XVC | Blake256 |

Очень старый алгоритм, который появился ещё до массового внедрения криптовалют. Он был разработан агентством национальной безопасности США и применялся для защиты веб-сайтов по сертификату безопасности SSI.

Он был разработан агентством национальной безопасности США и применялся для защиты веб-сайтов по сертификату безопасности SSI.

С 2009 года SHA-256 начал применяться как алгоритм шифрования криптовалюты Биткоин, а в скором времени — и других криптовалют, созданных по его прообразу.

По сути, SHA-256 представляет собой криптографическую хеш-функцию, которая призвана превращать произвольный набор данных в значение фиксированной длины.

При этом полученное значение будет выступать подписью исходных данных, но извлечь их уже никак не получится. Сама подпись в окне программы майнера будет выглядеть примерно как строка «Accepted 0aef41a3b».

Скорость работы майнера с данным алгоритмом напрямую зависит от вычислительной мощности, так как поиск нужного хеша очень вариативен и порой может достигать значений в несколько сотен тысяч к одному.

Однако по сравнению с алгоритмом майнинга эфира, SHA 256 имеет очень существенный недостаток.

Дело в том, что он очень сильно уязвим для специального вычислительного оборудования ASIC, данные микросхемы очень быстро находят нужное значение хеша и в конечном итоге монополизируют майнинг Биткоина, сделав сложность сети блокчейна недосягаемой для обычных майнинг-ферм.

На сегодняшний день вторым по популярности алгоритмом в мире является Скрипт. Он применяется во многих криптовалютах, но, пожалуй, самой известной из них считается «цифровое серебро» Litecoin.

Возникновение алгоритма Скрипт в первую очередь связано с тем, что разработчики прогнозировали скорое внедрение специализированных механизмов для расшифровки SHA-256.

Монополизация рынка криптовалюты была недопустима, и вскоре на свет появился новый механизм шифрования.

Основным отличием этих двух алгоритмом является то, что процесс нахождения нужного хеша для открытия блока сильно усложнён.

В начале исполнения алгоритма генерируется большое количество псевдослучайных последовательностей, которые практически невозможно перебрать все за раз.

В результате такого подхода майнинг-оборудование должно обладать существенным объёмом оперативной или видеопамяти для хранения исходных данных.

Это значительно усложнило внедрение айсик-майнеров в систему с алгоритмом скрипт, так как созданные для майнинга Биткоина микросхемы этого вида просто не обладали достаточным количеством памяти.

Однако в данном алгоритме всё же была небольшая уязвимость, связанная с тем, что при достаточной вычислительной мощности нужный для блока хеш может быть получен случайно, без перебора всех возможных последовательностей.

В связи с этим некоторые ASIC всё же могли работать со скрипт, хоть и делали это в разы медленнее, чем с SHA-256. Функция хеширования алгоритма Эфириума в этом плане имеет значительное преимущество, так как исключает возможность случайного подбора значений.

Однако разработчики и сами это прекрасно понимали, в результате чего в скором времени выпустили более совершенную версию алгоритма под названием Scrypt-n.

Какой алгоритм используется в Ethereum?Настало время поговорить о том, на каком алгоритме майнится Эфириум. Алгоритм шифрования Ethereum первое время носил имя DaggerHashimoto и очень напоминал собой алгоритм скрипт.

Однако сам его механизм хеширования обладал существенным отличием от предшественника, так как создавал целый граф (дерево с большим количеством ответвлений) последовательных узлов. Эта система ещё более усложняла процесс расшифровки и делала практически невозможным случайный подбор значений.

Эта система ещё более усложняла процесс расшифровки и делала практически невозможным случайный подбор значений.

Впоследствии в алгоритм DaggerHashimoto были внесены некоторые улучшения и проведен ребрендинг, в результате которого он был переименован в Ethash.

Теперь описание алгоритма Ethereum выглядит как хеширование метаданных последнего блока системы, для которого используется специальный код под названием Nonce. Сам Нонс представляет собой обычное двоичное число, что задает уникальное значение хеша.

Теперь случайный подбор правильного значения становится ещё более проблематичным, чем в предыдущей версии алгоритма: фактически подбор хеша теперь возможен лишь методичным перебором всех возможных вариантов.

Ethash славится своей любовью к видеокартам компании AMD, особенно к архитектуре последнего поколения Polaris.

Кроме того, если Вы решите майнить эфир на видеокарте, то позаботьтесь о том, чтобы у неё было хотя бы четыре гигабайта видеопамяти, так как в связи с особенностями алгоритма при каждом повышении сложности системы возрастают и требования к памяти устройства.

Такой подход практически исключает актуальность ASIC-майнеров и обеспечивает высокую степень децентрализации криптовалюты.

Также довольно неплохие результаты в майнинге Эфира демонстрирует последняя линейка видеокарт Nvidia под кодовым названием Pascal. По сути, требования для них аналогичны, что и для карт AMD, разница заключается только в настройке.

ЗаключениеEthash — Ethereum алгоритм — кажется очень хорошей и перспективной разработкой. На сегодняшний день не так много алгоритмов могут похвастаться настолько хорошей защитой от ASIC-майнеров и в то же время превосходной стабильностью.

Сейчас Ethash работает не только с валютой Эфириум, но также используется в перспективной разработке Expanse. С течением времени появление Ethash ожидается и в новых проектах.

Если Вы подбираете оборудование для майнинга Эфира, то позаботьтесь о необходимом количестве видеопамяти видеокарт, которое сейчас составляет минимум три гигабайта и будет повышаться в будущем. Это, пожалуй, главный сейчас показатель наряду с вычислительной мощностью Ваших устройств.

Это, пожалуй, главный сейчас показатель наряду с вычислительной мощностью Ваших устройств.

Понимание эллиптической кривой подписи Эфириума

Отношения между цифровой подписью Ethereum и биткойнами

Цифровая подпись Ethereum почти полностью следует алгоритму цифровой подписи ECDSA-secp256k1 Биткойна. Отличается только способ генерирования хэша, который будет обсуждаться позже. ECDSA-secp256k1 — это алгоритм асимметричного шифрования.

Что такое ECDSA

Алгоритм цифровой подписи Ethereum использует алгоритм цифровой подписи эллиптической кривой, сокращенно ECDSA на английском языке. Среди них EC — это аббревиатура «эллиптической кривой», а DSA — это аббревиатура «алгоритма цифровой подписи».

Что такое secp256k1

Алгоритм эллиптической кривой — просто нарисовать кривую с координатами X и Y. Как нарисовать эту кривую требует много параметров для определения. Ethereum использует набор параметров, называемый secp256k1, для определения формы эллипса. Поэтому полное имя алгоритма подписи Ethereum — ECDSA-secp256k1.

Ethereum использует набор параметров, называемый secp256k1, для определения формы эллипса. Поэтому полное имя алгоритма подписи Ethereum — ECDSA-secp256k1.

Что такое асимметричное шифрование

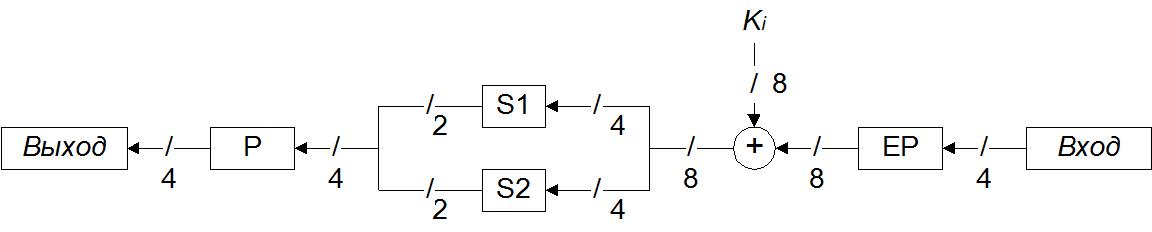

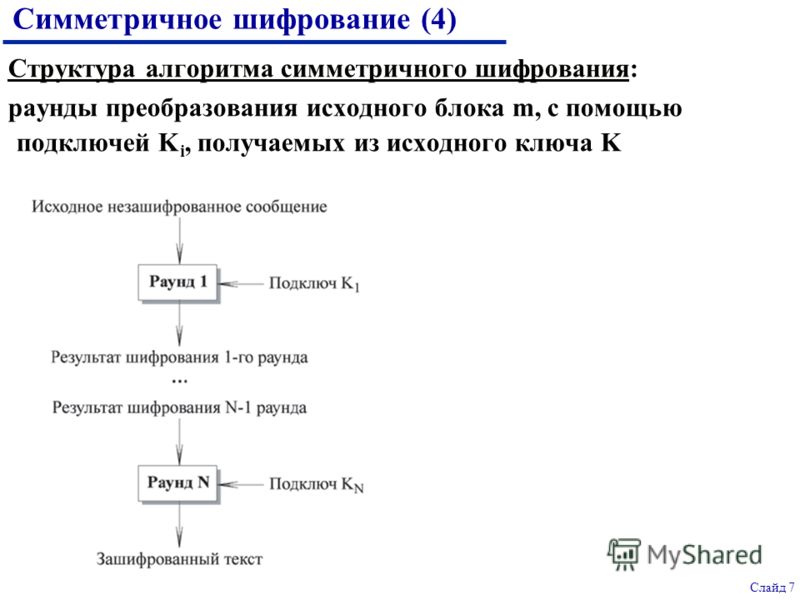

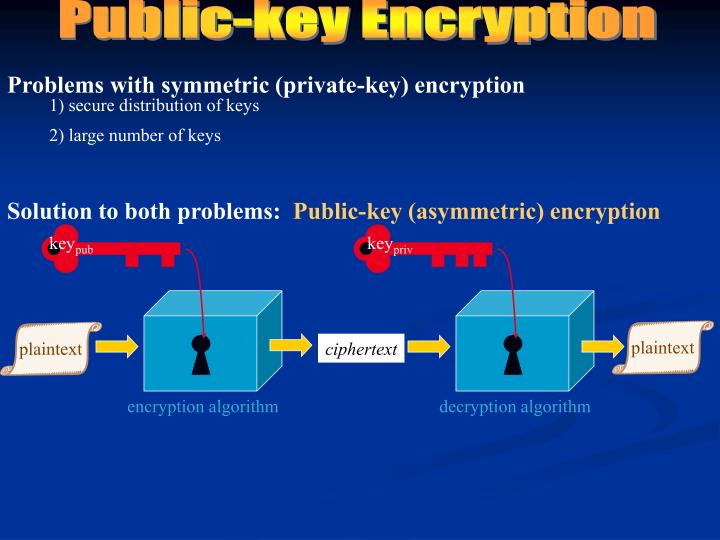

Что такое симметричное шифрование и что такое асимметричное шифрование? Проще говоря, только один ключ является симметричным шифрованием, которое используется для шифрования и дешифрования. Есть два ключа, асимметричное шифрование, один ключ используется для шифрования, а другой используется для дешифрования. По сравнению с алгоритмом симметричного шифрования, преимущество асимметричного шифрования состоит в том, что ему не нужно открывать ключ шифрования в сети, и он более безопасен с точки зрения механизма, недостатком является то, что эффективность шифрования намного ниже, чем эффективность симметричного шифрования. Следовательно, асимметричное шифрование обычно используется только для небольших операций шифрования данных, таких как цифровые подписи.

В дополнение к алгоритму эллиптического шифрования, общий алгоритм асимметричного шифрования также включает в себя известный RSA._(1178).jpg) Разница между шифрованием по эллипсу и RSA:

Разница между шифрованием по эллипсу и RSA:

- Ellipse шифрование имеет более короткий ключ

- Эллиптическое шифрование быстрее и имеет эквивалентную безопасность

- Как можно обменять закрытый ключ и открытый ключ RSA для шифрования и дешифрования, но эллиптическое шифрование можно использовать только для шифрования личного ключа и дешифрования с открытым ключом.

Закрытый ключ

Закрытый ключ Ethereum представляет собой 32-байтовое число с диапазоном значений 1 ~ 0xFFFF FFFF FFFF FFFF FFFF FFFF FFFF FFFF BAAE DCE6 AF48 A03B BFD2 5E8C D036 4140. Это число может быть сгенерировано псевдослучайным алгоритмом (PRNG). Фактически, 0 также является легальным закрытым ключом, но это специальный закрытый ключ, и блок создания Ethereum генерируется этим закрытым ключом.

Открытый ключ

Несжатый открытый ключ Ethereum представляет собой 65-байтовое число, которое унаследовано от Биткойна. Но Ethereum использует только 64 байта. Из 64 байтов 32 байта представляют координату X эллиптической кривой, а 32 байта представляют координату Y эллиптической кривой. Эта координата XY получена из закрытого ключа через ECDSA-secp256k1. Поэтому открытый ключ алгоритма эллиптической кривой вычисляется по закрытому ключу. И наоборот, практически невозможно использовать открытый ключ для получения закрытого ключа при расчете существующего компьютера, что также является основой существования Ethereum и Bitcoin. Если однажды произойдет большой скачок в компьютерных технологиях, таких как популяризация квантовых компьютеров, будут открыты закрытые ключи всех учетных записей в существующей цепочке. Конечно, сама технология блокчейна, безусловно, будет продолжать развиваться.

Эта координата XY получена из закрытого ключа через ECDSA-secp256k1. Поэтому открытый ключ алгоритма эллиптической кривой вычисляется по закрытому ключу. И наоборот, практически невозможно использовать открытый ключ для получения закрытого ключа при расчете существующего компьютера, что также является основой существования Ethereum и Bitcoin. Если однажды произойдет большой скачок в компьютерных технологиях, таких как популяризация квантовых компьютеров, будут открыты закрытые ключи всех учетных записей в существующей цепочке. Конечно, сама технология блокчейна, безусловно, будет продолжать развиваться.

гашиш

Хеш можно также назвать «переварить» живо. То есть, независимо от размера сообщения, может быть сгенерирован «дайджест» фиксированной длины, и этот «дайджест» можно использовать для проверки того, было ли сообщение подделано. Пока сообщение модифицируется одним байтом, проверка «дайджеста» не будет выполнена.

Хэш-алгоритм Биткойн использует SHA2-256. По сравнению с SHA1 SHA2 только увеличивает количество байтов хэша. В настоящее время SHA1 был взломан, и это только вопрос времени, когда SHA2 будет взломан.

В настоящее время SHA1 был взломан, и это только вопрос времени, когда SHA2 будет взломан.

Алгоритм хэширования Ethereum использует новый SHA3-256. В отличие от SHA1 и SHA2, SHA3 не просто увеличивает количество байтов, но использует новый алгоритм Keccak. SHA3 с той же шириной байта является более безопасным, чем SHA2.

адрес

Адрес Ethereum — это строка, сгенерированная кодировкой Base58 после серии хеширования и преобразования открытого ключа. Процесс не описан. Кодировка Base58 аналогична Base64. Оба используют «читаемые символы» для представления двоичных данных. По сравнению с Base64, Base58 удаляет некоторые буквы и цифры, которые могут привести к путанице.

подпись

Подписание фактически шифрует хеш сообщения с помощью закрытого ключа. Когда узел Ethereum отправляет сообщение другому узлу, он использует свой закрытый ключ для подписи хеша сообщения, а затем отправляет подпись и само сообщение другой стороне.

Процесс выглядит следующим образом:

image. png

png

Проверить подпись

После того, как узел получит сообщение и подпись от другой стороны, он сначала выполнит действие «восстановить» и будет использовать сообщение и подпись для получения открытого ключа другой стороны. Затем используйте открытый ключ, подпись и значение хеша сообщения для вычисления значения, называемого «r». Этот r является частью подписи. Проверка подписи заключается в сравнении вычисленного r с r, переносимым в подписи. Если они согласованы Проверка пройдена.

Процесс выглядит следующим образом:

image.png

Проект Ethereum geth имеет две реализации ECDSA-secp256p1. Один из них чистый, а другой основан на C-библиотеке. Базовые алгоритмы не написаны разработчиками Ethereum, а основаны на мире с открытым исходным кодом.

перейти к реализации

Исходный код интерфейса находится в crypto / signature_nocgo.go. Этот файл является просто оболочкой. Реальная реализация вызывает сторонний проект Bitcoin go. Исходный код находится по адресу vendor // github. com / bitcsuite / bitcd.

com / bitcsuite / bitcd.

С реализация

Исходный код интерфейса находится в crypto / signature_cgo.go. Это также оболочка, и следующий вызов — crypto / secp256k1 /. Это оболочка, а затем библиотека libsecp256k1 проекта Bitcoin C.

API и его функции

Интерфейсы signature_nocgo.go и signature_cgo.go одинаковы:

// Восстановить открытый ключ через хеш и подпись сообщения

func Ecrecover(hash, sig []byte) ([]byte, error) {}

// Рассчитать сигнатуру ECDSA по хешу и закрытому ключу

func Sign(hash []byte, prv *ecdsa.PrivateKey) {}

// Использование открытого ключа, хеш для проверки подписи

func VerifySignature(pubkey, hash, signature []byte) bool {}

// Распаковываем 33-байтовый открытый ключ в 65-байтовый открытый ключ

func DecompressPubkey(pubkey []byte) (*ecdsa.PublicKey, error) {}

// Сжимаем 65-байтовый несжатый открытый ключ и называем его 33-байтовым открытым открытым ключом

func CompressPubkey(pubkey *ecdsa.PublicKey) {}

Что такое шифрование в криптовалюте? Примеры

Что такое шифрование в криптовалюте? Краткое определение

Вы слышали термин «шифрование» и, вероятно, знаете, что ваши криптовалюты зашифрованы. Но что именно означает шифрование?

Но что именно означает шифрование?

Мы обсуждаем различные типы современных методов шифрования и то, как шифрование является ключевым компонентом протоколов блокчейна.

Шифрование относится к техническим процессам преобразования открытого текста в зашифрованный текст и обратно, которые обеспечивают безопасность данных и систем, затрудняя доступ неавторизованных сторон к зашифрованной информации.

Этот процесс обычно делится на две категории: симметричное и асимметричное шифрование.

Системы с симметричным ключом используют один и тот же ключ для шифрования и дешифрования данных, а асимметричные системы используют пары открытых и приватных ключей для шифрования и дешифрования данных.

В современной криптографии шифрование обычно влечет за собой преобразование читаемого открытого текста в зашифрованный текст (зашифрованные данные, которые не читаются) с использованием алгоритма шифрования или шифра.

Только те, кто имеет право доступа к данным, могут декодировать зашифрованный текст обратно в читаемый открытый текст.

Открытый текст и зашифрованный текст: что это?

Открытый текст относится к любой информации, такой как текст на веб-сайтах, в программах или музыкальных файлах, которая может быть легко прочитана или расшифрована людьми или машинами.

Конфиденциальная информация, такая как пароли учетных записей, которые могут быть видны — и которые могут украсть — в виде открытого текста при обработке через Интернет, требует дополнительного уровня безопасности. Здесь на помощь приходит шифрование.

Шифрование преобразует открытый текст в зашифрованный текст или в нечитаемые зашифрованные данные с использованием алгоритма шифрования или шифра.

Только авторизованные пользователи могут получить доступ к данным и могут декодировать зашифрованный текст обратно в читаемый открытый текст.

Алгоритмы и ключи шифрования в криптовалюте

Этот процесс шифрования и дешифрования, от открытого текста до зашифрованного и обратно до открытого текста, обычно включает использование алгоритмов и ключей шифрования.

Алгоритмы шифрования — это математические формулы, которые могут зашифровывать открытый текст (входной) в зашифрованный (выходной). Ключ, сгенерированный алгоритмом, работает для преобразования результирующего зашифрованного текста обратно в его исходную читаемую форму (и наоборот).

Безопасность любой системы зависит от надежного алгоритма шифрования, который нелегко взломать, а также от сокрытия ключа от потенциальных злоумышленников.

Ключ — это строка данных или битов, или, проще говоря, строка цифр или букв, которая вводится в алгоритм шифрования. Ключи обычно генерируются случайным образом и, в отличие от пароля, не предназначены для запоминания пользователем для ввода.

Современные криптографические системы обычно используют симметричное и асимметричное шифрование (также известное как криптография с открытым ключом).

В системах с симметричным ключом один и тот же ключ используется для шифрования и дешифрования данных.

В системах с асимметричным или открытым ключом ключ шифрования является общедоступным, но только уполномоченный владелец частного ключа дешифрования может получить доступ к декодированному открытому тексту.

Асимметричное шифрование и криптовалюты

Криптовалюты остаются в безопасности, полагаясь на современные методы асимметричного шифрования и безопасный характер транзакций в блокчейне.

Держатели криптовалюты используют приватные ключи, чтобы подтвердить, что они являются владельцами своей криптовалюты. Транзакции защищены с помощью методов хеширования и шифрования блокчейна.

Бутерин рассказал о будущем Ethereum. Стоит ли инвестировать в монету :: РБК.Крипто

Создатель криптовалюты объяснил, что поможет ускорить работу ее сети на 650%, и над чем сейчас работает команда проекта. Будет ли дорожать альткоин в долгосрочной перспективе, и ради чего его стоит покупать

Сеть Ethereum в будущем, после обновления до второй версии, сможет проводить до 1000 транзакций в секунду (сейчас 15 т/с), заявил создатель альткоина Виталик Бутерин во время конференции Consensus: Distributed. По его словам, это станет возможно благодаря разработке нескольких инициатив, направленных на устранение проблем с масштабируемостью, передает The Block.

По его словам, это станет возможно благодаря разработке нескольких инициатив, направленных на устранение проблем с масштабируемостью, передает The Block.

Одним из таких решений является разработка Optimistic Rollup, рассказал Бутерин. Она будет внедрена в сеть альткоина после ее перехода на вторую версию. Также команда работает на улучшение конфиденциальности криптовалюты, подчеркнул ее создатель.

«Предстоит еще много работы в отношении масштабируемости. Стоят задачи по улучшению шифрования и конфиденциальности, которые в дальнейшем будут включены в блокчейн Ethereum. Мы работаем по всем фронтам», — рассказал Бутерин.

Переход на Ethereum 2.0 неоднократно откладывался. Изначально планировалось обновить блокчейн альктоина до второй версии 3 января. Затем ее запуск перенесли на текущий квартал, однако конкретной даты названо не было.

Ethereum и пассивный доход

Одной из особенностей новой версии сети Ethereum станет появление у альткоина функции стекинга благодаря внедрению алгоритма Proof-of-Stake. Это позволит получать пассивный доход за хранение монет размером предположительно в 3,2% годовых. Но для этого необходимо будет держать как минимум 32 ETH.

Это позволит получать пассивный доход за хранение монет размером предположительно в 3,2% годовых. Но для этого необходимо будет держать как минимум 32 ETH.

Однако CEO дата-центра Six Nines Сергей Трошин призвал не переоценивать значимость обновления Ethereum. Переход на новый алгоритм и внедрение стекинга могут привести к централизации проекта, а также заставить финансового регулятора США признать альткоин ценной бумагой.

«Обещание перейти на PoS озвучивалось Бутериным с 2017 г., но неоднократно откладывалось. В сообществе ETH есть вопросы, нужен ли такой переход в принципе. Почти до конца 2019 г. мировые PoS-монеты явно отставали по популярности от PoW. Многие PoS-блокчейны показали склонность к жесткой централизации, когда контроль за проектом находится в руках нескольких десятков богатейших держателей. Американская Комиссия по торговле товарными фьючерсами (CFTC) напрямую грозила ETH, что в случае перехода на PoS может признать ее ценной бумагой и фактически убрать с крипторынка», — пояснил Трошин.

Он отметил, что смена алгоритма приведет к оттоку майнеров. Сейчас Ethereum имеет статус лучшей криптовалюты для домашнего майнинга. Переход на Proof-of-Stake вынудит майнеров переключиться на другие монеты и покинуть сообщество, считает глава дата-центра.

Какие причины инвестировать в Ethereum

В то же время есть ряд положительных факторов, говорящих в пользу роста курса монеты, подчеркнул Трошин. Первым из них он назвал тот факт, что токен Tezos и несколько других токенов, уже внедривших функцию стекинга, завершили первые четыре месяца текущего года со значительным приростом к стоимости.

Другим фактором Трошин считает возможную девальвацию доллара, которая вызвана политикой США по борьбе с кризисом. Это положительно влияет на рынок криптовалют в целом, а соответственно и на цену Ethereum, уверен эксперт. Он уточнил, что этот же эффект может иметь халвинг биткоина, состоявшийся вчера, 11 мая.

Он уточнил, что этот же эффект может иметь халвинг биткоина, состоявшийся вчера, 11 мая.

«Скорее всего, в ближайшие месяцы ETH будет расти, и обещания ETH 2.0 — не единственная причина тому. Пусть и порой с опережением, но ETH в основном движется в фарватере BTC и тоже подвержен влиянию халвинга флагмана рынка. Кроме того, в пользу роста крипторынка играет возможная девальвация доллара из-за масштабных антикризисных мер ФРС. Но что касается именно перспективы перехода на PoS, то этот фактор пока не стоит переоценивать и не торопиться мысленно устремлять цену в космос», — рассказал Трошин.

Алексей Марков, ведущий трейдер United Traders, добавил, что если инвестировать в Ethereum с ожиданием роста в цене именно из-за обновления до второй версии блокчейна, то на длинный срок и уже после ее запуска. Сначала в силу вступит «нулевая фаза», то есть вся сеть моментально не перейдет на новый алгоритм. Долгое время Proof-of-Work и Proof-of-Stake будут сосуществовать.

«Разработчики ожидают, что полный переход на PoS займет 1-2 года. Через 1-2 года после «нулевой фазы» будет запущена «первая фаза» — внедрение шардинга. Только после этого должна реально вырасти масштабируемость сети, т.е. проявится технологический эффект. Обновление отразится на цене ETH, если эта возросшая масштабируемость будет востребована приложениями на базе Ethereum. Например, в несколько раз вырастет размер DeFi», — поделился Марков.

Через 1-2 года после «нулевой фазы» будет запущена «первая фаза» — внедрение шардинга. Только после этого должна реально вырасти масштабируемость сети, т.е. проявится технологический эффект. Обновление отразится на цене ETH, если эта возросшая масштабируемость будет востребована приложениями на базе Ethereum. Например, в несколько раз вырастет размер DeFi», — поделился Марков.

По его прогнозам, к моменту, когда переход будет закончен, в сети Ethereum должно быть заблокировано около 4-5% от всей эмиссии криптовалюты. При таком уровне годовая доходность стекинга будет около 7%. Однако сейчас не известна величина затрат на стекинг и доходы от комиссий, предупредил эксперт.

Он предположил, что валидаторы будут получать достаточно высокие награды на самом старте после обновления. Однако с увеличением их числа доходность будет идти на спад. Если делегировать монеты на стекинг в самом начале будет просто, то это станет выгодным вложением, резюмировал Марков.

Инвестировать можно, но рассчитывать на многое не стоит

Эксперты назвали несколько причин, говорящих в пользу долгосрочного подорожания Ethereum. В первую очередь — это обновление до второй версии сети. Оно позволит внедрить функцию стекинга, а также повысить технологические характеристики монеты. Во вторую — это внешние факторы, такие как выпуск дополнительной массы денег правительствами стран для борьбы с кризисом и халвинг биткоина.

В первую очередь — это обновление до второй версии сети. Оно позволит внедрить функцию стекинга, а также повысить технологические характеристики монеты. Во вторую — это внешние факторы, такие как выпуск дополнительной массы денег правительствами стран для борьбы с кризисом и халвинг биткоина.

Эксперты призвали не переоценивать важность перехода блокчейна Ethereum на вторую версию. Этот процесс, вероятно, займет несколько лет. Вдобавок к чему обновление может быть отложено в любой момент, как это происходило уже несколько раз.

Вчера, 11 мая, СМИ сообщили, что переход Ethereum на вторую версию сети может произойти в июле, ссылаясь на создателя криптовалюты Виталика Бутерина. Однако сам программист опроверг эту информацию. В переписке в Twitter со своими коллегами он уточнил, что, возможно, не расслышал вопроса, но, так или иначе, запуск Eth 2.0 в июле не состоится.

— Создатель Ethereum уверен, что его монета поможет справиться с кризисом

— «Хомяков готовят к бычьему рынку». Как утроить вложения в Ethereum

Как утроить вложения в Ethereum

— Майнеры станут бесполезны после запуска Ethereum 2.0. Бутерин не согласен

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Криптовалюта Ethereum Classic может сменить алгоритм майнинга с Ethash на SHA-3 (Keccak 256)

- Информация о материале

- Опубликовано: 29.05.2019, 04:34

Смена алгоритма майнинга для Ethereum classic обсуждается уже давно, начиная с января 2019 года, когда сеть криптовалюты испытала атаку 51% дважды в течении 5-7 января. С помощью этой атаки злоумышленники смогли изменить несколько депозитов в ETC на криптовалютных биржах. Атака производилась с незарегистрированного пула (анонимного), на котором одномоментно был подана вычислительная мощность превышающая 50% всей сети Ethereum classic. Причем сделать такую атаку достаточно просто, нужно всего лишь объединить несколько мелких пулов из сети Ethereum, где общий хешрейт сети в 20 раз больше, чем у Ethereum Classic. Т.е. злоумышленникам достаточно иметь доступ к всего 2,5% сети Ethereum, что бы такая атака на ETC стала возможна. Что бы исключить в дальнейшем подобные атаки на Etehreum Classic, активно обсуждается идея смены алгоритма майнинга отличного от Ethereum и других популярных криптовалют. В качестве альтернативы рассматривается алгоритм шифрования SHA-3 или Keccak256, который уже известен достаточно давно и применяется в криптовалютах с 2014 года (Maxcoin, Copperlark), но широкого распространения так и не получил.

Причем сделать такую атаку достаточно просто, нужно всего лишь объединить несколько мелких пулов из сети Ethereum, где общий хешрейт сети в 20 раз больше, чем у Ethereum Classic. Т.е. злоумышленникам достаточно иметь доступ к всего 2,5% сети Ethereum, что бы такая атака на ETC стала возможна. Что бы исключить в дальнейшем подобные атаки на Etehreum Classic, активно обсуждается идея смены алгоритма майнинга отличного от Ethereum и других популярных криптовалют. В качестве альтернативы рассматривается алгоритм шифрования SHA-3 или Keccak256, который уже известен достаточно давно и применяется в криптовалютах с 2014 года (Maxcoin, Copperlark), но широкого распространения так и не получил.

В пользу выбора SHA-3 говорит несколько факторов: стандартизированный алгоритм шифрования, общепризнанный стандарт применяемый в различных областях, SHA-3 хорошо изучен и имеет высокую устойчивость к взлому, криптовалюты с SHA-3 имеют равнозначную или меньшую популярность, чем Ethereum Classic.

В качестве недостатка SHA-3 можно выделить слабую устойчивость к FPGA и ASIC устройствам, которые позволяют получить преимущество по отношению к GPU в 1000-и раз.

Сроки перехода ETC на новый алгоритм пока неизвестны, но работа ведется серьезная. Уже создано предложение для изменения кода ECIP-1049 и запущена тестовая сеть под названием Astor. В официальном Twitter ETC так же упоминается про работу в данном направлении, что бы прощупать как к этому изменению отнесутся инвесторы и майнеры.

Подробнее про необходимость изменения алгоритма шифрования для Ethereum Classic можно почитать на сайте astor.host

FAQ

США

Великобритания

Афганистан (افغانستان)

Албания (Shqipëri)

Алжир (الجزائر)

Американское Самоа

Андорра

Ангола

Ангилья

Антигуа и Барбуда

Аргентина

Армения (Հայաստան)

Аруба

Австралия

Австрия (Österreich)

Азербайджан (Azərbaycan)

Багамские острова

Бахрейн (البحرين)

Бангладеш (বাংলাদেশ)

Барбадос

Беларусь

Белиз

Бельгия (België)

Бенин (Bénin)

Бермудские острова

Бутан (འབྲུག)

Боливия

Босния и Герцеговина

Ботсвана

Бразилия (Brasil)

Британская территория Индийского океана

Британские Виргинские острова

Бруней

Болгария (България)

Буркина-Фасо

Бурунди (Uburundi)

Камбоджа (កម្ពុជា)

Камерун (Cameroun)

Канада

Кабо-Верде (Kabu Verdi)

Карибские острова Нидерланды

Каймановы острова

Центрально-Африканская Республика (République centrafricaine)

Чад (Tchad)

Чили

Китай (中国)

Остров Рождества

Кокосовые (Keeling) острова

Колумбия

Коморские острова (جزر القمر)

Конго (ДРК) (Jamhuri ya Kidemokrasia ya Kongo)

Конго (Республика) (Congo-Brazzaville)

Острова Кука

Коста Рика

Берег Слоновой Кости

Хорватия (Hrvatska)

Куба

Кюрасао

Кипр (Κύπρος)

Республика Чехия (Česká republika)

Дания (Danmark)

Джибути

Доминика

Доминиканская Республика (República Dominicana)

Эквадор

Египет (مصر)

Сальвадор

Экваториальная Гвинея (Guinea Ecuatorial)

Эритрея

Эстония (Eesti)

Эфиопия

Фолклендские острова (Islas Malvinas)

Фарерские острова (Føroyar)

Фиджи

Финляндия (Suomi)

Франция

Французская Гвиана (Guyane française)

Французская Полинезия (Polynésie française)

Габон

Гамбия

Грузия (საქართველო)

Германия (Deutschland)

Гана (Gaana)

Гибралтар

Греция (Ελλάδα)

Гренландия (Kalaallit Nunaat)

Гренада

Гваделупа

Гуам

Гватемала

Гернси

Гвинея (Guinée)

Гвинея-Бисау (Guiné Bissau)

Гайана

Гаити

Гондурас

Гонконг (香港)

Венгрия (Magyarország)

Исландия (Ísland)

Индия (भारत)

Индонезия

Иран (ایران)

Ирак (العراق)

Ирландия

Остров Мэн

Израиль (ישראל)

Италия (Italia)

Ямайка

Япония (日本)

Джерси

Иордания (الأردن)

Казахстан

Кения

Кирибати

Косово

Кувейт (الكويت)

Киргизия (Кыргызстан)

Лаос (ລາວ)

Латвия (Latvija)

Ливан (لبنان)

Лесото

Либерия

Ливия (ليبيا)

Лихтенштейн

Литва (Lietuva)

Люксембург

Макао (澳門)

Македония (FYROM) (Македонија)

Madagascar (Madagasikara)

Малави

Малайзия

Мальдивы

Мали

Мальта

Маршалловы острова

Мартиника

Мавритания (موريتانيا)

Маврикий (Moris)

Майотта

Мексика (México)

Микронезия

Молдова (Republica Moldova)

Монако

Монголия (Монгол)

Черногория (Crna Gora)

Монсеррат

Марокко (المغرب)

Мозамбик (Moçambique)

Мьянма (Бирма) (မြန်မာ)

Намибия (Namibië)

Науру

Непал (नेपाल)

Нидерланды (Nederland)

Новая Каледония (Nouvelle-Calédonie)

Новая Зеландия

Никарагуа

Нигер (Nijar)

Нигерия

Ниуэ

Остров Норфолк

Северная Корея (조선 민주주의 인민 공화국)

Северные Марианские острова

Норвегия (Norge)

Оман (عُمان)

Пакистан (پاکستان)

Палау

Палестина (فلسطين)

Панама (Panamá)

Папуа — Новая Гвинея

Парагвай

Перу (Perú)

Филиппины

Польша (Polska)

Португалия

Пуэрто-Рико

Катар (قطر)

Реюньон (La Réunion)

Румыния (România)

Россия

Руанда

Святой Бартелеми

Остров Святой Елены

Сент-Китс и Невис

Сент-Люсия

Святой мартин (Saint-Martin (partie française))

Сен-Пьер и Микелон (Saint-Pierre-et-Miquelon)

Святой Винсент и Гренадины

Самоа

Сан-Марино

Сан-Томе и Принсипи (São Tomé e Príncipe)

Саудовская Аравия (المملكة العربية السعودية)

Сенегал (Sénégal)

Сербия (Србија)

Сейшельские острова

Сьерра-Леоне

Сингапур

Синт-Мартен

Словакия (Slovensko)

Словения (Slovenija)

Соломоновы острова

Сомали (Soomaaliya)

Южная Африка

Южная Корея (대한민국)

Южный Судан (جنوب السودان)

Испания (España)

Шри-Ланка (ශ්රී ලංකාව)

Судан (السودان)

Суринам

Шпицберген и Ян Майен

Свазиленд

Швеция (Sverige)

Швейцария (Schweiz)

Сирия (سوريا)

Тайвань (台灣)

Таджикистан

Танзания

Таиланд (ไทย)

Восточный Тимор

Того

Токелау

Тонга

Тринидад и Тобаго

Тунис (تونس)

Турция (Türkiye)

Туркменистан

Острова Теркс и Кайкос

Тувалу

Виргинские острова США

Уганда

Украина

Объединенные Арабские Эмираты (الإمارات العربية المتحدة)

Уругвай

Узбекистан (Oʻzbekiston)

Вануату

Ватикан (Città del Vaticano)

Венесуэла

Вьетнам (Việt Nam)

Уоллис и Футуна (Wallis-et-Futuna)

Западная Сахара (الصحراء الغربية)

Йемен (اليمن)

Замбия

Зимбабве

Аландские острова

Что такое криптография? | Freedman Club Crypto News

Криптовалютная экономика вряд ли смогла бы развиваться без такого понятия как криптография. Сейчас новости криптовалют в основном посвящены тому, как заработать на Биткоине, каким будет курс Биткоина, как вывести средства и так далее. Но все это было бы невозможно без криптографии.

Сейчас новости криптовалют в основном посвящены тому, как заработать на Биткоине, каким будет курс Биткоина, как вывести средства и так далее. Но все это было бы невозможно без криптографии.

Криптография: что это такое?

Если говорить точным научным языком, то у криптографии следующее определение – это наука о способах обеспечения приватности информации, сохранения ее структуры неизменной, и проверки подлинности объектов.

Основы криптографии заложены были несколько тысяч лет назад. В середине двадцатого века были разработаны новые алгоритмы шифрования, и каждый алгоритм шифрования имеет свои особенности.

Виды шифрования

Сейчас различаются несколько видов шифрования.

Симметричное шифрование. Этот способ позволяет предотвратить перехват информации со стороны третьих лиц. Основывается на то, что отправители, как и получатели информации имеют одни и те же ключи для того, чтобы разгадать шифр.

Ассиметричное шифрование. Он использует открытые и секретные ключи. Они связаны друг с другом. Сведения, что зашифрованы с помощью открытого ключа, можно расшифровать используя лишь секретный ключ.

Они связаны друг с другом. Сведения, что зашифрованы с помощью открытого ключа, можно расшифровать используя лишь секретный ключ.

Хеширование. Этот способ основан на том, что исходная информация преобразуется в байты установленных образцов. Каждый полученный результат (хэш-код) уникален по своей структуре и символике.

Цифровые подписи. Представляет собой трансформацию данных с применением закрытых ключей. Они позволяют осуществить подтверждение подлинности документов и переводов. В частности, криптовалютные кошельки используют такие подписи для транзакций.

Поточное шифрование. Этот метод основан на то, что каждый из элементов текста переводят в зашифрованное состояние, исходя из того, какой тип ключа применяют и какова позиция элемента текста в общем текстовом документе. Все биты данных зашифровывают с помощью гаммирования.

Блочное шифрование. Относится к видам симметричного шифрования. Работает с блоками бит данных, имеющих фиксированную длину.

Криптографическое шифрование: где используется

С момента своего появления криптографию использовали для того, чтобы сохранить и передавать документы в приватном режиме. Сейчас ассиметричная криптография, как и иные типы криптографии применяются многими компаниями, работающими в сфере высоких технологий и криптоэкономике. Оно используется для того, чтобы:

Сейчас ассиметричная криптография, как и иные типы криптографии применяются многими компаниями, работающими в сфере высоких технологий и криптоэкономике. Оно используется для того, чтобы:

- реализовать системы цифровых подписей,

- подтверждения подлинности сертификата,

- защиты передачи информации по открытому каналу

- обеспечить хранение сведений.

Что касается блокчейна, в нем криптографию применяют для того, чтобы обеспечить приватность пользователей и их личных данных, для поддержки безопасности переводов, защиты хранилищ. Помимо этого, криптографию используют в электронной торговле.

Можно ли сейчас обойтись без криптографии? Практически нет, в противном случае кибермошенники получат полный доступ к активам пользователям и частной информации клиентов и компаний. Перейдем к Биткоину и тому, как с ним связано криптография.

Алгоритм шифрования у Биткоина

Как известно, Биткоин используется алгоритм SHA-256. Первоначально первую версию алгоритма создали Меркл и Дамгард. Потом были созданы новые алгоритмы, в частности SHA-2, и на его основе потом разработали еще несколько вариантов. Один из них Сатоша Накамото использовал для того, чтобы создать Bitcoin.

Потом были созданы новые алгоритмы, в частности SHA-2, и на его основе потом разработали еще несколько вариантов. Один из них Сатоша Накамото использовал для того, чтобы создать Bitcoin.

Основная цель SHA-2 состоит в том, чтобы обеспечить защиту информации, а его разновидность SHA-256 известна тем, что является основным алгоритмом, используемым для майнинга коинов.

Алгоритм SHA-256 позволяет формировать адреса BTC, которые используют для того, чтобы транзакция прошла. Нужен он и для майнинга, для цифровых подписей, их последующего распознания.

Принцип работы алгоритма шифрования Биткоина

Как известно, главная особенность хеширования, используемого при криптографии, это нестандартный подход при его создании. Новые блоки биткоина запускаются после того, как были созданы прошлые. Для достижения корректности шифрования блоков Биткоина, криптовалютная сеть использует алгоритмы, которые изучают, насколько оригинальна цифровая подпись, все ли параметры шифрования соблюдены

После того, как проверка завершена, создается очередной блок, снова запускаются алгоритмы проверки. Майнеры, используя специально оборудование, осуществляют расшифровку алгоритма. После того, как они найдут правильный хэш, блокчейн генерирует очередной блок, содержащий в себе данные о переводах, хэше прошлого блока и так далее.

Майнеры, используя специально оборудование, осуществляют расшифровку алгоритма. После того, как они найдут правильный хэш, блокчейн генерирует очередной блок, содержащий в себе данные о переводах, хэше прошлого блока и так далее.

Процесс дешифровки позволяет превратить случайные данные в систему информации, ее записывают в блокчейн.

Заключение

Таким образом, можно отметить, что криптография стала неотъемлемой составляющей для криптовалютного мира. Главная ее функция в криптоэкономике – сохранить персональные данные пользователей и приватную информацию в сети. После того, как она прошла большое количество изменений. С каждым годом криптография все больше внедряется в повседневную жизнь социума. Разрабатываются новые алгоритмы шифрования.

На данный момент современные алгоритмы криптографии невозможно взломать. Но, сможет ли кто-то в будущем взломать протоколы криптографии, как и сам Биткоин? Пока технические возможности не предоставляют никому такой возможности.

Есть мнения, что с развитием квантовых компьютеров это может произойти. Пока же их нет, современная криптография остается нерушимой.

Подписывайтесь на Телеграм канал, чтобы всегда быть в курсе самых последних и горячих новостей @like_freedman

Автор: Вадим Груздев, аналитик Freedman Сlub Crypto News

0 0 голоса

Рейтинг статьи

Более пристальный взгляд на подписи Ethereum

Алгоритм цифровой подписи на эллиптической кривой (ECDSA) используется для проверки происхождения и целостности сообщений. Верификация ECDSA в смарт-контрактах позволяет защищать связь от несанкционированного доступа вне блокчейна. В системе блокчейн любой владелец ключа может использовать свой закрытый ключ для подписи фрагмента данных. В результате получается подпись, которую можно проверить с помощью следующего кода: V, R и S. Код используется под капотом Meta Mask-E Go и внутренней работой кода смарт-контракта.

Соучредитель

Фотография Стива Дрисколла на UnsplashАсимметричная криптография — одно из самых важных изобретений в компьютерной науке прошлого века. Он также лежит в основе всей технологии блокчейн. В этом посте мы более подробно рассмотрим, как Ethereum использует алгоритм цифровой подписи с эллиптической кривой (ECDSA) для проверки происхождения и целостности сообщений.

Методы шифрования, такие как ECDSA, также необходимы для безопасного расширения существующих цепочек блоков.Мы видели это в моем прошлом посте, посвященном анализу децентрализованных бирж, где DEX использует подписи для взаимодействия вне сети. Я ожидаю, что по мере развития экосистемы блокчейнов мы увидим больше расширений уровня 2 и уровня 3 существующей инфраструктуры блокчейна низкого уровня.

Закрытые и открытые ключи В Ethereum, как и в любой другой блокчейн-системе, есть закрытый и открытый ключи. Эти ключи генерируются, когда вы создаете новую «учетную запись» блокчейна. Сохранение секретного ключа в безопасности имеет важное значение, поскольку любая его копия позволяет получить доступ к бухгалтерской книге.Аппаратные кошельки для безопасного хранения закрытого ключа стали важной практикой.

Сохранение секретного ключа в безопасности имеет важное значение, поскольку любая его копия позволяет получить доступ к бухгалтерской книге.Аппаратные кошельки для безопасного хранения закрытого ключа стали важной практикой.

Понятие учетной записи немного неверно, потому что, строго говоря, существуют только ключи и реестр средств, которые соответствуют этим ключам. Адрес Ethereum или Bitcoin — это, по сути, хешированная версия открытого ключа.

ECDSAКриптография с эллиптическими кривыми (ECC) и ECDSA — это особые разновидности асимметричной криптографии. Они широко используются в технологии блокчейн по трем причинам:

- Их вычислительная производительность экономична по сравнению с множеством других алгоритмов

- Сгенерированные ключи относительно короткие

- Биткойн запустил его, поэтому большинство новых проектов блокчейн скопировали it

ECDSA использует алгебраическую структуру эллиптических кривых над конечными полями. Не вдаваясь в математику, им требуется набор констант для определения этой кривой. Константы, используемые большинством блокчейнов, установлены в стандарте secp256k1.

Не вдаваясь в математику, им требуется набор констант для определения этой кривой. Константы, используемые большинством блокчейнов, установлены в стандарте secp256k1.

До блокчейна этот стандарт эллиптической кривой вообще не применялся. Фактически, большинство основных производителей оборудования не поддерживают аппаратное шифрование для этой кривой. Ходят слухи, что secp256k1 был выбран потому, что у него наименьшая вероятность наличия клептографических бэкдоров, имплантированных АНБ.

Как работает подписываниеВ системе блокчейн любой держатель ключа может использовать свой закрытый ключ для подписи фрагмента данных. В результате получается подпись. Тот, кто получает подпись, может использовать ее для:

- Восстановить открытый ключ (адрес учетной записи) Автора

- Проверить, совпадает ли сообщение с тем, которое было подписано Автором

Давайте посмотрим на используемые функции в Ethereum для подписания:

Первая строка создает SHA3-хэш сообщения, которое мы хотим подписать. В результате получается следующий хэш размером 32 байта (256 бит):

В результате получается следующий хэш размером 32 байта (256 бит):

0x592fa743889fc7f92ac2a37bb1f5ba1daf2a5c84741ca0e0061d243a2e6707ba

Строка 2 затем использует сообщение JSON RPC в Ethereum для подписи в закрытом кошельке, чтобы указать, какой из этих ключей используется для подписи в закрытом кошельке. подпись. Последняя строка — это декодирование выходных данных JSON RPC, чтобы мы получили значения сигнатур V, R и S. (V — это то, что было добавлено для защиты от определенного типа атаки).

И смарт-контракты, и клиенты Ethereum могут проверять подписи ECDSA.Верификация ECDSA в смарт-контрактах позволяет защищать связь от несанкционированного доступа вне блокчейна. Есть много проектов, таких как, например, $ ZRX, которые полагаются на это для связи вне сети.

В Solidity подписанное сообщение можно проверить с помощью следующего кода:

Этот код вернет адрес Ethereum (открытый ключ), который использовался для подписи сообщения. Любое изменение хэша или подписи сообщения приведет к тому, что адрес будет отличаться от адреса отправителя.

Иногда полезно заглянуть внутрь этих функций, чтобы получить более глубокое понимание.Следующие два раздела следуют за кодом, который используется в популярном кошельке Meta Mask, и внутренней части кода смарт-контракта Go-Ethereum.

Приложение A: Код подписи внутри мета-маскиМета-маска — это расширение Chrome, которое обеспечивает удобный интерфейс транзакций. Пользователи могут отправлять / получать эфир, подписывать сообщения и взаимодействовать со смарт-контрактами. Он также поставляется с потрясающей трехмерной полигональной лисой, которая следует за курсором при вводе текста.

Закрытые ключи в мета-маске хранятся в локальном хранилище браузера.Meta Mask использует внешнюю библиотеку для шифрования информации закрытого ключа паролем. (Используя AES-GCM).

Когда мы подписываем сообщения с помощью мета-маски, мы получаем всплывающее окно, которое показывает сообщение и учетную запись, из которой нужно подписаться:

Когда мы исследуем базовый код, мы проходим через следующие библиотеки, большинство из которых контролируются разработчиками мета-маски.

Добро пожаловать в чудесный мир современного Javascript!

Наиболее подходящий код Ethereum JS для подписи выглядит следующим образом:

Происходит много преобразований структуры данных, но в последней функции мы можем увидеть, как подпись R, S, V получается из вызова secp256k1.sign () функция. Это приводит нас к следующему фрагменту фундаментального кода внутри эллиптической библиотеки:

Приложение B: Код подписи внутри смарт-контрактов / Go-EthereumДавайте подробнее рассмотрим вышеупомянутый код контракта, который восстанавливает открытый ключ из подпись:

Функция ecrecover () , предоставляемая Solidity, на самом деле немного особенная. Это один из немногих «собственных контрактов», доступных в смарт-контрактах. Это внутренние смарт-контракты в коде, которые можно вызывать.Вот альтернативный способ вызова ecrecover () в ассемблере Solidity EVM:

Функция call () выполняет контракт по фиксированному адресу 3000 . Затем он выполняет следующий код (в случае реализации go-ethereum):

Затем он выполняет следующий код (в случае реализации go-ethereum):

Это в конечном итоге вызывает следующий код C для восстановления открытого ключа (с использованием указателя pubkey ):

Связанные истории

Теги

Что такое алгоритм хеширования?

средний

Каждая криптовалюта использует свой алгоритм шифрования.Оборудование для майнинга расшифровывает, обеспечивая функционирование блокчейна, обрабатывая транзакции и получая вознаграждение в виде монет определенной криптовалюты. Без лишних слов, давайте погрузимся в мир крипто-хеш-функций.

Что означает алгоритм хеширования

Алгоритмы криптовалюты — это набор определенных криптографических механизмов и правил, которые шифруют цифровую валюту. Майнеры с помощью специального оборудования расшифровывают алгоритм той или иной криптовалюты.Этот процесс состоит из поиска хеша.

Как только правильный хеш найден, в цепочке блоков создается новый блок, в котором хранится информация о транзакциях, хэш предыдущего блока, полученная майнером сумма и т. Д.

Д.

Что такое блокчейн? Полное руководство по технологии распределенной книги

Процесс дешифрования (или добычи монет) превращает набор случайных данных в упорядоченную систематическую информацию, которая впоследствии записывается в цепочку блоков.Сегодня существует несколько десятков алгоритмов криптовалюты.

Некоторые алгоритмы более популярны и используются для нескольких различных криптовалют (блокчейнов). Например, наиболее распространенными алгоритмами являются SHA-256, Scrypt, Ethash, X11, Lyra2Z, Equihash и RandomX. Мы объясним каждый из них ниже.

SHA-256

Что такое биткойн-хэш и SHA-256

SHA-256 — это безопасный алгоритм шифрования, который приобрел популярность из-за биткойн-кода. Аббревиатура SHA — это алгоритм безопасного хеширования, а 256 означает, что алгоритм криптовалюты генерирует 256-битный хеш, то есть строку из 256 бит. Скорость хеширования для криптовалют на основе SHA-256 рассчитывается в единицах гигахеш в секунду (GH / s). На создание блока уходит от шести до десяти минут.

Аббревиатура SHA — это алгоритм безопасного хеширования, а 256 означает, что алгоритм криптовалюты генерирует 256-битный хеш, то есть строку из 256 бит. Скорость хеширования для криптовалют на основе SHA-256 рассчитывается в единицах гигахеш в секунду (GH / s). На создание блока уходит от шести до десяти минут.

Агентство национальной безопасности США изобрело алгоритм SHA-256 в 2001 году. Он является частью семейства алгоритмов SHA. Теперь это единственный алгоритм криптовалюты из этого семейства, который прошел тест на устойчивость к таким типам атак, как обнаружение коллизий и обнаружение обратного изображения, что имеет решающее решение для безопасности криптовалют на основе этого алгоритма.

Помимо криптовалют, SHA-256 также широко используется в некоторых других технологиях. Например, работа таких протоколов безопасности, как TLS, SSL, PGP, SSH, построенных на SHA-256.

В 2009 году, когда Биткойн был известен лишь немногим, для майнинга использовались обычные компьютеры, которые выполняли вычисления с использованием центрального процессора. Позже стали использовать более мощные графические процессоры. Однако сейчас популярность биткойнов огромна. Использование ASIC-майнеров, специальных устройств с высокой вычислительной мощностью, стало экономически выгодным.

Позже стали использовать более мощные графические процессоры. Однако сейчас популярность биткойнов огромна. Использование ASIC-майнеров, специальных устройств с высокой вычислительной мощностью, стало экономически выгодным.

Лучшие ASIC-майнеры

Биткойн используется на алгоритме SHA-256, а также в некоторых других криптовалютах, в основном форках Биткойна.

Прогноз цены Биткойн (BTC) на 2020, 2025, 2030 и 2040 годы

Криптовалют алгоритма SHA-256:

Scrypt

Scrypt — алгоритм майнинга криптовалюты. Скорость создания блоков в блокчейне на основе Scrypt составляет около 30 секунд.Хешрейт измеряется в мегахешах в секунду (MH / s). Scrypt стал популярным из-за криптовалюты Litecoin.

Scrypt стал популярным из-за криптовалюты Litecoin.

Что такое криптовалюта Litecoin (LTC)?

Когда появился алгоритм Scrypt, вскоре стало ясно, что майнинг биткойнов очень легко монополизировать, поскольку простота функции SHA-256 позволяет автоматизировать процесс майнинга. Поэтому основной целью создания Scrypt было усложнение механизма генерации блоков из-за повышенных требований к ресурсам, используемым для вычислительных операций.

В частности, решающее значение имеет объем оперативной памяти, при этом требования к энергопотреблению и вычислительной мощности намного ниже, чем в случае с SHA-256. Изначально для добычи криптовалют на основе Scrypt использовались центральный и графический процессоры. Однако алгоритм не устоял перед майнинговыми корпорациями, и в 2014 году был создан первый ASIC для монет Scrypt.

Алгоритм майнинга Scrypt лежит в основе следующих криптовалют:

Equihash

Equihash — анонимный алгоритм криптовалюты, выпущенный в 2016 году. Первой криптовалютой, которая использовала Equihash в качестве основы, была Zcash. Создание блоков занимает 150 секунд, а хэш измеряется в мегахешах в секунду (MH / s).

Первой криптовалютой, которая использовала Equihash в качестве основы, была Zcash. Создание блоков занимает 150 секунд, а хэш измеряется в мегахешах в секунду (MH / s).

В основе этого алгоритма лежит хеш-функция, построенная по принципу задачи дня рождения. Это математическая закономерность, которая используется для вычисления вероятности. Правило гласит:

Бирюков Алексей и Ховратович ДмитрийЕсли в комнате 23 человека, то вероятность того, что хотя бы у двоих из них день рождения в один и тот же день, составляет 50%.Основываясь на этом шаблоне, вероятность найти одноразовый номер в процессе майнинга равна 2, возведенному в степень N и деленному на 2.

Этот алгоритм криптовалюты был разработан Алексом Бирюковым и Дмитрием Ховратовичем, учеными из Люксембургского университета, которые входят в исследовательскую группу CryptoLUX. В 2016 году разработка была представлена на полный круг.

Equihash нужен объем оперативной памяти, а не скорость обработки математических вычислений. Это делает майнинг устойчивым к ASIC, а сеть — более децентрализованной.

Это делает майнинг устойчивым к ASIC, а сеть — более децентрализованной.

Для майнинга криптовалют на Equihash используются видеокарты с минимальным объемом памяти 2 ГБ. Самый подходящий GPU — NVidia.

Лучший графический процессор для майнинга

Однако устройства ASIC также были разработаны для майнинга Equihash. Сегодня самыми популярными являются Antminer Z9 Mini от Bitmain и A9 ZMaster от Innosilicon.

Самые популярные криптовалюты, работающие на алгоритме Equihash:

Ethash

Что такое Ethash?

Ethash (Dagger Hashimoto) — алгоритм криптовалюты, специально разработанный для майнинга Ethereum.Этот алгоритм хеширования основан на двух разных алгоритмах: Dagger, созданный Виталиком Бутериным, и Hashimoto (название состоит из слов hash, shift и modulo), разработанный программистом Таддеусом Дрийя. Хешрейт алгоритма Ethash измеряется в мегахешах в секунду (MH / s).

Хешрейт алгоритма Ethash измеряется в мегахешах в секунду (MH / s).

Dagger — это алгоритм криптовалюты, которому требуется память видеокарты. Принцип его работы аналогичен Scrypt, но производительность выше. Особенно это заметно в условиях возрастающей сложности сети.Однако у Dagger есть некоторые уязвимости, поэтому он эффективен только в паре с Хашимото.

Алгоритм Хашимото работает с операциями ввода-вывода в специальном режиме. В частности, это ограничивает скорость производства, потому что объем памяти для записи и чтения информации не бесконечен. Хашимото — алгоритм криптовалюты, требующий большого количества памяти, из-за чего невозможно выполнить большое количество операций ввода / вывода, т.е. для дешифрования не получится использовать метод бесконечного выбора случайных значений .Это была основная причина, по которой устройства ASIC не подходили для майнинга Ethereum.

ПроцессорыЛучшее оборудование для майнинга Ethereum (ETH) в 2020 году

GPU подходят для добычи монет Ethahs. Самые эффективные видеокарты — AMD. Однако использование видеокарт Nvidia 10-й серии приносит майнерам неплохую прибыль. Главное требование — высокий показатель оперативной памяти, который постоянно увеличивается из-за возрастающей сложности сети.

Самые эффективные видеокарты — AMD. Однако использование видеокарт Nvidia 10-й серии приносит майнерам неплохую прибыль. Главное требование — высокий показатель оперативной памяти, который постоянно увеличивается из-за возрастающей сложности сети.

Как мы уже говорили выше, устройства ASIC не подходили для добычи монет на основе Ethash.Однако все изменилось летом 2018 года, когда крупнейший китайский производитель майнеров Bitmain выпустил модель Innosilicon A10 ETHMaster, то есть ASIC для Ethereum.

Ethash был создан для Ethereum. Однако другие монеты также начали использовать этот алгоритм. Следующие криптовалюты используют Ethash:

Х11

Алгоритм шифрования X11 был разработан Эваном Даффилдом, создателем одной из ведущих криптовалют Dash. Все началось с того, что он хотел улучшить анонимность и взаимозаменяемость биткойнов, но сообщество не одобрило его идею.Тогда Эвану ничего не оставалось, как создать собственную криптовалюту.

По словам Даффилда, разработка заняла всего один уик-энд. Преимущество X11 в том, что майнинг криптовалют, созданных на его основе, очень экономичен с точки зрения энергопотребления. Энергоэффективность — это просто приятный бонус, поскольку Эван не задумывался над созданием алгоритма, который не требовал бы больших затрат на электроэнергию.

Эксперименты показали, что майнинг Dash на видеокартах потребляет на 30-50% меньше электроэнергии, чем майнинг биткойнов на устройствах ASIC.Для добычи монет, работающих на алгоритме X11, вы можете использовать не только графический процессор, но и центральный процессор. Сегодня это один из немногих алгоритмов, который позволяет майнить процессоры, что делает его привлекательным для майнеров-одиночек и небольших компаний.

Также существуют5 лучших процессоров для майнинга в 2020 году

ASIC для майнинга криптовалют на основе алгоритма X11. Как признался сам создатель X11, он не пытался создать ASIC-устойчивый алгоритм, но сделал все возможное, чтобы производителям пришлось потрудиться.

На данный момент X11 не единственный в своем роде, который использует более одной хеш-функции. Следуя его примеру, были созданы другие алгоритмы, которые также построены на интеграции нескольких хеш-функций: X12, X13, X14, X14, X15, X16 и даже X17. Однако самым популярным по-прежнему остается X11.

На алгоритме криптовалюты X11 создаются следующие монеты:

- Dash (DASH)

- Pura (PURA)

- Tao (XTO)

- Synergy (SNRG)

- Enigma (ENG)

- CannabisCoin (CANN).

Случайный X

RandomX Monero Profitability — Mine Monero Step By Step

RandomX — это алгоритм Proof-of-Work, оптимизированный для видеокарт общего назначения (GPU) и универсальных процессоров (CPU). Главная особенность нововведения — выполнение разных частей кода в случайном порядке и загрузка памяти устройства.

Главная особенность нововведения — выполнение разных частей кода в случайном порядке и загрузка памяти устройства.

Разъяснение алгоритма доказательства работы

RandomX использует виртуальную машину, которая запускает программы в специальном наборе команд.Эти программы могут быть преобразованы в код процессора на лету. В результате выходные данные выполненных программ объединяются в 256-битный результат с использованием криптографической хеш-функции Blake2b.

Random X поддерживает майнинг как с CPU, так и с GPU (AMD и Nvidia). Большинство моделей процессоров Intel и AMD 2011 года выпуска должны быть достаточно эффективными на RandomX, а также видеокарты с объемом памяти не менее 2 ГБ.

Обычные FPGA не могут работать на RandomX, потому что у них нет времени для динамической перенастройки своих схем.Более эффективные модели могут майнить на этом алгоритме, эмулируя процессор. Однако FPGA будут намного менее эффективны, чем те же процессоры.

криптовалют, использующих RandomX:

Lyra2Z / Lyra2REv2

Lyra2z — эффективный криптоалгоритм, совместимый с процессором

Lyra2Z и Lyra2REv2 — это алгоритмы, которые используют функции Blake256 и Lyra2, последовательно меняющие друг друга. Они оптимизированы для снижения энергопотребления при майнинге на видеокартах.

Алгоритмы Lyra2Z / Lyra2REv2 очень популярны для майнинга криптовалют на видеокартах Nvidia, в том числе:

Итог

Подводя итог всем приведенным выше утверждениям, все криптовалюты используют разные алгоритмы хеширования, отвечающие за работу блокчейна. С их помощью расшифровка проходит успешно, а надежность данных гарантируется.

Индустрия криптовалюты все еще находится в самом начале своего развития.Каждый день появляются новые типы построения консенсуса по блокчейну. Алгоритмы криптовалюты меняются и улучшаются. Такие события интересно наблюдать на рынке.

О Changelly

Криптография за 100 ведущими криптовалютами

Криптография за 100 ведущими криптовалютами Эта таблица основана на исследованиях Nash for Work.

расширение нашего протокола MPC для защиты кошельков

на новых блокчейнах.

Мы сделали снимок рейтинга по рыночной капитализации в начале февраля 2021 года.Таким образом, 74 монет используют

ECDSA и кривая secp256k1, включая биткойн, Ethereum и 48 токенов ERC20. 10 монет используют EdDSA и curve25519, такие как Stellar, Cardano и Elrond. 8 монет использовать

несколько алгоритмов и кривых подписи (часто и ECDSA / secp256k1, и EdDSA / curve25519),

такие как Polkadot и Tezos.

| Имя | Символ | Алгоритм подписи | Кривая | Банкноты |

|---|---|---|---|---|

| Биткойн | BTC | ECDSA | сек. 256k1 | |

| Эфириум | ETH | ECDSA | сек. 256k1 | |

| Трос | долларов США | токен Ethereum ERC20 | ||

| Polkadot | ТОЧКА | ECDSA, Шнорр, EdDSA | curve25519, ристретто25519, secp256k1 | |

| XRP | XRP | ECDSA, EdDSA | кривая25519, secp256k1 * | * по умолчанию |

| Кардано | ADA | EdDSA | кривая 25519 | |

| Лайткоин | LTC | ECDSA | сек. 256k1 256k1 | |

| Bitcoin Cash | BCH | ECDSA | сек. 256k1 | |

| Цепное звено | ССЫЛКА | токен Ethereum ERC20 | ||

| Звездный | XLM | EdDSA | кривая 25519 | |

| Binance Coin | БНБ | ECDSA | сек. 256k1 | |

| USD Монета | долл. США | токен Ethereum ERC20 | ||

| Биткойн в оболочке | WBTC | токен Ethereum ERC20 | ||

| Биткойн SV | BSV | ECDSA | сек. 256k1 256k1 | |

| EOS | EOS | ECDSA | сек. 256k1 | |

| Монеро | XMR | EdDSA *, Bulletproofs | кривая 25519 | * нестандартный алгоритм хеширования, использует Keccak |

| Aave | AAVE | токен Ethereum ERC20 | ||

| Трон | TRX | ECDSA | сек. 256k1 | |

| VeChain | ПОО | ECDSA | сек. 256k1 256k1 | |

| NEM | XEM | EdDSA | кривая 25519 | |

| Synthetix | SNX | токен Ethereum ERC20 | ||

| Космос | АТОМ | ECDSA | сек. 256k1 | |

| Theta Network | ТЕТА | ECDSA | сек. 256k1 | |

| Uniswap | UNI | токен Ethereum ERC20 | ||

| NEO | NEO | ECDSA | NIST P-256 | |

Крипто._(7031).jpg) com Монета com Монета | CRO | ECDSA | сек. 256k1 | |

| ОКБ | ОКБ | токен Ethereum ERC20 | ||

| Сеть по Цельсию | CEL | токен Ethereum ERC20 | ||

| cUSDC | CUSDC | токен Ethereum ERC20 | ||

| cETH | CETH | токен Ethereum ERC20 | ||

| Дай | DAI | токен Ethereum ERC20 | ||

| Токен LEO | LEO | токен Ethereum ERC20 | ||

| IOTA | MIOTA | Винтерниц ОТС | ||

| Tezos | XTZ | ECDSA, EdDSA | secp256k1, curve25519, NIST P-256 | tz1: EdDSA, tz2: ECDSA / secp256k1, tz3: ECDSA / NIST P-256 |

| Элронд | EGLD | EdDSA | кривая 25519 | |

| Производитель | MKR | токен Ethereum ERC20 | ||

| Binance | долларов СШАBUSD | токен Ethereum ERC20 | ||

| Dogecoin | СОБАКА | ECDSA | сек. 256k1 256k1 | |

| Штрих | ТИПА | ECDSA | сек. 256k1 | |

| Токен Huobi | HT | токен Ethereum ERC20 | ||

| Файловая монета | FIL | ECDSA | сек. 256k1 | |

| Zcash | ZEC | ECDSA, ZK-SNARKs * | сек256k1, BLS12-381-JubJub * | * для экранированных / анонимных транзакций |

| Лавина | AVAX | ECDSA | сек. 256k1 256k1 | |

| Год Финансы | YFI | токен Ethereum ERC20 | ||

| Кусама | КСМ | ECDSA, EdDSA, Schnorr | secp256k1, curve25519, ристретто25519 | |

| Ethereum Classic | ETC | ECDSA | сек. 256k1 | |

| Солана | SOL | EdDSA | кривая 25519 | |

| cDAI | CDAI | токен Ethereum ERC20 | ||

| Токен FTX | FTT | токен Ethereum ERC20 | ||

| Суши | СУШИ | токен Ethereum ERC20 | ||

| Соединение | КОМП | токен Ethereum ERC20 | ||

| Huobi BTC | HBTC | токен Ethereum ERC20 | ||

| Zilliqa | ЗИЛ | EC-Schnorr | сек. 256k1 256k1 | |

| Хешграф Hedera | HBAR | ECDSA, EdDSA, RSA * | NIST P-384, кривая 25519 | * 3072 бит RSA |

| УМА | UMA | токен Ethereum ERC20 | ||

| Decred | DCR | EdDSA, EC-Schnorr * | кривая25519, secp256k1 | * нестандартное |

| Волны | ВОЛНЫ | EdDSA | кривая 25519 | |

| Около | РЯДОМ | ECDSA, EdDSA | сек256k1, кривая 25519 | |

| График | БРТ | токен Ethereum ERC20 | ||

| REN | REN | токен Ethereum ERC20 | ||

| Paxos Standard | ПАКС | токен Ethereum ERC20 | ||

| Петля | LRC | токен Ethereum ERC20 | ||

| Сеть OMG | OMG | токен Ethereum ERC20 | ||

| renBTC | RENBTC | токен Ethereum ERC20 | ||

| Онтология | ОНТ | ECDSA | NIST P-256 | |

| ЗНАЧОК | ICX | ECDSA | сек. 256k1 256k1 | |

| Блок-стек | STX | ECDSA | сек. 256k1 | |

| THORChain | РУНА | Binance BEP2 токен | ||

| TrueUSD | TUSD | токен Ethereum ERC20 | ||

| Нано | NANO | EdDSA * | кривая 25519 | * использует Blake2b-512 вместо SHA-512 при выводе ключа |

| Terra | LUNA | ECDSA | сек. 256k1 | |

| NEXO | NEXO | токен Ethereum ERC20 | ||

| Альгоранд | АЛЬГО | EdDSA | кривая 25519 | |

| Основной жетон внимания | НИМ | токен Ethereum ERC20 | ||

| 0x | ZRX | токен Ethereum ERC20 | ||

| DigiByte | DGB | ECDSA | сек. 256k1 256k1 | |

| Жетон резервных прав | RSR | токен Ethereum ERC20 | ||

| Curve DAO Token | CRV | токен Ethereum ERC20 | ||

| Монета Энджин | OMG | токен Ethereum ERC20 | ||

| Ссылка Aave | АЛИНК | токен Ethereum ERC20 | ||

| Nexus Mutual | NXM | токен Ethereum ERC20 | ||

| Горизонтальный | ZEN | ECDSA | сек. 256k1 256k1 | |

| HUSD | HUSD | токен Ethereum ERC20 | ||

| IOST | IOUST | ECDSA, EdDSA | сек256k1, кривая 25519 | |

| Qtum | QTUM | ECDSA | сек. 256k1 | |

| Kyber Network | KNC | токен Ethereum ERC20 | ||

| Bitcoin Cash ABC | BCHA | ECDSA | сек. 256k1 | |

| Energy Web Token | EWT | ECDSA | сек. 256k1 256k1 | |

| СвиссБорг | ЧСБ | токен Ethereum ERC20 | ||

| Амплфорт | AMPL | токен Ethereum ERC20 | ||

| BitTorrent | BTT | Токен Tron TRC20 | ||

| Количество | QNT | токен Ethereum ERC20 | ||

| Балансир | BAL | токен Ethereum ERC20 | ||

| Siacoin | SC | EdDSA | кривая 25519 | |

| Океанский протокол | ОКЕАН | токен Ethereum ERC20 | ||

| Aave ETH | AETH | токен Ethereum ERC20 | ||

| TerraUSD | UST | ECDSA | сек. 256k1 256k1 | |

| Жетон Вояджера | VGX | токен Ethereum ERC20 | ||

| Arweave | AR | RSA * | * 4096 бит RSA | |

| Статус | СНТ | токен Ethereum ERC20 | ||

пакет ecies — github.com / ethereum / go-ethereum / crypto / ecies — pkg.go.dev

# ПРИМЕЧАНИЕ. Эта реализация является прямым форком реализации Kylom. Я не претендую на авторство этого кода, за исключением некоторых незначительных изменений. Имейте в виду, что этот код ** еще не проверялся **. ecies реализует схему интегрированного шифрования Elliptic Curve. Пакет разработан в соответствии с требованиями NIST.стандартов и, следовательно, не поддерживает полный набор алгоритмов SEC 1. ПОЛОЖЕНИЕ ДЕЛ: компоненты должны быть готовы к использованию.Поддержка ASN.1 завершена только так насколько ранее поддерживал перечисленные алгоритмы. Пещеры 1. Поддержка CMAC в настоящее время отсутствует. ПОДДЕРЖИВАЕМЫЕ АЛГОРИТМЫ СИММЕТРИЧЕСКИЕ ШИФРЫ ХЕШ-ФУНКЦИИ AES128 SHA-1 AES192 SHA-224 AES256 SHA-256 SHA-384 ЭЛЛИПТИЧЕСКАЯ КРИВАЯ SHA-512 P256 P384 КЛЮЧЕВАЯ ПРОИЗВОДНАЯ ФУНКЦИЯ P521 NIST SP 800-65a Конкатенация KDF Curve P224 не поддерживается, поскольку не обеспечивает минимального уровня безопасности. уровень AES128 с HMAC-SHA1.Согласно NIST SP 800-57, безопасность уровень P224 составляет 112 бит безопасности. Симметричные шифры используют CTR-режим; Теги сообщений вычисляются с использованием функции HMAC-

. ВЫБОР КРИВОЙ Согласно NIST SP 800-57 следует выбрать следующие кривые: + ---------------- + ------- + | СИММЕТРИЧНЫЙ РАЗМЕР | КРИВАЯ | + ---------------- + ------- + | 128-битный | P256 | + ---------------- + ------- + | 192-битный | P384 | + ---------------- + ------- + | 256-битный | P521 | + ---------------- + ------- + ДЕЛАТЬ 1. Посмотрите на сериализацию параметров с помощью модуля SEC 1 ASN.1. 2. Подтвердите форматы ASN.1 с помощью SEC 1. ТЕСТОВЫЕ ВЕКТОРЫ Единственные тестовые векторы, которые я нашел до сих пор, относятся к 1993 году, до AES. и включая только 163-битные кривые. Следовательно, нет опубликованных тестовые векторы для сравнения. ЛИЦЕНЗИЯ ecies выпущен под той же лицензией, что и исходный код Go. Увидеть Подробную информацию можно найти в файле LICENSE. ИСПОЛЬЗОВАННАЯ ЛИТЕРАТУРА * SEC (Стандарт эффективной криптографии) 1, версия 2.0: Elliptic Кривая криптография; Certicom, май 2009 г.http://www.secg.org/sec1-v2.pdf * GEC (Руководство по эффективной криптографии) 2, версия 0.3: Тест Векторы для SEC 1; Certicom, сентябрь 1999 г. http://read.pudn.com/downloads168/doc/772358/TestVectorsforSEC%201-gec2.pdf * NIST SP 800-56a: Рекомендации по схемам создания парных ключей Использование криптографии с дискретным логарифмом. Национальный институт стандартов и технологии, май 2007 г. http://csrc.

nist.gov/publications/nistpubs/800-56A/SP800-56A_Revision1_Mar08-2007.pdf * Руководство разработчика Suite B по NIST SP 800-56A.Национальная безопасность Агентство, 28 июля 2009 г. http://www.nsa.gov/ia/_files/SuiteB_Implementer_G-113808.pdf * NIST SP 800-57: Рекомендации по управлению ключами - Часть 1: Общие (Редакция 3). Национальный институт стандартов и технологий, июль 2012 г. http://csrc.nist.gov/publications/nistpubs/800-57/sp800-57_part1_rev3_general.pdf

Криптография в блокчейне: типы и приложения [2021]

Введение в блокчейнBlockchain — одноранговая сеть; Слово «блокчейн» состоит из двух отдельных терминов: «блок» и «цепочка».Блок, относящийся к набору данных, псевдонимам записей данных и цепочке, ссылается на общедоступную базу данных этих блоков, хранящуюся в виде списка.

Эти списки связаны с использованием криптографии, что делает его наиболее важным и фундаментальным требованием для создания цепочки блоков. Блокчейн — это постоянно растущий список записей, и блоки со временем добавляются к этому списку. Криптография в блокчейне может быть сложной концепцией, но мы попытались упростить ее для вашего лучшего понимания.

Источник

Криптография Изучите программу, которая может изменить вашу карьеруКриптография — это метод разработки методов и протоколов для предотвращения доступа третьей стороны и получения информации из личных сообщений во время процесса связи. Криптография также состоит из двух древнегреческих терминов, Kryptos и Graphein, первый из которых означает «скрытый», а второй — «писать». Есть несколько терминов, связанных с криптографией, которые сформулированы следующим образом:

Шифрование: Это процесс преобразования открытого текста (обычного текста) в зашифрованный текст (случайная последовательность битов).

Расшифровка: обратный процесс шифрования, преобразование зашифрованного текста в открытый текст.

Cipher: Математическая функция, то есть криптографический алгоритм, который используется для преобразования открытого текста в зашифрованный текст.

Ключ: небольшой объем информации, необходимый для вывода криптографического алгоритма.

Чтение: Идеи проекта блокчейна

Типы криптографииЧтобы понять криптографию в цепочке блоков , нужно понимать типы криптографии.Существует три основных способа выполнения криптографических алгоритмов, а именно криптография с симметричным ключом, криптография с асимметричным ключом и хэш-функции.

1. Криптография с симметричным ключом — В этом методе шифрования мы используем один ключ в приложении. Этот общий ключ используется как для шифрования, так и для процесса дешифрования. Использование единого общего ключа создает проблему безопасной передачи ключа между отправителем и получателем. Это также называется криптографией с секретным ключом.

2. Криптография с асимметричным ключом — В этом методе шифрования используется пара ключей, ключ шифрования и ключ дешифрования, именуемые открытым ключом и закрытым ключом соответственно. Пара ключей, сгенерированная этим алгоритмом, состоит из закрытого ключа и уникального открытого ключа, который создается с использованием того же алгоритма. Это также называется криптографией с открытым ключом.

3. Хеш-функции — Этот тип шифрования не использует ключи. Он использует шифр для генерации хеш-значения фиксированной длины из открытого текста.Восстановить содержимое простого текста из зашифрованного текста практически невозможно.

Источник

Использование криптографии в цепочке блоков Блокчейныиспользуют два типа криптографических алгоритмов: алгоритмы с асимметричным ключом и хэш-функции. Хеш-функции используются для предоставления каждому участнику функциональности единого представления блокчейна. Блокчейны обычно используют алгоритм хеширования SHA-256 в качестве своей хеш-функции.

Криптографические хеш-функции обеспечивают следующие преимущества блокчейну: