Алгоритмы майнинга. Какой из 8 алгоритмов самый выгодный

Алгоритмы майнинга – это правила взаимодействия между участниками сети. Они состоят из механизма достижения консенсуса, а также криптографической хеш-функции. В зависимости от алгоритма майнинга изменяется оптимальное оборудование для добычи цифровых монет.

Каждая криптовалюта работает на блокчейне, но, несмотря на использование технологии децентрализованного реестра, все они имеют разные параметры. Отличия обеспечиваются алгоритмами – каждый из них создает определенные правила работы, которые распространяются на всех участников сети. В статье мы разберем актуальные алгоритмы майнинга, какие криптовалюты их используют и чем они отличаются.

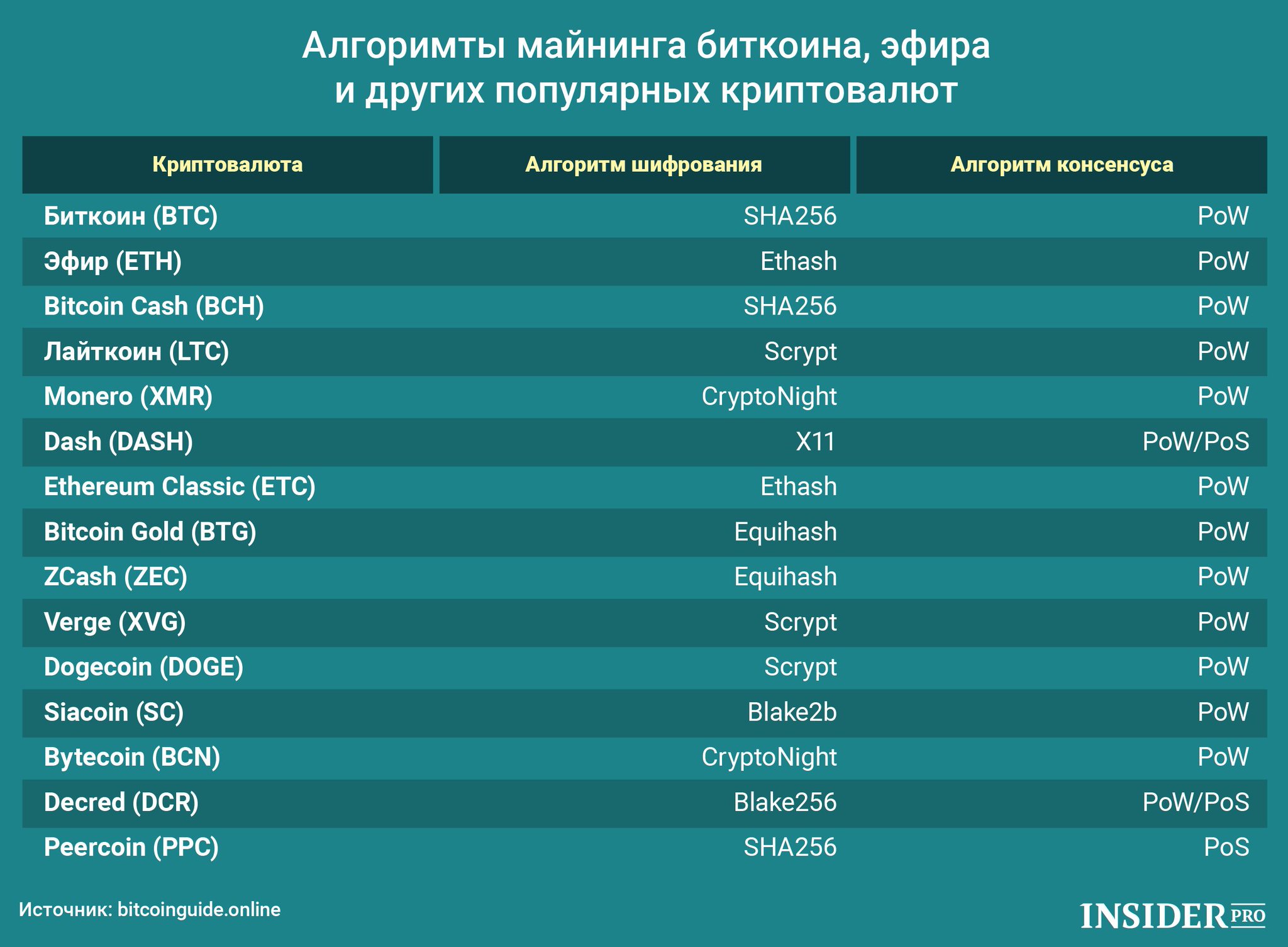

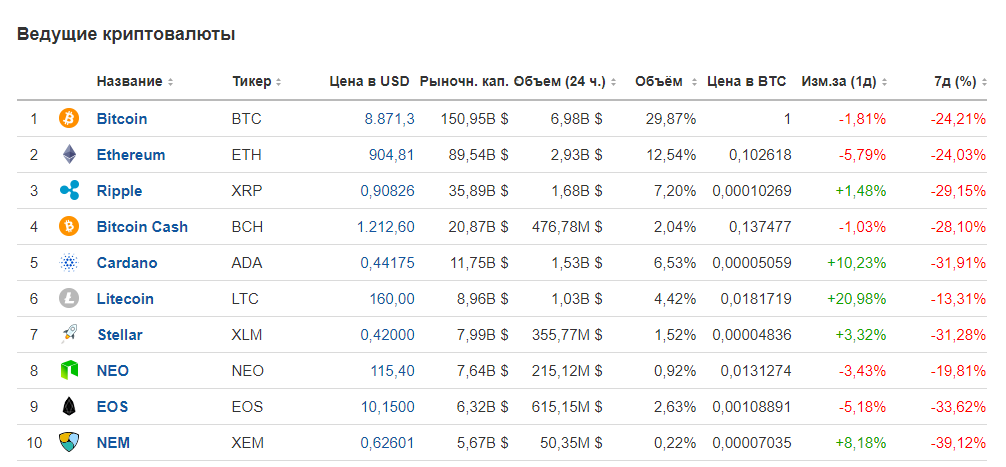

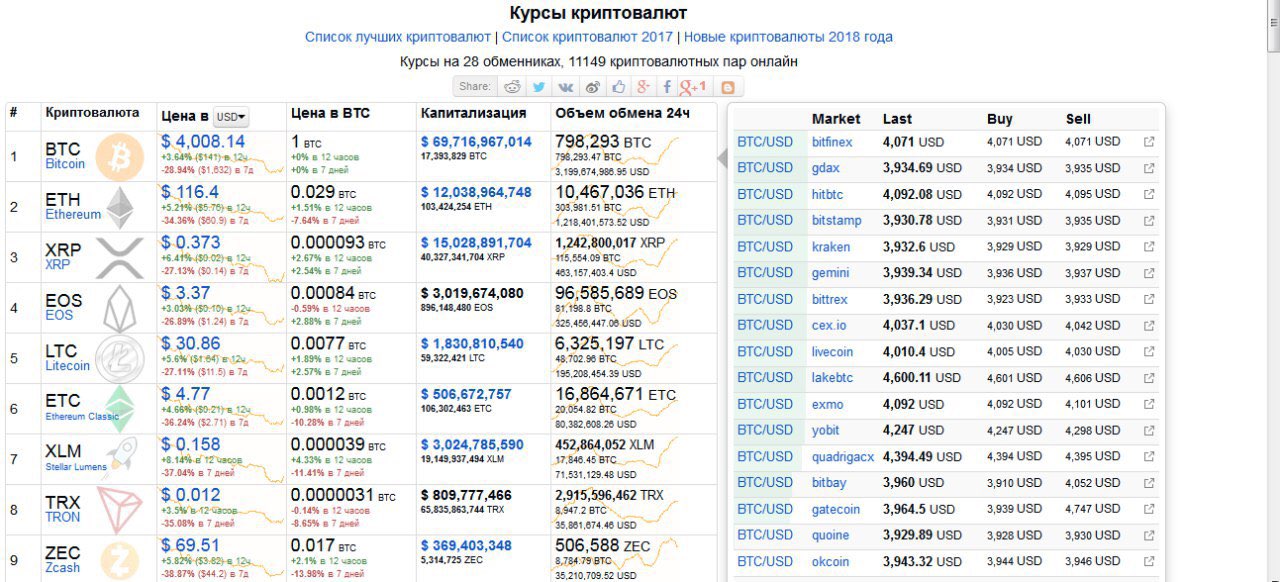

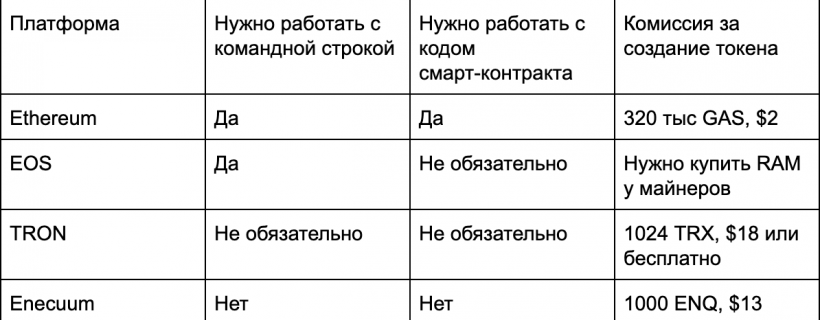

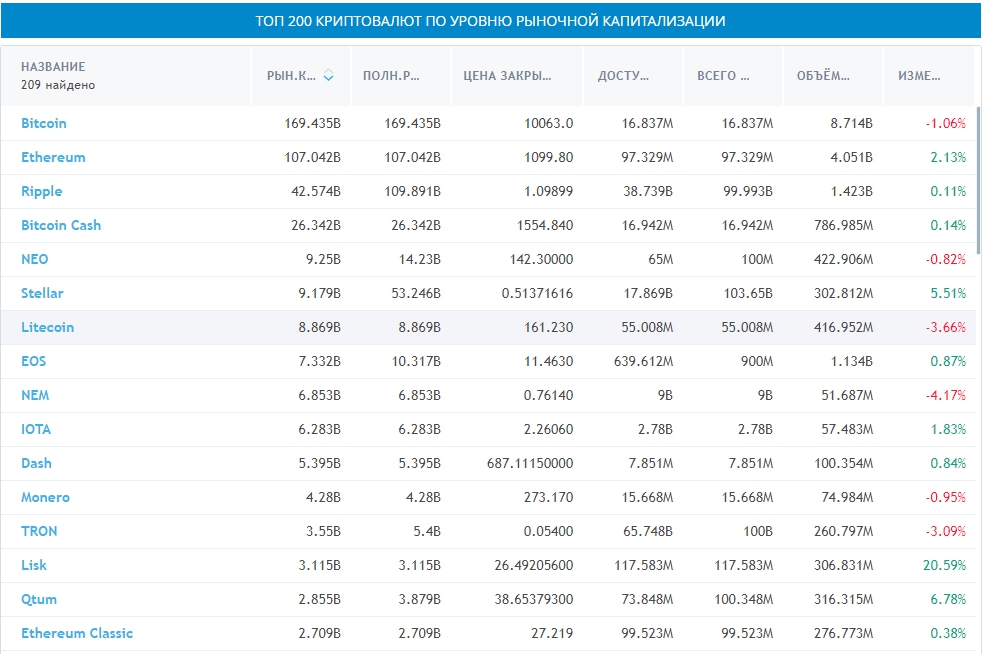

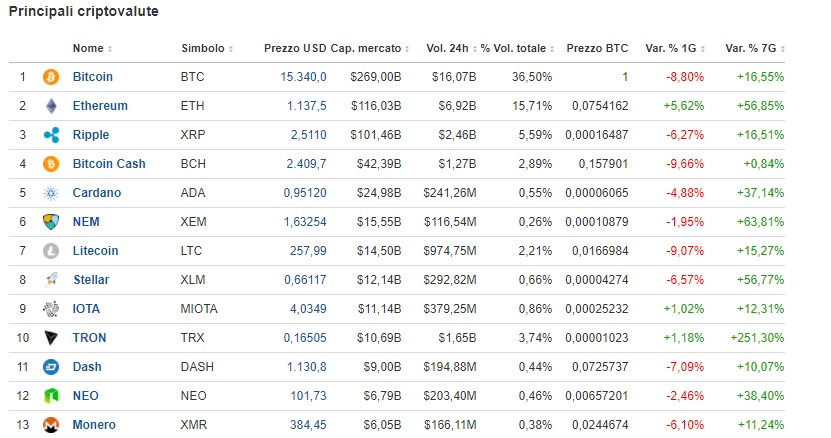

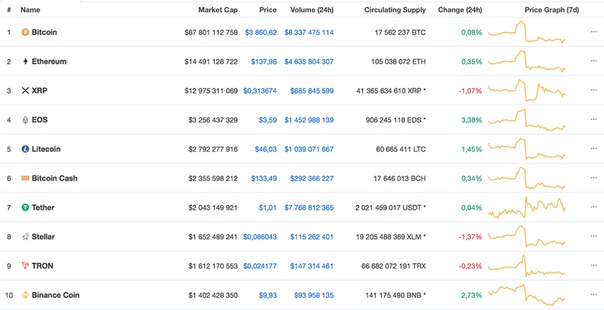

Таблица наиболее популярных криптовалютных алгоритмов

Алгоритм | Криптовалюта |

SHA-256 | Bitcoin, Bitcoin Cash, EOS, Steem, Litecoin Cash |

Ethash | Ethereum, Ethereum Classic |

Scrypt | Litecoin |

CryptoNight | Monero, Bytecoin, Electroneum, CryptoNoteCoin, DarkNetCoin |

X11 | Dash |

Equihash | Zcash, Bitcoin Gold, Komodo, ZClassic, ZenCash, Bitcoin Private |

ProgPow | Bitcoin Interest, Veil, Zano, EtherCore, Super Zero, Epic Cash |

Quark | Quark, Amsterdam Coin, Darknet, BiosCrypto, Dimecoin |

1.

Алгоритм SHA-256

Алгоритм SHA-256Secure Hash Algorithm – безопасный алгоритм хеширования, который появился в 2001 году. Цифра отображает размер чисел – 256 бит. За разработку алгоритма отвечает АНБ США. Первоначальная задумка заключалась в обеспечении высокого уровня конфиденциальности в протоколах TLS, SSL, SSH и PGP. В 2003 году ученые Гилберт и Хандштук подтвердили безопасность алгоритма. Позже, в 2008 году, исследователи из Индии все же нашли коллизии – разные сообщения с одинаковым хешем. В сентябре того же года они представили более безопасный метод конструирования алгоритма.

Наработки АНБ использовал Сатоши Накамото для обеспечения анонимности в сети Bitcoin, которая была запущена 3 января 2009 года. Поскольку у криптовалюты открытый исходных код, его часто использовали для создания других цифровых монет. Однако главный недостаток SHA-256 заключается в более медленной работе. Из-за этого начали появляться монеты на других алгоритмах.

SHA-256 нашел применение не только в криптовалютах. Сегодня его используют:

Сегодня его используют:

- OpenLab – хеши паролей;

- DNSSEC – дайджесты DNSKEY в протоколе DNSSEC;

- X.509, DSA и PGP – создание электронной цифровой подписи;

- IPSec – поддержка в протоколах ESP и IKE.

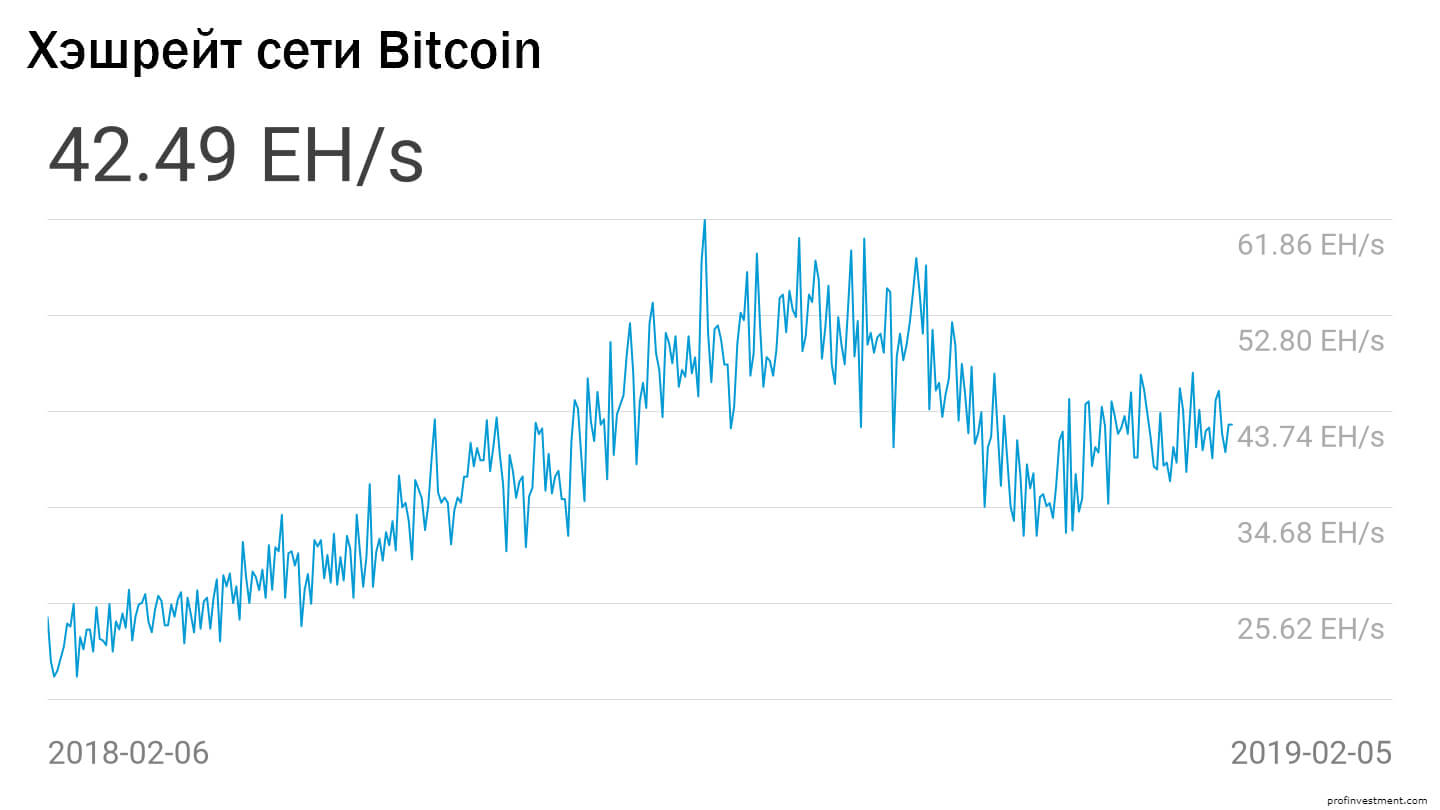

Ранее для эффективного майнинга на SHA-256 подходил обычный персональный компьютер. Однако со временем хешрейт сети начал стремительно увеличиваться, из-за чего рентабельность добычи криптовалюты подобным образом начала падать. Ситуация ухудшилась с появлением ASIC – теперь из-за особенностей алгоритма SHA-256 добывать BTC имеет смысл только с использованием специального оборудования. C этого момента началась «гонка вооружений», поскольку практически каждый год появляются новые, более мощные модели.

2.

Алгоритм Ethash

Алгоритм EthashEthash – обновленная версия алгоритма Dagger Hashimoto, который был получен благодаря объединению Hashimoto Thaddeus Dryja и Dagger. Последний был разработан Виталиком Бутерином. Разработчики алгоритма ставили перед собой следующие цели:

- усложнить создание ASIC;

- обеспечить легкую проверку клиента;

- обеспечить полное хранение цепочки блоков.

Несмотря на попытки усложнить производство ASIC, в 2018 году компания Bitmain объявила о создании специализированного оборудования для добычи Ethereum. Подобная ситуация не устраивала разработчиков Ethereum, и они объявили о брикетировании. Сеть может обновиться в любой момент, из-за чего ASIC перестанет приносить деньги. Позже разработчики объявили о переходе на POS – это сделает дальнейшее производство ASIC бессмысленным.

Для майнинга монет на базе Ethash в текущих условиях лучше всего подходят видеокарты. При майнинге в память видеокарты загружается DAG-файл. Размер этого документа постепенно растет. Вес файла уже превысил 4 ГБ. Для майнинга необходимо иметь видеокарты с объемом памяти от 6 ГБ. Однако и она через несколько лет перестанет приносить прибыль.

Вес файла уже превысил 4 ГБ. Для майнинга необходимо иметь видеокарты с объемом памяти от 6 ГБ. Однако и она через несколько лет перестанет приносить прибыль.

С проблемой увеличения DAG-файла столкнулась и другая криптовалюта – Ethereum Classic. Когда вес документа приблизился к значению 3,96 ГБ, разработчики приняли решение обновить алгоритм и уменьшить размер файла до 2,5 ГБ. В противном случае из-за низкой популярности сети существовал риск, что основная часть хешрейта достанется маленькой группе лиц.

3. Алгоритм Scrypt

Scrypt получил популярность после появления Litecoin. Однако автором алгоритма является не создатель криптовалюты Чарльз Ли, а офицер безопасности FreeBSD Колин Персиваль. Разработчик пытался защитить алгоритм от действий ASIC. Для вычисления функций алгоритму требуется значительный объем памяти со случайным доступом. В конечном результате это сделало Litecoin более гибким, нежели Bitcoin.

Разработчик пытался защитить алгоритм от действий ASIC. Для вычисления функций алгоритму требуется значительный объем памяти со случайным доступом. В конечном результате это сделало Litecoin более гибким, нежели Bitcoin.

Для майнинга криптовалют на базе Scrypt подойдет центральный и графический процессоры. Однако считается, что видеокарты лучше справляются с майнингом монет за счет большей производительности. Из-за низкой стоимости большинство майнеров отдает предпочтение картам от AMD. Однако, несмотря на попытки разработчиков защитить криптовалюту от специализированного оборудования, на рынке представлено несколько эффективных вариантов ASIC-ов, поэтому добывать LTC с помощью видеокарт стало менее выгодно.

В качестве решения проблемы появилась модернизированная вариация алгоритма Scrypt-N. Его отличие заключается в постоянном повышении требуемой памяти, из-за чего создавать ASIC становится бессмысленно. Впервые этот алгоритм использовали для создания монеты Vertcoin. Несмотря на свою уникальность и отличие от Litecoin, она так и не обрела популярность. По данным CoinsMarketCap, она занимает 538-е место по размеру капитализации.

По данным CoinsMarketCap, она занимает 538-е место по размеру капитализации.

Еще одной вариацией стал NeoScrypt. Изначально базовый алгоритм изменялся под потребности криптовалюты Feathercoin. Алгоритм также пытались наделить устойчивостью к ASIC. NeoScrypt используют несколько монет – VIVO, Phoenixcoin, Innova. Из них внимания заслуживает только первая. Ей удается удерживать позиции в топ-100 криптовалют по версии CoinMarketCap. По своим характеристикам VIVO можно сравнить с Dash – монета также предоставляет высокий уровень анонимности.

4. Алгоритм CryptoNight

CryptoNight – популярный алгоритм майнинга, главной особенностью которого является обеспечение анонимности за счет использования CryptoNote. Повышенную конфиденциальность смог реализовать американский специалист Бернштейн. Ему удалось добавить в алгоритм затемнение кода в каждой подписи. Небольшие изменения исходного кода позволили также реализовать систему миксинга – все транзакции перемешиваются между собой для дополнительной защиты данных.

По сравнению с вышеперечисленными алгоритмами, CryptoNight наименее требовательный, за счет чего криптовалюту можно добывать с помощью центрального процессора. Такой подход делает Monero и другие монеты более доступными для широких масс, тем не менее рентабельность майнинга все равно остается под вопросом из-за цен на электричество. Среди основных преимуществ CryptoNight выделяют:

- постепенное уменьшение эмиссии;

- высокая скорость создания блоков;

- сопротивление ASIC;

- возможность задействовать CPU и GPU;

- более высокий уровень анонимности, чем у SHA-256 или других алгоритмов.

Несмотря на защищенность от ASIC, производителям все же удалось создать специализированное оборудование для добычи криптовалюты, например monero майнинг. После этого, в 2018 году, разработчики криптовалюты приняли решение провести хардфорк и перейти на улучшенную версию алгоритма – CryptoNight V8. Это позволило исправить некоторые ошибки и сделать неэффективными любые ASIC. Однако из-за этого немного упала эффективность добычи криптовалюты на видеокартах. Хардфорк позволил решить проблему, но через год разработчики столкнулись с другой – централизация мощностей. Мыслями о возможной атаке 51 % поделился блогер по майнингу ValeraTV.

Однако из-за этого немного упала эффективность добычи криптовалюты на видеокартах. Хардфорк позволил решить проблему, но через год разработчики столкнулись с другой – централизация мощностей. Мыслями о возможной атаке 51 % поделился блогер по майнингу ValeraTV.

В этот раз вместо банального улучшения старого алгоритма перешли на другой – RandomX. Его особенность заключается в произвольном выполнении разных частей кода и загрузке памяти устройств. Из-за нового алгоритма хешрейт GPU и CPU несколько снизился, но сильнее всего пострадают ASIC – подобное оборудование перестанет быть эффективным, а самим производителям будет выгоднее затачивать технику под другие монеты.

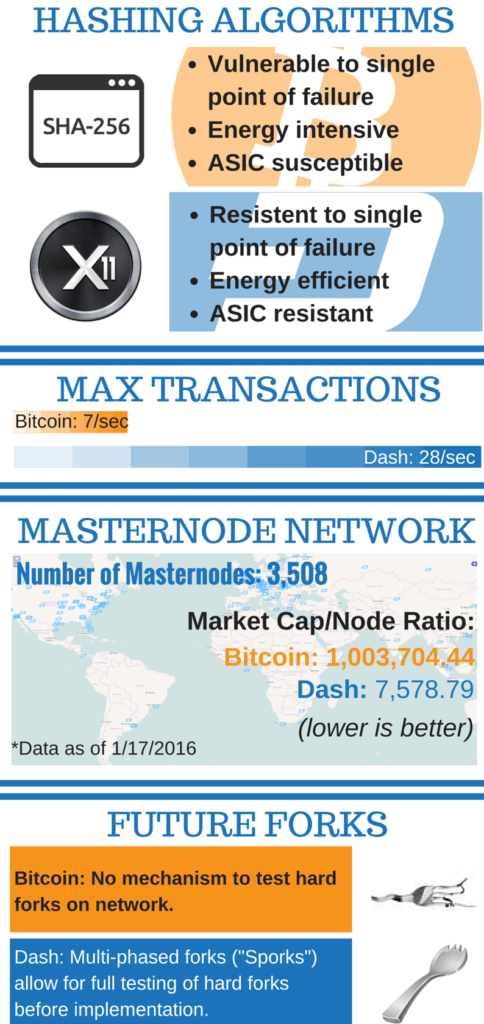

5. Алгоритм Х11 и выше

Х11 – алгоритм майнинга, который использует 11 функций для хеширования. Подобный подход обеспечивает высокую степень безопасности и защищенность от ASIC. В теории разработчикам потребуется очень много времени на создание специализированного оборудования. Впервые алгоритм начал использоваться криптовалютой Darkcoin, которая появилась в 2014 году. Через год она сменила название на Dash. Сегодня dash майнинг доступен на видеокартах и асиках с поддержкой Х11.

Через год она сменила название на Dash. Сегодня dash майнинг доступен на видеокартах и асиках с поддержкой Х11.

Первые несколько лет производство ASIC удавалось сдерживать, но в 2016 году производители все же смогли найти решение. Это дало толчок для развития обновленных версий алгоритма. Так появились новые версии алгоритма — X13, Х15 и Х17. Их базовый принцип работы практически не отличается, поскольку они лишь добавляют количество функций. Не трудно догадаться, что последний вариант считается наиболее защищенным от ASIC. Алгоритм X17 используют следующие криптовалюты:

- Verge;

- MKTCoin;

- SHIELD;

- Bitmark;

- Volvox;

- GlobalToken.

Наиболее популярной из них считается Verge – она занимает 85-е место по размеру капитализации (по данным CoinMarketCap). В отличие от Х11, для Х17 еще нет разработанного ASIC, соответственно, для добычи Verge и аналогичных криптовалют подходит CPU и GPU. Это положительно сказывается на хешрейте, но из-за низкой популярности большинства монет майнинг может оказаться убыточным из-за высоких тарифов на электричество.

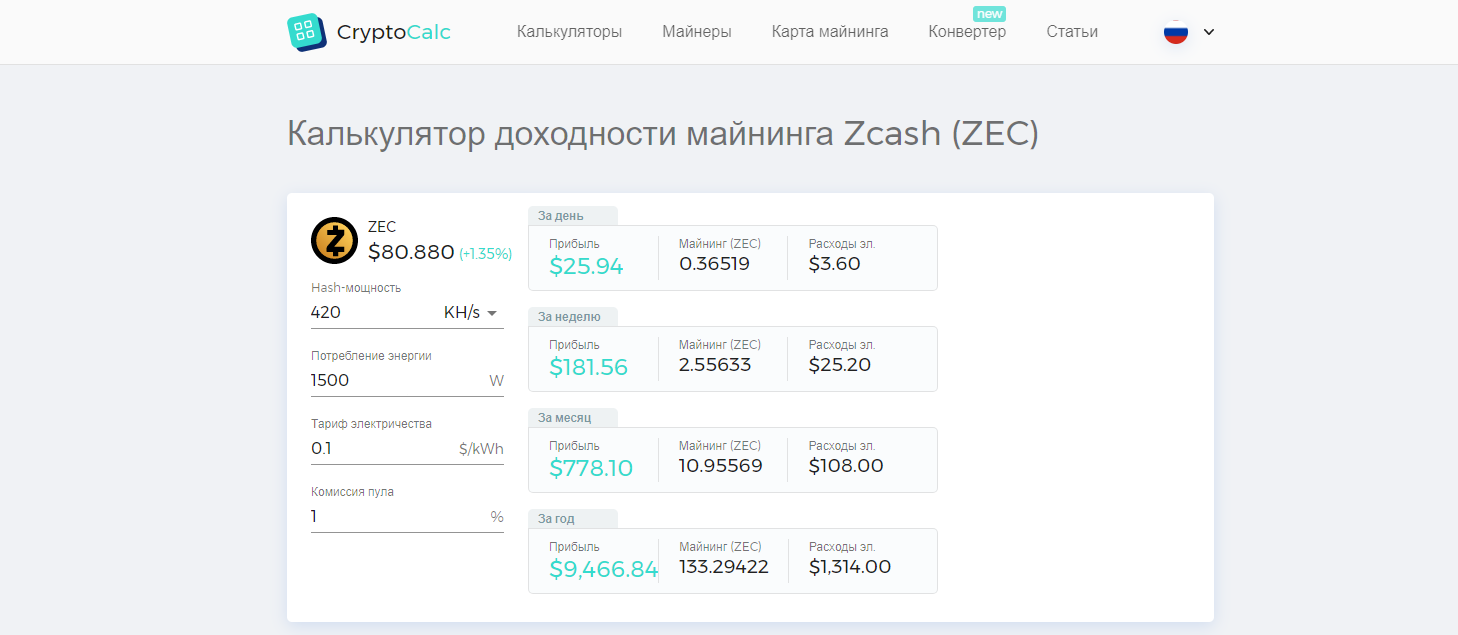

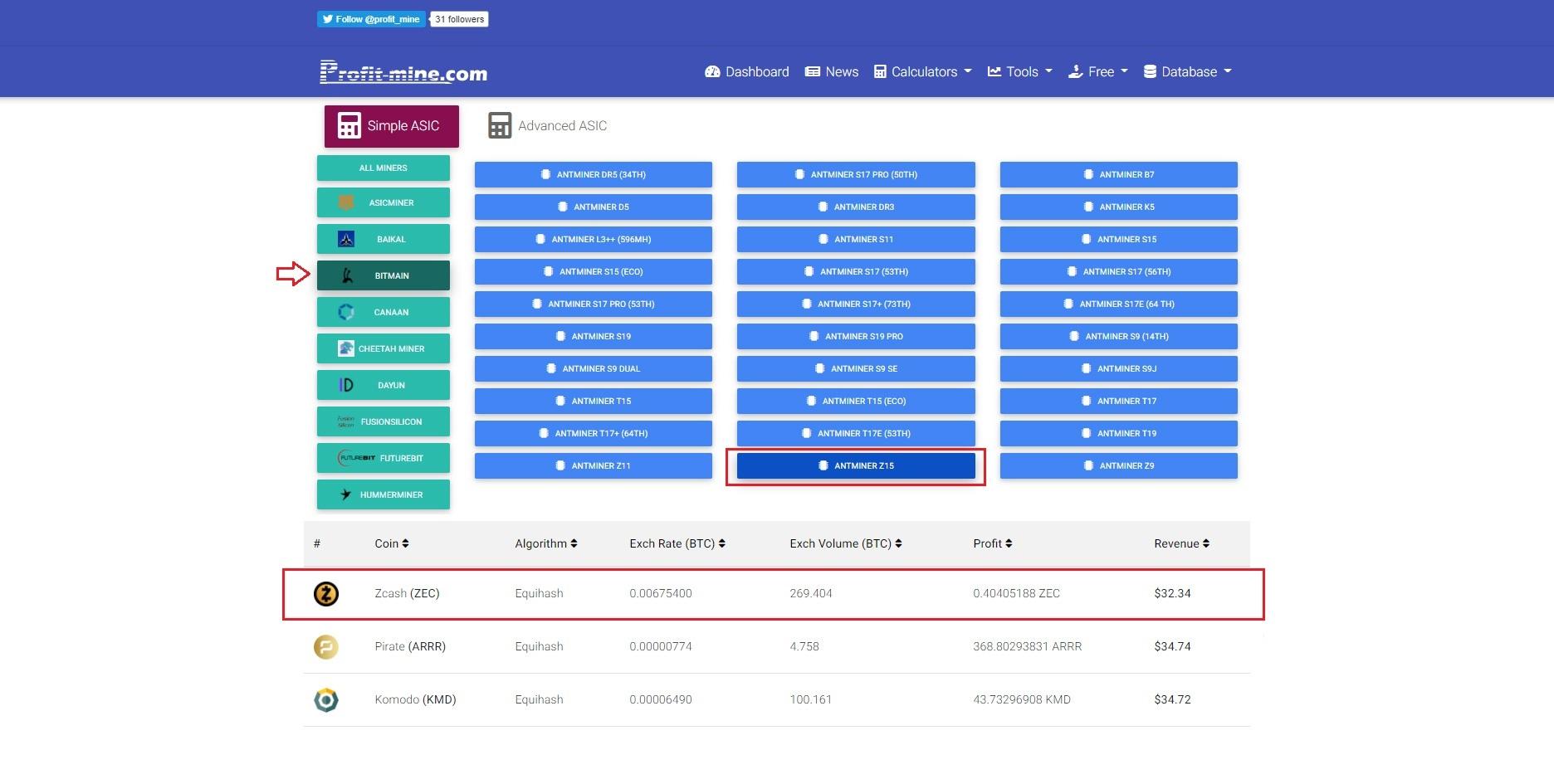

6. Алгоритм Equihash

Equihash – анонимный алгоритм, который появился в 2016 году. Его использовали при создании криптовалюты Zcash. Сейчас монета находится на 32-м месте в рейтинге CoinMarketCap. Алгоритм позволяет публиковать платежи в блокчейне, но при этом скрывает отправителя, получателя и сумму перевода. Его авторами являются Александр Бирюков и Дмитрий Ховратов – ученые из Люксембурга. В свое время отдельные личности называли Zcash наиболее привлекательной заменой биткоину из-за подлинного уровня анонимности – происхождение монеты невозможно установить за счет доказательства с нулевым разглашением.

Equihash достаточно требовательный к объему памяти, при этом скорость обработки вычислений играет меньшую роль. Подобное решение также делает сеть устойчивой к ASIC, однако со временем производители смогли создать машину для эффективного майнинга – Antminer Z9 mini от Bitmain и A9 ZMaster. Создатели Zcash отказались от проведения хардфорка или других методов борьбы с ASIC. В результате стоимость криптовалюты сильно упала – ранее Zcash уверенно входил в топ-10 криптовалют и имел шансы закрепиться в списке.

В результате стоимость криптовалюты сильно упала – ранее Zcash уверенно входил в топ-10 криптовалют и имел шансы закрепиться в списке.

В качестве альтернативного варианта появилась криптовалюта Zero. Она использует улучшенный алгоритм EquihashZero, который лучше защищает сеть от ASIC. Пока у производителей не получилось создать специализированную технику, поэтому майнеры используют GPU. Однако монета Zero практически не торгуется на биржах, и ее популярность быстро падает.

7. Алгоритм ProgPow

ProgPow появился в 2018 году. Это очередной алгоритм, который разработали для борьбы с ASIC. Его начали использовать после хардфорка первой криптовалюты – на рынке появилась новая монета Bitcoin Interest. На новый алгоритм обратили внимание разработчики Ethereum, в том числе и Виталик Бутерин. Несмотря на хайп вокруг монеты, она достаточно быстро подешевела.

За 2 года ни один производитель не представил ASIC для майнинга монет на алгоритме ProgPow, однако причина кроется не только в хорошей защищенности. Ни одна монета так не смогла пробиться в топ-20, из-за чего многие из них пользуются низкой популярностью как среди покупателей, так и среди майнеров. Подробнее ознакомиться с тестами алгоритма ProgPow можно в видео от ValeraTV.

Ни одна монета так не смогла пробиться в топ-20, из-за чего многие из них пользуются низкой популярностью как среди покупателей, так и среди майнеров. Подробнее ознакомиться с тестами алгоритма ProgPow можно в видео от ValeraTV.

8. Алгоритм Quark

Алгоритм Quark появился в 2013 году. За его разработку отвечали Жан-Филипп Аумассон, Вилли Мейер, Мария Ная-Пласения и Лука Хензен. Главное отличие от других алгоритмов заключается в параллельном использовании 6 хеш-функций: Grostl, Blue Midnight Wish, Keccak, JH, Skein, Blake. Необходимость создания Quark объясняется возможностью использовать приложения с протоколом RFID, который нуждается в облегченных хеш-функциях.

Позже алгоритм Quark нашел применение в криптовалютах. Его использовали для реализации как PoW-, так и PoS-майнинга. В первом случае для криптовалют подходили обычные компьютеры. На старте CPU майнинг был достаточно эффективным, но из-за увеличения хешрейта пользователям со временем пришлось использовать GPU. Монеты на Quark не получили широкой популярности, поэтому использовать видеокарты рентабельнее для майнинга эфира и других монет.

Позже появились ASIC-устройства – Baikal miner BK-X и Baikal Giant+ A2000. Они выдают по 900 Mh/s и 2000 Mh/s. Для сравнения: GTX 1070 от NVIDIA дает всего лишь 25,86 Mh/s. Такая большая разность в мощности убила майнинг Quark на видеокартах окончательно. Сейчас одноименная монета занимает 1028-е место, а ее добычей практически никто не занимается. Криптовалюту поддерживают три маленькие биржи.

Какой алгоритм майнинга наиболее выгодный

Перед началом добычи криптовалют следует определить рентабельность майнинга. Для этого следует учитывать такие факторы:

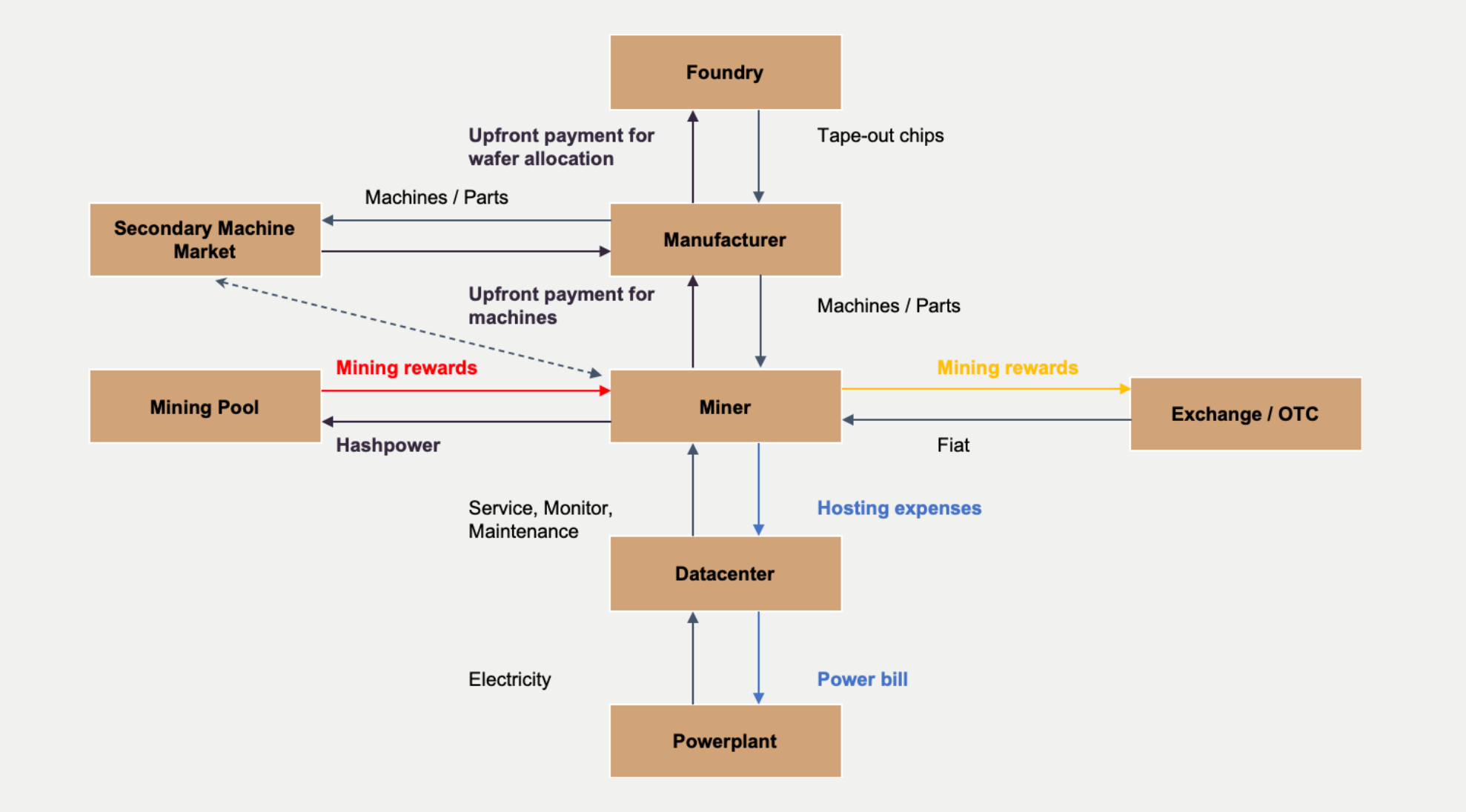

- Стоимость электричества. Крупные майнеры специально создают большие предприятия в особых экономических зонах с дешевой электроэнергией.

- Цена оборудования. Чем дольше срок окупаемости оборудования, тем выше риск, что со временем техника перестанет приносить прибыль, при этом владелец не успеет ее окупить.

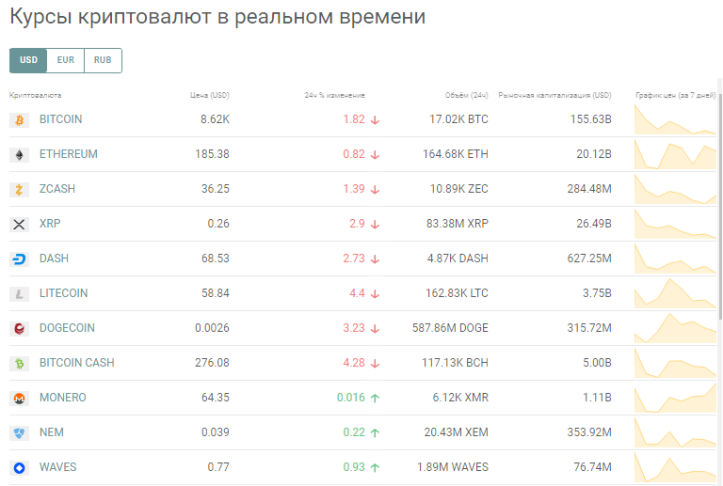

- Курс монеты. Bitcoin и другие криптовалюты отличаются высокой волатильностью.

Майнерам следует внимательно следить за котировками, чтобы продавать цифровые активы по выгодной цене.

Майнерам следует внимательно следить за котировками, чтобы продавать цифровые активы по выгодной цене. - Хешрейт. Чем выше хешрейт относительно показателей пользователя, тем меньше будет сумма вознаграждения.

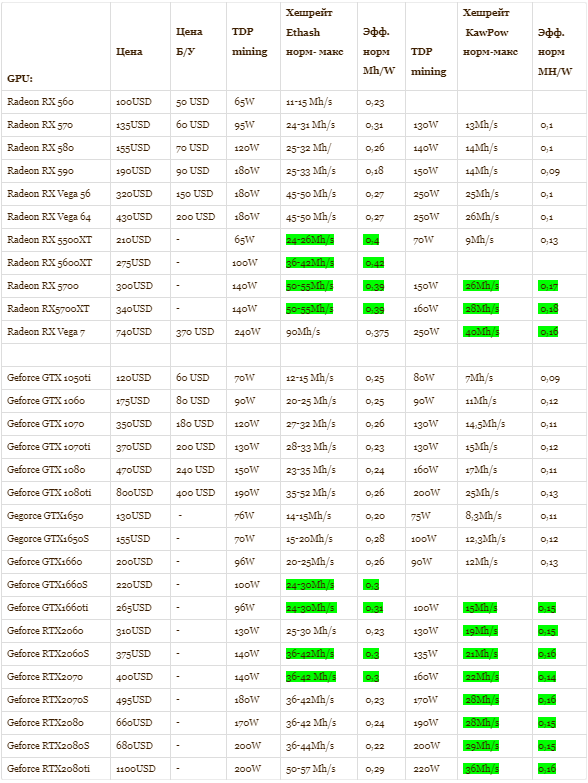

Несмотря на постоянные колебания курса и хешрейта, на протяжении последних лет наибольшей популярностью пользуются алгоритмы SHA-256 и Ethash, на которых работают Bitcoin и Ethereum соответственно. Для майнинга BTC пользователи используют ASIC (например, Antminer S17), а для добычи ETH лучше подходят видеокарты (например, AMD Radeon VII).

Майнинг биткоин кэш это сложный процесс решения специальных математических уравнений, которые позволяют майнерам контролировать транзакции и составлять из них сети блоков. Реализация происходит при помощи алгоритма SHA-256.

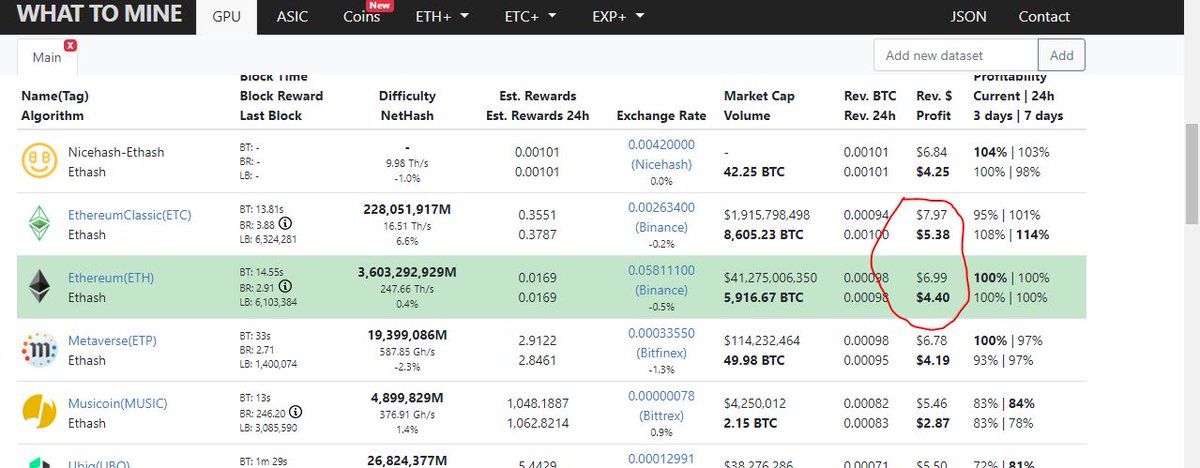

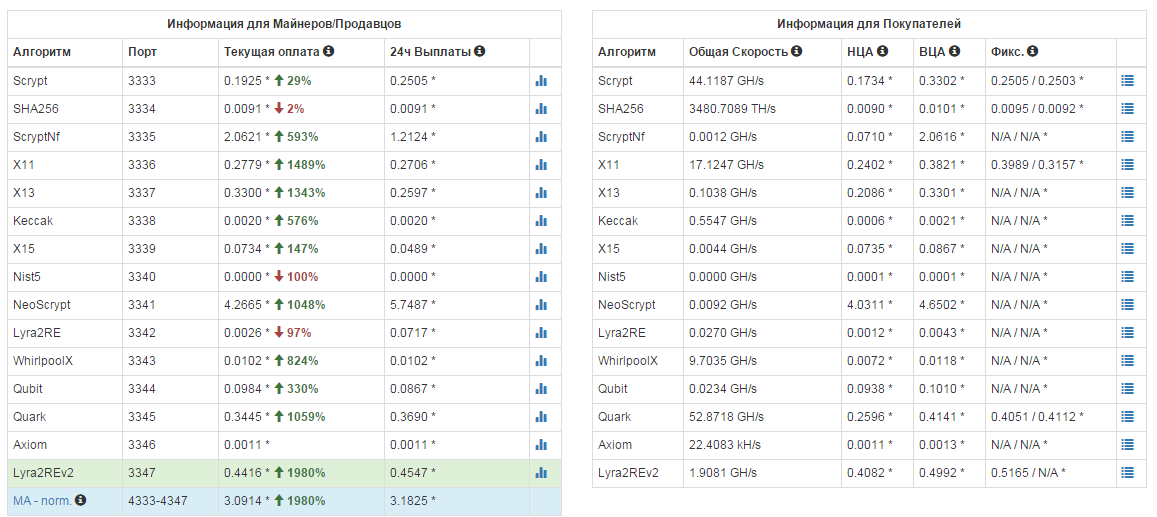

Рассчитать доходность можно с помощью сайта WhatToMine – это онлайн-калькулятор, который следит за доходностью всех известных алгоритмов. На сайте можно быстро рассчитать доходность GPU. Для этого перейдите в раздел «GPU», выберите видеокарту и укажите количество. Сайт автоматически рассчитает хешрейт по каждому алгоритму. У четырех Radeon VII следующие результаты:

Для этого перейдите в раздел «GPU», выберите видеокарту и укажите количество. Сайт автоматически рассчитает хешрейт по каждому алгоритму. У четырех Radeon VII следующие результаты:

Алгоритм | Хешрейт | Мощность |

Ethash | 320 Mh/s | 840 Вт |

RandomX | 5600 h/s | 680 Вт |

NeoScrypt | 8600 kh/s | 920 Вт |

Equihash | 118 h/s | 800 Вт |

Еще ниже находятся данные о доходности каждой монеты в порядке убывания. Соответственно, с использованием 4 Radeon VII выгоднее всего добывать Ethereum. Эта криптовалюта приносит до $21,02. Чистая прибыль при стоимости электричества $0,1 за 1 кВт составляет $19,00. В подобных условиях окупаемость фермы может варьироваться от 210 до 300 дней. Подробнее узнать об эффективности майнинга криптовалют на разном оборудовании можно в статье «Рентабельность майнинг-фермы».

Подробнее узнать об эффективности майнинга криптовалют на разном оборудовании можно в статье «Рентабельность майнинг-фермы».

Заключение

Рассмотрев наиболее популярные алгоритмы, можно сделать следующие выводы:

- Если вначале разработчики создавали альткоины, которые слабо отличаются от Bitcoin, то после 2014 года начали появляться цифровые монеты с повышенной конфиденциальностью и защищенностью от ASIC. Ранее мы подробно рассмотрели историю криптовалют.

- Основная часть разработчиков старается защитить оборудование от ASIC, однако, несмотря на технологическое совершенство, Bitcoin по-прежнему остается наиболее популярной криптовалютой. Инвесторы, трейдеры и остальные пользователи не особо задумываются о майнинге монет, а просто покупают их на рынке.

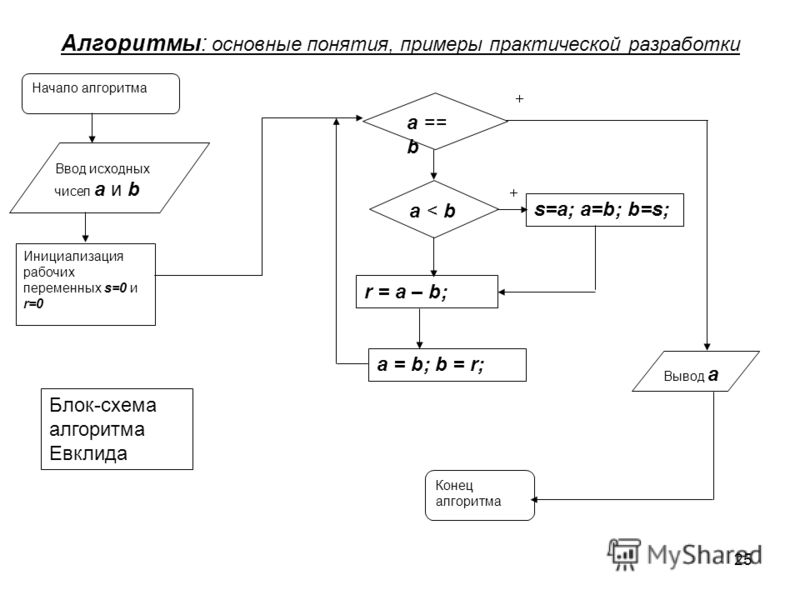

2}.\]

2}.\]РИСУНОК 11.1: Евклидово расстояние между двумя временными рядами вычисляется как квадратный корень из суммы квадратов расстояний от каждого \(i\)–го наблюдения одного ряда до \(i\)–го наблюдения другого ряда (показаны светло-серыми вертикальными линиями). В качестве примера использованы данные по стоимости криптовалют

litecoin(нижний ряд) за первые 6 месяцев 2019 г.К сожалению, евклидово расстояние не всегда является адекватной мерой различий между двумя временными рядами, поскольку оно плохо отражает форму сравниваемых рядов. Для пояснения этого утверждение предположим, что мы создали копию некоторого временного ряда и сдвинули ее по оси времени вправо на несколько шагов. Рассчитав евклидово расстояние между оригиналом и копией, мы бы выяснили, что оно существенно отличается от нуля. Хотя это и ожидаемый результат, в определенной степени он противоречит интуиции — ведь форма обоих рядов идентична! Единственная разница между оригиналом и копией в том, что регистрация наблюдений оригинала началась на несколько временных шагов раньше.

Для решения этой проблемы были разработаны специальные меры расстояния, среди которых особое место занимает т.н. DTW–расстояние, основанное на алгоритме динамической трансформации временной шкалы (Dynamic Time Warping). Впервые эта мера была применена в 1970–х гг. в задаче по распознаванию речи для устранения проблемы, связанной с разной скоростью произнесения одинаковых фраз разными людьми.

Как следует из его названия, алгоритм DTW трансформирует временную шкалу (растягивает или сжимает) с целью достичь

Предположим, что мы сравниваем два временных ряда \(Q = (q_1, q_2, \dots, q_n)\) и \(R = (r_1, r_2, \dots, r_m)\) (эти обозначения происходят от часто используемых в англоязычной литературе терминов “query” — “запрос”, и “reference” — “эталон”).

Алгоритм DTW включает две основные стадии. На первой стадии составляют т.н. матрицу локальных потерь \(lcm\) (от “Local Cost Matrix”) порядка \(n \times m\), каждый элемент \(lcm(i, j)\) которой содержит расстояние между парой наблюдений \(q_i\) и \(r_j\). Обычно используют евклидово или манхэттенское расстояния, хотя можно воспользоваться и другими подходящими случаю мерами.

На второй стадии находят такой путь трансформации (warping path) \(\phi = \{(1, 1), \dots, (n, m)\}\) через эту матрицу, который минимизирует суммарное расстояние между рядами \(Q\) и \(R\). Это расстояние вычисляется следующим образом: \[DTW(Q, R) = \underset{\phi}{min} \left(\sum \frac{m_{\phi} lcm(k)}{M_{\phi}}\right), \forall k \in \phi,\] где \(m_{\phi} > 0\) — весовой коэффициент, ассоциированный с каждым элементом \(\phi\), а \(M_{\phi}\) — константа, нормализующая длину пути (Giorgino 2009).

Поскольку число возможных путей трансформации экспоненциально возрастает с длиной сравниваемых последовательностей, то для нахождения оптимального пути за конечное время вычислений вводят ряд ограничений (constraints). Одно из важных локальных ограничений требует, чтобы путь трансформации был

symmetric1иsymmetric2(рис. 11.2).РИСУНОК 11.2: Наиболее распространенные шаговые паттерны, используемые для нахождения оптимального пути трансформации в алгоритме DTW. Линии, соединяющие точки, соответствуют разрешенными направлениям перехода между ячейками таблицы \(lcm\) на каждом шаге пути, а числа рядом с этими линиями — весовым коэффициентам переходов \(m_{\phi}\)

Помимо локальных вводятся также и глобальные ограничения.

Важнейшим из них является ограничение на ширину окна трансформации (warping window), в пределах которого разрешается прокладывать путь трансформации. Разработано множество разновидностей таких окон, но чаще всего используется т.н. окно Сакэ–Чиба (Sakoe–Chiba window), которое охватывает определенную симметричную область вдоль диагонали матрицы \(lcm\) (рис. 11.3).

Важнейшим из них является ограничение на ширину окна трансформации (warping window), в пределах которого разрешается прокладывать путь трансформации. Разработано множество разновидностей таких окон, но чаще всего используется т.н. окно Сакэ–Чиба (Sakoe–Chiba window), которое охватывает определенную симметричную область вдоль диагонали матрицы \(lcm\) (рис. 11.3).РИСУНОК 11.3: Пример окна Сакэ–Чиба

На рис. 11.4 показан стандартный способ визуализации матрицы локальных потерь \(lcm\) (прямоугольник в центре диаграммы), найденного пути трансформации (линия, проходящая примерно по диагонали матрицы) и сравниваемых временных рядов. Индексацию матрицы принято начинать в левом нижнем углу прямоугольника (\(lcm(1, 1)\)), а заканчивать в правом верхнем (\(lcm(m, n)\)). Слева от прямоугольника принято изображать “эталон” (reference), т.е. временной ряд, с которым сравнивается изображенный внизу матрицы “запросный” временной ряд (query). Для построения диаграммы был использован пакет

dtw(Giorgino 2009).

РИСУНОК 11.4: Визуализация оптимального пути DTW–трансформации, найденного при сопоставлении временных рядов стоимости криптовалют

ethereumиlitecoinНа рис. 11.5 приведен результат оптимального сопоставления временных рядов стоимости криптовалют

ethereumиlitecoinс помощью алгоритма DTW.РИСУНОК 11.5: Результат оптимального сопоставления временных рядов стоимости криптовалют

ethereum(красная прерывистая линия) иlitecoin(черная сплошная линия), полученный с помощью алгоритма DTW (сравните с рис. 11.1). В алгоритме были использованы параметры, приведенные в коде для рис. 11.4Пакет

dtwclustВ R есть несколько пакетов для выполнения кластерного анализа и почти любой из них можно было бы использовать для кластеризации временных рядов. Однако, как это обычно бывает, удобнее иметь один пакет, в котором эффективным образом реализовано большинство подходов, необходимых для решения конкретного круга задач.

В случае с временными рядами одним из таких пакетов является

В случае с временными рядами одним из таких пакетов является dtwclust, который мы и будем использовать в рассматриваемых ниже примерах.В пакете

dtwclust(Sarda-Espinosa (2019)) реализовано большое количество алгоритмов кластеризации временных рядов, включая несколько недавно разработанных методов. За исключением классической иерархической кластеризации, код для всех этих алгоритмов написан специально с целью добиться максимальной скорости вычислений. Вычислительная оптимизация алгоритмов была выполнена исходя из предположения, что в большинстве случаев пользователи будут применять DWT–расстояние в качестве меры различий между временными рядами (отсюда название пакета). Однако имеется возможность использовать и другие меры расстояния, включая пользовательские. Кроме того, с помощьюГлавной функцией пакета

tsclust(), у которой есть следующие аргументы:series— список из нескольких временных рядов (не обязательно одинаковой длины), матрица с числовыми значениями или таблица данных. Поскольку все функции

Поскольку все функции dtwclustтак или иначе работают со списками временных рядов, то лучше всего на этот аргумент подавать сразу именно такой список. Для формирования списка временных рядов из матриц и таблиц данных можно применить вспомогательную функциюtslist()(при этом предполагается что каждая строка в матрице или таблице данных представляет собой один временной ряд).type— тип кластеризации:"partitional"(с разбиением),"hierarchical"(иерархическая),"tadpole"(по алгоритму TADPole; Begum et al. 2016) или"fuzzy"(нечеткая кластеризация).k— запрашиваемое число кластеров. Это может быть также вектор из нескольких целых чисел, если стоит задача проверить качество кластеризации для нескольких решений.preproc— имя функции, выполняющей предварительную обработку данных. По умолчанию принимает значениеNULL. Если аргументуcentroid(см. ниже) присвоено значение

ниже) присвоено значение "shape"(“форма”), тоpreprocавтоматически примет значениеzscore, что соответствует функции из пакетаdtwclust, которая выполняет стандартизацию данных.distance— название меры расстояния, зарегистрированное в регистре функцииdist()из пакетаproxy(см. объяснение ниже). Еслиtype = "tadpole", то этот аргумент будет проигнорирован.centroid— либо строковое значение с названием метода нахождения центроидов ("mean","median","shape"и др.), либо функция, выполняющая нахождение центроидов.control— список с перечнем управляющих параметров алгоритма, заданного через аргументtype. Для формирования подобных списков служат специальные функции:partitional_control(),hierarchical_control(),fuzzy_control()иtadpole_control()(см. справочный файл, доступный по команде

справочный файл, доступный по команде ?"tadpole_control"и примеры ниже).args— вложенный список параметров, определяющих процесс подготовки данных к анализу (элемент списка с именемpreproc), расчета меры расстояния (элементdist) и центроидов (прототипов) кластеров (элементcent). Для формирования этого списка служит специальная функцияtsclust_args().seed— значение зерна генератора случайных чисел (позволяет воспроизвести результаты вычислений).trace— логический аргумент (по умолчанию равенFALSE). При значенииTRUEна экран будет выводиться больше служебной информации о ходе вычислений.error.check— логический аргумент (по умолчанию равенTRUE). Включает или выключает проверку правильности значений перечисленных выше аргументов перед началом вычислений.

Функция

tsclust()возвращает объект классаTSClusters, который реализован с использованиемS4— одной из разновидностей классов, применяемых в R для объектно-ориентированного программирования. Отдельные атрибуты объектов класса S4 (“слоты”) можно извлекать с помощью оператора

Отдельные атрибуты объектов класса S4 (“слоты”) можно извлекать с помощью оператора @(в отличие от обычного$, принятого вS3–объектах). Подробную документацию по классуTSClustersи его методами можно найти в справочных файлах, доступных по командам?"TSClusters-class"и?"tsclusters-methods"соответственно.Пакет

dtwclustво многом полагается на другой широко используемый пакет —proxy(автоматически устанавливается и загружается одновременно сdtwclust), в котором реализованы многие меры расстояния. Различная информация о функциях, вычисляющих соответствующие меры расстояния, хранится в специальном объекте–регистре под названиемpr_DB. Содержимое регистра можно просмотреть с помощью командыproxy::pr_DB$get_entries()(в целях экономии места пример не приводится). Все зарегистрированные вpr_DBфункции автоматически становятся доступными для функцииproxy::dist(), которая используется в пакетеdtwcust. Это является большим преимуществом дизайна

Это является большим преимуществом дизайна dtwclust, поскольку пользователь получает возможность работать с любой мерой расстояния изpr_DB.Пример кластеризации с использованием DTW–расстояния

Рассмотрим особенности работы с пакетом

dtwclustна примере иерархической кластеризации временных рядов стоимости 22 криптовалют из таблицыcryptos:## hierarchical clustering with 4 clusters ## Using dtw distance ## Using PAM (Hierarchical) centroids ## Using method ward.D2 ## ## Time required for analysis: ## user system elapsed ## 14.86 1.86 16.73 ## ## Cluster sizes with average intra-cluster distance: ## ## size av_dist ## 1 5 875.9981 ## 2 7 1340.3730 ## 3 4 1644.0947 ## 4 6 875.1360Полученный объект

hc_4_wardпринадлежит к упомянутому выше классуTSClustersи имеет несколько полезных атрибутов. Например, следующим образом можно просмотреть, к какому кластеру принадлежит каждый временной ряд:## augur bitcoin cardano chainlink dash decred dogecoin eos ## 1 2 3 4 2 1 3 1 ## ethereum iota litecoin maker monero nano neo qtum ## 2 4 2 2 2 4 1 1 ## stellar tether tezos tron xrp zcash ## 3 4 4 3 4 2Объект

hc_4_wardобладает также удобным методомplot(), позволяющим визуализировать полученное кластерное решение. Поскольку мы имеем дело с иерархической кластеризацией, то по умолчанию будет изображена дендрограмма (рис. 11.6):

Поскольку мы имеем дело с иерархической кластеризацией, то по умолчанию будет изображена дендрограмма (рис. 11.6):РИСУНОК 11.6: Результат иерархической кластеризации 22 временных рядов, выполненной с использованием DTW–расстояния

Применив функцию

plot()с аргументомtype = "sc", мы получим изображение анализируемых временных рядов, сгруппированных в соответствии с результатом кластеризации (рис. 11.7). Кроме того, для каждого кластера в виде прерывистой линии будет показан его центроид, или “прототип”. По умолчанию центроиды представляют собой такие временные ряды из исходных данных, которые в среднем ближе всего ко всем остальным рядам из соответствующих кластеров. При необходимости алгоритм расчета центроидов можно изменить с помощью аргументаcentroidфункцииtsclust().РИСУНОК 11.7: Временные ряды стоимости 22 криптовалют, сгруппированные в соответствии с кластером, к которому они принадлежат

Интересно, что для 4–го кластера в качестве центроида алгоритмом был выбран временной ряд

tether, который по сравнению с другими рядами выглядит почти как прямая горизонтальная линия. Однако если “присмотреться поближе”, то можно увидеть, что форма этого ряда далека от горизонтальной линии и отчасти напоминает форму других рядов из кластера 4. Для изображения этого центроида достаточно воспользоваться следующей командой (рис. 11.8):

Однако если “присмотреться поближе”, то можно увидеть, что форма этого ряда далека от горизонтальной линии и отчасти напоминает форму других рядов из кластера 4. Для изображения этого центроида достаточно воспользоваться следующей командой (рис. 11.8):РИСУНОК 11.8: Центроид кластера 4 из объекта

hc_4_wardК сожалению, как видно на рис. 11.7, исходные настройки метода

plot()в пакетеdtwclustне отличаются особой эстетической привлекательностью: ширина изображающей центроид линии слишком велика, что в сочетании с прерывистостью этой линии затрудняет восприятие графика и понимание свойств временного ряда. К cчастью, методplot()является лишь оберткой для функцийggplot2, а значит мы можем легко изменить свойства линии (рис. 11.9):РИСУНОК 11.9: Результат изменения внешнего вида линии, изображающей центроид одного из кластеров

Выполненная нами выше кластеризация была основана на фиксированных параметрах (число выделяемых кластеров, метод кластеризации и др.

), выбор которых не был определен какими–то особыми соображениями. К сожалению, как это обычно бывает с кластерным анализом, очень трудно сделать уверенное заключение о “правильности” полученного решения. Тем не менее, как было отмечено в разд. 10, существует ряд метрик, которые пытаются объективно оценить качество кластеризации. В функции

), выбор которых не был определен какими–то особыми соображениями. К сожалению, как это обычно бывает с кластерным анализом, очень трудно сделать уверенное заключение о “правильности” полученного решения. Тем не менее, как было отмечено в разд. 10, существует ряд метрик, которые пытаются объективно оценить качество кластеризации. В функции cvi()(от “cluster validity indices”, т.е. “индексы валидности кластеров”) реализовано несколько таких метрик, широко используемых при кластеризации временных рядов (подробнее см. справочный файл, доступный по команде?cvi).В качестве примера использования

cvi()создадим несколько вариантов кластеризации анализируемых нами временных рядов. Тип кластеризации оставим прежним ("hierarchical"), но будем варьировать запрашиваемое число кластеров и методы агломерации:Приведенные значения

kиmethodдают 18 комбинаций параметров. Поскольку расчет DTW–расстояния требует значительных вычислительных ресурсов, построение 18 кластерных решений может занять довольно много времени. Один из способов ускорить эти вычисления заключается в использовании существенно оптимизированной (но ограниченной по возможностям) функции

Один из способов ускорить эти вычисления заключается в использовании существенно оптимизированной (но ограниченной по возможностям) функции dtw_basic()вместоdtw()для расчета DTW–расстояния. Однако мы воспользуемся другим подходом — параллелизацией вычислений. В пакетеdtwclustмногопоточные параллельные вычисления выполняются с помощью широко используемого для этих целей пакетаforeach. Такие вычисления запустятся автоматически при условии существования необходимого “бэкенда”, который можно создать с помощью еще одного популярного пакета —doParallel:## ## Calculating distance matrix... ## Performing hierarchical clustering... ## Extracting centroids... ## ## Elapsed time is 27.94 seconds.Заметьте, что построение всех 18 вариантов кластеризации было выполнено с помощью единственного вызова функции

tsclust(). Для этого потребовалось лишь подать векторы с интересующими нас значениями параметров на соответствующие аргументы (kиmethod). Итогом этих вычислений стал список с 18 элементами, которые содержат отдельные объекты класса

Итогом этих вычислений стал список с 18 элементами, которые содержат отдельные объекты класса TSClusters:## [1] 18## [1] "HierarchicalTSClusters" ## attr(,"package") ## [1] "dtwclust"Для нахождения “оптимального” решения можно воспользоваться несколькими индексами “внутренней” валидности кластеров, реализованными в функции

cvi(). Поскольку разные индексы могут приводить к разным заключениям о качестве сравниваемых кластеризаций, часто рассчитывают сразу несколько индексов, а затем принимают окончательное заключение на основании простого “большинства голосов”. В приведенном ниже примере мы рассчитаем индекс силуэтов (Silhouette index,"Sil"), индекс Данна (Dunn index,"D") и индекс Калинского–Харабаша (Calinski–Harabasz index,"CH"). Чем больше каждый из этих индексов, тем лучше соответствующее кластерное решение:## Sil D CH ## 2 15 2Как видим, два из трех индексов валидности указывают на то, что оптимальным является второе решение (см.

также рис. 11.10):

также рис. 11.10):## hierarchical clustering with 3 clusters ## Using dtw distance ## Using PAM (Hierarchical) centroids ## Using method average ## ## Time required for analysis: ## user system elapsed ## 1.18 0.22 27.94 ## ## Cluster sizes with average intra-cluster distance: ## ## size av_dist ## 1 11 1654.238 ## 2 1 0.000 ## 3 10 1976.140РИСУНОК 11.10: Результат оптимальной иерархической кластеризации временных рядов

cryptos, найденной при помощи трех индексов валидностиРассмотренные выше примеры — это лишь введение в возможности пакета

dtwclust. Дополнительную информацию о реализованных в нем методах кластеризации временных рядов можно найти в статье Sarda-Espinosa (2019).Алгоритмы майнинга криптовалют — таблица 2018 и описание | COINTOPLAB.RU

Каждая криптовалюта работает по какому-то конкретному алгоритму шифрования. Майнинговое оборудование осуществляет непосредственно расшифровку конкретного алгоритма, что и порождает обработку транзакций и работу блокчейна.

За это на выходе и получаем в качестве вознаграждения монеты какой-либо криптовалюты.

За это на выходе и получаем в качестве вознаграждения монеты какой-либо криптовалюты.Среди алгоритмов бывают настолько востребованные, что они используются сразу для нескольких блокчейнов.

Как можно заметить, распространённых алгоритмов достаточно много, но и среди них можно выделить самые надёжные и востребованные:

— X11 – применяется при вычислении для получения монет Dash. Работал в основном только с видеокартами, но недавно под этот алгоритм стали производить ASIC-майнеры для Dash;

— X11Gost – алгоритм обеспечивающий работу криптомонеты Sibcoin, также известной, как «Сибирский Червонец». Эта криптовалюта является ответвлением от валюты Dash – её отечественным аналогом. Алгоритм основан на хеш-функции, которая соответствует требованиям ГОСТ Р 34.11-2012;

— SHA256 – алгоритм, на котором работает самая распространённая на текущий момент криптовалюта – биткойн. В связи с распространённостью алгоритма, видеокарты уже не дают достаточно мощности для хоть сколько-то нормального заработка, так как по мощности их быстренько вытолкнули китайские ASIC-майнеры.

На алгоритме SHA256 основаны большинство других алгоритмов, в той или иной мере копирующих биткойн. В их числе и свежий Bitcoin Cash’

На алгоритме SHA256 основаны большинство других алгоритмов, в той или иной мере копирующих биткойн. В их числе и свежий Bitcoin Cash’— Decred – применяется в одноимённой криптовалюте. Является модификацией Blake256. Нормально майнится на видеокартах. Часто майнинг Decred осуществляется параллельно с майнингом DaggerHashimoto с помощью специальных программ;

— Ethash (DaggerHashimoto) – на нём добывается небезызвестный Ethereum. Для майнинга Эфира рекомендуется использовать видеокарты с высоким объемом памяти. Лучше под алгоритм адаптированы видеокарты AMD, но и видеокарты от Nvidia 10-й серии справляются достаточно неплохо;

— Scrypt – обеспечивает работу «цифрового серебра» — Litecoin’а. Большое распространение алгоритм набрал, когда для майнинга биткойна стали появляться ASIC-майнеры. Теперь и для алгоритма Scrypt появились ASIC-майнеры, и большей части майнеров соответствующий скрипт тоже недоступен;

— Equihash – даёт жизнь валюте Zcash.

Эта криптовалюта сейчас сильно распространена среди майнеров на графических картах, так как у предшественника данного топа, Ethereum, сильно возросла сложность сети;

Эта криптовалюта сейчас сильно распространена среди майнеров на графических картах, так как у предшественника данного топа, Ethereum, сильно возросла сложность сети;— CryptoNight – обеспечивает работу Monero. Отличается от большинства других популярных алгоритмов тем, что хорошо вычисляется на процессорах. Конечно, на одних процессорах ферму не построишь, но приятный бонус к заработку они вполне способны принести.

Расширенная таблица алгоритмов шифрования криптовалют

Название Тикер Алгоритм Год Отличительные особенности Bitcoin BTC SHA-256 2009 Первый, исторический алгоритм, обеспечивающий работу криптовалюты, признанной тысячами правовых субъектов, и в их числе – Евросоюзом. Litecoin LTC Scrypt 2011 Грубо говоря, Litecoin является клоном Bitcoin’a, но с ускоренными транзакциями.

Namecoin NMC SHA-256 2011 В первую очередь Namecoin применяется для цензуроустойчивого домена .bit, функционирование которого аналогично функционированию доменов .com и .net. Выделяется .bit тем, что он не регулируется главным руководящим органом для доменных имен – ICANN. Bytecoin BCN CryptoNight 2012 Самый защищённый из алгоритмов. Его взломать в принципе невозможно. Только попытка взлома будет стоить невероятных расходов электроэнергии, и необходимая мощность оборудования должна будет быть эквивалентной мощности среднего суперкомпьютера. Поэтому кроме Вас доступ к вашему кошельку никто не получит. Так говорят разработчики алгоритма. Peercoin PPC SHA-256 2012 Монеты этой криптовалюты можно получать не только непосредственно майнингом видеокарты, но и генерацией новых монет уже имеющимися. Dogecoin DOGE Scrypt 2013 Клон Litecoin’a – клона Bitcoin’a.  Конечно, не без незначительных изменений. С популярностью этой криптовалюты всё сверхтипично – он распространился благодаря огромным вложениям в рекламу и запоминающемуся символу.

Конечно, не без незначительных изменений. С популярностью этой криптовалюты всё сверхтипично – он распространился благодаря огромным вложениям в рекламу и запоминающемуся символу.Gridcoin GRC BOINC 2013 Объединённые этой системой вычислительные мощности помогают решать задачи во многих науках, в их числе: климатология, астрофизика, медицина, математика, биология. Ripple XRP ECDSA 2013 Валюта была создана для ускорения банковских транзакций. BelaCoin BELA Scrypt 2014 Криптовалютный фотосток Dash DASH X11 2014 Почти полное отсутствие отслеживания. Есть возможность проводить транзакции напрямую. Dashcoin DSH CryptoNight 2014 Передовая криптовалюта, код сети которой обновляется стремительно и с низкими затратами ресурсов, а ошибки протоколов близки к 0%.

DigiByte DGB SHA256 2014 Усовершенствованная версия Litecoin и Bitcoin DNotes NOTE Scrypt 2014 Децентрализованная peer-to-peer криптовалюта. Передаётся через Интернет. Транзакции осуществляются мгновенно. При высокой скорости передачи сохраняется безопасность, комиссия при этом минимальна. Einsteinium EMC2 Scrypt 2014 Аналог kickstarter’а для научных проектов FoldingCoin FLDC Stanford Folding 2014 Использует расходуемые мощности для моделирования процессов свёртывания белков внутри организма человека. Полученные при таких исследованиях результаты используются для изобретения новых медицинских препаратов, которые способствуют излечению от связанных с проблемой сворачивания белка болезней. Среди таких болезней есть и смертельно-опасные. Кроме того, эти исследования обеспечивают не только изобретение новых препаратов, но и открытия, как в исследовании белка, так и в медицине в целом.

Monero XMR CryptoNight 2014 Высокая анонимность денежных переводов Nautiluscoin NAUT NXT 2014 Криптовалюта, созданная с целью доказать возможность существования криптовалюты в качестве класса инвестиционных активов. Navcoin NAV X13 2014 Обеспечивает работу технологии NAVTech, которая параллельно с Tor’ом гарантирует анонимность частных покупок в Интернете. PinkCoin PINK X11 2014 Валюта базируется на Ethereum’е. Обеспечивается зафиксированной номинальной массой цветных бриллиантов. Potcoin POT Scrypt 2014 Представляет легальную составляющую индустрии марихуаны Syscoin SYS Scrypt 2014 Встроенная в криптовалюту платформа, ориентированная на децентрализованную торговлю. Vcash XVC Blake256 2014 Тщательно проработанный, инновационный алгоритм.  Транзакции быстры, защищены и работают безукоризненно.

Транзакции быстры, защищены и работают безукоризненно.VertCoin VTC Lyra2RE 2014 Зарекомендовал себя как ответвление, защищённое от ASIC-майнеров. Соответственно, идейно противостоит монополизации майнинга. ViaCoin VIA Scrypt 2014 Augur REP Smart contract 2015 Основан для составления прогнозов для рынков финансов Ethereum ETH Dagger-Hashimoto 2015 Основан на идее универсальности для большинства проектов. EthereumClassic ETC Dagger-Hashimoto 2015 Ответвление от Эфириума с уменьшенной стоимостью монеты. Expanse EXP Dagger-Hashimoto 2015 Полномасштабное использование блокчейна с целью удобной децентрализации проектов. NEM XEM blockchain 2015 Проект предлагает услуги нотариального заверения и обеспечивает возможность мгновенного перевода денег по всему миру с низкой комиссией.  Высокий уровень защиты кошельков.

Высокий уровень защиты кошельков.Radium RADS Smartchain 2015 Максимализация оптимальности использования блокчейна для обеспечения децентрализованной работы сервисов. Siacoin SC Blake2b 2015 Безопасное хранение данных. lbryCoin LBC LBRY 2016 Банк творчества по типу фотостоков. Steemit STEEM SHA-256 2016 Агрегатор мультимедийного контента. Гид: алгоритмы машинного обучения и их типы

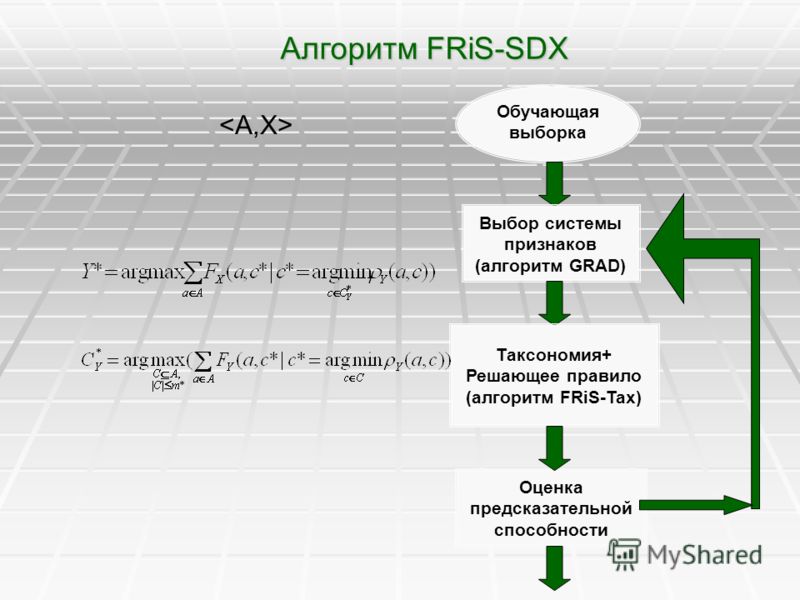

Обучение с учителем

При обучении с учителем машина обучается на примерах. Оператор обеспечивает алгоритм машинного обучения набором известных данных, который содержит необходимые входные и выходные значения. Алгоритм должен установить, как получаются по данным входам данные выходы. Сам оператор знает решение поставленной задачи; алгоритм выявляет закономерности в данных, учится на основе наблюдений и делает прогнозы.

Эти прогнозы затем корректируются оператором. Процесс продолжается до тех пор, пока алгоритм не достигнет высокого уровня точности/производительности.

Эти прогнозы затем корректируются оператором. Процесс продолжается до тех пор, пока алгоритм не достигнет высокого уровня точности/производительности.К категории обучения с учителем относятся классификация, регрессия и прогнозирование.

- Классификация: В задачах классификации программа машинного обучения должна сделать заключение на основе наблюдённых значений и определить, к какой категории относятся новые наблюдения. Например, при сортировке электронной почты на спам и полезные сообщения программа просматривает накопленные в прошлом данные и согласно им сортирует новые электронные письма.

- Регрессия: В задачах регрессии программа машинного обучения должна оценить – и понять – взаимосвязи между переменными. Предмет регрессионного анализа – одна зависимая переменная и набор других изменяющихся переменных. Это делает анализ особенно полезным для прогнозирования и предсказаний.

- Прогнозирование: Это процесс построения предсказаний о будущем на основе данных из прошлого и настоящего, который обычно используется при анализе трендов.

Обучение с частичным привлечением учителя

Обучение с частичным привлечением учителя похоже на обучение с учителем, однако использует как размеченные, так и неразмеченные данные. Размеченные данные – это, по сути, наборы единиц информации с приписанными им метками (тегами). В неразмеченных данных таких меток нет. Комбинируя методы обучения, алгоритмы могут обучаться размечать неразмеченные данные.

Обучение без учителя

В этом случае алгоритм машинного обучения изучает данные с целью выявления закономерностей (паттернов). Не существует справочника с ответами или оператора, который мог бы обучить машину. Напротив, программа сама определяет корреляции и связи на основе анализа доступных данных. При обучении без учителя алгоритму машинного обучения позволено самостоятельно интерпретировать большие наборы данных и делать на их основе выводы. Алгоритм пытается каким-либо образом упорядочить данные и описать их структуру. Это может выглядеть как группировка данных в кластеры или это такое упорядочивание данных, при котором они начинают выглядеть систематизировано.

По мере поступления данных для анализа растёт способность алгоритма принимать решения на основе этих данных, а также точность этих решений.

Методы обучения без учителя включают в себя:

- Кластеризация: Кластеризация предполагает группирование наборов похожих данных (на основе определенных критериев). Это полезно для сегментации данных на несколько групп и проведении анализа на основе каждого набора данных по отдельности для поиска закономерностей.

- Понижение размерности: Понижение размерности уменьшает количество используемых переменных и отделяет точную искомую информацию.

Обучение с подкреплением

Фокус обучения с подкреплением делается на регламентированные процессы обучения, при которых алгоритм машинного обучения снабжен набором действий, параметров и конечных значений. Определив правила, алгоритм машинного обучения пытается изучить различные варианты и возможности, отслеживая и оценивая каждый раз результат, чтобы определить, какой из вариантов является оптимальным.

Подкрепляемое обучение – это метод проб и ошибок для машины. Она учится на прошлом опыте и меняет свой подход, реагируя на новую ситуацию, пытаясь достичь наилучшего возможного результата.

Подкрепляемое обучение – это метод проб и ошибок для машины. Она учится на прошлом опыте и меняет свой подход, реагируя на новую ситуацию, пытаясь достичь наилучшего возможного результата.Education Series: хеш-таблицы и хеш-алгоритмы | by Quantalysus

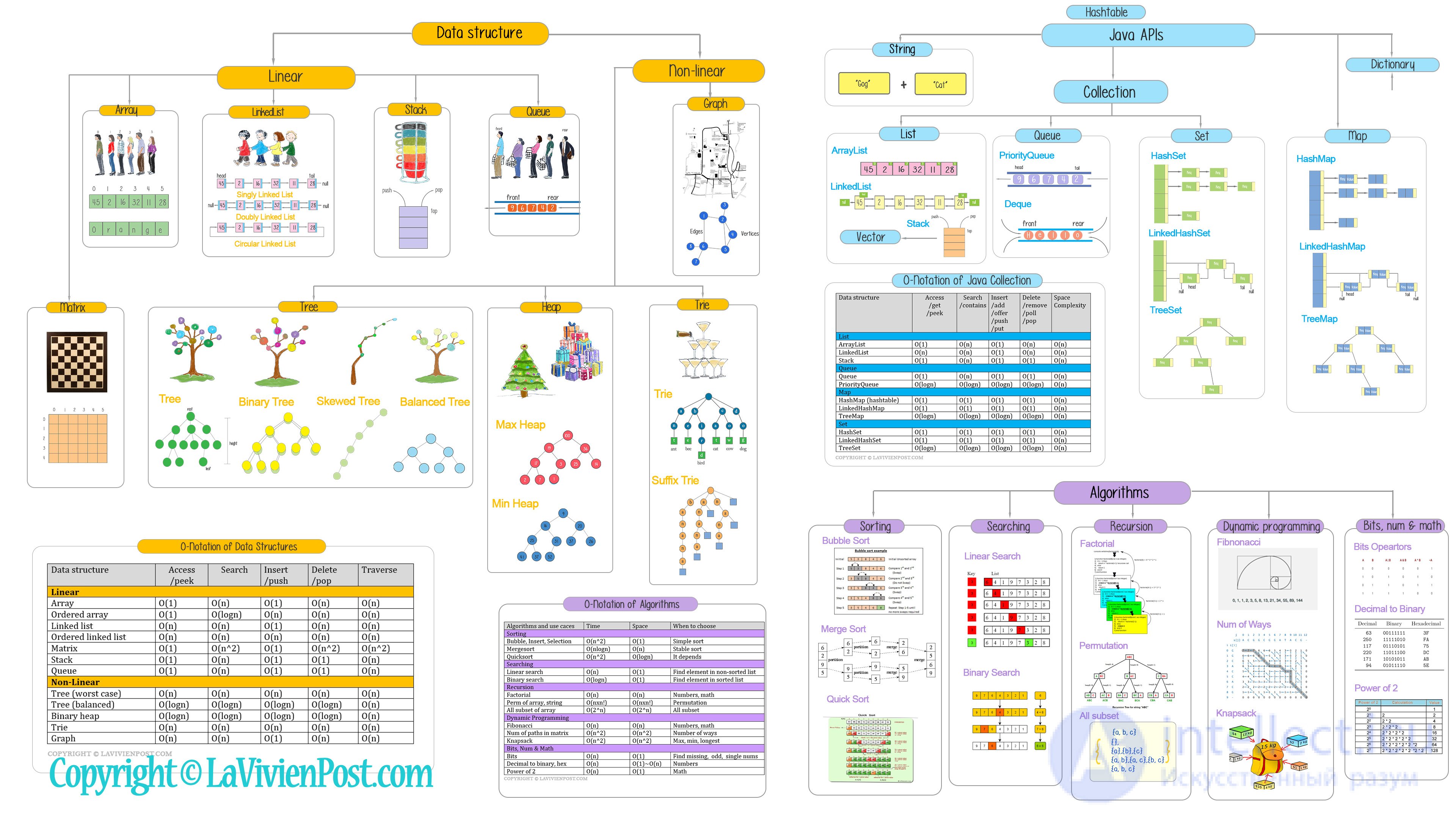

Криптография с открытым ключом позволила реализовать широкий спектр приложений, от веб-приложений с паролем до технологии блокчейн. В этой статье я собираюсь углубиться в хеш-таблицы и функции хеширования, ключевые компоненты, позволяющие использовать Биткойн и другие криптовалютные проекты. Функции хеширования позволяют записывать данные в группы, называемые блоками. Попытка изменить данные, хранящиеся в этом блоке, приведет к другому результату.Любой наблюдатель, следящий за бумажным следом, заметит, что вывод изменился. Таким образом, хеширование можно рассматривать как функцию или инструмент, обеспечивающий защиту данных от несанкционированного доступа, достоверность и, в некотором смысле, цифровой отпечаток пальца.

Мы начнем с описания того, что такое хеш-таблица, а затем перейдем к определению функции хеширования.

Мы начнем с описания того, что такое хеш-таблица, а затем перейдем к определению функции хеширования.Хэш-таблица — это структура данных, позволяющая очень быстро извлекать данные независимо от их объема. Представьте себе невероятно большую библиотеку в 10 этажей с миллионами книг.Поиск конкретной книги потребует невероятно организованной системы данных, маркировки книжных полок и постоянной проверки того, находится ли книга именно там, где она должна быть. Хеш-таблицы широко используются при индексировании баз данных, кэшировании, компиляции программ, проверке ошибок, аутентификации паролей и блокчейне.

Рассмотрим простой одномерный массив или список элементов, хранящихся в корзине. Позиция каждого бина читается слева направо, начиная с 0. Чтобы найти элемент в списке, вы можете использовать подход грубой силы, такой как линейный список.Для очень большого массива это может занять очень много времени.

Вот пример упрощенного одиночного массива с 6 позициями, начиная наш счет с 0.

Пока мы оставим значения пустыми. Мы вернемся к этому примеру.

Пока мы оставим значения пустыми. Мы вернемся к этому примеру.Index012345Value

Теперь предположим, что вы хотите получить значение в массиве, где вы уже знаете индекс. Вы можете получить это значение очень быстро. Время, необходимое для поиска массива, если вы знаете индекс заранее, не зависит от размера массива и положения массива.Но что происходит, когда вы знаете искомое значение, но не знаете индекс заранее? Индекс можно рассчитать, используя само значение. Такой метод потребует связывания значения и индекса вместе.

Итак, давайте придумаем метод для вставки значений в позицию индекса в нашем шести индексном массиве.

Чтобы вставить значения в наш индекс, мы придумаем формулу. Наш алгоритм возьмет сумму значений ASCII каждой буквы в нашем сообщении и возьмет по модулю размер нашего массива.Хорошо, давайте придумаем наши слова:

- KYLE

- JEFF

- ZOMBIE

- QUANTALYSUS

- BITCOIN

- NEO

- 90 Вы можете посмотреть значения ниже.

Несколько слов об операторе по модулю, прежде чем мы начнем. Если вы не помните, что такое модуль, лучше просто использовать пример. Допустим, мы хотим вычислить 5/3. Ответ будет 1 2/3. Поскольку нам не хватает целого числа, мы используем значение 2 в качестве нашего модуля.Ладно продолжим.

Теперь, возвращаясь к нашим словам, мы можем вывести:

- KYLE = K (75) + Y (89) + L (76) + E (69) = 309 % 6 (количество позиций в массиве) = 3

- JEFF = 1

- CRYPTO ZOMBIES = 0 (включая пробел для расчета)

- QUANTALYSUS = 4

- BITCOIN = 4

- NEO = 4

Далее давайте заполним наш наверху.

Position012345KEYCRYPTO ZOMBIESJEFF KYLEQUANTALYSUS

После заполнения приведенного выше индекса мы сталкиваемся с проблемой с терминами BITCON и NEO, потому что индексная позиция, в которой они находятся, уже имеет припаркованное значение.Мы вернемся к тому, как решить эту проблему, но продолжим.

Мы успешно сохранили наши первые три значения: KYLE (кстати, имя моего делового партнера), JEFF (автор этой статьи), CRYPTO ZOMBIES (успешный канал Кайла о криптовалюте на YouTube) и QUANTALYSUS (мой веб-сайт и название бренда) .

Но мы столкнулись с проблемами хранения BITCOIN и NEO. Как упоминалось выше, если бы мы знали индекс значения, мы могли бы быстро его найти. Давайте назовем наше значение поиска find_item() , чтобы выполнить поиск в массиве.

Но мы столкнулись с проблемами хранения BITCOIN и NEO. Как упоминалось выше, если бы мы знали индекс значения, мы могли бы быстро его найти. Давайте назовем наше значение поиска find_item() , чтобы выполнить поиск в массиве.Find_item (0) = Crypto Zombies

Find_Item (1) = Jeff

Find_item (3) = Kyle

Find_item (4) = Quantalysus

массивы невероятно полезны для более чем просто хранения простых слов . Допустим, мы хотели получить другие фрагменты информации, такие как любимые числа или любимые цвета, мы могли бы это сделать. Назовем эти значений . Итак, теперь у нас есть пар ключ-значение . Для ключа KYLE у нас есть два значения: любимое число — 9 и любимый цвет — зеленый.Наша таблица может выглядеть как таблица ниже. Это хэш-таблица, также известная как хэш-граф.

Position012345KEYCRYPTO ZOMBIESJEFF KYLEQUANTALYSUS VALUE 187 94 VALUE 2BLUERED GREENGREEN

Теперь предположим, что вам нужно найти индекс данного ключа или пары ключ-значение.

В нашем простом примере выше мы предположили, что вы искали ключ или пару ключ-значение на основе уже известного индекса заранее. На этот раз у нас есть ключ или пара ключ-значение, но нет индекса.В примере с библиотекой это было бы равносильно попытке вернуть книгу на ее законное место. В приведенном выше примере мы могли бы просто переработать наш простой алгоритм сложения значений ASCII по модулю размера массива.

В нашем простом примере выше мы предположили, что вы искали ключ или пару ключ-значение на основе уже известного индекса заранее. На этот раз у нас есть ключ или пара ключ-значение, но нет индекса.В примере с библиотекой это было бы равносильно попытке вернуть книгу на ее законное место. В приведенном выше примере мы могли бы просто переработать наш простой алгоритм сложения значений ASCII по модулю размера массива.Существует множество способов ускорить вычисление алгоритма хеширования, а также гораздо более сложные и безопасные алгоритмы хеширования.

В нашем исходном примере BITCOIN и NEO не прошли отбор, потому что ключ QUANTALYSUS уже занял индекс 4.Это известно как столкновение . Чтобы найти эти два ключа как пробел в индексе, мы могли бы настроить то, что называется Open Addressing , поскольку в каждом открытом пространстве разрешено хранить ключ и соответствующие ему значения. Сама открытая адресация имеет несколько методов разрешения коллизий.

В этом примере мы будем использовать Linear Search/Probing , метод, который будет проверять массив на наличие следующего доступного пространства и, возможно, циклически повторяться с самого начала, пока не найдет место. Биткойн сталкивается с индексом 4, поэтому линейный поиск помещает ключ в индекс 5.Поиск повторяется до тех пор, пока Neo не может быть сохранен в открытом пространстве номер 2. Теперь наша таблица выглядит так:

В этом примере мы будем использовать Linear Search/Probing , метод, который будет проверять массив на наличие следующего доступного пространства и, возможно, циклически повторяться с самого начала, пока не найдет место. Биткойн сталкивается с индексом 4, поэтому линейный поиск помещает ключ в индекс 5.Поиск повторяется до тех пор, пока Neo не может быть сохранен в открытом пространстве номер 2. Теперь наша таблица выглядит так:Index012345ValueCRYPTO ZOMBIESJEFF NEOKYLEQUANTALYSUS BITCOIN

Другие подходы к открытой адресации, помимо линейного поиска, включают «плюс 3 перефразирования», «квадратичное зондирование». и «двойное хеширование».

Чем больше элементов мы храним, тем выше вероятность коллизий. Один из способов решить эту проблему — сделать размеры массива очень большими. Соотношение между количеством открытых адресов и размерами массива называется коэффициентом загрузки .Если коэффициент загрузки достаточно низок, то открытая адресация с использованием линейного зондирования должна помочь вам очень быстро обнаружить ключи-значения.

В некоторых архитектурах размер массива является динамическим и может изменяться в зависимости от необходимого места для хранения данных. Но проектирование большого массива происходит за счет замедления скорости поиска.

В некоторых архитектурах размер массива является динамическим и может изменяться в зависимости от необходимого места для хранения данных. Но проектирование большого массива происходит за счет замедления скорости поиска.Еще один способ обработки коллизий — Closed Addressing , также известный как Chaining . Вместо того, чтобы использовать открытую адресацию и линейный поиск для размещения BITCOIN в первом открытом индексе, Цепочка создаст то, что называется Linked List .Это будет выглядеть, как в таблице ниже. QUANTALYSUS указывает на BITCOIN и, в свою очередь, указывает на NEO.

ValueValueValue0CRYPTO ZOMBIES 1JEFF 2 3KYLE 4QUANTALYSUS >>>>>BITCOIN >>>>>NEO >>>>>5

В случаях, когда коэффициент загрузки высок, создание связанных списков может быть более быстрым методом поиска данных, чем линейный поиск . Когда коэффициент загрузки низкий, закрытая адресация данных вместе может быть не такой эффективной, как открытая адресация.

Еще одна проблема, которую необходимо решать в обеих формах адресации, — это кластеризация . Допустим, у нас есть массив размером 100, но все значения находятся в индексах 45–75. В пространствах от 0 до 44 и от 76 до 99 имеется множество открытых адресов (помните, что индексация массива начинается с 0). Когда выполняется линейный поиск, поиск будет прочесывать множество пустых пространств, прежде чем он наткнется на кластер. Другие методы открытой адресации, упомянутые выше, такие как квадратичное зондирование и двойное хеширование, пытаются разделить ключи-значения в массиве.

В блокчейнах, таких как Биткойн, вся «база данных» всех транзакций между адресами хранится в блоках, соединенных вместе.Этот реестр распространяется на каждый узел в сети. Этот распределенный реестр фактически представляет собой очень большой массив, который позволяет искать такую информацию, как «сколько биткойнов» имеет адрес и какие транзакции имели место в блоке 1 476 203. Алгоритмы хеширования и структуры хранения данных позволяют сети хранить данные и быстро извлекать ценную информацию.

Структура хранения данных в сочетании с поиском данных с помощью хэш-функции требует большой осторожности в нескольких следующих областях:

Структура хранения данных в сочетании с поиском данных с помощью хэш-функции требует большой осторожности в нескольких следующих областях:- Разрешение и минимизация коллизий

- Высоко распределенные хеш-значения (уменьшение кластеризации)

- Легко проверить

Прелесть Биткойна заключается в использовании криптографии для генерации адресов и закрытых ключей.Знание закрытого ключа к адресу, примененному к алгоритму хэширования Биткойн, позволяет пользователю получить доступ к адресу и использовать протокол для отправки и получения биткойнов. В этом также заключается опасность того, что бесцеремонная потеря или совместное использование вашего закрытого ключа не дает вам никакой защиты в распределенной децентрализованной сети. Нет ИТ-отдела, в который можно было бы обратиться за помощью. Если вы еще этого не сделали, пожалуйста, прочтите также наш пост «История биткойнов».

Спасибо за внимание.

Другие ресурсы :

- Если вы разбираетесь в хеш-функциях, вы поймете и блокчейны

- Квадратичное зондирование

- Хэш-таблица Википедия

Спасибо, что пришли на сайт.

Quantalysus публикует исследования и анализ блокчейна для криптосообщества. Пожалуйста, подпишитесь на Twitter , Steem (пожалуйста, подпишитесь и проголосуйте, если сможете — спасибо!) , Канал Telegram (новинка!) и Medium, чтобы оставаться на связи 900

Quantalysus публикует исследования и анализ блокчейна для криптосообщества. Пожалуйста, подпишитесь на Twitter , Steem (пожалуйста, подпишитесь и проголосуйте, если сможете — спасибо!) , Канал Telegram (новинка!) и Medium, чтобы оставаться на связи 900 Если вы хотите зарабатывать токены Aelf (ELF) только за использование Twitter и Reddit, подпишитесь на их программу конфет / вознаграждений .

Если вы что-то узнали:

Другие сообщения:

Взлом биткойнов с помощью Google AutoML Tables & Tensorflow | by Dror Gensler

Компания Google выпустила несколько продуктов, предназначенных для автоматизации и улучшения обучения и подготовки к машинному обучению, доступных на своей облачной платформе.Последняя из них — AutoML Tables — предназначена для «автоматического создания и развертывания современных моделей машинного обучения на основе структурированных данных».

Явный поклонник машинного обучения и автоматизации всех вещей, я подумал, что возьму это на вооружение и нанесу удар по другой технологии, которая сама по себе попадает в заголовки — биткойн.

Идея проста — «майнинг» биткойнов — это процесс попытки угадать правильную комбинацию строк, которые после хеширования сгенерируют действительный блок. Побочным продуктом является обработка транзакций, а вознаграждение — биткойны.

Так зачем применять к нему машинное обучение? что ж, текущий метод майнинга, по сути, представляет собой «грубую форсировку» интенсивных вычислений, пытаясь угадать правильные входные данные для алгоритма. Однако одной из ключевых особенностей Биткойна является Блокчейн — полная запись каждого блока, добытого на сегодняшний день, вместе с входными параметрами, используемыми для его добычи.

Фактически, Блокчейн содержит полмиллиона примеров «проблемы» вместе с решением. В мире машинного обучения это называют «обучающим набором данных» 🙂

Таблицы AutoML позволяют пользователю загружать большой набор данных, организованный в виде таблицы — либо набор данных BigTables, либо еще проще — файл .

CSV-файл.

CSV-файл.Как указывалось ранее, добыча биткойн-блока — это процесс применения хеш-алгоритма (дважды) к набору входных параметров. Эти параметры при хешировании составляют часть «заголовка блока», который должен начинаться с ряда ведущих нулей, определяемых сложностью. Как только полученный хэш становится действительным, он сохраняется в блокчейне для всеобщего обозрения (и проверки). Это 80-байтовая строка, состоящая из следующего (щелкните изображение, чтобы узнать больше):

Добавить описание

Помимо версии, битов (целевой) и hashPrevBlock, которые являются фиксированными, другие параметры определяются майнерами и увеличиваются, когда хеширование.Однако при совместном майнинге с другими — Time и MerkleRoot также определяются пулом майнинга, и все, что нам остается, — это увеличивать и угадывать Nonce. Поэтому он будет нашей целью и выходом для нашей модели машинного обучения, и это здорово, потому что таблицы AutoML могут иметь только один столбец, установленный в качестве цели.

Чтобы сохранить эти данные в файл .csv, я запустил полную биткойн-ноду и, дождавшись ее синхронизации с сетью (и ожидая, и ожидая…) — запустил `bitcoin-cli getblock

`, сделал некоторые вырезание и сохранение в файл, а затем повторный запуск с предыдущим хэшем в качестве входных данных и повторение блокчейна в обратном направлении.Результат выглядит следующим образом: Добавить описание

Важно добавить строку заголовка для таблиц AutoML, чтобы получить имена столбцов.

Первым шагом является импорт данных обучения в таблицы AutoML. После этого нам предоставляется экран «Схема», где мы выбираем «Цель» для нашей модели ML — поле, которое она будет выводить.

Добавить описание

AutoML также может помочь в извлечении проверочного набора из данных, применении взвешенного столбца и даже обработке данных временных рядов.

Но подождите! мы уже можем заметить проблему — AutoML автоматически определяет типы данных столбца и выбрал несколько полей как «категориальные».

Это здорово, но в нашем случае, поскольку значения уникальны, категорий будет столько, сколько имеется обучающих строк, и оперативные данные никогда не будут соответствовать какой-либо категории!

Это здорово, но в нашем случае, поскольку значения уникальны, категорий будет столько, сколько имеется обучающих строк, и оперативные данные никогда не будут соответствовать какой-либо категории!И если мы перейдем к странице «Анализ», мы увидим, что было выбрано слишком много категорий (торт — страница 1 из 4..)

Добавить описание

На самом деле это отличная функция AutoML Tables — обнаруживать проблемы с нашими данными еще до того, как мы начнем обучение.Мы видим, что у нас есть много различных значений (нет повторяющихся строк) и корреляция каждого поля с нашей целью, которая в нашем случае низка и даст плохие результаты.

Из-за низкой корреляции важных полей, когда мы переходим к этапу обучения, мы выбираем исключение более статических столбцов, чтобы наша Модель могла сосредоточиться на важных:

Добавить описание

Я приступаю к обучению модели , и результаты соответствуют ожиданиям — безумно высокая средняя ошибка, а это означает, что наша модель не даст никаких значимых результатов.

В свете вышеизложенного я пытаюсь изменить обучающие данные на некатегориальные значения. Это также позволит нам обучать модель локально, используя Tensorflow + Keras для сравнения.

Tensorflow ожидает, что входные данные будут в виде Bytearray — значения в диапазоне от 0 до 255. Я разделил поле Blockchain, байт за байтом, и результат выглядит следующим образом:

Добавить описание

Наши данные сейчас имеет 76 полей, каждое из которых представляет 1 байт заголовка блока, причем последние четыре байта являются последним числовым полем — наша цель, Nonce.

Снова импортируйте данные в таблицы AutoML, и они будут выбраны как числовые:

Добавить описание

Выглядит многообещающе, и корреляция с целевым значением равномерно распределена по всем столбцам. К сожалению, обучение снова дает плохие результаты:

Добавить описание

Огромный процент ошибок, высокая средняя ошибка в процентах (чем меньше, тем лучше).

Плохие результаты были ошибкой в таблицах AutoML или просто сложностью обучающих данных, которые не могут быть изучены ИИ? Чтобы проверить, я обращаюсь к старым добрым Tensorflow и Keras, чтобы провести местное обучение.

Tensorflow ожидает данные в виде Bytearray, как мы сделали во второй попытке. Вот как это было подготовлено —

Добавить описание

Мы обучаем полностью подключенную нейронную сеть, выводя 4 байта, которые мы будем конкатенировать, чтобы сформировать наш одноразовый номер —

Добавить описание

Результат уже нескольких эпох обучения рассказывает ту же историю:

Добавить описание

Обратите внимание, хотя средняя абсолютная ошибка не так высока, как в таблицах AutoML, точность «застряла» на 0.2757 .

Это не случайно. Поскольку мы выводим ровно 4 байта, эта оценка точности может означать только то, что NN не может правильно учиться и предсказывать.

Причина? либо сеть недостаточно велика — что маловероятно, поскольку мы бы увидели хотя бы НЕКОТОРОЕ улучшение между эпохами,

, либо данные не содержат обнаруживаемой корреляции между входными данными и целью.

Наверное, это так! Удивительно видеть, как простой SHA256 с достаточным количеством «соли» может производить достаточную энтропию, чтобы сделать блокчейн по-настоящему надежным и неуязвимым!

По крайней мере, до тех пор, пока мы не вытащим большие пушки… Оставайтесь с нами, чтобы узнать о втором раунде — Взлом биткойнов с помощью Fujitsu Quantum Annealer!

Дрор Генслер

SubtleCrypto — веб-API | МДН

Интерфейс

SubtleCryptoWeb Crypto API предоставляет ряд низкоуровневых криптографических функций. Доступ к функциям

Доступ к функциям SubtleCryptoполучается через свойствоthinобъектаCrypto, которое вы получаете из свойстваcrypto.Предупреждение: Этот API предоставляет ряд низкоуровневых криптографических примитивов. Их очень легко использовать неправильно, и подводные камни, связанные с ними, могут быть очень тонкими.

Даже при условии, что вы правильно используете основные криптографические функции, безопасное управление ключами и общий дизайн системы безопасности чрезвычайно сложно сделать правильно, и, как правило, это прерогатива специалистов по безопасности.

Ошибки в проектировании и реализации системы безопасности могут сделать безопасность системы полностью неэффективной.

Пожалуйста, учитесь и экспериментируйте, но не гарантируйте и не подразумевайте безопасность своей работы, пока ее не проверит лицо, обладающее знаниями в этой области. Курс Crypto 101 может стать отличным местом для начала изучения проектирования и внедрения безопасных систем.

Этот интерфейс не наследует никаких свойств, так как у него нет родительского интерфейса.

Этот интерфейс не наследует никаких методов, так как у него нет родительского интерфейса.

-

SubtleCrypto.encrypt() Возвращает обещание

-

SubtleCrypto.decrypt() Возвращает обещание

-

SubtleCrypto.sign() Возвращает обещание

-

SubtleCrypto.verify() Возвращает обещание

-

Тонкая Крипто.дайджест() Возвращает обещание

-

SubtleCrypto.generateKey() Возвращает обещание

CryptoKeyдля симметричных алгоритмов или парыCryptoKeyPair, содержащей два вновь сгенерированных ключа, для асимметричных алгоритмов. Они будут соответствовать алгоритму, использованию и извлекаемости, заданным в качестве параметров.-

SubtleCrypto.deriveKey() Возвращает обещание

CryptoKey, полученного из главного ключа и определенного алгоритма, заданного в качестве параметров.-

SubtleCrypto. deriveBits()

deriveBits() Возвращает обещание

-

SubtleCrypto.importKey() Возвращает обещание

CryptoKey, соответствующему формату, алгоритму, необработанным данным ключа, использованию и возможности извлечения, заданным в качестве параметров.-

SubtleCrypto.exportKey() Возвращает обещание

-

Тонкая Крипто.обертка () Возвращает обещание

-

SubtleCrypto.unwrapKey() Возвращает обещание

CryptoKey, соответствующим упакованному ключу, указанному в параметре.

Мы можем разделить функции, реализованные этим API, на две группы: функции шифрования и функции управления ключами.

Функции шифрования

Это функции, которые можно использовать для реализации функций безопасности, таких как конфиденциальность и аутентификация в системе. API

SubtleCryptoпредоставляет следующие функции шифрования:Функции управления ключами

За исключением

дайджест(), все функции шифрования в API используют криптографические ключи.В APISubtleCryptoкриптографический ключ представлен с помощью объектаCryptoKey. Для выполнения таких операций, как подписание и шифрование, вы передаете объектCryptoKeyв функциюsign()илиencrypt().

Генерация и получение ключей

Обе функции

generateKey()иseek()создают новый объектCryptoKey.Различие состоит в том, что

generateKey()будет генерировать новое уникальное значение ключа каждый раз, когда вы его вызываете, в то время какпроизводный ключ ()извлекает ключ из исходного ключевого материала.Если вы предоставите один и тот же ключевой материал для двух отдельных вызовов, производныхKey(), вы получите два объектаCryptoKey, которые имеют одно и то же базовое значение. Это полезно, если, например, вы хотите получить ключ шифрования из пароля, а затем получить тот же ключ из того же пароля для расшифровки данных.Импорт и экспорт ключей

Чтобы сделать ключи доступными за пределами вашего приложения, вам необходимо экспортировать ключ, и для этого используется функция

exportKey().Вы можете выбрать один из нескольких форматов экспорта.

Обратным к

exportKey()являетсяimportKey(). Вы можете импортировать ключи из других систем, и в этом вам поможет поддержка стандартных форматов, таких как PKCS #8 и JSON Web Key. ФункцияexportKey()экспортирует ключ в незашифрованном формате.Если ключ является конфиденциальным, вы должны использовать

wrapKey(), который экспортирует ключ, а затем шифрует его с помощью другого ключа; API вызывает «ключ переноса ключей».Инверсией

wrapKey()являетсяunwrapKey(), которая расшифровывает, а затем импортирует ключ.Хранение ключей

Объекты CryptoKeyмогут храниться с использованием алгоритма структурированного клонирования, что означает, что вы можете сохранять и извлекать их с помощью стандартных API веб-хранилищ. Спецификация предполагает, что большинство разработчиков будут использовать API IndexedDB для храненияобъектов CryptoKey.

Поддерживаемые алгоритмы

Криптографические функции, предоставляемые Web Crypto API, могут выполняться одним или несколькими различными криптографическими алгоритмами : аргумент

алгоритмафункции указывает, какой алгоритм следует использовать.Некоторым алгоритмам нужны дополнительные параметры: в этих случаях аргумент алгоритмаВ таблице ниже указано, какие алгоритмы подходят для каких криптографических операций:

Таблицы BCD загружаются только в браузере

Опубликован новый отчет «Регулирование криптовалюты во всем мире»

Криптовалюты, когда-то малоизвестные и в основном связанные с финансированием незаконной деятельности, стали мейнстримом.Криптовалюты — это тип виртуальной валюты, в которой используются криптографические алгоритмы для проверки и защиты транзакций. Транзакции записываются в цифровом виде в распределенном реестре, таком как блокчейн.

Поскольку все больше и больше людей инвестируют в криптовалюты и торгуют ими, правительства всего мира обращают на это внимание. В то время как Сальвадор принял биткойн в качестве законного платежного средства в сентябре 2021 года, другие правительства, такие как Китай, полностью запрещают частные криптовалюты. Индия недавно приняла решение не придавать биткойнам статус законного платежного средства и, как сообщается, работает над запиской Кабинета министров о регулировании официальной цифровой валюты центрального банка (CBDC) при одновременном запрете частных криптовалют.

Поскольку все больше и больше людей инвестируют в криптовалюты и торгуют ими, правительства всего мира обращают на это внимание. В то время как Сальвадор принял биткойн в качестве законного платежного средства в сентябре 2021 года, другие правительства, такие как Китай, полностью запрещают частные криптовалюты. Индия недавно приняла решение не придавать биткойнам статус законного платежного средства и, как сообщается, работает над запиской Кабинета министров о регулировании официальной цифровой валюты центрального банка (CBDC) при одновременном запрете частных криптовалют.Директорат глобальных юридических исследований (GLRD) Юридической библиотеки Конгресса недавно обновил более полный отчет Юридической библиотеки Конгресса за 2018 год о регулировании криптовалют во всем мире. Обновление добавляет Соединенные Штаты в список исследуемых юрисдикций. Мы рады поделиться с вами этим исследованием, Регулирование криптовалюты во всем мире: обновление за ноябрь 2021 года. Отчет состоит из юрисдикционной таблицы со ссылками и двух карт, которые визуально представляют выводы из таблицы.

Он посвящен двум темам. Во-первых, правовой статус криптовалют, то есть, запрещает ли страна прямо или косвенно криптовалюты. Примерами неявных запретов являются запрет банкам и другим финансовым учреждениям на операции с криптовалютами или предложение услуг физическим/юридическим лицам, работающим с криптовалютами, или запрет на обмен криптовалют. Во-вторых, в таблице показана нормативно-правовая база, связанная с криптовалютами, в частности, применение налогового законодательства и законов о борьбе с отмыванием денег и финансированием терроризма (законы о ПОД/ФТ) к криптовалютам.

Он посвящен двум темам. Во-первых, правовой статус криптовалют, то есть, запрещает ли страна прямо или косвенно криптовалюты. Примерами неявных запретов являются запрет банкам и другим финансовым учреждениям на операции с криптовалютами или предложение услуг физическим/юридическим лицам, работающим с криптовалютами, или запрет на обмен криптовалют. Во-вторых, в таблице показана нормативно-правовая база, связанная с криптовалютами, в частности, применение налогового законодательства и законов о борьбе с отмыванием денег и финансированием терроризма (законы о ПОД/ФТ) к криптовалютам.БИТКОИН Криптовалюта $BTC. Фото пользователя Flick Джонатана Катрера. 21 апреля 2021 г. Используется по лицензии CC BY-NC-ND 2.0.

Приглашаем вас ознакомиться с информацией, представленной в нашем отчете. Вы также можете просматривать дополнительные отчеты в Юридической библиотеке по другим темам. Чтобы получать оповещения о публикации новых отчетов, вы можете подписаться на обновления по электронной почте и RSS-канал для отчетов юридической библиотеки (нажмите кнопку «Подписаться» на веб-сайте юридической библиотеки).

Юридическая библиотека также опубликовала различные статьи, связанные с криптовалютами, в Global Legal Monitor .

Юридическая библиотека также опубликовала различные статьи, связанные с криптовалютами, в Global Legal Monitor .Подпишитесь на In Custodia Legis — это бесплатно! – получать интересные сообщения, основанные на обширных коллекциях Юридической библиотеки Конгресса и опыте наших сотрудников в области американского, иностранного и международного права.

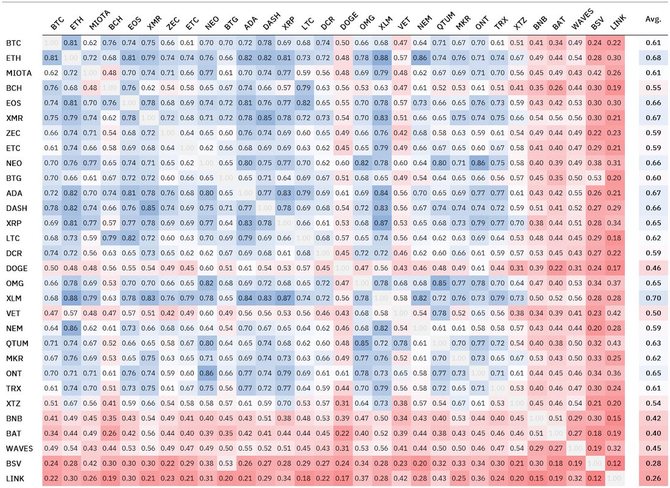

Анализ рынка криптовалют с использованием различных методов кластеризации на основе прототипов

%PDF-1.4 % 1 0 объект > эндообъект 2 0 объект >поток 2021-12-22T04:39:10Adobe InDesign 15.0 (Windows)2022-01-01T12:31:53+01:002022-01-01T12:31:53+01:00Библиотека Adobe PDF 15.0; изменено с использованием iText® 5.3.5 © 2000-2012 1T3XT BVBA (SPRINGER SBM; лицензионная версия)Fintech;Неконтролируемое машинное обучение;Криптовалюта;Электронный рынок;Кластеризация;Инвестиционные портфелиFalseapplication/pdfhttps://doi.org/10.1186/s40854-021- 00310-9

- Springer Берлин Гейдельберг

- Финансовые инновации, https://doi.

org/10.1186/s40854-021-00310-9

org/10.1186/s40854-021-00310-9 - Финтех

- Неконтролируемое машинное обучение

- Криптовалюта

- Электронный рынок

- Кластеризация

- Инвестиционные портфели