Кто такие белые хакеры и как они могут помочь твоему бизнесу

Безопасность сервисов, сайтов, электронных систем — это то, что следует регулярно проверять и улучшать. Информация и деньги могут утекать на счета и в дата-центры неизвестных, а владелец будет думать, что его компания защищена лучше, чем Хельмова Падь. Вспомни хотя бы об утечке данных из Facebook, траблы с безопасностью у Apple и Микромягких. Если у таких гигантов были обнаружены червоточины, то обычным компаниям, сервисам и приложениям тем более следует внимательно исследовать свои системы.

Доверить это сисадмину не лучшее решение, он же не хакер. Всё равно что пытаться танковать Траксой. Мы пообщались на этот счёт с командой сервиса White-Hacker, которая как раз занимается электронной безопасностью и безопасностью в интернете, и расскажем, что следует сделать, чтобы обезопасить свою компанию.

Кто такие «белые хакеры»

Про мастеров конспирологии в капюшонах ты наверняка и слышал, и видел их, и даже в них играл в какой-нибудь Watch Dogs. Однако кроме них есть мастера, которые не используют принцип «салями», чтобы воровать наличку со счетов, да и вообще не воруют. Это так называемые белые хакеры — специалисты, использующие хакерские знания и уловки, чтобы находить по заказу компаний прорехи и опасные баги и сообщать о них владельцам.

В отличие от чёрных хакеров, деятельность которых нарушает закон, белые хакеры работают по договору, часто являются официальными сотрудниками компаний. На данный момент это уже полноценная профессия со своей этикой. Кстати, самые известные ныне белые хакеры, например, Кевин Митник, в прошлом занимались незаконным взломом сетей.

Есть и компании белых хакеров, которые предоставляют всем желающим свои услуги для защиты систем. Не стоит их путать с теми, кто организует DDos-атаки по заказу, чтобы обвалить сайт конкурента, засылает вирусы с теми же целями, крадёт стратегическую корпоративную информацию. Белые хакеры этим не занимаются. Будучи на Светлой стороне Силы, они эмулируют хакерскую атаку, но всю информацию о системных дырах используют не для того, чтобы выкачивать деньги и данные, а чтоб продать её владельцу.

Тестирование безопасности корпоративной системы

Одна из главных проблем в безопасности — это дыры, возникшие в результате недоработки, через которые можно проникнуть в систему и управлять ею. Когда разрабатываешь сайт, приложение, базу данных, невозможно сразу выявить такие дыры. Для этих целей белые хакеры, например, парни из сервиса White-Hacker, выполняют пентест.

Пентестинг включает в себя анализ сети и поиск уязвимостей, пробные проникновения через эти уязвимости и эксплуатацию их разными способами, чтобы выявить масштаб прорехи и то, какую именно угрозу приносит её существование. Назовём этот вариант электронным пентестингом. Кроме него есть ещё социальный пентестинг, который выявляет, как можно проникнуть в систему, используя социальную инженерию (о ней Крис Касперски написал отличную книжку «Секретное оружие социальной инженерии»). Искусство социального хакинга заключается в умелом использовании взаимодействий между людьми в компании, чтобы получать пароли, коды доступа, логины.

Провести электронный пентестинг твоей компании можно тремя способами. Сотрудники White-Hacker могут, используя функции и инструменты твоей системы, изучить её максимально глубоко, понять реальный масштаб и определить баги и дыры. Это самый эффективный из трёх способов, если использовать их отдельно.

Второй вариант — «чёрный» — отличается от первого тем, что тестер позиционирует себя как хакер, а не как сотрудник. Он получает доступ к основной информации о системе и действует, применяет классические способы хакинга, например, SQl-инъекции, а также импровизирует, действует по обстановке. Такой способ требует больше времени, и есть вероятность пропуска некоторых прорех.

Используя третий — «серый» — способ, белый хакер получает ограниченный доступ к информации о системе и имитирует полноценную внешнюю атаку.

Чтобы проверить полностью систему, стоит использовать все три способа. Если понимаешь, что кибербезопасность твоей компании оставляет желать лучшего, воспользуйся услугой сервиса White-Hacker.

Заказать пентестинг→

Обеспечение безопасности серверов

Когда тестирование корпоративной системы и социальных взаимодействий проведено, стоит посмотреть на безопасность тех серверов, которые использует твоя компания. Они опора системы, сайтов, приложений, средств обратной связи. Информация — номера платёжных карт, телефонные номера, электронная почта — всегда хранится в базах данных. Соответственно, дата-центры и серверы, в которых и располагаются базы данных, — лакомый кусок для хакеров. Обычно компании, которые сдают в аренду серверы в дата-центрах, например, в Шпицбергене или в Новосибирске, обеспечивают высокоуровневую безопасность. Тем же, кто не в состоянии заплатить за такой сервис или просто не понимает всю важность безопасности, стоит провести проверку.

Пентестинга будет достаточно для выявления багов и слабостей. Сервис White-Hacker после отчёта о тестировании может организовать защиту твоего сервера. Парни возведут вокруг него кибероборону, как у Сталинграда.

Заказать защиту сервера→

Парни из White-Hacker, помимо пентестинга, обеспечивают безопасное управление электронными кошельками. Когда в компании часто ими пользуются, нужно, чтобы именно профи организовали все манипуляции с паролями и кодами подтверждения. Иначе сначала твои сотрудники записывают пароль на стикер и приклеивают к монитору, а потом ты удивляешься, что кто-то проник в систему и перевёл деньги.

Ещё одна полезная услуга от White-Hacker — обеспечивать безопасность блокчейн-проектов. Крипта сейчас очень популярна, запущены тысячи ICO-проектов. Их безопасность — самая важная составляющая, поскольку от неё зависит сохранность миллионов долларов. Команда сервиса разрабатывает и проводит аудит всех возможных систем, использующих блокчейн, например, смарт-контрактов. Соответственно, если используешь или планируешь использовать эти технологии, позаботься о безопасности.

White-Hacker — сервис от маркетингового интернет-агентства OLIT. Агентство 10 лет занимается кибербезопасностью, разработкой сайтов, SEO-оптимизацией. Они выполнили более 300 проектов. Среди их клиентов: АНО «Центр Амурский тигр», «Гидролика», «Банк Тинькофф», «Солид Банк».

Узнать больше об агентстве→

brodude.ru

Лучшие белые хакеры зарабатывают в 2,7 раза больше средних программистов / Habr

Сообщество HackerOne, на котором зарегистрировано более 160 000 хакеров и которое выплатило им уже $23,5 млн за найденные уязвимости, опубликовало отчёт The 2018 Hacker Report. Это крупнейший в истории опрос этичных хакеров, в котором приняло участие 1698 респондентов. Вместе с результатами приведена интересная статистика.

Сообщество HackerOne, на котором зарегистрировано более 160 000 хакеров и которое выплатило им уже $23,5 млн за найденные уязвимости, опубликовало отчёт The 2018 Hacker Report. Это крупнейший в истории опрос этичных хакеров, в котором приняло участие 1698 респондентов. Вместе с результатами приведена интересная статистика.Ключевые результаты:

- Награды за найденные баги обеспечивают достойную жизнь топовым хакерам. В среднем по всем странам мира разница в «зарплате» топового хакера и средней по медиане зарплатой программиста составляет 2,7 раза, но в разных странах ситуация отличается. Например, в Индии разница достигает 16х, в Аргентине — 15,6х, в Латвии — 5,2х, в США — 2,7х, по России статистики зарплат не нашлось.

- Деньги не являются самой главной мотивацией этических хакеров, это лишь четвёртая по популярности (13,1%) причина работы взломщиков. Для большего количества хакеров важнее возможность изучения технологий и хитростей работы (14,7%), возможность решать интересные задачи (14%) и получать удовольствие (14%). Хотя ещё в 2016 году деньги были причиной № 1.

- Индия (23,3%) и США (19,9%) — два мировых лидера по количеству зарегистрированных хакеров. За ними следуют Россия (6,3%), Пакистан (4%) и Великобритания (4%).

- Почти каждый четвёртый хакер не сообщал компании о найденной уязвимости, потому что компания не предоставила возможности (канала коммуникации), как сообщать об уязвимостях.

- Почти 58% всех специалистов по взлому — самоучки. Хотя 50% изучали информатику/программирование в университете, а 26,4% — в школе, но всего лишь 5% сказали, что эти занятия дали им хоть какие-то знания, полезные для хакинга. До сих пор информационная безопасность остаётся довольно редкой специальностью в вузах, но в Сети можно найти достаточно бесплатной информации для самообразования, в том числе полноценные учебники по взлому сайтов (учебник Web Hacking 101 раздают пользователям HackerOne бесплатно). Отличный способ самообразования — изучать отчёты о реальных взломах

- Примерно 37% участников опроса занимаются взломами как хобби в свободное время, но 12% получают минимум $20k в год от программ вознаграждения, а более 3% зарабатывают от $100k в год, чего вполне достаточно для нормальной жизни в любой стране мира. 1,1% зарабатывают более $350k в год — а такую зарплату практически невозможно получить на обычной программистской работе. Четверть хакеров сказали, что вознаграждения составляют для них минимум 50% дохода, а у 13,7% это 90-100% годового дохода.

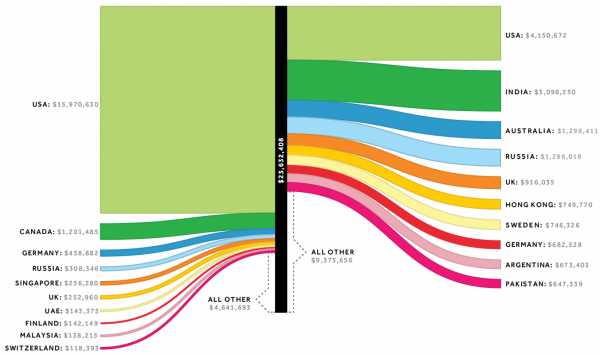

Интересно посмотреть на распределение денежных потоков по странам. Слева на диаграмме — компании из каких стран выплатили вознаграждение. А справа — жители каких стран его получили.

Как видим, россияне входят в число лидеров и за год заработали $1 296 018.

Типичный хакер — юный одарённый IT-профессионал до 35 лет. Почти половина всех хакеров не достигла ещё и 25 лет. У 75,1% опыт хакерства составляет всего лишь 1-5 лет.

46,7% хакеров работает профессионально по специальности (специалисты по ИБ или программисты), а 25,3% — студенты. Около 13% сказали, что занимаются взломами полный рабочий день, то есть более 40 часов в неделю.

Любопытная статистика по инструментам, которые используют хакеры. Преимущественно сейчас все специализируются на веб-платформе, то есть взломе веб-сайтов и веб-приложений. Так вот, самые популярные инструменты:

- Burp Suite, интегрированная платформа для выполнения тестов по безопасности веб-приложений, которая входит в комплект хакерской операционки Kali Linux — 29,3%

- Инструменты собственной разработки — 15,3%

- Веб-прокси/сканеры — 12,6%

- Сканеры сетевых уязвимостей — 11,8%

- Фаззеры — 9,9%

- Дебаггеры — 9,7%

- WebInspect — 5,4%

- Fiddler — 5,3%

- ChipWhisperer — 0,8%

После веб-сайтов (70,8%) с большим отрывом по хакерскому интересу следуют API (7,5%) и технологии, где хранятся данные самого хакера или где он является пользователем (5%). Операционные системы больше не так популярны как объект для взлома (3,1%), уступая даже Android-приложениям (4,2%).

Любимые векторы атаки — XSS (28,8%), SQL-инъекции (23,1%), фаззинг (5,5%) и брутфорс (4,5%).

Большинство предпочитают работать в одиночку, хотя многие публикуют результаты у себя в блоге, чтобы получить отзывы коллег, и читают их блоги.

habr.com

Хакер — анонимно о своей работе

Специалист по информационной безопасности на условиях анонимности рассказал нам, в чем различие между «черными»и «белыми» хакерами и сколько зарабатывают на уязвимости в сети.

О профессии

По официальным бумагам я специалист по информационной безопасности, а в обществе коллег — хакер: мы понимаем, где проходит граница понятий. Слово «хакер» сейчас приобретает все больше негативное значение, но, на самом деле, в нашей профессии встречаются очень разные люди, и это необходимо учитывать. В принципе, существует довольно четкое разделение на «белые» и «черные шляпы» (К «белым» хакерам традиционно относят специалистов по безопасности, к «черным» — киберпреступников

О черных и белых хакерах

На черном рынке заработать можно больше. Как только выплаты «по-черному» и «по-белому» начнут совпадать, человек охотнее отдаст имеющуюся информацию в «белое» русло и не будет плохо спать, беспокоиться за себя и своих близких. Сколько бы ни платила большая компания, как, например, Facebook, эксплуатация любой его уязвимости на черном рынке принесет гораздо больше. А данные какой-нибудь «Рога и копыта» не многим интересны: даже заплатив небольшую сумму денег, они автоматом переведут информацию на себя.

Чтобы работать «по-черному». нужно знать выходы на рынок и не засветиться. Как это сделать, я не знаю: либо ты изначально работаешь в этой системе, либо нет. Быть где-то посередине вряд ли получится. Я думаю, что бесполезно пытаться перетянуть черных хакеров на светлую сторону: у этих людей своя внутренняя мотивация. Хотя, конечно, есть красивые истории. Тот же Кевин Митник (американский хакер, был приговорен к тюремному заключению за взломы

О популярности в профессиональной среде

Хакеры, в романтической части этого термина, немного Робин Гуды. И среди хакеров, и среди специалистов по безопасности распространено: ты исследуешь определенную проблему и для ее решения разрабатываешь программу — они часто публикуются в открытом доступе со ссылкой на создателя. Я не знаю, что творится у черных хакеров, но ведь существуют известные и продвигаемые группировки. Среди белых хакеров есть довольно структурированный рейтинг на платформах. Он основан на нескольких метриках: ключевыми факторами являются количество уникальных уязвимостей и уровень их угрозы. В целом, получается довольно объективное ранжирование. В профессиональной среде репутация, конечно, приносит выгоду.

О востребованности краудсорсинговых платформ

Сейчас особенно модным стал краудсорсинг: какую бы команду безопасности ни имела IT-компания, она не сможет обеспечить такого же покрытия. По моим подсчетам, рынок безопасности таких специалистов, как я, насчитывает 50 тысяч человек в мире.

Понятное дело, что в крупных компаниях есть и собственные специалисты, но все понимают: вероятность того, что ошибка будет не замечена, высока. Команда привыкла к схеме работы, которая уже существует в системе. Они могут просто проглядеть тот неочевидный путь, который в реальности существует. А человек со стороны найдет это стечение обстоятельств и сообщит компании. Она, в свою очередь, исправит уязвимость, проведет расследование. Тот же Facebook платит много: его данные слишком дорого стоят.

О дубликатах и уникальных уязвимостях

Средняя температура по больнице — около 60% дубликатов, но в моей практике меньше. Здесь надо понимать, что есть люди, которые подобным трудом «кормят деревни». Они присылают разработчикам все вплоть до недоработок дизайна: сами по себе они не несут никакой угрозы, но можно было бы сделать лучше. Я сообщаю о более интересных вещах, в них меньше повторений.

О денежной мотивации

Я знаю людей, для которых поиск уязвимостей – основная работа, full-time, грубо говоря. Для меня это что-то вроде хобби, которым я занимаюсь в свободное время. Но, на самом деле, при должном уровне самоорганизации за такое увлечение без особых усилий можно получать две-три тысячи долларов в месяц. Это отчасти лотерея: можно заработать, например, 10 000 долларов, а можно вообще ничего. Все как в покере: только игроки инвестируют время и деньги, а хакеры только время.

Любую систему можно взломать — это факт. Человеческий фактор в большинстве случаев является основным каналом утечки информации, и это помимо простых паролей и плохо настроенных систем. Людям свойственно совершать ошибки: даже чтобы просчиталась программа, сначала ошибку в написании кода допускает человек. Поэтому оплата — разумная мотивация. Если компании не будут платить, их, скорее всего, просто не будут исследовать. Я могу проверить какой-нибудь стартап просто так. Бывает, честно говорят: «Помогите, мы только открылись, у нас денег хватает на полтора программиста». Здесь выгода в том, что ты получаешь очки рейтинга.

www.sobaka.ru

Белые хакеры и польза компьютерного взлома

У большинства людей понятие «хакер» ассоциируется с киберпреступниками, и никто не сомневается в том, что их деятельность, основанная на взломе систем компьютерной безопасности, является незаконной. Однако существуют и так называемые «белые хакеры», деятельность которых направлена во благо пользователей.

Содержание статьи:

Белые шляпы

Деятельность хакеров очень похожа на действия обычных воров – они незаконно проникают в ваши компьютеры и смартфоны. В результате ваши персональные данные могут быть похищены, а компьютер становится инструментом для незаконных действий злоумышленника – слежки за пользователем, рассылки спама или, скажем, черного майнинга.

Однако, не все знают, что существуют и так называемые «белые хакеры» (название происходит от английского White Hat – «белая шляпа»), деятельность которых связана с компьютерной безопасностью. В отличие от черных хакеров, они ищут уязвимости в системах кибербезопасности, помогая в итоге разработчикам сделать в совершенствовании их продукта.

Как зарабатывают белые хакеры

Существует несколько способов легального заработка для «белых шляп»:

- Багхантинг. Поиск уязвимостей в системах компьютерной безопасности. Многие крупные организации готовы платить крупные деньги за найденные уязвимости.

- Пентест (испытание на проникновение). Активное тестирование системы на предмет ее возможной внешней уязвимости. Действия «белых шляп» производятся с позиции атакующей стороны.

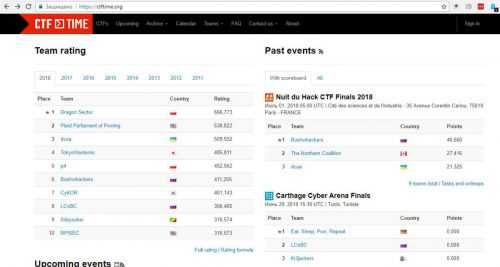

Соревнования по безопасности

Услуги «белых хакеров» стали настолько востребованы, что подобные «взломы» стали видом киберспорта. Каждый год «белые шляпы» участвуют в состязаниях по информационной безопасности. Также существуют и рейтинги команд, регулярно публикуемые на специальных сайтах.

Белые хакеры и закон

К сожалению, на сегодняшний день законодательная база в отношении «белых шляп» не имеет четкого определения, и поэтому «белые хакеры» все еще находятся в «серой зоне», да и сама их деятельность часто имеет откровенно коммерческий характер. Думаем, что скоро возможности различных сторонних IT-специалистов вскоре будут оценены государством и мы с вами будем гораздо реже встречать информацию о вреде от взлома того или иного сайта.

Вместо послесловия

Как видите, действия хакеров могут быть не только мошенническими. Существуют так называемые белые хакеры, способные осуществить «взлом во благо», найдя уязвимости в безопасности компьютерных систем, которые невозможно обнаружить стандартными методами тестирования.

поделитесь с друзьями:

ВКонтакте

OK

wd-x.ru

Самые известные хакеры мира / Habr

«Хакером», в первоначальном значении этого слова, называется человек, который любит исследование деталей программируемых систем, изучающий вопросы повышения их возможностей, программирующий что-либо с энтузиазмом и просто любящий программировать. Так же «хакером» называется человек, являющийся экспертом в какой-либо области (например, описание человека, как «хакер Unix» говорит о том, что человек является экспертом в пользовании данной системой, но так же человек может быть и «хакером астрономии», что говорит о том, что он является экспертом в данной области). «Хакером» может так же называться человек, который любит интеллектуальные испытания, заключающиеся в творческом преодолении или обходе существующих ограничений.В последнее время слово «хакер» используется для определения человека, который использует свои, либо чужие знания в области компьютерных и иных высоких технологий, для совершения преступной деятельности, такой как, например, незаконное проникновение в закрытые сети. Существуют и менее обобщенные виды «хакеров»: кардеры (взлом и незаконное использование информации по чужим кредитным картам), крякеры (взлом защиты программных продуктов находящихся под охраной авторскими правами), скрипт-кидди (используют готовые эксплоиты и уязвимости для совершения взломов), сетевые пираты (занимаются несанкционированным распространением программных продуктов, защищенных авторскими и другими смежными правами) и пр.

«Хакеров», которые используют свои навыки и знания в мирных целях и на благо общества, так же называют «Белыми шапками». Часто их еще называют «Этическими хакерами». Этих «хакеров», не нарушающих законы, часто нанимают компании для исследования и тестирования защищенности их систем. Другие же «Белые шапки» действуют без разрешения компаний, обходя, но, не нарушая законы и целостности систем, а так же изобретают новые интересные вещи.

«Хакеров», которые используют свои навыки и знания для личной выгоды, нарушения закона и иных незаконных действий, называют «Черными шапками».

В данной части статьи рассматриваются несколько самых известных «Белых шапок» и их изобретения и технологии, которые они создали.Стивен Возняк

Его еще называют — Воз, а так же он известен, как Стив из Apple. Возняк и Джобс основали Apple Computer. Воз начал заниматься хакерством с создания блю-боксов, которые позволяют пользователям обходить механизмы переключения в телефонных линиях, что позволяет совершать междугородние звонки бесплатно. Джобс и Воз продавали эти блю-боксы сокурсникам и даже использовали его сами для звонка Папе Римскому, притворяясь Генри Киссинджером.Возняк бросил колледж и изобрел компьютер, который сделал его известным. У Джобса была идея продавать данные компьютеры, как полноценное устройство. Они обдумали эту и идею и воплотили ее в гараже Джобса. Возняк и Джобс продали первые 100 Apple I местному продавцу за $666,66 каждый.

На данный момент Воз сконцентрировался на благотворительности и более не работает на Apple полными рабочими днями. Возняк «усыновил» школьный округ Лос Гатоса, предоставляя учителям и ученикам практическое обучение и последнее техническое обеспечение.

Тим Бернерс-Ли

Бернерс-Ли уважается за то, что изобрел Всемирную Сеть (WWW). Бернерс-Ли получил много наград, включая Премию тысячелетия в области технологий (Millennium Technology Prize).Бернерс-Ли был впервые пойман на «хакерстве», когда взламывал коды доступа со своим другом во время обучения в Оксфорде. После ему запретили в доступе к университетским компьютерам.

Бернерс-Ли осознал, что гипертекст может быть соединен с интернетом. Бернерс-Ли вспоминает о том, как он это сделал: «Мне нужно было всего лишь взять идею гипертекста, соединить ее с идеями TCP и DNS, и… Вуаля! — Всемирная Сеть».

После изобретения Всемирной Паутины Бернерс-Ли основал Консорциум Всемирной Сети (W3C) в Массачусетском Технологическом Институте. Консорциум W3C описывает себя, как «международный консорциум, где организации члены консорциума, сотрудники консорциума и сторонние люди работаю вместе для того, чтобы создать стандарты Сети». Идея Всемирной Сети Бернерса-Ли, так же как и стандарты W3C, распространяются бесплатно без патентов или правовых отчислений.

Линус Торвальдс

Линус — это отец-основатель Linux — популярной операционной системы, основанной на Unix. Он называет себя инженером, и говорит, что его цель проста: «Я просто хочу получать удовольствие, создавая лучшую операционную систему в мире».Знакомство Торвальдса с компьютерами началось с Comodore VIC-20, 8-и битного домашнего компьютера. Позже, он перешел на Sinclair QL. Сайт Wikipedia сообщает о том, что он значительно модифицировал свой Sinclair, в особенности – операционную систему, а если более точно, то модификации Торвальдса заключались в «ассемблере, текстовом редакторе, а так же в нескольких играх».

Торвальдс создал ядро Linux в 1991 году, используя для вдохновения операционную систему Minix. Он начал с переключателя задач для платформы 80386 и окна терминала. После этого он воззвал к другим программистам для того, чтобы те внесли свой вклад. На данный момент около 2% кода ядра Linux написаны самим Торвальдсом. Успех этого публичного приглашения к внесению изменений в код являет собой один из самых известных примеров свободного ПО.

На данный момент Торвальдс служит предводителем братства Linux и координирует все изменения, которые программисты-волонтеры вносят в код ядра. В его честь был назван астероид, он получил почетные докторские степени от Университета Стокгольма и Университета Хельсинки, а так же его имя упоминается в журнале Time «60 лет героев».

Ричард Столлман

Слава Столлмана происходит от GNU Project, который он основал для разработки бесплатной операционной системы, и за это его считают отцом свободного программного обеспечения.Его «нешуточная биография» гласит: «Платное программное обеспечение оставляет людей беспомощными и заставляет колебаться, запрещая им делиться и изменять его. Свободная операционная система является основой для того, чтобы люди могли свободно пользоваться компьютерами».

Столлман, который предпочитает, чтобы его называли rms, начал заниматься хакерством в МТИ. Он работал штатным хакером на проекте Emacs и других. Он критически относился к ограниченному доступу в лаборатории. Когда была установлена система парольной защиты, Столлман взломал ее, обнулил пароли и разослал пользователям письма об отмене системы.

Крестовый поход Столлмана во имя свободного программного обеспечения начался из-за принтера. В лаборатории МТИ ему и другим «хакерам» было разрешено изменить код принтеров для того, чтобы они выдавали понятные сообщения об ошибках. Однако, прибыл новый принтер, в котором им было запрещено что-либо менять. Он находился далеко от лаборатории, и отсутствие сообщений вызывало неудобство. Именно в этот момент он «убедился в том, что ПО должно быть свободным».

Вдохновленный этим, он начал работать над GNU. Столлман написал реферат «The GNU Project», в котором он выбрал работу над операционной системой, потому что это основа, «ключевое программное обеспечение для использования компьютера». В тот момент версия операционной системы GNU/Linux использовала ядро Linux начатое Торвальдсом. Операционная система GNU распространяется под лицензией «авторского лева», которая использует авторское право, позволяющее пользователям использовать, изменять, копировать и распространять программное обеспечение.

Жизнь Столлмана продолжает вертеться вокруг продвижения идеи свободного программного обеспечения. Он работает против таких движений, как Digital Rights Media (или как он любит его называть — Digital Restrictions Management), с помощью таких организаций, как Free Software Foundation и League of Programming Freedom. За свою работу он получил широкую узнаваемость, а так же награды, стипендии и четыре почетные докторские степени.

Тсутому Шимомура

Шимомура достиг славы не самым удачным образом: его взломал Кевин Митник. Потрясенный этой атакой, он сделал целью своей жизни помочь ФБР поймать его.Работа Шимомуры по поимке Кевина Митника заслуживает похвалы, но он и сам не безгрешен. Брюс Стерлинг вспоминает: «Он вытаскивает мобильный телефон AT&T, распаковывает его, разбирает его и начинает прослушивать телефонные разговоры, проходящие через Capitol Hill, в то время, как сотрудник ФБР стоит у него за спиной и слушает его».

Шимомура сделал так, чтобы Митник его взломал, чтобы найти его. Вскоре после обнаружения взлома, он собрал команду и продолжил работу по поимке Митника. Используя мобильный телефон Митника, они отследили его в международно аэропорту Raleigh-Durham. Статья «Компьютерные эксперты SDSC помогают ФБР поймать компьютерного террориста» говорит о том, как Шимомуре удалось обозначить местонахождение Митника. Совместно с техником из телефонной компании Шимомура «воспользовался антенной для частотного определения местонахождения, подсоединенной к лэптопу, для того, чтобы сузить область поиска до жилого комплекса». Вскоре Митник был арестован. В след за этим, Шимомура вместе с журналистом Джоном Маркоффом написал книгу о произошедшем, которая в последствии была экранизирована.

Описанные ниже люди принадлежат к тому виду «хакеров», в котором мы привыкли к ним. Вы, возможно, видели, как их арестовывают за кибер преступления, в то время, когда они только вышли из переходного возраста. Кто-то из них совершал преступления ради выгоды, кто-то исключительно ради веселья.Кевин Митник

Митник, вероятно, уже является синонимом слову «хакер». Министерство Юстиции США до сих пор называет его «самым разыскиваемым компьютерным преступником во всей истории США.» Его действия были отмечены в памяти такими фильмами, как «Takedown» и «Freedom Downtime».Митник начал свой путь со взлома Лос Анжелесской системы выдачи карт для проезда на автобусах, благодаря чему получил возможность бесплатно на них ездить. Потом, как и Стив Возняк из Apple, Митник пытался заниматься телефонным фрикингом. Впервые Митник был осужден за то, что проник в компьютерную сеть DEC и украл ПО.

Позже Митник в течении двух с половиной лет занимался «хакерской деятельностью» по обеим сторонам континента. Он сообщил, что он взламывал компьютеры, пробирался в телефонные сети, воровал корпоративные секреты и проник в национальную систему предупреждения атак. Его закат пришел, когда он взломал домашний компьютер компьютерного эксперта и «хакера» Тсутому Шимомуры.

Сейчас Митник представляет собой полезного члена общества. После нахождения в одиночном заключении в течении 5 лет и 8 месяцев, он теперь является автором защитных компьютерных систем, консультантом и лектором по компьютерной безопасности.

Адриан Ламо

Ламо наносил серьезный урон большим организациям, вламываясь в сети Microsoft и NY Times. Ламо использовал соединения с интернетом повсеместно: в кафе, Kinko и библиотеках, для улучшения своих навыков. Благодаря этому он заработал себе прозвище – Бездомный Хакер. Ламо часто находил ошибки в безопасности и взламывал их. Так же он часто и информировал компании об ошибках.Список побед Ламо включает такие компании, как: Yahoo!, Citigroup, Bank of America и Cingular. Конечно же «Белые шапки» занимались тем же, но они это делали легально, и компании нанимали их для совершения данных действий, а Ламо действовал, нарушая законы.

Вторжение Ламо в сеть NY Times привлекло к нему внимание противников кибер преступности. За это суд назначил ему выплатить $65 000 в качестве компенсации. В дополнение, он был приговорен к 6 месяцам домашнего ареста и 2 года испытательного срока. Испытательный срок истек в январе 2007 года. Теперь Ламо является известным лектором и журналистом.

Джонатан Джеймс

В 16 лет Джонатан стал широко известен благодаря тому, что он стал первым несовершеннолетним, отправленным в тюрьму за «хакерство». Позже, он сказал, что развлекался, осматривался и наслаждался сложными задачами.Джеймс атаковал организации высокого уровня, включая Defense Threat Reduction Agency, которая является частью Министерства Обороны США. Благодаря этому взлому он получил доступ к именам пользователей и паролям, а так же смог просматривать письма высокой секретности.

В продолжении списка его «побед» нужно отметить, что он умудрился проникнуть в сеть NASA и украсть ПО на сумму больше чем в $1,5 млн. Министерство Юстиции говорило: «ПО, которое украл Джеймс, отвечает за систему жизнеобеспечения международных космических станций, включая систему контроля температуры и влажности в жилых отсеках.» После обнаружения взлома, NASA пришлось отключить систему для проверки и приведения в рабочее состояние, что обошлось налогоплательщикам в $41 000. Сегодня Джеймс планирует открыть компанию по обеспечению компьютерной безопасности.

Роберт Таппан Моррис

Роберт приходится сыном бывшему ученому, работавшему в АНБ, которого звали Роберт Моррис. Он является создателем червя Морриса. Этот червь является первым компьютерным червем, который был распространен через интернет. За свои действия он был первым человеком, которого преследовали по акту 1986 года о «Компьютерном мошенничестве и нарушении прав».Моррис создал червя, когда учился в Cornell, и говорил, что он создал его для того, чтобы узнать, насколько на тот момент большим был интернет. А червь распространялся по сети бесконтрольно и с огромной скоростью, отключая многие компьютеры, приводя их в неисправность. Эксперты утверждают, что более 6 000 компьютеров было испорчено. Морриса приговорили к 3 годам испытательного срока, 400 часам общественных работ и обязали выплатить $10 500.

Сейчас Моррис является штатным профессором в МТИ в лаборатории «Компьютерных наук и исскуственного интеллекта». Его область — архитектура компьютерных сетей.

Кевин Поулсен

Более известный, как Dark Dante. Поулсен получил общественную известность благодаря взлому телефонных линий Лос Анжелесской радиостанции KIIS-FM. Этот взлом позволил ему выиграть Порш и многие другие ценные призы.ФБР начало поиски Поулсена после того, как тот взломал их базу данных и получил доступ к засекреченной информации, касающейся прослушивания телефонных разговоров. Специализация Поулсена касалась телефонных линий, и он часто взламывал телефонные линии станций. Поулсен так же восстановил старые телефонные номера Yellow Pages для своего друга, который владел виртуальным эскорт агентством. Поулсен был похож на не решаемую задачу, но вскоре был пойман и осужден на 5 лет.

С момента выхода из тюрьмы, Поулсен работал в качестве журналиста и был повышен до поста главного редактора Wired News. Его самая популярная статья описывает процесс идентификации 744 сексуальных маньяков по их профилям в MySpace.

Использованные материалы:

WikipediaMarvQuin

habr.com

Как стать «белым» хакером: рассказ разработчика

Давайте угадаю — вам с детства нравились фильмы про шпионов. Вы не особенно интересовались учебой, но у вас были нормальные отметки. Вы схватывали все быстрее остальных. И с юности вас тянуло к компьютерам. Что-то внутри вас тянулось к хакерскому сообществу, но вы понимали, что вы хороший человек и не хотите портить жизнь другим людям или оказаться в тюрьме.

Как же быть, спросите вы. Ответ: стать «белым» хакером, чтобы совершать все эти нелегальные вещи без риска получить срок, но зарабатывая при этом деньги.

Хочу сразу предупредить — я не эксперт. Я лишь однажды смог устроиться на легальную хакерскую работу (и занимаюсь ей до сих пор). Но я много работал в других IT-секторах, мечтая заняться безопасностью. В итоге мне удалось пообщаться со множеством людей и прочитать много полезной информации.

Не существует универсального способа получения вашей первой работы в сфере информационного безопасности. Недавно в Твиттере запустили хэштег #MyWeirdPathToInfosec, по которому можно было прочитать истории разных людей о том, как они устроились в эту сферу. Они были совершенно разными — кто-то побывал в тюрьме (не лучший вариант), кто-то раньше был музыкантом, некоторые устроились сразу после колледжа, кому-то предложили работу после взлома компании и рассказа о том, как это было сделано (тоже не советую этот вариант).

Главное, смотреть по сторонам — карьерные возможности часто приходят из самых неожиданных мест.

Мой путь в сферу кибербезопасности

Помню свой первый «хакерский» опыт. Мне было около десяти лет, и я научился локально сохранять веб-страницы. Я зашел на главную страницу Google, скачал ее и отредактировал в Блокноте так, чтобы на ней появился текст «Здесь был Люк!». Когда я открыл отредактированную страницу, я был в восторге. Мне казалось, что я обманул Google. Того и гляди, в дверь начнут стучать агенты ФБР. Может, рассказать родителям, пока не обнаружили?

Кадр из сериала Mr. Robot

Кадр из сериала Mr. Robot

В мое время не было никаких сайтов с челленджами для хакеров. Тогда вообще почти не было никакой информации, во всяком случае я мало что находил. Моим первым источником информации о хакерстве стал сайт Каролин Мейнел под названием «Руководство по безопасному (по большей части) хакингу». Руководства были набраны шрифтом Comic Sans, который считается признаком дурного вкуса у дизайнеров из девяностых и нулевых. Среди них были такие классические гиды, как «Telnet: главный инструмент хакинга» и «Как хакать с помощью Windows XP часть 1: магия DOS». Их до сих пор можно найти на сайте.

После окончания школы я устроился в сферу IT, начал учиться компьютерным наукам, почти закончил образование, но меня отчислили. Затем стал бакалавром музыки и начал работать музыкантом. Несколько лет я выступал на круизных лайнерах, потом познакомился с будущей женой, уехал в Великобританию, женился, вернулся в Австралию и устроился веб-разработчиком.

Все это время моя любовь к хакерству не угасала. Мне никогда не нравилась разработка. У меня была прекрасная работа с отличными коллегами, но она не вызывала у меня никаких эмоций. Однажды я работал над проектом, связанным с электронной коммерцией и конфиденциальной информацией, и мой начальник предложил мне пройти курсы по безопасности данных. Я написал генеральному директору местного агентства кибербезопасности и спросил, какие курсы он может порекомендовать. Он посоветовал пройти сертификацию OSCP, что я и сделал.

Кадр из сериала Mr. Robot

Кадр из сериала Mr. Robot

Пожалуй, это был поворотный момент в моей карьере. На обучение ушло два месяца. и все свободное время я посвящал изучению хакерского искусства. Даже когда я уставал, я не мог заснуть по ночам, потому что мой мозг не переставая думал о задачах. Тогда я понял, что именно хакинг, а не разработка станет моей работой.

Через месяц или два после сдачи OSCP я прошел хакер-челлендж в сети и устроился на первую работу в агентство по кибербезопасности через рекрутера, который опубликовал задание.

Но хватит обо мне. Вот несколько советов о том, что нужно сделать, чтобы устроиться на работу хакером.

Активно общайтесь с сообществом «белых» хакеров

Вносите вклад в разработку инструментов с открытым кодом, пишите собственные, записывайте подкасты, посещайте хакерские сходки и общайтесь с людьми в Твиттере. Вы многое узнаете и познакомитесь с целым сообществом дружелюбных и умных людей, которые смогут вам помочь.

Пишите тем, кого вы уважаете

Возможно, вы знаете кого-нибудь, кто работает на должности вашей мечты. Напишите им и узнайте, как они ее добились. В худшем случае вас проигнорируют, а в лучшем вы обретете наставника и получите важные советы, которые могут изменить вашу жизнь.

Кадр из сериала Mr. Robot

Кадр из сериала Mr. Robot

Заслужите доверие

У вас могут быть все существующие сертификаты хакера, но если на собеседовании вы с энтузиазмом будете рассказывать о каких-то нелегальных сделках, которые вы провернули, никто не станет рисковать и нанимать вас. Сообщество «белых» хакеров часто работает с абсолютно секретной информацией, поэтому работодателю и клиентам нужно вам доверять.

Если на собеседовании вы не можете ответить на какой-то технический вопрос, лучше сказать «Простите, я не знаю, но обязательно поищу потом ответ», чем пытаться блефовать. Рекрутер вас раскусит, а ему нужен честный сотрудник. Сейчас не так много крутых специалистов по кибербезопасности, поэтому многие компании могут нанять даже не очень опытного человека, если он обладает правильным складом ума и отношением к делу. Для такого сотрудника потом просто проводится дополнительное обучение техническим навыкам.

Проходите сертификацию

Честно говоря, многие сертификаты в хакерской сфере не являются показателем технических навыков. Однако их наличие повышает шансы на трудоустройство. Сертификаты показывают, что вы интересуетесь индустрией и потратили на совершенствование своих знаний время и деньги.

Участвуйте в челленджах

Попробуйте некоторые из них от HackerOne, BugCrowd, hackthebox.eu. И обязательно напишите о своих успехах в резюме. Со стороны все эти челленджи могут казаться игрой, но их прохождение показывает, что вам интересно свое дело и у вас есть кое-какие навыки.

Кадр из сериала Mr. Robot

Кадр из сериала Mr. Robot

Не бойтесь рекрутеров

За рекрутерами закрепилась дурная слава — они постоянно названивают и используют хитрые методы, чтобы получить нужные контакты. Но не все рекрутеры такие. Найдите хорошего с правильными связями. В частности нужно искать того, кто специализируется в индустрии информационной безопасности. Скорее всего, обычный рекрутер из IT-сферы не знаком с нужными людьми.

Направьте свою текущую работу в нужное русло

Вы разработчик? Найдите баг в приложении, которое вы разрабатываете, покажите его начальнику и попросите провести более серьезное тестирование безопасности. Работаете сисадмином? Найдите уязвимость в вашей сети (вы наверняка знаете, где ее искать), сообщите начальству об опасности и попросите заняться дальнейшим тестированием. Кем бы вы ни работали, вы сможете заработать репутацию локального специалиста по безопасности.

Теперь в своем резюме или на собеседовании вы можете сказать, что были специалистом по безопасности, даже если ваша официальная должность была «разработчик». Также можно упомянуть в графе «обязанности» то, что вы выполняли некоторые задачи по обеспечению безопасности.

Источник.

Материалы по теме:

«Заказать кибератаку теперь не сложнее, чем пиццу в офис»

Bloomberg: Хакеры помогают Северной Корее зарабатывать деньги для страны

Выжить в сети, скрывая IP: подборка анонимных приложений и мессенджеров

Графический ключ — один из самых ненадежных способов блокировки смартфона

rb.ru

Все, что вы хотели знать о хакерах, но боялись спросить

Скрывать мне нечего (наркотики не продаю, голым не фотографируюсь) — стоит ли мне беспокоиться по поводу безопасности?

Сегодня почти все сейчас пользуются интернет-банками и другими сервисами вроде «Госуслуг». Так что несложно сделать так, чтобы твои данные куда-то уплыли. Заразив одно устройство, можно добраться до всех: домашний ноутбук, рабочий компьютер, смартфон. Из-за твоей халатности могут взломать твоего работодателя, и это может закончиться увольнением. Вот пример: ты не парился по поводу безопасности, подключился к вайфаю в холле бизнес-центра и получил сообщение якобы от своей девушки в незашифрованном мессенджере. Ты без задней мысли кликаешь по ссылке, а на твой «Андроид» в это время устанавливается «зловред». Используя его, злоумышленник, сидящий на соседнем диванчике, сможет получить доступ к корпоративной почте и твоей учетной записи в 1 шаг. А дальше — дело техники. И таких возможностей множество. Это совсем не значит, что нужно превращаться в параноика, но простая осторожность и внимательность никогда не помешают.

Я пользуюсь публичным вайфаем в общественных местах. Это может быть опасно?

Всегда стоит воспринимать любую среду как враждебную. Чем больше в ней людей, тем выше процент негодяев среди них. Поэтому публичный вайфай, очевидно, более опасен, чем корпоративный или домашний. Плюс отследить там угрозу просто невозможно. Существует множество способов подделать страницы социальных сетей, почты, мобильных приложений и заставить пользователя сдать все пароли или установить зловредное ПО.

Легко ли взломать iPhone?

Чуть сложнее, чем Android, но возможно (как удаленно, так и при физическом доступе на ограниченное время).

Могут ли хакеры обрушить облачный сервис, где мы храним всю нашу информацию?

Облачный сервис — это такая же сеть из компьютеров, также взламываемая за какое-то конечное время. Ее безопасности, конечно же, уделяют больше внимания, чем домашней сети, однако и здесь нет идеальной защиты. В последние годы хакеры успешно взламывают iCloud, Instagram, Facebook, Amazon (кто-то со злым умыслом, кто-то в рамках программы поиска уязвимостей).

Могут ли хакеры представлять угрозу для общества? Например, вывести из строя весь город?

Последние годы это хорошо демонстрируют. «Интернет вещей» покрывает цифровым полем весь город, а это значит, что можно остановить движение транспорта, выключить все банкоматы в районе или целом городе, обесточить электростанцию и т. д. Иначе говоря, «Крепкий орешек-4» уже давно не фантазия.

Могут ли хакеры подключаться к веб-камере? Стоит ли заклеить ее скотчем?

К камере нетрудно подключиться: для этого нужно, чтобы пользователь не обновлял браузеры и плагины, ходил по незнакомым ссылкам и открывал все без исключения вложения в почте. Существует популярное хакерское развлечение — подключаться к разным камерам и следить за реакцией владельцев компьютеров на разные шалости вроде написания слов в блокноте или открытия «интересных» страниц в браузере. Заклеить камеру скотчем — неплохой способ обезопасить себя.

Чего хакеры пока не могут? Есть что-то, что нельзя хакнуть?

Теоретически невзламываемые системы есть. На практике взлом любой системы — это вопрос времени, мотивации и усилий.

Если хакеры могут взломать все что угодно, почему эти системы делаются уязвимыми?

Однозначного ответа нет. Но есть складная теория: вначале придумывают сервис, услугу или продукт. О безопасности на этом этапе заботится очень малое число компаний: на первом месте — удобство и сроки выполнения работ. Эти показатели очень легко измерить, а вот потенциальную опасность определить сходу бывает очень трудно.

Затем, когда продукт выходит на рынок, приходят хакеры, самые талантливые из них взламывают систему и в какой-то момент производитель об этом узнает. Вот тогда защита и выходит на первый план — начинается придумывание «костылей и заплаток», так как коду и технологии может быть уже несколько лет (или даже десятков) и исправить главную причину уязвимости бывает сложно. Ежегодно таких сервисов, услуг и технологий появляется бессчетное множество, поэтому хакерам есть где разгуляться. Хакеры всегда впереди — и за ними всегда первый ход. Защита традиционно отстает на один шаг.

Какие главные правила помогут хоть как-то себя обезопасить?

Во-первых, не использовать простые и одинаковые пароли. Во-вторых, по-возможности необходимо включать СМС-подтверждения входа. В-третьих, использовать антивирус и регулярно обновлять все программное обеспечение (от операционной системы до плагинов браузера). В-четвертых, никогда не доверять вслепую среде: письмам в почте, сообщениям «от друзей», звонкам «от главы IT» и так далее.

Правда ли, что вирусы создают компании, разрабатывающие программы-антивирусы?

Это утверждение слишком похоже на мистификацию в стиле всемирного заговора и масонских лож.

Можно ли быть уверенным в Tor, анонимайзерах и других защищенных инструментах — не являются ли они лишь хитрой правительственной ловушкой? Можно ли их проверить?

Это тоже напоминает теорию заговора. На самом деле разработчики «защищенных» инструментов и инструментов защиты тоже совершают ошибки. Поэтому слепо доверять им на 100% и считать себя полностью защищенным, используя эти продукты, нельзя. Более того, в последнее время среди хакеров набирает популярность взлом антивирусов и других продуктов, обеспечивающих безопасность.

В даркнете можно без проблем купить оружие, запрещенные вещества, поддельные документы — почему этот нелегальный рынок не могут прикрыть?

Пока у людей будет желание и возможность совершать незаконные действия — они будут их совершать, даже под страхом арестов и штрафов. Современный интернет в любом его виде дает таких возможностей все больше. Стоит уничтожить даркнет — тут же появится что-то новое. Статистика между тем говорит о том, что большая часть сайтов в сети Tor не содержит ничего незаконного. Это просто инструмент, а как им пользоваться — каждый решает сам.

Чтобы стать хакером, нужно быть программистом?

Иногда да, иногда нет. Главный мотив хакера — разобраться в том, как работает та или иная технология, и найти недочеты, с помощью которых удастся поменять первоначально заложенное системой поведение. Теоретически хакером может стать даже филолог или лингвист, впервые зашедший в интернет, стоит ему действительно захотеть разобраться в теме. Но программистам, конечно, хакерские навыки даются проще.

Где учат на хакеров?

Раньше хакеры выходили из вузов технической направленности, потом появилось отдельное хакерообразующее направление — «информационная безопасность». Затем в моду вошли соревнования Capture the Flag (CTF), имеющие к практике чуть больше отношения, чем университетское образование.

Победители соревнований и выпускники специальных вузов при определенных условиях могут стать талантливыми хакерами и получить работу в компании, занимающейся кибербезопасностью, или в службе информационной безопасности какой-то конкретной компании (в этом случае придется взламывать ресурсы только своей компании). Хотя если это такой гигант, как Google, то ресурсов может быть очень много, а работа — очень интересной. Плюс никто нигде не мешает проводить собственные исследования в свободное время. Кстати, сейчас многие компании публично разрешают взламывать свои ресурсы и платят за это деньги, конечно, при соблюдении условий неразглашения и соблюдении других правил.

Чем отличаются «белые», «серые», «черные» хакеры?

«Белые хакеры» никогда не совершают ничего незаконного, работают в компаниях, платят налоги и взламывают компании только с их легитимного одобрения. Они занимаются хакерством в чистом виде, но это хакерство ограниченно этикой и законом.

«Черные хакеры» — неоднократные нарушители закона, преступники. Ими движет финансовая выгода, жажда славы или навязчивая идея — затруднить работу компании или правительства. «Черные шляпы» не стремятся к законности, и компании практически никогда с ними не сотрудничают. Такие хакеры, наоборот, сами связываются с компаниями с целью шантажа, угрожая публикацией данных и уязвимостей и требуя «выкуп».

«Серые хакеры», соответственно, находятся где-то посередине. Они могут преследовать благородные цели, но достигать их незаконными средствами. Часто к «серым хакерам» причисляют правительственных специалистов, работающих в разведке.

Интересно ли быть хакером? Как выглядит его типичная рабочая неделя?

Сфера кибербезопасности очень разнообразна: пожалуй, самая интересная и творческая работа у «белых шляп» — хакеров, которые взламывают системы по заказу компаний, разрабатывающих эти системы.

Гипотетический понедельник «белой шляпы» в задачах: взломать банк, создать платежку на 10 миллионов, остановиться в последний момент, сделать скриншот и краткое описание взлома.

Во вторник: прийти в офис корпорации, взломать вайфай, проникнуть во внутреннюю сеть, украсть все зарплатные ведомости и коммерческие секреты, не прочитав их, а только сделав скриншот рабочего стола генерального директора.

В среду-четверг: прикинуться дурачком и связаться с IT-отделом другой компании, попросить сбросить пароль от учетной записи, проникнув таким образом в сеть, далее потратить еще день на то, чтобы повысить свои привилегии в сети до абсолютных. При этом ни в коем случае не читать корпоративную почту — это запрещено законом.

В пятницу можно немного развлечься: предположим, наш заказчик — сайт онлайн-знакомств. Планы на день: зарегистрировать 2 типовых пользователя, научиться читать чужую переписку и смотреть закрытые фотографии (но не делать этого нигде, кроме как между этими 2 пользователями, не нарушая тайну переписки), пополнять свой баланс на бесконечное число «внутренней валюты».

Это, конечно, утрированная неделя. На самом деле каждый подобный проект может занять более месяца и даже до полугода. Конечно, есть множество работ, связанных с отчетностью и необходимостью соблюдать жесткие условия заказчиков (например, не работать по будням после 17.00 или, наоборот, работать только в выходные с постоянной связью с заказчиком).

Насколько наше законодательство адекватно в случае с киберпреступностью?

Иногда кажется, что законодательство недостаточно сурово: с каждым годом хакеры воруют все больше денег из банков и число желающих перейти на «темную сторону» становится значительнее. С другой стороны, преследовать хакеров, которые нашли уязвимости (случайно или целенаправленно), но не воспользовались ими в деструктивных целях, — это не совсем правильный подход. Удачной практикой в этом случае является введение программ поиска уязвимостей и соответствующего вознаграждения за эту работу.

daily.afisha.ru