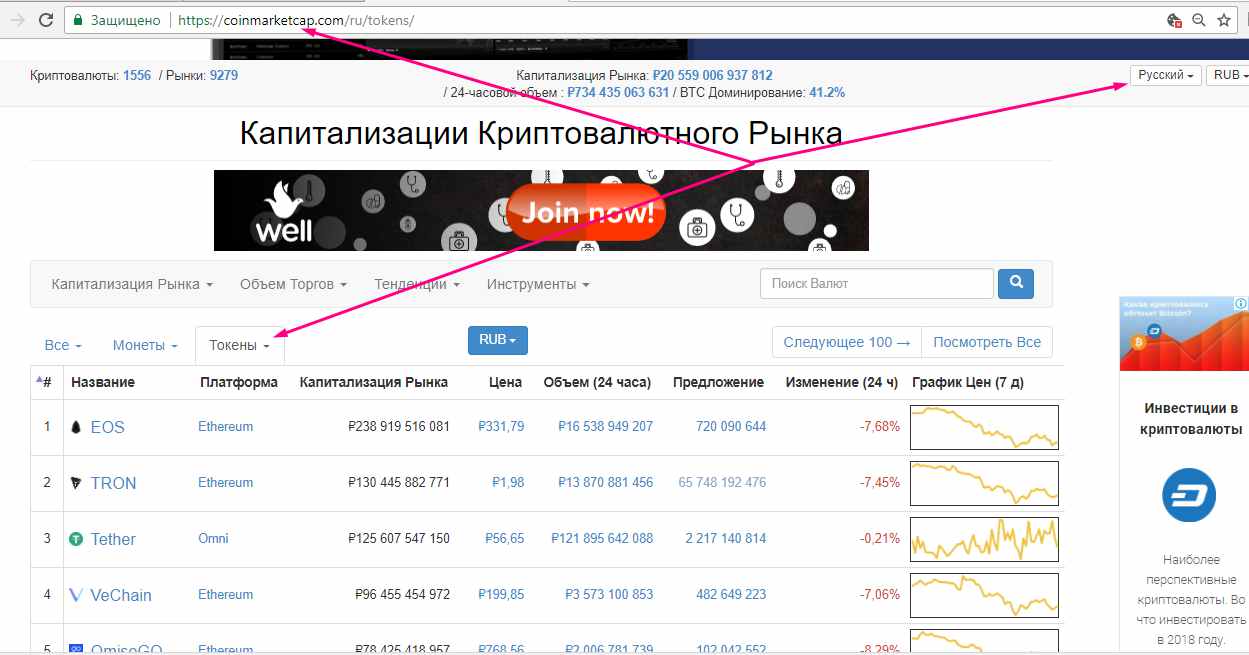

Топ-100 сегодняшних цен и данных на токены

Объяснение различных типов крипто токенов и вариантов их использования

- Крипто токены отличаются от альткойнов или монет.

- Крипто токены — это цифровые активы, которые представляют собой определенный вариант использования или актив, размещенный на блокчейне.

- Существуют разные типы токенов, созданные для решения определенных задач.

Для тех, кто впервые погружается в криптоиндустрию, монеты и токены могут восприниматься как одно и то же. Однако существует большая разница между монетой и токеном.

Что такое крипто токены?

Крипто токен — это тип торгуемого цифрового актива, который представляет собой определенный вид использования, услуг или активов, выпущенных на блокчейне. Монеты обеспечиваются залогом и могут выполнять валютные функции, токены же обеспечиваются практическими возможностями и полезными функциями своих блокчейнов.

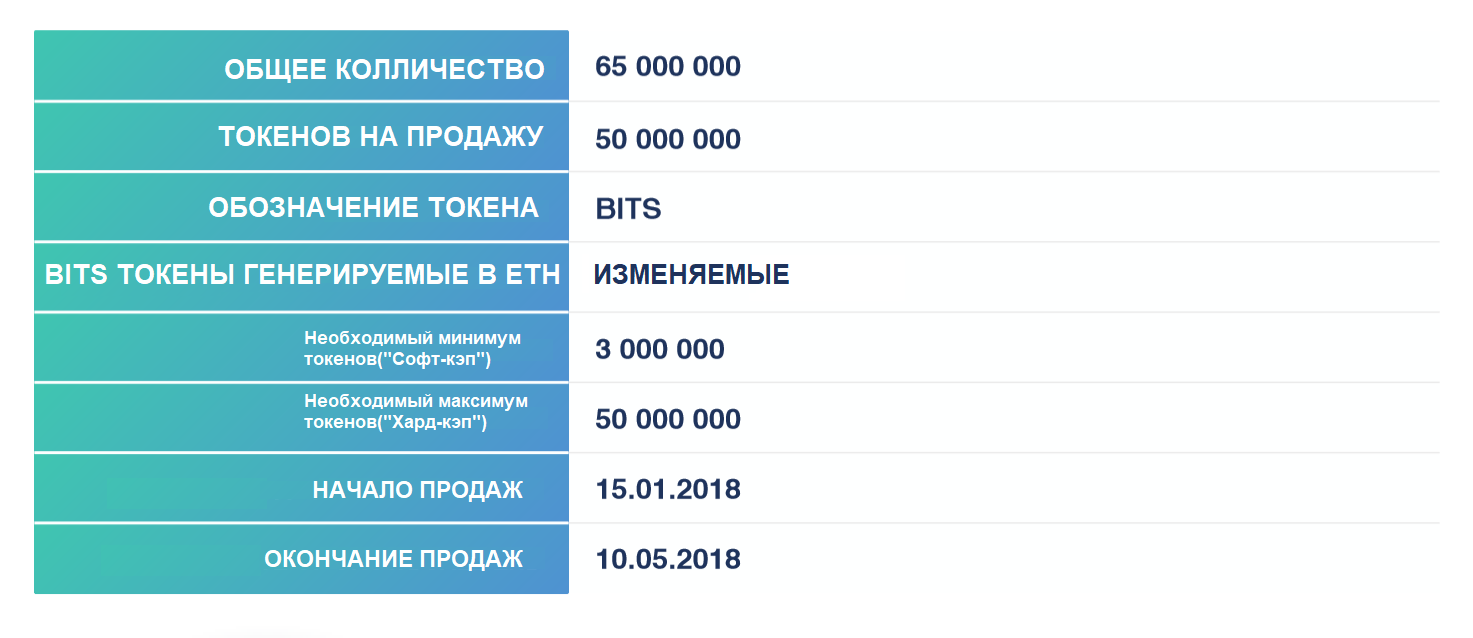

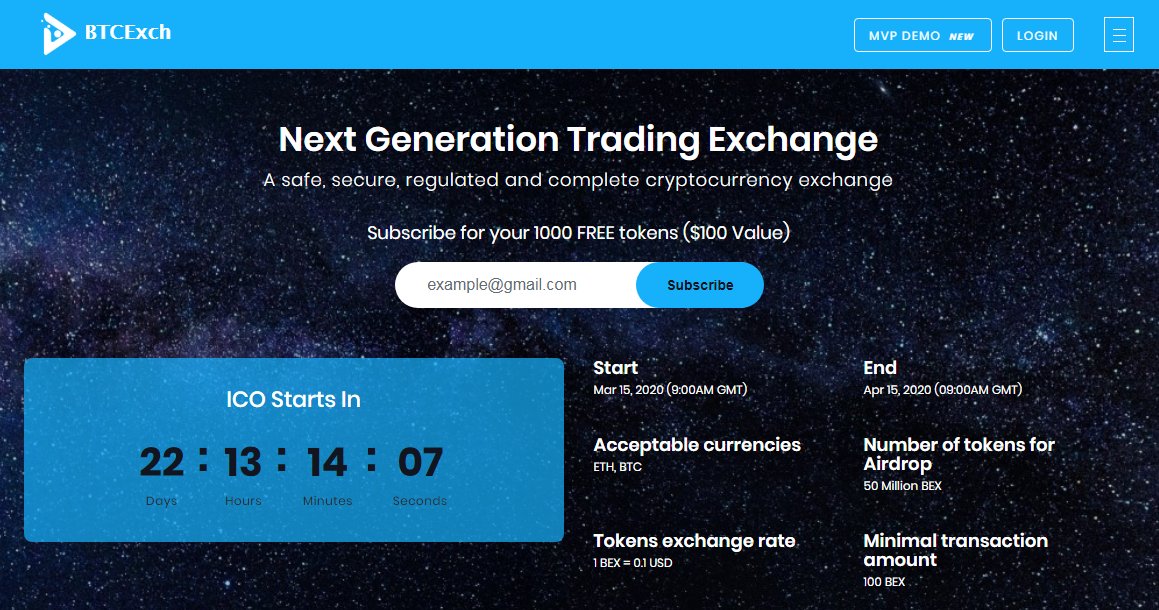

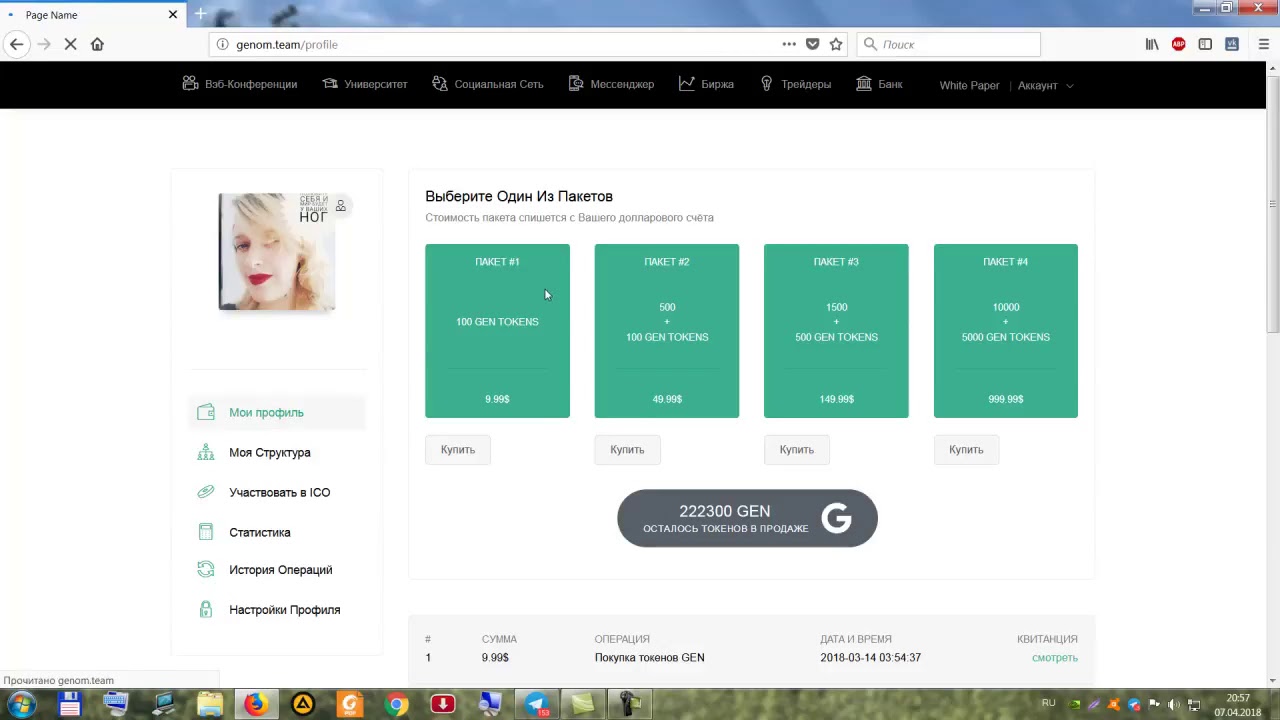

Чаще всего крипто токены создаются посредством первичного предложения монет (ICO) и используются для привлечения средств для массовых продаж. Однако их также можно использовать как эквивалент других вещей, например баллов лояльности в розничной сети.

Однако их также можно использовать как эквивалент других вещей, например баллов лояльности в розничной сети.

По мере диверсификации криптоиндустрии создаются различные типы крипто токенов для обеспечения определенных потребностей. Основные типы активов токенов, которыми мы располагаем, описаны ниже.

Токены протокола (protocol tokens)

Токены протокола также известны как токены платформы. Токены протокола представляют платформу, на которой другие проекты создают децентрализованные приложения (DApps). Токены протокола представляют собой средство сбережения или долю (стейк) в блокчейне, на котором они были выпущены.

Самыми популярными токенами платформы являются токены на основе Ethereum, а также NEO, ICON и EOS. Например, токены стандарта ERC-20 (Synthetix и Theta), токены стандарта ERC-223 (Chainlink и Energy Web Token) и токены стандарта ERC-721 (CryptoKitties и Axie Infinity) — это некоторые из токенов платформы, выпущенных на блокчейне Ethereum.

Тысячи проектов использовали токены протокола Ethereum для создания своих проектов, благодаря чему он стал крупнейшей из существующих экосистем DApp.

Служебные токены (utility tokens)

Эти токены предназначены для выполнения определенной задачи на платформе, для которой они были разработаны. В то время как токены протокола позволяют разработчикам создавать проекты, служебные токены используются для доступа к определенным сервисам на их платформах.

Их часто называют монетами DApps. Платформа обеспечивает безопасность служебного токена, а служебный токен обеспечивает сетевую активность, необходимую для укрепления экономики платформы.

Наиболее распространенные формы служебных токенов используются для совершения оплат. Однако их использование может варьироваться в зависимости от проекта. Примерами служебных токенов являются Filecoin — служебный токен, используемый на платформе цифрового хранилища, Siacoin — токен, используемый на платформе облачного хранения, и Civic — токен, используемый на платформе подтверждения личности.

Токенизированные активы (security tokens)

Токенизированные активы — это токены, выпущенные на блокчейне и представляющие реальный актив. Поскольку они представляют реальный внешний актив, они подчиняются правилам и законам федерального регулирования безопасности. Они работают как традиционные ценные бумаги.

Поскольку они представляют реальный внешний актив, они подчиняются правилам и законам федерального регулирования безопасности. Они работают как традиционные ценные бумаги.

Держатель токенизированных активов компании имеет права, аналогичные правам долевого участия в акциях компании. Токенизированные активы отличаются от служебных токенов, поскольку они ограничены определенными федеральными законами и правилами торговли акциями. Токенизированными активами могут быть облигации, опционы, недвижимость, акции и варранты.

Стейблкоины

Стейблкоины — это особый тип токенов, разработанный с фиксированной ценой независимо от цены ETH и других криптовалют. Обычно они поддерживаются фиатными валютами и торгуются со своей валютной парой в соотношении 1:1. Самым популярным стейблкоином сейчас является Tether, поддерживаемый долларами США.

Транзакционные токены (transactional tokens)

Транзакционные токены — это токены, созданные с единственной целью совершения транзакций. Они работают как фиатные валюты и используются с той же основной целью — для выполнения транзакций. Первая криптовалюта, Bitcoin, является классическим примером транзакционного токена.

Они работают как фиатные валюты и используются с той же основной целью — для выполнения транзакций. Первая криптовалюта, Bitcoin, является классическим примером транзакционного токена.

Транзакционные токены иногда называют валютными токенами. Однако, в отличие от стейблкоинов, не все транзакционные токены обеспечены валютами и привязаны к стоимости фиатной валюты. Их можно торговать за другие типы токенов и даже напрямую конвертировать в фиатную валюту.

Коллекционные токены и токены вознаграждения (collectibles and reward tokens)

Последний тип активов токенов — это коллекционные токены и токены вознаграждения. Это специальные токены, созданные в качестве токенов популярности проекта. Обычно они используются держателями для участия в играх или в программах вознаграждения криптопроектов.

CryptoKitties — это известный цифровой коллекционный токен, выдаваемый участникам игры, а Medipedia Point Rewards (MPR) — это токен, который выдается поставщикам услуг на основе отзывов, которые они получают на платформе.

Хотя некоторые токены вознаграждения могут быть конвертированы в другие формы токенов, обычно они не имеют той же ценности, как другие типы токенов.

Теперь, когда у вас есть более четкое представление о том, что такое токены и какие типы токенов существуют, вы сможете принимать более обоснованные и взвешенные решения при выборе актива для инвестирования.

Не криптовалюты. У каких бирж есть свои токены и зачем они нужны :: РБК.Крипто

Практически все крупнейшие торговые площадки уже запустили свои цифровые деньги, по свойствам они больше напоминают ценные бумаги, но при этом могут использоваться в практических целях

300 млн токенов будут распределены между пулами стимулирования пользователей и развития сети. В компании заявили, что альткоин станет средством оплаты биржевых сборов, комиссий за транзакции и прав на использование систем торговой площадки.

300 млн токенов будут распределены между пулами стимулирования пользователей и развития сети. В компании заявили, что альткоин станет средством оплаты биржевых сборов, комиссий за транзакции и прав на использование систем торговой площадки.Другие крупные биржи уже имеют собственные токены, некоторые из них более успешные и даже входят в топ-20 криптовалют по капитализации. Рассказываем о пяти самых популярных биржевых монетах.

Собственный токен криптовалютной биржи BitMax, который был запущен в 2019 году, предназначен исключительно для использования на платформе. Он не дает никаких прав собственности, обещаний держателям выплат, дивидендов и так далее. Основные функции BTMX: участие в IEO-проектах на BitMax и приобретение VIP-членства разного уровня, которое дает скидку на комиссии за транзакции и увеличивает суточный лимит BTMX для чистой продажи.

На данный момент капитализация токена составляет $55,5 млн.

В январе прошлого года биржа OKEx запустила собственный утилитарный токен OKB, который базируется на стандарте ERC-20. В ближайшие недели должен состояться запуск основной сети блокчейна OKChain, на него переведут монету компании.

Сейчас альткоин представлен не только на OKEx, но и на Bitfinex. Руководители проекта обещают, что в дальнейшем OKB появится и на других биржах. Как и на других площадках, для участия в IEO пользователи должны держать OKB на своих счетах. Период хранения составляет 15 дней.

Собственный токен биржи Huobi Pro предназначен для снижения торговых комиссий пользователей и участия в IEO-проектах на платформе Huobi Prime. Также держатели монеты могут принимать участие в различных программах голосований.

Также держатели монеты могут принимать участие в различных программах голосований.

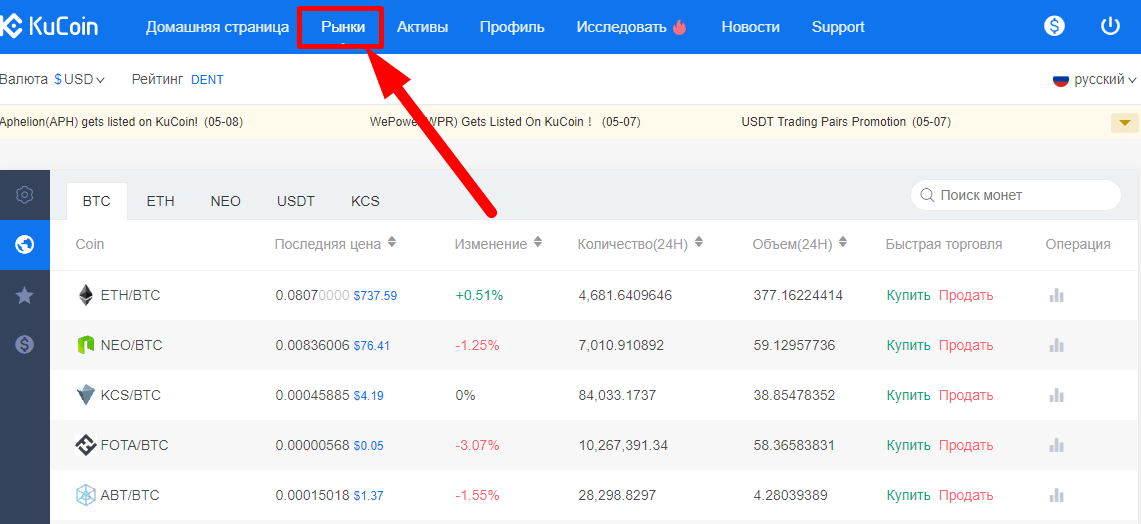

Криптовалюта KuCoin Shares работает по тому же принципу, что и монеты других бирж. Она была запущена 2 сентября 2017 года, при использовании KSC можно получить скидку на торговые комиссии. Токен подходит ко всем Ethereum-кошелькам, так как является монетой стандарта ERC-20.

Монету необходимо держать на счете для того, чтобы получить возможность принять участие в IEO. Краудсейлы на площадке проходят в формате лотереи — пользователи получают определенное количество билетов, на каждый из которых можно приобрести новые монеты на $500.

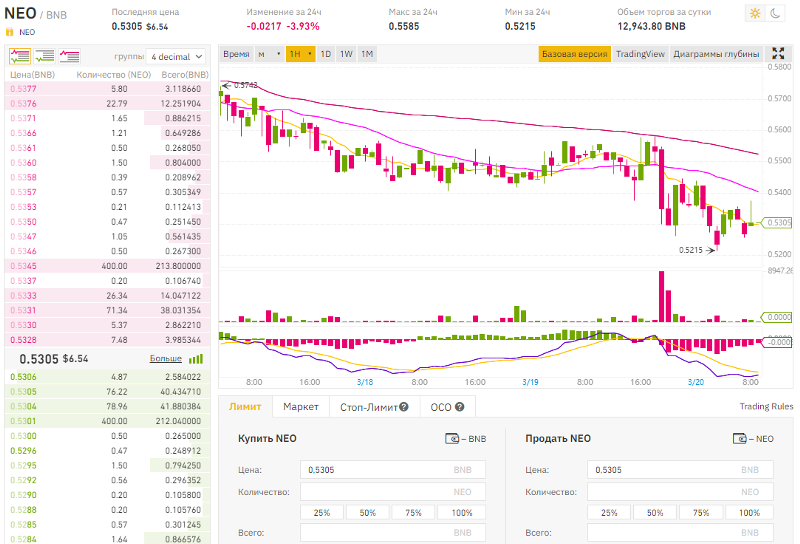

Самый успешный биржевой токен запустила в 2017 г. компания Binance. Сейчас монета BNB входит в десятку крупнейших цифровых денег по капитализации, в основном она используется пользователями для участия в IEO на платформе Binance Launchpad, а также для получения скидок на торговые комиссии и других бонусов.

Binance Coin — одна из немногих монет, которая смогла обновить исторические максимумы стоимости после 2018 года. В начале июня цена монеты достигла отметки в $39,3, тогда как в январе прошлого года курс на пике составил $23.

Сейчас альткоин стоит $22, его капитализация на данный момент составляет $3,3 млрд. При этом суточные объемы торгов находятся на уровне в $240,7 млн.

Стоимость биржевых токенов зависит от успеха компании, ее политики и продукции.

Автор

Денис Давыдов-Громадин

Биржа Binance бесплатно раздала криптовалюту своим пользователям :: РБК.Крипто

В общей сложности, торговая платформа бесплатно распределила среди пользователей монеты на миллионы долларов, о чем сообщила в пресс-релизе. Точное количество монет не раскрывается.

В общей сложности, торговая платформа бесплатно распределила среди пользователей монеты на миллионы долларов, о чем сообщила в пресс-релизе. Точное количество монет не раскрывается.Токены TWT получили пользователи, которые совершили хотя бы одну сделку на спотовой или фьючерсной платформе с 14 по 21 декабря 2020 года. Клиентам досталось по 100 монет. По текущему курсу в $0,14 их стоимость составляет $14.

Пользователи не смогут продать полученные токены на самой бирже Binance. Их необходимо будет вывести до 5 января следующего года. Если этого не сделать до назначенного времени, криптовалюта будет удалена с кошельков трейдеров.

Слухи о возможной раздаче монет появились вчера, 21 декабря. Некоторые пользователи выложили скриншоты, что на их кошельки было начислено по 100 TWT. Сразу после этого курс криптовалюты начал стремительно расти. За последние сутки он поднимался с $0,093 до $0,18, но сразу после публикации новости на официальном сайте Binance упал ниже $0,14.

Кошелек Trust Wallet принадлежит Binance. Площадка приобрела проект в 2018 году. На данный момент мобильное приложение скачали более 5 млн раз.

12 декабря в эирдропе (бесплатной раздаче криптовалюты) могли поучаствовать держатели токенов XRP. В тот день многие торговые площадки провели снимок балансов инвесторов, хранящих монету на биржевых кошельках. Теперь пользователи смогут получить новый токены SPARK (FLR), распределение произойдет после запуска проекта.

— После твита Илона Маска цена Dogecoin выросла почти на 30%

— SEC готовит иск против Ripple. Цена токена XRP уже упала на 18%

— Инвестор допустил ошибку при отправке биткоинов и потерял $80 тыс.

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Автор

Дмитрий Фомин

Топ-5 биржевый токена, на которые стоит обратить внимание

Практически каждая криптовалютаная биржа выпускает собственные токены. Часть из них уже торгуются на различных площадках и могут использоваться в качестве платежного или инвестиционного инструмента. Другие же находятся в обороте внутри биржи и используются преимущественно для оплаты внутренних услуг. BeInCrypto разбирался, на какие токены стоит обратить внимание трейдерам и инвесторам.

Часть из них уже торгуются на различных площадках и могут использоваться в качестве платежного или инвестиционного инструмента. Другие же находятся в обороте внутри биржи и используются преимущественно для оплаты внутренних услуг. BeInCrypto разбирался, на какие токены стоит обратить внимание трейдерам и инвесторам.

Токен BNB

Токен криптовалютной биржи Binance, который сегодня активно торгуется не только на этой площадке, но и на многих других биржах. Стоимость токена составляет $23,27, а рыночная капитализация превышает $3,3 млрд. Токен был запущен в обращение еще в 2017 году и представляли собой монету класса ERC-20. В апреле 2019 года с запуском основной сети Binance Chain токен был перенесен на другой блокчейн, и сегодня монета относится к классу BEP2 BNB.

Как использовать:

- инвестиционный инструмент. Согласно данных CoinMarketCap, рентабельность инвестиций в монету превышает 9000%;

- в качестве платежного средства на площадке.

За токены можно покупать другие монеты или оплачивать комиссию;

За токены можно покупать другие монеты или оплачивать комиссию; - в качестве торгового инструмента.

Совсем недавно BeInCrypto сообщал, что кто-то случайно сжег токены BNB на $20 000, но биржа помогла пользователю решить проблему.

Токен NMX

Внутренний токен российской криптовалютной биржи Nominex, который пока является внутренним инструментом. Токен класса ERC-20 может использоваться в качестве платежного инструмента или же инвестиционного актива. Это служебный токен, который не дает право долю в компании, но вполне может использоваться для оплаты определенных услуг. NMX можно не только приобрести на бирже за $1, но и получить в подарок от площадки или выиграть во время демо или реал-турнира для трейдеров.

Как использовать:

- оплачивать комиссии за операции. Так как токены начисляются трейдерам ежедневно, то фактически комиссия для трейдера на бирже составит $0;

- использовать в качестве инвестиционного инструмента с целью продажи после выхода токена на другие биржи;

- для получения бонусов в рамках партнерской программы;

Токен HT

Токен криптовалютной биржи Huobi – это полноценное платежное средство. HT доступен в торговых парах с ведущими криптомонетами и DeFi-токенами. Стоимость монеты составляет $4,53, а общая капитализация превышает $950 млн. Рентабельность инвестиций в монету оценивается на уровне 202%.

HT доступен в торговых парах с ведущими криптомонетами и DeFi-токенами. Стоимость монеты составляет $4,53, а общая капитализация превышает $950 млн. Рентабельность инвестиций в монету оценивается на уровне 202%.

Недавно криптовалютная биржа объявила о расширении своего пристутствия в России.

Как использовать:

- для покупки ежемесячных планов VIP-статуса;

- оплачивать скидки на комиссии;

- принимать участие в голосовании по развитию платформы;

- получать ранний доступ к закрытым мероприятиям биржи;

Токен OKB

Токен криптовалютной бирже ОКЕх, стоимость которого сегодня составляет $6,24, а капитализация превышает $347 млн. Рентабельность инвестиций в токен оценивается на уровне 294,76%.

Как использовать:

- для оплаты комиссий на бирже;

- для покупки криптовалюты;

- для инвестирования.

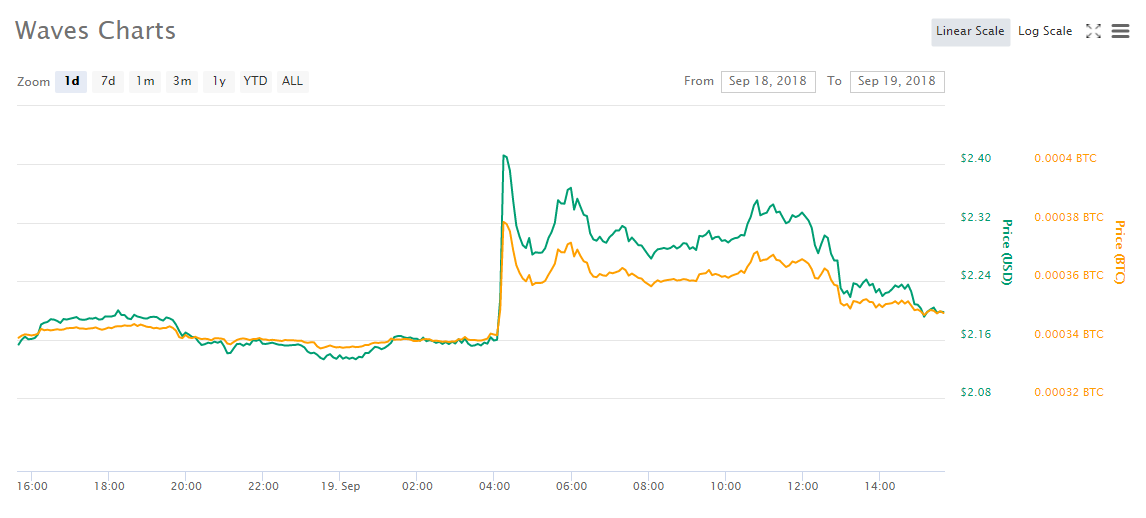

Токен Waves

Это внутренний токен криптовалютной биржи Waves. Токен класса ERC-20 торгуется сегодня на уровне $2,22, а его общая капитализация превышает $229 млн. Монета может использоваться в качестве платежного средства и инвестиционного актива. Сегодня с токеном Waves созданы 160 торговых пар, включая пары с биткоином, ЕТН и другими монетами.

Токен класса ERC-20 торгуется сегодня на уровне $2,22, а его общая капитализация превышает $229 млн. Монета может использоваться в качестве платежного средства и инвестиционного актива. Сегодня с токеном Waves созданы 160 торговых пар, включая пары с биткоином, ЕТН и другими монетами.

Как использовать:

- покупать другие монеты;

- оплачивать комиссии;

- использовать в качестве инвестиционного актива;

Кроме того, недавно российский Экспобанк выдал первый кредит под залог токенов Waves.

Ранее BeInCrypto рассказывал о токенах, которые могут заменить USDT.

Дисклеймер

Вся информация, содержащаяся на нашем вебсайте, публикуется на принципах добросовестности и объективности, а также исключительно с ознакомительной целью. Читатель самостоятельно несет полную ответственность за любые действия, совершаемые им на основании информации, полученной на нашем вебсайте.Как создать свой NFT-токен — Крипто на vc.

ru

ruСейчас во всех новостях инфо про невзаимозаменяемые токены. Я вот подумал, почему бы лого своей компании не «запатентовать» таким методом.

96 258 просмотров

Самый популярный NFT Nyan Cat Chris Torres

Оказалось, что это совсем не сложно.

Итого, чтобы создать свой nft-токен, нужны:

- Кошелек Ethereum (Meta Mask или другой)/

- Сайт opensea.

io.

io. - Сам контент, который хотите в токен записать

Выбираем: Create/My collections

Если вы не зарегистрированы, вылезет окно, что нужно войти через кошелек эфира. Чтобы добавить токен, нужно создать коллекцию: жмем «Create».

Добавляем лого коллекции, имя коллекции и описание:

Коллекция создана! Можно добавлять элементы (сами токены): жмем здесь «Add items», а в следующем окне «Add new item».

Наконец мы на финальном этапе! Добавляем медиафайл, который хотите записать в токен. Это может быть картинка, видео, 3D-модель, звук. Допустимые форматы JPG, PNG, GIF, SVG, MP4, WEBM, MP3, WAV, OGG, GLB, GLTF. Не более 100 МБ. Также добавляем название токена.

Ниже можем добавить ссылку и описание:

Далее можно добавить к токену различные характеристики. Также можно добавить заблокированный контент, который может увидеть только покупатель (владелец данного токена). Далее указывается количество экземпляров, в котором выпускается токен (по умолчанию 1). Жмем «Create».

Токен создан! Пару дней он находится на верификации (проверке подлинности). Далее его можно продать, если хотите. Для этого жмем «Sell»

Обычно на Opensea продажи проводятся в формате аукциона. Не буду вдаваться в подробности размещения на продажу. Тут много настроек, сами видите по скриншоту ниже. Я просто выбрал начальную цену для своего токена в 0,01 Eth (эфира). В итоге жмем Post Your Lusting:

Ну и вот. В данный момент размещение на продажу стоит 77,59 в долларах США. Оно зависит от стоимости комиссии за транзакцию, которая называется GAS FEE. Сейчас 8 вечера. Где-то в 3 часа дня размещение стоило $40. Говорят, в 5–6 утра (но по чьему времени?) он дешевле. Если у вас есть желание разместиться и деньги на эфирном счету, жмем подтвердить.

Где-то в 3 часа дня размещение стоило $40. Говорят, в 5–6 утра (но по чьему времени?) он дешевле. Если у вас есть желание разместиться и деньги на эфирном счету, жмем подтвердить.

Сейчас многие художники продают за довольно большие деньги и быстро свои работы на этом ресурсе, что даже комиссия окупается 🙂

Ну а я пока просто разместил свой лого в токене.

Не биткоином единым. Аналитики назвали 10 перспективных токенов — Секрет фирмы

Материал не является индивидуальной инвестиционной рекомендацией.

Что происходит

Суммарная капитализация рынка криптовалют на этой неделе впервые в истории пробила отметку в $2 трлн. По этому показателю 5 апреля он приблизился к Apple ($2,15 трлн) и обошёл Microsoft ($1,88 трлн).

Эксперты называют этот рост беспрецедентным: ещё в начале 2021 года капитализация рынка криптовалют едва достигала $1 трлн, то есть показатель удвоился всего за три месяца.

Что такое рыночная капитализация?

Это стоимость объекта (ценной бумаги, компании или даже крипты), рассчитанная на основе текущей рыночной цены. В нашем случае — суммарная рыночная стоимость токенов, которые обращаются на рынке.

Большая заслуга этом рекорде у биткоина, на который приходится половина от общей стоимости всех криптовалют — $1,098 трлн.

Но, несмотря на рекорды, этот рынок знатно лихорадит: уже 7 апреля курс битка снизился до $55 600, из-за чего трейдеры лишились $613 млн.

Изрядно понервничать игроков рынка заставил и Ethereum — второй по капитализации токен, на который приходится $241,7 млрд. Во вторник 6 апреля альткоин (так называют все криптовалюты, кроме биткоина. — Прим. «Секрета») обновил исторический максимум стоимости выше $2100, после чего начал дешеветь. А трейдеры лишились $283 млн.

Во вторник 6 апреля альткоин (так называют все криптовалюты, кроме биткоина. — Прим. «Секрета») обновил исторический максимум стоимости выше $2100, после чего начал дешеветь. А трейдеры лишились $283 млн.

Топ-3 по капитализации замыкает Binance Coin с оценкой в $57,22 млрд. В отличие от своих собратьев этот токен находится на взлёте: 6 апреля его цена обновила исторический максимум выше $400. Ещё в начале 2021 года Binance Coin торговался на уровне $38, так что за четыре месяца он подорожал на 955%.

Резкий рост доходности отмечается и у токена XRP — криптовалюта компании Ripple за три месяца выросла в цене на 580% и вернулась в топ-4 по капитализации. Почти такой же рост показал токен IOTA, который за последние три месяца подорожал на 573%.

Означает ли это, что традиционная крипта постепенно начинает сдавать свои позиции, а будущее — за альтернативными токенами? Текущая капитализация биткоина, как и его доля на рынке, выглядит чрезмерной, считает управляющий партнёр Advice Finance, финансовый архитектор Сергей Смит. По прогнозам эксперта, первая криптовалюта может достаточно быстро обесцениться на 30% или более, как это уже с ней бывало.

По прогнозам эксперта, первая криптовалюта может достаточно быстро обесцениться на 30% или более, как это уже с ней бывало.

«На грядущей коррекции доля биткоина на рынке будет снижаться, а доля системных альтернативных криптоактивов — расти. Краткосрочно до середины — конца 2021 можно воздержаться от активной покупки криптоактивов и только на активных снижениях можно присматриваться к покупке», — считает Смит.

Так на какие из них можно обратить внимание?

Топ-7 альткоинов, которые принесут наибольшую прибыль в 2021 году

Cardano (ADA)

Это децентрализованный протокол, который стремится восполнить недостатки Ethereum. Cardano использует систему PoS (Proof-of-Stake — доказательство доли владения) вместо PoW (Proof-of-Work — доказательство выполнения работы). Это означает, что валюта не потребляет так много энергии, как Bitcoin и Ethereum. За стейкинг Cardano также можно получать награды, обычно около 5%.

Валюту часто недооценивают, поскольку она еще не поддерживает смарт-контракты и встроенные токены. Однако эти функции должны появиться в скором времени, что сделает Cardano серьезной угрозой для Ethereum.

Однако эти функции должны появиться в скором времени, что сделает Cardano серьезной угрозой для Ethereum.

Ниже представлены другие интересные особенности.

- Более 50% кошельков Cardano участвуют в стейкинге.

- Эта валюта намного более децентрализована, чем Ethereum.

- В большинстве случаев денежный оборот Cardano выше, чем у Ethereum.

- Некоторые факты указывают на то, что Илон Маск связан с Cardano.

Материалы по теме:

Что такое Cardano и почему ее называют альтернативой Ethereum

Инвестиции в биткоин: какие факторы нужно учесть

Рекомендуемые биржи: Binance и Crypto.com.

Enjin (ENJ)

Enjin позволяет внедрить NFT-токены и криптовалюты в любую видеоигру, включая Minecraft.

Minecraft был невероятно популярен в прошлом и все еще остается на волне успеха, постоянно появляясь в трендах Twitter и собирая сотни тысяч зрителей на стримах Twitch. Интеграция NFT-токенов в сервера Minecraft принесет большие выгоды и приток пользователей для Enjin.

Интеграция NFT-токенов в сервера Minecraft принесет большие выгоды и приток пользователей для Enjin.

Рекомендуемые биржи: Binance и Crypto.com.

Uniswap (UNI)

Это децентрализованная биржа для торговли практически любым токеном ERC-20. Однако из-за высоких цен на газ Ethereum перевод токенов Uniswap обходится достаточно дорого. Газ — это единица оплаты транзакций в блокчейне Ethereum.

В ближайщее время это должно измениться: Ethereum 2.0 будет работать по системе Proof-of-Validation, что снизит стоимость газа. Кроме того, согласно слухам, требования к майнингу Ethereum будут изменены, что позволит людям вновь использовать Uniswap. С учетом этих факторов UNI-токен будет продолжать расти.

Рекомендуемые биржи: Gemini, Binance, Coinbase и Crypto.com.

Litecoin (LTC)

Многие рассматривают Litecoin как «серебро» мира криптовалют, в то время как золотом считается Bitcoin. Litecoin — это альтернативный способ хранения значения Bitcoin. Несмотря на то, что этой валюте не хватает многих стандартных функций, есть две причины смотреть на нее оптимистично.

Litecoin — это альтернативный способ хранения значения Bitcoin. Несмотря на то, что этой валюте не хватает многих стандартных функций, есть две причины смотреть на нее оптимистично.

- Это удобный способ перевода средств из-за низких комиссий и достаточно широкой распространенности. Тот факт, что валюта не привлекает к себе много внимания, также говорит о ее потенциальной стабильности в будущем. Кроме того, Litecoin поддерживается PayPal. В этом квартале платежная система позволит проводить расчеты в криптовалютах со своими продавцами, что может повысить спрос на Litecoin.

- В настоящее время разрабатывается функция конфиденциальности. Это позволит совершать как публичные, так и частные транзакции. Таким образом Litecoin станет единственной из 10 ведущих криптовалют, поддерживающей встроенные частные переводы. Кроме того, она доступна практически в каждой криптобирже.

На данный момент Litecoin также работает над партнерством с Cardano, что потенциально может привести к еще большему росту.

Litecoin поддерживает практически каждая биржа.

Binance (BNB)

Валюта Binance запущена одноименной криптовалютной платформой и построена на основе сети Binance, конкурента экосистемы Ethereum. Совсем недавно Binance стала третьей по величине криптовалютой по рыночной капитализации.

Несмотря на потенциал дальнейшего роста, с Binance стоит быть осторожнее. Прежде чем вкладываться, дождитесь снижения ее стоимости.

Рекомендуемые биржи: Binance и Crypto.com.

Filecoin (FILE)

Это один из самых уникальных криптопроектов: он позволяет пользователям хранить файлы через блокчейн. Потенциально эту технологию можно задействовать во многих направлениях — от децентрализованных облачных хранилищ до сетей CDN.

Кроме того, Filecoin проявляет относительную стабильность в отличие от других криптовалют, что делает его отличным источником постоянной прибыли в будущем.

Рекомендуемые биржи: Gemini и Crypto.com.

Crypto.com (CRO)

Владельцы токена CRO от стартапа Crypto.com могут оформить платежную карту, позволяющую получать более высокие вознаграждения и прочие преимущества.

Crypto.com был запущен еще в 2016 году, и за последние два года он наблюдал значительный рост. С текущими темпами платформа может с легкостью обогнать Binance и Coinbase. Увеличение числа пользователей валюты в конечном счете приведет к росту ее стоимости и спроса.

Кроме того, при получении карты пользователи должны поставить токены CRO на определенный период времени, тем самым выводя их из обращения. Чтобы сократить запас еще сильнее, в феврале Crypto.com также сожгла крупнейшее число токенов в истории криптовалют, а именно 70 млрд CRO. Такие действия несомненно помогут поднять их цену.

Рекомендуемые биржи: Crypto.com.

Прочие альткойны

Помимо вышеперечисленных, также стоит обратить внимание на следующие криптовалюты.

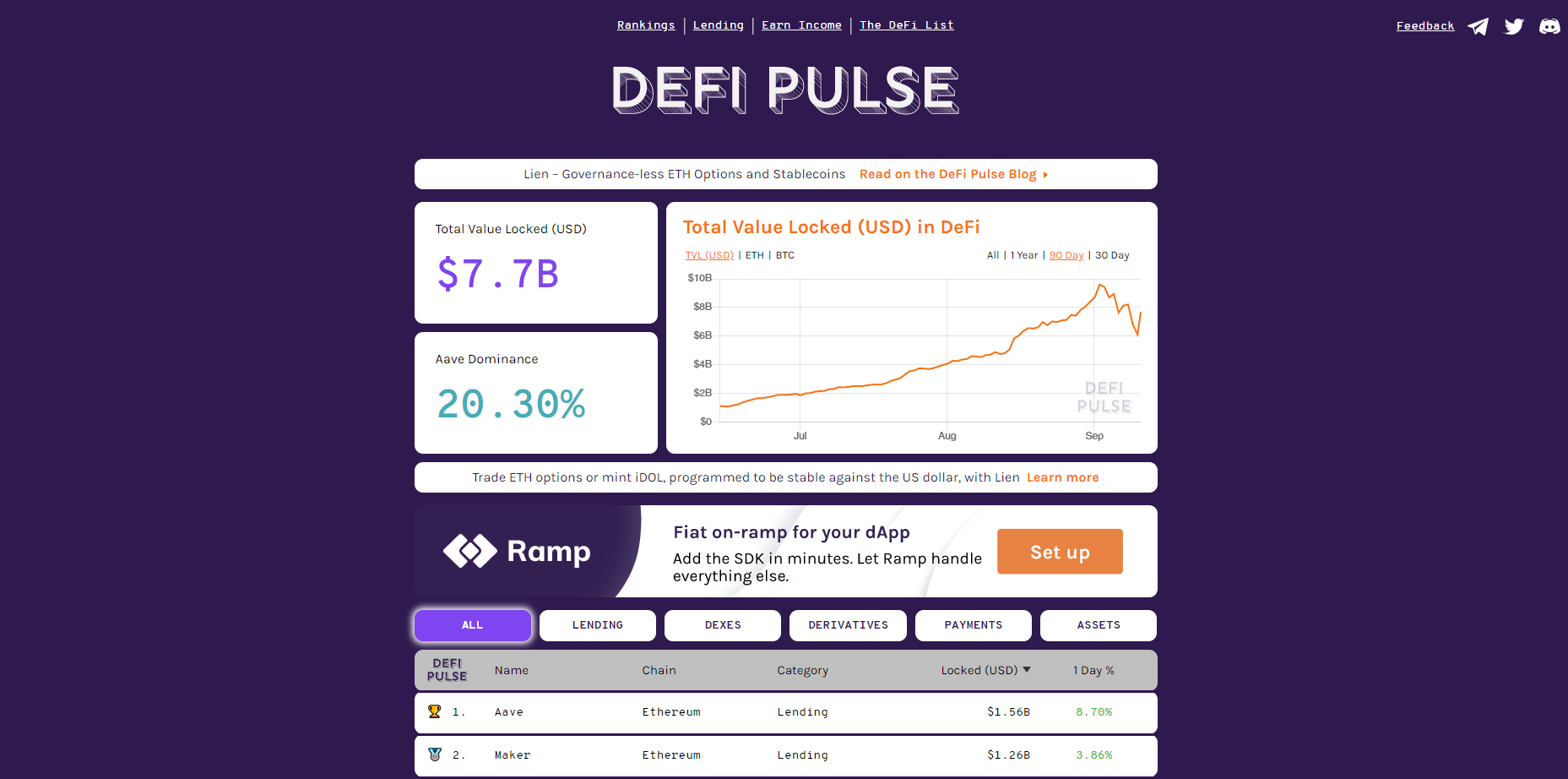

- Aave (AAVE) позволяет оформлять децентрализованные кредиты и быстрые займы.

- 1Inch (1INCH) аналогична Uniswap, но всегда по более выгодной цене.

- Polkadot (DOT) — еще один возможный «убийца» Ethereum со своими интересными возможностями.

- Pancake Swap (CAKE) — аналог Uniswap в сети Binance.

- Chainlink (LINK) соединяет реальный мир с криптовалютным.

Источник.

Фото на обложке: Wit Olszewski / Shutterstock

rfc8693

Инженерная группа Интернета (IETF) М. Джонс

Запрос комментариев: 8693 Надалин А.

Категория: Стандарты Track Microsoft

ISSN: 2070-1721 Б. Кэмпбелл, изд.

Ping Identity

Дж. Брэдли

Юбико

С.Мортимор

Виза

Январь 2020

Обмен токенов OAuth 2.0

Абстрактный

Эта спецификация определяет протокол для HTTP и JSON на основе

Служба токенов безопасности (STS), определяя, как запрашивать и получать

токены безопасности с серверов авторизации OAuth 2.0, включая

маркеры безопасности, использующие олицетворение и делегирование.

Статус этой памятки

Это документ Internet Standards Track.Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG). Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 7841.

Брэдли

Юбико

С.Мортимор

Виза

Январь 2020

Обмен токенов OAuth 2.0

Абстрактный

Эта спецификация определяет протокол для HTTP и JSON на основе

Служба токенов безопасности (STS), определяя, как запрашивать и получать

токены безопасности с серверов авторизации OAuth 2.0, включая

маркеры безопасности, использующие олицетворение и делегирование.

Статус этой памятки

Это документ Internet Standards Track.Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG). Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 7841. Информация о текущем статусе этого документа, исправлениях,

а о том, как оставить отзыв, можно узнать по адресу

https://www.rfc-editor.org/info/rfc8693.Уведомление об авторских правах

Авторские права (c) 2020 IETF Trust и лица, указанные в качестве

авторы документа. Все права защищены.

Этот документ подпадает под действие BCP 78 и Правового регулирования IETF Trust.

Положения, касающиеся документов IETF

(https://trustee.ietf.org/license-info) действует на дату

публикация этого документа. Пожалуйста, просмотрите эти документы

внимательно, поскольку они уважительно описывают ваши права и ограничения

к этому документу. Компоненты кода, извлеченные из этого документа, должны

включить упрощенный текст лицензии BSD, как описано в разделе 4.е из

Правовые положения Trust и предоставляются без гарантии, как

описано в упрощенной лицензии BSD.

Оглавление

1. Введение

1.1. Семантика делегирования и олицетворения

1.2. Обозначения и условные обозначения требований

1.

Информация о текущем статусе этого документа, исправлениях,

а о том, как оставить отзыв, можно узнать по адресу

https://www.rfc-editor.org/info/rfc8693.Уведомление об авторских правах

Авторские права (c) 2020 IETF Trust и лица, указанные в качестве

авторы документа. Все права защищены.

Этот документ подпадает под действие BCP 78 и Правового регулирования IETF Trust.

Положения, касающиеся документов IETF

(https://trustee.ietf.org/license-info) действует на дату

публикация этого документа. Пожалуйста, просмотрите эти документы

внимательно, поскольку они уважительно описывают ваши права и ограничения

к этому документу. Компоненты кода, извлеченные из этого документа, должны

включить упрощенный текст лицензии BSD, как описано в разделе 4.е из

Правовые положения Trust и предоставляются без гарантии, как

описано в упрощенной лицензии BSD.

Оглавление

1. Введение

1.1. Семантика делегирования и олицетворения

1.2. Обозначения и условные обозначения требований

1. 3. Терминология

2. Запрос и ответ на обмен токенами

2.1. Запрос

2.1.1. Взаимосвязь между ресурсом, аудиторией и масштабом

2.2. Ответ

2.2.1. Успешный ответ

2.2.2. Ответ об ошибке

2.3. Пример обмена токенов

3.Идентификаторы типа токена

4. Заявки на веб-токены JSON и параметры ответа самоанализа

4.1. "act" (Актер) Претензия

4.2. Заявление "scope" (Scopes)

4.3. Заявление "client_id" (идентификатор клиента)

4.4. Заявление "may_act" (Уполномоченный участник)

5. Соображения безопасности

6. Соображения о конфиденциальности

7. Соображения IANA

7.1. Регистрация URI OAuth

7.2. Регистрация параметров OAuth

7.3. Регистрация типа токена доступа OAuth

7.4. Регистрация заявок на веб-токены JSON

7.5. Регистрация ответа самоанализа токена OAuth

8. Ссылки

8.1. Нормативные ссылки

8.2. Информативные ссылки

Приложение A. Дополнительные примеры обмена токенами

А.1. Пример обмена токенами олицетворения

А.

3. Терминология

2. Запрос и ответ на обмен токенами

2.1. Запрос

2.1.1. Взаимосвязь между ресурсом, аудиторией и масштабом

2.2. Ответ

2.2.1. Успешный ответ

2.2.2. Ответ об ошибке

2.3. Пример обмена токенов

3.Идентификаторы типа токена

4. Заявки на веб-токены JSON и параметры ответа самоанализа

4.1. "act" (Актер) Претензия

4.2. Заявление "scope" (Scopes)

4.3. Заявление "client_id" (идентификатор клиента)

4.4. Заявление "may_act" (Уполномоченный участник)

5. Соображения безопасности

6. Соображения о конфиденциальности

7. Соображения IANA

7.1. Регистрация URI OAuth

7.2. Регистрация параметров OAuth

7.3. Регистрация типа токена доступа OAuth

7.4. Регистрация заявок на веб-токены JSON

7.5. Регистрация ответа самоанализа токена OAuth

8. Ссылки

8.1. Нормативные ссылки

8.2. Информативные ссылки

Приложение A. Дополнительные примеры обмена токенами

А.1. Пример обмена токенами олицетворения

А. 1.1. Запрос на обмен токена

А.1.2. Предметные претензии по токенам

А.1.3. Ответ обмена токенов

А.1.4. Выпущенные токены

А.2. Пример обмена токенами делегирования

А.2.1. Запрос на обмен токена

А.2.2. Предметные претензии по токенам

А.2.3. Заявки на токены актера

А.2.4. Ответ обмена токенов

А.2.5. Выпущенные токены

Благодарности

Адреса авторов

1. Введение

Маркер безопасности - это набор информации, облегчающий совместное использование

идентификационной информации и информации о безопасности в гетерогенных средах или

через домены безопасности. Примеры токенов безопасности включают JSON

Веб-токены (JWT) [JWT] и язык разметки утверждений безопасности (SAML)

Утверждения 2.0 [OASIS.saml-core-2.0-os]. Жетоны безопасности

обычно подписывается для достижения целостности, а иногда также зашифровывается для

добиться конфиденциальности.Токены безопасности также иногда

описываются как утверждения, например, в [RFC7521].

1.1. Запрос на обмен токена

А.1.2. Предметные претензии по токенам

А.1.3. Ответ обмена токенов

А.1.4. Выпущенные токены

А.2. Пример обмена токенами делегирования

А.2.1. Запрос на обмен токена

А.2.2. Предметные претензии по токенам

А.2.3. Заявки на токены актера

А.2.4. Ответ обмена токенов

А.2.5. Выпущенные токены

Благодарности

Адреса авторов

1. Введение

Маркер безопасности - это набор информации, облегчающий совместное использование

идентификационной информации и информации о безопасности в гетерогенных средах или

через домены безопасности. Примеры токенов безопасности включают JSON

Веб-токены (JWT) [JWT] и язык разметки утверждений безопасности (SAML)

Утверждения 2.0 [OASIS.saml-core-2.0-os]. Жетоны безопасности

обычно подписывается для достижения целостности, а иногда также зашифровывается для

добиться конфиденциальности.Токены безопасности также иногда

описываются как утверждения, например, в [RFC7521]. Служба токенов безопасности (STS) - это служба, способная проверять

предоставленные ему токены безопасности и выпуск новых токенов безопасности в

ответ, который позволяет клиентам получить соответствующий доступ

учетные данные для ресурсов в гетерогенных средах или в разных

домены безопасности. Клиенты веб-служб использовали WS-Trust [WS-Trust]

как протокол для взаимодействия с STS для обмена токенами. Пока

WS-Trust использует XML и SOAP, тенденция современной веб-разработки

был к шаблонам RESTful (репрезентативная передача состояния) и

JSON.Платформа авторизации OAuth 2.0 [RFC6749] и OAuth 2.0

Токены на предъявителя [RFC6750] стали популярными стандартами для

авторизация доступа сторонних приложений к HTTP и RESTful

Ресурсы. Обычное взаимодействие OAuth 2.0 включает

обмен некоторого представления авторизации владельца ресурса на

токен доступа, который оказался чрезвычайно полезным шаблоном

на практике. Однако его ввод и вывод несколько слишком

ограничены как есть, чтобы полностью приспособить обмен токенами безопасности

фреймворк.

Служба токенов безопасности (STS) - это служба, способная проверять

предоставленные ему токены безопасности и выпуск новых токенов безопасности в

ответ, который позволяет клиентам получить соответствующий доступ

учетные данные для ресурсов в гетерогенных средах или в разных

домены безопасности. Клиенты веб-служб использовали WS-Trust [WS-Trust]

как протокол для взаимодействия с STS для обмена токенами. Пока

WS-Trust использует XML и SOAP, тенденция современной веб-разработки

был к шаблонам RESTful (репрезентативная передача состояния) и

JSON.Платформа авторизации OAuth 2.0 [RFC6749] и OAuth 2.0

Токены на предъявителя [RFC6750] стали популярными стандартами для

авторизация доступа сторонних приложений к HTTP и RESTful

Ресурсы. Обычное взаимодействие OAuth 2.0 включает

обмен некоторого представления авторизации владельца ресурса на

токен доступа, который оказался чрезвычайно полезным шаблоном

на практике. Однако его ввод и вывод несколько слишком

ограничены как есть, чтобы полностью приспособить обмен токенами безопасности

фреймворк. Эта спецификация определяет протокол, расширяющий OAuth 2.0, который

позволяет клиентам запрашивать и получать токены безопасности от

серверы авторизации, выступающие в роли STS. Похоже на OAuth

2.0, эта спецификация фокусируется на простоте клиентского разработчика и

требуется только HTTP-клиент и парсер JSON, которые почти

повсеместно доступны в современных средах разработки. СТС

протокол, определенный в этой спецификации, сам по себе не является RESTful (STS

не особенно хорошо поддается подходу REST), но делает

использовать шаблоны связи и форматы данных, которые должны быть

знакомы разработчикам, привыкшим к работе с системами RESTful.Новый тип предоставления для запроса на обмен токенами и связанный с ним

конкретные параметры для такого запроса к конечной точке токена:

определяется данной спецификацией. Ответ на обмен токенами - нормальный

Ответ OAuth 2.0 от конечной точки токена с несколькими дополнительными

параметры, определенные здесь, для предоставления информации клиенту.

Эта спецификация определяет протокол, расширяющий OAuth 2.0, который

позволяет клиентам запрашивать и получать токены безопасности от

серверы авторизации, выступающие в роли STS. Похоже на OAuth

2.0, эта спецификация фокусируется на простоте клиентского разработчика и

требуется только HTTP-клиент и парсер JSON, которые почти

повсеместно доступны в современных средах разработки. СТС

протокол, определенный в этой спецификации, сам по себе не является RESTful (STS

не особенно хорошо поддается подходу REST), но делает

использовать шаблоны связи и форматы данных, которые должны быть

знакомы разработчикам, привыкшим к работе с системами RESTful.Новый тип предоставления для запроса на обмен токенами и связанный с ним

конкретные параметры для такого запроса к конечной точке токена:

определяется данной спецификацией. Ответ на обмен токенами - нормальный

Ответ OAuth 2.0 от конечной точки токена с несколькими дополнительными

параметры, определенные здесь, для предоставления информации клиенту. Сущность, которая делает запрос на обмен токенов, считается

клиент в контексте взаимодействия обмена токенами.

Однако это не ограничивает использование этого профиля традиционными

Клиенты OAuth.Например, сервер ресурсов OAuth может предполагать

роль клиента при обмене токенов, чтобы торговать

токен доступа, полученный в запросе защищенного ресурса для

новый токен, который можно включить в вызов серверной части

услуга. Новый токен может быть токеном доступа, который больше

ограничены для последующих услуг, или это может быть полностью

другой вид токена.

Объем данной спецификации ограничен определением

базовый протокол запроса и ответа для обмена токенами в стиле STS

с использованием OAuth 2.0. Хотя несколько новых заявлений JWT определены, что

позволяет выражать семантику делегирования, конкретный синтаксис,

семантика и характеристики безопасности самих токенов

(как представленные серверу авторизации, так и полученные

клиентом) явно выходят за рамки, и никакие требования не

размещены на модели доверия, в которой реализация может быть

развернут.

Сущность, которая делает запрос на обмен токенов, считается

клиент в контексте взаимодействия обмена токенами.

Однако это не ограничивает использование этого профиля традиционными

Клиенты OAuth.Например, сервер ресурсов OAuth может предполагать

роль клиента при обмене токенов, чтобы торговать

токен доступа, полученный в запросе защищенного ресурса для

новый токен, который можно включить в вызов серверной части

услуга. Новый токен может быть токеном доступа, который больше

ограничены для последующих услуг, или это может быть полностью

другой вид токена.

Объем данной спецификации ограничен определением

базовый протокол запроса и ответа для обмена токенами в стиле STS

с использованием OAuth 2.0. Хотя несколько новых заявлений JWT определены, что

позволяет выражать семантику делегирования, конкретный синтаксис,

семантика и характеристики безопасности самих токенов

(как представленные серверу авторизации, так и полученные

клиентом) явно выходят за рамки, и никакие требования не

размещены на модели доверия, в которой реализация может быть

развернут. Дополнительные профили могут содержать более подробные требования

вокруг специфики сторон и вовлеченных доверительных отношений, таких как

требуется ли подписание и / или шифрование токенов, или если требуется подтверждение

Жетоны владения потребуются или будут выпущены.Однако такие

детали часто будут политическими решениями, принятыми в отношении

специфические потребности отдельных развертываний и будут настроены или

реализовано соответственно.

Полученные токены безопасности могут использоваться в различных контекстах,

особенности которых также выходят за рамки данной спецификации.

1.1. Семантика делегирования и олицетворения

Один из распространенных вариантов использования STS (как упоминалось в предыдущем

раздел), чтобы разрешить серверу ресурсов A совершать вызовы к бэкэнду.

сервис C от имени запрашивающего пользователя B.В зависимости от местного

политика сайта и инфраструктура авторизации, может быть желательно для

A использовать свои собственные учетные данные для доступа к C вместе с аннотацией

некоторая форма, в которой А действует от имени В («делегирование») или чтобы А

получить учетные данные с ограниченным доступом к C, но это продолжает

идентифицировать B как уполномоченный объект («выдача себя за другое лицо»).

Дополнительные профили могут содержать более подробные требования

вокруг специфики сторон и вовлеченных доверительных отношений, таких как

требуется ли подписание и / или шифрование токенов, или если требуется подтверждение

Жетоны владения потребуются или будут выпущены.Однако такие

детали часто будут политическими решениями, принятыми в отношении

специфические потребности отдельных развертываний и будут настроены или

реализовано соответственно.

Полученные токены безопасности могут использоваться в различных контекстах,

особенности которых также выходят за рамки данной спецификации.

1.1. Семантика делегирования и олицетворения

Один из распространенных вариантов использования STS (как упоминалось в предыдущем

раздел), чтобы разрешить серверу ресурсов A совершать вызовы к бэкэнду.

сервис C от имени запрашивающего пользователя B.В зависимости от местного

политика сайта и инфраструктура авторизации, может быть желательно для

A использовать свои собственные учетные данные для доступа к C вместе с аннотацией

некоторая форма, в которой А действует от имени В («делегирование») или чтобы А

получить учетные данные с ограниченным доступом к C, но это продолжает

идентифицировать B как уполномоченный объект («выдача себя за другое лицо»). Делегация

и олицетворение могут быть полезными концепциями в других сценариях, связанных с

также несколько участников.

Когда принципал A выдает себя за принципала B, A получает все права

что B имеет определенный контекст прав и

неотличим от B в этом контексте.Таким образом, когда принципал A

олицетворяет принципала B, тогда в той мере, в какой любое лицо, получающее такое

токен обеспокоен, они на самом деле имеют дело с B. Это правда

что некоторые члены системы идентификации могут знать, что

выдача себя за другое лицо происходит, но это не требование. Для всех

намерения и цели, когда A выдает себя за B, A является B в пределах

контекст прав, разрешенных токеном. Способность А

олицетворение B может быть ограничено по объему или времени, или даже с одним

ограничение использования времени, будь то содержание токена или

внеполосный механизм.Семантика делегирования отличается от семантики олицетворения,

хотя они тесно связаны. С семантикой делегирования

принципал A по-прежнему имеет собственную идентичность, отличную от B, и

ясно понимал, что, хотя B, возможно, делегировал некоторые из своих

права на A, любые действия предпринимаются A, представляющим B.

Делегация

и олицетворение могут быть полезными концепциями в других сценариях, связанных с

также несколько участников.

Когда принципал A выдает себя за принципала B, A получает все права

что B имеет определенный контекст прав и

неотличим от B в этом контексте.Таким образом, когда принципал A

олицетворяет принципала B, тогда в той мере, в какой любое лицо, получающее такое

токен обеспокоен, они на самом деле имеют дело с B. Это правда

что некоторые члены системы идентификации могут знать, что

выдача себя за другое лицо происходит, но это не требование. Для всех

намерения и цели, когда A выдает себя за B, A является B в пределах

контекст прав, разрешенных токеном. Способность А

олицетворение B может быть ограничено по объему или времени, или даже с одним

ограничение использования времени, будь то содержание токена или

внеполосный механизм.Семантика делегирования отличается от семантики олицетворения,

хотя они тесно связаны. С семантикой делегирования

принципал A по-прежнему имеет собственную идентичность, отличную от B, и

ясно понимал, что, хотя B, возможно, делегировал некоторые из своих

права на A, любые действия предпринимаются A, представляющим B. В некотором смысле A - агент B.

Делегирование и олицетворение не охватывают все ситуации.

Когда принципал действует непосредственно от своего имени, например,

ни делегирование, ни олицетворение не используются.Однако они

более распространенная семантика, используемая для обмена токенами и, как таковая,

дается более прямая трактовка в этой спецификации.

Семантика делегирования обычно выражается в токене путем включения

информация как об основном предмете токена, так и о

актер, которому субъект делегировал некоторые из своих прав.

Такой токен иногда называют составным токеном, потому что он

состоит из информации о нескольких предметах. Обычно в

запрос, «subject_token» представляет личность стороны

от имени которого запрашивается токен, пока

"токен-актера" представляет собой личность стороны, к которой осуществляется доступ

делегируются права выпущенного токена.Составной токен

выданный сервером авторизации будет содержать информацию о

Обе стороны.

В некотором смысле A - агент B.

Делегирование и олицетворение не охватывают все ситуации.

Когда принципал действует непосредственно от своего имени, например,

ни делегирование, ни олицетворение не используются.Однако они

более распространенная семантика, используемая для обмена токенами и, как таковая,

дается более прямая трактовка в этой спецификации.

Семантика делегирования обычно выражается в токене путем включения

информация как об основном предмете токена, так и о

актер, которому субъект делегировал некоторые из своих прав.

Такой токен иногда называют составным токеном, потому что он

состоит из информации о нескольких предметах. Обычно в

запрос, «subject_token» представляет личность стороны

от имени которого запрашивается токен, пока

"токен-актера" представляет собой личность стороны, к которой осуществляется доступ

делегируются права выпущенного токена.Составной токен

выданный сервером авторизации будет содержать информацию о

Обе стороны. Когда и если выпускается составной токен,

усмотрение сервера авторизации и применяемой политики и

конфигурация.

Особенности представления составного токена и даже то,

такой токен не будет выпущен в зависимости от деталей

реализация и вид токена. Представления

составные токены, которые не являются JWT, выходят за рамки этого

Технические характеристики.Однако параметр запроса "актер_токен"

предоставить средства для предоставления информации о желаемом актере,

а утверждение JWT "act" может предоставить представление цепочки

делегация.

1.2. Обозначения и условные обозначения требований

Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ»,

«ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «НЕ РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и

«ДОПОЛНИТЕЛЬНО» в этом документе следует толковать, как описано в

BCP 14 [RFC2119] [RFC8174] когда и только когда они появляются во всех

столицы, как показано здесь.1.3. Терминология

В этой спецификации используются термины «тип токена доступа», «авторизация.

сервер »,« клиент »,« идентификатор клиента »,« сервер ресурсов »,« токен »

конечная точка "," запрос токена "и" ответ токена ", определенные OAuth 2.0.

[RFC6749], а также термины «Кодировка Base64url», «Заявление» и «JWT

Набор утверждений », определенный с помощью веб-токена JSON (JWT) [JWT].

2. Запрос и ответ на обмен токенами

2.1. Запрос

Клиент запрашивает токен безопасности, отправляя запрос токена в

конечная точка токена сервера авторизации с использованием типа предоставления расширения

механизм, определенный в разделе 4.5 из [RFC6749].

Аутентификация клиента на сервере авторизации выполняется с помощью

обычные механизмы, предоставляемые OAuth 2.0. Раздел 2.3.1 [RFC6749]

определяет аутентификацию клиента на основе пароля, однако клиент

аутентификация расширяема, и возможны другие механизмы. Для

Например, [RFC7523] определяет аутентификацию клиента с использованием несущего JSON

Веб-токены (JWT) [JWT]. Поддерживаемые методы клиента

аутентификации и разрешать или запрещать неаутентифицированные или

неопознанные клиенты - это решения о развертывании, которые

усмотрение сервера авторизации.Обратите внимание, что без учета клиента

аутентификация позволяет использовать скомпрометированный токен через

STS в другие токены любым владельцем скомпрометированного токена.

Таким образом, аутентификация клиента допускает дополнительную авторизацию.

проверки STS относительно того, каким организациям разрешено олицетворять

или принимать делегации от других организаций.

Клиент отправляет запрос на обмен токена в конечную точку токена с

тип предоставления расширения с использованием метода HTTP «POST». Следующие

параметры включаются в тело объекта HTTP-запроса с помощью

формат "application / x-www-form-urlencoded" с кодировкой символов.

UTF-8, как описано в Приложении B [RFC6749].grant_type

ОБЯЗАТЕЛЬНЫЙ. Значение urn: ietf: params: oauth: grant-type: token-

exchange "указывает на то, что выполняется обмен токена.

ресурс

ПО ЖЕЛАНИЮ. URI, указывающий на целевую службу или ресурс.

где клиент намеревается использовать запрошенный токен безопасности.

Это позволяет серверу авторизации применять политику как

подходит для цели, например, определение типа и

содержание токена, который будет выпущен, или если и как должен быть выпущен токен

зашифрованный.Во многих случаях клиент не знает

логическая организация систем, с которыми он взаимодействует и

будет знать только URI сервиса, в котором он намеревается использовать

токен. Параметр "ресурс" позволяет клиенту указать

сервер авторизации, на котором он намеревается использовать выданный токен

путем указания местоположения, обычно в виде URL-адреса https, в токене

запрос на обмен в той же форме, которая будет использоваться для доступа к этому

ресурс.Сервер авторизации обычно имеет

возможность сопоставить значение URI ресурса с подходящим

политика. Значение параметра «ресурс» ДОЛЖНО быть абсолютным.

URI, как указано в разделе 4.3 [RFC3986], МОЖЕТ включать

компонент запроса и НЕ ДОЛЖЕН включать компонент фрагмента.

Можно использовать несколько параметров «ресурса», чтобы указать, что

выпущенный токен предназначен для использования на нескольких ресурсах

перечисленные. См. [OAUTH-RESOURCE] для дополнительной информации и использования

параметра "ресурс".аудитория

ПО ЖЕЛАНИЮ. Логическое имя целевой службы, в которой клиент

намеревается использовать запрошенный токен безопасности. Это служит

назначение аналогично параметру "ресурс", но с клиентом

предоставление логического имени целевой службе. Интерпретация

имени требует, чтобы значение было таким, чтобы оба

клиент и сервер авторизации понимают. Клиент OAuth

идентификатор, идентификатор объекта SAML [OASIS.saml-core-2.0-os] и

идентификатор эмитента OpenID Connect [OpenID.Core] являются примерами

вещи, которые могут быть использованы в качестве значений параметра "аудитория".

Однако значения "аудитории", используемые с данным сервером авторизации

должны быть уникальными на этом сервере, чтобы гарантировать, что они правильно

интерпретируется как предполагаемый тип значения. Множественная «аудитория»

параметры могут использоваться, чтобы указать, что выданный токен

предназначен для использования в нескольких перечисленных аудиториях. В

параметры "аудитория" и "ресурс" могут использоваться вместе для

указать несколько целевых служб с сочетанием логических имен и

URI ресурсов.сфера

ПО ЖЕЛАНИЮ. Список строк, разделенных пробелами и чувствительных к регистру, как

определено в разделе 3.3 [RFC6749], что позволяет клиенту

укажите желаемую область запрашиваемого токена безопасности в

контекст службы или ресурса, в котором будет использоваться токен.

Значения и связанная с ними семантика области действия зависят от службы.

и ожидается, что будет описано в соответствующем сервисе

документация.

required_token_type

ПО ЖЕЛАНИЮ. Идентификатор, как описано в разделе 3, для типа

запрошенного токена безопасности.Если запрошенный тип

не указано, тип выпущенного токена остается на усмотрение

сервер авторизации и может быть продиктован знанием

требования службы или ресурса, указанные

параметр "ресурс" или "аудитория".

subject_token

ОБЯЗАТЕЛЬНЫЙ. Маркер безопасности, представляющий личность

сторона, от имени которой делается запрос. Обычно

субъект этого токена будет субъектом токена безопасности

выдается в ответ на запрос.subject_token_type

ОБЯЗАТЕЛЬНЫЙ. Идентификатор, описанный в разделе 3, который

указывает тип токена безопасности в "subject_token"

параметр.

Actor_token

ПО ЖЕЛАНИЮ. Маркер безопасности, представляющий личность

действующая партия. Обычно это вечеринка,

уполномочен использовать запрошенный токен безопасности и действовать от имени

предмета.

act_token_type

Идентификатор, как описано в разделе 3, который указывает тип

токена безопасности в параметре "actor_token ".Это

ОБЯЗАТЕЛЬНО, если параметр "токен-актера" присутствует в

запрос, но НЕ ДОЛЖЕН быть включен в противном случае.

При обработке запроса сервер авторизации ДОЛЖЕН выполнить

соответствующие процедуры проверки для указанного типа токена и,

если присутствует жетон актера, также выполните соответствующие

процедуры проверки для указанного типа токена. Действительность

критерии и детали любого конкретного токена выходят за рамки

этот документ и относятся к соответствующему типу токена и

его содержание.При отсутствии одноразового использования или другой семантики, специфичной для

тип токена, процесс обмена токенами не влияет на

действительность предметного токена или токена субъекта. Кроме того,

обмен является разовым мероприятием и не создает тесной увязки

между входными и выходными токенами, так что (например) в то время как

срок действия выходного токена может зависеть от

входной токен, обновление или продление входного токена не ожидается

для отражения в свойствах выходного токена.Это все еще может быть

подходит или желательно для распространения событий отзыва токена.

Однако это не является общим свойством протокола STS и

будет зависеть от конкретной реализации, типа токена или

развертывание.

2.1.1. Взаимосвязь между ресурсом, аудиторией и масштабом

При запросе токена клиент может указать желаемую цель

сервис (ы), где он намеревается использовать этот токен посредством

параметры "аудитория" и "ресурс", а также указать желаемый

область запрашиваемого токена с помощью параметра "scope".В

семантика такого запроса заключается в том, что клиент запрашивает токен

с запрошенной областью, которая может использоваться на всех запрошенных целевых объектах

Сервисы. Фактически, запрошенные права доступа токена

Декартово произведение всех объемов на все целевые службы.

Сервер авторизации может не желать или неспособен выполнить какие-либо

токен запроса, но вероятность невыполнения запроса составляет

значительно выше при очень широких правах доступа

просил.Таким образом, при отсутствии конкретных знаний о

взаимосвязь систем в развертывании, клиенты должны

усмотрение в пределах запрашиваемого доступа, особенно

количество целевых сервисов. Сервер авторизации может использовать

Код ошибки «invalid_target», определенный в Разделе 2.2.2, для информирования

клиент, который запросил доступ к слишком большому количеству целевых сервисов

одновременно.

2.2. Ответ

Сервер авторизации отвечает на запрос обмена токенами с

нормальный OAuth 2.0 ответ от конечной точки токена, как указано в

Раздел 5 [RFC6749]. Дополнительные подробности и объяснения приведены здесь.

предоставлено в следующих подразделах.

2.2.1. Успешный ответ

Если запрос действителен и соответствует всем политикам и другим критериям

сервер авторизации, создается успешный ответ токена

добавив следующие параметры в тело объекта HTTP

ответ с использованием типа носителя "application / json", как указано

[RFC8259] и код состояния HTTP 200.Параметры

сериализован в структуру JavaScript Object Notation (JSON) с помощью

добавление каждого параметра на верхнем уровне. Имена параметров и строка

значения включены в виде строк JSON. Включены числовые значения

как числа JSON. Порядок параметров не имеет значения и может

отличаться.

access_token

ОБЯЗАТЕЛЬНЫЙ. Маркер безопасности, выданный сервером авторизации.

в ответ на запрос на обмен токена. "Access_token"

параметр из раздела 5.1 [RFC6749] используется здесь для переноса

запрошенный токен, который позволяет этому протоколу обмена токенами использовать

существующий OAuth 2.0 конструкций запроса и ответа, определенных для

конечная точка токена. Идентификатор access_token используется для

исторические причины и выпущенный токен не обязательно должен быть OAuth

токен доступа.

выданный_token_type

ОБЯЗАТЕЛЬНЫЙ. Идентификатор, как описано в разделе 3, для

представление выпущенного токена безопасности.

token_type

ОБЯЗАТЕЛЬНЫЙ. Значение без учета регистра, определяющее метод использования

выданный токен доступа, как указано в разделе 7.1 [RFC6749].Он предоставляет клиенту информацию о том, как использовать

токен доступа для доступа к защищенным ресурсам. Например, значение

"Bearer", как указано в [RFC6750], указывает, что выданный

токен безопасности - это токен на предъявителя, и клиент может просто представить

это как есть без каких-либо дополнительных доказательств права на участие за пределами

содержимое самого токена. Обратите внимание, что смысл этого

параметр отличается от значения "тип_выданного_тока"

параметр, который декларирует представление выданного

маркер безопасности; термин "тип токена" чаще используется для

означают структурное или синтаксическое представление безопасности

токен, как и во всех параметрах "* _token_type" в этом

Технические характеристики.Если выпущенный токен не является токеном доступа или

может использоваться в качестве токена доступа, тогда значение "token_type" "N_A" будет

используется для обозначения того, что идентификатор "token_type" OAuth 2.0 не является

применимо в этом контексте.

истекает

РЕКОМЕНДУЕМЫЕ. Срок действия токена в секундах.

выдается сервером авторизации. Часто клиент

не иметь склонности или способности проверять содержание

токен, и этот параметр обеспечивает согласованный и токен-

не зависящий от типа признак того, как долго токен может ожидать

быть действительным.Например, значение 1800 означает, что токен будет

Срок действия истекает через тридцать минут с момента создания ответа.

сфера

НЕОБЯЗАТЕЛЬНО, если объем выданного токена безопасности идентичен

объем, запрошенный клиентом; в противном случае это ОБЯЗАТЕЛЬНО.

refresh_token

ПО ЖЕЛАНИЮ. Токен обновления обычно не выдается, когда

обмен имеет одно временное удостоверение (subject_token) для

разные временные учетные данные (выданный токен) для использования в некоторых

другой контекст.Токен обновления может быть выпущен в тех случаях, когда

клиенту обмена токенами необходима возможность доступа к

ресурс, даже если исходные учетные данные больше не действительны

(например, сценарии отсутствия пользователя или офлайн, когда нет

больше любого пользователя, занимающегося активной сессией с клиентом).

Профили или развертывания этой спецификации должны быть четко

задокументировать условия, при которых клиенту следует ожидать

обновить токен в ответ на "urn: ietf: params: oauth: grant-

type: token-exchange "запросы типа предоставления.2.2.2. Ответ об ошибке

Если сам запрос недействителен или "subject_token"

или "токен-актера" недействительны по какой-либо причине или неприемлемы

на основе политики сервер авторизации ДОЛЖЕН создать ошибку

ответ, как указано в разделе 5.2 [RFC6749]. Ценность

Параметр «error» ДОЛЖЕН быть кодом ошибки «invalid_request».

Если сервер авторизации не желает или не может выдать токен

для любой целевой услуги, указанной «ресурсом» или «аудиторией»

параметров, СЛЕДУЕТ использовать код ошибки «invalid_target» в

ответ об ошибке.Сервер авторизации МОЖЕТ включать дополнительную информацию о

причины ошибки с использованием "error_description", как обсуждалось

в разделе 5.2 [RFC6749].

При необходимости также могут использоваться другие коды ошибок.

2.3. Пример обмена токенов

В следующем примере демонстрируется гипотетический обмен токенами в

который сервер ресурсов OAuth берет на себя роль клиента во время

обмен. Он торгует токеном доступа, полученным в

защищенный запрос ресурса для нового токена, который он будет использовать для вызова

в серверную службу (дополнительные разрывы строк и отступы в

примеры приведены только для демонстрации).На рисунке 1 показан сервер ресурсов, получающий защищенный ресурс.

запрос, содержащий токен доступа OAuth в заголовке авторизации,

как указано в разделе 2.1 [RFC6750].

GET / ресурс HTTP / 1.1

Хост: frontend.example.com

Авторизация: Bearer accVkjcJyb4BWCxGsndESCJQbdFMogUC5PbRDqceLTC

Рисунок 1: Защищенный запрос ресурса

На рисунке 2 сервер ресурсов принимает на себя роль клиента для

токен обмена, а токен доступа из запроса на рисунке 1

отправлено на сервер авторизации с использованием запроса, как указано в

Раздел 2.1. Значение параметра subject_token несет в себе

токен доступа и значение параметра subject_token_type

указывает, что это токен доступа OAuth 2.0. Сервер ресурсов,

выступая в роли клиента, использует свой идентификатор и секрет для

аутентифицироваться на сервере авторизации с помощью HTTP Basic

схема аутентификации. Параметр "ресурс" указывает

расположение серверной службы,

Когда и если выпускается составной токен,

усмотрение сервера авторизации и применяемой политики и

конфигурация.

Особенности представления составного токена и даже то,

такой токен не будет выпущен в зависимости от деталей

реализация и вид токена. Представления

составные токены, которые не являются JWT, выходят за рамки этого

Технические характеристики.Однако параметр запроса "актер_токен"

предоставить средства для предоставления информации о желаемом актере,

а утверждение JWT "act" может предоставить представление цепочки

делегация.

1.2. Обозначения и условные обозначения требований

Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ»,

«ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «НЕ РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и

«ДОПОЛНИТЕЛЬНО» в этом документе следует толковать, как описано в

BCP 14 [RFC2119] [RFC8174] когда и только когда они появляются во всех

столицы, как показано здесь.1.3. Терминология

В этой спецификации используются термины «тип токена доступа», «авторизация.

сервер »,« клиент »,« идентификатор клиента »,« сервер ресурсов »,« токен »

конечная точка "," запрос токена "и" ответ токена ", определенные OAuth 2.0.

[RFC6749], а также термины «Кодировка Base64url», «Заявление» и «JWT

Набор утверждений », определенный с помощью веб-токена JSON (JWT) [JWT].

2. Запрос и ответ на обмен токенами

2.1. Запрос

Клиент запрашивает токен безопасности, отправляя запрос токена в

конечная точка токена сервера авторизации с использованием типа предоставления расширения

механизм, определенный в разделе 4.5 из [RFC6749].

Аутентификация клиента на сервере авторизации выполняется с помощью

обычные механизмы, предоставляемые OAuth 2.0. Раздел 2.3.1 [RFC6749]

определяет аутентификацию клиента на основе пароля, однако клиент

аутентификация расширяема, и возможны другие механизмы. Для

Например, [RFC7523] определяет аутентификацию клиента с использованием несущего JSON

Веб-токены (JWT) [JWT]. Поддерживаемые методы клиента

аутентификации и разрешать или запрещать неаутентифицированные или

неопознанные клиенты - это решения о развертывании, которые

усмотрение сервера авторизации.Обратите внимание, что без учета клиента

аутентификация позволяет использовать скомпрометированный токен через

STS в другие токены любым владельцем скомпрометированного токена.

Таким образом, аутентификация клиента допускает дополнительную авторизацию.

проверки STS относительно того, каким организациям разрешено олицетворять

или принимать делегации от других организаций.

Клиент отправляет запрос на обмен токена в конечную точку токена с

тип предоставления расширения с использованием метода HTTP «POST». Следующие

параметры включаются в тело объекта HTTP-запроса с помощью

формат "application / x-www-form-urlencoded" с кодировкой символов.

UTF-8, как описано в Приложении B [RFC6749].grant_type

ОБЯЗАТЕЛЬНЫЙ. Значение urn: ietf: params: oauth: grant-type: token-

exchange "указывает на то, что выполняется обмен токена.

ресурс

ПО ЖЕЛАНИЮ. URI, указывающий на целевую службу или ресурс.

где клиент намеревается использовать запрошенный токен безопасности.

Это позволяет серверу авторизации применять политику как

подходит для цели, например, определение типа и

содержание токена, который будет выпущен, или если и как должен быть выпущен токен

зашифрованный.Во многих случаях клиент не знает

логическая организация систем, с которыми он взаимодействует и

будет знать только URI сервиса, в котором он намеревается использовать

токен. Параметр "ресурс" позволяет клиенту указать

сервер авторизации, на котором он намеревается использовать выданный токен

путем указания местоположения, обычно в виде URL-адреса https, в токене

запрос на обмен в той же форме, которая будет использоваться для доступа к этому

ресурс.Сервер авторизации обычно имеет

возможность сопоставить значение URI ресурса с подходящим

политика. Значение параметра «ресурс» ДОЛЖНО быть абсолютным.

URI, как указано в разделе 4.3 [RFC3986], МОЖЕТ включать

компонент запроса и НЕ ДОЛЖЕН включать компонент фрагмента.

Можно использовать несколько параметров «ресурса», чтобы указать, что

выпущенный токен предназначен для использования на нескольких ресурсах

перечисленные. См. [OAUTH-RESOURCE] для дополнительной информации и использования

параметра "ресурс".аудитория

ПО ЖЕЛАНИЮ. Логическое имя целевой службы, в которой клиент

намеревается использовать запрошенный токен безопасности. Это служит

назначение аналогично параметру "ресурс", но с клиентом

предоставление логического имени целевой службе. Интерпретация

имени требует, чтобы значение было таким, чтобы оба

клиент и сервер авторизации понимают. Клиент OAuth

идентификатор, идентификатор объекта SAML [OASIS.saml-core-2.0-os] и

идентификатор эмитента OpenID Connect [OpenID.Core] являются примерами

вещи, которые могут быть использованы в качестве значений параметра "аудитория".

Однако значения "аудитории", используемые с данным сервером авторизации

должны быть уникальными на этом сервере, чтобы гарантировать, что они правильно

интерпретируется как предполагаемый тип значения. Множественная «аудитория»

параметры могут использоваться, чтобы указать, что выданный токен

предназначен для использования в нескольких перечисленных аудиториях. В

параметры "аудитория" и "ресурс" могут использоваться вместе для

указать несколько целевых служб с сочетанием логических имен и

URI ресурсов.сфера

ПО ЖЕЛАНИЮ. Список строк, разделенных пробелами и чувствительных к регистру, как

определено в разделе 3.3 [RFC6749], что позволяет клиенту

укажите желаемую область запрашиваемого токена безопасности в

контекст службы или ресурса, в котором будет использоваться токен.

Значения и связанная с ними семантика области действия зависят от службы.

и ожидается, что будет описано в соответствующем сервисе

документация.

required_token_type

ПО ЖЕЛАНИЮ. Идентификатор, как описано в разделе 3, для типа

запрошенного токена безопасности.Если запрошенный тип

не указано, тип выпущенного токена остается на усмотрение

сервер авторизации и может быть продиктован знанием

требования службы или ресурса, указанные

параметр "ресурс" или "аудитория".

subject_token

ОБЯЗАТЕЛЬНЫЙ. Маркер безопасности, представляющий личность

сторона, от имени которой делается запрос. Обычно

субъект этого токена будет субъектом токена безопасности

выдается в ответ на запрос.subject_token_type

ОБЯЗАТЕЛЬНЫЙ. Идентификатор, описанный в разделе 3, который

указывает тип токена безопасности в "subject_token"

параметр.

Actor_token

ПО ЖЕЛАНИЮ. Маркер безопасности, представляющий личность

действующая партия. Обычно это вечеринка,

уполномочен использовать запрошенный токен безопасности и действовать от имени

предмета.

act_token_type

Идентификатор, как описано в разделе 3, который указывает тип

токена безопасности в параметре "actor_token ".Это

ОБЯЗАТЕЛЬНО, если параметр "токен-актера" присутствует в

запрос, но НЕ ДОЛЖЕН быть включен в противном случае.

При обработке запроса сервер авторизации ДОЛЖЕН выполнить

соответствующие процедуры проверки для указанного типа токена и,

если присутствует жетон актера, также выполните соответствующие

процедуры проверки для указанного типа токена. Действительность

критерии и детали любого конкретного токена выходят за рамки

этот документ и относятся к соответствующему типу токена и

его содержание.При отсутствии одноразового использования или другой семантики, специфичной для

тип токена, процесс обмена токенами не влияет на

действительность предметного токена или токена субъекта. Кроме того,

обмен является разовым мероприятием и не создает тесной увязки

между входными и выходными токенами, так что (например) в то время как

срок действия выходного токена может зависеть от

входной токен, обновление или продление входного токена не ожидается

для отражения в свойствах выходного токена.Это все еще может быть

подходит или желательно для распространения событий отзыва токена.

Однако это не является общим свойством протокола STS и

будет зависеть от конкретной реализации, типа токена или

развертывание.

2.1.1. Взаимосвязь между ресурсом, аудиторией и масштабом

При запросе токена клиент может указать желаемую цель

сервис (ы), где он намеревается использовать этот токен посредством

параметры "аудитория" и "ресурс", а также указать желаемый

область запрашиваемого токена с помощью параметра "scope".В

семантика такого запроса заключается в том, что клиент запрашивает токен

с запрошенной областью, которая может использоваться на всех запрошенных целевых объектах

Сервисы. Фактически, запрошенные права доступа токена

Декартово произведение всех объемов на все целевые службы.

Сервер авторизации может не желать или неспособен выполнить какие-либо

токен запроса, но вероятность невыполнения запроса составляет

значительно выше при очень широких правах доступа

просил.Таким образом, при отсутствии конкретных знаний о

взаимосвязь систем в развертывании, клиенты должны

усмотрение в пределах запрашиваемого доступа, особенно

количество целевых сервисов. Сервер авторизации может использовать

Код ошибки «invalid_target», определенный в Разделе 2.2.2, для информирования

клиент, который запросил доступ к слишком большому количеству целевых сервисов

одновременно.

2.2. Ответ

Сервер авторизации отвечает на запрос обмена токенами с

нормальный OAuth 2.0 ответ от конечной точки токена, как указано в

Раздел 5 [RFC6749]. Дополнительные подробности и объяснения приведены здесь.

предоставлено в следующих подразделах.

2.2.1. Успешный ответ

Если запрос действителен и соответствует всем политикам и другим критериям

сервер авторизации, создается успешный ответ токена

добавив следующие параметры в тело объекта HTTP

ответ с использованием типа носителя "application / json", как указано

[RFC8259] и код состояния HTTP 200.Параметры

сериализован в структуру JavaScript Object Notation (JSON) с помощью

добавление каждого параметра на верхнем уровне. Имена параметров и строка

значения включены в виде строк JSON. Включены числовые значения

как числа JSON. Порядок параметров не имеет значения и может

отличаться.

access_token

ОБЯЗАТЕЛЬНЫЙ. Маркер безопасности, выданный сервером авторизации.

в ответ на запрос на обмен токена. "Access_token"

параметр из раздела 5.1 [RFC6749] используется здесь для переноса

запрошенный токен, который позволяет этому протоколу обмена токенами использовать

существующий OAuth 2.0 конструкций запроса и ответа, определенных для

конечная точка токена. Идентификатор access_token используется для

исторические причины и выпущенный токен не обязательно должен быть OAuth

токен доступа.

выданный_token_type

ОБЯЗАТЕЛЬНЫЙ. Идентификатор, как описано в разделе 3, для

представление выпущенного токена безопасности.

token_type

ОБЯЗАТЕЛЬНЫЙ. Значение без учета регистра, определяющее метод использования

выданный токен доступа, как указано в разделе 7.1 [RFC6749].Он предоставляет клиенту информацию о том, как использовать

токен доступа для доступа к защищенным ресурсам. Например, значение

"Bearer", как указано в [RFC6750], указывает, что выданный

токен безопасности - это токен на предъявителя, и клиент может просто представить

это как есть без каких-либо дополнительных доказательств права на участие за пределами