Троян, использующий вычислительные мощности ПК для генерации Bitcoin / Хабр

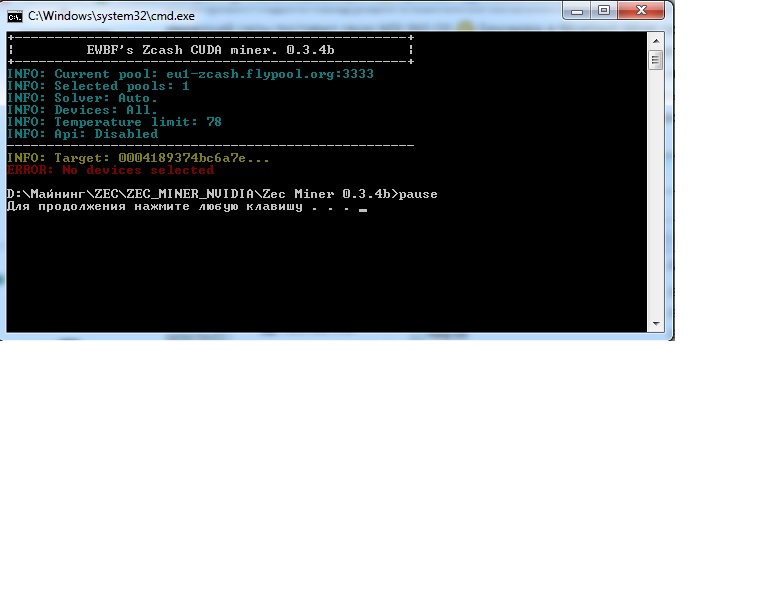

Случилось мне вчера привезти из командировки один троянчик, Trojan.Win32.Powp.rdf (по классификации ЛК). Там я его победил, но флэшки он мне успел позаражать. Чтоб добро зря не проподало, решил поковырять его на досуге.С наименованием зловредов у ЛК, как всегда, оказалось не все хорошо, он относится скорее к классу Trojan-Downloader, т.к. основная задача — скачка файлов с fileave.com. Поставил на виртуалку поиграться, среди кучи заурядного вредоносного хлама, закачиваемого им на машину, я обратил внимание на один sfx-архив и как оказалось не зря…

По ссылке http_://pasic.fileave.com/BTxDEF.exe скачался самораспаковывающийся архив.

Смотрим, что же внутри…

А внутри у нас программка Hidden Start 3.2 (hstart.exe), которая запускается скриптом архива, с параметром /NOCONSOLE test.bat, что позволяет скрытно выполнить test.bat.

Смотрим, что у нас в батнике…

Пока ничего не понятно, хотя

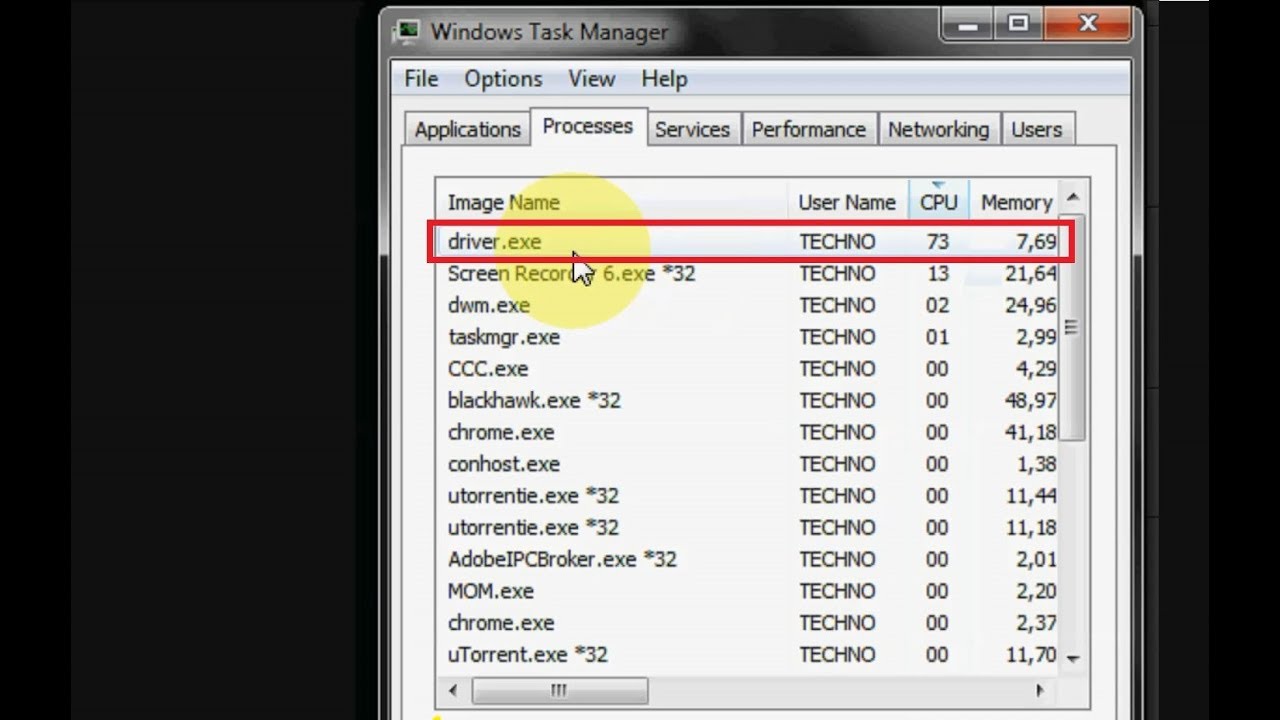

mobinil.biz уже наводит на некоторые мысли. Остался последний файл — taskmgr.exe, который, видимо, усиленно косит под Диспетчер задач Windows.

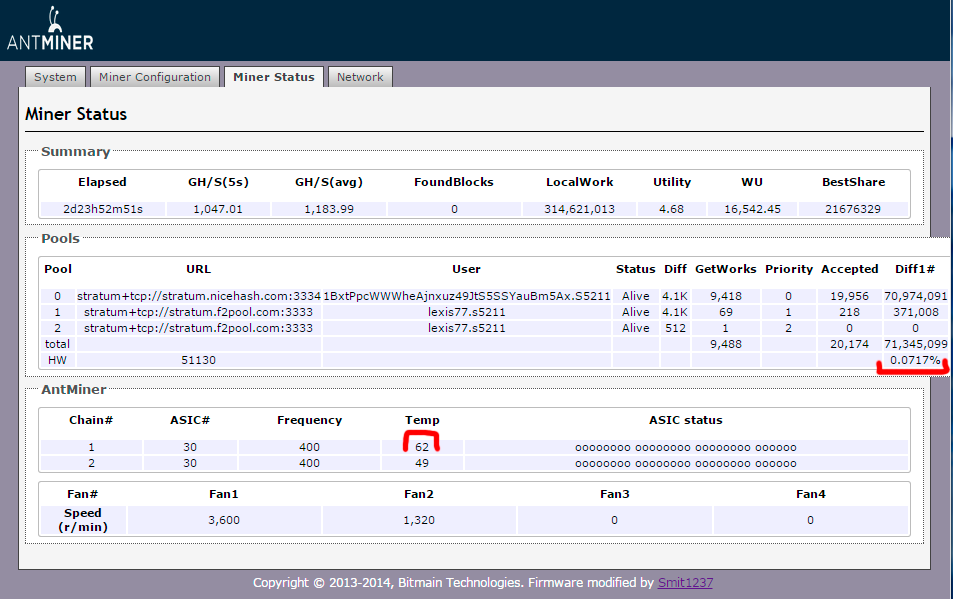

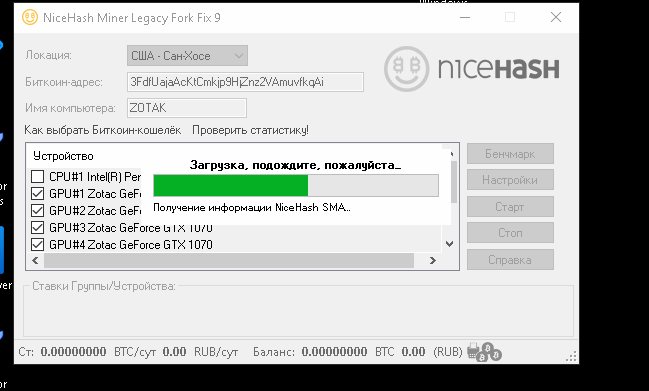

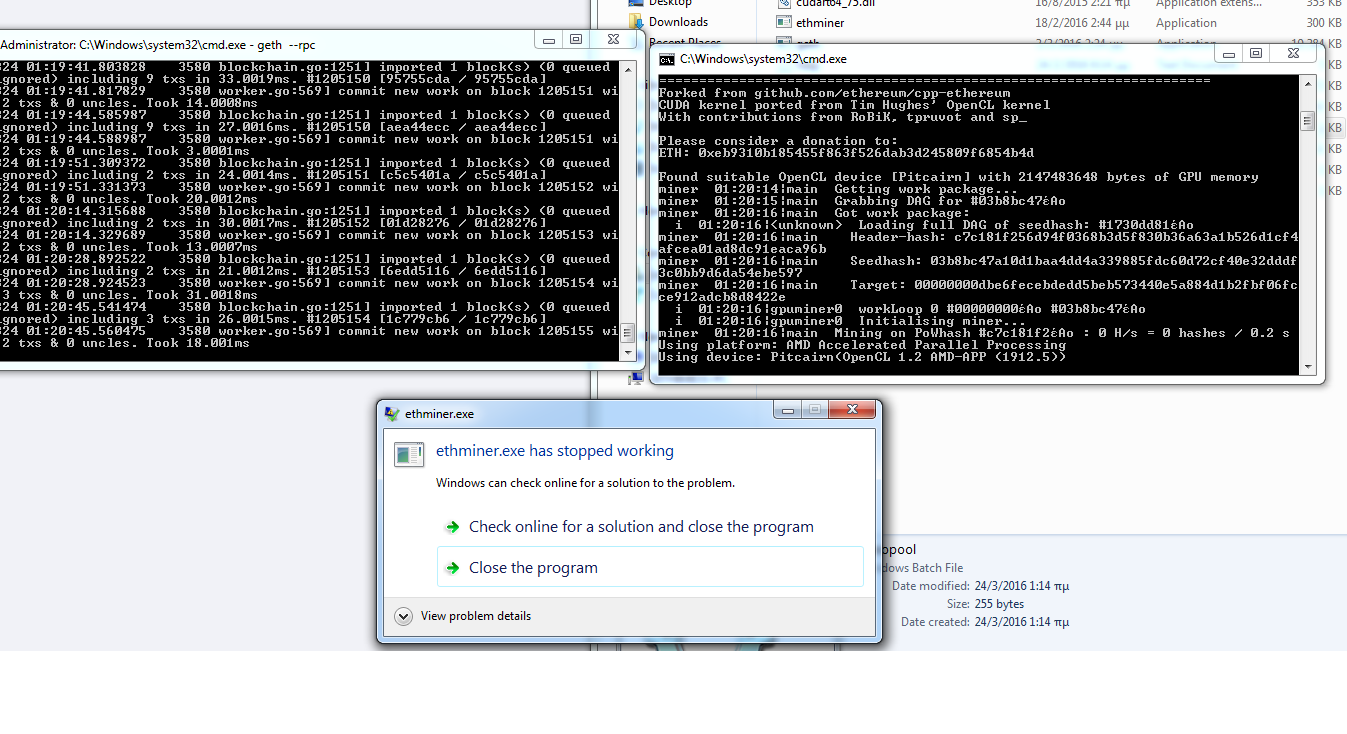

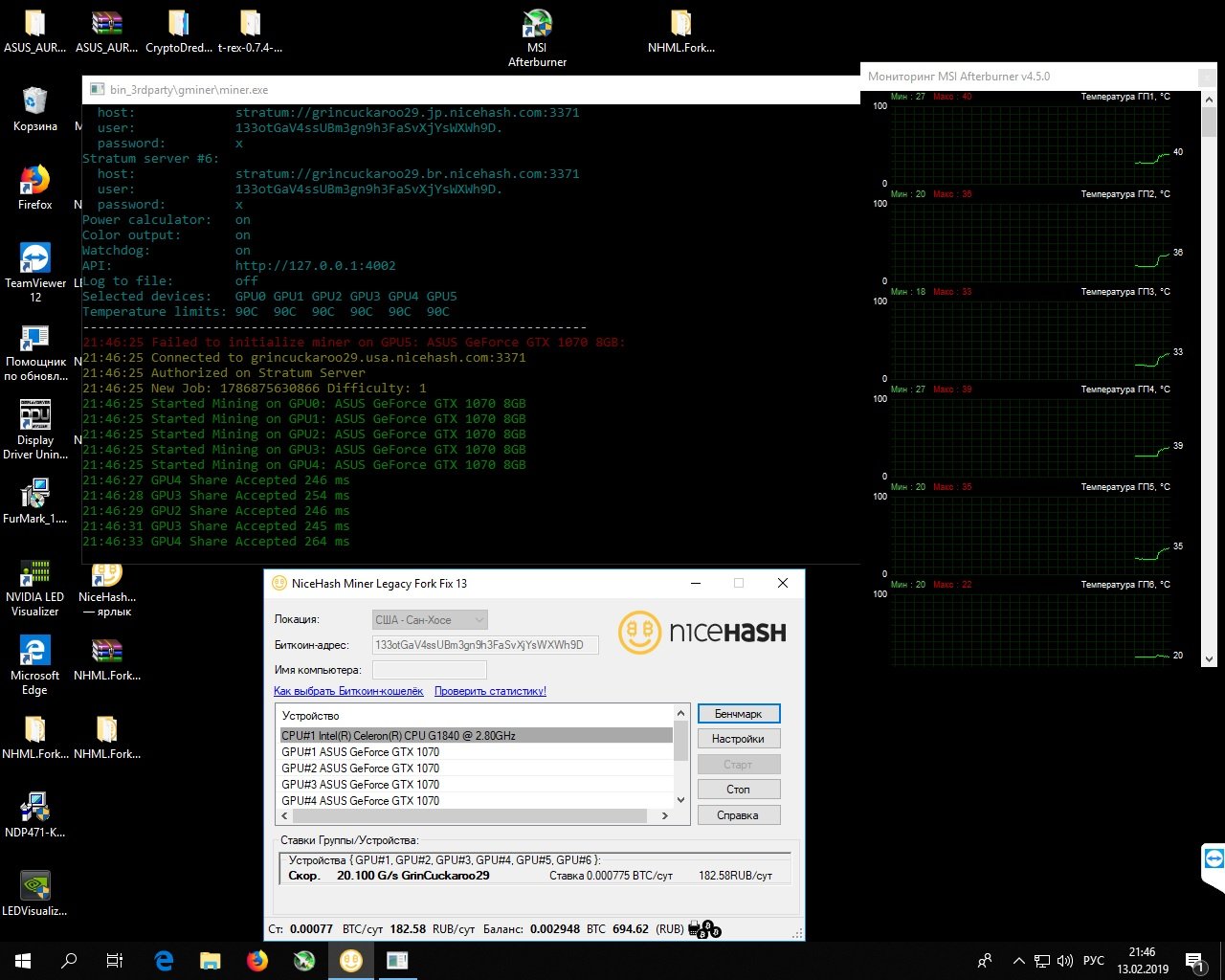

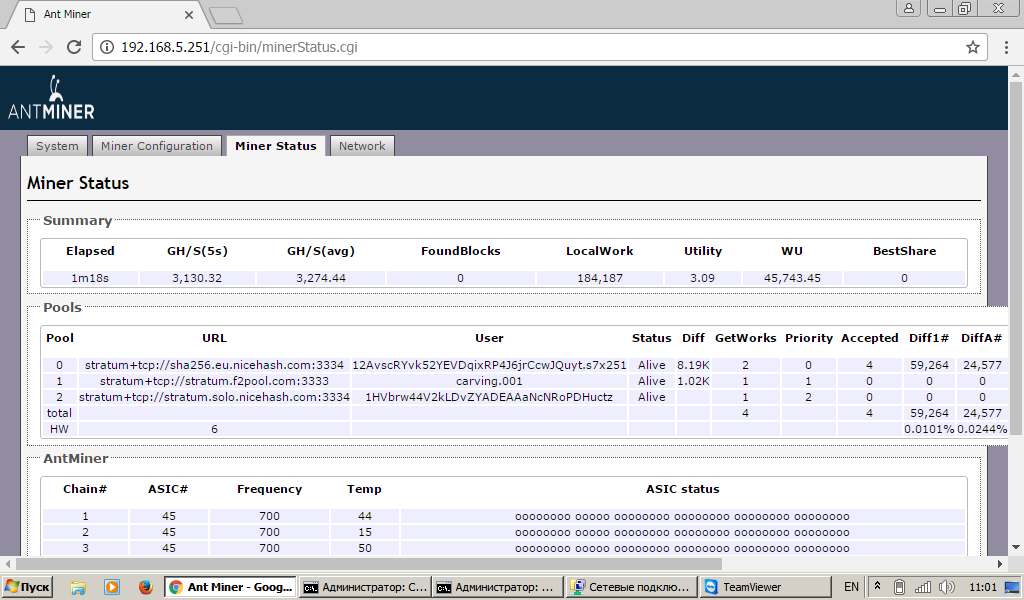

mobinil.biz уже наводит на некоторые мысли. Остался последний файл — taskmgr.exe, который, видимо, усиленно косит под Диспетчер задач Windows.Опаньки! Файл оказывается BitCoin Miner‘ом, предназначенным для генерации биткоинов. Батник запускает его с параметрами:bitcoin-miner [-a seconds] [-g|l yes|no] [-t threads] [-v] [-o url] [-x proxy] -u user -p password,

где-a #seconds# time between getwork requests 1..60, default 15

-g yes|no set 'no' to disable GPU, default 'yes'

-h this help -l yes|no set 'no' to disable Long-Polling, default 'yes'

-v Verbose output

-o url in form server.tld:port/path, by default 127.0.0.1:8332

-x type=host:port Use HTTP or SOCKS proxy.

Thread number should be 0..32

Итак, таймаут — 5 секунд, url — btc.mobinil. biz:8332/, user — redem_guild, pass — redem, 2 потока.

biz:8332/, user — redem_guild, pass — redem, 2 потока.

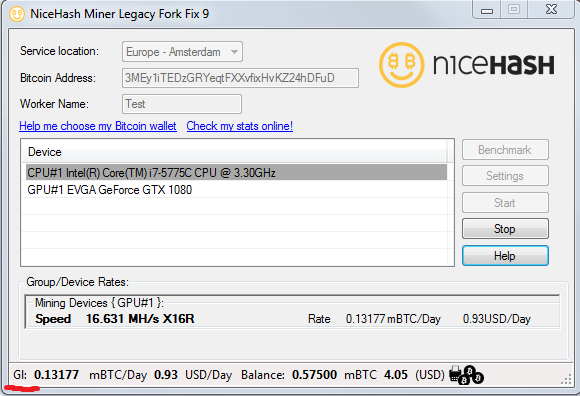

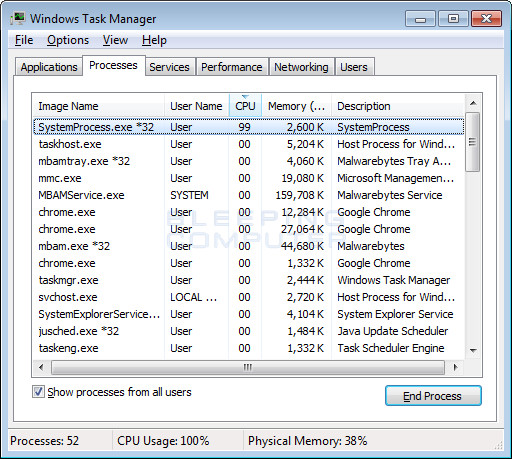

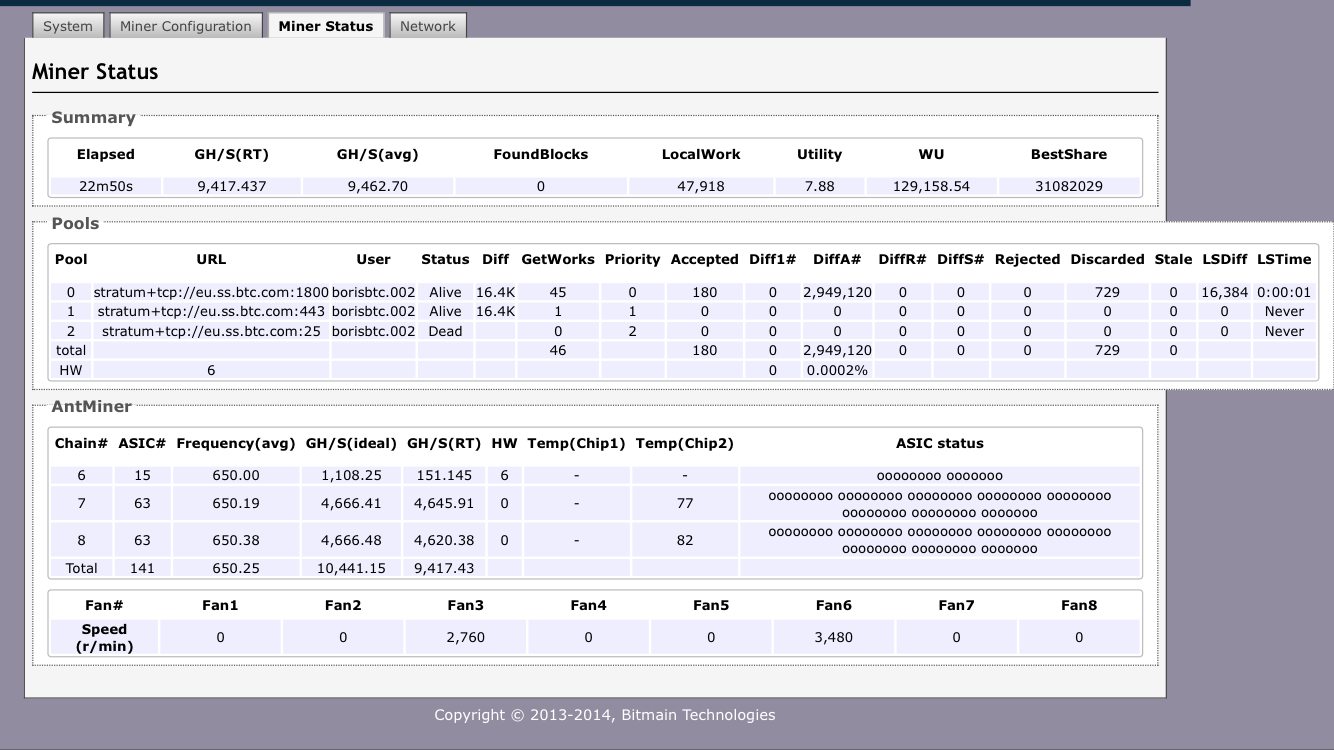

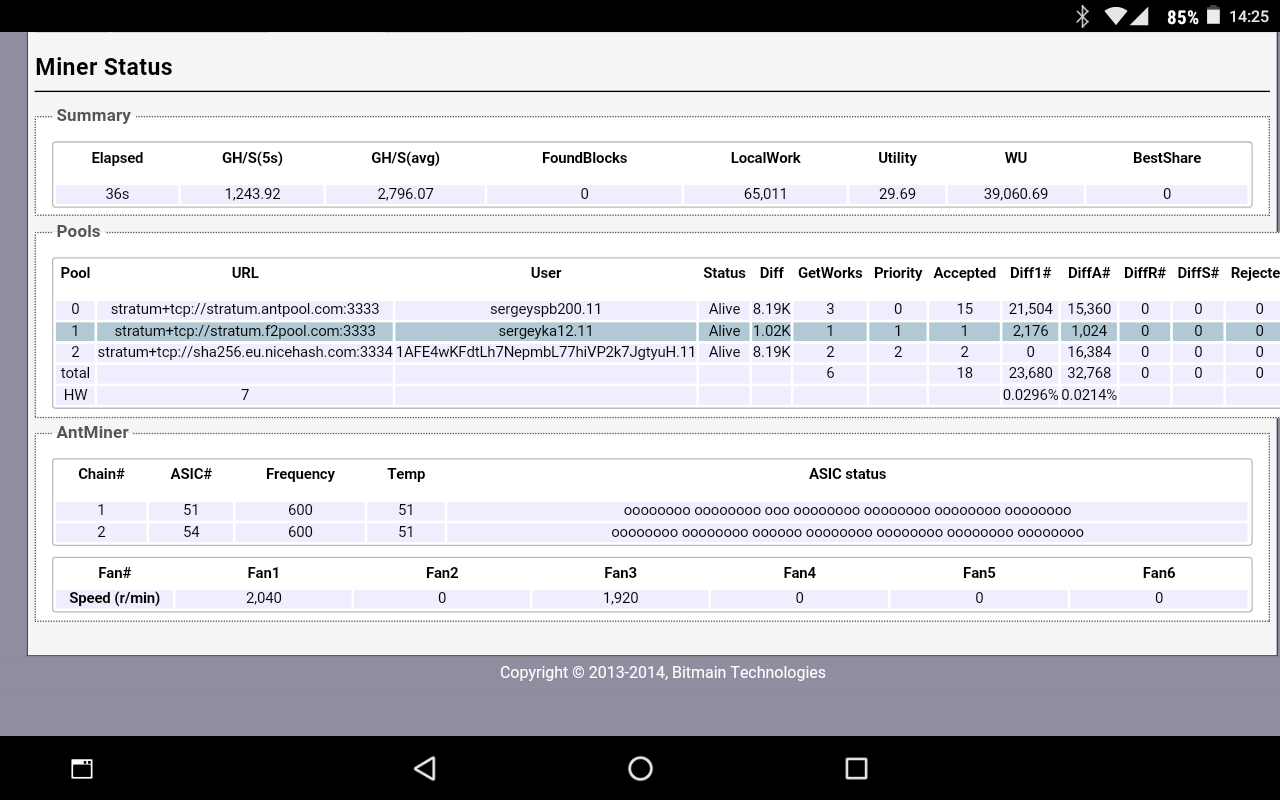

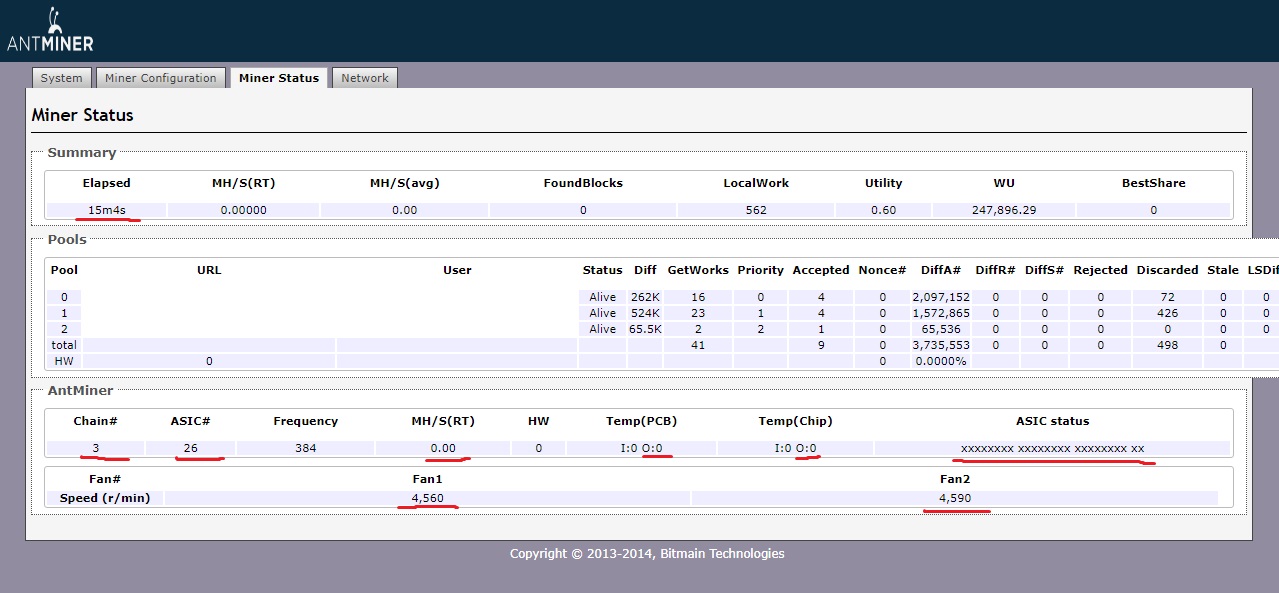

При наличии интернета BitCoin Miner начинает усиленно трудиться на благо неизвестного…

Вот так вот, теперь уже и вычислительные мощности компьютеров стали приносить доход киберпреступникам. Пользователь платит не только за трафик ботнета, к примеру, но и за электроэнергию, а денежки капают дяде на другом конце света 🙂

P.S.

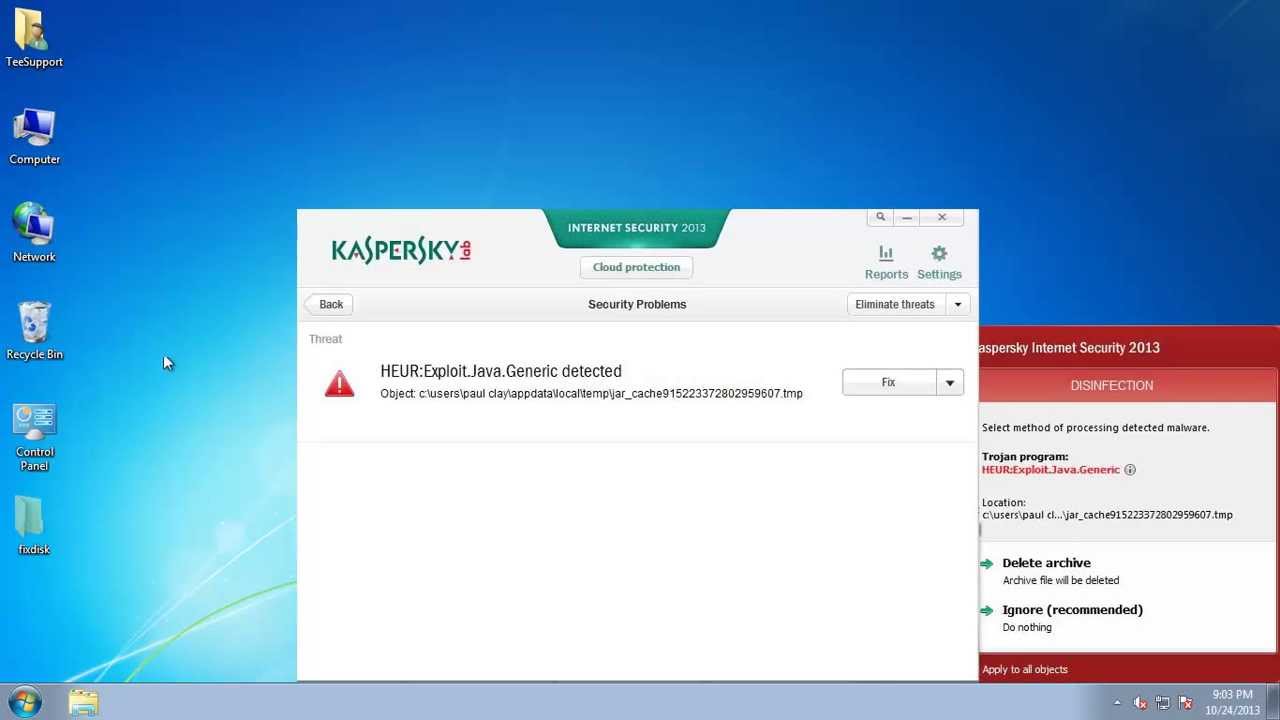

Самое интересное, что обе программы из архива легитимные, а трояном можно считать разве что батник, запускающий все это хозяйство… KIS 2011 детектит архив целиком, с помощью KSN, без имени.

Upd

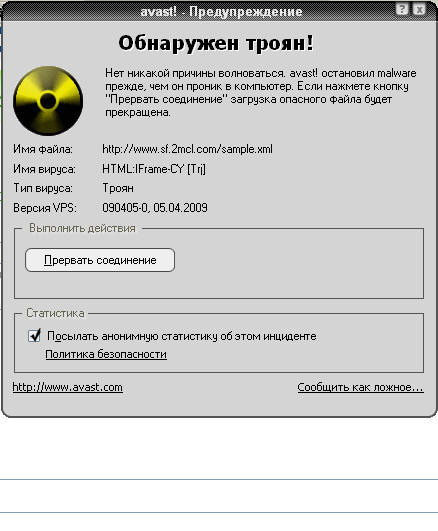

Теперь он маскируется под svchost.exe. Некоторые антивирусы стали детектить батник внутри архива как вредоносный.

Вирус-майнеры — Windows security | Microsoft Docs

- Чтение занимает 2 мин

В этой статье

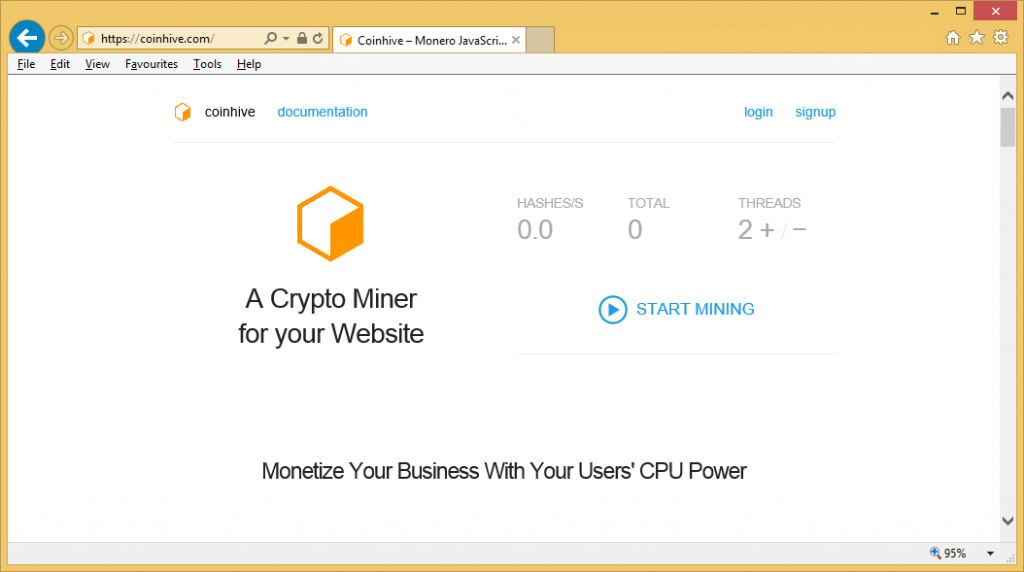

Злоумышленники всегда ищут новые способы заработать.Cybercriminals are always looking for new ways to make money. С увеличением числа цифровых валют, также известных как майли, злоумышленники видят уникальную возможность подмены организации и скрытно доминировать монеты путем перенастройки вредоносных программ.With the rise of digital currencies, also known as cryptocurrencies, criminals see a unique opportunity to infiltrate an organization and secretly mine for coins by reconfiguring malware.

Как работают монетыHow coin miners work

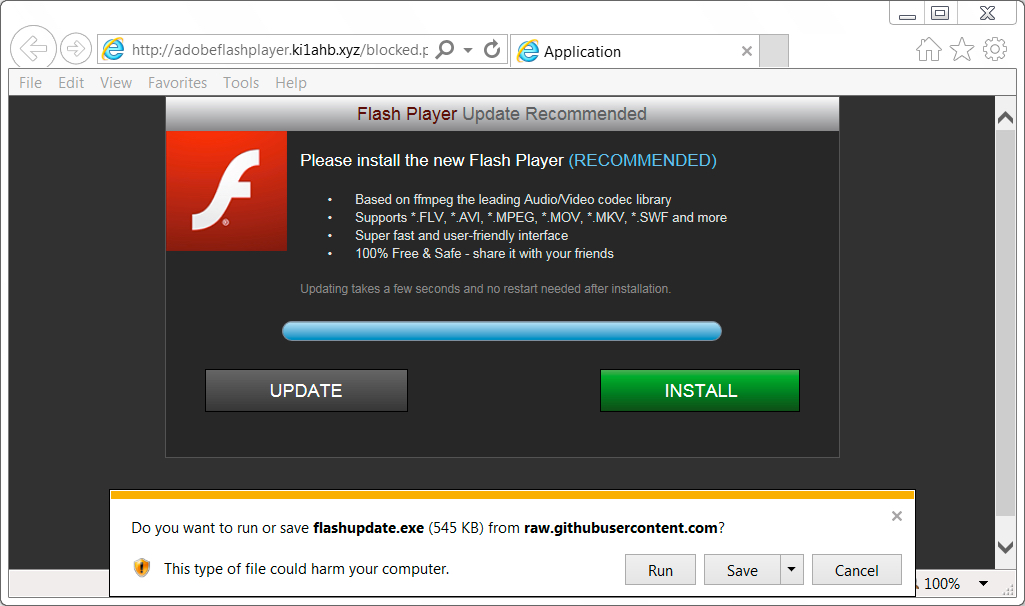

Многие заражения начинаются с:Many infections start with:

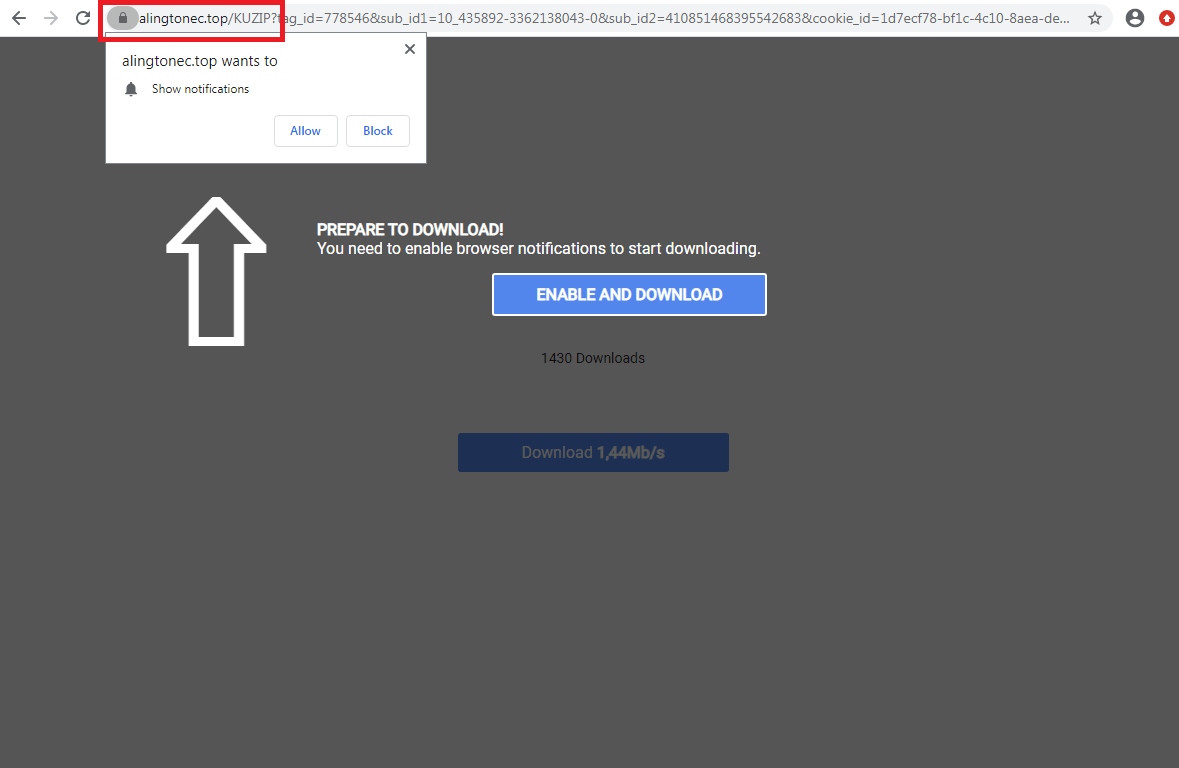

Сообщения электронной почты с вложениями, которые пытаются установить вредоносное ПО.Email messages with attachments that try to install malware.

Веб-сайты, на которые размещены наборы эксплойтов, которые пытаются использовать уязвимости в веб-браузерах и другом программном обеспечении для установки монет.

Websites hosting exploit kits that attempt to use vulnerabilities in web browsers and other software to install coin miners.

Websites hosting exploit kits that attempt to use vulnerabilities in web browsers and other software to install coin miners.Веб-сайты, которые пользуются преимуществами вычислительной мощности компьютера, запуская сценарии во время просмотра веб-сайта пользователями.Websites taking advantage of computer processing power by running scripts while users browse the website.

Майнинг — это процесс запуска сложных математических вычислений, необходимых для обслуживания этого реестра.Mining is the process of running complex mathematical calculations necessary to maintain the blockchain ledger. Этот процесс создает монеты, но требует значительных вычислительных ресурсов.This process generates coins but requires significant computing resources.

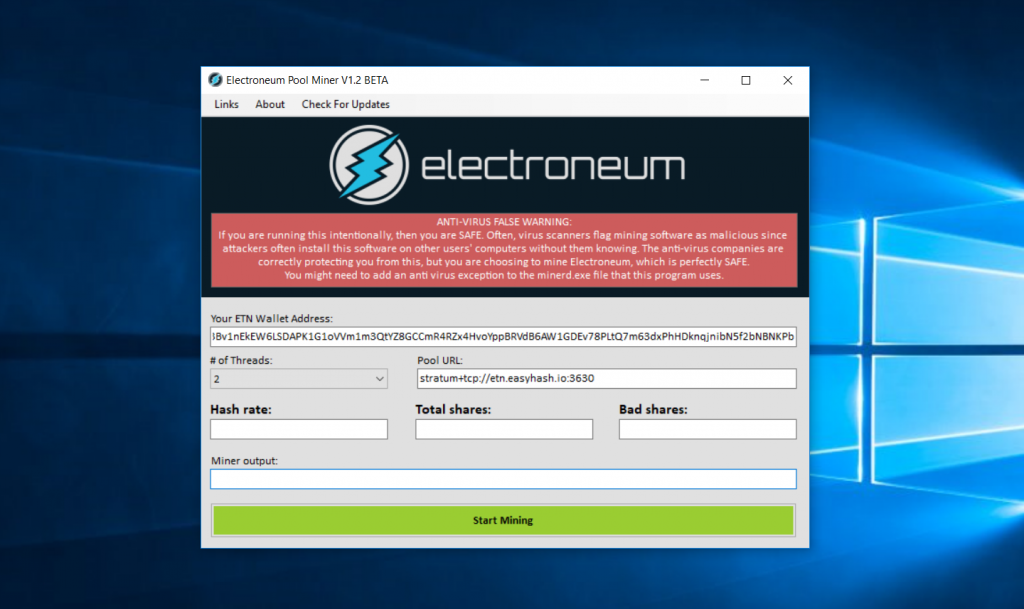

Невредимые люди не являются вредоносными по своей сути.Coin miners aren’t inherently malicious. Некоторые люди и организации вкладывают средства в оборудование и электросети для законных операций майнинга.Some individuals and organizations invest in hardware and electric power for legitimate coin mining operations.

Злоумышленники могут заработать за счет распространения, установки и запуска вредоносных кампаний за счет вычислительных ресурсов других людей.Cybercriminals see an opportunity to make money by running malware campaigns that distribute, install, and run trojanized miners at the expense of other people’s computing resources.

Примеры:Examples

Эксплойты DDE, известные для распространения программ-вымогателей, теперь обеспечивают доставку вирусов.DDE exploits, which have been known to distribute ransomware, are now delivering miners.

Например, пример вредоносного ПО, обнаруженного как Трояно:Win32/Miner (SHA-256: 7213cbbb1a634d780f9bb861418eb262f58954e6e5dca09ca50c1e1324451293), устанавливается exploit:O97M/DDEDownloader.PA, Документ Word, содержащий эксплойт DDE.For example, a sample of the malware detected as Trojan:Win32/Coinminer (SHA-256: 7213cbbb1a634d780f9bb861418eb262f58954e6e5dca09ca50c1e1324451293) is installed by Exploit:O97M/DDEDownloader.PA, a Word document that contains the DDE exploit.

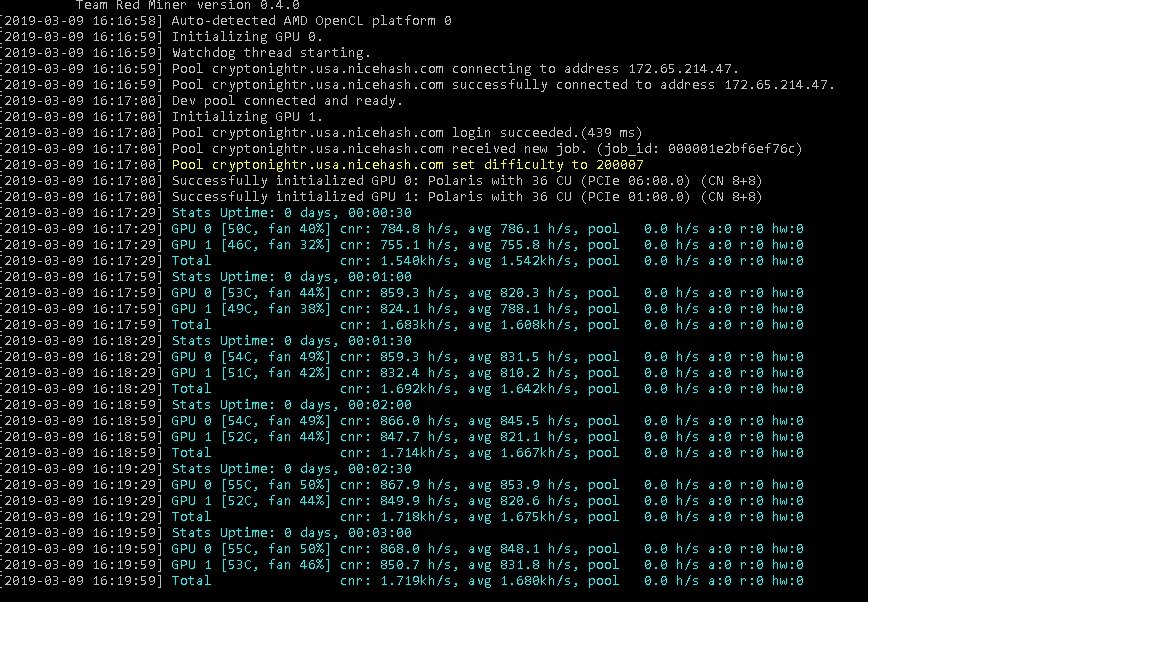

Эксплойт запускает cmdlet, который выполняет вредоносный сценарий PowerShell (Трояно:PowerShell/Maponeir.A).The exploit launches a cmdlet that executes a malicious PowerShell script (Trojan:PowerShell/Maponeir.A). Он скачивает трояненизированный miner, измененную версию miner XMRig, которая затем подавно скачать валюту в «Манеро».It downloads the trojanized miner, a modified version of the miner XMRig, which then mines Monero cryptocurrency.

Как защититься от монетHow to protect against coin miners

Включить обнаружение потенциально нежелательныхприложений . Enable potentially unwanted applications (PUA) detection. Некоторые инструменты майнинга не считаются вредоносными программами, но обнаруживаются как ПВУ.Some coin mining tools aren’t considered malware but are detected as PUA. Многие приложения, обнаруженные как pua, могут отрицательно влиять на производительность компьютера и производительность сотрудников.Many applications detected as PUA can negatively impact machine performance and employee productivity. В корпоративных средах можно остановить рекламное ПО, торанные загрузчики и майнинг, включив обнаружение ПВУ.In enterprise environments, you can stop adware, torrent downloaders, and coin mining by enabling PUA detection.

Enable potentially unwanted applications (PUA) detection. Некоторые инструменты майнинга не считаются вредоносными программами, но обнаруживаются как ПВУ.Some coin mining tools aren’t considered malware but are detected as PUA. Многие приложения, обнаруженные как pua, могут отрицательно влиять на производительность компьютера и производительность сотрудников.Many applications detected as PUA can negatively impact machine performance and employee productivity. В корпоративных средах можно остановить рекламное ПО, торанные загрузчики и майнинг, включив обнаружение ПВУ.In enterprise environments, you can stop adware, torrent downloaders, and coin mining by enabling PUA detection.

Так как невредимые вирусы становятся популярными полезными данными во многих различных типах атак, см. общие советы по предотвращению заражения вредоносными программами.Since coin miners are becoming a popular payload in many different kinds of attacks, see general tips on how to prevent malware infection.

Дополнительные сведения о монетах см. в записи блога «Невидимые злоумышленники ресурсов: возрастает угроза валюты».For more information on coin miners, see the blog post Invisible resource thieves: The increasing threat of cryptocurrency miners.

По следу майнера XMRig | Securelist

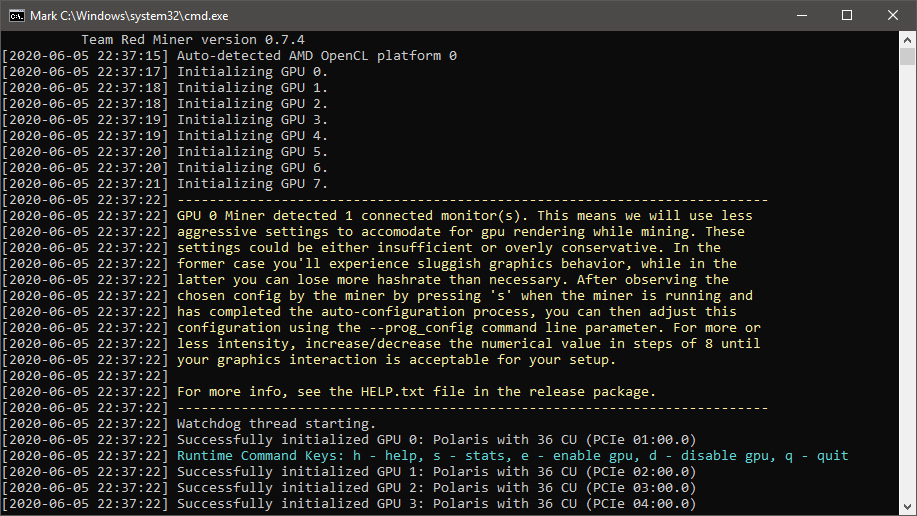

По мере совершенствования средств защиты разработчикам майнеров приходится совершенствовать свои наработки, используя при этом зачастую довольно нетривиальные решения. Несколько таких решений, с которыми ранее не сталкивались, мы обнаружили в ходе анализа майнера с открытыми исходниками XMRig.

С чего все началось: шифромайнер

Кроме известных группировок, зарабатывающих деньги на краже данных и вымогательстве с использованием шифровальщиков (например, Maze, которую подозревают в недавних атаках на SK Hynix и LG Electronics), существует множество злоумышленников, так сказать, вдохновленных громкими успехами киберкриминала. По технической оснащенности «поклонники» сильно отстают от организованных групп и поэтому используют «общедоступные» шифровальщики, а вместо корпоративного сектора под их удар попадают обычные пользователи.

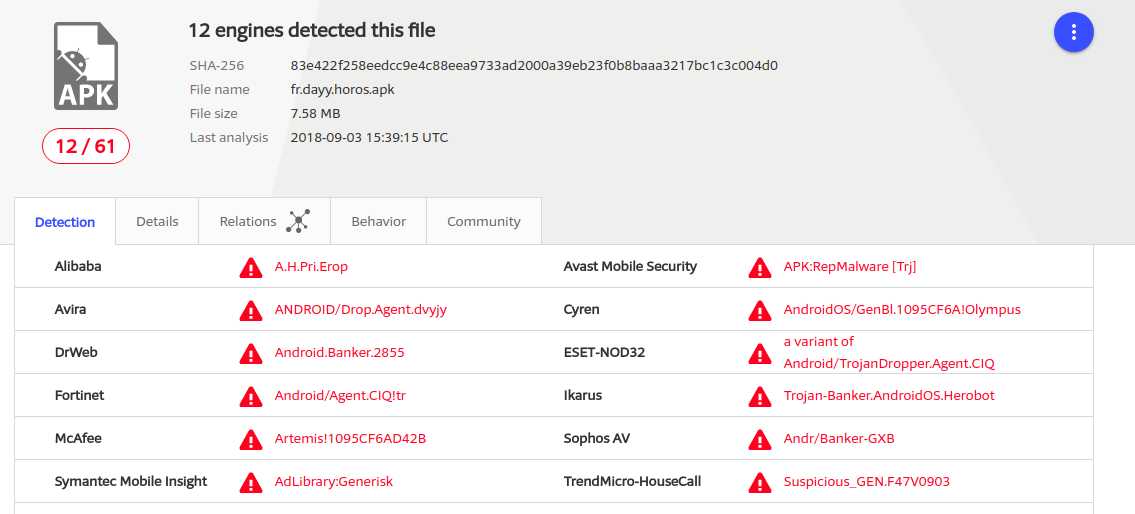

Денежный «выхлоп» от таких атак зачастую довольно мал, поэтому злоумышленникам приходится прибегать к различным ухищрениям, чтобы максимизировать выгоду с каждой зараженной машины. Например, в августе этого года мы заметили довольно любопытный способ заражения: на машине жертвы запускался троянец (обычный, детектирующийся нашими решениями как Trojan.Win32.Generic), который устанавливал программы для администрирования и вместе с добавлением нового пользователя открывал доступ к компьютеру по RDP. Затем на зараженной машине запускался шифровальщик Trojan-Ransom.Win32.Crusis, следом стартовал загрузчик майнера XMRig, и начинался майнинг криптовалюты Monero.

В результате, когда пользователь только прочитал требование выкупа, его компьютер уже начал приносить злоумышленникам деньги. Кроме этого, доступ по RDP позволял атакующему в ручном режиме изучить сеть жертвы и при желании продолжить распространение на остальные узлы.

Информация о файлах троянца:

- mssql — PC Hunter x64 (f6a3d38aa0ae08c3294d6ed26266693f)

- mssql2 — PC Hunter x86 (f7d94750703f0c1ddd1edd36f6d0371d)

- exe — nmap-подобный сканер сети (597de376b1f80c06d501415dd973dcec)

- bat — удаление shadow copy

- systembackup.

bat — создание нового пользователя, его добавление в группу администраторов, открытие порта для доступа по RDP и запуск Telnet-сервера

bat — создание нового пользователя, его добавление в группу администраторов, открытие порта для доступа по RDP и запуск Telnet-сервера - exe — IOBIT Unlocker (5840aa36b70b7c03c25e5e1266c5835b)

- EVER\SearchHost.exe — Everything software (8add121fa398ebf83e8b5db8f17b45e0)

- EVER\1saas\1saas.exe — шифровальщик Trojan-Ransom.Win32.Crusis (0880430c257ce49d7490099d2a8dd01a)

- EVER\1saas \LogDelete — загрузчик майнера (6ca170ece252721ed6cc3cfa3302d6f0, HEUR:Trojan-Downloader.Win32.Generic)

Файл systembackup.bat — добавление юзера и открытие доступа по RDP

Мы решили с помощью KSN проверить, как часто встречаются XMRig и его модификации в связке со зловредами. Выяснилось, что в августе 2020 года было зафиксировано более 5 тысяч попыток его установки на компьютеры пользователей. Ответственными за распространение оказались семейство Prometei и новое семейство, получившее название Cliptomaner.

Бэкдор Prometei

Семейство Prometei известно с 2016 года, но вместе с XMRig было впервые замечено в феврале 2020 года. При этом распространялся бэкдор необычным способом: если при обычных атаках злоумышленники пытаются получить доступ к серверу с помощью различных эксплойтов, в этот раз они использовали брутфорс. Получив с его помощью логины и пароли от машин с MS SQL, злоумышленники с помощью функции T-SQL xp_cmdshell запускали несколько powershell-скриптов и благодаря эксплуатации уязвимости CVE-2016-0099 повышали привилегии текущего пользователя. После этого на машину жертвы устанавливался троянец Purple Fox и сам Prometei. Атака происходила в полностью автоматическом режиме, начиная с брутфорса данных для подключения к SQL-серверу и заканчивая установкой Prometei.

Интересным является процесс установки: исполняемый файл .NET, упакованный в ELF-файл стандартными средствами среды .NET Core — Apphost, отправляет на командный сервер информацию о зараженной машине, а затем загружает майнер криптовалюты и конфигурацию для него. Версии загрузчиков для Windows и Linux отличаются лишь небольшими деталями: сборка .NET под разные платформы избавила злоумышленников от необходимости создания отдельного загрузчика для Linux и позволила майнить криптовалюту на мощных серверах под управлением Windows или Linux.

Версии загрузчиков для Windows и Linux отличаются лишь небольшими деталями: сборка .NET под разные платформы избавила злоумышленников от необходимости создания отдельного загрузчика для Linux и позволила майнить криптовалюту на мощных серверах под управлением Windows или Linux.

Майнер Cliptomaner

Обнаруженный в сентябре 2020 года Cliptomaner очень похож на своих «коллег по цеху»: как и они, он не просто майнит криптовалюту, но также способен подменять адреса криптокошельков в буфере обмена. Версия майнера подбирается на основе конфигурации компьютера и скачивается с командного центра. Зловред распространяется под видом ПО для аудиооборудования Realtek. В целом, мы не увидели здесь каких-либо новых техник, однако интересным является тот факт, что Cliptomaner полностью написан на скриптовом языке AutoIT. В большинстве случаев семейства с подобным поведением пишут на компилируемых языках, например C# или C, но в данном случае авторы решили подойти к задаче более творчески и написали объемный скрипт, который выбирает нужную версию майнера и получает от командного центра адреса кошельков для выполнения подмены.

Подмена кошельков в буфере обмена

Защитные решения «Лаборатории Касперского» детектируют вышеперечисленные вредоносные программы со следующими вердиктами: HEUR:Trojan.MSIL.Prometei.gen, HEUR:Trojan.Script.Cliptomaner.gen, HEUR:Trojan-Downloader.Win32.Generic, Trojan-Ransom.Win32.Crusis, Trojan.Win64.Agentb, not-a-virus:RiskTool.Win64.XMRigMiner

Индикаторы заражения (IoC)

Домены

taskhostw[.]com

svchost[.]xyz

sihost[.]xyz

srhost[.]xyz

2fsdfsdgvsdvzxcwwef-defender[.]xyz

Кошельки для подмены

LTC: LPor3PrQHcQv4obYKEZpnbqQEr8LMZoUuX

BTC: 33yPjjSMGHPp8zj1ZXySNJzSUfVSbpXEuL

ETH: 0x795957d9753e854b62C64cF880Ae22c8Ab14991b

ZEC: t1ZbJBqHQyytNYtCpDWFQzqPQ5xKftePPt8

DODGE: DEUjj7mi5N67b6LYZPApyoV8Ek8hdNL1Vy

MD5

1273d0062a9c0a87e2b53e841b261976

16b9c67bc36957062c17c0eff03b48f3

d202d4a3f832a08cb8122d0154712dd1

6ca170ece252721ed6cc3cfa3302d6f0

1357b42546dc1d202aa9712f7b29aa0d

78f5094fa66a9aa4dc10470d5c3e3155

Как удалить троян:BAT / BitCoinMiner Corner Miner Trojan?

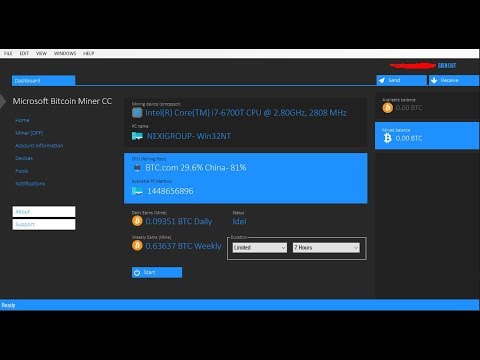

Программное обеспечение, как троянский:BAT / BitCoinMiner Монета Miner не изменяет параметры браузера, чтобы остаться спрятана где-то на заднем плане. Это означает Троянской семьи, как на пути проникновения. Этот компьютер угроза преследует cryptocurrencies как Bitcoin, Monero и другие из-за заражения отдельных файлов на целевом компьютере и использовать свои ресурсы.

Это означает Троянской семьи, как на пути проникновения. Этот компьютер угроза преследует cryptocurrencies как Bitcoin, Monero и другие из-за заражения отдельных файлов на целевом компьютере и использовать свои ресурсы.

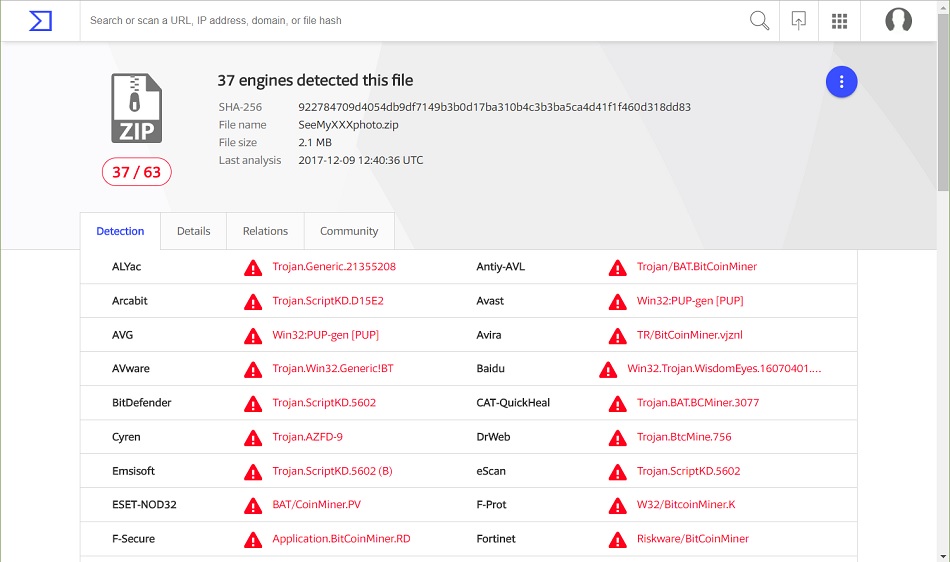

троянский:BAT / BitCoinMiner

Эта троянский:BAT / BitCoinMiner Trojan достаточно, чтобы сделать ваш голова спина в поисках наилучшего решения. Он показывает уязвимость к другим компьютерным угрозам, которые могут прийти и шифровать файлы на ПК, что делает доступ к ним Imposible. Особенно, ситуация становится драматической после кражи мощности процессора.

The троянский:BAT / BitCoinMiner вредоносных программ троянский Miner означает, что он может быть использован для кражи CPU и GPU власти. Неконтролируемое активность этого вредоносного программного обеспечения приводит к неприятности с ОС, в общем, Зараженный компьютер превращается в робота для создания цифровой валюты или сценарий заканчивается синим экраном. Это всегда лучше, чтобы предсказать появление этой вредоносной программы, что искать пути выхода. В следующий раз будьте осторожны с серфинга в Интернете и случайные посещения сайтов.

В следующий раз будьте осторожны с серфинга в Интернете и случайные посещения сайтов.

троянский:BAT / BitCoinMiner

Исключить троянский:BAT / BitCoinMiner Trojan Miner без задержки, как только речь заходит. Используйте только законное и время на вкус проактивного приложение, как GridinSoft Anti-Malware инструмент будет иметь дело с этой компьютерной угрозой в нескольких кликах только. Предотвратить те же проблемы в будущем при регулярном сканировании.

Цель Bitcoin вируса — незаконно генерировать биткоин

Биткоин вирус — это троянский конь, который захватывает устройства, чтобы добывать биткоины с использованием графического и центрального процессоров. Эта кибер инфекция также известна как Bitcoin miner, Bitcoin mining или просто BitcoinMiner вирус. Несмотря на разнообразие названий, цель вредоносного ПО остается неизменной — делать незаконно деньги.

Для тех, кто еще не слышал этого термина, мы скажем, что биткоин — это виртуальная валюта, появившаяся в 2008 году. Однако она был запущена более широко только в 2011. Биткоины уже достигли оборотов больше чем 16 миллионов на 1 августа 2021.

Однако она был запущена более широко только в 2011. Биткоины уже достигли оборотов больше чем 16 миллионов на 1 августа 2021.

Неудивительно, что даже самые уважаемые компании подтверждают эту валюту. Однако эта валюта создается не через центральное денежное агентство, а через компьютеры, которые выполняют криптографические вычисления с интенсивным использованием процессора. Поэтому киберпреступники всегда ищут новые способы воспользоваться этой возможностью, создавая новые версии вредоносных программ Bitcoin.

Bitcoin miner вирус имеет несколько версий. Наиболее известные из них называются CPU Miner и Vnlgp Miner. К сожалению, но вы вряд ли заметите, когда ваш компьютер заражен этим. По мнению экспертов, это вредоносное ПО пытается скрыться, пытаясь работать только тогда, когда пользователь не использует свой компьютер.

Тем не менее, вы можете заметить Bitcoin вирус, проверяя скорость вашего ПК. Известно, что использование процессора машины значительно возрастает, когда этот вирус проникает в него, поэтому не игнорируйте такие изменения. Более того, троянский конь также может открыть бэкдор или загрузить другие вредоносные программы.

Более того, троянский конь также может открыть бэкдор или загрузить другие вредоносные программы.

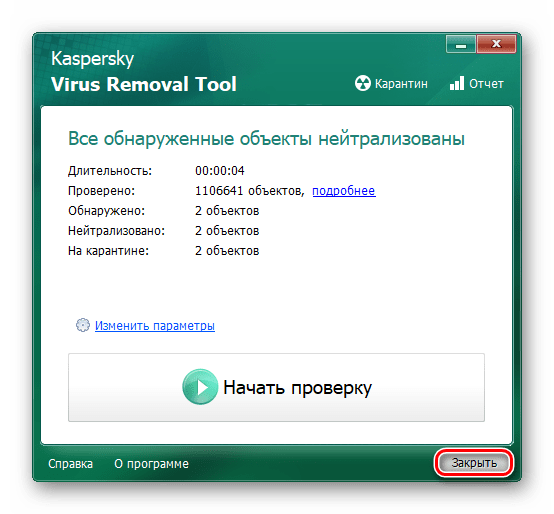

Если вы заметили замедление работы системы или другие подозрительные действия, вы должны убедиться, что ваш компьютер не заражен. Если вы подозреваете что-то странное, вы должны проверить компьютер с помощью Reimage Reimage Cleaner или SpyHunter 5 Combo Cleaner . Программное обеспечение безопасности удалит Bitcoin вирус и прекратит его злонамеренную деятельность.

Как обнаружить и локализовать вирус майнер (miner) bitcoin (+ видео)

Многие, кто подозревают о появлении вируса в своём компьютере в первую очередь задаются вопросом, как найти вирус майнер для биткоинов на пк. Этот вирус очень вредоносный и крупный. Значит, проявление его присутствия на вашем ПК, не заставят себя ждать. Есть несколько способов, как обнаружить вирус майнер на компьютере:

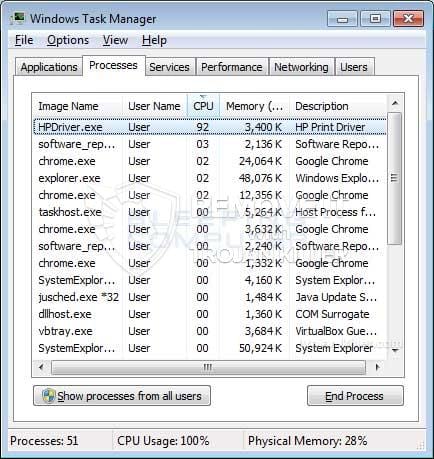

- Прежде чем начать принимать скоропостижные решения – просто понаблюдайте за работой вашего ПК. Если вы замечаете, что он стал чаще тормозить, выдаёт постоянные ошибки, иным языком, ведёт себя не так, как обычно – значит, скорее всего, вы стали жертвой страшнейшего вируса.

- Есть ещё один хороший самостоятельный способ. Для этого, необходимо зайти в диспетчер задач и понаблюдать за процессами, которые там происходят. Если увидите, что открываются программы, которые вы не использовали, творятся посторонние процессы и тому подобное, значит, в работе вашего компьютера происходят определённые сбои, которые уже начали контролировать разработчики вируса майнера.

- Уже понятно, что появление вируса грозит большой перегрузке процессора. Потому, ещё одним способом выявить его появление на вашем компьютере – это его перезагрузить, а сразу после этого отследить загруженность процессора. Если в итоге перезагрузки, показатели не поменялись и все так же, высокие – значит, майнер уже активно функционирует в вашем ПК.

Локализация этого вируса – довольно трудное дело. Невозможно остановить его распространение, а можно только полностью извлечь из компьютера. Для того чтобы приступить к этапу удаления майнера с вашего ПК – для начала, необходимо к ней тщательно подготовиться.

Эволюция Bitcoin вируса: злонамеренные действия вариант-вымогателя

Bitcoin вымогатель — это конкретная версия Bitcoin вируса, которая может проникнуть на компьютер без одобрения пользователя, а затем зашифровать каждый из его/ее файлов. Эта угроза была замечена после шифрования всей сети одного медицинского центра в США. Тем не менее, она может также повлиять на простых домашних пользователей, оставив их без файлов.

После завершения шифрования файлов жертвы Bitcoin вымогатель отображает предупреждающее сообщение с просьбой заплатить выкуп 1,5 биткойна. Пожалуйста, НЕ платите, так как в итоге вы ничего не получите! Имейте в виду, что вы имеете дело с мошенниками, которые могут забрать у вас ваши деньги и оставить вас без специального кода, необходимого для расшифровки ваших зашифрованных файлов.

В этом случае вы должны выполнить удаление Bitcoin вируса с помощью Reimage Reimage Cleaner и попытаться расшифровать ваши файлы с помощью этих инструментов: Photorec и R-studio. Имейте в виду, что общение с киберпреступниками никогда не является хорошим вариантом!

Имейте в виду, что общение с киберпреступниками никогда не является хорошим вариантом!

Bitcoin mining паразит был обнаружен в распространении в России

В конце июля 2021 года сообщалось, что вредоносное ПО для майнинга криптовалюты заразило 25% пользователей компьютеров в России. Однако некоторые источники сообщают, что эта кибер-инфекция, возможно, проникла на 30% российских компьютеров.

Согласно официальным данным, большинство уязвимых устройств работают на ОС Windows. В то время как, компьютеры Mac и iPhone сильно не пострадали от вируса.

Информация о Bitcoin mining вирусе была опубликована в интернете. Однако специалисты по безопасности и поставщики антивирусных программ заявляют, что масштабы атаки преувеличены. Эксперты согласны с тем, что в прошлом было несколько проблем с этим вредоносным ПО, но не так много, как сейчас.

Представитель Kaspersky, являющийся одним из основных российских антивирусных поставщиков, утверждает, что если бы такая огромная атака была проведена, они бы это заметили. Однако с начала года только 6% их клиентов пострадали от BitcoinMiner.

Однако с начала года только 6% их клиентов пострадали от BitcoinMiner.

С чего начинать майнить

Если решили зарабатывать для себя криптовалюту, используя честные виды дохода, то перед тем, как начать свой путь майнера, надо определиться с тремя пунктами:

Интересно: Топ-7 программ для майнинга криптовалют: обзор

- Сколько денег есть сейчас в наличии? Бюджет $1000 – это та оптимальная сумма, с которой можно начинать.

- Где собираетесь майнить?

- На какое количество киловатт можете рассчитывать?

Важные вопросы, отчего зависит скорость добычи, и что такое мощность? Скорость зависит от мощности. Когда говорим о мощностях, предполагаем определенное количество хэшрейта (Hashrate) на одном или другом алгоритме. Если эфириум – это мегахеши. Если алгоритм SHA-256 – это килохэши, гигахэши и терахэши. Из приведенной ниже таблицы можно вычислить, например, в одном терахеш сколько гигахеш, мегахеш и др.

1 MH/s = 1,000 kH/s = 1,000,000 H/s

1 GH/s = 1,000 MH/s = 1,000,000 kH/s

1 TH/s = 1,000 GH/s = 1,000,000 MH/s = 1,000,000,000 kH/s = 1,000,000,000,000 H/s

| H/s | хеш |

| kH/s | килохеш |

| MH/s | мегахеш |

| GH/s | гигахеш |

| TH/s | терахеш |

| PH/s | петахеш |

Способы заражения инфекцией

По словам экспертов по безопасности, Bitcoin вирус распространяется в основном через сеть Skype, но он также замечен в других социальных сетях, поэтому остерегайтесь этого. Как правило, этот вирус полагается на спам сообщение, которое утверждает что-то вроде “это мое любимое изображение тебя” и прикрепляет вредоносный файл. Конечно, вирус пытается убедить жертв загрузить файл.

Как правило, этот вирус полагается на спам сообщение, которое утверждает что-то вроде “это мое любимое изображение тебя” и прикрепляет вредоносный файл. Конечно, вирус пытается убедить жертв загрузить файл.

Если вы хотите избежать этого, держитесь подальше от таких сообщений. Как только жертва загружает “фотографию”, она не только позволяет вредоносным угрозам войти внутрь машины, но и позволяет вирусу подключить ПК к удаленному серверу управления.

После проникновения и активации, вирус превращает зараженную машину в генератор биткойнов. Тем не менее, он также может быть разработан для кражи банковских реквизитов, записи нажатий клавиш или загрузки еще большего количества вредоносных программ на целевом ПК. Вот почему вы должны удалить Bitcoin вирус, как только он попадет в компьютер.

Как удалить RiskWare.BitCoinMiner безопасно?

Ваше программное обеспечение безопасности обнаружило RiskWare.BitCoinMiner в вашей системе, но не удалось удалить его вообще? Если да, то это четкое указание на то, что ваша система заражена потенциально нежелательным программным обеспечением, которое входит в категорию майнинга процессора. Подобное вредоносное ПО обычно помогает своим создателям незаконно генерировать цифровые деньги, и это происходит без разрешения или согласия пострадавших пользователей. Как только эта программа будет управлять атакой внутри вашей машины, она настроится на запуск сразу после запуска каждой системы. Технически такая программа выполняет высокоуровневое комплексное вычисление, используя ресурсы системного процессора и многое другое, чтобы разыгрывать критические валюты, которые могут помочь его создателям, но разрушает общую скорость работы системы, точность и многое другое.

Подобное вредоносное ПО обычно помогает своим создателям незаконно генерировать цифровые деньги, и это происходит без разрешения или согласия пострадавших пользователей. Как только эта программа будет управлять атакой внутри вашей машины, она настроится на запуск сразу после запуска каждой системы. Технически такая программа выполняет высокоуровневое комплексное вычисление, используя ресурсы системного процессора и многое другое, чтобы разыгрывать критические валюты, которые могут помочь его создателям, но разрушает общую скорость работы системы, точность и многое другое.

Говоря о методах полезной нагрузки, которые используются для распространения этого вредоносного ПО во всем мире, нет ни одного другого, а не связанного материала через зараженные онлайн-источники. Такие источники даже известны каждому, и в основном включают в бесплатные или условно-бесплатные загрузки, порносайты, вредоносные веб-страницы, исправления программного обеспечения или трещины, потоковые загрузки и т. д., глядя через такие сгруппированное питание легко завоевать ваше доверие на них, как они утверждают, что часто работать в ваша услуга для улучшения ваших системных функций, но как только такие объекты загружаются и устанавливаются на компьютере, они начинают угрожать жертвам компьютеров, добавляя также встроенное программное обеспечение. Таким образом, любой из этих методов может быть возможной причиной, по которой ваша система заражается и работает с регулярными проблемами.

д., глядя через такие сгруппированное питание легко завоевать ваше доверие на них, как они утверждают, что часто работать в ваша услуга для улучшения ваших системных функций, но как только такие объекты загружаются и устанавливаются на компьютере, они начинают угрожать жертвам компьютеров, добавляя также встроенное программное обеспечение. Таким образом, любой из этих методов может быть возможной причиной, по которой ваша система заражается и работает с регулярными проблемами.

Хотя многие антивирусные программы теперь могут обнаруживать или находить этих вредителей, если они присутствуют внутри компьютера, но все еще не могут исправить их навсегда. Исследователи безопасности должны сказать, что программа является всего лишь видом вредоносного ПО и для спасения зараженной системы пользователи должны выбрать мощные решения для защиты от вредоносных программ, чтобы сделать безопасное удаление RiskWare.BitCoinMiner. В случае, если вы хотите устранить эту инфекцию с помощью своих технических навыков, вы также можете следовать инструкциям по ручным инструкциям, которые немного рискованны для новичков, но завершат удаление в течение нескольких следующих минут.

Удалить RiskWare.BitCoinMiner, используя мощный Windows сканер Скачать автоматический утилиту для устранения угрозы инфекционных

Рабочий механизм RiskWare.BitCoinMiner

Большинство современных анти-вирус в эти дни все еще успешно удалить RiskWare.BitCoinMiner из-за предварительной работы механизма этой вредоносной программы. Он будет отслеживать и анализировать онлайн просмотра движения, шпион на то, что вы делаете на вашем компьютере и сделать статистику и еще хуже то, что Он hijacks веб-браузер и подключение к Интернету для того, чтобы перенаправить вас на подозрительные веб-страницу, которую вы никогда не вызывается для. Это потенциально нежелательная программа имеет очень пагубно сказываются на вашем компьютере без вашего согласия или разрешения. Они способствуют freeware, которая имеет рекламу, построенный в нем. Это означает, что при выполнении этого конкретного программного обеспечения на вашем компьютере, он начнет потянув спонсором рекламы из Интернета где-то в программном обеспечении. Она также может обмануть вас платить за регистрацию программы для того, чтобы удалить объявления.

Она также может обмануть вас платить за регистрацию программы для того, чтобы удалить объявления.

Он будет постоянно работать в фоновом режиме и собирать данные о какой сайт вы посещаете, что IP-адрес и географическое положение, игры вы играете, закладки веб-страницы и др. без вашего разрешения и использует эти данные для бомбардируют заказной рекламы. Данные совместно с сервером Творца, и это приводит к серьезной кражи. Ассоциированные кибер-преступники платят из рекламных сетей за то, что их объявления будут отображаться при использовании программного обеспечения или во время посещения веб-сайта. Гадкие cookies, помещаются в компьютер, когда пользователь нажимает на объявления, обслуживаемых этой конкретной сети. Рекламная сеть читать куки для того, чтобы отслеживать ваши онлайн движения. Веб-соединения браузера получает полностью захвачен и его основные параметры, такие как поисковая система по умолчанию, домашнюю страницу, параметры подключения к Интернету изменены и не позволили выполнить откат. Ваш поисковый запрос также получить угнали, и он будет отправлен на свой собственный заказной поисковой системы.

Ваш поисковый запрос также получить угнали, и он будет отправлен на свой собственный заказной поисковой системы.

Как делает RiskWare.BitCoinMiner получить в ПК

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить RiskWare.BitCoinMiner, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Как может быть опасно RiskWare.BitCoinMiner?

Любой вид ПК вредоносных программ всегда опасно, и если это калибров RiskWare.BitCoinMiner тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Об этой инфекции

BitCoinMiner Trojan это имя дать троянов, использовать ваш компьютер для разминирования Bitcoin. Они являются не совсем опасных компьютерных инфекций в том смысле, что они не будут удалять любой из ваших файлов, но они должны быть удалены как можно скорее.

Майнер использует ресурсы вашего компьютера для разминирования Bitcoin, поэтому система может действовать медленно. И он делает это все без разрешения. Это весьма сомнительно, что вы позволили Шахтер войти вашей системы, чтобы помочь хакеров зарабатывать деньги, поэтому он вероятно вошел через некоторые вредоносные объявление/update или спам электронной почты. Заметив этой инфекции не может быть легко без анти вредоносного программного обеспечения, но если ты внимательныя(ый), вы увидите знаки. Как медленный компьютер и странные процессы, выполняющиеся в фоновом режиме. Рекомендуется, что вы удалить BitCoinMiner Trojan, как только вы заметили его.

Рекомендуется, что вы удалить BitCoinMiner Trojan, как только вы заметили его.

Как я могла заразиться?

Троянов возлюбленная€™т, как правило, проявляется тот факт, что они вам скачали. Это означает, что вирус был применен метод скрытного проникновения. Например, это мог быть представлен как некоторая безопасная электронной почте или сообщение. Если you’повторно неосторожность открыть поддельное электронное письмо, вы даете зеленый свет к вирусу that’с там. Как вы можете себе представить, вы можете установить все виды вредоносных программ, можно себе представить таким образом. Чтобы избежать этого, удаление подозрительных писем/сообщений, которые вы получаете. Другие популярные методы проникновения предполагает использовать комплекты, поддельные торренты, сторонние всплывающие окна. Если вы следите за потенциальных злоумышленников, вам могут поставить под угрозу вашу собственную безопасность. Обратить пристальное внимание онлайн и возлюбленная€™т недооценивать любых кибер-угроз. Последнее, но не менее, многие инфекции путешествовать в Интернете через бесплатные/Shareware связки. Будьте осторожны, так что вы возлюбленная€™т приходится иметь дело с какой-то коварный, агрессивный паразит.

Последнее, но не менее, многие инфекции путешествовать в Интернете через бесплатные/Shareware связки. Будьте осторожны, так что вы возлюбленная€™т приходится иметь дело с какой-то коварный, агрессивный паразит.

Майнинг биткоинов простыми словами

«Mine» – это шахта, но не совсем обычная. Шахта находится в онлайн-паутине, а добывают в ней цифровое золото. Вероятность того, что сегодня есть интернет-пользователи, которые ничего не слышали про Bitcoun, Ethereum и кто такой криптомайнер – стремится к нулю. С чем связан оживленный подъем этой темы и ее популярность?

Чтобы иметь представление, лучше начать с того, что он майнит. Или в переводе на русский язык, что добывает? Добывает криптовалюты. И насчитывается их сейчас более 2000 разновидностей. Цена на основные виды добываемых валют резко взлетела и не думает опускаться. Это основная причина, по которой вызван интерес к майнерам, майнингу, к добыче криптовалюты в целом.

Криптовалютная лихорадка началась с bitcoin. Простыми словами, биткоин – это цифровая валюта. Принципы поиска, в каком-то смысле, очень похожи на золото. Весь процесс больше напоминает добычу ценных металлов, чем электронных денег.

Простыми словами, биткоин – это цифровая валюта. Принципы поиска, в каком-то смысле, очень похожи на золото. Весь процесс больше напоминает добычу ценных металлов, чем электронных денег.

Чем больше популярность, тем выше ее цена. Биткоин достается в процессе добычи (майнинга) не всем и не сразу. Когда в системе было меньше участников, они находили в сети больше валюты и больше ее добывали.

С увеличением численности майнеров (добытчиков валюты) биткоинов стало доставаться меньше. Другими словами, чем больше количество участников сети, тем каждому достается меньше биткоинов во время майнинга.

Майнинг – процесс добычи золота прямиком из интернета. Чем больше мощных серверов с сильными видеокартами и прочими компьютерными составляющими, тем больше шансов найти биткоин в сети. Со стороны принцип работы выглядит просто. Компьютеры проводят вычисления, пока на один из них не падает код новоявленного цифрового пространства биткоин.

Чтобы организовать свою маленькую ферму, нужно вложить примерно 300000 – 500000 р.

Но деньги начинают отбиваться в лучшем случае только месяцев через 6-10.

Иногда несколько майнеров объединяют свои фермы, чтобы всем вместе больше зарабатывать, а затем делить весь доход. В майнинге важны знания и привлечение экспертных лиц с опытом.

Компьютеры работают на износ. Денег на электроэнергию тоже нужно не мало, и сам процесс не быстрый. Нужны хорошие тайминги, крупные вложения, которые могут исчезнуть в самый неожиданный момент. Нюансов в майнинге много.

Интересно: E-NUM для Webmoney: что это такое? Инструкция по настройке

Курс биткоина довольно нестабильный. Сегодня он резко подскочил, а завтра подешевеет. На курс и другие тенденции влияют игроки криптовалютной биржи. У кого больше денег — у того больше влияния. В их руках власть, способная поднять курс биткоина до заоблачных высот или опустить до самой земли.

Почему это опасно?

Троянец может выйти из-под контроля и приведет к необратимым последствиям. Как уже упоминалось, это касается настроек компьютера по умолчанию. Некоторые из ваших программ won’т даже запустить из-за parasite’с выкрутасами. И это только начало. RiskWare.BitCoinMiner занимает много памяти процессора, поэтому скорость ПК Кана€™т остаются неизменными. С другой стороны, ваш компьютер зависает/зависает и синий экран смерти становится обычным видом. Эта программа может изменить ваши настройки браузера. Он может отображать некоторые спонсорские, весьма сомнительным веб-ссылки. Без сомнений, нажав коммерческой созданный вирусом было бы ошибкой. Причиной дальнейшего повреждения, Троян отслеживает ваши личные данные. Паразит в основном предназначен для просмотра информации, связанной с но возлюбленная€™т игнорировать его потенциал. Если you’повторно особенно не повезло, эта программа может украсть Вашу личную информацию, а также. Что может привести к финансовым мошенничества или кражи личных данных. Кроме того, вирус может предоставлять своим разработчикам удаленный контроль над машиной, таким образом, предоставляя им больше возможностей, чтобы посеять хаос.

Некоторые из ваших программ won’т даже запустить из-за parasite’с выкрутасами. И это только начало. RiskWare.BitCoinMiner занимает много памяти процессора, поэтому скорость ПК Кана€™т остаются неизменными. С другой стороны, ваш компьютер зависает/зависает и синий экран смерти становится обычным видом. Эта программа может изменить ваши настройки браузера. Он может отображать некоторые спонсорские, весьма сомнительным веб-ссылки. Без сомнений, нажав коммерческой созданный вирусом было бы ошибкой. Причиной дальнейшего повреждения, Троян отслеживает ваши личные данные. Паразит в основном предназначен для просмотра информации, связанной с но возлюбленная€™т игнорировать его потенциал. Если you’повторно особенно не повезло, эта программа может украсть Вашу личную информацию, а также. Что может привести к финансовым мошенничества или кражи личных данных. Кроме того, вирус может предоставлять своим разработчикам удаленный контроль над машиной, таким образом, предоставляя им больше возможностей, чтобы посеять хаос. Чтобы удалить Троян вручную, пожалуйста, следуйте нашим подробным инструкциям по удалению программы. Вы найдете ее внизу.

Чтобы удалить Троян вручную, пожалуйста, следуйте нашим подробным инструкциям по удалению программы. Вы найдете ее внизу.

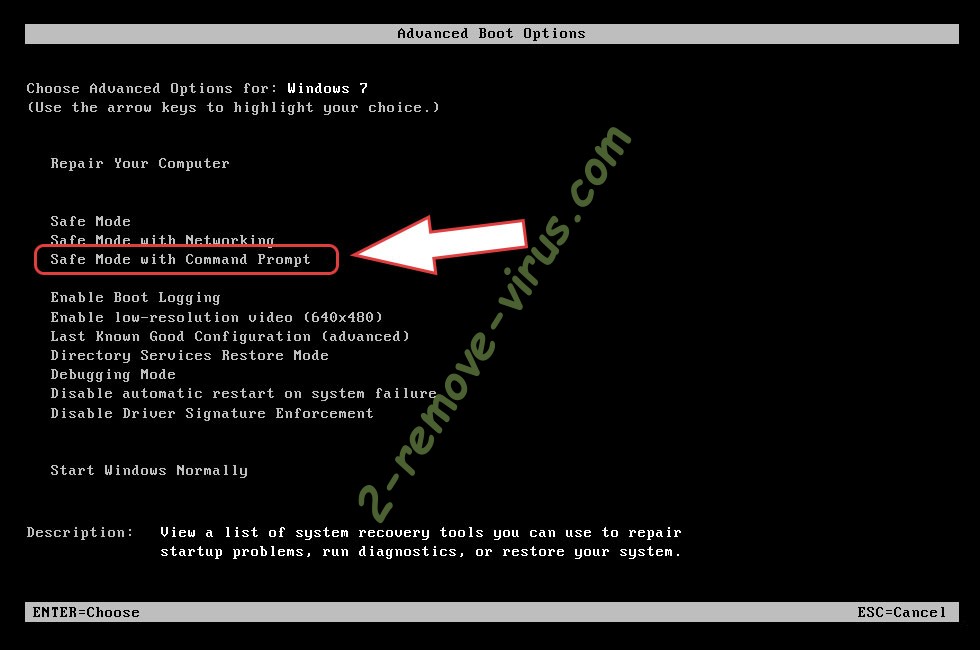

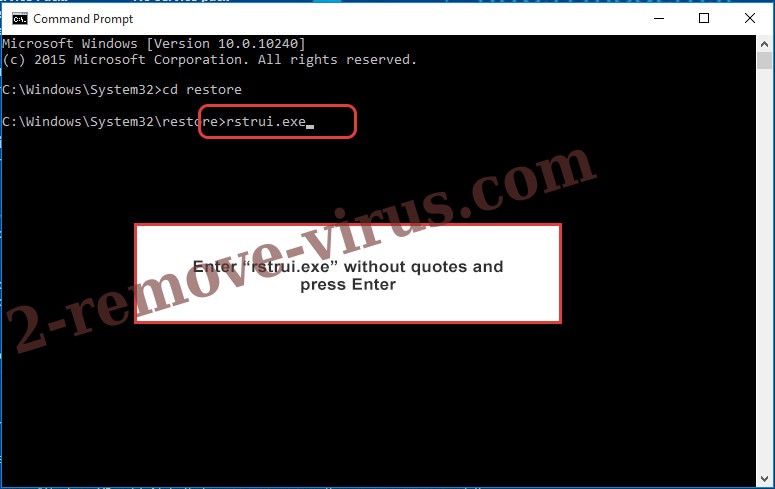

Ручное удаление инструкции RiskWare.BitCoinMiner

В RiskWare.BitCoinMiner инфекция разработан специально, чтобы заработать деньги для своих создателей, так или иначе. Специалисты различных антивирусных компаний, как Symantec, Касперский, Нортон, Аваст, ЕСЕТ и т. д. посоветуйте, что нет безвредного вируса.

Если вы выполните в точности указанные ниже шаги, вы должны быть в состоянии удалить RiskWare.BitCoinMiner инфекции. Пожалуйста, выполните действия в точном порядке. Пожалуйста, рассмотрите возможность распечатать данное руководство или имеете в своем распоряжении другой компьютер. Вам не понадобятся какие-либо USB-флешки или компакт-дисков.

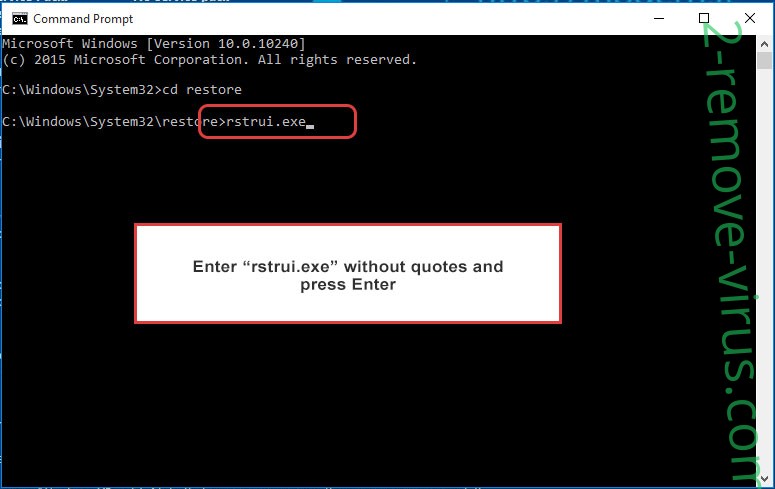

Шаг 1: отследить, связанных с RiskWare.BitCoinMiner процессов в памяти компьютера

- Откройте Диспетчер задач, нажав сочетание клавиш Ctrl+шифт+ESC ключи одновременно

- Внимательно изучите все процессы и остановить подозрительные.

- Запишите местоположение файла для дальнейшего использования.

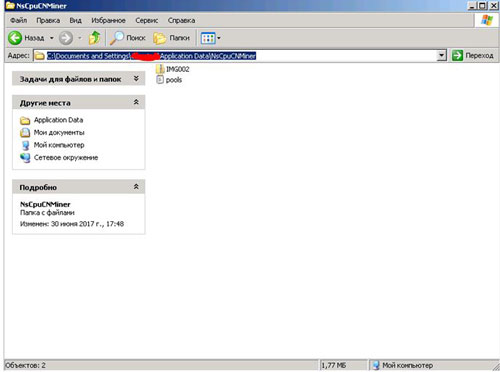

Шаг 2: найти место запуска RiskWare.BitCoinMiner

Показать Скрытые Файлы

- Открыть любую папку

- Нажмите на кнопку «организовать»

- Выбрать «параметры папок и поиска»

- Выберите вкладку «вид»

- Выберите «показывать скрытые файлы и папки» вариант

- Снимите флажок «скрывать защищенные системные файлы»

- Нажмите кнопку «применить» и «ОК»

Ликвидация RiskWare.BitCoinMiner из реестра windows

- После загрузки операционной системы нажмите одновременно Windows логотип кнопку и Р ключ.

- Должно открыться диалоговое окно. Введите «Regedit»

- Предупреждение! Будьте очень осторожны, когда editing the Microsoft Windows Registry как это может привести к поломке системы.

В зависимости от вашей операционной системы (x86 или x64) перейти к:

[Раздел реестра hkey_current_userпрограммное обеспечениеМайкрософтWindowsраздел CurrentVersionвыполнить] или [Раздел HKEY_LOCAL_MACHINEпрограммное обеспечениеМайкрософтWindowsраздел CurrentVersionвыполнить] или [Раздел HKEY_LOCAL_MACHINEпрограммное обеспечениеWow6432NodeМайкрософтWindowsраздел CurrentVersionвыполнить]

- и удалить отображаемое имя: [случайный]

- Затем откройте проводник и перейдите к: папке %appdata% папку и удалить вредоносный исполняемый файл.

Продвижение сайта в Москве, Санк-Петербурге (sem). Агенство по продвижению (seo). Интернет продвижение проектов

Самый оптимальный вариант при продвижении компании в интернете – это создание сайта и продвижение (seo) в одной организации. Если эту задачу выполняют разные команды, то первые мало заинтересованы в создании продукта, уже заточенного на поисковые системы, а также плохо знакомы с правилами ранжирования.

Более того, Компании при заключении договора на разработку и Seо предлагают дополнительные скидки, так как проект сразу оптимизируется на этапе создания, за счет этого происходит значительное снижение временных затрат на проект.

МЫ РАЗРАБАТЫВАЕМ САЙТЫ И ПРОДВИГАЕМ

В МОСКВЕ, РОССИИ, СНГ, ЕВРОПЕ И США

1. Создаем стратегию Seo продвижения на основе анализа конкурентов и спроса в отрасли.

2. Предоставляем отчеты позиций, посещаемости, поисковых фраз, географии посещения метрик раз в неделю.

3. Оплата по результату работы. Все условия описываются в договоре.

4. В конце месяца предоставляем закрывающие документы.

5. Продвижение в России, Европе, Африке, Америке.

Первый результаты вы увидите через 2-3 месяца. Работаем с гарантией.

Нами накоплен большой опыт в различных отраслях, который поможет получить максимально возможную прибыль.

При заключении договора на создание и продвижение сайта предоставляется скидка 25%.

Сайт компании – одновременно офис в интернете и канал продаж.

Важнейшая задача интернет продвижения – привлечь посетителя на интернет-ресурс.

1. Грамотное определение маркетинговых целей, ЦА с учетом потребностей клиентов.

2. Базовых знаний IT-технологий и использование новейших разработок отрасли.

3. Создание уникального контента, который поможет рассказать и заинтересовать в покупке.

Компания Wolfgang привела данные, откуда сайта получают трафик и доход.

33% – .органический трафик, 31% – платный трафик из поисковых систем, 12% – прямые заходы. Таким образом рост продаж Вашей компании с помощью сайта будет зависеть от того, какое место веб-ресурс занимает по запросу в поисковой строке.

28, 5% трафика получают сайты находящиеся на 1-ом месте.

В результате работы продвижения сайта наши клиенты получают следующие выгоды:

Рост продаж

По статистике, ниже 10 позиции на первой странице никто не переходит. Самый высокий CTR у первой позиции результатов поиска – 28,5%. Затем средний показатель CTR резко падает и составляет для второй позиции 15,7%, для третьей – 11%. Десятая позиция имеет CTR 2,5%.

Поэтому в поисковой выдаче сайт должен быть как можно ближе к ТОП-10 позициям, которые выдаются по первоначальному запросу пользователя. От того, насколько высоко расположена ссылка на Ваш сайт, будет зависеть посещаемость и, соответственно, количество продаж, узнаваемость бренда.

Инвестиции

Поисковое продвижение в Москве и регионах России идет по запросам, которые наиболее часто встречаются в интернете. Это показывает, в первую очередь, заинтересованность пользователя в продукте. Благодаря этому методу, на сайт можно привлекать неограниченное количество посетителей по лучшему расходу на рекламе.

Это показывает, в первую очередь, заинтересованность пользователя в продукте. Благодаря этому методу, на сайт можно привлекать неограниченное количество посетителей по лучшему расходу на рекламе.

Комплекс работ проводимых по продвижению сайта агентством дает возможность быть проекту прибыльным на протяжении многих лет. Это поможет вам сэкономить бюджет на рекламу.

Бренд

При продвижении услуг или продукции компаний в интернете, на сайт будут заходить представители целевой аудитории. Не факт, что эти пользователи сразу будут что-то приобретать. Ведь главное то, что Ваш сайт виден в поисковике и люди начинают узнавать о Вашей организации.

Необходимо помнить о том, что эта деятельность в поисковых системах в обязательном порядке входит в маркетинговую стратегию любой компании. Каждый заход на сайт это точка контакта с клиентом, благодаря этому повышается узнаваемость бренда.

«Лаборатория Касперского»: зловреды продолжают распространяться посредством USB-устройств

Эксперты «Лаборатории Касперского» обнаружили, что USB-устройства по-прежнему используются злоумышленниками для распространения вредоносного ПО. Список из десяти киберугроз для съёмных носителей, основанный на данных глобальной облачной сети Kaspersky Security Network (KSN), включает семейство троянцев Windows LNK, уязвимость CVE-2010-2568, которую применили при внедрении Stuxnet, и известного криптомайнера Trojan.Win64.Miner.all, говорится в сообщении пресс-службы «Лаборатории Касперского».

Список из десяти киберугроз для съёмных носителей, основанный на данных глобальной облачной сети Kaspersky Security Network (KSN), включает семейство троянцев Windows LNK, уязвимость CVE-2010-2568, которую применили при внедрении Stuxnet, и известного криптомайнера Trojan.Win64.Miner.all, говорится в сообщении пресс-службы «Лаборатории Касперского».

Согласно отчету «Лаборатории Касперского», число жертв растет с каждым годом, хотя диапазон и количество подобных атак относительно невелики. Несмотря на то, что USB-устройства заработали репутацию небезопасных носителей информации, они остаются популярным инструментом в бизнесе и, как следствие, становятся всё более привлекательными для киберпреступников.

Криптомайнер, детектируемый KSN как Trojan.Win32.Miner.ays и Trojan.Win64.Miner.all, известен с 2014 года. Он загружает приложение для майнинга на зараженное устройство, затем устанавливает и незаметно запускает его. Доля обнаружений 64-битной версии этого вредоноса увеличивается: в 2017 г. она выросла на 18% по сравнению с 2016 г., а в 2018 г. – на 16% по сравнению с 2017 г.

она выросла на 18% по сравнению с 2016 г., а в 2018 г. – на 16% по сравнению с 2017 г.

Наиболее широко в коммерческих целях USB-устройства используются в странах развивающихся рынков. Поэтому самыми уязвимыми к заражению вредоносным ПО, распространяемым с помощью съемных носителей, являются такие регионы, как Азия, Африка и Южная Америка. При этом отдельные случаи таких заражений фиксировались в Европе и Северной Америке.

В августе 2018 г. USB-устройства были задействованы в атаках Dark Tequila – сложного банковского зловреда, о котором тогда своевременно сообщили эксперты «Лаборатории Касперского», говорится в сообщении. Более того, по данным KSN, в первой половине 2018 г. 8% киберугроз, нацеленных на промышленные системы управления, были распространены именно посредством съемных носителей.

«При распространении вредоносного ПО USB-устройства могут оказаться менее эффективными, чем в прошлом, поскольку люди постепенно осознают их уязвимость и гораздо меньше используют их в качестве бизнес-инструмента. Тем не менее, как показывает наше исследование, они по-прежнему несут в себе риск, который пользователи не должны недооценивать. Атакующие всё так же задействуют съемные носители в своих целях, и некоторые заражения остаются незамеченными в течение многих лет. К счастью, пользователям и предприятиям достаточно принять ряд простых мер, чтобы обеспечить свою кибербезопасность», – сказал Денис Паринов, руководитель группы исследования веб-угроз «Лаборатории Касперского».

Тем не менее, как показывает наше исследование, они по-прежнему несут в себе риск, который пользователи не должны недооценивать. Атакующие всё так же задействуют съемные носители в своих целях, и некоторые заражения остаются незамеченными в течение многих лет. К счастью, пользователям и предприятиям достаточно принять ряд простых мер, чтобы обеспечить свою кибербезопасность», – сказал Денис Паринов, руководитель группы исследования веб-угроз «Лаборатории Касперского».

«Лаборатория Касперского» рекомендует придерживаться нескольких простых правил, чтобы использование USB-устройств и других съемных носителей было безопасным: следует быть осторожными с устройствами, которые подключаются к компьютеру; необходимо использовать защитное решение, которое проверяет все съемные носители на наличие вредоносного ПО; лучше инвестировать в зашифрованные USB-устройства от надежных производителей: таким образом данные будут в безопасности, даже если такое устройство будет потеряно; следует убедится, что все данные, хранящиеся на USB-устройстве, шифруются.

Для представителей бизнеса «Лаборатория Касперского» рекомендует дополнительно: управлять использованием USB-устройств (определять, какие USB-устройства могут использоваться, а также кем и для чего; обучать сотрудников безопасным методам работы с USB, в частности при использовании одного и того же съёмного носителя на рабочем устройстве и домашнем компьютере; не оставлять USB-устройство на рабочем месте без присмотра.

Источник: CNews.ru

Как удалить Trojan.BitcoinMiner (Руководство по удалению вирусов)

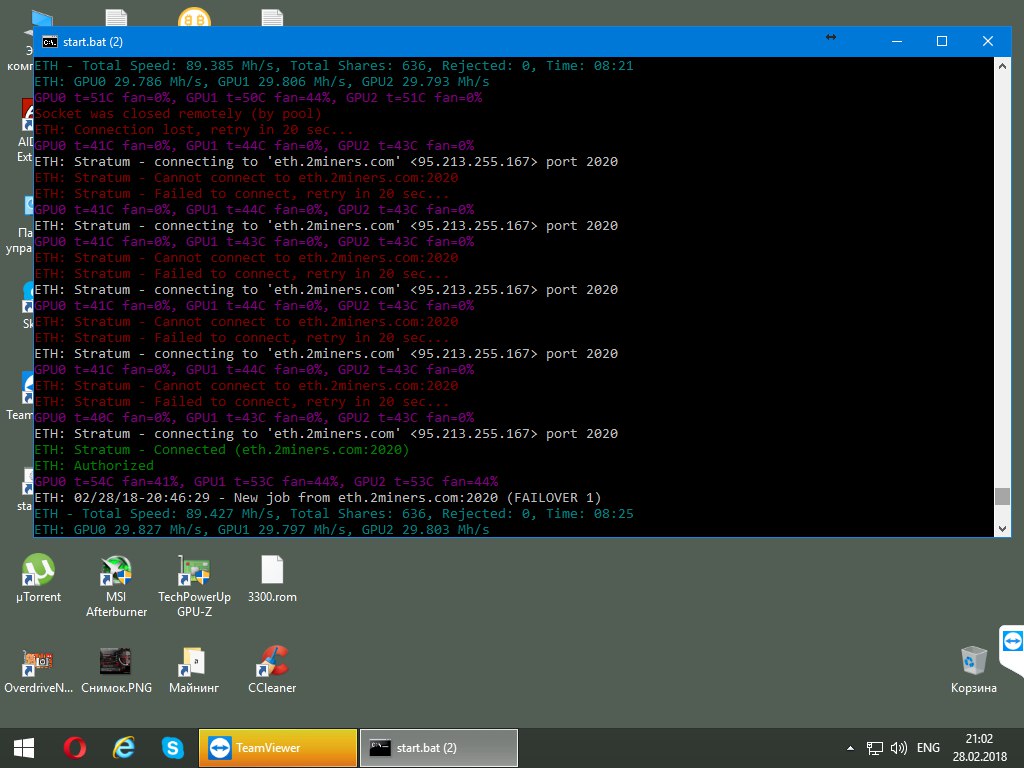

Trojan.BitcoinMiner — это троянский конь, который использует ресурсы зараженного компьютера для добычи цифровой валюты (Monero, Bitcoin, DarkCoin или Ethereum) без разрешения пользователя.

Trojan.BitcoinMiner Троян будет использовать более 70% мощности вашего процессора и видеокарт. Это означает, что когда майнеры работают, вы обнаружите, что ваш компьютер работает медленнее, а игры заикаются или зависают из-за трояна.BitcoinMiner использует ресурсы вашего компьютера для получения дохода. Это приведет к тому, что ваш ЦП будет работать при очень высоких температурах в течение продолжительных периодов времени, что может сократить срок службы ЦП.

Это приведет к тому, что ваш ЦП будет работать при очень высоких температурах в течение продолжительных периодов времени, что может сократить срок службы ЦП.

Если компьютер заражен вредоносной программой Trojan.BitcoinMiner, общие симптомы включают:

- Очень высокая загрузка процессора и видеокарт

- Windows медленно сворачивает и разворачивает, а программы работают медленнее.

- Программы запускаются не так быстро.

- Общая медлительность при использовании ПК.

Как удалить Trojan.BitcoinMiner Adware (Руководство по удалению вирусов)

Это руководство по удалению вредоносных программ может показаться сложным из-за количества шагов и множества используемых программ. Мы написали его таким образом, чтобы предоставить четкие, подробные и простые для понимания инструкции, которые каждый может использовать для бесплатного удаления вредоносных программ.Пожалуйста, выполните все шаги в правильном порядке. Если у вас есть какие-либо вопросы или сомнения, ОСТАНОВИТЕ и попросите нашу помощь.

Чтобы удалить троян Trojan.BitcoinMiner, выполните следующие действия:

ШАГ 1. Используйте Malwarebytes для удаления вируса Trojan.BitcoinMiner

Malwarebytes — это мощный сканер по запросу, который должен удалить рекламное ПО Trojan.BitcoinMiner из Windows. Важно отметить, что Malwarebytes будет работать вместе с антивирусным программным обеспечением без конфликтов.

- Вы можете загрузить Malwarebytes по ссылке ниже.

ВРЕДОНОСНЫЕ БАЙТЫ СКАЧАТЬ ССЫЛКУ (Эта ссылка открывает новую страницу, с которой вы можете скачать «Malwarebytes») - По завершении загрузки Malwarebytes дважды щелкните файл « mb3-setup-consumer », чтобы установить Malwarebytes на свой компьютер.

Вам может быть представлено всплывающее окно Контроль учетных записей с вопросом, хотите ли вы разрешить Malwarebytes вносить изменения в ваше устройство. Если это произойдет, вы должны нажать « Да », чтобы продолжить установку. - Когда начнется установка Malwarebytes, вы увидите мастер установки Malwarebytes , который проведет вас через процесс установки.

Чтобы установить Malwarebytes на свой компьютер, продолжайте следовать подсказкам , нажав кнопку « Next ». - После установки Malwarebytes автоматически запустится и обновит антивирусную базу данных. Чтобы начать сканирование системы, вы можете нажать кнопку « Сканировать сейчас ».

- Malwarebytes начнет сканирование вашего компьютера на наличие вредоносных программ.

Этот процесс может занять несколько минут, поэтому мы рекомендуем вам заняться чем-нибудь еще и периодически проверять статус сканирования, чтобы узнать, когда оно будет завершено. - Когда сканирование будет завершено, вам будет представлен экран, показывающий вредоносные программы, обнаруженные Malwarebytes.

Чтобы удалить вредоносные программы, обнаруженные Malwarebytes, нажмите кнопку « Quarantine Selected ». - Malwarebytes теперь помещает в карантин все обнаруженные вредоносные файлы и ключи реестра.

Чтобы завершить процесс удаления вредоносного ПО, Malwarebytes может попросить вас перезагрузить компьютер.

Когда процесс удаления вредоносной программы будет завершен, вы можете закрыть Malwarebytes и продолжить выполнение остальных инструкций.

ШАГ 2. Используйте HitmanPro для поиска вредоносных и нежелательных программ

HitmanPro может находить и удалять вредоносные программы, рекламное ПО, ботов и другие угрозы, которые часто может пропустить даже лучший антивирусный пакет. HitmanPro разработан для работы вместе с вашим антивирусным пакетом, брандмауэром и другими инструментами безопасности.

HitmanPro разработан для работы вместе с вашим антивирусным пакетом, брандмауэром и другими инструментами безопасности.

- Вы можете загрузить HitmanPro по следующей ссылке:

HITMANPRO СКАЧАТЬ ССЫЛКУ (Эта ссылка откроет новую веб-страницу, с которой вы можете загрузить «HitmanPro») - Когда HitmanPro завершит загрузку, дважды щелкните файл « hitmanpro », чтобы установить эту программу на свой компьютер.

Вам может быть представлено всплывающее окно Контроль учетных записей с вопросом, хотите ли вы разрешить HitmanPro вносить изменения в ваше устройство.Если это произойдет, вы должны нажать « Да », чтобы продолжить установку. - Когда программа запустится, вам будет представлен начальный экран, как показано ниже. Теперь нажмите кнопку Next , чтобы продолжить процесс сканирования.

- HitmanPro начнет сканирование вашего компьютера на наличие вредоносных программ.

- После завершения отобразится список всех вредоносных программ, обнаруженных программой, как показано на изображении ниже. Нажмите кнопку « Next », чтобы удалить вредоносное ПО.

- Нажмите кнопку « Активировать бесплатную лицензию », чтобы начать 30-дневную бесплатную пробную версию и удалить все вредоносные файлы с вашего компьютера.

Когда процесс будет завершен, вы можете закрыть HitmanPro и продолжить выполнение остальных инструкций.

ШАГ 3. Еще раз проверьте наличие вредоносных программ с помощью Zemana AntiMalware Free

Zemana AntiMalware — это бесплатный сканер вредоносных программ, который может обнаруживать вредоносные программы, которые не удалось найти вашему антивирусу.

- Вы можете загрузить Zemana AntiMalware Free по следующей ссылке:

ZEMANA ANTIMALWARE Free DOWNLOAD LINK (Эта ссылка открывает новую веб-страницу, с которой вы можете загрузить «Zemana AntiMalware Free») - Дважды щелкните файл с именем «Zemana.

AntiMalware.Setup.exe», чтобы начать установку Zemana AntiMalware.

AntiMalware.Setup.exe», чтобы начать установку Zemana AntiMalware.

Вам может быть представлено диалоговое окно Контроль учетных записей пользователей с вопросом, хотите ли вы запустить этот файл.Если это произойдет, вы должны нажать « Да », чтобы продолжить установку. - Щелкните кнопку « Next », чтобы установить Zemana AntiMalware на свой компьютер.

Когда вы дойдете до экрана « Select Additional Tasks », вы можете отключить опцию « Enable Real Time Protection », а затем нажать кнопку « Next ». - Когда Zemana AntiMalware запустится, нажмите кнопку « Сканировать ».

- Zemana AntiMalware теперь будет сканировать компьютер на наличие вредоносных файлов.Этот процесс может занять до 10 минут.

- Когда Zemana AntiMalware завершит свою работу, отобразится список всех вредоносных программ, обнаруженных программой. Нажмите кнопку « Next », чтобы удалить вредоносные файлы с вашего компьютера.

Zemana AntiMalware теперь начнет удалять все вредоносные программы с вашего компьютера. Когда процесс будет завершен, вам может потребоваться перезагрузить компьютер.

ШАГ 4. Сбросьте настройки браузера по умолчанию

Если проблема с файлом Trojan.Рекламное ПО BitcoinMiner из Internet Explorer, Firefox или Chrome, нам нужно будет сбросить ваш браузер до настроек по умолчанию.

Этот шаг следует выполнять, только если ваши проблемы не были решены с помощью предыдущих шагов.

Google Chrome

В Google Chrome есть опция, которая вернется к настройкам по умолчанию. Вам может потребоваться это сделать, если приложения или расширения, которые вы установили, изменили ваши настройки без вашего ведома. Сохраненные вами закладки и пароли не будут удалены или изменены.- На вашем компьютере откройте Google Chrome.

- В правом верхнем углу нажмите « More » ( представлен тремя точками ), а затем « Settings »

- Внизу нажмите «Показать дополнительные настройки» .

- В разделе « Сбросить настройки » нажмите Сбросить настройки .

- В появившемся поле нажмите Сбросить .

Internet Explorer

Вы можете сбросить настройки Internet Explorer, чтобы вернуть их к состоянию, в котором они были при первой установке Internet Explorer на ваш компьютер.- Откройте Internet Explorer, щелкните « значок шестеренки » в верхней правой части браузера, затем снова щелкните Свойства обозревателя .

- В диалоговом окне « Свойства обозревателя » щелкните вкладку « Advanced », затем нажмите кнопку « Reset ».

- В разделе « Сброс настроек Internet Explorer » установите флажок « Удалить личные настройки », затем нажмите кнопку « Сбросить ».

- Когда Internet Explorer завершит свою задачу, нажмите кнопку « Close » в диалоговом окне подтверждения.

Теперь вам нужно закрыть браузер, а затем снова открыть Internet Explorer.

Теперь вам нужно закрыть браузер, а затем снова открыть Internet Explorer.

Mozilla Firefox

Если у вас возникли проблемы с Firefox, сбросьте его. Функция сброса устраняет многие проблемы, восстанавливая Firefox до заводского состояния по умолчанию, сохраняя при этом важную информацию, такую как закладки, пароли, информацию об автозаполнении веб-форм, историю просмотров и открытые вкладки.- В правом верхнем углу окна Firefox нажмите кнопку меню Firefox , затем нажмите кнопку « Help ».

- В меню Help выберите Troubleshooting Information .

Если у вас нет доступа к меню «Справка», введите about: support в адресной строке, чтобы открыть страницу с информацией об устранении неполадок. - Нажмите кнопку « Обновить Firefox » в верхнем правом углу страницы « Информация об устранении неполадок ».

- Чтобы продолжить, нажмите кнопку « Обновить Firefox » в новом открывшемся окне подтверждения.

- Firefox закроется и вернется к настройкам по умолчанию. Когда это будет сделано, появится окно со списком импортированной информации. Щелкните по « Finish ».

Ваш старый профиль Firefox будет помещен на ваш рабочий стол в папку с именем « Old Firefox Data ». Если сброс не устранил вашу проблему, вы можете восстановить некоторую несохраненную информацию, скопировав файлы в новый созданный профиль.Если эта папка вам больше не нужна, удалите ее, поскольку она содержит конфиденциальную информацию.

Ваш компьютер теперь должен быть свободен от вредоносной программы Trojan.BitcoinMiner.

Если вы все еще испытываете проблемы при попытке удалить рекламное ПО Trojan.BitcoinMiner с вашего устройства, выполните одно из следующих действий:

Тенденции облачных майнинговых ботнетов в 2019 году: майнинг-троянцы распространяются как черви

В этой статье представлен подробный анализ тенденций майнинга троянов, наблюдавшихся в 2019 году, на основе данных долгосрочного мониторинга команды Alibaba Cloud Security.

Автор Sangduo

Особая благодарность Кангпо и Вуфану

Троян для майнинга — это тип трояна, который использует уязвимости для проникновения в компьютеры и внедряет программное обеспечение для майнинга для добычи зашифрованных цифровых валют с целью получения прибыли. На взломанных компьютерах может наблюдаться увеличение загрузки ЦП, задержка системы и сбои бизнес-служб. Чтобы оставаться на серверах в течение длительного времени, трояны для майнинга используют различные методы для нарушения безопасности сервера, такие как изменение запланированных задач, конфигураций брандмауэра и системных библиотек динамической компоновки, что может вызвать прерывание обслуживания на целевом сервере.

Трояны для майнинга впервые появились в 2012 году. Цена на зашифрованные цифровые валюты резко выросла с 2017 года, и вычислительные ресурсы серверов могут быть лучше использованы благодаря появлению анонимных монет, таких как Monero, которые не отслеживаются и не защищены от ASIC-майнеров. Трояны для майнинга представляют собой серьезную угрозу безопасности в Интернете с 2018 года. Команда облачной безопасности Alibaba уже давно отслеживает и изучает трояны для майнинга. В 2019 году мы обнаружили вспышки множества майнинговых троянов, некоторые из которых показали новые тенденции развития.В этой статье анализируются и резюмируются тенденции майнинга троянов, наблюдаемые в 2019 году, на основе данных нашего долгосрочного мониторинга.

Трояны для майнинга представляют собой серьезную угрозу безопасности в Интернете с 2018 года. Команда облачной безопасности Alibaba уже давно отслеживает и изучает трояны для майнинга. В 2019 году мы обнаружили вспышки множества майнинговых троянов, некоторые из которых показали новые тенденции развития.В этой статье анализируются и резюмируются тенденции майнинга троянов, наблюдаемые в 2019 году, на основе данных нашего долгосрочного мониторинга.

Статус-кво

- В 2019 году было обнаружено 80 основных групп киберпреступлений, использующих майнинговые бот-сети, при этом главной целью атаки были серверы Linux.

- В настоящее время трояны распространяются в виде червей. Атака часто проводится с использованием нескольких уязвимостей.

- Незаконные майнеры криптовалюты распространяют троянов с помощью атак грубой силы.Слабые пароли по-прежнему являются главной угрозой в Интернете.

- Неправильная конфигурация безопасности базовых фреймворков и компонентов, не связанных с Интернетом, открывает новую возможность для распространения троянов для майнинга.

- Группы киберпреступников часто используют распространенные уязвимости N-day для распространения ботнетов для майнинга. Это сокращает окно, в течение которого пользователи должны исправить N-дневные уязвимости.

- Предприятиям необходимо разработать более профессиональные возможности реагирования на чрезвычайные ситуации, связанные с безопасностью, для борьбы с троянами для майнинга, которые используют все более изощренные методы для нарушения безопасности и борьбы за ресурсы.

Общая ситуация

В 2019 году было обнаружено в общей сложности 80 основных групп киберпреступников, распространяющих троянских программ для майнинга. На следующем рисунке и в таблице показаны 10 самых активных семейств троянов и их профили, где активность троянов измеряется их общим количеством жертв. Среди скомпрометированных хостов 69% используют операционные системы Linux и 31% — Windows. 10 самых активных семейств троянов нацелены в первую очередь на операционные системы Linux.

| Фамилия | Описание | Платформа | Метод атаки |

|---|---|---|---|

| DDGS | Майнинг-ботнет на языке Go.Впервые он появился в октябре 2017 года. | Linux | Взлом SSH и взлом Redis |

| MinerGuard | Майнинг-ботнет на языке Go. Появился в апреле 2019 года. | Windows и Linux | Взлом SSH, взлом Redis, взлом SQL Server и многочисленные уязвимости веб-сервисов, такие как уязвимости Elasticsearch, WebLogic, Spring и ThinkPHP |

| h3Miner | Появился в декабре 2019 года. | Linux | Взлом SSH, взлом Redis и множественные уязвимости веб-сервисов |

| Kworkerds | Червь руткитного майнинга. Впервые он появился в сентябре 2018 года. | Linux и Windows | Взлом SSH, взлом Redis и уязвимость удаленного выполнения кода (RCE) WebLogic |

| Bulehero | Вирус-майнер-червь для Windows. Впервые он появился в августе 2018 года. Впервые он появился в августе 2018 года. | Окна | Уязвимость WannaCrypt, взлом общих ресурсов межпроцессного взаимодействия (IPC $) и множественные уязвимости веб-сервисов, такие как Apache Struts 2 RCE и ThinkPHP RCE |

| Kerberods | Майнинг-ботнет, появившийся в апреле 2019 года. | Linux | Взлом SSH, взлом Redis и уязвимости веб-служб, такие как уязвимость Confluence RCE |

| 8220 Шахтер | Китайская группа по борьбе с киберпреступностью, которая давно действует в сети и использует многочисленные уязвимости и внедряет программы для майнинга. Впервые он был выставлен в августе 2018 года. | Linux и Windows | Множественные уязвимости веб-сервисов, такие как уязвимость несанкционированного доступа в Hadoop YARN и Docker |

| Сторожевой таймер | Майнинг-червь в Linux.Вспыхнул в феврале 2019 года. | Linux | Взлом SSH, взлом Redis и множественные уязвимости веб-сервисов |

| sobotMiner | Вспыхнул в июне 2019 года. | Linux | Взлом SSH, взлом Redis и уязвимости веб-служб, такие как уязвимость Confluence RCE |

| КриптоСинк | Майнинг-червь для Windows и Linux. Впервые он был выставлен в марте 2019 года. | Окна | Уязвимость выполнения команд (CVE-2014-3120) в Elasticsearch |

Тенденции атак

1.В настоящее время майнинговые трояны распространяются как черви, и атаки часто проводятся с использованием нескольких уязвимостей. В 2019 году был обнаружен ряд обширных уязвимостей RCE. Уязвимость N-day трудно исправить за короткое время после обнаружения, и хакеры могут быстро использовать ее для распространения троянов и бот-сетей. В 2019 году мы обнаружили ряд событий, в которых распространенные уязвимости использовались незаконными майнерами криптовалюты. На следующем рисунке показан график времени от использования некоторых уязвимостей.Большинство уязвимостей использовалось незаконными майнерами криптовалюты в течение периода от нескольких дней до десятка дней. Это создает серьезную проблему для возможностей быстрого реагирования облачных платформ и пользователей.

Это создает серьезную проблему для возможностей быстрого реагирования облачных платформ и пользователей.

2. В настоящее время трояны распространяются как черви, и атаки часто проводятся с использованием нескольких уязвимостей. 10 самых активных троянских программ для майнинга распространяются как черви (кроме 8220 Miner) и используют более двух уязвимостей (кроме CryptoSink).Это означает, что трояны для майнинга распространяются более эффективно и широко. Если информационная система предприятия содержит уязвимость, подверженную произвольному использованию, внутренняя сеть предприятия может быть вскоре скомпрометирована после нарушения границ безопасности. Предприятие должно разработать комплексные возможности защиты от уязвимостей, чтобы справиться с эффектом дырявого ведра , который возникает при сбое одноточечной защиты.

3. Незаконные майнеры криптовалюты распространяют троянов с помощью атак грубой силы.Слабые пароли по-прежнему являются главной угрозой в Интернете. На следующем рисунке показан процент различных приложений, которые скомпрометированы для майнинга криптовалюты. Redis, SSH, SQL Server и RDP по-прежнему остаются основными целями. Слабые пароли широко используются в Интернете из-за недостаточной осведомленности инженеров по эксплуатации и техническому обслуживанию. Атаки методом грубой силы легко запускаются и стали важным средством распространения троянов для майнинга.

На следующем рисунке показан процент различных приложений, которые скомпрометированы для майнинга криптовалюты. Redis, SSH, SQL Server и RDP по-прежнему остаются основными целями. Слабые пароли широко используются в Интернете из-за недостаточной осведомленности инженеров по эксплуатации и техническому обслуживанию. Атаки методом грубой силы легко запускаются и стали важным средством распространения троянов для майнинга.

4.Неправильная конфигурация безопасности базовых фреймворков и компонентов, отличных от веб-сайтов, открывает новые возможности для распространения троянов для майнинга. Новые технологии, такие как большие данные и контейнеры, получили широкое распространение в последние годы, и предприятия начали развертывать свои среды разработки и тестирования в облаке после миграции в облако. Это подвергает конфигурации служб угрозам безопасности, поскольку предприятиям не хватает профессиональных инженеров по безопасности, а технические инженеры не осведомлены о безопасности. Например, службы доступны в Интернете, в интерфейсах отсутствует аутентификация и используются слабые пароли, а также обнаружены уязвимости N-day.Уязвимые приложения обычно относятся к неосновным предприятиям предприятия и поэтому не получают таких инвестиций, как веб-приложения, с точки зрения усиления безопасности и устранения уязвимостей. Уязвимые приложения часто предоставляются через нестандартные порты или используют протоколы, отличные от HTTP, и не могут быть полностью защищены локальными политиками безопасности. Майнинговые трояны распространяются через большие данные и компоненты контейнеров с 2018 года. Контейнерная оркестровка и структуры и компоненты цепочки поставок являются целями атак с 2019 года.В следующей таблице перечислены уязвимости базовых фреймворков и компонентов, не относящихся к вебу, которые использовались троянами для майнинга.

Например, службы доступны в Интернете, в интерфейсах отсутствует аутентификация и используются слабые пароли, а также обнаружены уязвимости N-day.Уязвимые приложения обычно относятся к неосновным предприятиям предприятия и поэтому не получают таких инвестиций, как веб-приложения, с точки зрения усиления безопасности и устранения уязвимостей. Уязвимые приложения часто предоставляются через нестандартные порты или используют протоколы, отличные от HTTP, и не могут быть полностью защищены локальными политиками безопасности. Майнинговые трояны распространяются через большие данные и компоненты контейнеров с 2018 года. Контейнерная оркестровка и структуры и компоненты цепочки поставок являются целями атак с 2019 года.В следующей таблице перечислены уязвимости базовых фреймворков и компонентов, не относящихся к вебу, которые использовались троянами для майнинга.

| Уязвимость | Приложение | Сценарий |

|---|---|---|

| RESTful API уязвимость несанкционированного доступа Hadoop YARN | ПРЯЖА Hadoop | Большие данные |

| RESTful API уязвимость несанкционированного доступа Spark | Искра | Большие данные |

| Уязвимость Elasticsearch | , связанная с несанкционированным доступомElasticsearch | Большие данные |

| Уязвимость несанкционированного доступа Remote API в Docker | Докер | Контейнер |

| Уязвимость несанкционированного доступа к серверу API Kubernetes | Кубернетес | Контейнерная оркестровка |

| Jenkins RCE (CVE-2019-1003000) | Дженкинс | Цепочка поставок |

| Несанкционированная RCE-уязвимость Confluence | Confluence | Цепочка поставок |

| RCE-уязвимость Nexus Repository Manager 3 | Репозиторий Nexus | Цепочка поставок |

Тенденции в методах атак

После успешного вторжения троян-майнер может использовать несколько методов для нарушения безопасности и предотвращения обнаружения и удаления системой безопасности. Это позволяет трояну стабильно и долгое время добывать виртуальные валюты. Трояны-майнеры должны использовать несколько методов для борьбы за ресурсы. В 2019 году мы наблюдали все более изощренные методы компрометации безопасности и конкуренции за ресурсы, используемые майнинговыми троянами. Ниже перечислены основные методы, используемые майнинговыми ботнетами.

Это позволяет трояну стабильно и долгое время добывать виртуальные валюты. Трояны-майнеры должны использовать несколько методов для борьбы за ресурсы. В 2019 году мы наблюдали все более изощренные методы компрометации безопасности и конкуренции за ресурсы, используемые майнинговыми троянами. Ниже перечислены основные методы, используемые майнинговыми ботнетами.

1. Нарушение безопасности

Бесфайловая атака выполняется без внедрения вредоносного ПО на диски, поэтому она может обойти статическое сканирование антивирусным ПО.Таким образом, бесфайловые атаки сложно обнаружить антивирусным программам и защититься от них. В бот-сетях для майнинга доступ к инструментарию управления Windows (WMI) осуществляется путем вызова API-интерфейсов, предоставляемых различными инструментами (такими как инструмент командной строки WMI wmic.exe в Windows) или языками сценариев (например, PowerShell) для запуска бесфайловых атак. TheHidden использует wmic.exe для запуска безфайловой атаки с помощью следующего кода:

Майнинг-троян получает прибыль за счет длительного пребывания на целевом сервере. Руткит — это общий термин для обозначения вредоносных методов размещения. Самый распространенный метод злонамеренного долгосрочного проживания — это написание задач по расписанию. Предварительно загруженные руткиты библиотек с динамической компоновкой широко использовались троянами для майнинга в 2019 году. Трояны для майнинга перехватывают общие функции, такие как readdir в libc, через механизм предварительной загрузки библиотек с динамической компоновкой. Вредоносные процессы скрываются, когда такие команды оболочки, как ps и top, используются для чтения информации о процессе из каталога / proc /.На следующем рисунке показано, как 8220 Miner скрывает руткиты через ProcessHider.

Руткит — это общий термин для обозначения вредоносных методов размещения. Самый распространенный метод злонамеренного долгосрочного проживания — это написание задач по расписанию. Предварительно загруженные руткиты библиотек с динамической компоновкой широко использовались троянами для майнинга в 2019 году. Трояны для майнинга перехватывают общие функции, такие как readdir в libc, через механизм предварительной загрузки библиотек с динамической компоновкой. Вредоносные процессы скрываются, когда такие команды оболочки, как ps и top, используются для чтения информации о процессе из каталога / proc /.На следующем рисунке показано, как 8220 Miner скрывает руткиты через ProcessHider.

При атаке централизованного управления хакер запускает бэкдор на скомпрометированном хосте, и этот бэкдор регулярно связывается с управляемым хакером центральным сервером управления, позволяя хакеру отправлять команды и красть данные с взломанного хоста. Во время злонамеренного майнинга криптовалюты ботов не нужно строго контролировать. Таким образом, большинство троянских программ для майнинга не имеют полноценного центрального модуля управления.Вместо этого хакеры часто используют файлы конфигурации и запланированные задачи для изменения конфигураций ботов и обновления версий ботов. Однако с 2019 года все большее количество майнинговых ботнетов прибегает к централизованному контролю, чтобы получить больше преимуществ в борьбе за ресурсы. На следующем рисунке показаны некоторые центральные модули управления h3Miner.