Настройка OpenNIC на роутере mikrotik? — Хабр Q&A

Актуальное решение на сегодня.С версии 6.47 добавили в DNS функцию split-dns, поэтому новый конфиг выглядит так:

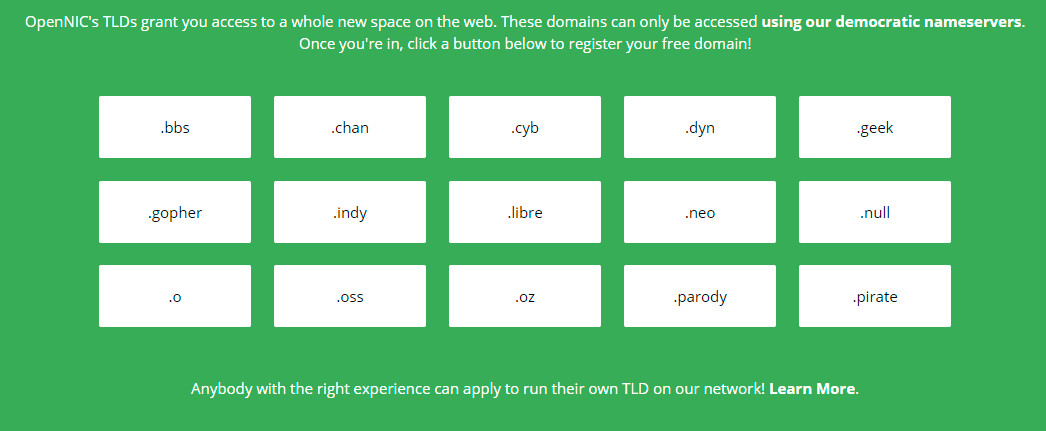

/ip dns static add comment="OpenNIC - dns relay" forward-to=185.121.177.177,51.15.98.97,2a01:4f8:1c0c:80c9::1 regexp=".*(\\.bbs|\\.chan|\\.cyb|\\.dyn|\\.geek|\\.gopher|\\.indy|\\.libre|\\.neo|\\.null|\\.o)\$" type=FWD

/ip dns static add comment="OpenNIC - dns relay" forward-to=185.121.177.177,51.15.98.97,2a01:4f8:1c0c:80c9::1 regexp=".*(\\.oss|\\.oz|\\.parody|\\.pirate|\\.opennic.glue|\\.dns\\.opennic\\.glue)\$" type=FWD

/ip dns static add comment="OpenNIC - dns relay" forward-to=185.121.177.177,51.15.98.97,2a01:4f8:1c0c:80c9::1 regexp=".*(\\.bazar|\\.coin|\\.emc|\\.lib|\\.fur1|\\.bit|\\.ku|\\.te|\\.ti|\\.uu)\$" type=FWDгде 185.121.177.177,

51.15.98.97,

2a01:4f8:1c0c:80c9::1

адреса серверов OpenNIC.Старое решение

Делал так:

/ip firewall layer7-protocol add comment="OpenNIC - dns relay" name=OpenNIC regexp="^.

+(.bbs|.chan|.cyb|.dyn|.geek|.gopher|.indy|.libre|.neo|.null|.o|.oss|.oz|.parody|.pirate|.opennic.glue|.dns.opennic.glue).*\$"

/ip firewall nat add action=dst-nat chain=dstnat comment="OpenNIC - dns relay" connection-mark=OpenNIC-forward to-addresses=185.121.177.177

/ip firewall nat add action=masquerade chain=srcnat comment="OpenNIC - dns relay" connection-mark=OpenNIC-forward

/ip firewall mangle add action=mark-connection chain=prerouting comment="OpenNIC - dns relay" dst-address=192.168.254.1 dst-port=53 layer7-protocol=OpenNIC new-connection-mark=OpenNIC-forward passthrough=yes protocol=tcp

/ip firewall mangle add action=mark-connection chain=prerouting comment="OpenNIC - dns relay" dst-address=192.168.254.1 dst-port=53 layer7-protocol=OpenNIC new-connection-mark=OpenNIC-forward passthrough=yes protocol=udp192.168.254.1 — адрес своего роутера, который указан в качестве DNS на клиенте.

185.121.177.177 — адрес резолвера ( https://wiki.opennic.org/doku.php#anycast_tier_2_d. .. )

.. )

P.S.

Возможно RegExp написан неправильно, ибо делал методом тыка.

bind «теряет» форвард-зону (решено): ru_root — LiveJournal

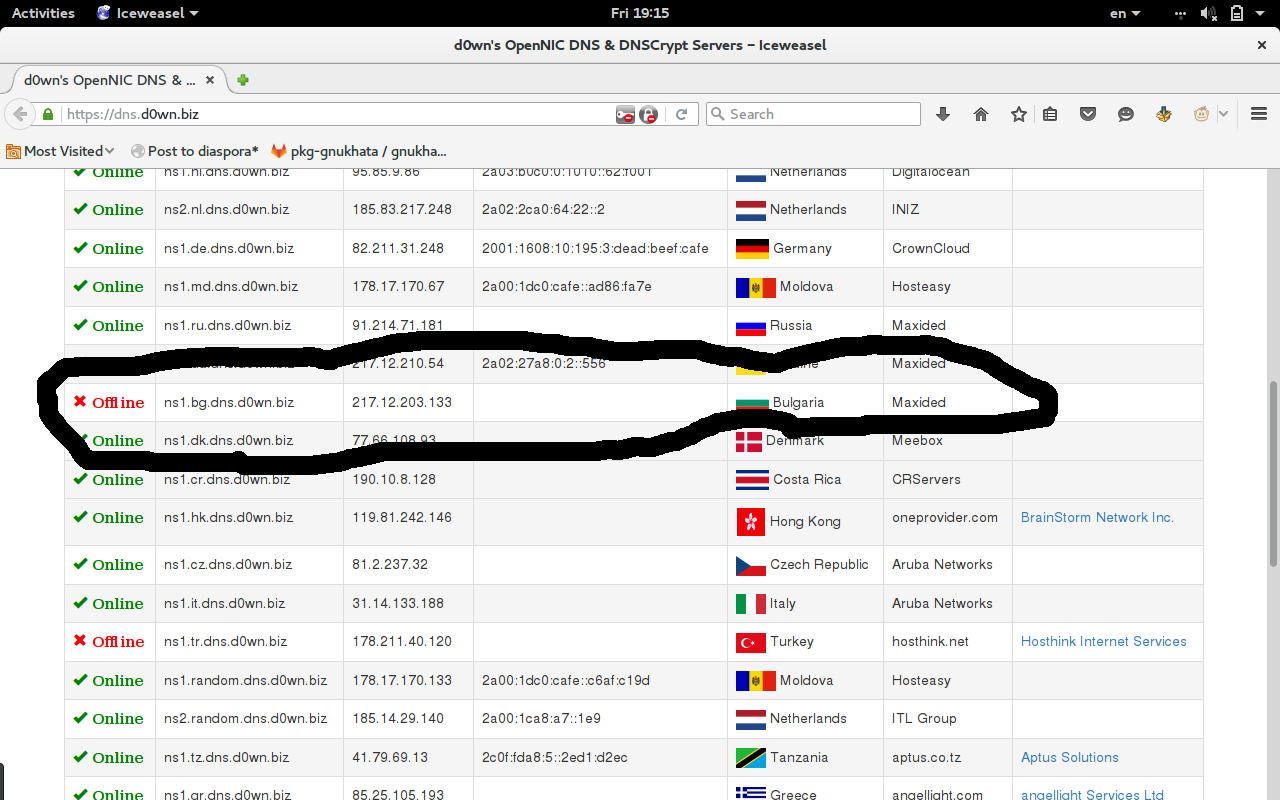

Попытался подключить доменную зону lib через серверы opennic.Поскольку полностью доверяю только к себе 🙂 и не хочу отдавать весь ресолвинг серверам opennic, настроил в bind зону «lib» так:

zone "lib" { # opennic

type forward;

forwarders{ 91.214.71.181; # ns2.ru

213.183.57.57; # ns1.mow.ru

217.12.210.54; # ns2.ua

178.17.170.67; # ns1.md

2a03:f80:ed15:ca7:ea75:b12d:714:d234; # ns6.vie.at.dns.opennic.glue

2406:d501::f40d:f86; # ns4.nsw.au.dns.opennic.glue

};

};Список серверов составил из «ближайших» и добавил несколько из общего списка.

10 минут наслаждался Флибустой без тормозов, затем получил «домен не найден». Помог только перезапуск named. В логах тишина. DIG показывает принципиально разные ответы при нормальном ресолвинге и при ошибочном (при нормальном ответе в «AUTHORITY SECTION» присутствует список хинтов, при ошибочном — SOA корня).

Помогите разобраться.

Нормальный ресолвинг

$ dig flibusta.lib @127.0.0.1 +qr

; <<>> DiG 9.5.1-P2 <<>> flibusta.lib @127.0.0.1 +qr

;; global options: printcmd

;; Sending:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 9555

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;flibusta.lib. IN A

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 9555

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 0

;; QUESTION SECTION:

;flibusta.lib. IN A

;; ANSWER SECTION:

flibusta.lib. 86274 IN A 94.242.251.91

;; AUTHORITY SECTION:

. 8783 IN NS i.root-servers.net.

. 8783 IN NS c.root-servers.net.

. 8783 IN NS h.root-servers.net.

. 8783 IN NS e.root-servers.net.

. 8783 IN NS d.root-servers.net.

. 8783 IN NS k.root-servers.

net.

net.. 8783 IN NS f.root-servers.net.

. 8783 IN NS l.root-servers.net.

. 8783 IN NS a.root-servers.net.

. 8783 IN NS j.root-servers.net.

. 8783 IN NS b.root-servers.net.

. 8783 IN NS g.root-servers.net.

;; Query time: 0 msec

;; SERVER: 127.0.0.1#53(127.0.0.1)

;; WHEN: Sun Jul 12 02:20:48 2015

Отказ

$ dig flibusta.lib @127.0.0.1 +qr

; <<>> DiG 9.5.1-P2 <<>> flibusta.lib @127.0.0.1 +qr

;; global options: printcmd

;; Sending:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 37141

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;flibusta.lib. IN A

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 37141

;; flags: qr rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0

;; QUESTION SECTION:

;flibusta.lib. IN A

;; AUTHORITY SECTION:

.

;; Query time: 0 msec

;; SERVER: 127.0.0.1#53(127.0.0.1)

;; WHEN: Sun Jul 12 02:25:13 2015

;; MSG SIZE rcvd: 105

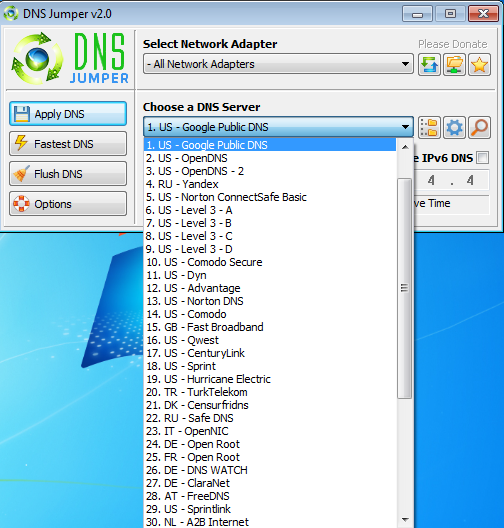

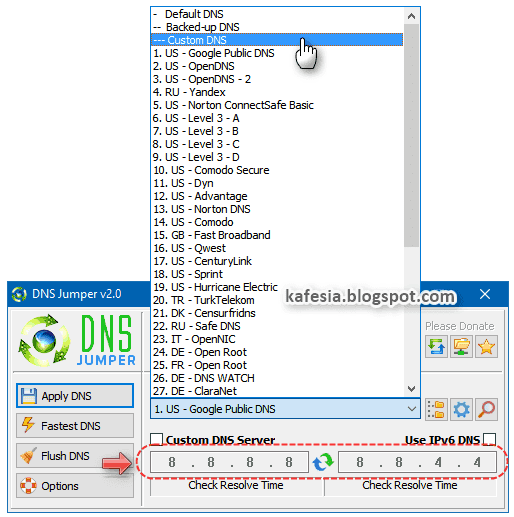

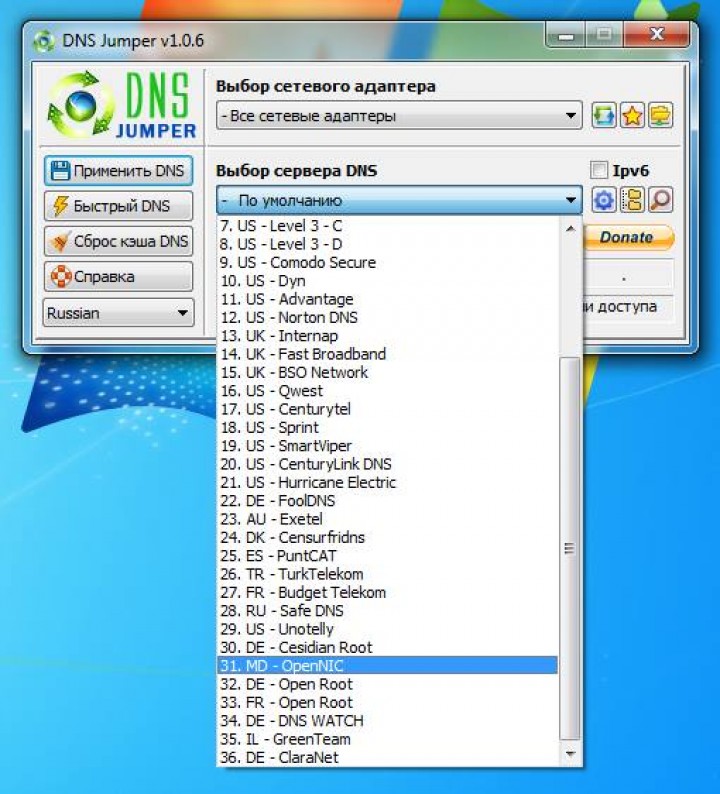

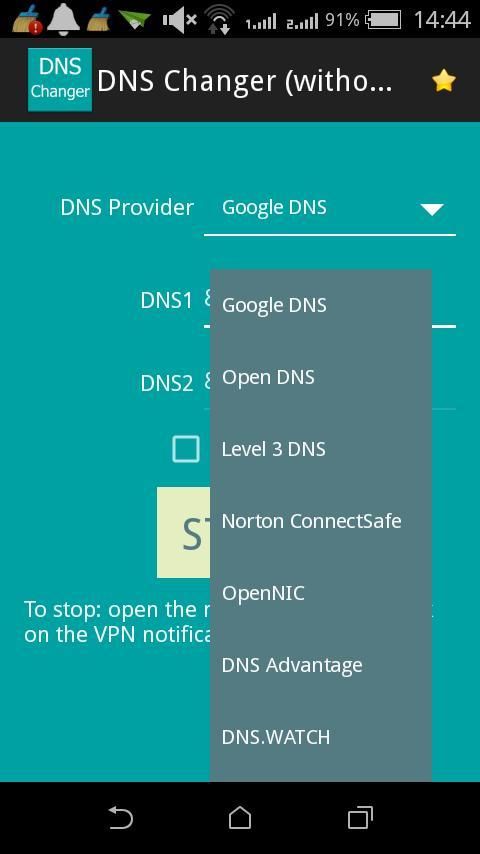

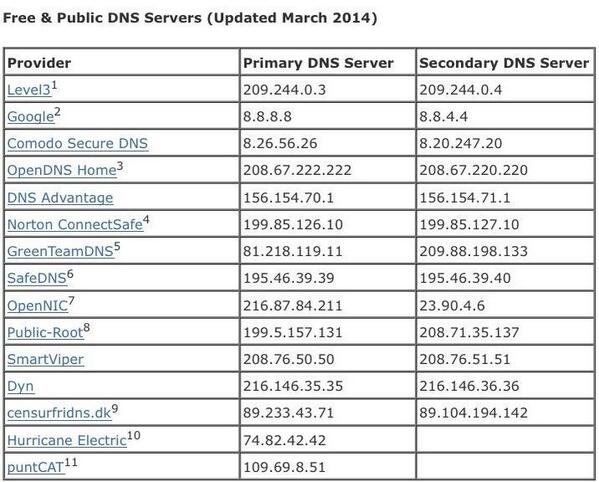

Лучший бесплатный DNS 2021 года (последний список)

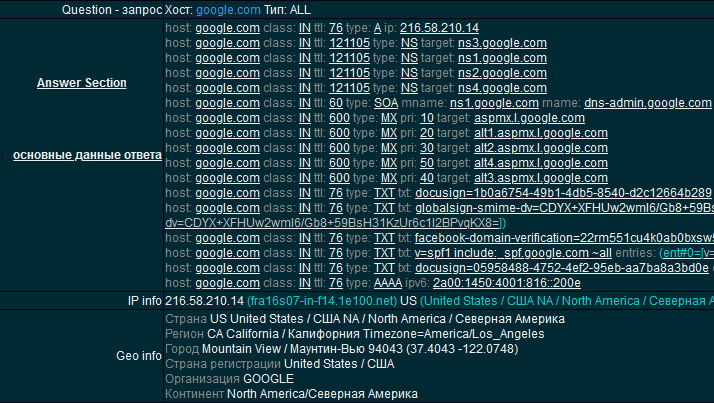

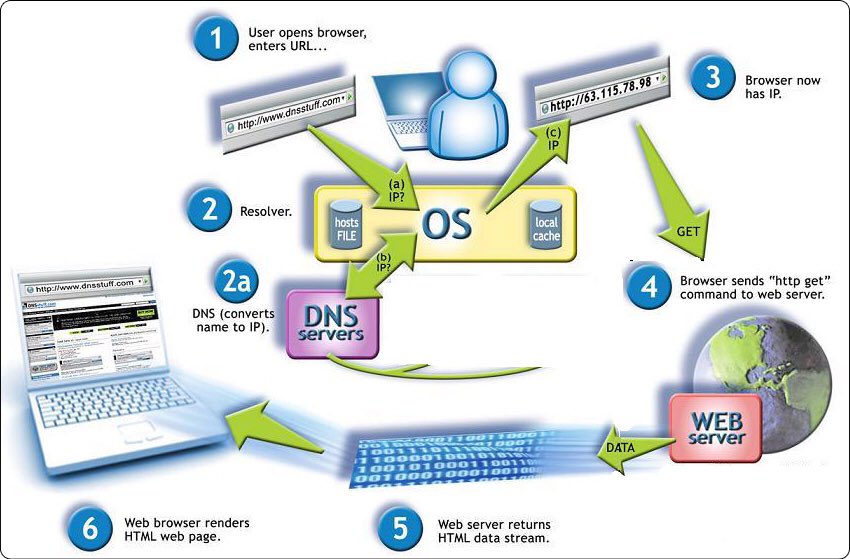

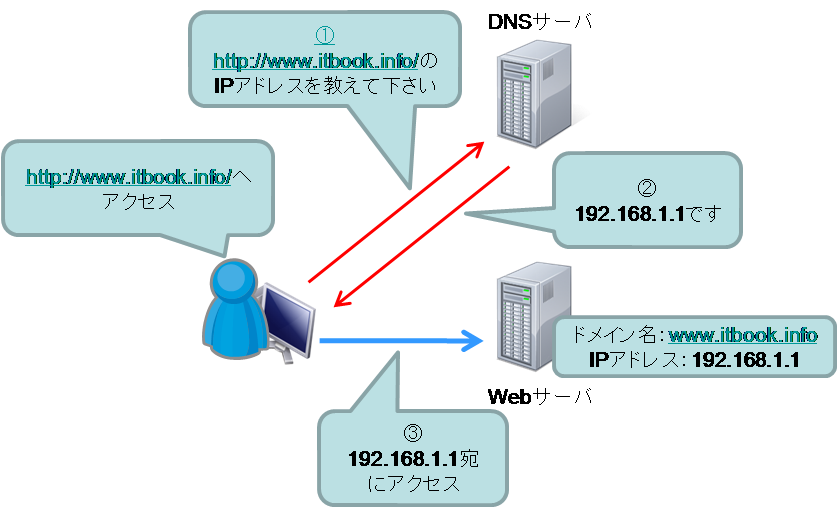

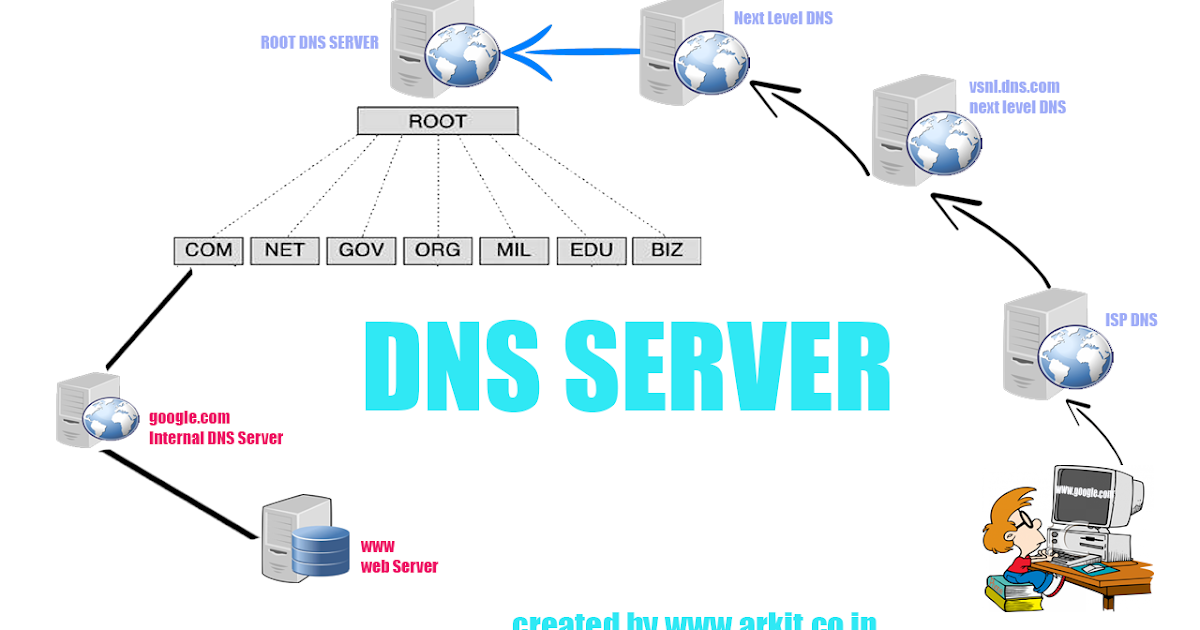

Если мы посмотрим вокруг, то обнаружим, что почти у всех есть подключение к Интернету дома или на работе. Если у вас достаточно знаний о том, как работает Интернет, вы можете знать (DNS) или система доменных имен .

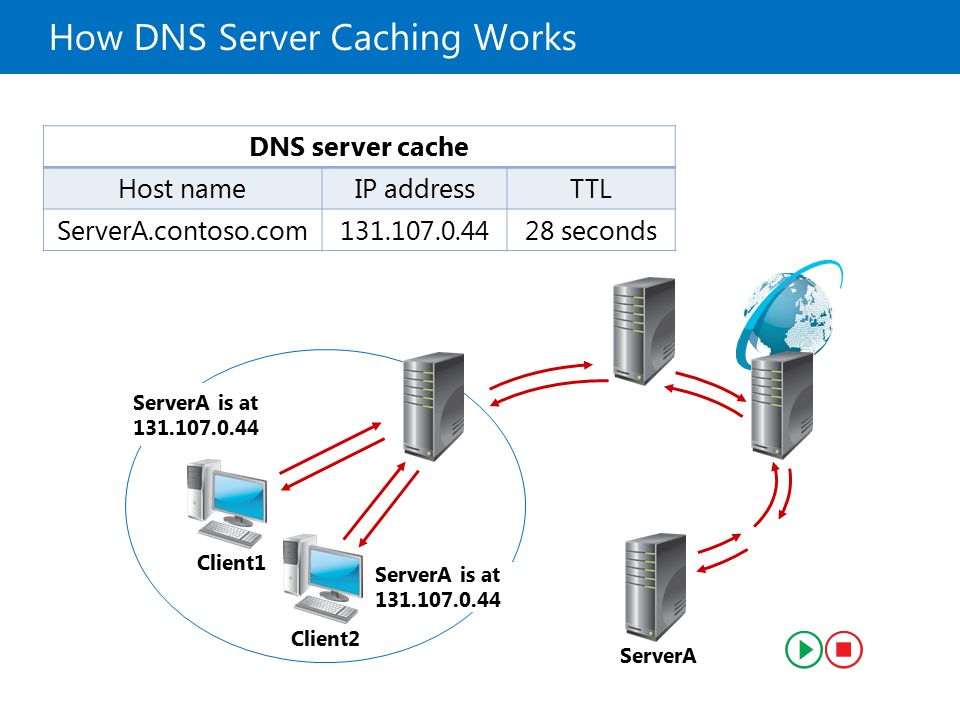

DNS или система доменных имен — это база данных, состоящая из разных доменных имен и IP-адреса. Когда пользователи вводят домен в веб-браузер, такой как tazkranet.com, youtube.com и т. Д., DNS-серверы ищут IP-адрес, с которым связаны домены.

После сопоставления IP-адреса посетитель перенаправляется на запрошенный веб-сайт. Однако не все DNS-серверы стабильны, особенно те, которые предоставляются интернет-провайдерами.

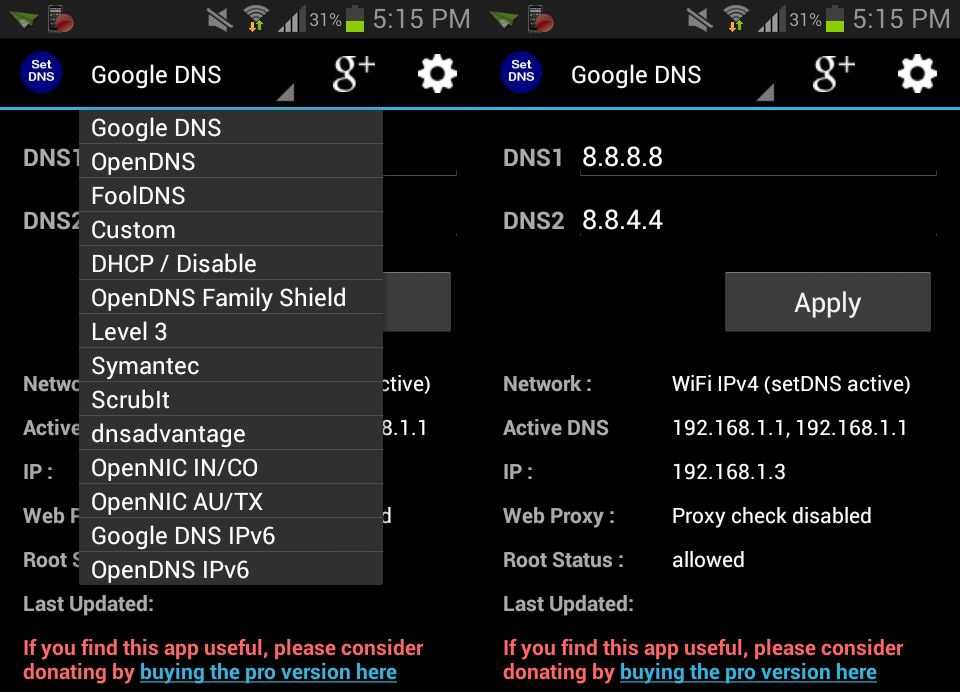

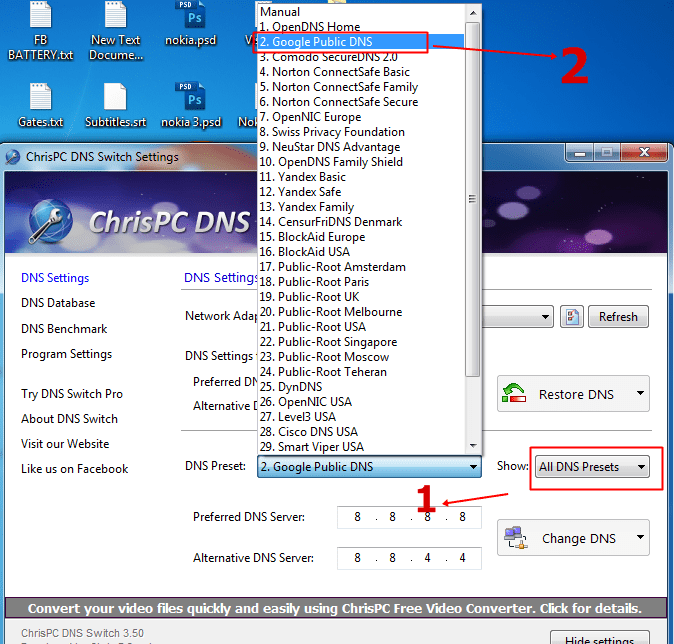

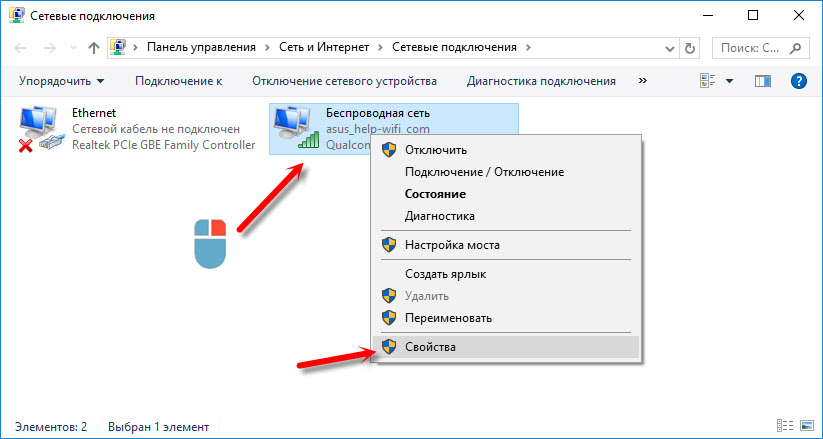

Возможно, вам будет интересно ознакомиться с нашим руководством ниже, поскольку для изменения DNS может быть важно выполнить следующие шаги:

Список лучших бесплатных и общедоступных DNS-серверов

даже если (Интернет-провайдер) Предоставим вам сервер DNS По умолчанию всегда лучше использовать другой DNS-сервер. Поскольку использование разных DNS может дать вам лучшую скорость и лучшую безопасность, некоторые из них также могут открывать заблокированные веб-сайты в вашем географическом регионе и т. Д.

Поскольку использование разных DNS может дать вам лучшую скорость и лучшую безопасность, некоторые из них также могут открывать заблокированные веб-сайты в вашем географическом регионе и т. Д.

Итак, в этой статье мы рассмотрим некоторые из лучших DNS-серверов, которые вы можете использовать для повышения скорости и безопасности.

1. Общедоступный DNS Google

Google DNSGoogle DNS Это один из лучших, наиболее часто используемых и популярных DNS-серверов, который вы можете использовать прямо сейчас. Это полностью бесплатный DNS-сервер, запущенный в декабре 2009 года.

Защищать Google Public DNS Он защищает пользователей от различных угроз безопасности и обеспечивает лучшую скорость по сравнению с DNS-сервером по умолчанию, предлагаемым интернет-провайдерами.

Пользователям необходимо настроить и изменить настройки DNS своей сети и использовать следующие адреса для

Адреса Google DNS

8. 8.8.8 8.8.8 | (Первичный) Предпочитаемый DNS-сервер |

| 8.8.4.4 | (Вторичный) Альтернативный DNS-сервер |

2. ОпенДНС

OpenDNSПодготовить OpenDNS Он лучший слуга DNS В общем, это тоже бесплатно, и вы можете использовать его сейчас. Где предоставить Cisco

И что хорошо о OpenDNS заключается в том, что он автоматически обнаруживает и блокирует вредоносные веб-сайты. Мало того, он использует OpenDNS также руководство Anycast Направлять ваш интернет-трафик на ближайшие DNS-серверы.

Процесс маршрутизации значительно увеличивает скорость интернета. А чтобы использовать OpenDNS, пользователям необходимо изменить конфигурацию своих сетевых настроек, чтобы использовать указанные ниже адреса для OpenDNS в качестве собственных DNS-серверов.

Адреса OpenDNS

| 208.67.222.222 | (Первичный) Предпочитаемый DNS-сервер |

| 208.67.220.220 | (Вторичный) Альтернативный DNS-сервер |

3. Comodo Безопасный DNS

Comodo Secure DNSЭто одна из самых мощных доступных DNS благодаря своей надежности в инфраструктуре DNS Интернета, которая является облачной, сбалансированной по нагрузке, географически распределенной и свободно доступной. Comodo Secure DNS также очень безопасен и по умолчанию блокирует фишинговые и вредоносные сайты.

Кроме того, Comodo Secure DNS теперь имеет архитектуру Anycast DNS Core размещен более чем в 25 странах. Это означает, что в большинстве стран поблизости будут DNS-серверы, что значительно повысит скорость интернета.

Чтобы использовать Comodo Secure DNS, пользователям необходимо изменить и настроить свои сетевые параметры, чтобы использовать следующие адреса Comodo Secure DNS в качестве своих DNS-серверов.

Comodo Secure DNS-адреса

| 8.26.56.26 | (Первичный) Предпочитаемый DNS-сервер |

| 8.20.247.20 | (Вторичный) Альтернативный DNS-сервер |

4. Чистый просмотр

ОчиститьЕсли вы ищете простой способ реализовать блокировку DNS на своем телефоне Android, вам необходимо использовать Очистить. ти это приложение Чистый просмотр Android Проста в использовании и позволяет пользователям реализовывать Бан DNS на смартфонах.

Например,. Can Очистить Блокируйте сайты для взрослых в Интернете. Однако дольше Очистить Относительно новое приложение, которому нелегко доверять. Однако его можно использовать Очистить Чтобы настроить блокировку DNS на устройствах ваших детей.

Стоимость: Бесплатно

5.

Облачный DNS Cloudflare DNS

Облачный DNS Cloudflare DNSЭто один из самых быстрых и первых DNS-серверов конфиденциальности, доступных в Интернете. Компания утверждает, что Cloudflare DNS Это может увеличить скорость вашего интернета до 28 ٪ По сравнению с другими поставщиками DNS.

Лучшее в Cloudflare Cloudflare DNS в том, что он никогда не регистрирует ваши данные о просмотре. А чтобы использовать Cloudflare DNS, пользователям необходимо изменить и настроить свои сетевые настройки, чтобы использовать следующие DNS-адреса Cloudflare в качестве своих DNS-серверов.

DNS-адреса Cloudflare

| 1.1.1.1 | (Первичный) Предпочитаемый DNS-сервер |

| 1.0.0.1 | (Вторичный) Альтернативный DNS-сервер |

6. Нортон КоннектСейф DNS

Нортон КоннектБезопасный DNSНе многие знают об этом, но Norton, ведущая компания по защите безопасности в этой области, также имеет DNS-сервер, известный как Norton ConnectSafe. Служба DNS основана на пакете, предназначенном для защиты вашего компьютера от фишинговых атак.

Служба DNS основана на пакете, предназначенном для защиты вашего компьютера от фишинговых атак.

Более того, Norton Connect Safe также предоставляет множество предустановленных систем фильтрации содержимого для блокировки фишинговых сайтов, порнографии и многого другого.

использовать Нортон ConnectSafe , вам необходимо изменить и настроить параметры DNS вашего домашнего модема (маршрутизатора), чтобы использовать следующие адреса Norton ConnectSafe в качестве своих DNS-серверов.

Адреса DNS Norton ConnectSafe

| 199.85.126.20 | (Первичный) Предпочитаемый DNS-сервер |

| 199.85.127.20 | (Вторичный) Альтернативный DNS-сервер |

7. Level3 DNS

Уровень 3 DNSLevel3 — международная компания, базирующаяся в Колорадо, которая предоставляет бесплатные общедоступные DNS-серверы. Интересно то, что разные DNS-серверы в Level3 предлагают много разных функций.

Интересно то, что разные DNS-серверы в Level3 предлагают много разных функций.

Использовать серверы Level3 DNS , измените и настройте параметры DNS вашей сети и используйте следующие адреса Уровня 3 в качестве своих DNS-серверов.

Адреса DNS уровня 3

| 209.244.0.3 | (Первичный) Предпочитаемый DNS-сервер |

| 208.244.0.4 | (Вторичный) Альтернативный DNS-сервер |

8. OpenNIC DNS

OpenNIC DNSВ нескольких простых словах, OpenNIC Это провайдер DNS с открытым исходным кодом, который стремится стать альтернативой стандартному DNS. Хорошо то, что DNS-сервер использует некоторые передовые технологии для защиты вашего компьютера от посторонних глаз.

Этот DNS поможет вам сохранить вашу конфиденциальность в простейшей форме. и использовать OpenNIC Вам необходимо изменить и изменить настройки DNS вашей сети, чтобы использовать следующие для OpenNIC в качестве своих DNS-серверов.

DNS-адреса OpenNIC

| 46.151.208.154 | (Первичный) Предпочитаемый DNS-сервер |

| 128.199.248.105 | (Вторичный) Альтернативный DNS-сервер |

9. Quad9 DNS

Quad9 DNSЕсли вы ищете общедоступный DNS-сервер, который может защитить ваш компьютер и другие устройства, подключенные к Интернету, от киберугроз, вам нужно попробовать Quad9.

Причина в том, что он автоматически блокирует доступ к небезопасным веб-сайтам. Он также поддерживает вашу конфиденциальность, что означает, что DNS-сервер не хранит ваши данные.

и использовать Quad9 , вам необходимо изменить первичный и вторичный DNS на следующие адреса Quad9 в качестве их DNS-серверов.

Quad9 DNS-адреса

| 9.9.9.9 | (Первичный) Предпочитаемый DNS-сервер |

149. 112.112.112 112.112.112 | (Вторичный) Альтернативный DNS-сервер |

10. Безопасный DNS

SafeDNSЭто одна из лучших и наиболее часто используемых служб DNS в списке, и это облачная служба. DNS-сервер был достаточно оптимизирован, чтобы вам было удобнее работать в Интернете.

Он имеет бесплатные и платные DNS-серверы премиум-класса в соответствии с вашим бюджетом. Использовать серверы SafeDNS , вам необходимо изменить и изменить настройки DNS вашей сети, чтобы использовать следующие для SafeDNS в качестве своих DNS-серверов.

Адреса SafeDNS

| 195.46.39.39 | (Первичный) Предпочитаемый DNS-сервер |

| 195.46.39.40 | (Вторичный) Альтернативный DNS-сервер |

Это лучшие серверы DNS DNS Бесплатное и универсальное, которое вы можете использовать. Если вам известны какие-либо другие DNS-серверы, сообщите нам об этом в комментариях ниже.

Если вам известны какие-либо другие DNS-серверы, сообщите нам об этом в комментариях ниже.

Мы также надеемся, что эта статья помогла вам составить список 10 лучших бесплатных и общедоступных DNS-серверов 2021 года (последний список).

Если вам понравилась эта статья, она вам полезна, вы можете поделиться ею с друзьями, чтобы распространять знания и приносить пользу.

Источник

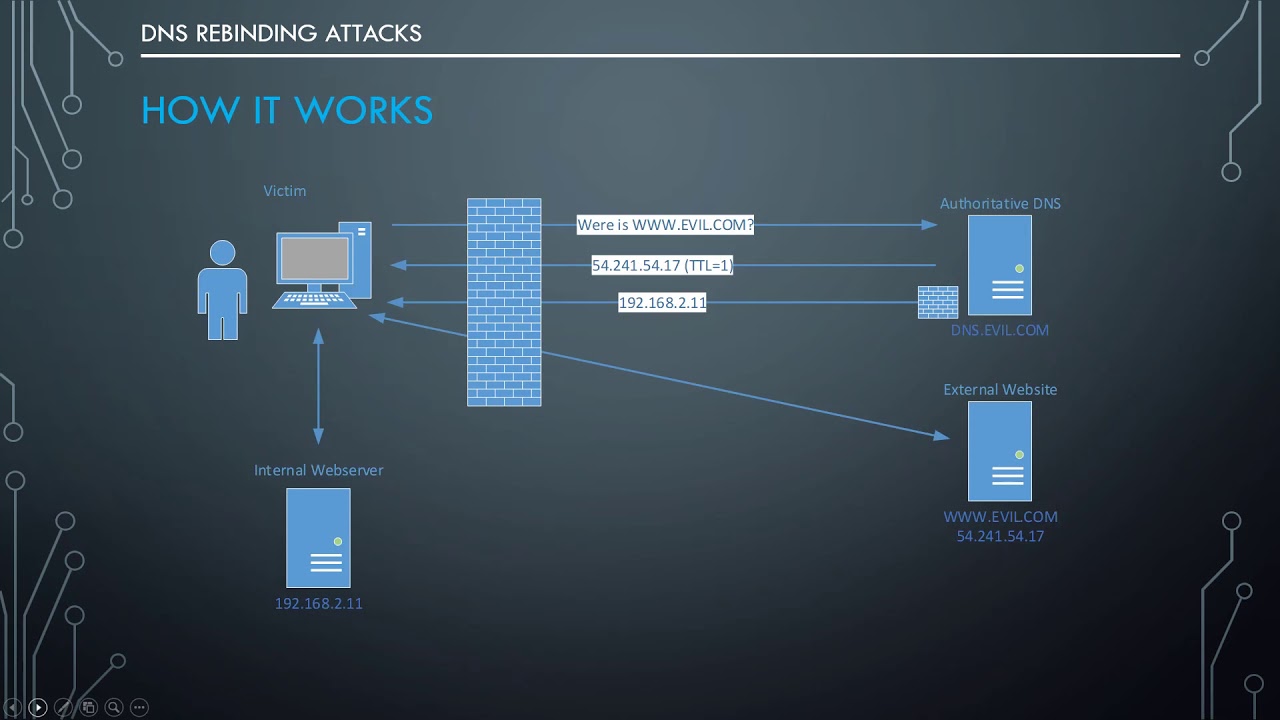

EmerDNS — новая жизнь в альтернативной доменной системе

О полностью децентрализованной системе доменных имён, которой не грозит цензура.

Весьма долго механизмом обхода блокировок был и остаётся VPN — стоит недорого, и пробросив шифрованный канал вне РФ, можно наслаждаться свободным интернетом. Тем не менее, даже VPN не спасает от принудительного разделегирования доменного имени, а на текущем витке противостояния уже и сами VPN-сервисы имеют реальный шанс попасть под каток блокировок, хотя они не содержат никакого противоправного контента, что очевидно.

Вместе с тем, существует и много лет успешно работает бесплатный механизм обхода блокировок и государственной цензуры. Его использование не снижает скорости доступа, и не увеличивает задержек соединения по сравнению с прямым доступом на сайт.

Его использование не снижает скорости доступа, и не увеличивает задержек соединения по сравнению с прямым доступом на сайт.

Механизм называется emerDNS, и входит в пакет децентрализованных сервисов криптовалюты Emercoin. Роскомсвобода писала об этом сервисе ещё в 2015м. С тех пор этот механизм продемонстрировал свою жизнеспособность, и в настоящие момент, например, множество заблокированных торрент-трекеров и онлайн-библиотек создали альтернативные домены в системе emerDNS, и пользователи имеют доступ к соответствующим сайтам без всяких прокси. В настоящее время система обрабатывает более 10 000 запросов в сутки.

Самые популярные русскоязычные сайты в системе emerDNS:

.

Для тех интернет-ресурсов, которые задумываются о новых механизмах сохранения аудитории — имеется подробная инструкция, как создать домен в emerDNS. Хотя последняя версия core-кошелька emercoin 0.7.5 уже имеет встроенное подменю для создания и публикации доменной записи. Надо только:

- Скачать кошелёк.

- Раздобыть хотя бы 0.01EMC (по текущему курсу ~ 20 копеек).

- В кошельке войти в подменю «Manage Names»

- В поле «name» ввести имя своего сайта, например «dns:flibusta.lib», а в поле «value» — A-запись для IP-адреса «A=81.17.19.227».

- В срок жизни записи — ввести количество лет (рекомендуется 2-10)

- И нажать кнопку «Submit».

ВСЁ. Запись отправилась в блокчейн, и будет доступна оттуда всем причастным. И теперь ваш сайт смогут найти, несмотря на блокировки, и принудительное разделегирование доменного имени вашему сайту более не грозит. Никаких доменных провайдеров, онлайн регистраций и прочего. Единственное: надо сделать backup файла wallet.dat (меню файл), ибо если потеряете кошелёк — потеряете возможность модифицировать свою запись, как это случилось с rustorka.lib, из-за чего они создали новый домен rustorkacom.lib, о чём и заявили на сайте.

Возникает резонный вопрос: А где же владельцу сайта взять тот самый 0.01EMC?

- Во-первых, можно получить безвозмездно от автора данного поста.

- Во-вторых, купить за другую криптовалюту на криптобиржах, например Livecoin.

- В-третьих, купить оплатив кредитной картой на каком-нибудь обменнике, например Indacoin.

Теперь ответим на вопрос: а как же обычным пользователям получить доступ к этому богатству свободной информации? Ведь просто так, кликом в браузере, эти сайты не открываются!

Тут снова несколько вариантов обеспечить себе доступ.

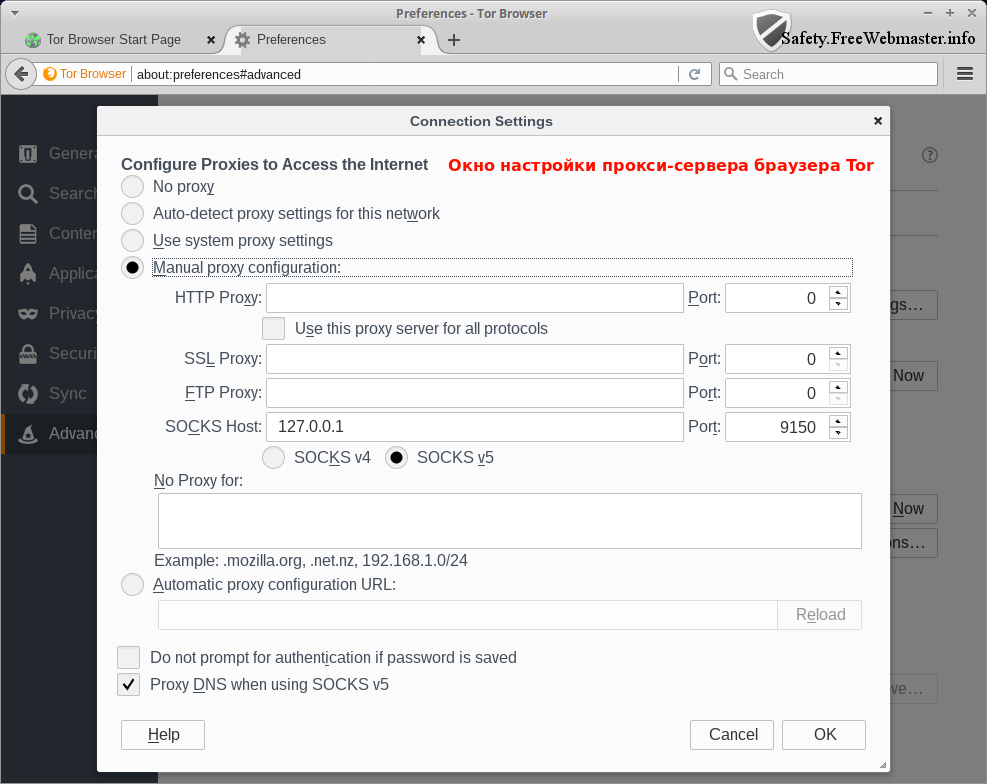

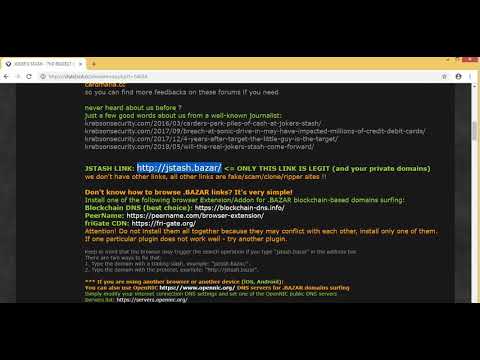

1. Самый простой — использовать DNS-сервера проекта openNIC, где разрешают доступ в доменные зоны от Emercoin. Инструкция приведена, например, тут.

Заметим только, что не все сервера, рекомендуемые OpenNIC, корректно разрешают доменные зоны emerDNS. Надо тестировать, или брать сразу американские, например: 128.31.0.72, 66.187.76.168.

2. Далее — любители плагинов могут использовать плагины для браузера, которые обеспечивают доступ в блокчейн-домены, включая Emercoin:

3. И наконец продвинутые пользователи, которые никому кроме себя не верят, и хотят всё сделать правильно, могут использовать локальную ноду Emer для разрешения доменов, и установить точку сопряжения с ICANN-овской сетью на своём компьютере или в локальной сети. См раздел «Integration into a regular DNS tree» из emerDNS whitepaper. Этот способ обеспечивает максимальную скорость, надёжность и анонимность для пользователя.

См раздел «Integration into a regular DNS tree» из emerDNS whitepaper. Этот способ обеспечивает максимальную скорость, надёжность и анонимность для пользователя.

Олег Ховайко, Emercoin CTO,

специально для «РосКомСвободы».

OpenNIC

OpenNIC — это альтернативный сетевой информационный центр/альтернативный корень DNS, который позиционирует себя как альтернативу ICANN и ее реестрам.

Начиная с 2006 г. [обновление] пользователи DNS-серверов OpenNIC могут разрешать все существующие домены верхнего уровня ICANN, а также свои собственные.

Как и все альтернативные корневые системы DNS, домены, размещенные на OpenNIC, недоступны для большей части Интернета. Только определенная конфигурация в преобразователе DNS делает их доступными, и очень немногие интернет-провайдеры имеют такую конфигурацию.

История

1 июня 2000 г. на сайте kuro5hin.org была размещена статья, пропагандирующая демократически управляемую систему доменных имен. К концу июля заработали корневые серверы OpenNIC, было введено несколько доменов верхнего уровня, а также пиринг пространства имен AlterNIC. В марте 2001 года начался пиринг Pacific Root, а в сентябре было объявлено о поисковой системе, посвященной пространству имен OpenNIC.

К концу июля заработали корневые серверы OpenNIC, было введено несколько доменов верхнего уровня, а также пиринг пространства имен AlterNIC. В марте 2001 года начался пиринг Pacific Root, а в сентябре было объявлено о поисковой системе, посвященной пространству имен OpenNIC.

OpenNIC реструктурировала свою архитектуру, чтобы улучшить масштабируемость и избежать проблем с единой точкой отказа.Каждый TLD имеет свою собственную политику в отношении допустимого использования. Новые TLD могут создаваться в соответствии с заявленными политиками OpenNIC.

Домены верхнего уровня

В настоящее время OpenNIC поддерживает следующие TLD:

- .bbs

- нацелен на (в стиле Telnet) системы досок объявлений и связанные с ними веб-сайты.

- .бж

- Версия OpenNIC для .bzh была создана для бретонского сообщества (язык и культура).

- .дин

- Динамические IP-адреса.

- .мех

- Сайты, связанные с фэндомами Furry

- .

бесплатно

бесплатно - Управляемый FreeNIC домен .free предоставляет пространство имен, центр сертификации и другие услуги для поощрения некоммерческого использования Интернета.

- .компьютерщик

- Зарегистрировано для использования сайтами, ориентированными на гиков, включая что-либо личного или любительского характера. Это описание преднамеренно расплывчато, чтобы отразить широкий круг интересов, которые могут подпадать под определение.

- .клей

- Внутренняя архитектура, например, для администрирования корневого сервера и пиринга.Единственные доменные имена, существующие для этого TLD, — это те, которые используются для каждой системы на узле.

- .суслик

- Для сайтов, использующих протокол Gopher.

- .инди

- независимые новости, СМИ и развлечения

- .ing

- весело TLD. Дальнейшие детали должны быть подтверждены.

- .микро

- Для микронаций и их образований. Недавний и еще не широко используемый.

- .нуль

- разные некоммерческие отдельные сайты

- .ОСС

- Программное обеспечение с открытым исходным кодом

- .пародия

- Площадка для некоммерческой пародийной работы. Наличие TLD, предназначенного для пародийных произведений, позволяет устранить утверждения о том, что веб-сайт может быть ошибочно принят за бизнес-сайт, и, таким образом, снижает вероятность претензий о нарушении прав на товарный знак.

Пиринг

OpenNIC также обеспечивает разрешение некоторых других альтернативных корней DNS. В настоящее время OpenNIC работает с New Nations, предоставляя домены .ko, .ku, .rm, .te, .ti и .uu.

Информация общего доступа

Для полного доступа к сети OpenNIC пользователи должны использовать (по крайней мере, один из) своих серверов имен.

Для временного разрешения вышеупомянутых TLD, т. е. для тех, кто не может или не хочет вносить подобные изменения в свою систему, OpenNIC также предоставляет услугу прокси-сервера.

Дополнительная информация

В настоящее время пиринговые соглашения с другими альтернативными корневыми серверами DNS отсутствуют.Бывшие пиринговые соглашения существовали с давно несуществующей AlterNIC, в надежде, что она когда-нибудь появится, и Pacific Root, разрешение которой, похоже, прекратилось где-то в конце 2004 года.

См. также

Внешние ссылки

Альтернативные DNS-ссылки

Инструкции по доступу см. на информационном веб-сайте OpenNIC.

известных провайдеров DNS | База знаний AdGuard

Пользователи AdGuard могут настроить любой DNS-сервер, который будет использоваться вместо системного по умолчанию, предоставленного маршрутизатором или интернет-провайдером.В этой статье вы найдете список популярных провайдеров DNS.

AdGuard DNS

AdGuard DNS — это альтернативное решение для блокировки рекламы, защиты конфиденциальности и родительского контроля. Он предоставляет ряд необходимых функций защиты от онлайн-рекламы, трекеров и фишинга, независимо от того, какую платформу и устройство вы используете.

По умолчанию

Эти серверы обеспечивают блокировку рекламы, отслеживание и фишинг

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 94.140.14.14 и 94.140.15.15 | Добавить в AdGuard |

| DNS, IPv6 | 2a10:50c0::ad1:ff и 2a10:50c0::ad2:ff | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt.default.ns1.adguard.com IP: 176.103.130.130:5443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt.default.ns2.adguard.com IP: [2a00:5a60::ad2:0ff]:5443 | Добавить в AdGuard |

| DNS-по-HTTPS | https://dns.adguard.com/dns-query | Добавить в AdGuard |

| DNS-через-TLS | tls://dns. | Добавить в AdGuard |

Защита семьи

Эти серверы предоставляют функции по умолчанию + Блокировка веб-сайтов для взрослых + Безопасный поиск

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 94.140.14.15 и 94.140.15.16 | Добавить в AdGuard |

| DNS, IPv6 | 2a10:50c0::bad1:ff и 2a10:50c0::bad2:ff | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt.family.ns1.adguard.com IP: 176.103.130.132:5443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt.family.ns2.adguard.com IP: [2a00:5a60::bad2:0ff]:5443 | Добавить в AdGuard |

| DNS-по-HTTPS | https://dns-family. | Добавить в AdGuard |

| DNS-через-TLS | tls://dns-family.adguard.com | Добавить в AdGuard |

Без фильтрации

Эти серверы обеспечивают безопасное и надежное соединение, но они не фильтруют ничего, как серверы «По умолчанию» и «Семейная защита».

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 94.140.14.140 и 94.140.14.141 | Добавить в AdGuard |

| DNS, IPv6 | 2a10:50c0::1:ff и 2a10:50c0::2:ff | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: 2.dnscrypt.unfiltered.ns1.adguard.com IP: 94.140.14.140:5443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt. IP: [2a00:5a60::01:ff]:5443 | Добавить в AdGuard |

| DNS-по-HTTPS | https://dns-unfiltered.adguard.com/dns-query | Добавить в AdGuard |

| DNS-через-TLS | tls://dns-unfiltered.adguard.com | Добавить в AdGuard |

Яндекс ДНС

Яндекс.DNS — это бесплатная рекурсивная служба DNS. Сервера Яндекс.DNS расположены в России, странах СНГ и Западной Европы. Запросы пользователей обрабатываются ближайшим дата-центром, обеспечивающим высокую скорость соединения.

Базовый

В «Основном» режиме фильтрация трафика отсутствует

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 77.88.8.8 и 77.88.8.1 | Добавить в AdGuard |

| DNS, IPv6 | 2a02:6b8::feed:0ff и 2a02:6b8:0:1::feed:0ff | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: 2. IP: 77.88.8.78:15353 | Добавить в AdGuard |

Сейф

В «Безопасном» режиме обеспечивается защита от зараженных и мошеннических сайтов

Семья

В режиме «Семейный» предусмотрена защита от зараженных, мошеннических и адалт сайтов

Чистый просмотр

Cleanbrowsing — это служба DNS, обеспечивающая настраиваемую фильтрацию. Этот сервис предлагает безопасный способ просмотра веб-страниц без нежелательного контента.

Семейный фильтр

Блокирует доступ ко всем порнографическим и непристойным сайтам для взрослых, включая прокси и VPN-домены и сайты со смешанным контентом

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 185.228.168.168 и 185.228.169.168 | Добавить в AdGuard |

| DNS, IPv6 | 2a0d:2a00:1:: и 2a0d:2a00:2:: | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: cleanbrowsing. IP: 185.228.168.168:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: cleanbrowsing.org IP: [2a0d:2a00:1::]:8443 | Добавить в AdGuard |

| DNS-по-HTTPS | https://doh.cleanbrowsing.org/doh/family-filter/ | Добавить в AdGuard |

| DNS-через-TLS | tls://family-filter-dns.cleanbrowsing.org | Добавить в AdGuard |

Фильтр для взрослых

Менее ограничительный, чем семейный фильтр, блокирует доступ только к контенту для взрослых, а также вредоносным и фишинговым доменам

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 185.228.168.10 и 185.228.169.11 | Добавить в AdGuard |

| DNS, IPv6 | 2a0d:2a00:1::1 и 2a0d:2a00:2::1 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: cleanbrowsing. IP: 185.228.168.10:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: cleanbrowsing.org IP: [2a0d:2a00:1::1]:8443 | Добавить в AdGuard |

| DNS-по-HTTPS | https://doh.cleanbrowsing.org/doh/adult-filter/ | Добавить в AdGuard |

| DNS-через-TLS | tls://adult-filter-dns.cleanbrowsing.org | Добавить в AdGuard |

Защитный фильтр

Блокирует фишинг, спам и вредоносные домены

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 185.228.168.9 и 185.228.169.9 | Добавить в AdGuard |

| DNS, IPv6 | 2a0d:2a00:1::2 и 2a0d:2a00:2::2 | Добавить в AdGuard |

| DNS-по-HTTPS | https://doh. | Добавить в AdGuard |

| DNS-через-TLS | tls://security-filter-dns.cleanbrowsing.org | Добавить в AdGuard |

Comodo Безопасный DNS

Comodo Secure DNS — это служба разрешения доменных имен, которая разрешает ваши DNS-запросы через всемирную сеть DNS-серверов.Удаляет лишнюю рекламу и защищает от фишинга и шпионских программ.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 8.26.56.26 и 8.20.247.20 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.shield-2.dnsbycomodo.com IP: 8.20.247.2 | Добавить в AdGuard |

Рекурсивный DNS-сервер Neustar

Neustar Recursive DNS — это бесплатная облачная рекурсивная DNS-служба, которая обеспечивает быстрый и надежный доступ к сайтам и онлайн-приложениям благодаря встроенной аналитике безопасности и угроз.

Надежность и производительность 1

Эти серверы обеспечивают надежный и быстрый поиск DNS без блокировки каких-либо определенных категорий

Надежность и производительность 2*

Эти серверы обеспечивают надежный и быстрый поиск DNS без блокировки каких-либо конкретных категорий, а также предотвращают перенаправление ответов NXDomain (несуществующий домен) на целевую страницу

Защита от угроз

Эти серверы обеспечивают защиту от вредоносных доменов, а также включают функции «Надежность и производительность»

Семейная безопасность

Эти серверы обеспечивают блокировку доступа к контенту для взрослых, а также включают функции «Надежность и производительность» + «Защита от угроз»

Безопасный бизнес

Эти серверы обеспечивают блокировку нежелательного и отнимающего время контента, а также включают функции «Надежность и производительность» + «Защита от угроз» + «Семейная безопасность»

Cisco OpenDNS

Cisco OpenDNS — это служба, которая расширяет DNS за счет включения таких функций, как фильтрация содержимого и защита от фишинга, с нулевым временем простоя.

Стандарт

DNS-серверы с настраиваемой фильтрацией, защищающей ваше устройство от вредоносных программ

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 208.67.222.222 и 208.67.220.220 | Добавить в AdGuard |

| DNS, IPv6 | 2620:119:35::35 и 2620:119:53::53 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: 2.dnscrypt-cert.opendns.com IP: 208.67.220.220 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt-cert.opendns.com IP: [2620:0:ccc::2] | Добавить в AdGuard |

| DNS-по-HTTPS | https://doh.opendns.com/dns-query | Добавить в AdGuard |

FamilyShield

Серверы OpenDNS, обеспечивающие блокировку контента для взрослых

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 208. и 208.67.220.123 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.opendns.com IP: 208.67.220.123 | Добавить в AdGuard |

| DNS-по-HTTPS | https://doh.familyshield.opendns.com/dns-query | Добавить в AdGuard |

Google DNS

Google DNS — это бесплатная глобальная служба разрешения DNS, которую вы можете использовать в качестве альтернативы вашему текущему провайдеру DNS.

Cloudflare DNS

Cloudflare DNS — это бесплатная и быстрая служба DNS, которая функционирует как рекурсивный сервер имен, обеспечивающий разрешение доменных имен для любого хоста в Интернете.

Стандарт

Вредоносное ПО блокирует только

Блокировка вредоносных программ и контента для взрослых

Quad9 DNS

Quad9 DNS — это бесплатная, рекурсивная, произвольная DNS-платформа, которая обеспечивает высокую производительность, конфиденциальность и защиту от фишинга и шпионских программ. Серверы Quad9 не предоставляют компонент цензуры.

Серверы Quad9 не предоставляют компонент цензуры.

Стандарт

Обычные DNS-серверы, обеспечивающие защиту от фишинга и шпионских программ. Он включает черный список, проверку DNSSEC и другие функции безопасности.

Незащищенный

Незащищенные DNS-серверы не предоставляют черный список безопасности, DNSSEC и клиентскую подсеть EDNS

.Опора ЭКС

EDNS Client-Subnet — это метод, который включает компоненты данных IP-адреса конечного пользователя в запросы, отправляемые на авторитетные DNS-серверы. Он предоставляет черный список безопасности, DNSSEC, клиентскую подсеть EDNS.

Общедоступный DNS Verisign

Verisign Public DNS — это бесплатная служба DNS, которая обеспечивает повышенную стабильность и безопасность DNS по сравнению с другими альтернативами. Verisign уважает конфиденциальность пользователей: она не продает общедоступные данные DNS третьим лицам и не перенаправляет запросы пользователей для показа им какой-либо рекламы.

ПЕРЕКЛЮЧАТЕЛЬ DNS

SWITCH DNS — это швейцарская общедоступная служба DNS, предоставляемая Switch.ch

.| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | Провайдер: днс.switch.ch IP: 130.59.31.248 | Добавить в AdGuard |

| DNS, IPv6 | Провайдер: dns.switch.ch IPv6: 2001:620:0:ff::2 | Добавить в AdGuard |

| DNS-по-HTTPS | https://dns.switch.ch/dns-запрос | Добавить в AdGuard |

| DNS-через-TLS | Имя хоста: tls://dns.switch.ch IP-адрес: 130.59.31.248 и IPv6: 2001:620:0:ff::2 | Добавить в AdGuard |

Дин DNS

Dyn DNS — это бесплатная альтернативная служба DNS от Dyn

.| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 216. и 216.146.36.36 | Добавить в AdGuard |

DNS.ПРОСМОТР

DNS.WATCH — это быстрый и бесплатный сервер без регистрации с функцией защиты конфиденциальности.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 84.200.69.80 и 84.200.70.40 | Добавить в AdGuard |

| DNS, IPv6 | 2001:1608:10:25::1c04:b12f и 2001:1608:10:25::9249:d69b | Добавить в AdGuard |

SkyDNS RU

Решения SkyDNS для фильтрации контента и интернет-безопасности.

Comss.ru DNS

Comss.one DNS — это быстрые и безопасные DNS-серверы с защитой от рекламы, отслеживания и фишинга.

Западный DNS-сервер (основной)

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 92. и 93.115.24.204 | Добавить в AdGuard |

| DNS, IPv6 | 2a03:90c0:56::1a5 и 2a02:7b40:5eb0:e95d::1 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: 2.dnscrypt-cert.dns.comss.one IP: 94.176.233.93:443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt-cert.dns.comss.one IP: [2a02:7b40:5eb0:e95d::1]:443 | Добавить в AdGuard |

| DNS-по-HTTPS | https://dns.comss.one/dns-запрос | Добавить в AdGuard |

| DNS-через-TLS | tls://dns.comss.one | Добавить в AdGuard |

Восточный DNS-сервер (Сибирь и Дальний Восток)

Безопасный DNS

Safe DNS — это глобальная сеть Anycast, состоящая из серверов, расположенных по всему миру — в Америке, Европе, Африке, Австралии и на Дальнем Востоке, чтобы обеспечить быстрое и надежное разрешение DNS из любой точки мира.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 195.46.39.39 и 195.46.39.40 | Добавить в AdGuard |

Канадский щит CIRA DNS

CIRA Shield DNS защищает от кражи личных и финансовых данных. Держите вирусы, программы-вымогатели и другие вредоносные программы подальше от дома.

Частный

В «частном» режиме разрешено только DNS

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 149.112.121.10 и 149.112.122.10 | Добавить в AdGuard |

| DNS, IPv6 | 2620:10A:80BB::10 и 2620:10A:80BC::10 | Добавить в AdGuard |

| DNS-по-HTTPS | https://private.canadianshield.cira.ca/dns-query | Добавить в AdGuard |

| DNS-over-TLS — частный | Имя хоста: tls://private. IP: 149.112.121.10 и IPv6: 2620:10A:80BB::10 | Добавить в AdGuard |

Защищенный

В «Защищенном» режиме защита от вредоносных программ и фишинга

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 149.112.121.20 и 149.112.122.20 | Добавить в AdGuard |

| DNS, IPv6 | 2620:10A:80BB::20 и 2620:10A:80BC::20 | Добавить в AdGuard |

| DNS-по-HTTPS | https://защищено.canadianshield.cira.ca/dns-запрос | Добавить в AdGuard |

| DNS-over-TLS — защищенный | Имя хоста: tls://protected.canadianshield.cira.ca IP-адрес: 149.112.121.20 и IPv6: 2620:10A:80BB::20 | Добавить в AdGuard |

Семья

В режиме «Семейный», Защищено + блокировка контента для взрослых

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 149. и 149.112.122.30 | Добавить в AdGuard |

| DNS, IPv6 | 2620:10A:80BB::30 и 2620:10A:80BC::30 | Добавить в AdGuard |

| DNS-по-HTTPS | https://family.canadianshield.cira.ca/dns-query | Добавить в AdGuard |

| DNS-over-TLS — семейство | Имя хоста: tls://protected.canadianshield.cira.ca IP: 149.112.121.30 и IPv6: 2620:10A:80BB::30 | Добавить в AdGuard |

DNS OpenNIC

OpenNIC DNS — это бесплатная альтернативная служба DNS от OpenNIC Project

.| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 185.121.177.177 и 169.239.202.202 | Добавить в AdGuard |

| DNS, IPv6 | 2a05:dfc7:5::53 и 2a05:dfc7:5353::53 | Добавить в AdGuard |

БлаDNS

BlahDNS Небольшой DNS-проект для хобби. Нет журналов, служба имен Ethereum, DNSSEC готова и отфильтрованная реклама, трекеры, вредоносное ПО

Нет журналов, служба имен Ethereum, DNSSEC готова и отфильтрованная реклама, трекеры, вредоносное ПО

Финляндия DNS-сервер

| Протокол | Адрес | |

|---|---|---|

| DNS-over-TLS, IPv4 | Имя хоста: tls://dot-fi.blahdns.com IP-адрес: 95.216.212.177 | Добавить в AdGuard |

| DNS-через-HTTPS, IPv4 | Имя хоста: https://doh-fi.blahdns.com/dns-query IP: 95.216.212.177 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.blahdns.com IP: 95.216.212.177:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt-cert.blahdns.com IP: 2a01:4f9:c010:43ce::1:8443 | Добавить в AdGuard |

DNS-сервер Японии

| Протокол | Адрес | |

|---|---|---|

| DNS-over-TLS, IPv4 | Имя хоста: tls://dot-jp. IP: 139.162.112.47 | Добавить в AdGuard |

| DNS-через-HTTPS, IPv4 | Имя хоста: https://doh-jp.blahdns.com/dns-query | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.blahdns.com IP: 139.162.112.47:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt-cert.blahdns.com IP: [2400:8902::f03c:92ff:fe27:344b]:8443 | Добавить в AdGuard |

Германия DNS-сервер

| Протокол | Адрес | |

|---|---|---|

| DNS-over-TLS, IPv4 | Имя хоста: tls://dot-de.blahdns.com IP-адрес: 159.69.198.101 | Добавить в AdGuard |

| DNS-через-HTTPS, IPv4 | Имя хоста: https://doh-de. IP: 159.69.198.101 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.blahdns.com IP: 159.69.198.101:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt-cert.blahdns.com IP: 2a01:4f8:1c1c:6b4b::1:8443 | Добавить в AdGuard |

Снопыта DNS

Snopyta DNS — это служба DNS, обеспечивающая конфиденциальность и управляемая Ноем Зеефридом.

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://fi.doh.dns.snopyta.org/dns-query IP: 95.216.24.230 и IPv6: 2a01:4f9:2a:1919::9301 | Добавить в AdGuard |

| DNS-через-TLS | tls://fi.dot.dns.snopyta.org IP: 95. и IPv6: 2a01:4f9:2a:1919::9301 | Добавить в AdGuard |

DNS для семьи

DNS для семьи предназначен для блокировки веб-сайтов, которые считаются связанными с взрослыми.Это помогает детям и всем безопасно путешествовать по Интернету, не беспокоясь о том, что они попадут на вредоносные веб-сайты.

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://dns-doh.dnsforfamily.com/dns-query | Добавить в AdGuard |

| DNS-через-TLS | tls://dns-dot.dnsforfamily.com | Добавить в AdGuard |

| DNS, IPv4 | 94.130.180.225 и 78.47.64.161 | Добавить в AdGuard |

| DNS, IPv6 | 2a01:4f8:1c0c:40db::1 и 2a01:4f8:1c17:4df8::1 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: dnsforfamily. IP: 94.130.180.225 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Провайдер: dnsforfamily.com IP: [2a01:4f8:1c0c:40db::1] | Добавить в AdGuard |

Чехия.Сетевая карта ОДВР

CZ.NIC ODVR CZ.NIC ODVR — это открытые проверяющие преобразователи DNSSEC. CZ.NIC не собирает никаких личных данных и не собирает информацию о страницах, на которые устройства отправляют личные данные.

Али DNS

Ali DNS — это бесплатная рекурсивная служба DNS, которая обеспечивает быстрое, стабильное и безопасное разрешение DNS для большинства пользователей Интернета. Он включает средство AliGuard для защиты пользователей от различных атак и угроз.

Общедоступный DNS CFIEC

Служба Anycast DNS на основе IPv6 с мощными функциями безопасности и защитой от шпионских программ и вредоносных веб-сайтов.Он поддерживает DNS64, чтобы обеспечить разрешение доменных имен только для пользователей IPv6.

DNS службы защиты детей Nawala

Nawala Защита от детей DNS — это система интернет-фильтрации, которая защищает детей от нежелательных веб-сайтов и оскорбительного контента.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 180.131.144.144 и 180.131.145.145 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: 2.dnscrypt-cert.nawala.id IP: 180.131.144.144 | Добавить в AdGuard |

DNSCEPAT

DNSCEPAT DNS создан для обеспечения безопасности, конфиденциальности и быстрого подключения.

Азиатский DNS-сервер

DNS-сервер Европы

360 Безопасный DNS

360 Secure DNS — это ведущая в отрасли служба рекурсивных DNS с расширенной защитой от угроз сетевой безопасности.

IIJ.JP DNS

IIJ. JP — это общедоступная служба DNS, управляемая японской интернет-инициативой. Он также блокирует содержание жестокого обращения с детьми.

JP — это общедоступная служба DNS, управляемая японской интернет-инициативой. Он также блокирует содержание жестокого обращения с детьми.

DNSPod Общедоступный DNS+

DNSPod Public DNS+ — это провайдер DNS, обеспечивающий конфиденциальность, с многолетним опытом разработки услуг разрешения доменных имен. Его цель — предоставить пользователям более быструю, точную и стабильную услугу рекурсивного разрешения.

114ДНС

114DNS — это профессиональная служба DNS с высокой надежностью.

Обычный

Блокировать рекламу и раздражающие веб-сайты

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 114.114.114.114 и 114.114.115.115 | Добавить в AdGuard |

Сейф

Блокировка фишинговых, вредоносных и других небезопасных веб-сайтов

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 114. и 114.114.115.119 | Добавить в AdGuard |

Семья

Эти серверы блокируют сайты для взрослых и неприемлемое содержимое.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 114.114.114.110 и 114.114.115.110 | Добавить в AdGuard |

Quad101

Quad101 — бесплатная альтернативная служба DNS без ведения журнала TWNIC (Тайваньский сетевой информационный центр)

ОнеДНС

OneDNS — это безопасная, быстрая и бесплатная нишевая служба DNS с функцией блокировки вредоносных доменов.

Чистое издание

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 117.50.10.10 и 52.80.52.52 | Добавить в AdGuard |

Блочная версия

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 117. и 52.80.66.66 | Добавить в AdGuard |

Конфиденциальность-First DNS

Privacy-First DNS блокирует более 140 000 объявлений, отслеживание рекламы, вредоносное ПО и фишинговые домены!.Без регистрации, без ECS, проверка DNSSEC, бесплатно!

DNS-сервер Сингапура

DNS-сервер Японии

FreeDNS

FreeDNS — это открытая, бесплатная и общедоступная служба DNS, предоставляемая облачными службами Virtexxa. Без перенаправления DNS, без регистрации.

Свободный мир

Freenom World — бесплатный анонимный преобразователь DNS от Freenom World

.OSZX DNS

OSZX DNS — это небольшой хобби-проект DNS, блокирующий рекламу.

Сервер OSZX

Эти серверы обеспечивают блокировку рекламы, не ведут журналы и включают DNSSEC

Сервер PumpleX

Эти серверы не обеспечивают блокировку рекламы, не ведут журналы и включают DNSSEC

Прикладная конфиденциальность DNS

Applied Privacy DNS управляет службами конфиденциальности DNS, чтобы помочь защитить трафик DNS и помочь разнообразить ландшафт распознавателя DNS, предлагая современные протоколы.

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://doh.applied-privacy.net/query | Добавить в AdGuard |

| DNS-через-TLS | tls://dot1.applied-privacy.net | Добавить в AdGuard |

Сильный DNS

Strongarm DNS — это служба DNS от Strongarm, которая предотвращает взаимодействие людей с вредоносным контентом

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 54.174.40.213 и 52.3.100.184 | Добавить в AdGuard |

DNS-сервер SafeSurfer

SafeSurfer DNS — это служба DNS от SafeSurfer, которая защищает ваше устройство от вредоносного содержимого и контента для взрослых.

| Протокол | Адрес | |

|---|---|---|

| DNS, IPv4 | 104. и 104.197.28.121 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: 2.dnscrypt-cert.safesurfer.co.nz IP: 104.197.28.121 | Добавить в AdGuard |

DNS-сервер DeCloudUs

DeCloudUs DNS Безопасный частный преобразователь DNS с открытым исходным кодом без журналов, защитой от вредоносных программ и блокировкой рекламы. Degoogle и Ungoogle на вашем телефоне, планшете и компьютере.

| Протокол | Адрес | |

|---|---|---|

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.DeCloudUs-тест IP: 176.9.199.158:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt-cert.DeCloudUs-test IP: [2a01:4f8:151:11b0::3]:8443 | Добавить в AdGuard |

| DNS-по-HTTPS | https://dns. | Добавить в AdGuard |

| DNS-через-TLS | tls://dns.decloudus.com | Добавить в AdGuard |

Лелюкс DNS

Лелюкс.fi управляется Элиасом Охала. Финляндия.

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://resolver-eu.lelux.fi/dns-query | Добавить в AdGuard |

| DNS-через-TLS | tls://resolver-eu.lelux.fi | Добавить в AdGuard |

Каптнемо DNS

Captnemo DNS — это сервер, на котором работает дроплет Digital Ocean в регионе BLR1.Поддерживается Абхай Рана, он же Немо.

| Протокол | Адрес | |

|---|---|---|

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.captnemo.in IP: 139. | Добавить в AdGuard |

DNS.SB

DNS.SB предоставляет бесплатную службу DNS без ведения журнала, с включенным DNSSEC.

Кузница DNS

DNS Forge — это резервный преобразователь DNS с блокировщиком рекламы и без ведения журнала, предоставляемого adminforge.

Фонд Рестена DNS

DNS-серверы Restena, предоставленные Restena Foundation

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://kaitain.restena.lu/dns-query IP: 158.64.1.29 и IPv6: 2001:a18:1::29 | Добавить в AdGuard |

| DNS-через-TLS | tls://kaitain.restena.lu IP: 158.64.1.29 и IPv6: 2001:a18:1::29 | Добавить в AdGuard |

фвз DNS

fvz DNS — общедоступный основной OpenNIC Tier2 Anycast DNS Resolver

| Протокол | Адрес | |

|---|---|---|

| DNSCrypt, IPv4 | Поставщик: 2. IP: 185.121.177.177:5353 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Провайдер: 2.dnscrypt-cert.dnsrec.meo.ws IP: 169.239.202.202:5353 | Добавить в AdGuard |

ФФМУК DNS

Бесплатные DNS-серверы FFMUC, предоставленные Freifunk München

| Протокол | Адрес | |

|---|---|---|

| DNS-over-TLS, IPv4 | Имя хоста: tls://dot.ffmuc.net | Добавить в AdGuard |

| DNS-через-HTTPS, IPv4 | Имя хоста: https://doh.ffmuc.net/dns-запрос | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.ffmuc.net IP: 5.1.66.255:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2. IP: [2001:678:e68:f000::]:8443 | Добавить в AdGuard |

Digitale Gesellschaft DNS

Digitale Gesellschaft — общедоступный резолвер, которым управляет Digital Society.Хостинг в Цюрихе, Швейцария

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://dns.digitale-gesellschaft.ch/dns-query IP: 185.95.218.42 и IPv6: 2a05:fc84::42 | Добавить в AdGuard |

| DNS-через-TLS | tls://dns.digitale-gesellschaft.ch IP: 185.95.218.43 и IPv6: 2a05:fc84::43 | Добавить в AdGuard |

LibreDNS

LibreDNS — это общедоступная зашифрованная служба DNS, управляемая LibreOps.

ибкштурм DNS

DNS-сервера ibksturm для тестирования, предоставленные ibksturm. OPENNIC, DNSSEC, без фильтра, без ведения журнала

OPENNIC, DNSSEC, без фильтра, без ведения журнала

| Протокол | Адрес | |

|---|---|---|

| DNS-over-TLS, IPv4 | Имя хоста: tls://ibksturm.synology.me IP-адрес: 83.77.85.7 | Добавить в AdGuard |

| DNS-через-HTTPS, IPv4 | Имя хоста: https://ibksturm.synology.me/dns-query IP-адрес: 178.82.102.190 | Добавить в AdGuard |

| DNSCrypt, IPv4 | Поставщик: 2.dnscrypt-cert.ibksturm IP: 83.77.85.7:8443 | Добавить в AdGuard |

| DNSCrypt, IPv6 | Поставщик: 2.dnscrypt-cert.ibksturm IP: [2a02:1205:5055:de60:b26e:bfff:fe1d:e19b]:8443 | Добавить в AdGuard |

Конфиденциальность DNS

Совместный открытый проект по продвижению, внедрению и развертыванию конфиденциальности DNS.

DNS-серверы, управляемые разработчиками Stubby

| Протокол | Адрес | |

|---|---|---|

| DNS-через-TLS | Имя хоста: tls://getdnsapi.net IP-адрес: 185.49.141.37 и IPv6: 2a04:b900:0:100::37 | Добавить в AdGuard |

| DNS-через-TLS | Провайдер: Surfnet Имя хоста tls://dnsovertls.sinodun.com IP: 145.100.185.15 и IPv6: 2001:610:1:40ba:145:100:185:15 | Добавить в AdGuard |

| DNS-через-TLS | Поставщик: Surfnet Имя хоста tls://dnsovertls1.sinodun.com IP: 145.100.185.16 и IPv6: 2001:610:1:40ba:145:100:185:366 | Добавить в AdGuard |

Другие DNS-серверы с политикой «без ведения журнала»

| Протокол | Адрес | |

|---|---|---|

| DNS-через-TLS | Поставщик: UncensoredDNS Имя хоста tls://unicast. IP: 89.233.43.71 и IPv6: 2a01:3a0:53:53::0 | Добавить в AdGuard |

| DNS-через-TLS | Поставщик: UncensoredDNS Имя хоста tls://anycast.censurfridns.dk IP: 91.239.100.100 и IPv6: 2001:67c:28a4:: | Добавить в AdGuard |

| DNS-через-TLS | Провайдер: dkg Имя хоста tls://dns.cmrg.net IP: 199.58.81.218 и IPv6: 2001:470:1c:76d::53 | Добавить в AdGuard |

| DNS-через-TLS, IPv4 | Имя хоста: tls://dns.larsdebruin.net IP: 51.15.70.167 | Добавить в AdGuard |

| DNS-через-TLS | Имя хоста tls://dns-tls.bitwiseshift.net IP: 81.187.221.24 и IPv6: 2001:8b0:24:24::24 | Добавить в AdGuard |

| DNS-через-TLS | Имя хоста tls://ns1. IP: 94.130.110.185 и IPv6: 2a01:4f8:c0c:3c03::2 | Добавить в AdGuard |

| DNS-через-TLS | Имя хоста tls://ns2.dnsprivacy.at IP: 94.130.110.178 и IPv6: 2a01:4f8:c0c:3bfc::2 | Добавить в AdGuard |

| DNS-через-TLS, IPv4 | Имя хоста: tls://dns.bitgeek.in IP: 139.59.51.46 | Добавить в AdGuard |

| DNS-через-TLS | Имя хоста tls://dns.neutopia.org IP: 89.234.186.112 и IPv6: 2a00:5884:8209::2 | Добавить в AdGuard |

| DNS-через-TLS | Поставщик: Go6Lab Имя хоста tls://privacydns.go6lab.si IPv6: 2001:67c:27e4::35 | Добавить в AdGuard |

| DNS-через-TLS | Имя хоста: tls://dot.securedns.eu IP-адрес: 146. и IPv6: 2a03:b0c0:0:1010::e9a:3001 | Добавить в AdGuard |

DNS-серверы с минимальным ведением журнала/ограничениями.Эти серверы используют некоторые журналы, самозаверяющие сертификаты или не поддерживают строгий режим.

| Протокол | Адрес | |

|---|---|---|

| DNS-через-TLS | Поставщик: NIC Чили Имя хоста dnsotls.lab.nic.cl IP: 200.1.123.46 и IPv6: 2001:1398:1:0:200:1:123:46 | Добавить в AdGuard |

| DNS-через-TLS | Поставщик: OARC Имя хоста tls-dns-u.odvr.dns-oarc.net IP: 184.105.193.78 и IPv6: 2620:ff:c000:0:1::64:25 | Добавить в AdGuard |

AhaDNS

AhaDNS Служба DNS без регистрации и блокировки рекламы, предоставляемая Фредриком Петтерссоном.

Блиц

Настраиваемая фильтрация по всему миру, вариант только для DoH

| Протокол | Адрес | |

|---|---|---|

| DNS-over-HTTPS, без цензуры | https://blitz.ahadns.com | Добавить в AdGuard |

| DNS-over-HTTPS, фильтр OISD | https://blitz.ahadns.com/1:1 | Добавить в AdGuard |

| DNS-over-HTTPS, OISD и порнофильтр Energized | https://blitz.ahadns.com/1:1.12 | Добавить в AdGuard |

Нидерланды

Индия

Лос-Анджелес

Нью-Йорк

Польша

Италия

Испания

Норвегия

Чикаго

Австралия

Себи DNS

Seby DNS — это служба DNS, ориентированная на конфиденциальность, предоставляемая Себастьяном Шмидтом.Нет регистрации, проверка DNSSEC.

DNS-сервер 1

DNS-сервер 2

пунткат DNS

puntCAT физически расположен недалеко от Барселоны, Испания. PuntCAT предлагает общедоступную службу DNS, бесплатную, безопасную, закрытую и уважающую вашу конфиденциальность.

DNSИзмените DNS

DNSlify DNS использует общедоступные преобразователи DNS для ускорения запросов и повышения избыточности. Услуга предоставляется Peerix

По умолчанию

Эти серверы предоставляют разрешение DNS без фильтрации трафика.

Сейф

Безопасный режим защищает от зараженных, мошеннических сайтов или сайтов-ботов.

Семья

Семейный режим обеспечивает фильтрацию, ориентированную на семью, предлагая защиту «безопасных» распознавателей + блокировку сайтов для взрослых.

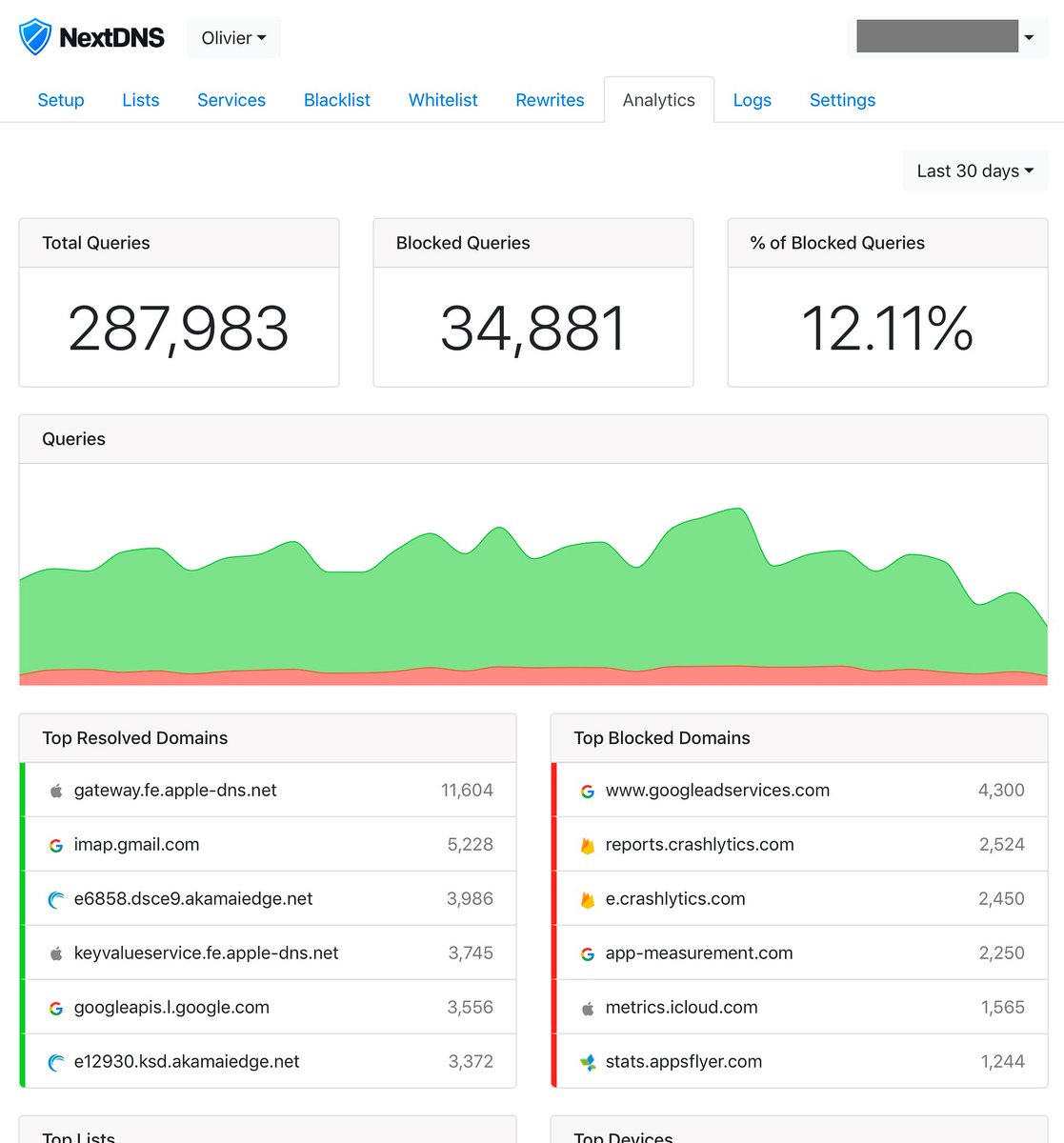

СледующийDNS

NextDNS предоставляет общедоступные нефильтрованные распознаватели без ведения журнала в дополнение к своим бесплатно настраиваемым распознавателям фильтрации с дополнительным ведением журнала.

Нефильтрованное

Переосмысление DNS

RethinkDNS предоставляет службу DNS-over-HTTPS, работающую как Cloudflare Worker, и службу DNS-over-TLS, работающую как Fly.io Worker с настраиваемыми списками блокировки.

Нефильтрованное

КонтролД DNS

ControlD — это настраиваемая служба DNS, которую можно использовать для блокировки нежелательных категорий сайтов (например, рекламы или порно), популярных онлайн-сервисов, таких как Facebook или TikTok, или любого домена по вашему выбору.

Нефильтрованное

Блокировать вредоносное ПО

Блокировать вредоносное ПО + рекламу

Блокировать вредоносное ПО + рекламу + социальные сети

Муллвад

Mullvad предоставляет общедоступный DNS с минимизацией QNAME, конечные точки расположены в Австралии, Германии, Сингапуре, Швеции, Великобритании и США (Нью-Йорк и Лос-Анджелес).

Без фильтрации

Блокировка рекламы

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://adblock. | Добавить в AdGuard |

| DNS-через-TLS | tls://adblock.doh.mullvad.net | Добавить в AdGuard |

Небольшие персональные резольверы

В этом разделе мы перечисляем небольшие, в основном персональные преобразователи DNS.У них часто есть только один или очень мало серверов и худшее время безотказной работы, чем у «крупных» провайдеров. Мы не сможем должным образом контролировать их доступность. Используйте их на свой страх и риск!

Арапураил

Arapurayil — персональная служба DNS, размещенная в Мумбаи, Индия.

Без регистрации | Фильтрует рекламу, трекеры, фишинг и т. д. | DNSSEC | Минимизация QNAME | Нет клиентской подсети EDNS.

| Протокол | Адрес | |

|---|---|---|

| DNSCrypt, IPv4 | Хост: 2.dnscrypt-cert.dns.arapurayil.com IP: 3. | Добавить в AdGuard |

| DNS-по-HTTPS | Хост: https://dns.arapurayil.com/dns-query | Добавить в AdGuard |

Официальный DNS-сервер Dandelion Sprout

Официальный DNS-сервер Dandelion Sprout — это персональный DNS-сервис, размещенный в Тронхейме, Норвегия, с использованием инфраструктуры AdGuard Home.

Блокирует больше рекламы и вредоносного ПО, чем AdGuard DNS, благодаря более продвинутому синтаксису, но легче справляется с трекерами и блокирует альтернативные правые таблоиды и большинство имиджбордов.Ведение журнала используется для улучшения используемых списков фильтров (например, путем разблокировки сайтов, которые не должны были быть заблокированы), а также для определения наименее плохих времен для обновлений серверной системы. Для получения дополнительной важной информации см. ссылку выше.

| Протокол | Адрес | |

|---|---|---|

| DNS-по-HTTPS | https://dandelionsprout. | Добавить в AdGuard |

| DNS-через-TLS | tls://dandelionsprout.asuscomm.com:853 | Добавить в AdGuard |

| DNS-через-QUIC | quic://dandelionsprout.asuscomm.com:48582 | Добавить в AdGuard |

| DNS, IPv4 | Варьируется; см. ссылку выше. | |

| DNS, IPv6 | Варьируется; см. ссылку выше. | |

| DNSCrypt, IPv4 | Варьируется; см. ссылку выше. |

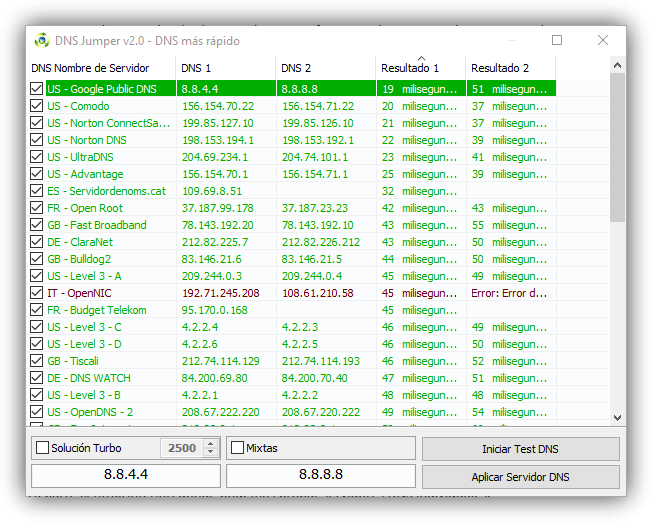

Сравнение производительности популярных общедоступных DNS-провайдеров

ThousandEyes, сетевая аналитическая компания, способная отслеживать производительность с сотен точек обзора в Интернете, имеет представление о различных службах по всему миру, включая общедоступных поставщиков услуг DNS . В этой статье мы подробно рассмотрим результаты тестирования 10 самых популярных общедоступных преобразователей DNS, чтобы помочь вам сделать обоснованные выводы о выборе провайдера. Мы наблюдали широкий диапазон производительности различных сервисов как в глобальном масштабе, так и в разных регионах.

Мы наблюдали широкий диапазон производительности различных сервисов как в глобальном масштабе, так и в разных регионах.

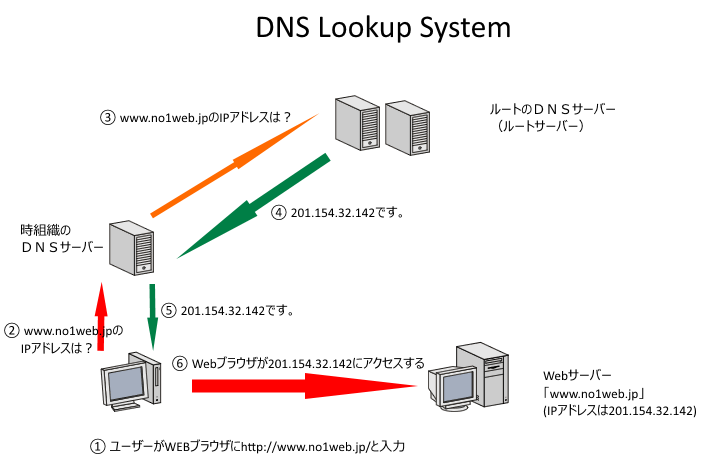

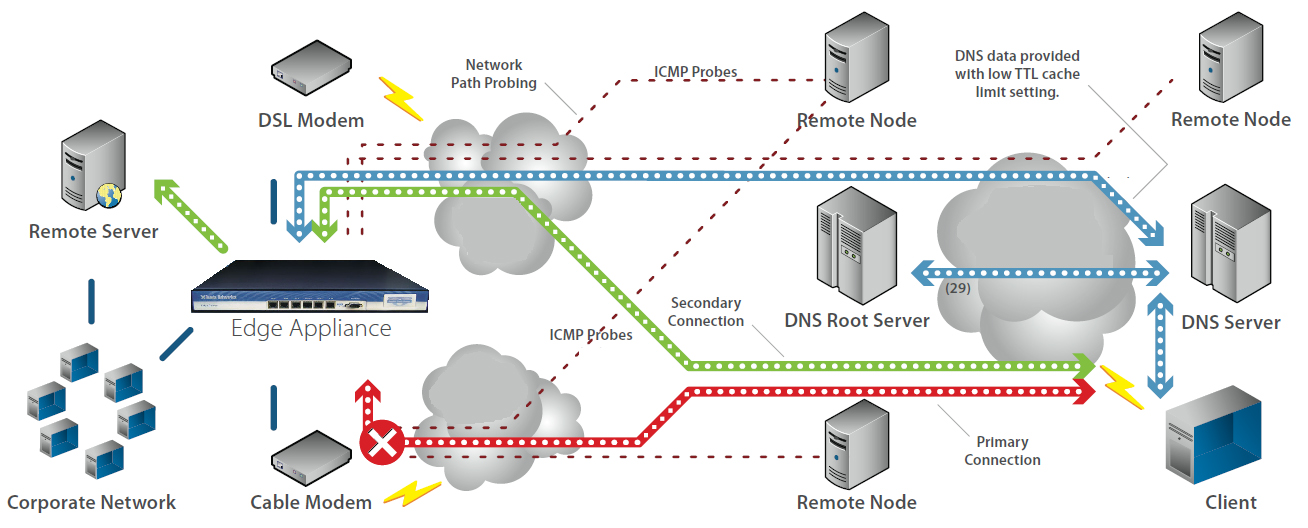

Система доменных имен (DNS) — это система Интернета для преобразования буквенных веб-адресов в числовые IP-адреса. Если записи DNS данной службы недоступны, служба фактически отключена и недоступна для всех.DNS также может оказывать существенное влияние на время загрузки страницы и производительность веб-страницы. Хотя это всего лишь первый шаг из многих в процессе загрузки страницы (см. изображение ниже), любое увеличение времени поиска в DNS напрямую увеличивает время загрузки. Время поиска DNS, в свою очередь, напрямую зависит от задержки на DNS-сервере.

ThousandEyes Зачем использовать публичный DNS?По умолчанию ваше устройство будет использовать DNS-серверы вашей компании или интернет-провайдера. Однако существует ряд причин, по которым пользователи могут изменить свою конфигурацию DNS для использования общедоступных сторонних преобразователей DNS, в том числе:

- Улучшения производительности и функций: общедоступная служба DNS может быть лучше по ряду параметров, включая скорость.

, надежность, кэширование, безопасность, достоверность результатов и такие функции, как родительский контроль.

, надежность, кэширование, безопасность, достоверность результатов и такие функции, как родительский контроль. - Обход цензуры или геоблокировки: использование альтернативного преобразователя может помочь обойти блокировки DNS из-за ограничений на уровне правительства или интернет-провайдера.

При выборе услуг имейте в виду, что поставщики общедоступных DNS представляют широкий круг организаций с разными мотивами. Некоторые из них являются интернет-провайдерами, такими как Level 3, крупными поставщиками DNS, такими как OpenDNS, или крупными интернет-компаниями, такими как Google, которые предоставляют DNS в качестве акта доброй воли веб-сообществу и могут также получить доступ к информации о привычках просмотра веб-страниц пользователями.Другие, такие как OpenNIC, некоммерческий кооператив, принадлежащий пользователям и контролируемый ими, стремятся предоставить децентрализованную альтернативу другим службам DNS.

Методология Чтобы сравнить производительность широкого круга популярных публичных DNS-провайдеров, мы настроили тесты задержки для основного IP-адреса для каждого провайдера. Наши тесты отправляют запрос каждый час примерно с 300 точек обзора почти в 50 странах и 200 сетях (автономных системах). Каждая точка наблюдения измеряет задержку между ней и ближайшим рекурсивным распознавателем (с использованием произвольной рассылки) для каждого общедоступного провайдера DNS.

Наши тесты отправляют запрос каждый час примерно с 300 точек обзора почти в 50 странах и 200 сетях (автономных системах). Каждая точка наблюдения измеряет задержку между ней и ближайшим рекурсивным распознавателем (с использованием произвольной рассылки) для каждого общедоступного провайдера DNS.

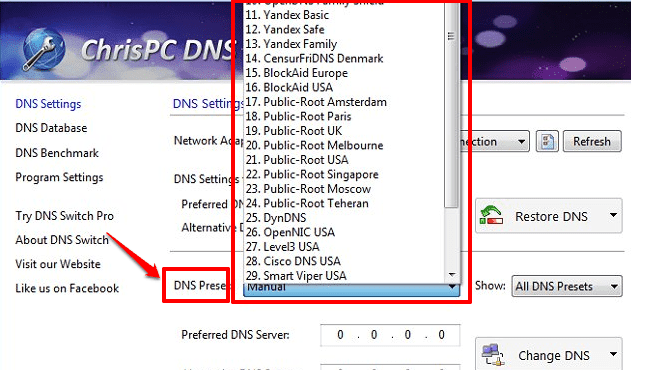

Мы протестировали 10 самых популярных общедоступных DNS-провайдеров: Comodo, DNS.WATCH, Dyn, FreeDNS, Google, Level 3, OpenDNS, OpenNIC, SafeDNS и Verisign. [Раскрытие информации: Verisign является клиентом ThousandEyes, как указано на их официальном сайте. ThousandEyes заверил Network World, что этот факт не повлиял на результаты, представленные в этом материале.] Начиная с марта 2017 года мы собирали данные в течение 30 дней, в результате чего было получено более 200 000 точек данных для каждого из этих поставщиков.

Результаты: Google продолжает превосходить Если рассматривать задержку для всех провайдеров, усредненную по всем географическим регионам, Google имеет явное лидерство с общей средней задержкой 33 мс.

Если мы посмотрим на среднюю задержку с течением времени, мы увидим, что есть несколько больших колебаний. Это гораздо более стабильная картина, чем та, которую мы видели в нашем анализе 2015 года, когда колебания были большими и частыми. Это хорошо — задержка для этих публичных DNS-сервисов стала намного более стабильной и предсказуемой, чем два года назад.

ThousandEyes Но с другой точки зрения картина общедоступных DNS выглядит почти такой же. «Рейтинги» провайдеров и их уровни средней задержки очень похожи на то, что они делали в 2015 году, за исключением OpenNIC. С 2015 года OpenNIC поднялся с последнего места со средней задержкой 159 мс на пятое место со средней задержкой 75 мс в 2017 году. 2015 и 78 на момент написания.Вместо этого производительность улучшилась, потому что OpenNIC представила произвольные IP-адреса после нашего исследования в 2015 году. В 2015 году мы нацелились на сервер в США; на этот раз мы протестировали произвольный IP-адрес. В результате производительность выглядит намного лучше с глобальной точки зрения. Добавление произвольных IP-адресов может повысить производительность и удобство для многих пользователей, которым больше не нужно угадывать ближайший или наиболее производительный общедоступный сервер для использования.

В результате производительность выглядит намного лучше с глобальной точки зрения. Добавление произвольных IP-адресов может повысить производительность и удобство для многих пользователей, которым больше не нужно угадывать ближайший или наиболее производительный общедоступный сервер для использования.

С другой стороны, OpenNIC уникален тем, что принадлежит и контролируется пользователями, поэтому набор доступных общедоступных DNS-серверов, а также их производительность, вероятно, колеблются чаще, чем у других общедоступных служб DNS.Например, наш тест для OpenNIC показал, что задержка с точки зрения в Африке подскочила с 35 мс до 180 мс 10 апреля и больше не восстановилась.

ThousandEyes Мы видели, что Google лидирует на глобальном уровне, но как он работает на региональном уровне? В приведенной ниже таблице показана средняя задержка в разбивке по континентам для каждого провайдера, и по-прежнему ясно, что у Google самые стабильно высокие показатели по всему миру. Google имеет самую низкую задержку в Европе, Латинской Америке и Азии и одну из самых низких в Северной Америке и Африке.

Google имеет самую низкую задержку в Европе, Латинской Америке и Азии и одну из самых низких в Северной Америке и Африке.

Кроме того, OpenDNS значительно уменьшил задержку в Африке со 102 мс в 2015 году до 23 мс в 2017 году. Вероятно, это во многом связано с его новым центром обработки данных в Йоханнесбурге, который открылся в апреле 2015 года после начала наших измерений в 2015 году.

Тысяча глаз ThousandEyesЭта тенденция характерна не только для Google. Лидеры, в том числе Google и OpenDNS, как правило, имеют стабильно высокую производительность с выгодных позиций по всему миру; измерения задержки для этих провайдеров имеют очень низкую дисперсию.Напротив, поставщики с гораздо более низкой производительностью (например, FreeDNS) имеют гораздо больший разброс в измерениях задержки — см. вставку ниже.

На диаграмме с прямоугольниками и усами средняя точка — это медиана, а верхняя и нижняя точки — максимальное и минимальное значения соответственно. Линия расширяется от медианного значения вверх до третьего квартиля и вниз до первого квартиля, поэтому высота линии представляет средний 50-процентный интервал всех значений.

Линия расширяется от медианного значения вверх до третьего квартиля и вниз до первого квартиля, поэтому высота линии представляет средний 50-процентный интервал всех значений.

Google является явным лидером в большинстве регионов мира и занимает лидирующие позиции повсюду.Если вы решите использовать общедоступную службу DNS, лучше всего из любой точки мира использовать Google 8.8.8.8. Этот вывод был верным в течение некоторого времени, основываясь на наших выводах, сделанных в 2015 и 2011 годах.

Так почему же Google так долго работал так быстро? Google поддерживает очень низкие задержки, потому что он может обслуживать запросы из огромного количества мест по всему миру. Записи DNS обслуживаются не только примерно из 20 центров обработки данных, но и через пограничные кэши во многих глобальных точках присутствия (POP), а также в интернет-провайдерах и сетях доступа.Таким образом, Google может обслуживать записи из мест, расположенных очень близко к конечному пользователю, что приводит к очень низким задержкам.

Мы можем увидеть это, если посмотрим на пошаговый сетевой путь, по которому проходит трафик от наших точек мониторинга по всему миру к основному IP-адресу Google для его общедоступной службы DNS, 8.8.8.8. Глядя на предпоследние переходы непосредственно перед тем, как трафик поступает в сеть Google, мы видим ряд различных местоположений, что указывает на то, что наши зонды обращаются к множеству разных точек присутствия по всему миру.В подавляющем большинстве случаев эти предпоследние переходы расположены в том же городе, что и точки мониторинга — множество точек присутствия Google по всему миру гарантируют, что он может обслуживать записи DNS с очень близкого расстояния.

ThousandEyes Хотя Google, скорее всего, продолжит лидировать в пространстве общедоступных DNS из-за огромного количества точек присутствия, с которых он может обслуживать записи, мониторинг и измерение производительности общедоступных DNS-сервисов могут оказаться полезными. Ландшафт общедоступных DNS постоянно меняется, как мы видели с введением новых центров обработки данных и меняющихся наборов доступных и высокопроизводительных серверов и точек присутствия.

Copyright © 2017 IDG Communications, Inc.

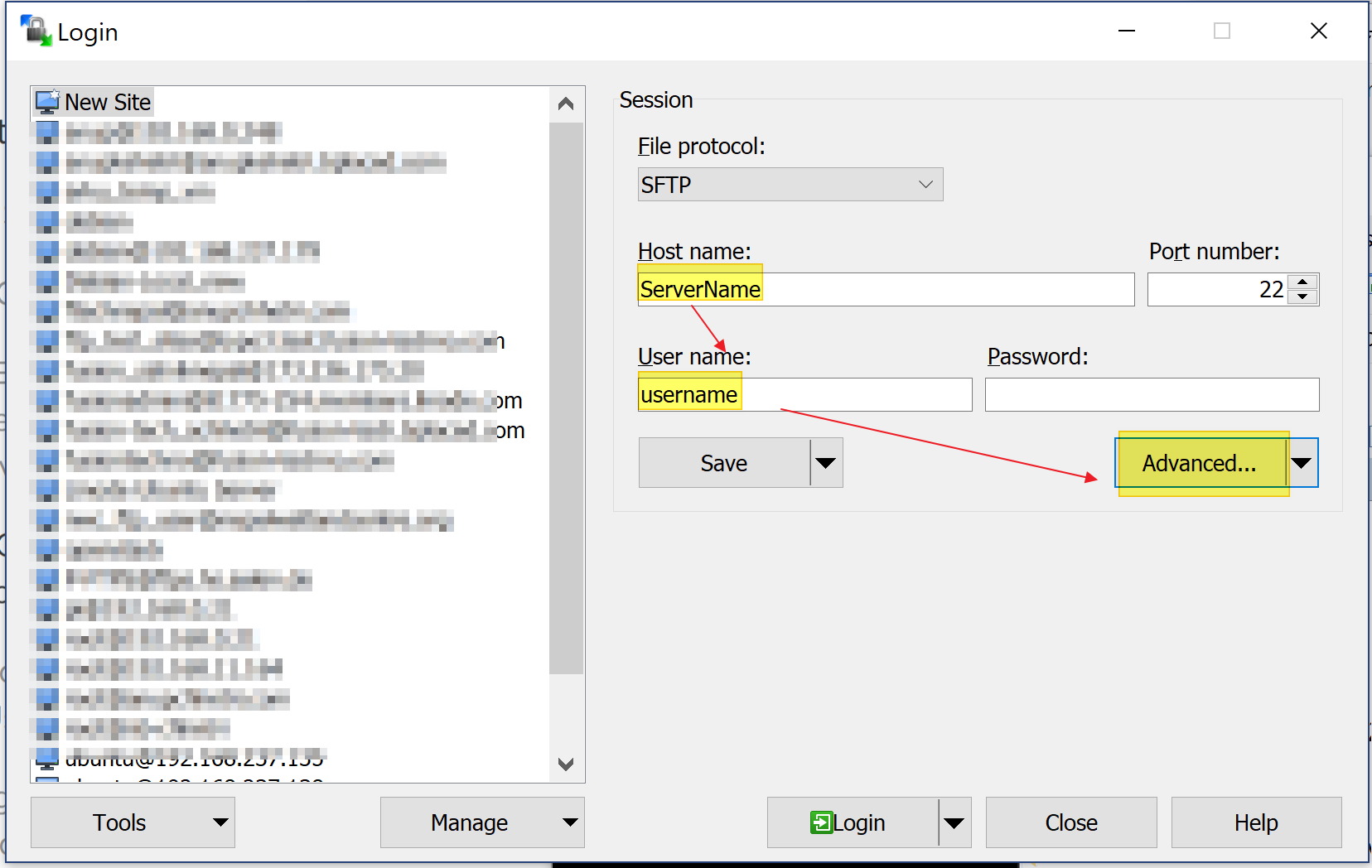

Cambio de DNS OpenNIC | huizache

Una de las recomendaciones que nos da www.prism-break.org es cambiar los DNS para que nuestra conexión con el mundo de internet sea mas rapida en respuesta de encontrar las paginas (la velocidad misma de cargar las paginas es otra cosa), y dejar de usar los servicios DNS de nuestroprovedores privados, los cuales pueden mantener registro de nuestra actividad.

Первоначальный номер страницы DNS для OpenNic:

http://www.opennicproject.org/

Используйте Debian 7 Wheezy с Xfce, используя инструкции:

Primero sigue pasos 1 y 2 de aqui: http://www.opennicproject.org/configure-your-dns/

лет назад 3 DNS-сервера http://www.opennicproject.org/nearest-servers/

Второе: изменить «/etc/resolv. conf» как корень, указанный в инструкциях:

conf» как корень, указанный в инструкциях:

http://wiki.opennicproject.org/ConfiguringYourComputer#hn_Unix_and_Unix-…

Tercero: modifique: «/etc/dhcp/dhclient.conf» (используется для создания dhcp3, если нет в debian7 для соединения с архивом и dhcp отдельно) с корневым соединением в конце:

prepend domain-name-servers DNS1, ДНС2, ДНС3;

Donde se cambian DNS123 por los DNS obtenidos en el primer paso.

http://www.opennicproject.org/configure-your-dns/how-to-set-up-dns-serve…

Con mas tiempo traduzco todo a idioma humano…

Копировальная паста Абахо на английском языке, указанная выше:

1-

Использование OpenNIC означает изменение настроек DNS для использования одного из множества предлагаемых общедоступных серверов уровня 2. Изменение настроек DNS поначалу может показаться сложным, если вы не делали этого раньше. После того, как вы несколько раз измените настройки DNS, вы увидите, что это проще, чем казалось, и скоро вы будете учить других! Чтобы облегчить вам настройку DNS, есть два правила, которые вы всегда должны помнить.

Всегда выбирайте два DNS-сервера (отсюда)

Убедитесь, что DNS-серверы не находятся в одном и том же месте

2-

Unix и Unix-подобные операционные системы

Сюда входят большинство чистых Unix-систем (например, SunOS и Solaris), а также их родственники со свободным программным обеспечением/открытым исходным кодом (такие как Linux, GNU/Linux и *BSD).

Войдите в систему как root или su для учетной записи root

Откройте файл конфигурации вашего резолвера (обычно «/etc/resolv.conf») в предпочитаемом вами редакторе

Удалите или закомментируйте «#» в начале строки , все строки, начинающиеся с «nameserver»

Добавьте следующие строки (в этом файле может быть указано от 1 до 3 серверов имен):

nameserver [IP-номер сервера уровня 2]

nameserver [IP-номер сервера уровня 2]

nameserver [IP-номер сервера уровня 2]

Сохранить и выйти; это должно работать в этой точке

3-

sudo gedit /etc/dhcp/dhclient. конф

конф

Введите пароль sudo. Откроется файл dhclient.conf. Перейдите в конец файла и добавьте в КОНЕЦ файла следующую строку:

добавьте серверы доменных имен DNS1, DNS2, DNS3;

Замените DNS1, DNS2 и DNS3 тремя ближайшими к вам DNS OpenNIC. Сохраните и закройте файл.

Вот и все. Возможно, вам придется перезагрузить компьютер.

Сводка ежедневного обновления набора правил 20.04.2020

[***] Сводка: [***]

50 новых Open, 73 новых Pro (50 + 23).Rancour/WatcherDog, PoetRAT,

ELF/Gafgyt, Android/Tabiah, различные PHP Mailer, Webshells и фишинг.

Многие правила в наборе правил Suricata 5 были обновлены синтаксис/ключевые слова правил Suricata 5

. Полный список измененных правил можно найти в журнале изменений здесь:

https://rules.emergingthreats.net/changelogs/suricata-5.0-enhanced.etpro.2020-04-20T23:17:52.txt

Имейте в виду, что после прекращения поддержки нашей поддержки Suricata 2/3

(15 апреля 2020 г. ) путь для загрузки последних наборов правил

) путь для загрузки последних наборов правил

Suricata 2/3 был изменен.Устаревшие наборы правил доступны по адресу

https://rules.emergingthreatspro.com/OINK/old для ETPro и

https://rules.emergingthreatspro.com/open/old/ для ETOpen. Все запросы

для Suricata 2/3 в их прежних местоположениях теперь приведут к производственным правилам

Suricata 4.0 для ETPro и инструкциям по загрузке правил

для ETOpen.

Сообщайте о проблемах, отзывах и запросах по телефону

https://feedback.emergingthreats.net/feedback

[+++] Добавлены правила: [+++]

Открыто:

2029932 — ET MOBILE_MALWARE Троянец Android MSO.Pjapps checkin 1

(mobile_malware.rules)

2029933 — et trojan seppys / sepsystem ransomware стиль внешний IP-адрес

Проверка (Trojan.rules)

2029934 — et web_client wso 2.6 webshell доступна на внешнем скомпрометированном

сервере (web_client.rules)

2029935 — ET WEB_SERVER WSO 2. 6 Webshell, доступ к которому осуществляется на внутреннем взломанном сервере

6 Webshell, доступ к которому осуществляется на внутреннем взломанном сервере

(web_server.rules)

2029936 (веб сервер.rules)

2029938 — ET WEB_CLIENT Универсальная веб-оболочка, доступ к которой осуществляется на внешнем взломанном сервере

(web_client.rules)

2029939 — ET WEB_SERVER Универсальная веб-оболочка, доступ к которой осуществляется на внутреннем взломанном сервере

(web_server.rules)

2029940 Внешний доступ

Generic на PHP3 Скомпрометированный сервер (web_client.rules)

2029941 — ET WEB_SERVER Универсальная программа электронной почты PHP, доступ к которой осуществляется на внутреннем

Скомпрометированном сервере (web_server.rules)

2029942 — ET WEB_CLIENT Универсальная программа электронной почты PHP, доступ к которой осуществляется на внешнем

взломанном сервере (web_client.rules)

2029943 — ET WEB_SERVER Generic PHP Mailer, доступ к которому осуществляется на внутреннем

взломанном сервере (web_server. rules)

rules)

2029944 — ET WEB_CLIENT Generic PHP Mailer, доступ к которому осуществляется на внешнем Внутренний

Скомпрометированный сервер (web_server.rules)

2029946 — ET WEB_CLIENT Общий PHP-рассылщик, доступ к которому осуществляется на внешнем

Скомпрометированном сервере (web_client.rules)

2029947 — ET WEB_SERVER Общий PHP-рассылочный модуль, доступ к которому осуществляется на внутреннем

взломанном сервере (web_server.rules)

2029948 — ET WEB_CLIENT Универсальная программа электронной почты PHP, доступ к которой осуществляется на внешнем

взломанном сервере (web_client.rules)

2029949 — ET WEB_SERVER Универсальная программа электронной почты PHP, доступ к которой осуществляется на внутреннем

взломанном сервере (web_server.rules)

-MailerC Access WEB_ED на PHP Внешний

Скомпрометированный сервер (web_client.rules)

2029951 — ET WEB_SERVER Общий PHP-почтовый клиент, доступ к которому осуществляется на внутреннем

скомпрометированном сервере (web_server. rules)

rules)

2029952 — Целевая активность ET TROJAN — Домен CnC в SNI (trojan.rules)

2029953 — ET TROJAN Observed Malicious SSL Cert (AsyncRAT CnC)

(trojan.rules)

2029954 — ET INFO Observed DNS Query for OpenNIC Alternative DNS TLD

(.parody) (info.rules)

202995 — ET INFO Observed Запрос DNS для альтернативного DNS TLD

(.oz) (info.rules)

2029956 — ET INFO Наблюдаемый DNS-запрос для OpenNIC Альтернативный DNS TLD

(.cyb) (info.rules)

2029957 — ET INFO Наблюдаемый DNS-запрос для OpenNIC Альтернативный DNS TLD

(.geek) (информация.правила)

2029958 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (.libre) (info.rules)

2029959 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (.dyn) (info.rules)

2029960 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (.bbs) (info.rules)

2029961 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (. neo) (info.rules)

neo) (info.rules)

2029962 — ET INFO Наблюдается Запрос DNS для альтернативного домена DNS OpenNIC (.o)

(info.правила)

2029963 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (.null) (info.rules)

2029964 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (.pirate) (info.rules)

2029965 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (.chan) (info.rules)

2029966 — ET INFO Наблюдаемый запрос DNS для альтернативного DNS TLD

OpenNIC (.oss) (info.rules)

2029967 — ET INFO Наблюдается Запрос DNS для OpenNIC Альтернативный DNS TLD

(.epic) (info.rules)

2029968 — ET INFO Наблюдаемый DNS-запрос для альтернативного DNS TLD

OpenNIC (.indy) (info.rules)

2029969 — ET INFO Наблюдаемый DNS-запрос для OpenNIC альтернативного DNS TLD

(.gopher) (info .rules)

2029970 — ET INFO Наблюдаемый DNS-запрос для TLD EmerDNS (.lib) (info.rules)

2029971 — ET INFO Наблюдаемый DNS-запрос для EmerDNS TLD (. coin) (info.rules)

coin) (info.rules)

2029972 — ET INFO Наблюдаемый DNS Запрос для домена верхнего уровня EmerDNS (.emc) (info.rules)

2029973 — ET INFO Наблюдаемый запрос DNS для домена верхнего уровня EmerDNS (.bazar) (info.rules)

2029974 — ET INFO наблюдал DNS-запрос для TLD FurNIC (.fur) (info.rules)

2029975 — ET TROJAN наблюдал домен PoetRAT (dellgenius .hoptop .org в

TLS SNI) (trojan.rules )

2029976 — ET EXPLOIT Попытка удаленного выполнения кода Netlink GPON (входящий) (trojan.rules)

2029979 — ET MOBILE_MALWARE Android PHONEMONITOR RAT CnC (getsettings)

(mobile_malware.rules)

2029980 — ET USER_AGENTS Observed Suspicious UA (PhoneMonitor)

(user_agents.rules)

2029981 — ET MOBILE_MALWARE Подозреваемый PROJECTSPY CnC (видео)

(mobile_malware.rules)

Про:

2842092 — ETPRO Mobile_Malware Androidos / Trojan.uupn-8 Checkin

(Mobile_malware.Rules)

2842093 — ETPRO Mobile_malware Trojan-Proxy.Androidos. youzicheng.a

youzicheng.a

Checkin (Mobile_malware.Rules)

2842094 — ETPRO Mobile_Malware Android / Tabiah Checkin

(мобильное_вредоносное ПО.Правила)

2842095 — ETPRO Mobile_malware Android / Tabiah Checkin 2

(Mobile_malware.Rules)

2842096 — ETPRO Info Возможно, злонамеренный сценарий Bash входящий (info.rules)

2842097 — ETPRO Trojan Rancor / WatcherDog Payload CNC Activity

(Trojan.Rules)

2842098 — ETPRO TROJAN Observed Malicious SSL Cert (MalDoc Payload

20.04.2020) (trojan.rules) — ETPRO TROJAN CoinMiner Известный вредоносный Stratum Authline

(2020-04-18 2) (trojan.правила)

2842101 — ETPRO TROJAN CoinMiner Известный вредоносный Stratum Authline

(2020-04-18 3) (trojan.rules)

2842102 — ETPRO TROJAN CoinMiner Известный вредоносный Stratum Authline

(2020-04-18.4rules)

2842103 — ETPRO Current_events Успешный Чейз Phish 2020-04-20

(Current_events.Rules)

2842104 — ETPRO Current_events Успешный Сантандер Phish 2020-04-20

(Current_events. Rules)

Rules)

2842105 — ETPRO Current_Events Успешный Hulu Phish 2020-04 20

(current_events.Правила)

2842106 — ETPRO Current_events Успешный HULU Phish 2020-04-20

(Current_events.rules)

2842107 — ETPRO Current_Events Успешный Instagram Phish 2020-04-20

(Current_events.rules)

2842108 — ETPRO Trojan Win32 / Choaceloader CNC Checkin (trojan.rules)

2842109 — ETPRO TROJAN ELF/Mirai — Входящая команда Crontab/Kill от CnC

(trojan.rules)

2842110 — ETPRO TROJAN ELF/Gafgyt CnC Response (trojan.rules)

2842111 Winsco3PROJAN RAT Checkin 400 (троян.правила)

2842112 — ETPRO TROJAN Win32/Remcos RAT Checkin 401 (trojan.rules)