Как расшифровать хеш быстро, без долгих вычислений?

Нередко бывает нужно узнать пароль, имея на руках только хеш. Для перебора вариантов можно использовать свой компьютер, но гораздо быстрее воспользоваться уже существующей базой данных. Даже в общедоступных базах содержатся десятки миллионов пар хеш — пароль, и поиск по ним через облачный сервис занимает считаные секунды.

Еще по теме: Определение хеша

В мире существует несколько зеттабайт цифровых данных, но далеко не вся эта информация уникальна: повторы разбросаны по миллиардам носителей и серверов. Независимо от типа данных, для работы с ними требуется решать одни и те же принципиальные задачи. Это снижение избыточности за счет частичного устранения повторов (дедупликация), проверка целостности, инкрементное создание резервных копий и авторизация пользователей. Конечно, последний аспект интересует нас больше всего, однако все эти технические приемы базируются на общих методах обработки данных с использованием хеширования.

На первый взгляд кажется странным, что в разных задачах применяется общая процедура вычисления и сравнения контрольных сумм или хешей — битовых последовательностей фиксированной длины. Однако этот метод действительно универсален. Контрольные суммы служат своеобразными цифровыми отпечатками файлов, ключей, паролей и других данных, называемых в криптографии messages — сообщения. Хеши (или дайджесты, от англ. digest) позволяют сравнивать их между собой, быстро обнаруживать любые изменения и обезопасить проверку доступа. Например, с помощью хешей можно проверять соответствие введенных паролей, не передавая их в открытом виде.

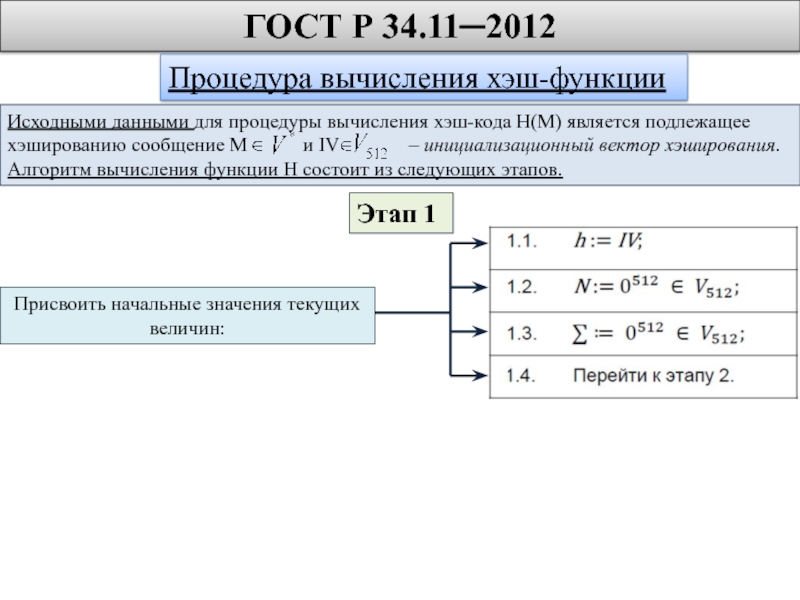

Математически этот процесс выполняется одним из алгоритмов хеширования — итерационного преобразования блоков данных, на которые разбивается исходное сообщение. На входе может быть что угодно — от короткого пароля до огромной базы данных. Все блоки циклично дописываются нулями или урезаются до заданной длины до тех пор, пока не будет получен дайджест фиксированного размера.

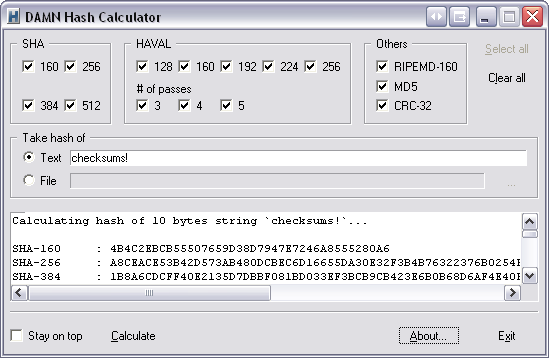

Обычно хеши записываются в шестнадцатеричном виде. Так их гораздо удобнее сравнивать на вид, а запись получается в четыре раза короче двоичной. Самые короткие хеши получаются при использовании Adler-32, CRC32 и других алгоритмов с длиной дайджеста 32 бита. Самые длинные — у SHA-512. Кроме них, существует с десяток других популярных хеш-функций, и большинство из них способно рассчитывать дайджесты промежуточной длины: 160, 224, 256 и 384 бита. Попытки создать функцию с увеличенной длиной хеша продолжаются, поскольку чем длиннее дайджест, тем больше разных вариантов может сгенерировать хеш-функция.

Предельный объем исходных данных, который может обработать хеш-функция, определяется формой их представления в алгоритме. Обычно они записываются как целое 64-битное число, поэтому типичный лимит составляет 264 бит минус единица, или два эксабайта. Такое ограничение пока не имеет практической значимости даже для очень крупных дата-центров.

Неповторимость — залог надежности

Уникальность хеша — одно из его ключевых свойств, определяющее криптостойкость системы шифрования. Дело в том, что число вариантов возможных паролей теоретически бесконечно, а вот число хешей всегда конечное, хоть и очень большое. Дайджесты любой хеш-функции будут уникальны лишь до определенной степени. Степени двойки, если быть точным. К примеру, алгоритм CRC32 дает множество всего из 232 вариантов, и в нем трудно избежать повторений. Большинство других функций использует дайджесты длиной 128 или 160 бит, что резко увеличивает число уникальных хешей — до 2’28 и 2160 соответственно.

Дело в том, что число вариантов возможных паролей теоретически бесконечно, а вот число хешей всегда конечное, хоть и очень большое. Дайджесты любой хеш-функции будут уникальны лишь до определенной степени. Степени двойки, если быть точным. К примеру, алгоритм CRC32 дает множество всего из 232 вариантов, и в нем трудно избежать повторений. Большинство других функций использует дайджесты длиной 128 или 160 бит, что резко увеличивает число уникальных хешей — до 2’28 и 2160 соответственно.

Совпадение хешей от разных исходных данных (в том числе паролей) называют коллизией. Она может быть случайной (встречается на больших объемах данных) или псевдослучайной — используемой в целях атаки. На эффекте коллизии основан взлом разных криптографических систем — в частности, протоколов авторизации. Все они сначала считают хеш от введенного пароля или ключа, а затем передают этот дайджест для сравнения, часто примешивая к нему на каком-то этапе порцию псевдослучайных данных, или используют дополнительные алгоритмы шифрования для усиления защиты.

Псевдореверс

Провести обратное преобразование и получить пароль непосредственно из хеша невозможно в принципе, даже если очистить его от соли, поскольку хеширование — это однонаправленная функция. Глядя на полученный дайджест, нельзя понять ни объем исходных данных, ни их тип. Однако можно решить сходную задачу: сгенерировать пароль с таким же хешем. Из-за эффекта коллизии задача упрощается: возможно, ты никогда не узнаешь настоящий пароль, но найдешь совершенно другой, дающий после хеширования по этому же алгоритму требуемый дайджест.

Методы оптимизации расчетов появляются буквально каждый год. Ими занимаются команды HashClash, Distributed Rainbow Table Generator и других международных проектов криптографических вычислений. В результате на каждое короткое сочетание печатных символов или вариант из списка типичных паролей хеши уже вычислены. Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

В результате на каждое короткое сочетание печатных символов или вариант из списка типичных паролей хеши уже вычислены. Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

Раньше на это требовались недели или месяцы процессорного времени, которые в последние годы удалось сократить до нескольких часов благодаря многоядерным процессорам и перебору в программах с поддержкой CUDA и OpenCL. Админы нагружают расчетами таблиц серверы во время простоя, а кто-то арендует виртуальный кластер в Amazon ЕС2.

Поиск хеша гуглом

Далеко не все сервисы готовы предоставить услугу поиска паролей по хешам бесплатно. Где-то требуется регистрация и крутится тонна рекламы, а на многих сайтах можно встретить и объявления об услуге платного взлома. Часть из них действительно использует мощные кластеры и загружает их, ставя присланные хеши в очередь заданий, но есть и обычные пройдохи. Они выполняют бесплатный поиск за деньги, пользуясь неосведомленностью потенциальных клиентов.

Вместо того чтобы рекламировать здесь честные сервисы, я предложу использовать другой подход — находить пары хеш — пароль в популярных поисковых системах. Их роботы-пауки ежедневно прочесывают веб и собирают новые данные, среди которых есть и свежие записи из радужных таблиц.

Как расшифровать хешПоэтому для начала просто напиши хеш в поисковой строке Google. Если ему соответствует какой-то словарный пароль, то он (как правило) отобразится среди результатов поисковой выдачи уже на первой странице. Единичные хеши можно погуглить вручную, а большие списки будет удобнее обработать с помощью скрипта BozoCrack

Искать XOR вычислять

Популярные алгоритмы хеширования работают настолько быстро, что к настоящему моменту удалось составить пары хеш — пароль почти для всех возможных вариантов функций с коротким дайджестом. Параллельно у функций с длиной хеша от 128 бит находят недостатки в самом алгоритме или его конкретных реализациях, что сильно упрощает взлом.

В девяностых годах крайне популярным стал алгоритм MD5, написанный Рональдом Ривестом. Он стал широко применяться при авторизации пользователей на сайтах и при подключении к серверам клиентских приложений. Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Он стал широко применяться при авторизации пользователей на сайтах и при подключении к серверам клиентских приложений. Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Поскольку дайджесты сообщений широко применяются в криптографии, на практике использование алгоритма MD5 сегодня приводит к серьезным проблемам. Например, с помощью такой атаки можно подделать цифровой сертификат х.509. В том числе возможна подделка сертификата SSL, позволяющая злоумышленнику выдавать свой фейк за доверенный корневой сертификат (СА). Более того, в большинстве наборов доверенных сертификатов легко найти те, которые по-прежнему используют алгоритм MD5 для подписи. Поэтому существует уязвимость всей инфраструктуры открытых ключей (PKI) для таких атак.

Изнурительную атаку перебором устраивать придется только в случае действительно сложных паролей (состоящих из большого набора случайных символов) и для хеш-функций с дайджестами большой длины (от 160 бит), у которых пока не нашли серьезных недостатков.![]() Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайн-сервисов.

Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайн-сервисов.

Расшифровка хеша онлайн

1. Проект «Убийца хешей» существует уже почти восемь лет. Он помогает вскрыть дайджесты MD5, SHA-160 и NTLM. Текущее количество известных пар составляет 43,7 миллиона. На сайт можно загружать сразу несколько хешей для параллельного анализа. Пароли, содержащие кириллицу и символы других алфавитов, кроме английского, иногда находятся, но отображаются в неверной кодировке. Еще здесь проводится постоянный конкурс взлома паролей по их хешам и доступны утилиты для облегчения этой задачи — например, программы для объединения списков паролей, их переформатирования и устранения повторов.

Hash Killer не дружит с кириллицей, но знает кириллические пароли.

Расшифровка хэш онлайн

«Убийца хешей» нашел три пароля из пяти за пол секунды.

Расшифровать хеш онлайн2. Крэк-станция поддерживает работу с хешами практически всех реально используемых типов. LM, NTLM, MySQL 4.1+, MD2/4/5 + MD5-half, SHA-160/224/256/384/512, ripeMD160 и Whirlpool. За один раз можно загрузить для анализа до десяти хешей. Поиск проводится по индексированной базе. Для MD5 ее объем составляет 15 миллионов пар (около 190 Гб) и еще примерно по 1,5 миллиона для каждой другой хеш-функции.

LM, NTLM, MySQL 4.1+, MD2/4/5 + MD5-half, SHA-160/224/256/384/512, ripeMD160 и Whirlpool. За один раз можно загрузить для анализа до десяти хешей. Поиск проводится по индексированной базе. Для MD5 ее объем составляет 15 миллионов пар (около 190 Гб) и еще примерно по 1,5 миллиона для каждой другой хеш-функции.

По уверениям создателей в базу включены из Англоязычной версии Википедии и большинство популярных паролей, собранных из общедоступных списков. Среди них есть и хитрые варианты со сменой регистра, литспиком, повтором символов, зеркалированием и прочими трюками. Однако случайные пароли даже из пяти символов становятся проблемой — в моем тесте половина из них не была найдена даже по LM-хешам.

3. CloudCracker бесплатный сервис мгновенного поиска паролей по хешам MD5 и SHA-1. Тип дайджеста определяется автоматически по его длине.

CloudCrackerПока CloudCracker находит соответствия только хешам некоторых английских слов и распространенных паролей, вроде admin123. Даже короткие пароли из случайных наборов символов типа D358 он не восстанавливает по дайджесту MD5.

Даже короткие пароли из случайных наборов символов типа D358 он не восстанавливает по дайджесту MD5.

4. Сервис MD5Decode содержит базу паролей, для которых известны значения MD5. Он также показывает все остальные хеши, соответствующие найденному паролю: MD2, MD4, SHA (160-512), RIPEMD (128-320), Whirlpool-128, Tiger (128-192 в 3-4 прохода), Snefru-256, GOST, Adler-32, CRC32, CRC32b, FNV (132/164), JOAAT 8, HAVAL (128-256 в 3-5 проходов).

MD5DecodeЕсли число проходов не указано, то функция вычисляет хеш в один проход. Собственного поиска на сайте пока нет, но пароль или его хеш можно написать прямо в адресной строке браузера, добавив его после адреса сайта и префикса /encrypt/.

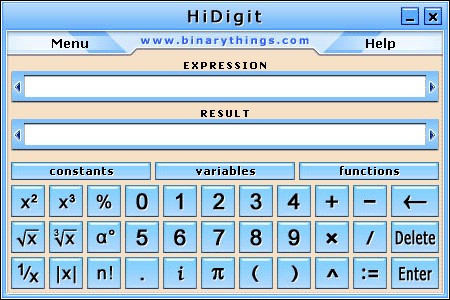

5. Проект с говорящим названием MD5Decrypt тоже позволяет найти соответствие только между паролем и его хешем MD5. Зато у него есть собственная база из 10 миллионов пар и автоматический поиск по 23 базам дружественных сайтов. Также на сайте имеется хеш-калькулятор для расчета дайджестов от введенного сообщения по алгоритмам MD4, MD5 и SHA-1.

MD5Decrypt находит составные словарные пароли, но хеши на анализ при ни мает только по одному

6. Еще один сайт, MD5Lab получил хостинг у CloudFare в Сан-Франциско. Искать по нему пока неудобно, хотя база растет довольно быстро. Просто возьми на заметку.

Строго говоря, к хеш-функциям в криптографии предъявляются более высокие требования, чем к контрольным суммам на основе циклического кода. Однако эти понятия на практике часто используют как синонимы.

Универсальный подход

Среди десятка хеш-функций наиболее популярны MD5 и SHA-1, но точно такой же подход применим и к другим алгоритмам. К примеру, файл реестра SAM в ОС семейства Windows по умолчанию хранит два дайджеста каждого пароля: LM-хеш (устаревший тип на основе алгоритма DES) и NT-хеш (создается путем преобразования юникодной записи пароля по алгоритму MD4). Длина обоих хешей одинакова (128 бит), но стойкость LM значительно ниже из-за множества упрощений алгоритма.

Постепенно оба типа хешей вытесняются более надежными вариантами авторизации, но многие эту старую схему используют в исходном виде до сих пор. Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Далее взломщик может найти последовательность символов, которая соответствует хешу администратора. Так он получит полный доступ к ОС и оставит в ней меньше следов, чем при грубом взломе с помощью банального сброса пароля. Напоминаю, что из-за эффекта коллизии подходящий пароль не обязательно будет таким же, как у реального владельца компьютера, но для Windows разницы между ними не будет вовсе. Как пела группа Bad Religion, «Cause to you I’m just a number and a clever screen name».

Аналогичная проблема существует и в других системах авторизации. Например, в протоколах WPA/WPA2, широко используемых при создании защищенного подключения по Wi-Fi. При соединении между беспроводным устройством и точкой доступа происходит стандартный обмен начальными данными, включающими в себя handshake. Во время «рукопожатия» пароль в открытом виде не передается, но в эфир отправляется ключ, основанный на хеш-функ-ции. Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера адаптер Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера адаптер Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Сохранив файл или файлы с хендшейком, можно выделить из них хеш пароля и либо узнать сам пароль, либо найти какой-то другой, который точка доступа примет точно так же. Многие онлайн-сервисы предлагают провести анализ не только чистого хеша, но и файла с записанным хендшейком. Обычно требуется указать файл рсар и SSID выбранной точки доступа, так как ее идентификатор используется при формировании ключа PSK.

Проверенный ресурс CloudCracker о котором в последние годы писали все кому не лень, по-прежнему хочет за это денег. Gpuhash принимает биткоины. Впрочем, есть и бесплатные сайты с подобной функцией. Например, DarklRCop.

Например, DarklRCop.

Пока с помощью онлайн-сервисов и радужных таблиц находятся далеко не все пары хеш — пароль. Однако функции с коротким дайджестом уже побеждены, а короткие и словарные пароли легко обнаружить даже по хешам SHA-160. Особенно впечатляет мгновенный поиск паролей по их дайджестам с помощью Гугла. Это самый простой, быстрый и совершенно бесплатный вариант.

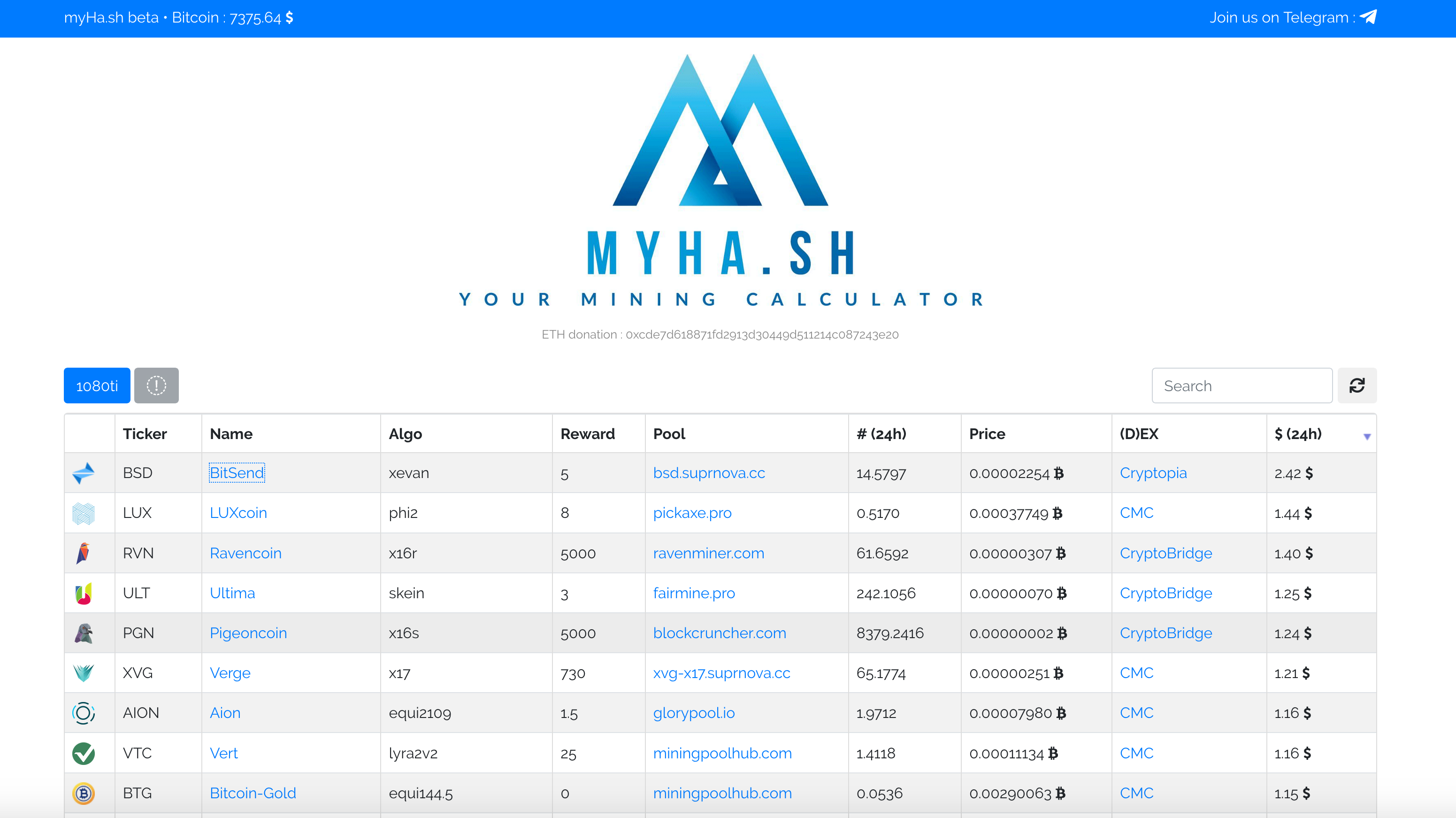

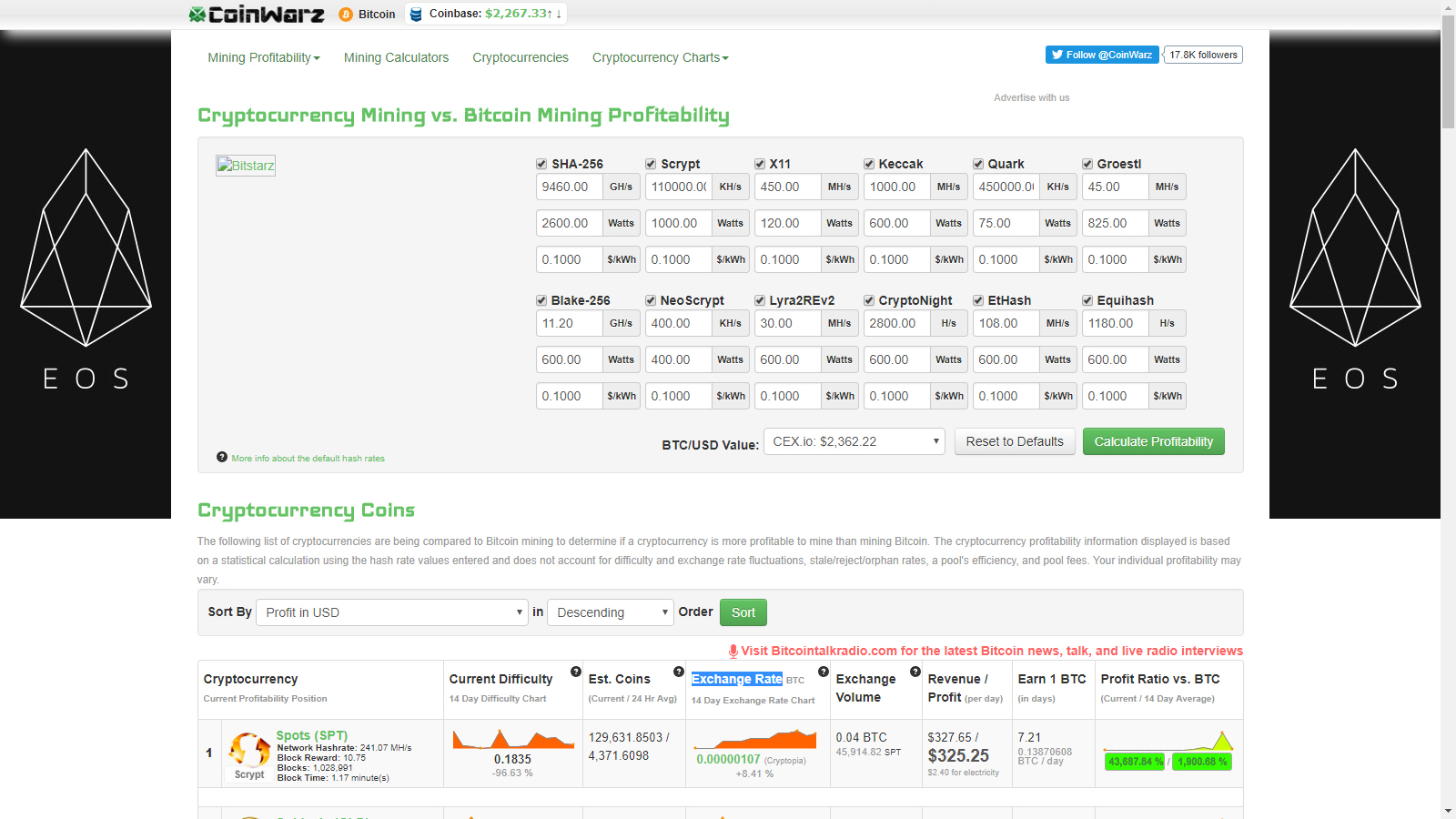

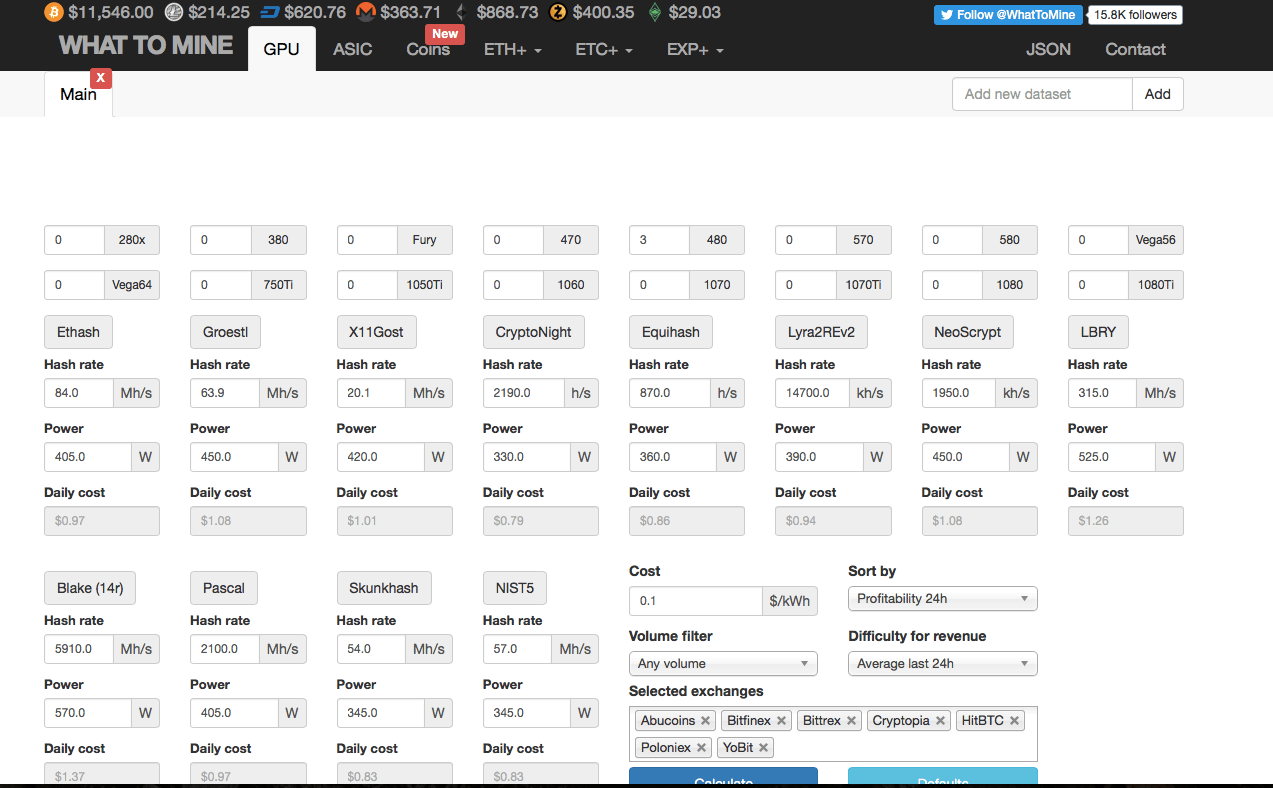

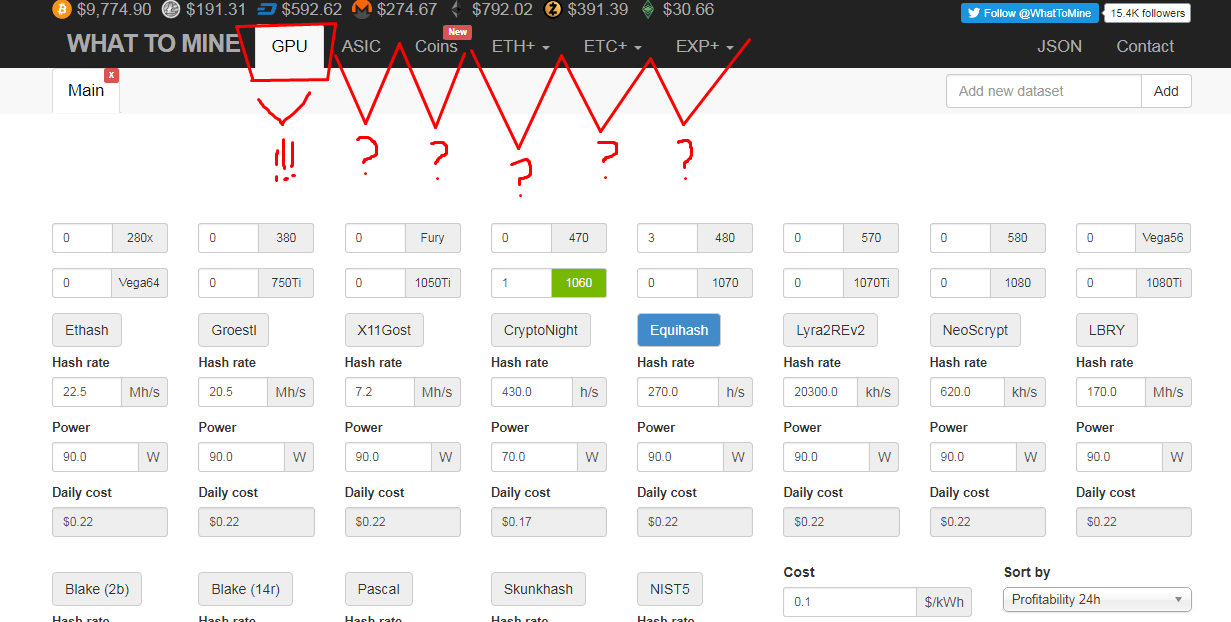

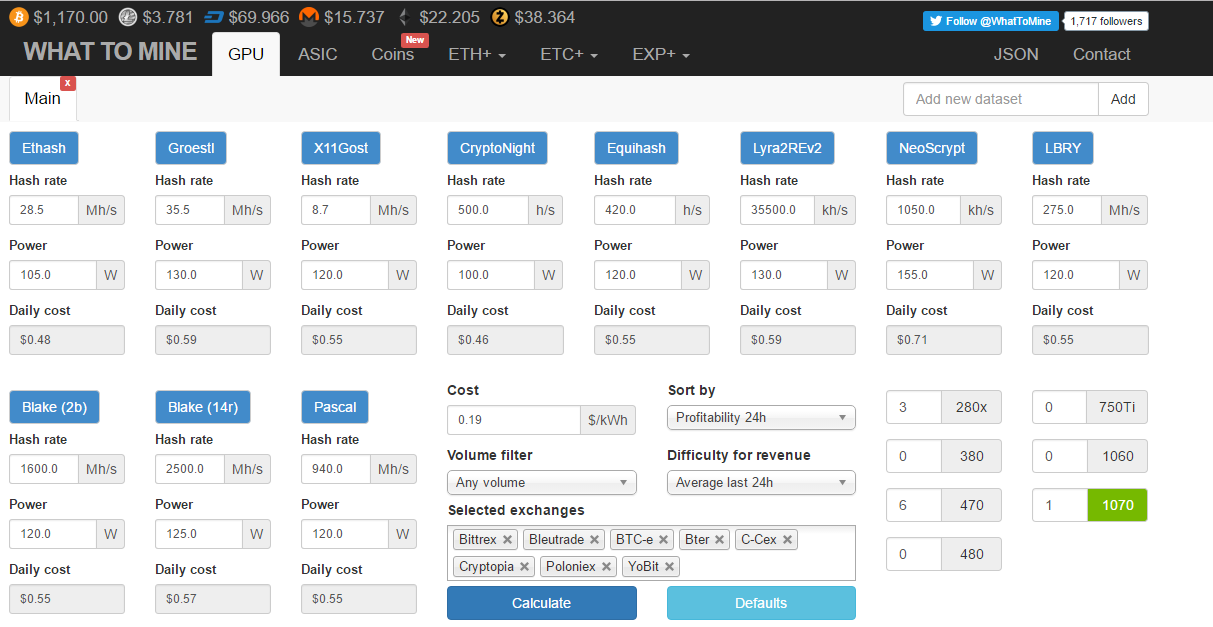

What is a hash rate calculator?

Что такое калькулятор скорости хеша?. Если вы планируете участвовать в майнинге криптовалют, важно выяснить, насколько прибыльной может быть ваша операция. Существует несколько переменных, но одной из наиболее важных является хэш-скорость вашего оборудования для майнинга.

Обеспечивая хорошее знание хэш-ставок и используя калькулятор хэш-курса, вы сможете принимать правильные решения о своем майнинг-бизнесе или хобби.

Что такое хэш-скорость?

Скорость хеша — это скорость, с которой работает криптовалютная майнинг машина — это, по сути, мера производительности майнера. Скорость хэша обычно измеряется в хэшах в секунду, и чем выше хэш-скорость, тем быстрее ваше оборудование майнинга может добывать криптографию.

Скорость хэша обычно измеряется в хэшах в секунду, и чем выше хэш-скорость, тем быстрее ваше оборудование майнинга может добывать криптографию.

Давайте представим, что машина имеет скорость хэша 55 хэшей в секунду. Это означает, что он будет делать 55 “догадок” в секунду, когда он пытается решить блок в сети Bitcoin.

Почему хеш-скорость важна?

Поскольку более высокая скорость хэша означает, что майнер может быстрее добывать крипто, это также увеличивает ваши шансы на получение вознаграждения за блоки. В настоящее время вознаграждение за блок Bitcoin составляет 12,5 биткоинов за блок, хотя оно должно упасть до 6,25 в 2020 году. Это вдвое примерно каждые четыре года, чтобы попытаться обеспечить, чтобы биткоин не страдал от интенсивной инфляции.

Тем не менее, хеш-скорость не является все и конечным все при определении того, насколько прибыльным может быть майнинг. Вы также должны подумать о том, сколько энергии потребляет ваше горное оборудование. Если вы возьмете хэш-курс своего майнера и разделите его на его энергопотребление, это даст вам представление о том, насколько он эффективен.

Что такое калькулятор скорости хеша?

Простой способ определить, насколько прибыльной может быть ваша майнинг операция — использовать калькулятор скорости хеша. Также известный как калькулятор рентабельности добычи, он позволяет вводить информацию о скорости хеширования вашего оборудования для майнинга, сколько энергии он потребляет, стоимости вашего электричества и любых сборов за майнинг пул, которые вы платите. Другая информация вводится автоматически, включая текущую сложность биткоина, вознаграждение за блок биткоина и цену биткоина.

Калькулятор хэш-курса покажет ожидаемый доход от криптовалюты. Это может быть ежечасно, ежедневно, еженедельно или ежегодно. Некоторые калькуляторы показывают, сколько дней потребуется, чтобы сломать даже.

Является ли добыча криптовалют прибыльной?

Существует много переменных, которые следует учитывать при определении того, предназначен ли криптомайнинг для вас — и это красота калькулятора хеш-курса. Вы можете изменить параметры, чтобы имитировать потенциальные сценарии будущего — возможно, вы ожидаете, что цена биткоина увеличится, или вы планируете перейти на более дешевого поставщика электроэнергии.

Майнинг биткоина, в частности, может оказаться более головной болью, чем стоит. В последние несколько лет люди начали майнинг биткоина почти в промышленном масштабе, и это затрудняет конкуренцию маленьким или любителям шахтеров. Как правило, только те, кто имеет специализированную мощную технику, могут добывать биткоин прибыльно.

Тем не менее, вы можете увеличить свои шансы на решение блока, объединившись с другими майнерами в пуле. Всякий раз, когда блок решается, пулы вознаграждают отдельных майнеров в соответствии с их внесенной хэш-скоростью.

Другие соображения

Цена биткоина чрезвычайно волатильна, и если она значительно упадет, это снизит вашу прибыльность. Кроме того, сложность майнинга также может измениться, и это повлияет на общую скорость хэш-трафика сети в будущем.

Многие калькуляторы не учитывают ваши расходы на установку, такие как стоимость оборудования для майнинга и вентиляторов охлаждения. Для майнинга Bitcoin, в частности, может потребоваться несколько месяцев или лет, чтобы пробиться.

Тем не менее, используя калькулятор хэш-курса, вы можете пойти в майнинг криптовалют с довольно сильным пониманием того, сколько вы можете заработать на своем предприятии.

| Описание уязвимости | Уязвимость программного обеспечения удаленного контроля компьютера TeamViewer связана с отсутствием ковычек в написании элементов или путей поиска. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, перехватить хэш пароля администратора |

| Вендор | TeamViewer GmbH |

| Наименование ПО | TeamViewer |

| Версия ПО | |

| Тип ПО | Прикладное ПО информационных систем |

| Операционные системы и аппаратные платформы |

|

| Тип ошибки | Не заключенные в кавычки элемент или путь поиска |

| Идентификатор типа ошибки | |

| Класс уязвимости | Уязвимость кода |

| Дата выявления | 08.05.2020 |

| Базовый вектор уязвимости | |

| Уровень опасности уязвимости | Критический уровень опасности (базовая оценка CVSS 2. 0 составляет 10) 0 составляет 10)Критический уровень опасности (базовая оценка CVSS 3.0 составляет 9,8) |

| Возможные меры по устранению уязвимости | Обновление программного обеспечения до актуальной версии |

| Статус уязвимости | Подтверждена производителем |

| Наличие эксплойта | Данные уточняются |

| Способ эксплуатации |

|

| Способ устранения | Обновление программного обеспечения |

| Информация об устранении | Уязвимость устранена |

| Ссылки на источники | |

| Идентификаторы других систем описаний уязвимостей | |

| Прочая информация | Данные уточняются |

полный гид и способы вычисления

Даже если вы совсем новичок в мире криптовалют, вы, наверное, слышали про показатели хешрейта сети Биткоина. Также это называется хеш-мощность, и значимо для сообщества, увеличилась она или снизилась.

Также это называется хеш-мощность, и значимо для сообщества, увеличилась она или снизилась.

Что это означает на самом деле? Рассказываем матчасть хешрейта сети в криптовалютах: почему это так важно и что значит для биткоина в частности.

Читайте в статье

Хешрейт применим к каждой криптовалюте, которая работает по алгоритму консенсуса PoW, то есть новые монеты майнятся.

Что такое хеш-мощность сети?

Можно говорить о мощности всей сети и отдельного оборудования. Сначала коснемся первого случая.

Хешрейт, также Hash Rate, Power, — это единица измерения, которая показывает, сколько мощности, переданной оборудованием майнеров, находится в сети, чтобы она могла функционировать непрерывно. То есть сколько мощности потребляется для генерации новых блоков при нормальном среднем времени 10 минут (в случае биткоина).

Сеть биткоина потребляет много энергии, потому что она должна регулярно решать математические вычисления для нахождения нового блока. Они являются настолько сложными, что майнер не может быстро прийти к ответу без большого количества вычислений. Усложнить поиск — задача алгоритма хеширования.

Усложнить поиск — задача алгоритма хеширования.

Алгоритм хеширования принимает данные любого произвольного размера (числа, буквы, медиафайлы) и преобразует их в фиксированную буквенно-цифровую строку. Размер фиксированного бита может варьироваться (например, 64 бит, 128 или 256) в зависимости от используемой хеш-функции.

Хеш-алгоритм обладает определенными свойствами: генерирует уникальный результат (сам хеш) и является односторонней функцией. Это значит, что он функционирует линейно: нельзя с хеша восстановить сеть, как нельзя со слепка ступни восстановить весь скелет.

Биткоин использует SHA-256 (Secure Hash Algorithm). Блоки добавляются путем проверки хешей буквально в лотерее.

Чтобы успешно вычислить блок, майнер должен хешировать заголовок блока таким образом, чтобы он был меньше или равным «цели». Цель — 256-битное число (чрезвычайно большое), которое шарят все клиенты в сети. SHA-256 хеш заголовка блока должен быть ниже или равен текущей цели для блока, который будет принят сетью. Чем ниже цель, тем сложнее создать блок.

Чем ниже цель, тем сложнее создать блок.

Цель изменяется, поскольку сложность обновляется каждые 2016 блоков.

И майнеры приходят к этому конкретному хешу (или цели), изменяя небольшую часть заголовков блока, которая называется «nonce». «Nonce» всегда начинается с «0» и увеличивается каждый раз для получения требуемого хеша.

Поскольку переменная nonce вычисляется наугад, шансы получить этот конкретный хеш (или цель), очень низки. Поэтому требуется много попыток для подбора.

И для этого требуется огромное количество вычислительных и аппаратных ресурсов, что доказывает работу — для майнинга блока прикладываются усилия. Вот почему это называется «доказательством работы», proof-of-work.

Таким образом, случайный майнер получает подходящий хеш, выигрывает среди других, и получает вознаграждение в 12,5 BTC (пока столько, в будущем сумма снизится).

Хотя мы называем это лотереей, но выигрышный билет дорого стоит. Организовать конкурентный майнинг — дорогостоящее и энергоемкое дело.

Так вот, количество попыток в момент времени, которые производится для вычисления хеша, и называются хешрейтом или хеш-мощностью.

Более высокий коэффициент лучше при майнинге, поскольку увеличивает вероятность найти следующий блок и получить вознаграждение.

От того, сколько совокупно хешрейтаа в сети, зависит сложность (с ростом мощности растет и сложность). Это сделано для того, чтобы сохранить время генерации блока в 600 секунд. Вот историческое распределение за 2018 год:

График хешрейта сети биткоина можно найти по ссылке.

Как определить хешрейт видеокарты

Он представляет собой скорость, с которой работает выбранная майнинг-установка.

Скорость хеширования вычисляется в хешах в секунду. Часто используются сокращения гига, пета и т. д.

- 1 kH/s, килохеш — 1000 — тысяча хешей,

- 1 MH/s, мегахеш — 1000000 — миллион хешей,

- 1 GH/s, гигахеш — 1000000000 — миллиард,

- 1 TH/s — 1000000000000 — триллион,

- 1 PH/s — 1000000000000000 — квадриллион,

- 1 EH/s — 1000000000000000000 — квинтиллион.

Устройства, используемые для майнинга криптовалют, не имеют одинаковых хешей для каждой монеты. Например, майнинг-установка для биткоинов имеет другую скорость хеширования в сравнении с хешрейтом для ethereum. Это зависит от алгоритмов, поскольку разные варианты используют различный объем памяти и другие показатели. Вот хешрейт видеокарт, включая низкий вариант. Таблица рассортирована по алгоритмам.

| Видеокарта | Мощность | Алгоритм |

| ZOTAC GTX 1080 Ti | 532 GHash/s» data-order=»0.532 GHash/s»> 0.532 GHash/s | Scrypt-Chacha |

| ZOTAC GeForce GT 710 | 33 KHash/s | Scrypt |

| Asus GeForce GTX 750 | 240 Hash/s | Scrypt |

| EVGA GTX 770 | 76 KHash/s | Scrypt |

| Sapphire Radeon Rx 470 | 24 MHash/s | Scrypt |

| Sapphire Radeon R9 280X | 18 MHash/s | Scrypt |

| Gigabyte GeForce GTX 1060 3 GB | 575 KHash/s | Neoscrypt |

| MSI GTX 1080 AERO OC | 1600 KHash/s | Neoscrypt |

| ASUS GTX 1070 Ti | 45 MHash/s | Lyra2REv2 |

| Gigabyte GeForce GTX 1060 3 GB | 6 MHash/s» data-order=»23.6 MHash/s»> 23.6 MHash/s | Lyra2REv2 |

| Nvidia GTX 1070 Ti | 43.27 MHash/s | Lyra2REv2 |

| EVGA GTX 1080 SC2 iCX | 52.0 MHash/s | Lyra2REv2 |

| Asus GTX 1080ti ROG Strix OC | 69 MHash/s | Lyra2REv2 |

| Gigabyte GTX 1080 Ti aorus | 44 MHash/s» data-order=»62.44 MHash/s»> 62.44 MHash/s | Lyra2REv2 |

| Palit GTX 1060 | 0.42 GHash/s | Keccak |

| Asus Radeon HD 6770 Green Edition | 4564 MHash/s | Keccak |

| Asus GeForce 1070 | 06 MHash/s» data-order=»31.06 MHash/s»> 31.06 MHash/s | Ethereum |

| Nvidia GeForce 840M | 1.66 MHash/s | Ethereum |

| Gygabyte GeForce GT 750M | 0.45 MHash/s | Ethereum |

| KFA2 GeForce GTX 1080 EXOC 8GB | 85 MHash/s» data-order=»31.85 MHash/s»> 31.85 MHash/s | Ethereum |

| Evga GeForce GTX 1080 Ti | 34 MHash/s | Ethereum |

| Nvidia GeForce GTX 560M | 1.85 MHash/s | Ethereum |

| Nvidia GeForce GTX 970 | 5 MHash/s» data-order=»17.5 MHash/s»> 17.5 MHash/s | Ethereum |

| Asus GTX 1060 | 23.2 MHash/s | Ethereum |

| PNY Gtx 1060 | 23 MHash/s | Ethereum |

| Asus GTX 1060 | 2 MHash/s» data-order=»18.2 MHash/s»> 18.2 MHash/s | Ethereum |

| Palit GTX 1060 | 18 MHash/s | Ethereum |

| EVGA GTX 1060 3GB | 24.7 MHash/s | Ethereum |

| MSI GTX 1060 3GB | 4 MHash/s» data-order=»23.4 MHash/s»> 23.4 MHash/s | Ethereum |

| EVGA GTX 1060 3gb | 22.5 MHash/s | Ethereum |

| Asus GTX 1060 6GB | 24 MHash/s | Ethereum |

| Gigabyte GTX 1060 6gb | 22 MHash/s | Ethereum |

| MSI GTX 1060 6GB | 6 MHash/s» data-order=»18.6 MHash/s»> 18.6 MHash/s | Ethereum |

| EVGA GTX 1060 6GB SC | 23.010 MHash/s | Ethereum |

| Nvidia GTX 1060 FE | 21.8 MHash/s | Ethereum |

| Gigabyte GTX 1070 | 32 MHash/s | Ethereum |

| Gigabyte GTX 1070 | 2 MHash/s» data-order=»31.2 MHash/s»> 31.2 MHash/s | Ethereum |

| KFA2 GTX 1070 | 25 MHash/s | Ethereum |

| EVGA Gtx 1070 sc | 25.42 MHash/s | Ethereum |

| EVGA GTX 1080 ti | 97 MHash/s» data-order=»41.97 MHash/s»> 41.97 MHash/s | Ethereum |

| EVGA GTX 1080 Ti | 37 MHash/s | Ethereum |

| EVGA GTX 1080 Ti | 36 MHash/s | Ethereum |

| Asus GTX 1080 Ti | 35 MHash/s | Ethereum |

| Gigabyte GTX 760 | 4 MHash/s» data-order=»6.4 MHash/s»> 6.4 MHash/s | Ethereum |

| Gibabyte Gtx 970 | 22 MHash/s | Ethereum |

| MSI GTX 970 | 19.5 MHash/s | Ethereum |

| MSI Gtx 970 Twin Frozr | 6 MHash/s» data-order=»21.6 MHash/s»> 21.6 MHash/s | Ethereum |

| EVGA GTX 980 | 20 MHash/s | Ethereum |

| Gigabyte HD 7870 | 12.2 MHash/s | Ethereum |

| Sapphire Nitro+ RX 580 8GB | 32 MHash/s | Ethereum |

| Sapphire R9 280 | 14 MHash/s | Ethereum |

| MSI R9 290 | 2 MHash/s» data-order=»29.2 MHash/s»> 29.2 MHash/s | Ethereum |

| XFX R9 290 | 25 MHash/s | Ethereum |

| Sapphire R9 390 | 29 MHash/s | Ethereum |

| Sapphire R9 Nano | 28 MHash/s | Ethereum |

| MSI Radeon R9 270X | 170 MHash/s» data-order=»10.170 MHash/s»> 10.170 MHash/s | Ethereum |

| Sapphire Radeon R9 280x | 22.4 MHash/s | Ethereum |

| Sapphire Radeon R9 290x | 23.2 MHash/s | Ethereum |

| MSI Radeon R9 380 | 22 MHash/s | Ethereum |

| Sapphire Radeon RX 460 | 5 MHash/s» data-order=»11.5 MHash/s»> 11.5 MHash/s | Ethereum |

| MSI Radeon RX 470 | 24 MHash/s | Ethereum |

| MSI Radeon RX 480 | 27.1 MHash/s | Ethereum |

| Asus Radeon RX 480 | 9 MHash/s» data-order=»26.9 MHash/s»> 26.9 MHash/s | Ethereum |

| ASUS Radeon RX 480 | 26.1 MHash/s | Ethereum |

| Sapphire Radeon Rx 480 | 25 MHash/s | Ethereum |

| Sapphire Radeon RX 580 | 5 MHash/s» data-order=»27.5 MHash/s»> 27.5 MHash/s | Ethereum |

| Sapphire RX 480 | 29 MHash/s | Ethereum |

| Powercolor RX 480 | 25 MHash/s | Ethereum |

| Sapphire RX 480 4GB | 28 MHash/s | Ethereum |

| Gigabyte RX 480 8GB | 63 MHash/s» data-order=»28.63 MHash/s»> 28.63 MHash/s | Ethereum |

| MSI RX 480 8GB | 23 MHash/s | Ethereum |

| MSI RX 580 4GB MSI Gaming X 4G (ELPIDA) | 28 MHash/s | Ethereum |

| Sapphire RX 580 Nitro+ 8GB | 2 MHash/s» data-order=»31.2 MHash/s»> 31.2 MHash/s | Ethereum |

| Colorful P106-100 6GB Mining Only | 24.5 MHash/s | Ethereum |

| Gainward GTX 1060 | 16.5 MHash/s | Ethereum |

| MSI GTX 1060 OC v1 Micron | 3 MHash/s» data-order=»23.3 MHash/s»> 23.3 MHash/s | Ethereum |

| Gigabyte GTX 1060 | 23.8 MHash/s | Ethereum |

| MSI GeForce GTX 1060 6 GB | 23.5 MHash/s | Ethereum |

| MSI GTX 1050 Ti OC | 15 MHash/s | Ethereum |

| Asus GTX 1060 3GB | 5 MHash/s» data-order=»22.5 MHash/s»> 22.5 MHash/s | Ethereum |

| Asus GTX 1060 3GB | 21 MHash/s | Ethereum |

| EVGA 1060 6GB SSC | 25.2 MHash/s | Ethereum |

| EVGA GTX 1060 3GB | 25 MHash/s | Ethereum |

| Gigabyte GTX 1070 | 30 MHash/s | Ethereum |

| MSI Geforce GTX 1060 Gaming + | 7 MHash/s» data-order=»21.7 MHash/s»> 21.7 MHash/s | Ethereum |

| Gigabyte GTX 1070 | 32 MHash/s | Ethereum |

| EVGA GeForce GTX 1080 Ti | 37 MHash/s | Ethereum |

| MSI Radeon R9 280X | 18 MHash/s | Ethereum |

| MSI GeForce GTX 1050 Ti | 15 MHash/s | Ethereum |

| MSI Radeon RX 560 AERO ITX 4G OC | 12 MHash/s | Ethereum |

| MSI GeForce GTX 1060 6 GB | 6 MHash/s» data-order=»19.6 MHash/s»> 19.6 MHash/s | Ethereum |

| Asus Rx 470 4G | 28.6 MHash/s | Ethereum |

| Gigabyte Radeon RX 570 | 26.7 MHash/s | Ethereum |

| EVGA GeForce GTX 1060 SC GAMING | 400 MHash/s» data-order=»22.400 MHash/s»> 22.400 MHash/s | Ethereum |

| Sapphire Radeon RX 480 | 29.3 MHash/s | Ethereum |

| Sapphire Radeon RX 570 8GB | 25 MHash/s | Ethereum |

| EVGA GeForce GTX 1060 6 GB | 21 MHash/s | Ethereum |

| ASUS GeForce GTX 1060 6 GB OC | 5 MHash/s» data-order=»23.5 MHash/s»> 23.5 MHash/s | Ethereum |

| MSI GTX 1070 8GB | 31.246 MHash/s | Ethereum |

| Nvidia GTX 1070 | 32.500 MHash/s | Ethereum |

| Gigabyte HD 7970 | 5 MHash/s» data-order=»12.5 MHash/s»> 12.5 MHash/s | Ethereum |

| Gigabyte Geforce GTX 1070 G1 | 490 Hash/s | Equihash |

| MSI GTX 1060 6GB Aero ITX | 340 Hash/s | Equihash |

| Asus GTX 950 | 117 Hash/s | Equihash |

| EVGA GTX 970 | 283 Hash/s | Equihash |

| XFX GTX 980 | 310 Hash/s | Equihash |

| Gigabyte HD 7870 OC | 195 Hash/s | Equihash |

| Colorful P106-100 6GB Mining Only | 301 Hash/s | Equihash |

| Gigabyte GTX 1080 TI Gaming | 780 Hash/s | Equihash |

| MSI R7 370 | 170 Hash/s | Equihash |

| Asus Radeon R7 370 | 170 Hash/s | Equihash |

| Powercolour R9 390 | 892 Hash/s» data-order=»393.892 Hash/s»> 393.892 Hash/s | Equihash |

| Sapphire HD 7950 | 290 Hash/s | Equihash |

| EVGA GeForce GTX 1080 Ti | 700 Hash/s | Equihash |

| Asus R9 280X | 280 Hash/s | Equihash |

| MSI GeForce GTX 1050 | 125 Hash/s | Equihash |

| Asus Gtx 980 Strix | 360 Hash/s | Equihash |

| Gigabyte GeForce GTX 1060 3 GB | 282 Hash/s | Equihash |

| Asus GeForce GTX 1060 6 GB OC | 295 Hash/s | Equihash |

| Palit GTX 1070 Ti | 515 Hash/s | Equihash |

| Zotac GTX 1080 AMP EXTREME+ | 9 Hash/s» data-order=»523.9 Hash/s»> 523.9 Hash/s | Equihash |

| MSI GTX 1080 Ti | 692 Hash/s | Equihash |

| EVGA GTX 1080 TI | 770 Hash/s | Equihash |

| MSI GTX 760 | 562 MHash/s | Decred |

| MSI GTX 770 | 721 MHash/s | Decred |

| Gigabyte GTX 1050 Ti WindForce OC | 300 Hash/s | CryptoNote |

| MSI GTX 980 | 450 Hash/s | CryptoNote |

| Gigabyte RX Vega 56 | 1900 Hash/s | CryptoNote |

| MSI RX VEGA 56 | 1870 Hash/s | CryptoNote |

| Sapphire Radeon HD7870 | 400 Hash/s | CryptoNote |

| Gigabyte Radeon HD 7870 GHz Edition | 487 Hash/s | CryptoNote |

| MSI GeForce GTX 1050 Ti | 300 Hash/s | CryptoNote |

| Gigabyte Radeon RX 570 | 842 Hash/s | CryptoNote |

| MSI Radeon RX 580 | 1 MHash/s | CryptoNote |

| Sapphire Radeon RX 580 8GB | 800 Hash/s | CryptoNote |

Также можете использовать большой калькулятор для расчета прибыльности майнинга, в котором вы найдете практически все видеокарты. Определить точный хешрейт своей установки можно через ПО для майнинга. До покупки можно опираться только на отзывы владельцев. Калькуляторы берут усредненное значение, так что фактическая мощность может отклоняться.

Определить точный хешрейт своей установки можно через ПО для майнинга. До покупки можно опираться только на отзывы владельцев. Калькуляторы берут усредненное значение, так что фактическая мощность может отклоняться.

Однако при расчете рентабельности недостаточно учитывать мощность устройства, необходимо сопоставить затраты на электроэнергию, связанные с майнингом. Это называется эффективностью майнера. Увеличение сложности увеличивает стоимость электроэнергии. Например, майнинг-установка со скоростью хеша выше на 10%, чем другая, но при этом она тратит на 50% больше электричества, что не делает ее прибыльнее. Поэтому, хотя хешрейт является важным фактором, всегда помните о том, что в итоге нужно учитывать эффективность.

Увеличение хешрейта

Во-первых, не нужно заниматься разгоном оборудования сразу из коробки. Сначала ферма должна поработать в обычном режиме.

При увеличении мощности аппаратура всегда нагревается больше, потребляет больше ресурсов, поэтому увеличение производительности должно быть взвешено.

Обычно производитель карт поставляет оборудование таким образом, что из него еще можно выжать несколько десятков процентов.

Выполняя разгон, вы рискуете спалить видеокарты. Поэтому работать на увеличение хешрейта надо с соблюдением таких принципов:

- постепенный разгон,

- проведение стресс-тестов (ищите aida64 stress test),

- проверка в деле.

Самый простой способ — подкручивать настройки в программе MSI Afterburner.

Для Nvidia и майнинга Эфира то же самое делать с запущенной утилитой OhGodAnETHlargementPill.

Снижайте вольтаж до минимально возможного. Постепенно двигайте Power Limit по несколько процентов, принимая изменения. Затем Core Clock с шагом 50 Мгц. Также принимайте изменения.

Для каждой карты свои показатели, поэтому разумнее искать информацию в сети по конкретной модели. Например, для 1080 одному майнеру подошли такие настройки:

После этого проводится стресс-тест. И так, пока после стресс-теста драйвер не сбросится. Тогда от этих показателей возвращаемся на предыдущие стабильные показатели и оставляем их.

Тогда от этих показателей возвращаемся на предыдущие стабильные показатели и оставляем их.

Затем рекомендуется проверить видеокарты в высокотребовательных играх около 1-2 часов.

Почему скачет хешрейт

1. Именно доходность может падать из-за увеличения сложности.

2. Также проблема может быть связана с пулом, и этот вариант случается наиболее часто.

3. Дальше проблемы скачков хешрейта следует искать в оборудовании.

- Первая рекомендация — переустановка Windows и обновление всех программ.

- Иногда проблема с драйверами, нужно смотреть предупреждения в пуле (с некоторыми новыми версиями хешрейт падал на 25%),

- Также может быть неисправность в видеокарте, сильный разгон, перегрев.

- Часто бывает проблема в райзерах.

- Посмотреть настройки майнера: сократить потоки GPU (до 1), при этом увеличить интенсивность.

Что такое контрольная сумма? — gadgetshelp,com

Контрольная сумма — это результат запуска алгоритма, называемого криптографической хеш-функцией , для фрагмента данных, обычно одного файла . Сравнение контрольной суммы, которую вы генерируете из своей версии файла, с той, которая указана в источнике файла, помогает убедиться, что ваша копия файла является подлинной и не содержит ошибок.

Контрольная сумма также иногда называется хеш суммы и менее часто хэш — значение , хэш — код , или просто хэш .

Кшиштоф Змий / E + / Getty ImagesПростой пример контрольной суммы

Идея контрольной суммы или криптографической хеш-функции может показаться сложной и, возможно, не стоит затраченных усилий, но мы хотели бы убедить вас в обратном! Контрольные суммы на самом деле не так сложно понять или создать.

Давайте начнем с простого примера, который, надеюсь, продемонстрирует силу контрольных сумм, чтобы доказать, что что-то изменилось. Контрольная сумма MD5 для следующей фразы представляет собой длинную строку символов, которые представляют это предложение.

Контрольная сумма MD5 для следующей фразы представляет собой длинную строку символов, которые представляют это предложение.

Это проверка.

120EA8A25E5D487BF68B5F7096440019

Для наших целей они по сути равны друг другу. Однако, делая даже небольшое изменение, как удаление только период, будет производить совершенно разные суммы.

Это тест

CE114E4501D2F4E2DCEA3E17B546F339

Как вы можете видеть, даже незначительное изменение в файле приведет к совершенно другой контрольной сумме, и станет ясно, что одно не похоже на другое.

Вариант использования контрольной суммы

Допустим, вы загружаете большое обновление программного обеспечения, например, пакет обновления . Вероятно, это действительно большой файл, загрузка которого занимает несколько минут или больше.

После загрузки, как вы узнаете, что файл загружен правильно? Что если несколько битов были потеряны во время загрузки, а файл, который вы сейчас имеете на своем компьютере, не совсем то , что предполагалось? Применение обновления к программе, которое не совсем так, как разработчик, может вызвать большие проблемы.

Именно здесь сравнение контрольных сумм может успокоить ваш разум. Предполагая, что веб-сайт, с которого вы загрузили файл, предоставляет данные контрольной суммы вместе с загружаемым файлом, вы можете затем использовать калькулятор контрольной суммы (см. Раздел Калькуляторы контрольной суммы ниже) для получения контрольной суммы из загруженного файла.

Например, скажем, веб-сайт предоставляет контрольную сумму MD5: 5a828ca5302b19ae8c7a66149f3e1e98 для загруженного файла. Затем вы используете свой собственный калькулятор контрольных сумм для создания контрольной суммы с использованием той же криптографической хэш-функции, в нашем примере MD5, для файла на вашем компьютере. Соответствуют ли контрольные суммы? Большой! Вы можете быть очень уверены, что эти два файла идентичны.

Контрольные суммы не совпадают? Это может означать что угодно — от того, что кто-то заменил загрузку чем-то вредоносным без вашего ведома, до менее зловещей причины, например, когда вы открыли и изменили файл, или сетевое соединение было прервано, и файл не завершил загрузку. Попробуйте загрузить файл еще раз, а затем создайте новую контрольную сумму для нового файла и затем сравните снова.

Попробуйте загрузить файл еще раз, а затем создайте новую контрольную сумму для нового файла и затем сравните снова.

Контрольные суммы также полезны для проверки того, что файл, который вы скачали из источника, отличного от исходного, на самом деле, является действительным файлом и не был изменен, злонамеренно или иным образом, из оригинала. Просто сравните хеш, который вы создаете с доступным из источника файла.

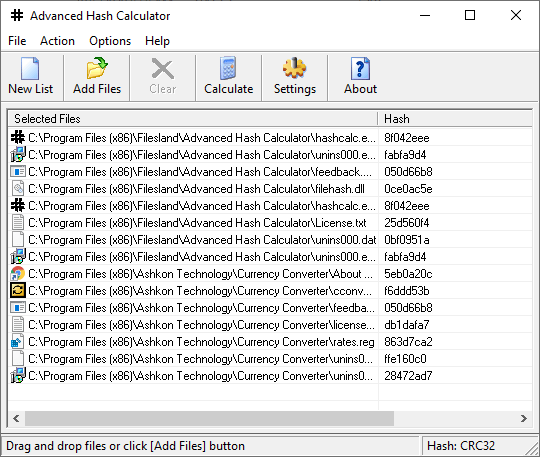

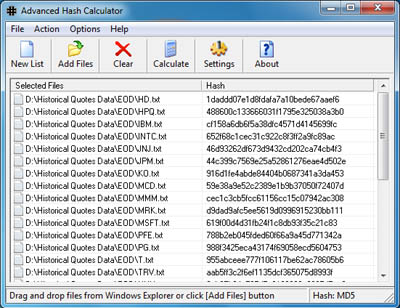

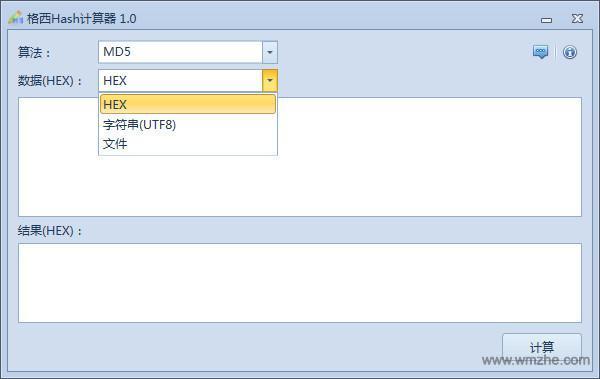

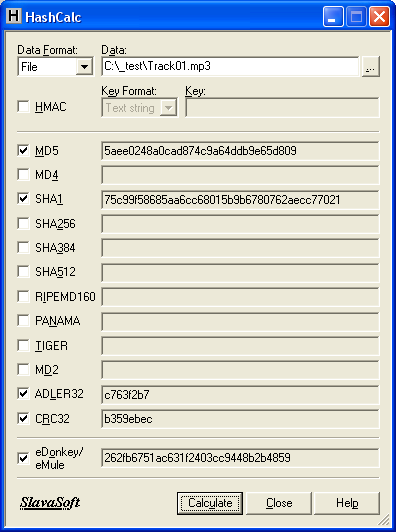

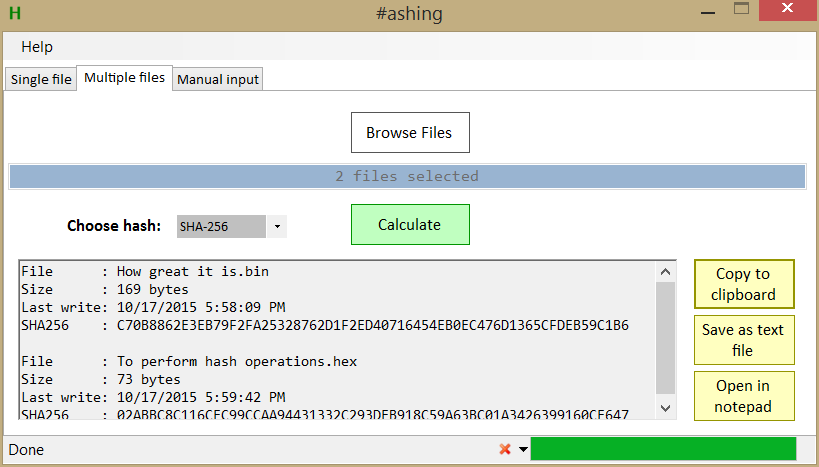

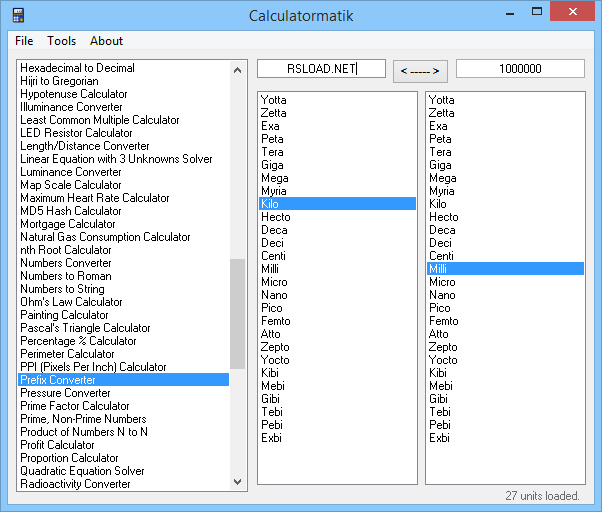

Калькуляторы контрольной суммы

Калькуляторы контрольной суммы — это инструменты, используемые для вычисления контрольных сумм. Существует множество калькуляторов контрольных сумм, каждый из которых поддерживает свой набор криптографических хеш-функций.

Один большой свободный контрольная сумма калькулятор Microsoft File Checksum Integrity Verifier , называемый FCIV для краткости. FCIV поддерживает только криптографические хеш-функции MD5 и SHA-1, но на данный момент они наиболее популярны.

IgorWare Hasher — еще один отличный бесплатный калькулятор контрольных сумм для Windows. Он полностью переносим, поэтому вам не нужно ничего устанавливать. Если вы не знакомы с инструментами командной строки, эта программа, вероятно, является лучшим выбором. Он поддерживает MD5 и SHA-1, а также CRC32. Вы можете использовать IgorWare Hasher, чтобы найти контрольную сумму текста и файлов.

Он полностью переносим, поэтому вам не нужно ничего устанавливать. Если вы не знакомы с инструментами командной строки, эта программа, вероятно, является лучшим выбором. Он поддерживает MD5 и SHA-1, а также CRC32. Вы можете использовать IgorWare Hasher, чтобы найти контрольную сумму текста и файлов.

JDigest — это калькулятор контрольной суммы с открытым исходным кодом, который работает как в Windows, так и в MacOS и Linux.

Поскольку не все калькуляторы контрольных сумм поддерживают все возможные криптографические хеш-функции, убедитесь, что любой калькулятор контрольных сумм, который вы выбрали для использования, поддерживает хеш-функцию, которая выдает контрольную сумму, которая сопровождает загружаемый файл.

Что такое MD5? (Алгоритм дайджеста сообщений MD5)

Автор Глеб Захаров На чтение 5 мин. Просмотров 107 Опубликовано

Определение MD5, его история и уязвимости

MD5 (технически называемый алгоритм обработки сообщений MD5 ) – это криптографическая хеш-функция, основной целью которой является проверка того, что файл не был изменен.

Вместо подтверждения того, что два набора данных идентичны, сравнивая необработанные данные, MD5 делает это, производя контрольную сумму для обоих наборов, а затем сравнивая контрольные суммы, чтобы убедиться, что они совпадают.

У MD5 есть определенные недостатки, поэтому он бесполезен для расширенных приложений шифрования, но вполне приемлемо использовать его для стандартных проверок файлов.

Использование MD5 Checker или MD5 Generator

Microsoft File Checksum Integrity Verifier (FCIV) – это один бесплатный калькулятор, который может генерировать контрольную сумму MD5 из реальных файлов, а не только из текста. См. Нашу статью о том, как проверить целостность файлов в Windows с помощью FCIV, чтобы узнать, как использовать эту программу командной строки.

Один из простых способов получить хэш MD5 из последовательности букв, цифр и символов – это инструмент Miracle Salad MD5 Hash Generator. Также существует множество других, таких как MD5 Hash Generator, PasswordsGenerator и OnlineMD5.

Когда используется один и тот же алгоритм хеширования, получаются одинаковые результаты. Это означает, что вы можете использовать один калькулятор MD5, чтобы получить контрольную сумму MD5 определенного текста, а затем использовать совершенно другой калькулятор MD5, чтобы получить точно такие же результаты. Это можно повторить с каждым инструментом, который генерирует контрольную сумму на основе хеш-функции MD5.

История и Уязвимости MD5

MD5 был изобретен Рональдом Ривестом, но это только один из трех его алгоритмов.

Первая хеш-функция, которую он разработал, была MD2 в 1989 году, которая была построена для 8-битных компьютеров. Хотя MD2 все еще используется, он не предназначен для приложений, которым требуется высокий уровень безопасности, поскольку было показано, что он уязвим для различных атак.

Затем MD2 был заменен на MD4 в 1990 году. MD4 был создан для 32-разрядных машин и был намного быстрее, чем MD2, но, как было установлено, имел слабые стороны и теперь считается Internet Engineering Task Force ,

MD5 был выпущен в 1992 году и был также построен для 32-битных машин. MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие реализации MDx.

MD5 не так быстр, как MD4, но считается более безопасным, чем предыдущие реализации MDx.

Хотя MD5 более безопасен, чем MD2 и MD4, другие криптографические хеш-функции, такие как SHA-1, были предложены в качестве альтернативы, так как было показано, что MD5 также имеет недостатки безопасности.

У Института разработки программного обеспечения Университета Карнеги-Меллона есть что сказать о MD5:

Разработчики программного обеспечения, центры сертификации, владельцы веб-сайтов и пользователи должны избегать использования алгоритма MD5 в любом качестве. Как показало предыдущее исследование, его следует считать криптографически взломанным и непригодным для дальнейшего использования.

В 2008 году MD6 был предложен Национальному институту стандартов и технологий в качестве альтернативы SHA-3. Вы можете прочитать больше об этом предложении здесь.

Больше информации о MD5 Hash

Хеши MD5 имеют длину 128 бит и обычно отображаются в шестнадцатеричном эквиваленте из 32 цифр. Это верно независимо от того, насколько большой или маленький файл или текст может быть.

Это верно независимо от того, насколько большой или маленький файл или текст может быть.

Вот пример:

- Обычный текст: Это тест.

- Шестнадцатеричное значение: 120EA8A25E5D487BF68B5F7096440019

Когда добавляется больше текста, хэш преобразуется в совершенно другое значение, но с тем же количеством символов:

- Обычный текст: Это тест, показывающий, как длина текста не имеет значения.

- Шестнадцатеричное значение: 6c16fcac44da359e1c3d81f19181735b

Фактически, даже строка с нулевыми символами имеет шестнадцатеричное значение d41d8cd98f00b204e9800998ecf8427e , и использование хотя бы одного периода приводит к значению 5058f1af8388633f609cadb75a75dc9d .

Ниже приведены еще несколько примеров:

| Контрольная сумма | Простой текст |

| bb692e73803524a80da783c63c966d3c | Lifewire – это технологический веб-сайт. |

| 64adbfc806c120ecf260f4b90378776a | …! … |

| 577894a14badf569482346d3eb5d1fbc | Бангладеш – южно-азиатская страна. |

| 42b293af7e0203db5f85b2a94326aa56 | 100 + 2 = 102 |

Контрольные суммы MD5 построены так, чтобы быть необратимыми, то есть вы не можете смотреть на контрольную сумму и идентифицировать исходные введенные данные.

Например, даже несмотря на то, что a = 0cc175b9c0f1b6a831c399e269772661 и p = 83878c91171338902e0fe0fb97a8c47a , объединяя два, чтобы сделать ap создает совершенно другую и не связанную с ним контрольную сумму: 62c428533830d84fd8bc77bf402512fc , которую нельзя разделить, чтобы показать любую букву.

С учетом вышесказанного, существует множество «дешифровщиков» MD5, которые рекламируются как способные дешифровать значение MD5.

Тем не менее, что на самом деле происходит с расшифровщиком или «обратным преобразователем MD5», так это то, что они создают контрольную сумму для lot значений, а затем позволяют искать контрольную сумму в их базе данных, чтобы увидеть, есть ли у них совпадение, которое может показать вам исходные данные.

MD5Decrypt и MD5 Decrypter – это два бесплатных онлайн-инструмента, которые служат для обратного поиска MD5, но работают только с общими словами и фразами.

Посмотрите, что такое контрольная сумма? дополнительные примеры контрольной суммы MD5 и некоторые бесплатные способы генерирования хеш-значения MD5 из файлов.

НОУ ИНТУИТ | Лекция | Хэш-функции и электронная подпись

Аннотация: Рассмотрены хэш-функции и алгоритмы подписи. Реально действующие в настоящее время хэш-функции являются сложными для первоначального ознакомления, вместе с тем, идейная сторона таких функций довольна прозрачна. Для введения учащегося в круг идей и методов построения хэш-функций и подписи приводим учебные алгоритмы хэширования. Далее достаточно подробно представлен алгоритм подписи на основе эллиптических кривых. Изучение этого алгоритма будет полезно для подготовки к использованию подписи по действующему стандарту РФ.

Далее достаточно подробно представлен алгоритм подписи на основе эллиптических кривых. Изучение этого алгоритма будет полезно для подготовки к использованию подписи по действующему стандарту РФ.

9.1 Хэш-функции

Определение 9.1 Хэш-функции — это функции, предназначенные для «сжатия» произвольного сообщения, записанного, как правило, в двоичном алфавите, в некоторую битовую последовательность фиксированной длины, называемую сверткой.

Хэш-функции применяются для тестирования логических устройств, для быстрого поиска и проверки целостности записей в базах данных.

В криптографии хэш-функции применяются для решения следующих задач:

- построения систем контроля целостности данных при их передаче или хранении,

- аутентификация источника данных.

При решении первой задачи для каждого набора данных вычисляется значение хеш-функции (называемое кодом аутентификации сообщения или имитовставкой), которое передается или хранится вместе с самими данными. При получении данных пользователь вычисляет значение свертки и сравнивает его с имеющимся контрольным значением. Несовпадение говорит о том, что данные были изменены. При решении второй задачи, аутентификации источника данных, мы имеем дело с не доверяющими друг другу сторонами. В связи с этим подход, при котором обе стороны обладают одним и тем же секретным ключом, уже не применим. В такой ситуации применяют схемы цифровой подписи, позволяющие осуществить аутентификацию источника данных. Как правило, при этом сообщение, прежде чем быть подписано личной подписью, основанной на секретном ключе пользователя, «сжимается» с помощью хеш-функции, выполняющей функцию кода обнаружения ошибок.

ru/2010/edi»>Определение 9.2 Обозначим через множество, элементы которого будем называть сообщениями, — натуральное число. Хеш-функцией называется всякая легко вычислимая функция .Кроме того, хэш-функцию можно понимать, как отображение из множества сообщений в некоторое ограниченное подмножество целых неотрицательных чисел.

Обычно число возможных сообщений значительно превосходит число возможных значений сверток, в силу чего для каждого значения свертки имеется большое множество прообразов, то есть сообщений с заданным значением хеш-функции. Заметим, что при случайном и равновероятном выборе сообщений условие равномерности распределения значений хеш-функции эквивалентно наличию одинакового числа прообразов для каждого значения свертки.

Как правило, хеш-функции строят на основе так называемых одношаговых сжимающихся функций двух переменных, где и — двоичные векторы длины и соответственно, и — длина свертки. Для получения значения сообщение сначала разбивается на блоки длины (при этом если длина сообщения не кратна , то последний блок неким специальным образом дополняется до полного), а затем к полученным блокам применяют следующую последовательную процедуру вычисления свертки:

Для получения значения сообщение сначала разбивается на блоки длины (при этом если длина сообщения не кратна , то последний блок неким специальным образом дополняется до полного), а затем к полученным блокам применяют следующую последовательную процедуру вычисления свертки:

Здесь — некоторый фиксированный начальный вектор. Если функция зависит от ключа, то этот вектор можно положить равным нулевому вектору. Если же функция не зависит от ключа, то для исключения возможности перебора коротких сообщений (при попытках обращения хеш-функции) этот вектор можно составить из фрагментов указывающих на дату, время, номер сообщения и т.п.

При таком подходе свойства хеш-функции полностью определяются свойствами одношаговой сжимающей функции .

9.2 Электронная подпись

9.2.1 Общие положения

Появление криптографии с открытым ключом позволило решать задачи, которые ранее считались неразрешимыми. К таким задачам относится использование цифрового аналога собственноручной подписи абонента — электронной цифровой подписи (ЭЦП).

К таким задачам относится использование цифрового аналога собственноручной подписи абонента — электронной цифровой подписи (ЭЦП).

Цифровая подпись (ЭЦП) для сообщения является числом, зависящим от самого сообщения и от секретного ключа, известного только подписывающему. Важное требование: подпись должна допускать проверку без знания секретного ключа. При возникновении спорной ситуации, связанной с отказом от факта подписи либо с возможной подделкой подписи, третья сторона должна иметь возможность разрешить спор.

Задачи, которые решает подпись:

- Осуществить аутентификацию источника сообщения,

- Установить целостность сообщения,

- Обеспечить невозможность отказа от факта подписи конкретного сообщения.

- Подделки подписи, то есть нахождения правильного значения подписи для заданного документа,

- Создания подписанного сообщения, то есть нахождения хотя бы одного сообщения с правильным значением подписи,

- Подмены подписи, то есть нахождения двух различных сообщений с одинаковым значением подписи.

Заметим, что между ЭЦП и собственноручной подписью имеются различия, хотя они и служат для решения одинаковых задач. Так, ЭЦП зависит от подписываемого текста, различна для разных тестов. Кроме того, ЭЦП требует дополнительных механизмов, реализующих алгоритмы ее вычисления и проверки. Наконец, принципиальной сложностью, возникающей при использовании ЭЦП, является необходимость создания инфраструктуры открытых ключей. Эта инфраструктура состоит из центров сертификации открытых ключей и обеспечивает возможность своевременного подтверждения достоверности открытой информации, необходимой для проверки ЭЦП, что необходимо для предотвращения подделки подписи.

Эта инфраструктура состоит из центров сертификации открытых ключей и обеспечивает возможность своевременного подтверждения достоверности открытой информации, необходимой для проверки ЭЦП, что необходимо для предотвращения подделки подписи.

Некоторые наиболее употребительные схемы ЭЦП

В настоящее время имеется большое количество различных схем ЭЦП, обеспечивающих тот или иной уровень стойкости. Существующие схемы можно классифицировать таким образом:

- Схемы на основе систем шифрования с открытыми ключами,

- Схемы со специально разработанными алгоритмами вычисления и проверки подписи,

- Схемы на основе симметричных систем шифрования. Рассмотрим некоторые схемы.

9.2.2 Схема Эль-Гамаля

См. [1]

ru/2010/edi»>Безопасность схемы основана на трудности вычисления дискретных логарифмов в конечном поле. Для генерации пары ключей выбирается простое число и два случайных числа, и , оба меньше . Затем вычисляется . Открытым ключом является набор чисел . При этом и можно сделать общими для группы пользователей. Секретным ключом является . Чтобы подписать сообщение , сначала выбирается случайное число , взаимно простое с . Затем вычисляются подпись по формулам:Для проверки подписи нужно убедиться, что

Первое замечание о выборе . Оно должно храниться в секрете и уничтожаться сразу после вычисления подписи, так как знание и значения подписи позволяет легко вычислить секретный ключ . И тогда подпись будет полностью скомпрометирована. Кроме того, должно быть действительно случайным и не должно повторяться для различных подписей, полученных на одном секретном ключе. Если злоумышление сможет получить два сообщения, подписанные с помощью одного и того же значения , то он сможет раскрыть , даже не зная значение .

Схема Эль-Гамаля послужила образцом для построения большого семейства во многом сходных по своим свойствам схем подписи.

Пример 9.1 Выберем и , а секретный ключ .

Вычислим:

Открытым ключом являются , и . Чтобы подписать , сначала выберем случайное число , убеждаемся, что . Вычисляем:

Теперь находим

Итак, подпись представляет собой пару: и .

Для проверки подписи убедимся, что:

Второе замечание. При вычислении подписи целесообразно использовать хэш-образ сообщения, а не само сообщение . Это защитит схему подписи от возможности подбора сообщений с известным значением подписи. Это распространенная практика. В приведенном примере можно считать, что . Наиболее распространена технология ЭЦП, основанная на совместном применении алгоритмов хеширования и шифрования с открытым ключом (в частности, RSA или Эль-Гамаля).

В приведенном примере можно считать, что . Наиболее распространена технология ЭЦП, основанная на совместном применении алгоритмов хеширования и шифрования с открытым ключом (в частности, RSA или Эль-Гамаля).

Алгоритм формирования подписи выглядит следующим образом:

Пусть — подписываемое сообщение. Отправитель вычисляет хеш-значение подписываемого сообщения . Значение должно удовлетворять неравенству .

- Отправитель выбирает случайное число , , взаимно простое с , и вычисляет числа:

— число, обратное по модулю , существует, так как и — взаимно просты.

- Подпись добавляется к сообщению, и тройка передается получателю.

Проверка подписи: получатель заново вычисляет хеш-значение присланного сообщения и проверяет подпись, используя равенство:

intuit.ru/2010/edi»>Если подпись верна, то это равенство выполняется.Отметим, что число выбирается заново для каждого нового сообщения и должно держаться в секрете.

Используемые на практике алгоритмы хеширования достаточно сложны, поэтому будем использовать учебные алгоритмы формирования хеш-значения . Схему учебных алгоритмов хэширования предложила Васильева И.Н. [1].

Первый учебный алгоритм хеширования

Входом для данного алгоритма является строка, состоящая из букв русского языка.

Выбирается число — вектор инициализации. Число равно длине сообщения в символах.

Для каждого символа сообщения вычисляется значение , где — номер -й буквы сообщения в алфавите. Для удобства вычислений ниже приведен нумерованный алфавит.

А-1 Б-2 В-3 Г-4 Д-5 Е-6 Ё-7 Ж-8 З}-9 И-10 Й-11 К-12 Л-13 М-14 Н-15 О-16 П-17 Р-18 С-19 Т-20 У-21 Ф-22 Х-23 Ц-24 Ч-25 Ш-26 Щ-27 Ъ-28 Ы-29 Ь-30 Э-31 Ю-32 Я-33 intuit.ru/2010/edi»>Значение , вычисленное для последнего символа, является хеш-значением сообщения: .

Следует отметить, что вычисленное по этому алгоритму хеш-значение зависит от всех символов сообщения .

Известны значения общих параметров системы Эль-Гамаля: , , личный ключ абонента и случайное число , выбранное для формирования подписи сообщения. Для заданного текстового сообщения сгенерировать цифровую электронную подпись по алгоритму Эль-Гамаля.

Пример 9.2 Выполнить вычисление и проверку подписи сообщения по алгоритму Эль-Гамаля. Использовать параметры подписи:

- Сформируем хэш-сумму сообщения. Начальное значение равно количеству символов сообщения: . Далее,

- Вычисляем число по формуле . Для рассматриваемого примера получили: intuit.ru/2010/edi»>Вычисляем число по формуле , для рассматриваемого примера

- Вычисляем значение по модулю с помощью расширенного алгоритма Евклида. Для рассматриваемого примера значение .

Примечание: если полученное значение — отрицательное, следует взять его по модулю .

- Вычисляем число по формуле . В примере

- Цифровая подпись сообщения для рассматриваемого примера: .

Для проверки правильности вычисления полученной цифровой подписи следует произвести ее проверку с помощью открытого ключа абонента и убедиться, что подпись подлинная.

- Сформируем открытый ключ абонента по формуле :

Для рассматриваемого примера .

ru/2010/edi»> - Вычисляем значение , значение было получено ранее.

В примере .

- Проверяем выполнение равенства , если равенство выполняется — подпись подлинная, то есть она была вычислена правильно.

В примере получили , равенство выполняется, значит, подпись сгенерирована правильно.

Аналогичным образом вычисляем значения и , а затем их произведение по модулю .

В примере получаем:Второй учебный алгоритм хеширования

В этом алгоритме — простое число, которое затем будем модулем для алгоритма цифровой подписи Эль-Гамаля. Теперь сообщение — число, записанное в десятичной системе счисления.

Начальное значение принимается равным числу десятичных разрядов в .

intuit.ru/2010/edi»>Для каждого десятичного знака числа вычисляется значение- Значение , вычисленное для последнего символа, увеличенное на 1, является хеш-значением сообщения: .

Вычисленное по этому алгоритму хеш-значение зависит от всех символов сообщения .

Пример 9.3 Известны значения общих параметров системы Эль-Гамаля: , и открытый ключ абонента . От абонента получено сообщение , снабженное цифровой подписью Эль-Гамаля , . Проверить подлинность цифровой подписи. Хеш-значение сообщение вычисляется с помощью второго учебного алгоритма.

Вычисляем значения и , а затем их произведение по модулю :

В рассматриваемом примере получаем:- Для полученного сообщения вычисляем хеш-значение по второму учебному алгоритму.

- Вычисляем значение .

В примере .

- Проверяем выполнение равенства , если равенство выполняется — подпись подлинная, в противном случае — фальшивая.

В нашем примере . Равенство не выполняется, значит, подпись фальшивая.

Hash Calculator скачать | SourceForge.net

Полное имя

Телефонный номер

Название работы

Промышленность

Компания

Размер компании Размер компании: 1 — 2526 — 99100 — 499500 — 9991,000 — 4,9995,000 — 9,99910,000 — 19,99920,000 или более

Получайте уведомления об обновлениях для этого проекта. Получите информационный бюллетень SourceForge.

Получайте информационные бюллетени и уведомления с новостями сайта, специальными предложениями и эксклюзивными скидками на ИТ-продукты и услуги.

Получите информационный бюллетень SourceForge.

Получайте информационные бюллетени и уведомления с новостями сайта, специальными предложениями и эксклюзивными скидками на ИТ-продукты и услуги.Да, также присылайте мне специальные предложения о продуктах и услугах, касающихся:

Программное обеспечение для бизнеса Программное обеспечение с открытым исходным кодом Информационные технологии Программирование ОборудованиеВы можете связаться со мной через:

Электронная почта (обязательно) Телефон SMS Я согласен получать эти сообщения от SourceForge. сеть. Я понимаю, что могу отозвать свое согласие в любое время. Пожалуйста, обратитесь к нашим Условиям использования и Политике конфиденциальности или свяжитесь с нами для получения более подробной информации.

Я согласен получать эти сообщения от SourceForge.net указанными выше способами. Я понимаю, что могу отозвать свое согласие в любое время. Пожалуйста, обратитесь к нашим Условиям использования и Политике конфиденциальности или свяжитесь с нами для получения более подробной информации.

сеть. Я понимаю, что могу отозвать свое согласие в любое время. Пожалуйста, обратитесь к нашим Условиям использования и Политике конфиденциальности или свяжитесь с нами для получения более подробной информации.

Я согласен получать эти сообщения от SourceForge.net указанными выше способами. Я понимаю, что могу отозвать свое согласие в любое время. Пожалуйста, обратитесь к нашим Условиям использования и Политике конфиденциальности или свяжитесь с нами для получения более подробной информации.Для этой формы требуется JavaScript.

ПодписывайсяКажется, у вас отключен CSS.Пожалуйста, не заполняйте это поле.

Кажется, у вас отключен CSS. Пожалуйста, не заполняйте это поле.

См. ТакжеОписаниеHashMyFiles — это небольшая утилита, которая позволяет вам вычислять хэши MD5 и SHA1 одного или нескольких файлов в вашей системе.Вы можете легко скопировать список хэшей MD5 / SHA1 в буфер обмена или сохранить их в файл text / html / xml.HashMyFiles также можно запустить из контекстного меню проводника Windows и отобразить хэши MD5 / SHA1. выбранного файла или папки. Системные требованияЭта утилита работает в Windows 2000 / XP / 2003 / Vista / Windows 7 / Windows 8 / Windows 10. Более старые версии Windows не поддерживаются.История версий

Использование HashMyFilesHashMyFiles не требует никакого процесса установки или дополнительных файлов DLL. Чтобы начать его использовать, просто запустите исполняемый файл (HashMyFiles.exe).После его запуска вы можете добавить файлы и папки, для которых вы хотите просмотреть их хэши MD5 / SHA1. Вы можете сделать это, используя опции «Добавить файл» и «Добавить папку» в меню «Файл» или просто перетащив файлы и папку из проводника в главное окно HashMyFiles. После добавления нужных файлов вы можете скопировать хэши MD5 / SHA1 в буфер обмена или сохранить список хэшей в текстовый / html / xml файл. Контекстное меню проводникаHashMyFiles также можно использовать непосредственно из проводника Windows. Чтобы включить эту функцию, перейдите в меню «Параметры» и выберите «Включить контекстное меню проводника».

После включения этой функции вы можете щелкнуть правой кнопкой мыши любой файл или папку в проводнике Windows и выбрать

Пункт меню «HashMyFiles». Чтобы включить эту функцию, перейдите в меню «Параметры» и выберите «Включить контекстное меню проводника».

После включения этой функции вы можете щелкнуть правой кнопкой мыши любой файл или папку в проводнике Windows и выбрать

Пункт меню «HashMyFiles». Если вы запустите параметр HashMyFiles для папки, он отобразит хэши для всех файлов в выбранной папке. Если вы запустите параметр HashMyFiles для одного файла, он отобразит только хэши для этого файла. Примечание: элементы статического меню проводника могут не работать с несколькими файлами.

Если вы используете контекстное меню HashMyFiles с несколькими файлами, возможно, что будет открыто несколько экземпляров HashMyFiles. Параметры командной строки

Примеры: Перевод HashMyFiles на другие языкиЧтобы перевести HashMyFiles на другой язык, следуйте инструкциям ниже:

ЛицензияЭта утилита выпущена как бесплатное ПО. Вы можете свободно распространять эту утилиту через дискеты, CD-ROM, Интернет или любым другим способом, если вы не берете за это ничего. Если вы распространяете эту утилиту, вы должны включить все файлы в дистрибутив, без каких-либо модификаций!Заявление об ограничении ответственностиПрограммное обеспечение предоставляется «КАК ЕСТЬ» без каких-либо явных или подразумеваемых гарантий, включая, но не ограничиваясь, подразумеваемые гарантии товарной пригодности и пригодности для определенной цели.Автор не несет ответственности за какие-либо особые, случайные, косвенный или косвенный ущерб из-за потери данных или по любой другой причине.Обратная связьЕсли у вас есть проблемы, предложения, комментарии или вы обнаружили ошибку в моей утилите, вы можете отправить сообщение на [email protected] HashMyFiles также доступен на других языках. Чтобы изменить язык HashMyFiles, загрузите zip-файл на соответствующем языке, извлеките ‘hashmyfiles_lng. ini’,

и поместите его в ту же папку, в которой вы установили утилиту HashMyFiles. ini’,

и поместите его в ту же папку, в которой вы установили утилиту HashMyFiles. |

Get-FileHash (Microsoft.PowerShell.Utility) — PowerShell | Документы Microsoft

Вычисляет значение хеш-функции для файла, используя указанный алгоритм хеширования.

В этой статье

Синтаксис

Get-File Хэш

[-Path]

[[-Алгоритм] ]

[<Общие параметры>] Get-File Хэш

[-LiteralPath]

[[-Алгоритм] ]

[<Общие параметры>] Get-File Хэш

[-InputStream]

[[-Алгоритм] ]

[] Описание

Командлет Get-FileHash вычисляет хеш-значение для файла, используя указанный алгоритм хеширования.Хеш-значение — это уникальное значение, соответствующее содержимому файла. Вместо того, чтобы определять

содержимое файла по его имени, расширению или другому обозначению, хэш присваивает уникальный

значение для содержимого файла. Имена и расширения файлов можно изменить без изменения

содержимое файла и без изменения хеш-значения. Точно так же содержимое файла может быть

изменено без изменения имени или расширения. Однако изменение даже одного символа в

содержимое файла изменяет хеш-значение файла.

Имена и расширения файлов можно изменить без изменения

содержимое файла и без изменения хеш-значения. Точно так же содержимое файла может быть

изменено без изменения имени или расширения. Однако изменение даже одного символа в

содержимое файла изменяет хеш-значение файла.

Назначение хеш-значений — предоставить криптографически безопасный способ проверки того, что содержимое файла не были изменены. Хотя некоторые хеш-алгоритмы, включая MD5 и SHA1, больше не считается защищенным от атак, цель безопасного алгоритма хеширования — сделать невозможным изменить содержимое файла — случайно, злонамеренно или неавторизованно — и поддерживать то же хеш-значение. Вы также можете использовать хеш-значения, чтобы определить, имеют ли два разных файла точно такой же контент.Если хеш-значения двух файлов идентичны, содержимое файлов тоже идентичны.

По умолчанию командлет Get-FileHash использует алгоритм SHA256, хотя любой алгоритм хеширования

поддерживается целевой операционной системой.

Примеры

Пример 1. Вычислить хеш-значение для файла

В этом примере используется командлет Get-FileHash для вычисления хэш-значения для /etc/apt/sources.list файл.Используется алгоритм хеширования по умолчанию: SHA256 . На выходе

передается в командлет Format-List для форматирования вывода в виде списка.

Get-FileHash /etc/apt/sources.list | Формат-Список

Алгоритм: SHA256

Хеш: 3CBCFDDEC145E3382D592266BE193E5BE53443138EE6AB6CA09FF20DF609E268

Путь: /etc/apt/sources.list Пример 2: Вычислить хеш-значение для файла ISO

В этом примере используется командлет Get-FileHash и алгоритм SHA384 для вычисления хеш-значения.

для файла ISO, который администратор загрузил из Интернета.Выходной сигнал передается на Format-List командлет для форматирования вывода в виде списка.

Get-FileHash C: \ Users \ user1 \ Downloads \ Contoso8_1_ENT. iso -Algorithm SHA384 | Формат-Список

Алгоритм: SHA384

Хеш: 20AB1C2EE19FC96A7C66E33917D191A24E3CE9DAC99DB7C786ACCE31E559144FEAFC695C58E508E2EBBC9D3C96F21FA3

Путь: C: \ Users \ user1 \ Downloads \ Contoso8_1_ENT.iso

iso -Algorithm SHA384 | Формат-Список

Алгоритм: SHA384

Хеш: 20AB1C2EE19FC96A7C66E33917D191A24E3CE9DAC99DB7C786ACCE31E559144FEAFC695C58E508E2EBBC9D3C96F21FA3

Путь: C: \ Users \ user1 \ Downloads \ Contoso8_1_ENT.iso Пример 3. Вычислить хэш-значение потока

В этом примере мы используем систему .Net.WebClient , чтобы загрузить пакет из

Страница выпуска Powershell. Релиз

страница также документирует хэш SHA256 каждого файла пакета. Мы можем сравнить опубликованное хеш-значение

с тем, который мы вычисляем с помощью Get-FileHash .

$ wc = [System.Net.WebClient] :: new ()

$ pkgurl = 'https://github.com/PowerShell/PowerShell/releases/download/v6.2.4/powershell_6.2.4-1.debian.9_amd64.deb'

$ PublishedHash = '8E28E54D601F0751922DE24632C1E716B4684876255CF82304A9B19E89A9CCAC'

$ FileHash = Get-FileHash -InputStream ($ wc.OpenRead ($ pkgurl))

$ FileHash.Hash -eq $ publishedHash

Правда Пример 4: Вычислить хэш строки

PowerShell не предоставляет командлет для вычисления хэша строки. Однако вы можете написать

строку в поток и используйте параметр InputStream из

Однако вы можете написать

строку в поток и используйте параметр InputStream из Get-FileHash , чтобы получить значение хеш-функции.

$ stringAsStream = [System.IO.MemoryStream] :: new ()

$ writer = [System.IO.StreamWriter] :: new ($ stringAsStream)

$ writer.write ("Привет, мир")

$ writer.Румянец()

$ stringAsStream.Position = 0

Get-FileHash -InputStream $ stringAsStream | Выбрать объект хеш

Хеш

----

64EC88CA00B268E5BA1A35678A1B5316D212F4F366B2477232534A8AECA37F3C Параметры

-Алгоритм

Определяет криптографическую хеш-функцию, используемую для вычисления хеш-значения содержимого указанный файл или поток. Криптографическая хэш-функция обладает тем свойством, что ее невозможно найти два разных файла с одинаковым значением хеш-функции.Хеш-функции обычно используются с цифровыми подписи и за целостность данных. Допустимые значения этого параметра:

- SHA1

- SHA256

- SHA384

- SHA512

- MD5

Если значение не указано или если параметр опущен, значение по умолчанию — SHA256.

По соображениям безопасности MD5 и SHA1, которые больше не считаются безопасными, должны использоваться только для простая проверка изменений и не должна использоваться для генерации хеш-значений для файлов, требующих защита от нападения или взлома.

| Тип: | String |

| Допустимые значения: | SHA1, SHA256, SHA384, SHA512, MD5 |

| Позиция: | 1 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Принимать подстановочные знаки: | False |

-InputStream

Задает входной поток.

| Тип: | Поток |

| Позиция: | 0 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | Ложь |

| Принять подстановочные знаки: | Ложь |

-LiteralPath

Задает путь к файлу. В отличие от параметра Path , значение параметра LiteralPath параметр используется в точности так, как он набран. Никакие символы не интерпретируются как символы подстановки. Если

путь включает escape-символы, заключите путь в одинарные кавычки. Одиночная цитата

Знаки указывают PowerShell не интерпретировать символы как escape-последовательности.

В отличие от параметра Path , значение параметра LiteralPath параметр используется в точности так, как он набран. Никакие символы не интерпретируются как символы подстановки. Если

путь включает escape-символы, заключите путь в одинарные кавычки. Одиночная цитата

Знаки указывают PowerShell не интерпретировать символы как escape-последовательности.

| Тип: | String [] |

| Псевдонимы: | PSPath, LP |

| Позиция: | 0 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | True |

| Принимать подстановочные знаки: | False |

-Path

Задает путь к одному или нескольким файлам в виде массива.Подстановочные знаки разрешены.

| Тип: | Строка [] |

| Позиция: | 0 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | True |

| Принять символы подстановки: | Правда |

Входы

Строка

Командлету Get-FileHash можно передать строку, содержащую путь к одному или нескольким файлам.

Выходы

Microsoft.Powershell.Utility.FileHash

Get-FileHash возвращает объект, представляющий путь к указанному файлу, значение

вычисляемый хэш и алгоритм, используемый для вычисления хеша.

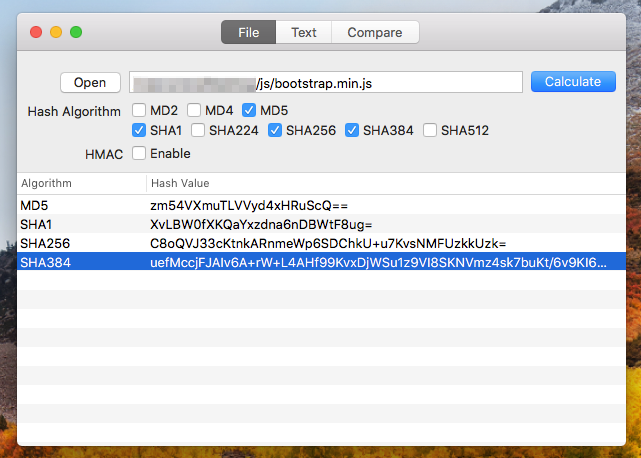

Калькулятор хешей 2 :: Suki Apps

Калькулятор хэша 2

Новое представление о нашем популярном приложении «Калькулятор хэшей»

Hash Calculator 2 уже здесь! Это БЕСПЛАТНОЕ ОБНОВЛЕНИЕ для всех существующих пользователей!

Hash Calculator 2 — это простое приложение, которое может вычислять контрольные суммы файлов (хеши), используя множество распространенных алгоритмов хеширования.

Hash Calculator 2 имеет совершенно новый пользовательский интерфейс. Он может читать файл один раз и вычислять несколько типов хэшей. Абсолютно новая интеграция Finder позволяет пользователям проверять хэши файлов, не выходя из окна Finder.

Следуйте за нами в Twitter: @sukiapps.

В настоящее время поддерживаются следующие алгоритмы хеширования:

- MD2

- MD4

- MD5

- SHA1

- SHA224

- SHA256

- SHA384

- SHA512

- HMAC-MD5

- HMAC-SHA1

- HMAC-SHA224

- HMAC-SHA256

- HMAC-SHA384

- HMAC-SHA512

- Base64 кодирование / декодирование текста