Как настроить ключи SSH в Ubuntu 18.04

Введение

SSH (secure shell, безопасная оболочка) представляет собой шифрованный протокол для администрирования и взаимодействия между серверами. Во время работы с сервером Ubuntu вы, скорее всего, будете проводить большую часть времени в вашем терминале, подключенном через SSH к вашему серверу.

В этом руководстве мы рассмотрим процесс настройки ключей SSH на вновь установленной Ubuntu. Ключи SSH представляют собой простой и безопасный способ входа на ваш сервер, и являются рекомендованным способом входа для всех пользователей.

Шаг 1 — Создание пары ключей RSA

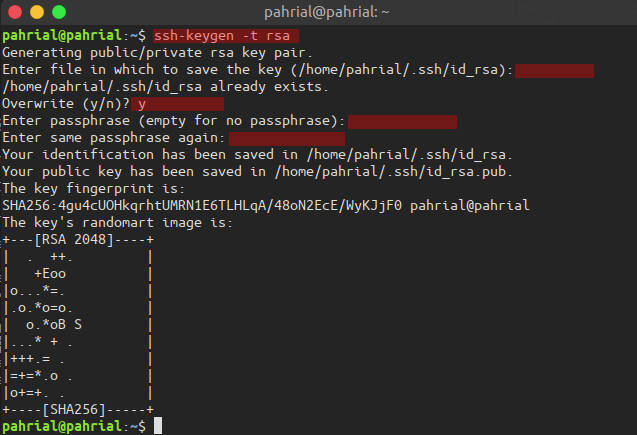

Сперва создадим пару ключей на клиентской машине (обычно, это ваш компьютер):

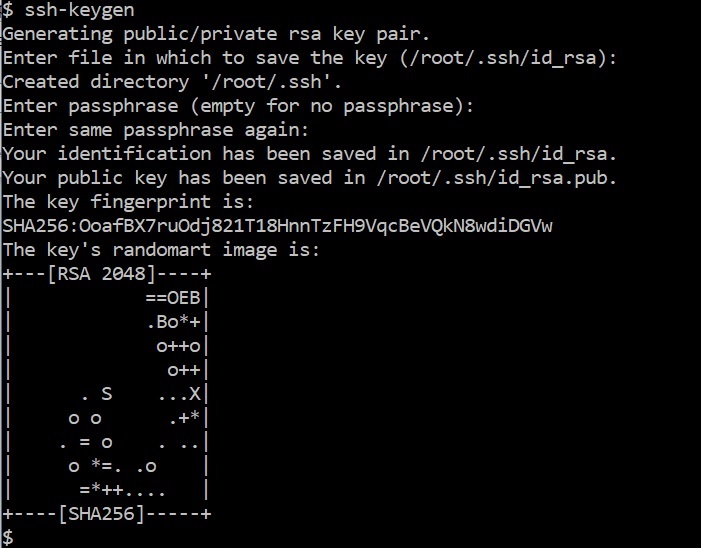

- ssh-keygen

По умолчанию ssh-keygen создаёт 2048-битную пару ключей RSA, которая достаточно безопасна для большинства сценариев использования (вы можете также добавить к этой команде флаг -b 4096 для получения 4096-битный ключей).

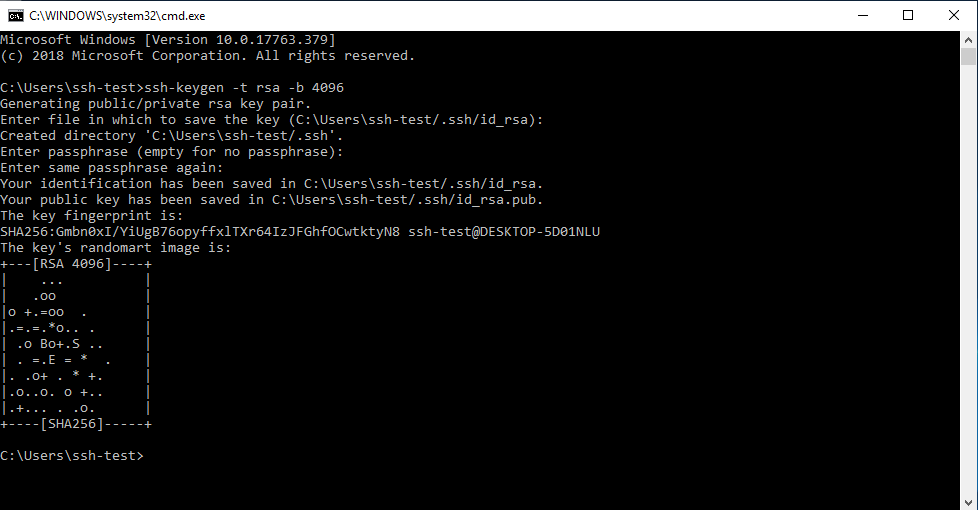

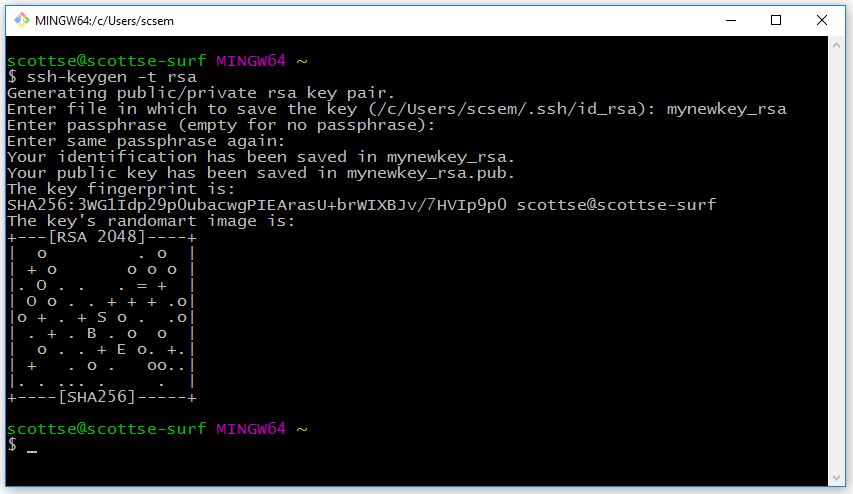

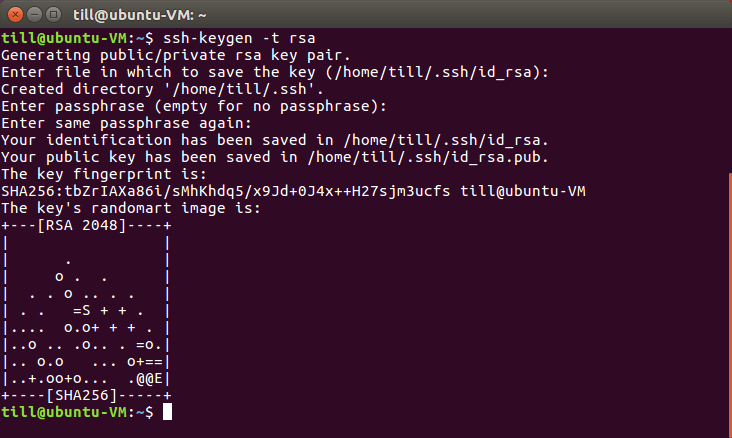

После ввода этой команды вы должны увидеть следующий вывод:

Вывод

Generating public/private rsa key pair.

Enter file in which to save the key (/your_home/.ssh/id_rsa):

Нажмите Enter для сохранения пары ключей в директорию .ssh/ внутри вашей домашней директории или задайте другую директорию.

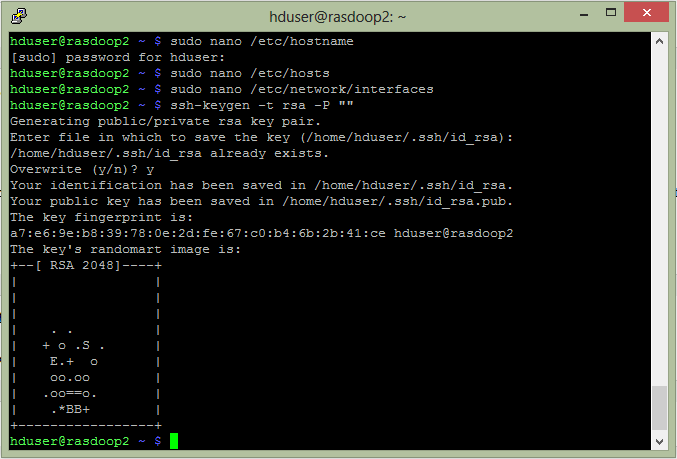

Если ранее вы уже генерировали пару SSH ключей, вы можете увидеть следующий вывод:

Вывод

/home/your_home/.ssh/id_rsa already exists.

Overwrite (y/n)?

Если вы выберете перезаписать ключи на диск, вы не сможете использовать старые ключи для аутентификации. Будьте очень осторожны при выборе

Вы должны увидеть следующий вывод:

Вывод

Enter passphrase (empty for no passphrase):

Здесь вы можете задать ключевую фразу (passphrase), что обычно рекомендуется сделать. Ключевая фраза добавляет дополнительный уровень безопасности для предотвращения входа на сервер неавторизованных пользователей. Для того, чтобы узнать больше о том, как это работает, рекомендуем ознакомиться с нашим руководством по настройке аутентификации по ключам SSH на серверах Linux.

Для того, чтобы узнать больше о том, как это работает, рекомендуем ознакомиться с нашим руководством по настройке аутентификации по ключам SSH на серверах Linux.

Вы должны увидеть следующий вывод:

Вывод

Output

Your identification has been saved in /your_home/.ssh/id_rsa.

Your public key has been saved in /your_home/.ssh/id_rsa.pub.

The key fingerprint is:

a9:49:2e:2a:5e:33:3e:a9:de:4e:77:11:58:b6:90:26 username@remote_host

The key's randomart image is:

+--[ RSA 2048]----+

| ..o |

| E o= . |

| o. o |

| .. |

| ..S |

| o o. |

| =o.+. |

|. =++.. |

|o=++. |

+-----------------+

Теперь у вас есть пара из публичного и секретного ключей, которые вы можете использовать для аутентификации. Далее мы поместим публичный ключ на ваш сервер, для того, чтобы вы могли использовать аутентификацию по ключам SSH для входа.

Шаг 2 — Копирование публичного ключа на сервер Ubuntu

Самым быстрым способом скопировать ваш публичный ключ на машину с Ubuntu — использовать утилиту ssh-copy-id. Поскольку этот метод невероятно прост, он рекомендуется для использования в первую очередь. Если по какой либо причине использование

Поскольку этот метод невероятно прост, он рекомендуется для использования в первую очередь. Если по какой либо причине использование ssh-copy-id невозможно, вы можете использовать один из двух альтернативных методов, описанных далее (копирование в входом по SSH с использованием пароля и ручное копирование ключа).

Копирование ключа с использованием

ssh-copy-idУтилита ssh-copy-id

Для использования утилиты вам необходимо указать адрес удалённого хоста, к которому вы хотите подключиться, а также имя пользователя, имеющего доступ к хосту по SSH. Именно для аккаунта этого пользователя и будет скопирован ваш публичный ключ SSH.

Синтаксис команды выглядит следующим образом:

- ssh-copy-id username@remote_host

Вы можете увидеть вывод следующего вида:

ВыводThe authenticity of host '203. 0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yesЭто означает, что ваш локальный компьютер не узнал удалённый хост. Это случается, когда вы пытаетесь подключиться к новому хосту в первый раз. Напечатайте “yes” и нажмите ENTER для продолжения.

Далее утилита будет искать в директории вашего локального пользователя файл ключа id_rsa.pub, созданный нами ранее. Если файл ключа будет успешно обнаружен, утилита запросит пароль для входа на удалённый хост:

Вывод

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys

username@203.0.113.1's password:

Введите пароль (при вводе он не будет отображаться из соображений безопасности) и нажмите ENTER. Утилита зайдёт на удалённый хост, используя данные аккаунта, пароль для которого вы ввели. Далее утилита скопирует содержимое файла публичного ключа из

Утилита зайдёт на удалённый хост, используя данные аккаунта, пароль для которого вы ввели. Далее утилита скопирует содержимое файла публичного ключа из authorized_keys в поддиректории ~/.ssh домашней директории вашего пользователя на удалённом хосте.

Вы должны увидеть следующий вывод:

Вывод

Number of key(s) added: 1

Now try logging into the machine, with: "ssh 'username@203.0.113.1'"

and check to make sure that only the key(s) you wanted were added.

Теперь ваш публичный ключ id_rsa.pub загружен на удалённый хост. Вы можете перейти к Шагу 3.

Копирование публичного ключа через SSH

Если у вас нет утилиты ssh-copy-id, но у вас есть пароль для входа по SSH на ваш удалённый сервер, мы можете загрузить свой ключ вручную.

Для этого можно использовать команду cat, которая прочитает содержимое файла публичного ключа на локальной машине, а затем мы сможем отправить прочитанные данные ключа по SSH на удалённый сервер.

Кроме этого, нам потребуется убедиться, что директория ~/.ssh существует, а также имеет корректные права доступа для используемого нами аккаунта пользователя.

Далее мы сможем отправить содержимое файла ключа в файл authorized_keys внутри этой директории. Мы будем использовать синтаксис >> для добавление данных в конец файла вместо перезаписи содержимого файла. Это позволит нам добавить ключ без удаления ранее добавленных ключей.

Команда выглядит следующим образом:

- cat ~/.ssh/id_rsa.pub | ssh username@remote_host"mkdir -p ~/.ssh && touch ~/.ssh/authorized_keys && chmod -R go= ~/.ssh && cat >> ~/.ssh/authorized_keys"

Вы можете увидеть вывод следующего вида:

Вывод

The authenticity of host '203.0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yesЭто означает, что ваш локальный компьютер не узнал удалённый хост. Это случается, когда вы пытаетесь подключиться к новому хосту в первый раз. Напечатайте “yes” и нажмите ENTER для продолжения.

Далее вам будет предложено ввести пароль аккаунта пользователя на удалённом хосте:

Вывод

username@203.0.113.1's password:

После ввода пароля содержимое вашего файла публичного ключа id_rsa.pub будет скопировано в конец файла authorized_keys на удалённом хосте. Если всё прошло успешно, вы можете перейти к Шагу 3.

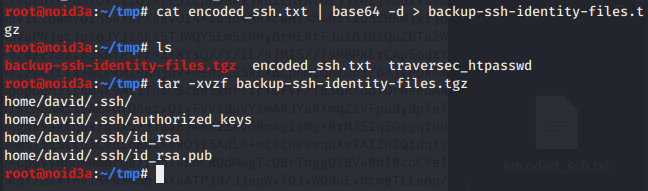

Копирование публичного ключа вручную

Если у вас нет доступа к вашей удалённой машине по SSH с использованием пароля, вам придётся проделать описанный выше процесс вручную.

Мы вручную добавим содержимое вашего файла id_rsa.pub в конец файла ~/.ssh/authorized_keys на удалённой машине.

Для отображения содержимого файла id_rsa.pub введите следующую команду на вашей локальной машине:

- cat ~/.ssh/id_rsa.pub

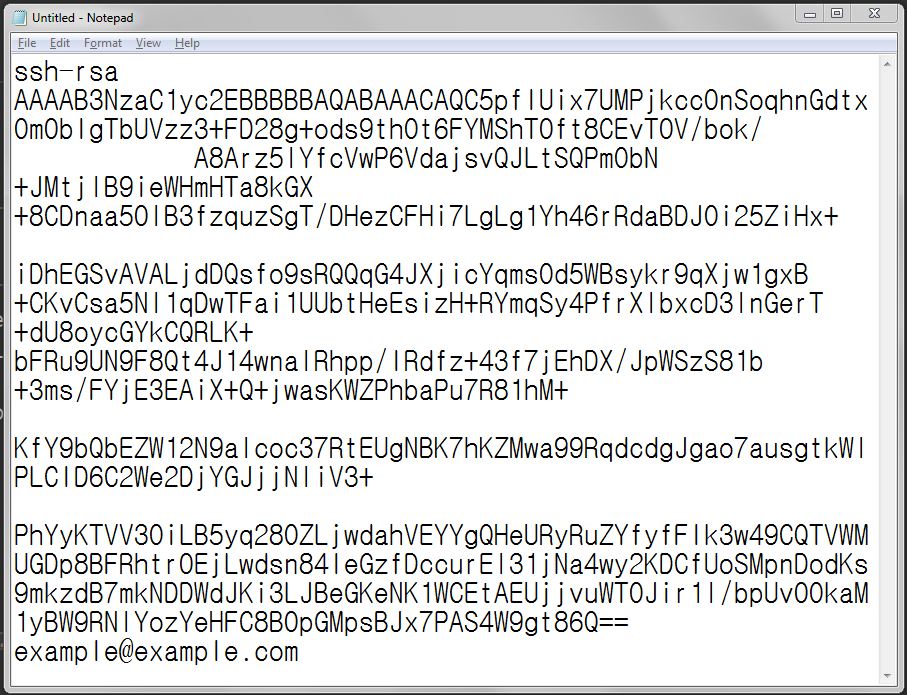

Вы увидите содержимое файла ключа, выглядящее примерно так:

Вывод

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQCqql6MzstZYh2TmWWv11q5O3pISj2ZFl9Hgh2JLknLLx44+tXfJ7mIrKNxOOwxIxvcBF8PXSYvobFYEZjGIVCEAjrUzLiIxbyCoxVyle7Q+bqgZ8SeeM8wzytsY+dVGcBxF6N4JS+zVk5eMcV385gG3Y6ON3EG112n6d+SMXY0OEBIcO6x+PnUSGHrSgpBgX7Ks1r7xqFa7heJLLt2wWwkARptX7udSq05paBhcpB0pHtA1Rfz3K2B+ZVIpSDfki9UVKzT8JUmwW6NNzSgxUfQHGwnW7kj4jp4AT0VZk3ADw497M2G/12N0PPB5CnhHf7ovgy6nL1ikrygTKRFmNZISvAcywB9GVqNAVE+ZHDSCuURNsAInVzgYo9xgJDW8wUw2o8U77+xiFxgI5QSZX3Iq7YLMgeksaO4rBJEa54k8m5wEiEE1nUhLuJ0X/vh3xPff6SQ1BL/zkOhvJCACK6Vb15mDOeCSq54Cr7kvS46itMosi/uS66+PujOO+xt/2FWYepz6ZlN70bRly57Q06J+ZJoc9FfBCbCyYH7U/ASsmY095ywPsBo1XQ9PqhnN1/YOorJ068foQDNVpm146mUpILVxmq41Cj55YKHEazXGsdBIbXWhcrRf4G2fJLRcGUr9q8/lERo9oxRm5JFX6TCmj6kmiFqv+Ow9gI0x8GvaQ== demo@test

Зайдите на вашу удалённую машину любым доступным для вас способом.

Далее нам необходимо убедиться, что директория ~/.ssh существует. Следующая команда создаст директорию, если её не существует или не сделает ничего, если директория была создана ранее:

- mkdir -p ~/.ssh

Теперь вы можете создать или отредактировать файл authorized_keys внутри этой директории. Вы можете добавить содержимое файла id_rsa.pub в конец файла authorized_keys, при необходимости создав его, следующей командой:

- echo строка_публичного_ключа>> ~/.ssh/authorized_keys

В команде выше замените строка_публичного_ключа на вывод команды cat ~/.ssh/id_rsa.pub, которую вы выполнили на своей локальной машине. Строка должна начинаться с ssh-rsa AAAA....

Далее убедимся, что директория ~/.ssh и файл authorized_keys имеют подходящие права доступа:

- chmod -R go= ~/.

ssh

ssh

Эта команда удаляет права доступа для “group” и “other” для директории ~/.ssh/.

Если вы используете аккаунт root для настройки ключей для аккаунта пользователя, важно, чтобы директория ~/.ssh принадлежала этому самому пользователю, а не пользователю root:

- chown -R sammy:sammy ~/.ssh

В нашем руководстве мы используем пользователя с именем sammy, вам же следует использовать имя своего пользователя в команде выше.

Теперь мы можем попробовать аутентифицироваться на нашем Ubuntu сервере без пароля.

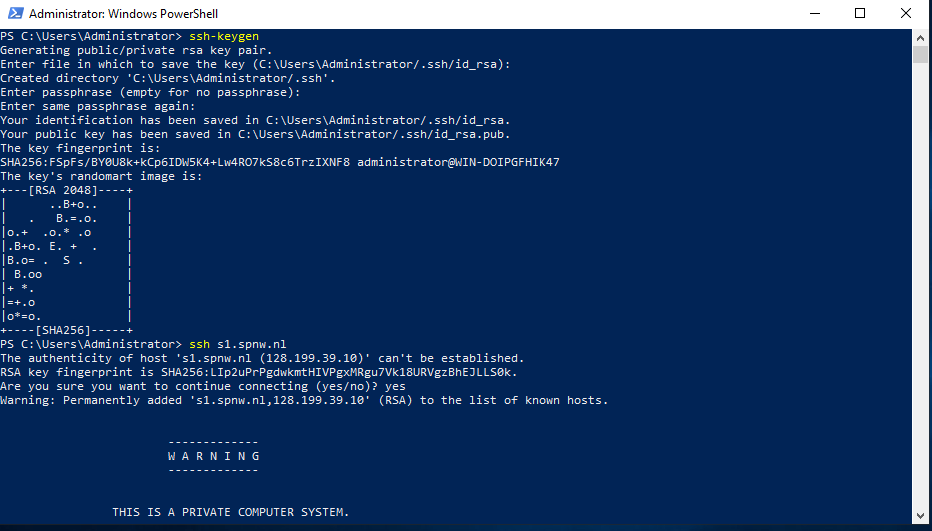

Шаг 3 — Аутентификация на сервере Ubuntu с использованием ключей SSH

Если вы успешно проделали описанные выше шаги по переносу публичного ключа, вы должны быть способны зайти на свой удалённый хост без использования пароля.

Процесс входа выглядит так же:

- ssh username@remote_host

Если вы заходите на удалённый хост по SSH в первый раз, вы можете увидеть вывод следующего вида:

Вывод

The authenticity of host '203. 0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yesЭто означает, что ваш локальный компьютер не узнал удалённый хост. Напечатайте “yes” и нажмите ENTER для продолжения.

Если при создании пары ключей вы не задали ключевую фразу (passphrase), вы будете залогинены автоматически. Если вы задали ключевую фразу, вам будет предложено её ввести (обратите внимание, что вводимые символы не будут отображаться на экране в целях безопасности). После аутентификации откроется новая сессия оболочки (shell session) на удалённом хосте от имени используемого вами удалённого аккаунта пользователя.

Если аутентификация по ключу прошла успешно, рекомендуем ознакомиться с тем, как далее повысить безопасность вашего сервера путём отключения входа по паролю.

Шаг 4 — Отключение аутентификации по паролю на вашем сервере

Если вам удалось войти в ваш удалённый аккаунт на удалённом хосте по SSH без ввода пароля, вы успешно настроили аутентификацию по ключу SSH для вашего аккаунта. Однако возможность входить на сервер с использованием пароля всё есть активна, что означает, что ваш сервер уязвим для атак с перебором пароля (brute-force attacks).

Однако возможность входить на сервер с использованием пароля всё есть активна, что означает, что ваш сервер уязвим для атак с перебором пароля (brute-force attacks).

Перед тем как следовать дальнейшим инструкциям, убедитесь, что вы настроили аутентификацию по ключу SSH для вашего пользователя root или для пользователя с привилегиями sudo на вашем сервере. После завершения описанных далее процедур вход по паролю станет недоступен, поэтому очень важно убедиться, что у вас остаётся доступ к вашему серверу.

Как только вы убедитесь, что аккаунт вашего удалённого пользователя имеет привилегии администратора, войдите на сервер с использованием аутентификации по ключу SSH, используя либо аккаунт root, либо аккаунт пользователя с привилегиями sudo. Далее откройте конфигурационный файл демона SSH:

- sudo nano /etc/ssh/sshd_config

Внутри файла найдите директиву PasswordAuthentication. Она может быть закомментирована. Раскомментируйте её при необходимости и установите её значение в “no”. Это отключит возможность входа на сервер по паролю.

Она может быть закомментирована. Раскомментируйте её при необходимости и установите её значение в “no”. Это отключит возможность входа на сервер по паролю.

/etc/ssh/sshd_config

...

PasswordAuthentication no

...

Сохраните и закройте файл нажав CTRL + X, затем Y для подтверждения сохранения файла, а далее ENTER для выхода из текстового редактора nano. Для применения внесённых изменений нам необходимо перезапустить сервис sshd:

- sudo systemctl restart ssh

В качестве меры предосторожности откройте новое окно терминала и проверьте, что соединение по SSH работает корректно, перед тем, как закрывать текущую сессию:

- ssh username@remote_host

После проверки работоспособности SSH соединения, вы можете закрыть все открытые сессии с сервером.

Теперь демон SSH на вашем сервере с Ubuntu работает только с ключами SSH. Аутентификация по паролю полностью отключена.

Аутентификация по паролю полностью отключена.

Заключение

Теперь на вашем сервере настроен вход по ключам SSH, позволяющий заходить на сервер без использования пароля.

Если вы хотите узнать больше о том, как работать с SSH, рекомендуем наше руководство по работе с SSH.

Как сгенерировать SSH-ключ для доступа на сервер

Введение

Использование SSH-ключей — простой и надежный способ обеспечения безопасности соединения с сервером. В отличие от пароля, взломать SSH-ключ практически невозможно. Сгенерировать SSH-ключ очень просто.

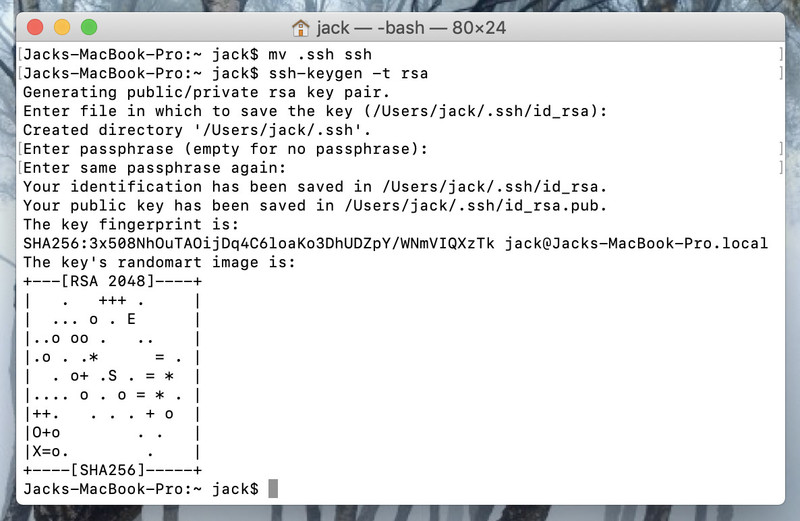

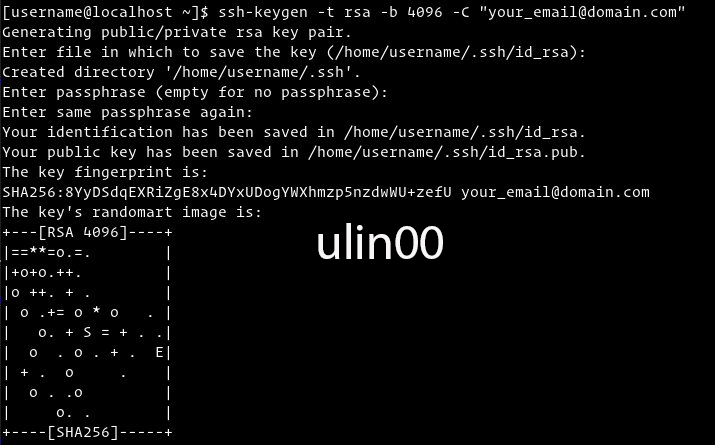

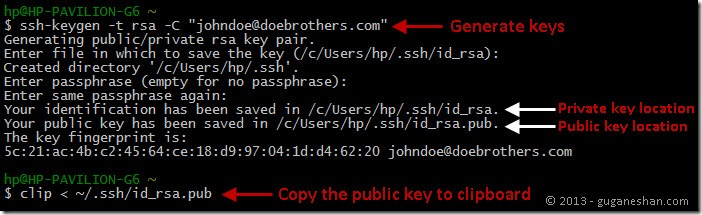

SSH-ключ для Linux/MacOS

Откройте терминал и выполните команду:

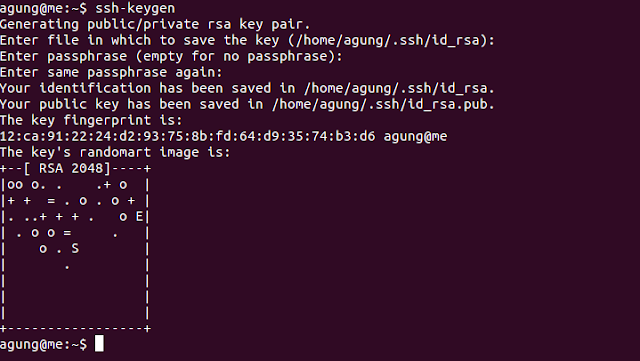

$ ssh-keygen -t rsaНа консоль будет выведен следующий диалог:

Enter file in which to save the key (/home/user/.ssh/id_rsa):Нажмите на клавишу Enter. Далее система предложит ввести кодовую фразу для дополнительной защиты SSH-подключения:

Enter passphrase (empty for no passphrase):Этот шаг можно пропустить. При ответе на этот и следующий вопрос просто нажмите клавишу Enter.

При ответе на этот и следующий вопрос просто нажмите клавишу Enter.

После этого ключ будет создан, а на консоль будет выведено следующее сообщение:

Your identification has been saved in /home/user/.ssh/id_rsa.

Your public key has been saved in /home/user/.ssh/id_rsa.pub.

The key fingerprint is:

476:b2:a8:7f:08:b4:c0:af:81:25:7e:21:48:01:0e:98 user@localhostThe key's randomart image is:

+--[ RSA 2048]----+

|+.o. |

|ooE |

|oo |

|o.+.. |

|.+.+.. S . |

|....+ o + |

| .o .... |

| . .. . |

| .... |

+-----------------+

Далее выполните в терминале команду:

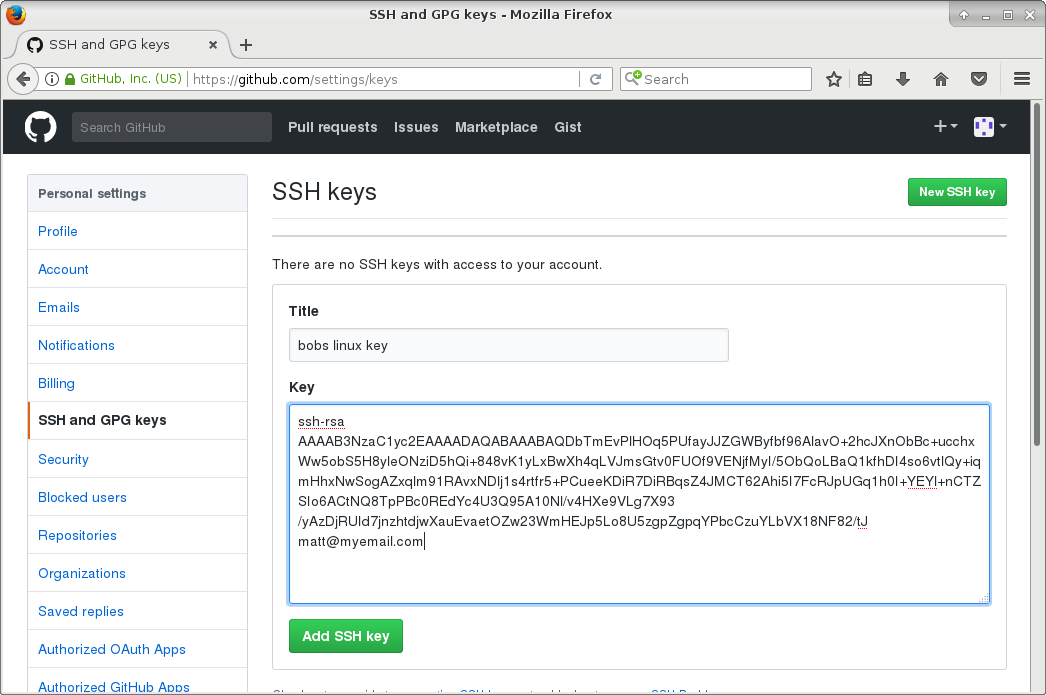

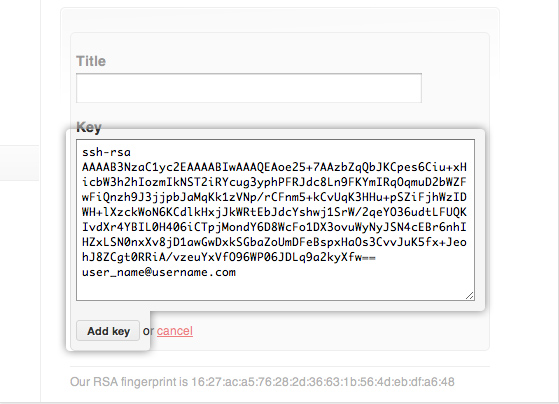

$ cat ~/.ssh/id_rsa.pubНа консоль будет выведен ключ. Скопируйте его и вставьте в соответствующее поле:

Нажмите на кнопку «Добавить».

Добавив ключ, выполните в терминале команду:

$ ssh root@[IP-адрес сервера]После этого соединение с сервером будет установлено. Вводить пароль при этом не потребуется.

Вводить пароль при этом не потребуется.

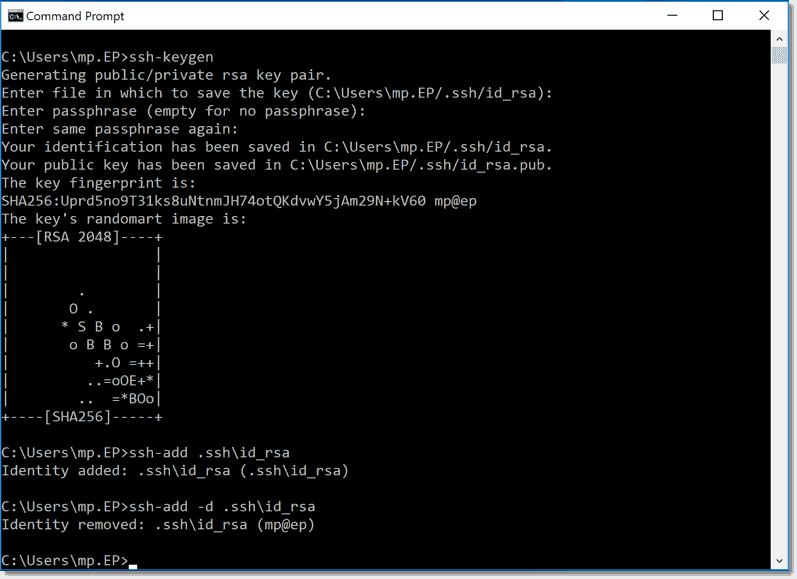

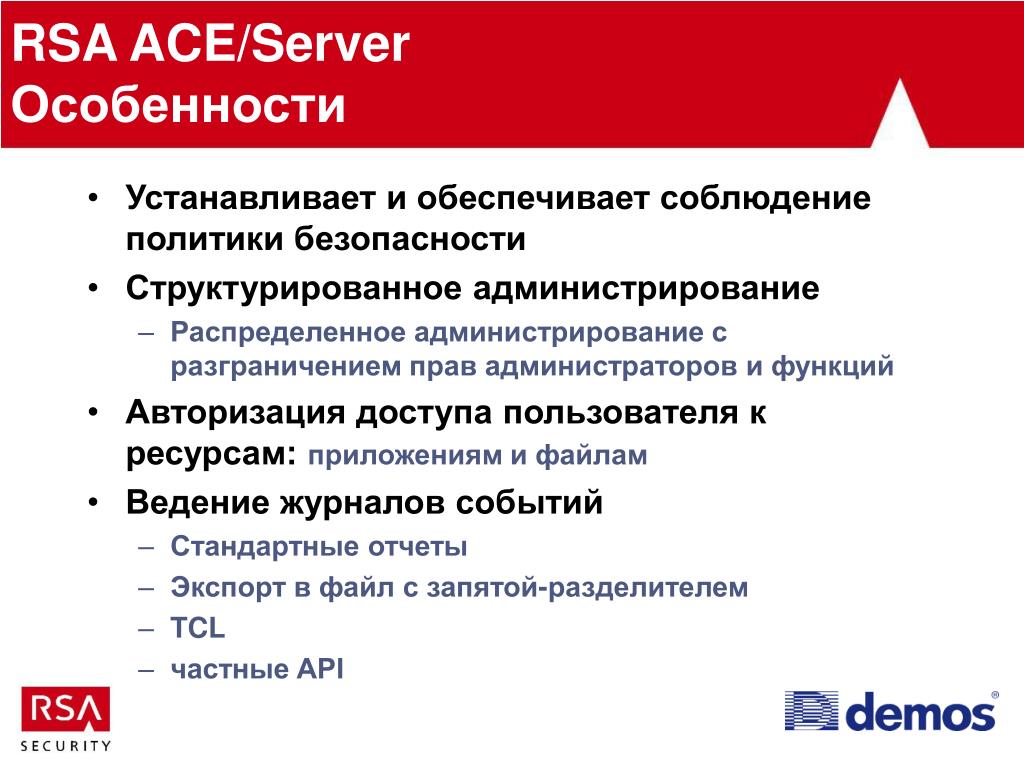

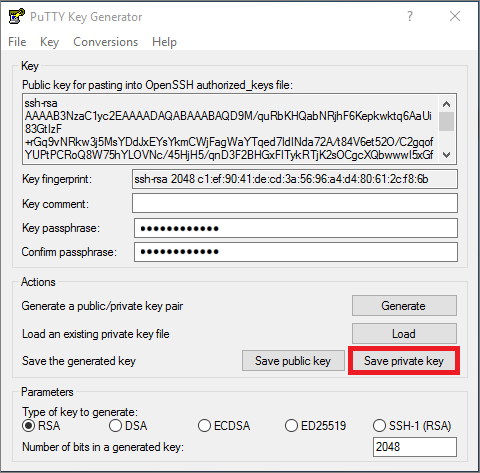

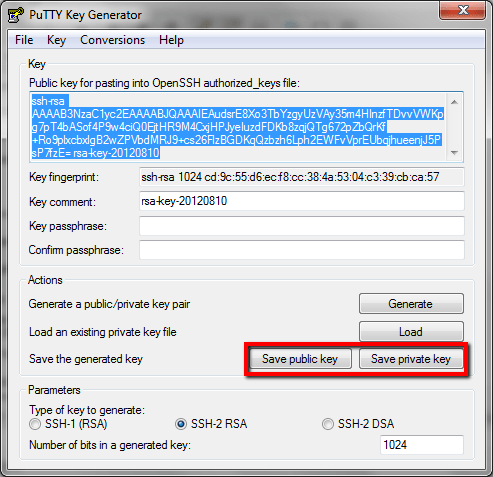

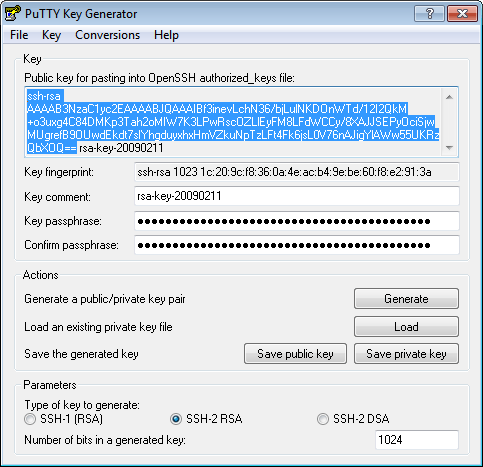

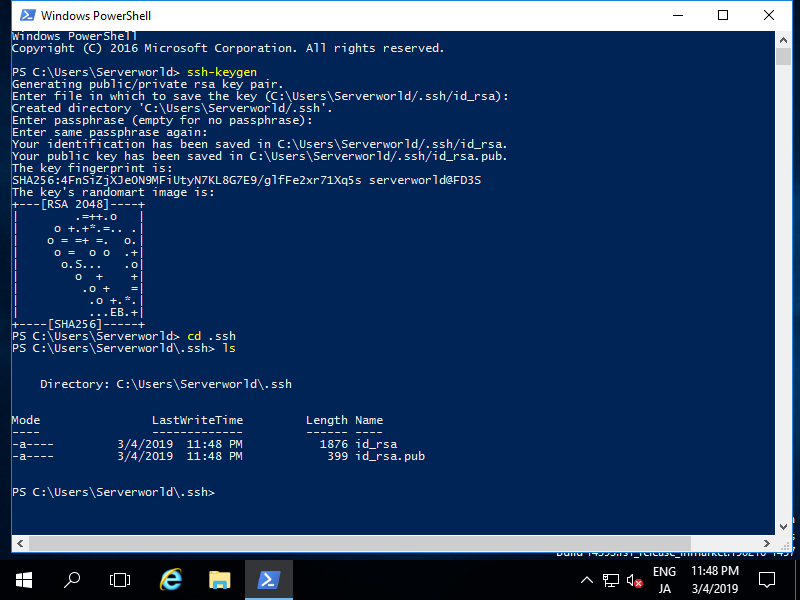

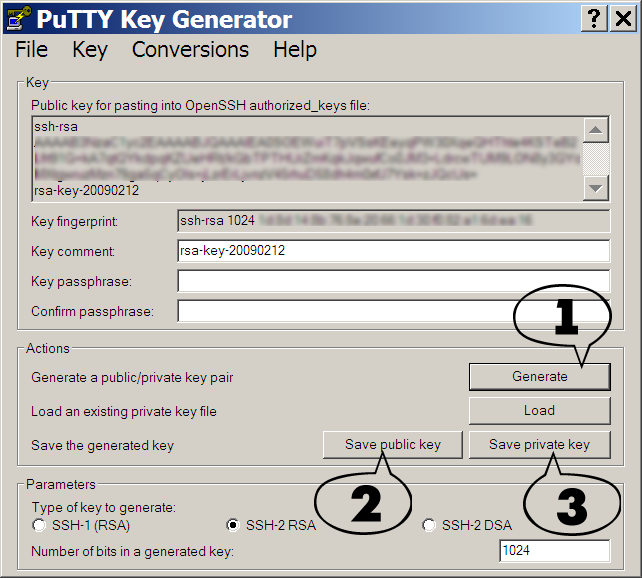

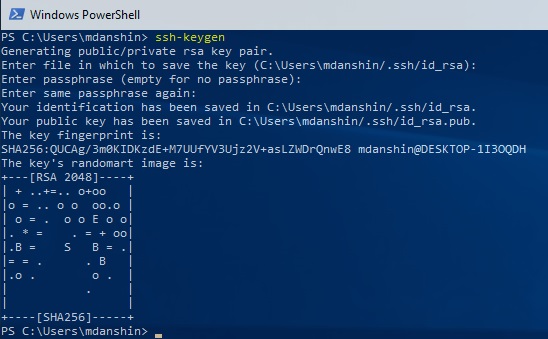

SSH-ключ для Windows

В OC Windows подключение к удаленным серверам по SSH возможно, например, с помощью клиента Putty. Скачать его можно здесь (ссылка взята с официального сайта). Putty не требует установки — чтобы начать с ним работать, достаточно просто распаковать скачанный архив.

По завершении распаковки запустите файл puttygen.exe.

Выберите тип ключа SSH-2 RSA и длину 2048 бит, а затем нажмите на кнопку Generate:

Во время генерации водите курсором в пустой области окна (это нужно для создания псевдослучайности):

Сохраните сгенерированную пару ключей на локальной машине (кнопки Save public key и Save private key).

Скопируйте сгененированный ключ и вставьте его в соответствующее поле:

Заключение

В этой инструкции мы рассмотрели, как создать шифрованный протокол для связи с сервером: сгенерировали SSH-ключ для Linux/MacOS и Windows. Теперь вы можете входить в систему без пароля учетной записи.

Беспарольный доступ по SSH

Если вы занимаетесь веб-разработкой или администрированием, то, скорее всего, вам потребуется подключаться к серверу по ssh. А если это приходится делать часто, то порой надоедает постоянно вводить пароль для входа. В таком случае вам поможет авторизация по приватному ключу. Сервер будет сам понимать, что на вашем компьютере есть ключ доступа и что вы хотите войти в систему.

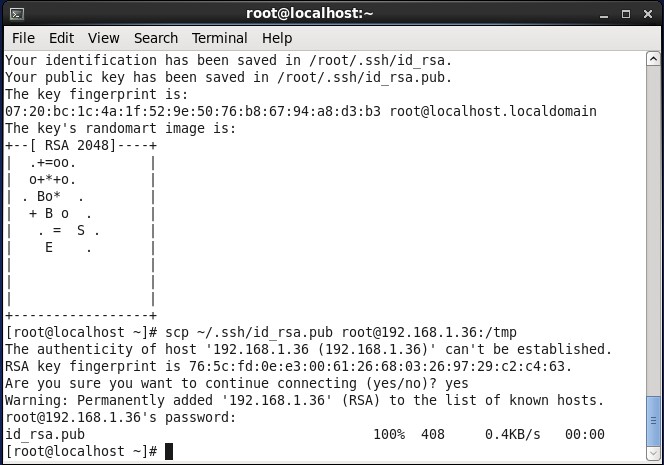

Создание и использование ключа

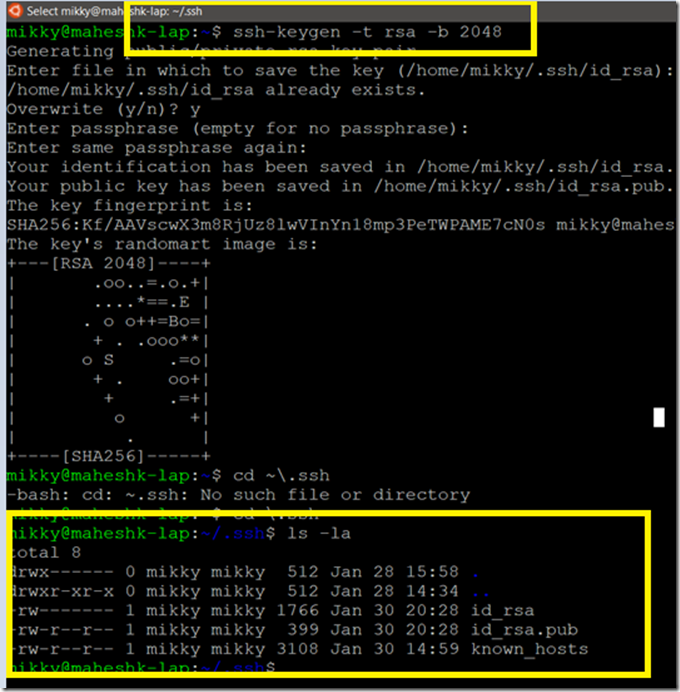

Генерируем ключ следующей командой на машине, с которой хотим подключаться к серверу.

$ ssh-keygen

И отвечаем на несколько вопросов.

Generating public/private rsa key pair.

Enter file in which to save the key (/Users/taly/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /Users/taly/. ssh/id_rsa.

Your public key has been saved in /Users/taly/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:mi1o/XMVfO+2ZISdfgk9fdg8j9giKObZusp1Gwk [email protected]

The key's randomart image is:

+---[RSA 2048]----+

| |

| |

| . . |

| = o |

| E . .B . + o |

| . ooo+. . o . .|

|.o o+TTo.o o + |

|*o. =o. o o o|

|OB+= o.o o.|

+----[SHA256]-----+

ssh/id_rsa.

Your public key has been saved in /Users/taly/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:mi1o/XMVfO+2ZISdfgk9fdg8j9giKObZusp1Gwk [email protected]

The key's randomart image is:

+---[RSA 2048]----+

| |

| |

| . . |

| = o |

| E . .B . + o |

| . ooo+. . o . .|

|.o o+TTo.o o + |

|*o. =o. o o o|

|OB+= o.o o.|

+----[SHA256]-----+Теперь открываем файл с публичным ключом. По-умолчанию этот файл находится ~/.ssh/id_rsa.pub

$ more ~/.ssh/id_rsa.pub

И копируем всё содержимое, которое выглядит подобным образом. Там всего одна строка

ssh-rsa AAAAB3...HjK8h [email protected]Подключаемся к серверу, к которому будем подключаться без пароля, и открываем в редакторе файл c ключами.

$ ssh [email protected]

[email protected]'s password: ### Welcome to server! ###

[email protected]$ nano ~/. ssh/authorized_keys

ssh/authorized_keysДобавляем новую строку с публичным ключом, который сгенерировали ранее.

Сохраняем файл и выходим из редактора. Ctrl+X, Y, Enter — для nano.

Покидаем сервер, чтобы проверить работу ключа.

Теперь вы можете авторизоваться на сервере со своего компьютера без необходимости вводить пароль.

Если подключение к серверу должно осуществляется не по стандартному порту 22, а по какому-то другому, например, 1000, то укажите его после ключа -p

$ ssh [email protected] -p 1000Файл конфигурации

Также вы можете на своем компьютере создать файл с настройками подключений.

$ nano ~/.ssh/config

И по подобию добавьте параметры для подключений.

Host customNameForHost

HostName mysite.ru

Port 22

User root

IdentityFile ~/.ssh/id_rsa Host myAnotherServer

HostName mysite2.ru

Port 22

User root

IdentityFile ~/.ssh/id_rsa

Теперь можно подключиться к серверу, используя только название хоста, которое вы указали в конфигурационном файле.

$ ssh customNameForHost

$ ssh myAnotherServer

Повышаем безопасность закрытых ssh-ключей / Хабр

Вы когда-нибудь интересовались механизмом работы ssh-ключей? Или тем, насколько безопасно они хранятся?

Я использую ssh каждый день много раз — когда запускаю git fetch или git push, когда развертываю код или логинюсь на сервере. Не так давно я осознал, что для меня ssh стал магией, которой я привык пользоваться без понимация принципов ее работы. Мне это не сильно понравилось — я люблю разбираться в инструментах, которые использую. Поэтому я провел небольшое исследование и делюсь с вами результатами.

Мне это не сильно понравилось — я люблю разбираться в инструментах, которые использую. Поэтому я провел небольшое исследование и делюсь с вами результатами.

По ходу изложения встретится много аббревиатур. Они не помогут понять идеи, но будут полезны в том случае, если вы решите погуглить подробности.

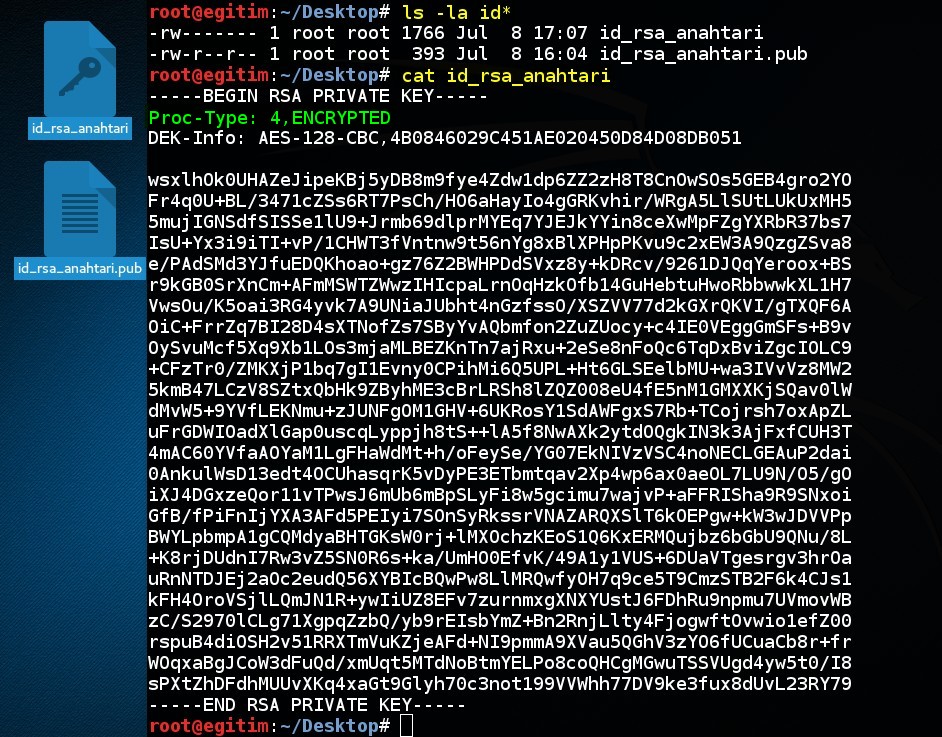

Итак, если вам доводилось прибегать к аутентификации по ключу, то у вас, скорее всего, есть файл ~/.ssh/id_rsa или ~/.ssh/id_dsa в домашнем каталоге. Это закрытый (он же приватный) RSA/DSA ключ, а ~/.ssh/id_rsa.pub или ~/.ssh/id_dsa.pub — открытый (он же публичный) ключ. На сервере, на котором вы хотите залогиниться, должна быть копия открытого ключа в ~/.ssh/authorized_keys. Когда вы пытаетесь залогиниться, ssh-клиент подтвержает, что у вас есть закрытый ключ, используя цифровую подпись; сервер проверяет, что подпись действительна и в ~/.ssh/authorized_keys есть открытый ключ, и вы получаете доступ.

Что же хранится внутри закрытого ключа?

Незашифрованный формат закрытого ключа

Закрытый ключ рекомендуется защищать паролем (парольной фразой), иначе злоумышленник, которому удалось украсть у вас закрытый ключ, сможет без проблем залогиниться на вашем сервере. Сначала взглянем на незашифрованный формат файла, а с зашифрованным разберемся позже.

Незашифрованный ключ выглядит примерно так:

-----BEGIN RSA PRIVATE KEY-----

MIIEogIBAAKCAQEArCQG213utzqE5YVjTVF5exGRCkE9OuM7LCp/FOuPdoHrFUXk

y2MQcwf29J3A4i8zxpES9RdSEU6iIEsow98wIi0x1/Lnfx6jG5Y0/iQsG1NRlNCC

aydGvGaC+PwwWiwYRc7PtBgV4KOAVXMZdMB5nFRaekQ1ksdH/360KCGgljPtzTNl

09e97QBwHFIZ3ea5Eih/HireTrRSnvF+ywmwuxX4ubDr0ZeSceuF2S5WLXh3+TV0

... и так далее ...

-----END RSA PRIVATE KEY-----

Закрытый ключ содержит данные в формате

ASN.1, представленные в виде последовательности байт согласно стандарту

X.690 и закодированные в Base64. Грубо говоря, ASN.1 можно сравнить с JSON (он поддерживает различные типы данных, такие как INTEGER, BOOLEAN, строки и последовательности, которые могут формировать древовидную структуру). ASN.1 широко распространен в криптографии, хотя слегка вышел из моды с пришествием веба (я не знаю почему — он выглядит как вполне достойный формат (

ASN.1 широко распространен в криптографии, хотя слегка вышел из моды с пришествием веба (я не знаю почему — он выглядит как вполне достойный формат (

))

Сгенерируем тестовый RSA-ключ без пароля, используя ssh-keygen, и декодируем его с помощью asn1parse (или воспользуемся написанным на JavaScript ASN.1-декодером):

$ ssh-keygen -t rsa -N '' -f test_rsa_key

$ openssl asn1parse -in test_rsa_key

0:d=0 hl=4 l=1189 cons: SEQUENCE

4:d=1 hl=2 l= 1 prim: INTEGER :00

7:d=1 hl=4 l= 257 prim: INTEGER :C36EB2429D429C7768AD9D879F98C...

268:d=1 hl=2 l= 3 prim: INTEGER :010001

273:d=1 hl=4 l= 257 prim: INTEGER :A27759F60AEA1F4D1D56878901E27...

534:d=1 hl=3 l= 129 prim: INTEGER :F9D23EF31A387694F03AD0D050265...

666:d=1 hl=3 l= 129 prim: INTEGER :C84415C26A468934F1037F99B6D14...

798:d=1 hl=3 l= 129 prim: INTEGER :D0ACED4635B5CA5FB896F88BB9177. ..

930:d=1 hl=3 l= 128 prim: INTEGER :511810DF9AFD590E11126397310A6...

1061:d=1 hl=3 l= 129 prim: INTEGER :E3A296AE14E7CAF32F7E493FDF474...

..

930:d=1 hl=3 l= 128 prim: INTEGER :511810DF9AFD590E11126397310A6...

1061:d=1 hl=3 l= 129 prim: INTEGER :E3A296AE14E7CAF32F7E493FDF474...

Структура данных в ASN.1 довольно проста: это последовательность из девяти целых чисел. Их назначение определено в

RFC2313. Первое и третье числа — это номер версии (0) и открытая экспонента

e. Второе и четвертое числа (длиной 2048 бит) — это модуль

nи секретная экспонента

d. Эти числа являются параметрами ключа

RSA. Остальные пять можно получить, зная

nи

d— они кэшированы в файле для ускорения некоторых операций.

Структура DSA-ключей похожа и включает шесть чисел:

$ ssh-keygen -t dsa -N '' -f test_dsa_key

$ openssl asn1parse -in test_dsa_key

0:d=0 hl=4 l= 444 cons: SEQUENCE

4:d=1 hl=2 l= 1 prim: INTEGER :00

7:d=1 hl=3 l= 129 prim: INTEGER :E497DFBFB5610906D18BCFB4C3CCD. ..

139:d=1 hl=2 l= 21 prim: INTEGER :CF2478A96A941FB440C38A86F22CF...

162:d=1 hl=3 l= 129 prim: INTEGER :83218C0CA49BA8F11BE40EE1A7C72...

294:d=1 hl=3 l= 128 prim: INTEGER :16953EA4012988E914B466B9C37CB...

425:d=1 hl=2 l= 21 prim: INTEGER :89A356E922688EDEB1D388258C825...

..

139:d=1 hl=2 l= 21 prim: INTEGER :CF2478A96A941FB440C38A86F22CF...

162:d=1 hl=3 l= 129 prim: INTEGER :83218C0CA49BA8F11BE40EE1A7C72...

294:d=1 hl=3 l= 128 prim: INTEGER :16953EA4012988E914B466B9C37CB...

425:d=1 hl=2 l= 21 prim: INTEGER :89A356E922688EDEB1D388258C825...

Формат закрытого ключа, защищенного паролем

Теперь усложним жизнь потенциальному злоумышленнику, который смог украсть закрытый ключ — защитим его паролем. Что произошло с файлом?

$ ssh-keygen -t rsa -N 'super secret passphrase' -f test_rsa_key

$ cat test_rsa_key

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: AES-128-CBC,D54228DB5838E32589695E83A22595C7

3+Mz0A4wqbMuyzrvBIHx1HNc2ZUZU2cPPRagDc3M+rv+XnGJ6PpThbOeMawz4Cbu

lQX/Ahbx+UadJZOFrTx8aEWyZoI0ltBh9O5+ODov+vc25Hia3jtayE51McVWwSXg

wYeg2L6U7iZBk78yg+sIKFVijxiWnpA7W2dj2B9QV0X3ILQPxbU/cRAVTd7AVrKT

... и так далее ...

-----END RSA PRIVATE KEY-----

Заметим, что добавились две строки с заголовками, а результат декодирования Base64-строки больше не является валидным ASN. 1. Дело в том, что структура ASN.1. зашифрована. Из заголовков узнаем, какой алгоритм использовался для шифрования:

1. Дело в том, что структура ASN.1. зашифрована. Из заголовков узнаем, какой алгоритм использовался для шифрования:

в режиме CBC. 128-битная шестнадцатеричная строка в заголовке

DEK-Info— это вектор инициализации (IV). Ничего необычного здесь нет, все распространенные криптографические библиотеки умеют работать с используемыми здесь алгоритмами.

Но как из пароля получается ключ AES? Я не нашел этого в документации и поэтому был вынужден разбираться в исходниках OpenSSL. Вот что я выяснил насчет получения ключа шифрования:

- Первые 8 байт вектора инициализации дописываются к паролю (по сути, являются солью).

- От полученной строки один раз берется MD5-хеш.

Для проверки расшифруем закрытый ключ, взяв вектор инициализации из заголовка

DEK-Info:

$ tail -n +4 test_rsa_key | grep -v 'END ' | base64 -d |

openssl aes-128-cbc -d -iv D54228DB5838E32589695E83A22595C7 -K $(

ruby -rdigest/md5 -e 'puts Digest::MD5. hexdigest(["super secret passphrase",0xD5,0x42,0x28,0xDB,0x58,0x38,0xE3,0x25].pack("a*cccccccc"))'

) |

openssl asn1parse -inform DER

hexdigest(["super secret passphrase",0xD5,0x42,0x28,0xDB,0x58,0x38,0xE3,0x25].pack("a*cccccccc"))'

) |

openssl asn1parse -inform DER

Эта команда выведет параметры ключа RSA. Если вы хотите просто увидеть ключ, есть способ и проще:

$ openssl rsa -text -in test_rsa_key -passin 'pass:super secret passphrase'

Но я хотел показать, как именно ключ AES получается из пароля, чтобы обратить внимание на два уязвимых места:

- Использование MD5 прописано в коде, а это значит, что без изменения формата невозможно перейти на другую хеш-функцию (например, SHA-1). Если выяснится, что MD5 недостаточно безопасен, будут проблемы. (На самом деле нет, см. комментарии — прим. пер.)

- Хеш-функция применяется только один раз. Так как MD5 и AES быстро вычисляемы, короткий пароль легко подобрать перебором.

Если ssh-ключ попадет в недобрые руки, например, кто-нибудь украдет ваш ноутбук или жеский диск с бэкапами, злоумышленник сможет перебрать большое количество паролей, даже обладая небольшой вычислительной мощностью. Если вы установили словарный пароль, его можно подобрать за секунды.

Если вы установили словарный пароль, его можно подобрать за секунды.

Это плохая новость: защита ключа паролем не так хороша, как можно было предположить. Но есть и хорошая новость: вы можете перейти на более надежный формат закрытого ключа.

Повышаем защиту ключа с использованием PKCS#8

Итак, нам нужен алгоритм получения симметричного ключа шифрования из пароля, который работал бы медленно, чтобы злоумышленнику потребовалось больше вычислительного времени для подбора пароля.

Для ssh-ключей существует несколько стандартов с неуклюжими названиями:

- В PKCS #5 (RFC 2898) определен алгоритм PBKDF2 (Password-Based Key Derivation Function 2) получения ключа шифрования из пароля путем многократного применения хеш-функции. Там же определена схема шифрования PBES2 (Password-Based Encryption Scheme 2), которая включает использование ключа, сгенерированного по PBKDF2, и симметричного шифра.

- В PKCS #8 (RFC 5208) определен формат хранения зашифрованных закрытых ключей с поддержкой PBKDF2.

OpenSSL поддерживает закрытые ключи в формате PKCS#8, а OpenSSH использует OpenSSL, так что если вы пользуетесь OpenSSH, то можете переключиться с традиционного формата файлов ssh-ключей на формат PKCS#8.

OpenSSL поддерживает закрытые ключи в формате PKCS#8, а OpenSSH использует OpenSSL, так что если вы пользуетесь OpenSSH, то можете переключиться с традиционного формата файлов ssh-ключей на формат PKCS#8.

Я не знаю, почему

ssh-keygenдо сих пор генерирует ключи в традиционном формате, несмотря на то, что уже много лет существуют лучшие альтернативы. Дело не в совместимости с серверным софтом: закрытые ключи никогда не покидают пределы вашего компьютера. К счастью, существующие ключи достаточно легко преобразовать в формат PKCS#8:

$ mv test_rsa_key test_rsa_key.old

$ openssl pkcs8 -topk8 -v2 des3 \

-in test_rsa_key.old -passin 'pass:super secret passphrase' \

-out test_rsa_key -passout 'pass:super secret passphrase'

Если попробовать использовать новый файл ключа в формате PKCS#8, можно обнаружить, что все работает так же как и раньше. Посмотрим, что теперь находится внутри файла.

$ cat test_rsa_key

-----BEGIN ENCRYPTED PRIVATE KEY-----

MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDgQIOu/S2/v547MCAggA

MBQGCCqGSIb3DQMHBAh5q+o4ELaHnwSCBMjA+ho9K816gN1h9MAof4stq0akPoO0

CNvXdtqLudIxBq0dNxX0AxvEW6exWxz45bUdLOjQ5miO6Bko0lFoNUrOeOo/Gq4H

dMyI7Ot1vL9UvZRqLNj51cj/7B/bmfa4msfJXeuFs8jMtDz9J19k6uuCLUGlJscP

. .. десу-десу ...

-----END ENCRYPTED PRIVATE KEY-----

.. десу-десу ...

-----END ENCRYPTED PRIVATE KEY-----

Обратите внимание на то, что первая и последняя строки изменились (

BEGIN ENCRYPTED PRIVATE KEYвместо

BEGIN RSA PRIVATE KEY), а заголовки

Proc-Typeи

DEK-Infoисчезли. Фактически, в файле хранятся данные во все том же формате ASN.1:

$ openssl asn1parse -in test_rsa_key

0:d=0 hl=4 l=1294 cons: SEQUENCE

4:d=1 hl=2 l= 64 cons: SEQUENCE

6:d=2 hl=2 l= 9 prim: OBJECT :PBES2

17:d=2 hl=2 l= 51 cons: SEQUENCE

19:d=3 hl=2 l= 27 cons: SEQUENCE

21:d=4 hl=2 l= 9 prim: OBJECT :PBKDF2

32:d=4 hl=2 l= 14 cons: SEQUENCE

34:d=5 hl=2 l= 8 prim: OCTET STRING [HEX DUMP]:3AEFD2DBFBF9E3B3

44:d=5 hl=2 l= 2 prim: INTEGER :0800

48:d=3 hl=2 l= 20 cons: SEQUENCE

50:d=4 hl=2 l= 8 prim: OBJECT :des-ede3-cbc

60:d=4 hl=2 l= 8 prim: OCTET STRING [HEX DUMP]:78ABEA3810B6879F

70:d=1 hl=4 l=1224 prim: OCTET STRING [HEX DUMP]:C0FA1A3D2BCD7A80DD61F4C0287F8B2D. ..

..

Воспользуемся

JavaScript-декодером, чтобы рассмотреть структуру ASN.1:

Sequence (2 elements)

|- Sequence (2 elements)

| |- Object identifier: 1.2.840.113549.1.5.13 // using PBES2 from PKCS#5

| `- Sequence (2 elements)

| |- Sequence (2 elements)

| | |- Object identifier: 1.2.840.113549.1.5.12 // using PBKDF2 — yay! :)

| | `- Sequence (2 elements)

| | |- Byte string (8 bytes): 3AEFD2DBFBF9E3B3 // salt

| | `- Integer: 2048 // iteration count

| `- Sequence (2 elements)

| Object identifier: 1.2.840.113549.3.7 // encrypted with Triple DES, CBC

| Byte string (8 bytes): 78ABEA3810B6879F // initialization vector

`- Byte string (1224 bytes): C0FA1A3D2BCD7A80DD61F4C0287F8B2DAB46A43E... // encrypted key blob

Здесь упоминаются OID (Object identifier) — глобально-уникальные цифровые идентификаторы. По ним мы узнаем, что используется схема шифрования

pkcs5PBES2, функция получения ключа

PBKDF2и алгоритм шифрования

des-ede3-cbc. Функция хеширования не указана явно, значит,

Функция хеширования не указана явно, значит,

используется

hMAC-SHA1.

Хранение OID в файле хорошо тем, что ключи можно обновить без смены формата контейнера (если, например, будет изобретен лучший алгоритм шифрования).

Также мы видим, что в ходе получения ключа шифрования выполняется 2048 итераций. Это гораздо лучше, чем однократное применение хеш-функции при использовании традиционного формата ssh-ключей — перебор паролей потребует больше времени. В настоящий момент количество итераций прописано в коде OpenSSL, я надеюсь, в будущем его можно будет настраивать.

Заключение

Если вы установили сложный пароль на закрытый ключ, то преобразование его из традиционного формата в PKCS#8 можно сравнить с увеличением длины пароля на пару символов. Если же вы используете слабый пароль, PKCS#8 сделает его подбор заметно сложнее.

Поменять формат ключей очень просто:

$ mv ~/.ssh/id_rsa ~/.ssh/id_rsa.old

$ openssl pkcs8 -topk8 -v2 des3 -in ~/. ssh/id_rsa.old -out ~/.ssh/id_rsa

$ chmod 600 ~/.ssh/id_rsa

# проверьте, что новый ключ работает. если работает, старый можно удалить

$ rm ~/.ssh/id_rsa.old

ssh/id_rsa.old -out ~/.ssh/id_rsa

$ chmod 600 ~/.ssh/id_rsa

# проверьте, что новый ключ работает. если работает, старый можно удалить

$ rm ~/.ssh/id_rsa.old

Команда

openssl pkcs8запрашивает пароль три раза: один раз для разблокировки существующего ключа и два раза при создании нового файла ключа. Вы можете придумать новый пароль или использовать старый, это не имеет никакого значения.

Не весь софт может читать формат PKCS#8, но в этом нет ничего страшного — доступ к закрытому ssh-ключу нужен только ssh-клиенту. С точки зрения сервера, хранение закрытого ключа в другом формате вообще ничего не меняет.

Переводчик будет рад услышать замечания и конструктивную критику.

SSH-ключи для Облачных серверов – Помощь

В этой статье мы расскажем, для чего нужен SSH-ключ, как создать SSH ключ и как добавить SSH ключ на сервер.

Облачные серверы нового поколения

Виртуализация KVM, почасовая оплата, резервные копии, готовые шаблоны, 10 доступных ОС на выбор!

Выбрать тариф

SSH-ключ — безопасный способ соединения с сервером. Подключение по SSH с помощью ключа исключает риск, который связан с подбором и взломом вашего пароля.

Подключение по SSH с помощью ключа исключает риск, который связан с подбором и взломом вашего пароля.

Для аутентификации используются два ключа: приватный и публичный.

Публичный ключ хранится на сервере в корневом каталоге, а приватный ключ остаётся на локальном компьютере в зашифрованном виде. Каждый раз, когда вы обращаетесь к серверу, происходит сопоставление ключей. Таким образом, отпадает необходимость в авторизации с помощью пароля, и данные от вашего сервера остаются в безопасности.

Работа с SSH-ключами

Чтобы воспользоваться SSH-ключом на облачном сервере, для начала его необходимо создать.

Как создать SSH ключ

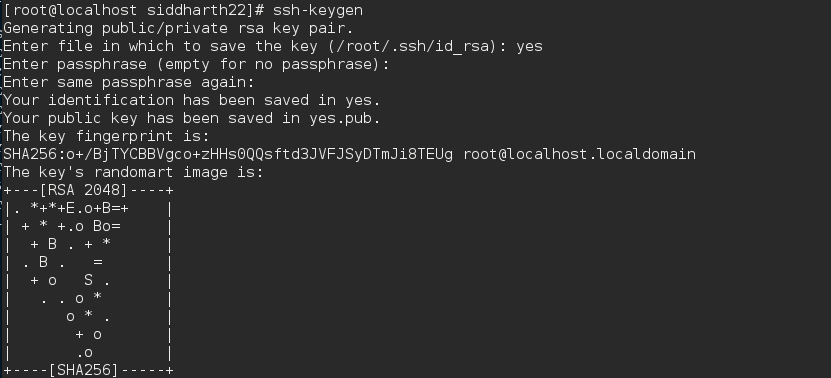

Способ создания SSH-ключа зависит от операционной системы, которая установлена на вашем компьютере. Выберите нужную операционную систему и следуйте инструкции:

Как создать SSH ключ в Linux

Сгенерировать ключ в ОС Linux можно с помощью терминала. Для этого:

- 1.

Запустите терминал:

- в Unity (Ubuntu): «Главное меню» — в поисковой строке введите слово «Терминал», либо просто нажмите комбинацию клавиш: Ctrl+Alt+T;

- в Xfce (Xubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал»;

- в KDE (Kubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал».

- 2.

Введите команду

ssh-keygenи нажмите Enter.Если команда

ssh-keygenне найдена, установите пакетopenssh. - 3.

В терминале будет выведено следующее сообщение:

Нажмите Enter, если хотите, чтобы файл был сохранен в директории по умолчанию. Или введите собственные адрес/имя_файла, чтобы ключ был сохранен в нужной вам директории.

- 4.

Далее вам будет предложено ввести кодовое слово для дополнительной защиты ключа. Вы можете пропустить данный шаг и нажать Enter.

Если вы укажете кодовое слово, при обращении на сервер оно будет дополнительно запрашиваться и сохраняться на некоторое время. Данный способ позволяет дополнительно защитить ваш приватный ключ.

- 5.

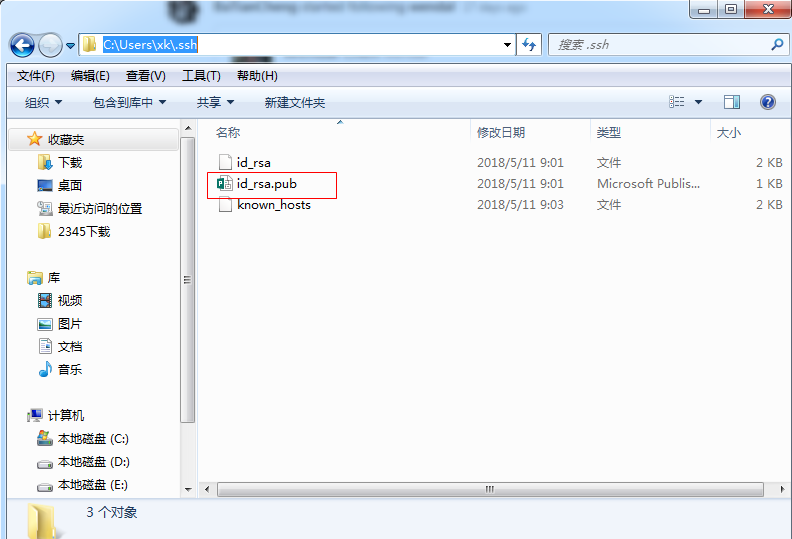

После генерации ключа в папке .ssh будут созданы два файла: id_rsa (приватный ключ) и id_rsa.pub (публичный ключ).

В терминале будет отображаться отпечаток сгенерированного ключа:

- 6.

Введите команду

cat ~/.ssh/id_rsa.pub. В терминале откроется файл с вашим публичным ключом:

Как создать SSH ключ в Windows

Пользователям Windows необходимо скачать SSH-клиент PuTTY на официальном сайте (англоязычная версия). В его состав входит специальная программа для генерации ключей PuTTYgen.

- 1.

Запустите PuTTYgen и нажмите кнопку Generate:

- 2.

Приведите в движение курсор мыши в окне программы для сбора случайных данных.

Индикатор загрузки (зелёная полоска) отображает процесс генерации ключа:

Индикатор загрузки (зелёная полоска) отображает процесс генерации ключа: - 3.

После того как ключ будет создан, программа отобразит информацию с публичным ключом и отпечатком приватного ключа:

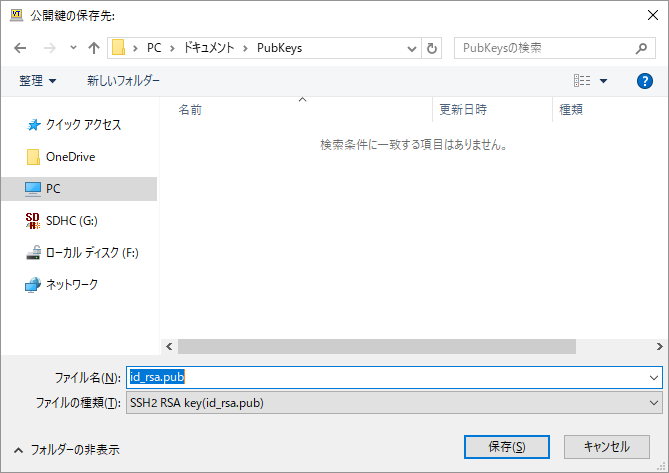

- 4.

Скопируйте публичный ключ из окна Key и сохраните его на локальном компьютере. Приватный ключ можно сохранить с помощью кнопки Save private key.

Важно: Публичный ключ в формате openSSH можно сохранить, только скопировав его вручную. Ключ, сохранённый с помощью кнопки «Save public key», система Linux не распознаёт.

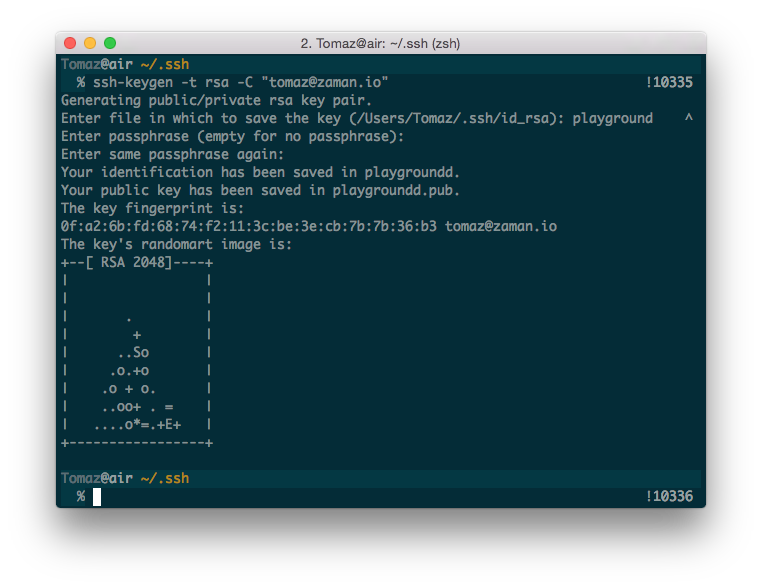

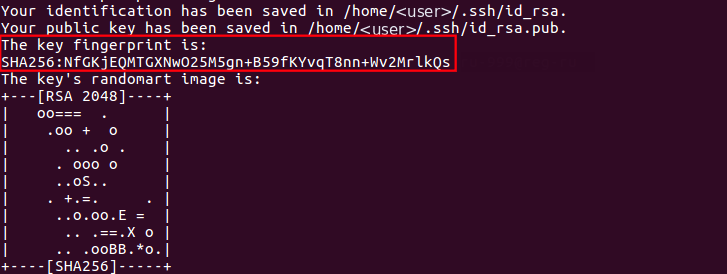

Как создать SSH ключ в macOS

Сгенерировать ключ в macOS можно при помощи терминала.

- 1.

Запустите терминал. Для этого нажмите комбинацию клавиш Command (⌘) + Пробел, введите в поисковой строке Терминал и нажмите Enter.

- 2.

Введите команду

ssh-keygen -t rsaи нажмите Enter: - 3.

Чтобы сохранить файл в директории по умолчанию, нажмите Enter.

- 4.

Вам будет предложено ввести кодовое слово для дополнительной защиты подключения. Вы можете пропустить данный шаг и нажать Enter. Если вы укажете кодовое слово, оно будет дополнительно запрашиваться при каждом подключении к серверу:

- 5.

Повторите пароль или нажмите Enter, если вы пропустили предыдущий шаг.

- 6.

После успешной генерации ключа будет создано два файла: id_rsa (приватный ключ) и id_rsa.pub (публичный ключ). В терминале будет отображаться отпечаток ключа и его изображение:

После создания SSH-ключа вы можете добавить его на сервер с помощью инструкций ниже.

Как добавить SSH ключ на сервер

Если вы уже создали облачный сервер, то добавить SSH-ключ можно только на самом сервере, через подключение по SSH.

Чтобы добавить созданный SSH-ключ на существующий сервер, выберите операционную систему, которая установлена на вашем компьютере, и следуйте инструкции:

Linux

- 1.

Запустите терминал:

- в Unity (Ubuntu): «Главное меню» — в поисковой строке введите слово «Терминал», либо просто нажмите комбинацию клавиш: Ctrl+Alt+T;

- в Xfce (Xubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал»;

- в KDE (Kubuntu): «Главное меню» — «Приложения» — «Система» — «Терминал».

- 2.

Введите команду:

ssh-copy-id [email protected],где root — логин вашего сервера,

123.123.123.123 — IP-адрес сервера. Его можно узнать в информационном письме, которое было отправлено вам после создания сервера.

- 3.

Нажмите Enter и введите пароль от вашего сервера.

После успешного подключения ваш ключ будет добавлен на сервер и вы сможете подключаться к серверу без обязательного ввода пароля.

Windows

Все действия нужно выполнять на сервере через подключение по SSH с помощью SSH-клиента PuTTY.

- 1.

Создайте папку .ssh с помощью команды

mkdir .ssh. - 2.

Измените права доступа к папке с помощью команды

chmod 700 .sshи перейдите в неё с помощью командыcd .ssh. - 3.

Создайте файл с вашим публичным ключом при помощи команды

echo your_public_key authorized_keys. - 4.

Добавьте ваш приватный ключ в PuTTY:

macOS

- 1.

Запустите терминал. Для этого нажмите комбинацию клавиш Command (⌘) + Пробел, введите в поисковой строке Терминал и нажмите Enter.

- 2.

Введите команду:

ssh-copy-id [email protected],Где:

- user — имя пользователя;

- 123.123.123.123 — IP-адрес сервера. Его можно узнать в информационном письме, которое было отправлено вам после создания сервера.

- 3.

Нажмите Enter и введите пароль от вашего сервера. После успешного подключения ваш ключ будет добавлен на сервер и вы сможете подключаться к серверу без обязательного ввода пароля.

После добавления SSH-ключа вы можете подключиться к вашему серверу по SSH без ввода пароля.

Как добавить SSH-ключ при создании или переустановке облачного сервера

Добавление SSH-ключа через панель управления облачными серверами возможно только при создании сервера или переустановке.

При добавлении SSH-ключа через панель облачных серверов ключ будет добавлен для root пользователя.

Как добавить ключ при создании сервера

- 1. При создании сервера нажмите на кнопку Новый SSH-ключ.

- 2.

Придумайте и введите название SSH-ключа. В поле SSH-ключ вставьте ваш публичный ключ и нажмите Добавить SSH-ключ:

- 3.

Выберите добавленный ключ и нажмите Заказать сервер.

Готово, после создания сервера ваш ключ будет добавлен на сервер. Созданный ключ будет отображаться на вкладке «Настройки»:

Как добавить ключ при переустановке сервера

Перейдите в панель управления облачными серверами и следуйте инструкции:

- 1.

Выберите сервер. Нажмите на значок Шестерёнка, а затем выберите Переустановить систему:

- 2.

На этапе переустановки системы нажмите Добавить SSH-ключ:

- 3.

Придумайте и введите имя SSH-Ключа. В поле SSH-key вставьте ваш публичный ключ и нажмите Добавить SSH-ключ:

- 4.

Выберите добавленный ключ и ОС для переустановки, затем нажмите кнопку Переустановить систему:

Готово, после переустановки ваш ключ будет добавлен на сервер. Созданный вами ключ будет отображаться на вкладке «Настройки»:

Созданный вами ключ будет отображаться на вкладке «Настройки»:

После добавления SSH-ключа вы можете подключиться к вашему серверу по SSH без ввода пароля.

Была ли эта статья полезной?

Да Нет

Пользователи, считающие этот материал полезным: 10 из 16Раздел 179:62 Производство, продажа и хранение ложных идентификационных данных.

Раздел 179:62 Производство, продажа и хранение ложных идентификационных данных.ГЛАВА 179

ПРИМЕНЕНИЕ, ТРЕБОВАНИЯ И ШТРАФЫ

Исполнительное производство и санкции

Секция 179:62

179:62 Производство, продажа и хранение ложных идентификационных данных. –I. Никто не имеет права сознательно изготавливать, продавать, рекламировать для продажи, запрашивать заказы, доставлять или обеспечивать доставку или производить каким-либо образом удостоверение личности с фотографией, которое претендует на то, чтобы быть официальным документом, выданным местным, государственным или федеральным органом власти.

правительства или любого его политического подразделения, которое содержит ложную или неточную информацию об имени, адресе, дате рождения или росто-весовых характеристиках держателя карты.Лицо, нарушившее настоящий пункт, виновно в:

правительства или любого его политического подразделения, которое содержит ложную или неточную информацию об имени, адресе, дате рождения или росто-весовых характеристиках держателя карты.Лицо, нарушившее настоящий пункт, виновно в: а) Правонарушение.

(b) Фелония класса B, если такое лицо было ранее 2 или более судимостей в этом штате или другом штате за поведение, описанное в этом параграфе.

(c) Уголовное преступление класса B, если такое лицо занимается производством, продажей, рекламой для продажи, получением заказов, доставкой или обеспечением доставки удостоверений личности с фотографией в нарушение настоящего параграфа.

II. В этом разделе «занятие бизнесом» означает производство, продажу, рекламу для продажи, получение заказов, доставку или обеспечение доставки 5 или более удостоверений личности с фотографией в нарушение параграфа I.

III. Ни одно лицо не должно иметь удостоверение личности с фотографией, которое претендует на то, чтобы быть официальным документом, выданным местным, государственным или федеральным правительством или любым его политическим подразделением, и которое содержит ложную или неточную информацию об имени, адресе, дате рождения или росте.

и весовые характеристики держателя карты.Любое лицо, нарушающее настоящий параграф, признается виновным в правонарушении.

и весовые характеристики держателя карты.Любое лицо, нарушающее настоящий параграф, признается виновным в правонарушении. IV. Интересы в любых инструментах, инструментах, компьютерах или компьютеризированных записях, продуктах и оборудовании любого рода или других принадлежностях, используемых при изготовлении, продаже, рекламе продажи, доставке или подстрекательстве к любому заказу на продажу поддельного удостоверения личности, по ходатайству генерального прокурора подлежит конфискации в пользу государства и принадлежит государству.

Источник. 1998, 374:2, эфф. 1 января 1999 г.

Устройство RSA SecurID®

Устройство RSA SecurID обеспечивает дополнительный уровень безопасности для клиентов Wells Fargo, использующих наши передовые услуги онлайн-платежей, включая Direct Pay . Устройство, которое можно носить на цепочке для ключей, генерирует случайный 6-значный персональный код доступа, который используется для входа в эти службы. Код персонального доступа меняется каждые 60 секунд.

Код персонального доступа меняется каждые 60 секунд.

Как работает устройство RSA SecurID?

Устройство RSA SecurID генерирует случайный 6-значный цифровой код доступа каждые 60 секунд.Доступ к определенным услугам Wells Fargo синхронизируется между этим персональным кодом доступа и нашей внутренней системой безопасности. Кроме того, ваше устройство RSA SecurID будет работать везде, где есть доступ к услугам Wells Fargo Online ® .

Как устройство RSA SecurID делает мои онлайн-транзакции более безопасными?

Ваши транзакции более безопасны, поскольку устройство добавляет дополнительный уровень защиты паролем. Персональный код доступа — это случайное число, которое меняется каждые 60 секунд, и каждый код можно использовать только один раз, поэтому узнать ваш персональный код доступа практически невозможно.

Когда требуется устройство RSA SecurID?

При входе в службы, использующие устройство для аутентификации, вам будет предложено ввести личный код доступа.

Что делать, если устройство больше не работает или я его потерял?

Позвоните в отдел обслуживания клиентов по телефону 1-888-245-8454, и представитель поможет вам.

Если я потеряю устройство RSA SecurID, мне придется платить за его замену?

№Никаких затрат или сборов, связанных с заменой устройства RSA SecurID, не требуется.

Подвергаюсь ли я риску, если мое устройство RSA SecurID будет потеряно или украдено?

Если у кого-то также нет вашего имени пользователя и пароля Wells Fargo Online ® , они не смогут получить доступ к службам, защищенным устройством RSA SecurID. Тем не менее, вы должны сообщить о потерянном или украденном устройстве как можно скорее. Как только вы сообщите о потерянном или украденном устройстве, оно деактивируется.

Сколько времени займет доставка мне устройства RSA SecurID?

После того как вы завершите процесс регистрации для любой службы, использующей устройство для проверки подлинности, оно будет доставлено на указанный вами служебный адрес в течение 14–16 рабочих дней.

Если я отменю свою услугу, что мне делать с моими устройствами RSA SecurID?

Вам не нужно возвращать устройство.Мы рекомендуем хранить устройство в надежном месте на случай, если вы повторно активируете службу или решите воспользоваться преимуществами новых служб, использующих технологию RSA SecurID в будущем.

Устройство будет работать везде?

Да. Устройство не использует беспроводной сигнал для синхронизации с внутренней системой безопасности Wells Fargo, поэтому оно будет работать везде, где у вас есть доступ к онлайн-сервисам Wells Fargo.

Устройство назначено на человека или на компанию?

Каждое устройство RSA SecurID зарегистрировано на отдельного человека и не может использоваться совместно.

Нужно ли мне более одного устройства RSA SecurID, если у меня есть несколько служб (т. е. нужно ли мне одно устройство для каждой онлайн-службы Wells Fargo, использующей RSA SecurID)?

Нет. Устройство будет работать со всеми услугами, доступными через Wells Fargo Online.

Устройство будет работать со всеми услугами, доступными через Wells Fargo Online.

Есть еще вопросы по RSA SecurID? Звоните по телефону 1-888-245-8454 с понедельника по пятницу с 5:00 до 20:00, в субботу с 5:00 до 17:00, в воскресенье с 8:00 до 17:30 по тихоокеанскому времени.

Дополнительная информация

- Прямая оплата — оплата труда сотрудников прямым переводом и осуществление платежей на следующий рабочий день непосредственно на банковские счета поставщиков в любой точке США

Одиночное удостоверение личности Держатель токена RSA SecurID и удостоверения личности — DARI Ranch

Описание

Распечатанный на 3D-принтере держатель жетона RSA SecurID и удостоверения личности

Теперь с БЕСПЛАТНОЙ ДОСТАВКОЙ!!!

****************************

В связи с растущей популярностью токенов RSA SecurID на рабочем месте этот держатель значка сохраняет вашу RSA Жетон прямо там, где он вам нужен, не беспокоясь о его потере или прослушивании его лязга против вашего удостоверения личности в любое время, когда вы перемещаетесь. Эти прочные профессионально выглядящие держатели для бейджей/жетонов обеспечивают плотное прилегание вашего жетона и предотвращают его дребезжание. Он изготовлен из материала PLA на растительной основе, поэтому, несмотря на то, что он должен прослужить вам долго после вашей карьеры, он биоразлагаем и может быть легко переработан, когда срок его использования превышается.

Эти прочные профессионально выглядящие держатели для бейджей/жетонов обеспечивают плотное прилегание вашего жетона и предотвращают его дребезжание. Он изготовлен из материала PLA на растительной основе, поэтому, несмотря на то, что он должен прослужить вам долго после вашей карьеры, он биоразлагаем и может быть легко переработан, когда срок его использования превышается.

Токен RSA вставлен, а идентификатор удален и заблокирован вашим идентификатором. Это гарантирует, что он не выпадет случайно, как другие конструкции, отверстие для верхней части жетона RSA было расширено, чтобы его можно было использовать для тех, кто не хочет снимать разрезное кольцо (хотя я настоятельно рекомендую вам удалить его, чтобы ограничить дребезжание). ).Держатель бейджа был разработан для работы со всеми удостоверениями личности стандартного размера (формат ID-1*) (независимо от того, пробиты ли в них отверстия или нет). У нас есть специально разработанные модели, подходящие для 1, 2 и 3 удостоверений личности (для тех из нас, у кого есть несколько удостоверений личности/карт, или если вы хотите вставить блокирующий материал RFID под своим удостоверением личности). Держатели слева — это стиль держателя с несколькими идентификаторами, а справа — стиль с одним идентификатором. Существует также вариант с закругленными углами держателя, чтобы избежать зацепления за хрупкую одежду.

Держатели слева — это стиль держателя с несколькими идентификаторами, а справа — стиль с одним идентификатором. Существует также вариант с закругленными углами держателя, чтобы избежать зацепления за хрупкую одежду.

Поскольку держатели изготавливаются на заказ, они будут напечатаны по запросу, и доставка может занять до 24–48 часов (для больших заказов может потребоваться немного больше времени). Если вы не видите нужный цвет, сообщите нам, и мы можем сделать это для вас. Мы также можем настроить держатели в соответствии с вашими требованиями; добавьте имя/фразу или добавьте инициалы спереди или сзади, просто спросите (может взиматься дополнительная плата). Если вам нужно заказать оптом, свяжитесь с нами для получения скидки в зависимости от размера заказа.

Если вы живете в районе Сан-Антонио, штат Техас, и хотите забрать свой товар, а не ждать его отправки, сообщите нам, как лучше всего связаться с вами, чтобы согласовать получение.Обновления доставки доступны в корзине.

*******************************

Доступные цвета (возможны изменения):

—PLA—

Холодный белый

Белый

Кожа

Коричневый

Натуральный (прозрачный)

Фиолетовый

Пурпурный

Розовый

Полупрозрачный красный

Красный

Красный

Оранжевый

Оранжевый

Оранжевый

Желтый

Слизисто-зеленый

Сосново-зеленый

Оливково-серо-зеленый

Голубой

Полупрозрачный синий

Синий

Темно-синий

Серебристый

Бронзовый

Черный

— Premium PLA (дополнительная плата) —

Silk Copper

Silk Silver

Glow-in-the-Dark Green

Glow-in-the-Dark Blue

Wood

Если вы не видите нужный цвет, просто спросите!

****************************

*(https://en.wikipedia.org/wiki/ISO/IEC_7810#ID-1)

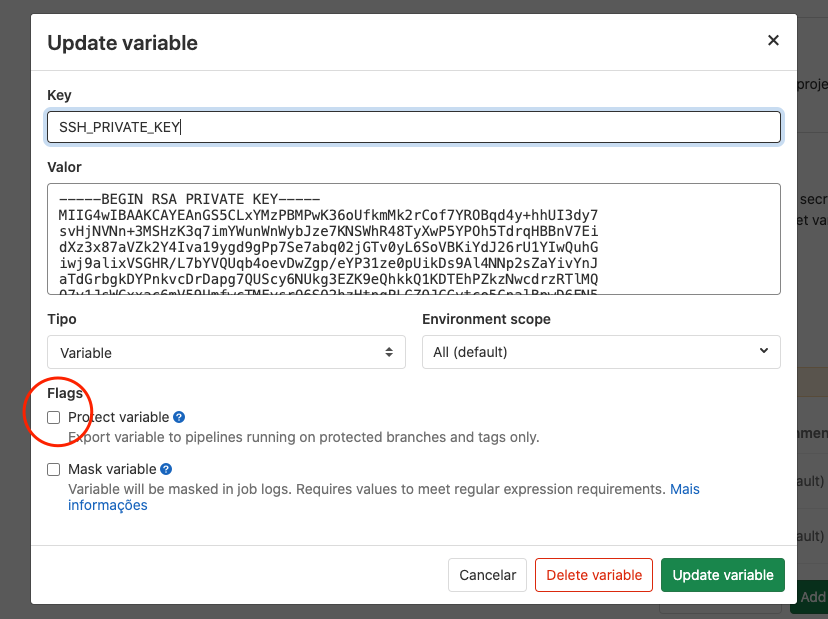

Как сгенерировать ключ SSH

Отправить отзывПерейти к Как сгенерировать пару ключей SSH в OSX и LinuxКак сгенерировать пару ключей SSH в WindowsКак загрузить открытый ключ SSH в интерфейс ScalewayОбновление содержимого

Проверено 22 декабря 2021 • Опубликовано 8 июня 2021 г.

Ключи SSH позволяют безопасно подключаться к вашим экземплярам без использования пароля. Ключ SSH состоит из пары ключей RSA, которая состоит из двух элементов:

- Идентификационный ключ (также известный как закрытый ключ), который необходимо надежно хранить на компьютере, с которого вы хотите подключиться.

- Открытый ключ , который необходимо загрузить в интерфейс Scaleway. Затем он передается на ваш экземпляр во время процесса загрузки.

Вы можете сгенерировать пару ключей SSH на локальном компьютере. Процесс будет зависеть от вашей операционной системы.

В OSX и Linux вы можете сгенерировать пару ключей SSH непосредственно из терминала (командной строки).

Откройте терминальное приложение, щелкнув соответствующий значок.

Введите

Важно:ssh-keygen -o -b 4096и нажмитеВведитедля создания нового ключа.В целях безопасности необходимо сгенерировать 2048-битный или 4096-битный ключ RSA (отсюда часть команды

-b 4096). Старые 1024-битные ключи больше не поддерживаются. Параметр

Старые 1024-битные ключи больше не поддерживаются. Параметр -oбыл добавлен в 2014 году для указания использования нового формата OpenSSH. Если команда не работает, попробуйте удалить-o.Введите путь к файлу для сохранения ключа при появлении запроса. Либо нажмите Введите , чтобы оставить значение по умолчанию (ключ будет сохранен в файле с именем

id_rsaв папке/Users/me/.каталог ssh).Введите файл для сохранения ключа (/Users/me/.ssh/id_rsa):`Скопируйте код

При появлении запроса введите парольную фразу. Этот шаг не является обязательным, но рекомендуется для повышения безопасности. Парольная фраза может быть выбрана свободно. Если вы не хотите устанавливать парольную фразу, нажмите . Введите напрямую.

Введите пароль (пусто для отсутствия пароля):Копировать код

Введите пароль снова для подтверждения при появлении запроса, и нажмите ENTER :

Введите же пароль снова:пара ключей создается в указанном вами пути к файлу.

Пара ключей состоит из:

Пара ключей состоит из: - Открытый ключ с именем

id\_rsa.pub - Закрытый (идентификационный) ключ с именем

id\_rsa

- Открытый ключ с именем

-

Показать содержимое открытого ключа с следующую команду и скопируйте ее.

cat /Users/me/.ssh/id_rsa.pubСкопируйте код

Скопируйте содержимое отображаемого открытого ключа. Это понадобится вам на следующем шаге. Ваш ключ должен выглядеть как результат, показанный:

SSH-RSA AAAAB3NzaC1yc2EAAAADAQABAAACAQC / tcOt7Lwx5MEPyHo + PCK / XYi7ZvZi4OzLZd59E2MyTLg5ZTpMyRqgLLojTloXEtM57A9H95zjNsiU1nJm1iXEMbRfd6f8fWaaK0ms6z5hLgcuDJot0BkfgThpJjIseZ2uEIrEFYOfdhffJofXkC8lS7seEM8B9TG + Y25wFDdILACrX6AHzRd0Bd4T7I8zNL51fT2zKUBaB6hX4K3rm60K5VKZsZBMj / Mg6rI1DifpOmEb9c + gNX5OlRGC + PREQ08dlwONOO + / C + RPCk + mf1hI5if5E6BAGPz7wN5DNN4BjbiR8 / RQ / vjvp5CXbWxaL35FIfi / fUFy3mJlz8u17MzEqi22qdsPXC / MvmdJZSGaAIlqHnNoiMgJTjXBaTJGMiRiuGZ5J3ksIjEeLVAGJNLJRUAOPNmTa9xpn0KD6Uh4OJVUwldGPjJYYHjcNhZTsUqyVpci03fbSvWIvlOlIAc7JicW3ES3i5ayIMNRLwYOp8VP5j8nbpB / OfjRu5VsSQpLJFjcK0LCs + eZaStTn4j3 / lwR1DKh4dAwVkRls7SfaWzAgV7HF9NTnDADdVz6wHLR2PB4b7ZVdTYqVXgSjiJfYYYowZ2McIV27cXvbNIWUOJi80h63e / 43xSjalBIpDNBi0yTvZqOJzu3xBB6QqJqEmKvAszrTVoGK8rgLgC / IW == я @ локальныйСкопировать код

в Windows, вы можете использовать приложение стороннего PuTTYgen для создания пары ключей SSH.

Загрузите и установите PuTTY на локальный компьютер. Приложение PuTTYgen устанавливается автоматически (как и основное приложение PuTTY).

Запустите PuTTYgen, дважды щелкнув значок приложения. Отображается следующий экран.

Выберите RSA , установите количество битов в ключе на 4096 и нажмите кнопку Generate :

Переместите мышь вокруг пустой области, как указано, для создания случайности.

Публичный и закрытый ключи сгенерированы, и появится следующий экран:

Выполните шаги на экране, чтобы закончить: пара ключей

- Нажмите кнопку Сохранить открытый ключ и сохраните его в папке по вашему выбору

- Нажмите кнопку Сохранить закрытый ключ и сохраните его в той же папке

- Выберите содержимое открытого ключа символы в разделе «Открытый ключ для вставки в файл author_keys OpenSSH»).

Скопируйте его, так как он понадобится вам на следующем шаге.

Скопируйте его, так как он понадобится вам на следующем шаге. Войдите в консоль Scaleway и перейдите на вкладку Credentials панели управления проекта:

Прокрутите вниз до раздела SSH Key и щелкните Add a new SSH key .

Вставьте содержимое открытого ключа (скопированного на предыдущем шаге) во всплывающее окно и при желании добавьте описание. Затем нажмите Добавить ключ SSH .

- Если вы можете подключиться к своему экземпляру с помощью ранее загруженного ключа SSH, но не нового, перезагрузите свои ключи SSH с помощью команды

scw-fetch-ssh-keys --upgrade - Переговоры и подключение

- Аутентификация

- Внедрение - Смогут ли специалисты справиться, или нужно накатывать?

- Совместимость. Существуют ли клиенты SSH, которые не поддерживают метод?

- Производительность. Сколько времени потребуется для создания достаточно безопасного ключа?

- Безопасность. Можно ли получить открытый ключ из закрытого ключа? (Использование квантовых вычислений для взлома шифрования в этой статье не обсуждается.)

Известно, что класс Android Java

SecureRandomсоздает конфликтующие значения R. Другими словами, класс повторно использовал некоторые случайно сгенерированные числа. Это привело к краже приватных ключей ряда различных биткойн-кошельков на базе Android.Требования одноразового номераmозначают, что любые два экземпляра с одинаковым значением одноразового номера могут быть подвергнуты обратному проектированию и раскрытию закрытого ключа, используемого для подписи транзакций.Сделав еще один шаг вперед, fail0verflow обнаружил закрытый ключ, используемый для подписи обновлений прошивки для Sony Playstation 3. Другими словами, программисты могли написать свой собственный код, подписать его с помощью раскрытого закрытого ключа и запустить его на PS3.

Как оказалось, Sony использовала одно и то же случайное число для подписи каждого сообщения.

Как оказалось, Sony использовала одно и то же случайное число для подписи каждого сообщения.- Моя библиотека

Вы должны загрузить содержимое общедоступной части пары ключей SSH, которую вы только что создали, в интерфейс Scaleway. Затем он передается на ваш экземпляр во время процесса загрузки. Затем вы можете подключиться и аутентифицироваться с вашего локального компьютера (где находится закрытый ключ) на удаленный экземпляр (где находится открытый ключ).

Теперь вы сможете подключаться к своим экземплярам через SSH

Совет: Если у вас возникли трудности после загрузки нового открытого ключа SSH, попробуйте следующее: все через SSH, перезагрузите свой экземпляр из консоли и повторите попытку.

Сравнение ключей SSH — RSA, DSA , ECDSA или EdDSA?

Первоначально эта запись в блоге была опубликована 26 августа 2020 года.

Что может быть хуже небезопасного закрытого ключа? Небезопасный открытый ключ.

«Безопасность» в защищенной оболочке обеспечивается сочетанием хеширования, симметричного и асимметричного шифрования.Вместе SSH использует криптографические примитивы для безопасного подключения клиентов и серверов. За 25 лет с момента основания вычислительная мощность и скорость в соответствии с законом Мура потребовали все более сложных низкоуровневых алгоритмов. В этой статье основное внимание будет уделено асимметричным алгоритмам генерации ключей.

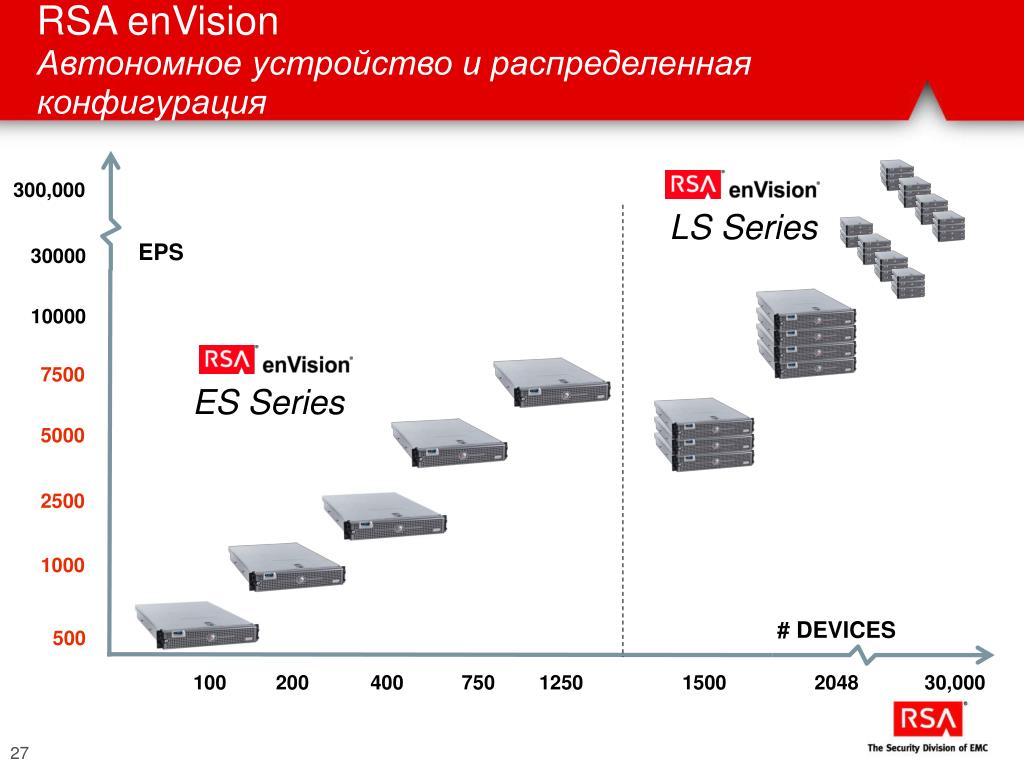

По состоянию на 2020 год наиболее широко распространенными алгоритмами являются RSA, DSA, ECDSA и EdDSA, но именно RSA и EdDSA обеспечивают наилучшую безопасность и производительность.

Шифрование в протоколе SSH

SSH почти повсеместно используется для подключения к оболочкам на удаленных машинах.Наиболее важной частью сеанса SSH является установление безопасного соединения. Это происходит в два широких шага:

Переговоры и подключение

Для работы сеанса SSH и клиент, и сервер должны поддерживать одну и ту же версию протокола SSH. Современные клиенты будут поддерживать SSH 2.0, поскольку в SSH 1.0 выявлены недостатки. Придя к консенсусу в отношении того, какой версии протокола следовать, обе машины согласовывают симметричный ключ для каждого сеанса, чтобы зашифровать соединение извне.Генерация симметричного ключа на этом этапе в сочетании с асимметричными ключами при аутентификации предотвращает компрометацию всего сеанса в случае раскрытия ключа. Условия согласования происходят посредством обмена ключами Диффи-Хелмана, который создает общий секретный ключ для защиты всего потока данных путем объединения закрытого ключа одной стороны с открытым ключом другой. Эти ключи отличаются от ключей SSH, используемых для аутентификации. Для тех, кто хочет узнать больше об этом шаге, эта исчерпывающая статья SSH Handshake Explained является отличной отправной точкой.

Условия согласования происходят посредством обмена ключами Диффи-Хелмана, который создает общий секретный ключ для защиты всего потока данных путем объединения закрытого ключа одной стороны с открытым ключом другой. Эти ключи отличаются от ключей SSH, используемых для аутентификации. Для тех, кто хочет узнать больше об этом шаге, эта исчерпывающая статья SSH Handshake Explained является отличной отправной точкой.

Аутентификация

После завершения согласования и подключения надежный и безопасный канал между клиентом и сервером установлен. Во время KEX клиент аутентифицировал сервер, но сервер еще не аутентифицировал клиента. В большинстве случаев клиент использует аутентификацию с открытым ключом. Этот метод включает в себя два ключа, открытый и закрытый ключ. Любой из них может быть использован для шифрования сообщения, но другой должен использоваться для расшифровки.Это то, что подразумевается под асимметричным шифрованием . [Рисунок 2] Если Боб шифрует сообщение с помощью открытого ключа Алисы, только закрытый ключ Алисы может расшифровать сообщение. Именно этот принцип позволяет протоколу SSH аутентифицировать личность. Если Алиса (клиент) может расшифровать сообщение Боба (сервера), это доказывает, что Алиса владеет парным закрытым ключом. Теоретически именно так должна работать аутентификация по ключам SSH. К сожалению, из-за динамического характера современной инфраструктуры ключи SSH все чаще используются совместно или неправильно управляются, что ставит под угрозу его целостность.Чтобы узнать больше, прочитайте эту статью Как правильно использовать SSH.

[Рисунок 2] Если Боб шифрует сообщение с помощью открытого ключа Алисы, только закрытый ключ Алисы может расшифровать сообщение. Именно этот принцип позволяет протоколу SSH аутентифицировать личность. Если Алиса (клиент) может расшифровать сообщение Боба (сервера), это доказывает, что Алиса владеет парным закрытым ключом. Теоретически именно так должна работать аутентификация по ключам SSH. К сожалению, из-за динамического характера современной инфраструктуры ключи SSH все чаще используются совместно или неправильно управляются, что ставит под угрозу его целостность.Чтобы узнать больше, прочитайте эту статью Как правильно использовать SSH.

Алгоритмы асимметричного шифрования

Что делает асимметричное шифрование мощным, так это то, что закрытый ключ может быть использован для получения парного открытого ключа, но не наоборот. Этот принцип лежит в основе аутентификации с открытым ключом. Если бы Алиса использовала слабый алгоритм шифрования, который можно было бы взломать с помощью современных вычислительных мощностей, третья сторона могла бы получить закрытый ключ Алисы, используя ее открытый ключ.Защита от такой угрозы требует тщательного выбора правильного алгоритма.

Если бы Алиса использовала слабый алгоритм шифрования, который можно было бы взломать с помощью современных вычислительных мощностей, третья сторона могла бы получить закрытый ключ Алисы, используя ее открытый ключ.Защита от такой угрозы требует тщательного выбора правильного алгоритма.

Существует три класса этих алгоритмов, обычно используемых для асимметричного шифрования: RSA, DSA и алгоритмы на основе эллиптических кривых. Чтобы правильно оценить силу и целостность каждого алгоритма, необходимо понимать математику, которая составляет ядро каждого алгоритма.

RSA: целочисленная факторизация

Криптография RSA, впервые использованная в 1978 году, основана на убеждении, что разложение больших полупростых чисел на множители затруднено по своей природе.Учитывая, что не было найдено универсальной формулы для разложения составного числа на его простые множители, существует прямая зависимость между размером выбранных множителей и временем, необходимым для вычисления решения. Другими словами, если дано число

Другими словами, если дано число n=p*q , где p и q — достаточно большие простые числа, можно предположить, что любой, кто может разложить n на составные части, является единственным, кто знает значения p и q .Та же логика существует для открытых и закрытых ключей. На самом деле p и q являются необходимыми переменными для создания закрытого ключа, а n — переменной для последующего открытого ключа. Эта презентация упрощает целочисленную факторизацию RSA. Для тех, кто хочет узнать больше, нажмите здесь.

DSA: задача дискретного логарифмирования и модульное возведение в степень

DSA следует той же схеме, что и RSA, с парами открытого и закрытого ключей, которые математически связаны.Что отличает DSA от RSA, так это то, что DSA использует другой алгоритм. Он решает совершенно другую задачу, используя другие элементы, уравнения и шаги. Хотя проблема с дискретным журналом интересна, она выходит за рамки этого поста. Важно отметить, что использование случайно сгенерированного числа,

Хотя проблема с дискретным журналом интересна, она выходит за рамки этого поста. Важно отметить, что использование случайно сгенерированного числа, m , используется с подписью сообщения вместе с закрытым ключом, k . Этот номер м должен оставаться закрытым. Подробнее об этом позже.

ECDSA и EdDSA: задача дискретного логарифмирования эллиптических кривых

Алгоритмы, использующие эллиптические кривые, также основаны на предположении, что не существует вообще эффективного решения для решения дискретной логарифмической задачи.Однако ECDSA/EdDSA и DSA отличаются тем, что DSA использует математическую операцию, известную как модульное возведение в степень, тогда как ECDSA/EdDSA использует эллиптические кривые. Вычислительная сложность задачи дискретного журнала позволяет обоим классам алгоритмов достичь того же уровня безопасности, что и RSA, со значительно меньшими ключами.

Рис. 3. Эллиптическая кривая, Secp256k1, используемая в протоколе Биткойн.

Сравнение алгоритмов шифрования .

Сравнение алгоритмов шифрования .Выбор правильного алгоритма зависит от нескольких критериев:

ЮАР

| Реализация | Можно найти библиотеки RSA для всех основных языков, включая расширенные библиотеки. (JS, Python, Go, Rust, C). |

|---|---|

| Совместимость | Использование SHA-1 (OpenSSH) или открытых ключей длиной менее 2048 бит может не поддерживаться. |

| Производительность | Для генерации ключей большего размера требуется больше времени. |

| Безопасность | Специализированные алгоритмы, такие как квадратичное сито и сито общего числового поля , существуют для факторизации целых чисел с определенными качествами. |

Время было величайшим союзником и злейшим врагом ЮАР. Впервые опубликованный в 1977 году, RSA имеет самую широкую поддержку среди всех клиентов и языков SSH и действительно выдержал испытание временем как надежный метод генерации ключей. Впоследствии он также на протяжении десятилетий подчинялся закону Мура, и длина ключа в битах увеличивалась в размерах. Согласно стандартам NIST, для обеспечения 128-битной безопасности требуется ключ длиной 3072 бита, тогда как в других алгоритмах используются ключи меньшего размера. Битовая безопасность измеряет количество попыток, необходимых для перебора ключа.128-битная безопасность означает 2 128 попыток взлома.

Рис. 4. Рекомендации NIST 2020 по битовой длине ключа RSA (модуль факторинга)DSA

| Реализация | DSA был принят FIPS-184 в 1994 году. Он широко представлен в основных криптографических библиотеках, как и RSA. Он широко представлен в основных криптографических библиотеках, как и RSA. |

|---|---|

| Совместимость | Хотя DSA поддерживает клиенты на основе PuTTY, OpenSSH 7.0 отключает DSA по умолчанию. |

| Производительность | Значительное сокращение времени генерации ключа для достижения сравнимого уровня безопасности, хотя рекомендуемая длина бита такая же, как у RSA. |

| Безопасность | DSA требует использования случайно сгенерированного непредсказуемого и секретного значения, которое в случае обнаружения может раскрыть секретный ключ. |

Напомним ранее в статье:

«Важно отметить, что использование случайно сгенерированного числа, m , используется с подписью сообщения вместе с закрытым ключом, k . Этот номер м должен храниться в тайне».

Значение m должно быть одноразовым номером, которое является уникальным значением, включенным во многие криптографические протоколы. Однако дополнительные условия непредсказуемости и секретности делают одноразовый номер более похожим на ключ, а потому чрезвычайно важным.

Однако дополнительные условия непредсказуемости и секретности делают одноразовый номер более похожим на ключ, а потому чрезвычайно важным.

Не только сложно обеспечить истинную случайность внутри машины, но и неправильная реализация может нарушить шифрование. Например:

ECDSA и EdDSA

Два приведенных выше примера не совсем искренни. И Sony, и протокол Биткойн используют ECDSA, а не собственно DSA. ECDSA представляет собой реализацию DSA на основе эллиптических кривых. Функционально, в то время как RSA и DSA требуют длины ключа 3072 бита для обеспечения 128-битной защиты, ECDSA может выполнить то же самое только с 256-битными ключами. Однако ECDSA полагается на тот же уровень случайности, что и DSA, поэтому единственным преимуществом является скорость и длина, а не безопасность.

В ответ на желаемые скорости эллиптических кривых и нежелательные риски безопасности, другой класс кривых получил некоторую известность.EdDSA решает ту же проблему дискретного журнала, что и DSA/ECDSA, но использует другое семейство эллиптических кривых, известное как кривая Эдвардса (EdDSA использует скрученную кривую Эдвардса). Предлагая небольшое преимущество в скорости по сравнению с ECDSA, его популярность обусловлена улучшением безопасности. Вместо того, чтобы полагаться на случайное число для значения одноразового номера, EdDSA детерминировано генерирует одноразовый номер как хэш, что делает его устойчивым к коллизиям.

Вместо того, чтобы полагаться на случайное число для значения одноразового номера, EdDSA детерминировано генерирует одноразовый номер как хэш, что делает его устойчивым к коллизиям.

Сделав шаг назад, использование эллиптических кривых автоматически не гарантирует определенного уровня безопасности.Не все кривые одинаковы. Только несколько кривых прошли тщательные испытания. К счастью, индустрия PKI постепенно начала использовать Curve25519, в частности, для EdDSA. В совокупности это составляет алгоритм подписи с открытым ключом, Ed25519.

| Реализация | EdDSA довольно новый. Crypto++ и cryptlib в настоящее время не поддерживают EdDSA. |

|---|---|

| Совместимость | Ed25519, совместимый с новыми клиентами, получил наибольшее распространение среди кривых Эдварда, хотя NIST также предложил Ed448 в своем недавнем проекте SP 800-186. |

| Производительность | Ed25519 — самый быстрый алгоритм по всем показателям. Как и в случае с ECDSA, открытые ключи в два раза длиннее желаемой битовой безопасности. Как и в случае с ECDSA, открытые ключи в два раза длиннее желаемой битовой безопасности. |

| Безопасность | EdDSA обеспечивает самый высокий уровень безопасности по сравнению с длиной ключа. Это также устраняет недостатки, обнаруженные в ECDSA. |

Каждые две недели мы будем отправлять информационный бюллетень с последними новостями о кибербезопасности. новости и обновления телепорта.

Заключение

Когда дело доходит до выбора, приходится выбирать между RSA 2048 ⁄ 4096 и Ed25519, а компромисс приходится на производительность и совместимость. RSA повсеместно поддерживается всеми SSH-клиентами, в то время как EdDSA работает намного быстрее и обеспечивает тот же уровень безопасности с ключами значительно меньшего размера. Питер Руппель дает лаконичный ответ:

.Краткий ответ на это таков: до тех пор, пока сила ключа достаточно хороша для обозримого будущего, это не имеет большого значения.

Потому что здесь мы рассматриваем подпись для аутентификации в сеансе SSH. Криптографическая стойкость подписи просто необходима, чтобы противостоять современным атакам.

- Ed25519 для SSH

Только не используйте ECDSA/DSA!

Похожие сообщения

sshID Определение RSA | Law Insider

Связанный с

ID RSAКомпания RSU Award означает вознаграждение в виде единиц производительности в отношении Акций или акций с ограниченным использованием, предоставленных в соответствии с Планами акционерного капитала Компании в соответствии с их условиями, дающими право их держателю Обыкновенные акции или денежные средства, равные или основанные на стоимости Обыкновенных акций, которые переходят на основе времени или достижения применимых целей деятельности.

RSU компании означает каждую передачу ограниченных акций в обращении в рамках любого из Планов акций Компании.

Компания PSU означает долевое участие в акции, предоставленное в соответствии с любым Планом акционерного капитала, которое переходит на основании времени и достижения результатов и в соответствии с которым владелец имеет право на получение Акций или денежных средств после передачи или истечения ограничений применимо к такой единице запаса производительности.

Компания RSU означает каждую единицу акций с ограниченным доступом, представляющую право приобретать и выпускать Обыкновенные акции Компании, предоставленные Компанией в соответствии с Планом опционов Компании, принятым Компанией в связи с любым слиянием. , приобретение или аналогичная сделка или иным образом выпущенные или предоставленные, и независимо от того, переданы они или нет.

Варранты компании означает варранты на покупку акций акционерного капитала компании.

Опционные планы Компании. означает Опционный план Компании на 1999 г. и План на 2000 г., каждый с поправками, или любые другие компенсационные опционные планы или Контракты Компании, включая, помимо прочего, опционные планы или Контракты, принятые Компанией в соответствии с слияние или приобретение.

и План на 2000 г., каждый с поправками, или любые другие компенсационные опционные планы или Контракты Компании, включая, помимо прочего, опционные планы или Контракты, принятые Компанией в соответствии с слияние или приобретение.

Варрант компании означает варрант на покупку акций акционерного капитала компании.

Компания SAR означает любое право на прирост стоимости акций, связанное с ценой Обыкновенных акций Компании и предоставляемое в рамках любого Плана акций Компании.

Премия в виде акций означает любой Опцион, SAR, Премию в виде акций или Премию за эффективность (кроме Премии за производительность, выраженную в денежной форме), предоставленную Участнику в соответствии с Планом.