Майнинг не дремлет – Огонек № 44 (5540) от 19.11.2018

Мир атаковала вредоносная программа WebCobra — она тайно добывает криптовалюту Monero, заражая чужие компьютеры. А специалисты предупреждают: скрытый майнинг опередил в 2018-м все другие киберпреступления!

Вот новый пугающий тренд: сегодня киберпреступники крадут не ваши деньги, а ваши… вычислительные мощности. Точнее, мощности ваших компьютеров. Это называется криптоджекинг (от англ. cryptojacking — «крипто» и «воровство»), или использование чужих устройств для добычи криптовалют. Согласно отчету разработчика программного обеспечения для кибербезопасности Trend Micro, количество случаев обнаружения криптоджекинга только за первую половину 2018-го выросло на… 141 процент и, похоже, потеснит с первого места вирусы-вымогатели. Думаете, речь про Запад? Не только: в компании Avast предупреждают об увеличении числа атак с целью криптоджекинга на компьютеры россиян в этом сентябре — всего за месяц было зафиксировано 5,1 млн таких нападений! Впрочем, до рекорда пока далеко: он был установлен в ноябре 2017-го, тогда было зафиксировано 40,4 млн атак!

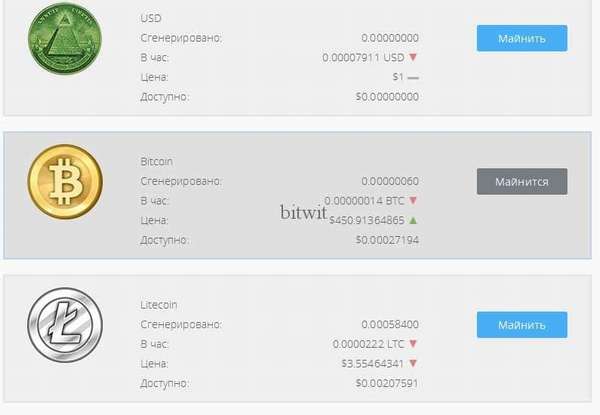

Как это происходит? Разберемся. Представьте, что вы заходите на какой-нибудь сайт и пока читаете текст или смотрите видеоролик, ваш ПК или ноутбук добывает криптовалюту. Только не для вас, а для других. Год назад такая незаметная программка, установленная неизвестно кем, оказалась на сайте популярного платного телеканала Showtime: каждый, кто заходил на этот сайт, помогал добывать криптовалюту. А вот другой пример — нынешним летом стало известно об установке майнинговой программы на скандально известном торрент-трекере The Pirate Bay. Торрент, правда, решил майнить в открытую и сосредоточился на одной из криптовалют — Monero, что само по себе показательно. Говорят, сегодня наибольшей популярностью в «серой» зоне пользуются относительно новые альтернативы Bitcoin — та же Monero или zCash: якобы транзакции в таких криптовалютах труднее отследить. К тому же для майнинга Bitcoin требуются большие мощности…

Представьте, что вы заходите на какой-нибудь сайт и пока читаете текст или смотрите видеоролик, ваш ПК или ноутбук добывает криптовалюту. Только не для вас, а для других. Год назад такая незаметная программка, установленная неизвестно кем, оказалась на сайте популярного платного телеканала Showtime: каждый, кто заходил на этот сайт, помогал добывать криптовалюту. А вот другой пример — нынешним летом стало известно об установке майнинговой программы на скандально известном торрент-трекере The Pirate Bay. Торрент, правда, решил майнить в открытую и сосредоточился на одной из криптовалют — Monero, что само по себе показательно. Говорят, сегодня наибольшей популярностью в «серой» зоне пользуются относительно новые альтернативы Bitcoin — та же Monero или zCash: якобы транзакции в таких криптовалютах труднее отследить. К тому же для майнинга Bitcoin требуются большие мощности…

— Что представляет собой криптоджекинг? Майнинг криптовалют при посещении сайта, где установлено соответствующее программное обеспечение,— объясняет «Огоньку» Денис Солдатов, член экспертного совета по развитию финансовых технологий при комитете Госдумы по финансовому рынку.

Как открыта и другая, не менее актуальная проблема: популярностью у преступников пользуется и взлом обыкновенных компьютеров — как раз с целью установки скрытого программного обеспечения для добычи криптовалют. Как отмечает Денис Солдатов, в этом случае уже не важно, с какой целью используются мощности зараженного ПК — можно заполучить целый комплект, от «троянов» до участия в «ботнетах» (компьютерных сетях, предназначенных, к примеру, для DDos-атак).

— Можно сказать, что у России есть своя специфика,— продолжает Солдатов. — Даже при правильно настроенном антивирусном ПО наши соотечественники умудряются сами установить себе подозрительные программы, порой в силу низкой компьютерной грамотности, порой из любви к халяве. Очень часто пользователи становятся и жертвами «социальной инженерии» (письма на электронную почту или смс-оповещения, которые заражают гаджет.—

— Даже при правильно настроенном антивирусном ПО наши соотечественники умудряются сами установить себе подозрительные программы, порой в силу низкой компьютерной грамотности, порой из любви к халяве. Очень часто пользователи становятся и жертвами «социальной инженерии» (письма на электронную почту или смс-оповещения, которые заражают гаджет.—

Вы замечали, что вычислительные мощности вашего ПК быстро «забиваются», а сам он сильно нагревается? Возможно, с вашей помощью кто-то уже намайнил себе состояние! Однако технологии не стоят на месте: недавно вредоносная программа ADB.Miner была обнаружена… в телефонах с системой Android в Китае и Южной Корее!

Страдают, впрочем, не только отдельные пользователи, но и целые организации. По словам главы киберразведки компании Darktrace Джастина Файера, популярность набирают незаконные майнинговые операции, производимые «инсайдерами».

— Их часто запускают сотрудники компаний, у которых есть высокий уровень сетевых привилегий и которые обладают соответствующими навыками,— цитирует эксперта MIT Technology Review. К примеру, в практике Джастина был случай, когда его команда разоблачила сотрудника крупной телекоммуникационной фирмы: тот намеревался использовать ее серверы для майнинга.

К примеру, в практике Джастина был случай, когда его команда разоблачила сотрудника крупной телекоммуникационной фирмы: тот намеревался использовать ее серверы для майнинга.

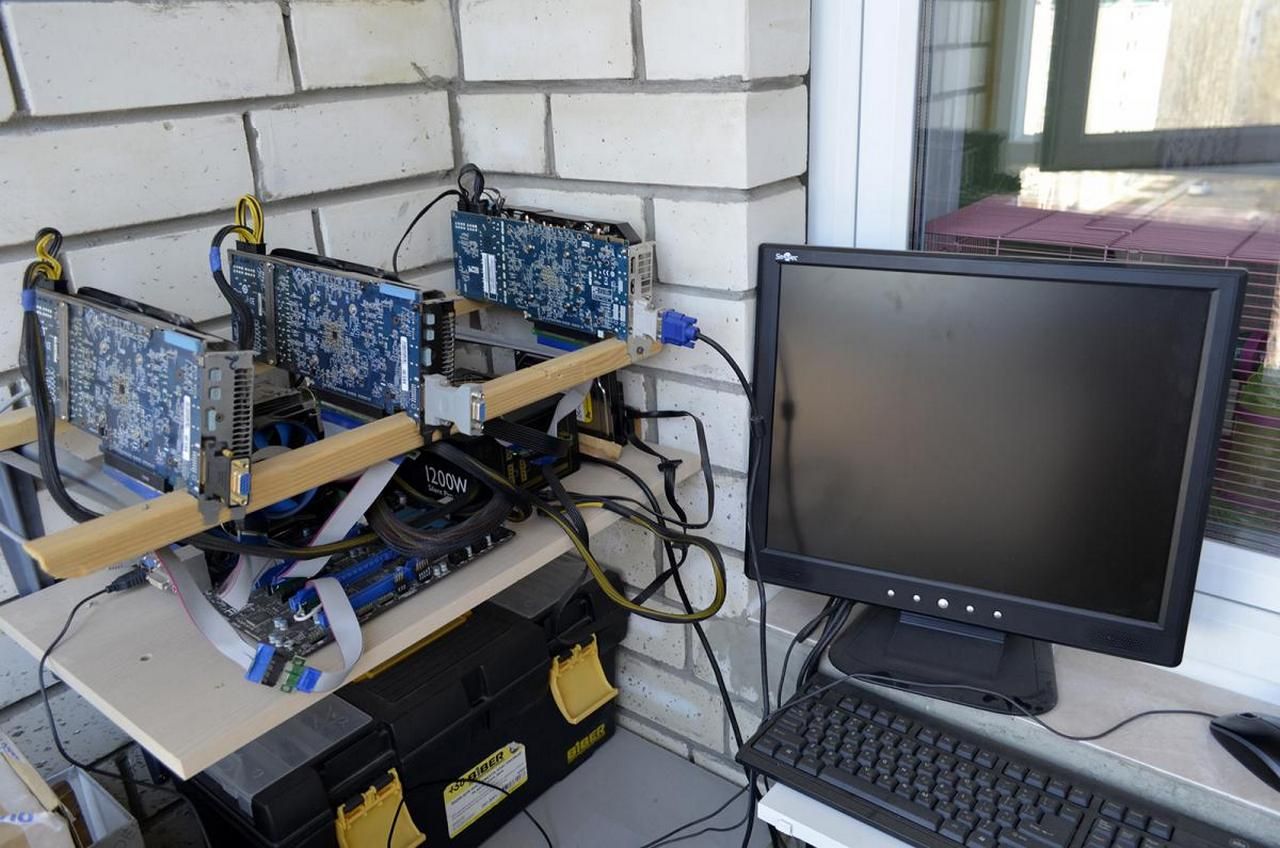

Дело, конечно, не только в том, что преступники «крадут» вычислительные мощности. Майнинг требует больших энергозатрат, а ведь не всякая сеть это выдержит. Например, несколько месяцев назад у одного незадачливого майнера из города Северска в Томской области на балконе сгорела майнинговая ферма!

А вот и новая страшилка — ее зовут WebCobra, это вредоносная программа для криптоджекинга и у нее русские корни. WebCobra уже ударила по Бразилии, США и даже ЮАР. Специалисты предупреждают: суперпрограмма выясняет всю подноготную системы, в которую проникает, и для каждого компьютера устанавливает своего майнера. Но самое страшное: заразившись, вы так и не узнаете об этом, не случайно программу уже прозвали «тихим убийцей». У новости есть и неожиданный поворот: как поясняют эксперты McAfee, всплеск криптоджекинга (и в частности, появление WebCobra) коррелирует с ростом курса криптовалют! Например, когда курс Monero скакнул в 2017–2018 годах до 350 долларов, число программ по криптоджекингу тоже резко выросло… с 500 тысяч до примерно 2 млн!

— В классических криптовалютах, основанных на решении сложных задач (proof of work), майнинг затратен с точки зрения закупки специализированных компонентов и с точки зрения ресурсов, в первую очередь электроэнергии,— поясняет председатель Ассоциации «Электронные деньги» Виктор Достов. — При резких падениях стоимости валют себестоимость остается примерно такой же, и майнеры начинают работать себе в убыток. Криптоджекинг экономически устроен не так (основные затраты идут на привлечение невольных майнеров, которые уже сами оплачивают электроэнергию), но общая логика та же: при резком падении стоимости валюты затраты на вовлечение майнера могут существенно превысить выгоду. Интуитивно кажется, что запас прибыльности для криптоджекинга выше, чем для честного майнинга и сезонные колебания должны быть меньше.

— При резких падениях стоимости валют себестоимость остается примерно такой же, и майнеры начинают работать себе в убыток. Криптоджекинг экономически устроен не так (основные затраты идут на привлечение невольных майнеров, которые уже сами оплачивают электроэнергию), но общая логика та же: при резком падении стоимости валюты затраты на вовлечение майнера могут существенно превысить выгоду. Интуитивно кажется, что запас прибыльности для криптоджекинга выше, чем для честного майнинга и сезонные колебания должны быть меньше.

В свою очередь, Денис Солдатов на вопрос, как защититься от криптоджекинга и взлома, разводит руками: основные принципы известны.

— Пользоваться официальными лицензионными программами и постоянно их обновлять,— уточняет эксперт.— Конечно, растущая сложность майнинга некоторых криптовалют является сдерживающим фактором. Не исключено, что и число преступлений в этой сфере сократится. Но не надо забывать: добыча криптовалют в режиме PoW (bitcoin, litecoin и пр.

Кирилл Журенков, Светлана Сухова

Экспертиза

Темный и доходный

Арсений Реутов, руководитель отдела исследований по защите приложений Positive Technologies

О причинах популярности криптоджекинга. Майнеры — очень распространенное вредоносное программное обеспечение (ПО). Спрос на него можно объяснить тем, что криптоджекинг позволяет получать монеты сразу, без шантажа, хищения средств со счетов и т.д. Криптоджекинг не требует особых навыков от злоумышленника. Поэтому, безусловно, случаи нелегального майнинга учащаются. Наши исследования показывают, что ПО для скрытого майнинга получило более чем широкое распространение: среди выставленного на продажу в дарквебе (или темной сети.—

О его выгоде. Криптоджекинг выгоден всегда, так как расходует ресурсы чужих компьютеров, но его «доходность», конечно же, зависит от курса добываемой криптовалюты в конкретный период времени. Вспомним пример с рекламной сетью Google, где злоумышленники разместили вредоносный код майнера CoinHive: это позволило им генерить криптовалюты на ресурсах посетителей YouTube, когда те просматривали ролики. В этой истории математика могла быть примерно такой: за одну неделю непрерывного майнинга Monero (а там речь шла именно о нем) на типовом процессоре производительностью около 90 h/s можно было заработать примерно 1 доллар (по данным портала WhatToMine на начало 2018 года, когда и произошла эта история). Предположим, что рекламу за неделю посмотрело от 10 млн до 100 млн человек (то есть число пользователей YouTube в странах, которые подверглись атаке), каждый из них пробыл на сайте от 10 минут до 1 часа в день и средний хешрейт (в них измеряют эффективную вычислительную мощность оборудования для добычи криптовалюты.

О новых киберпреступлениях. Относительно новым способом можно считать взлом расширений к браузерам, в частности Chrome: получив возможность публиковать новые версии взломанного расширения, злоумышленники смогут внедрить код для майнинга, который автоматически установится в браузер жертвы при очередном обновлении.

Пять причин почему биткоин не нужен государствам

Странам не стоит поддерживать развитие биткоина как инструмента платежей. Лучше сосредоточиться на технологии

Этот год инвесторы в криптовалюты смело могут занести себе в актив. Появление первых криптовалютных миллиардеров, начало торговли фьючерсами, биткоин покорил, а затем резко рухнул ниже $20 000 за единицу, рост ICO размещений… Все это заставляет многих инвесторов волноваться и винить себя за то, что вовремя не приняли участие в криптолихорадке и ускоренно включаться в современную золотую лихорадку, в том числе, активно используя маржинальную торговлю в целях максимизации прибыли. Переживают также руководители стран и регуляторы, которые пока еще сами не могут определиться с тем, нужны ли криптовалюты или нет.

Появление первых криптовалютных миллиардеров, начало торговли фьючерсами, биткоин покорил, а затем резко рухнул ниже $20 000 за единицу, рост ICO размещений… Все это заставляет многих инвесторов волноваться и винить себя за то, что вовремя не приняли участие в криптолихорадке и ускоренно включаться в современную золотую лихорадку, в том числе, активно используя маржинальную торговлю в целях максимизации прибыли. Переживают также руководители стран и регуляторы, которые пока еще сами не могут определиться с тем, нужны ли криптовалюты или нет.

Правы ли чиновники? Правы ли криптоскептики? Можно много рассуждать о будущей пользе биткоина и криптовалют, но давайте поговорим о рисках, которые заложены этих активах, тем более, что с момента создания биткоина в январе 2009 года прошло уже около восьми лет, но пока ощутимых плюсов от него мировая экономика не ощущает. Какие основные недостатки для экономики имеет этот бум?

Пристанище для хакеров и мошенников

Текущий год стал настоящим прорывом на рынке размещений в криптовалюте — их провели на более, чем $3 млрд. Достаточно сказать, что венчурный рынок и рынок капитала начинает рассматривать ICO как конкурента.

Достаточно сказать, что венчурный рынок и рынок капитала начинает рассматривать ICO как конкурента.

Огромной проблемой ICO-размещений является то, что очень много размещений проводят мошенники или люди далекие от бизнеса. Сами участники крипторынка уверены, что более 90% ICO-проектов не имеют никакого смысла и будущего.

Более того участники ICO и другие криптоигроки часто сталкиваются с рисками хакерских атак — около 10% средств, привлеченных через ICO, воруется. Механизмов много — это и поддельные сайты, и кража криптовалюты с кошельков. Хакеры также умудряются с помощью вирусов без ведома пользователей майнить биткоины на чужих компьютерах.

Черный рынок и финансирование преступности

Основной рынок, который поддерживает биткоин является разного рода незаконная деятельность и в первую очередь это продажа наркотиков. Российский розничный рынок наркотиков практически полностью перешел на анонимные платежи в криптовалютах. Благодаря анонимности «битки» помогут избежать ответственности организаторам преступлений — похищения людей, незаконной продаже человеческих органов. Аналогичная ситуация развивается на рынках торговли оружием, кардинга и прочих анонимных платежей, которые недопустимы в нормальной банковской системе. Достаточно сказать, что кошельки с биткоинами находили у запрещенной в России террористической организации ИГИЛ.

Аналогичная ситуация развивается на рынках торговли оружием, кардинга и прочих анонимных платежей, которые недопустимы в нормальной банковской системе. Достаточно сказать, что кошельки с биткоинами находили у запрещенной в России террористической организации ИГИЛ.

Рост энергопотребления

Чем дольше существуют криптовалюты, тем сложнее их добывать. В большинстве стран стоимость электроэнергии, необходимой для добычи битков чрезвычайно высока, а без майнеров сети просто перестанут существовать.

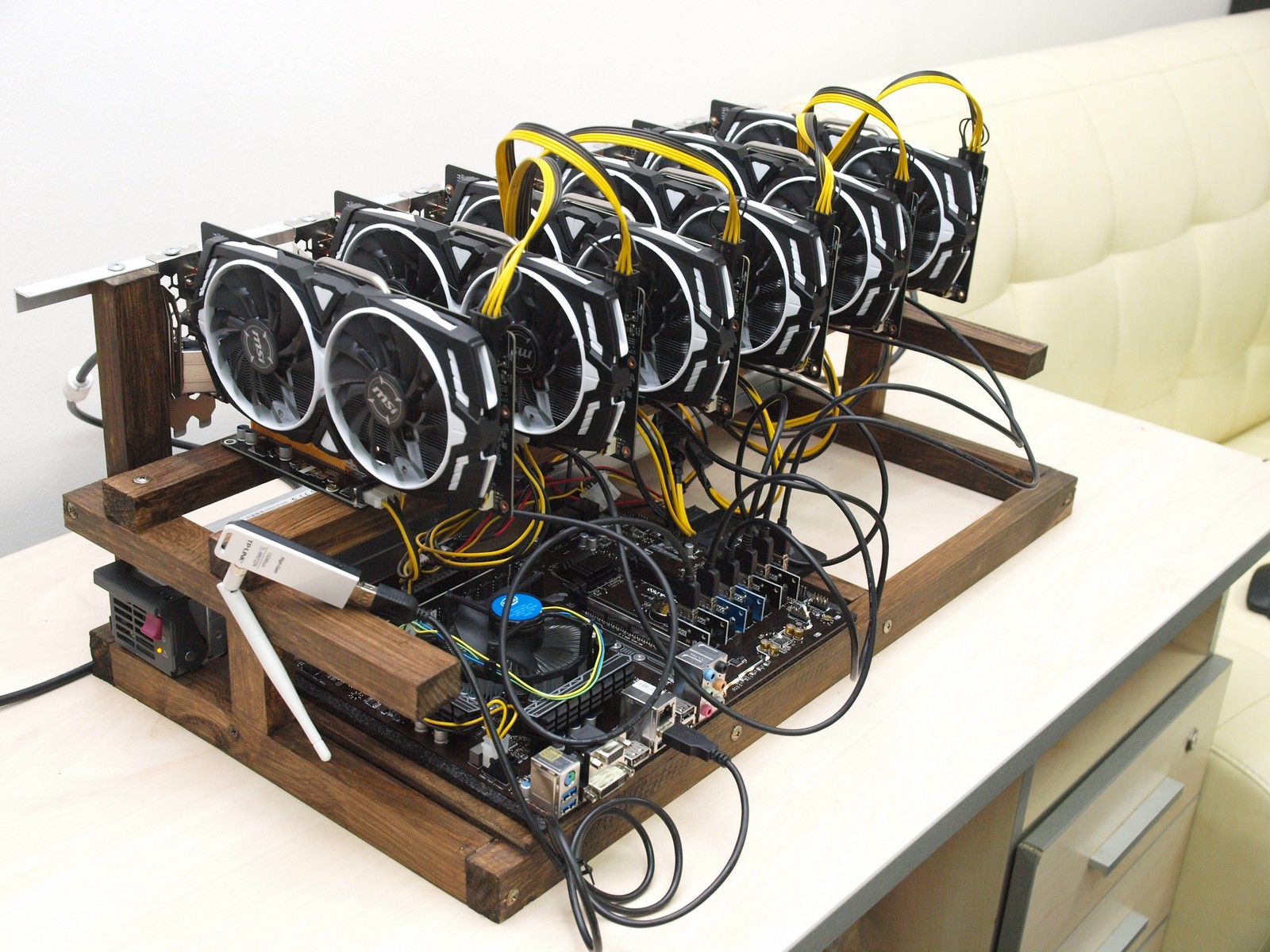

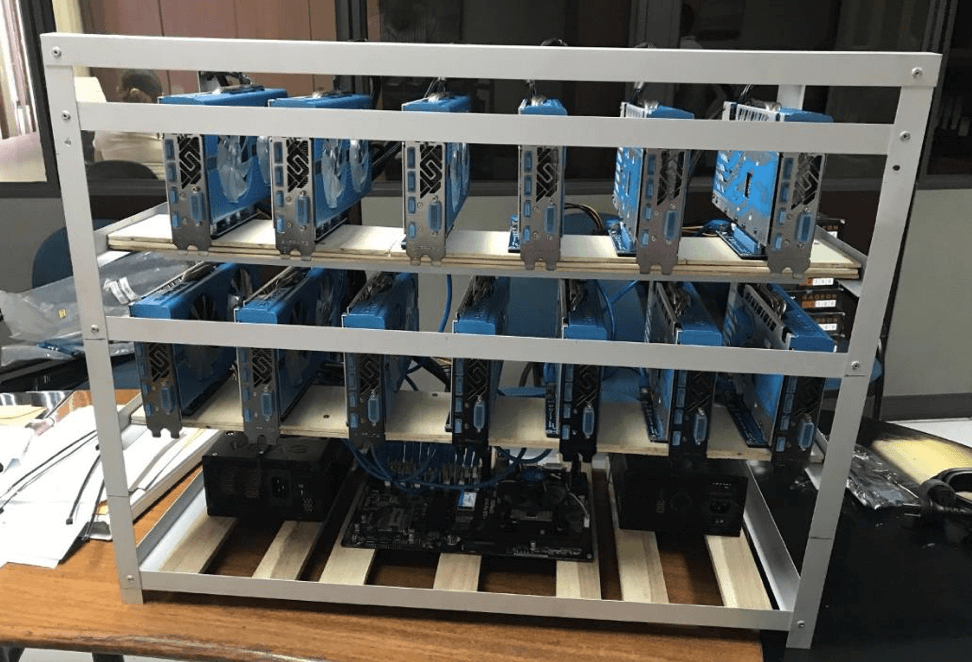

По данным портала Power Compare, рост расходов электричества на майнинг биткоина (их добывают с помощью видеокарт или ASIC-процессоров) превышает энергопотребление 159 стран, в том числе Ирландии и большей части государств Африки. На производство криптовалют уходит около 31 тераватт-часа в год, что составляет около 0,13% всего электропроизводства мира.

Отмывание денег, уход от налогов и вывод капитала

Рост курса биткоина и развитие майнинга во многом стало следствием поиска инструмента для вывода капитала. В Поднебесной, например, до сих пор существуют серьезные ограничения для трансграничных переводов, а развитие майнинга биткоинов позволяют эти ограничения обойти. Аналогичный способ обхода валютного контроля может быть осуществлен в России и других развивающихся странах.

В Поднебесной, например, до сих пор существуют серьезные ограничения для трансграничных переводов, а развитие майнинга биткоинов позволяют эти ограничения обойти. Аналогичный способ обхода валютного контроля может быть осуществлен в России и других развивающихся странах.

Огромной проблемой является начало применения биткоинов для ухода от налогов. В России уже появились сервисы, которые помогают обналичивать деньги при помощи биткоинов за комиссию, а значит уходить от НДС и других видов налогов. Массовое использование биткоинов может привести к уходу от налогов целых сфер, например, IT-бизнеса.

Низкая ликвидность, манипулирование, отвлечение ресурсов от реального бизнеса

Невероятная PR-поддержка криптовалют приводит на этот рынок все больше случайных людей, и значительная часть из них может потерять свои вложения на торговле криптовалютами. Активное использование инструментов кредитования, которые предоставляют возможность получения повышенного дохода, но при этом в разы возрастают риски потерь, будет всячески этому способствовать.

Криптовалютный рынок создает иллюзию, что в него инвестированы огромные деньги. Но большинство крупных банков предостерегает от инвестиций в биткоины. JP Morgan оценил, что в биткоин и эфир за все время с 2009 года было заведено около $10 млрд, что далеко от $400 млрд капитализации. При этом порядка 50% рынка контролирует небольшая группа людей, связанная между собой. Что будет если они решат выйти из данного актива? Например, если новоиспеченные криптомиллиардеры захотят продать свои доли, которые составляют менее 1%, и выйти в фиат, последствия для рынка будут фатальны.

Если колебания курса доллара обычно составляют 1-2% в день (относительно евро), то биткоин за день может упасть на 25%, а затем вернуться на 10% обратно без видимых причин и полном отсутствии новостей или каких-либо предпосылок, а сервисы хранения битков и биржи часто работают нестабильно.

Есть риски потери и со стороны инфраструктуры — летом в связи с обыском и изъятием оборудования, которое провели агенты ФБР была приостановлена работа площадки BTC-e. Правоохранители задержали якобы ее бенефициара Александра Винника. Его обвиняют в легализации $4 млрд через BTC-e. Винника также обвиняют в участии во взломе биржи Mt.Gox, который привел к ее закрытию. На бирже в 2013 году было $300 млн в биткоинах (по старому курсу) или 743 408 криптомонет ее клиентов.

Правоохранители задержали якобы ее бенефициара Александра Винника. Его обвиняют в легализации $4 млрд через BTC-e. Винника также обвиняют в участии во взломе биржи Mt.Gox, который привел к ее закрытию. На бирже в 2013 году было $300 млн в биткоинах (по старому курсу) или 743 408 криптомонет ее клиентов.

Подводя итог, следует отметить, что если криптоэкономика провалится, то получится, что она долгое время оттягивала на себя ресурсы, которые могли бы заполучить более перспективные и реальные проекты, например, биотехнологии. Анонимность, неконтролируемость, активное применение на черном рынке заставляет задуматься о максимально консервативном отношении со стороны государства к криптовалюте. Пока России не следует уподобляться Японии и ряду других азиатских стран, которые находятся в активной фазе легализации криптовалют, и торопиться с быстрой либерализацией этого рынка, а гораздо лучше сфокусироваться на самой технологии децентрализации. Именно в ней и есть та инновация, которая заслуживает внимание. Именно эта технология может помочь построить альтернативные возможности для создания новой экономики, способствовать росту эффективности, снижению коррупции и административного давления на бизнес, а также созданию новых рабочих мест.

Именно эта технология может помочь построить альтернативные возможности для создания новой экономики, способствовать росту эффективности, снижению коррупции и административного давления на бизнес, а также созданию новых рабочих мест.

Автор: Константин Воробьев

Подписывайтесь на наш телеграм-канал, чтобы первыми быть в курсе новостей венчурного рынка и технологий!

Как заблокировать скрипты шифрования в вашем браузере • PortalCripto

Новости Google — получайте наши новостиКак стоимость криптовалют как Bitcoin и Monero взлетели в прошлом году, с этим пришла более зловещая тенденция. Киберпреступники увидели возможность захватить незащищенные компьютеры, чтобы использовать их вычислительную мощность для добычи криптовалют — деятельность, которая включает в себя расчет чрезвычайно сложных математических задач.

Эти вычисления требуют много ресурсов процессора и электроэнергии, поэтому хакеры используют скрипты майнинга браузера для незаконного использования чужих компьютеров (так называемый криптоджекинг), чтобы они могли добывать криптовалюты бесплатно.

В этой статье мы объясним, как защитить свою систему от майнинга в браузере, чтобы киберпреступники не использовали ее в качестве средства быстрого обогащения.

затраты на криптоминирование

Во-первых, нам нужно понять природу криптовалют. Эти цифровые валюты основаны на криптографии (также известной как алгоритмы хеширования), которая регистрирует финансовые транзакции. Доступно только определенное количество хешей, которые помогают установить относительную ценность каждой единицы.

Создание новых единиц криптовалюты предполагает решение сложных математических задач. Первому, кто решит проблему, платят за свои усилия в этой криптовалюте. Это означает, что легальные криптоминералы должны вкладывать средства в серверные фермы для получения вычислительной мощности, огромного количества электроэнергии и систем охлаждения, которые помогают поддерживать эффективность их операций по добыче полезных ископаемых, одновременно обрабатывая цифры.

Распространение богатства с помощью криптоминации

Не все скрипты для майнинга в браузере являются вредоносными. Некоторые сайты экспериментировали с ними как с потенциальным источником дохода, который заменит онлайн-рекламу. Например, одним из первых сайтов, которые попробовали такой подход, был Quartz. Идея распределения усилий по крипто-майнингу на компьютерах нескольких пользователей в обмен на доступ к сайту казалась разумной, особенно с учетом того, что пользователя проинформируют и попросят согласиться на сделку.

Некоторые сайты экспериментировали с ними как с потенциальным источником дохода, который заменит онлайн-рекламу. Например, одним из первых сайтов, которые попробовали такой подход, был Quartz. Идея распределения усилий по крипто-майнингу на компьютерах нескольких пользователей в обмен на доступ к сайту казалась разумной, особенно с учетом того, что пользователя проинформируют и попросят согласиться на сделку.

К сожалению, преступники злоупотребляют этим подходом. Вместо того, чтобы вкладывать средства в инфраструктуру, необходимую для законной криптоминации, они обращаются к скриптам майнинга браузера как к способу избежать этих затрат. И будь то Coinhive, предлагающий инструменты для майнинга Monero, которые вы вставляете на веб-сайт, или альтернативы Coinhive, такие как EObot и Awesome Miner, в браузере которых есть биткойн-майнеры, у преступников есть необходимые инструменты под рукой.

Результат — криптоджекинг.

Как узнать, взломан ли ваш компьютер на шифрование

Если из-за истощения ЦП ваш компьютер внезапно замедляется или батарея разряжается слишком быстро, возможно, вас взломали. Откуда вы знаете?

Откуда вы знаете?

Откройте диспетчер задач Windows или монитор активности macOS и нажмите «Процессы». Если вы заметили, что браузер работает вне времени, вы можете закрыть его и перезапустить. К сожалению, это не говорит вам, на каком сайте запущен скрипт майнинга браузера.

К сожалению, хакерам становится все труднее идентифицировать свои усилия. В то время как старые сценарии максимально увеличивали использование ЦП, новые криптографические сценарии сокращаются до 20 процентов, что затрудняет их обнаружение.

Остановка криптоминации в браузерах

Хотя идентифицировать атаки вручную теперь намного сложнее, вы можете предпринять превентивные меры, которые автоматически уменьшат вашу уязвимость и уязвимость для атак через браузер.

Развернуть расширения браузера

Самые популярные браузеры теперь включают расширения, которые могут помочь предотвратить атаки крипто-майнинга через Интернет. Это может включать либо решения, разработанные разработчиком браузера, либо расширения с открытым исходным кодом, которые могут быть добавлены. Решения No Coin и MinerBlocker, например, отслеживают подозрительную активность и блокируют атаки, и оба имеют расширения для Chrome, Opera и Firefox.

Решения No Coin и MinerBlocker, например, отслеживают подозрительную активность и блокируют атаки, и оба имеют расширения для Chrome, Opera и Firefox.

Программное обеспечение для блокировки рекламы

Учитывая взрывной рост вредоносного ПО для майнинга криптовалют, многие блокировщики рекламы теперь включают блокировщик Coinhive, который фильтрует выполнение скриптов в вашем браузере. Если у вас установлен блокировщик рекламы, вам нужно будет выбрать этот блокировщик скриптов.

Отключить Javascript

Если вы хотите полностью заблокировать определенные атаки, большинство браузеров позволят вам отключить JavaScript, хотя многие легитимные сайты по-прежнему используют JavaScript, поэтому его отключение может вызвать проблемы.

блокировать домены

Вы также можете заблокировать определенные домены, подозреваемые в шифровании. Просто откройте браузер, найдите раскрывающееся меню «Настроить» и заблокируйте URL-адрес. Чтобы заблокировать Coinhive, вы можете скопировать / вставить https://coin-hive. com/lib/coinhive.min.js в текстовое поле.

com/lib/coinhive.min.js в текстовое поле.

Заключительные мысли

Блокирование скриптов интеллектуального анализа данных в браузере — важный шаг, который необходимо предпринять для обеспечения работоспособности и эффективности вашей системы, а шаги, необходимые для защиты вашего компьютера, не слишком сложны.

Однако имейте в виду, что существует множество криптоджекеров, не основанных на браузере. Скорее, это автономные программы, которые напрямую заражают вашу систему, часто включая программы-вымогатели, чтобы максимизировать вашу прибыльность.

За счет защиты от вредоносных программ для браузерного майнинга и автономного крипто-майнинга вы можете предотвратить использование вашей системы киберпреступниками в качестве личного банкомата.

ДОСТАВКА ВСЕ ПОНЕДЕЛЬНИКИПодпишитесь на нашу новостную рассылку

span { width: 5px; height: 5px; background-color: #5b5b5b; }#mailpoet_form_1{border-radius: 0px;text-align: left;}#mailpoet_form_1 form.mailpoet_form {padding: 20px;}#mailpoet_form_1{width: 100%;}#mailpoet_form_1 . mailpoet_message {margin: 0; padding: 0 20px;}#mailpoet_form_1 .mailpoet_paragraph.last {margin-bottom: 0} @media (max-width: 500px) {#mailpoet_form_1 {background-image: none;}} @media (min-width: 500px) {#mailpoet_form_1 .last .mailpoet_paragraph:last-child {margin-bottom: 0}} @media (max-width: 500px) {#mailpoet_form_1 .mailpoet_form_column:last-child .mailpoet_paragraph:last-child {margin-bottom: 0}}

]]> Регистрируясь, вы соглашаетесь с нашими Условиями использования и política де privacidade.

mailpoet_message {margin: 0; padding: 0 20px;}#mailpoet_form_1 .mailpoet_paragraph.last {margin-bottom: 0} @media (max-width: 500px) {#mailpoet_form_1 {background-image: none;}} @media (min-width: 500px) {#mailpoet_form_1 .last .mailpoet_paragraph:last-child {margin-bottom: 0}} @media (max-width: 500px) {#mailpoet_form_1 .mailpoet_form_column:last-child .mailpoet_paragraph:last-child {margin-bottom: 0}}

]]> Регистрируясь, вы соглашаетесь с нашими Условиями использования и política де privacidade.* PortalCripto ценит качество информации и удостоверяет проверку всего контента, созданного его командой, подчеркивая, однако, что он не дает никаких инвестиционных рекомендаций, не несет ответственности за убытки, убытки (прямые, косвенные и непредвиденные), расходы и упущенная выгода.

ПО для майнинга Monero стремительно набирает популярность у хакеров

ПО для майнинга Monero стремительно набирает популярность у хакеров

Alexander Antipov

Киберпреступники нашли множество применений инструменту Coinhive для майнинга криптовалюты в браузере.

Coinhive стремительно набирает популярность у киберпреступников, превращаясь из инновационного инструмента, позволяющего добывать криптовалюту Monero с помощью браузера, в технологию для совершения киберпреступлений.

Coinhive представляет собой JavaScript-библиотеку, которую владелец web-ресурса может загрузить на свой сайт. Когда пользователь заходит на сайт, выполняется JavaScript-код и запускается процесс майнинга Monero с использованием процессора компьютера пользователя (криптовалюту при этом получает владелец сайта).

Инструмент был выпущен 14 сентября и позиционируется разработчиками как альтернатива рекламе. По их словам, создатели сайтов могут убрать рекламные баннеры и монетизировать свои ресурсы за счет майнинга с использованием компьютеров посетителей. Ресурсы будут приносить доход, а пользователи смогут наслаждаться свободным от рекламы контентом. Спустя два дня после выхода Coinhive был внедрен в сайт The Pirate Bay, за что последний подвергся жесткой критике со стороны пользователей и был вынужден удалить инструмент.

Не прошло и нескольких дней с момента выхода Coinhive, как инструмент стремительно распространился среди киберпреступников. Взять хотя бы расширение SafeBrowse для Chrome, куда был внедрен Coinhive для незаметного майнинга Monero с использованием процессоров чужих компьютеров. Исследователи также обнаружили инструмент на некоторых тайпсквоттинговых доменах, например, на twitter.com.com. Пользователи, неверно написавшие адрес сайта Twitter, в итоге оказывались на ресурсе, добывающем криптовалюту за их счет.

Coinhive также был обнаружен на взломанных сайтах с модифицированным исходным кодом. Когда пользователь попадает на такой ресурс, мощности процессора его компьютера используются для майнинга криптовалюты в пользу злоумышленников. В частности, инструмент был обнаружен на взломанных сайтах под управлением WordPress и Magento.

Как сообщают эксперты из Trend Micro, инструментом обзавелась одна из крупнейших в интернете групп по распространению вредоносной рекламы. Рекламные баннеры направляют жертв на поддельные сайты техподдержки, где помимо классических уведомлений якобы о заражении вирусом в браузер внедряется Coinhive, который майнит Monero для киберпреступников, пока пользователь пытается разобраться в проблеме.

Рекламные баннеры направляют жертв на поддельные сайты техподдержки, где помимо классических уведомлений якобы о заражении вирусом в браузер внедряется Coinhive, который майнит Monero для киберпреступников, пока пользователь пытается разобраться в проблеме.

Тайпсквоттинг – регистрация доменных имен, близких по написанию с адресами популярных сайтов в расчете на ошибку или опечатку со стороны пользователей. Например, злоумышленники могут зарегистрировать домен wwwsite.ru в расчете на пользователей, желающих попасть на www.site.ru.

В нашем Телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на жизнь людей.

Поделиться новостью:

Эпоха повсеместного внедрения цифровых денег уже близка

На сегодняшний день криптовалюты представляют интерес в основном для двух групп специалистов. Это те, кто их непосредственно майнит (то есть создает), и тех, кто пытается зарабатывать на спекуляциях криптовалютой, используя их колоссальную волатильность. Конечно, определенный интерес к криптовалютам проявляют и отдельные компании, но говорить, что в ближайшее время расчеты между юридическими лицами станут производиться исключительно в криптовалюте, еще точно рано.

Конечно, определенный интерес к криптовалютам проявляют и отдельные компании, но говорить, что в ближайшее время расчеты между юридическими лицами станут производиться исключительно в криптовалюте, еще точно рано.

При этом не следует путать цифровые деньги и криптовалюты. Эпоха повсеместного внедрения цифровых денег уже достаточно близка, потому что у последних есть определенные преимущества. Изначально они предполагались для расчетов с подрядчиками при выполнении крупных госзаказов, нацпроектов, иных работ, где коррупционная составляющая была достаточно велика. Дело в том, что цифровые деньги, к слову, так же как и криптовалюты, имеют уникальный идентификационный код и их движение может быть без особого труда отслежено. Повторюсь, не просто сумм, а каждого конкретного рубля.

Позже уже пришло понимание, что цифровые деньги вполне могут использоваться и в рознице при расчетах физическими лицами. Сейчас всерьез обсуждается вопрос начисления пенсий в цифровых деньгах, хотя я не уверен, что пожилое поколение морально готово использовать при покупках товаров и услуг не совсем понятную для них форму денежных единиц. Важно другое – цифровые деньги в каждом государстве имеют единый эмиссионный центр. В этой роли выступают центральные банки, держащие ситуацию под контролем. И эмиссия цифровых денег не должна влиять на общий объем обращающихся в государстве денежных средств. Иначе неизбежен всплеск инфляции.

Важно другое – цифровые деньги в каждом государстве имеют единый эмиссионный центр. В этой роли выступают центральные банки, держащие ситуацию под контролем. И эмиссия цифровых денег не должна влиять на общий объем обращающихся в государстве денежных средств. Иначе неизбежен всплеск инфляции.

Так что цифровые деньги попросту заместят собой какую-то часть наличных и безналичных средств в обращении, не изменив их совокупный объем. А вот криптовалюты единого эмиссионного центра не имеют. Более того, они не характеризируются основными параметрами, которые есть у классических денег. Они пока еще не являются расчетным средством, они не являются платежным средством. И до тех пор пока фискальные органы не начнут принимать налоги криптовалютой, называть последнюю деньгами точно рано. Только тогда, когда ФНС будет собирать налоги в криптовалюте, можно говорить, что началась новая эра. Пока же криптовалюты представляют интерес только с точки зрения обогащения для тех, кто занимается их майнингом, и тех, кто ими спекулирует. Более того, криптовалюты не имеют никакого отношения к производству добавленной стоимости и не могут служить его мерилом. Вот фермер, сея и убирая хлеб, производя овощи или мято, создает добавленную стоимость. Работник завода, делающий из руды металлы, которые потом пойдут на производство автомобилей, электровозов или кораблей, создает добавленную стоимость. А майнер, расходуя на себя огромное количество электроэнергии, чтобы сгенерировать тот же биткоин, добавленной стоимости не создает. Повторюсь, когда-нибудь, возможно, криптовалюты, пройдя через определенную трансформацию, станут участвовать в создании добавленной стоимости. Пока же это не более чем увлекательное занятие и средство обогащения для ограниченного круга людей.

Более того, криптовалюты не имеют никакого отношения к производству добавленной стоимости и не могут служить его мерилом. Вот фермер, сея и убирая хлеб, производя овощи или мято, создает добавленную стоимость. Работник завода, делающий из руды металлы, которые потом пойдут на производство автомобилей, электровозов или кораблей, создает добавленную стоимость. А майнер, расходуя на себя огромное количество электроэнергии, чтобы сгенерировать тот же биткоин, добавленной стоимости не создает. Повторюсь, когда-нибудь, возможно, криптовалюты, пройдя через определенную трансформацию, станут участвовать в создании добавленной стоимости. Пока же это не более чем увлекательное занятие и средство обогащения для ограниченного круга людей.

И конечно, под большим вопросом остается тема безопасности. Сколько бы апологеты криптовалют ни уверяли нас, что последняя защищена лучше любых безналичных или наличных средств в банке, в мире действует огромное количество криптопиратов, которые теми или иными способами используют чужие вычислительные мощности для майнинга. Понятно, что проблема здесь в системах защиты компьютеров от вредоносных программ. Но проблема-то эта не только существует, но и дает прекрасные возможности для людей, не брезгующих пиратскими способами майнинга. Так что эпоха криптовалют у нас еще впереди. И говорить, что их можно рассматривать как замену традиционным формам денег, включая расчеты, учет стоимости и так далее, преждевременно.

Понятно, что проблема здесь в системах защиты компьютеров от вредоносных программ. Но проблема-то эта не только существует, но и дает прекрасные возможности для людей, не брезгующих пиратскими способами майнинга. Так что эпоха криптовалют у нас еще впереди. И говорить, что их можно рассматривать как замену традиционным формам денег, включая расчеты, учет стоимости и так далее, преждевременно.

Как добывать криптовалюту и делать биткойны, ничего не зная об этом

ФАЙЛОВОЕ ФОТО — Изображение виртуальной валюты Биткойн, стоящей на материнской плате ПК, показано на этой иллюстрации. Thomson Reuters Майнинг криптовалют не для всех, и это может показаться сложным, даже если вам интересно.

Вы можете подумать, что вам нужно огромное ноу-хау компьютеров для любого вида крипто-майнинга, что обычный человек не может сделать этого.

Оказывается, это до абсурда просто.

Вам просто нужны компоненты компьютера, достаточно мощные, чтобы майнинг стал прибыльным, и удобное программное обеспечение под названием Nicehash. Вы буквально нажимаете зеленую кнопку на Nicehash, чтобы начать майнинг.

Я сам экспериментировал с майнингом криптовалют на Nicehash, и это был забавный небольшой проект. Я не зарабатываю много денег, поскольку моя майнинг-установка достаточно мала, и это больше похоже на поиск мелочи на тротуаре. У крупных горнодобывающих организаций есть склады, заполненные мощными компьютерными комплектующими, которые могут генерировать тонны криптовалюты.

И в конце концов, я бы действительно рекомендовал это, только если у вас уже есть игровой ПК с достаточно мощной видеокартой — ключевым компонентом для майнинга. И вам нужно убедиться, что ваши затраты на электроэнергию не слишком высоки, поскольку майнинг может потреблять тонны энергии.

И вам нужно убедиться, что ваши затраты на электроэнергию не слишком высоки, поскольку майнинг может потреблять тонны энергии.

Узнайте, как начать заниматься майнингом:

Как удаленно устранять неполадки на компьютере вашего родственника

Быть технически подкованным — это подарок и проклятие. Когда вы знаете, как чинить компьютеры, вы становитесь «компьютерщиком» для всех, кого вы знаете. Однако не всегда можно устранить неполадки лично.

Если вы используете ту же платформу, что и человек, которому вы помогаете — как в Windows, так и в обоих случаях в macOS, — предоставление удаленной технической поддержки очень просто, и вам не нужно устанавливать какое-либо дополнительное программное обеспечение. Помогать кому-то на другой платформе становится немного сложнее, но мы дадим вам подходящие инструменты для работы.

Быстрая помощь: от Windows 10 до Windows 10

Windows имеет два инструмента удаленной помощи, встроенных в операционную систему: Quick Assist, новый в Windows 10, и Windows Remote Assistance, доступный в Windows 7, 8 и 10. Если и вы, и ваш друг используете Windows 10, вам нужно использовать Quick Assist. Как следует из названия, он быстрее и проще, чем его старший родственник.

Если и вы, и ваш друг используете Windows 10, вам нужно использовать Quick Assist. Как следует из названия, он быстрее и проще, чем его старший родственник.

Откройте меню «Пуск» и найдите Quick Assist или запустите приложение из папки «Стандартные Windows» в меню «Пуск».

В появившемся окне нажмите кнопку «Помогите другому человеку» в разделе «Оказать помощь». Войдите в свою учетную запись Microsoft (вам нужна учетная запись Microsoft, чтобы помочь, но ваш друг или родственник нет), и вам будет предоставлен шестизначный код, срок действия которого истекает через 10 минут.

Если вы еще не разговариваете с собеседником по телефону, позвоните ему — пройти через процесс намного проще по телефону, чем по электронной почте. Попросите их запустить Quick Assist и в разделе «Получить помощь» введите шестизначный код, который вы даете им на экране.

После ввода кода им будет предложено предоставить вам разрешение на доступ к их экрану. После этого вы сможете использовать их компьютер, как если бы вы сидели перед ним. Вы даже можете использовать опцию удаленной перезагрузки, чтобы перезагрузить компьютер и автоматически повторно инициировать соединение Quick Assist.Ведь половина проблем с компьютером решается его выключением и повторным включением.

Вы даже можете использовать опцию удаленной перезагрузки, чтобы перезагрузить компьютер и автоматически повторно инициировать соединение Quick Assist.Ведь половина проблем с компьютером решается его выключением и повторным включением.

Удаленный помощник Windows: Windows — Windows

Если ваш друг или член семьи все еще использует Windows 7 или 8, вам нужно будет использовать старую программу удаленного помощника. Инструмент похож на Quick Assist, но пользоваться им гораздо неудобнее. Они должны зайти в панель управления и найти Пригласить кого-нибудь для подключения к вашему ПК . Им нужно будет отправить вам файл по электронной почте, который инициирует соединение, а затем сообщить вам появившийся пароль (желательно по телефону), чтобы вы могли получить доступ к их машине.

Они также могут выбрать Easy Connect, для чего требуется только ввести пароль, но при определенных обстоятельствах он может быть недоступен.

Mac на Mac

Пользователи Mac могут предоставлять удаленную помощь с помощью приложения «Сообщения». Эта функция запущена в OS X 10.10 Mavericks, поэтому любой, у кого есть относительно недавний современный Mac, должен иметь возможность воспользоваться ею. Вам обоим также необходимо будет войти в Сообщения со своим Apple ID.

Эта функция запущена в OS X 10.10 Mavericks, поэтому любой, у кого есть относительно недавний современный Mac, должен иметь возможность воспользоваться ею. Вам обоим также необходимо будет войти в Сообщения со своим Apple ID.

Откройте приложение «Сообщения» на своем Mac и выберите разговор с другом или родственником, которому вы хотите помочь; если его нет, начните новый разговор.В вашем разговоре должны появиться синие пузыри, указывающие, что вы оба используете iMessage. Нажмите кнопку «i» в правом верхнем углу окна, затем нажмите «Поделиться».

Отсюда вы можете попросить другого человека показать вам свой экран. (Если у вас возникнут проблемы, они также могут перейти в это меню и пригласить вас просмотреть свой экран.) В более старых версиях macOS вы можете щелкнуть правой кнопкой мыши по беседе и выбрать Попросить предоставить общий доступ к экрану .

Они получат всплывающее окно с просьбой разрешить показать вам свой экран.Убедитесь, что у них выбран параметр «Управление моим экраном», и нажмите «Принять». Отсюда вы можете управлять их компьютером и помогать им решать возникающие у них проблемы.

Отсюда вы можете управлять их компьютером и помогать им решать возникающие у них проблемы.

Если вы пытаетесь удаленно устранить проблему на собственном Mac, скажем, на том, который ваш ребенок использует для онлайн-обучения, вы можете использовать встроенный VNC-клиент Apple.

Устранение неполадок между Windows и Mac

К сожалению, ни Windows, ни macOS не позволяют вам делиться экранами с кем-то с противоположной платформы.Так что вам нужно будет найти что-нибудь еще. Множество приложений для видеочата, включая Zoom, Skype и другие, позволяют участникам делиться своим экраном одним нажатием кнопки.

Пользователи Zoom могут передавать или запрашивать управление экраном с помощью функции дистанционного управления. Чтобы запросить управление, щелкните раскрывающееся меню Параметры просмотра во время вызова и выберите Запросить удаленное управление . Организатор встречи может предоставить вам контроль. Вы также можете дать контроль при демонстрации экрана. Щелкните опцию Remote Control и выберите пользователя.

Щелкните опцию Remote Control и выберите пользователя.

Вы можете сделать то же самое в Microsoft Teams. Возьмите под контроль чей-либо экран, нажав Запросить управление , пока он показывает свой экран. Если вы предоставляете общий доступ к экрану, выберите Передать управление на панели инструментов совместного использования и выберите человека, чтобы передать ему управление.

Удаленный рабочий стол Chrome

Если вам абсолютно необходимо управлять чужим экраном, лучшим выбором будет Удаленный рабочий стол Chrome, который не имеет проблем с безопасностью, которые возникали у инструментов удаленного доступа, таких как TeamViewer, в последние несколько лет.

Чтобы использовать Удаленный рабочий стол Chrome, вы должны одновременно запустить Google Chrome и перейти на сайт удаленного рабочего стола, затем щелкнуть Поделиться моим экраном (да, даже если вы не используете общий доступ к своему экрану ). Затем другой человек должен будет щелкнуть синюю стрелку загрузки под «Поделиться этим экраном».

Затем другой человек должен будет щелкнуть синюю стрелку загрузки под «Поделиться этим экраном».

Будет загружено небольшое вспомогательное приложение, которое необходимо установить на свой компьютер. После успешной установки они должны нажать кнопку Generate Code , которая появится на их странице совместного использования экрана.Это даст вам 12-значный код доступа, который вам понадобится для доступа к их компьютеру.

На вашем ПК с сайта удаленного рабочего стола введите этот код в поле Подключиться к другому компьютеру . Затем ваш друг должен будет дать вам разрешение, после чего вы сможете управлять его компьютером и помогать ему решать их проблему.

Если этот процесс кажется немного более запутанным, это так, но это нормально, когда вам нужно установить другое программное обеспечение (особенно такое, для которого требуется Chrome).Однако, по нашему опыту, это лучший вариант, особенно после того, как вы сделаете первые несколько шагов. В будущем будет намного проще инициировать удаленные сеансы.

В будущем будет намного проще инициировать удаленные сеансы.

Нравится то, что вы читаете?

Подпишитесь на информационный бюллетень Советы и уловки , чтобы получать советы экспертов, чтобы максимально эффективно использовать свои технологии.

Этот информационный бюллетень может содержать рекламу, предложения или партнерские ссылки. Подписка на информационный бюллетень означает ваше согласие с нашими Условиями использования и Политикой конфиденциальности.Вы можете отказаться от подписки на информационные бюллетени в любое время.

Интеллектуальный анализ данных | информатика

- Связанные темы:

- Данные … (Подробнее)

Полная статья

Интеллектуальный анализ данных , также называемый , обнаружение знаний в базах данных , в информатике, процесс обнаружения интересных и полезных закономерностей и взаимосвязей в больших объемах данных. Эта область сочетает в себе инструменты статистики и искусственного интеллекта (например, нейронные сети и машинное обучение) с управлением базами данных для анализа больших цифровых коллекций, известных как наборы данных. Интеллектуальный анализ данных широко используется в бизнесе (страхование, банковское дело, розничная торговля), научных исследованиях (астрономия, медицина) и государственной безопасности (обнаружение преступников и террористов).

Эта область сочетает в себе инструменты статистики и искусственного интеллекта (например, нейронные сети и машинное обучение) с управлением базами данных для анализа больших цифровых коллекций, известных как наборы данных. Интеллектуальный анализ данных широко используется в бизнесе (страхование, банковское дело, розничная торговля), научных исследованиях (астрономия, медицина) и государственной безопасности (обнаружение преступников и террористов).

Распространение множества крупных, а иногда и связанных между собой государственных и частных баз данных привело к принятию правил, обеспечивающих точность и безопасность отдельных записей от несанкционированного просмотра или подделки.Большинство типов интеллектуального анализа данных нацелены на установление общих знаний о группе, а не на знаниях о конкретных людях — супермаркет меньше заботит продажа еще одного предмета одному человеку, чем продажа множества предметов многим людям — хотя можно также использовать анализ закономерностей. чтобы распознать аномальное поведение человека, например, мошенничество или другую преступную деятельность.

Британская викторина

Викторина по компьютерам и технологиям

Компьютеры размещают веб-сайты, состоящие из HTML, и отправляют текстовые сообщения так же просто, как…РЖУ НЕ МОГУ. Примите участие в этой викторине и позвольте некоторым технологиям подсчитать ваш результат и раскрыть вам содержание.

Истоки и ранние применения

По мере того, как в 1980-х годах емкость компьютерных хранилищ увеличивалась, многие компании начали хранить больше транзакционных данных. Полученные в результате коллекции записей, часто называемые хранилищами данных, были слишком большими, чтобы их можно было анализировать с помощью традиционных статистических подходов. Было проведено несколько конференций и семинаров по информатике, чтобы обсудить, как последние достижения в области искусственного интеллекта (ИИ), такие как открытия экспертных систем, генетических алгоритмов, машинного обучения и нейронных сетей, могут быть адаптированы для открытия знаний (предпочтительный термин в сообществе информатики).Этот процесс привел в 1995 году к Первой международной конференции по открытию знаний и интеллектуальному анализу данных, которая состоялась в Монреале, и к запуску в 1997 году журнала Data Mining и Knowledge Discovery . Это был также период, когда были сформированы многие ранние компании по интеллектуальному анализу данных и были представлены продукты.

Одним из первых успешных приложений интеллектуального анализа данных, возможно, уступающим только маркетинговым исследованиям, было обнаружение мошенничества с кредитными картами. Изучая покупательское поведение потребителя, обычно становится очевидным типичный образец; покупки, сделанные вне этого шаблона, затем могут быть помечены для дальнейшего расследования или для отклонения транзакции.Однако из-за большого разнообразия нормального поведения это становится непростой задачей; Никакое различие между нормальным и мошенническим поведением не работает для всех и всегда. Каждый человек, вероятно, сделает некоторые покупки, которые отличаются от тех, которые он делал раньше, поэтому полагаться на то, что является нормальным для отдельного человека, может дать слишком много ложных тревог. Один из подходов к повышению надежности состоит в том, чтобы сначала сгруппировать людей, которые имеют похожие модели покупок, поскольку групповые модели менее чувствительны к незначительным аномалиям.Например, группа «часто путешествующих по делам», скорее всего, будет иметь структуру, включающую беспрецедентные покупки в разных местах, но члены этой группы могут быть отмечены для других транзакций, таких как покупки по каталогу, которые не соответствуют профилю этой группы.

Получите подписку Britannica Premium и получите доступ к эксклюзивному контенту. Подпишитесь сейчасПодходы к моделированию и интеллектуальному анализу данных

Создание модели

Полный процесс интеллектуального анализа данных включает в себя несколько этапов, от понимания целей проекта и того, какие данные доступны, до внесения изменений в процесс на основе окончательного анализа.Три ключевых вычислительных шага — это процесс изучения модели, оценка модели и использование модели. Это разделение наиболее отчетливо проявляется в классификации данных. Обучение модели происходит, когда один алгоритм применяется к данным, о которых известен атрибут группы (или класса), чтобы создать классификатор или алгоритм, извлеченный из данных. Затем классификатор тестируется с помощью независимого оценочного набора, который содержит данные с известными атрибутами. Степень, в которой классификации модели соответствуют известному классу целевого атрибута, затем можно использовать для определения ожидаемой точности модели.Если модель достаточно точна, ее можно использовать для классификации данных, для которых целевой атрибут неизвестен.

Методы интеллектуального анализа данных

Существует много типов интеллектуального анализа данных, обычно разделенных по типу известной информации (атрибутов) и типу знаний, запрашиваемых с помощью модели интеллектуального анализа данных.

Прогнозное моделирование

Прогностическое моделирование используется, когда целью является оценка значения определенного целевого атрибута и существуют образцы обучающих данных, для которых известны значения этого атрибута.Примером является классификация, которая берет набор данных, уже разделенных на заранее определенные группы, и ищет в данных шаблоны, которые различают эти группы. Эти обнаруженные шаблоны затем можно использовать для классификации других данных, где правильное обозначение группы для целевого атрибута неизвестно (хотя другие атрибуты могут быть известны). Например, производитель может разработать прогнозирующую модель, которая распознает детали, которые выходят из строя в условиях сильной жары, сильного холода или других условий, в зависимости от их производственной среды, и затем эту модель можно использовать для определения подходящих приложений для каждой детали.Другой метод, используемый в прогнозном моделировании, — это регрессионный анализ, который можно использовать, когда целевой атрибут является числовым значением, а цель состоит в том, чтобы предсказать это значение для новых данных.

Описательное моделирование

Описательное моделирование или кластеризация также разделяет данные на группы. Однако при кластеризации правильные группы заранее не известны; шаблоны, обнаруженные при анализе данных, используются для определения групп. Например, рекламодатель может проанализировать генеральную совокупность, чтобы классифицировать потенциальных клиентов по различным кластерам, а затем разработать отдельные рекламные кампании, ориентированные на каждую группу.Обнаружение мошенничества также использует кластеризацию для выявления групп лиц со схожими моделями покупок.

Как предотвратить использование вашего ПК для майнинга биткойнов без вашего разрешения

Смотреть! Ваш компьютер может быть использован для обогащения кого-то, даже не подозревая об этом. Правильно, хакеры и другие злонамеренные умы открыли еще один способ заработка на чужом оборудовании: добывая биткойны (или любую другую действующую виртуальную валюту).Хуже того, чем ничего не получить от этого, так это то, что вы все равно можете пострадать от значительного падения производительности вашей машины.

Возможно, вы уже знаете, Биткойн — это международная виртуальная валюта, не имеющая какого-либо регулирующего органа. Его стоимость определяется спекуляциями на виртуальных биржах. Недавно криптовалюта, колеблющаяся по законам спроса и предложения, превысила восемь тысяч долларов! Меньше людей знают, что эти виртуальные валюты, включая биткойн, производятся децентрализованно.Процесс создания новой биткойн-единицы называется майнингом.

реклама

Это работает следующим образом: компьютеры соревнуются друг с другом, чтобы увидеть, какая машина — или набор машин — быстрее решает математические задачи с зашифрованными значениями. Сложность задач регулируется самой сетью. В конце концов, тот, кто решит проблему, награждается монетным блоком.

В 2009 году, когда появился Биткойн, любой мог «майнить» на своем собственном компьютере. Это работало без перерыва на 24 часа в сутки, и это работало.Число заинтересованных сторон росло, и пропорционально математические уравнения задач становились чрезвычайно сложными. Сегодня они требуют чрезвычайно высокой вычислительной мощности. Это уже не для кого …

Без этих супермашин одним из способов добычи и производства новых биткойнов является объединение вычислительной мощности тысяч компьютеров. Вот тут и появляются хакеры. Есть три способа «захватить» машины, чтобы они работали на кого-то другого. Первый — через вторжение на популярный и актуальный веб-сайт.Преступники внедряют майнинговый код за официальным сайтом, и каждый раз, когда любой пользователь входит в систему, их компьютер используется как часть сети для майнинга. Другой способ — через приложения или инструменты, которые люди устанавливают на ПК; если они загружены не из безопасной и проверенной среды, эти приложения могут включать в себя неправильный процесс майнинга, невидимый для пользователя. Кроме того, вредоносное ПО может заразить компьютер и установить майнер в фоновом режиме посредством прямой атаки.

Cryptojacking распространяется по сети

Следующее эссе перепечатано с разрешения The Conversation, онлайн-публикации, посвященной последним исследованиям.

Прямо сейчас ваш компьютер может использовать свою память и мощность процессора — а также вашу электроэнергию — чтобы зарабатывать деньги для кого-то еще, о чем вы даже не подозреваете. Это называется «криптоджекинг» и является ответвлением растущей популярности таких криптовалют, как биткойн.

Вместо чеканки монет или бумажных денег создание новых единиц криптовалюты, называемое «майнингом», предполагает выполнение сложных математических вычислений. Эти намеренно сложные вычисления надежно фиксируют транзакции между людьми, использующими криптовалюту, и обеспечивают объективную запись «порядка», в котором выполняются транзакции.

Пользователь, успешно завершивший каждый расчет, получает вознаграждение в виде крошечной суммы этой криптовалюты. Это помогает компенсировать основные затраты на майнинг, которые связаны с покупкой современных компьютерных процессоров и оплатой электроэнергии для их работы. Неудивительно, что предприимчивые энтузиасты криптовалюты нашли способ увеличить свою прибыль, добывая себе валюту с помощью обработки и электроэнергии других людей.

Наша исследовательская группа в области безопасности в Университете штата Мичиган в настоящее время занимается исследованием программ-вымогателей и криптоджекинга — двух самых больших угроз безопасности пользователей в 2018 году.Наше предварительное сканирование выявило 212 веб-сайтов, вовлеченных в криптоджекинг.

Виды криптоджекинга

Есть две формы криптоджекинга; Одна из них похожа на другие атаки вредоносного ПО и включает в себя обманным путем вынудить пользователя загрузить на свой компьютер приложение для майнинга. Однако гораздо проще просто переманить посетителей на веб-страницу, содержащую сценарий, запускаемый их программным обеспечением для веб-браузера, или встроить сценарий интеллектуального анализа данных на обычный веб-сайт. Другой вариант этого последнего подхода — внедрить скрипты криптомайнинга в рекламные сети, которые законные веб-сайты затем бессознательно обслуживают своих посетителей.

Исходный код веб-сайта, посвященного криптоджекингу, с рамкой вокруг текста, сообщающей программному обеспечению, куда зачислять любые доходы от криптовалюты. Скриншот Праншу Баджпай, CC BY-ND

Сценарий майнинга может быть очень маленьким — всего несколько строк текста, которые загружают небольшую программу с веб-сервера, активируют ее в собственном браузере пользователя и сообщают программе, где зачислить добытую криптовалюту. Компьютер пользователя и электричество делают всю работу, а человек, написавший код, получает все доходы.Владелец компьютера может даже не понять, что происходит.

Все ли майнинг криптовалюты — это плохо?

Есть законные цели для такого рода встроенного майнинга криптовалюты — если он будет раскрыт пользователям, а не будет происходить тайно. Salon, например, просит своих посетителей оказать финансовую поддержку сайту одним из двух способов: либо разрешить сайту показывать рекламу, за что Salon платят, либо позволить сайту майнить криптовалюту во время чтения статей.Это тот случай, когда сайт очень ясно дает пользователям понять, что он делает, включая влияние на производительность их компьютеров, так что это не проблема. Совсем недавно благотворительная организация ЮНИСЕФ позволяет людям жертвовать вычислительную мощность своих компьютеров для добычи криптовалюты.

Однако многие сайты не сообщают пользователям о том, что происходит, поэтому они занимаются криптоджекингом. Наш первоначальный анализ показывает, что многие сайты с программным обеспечением для криптоджекинга используют другие сомнительные методы: некоторые из них классифицируются фирмой по интернет-безопасности FortiGuard как «вредоносные веб-сайты», которые, как известно, являются домом для разрушительного и вредоносного программного обеспечения.Другие сайты криптоджекинга были классифицированы как сайты с «порнографией», многие из которых, по всей видимости, размещали или индексировали потенциально незаконный порнографический контент.

Сайты, идентифицированные с помощью Censys.io; категории сайтов, определенные FortiGuard. График: The Conversation , CC-BY-ND; Источник: Университет штата Мичиган.Проблема настолько серьезна, что Google недавно объявил, что запретит все расширения, связанные с майнингом криптовалюты, в своем браузере Chrome, независимо от того, был ли майнинг произведен открыто или тайно.

Чем дольше человек остается на сайте, на котором был взломан криптоджека, тем больше криптовалюты будет добывать его компьютер. Наиболее успешные попытки криптоджекинга происходят на сайтах потокового мультимедиа, потому что на них много посетителей, которые остаются надолго. В то время как законные веб-сайты потоковой передачи, такие как YouTube и Netflix, безопасны для пользователей, некоторые сайты, на которых размещены пиратские видео, нацелены на посетителей для криптоджекинга.

Другие сайты увеличивают видимое время посещения пользователем, открывая крошечное дополнительное окно браузера и размещая его в труднодоступной части экрана, например, за панелью задач.Таким образом, даже после того, как пользователь закрывает исходное окно, сайт остается подключенным и продолжает добывать криптовалюту.

Какой вред приносит криптоджекинг?

Количество электроэнергии, потребляемой компьютером, зависит от того, что он делает. Майнинг требует очень много ресурсов процессора, а для этого требуется больше энергии. Таким образом, аккумулятор ноутбука разряжается быстрее, если он занимается добычей полезных ископаемых, например, при отображении видео 4K или обработке 3D-рендеринга.

Точно так же настольный компьютер будет потреблять больше энергии от стены, как для питания процессора, так и для работы вентиляторов, чтобы предотвратить перегрев компьютера.И даже при правильном охлаждении повышенное тепло может в долгосрочной перспективе сказаться на себе, повреждая оборудование и замедляя работу компьютера.

Это наносит вред не только лицам, чьи компьютеры были похищены для добычи криптовалюты, но также университетам, компаниям и другим крупным организациям. Большое количество взломанных машин в учреждении может потреблять значительное количество электроэнергии и повредить большое количество компьютеров.

Защита от криптоджекинга

Пользователи могут самостоятельно распознать криптоджекинг.Поскольку это связано с увеличением активности процессора, температура компьютера может повыситься, а вентилятор компьютера может активироваться или работать быстрее, пытаясь охладиться.

Людям, которые обеспокоены тем, что их компьютеры могут быть подвергнуты криптоджекингу, следует запустить антивирусную программу последней версии. Хотя сценарии криптоджекинга не обязательно являются настоящими компьютерными вирусами, большинство пакетов антивирусного программного обеспечения также проверяют наличие других типов вредоносного программного обеспечения. Обычно это включает в себя выявление и блокировку вредоносных программ для майнинга и даже скриптов майнинга на основе браузера.

Установка обновлений программного обеспечения также может помочь пользователям блокировать атаки, которые пытаются загрузить на их компьютеры программное обеспечение для криптоджекинга или другие вредоносные программы. Кроме того, надстройки браузера, которые блокируют сценарии майнинга, могут снизить вероятность взлома кода, встроенного в веб-сайты. Кроме того, пользователи должны либо выключить, либо использовать надежный пароль для защиты удаленных служб, таких как подключение к удаленному рабочему столу Microsoft или доступ через защищенную оболочку (SSH).

Майнинг криптовалюты может быть законным источником дохода, но не тогда, когда он выполняется тайно или путем угона чужих компьютеров для выполнения работы и выплаты им связанных с этим финансовых затрат.

Эта статья изначально была опубликована на сайте The Conversation. Прочтите оригинальную статью.

Криптоджекинг

Что такое криптоджекинг? Как это работает?

Криптоджекинг — это вид киберпреступления, при котором преступник тайно использует вычислительные мощности жертвы для генерации криптовалюты.

Обычно это происходит, когда жертва невольно устанавливает программу с вредоносными сценариями, которые позволяют злоумышленнику получить доступ к своему компьютеру или другому устройству, подключенному к Интернету, например, щелкнув неизвестную ссылку в электронном письме или посетив зараженный веб-сайт.Программы, называемые «майнерами», затем используются преступниками для создания или «добычи» криптовалют.

Поскольку это цифровые валюты, для создания криптовалют необходимы только компьютерные программы и вычислительные мощности. Тип криптовалюты, добываемой в основном на персональных компьютерах, называется Monero.

Почему это вызывает беспокойство?

Криптоджекинг может показаться безобидным преступлением, поскольку единственное, что «украдено», — это мощность компьютера жертвы. Но использование вычислительной мощности для этой преступной цели осуществляется без ведома или согласия жертвы в интересах преступника, который незаконно создает валюту.Поскольку большое количество зараженных устройств генерирует огромное количество криптовалюты, киберпреступники считают это прибыльным преступлением.

Основное влияние криптоджекинга связано с производительностью, хотя он также может увеличивать расходы для затронутых физических и юридических лиц, поскольку для майнинга монет используются высокие уровни электроэнергии и вычислительной мощности.

Признаки того, что вы можете стать жертвой криптоджекинга

- Заметное снижение производительности устройства

- Перегрев батарей на устройствах

- Устройства выключаются из-за отсутствия доступной вычислительной мощности

- Снижение производительности вашего устройства или маршрутизатора

- Неожиданное увеличение затрат на электроэнергию

Советы по предотвращению

- Постоянный мониторинг ресурсов на вашем компьютере (скорость обработки, энергопотребление)

- Используйте расширения браузера, которые предназначены для блокировки добычи монет

- Используйте больше блокировщиков рекламы, ориентированных на конфиденциальность

- Установить последние обновления программного обеспечения и исправления для вашей операционной системы и всех приложений, особенно те, которые касаются веб-браузеров

- Блокирующие страницы, которые, как известно, предоставляют скрипты криптоджекинга

Новый ботнет заражает компьютеры для майнинга криптовалюты, заменяет адрес кошелька

Satori — семейство вредоносных программ, превращающих маршрутизаторы, камеры видеонаблюдения и другие подключенные к Интернету устройства в мощные бот-сети — сбивает криптовалютную партию новым вариантом, который незаметно заражает компьютеры, предназначенные для добычи цифровых монет.

Версия Satori, появившаяся 8 января, использует одну или несколько уязвимостей в Claymore Miner, сообщили исследователи из китайской Netlab 360 в отчете, опубликованном в среду. Получив контроль над программным обеспечением для майнинга монет, вредоносная программа заменяет адрес кошелька, который владелец компьютера использует для сбора недавно отчеканенной валюты, на адрес, контролируемый злоумышленником. С этого момента злоумышленник получает все сгенерированные монеты, и владельцы ничего не понимают, если только они не потратят время на ручную проверку конфигурации своего программного обеспечения.

Записи показывают, что кошелек, контролируемый злоумышленником, уже обналичил чуть больше 1 монеты Etherium. На момент совершения транзакции монета оценивалась в 1300 долларов. В то время, когда этот пост готовился, записи также показали, что злоумышленник имел текущий баланс чуть больше 1 монеты Etherium и активно добывал больше с вычислительной мощностью около 2100 миллионов хэшей в секунду. Это примерно эквивалентно производительности 85 компьютеров, на каждом из которых установлена видеокарта Radeon Rx 480, или 1135 компьютеров с GeForce GTX 560M, исходя из представленных здесь цифр.

Предполагая, что адрес кошелька продолжает генерировать монеты с той же скоростью, выручка через несколько месяцев может окупить затраченные усилия, если предположить, что массовая распродажа криптовалюты привела к падению стоимости Etherium на 42 процента за последние четыре дня. — не продолжается.

РекламаSatori: больше не только для Интернета вещей

Satori — это модифицированная версия вредоносной программы ботнета Mirai с открытым исходным кодом. Mirai взяла под свой контроль так называемые устройства Интернета вещей и заставила их участвовать в распределенных атаках отказа в обслуживании, которые парализовали большие участки Интернета в 2016 году.Когда в декабре появился Сатори, основной код был значительно переработан. Вместо заражения устройств, защищенных легко угадываемыми паролями по умолчанию, он использовал программные уязвимости в прошивке устройства. В начале декабря Сатори заразил более 100 000 устройств и, как сообщается, в следующие недели стал намного больше.

По словам исследователя Netlab 360, известного под именем RootKiter и написанного в сообщении в среду, версия Satori, появившаяся 8 января, продолжает эксплуатировать две уязвимости Интернета вещей.Но, продолжил RootKiter, новая версия также использует слабые места в программном обеспечении Claymore Mining.

Неясно, как именно новый вариант заражает майнинговые компьютеры. По крайней мере, одна уязвимость была обнаружена в программном обеспечении Claymore Mining вместе с соответствующей уязвимостью. В сообщении в среду говорится, что Сатори этим не пользуется. Вместо этого в сообщении в среду говорилось, что Satori «работает в основном на оборудовании Claymore Mining, которое позволяет управлять действиями на 3333 портах без включенной аутентификации по паролю (что является конфигурацией по умолчанию).«

Чтобы предотвратить дальнейшие злоупотребления, Netlab 360 заявила, что не предоставляет дополнительных сведений. Разработчики программного обеспечения Claymore Mining не ответили на письмо с просьбой прокомментировать этот пост.

Как ни странно, разработчик нового варианта оставил на зараженных компьютерах сообщение:

Satori dev здесь, не беспокойтесь об этом боте, у него в настоящее время нет каких-либо вредоносных целей для упаковки. Со мной можно связаться по адресу [email protected]

Сообщение явно не соответствует действительности, поскольку вредоносное ПО, использующее чужие компьютеры и электроэнергию для добычи криптовалюты, по определению является вредоносным.

.