Реализация синхронизации хэшированных паролей в службе синхронизации Azure AD Connect

- Статья

- Чтение занимает 12 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт.

Отправить

Спасибо!

В этой статье

В этой статье содержатся сведения о том, как синхронизировать пароли пользователей локального экземпляра службы Active Directory (AD) и облачного экземпляра службы Azure Active Directory (Azure AD).

Как работает синхронизация хэшированных паролей

Доменная служба Active Directory хранит пароли в виде хэш-значений, полученных на основе фактических паролей. Для получения хэш-значений используется необратимая математическая функция (

Чтобы синхронизировать пароль, Azure AD Connect Sync извлекает хэш пароля из локального экземпляра Active Directory. Перед синхронизацией в службу проверки подлинности Azure Active Directory хэш пароля дополнительно обрабатывается системой безопасности. Пароли синхронизируются для каждого пользователя отдельно и в хронологическом порядке.

Процесс синхронизации хэша паролей использует такой же поток данных, как и синхронизация любых пользовательских данных. Но синхронизация паролей происходит чаще, чем это обычно делается для других атрибутов. Процесс синхронизации хэшированных паролей выполняется каждые 2 минуты. Нельзя изменять частоту выполнения этого процесса. При синхронизации пароль перезаписывает существующий в облачной службе.

Когда вы впервые включаете функцию синхронизации хэшированных паролей, выполняется первоначальная синхронизация паролей для всех пользователей в области действия функции. Вы не можете явно выделить подмножество пользователей, для которых нужно синхронизировать пароли. Однако, если есть несколько соединителей, можно отключить синхронизацию хэша паролей для одних соединителей, но не для других, используя командлет Set-ADSyncAADPasswordSyncConfiguration.

Однако, если есть несколько соединителей, можно отключить синхронизацию хэша паролей для одних соединителей, но не для других, используя командлет Set-ADSyncAADPasswordSyncConfiguration.

При изменении локального пароля новый пароль, как правило, синхронизируется в течение нескольких минут. Функция синхронизации хэшированных паролей использует механизм повторных попыток при сбоях. Ошибки, возникающие во время синхронизации паролей, записываются в журнал событий.

Синхронизация пароля не влияет на пользователей Azure, находящихся в системе в момент ее выполнения. Если изменение пароля синхронизируется во время вашего пребывания в облачной службе, оно не применяется в сеансе облачной службы немедленно. Однако, когда снова возникнет необходимость в проверке подлинности в облачной службе, потребуется указать новый пароль.

Для аутентификации в Azure AD пользователь должен вводить корпоративные учетные данные повторно, независимо от того, выполнен ли вход в корпоративную сеть. Но эту проблему можно свести к минимуму, если пользователь при входе в систему установит флажок «Оставаться в системе». Это действие создает для сеанса файл cookie, который в течение 180 дней позволяет обходить аутентификацию. Администратор Azure Active Directory может включить или отключить функцию «Оставаться в системе». Кроме того, можно сократить число запросов пароля, включив простой единый вход. Он автоматически обеспечивает пользователям вход в систему, когда они работают на корпоративных устройствах, подключенных к корпоративной сети.

Но эту проблему можно свести к минимуму, если пользователь при входе в систему установит флажок «Оставаться в системе». Это действие создает для сеанса файл cookie, который в течение 180 дней позволяет обходить аутентификацию. Администратор Azure Active Directory может включить или отключить функцию «Оставаться в системе». Кроме того, можно сократить число запросов пароля, включив простой единый вход. Он автоматически обеспечивает пользователям вход в систему, когда они работают на корпоративных устройствах, подключенных к корпоративной сети.

Примечание

Синхронизация паролей поддерживается только для типа объектов user в Active Directory. Она не поддерживается для типа объектов iNetOrgPerson.

Подробное описание принципа действия синхронизации хэшированных паролей

В следующем разделе подробно описан принцип действия синхронизации хэша паролей между локальным экземпляром Active Directory и Azure Active Directory.

- Каждые две минуты агент синхронизации хэша паролей на сервере AD Connect запрашивает у контроллера домена сохраненные хэши паролей (атрибут unicodePwd).

- Перед отправкой контроллер домена шифрует MD4-хэш пароля с помощью ключа — комбинации MD5-хэша от ключа сеанса RPC и случайных данных. После этого он отправляет результат агенту синхронизации хэшированных паролей по протоколу RPC. Контроллер домена также передает агенту синхронизации случайные данные, используя протокол репликации контроллера домена, чтобы агент смог расшифровать конверт.

- Когда агент синхронизации хэшированных паролей получает зашифрованный конверт, он создает ключ для расшифровки полученных данных в исходный формат MD4, используя MD5CryptoServiceProvider и значение соли. Агенту синхронизации хэша паролей не доступен пароль в виде открытого текста.

Он применяет MD5 только для совместимости по протоколу репликации с контроллером домена и только в локальной среде для обмена данными между контроллером домена и агентом синхронизации хэшированных паролей.

Он применяет MD5 только для совместимости по протоколу репликации с контроллером домена и только в локальной среде для обмена данными между контроллером домена и агентом синхронизации хэшированных паролей. - Агент синхронизации хэшированных паролей увеличивает 16-байтовый двоичный хэш пароля до 64 байтов. Для этого он преобразует хэш в 32-байтовую шестнадцатеричную строку, а затем преобразует ее обратно в двоичный формат с кодировкой UTF-16.

- Агент синхронизации паролей добавляет к 64-байтовому двоичному значению 10-байтовое значение соли для каждого пользователя, чтобы обеспечить дополнительную защиту исходного хэша.

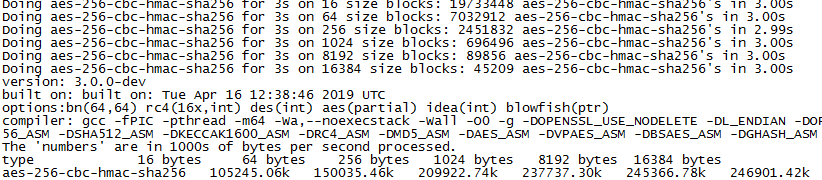

- Затем он передает строку, полученную при объединении хэша MD4 с солью каждого пользователя, в функцию PBKDF2. Выполняется 1000 итераций алгоритма хэширования с ключом HMAC-SHA256.

- Когда пользователь вводит пароль для входа в Azure AD, пароль обрабатывается точно так же (MD4, случайные данные, PBKDF2 и HMAC-SHA256). Если полученный хэш совпадает с хэшем, хранящимся в Azure AD, это означает, что пользователь ввел правильный пароль и он проходит аутентификацию.

Примечание

Оригинальный MD4-хэш не передается в Azure AD. Вместо этого передается SHA256-хэш от оригинального MD4-хэша. Это означает, что хранимый в Azure AD хэш невозможно использовать для атаки Pass-the-Hash на локальную систему, даже если удастся его получить.

Вопросы безопасности

При синхронизации паролей их текстовое значение никогда не передается в службу синхронизации хэшированных паролей, в Azure AD или другие связанные службы.

Пользователь проходит аутентификацию в Azure AD, а не в корпоративном экземпляре Active Directory. Данные пароля SHA256, хранимые в Azure AD (хэш исходного хэша MD4), безопаснее, чем данные, хранимые в Active Directory. Кроме того, так как хэш SHA256 невозможно расшифровать, его невозможно вернуть в корпоративную среду Active Directory и представить в качестве действительного пароля пользователя в ходе атаки Pass-the-Hash.

Рекомендации по политикам паролей

Есть два типа политик паролей, которые затрагивает синхронизация хэшированных паролей:

- Политика сложности паролей

- политика срока действия паролей.

Политика сложности паролей

Если используется синхронизация хэшированных паролей, настроенные в локальном экземпляре Active Directory политики сложности паролей переопределяют политики сложности, настроенные в облаке для синхронизированных пользователей. Все допустимые пароли из локального экземпляра Active Directory можно использовать для доступа к службам Azure AD.

Примечание

Пароли пользователей, созданные непосредственно в облаке, и впредь регулируются политиками паролей, которые настроены в облаке.

политика срока действия паролей.

Если для пользователя действует синхронизация хэшированных паролей, для пароля его облачной учетной записи по умолчанию устанавливается неограниченный срок действия.

Даже если срок действия синхронизируемого пароля в локальной среде истек, его можно использовать для входа в облачные службы. Пароль для облачной учетной записи изменяется, когда вы изменяете пароль в локальной среде.

Пароль для облачной учетной записи изменяется, когда вы изменяете пароль в локальной среде.

EnforceCloudPasswordPolicyForPasswordSyncedUsers

Если есть синхронизированные пользователи, которые взаимодействуют только с интегрированными службами Azure AD и должны соответствовать политике срока действия паролей, вы можете принудительно применить к ним политику срока действия паролей Azure AD, включив функцию EnforceCloudPasswordPolicyForPasswordSyncedUsers.

Если функция EnforceCloudPasswordPolicyForPasswordSyncedUsers отключена (значение по умолчанию), Azure AD Connect задает атрибуту PasswordPolicies синхронизированных пользователей значение DisablePasswordExpiration. Это выполняется при каждом синхронизации пароля пользователя, а Azure AD получает указание игнорировать политику срока действия облачных паролей для этого пользователя. Значение атрибута можно проверить с помощью модуля Azure AD PowerShell, выполнив следующую команду:

(Get-AzureADUser -objectID <User Object ID>). passwordpolicies

passwordpolicies

Чтобы включить функцию EnforceCloudPasswordPolicyForPasswordSyncedUsers, выполните приведенную ниже команду с помощью модуля PowerShell MSOnline, как показано ниже. Для параметра Enable необходимо ввести значение «Да», как показано ниже.

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers

cmdlet Set-MsolDirSyncFeature at command pipeline position 1

Supply values for the following parameters:

Enable: yes

Confirm

Continue with this operation?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): y

После включения Azure AD не переходит к каждому синхронизированному пользователю, чтобы удалить значение DisablePasswordExpiration из атрибута PasswordPolicies. Вместо этого значение DisablePasswordExpiration удаляется из PasswordPolicies во время следующей синхронизации хэша паролей для каждого пользователя при следующем изменении пароля в локальной службе Active Directory.

Рекомендуется включить функцию EnforceCloudPasswordPolicyForPasswordSyncedUsers, прежде чем включать синхронизацию хэша паролей, чтобы начальная синхронизация хэшей паролей не добавила значение DisablePasswordExpiration атрибуту PasswordPolicies для пользователей.

Политика паролей Azure AD по умолчанию требует от пользователей менять свои пароли каждые 90 дней. Если в вашей политике в Active Directory также заданы 90 дней, обе политики должны совпадать. Однако если в политике AD заданы не 90 дней, вы можете обновить политику паролей Azure AD, чтобы обеспечить ее соответствие, с помощью команды PowerShell Set-MsolPasswordPolicy.

Azure AD поддерживает отдельные политики срока действия паролей для каждого зарегистрированного домена.

Предостережение. Если у вас есть синхронизированные учетные записи, которые должны иметь бессрочные пароли в Azure AD, необходимо явно добавить значение DisablePasswordExpiration атрибуту PasswordPolicies объекта User в Azure AD. Для этого выполните следующую команду.

Set-AzureADUser -ObjectID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"

Примечание

Команда PowerShell Set-MsolPasswordPolicy не работает в федеративных доменах.

Синхронизация временных паролей и принудительное изменение пароля при следующем входе

Обычно при первом входе в систему пользователю в обязательном порядке предлагается сменить свой пароль, особенно после сброса пароля администратора. Обычно такие пароли называются временными. Для завершения их действия устанавливается флажок «Требовать смены пароля при следующем входе в систему» для объекта user в Active Directory (AD).

Обычно такие пароли называются временными. Для завершения их действия устанавливается флажок «Требовать смены пароля при следующем входе в систему» для объекта user в Active Directory (AD).

Функция временных паролей позволяет обеспечить завершение передачи прав владения учетными данными при первом использовании, чтобы свести к минимуму время, в течение которого нескольким людям известно об этих учетных данных.

Чтобы поддерживать временные пароли в Azure AD для синхронизированных пользователей, можно включить функцию ForcePasswordChangeOnLogOn, выполнив на сервере Azure AD Connect следующую команду:

Set-ADSyncAADCompanyFeature -ForcePasswordChangeOnLogOn $true

Примечание

Принудительное изменение пароля пользователем при следующем входе в систему требует одновременной смены пароля. Служба Azure AD Connect не принимает флаг принудительного изменения пароля сама по себе; она дополняет обнаруженное изменение пароля, которое происходит во время синхронизации хэша пароля.

Внимание!

Эту функцию следует использовать, только если в арендаторе включены SSPR и компонент обратной записи паролей. Таким образом, если пользователь изменяет свой пароль посредством SSPR, он синхронизируется с Active Directory.

Срок действия учетной записи

Если в вашей организация используется атрибут accountExpires для управления учетными записями пользователей, то этот атрибут не синхронизируется с Azure AD. В результате учетная запись Active Directory будет всегда активной в Azure AD, даже если срок ее действия истек в той среде, где настроена синхронизация хэшированных паролей. Мы рекомендуем внедрить рабочий процесс, который при истечении срока действия учетной записи будет активировать сценарий PowerShell, отключающий учетную запись пользователя Azure AD (используйте командлет Set-AzureADUser). И наоборот, при включении учетной записи нужно отдельно включать ее в экземпляре Azure AD.

Перезапись синхронизированных паролей

Администратор может вручную сбросить пароль с помощью Windows PowerShell.

В таком случае новый пароль перезапишет синхронизированный пароль и к новому паролю будут применены все политики паролей, настроенные в облаке.

Если после этого вы измените локальный пароль, новый пароль синхронизируется в облако и перезапишет пароль, измененный вручную.

Синхронизация пароля не влияет на вошедших в систему пользователей Azure. Если изменение пароля синхронизируется, когда вы вошли в облачную службу, это не повлияет на открытый сеанс связи с облачной службой. Функция «Оставаться в системе» продлевает срок действия такого расхождения. Когда снова возникнет необходимость в аутентификации в облачной службе, потребуется указать новый пароль.

Дополнительные преимущества

- Как правило, синхронизацию хэшированных паролей реализовать проще, чем службу федерации. Для этого не требуются дополнительные серверы и высокая доступность, которая важна при аутентификации пользователей в службе федерации.

- Кроме того, синхронизацию хэшированных паролей можно использовать параллельно с федерацией.

Это будет хорошим резервным механизмом на случай сбоя службы федерации.

Это будет хорошим резервным механизмом на случай сбоя службы федерации.

Процесс синхронизации хэша паролей для доменных служб Azure AD

Если используются доменные службы Azure AD для предоставления возможности устаревшей проверки подлинности приложениям и службам, которым необходимо использовать Kerberos, LDAP или NTLM, некоторые дополнительные процессы входят в состав потока синхронизации хэша паролей. Чтобы синхронизировать хэши паролей в Azure AD для использования в доменных службах Azure AD, Azure AD Connect использует следующий дополнительный процесс:

Важно!

Azure AD Connect следует устанавливать и настраивать только для синхронизации с локальными средами AD DS. Установка Azure AD Connect в управляемом домене Azure AD DS для синхронизации объектов обратно в Azure AD не поддерживается.

При включении Azure AD DS для арендатора Azure AD служба Azure AD Connect синхронизирует хэши только устаревших паролей. Следующие действия не используются, если Azure AD Connect используется только для синхронизации локальной среды AD DS с Azure AD.

Если устаревшие приложения не используют проверку подлинности NTLM или простые привязки LDAP, рекомендуется отключить синхронизацию хэшей паролей NTLM для Azure AD DS. Дополнительные сведения см. в статье Отключение слабых комплектов шрифтов и синхронизации хэшей учетных данных NTLM.

- Azure AD Connect получает открытый ключ для экземпляра доменных служб Azure AD арендатора.

- Когда пользователи меняют свои пароли, локальный контроллер домена сохраняет результат изменения пароля (хэши) в двух атрибутах:

- unicodePwd для хэша паролей NTLM,

- supplementalCredentials для хэша паролей Kerberos.

- Azure AD Connect обнаруживает изменения паролей через канал репликации каталога (изменения атрибутов, которые необходимо реплицировать на другие контроллеры домена).

- Для каждого пользователя, чей пароль изменился, Azure AD Connect выполняет следующие действия:

- Создает случайный 256-битный симметричный ключ AES.

- Создает случайный вектор инициализации, необходимый для первого раунда шифрования.

- Извлекает хэши паролей Kerberos из атрибутов supplementalCredentials.

- Проверяет настройку SyncNtlmPasswords конфигурации безопасности доменных служб Azure AD.

- Если эта настройка отключена, создает случайный хэш NTLM с высокой энтропией (отличный от пароля пользователя). Затем этот хэш объединяется с точными хэшами паролей Kerberos из атрибута supplementalCrendetials в одну структуру данных.

- Если настройка включена, значение атрибута unicodePwd объединяется с извлеченными хэшами паролей Kerberos из атрибута supplementalCredentials в одну структуру данных.

- Шифрует одну структуру данных с использованием симметричного ключа AES.

- Шифрует симметричный ключ AES с помощью открытого ключа доменных служб Azure AD арендатора.

- Создает случайный 256-битный симметричный ключ AES.

- Azure AD Connect передает зашифрованный симметричный ключ AES, зашифрованную структуру данных с хэшами паролей и вектор инициализации в Azure AD.

- Azure AD сохраняет зашифрованный симметричный ключ AES, зашифрованную структуру данных и вектор инициализации для пользователя.

- Azure AD отправляет зашифрованный симметричный ключ AES, зашифрованную структуру данных и вектор инициализации с помощью внутреннего механизма синхронизации в рамках зашифрованного HTTP-сеанса доменным службам Azure AD.

- Доменные службы Azure AD получают закрытый ключ для экземпляра арендатора из хранилища ключей Azure.

- Для каждого зашифрованного набора данных (представляющего изменение пароля одного пользователя) доменные службы Azure AD выполняют следующие действия:

- Используют свой закрытый ключ для расшифровки симметричного ключа AES.

- Используют симметричный ключ AES с вектором инициализации для расшифровки зашифрованной структуры данных, содержащей хэши паролей.

- Записывают хэши паролей Kerberos, которые они получают на контроллер домена доменных служб Azure AD. Хэши сохраняются в атрибуте supplementalCredentials объекта user, который шифруется в открытом ключе контроллера домена доменных служб Azure AD.

- Доменные службы Azure AD записывают хэш паролей NTLM, полученный контроллером домена доменных служб Azure AD. Хэши сохраняются в атрибуте unicodePwd объекта user, который шифруется в открытом ключе контроллера домена доменных служб Azure Active Directory.

Включение синхронизации хэшированных паролей

Важно!

Если выполняется переход с AD FS (или других технологий федерации) на синхронизацию хэшей паролей, мы настоятельно рекомендуем следовать нашему подробному руководству по развертыванию, опубликованному здесь.

Если для установки Azure AD Connect вы используете стандартные параметры, синхронизация хэшированных паролей включается по умолчанию. Дополнительные сведения см. в статье Приступая к работе с Azure AD Connect с использованием стандартных параметров.

Если для установки Azure AD Connect вы используете пользовательские параметры, синхронизацию хэшированных паролей можно настроить на странице входа в систему. Дополнительные сведения см. в статье Выборочная установка Azure AD Connect.

Дополнительные сведения см. в статье Выборочная установка Azure AD Connect.

Синхронизация хэшированных паролей и FIPS

Если сервер блокируется в соответствии с федеральным стандартом обработки информации (FIPS), схема MD5 отключается.

Чтобы включить MD5 для синхронизации хэшированных паролей, выполните следующие действия.

- Перейдите в папку %programfiles%\Microsoft Azure AD Sync\Bin.

- Откройте файл miiserver.exe.config.

- Перейдите к узлу конфигурации или среды выполнения (в конце файла конфигурации).

- Добавьте следующий узел:

<enforceFIPSPolicy enabled="false"/> - Сохраните изменения.

Этот фрагмент должен выглядеть примерно так:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Дополнительные сведения о безопасности и FIPS см. в записи блога AAD Password Sync, Encryption and FIPS compliance (Синхронизация паролей, шифрование и соответствие FIPS в AAD).

Устранение неполадок при синхронизации хэшированных паролей

Если вы столкнетесь с проблемами при синхронизации хэшированных паролей, воспользуйтесь рекомендациями из статьи Устранение неполадок синхронизации хэшированных паролей в службе синхронизации Azure AD Connect.

Дальнейшие действия

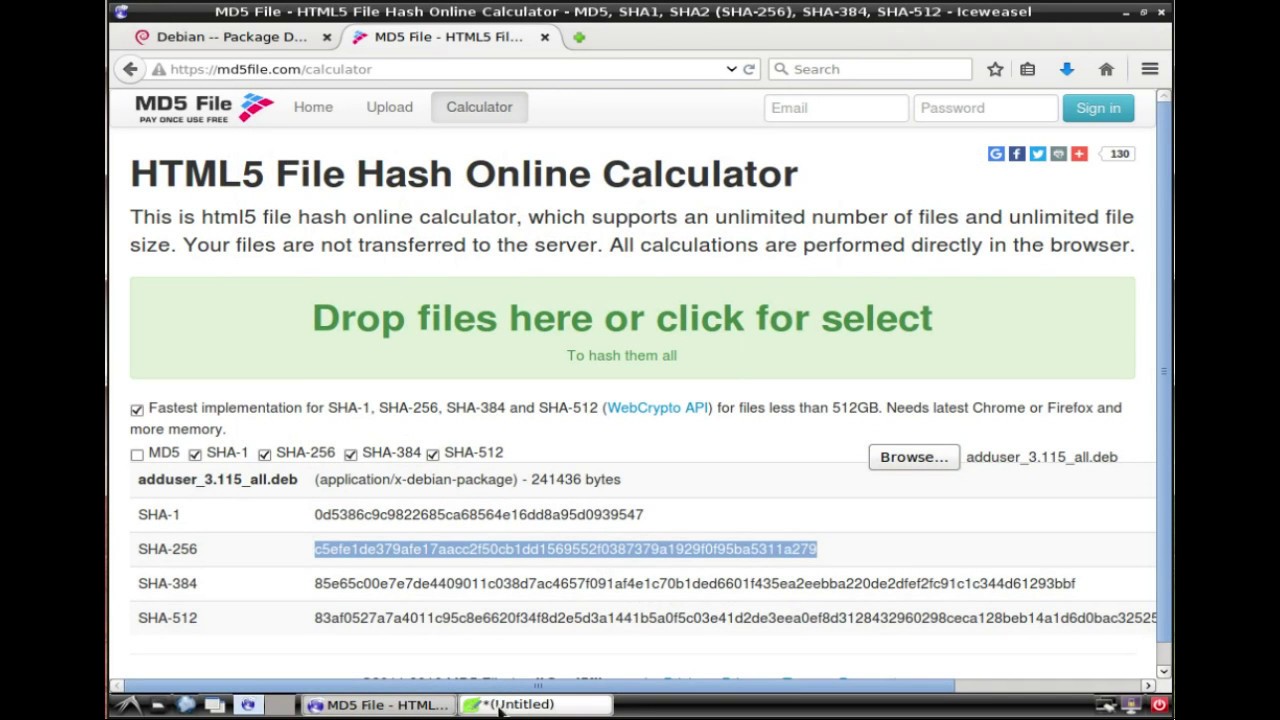

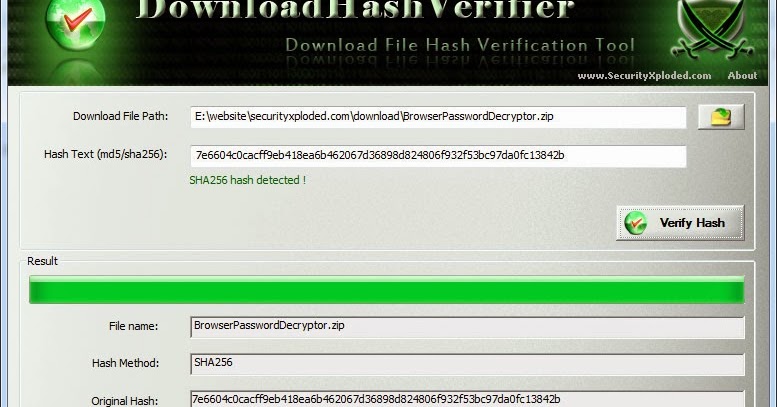

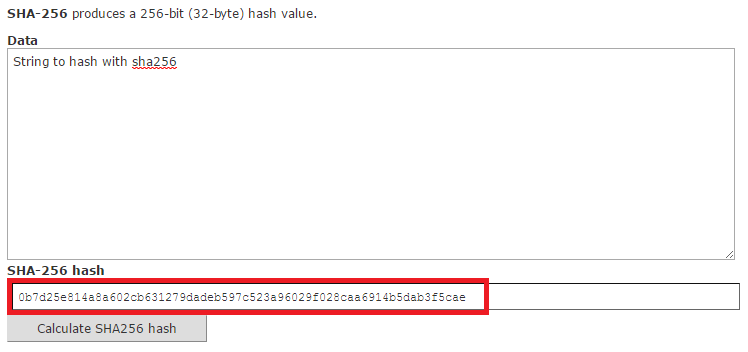

Бесплатная онлайн строка для SHA-256 хеш калькулятора

Бесплатный онлайн генератор SHA256 позволяет создать SHA256-хеш (32-битный) любой строки или введенного значения, который возвращается в виде шестнадцатеричного числа из 64 цифр.

SHA-256 — хеш-функция семейства SHA-2, разработанное Агентством национальной безопасности. SHA расшифровывается как Secure Hash Algorithm (Алгоритм безопасного хеширования). Криптографические хеш-функции — это математические операции, которые функционируют на цифровых данных путем сравнения вычисленного “хеш” (вывод выполненного алгоритма) c уже известным и ожидаемым хеш-значением. Односторонний хеш может быть сгенерирован из любой части данных, но данные не могут быть сгенерированы из хеша. (BitcoinWiki)

(BitcoinWiki)

SHA-256 или SHA-2 — это современный криптографический стандарт для сетевой безопасности. Алгоритм создает почти уникальное хеш-значение с фиксированным размером 256-бит (32-байт). Оно обычно представляется в виде шестнадцатеричного числа из 64 цифр.

SHA-256 отлично подходит для проверки паролей, хеш-аутентификации, электронно-цифровой подписи и т. д. SHA-1 и SHA-2 — это две разные версии. Они отличаются и структурой, и длиной бита подписей. SHA-2 — одна из доступных и надежных хеш-функций.

Принцип работы криптографического хеширования заключается в следующем: получить произвольный блок данных и возвращать фиксированное хеш-значение. Этими блоками могут быть любые данные любого размера, но хеш-значение всегда должно быть фиксированным.

- Хеш-функции должны быть эффективными в вычислительном отношении. Если компьютер обрабатывает криптографическую хеш-функцию и получает вывод через длительный период времени, его использование не будет практичным.

Чтобы быть полезным, хеш-функции должны быть эффективными в вычислительном отношении.

Чтобы быть полезным, хеш-функции должны быть эффективными в вычислительном отношении. - Самая главная идея хеш-функций заключается в том, что вывод не должен раскрыть информацию ввода. Это называется устойчивостью к прообразам. Криптографический алгоритм хеширования может принять ввод любого типа. Ввод может содержать цифры, буквы, слова или знаки пунктуации, одиночный символ, предложение из книги или целую книгу. Фиксированный вывод обеспечивает безопасность, так как, если длинный ввод приведет к длинномы выводу, у взломщиков будет подсказка при попытке раскрыть закрытый ввод. Кроме этого, изменение одного символа в длинной строке текста должно привести к совершенно другой цифре. Если криптографическая хеш-функция создаст разные выводы каждый раз для одного и того же ввода, это будет противоречить всей идее хеш-функций.

- Хеш-функция должна иметь устойчивость к коллизиям. Это означает, что будет невозможно найти два разных ввода, имеющие одинаковый вывод.

- Криптографические хеш-функции должны быть детерминированными. Другими словами, для каждого ввода хеш-функция должна иметь один и тот же результат. При одном и том же вводе хеш-функция должна создать в точности одинаковый вывод. Как уже отмечалось, ввод хеш-функции может быть любой длины. Это означает, что есть бесконечное количество возможных вводов, которые могут быть введены в хеш-функцию. Хеш-функции являются частью методов защиты информации. Хеш-функция — это функция, которая получает введенное значение и создает соответствующее выходное значение. При запуске хеш-функции для любого введенного значения x вы всегда получите одно и то же выходное значение y. Наилучшим способом можно демонстрировать хеш-функции с помощью модулярной функции, которая также называется модулярной арифметикой.

SSL использует SHA-2 как алгоритм хеширования для электронно-цифровых подписей.

Хеш-функция SHA-2 используется в некоторых распространенных в приложениях защиты и протоколах, включая TLS и SSL, PGP, SSH, S/MIME и IPsec.

Протокол SSL/TLS обеспечивает защищенную передачу данных через интернет из одного устройства к другому. SSL обеспечивает аутентификацию. Но протокол SSL/TLS улучшает подключение, используя асимметричное шифрование. Это означает, что существует два ключа шифрования, каждый из которых выполняет половину процесса (открытый ключ шифрования и закрытый ключ расшифрования). Каждый сертификат SSL содержит открытый ключ, который клиент может использовать для шифрования данных, а владелец сертификата SSL надежно хранит на своем сервере закрытый ключ, который используется для расшифрования этих данных и обеспечения их читаемости.

С 2016 года SHA-2 используется как алгоритм хеширования для электронно-цифровых подписей. Сертификат SSL/TLS использует такую подпись. SHA-2, вероятно, будет использоваться как минимум пять лет, если не будут обнаружены попытки нарушения защиты алгоритма.

Хеш, имеющий больше бит, может обеспечить больше безопасности, так как в таком случае будут больше возможных комбинаций. Но если два разных значения или файла создадут одинаковый хеш, произойдет коллизия. Коллизии очень опасны, так как они позволяют двум файлам создать одинаковую подпись, и когда компьютер проверяет подпись, она может казаться валидной.

Но если два разных значения или файла создадут одинаковый хеш, произойдет коллизия. Коллизии очень опасны, так как они позволяют двум файлам создать одинаковую подпись, и когда компьютер проверяет подпись, она может казаться валидной.

SHA-256 используется в сети Биткойн.

Алгоритм SHA-256 поддерживает сеть Биткойн. Так как эта хеш-функция является односторонней, она идеально работает для криптовалюты, а именно для Биткойн.

SHA-256 используется в процессе обработки (mining process). Процесс генерации новых монет называется майнингом. Он осуществляется мощными компьютерами, которые решают криптографические задачи. Этот процесс обеспечивает безопасность сети и защищает от хакеров.

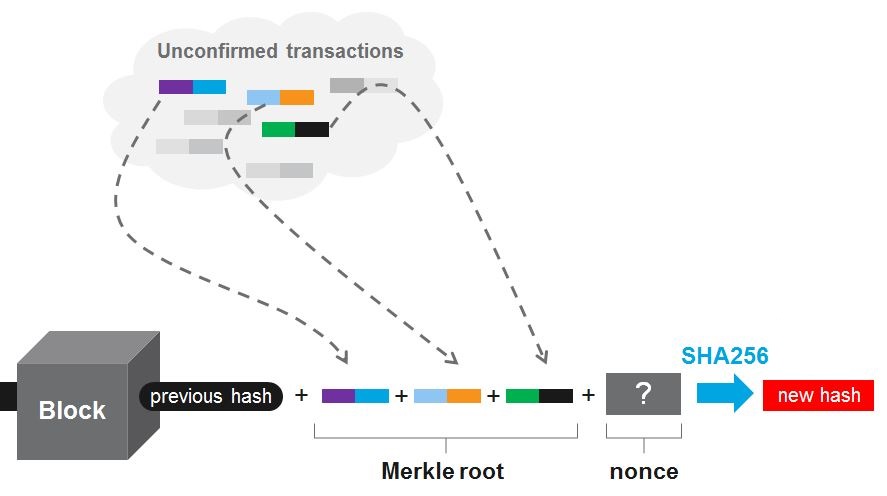

Биткойн использует алгоритм SHA-256 два раза, что называется double-SHA-256. Это выглядит следующим образом:

Previous Block Hash = SHA-256(SHA-256(Block Header))

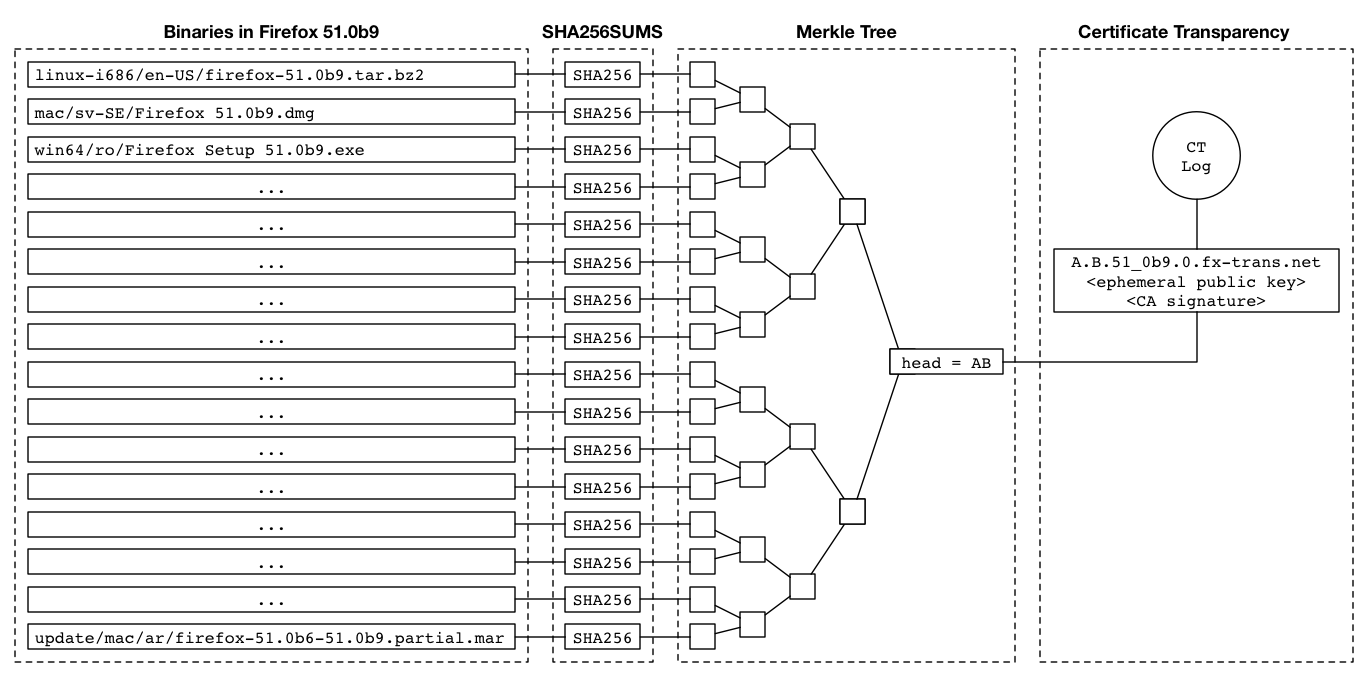

Корень дерева Меркла (merkle root) также создается алгоритмом SHA-256 и находится в начале блока. Корень дерева Меркла — это хеш для всех хешов всех транзакций, которые являются частью блока в сети блокчейн. Другими словами, он хранит данные о всех транзакциях, выполненных в сети.

Корень дерева Меркла — это хеш для всех хешов всех транзакций, которые являются частью блока в сети блокчейн. Другими словами, он хранит данные о всех транзакциях, выполненных в сети.

SHA-256 также используется в создании биткойн-адресов, которые известны как закрытые ключи и необходимы для выполнения транзакций между пользователями. Адрес — это уникальный код, состоящий из случайных чисел. Созданный ключ должен пройти через два алгоритма – SHA-256 и RIPEMD160.

Эти два алгоритма дают возможность создать короткие закрытые ключи. Если открытый ключ содержит 256 бит, то закрытый содержит 160 бит.

PHP: Хеширование паролей — Manual

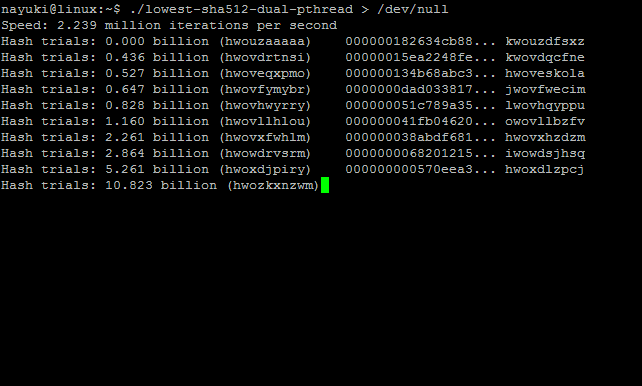

I feel like I should comment some of the clams being posted as replies here.For starters, speed IS an issue with MD5 in particular and also SHA1. I’ve written my own MD5 bruteforce application just for the fun of it, and using only my CPU I can easily check a hash against about 200mill. hash per second. 8 = 7,21389578984e+15 combinations.

8 = 7,21389578984e+15 combinations.

With 100 billion per second it would then take 7,21389578984e+15 / 3600 = ~20 hours to figure out what it actually says. Keep in mind that you’ll need to add the numbers for 1-7 characters as well. 20 hours is not a lot if you want to target a single user.

So on essence:

There’s a reason why newer hash algorithms are specifically designed not to be easily implemented on GPUs.

Oh, and I can see there’s someone mentioning MD5 and rainbow tables. If you read the numbers here, I hope you realize how incredibly stupid and useless rainbow tables have become in terms of MD5. Unless the input to MD5 is really huge, you’re just not going to be able to compete with GPUs here. By the time a storage media is able to produce far beyond 3TB/s, the CPUs and GPUs will have reached much higher speeds.

As for SHA1, my belief is that it’s about a third slower than MD5. I can’t verify this myself, but it seems to be the case judging the numbers presented for MD5 and SHA1. The issue with speeds is basically very much the same here as well.

The issue with speeds is basically very much the same here as well.

The moral here:

Please do as told. Don’t every use MD5 and SHA1 for hasing passwords ever again. We all know passwords aren’t going to be that long for most people, and that’s a major disadvantage. Adding long salts will help for sure, but unless you want to add some hundred bytes of salt, there’s going to be fast bruteforce applications out there ready to reverse engineer your passwords or your users’ passwords.

О хэшировании на пальцах

Если, вы уже слышали термин «хэш» или имя функции SHA-256, но не совсем понимаете, что это, то эта статья написана специально для вас.

Для принятия решения о том, какой блок транзакций будет записан в блокчейн, майнеры устраивают своеобразное соревнование. Все они должны решить определённую задачу. Однако при этом вы не подходите к решению логически, а просто перебираете возможные варианты ответа.

Представьте себя в роли майнера биткоина. Прибегнем к простому примеру. Перед каждой записью блока в блокчейн вам нужно будет подобрать комбинацию цифр к кодовому замку чемодана. Теперь предположим, что ваша вычислительная мощность (или хэшрейт) – это комбинации, которые вы перебираете за секунду в процессе отгадывания. Получается, что чем выше ваш хэшрейт, тем быстрее вы найдёте нужную последовательность чисел.

Прибегнем к простому примеру. Перед каждой записью блока в блокчейн вам нужно будет подобрать комбинацию цифр к кодовому замку чемодана. Теперь предположим, что ваша вычислительная мощность (или хэшрейт) – это комбинации, которые вы перебираете за секунду в процессе отгадывания. Получается, что чем выше ваш хэшрейт, тем быстрее вы найдёте нужную последовательность чисел.

Блокчейн биткоина разработан таким образом, чтобы новые блоки появлялись через примерно равные промежутки времени. Поэтому в нём функционирует механизм повышения вычислительной сложности при росте совокупной мощности работающих майнеров. Используя наш пример, количество позиций в кодовом замке будет расти, если помимо вас подбором кода к чемодану займётся ещё десяток человек.

Хэширование – это лишь метод, используемый для подбора нужной комбинации. Хэш-функция преобразует длинное число в короткое. Ещё раз представим себя на месте майнеров. Предположим, что искомое число состоит из 14 цифр. Будем брать случайные крупные числа и сокращать их до 14 символов: берем 7 знаков из начала и 7 из конца, избавляясь от середины. Эту процедуру нужно повторять, пока вы не подберете нужный ответ.

Эту процедуру нужно повторять, пока вы не подберете нужный ответ.

Конечно же, настоящий майнинг требует гораздо более сложных вычислений. Но идея состоит в том, чтобы выбрать какой-нибудь метод подбора и следовать алгоритму, пока вы не подберете нужный код.

SHA-256 расшифровывается как secure hash algorithm 256 [безопасный алгоритм хэширования 256]. Эта хэш-функция – одна из многих возможных. Приведённый нами ранее алгоритм подбора назовём «хэш-функцией от Chain Media».

Источник

Что такое хеширование, шифрование и кодировка

Эти три термина часто путают — они означают три абсолютно разных вещи. Для того, чтобы понять разницу, давайте сначала проясним некоторые моменты.

С точки зрения безопасности, когда вы отправляете данные/сообщение в интернете:

- Вы хотите, чтобы другой человек знал, что это письмо отправили вы, а не кто-либо другой.

- Вы хотите, чтобы сообщение получили в том же формате, в каком вы отправили — без изменений.

- Вы хотите, чтобы ваше сообщение не могли прочитать злоумышленники.

Эти три пункта можно назвать по-другому:

- Проверка личности

- Целостность сообщения

- Конфиденциальность

Чтобы это было возможным, используются хеширование и шифрование. Начнем с хеширования.

Хеширование

Давайте представим жизнь без хеширования. Например, сегодня день рождения друга, и вы хотите отправить ему поздравление. Ваш веселый товарищ-ботан решает над вами посмеяться, перехватывает сообщение и превращает «С Днем рождения» в «Покойся с миром». Это вполне вероятно, и вы, возможно, даже об этом не узнаете.

Чтобы такого не случалось, на помощь приходит хеширование — оно защищает целостность данных.

Хеш — это число, которое генерируется из текста с помощью хеш-алгоритма. Это число меньше оригинального текста.

Алгоритм хеширования

Алгоритм работает так, что для каждого текста генерируется уникальный хеш. И восстановить текст из хеша, перехватив сообщение, практически невозможно.

И восстановить текст из хеша, перехватив сообщение, практически невозможно.

Одно из незаменимых свойств хеширования — его уникальность. Одно и то же значение хеша не может использоваться для разного текста. Малейшее изменение в тексте полностью изменит значение хеша. Это называется эффектом лавины.

В примере ниже мы использовали алгоритм SHA-1.

Текст: Все любят пончики.

Значение SHA-1 текста: daebbfdea9a516477d489f32c982a1ba1855bcd

Давайте не будем оспаривать фразу про пончики и сосредоточимся пока на хешировании. Теперь если мы немного поменяем текст, хеш полностью изменится.

Текст: Все любят пончик.

Значение SHA-1 текста: 8f2bd584a1854d37f9e98f9ec4da6d757940f388

Как вы видите, поменялась одна буква, а хеш изменился до неузнаваемости.

Хеширование нужно:

- Чтобы информация в базах данных не дублировалась;

- Для цифровых подписей и SSL-сертификатов;

- Чтобы найти конкретную информацию в больших базах данных;

- В компьютерной графике.

Шифрование

Почти невозможно представить интернет без шифрования. Шифрование — это то, что делает интернет безопасным. При шифровании конфиденциальная информация превращается в нечитаемый формат, чтобы хакер не смог ее перехватить.

Шифрование и дешифровка

Данные шифруются с помощью криптографических ключей. Информация шифруется до отправления и расшифровывается получателем. Таким образом, при передаче данные находятся в безопасности.

В зависимости от природы ключей шифрование может делиться на 2 категории: симметричное и асимметричное.

Симметричное шифрование: Данные шифруются и расшифровываются при помощи одного криптографического ключа. Это значит, что ключ, используемый для шифрования, используется и для расшифровки.

Асимметричное шифрование: Это довольно новый метод. В нем используются два разных ключа — один для шифрования, второй для расшифровки. Один ключ называется публичным, второй секретным.

Публичные ключи везде — у вас он тоже есть, даже если вы об этом не знаете. Один из них сохраняется в вашем браузере каждый раз, когда вы заходите на сайт с SSL-сертификатом.

Когда вы отправляете данные на зашифрованный сайт, этот сайт закодирован публичным ключом. Приватный ключ есть только у получателя, и он должен хранить его в недоступном месте. Секретный ключ расшифровывает зашифрованные данные. Когда используются два разных ключа, шифрование проходит безопаснее и чуть медленнее.

Оба эти метода используются в SSL/TLS-сертификатах. Асимметричное шифрование сначала применяется к процессу рукопожатия SSL — валидации сервера. Как только между клиентом и сервером устанавливается соединение, данные шифруются с помощью симметричного шифрования.

Кодировка

В отличие от шифрования и хеширования кодировка используется не в целях безопасности. При кодировке данные превращаются в другие форматы, чтобы множество систем могли их использовать.

В кодировке не используются ключи. Алгоритм, который берется для кодировки данных, также используется, чтобы раскодировать их. ASCII и UNICODE — примеры таких алгоритмов кодировки.

Алгоритм, который берется для кодировки данных, также используется, чтобы раскодировать их. ASCII и UNICODE — примеры таких алгоритмов кодировки.

Резюмируем

Хеширование: ряд цифр, который генерируется, чтобы подтвердить целостность данных с помощью алгоритмов хэширования.

Шифрование: Метод, который используется, чтобы зашифровать данные, превратив их в формат, не поддающийся расшифровке.

Кодировка: Превращение данных из одного формата в другой.

Источник: статья в блоге Cheap SSL Security

Функции безопасности и Интернета — документация Ring 1.5.4

В этой главе описаны функции безопасности и Интернета, предоставляемые языком программирования Ring. для хеширования, шифрования и дешифрования.

Перед использованием следующей функции загрузите библиотеку openssllib.ring

загрузить "openssllib.ring" # Используйте функции OpenSSL

- MD5()

- SHA1()

- SHA256()

- SHA512()

- SHA384()

- SHA224()

- Зашифровать()

- Расшифровать()

- Рандбайт()

Перед использованием следующей функции загрузите файл internetlib. библиотека колец

библиотека колец

загрузить "internetlib.ring" # Используйте интернет-функции

Функция MD5()

Мы можем вычислить хэш MD5, используя функцию MD5()

Синтаксис:

MD5(cString) ---> String содержит хэш MD5 строки cString

Пример:

см. "md5('счастливый') = " + md5("счастливый") + nl +

"md5('Привет') = " + md5("Привет") + nl

Выход:

md5('счастливый') = 56ab24c15b72a457069c5ea42fcfc640

md5('Привет') = 8b1a9953c4611296a827abf8c47804d7

Функция SHA1()

Мы можем вычислить хэш SHA1, используя функцию SHA1()

Синтаксис:

SHA1(cString) ---> String содержит хэш SHA1 строки cString

Пример:

см. "sha1('привет'): " + sha1("привет") + nl +

"sha1('яблоко'): " + sha1("яблоко") + nl

Выход:

sha1 («привет»): aaf4c61ddcc5e8a2dabede0f3b482cd9aea9434d sha1 («яблоко»): d0be2dc421be4fcd0172e5afceea3970e2f3d940

Функция SHA256()

Мы можем вычислить хэш SHA256, используя функцию SHA256()

Синтаксис:

SHA256(cString) ---> String содержит хэш SHA256 строки cString

Пример:

см."sha256 ("привет") : " + sha256 ("привет") + nl + "sha256 ("яблоко") : " + sha256 ("яблоко") + nl

Выход:

sha256 («привет»): 2cf24dba5fb0a30e26e83b2ac5b9e29e1b161e5c1fa7425e73043362938b9824 sha256 («яблоко»): 3a7bd3e2360a3d29eea436fcfb7e44c735d117c42d1c1835420b6b9942dd4f1b

Функция SHA512()

Мы можем вычислить хэш SHA512, используя функцию SHA512()

Синтаксис:

SHA512(cString) ---> String содержит хэш SHA512 строки cString

Пример:

см. "sha512 ("привет") : " + sha512 ("привет") + nl +

"sha512 ("яблоко") : " + sha512 ("яблоко") + nl +

"sha512('привет, мир'): " + sha512("привет, мир") + nl

Выход:

sha512 («привет»): 9b71d224bd62f3785d96d46ad3ea3d73319bfbc2890caadae2dff72519673c a72323c3d99ba5c11d7c7acc6e14b8c5da0c4663475c2e5c3adef46f73bcdec043 sha512 («яблоко»): 844d8779103b94c18f4aa4cc0c3b4474058580a991fba85d3ca698a0bc9e52 c5940feb7a65a3a290e17e6b23ee943ecc4f73e74245b4fe5d5efb590feb2 sha512 («привет, мир»): 309ecc489c12d6eb4cc40f50c902f2b4d0ed77ee511a7c7a9bcd3ca8 6d4cd86f989dd35bc5ff499670da34255b45b0cfd830e81f605dcf7dc5542e93ae9cd76f

Функция SHA384()

Мы можем вычислить хэш SHA384, используя функцию SHA384()

Синтаксис:

SHA384(cString) ---> String содержит хэш SHA384 строки cString

Пример:

см."sha384 ("привет") : " + sha384 ("привет") + nl + "sha384 ("яблоко") : " + sha384 ("яблоко") + nl + "sha384('привет, мир'): " + sha384("привет, мир") + nl

Выход:

sha384 («привет»): 59e1748777448c69de6b800d7a33bbfb9ff1b463e44354c3553bcdb9c666fa a3c79fbdf5f6a13de828684f sha384 («яблоко»): 3d8786fcb588c93348756c6429717dc6c374a14f7029362281a3b21dc10250 ddf0d0578052749822eb08bc0dc1e68b0f sha384 («привет, мир»): fdbd8e75a67f29f701a4e040385e2e23986303ea10239211af907fcb b83578b3e417cb71ce646efd0819dd8c088de1bd

Функция SHA224()

Мы можем вычислить хэш SHA224, используя функцию SHA224()

Синтаксис:

SHA224(cString) ---> String содержит хэш SHA224 строки cString

Пример:

см. "sha224 ("привет") : " + sha224 ("привет") + nl +

"sha224 ("яблоко") : " + sha224 ("яблоко") + nl +

"sha224('привет, мир'): " + sha224("привет, мир") + nl

Выход:

sha224 («привет»): ea09ae9cc6768c50fcee903ed054556e5bfc8347907f12598aa24193 sha224 («яблоко»): b7bbfdf1a1012999b3c466fdeb906a629caa5e3e022428d1eb702281 sha224 («привет, мир»): 2f05477fc24bb4faefd86517156dafdecec45b8ad3cf2522a563582b

Функция шифрования()

Мы можем использовать функцию Encrypt() для шифрования данных с использованием алгоритма Blowfish.

Синтаксис:

Encrypt(cString, cKey, cIV) ---> Зашифрованная строка

Функция расшифровки()

Мы можем использовать функцию Decrypt() для расшифровки данных, зашифрованных с помощью функции Encrypt().

Синтаксис:

Decrypt(cCipher, cKey, cIV) ---> Расшифрованная строка

Пример шифрования и дешифрования

В следующем примере показано, как использовать функции Encrypt() и Decrypt().

Эти функции используют алгоритм Blowfish.

См. "Введите строку:" введите cStr

список = 0:15 cKey="" для x в списке cKey += char(x) следующий

список = 1:8 cIV = "" для x в списке cIV += char(x) следующий

cStr = Зашифровать (cStr, cKey, cIV)

См. «Шифрованный текст:» + cStr + nl +

«Обычный текст:» + расшифровать (cStr, cKey, cIV) + nl

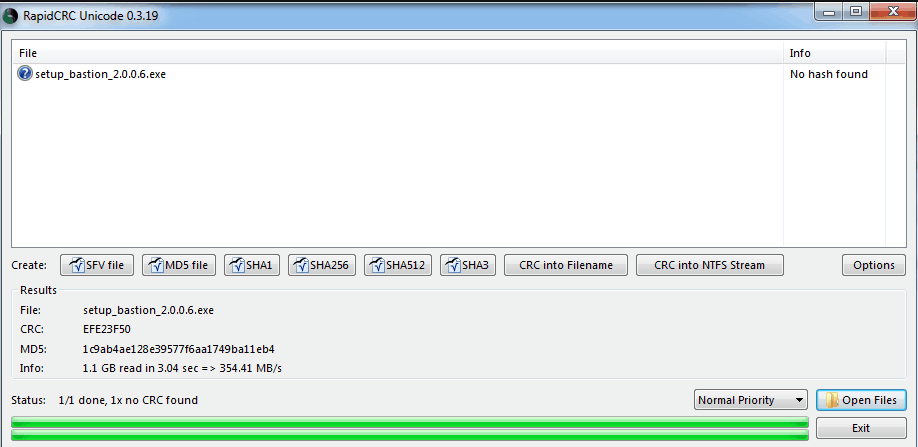

Хэш файла

В следующем примере показано, как вычислить хэш-функции для файлов

cStr = чтение ("myapp.exe")

см. «Размер:» + len(cStr) + nl +

"md5 : " + md5(cStr) + nl +

"sha1 :" + sha1(cStr) + nl +

"sha256 :" + sha256(cStr) + nl +

"sha224:" + sha224(cStr) + nl +

"sha384:" + sha384(cStr) + nl +

"sha512 :" + sha512(cStr) + nl

Выход:

Размер: 58079876 md5 : 762eee15d8d2fd73b71ea52538b28667 ша1 : 9212c0c7258bad89a62bd239e1358a9276a9d070 sha256: 7d6724e69b6c553da749ba31b6185dddc965129b64d9e9bf3de88f67df3b1cdc sha224: 5a9c8a7d662bce4f880ba94f90a79362b672528b9efd5abc718c7a3d sha384: 18e23f973abedbeb3981c423f12aeadecf96f9c6fb28aeabe3be4c484f8540afcc3861b b370ce2b59cf3c99c130b856b sha512: da3d5e997d06f8b2a7a9964b77f7d82eedb76b245c611082c1639f83f51d83880bcd08f cd53dcab1167bdca0b82fec5071971ac17c76479d76985ced4ab0d18e

Randbytes() Функция

Мы можем сгенерировать строку псевдослучайных байтов, используя функцию Randbytes().

Синтаксис:

Randbytes(nSize) ---> Строка содержит случайные байты (количество байтов = nSize)

Пример:

соль = рандбайт (32) пароль = "SecretPassWord@$%123" см. соль + nl см. sha256 («тест» + соль) + nl

Функция загрузки()

Синтаксис:

Download(cURL) ---> Строка содержит ответ сервера

Пример:

cStr= загрузка("http://doublesvsoop.sourceforge.net/")

см. cStr

написать("скачать.текст",cStr)

Функция SendEmail()

Синтаксис:

SendEmail(cSMTPServer,cEmail,cPassword,cSender,cReceiver,cCC,cTitle,cContent)

Пример:

См. "Отправить электронное письмо..." + nl

sendemail("smtp://smtp.gmail.com:587",

"электронная почта@gmail.com",

"пароль",

"электронная почта@gmail.com",

"кто-то@yahoo.com",

"[email protected]",

"Отправка электронной почты из Ring",

"Привет

Как дела?

Вы в порядке?

Спасибо!

Привет,

Махмуд")

см. «Готово.." + нл

«Готово.." + нл

Красивый алгоритм хеширования. Криптография занимается защитой… | Стивен Эллис

Криптография занимается защитой данных посредством процесса шифрования и дешифрования. Подстегиваемая массовым распространением аппаратного и программного обеспечения 4-й промышленной революции, криптография теперь играет ключевую роль в нашем современном цифровом мире. Необходимость обеспечения целостности, конфиденциальности и аутентичности распространяемых данных как никогда высока.

Одной из рабочих лошадок современной криптографии являются криптографические хеш-функции .

Цель этого поста — кратко объяснить, как работают криптографические хеш-функции, показать несколько примеров их использования в современной криптографии и помочь вам оценить красивый и эффективный способ их работы.

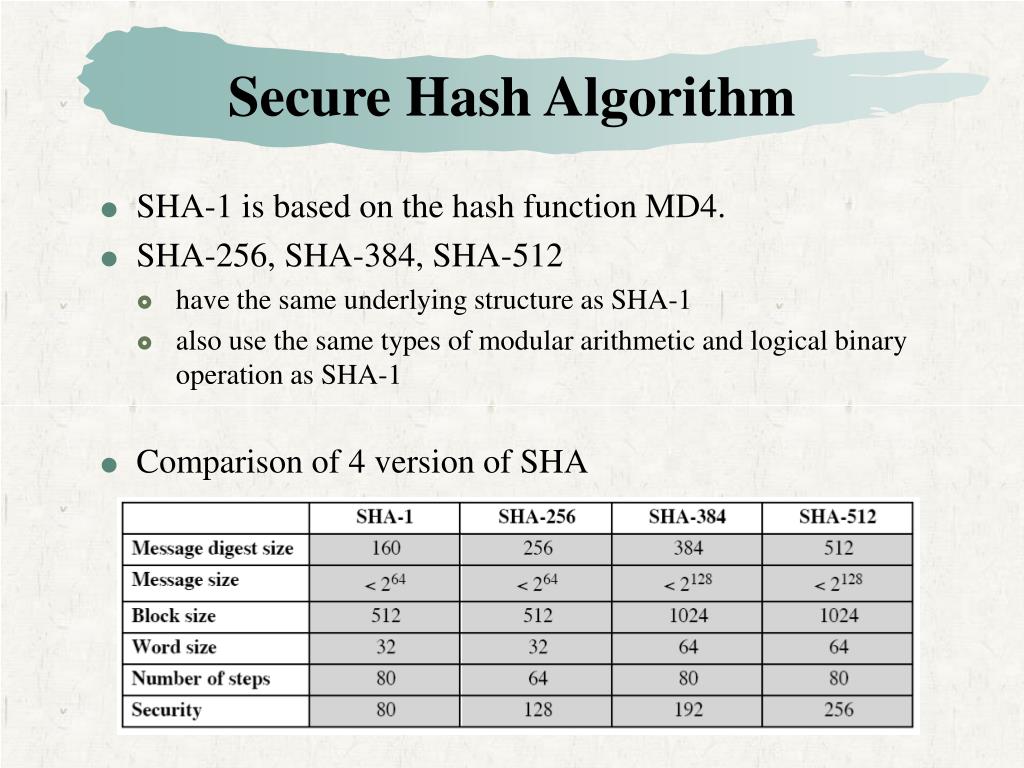

Обратите внимание: в этом посте в приведенных примерах используется хэш-алгоритм SHA-256, который является членом семейства криптографических хэш-функций SHA-2, разработанных Агентством национальной безопасности США . Семейство SHA-2 (SHA расшифровывается как « Secure Hash Algorithm ») состоит из шести хеш-функций с дайджестами (хэш-значения), которые составляют 224, 256, 384 или 512 бит. Где бы ни появлялись примеры SHA-256, вы можете думать о любом члене SHA-2.

Семейство SHA-2 (SHA расшифровывается как « Secure Hash Algorithm ») состоит из шести хеш-функций с дайджестами (хэш-значения), которые составляют 224, 256, 384 или 512 бит. Где бы ни появлялись примеры SHA-256, вы можете думать о любом члене SHA-2.

В математике хеш-функцией называется функция, которую можно использовать для сопоставления данных произвольного размера с данными фиксированного размера .

Криптографическая хеш-функция — это особый класс хэш-функции, работающий с двоичными данными (1 и 0) и обеспечивающий уникальный и фиксированный отпечаток двоичных данных любого произвольного размера.Это оказывается чрезвычайно полезным всякий раз, когда требуется гарантия целостности данных .

Идеальная криптографическая хеш-функция имеет пять основных свойств:

- это детерминированная , что означает, что одно и то же сообщение будет всегда результатом одного и того же значения хеш-функции.

- это эффективный , что означает, что хеш-функция способна быстро возвращать хэш ввода.

- это одностороннее , что означает, что вычислительно невозможно получить исходное сообщение (прообраз) из его хеш-значения.Другими словами, при наличии хэша должно быть чрезвычайно сложно отследить детерминированные шаги, предпринятые для воспроизведения прообраза этого хэша.

- Это устойчиво к коллизиям , что означает невозможность с вычислительной точки зрения найти два разных сообщения с одинаковым значением хеш-функции . Подробнее на эту тему ниже.

- Любое небольшое изменение сообщения приводит к большому изменению результирующего хеш-значения.

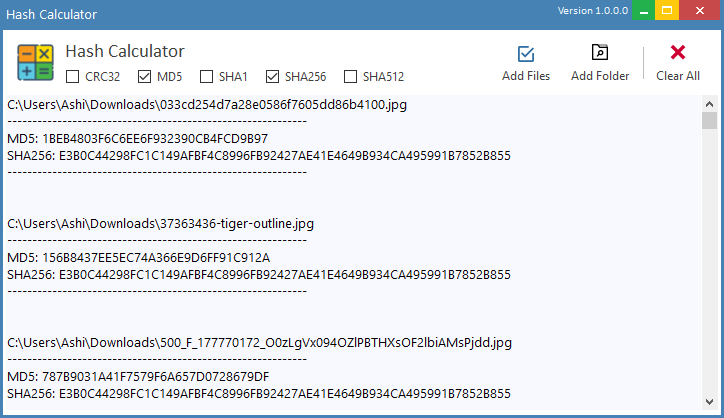

Некоторые примеры хэшей SHA-256

Обратите внимание, что первая и вторая строки почти идентичны (за исключением точки в конце второй), но результирующие хэши обеих строк совершенно разные. Также посмотрите, как хэш-выводы для iso-файла Ubuntu (размером около 2 ГБ) и для строки « hello world» (размером 11 байт) имеют длину 256 бит.

Также посмотрите, как хэш-выводы для iso-файла Ubuntu (размером около 2 ГБ) и для строки « hello world» (размером 11 байт) имеют длину 256 бит.Устойчивость к коллизиям требует, чтобы чрезвычайно сложно было найти или сгенерировать два разных сообщения (M, M’), так что Hash(M) == Hash(M’) .

Устойчивость к коллизиям очень важна, потому что без нее полностью теряется вся полезность хеш-функции. Если злоумышленник может создавать коллизии, он может выдать вредоносные файлы или данные за действительный хэш и, таким образом, за законные.

Как оказалось, добиться устойчивости к столкновениям очень сложно. Подумайте об этом на мгновение. Возможные комбинации 1 и 0 всех сообщений, которые мы могли бы хэшировать, почти бесконечны. Однако возможная комбинация 1 и 0, которую может произвести хэш-функция, — очень конечное число. В случае SHA-256, который имеет 256-битный дайджест, количество возможных комбинаций хэшей равно 2 ²⁵⁶.

Да, это очень большое число, но далеко не такое большое, как пул потенциальных битов сообщений, которые мы могли бы хэшировать.

Итак, возможных комбинаций сообщений гораздо больше, чем возможных комбинаций хэшей. Это означает, что по принципу сортировки ДОЛЖНО быть коллизий, которые существуют на SHA-256!

Итак, если мы точно знаем, что для любого хэша SHA-256 существует много коллизий, насколько легко их найти?!

Чтобы ответить на этот вопрос, нам нужно посетить некоторые алгебраические теории.

Если собрать в комнате группу из 100 человек и начать спрашивать у каждого из них по очереди день рождения (игнорируя промежутки в годах), то получается, что после опроса всего 23 человек у вас есть шанс 50% двух или более лиц, имеющих день рождения в один и тот же день.

После опроса 30 человек вероятность столкновения в день рождения возросла бы до 70% .

После опроса 70 человек вероятность столкновения в день рождения возросла бы до 99,99%.

Может показаться удивительным, что для достижения 50-процентной вероятности столкновения в день рождения требуется группа всего из 23 человек. Но если подумать, то каждый человек в группе из 23 человек сопоставляется с 22 другими людьми, а это означает, что всего мы делаем 253 сравнения (23 × 22/2).n попыток.

Например, для 64-битного хэша имеется примерно 1,8 × 10¹⁹ различных выходных данных. Если все они равновероятны, то потребуется примерно 5 миллиардов попыток (5,38 × 10⁹), чтобы вызвать столкновение с использованием грубой силы. Это значение называется хеш-алгоритмом «привязка к дню рождения» .

Это означает, что для того, чтобы сделать атаку дня рождения вычислительно невыполнимой, современные хеш-алгоритмы ДОЛЖНЫ производить дайджесты, превышающие определенный порог.

64-битные хэши явно слишком короткие и могут быть скомпрометированы. Но даже более длинные хэши также оказались уязвимыми. В 2008 году исследователи смогли найти коллизию в хеш-алгоритме MD5 (128-битный дайджест) после ~2²²¹ хэшей. В 2017 году исследователи Google обнаружили коллизию в SHA 1 (160-битный дайджест) после ~2²⁶¹ хэшей.

Но даже более длинные хэши также оказались уязвимыми. В 2008 году исследователи смогли найти коллизию в хеш-алгоритме MD5 (128-битный дайджест) после ~2²²¹ хэшей. В 2017 году исследователи Google обнаружили коллизию в SHA 1 (160-битный дайджест) после ~2²⁶¹ хэшей.

На данный момент не существует известных эффективных алгоритмов для поиска коллизий в хэше SHA-256. Лучшее, что можно было бы сделать, — атака на день рождения этой функции полным перебором, для чего потребовалось бы в среднем 40³⁸ хэшей.Поскольку выполнение атаки грубой силы такого размера считается вычислительно невыполнимым, SHA-256 можно считать устойчивым к коллизиям, по крайней мере, на данный момент.

Учитывая строгие требования к эффективной хэш-функции, SHA-256 работает очень хорошо. Но как это сделать?

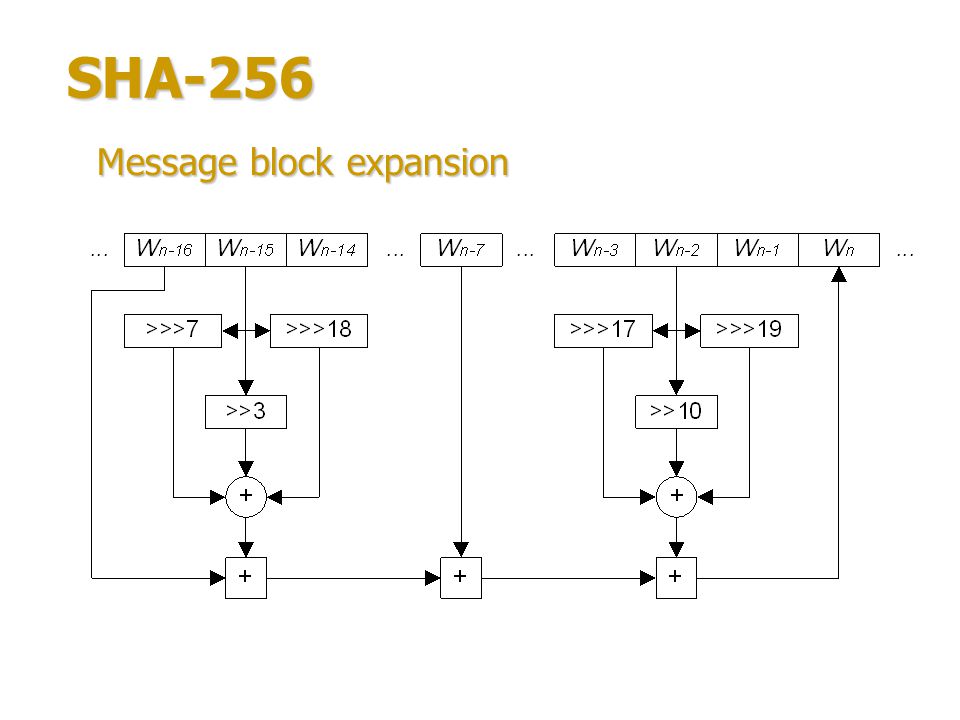

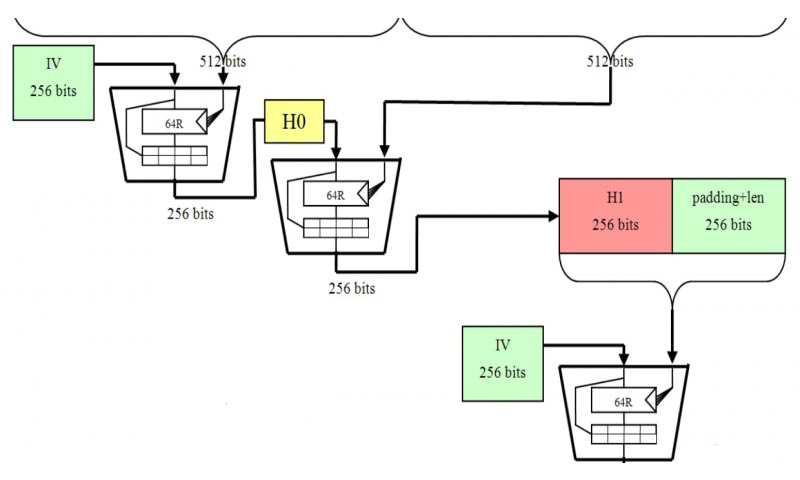

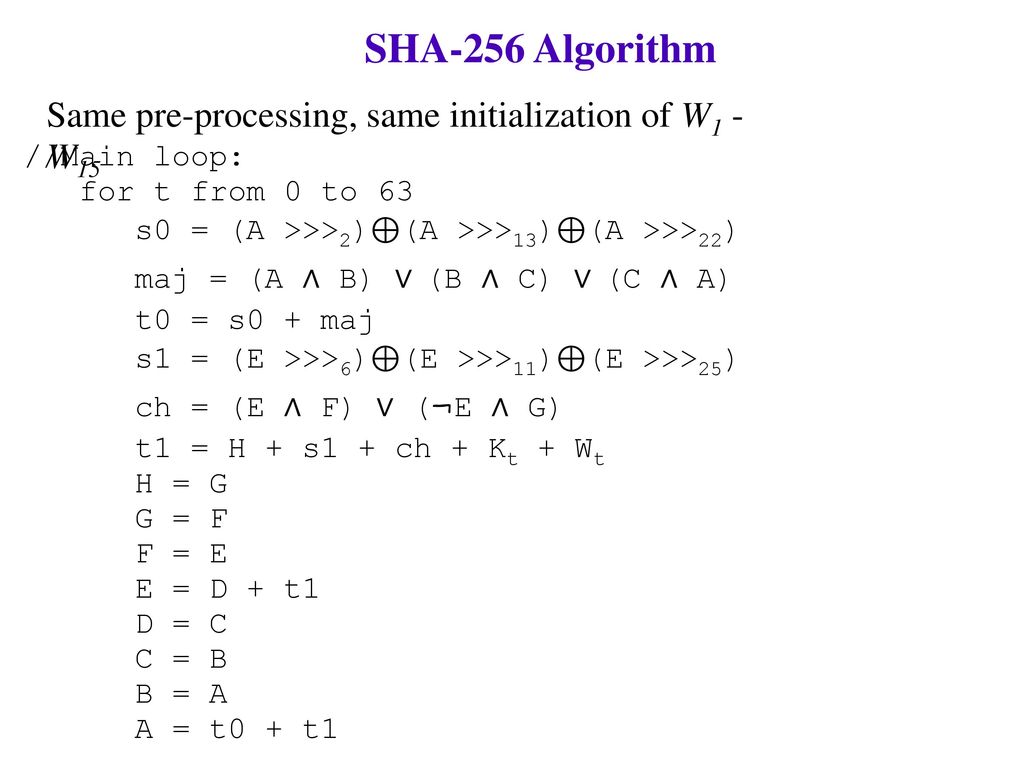

SHA-256 построен с использованием структуры Merkle-Damgård из функции одностороннего сжатия, построенной с использованием структуры Davies-Meyer из специализированного блочного шифра под названием SHACAL-2 .

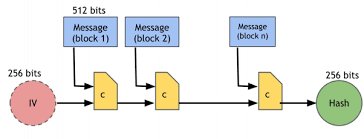

Сначала хешируемое сообщение разбивается на блоков фиксированной длины единиц и нулей ( m[0], m[1], m[2] …) и фиксированный вектор инициализации IV использовал.

Функция сжатия h (поясняется позже) применяется к первому блоку сообщений вместе с IV .

То, что получается в результате, называется переменной цепочки h2 , которая подается в следующую функцию сжатия h вместе со следующим блоком сообщения m[1] .

Это сжимает оба входа в другую переменную цепочки h3, , которая используется в качестве входных данных для следующей функции сжатия, и так далее и тому подобное.

Эта цепочка хэширования продолжается до тех пор, пока не будет достигнут последний блок сообщения, к которому добавляется блок заполнения PB (содержащий информацию о длине сообщения). Этот блок вместе со предпоследней переменной цепочки передается в функцию окончательного сжатия, и ее выходом является фактический возвращенный хэш — H(m) .

Эта конструкция работает хорошо, потому что теория говорит нам, что если маленькая функция сжатия h устойчива к коллизиям, то большая хэш-функция Меркла-Дамгарда ТАКЖЕ устойчива к коллизиям. Хороший.

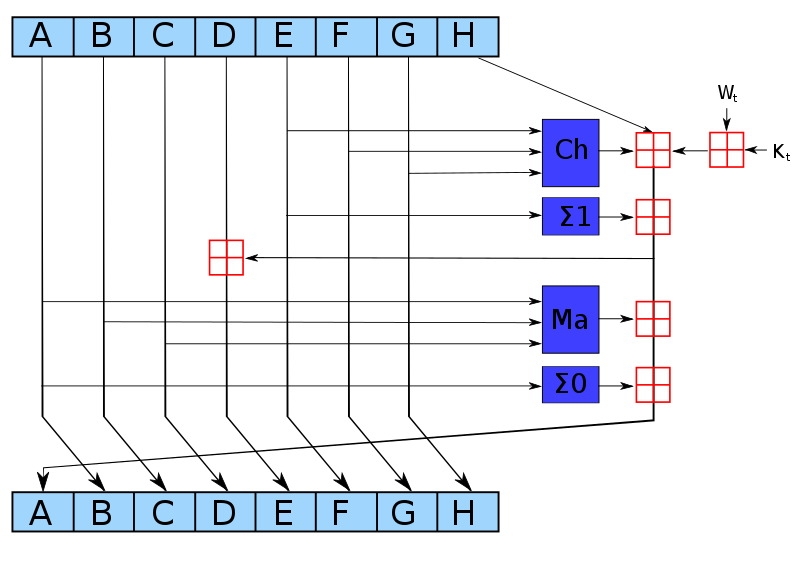

Функция сжатия, устойчива к столкновению ч получена из Davies-Meyer Construction , описанная следующим образом: Учитывая блока сообщения M и переменная цепи H , переменная цепочки зашифрована с использованием блочного шифра E , при этом блок сообщения используется в качестве ключа.Тогда результатом будет побитовое или ’d с переменной цепочки H .

Базовым блочным шифром функции шифрования E является ШАКАЛ-2 , в котором используется 512-битный ключ (взятый из блока сообщений), с 256-битным блоком (что соответствует цепочке переменные в парадигме Меркла-Дамгарда). Этот блочный шифр использует путаницу и диффузию для перестановки и замены битов.п/2 раз. Но, как мы видели выше, это то же самое, что и общая атака дня рождения . Насколько нам известно, блочный шифр SHACAL-2 соответствует требованиям идеального блочного шифра, то есть SHA-256 максимально устойчив к коллизиям.

Этот блочный шифр использует путаницу и диффузию для перестановки и замены битов.п/2 раз. Но, как мы видели выше, это то же самое, что и общая атака дня рождения . Насколько нам известно, блочный шифр SHACAL-2 соответствует требованиям идеального блочного шифра, то есть SHA-256 максимально устойчив к коллизиям.

Ладно, хватит теории. Давайте посмотрим на красивый алгоритм хеширования в действии.

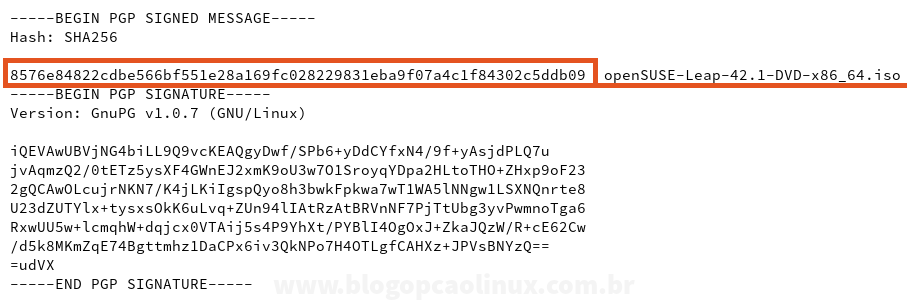

- Генерация и проверка подписи

Цифровая подпись представляет собой математическую схему для проверки подлинности цифровых сообщений или документов .В отличие от собственноручных подписей (которые легко подделать), цифровые подписи — при правильном применении — очень трудно подделать, и они обеспечивают гарантии происхождения , идентичности и содержимого электронного документа, транзакции или сообщения.

Цифровые подписи широко используются в протоколах связи, таких как электронная почта и интернет-коммуникации, для обеспечения целостности и подлинности данных.

Цифровые подписи основаны на криптографии с открытым ключом, также известной как асимметричная криптография.Используя алгоритм открытого ключа, можно сгенерировать два ключа, которые математически связаны: один частный и один открытый .

Закрытый и открытый ключи взаимно аутентифицируются — лицо, создающее цифровую подпись, использует свой собственный закрытый ключ. с открытым ключом подписавшего .

Но при чем тут хеши? Для создания цифровой подписи алгоритм подписи генерирует хэш электронных данных, подлежащих подписи.Затем закрытый ключ используется для шифрования полученного хэша . Зашифрованный хеш вместе с другой полезной информацией, такой как используемый алгоритм хеширования, является цифровой подписью.

Причина шифрования хеша, а не всего сообщения или документа, заключается в том, что, как мы видели, хэш-функция может преобразовать произвольный ввод в значение фиксированной длины, которое обычно намного короче. Это экономит время, потому что хеширование выполняется намного быстрее, чем подписание .

Это экономит время, потому что хеширование выполняется намного быстрее, чем подписание .

Значение хэша уникально для хешированных данных.Любое изменение данных, , даже изменение одного символа , приведет к другому значению хеш-функции (, см. свойство номер 5 выше ).

Если расшифрованный хэш совпадает с вычисленным хэшем тех же данных, это доказывает, что данные не изменились с момента подписания. Если два хэша не совпадают, данные либо были каким-то образом подделаны, либо подпись была создана с использованием закрытого ключа, который не соответствует открытому ключу, представленному подписывающей стороной.

2. Проверка и защита паролем

Если вы читаете технические новости, вы, вероятно, знаете, что цифровые мегавзломы происходят в угрожающих масштабах. Кажется, что в наши дни ни одна система не является на 100% безопасной. Мы живем в этой антиутопической реальности, и защита конфиденциальных и важных пользовательских данных является как никогда важным приоритетом.

Хорошо, конечно, мы никогда не должны хранить пароли в виде обычного текста. Но как тогда можно проверить пароль пользователя, в то же время сохраняя данные в безопасности от взломов?

Используя хэш-алгоритм, такой как SHA-256, можно сохранить хэш пароля пользователя в базе данных.Поскольку SHA-256 является детерминированным, односторонним и устойчивым к коллизиям ( см. его свойства выше ), это отличный способ проверки учетных данных пользователей, не требующий хранения их личных данных в открытом виде. Когда пользователь вводит свой пароль на веб-сайте, ваш серверный код просто хэширует введенное пользователем значение и сравнивает его с хешированным значением, хранящимся в базе данных для его записи. Если они совпадают, пароль правильный.

Однако очень важно отметить, что хеширование паролей само по себе не обеспечивает железной защиты от утечки данных.Во-первых, всегда следует использовать хэши, устойчивые к атаке дня рождения (поэтому избегайте MD5 и SHA1), а пароли всегда следует хешировать с солью (случайные данные, добавляемые к паролю [и хранящиеся вместе с паролем], чтобы обеспечить дополнительный уровень энтропии). и случайность).

и случайность).

Кроме того, следует рассмотреть возможность использования такой функции, как B crypt , которая использует хорошо проверенные функции получения ключей на основе пароля, настраиваемые так, чтобы они оставались медленными и устойчивыми к атакам грубой силы даже при увеличении вычислительной мощности.

177 миллионов учетных записей LinkedIn, украденных в 2012 году, на самом деле были хэшированы, но с использованием алгоритма SHA1 без дополнительной защиты, такой как соль. Почти все хешированные пароли были взломаны. КАК? Хакеры не могли отменить хешированный пароль, созданный с помощью такой функции, как SHA1. Но поскольку пароли не были солёными, они могли взять огромный список распространенных паролей ( letmein, password123, qwerty и т. д. . ), хэшировать значения и сравнить их с украденными хешированными паролями, чтобы найти совпадения.

Итак, следуйте лучшим принципам и всегда добавляйте соли в свои хешированные пароли.

3. Целостность субресурсов

В 2018 году было совершено множество коварных скимминговых атак на более чем 800 сайтов электронной коммерции по всему миру, включая профильные веб-сайты, такие как British Airways , TicketMaster и VisionDirect и 20205 20206 и 20206.

Ответственной стороной была Magecart , хакерская группа, специализирующаяся на краже данных кредитной карты из платежных форм на веб-сайтах.Группа стала настолько печально известной, что рискует стать нарицательным.

Традиционно скимминг с карт происходил в банкоматах, карточных машинах и других устройствах, где люди расплачиваются кредитными картами, с целью кражи данных кредитных карт для нечестных целей.

Но это все очень похоже на 1992 год. Эти злодеи из Magecart считывают данные карты в цифровом виде с помощью кода, вставленного на веб-сайты.

Для этого они создали сети доставки контента (CDN). CDN — это сайты, на которых размещаются файлы, такие как сценарии и таблицы стилей, которые совместно используются несколькими сайтами, что может повысить производительность сайта и сохранить пропускную способность. Однако это удобство сопряжено с риском: если злоумышленник получает контроль над CDN, злоумышленник может внедрить произвольный вредоносный контент в файлы в CDN (или полностью заменить файлы) и после этого потенциально может атаковать все сайты, которые извлекают файлы из этой CDN. .

CDN — это сайты, на которых размещаются файлы, такие как сценарии и таблицы стилей, которые совместно используются несколькими сайтами, что может повысить производительность сайта и сохранить пропускную способность. Однако это удобство сопряжено с риском: если злоумышленник получает контроль над CDN, злоумышленник может внедрить произвольный вредоносный контент в файлы в CDN (или полностью заменить файлы) и после этого потенциально может атаковать все сайты, которые извлекают файлы из этой CDN. .

Вот что сделал Мэджикарт. В случае с Ticketmaster (, который не был скомпрометирован напрямую или взломал себя ), Magecart скомпрометировала стороннего поставщика для своего веб-сайта, известного как Inbenta .Актеры Magecart взломали системы Inbenta и либо добавили, либо полностью заменили пользовательский модуль JavaScript, созданный Inbenta для Ticketmaster , своим собственным кодом цифрового скиммера .

Целью для участников Magecart была платежная информация, введенная в формы на различных веб-сайтах Ticketmaster.

Итак, как мы можем защитить наши веб-сайты от этих ужасных атак? Хеширование в помощь.

Целостность подресурсов (SRI) — это функция безопасности в современных браузерах, которая позволяет браузерам проверять, что ресурсы, которые они извлекают (например, из CDN), доставляются без непредвиденных манипуляций. Он работает, позволяя вам предоставить криптографический хэш, которому должен соответствовать извлеченный ресурс.

Если содержимое ресурса каким-либо образом изменено или скомпрометировано, вычисленное хэш-значение нового содержимого не будет соответствовать предоставленному хэшу.

SubResource Integrity позволяет снизить некоторые риски атак, подобных этой, гарантируя, что файлы, которые извлекает ваше веб-приложение или веб-документ (из CDN или откуда-либо), были доставлены без того, чтобы третья сторона внедрила какой-либо дополнительный контент в эти файлы — и без каких-либо других изменений любого рода, внесенных в эти файлы.

Когда браузер встречает элемент

Он применяет MD5 только для совместимости по протоколу репликации с контроллером домена и только в локальной среде для обмена данными между контроллером домена и агентом синхронизации хэшированных паролей.

Он применяет MD5 только для совместимости по протоколу репликации с контроллером домена и только в локальной среде для обмена данными между контроллером домена и агентом синхронизации хэшированных паролей.

Чтобы быть полезным, хеш-функции должны быть эффективными в вычислительном отношении.

Чтобы быть полезным, хеш-функции должны быть эффективными в вычислительном отношении.

"sha256 ("привет") : " + sha256 ("привет") + nl +

"sha256 ("яблоко") : " + sha256 ("яблоко") + nl

"sha256 ("привет") : " + sha256 ("привет") + nl +

"sha256 ("яблоко") : " + sha256 ("яблоко") + nl

"sha384 ("привет") : " + sha384 ("привет") + nl +

"sha384 ("яблоко") : " + sha384 ("яблоко") + nl +

"sha384('привет, мир'): " + sha384("привет, мир") + nl

"sha384 ("привет") : " + sha384 ("привет") + nl +

"sha384 ("яблоко") : " + sha384 ("яблоко") + nl +

"sha384('привет, мир'): " + sha384("привет, мир") + nl

«Готово.." + нл

«Готово.." + нл