| HashSizeValue | Представляет размер вычисленного хэш-кода в битах. (Унаследовано от HashAlgorithm) |

| HashValue | Представляет значение вычисляемого хэш-кода. (Унаследовано от HashAlgorithm) |

| State | Представляет состояние процесса вычисления хэша. (Унаследовано от HashAlgorithm) |

| CanReuseTransform | Получает значение, указывающее на возможность повторного использования текущего преобразования. |

| CanTransformMultipleBlocks | Если переопределено в производном классе, возвращает значение, указывающее, возможно ли преобразование нескольких блоков. (Унаследовано от HashAlgorithm) |

| Hash | Получает значение вычисленного хэш-кода. (Унаследовано от HashAlgorithm) |

| HashSize | Получает размер вычисленного хэш-кода в битах. (Унаследовано от HashAlgorithm) |

| InputBlockSize | При переопределении в производном классе получает размер входного блока. (Унаследовано от HashAlgorithm) |

| OutputBlockSize | При переопределении в производном классе получает размер выходного блока. (Унаследовано от HashAlgorithm) |

| Clear() | Освобождает все ресурсы, используемые классом HashAlgorithm. |

| ComputeHash(Byte[]) | Вычисляет хэш-значение для заданного массива байтов. (Унаследовано от HashAlgorithm) |

| ComputeHash(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов. (Унаследовано от HashAlgorithm) |

| ComputeHash(Stream) | Вычисляет хэш-значение для заданного объекта Stream. (Унаследовано от HashAlgorithm) |

| ComputeHashAsync(Stream, CancellationToken) | Асинхронно вычисляет хэш-значение для заданного объекта Stream. (Унаследовано от HashAlgorithm) |

| Dispose() | Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm. (Унаследовано от HashAlgorithm) |

| Dispose(Boolean) | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы. |

| Equals(Object) | Определяет, равен ли указанный объект текущему объекту. (Унаследовано от Object) |

| GetHashCode() | Служит хэш-функцией по умолчанию. (Унаследовано от Object) |

| GetType() | Возвращает объект Type для текущего экземпляра. (Унаследовано от Object) |

| HashCore(Byte[], Int32, Int32) | При переопределении в производном классе передает данные, записанные в объект, на вход хэш-алгоритма для вычисления хэша. (Унаследовано от HashAlgorithm) |

| HashCore(ReadOnlySpan<Byte>) | Передает записываемые в объект данные в хэш-алгоритм для вычисления хэша. |

| HashFinal() | Если переопределено в производном классе, завершает вычисление хэша после обработки последних данных криптографическим хэш-алгоритмом. |

| Initialize() | Инициализирует или повторно инициализирует экземпляр хэш-алгоритма. |

| MemberwiseClone() | Создает неполную копию текущего объекта Object. (Унаследовано от Object) |

| ToString() | Возвращает строку, представляющую текущий объект. (Унаследовано от Object) |

| TransformBlock(Byte[], Int32, Int32, Byte[], Int32) | Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов. (Унаследовано от HashAlgorithm) |

| TransformFinalBlock(Byte[], Int32, Int32) | Вычисляет хэш-значение для заданной области заданного массива байтов. (Унаследовано от HashAlgorithm) |

| TryComputeHash(ReadOnlySpan<Byte>, Span<Byte>, Int32) | Пытается вычислить хэш-значение для заданного массива байтов. |

| TryHashFinal(Span<Byte>, Int32) | Пытается завершить вычисление хэша после обработки последних данных хэш-алгоритмом. (Унаследовано от HashAlgorithm) |

| IDisposable.Dispose() | Освобождает неуправляемые ресурсы, используемые объектом HashAlgorithm, а при необходимости освобождает также управляемые ресурсы. |

Как использовать расшифровку с закрытым ключом RSA и SHA256 на Python

В вашем вопросе путаница. Генерация подписи для RSA требует модульного возведения в степень с использованием значений закрытого ключа , а не открытого ключа. Модульное возведение в степень также используется для шифрования с открытым ключом. Но хотя используется та же математическая формула — по крайней мере, на первый взгляд — это не означает, что генерация подписи — это шифрование с закрытым ключом , потому что такой вещи не существует .

То, что вы пытаетесь сделать, это подтвердите сообщение. Эту функцию вы ожидаете, а не знак . Проверка выполняется с помощью доверенного открытого ключа , а не с помощью закрытого ключа. Вы не пытаетесь декодировать сообщение, вы пытаетесь проверить, действительно ли байты сообщения подписаны закрытым ключом, принадлежащим той же паре ключей, что и доверенный открытый ключ. Как правило, сообщение не восстановлено, даже частично. PKCS # 1 называется генерацией подписи с приложением, которое отличается от других схем, называемых генерацией подписи

На самом деле, тот факт, что вы можете по крайней мере восстановить хэш свыше сообщение относится к некоторым схемам, таким как генерация подписи PKCS # 1 (официально называется RSASSA-PKCS1-v1_5 в стандарте ). Другие схемы, такие как PSS в том же стандарте, могут даже не восстанавливать хэш. Это нормально, пока проверка (которая может иметь место с учетом данных и, следовательно, хэша) может быть успешной или неудачной. Другими словами, проверка должна, по крайней мере, привести к логическому значению true / false, но для этого не нужно генерировать какую-либо другую информацию.

Другие схемы, такие как PSS в том же стандарте, могут даже не восстанавливать хэш. Это нормально, пока проверка (которая может иметь место с учетом данных и, следовательно, хэша) может быть успешной или неудачной. Другими словами, проверка должна, по крайней мере, привести к логическому значению true / false, но для этого не нужно генерировать какую-либо другую информацию.

Или в упрощенном псевдокоде:

ciphertext = encrypt(publicKey, plaintext)

(recovered) plaintext = decrypt(privateKey, ciphertext)

и

signature = sign(privateKey, data)

verificationResult = verify(publicKey, data, signature)

где алгоритм хеширования данных равен параметр конфигурации для алгоритма генерации и проверки подписи. Если вы хотите включить его, вы можете, например, включить его в качестве начального параметра:

signature = sign(SHA256alg, privateKey, data) verificationResult = verify(SHA256alg, publicKey, data, signature)

Наконец, вы говорите о «декодировании». Вы декодируете сообщения, которые были кодированы , используя схему кодирования. Кодирование / декодирование не предполагает наличие ключа. Вместо этого мы говорим о шифровании / дешифровании и генерации / проверке подписи. Примерами кодирования являются шестнадцатеричные числа / основание 64, которые преобразуют двоичный код в текст. Кодировка символов , например UTF-8, предназначена для преобразования текста в двоичный файл.

Вы декодируете сообщения, которые были кодированы , используя схему кодирования. Кодирование / декодирование не предполагает наличие ключа. Вместо этого мы говорим о шифровании / дешифровании и генерации / проверке подписи. Примерами кодирования являются шестнадцатеричные числа / основание 64, которые преобразуют двоичный код в текст. Кодировка символов , например UTF-8, предназначена для преобразования текста в двоичный файл.

Что такое алгоритм шифрования SHA-256 и как работает хеширование

Каждый, кто пробовал майнить цифровую валюту рано или поздно сталкивался с таким термином как SHA256. Что же обозначают эта аббревиатура, какими особенностями обладает, как работает? Обо всем этом мы расскажем в данном материале.

Расшифровка SHA256 – сокращение от Secure Hashing Algorithm – это актуальный на сегодня алгоритм хеширования, созданный National Security Agency – Агентством национальной безопасности США. Задача данного алгоритма заключается в том, чтобы выполнить из случайного набора данных определённые значения с длиной, которая зафиксирована. Эта длина является идентификатором. Значение, которое получится, сравнивается с дубликатами изначальных данных, получить которые нет возможности.

Эта длина является идентификатором. Значение, которое получится, сравнивается с дубликатами изначальных данных, получить которые нет возможности.

Эмиссию денежной массы во многих криптопроектах обеспечивают майнеры, при этом криптодобыча не только обеспечивает генерацию новых монет, но и является основным элементом защиты пиринговой сети. Цифровой печатный станок, работает строго по заданному алгоритму шифрования, изменить который можно только путем всеобщего голосования участников сети (форка).

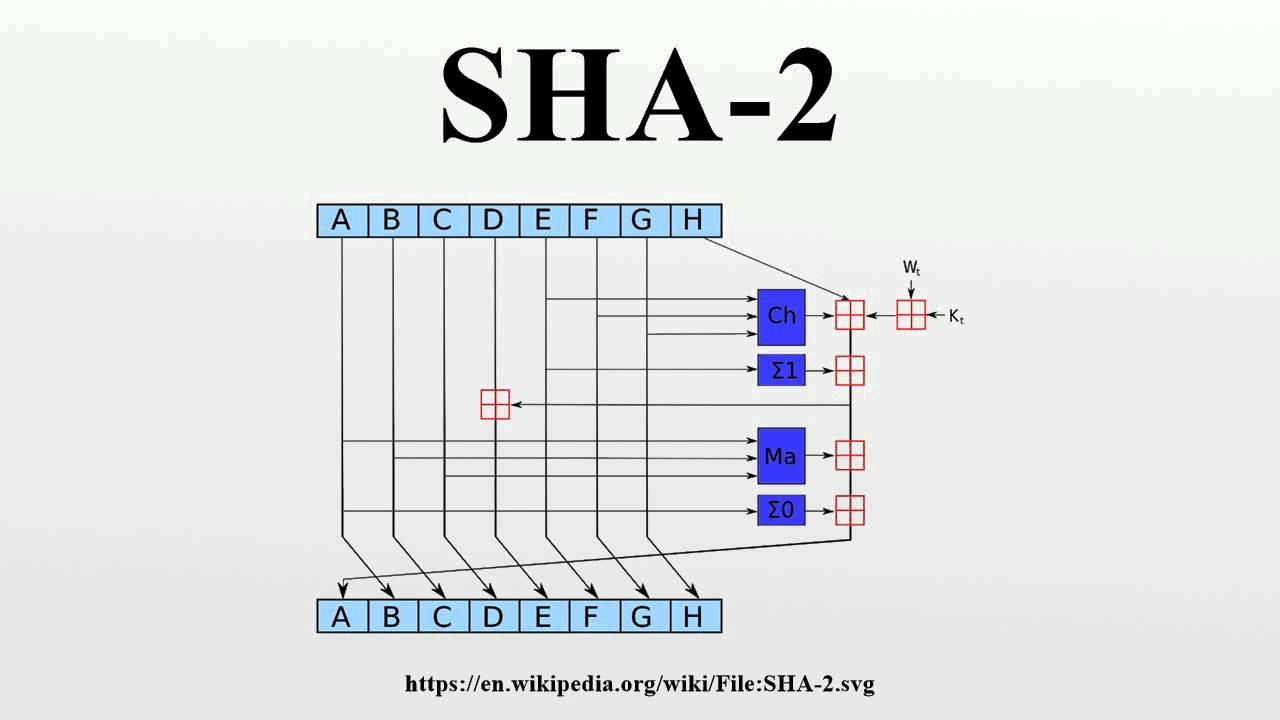

Алгоритм sha256, на котором базируется майнинг патриарха криптовалют — Bitcoin (BTC), был создан вовсе не на ровном месте. В его основе лежит алгоритм хеширования SHA-2, используемый для создания протоколов передачи данных в Глобальной сети (TCP/IP).

Алгоритм sha256, является одной из хеш-функций SHA-2. В этом обзоре мы расскажем вам, как работает майнинг sha-256 и в чем плюсы и минусы данного криптопротокола.

Что такое алгоритм шифрования SHA-256?

Аббревиатуру SHA расшифровывают как «безопасный расчет хеша». С помощью данного метода вычислений обеспечивается защита криптографических наборов данных. Ведь без специального кода, который есть только у владельца, невозможно получить доступ к зашифрованной информации.

С помощью данного метода вычислений обеспечивается защита криптографических наборов данных. Ведь без специального кода, который есть только у владельца, невозможно получить доступ к зашифрованной информации.

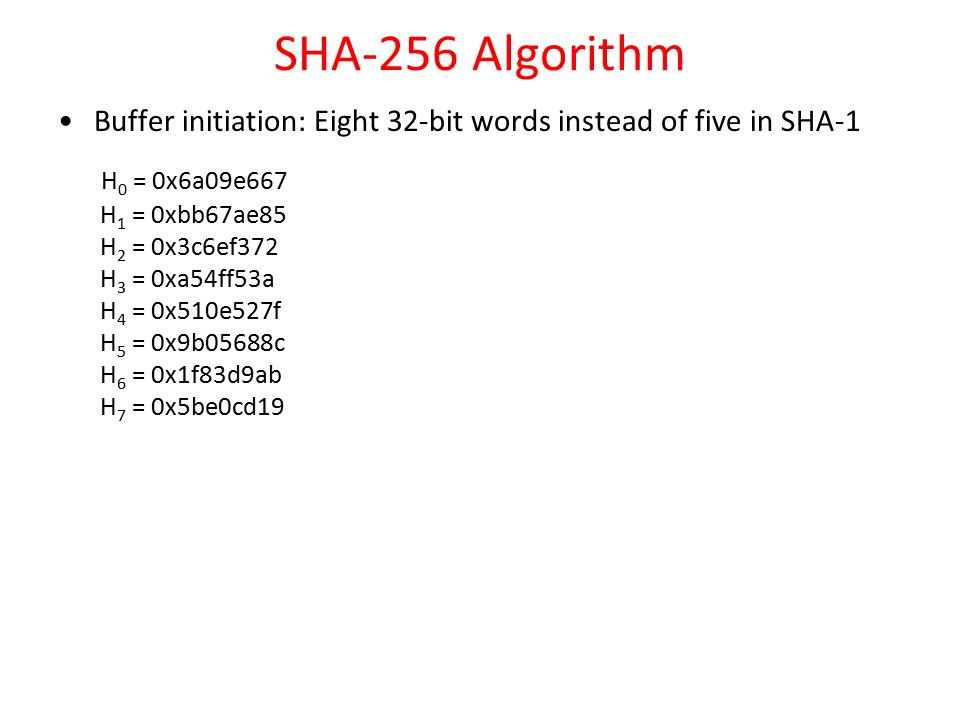

Алгоритм SHA-2, подвидом которого является SHA-256, был разработан в начале третьего тысячелетия Агентством Национальной Безопасности США. Число 256 обозначает количество фрагментов, из которых состоит данный криптографический код.

Через несколько лет после выхода Агентство запатентовало второй выпуск алгоритма SHA-2 под лицензией Royalty-free, благодаря чему технологию можно было направить в мирное русло.

Что такое Python SHA256?

SHA расшифровывается как Безопасные хэш-алгоритмы. Это набор криптографических хэш-функций. Эти функции могут быть использованы для различных приложений, таких как пароли и т. Д. Модуль hashlib Python используется для реализации общего интерфейса для многих различных алгоритмов безопасного хэширования и дайджеста сообщений. Хэш-алгоритмы, включенные в этот модуль, являются:

Хэш-алгоритмы, включенные в этот модуль, являются:

- SHA1: 160-битная хэш-функция, похожая на хэш MD5

- SHA224: внутренний размер блока 32 бита (усеченная версия)

- SHA256: внутренний размер блока 32 бита

- SHA384: внутренний размер блока 32 бита (усеченная версия)

- SHA512: внутренний размер блока 64 бита

- Алгоритм MD5

Особенности протокола SHA-256

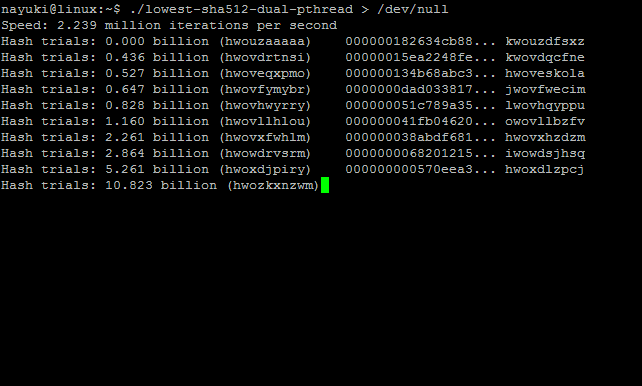

Нет ни одного метода оптимизации подбора хеш-суммы. Протокол SHA-256 принимая определенные, выдает абсолютно непредсказуемый результат. Поиск нужного варианта выполняется путем банального перебора всех возможных комбинаций. Подбор правильного хеша дело случая, но чем больше мощность вычислительного оборудования, тем выше шансы, что вы найдете его быстрее остальных участников процесса.

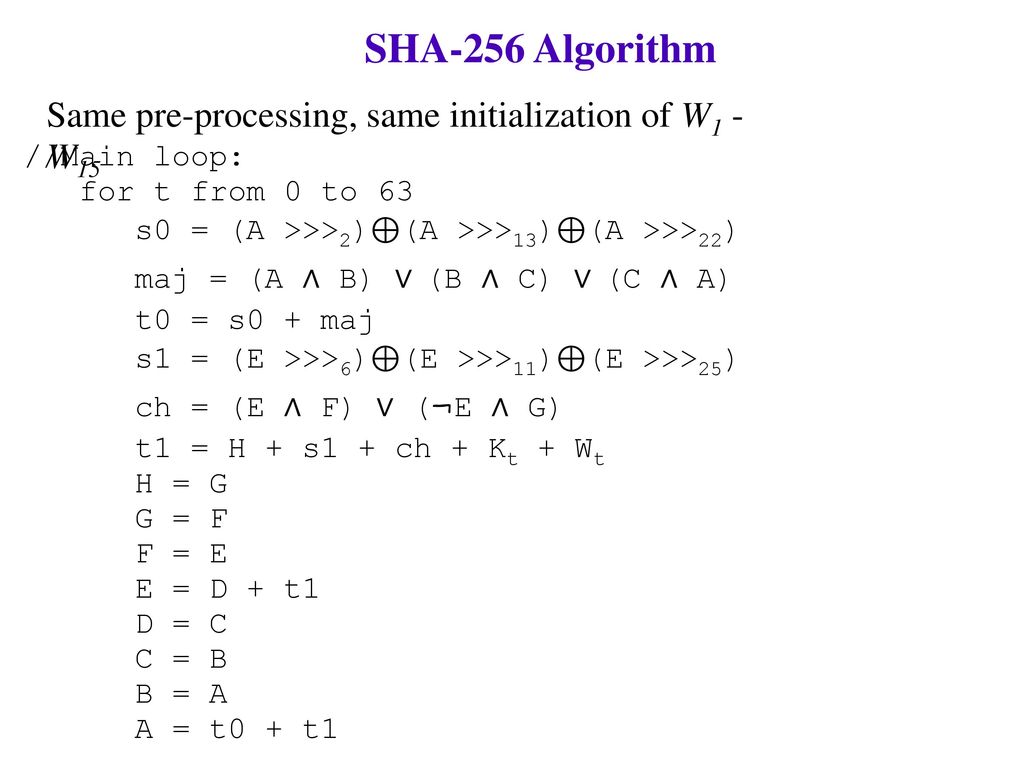

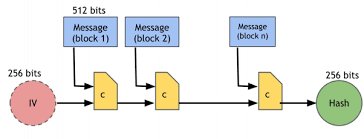

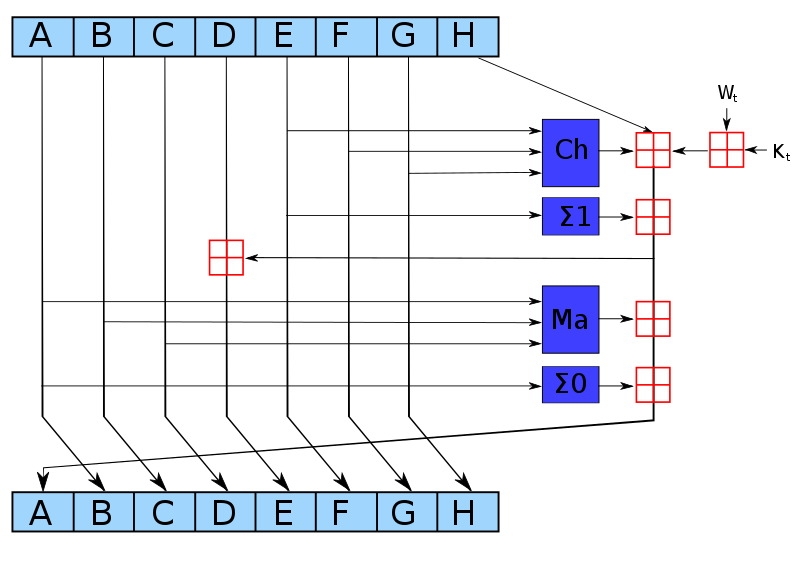

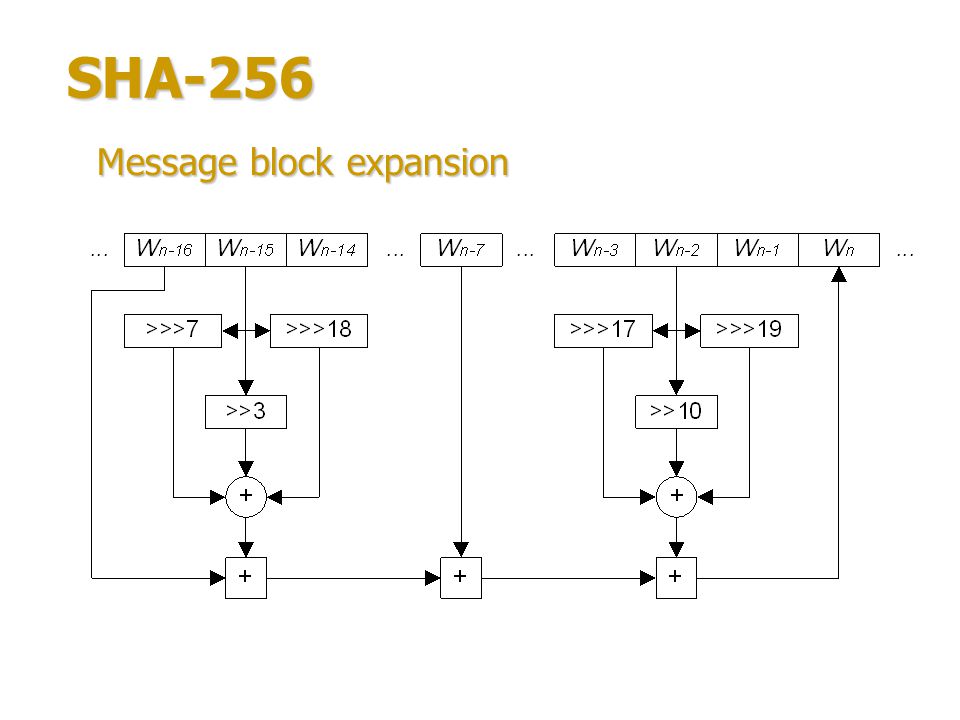

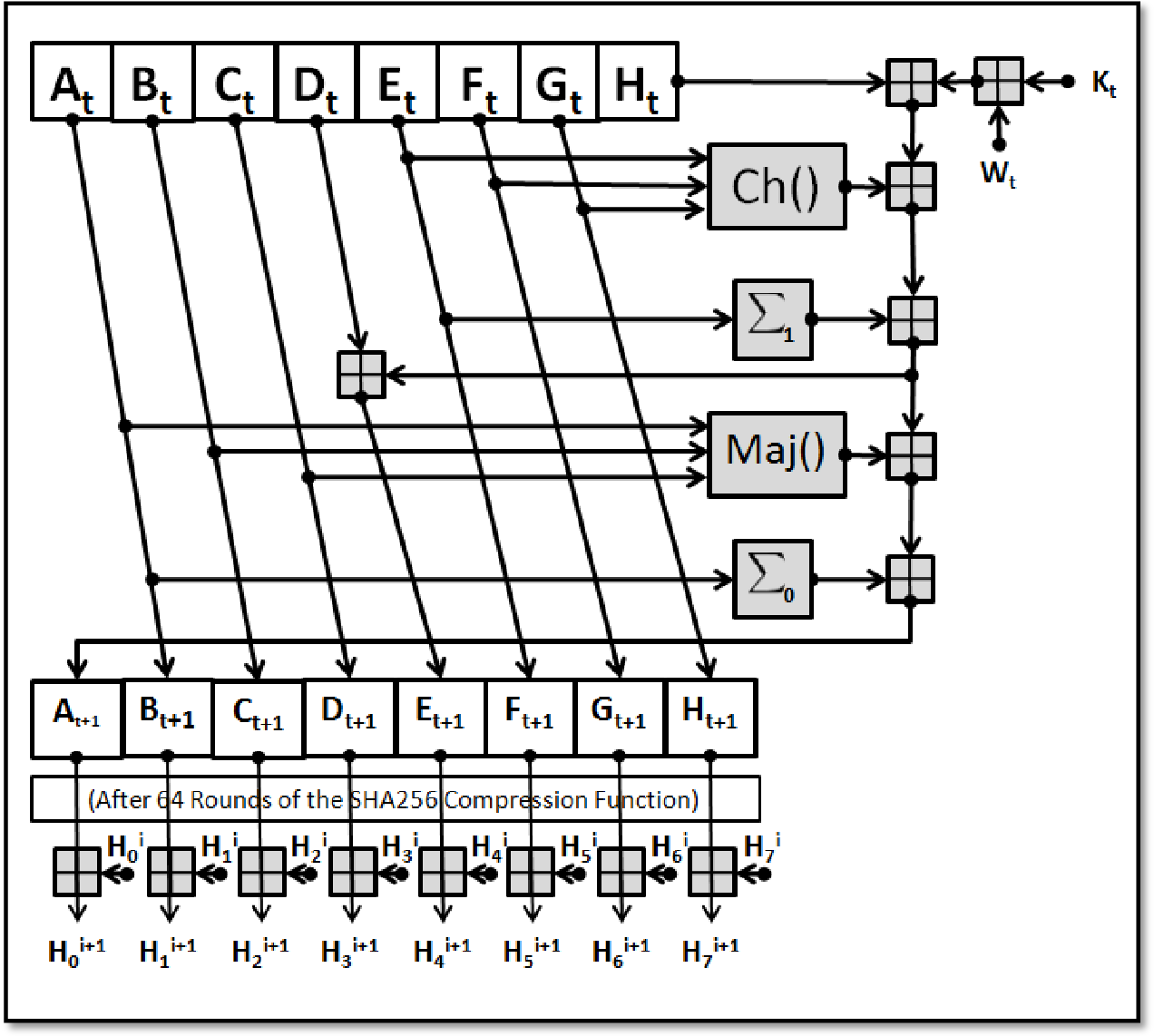

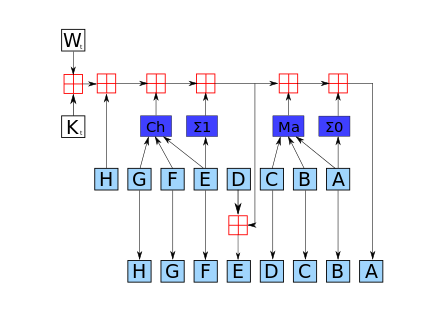

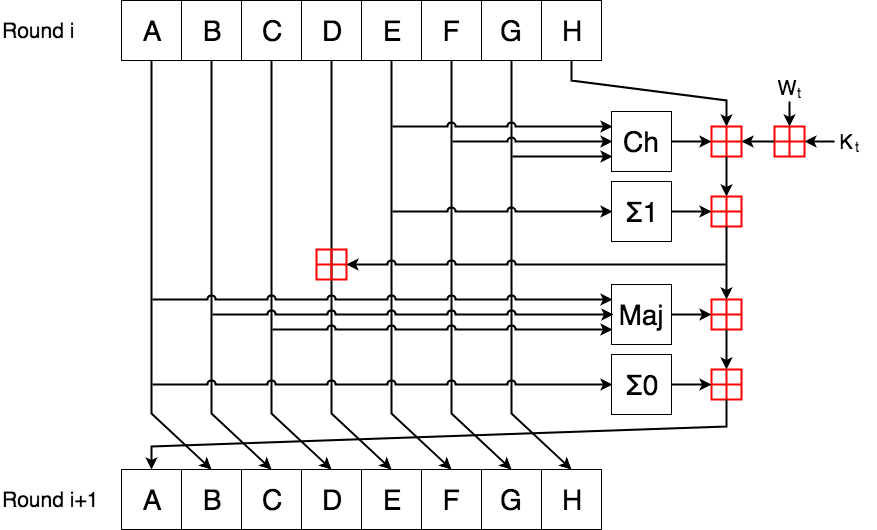

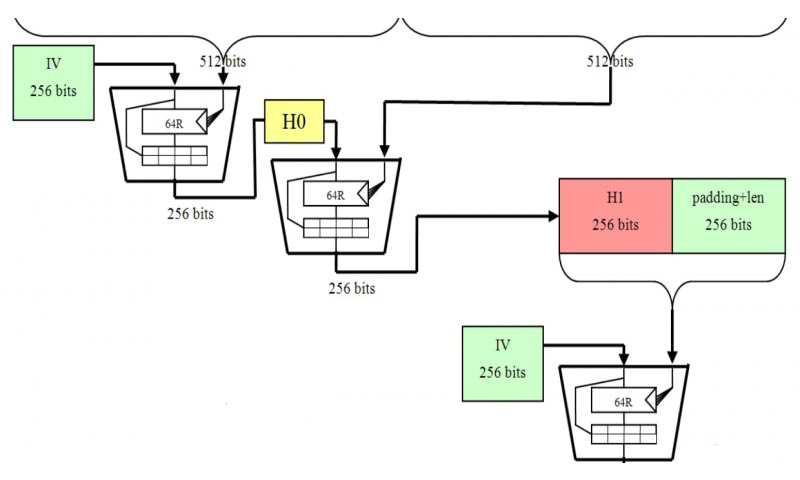

Для полноты рассказа добавим немного сложной технической информации. В протокол SHA-256 данные фрагментируются на 256 долей, в каждом из которых содержится 512 бит (64 байта). Доли перемешивают по определенной криптографической схеме, которая заложена в алгоритме, и в результате образуется специальный хеш-код, объемом 256 бит. Смешивание информации повторяется 64 раза. Нужно сказать, что это не так уж много, по сравнению с новыми криптоалгоримами.

Смешивание информации повторяется 64 раза. Нужно сказать, что это не так уж много, по сравнению с новыми криптоалгоримами.

Технические параметры SHA-256:

- Объем блока информации: 64 байт;

- Допустимая длина одного сообщения: 33 байт;

- Размер хеш-подписи блока: 32 байт;

- Число смешиваний в раунде: 64;

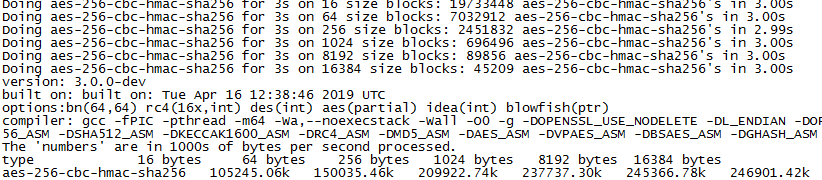

- Скорость передачи данных по сети: около 140 MiB/s.

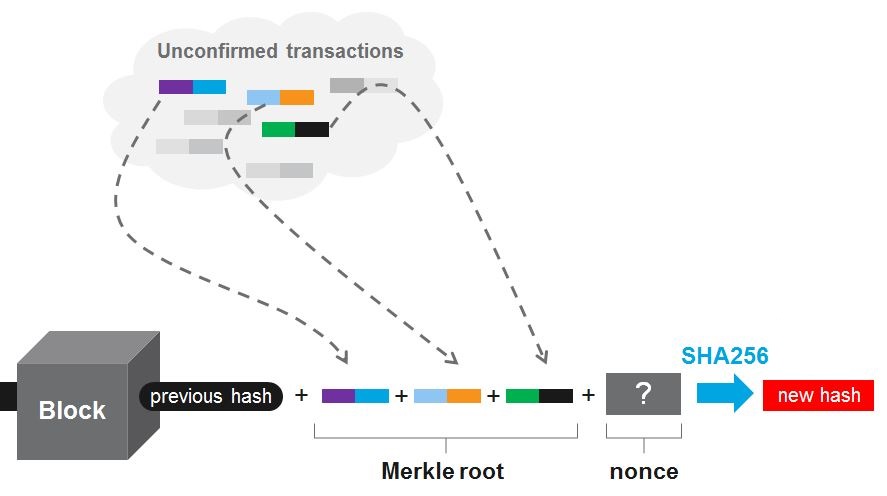

Алгоритм основан на методике Меркла-Дамгарда, массив информации делится на отдельные блоки, в каждом из которых 16 частей. Выполнив 64 перемешивания, система выводит корректную хеш-сумму, которая служит отправной точкой для обработки следующего блока. Процесс непрерывен и взаимосвязан получить код отдельно взятого криптоблока, не имея данных о его предшественнике абсолютно невозможно.

Функции модуля

Давайте разберемся в различных методах, используемых в приведенном выше коде:

Hashlib:

Модуль Python используется для реализации общего интерфейса для многих различных алгоритмов безопасного хэширования и дайджеста сообщений.

строка.кодирование()

Эта функция преобразует строку в байты

Синтаксис:

,)

Значения параметров:

- кодировка: Тип кодировки, которая будет использоватьсяЗначение по умолчанию: UTF – 8

- Значение по умолчанию: UTF – 8

- ошибки: метод ошибок, такой как backslashreplace, namereplace и т. Д

hashlib.sha256():

Эта функция используется для создания хэш-объекта SHA-256.

Hexi dist():

Эта функция используется для возврата закодированных данных в шестнадцатеричном формате.

Как работает хеширование?

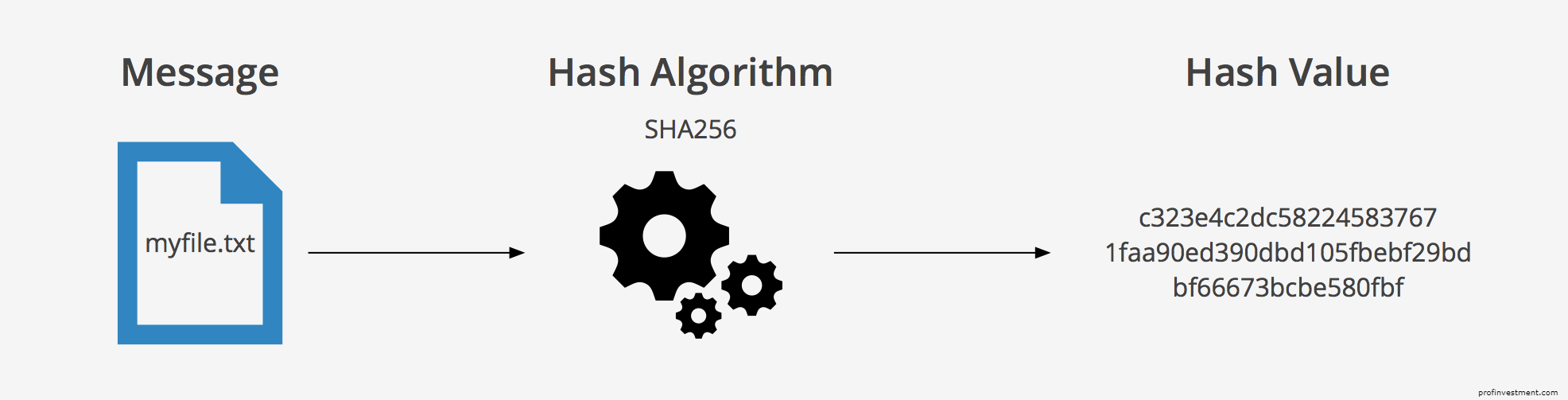

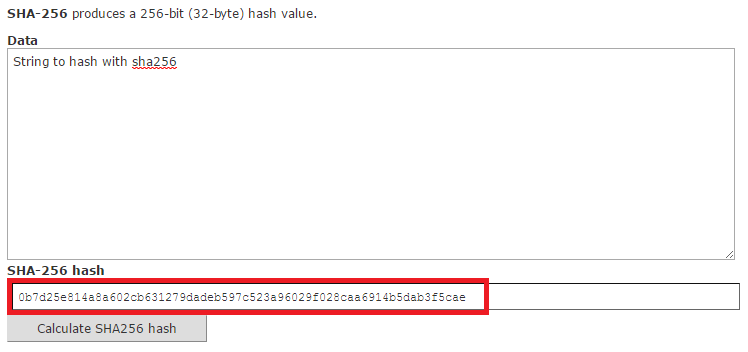

Хеширование — это преобразование по заранее определенной схеме какого-либо объема входящей информации в цифровой код. Исходящее значение уникально, с его помощью всегда можно идентифицировать именно этот массив информации. Алгоритм создания зашифрованной строки (хеш-кода) называется хеш-функцией.

Валидное число в строке шифрованной подписи криптоблока биткоина должно содержать энное количество нулей. На момент составления обзора количество нулей в хеш-коде цифрового золота уже перевалило число 17. Поэтому расшифровка sha256 сложнее, чем поиск некой определенной песчинки, которая находится в произвольной точке земного шара.

На момент составления обзора количество нулей в хеш-коде цифрового золота уже перевалило число 17. Поэтому расшифровка sha256 сложнее, чем поиск некой определенной песчинки, которая находится в произвольной точке земного шара.

Важно! В принципе зашифровать можно все что угодно хоть поэму Лермонтова «Кавказский пленник» и в результате получится шестнадцатеричный код типа: c8ba7865a9x924590dcc54a6f227859z.

Шифрование не имеет обратной силы, сделать с цифробуквенного набора текст не получится, но если в самой поэме изменить хотя бы одну точку или пробел, то хеш-код произведения будет совершено иным. Вы можете убедиться в этом сами, посетив сайт для автоматической шифровки https://crypt-online.ru/crypts/sha256/.

Зависимость блоков в сети биткион

В сети каждой криптовалюты, в том числе и биткоин, блоки представляют собой массив информации о переводах средств за определенный период. Каждый из них имеет уникальный хеш-код (подпись).

Как уже было сказано криптографическая подпись последующего вытекает из хеш-кода предыдущего, образуя целостную систему, в которой нельзя что-либо изменить или подделать. Майнеры постоянно заняты вычислением подписи нового блока, и получают награду только за результат.

Приложение:

Python Sha256 используется в некоторых из самых популярных протоколов шифрования и аутентификации, таких как:

- href=»https://en.wikipedia.org/wiki/Secure_Sockets_Layer»>SSL: href=»https://en.wikipedia.org/wiki/Secure_Sockets_Layer»>SSL: secure sockets layer

- TLS: безопасность транспортного уровня

- IPSec: безопасность интернет-протокола

- SSH: secure shell

Sha256 также используется в unix и linux для защиты паролей с помощью хэша.

Плюсы и минусы алгоримта

SHA256 имеет некие преимущества перед другими алгоритмами. Это наиболее востребованный алгоритм майнинга среди всех существующих. Он показал себя как надежный к взламыванию (случается не часто) и результативный алгоритм как для задач майнинга, так и для прочих целей.

Имеются и недостатки:

- Главным минусом SHA256 валюты является контролирование майнерами.

- Те, у кого имеются огромные вычислительные мощности, получают основную часть крипто, что исключает один из основных принципов виртуальных денег – децентрализованность.

- Как только пошли инвестиции в вычислительные мощности для промышленного майнинга Биткоина, сложность добычи значительно возросла и стала требовать исключительных вычислительных мощностей. Этот минус исправлен в прочих протоколах, наиболее инновационных и «заточенных» под применение в добыче цифровых валют, таких как Script (для криптовалюты Litecoin).

Криптовалюты SHA256, как и SHA512 наиболее защищены от данного отрицательного момента, но вероятность развития риска все-таки есть. Miner на SHA256, как и на любом ином хешировании – это процесс разрешения какой-то сложнейшей криптографической задачи, которую генерирует программа для майнинге на основе информации полученной с блоков.

Майнинг при помощи хэш-функции SHA256 можно осуществлять 3 методами:

В майнинге хеш–сумма применяется как идентификатор уже присутствующих блоков, и создания новых на основе тех, что имеются. Процесс майнинга отражен в интерфейсе в виде «accepted f33ae3bc9…». Где f33ae3bc9 – это хешированная сумма, часть данных, которая требуется для дешифровывания. Главный блок включает в себя огромное число такого рода хеш-сумм.

Процесс майнинга отражен в интерфейсе в виде «accepted f33ae3bc9…». Где f33ae3bc9 – это хешированная сумма, часть данных, которая требуется для дешифровывания. Главный блок включает в себя огромное число такого рода хеш-сумм.

То есть, добыча с алгоритмом SHA256 – это подбор правильного значения хешированной суммы без остановки, перебор чисел для того, чтобы создать очередной блок. Чем мощнее оборудование, тем больше шансов стать владельцем того самого правильного блока: скорость перебирания разного рода сумм зависит от мощностей. Потому как Биткоин построен на алгоритме SHA256, для конкурентоспособного майнинга на нём требуются крайне большие вычислительные мощности.

Это связывается с тем, что для добычи криптовалюты хватает производства «асиков», а именно специальной схемы особенного назначения. Асики дают возможность добывать Биткоины и прочие криптовалюты на хэш-функции SHA–256 оперативнее, результативнее и недорого.

Практическое применение и сертификация технологии

Законодательством Соединенных Штатов Америки разрешается использование SHA-256 и прочих аналогичных методов хеширования в определенных государственных программах для защиты сведений. Кроме того, допускается применение алгоритма коммерческими компаниями.

Кроме того, допускается применение алгоритма коммерческими компаниями.

Важно! Поэтому нет ничего удивительного в том, что данный протокол был использован в первой цифровой валюте. Выпуск новых монет Биткоина совершается путем нахождения строк по их указанной архитектуре SHA-256.

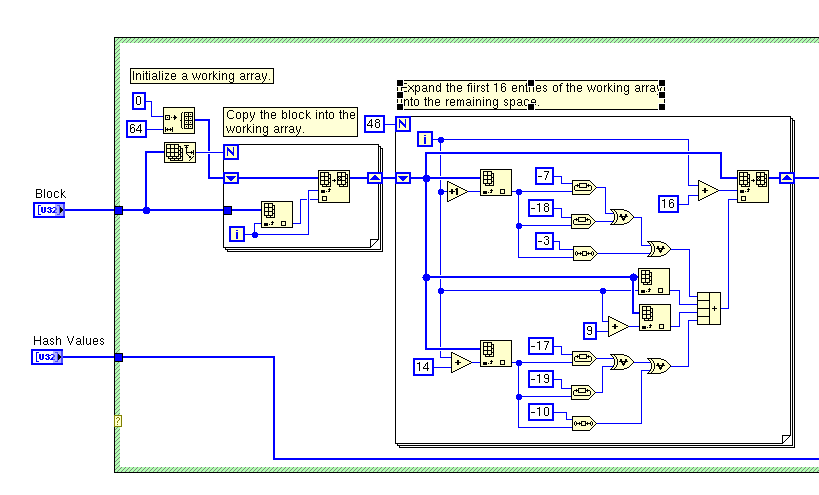

Как это сказывается на специализированных устройствах для добычи криптовалюты? Каждый шаг в этом алгоритме имеет довольно простой вид — примитивная битовая операция и 32-битное сложение (любой, кто знаком с основами схемотехники, сможет без труда представить, как подобное выглядит в железе). А потому для эффективной работы асик-майнеров нужно лишь располагать десятком блоков выполнения этапов алгоритма.

В противовес Bitcoin, Лайткоин, Догикоин и прочие схожие «коины» используют протокол шифрования Scrypt, который оснащен функцией повышения сложности. Данный алгоритм в ходе деятельности сохраняет 1024 различных значения хеш-функций, а уже на выходе соединяет их и получает преобразованный результат. Благодаря этому для реализации протокола нужны несравнимо большие вычислительные мощности.

Благодаря этому для реализации протокола нужны несравнимо большие вычислительные мощности.

Вывод

Подводя итог, можно сказать, что протокол SHA-256 оказался чересчур легким и сегодня имеется целое множество специализированных девайсов (так называемые майнеры), которые успешно обходят его. С их появлением отпала необходимость майнить на процессоре или собирать фермы из видеокарт, поскольку ASIC-устройства позволяют своим владельцам заработать намного больше. Однако, у этого есть и обратная сторона. Использование майнеров слишком сильно централизует криптовалюту, а значит, необходимо внедрение новых протоколов хеширования. Таким алгоритмом стал Scrypt — куда более продвинутый защитный механизм, который требует значительной производительности и поэтому теоретически лишает специальные приборы особого преимущества.

С позиции рядового пользователя нет никакой разницы между протоколами SHA-256 и Scrypt. Можно майнить цифровую валюту своим компьютером или фермой на любом из данных протоколов.

Алгоритм SHA-256 на сегодняшний день занимает более 40% всего рынка, однако, вне всякого сомнения, имеются и другие. И в скором времени они потеснят прославленного предшественника. Так, из сравнительно свежих необходимо упомянуть об особенно «майнероустойчивом» протоколе Dagger, который собираются использовать в децентрализованной площадке Эфириум. Возможно, именно он примет эстафету лидера в области хеширования и займет место SHA-256.

Как декодировать хэш-пароль в строку в SHA 256

Невозможно расшифровать такую хешированную вещь. Хеширование представляет собой трехэтапный процесс. Шаг 1 — первичное хеширование — данные хэшируются, затем полученная цепочка разбивается на блоки по 64 символа в каждом.Шаг 2 — берем первый блок, разделяем 64 символа на 8 цепочек по 8 символов в каждой (назовем их a1-a8), и хешируем их 63 раза по какому-то пока неизвестному мне алгоритму. Вы получите результат 8 цепочек, каждая из которых содержит 8 чисел (b1-b8).Итак, вы возьмете a1 и добавите его к b1, то же самое с a2 и b2 и т.

д. До a8 и b8. В результате получится 8 цепочек по 8 символов в каждой, назовем их c1-c8.

д. До a8 и b8. В результате получится 8 цепочек по 8 символов в каждой, назовем их c1-c8. Шаг 3. Берем следующий блок, разделяем его на 8 цепочек по 8 символов в каждой (назовем их d1-d8) и делаем хеширование как в шаге 2. Затем берем получившиеся 8 цепочек по 8 символов, назовем их e1-e8, и добавляем их в цепочки с1-с8. Результат будет f1-f8. Если блока не осталось, пропустите процедуру. Если есть, повторите шаг 3.80 операций, потребуется очень много времени, чтобы взломать 256-битный начальный хэш. А если блоков больше, то заряженный номер получает еще больше мощности.

Примечание. Алгоритм хеширования, вероятно, не так уж сложен, но огромное количество операций делает его совершенно невозможным.

как расшифровать sha256 — Все по теме

В этом документе в основном представлена реализация шифрования и дешифрования в Laravel, в статье очень подробно представлен пример кода, для каждого исследования или работы есть определенная справочная ценность обучения, потребность в друзьях ниже с

Эта статья в основном знакомит вас с Laravel в методе реализации шифрования и дешифрования, очень подробный текст через образец кода, представленный для изучения или работы каждого, имеет определенную справочную ценность обучения, потребность в друзьях

Шифрование SHA: пакет com; импорт Java. security.MessageDigest;Import java.security.NoSuchAlgorithmException;/*** Метод Getsha (String str) доступен извне* @author Randyjia**/public class SHA {public static string Encrypt (String strsrc,

security.MessageDigest;Import java.security.NoSuchAlgorithmException;/*** Метод Getsha (String str) доступен извне* @author Randyjia**/public class SHA {public static string Encrypt (String strsrc,

PHP использует пользовательский ключ для шифрования и расшифровки данных. В этом примере показано, как PHP использует пользовательский ключ для шифрования и расшифровки данных. Мы поделимся этим с вами для справки.Подробности следующие: Когда клиент связывается с сервером,

Полное шифрование диска AndroidЧто такое полное шифрование диска? Полное шифрование диска использует ключ для шифрования всех пользовательских данных на устройствах Android. Как только устройство зашифровано, все данные, созданные пользователем, будут автоматически зашифрованы до того, как диск станет

.

Adobe Acrobat 9 Pro Анализ принципа шифрования «Пароль пользователя» Тянь И любовь 2010-11-23 В Интернете очень мало статей о принципах шифрования pdf-файлов.Даже если есть только анализ шифрования в версиях

Обмен ключами DH SSH представляет собой набор алгоритмов обмена ключами для нескольких сложных алгоритмов. Алгоритм называется Diffie-hellman-groupx-exchange-shax в RFC4419 (существует еще один простой алгоритм переключения Rsax-shax). Эта бумага занимает

В этой статье показано, как установить более надежный SSL на веб-сервере Nginx. Мы реализуем этот метод, ослабляя преступную атаку, аннулируя SSL. Не используйте уязвимый SSLv3 в протоколе и следующей версии, и мы установим

Мы реализуем этот метод, ослабляя преступную атаку, аннулируя SSL. Не используйте уязвимый SSLv3 в протоколе и следующей версии, и мы установим

В статье из серии NODEJS с нулевой базой показано, как использовать JavaScript в качестве сценария на стороне сервера с помощью веб-разработки NODEJS Framework. Платформа NODEJS — это движок на основе V8, который на сегодняшний день является самым быстрым движком JavaScript.Хром

В стандартной библиотеке Python 3 не так много для разрешения шифрования, но есть библиотеки для обработки хэшей. Здесь мы сделаем краткое введение в него, но основное внимание будет уделено двум сторонним пакетам: Pycrypto и cryptography.

Разница между шифрованием, хешированием и солением

Шифрование и хэширование выполняют разные функции, несмотря на их сходство

Быстро, ты знаешь разницу между шифрованием и хешированием? Вы знаете, что такое соление? Вы думаете, что соление хеша — это просто часть ирландского завтрака?

Шутки в сторону, если вы обратите внимание на мир кибербезопасности, вы, вероятно, услышите эти термины. Часто без каких-либо объяснений.

Часто без каких-либо объяснений.

Итак, сегодня давайте поговорим о разнице между шифрованием и хешированием — и ответим на вопросы, которые вы, возможно, боялись задать. Попутно мы также рассмотрим соление, так как оно появляется в новостях почти каждый раз, когда скомпрометирована база данных паролей.

Давайте обсудим это.

Что такое шифрование?

Шифрование — это практика шифрования информации таким образом, что расшифровать и прочитать ее может только тот, у кого есть соответствующий ключ.Шифрование является двусторонней функцией. Когда вы что-то шифруете, вы делаете это с намерением расшифровать это позже.

Это ключевое различие между шифрованием и хешированием (простите меня за каламбур).

Для шифрования данных используется нечто, называемое шифром, который представляет собой алгоритм — серию четко определенных шагов, которым можно следовать процедурно — для шифрования и расшифровки информации. Алгоритм также можно назвать ключом шифрования. Я понимаю, что слово «алгоритм» имеет пугающую коннотацию из-за шрамов, которые мы все еще носим в старшей школе и колледже.Но, как вы увидите, алгоритм — это не что иное, как набор правил, и на самом деле они могут быть довольно простыми.

Я понимаю, что слово «алгоритм» имеет пугающую коннотацию из-за шрамов, которые мы все еще носим в старшей школе и колледже.Но, как вы увидите, алгоритм — это не что иное, как набор правил, и на самом деле они могут быть довольно простыми.

Шифрование имеет долгую, легендарную историю. Он датируется как минимум 1900 годом до нашей эры после обнаружения стены гробницы с высеченными на ней нестандартными иероглифами. С тех пор было бесчисленное множество исторических примеров.

Древние египтяне использовали простую форму шифрования. Как и Цезарь, чей шифр является одним из самых важных примеров шифрования в истории.Цезарь использовал примитивный шифр сдвига, который менял буквы, отсчитывая вперед заданное количество мест в алфавите. Однако это было чрезвычайно полезно, делая любую информацию, перехваченную противниками Цезаря, практически бесполезной.

Пару тысяч лет спустя номенклаторный шифр — тип шифра замены, который заменяет символы обычными словами в попытке избежать метода дешифрования, называемого частотным анализом, — привел к обезглавливанию королевы Шотландии Марии и убийству группы заговорщиков, когда их сообщения были перехвачен и расшифрован буквальным человеком (мужчинами) посередине.

Как работает шифрование?

Давайте рассмотрим шифрование с помощью простого шифра. Мы возьмем страницу из учебника Цезаря и воспользуемся шифром сдвига. Я собираюсь зашифровать предложение с помощью моноалфавитного шифра сдвига, который просто заменяет каждую букву той, которая находится на три позиции впереди нее.

Очевидно, что с первых дней мы прошли долгий путь, но сосредоточимся только на концепциях. Предложение в необработанном виде представляет собой открытый текст — неформатированный, незакодированный — в состояние, в которое оно вернется после расшифровки.

Давайте возьмем предложение «не будь придурком», которое, кстати, также является единственным правилом для нашего раздела комментариев. Я собираюсь применить алгоритм/ключ шифрования и превратить его в зашифрованный текст.

Открытый текст: Не будь придурком

становится:

Зашифрованный текст: Grqwehdmhun

Я опустил знаки препинания для простоты, но зашифрованный текст обычно передается без пробелов и знаков препинания, чтобы избежать ошибок и скрыть границы слов. Итак, при условии, что я поделился им с ними, некоторые теперь могли использовать соответствующий ключ — в данном случае алгоритм, обратный алгоритму, который использовался для шифрования, — чтобы расшифровать это сообщение и прочитать его. Очевидно, что шифры, которые мы используем в цифровом шифровании, намного сложнее, но вы понимаете общую концепцию.

Итак, при условии, что я поделился им с ними, некоторые теперь могли использовать соответствующий ключ — в данном случае алгоритм, обратный алгоритму, который использовался для шифрования, — чтобы расшифровать это сообщение и прочитать его. Очевидно, что шифры, которые мы используем в цифровом шифровании, намного сложнее, но вы понимаете общую концепцию.

Исторические алгоритмы шифрования

Давайте начнем с нескольких различных типов шифров, а затем перейдем к современным алгоритмам, которые используются в современном шифровании.

Шифры сдвига — Как и в примере, который мы обсуждали выше, две стороны определяют число от 1 до 25 и сдвигают буквы на это количество пробелов в алфавите. Номер смены служит ключом.

Шифры замены — Эти шифры заменяют открытый текст шифрованным текстом с использованием алгоритма, который является фиксированной системой. Ключ — это документ, показывающий фиксированную систему, которую можно использовать для обратного проектирования шифрования.

Шифры перестановки — Этот алгоритм использует набор правил, которые служат ключом для изменения порядка текста в различные перестановки, которые затем могут быть зашифрованы.Типичными примерами являются шифры Rail Fence и Route.

Полиалфавитные шифры — это тип шифра замены, в котором используется несколько алфавитов для дальнейшего усложнения несанкционированного дешифрования зашифрованного текста.

Номенклаторные шифры — Тип шифра замены, который заменяет обычные слова открытого текста символами, чтобы попытаться отбросить определенную форму криптоанализа.

Криптоанализ — это изучение криптосистем с целью поиска в них слабых мест.Одна из наиболее распространенных форм криптоанализа, восходящая к арабскому математику по имени Аль-Кинди, жившему около 800 г. н.э., называется частотным анализом. Он проверяет зашифрованный текст на наличие повторяющихся символов или строк символов и сопоставляет их со словами, которые часто встречаются в расшифровываемом сообщении.

Так, например, если вы пишете сообщение Наполеону, вполне логично, что вы упомянете его имя несколько раз. Сопоставление версии зашифрованного текста с его именем поможет вам приступить к сопоставлению ключа и расшифровке сообщения.

Полиалфавитные шифры и номенклаторные шифры лучше выдерживали частотный анализ, чем их классические аналоги. Полиалфавитные шифры продолжали использоваться до Второй мировой войны, когда была взломана машина Enigma.

Современное шифрование

Прежде чем мы сможем говорить о современных шифровальных шифрах, нам нужно немного поговорить об открытых и закрытых ключах и о том, как цифровая революция изменила шифрование. Все примеры, которые мы только что рассмотрели, относятся к тому, что мы называем криптографией с закрытым ключом.Шифрование полностью зависело от закрытого ключа, который необходимо было физически обменять, чтобы произошло расшифрование. Если вы что-то знаете о приватных ключах, так это то, что они неприкосновенны. Компрометация вашего закрытого ключа может иметь катастрофические последствия. Таким образом, необходимость физически носить и передавать его только увеличивает риск. Люди на самом деле умирали из-за компрометации закрытых ключей на протяжении всей истории.

Компрометация вашего закрытого ключа может иметь катастрофические последствия. Таким образом, необходимость физически носить и передавать его только увеличивает риск. Люди на самом деле умирали из-за компрометации закрытых ключей на протяжении всей истории.

Сегодня, благодаря компьютерным технологиям и Интернету, мы можем практиковать криптографию с открытым ключом.В криптографии с открытым ключом один открытый ключ используется для шифрования, а другой закрытый ключ используется для расшифровки. Вы видите это во время рукопожатия SSL, где они решили исторически рискованные проблемы с физическим обменом ключами, используя общедоступный ключ для шифрования симметричного сеансового ключа и отправки его обратно на сервер для расшифровки с помощью его закрытого ключа. Ну, на самом деле вы этого не видите, но вы понимаете, о чем я.

На сегодняшний день наиболее распространенными формами шифрования являются:

- Асимметричное шифрование — это пример открытого ключа, который мы только что привели.

Один ключ шифрует, другой ключ расшифровывает. Шифрование идет только в одну сторону. Эта концепция лежит в основе PKI (инфраструктуры открытых ключей), которая представляет собой модель доверия, лежащую в основе SSL/TLS.

Один ключ шифрует, другой ключ расшифровывает. Шифрование идет только в одну сторону. Эта концепция лежит в основе PKI (инфраструктуры открытых ключей), которая представляет собой модель доверия, лежащую в основе SSL/TLS. - Симметричное шифрование — это ближе к форме шифрования с закрытым ключом. У каждой стороны есть свой ключ, который может как шифровать, так и расшифровывать. Как мы обсуждали в приведенном выше примере, после асимметричного шифрования, которое происходит при рукопожатии SSL, браузер и сервер взаимодействуют с использованием передаваемого симметричного сеансового ключа.

Среди этих двух методов асимметричное шифрование имеет тенденцию быть более надежным из-за его одностороннего характера.

Когда вы покупаете SSL-сертификат и видите «2048-бит», это относится к длине закрытого ключа, в частности, закрытого ключа RSA. Когда вы видите упоминание «256-бит», это обычно относится к размеру симметричных сеансовых ключей, которые используются во время фактического обмена данными. Это не означает, что симметричное шифрование менее безопасно. Суперкомпьютеру по-прежнему потребуются тысячи лет, чтобы расшифровать 256-битное шифрование.

Это не означает, что симметричное шифрование менее безопасно. Суперкомпьютеру по-прежнему потребуются тысячи лет, чтобы расшифровать 256-битное шифрование.

Причина, по которой для связи используется симметричное 256-битное шифрование, заключается в том, что оно быстрее, что означает более высокую производительность и меньшую нагрузку на серверы.

Пристальный взгляд на рукопожатие SSL/TLS

Шифрование во всем Патрик Ноэ

Когда вы подключаетесь к веб-сайту через HTTPS, под капотом происходит много всего. В первую очередь всем нужно… пожать друг другу руки?!

Читать далее

Современные алгоритмы шифрования

Теперь, когда мы обсудили симметричное и асимметричное шифрование, мы можем перейти к некоторым современным алгоритмам шифрования.

AES — AES расшифровывается как Advanced Encryption Standard, первоначально называвшийся Rijndael. Это спецификация шифрования, опубликованная Национальным институтом стандартов и технологий (NIST) еще в 2001 году. размер ключа, каждый раунд состоит из нескольких шагов обработки. Давайте не будем заходить слишком далеко в сорняки на этом. AES — это общий алгоритм с SSL/TLS. Он заменил стандарт шифрования данных (DES), созданный в 1977 году.

размер ключа, каждый раунд состоит из нескольких шагов обработки. Давайте не будем заходить слишком далеко в сорняки на этом. AES — это общий алгоритм с SSL/TLS. Он заменил стандарт шифрования данных (DES), созданный в 1977 году.

RSA — RSA расшифровывается как Rivest-Shamir-Adlemen, по имени его создателей, это алгоритм шифрования с открытым ключом (асимметричный), который существует с 1978 года и до сих пор широко используется. Он использует факторизацию простых чисел для шифрования открытого текста.

[Забавный факт: к сожалению, имя Клиффорд Кокс, математик, нанятый GCHQ, британской разведывательной службой, изобрел аналогичную систему пятью годами ранее, в 1973 году, но она не была рассекречена до 1997 года.]

ECC — ECC расшифровывается как Elliptic Curve Cryptography, основанная на алгебраической структуре эллиптических кривых над конечными полями. Хотя ECC существует с 1985 года, он используется только примерно с 2004 года. ECC имеет явные преимущества перед RSA и, вероятно, будет играть более заметную роль в будущем SSL/TLS.

ECC имеет явные преимущества перед RSA и, вероятно, будет играть более заметную роль в будущем SSL/TLS.

PGP — PGP расшифровывается как Pretty Good Privacy, он был создан в 1991 году Филом Циммерманом. На самом деле это скорее набор алгоритмов, чем один, все для хеширования, сжатия данных и криптографии как с открытым, так и с закрытым ключом.На каждом шаге используется свой алгоритм. PGP критиковали за плохое удобство использования, отсутствие повсеместного распространения и длину ключей.

Когда следует использовать шифрование?

Как мы уже говорили ранее, шифрование — это двусторонняя функция. Вы шифруете информацию с намерением расшифровать ее позже. Таким образом, переписка с кем-то в Интернете, защита ваших облачных данных или передача финансовых данных — все это примеры случаев, когда шифрование уместно.

Суть в том, что шифрование обратимо.Хеширования нет.

Что такое хеширование?

Хэширование — это практика использования алгоритма для сопоставления данных любого размера с фиксированной длиной. Это называется хеш-значением (или иногда хеш-кодом, хэш-суммой или даже хеш-дайджестом, если тебе так хочется). В то время как шифрование — двусторонняя функция, хеширование — односторонняя. Хотя технически возможно обратное хеширование чего-либо, требуемая вычислительная мощность делает это невозможным. Хеширование является односторонним.

Это называется хеш-значением (или иногда хеш-кодом, хэш-суммой или даже хеш-дайджестом, если тебе так хочется). В то время как шифрование — двусторонняя функция, хеширование — односторонняя. Хотя технически возможно обратное хеширование чего-либо, требуемая вычислительная мощность делает это невозможным. Хеширование является односторонним.

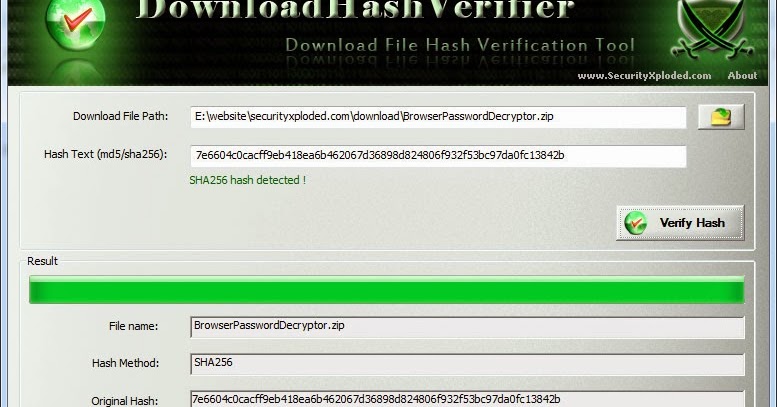

Теперь, в то время как шифрование предназначено для защиты данных при передаче, хеширование предназначено для проверки того, что файл или часть данных не были изменены — что они являются подлинными.Другими словами, он служит контрольной суммой.

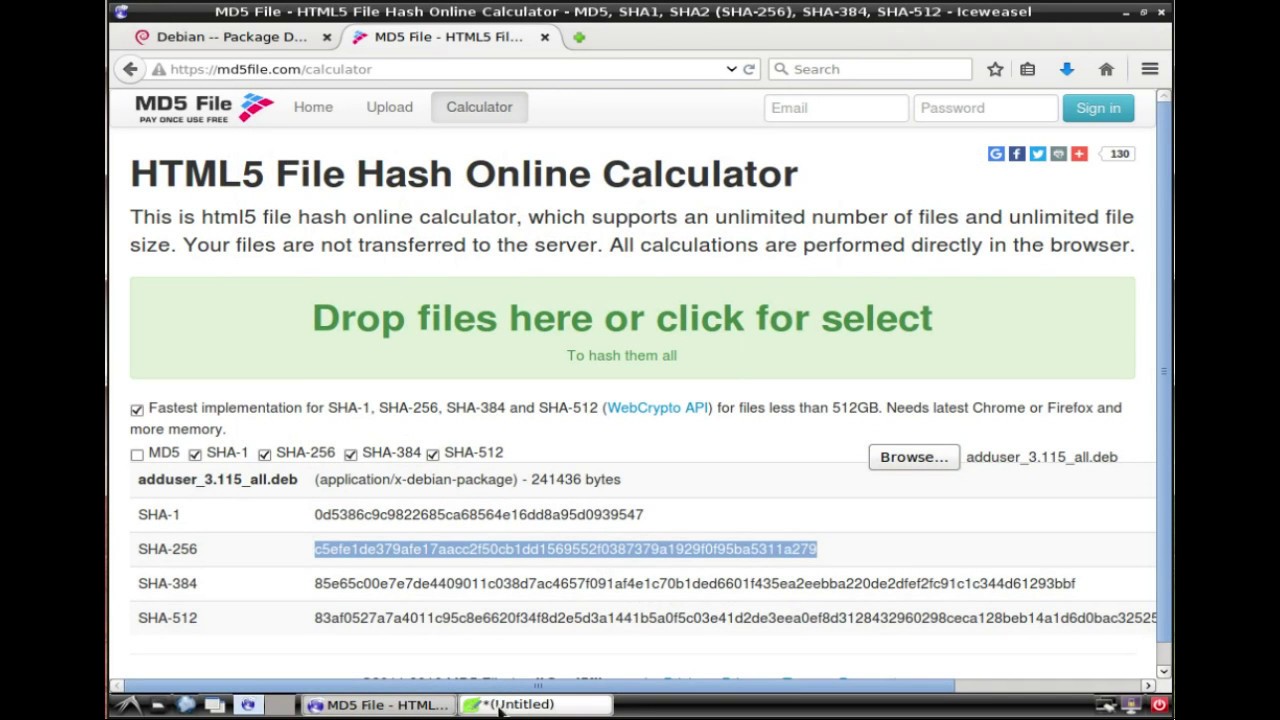

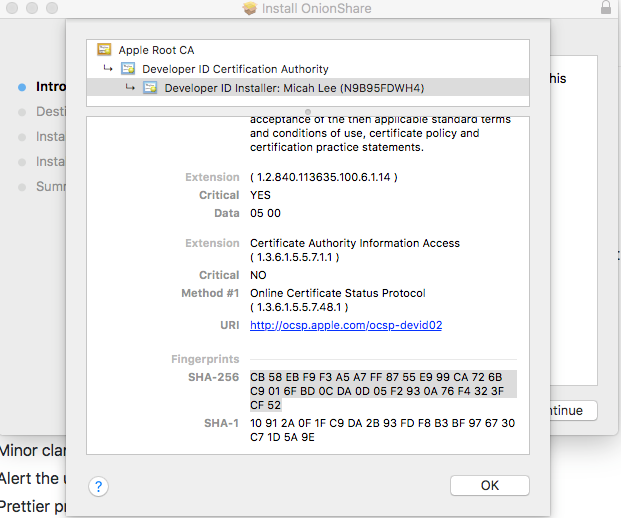

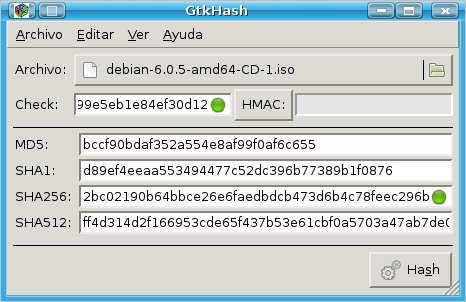

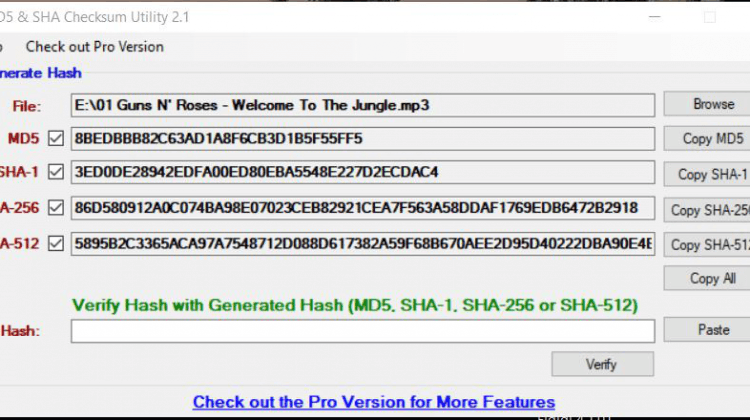

Вот как это работает: каждый алгоритм хеширования выдает фиксированную длину. Так, например, вы можете слышать о SHA-256, что означает, что алгоритм будет выводить хеш-значение, состоящее из 256 бит, обычно представленное 64-символьной шестнадцатеричной строкой (h/t Matthew Haslett).

Каждое значение хеш-функции уникально. Если два разных файла производят одно и то же уникальное хеш-значение, это называется коллизией и делает алгоритм практически бесполезным. В прошлом году Google создал коллизию с алгоритмом хеширования SHA-1, чтобы продемонстрировать его уязвимость. SHA-1 был официально заменен SHA-2 в начале 2016 года. Но у Google была цель, поэтому она выделила два года средств, человеко-часов и талантов в партнерстве с лабораторией в Амстердаме, чтобы создать что-то, что был к тому моменту скорее абстракцией в реальность. Это долгий путь, чтобы доказать свою точку зрения. Но Google пошел туда.

В прошлом году Google создал коллизию с алгоритмом хеширования SHA-1, чтобы продемонстрировать его уязвимость. SHA-1 был официально заменен SHA-2 в начале 2016 года. Но у Google была цель, поэтому она выделила два года средств, человеко-часов и талантов в партнерстве с лабораторией в Амстердаме, чтобы создать что-то, что был к тому моменту скорее абстракцией в реальность. Это долгий путь, чтобы доказать свою точку зрения. Но Google пошел туда.

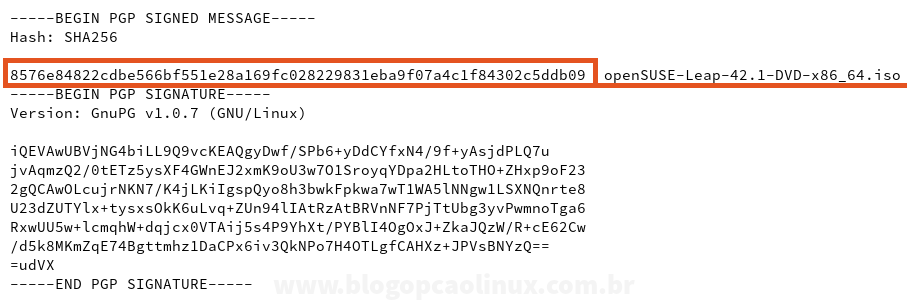

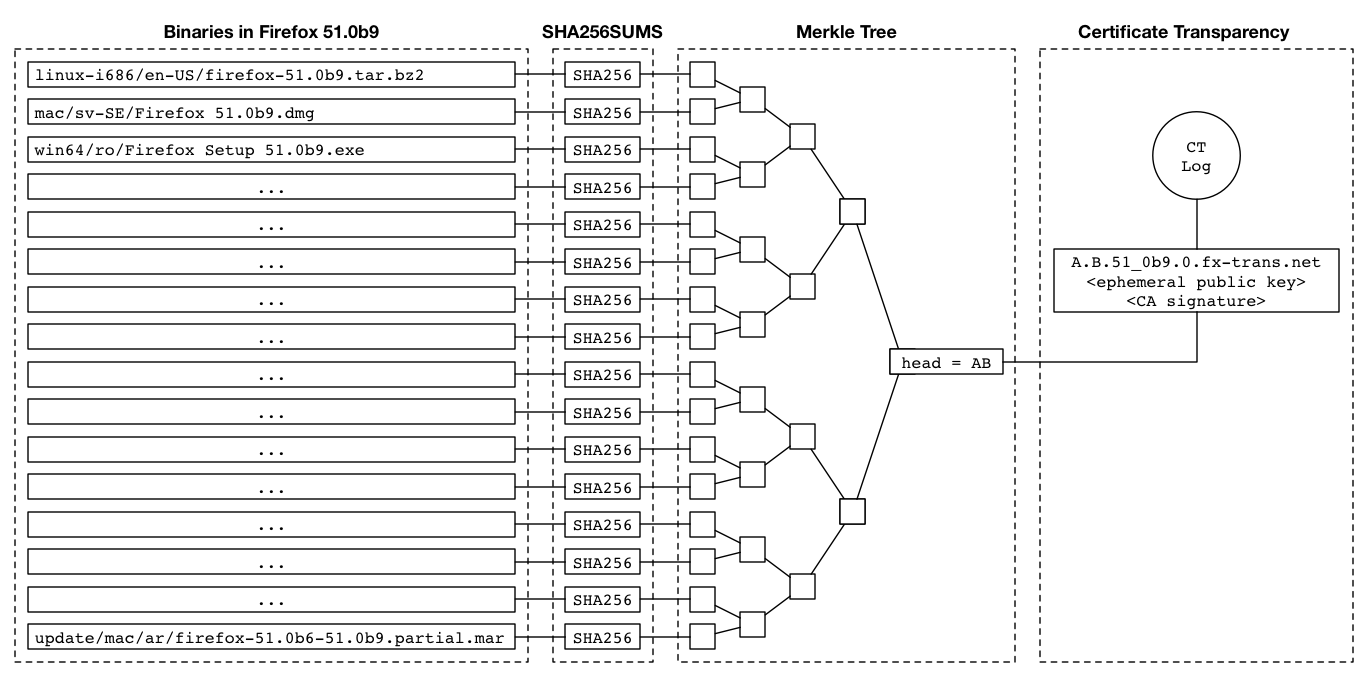

Во всяком случае, вот пример хеширования, допустим, вы хотите поставить цифровую подпись на часть программного обеспечения и сделать его доступным для загрузки на вашем веб-сайте.Для этого вы создадите хэш сценария или исполняемого файла, который вы подписываете, а затем, добавив свою цифровую подпись, вы также хэшируете его. После этого все это зашифровано, поэтому его можно загрузить.

Когда клиент загружает программное обеспечение, его браузер расшифровывает файл, а затем проверяет два уникальных хеш-значения. Затем браузер запустит ту же хэш-функцию, используя тот же алгоритм, и снова хеширует файл и подпись. Если браузер выдает одно и то же значение хеш-функции, он знает, что и подпись, и файл являются подлинными — они не были изменены.

Если браузер выдает одно и то же значение хеш-функции, он знает, что и подпись, и файл являются подлинными — они не были изменены.

Если это не так, браузер выдает предупреждение.

Вот как работает подпись кода. Просто помните, никакие два файла не могут создать одно и то же значение хеш-функции, поэтому любое изменение — даже самая маленькая настройка — приведет к другому значению.

Общие алгоритмы хеширования

Как и в случае с шифрованием, давайте рассмотрим некоторые из наиболее распространенных алгоритмов хэширования, используемых сегодня.

MD4 — MD4 — это самоотверженный хэш-алгоритм, созданный в 1990 году, даже его создатель Рональд Ривест признает, что у него есть проблемы с безопасностью.Однако 128-битный алгоритм хеширования оказал влияние, его влияние можно почувствовать в более поздних алгоритмах, таких как WMD5, WRIPEMD и семейство WHSA.

MD5 — MD5 — это еще один алгоритм хеширования, созданный Рэем Ривестом, который, как известно, имеет уязвимости. Он был создан в 1992 году как преемник MD4. В настоящее время MD6 находится в разработке, но с 2009 года Rivest исключил его из рассмотрения NIST для SHA-3.

Он был создан в 1992 году как преемник MD4. В настоящее время MD6 находится в разработке, но с 2009 года Rivest исключил его из рассмотрения NIST для SHA-3.

SHA — SHA расшифровывается как Security Hashing Algorithm и, вероятно, наиболее известен как алгоритм хеширования, используемый в большинстве наборов шифров SSL/TLS.Набор шифров — это набор шифров и алгоритмов, которые используются для соединений SSL/TLS. SHA обрабатывает аспекты хеширования. SHA-1, как мы упоминали ранее, теперь устарел. SHA-2 теперь является обязательным. Иногда известно, что SHA-2 имеет SHA-256, хотя также доступны варианты с большей длиной бита.

RIPEMD — семейство алгоритмов криптографического хеширования длиной 128, 160, 256 и 320 бит. Он был разработан Хансом Доббертином и группой ученых в рамках европейского проекта Ripe в 1996 году.Его 256- и 320-битные варианты на самом деле не добавляют никакой дополнительной безопасности, они просто уменьшают вероятность коллизии. В 2004 году сообщалось о коллизии для RIPEMD-128, а это означает, что RIPEMD-160 — единственный достойный алгоритм из этого семейства (это будет потрясающий каламбур примерно в двух абзацах).

В 2004 году сообщалось о коллизии для RIPEMD-128, а это означает, что RIPEMD-160 — единственный достойный алгоритм из этого семейства (это будет потрясающий каламбур примерно в двух абзацах).

WHIRLPOOL — разработан Виктором Райменом (соавтором алгоритма AES, о котором мы говорили ранее) и Пауло Баррето в 2000 году. С тех пор он претерпел две модификации.Он создает 512-битные хэши, которые обычно представляются в виде 128-значных шестнадцатеричных чисел.

TIGER — довольно новый алгоритм, который начинает набирать обороты в сетях обмена файлами и торрент-сайтах. В настоящее время нет известных атак, эффективных против его полного 24-раундового варианта.

Что такое соление?

Соление — это концепция, обычно относящаяся к хешированию паролей. По сути, это уникальное значение, которое можно добавить в конец пароля для создания другого хеш-значения.Это добавляет уровень безопасности в процесс хеширования, особенно против атак грубой силы. Атака грубой силы — это когда компьютер или ботнет пытается ввести все возможные комбинации букв и цифр, пока не будет найден пароль.

Атака грубой силы — это когда компьютер или ботнет пытается ввести все возможные комбинации букв и цифр, пока не будет найден пароль.

В любом случае, при добавлении соли дополнительное значение называется «солью».

Идея состоит в том, что, добавляя соль в конец пароля, а затем хешируя его, вы существенно усложняете процесс взлома пароля.

Давайте рассмотрим быстрый пример.

Скажите, что пароль, который я хочу посолить, выглядит так:

7С57КГ72ДЖВНССС9

Ваша соль — это просто слово СОЛЬ

Перед хешированием вы добавляете SALT в конец данных. Итак, это будет выглядеть так:

7X57CKG72JVNSSS9SALT

Значение хеш-функции отличается от того, которое было бы для простого несоленого пароля. Помните, что даже малейшее изменение хешируемых данных приведет к другому уникальному хэш-значению. Добавляя соль к своему паролю, вы, по сути, скрываете его реальное значение хеш-функции, добавляя дополнительный бит данных и изменяя его.

Теперь, если взломщик знает вашу соль, она практически бесполезна. Они могут просто добавить его в конец каждого варианта пароля, который они пытаются найти, и в конечном итоге найти его. Вот почему соль для каждого пароля должна быть разной — для защиты от атак с радужными таблицами [h/t предложение Джона в комментариях].

Мы могли бы написать целую статью о безопасности паролей (которые у нас уже есть) и о том, является ли это полезной защитой, но пока это должно быть сносным определением соления.

И небольшое замечание: если вы еще не сложили два и два, наше название, Hashed Out, является игрой популярной идиомы для обсуждения чего-либо и процесса хеширования, связанного с шифрованием SSL. Эй, Патрик, это очень умно . Спасибо, что заметили.

Что мы придумали (для скиммеров)

Вот что мы рассмотрели в сегодняшнем обсуждении:

- Шифрование — это двусторонняя функция, при которой информация шифруется таким образом, чтобы ее можно было расшифровать позже.

- Хеширование — это односторонняя функция, в которой данные сопоставляются со значением фиксированной длины. Хеширование в основном используется для аутентификации.

- Соление — это дополнительный шаг во время хеширования, обычно наблюдаемый в связи с хэшированными паролями, который добавляет дополнительное значение в конец пароля, которое изменяет полученное хэш-значение.

Демонстрирует, как расшифровать MIME, зашифрованный с помощью RSAES-OAEP с шифрованием содержимого SHA256 и AES-128. На самом деле нам не нужно заранее знать различные алгоритмы, используемые для шифрования MIME. При расшифровке информация о необходимых алгоритмах встраивается в само сообщение PCKS7, и это сообщает дешифратору, что ему следует использовать. Примечание: Для этого примера требуется Chilkat v9. СОЗДАТЬ ПРОЦЕДУРУ

В ВИДЕ

НАЧИНАТЬ

DECLARE @hr int

ОБЪЯВИТЬ @sTmp0 nvarchar(4000)

-- Для этого требуется, чтобы API Chilkat был предварительно разблокирован.-- См. пример кода глобальной разблокировки.

-- Начнем с этого зашифрованного MIME:

-- Тип содержимого: application/x-pkcs7-mime; имя="smime.p7m"; smime-type="обернутые данные"

-- someHeader1: некоторое значение 1

-- someHeader2: некоторое значение 2

-- Content-Disposition: вложение; имя_файла="smime.p7m"

-- Content-Transfer-Encoding: base64

--

-- MIIDvAYJKoZIhvcNAQcDoIIDrTCCA6kCAQAxggGgMIIBnAIBADB1MGgxCzAJBgNVBAYTALVTMQsw

-- CQYDVQQIDAJJTDEQMA4GA1UEBwwHV2hlYXRvbjEhMB8GA1UECgwYSW50ZXJuZXQgV2lkZ2l0cyBQ

-- dHkgTHRkMRcwFQYDVQQDDA5DaGlsa2F0V2lkZ2V0cwIJAMRwugDmvniwMBwGCSqGSIb3DQEBBzAP

-- oA0wCwYJYIZIAWUDBAIBBIIBAFaUL1ga1bOrdqYKcMm+FHUacBvzfBxk0fnPA0AMBdN8BvTWT3CN

-- YuqBhjOGyq0FpYD9pVZybUuFMCVsVyIW2O62HnsOK58YaPEUUcdh3sI+yjqX9UAn0P0nVDSsVdeK

-- W8x9kMfZg+3UP+y1q+lu7VRJO3f2C9oLQpTkc4VW4n7UOcUI0waykLCjCTL8lFDb7/J3GeuMKyhH

-- 5riNz50kpbzqn7m2Ks9yA+QmcTdXclclGFr2vwEUFzSdT2pxh/vaUrogCxkYWbQ2eV7vZg6O4kV0

-- aqHBqySkPTAzHKiHH8K8GVdlTuJ8350CpICa4T8w7/Ht5I7dyOPPKy4C+rVtrvcwggH+BgkqhkiG

-- 9w0BBwEwHQYJYIZIAWUDBAECBBDTC2WNBN+z2I47/4Feu9YqgIIB0MZvl3nC/q/Wzil6HtfQTr12

-- Q5moHY+ORzAa1P9XvX2ZUFhW530mV395mQw/A4o4ekmX9eRPEZquYzZPLT8hNeZIuNdhpcSQUmad

-- rKnKkR0wKJ3jJ3LhOIohVBQSYs8kVDZKq6lJBIznlsurFelZonehyRschhteDZx5rb7fCe8c2+/O

-- DHxaqaHCAzm/Bd7kcg6FFfuTZy3tu0PgP5IsXN4OFA3kkvwjAs4XsVS8jdIcmDNBkYieE8WmJOIm

-- Mz7mh/CHWLgWfGKa0Dkb9RcbFgLwYNT3GzuXFw9XPbKkEZjEAtJajWbN6P0WQl96YYd9qZxUpGxZ

-- zjTHEYzViUdUXolfpLufttrRXyxN1RFWhNFMFbv66xYqklMSgpdM/Mbk+EuvX6eXayDPvDBpfYMw

-- NoRAzv1Ony2c0ez9rBemJICicxAzpuvHbRxdjYs63Dnv+TYgpBK12AxWWpPIjXvw0WQKgTC3Tg8s

-- EnuGhpENqso/clJBEBSn4+2WhYtYbdI5sVme67lvqQl1Xxy3r18SWaQbyDOwgYi1E+54lMDOxMy0

-- y0FPHk5pP45DnXWj+XORPp5LhuZr5mf62YOXSSUwR5P0cXy4Rc+pN5lhRQPCf5z2

DECLARE @success int

DECLARE @sb int

EXEC @hr = sp_OACreate 'Chilkat_9_5_0. |

SubtleCrypto.decrypt() — веб-API | МДН

Метод decrypt() метода SubtleCrypto интерфейс расшифровывает некоторые зашифрованные данные.Он принимает в качестве аргументов ключ к

расшифровать, некоторые необязательные дополнительные параметры и данные для расшифровки (также известные как

«шифрованный текст»). Он возвращает обещание , которое будет выполнено с помощью

расшифрованные данные (также известные как «открытый текст»).

константный результат = crypto.subtle.decrypt (алгоритм, ключ, данные);

Параметры

-

алгоритм— это объект, определяющий используемый алгоритм и любые дополнительные параметры, такие как обязательный. Значения, заданные для дополнительных параметров, должны совпадать со значениями, переданными в

соответствующий вызов

Значения, заданные для дополнительных параметров, должны совпадать со значениями, переданными в

соответствующий вызов encrypt(). - Ключ

CryptoKey, содержащий ключ, используется для расшифровки. При использовании RSA-OAEP это свойствоprivateKey. объектаCryptoKeyPair. -

dataявляетсяBufferSource, содержащим данные для быть расшифрованным (также известным как зашифрованный текст).

Возвращаемое значение

Исключения

Обещание отклоняется при обнаружении следующих исключений:

- Инвалидаксессеррор

Возникает, когда запрошенная операция недействительна для предоставленного ключа (например, неверный алгоритм шифрования или неверный ключ для указанного алгоритма шифрования*)*.

- OperationError

Возникает, когда операция не удалась по причине, связанной с операцией (например,г.

алгоритм

параметры недопустимого размера или произошла ошибка при расшифровке зашифрованного текста).

алгоритм

параметры недопустимого размера или произошла ошибка при расшифровке зашифрованного текста).

Метод decrypt() поддерживает те же алгоритмы, что и метод зашифровать() метод.

RSA-OAEP

Этот код расшифровывает зашифрованный текст с использованием RSA-OAEP. Полный код смотрите на GitHub.

function decryptMessage(privateKey, зашифрованный текст) {

вернуть окно.crypto.subtle.decrypt(

{

название: "РСА-ОАЭП"

},

приватный ключ,

зашифрованный текст

);

}

AES-CTR

Этот код расшифровывает зашифрованный текст , используя AES в режиме CTR.Обратите внимание, что

Счетчик должен соответствовать значению, которое использовалось для шифрования. Полный код смотрите на GitHub.

функция расшифровки сообщения (ключ, зашифрованный текст) {

вернуть окно.crypto.subtle.decrypt(

{

название: "AES-CTR",

прилавок,

длина: 64

},

ключ,

зашифрованный текст

);

}

AES-CBC

Этот код расшифровывает зашифрованный текст , используя AES в режиме CBC. Обратите внимание, что

Обратите внимание, что iv должно совпадать со значением, которое использовалось для шифрования.Полный код смотрите на GitHub.

функция расшифровки сообщения (ключ, зашифрованный текст) {

вернуть окно.crypto.subtle.decrypt(

{

название: "АЭС-Си-Би-Си",

IV: IV

},

ключ,

зашифрованный текст

);

}

AES-GCM

Этот код расшифровывает зашифрованный текст , используя AES в режиме GCM. Обратите внимание, что iv должно совпадать со значением, которое использовалось для шифрования. Полный код смотрите на GitHub.

функция расшифровки сообщения (ключ, зашифрованный текст) {

окно возврата.crypto.subtle.decrypt(

{

название: "АЕС-ГЦМ",

IV: IV

},

ключ,

зашифрованный текст

);

}

Таблицы BCD загружаются только в браузере

Как шифровать и расшифровывать данные в Node.js

Node.js предоставляет встроенный модуль crypto , который можно использовать для шифрования и расшифровки строк, чисел, буферов, потоков и многого другого. Этот модуль предлагает криптографические функции, которые включают в себя набор оболочек для хэша OpenSSL, HMAC, функций шифрования, расшифровки, подписи и проверки.

Этот модуль предлагает криптографические функции, которые включают в себя набор оболочек для хэша OpenSSL, HMAC, функций шифрования, расшифровки, подписи и проверки.

В этой статье вы узнаете, как использовать модуль Node.js crypto для выполнения криптографических операций с данными. Я покажу вам, как зашифровать данные с помощью секретного ключа, а затем, при необходимости, расшифровать их с помощью того же секретного ключа.

Для простоты я буду использовать режим шифрования CTR алгоритма AES (Advanced Encryption System). Вот хорошее обсуждение StackOverflow для выбора правильного режима шифрования AES.

Создать новый проект

Создайте новый каталог в вашей локальной файловой системе и переключитесь на него, введя следующее:

$ mkdir крипто && cd крипто

Теперь выполните следующую команду, чтобы инициализировать новый узел.js-проект:

$ инициализация npm -y

Приведенная выше команда создаст новый файл package. в корневом каталоге. Перед выполнением вышеуказанной команды убедитесь, что вы уже установили Node.js на свой компьютер. json

json

По умолчанию модуль crypto уже включен в готовые двоичные файлы Node.js. Но если вы установили Node.js вручную, crypto может не поставляться с ним. Однако вы можете установить его, выполнив следующую команду:

$ npm установить криптографию --save

Зашифровать и расшифровать текст

Давайте создадим криптографию .js в корневом каталоге проекта и определите наши функции шифрования и дешифрования, как показано ниже:

crpyto.js

const crypto = require('crypto');

алгоритм const = 'aes-256-ctr';

const secretKey = 'vOVH6sdmpNWjRRIqCc7rdxs01lwHzfr3';

const iv = crypto.randomBytes(16);

константное шифрование = (текст) => {

const cipher = crypto.createCipheriv (алгоритм, secretKey, iv);

const зашифрован = Buffer. concat([cipher.update(текст), cipher.final()]);

возвращение {

IV: IV.toString('шестнадцатеричный'),

содержимое: зашифровано.toString('шестнадцатеричный')

};

};

const расшифровать = (хэш) => {

const decipher = crypto.createDecipheriv (алгоритм, secretKey, Buffer.from (hash.iv, 'hex'));

const decrpyted = Buffer.concat([decipher.update(Buffer.from(hash.content, 'hex')), decipher.final()]);

вернуть decrpyted.toString();

};

модуль.экспорт = {

шифровать,

расшифровать

};

concat([cipher.update(текст), cipher.final()]);

возвращение {

IV: IV.toString('шестнадцатеричный'),

содержимое: зашифровано.toString('шестнадцатеричный')

};

};

const расшифровать = (хэш) => {

const decipher = crypto.createDecipheriv (алгоритм, secretKey, Buffer.from (hash.iv, 'hex'));

const decrpyted = Buffer.concat([decipher.update(Buffer.from(hash.content, 'hex')), decipher.final()]);

вернуть decrpyted.toString();

};

модуль.экспорт = {

шифровать,

расшифровать

};

В следующем примере показано, как можно шифровать и расшифровывать текстовые данные (строки, числа и т.) с помощью вышеуказанных функций:

crpyto-text.js

const {зашифровать, расшифровать} = require('./crypto');

const hash = encrypt('Привет, мир!');

console.log(хеш);

константный текст = расшифровать (хэш);

console.log(текст);

Шифрование и дешифрование буферов

Вы также можете шифровать и расшифровывать буферы, используя функции, определенные выше. Просто передайте буфер вместо строки, и он должен работать:

Просто передайте буфер вместо строки, и он должен работать:

crpyto-buffer.js

const {шифровать, расшифровывать} = требовать('./крипто');

const hash = encrypt(Buffer.from('Hello World!', 'utf8'));

console.log(хеш);

константный текст = расшифровать (хэш);

console.log(текст);

Шифровать и расшифровывать потоки

Вы также можете шифровать и расшифровывать потоки с помощью модуля crypto , как показано в следующем примере:

crpyto-stream.js

const crypto = require('crypto');

const fs = требуется ('fs');

алгоритм const = 'aes-256-ctr';

const secretKey = 'vOVH6sdmpNWjRRIqCc7rdxs01lwHzfr3';

константа iv = крипто.случайные байты (16);

const r = fs.createReadStream('file.txt');

const encrypt = crypto.createCipheriv (алгоритм, secretKey, iv);

const decrypt = crypto.createDecipheriv (алгоритм, secretKey, iv);

const w = fs.createWriteStream('file.out. txt');

r.pipe (зашифровать)

.pipe(расшифровать)

.труба(ж);

txt');

r.pipe (зашифровать)

.pipe(расшифровать)

.труба(ж);

Исходный код: Загрузите полный исходный код этого проекта с GitHub, доступный по лицензии MIT.

Заключение

В этой статье мы рассмотрели, как выполнять криптографические операции с текстом, буферами и потоками с помощью Node.js встроенный криптомодуль. Это чрезвычайно полезно, если вам нужно зашифровать конфиденциальные данные, такие как секретные ключи, перед их сохранением в базе данных.

✌️ Понравилась статья? Подписывайтесь на меня Твиттер и LinkedIn. Вы также можете подписаться на Новостная лента.

Расшифровка HTTPS-трафика (включая SSL и TLS)

Этот пост также доступен в: 日本語 (японский)

Резюме Это руководство предназначено для специалистов по безопасности, которые расследуют подозрительную сетевую активность и просматривают захваты пакетов (pcaps) трафика. В инструкциях предполагается, что вы знакомы с Wireshark, и основное внимание уделяется Wireshark версии 3.x.

В инструкциях предполагается, что вы знакомы с Wireshark, и основное внимание уделяется Wireshark версии 3.x.

При проверке подозрительной сетевой активности мы часто сталкиваемся с зашифрованным трафиком. Почему? Потому что большинство веб-сайтов используют безопасный протокол передачи гипертекста (HTTPS). Но, как и большинство веб-сайтов, различные типы вредоносных программ также используют HTTPS. При просмотре pcaps активности вредоносных программ очень полезно знать, что содержится в трафике после заражения.

В этом руководстве по Wireshark описывается, как расшифровать HTTPS-трафик из pcap в Wireshark.Расшифровка возможна с помощью текстового журнала, содержащего данные ключа шифрования, полученные при первоначальной записи pcap. С помощью этого файла журнала ключей мы можем расшифровать активность HTTPS в pcap и просмотреть его содержимое.

Сегодня мы рассмотрим HTTPS-активность при заражении вредоносным ПО Dridex.

Примечание. В наших инструкциях предполагается, что вы настроили отображение столбцов Wireshark, как описано ранее в разделе «Настройка Wireshark — изменение отображения столбцов».

Вот репозиторий Github с ZIP-архивом, содержащим pcap и файл журнала ключей, используемый для этого руководства.

Предупреждение: Пакет pcap, используемый в этом руководстве, содержит вредоносное ПО для Windows. Существует риск заражения при использовании компьютера с Windows. Мы рекомендуем вам просмотреть этот pcap в среде, отличной от Windows, такой как BSD, Linux или macOS, если это вообще возможно.

Контекст зашифрованного трафикаВ середине-конце 1990-х наиболее распространенным протоколом, используемым веб-сайтами, был протокол передачи гипертекста (HTTP), который генерировал незашифрованный веб-трафик. Однако по мере того, как безопасность становилась все более серьезной проблемой, веб-сайты начали переходить на HTTPS, и теперь мы редко видим HTTP-трафик при просмотре веб-страниц.

HTTPS — это зашифрованный коммуникационный туннель, содержащий HTTP-трафик. Эти туннели сначала использовали Secure Sockets Layer (SSL) в качестве протокола шифрования. Сегодня большая часть трафика HTTPS использует безопасность транспортного уровня (TLS).

Сегодня большая часть трафика HTTPS использует безопасность транспортного уровня (TLS).

HTTPS часто раскрывает доменное имя. Например, при просмотре https://www.wireshark.org в веб-браузере pcap будет отображать www.wireshark.org в качестве имени сервера для этого трафика при просмотре в настроенном столбце Wireshark.К сожалению, мы не знаем других деталей, таких как фактический URL-адрес или данные, возвращаемые с сервера. Следование потоку протокола управления передачей (TCP) из pcap не раскрывает содержимое этого трафика, поскольку он зашифрован.

Рис. 1. Трафик HTTPS-трафика на www.wireshark.org. Рис. 2. TCP-поток HTTPS-трафика на сервер www.wireshark.org и с него. Файл журнала ключа шифрованияЖурнал ключей шифрования представляет собой текстовый файл. Пример показан на рисунке 3.

Рисунок 3. Файл журнала ключей, использованный в этом руководстве. Эти журналы создаются с использованием метода «Человек посередине» (MitM) при первоначальной записи pcap. Если такой файл не был создан при записи pcap, вы не сможете расшифровать HTTPS-трафик в этом pcap.

Если такой файл не был создан при записи pcap, вы не сможете расшифровать HTTPS-трафик в этом pcap.

Защищенный паролем ZIP-архив, содержащий pcap и файл журнала ключей, доступен в этом репозитории Github. Перейдите на страницу Github, нажмите на запись ZIP-архива, затем загрузите его, как показано на рисунках 4 и 5.Следует отметить, что pcap, содержащийся в этом ZIP-архиве, обеспечивает доступ к образцу вредоносного ПО для Windows при расшифровке с помощью журнала ключей. Как всегда, мы рекомендуем вам проявлять осторожность и выполнять шаги из этого руководства в среде, отличной от Windows.

Рисунок 4. Репозиторий Github со ссылкой на ZIP-архив, используемый для этого руководства. Рисунок 5. Загрузка ZIP-архива для этого руководства.Используйте зараженный в качестве пароля для извлечения файла журнала pcap и ключей из ZIP-архива.Это предоставит два файла, как показано на рисунке 6:

- Wireshark-учебник-KeysLogFile.

txt

txt - Wireshark-tutorial-on-decrypting-HTTPS-SSL-TLS-traffic.pcap

Откройте Wireshark-tutorial-on-decrypting-HTTPS-SSL-TLS-traffic.pcap в Wireshark. Используйте базовый веб-фильтр, как описано в этом предыдущем руководстве о фильтрах Wireshark.Наш базовый фильтр для Wireshark 3.x:

(http.request или tls.handshake.type eq 1) и !(ssdp)

Этот pcap связан с заражением вредоносным ПО Dridex на хосте Windows 10. Весь веб-трафик, включая действия по заражению, осуществляется по протоколу HTTPS. Без файла журнала ключей мы не можем видеть никаких деталей трафика, только IP-адреса, TCP-порты и имена доменов, как показано на рисунке 7.

Рисунок 7. Просмотр pcap в Wireshark с использованием базового веб-фильтра без какой-либо расшифровки. Загрузка файла журнала ключей Открыть Wireshark-tutorial-on-decrypting-HTTPS-SSL-TLS-трафик. pcap в Wireshark. Затем используйте путь меню Edit —> Preferences , чтобы вызвать меню Preferences, как показано на рисунке 8.

pcap в Wireshark. Затем используйте путь меню Edit —> Preferences , чтобы вызвать меню Preferences, как показано на рисунке 8.

В левой части меню «Настройки» нажмите «Протоколы», как показано на рис. 9.

Рис. 9. Выбор протоколов в меню настроек.Если вы используете Wireshark версии 2.x, прокрутите вниз, пока не найдете SSL , и выберите его. Если вы используете Wireshark версии 3.x, прокрутите вниз до TLS и выберите его. После того, как вы выбрали SSL или TLS, вы должны увидеть строку для (Pre)-Master-Secret имя файла журнала . Нажмите кнопку «Обзор» и выберите наш файл журнала ключей с именем Wireshark-tutorial-KeysLogFile.txt , как показано на рисунках 10, 11 и 12.

Рисунок 10. Поиск поля имени файла журнала (Pre)-Master-Secret в разделе TLS в Wireshark 3.x. Рисунок 11. Выбор файла журнала ключей для этого руководства.Рисунок 12. После того, как файл был выбран в качестве имени файла журнала (Pre)-Master-Secret, нажмите «ОК». Трафик HTTPS с файлом журнала ключей

Выбор файла журнала ключей для этого руководства.Рисунок 12. После того, как файл был выбран в качестве имени файла журнала (Pre)-Master-Secret, нажмите «ОК». Трафик HTTPS с файлом журнала ключей После того, как вы нажмете «ОК» при использовании базового фильтра, ваш столбец Wireshark отобразит список расшифрованных HTTP-запросов под каждой строкой HTTPS, как показано на рис. 13.

Рис. 13. Расшифровка HTTPS в Wireshark после использования файла журнала ключей.В этом пакете мы теперь видим HTTP-запросы к доменам microsoft.com и skype.com, которые ранее были скрыты в HTTPS-трафике.Мы также находим следующий трафик, вызванный заражением Dridex:

- foodgoodforliver[.]com — GET /invest_20.dll

- 105711[.]com — ПОЧТ /docs.php

Запрос GET к foodgoodforliver[.]com вернул DLL-файл для Dridex. POST-запросы к 105711[.]com — это командный и управляющий (C2) трафик от зараженного Dridex хоста Windows.

Мы можем просмотреть трафик, следуя потокам HTTP. Щелкните правой кнопкой мыши строку, чтобы выбрать ее, затем щелкните левой кнопкой мыши, чтобы вызвать меню для отслеживания потока HTTP.На рисунках 14 и 15 показан поток HTTP для HTTP-запроса GET к foodgoodforliver[.]com.

Щелкните правой кнопкой мыши строку, чтобы выбрать ее, затем щелкните левой кнопкой мыши, чтобы вызвать меню для отслеживания потока HTTP.На рисунках 14 и 15 показан поток HTTP для HTTP-запроса GET к foodgoodforliver[.]com.

Поскольку у нас есть ключевой файл журнала для этого трафика, теперь мы можем экспортировать это вредоносное ПО из файла pcap. Используйте путь меню File —> Export Objects —> HTTP , чтобы экспортировать этот файл из pcap, как показано на рисунке 16.

Рисунок 16. Экспорт двоичного файла вредоносного ПО, возвращенного с сайта foodgoodforliver[.]com. Если вы работаете в среде BSD, Linux или macOS, откройте окно терминала и используйте команду file, чтобы подтвердить, что это DLL-файл. Затем используйте shasum -a 256, чтобы получить хэш SHA256 файла, как показано на рисунке 17.

Хэш SHA256 этой вредоносной программы:

31cf42b2a7c5c558f44cfc67684cc344c17d4946d3a1e0b2cecb8eb58173cb2f

Если вы ищете этот хэш в Интернете, вы должны найти результаты как минимум из двух общедоступных онлайн-сред песочницы.

Наконец, мы можем просмотреть трафик C2 от этой инфекции Dridex. Используйте свой основной веб-фильтр, затем следуйте потоку HTTP от одного из запросов POST до 105711[.]com. Пример одного из HTTP-потоков показан на рисунке 18.

Рис. 18. HTTP-поток одного из POST-запросов Dridex C2. ЗаключениеВ этом руководстве рассмотрено, как расшифровывать трафик HTTPS в pcap с помощью Wireshark с использованием текстового файла журнала ключей. Без файла журнала ключей, созданного при первоначальной записи pcap, вы не сможете расшифровать HTTPS-трафик из этого pcap в Wireshark.

Дополнительные сведения о Wireshark см. в наших предыдущих руководствах:

Получайте обновления от

Palo Alto

Networks!

Подпишитесь, чтобы получать от нас последние новости, сведения о киберугрозах и исследования

.

Один ключ шифрует, другой ключ расшифровывает. Шифрование идет только в одну сторону. Эта концепция лежит в основе PKI (инфраструктуры открытых ключей), которая представляет собой модель доверия, лежащую в основе SSL/TLS.

Один ключ шифрует, другой ключ расшифровывает. Шифрование идет только в одну сторону. Эта концепция лежит в основе PKI (инфраструктуры открытых ключей), которая представляет собой модель доверия, лежащую в основе SSL/TLS. 5.0.67 или выше.

5.0.67 или выше. StringBuilder', @sb OUT

ЕСЛИ @ч <> 0

НАЧИНАТЬ

PRINT «Не удалось создать компонент ActiveX»

ВОЗВРАЩЕНИЕ

КОНЕЦ

DECLARE @bCrlf int

ВЫБЕРИТЕ @bCrlf = 1

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Content-Type: application/x-pkcs7-mime; имя="smime.p7m"; smime-type="enveloped-data"', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'someHeader1: Some value 1', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'someHeader2: Some value 2', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Content-Disposition: вложение; имя_файла="смайм.p7m"', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Content-Transfer-Encoding: base64', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, '', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'MIIDvAYJKoZIhvcNAQcDoIIDrTCCA6kCAQAxggGgMIIBnAIBADB1MGgxCzAJBgNVBAYTAlVTMQsw', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'CQYDVQQIDAJJTDEQMA4GA1UEBwwHV2hlYXRvbjEhMB8GA1UECgwYSW50ZXJuZXQgV2lkZ2l0cyBQ', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'dHkgTHRkMRcwFQYDVQQDDA5DaGlsa2F0V2lkZ2V0cwIJAMRwugDmvniwMBwGCSqGSIb3DQEBBzAP', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'oA0wCwYJYIZIAWUDBAIBBIIBAFaUL1ga1bOrdqYKcMm+FHUacBvzfBxk0fnPA0AMBdN8BvTWT3CN', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'YuqBhjOGyq0FpYD9pVZybUuFMCVsVyIW2O62HnsOK58YaPEUUcdh3sI+yjqX9UAn0P0nVDSsVdeK', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'W8x9kMfZg+3UP+y1q+lu7VRJO3f2C9oLQpTkc4VW4n7UOcUI0waykLCjCTL8lFDb7/J3GeuMKyhH', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, '5riNz50kpbzqn7m2Ks9yA+QmcTdXclclGFr2vwEUFzSdT2pxh/vaUrogCxkYWbQ2eV7vZg6O4kV0', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'aqHBqySkPTAzHKiHH8K8GVdlTuJ8350CpICa4T8w7/Ht5I7dyOPPKy4C+rVtrvcwggH+BgkqhkiG', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, '9w0BBwEwHQYJYIZIAWUDBAECBBDTC2WNBN+z2I47/4Feu9YqgIIB0MZvl3nC/q/Wzil6HtfQTr12', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Q5moHY+ORzAa1P9XvX2ZUFhW530mV395mQw/A4o4ekmX9eRPEZquYzZPLT8hNeZIuNdhpcSQUmad', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'rKnKkR0wKJ3jJ3LhOIohVBQSYs8kVDZKq6lJBIznlsurFelZoNEhyRschhteDZx5rb7fCe8c2+/O', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'DHxaqaHCAzm/Bd7kcg6FFfuTZy3tu0PgP5IsXN4OFA3kkvwjAs4XsVS8jdIcmDNBkYieE8WmJOIm', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Mz7mh/CHWLgWfGKa0Dkb9RcbFgLwYNT3GzuXFw9XPbKkEZjEAtJajWbN6P0WQl96YYd9qZxUpGxZ', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'zjTHEYzViUdUXolfpLufttrRXyxN1RFWhNFMFbv66xYqklMSgpdM/Mbk+EuvX6eXayDPvDBpfYMw', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'NoRAzv1Ony2c0ez9rBemJICicxAzpuvHbRxdjYs63Dnv+TYgpBK12AxWWpPIjXvw0WQKgTC3Tg8s', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'EnuGhpENqso/clJBEBSn4+2WhYtYbdI5sVme67lvqQl1Xxy3r18SWaQbyDOwgYi1E+54lMDOxMy0', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'y0FPHk5pP45DnXWj+XORPp5LhuZr5mf62YOXSSUwR5P0cXy4Rc+pN5lhRQPCf5z2', @bCrlf

-- Загрузите зашифрованный MIME в объект MIME.

StringBuilder', @sb OUT

ЕСЛИ @ч <> 0

НАЧИНАТЬ

PRINT «Не удалось создать компонент ActiveX»

ВОЗВРАЩЕНИЕ

КОНЕЦ

DECLARE @bCrlf int

ВЫБЕРИТЕ @bCrlf = 1

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Content-Type: application/x-pkcs7-mime; имя="smime.p7m"; smime-type="enveloped-data"', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'someHeader1: Some value 1', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'someHeader2: Some value 2', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Content-Disposition: вложение; имя_файла="смайм.p7m"', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Content-Transfer-Encoding: base64', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, '', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'MIIDvAYJKoZIhvcNAQcDoIIDrTCCA6kCAQAxggGgMIIBnAIBADB1MGgxCzAJBgNVBAYTAlVTMQsw', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'CQYDVQQIDAJJTDEQMA4GA1UEBwwHV2hlYXRvbjEhMB8GA1UECgwYSW50ZXJuZXQgV2lkZ2l0cyBQ', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'dHkgTHRkMRcwFQYDVQQDDA5DaGlsa2F0V2lkZ2V0cwIJAMRwugDmvniwMBwGCSqGSIb3DQEBBzAP', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'oA0wCwYJYIZIAWUDBAIBBIIBAFaUL1ga1bOrdqYKcMm+FHUacBvzfBxk0fnPA0AMBdN8BvTWT3CN', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'YuqBhjOGyq0FpYD9pVZybUuFMCVsVyIW2O62HnsOK58YaPEUUcdh3sI+yjqX9UAn0P0nVDSsVdeK', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'W8x9kMfZg+3UP+y1q+lu7VRJO3f2C9oLQpTkc4VW4n7UOcUI0waykLCjCTL8lFDb7/J3GeuMKyhH', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, '5riNz50kpbzqn7m2Ks9yA+QmcTdXclclGFr2vwEUFzSdT2pxh/vaUrogCxkYWbQ2eV7vZg6O4kV0', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'aqHBqySkPTAzHKiHH8K8GVdlTuJ8350CpICa4T8w7/Ht5I7dyOPPKy4C+rVtrvcwggH+BgkqhkiG', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, '9w0BBwEwHQYJYIZIAWUDBAECBBDTC2WNBN+z2I47/4Feu9YqgIIB0MZvl3nC/q/Wzil6HtfQTr12', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Q5moHY+ORzAa1P9XvX2ZUFhW530mV395mQw/A4o4ekmX9eRPEZquYzZPLT8hNeZIuNdhpcSQUmad', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'rKnKkR0wKJ3jJ3LhOIohVBQSYs8kVDZKq6lJBIznlsurFelZoNEhyRschhteDZx5rb7fCe8c2+/O', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'DHxaqaHCAzm/Bd7kcg6FFfuTZy3tu0PgP5IsXN4OFA3kkvwjAs4XsVS8jdIcmDNBkYieE8WmJOIm', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'Mz7mh/CHWLgWfGKa0Dkb9RcbFgLwYNT3GzuXFw9XPbKkEZjEAtJajWbN6P0WQl96YYd9qZxUpGxZ', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'zjTHEYzViUdUXolfpLufttrRXyxN1RFWhNFMFbv66xYqklMSgpdM/Mbk+EuvX6eXayDPvDBpfYMw', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'NoRAzv1Ony2c0ez9rBemJICicxAzpuvHbRxdjYs63Dnv+TYgpBK12AxWWpPIjXvw0WQKgTC3Tg8s', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'EnuGhpENqso/clJBEBSn4+2WhYtYbdI5sVme67lvqQl1Xxy3r18SWaQbyDOwgYi1E+54lMDOxMy0', @bCrlf

EXEC sp_OAMethod @sb, 'AppendLine', @success OUT, 'y0FPHk5pP45DnXWj+XORPp5LhuZr5mf62YOXSSUwR5P0cXy4Rc+pN5lhRQPCf5z2', @bCrlf

-- Загрузите зашифрованный MIME в объект MIME. DECLARE @mime int

EXEC @hr = sp_OACreate 'Chilkat_9_5_0.Mime', @mime OUT

EXEC sp_OAMethod @mime, 'LoadMimeSb', @success OUT, @sb

-- Предоставьте требуемый сертификат + закрытый ключ из файла PFX (.pfx/.p12).

EXEC sp_OAMethod @mime, 'AddPfxSourceFile', @success OUT, 'qa_data/rsaes-oaep/cert_plus_privatekey.pfx', 'PFX_PASSWORD'

ЕСЛИ @успех <> 1

НАЧИНАТЬ

EXEC sp_OAGetProperty @mime, 'LastErrorText', @sTmp0 OUT

ПЕЧАТЬ @sTmp0

EXEC @hr = sp_OADestroy @sb

EXEC @hr = sp_OADestroy @mime

ВОЗВРАЩЕНИЕ

КОНЕЦ

-- Расшифровать.EXEC sp_OAMethod @mime, 'Расшифровать', @success OUT

ЕСЛИ @успех <> 1

НАЧИНАТЬ

EXEC sp_OAGetProperty @mime, 'LastErrorText', @sTmp0 OUT

ПЕЧАТЬ @sTmp0

EXEC @hr = sp_OADestroy @sb

EXEC @hr = sp_OADestroy @mime

ВОЗВРАЩЕНИЕ

КОНЕЦ

-- Изучите расшифрованный MIME.

EXEC sp_OAMethod @mime, 'GetMime', @sTmp0 OUT

ПЕЧАТЬ @sTmp0

PRINT 'Тест расшифровки 1 выполнен успешно.

DECLARE @mime int

EXEC @hr = sp_OACreate 'Chilkat_9_5_0.Mime', @mime OUT

EXEC sp_OAMethod @mime, 'LoadMimeSb', @success OUT, @sb

-- Предоставьте требуемый сертификат + закрытый ключ из файла PFX (.pfx/.p12).

EXEC sp_OAMethod @mime, 'AddPfxSourceFile', @success OUT, 'qa_data/rsaes-oaep/cert_plus_privatekey.pfx', 'PFX_PASSWORD'

ЕСЛИ @успех <> 1

НАЧИНАТЬ

EXEC sp_OAGetProperty @mime, 'LastErrorText', @sTmp0 OUT

ПЕЧАТЬ @sTmp0

EXEC @hr = sp_OADestroy @sb

EXEC @hr = sp_OADestroy @mime

ВОЗВРАЩЕНИЕ

КОНЕЦ

-- Расшифровать.EXEC sp_OAMethod @mime, 'Расшифровать', @success OUT

ЕСЛИ @успех <> 1

НАЧИНАТЬ

EXEC sp_OAGetProperty @mime, 'LastErrorText', @sTmp0 OUT

ПЕЧАТЬ @sTmp0

EXEC @hr = sp_OADestroy @sb

EXEC @hr = sp_OADestroy @mime

ВОЗВРАЩЕНИЕ

КОНЕЦ

-- Изучите расшифрованный MIME.

EXEC sp_OAMethod @mime, 'GetMime', @sTmp0 OUT

ПЕЧАТЬ @sTmp0

PRINT 'Тест расшифровки 1 выполнен успешно. '

-------------------------------------------------- -----------

-- Теперь расшифруем по-другому..

-- У нас одинаковый сертификат и закрытый ключ в файлах PEM.

DECLARE @cert int

EXEC @hr = sp_OACreate 'Chilkat_9_5_0.Cert', @cert OUT

EXEC sp_OAMethod @cert, 'LoadFromFile', @success OUT, 'qa_data/rsaes-oaep/cert.pem'

ОБЪЯВИТЬ @privKey int

EXEC @hr = sp_OACreate 'Chilkat_9_5_0.PrivateKey', @privKey OUT

EXEC sp_OAMethod @privKey, 'LoadPemFile', @success OUT, 'qa_data/rsaes-oaep/privatekey.pem'

-- Расшифровать с помощью сертификата + закрытый ключ

DECLARE @mime2 int

EXEC @hr = sp_OACreate 'Chilkat_9_5_0.Мим', @mime2 OUT

EXEC sp_OAMethod @mime2, 'LoadMimeSb', @success OUT, @sb

EXEC sp_OAMethod @mime2, 'Decrypt2', @success OUT, @cert, @privKey

ЕСЛИ @успех <> 1

НАЧИНАТЬ

EXEC sp_OAGetProperty @mime2, 'LastErrorText', @sTmp0 OUT

ПЕЧАТЬ @sTmp0

EXEC @hr = sp_OADestroy @sb

EXEC @hr = sp_OADestroy @mime

EXEC @hr = sp_OADestroy @cert

EXEC @hr = sp_OADestroy @privKey

EXEC @hr = sp_OADestroy @mime2

ВОЗВРАЩЕНИЕ

КОНЕЦ

-- Изучите расшифрованный MIME.

'

-------------------------------------------------- -----------