настройка соединения, способы маскировки + видео

Все больше кафе, гостиниц и других общественных мест обзаводятся собственными сетями Wi-Fi. Но, используя незащищенный трафик, владельцы устройств ставят под угрозу безопасность собственных данных. Поэтому возрастает и актуальность частных сетей. Чтобы обезопасить себя, можно создать VPN-подключение. О том, что это такое и как его правильно настроить в системе Windows 7, читайте в нашей статье.

Что такое VPN-подключение и зачем оно нужно

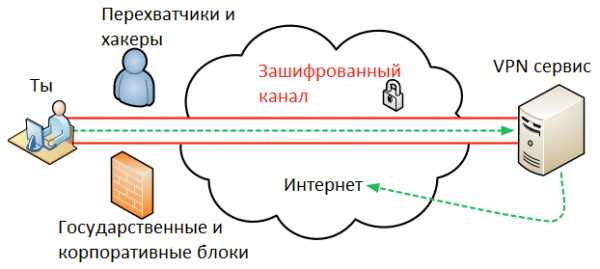

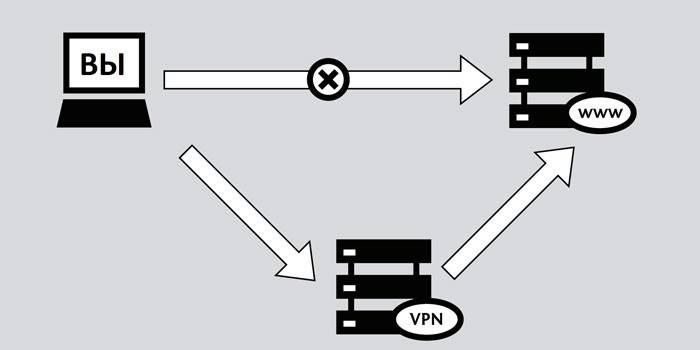

Данная технология подразумевает под собой защищённую сеть, созданную поверх незащищённой сети. VPN-клиент, используя публичную сеть, через специальные протоколы подключается к VPN-серверу. Сервер принимает запрос, проверяет подлинность клиента и после этого передает данные. Это обеспечивается средствами криптографии.

Возможности VPN позволяют использовать её для следующих целей:

- Скрыть свой реальный IP и стать анонимным.

- Скачать файл из сети, в которой ограничен доступ для IP адресов страны пользователя (если использовать IP-адрес страны, у которой есть доступ к данной сети.

- Шифровка передаваемых данных.

Как настроить соединение?

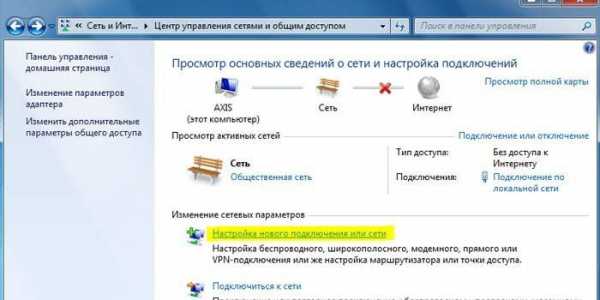

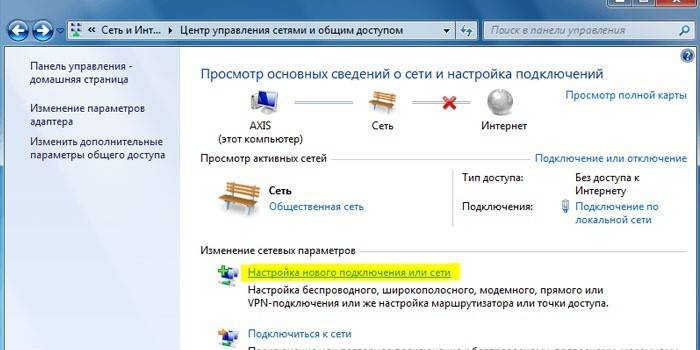

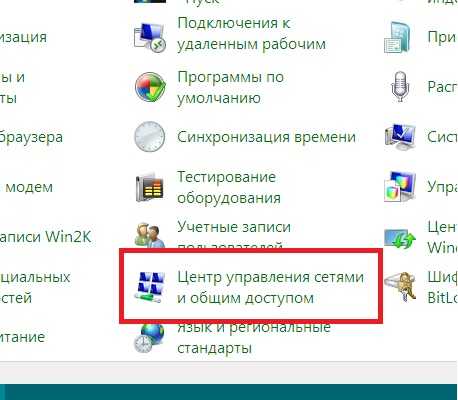

- Через «Пуск» открыть «Панель управления», затем запустить «Центр управления сетями и общим доступом».

Выбрать область «Центр управления сетями и общим доступом»

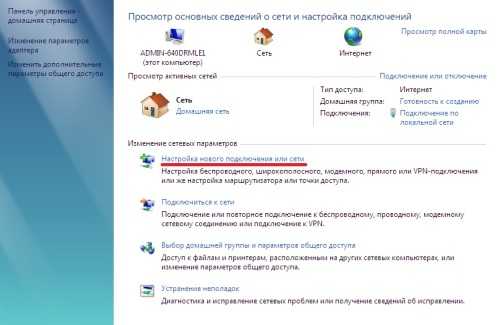

- Пройти по ссылке «Настройка нового подключения или сети».

Чтобы создать новое подключение или сеть, нужно кликнуть на соответствующую строку в списке

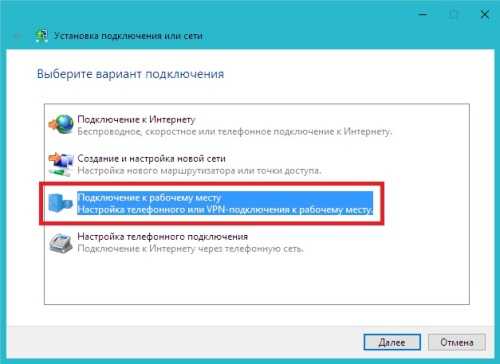

- Нажать «Подключение к рабочему месту».

Выбрать «Подключение к рабочему месту»

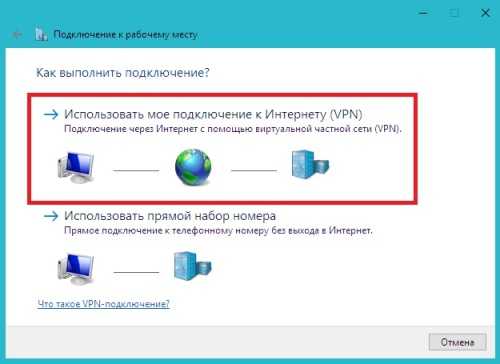

- Выбрать «Использовать мое подключение к Интернету (VPN)».

Выбрать «Использовать мое подключение к Интернету (VPN)»

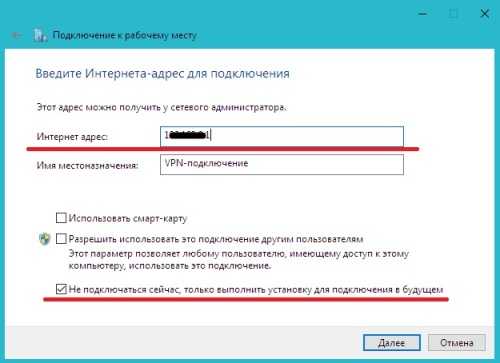

- В поле «Интернет адрес» ввести адрес своего VPN-сервера.

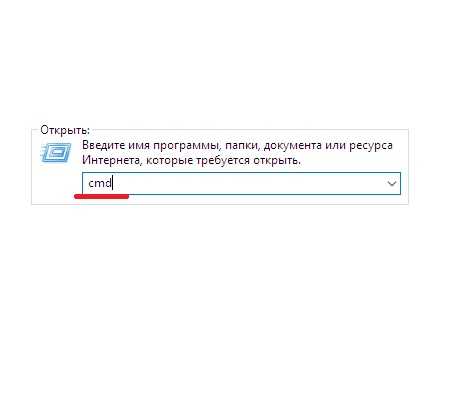

- Чтобы его узнать, нужно запустить инструмент «Выполнить» (Win + R) и вести cmd.

Нужно ввести в строку cmd и нажать «Enter»

- Затем написать команду ipconfig, запустить её и найти строку «Основной шлюз», в которой находится искомый адрес.

Нужен тот адрес, который находится в строке «Основной шлюз»

- Теперь нужно вставить адрес и отметить галочкой пункт «Не подключаться сейчас…» и нажать «Далее».

Ввести в поле полученный адрес, поставить галочку напротив пункта «Не подключаться сейчас…»

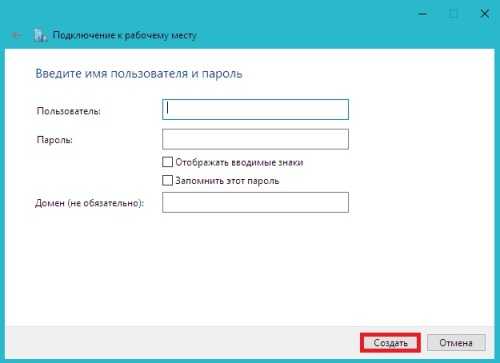

- Ввести логин и пароль, которые предоставил провайдер и нажать «Создать».

Ввести логин и пароль

- Закрыть окно.

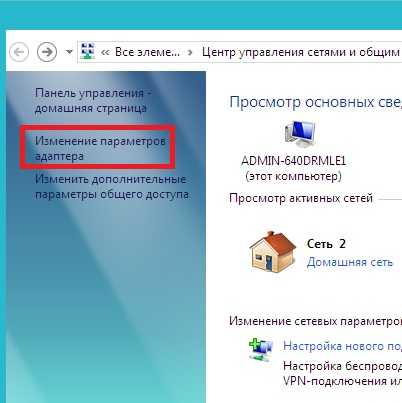

- Снова открыть «Центр управления сетями и общим доступом» и нажать «Изменение параметров адаптера».

Пройти по ссылке «Изменение параметров адаптера»

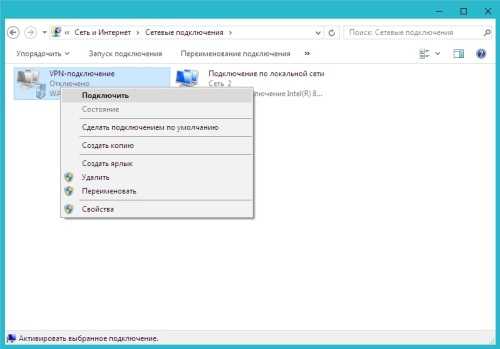

- Здесь появился значок VPN-подключения. Чтобы выполнить соединение, нужно кликнуть на иконку правой кнопкой мыши и нажать «Подключить». Чтобы отключить — также кликнуть ПКМ на значке и нажать «Отключить».

Здесь находится значок VPN-подключения, через который можно выполнить соединение или отключить

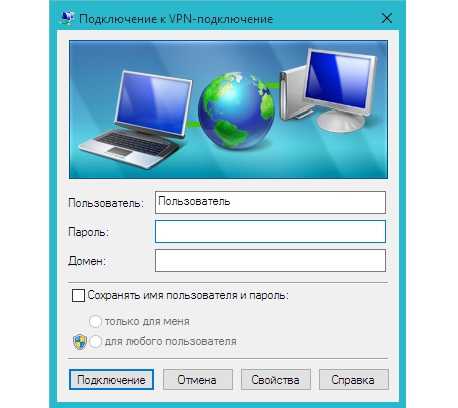

- В открывшемся окне нужно ввести логин и пароль и соединиться.

Ввести логин и пароль (если нужно) и нажать «Подключение»

Видео: создание и настройка VPN

Возможные ошибки и пути решения проблем

400 Bad Request

- Отключить брандмауэр или другую программу, которая влияет на безопасность и действия в сети.

- Обновить версию используемого браузера или использовать другой.

- Удалить все то, что браузер записывает на диск: настройки, сертификаты, сохраненные файлы и прочее.

611, 612

- Перезагрузить компьютер и проверить, работает ли локальная сеть. Если это не решит проблему, то позвонить в службу техпомощи.

- Закрыть некоторые программы, чтобы увеличить производительность системы.

629

Проверить настройки брандмауэра. В крайнем случае его можно отключить, но это нежелательно, так как снизится уровень безопасности.

630

Переустановить драйвера сетевого адаптера.

650

- Проверить, работает ли «Подключение по локальной сети».

- Проблема с сетевой картой или сетевым кабелем.

738

- Возможно, логин и пароль были украдены злоумышленниками.

- «Подвисла» сессия. Через несколько минут еще раз попытаться подключиться.

752

- Некорректно настроен локальный фаервол.

- Изменены атрибуты доступа (международный телефонный номер вместо адреса VPN-сервера).

789

Открыть настройки VPN-подключения, перейти на вкладку «Сеть» и из доступных типов VPN выбрать «Автоматически» или «Туннельный протокол точка-точка (PPTP)». Затем переподключиться.

800

Возможно, повреждён кабель, роутер или маршрутизатор. Если они в порядке, то нужно проверить следующее:

- Свойства LAN-соединения. Возможно, они сбились или были удалены. Нужно открыть свойства VPN-подключения, выбрать «Протокол Интернета версии 4 (TCP/IPv4)» и открыть его свойства. Затем проверить правильность параметров: адрес IP, маска подсети, основной шлюз. Как правило, они указаны в договоре провайдера на подключение Интернета. В качестве альтернативы можно поставить галочку напротив пунктов «Получать IP-адрес автоматически» и «Получать адрес DNS-сервера автоматически».

- Если используется роутер или маршрутизатор, то в поле «Основной шлюз» стоит 192.168.0.1 (192.168.0.1). Подробнее об этом сказано в инструкции роутера. Если точно известно, что у точки доступа основной шлюз 192.168.0.1 или 192.168.1.1, то адреса IP находятся в диапазоне от 192.168.0.100 (192.168.1.100) и выше.

- Конфликт адресов IP (в трее на значке монитора есть жёлтый восклицательный знак). Это значит, что в локальной сети есть компьютер с таким же адресом IP. Если роутера нет, но конфликт есть, значит, используется не тот IP адрес, который указан в договоре с провайдером. В этом случае нужно поменять IP адрес.

- Возможно, проблемы с маской подсети или DNS сервера. Они должны быть указаны в договоре. В тех случаях, когда используется роутер, DNS часто совпадает с основным шлюзом.

- Выключена или сгорела сетевая карта. Чтобы проверить устройство, нужно нажать «Пуск», выбрать инструмент «Выполнить» и ввести в строку mmc devmgmt.msc. В открывшемся окне кликнуть на «Сетевые адаптеры». Если она выключена (перечеркнута), то нужно ее запустить. Если карта не включается, значит, она сгорела или вышла из слота (второй вариант возможен только в том случае, если карта не встроена в материнскую плату). Если карта работает, то отключить ее и запустить снова. В крайнем случае можно удалить сетевую карту из конфигурации и нажать на иконку «Обновить конфигурацию оборудования». Система найдет сетевую карту и установит ее.

- Неправильный адрес сервера VPN. Он должен быть указан в инструкции. Если такой информации нет, то нужно обратиться в техслужбу. Если Интернет работает и без VPN-подключения, то зайти на сайт провайдера и найти адрес VPN-сервера. Он может быть как буквенным (vpn.lan), так и в виде IP-адреса. Чтобы посмотреть адрес VPN-сервера, нужно открыть свойства VPN-подключения.

- На личном счёте нет денег.

Независимо от ошибки, если ее не получается устранить самостоятельно, придётся связываться со службой техподдержки.

Как включить автоматический запуск?

- Для того чтобы подключение запускалось автоматически, нужно перейти в «Панель управления» — «Сеть и интернет» — «Сетевые подключения».

В панеле управления найти VPN

- Находим VPN, открываем свойства, далее переходим на вкладку «Параметры» и убираем галочки с «Отображать ход подключения», «Запрашивать имя, пароль» и «Включать домен входа в Windows».

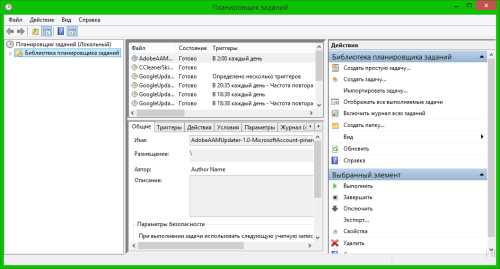

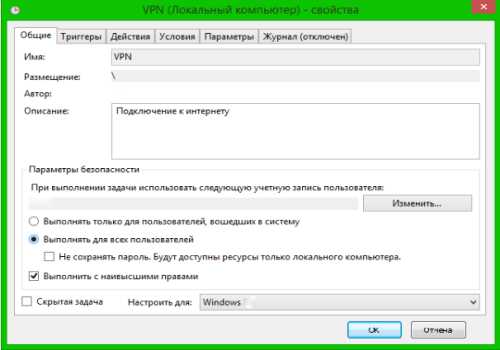

- После нужно открыть планировщик заданий Windows. Переходим в «Панель управления» — «Система и безопасность» — «Администрирование» — «Планировщик заданий». Или можно зайти через реестр: Win+R, ввести строку taskschd.msc.

Открываем планировщик заданий

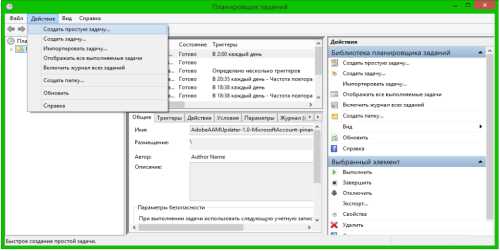

- В меню выбрать «Действие», затем «Создать простую задачу».

Выбрать «Создать простую задачу»

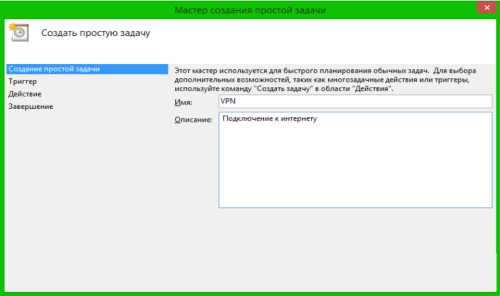

- Потребуется ввести имя и описание — это не имеет значения, поэтому можно использовать любые. Жмём «Далее».

Введите произволные имя и описание

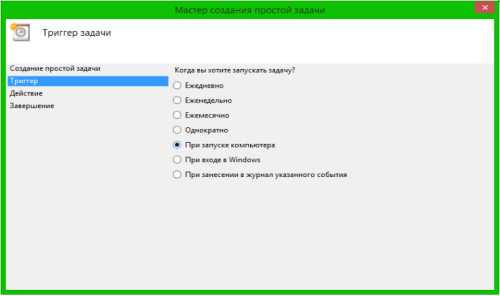

- После вы сможете выбрать, когда запускать подключение. Выбираем «При запуске компьютера».

Выбрать «При запуске компьютера»

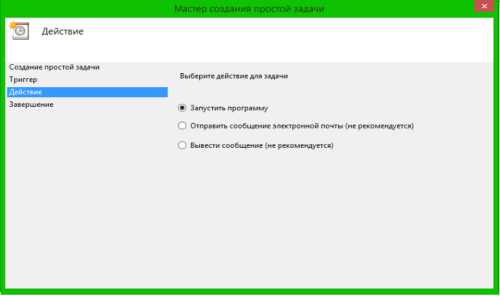

- Выбираем «Запустить программу».

Отмечаем «Запустить программу» и жмём «Далее»

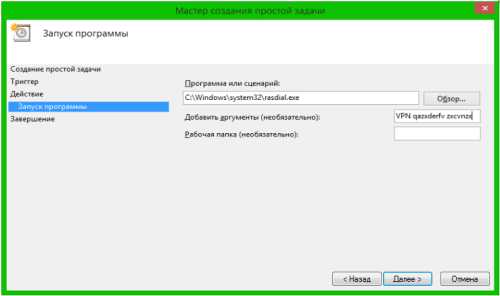

- Теперь в поле «Программа или сценарий» пишем: C:\Windows\system32\rasdial.exe

Заполните поле «Программы и сценарии»

Отмечаем галочкой «Открыть «Свойства» для этой задачи после нажатия кнопки «Готово» и нажимаем «Готово».

Отмечаем нужные пункты и жмём «ОК»

Система может запросить пароль администратора. В этом случае введите пароль и нажмите «ОК».

После выполненных действий VPN-подключение будет автоматически запускаться при включении Windows.

Пользователь VPN-подключения может быть уверен, что его личные данные защищены от мошенников. А настроить соединение совсем несложно.

kompkimi.ru

Свой собственный VPN за 3 минуты

Это простое руководство для обычных людей, тем кому нужен VPN для каких-то благих целей. Например, доступаться к тому к чему вас не подпускают, обходить разные глупые цензуры и, наконец, немного скрыть свои следы в сети.

Мое мини-руководство рассчитано на человека с улицы, без особого гиковского опыта, но достаточно комфортно чувствующего себя в мире компьютеров. Если у вас возникнут уточнения, пояснения и прочие поправки упрощающие процесс понимания — пишите в комментарии и я добавлю в основной текст.

План такой:

- Поднять подходящий дроплет в DigitalOcean

- Добавить в этот дроплет VPN

- Настроить ваш компьютер для доступа через этот VPN

Поднимаем дроплет

Первым делом надо завести себе экаунт на DigitalOcean. Это можно (и нужно 😉 сделать по моей реферальной ссылке либо прямо с их сайта. Цена вопроса — $5/мес. За эти деньги вы получите 1Т трафика в месяц, что на практике более чем достаточно. В принципе и четверти от этого нормальному человеку хватит на месяц, а значит можно скооперироваться с друзьями/коллегами и использовать общий VPN дроплет для целой группы товарищей. И еще в сети можно найти вполне законные промо-коды для скидок и подарков, например у нас на радио-т есть такой на $10, что хватит на целых 2 месяца работы нашего VPN.

Далее запускаем новый дроплет кликнув на зеленый “CREATE”. Даем ему какое-нибудь имя (любое) на ваш вкус. Я, например, дал своему “vpn.umputun.com”. Выбираем (в “Select Size”) 512MB/1CPU, а в “Select Region” то место, где вы хотите расположить свой VPN. Если вас не волнует доступ к ресурсам которые работают только из США, то разумнее всего выбирать регион близкий к вам (Amsterdam или London для жителей бывшего СССР).

В секции “Select Image” переходим в “Applications” и там выбираем “Docker 1.4.1 on Ubuntu”

После этого жмем на “Create Droplet” и ждем минуту (иногда чуть больше) пока оно создается.

Добавляем VPN в наш дроплет

Первым делом надо зайти в консоль вновь созданного дроплета. Это звучит страшно, но на самом деле все очень просто. К этому моменту вам на почту уже должен добраться email с паролем. Если по какой-то причине он не пришел, то в списке Droplets находим наш свеже-созданный, выбираем Access и просим “Reset Root Password”.

Через пару минут пароль придет в почту и мы готовы к доступу. Нажимаем на “Console Access” и на запрос “login” вводим root, а на запрос Password – полученный на почту пароль.

В нашей консоли создаем VPN сервер набрав вот это и нажав Enter: CID=$(docker run -d --restart=always --privileged -p 1194:1194/udp -p 443:443/tcp umputun/dockvpn)

Это будет работать несколько минут выказывая минимальные признаки жизни. Не волнуемся, оно все, что надо сделает и выйдет.

Следующим шагом делаем это: docker run -t -i -p 8080:8080 --volumes-from $CID umputun/dockvpn serveconfig

Оно должно выдать нечто типа https://1.1.1.1:8080/ (у вас будет другой адрес). Берем эту строку и вносим в ваш браузер. Оно (в зависимости от бразуера) может пожаловаться на сертификат и попросить подтверждения, которое надо дать. После этого загрузится файл который нам понадобится на следующем, последнем этапе. А пока нажмем Ctrl-C в консоли и переходим к последнему шагу.

Если вы ввели адрес в браузере а файл не загрузился – попробуйте запустить docker run -t -i -p 8181:8080 --volumes-from $CID umputun/dockvpn serveconfig и потом откройте https://1.1.1.1:8181/, может помочь.

Устанавливаем VPN соединение

Нам понадобится поставить OpenVPN клиент для вашей платформы. Я установил Tunnelblick на Mac, но клиенты есть и для всех прочих систем. А на этом сайте понятная и подробная инструкция по установке для windows.

После этого переименуйте файл который мы загрузили на прошлом этапе в vpn.ovpn и кликните по нему. Это добавит наш вновь созданный сервер в вашу, вновь установленную программу клиента и приготовит все, что надо приготовить. В процессе, в зависимости от вашей ОС и установленного OpenVPN клиента, оно может попросить согласиться с тем и этим и задать пару вопросов на которые смело отвечайте “Да”.

Собственно на этом и все. Кликаем на Connect и мы подключены.

Теперь можно убедиться в том, что все работает. Если зайти на wanip.info то оно покажет вам всю правду, а именно то, что вы подключены с адреса вашего VPN сервера и, с точки зрения всех сайтов, приходите из Амстердама/Лондона/NY в зависимости от того, что выбрали в “Select Region” на первом этапе.

Для подключения дополнительных компьютеров просто повторите последний шаг. Да, и имейте в виду, что раздавать свой vpn.ovpn файл всему интернету — это плохая идея. 1Т это конечно много, но не настолько много, чтоб хватило всем.

Если после соединения вы не можете ни к чему подключится, то возможно проблемы с DNS на стороне DigitalOcean. Лично у меня таких проблем никогда не возникало, но в комментариях люди жаловались. Чтоб это починить откройте скаченный файл (vpn.ovpn) и добавьте в него строку dhcp-option DNS 8.8.8.8.

Последнее обновление: 1 Июля 2014 (для umputun/dockvpn с длинным ключом)

p.umputun.com

Как начать пользоваться VPN на любом устройстве

Теги: VPN, Безопасность, hotspot shield, IVPN

В нашей необъятной стране всё любят блокировать. Если раньше блокировки ограничивались лишь сайтами, то теперь очередь дошла до мессенджеров. И пока мессенджеры уже блокируют, а VPN ещё только планируют запретить, я расскажу, зачем же нужны эти три буквы. Кроме этого, вы узнаете, как настроить VPN на любом устройстве бесплатно или платно. Как выбрать правильный VPN и почему это нужно сделать сейчас.

Что такое VPN?

В одном из своих постов я рассказывал подробно о том, как работает VPN и в чём разница между ним и Tor. Советую почитать, если хотите более подробно разобраться в вопросе.

VPN расшифровывается как Virtual Private Network (частная виртуальная сеть). Подключение к такой сети происходит поверх вашего обычного соединения с интернетом. Это означает, что для подключения к VPN-сети нужно иметь работающее соединение с интернетом. Основное различие между VPN и обычным подключением заключается в шифровании. Все данные, переданные по VPN, подвергаются шифрованию и по идее недоступны для просмотра третьим лицам.

Как работает VPN

Как работает VPNПредложение выше является правдой при правильном выборе VPN-провайдера. Поэтому не стоит устанавливать любые приложения, которые обещают анонимность и безопасность. Было много случаев, когда известный и популярный сервис сливал данные пользователей или вообще использовал их компьютеры для вирусных и DDoS-атак.

Зачем мне нужен VPN, если я не хожу на запрещённые ресурсы?

Для большинства из нас я составил список из пяти причин, которые доказывают, что VPN нужен всем:

- Доступ к заблокированным в стране ресурсам;

- Безопасность в публичных сетях;

- Безопасность в домашней сети;

- Защищённое соединение с друзьями;

- Анонимность.

Наиболее важными пунктами являются первый и пятый. В то время как люди, которых волнует анонимность, сами прекрасно разберутся, что да как. Остальным придётся читать статьи типа этой.

Блокировка доступа к определённым сайтам или приложения в интернете — не всегда плохо. Также не всегда блокировка идёт со стороны государства. Некоторые сервисы, как Spotify, просто не работают

blog.themarfa.name

что это, как создать подключение к бесплатному виртуальному серверу и настроить подключение

Virtual Private Network – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения внутри корпоративных соединений и доступа в интернет. Главный плюс ВПН – высокая безопасность за счет шифрования внутреннего трафика, что важно при передаче данных.

Статьи по темеЧто такое VPN-подключение

Многие люди, когда сталкиваются с этой аббревиатурой, спрашивают: VPN – что это и зачем нужно? Данная технология открывает возможность создать сетевое соединение поверх другого. Работает ВПН в нескольких режимах:

- узел-сеть;

- сеть-сеть;

- узел-узел.

Организация частной виртуальной сети на сетевых уровнях позволяет использовать TCP и UDP протоколы. Все данные, которые проходят через компьютеры, шифруются. Это дополнительная защита для вашего подключения. Есть множество примеров, которые объясняют, что такое VPN-соединение и зачем его нужно использовать. Ниже будет подробно освещен данный вопрос.

Зачем нужен VPN

Каждый провайдер способен предоставить по запросу соответствующих органов логи деятельности пользователей. Ваша интернет-компания записывает все действия, которые вы совершали в сети. Это помогает снять провайдеру любую ответственность за действия, которые проводил клиент. Существует много ситуаций, при которых нужно защитить свои данные и получить свободу, к примеру:

- ВПН-сервис используется для отправки конфиденциальных данных компании между филиалами. Это помогает защитить важную информацию от перехвата.

- Если вам необходимо обойти привязку сервиса по географической местности. К примеру, сервис «Яндекс Музыка» доступен только жителям России и жителям бывших стран СНГ. Если вы русскоязычный житель США, то послушать записи у вас не получится. VPN-сервис поможет обойти этот запрет, подменяя адрес сети на российский.

- Скрыть от провайдера посещение сайтов. Не каждый человек готов делиться своей деятельностью в интернете, поэтому будет защищать свои посещения при помощи ВПН.

Как работает VPN

Когда вы задействуете другой VPN-канал, ваш IP будет принадлежать стране, где находится данная защищенная сеть. При подключении будет создан туннель между ВПН-сервером и вашим компьютером. После этого в логах (записях) провайдера будет набор непонятных символов. Анализ данных специальной программой не даст результатов. Если не использовать эту технологию, то проток HTTP сразу же укажет, к какому сайту вы подключаетесь.

Структура VPN

Состоит это подключение из двух частей. Первая называется «внутренняя» сеть, можно создать несколько таких. Вторая – «внешняя», по которой происходит инкапсулированное соединение, как правило, используется интернет. Еще существует возможность подсоединиться к сети отдельного компьютера. Производится соединение пользователя к конкретному VPN через сервер доступа, подключенный одновременно к внешней и внутренней сети.

Когда программа для VPN подключает удаленного пользователя, сервер требует прохождения двух важных процессов: сначала идентификации, затем – аутентификации. Это необходимо для получения прав пользоваться данным соединением. Если вы полностью прошли успешно эти два этапа, ваша сеть наделяется полномочиями, которые открывают возможность работы. По сути – это процесс авторизации.

Классификация VPN

Есть несколько видов виртуальных частных сетей. Существуют варианты по степени защищенности, способу реализации, уровню работы по модели ISO/OSI, задействованному протоколу. Можно использовать платный доступ или бесплатный VPN-сервис от Google. Исходя из степени защищенности, каналы могут быть «защищенными» или «доверительными». Последние нужны, если само по себе соединение обладает нужным уровнем защиты. Для организации первого варианта следует использовать следующие технологии:

Как создать VPN-сервер

Для всех пользователей компьютера есть способ, как подключить VPN самостоятельно. Ниже будет рассмотрен вариант на операционной системе Виндовс. Эта инструкция не предусматривает использование дополнительного ПО. Настройка проводится следующим образом:

- Чтобы сделать новое подключение, необходимо открыть панель просмотра сетевых доступов. Начните вбивать в поиске слова «Сетевых подключений».

- Нажмите на кнопку «Alt», в меню нажмите на раздел «Файл» и выберите пункт «Новое входящее подключение».

- Затем выставите пользователя, которому будет предоставлено соединение с этим компьютером через VPN (если у вас только одна учетная запись на ПК, то нужно создать обязательно пароль для нее). Установите птичку и нажмите «Далее».

- Далее будет предложено выбрать тип подключения, можно оставить галочку напротив «Интернет».

- Следующим шагом станет включение сетевых протоколов, которые на данном ВПН будут работать. Выставите галочки на всех пунктах, кроме второго. При желании можно установить конкретный IP, шлюзы DNS и порты в протоколе IPv4, но легче оставить автоматическое назначение.

- Когда кликните по кнопке «Разрешить доступ», операционка самостоятельно создаст сервер, отобразит окно с именем компьютера. Оно понадобится для соединения.

- На этом создание домашнего VPN-сервера завершено.

Как настроить VPN на Андроиде

Выше был описан способ, как создать VPN-подключение на персональном компьютере. Однако многие уже давно выполняют все действия при помощи телефона. Если не знаете, что такое VPN на Андроид, то все вышеописанные факты о данном типе подключения справедливы и для смартфона. Конфигурация современных аппаратов обеспечивает комфортное пользование интернетом на высокой скорости. В некоторых случаях (для запуска игр, открытия сайтов) используют подмену прокси или анонимайзеры, но для стабильного и быстрого подключения VPN подходит лучше.

Если вам уже ясно, что такое VPN в телефон, то можно перейти непосредственно к созданию туннеля. Выполнить это можно на любом устройстве с поддержкой Андроид. Производится подключение следующим образом:

- Зайдите в раздел с настройками, нажмите на раздел «Сеть».

- Найдите пункт под названием «Дополнительные настройки» и перейдите на раздел «VPN». Далее нужен будет пин-код или пароль, который разблокирует возможность создания сети.

- Следующий шаг – добавление VPN-соединения. Укажите название в поле «Server», имя в поле «username», установите тип подключения. Тапните по кнопке «Сохранить».

- После этого в списке появится новое подключение, которое можете использовать для смены своего стандартного соединения.

- На экране появится значок, который будет указывать на наличие подключения. Если по нему тапнуть, вам будет предоставлена статистика полученных/переданных данных. Здесь же можно отключить соединение VPN.

Видео: бесплатный VPN-сервис

VPN — Виртуальная Частная Сеть

VPN — Виртуальная Частная Сеть

Статья обновлена: 13.05.2019

sovets.net

Как создать свой сервер VPN WireGuard за 5 минут?

Нужен безопасный и очень быстрый VPN сервер? Тогда вам необходимо обратить внимание на WireGuard! Создаем свой VPN сервер за 5 минут!

Создание VPN сервера

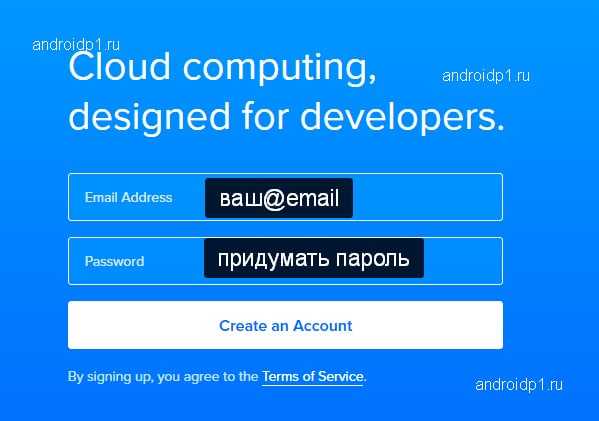

Сервера предоставляют хостинг провайдеры, поэтому чтобы они знали с кем имеют дело, необходимо вначале зарегистрироваться.

Регистрация у Хостинг провайдера

Самые выгодные тарифы и стабильность/производительность у провайдера DigitalOcean. Переходим по данной ссылке ($10 в подарок) и регистрируемся:

- Вводим свой Email

- Придумываем и вводим пароль

- Нажимаем кнопку Create an Account

- Зайти на свой электронный почтовый ящик и закончить регистрацию, перейдя по ссылке которая была указана в письме

Регистрация закончена, переходим ко второму этапу, подключение банковской карты.

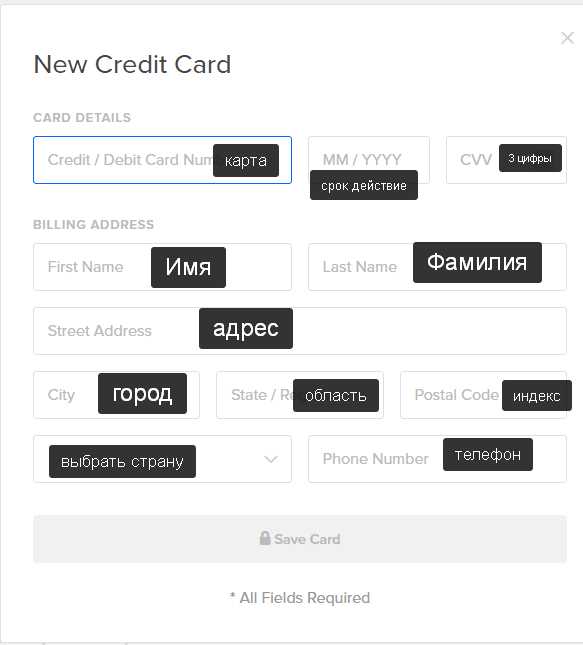

Подключение дебетовой/кредитной карточки

После регистрации вам будет необходимо ввести платежные данные, для этого у вас должна быть дебетовая/кредитная карточка с возможностью оплаты в интернет.

Все данные вводим на английском языке.

Далее переходим к третьему этапу — это выбор и создание сервера.

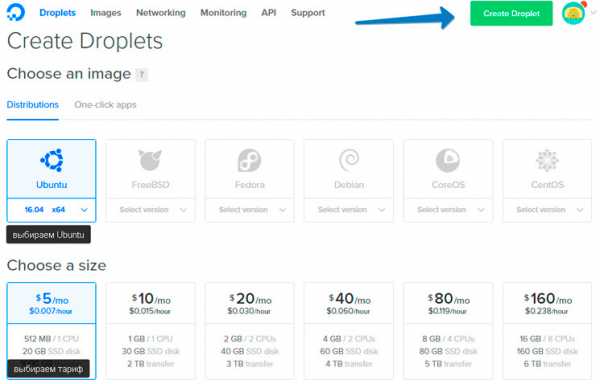

Создание личного сервера

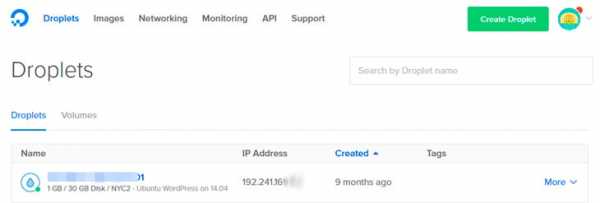

Теперь о том, как создать личный сервер (на данном сервере вы также можете создать сайт, либо личный облачный диск по типу Yandex Disk или DropBox), провайдер DigitalOcean называет их Droplet.

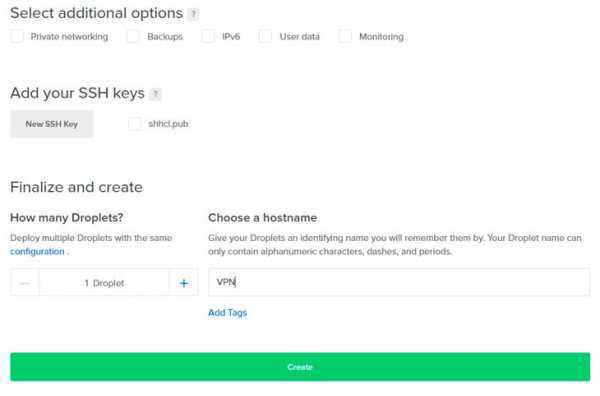

Нажмите на кнопку Create Droplet, после чего вы попадете на страницу создания конфигураций сервера:

- в разделе Choose an image выберите дистрибутив Ubuntu 18.04 x64

- Выбираем тарифный план $5 в месяц или 0,007 центов в час.

- Выбираем расположение сервера, которое в дальнейшем будет эмулировать ваше расположение (если выбрать города США, то IP будет американским). Стоить также отметить, что чем ближе находиться сервер, тем быстрей у вас будут загружаться страницы и файлы.

- В конце нажимаем кнопку CREATE, чтобы создать Droplet (сервер)

Создание будет происходить в течение 2-5 минут. После чего на электронную почту вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Создание будет происходить в течение 2-5 минут. После чего на электронную почту вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Вы также можете узнать IP на основной странице управления Droplet.

Переходим к предпоследней части, создание из обычного сервера в VPN. Превращаем наш простой VPS в vpn server ubuntu.

Создание VPN сервера

Подключение

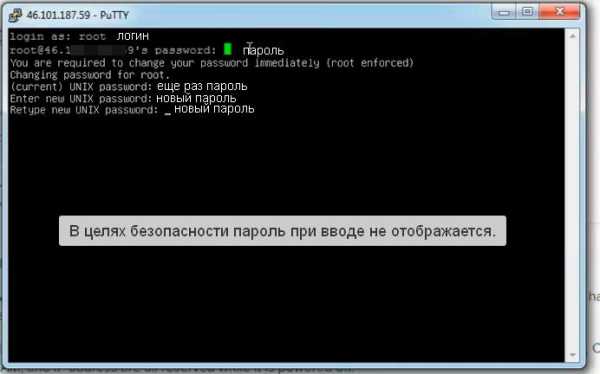

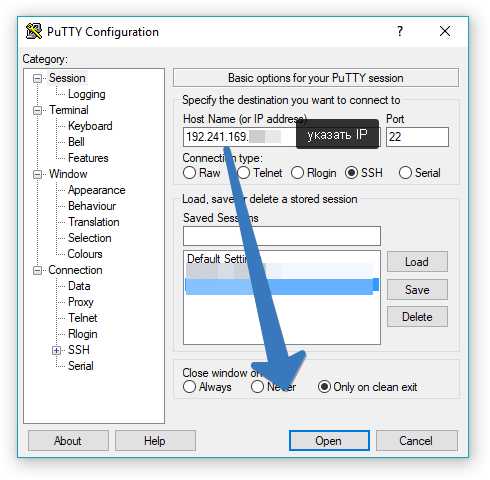

После установки запускаем PuTTY, указываем IP адрес и нажимаем кнопку OPEN

- Далее вам необходимо ввести логин (root)

- Полученный пароль, который сразу вас попросят поменять

Внимание при вводе пароля, строка остается пустой, как будто ничего не вводите

- password — «старый», текущий пароль

- (Curent) UNIX password — повторить еще раз пароль

- Enter new UNIX password — ввести новый пароль

- Retype new Unix password — повторить новый пароль

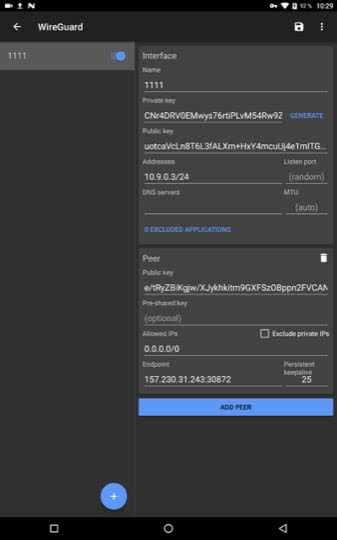

Настройка сервера для VPN WireGuard

Обновим систему:

sudo apt-get update && sudo apt-get upgrade -yСкачиваем скрипт установщика WireGuard VPN на ваш сервер:

wget https://raw.githubusercontent.com/l-n-s/wireguard-install/master/wireguard-install.sh -O wireguard-install.shИ запустим установку:

bash wireguard-install.shrebootУстановите FTP и скачайте файл конфигурацию на компьютер. Откройте файл, в нем находятся все необходимые настройки! Вам лишь необходимо внести в клиент VPN WireGuard!

У вас еще остались вопросы? Пишите их в комментариях, рассказывайте, что у вас получилось или наоборот!

Вот и все! Больше полезных статей и инструкций читайте в разделе Статьи и Хаки Linux. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

androidp1.ru

Теплый и ламповый VPN / Habr

Ничего не предвещало беды, как вдруг в 2 часа ночи раздался телефонный звонок.

— Алло, милый! У меня youtube не работает!

— Прекрасно, иди спать!

— Нууу! Там новая серия вышла!

— Завтра всё сделаю!

— Ну Заяя, нуууу!

— Ладно! Ладно! Сейчас.

…

Из этого поста вы узнаете ответы на следующие вопросы:

Как спасти свою милую от стресса в 2 часа ночи? Как вернуть доступ к youtube.com, если ваш провайдер его заблокировал? Как быстро поднять VPN и настроить клиентские устройства (Android, Windows, Debian, dd-wrt) для работу с ним? Как безопасно серфить интернет на открытых точках доступа? Как заработать карму в глазах своей возлюбленной? Если вам это интересно, добро пожаловать под кат!

Начало

Первым делом я попросил сделать трейс и отрезолвить youtube.com с DNS провайдера и Google Public DNS

tracert youtube.com

nslookup youtube.com

nslookup youtube.com 8.8.8.8После этого я подкинул пару хороших и быстрых прокси, чтобы моя милая успокоилась и пошла смотреть свой любимый сериал. Попутно объяснил ей где найти очередные прокси, если эти помрут, а так же провел инструктаж о мерах предосторожности при использовании чужих прокси. Её все устроило, скорость была отменной, она визжала как поросенок, после чего пропала на пару часов в бездне кинематографа. Это был самый простой и быстрый способ ее успокоить и вернуть возможность вновь наслаждаться благами цивилизации.

Прокси, тем более публичные, это не серьезно, проблемно и очень не безопасно, нам нужен VPN подумал я, и поэтому решил — пока меня не отвлекают надо приступить к реализации. Для начала выберем сервер.

vServer VQ 7 — от Hetzner подойдет, цена вопроса всего 7.90 Евро/мес, а т.к. ничего кроме VPN мы запускать пока не планируем, этой простейшей конфигурации вполне хватит.

Как зарегистрироваться и купить сервер, объяснять не буду, скажу только что у меня попросили любой документ удостоверяющий личность, на котором видна дата рождения. Платил картой VISA.

Настройка сервера

И так, мы зарегистрировались и купили vServer VQ 7, заходим в админку и видим наш сервер

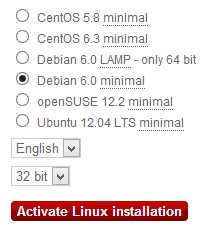

Теперь установим на него debian (кстати это можно сделать прямо во время оформления заказа). Переходим на вкладку Linux, выбираем конфигурацию Debian 6.0 minimal, 32bit, жмем Activate.

Установка начнется при следующем запуске сервера, т.е. нам надо его перезагрузить, сделать это можно на вкладке vServer, или по SSH.

Через некоторое время на почту придет письмо что все готово. Там же будет и пароль root пользователя, подключаемся по SSH к серверу и приступаем к настройке.

# меняем пароль пользователя

passwd root

# обновляем список пакетов и установим mc (дело вкуса, но я его ставлю)

apt-get update

apt-get install mc

# установим openvpn и приступим к настройке

apt-get install openvpn

cd /usr/share/doc/openvpn/examples/easy-rsa/2.0/

# редактируем переменные

nano ./vars

# меняем строки

export KEY_SIZE=1024 # Длинна ключа

export KEY_EXPIRE=3650 # Срок действия ключа в днях

# описание сертификатов по-умолчанию

export KEY_COUNTRY="RU"

export KEY_PROVINCE="RU"

export KEY_CITY="Moscow"

export KEY_ORG="http://habrahabr.ru"

export KEY_EMAIL="[email protected]"

# сохраняем файл

# инициализируем переменные и чистим папку keys и создаем сертификаты

. ./vars

. ./clean-all

./build-ca # корневой сертификат

./build-key-server server # сертификат сервера

./build-dh # ключ Диффи Хельман

# если вы планируете использовать tls-auth, который позволит скрыть порт на котором сервер слушает vpn подключения, защитить от DoS атак и кое чего еще, то выполните еще и эту строку:

openvpn --genkey --secret ./keys/ta.key

# Включили tls-auth? Тогда не забудьте передать ta.key клиентам, его надо будет положить рядом с сертификатом пользователя.

# перенесем полученные сертификаты в рабочую папку

cp ./keys/ca.crt /etc/openvpn

cp ./keys/server.crt /etc/openvpn

cp ./keys/server.key /etc/openvpn

cp ./keys/dh2024.pem /etc/openvpn

# Для tls-auth, выполните и эту строку:

cp ./keys/ta.key /etc/openvpn

# создадим сертификаты пользователей, сколько вам нужно (вводить данные не обязательно, поля будут принимать значения переменных по-умолчанию, достаточно просто нажимать Enter. В конце будет предложено ввести пароль (Enter export password), он защитит ваш сертификат от импорта недоброжелателями, хорошенько его запомните)

./build-key-pkcs12 vpn.android

./build-key-pkcs12 vpn.windows

./build-key-pkcs12 vpn.debian

./build-key-pkcs12 vpn.ddwrt

./build-key-pkcs12 vpn.home

# после этого в папке /usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/ появятся ваши сертификаты vpn.android.*, vpn.windows.* и другие.

# Если захотите создать сертификаты поздней, подключаетесь по SSH, и:

# cd /usr/share/doc/openvpn/examples/easy-rsa/2.0/

# . ./vars

# ./build-key-pkcs12 vpn.newuser1

# ./build-key-pkcs12 vpn.newuser2

# настроим сервер

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

nano /etc/openvpn/server.conf

# все настройки по-умолчанию нас устроят, меняем, раскомментируем:

local IP_АДРЕС_ВАШЕГО_СЕРВЕРА

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

client-to-client # раскомментируйте, если хотите иметь доступ между клиентами внутри вашего VPN

# Для включения tls-auth, необходимо добавить (без #)

# tls-auth ta.key 0

# Если хотите спрятать сервер от китайских ботов и ФСБ, поменяйте стандартный порт, на любой другой. Только не забудьте прописать этот же порт в настройках клиента.

port 1194

# сохраняем

# применим настройки файрвола через rc.local, можно сделать иначе, но я остановился на этом варианте.

nano /etc/rc.local

# добавляем строки до exit 0

iptables -A FORWARD -s 10.8.0.0/24 -j ACCEPT

iptables -A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

# сохраняем

nano /etc/sysctl.conf

# раскомментируем строчку

net.ipv4.ip_forward=1

# отправляем на перезагрузку, чтобы сразу убедиться что автозапуск работает

rebootВсё, серверная часть готова. Можно подключаться. Для перехода к следующим этапам, надо выгрузить с нашего сервера сертификаты из папки:

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/Настройка android клиента (root не требуется)

1. Устанавливаем на телефон OpenVPN for Android

2. Загружаем на карту памяти сертификат p12, брать тут

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/vpn.android.p123. Запускаем OpenVPN for Android

4. VPN Profiles > Add, вводим любое имя. Приступаем к настройке профиля:

- Basic > Server Address: IP адрес вашего VPN сервера, либо имя домена если вы его привязали

- Type: PKCS12 File

- Select: Выбираем наш файл *.p12

- PKCS12 Password: вводим пароль импорта сертификата, заданный при его генерации.

- upd: используйте последнюю версию приложения, в ней проверка remote-cert-tls server включена по-умолчанию. либо включите вручную в настройках авторизации, проверку сертификата сервера

- Если вы включили tls-auth на сервере, включите в настройках профиля tls-auth и выберите ta.key

5. Готово. Подключаемся и проверяем, текущий статус подключения доступен в панели уведомлений (можно добавить на рабочий стол ярлык для конкретного VPN, он будет стартовать сразу по клику на ярлык, без лишних телодвижений. Если хотите чтобы при каждом подключении спрашивало пароль, просто не сохраняйте его в настройках профиля).

Настройка Windows клиента

1. Скачиваем и устанавливаем клиент: 32bit | 64bit

2. Создаем файл конфигурации myvpnconfig.ovpn (обычный текстовый файл):

remote IP_вашего_сервера 1194

client

dev tun

ping 10

comp-lzo

proto udp

tls-client

remote-cert-tls server

pkcs12 vpn.windows.p12

verb 3

pull# Если вы включили tls-auth на сервере, добавьте в конфиг эту строку:

tls-auth ta.key 13. Создаем batch скрипт (start_my_vpn.cmd) для запуска VPN сессии:

cd C:\some\path\openvpn\

"C:\Program Files\OpenVPN\bin\openvpn.exe" --config C:\some\path\openvpn\myvpnconfig.ovpn4. Скрипт и конфиг ложим в одну папку, в эту же папку кидаем vpn.windows.p12 сертификат, брать его тут

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/vpn.windows.p125. Готово, ярлык на скрипт кидаем на рабочий стол, запускаем от имени администратора или от пользователя с его правами, при запуске он попросит ввести пароль для «импорта» сертификата.

Если пароль верный, то несколько секунд и мы подключились:

Для не параноиков или автостарта туннеля без ввода пароля, можно вместо p12 использовать связку сертификатов ca.crt, vpn.windows.key и vpn.windows.crt, выглядит это так,

вместо

pkcs12 vpn.windows.p12ca ca.crt

cert vpn.windows.crt

key vpn.windows.keyФайлы брать все там же

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/Настройка Linux клиента

Настройка на примере debian 6.0

# ставим пакет openvpn

apt-get install openvpn

# создаем папку, в любом удобном месте для хранения сертификатов и скрипта подключения к VPN

mkdir /opt/openvpn

# создаем скрипт подключения

echo 'cd /opt/openvpn

/usr/sbin/openvpn --config /opt/openvpn/myvpnconfig.ovpn

' > /opt/openvpn/start_vpn.run

# создаем файл конфигурации

echo 'remote IP_ВАШЕГО_СЕРВЕРА 1194

client

dev tun

ping 10

comp-lzo

proto udp

tls-client

remote-cert-tls server

pkcs12 vpn.debian.p12

verb 3

pull' > /opt/openvpn/myvpnconfig.ovpn

# Если вы включили tls-auth на сервере, добавьте в конфиг эту строку:

# tls-auth ta.key 1

# vpn.debian.p12 берем как обычно на сервере /usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/

# опять же, можно вместо p12 использовать ca.crt, vpn.debian.key и vpn.debian.crt, как в примере с windows, для того чтобы не вводить пароль для подключения к VPN, это пригодиться например для автозапуска VPN.

chmod +x /opt/openvpn/start_vpn.runГотово. Не забудьте положить vpn.debian.p12 или ca.crt, vpn.debian.key и vpn.debian.crt в папку со скриптом и файлом конфигурации.

Для подключения к VPN, просто выполните с повышенными привилегиями:

/opt/openvpn/start_vpn.runНастройка роутера на dd-wrt (Big или Mega)

В данном случае будет проведена настройка роутера, как клиента сети VPN, для возможности удаленного подключения к роутеру, если подключение по внешнему адресу недоступно, например провайдер внезапно выдал вам NAT’ированный IP. Подключаться можно будет с любого устройства, внутри вашего VPN.

1. Перейдите на страницу router_ip/Diagnostics.asp (тех.обслуживание->команды)

2. Если у вас уже есть «Параметры запуска», то нажмите Редактировать и добавьте ниже приведенный код, после, либо до вашего. Если нет то просто вставьте его в «Командный процессор» и нажмите «Сохранить параметры запуска»

3. Собственно сам код запуска:

#### CERT ####

CA_CRT='-----BEGIN CERTIFICATE-----

C4dczC6ZeWIgri7krQzPIrX5hNYAc676PNv6iomNWVJNkugr

-----END CERTIFICATE-----'

CLIENT_CRT='-----BEGIN CERTIFICATE-----

C4dczC6ZeWIgri7krQzPIrX5hNYAc676PNv6iomNWVJNkugr

-----END CERTIFICATE-----'

CLIENT_KEY='-----BEGIN RSA PRIVATE KEY-----

C4dczC6ZeWIgri7krQzPIrX5hNYAc676PNv6iomNWVJNkugr

-----END RSA PRIVATE KEY-----'

#### CERT ####

#### OPEN VPN ####

OPVPNENABLE=`nvram get openvpncl_enable | awk '$1 == "0" {print $1}'`

if [ "$OPVPNENABLE" != 0 ]

then

nvram set openvpncl_enable=0

nvram commit

fi

sleep 30

mkdir /tmp/openvpn; cd /tmp/openvpn

echo "$CA_CRT" > ca.crt

echo "$CLIENT_CRT" > client.crt

echo "$CLIENT_KEY" > client.key

chmod 644 ca.crt client.crt

chmod 600 client.key

sleep 30

echo 'remote IP_ВАШЕГО_СЕРВЕРА 1194

client

dev tun

ping 10

comp-lzo

proto udp

tls-client

remote-cert-tls server

ca ca.crt

cert client.crt

key client.key

verb 3

pull' > openvpn.conf

# Если вы включили tls-auth на сервере, добавьте в конфиг эту строку:

# tls-auth ta.key 1

killall openvpn

openvpn --config /tmp/openvpn/openvpn.conf&

### MASQUERADE

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

iptables -I INPUT -i tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

###

4. Переменные CA_CRT, CLIENT_CRT и CLIENT_KEY, это содержимое файлов ca.crt, vpn.ddwrt.crt и vpn.ddwrt.key соответственно, просто открывайте их текстовым редактором и копируйте содержимое, в vpn.ddwrt.crt блок будет в самом конце, в двух других копируем содержимое полностью. Брать файлы известно где

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/5. Не забудьте заменить IP_ВАШЕГО_СЕРВЕРА и нажать «Сохранить параметры запуска».

6. Перезагружаем роутер, пробуем подключиться к нему с другого устройства в вашем VPN. Посмотреть VPN IP адрес роутера можно например через ifconfig.

fin

Запустив OpenVPN на любом из клиентских устройств, проверить что вы выходите в интернет через защищенный канал достаточно просто, откройте 2ip.ru, если там будет IP адрес вашего сервера, а провайдером значится Hetzner, всё в порядке.

Настоятельно рекомендую запускать VPN туннель сразу после того как вы подключаетесь к открытым точкам доступа Wi-Fi.

Как показала моя последняя командировка, ловить в wi-fi сетях гостиниц и прочих учреждений не заботящихся о безопасности своих клиентов можно очень долго и невозбранно (особенно удивляет обилие сканов паспортов, в почтовых ящиках тур. агентов).

Помимо прочего, вы получаете возможность подключаться между устройствами, даже если они находятся за NAT провайдера, это очень удобно. Если конечно вы раскомментировали строку client-to-client в конфиге сервера.

Большое спасибо:

1. www.opennet.ru/base/sec/openvpn_server.txt.html

2. wiki.hidemyass.com/DD-WRT_OpenVPN_Setup

3. www.hetzner.de

p.s.: провайдер так и не разблокировал youtube.com.

p.p.s.: android способ проверен на стоковых One X и SGS II.

p.p.p.s.: пост опубликован во вторник, это случайность.

habr.com

vpn подключение: что это такое и как им пользоваться?

С каждым годом электронная связь совершенствуется, и к информационному обмену предъявляются все более высокие требования скорости, защищенности и качества обработки данных.

И здесь мы подробно рассмотрим vpn подключение: что это такое, для чего нужен vpn туннель, и как использовать впн соединение.

Данный материал является своего рода вступительным словом к циклу статей, где мы расскажем, как создать vpn на различных ОС.

vpn подключение что это такое?

Итак, виртуальная частная сеть vpn – это технология, обеспечивающая защищённую (закрытую от внешнего доступа) связь логической сети поверх частной или публичной при наличии высокоскоростного интернета.

Такое сетевое соединение компьютеров (географически удаленных друг от друга на солидное расстояние) использует подключение типа «точка — точка» (иными словами, «компьютер-компьютер»).

Также советуем ознакомиться со статьями:Научно, такой способ соединения называется vpn туннель (или туннельный протокол). Подключиться к такому туннелю можно при наличии компьютера с любой операционной системой, в которую интегрирован VPN-клиент, способный делать «проброс» виртуальных портов с использованием протокола TCP/IP в другую сеть.

Для чего нужен vpn?

Основное преимущество vpn заключается в том, что согласующим сторонам необходима платформа подключения, которая не только быстро масштабируется, но и (в первую очередь) обеспечивает конфиденциальность данных, целостность данных и аутентификацию.

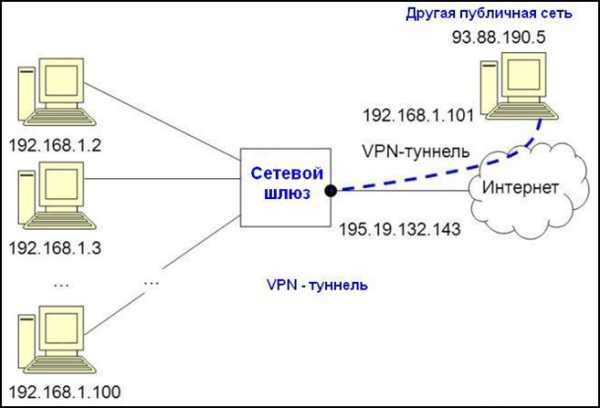

На схеме наглядно представлено использование vpn сетей.

Здесь, компьютеры с ip-адресами 192.168.1.1-100 подключаются через сетевой шлюз, который также выполняет функцию VPN-сервера.

Предварительно на сервере и маршрутизаторе должны быть прописаны правила для соединений по защищённому каналу.

Принцип работы vpn

Когда происходит подключение через vpn, в заголовке сообщения передаётся информация об ip-адресе VPN-сервера и удалённом маршруте.

Инкапсулированные данные, проходящие по общей или публичной сети, невозможно перехватить, поскольку вся информация зашифрована.

Этап VPN шифрования реализуется на стороне отправителя, а расшифровываются данные у получателя по заголовку сообщения (при наличии общего ключа шифрования).

После правильной расшифровки сообщения между двумя сетями устанавливается впн соединение, которое позволяет также работать в публичной сети (например, обмениваться данными с клиентом 93.88.190.5).

Что касается информационной безопасности, то интернет является крайне незащищенной сетью, а сеть VPN с протоколами OpenVPN, L2TP /IPSec ,PPTP, PPPoE – вполне защищенным и безопасным способом передачи данных.

Для чего нужен vpn канал?

vpn туннелирование используется:

— внутри корпоративной сети;

— для объединения удалённых офисов, а также мелких отделений;

— для обслуживания цифровой телефонии с большим набором телекоммуникационных услуг;

— для доступа к внешним IT-ресурсам;

— для построения и реализации видеоконференций.

Зачем нужен vpn?

vpn соединение необходимо для:

— анонимной работы в сети интернет;

— загрузки приложений, в случае, когда ip адрес расположен в другой региональной зоне страны;

— безопасной работы в корпоративной среде с использованием коммуникаций;

— простоты и удобства настройки подключения;

— обеспечения высокой скорости соединения без обрывов;

— создания защищённого канала без хакерских атак.

Как пользоваться vpn?

Примеры того, как работает vpn, можно приводить бесконечно. Так, на любом компьютере в корпоративной сети при установке защищенного vpn соединения можно использовать почту для проверки сообщений, публикации материалов из любой точки страны или загрузки файлов из torrent-сетей.

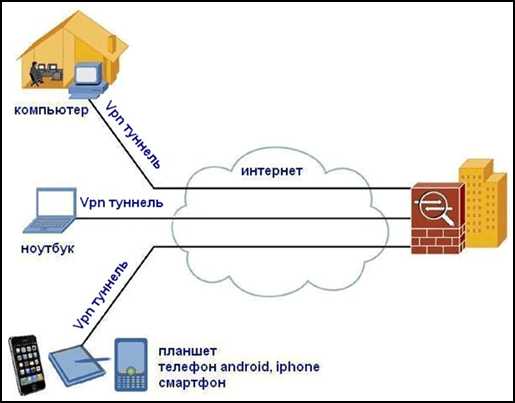

Vpn: что это такое в телефоне?

Доступ через vpn в телефоне (айфоне или любом другом андроид-устройстве) позволяет при использовании интернета в общественных местах сохранить анонимность, а также предотвратить перехват трафика и взлом устройства.

VPN-клиент, установленный на любой ОС, позволяет обойти многие настройки и правила провайдера (если тот установил какие-то ограничения).

Какой vpn выбрать для телефона?

Мобильные телефоны и смартфоны на ОС Android могут использовать приложения из Google Playmarket:

- — vpnRoot, droidVPN,

- — браузер tor для сёрфинга сетей,он же orbot

- — InBrowser, orfox (firefox+tor),

- — SuperVPN Free VPN Client

- — OpenVPN Connect

- — TunnelBear VPN

- — Hideman VPN

Большинство таких программ служат для удобства «горячей» настройки системы, размещения ярлыков запуска, анонимного сёрфинга интернета, выбора типа шифрования подключения.

Но основные задачи использования VPN в телефоне – это проверка корпоративной почты, создание видеоконференций с несколькими участниками, а также проведение совещаний за пределами организации (например, когда сотрудник в командировке).

Что такое vpn в айфоне?

Рассмотрим, какой впн выбрать и как его подключить в айфоне более подробно.

В зависимости от типа поддерживаемой сети, при первом запуске конфигурации VPN в iphone можно выбрать следующие протоколы: L2TP, PPTP и Cisco IPSec (кроме того, «сделать» vpn подключение можно при помощи сторонних приложений).

Все перечисленные протоколы поддерживают ключи шифрования, осуществляется идентификация пользователя при помощи пароля и сертификация.

Среди дополнительных функций при настройке VPN-профиля в айфоне можно отметить: безопасность RSA, уровень шифрования и правила авторизации для подключения к серверу.

Для телефона iphone из магазина appstore стоит выбрать:

- — бесплатное приложение Tunnelbear, с помощью которого можно подключаться к серверам VPN любой страны.

- — OpenVPN connect – это один из лучших VPN-клиентов. Здесь для запуска приложения необходимо предварительно импортировать rsa-ключи через itunes в телефон.

- — Cloak – это условно бесплатное приложение, поскольку некоторое время продукт можно «юзать» бесплатно, но для использования программы по истечении демо-срока ее придется купить.

Создания VPN: выбор и настройка оборудования

Для корпоративной связи в крупных организациях или объединения удалённых друг от друга офисов используют аппаратное оборудование, способное поддерживать беспрерывную, защищённую работу в сети.

Для реализации vpn-технологий в роли сетевого шлюза могут выступать: сервера Unix, сервера Windows, сетевой маршрутизатор и сетевой шлюз на котором поднят VPN.

Сервер или устройство, используемое для создания vpn сети предприятия или vpn канала между удаленными офисами, должно выполнять сложные технические задачи и обеспечивать весь спектр услуг пользователям как на рабочих станциях, так и на мобильных устройствах.

Любой роутер или vpn маршрутизатор должен обеспечивать надёжную работу в сети без «зависаний». А встроенная функция впн позволяет изменять конфигурацию сети для работы дома, в организации или удалённом офисе.

Настройка vpn на роутере

В общем случае настройка впн на роутере осуществляется с помощью веб-интерфейса маршрутизатора. На «классических» устройствах для организации vpn нужно зайти в раздел «settings» или «network settings», где выбрать раздел VPN, указать тип протокола, внести настройки адреса вашей подсети, маски и указать диапазон ip-адресов для пользователей.

Кроме того, для безопасности соединения потребуется указать алгоритмы кодирования, методы аутентификации, сгенерировать ключи согласования и указать сервера DNS WINS. В параметрах «Gateway» нужно указать ip-адрес шлюза (свой ip) и заполнить данные на всех сетевых адаптерах.

Если в сети несколько маршрутизаторов необходимо заполнить таблицу vpn маршрутизации для всех устройств в VPN туннеле.

Приведём список аппаратного оборудовании, используемого при построении VPN-сетей:

— Маршрутизаторы компании Dlink: DIR-320, DIR-620, DSR-1000 с новыми прошивками или Роутер D-Link DI808HV.

— Маршрутизаторы Cisco PIX 501, Cisco 871-SEC-K9

— Роутер Linksys Rv082 с поддержкой около 50 VPN-туннелей

— Netgear маршрутизатор DG834G и роутеры моделей FVS318G, FVS318N, FVS336G, SRX5308

— Маршрутизатор Mikrotik с функцией OpenVPN. Пример RouterBoard RB/2011L-IN Mikrotik

— vpn оборудование RVPN S-Terra или VPN Gate

— Маршрутизаторы ASUS моделей RT-N66U, RT-N16 и RT N-10

— ZyXel маршрутизаторы ZyWALL 5, ZyWALL P1, ZyWALL USG

tvoi-setevichok.ru

Создание будет происходить в течение 2-5 минут. После чего на электронную почту вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Создание будет происходить в течение 2-5 минут. После чего на электронную почту вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.