Алгоритм майнинга EtHash — BitcoinWiki

Понравилась статья? Поделись:

Ethash — это алгоритм хеширования, изначально используемый для функции проверки работоспособности в основанных на Ethereum криптовалютах. Он использует альтернативные версии SHA3-256 и SHA3-512, часто называемые Keccak-256 и Keccak-512.

Ethash — это алгоритм интеллектуального анализа, реализованный сетью Ethereum и криптовалютами на основе Ethereum. Ethash является преемником предыдущего алгоритма Ethereum, называемого Dagger-Hashimoto, и, по сути, является его обновлением. Тем не менее, текущие этапы разработки обоих алгоритмов сделали их слишком отличными от того, чтобы считаться одним и тем же алгоритмом. Ethash использует алгоритмы хеширования «Keccak-256» и «Keccak-512», что приводит к некоторой путанице из-за одновременной разработки криптографических стандартов SHA-3 (Secure Hash Algorithm 3) наряду с разработкой Ethash.

Стандарт SHA-3 является частью более обширного семейства криптографических примитивов под названием Keccak, которое также называют синонимом SHA-3.

Ethash был разработан с упором на защиту от майнеров ASIC (Application Specific Integrated Circuits), но выдающаяся популярность Ethereum — ведущего криптографа на основе Ethash — привела к росту интереса разработчиков ASIC к производству Ethash-совместимых майнеров. В конце концов, в апреле 2018 года Bitmain объявил о первых майнерах ASIC для Ethash. Тем не менее, проект сообщества Ethereum решительно выступил против перспективы доминирования ASIC в сети, что привело к дискуссиям о «брикетировании» устройств. В терминах оборудования для майнинга «кирпич» означает технологическое обновление сети, которое делает аппаратное обеспечение бесполезным или даже сломанным, если оно подключено к сети. Такие предложения заставили майнеров ASIC скрыть свое присутствие и снизить мощность хэширования своих устройств. Планы Ethereum по переходу с технологии Proof с Proof-Work на гибрид POW/POS (Proof-of-Stake) делают разработку ASIC для Ethash очень рискованной для производителей.

Первоначальная версия Ethash была основана на алгоритме Dagger Hashimoto — алгоритме, который был разработан путем объединения алгоритма Hashimoto Thaddeus Dryja и алгоритма Dagger — Виталика Бутерина. Он был разработан с учетом трех основных условий: устойчивость к ASIC, легкость проверки клиента и полное хранение в цепочке.

Dagger Hashimoto реализует подход Hashimoto в доказательстве емкости ввода/вывода, но не использует блокчейн в качестве набора данных, генерируя пользовательский набор данных объемом 1 ГБ, созданный с помощью алгоритма Dagger. Уязвимость Dagger в аппаратных преимуществах совместно используемой памяти была устранена за счет создания набора данных, используемого для запроса полупостоянного блока и его обновления через некоторые заранее определенные интервалы времени. Эта корректировка уменьшила усилия, необходимые для создания набора данных, практически ничтожными и устранила предыдущую проблему оптимизации ASIC.

Ethash mining может выполняться как с CPU, так и с GPU. Криптовалюты на основе Ethash отличаются по своим требованиям к майнингу, поэтому в этой статье Ethereum будет использоваться в качестве примера в качестве наиболее популярной реализации Ethash, а другие криптографии часто используют то же программное обеспечение для майнинга, что и он. Чтобы начать майнинг ETH, потребуется полностью синхронизированный клиент криптовалюты, который включен для майнинга, и как минимум одна учетная запись Ethereum. Другим криптовалютам Ethash необходим кошелек или учетная запись в соответствующих сетях.

Криптовалюты на основе Ethash отличаются по своим требованиям к майнингу, поэтому в этой статье Ethereum будет использоваться в качестве примера в качестве наиболее популярной реализации Ethash, а другие криптографии часто используют то же программное обеспечение для майнинга, что и он. Чтобы начать майнинг ETH, потребуется полностью синхронизированный клиент криптовалюты, который включен для майнинга, и как минимум одна учетная запись Ethereum. Другим криптовалютам Ethash необходим кошелек или учетная запись в соответствующих сетях.

Майнинг процессоров криптографии на основе Ethash больше не приносит прибыли из-за почти в два раза более эффективных возможностей майнинга майнеров на GPU. Тем не менее, майнинг ЦП может использоваться для первых попыток майнинга или с целью создания некоторого количества монет для питания интеллектуальных контрактов или для попыток транзакций криптовалюты в сети. Процессинг майнинга процессора Ethereum выполняется с помощью ETH-клиента с именем geth.

GPU майнинг — лучший вариант для Ethash. Однако важно помнить, что Ethash занимает мало памяти и требует не менее 1-2 ГБ ОЗУ на каждый используемый графический процессор. Графические процессоры AMD обычно показывают лучшие результаты, чем продукты NVidia той же категории, ASIC и FPGA (полевые программируемые массивы шлюзов), которые в настоящее время способны к интеллектуальному анализу Ethash, неэффективны по сравнению с графическими процессорами и не приветствуются как сообществом, так и разработчиками. Чтобы начать майнинг на GPU, необходимо скачать Ethminer — Ethash miner, разработанный командой Ethereum и подходящий для работы с каждым криптографическим средством на основе Ethash, которое специально не блокирует эту возможность. Ethminer доступен в формах Eth (его CLI), AlethZero (его GUI) и EthMiner (автономный майнер).

Майнинг пула также доступен для большинства криптовалют Ethash. Пулы часто требуют, чтобы майнеры платили некоторые сборы (в основном около 1-2% дохода), но это все еще остается лучшим вариантом для майнинга популярных криптовалют на основе Ethash с посредственным оборудованием.

Самым известным блокчейном на основе Ethash, очевидно, является сеть Ethereum. Ethash был разработан фондом Ethereum специально для построения своей сети на его основе. Первый блокчейн был разветвлен после того, как The Dao был взломан из-за его умной уязвимости, связанной с контрактами, и разделился на две разные блокчейны со своими криптовалютами — Ethereum (ETH) и Ethereum Classic (ETC). Ethereum classic, первый блокчейн на основе Ethash, больше не находится в разработке первоначальной команды Ethereum и поддерживается компанией-разработчиком Ethereum Classic.

Ethereum — ведущая платформа для создания токенов и dapps с их криптовалютами. Augur, Binance Coin, Bytom, Status и многие другие криптовалютные проекты основаны на техническом стандарте Ethereum ERC 20 и де-факто используют Ethash в качестве проверочного алгоритма.

Согласно CoinGuides.org, независимые криптовалюты с их блокчейном на основе Ethash с минимальным шифрованием включают в себя следующие проекты, ранжированные по популярности:

- Metaverse (ETP)

- Expanse (EXP)

- Musicoin (MUSIC)

- Ellaism (ELLA)

- Elementrem (ELE)

- DaxxCoin (DAXX)

См. также на BitcoinWiki[править]

Алгоритм майнинга Эфириума (Ethereum) — описание работы Ethash, особенности, обзор, история

Криптовалюта

24.06.2021

Комментариев: 0

Просмотров: 1948

Читать: 13 мин

ETH — популярная монета среди майнеров. Многие геймеры переквалифицировались в майнеров, и начали добывать на своих игровых видеокартах Ethereum. Алгоритм майнинга Эфира называется Ethash. Главной его особенностью считаются повышенные требования к ОЗУ графических процессоров, а также стойкость к добыче криптовалюты ASIC-майнерами. Такие отличия обусловлены спецификой архитектуры алгоритма, а также принципами ее построения.

Алгоритм майнинга Эфира называется Ethash. Главной его особенностью считаются повышенные требования к ОЗУ графических процессоров, а также стойкость к добыче криптовалюты ASIC-майнерами. Такие отличия обусловлены спецификой архитектуры алгоритма, а также принципами ее построения.

Ethash — это алгоритм интеллектуального анализа. Он является преемником Dagger-Hashimoto. Но текущие этапы разработки обоих алгоритмов сделали их слишком отличными от того, чтобы считаться одинаковыми. Ethash использует алгоритмы хеширования «Keccak-256» и «Keccak-512», что приводит к некоторой путанице из-за одновременной разработки криптографических стандартов SHA-3 (Secure Hash Algorithm 3) наряду с разработкой Ethash.

Стандарт SHA-3 является частью более обширного семейства криптографических примитивов Keccak, которое также называют синонимом SHA-3. Иногда хеш-функции Ethash называют «sha3_256» и «sha3_512», но версия Ethereum для Keccak не является стандартным хеш-алгоритмом SHA-3.

Ethash (алгоритм Ethereum) был разработан с упором на защиту от майнеров ASIC (Application Specific Integrated Circuits), но выдающаяся популярность Ethereum привела к росту интереса разработчиков ASIC к производству майнеров. В апреле 2018 года Bitmain объявил о первых майнерах ASIC для Ethash. Проект сообщества Ethereum решительно выступил против перспективы доминирования ASIC в сети, что привело к дискуссиям о «брикетировании» устройств. Такие предложения заставили майнеров на ASIC скрывать свое присутствие, снижать мощности хэширования своих устройств. Планы Ethereum по переходу с технологии Proof с Proof-Work на POS (Proof-of-Stake) делают разработку ASIC очень рискованной для производителей.

Эфириум не имеет лимитов эмиссии. Майнинг осуществляется с помощью протокола «доказательства работы» Proof-of-work (PoW). Новые блоки появляются каждые 14-15 секунд. Вознаграждение за блок получает тот участник майнинга, который первым найдет хэш, соответствующий ответу на задачу. Далее он передает блок по сети, чтобы каждый узел добавил его в копию блокчейна. Ethash использует альтернативные версии SHA3-256 и SHA3-512. Из-за них майнинг проходит много быстрее, чем у биткоина.

Далее он передает блок по сети, чтобы каждый узел добавил его в копию блокчейна. Ethash использует альтернативные версии SHA3-256 и SHA3-512. Из-за них майнинг проходит много быстрее, чем у биткоина.

Алгоритм Эфириума (Ethash) выполняет следующие функции:

- Защита криптосети от хакеров. Ethash — наиболее надежен для майнинга. Если злоумышленникам удастся взломать узел, это не нарушит работу блокчейна.

- Проверка отправителя транзакции. Личный ключ пользователя виртуальной сети шифруется и включается в заголовок операции. Наличие подписи гарантирует, что отправитель планирует передать определенный объем средств.

Первоначальная версия Ethash была основана на Dagger Hashimoto — алгоритме, который был разработан путем объединения Hashimoto Thaddeus Dryja и Dagger — Виталика Бутерина. Он был разработан с учетом трех основных условий: устойчивость к ASIC, легкость проверки клиента, полное хранение данных в цепочке.

Dagger Hashimoto реализует подход Hashimoto в доказательстве емкости ввода/вывода, но не использует блокчейн в качестве набора данных, генерируя пользовательский набор данных объемом 1 ГБ, созданный с помощью алгоритма Dagger. Уязвимость Dagger в аппаратных преимуществах совместно используемой памяти была устранена за счет создания набора данных, используемых для запроса полупостоянного блока и его обновления через некоторые заранее определенные интервалы времени.

Принцип работы алгоритма EthereumВ основе Ethash лежит граф, состоящий из последовательных узлов. Граф можно представить в виде дерева с большим числом ответвлений. Эта особенность заметно усложняет создание ASIC-устройств для работы с ним.

В начале процесса майнинга на память видеокарт загружается специальный DAG файл. Размер этого файла постоянно увеличивается. Чем больше существует криптовалюта, тем размер большое. Поэтому необходимо помнить, что чем объемнее DAG файл, тем более мощная видеокарта нужна для добычи этой криптовалюты.

Размер DAG-файла увеличивается каждый раз, когда создаются новые 30000 блоков. На данный момент размер DAG файла для Ethereum около 4.18 Гб. Это означает, что видеокарты на 3 — 4 Гб уже не могут заниматься майнингом этой монеты.

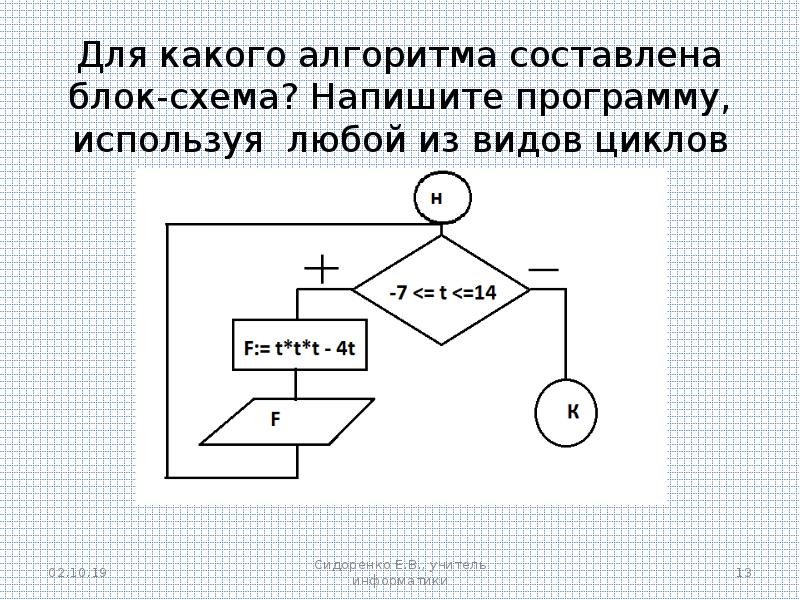

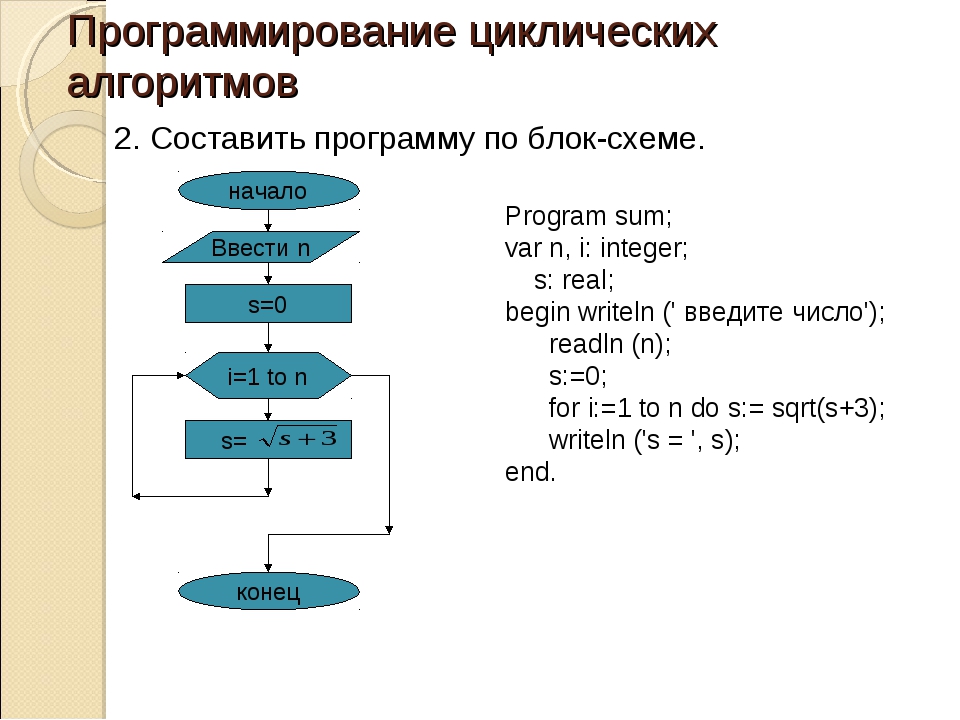

Процесс хеширования состоит из 6 этапов:

- На входе алгоритму подается препроцессированый заголовок, полученный из последнего блока и «nonce». «Nonce» число, выбранное случайным или псевдослучайным образом. Это подается на SHA-3 подобную функцию, которая создает 128 байтный микс.

- Далее этот микс используется для того, чтобы определить какую 128-байтную страницу из DAG нужно извлечь.

- Полученная страница сочетается с миксом с помощью специальной функции смешивания

- 2 и 3 шаг повторяется 64 раза.

- Полученный в итоге микс обрабатывается для получения более короткого 32-байтного дайджест микса.

- В конце дайджест микс сравнивается с целевым порогом. Если дайджест микс меньше или равен порогу, то «nonce» считается успешным и транслируется в сеть Ethereum.

Если же дайджест микс больше порога, то выбирается новый «nonce» путем рандомного выбора или прибавлением единицы к старому «nonce». Потом алгоритм перезапускается с новым значением «nonce».

Если же дайджест микс больше порога, то выбирается новый «nonce» путем рандомного выбора или прибавлением единицы к старому «nonce». Потом алгоритм перезапускается с новым значением «nonce».

Ethash mining может выполняться как с CPU, так и с GPU. Чтобы начать майнинг ETH, потребуется полностью синхронизированный клиент криптовалюты, который включен для майнинга, а также одна учетная запись Ethereum. Другим криптовалютам Ethash необходим кошелек или учетная запись в соответствующих сетях. Майнинг на процессоре монет на основе Ethash больше нельзя считать прибыльным из-за почти в два раза более эффективной добычи на GPU.

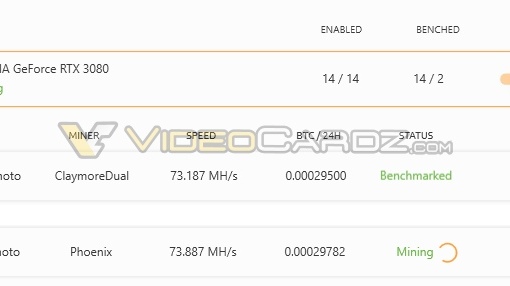

GPU майнинг — лучший вариант для монет на Ethash и, в частности, Ethereum. Алгоритм, какой бы выгодный и перспективный он не был, все же требователен к оборудованию. Графические процессоры AMD обычно показывают лучшие результаты, чем продукты NVidia той же категории. Чтобы начать майнинг на GPU, необходимо скачать программу для майнинга и присоединиться к пулу. Пулы часто требуют, чтобы майнеры платили комиссионные сборы (в основном около 1-2% дохода), но майнить в соло не слишком выгодно, поэтому затраты вполне оправданы.

Чтобы начать майнинг на GPU, необходимо скачать программу для майнинга и присоединиться к пулу. Пулы часто требуют, чтобы майнеры платили комиссионные сборы (в основном около 1-2% дохода), но майнить в соло не слишком выгодно, поэтому затраты вполне оправданы.

В настоящее время Ethash используется во многих криптовалютах. Но самым популярными из них, помимо Эфира, являются:

- Ethereum Classic. Эта криптовалюта появилась в результате несогласия некоторых пользователей с хард-форком оригинального Ethereum. Он произошел из-за того, что один хакер нашел уязвимость и воспользовался ею, чтобы украсть около 50 млн $. Разработчики выпустили обновление, убирающее эту уязвимость, а также позволившее вернуть украденные деньги владельцам. Часть людей посчитало, что злоумышленник не нарушал никаких правил. А так как платформа является децентрализованной, то никто не может вносить в нее изменения.

Поэтому они высказались против обновления.

Поэтому они высказались против обновления. - QuarkChain (QKC) пытается решить фундаментальные проблемы для всей отрасли блокчейнов — масштабируемость, безопасность и децентрализацию. Использовал ICO.

- IDEX — это внутренний токен одноименной полу-децентрализованной криптовалютной биржи.

- Ellaism (ELLA). Основная цель — создать платформу смарт контрактов, которая будет честной и заслуживающей доверия.

- Atheios разрабатывается для изучения новых способов интеграции блокчейна в видеоигры, а также другие интерактивные платформы.

- Ethersocial — это форк Эфира. Основное внимание проекта уделяется оптимизированной разработке системы вознаграждений для онлайн-форумов и игр.

- Dogethereum — это децентрализованная цифровая валюта, основанная на Dogecoin и работающая на алгоритме Ethash. Монета имеет мгновенные транзакции и смарт контракты.

- Цель Bitcoiin2Gen — создание улучшенной и более совершенной версии оригинального Биткойна.

- EtherInc (ETI). Форк Ethereum. Имеет альтернативный протокол для работы децентрализованных организаций и создания децентрализованных приложений.

- MOAC — это революционная платформа со смарт контрактом Multi-Blockchain и сетью сервисов P2P для эффективного построения и масштабирования децентрализованных приложений.

- Musicoin предназначен для поддержки, создания, распространения и приобретения музыки.

- Yocoin (YOC). Децентрализованная цифровая валюта Peer-to-Peer, которая позволяет Вам легко отправлять деньги в интернете. Концепция YoCoin родилась из успеха новаторской криптовалюты Bitcoin.

- Pegascoin (PGC). Проект имеет биржу и DOB, благодаря которому можно получать пассивный доход от владения монетой.

- EtherGem (EGEM).

Монета на блокчейне Ethereum для улучшения сети.

Монета на блокчейне Ethereum для улучшения сети. - DubaiCoin (DBIX). Цель — предоставить платформу, позволяющую пользователям (в основном в бизнесе) создавать dApps и запускать смарт-контракты на платформе.

- Ether1 (ETHO). Оптимизированная, полностью децентрализованная платформу для разработки и размещения контента.

- Metaverse (ETP). Оцифровывает активы: редкие товары, интеллектуальную собственность и права на прибыль от финансовых инструментов, чтобы повысить эффективность рынка.

- Expanse (EXP). Открытая блокчейн-платформа, которая позволяет любому создавать и использовать децентрализованные приложения, работающие на технологии блокчейн.

- Nilu. Блокчейн платформа для децентрализованных приложений, криптовалют и смарт-контрактов.

- Pirl. Проект, основанный на сообществе, который первый ввел технологию мастернод на алгоритме Ethash в экосистему blockchain.

- Akroma (AKA). EVM платформа для разработки приложений, со стабильной и самофинансирующейся моделью управления.

Мы рассмотрели особенности криптовалюты ETH, какой алгоритм используется в сети и особенности майнинга.

Источники:

как он работает для Ethereum

По мере того, как интерес к криптовалютам набирает обороты, увеличивается и их добыча.

Это создает существенный экономический стимул не только для производства большего количества оборудования для майнинга, но и для разработки более быстрых и более эффективных устройств.

Мы увидели это с Биткоином: майнинг перешел с процессоров, на видеокарты, затем на FPGA, а теперь и на ASIC.

Сегодня майнинг Ethereum на видеокартах является нормой, и пока еще майнеры не сделали сильного скачка к запуску алгоритма майнинга Ethash, на специализированных аппаратных решениях (например, FPGA и ASIC). Асики в сети есть, но они не дают такого большого преимущества как на Биткойне.

Множество статей и форумов объясняют это тем, что разработка асиков для Ethash — это проблема с памятью).

Здесь мы расскажем о том, откуда берется жесткая привязка к памяти у Ethereum и как может выглядеть следующее поколение пользовательских майнинг-устройств для добычи ETH.

В этой статье мы предполагаем, что читатели имеют общее представление о стандартных компьютерных технологиях и блокчейне, но не должны быть экспертами по программированию или майнингу.

Для более технического, ориентированного на программиста объяснения алгоритма майнинга Ethereum, называемого Ethash, пожалуйста, обратитесь к странице Ethash в GitHub репозитории Ethereum.

Быстрое объяснение сути Proof-of-Work

При майнинге с проверкой работы (Proof-of-Work) майнеры ищут решение (называемого одноразовым номером – «nonce»), которое при хешировании выдает выходное значение, которое меньше предварительно заданного целевого порога.

Слишком сложно? Читайте простое и профессиональное объяснение сути майнинга.

Из-за криптографического характера хэш-функции каждой валюты нет никакого способа для обратного инжиниринга или обратного вычисления одноразового номера («nonce»), который удовлетворяет целевому пороговому пределу.

Вместо этого майнеры должны «угадывать и проверять» хэши как можно быстрее и надеяться, что они — первые майнеры во всей сети криптовалюты, которые найдут действительный одноразовый номер. Тем самым они найдут новый блок.

Как работает алгоритм Ethash

DAG файл

Алгоритм Ethash опирается на псевдослучайный набор данных, инициализированный текущей длиной цепочки блоков.

Это и называется DAG – файлом и восстанавливается каждые 30 000 блоков (или каждые ~ 5 дней). По состоянию на март 2020 года размер DAG файла Ethereum составляет ~ 3.5 ГБ, и он будет продолжать увеличиваться в размере по мере роста блокчейна.

Особенности создания DAG не так актуальны для этой статьи, но вы можете прочитать больше о генерации DAG тут (англ. ).

).

Ход выполнения алгоритма хеширования Ethash можно обобщить следующим образом:

Принцип работы алгоритма хеширования Ethereum

- Preprocessed Header — препроцессированный заголовок (полученный из последнего блока) и Current Nonce (текущее однократно используемое число), в сочетании с использованием SHA-3-подобного алгоритма, чтобы создать наши первоначальные 128 байты микса, называются здесь Mix-0.

- Mix используется для вычисления того, какую 128-байтовую страницу из группы DAG нужно извлечь, представленную блоком «Get DAG Page».

- Mix сочетается с полученной страницей DAG. Это делается с помощью функции смешивания «Ethereum-specific», для генерации следующего микса, называемого здесь Mix 1.

- Шаги 2 и 3 повторяются 64 раза, в результате получается Микс 64.

- Микс 64 подвергается постобработке с получением более короткого 32-байтового Mix Digest (дайджеста микса).

- Mix Digest сравнивается с предопределенным 32-байтовым Target Threshold (целевым порогом). Если Mix Digest меньше или равен Target Threshold, то текущий одноразовый номер (Current Nonce) считается успешным и будет транслироваться в сеть Ethereum. В противном случае текущий одноразовый номер считается недействительным, и алгоритм перезапускается с другим одноразовым номером (либо путем увеличения текущего одноразового номера, либо путем выбора нового случайным образом).

Почему Ethash привязан к памяти?

Каждая операция смешивания требует 128-байтового чтения из DAG (см. Рисунок 1, шаг 2).

Для хеширования одного одноразового номера требуется 64 микса, в результате чего (128 байт х 64) = 8 КБ чтения памяти. Чтение с произвольным доступом (каждая 128-байтовая страница выбирается псевдослучайно на основе функции смешивания), поэтому помещение небольшого фрагмента DAG в кэш L1 или L2 не очень поможет, так как следующая выборка DAG с большой вероятностью приведет к отсутствию кэша.

Поскольку извлечение страниц DAG из памяти намного медленнее, чем вычисление смешивания, мы почти не увидим улучшения производительности от ускорения вычисления смешивания.

Лучший способ ускорить алгоритм хэширования Ethash — ускорить выборку 128-байтовой страницы DAG из памяти.

Таким образом, мы считаем алгоритм Ethash жестко привязанным к памяти или связанным с памятью, поскольку пропускная способность памяти системы ограничивает нашу производительность.

Достижение предела пропускной способности памяти в реальном оборудовании

В качестве примера того, как ограничение пропускной способности памяти влияет на реальное оборудование, давайте подробнее рассмотрим производительность майнинга часто используемой видеокарты: RX 590.

Если хеширование Ethash действительно требует большой памяти, мы ожидаем, что фактическая скорость майнинга для этого оборудования будет очень близка к максимальной теоретической скорости хеширования, при условии, что выборка страниц DAG является единственным выполненным шагом.

Мы можем рассчитать этот максимальный теоретический хэшрейт следующим образом:

(Пропускная способность памяти) / (DAG-память, извлекаемая для хэширования) = максимальный теоретический хэшрейт

(256 гигабайт / сек) / (8 килобайт / хэш) = 32 Мегагэша/сек.

Эмпирический хэшрейт RX 490 во время реальной работы составляет ~ 31 мегахеш / с.

Эта небольшая задержка может быть легко объяснена задержкой памяти или другими быстрыми операциями в системе. Таким образом, производительность этой видеокарты такая же, как и ожидалось, при условии, что хеширование данных является трудным для памяти, а выбор страниц DAG является шагом ограничения скорости.

Победа над видеокартами: будущее поколение майнинг-устройств для добычи ETH

Единственный способ, которым может пригодиться пользовательское оборудование для майнинга Ethereum, — это если он более экономичен или энергоэффективен при пропускной способности памяти (меньше $ / (ГБ / сек) или меньше Вт / (ГБ / сек)).

Вариант 1. Платы FPGA / ASIC с высокой пропускной способностью памяти

Взглянув на RX 590, мы можем немного подсчитать (245 долл за карту / (256 ГБ / с)), чтобы увидеть, хешрейт стоит 0,95 долл / ГБ / с.

По сравнению с одним чипом GDDR5 (например, Micron EDW4032BABG), который стоит 6,83 долл. И имеет пропускную способность 24 ГБ / с, мы можем добиться большего успеха — 0,28 долл. / ГБ / с.

Таким образом, если мы сможем создать собственный чип (либо ASIC, либо FPGA), чем интерфейс с 9 чипами GDDR5, у нас будет пропускная способность памяти 216 ГБ / с по цене $ 61,47.

Однако это будет еще не законченное устройство, так как нам нужен контроллер памяти FPGA или ASIC, печатная плата и вспомогательная электроника.

Если отгруженная окончательная сборка (добавление дополнительных деталей, процессов, испытаний и логистики) стоит меньше, чем RX 590 (всего $ 245), тогда пользовательская плата превзойдет видеокарту.

То есть, пока на рынке не появится более быстрая, более эффективная и дешевая видеокарта.

Например Видеокарты HBM уже доступны. Но если вы найдете недорогие готовые микросхемы FPGA или ASIC с контроллерами памяти 5–10 DDR или HBM или у вашей компании есть опыт создания специализированных ASIC устройств с высокой пропускной способностью памяти, вы можете обойтись и без аппаратного обеспечения.

Однако в этой ситуации вам, вероятно, следует изменить свою бизнес-модель и вместо этого создавать видеокарты, поскольку это уже огромный рынок.

Вариант 2: Использование мобильных чипсетов следующего поколения

По мере того как растет использование смартфонов и мобильных 3D-графиков мы увидим более дружественную для мобильных устройств и высокую пропускную способность памяти.

Это могут быть решения для мобильных систем на кристалле со встроенным графическим процессором (например, NVidia Tegra X1) или автономный мобильный графический процессор (например, PowerVR Series 8XE), либо специализированные процессоры с высокой пропускной способностью или ориентированные на нейронные сети со встроенной памятью (например, Movidius Myriad 2).

Эти классы устройств будут продолжать развиваться, и если стоимость, мощность и пропускная способность памяти попадут в нужное место, мы вполне можем увидеть пользовательские майнеры Эфириума с 10-20 мобильными графическими процессорами или VPU, расположенными на одной плате.

Выводы

Последовательные выборки DAG страниц в алгоритме хеширования Ethash достигают пределов пропускной способности памяти современного аппаратного обеспечения.

В данный момент ограничен их теоретический максимальный хэшрейт.

Какими мы увидим будущие майнеры Эфириума? Они, вероятно, не будут основаны на ASIC или FPGA. Скорее всего, они будут основаны на готовых чипах (мобильных GPU или VPU), а не на форм-факторе традиционной видеокарты, который мы так привыкли видеть в современных компьютерах потому, что мобильных GPU или VPU более заточены под пропускную способность памяти.

Одна заключительная оговорка: Каспер

Эта статья написана о текущем протоколе Ethash, основанном на Proof-of-Work, который используется для майнинга Ethereum. В системах на основе Proof-of-Work, подобных этой, майнеры выполняют значительные объемы вычислений для нахождения новых блоков, и получают денежные вознаграждения.

В системах на основе Proof-of-Work, подобных этой, майнеры выполняют значительные объемы вычислений для нахождения новых блоков, и получают денежные вознаграждения.

Как только сеть Ethereum перейдет на систему Proof-of-Stake (предположительно после 2020 года с фазой Ethereum 2.0 или Serenity), денежные вознаграждения будут предоставлены держателям валюты Ethereum, а не майнерам, что, вероятно, сделает добычу Эфириума устаревшей.

Когда этот переход произойдет, пока неясно, ожидается, что первая фаза будет запущена уже 3 января 2020 года.

Вы можете прочитать больше о первой, подготовительной фазе Ethereum 2.0 или Serenity.

Гид по криптовалютам: чем отличается биткоин от Ethereum

Криптовалюты с космической скоростью завоевали современный финансовый мир. Буквально за пару лет узнаваемость термина «биткоин» выросла в сотни раз. При этом в умах закрепилась ассоциация: говорим криптовалюта, подразумеваем — биткоин, говорим биткоин, подразумеваем — криптовалюта. Но сегодня это утверждение безвозвратно устарело и ошибочно. Число криптовалют в мире перевалило за 1500 и продолжает расти.

Но сегодня это утверждение безвозвратно устарело и ошибочно. Число криптовалют в мире перевалило за 1500 и продолжает расти.

Биткоин действительно первая и самая известная криптовалюта, с ним проведены миллионы транзакций, это уже обкатанная система. Однако основные уникальные свойства биткоина, принесшие ему невероятную популярность, — децентрализованность (отсутствие регулирования) и анонимность — сегодня уже не новость. А обкатанная система начала давать сбой. Например, несоизмеримо увеличились стоимость и время транзакций, а хваленая анонимность дала брешь — оказалось, что личность пользователя можно установить в ряде случаев.

В погоне за успехом биткоина, а также исправляя его недостатки, разработчики завалили рынок разнообразными криптовалютами. Так, появились альткоины, суть которых заключена в самом названии — альтернатива биткоина. Альткоинами именуются все криптовалюты за исключением биткоина. Многие из них обладают уникальными особенностями и, естественно, имеют свои плюсы и минусы. Объединяет их единый механизм — блокчейн-технология, благодаря которой существует весь этот мир электронных денег. Блокчейн — это распределенная (нет одного общего сервера) база данных, которая хранит свою информацию в виде строго упорядоченных записей транзакций. Эти записи собираются в последовательность блоков, которые зашифрованы и защищены от какого-либо вмешательства из вне. То есть незаметно подделать или изменить эту «бухгалтерию» криптовалют, отображающую их движение от пользователя к пользователю, невозможно.

Объединяет их единый механизм — блокчейн-технология, благодаря которой существует весь этот мир электронных денег. Блокчейн — это распределенная (нет одного общего сервера) база данных, которая хранит свою информацию в виде строго упорядоченных записей транзакций. Эти записи собираются в последовательность блоков, которые зашифрованы и защищены от какого-либо вмешательства из вне. То есть незаметно подделать или изменить эту «бухгалтерию» криптовалют, отображающую их движение от пользователя к пользователю, невозможно.

А теперь рассмотрим несколько криптовалют, которые входят в топ-10 по объему капитализации или семимильными шагами набирают популярность у пользователей, а главное, обладают интересными технологическими особенностями.

Криптовалюта Ethereum

Дата появления: 30 июля 2015 года

Авторы: Виталик Бутерин, Gavin Wood

Реклама на Forbes

Языки программирования: C++, Go, JavaScript, Python, Java, node. js, Haskell

js, Haskell

Сайт: ethereum.org

Главным из альткоинов является Ethereum (эфир), он занимает второе место среди криптовалют по капитализации после биткоина. В противовес биткоину Ethereum имеет серьезную команду разработчиков, и у него есть неформальный лидер — Виталик Бутерин. Изюминкой эфира является возможность создания умных контрактов — это такой электронный алгоритм или условие, при выполнении которого стороны могут обмениваться деньгами или другими активами. Потенциально эта технология может получить широкое применение в финансах, менеджменте, аудите и логистике. Один из основателей Ethereum Чарльз Хоскинсон пошел еще дальше, создав эфир нового поколения — криптовалюту Cardano. Его «фишка» — высокая надежность и скорость работы, возможность создания многоуровневых смарт-контрактов и коллективное управление проектом при помощи всеобщего голосования.

Криптовалюта RippleДата появления: сентябрь 2012 года

Авторы: Arthur Britto, David Schwartz, Ryan Fugger

Разработчик: Ripple Labs

Сайт: ripple. com

com

Ripple в стане криптовалют — чужой среди своих. Он централизован, уже полностью намайнен, и его доля в 62% находится в руках компании Ripple Labs. Его плюсы: возможность трансграничных платежей и быстрое подтверждение транзакций. Платформа способна обрабатывать 1500 транзакций в секунду. Для сравнения: у биткоина этот показатель равен семи, у эфира — 15, а у Visa и MasterCard — около 20 000. В перспективе Ripple может стать конкурентом системе SWIFT. Технологию Ripple уже тестируют крупнейшие мировые банки: Merrill Lynch, Santander, Unicredit, банки Англии, Канады и многие другие. Но в данном случае непонятно, как будут связаны вложения инвесторов в криптовалюту Ripple с применением соответствующей технологии. Банкам для проведения транзакций с помощью Ripple будет достаточно владеть небольшим объемом, а значит, нет смысла покупать большие количества. У Ripple уже есть конкурент — проект Stellar, который ряд экспертов считает улучшенной копией Ripple. Он фокусируется на обслуживании населения и уже начал сотрудничать с такими крупными компаниями, как IBM и Deloitte.

Дата появления: 18 апреля 2014 года

Авторы: Riccardo Spagni, Francisco Cabañas

Язык программирования: C++

Сайт: getmonero.org

В последнее время на фоне закручивания гаек в отношении криптовалют со стороны регуляторов всего мира выросла популярность электронных монет с повышенной анонимностью пользователей. Мonero — это как раз тот случай. В этой криптовалюте заложена технология кольцевых подписей, которая делает пользователей анонимными. Транзакции проводятся при предъявлении ключа, но вычислить его предъявителя нельзя. Кроме того, в Мonero есть специальный код, который перемешивает транзакции. В результате понять со стороны, сколько монет находится в конкретном кошельке или каков объем конкретной транзакции, становится совершенно невозможно. Неудивительно, что Monero используется как в легальных сделках, так и в теневой экономике.

Дата появления: 18 января 2014 года

Автор: Эван Даффилд

Язык программирования: C++

Сайт: dash.org

Еще одной анонимной криптовалютой является Dash, отличающийся быстрым временем транзакций и низкой комиссией. Неудивительно, что уже сейчас его принимают тысячи продавцов по всему миру. Главная «фишка» Dash — мастернода — суперсервер, предоставляющий сети дополнительные функции. Например, сервис PrivateSend, который смешивает монеты пользователей через взаимный обмен, в результате сторонний наблюдатель не может ни отследить транзакции, ни вычислить владельца конкретной монеты.

Реклама на Forbes

Криптовалюта Tron

Дата появления: ноябрь 2017 года

Авторы: Тим Бернерс-Ли, Джастин Сун

Сайт: tron. network

network

В последние месяцы популярность набирает криптовалюта — Tron. Ее разработчики сделали ставку на пользователей интернет-игр, видеоматериалов и на хранение контента. Призвание Tron сделать транзакции дешевле и создать всемирную бесплатную развлекательную систему. Как и многие другие криптовалюты, Tron основан на распределенной технологии хранения информации. При этом данные бесплатны и не контролируются, поэтому пользователи могут использовать систему для чего им хочется и как им хочется. Любопытно, что Tron нельзя майнить, зато его можно получать в виде вознаграждения за активную деятельность и содействие в развитии. Рынок онлайн-развлечений продолжает активно расти, а Тron претендует на роль аналога AppStore и Google Play в криптомире.

Криптовалютная платформа TONПланируемая дата появления: 2018-2019 год

Авторы: Павел и Николай Дуровы

Реклама на Forbes

Разработчик: Telegram

В последнее время в центре внимания попал блокчейн-проект TON (Telegram Open Network) братьев Дуровых с криптовалютой Gram. White Paper (меморандум для инвесторов) проекта вызвал повышенный интерес. Ведь в нем заявлены гарантия осуществления платежей и решение проблемы нехватки места для хранения всех записей. Если это будет реализовано, то система сможет обрабатывать миллион транзакций секунду, а комиссии будут низкими. Настоящий прорыв для финансовой сферы! Веры в проект добавляет личность Павла Дурова, который успешно реализовал ряд интернет-стартапов, и наличие готовой сети пользователей Telegram. Главный вопрос: как в TON будет решен вопрос анонимности пользователей?

White Paper (меморандум для инвесторов) проекта вызвал повышенный интерес. Ведь в нем заявлены гарантия осуществления платежей и решение проблемы нехватки места для хранения всех записей. Если это будет реализовано, то система сможет обрабатывать миллион транзакций секунду, а комиссии будут низкими. Настоящий прорыв для финансовой сферы! Веры в проект добавляет личность Павла Дурова, который успешно реализовал ряд интернет-стартапов, и наличие готовой сети пользователей Telegram. Главный вопрос: как в TON будет решен вопрос анонимности пользователей?

Подведем итог. Главным достижением всего криптомира, несомненно, является сама блокчейн-технология, которая легла в основу не только электронных денег, но и многих других сфер деятельности, где нужно хранить большой объем информации. Так что эта идея будет жить. А вот какая из криптовалют станет лидером, зависит лишь от того, кто из разработчиков найдет самое интересное и эффективное применение этой технологии. Поиски еще продолжаются.

Ethereum перейдет на новую систему, которая позволит значительно сократить выбросы СО2

Разработчики Ethereum, второй по величине криптовалюты после биткоина, планируют в течение нескольких месяцев перевести свою базовую инфраструктуру на новую модель. Этот переход позволит сократить объем углеродных выбросов от работы экосистемы Ethereum в сотни раз, пишет The Guardian.

Сейчас, как и другие криптовалюты, в том числе биткоин, Ethereum работает на основе системы Proof-of-work (PoW). В PoW все участники соревнуются в криптографической защите транзакций и добавлении их в блокчейн. Этот метод требует больших энергозатрат.

По приблизительным подсчетам, одна транзакция Ethereum потребляет ровно столько же электроэнергии, сколько один американский дом за день.

В ближайшие месяцы платформа завершит переход к новой модели ― Proof-of-Stake, что должно повлечь за собой значительные улучшения, рассказал Карл Бикхёйзен, сотрудник отдела исследований и разработок в Ethereum Foundation, возглавляющий разработку криптовалюты.

Одно из них ― существенное сокращение потребляемой экосистемой энергии и сокращение выбросов CO2.

Proof-of-stake (PoS) — это базовый механизм, который активирует валидаторы после получения достаточного количества ставок. Для Ethereum пользователям необходимо сделать 32 ставки ETH, чтобы стать валидатором.

Алгоритм PoS позволит полностью отказаться от энергозатратной добычи. Следовательно, в будущем миллионы процессов больше не будут участвовать в проверке транзакции.

Так как Ethereum предоставляет инфраструктуру для множества других проектов, связанных с криптовалютой, в том числе для многочисленных платформ NFT, эти изменения могут радикально повысить энергоэффективность сектора, отмечает The Guardian.

По словам Бикхёйзена, в случаях, когда существующая сеть Ethereum потребляет около 5,13 Гигаватта энергии (это эквивалентно энергозатратам Перу), после перехода на новую систему потребление упадет до 2,62 Мегаватт.

Система Proof-of-work (PoW) существует несколько десятков лет и используется крупнейшими криптовалютами. В последнее время это привело к беспрецедентным объемам потребления электроэнергии.

По оценкам исследователей, на обслуживание блокчейн-сети биткоина ежегодно тратится 45,8 Терраватт электроэнергии. В перерасчете на углеродный след выходит, что при выработке такого количества энергии в атмосферу было выброшено от 22 до 22,9 мегатонн углекислого газа.

Сопоставимые объемы СО2 производят некоторые города (например, Гамбург и Лас-Вегас), или даже небольшие страны вроде Шри-Ланки или Иордании.

Обзор: алгоритмы консенсуса в блокчейне

Одним из наиболее важных аспектов децентрализованного криптовалютного проекта является алгоритм консенсуса, ведь именно от него зависит внедрение новой цифровой валюты. Консенсусный алгоритм предотвращает проблему с двойными расходами, так как крипто-конверсии реализуются в форме общедоступных децентрализованных регистров, ведь блокчейн — децентрализованная система, в которой нет центральной власти, но есть вопросы по поводу принятия решений.

Консенсусные алгоритмы предназначены обеспечивать достоверность транзакций через проверку точности проведенных действий, которая распределяется между многими участниками сети. В рамках существующих блокчейн-проектов выделяют четыре основных алгоритма консенсуса, каждый из которых имеет свои уникальные преимущества.

Proof-of-Work (PoW) был первым успешным децентрализованным алгоритмом консенсуса в блокчейне. PoW используется в Bitcoin, Ethereum (Ethereum планирует перейти на Proof-of-Stake), Litecoin, ZCash, Monero и на многих других платформах. Самый известный алгоритм работает следующим образом: в начале пользователи сети отправляют друг другу цифровые токены, затем все произведенные транзакции собираются в блоки и записываются в распределенный открытый реестр — блокчейн.

В PoW все транзакции доказываются с помощью трудных математических вычислений, достоверность которых может перепроверить любой пользователь сети. Майнеры решают задачу, формируют новый блок и подтверждают транзакции. Задачи с каждым разом становятся сложнее, так как количество пользователей растет, и нагрузка на сеть становится больше. Хэш каждого блока содержит хэш — выходные данные предыдущего блока. Это повышает безопасность системы, и порядок созданных блоков нарушить невозможно. Пользователь должен первым правильно определить «nonce» — число, добавленное в конец строки для того, чтобы создать хеш, который начинается с необходимого количества нулей. Если майнер сумел решить задачу, формируется новый блок: в нем размещается очередной комплект транзакций, и они считаются подтвержденными.

Консенсусные алгоритмы предназначены обеспечивать достоверность транзакций через проверку точности проведенных действий, которая распределяется между многими участниками сети. В рамках существующих блокчейн-проектов выделяют четыре основных алгоритма консенсуса, каждый из которых имеет свои уникальные преимущества.

Этот алгоритм является честным и понятным, ему можно доверять. Однако у PoW есть главный недостаток — потребление огромного количества энергии. В 2017 году на полное оформление одной транзакции в системе Bitcoin требовалось затратить в среднем 163 кВт/ч энергии. Таким количеством энергии можно в течение пяти с половиной дней полностью обеспечивать нужды семьи из трех человек, проживающей в небольшом одноэтажном доме. Кроме того, те майнеры, которые обладают более быстрыми и мощными ASIC, получают больше, чем остальные. В результате этого биткоин оказывается не таким децентрализованным, как задумывалось изначально.

Proof-of-Stake во всех реализациях для проверки транзакций требует от участников доли части монет, которые они хранят в сети. PoS является альтернативным механизмом PoW, впервые реализованным в 2012 году в криптовалюте PPCoin (переименована в PeerCoin). Идея Proof-of-Stake заключается в решении проблемы Proof-of-Work, связанной с большими затратами на электроэнергию.

Достоверность произведенных транзакций подтверждают валидаторы. Преимущество PoS заключается в том, что он более энергоэффективен и, возможно, лучше предотвращает атаки, чем PoW.

Валидаторы ставят свои монеты на транзакции путем блокировки монет. Микшер, который используется для завершения блока, выбирается пропорционально значению, поставленному в сети. Proof-of-Stake предотвращает плохое поведение в сети с помощью перекладывания полномочий по проверке на самых активных и интересующихся пользователей. Алгоритм консенсуса доказательства владения доли используется в Peercoin, Decred и вскоре будет функционировать на Ethereum, в котором заранее прописывался переход с одного алгоритма на другой.

Делегированное подтверждение доли Delegated proof-of-stake (DPoS), которое было разработано Дэниелом Ларимером в 2014 году, только внешне похоже на имя Proof-of-stake, ведь детали реализации двух алгоритмов существенно отличаются друг от друга. В DPoS вместо ставки на монеты для проверки транзакций держатели токенов в ходе голосования выбирают валидаторов транзакций, которые будут формировать блоки. Вес каждого голоса определяется суммой активов голосующего. Держатели монет, в случае сомнений, могут перевыбирать кандидатов. Благодаря этому можно достичь высокой устойчивости сети. Если большая часть исполнителей вышла из строя, то сообщество тут же проголосует за их замену.

DPoS остается децентрализованным в том смысле, что все пользователи в сети участвуют в выборе тех нодов, которые проверяются транзакциями, но централизован этот алгоритм консенсуса из-за того, что все решения принимает небольшая группа. Реализации DPoS поддерживают постоянный процесс голосования и систему перетасовки, которая выбирает рандомных валидаторов. Работоспособность системы заключается в отборе ценных для сети участников и в удалении бесполезных, поэтому весь алгоритм зависит от активности избирателей.

DPoS используется Steemit, EOS и BitShares. Новый крипто-проект Minter от блокчейн-сообщества DeCenter основан на алгоритме консенсуса делегированного подтверждения доли.

Византийская отказоустойчивость (Byzantine fault tolerance) носит весьма технический характер (как и другие консенсусные алгоритмы). Целью BFT является установление доверия между несвязанными сторонами сети. Концепция данного алгоритма консенсуса была представлена в научной работе Лесли Лэмпорта, Роберта Шостака и Маршала Писа еще в 1982 году.

BFT позволяет валидаторам совершать быстрые транзакции, управлять каждым состоянием сети и обмениваться сообщениями друг с другом, чтобы получить правильную запись транзакции и обеспечить честность. Данный алгоритм реализуется компанией Ripple, где валидаторы предварительно выбираются фондом Ripple, и Stellar, где любой может быть валидатором — доверие устанавливается сообществом. В отличие от блокчейнов, основанных на PoW, блокчейны BFT не подвергаются нападению, если только сами пользователи сети не координируют атаку. BFT считается выгодным алгоритмом, поскольку он масштабируем и охватывает транзакции с низкой стоимостью, но, как и DPoS, внедряет компонент централизации.

Проблема алгоритмов консенсуса и проверки транзакций очень сложна и имеет много нюансов. Более согласованные алгоритмы, которые находят разные комбинации компромиссов, скорее всего, будут представлены в будущем и заменят используемый текущий набор алгоритмов.

Например, сейчас набирают популярность направленные ациклические графы Directed acyclic graph (DAG), и, возможно, в ближайшем будущем будут активно использоваться в блокчейн-проектах, потому что они могут выступить в качестве потенциального решения проблем, связанных с масштабируемостью. DAG — ориентированный граф с данными на основе топологической сортировки. Его развитие идет только в одном направлении — от ранних блоков к поздним. Из-за безблочного устройства все транзакции совершаются в сетях DAG, поэтому этот процесс занимает намного меньше времени, чем в случае блокчейнов, основанных на PoW и PoS. В сети DAG нет майнеров. Подтверждение осуществляется непосредственно в самих транзакциях, поэтому сделки проходят почти мгновенно.

Интересным с точки зрения экономики платформы является Proof-of-Importance (PoI). Алгоритм консенсуса используется в блокчейне NEM. Значимость каждого пользователя в сети определяется количеством средств, имеющихся у него в кошельке, и количеством проведенных транзакций. В отличие от PoS, который учитывает сумму имеющихся средств у пользователя, PoI принимает в расчет количество средств и активность пользователя в блокчейне. Такой подход побуждает активно использовать те средства, которые хранятся на счете.

Большинство платформ, несмотря на обилие алгоритмов консенсуса, по-прежнему используют Proof-of-Work, Proof-of-Stake и их модификации. Одним из наиболее оптимальных является алгоритм консенсуса Delegated Proof-of-Stake, плюсы которого заключаются в увеличенной скорости подписания блоков и большей энергоэффективности за счет ограниченного количества подписантов.

В настоящее время алгоритмы консенсуса должны находить компромисс между масштабируемостью и степенью централизации. Остается лишь наблюдать за тем, как механизмы приспособятся к реалиям, а сообщества адаптируются к внедрению технологических разработок. Кто сможет лучше всех остальных простимулировать широкомасштабное участие и стабильное управление проектов — покажет время.

Адаптация материала с Hackernoon.

от нулевой фазы до PoS-алгоритма

1 декабря запускается нулевая фаза Ethereum 2.0 — обновления сети второй крупнейшей по капитализации криптовалюты после биткоина. Оно решит проблемы масштабируемости и безопасности сети Ethereum, переведет ее на алгоритм консенсуса Proof of Stake (PoS), запустит шардинг, новую виртуальную машину (eWASM) и возможность стейкинга. Однако обновление не будет активировано мгновенно — оно будет развертываться поэтапно, и на его полную имплементацию уйдет от одного до двух лет. Разобрались, какие изменения произойдут в сети Ethereum на данном этапе, как будет происходить многолетний переход на PoS-алгоритм и как он отразится на развитии проекта Виталика Бутерина.

Почему Ethereum должен обновитьсяУ Ethereum давние проблемы с масштабируемостью. Чем популярнее становится эфир, тем менее эффективным становится его блокчейн. Сейчас сеть Ethereum уже перегружена и не подходит для массового использования.

В Ethereum стоимость комиссии за транзакцию определяется количеством и ценой затраченных ресурсов («газом»). Этот показатель регулируется лишь ростом цены эфира. С начала 2020 года стоимость транзакции выросла в 15.4 раза — с $0.076 до $1.173, а в сентябре достигла своего исторического максимума — $13.4. Это очень дорого для крупнейшей блокчейн-сети, которую используют сотни и тысячи проектов.

График роста цены средней комиссии за транзакцию в сети Ethereum по данным Ycharts. ИсточникНачавшийся в этом году бум популярности DeFi-протоколов, большинство из которых используют Ethereum, еще сильнее перегружает сеть и приводит к росту комиссий. В результате блокчейн становится слишком затратным и неэффективным для использования в децентрализованных приложениях (dApps) и в DeFi-секторе, опирающихся на мелкие транзакции.

Ограниченность Ethereum уже сейчас мешает проекту развиваться. Если ничего не предпринять, сетью станет просто невозможно пользоваться и ее вытеснят конкурирующие блокчейны. А уж о том, чтобы использовать эфир для десятков и сотен миллионов человек, пока и говорить не приходится.

Для решения проблемы масштабирования с 2016 года разработчики Ethereum подготавливали переход сети с алгоритма консенсуса Proof of Work (PoW) на PoS-алгоритм — Ethereum 2.0. Здесь не будет майнинга, а обработкой транзакций и поддержанием работоспособности сети займутся валидаторы. Это сделает Ethereum более масштабируемым, быстрым и выгодным.

Каким будет Ethereum 2.0Ethereum 2.0 — это попытка улучшить масштабируемость, безопасность и программируемость сети без ущерба для децентрализации.

Масштабируемость и шардинг. Сейчас скорость Ethereum — 30 транзакций в секунду.

Уже вскоре после запуска нулевой фазы обновления Ethereum сможет масштабироваться примерно до 3 000 транзакций в секунду, а после перехода к первой фазе и запуска шардинга — и до 100 000.

Сейчас у Ethereum один блокчейн, состоящий из одной цепочки с последовательными блоками. Это безопасно, но очень медленно и неэффективно.

Шардинг — разделение единого блокчейна на отдельные узлы (шарды), в каждом из которых транзакции будут обрабатываться параллельно. Это одно из основных новшеств Ethereum 2.0. Валидаторам нужно хранить и подтверждать данные только для того сегмента, за который они отвечают, а не для всей сети (как это происходит сегодня с PoW). Это ускоряет процесс и резко снижает требования к оборудованию.

PoS-алгоритм консенсуса и стейкинг. Сейчас в Ethereum для достижения консенсуса между майнерами используется PoW-алгоритм. В Ethereum 2.0 его заменит PoS-алгоритм.

PoW — популярный алгоритм, который используется во всех ранних блокчейнах: Bitcoin, Litecoin, Bitcoin Cash, Monero, Dash, и Zcash среди многих других. Это высокозащищенная, но очень энергозатратная и не масштабируемая консенсусная модель.

Для подтверждения транзакций в PoW специальное оборудование должно решать сложные математические задачи. Тот, кто первым решит задачу, добавляет новую транзакцию в блокчейн и получает за это вознаграждение в монетах. Этот процесс называется майнингом.

В PoS вместо майнеров транзакции подтверждают валидаторы, которые делегируют (замораживают) монеты в мастер-ноды и получают за это вознаграждение. Этот процесс называется стейкингом.

Он работает как банковский депозит и предоставляет крипто-инвесторам возможность получать пассивный доход. Чем больше монет заморожено, тем выше вознаграждение. В самом начале работы сети валидаторы, как ожидается, получат примерно 20% годовых от суммы внесенных для стейкинга ETH. Позже доходность снизится и со временем может опуститься до 5%.

Главное преимущество алгоритма PoS в том, что он гораздо более энергоэффективен, чем PoW. В нем не важна вычислительная мощность компьютера и нет огромных энергозатрат. Поэтому быть валидатором можно с любого ноутбука.

Безопасность. Переход на PoS сделает Ethereum более безопасной экосистемой. Например, такая уязвимость PoW-алгоритма, как атака 51%, при которой злоумышленники, завладев больше чем половиной мощности сети, получают контроль над подтверждением транзакций и генерацией блоков, станет невозможной. Минимальное количество валидаторов — 16 384 — обеспечивает нужный уровень децентрализации. Для контроля за валидаторами создана специальная команда. Если валидатор попробует действовать против сети, для него предусмотрено наказание, например, лишение вознаграждения или даже заморозка депозита. В результате валидатор-злоумышленник не может навредить сети, не понеся значительных финансовых потерь.

Когда завершится обновление ЕТН 2.0?Обновление Ethereum может казаться простым делом, но подготовка к нему не зря заняла столько лет. Как-то Виталик Бутерин, создатель эфира, заметил, что легко разработать блокчейн, сочетающий два из трех важнейших свойств, которыми являются децентрализация, безопасность и масштабируемость. Но сложно создать блокчейн, сочетающий все три свойства без ущерба для каждого из них. Это называется трилеммой масштабирования: ради большей производительности необходимо пожертвовать децентрализацией или безопасностью. До сих пор ни один блокчейн не смог обойтись без подобных компромиссов. Ethereum 2.0 претендует стать первым блокчейном, в котором удастся добиться равнозначной комбинации всех трех свойств.

Развертывание Ethereum 2.0 будет проходить в три этапа: Фаза 0 (разработчики любят считать с нуля), Фаза 1 и Фаза 2. Такая неспешность нужна для того, что избежать ошибок и предусмотреть все возможные проблемы. Ожидается, что на полное обновление сети уйдет около двух лет.

Фаза 0 запустится 1 декабря 2020 года, остальные — в 2021 и 2020 годах, но точные даты пока еще не заданы. По мере развертывания апдейта планы и конкретная реализация обновлений могут быть скорректированы.

Фаза 0: Beacon ChainФаза 0 — Beacon Chain — будет запущена 1 декабря.

В нулевой фазе Ethereum 2.0 будет внедрена так называемая цепочка Beacon Chain. В будущем она обеспечит поддержание консенсуса во всех параллельных блокчейнах, работающих в экосистеме Ethereum. Но пока ее задачи:

- координировать работу новой сети, управляя реестром валидаторов и распределяя их по сегментам, над которыми они должны работать;

- развернуть PoS;

- заложить основу для последующих обновлений, прежде всего, шардинга;

- проверить работу Lighthouse — клиента новой сети.

Beacon Chain будет работать отдельно от первоначальной сети. То есть Ethereum 1.0 будет работать параллельно и продолжит функционировать на PoW-алгоритме. При этом запуск обновления не отразится на пользователях ЕТН 1.0 и децентрализованных приложений на Ethereum.

Ethereum 2.0 начнется с делегирования монет валидаторов. Для поддержания децентрализованной сети ETH 2.0 требуется минимум 16 384 валидатора.

Пользователи, которые хотят стать валидаторами и получать процентное вознаграждение за добавление новых блоков, должны будут «заморозить» минимум 32 ЕТН ($18 442 на день публикации) и держать ноды постоянно подключенным к сети. За регулярное или слишком долгое отключение от сети валидаторы лишатся своего вознаграждения. Вывести средства можно будет только после запуска Фазы 1.5, в которой первоначальный блокчейн ЕТН 1.0 окончательно перейдет на PoS.

Beacon Chain — это, по сути, лишь проверка работоспособности сети и тестирование возможностей PoS-алгоритма. В ней будет доступен стейкинг новых монет и возможность переводить монеты из EТН 1.0 в ETH 2.0. Но в нулевой фазе не будет транзакций, полноценной экономической активности, смарт-контрактов, децентрализованных приложений и DeFi-протоколов.

Фаза 1: ШардингФаза 1 предполагает запуск шардинга — разделения данных на несколько фрагментов, или шардов, в результате чего снижается нагрузка на сеть. Эта фаза будет запущена в 2021 году и займет около 6 месяцев.

Первоначально ЕТН 2.0 будет развернута с 64 шардами. По идее это должно увеличить пропускную способность сети примерно в 64 раза. Позднее количество шардов может быть увеличено до 1024, что сделает сеть еще более масштабируемой.

В Фазе 1 транзакции, взаимодействие с пользовательскими адресами, смарт-контракты и децентрализованные приложения будут недоступны, но, возможно, в качестве тестов они появятся в нескольких шардах. Первоначальный блокчейн останется функционировать на PoW, а EТН 1.0 и ЕТН 2.0 продолжат работать параллельно.

Скорость транзакций в ЕТН 1.0 увеличится до 100 000 в секунду, что гораздо быстрее скорости платежных сетей Visa и Mastercard — около 65 000 операций в секунду. Это станет возможным благодаря запуску решения второго уровня Rollup, позволяющего проводить транзакции вне основного блокчейна (в него записывается лишь результат операции). По замыслу Бутерина, вся экосистема Ethereum в краткосрочной и среднесрочной перспективе будет опираться в основном на Rollup, а также, возможно, на другие решения второго уровня — Plasma и каналы состояния (State channels).

Заметим, что решения второго уровня не из простых. Используя их, даже опытному и технически продвинутому пользователю легко ошибиться и потерять средства. Поэтому они могут значительно усложнить использование эфира, что не будет способствовать его популярности. Кому нужен сверхбыстрый блокчейн, если им могут пользоваться только подкованные технари? Бутерин понимает это, но отмечает, что пока у эфира нет другого выбора. По его мнению, решения второго уровня по-прежнему дают наилучшую надежду на масштабируемость Ethereum до того, как основная сеть Ethereum 2.0 станет полностью работоспособной.

Фаза 1.5: Ethereum 1.0 становится шардом новой сети и переходит на PoS-алгоритмФаза 1.5 — это промежуточное обновление, которое должно пройти в 2021 или 2022 году. После него первоначальная сеть Ethereum станет лишь одним из шардов новой сети и перейдет на PoS. Это поможет избежать хардфорка — разделения одного блокчейна на два разных. Первоначальный блокчейн просто станет частью нового, старые смарт-контракты сохранятся.

После запуска Фазы 1.5 майнинг ЕТН станет невозможен, а эфир, каким мы его знаем, окончательно исчезнет и перейдет в новое состояние.

Фаза 2: State executionФаза 2, окончательное обновление сети Ethereum, должна быть запущена в 2021 или 2022 году после того, как шарды станут полностью функциональными и совместимыми со смарт-контрактами.

На заключительной фазе в сети запустятся полноценные ЕТН-адреса и транзакции, а также будут работать децентрализованные приложения и смарт-контракты. Каждый шард будет управлять отдельной виртуальной машиной (eWASM), отвечающей за исполнение смарт-контрактов.

Это будет уже полноценно работающая сеть Ethereum 2.0. Только на этом этапе валидаторы, заморозившие ЕТН при запуске обновления, смогут свободно выводить эфир из депозитного контракта.

Ethereum после обновления: чего ждатьДолгожданное обновление Ethereum, о котором эксперты спорили столько лет, фактически уже началось. Ethereum, каким мы его знаем, довольно скоро прекратит свое существование.

Обновление не будет быстрым и гладким. Уверены, мы еще не раз услышим новости о технических сбоях, срыве сроков, изменении первоначальных планов.

Ethereum 2.0 действительно станет более масштабируемым и безопасным. Скорость транзакций достигнет десятков тысяч операций в секунду, проблема высоких комиссий отпадет. В таком виде Ethereum станет по-настоящему доступен для массового использования.

Решение проблем масштабирования сети повлечет за собой более высокий спрос как на блокчейн, так и на эфир. Это, скорее всего, значительно разгонит цену ЕТН. Эфир с начала года в преддверии запуска обновления уже вырос в несколько раз. Бычий тренд вполне может сохраниться еще долго, что, конечно, не исключает краткосрочных коррекций.

Все интеграции и обновления Ethereum 2.0 не окажут заметного влияния на работу первоначального блокчейна и на опыт пользователей. Все дополнения к будущей сети совместимы с существующей инфраструктурой. Поэтому пользователям не понадобится устанавливать новые специализированные программы, ETH останется родной монетой блокчейна.

Стоит помнить, что до полной имплементации обновления проблемы Ethereum сохранятся. Стоимость комиссий продолжит расти, а сеть будет становиться все загруженнее. За год-два эфир вполне могут догнать конкурирующие с ним блокчейны, например, EOS, TRON или NEO. Однако мы думаем, что Ethereum все же сохранит за собой статус лидера, но определенно потеряет монополию. Впрочем, это не плохо — разнообразие и конкуренция на руку рынку.

Переход Ethereum на PoS значительно увеличит значимость стейкинга на рынке. Из-за высокого минимального депозита должно появиться множество предложений облачного стейкинга и стейкинга посредством криптобирж. Также стейкинг может привлечь значительный приток средств от институционалов. Все это положительно отразится на цене ЕТН.

Обновление Ethereum показывает, что эфир — развивающийся проект, разработчики которого скрупулезно подходят к решению проблем. Это окупается: Ethereum совершенствуется, пользователи верят в проект, что отражается на росте цены ЕТН.

Какой алгоритм шифрования использует Ethereum и как он работает? : ethereum

Чтобы немного прояснить для OP. Хеш — это то, из чего сделан блокчейн. Каждый блок хешируется, затем этот хеш включается в следующий блок, образуя цепочку, каждый из которых содержит хэш своего родителя.

Шифрование другое. Это способ безопасной передачи информации.

Вот ОТЛИЧНОЕ видео о том, как они работают: ThreeBrown1Blue — Вы когда-нибудь задумывались, как на самом деле работают биткойны (и другие криптовалюты)? Это видео сделал кто-то более умный, чем я, и разговор — лучший способ общения, чем текст, поэтому я настоятельно рекомендую его посмотреть.

Приведу краткий пример на случай, если по каким-то причинам не получается посмотреть видео.

HASH

хэш — это односторонняя функция. По сути, это способ идентифицировать что-то произвольной длины (например, блоки, которые могут быть довольно большими) в ограниченном пространстве.

Пример функции хеширования (и это плохая функция, но она объясняет, для чего нужны хеши):

Представьте, что для каждого блока мы складываем общее количество отправленных eth, а затем добавляем это к числу букв у каждого из людей, у которых была транзакция в этом блоке.Это было бы относительно большое количество, которое было бы очень трудно повторить. Очень маловероятно, что другой блок в сумме даст точно такое же число.

Алгоритм хеширования, который использует биткойн, называется «SHA256».

«Шифрование»

Шифрование отличается от хеширования. Шифрование преследует три основные цели.

Конфиденциальность: только предполагаемый получатель может прочитать сообщение

Целостность: Никто не может изменить сообщение до того, как оно попадет к предполагаемому получателю.

Доступность: если что-то сделать безопасно, слишком сложно, никто этого не сделает. Итак, вы хотите, чтобы шифрование было простым.

PKI (инфраструктура открытого ключа) — это шифрование. По сути, для достижения этих трех целей используются астрономически большие простые числа.

Вот несколько примеров, которые помогут вам наглядно представить, как это работает.

Допустим, вы хотите отправить посылку другу. Вы можете заблокировать пакет, но как тогда ваш друг его разблокирует? Им понадобится ключ, верно? Но вы не можете дать им свой ключ, потому что тогда они смогут разблокировать пакеты, которые вы отправляете другим людям.Поэтому вместо того, чтобы послать им ваш ключ, они отправят вам свой замок. После того, как вы заблокируете пакет, только они смогут его разблокировать.

Представьте себе, что сами замки каким-то образом волшебны и должны быть заперты одним ключом, но должны открываться другим ключом. Все, что заблокировано вашим «закрытым ключом», можно разблокировать только вашим «открытым ключом», а все, что заблокировано вашим «открытым ключом», можно разблокировать только вашим закрытым ключом. В остальном я буду называть закрытый ключ «секретным ключом», чтобы избежать двусмысленности, поскольку слова «частный» и «открытый» выглядят одинаково (по крайней мере, для меня).

Итак, если вы хотите что-то отправить человеку, вы используете его открытый ключ, который также является замком. Поскольку этот человек — единственный человек, у которого есть секретный ключ, он единственные люди, которые могут разблокировать пакет. Если кто-то хочет что-то вам послать, он использует ваш открытый ключ, а вы используете свой защищенный ключ, чтобы разблокировать его.

Вот кое-что классное, что вы можете сделать. Это называется подписание .

Поскольку любой человек в мире может знать ваш открытый ключ, и только вы знаете свой секретный ключ, вы можете заблокировать вещи своим секретным ключом, и каждый может его разблокировать.Это с уверенностью доказывает, что сообщение отправили вы, а не кто-то другой. Если кто-то другой попытается притвориться вами, ваш открытый ключ не сможет разблокировать пакет должным образом.

Таким образом, с помощью секретного ключа вы можете подписывать пакеты и доказывать, что именно вы их отправляете, а с помощью открытого ключа других людей вы можете предотвратить открытие пакетов злоумышленниками до того, как они попадут к ним. Фактически, вы могли бы объединить два. Вы можете заблокировать что-то своим секретным ключом и их открытым ключом.Только тогда они могут разблокировать его, но они также могут проверить, что он исходил от вас, а не от кого-либо еще.

консенсус — Какие доказательства работы функции использует Ethereum?

Алгоритм PoW, используемый в Frontier and Homestead, называется Ethash и был создан специально для Ethereum.

Основной причиной создания новой функции доказательства работы вместо использования существующей было решение проблемы централизации добычи , когда небольшая группа компаний по производству оборудования или операций по добыче полезных ископаемых приобретает непропорционально большое количество энергии для воздействия или манипулировать сетью (если они того пожелают).Экономические силы в существующих сетях (таких как Биткойн и Лайткойн) делают централизацию усилий по добыче полезных ископаемых очень прибыльной, частично из-за возможности производства ASIC , специализированных чипов, специально разработанных для того, чтобы на много порядков превосходить стандартизированное компьютерное оборудование по производительности хеширования. . Другие факторы, способствующие централизации майнинга, такие как обработка потерянных блоков, рассматриваются отдельно в протоколе Ethereum. Специально разработав алгоритм PoW, устойчивый к ASIC, команда Ethereum надеется снизить экономические стимулы для централизации добычи в Ethereum, по крайней мере, до тех пор, пока не будет разработан и развернут безопасный алгоритм PoS.

Способ, которым Ethash нацелен на обеспечение алгоритма PoW, для которого стандартное оборудование уже высоко оптимизировано (и, следовательно, создание ASIC, которое является дорогостоящим, даст очень мало преимуществ по сравнению с простым использованием новейшего массового оборудования). подчеркивает свойство, называемое твердостью памяти . Жесткость памяти по существу означает, что ваша производительность ограничена , насколько быстро ваш компьютер может перемещать данные вокруг в памяти, а не , насколько быстро он может выполнять вычислительные операции . Потребительские видеокарты очень сильно конкурируют в этой области , а это означает, что потенциальный разработчик ASIC не может легко добиться большего успеха : если бы у них появилась новая идея по увеличению пропускной способности памяти, было бы более выгодно продать эту идею графическим специалистам. card, чем разрабатывать для нее майнинговые ASIC. И в любом случае в массовой компьютерной индустрии уже есть большие команды, занимающиеся этой проблемой.

учетных записей — Как генерируются адреса Ethereum?

Пространство закрытого ключа:

Вот несколько примеров кода, основанных на эллиптической кривой secp256k1, используемой Ethereum, как отмечали другие, для того, чтобы 256-битный ключ был действительным, он должен быть меньше, чем параметр кривой n , который также является 256-битным ключом. битовое значение, которое может быть записано в шестнадцатеричном формате как: 0xfffffffffffffffffffffffffffebaaedce6af48a03bbfd25e8cd0364141

Проверка ошибок:

Различные библиотеки будут выдавать ошибки, если вы попытаетесь ввести в них закрытый ключ, превышающий n , в качестве механизма проверки ошибок (т.е.е. Исключение: неверный приватный ключ ) См. Соответствующий ответ с примерами для более подробной информации.

Параметры связанной кривой:

Мы можем назвать закрытый ключ s , чтобы обозначить его как секретную экспоненту, поскольку это значение обтекает кривую с помощью параметра g (с использованием скалярного умножения), который обозначает общедоступную точку генератора, которая подобна универсальной константе, которую все знает и использует, чтобы сгенерировать свой открытый ключ из s .

Итак, g остается общедоступным, но s должен храниться в секрете, чтобы кошелек Ethereum оставался безопасным после получения вашего адреса Ethereum из вашего открытого ключа.

Открытый ключ может быть представлен либо в сжатом формате общей длиной 33 байта, либо несжатым как 64 байта, и обычно обозначается начальным префиксом 0x02 для сжатых открытых ключей, но длина строки является лучшим индикатором в качестве префикса. также не отображается или не присутствует в зависимости от шага и реализации.

Криптографически безопасное получение ключа:

Способ выбора s также имеет огромное значение с точки зрения его криптографической безопасности. Другими словами, не рекомендуется выбирать этот секретный показатель самостоятельно или придумывать какой-либо умный метод, как вы могли бы для пароля (он же мозговой кошелек), поскольку бесчисленное количество таких методов использовалось на протяжении десятилетий для взлома секретов с использованием различных алгоритмов и компьютерное программное обеспечение, например, используемое для взлома паролей.

Следовательно, секретный показатель должен быть сгенерирован с использованием криптографически безопасного генератора псевдослучайных чисел (CSPRNG), такого как API криптографии консорциума WorldWideWeb (W3C) (раскрытие: я являюсь одним из 12 участников этой спецификации на Github), чтобы вероятность того, что злоумышленник может предсказать это значение, гораздо меньше, поскольку случайные биты, составляющие это число, поступают из разных мест с вашего локального устройства и из процессов, которые не передают эти энтропийные данные в Интернете (при условии, что программное обеспечение вы используете безопасно вместе с безопасным CSPRNG).

Пример кода Python:

При использовании Python 3 в библиотеке секретов есть CSPRNG, который может быть столь же простым, как выполнение следующих команд по порядку из интерпретатора IDLE или файла .py после импорта библиотеки секретов:

секретов.ранды (256)

Приведенная выше команда сгенерирует 256-битное двоичное число, которое можно использовать в качестве закрытого ключа, если оно меньше значения n , но его необходимо отформатировать как объект байтов в примере реализации Python ниже, используя библиотека eth-keys из репозитория Ethereum Foundation Github (в приведенном ниже примере может потребоваться установка библиотеки sha3 (pip install pysha3), которая содержит Keccak, если она отсутствует в библиотеке hashlib по умолчанию ):

секреты импорта

импорт sha3

импортировать eth_keys

из ключей импорта eth_keys

private_key = str (шестнадцатеричный (секреты.randbits (256)) [2:])

private_key_bytes = bytes.fromhex (частный_ ключ)

public_key_hex = ключи.PrivateKey (private_key_bytes) .public_key

public_key_bytes = bytes.fromhex (str (public_key_hex) [2:])

Keccak256_of_public_key_bytes = sha3.keccak_256 (public_key_bytes) .hexdigest ()

public_address = keys.PublicKey (public_key_bytes) .to_address ()

print ('\ n Private_key:', частный_ ключ,

'\ n Private_key_bytes:', private_key_bytes,

'\ n Public_key_hex:', public_key_hex,

'\ n Public_key_bytes:', public_key_bytes,

'\ n Full_Keccak_digest:', Keccak256_of_public_key_bytes,

'\ n Адрес Ethereum:', public_address)

Пример вывода вышеуказанного кода (не для использования в основной сети, например)

Private_key: 7231bfb75a41481965e391fb6d4406b6c356d20194c5a88935151f05136d2f2e

Байты_ключа частного_ключа: b'r1 \ xbf \ xb7ZAH \ x19e \ xe3 \ x91 \ xfbmD \ x06 \ xb6 \ xc3V \ xd2 \ x01 \ x94 \ xc5 \ xa8 \ x895 \ x15 \ x1f \ x05 \ x13m /.'

Public_key_hex: 0x013e81c4a44c5303b11452f649be9427b75605339d8eba90f8e99cc401a8bd4f7494e0d0740bcc0282af75f9bd4571ed493a05ed02f1b968da45779f

Public_key_bytes: b "\ x01> \ x81 \ xc4 \ xa4LS \ x03 \ xb1 \ x14R \ xf6I \ xbe \ x94 '\ xb7V \ x053 \ x9d \ x8e \ xba \ x90 \ xf8 \ xe9 \ x9c \ xc4 \ x01 \ xa8 \ xbdOt \ x94 \ xe0 \ xd0t \ x0b \ xcc \ x02 \ x82 \ xafu \ xf9 \ xbdEq \ xedI: \ x05 \ xed \ x02 \ xf1 \ xb9h \ xa4ZF \ xf4 \ xd7 {\ xe1I "

Full_Keccak_digest: 3f54dd68163875b594cfdc8e8a2250aafb31638b19a83caa49d1ee61089dcb4b

Адрес Ethereum: 0x8a2250aafb31638b19a83caa49d1ee61089dcb4b

Шесть шагов от закрытого ключа до адреса Ethereum

Как видно из описанной выше реализации, шесть шагов для перехода от закрытого ключа к адресу ethereum можно резюмировать следующим образом:

- Сгенерировать 256-битное защищенное число в шестнадцатеричном формате, преобразованное в строку с отброшенным префиксом 0x.

- Преобразует шестнадцатеричную строку, созданную на шаге 1, в объект байтов (b "").

- Вычислить открытый ключ как шестнадцатеричный, используя объект байтов закрытого ключа, созданный на шаге 2.

- Преобразует шестнадцатеричный открытый ключ, сгенерированный на шаге 3, в байтовый объект.

- Вычислить хэш-дайджест байтового объекта, созданного на шаге 4, с помощью Keccak_256.

- Возьмите крайние правые / последние 40 шестнадцатеричных символов (конечные 160 бит на стороне с прямым порядком байтов) хеш-дайджеста, созданного на шаге 5, который становится производным адресом Ethereum.

Альтернативные зависимости:

В дополнение к библиотеке open-ssl, упомянутой в статье, отмеченной @tayvano, другие библиотеки, которые можно использовать для вычисления общедоступных адресов эллиптической кривой, включают библиотеку ecdsa Python и библиотеку secp256k1 Биткойна, написанную на C, хотя последняя будет содержать инструменты для форматирование адресов биткойнов, которые полностью отличаются от адресов Ethereum из-за этапов форматирования и различных хэш-алгоритмов и методов кодирования, даже если лежащий в основе закрытый ключ и открытый ключ совпадают, например.

Примечание: Наконец, важно провести тесты, чтобы убедиться, что сгенерированный адрес не только действителен, но и что лежащий в основе закрытый ключ, используемый в процессе, будет действителен для подписи транзакций (т. Е. Если пользователь создает хэш дайджест массива байтов, рассматриваемого как строка, а не как объект байтов, что приведет к неправильному хеш-дайджесту и, следовательно, неправильному адресу для базового ключа).

Пример : Одним из таких инструментов проверки адреса (контрольной суммы) из библиотеки eth-keys является следующая команда: keys.PublicKey (). To_checksum_address () , который использует байты открытого ключа (т.е. передача переменной public_key_bytes в первые круглые скобки будет выглядеть так в приведенной выше программе keys.PublicKey (public_key_bytes) .to_checksum_address () to be убедитесь, что вычисленный адрес правильный). Вот почему использование существующих библиотек может быть безопаснее, чем написание кода с нуля.

П.С. Ответы и примеры не исчерпывают всех рисков / шагов.

4.Криптография - Освоение Ethereum [Книга]

Криптография с открытым ключом (также называемая «асимметричной криптографией») является основной частью современной информационной безопасности. Протокол обмена ключами, впервые опубликованный в 1970-х годах Мартином Хеллманом, Уитфилдом Диффи и Ральфом Мерклом, стал грандиозным прорывом, который вызвал первую большую волну общественного интереса к области криптографии. До 1970-х годов сильные криптографические знания держались в секрете правительствами.

Криптография с открытым ключом использует уникальные ключи для защиты информации.Эти ключи основаны на математических функциях, которые обладают особым свойством: их легко вычислить, но трудно вычислить обратное. На основе этих функций криптография позволяет создавать цифровые секреты и неподдающиеся подделке цифровые подписи, которые защищены законами математики.

Например, умножение двух больших простых чисел тривиально. Но, учитывая произведение двух больших простых чисел, очень сложно найти простые множители (проблема, называемая простым разложением на множители ).Допустим, мы представляем число 8 018 009 и говорим, что это произведение двух простых чисел. Найти эти два простых числа вам намного сложнее, чем мне умножить их, чтобы получить 8 018 009.