Цены, графики и новости для Kyber Network (KNC / RUB)

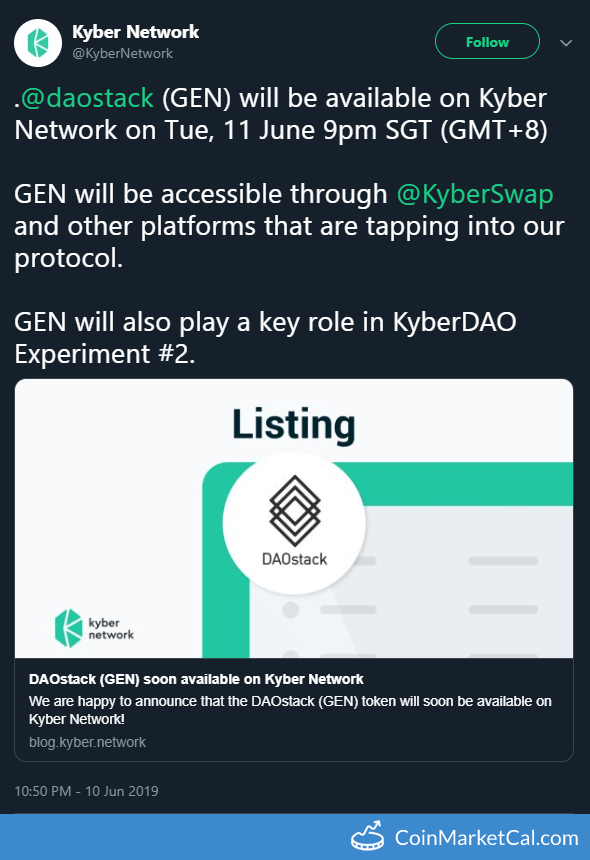

Kyber Network Crystal (KNC) — это токен Ethereum, который используется для комиссионных платежей в сети Kyber Network. Токены KNC применяются в Kyber Network для проведения текущих операций, в первую очередь для обмена цифровых активов. Пользователи сети, которые обмениваются цифровыми активами, уплачивают комиссию токенами KNC, что помогает предотвратить фиктивные сделки. Токены KNC также применяются для управления Kyber Network. Степень участия в управлении сетью зависит от количества KNC у пользователя. Кроме того, пользователи, которые выплачивают комиссию, могут моментально получить ликвидные средства при обмене активов.

Kyber Network — это протокол, призванный сделать обмен цифровых активов и криптовалюты простым и эффективным. Протокол Kyber агрегирует ликвидные активы из широкого набора хранилищ, обеспечивая мгновенный и безопасный обмен токенов в любом децентрализованном приложении.

В сети есть два типа пользователей: поставщики и получатели. Поставщики создают ликвидность за счет накопления токенов, а получатели — это конечные пользователи, которые запрашивают обмен токенов. Децентрализованные приложения могут подключаться к сети Kyber Network, чтобы принимать от пользователей любые токены и обменивать на нужные им токены. Токены KNC используются для проведения операций в сети Kyber Network и уплаты комиссий.

Поставщики создают ликвидность за счет накопления токенов, а получатели — это конечные пользователи, которые запрашивают обмен токенов. Децентрализованные приложения могут подключаться к сети Kyber Network, чтобы принимать от пользователей любые токены и обменивать на нужные им токены. Токены KNC используются для проведения операций в сети Kyber Network и уплаты комиссий.

Да, но отправка KNC на счет и со счета в Coinbase возможна только через KNC-кошелек. Хотя KNC относится к сети Ethereum, не отправляйте токены KNC на адрес своего ETH-кошелька. Чтобы узнать адрес для внесения KNC на счет в Coinbase Pro, нажмите кнопку «Внести». KNC требует 35 подтверждений, каждое занимает около 15 секунд в расчете на блок.

Если вы отправляете токены на внешний (не связанный с Coinbase) адрес или кошелек, который не поддерживает KNC, Coinbase не несет ответственности за эту транзакцию. Также не отправляйте на свой KNC-адрес иные виды токенов.

Минимальных или максимальных объемов внесения или снятия нет.

См. страницу «Поддерживаемые криптовалюты» в нашем справочном центре.

В настоящее время стекинг не поддерживается.

Kyber Network анонсировал «масштабное» обновление протокола

Разработчики Kyber Network анонсировали переход на версию 3.0, которая превратит децентрализованную биржу (DEX) в «хаб целевых протоколов ликвидности для различных вариантов использования DeFi».

We’re excited to announce Kyber 3.0 transitioning Kyber from a single protocol to a hub of purpose-driven liquidity protocols catered to various DeFi use cases. This is the biggest change to Kyber’s architecture incl. the new DMM & a KNC Migration proposal https://t.co/pgffnUKjsx

— Kyber Network (@KyberNetwork) January 21, 2021

Схема предполагаемого хаба протоколов ликвидности. Данные: Kyber Network.

В ходе модернизации разработчики запустят так называемый динамический маркетмейкер (DMM). Предполагается, что он смягчит так называемые «непостоянные убытки», образующиеся в результате скачков цены, и неэффективность размещения капитала, характерные для DEX, работающих по модели автоматического маркетмейкера (AMM).

Предполагается, что он смягчит так называемые «непостоянные убытки», образующиеся в результате скачков цены, и неэффективность размещения капитала, характерные для DEX, работающих по модели автоматического маркетмейкера (AMM).

Преимущества DMM над AMM. Данные: Kyber Network.

В DMM в зависимости от меняющихся условия на рынке алгоритм будет оптимизировать размеры комиссий для тейкеров и сборов для поставщиков ликвидности. Для повышения эффективности размещаемого капитала будет задействован механизм программируемой кривой ценообразования.

Механизм программируемой кривой ценообразования. Данные: Kyber Network.

«Kyber DMM даст неограниченный доступ любому к предоставлению и получению размещенной в пулах ликвидности (dapps, агрегаторам, пользователям)», — говорится в блоге проекта.

Для быстрого освоения формирующихся тенденций в DeFi-секторе архитектуру переработают для того, чтобы пулы ликвидности лучше соответствовали потребностям при различных сценариях использования токенов. Текущая версия протокола позволяет проводить ончейн-сканирование доступных провайдеров ликвидности.

Текущая версия протокола позволяет проводить ончейн-сканирование доступных провайдеров ликвидности.

Новая архитектура Kyber 3.0 предназначена для снижения общих затрат на газ. Тейкеры получат возможность брать ликвидность непосредственно из выбранного ими протокола или отфильтровывать источники в сети, которые им не нужны.

ETH перестанет выступать единственной котирующейся криптовалютой. Появятся различные пары и возможность прямого обмена токен-токен и стейблкоин-стейблкоин. Разработчики также обещают сохранить возможность изучения наилучших доступных предложений ликвидности в единой точке.

Схема формирования пулов ликвидности и взаимодействия тейкеров и провайдеров ликвидности. Данные: Kyber Network.

Предусмотрены планы по модернизации KNC, по которому в июле запустили возможность стейкинга, и усиление роли KyberDAO. При помощи голосования сообщество сможет повлиять на изменения функциональности нативного токена, которые повысят его ценность.

Переход на KyberNetwork 3.

Напомним, в октябре разработчики Kyber Network запустили платформу для создания ончейн-рынка с участием профессиональных поставщиков ликвидности.

Подписывайтесь на новости ForkLog в VK!

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

Kyber Network Кибер Нетворк (KNC) курс, цена, графики, рыночная капитализация и другие показатели

Kyber Network (KNC)$1.59 USD (16.72%) 0.00004405 BTC ₽124.62 RUB €1.41 EUR

Капитализация $325 712 534

Оборот (24ч) $65 922 144

В обращении 205 045 092 KNC (90.73%)

Эмиссия 226 000 000 KNC

На графике роста и падения вы можете рассмотреть курс криптовалюты Kyber Network к доллару, к евро, к рублю и к биткоину. С помощью переключателей можно увидеть рост и падения цен на KNC за сегодня, за неделю, за месяц, за год и за все время ее существования.

С помощью переключателей можно увидеть рост и падения цен на KNC за сегодня, за неделю, за месяц, за год и за все время ее существования. На этом графике вы можете видеть подъем и падение интереса к криптовалюте Kyber Network (KNC) составленный из количества запросов в поисковой системе Google.

Данная страница содержит информацию о курсе криптовалюты Kyber Network к биткоину, к доллару, к евро и рублю на сегодняшний день, которая занимает 152 место по капитализации среди всех криптовалют. Цена по которой можно купить Кибер Нетворк онлайн на биржах или в обменниках. Стоимость 1 Kyber Network в России и по какой цене можно его обменять. Как создать кошелек или карту для Kyber Network (KNC) и переводить с них средства. Динамика и графики роста и падения, покупки и продажи Kyber Network. Где купить Kyber Network за рубли или валюту, кому продать и как вывести в деньги. Конвертер и калькулятор для монеты KNC к другим криптовалютам и фиату.

Листинг на бирже Emirex 05 Aug Биржи

Бессрочный своп KNC/USD на бирже Huobi Global 23 Jul Биржи

Листинг на бирже Jubi 21 Jul Биржи

Листинг на бирже Crypto.

com 15

Jul Биржи

com 15

Jul Биржи Binance поддерживает стейкинг KNC Календарь событий криптовалюты Kyber Network (KNC). Выведены последние 10 событий.

Калькулятор и конвертер криптовалюты Kyber Network Кибер Нетворк (KNC) к доллару, к евро, к рублю и к биткоину.

Курс кибербезопасности сети | Cybrary

Этот курс Cyber Network Security охватывает фундаментальные знания о процессе реагирования на инциденты и планировании обеспечения непрерывности бизнеса. Студенты также узнают о вредоносных программах, распространенных векторах атак и научатся использовать брандмауэр Windows.

Предпосылки

Этот курс предназначен для начинающих, у которых мало или совсем нет знаний о сетевой безопасности, но есть понимание основных концепций сети. Предполагается, что слушатели этого курса имеют прочную основу в сетевой терминологии, понимание протоколов и аппаратных устройств, а также общее представление о том, как информация передается по сети из одного места в другое.

Цели курса

К концу этого курса студенты должны уметь:

- Знать и объяснять основополагающие принципы кибербезопасности и то, как все, что делается в области сетевой безопасности, можно проследить до этих принципов

- Поймите опасности, с которыми сети сталкиваются каждый день

- Безопасно обрабатывать данные, риски и информационные активы и знать, почему эти приложения являются критически важными

- Посмотрите на сетевую архитектуру и определите, является ли сеть безопасной

- Поймите, как постоянное обновление методов сетевой безопасности значительно упрощает сетевую безопасность

- Продемонстрировать способность защищать аппаратные компоненты для защиты сетей

- Знайте, почему все части сетевой безопасности связаны друг с другом, и помните о последствиях сбоя между частями

На курсе Cyber Network Security слушатели познакомятся с основами принципов кибербезопасности, узнают о типах угроз, правилах и этических проблемах, а также о вредоносных программах, распространенных векторах атак и использовании брандмауэров.

Что такое кибербезопасность сети?

Сетевая безопасность — это часть кибербезопасности, целью которой является защита данных, отправляемых через устройства в сети, от перехвата или изменения. Сетевая безопасность должна защищать ИТ-инфраструктуру организации от различных типов киберугроз и атак, в том числе:

- Шпионское и рекламное ПО

- Хакерские атаки

- Вирусы, троянские кони и черви

- Атаки нулевого дня

- Атаки типа «отказ в обслуживании»

Группа сетевой безопасности организации обычно внедряет аппаратное и программное обеспечение, необходимое для защиты ИТ-инфраструктуры.При наличии надлежащей сетевой безопасности системы могут обнаруживать возникающие угрозы до того, как они проникнут в сеть и скомпрометируют данные.

При нарушении безопасности сети первоочередной задачей должно быть максимально быстрое устранение злоумышленников. Чем дольше они находятся в сети, тем больше приватных данных успевают украсть.

Что охватывает этот курс кибербезопасности сети?

В этом курсе по кибербезопасности учащиеся сначала изучат принципы кибербезопасности, узнают о киберугрозах, правилах и этических аспектах кибербезопасности.Затем они узнают о процессе реагирования на инциденты, планировании непрерывности бизнеса и таких темах кибербезопасности, как вредоносное ПО, распространенные векторы атак и использование брандмауэра Windows.

Курс будет охватывать следующие задачи, которые студенты должны освоить в ходе курса:

- Глубокое понимание опасностей, с которыми ежедневно сталкиваются сети

- Знание основных принципов кибербезопасности и связи сетевой безопасности с этими принципами

- Безопасное обращение с рисками, данными и информационными активами и понимание того, почему эти приложения имеют решающее значение

- Понимание того, почему важно оставаться в курсе методов сетевой безопасности

- Способность определить, является ли сеть безопасной, взглянув на сетевую архитектуру

- Возможность защиты аппаратных компонентов для защиты сетей

- Понимание того, как различные аспекты сетевой безопасности связаны друг с другом и как любой разрыв между этими частями влияет на общую информационную безопасность

По окончании курса учащиеся получат 4 CEU/CPE и Сертификат об окончании за 3 часа 20 минут фактического времени.

Кто должен пройти курс кибербезопасности сети?

Этот курс кибербезопасности сети предназначен для студентов, которые знакомы с основными понятиями сети, но мало или совсем не знают о сетевой безопасности. Учащиеся должны иметь хорошее представление о сетевой терминологии, протоколах и аппаратных устройствах, а также общие знания о том, как информация перемещается по сети.

Для этого курса нет обязательных условий.

Почему сеть важна для кибербезопасности?

Во всем мире растет зависимость от технологий.В результате становится все более важным иметь способы защиты онлайн-данных и информации. По мере развития технологий и расширения компьютерных сетей защита и целостность данных стали одними из наиболее важных аспектов безопасности, которые организации должны учитывать, что делает сетевую безопасность чрезвычайно важной в наш цифровой век.

Независимо от того, насколько велика или мала организация, если она использует Интернет (локальную сеть или другой метод), ее сетевая безопасность имеет решающее значение для общей безопасности и успеха компании. Хотя не существует сети, полностью защищенной от кибератак, эффективные и стабильные системы сетевой безопасности жизненно важны для защиты важных данных. Эффективная система сетевой безопасности поможет организации снизить риски саботажа и кражи данных.

Хотя не существует сети, полностью защищенной от кибератак, эффективные и стабильные системы сетевой безопасности жизненно важны для защиты важных данных. Эффективная система сетевой безопасности поможет организации снизить риски саботажа и кражи данных.

Кроме того, важна сетевая безопасность, поскольку она помогает защитить рабочие станции организации от опасного шпионского ПО. Это гарантирует, что общие данные находятся в безопасности, а сетевая инфраструктура обеспечивает различные уровни защиты для предотвращения кибератак.Это достигается за счет разбиения информации на несколько частей, их шифрования и передачи по разным путям. Этот тип сетевой безопасности необходим для защиты от цифрового прослушивания.

Как лучше всего изучать кибербезопасность сети?

Студенты и ИТ-специалисты, которые хотят больше узнать о сетевой безопасности, найдут этот учебный курс идеальным. Это курс начального уровня, который предлагает фундаментальную информацию о сетевой безопасности, ее назначении, применении и важности.

Этот и все онлайн-курсы Cybrary проводятся отраслевыми экспертами, поэтому студенты могут получить самую актуальную и важную информацию для применения в своих организациях. Все наши курсы онлайн, поэтому студенты могут работать в своем собственном темпе, по своему собственному графику. Записаться на курс Cyber Network Security очень просто, просто нажмите кнопку «Зарегистрироваться» в верхней части экрана.

Кибербезопасность, информационная безопасность и сетевая безопасность

Всем известно, что безопасность необходима в цифровую эпоху.Регулярные новостные сообщения о громких кибератаках и утечках данных не оставляют сомнений в том, что необходима надежная защита. Но в чем разница между информационной безопасностью, кибербезопасностью и сетевой безопасностью?

Определенно существует некоторая путаница в отношении этих терминов, отчасти потому, что между ними существует значительное количество совпадений.

В каком-то смысле информационная безопасность восходит к тому времени, когда люди начали хранить секреты; в первые дни физические файлы и документы хранились буквально под замком. Как только деловой мир начал использовать компьютеры, безопасность сети стала необходимой для защиты электронной сетевой инфраструктуры этих жизненно важных систем. Появление Интернета изменило все, добавив ранее невообразимые технологические возможности, но также создав новые уязвимости; и породив новую важнейшую отрасль — кибербезопасность .

Как только деловой мир начал использовать компьютеры, безопасность сети стала необходимой для защиты электронной сетевой инфраструктуры этих жизненно важных систем. Появление Интернета изменило все, добавив ранее невообразимые технологические возможности, но также создав новые уязвимости; и породив новую важнейшую отрасль — кибербезопасность .

Итак, что важнее? В то время как первые два, безусловно, имеют решающее значение для практики обеспечения безопасности систем, информации и активов, именно кибербезопасность вызывает львиную долю дискуссий в наши дни.

Тем не менее, в некоторых исследованиях информационная безопасность рассматривается как общий термин, поскольку он относится к процессам и методам, предназначенным для защиты любого рода конфиденциальных данных и информации от несанкционированного доступа, будь то в печатной или электронной форме.

С этой точки зрения кибербезопасность — это подмножество информационной безопасности, которое занимается защитой систем организации, подключенных к Интернету, от потенциальных кибератак; а сетевая безопасность — это подмножество кибербезопасности, направленное на защиту ИТ-инфраструктуры организации от онлайн-угроз. Хотя эти термины часто используются в сочетании друг с другом, кибербезопасность считается более широкой дисциплиной, а сетевая безопасность определяется как один из аспектов информационной и/или кибербезопасности.

Хотя эти термины часто используются в сочетании друг с другом, кибербезопасность считается более широкой дисциплиной, а сетевая безопасность определяется как один из аспектов информационной и/или кибербезопасности.

Информационная безопасность | Кибербезопасность | Сетевая безопасность [определения]

Как некоторые из ведущих игроков отрасли определяют эти важные и тесно связанные термины безопасности?

Информационная безопасность , по словам специалиста по обучению безопасности Института SANS, относится к «процессам и методологиям, которые разработаны и внедрены для защиты печатной, электронной или любой другой формы конфиденциальной, частной и конфиденциальной информации или данных от несанкционированного доступа, использование, неправильное использование, раскрытие, уничтожение, изменение или нарушение.Ссылка на «печать» и информацию или данные имеет большое значение, поскольку кибербезопасность относится исключительно к цифровой или электронной информации или данным.

Кибербезопасность — это «практика защиты систем, сетей и программ от цифровых атак», согласно высокотехнологичному гиганту Cisco. «Эти атаки обычно направлены на доступ, изменение или уничтожение конфиденциальной информации; вымогательство денег у пользователей; или прерывая нормальные бизнес-процессы». PCmag упрощает определение до: «защита данных и систем в сетях, подключенных к Интернету.

Сетевая безопасность , поясняет Институт SANS, это «процесс принятия физических и программных превентивных мер для защиты базовой сетевой инфраструктуры от несанкционированного доступа, неправильного использования, неисправности, модификации, уничтожения или ненадлежащего раскрытия, тем самым создавая безопасную платформу для компьютеры, пользователи и программы для выполнения своих разрешенных критических функций в безопасной среде».

Что такое Триада ЦРУ в области безопасности?

Всякий раз, когда речь заходит об информационной безопасности, сетевой безопасности и кибербезопасности, полезно понимать триаду ЦРУ. Хотя термин «ЦРУ» может сначала напомнить о призрачном мире шпионов и секретов, когда он используется в связи с подпольной индустрией безопасности, в этом контексте он на самом деле относится к ряду руководящих принципов и целей, на которые ориентируются эксперты по безопасности при разработке политики и процедуры для эффективной программы информационной безопасности. Три элемента триады ЦРУ считаются тремя наиболее важными компонентами информационной безопасности.

Хотя термин «ЦРУ» может сначала напомнить о призрачном мире шпионов и секретов, когда он используется в связи с подпольной индустрией безопасности, в этом контексте он на самом деле относится к ряду руководящих принципов и целей, на которые ориентируются эксперты по безопасности при разработке политики и процедуры для эффективной программы информационной безопасности. Три элемента триады ЦРУ считаются тремя наиболее важными компонентами информационной безопасности.

ЦРУ – Конфиденциальность, честность, доступность

Конфиденциальность: Обеспечение недоступности информации для неуполномоченных лиц, обычно реализуемое с помощью шифрования, идентификаторов и паролей, двухфакторной аутентификации и дополнительных стратегий защиты.

Целостность: Защита информации и систем от модификации неуполномоченными лицами, что обеспечивает точность и достоверность защищенных данных.

Доступность: Обеспечение доступа уполномоченных лиц к информации при необходимости; это включает тщательное обслуживание всех систем, поддержание их в актуальном состоянии с помощью обновлений, использование резервных копий для защиты от сбоев или потери данных и т. д.

д.

Триада ЦРУ, широко распространенная в индустрии безопасности, согласно Techopedia, «была создана, чтобы обеспечить базовый стандарт для оценки и реализации информационной безопасности независимо от базовой системы и/или организации.

[СВЯЗАННЫЕ] Как найти лучшую работу в области кибербезопасности [включая данные о заработной плате] >>

Вакансии в области информации, сети и кибербезопасности

Вот более подробный обзор известных вакансий в каждой из этих дисциплин безопасности, а также выборка должностей, связанных с вакансиями, из списков на веб-сайте по трудоустройству LinkedIn.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Директор по информационной безопасности

Директор по информационной безопасности — это менеджер высшего уровня, который руководит стратегией, операциями и бюджетом для защиты информационных активов предприятия и управляет этой программой.Сфера ответственности будет охватывать коммуникации, приложения и инфраструктуру, включая применимые политики и процедуры. Основные обязанности включают в себя:

Основные обязанности включают в себя:

- Руководить и утверждать проектирование систем безопасности

- Обеспечение наличия и тестирования планов аварийного восстановления и обеспечения непрерывности бизнеса

- Проверка и утверждение политик безопасности, средств контроля и планирования реагирования на киберинциденты

- Обзор расследований после нарушений или инцидентов, включая анализ последствий и рекомендации по предотвращению подобных уязвимостей

- Убедиться, что политики и процедуры кибербезопасности доведены до сведения всего персонала и что их соблюдение обеспечивается

- Управление всеми командами, сотрудниками, подрядчиками и поставщиками, участвующими в ИТ-безопасности

- Постоянно обновлять стратегию кибербезопасности, чтобы использовать новые технологии и информацию об угрозах

LinkedIn (должности и работодатели):

- Специалист по безопасности информационных систем (Amazon Web Services)

- Аналитик рисков информационной безопасности (Adobe)

- Архитектор информационной безопасности (Cisco)

- Менеджер по информационной безопасности (Quantcast)

- Сотрудник по безопасности деловой информации (Salesforce)

- Инженер по информационной безопасности (Google)

- Сотрудник по безопасности информационных систем (Raytheon)

КИБЕРБЕЗОПАСНОСТЬ

Аналитик по кибербезопасности

Аналитики по кибербезопасности оценивают, планируют и принимают меры безопасности, чтобы помочь защитить организацию от нарушений безопасности и атак на ее компьютерные сети и системы. Работа включает в себя моделирование атак для выявления уязвимостей, тестирование нового программного обеспечения для защиты данных компании и помощь пользователям в соблюдении новых правил и процессов для обеспечения безопасности сети. Дополнительные обязанности могут включать:

Работа включает в себя моделирование атак для выявления уязвимостей, тестирование нового программного обеспечения для защиты данных компании и помощь пользователям в соблюдении новых правил и процессов для обеспечения безопасности сети. Дополнительные обязанности могут включать:

- Мониторинг компьютерных сетей для выявления любых проблем или нарушений безопасности, которые необходимо устранить

- Установка программного обеспечения, такого как брандмауэры и программы шифрования данных, для защиты данных компании и конфиденциальной информации

- Проведение тестов систем, в том числе имитация атак, для выявления и защиты потенциальных областей уязвимости

- Разработка процессов и стандартов для обеспечения максимально возможной безопасности систем, включая изучение последних тенденций в области ИТ-безопасности и программного обеспечения

- Подготовка отчетов для документирования и поддержки текущих усилий по обеспечению безопасности, а также любых нарушений безопасности

LinkedIn (должности и работодатели):

- Архитектор по кибербезопасности (Lockheed Martin)

- Аналитик по безопасности киберинформационных систем (Northrop Grumman)

- Вице-президент по информационной и кибербезопасности (News America Marketing)

- Специалист по кибербезопасности Управление уязвимостями (Ирвинг Ойл)

- Главный архитектор кибербезопасности (Comcast)

- Аналитик уязвимостей данных кибербезопасности (NBCUniversal)

- Директор по кибербезопасности (город Бостон)

СЕТЕВАЯ БЕЗОПАСНОСТЬ

Инженер по сетевой безопасности

Инженеры по сетевой безопасности отвечают за предоставление, развертывание, настройку и администрирование множества различных частей сетевого и связанного с безопасностью аппаратного и программного обеспечения. К ним относятся брандмауэры, маршрутизаторы, коммутаторы, различные инструменты сетевого мониторинга и виртуальные частные сети (VPN). Эти инженеры являются первой линией защиты компании от несанкционированного доступа из внешних источников и потенциальных угроз безопасности. Должностные обязанности могут включать:

К ним относятся брандмауэры, маршрутизаторы, коммутаторы, различные инструменты сетевого мониторинга и виртуальные частные сети (VPN). Эти инженеры являются первой линией защиты компании от несанкционированного доступа из внешних источников и потенциальных угроз безопасности. Должностные обязанности могут включать:

- Проверка сетевых уязвимостей, работа с ИТ-персоналом для оценки, тестирования и устранения неполадок технологий; выявлять, диагностировать и устранять проблемы безопасности

- Подготовить исчерпывающие отчеты об их выводах, результатах и предложениях по дальнейшему повышению безопасности

- Подготовить документацию для обеспечения наличия надлежащих протоколов и процессов, связанных с сервером и инфраструктурой безопасности

- Создание, внедрение и обеспечение сетевой безопасности

- Управление отношениями с поставщиками, связанными с обновлениями безопасности, установками и планированием

LinkedIn (должности и работодатели):

- Директор по архитектуре сетевой безопасности (Salesforce)

- Инженер по сетевой безопасности (Dropbox)

- Главный инженер по сетевой безопасности (CBS Corp.

)

) - Архитектор сетевой безопасности (Буз Аллен Гамильтон)

- Руководитель отдела сетевой безопасности (Verizon)

- Главный консультант по сетевой безопасности (Symantec)

Следует отметить, что многие должности, на которые нанимают работодатели в этих трех смежных дисциплинах, в значительной степени совпадают. Для получения дополнительной информации ознакомьтесь со списком из 50 вакансий в этой области, «о которых должен знать каждый соискатель» от CybersecurityVentures.com.

[СВЯЗАННЫЕ] История предпринимателя в области кибербезопасности в США: Линн Хоффман и Cibernetika

Требования к образованию

Хорошо известно, что в индустрии безопасности работают самые разные профессионалы с разным опытом и образованием. Некоторые из них в основном самоучки; другие имеют ученые степени.

Это важно, потому что во всех отраслях спрос на высокотехнологичных специалистов в области безопасности (информационная безопасность, сетевая безопасность, кибербезопасность) намного превышает текущее предложение. Проще говоря, технологии принесли новые возможности и новые риски, но рабочая сила все еще наверстывает упущенное.

Проще говоря, технологии принесли новые возможности и новые риски, но рабочая сила все еще наверстывает упущенное.

Чтобы помочь справиться с нехваткой кадров и подготовить следующее поколение лидеров кибербезопасности, все больше колледжей и университетов предлагают программы повышения квалификации. В то же время компьютерные и ИТ-специалисты, специализирующиеся в других областях, пересматривают свои навыки, уделяя повышенное внимание безопасности.

Одна из таких программ на получение степени, магистр наук в области операций и лидерства в области кибербезопасности, предлагается Университетом Сан-Диего полностью в режиме онлайн, чтобы предоставить работающим специалистам максимальную гибкость, которые хотят воспользоваться новыми карьерными возможностями в дивном новом мире киберпространства.

Все, что вам нужно знать о карьере в сфере кибербезопасности

Включая лучшие рабочие места в этой области и способы их получения.

ПОЛУЧИТЬ ЭЛЕКТРОННУЮ КНИГУКиберпреступность — ФБР

Борьба с растущей киберугрозой

Наши противники стремятся использовать бреши в наших сетях разведки и информационной безопасности. ФБР стремится работать с нашими федеральными коллегами, нашими иностранными партнерами и частным сектором, чтобы закрыть эти пробелы.

ФБР стремится работать с нашими федеральными коллегами, нашими иностранными партнерами и частным сектором, чтобы закрыть эти пробелы.

Эти партнерские отношения позволяют нам защищать сети, выявлять вредоносные действия, наказывать за плохое поведение и вести борьбу с нашими противниками за границей. ФБР продвигает этот командный подход через уникальные центры, где правительство, промышленность и академические круги формируют долгосрочные доверительные отношения для объединения усилий против киберугроз.

В правительстве этим центром является Национальная совместная группа по расследованию киберугроз (NCIJTF).ФБР возглавляет эту целевую группу из более чем 30 совмещенных агентств из разведывательного сообщества и правоохранительных органов. NCIJTF организован вокруг миссионерских центров, основанных на ключевых областях киберугроз, и возглавляется высшим руководством партнерских агентств. Через эти миссионерские центры операции и разведка объединяются для максимального воздействия на противников США.

Только вместе мы сможем добиться безопасности, защищенности и уверенности в цифровом мире.

Как мы работаем

Будь то за счет разработки инновационных методов расследования, использования передовых аналитических инструментов или налаживания новых партнерских отношений в наших сообществах, ФБР продолжает адаптироваться к вызовам, связанным с развивающейся киберугрозой.

- В каждом из 56 полевых офисов ФБР есть специально обученные киберотряды, работающие рука об руку с партнерами по межведомственным оперативным группам.

- Группа быстрого реагирования Cyber Action Team может быть развернута по всей стране в течение нескольких часов для реагирования на крупные инциденты.

- Имея помощников по юридическим вопросам в посольствах по всему миру, ФБР тесно сотрудничает с нашими международными партнерами, добиваясь справедливости для жертв злонамеренной киберактивности.

- Центр жалоб на интернет-преступления (IC3) собирает сообщения об интернет-преступлениях от населения.

Используя такие жалобы, команда IC3 по восстановлению активов помогла заморозить сотни тысяч долларов для жертв киберпреступлений.

Используя такие жалобы, команда IC3 по восстановлению активов помогла заморозить сотни тысяч долларов для жертв киберпреступлений. - CyWatch — это оперативный центр ФБР, работающий круглосуточно и без выходных, обеспечивающий круглосуточную поддержку для отслеживания инцидентов и связи с местными офисами по всей стране.

Уроки для будущих кибервойск из эволюции сил специального назначения на JSTOR

Перейти к основному содержанию Есть доступ к библиотеке? Войдите через свою библиотекуВесь контент Картинки

Поиск JSTOR Регистрация Вход- Поиск

- Расширенный поиск

- Изображения

- Просматривать

- По тематике

Журналы и книги - По названию

Журналы и книги - Издатели

- Коллекции

- Изображения

- По тематике

- Инструменты

- Рабочее пространство

- Анализатор текста

- Серия JSTOR Understanding

- Данные для исследований

Социально-киберсеть: потенциал киберфизической системы для определения поведения человека с использованием анализа больших данных

Аваис Ахмад получил докторскую степень. Доктор компьютерных наук и инженерии Национального университета Кёнпук, Тэгу, Корея. В настоящее время он работает доцентом на кафедре информационных и коммуникационных технологий Университета Йоннам. В 2014 году он также был приглашенным исследователем в INTEL-NTU, Национальный университет Тайваня, Тайвань, где он работал над проектом Wukong (Умный дом). С 2013 года он опубликовал более 65 международных журналов/конференций/глав книг в различных известных журналах IEEE, Elsevier и Springer, в то время как на ведущих конференциях, т.е.e., IEEE Globecom 2015, IEEE Globecom 2016, IEEE LCN, 2016 и IEEE ICC 2017 соответственно. Доктор Авайс также является приглашенным редактором в различных журналах Elsevier и Springer, включая FGCS, Sustainable Cities and Societies и RTIP. Кроме того, он является приглашенным рецензентом в различных журналах, включая IEEE Communication Letters, IEEE Transactions on Wireless Communications, IEEE Transactions on Intelligent Transportation System, IEEE JSTAR, Ad-Hoc Networks Elsevier, Computer Network, Elsevier и IEEE Communications Magazine.

Доктор компьютерных наук и инженерии Национального университета Кёнпук, Тэгу, Корея. В настоящее время он работает доцентом на кафедре информационных и коммуникационных технологий Университета Йоннам. В 2014 году он также был приглашенным исследователем в INTEL-NTU, Национальный университет Тайваня, Тайвань, где он работал над проектом Wukong (Умный дом). С 2013 года он опубликовал более 65 международных журналов/конференций/глав книг в различных известных журналах IEEE, Elsevier и Springer, в то время как на ведущих конференциях, т.е.e., IEEE Globecom 2015, IEEE Globecom 2016, IEEE LCN, 2016 и IEEE ICC 2017 соответственно. Доктор Авайс также является приглашенным редактором в различных журналах Elsevier и Springer, включая FGCS, Sustainable Cities and Societies и RTIP. Кроме того, он является приглашенным рецензентом в различных журналах, включая IEEE Communication Letters, IEEE Transactions on Wireless Communications, IEEE Transactions on Intelligent Transportation System, IEEE JSTAR, Ad-Hoc Networks Elsevier, Computer Network, Elsevier и IEEE Communications Magazine. Д-р Ахмад был удостоен трех престижных наград: (1) Премия IEEE за лучшую исследовательскую работу: Международный семинар по вездесущим сенсорным системам (UWSS 2015), совместно с Конгрессом Smart World (SWC 2015), Пекин, Китай, август ( 2) Награда за исследования от президента Университета Бахрия в Исламабаде, Пакистан, 2011 г., (3) награда за номинацию за лучшую работу на WCECS 2011 в Калифорнийском университете в Лос-Анджелесе, США, и (4) награда за лучшую работу на 1-м симпозиуме по CS&E, курорт Моджу, Южная Корея, в 2013. Его текущие исследовательские интересы включают большие данные, Интернет вещей, социальный Интернет вещей и анализ поведения человека с использованием больших данных.Доктор Авайс внес ключевой вклад в указанные области. Он также работал администратором лаборатории CCMP Labs с 2013 по 2017 год. Он также был награжден как лучший исходящий исследователь CCMP labs.

Д-р Ахмад был удостоен трех престижных наград: (1) Премия IEEE за лучшую исследовательскую работу: Международный семинар по вездесущим сенсорным системам (UWSS 2015), совместно с Конгрессом Smart World (SWC 2015), Пекин, Китай, август ( 2) Награда за исследования от президента Университета Бахрия в Исламабаде, Пакистан, 2011 г., (3) награда за номинацию за лучшую работу на WCECS 2011 в Калифорнийском университете в Лос-Анджелесе, США, и (4) награда за лучшую работу на 1-м симпозиуме по CS&E, курорт Моджу, Южная Корея, в 2013. Его текущие исследовательские интересы включают большие данные, Интернет вещей, социальный Интернет вещей и анализ поведения человека с использованием больших данных.Доктор Авайс внес ключевой вклад в указанные области. Он также работал администратором лаборатории CCMP Labs с 2013 по 2017 год. Он также был награжден как лучший исходящий исследователь CCMP labs.

Мухаммад Бабар получает степень бакалавра компьютерных наук с отличием в Университете Пешавара, Пакистан, в 2008 г. Он получил степень магистра наук в области разработки компьютерного программного обеспечения в Национальном университете наук и технологий (NUST), Исламабад, Пакистан, в 2012 г. В настоящее время он работает над докторской диссертацией.Степень доктора наук в области разработки компьютерного программного обеспечения Национального университета наук и технологий (NUST), Исламабад, Пакистан. Область его исследований включает, помимо прочего, аналитику больших данных, Интернет вещей (IoT), проектирование и планирование умного города и социальную сеть вещей (SWOT).

Он получил степень магистра наук в области разработки компьютерного программного обеспечения в Национальном университете наук и технологий (NUST), Исламабад, Пакистан, в 2012 г. В настоящее время он работает над докторской диссертацией.Степень доктора наук в области разработки компьютерного программного обеспечения Национального университета наук и технологий (NUST), Исламабад, Пакистан. Область его исследований включает, помимо прочего, аналитику больших данных, Интернет вещей (IoT), проектирование и планирование умного города и социальную сеть вещей (SWOT).

Садия Дин получила степень бакалавра и магистра компьютерной инженерии в Институте информационных технологий Comsats в Абботтабаде и Университете Абасин в Исламабаде, Пакистан, в 2010 и 2015 годах соответственно.В 2015 году она была приглашенным исследователем в CCMP Labs, Корейский национальный университет Кёнпук, где она работала над большими данными и Интернетом вещей. До 2016 года она также работала преподавателем в Университете Абайсн в Исламабаде. В настоящее время она делает здесь комбинированную степень магистра. программа в Национальном университете Кёнпук с марта 2016 года. Область ее исследований — сети 5G и «зеленая» связь с поддержкой IoT, аналитика больших данных, беспроводная сенсорная сеть. В начале своей исследовательской карьеры она опубликовала несколько авторитетных конференций, таких как IEEE LCN, ACM SAC, ICC, Globecom и несколько журналов SCIE.На IEEE LCN 2017 в Сингапуре она председательствовала на нескольких сессиях.

В настоящее время она делает здесь комбинированную степень магистра. программа в Национальном университете Кёнпук с марта 2016 года. Область ее исследований — сети 5G и «зеленая» связь с поддержкой IoT, аналитика больших данных, беспроводная сенсорная сеть. В начале своей исследовательской карьеры она опубликовала несколько авторитетных конференций, таких как IEEE LCN, ACM SAC, ICC, Globecom и несколько журналов SCIE.На IEEE LCN 2017 в Сингапуре она председательствовала на нескольких сессиях.

Шехзад Халид получил докторскую степень. из Манчестерского университета, Великобритания, в 2009 г. Он является адъюнкт-профессором кафедры вычислительной техники Университета Бахрия, Исламабад, Пакистан

Мазхар Улла Ратхор получил степень магистра в области безопасности компьютерных коммуникаций в Национальном университете науки и технологий, Исламабад, Пакистан. в 2012 году. Недавно он защитил докторскую диссертацию.из Национального университета Кёнпук в Тэгу. Его исследования включают аналитику больших данных, анализ и мониторинг сетевого трафика, а также компьютерную и сетевую безопасность.

Его исследования включают аналитику больших данных, анализ и мониторинг сетевого трафика, а также компьютерную и сетевую безопасность.

Ананд Пауль , получил степень доктора философии. получил степень в области электротехники в Национальном университете Ченг Кунг, Тайнань, Тайвань, в 2010 году. В настоящее время он работает адъюнкт-профессором в Школе компьютерных наук и инженерии Национального университета Кёнпук, Южная Корея. Он является делегатом, представляющим Южную Корею в фокус-группе M2M и MPEG.Его исследовательские интересы включают алгоритмы и архитектуру реконфигурируемых встроенных вычислений. Он является старшим членом IEEE и является приглашенным редактором различных международных журналов, а также входит в состав редакционной группы Journal of Platform Technology, ACM Applied Computing review и Cyber-Physical Systems. Он работает рецензентом в различных журналах IEEE/IET/Springer и Elsevier. Он является председателем совета директоров по умному взаимодействию человека с компьютером в ACM SAC 2015, 2014. Он был лауреатом премии «Выдающаяся международная студенческая стипендия» в 2004–2010 годах, награды за лучшую работу на Национальном компьютерном симпозиуме и в 2009 году, а также на Международной конференции по программным вычислениям. и Network Security, Индия, 2015 г.

Он был лауреатом премии «Выдающаяся международная студенческая стипендия» в 2004–2010 годах, награды за лучшую работу на Национальном компьютерном симпозиуме и в 2009 году, а также на Международной конференции по программным вычислениям. и Network Security, Индия, 2015 г.

Алавалапати Гутам Редди — доцент кафедры компьютерной и информационной безопасности Университета Седжонг, Республика Корея. До этого он был приглашенным научным сотрудником в Центре компьютерных исследований KINDI при Катарском университете, Катар. Он получил докторскую степень. получил степень бакалавра компьютерных наук и инженерии в Национальном университете Кёнпук, Республика Корея, в феврале 2017 года. Его основные исследовательские интересы связаны с информационной безопасностью и IoT.Он имеет несколько публикаций по протоколам криптографической аутентификации. Он является членом IEEE, ACM и IACR.

Насро Мин-Аллах очень успешно выполняет множество функций: он работает в CSAIL в Массачусетском технологическом институте в качестве приглашенного научного сотрудника/преподавателя; доцент (в отпуске) кафедры компьютерных наук Института информационных технологий КОМСАЦ; он является директором Green Computing and Communication Lab. Он получил степень бакалавра и магистра в области электроники и информационных технологий в 1998 и 2001 годах соответственно в Университете Каиди-Азам и Университете Хамдарамд, Пакистан.Он получил докторскую степень. получил степень бакалавра в области систем реального времени и встроенных систем в Высшем университете Китайской академии наук (GUCAS), КНР, в 2008 году. Он имеет выдающуюся карьеру как в исследованиях, так и в академических кругах. Он является автором 35 исследовательских статей и глав в книгах, опубликованных на рейтинговых конференциях, в журналах по импакт-факторам и в сериях книг, таких как Springer, Elsevier, John Wiley & Sons и т. д. Его исследовательские интересы включают программную конвейерную обработку, хроматическое планирование, надежные вычисления и реальные вычисления. системы времени.Он также является обладателем следующих трех самых престижных наград: (i) Золотой медальон CIIT за инновации (CIMI-2009), (ii) «Лучшая мобильная инновация в Пакистане» (BMIP-2010) и (iii) «Лучший преподаватель университета», Пакистан.

Он получил степень бакалавра и магистра в области электроники и информационных технологий в 1998 и 2001 годах соответственно в Университете Каиди-Азам и Университете Хамдарамд, Пакистан.Он получил докторскую степень. получил степень бакалавра в области систем реального времени и встроенных систем в Высшем университете Китайской академии наук (GUCAS), КНР, в 2008 году. Он имеет выдающуюся карьеру как в исследованиях, так и в академических кругах. Он является автором 35 исследовательских статей и глав в книгах, опубликованных на рейтинговых конференциях, в журналах по импакт-факторам и в сериях книг, таких как Springer, Elsevier, John Wiley & Sons и т. д. Его исследовательские интересы включают программную конвейерную обработку, хроматическое планирование, надежные вычисления и реальные вычисления. системы времени.Он также является обладателем следующих трех самых престижных наград: (i) Золотой медальон CIIT за инновации (CIMI-2009), (ii) «Лучшая мобильная инновация в Пакистане» (BMIP-2010) и (iii) «Лучший преподаватель университета», Пакистан. (2012).

(2012).

© 2018 Elsevier B.V. Все права защищены.

Безопасность киберсетей в эпоху 5G

Создание безопасной сети 5G требует целостного подхода, а не сосредоточения внимания на отдельных технических компонентах в отдельности. Например, взаимодействие между аутентификацией пользователя, шифрованием трафика, мобильностью, ситуациями перегрузки и аспектами устойчивости сети необходимо рассматривать вместе.Также важно понимать соответствующие риски и способы их надлежащего устранения. С этой целью руководство по сетевой безопасности 5G призвано предоставить необходимый контекст для охвата и глубины целостного подхода: Руководство по сетевой безопасности 5G

Для защиты конечных пользователей требуется комплексный подход к безопасности. Последующая соответствующая стратегия и меры по смягчению последствий учитывают четыре основных элемента: стандарты, продукты и связанные с ними процессы разработки, развертывание сети и функционирование сети. В совокупности эти четыре столпа определяют статус безопасности действующих сетей и, следовательно, де-факто безопасность конечных пользователей. Комплексный подход гарантирует, что смягчающие меры реализуются таким образом, чтобы эффективно учитывать взаимозависимости между уровнями, а также особенности рассматриваемого уровня.

В совокупности эти четыре столпа определяют статус безопасности действующих сетей и, следовательно, де-факто безопасность конечных пользователей. Комплексный подход гарантирует, что смягчающие меры реализуются таким образом, чтобы эффективно учитывать взаимозависимости между уровнями, а также особенности рассматриваемого уровня.

Четыре столпа безопасности 5G:

Операции

- Безопасные рабочие процедуры, т.е. разделение обязанностей, использование наименьших привилегий и ведение журнала.

- Управление функциями безопасности, управление уязвимостями. и обнаружение атак.

- Ответ и восстановление после взлома.

Процесс развертывания

- Надежная конструкция сети с учетом требований безопасности и отказоустойчивости.

- Специфическая для оператора конфигурация параметров безопасности, усиление.

Процесс разработки продукта поставщика

- Безопасные аппаратные и программные компоненты.

- Безопасные процессы разработки.

- Контроль версий и безопасное обновление программного обеспечения.

Процесс стандартизации телекоммуникаций

- Безопасные протоколы, алгоритмы, хранилище.

Каждый из столпов более подробно рассматривается ниже:

Остановка киберсетевых коммуникационных атак

Однако грядущая технология криптографии откроет новую эру безопасного онлайн-общения.

Инфографика — Toshiba Quantum Key Distribution

С каждым годом число кибератак на бизнес увеличивается.Среднее время, необходимое компании для обнаружения нарушения, составляет шесть месяцев, за это время ценные данные были украдены.

Шифрование — это один из методов, который регулярно используется для защиты и безопасной передачи информации в Интернете. Этот метод основан на секретных ключах для шифрования и расшифровки информации, передаваемой между двумя сторонами. Ключ — это просто набор цифр, которым обмениваются отправитель и получатель информации. Но если хакер сможет расшифровать ключ, он сможет расшифровать и эту информацию.

Ключ — это просто набор цифр, которым обмениваются отправитель и получатель информации. Но если хакер сможет расшифровать ключ, он сможет расшифровать и эту информацию.

Лучшая линия защиты от хакеров — сделать ключ очень длинным и случайным. Хотя современные компьютеры теоретически могут вычислить ключ, на это уйдет неосуществимое количество времени.

Однако квантовые компьютеры способны выполнять вычислительные операции на много порядков быстрее, чем традиционные компьютеры. Независимо от их длины, текущие ключи шифрования можно взломать за считанные часы с помощью квантового компьютера.

Что еще хуже, данные, зашифрованные сегодня, могут быть расшифрованы квантовыми компьютерами будущего.Здесь хакерам, желающим получить доступ к вашим данным, не нужно немедленно расшифровывать данные; они могут просто хранить и накапливать его до тех пор, пока квантовые вычисления не продвинутся вперед.

Итак, как мы можем защитить нашу информационную онлайн-коммуникацию от этой угрозы? Битва за кибербезопасность будет происходить в квантовом мире и будет включать технику, называемую квантовым распределением ключей (QKD).

Квантовая теория описывает поведение отдельных частиц, таких как частицы света, называемые фотонами.В квантовом мире, как только вы пытаетесь наблюдать за частицей, она меняется, и ее исходное состояние теряется.

QKD использует эти принципы квантовой теории, чтобы сделать сообщение непонятным для всех, кроме предполагаемого получателя.

В QKD ключ передается в виде серии закодированных фотонов. Если кто-то попытается прочитать эти закодированные одиночные фотоны, то это изменит их состояние. Это изменение в фотоне (или фотонах) обнаруживается системой QKD, предупреждая пользователей о том, что их общение больше не является секретным.

Это обеспечивает дополнительный уровень безопасности личных и конфиденциальных данных, помимо стандартных методов, используемых банками и компаниями, выпускающими кредитные карты.

QKD в настоящее время изучается в различных отраслях, но еще не стала устоявшейся технологией. Эндрю Лорд, руководитель отдела оптических исследований в BT, ожидает, что QKD первоначально будет применяться к «сверхзащищенным сетям», используемым правительством и финансовыми учреждениями, или для конкретных ситуаций, когда клиентам требуется высокий уровень безопасности.

По мере роста доверия к QKD другие отрасли начнут внедрять эту технологию. Сектор здравоохранения, например, может начать использовать QKD для защиты конфиденциальных медицинских записей пациентов, а нефтегазовый сектор может использовать QKD для защиты своих конфиденциальных геологических исследований.

«Тогда, я думаю, что оттуда нет предела, и вы могли бы увидеть, в конечном счете, всю сеть, имеющую элемент QKD. Но мы не собираемся идти туда в один этап. Так что я думаю, что это будет постепенный процесс от отдельных нишевых ситуаций к чему-то более повсеместному», — сказал Лорд.

Чтобы помочь QKD стать мейнстримом, эксперты в настоящее время пытаются передавать квантовые ключи на большие расстояния. Технология Toshiba QKD добилась ряда мировых успехов в этой области, отправляя квантовые ключи по существующей сети BT. Система Toshiba QKD позволяет распределять ключи по стандартному телекоммуникационному волокну длиной 100 километров, что позволяет охватить территорию большого города.

В 2014 году его системы QKD установили крупномасштабное и стабильное QKD-соединение, отправив 25 сообщений.8 Гбит в день в течение 34 дней подряд по 45-километровому оптоволоконному кабелю. Впоследствии по сети передавались более крупные пакеты данных. В 2010 году Toshiba достигла впечатляющей скорости 1 Мбит/с на расстоянии 50 км, в 2016 г. — 1,9 Мбит/с на 35 км, а в 2017 г. — 13,7 Мбит/с на 10 км. Эта скорость раздвинула границы возможного.

Технология Toshiba QKD распределяет ключи по телекоммуникационному волокну от одного конца к другому. BT добавила эту технологию в свою сеть оптической передачи и в настоящее время исследует, как она может расширить QKD в своей сети.

Лорд объяснил, как технология Toshiba QKD может быть впервые использована для шифрования соединения с клиентом, который может находиться на расстоянии от 10 до 20 километров. Затем они могут попытаться соединить всю агломерацию и построить городскую сеть. «Затем, наконец, мы, возможно, захотим зашифровать сеть всей страны… Я думаю, это еще дальше, но вы можете видеть, как это будет распространяться с более коротких расстояний, в конечном итоге, на очень крупномасштабные сети», — добавил Лорд.

«Затем, наконец, мы, возможно, захотим зашифровать сеть всей страны… Я думаю, это еще дальше, но вы можете видеть, как это будет распространяться с более коротких расстояний, в конечном итоге, на очень крупномасштабные сети», — добавил Лорд.

Это открывает возможности для безопасного обмена данными в любой отрасли, обрабатывающей конфиденциальные данные в больших масштабах.В конце концов, может даже появиться квантовый интернет, в котором мощь QKD высвобождается для защиты любого обычного онлайн-пользователя.

Хотя такие сценарии не являются неизбежными, несколько предприятий уже изучают распространение квантовых ключей как средство обеспечения безопасности коммуникаций своей организации в будущем. Это разумный и необходимый шаг, поскольку квантовые вычисления достигают зрелости и предоставляют хакерам новые средства для использования уязвимостей в сети. Кроме того, в отличие от других существующих решений безопасности, QKD защищен от всех будущих достижений в области математики и вычислений, включая возможности квантового компьютера по обработке чисел.

)

) Используя такие жалобы, команда IC3 по восстановлению активов помогла заморозить сотни тысяч долларов для жертв киберпреступлений.

Используя такие жалобы, команда IC3 по восстановлению активов помогла заморозить сотни тысяч долларов для жертв киберпреступлений.