Часто задаваемые вопросы по MinerOs

Chia (монета ХСН) – это криптовалюта с новым механизмом консенсуса «Proof of Space and Time». Вместо расхода вычислительной мощности, майнинг осуществляется за счет использования пространства жестких дисков. XCH – это собственный токен («монета») сети Chia. Он используется для транзакций и для предоставления вознаграждения в качестве стимула для пользователей.

Процесс добычи chia состоит из двух этапов: плоттинг и майнинг. Наша операционная система для майнинг поддерживает оба этих этапа. Внимание: если у вас запущен майнинг на процессоре, то его желательно отключить, если вы планируете плоттить чиа.

Майнинг чиа доступен для пользователей с платной подпиской. Если у вас <4 ригов и вы хотите использовать чиа майнинг, то вам необходимо зайти в «профиль пользователя -> биллинг» и нажать на кнопку «Активировать премиум аккаунт«.

Плоттинг:

1. Убедитесь, что у вас в риге установлен диск для временного файла чиа (~260гб), а также диск для складирования готовых плотов (> 106гб)

Перейдите на страницу рига, закладка «Майнинг на жестких дисках -> Майнинг» и активируйте переключатель «Активно«

Перейдите на страницу рига, закладка «Майнинг на жестких дисках -> Майнинг» и активируйте переключатель «Активно«3. Перейдите на страницу рига, закладка «Майнинг на жестких дисках -> Плоттинг» и нажмите на кнопку «+ Создать участок«

4. В открывшемся окне укажите следующие параметры:

* Количество — общее количество генерируемых участков

* Колическо корзин — рекомендуемое значение 64-256

* Временная папка — папка на быстром жестком диске (SSD) либо РАМДИСК в памяти для временных файлов (не менее 260гб)

* Ключ пула, ключ фермы — личные данные вайшей фермы можно узнать при помощи команды «chia keys show«

5. Нажать на кнопку сохранить, начнется процесс формирования участков

6. Если нужно остановить плоттинг, то нажмите на кнопку «Остановить«

Майнинг:

1. Подключите внешние\внутренние жесткие диски с готовыми участками к вашему ригу. Поддерживаются либые типы носителей (HDD/SSD/Сетевой диск) и любые файловые системы (NTFS/EXT4).

Подключите внешние\внутренние жесткие диски с готовыми участками к вашему ригу. Поддерживаются либые типы носителей (HDD/SSD/Сетевой диск) и любые файловые системы (NTFS/EXT4).

3. Перейдите на страницу рига, закладка «Майнинг на жестких дисках -> Смонтировать диск» и нажмите на кнопку «Загрузить диски«

4. Кликнете на выпадающий список «Диски для монтирования«, там должы отобразится все ваши диски размером более 100гб (не подключенные ранее)

5. Выберете жеский диск с участками в выпадающем списке и присвойте ему локальную папку, в которую он будет монтироваться, например «

5а. Если вы хотите смонтировать сетевой диск, то активируйте переключатель «Сетевой диск» и пропишите вручную его адрес (например: «//192.

168.10.121/Public/Plots»), если необходимо, логин/пароль в соответствующих полях и попку для монтирования

168.10.121/Public/Plots»), если необходимо, логин/пароль в соответствующих полях и попку для монтирования6. Нажать на кнопку «Добавить диск в список» и затем на кнопку «Сохранить

7. Перейти на закладку «Майнинг на жестких дисках -> Майнинг«, чеерз несколько минут появится надпись Status : Effective, значит все работает ок

8. Если нужно остановить майнинг, то деактивируйте переключатель «Активно« Открыть

Настройка первого рига в MinerOs

- Домой

- Блог

- Настройка первого рига в MinerOs

Конфигурационный файл MINEROS_DISK:\auth.txt

Инструкция по настройке рига

Вставьте носитель в Ваш риг и включите его

Залогинитесь в личный кабинет MinerOs

Через минуту взгляните на дашборд в панели управления. Должен появиться новый риг (имя по умолчанию —

Приступаем к настройке рига

Установка имени и комментария для нового рига

Введите в поле name имя рига. Это имя будет использоваться в качестве идентификатора воркера и вы его будете видеть в статистике на пуле

По желанию заполните поля location и description.

Это просто комментарий\описание рига, чтобы вы понимали и не путались. Также можете добавить тэг и назначить его на риг. К примеру все AMD риги можно привязать к одноименному тэгу и в дальнейшем будет проще управление

Это просто комментарий\описание рига, чтобы вы понимали и не путались. Также можете добавить тэг и назначить его на риг. К примеру все AMD риги можно привязать к одноименному тэгу и в дальнейшем будет проще управление

Создаем майнинг задание

Диалог создания майнингового задания

Main coin – это монета которую будем добывать. Некоторые майнеры поддерживают двойной майнинг. При желании для них можно выбрать вторую монету (поле справа — Second coin)

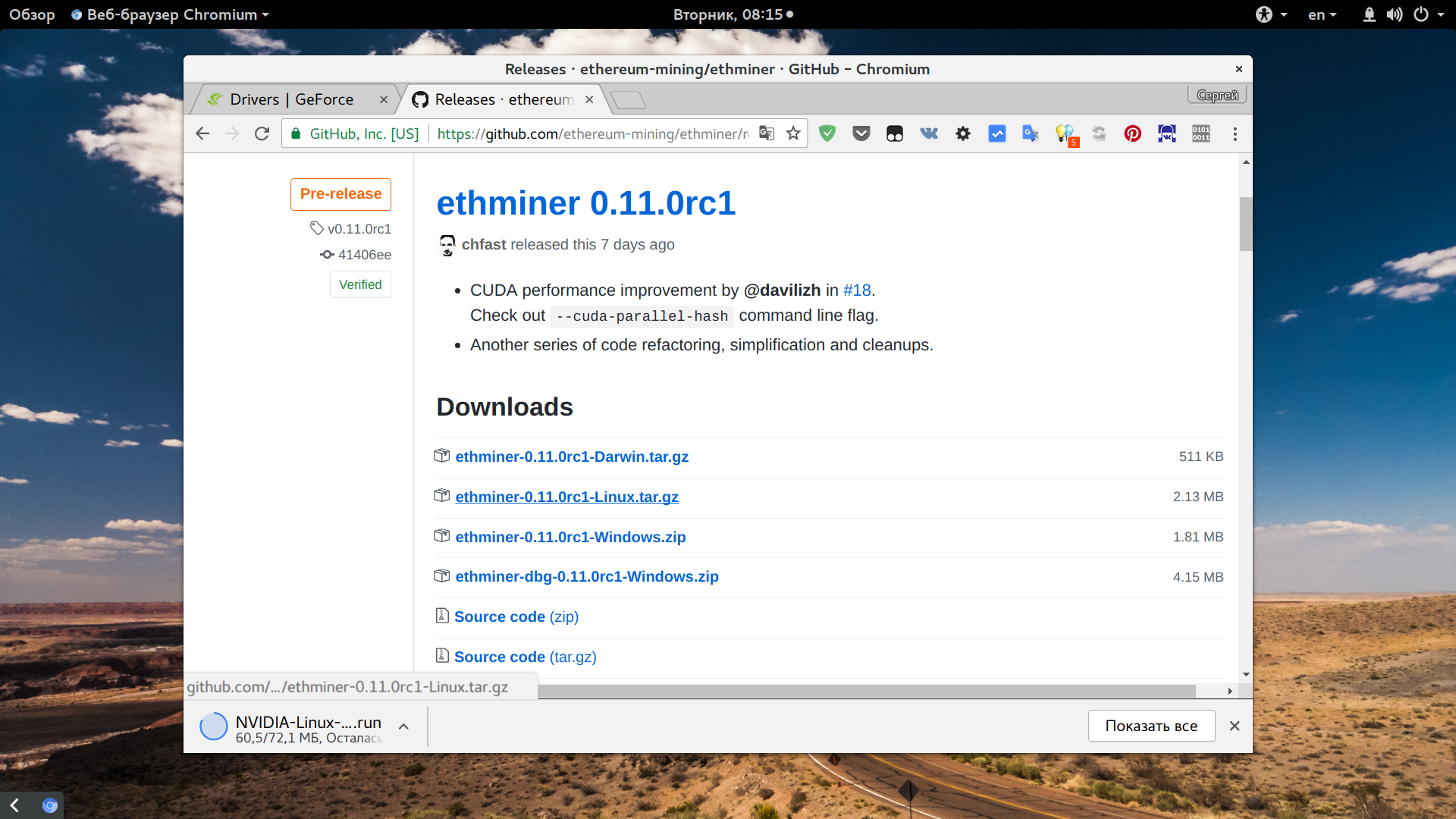

Далее нужно выбрать программу-майнер и его версию. Совместимые майнеры отобразятся автоматически.

Выбираем майнинг пул и кошелек.

И то и другое можно самостоятельно создать нажав на «+» справа от соответствующего поля. Хотя скорее всего нужный пул будет в нашем списке, т. к. мы регулярно добавляем новый пулы.

И то и другое можно самостоятельно создать нажав на «+» справа от соответствующего поля. Хотя скорее всего нужный пул будет в нашем списке, т. к. мы регулярно добавляем новый пулы.При необходимости нажмите на кнопку “

Нажмите кнопку «Create task» для создания майнинг задания.

Применение созданного майнинг задания на риг

Активация майнингового задания на риге

На вкладке “Overclocking” под разные алгоритмы можно предварительно настроить разгон.

Настройка разгона для видеокарт

Кликаем на взлетающую ракету и выбираем там нужное майнинг задание

После этого майнинг задание активируется и начнет отображаться статистика

Подытожим вышесказанное

Вам нужна флэшка с записанным образом MinerOs. Как записать образ — описано здесь. Переименуйте риг для вашего удобства. Затем создайте майнинг задание, в котором будет вся информация, необходимая для майнинга выбранной монеты. Зайдите на страницу рига, при необходимости совершите разгон видео карт, а затем примените ранее созданное майнинг задание на нем. Подождите немного и наслаждайтесь статистикой в реальном времени. О более детальной настройке рига читайте в следующей статье.

Все права защищены.

Chia Hpool Linux | MiningClub.info

Парни, выручайте, уже пару суток никакого результата на hpool. Подскажите, пожалуйста, в чем может быть затык.(я только начал, знаю что уже поздновато и скоро будут официальные пулы и возможно придется регать новый кошелек, но хотя бы попробовать что все правильно настроено и с какой скоростью капает)

Сетап несколько неординарный — ubuntu linux.

Первичный плоттинг идет через официальную тулзу c GUI. Потом выключал ее после того как плоты были готовы, копировал их в другую директорию и там уже запускал линуксовый hpool майнер.

Потом открыл для себя галочку в плоттере «исключить директорию из фарминга».

Сначала забыл еще скопировать сигнатуру из hpool регистратора обратно на сайт hpool. Потом все же скопировал.

Пул

Посмотреть вложение 196497

===========================================================================================

Configuration:

Посмотреть вложение 196496

===========================================================================================

Online miner:

Посмотреть вложение 196495

===========================================================================================

Online plot:

Посмотреть вложение 196494

===========================================================================================

Revenue:

Посмотреть вложение 196493

===========================================================================================

Как выглядит выхплоп майнера: (Иногда бывают вот такие ошибки)

Посмотреть вложение 196492

Может что-то на роутере надо настроить?

Из официальной тулзы грядки исключены:

Посмотреть вложение 196491

И она собирает новые в данный момент:

Посмотреть вложение 196490

Думаю еще переткнуть жесткий диск с виндой и попробовать на ней виндовый hpool майнер запустить — вдруг там будет что работать.

config.yml в майнере выглядит вот так:

Посмотреть вложение 196489

Версия майнера актуальная — v1.3.0-3

Cпасибо!

5 Лучшее программное обеспечение для майнинга биткойнов в 2021 году (Mac, Windows, Linux)

Теперь, когда вы знаете лучшее оборудование для майнинга биткойнов, мы собираемся поговорить о программном обеспечении для майнинга биткойнов

Что такое программное обеспечение для майнинга биткойнов?

Где оборудование для майнинга биткойнов — это оборудование, необходимое для майнинга биткойнов. Программное обеспечение для майнинга биткойнов контролирует работу этого оборудования и взаимодействует с биткойнами и различными пулами для майнинга. Программное обеспечение используется для управления вашим майнером (ами) и оптимизации их производительности.

Чтобы лучше понять различные типы программного обеспечения для майнинга биткойнов, мы разделим их на несколько категорий:

Прошивка для майнинга ASIC

Это код, который работает на реальном устройстве.

Когда вы покупаете майнер у производителя, он поставляется со стандартной прошивкой. Хотя этой прошивки достаточно для майнинга биткойнов, ее не всегда лучше использовать. У вас также есть возможность использовать сторонние прошивки, предоставленные другими компаниями.

Когда вы покупаете майнер у производителя, он поставляется со стандартной прошивкой. Хотя этой прошивки достаточно для майнинга биткойнов, ее не всегда лучше использовать. У вас также есть возможность использовать сторонние прошивки, предоставленные другими компаниями.Инструмент мониторинга и управления

Существуют решения, которые используются исключительно для оценки производительности вашего майнера (ов). Этот специализированный инструмент полезен при управлении несколькими майнерами, чтобы гарантировать, что каждое устройство для майнинга работает правильно и эффективно.

Протокол майнинга

Этот протокол является мостом связи между сетью Биткойн и пулом майнинга. Stratum V1 — это наиболее часто используемый протокол, который используется большинством пулов для майнинга.Stratum V1 имеет некоторые недостатки, но в Stratum V2 он будет улучшен. Stratum V2 помогает снизить централизацию майнинга, защитить майнеров от кражи хешрейта и улучшить связь между майнерами и пулами майнинга.

Битовые потоки для майнинга

Это программное обеспечение отвечает за обмен данными между пулами для майнинга и прошивкой ASIC. Пул и майнеры могут сообщать, какая работа должна быть выполнена и как хеширование должно использоваться майнинговыми машинами.

Немного зная о каждом из типов программного обеспечения для майнинга, мы можем более подробно изучить каждый из них и изучить различные существующие варианты программного обеспечения.

Прошивка ASIC Mining

По умолчанию ваше оборудование для майнинга поставляется со стандартной прошивкой производителя, но знаете ли вы, что есть другие варианты, которые можно использовать для добавления дополнительных функций майнинга и даже повышения эффективности майнинга?

Стандартная прошивка (производитель)

Это прошивка по умолчанию, которая будет поставляться с вашим ASIC-майнером.Данная прошивка является встроенным ПО с закрытым исходным кодом собственной разработки от производителя.

Прошивка Antminer от Bitmain поставляется с оборудованием.

Эта прошивка позволяет настраивать некоторые параметры оборудования для майнинга, но ограничивает некоторые функции, чтобы защитить своих клиентов от повреждения оборудования.

Как производитель ASIC вы меньше всего хотели бы, чтобы ваши клиенты ломали свое недавно приобретенное оборудование.

Производители заявляют, что, сохраняя программное обеспечение закрытым, они могут гарантировать, что майнер «работает правильно» и остается «безопасным».

Хотя это может защитить ваш ASIC от повреждений или ненадлежащего использования, оно сильно ограничивает полные возможности ASIC.

Следуя духу Биткойна, вы можете увидеть, насколько программное обеспечение с закрытым исходным кодом является плохим подходом для производителей оборудования для майнинга.

За прошедшие годы произошла пара инцидентов, которые заставили пользователей отказаться от стандартных прошивок с закрытым исходным кодом. Вот несколько примеров:

Вот несколько примеров:

Antbleed

В 2017 году скрытый программный компонент под названием «Antbleed» был включен в ASIC-майнеры, созданные Bitmain.

Это позволило Bitmain получить удаленный доступ к майнерам своих клиентов в любой момент времени.

Bitmain утверждала, что эта «функция» использовалась в качестве инструмента диагностики управления, но на самом деле это могло позволить Bitmain отключить любой из майнеров своих клиентов в любое время.

Когда люди начали узнавать об этом, они очень обеспокоились тем, что Bitmain может воспользоваться этой «функцией».

AsicBoost

Два исследователя по имени Тимо Ханке и Серджио Лернер выяснили, как настроить существующие ASIC, чтобы они могли работать на 10-20% эффективнее.

Изобретение было запатентовано и доступно производителям для добавления в свое оборудование. Было установлено, что крупнейший производитель ASIC, Bitmain, использовал AsicBoost в качестве своего личного оборудования и не делился этим приростом эффективности с клиентами, купившими их оборудование.

После критики и разногласий Bitmain исправилась и выпустила для своих клиентов прошивку, совместимую с AsicBoost.

Изучение прошивки с открытым исходным кодом для вашего оборудования для майнинга может помочь избежать проблем, подобных этим, а также повысить эффективность и добавить дополнительные функции для вашего оборудования Биткойн.

Прошивка для майнинга сторонних производителей

Некоторые компании нашли способы «взломать» или разблокировать оборудование производителей и установить специальную прошивку, которая дает множество преимуществ, которые мы рассмотрим позже.

Хотя существует несколько крупных майнинговых ферм, использующих собственное проприетарное программное обеспечение, существует ограниченное количество общедоступных вариантов прошивки сторонних производителей.

Использование прошивки сторонних разработчиков с открытым исходным кодом помогает Биткойну оставаться децентрализованным, поскольку безопасность Биткойна не зависит от какой-либо отдельной организации. Ниже мы рассмотрим различные варианты.

Ниже мы рассмотрим различные варианты.

Прошивка Braiins OS + разработана той же европейской командой, которая создала Slush Pool — первый и самый старый в мире пул для майнинга биткойнов с 2010 года.

На сегодняшний день пользователи Slush Pool совместно добыли более 1,25 миллиона биткойнов.

Использование встроенного ПО Braiins OS + позволяет лучше настраивать ваше оборудование, чтобы вы могли оптимизировать свое оборудование в соответствии со своими предпочтениями.

Эта прошивка также включает в себя самую современную оптимизацию автонастройки, которая позволяет максимизировать хешрейт и эффективность майнера.

Используя функцию Braiins OS + Autotuning, пользователи могут повысить эффективность своих майнеров на 10-25%.

| Программное обеспечение | Ценообразование | Лучшая функция | ||

|---|---|---|---|---|

| Braiins OS + | 0% при подключении к Slushpool | Stratum V2 | 9011 9011 9011 9011 9011 9011 901 при подключении к Hiveon Pool. | Великолепное мобильное приложение |

| Vnish | Бесплатно | Широкая поддержка оборудования | ||

| ASICseer 908 ~ 9011 9011 9011 9011 |

Пользователи, использующие функцию автонастройки Braiins OS +, жертвуют 2-2.5% от их хешрейта для Braiins за плату разработчика. Это позволяет Braiins извлекать выгоду из повышения эффективности и продолжать вести свой бизнес и разрабатывать прошивку для большего количества моделей майнинга.

Повышение эффективности их функции автонастройки значительно перевешивает эту плату за разработку, что делает ее беспроигрышной для клиента и Braiins.

Дополнительно Braiins OS + предоставляет вашим майнерам ряд дополнительных функций, позволяющих максимизировать настройку и время безотказной работы. В качестве дополнительного преимущества майнеры, которые выбирают майнинг с Slushpool, получают комиссию пула 0%.

Поддерживаемое оборудование

Прошивка от команды Braiins в настоящее время поддерживает:

- Antminer S17 от Bitmain

- S17 Pro

- S17 +

- S17e

- T17

- T17 +

- T17e

- S9i

- S9i

- T17e

- S9i

- M

Поддержка Antminer S19 запланирована на ближайшее время.

MSKminer был разработан командой Hive OS из России. Эта прошивка предлагает комиссию пула 0% и комиссию за транзакцию 0% при подключении вашего майнера к их пулу Hiveon.Они предлагают серверы в Северной Америке, Европе, Азии и России, чтобы ваши ASIC оставались рядом с их серверами и работали с высокой эффективностью.

Поддерживаемое оборудование- Antminer S17

- S17 pro

- S17e

- S17 +

| Программное обеспечение | Стоимость | Best Feature |

|---|---|---|

| Stratum V2 | ||

| MSK Miner | 0% при подключении к Hiveon Pool. | Великолепное мобильное приложение |

| Vnish | Бесплатно | Широкая поддержка оборудования |

| ASICseer 908 ~ 9011 9011 9011 |

Vnish — это крупный международный проект по разработке программного обеспечения для горнодобывающей промышленности с высокотехнологичной командой. Их первая прошивка была разработана для Antminer S9, а позже была перенесена на ASIC-майнеры от Whatsminer, Innosilicon и Avalon.На сегодняшний день их программное обеспечение используется более чем 1,5 миллионами майнеров ASIC по всему миру.

Поддерживаемое оборудование

- Antminer S17 от Bitmain

- S17 Pro

- S17 +

- T17

- T17 Pro

- T17 +

- S9

- S9D

- T9 +

Этот провайдер микропрограмм является относительно новым для майнинга. их первая версия была разработана в октябре 2018 года. Однако на сегодняшний день их прошивка используется более чем 60 000 ASIC по всему миру.Вы можете узнать больше об их прошивке, посетив их веб-сайт здесь.

их первая версия была разработана в октябре 2018 года. Однако на сегодняшний день их прошивка используется более чем 60 000 ASIC по всему миру.Вы можете узнать больше об их прошивке, посетив их веб-сайт здесь.

Поддерживаемое оборудование

- Bitmain Antminer S9

- S9i

- S9j

- T9

- T9 +

- T17

- S17 Pro

Планируемая поддержка всех майнеров Bitmain SHA256.

| Программное обеспечение | Ценообразование | Лучшая функция | ||

|---|---|---|---|---|

| Braiins OS + | 0% при подключении к Slushpool | Stratum V2 | 9011 9011 9011 9011 9011 9011 901 при подключении к Hiveon Pool. | Великолепное мобильное приложение |

| Vnish | Бесплатно | Широкая поддержка оборудования | ||

| ASICseer 908 ~ 9011 9011 9011 |

После того, как вы выбрали вариант прошивки, который соответствует вашим потребностям, будь то стандартная прошивка или сторонняя, самое время подумать об инструментах мониторинга и управления.

Хотя этот тип программного обеспечения в основном полезен для более крупных операций по добыче полезных ископаемых, известных как фермы, они также могут принести пользу людям, использующим один майнер.

Инструменты мониторинга и управления используются для обзора ваших операций по добыче полезных ископаемых.

Использование этих инструментов позволяет быстро проверить работоспособность вашей операции, чтобы убедиться, что все майнеры работают оптимально, и устранить первопричины проблем, если они не работают.

С первого взгляда вы можете проверить, не отключены ли какие-либо майнеры, работают они слишком горячо или неэффективно хэшируют. Вы можете себе представить, как это станет более полезным с увеличением количества майнеров.

Braiins OS + Manager

Braiins OS + Manager — это инструмент, который работает вместе с прошивкой Braiins OS +, как описано ранее.

Инструмент позволяет майнерам получить доступ ко всем замечательным функциям прошивки Braiins из любой точки мира. Упаковывая майнеры в разные фермы, майнеры можно отслеживать на предмет устранения неполадок, а изменения конфигурации майнинга можно вносить на лету из любого места, где есть подключение к Интернету.

Упаковывая майнеры в разные фермы, майнеры можно отслеживать на предмет устранения неполадок, а изменения конфигурации майнинга можно вносить на лету из любого места, где есть подключение к Интернету.

Если вы хотите изменить настройки всех ваших Antminer S9, вы можете сделать это сразу несколькими щелчками мыши.

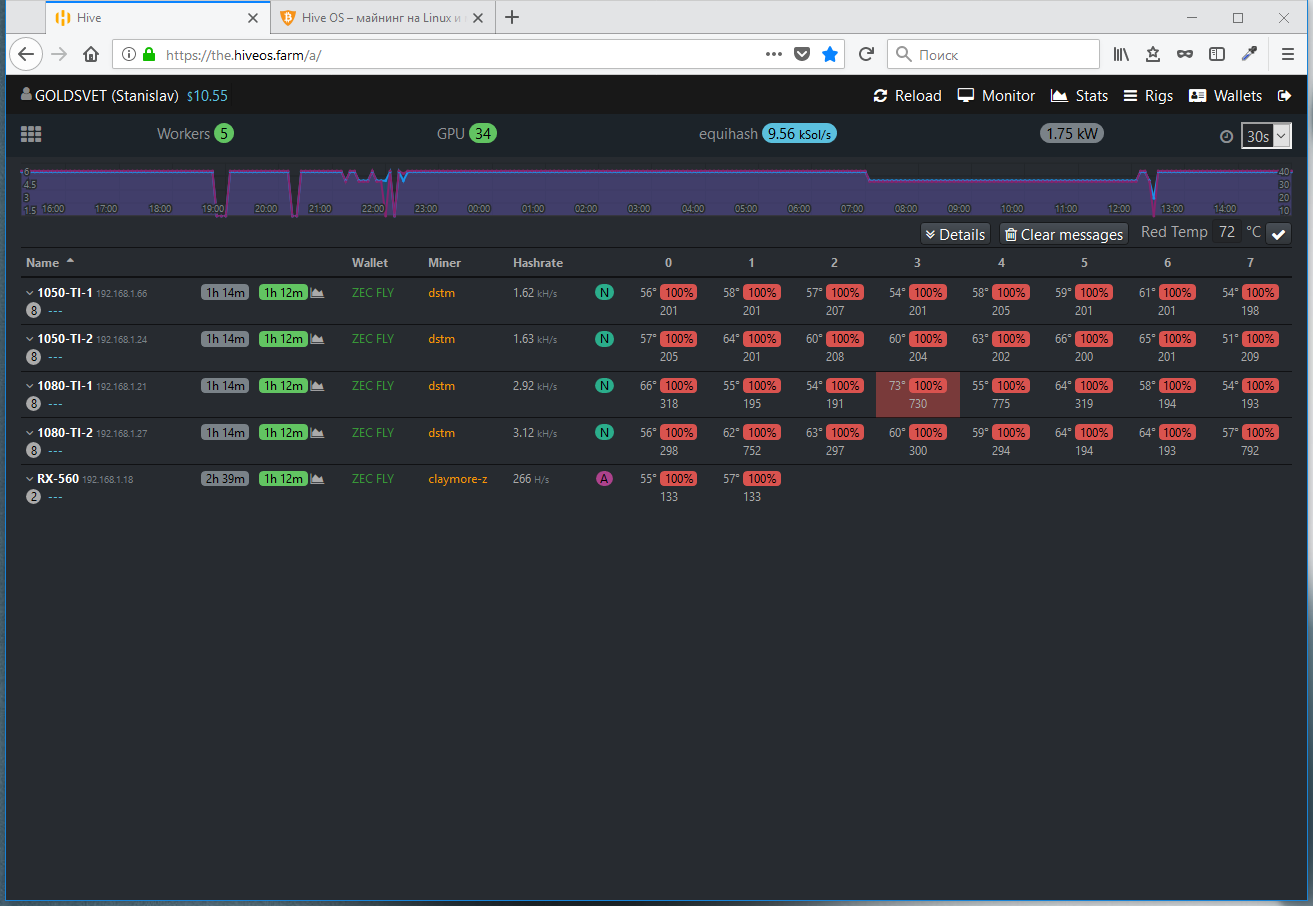

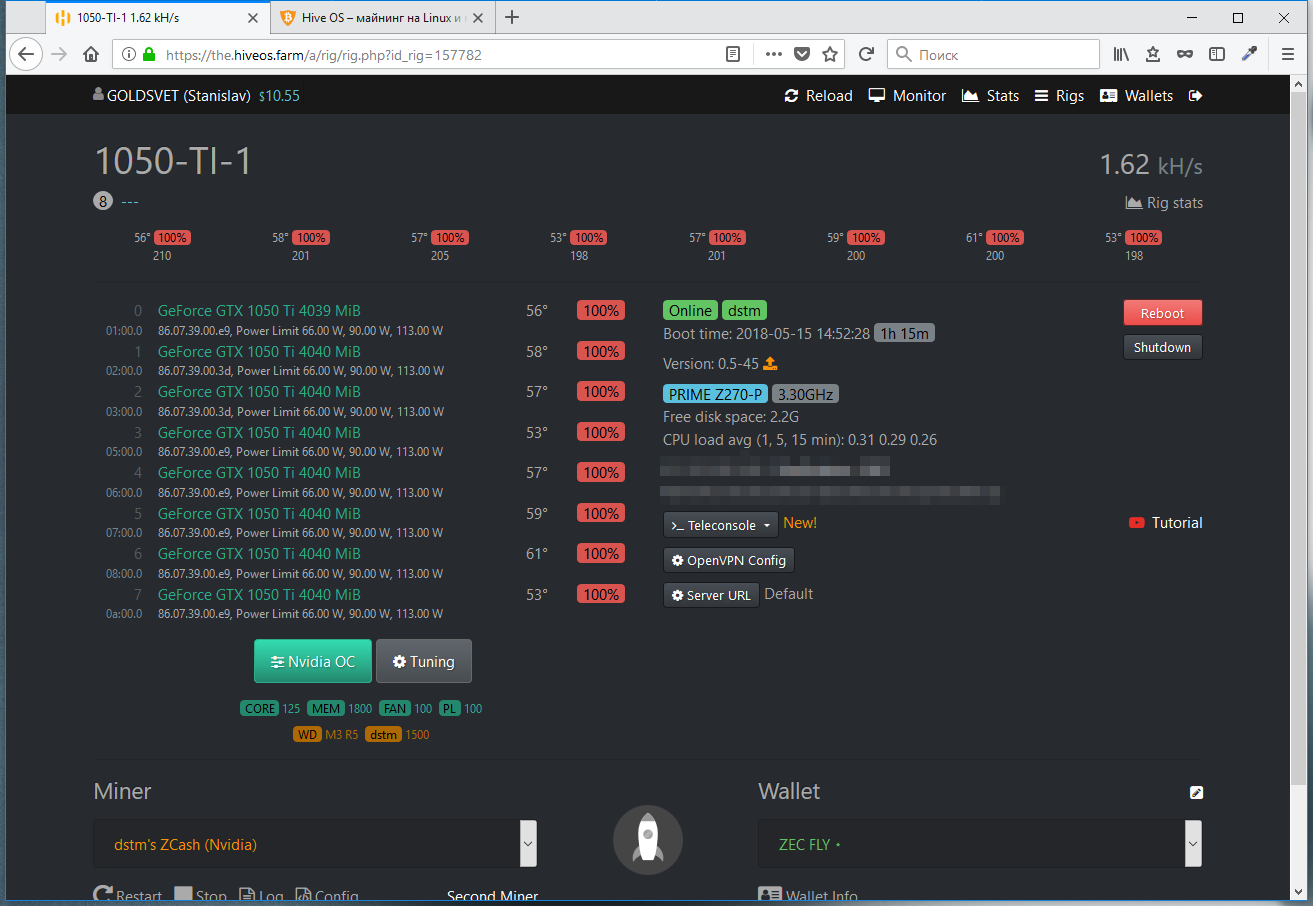

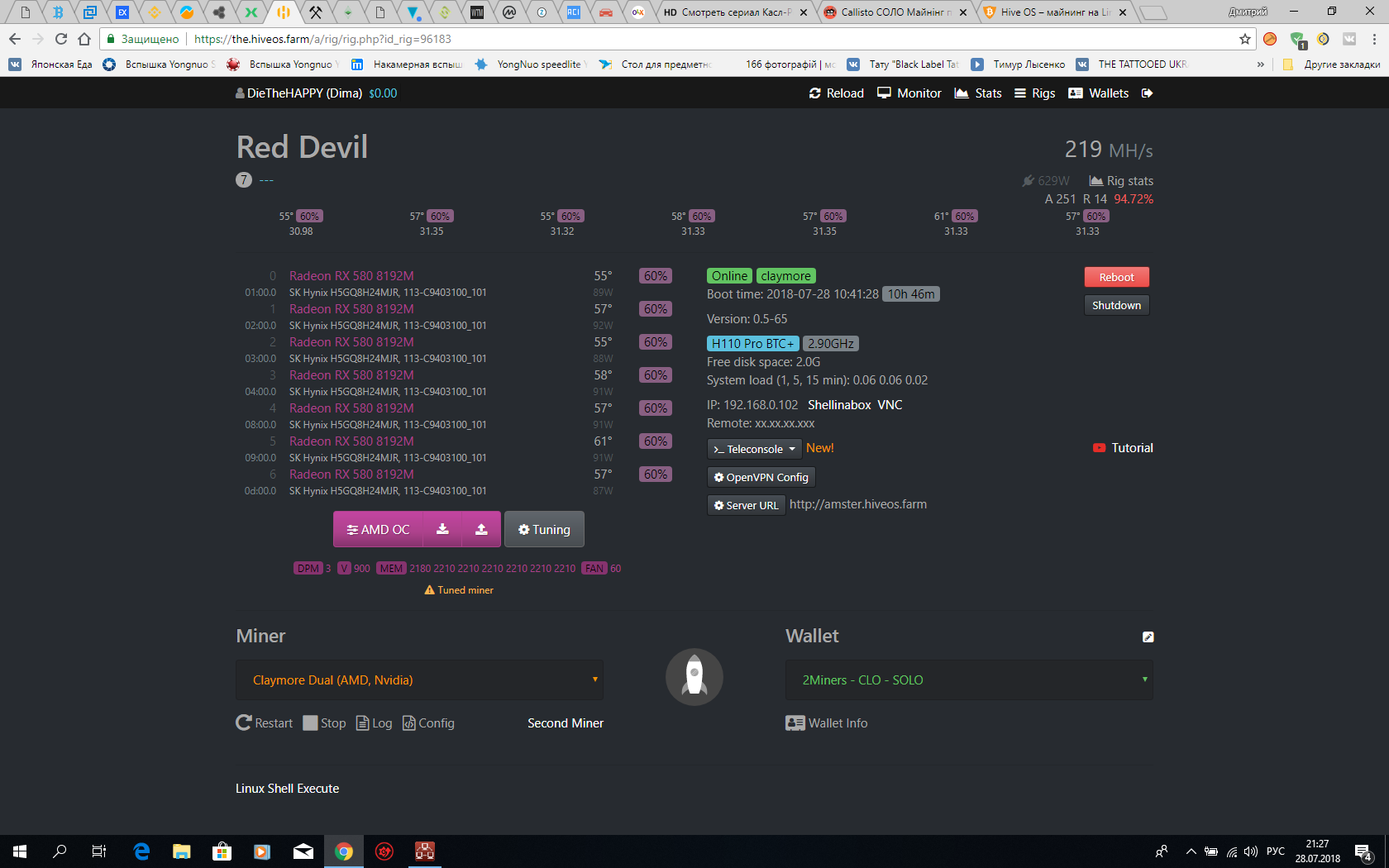

Hive OS

Hive OS — это лучшая платформа для майнинга, которая позволяет пользователям более эффективно и без проблем настраивать, добывать и контролировать процессы на тысячах буровых установок из одного места.

Все, что нужно вам и вашей команде для поддержания максимальной эффективности вашей фермы. Контролируйте свои установки с единой приборной панели.

Отслеживайте хешрейт, онлайн-статусы, ошибки графического процессора, командную активность, конфигурации пула, энергопотребление.

Удаленный доступ из любой точки земного шара. Устраняйте неполадки и перезагружайте графические процессоры удаленно или выполняйте массовые обновления для всей фермы.

Minerstat

Minerstat предлагает полный набор решений для профессионалов криптодобычи.

Контролируйте все свои горнодобывающие машины и управляйте ими с единой мощной панели управления. Оптимизируйте свою эффективность, автоматизируйте майнинг и значительно сократите время, затрачиваемое на отладку и обработку ошибок.

Доступ ко всем важным историческим и оперативным данным майнинга с панели управления. Независимо от того, используете ли вы ASIC-машины или графические процессоры, у minerstat есть программное обеспечение для вас.

Awesome Miner

Awesome Miner — это комплексное решение для управления и мониторинга операций майнинга.

Этот инструмент является мощным для крупномасштабного майнинга и может использоваться для оптимизации прошивки Antminer, максимизации прибыли и минимизации времени простоя.

Прошивка может повысить производительность на 10%, а инструмент Awesome Miner позволяет получать прибыль, меняя монеты на основе дохода в реальном времени и энергопотребления.

Начните майнинг в течение минуты с автоматической настройкой пула.

Cudo Farm

Cudo Farm — это комплексное решение, объединяющее полные показатели, статистику, автоматизацию, интеллектуальное принятие решений, прогнозирование и полное управление на одной платформе, что обеспечивает повышение эффективности и прибыли.

Операционная система Cudo для майнинга CudoOS и оптимизированная прошивка ASIC обеспечивают самые высокие хешрейты при самом низком энергопотреблении в отрасли.

Получите максимальную эффективность и прибыльность от своей майнинг-фермы.

Titan

Программное обеспечение Titan делает майнинг проще и прибыльнее. Подключите весь свой горнодобывающий объект к сети за считанные минуты. Используйте мощные инструменты управления устройствами, чтобы сэкономить ваше время, в то время как Titan оптимизирует вашу производительность и прибыльность.

Genesis Hexa

Genesis Hexa — это решение для управления горнодобывающей промышленностью корпоративного уровня.Это универсальное программное обеспечение, необходимое для создания и эксплуатации крупных майнинговых ферм.

Обеспечивает быстрое и безболезненное развертывание, простой мониторинг и расширенную отчетность. Шесть лет в криптоиндустрии сопоставимы с продолжительностью жизни в любой другой сфере.

Необходимость решать все самостоятельно посреди резко меняющихся рыночных условий преподала нам бесценные уроки и сделала нас лидерами отрасли.

Мы упаковали все, что мы знаем о создании майнинговых ферм в Hexa, и вскоре это будет доступно и для Вас.

Pooled Mining Protocols

До создания пулов для майнинга биткойн-майнеры требовали, чтобы соло-майнеры подключались и взаимодействовали с самим протоколом биткойнов, используя полные узлы. Чтобы стандартизировать связь между майнерами и протоколом Биткойн, протокол с открытым исходным кодом «getwork» использовался как быстрое и простое решение для автономных майнеров, чтобы начать майнинг.

К 2012 году протокол getwork был не столь эффективен, поскольку майнинг претерпел радикальные изменения, а хешрейт сети вырос в геометрической прогрессии.Настоящий соло-майнинг был невозможен в эпоху ASIC: вам нужно какое-то программное обеспечение для пула между вашим узлом (Bitcoin Core) и майнерами, которые строят блоки

В конце 2012 года протокол Stratum V1 был представлен как эволюция гетворк. протокол для майнинга биткойнов. Stratum V1 решил некоторые проблемы роста, которые испытывал майнинг биткойнов, когда он впервые стал популярным. С момента выпуска Stratum V1 это стандартный протокол, используемый в течение последних 8 лет и по сей день в большинстве пулов.

Несмотря на успех, Stratum V1 имеет некоторые недостатки. Таким образом, за прошедшие годы было предложено много новых улучшений, которые привели к разработке Stratum V2.

Stratum V2 еще не поддерживается Bitcoin Core, но его следует рассмотреть в будущем, поскольку он улучшает децентрализацию сети и снижает требования к данным при передаче информации между майнерами и пулами майнинга.

Был также проект так называемого протокола майнинга Better Hash от Мэтта Коралло — этот протокол ввел концепцию майнеров, выбирающих свои собственные транзакции (блоки).

Работа над этим протоколом была прекращена, и Мэтт стал соавтором протокола майнинга Stratum V2, который включает функцию пользовательского выбора работы, впервые предложенную в Better Hash.

См. Полное сравнение протоколов объединенного майнинга здесь.

Майнинг Битовые потокиМайнеры ASIC должны иметь операционное программное обеспечение, которое позволяет пользователям управлять своим майнером. Это программное обеспечение также используется для связи с пулом.

Майнеры получат незавершенную работу из пула и взамен вернут доказательства работы.Затем пулы опубликуют блок в цепочке блоков, если будет найден действительный хэш.

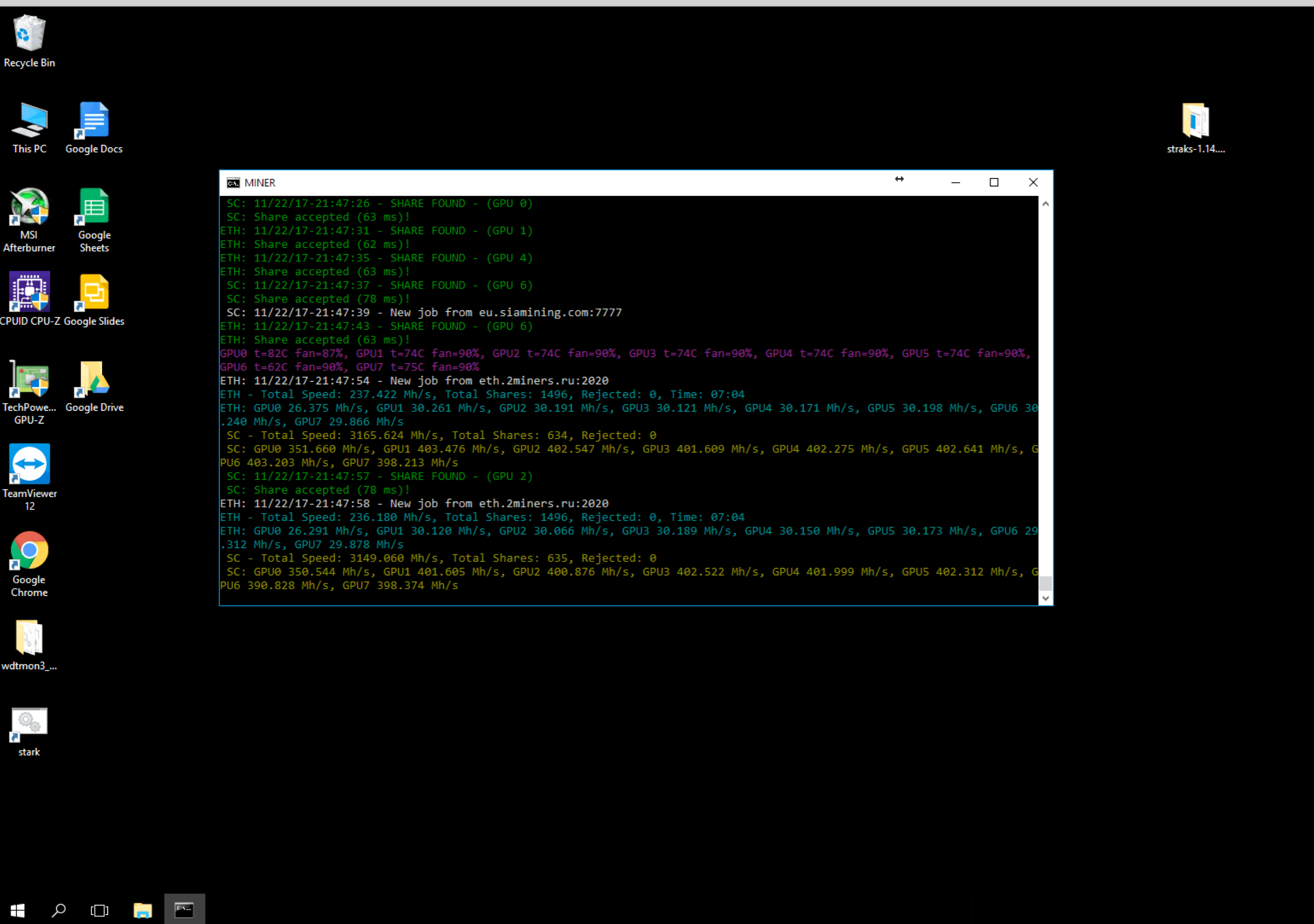

На заре майнинга биткойнов стандартное программное обеспечение с открытым исходным кодом, используемое большинством майнеров GPU и FPGA, называлось CGminer.

Интерфейс командной строки CG Miner — первые дни майнинга

Со временем некоторые части кода CGminer с открытым исходным кодом начали исчезать, и люди остались с наполовину функциональным программным обеспечением для запуска своих майнеров.

Люди, у которых было работающее программное обеспечение, держали его при себе, и никаких разработок для исправления ошибок в CGminer не производилось.

С появлением ASIC производители начали поставлять свои майнеры со своим собственным программным обеспечением.

Из-за инцидентов, таких как ASICBoost и Antbleed, люди потеряли доверие к программному обеспечению производителей по умолчанию. За это время Брэйинс осознал необходимость разработки программного обеспечения с открытым исходным кодом, не содержащего ошибок и поддерживаемого отраслевыми экспертами.

Так родилась программа BOSminer. ОС Braiins (BOSminer) — альтернатива CGminer. Он был написан с нуля на Rust и включает реализацию Stratum V2.

И, что самое главное, BOSminer полностью выпущен, так что вы можете запустить его сегодня же!

Часто задаваемые вопросы

Ниже приведены некоторые из наиболее часто задаваемых нами вопросов читателями.

Если вас интересует тема на этой странице, скорее всего, у нас есть ответ здесь.

Что такое ASIC-майнер?

ASIC означает «Интегральная схема специального назначения» и представляет собой компьютер, предназначенный специально для одной цели. В нашем случае он предназначен для майнинга биткойнов и только для майнинга биткойнов.

Могу ли я майнить биткойны на моем компьютере?

Можно, но при этом вы потеряете много денег. Стоимость электроэнергии для добычи с помощью компьютера будет стоить значительно больше, чем количество биткойнов, которое вы можете добыть.

Даже если у вас самый лучший компьютер на рынке, он никогда не будет конкурировать с прибыльностью майнинг-машины ASIC, специально разработанной для майнинга биткойнов.

Раньше можно было выгодно майнить с помощью компьютера, но те времена давно прошли.В первые годы существования биткойнов люди использовали для майнинга компьютерные процессоры (ЦП).

В конце концов люди поняли, что графические карты или графические процессоры могут майнить гораздо более прибыльно, чем процессоры. Это было снова заменено, когда люди начали строить компьютеры FGPA (Field Programmable Gate Array).

Сегодня процессоры, графические процессоры и FGPA устарели и были заменены компьютерами с ASIC. Сегодня майнинг с помощью чего-либо другого, кроме ASIC, очень убыточен, и вам лучше покупать биткойны на рынке, чем использовать их.

Где я могу бесплатно майнить биткойны?

Если вы не сможете найти бесплатную электроэнергию в рамках государственного или жилищного контракта, вы не сможете майнить биткойны бесплатно.

Даже если вы можете получить бесплатную электроэнергию, вам все равно придется покупать какое-то оборудование для майнинга, чтобы добывать биткойны.

Стоит ли майнить биткойны?

В большинстве случаев вам, вероятно, не следует майнить биткойны.

Если вы не можете приобрести оборудование для майнинга и не иметь дешевого или бесплатного тарифа на электроэнергию, добыча биткойнов будет затруднена.Биткойн-майнинг — это очень конкурентоспособная мировая отрасль, открытая для всех, у кого есть майнинговое оборудование.

Если вы можете прибыльно конкурировать с представителями отрасли, это того стоит, но в большинстве случаев вы получите больше за свои деньги, покупая на рынке.

Если вы нам не верите, просто воспользуйтесь нашим калькулятором доходности майнинга биткойнов, чтобы убедиться в этом сами.

Зачем вам нужна операционная система для майнинга биткойнов?

Установки и системы для майнинга биткойнов с самого начала прошли долгий путь.Первые биткойн-майнеры обошлись с инструментами, которые были в их распоряжении, и установили различное программное обеспечение для управления оборудованием для майнинга на своих установках.

Хотя эти импровизированные решения были лучше, чем ничего, они не работали эффективно. Это не только замедлило процесс майнинга, но и усложнило возможность новичкам присоединиться к игре.

Необходимость — мать всех изобретений, поэтому появились такие решения, как Awesome Miner, ethOS и SimpleMining, которые упростили процесс майнинга.Давайте кратко рассмотрим некоторые из этих ранних решений.

Что такое CGMiner?

CGMiner — это программное обеспечение для майнинга ASIC / FPGA с открытым исходным кодом, написанное на языке C и предназначенное для нескольких платформ — Windows, OS X и Linux. CGMiner — одно из старейших программ для майнинга биткойнов, которое может работать на любом компьютере и совместимо с несколькими устройствами для майнинга.

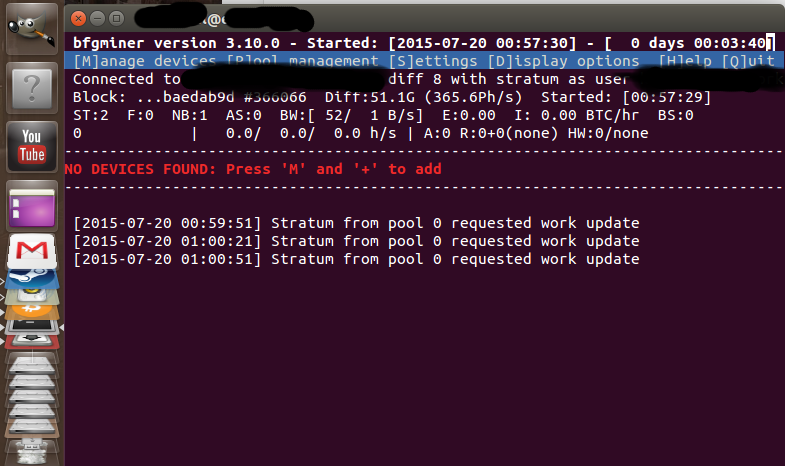

Что насчет BFGMiner?

BFGMiner предназначен для майнинга FPGA и ASIC. BFGMiner предлагает продвинутым пользователям возможность добывать несколько криптовалют путем одновременного хеширования алгоритмов майнинга, таких как Scrypt и SHA256d.BFGMiner имеет возможности удаленного интерфейса.

Что такое Awesome Miner?

Awesome miner — это полный пакет программного обеспечения для управления операциями по добыче полезных ископаемых. Он поддерживает от одного до 200000 майнеров. Пользователи также могут использовать функцию «переключения прибыли» для переключения монет, которые майнеры добывают в режиме реального времени, в зависимости от дохода и энергопотребления. Пользователи Awesome Miner могут ожидать на 10% более высокой производительности для своих Antminer S9 и колоссальных 40% для Antminer S17.

@@ -451,36 +472,64 @@ Но многие пользователи существующих систем все еще испытывают проблемы с:

- Удаленное управление системой майнинга.

- Повышение эффективности своего оборудования.

- Регулировка сложности

Что такое майнеры FPGA?

FPGA означает «Программируемая вентильная матрица». Согласно BH Miner, компании, которая производит оборудование для майнинга FPGA, чипы FPGA якобы обеспечивают более высокую хэш-мощность при более низком уровне энергопотребления по сравнению с ASIC.Однако, учитывая, что это оборудование для майнинга с несколькими алгоритмами, вы должны очень скептически относиться к тому, что эти утверждения действительно подтверждаются.

Что такое майнер на GPU?

GPU включает использование графического процессора (обычно используется для воспроизведения видеоигр на ПК) для майнинга криптовалют. Несколько лет назад майнинг с использованием графических процессоров был очень популярен в майнинге биткойнов, но он больше не является прибыльным из-за высокоразвитых майнеров ASIC. Теперь майнинг на GPU в основном осуществляется на Ethereum и Monero.

Что такое CPU Miner?

GPU предполагает использование центрального процессора (обычно используется для запуска настольных ПК) для майнинга криптовалют.Сегодня почти никто не использует свой процессор для майнинга монет, но это может быть отличным способом узнать, как работает майнинг, не тратя много денег.

Что такое EasyMiner?

EasyMiner — еще одно бесплатное программное обеспечение для майнинга с открытым исходным кодом, доступное всем, кто хочет использовать его и майнить с помощью своего графического процессора или процессора.

Биткойн — Майнинг ЦП на Linux

- Детали

- Раздел: Биткойн

- Просмотров: 22152

В этом руководстве описывается подробная процедура, показывающая, как добывать биткойны с помощью ЦП компьютера под управлением ubuntu linux

На нашем канале вы можете посмотреть видео этого урока.

ПЕРЕЧЕНЬ ОБОРУДОВАНИЯ

По ссылке ниже показан список оборудования, которое я использовал для создания этого руководства, и мою установку для майнинга.

• ПЕРЕЧЕНЬ ОБОРУДОВАНИЯ

Счет Minergate

Во-первых, вам необходимо получить доступ к ВЕБ-САЙТУ MINERGATE и создать учетную запись.

КОМАНДЫ LINUX

Используйте следующие команды для установки необходимых пакетов:

# apt-get update

# apt-get install libcurl4-openssl-dev git

# apt-get install build-essential

# apt-get install autotools-dev autoconf

# apt-get install libcurl3 libcurl4-gnutls-dev

Создайте каталог и загрузите биткойн-майнер:

# mkdir / downloads

# cd / downloads

# git clone https: // github.com / pooler / cpuminer

# cd cpuminer

Скомпилируйте и установите программу cpuminer:

# ./autogen.sh

# CFLAGS = "- march = native" ./configure

# make

# make install

Начните добычу биткойнов, используя команду ниже в качестве примера:

# minerd -o stratum + tcp: //btc.pool.minergate.com: 3335 -u Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра. -p x

Важно: Вам необходимо изменить имя пользователя Этот адрес электронной почты защищен от спам-ботов.У вас должен быть включен JavaScript для просмотра. из приведенной выше команды в учетную запись, которую вы создали на ВЕБ-САЙТЕ MINERGATE.

В видео выше я покажу вам, как использовать калькулятор майнергейта, чтобы проверить, сколько биткойнов вы заработаете за день.

Если вам понравился этот урок, подпишитесь на мой канал на YouTube VIRTUALCOIN

ЗАКЛЮЧЕНИЕ

В этом руководстве представлена пошаговая процедура, в которой вы узнаете, как начать добычу биткойнов на компьютере под управлением Linux.

Сравните свою установку для майнинга биткойнов или LiteCoin в Linux с помощью BFGMiner

После того, как вы решили, что хотите начать майнинг криптовалюты, вам необходимо выяснить, насколько быстро ваша майнинг-установка обрабатывает рабочие блоки и зарабатывает вам криптовалюту. Определение того, насколько быстро ваша установка, называется сравнительным тестированием. Мы будем использовать инструмент добычи монет BFGMiner для тестирования вашей системы.

BFGMiner — это утилита для майнинга криптовалюты, которая включает тестовый режим. В этом режиме он сообщит вам, сколько хэшей может обрабатывать ваша установка в секунду.Это очень большое число, поэтому сокращенно обозначается следующим образом:

.- h / s — Хешей в секунду

- Mh / s — Мега (миллион) хешей в секунду

- Gh / s — гига (миллиард) хешей в секунду

- Th / s — Тера (триллион) хэшей в секунду

- Ph / s — Пета (квадриллион) хешей в секунду

- Eh / s — Exa (Quintillion) хешей в секунду

Как только у вас будет количество хэшей в секунду для вашей установки, вы можете преобразовать его в монеты в час с помощью калькулятора CryptoCompare

.Давайте погрузимся в эту цифру.Начните с входа в систему Ubuntu 18.04LTS, в которой вы собираетесь добывать монеты.

Установить BFGMiner

Это действительно просто, так как он находится в репозитории Ubuntu 18.04 по умолчанию, поэтому просто выполните следующие команды:

sudo apt update

sudo apt upgrade

sudo apt установить bfgminer

Бенчмаркинг хэшей BitCoin

Опять же, это очень просто, вам просто нужно выполнить следующую команду, чтобы запустить BFGMiner на вашем CPU и GPU для хэшей SHA256, которые используются для майнинга биткойнов:

sudo bfgminer --benchmark -S auto

Вот результат теста BFGMiner, работающего на 8-ядерном процессоре с графическим процессором NVIDIA:

bfgminer версии 5.5.0 - Начато: [2020-07-16 17:07:30] - [0 дней 00:00:34]

[M] anage devices [P] ool management [S] ettings [D] isplay options [H] elp [Q] uit

Пул 0: Разница в тестах: 1 -Живое LU: Пользователь: Тест

Блок: ... 0000000000000000 Diff: () Начато: I :?

ST: 11 F: 1 NB: 0 AS: 0 BW: [0/0 B / s] E: 0.00 BS: 7

9 | 74,63 / 192,7 / 429,4 МГц / с | A: 2 R: 0 + 0 (нет) HW: 0 / нет

-------------------------------------------------- ---------------------------

OCL 0: | 91,42 / 181,6 / 378,9 МГц / с | A: 3 R: 0 + 0 (нет) HW: 0 / нет

CPU 0: | 0.71 / 1.83 / 0.00Mh / s | A: 0 R: 0 + 0 (нет) HW: 0 / нет

ЦП 1: | 0,66 / 1,72 / 0,00 МГц / с | A: 0 R: 0 + 0 (нет) HW: 0 / нет

CPU 2: | 0,70 / 1,82 / 0,00 МГц / с | A: 0 R: 0 + 0 (нет) HW: 0 / нет

CPU 3: | 0,68 / 1,77 / 0,00 МГц / с | A: 0 R: 0 + 0 (нет) HW: 0 / нет

CPU 4: | 0,74 / 1,93 / 0,00 МГц / с | A: 0 R: 0 + 0 (нет) HW: 0 / нет

CPU 5: | 0,70 / 1,83 / 0,00 МГц / с | A: 0 R: 0 + 0 (нет) HW: 0 / нет

CPU 6: | 0,73 / 1,90 / 0,00 МГц / с | A: 0 R: 0 + 0 (нет) HW: 0 / нет

CPU 7: | 0,73 / 1,91 / 0,00 МГц / с | A: 0 R: 0 + 0 (нет) HW: 0 / нет

Графический процессор показан как OCL , а каждое ядро ЦП указано как CPU .Вы можете видеть, что графический процессор способен выполнять гораздо больше работы, чем ядра процессора. Эта строка:

9 | 74,63 / 192,7 / 429,4 МГц / с | A: 2 R: 0 + 0 (нет) HW: 0 / нет

Дает вам выносливую скорость хеширования 420 Mh / s или 420 миллионов хешей в секунду.

BFGMiner также позволяет выбрать алгоритм хеширования scrypt, который используется другими криптовалютными монетами, такими как LiteCoin и DogeCoin.

Проверьте свою систему на эти монеты, запустив BFGMiner с опцией --scrypt :

sudo bfgminer --benchmark -S auto --scrypt

хэшей scrypt даст вам более низкую скорость хеширования, как вы можете видеть из скорости хеширования scrypt на той же машине, показанной выше:

0 | 9.8 / 25,4 / 42,6 кГц / сек | A: 13 R: 0 + 0 (нет) HW: 0 / нет

BFGminer протестировал эту машину на скорости 42,4 кх / с или 42 тысячи хэшей в секунду.

Xbash сочетает в себе ботнет, программы-вымогатели и майнинг в червях, предназначенных для Linux и Windows

Этот пост также доступен на: 日本語 (Японский)

Краткое содержание:

ИсследователиUnit 42 обнаружили новое семейство вредоносных программ, нацеленных на серверы Linux и Microsoft Windows, которое мы назвали XBash.Мы можем связать это вредоносное ПО с Iron Group, группой злоумышленников, известной в прошлом атаками программ-вымогателей.

Xbash поддерживает программы-вымогатели и майнинг монет.

Он также обладает способностями самораспространения (то есть имеет червеобразные характеристики, аналогичные WannaCry или Petya / NotPetya). У него также есть возможности, которые в настоящее время не реализованы, которые, если они будут реализованы, могут позволить ему очень быстро распространиться в сети организации (опять же, во многом как WannaCry или Petya / NotPetya).

Xbash распространяется путем атаки слабых паролей и незащищенных уязвимостей.

Xbash разрушает данные; уничтожение баз данных на базе Linux в рамках программ-вымогателей. Мы также не можем найти в Xbash функций, которые позволили бы восстановить после уплаты выкупа.

Это означает, что, как и NotPetya, Xbash представляет собой вредоносное ПО, разрушающее данные, которое создает программы-вымогатели.

Организации могут защитить себя от Xbash:

- Использование надежных паролей не по умолчанию

- Сохранение актуальности обновлений безопасности

- Реализация безопасности конечных точек в системах Microsoft Windows И Linux

- Предотвращение доступа к неизвестным хостам в Интернете (для предотвращения доступа к серверам управления и контроля)

- Внедрение и поддержка строгих и эффективных процессов и процедур резервного копирования и восстановления.

Пользователи Palo Alto Networks защищены от этой угрозы, как указано в конце этого блога.

Ниже приведены некоторые подробности о возможностях Xbash:

- Он сочетает в себе ботнет, майнинг, программы-вымогатели и самораспространение.

- Он нацелен на Linux из-за своих возможностей вымогателей и бот-сетей.

- Он нацелен на системы на базе Microsoft Windows из-за возможностей майнинга и самораспространения.

- Компонент вымогателя нацелен и удаляет базы данных Linux.

- На сегодняшний день мы наблюдаем 48 входящих транзакций на эти кошельки с общим доходом около 0,964 биткойна, что означает, что 48 жертв заплатили в общей сложности около 6000 долларов США (на момент написания этой статьи).

- Однако, как не видно доказательств того, что уплаченные выкупы привели к выздоровлению потерпевших.

- Фактически, мы не можем найти никаких доказательств какой-либо функциональности, которая делает возможным восстановление с помощью выкупа.

- Наш анализ показывает, что это, вероятно, работа группы Iron, группы, публично связанной с другими кампаниями вымогателей, включая те, которые используют систему дистанционного управления (RCS), исходный код которой, как предполагалось, был украден у HackingTeam в 2015 году.

Исследования:

Недавно Unit 42 использовал WildFire для определения нового семейства вредоносных программ, нацеленных на серверы Linux. После дальнейшего расследования мы поняли, что это комбинация ботнета и программы-вымогателя, разработанная в этом году активной киберпреступной группой Iron (также известной как Rocke). Мы назвали эту новую вредоносную программу «Xbash», исходя из названия исходного основного модуля вредоносного кода.

Ранее группа Iron разрабатывала и распространяла майнеры криптовалюты или трояны для перехвата криптовалютных транзакций в основном для Microsoft Windows и лишь некоторых для Linux.Вместо этого Xbash стремился обнаружить незащищенные службы, удалить базы данных MySQL, PostgreSQL и MongoDB жертвы и получить выкуп за биткойны. Xbash использует три известные уязвимости в Hadoop, Redis и ActiveMQ для самораспространения или заражения системы Windows.

Другие новые технические характеристики в Xbash, на которые стоит обратить внимание:

- Разработано в Python: Xbash был разработан с использованием Python и затем преобразован в автономные исполняемые файлы Linux ELF путем злоупотребления законным инструментом PyInstaller для распространения.

- Целевые IP-адреса и доменные имена: Современные вредоносные программы для Linux, такие как Mirai или Gafgyt, обычно генерируют случайные IP-адреса в качестве пунктов назначения для сканирования. В отличие от этого, Xbash получает со своих серверов C2 IP-адреса и доменные имена для исследования и использования служб.

- Нацелен на Windows и Linux: При эксплуатации уязвимой службы Redis Xbash также выясняет, работает эта служба в Windows или нет. Если это так, он отправит вредоносные полезные данные JavaScript или VBScript для загрузки и запуска майнера для Windows.

- Функции сканирования интрасети: Авторы Xbash разработали новую возможность сканирования уязвимых серверов внутри корпоративной интрасети. Мы видим эту функциональность в примерах, но, что интересно, она не была включена, как мы видим.

На данный момент мы обнаружили четыре разные версии Xbash. Различия в коде и отметках времени между этими версиями показывают, что они все еще находятся в активной разработке. Ботнет начал работать еще с мая 2018 года.На данный момент мы зафиксировали 48 входящих транзакций на адреса биткойн-кошельков, используемых вредоносным ПО, что может указывать на 48 жертв его выкупа.

В оставшейся части этого блога мы представим более технические подробности этого поведения и расскажем, как продукты Palo Alto Networks предотвращают угрозу.

Технические характеристики

От кода Python к исполняемому файлу в собственном коде

В предыдущем блоге от 2016 года Unit 42 сообщил о вредоносном ПО для Windows, которое разрабатывается Python и преобразуется в исполняемый файл PE с помощью PyInstaller.Все четыре версии Xbash, которые мы обнаружили, также использовали эту технику. Исходя из этого, мы полагаем, что авторы вредоносного ПО получают множество преимуществ:

- Более быстрая разработка: Разработка на Python может быть проще и быстрее, чем на C, C ++ или Go: поэтому она может обеспечить более быструю итеративную разработку, которая обеспечивает более быструю эволюцию вредоносного ПО (а также может обеспечить более быстрые контр-контрмеры) .

- Простая и надежная установка: PyInstaller создает автономные собственные исполняемые файлы, которые включают все необходимые зависимости, включая среду выполнения Python, библиотеки, пользовательские и сторонние библиотеки.Учитывая разнообразие установок и сред Linux, злоумышленники не могут быть уверены, что вредоносное ПО на основе Python будет успешно установлено и запущено. Упаковка в автономный исполняемый файл, подобный этому, гарантирует, что вредоносное ПО будет успешно установлено в целевых системах.

- Возможности противодействия обнаружению: Компиляция кода PyInstaller, сжатие / преобразование кода и дополнительное шифрование кода вместе работают, чтобы скрыть индикаторы злонамеренного поведения. Эта обфускация помогает вредоносному ПО не обнаруживать средства защиты от вирусов / вредоносных программ или статический анализ.На момент написания этой статьи мы наблюдали уровень обнаружения Xbash 1/57 в VirusTotal, как показано на рисунке 1.

- Межплатформенное вредоносное ПО: PyInstaller поддерживает создание двоичных файлов для Windows, Apple macOS и Linux из одного и того же кода Python: это позволяет вредоносному ПО быть действительно кроссплатформенным (хотя на момент написания этой статьи мы не обнаружили ни одной Windows или версии Xbash для macOS).

Рисунок 1 Скорость обнаружения Xbash, как показано на VirusTotal

Путем ручного обратного инжиниринга мы смогли извлечь основные вредоносные модули Python из исполняемых файлов Xbash и успешно их декомпилировать.Поэтому в следующих разделах этого анализа мы покажем исходный код Python.

C2 Связь

Xbash жестко запрограммировал несколько доменных имен в качестве своих серверов C2. Он также выбирает веб-страницу, размещенную на Pastebin (указанную в IOC), для обновления списка доменов C2. Некоторые из этих доменов C2 повторно используются от предыдущих майнеров Windows, отнесенных к группе Iron Cybercrime.

Все коммуникации C2 были основаны на протоколе HTTP. Мы обнаружили три вида трафика C2:

- Один для получения списка IP-адресов или доменов для сканирования

- Один для получения списка слабых паролей в дополнение к использованию жестко закодированных паролей

- Один для отчета о результатах сканирования

Для получения объектов сканирования использовались три типа URI:

- / domain / phpmyadmin или / domain / all: чтобы получить список доменов для сканирования уязвимых или незащищенных веб-сервисов, таких как phpMyAdmin.

- / port / tcp8080, / port / udp1900 и т. Д .: чтобы получить список IP-адресов для сканирования их конкретного TCP- или UDP-порта

- / cidir, чтобы получить список CIDR IP-адресов для сканирования популярных портов / сервисов.

Через все еще работающий домен C2 мы смогли получить 1000 доменов, 1000 IP-адресов или / 22 CIDR на запрос, соответственно, как показано на рисунке 2. Мы обнаружили, что разные запросы будут возвращать разные результаты, показывая, что C2 серверы были динамическими диспетчерами задач различным ботам.Мы случайным образом выбрали несколько доменов и не нашли ни одного целевого региона или отрасли. И целевые домены не входят в список одного миллиона доменов Alexa.

Рисунок 2 Xbash получил домены с сервера C2 для дальнейшего сканирования

Популярные ботнеты Linux, такие как Mirai и Gafgyt, обычно сканируют только IP-адреса. Xbash представляет собой следующий этап эволюции ботнетов Linux, расширяя цели на общедоступные веб-сайты, ориентируясь на домены, а также IP-адреса.Это также затрудняет развертывание приманки для наблюдения за Xbash, поскольку приманки обычно развертываются только с IP-адресами. Хотя это может быть непреднамеренным шагом, включение таргетинга на домен имеет преимущество против анализа для злоумышленников.

Помимо получения списка целей сканирования, Xbash также будет запрашивать сервер C2 через URI «/ p» для получения списка слабых паролей для перебора паролей.

После того, как Xbash просканировал цель и успешно обнаружил определенные открывающиеся порты, слабые учетные данные или эксплуатируемую, не исправленную уязвимость, он сообщит результат случайному серверу C2 через HTTP POST на URI «/ c».

Сервисное зондирование и грубая форсировка

Если целью сканирования является IP-адрес, Xbash попытается просканировать множество портов TCP или UDP. Вот часть проверяемых сервисов и используемые порты:

- HTTP: 80, 8080, 8888, 8000, 8001, 8088

- VNC: 5900, 5901, 5902, 5903

- MySQL: 3306

- Memcached: 11211

- MySQL / MariaDB: 3309, 3308,3360 3306, 3307, 9806, 1433

- FTP: 21

- Telnet: 23, 2323

- PostgreSQL: 5432

- Redis: 6379, 2379

- Elastic Искать: 9200

- MongoDB: 27017

- RDP: 3389

- UPnP / SSDP: 1900

- NTP: 123

- DNS: 53

- SNMP: 161

- LDAP: 389

- Rexec: 512

- Rlogin: 513

- РШ: 514

- Rsync: 873

- База данных Oracle: 1521

- Диван DB: 5984

Для некоторых служб, таких как VNC, Rsync, MySQL, MariaDB, Memcached, PostgreSQL, MongoDB и phpMyAdmin, если связанный порт открыт, он будет использовать встроенный слабый словарь имени пользователя / пароля и попытается войти в систему. сервис, как показано на рисунке 3.Словарь также содержит общие пароли или пароли по умолчанию для таких сервисов, как Telnet, FTP и Redis.

Рисунок 3 Xbash пытается перебрать такие службы, как Rsync

Удаление баз данных и выкупЕсли Xbash успешно войдет в службу, включая MySQL, MongoDB и PostgreSQL, он удалит почти все существующие базы данных на сервере (за исключением некоторых баз данных, в которых хранилась информация для входа в систему), создаст новую базу данных с именем «PLEASE_READ_ME_XYZ» и оставит сообщение с требованием выкупа в таблицу «WARNING» новой базы данных, как показано на рисунках 4 и 5.

Отправьте 0,02 BTC на этот адрес и свяжитесь с этим адресом электронной почты, указав свой веб-сайт или свой IP-адрес или db_name вашего сервера, чтобы восстановить вашу базу данных! Ваша БД хранится на наших серверах! Если мы не получим ваш платеж, мы произведем утечку вашей базы данных

1jqpmcLygJdH8fN7BCk2cwwNBRWqMZqL1

резервные копии[email protected]

Рисунок 4 Xbash создает сообщение о выкупе в базе данных MySQL через phpMyAdmin

Рис. 5 Новая база данных, таблица и сообщение с требованием выкупа, созданные Xbash

Если Xbash вошел в службу phpMyAdmin, он будет выполнять те же операции, что и выше, и с этими базами данных, отправляя HTTP-запросы в phpMyAdmin.Это связано с тем, что служба phpMyAdmin обычно управляет некоторыми базами данных MySQL.

Важно отметить, что имя базы данных, имя таблицы, схема таблицы и сообщение о выкупе, используемые Xbash, почти идентичны некоторым инцидентам в рамках нескольких волн атак с выкупом на MySQL, MongoDB, ElasticSearch, Hadoop, CouchDB, Cassandra, Redis , AWS S3 и т. Д. В 2016 и 2017 годах, в результате чего по отчетам было скомпрометировано более 56 685 серверов по всему миру. Единственные изменения в Xbash:

- Имя базы данных изменено с PLEASE_READ_ME на PLEASE_README_XYZ

- биткойнов, которые они просят, снижены с 0.2 BTC или 0,15 BTC на 0,02 BTC

- Адрес биткойн-кошелька и адрес электронной почты изменены

- На этот раз в сообщение была добавлена шантажная фраза: «Если мы не получим ваш платеж, мы утечим вашу базу данных».

До сих пор мы наблюдали три разных адреса биткойн-кошелька, жестко закодированных в примерах Xbash. С мая 2018 года на эти кошельки поступает 48 входящих транзакций с общим доходом около 0,964 биткойна (около 6000 долларов США на момент написания этой статьи).На рисунке 5 показан один из кошельков. Также обратите внимание, что средства выводятся, что свидетельствует о том, что злоумышленники активно собирают выкуп.

Рисунок 6 Входящие транзакции на один из биткойн-кошельков

Однако, как это часто бывает, мы не видим никаких доказательств того, что злоумышленники действительно выполняют свое «обещание» и помогают жертвам восстановить их удаленные базы данных. Фактически, вопреки записке о выкупе, мы не нашли НИКАКИХ доказательств наличия кода в Xbash, который вообще выполняет резервное копирование удаленных баз данных.

Эксплойт для распространения

Когда Xbash обнаруживает, что в пункте назначения работают Hadoop, Redis или ActiveMQ, он также попытается использовать службу для самораспространения. Нацелены на три известные уязвимости:

- Hadoop YARN ResourceManager неаутентифицированное выполнение команды, которое было впервые раскрыто в октябре 2016 года и не имеет присвоенного номера CVE.

- Redis для записи произвольных файлов и удаленного выполнения команд, который был впервые раскрыт в октябре 2015 года и не имеет присвоенного номера CVE.Это показано ниже на Рисунке 6.

- Уязвимость записи произвольных файлов ActiveMQ, CVE-2016-3088.

Рисунок 7 Xbash, использующий уязвимость Redis

Когда эксплойт завершится успешно, Xbash либо напрямую выполнит команду оболочки для загрузки и запуска вредоносных сценариев Shell или Python, либо создаст новое задание cron, чтобы сделать то же самое, опять же, как показано на рисунке 6. Вредоносные сценарии были загружены с того же C2-серверы в качестве Xbash. В любом случае их основные функции — убивать других популярных майнеров, загружать майнеры, разработанные киберпреступной группой Iron, и загружать сам Xbash в целевую систему для дальнейшего распространения.

Суть всего в том, что Xbash нацелен и использует уязвимые системы Hadoop, Redis или ActiveMQ как для запуска майнинга злоумышленников, так и для распространения Xbash в среде.

Заражение серверов Windows

Еще одна примечательная особенность Xbash — это то, как он использует Redis и службу HTTP для определения того, установлена ли уязвимая служба Redis в Linux или Microsoft Windows. Если в сканируемом месте назначения работает уязвимая служба Redis и запущена служба HTTP, Xbash попытается использовать информацию, просочившуюся из-за уязвимости Redis, чтобы угадать место установки веб-сервера HTTP.Затем Xbash использует местоположение, чтобы угадать, какая операционная система (Linux или Windows) работает, как показано на рисунке 7.

Рисунок 8 Пути к веб-серверу, используемые Xbash для определения операционной системы

Если он считает, что обнаружил сервер Windows, Xbash воспользуется уязвимостью Redis для создания элемента автозагрузки Windows (как показано на рисунке 6) вместо задания cron для Linux. В зависимости от версии Xbash, этот новый элемент автозагрузки загрузит вредоносный HTML-код или файл скриптлета с сервера C2 Xbash и выполнит код JavaScript или VBScript в файле через «mshta» или «regsvr32».Эти сценарии затем вызовут PowerShell для загрузки вредоносного исполняемого файла PE или файла PE DLL с того же сервера C2 для выполнения, как показано на рисунке 8.

Рисунок 8 Вредоносный код JavaScript, выполняемый на уязвимом сервере Windows (с комментариями)

В ходе нашего расследования мы обнаружили, что эти вредоносные PE-файлы были майнером или программой-вымогателем, разработанной киберпреступной группой Iron, как показано на Рисунке 9.

Рис. 9 AutoFocus связал вредоносный PE-файл с киберпреступной группой Iron

Ориентация на корпоративную интрасеть

Во всех найденных нами версиях Xbash есть класс Python с именем «LanScan».Его функции заключаются в получении информации о локальной интрасети, создании списка всех IP-адресов в пределах одной подсети и выполнении сканирования портов для всех этих IP-адресов, как показано на рисунке 10. Похоже, что во время своего развития автор добавлял больше портов к этот кусок кода. Однако код был инертным и неиспользованным: он все еще автономен и еще не связан с основной частью кода. Мы полагаем, что автор может включить эту функцию в следующих версиях.

Рисунок 10 Создание списка IP-адресов в подсети жертвы и сканирование портов

В корпоративной сети (включая офисную сеть и центр обработки данных или частное облако) обычно имеется больше серверов, предоставляющих внутренние услуги, чем общедоступных.И эти службы также, скорее всего, незащищены или настроены со слабым паролем. Вероятность обнаружения уязвимых сервисов в интранете намного выше, чем в Интернете. Мы считаем, что это основная мотивация кода сканирования интрасети Xbash. Если такие события, как WannaCry и NotPetya, могут служить ориентиром, эта функция интрасети может сделать Xbash еще более разрушительным после включения.

Выводы

Xbash — это новое и сложное вредоносное ПО для Linux, новейшая разработка группы активных киберпреступников.По его характеристикам и поведению мы можем понять многие тенденции на текущем поле битвы за безопасность IoT / Linux:

- Злоумышленники расширяют свои способы получения прибыли от добычи криптовалюты до угона или выкупа криптовалюты

- Злоумышленники расширяют территорию, сканируя доменные имена и атакуя корпоративную сеть

- Злоумышленники ищут больше потенциальных жертв, собирая все больше и больше уязвимостей отовсюду, независимо от того, является ли уязвимость новой или старой, и независимо от того, известна она или нет (был присвоен номер CVE или нет)

- Злоумышленники стремятся к кроссплатформенным атакам и быстрой эволюции

- Различные типы файлов сценариев являются важными участниками между использованием и выполнением вредоносного ПО

Клиенты Palo Alto Networks защищены от этой угрозы:

- WildFire обнаружил Xbash для Linux, а также сброшенный CoinMiner для Windows

- Сигнатуры вредоносных программ формата ELF и PE были выпущены через антивирус

- Все задействованные вредоносные домены были охвачены фильтрацией URL-адресов PAN-DB.

- Все три уязвимости, используемые Xbash, были покрыты системой предотвращения угроз (39786, 39787, 54654, 54655)

- Трафик Xbash C2 также охвачен предотвращением угроз (18474, 18475, 18476)

- Тег AutoFocus был создан для отслеживания этой атаки.

Индикаторы компрометации

Примеры для Linux

7a18c7bdf0c504832c8552766dcfe0ba33dd5493daa3d9dbe9c985c1ce36e5aa zlibx

0b9c54692d25f68ede1de47d4206ec3cd2e5836e368794eccb3daa632334c641 Xbash

dbc380cbfb1536dfb24ef460ce18bccdae549b4585ba713b5228c23924385e54 xapache

5b790f02bdb26b6b6b270a5669311b4f231d17872aafb237b7e87b6bbb57426d libhttpd

e59be6eec9629d376a8a4a70fe9f8f3eec7b0919019f819d44b9bdd1c429277c XbashX

f808a42b10cf55603389945a549ce45edc6a04562196d14f7489af04688f12bc XbashY

dcd37e5b266cc0cd3fab73caa63b218f5b92e9bd5b25cf1cacf1afdb0d8e76ff rootv2.sh

de63ce4a42f06a5903b9daa62b67fcfbdeca05beb574f966370a6ae7fd21190d lowerv2.sh

09968c4573580398b3269577ced28090eae4a7c326c1a0ec546761c623625885 rootv2.sh

a27acc07844bb751ac33f5df569fd949d8b61dba26eb5447482d

Примеры для Windows

f888dda9ca1876eba12ffb55a7a993bd1f5a622a30045a675da4955ede3e4cb8 tt.txt

31155bf8c85c6c6193842b8d09bda88990d710db9f70efe85c421f1484f0ee78 тг.jpg

725efd0f5310763bc5375e7b72dbb2e883ad90ec32d6177c578a1c04c1b62054 reg9.sct

d7fbd2a4db44d86b4cf5fa4202203dacfefd6ffca6a0615dca5bc2a200ad56b6 m.png

ece3cfdb75aaabc570bf38af6f4653f73101c1641ce78a4bb146e62d9ac0cd50 tmp.jpg

URL загрузки

hxxp: // 3g2upl4pq6kufc4m [.] Tk / zlibx

hxxp: // e3sas6tzvehwgpak [.] Tk / XbashY

hxxp: // 3g2upl4pq6kufc4m [.] Tk / XbashY

hxxp: // 3g2upl4pq6kufc4m [.] tk / xapache

hxxp: // 3g2upl4pq6kufc4m [.] Tk / libhttpd

hxxp: //xmr.enjoytopic [.] Tk / l / rootv2.sh

hxxp: //xmr.enjoytopic [.] Tk / l2 / rootv2.sh

hxxp: //xmr.enjoytopic [.] Tk / l / r88.sh

hxxp: //xmr.enjoytopic [.] Tk / 12 / r88.sh

hxxp: // e3sas6tzvehwgpak [.] Tk / lowerv2.sh

hxxp: // 3g2upl4pq6kufc4m [.] Tk / r88.sh

hxxp: // e3sas6tzvehwgpak [.] Tk / XbashY

hxxp: // e3sas6tzvehwgpak [.] Tk / XbashX

hxxp: // png.realtimenews [.] tk / m.png

hxxp: // daknobcq4zal6vbm [.] Tk / tt.txt

hxxp: // d3goboxon32grk2l [.] Tk / reg9.sct

Домены для связи C2

ejectrift.censys [.] Xyz

scan.censys [.] Xyz

api.leakingprivacy [.] Tk

news.realnewstime [.] Xyz

scan.realnewstime [.] Xyz

news.realtimenews [.] Tk

scanaan [.] Tk

scan.3g2upl4pq6kufc4m [.] Tk

скан.vfk2k5s5tfjr27tz [.] tk

scan.blockbitcoin [.] Tk

блокбиткойн [.] Com

IP-адресов для связи C2

142.44.215 [.] 177

144.217.61 [.] 147

URL-адреса для обновления домена C2

hxxps: // pastebin [.] Com / raw / Xu74Mzif

hxxps: // pastebin [.] Com / raw / rBHjTZY6

Адреса биткойн-кошельков в сообщениях о выкупе

1Kss6v4eSUgP4WrYtfYGZGDoRsf74M7CMr

1jqpmcLygJdH8fN7BCk2cwwNBRWqMZqL1

1ExbdpvKJ6M1t5KyiZbnzsdQ63SEsY6Bff

Адреса электронной почты в сообщениях о выкупе

backupsql @ protonmail [.] com

резервные копии ql @ pm [.] Мне

backupdatabase @ pm [.] Me

Получайте обновления от

Palo Alto

Networks!

Подпишитесь, чтобы получать от нас последние новости, информацию о киберугрозах и исследования

Вредоносное ПО Linux нацелено на Raspberry Pi для майнинга криптовалюты

Исследователи из российской антивирусной компании Dr.Web обнаружили несколько новых троянцев для Linux, в том числе один, который использует компьютеры Raspberry Pi для добычи криптовалюты.

Вредоносное ПО, отслеживаемое компанией как Linux.MulDrop.14, было описано как скрипт, содержащий сжатый и зашифрованный майнер криптовалюты.

Троянец пытается подключиться к устройству через SSH, используя учетные данные по умолчанию — имя пользователя «pi» и пароль «raspberry». Если устройство успешно заражено, майнер распаковывается и запускается. Затем троянец меняет пароль устройства и начинает поиск других компьютеров Raspberry Pi, к которым он может подключиться через SSH через порт 22.

MulDrop, который исследователи впервые заметили в середине мая, использует сканер ZMap для поиска других жертв и утилиту sshpass для подключения к ним. По словам Dr.Web, процесс попытки заразить другие устройства происходит в бесконечном цикле.

Обновление, выпущенное в ноябре 2016 года для операционной системы Raspbian, по умолчанию отключает SSH-сервер. Пользователям, у которых на Raspberry Pi включен SSH, рекомендуется изменить пароль по умолчанию, чтобы предотвратить атаки.

устройств Raspberry Pi в прошлом подвергались атакам вредоносных программ.В прошлом году Symantec сообщила, что вредоносное ПО для Интернета вещей (IoT), злоупотребляющее зараженными устройствами для распределенных атак типа «отказ в обслуживании» (DDoS), также нацелено на Raspberry Pis.

Другой Linux-троянец, недавно обнаруженный Dr.Web, — это Linux.ProxyM, который существует с февраля. Количество атак ProxyM достигло пика в конце мая, примерно 10 000 попыток в день. Почти треть атак была связана с Россией, а другие IP-адреса-нарушители были связаны с Китаем (13%), Тайванем (10%) и Бразилией (9%).

ProxyM использовался злоумышленниками, чтобы замести следы в Интернете. После заражения Linux-устройства троянец использует различные методы для обнаружения приманок. Если приманка не обнаружена, вредоносная программа связывается с командным сервером (C&C) и запускает прокси-сервер SOCKS на скомпрометированной машине.

Связано: Вредоносное ПО KillDisk нацелено на машины Linux

Связано: DDoS-вредоносное ПО нацелено на уязвимость AVTech CGI

Связано: Россия признает себя виновной в участии в схеме ботнета Linux

Эдуард Ковач (@EduardKovacs) — пишущий редактор SecurityWeek.Он проработал два года преподавателем информационных технологий в средней школе, прежде чем начал карьеру в журналистике в качестве репортера новостей безопасности Softpedia. Эдуард имеет степень бакалавра промышленной информатики и степень магистра компьютерных технологий, применяемых в электротехнике. Предыдущие столбцы Эдуарда Ковача: Теги:11 Лучшее бесплатное программное обеспечение для анализа данных в Linux

Интеллектуальный анализ данных (также известный как обнаружение знаний) — это процесс сбора больших объемов достоверной информации, анализа этой информации и преобразования ее в значимые данные.Он объединяет области информатики, статистики и искусственного интеллекта.

Интеллектуальный анализ данных чрезвычайно важен для бизнес-сообщества, поскольку позволяет принимать информированные, основанные на знаниях решения. Это достигается за счет того, что учреждениям разрешается визуализировать и понимать свои данные, а также выявлять закономерности и взаимосвязи, определяющие бизнес-результаты. Прежде всего, интеллектуальный анализ данных признан важным инструментом для любого бизнеса, поскольку он позволяет преобразовывать данные в бизнес-аналитику.Эти данные можно использовать для определения точных тенденций покупательского поведения клиентов или для помощи в оценке кредитного рейтинга клиентов. Применяя технологию интеллектуального анализа данных, организации могут увеличить поток доходов, помочь минимизировать затраты, а также улучшить свои конкурентные позиции. Интеллектуальный анализ данных также важен в областях науки и техники, для наблюдения и в играх (например, в шахматных эндшпилях).

Существуют десятки различных методов, которые используются в интеллектуальном анализе данных для изучения и преобразования данных.Некоторые из распространенных методов включают деревья решений, искусственные нейронные сети, метод ближайшего соседа, общие алгоритмы и индукцию правил.

Эта статья посвящена выбору лучшего бесплатного программного обеспечения для интеллектуального анализа данных. Надеюсь, здесь будет что-то интересное для всех, кому нужно принимать стратегические решения, когда сталкивается с большим объемом информации.

Итак, давайте рассмотрим 11 имеющихся инструментов интеллектуального анализа данных. Для каждого приложения мы составили отдельную страницу портала, на которой представлены снимки экрана с действующим программным обеспечением, полное описание с подробным анализом его функций, а также ссылки на соответствующие ресурсы.

| Программное обеспечение интеллектуального анализа данных | |

|---|---|

| R | Программная среда для статистических вычислений и графики |

| RapidMiner | Обнаружение знаний в базах данных, машинном обучении и интеллектуальном анализе данных |

| MOA | Программная среда для анализа потоков данных |

| Orange | Компонентная среда для машинного обучения и интеллектуального анализа данных |

| ROOT | Направлен на решение задач анализа данных физики высоких энергий |

| Rattle | кроссплатформенный графический интерфейс Gnome для интеллектуального анализа данных с использованием R |

| ELKI | Программный фреймворк для интеллектуального анализа данных, разработанный для использования в исследованиях и обучении |

| DataMelt | Полнофункциональная среда анализа данных для ученых, инженеров и студентов |

| KNIME | Konstanz Information Miner |

| Weka | Среда Waikato для анализа знаний |

| KEEL | Оценка эволюционных алгоритмов интеллектуального анализа данных |

Прочтите нашу полную коллекцию рекомендованного бесплатного программного обеспечения с открытым исходным кодом .Сборник охватывает все категории программного обеспечения. Коллекция программного обеспечения является частью нашей серии информационных статей для энтузиастов Linux. Есть масса подробных обзоров, альтернативы Google, интересные вещи, которые можно попробовать, оборудование, бесплатные книги и руководства по программированию и многое другое. |

Охота на майнеров в Linux с помощью Microsoft Azure Security Center | Маартен Гет

В этом году крипто-майнинг заменил программы-вымогатели как главную угрозу кибербезопасности.Вредоносное ПО, как правило, составляет большинство угроз кибербезопасности, но крипто-майнинг царит безраздельно.

Задача состоит в том, чтобы обнаружить этих криптомайнеров, поскольку они незаметно устанавливаются на ваши машины. Они могут не причинять прямого вреда (например, крадут ваши данные), но забирают ценную вычислительную мощность из вашей среды, не оставляя вычислительных циклов для вашего бизнес-приложения и потенциально увеличивая ваши счета за облачные вычисления в целом.

Центр безопасности Azure, который отлично поддерживает Linux и контейнерные технологии, может помочь вам выследить этих майнеров.

Треть всех вредоносных программ — это крипто-майнинг.

Обычное вредоносное ПО, которое включает как программы-вымогатели, так и криптодобычу, составило 52% угроз кибербезопасности в первой половине 2018 года, согласно Mid-Year Report Update Webroot. Но только на криптоджекинг — акт майнинга криптовалюты на чужой машине без согласия — приходилось 35% угроз.

«В любом случае это может быть практически незаметно для конечного пользователя, который, вероятно, не заметит небольшого скачка счета за электроэнергию.Но для организации счета за электроэнергию могут резко возрасти, особенно когда преступники используют масштабирование, то есть минимизируют нагрузку на ЦП при использовании клавиатуры или мыши, но увеличивают до 100% в остальное время ».

Как высокие показатели использования ЦП приводят к обнаружению крипто-майнера

Мы запускаем комбинацию систем и серверов Linux и Windows в Azure, и вместе они размещают наше бизнес-приложение. Приложение работает медленно, и, войдя в портал Azure, мы замечаем предупреждение в Azure Monitor о высокой загрузке ЦП на одном из серверов Linux:

Да Винчи не тот, кем мы думаем

При изучении обычного процесса и список демонов, мы не видим ничего необычного.Однако, когда мы начинаем исследовать, что еще работает на машине, мы находим контейнер Docker под названием «rotic_davinci ». Microsoft предоставляет решение для мониторинга контейнеров как часть Log Analytics и предоставляет подробную информацию о контейнерах, запущенных на машине. Связанное время ЦП контейнера составляет 132%, и он выполняет команду, которая начинается с « cpuminer », что немедленно поднимает красный флаг.

И Log Analytics, и центр безопасности Azure используют одну и ту же рабочую область (OMS), что позволяет централизовать сбор информации.Мы переходим к функции поиска в рабочей области и запускаем запрос, чтобы получить дополнительную информацию о контейнере: когда он был создан и т. Д.

ContainerImageInventory | где Image содержит «майнер» и Running == 1

Kusto — новый мощный язык запросов Microsoft

Язык запросов, который вы видите выше, называется Kusto Query Language или сокращенно KQL. Язык запросов был впервые разработан корпорацией Майкрософт для поиска в больших наборах данных. Впервые он появился извне, когда использовался в Microsoft Operations Management Suite (OMS), который позже стал Azure Log Analytics.Сегодня он все чаще используется в службах Azure, например, в недавно анонсированном обозревателе данных Azure. Если вы уже знаете SQL, вы можете использовать эту шпаргалку, чтобы быстро начать использовать KQL.

Давайте еще немного поохотимся

Мы подтвердили, что действительно был активен контейнер Docker на сервере Linux, на котором запущен CPU-майнер, зарегистрировавшись на самой машине:

Итак, давайте углубимся немного глубже. Мы можем использовать другой запрос KQL, чтобы получить дополнительную информацию о процессе «cpuminer», параметрах и переключателях, которые он использует:

ServiceMapProcess_CL | где ExecutableName_s содержит «майнер» | проект Компьютер, CommandLine_s

Похоже, он подключается к digihash.co и с использованием tcp-порта 3012. Также кажется, что майнинг основан на кубитном алгоритме. И есть информация о криптовалютном кошельке пользователей. Зайдя на сайт DigiHash, мы узнаем, что это действительно монета, которая добывается. Мы преобразуем доменное имя в IP-адрес:

. Мы можем запустить этот запрос KQL, чтобы найти все машины, которые имеют подключения к этому сайту майнинга. К счастью, это только одна машина:

VMConnection | где DestinationPort == 3012 и DestinationIp == «168.61.212.228 ”

Центр безопасности Azure

Перейдя в Центр безопасности Azure, мы обнаружили, что он уже выдавал предупреждения:

Нажав на такое предупреждение, вы получите подробную информацию о том, что происходит:

Особенность Центра безопасности Azure — это его автоматическая возможность «группировать» предупреждения в инциденты. Этот инцидент может относиться, например, к боковому движению и помогает вам «соединить точки» в том, что происходит в вашей среде:

Таким образом, примерно в то же время мы обнаружили подозрительное событие, связанное с возможной атакой методом грубой силы SSH:

Переход от реактивного к упреждающему

Поскольку мы реагировали на Центр безопасности Azure, например: только вход в систему и просмотр предупреждений время от времени или когда произошел инцидент, мы пришли к выводу, что нам необходимо стать более активными об этом.Для этого мы использовали функциональные возможности Azure Security Center в сочетании с Twilio.

Playbook — это, по сути, приложения логики Azure, которые можно запускать при появлении предупреждения в центре безопасности Azure. Легкий способ создать их — использовать визуальный дизайнер. Вы выбираете объект «при срабатывании ответа на предупреждение Центра безопасности Azure» в качестве начального объекта, перетаскиваете последующее действие (в данном случае: отправка уведомления в виде текстового сообщения группе инженеров через Twilio) и используете динамические поля для передачи информации следующему элементу в «цепочке».

Через несколько секунд после появления предупреждения в Центре безопасности Azure на ваш телефон приходит текстовое сообщение:

И если у вас есть подключенные умные часы, также отображается предупреждение Центра безопасности Azure:

Обнаружения Linux попробуйте сами -yourself

Юрий Диоген, старший менеджер программ в Microsoft, специализирующийся на Azure и безопасности, написал пошаговую книгу по обнаружению Linux для Центра безопасности Azure.

2019. Все права защищены. Карта сайта

Это просто комментарий\описание рига, чтобы вы понимали и не путались. Также можете добавить тэг и назначить его на риг. К примеру все AMD риги можно привязать к одноименному тэгу и в дальнейшем будет проще управление

Это просто комментарий\описание рига, чтобы вы понимали и не путались. Также можете добавить тэг и назначить его на риг. К примеру все AMD риги можно привязать к одноименному тэгу и в дальнейшем будет проще управление И то и другое можно самостоятельно создать нажав на «+» справа от соответствующего поля. Хотя скорее всего нужный пул будет в нашем списке, т. к. мы регулярно добавляем новый пулы.

И то и другое можно самостоятельно создать нажав на «+» справа от соответствующего поля. Хотя скорее всего нужный пул будет в нашем списке, т. к. мы регулярно добавляем новый пулы.

Когда вы покупаете майнер у производителя, он поставляется со стандартной прошивкой. Хотя этой прошивки достаточно для майнинга биткойнов, ее не всегда лучше использовать. У вас также есть возможность использовать сторонние прошивки, предоставленные другими компаниями.

Когда вы покупаете майнер у производителя, он поставляется со стандартной прошивкой. Хотя этой прошивки достаточно для майнинга биткойнов, ее не всегда лучше использовать. У вас также есть возможность использовать сторонние прошивки, предоставленные другими компаниями.