Скрытый JS-майнинг в браузере / НеоБИТ corporate blog / Habr

В преддверии NeoQUEST мы любим делиться разными историями, которые косвенно могут помочь участникам при прохождении заданий. В этот раз рассказываем абсолютно реальную историю на тему скрытого JS-майнинга в браузере пользователя, отчаянно намекая на то, что в NeoQUEST-2018 будет что помайнить!

Тема ранее уже поднималась на Хабре, но фантазия вирусописателей неиссякаема! Недавно мы обнаружили более масштабное применение майнинга на JS в браузере пользователя. Будь бдителен, хабраюзер, и добро пожаловать под кат: расскажем обо всем подробнее!

Как это часто бывает, поиски вредоноса начинаются с того, что пользователь жалуется на то, что у него «тормозит комп». Так было и в этот раз. Имеем ноутбук с Ubuntu, жалобу на то, что «он тормозит», и, в общем-то, больше ничего.

Попытка отследить ресурсы (CPU, RAM, etc) не привела ни к чему – всё тихо. Были проверены различные браузеры, проведен поиск каких-либо подозрительных программ, расширений, очищен кэш браузера… Все работает исправно.

Через некоторое время пользователь снова жалуется на то же самое! Самое интересное в том, что как только ноутбук попал ко мне в руки, все «симптомы» плохой работы исчезали, и объяснения этому не было, а владельцу ноутбука оставалось лишь удивленно развести руками.

Развязка этой проблемы заключалась… В развязке другой, побочной проблемы! Но — обо всём по порядку.

Прожорливый Safari

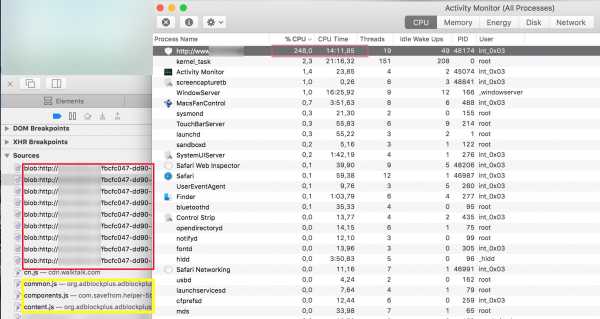

В какой-то момент появилась необходимость зайти с личного ноутбука в Интернет с той же Wi-Fi сети, в которой и использовался «тормозящий» компьютер. И тут было замечено, что браузер Safari на личном ноутбуке начинал нещадно «сжирать» ресурсы CPU! Сложно было предположить изначально, что эти проблемы производительности имели общие причины с «проблемным» ноутбуком под управлением Ubuntu…

На скриншоте видно, что некий сайт включает много раз скрипт с непонятным именем, а также есть несколько сторонних скриптов от двух расширений браузера. Поначалу, вспомнив о вышеуказанной статье, было решено, что просто владельцы сайта установили майнер себе на сайт, как и в случае c зоомагазином из упомянутой выше статьи.

Мы уже почти были готовы отправить владельцам сайта письмо о том, какие они нехорошие, но решили на всякий случай всё перепроверить – и не напрасно!

А виноват ли браузер?

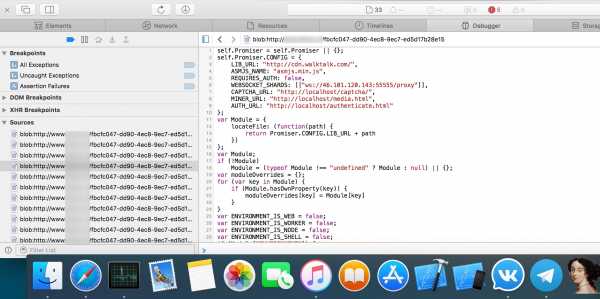

Были отключены, а затем удалены все расширения браузера, но проблема не исчезала, в любом случае, на сайте присутствовал следующий скрипт:

Дальнейшее исследование в отладчике показало – это был майнер криптовалюты Monero на алгоритме CryptoNight. Казалось бы, ну уж точно майнер на сайте, а не на ноутбуке…

Затем было замечено, что тот же самый скрипт появляется и на других сайтах! Были использованы другие браузеры без всяких расширений и плагинов. Результат тот же — на некоторых сайтах появляется один и тот же скрипт со встроенным майнером.

Откуда он берется? Проблема в компьютере? Появление скрипта в разных браузерах и на разных сайтах наталкивает только на одну мысль: rootkit в системе. Так как поиски были уж очень утомительными, а проблема требовала незамедлительного решения еще вчера, было решено переустановить систему.

Когда даже переустановка ОС не спасает…

Переустановка MacOS не решила абсолютно ничего! Все точно так же, как и раньше. Это стало причиной серьезных сомнений в роутере, провайдере, и вообще — причиной массовой паранойи. Было решено проверить интернет соединение «на вредоносность». Мы использовали альтернативные источники Интернет-соединения (4G), и результаты были удивительными!

Майнер не появлялся на том же самом сайте, на котором он был, когда использовался проводной Интернет. Для проверки также был привлечен еще один ноутбук, на этот раз уже с ОС Windows. Очевидно, проблема в Интернет-соединении – но где именно?

Мы подключили сетевой кабель провайдера напрямую, минуя роутер, и снова скрипта не обнаружилось! Несколько раз мы все перепроверили, и подтвердилось предположение: на роутере установлено вредоносное программное обеспечение, которое выполняет HTTP+TCP MITM, и вставляет вредоносный код майнера в каждую страничку сайта, не использующего HTTPS. Отсюда и нестабильное поведение – если открыта вкладка с HTTP сайтом, значит, ваш процессор уже майнит Monero для вирусописателей!

Проблема окончательно была решена срочной перепрошивкой роутера. Что это вообще был за роутер? Rostelecom Sagemcom F@st 1744, с прошивкой под Ростелеком.

Как вообще попал вредонос на роутер? Ответ прост: Ростелеком на данный момент выдает во многих (если не во всех) регионах белый IP своим пользователям, хоть и динамический, но белый.

Но ведь белого IP мало? Конечно, ведь еще в стандартной прошивке этого роутера открыта куча портов наружу, в том числе? и WEB-интерфейс. Логин и пароль оставляют дефолтными, и вот пожалуйста — открытая дверь для вредоносного ПО!

Образцов малвари, к сожалению, не осталось, но сама ситуация надолго останется в памяти! Придется теперь «дуть на воду», проверяя не только сайты, но и собственное сетевое оборудование.

Столь популярную тему криптовалют мы не могли обойти в NeoQUEST! Про то, что такое блокчейн, какой он классный, безопасный и перспективный, написано уже столько, что многие мечтают найти в нем уязвимость и утереть нос надоедливым крипто-стартаперам.

И у участников NeoQUEST будет такой шанс! Кроме того, их ждут задания на конкурентную разведка (OSINT), поиск уязвимостей, безопасность Android и Web, и не только! Так что смело регистрируйся, а по всем вопросам пиши нам на [email protected]!

habr.com

Майнинг криптовалюты Monero на дорах с помощью Javascript

Я очень далек от темы криптовалют, никаких биткоин-кошельков не имею, но когда уже из каждого утюга льется информация про крипту, продолжать полностью игнорировать эту тему получается не всегда

На днях уже в который раз наткнулся где-то на информацию, что криптовалюту Monero можно майнить даже на Javascript’е, то есть тупо прямо в браузере! Ок, уговорили, посмотрим, это же потенциально может быть интересно и весело, ведь можно поставить скрипт майнинга куда-то, где может быть много браузеров.

Конечно, речь не о нормальных сайтах для людей, ибо мало кому понравится, что при заходе на сайт с установленным майнером его комп вдруг начал “орать” на полную катушку, потому что процессор загрузился на 100% и разгружаться обратно явно не планирует, такое на нормальный сайт поставят только вебмастера, не особо уважающие своих пользователей (как, например, владельцы PirateBay).

Речь о безредиректных дорах, которые у меня сейчас как раз имеются, c cуммарным трафиком аж в целую 1000 уников/сутки.

Поставил я на них майнер в ночь на 7 октября, сегодня утром убрал, получается майнилось все это дело 2 суток с небольшим, и вот чего из этого получилось:

По текущему курсу это примерно… 2 рубля 20 копеек, т.е. примерно по 1 рублю заработка в день

Теоретически, это может иметь какой-то смысл, если у вас есть доры/говносайты, на которых юзеры проводят реально очень много времени, например, онлайн-кинотеатры, но, если у вас обычные говнодоры, как у меня, которые посещаются в режиме “открыл-посмотрел рекламу-закрыл”, то смысла, как видно, никакого нет вообще.

Да и к тому же, уже сейчас такие JS-майнеры блокируются некоторыми блокировщиками рекламы (типа адблока) и антивирусами, поэтому тема майнинга в чужих браузерах рискует вскорости загнуться, едва родившись.

Читайте также:

dimax.biz

Майнер на сайте — зло (хотя может стать и добром) / Habr

Часто на Хабре можно встретить комменты в духе «Майнер — хороша замена/дополнение к рекламе на сайте» или «Я лучше отдам 10-40% CPU». Данная статья приведёт аргументы, почему такие утверждения в корне неверны. Также статья выдвинет предположение, как можно решить приведённые проблемы (не все), позволив майнерам стать дополнительным источником монетизации, что может положительно сказаться на вебе.Справка: майнер — это программа для майнинга криптовалюты. Может встраиваться в сайты, принося автору сайта прибыль. Майнинг может использовать как мощности процессора, так и видеокарты (javascript может запускать шейдеры с помощью WebGL).

Почему майнер — зло

Данные причины могут быть очевидны многим, но выступающие за майнинг их не учитывают.

- Пользователь купил дорогую процессор/видеокарту чаще всего не для того чтобы половину ядер отъели майнеры. Допустим, я потратил на процессор 20к. Если у меня отожрут половину его ядер, получается, 10к потрачено впустую. А если я купил дешёвый процессор/видеокарту, то этот пункт ещё критичнее, ведь тогда ресурсы мне ещё важнее.

- Из-за недобросовестных майнеров лагает не только открытый сайт, но и другие сайты и даже вся система. Но если вы — добросовестный майнер, отжирать только часть ресурсов — не решение, т. к:

- Это всё-равно не гарантирует отсутствия лагов.

- Если пользователь открыл несколько вкладок, и майнят сразу несколько сайтов, то мы всё-равно получим превышение, после которого начнутся лаги. В условиях, когда могут быть открыты сотни вкладок, такой сценарий очень вероятен.

- Аналогично мы получим превышение, если пользователь сам запустил какие-то программы.

Лаги из-за майнинга сложно контролировать. Как пользователю, мне лучше вообще было не открывать тот сайт, чем получить лаги. Только не всегда я знаю о майнере. - Если сайт не уведомил меня о майнинге, он просто может мешать моей работе. Например, если я купил 8 ядер, то будут времена, когда они будут простаивать, но будут также и времена, когда они нужны все. Один из самых простых примеров — я решил посмотреть фильм, но не смог сделать это из-за майнера. Причём насколько бы мощный комп Вы не купили, его ресурсы будут отжираться майнером.

- Майнинг — это перевод электричества в деньги, поэтому майнер, который не уведомляет меня о своей работе, по факту крадёт мои деньги, т. к. оплачивать затраченную электроэнергию приходится мне.

- Майнер приводит к разряду батареи.

- Майнеры не могут проверить, запущены ли майнеры на других открытых сайтах. Уже открыв несколько вкладок можно полностью перегрузить систему.

- Обычно для нормальной работы всегда должно быть свободно какое-то количество ресурсов. Майнер не может узнать, сколько ресурсов свободно в данный момент.

- Майнеры вызывают шум вентилятора.

- Майнер обычно действует скрытно. Например, увидя сайт с рекламой, я могу отдать предпочтение другому сайту, т. е. у меня есть выбор. А вот с майнером выбора у меня нет.

- Неопытные пользователи могут не понимать, почему лагает система.

- Когда Вы поняли, что Вам мешает майнер, поиск вкладки с майнером очень раздражает. А ещё хуже, когда Вы не поняли, что Вам мешает майнер.

- Добросовестность майнера трудно контролировать. При этом добросовестные майнеры — редкость.

- Нагрев устройства (ноутбука, мобильного телефона и т. д.).

- Достаточно критичные финансовые проблемы (см. ниже).

Если кратко, то майнеры вызывают лаги, мешают работе, крадут деньги (с помощью электроэнергии), разряжают аккумулятор, вызывают шум вентилятора и полностью перегружают систему при открытии нескольких вкладок. При этом майнер, в отличие от рекламы, действует скрытно, отбирая у пользователя выбор.

Финансовые проблемы

- Если бы все сайты начали устанавливать майнеры, прибыль, которую они могут получить, тоже бы падала, т. к. ресурсы пользователя ограничены. Даже сейчас прибыль очень мала, а что, если она упадёт ещё в 10 раз? При этом неудобства пользователю мы причиняем огромные.

- Отличия в стоимости электричества. Например, часть пользователей потратив 2$ могут сгенерить только, к примеру, 1$.

- Производительность. Но этот пункт вряд ли применим, т. к. javascript может майнить на видеокарте с помощью шейдеров, написанных на GLSL. А если мы говорим о майнинге на CPU, то подразумевается валюта, заточенная именно под CPU — на видеокарте её майнинг невозможен или неэффективен. Причём для ускорения на CPU мы можем поюзать WebAssembly.

Усиление экологической проблемы

Раньше электричество для майнеров было не бесплатное, поэтому невыгодным майнингом они не занимались. Но когда работа начала перекладывается на пользователя, майнеру больше нет смысла экономить, что приведёт к намного более огромным тратам электричества.

Если раньше потребление электричества было равно рыночной стоимости монет (и тоже было огромным), то теперь увеличится ещё в несколько раз. Очень сомнительная перспектива.

Решения некоторых проблем

п. 2 (лаги), п. 3 (мешает работе), п. 6 (несколько вкладок) и п. 7 (оставление свободных ресурсов) можно попытаться решить программно, например, делая раз в секунду на долю секунды тестовую загрузку на 100%, и проверяя, сколько вычислений удалось провести. Из минусов:

- Мы не можем узнать, насколько сильно мы при этом ущемили другие процессы, поэтому определить таким способом свободные ресурсы можно было бы только в случае, если бы мы запускались с самым низким приоритетом, но такой возможности нет.

- Определение будет с задержкой.

- Невысокая точность.

- Не учитывается наличие скачкообразных нагрузок. Особенно этот пункт актуален на видеокарте — нам часть может потребоваться много ресурсов (от общего процента) на короткое время.

- Нельзя учесть использование shared-ресурсов. Например, даже если майнер будет работать в половину мощности, это не значит, что он не может забить кэш L3, который может кому-то понадобиться. Кроме того, забитие кэша понизит производительность однопоточных приложений.

п. 5 (разряд батареи) — можно решить, если браузер будет уведомлять, подключено ли устройство от сети.

п. 8 (шум вентилятора) и п. 13 (нагрев устройства) — можно решить, если установить в браузере настройку, какой процент ресурсов может быть суммарно задействован в системе. Данная настройка должна учитываться сайтами. Из минусов — она может использоваться для отслеживания.

Решение сразу всех пунктов (кроме финансовых и экологических)

Решить сразу все пункты можно, если браузеры будут заносить в чёрный список сайты с майнерами, не соблюдающими следующие правила:

- Майнер должен оставлять как минимум 50% свободных ресурсов вне зависимости от нагрузки системы. Если система уже загружена на 50%, майнер не должен работать.

- Майнер должен посылать браузеру специальное уведомление о майнинге. Данное уведомление браузер отобразит значком в адресной строке, а также на самой вкладке, как это уже делается с проигрыванием аудио.

- Майнер не должен работать, если пользователь запретил майнинг на всех сайтах или на текущем сайте.

- Майнер не должен работать при работе от батареи.

Конечно же, даже если сайт находится в чёрном списке, пользователь всё-равно должен иметь возможность зайти на сайт после соответствующего предупреждения. Аналогичным образом могут поступать и поисковые системы, понижая недобросовестные сайты в результатах выдачи.

Недостаток в том, что проверять сайты очень трудоёмко, а также майнер может показываться не всем посетителям. Другой недостаток — не решён восьмой пункт (шум вентилятора).

Более продвинутое решение

Более продвинутое решение — встроить майнинг прямо в браузер, тогда сам браузер автоматически проконтролирует выполнение всех пунктов, а пользователю не будет доставлено никаких неудобств (обратите внимание на четыре правила, которые я привёл выше). Автору сайта остаётся лишь выбрать, какую валюту майнить.

Преимущества

- Теперь все встроенные майнеры будут считаться недобросовестными, т. е. выявление майнеров не станет сложнее, чем сейчас. В предыдущем же способе это было усложнено.

- Мы можем обеспечить лучшую производительность (равно как и худшую, т. к. нет конкуренции между программами-майнерами).

- Решёна проблема с шумом вентиляторов, ведь теперь настройка мощности хранится в самом браузере и не передаётся сайтам, а значит и не может использоваться для отслеживания.

- Простота настройки для автора сайта.

При этом по факту браузерам необязательно блокировать недобросовестные сайты самостоятельно, а можно оставить это сторонним продуктам, например, антивирусным программам или дополнениям.

Недостатки

Решение обладает рядом существенных недостатков:

- Поддерживать это всё со стороны браузеров трудоёмко. Особенно трудоёмка поддержка разных программ-майнеров от разных валют. С другой стороны, браузеры могут получить дополнительную монетизацию за счёт продвижения определённых валют.

- Девятый пункт (отсутсвие выгоды, когда все начнут майнить) мы побороть никак не можем. Это значит, что разработчики браузеров должны проделать огромную работу, которая может не принести никакой пользы вебу.

- При определении свободных ресурсов осталось много нюансов. Мне, как пользователю, выгоднее отключить майнинг. Впрочем, отключив общий майнинг, я могу принудительно включить его на любимых сайтах, благодаря чему им не придётся конкурировать с остальными сайтами.

- Прибыльность майнинга очень нестабильна. Мало кто захочет реализовывать функционал, польза которого очень сомнительна.

- Не решена ни одна из проблем, описанных в разделе «Финансовые проблемы».

- Не решена экологическая проблема, в которой траты электричества увеличиваются в несколько раз по сравнению с текущей ситуацией, т. к. майнерам больше не нужно экономить на электричестве. Ну и просто, поддерживая майнинг, мы поддерживаем бессмысленную трату энергии.

Итоги

Описанная выше схема имеет значительные недостатки, но мало кто будет против неё — на крайний случай майнинг можно просто отключить в настройках.

Но те, кто выступают за майнинг, обычно не указывают на сопутствующие проблемы и их решения, а без этого майнинг доставит огромные неудобства пользователю.

Нужно также отметить:

- Браузеры уже начали ограничивать использование CPU в фоновых вкладках, но при большом количестве открытых вкладок они всё-равно дадут большую нагрузку, т. е. это не является полноценной защитой.

Также хорошим решением было бы полностью ограничить использование видеокарты в фоновых вкладок за исключением тем, кому пользователь специально разрешил это.

При этом оба этих решения малоэффективны, когда активных вкладок больше одной. Такое может быть, когда открыто несколько браузеров/окон.

P.S.: Эта статья — не истина в последней инстанции, поэтому было бы интересно услышать другие аргументы, которые я упустил.

P.S.: Эта статья не выступает за или против майнинга, а лишь указывает недостатки, способы их исправления и преимущества. Но если определять точку зрения, то скорее против, т. к. без поддержки браузерами не имеет смысла, а с поддержкой никогда не окупится и имеет ряд других серьёзных проблем.

habr.com

Скрытый JS-майнинг криптовалюты на сайте

Здравствуйте! В этой статье я расскажу вам об опасности, которая может поджидать вас при посещении интернет-сайтов. Наверное кто-то уже подумал, а при чём тут майнинг? Терпение, главное терпение. Сейчас я всё расскажу.

Думаю многие уже знают, что майнинг – это процесс добычи криптовалюты. Но не многие понимают, что находясь на каком-нибудь сайте, они могут невольно стать майнерами. Вот только майнить они будут не для себя, а для того, кто разместил данный скрипт.

Обычно таким способом монетизации грешат сайты сомнительной либо незаконной тематики. Это происходит потому, что с такими сайтами не сотрудничают рекламодатели, рекламные сети, партнерские программы.

Не могу сказать сколько прибыли приносит такой способ монетизации, но читал что совсем немного. Если сайт малопосещаемый, то прибыль будет близка к нулю. Да и к тому же, чтобы процесс майнинга не прервался, необходимо чтобы вкладка с сайтом была открыта.

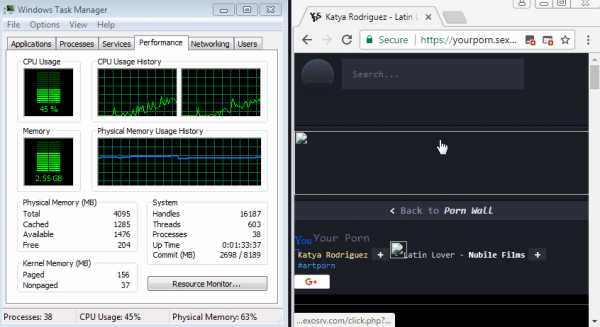

Я решил найти сайт где установлен скрытый майнер и посмотреть как отреагирует мой антивирус и железо компьютера. Искать пришлось недолго. К сожалению, мой антивирус не сработал. Работу майнера я заметил по нагрузке процессора. Она держалась на уровне 99-100% пока я не закрыл сайт.

Нагрузку на процессор легко можно отследить через диспетчер задач во вкладке производительность. Вызвать диспетчер можно нажав комбинацию клавиш ctr+shift+esc. Сделать это можно и через кнопку пуск “пуск-> служебные программы -> диспетчер задач” . Даже если диспетчер у вас будет свёрнут, в трее останется значок, который будет показывать уровень нагрузки.

Опасно ли это? Думаю что да. Это всё-таки большая нагрузка на процессор, что ведет к его интенсивному нагреву и износу.

Также рекомендуем прочитать:

Как от этого уберечься.

Для начала необходимо придерживаться простых правил:

- Старайтесь посещать только проверенные сайты.

- Контролируйте нагрузку на процессор. Используйте диспетчер задач или другие программы-информеры.

Расширения и программы необходимые для блокировки скриптов-майнеров:

- Установите хороший антивирусник. Сегодня всё больше и больше антивирусных программ умеют блокировать веб-майнеры.

- Добавьте в вашем браузере расширение для блокировки вэб-майнера. Ниже я приведу вам примеры наиболее популярных расширений:

1.Chrome: NoCoin

2.Firefox: NoCoin : NoScript ( блокирует все js-скрипты на сайте )

3.Opera: NoCoin : NoScript Suite Lite ( блокирует все js-скрипты на сайте )

Также, в качестве дополнительной защиты я рекомендую поставить программу AdGuard. Эта программа помогает бороться не только с вэб-майнерами. Также она умеет блокировать рекламу и ограничивать доступ к фишинговым сайтам.

inflife.ru

(ИНСТРУКЦИЯ) «JS.MINER.D» — что это? Как лечить «JS.MINER.D» вирус?

JS.MINER.D — это веб-майнер, встроенный в сайт либо в плагин Java-скрипт, благодаря которому злоумышленник задействует мощности вашей машины с целью майнинга криптовалюты.

- JS.MINER.D довольно опасен уже тем, что не размещает на компьютере жертвы вредоносных модулей, а потому трудноизлечим.

- JS.MINER.D может быть встроен в любой плагин, особенно для браузера Chrome.

- JS.MINER.D значительно снижает производительность компьютера, используя его ресурсы.

Как происходит заражение веб-майнером JS.MINER.D?

На днях я обнаружил, что парочка из часто посещаемых мною сайтов вдруг стала нещадно тормозить. Точнее, тормозило попросту все. При запуске этих сайтов наблюдалась просто 100% загруженность процессора, генерируемая браузером. Однако при входе на прочие страницы подобной реакции не наблюдалось.

Немного загуглив, я выяснил открыл для себя набирающую популярность волну веб-майнеров. По сути, в код сайта злоумышленником, а иногда и автором сайта с целью дополнительного заработка, внедряется Java-скрипт, который работает на компьютере жертвы, пока та находится на данном сайте. Есть и более экзотические виды, когда скрипт встраивается не в конкретный сайт, а в плагин, который на лету встраивает зловредный скрипт в любую открываемую вами страницу.

Как избежать заражения вирусом JS.MINER.D?

На самом деле для данного типа зловредов ответ не столь очевиден. Не заходить на неизвестные сайты? Банальность. Кроме того и известный сайт может внезапно начать содержать зловредный скрипт.

Отключать скрипты и контролировать их выполнение? Пожалуй. Ну и конечно, избегать плагинов. Неизвестных плагинов. Новых плагинов. Я бы даже сказал — почти любых.

«Ну а конкретнее, как не столкнуться с вирусом JS.MINER.D?», — спросите вы.

Без паники, сейчас я все объясню.

Инструкция по ручному удалению веб майнера JS.MINER.D

Для того, чтобы самостоятельно избавиться от веб майнера JS.MINER.D, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

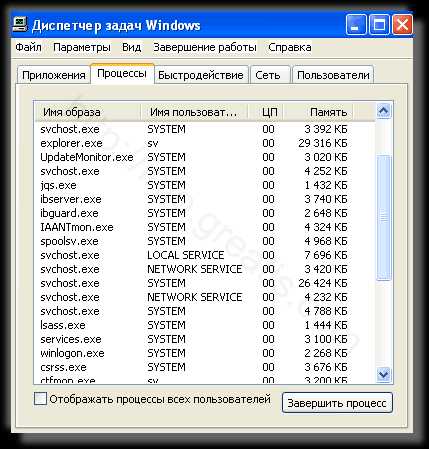

- Открыть Диспетчер задач и выяснить, какой из процессов загружает все ресурсы вашего процессора. Это ваш браузер? Скорее всего, вы подверглись атаке веб майнера.

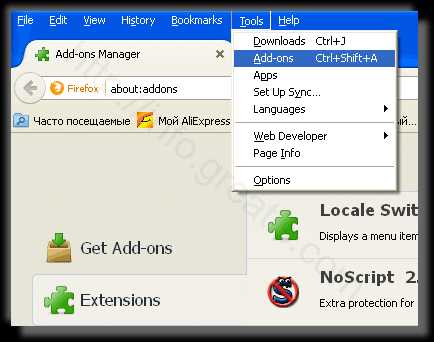

- Проверьте плагины всех установленных браузеров Internet Explorer, Chrome, Firefox и т.д. Нпастоятельно рекомендую удалить их по максимуму, оставив только стандартные. Особенно это относится к браузеру Chrome.

- Отключите использование скриптов, либо воспользуйтесь проверенным плагином для управления их запуском. Например, я использую NoScript для браузера FireFox.

- Очистите временные файлы, кэш браузеров.

А можно поступить проще, установив UnHackMe.

Cуществует множество специализированного ПО, которое обеспечит вам защиту от зловредов, подобных веб майнеру JS.MINER.D. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на JS.MINER.D.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на JS.MINER.D какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

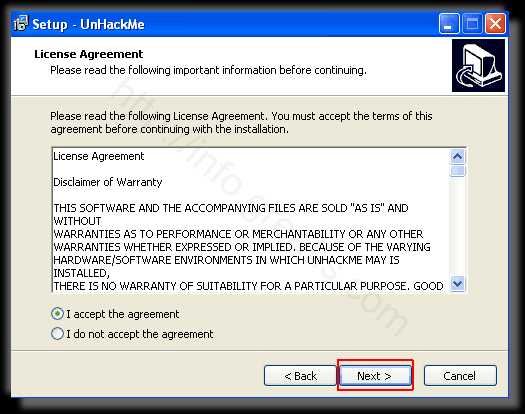

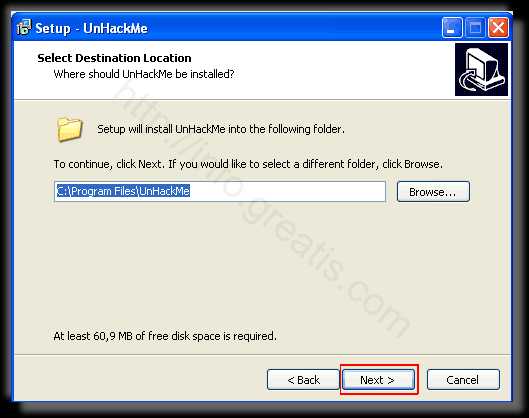

Шаг 1. Установите UnHackMe (1 минута).

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

- Затем следует принять лицензионное соглашение.

- И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

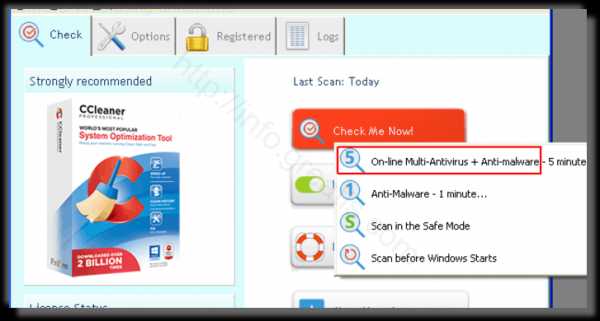

Шаг 2. Запустите поиск вредоносных программ в UnHackMe (1 минута).

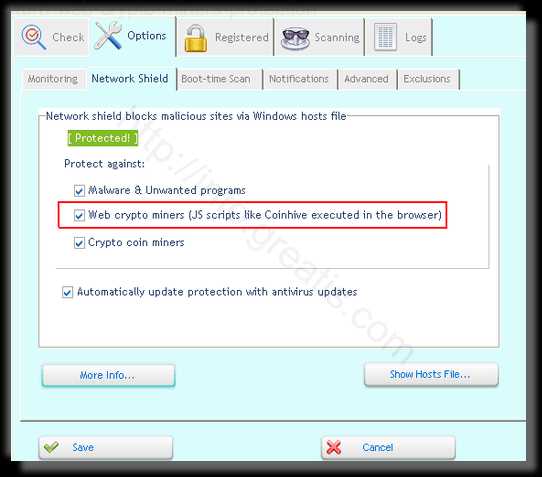

- Итак, запускаем UnHackMe. Для начала рекомендую убедиться, что опция защиты от веб-майнеров включена.

- Затем запускаем проверку вашего компьютера. Можно использовать быструю, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса JS.MINER.D, но и остальной нечисти.

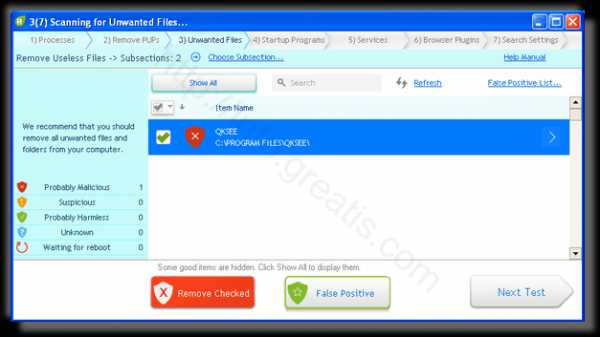

- Мы увидим как начался процесс сканирования.

Шаг 3. Удалите вредоносные программы (3 минуты).

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда “подозрительный” или “нейтральный” — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

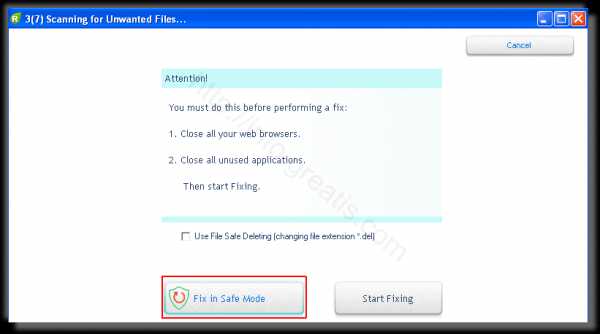

- После этого вам возможно будет предложено подтверждение. И приглашение закрыть все браузеры. Стоит прислушаться, это поможет.

- В случае, если понадобится удалить файл, или каталог, пожалуй лучше использовать опцию удаления в безопасном режиме. Да, понадобится перезагрузка, но это быстрее, чем начинать все сначала, поверьте.

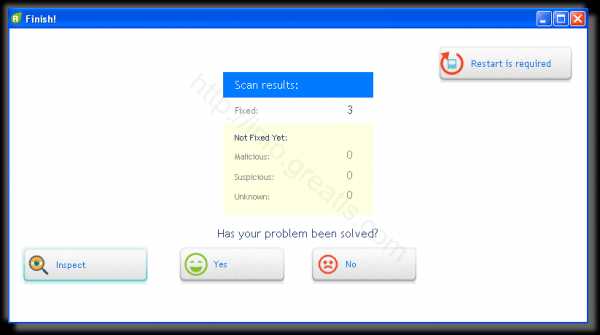

- Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса JS.MINER.D заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

info.greatis.com

Майнинг на js

В последние месяцы обнаружены файлы JavaScript, которые, по-видимому, использовались для майнинга криптовалют непосредственно в браузере.

Уже долго киберпреступники пользовались этим способом для получения быстрой прибыли. Обычно используются вредоносное ПО или потенциально нежелательные приложения, которые устанавливаются на компьютере жертвы, чтобы превратить мощность компьютера в монеты.Процесс майнинга идет во время простого посещения сайта. Таким образом, нет необходимости заражать компьютер или использовать уязвимости. Все, что нужно, это браузер с активированным JavaScript (что является стандартным состоянием большинства браузеров).

Использование майнера для веб-сайтов связано с нечестным использованием. Это действие нагружает центральный процессор, что запрещено большинством рекламных сетей, чтобы не усложнять посещение сайта. Добыча криптовалют, особенно майнинг биткоина, требует больших мощностей. Но хакеры предпочли брать количеством.

Выгода:

- не требует специального оборудования,

- большой охват — огромное число сайтов, с огромным количеством посетителей

- нет ограничений по региональности и прочим факторам

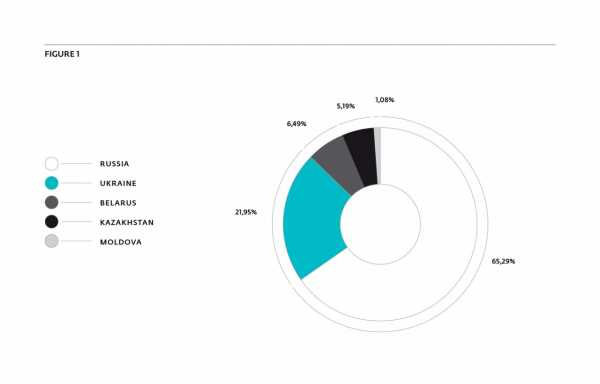

ESET провел исследование, где обнаружилась следующая статистика по странам: большинство заражений на территории России и Украины.

На рисунке показаны пять основных стран, затронутых этой угрозой. Важно отметить, что этот таргетинг, вероятно, связан с языком веб-сайтов, на которые вставляются скрипты, поскольку проводившие исследование смогли получить к ним доступ с IP-адреса США.

История майнинга через браузер

Идея добычи монет в браузерах не является чем-то новым. В 2013 году группа студентов основала компанию под названием Tidbit, которая предложила веб-сервис для майнинга биткоина в браузере. Вместо того, чтобы показывать посетителям рекламу, веб-мастера могут включать скрипты Tidbit и зарабатывать деньги через майнинг. Тем не менее, на учредителей завели дело в суде, поскольку они использовали вычислительную мощность посетителей сайта без их согласия.

Еще раньше также были подобные проекты, которые закрылись из-за неэффективности добычи, так как майнинг все усложнялся и переходил на GPU.

Как внедряется скрытый майнер

Метод распространения этого типа скрипта является ключевым моментом для определения, является ли он законным или вредоносным. В этом конкретном случае ESET нашли два разных способа: сразу запуск на сайте и зашитый в код баннеров JavaScript.

Вредоносное ПО

Как правило, основной вредоносный метод состоит в том, чтобы купить трафик в рекламной стели и распространять JavaScript вместо традиционной рекламы. Например, сервис listat действовал подозрительно, поскольку он, похоже, имитировал счетчик LiveInternet (LI stat).

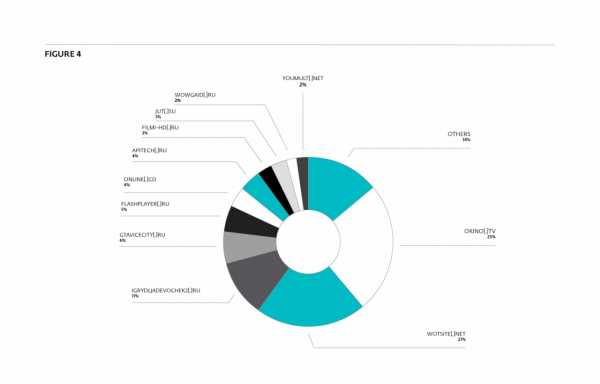

Большинство сайтов, на которых по состоянию на июль 2017 года запускался вредоносный сценарий, наполнены потоковым видео или браузерными играми. Это разумно, так как пользователи этих ресурсов проводят на странице много времени и загруженность ЦП поднимается, что маскирует дополнительную нагрузку от майнера. Таким образом, это позволяет скриптам для майнинга работать дольше и использовать больше вычислительной мощности.

Какие криптовалюты майнят через браузер

Feathercoin и Litecoin — криптовалюты, «вышедшие» из биткоина. Основное различие заключается в том, что они используют разные алгоритмы хэширования: neoscrypt и scrypt, соответственно. Цель состоит в том, чтобы уменьшить необходимость использования специального оборудования, такого как ASIC, а не обычных процессоров. Для их майнинга требуется не только мощность процессора, но и большой объем памяти.

Еще один альткоин, Monero, отличается от двух других. Его основной особенностью является более высокая конфиденциальность. Трудно отслеживать транзакции в сети. В частности, он использует кольцевые подписи, чтобы скрыть адрес отправителя среди нескольких возможных. Он также генерирует новый открытый ключ для каждой транзакции, чтобы скрыть реальный адрес.

Для майнинга используют asm.js вместо обычного JavaScript для реализации хеш-алгоритмов. Три из них названы:

- scrypt.asm.js (Litecoin),

- cryptonight.asm.js (Monero),

- neoscrypt.asm .js (Feathercoin).

Адрес кошелька Feathercoin во всех сценариях одинаковый, а для Monero используются несколько адресов. Однако есть основания полагать, что все они принадлежат к одной и той же группе.

Защититься можно, используя блокировщики запуска скриптов. Сейчас разрабатывают дополнительные расширения, типа NoCoin. Также известно, что AdBlock выпустил соответствующее расширение: как и в случае с навязчивой рекламой, фильтр закрывает нежелательные скрипты, выполняя функцию антимайнинга.

Внедрению майнера для браузера также подверглись SafeBrowse и трекер The Pirate Bay (который, по текущим данным, запускал майнер на некоторых страницах намеренно, чтобы отказаться от рекламы на сервисе).

Понравился наш сайт? Присоединяйтесь или подпишитесь (на почту будут приходить уведомления о новых темах) на наш канал в МирТесен!

js.mirtesen.ru

Сайты-майнеры научились прятать браузер на компьютерах пользователей / Habr

Всё бóльшую популярность у злоумышленников получает партнёрская программа Coinhive по майнингу криптовалюты в браузерах пользователей (и другие JS-майнеры). Ничего не подозревающие юзеры заходят на сайт — и не обращают внимания, что у них резко возрастает нагрузка на CPU (Coinhive майнит Monero на алгоритме CryptoNight, который создаёт большой блок в памяти и предотвращает внутренний параллелизм, поэтому майнинг исключает использование ASIC и наиболее эффективен именно на CPU).

Злоумышленники продолжают взламывать сайты и размещать скрипты для майнинга. То же самое продолжается с расширениями для браузеров. Недавно они внедрили майнер CryptoLoot даже в скрипт CookieScript.info, который помогает другим сайтам показывать предупреждение об использование кукисов по требованию Евросоюза — это самый популярный бесплатный сервис такого рода, его используют тысячи других сайтов, иначе им грозит штраф от Евросоюза до $500 000.

На деятельность злоумышленников можно было смотреть с усмешкой: ну сколько они там сгенерируют за две минуты, которые пользователь проводит на сайте? Эфемерная природа майнинга в браузере оставалась главным недостатком такого рода зловредов. Но специалисты Malwarebytes Labs отмечают, что владельцы «майнинг-ботнетов», к сожалению, сумели устранить этот недостаток. Теперь майнинг на компьютерах пользователей продолжается и после того, как они покинули заражённый сайт. И даже после закрытия браузера.

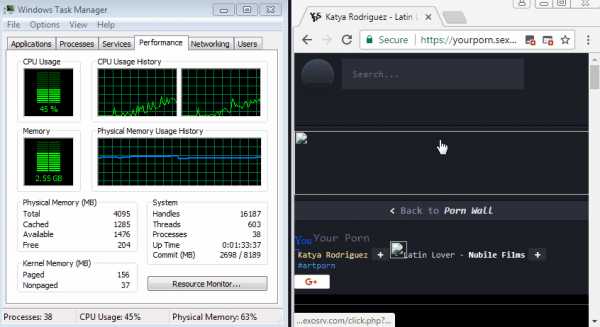

Тесты проводились в браузере Google Chrome. На анимации показано, что при закрытии браузера с обычным сайтом использование CPU сразу падает примерно до нуля. Но при закрытии сайта со встроенным майнером почему-то использование CPU остаётся на прежнем уровне более 60% (для маскировки майнер грамотно не загружает процессор по максимуму).

Хитрость в том, что несмотря на видимое закрытие окна браузера, на самом деле Google Chrome не закрывается, а остаётся в памяти. Зловред открывает невидимое всплывающее окно типа pop-under. Нужно признать, это очень грамотный приём.

Координаты всплывающего окна подобраны таким образом, чтобы спрятаться точно за часами на панели задач.

Анимация

Координаты окна могут немного отличаться, в зависимости от разрешения экрана на компьютере жертвы, но в оно помещается за часами. Правда, есть один нюанс. Если в операционной установлена тема оформления с полупрозрачностью, то окошечко всё-таки слегка просматривается за панелью (см. скриншот в начале статьи).

Специалисты по безопасности совершенно случайно наткнулись на этот трюк при посещении одного из порносайтов. Там работает агрессивная рекламная сеть Ad Maven, которая обходит блокировщики рекламы и, в свою очередь, подгружает ресурсы с облака Amazon — это один из способов обойти блокировщик рекламы. Хотя сама вредоносная нагрузка .wasm загружается не непосредственно с AWS, а с постороннего хостинга.

В коде скрипта можно заметить некоторые функции, которые упоминаются в документации майнера Coinhive. Например, здесь есть проверка на поддержку WebAssembly — с помощью этой технологии браузер наиболее полно использует ресурсы установленного на компьютере аппаратного обеспечения. Если WebAssembly не поддерживается, то майнер переключается на более медленную JavaScript-версию (asm.js).

Как уже упоминалось выше, майнер не загоняет частоту процессора на 100%, а умеренно нагружает его, чтобы незаметно работать в течение длительного времени.

С учётом такого хитрого поведения вредоносных программ трудно полагаться полностью на блокировщики рекламы. Теперь после закрытия браузера нужно ещё проверить, что браузер исчез с панели задач, где висят запущенные процессы. Но если значок прикреплён к панели, он никуда не должен исчезать. Поэтому на всякий случай лучше после закрытия браузера проверить, что в диспетчере задач не осталось запущенных процессов типа chrome.exe и ему подобных. Хотя многие пользователи в наше время вообще никогда не закрывают браузер. Так что остаётся последний метод — постоянно следить за нагрузкой процессора, рекомендуют специалисты Malwarebytes Labs.

Они также публикуют индикаторы заражения для проверки, что на сайте не появилось ничего лишнего:

145.239.64.86,yourporn[.]sexy,Adult site

54.239.168.149,elthamely[.]com,Ad Maven popunder

52.85.182.32,d3iz6lralvg77g[.]cloudfront.net,Advertiser's launchpad

54.209.216.237,hatevery[.]info,Cryptomining site

Модуль Cryptonight WebAssembly:

fd472bd04c01a13bf402775441b0224edef4c062031e292adf41e5a5897a24bc

Любого мало-мальски технически грамотного человека вряд ли удастся обмануть таким образом. По крайней мере, ненадолго. Но существует огромное количество пользователей, которые ничего не знают о криптомайнерах в браузере, так что подобные зловреды могут стать весьма популярными.

habr.com