Генератор биткоинов – что это и как работает

Биткоин – стремительно развивающаяся валюта, интерес к которой все возрастает. Для получения этой валюты пользователи и даже целые компании приобретают мощное оборудование, совершенствуют свои ПК, закупают современный софт, подключают «фермы». Но получить биткоин можно и без вложений, но, например, при использовании программ и сервисов Bitcoin Generator.

Что такое генератор биткоинов

С технической точки зрения, генератор биткоинов – это процесс, позволяющий в автономном режиме пополнять счет на BTC кошельке.

К основным способам генерации биткоина относятся:

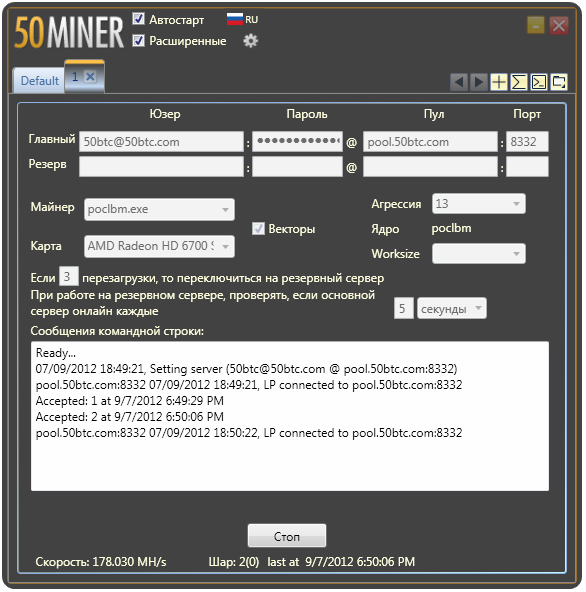

Майнинг при помощи видеокарт. Стоимость видеокарт в последние годы заметно снизилась, однако данный способ уже изжил себя и использовать его для генерации биткоинов сегодня уже не так выгодно, даже если оборудование и электроэнергия достаются бесплатно.

Облачный майнинг. Считается более верным способом, если используемый сервис внушает доверие.

Добыча при помощи ботов (генераторов). Самый простой способ, не требующий от пользователя больших временных и денежных затрат.

Далеко не всем людям под силу потратить несколько тысяч долларов на мощное оборудование, которое может и не окупиться. В таких случаях программа для взлома биткоин – идеальное решение проблемы. Как заявляют создатели подобных приложений, их разработки способны начислять каждый день на счет пользователя определенное количество монет. Для этого необходимо лишь инсталлировать ПО на свой компьютер.

Виды биткоин генераторов

Остановимся подробнее на том, какие существуют виды генераторов биткоина.

Ферма

Биткоин-ферма – хороший выбор для тех людей, которые могут позволить себе покупку мощного оборудования. Создать ферму можно самостоятельно, либо заказать уже готовый вариант в сборе. Все это требует больших затрат, однако окупаемость происходит довольно быстро.

Иногда пользователи формируют группы, объединяя свои мощности в единый небольшой сервер, гарантирующий еще более высокую прибыль. Каждому участнику необходимо для этого скачать специальную программу. Такие сервера называются «пулами».

Каждому участнику необходимо для этого скачать специальную программу. Такие сервера называются «пулами».

Биткоин-пулы

Биткоин-пул представляет собой облако, в котором объединены технические мощности нескольких сотен, а в некоторых случаях – даже тысяч пользователей. Такой сервис намного быстрее справляется с решением задач, чем отдельные компьютеры. Прибыль делится между пользователями пропорционально вложенным техническим мощностям.

К плюсам биткоин-пулов можно отнести:

- Более высокий и стабильный доход.

- Хорошие шансы на расшифровку блока.

- Не требуют больших вложений.

Из минусов – все-таки нужно приобрести свою ферму, поэтому совсем без затрат не обойтись.

Боты для генерации биткоинов

Сегодня генерация биткоинов может происходить и вовсе без вложений. Биткоин-бот – специальная программа, которая без особых финансовых затрат позволит владельцу получать небольшое количество криптовалюты. При этом все выполняется в автономном режиме.

Одним из лидеров в этом направлении является BTC4GEN – программа работает с 2014 года, отличается простотой использования и большими доходами. Также можно обратить внимание на bitcoin generator hack – ее можно использовать даже без инсталляции. И еще один представитель – SuperBit v5. Данный генератор давно не обновлялся, однако до сих пор дает возможность людям получать стабильный доход в виде криптовалюты в полуавтоматическом режиме.

Как генерировать биткоин онлайн

Для людей, которые не хотят скачивать на свой компьютер приложения, может подойти способ добычи биткоинов онлайн. Доход в таком случае не будет большим, но зато не потребуется никаких вложений.

Чтобы начать генерировать биткоины онлайн, необходимо использовать один из следующих сервисов:

- Bestrotator – один из самых надежных онлайн-ресурсов, дающий приличную прибыль и гарантирующий стабильные выплаты. Позволяет работать не только с биткоинами, но и с другими криптовалютами.

- Autofaucets – данный ресурс позволяет расшифровывать капчи на кранах без непосредственного участия человека.

- MoonBitcoin – интересный ресурс, начисляющий биткоины пользователям каждые 5 минут. Для большего заработка следует чаще заходить на онлайн-сервис.

- Ultimate codes Bitcoin-generator – сервис, с помощью которого происходит генерация биткоин. Также здесь действует привлекательная реферальная программа, позволяющая получать до 15% прибыли с доходов привлеченных пользователей.

Еще генератор биткоинов онлайн может быть представлен в виде онлайн-игры. Их разновидностей существует множество. Выигрыш в виде криптовалюты в таких развлечениях начисляется за выполнение каких-либо квестов, получение новых уровней, победы в турнирах, продажу игровых вещей и аккаунтов. Яркий представитель этого вида – игра Супер Марио. Примерно каждые 5 минут люди здесь зарабатывают около 100 сатоши. Сумма небольшая, но если учесть, что человек в это время отдыхает, проводя досуг за любимой игрой, то картина приобретает уже другой вид.

Биткоин генератор – СКАМ или заработать все же можно?

Заработать биткоины с помощью генераторов в Интернете можно – это реальный факт, подтвержденный тысячами пользователей. Их отзывы в сети находятся в открытом доступе и можно лично убедиться в этом. Однако в не стоит забывать, что можно попасть на мошенников, которые иногда портят представление о данном способе генерации криптовалюты.

Генератор криптовалют позволит вам лучше ознакомиться с миром цифровых денег и понять, как он работает. После получения базовых знаний, вы сможете применить их для построения своей майнинговой фермы или иного вида эффективной добычи биткоина.

Выводы

По мнению ProstoCoin, заработать с помощью генераторов биткоина вполне реально. Да, эти суммы не будут заоблачными, и рассчитывать на обогащение с помощью программ и онлайн-ресурсов не стоит, однако и вложений никаких не требуется. При грамотном подходе к делу можно создать для себя пассивный заработок, а в будущем реинвестировать эти средства для перехода на новый уровень добычи криптовалюты.

Где искать надежные обменники Биткоин, и как пользоваться их услугами

Криптовалюта Биткоин – перспективный инвестиционный инструмент, позволяющий неплохо заработать при умелом обращении. Но ввиду узкой области использования монет, полученный доход в большинстве случаев приходится переводить в более практичный платежный инструмент. Да и сам заработок тоже связан с частым проведением сделок покупки/продажи криптовалюты. Поэтому и стоит более тщательно разобраться в том, как продавать и покупать активы с максимальной скоростью, выгодой и безопасностью. Рассмотрим на примере обмена цифровых монет на другой вид денежных средств.

Сотрудничество с обменниками

Большинство пользователей, планирующих продать BTC, пользуются услугами электронных обменников, несмотря на то, что есть и другие способы проведения операций, например: обмен через биржи, p2p сделки, использование Телеграм ботов. Популярность обменных сервисов не случайна. Она обусловлена рядом преимуществ сотрудничества:

- возможность обменивать валюту в любое время – многие обменники работают в непрерывном режиме;

- доступность обмена криптовалют на любой интересующий платежный инструмент: другие виды монет, электронные, фиатные деньги;

- большое количество предложений, позволяющее подобрать наиболее выгодные условия;

- отсутствие обязательной необходимости проходить верификацию – ее требуют не все обменные сервисы;

- простота проведения обмена – пользователю не нужно изучать сложные инструкции, устанавливать какое-либо ПО;

- оперативность проведения сделок – после отправки заявки и монет на счет обменника эквивалентную сумму в другом виде денежных средств удается получить уже через 10-15 минут;

- возможность получить эквивалент наличными, если есть необходимость.

Как видим, работать с обменниками действительно удобно. Поэтому продолжим изучать тему.

Уровень надежности обменных сервисов

Речь идет о https://www.bestchange.ru/, где представлен рейтинг работающих онлайн электронных обменников, в прозрачности деятельности которых не возникает ни малейших сомнений, и это подтверждено отзывами самих клиентов. Таких площадок сотни. Поэтому выбирать есть из чего. Главное – знать, как определиться с поставщиком услуг.

Критерии выбора обменника

Чтобы подобрать обменный сервис для заключения сделки, необходимо сравнивать площадки по следующим параметрам:

- курс Биткоинов – это определяющий критерий.

Именно от него зависит выгода сделки. И этот показатель может принципиально отличаться;

Именно от него зависит выгода сделки. И этот показатель может принципиально отличаться; - возможность произвести обменную операцию в интересующем направлении. Список вариантов итоговых валют может принципиально отличаться. Например, если обмен Bitcoin на Яндекс.Деньги готовы предложить все обменные сервисы, то конвертировать криптовалюту в менее популярные виды денежных средств сможет только часть этих площадок;

- резерв интересующей валюты. Его должно быть достаточно, чтобы провести конвертацию одной сделкой;

- необходимость прохождения верификации – если для вас этот момент является важным;

- отзывы клиентов про отдельно взятые площадки;

- способ заключения сделки – ручной или полуавтоматический.

Учитывая приведенные критерии, просматривая все представленные обменники биткоин, удастся сделать правильный выбор.

Дальше останется выполнить сам обмен. Для этого нужно перейти на сайт обменника, заполнить форму заявки, проверив правильность указанных данных. Потом необходимо перевести криптовалюту на указанный счет, после чего сервис отправит эквивалент в запрошенной валюте по нужным реквизитам.

Потом необходимо перевести криптовалюту на указанный счет, после чего сервис отправит эквивалент в запрошенной валюте по нужным реквизитам.

В поисках способа освободить биткоины на сумму $300 000 из старого файла ZIP / Хабр

Между человеком и его криптовалютой стояло несколько квинтиллионов вариантов ключей расшифровки

В октябре Майкл Стэй получил с LinkedIn странное сообщение. Некий незнакомец потерял доступ к приватным ключам своей криптовалюты и попросил у Стэя помощь в возвращении доступа к его $300 000.

Было не так уж и удивительно, что «Чувак», как называет его Стэй, нашёл бывшего специалиста по безопасности из компании Google. Девятнадцать лет назад Стэй опубликовал работу с детальным описанием технологии взлома зашифрованных ZIP-файлов. Чувак купил в январе 2016 года биткоинов на сумму порядка $10 000, задолго до бума криптовалют. Он зашифровал приватные ключи в ZIP-файле и забыл пароль. И теперь он надеялся, что Стэй может помочь ему взломать его.

На прошедшей недавно конференции Defcon Стэй описал свои эпичные попытки сделать это.

ZIP – популярный формат файлов, используемый для сжатия больших файлов без потерь – как небольшой чехол с тесьмой может вместить ваш спальный мешок. Известно, что многие варианты реализации формата ZIP имеют проблемы с безопасностью – до того, что прошлым летом даже один американский сенатор обратился в Национальный институт стандартов и технологий с целью исследования этого вопроса. «Если мы успешно отыщем этот пароль, я вас отблагодарю», — написал Чувак со смайликом в конце. Проведя первичный анализ, Стэй оценил что взлом файла обойдётся в $100 000. Чувак принял предложение – всё-таки прибыль должна получиться большой.

«Давно я так не развлекался. Каждое утро я с радостью шёл на работу и боролся с этой проблемой», — говорит Стэй, в настоящее время работающий техническим директором фирмы Pyrofex, занимающейся технологиями блокчейна. «Шифрование ZIP несколько десятилетий назад разработал криптограф-непрофессионал – поэтому то, что оно так долго продержалось, довольно примечательно». Однако если некоторые ZIP-файлы можно взломать при помощи готовых утилит, то Чуваку удача не улыбнулась.

Однако если некоторые ZIP-файлы можно взломать при помощи готовых утилит, то Чуваку удача не улыбнулась.

В частности поэтому за работу попросили так много. Новые поколения программ ZIP используют авторитетный и надёжный криптостандарт AES, а старые версии, одну из которых использовал Чувак — Zip 2.0 Legacy, который часто можно взломать. Степень сложности, однако, зависит от его реализации. «Одно дело – сказать, что стандарт поломанный, но реально его взломать – это совершенно другой вопрос», — говорит криптограф Мэтью Грин из университета Джонса Хопкинса.

Помочь Стэю с его подходом могло лишь небольшое количество подсказок. У Чувака до сих пор был ноутбук, который он использовал для создания зашифрованного ZIP – что подтверждало его право на владение этими биткоинами, а также давало Стэю информацию о том, какую именно программу ZIP и какой версии использовали для шифрования. Ему также было известно время создания файла, которое ПО Info-ZIP использует для своей криптографической схемы. Огромное количество возможных паролей и ключей шифрования Стэй смог уменьшить до нескольких квинтиллионов.

Огромное количество возможных паролей и ключей шифрования Стэй смог уменьшить до нескольких квинтиллионов.

Для проведения атаки такого масштаба нужно было арендовать облачные мощности для обработки графики. Стэй обратился к Нэшу Фостеру, директору Pyrofex, чтобы тот написал код для криптоанализа и запустил его на GPU общего назначения от Nvidia Tesla. По мере углубления в проект Стэй сумел уточнить атаку и уменьшить время работы программы, требовавшееся для достижения результата.

«Изначально мы предполагали, что пару месяцев будем разрабатывать программу, а потом она будет работать ещё несколько месяцев, — рассказал Фостер журналу Wired. – В итоге Майк сумел более эффективно провести криптоанализ, и мы больше времени потратили на разработку атаки, а на работу у программы ушла всего неделя. Это сэкономило Чуваку уйму денег на аренде инфраструктуры. Лет десять назад это было бы невозможно сделать без сборки специального оборудования, а стоимость проекта, вероятно, превысила бы стоимость его биткоинов».

Однако вопрос того, сработает ли это перемалывание цифр на GPU, всё ещё оставался открытым. После нескольких месяцев труда над этой задачей Стэн, наконец, был готов попробовать. Чувак не предоставил Стэю и Фостеру весь файл целиком – он, вероятно, не доверял им, считая, что они могут украсть его криптовалюту, взломав ключи. Благодаря особенностям реализации шифрования в ZIP он мог предоставить Стэю и Фостеру только зашифрованные заголовки – информационные записи, касающиеся содержимого файла – не передавая его основное содержимое. К февралю, через 4 месяца после первого сообщения с LinkedIn, они подготовили программу и начали атаку.

Она проработала 10 дней и не справилась. Позднее Стэй писал, что «был убит горем».

«До этого мы встречались с разными багами, но на всех тестах, что я прогонял у себя на ноутбуке, всё работало отлично, — говорит он. – Если это и была ошибка, она должна была быть какой-то очень уж хитрой, и я беспокоился, что на её поиски у нас уйдёт много времени». Не помогал и тот факт, что в феврале стоимость биткоинов начала падать, а вместе с ней – и стоимость файла. Чувак очень беспокоился.

Не помогал и тот факт, что в феврале стоимость биткоинов начала падать, а вместе с ней – и стоимость файла. Чувак очень беспокоился.

Стэй прошерстил всю программу, беспокоясь о наличии в ней какого-либо неверного предположения или скрытых ошибок. Но затем ему в голову пришла новая идея о том, с какого случайного начального значения [seed] можно начать работу генератора случайных чисел, используемого в их программе. Чувак тоже просмотрел тестовые данные и заметил ошибку, которая возникала, если GPU не обрабатывал правильный пароль при первом проходе. Стэй и Фостер исправили ошибку. Сделав два этих исправления в программе, они были готовы начать заново.

«Бах! И из файла выскочила куча биткоинов», — говорит Фостер. «Мы вздохнули с облегчением», — добавляет Стэй.

В итоге стоимость аренды инфраструктуры составила $6000 — $7000 вместо изначально предполагавшихся $100 000, говорит Фостер. Чувак заплатил вчетверо меньше, чем ожидал.

«Сделка для него получилась отличной, — говорит Фостер. – Такого рода проекты встречаются редко. Если бы у него была немного другая ситуация, если бы он использовал более свежую версию ZIP, это было бы невозможно сделать. Но в данном конкретном случае мы могли что-то сделать».

– Такого рода проекты встречаются редко. Если бы у него была немного другая ситуация, если бы он использовал более свежую версию ZIP, это было бы невозможно сделать. Но в данном конкретном случае мы могли что-то сделать».

Стэй говорит, что после публикации технического описания проекта в апреле к нему обратилось несколько людей с просьбами восстановить пароли к их биткоин-кошелькам. К сожалению, это распространённая проблема. Даже в редакции Wired с этим сталкивались. Но атака на ZIP не имеет ничего общего с кошельками для криптовалют — у них иногда могут быть взламываемые недостатки, но они созданы при помощи надёжного современного шифрования.

И всё же факт распространённости ZIP говорит о том, что у исследования Стэя и Фостера есть далеко идущие последствия.

«С точки зрения возни с криптографией это очень крутой проект, — говорит Грин. – Это одна из древних атак на устаревшую схему, и никто бы не подумал, что она ещё актуальна. Но, как ни удивительно, вся эта рухлядь ещё повсеместно распространена, поэтому эта тема очень актуальна. 48) ключей, будут найдены все адреса, 4) используется особый математический рандом, сужающий область поиска на порядки, 5) если для поиска 1 видеокарте требуется миллион лет, тогда миллион видеокарт найдет за 1 год. В отличие от майнинга, когда добывается регулярно по чуть-чуть, процесс поиска ключей занимает длительное время, но и вознаграждение существенней.

48) ключей, будут найдены все адреса, 4) используется особый математический рандом, сужающий область поиска на порядки, 5) если для поиска 1 видеокарте требуется миллион лет, тогда миллион видеокарт найдет за 1 год. В отличие от майнинга, когда добывается регулярно по чуть-чуть, процесс поиска ключей занимает длительное время, но и вознаграждение существенней.

Есть и другие направления развития проекта: на основе проверенных приватных ключей и полезных математических вычислений планируется сделать новую криптовалюту, которую участники как бы добывают уже сейчас, перенос открытого кода в блокчейн с запуском криптовалюты, привязанной к количеству проверенных приватных ключей с возможностью покупать/продавать и менять свой %, полная автоматизация и децентрализация (вся статистика в программе, программы участников связаны между собой в сеть).

96 у каждого адреса). Если в течении месяца найдется собственник, предоставивший доказательства и приватный ключ, то кошелек будет возвращен владельцу.

96 у каждого адреса). Если в течении месяца найдется собственник, предоставивший доказательства и приватный ключ, то кошелек будет возвращен владельцу.Как осуществляется доступ к BTC по приватному ключу? Остановите поиск, скопируйте Bitcoin Private key, скачайте программу биткоин кошелька Electrum. Запустите программу, создайте кошелек с помощью private key. Установите пароль на вход. Все, вы можете управлять балансом этого адреса. Для Segwit и Bech42 адреса откройте консоль, введите importprivkey(‘p2wpkh-p2sh:ПриватныйКлюч’) и/или importprivkey(‘p2wpkh:ПриватныйКлюч’).

Как осуществляется доступ к ETH по приватному ключу? Остановите поиск, скопируйте Ethereum Private key, зайдите на сайт MyEtherWallet в раздел Send Ether & Tokens / Private Key. Вставьте ключ и нажмите Unlock. Сравните адрес кошелька.

Что такое Биткоин генераторы? | Новости Blockchain

Что такое Биткоин генераторы?Заработать Bitcoin, хотя бы одну монету – это мечта очень многих пользователей. Такое стремление неудивительно, ведь новости криптовалют в основном посвящены именно BTC и тому, как он растет в цене. Новости про Биткоин сейчас по популярности обгоняют многие финансовые события в мире. Как можно заработать эту криптовалюту?

Такое стремление неудивительно, ведь новости криптовалют в основном посвящены именно BTC и тому, как он растет в цене. Новости про Биткоин сейчас по популярности обгоняют многие финансовые события в мире. Как можно заработать эту криптовалюту?

Криптовалюта BTC может быть получена разными способами, это может быть майнинг, Биткоин краны, торговые операции на биржах, а также ее можно получить при помощи специальных генераторов.

Что такое генератор Биткоина?

Биткоин генераторы – это программа, которая позволяет клиенту заработать Биткоин. Некоторые пользователи путают его с облачным майнингом, но он работает по другому принципу. Пользователь должен при генерации монет выполнять определенные задачи, только так он может получить на свой счет сатоши. Перед тем, как вывести электронные деньги, необходимо, чтобы на счет собралась определенная сумма. Задачи могут быть совершенно различные, от разгадывания капч и головоломок и до кликов на рекламные баннеры. Все зависит от того, какой функционал генератора.

Какие есть преимущества использования такого генератора Биткоина?

Есть бесплатные генераторы Биткоина, с их помощью возможен заработок на дому сатоши, не надо иногда устанавливать на компьютер специальное программное обеспечение. Вкладывать средства не нужно, однако прибыль будет небольшой. В месяц можно заработать около 200 долларов. Причем, придется использовать не один бесплатный генератор Биткоина, а несколько. Можно подключить ботов, чтобы с их помощью генерировать Биткоин.

Генератор Биткоина имеет несколько преимуществ. Регистрироваться можно быстро, и сразу на несколько сайтов, никаких денег тратить не надо, чтобы осуществлять генерацию криптовалюты.

Также ряд Биткоин генераторов выплачивают вознаграждения круглые сутки. помимо этого, программа генератор BTC дает возможность зарабатывать с мобильных гаджетов. Существуют и реферальные программы, позволяющие повысить прибыль в несколько раз.

Однако, такой сборщик Биткоинов имеет и недостаток. Основной заключается в том, что доход весьма невелик, придется тратить много времени на то, чтобы заниматься таким способом заработка монет.

Не стоит забывать о том, что в данной области сейчас стало встречаться большое количество мошенников. Они заманивают неопытных пользователей тем, что обещают им высокий доход. Это первый признак того, что проект создан злоумышленниками. Нельзя заниматься переводом денег на счета биткоин-крана. Поэтому, прежде чем начать пользоваться такими генераторами, следует внимательно почитать информацию о том или ином ресурсе. Рассмотрим теперь виды Биткоин генераторов

Биткоин генераторы: виды

Они разделяются на несколько категорий. К ним относятся частные фермы, пулы облачного майнинга, краны, раздающие сатоши бесплатно. Чаще всего к ним относят Биткоин краны. Некоторые из них позволяют заработать много сатоши, но для этого придется выполнить определенное количество задач.

Возможно ли получать прибыль с помощью Биткоин генераторов?

Да, с их помощью вполне возможно получать определенную прибыль, но не стоит забывать о том, что такой способ заработка весьма ограничен. Сразу получить большое количество Биткоинов, как при торговле на бирже, не получится.

Сразу получить большое количество Биткоинов, как при торговле на бирже, не получится.

Можно ли получить Биткоин бесплатно?

Бесплатно с помощью Биткоин генераторов можно получить криптовалюту, но для этого стоит набраться терпения. Кроме этого, не стоит забывать, что следует выполнять определенные задачи, просто так никто в сети не станет раздавать монеты. К сожалению, в этой сфере появилось значительное количество проектов, которые созданы мошенниками, и очень часто новички оказываются их жертвами.

Учитывая все это, лучше всего перестраховаться и использовать Биткоин генераторы просто как еще один способ получения сатоши, но не единственный. Стоит сказать, что многие трейдеры используют такие генераторы, как своего рода развлечение для того, чтобы снять напряжение от торговых сессий на бирже.

Автор: Вадим Груздев, аналитик Freedman Сlub Crypto News

Вредоносная программа типа «троянский конь» – что это такое? Вирус или вредоносное ПО?

Все о троянских программах

Бойтесь данайцев, дары приносящих!

В эпической поэме Вергилия «Энеида» греческий стратег Одиссей придумал коварный план, чтобы проникнуть за неприступные крепостные стены осажденной Трои. Вместо того чтобы проламывать стены или взбираться на них, Одиссей предложил другой способ проникнуть в город: прибегнуть к хитрости. Троянцы увидели, как греческие корабли уплыли прочь, оставив после себя гигантского деревянного коня в знак признания поражения. Ликуя и празднуя победу, троянцы внесли коня в город, не подозревая, что внутри спрятался Одиссей и его солдаты.

Как и греческие воины в древнем эпосе, вредоносные программы типа «троянский конь» или просто «троянские программы» прибегают к хитрости и методам социальной инженерии, чтобы обмануть ничего не подозревающих пользователей и заставить их запустить на первый взгляд безобидные компьютерные программы, которые скрывают в недрах своего кода различные вредоносные функции.

Каковы свойства троянских программ?

Многие склонны считать, что троянские программы представляют собой вирусы или компьютерные черви, однако в действительности они не являются ни тем, ни другим. Вирус это поражающий систему файл, который обладает способностью самокопирования и распространяется, прикрепляясь к другой программе. Черви также относятся к вредоносному ПО и во многом повторяют свойства вирусов, однако для распространения им не нужно прикрепляться к другим программам. Большинство вирусов в настоящее время считается устаревшим типом угроз. Черви тоже встречаются относительно редко, однако они все еще могут громко заявить о себе.

«В руках хакеров троянская программа может превращаться в своего рода швейцарский армейский нож».

Термин «троянская программа» следует рассматривать как обозначение способа доставки вредоносного ПО, поскольку существует множество типов троянских программ. В зависимости от целей, преследуемых злоумышленниками, в руках хакеров троянская программа может превращаться в своего рода швейцарский армейский нож: это может быть как отдельный вредоносный объект, так и лишь инструмент, который помогает совершать другие незаконные действия, например доставлять вредоносную нагрузку, осуществлять связь с хакером через некоторое время или преодолевать защиту системы так же, как греческие солдаты проникали в Трою через стены, неприступные для обычных атак.

Другими словами, троянская программа это способ воплощения стратегических замыслов хакеров, это средство реализации множества угроз от программ-вымогателей, требующих немедленной выплаты выкупа, до шпионских программ, которые прячутся в недрах системы и похищают ценную информацию, например личные или учетные данные.

Следует иметь в виду, что рекламное ПО или потенциально нежелательные программы иногда ошибочно принимают за троянские программы, поскольку они используют схожие методы доставки. Например, рекламное ПО нередко проникает на компьютер в составе пакета программ. Пользователь может думать, что загружает одно приложение, однако в действительности устанавливает два или три. Авторы программ часто распространяют свои продукты вместе с рекламным ПО в силу маркетинговых причин, чтобы получить прибыль, причем в таком случае они честно указывают на наличие рекламы. Рекламное ПО в составе пакетов программ обычно имеет не столь выраженный вредоносный характер по сравнению с троянскими программами. Кроме того, в отличие от троянских программ, такое рекламное ПО действует вполне открыто. Однако многие путают эти два вида объектов, поскольку способ распространения рекламного ПО во многом напоминает тактику троянских программ.

Способы атаки троянских программ

Троянские программы могут принимать любую форму от бесплатных утилит до музыкальных файлов, от рекламы в браузерах до внешне законных приложений. Любые неосторожные действия пользователя могут привести к заражению троянской программой. Вот лишь несколько примеров:

- Загрузка взломанных приложений. Вам пообещали бесплатную нелегальную копию полезной программы? Звучит заманчиво. Однако взломанные приложения или генераторы ключей активации могут таить в себе троянскую программу.

- Загрузка неизвестных бесплатных программ. То, что выглядит как бесплатная игра или экранная заставка, на самом деле может оказаться троянской программой, особенно в том случае, если Вы нашли нечто подобное на сомнительном веб-сайте.

- Открытие зараженных вложений. Вы получили странное электронное письмо с важным (на первый взгляд) вложением, например со счетом-фактурой или уведомлением о доставке, однако при попытке открыть такое вложение оно запускает троянскую программу.

- Посещение неблагонадежных веб-сайтов. Некоторые сайты могут заразить Ваш компьютер за считанные секунды. Другие прибегают к уловкам, например обещают запустить потоковую трансляцию популярного фильма, после того как Вы загрузите специальный видеокодек, который на самом деле является троянской программой.

- Словом, применяются все методы социальной инженерии, которые предполагают заманивание пользователей броскими названиями или модными продуктами. Например, в декабре 2017 года в процессорах Intel, уже установленных на множестве компьютеров, были обнаружены аппаратные проблемы, делающие их уязвимыми для атак. Хакеры воспользовались волной паники и выпустили поддельный пакет исправлений «Smoke Loader», который содержал троянскую программу.

Последние новости о троянских программах

Троянские программы: какова настоящая цена вопроса?

Анализ вредоносного ПО: дешифровка файлов после атаки Emotet, часть 1

Анализ вредоносного ПО: дешифровка файлов после атаки Emotet, часть 2

История троянских программ

Развлечения и игры

Программа под названием «ANIMAL», выпущенная в 1975 году, считается первой в мире троянской программой. Она представляла собой простую игру из двадцати вопросов. Однако в фоновом режиме игра копировала себя в общие каталоги, где ее могли запустить другие пользователи. Так эта программа могла распространиться по всей компьютерной сети. Никакого вреда она не наносила и представляла собой безобидную шутку.

Однако к декабрю 1989 года троянские программы уже не были поводом пошутить. Несколько тысяч дискет, содержащих троянскую программу «AIDS», которую теперь считают первой программой-вымогателем, были разосланы почтой подписчикам журнала PC Business World, а также участникам конференции по вопросам СПИДа, которая проводилась Всемирной организацией здравоохранения. Троянская программа проникала в систему DOS, оставалась неактивной в течение 90 циклов перезагрузки, а затем шифровала все имена файлов на компьютере, предлагая пользователю отправить 189 долларов на абонентский ящик в Панаме, чтобы получить программу для дешифровки.

В 1990-е годы печальную известность приобрела еще одна троянская программа, маскирующаяся под игру «Whack-A-Mole». Эта программа скрывала одну из версий приложения «NetBus», которое позволяло удаленно контролировать систему Microsoft Windows, подключенную к сети. С помощью средств удаленного доступа злоумышленники могли совершать разнообразные действия, даже открывать крышку CD-дисковода.

Любовь и деньги

В 2000 году троянская программа «ILOVEYOU» совершила на тот момент самую разрушительную кибератаку, ущерб от которой оценивается в 8,7 миллиарда долларов. Жертва получала электронное письмо с привлекательным вложением под именем «ILOVEYOU». Если любопытство брало верх и пользователь открывал вложение, то программа запускала скрипт, который перезаписывал файлы пользователя и рассылал аналогичное письмо всем контактам в адресной книге. Каким бы изощренным ни был этот червь с технической точки зрения, нельзя не признать, что наиболее искусной составляющей атаки было использование методов социальной инженерии.

В течение 2000-х годов атаки троянских программ продолжали эволюционировать, развивались и связанные с ними угрозы. Вместо того чтобы испытывать границы человеческого любопытства, троянские программы начали все чаще распространяться с помощью скрытых загрузок, выдавать себя за музыкальные файлы, фильмы или видеокодеки. В 2002 году появилась троянская программа-бэкдор «Beast», которая со временем смогла заразить практически все версии системы Windows. Затем в конце 2005 года еще один бэкдор «Zlob» получил широкое распространение, маскируясь под нужный видеокодек в форме ActiveX.

На протяжении 2000-годов возросло количество пользователей компьютеров Mac. И киберпреступники не заставили себя долго ждать. В 2006 году было обнаружено первое вредоносное ПО, специально предназначенное для Mac OS X. Впрочем, это была еще пока малоопасная троянская программа, известная как «OSX/Leap-A» или «OSX/Oompa-A».

Кроме того, со временем стали смещаться и главные акценты мотивации хакеров. На ранних этапах многие хакеры, устраивающие кибератаки, были движимы жаждой власти, контроля или всеобщего разрушения. Однако уже к началу 2000-х годов основным «двигателем прогресса» в этой области стала алчность. В 2007 году была запущена атака троянской программы «Zeus», которая внедрялась в систему Windows, чтобы похитить банковские данные с помощью клавиатурного шпиона. В 2008 году хакеры выпустили вредоносный объект «Torpig», также известный под именами «Sinowal» и «Mebroot»: он отключал антивирусные приложения, тем самым позволяя посторонним лицам осуществлять доступ к компьютеру, вносить изменения в файлы и похищать конфиденциальную информацию, например пароли или личные данные.

Чем больше, тем хуже

С наступлением 2010-х годов атаки в поисках наживы продолжались, а хакеры тем временем начинали мыслить все более масштабными категориями. Растущая популярность анонимных криптовалют, например биткоина, повлекла за собой всплеск атак программ-вымогателей. В 2013 году была обнаружена троянская программа «Cryptolocker». Она зашифровывала файлы на жестком диске пользователя и требовала заплатить ее разработчикам выкуп в обмен на ключ дешифрования. В том же году последовали атаки троянских программ-имитаторов, использующих те же методы, что и «Cryptolocker».

«Многие троянские программы, о которых мы слышим сегодня, были специально разработаны для атак на конкретную компанию, организацию или даже правительство».

В 2010-е годы претерпели изменения и принципы выбора жертв. В то время как многие троянские программы продолжают использовать тактику «ковровых бомбардировок», стараясь заразить как можно больше компьютеров, в киберпространстве все чаще наблюдаются прицельные атаки. Многие троянские программы, о которых мы слышим сегодня, были специально разработаны для атак на конкретную компанию, организацию или даже правительство. В 2010 году проявила себя троянская программа «Stuxnet» для платформы Windows. Она совершила первую атаку червя на компьютеризированную систему управления. Существует мнение, что данная программа была написана специально для того, чтобы поразить объекты ядерной инфраструктуры Ирана. В 2016 году на первых полосах новостных изданий оказалась троянская программа «Tiny Banker» («Tinba»). С момента обнаружения она заразила компьютеры более двадцати банковских организаций в США, включая TD Bank, Chase, HSBC, Wells Fargo, PNC и Bank of America.

Поскольку троянские программы являют собой один из самых старых и распространенных способов доставки вредоносного ПО, их история столь же богата, как и история киберпреступности в целом. То, что началось как безобидная шутка, превратилось в оружие для уничтожения целых компьютерных сетей, в эффективное средство похищения данных, получения прибыли и захвата власти. Времена простых шутников давно в прошлом. Сейчас на авансцене серьезные киберпреступники, которые используют мощные инструменты для получения нужной информации, шпионажа и DDoS-атак.

Типы троянских программ

Троянские программы универсальны и очень популярны, поэтому сложно дать характеристику каждой их разновидности. Большинство троянских программ разрабатываются для того, чтобы перехватывать контроль над компьютером, похищать данные, шпионить за пользователями или внедрять еще больше вредоносных объектов в зараженную систему. Вот лишь некоторые основные категории угроз, связанных с атаками троянских программ:

- Бэкдоры объекты, которые позволяют осуществлять удаленный доступ к системе. Этот тип вредоносного ПО изменяет настройки безопасности, передавая хакерам контроль над устройством, похищая Ваши данные или даже загружая на компьютер еще больше вредоносного ПО.

- Шпионские программы наблюдают за Вами и собирают информацию о том, к каким учетным записям Вы осуществляете доступ через Интернет или какие реквизиты кредитных карт Вы указываете в полях форм. Затем они передают хакерам Ваши пароли и другие идентификационные данные.

- Троянские программы для создания «компьютеров-зомби». С помощью таких программ хакеры формируют ботнеты целые сети, состоящие из зараженных компьютеров, ресурсами которых они могут воспользоваться по своему усмотрению. Термин «ботнет» образован сочетанием слов «robot» (робот) и «network» (сеть). Атака троянских программ является первым шагом к его созданию. С помощью ботнетов хакеры могут осуществлять DDoS-атаки, чтобы выводить из строя сети, перегружая их линии коммуникации за счет лавинного распространения трафика.

- Троянские программы-загрузчики загружают и устанавливают другие вредоносные объекты, например программы-вымогатели или клавиатурные шпионы.

- Набиратели номера еще одна разновидность троянских программ, которая может показаться анахронизмом, поскольку модемы коммутируемой линии передачи уже не используются. Однако об этих программах мы расскажем Вам в следующем разделе.

«Троянизированные» программы для смартфонов Android

Троянские программы являются проблемой не только для настольных компьютеров и ноутбуков. Они также атакуют и мобильные устройства, что не удивительно, ведь одних только телефонов в мире насчитывается несколько миллиардов, и каждый из них является соблазнительной целью для хакеров.

Как и в случае с компьютерами, троянская программа выдает себя за законное приложение, хотя в действительности представляет собой не более чем подделку, полную вредоносных объектов.

Такие троянские программы обычно скрываются в неофициальных или пиратских магазинах приложений и обманным путем заставляют пользователей загружать их. Установив на телефон троянскую программу, пользователь впускает в систему целый набор непрошеных гостей, в числе которых рекламное ПО и клавиатурные шпионы, похищающие важные данные. А троянские программы, действующие как набиратели номера, могут приносить прибыль своим авторам, отправляя SMS-сообщения на платные номера.

«Среди дополнений и расширений для браузеров также могут встречаться троянские программы».

Пользователи платформы Android становились жертвами «троянизированных» приложений даже в том случае, если они загружали программы исключительно из магазина Google Play, который проверяет размещенные в нем приложения и удаляет неблагонадежные продукты (хотя нередко это происходит уже после обнаружения очередной троянской программы). Среди дополнений и расширений для браузеров также могут встречаться троянские программы, поскольку вредоносная нагрузка может быть скрыта в программном коде.

В то время как Google в силах удалить с компьютера вредоносное дополнение браузера, на экране телефона троянская программа может размещать прозрачные значки. Они невидимы для пользователя, однако реагируют на прикосновение к экрану, запуская вредоносное ПО.

Для пользователей iPhone есть хорошие новости: правила компании Apple, ограничивающие доступ к App Store, iOS и приложениям на телефоне, позволяют эффективно предотвращать внедрение троянских программ. Заражение возможно в единственном случае: если пользователь в погоне за бесплатными программами совершает джейлбрейк взлом системы, позволяющий загружать приложения с веб-сайтов, отличных от App Store. Установка непроверенных приложений, которые не соблюдают параметры Apple, делает систему уязвимой для атак троянских программ.

Как удалить троянскую программу?

Если троянская программа проникла на Ваше устройство, то самый универсальный способ избавиться от нее и восстановить прежнюю функциональность системы это выполнить полную проверку системы с помощью эффективной программы, способной автоматически удалять вредоносное ПО.

Вам предлагается множество бесплатных антивирусных программ, в том числе и наши продукты для Windows, Android и Mac, предназначенные для поиска и удаления рекламного и вредоносного ПО. В действительности продукты Malwarebytes обнаруживают все известные троянские программы и многие другие типы вредоносных объектов, поскольку в 80 % случаев троянскую программу удается обнаружить в ходе эвристического анализа. Кроме того, блокирование канала связи между внедренным вредоносным ПО и вторичным сервером помогает не допустить заражение новыми вирусами и изолировать троянскую программу. Единственным исключением является защита от программ-вымогателей: чтобы воспользоваться ею, Вам потребуется premium-версия нашего продукта.

Как обезопасить себя от троянских программ?

Чтобы проникнуть на компьютер, троянские программы стремятся тем или иным способом обмануть пользователя, ввести его в заблуждение. Поэтому Вы можете избежать большинства атак, сохраняя хладнокровие и соблюдая базовые правила кибербезопасности. Относитесь несколько скептически к веб-сайтам, предлагающим бесплатные фильмы или игры. Вместо того чтобы посещать такие ресурсы, загружайте бесплатные программы непосредственно с веб-сайта производителя, а не с нелегального зеркального сервера.

Еще одна полезная мера предосторожности: измените заданные по умолчанию настройки Windows таким образом, чтобы всегда отображались настоящие расширения файлов и приложений. После этого злоумышленники не смогут ввести Вас в заблуждение с помощью внешне безобидных значков.

Помимо установки Malwarebytes for Windows, Malwarebytes for Android и Malwarebytes for Mac, нужно придерживаться следующих рекомендаций:

- периодически запускайте диагностические проверки;

- включите автоматическое обновление операционной системы, чтобы своевременно получать актуальные обновления безопасности;

- устанавливайте актуальные обновления приложений, чтобы закрывать возможные уязвимости в системе защиты;

- избегайте сомнительных или подозрительных веб-сайтов;

- скептически относитесь к непроверенным вложениям и ссылкам в электронных письмах, полученных от незнакомых отправителей;

- используйте сложные пароли;

- не отключайте брандмауэр.

Как Malwarebytes Premium может защитить Вас?

Компания Malwarebytes чрезвычайно ответственно выбирает методы предотвращения заражения, поэтому наши продукты агрессивно блокируют веб-сайты и рекламные баннеры, которые мы считаем мошенническими или подозрительными. Например, мы блокируем торрент-сайты, в числе которых и The Pirate Bay. Поскольку множество пользователей беспрепятственно распоряжаются ресурсами подобных веб-сайтов, некоторые предлагаемые ими файлы на самом деле являются троянскими программами. По той же причине мы блокируем и майнинг криптовалют, осуществляемый с помощью браузеров, однако пользователь всегда может отключить защиту и перейти на тот или иной ресурс.

Мы считаем, что лучше перестраховаться и выбрать наиболее строгий вариант защиты. Если же Вы хотите рискнуть, то лучше занести нужный Вам сайт в белый список. Однако не стоит забывать, что попасться на удочку хитрой троянской программы могут даже самые опытные пользователи.96 различных закрытых ключей, которые будут иметь одинаковый ripemd160 хеш и, соответственно, один bitcoin адрес.

Как это работает

Данное программноге обеспечение разработано как инструмент изучения аспектов безопасности применения эллиптических кривых на практике. Программа выполняет перебор закрытых ключей, вычисляет открытый ключ и на его основе хеш ripemd160, ищет вычисленный хеш в списке хешей существующих bitcoin адресов. Если будет найдено совпадение хешей, это означает что найден закрытый ключ к одному из указанных bitcoin адресов.

Для начала потребуется создать файл со списком хешей ripemd160 интересуемых bitcoin адресов в бинарном формате. Т.е. это файл, в котором подряд друг за другом записаны хеши интересуемых адресов в бинарном формате (20 байт на хеш). К данному проекту прилагается файл с хешами bitcoin адресов (файл bitcoin.bin).

Далее, следует запустить программу с указанием созданного файла хешей в качестве параметра (о параметрах запуска смотрите соответствующий раздел).

Если начальный закрытый ключ не задан, то он генерируется случайным образом. Из закрытого ключа вычисляется открытый ключ, а из него в свою очередь вычисляется хеш ripemd160 (более детально о вычислении bitcoin адреса из закрытого ключа можно почитать тут: https://en.bitcoin.it/wiki/Technical_background_of_version_1_Bitcoin_addresses), полученный хеш ищется в списке интересуемых хешей (если совпадение найдено, значит закрытый ключ найден, информация о находке будет выведена на экран и записана в файл found.txt в пвпку с программой), далее закрытый ключ инкрементируется на единицу и процесс повторяется.

Параметры запуска

-b обязательный параметр, указывающий программе путь к файлу со списком хешей ripemd160 в бинарном формате.

Пример: ./oclexplorer -b ./bitcoin.bin говорит о том, что следует использовать список хешей из файла bitcoin.bin

-k в параметре можно задать закрытый ключ (32-х байтное число в HEX формате), с которого начнутся вычисления хешей.

Если закрытый ключ не задан, то его значение будет сгенерировано случайным образом.

Пример: ./oclexplorer -b ./bitcoin.bin -k 1234567890ABCDEF1234567890ABCDEF1234567890ABCDEF1234567890ABCDEF

-u если указан данный параметр, то закрытый ключ будет инкрементироваться до бесконечности,

в противном случае каждый раз после инкрементации 4 байт (4,294,967,296) значение закрытого ключа будет перегенерировано и задано случайным образом.

-p ID платформы. По-умолчанию задано как 0. Обычно этот параметр никогда не используется.

Платформа OpenCL состоит из хоста соединенного с устройствами, поддерживающими OpenCL.

-d ID устройства в выбранной пратформе, которое следует использовать для вычислений. По-умолчанию задано как 0.

Данный параметр используется, если на хосте установлено несколько устройств, поддерживающих OpenCL, и требуется конкретизировать, на каком именно устройстве выполнять вычисления.

Пример: ./oclexplorer -b ./bitcoin.bin -d 0

-g в параметре задается размер вычислительной матрицы (cols)x(rows) (числа в DEC формате). Данные значения вычисляются автоматически, исходя из данных GPU.

Вы можете поэксперементировать с этими значениями для улучшения производительности.

Пример: ./oclexplorer -b ./bitcoin.bin -g 1024x512

-i в параметре задается размер очереди модулярной инверсии чисел (число в DEC формате, всегда должно быть степерью числа 2).

Данное значение вычисляется автоматически, исходя из данных GPU.

Вы можете поэксперементировать с этим значением для улучшения производительности.

Пример: ./oclexplorer -b ./bitcoin.bin -g 1024x512 -i 256

-f Имя файла OpenCL скрипта, если параметр не задан, то по-умолчанию используется файл "gpu.cl"

Удобно использовать, если Вы хотите поэксперентировать с измененными OpenCL скриптами.

Пример: ./oclexplorer -f ./test.cl

Тестирование работоспособности

Проведем синтетический тест, который более наглядно покажет работу программы.

Предположим, нас интересует несколько кошельков:

Адрес: 1testBq2oGSeE3WVfi1MUbJZbUSWwEktC

Private key: 6AA3789CFE067047480EED275D4A017B812D19AE6A4B82105E0B7DCEAF64A1B5

Public key: 0446C360263B1794E429E7D672A878B5083C37D6BA177BFB68405EED3DB01804A210BDFD925C8E2CD16C054C3919C6F0889376E96EDC6B2BAF5D06D8F139601268

RIPEMD-160: 09C4D5193EE73DE349FB8237CC83D14ED47DE115

Адрес: 13htk4yTWRp6NF86X2usfbv45nXijN99fw

Private key: 4C9FC687F5604F80F224BAC08999006E6967D5071331C121F503D8352556D61C

Public key: 045C6D700D71FD80E75AA4965DFB3B3398062B03DA419379F95F5C9DBF5E9AD8C2BD9FE30F4C46B24ADAB8CBEB2F4AC51002971EB45E7086822E14BC362BAAAACC

RIPEMD-160: 1DAC152238E7A162FB6B8C8D34CEEE2DAE1328B9

Сохраним хеши RIPEMD-160 в бинарном формате в файле «test1.bin»

Программу запускаем со следующими параметрами: ./oclexplorer -b ./test1.bin -k 6AA3789CFE067047480EED275D4A017B812D19AE6A4B82105E0B7DCEAF000000 -u

Через некоторое время работы программы, будет найдено совпадение вычисляемого хеша с одним из хешей, сохраненных в файле «test1.bin»

Результат поиска будет выведен на экран и сохранен в файл «found.txt»

++++++++++++++++++++++++++++++++++++++++++++++++++

TIME: 2018-01-25 16:03:42

PRIV: 6aa3789cfe067047480eed275d4a017b812d19ae6a4b82105e0b7dceaf64a1b5

PUBL: 0446c360263b1794e429e7d672a878b5083c37d6ba177bfb68405eed3db01804a210bdfd925c8e2cd16c054c3919c6f0889376e96edc6b2baf5d06d8f139601268

HASH: 09c4d5193ee73de349fb8237cc83d14ed47de115

ADDR: 1testBq2oGSeE3WVfi1MUbJZbUSWwEktC

SALT: 6aa3789cfe067047480eed275d4a017b812d19ae6a4b82105e0b7dceaf400000

OFST: 2400692

GPUH: 09c4d5193ee73de349fb8237cc83d14ed47de115

++++++++++++++++++++++++++++++++++++++++++++++++++

Расшифровка результата:

++++++++++++++++++++++++++++++++++++++++++++++++++

TIME: Дата и время нахождения

PRIV: Найденный приватный ключ

PUBL: Публичный ключ

HASH: Хеш bitcoin адреса в формате RIPEMD-160

ADDR: Bitcoin адрес

SALT: Приватный ключ, от которого начались вычисления

OFST: Дельта между найденным и начальным приватными ключами

GPUH: Хеш bitcoin адреса RIPEMD-160, вычисленный на GPU, всегда должен быть равен HASH

++++++++++++++++++++++++++++++++++++++++++++++++++

Установка и настройка

Работоспособность тестировалась на ОС Gentoo, Linux Mint, Debian. Тестирование проводилось на видеокартах: Nvidia GTX 230, Nvidia GT 730, Nvidia GTX 1060, Nvidia GTX 1080 ti, Radeon RX 570. Для работы требуются установленные библиотеки OpenCL и OpenSSL с включенной поддержкой эллиптических кривых.

Отказ от ответственности

Автор не несет ответственность за последствия, вызванные использованием Вами данного программного обеспечения. Помните, что нахождение закрытого ключа bitcoin кошелька и присвоение находящихся на нем средств в зависимости от вашей юрисдикции может считаться кражей и поэтому является незаконным.

Обратная связь

Если Вас заинтересовал данный софт, но Вам нужно его модифицировать или написать аналогичный, автор всегда открыт к сотрудничеству, почта для связи: [email protected]

Если данное программное обеспечение помогло Вам, буду рад вашей благодарности:

Bitcoin кошелек: 1svtY22Rc9GngcUPBH9UEoowb2hhbsuPo

Yandex.деньги: 410014854164402

Multiminer Программное обеспечение для майнинга биткойнов

Что такое Multiminer?

MultiMiner — это приложение для майнинга криптовалюты, доступное для Windows, macOS и Linux.

Его простой интерфейс позволяет легко выбрать, какую криптовалюту майнить, обнаружив оборудование, доступное на вашем устройстве.

MultiMiner поддерживает майнинг с помощью графических процессоров (GPU), специализированных интегральных схем (ASIC) и программируемых вентильных матриц (FPGA).

MultiMiner поддерживает ряд алгоритмов майнинга, включая, помимо прочего, SHA256, Scrypt, CryptoNight, Ethash, Equihash, Pascal, Ethash, Keccak, Quark, Scrypt-Jane и X11-15. Это позволяет добывать биткойны, Ethereum, Monero, Litecoin, Zcash и многие другие.

Вы можете использовать настраиваемые стратегии MultiMiner для автоматического переключения на майнинг наиболее прибыльной криптовалюты.

В качестве альтернативы, если вы хотите принять решение вручную, вы можете настроить MultiMiner, который будет предупреждать вас, когда есть более прибыльная монета, чем та, которую вы сейчас добываете.

Также можно подключить MultiMiner к программному обеспечению для мониторинга смартфонов, чтобы вы могли проверять и контролировать свои установки для майнинга, где бы вы ни находились.

Продвинутые пользователи оценят возможность использовать прокси-сервер stratum для направления других майнеров в свою сеть, эффективно создавая свой собственный майнинг-пул.

Является ли MultiMiner законным?

MultiMiner также поддерживает прямой доступ к аргументам механизма майнинга и настройкам API.

Он может автоматически перезапускать вышедшие из строя майнеры и регулировать интенсивность майнинга в зависимости от времени простоя вашего компьютера.

Эти инструменты помогают обеспечить бесперебойную работу MultiMiner в фоновом режиме без необходимости постоянного ввода данных.

Несмотря на то, что MultiMiner обладает множеством функций, он очень удобен для новичков. Новичков встретит мастер «Приступая к работе», который проведет вас через процесс настройки ваших буровых установок и начала майнинга.

Приложение обновляется автоматически, а это означает, что у вас всегда должна быть самая последняя версия MultiMiner и BFGMiner — основного движка майнинга, на котором работает MultiMiner.

Есть также полезные советы, которые определяют некоторые термины, которые будут незнакомы новым майнерам.

MultiMiner — это очень простой способ начать добычу биткойнов и других криптовалют. Его можно настроить на автоматический запуск майнинга при включении компьютера, что делает его идеальным для пользователей, которые просто хотят установить и забыть.

Кроме того, опытные пользователи могут настроить MultiMiner для запуска стратегий и оптимизации своей прибыли в любое время дня и ночи, одновременно контролируя свои установки для майнинга удаленно.

В целом, MultiMiner — это многофункциональный и проверенный временем выбор интерфейсов для майнинга криптовалюты, который может предложить пользователям всех возможностей.

Что такое биткойн-майнинг | Fortinet

Майнинг биткойнов сам по себе не является вредным и предполагает использование компьютера для решения сложных математических уравнений, позволяющих пользователю заработать биткойны. Пользователь зарабатывает биткойны, проверяя транзакции в цепочке блоков, которая представляет собой цифровую бухгалтерскую книгу, похожую на банковскую книгу, которая отслеживает все транзакции данной криптовалюты.Каждый раз, когда решается хэш, пользователь, который его решает, зарабатывает биткойны.

Однако для решения математических задач компьютер должен работать без остановок, потребляя много энергии центрального процессора (ЦП). На это уходит много электроэнергии. Хакеры начали захватывать компьютеры других людей, чтобы использовать их, свои ресурсы и электроэнергию пользователя для добычи биткойнов, на которых хакер может затем нажиться.

Майнинг биткойнов использует вредоносное ПО. Хакеры написали вредоносное ПО с возможностью доступа к вашему компьютеру и использования его ресурсов для добычи биткойнов и других криптовалют.Чтобы хакер мог заработать криптовалюту, он должен проверять транзакции в блокчейне. Криптовалюты зависят от этого для поддержания платежеспособности.

Каждая транзакция генерирует идентификатор, помеченный хешем. В блокчейне биткойнов хеш — это 256-битное шифрование, которое по сути является паролем. Каждый компьютер в сети пытается вычислить 256-битный пароль, и если он ошибается хотя бы на один символ, хеш не решается. Другие компьютеры работают над проверкой подлинности решений, которые придумал «выигравший» компьютер.Вся эта работа вознаграждается криптовалютами — в данном случае биткойнами.

В некоторых криптовалютных экосистемах пользователи также получают право голоса в структуре управления системой. Это означает, что они могут голосовать за решения, которые команда разработчиков принимает относительно будущего валюты, ее токена и того, как они будут использоваться.

Хотя для компьютера нетрудно решить хэш, чтобы сделать это достаточно быстро, чтобы проблема была решена до того, как компьютеры других пользователей решат ее, компьютер должен быть быстрым.Но быстрого компьютера недостаточно. Поскольку ЦП пытается выдать ответ как можно быстрее, он должен подать миллиарды электрических импульсов за короткий промежуток времени. Чтобы компьютер не перегорел, постоянно работают мощные вентиляторы. На это уходит много электроэнергии. Вот почему хакеры охотятся за вашим компьютером, чтобы поместить его в один из своих захваченных пулов для майнинга биткойнов.

Хакер устанавливает вредоносное ПО для майнинга биткойнов на сотни компьютеров, чтобы разделить между ними работу. Все компьютеры становятся майнерами биткойнов, проверяющими транзакции биткойнов.Калькуляторы для майнинга биткойнов рассчитали электрическое потребление этих операций, и их достаточно, чтобы вызвать резкий скачок счетов за электроэнергию, сгорать процессоры и полный отказ компьютеров.

Какой из них лучший?

Привет! Добро пожаловать в это руководство по выбору лучшего программного обеспечения для майнинга биткойнов. В этой статье я рассмотрю пять лучших программ для майнинга биткойнов. Я буду сравнивать различные функции каждого программного обеспечения биткойн-майнера, и к концу вы должны будете иметь хорошее представление о том, какое программное обеспечение будет лучшим для вас.

Конечно, лучшее программное обеспечение для майнинга биткойнов будет зависеть от множества разных вещей. Важно подумать о типе операционной системы, которую вы используете (программное обеспечение для майнинга биткойнов в Windows 10 может сильно отличаться от программ для Mac OS), о вашем уровне знаний в области компьютера и о том, хотите ли вы добывать исключительно биткойны.

Это потому, что некоторые программы для майнинга биткойнов позволяют время от времени переключать криптовалюту, которую вы добываете, а некоторые даже позволяют майнить две валюты одновременно!

Имейте в виду, что есть очень простые способы приобрести биткойны.Вы можете купить или обменять его на различных биржах криптовалют. Особенно рекомендуется рассмотреть Coinbase и Binance.

Подготовка к добыче

Во время этого руководства я начну с краткого введения о том, что мы подразумеваем под майнингом криптовалюты. Затем я перейду к короткому обсуждению различных целей крипто-майнера и того, как это повлияет на их выбор программного обеспечения для майнинга биткойнов.

Последний найденный купон Coinbase:

Выбор проверенного персонала

ПОЛУЧИТЕ ДО 132 $

По обучению — Праздничная сделка Coinbase

Эта праздничная сделка Coinbase особенная — теперь вы можете заработать до 132 долларов, изучая криптовалюту.С Coinbase вы можете не только получать знания, но и зарабатывать деньги!

Срок годности: 29.07.2021

3928 Пользователей

Осталось всего 31

×ПОЛУЧИТЬ ДО $ 132

По обучению — Праздничное предложение Coinbase

Это праздничное предложение Coinbase особенное — теперь вы можете зарабатывайте до 132 долларов, изучая криптовалюту. С Coinbase вы можете не только получать знания, но и зарабатывать деньги!

Ваша Скидка активирована! REDEEM DEALСрок действия: 29.07.2021

3,928 Использовано

Только 31 Осталось

Затем я перейду к основной части руководства — сравним лучшее из доступных программ для майнинга биткойнов.Этот раздел будет включать немного полезной информации о пяти наиболее популярных на сегодняшний день программных продуктах для майнинга биткойнов.

Я расскажу о MultiMiner, CGMiner, EasyMiner и BitMinter. В руководстве будет представлен краткий обзор каждой из этих частей программного обеспечения для майнинга биткойнов. Я также постараюсь дать сценарий или пользователя, для которых каждый из них лучше всего подходит. Наконец, руководство завершится сравнительной таблицей, чтобы вы могли наиболее ясно рассмотреть некоторые характеристики каждой программы.Также будет ссылка для загрузки каждого программного обеспечения!

Как обычно, мне нужно многое проработать в этом руководстве. Так что не будем больше терять время!

(Если вы уже уверены в своих знаниях о майнинге криптовалют, переходите к следующему разделу — Лучший биткойн-майнинг, поэтому ftware будет зависеть от ваших целей)

Понимание процесса

Прежде чем мы начнем смотреть на различное программное обеспечение для майнинга биткойнов, доступное сегодня, я должен начать с краткого урока о майнинге криптовалют.

Роль майнинга криптовалюты заключается в проверке транзакций, происходящих в сети криптовалюты. Чтобы сделать это достаточно безопасным способом в сети, подобной сети Биткойн, компьютерные системы должны угадать строку символов, называемую хэшем . Этот процесс угадывания также известен как «Доказательство работы».

Proof of Work — это то, что защищает сеть. Очевидно, что это также довольно надежный метод безопасности, поскольку за девять лет ее существования в сети Биткойн не было ни одной успешной атаки или нарушения безопасности.В сети, которая оценивается в миллиарды долларов, безопасность, конечно же, жизненно важна!

Майнинг криптовалюты может выполняться с помощью различных аппаратных средств. К ним относятся центральные процессоры (центральные процессоры), графические процессоры (графические процессоры) и специализированные интегральные схемы (специализированные интегральные схемы). Каждый из них может выполнить определенное количество предположений в хеш-коде за заданное время. Это называется хешрейтом оборудования.

Процессорыобычно предлагают самый низкий хешрейт (меньше предположений в секунду).Между тем, ASIC предлагают самый высокий хешрейт. Графические процессоры находятся где-то посередине. Тем не менее, ASIC на сегодняшний день являются самыми дорогими устройствами для майнинга криптовалюты, как для покупки, так и для продолжения работы. Им нужно много электричества!

Еще в старые добрые времена Биткойна процессоры были достаточно мощными, чтобы добывать Биткойн. Однако теперь, когда майнинг криптовалюты стал более популярным, конкуренция слишком велика для процессоров или даже графических процессоров, чтобы выгодно добывать сеть Биткойн.

В результате майнинг биткойнов в наши дни осуществляется исключительно устройствами ASIC.

Самые популярные результаты

Ищете более подробную информацию по связанным темам? Мы собрали похожие статьи, чтобы вы сэкономили время. Взглянем!

Лучшее программное обеспечение для майнинга биткойнов будет зависеть от ваших целей

Программное обеспечениеMining используется компьютером для взаимодействия с оборудованием для майнинга. Он контролирует различные устройства, которые у вас есть. Он направит их на майнинг как часть определенного пула, изменит скорость вентиляторов, поменяет валюту для майнинга — все это хорошо!

В конечном итоге выбор лучшего программного обеспечения для майнинга биткойнов будет зависеть от нескольких факторов.Во-первых, конечно, вы хотите майнить исключительно биткойны или альткойны? Затем, какое оборудование у вас есть.

Наконец, хорошо ли вы умеете использовать командные строки для запуска программ, или вы бы предпочли использовать графический пользовательский интерфейс — также известный как красивая программа с удобно обозначенными кнопками для нажатия и т. Д.!

Для целей этой статьи я предполагаю, что вы просто хотите майнить Биткойн. Следовательно, у вас, вероятно, уже есть специализированное оборудование для майнинга (ASIC).Примеры включают Antminer S9 от Bitmain, Avalon6 и Bitfury B8.

Эти аппаратные средства, созданные для майнинга биткойнов, также могут использоваться для майнинга других криптовалют, таких как Digibyte и Peercoin. Фактически, они могут майнить любую криптовалюту, которая использует алгоритм SHA256.

Существуют различные ASIC, которые также были разработаны для других алгоритмов. Например, Litecoin и DOGE необходимо добывать с использованием специального оборудования для майнинга ASIC. Однако эта статья не об оборудовании или других криптовалютах.Это все о лучшем программном обеспечении для майнинга биткойнов! Имея это в виду, приступим к делу.

MultiMiner — лучшее программное обеспечение для майнинга для начинающих

Программное обеспечение MultiMiner — это программное обеспечение для майнинга, основанное на графическом пользовательском интерфейсе (GUI), которое было разработано как часть программного обеспечения для майнинга биткойнов в Windows 10. Его можно использовать с Linux или MacOS, но для этого потребуется дополнительное программное обеспечение.

Благодаря графическому интерфейсу MultiMiner является любимым программным обеспечением для многих начинающих майнеров.

С программой MultiMiner все становится проще. После успешной установки программы MultiMiner проинструктирует вас, как именно подключиться к пулу. Это включает в себя указание вам, когда вводить каждую часть информации, связанную с пулом майнинга, который вы будете использовать.

Более того, все потенциально сложные термины удобно объяснены. По этим причинам я могу с уверенностью рекомендовать MultiMiner самым неопытным майнерам криптовалюты.

После того, как вы пройдете через процесс установки, MultiMiner выполнит поиск оборудования. В нем будет перечислена информация о каждом устройстве, которое оно может принять. Примеры этих сведений включают среднюю мощность хэширования устройства и пул, к которому оно подключено. Кроме того, также будет отображаться прогнозируемая прибыль, которую вы можете получить.

MultiMiner также может подключаться одновременно к нескольким пулам. Есть даже возможность настроить устройство автоматически на майнинг наиболее прибыльных монет в любой момент времени или выбрать те, которые имеют наименьшую сложность.

Программное обеспечение полностью бесплатное, но есть возможность отправлять 1% прибыли от майнинга непосредственно разработчику. Это полностью добровольно, и вы даже можете решить отправлять прибыль в течение недели или месяца, а затем отключить пожертвование. Все зависит от вас! MultiMiner для вас? Загрузите последнюю версию здесь.

Вот список рекомендуемых программ для майнинга :

CGMiner — Лучшее программное обеспечение для майнинга для продвинутых пользователей компьютеров

Одним из наиболее часто используемых программ для майнинга биткойнов является CGMiner на базе Linux.Он существует уже давно (почти шесть лет). Он также полностью написан на языке программирования C . Это означает, что он совместим практически со всеми операционными системами. Он также основан на коде раннего популярного программного обеспечения для майнинга CPUMiner.

CGMiner использует интерфейс командной строки и поддерживает различные пулы и устройства для майнинга. Тем не менее, это довольно удобный интерфейс командной строки. Он использует простые команды клавиатуры для изменения таких настроек, как скорость вращения вентилятора и другие.Однако, поскольку он не предлагает графического пользовательского интерфейса, вероятно, это часть программного обеспечения для майнинга биткойнов, которое лучше всего сохранить для опытных пользователей.

Хотя CGMiner в значительной степени разработан для использования с устройствами для аппаратного майнинга, вы также можете использовать с ним графические процессоры и даже процессоры.

Несмотря на то, что я сказал, что он совместим с большинством операционных систем, CGMiner довольно сложно установить на машинах с Windows 10. Различные антивирусные программы будут пытаться заблокировать загрузку, и Защитник Windows также доставит неудобства пользователям.

Если вы не боитесь черного экрана с большим количеством непонятного текста, бегущего по нему, CGMiner может вам подойти. Вы можете скачать это здесь.

Если изображение выше заставляет вас чувствовать себя неловко, возможно, вам лучше подойдет графический интерфейс пользователя (GUI) программного обеспечения для майнинга биткойнов!

EasyMiner — лучший вариант для майнеров, которые хотят одновременно добывать биткойны и лайткойны

EasyMiner — еще одна отличная программа. Как и MultiMiner, EasyMiner имеет удобный графический интерфейс.Он служит интерфейсом как для CGMiner, так и для CPUMiner.

EasyMiner автоматически переходит в режим «MoneyMaker» при первой загрузке. Это мгновенно создает кошелек Litecoin и начинает майнинг с использованием ЦП вашего компьютера в частном пуле. Это больше демонстрация удобства использования, чем способ заработка. Текущая сложность майнинга Litecoin означает, что он вряд ли принесет прибыль.

Как и следовало ожидать от программного обеспечения для майнинга биткойнов с графическим интерфейсом пользователя, панель управления EasyMiner спроектирована таким образом, чтобы упростить навигацию.Вы можете изменить пул майнинга, который вы используете, изменить настройки сети и просмотреть свои криптокошельки одним щелчком мыши.

Несмотря на то, что EasyMiner хорошо подходит для использования с ЦП и ГП, он также может майнить криптовалюту с использованием более совершенного оборудования. Те пользователи, которые ищут простую программу для работы с блоком ASIC, будут впечатлены ею.

EasyMiner может одновременно запускать CGMiner и CPUMiner. Это означает, что ваш процессор или графический процессор будет сосредоточен на Litecoin, а ваш ASIC (если он у вас есть) будет сосредоточен на майнинге биткойнов.

К сожалению, при использовании EasyMiner с Windows 10. Некоторые антивирусные программы удаляют связанные с ними файлы. Это потому, что он похож на вредоносную программу, которую можно установить на компьютер без ведома пользователя. Эта вредоносная программа, как известно, может затем добывать криптовалюту для хакера, который ее создал.

Если вы считаете, что EasyMiner — лучшее программное обеспечение для майнинга биткойнов, вы можете получить его по следующей ссылке.Если вы искали бесплатное программное обеспечение для майнинга биткойнов, вам повезло! О, и это тоже полностью открытый исходный код!

Лучшее для быстрой настройки — BitMinter

Следующим в нашем обзоре программного обеспечения для майнинга биткойнов является BitMinter. Это программное обеспечение использует определенный пул для майнинга с таким же названием. Его очень легко настроить, и сервис гордится тем, что упрощает добычу биткойнов и дает «высокие выплаты».

BitMinter поддерживает все основные операционные системы — Windows, Mac OS, Linux.Поскольку он предназначен для использования с собственным пулом, процесс его настройки также очень быстр. Как только вы зарегистрируетесь в пуле и установите программное обеспечение, все готово!

Само программное обеспечение полностью бесплатное. Однако пул BitMinter взимает 1% комиссии за майнинг с их помощью. Однако это одна из самых низких комиссий за майнинг. Это особенно мало, если учесть, что подобные BTC.com взимают огромные 4%!

Если вы уверены и хотите попробовать BitMinter и его универсальное решение для майнинга биткойнов, вы можете скачать клиент здесь.

Вот и клиент BitMinter во всей красе! Как круто он выглядит с указателем мощности типа спидометра !?

Программное обеспечение для майнинга биткойнов: сравнительная таблица

Ниже я привел сравнительную таблицу пяти программ для майнинга биткойнов, которые я рассмотрел выше. Это должно дать вам быструю и удобную справочную таблицу для сравнения каждой из различных программ. Надеюсь, вы сможете использовать его, чтобы решить, что вам подходит.

| EasyMiner | CGMiner | MultiMiner | BitMinter | |

| Язык программирования | НЕТ | С | C # | Скала |

| Связанный пул | НЕТ | CK Бассейн | НЕТ | BitMinter |

| Операционная система | Windows, Linux | Windows, Linux, Mac OS X | Windows, Mac OS X, Linux | Окна, Mac OS, Linux |

| Поддерживаемые устройства | ASIC, ПЛИС | ЦП, графические процессоры, ASIC, FPGA | Графические процессоры, ASIC, FPGA | ASIC, графические процессоры, FPGA |

| Стоимость | Бесплатно | Бесплатно | Бесплатно (1% необязательное пожертвование) | Бесплатная загрузка, 1% для использования пула BitMinter. |

| GUI? | Есть | № | Есть | Есть |

| Открытый исходный код | Есть | Есть | Есть | Есть |

Самые популярные результаты

Просмотрите нашу коллекцию наиболее полных статей, руководств и учебных пособий, связанных с Crypto Exchange. Всегда будьте в курсе и принимайте взвешенные решения!

Заключение

Ну вот и все! Это руководство по лучшим программам для майнинга биткойнов, доступным сегодня.Надеюсь, вы чему-то научились. В конечном итоге выбор лучшего программного обеспечения для майнинга будет зависеть от ваших уникальных обстоятельств. Это будет включать в себя, какое оборудование вы используете, с какой операционной системой вы планируете использовать программное обеспечение, а также ваш уровень знаний, когда дело касается компьютеров.

Чтобы выбрать лучшее программное обеспечение для вас, вы можете задать себе несколько вопросов:

- Вы хотите майнить биткойн? (надеюсь, да, иначе это руководство было бы пустой тратой вашего времени!)

- Вам нужно программное обеспечение для майнинга биткойнов Windows 10 или вы используете другую операционную систему?

- Насколько хорошо вы работаете с компьютером? Не пугает ли вас мысль о командной строке до смерти?

- Вы ищете бесплатное программное обеспечение для майнинга биткойнов, которое можно использовать с низкой комиссией за майнинг?

- Какое оборудование вы используете — ASIC, GPU, CPU?

Ответы на эти вопросы вместе с этим полезным руководством должны помочь вам решить, какую часть программного обеспечения для майнинга биткойнов использовать.

Нужен совет по выбору оборудования для майнинга биткойнов? Посмотрите мои лучшие фото здесь.

Если вы решите, что майнинг биткойнов не для вас, выберите надежных криптобирж, чтобы купить BTC. К самым надежным относятся Coinbase и Binance.

Итак, это все, на что у меня сегодня есть время по этой теме. Что вы думаете со всей вашей новой информацией? Есть ли лучшая программа для майнинга биткойнов? Мы будем рады услышать ваши мысли по этому поводу!

Оставьте свой честный отзыв

Оставьте свое искреннее мнение и помогите тысячам людей выбрать лучшую криптовалютную биржу.Все отзывы, как положительные, так и отрицательные, принимаются, если они честны. Мы не публикуем предвзятые отзывы или спам. Так что если вы хотите поделиться своим опытом, мнением или дать совет — сцена ваша!

philipperemy / my-first-bitcoin-miner: для любознательных умов, которые хотят понять, как работает блокчейн Биткойн!

Для тех, кому интересно разобраться в упрощенной настройке:

- Как работает блокчейн Биткойн

- Как работает горная промышленность

Для полной реализации (которая действительно может быть моей!) Просмотрите этот репозиторий https: // github.com / jgarzik / pyminer.

Этот майнер не подключен к сети биткойнов и представляет собой очень упрощенную версию того, что было бы настоящим майнером биткойнов. Цель этой реализации — дать базовое понимание логики интеллектуального анализа данных.

Что на самом деле решают биткойн-майнеры?

Шаг 1

На высоком уровне программное обеспечение майнера берет список активных транзакций, а затем группирует их вместе в нечто, называемое «блоком».

Или, точнее, точно указано : Программное обеспечение майнера преобразует все транзакции в сводное представление, называемое «корнем Меркла», и хеширует его, который представляет транзакции.

Шаг 2

Программное обеспечение для майнинга затем преобразует это в двоичный формат, называемый заголовком блока, который также ссылается на предыдущие блоки (также называемые цепочкой).

Назначение поля обновляется, когда ... Размер (байты)

Версия блока Номер версии Вы обновляете программное обеспечение и 4

он указывает новую версию

hashPrevBlock 256-битный хеш предыдущего

заголовок блока

hashMerkleRoot 256-битный хэш на основе всего A транзакция принята 32

транзакции в блоке

Время Текущая отметка времени в секундах Каждые несколько секунд 4

с 1970-01-01T00: 00 UTC

Биты Текущая цель в компактном формате Сложность регулируется 4

Одноразовый 32-битный номер (начинается с 0) Хэш пробуется (увеличивается) 4

Шаг 3

Аппаратное обеспечение майнера изменяет небольшую часть этого блока, называемую «nonce».

Шаг 4

Заголовок блока хешируется и сравнивается с целевым значением, как если бы это было просто большое число, например 10 000 000> 7 000 000 (реальные числа намного больше и в шестнадцатеричном формате). Цель сжимается и сохраняется в каждом блоке в поле, называемом битами.

Расширенная цель выглядит так:

Цель 0000000000000083ef00000000000000000000000000000000000000000000000

И цель — убедиться, что хэш SHA256 блока меньше этого значения.В приведенном ниже примере «83ee» меньше, чем «83ef»

.Чтобы упростить эту концепцию, вы можете приблизить цель, подсчитав ведущие нули (как объясняется в другом ответе здесь). Вот пример:

Вот образец блока с транзакциями, который вы можете просмотреть на BlockChain.info. Найдите в правом верхнем углу веб-страницы этот хэш:

. Хэш 0000000000000083ee9371ddff055eed7f02348e4eda36c741a2fc62c85bc5cf

Этот предыдущий хэш был с сегодняшнего дня и имеет 14 ведущих нулей.Давайте сравним это с тем, что было необходимо 3 года назад, с блоком 100 с 8 ведущими нулями.

Хэш 00000000a8ed5e960dccdf309f2ee2132badcc9247755c32a4b7081422d51899

Сводка

Итак, в конце концов, все, что делает майнер, это:

- Принять заголовок блока в качестве входных данных.

- Измените одноразовый номер.

- Проверить, является ли хэш заголовка блока меньше целевого. Если это так, вы выиграете.

- Перейдите к шагу 2 (или перейдите к шагу 1, если блок выиграл кто-то другой).

Список литературы

Как 26-летний бросивший колледж зарабатывает 15 000 долларов в месяц с биткойнами и криптовалютой, не беспокоясь о

Задумывались ли вы об инвестировании в биткойн?

Себастьян Росси из Лос-Анджелеса, штат Калифорния, устал все время беспокоиться о том, откуда будет следующий платежный чек. Жизнь казалась просто чередой счетов и беспокойством о том, как их оплачивать. Однажды поздней ночью, когда он сидел в Интернете, любопытство взяло верх, и он начал исследовать Биткойн и криптовалюту.Его долгие часы исследований окупились, и он смог открыть метод зарабатывания денег, который изменил его жизнь. Наконец-то он смог заработать приличную сумму денег, имея достаточно свободного времени, чтобы наслаждаться этим.

В прошлом месяце я прочитал блог Себастьяна и решил разместить его историю в нашем отчете о работе. В нашем телефонном интервью он рассказал мне свою удивительную историю. «Я в основном зарабатываю от 12 000 до 15 000 долларов в месяц. Это намного больше, чем я когда-либо зарабатывал раньше, и мне даже не нужно ничего делать.«