Протоколы доступа и статистика | Техническая поддержка

Вы имеете возможность получать статистику по посещаемости Вашего виртуального сервера в виде протоколов доступа к веб-серверу, а также в HTML-формате. Программа обработки запускается несколько раз в сутки и позволяет динамично отслеживать работу Вашего сервера.

Для того, чтобы иметь возможность просматривать файлы протоколов доступа (файл access_log) и хранить их за некоторый интервал времени, Вам необходимо сделать соответствующие настройки в панели управления хостингом.

Имейте в виду, что место, занимаемое лог-файлами на Вашем виртуальном сервере, включается в дисковое пространство, выделяемое Вам в соответствии с тарифным планом, поэтому объём протоколов учитывается при подсчёте дискового пространства, занимаемого Вашим сайтом.

Обработчик логов AWStats

Если Вы хотите запустить обработчик логов, который выдаст ряд полезной статистической информации, пометьте в панели управления параметр «Анализ протоколов awstats». Обработчик запускается несколько раз в сутки, позволяя наблюдать статистику текущего дня.Awstats, пожалуй, наиболее функциональный анализатор. Полное описание его возможностей Вы можете получить на официальном сайте http://awstats.sourceforge.net/.

Для получения результатов работы данного анализатора Вам следует обращаться к следующей странице основного или дополнительного веб-сервера:

http://www.domain_name/awstats/awstats.pl

Доступ к данной статистике возможен с авторизационными данными от Site Manager’а.

При включении данного анализатора в соответствующей директории для конкретного веб-сервера (основного или дополнительного) появятся конфигурационный файл awstats.conf и каталог awstats, в котором хранится служебная информация, необходимая для работы данного анализатора. Конфигурационный файл Вы можете отредактировать и настроить статистику таким образом, чтобы Вам было удобнее работать в рамках имеющихся в программе возможностей.

Конфигурационный файл Вы можете отредактировать и настроить статистику таким образом, чтобы Вам было удобнее работать в рамках имеющихся в программе возможностей.

Почему данные статистики и счетчиков могут различаться

Сразу обратим Ваше внимание на то, что при одновременном использовании нескольких анализаторов возможны ситуации, когда полученные данные будут различаться. Это может происходить из-за того, что разные программы используют разные алгоритмы подсчета тех или иных параметров. Например, уникальные посетители могут считаться как обращения с различных IP, а также — как уникальные сочетания IP/браузер посетителя. Это — лишь один из возможных примеров.

Также учитывайте, пожалуйста, тот факт, что данные статистики могут различаться с показаниями различных сторонних счетчиков. Дело в том, что статистика на хостинге обрабатывает лог сервера. Счетчики чаще всего обрабатывают заходы посетителей сайта с помощью Javascript’а. Два примера: некоторые посетители могут заходить на сайт через разные прокси-серверы.

Иными словами, любая статистика будет показывать лишь некоторые усредненные данные, но не может претендовать на абсолютную точность.

Протокол расширенной проверки подлинности (EAP) для сетевого доступа

- Чтение занимает 22 мин

В этой статье

область применения: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows 10, Windows 8.

1

Протокол расширенной проверки подлинности (EAP) представляет собой архитектурную платформу, обеспечивающую расширяемость методов проверки подлинности для часто используемых технологий защищенного доступа к сети, таких как беспроводной доступ на основе IEEE 802.1 X, Проводной доступ на основе IEEE 802.1 X и протокол PPP (PPP), такие как виртуальная частная сеть (VPN). EAP является не методом проверки подлинности, как MS-CHAP v2, а скорее платформой на клиенте и сервере проверки подлинности, которая позволяет поставщикам сетевых услуг разрабатывать и легко устанавливать новые методы проверки подлинности (методы EAP).

Методы проверки подлинности

Этот раздел содержит сведения о конфигурации, относящиеся к следующим способам проверки подлинности в протоколе EAP. Обратите внимание, что методы проверки подлинности EAP, используемые в туннельных методах EAP, обычно называются

Защищенный EAP (PEAP)

Данный раздел содержит информацию о конфигурации для двух внутренних методов по умолчанию протокола EAP, предоставленных в PEAP.

Протокол EAP-TLS

Выводятся в виде смарт-карты или других свойств сертификата в операционной системе, можно развертывать в качестве внутреннего метода PEAP или как отдельный метод EAP. Когда он развернут как внутренний метод проверки подлинности, параметры конфигурации EAP-TLS идентичны параметрам, используемым для развертывания EAP-TLS в качестве внешнего метода (если не считать настройки на работу внутри PEAP). Дополнительные сведения о конфигурации см. в разделе Свойства смарт-карты или другого сертификата элементы конфигурации.

Протокол проверки подлинности вызова EAP-MS-CHAP v2

Защищенный пароль EAP-MS-CHAP v2 — это тип EAP, который можно использовать с PEAP для проверки подлинности сети на основе пароля. EAP-MsCHAP версии 2 можно также использовать в качестве отдельного метода для VPN, но только как внутренний метод PEAP для беспроводных сетей.

Протокол EAP-TTLS

Протокол EAP-SIM, протокол EAP-AKA и протокол EAP-AKA’

Включает проверку подлинности с помощью SIM-карт и реализуется при покупке клиентом плана беспроводного широкополосного обслуживания у оператора мобильной сети.

В качестве части плана клиенты часто получают профиль беспроводной связи, заранее настроенный на проверку подлинности с помощью SIM-карт.

В качестве части плана клиенты часто получают профиль беспроводной связи, заранее настроенный на проверку подлинности с помощью SIM-карт.В этом разделе представлены сведения по следующим темам.

Протокол EAP-TLS, протокол PEAP и протокол EAP-TTLS

Доступ к свойствам EAP для проводного и беспроводного доступа 802.1X с проверкой подлинности можно получить следующими способами:

Настроив политики проводной сети (IEEE 802.3) и расширения политик беспроводной сети (IEEE 802.11) в групповой политике.

Вручную настроив проводные или беспроводные подключения на клиентских компьютерах.

Доступ к свойствам EAP для подключений к виртуальным частным сетям (VPN) можно получить следующими способами:

Используя пакет администрирования диспетчера подключений (CMAK) для настройки VPN-подключений.

Вручную настроив подключения VPN на клиентских компьютерах.

По умолчанию параметры EAP можно настроить для следующих способов проверки подлинности сети при проводном доступе с проверкой подлинности 802.

- Microsoft: смарт-карта или другой сертификат (EAP-TLS)

- Майкрософт: протокол PEAP

- Майкрософт: протокол EAP-TTLS

Кроме того, проверка подлинности сети с помощью протокола MS-CHAP-V2 по умолчанию доступна для виртуальных частных сетей.

Параметры конфигурации свойств защищенного EAP

В этом разделе перечислены параметры, которые можно настроить для защищенного EAP.

Важно!

Развертывание одного способа проверки подлинности для протоколов PEAP и EAP создает уязвимость. При развертывании как PEAP, так и (незащищенного) EAP, не используйте тот же тип проверки подлинности. Например, если развернут протокол PEAP-TLS, не следует также развертывать протокол EAP-TLS.

Проверка удостоверения сервера с помощью проверки сертификата

Этот элемент указывает, что клиент проверяет, что сертификаты сервера, предоставленные клиентскому компьютеру, имеют правильные подписи, не просрочены и были выданы доверенным корневым центром сертификации (ЦС). Значение по умолчанию — «включено». Если этот флажок снят, клиентские компьютеры не смогут проверить подлинность серверов в процессе аутентификации. Если проверка подлинности сервера не выполняется, пользователи могут столкнуться с серьезными рисками безопасности, включая возможность неуверенного подключения пользователей к фальшивой сети.

Значение по умолчанию — «включено». Если этот флажок снят, клиентские компьютеры не смогут проверить подлинность серверов в процессе аутентификации. Если проверка подлинности сервера не выполняется, пользователи могут столкнуться с серьезными рисками безопасности, включая возможность неуверенного подключения пользователей к фальшивой сети.

Подключение к серверам

Этот элемент позволяет указать имя для серверов протокол RADIUS (RADIUS), обеспечивающих проверку подлинности и авторизацию сети. Обратите внимание, что имя необходимо вводить точно в том виде, в каком оно указано в поле Тема каждого сертификата сервера RADIUS, или использовать регулярные выражения для указания имени сервера. Полный синтаксис регулярного выражения можно использовать для указания имени сервера, но для различения регулярного выражения с литеральной строкой в указанной строке необходимо использовать по меньшей мере один символ «». Например, можно указать nps. example.com, чтобы указать сервер RADIUS nps1.example.com или nps2.example.com.

example.com, чтобы указать сервер RADIUS nps1.example.com или nps2.example.com.

Даже если не указан ни один сервер RADIUS, клиент будет проверять, выдан ли сертификат сервера RADIUS доверенным корневым ЦС.

Значения по умолчанию —

- Проводные и беспроводные — не включено.

- VPN — включено.

Доверенные корневые центры сертификации

В этом элементе перечислены доверенные корневые центры сертификации. Список строится на основе доверенных корневых ЦС, установленных на компьютере и в хранилищах сертификатов пользователей. Можно указать, какие сертификаты доверенного корневого ЦС будут использовать соискатели при проверке, могут ли они доверять вашим серверам, таким как сервер политики сети (NPS) или сервер обеспечения. Если доверенного корневого ЦС не выбрано, клиент 802.1X проверяет, был ли сертификат компьютера для сервера RADIUS выдан установленным доверенным корневым ЦС. Если выбраны один или несколько доверенных корневых ЦС, клиент 802.1X проверяет, выдан ли сертификат компьютера для сервера RADIUS выбранным доверенным корневым ЦС. Даже если не выбран ни один доверенный корневой ЦС, клиент будет проверять, выдан ли сертификат сервера RADIUS доверенным корневым ЦС.

Даже если не выбран ни один доверенный корневой ЦС, клиент будет проверять, выдан ли сертификат сервера RADIUS доверенным корневым ЦС.

Если в сети развернута инфраструктура открытых ключей (PKI) и для выдачи сертификатов серверам RADIUS используется собственный ЦС, сертификат этого ЦС будет автоматически добавлен в список доверенных корневых ЦС.

Можно также приобретать сертификаты ЦС у поставщиков помимо корпорации Майкрософт. Некоторые из доверенных корневых ЦС, не принадлежащих Майкрософт, снабжают проданные сертификаты программным обеспечением, автоматически устанавливающим их в хранилище сертификатов Доверенные корневые центры сертификации. В подобных случаях доверенный корневой ЦС автоматически появится в списке доверенных корневых ЦС.

Примечание

Не указывайте сертификат доверенного корневого ЦС, который не содержится в хранилищах сертификатов Доверенные корневые центры сертификации клиентских компьютеров для Текущий пользователь и Локальный компьютер. Если указать сертификат, не установленный на клиентских компьютерах, будет получен отказ при проверке подлинности.

Если указать сертификат, не установленный на клиентских компьютерах, будет получен отказ при проверке подлинности.

По умолчанию = не включено, доверенные корневые ЦС не выбраны

Уведомления перед подключением

Этот элемент указывает, уведомляется ли пользователь, если не указан имя сервера или корневой сертификат или не удается проверить удостоверение сервера.

По умолчанию предоставляются следующие параметры:

Вариант 1, Не спрашивать пользователя при авторизации новых серверов или доверенных центров сертификации, указывает, что если:

- имя сервера не входит в список Подключение к серверам;

- или корневой сертификат найден, но не выбран в списке Доверенные корневые центры сертификации в Свойства PEAP;

- или корневой сертификат не найден на компьютере;

то пользователь не уведомляется и попытка подключения заканчивается неудачно.

Вариант 2, Уведомить пользователя, если не указано имя сервера или корневой сертификат, указывает, что если:

- имя сервера не входит в список Подключение к серверам;

- или корневой сертификат найден, но не выбран в списке Доверенные корневые центры сертификации в Свойства PEAP;

Затем пользователю предлагается выбрать, следует ли принять корневой сертификат.

Если пользователь принимает сертификат, проверка подлинности продолжается. Если пользователь отвергает сертификат, попытка подключения оканчивается неудачей. В этом случае, если корневой сертификат отсутствует на компьютере, пользователь не получает уведомления, а попытки подключения не производятся.

Если пользователь принимает сертификат, проверка подлинности продолжается. Если пользователь отвергает сертификат, попытка подключения оканчивается неудачей. В этом случае, если корневой сертификат отсутствует на компьютере, пользователь не получает уведомления, а попытки подключения не производятся.Вариант 3. сообщите пользователю, если не удается проверить удостоверение сервера , указывает, что:

- имя сервера не входит в список Подключение к серверам;

- или корневой сертификат найден, но не выбран в списке Доверенные корневые центры сертификации в Свойства PEAP;

- или корневой сертификат не найден на компьютере;

Затем пользователю предлагается выбрать, следует ли принять корневой сертификат. Если пользователь принимает сертификат, проверка подлинности продолжается. Если пользователь отвергает сертификат, попытка подключения оканчивается неудачей.

Выбор метода проверки подлинности

Этот элемент позволяет выбрать тип EAP для использования с PEAP для проверки подлинности сети. По умолчанию доступны два типа EAP: безопасный пароль (EAP-MSCHAP v2) и смарт-карта или другой сертификат (EAP-TLS). Однако EAP является гибким протоколом, позволяющим включать другие способы EAP, помимо этих двух типов.

По умолчанию доступны два типа EAP: безопасный пароль (EAP-MSCHAP v2) и смарт-карта или другой сертификат (EAP-TLS). Однако EAP является гибким протоколом, позволяющим включать другие способы EAP, помимо этих двух типов.

Дополнительные сведения см. в разделе:

По умолчанию — безопасный пароль (EAP-MSCHAP v2)

Configure

Этот элемент предоставляет доступ к параметрам свойств для указанного типа EAP.

Включить быстрое переподключение

Позволяет более эффективно создавать новые или обновленные связи безопасности, а также меньшее количество циклов обработки, если ранее было установлено сопоставление безопасности.

Для подключений виртуальной частной сети (VPN) функция быстрого переподключения использует технологию IKEv2, чтобы обеспечить простое и постоянное VPN-подключение в случае временного прерывания пользовательского подключения к Интернету. Эта возможность наиболее полезна для пользователей, использующих высокоскоростное мобильное подключение.

Примером является распространенная ситуация, когда пользователь в железнодорожной поездке использует адаптер высокоскоростного мобильного подключения для подключения к Интернету и затем устанавливает VPN-подключение к корпоративной сети.

При прохождении поезда через туннель подключение к Интернету обрывается. После выхода из туннеля адаптер высокоскоростного мобильного подключения автоматически восстанавливает подключение к Интернету.

Быстрое повторное подключение автоматически переустанавливает активные VPN-подключения при восстановлении подключения к Интернету. Несмотря на то что повторное подключение может занять несколько секунд, данный процесс прозрачен для пользователей.

По умолчанию — включено.

Принудительная защита доступа к сети

Этот элемент указывает, что перед подключением к сети выполняются проверки работоспособности системы для EAP отправителей запросов, чтобы определить, соответствуют ли они требованиям к работоспособности системы.

По умолчанию — не включено.

Отключить, если сервер не поддерживает привязку с шифрованием через механизм TLV

Этот элемент указывает, что подключающиеся клиенты должны завершать процесс проверки подлинности сети, если сервер RADIUS не содержит криптобиндинг типа «Длина-значение (TLV)». TLV-криптопривязка повышает безопасность TLS-туннеля в PEAP, объединяя способы внутренней и внешней проверки подлинности, чтобы злоумышленники не могли выполнять атаки типа вмешательства третьей стороны, перенаправляя проверку подлинности MS-CHAPv2 по каналу PEAP.

По умолчанию — не включено.

включить конфиденциальность удостоверений (только Windows 8)

Указывает, что клиенты настроены таким образом, что они не могут отправить свое удостоверение, перед тем как клиент проверил подлинность сервера RADIUS, и при необходимости обеспечивает место для ввода значения анонимного удостоверения. Например, если выбрать параметр включить конфиденциальность удостоверений , а затем ввести «гость» как значение анонимного удостоверения, ответ удостоверения пользователя с удостоверением alice@example будет Guest@example. Если выбран параметр включить конфиденциальность удостоверений , но не указано анонимное значение удостоверения, ответ на удостоверение пользователя alice@example будет @example.

Если выбран параметр включить конфиденциальность удостоверений , но не указано анонимное значение удостоверения, ответ на удостоверение пользователя alice@example будет @example.

этот параметр применяется только к компьютерам, на которых выполняется Windows 8 и более ранних версий.

По умолчанию — не включено.

Элементы конфигурации свойств безопасного пароля

проверка автоматического использования имени для входа в Windows и пароля (и домена, если он есть) указывает, что текущие имя пользователя и пароль, используемые Windows входа, используются в качестве учетных данных для проверки подлинности сети.

Значения по умолчанию —

- Проводные и беспроводные — включено.

- VPN — не включено.

Элементы конфигурации смарт-карты или другого сертификата

В этом разделе перечислены элементы, которые можно настроить с помощью EAP-TLS.

Использовать мою смарт-карту

Этот элемент указывает, что клиенты, выполняющие запросы проверки подлинности, должны представлять сертификат смарт-карты для проверки подлинности сети.

Значения по умолчанию —

- Проводные и беспроводные — не включено.

- VPN — включено.

Использовать сертификат на этом компьютере

Этот элемент указывает, что клиенты, выполняющие проверку подлинности, должны использовать сертификат, расположенный в хранилищах сертификатов текущего пользователя или локального компьютера .

Значения по умолчанию —

- Проводные и беспроводные — включено.

- VPN — не включено.

Использовать выбор простого сертификата (рекомендуется)

этот элемент указывает, Windows отфильтровывать сертификаты, которые вряд ли соответствуют требованиям проверки подлинности. Это помогает ограничить список доступных сертификатов во время запроса к пользователю выбрать сертификат.

Значения по умолчанию —

- Проводные и беспроводные — включено.

- VPN — не включено.

Продвинутый уровень

Этот элемент открывает диалоговое окно Настройка выбора сертификата . Дополнительные сведения о настройке выбора сертификатовсм. в разделе Настройка новых параметров для выбора нового сертификата.

Дополнительные сведения о настройке выбора сертификатовсм. в разделе Настройка новых параметров для выбора нового сертификата.

Подтверждать удостоверение сервера с помощью проверки сертификата

Этот элемент указывает, что клиент проверяет, что сертификаты сервера, предоставленные клиентскому компьютеру, имеют правильные подписи, срок их действия не истек и они были выданы доверенным корневым центром сертификации (ЦС). Не снимайте этот флажок, иначе клиентские компьютеры не будут проверять удостоверения серверов в процессе проверки подлинности. Если подлинность серверов не проверяется, существуют серьезные угрозы безопасности пользователей, в том числе возможность подключиться по ошибке к сети мошенников.

По умолчанию — включено.

Подключение к серверам

Этот элемент позволяет указать имя для серверов RADIUS, обеспечивающих проверку подлинности и авторизацию сети. Обратите внимание, что имя необходимо вводить точно в том виде, в каком оно указано в поле Тема каждого сертификата сервера RADIUS, или использовать регулярные выражения для указания имени сервера. Полный синтаксис регулярного выражения можно использовать для указания имени сервера, но для различения регулярного выражения с литеральной строкой в указанной строке необходимо использовать по меньшей мере один символ «». Например, можно указать nps.example.com, чтобы указать сервер RADIUS nps1.example.com или nps2.example.com.

Полный синтаксис регулярного выражения можно использовать для указания имени сервера, но для различения регулярного выражения с литеральной строкой в указанной строке необходимо использовать по меньшей мере один символ «». Например, можно указать nps.example.com, чтобы указать сервер RADIUS nps1.example.com или nps2.example.com.

Даже если не указан ни один сервер RADIUS, клиент будет проверять, выдан ли сертификат сервера RADIUS доверенным корневым ЦС.

Значения по умолчанию —

- Проводные и беспроводные — не включено.

- VPN — включено.

Доверенные корневые центры сертификации

В этом элементе перечислены Доверенные корневые центры сертификации. Список строится на основе доверенных корневых ЦС, установленных в хранилище сертификатов компьютера и пользователя. Можно указать, какие сертификаты доверенного корневого ЦС будут использовать соискатели при проверке, могут ли они доверять вашим серверам, таким как сервер политики сети (NPS) или сервер обеспечения. Если доверенного корневого ЦС не выбрано, клиент 802.1X проверяет, был ли сертификат компьютера для сервера RADIUS выдан установленным доверенным корневым ЦС. Если выбраны один или несколько доверенных корневых ЦС, клиент 802.1X проверяет, выдан ли сертификат компьютера для сервера RADIUS выбранным доверенным корневым ЦС.

Если доверенного корневого ЦС не выбрано, клиент 802.1X проверяет, был ли сертификат компьютера для сервера RADIUS выдан установленным доверенным корневым ЦС. Если выбраны один или несколько доверенных корневых ЦС, клиент 802.1X проверяет, выдан ли сертификат компьютера для сервера RADIUS выбранным доверенным корневым ЦС.

Если в сети развернута инфраструктура открытых ключей (PKI) и для выдачи сертификатов серверам RADIUS используется собственный ЦС, сертификат этого ЦС будет автоматически добавлен в список доверенных корневых ЦС.

Можно также приобретать сертификаты ЦС у поставщиков помимо корпорации Майкрософт. Некоторые из доверенных корневых ЦС, не принадлежащих Майкрософт, снабжают проданные сертификаты программным обеспечением, автоматически устанавливающим их в хранилище сертификатов Доверенные корневые центры сертификации. В подобных случаях доверенный корневой ЦС автоматически появится в списке доверенных корневых ЦС. Даже если не выбран ни один доверенный корневой ЦС, клиент будет проверять, выдан ли сертификат сервера RADIUS доверенным корневым ЦС.

Не указывайте сертификат доверенного корневого ЦС, который не содержится в хранилищах сертификатов Доверенные корневые центры сертификации клиентских компьютеров для Текущий пользователь и Локальный компьютер.

Примечание

Если указать сертификат, не установленный на клиентских компьютерах, будет получен отказ при проверке подлинности.

По умолчанию — не включен, доверенных корневых ЦС не выбрано.

Просмотр сертификата

Этот элемент позволяет просматривать свойства выбранного сертификата.

Не запрашивать пользователя авторизовать новые серверы или доверенные Центры Сертификации

Этот элемент запрещает пользователю получать запрос на доверие к сертификату сервера, если этот сертификат настроен неправильно, не является доверенным или оба (если включены). Рекомендуется устанавливать этот флажок, чтобы упростить свою работу пользователя и предотвратить непреднамеренное подтверждение доверия серверу, развернутому злоумышленником.

По умолчанию — не включено.

Использовать для подключения другое имя пользователя

Этот элемент указывает, следует ли использовать имя пользователя для проверки подлинности, отличное от имени пользователя в сертификате.

По умолчанию — не включено.

Настройка выбора нового сертификата — элементы конфигурации

Используйте Выбор нового сертификата для настройки критериев, которые клиентские компьютеры будут использовать для автоматического выбора правильного сертификата из числа имеющихся в целях проверки подлинности. При предоставлении конфигурации клиентским компьютерам сети через политики проводной сети (IEEE 802.3), политики беспроводной сети (IEEE 802.11) или пакет администрирования диспетчера подключений для VPN клиенты автоматически снабжаются указанными критериями проверки подлинности.

В этом разделе перечислены элементы конфигурации для выбора нового сертификата, а также описание каждого из них.

Издатель сертификата

Этот элемент указывает, включена ли фильтрация издателей сертификатов.

По умолчанию — не выбран.

Список Издатель сертификата

Используется для указания одного или нескольких издателей для сертификатов.

Перечисляет имена всех издателей, сертификаты соответствующих центров сертификации (ЦС) для которых содержатся в хранилищах сертификатов Доверенные корневые центры сертификации или Промежуточные центры сертификации учетной записи локального компьютера.

Включает все корневые центры сертификации и промежуточные центры сертификации.

Содержит только тех издателей, допустимые (например, не истекшие и не отозванные) сертификаты которых имеются на компьютере.

Итоговый список сертификатов, которые можно использовать для проверки подлинности, содержит только сертификаты, выпущенные издателями, которые выбраны в этом списке.

По умолчанию — не выбрано ничего.

Расширенное использование ключа (EKU)

Можно выбрать все назначение, проверку подлинности клиента, любую цельили любое сочетание этих параметров. Указывает, что при выборе любого сочетания трех условий выше все сертификаты, соответствующие выбранным условиям, считаются допустимыми сертификатами для проверки подлинности клиента на сервере. Если фильтрация EKU включена, необходимо выбрать одно из трех условий; в ином случае команда ОК будет отключена.

Указывает, что при выборе любого сочетания трех условий выше все сертификаты, соответствующие выбранным условиям, считаются допустимыми сертификатами для проверки подлинности клиента на сервере. Если фильтрация EKU включена, необходимо выбрать одно из трех условий; в ином случае команда ОК будет отключена.

По умолчанию — не включено.

Все

Если этот флажок установлен, то сертификаты, имеющие EKU для всех целей , считаются действительными сертификатами в целях проверки подлинности клиента на сервере.

Значение по умолчанию — выбрано, если выбрано Расширенное использование ключа (EKU)

Аутентификация клиента

Если этот флажок установлен, этот элемент указывает, что сертификаты с EKU проверки подлинности клиента и указанный список EKU считаются действительными сертификатами для проверки подлинности клиента на сервере.

Значение по умолчанию — выбрано, если выбрано Расширенное использование ключа (EKU)

Любая цель

Если этот флажок установлен, этот элемент указывает, что для проверки подлинности клиента на сервере все сертификаты с любыми EKU и указанным списком EKU считаются действительными сертификатами.

Значение по умолчанию — выбрано, если выбрано Расширенное использование ключа (EKU)

Добавить

Этот элемент открывает диалоговое окно Выбор EKU , которое позволяет добавлять стандартные, настраиваемые или зависящие от поставщика EKU для проверки подлинности клиента или любого из списков целей.

По умолчанию — в списке нет EKU.

Удалить

Этот элемент удаляет выбранное EKU из списка проверки подлинности клиента или любого назначения .

По умолчанию — не применимо.

Примечание

Когда включены и Издатель сертификата и Расширенное использование ключа (EKU), только сертификаты, удовлетворяющие обоим условиям, считаются допустимыми сертификатами для проверки подлинности клиента на сервере.

Выбор расширения EKU

Можно выбрать EKU из предоставленного списка или добавить новое EKU.

| Элемент | Сведения |

|---|---|

| Добавление | Открывает диалоговое окно Добавление или изменение EKU , позволяющее определять и добавлять пользовательские расширения EKU. В Выберите расширения EKU из следующего списка, выберите EKU в списке и нажмите кнопку ОК, чтобы добавить это EKU к списку Проверка подлинности клиента или Любая цель. |

| Правка | Открывает диалоговое окно Добавление или изменение EKU и позволяет редактировать добавленные пользовательские расширения EKU. Готовые EKU по умолчанию нельзя изменять. |

| Удалить | Удаляет выбранное пользовательское EKU из списка EKU в диалоговом окне » Выбор EKU «. Готовые EKU по умолчанию нельзя удалять. |

Добавление или изменение EKU

| Элемент | Сведения |

|---|---|

| Введите имя EKU | Предоставляет место для ввода имени пользовательского EKU. |

| Введите идентификатор объекта EKU | Предоставляет место для ввода ИД объекта EKU. Имя может содержать только цифры, разделители и «.» разрешены. Знаки подстановки разрешены. В этом случае допускаются все дочерние объекты в иерархии. Например, ввод 1.3.6.1.4.1.311.* допускает 1.3.6.1.4.1.311.42 и 1.3.6.1.4.1.311.42.2.1 |

Элементы конфигурации TTLS

EAP-TTLS — это основанный на стандартах метод туннелирования EAP, поддерживающий взаимную проверку подлинности и предоставляющий безопасный туннель для проверки подлинности при присоединении клиента посредством EAP и других устаревших протоколов. добавление eap-TTLS в Windows Server 2012 предоставляет только поддержку на стороне клиента, предназначенную для поддержки взаимодействия с самыми распространенными серверами RADIUS, поддерживающими EAP-ttls.

В этом разделе перечислены элементы, которые можно настроить для EAP-TTLS.

включить конфиденциальность удостоверений (только Windows 8)

Этот элемент указывает, что клиенты настроены таким образом, что они не могут отправить удостоверение до того, как клиент пройдет проверку подлинности сервера RADIUS и при необходимости предоставит место для ввода значения анонимного удостоверения. Например, если выбрать параметр включить конфиденциальность удостоверений, а затем ввести «гость» как значение анонимного удостоверения, ответ удостоверения пользователя с удостоверением alice@example будет Guest@example. Если выбран параметр включить конфиденциальность удостоверений , но не указано анонимное значение удостоверения, ответ на удостоверение пользователя alice@example будет @example.

Этот параметр применяется только к компьютерам, на которых выполняется Windows 8.

По умолчанию — не включено.

Подключение к серверам

Этот элемент позволяет указать имя для серверов RADIUS, обеспечивающих проверку подлинности и авторизацию сети. Обратите внимание, что имя необходимо вводить точно в том виде, в каком оно указано в поле Тема каждого сертификата сервера RADIUS, или использовать регулярные выражения для указания имени сервера. Полный синтаксис регулярного выражения можно использовать для указания имени сервера. Но чтобы отличить регулярное выражение от литеральной строки, необходимо использовать по меньшей мере один символ * в указанной строке. Например, можно указать nps*.example.com, чтобы определить сервер RADIUS nps1.example.com или nps2.example.com. Даже если не указан ни один сервер RADIUS, клиент будет проверять, выдан ли сертификат сервера RADIUS доверенным корневым ЦС.

По умолчанию = нет

Доверенные корневые центры сертификации

В этом элементе перечислены Доверенные корневые центры сертификации. Список строится на основе доверенных корневых ЦС, установленных в хранилище сертификатов компьютера и пользователя. Можно указать, какие сертификаты доверенного корневого ЦС будут использовать соискатели при проверке, могут ли они доверять вашим серверам, таким как сервер политики сети (NPS) или сервер обеспечения. Если доверенного корневого ЦС не выбрано, клиент 802.1X проверяет, был ли сертификат компьютера для сервера RADIUS выдан установленным доверенным корневым ЦС. Если выбраны один или несколько доверенных корневых ЦС, клиент 802.1X проверяет, выдан ли сертификат компьютера для сервера RADIUS выбранным доверенным корневым ЦС. Даже если не выбран ни один доверенный корневой ЦС, клиент будет проверять, выдан ли сертификат сервера RADIUS доверенным корневым ЦС.

Если в сети развернута инфраструктура открытых ключей (PKI) и для выдачи сертификатов серверам RADIUS используется собственный ЦС, сертификат этого ЦС будет автоматически добавлен в список доверенных корневых ЦС. Сертификат корневого ЦС, если он выбран, устанавливается на клиентском компьютере при слиянии компьютеров в домен.

Можно также приобретать сертификаты ЦС у поставщиков помимо корпорации Майкрософт. Некоторые из доверенных корневых ЦС, не принадлежащих Майкрософт, снабжают проданные сертификаты программным обеспечением, автоматически устанавливающим их в хранилище сертификатов Доверенные корневые центры сертификации. В подобных случаях доверенный корневой ЦС автоматически появится в списке доверенных корневых ЦС.

Не указывайте сертификат доверенного корневого ЦС, который не содержится в хранилищах сертификатов Доверенные корневые центры сертификации клиентских компьютеров для Текущий пользователь и Локальный компьютер.

Примечание

Если указать сертификат, не установленный на клиентских компьютерах, будет получен отказ при проверке подлинности.

По умолчанию = не включено, доверенные корневые ЦС не выбраны

Не запрашивать пользователя, если не удается авторизовать сервер

Этот элемент указывает (если не выбран), если проверка сертификата сервера завершается сбоем по одной из следующих причин, пользователю предлагается принять или отклонить сервер:

- Корневой сертификат для сертификата сервера не найден или не входит в список Доверенные корневые центры сертификации.

- Один или несколько промежуточных корневых сертификатов в цепочке сертификатов не найдены.

- Имя субъекта сертификата сервера не соответствует ни одному из серверов, указанных в списке Подключение к серверам.

По умолчанию — не выбран.

Выбрать метод проверки подлинности, отличный от EAP

Указывает, следует ли использовать для проверки подлинности тип EAP или иной тип. Если выбран параметр выбрать метод проверки подлинности, отличный от EAP , то Выбор метода EAP для проверки подлинности отключен. При выборе Выбрать метод проверки подлинности, отличный от EAP в раскрывающемся списке предоставляются следующие типы проверки подлинности, отличные от EAP:

- PAP

- CHAP

- MS-CHAP

- MS-CHAP v2

Значения по умолчанию —

- Параметр Выбрать метод проверки подлинности, отличный от EAP включен.

- Тип, отличный от EAP: PAP.

Автоматически использовать имя входа и пароль Windows

если этот элемент включен, в элементе используются Windows учетные данные для входа. Этот флажок устанавливается, только если MS-CHAP v2 выбрано в раскрывающемся списке Выбрать метод проверки подлинности, отличный от EAP. Автоматически использовать имя входа и пароль Windows отключен для типов проверки подлинности PAP, CHAPи MS-CHAP .

Выбрать метод проверки подлинности EAP

Этот элемент указывает, используется ли для проверки подлинности тип EAP или тип, отличный от EAP. Если установлен флажок выбрать метод EAP для проверки подлинности , то для проверки подлинности будет отключен метод, отличный от EAP . При выборе параметра Выбрать метод проверки подлинности, отличный от EAP, в раскрывающемся списке будут по умолчанию предоставлены следующие, отличные от EAP типы проверки подлинности:

Configure

Открывает диалоговое окно свойств для указанного типа EAP. Дополнительные сведения о типах EAP по умолчанию см. в разделе Свойства смарт-карты или другого сертификата элементы конфигурации или безопасные пароли (EAP-MSCHAP v2) элементы конфигурации.

Параметры конфигурации EAP-SIM

Модуль определения абонента (SIM) EAP используется для проверки подлинности и распределения сеансовых ключей для глобальной системы мобильной связи (GSM). Протокол EAP-SIM определен в RFC 4186.

В следующей таблице перечислены параметры конфигурации для EAP-SIM.

| Элемент | Описание |

|---|---|

| Использовать сильные ключи шифрования | Определяет использование профилем стойкого шифрования, когда выбрано. |

| Не раскрывает серверу реальное удостоверение, когда доступен псевдоним. | Когда включен, приводит к провалу проверки подлинности клиента, если сервер запрашивает постоянное удостоверение, хотя у клиента есть на нем псевдоним. Псевдонимы используются для удостоверения конфиденциальности, чтобы реальное удостоверение пользователя не раскрывалось во время проверки подлинности. |

| Разрешить использование областей | Предоставляет место для ввода имени области. если это поле оставлено пустым с выбранным параметром включить использование сфер , то область является производной от международного удостоверения мобильного подписчика (IMSI) с использованием 3gpp.orgа realm, как описано в разделе партнерство третьего поколения Project (3gpp) standard 23,003 v 6.8.0. |

| Укажите область: | Место для ввода имени области |

Параметры конфигурации EAP-AKA

Протокол EAP-AKA для универсальной системы мобильной связи (UMTS) используется в целях проверки подлинности и распределения сеансовых ключей при помощи универсального модуля определения абонента (USIM) этой системы. EAP-AKA определен в RFC 4187.

В следующей таблице перечислены параметры конфигурации для EAP-AKA.

| Элемент | Описание |

|---|---|

| Не раскрывает серверу реальное удостоверение, когда доступен псевдоним. | Когда включен, приводит к провалу проверки подлинности клиента, если сервер запрашивает постоянное удостоверение, хотя у клиента есть на нем псевдоним. Псевдонимы используются для удостоверения конфиденциальности, чтобы реальное удостоверение пользователя не раскрывалось во время проверки подлинности. |

| Разрешить использование областей | Предоставляет место для ввода имени области. если это поле оставлено пустым с выбранным параметром включить использование сфер , то область является производной от международного удостоверения мобильного подписчика (IMSI) с использованием 3gpp.orgа realm, как описано в разделе партнерство третьего поколения Project (3gpp) standard 23,003 v 6.8.0. |

| Укажите область: | Предоставляет место для ввода имени области. |

Параметры конфигурации EAP-AKA

Протокол EAP-AKA’ является модифицированной версией протокола EAP-AKA, применяемой для доступа к сетям на основе 3GPP, с использованием не входящих в 3GPP стандартов, таких как:

Протокол EAP-AKA’ определен в RFC 5448.

В следующей таблице перечислены параметры конфигурации для EAP-AKA.

| Элемент | Описание |

|---|---|

| Не раскрывает серверу реальное удостоверение, когда доступен псевдоним. | Когда включен, приводит к провалу проверки подлинности клиента, если сервер запрашивает постоянное удостоверение, хотя у клиента есть на нем псевдоним. Псевдонимы используются для удостоверения конфиденциальности, чтобы реальное удостоверение пользователя не раскрывалось во время проверки подлинности. |

| Разрешить использование областей | Предоставляет место для ввода имени области. если это поле оставлено пустым с выбранным параметром включить использование сфер , то область является производной от международного удостоверения мобильного подписчика (IMSI) с использованием 3gpp.orgа realm, как описано в разделе партнерство третьего поколения Project (3gpp) standard 23,003 v 6.8.0. |

| Укажите область: | Предоставляет место для ввода имени области. |

| Игнорировать несовпадение сетевых имен | Клиент сравнивает известное ему имя сети с именем, отправленным сервером RADIUS во время проверки подлинности. В случае несоответствия он игнорируется, если выбран этот параметр. Если нет, проверка подлинности не удается. |

| Разрешить быструю повторную проверку подлинности. | Указывает, что разрешена быстрая повторная проверка подлинности. Быстрая повторная проверка подлинности полезна, если проверка подлинности SIM случается часто. При ней повторно используются ключи шифрования, извлеченные из полной проверки подлинности. Как следствие, нет нужды в алгоритме SIM для каждой попытки проверки подлинности. Сокращается число сетевых операций, вызываемых частыми попытками проверки подлинности. |

Дополнительные ресурсы

дополнительные сведения о параметрах беспроводной сети, прошедших проверку подлинности, в групповая политика см. в разделе управление новыми политиками беспроводной сети (IEEE 802,11) Параметры

дополнительные сведения о параметрах проводной связи с проверкой подлинности в групповая политика см. в разделе управление новыми политиками проводной сети (IEEE 802,3) Параметры

сведения о дополнительных параметрах для проводных и прошедших проверку подлинности беспроводного доступа см. в разделе advanced Security Параметры для политик проводных и беспроводных сетей.

Безопасные средства обмена данными ArcGIS Server—ArcGIS Server

По умолчанию ArcGIS Server использует протокол HTTPS, который обеспечивает создание безопасного канала связи для веб-трафика. Доступ к URL-адресам ArcGIS Server по протоколу HTTPS обеспечивает конфиденциальность и целостность сети. Поскольку пароли, передаваемые по протоколу HTTP, могут быть перехвачены и украдены, приложения Esri, которые могут подключиться к ArcGIS Server, перед передачей учетных данных по сети шифруют имя и пароль пользователя, используя для этой цели криптографический алгоритм с открытым ключом RSA.

Использование HTTPS защищает от атак типа «Человек посередине», когда вредоносный агент перехватывает незащищенные соединения по сети и представляет собой законный источник связи как для клиента, так и для сервера.

Обмен данными по протоколу HTTPS осуществляется путем использования цифровых сертификатов. Сертификаты подписаны центром сертификации (CA) для обеспечения доверия между клиентом и сервером. ArcGIS Server содержит собственный сертификат авторизации и включает самозаверенный сертификат по умолчанию, но рекомендуется настроить сертификат, заверенный внешним центром авторизации. Это связано с тем, что большинство браузеров не поощряют использование самозаверенных сертификатов, и предупреждают об этом своих пользователей, то есть, если вы их используете, то тем самым действуете вопреки предупреждениям. Ваш ИТ-администратор должен предоставить вам сертификаты, заверенные внешним центром сертификации..

См. О сертификатах серверов для получения дополнительных сведений о сертификатах, а также о шагах для сертификатов различных конфигураций с помощью ArcGIS Server.

ArcGIS Server не поддерживает протокол SSL-разгрузки через обратный балансировщик прокси/нагрузки. Если ваша конфигурация использует обратный прокси, он должен быть перенаправлен либо к ArcGIS Web Adaptor, либо напрямую к ArcGIS Server через HTTPS.

Изменение настроек протокола HTTP

В некоторых случаях администраторы ArcGIS Server могут захотеть ослабить используемые по умолчанию ограничения протокола HTTP. Почти всегда целью будет разрешить использовать оба протокола – и HTTP, и HTTPS. Это можно сделать в ArcGIS Server Administrator Directory.

- Войти в директорию как администратор URL-адрес имеет формат https://server.domain.com:6443/arcgis/admin.

- Перейдите в меню security > config > update.

- Откройте ниспадающее меню Протокол и выберите желаемый протокол.

Внимание:

Только в очень редких случаях администратор установит для сайта протокол Только HTTP. Если вы не уверены в обоснованности такого выбора, установите значение протокола либо HTTP и HTTPS, либо Только HTTPS.

- Для подтверждения щелкните Обновить.

Сервер перезапустится.

Включение HTTP Strict Transport Security

Если вы хотите на своем сайте ArcGIS Server применять очень строгое использование HTTPS, вы можете включить заголовки HTTP Strict Transport Security (HSTS). Когда эти заголовки включены, сервер отправляет заголовок Strict-Transport-Security со всеми возвращаемыми ответами; этот заголовок указывает браузеру получателя использовать только HTTPS-запросы к серверу в течение времени, определенного этим заголовком (по умолчанию задано время, равное одному году). HSTS по умолчанию отключен, но усиливает использование значения протокола Только HTTPS.

Подробнее см. Обязательное использование соединений только по протоколу HTTPS.

Поддерживаемые версии TLS:

Безопасность транспортного уровня (Transport Layer Security — TLS) — это криптографический протокол, обеспечивающий безопасную коммуникацию по сети. ArcGIS Server по умолчанию поддерживает версию TLS 1.2. Можно включить версии 1.0 и 1.1 протокола TLS. Более подробно см. Ограничения протоколов TLS и наборов шифров.

Прежние версии:

Начиная с версии 10.3, поддержка протокола SSL была прекращена из-за уязвимости SSL 3.0 POODLE.

Отзыв по этому разделу?

Основные протоколы Сети, типы сетевых протоколов [АйТи бубен]

Сетевой протокол — это набор правил, позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть устройствами. Основополагающим протоколом сети Internet является протокол TCP/IP. TCP/IP это два различных протокола, тесно связанных между собой.

OSI — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов.

Распечатайте файл Схема зависимостей протоколов.

В основе функционирования Интернет положена работа нескольких протоколов, которые располагаются один поверх другого.

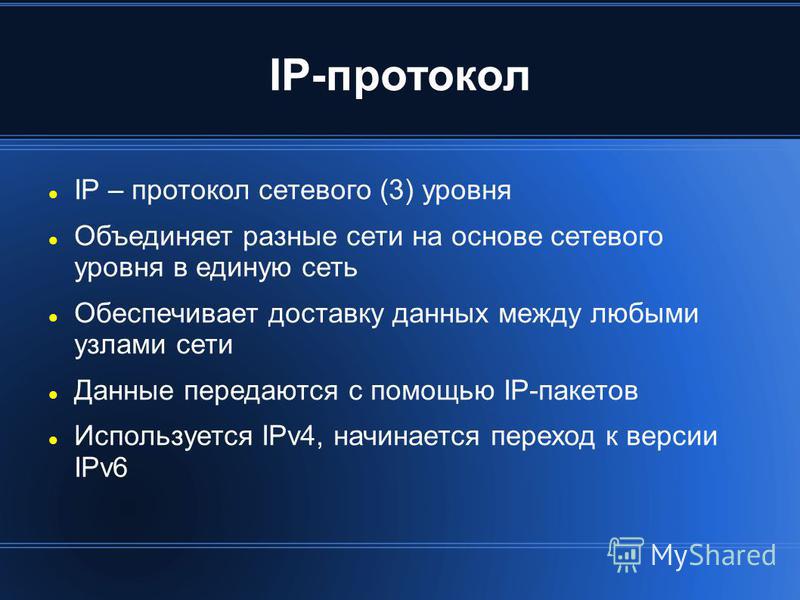

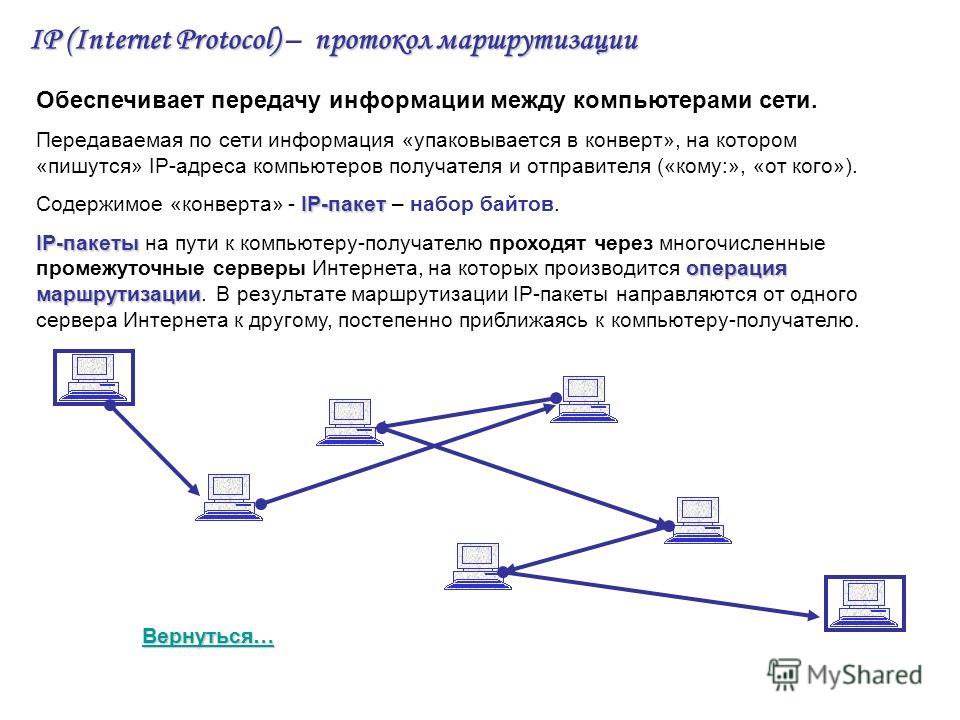

IP (Internet Protocol) по сравнению с MAC, располагается на уровень выше. IP адреса уникальны для каждого устройства и дают возможность компьютерам находить и определять друг друга в сети. IP принадлежит сетевому уровню модели TCP/IP. В настоящее время существует две версии IP протокола IPv4 и более современный.

Читайте также: IP фрагментация, MTU, MSS, и PMTUD.

ICMP (Internet control message protocol — межсетевой протокол управляющих сообщений) предназначен для того, чтобы устройства могли обмениваться сообщениями. Это к примеру могут быть сообщения об ошибках или информационные оповещения. Данные этот протокол не передает информацию. Этот протокол находится уровнем выше нежели протокол IP.

Читайте также: ICMP- флуд

TCP (Transmission control protocol) — один из основных сетевых протоколов, который находится на одном уровне с предыдущим протоколом ICMP. Он управляет передачей данных и является транспортным уровнем модели OSI.. Бывают ситуации, когда пакеты могут приходить не в том порядке или вообще где-то теряться. Но протокол TCP обеспечивает правильный порядок доставки и дает возможность исправить ошибки передачи пакетов. Информация подается в правильном порядке для приложения. Соединение осуществляется с помощью специального алгоритма, который предусматривает отправку запроса и подтверждение открытия соединения двумя компьютерами. Множество приложений используют TCP, сюда относят SSH, FTP и другие.

Читайте также: Что такое TCP/IP порт: TCP RST, Сокеты TCP(TIME_WAIT, ESTABLISHED и др.).

UDP (user datagram protocol) — известный протокол, чем-то похожий с TCP, который также функционирует на транспортном уровне. Основное отличие — ненадежная передача данных: данные не проходят проверку при получении. В некоторых случаях этого вполне достаточно. За счет отправки меньшего количества пакетов, UDP работает шустрее чем TCP. Нет необходимости устанавливать соединение и протокол используется для отправки пакетов сразу на несколько устройств или IP телефонии.

Читайте также: Настройка DHCP сервера Linux, FreeBSD.

Протокол приложения HTTP (hypertext transfer protocol) лежит в основе работы всех сайтов в Сети. HTTP дает возможность запрашивать необходимые ресурсы у удаленной системы, например, веб страницы и файлы.

Читайте также: Кэширование сайта, Squid proxy настройка.

DNS (domain name system)

POP3 (Post Office Protocol) — стандартный протокол, который используется для приема сообщений электронной почты. Протокол почтового соединения предназначен для обработки запросов на получение почты от клиентских почтовых программ.

Читайте также: Примеры использования telnet.

Протокол IMAP (Internet Mail Access Protocol) работаете с почтой непосредственно на сервере, в отличии от POP3, который просто скачивает входящие письма и сохраняет их локально.

Читайте также: Настройка сервера Dovecot и Postfix.

Все эти протоколы обеспечивают работу Интернет, которым мы пользуемся каждый день. Мы с вами познакомились с сетевыми протоколами и вкратце рассмотрели их основные разновидности. Конечно же, протоколов на самом деле существует очень много, и наш список далеко не самый полный. Понимание работы сетей на базовом уровне очень важно для каждого администратора сервера или веб-мастера (HTTP так точно надо знать).

Упрощенный протокол доступа к каталогу LDAP. Инфраструктуры открытых ключей

Читайте также

14.4.1. Прохождение по каталогу

14.4.1. Прохождение по каталогу Если требуется перечитать содержимое каталога, уже открытого opendir(), с помощью rewinddir() структура DIR сбрасывается, чтобы следующий вызов readdir() мог вернуть первый файл в каталоге.#include <dirent.h>int rewinddir(DIR *

Протокол LLC

Протокол LLC Протокол LLC обеспечивает большую часть услуг уровня канала данных. Этот протокол был разработан на основе другого протокола уровня канала данных — HDLC, однако обладает меньшей функциональностью по сравнению со своим родителем.Формат кадра LLC представлен на

5.3. Протокол SSH

5.3. Протокол SSH Мы уже говорили о том, что протокол Telnet не очень хорошо подходит для удаленного управления сервером, потому что далеко не безопасен. А желание и потребность в этом есть. В больших сетях, как правило, используются несколько серверов, и бегать от одного

7.2. Help в XP какой то сильно упрощенный и урезанный. Неужели ничего толковее не могли написать?

7.2. Help в XP какой то сильно упрощенный и урезанный. Неужели ничего толковее не могли написать? Могли. И написали. В XP (как и в W2k) есть несколько файлов справки. Главный, тот который вызывается через пункт Help and Support, кнопки Start, и рассчитан на неквалифицированных пользователей.

1.7.3. Протокол TCP/IP

1.7.3. Протокол TCP/IP В этом разделе давайте рассмотрим, как передается информация в TCP/IP-сети. Любая информация передается небольшими порциями, которые называются пакетами. Если нужный объем информации нельзя передать одним пакетом, он разбивается на части. В заголовке

8.9 Протокол RIP

8.9 Протокол RIP Наиболее широко используемым протоколом IGP является RIP, заимствованный из протокола маршрутизации сетевой системы компании Xerox (Xerox Network System — XNS). Популярность RIP основана на его простоте и доступности.RIP был первоначально реализован в TCP/IP операционной

8.17 Протокол BGP

8.17 Протокол BGP В Интернете широко используется протокол граничного шлюза (Border Gateway Protocol — BGP). Текущей версией протокола является BGP-4.В современном Интернете существует множество провайдеров, объединенных между собой на манер сети межсоединений. При движении к точке

27.1. Протокол TCP/IP

27.1. Протокол TCP/IP 27.1.1. Многоуровневая архитектура стека TCP/IP Протокол TCP/IP был создан в конце 60-х — начале 70-х годов агентством DARPA Министерства Обороны США (U.S. Department of Defense Advanced Research Projects Agency). Основные этапы развития этого протокола отмечены в таблице 27.1.Этапы развития

2.1.5. Протокол UDP

2.1.5. Протокол UDP Протокол UDP (User Datagram Protocol — протокол пользовательских дейтаграмм) встречается реже, чем его «одноклассник» TCP, но он проще для понимания, поэтому мы начнем изучение транспортных протоколов с него. Коротко UDP можно описать как ненадежный протокол без

2.1.6. Протокол TCP

2.1.6. Протокол TCP Протокол TCP (Transmission Control Protocol — протокол управления передачей) является надежным потоковым протоколом с соединением, т. е. полной противоположностью UDP. Единственное, что у этих протоколов общее, — это способ адресации: в TCР каждому сокету также

5.3.3. Учебный пример: IMAP, протокол доступа к почтовым сообщениям

5.3.3. Учебный пример: IMAP, протокол доступа к почтовым сообщениям Чтобы завершить рассмотрение примеров с протоколами прикладного уровня Internet, рассмотрим протокол IMAP (Internet Message Access Protocol — протокол доступа к почтовым сообщениям в Internet). IMAP — другой почтовый протокол,

5.3.3. Учебный пример: IMAP, протокол доступа к почтовым сообщениям

5.3.3. Учебный пример: IMAP, протокол доступа к почтовым сообщениям Чтобы завершить рассмотрение примеров с протоколами прикладного уровня Internet, рассмотрим протокол IMAP (Internet Message Access Protocol — протокол доступа к почтовым сообщениям в Internet). IMAP — другой почтовый протокол,

10.6.2. Конкуренция доступа к каталогу /tmp

10.6.2. Конкуренция доступа к каталогу /tmp Другая распространенная проблема безопасности связана с созданием файлов с предсказуемыми именами, в основном в каталоге /tmp. Предположим, что программа prog, выполняющаяся от имени пользователя root, всегда создает временный файл /tmp/prog

Упрощенный синтаксис модуля

Упрощенный синтаксис модуля Упрощенный синтаксис модулей без разделов интерфейса и реализации имеет вид: unit имя модуля; раздел описаний end. или unit имя модуля; раздел описаний begin раздел инициализации end. В разделе описаний описываются константы, переменные, процедуры,

Что такое протокол HTTPS

HTTPS (аббр. от англ. HyperText Transfer Protocol Secure) – протокол безопасного соединения, принципом работы которого является обмен ключами шифрования.

HTTPS простыми словами

Интернет построен вокруг обмена данными. Каждое отправленное сообщение, каждая открытая страница – все это отправление и получение запросов. Если они передаются в открытом виде, их в любой момент может перехватить злоумышленник, если сайт использует HTTP-соединение.

Перенесем механизм использования HTTPS на сайте в реальную жизнь. Представьте, что хотите передать другу важное письмо. Хоть вы и упаковали его в конверт, почтальон все равно может получить информацию, а потом заменить вскрытую упаковку на новую (передача данных по протоколу HTTP). Но вы кладете письмо в ящик, на который вешаете замок. Друг получает посылку, но у него нет ключа — поэтому он вешает на ящик второй замок и отправляет его обратно.

Ящик «приходит» к вам, вы снимаете свой замок и отправляете посылку в путь третий раз. Теперь друг сможет открыть ее своим ключом, получив доступ к необходимой информации (передача данных по протоколу HTTPS)

На первый взгляд принцип кажется сложным, но отправляя ключ отдельно, вы рискуете, ведь его, как и посылку, могут перехватить. В данном случае перехват посылки не даст мошенникам возможность заполучить информацию.

Когда необходим протокол HTTPS?Современные браузеры отмечают все ресурсы, использующие HTTP-протокол, как небезопасные. В Google считают, что перехват любых данных опасен, поэтому будущее интернета за безопасным подключением. HTTPS нужен, если вы:

- Собираете на сайте контактные данные. В этот список входит любая информация, которую оставляет посетитель.

- Принимаете платежи на сайте.

- Беспокоитесь о репутации сайта и не хотите, чтобы ваши посетители пострадали от рук хакеров.

- Проводите поисковую оптимизацию и хотите учесть все мельчайшие детали.

Как перевести сайт на HTTPS?

Чтобы сайт начал работу по протоколу HTTPS, нужен SSL-сертификат.

Какие бывают SSL-сертификаты?По типу проверки сертификаты бывают трех видов:

- Domain Validation (DV) – подтверждение домена. Самый простой сертификат, выпускается моментально и доступен всем.

- Organization Validation (OV) – подтверждение организации и домена. Содержит название организации – соответственно, для его получения необходимо подтверждение центром сертификации. Доступно только юридическим лицам.

- Extendet Validation (EV) – расширенное подтверждение организации и домена. Самый безопасный и сложный в получении сертификат. Выдавая его, центр сертификации максимально тщательно проверяет деятельность организации. Доступно только юридическим лицам.

Для корректной работы SSL-сертификат должен быть выпущен специальной организацией – Удостоверяющим центром. Мы работаем с удостоверяющими центрами Thawte, GeoTrust, DigiCert, GlobalSign и Comodo.

Как выбрать SSL-сертификат?

Как заказать и установить SSL-сертификат?

Как настроить сайт для работы HTTPS

authentication-protocol | Руководство по администрированию доступа и аутентификации пользователей

Syntax

authentication-protocol {

eap-md5;

eap-peap {

resume;

}

pap;

}

Description

Укажите протокол, который будет использоваться вопросительным для предоставления учетных данных аутентификации для аутентификации MAC RADIUS аутентификации. Для аутентификации MAC-RADIUS поддерживаются протоколы EAP-MD5 (по умолчанию), Protected Extensible Authentication Protocol (EAP-PEAP) и Password Authentication Protocol (PAP).

Default

Если он не настроен, для аутентификации MAC-RADIUS используется протокол аутентификации authentication-protocol EAP-MD5.

Options

| eap-md5 | Для аутентификации MAC-RADIUS используйте протокол EAP-MD5. EAP-MD5 – это метод аутентификации, принадлежащий структуре аутентификации Extensible Authentication Protocol (EAP). EAP-MD5 использует MD5 для того, чтобы похитить имя пользователя и пароль. EAP-MD5 предусматривает аутентификацию клиента в одном сторону. Сервер отправляет клиенту случайный запрос, для которого клиент должен предоставить ответ, содержащий шифрование запроса и его пароль для установления его идентификации. |

| eap-peap<resume> | Для аутентификации MAC-RADIUS используйте протокол EAP-PEAP, также известный как Protected EAP или PEAP. EAP-PEAP – протокол, инкапсулирующий EAP в потенциально зашифрованный и аутентификацию транспортный уровень безопасности (TLS). Инкапсулируя процесс аутентификации в туннеле TLS, PEAP адресует уязвимости EAP, например EAP-MD5.

|

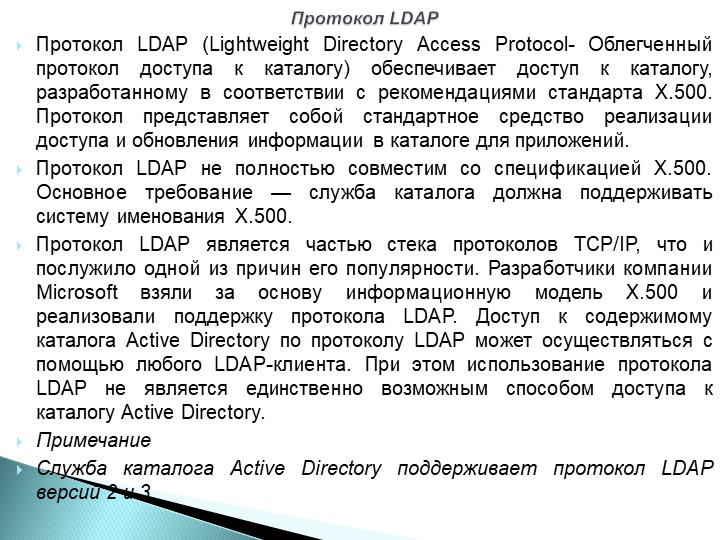

| Pap | Для аутентификации MAC-RADIUS используйте протокол аутентификации PAP. PAP предоставляет пользователям простую аутентификацию на основе пароля для установления их подлинности с помощью двустотного установления контактов. PAP передает по сети нешифранные пароли без шифрования. PAP необходимо настроить, если для аутентификации RADIUS используется облегченный протокол доступа к каталогу (LDAP), который поддерживает только нешифрикируемые пароли для аутентификации клиента. |

Required Privilege Level

admin — для просмотра этого утверждения в конфигурации.

admin-control — добавление этого утверждения в конфигурацию.

Release Information

Утверждение, введенная Junos OS в 15.1R3.

eap-peap представлен в Junos OS release 17.2R1.

Определение протокола доступа к сообщениям Интернета (IMAP)

Название компании Страна UNITED STATESUNITED KINGDOMCANADAAUSTRALIAINDIA —— AfghanistanÅland IslandsAlbaniaAlgeriaAmerican SamoaAndorraAngolaAnguillaAntarcticaAntigua и BarbudaArgentinaArmeniaArubaAustriaAzerbaijanBahamasBahrainBangladeshBarbadosBelarusBelgiumBelizeBeninBermudaBhutanBoliviaBonaire, Синт-Эстатиус и SabaBosnia и HerzegovinaBotswanaBouvet IslandBrazilBritish Индийский океан TerritoryBrunei DarussalamBulgariaBurkina FasoBurundiCambodiaCameroonCape VerdeCayman IslandsCentral африканских RepublicChadChileChinaChristmas IslandCocos (Килинг) IslandsColombiaComorosCongoCongo, Демократическая Республика theCook IslandsCosta RicaCôte D’IvoireCroatiaCubaCuraçaoCuraçaoCyprusCzech RepublicDenmarkDjiboutiDominicaDominican RepublicEcuadorEgyptEl SalvadorEquatorial ГвинеяЭритреяЭстонияЭфиопияФолклендские острова (Мальвинские острова) Фарерские островаФиджиФинляндияФранцияФранцузская ГвианаФранцузская ПолинезияФранцузские Южные территорииГабонГамбияГрузияГерманияГанаГибралтарствоГрецияГренландияГренадаГваделупа-ГуамГватемалаГерна Бисау, Гайана, Гаити, Херд, острова Макдональд.HondurasHong KongHungaryIcelandIndonesiaIran, Исламская Республика ofIraqIrelandIsle из ManIsraelItalyJamaicaJapanJerseyJordanKazakhstanKenyaKiribatiKorea, Корейская Народно-Демократическая Республика ofKorea, Республика ofKuwaitKyrgyzstanLao Народная Демократическая RepublicLatviaLebanonLesothoLiberiaLibyaLiechtensteinLithuaniaLuxembourgMacaoMacedonia, бывшая югославская Республика ofMadagascarMalawiMalaysiaMaldivesMaliMaltaMarshall IslandsMartiniqueMauritaniaMauritiusMayotteMexicoMicronesia, Федеративные Штаты ofMoldova, Республика ofMonacoMongoliaMontenegroMontserratMoroccoMozambiqueMyanmarNamibiaNauruNepalNetherlandsNetherlands AntillesNew CaledoniaNew ZealandNicaraguaNigerNigeriaNiueNorfolk IslandNorthern Mariana IslandsNorwayOmanPakistanPalauPalestine, Государственный ofPanamaPapua Новый GuineaParaguayPeruPhilippinesPitcairnPolandPortugalPuerto RicoQatarRéunionRomaniaRussian FederationRwandaSaint BarthélemySaint Елены, Вознесения и Тристан-да-Кунья, Сент-Китс и Невис, Сент-Люсия, Сент-Мартен (Французская часть), Сен-Пьер и MiquelonSaint Винсент и GrenadinesSamoaSan MarinoSao Томе и PrincipeSaudi ArabiaSenegalSerbiaSerbia и MontenegroSeychellesSierra LeoneSingaporeSint Маартен (Голландская часть) SlovakiaSloveniaSolomon IslandsSomaliaSouth AfricaSouth Джорджия и Южные Сандвичевы IslandsSouth SudanSpainSri LankaSudanSurinameSvalbard и Ян MayenSwazilandSwedenSwitzerlandSyrian Arab RepublicTaiwanTajikistanTanzania, Объединенная Республика ofThailandTimor-LesteTogoTokelauTongaTrinidad и TobagoTunisiaTurkeyTurkmenistanTurks и Кайкос IslandsTuvaluUgandaUkraineUnited Арабские EmiratesUnited Штаты Экваторияльная Острова УругвайУзбекистан ВануатуВатикан Венесуэла, Боливарианская Республика Вьетнам Виргинские острова, Британские Виргинские острова, СШАС.Уоллис и Футуна, Западная Сахара, Йемен, Замбия, Зимбабве.

Протокол доступа к каталогам — обзор

Использование синхронизации упрощенного протокола доступа к каталогам

Благодаря синхронизации упрощенного протокола доступа к каталогам (LDAP) вы можете интегрировать управление пользователями, поскольку несколько систем (SAP и не-SAP) могут синхронизироваться со службой каталогов LDAP для информация о пользователе.

Процесс синхронизации позволяет вам обмениваться информацией о пользователях с / на сервер каталогов LDAP в вашей системной среде.Например, вы можете использовать информацию о персонале сотрудников, хранящуюся в корпоративном каталоге LDAP, и скопировать данные пользователя (например, адрес, номер телефона, адрес электронной почты) в систему AS ABAP.

В зависимости от пользовательских настроек на сервере каталогов LDAP вы можете настроить направление процесса синхронизации. Например, если вы хотите отправить какие-либо обновления данных пользователя обратно на сервер каталогов LDAP, для связи между системой AS ABAP и сервером каталогов LDAP используется протокол LDAP.

Для связи между системой AS ABAP и сервером каталогов LDAP необходим интерфейс LDAP Connector , который представляет собой набор функциональных модулей, используемых для доступа к серверу каталогов LDAP. Вы можете включить интерфейс соединителя LDAP, создав адрес назначения RFC с именем LDAP и сделав необходимые настройки в транзакции LDAP .

Пароль не передается из AS ABAP в каталог LDAP во время синхронизации, поэтому он должен поддерживаться как в системе AS ABAP, так и в каталоге LDAP.Чтобы избежать потенциальных проблем с дублированием паролей и проблем с синхронизацией, рекомендуется использовать систему единого входа (SSO) для доступа к системам.

Следуя сценарию, приведенному в предыдущем разделе, вы также можете интегрировать центральную систему CUA с каталогом LDAP, как показано на рисунке 2.3. Обычно это хорошая идея, если вы хотите интегрировать свои пользовательские данные с сервером каталогов LDAP и у вас есть большое количество систем AS ABAP, поскольку это означает, что вам нужно синхронизировать только один раз с сервером каталогов LDAP с центральной системой CUA.

Рисунок 2.3. Интеграция управления пользователями с помощью LDAP

Интегрируя данные управления пользователями с сервером каталогов LDAP, вы можете упростить управление пользователями не только для систем AS ABAP, но и для других внешних систем в вашем ландшафте, которые также могут интегрироваться с каталогом LDAP.

Полное руководство по протоколам удаленного доступа

ПРОТОКОЛ ИНТЕРНЕТА ПОСЛЕДОВАТЕЛЬНОЙ ЛИНИИ(SLIP) `

UNIX разработал SLIP как способ передачи TCP / IP через последовательные соединения.SLIP работает как на канальном, так и на физическом уровнях модели OSI и продолжает использоваться сегодня во многих сетевых операционных системах, а также в UNIX.

SLIP связан с низкими накладными расходами и может использоваться для передачи TCP / IP через последовательные соединения, но не поддерживает адресацию пакетов или возможности проверки ошибок. Вы можете использовать его только для последовательных подключений, что является заметным ограничением.

Чтобы настроить SLIP для удаленного подключения, вам понадобится учетная запись SLIP на хост-машине, а также пакетный файл или сценарий на рабочей станции.Когда вы используете SLIP для входа на удаленную машину, вы должны настроить режим терминала после того, как вы вошли на удаленный сайт. Это гарантирует, что сценарий может вводить каждый параметр. Если вы не используете сценарий, вам нужно будет установить соединение, а затем открыть окно терминала, чтобы вы могли вручную войти на сервер удаленного доступа.

ПРОТОКОЛ ТОЧКИ-ТОЧКИ (PPP) И PPPOE (ПРОТОКОЛ ТОЧКИ НАД ETHERNET)

PPP — это протокол удаленного доступа, который позволяет реализовать TCP / IP.Он устанавливает соединение через двухточечные каналы (т. Е. Выделенные выделенные линии и коммутируемое соединение). PPP чаще всего используется для удаленных подключений к локальным сетям и поставщикам услуг Интернета.

PPP использует протокол управления каналом (LCP), который проверяет связь между клиентом и хостом PPP и определяет конфигурацию клиента PPP для связи между хостом и клиентом PPP. LCP позволяет PPP поддерживать согласование аутентификации в дополнение к согласованию сжатия и шифрования между клиентом и сервером, используя протоколы управления шифрованием (ECP) и протоколы управления сжатием (CCP).PPP может поддерживать несколько сетевых протоколов с помощью протоколов сетевого управления (NPC). Поскольку он может работать с многочисленными типами физических носителей и имеет функции проверки ошибок, PPP почти полностью заменил SLIP.

PPP также может автоматически настраивать TCP / IP и параметры альтернативного протокола через протокол управления IP (IPCP) NCP. К сожалению, одним из недостатков PPP является то, что он вызывает большие накладные расходы и несовместим с некоторыми старыми конфигурациями.

Для технических специалистов обычно считается, что PPP легко настраивается. После того, как вы подключите маршрутизатор через PPP, он назначит вам все остальные параметры TCP / IP. Обычно это выполняется с помощью протокола динамической конфигурации хоста (DHCP). DHCP — это протокол в стеке протоколов TCP / IP, который отвечает за назначение информации об адресации TCP / IP. Это включает в себя маску подсети, конфигурацию DNS и IP-адрес хоста. Эта информация может быть назначена через подключение к локальной сети или удаленное соединение.После подключения к интернет-провайдеру DHCP-сервер, скорее всего, предоставит ваш IP-адрес.

ПРОТОКОЛ ТОЧЕЧНОГО ТУННЕЛИРОВАНИЯ (PPTP)

PPTP — это протокол удаленного доступа, основанный на PPP, созданный Microsoft. Он используется для установления виртуальных подключений через Интернет через PPP и TCP / IP, позволяя двум сетям использовать Интернет в качестве канала WAN, сохраняя при этом преимущества безопасности частной сети. PPTP — отличный вариант, потому что он простой и безопасный.

Чтобы использовать PPTP, вам необходимо настроить сеанс PPP между сервером и клиентом, обычно через Интернет.Как только сеанс будет установлен, вы создадите второй сеанс удаленного доступа. Этот сеанс коммутируемого доступа будет использовать PPTP для дозвона через существующий сеанс PPP.

Сеанс PPTP туннелируется через существующее соединение PPP, облегчая создание безопасного сеанса. Это означает, что вы можете использовать Интернет для создания безопасного сеанса между сервером и клиентом. Этот тип подключения также называется виртуальной частной сетью (VPN) и дешевле, чем прямое подключение.

PPTP — хороший выбор для сетевых администраторов, которые хотят подключить несколько локальных сетей, но не хотят платить за выделенные выделенные линии.Однако есть несколько недостатков, в том числе:

- Это не полностью принятый стандарт

- Сложнее настроить, чем PPP

- Доступен не на всех типах серверов.

PPTP можно реализовать двумя способами. Вы можете настроить сервер, чтобы он действовал как шлюз в Интернет и отвечал за все туннелирование. Это означает, что рабочие станции будут нормально работать без какой-либо дополнительной настройки. Вы можете использовать этот метод, если хотите соединить целые сети.

Второй способ использования PPTP — это настроить одну удаленную рабочую станцию для подключения к корпоративной сети через Интернет. Вы должны настроить рабочую станцию для подключения через ISP, одновременно настраивая VPN-клиент с VPN-сервером удаленного доступа.

УСЛУГИ УДАЛЕННОГО ДОСТУПА WINDOWS (RAS)

Windows 2000 и Windows NT позволяют пользователям дозваниваться до сервера и подключаться как к серверу, так и к хост-сети сервера. Это называется RAS, который используется в небольших сетях, где выделенный коммутируемый маршрутизатор не представляется возможным или практичным.С помощью настройки удаленного доступа вы можете подключить модем к серверу Windows 2000 или Windows NT и настроить модем только на коммутируемый доступ, только на коммутируемый доступ или их комбинацию.

RAS может предоставлять доступ к локальной сети только удаленным пользователям. Он не позволяет пользователям локальной сети использовать модем, например, для набора номера своей учетной записи AOL. Если вы хотите добиться этого, вам потребуются службы общих модемов Microsoft.

ПРОТОКОЛ УДАЛЕННОГО НАСТОЛЬНОГО СТОЛА (RDP)

Наконец, существует протокол RDP, который очень похож на протокол независимой вычислительной архитектуры (ICA), используемый продуктами Citrix.RDP используется для доступа к службам терминалов Windows, которые являются близкими родственниками продуктовой линейки, предоставляемой Citrix WinFrame.

RDP предлагает те же основные функции, что и ICA, но с некоторыми ограничениями. RDP обеспечивает удаленный доступ только для клиентов Windows, в то время как ICA может предоставлять доступ для множества платформ. ICA также предлагает поддержку автоматического обновления клиентов, публикации приложения в веб-браузере и т. Д.

Правильный продукт удаленного доступа для вашего MSPПомимо понимания различных типов протоколов удаленного доступа, полезно иметь правильный инструмент для получения безопасного и эффективного удаленного доступа к рабочим столам ваших клиентов.Если вы ищете продукты удаленного доступа, созданные с учетом требований безопасности, чтобы помочь своим клиентам, тогда вам следует выбрать SolarWinds ® Take Control.

SolarWinds Take Control предлагает удаленный доступ для службы поддержки, совместное использование рабочего стола и возможности управления привилегированным доступом. Он был разработан, чтобы помочь поставщикам ИТ-серверов поддерживать своих клиентов быстрым и интуитивно понятным способом практически на любой платформе. Take Control дает вам доступ к глубокой диагностике через удобную панель управления и позволяет подключаться к устройствам всего за несколько секунд.

Take Control был создан для соответствия рабочим процессам ваших технических специалистов и разработан, чтобы вы могли взяться за дело без промедления. Не требуется никакого обучения или опыта, что делает процесс предоставления удаленной поддержки менее головной болью. У вас также есть возможность настроить инструмент в соответствии с вашими потребностями — вы даже можете использовать персонализированный брендинг, который поможет вашим клиентам держать ваш бизнес в центре внимания.

Кроме того, Take Control оптимизирует операции поддержки, позволяя настраивать рабочие процессы и настраивать отчеты в соответствии с вашими конкретными потребностями.Это также дает вашим техническим специалистам кристально четкое представление об устройствах, что особенно сложно, когда современные бизнес-клиенты используют несколько мониторов или другие уникальные конфигурации. Как инструмент, предназначенный для максимального увеличения вашего контроля, Take Control предлагает функции обеспечения качества, в том числе дает менеджерам возможность вести записи сеансов и выполнять поиск транскриптов чатов.

Возможно, наиболее важным является то, что этот продукт удаленного доступа ориентирован на безопасность без ущерба для удобства пользователя или диапазона функциональных возможностей.Он использует расширенные протоколы шифрования, а также двухфакторную аутентификацию и многоуровневые разрешения для защиты ваших операций удаленного доступа. Он также дает вам возможность автоматического удаления PIN-кода и буфера обмена после завершения сеанса. Чтобы увидеть преимущества уже сегодня, воспользуйтесь 14-дневной бесплатной пробной версией здесь.

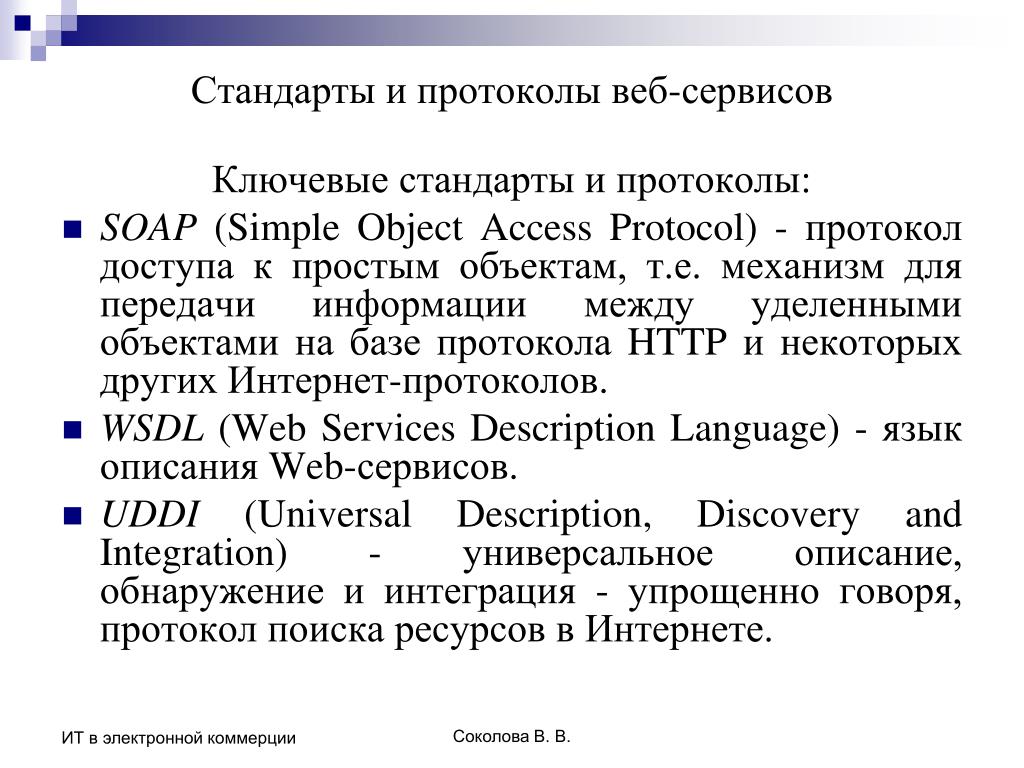

Simple Object Access Protocol — обзор

10.2 ВЕБ-СЕРВИСЫ

У веб-сервисов короткая, но впечатляющая история. В конце 1990-х годов Microsoft и пара других компаний думали о RPC на основе XML, который мог бы работать через HTTP.Термин SOAP (простой протокол доступа к объектам) был введен в обращение в 1998 году. IETF опубликовала первые версии SOAP 1.0 в декабре 1999 года. При широкой поддержке как коммерческого сообщества, так и сообщества открытого исходного кода появилась новая версия SOAP. В июле 2001 года IETF опубликовала первый рабочий проект SOAP 1.2.

Хотя протокол SOAP, безусловно, лежит в основе веб-служб, появилось множество новых технологий, расширяющих возможности взаимодействия на уровне приложений. Как и SOAP, все эти технологии основаны на XML.Веб-службы состоят из следующих ключевых технологий:

XML (расширяемый язык разметки) — это общий язык разметки, который можно использовать в самых разных контекстах. Практически все технологии веб-сервисов так или иначе используют XML.

SOAP (простой протокол доступа к объектам) определяет взаимодействие на уровне приложений. Его назначение напоминает GIOP / IIOP CORBA, за исключением того, что представление данных основано на XML.

WSDL (язык определения веб-служб) позволяет специфицировать интерфейсы служб. Сравнивая его снова с CORBA, он выполняет ту же функцию, что и IDL.

UDDI (универсальное описание, обнаружение и интеграция) выполняет роль посредника. Поставщики услуг и запрашивающие услуги используют реестр UDDI для установления связей между собой.

XML, SOAP, WSDL и UDDI являются основными технологиями веб-служб.

Очевидно, что можно писать полные книги только с помощью веб-служб.Далее мы ограничились обсуждением основных технологий XML, WSDL, SOAP и UDDI. В частности, мы сравним веб-службы с CORBA.

10.2.1 Обзор XML

XML (расширяемый язык разметки) позволяет структурировать представление произвольных данных. Основанные на стандартном представлении произвольных данных программные библиотеки для синтаксического анализа и генерации файлов XML упрощают обработку данных XML. XML-файлы — это простые текстовые файлы, которые можно редактировать с помощью любого редактора.XML называется языком разметки, потому что данные «размечаются» с помощью так называемых тегов и в XML. Вот простой пример спецификации XML:

Человек, Имя, Фамилия и Возраст являются тегами. Начальный тег окружен «<» и «>», а конечный тег окружен « » и «>». Обратите внимание, что идентификаторы Person, FirstName и т. Д. Зависят от приложения и не являются частью стандарта XML.Один из способов взглянуть на XML состоит в том, что сам XML обеспечивает синтаксис языка, а идентификаторы, специфичные для приложений, составляют словарь. Между начальным тегом и конечным тегом находится содержимое тега. В нашем примере Микки — это содержимое тега FirstName. Комбинация начального и конечного тегов и содержимого также называется элементом .

Контент окружен начальным и конечным тегами

Теги могут быть содержимым других тегов; например, тег Age принадлежит содержимому тега Person.Теги должны быть строго вложенными, что приводит к иерархическому или древовидному представлению данных. Теги могут иметь один или несколько атрибутов, как показано в следующем примере:

Имя и типназываются атрибутами . имя — это атрибут структуры тега. Значение атрибута записывается в двойные кавычки. Например, Person — это значение имени атрибута. Технически значения атрибутов принадлежат содержимому тега, но не существует абсолютных правил относительно того, следует ли размещать данные как содержимое тега или как значение атрибута этого тега.Обратите внимание, что если для тега нет содержимого, тег может быть окружен «<» и « /> » вместо явного конечного тега.

Теги могут иметь один или несколько атрибутов

Предыдущий пример уже дает подсказку о том, как можно использовать XML в контексте промежуточного программного обеспечения. Предыдущий XML можно интерпретировать как определение типа, где Person — это структура с членами first_name, last_name и age. Каждый из этих членов имеет связанный тип, как это обычно бывает в языках программирования.Обратите внимание, что теги struct и member специально выбраны для контекста представления структуры данных языка программирования.

Если предыдущий XML может быть примером определения типа, первый пример, представленный в этом разделе, можно интерпретировать как экземпляр, который соответствует определению типа. В этом смысле XML можно использовать для описания как типов, так и экземпляров данных, которые должны обрабатываться промежуточным программным обеспечением.

10.2.2 Описание служб через WSDL