Введение в протоколы WebRTC — Интерфейсы веб API

Черновик: Эта страница не завершена.

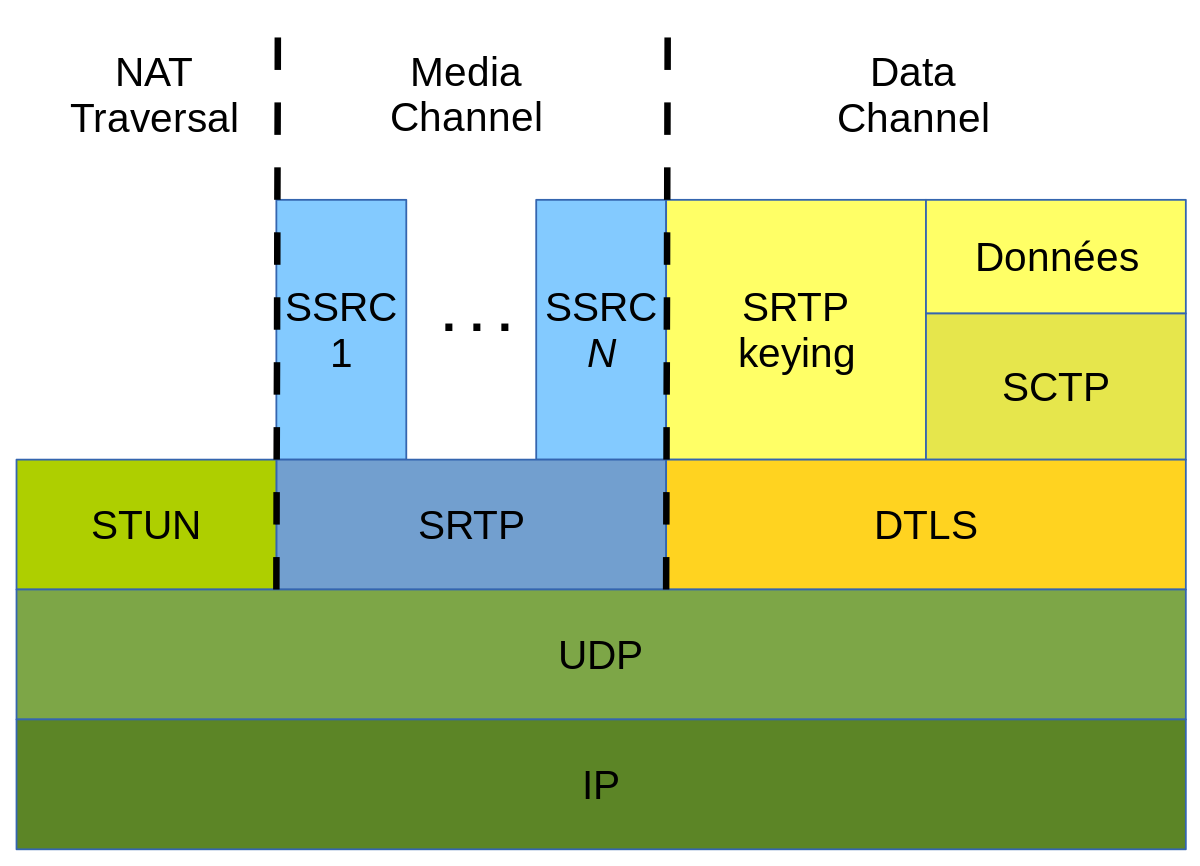

В этой статье представлены протоколы, поверх которых построен WebRTC API.

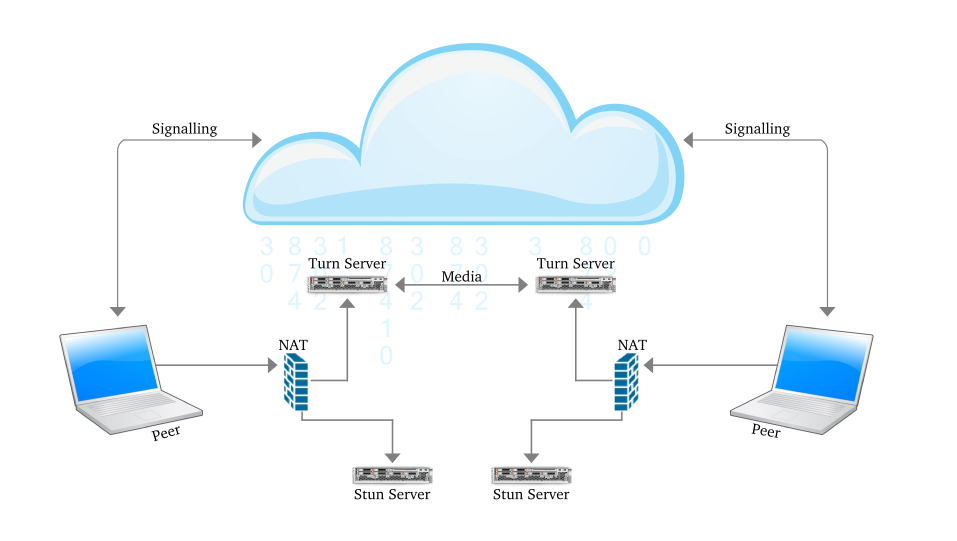

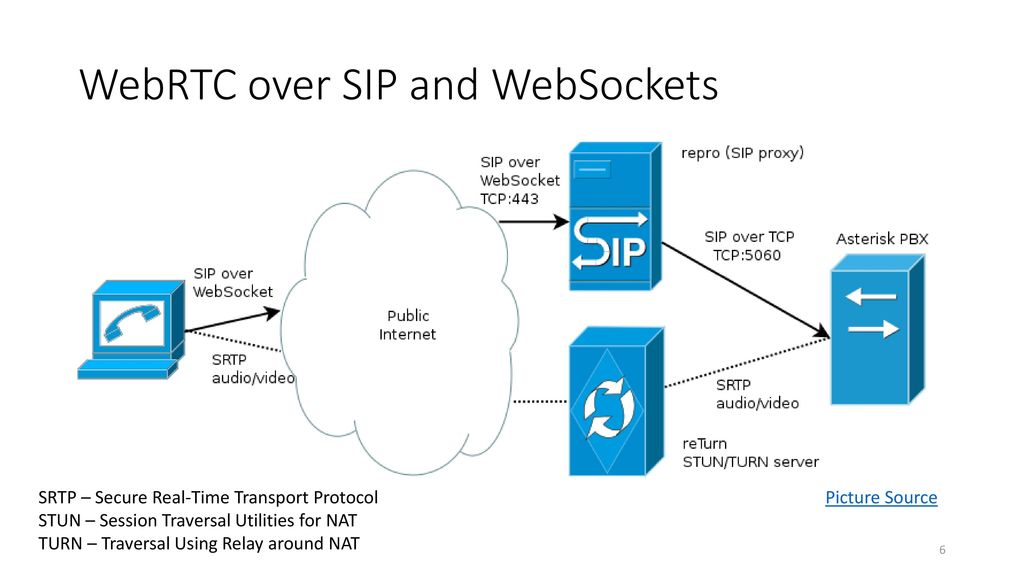

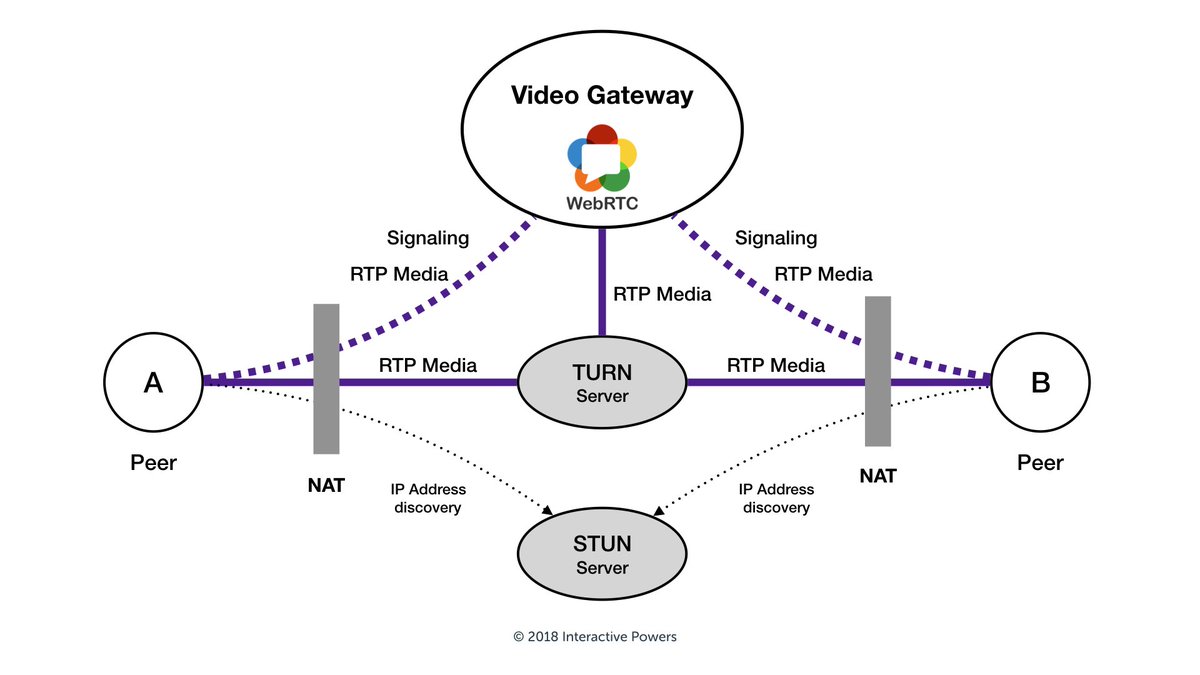

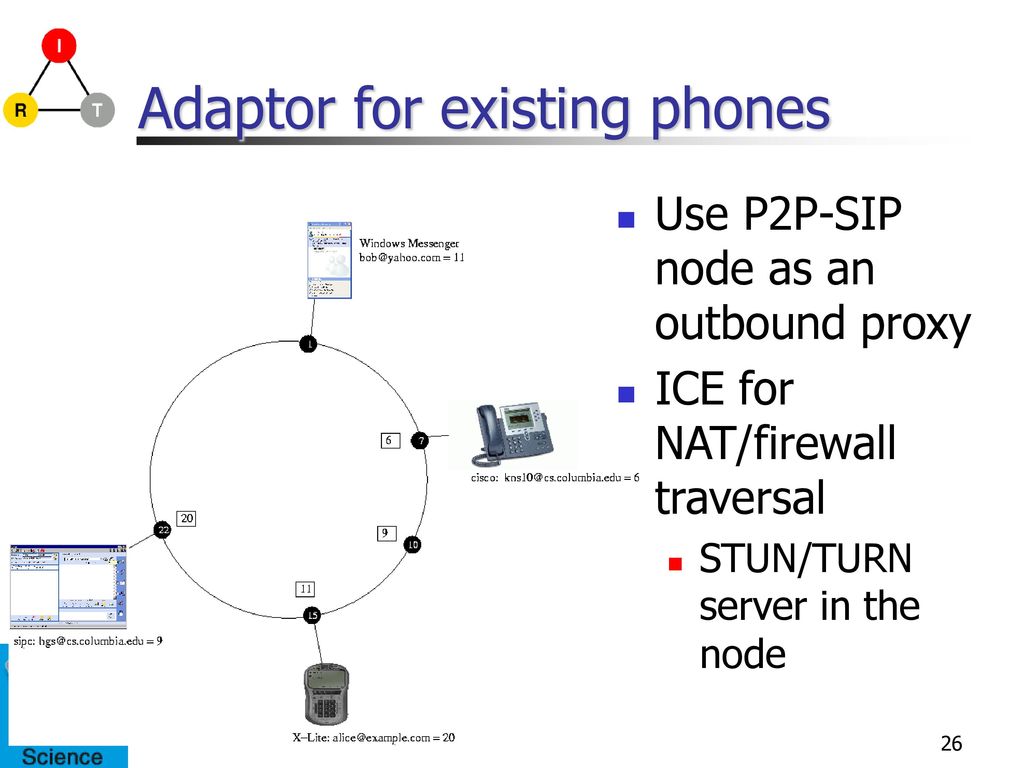

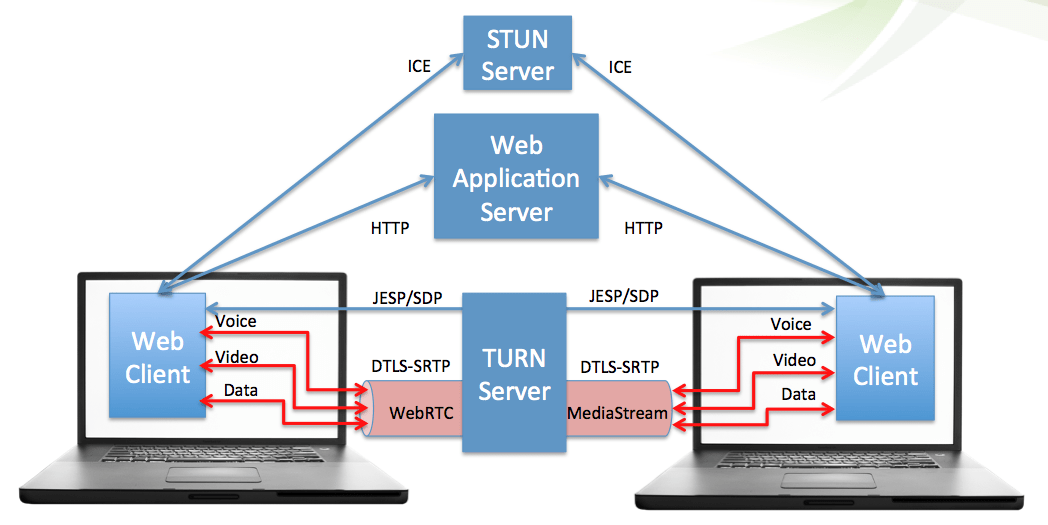

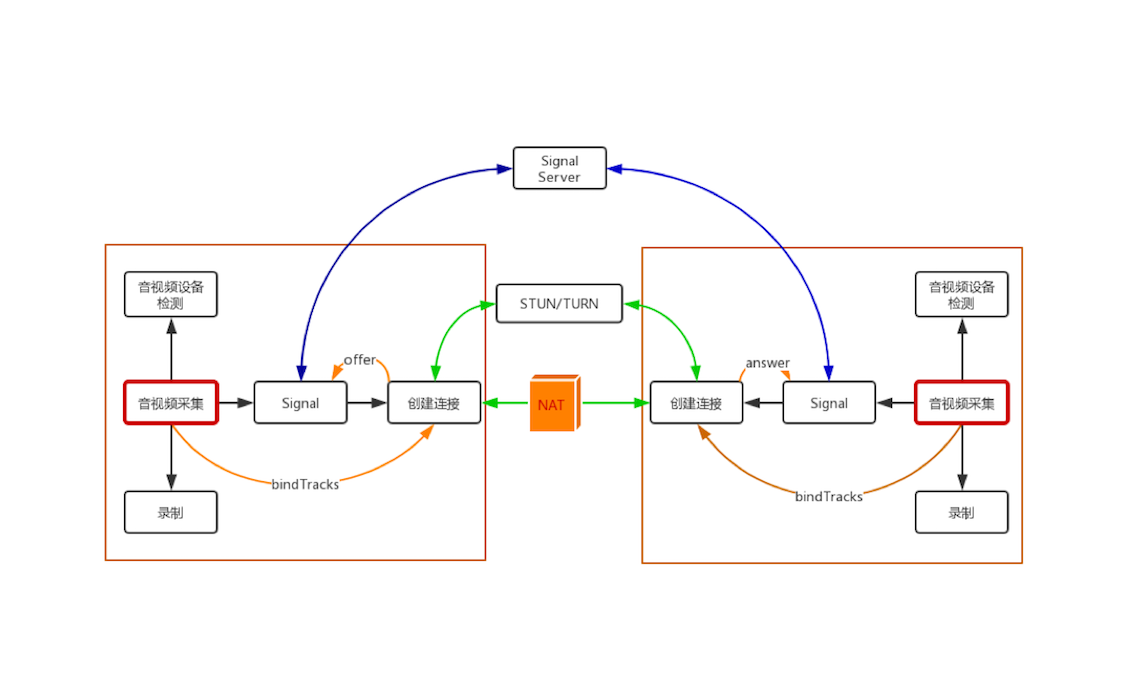

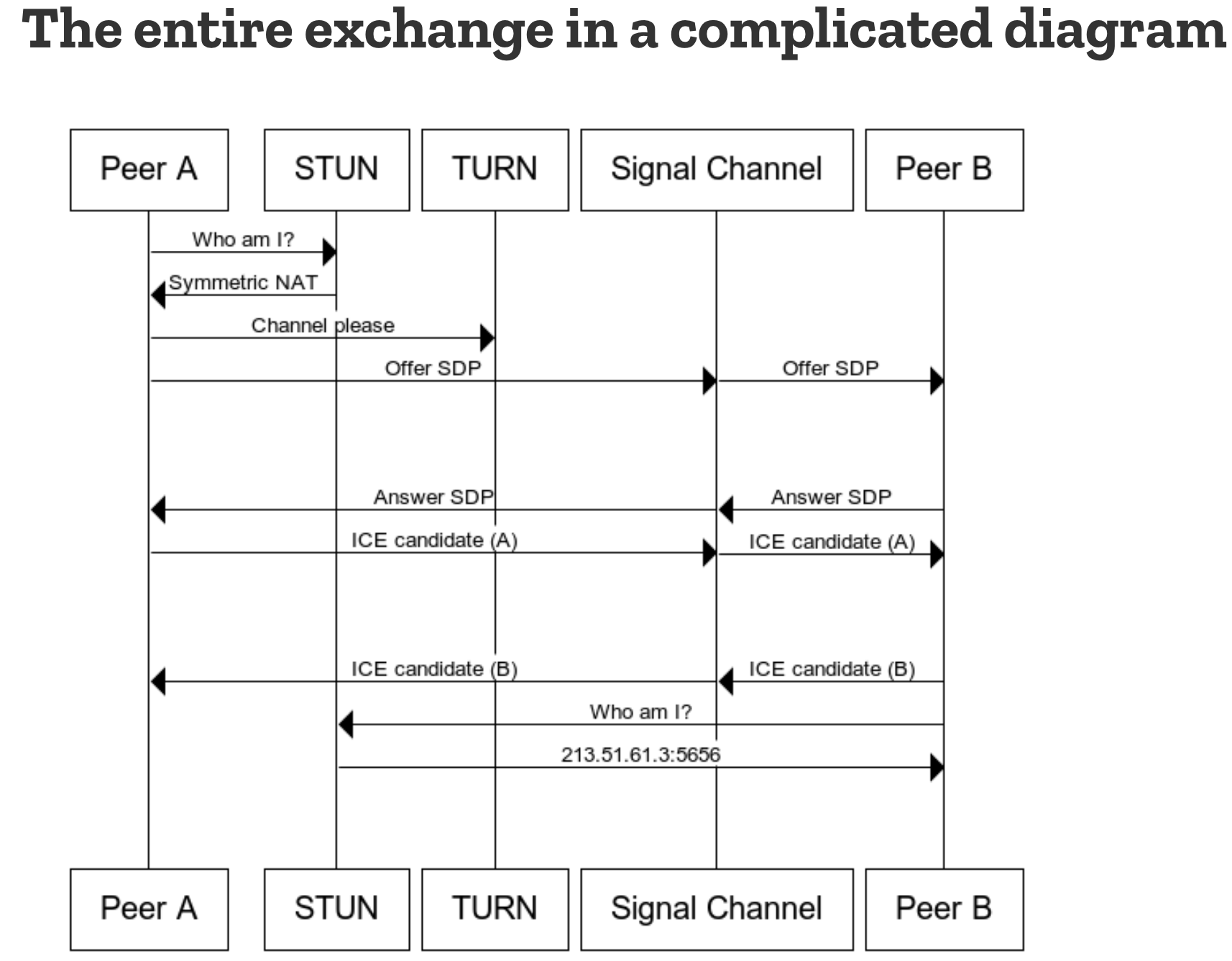

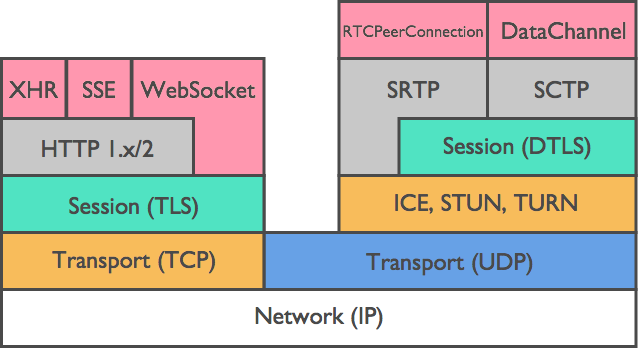

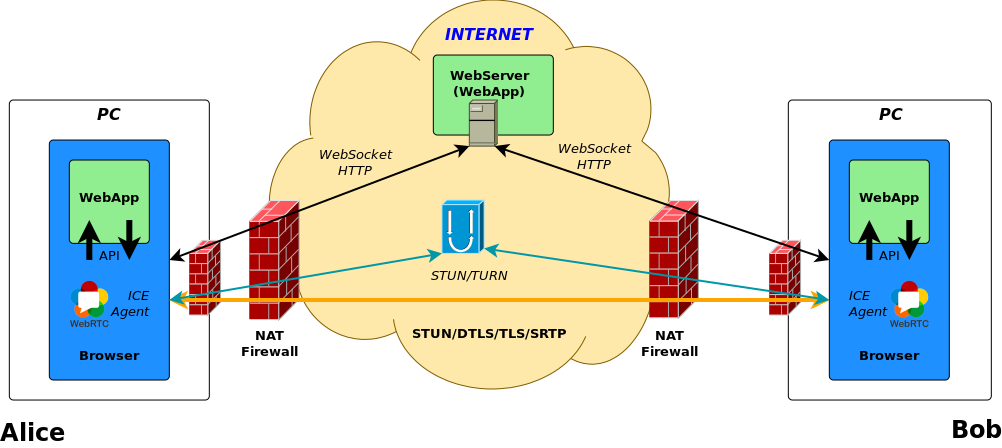

Interactive Connectivity Establishment (ICE) «Установка интерактивного подключения» представляет собой каркас, позволяющий вашему веб-браузеру соединяться с узлами. Есть много причин, почему прямое соединение от узла A к узлу B просто не будет работать. Оно должно обойти межсетевые экраны, которые будут препятствовать открытию соединений, дать вам уникальный адрес, если, как в большинстве ситуаций, ваше устройство не имеет публичного IP-адреса, и передавать данные через сервер, если ваш маршрутизатор не позволяет вам напрямую соединяться с узлами. ICE использует некоторые из следующих технических приёмов, описанных ниже, для достижения этой цели:

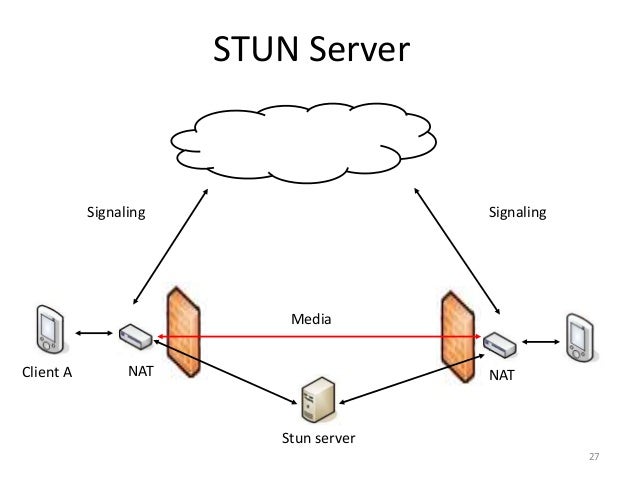

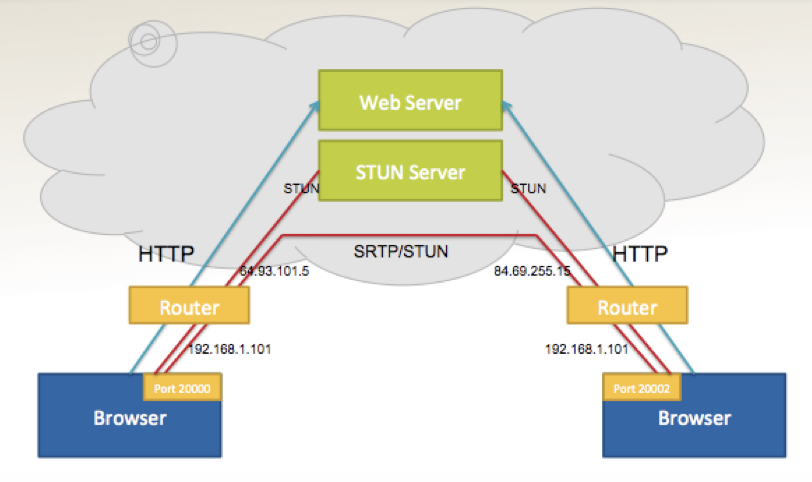

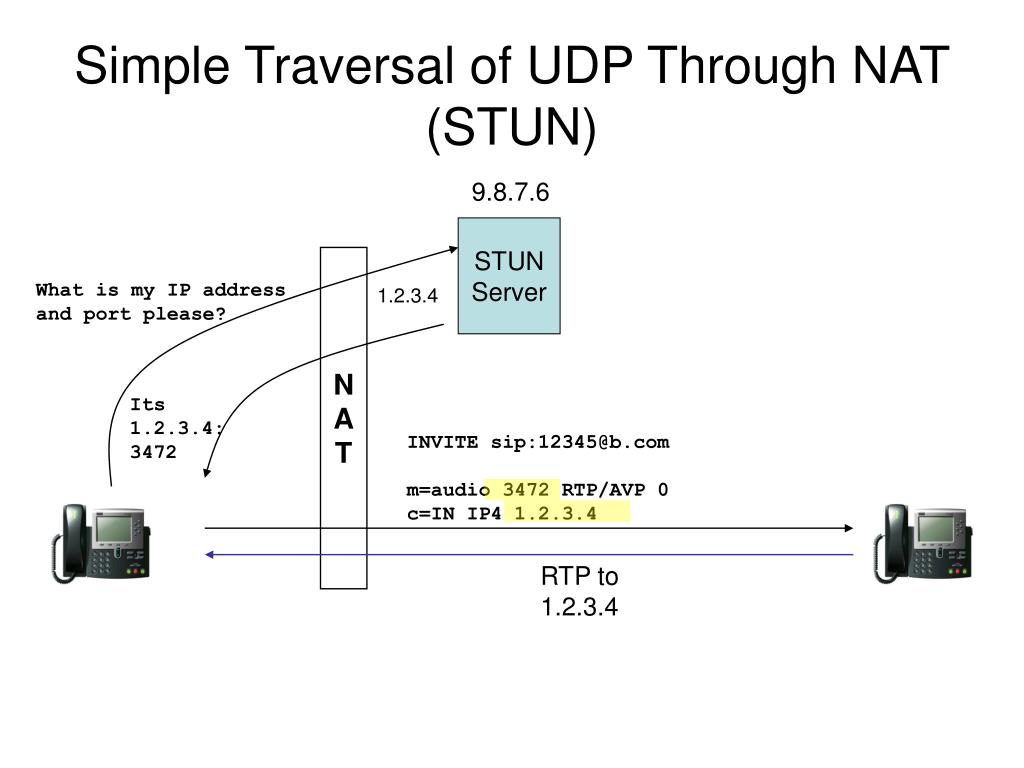

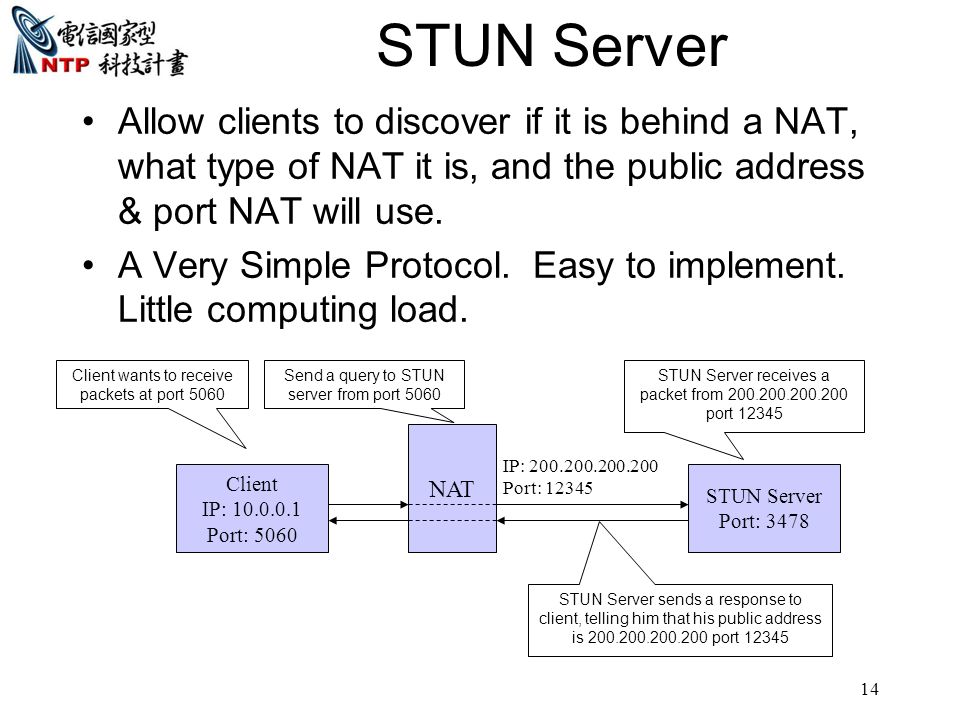

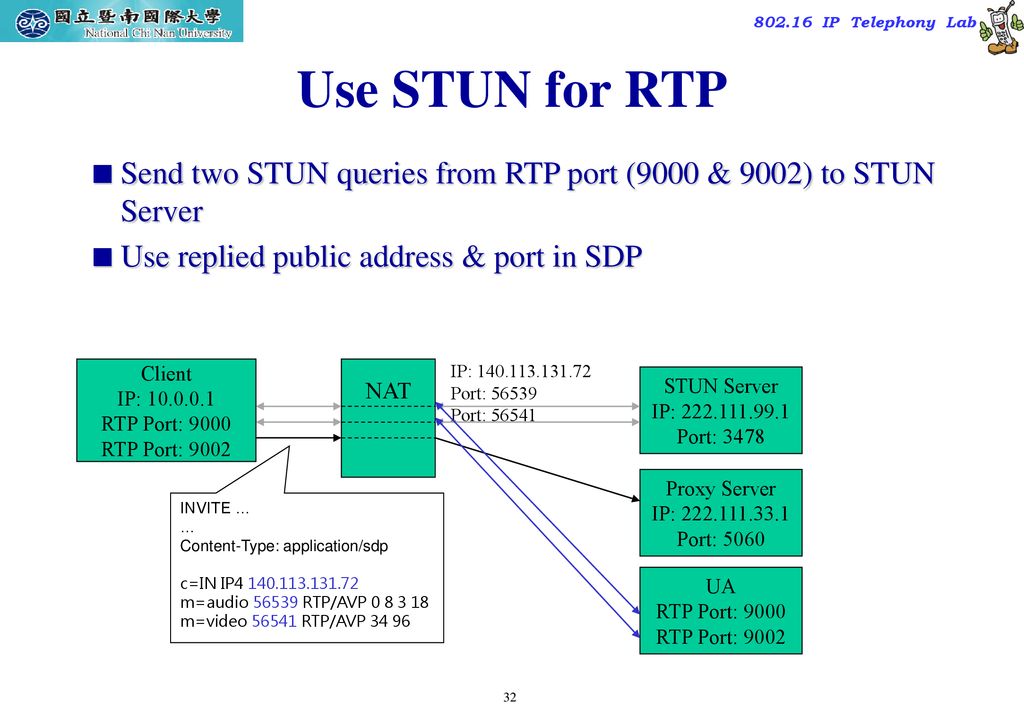

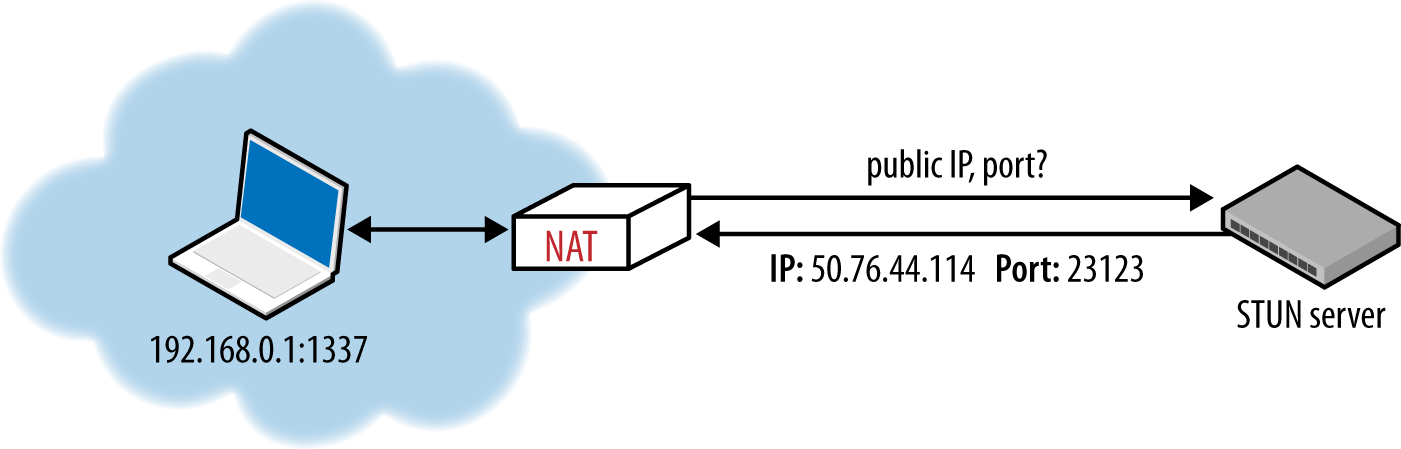

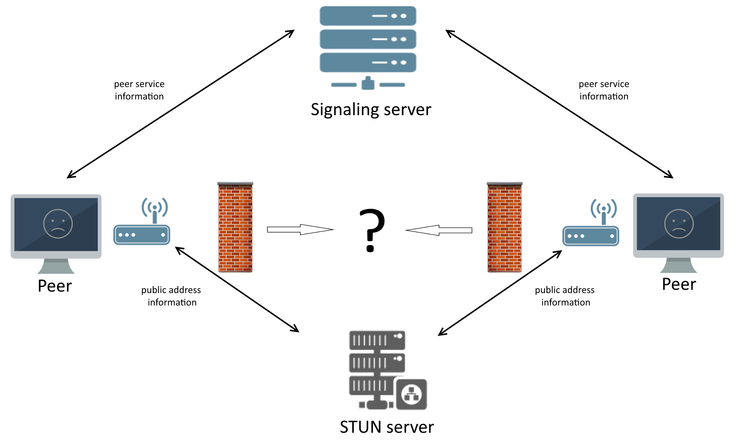

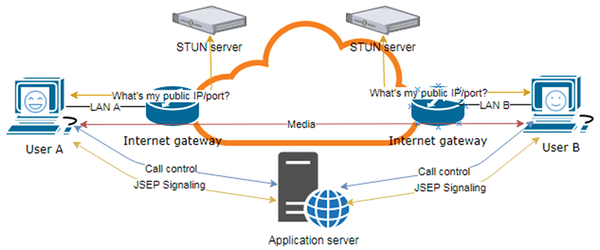

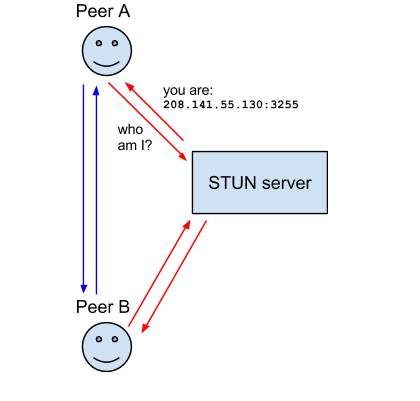

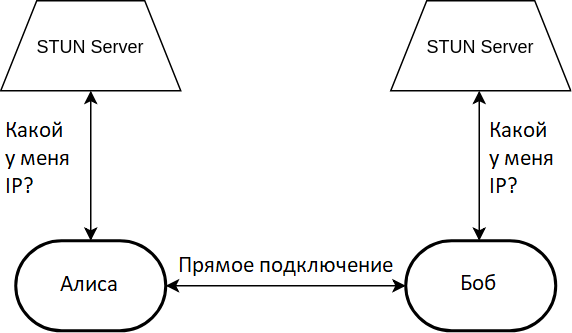

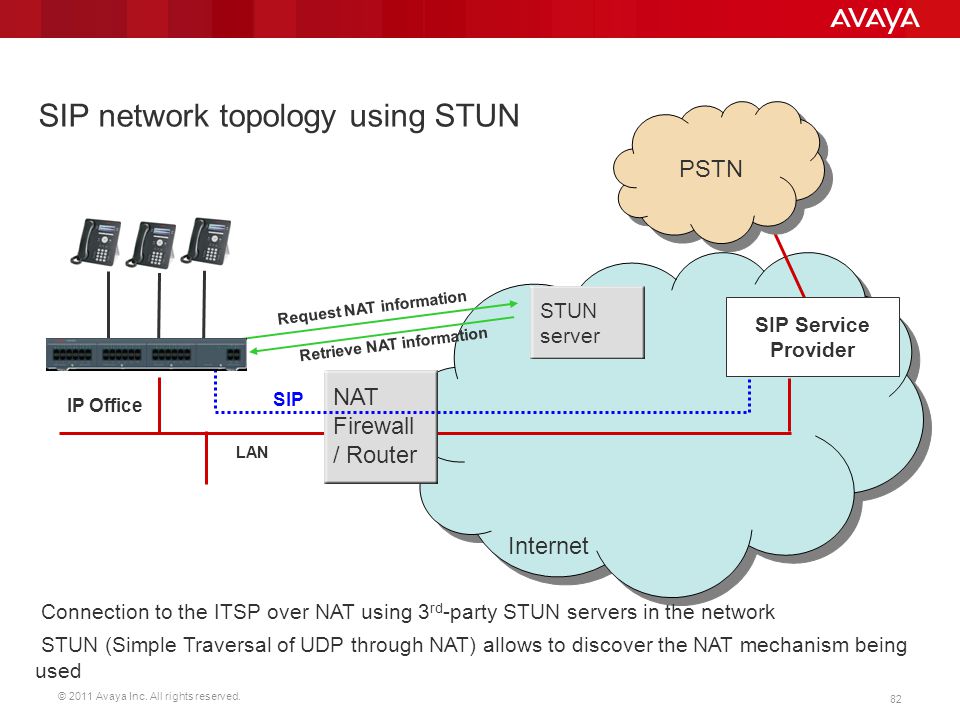

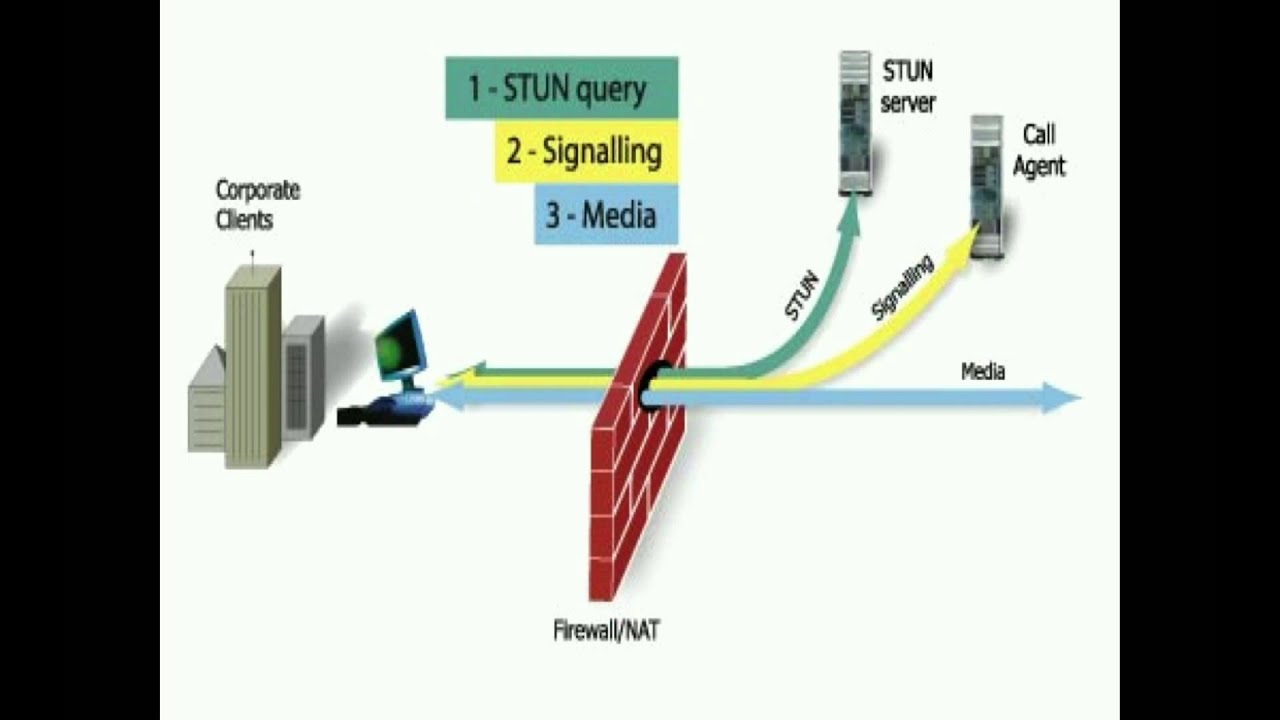

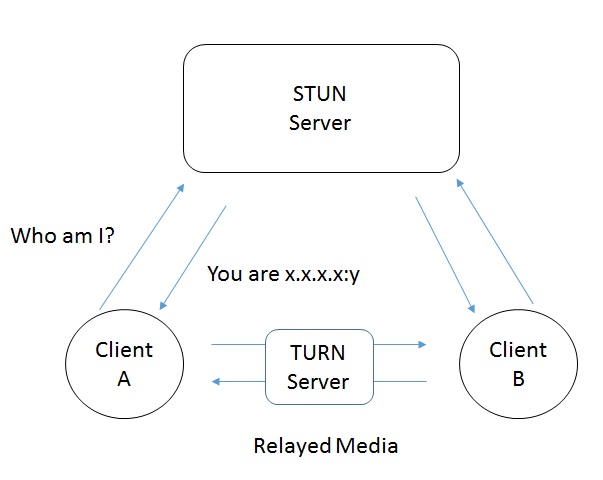

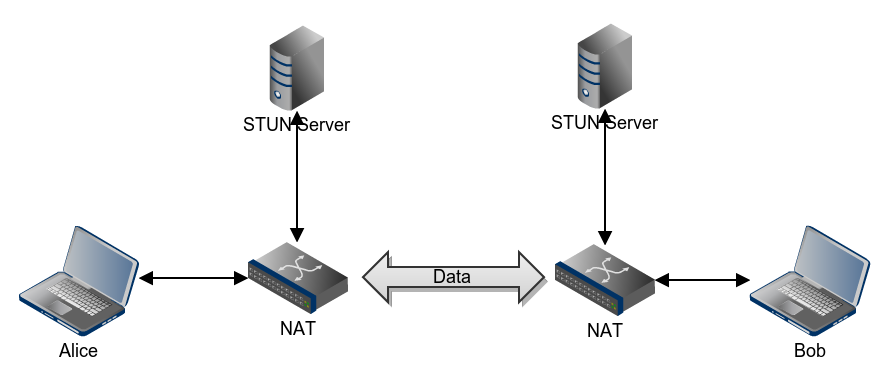

Session Traversal Utilities for NAT (STUN) (акроним в акрониме) это протокол для нахождения и определения вашего публичного адреса и любых ограничений в вашем маршрутизаторе, которые препятствуют прямому соединению с узлом.

Клиент отправит запрос к STUN серверу в интернете, который ответит публичным адресом клиента и, доступен ли, или нет, клиент за NAT маршрутизатором.

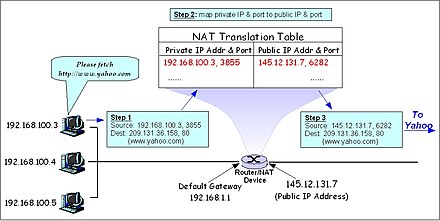

Network Address Translation (NAT) используется для того, чтобы дать вашему устройству публичный IP-адрес. Маршрутизатор имеет публичный IP-адрес, а каждое устройство, подключённое к маршрутизатору имеет частный IP-адрес. Запросы будут транслированы от частного IP-адреса устройства к публичному IP-адресу маршрутизатора (с уникальным портом). Таким образом вам не нужен уникальный IP-адрес для каждого устройства, тем не менее, оно может быть обнаружено в интернете.

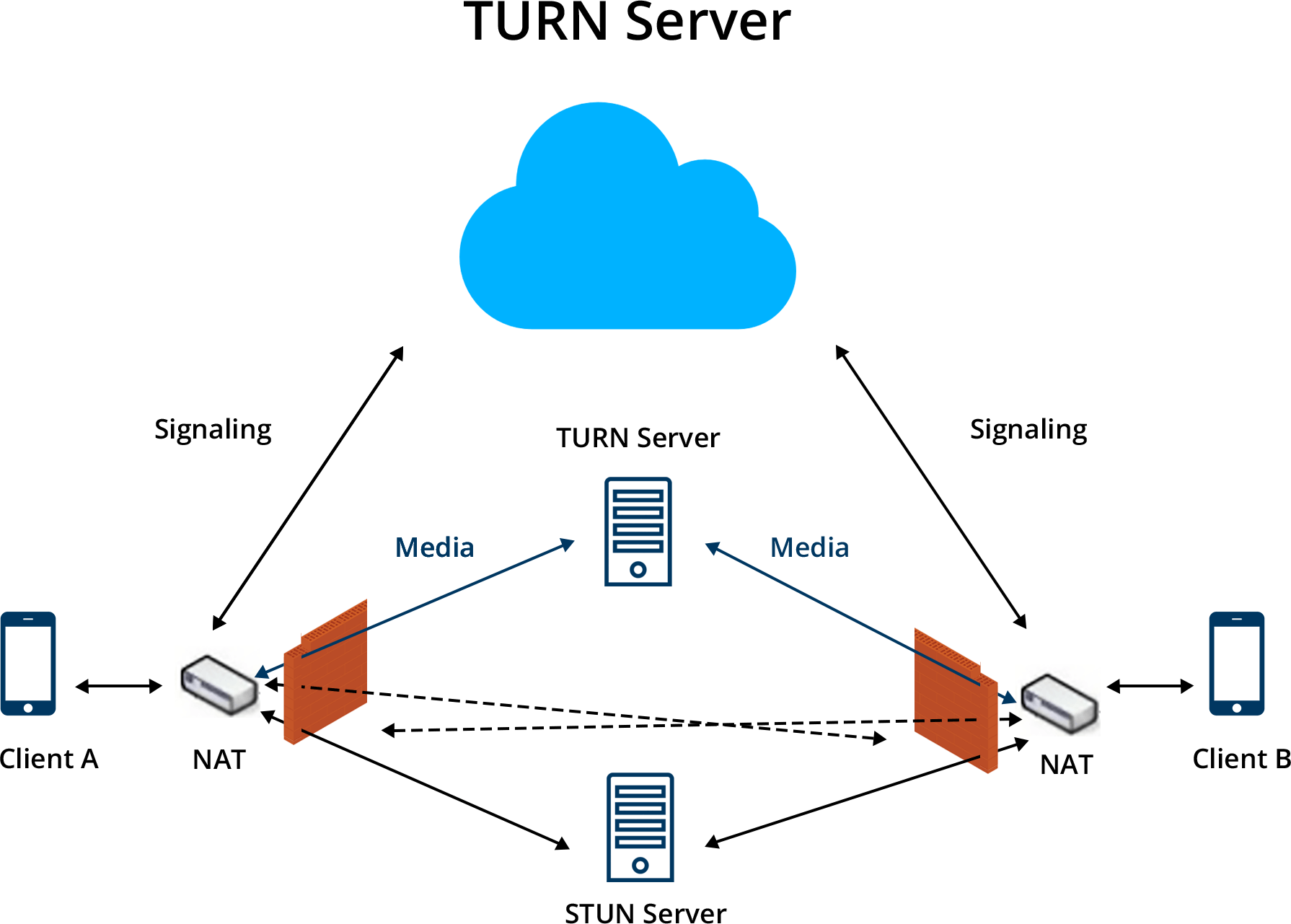

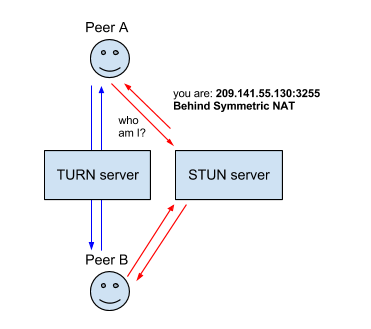

Некоторые маршрутизаторы имеют ограничения на то, кто может подключаться к устройствам в сети. Это может означать, что даже если мы имеем публичный IP-адрес, найденный STUN сервером, никто не может создать соединение. В этой ситуации нам нужно обратиться к TURN.

Некоторые маршрутизаторы, использующие NAT применяют ограничение, называемое «Симметричный NAT» (Symmetric NAT). Это означает, что маршрутизатор будет принимать соединения только от узлов, к которым вы ранее подключились.

Это означает, что маршрутизатор будет принимать соединения только от узлов, к которым вы ранее подключились.

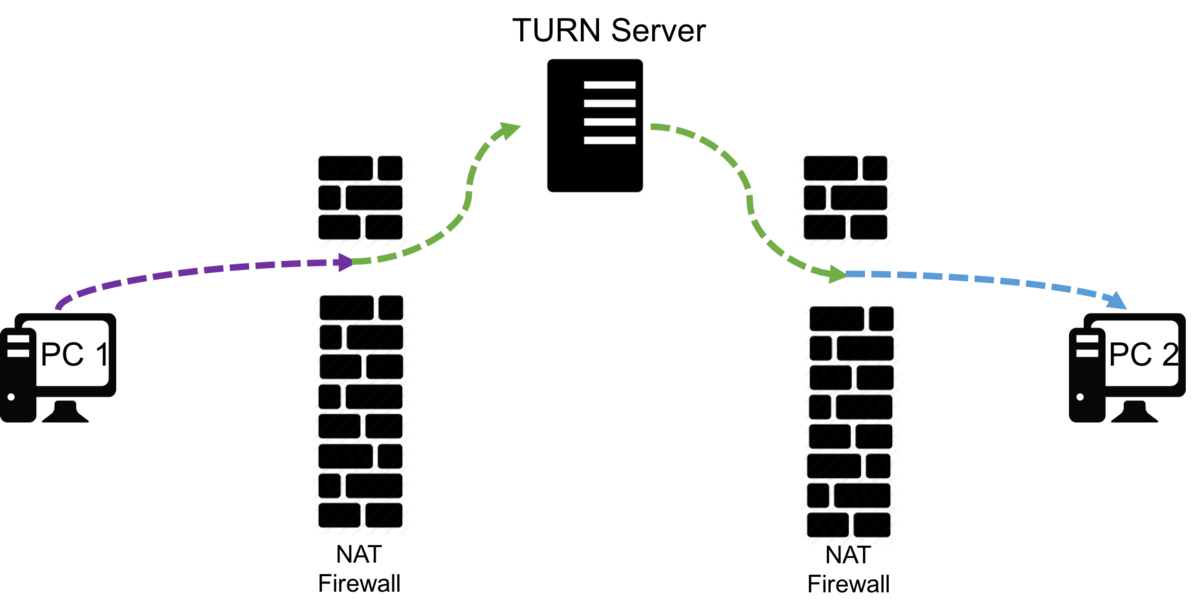

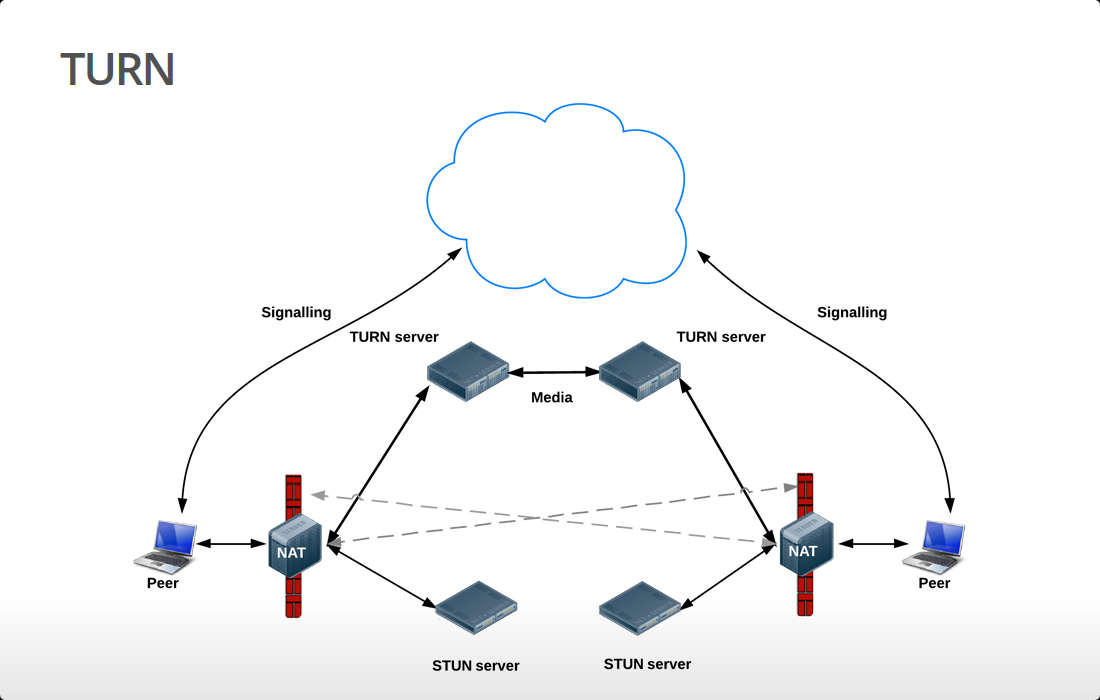

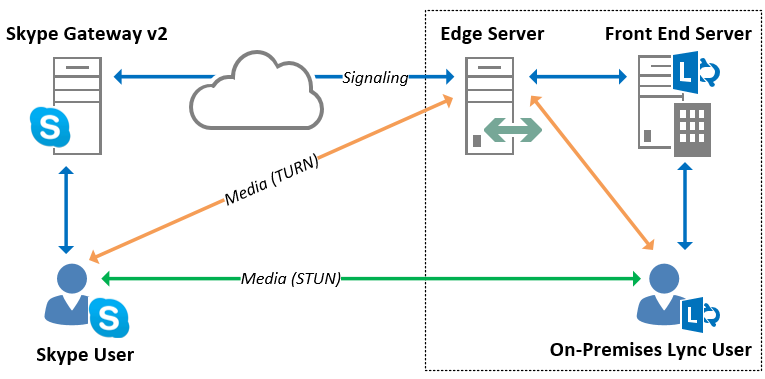

Traversal Using Relays around NAT (TURN) предназначен для обхода ограничения «Симметричный NAT» путём открытия соединения с TURN сервером и ретрансляции всей информации через этот сервер. Вы создадите соединение с TURN сервером и сообщите всем узлам слать пакеты этому серверу, которые затем будут переправлены вам. Очевидно, что они приходят с некоторыми накладными расходами, поэтому это используется, только если нет других альтернатив.

Session Description Protocol (SDP) — это стандарт для описания мультимедийного контента соединения, как например: разрешение, форматы, кодеки, шифрование и т.д. Так, чтобы оба узла могли понять друг друга, после того как данные начнут передаваться. Это, в сущности, метаданные, описывающие содержимое, а не медиа контент сам по себе.

Протокол STUN в VoIP телефонии

Современные routers with voipимеют встроенный сервис STUN. Благодаря этому они способны эффективно обходить механизмы NAT. Аббревиатуру STUN можно расшифровать как Simple Traversal of UDP through NATs, что означает “простой обход UDP через NAT”.

Благодаря этому они способны эффективно обходить механизмы NAT. Аббревиатуру STUN можно расшифровать как Simple Traversal of UDP through NATs, что означает “простой обход UDP через NAT”.

Данный протокол помогает осуществлять маршрутизацию пакетов устройств, находящихся вне NAT. Это очень полезная вещь, однако, в то же время, не является панацеей для решения всех проблем, которые имеют отношение к NAT брандмауэрам.

Многие протоколы применяют UDP-пакеты при отправке голосового трафика, а также текстового или графического контента по IP-сетям. Однако в случае, когда оба устройства, принимающие участие в передаче данных, не попадают в зону действия NAT, невозможно установить соединение между ними стандартным способом. Именно в таких ситуациях и приходит на помощь STUN.

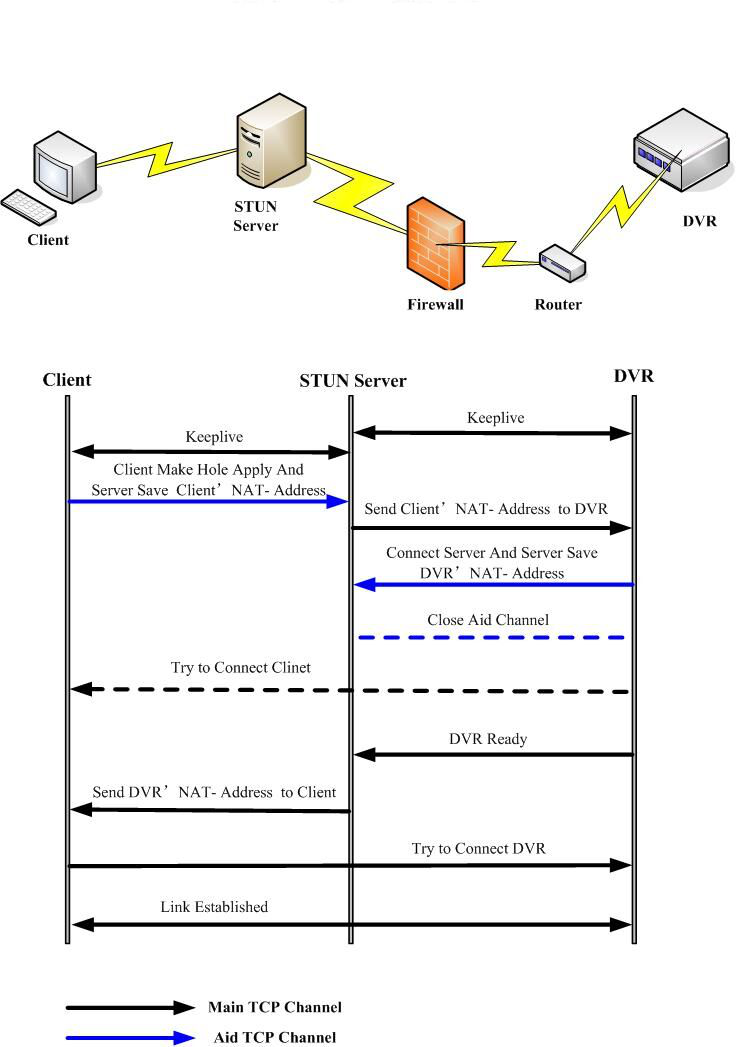

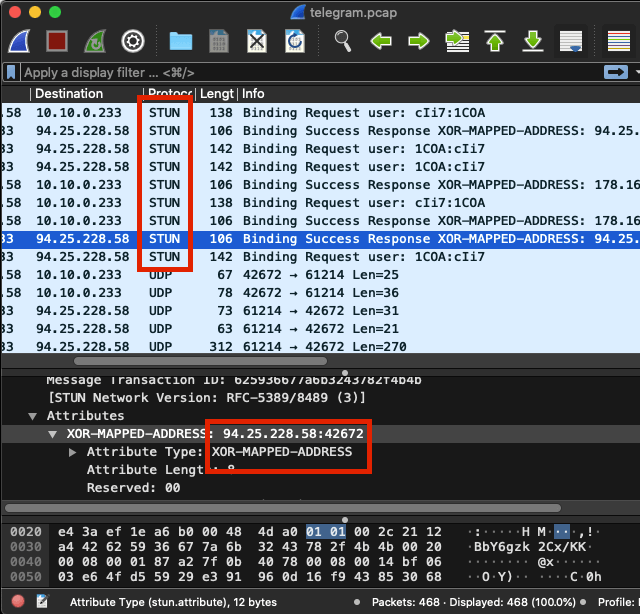

Он представляет собой клиент-серверный интернет-протокол. Суть его работы заключается во взаимодействии STUN-клиента (объекта, генерирующего запросы) и STUN-сервера (объекта, принимающего запросы и отправляющего ответы). Клиент посылает запрос к STUN-серверу. Последний осуществляет отправку сведений об адресе брандмауэра NAT, а также о том, какой из портов на данный момент открыт для получения запросов внутри IP-сети.

Клиент посылает запрос к STUN-серверу. Последний осуществляет отправку сведений об адресе брандмауэра NAT, а также о том, какой из портов на данный момент открыт для получения запросов внутри IP-сети.

Интересуетесь VoIP технологиями? Ищете надежный стартап в телекоммуникационном секторе? Тогда вас заинтересует возможность начать бизнес в сфере GSM терминации. Максимальная прибыль при минимальных вложениях! Мы предлагаем готовое решение для новичков от GoAntiFraud, которое включает в себя широкие возможности для эффективной VoIP терминации, а также комплект оборудования GoIP, EjoinTech & China Skyline по низкой стоимости.

Помимо этого, отправляются данные о типе трансляции адреса. Разные брандмауэры/маршрутизаторы производят обработку пакетов UDP различными способами. Протокол STUN, как правило, работает с 4 видами NAT:

- Full Cone;

- Symmetric;

- Adress Restricted;

- Port Restricted.

Как устанавливается соединение

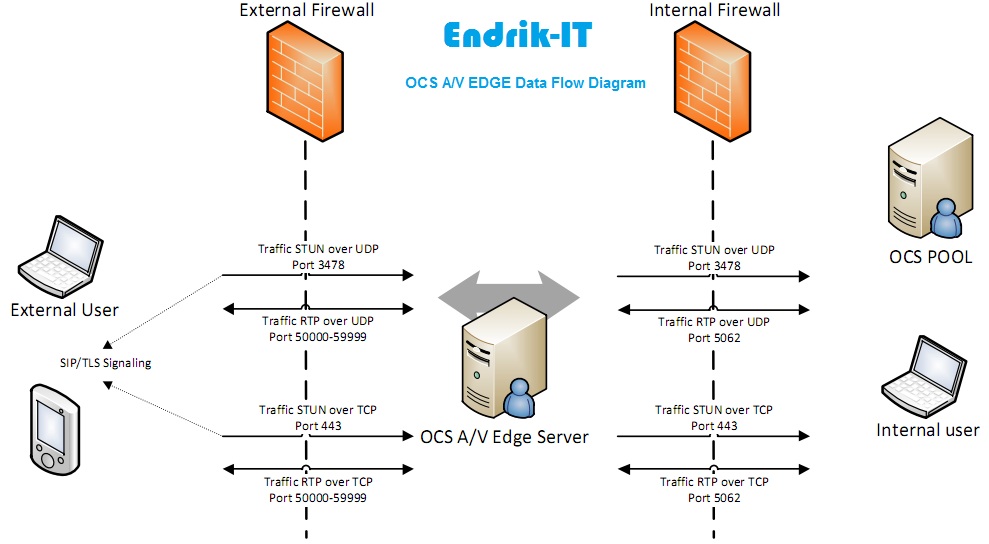

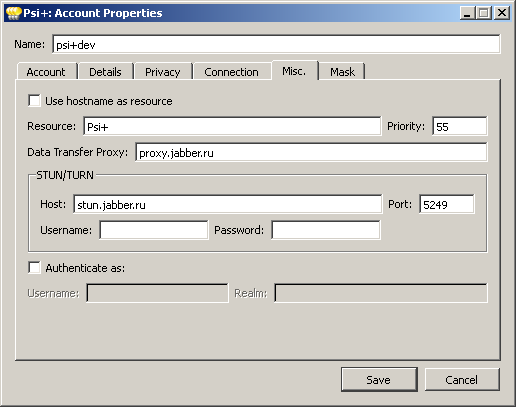

Соединение клиента и сервера осуществляется посредством TCP/UDP порта 3478. При этом STUN предлагает клиенту проверить еще один адрес и № порта (поскольку STUN привязан сразу к двум IP-адресам). Обычо выбор порта и адреса происходит в произвольном режиме. Протокол часто применяет служебные записи DNS SRV для поиска STUN серверов, подключенных к домену.

На данный момент у VoIP устройств отсутствует универсальная поддержка протокола STUN. Начиная с 2015 года, он предусматривается по умолчанию, но в устаревших девайсах его нет.

Данный VoIP протокол имеет и некоторые недостатки. Например, он не способен должным образом работать в IP-сетях, где используется Symmetric NAT, поскольку последний постоянно создает новые адреса и порты при попытке внутреннего хоста установить соединение с внешним voip gateway.

Компания GoAntiFraud предлагает вам начать прибыльный бизнес в сфере GSM терминации! Если вам интересны VoIP технологии, мы поможем вам начать собственное дело, приносящее стабильный доход.Купив наш комплексный пакет New Business, вы сразу начнете зарабатывать! Мы предоставим вам полноценное техническое сопровождение на всех этапах бизнеса.

Устранение ошибок связи протокола STUN

СпециалистОтвет на вопрос

Начиная с контроллера UniFi версии 5.6.x и выше клиенты, возможно, заметили наличие нового сообщения об ошибке, которое появляется в пользовательском интерфейсе, связанном с устройствами UniFi. Предупреждающий знак может быть виден рядом с подключенным устройством, как показано:

Если вы нажмете на устройство и развернете ошибку в верхней части панели свойств устройства, вы увидите сообщение об ошибке «STUN Communication Failed» со следующими данными:

Эта ошибка указывает на то, что контроллер не может правильно подключиться по протоколу STUN с данным устройством, что может помешать работе некоторых функций контроллера UniFi, например Debug Terminal. В данной заметке мы объясняем причину возникновения данной ошибки

В данной заметке мы объясняем причину возникновения данной ошибки

Что такое STUN?

Устройства UniFi используют STUN для связи с контроллером UniFi. В этом случае контроллер UniFi действует как сервер STUN. Для правильной работы связи STUN устройство UniFi должно иметь возможность найти контроллер UniFi через информационный URL-адрес и связаться с ним через порт 3478.

В этом случае контроллер UniFi действует как сервер STUN. Для правильной работы связи STUN устройство UniFi должно иметь возможность найти контроллер UniFi через информационный URL-адрес и связаться с ним через порт 3478.

UniFi требует подключения STUN для множества функций, например, для определения местоположения устройств через интерфейс UI контроллера, а также для инициирования контакта и передачи данных с устройства на контроллер.

Требования

Почему эта ошибка появилась?

Некоторые администраторы UniFi, возможно, заметили внезапное появление этой ошибки после обновления контроллера до версии 5. 6.x+. Поскольку это сообщение об ошибке недавно было добавлено в пользовательский интерфейс контроллера в версиях 5.6.x +, это не отражает проблему с STUN в этих версиях, но в большинстве случаев привлекает больше внимания к ранее существовавшей проблеме.

6.x+. Поскольку это сообщение об ошибке недавно было добавлено в пользовательский интерфейс контроллера в версиях 5.6.x +, это не отражает проблему с STUN в этих версиях, но в большинстве случаев привлекает больше внимания к ранее существовавшей проблеме.

Как исправить ошибку STUN.

Если эта проблема возникает сразу после первоначального принятия (adopt) устройства, попробуйте обновить страницу контроллера/дайте ей несколько минут для правильного подключения STUN.

В случае, если проблема сохраняется в течение длительного времени, это сообщение об ошибке чаще всего возникает из-за проблемы подключения STUN от устройства к контроллеру UniFi. Чтобы решить её, убедитесь, что вы открыли UDP-порт 3478 на брандмауэре вашего контроллера и, что ваш маршрутизатор корректно пересылает STUN-трафик на контроллер UniFi с устройств UniFi.

Если вы используете контроллер UniFi для управления устройствами, которые не расположены за одним и тем же маршрутизатором, вам нужно будет настроить перенаправление портов так, чтобы информационные пакеты были перенаправлены на контроллер в порт 8080.

Как добавить правило перенаправления портов STUN в UniFi

Замечание:

Для следующих перенаправлений требуется наличие UniFi Security Gateway. Если у вас другой маршрутизатор, используйте аналогичный метод настройки маршрутизатора.

1. Чтобы сделать это с помощью USG: Settings > Routing & Firewall > Port Forwarding и «Create New Port Forward Rule»,

2. Заполните поля, как на следующем примере, используя IP-адрес вашего контроллера UniFi в поле Forward IP и UDP-порты 3478 в обоих полях:

3. Нажмите «Сохранить», чтобы применить эти изменения. Через некоторое время, или если вы перезагрузите устройство, сообщение об ошибке больше не будет видно.

Проверка правильного URL-адреса контроллера UniFi

Если настройки брандмауэра контроллера верны и маршрутизатор не блокирует трафик, убедитесь, что адрес устройства указан правильно. Этот параметр можно найти в контроллере в разделе Settings > Controller:

Этот параметр можно найти в контроллере в разделе Settings > Controller:

Если установлен флажок “Override inform host with controller Hostname /ip” (Переопределить хост-адрес с именем контроллера /IP-адресом контроллера) убедитесь, что имя хоста/IP-адреса контроллера общедоступно для устройств, которые управляются за пределами локальной сети вашего контроллера, иначе это приведет к неправильному URL-адресу STUN. Если имя хоста/IP будет доступно только для локальных устройств, снимите этот флажок и нажмите «Применить изменения».

**адрес 192.168.1.6 является примером IP, у вас скорее всего, будет другой адрес хоста/IP-адрес.

Форум UBNT > Ubiquiti

Web APIs — Введение в протоколы WebRTC — Эта статья представляет протоколы,поверх которых построен WebRTC API. ICE Intera

Эта статья представляет протоколы,поверх которых построен WebRTC API.

ICE

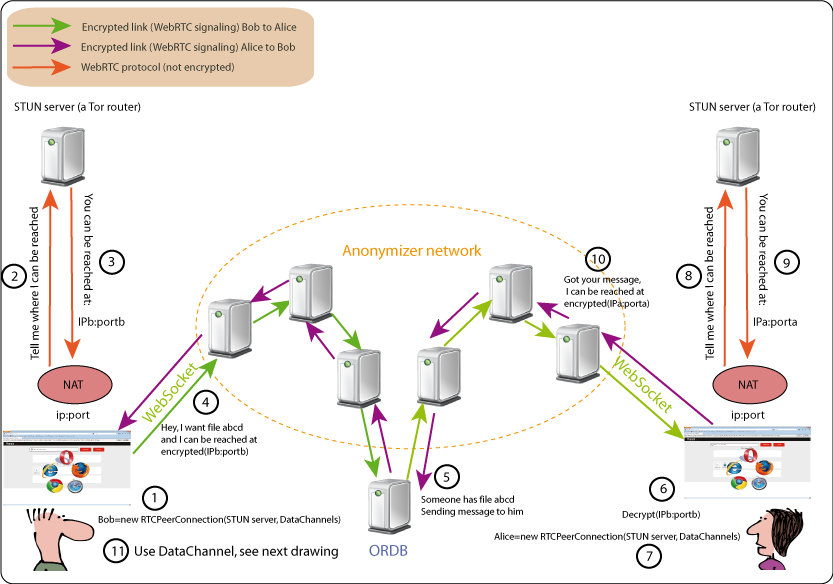

Interactive Connectivity Establishment (ICE) — это структура, позволяющая вашему веб-браузеру подключаться к одноранговым узлам. Существует множество причин, по которым прямое соединение от узла A к узлу B не работает. Он должен обходить брандмауэры, которые предотвращают открытие соединений, давать вам уникальный адрес, если, как и в большинстве ситуаций, ваше устройство не имеет общедоступного IP-адреса, и ретранслировать данные через сервер, если ваш маршрутизатор не позволяет вам напрямую подключаться к одноранговым узлам . ICE использует для этого серверы STUN и / или TURN, как описано ниже.

Существует множество причин, по которым прямое соединение от узла A к узлу B не работает. Он должен обходить брандмауэры, которые предотвращают открытие соединений, давать вам уникальный адрес, если, как и в большинстве ситуаций, ваше устройство не имеет общедоступного IP-адреса, и ретранслировать данные через сервер, если ваш маршрутизатор не позволяет вам напрямую подключаться к одноранговым узлам . ICE использует для этого серверы STUN и / или TURN, как описано ниже.

STUN

Утилиты обхода сеанса для NAT (STUN) — это протокол для обнаружения вашего публичного адреса и определения любых ограничений в вашем маршрутизаторе, которые могут препятствовать прямому соединению с одноранговым узлом.

Клиент отправит запрос на сервер STUN в Интернете, который ответит публичным адресом клиента и сообщит, доступен ли клиент за NAT маршрутизатора.

NAT

Трансляция сетевых адресов (NAT) используется для предоставления вашему устройству общедоступного IP-адреса. Маршрутизатор будет иметь публичный IP-адрес, а каждое устройство, подключенное к маршрутизатору, будет иметь собственный IP-адрес. Запросы будут транслироваться с частного IP-адреса устройства на открытый IP-адрес маршрутизатора с уникальным портом. Таким образом, вам не нужен уникальный общедоступный IP-адрес для каждого устройства, но его все равно можно найти в Интернете.

Маршрутизатор будет иметь публичный IP-адрес, а каждое устройство, подключенное к маршрутизатору, будет иметь собственный IP-адрес. Запросы будут транслироваться с частного IP-адреса устройства на открытый IP-адрес маршрутизатора с уникальным портом. Таким образом, вам не нужен уникальный общедоступный IP-адрес для каждого устройства, но его все равно можно найти в Интернете.

Некоторые маршрутизаторы будут иметь ограничения на то,кто может подключаться к устройствам в сети.Это может означать,что даже несмотря на то,что у нас есть публичный IP-адрес,найденный сервером STUN,никто не сможет создать соединение.В этой ситуации нам необходимо обратиться к TURN.

TURN

Некоторые маршрутизаторы, использующие NAT, используют ограничение под названием «Симметричный NAT». Это означает, что маршрутизатор будет принимать соединения только от тех партнеров, к которым вы ранее подключались.

Обход с использованием реле вокруг NAT (TURN) предназначен для обхода ограничения симметричного NAT путем открытия соединения с сервером TURN и ретрансляции всей информации через этот сервер. Вы должны создать соединение с сервером TURN и сказать всем одноранговым узлам отправлять пакеты на сервер, которые затем будут перенаправлены вам. Очевидно, что это связано с некоторыми накладными расходами, поэтому используется только в том случае, если нет других альтернатив.

Вы должны создать соединение с сервером TURN и сказать всем одноранговым узлам отправлять пакеты на сервер, которые затем будут перенаправлены вам. Очевидно, что это связано с некоторыми накладными расходами, поэтому используется только в том случае, если нет других альтернатив.

SDP

Протокол описания сеанса (SDP) — это стандарт для описания мультимедийного содержимого соединения, такого как разрешение, форматы, кодеки, шифрование и т. Д., Чтобы оба одноранговых узла могли понимать друг друга после передачи данных. По сути, это метаданные, описывающие контент, а не сам медиа-контент.

Технически,SDP-это не протокол,а формат данных,используемый для описания соединения,обеспечивающего обмен данными между устройствами.

Документирование SDP выходит далеко за рамки этой документации,однако здесь есть несколько вещей,заслуживающих внимания.

Structure

SDP состоит из одной или нескольких строк текста UTF-8, каждая из которых начинается с односимвольного типа, за которым следует знак равенства ( "=" ), за которым следует структурированный текст, содержащий значение или описание, формат которого зависит от типа. Строки текста, начинающиеся с данной буквы, обычно называются « буквенными линиями». Например, строки, предоставляющие описания мультимедиа, имеют тип

Строки текста, начинающиеся с данной буквы, обычно называются « буквенными линиями». Например, строки, предоставляющие описания мультимедиа, имеют тип "m" , поэтому эти строки называются «m-линиями».

Для получения дополнительной информации

Чтобы узнать больше о SDP,см.следующие полезные ресурсы:

Эксперты предупредили организации об использовании их серверов STUN в DDoS-атаках

Эксперты предупредили организации об использовании их серверов STUN в DDoS-атаках

Alexander Antipov

Операторы заказных DDoS стали использовать серверы STUN для усиления своих атак.

Поставщик решений для управления производительностью приложений и сетей NETSCOUT предупредил

организации об участившихся DDoS-атаках с использованием серверов STUN.

Протокол Session Traversal Utilities for NAT (STUN) играет роль инструмента для других протоколов во время работы с Network Address Translator (NAT) traversal и помогает приложениям обнаруживать установки NAT и межсетевые экраны, находящиеся между ними и интернетом. STUN также позволяет приложениям определять выделенные им NAT открытые IP-адреса.

По данным NETSCOUT, злоумышленники добавили в свои сервисы по осуществлению заказных DDoS-атак техники усиления и отражения с использованием STUN. Хотя скорость усиления составляет всего 2,32 к 1, защититься от UDP-атак с использованием техник усиления и отражения с помощью сервисов STUN очень сложно, поскольку заблокировать их без того, чтобы избежать блокировки легитимного трафика, весьма затруднительно.

Специалисты NETSCOUT обнаружили более 75 тыс. серверов STUN, которые могут использоваться для осуществления DDoS-атак. Кроме того, эксперты зафиксировали большое количество многовекторных атак с использованием STUN.

Мощность зафиксированных одновекторных атак с использованием STUN варьировалась от ~15 Гб/с до ~60 Гб/с. Мощность многовекторных атак достигала 2 Тб/с.

Как отметили специалисты, организации, чьи серверы STUN используются злоумышленниками для осуществления DDoS-атак, также могут столкнуться со сбоями. Компания NETSCOUT предоставила ряд рекомендаций для операторов сетей и других организаций по предотвращению и смягчению DDoS-атак с использованием STUN.

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Поделиться новостью:

ОШЕЛОМЛЕНИЕ | STUN-протокол | Простое прохождение UDP через NAT

Программная библиотека VOCAL поддерживает классический STUN (простое прохождение UDP через NAT).

Что такое STUN?

Классический протокол STUN — это клиент-серверный протокол, созданный для решения некоторых проблем, связанных с транслятором сетевых адресов (NAT) для реализаций VoIP. Классический STUN работает, обнаруживая наличие NAT, тип NAT и сопоставления IP-адреса/порта, назначенные NAT.Свяжитесь с нами, чтобы обсудить требования к сетевому приложению.

Рассмотрим этот пример с использованием протокола SIP. SIP-устройство с пользователем Bob находится за NAT и хочет зарегистрировать свое местоположение с помощью регистратора SIP, расположенного в общедоступном Интернете. SIP-устройство имеет немаршрутизируемый частный IP-адрес 192.168.0.10. SIP-устройство регистрирует свое местоположение у регистратора как sip:[email protected]:5060. Это сообщает регистратору, что с Бобом можно связаться по IP-адресу 192.168.0.10 через порт 5060 (порт SIP по умолчанию).Этот частный IP-адрес не имеет значения для устройства в общедоступном Интернете, и регистратор не знает, как связаться с Бобом.

Второй пример связан с проблемами при отправке мультимедиа RTP. Алиса звонит Бобу, и приглашение Алисы содержит SDP с ее локальным IP-адресом 10.1.1.10 и медиа-портом 1234. Боб принимает приглашение Алисы с его SDP, содержащим его локальный IP-адрес 192.168.0.10 и медиа-порт 1234. Оба этих IP-адреса не имеют смысла за пределами области частной локальной сети каждого человека, и ни одна из сторон не будет получать RTP-пакеты другой стороны.

SIP-устройство может использовать STUN для обнаружения внешнего IP-адреса NAT, а также порта, назначенного ему NAT. В первом примере, прежде чем Боб зарегистрируется у регистратора SIP, его SIP-устройство отправит STUN-запрос со своего локального IP-адреса и SIP-порта (192.168.0.10:5060) на STUN-сервер, расположенный в общедоступном Интернете. NAT представляет собой NAT с полным конусом и имеет общедоступный IP-адрес 1.2.3.4. NAT транслирует этот пакет и привязывает его к внешнему порту 50000. Сервер STUN видит этот пакет как отправленный 1. 2.3.4:50000 и вставляет эту информацию в свой ответ. Когда SIP-устройство Боба получает этот ответ, оно теперь знает, что его внешний адрес — 1.2.3.4:50000. Теперь Боб может зарегистрировать свое местоположение sip:[email protected]:50000 у регистратора, и регистратор будет знать, как связаться с Бобом в будущих запросах.

2.3.4:50000 и вставляет эту информацию в свой ответ. Когда SIP-устройство Боба получает этот ответ, оно теперь знает, что его внешний адрес — 1.2.3.4:50000. Теперь Боб может зарегистрировать свое местоположение sip:[email protected]:50000 у регистратора, и регистратор будет знать, как связаться с Бобом в будущих запросах.

Во втором примере и Алиса, и Боб должны выполнить аналогичную транзакцию STUN, чтобы узнать свой внешний адрес NAT и сопоставление портов, а затем использовать эту комбинацию адреса и порта в своих соответствующих SDP.Тогда и Алиса, и Боб смогут общаться друг с другом.

Дополнительная информация

Тенденции вредоносных программ: Осведомленность о STUN

Session Traversal Utilities for NAT (STUN) — это сетевой протокол со стандартизированными методами, который позволяет узлу внутреннего сетевого адресного пространства, использующему преобразование сетевых адресов (NAT), определять свой общедоступный IP-адрес, доступный в Интернете.

STUN имеет несколько законных применений, включая включение обхода NAT для передачи голоса по IP (VOIP), обмена сообщениями, видео и других интерактивных коммуникаций на основе IP.Например, в 2010 году компания Palo Alto Networks написала в блоге сообщение о том, как STUN работает с VOIP. Стандартные порты для STUN включают 3478 для TCP и UDP, а также 5349 для TLS. В соответствии с традицией информационной безопасности переворачивать вещи на свою сторону и искать интересные результаты, этот пост посвящен неправомерному использованию STUN вредоносным ПО и связанным с ним тенденциям.

Толчком к более тщательному изучению использования этого протокола вредоносными программами стал отчет Stop Malvertising о Dyreza, в котором отмечалось, как банковский троян использовал STUN для определения общедоступного IP-адреса зараженного хоста за NAT.Хотя проанализированный вариант включал резервный механизм обращения к icanhazip.com на случай, если STUN не сработает, его включение функций STUN все же привлекло наше внимание.

Чтобы начать наше расследование, мы провели поиск на платформе WildFire компании Palo Alto Networks образцов, помеченных как вредоносные программы, которые взаимодействовали с серверами STUN, указанными в отчете Stop Malvertising:

.- callwithus.com

- voiceeclipse.net

- sipgate.net

- Экига.сеть

- ideaip.com

- интернет-звонки.com

- noc.ams-ix.net

- phonepower.com

- voip.aebc.com

- voipbuster.com

- voxgratia.org

- ipshka.com

- faktortel.com.au

- iptel.org

- voipstunt.com

- орг

- taraba.net

- taraba.net

- l.google.com

- l.google.com

- l.google.com

- l.google.com

- л.google.com

- schlund.de

- rixtelecom.se

- voiparound.com

- viagenie.ca

- stunprotocol.org

- 2talk.co.nz

На рис. 1 показаны эти результаты, показывающие заметный всплеск в июле 2014 г., который остается повышенным до сентября 2014 г.

1 показаны эти результаты, показывающие заметный всплеск в июле 2014 г., который остается повышенным до сентября 2014 г.

Рисунок 1 : Вредоносное ПО, использующее серверы STUN, перечисленные в отчете Stop Malvertising на Dyreza

Также стало ясно, что Dyzera — лишь одно из семейств вредоносных программ, использующих возможности STUN.Это вызвало два дополнительных вопроса:

- Что покажет расширенный поиск по списку серверов STUN с точки зрения тенденций?

- Какие серверы STUN являются наиболее популярными для обнаруженных образцов вредоносного ПО WildFire?

На основе расширенного списка серверов STUN, найденного здесь, мы снова провели поиск в WildFire соответствующих образцов, которые были помечены как вредоносное ПО. Рисунок 2 показывает в целом более высокие цифры за год с двумя очень интересными пиками, один в январе 2014 года, а другой в марте 2014 года.Примечательно, что эти пики в 3,0–3,3 раза больше, чем диапазоны пиков, обнаруженные в подмножестве отчетов Dyreza.

Рисунок 2 : Вредоносное ПО, использующее расширенный список серверов STUN

Анализ серверов STUN, перечисленных в отчете «Остановить вредоносную рекламу», которые использовались вредоносными программами за последний год, показал, что самым популярным был stunserver.org, который лидировал с наибольшим отрывом — 69 образцов (6%), а сразу за ним — 56. образцы (5%). Таблица 1 суммирует количество вредоносных программ, связанное с использованием соответствующего сервера STUN.

| Сервер STUN | Кол-во |

| stunserver.org | 69 |

| stun.noc.ams-ix.net | 56 |

| stun.ekiga.net | 53 |

| stun.voxgratia.org | 49 |

| stun.phonepower.com | 47 |

| stun.internetcalls.com | 45 |

оглушить. voipbuster.com voipbuster.com | 44 |

| stun.callwithus.com | 42 |

| stun.l.google.com | 42 |

| stun.ipshka.com | 41 |

| stun.sipgate.net | 40 |

| stun4.l.google.com | 40 |

| stun.voip.aebc.com | 39 |

| stun.voiparound.com | 39 |

| оглушить.ideaip.com | 37 |

| stun.iptel.org | 37 |

| stun.schlund.de | 36 |

| stun.faktortel.com.au | 33 |

| stun2.l.google.com | 33 |

| stun.rixtelecom.se | 32 |

| stun.voipstunt.com | 32 |

| numb.viagenie.ca | 30 |

| оглушить.stunprotocol.org | 30 |

| stun3.l.google.com | 29 |

s1. taraba.net taraba.net | 28 |

| s2.taraba.net | 24 |

| stun1.l.google.com | 24 |

| stun1.voiceeclipse.net | 20 |

| stun.2talk.co.nz | 17 |

Таблица 1 : Использование вредоносного ПО в течение года на каждый сервер STUN, указанный в отчете Stop Malvertising на Dyreza

Мы провели аналогичный анализ для расширенного списка серверов STUN, где мы обнаружили гораздо большее преимущество для сервера номер один, stun.qvod.com с 4705 образцами (75%), а следующим за ним стал stun.qq.com с 489 образцами (8%). Таблица 2 обобщает количество вредоносных программ, связанных с соответствующим использованием сервера STUN.

| Сервер STUN | Кол-во |

| stun.qvod.com | 4705 |

| stun.qq.com | 489 |

stunserver. org org | 69 |

| оглушить.noc.ams-ix.net | 56 |

| stun.ekiga.net | 53 |

| stun.voxgratia.org | 49 |

| stun.phonepower.com | 47 |

| stun.internetcalls.com | 45 |

| stun.voipbuster.com | 44 |

| stun.callwithus.com | 42 |

| stun.l.google.com | 42 |

| оглушить.ipshka.com | 41 |

| stun.sipgate.net | 40 |

| stun4.l.google.com | 40 |

| stun.voip.aebc.com | 39 |

| stun.voiparound.com | 39 |

| stun.ideasip.com | 37 |

| stun.iptel.org | 37 |

| stun.schlund.de | 36 |

| стан.фактортел.com.au | 33 |

stun2. l.google.com l.google.com | 33 |

| stun.rixtelecom.se | 32 |

| stun.voipstunt.com | 32 |

| numb.viagenie.ca | 30 |

| stun.stunprotocol.org | 30 |

| stun3.l.google.com | 29 |

| s1.taraba.net | 28 |

| с2.тараба.сеть | 24 |

| stun1.l.google.com | 24 |

| stun1.voiceeclipse.net | 20 |

| stun.2talk.co.nz | 17 |

| stun.softjoys.com | 2 |

| stun.veoh.com | 2 |

Таблица 2 : Использование вредоносных программ в течение одного года на расширенный список серверов STUN

Эти списки показывают, что есть только четыре дополнительных STUN-сервера, не связанных с Dyreza, которые были обнаружены WildFire в отношении вредоносных программ: первые два (stun. qvod.com и stun.qq.com) и два последних (stun.softjoys.com и stun.veoh.com). Это остается важным, учитывая, что на первые два сервера приходится примерно 83% вредоносного трафика STUN, наблюдаемого WildFire.

qvod.com и stun.qq.com) и два последних (stun.softjoys.com и stun.veoh.com). Это остается важным, учитывая, что на первые два сервера приходится примерно 83% вредоносного трафика STUN, наблюдаемого WildFire.

На рис. 3 представлено комбинированное представление об использовании серверов STUN, связанных с QVOD, QQ и Dyreza. Эта цифра составляет более 99% вредоносного трафика STUN, наблюдаемого WildFire за последний год.

Рисунок 3 : Сравнение количества вредоносных программ, использующих QVOD, QQ и серверы STUN, связанные с Dyreza.

На этом рисунке есть как минимум два интересных момента. Во-первых, это резкое снижение трафика сервера QVOD STUN примерно в апреле 2014 года. Наше исследование позволяет нам предположить, что это событие связано с закрытием службы потоковой передачи и загрузки видео QVOD из-за проблем с пиратством. Вторым интересным моментом является внезапный рост использования серверов STUN, связанных с Dyreza, начиная примерно с июля 2014 года. Это, по крайней мере, частично связано с включением возможностей STUN в Dyreza, хотя другие семейства вредоносных программ также наблюдали взаимодействие с этими серверами.

Это, по крайней мере, частично связано с включением возможностей STUN в Dyreza, хотя другие семейства вредоносных программ также наблюдали взаимодействие с этими серверами.

Мы считаем, что тенденция использования возможностей STUN в вредоносных программах служит двум целям для злоумышленников:

- Использование инноваций : По мере того, как новые протоколы набирают обороты, а злоумышленники заново открывают для себя старые, неудивительно, что преимущества законного использования в конечном итоге проверяются и внедряются в злонамеренных целях.

- Скрыться на виду : Учитывая популярный сервис и/или протокол, существует более высокая вероятность того, что вредоносное ПО, использующее аналогичные средства связи, сможет добиться такого же успеха в своем неправомерном использовании, поскольку оно разрешено с помощью тех же средств контроля безопасности.

Хотя включение возможности STUN в программное обеспечение само по себе не свидетельствует о наличии вредоносного ПО, оно остается интересным с точки зрения тенденций в отношении характеристики угроз и управления ими. Это может включать в себя экстраполяцию сложности и целей/мотивов потенциального злоумышленника, а также определение наилучшего плана действий для обнаружения, смягчения последствий и реагирования. Например, STUN имеет свои недостатки, в основном при использовании с симметричным/двунаправленным NAT. Симметричный NAT чаще всего встречается в крупных компаниях, что также может объяснить использование резервных методов для максимального увеличения целевого пространства для атаки.В конечном счете, это подчеркивает важность наблюдения за сетевым трафиком и контроля над ним как двух основных видов оружия в арсенале современных групп реагирования на инциденты.

Это может включать в себя экстраполяцию сложности и целей/мотивов потенциального злоумышленника, а также определение наилучшего плана действий для обнаружения, смягчения последствий и реагирования. Например, STUN имеет свои недостатки, в основном при использовании с симметричным/двунаправленным NAT. Симметричный NAT чаще всего встречается в крупных компаниях, что также может объяснить использование резервных методов для максимального увеличения целевого пространства для атаки.В конечном счете, это подчеркивает важность наблюдения за сетевым трафиком и контроля над ним как двух основных видов оружия в арсенале современных групп реагирования на инциденты.

Получайте обновления от

Palo Alto

Networks!

Подпишитесь, чтобы получать от нас последние новости, сведения о киберугрозах и исследования

Введение в протоколы WebRTC — веб-API

В этой статье представлены протоколы, на основе которых построен API WebRTC.

Interactive Connectivity Establishment (ICE) — это структура, позволяющая вашему веб-браузеру подключаться к одноранговым узлам. Существует множество причин, по которым прямое соединение от узла А к узлу Б не работает. Он должен обходить брандмауэры, которые препятствуют открытию соединений, давать вам уникальный адрес, если, как и в большинстве ситуаций, ваше устройство не имеет общедоступного IP-адреса, и передавать данные через сервер, если ваш маршрутизатор не позволяет вам напрямую подключаться к одноранговым узлам. . Для этого ICE использует серверы STUN и/или TURN, как описано ниже.

Утилиты обхода сеанса для NAT (STUN) — это протокол для обнаружения вашего общедоступного адреса и определения любых ограничений в вашем маршрутизаторе, которые препятствуют прямому соединению с узлом.

Клиент отправит запрос на сервер STUN в Интернете, который ответит общедоступным адресом клиента и будет ли клиент доступен за NAT маршрутизатора.

Преобразование сетевых адресов (NAT) используется для предоставления вашему устройству общедоступного IP-адреса. Маршрутизатор будет иметь общедоступный IP-адрес, а каждое устройство, подключенное к маршрутизатору, будет иметь частный IP-адрес. Запросы будут транслироваться с частного IP-адреса устройства на общедоступный IP-адрес маршрутизатора с уникальным портом. Таким образом, вам не нужен уникальный общедоступный IP-адрес для каждого устройства, но его все равно можно обнаружить в Интернете.

Маршрутизатор будет иметь общедоступный IP-адрес, а каждое устройство, подключенное к маршрутизатору, будет иметь частный IP-адрес. Запросы будут транслироваться с частного IP-адреса устройства на общедоступный IP-адрес маршрутизатора с уникальным портом. Таким образом, вам не нужен уникальный общедоступный IP-адрес для каждого устройства, но его все равно можно обнаружить в Интернете.

Некоторые маршрутизаторы будут иметь ограничения на то, кто может подключаться к устройствам в сети. Это может означать, что хотя у нас есть общедоступный IP-адрес, найденный сервером STUN, никто не может создать соединение.В этой ситуации нам нужно обратиться к TURN.

Некоторые маршрутизаторы, использующие NAT, применяют ограничение под названием «Симметричный NAT». Это означает, что маршрутизатор будет принимать соединения только от пиров, к которым вы ранее подключались.

Traversal Using Relays around NAT (TURN) предназначен для обхода ограничения Symmetric NAT путем открытия соединения с сервером TURN и передачи всей информации через этот сервер. Вы создадите соединение с сервером TURN и скажете всем одноранговым узлам отправлять пакеты на сервер, которые затем будут перенаправлены вам.Это, очевидно, связано с некоторыми накладными расходами, поэтому оно используется только в том случае, если нет других альтернатив.

Вы создадите соединение с сервером TURN и скажете всем одноранговым узлам отправлять пакеты на сервер, которые затем будут перенаправлены вам.Это, очевидно, связано с некоторыми накладными расходами, поэтому оно используется только в том случае, если нет других альтернатив.

Протокол описания сеанса (SDP) — это стандарт для описания мультимедийного содержимого соединения, такого как разрешение, форматы, кодеки, шифрование и т. д., чтобы оба одноранговых узла могли понимать друг друга во время передачи данных. По сути, это метаданные, описывающие контент, а не сам медиаконтент.

Таким образом, технически SDP — это не настоящий протокол, а формат данных, используемый для описания соединения, которое разделяет медиаданные между устройствами.

Документирование SDP выходит за рамки этой документации; однако здесь есть несколько вещей, на которые стоит обратить внимание.

Структура

SDP состоит из одной или нескольких строк текста UTF-8, каждая из которых начинается с односимвольного типа, за которым следует знак равенства ( "=" ), за которым следует структурированный текст, содержащий значение или описание, формат которого зависит от типа. Строки текста, начинающиеся с данной буквы, обычно называются « буква -строки».Например, строки, содержащие описания мультимедиа, имеют тип

Строки текста, начинающиеся с данной буквы, обычно называются « буква -строки».Например, строки, содержащие описания мультимедиа, имеют тип "m" , поэтому эти строки называются «m-строками».

Для получения дополнительной информации

Дополнительные сведения о SDP см. в следующих полезных ресурсах:

СТАН

Simple Traversal Underneath NAT (STUN) — это упрощенный протокол, который служит инструментом для прикладных протоколов при обходе NAT.

История

STUN изначально был аббревиатурой от Simple Traversal of UDP Through NAT.Это был простой клиент-серверный протокол с двумя вариантами использования: поиск IP-адреса и порта привязки в NAT и обнаружение поведения NAT. Это было опубликовано как RFC 3489. После публикации RFC 3489 работа по устранению проблем была возобновлена, а использование обнаружения поведения NAT было удалено. Также TURN был разработан как расширение STUN для создания ретранслятора пакетов. Было несколько развертываний в области реализаций, основанных на этом черновике (draft-ietf-rfc3489bis-02 и draft-rosenberg-midcom-turn-08). После этого разработка STUN была существенно перезагружена, и TURN стал использоваться STUN.Текущий проект STUN (draft-ietf-behave-rfc3489bis-05) находится в WGLC в рабочей группе Behave IETF, а использование ретрансляции (ранее известное как TURN) скоро будет включено в WGLC.

Было несколько развертываний в области реализаций, основанных на этом черновике (draft-ietf-rfc3489bis-02 и draft-rosenberg-midcom-turn-08). После этого разработка STUN была существенно перезагружена, и TURN стал использоваться STUN.Текущий проект STUN (draft-ietf-behave-rfc3489bis-05) находится в WGLC в рабочей группе Behave IETF, а использование ретрансляции (ранее известное как TURN) скоро будет включено в WGLC.

Зависимости протокола

- UDP/TCP/TLS: обычно STUN использует UDP, TCP или TLS в качестве транспортного протокола. Общеизвестный порт UDP/TCP для трафика STUN — 3478. Общеизвестного порта для TLS нет.

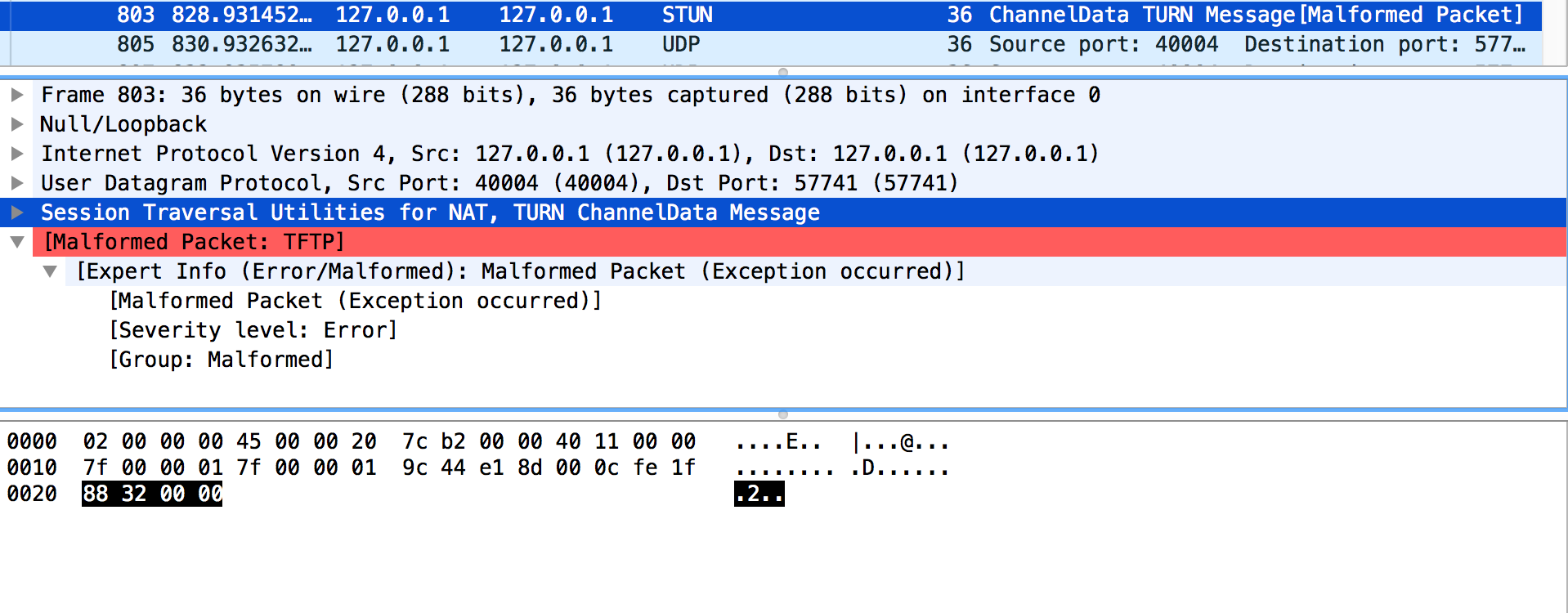

Пример трафика

Тодо

Wireshark

Диссектор STUN полностью функционален.

Настройки предпочтений

Для диссектора STUN нет предпочтительных настроек.

Пример файла захвата

Тодо

Фильтр дисплея

Тодо

Улавливающий фильтр

Тодо

Внешние ссылки

RFC 3489 STUN — Простой обход протокола пользовательских дейтаграмм (UDP) через трансляторы сетевых адресов (NAT) — первая версия STUN.

rfc3489bis-05 Простой обход трансляторов сетевых адресов (NAT) (STUN) — текущий проект

Обсуждение

Импортировано с https://wiki.wireshark.org/STUN в 2020-08-11 23:26:00 UTC

STUN — Глоссарий WebRTC

Последнее обновление: 01 октября 2021 г.

STUN расшифровывается как Session Traversal Utilities for NAT.

Это стандартный метод обхода NAT, используемый в WebRTC. Он определен в IETF RFC 5389.

Это один из двух серверов обхода NAT, которые используются в WebRTC (другой — TURN).

По своей сути, его цель — ответить на вопрос « какой у меня IP-адрес? ” Он делает это с помощью STUN-сервера.

Что такое STUN-сервер?

Это клиент-серверный протокол.

STUN-сервер — это сервер, который работает в общедоступной сети и отвечает на входящие запросы.Ответы, которые он отправляет, включают общедоступный IP-адрес, с которого ему был отправлен запрос. Это эффективно отвечает на вопрос «какой у меня IP-адрес?»

В большинстве случаев серверы не устанавливаются и не управляются как отдельные объекты, а устанавливаются вместе с серверами TURN.

Несмотря на то, что можно использовать бесплатные общедоступные серверы (например, тот, на котором работает Google), не рекомендуется использовать их в коммерческих службах в качестве основного механизма обхода NAT.

Использование сервера

Клиент WebRTC должен знать свой общедоступный IP-адрес, чтобы успешно подключить больше сеансов.Для этого WebRTC отправляет запрос на STUN-сервер, запрашивая его общедоступный IP-адрес. Сервер отвечает клиенту WebRTC общедоступным IP-адресом, с которого пришел запрос. Таким образом, клиент WebRTC узнает, какой у него общедоступный IP-адрес.

Затем клиент WebRTC делится общедоступным IP-адресом, полученным от сервера, со своим партнером.

Это может не всегда работать. При некоторых сетевых архитектурах и типах устройств NAT общедоступный IP-адрес, полученный с помощью STUN, не будет работать.Вот почему он используется в сочетании с TURN и ICE.

Как протокол, он легкий и простой, что делает возможным наличие публичных, бесплатных и открытых серверов.

Бесплатные общедоступные утилиты обхода сеанса для сервера NAT

Доступны различные бесплатные STUN-серверы.

Он легкий и не содержит реального механизма аутентификации. Это позволяет разработчикам легко подключаться к бесплатным серверам без каких-либо технических препятствий.Делать это не рекомендуется.

Это позволяет разработчикам легко подключаться к бесплатным серверам без каких-либо технических препятствий.Делать это не рекомендуется.

- Этих бесплатных серверов STUN завтра может не быть, и никто не предлагает их поддержку или даже не гарантирует, что они будут там. Поскольку серверы TURN также дублируют серверы STUN, и вам нужно будет их развернуть или заплатить за них, просто используйте их и для STUN. перегрузки вместо улучшения ваших шансов на подключение

Лучшие практики

- Эксплуатация STUN не требует больших затрат, поэтому существуют различные бесплатные серверы, к которым вы можете подключиться.Тем не менее, если вы используете бесплатный или общедоступный сервер (например, знаменитый сервер stun.l.google.com:19302), ожидайте, что время от времени он будет отключаться, поскольку у вас нет контроля или SLA для него

- .

Обычно он развертывается с серверами TURN. Сосредоточьтесь на серверном решении TURN, и STUN «последует»

Обычно он развертывается с серверами TURN. Сосредоточьтесь на серверном решении TURN, и STUN «последует» - Неявная настройка TURN/UDP также реализует протокол STUN. Это означает, что если вы используете сервер TURN/UDP, вы можете отказаться от явного указания сервера в конфигурации iceServers однорангового соединения

Дополнительные материалы для чтения:

О словаре WebRTC

WebRTC Glossary — это пространство для совместной работы, где пользователи могут узнать больше о терминах, связанных с WebRTC.Любой желающий также может изменять или добавлять новые термины в этот глоссарий, но для этого сначала необходимо зарегистрироваться на сайте.

Роль протоколов STUN в реализации VoIP

Протокол STUN (Simple Traversal of UDP over NAT) представляет собой стандартизированный набор методов, предназначенных для того, чтобы помочь UDP-пакетам проходить через устройства NAT в целости и сохранности. Естественно, одним из его ключевых применений является решение проблем с подключением в среде VoIP на основе SIP.

Естественно, одним из его ключевых применений является решение проблем с подключением в среде VoIP на основе SIP.

Как мы все знаем, протокол сетевой адресации (NAT) — это технология, обеспечивающая безопасную связь через Интернет и эффективное использование IP-адресов.Устройства NAT, такие как брандмауэры и маршрутизаторы, позволяют нескольким частным IP-адресам использовать общий общедоступный IP-адрес.

SIP (протокол инициации сеанса) — самый популярный набор стандартов VoIP на сегодняшний день. Это позволяет VoIP-устройствам с поддержкой SIP устанавливать стабильную связь друг с другом. Протокол помогает устройствам находить друг друга и согласовывать, какой кодек будет использоваться при передаче медиапотока.

Что это за медиапоток? Ну, чаще всего это наш голос, разбитый кодировщиком на пакеты.Это то, что делают кодеки. Они берут наш голос и разбивают его на пакеты по определенной методике. О, и когда эти пакеты прибудут к месту назначения, их нужно снова собрать в голос, используя точно такую же технику .

Однако неудовлетворительные стандарты NAT приводят к ряду проблем при обмене данными на основе SIP в VoIP. Например, пользователи часто сталкиваются с различными проблемами, такими как сбои регистрации телефона/одностороннее аудио (вы меня сейчас слышите?), когда они обмениваются данными между двумя объектами SIP через устройство NAT.Это часто происходит, когда эти пользователи пытаются зарегистрироваться на IP-АТС или провайдере VoIP за пределами своей обычной сети на рабочем месте. STUN предоставляет метод, который помогает сетевым администраторам решать эти проблемы «обхода NAT» в их реализациях VoIP. В этой статье мы обсудим, как это делается.

По своей сути STUN представляет собой простой серверно-клиентский протокол. Сервер, использующий протокол STUN, будет полагаться на протоколы UDP и TCP. Эти серверы обычно прослушивают порт 3478.

Обычно клиенты связываются с STUN-серверами по определенным IP-адресам и портам (т.э., 3478). Однако эти серверы могут подсказать клиенту выполнить тесты с альтернативным номером порта и IP-адресом. В результате порты и IP-адреса являются произвольными.

В результате порты и IP-адреса являются произвольными.

Запросы клиент-сервер

На стороне клиента протокол STUN встраивается в программное обеспечение VoIP внутри IP-телефонов или IP-АТС. С помощью клиента STUN программное обеспечение VoIP отправляет первоначальный запрос на сервер STUN, чтобы обнаружить его общедоступные порты и IP-адреса.

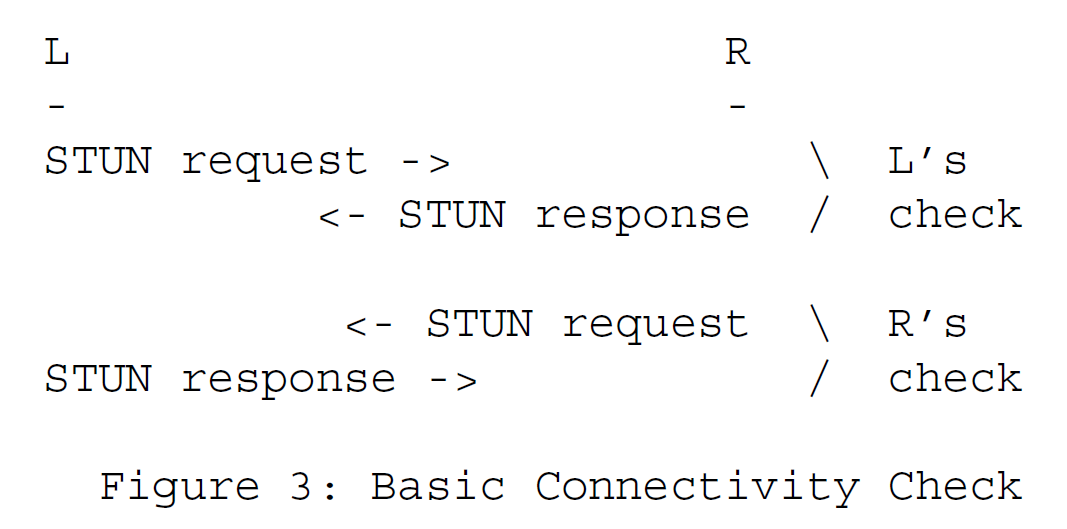

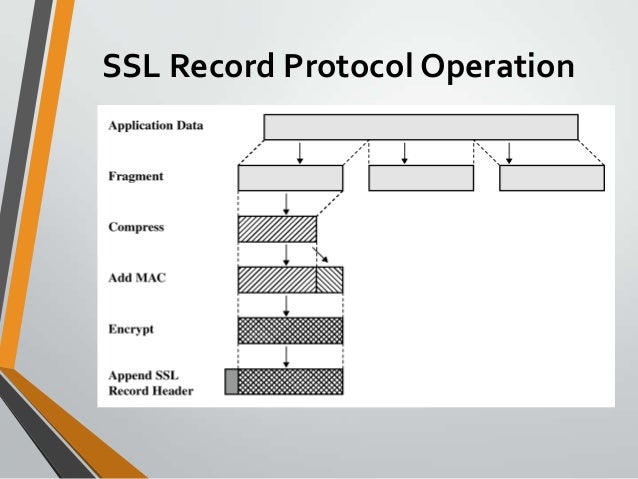

После ответа STUN-сервера и клиент, и сервер обмениваются друг с другом запросами двух типов. Первый тип запроса — это Binding Request , который обычно отправляется по протоколу UDP.С другой стороны, Shared Secret Request отправляется через защищенный канал TLS через TCP.

Общие секретные запросы запрашивают у STUN-сервера только возврат временных наборов учетных данных. Эти временные наборы учетных данных затем используются при установлении запросов на привязку и ответов на привязку . Этот процесс обеспечивает целостность сообщения и то, что обмен происходит после надлежащей аутентификации.

Запросы привязки , с другой стороны, отправляются от клиента STUN на сервер STUN, чтобы определить, какие порты и привязки IP были выделены NAT.Кроме того, клиент STUN отправляет серверу STUN запрос привязки по протоколу UDP.

После этого сервер проверяет порт и IP-адрес запроса на привязку; копирует их оба в ответ привязки , а затем отправляет его обратно клиенту. В запросе также есть другие атрибуты, которые сообщают клиенту, что ответ должен быть отправлен на другой порт (порты) и IP-адрес.

Сценарий запроса и ответа STUN

На следующей диаграмме показано, как работает типичный запрос и ответ STUN:

Шаг №1

На стороне клиента компьютер А отправляет первоначальный запрос STUN через маршрутизатор-шлюз (192.168.1.1) на STUN-сервер (209.242.0.100), прослушивающий порт 5061.

Шаг №2

Маршрутизатор-шлюз 192.168.1.1 перенаправляет запрос на сервер STUN со своего интернет-интерфейса (216. 180.64.49) и меняет порт 5061 на порт 3478.

180.64.49) и меняет порт 5061 на порт 3478.

Шаг №3

Сервер STUN (209.242.0.100) отправляет ответ обратно клиенту-источнику через шлюз. Однако клиент видит, что ответ был получен с IP 216.180.64.49 и порта 3478.

Когда клиент (компьютер А) устанавливает сеанс (т.например, вызов VoIP на основе SIP) с внешним устройством; он уведомляет внешнее устройство о необходимости отправки ответов на IP-адрес 216.180.64.49 и порт 3478. Как мы видим, протокол STUN играет жизненно важную роль, помогая обоим устройствам установить соединение UDP, когда они работают за шлюзом, настроенным с помощью NAT.

STUN гарантирует, что SIP-устройство, подключающееся через NAT, обнаружит свой общедоступный IP-адрес, а также определит, какой тип NAT работает на подключенном шлюзе. Протокол STUN также позволяет SIP-устройствам обнаруживать, с каким портом внешние SIP-устройства могут устанавливать соединение.

Нам известно, что протокол инициации сеанса может использовать UDP в качестве транспортного протокола. Очевидным преимуществом UDP является то, что он чертовски быстр. Поместите свои данные в пакет и отправьте его. Не нужно получать подтверждение того, что этот пакет был получен — это только замедлит работу. Потеряли пакет или десять по пути? Передающее устройство не может знать об этом.

Очевидным преимуществом UDP является то, что он чертовски быстр. Поместите свои данные в пакет и отправьте его. Не нужно получать подтверждение того, что этот пакет был получен — это только замедлит работу. Потеряли пакет или десять по пути? Передающее устройство не может знать об этом.

И этот метод «выстрелил и забыл», друзья мои, как достигается скорость.

TCP, с другой стороны, известен своей надежностью, поскольку требует подтверждения для каждого полученного пакета.Надежность всегда имеет свою цену, и эта цена — скорость.

Хотя TCP также может использоваться в SIP, UDP часто является предпочтительным выбором из-за его скорости. Однако протокол UDP не ориентирован на соединение и не устанавливает логические соединения. Это означает, что любое устройство будет отправлять пакеты какому-либо другому устройству без предварительного квитирования.

Установка соединения между двумя SIP-устройствами через NAT может оказаться непростой задачей. Таким образом, STUN идеально подходит для сред VoIP, и STUN обычно используется в средах на основе SIP.

Таким образом, STUN идеально подходит для сред VoIP, и STUN обычно используется в средах на основе SIP.

Отправка запроса на основе SIP без использования протокола STUN

При отсутствии STUN IP-АТС на основе SIP будет отправлять свой частный IP-адрес (например, 192.168.1.5) и номер порта при попытке установить соединение с другим устройством на основе SIP за пределами своей сети. В ответ удаленный IP-телефон на основе SIP отправит ответ на тот же частный IP-адрес.

Поскольку частный IP-адрес не маршрутизируется в Интернете, он в конечном итоге будет отброшен промежуточным шлюзом.В результате ответ удаленного IP-телефона никогда не дойдет до локальной IP-АТС, и соединение не будет установлено.

Отправка запроса на основе SIP с использованием протокола STUN

Протокол STUN жизненно важен для любого соединения на основе SIP, поскольку он направляет эти соединения с использованием указанного сервера STUN. В результате VoIP-устройство должно связаться с STUN-сервером только один раз и дождаться его ответа.

Эти первоначальные запросы обычно выполняются при запуске VoIP-устройства.В других случаях это происходит до того, как устройство попытается связаться с внешним устройством на основе SIP.

Во время обмена запросами SIP в среде с поддержкой STUN локальная IP-АТС на основе SIP использует сопоставление адресов (IP-адрес и номер порта) сервера STUN вместо собственного IP-адреса и номера порта. Как я упоминал ранее, это делается до того, как локальная IP-АТС попытается отправить запрос на удаленное VoIP-устройство.

Благодаря протоколу STUN локальная IP-АТС может взаимодействовать с внешним устройством VoIP на базе SIP через промежуточный сервер STUN.Например, локальное устройство (IP-адрес 192.168.2.5, порт 7205) подключится к серверу STUN и примет его IP-адрес (209.242.0.100) и порт (8667) для внешних подключений.

Когда локальное устройство должно отправить сообщение INVITE на внешнее устройство, его запрос будет проходить через сервер STUN. В результате внешнее устройство получит запрос с IP-адреса (209.242.0.100) и порта (8667) вместо сопоставления частного адреса локального устройства.

В результате внешнее устройство получит запрос с IP-адреса (209.242.0.100) и порта (8667) вместо сопоставления частного адреса локального устройства.

Затем внешнее устройство ответит на IP-адрес и порт сервера STUN.Поскольку IP-адрес сервера STUN (209.242.0.100) и порт (8667) не являются частными, их можно маршрутизировать в Интернете. В результате запрос на подключение не будет отброшен на шлюзе NAT.

Как мы обсуждали ранее, реализация протокола STUN позволяет сетевым клиентам (включая SIP-телефоны) находить свой общедоступный IP-адрес, работая за устройством NAT. Это также помогает этому устройству определить тип NAT, на котором работает шлюз. В результате устройству легче определить, какой порт доступен для подключения к другим устройствам вне сети.

Однако не следует забывать, что маршрутизаторы и шлюзы не всегда выполняют трансляцию портов. Это зависит от того, какой тип NAT используется на устройстве и как оно настроено. Например, полноконусная конфигурация NAT не транслирует порты.

STUN также полезен для обновления привязок NAT. Протокол можно использовать в качестве механизма поддержания активности, когда администраторы используют NAT с ограниченным конусом портов или NAT с ограниченным конусом. В этих конфигурациях NAT каждый порт и внутренний адрес сопоставляются с определенным портом и внешним адресом.

Однако, если эти преобразования адресов не используются в течение определенного времени, их сопоставление адресов будет удалено. В результате маршрутизатор не будет назначать одни и те же сопоставления адресов (IP и порт) при следующем подключении внутреннего устройства к тому же внешнему устройству. Это помогает предотвратить чрезмерное использование одним сопоставлением адресов внутренним устройством.

Хотя STUN — отличный вариант, когда дело доходит до сред VoIP, у него все же есть свои ограничения. Одним из его основных недостатков является то, что он не может эффективно работать с сетями, использующими симметричную трансляцию сетевых адресов.

Это происходит потому, что симметричный NAT использует другой метод при установлении соединений между внутренними и внешними хостами.

Симметричный NAT создает новые адреса и сопоставления портов каждый раз, когда внутреннее устройство пытается подключиться к удаленному внешнему устройству. В таком сценарии STUN не подходит для ретрансляции запросов на подключение, поскольку ему необходимо знать, какой порт клиент-NAT-устройство будет иметь в предстоящих подключениях.

Как мы обсуждали выше, большинство протоколов в среде VoIP на основе SIP обычно используют UDP в качестве своего транспортного протокола.Это особенно сложно, потому что UDP не устанавливает логические соединения.

Таким образом, мы можем сделать вывод, что протокол STUN играет жизненно важную роль, помогая устройствам на основе SIP устанавливать VoIP-вызовы на основе SIP, работая за шлюзами NAT.

DLS Internet Services предлагает комплексный набор унифицированных коммуникаций как услуги (UCaaS) на основе VoIP. Компания внедряет передовой опыт в сфере VoIP и с 1995 года поставляет инновационные решения для корпоративных АТС.

Компания внедряет передовой опыт в сфере VoIP и с 1995 года поставляет инновационные решения для корпоративных АТС.

DLS предоставляет услуги VoIP , такие как размещенные на хостинге УАТС и виртуальные телефонные системы УАТС, чтобы помочь организациям оптимизировать свои коммуникации. Кроме того, компания предлагает набор бизнес-услуг интернет-провайдера.

Для получения дополнительной информации о наших услугах посетите наш веб-сайт по адресу https://dls.staging.wpmudev.host/.

Stuntman — сервер STUN с открытым исходным кодом

О

STUNTMAN — это реализация протокола STUN с открытым исходным кодом ( Session Traversal Utilities for NAT ), как указано в RFC 5389, 5769 и 5780.Он также включает обратную совместимость с RFC 3489. Распространение исходного кода включает в себя высокопроизводительный сервер STUN, клиентское приложение, и набор библиотек кода для реализации клиента STUN в приложении. Текущая кодовая база C++ компилируется с использованием gcc/g++ для большинства дистрибутивов UNIX, включая Linux, MacOS, BSD и Solaris. Порт Windows через Cygwin уже доступен. Stuntman — это программное обеспечение с открытым исходным кодом, распространяемое под лицензией Apache 2.0 Лицензия.

Текущая кодовая база C++ компилируется с использованием gcc/g++ для большинства дистрибутивов UNIX, включая Linux, MacOS, BSD и Solaris. Порт Windows через Cygwin уже доступен. Stuntman — это программное обеспечение с открытым исходным кодом, распространяемое под лицензией Apache 2.0 Лицензия.Скачать

Последний стабильный выпуск: версия 1.2.16 Вы также можете просмотреть исходные файлы по отдельности, получить доступ к предыдущим версиям, ошибкам в файлах и найти другие ресурсы на сайте проекта GitHub. После загрузки и распаковки пакета исходного кода откройте файл README, включенный в корень дистрибутива, для получения инструкций по компиляции.Возможно, вам потребуется загрузить библиотеку Boost перед компиляцией.Общедоступный сервер STUN

Служба STUN, на которой размещается код Stuntman, запущена по адресу stun. stunprotocol.org (UDP и TCP-порты 3478).

Чтобы сделать запрос на привязку STUN и увидеть ваши общедоступные IP-адреса, вы можете нажать кнопку ниже для быстрого теста.

stunprotocol.org (UDP и TCP-порты 3478).

Чтобы сделать запрос на привязку STUN и увидеть ваши общедоступные IP-адреса, вы можете нажать кнопку ниже для быстрого теста.Список рассылки

У нас есть список рассылки для этого проекта по адресу stunprotocol@googlegroups.ком. Вы можете присоединиться к этой группе или просмотреть ранее опубликованные сообщения, нажав здесь.Характеристики

- WebRTC готов

- Режимы UDP и TCP с IPv4 или IPv6

- Гибкий «базовый» режим поддерживает работу на сервере только с 1 IP. Позволяет отвечать на запросы сопоставления портов (привязки)

- Расширенный «полный» режим — поддерживает работу на серверах с двумя IP-адресами для облегчения обнаружения поведения NAT в дополнение к запросам на привязку

- Библиотека кода Stun и клиентское приложение реализуют все тесты обнаружения NAT, указанные в RFC 5780 .

- Специальная поддержка для работы в Amazon EC2 или аналогичной среде облачного хостинга.

Сопутствующее программное обеспечение и протоколы

STUN сам по себе не решает проблему обхода NAT для проблем с подключением P2P. Есть много других технологий, которые следует изучить при реализации решения для подключения P2P в программном обеспечении.

- ICE — Организация интерактивного подключения. Протокол для установления прямого подключения после получения кандидатов адреса STUN или TURN.

- TURN — обход NAT с помощью реле. Релейное решение и протокол для случаев, когда невозможно установить прямое соединение. Может использоваться вместе или отдельно от STUN.

- libnice — libnice — это библиотека исходного кода C с открытым исходным кодом, которая реализует протокол ICE для установления соединения P2P.

- libjingle — Jingle — это ICE-подобная база кода с открытым исходным кодом, реализованная Google.

- JSTUN — JSTUN — это реализация STUN с использованием Java, реализованная Томасом Кингом.Клиентские библиотеки JSTUN совместимы с сервером STUNTMAN.

- Код клиента C# Stun — реализован Иваром Луми. Совместим со СТЮНТМЕНОМ.

- PJNATH — реализация ICE для нескольких платформ

- WebRTC — данные ICE и видеоконференции в веб-браузерах

Контакт

.

Обычно он развертывается с серверами TURN. Сосредоточьтесь на серверном решении TURN, и STUN «последует»

Обычно он развертывается с серверами TURN. Сосредоточьтесь на серверном решении TURN, и STUN «последует»