пул адресов — это… Что такое пул адресов?

Исчерпание IPv4-адресов — Динамика количества свободных блоков /8 с 1995 года Исчерпание IPv4 адресов истощение запаса нераспределённых адресов протокола IPv4. Адресное пространство глобально управляется американской некоммерческой организацией … Википедия

IP-адрес — (айпи адрес, сокращение от англ. Internet Protocol Address) сетевой адрес узла в компьютерной сети, построенной по протоколу IP. В сети Интернет требуется глобальная уникальность адреса; в случае работы в локальной сети требуется… … Википедия

Bitcoin — Bitcoin … Википедия

Скартел — «Скартел» (Scartel) Тип ООО Девиз компании Let s Yota! Год основания 2007 … Википедия

Фидонет — Запрос «Фидо» перенаправляется сюда; см. также другие значения. Фидонет (от англ. FidoNet, /ˈfaɪdəʊnɛt/; коротко Фидо) международная любительская компьютерная сеть, построенная по технологии «из точки в точку».[1] Изначально программное… … Википедия

Интернет Тольятти — Основная статья: Тольятти Интернет Тольятти история появления и развития Интернет в Тольятти. Содержание 1 Преамбула 2 1980 1990 годы 2.1 1986 … Википедия

Nginx — Тип Веб сервер, почтовый прокси сервер Разработчик Игорь Сысоев ОС Unix‐подобные, Windows … Википедия

Редактор сообщений Фидонет — Запрос «Фидо» перенаправляется сюда. Cм. также другие значения. Фидонет (коротко Фидо; от англ. Fidonet, /ˈfaɪdəʊnɛt/) международная некоммерческая компьютерная сеть, построенная по технологиям «из точки в точку» и «коммутация с запоминанием»[1] … Википедия

ФИДО — Запрос «Фидо» перенаправляется сюда. Cм. также другие значения. Фидонет (коротко Фидо; от англ. Fidonet, /ˈfaɪdəʊnɛt/) международная некоммерческая компьютерная сеть, построенная по технологиям «из точки в точку» и «коммутация с запоминанием»[1] … Википедия

Фидошник — Запрос «Фидо» перенаправляется сюда. Cм. также другие значения. Фидонет (коротко Фидо; от англ. Fidonet, /ˈfaɪdəʊnɛt/) международная некоммерческая компьютерная сеть, построенная по технологиям «из точки в точку» и «коммутация с запоминанием»[1] … Википедия

Фидо — Запрос «Фидо» перенаправляется сюда. Cм. также другие значения. Фидонет (коротко Фидо; от англ. Fidonet, /ˈfaɪdəʊnɛt/) международная некоммерческая компьютерная сеть, построенная по технологиям «из точки в точку» и «коммутация с запоминанием»[1] … Википедия

universal_ru_en.academic.ru

Создание пула адресов

Создание пула адресовСоздание пула адресов

Создание пула адресов производится в окне Add IKECFG Pool (Рисунок 89), которое появляется при нажатии кнопки Add в разделе IKECFG Pools.

Рисунок 89

Состав элементов окна:

· Name – имя IKECFG пула. В имени должны использоваться только латинские буквы, цифры и символы: !”#$%&’()*+,-./;:>=<@[\]^_`{|}~?. Не допускаются пробелы. Имя обязательно должно начинаться с буквы.

· IP Address Range(s) – группа элементов формирования диапазона IP-адресов. Например, из подсети 10.10.10.0/24 можно выделить диапазон адресов 10.10.10.196-10.10.10.199. Или выделить другой диапазон 10.10.10.240 – 10.10.10.243.

· First IP Address – поле ввода первого IP-адреса диапазона или единичного IP-адреса. Первый адрес диапазона должен быть меньше последнего адреса диапазона. Это поле не должно быть пустым.

· Last IP Address – поле ввода последнего IP-адреса диапазона.

· IP Address Range List – список диапазонов IP-адресов. В списке запрещено выделение нескольких строк. Список может содержать как диапазоны, так и отдельные IP-адреса. В списке не должно быть диапазонов, которые пересекаются или входят в другие диапазоны списка, а также в адресные пространства других IKECFG пулов.

· Set as IOS pool – флажок, устанавливающий статус IOS создаваемому пулу адресов. Пул с таким статусом является общим и может быть только один.

В файле конфигурации это назначение отображается командой crypto isakmp client configuration address-pool local pool_name.

Для привязки такого пула к криптографическим картам используется команда crypto map имя_политики_IPsec client configuration address {initiate|respond}

или

crypto dynamic-map имя_набора_динамических_криптокарт client configuration address {initiate|respond},

а не set pool, в случае, когда пул не имеет статуса IOS.

Примечание: если набор динамических криптокарт, у которых не задан пул адресов, связан с политикой IPsec, у которой указан пул адресов, помеченный как IOS pool , то в разделах Overview, VPN (VPN Connections), IPSec Policies у данного набора динамических криптокарт вместо значения <none> будет отображаться имя пула с пометкой <effective>. Это же значение будет отображаться, если описанная выше ситуация присутствует в действующей на шлюзе конфигурации.

Кнопки управления:

· Add – кнопка добавления диапазона, указанного в полях First IP Address и Last IP Address, в список диапазонов IP-адресов. Кнопка блокируется при пустом поле First IP Address. Если заполнено только поле First IP Address, то по нажатию этой кнопки в список будет помещен указанный адрес.

· Remove – кнопка удаления выделенного диапазона из списка. Если в списке нет выделенной строки, кнопка блокируется.

После создания IKECFG пула необходимо отредактировать таблицу маршрутизации для правильной работы соединений. Для этого в разделе Routing нужно добавить запись для обратного трафика от подсети к клиентам, получившим адрес из данного IKECFG пула. При этом параметры записи задаются следующим образом:

Prefix, Prefix Mask указывается диапазон адресов данного IKECFG пула

IP Address задается адрес внешнего маршрутизатора, через который поступают пакеты клиентам.

doc.s-terra.ru

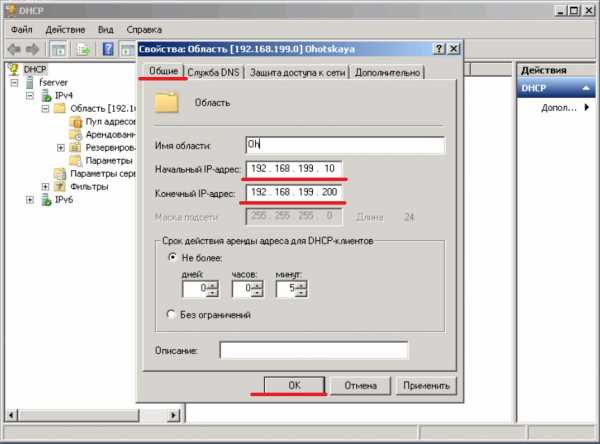

Как в Windows server 2008R2 изменить пул адресов для аренды

Многие начинающие ИТ специалисты сталкиваются с проблемами приходя на работу в новую организацию. Как правило все основные моменты уже настроены и стоит основная задача это поддержка работоспособности сети и серверов. И своей практики могу сказать что за несколько лет работы системный администратором мне не разу не пришлось поднимать новые сервера, а только поддерживать их работоспособность и производить необходимую настройку. Сегодня поговорим такой проблеме как не хватка ip адресов в локальной сети.

Увеличение пула адресов для аренды DHCP

И так вы обслуживаете какую люби сеть у вас в ней есть dhcp сервер и вот в один прекрасный день новые устройства в сети не получают ip адреса. Первое что вам нужно сделать это проверить пул адресов dhcp сервера. Как правило изначально для аренды выделяется небольшой диапазон адресов. И если он закончился его нужно просто увеличить.

Для этого нужно подключиться к серверу зайти в меню Пуск выбрать пункт Администрирование далее DHCP.

Откроется окно с настройками сервера в котором можно будет изменить пул адресов dhcp. Тут нужно раскрыть ветку до Области. Далее кликаем на ней правой кнопкой и выбираем свойства.

В свойствах области на вкладке Общее и настраивается пул адресов. Изменяем диапазон как вам нужно, закрываем и сохраняем настройки.

Вот и все пул адресов изменен. Как видите все не так и сложно главное не торопиться не менять настройки если вы не знаете на что они могут повлиять.

Server 2008 R2 настройка DHCP

www.softo-mir.ru

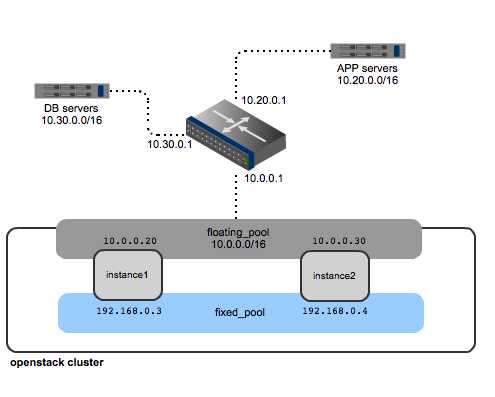

Плавающие IP-адреса для организации сети в публичных и частных облаках OpenStack

Автор: Piotr SiwczakНедавно я описал, как работает VlanManager и как он обеспечивает масштабируемость сети и изолированность пользователей. Но до настоящего момента я говорил только о сетях с фиксированным IP-адресом, принадлежащих различным пользователям. И хотя по умолчанию экземплярам выделяются фиксированные IP-адреса, они не гарантируют немедленной доступности экземпляров из-за пределов сети (или из других ЦОД). Представьте себе следующий сценарий:

Вы запускаете небольшой веб-сайт с одним www-сервером, сервером базы данных, и брандмауэром, который выполняет трансляцию сетевых адресов (NAT) и фильтрацию трафика. Обычно вы применяете следующие настройки:

-Все серверы общаются внутри сети в рамках частного (немаршрутизируемого) сетевого диапазона (например, 192.168.0.0/24).

-Есть один публичный маршрутизируемый IP-диапазон, на котором виден www-сервер.

Вы делаете следующее:

-Присваиваете брандмауэру публичный IP-адрес.

-Создаете правило NAT на брандмауэре для маршрутизации трафика с публичного IP-адреса на частный IP-адрес www-сервера.

Фиксированные IP-адреса в OpenStack работают так же, как и сетевой диапазон 192.168.0.0/24 в примере выше. Они гарантируют только взаимодействие между экземплярами внутри одного кластера OpenStack. Но OpenStack также вводит другой пул IP-адресов под названием “плавающие IP-адреса”. Плавающие IP-адреса — это публично маршрутизируемые IP-адреса, которые вы покупаете у провайдера интернет-услуг (того, который помещается в указанный выше брандмауэр). Пользователи могут назначать IP-адреса своим экземплярам, делая их доступными из внешней сети.

Различия между плавающими и фиксированными IP-адресами

Плавающие IP-адреса не назначаются виртуальным машинам по умолчанию. Пользователи облака должны явным образом “взять” их из пула, настроенного администратором OpenStack, а затем назначить их своим виртуальным машинам. Как только пользователь забрал плавающий IP-адрес из пула, он становится его “владельцем” (то есть в любой момент он может открепить IP-адрес от виртуальной машины и прикрепить его к другой). Если виртуальная машина по каким-то причинам прекращает существование, пользователь не теряет плавающий IP-адрес — он может его затем назначить другому экземпляру. К сожалению, сейчас невозможно совместно использовать один плавающий IP-адрес несколькими виртуальными машинами для балансировки нагрузки, как например с эластичной балансировкой нагрузки на Amazon EC2.

Системные администраторы могут настраивать несколько пулов плавающих IP-адресов. Тем не менее, в отличие от пулов фиксированных IP-адресов, пулы плавающих IP-адресов нельзя соотнести с конкретными пользователями. Каждый пользователь может “взять” плавающий IP-адрес из любого пула плавающих IP-адресов. Но основная мотивация для создания нескольких пулов плавающих IP-адресов в том, чтобы каждый пул обслуживал свой поставщик доступа в интернет. Таким образом, мы можем гарантировать возможность подключения, даже при сбое у одного из поставщиков.

В итоге основные функции плавающих IP-адресов следующие:

-Плавающие IP-адреса не назначаются виртуальным машинам автоматически по умолчанию (их необходимо назначать инстансам вручную).

-Если виртуальная машина прекращает свое существование, пользователь может повторно использовать плавающий IP-адрес, назначив его другому инстансу.

Плавающие IP-адреса—внутренние или внешние облака

“Публичная доступность” плавающего IP-адреса – это относительное понятие. Для публичных облаков вы, возможно, захотите определить пул плавающих IP-адресов как пул IP-адресов, публично доступных из интернета. Затем ваши клиенты смогу назначать их виртуальным машинам, чтобы заходить в них через SSH со своих домашних или рабочих компьютеров:

Если в вашем ЦОД запущено корпоративное облако, то пул плавающих IP-адресов может быть любым диапазоном IP-адресов, который предоставляет доступ к инстансам OpenStack из остального ЦОД.

Для трафика своего ЦОД вы можете определить следующий диапазон: 10.0.0.0/16.

Внутри OpenStack вы можете создать следующий диапазон фиксированных IP-адресов: 192.168.0.0/16, разбитый на подсети пользователей.

Чтобы сделать экземпляры OpenStack доступными из всего ЦОД вы можете определить пул плавающих IP-адресов как подсеть 10.0.0.0/8, (например, 10.0.0.0/16) и зарегистрировать её в OpenStack, чтобы пользователи могли брать оттуда IP-адреса.

Работа с плавающими IP-адресами

Как я упомянул ранее, сначала системный администратор регистрирует пул плавающих IP-адресов в OpenStack:

nova-manage floating create --ip_range=PUBLICLY_ROUTABLE_IP_RANGE --pool POOL_NAMEТаким образом, публичный пул становится доступным пользователям.

Теперь пользователи следуют данной процедуре:

-Загрузить экземпляр:

+—————————————+———+———+———————————+

| ID | Name | Status | Networks |

+—————————————+———+———+———————————+

| 79935433-241a-4268-8aea-5570d74fcf42 | inst1 | ACTIVE | private=10.0.0.4 |

+—————————————+———+———+———————————+

-Перечислить доступные пулы плавающих IP-адресов:

nova floating-ip-pool-list

+——+

| name |

+——+

| pub |

| test |

+——+

-Взять плавающий IP-адрес из пула “pub” (или при желании из пула “test”):

nova floating-ip-create pub

+—————+————-+———-+——+

| Ip | Instance Id | Fixed Ip | Pool |

+—————+————-+———-+——+

| 172.24.4.225 | None | None | pub |

+—————+————-+———-+——+

-Назначить плавающий IP-адрес экземпляру:

nova add-floating-ip 79935433-241a-4268-8aea-5570d74fcf42 172.24.4.225

(где первый аргумент — это uuid экземпляра, а второй – сам плавающий IP-адрес)

-Проверить правильность всех настроек:

nova floating-ip-list

+—————+—————————————+———-+——+

| Ip | Instance Id | Fixed Ip | Pool |

+—————+—————————————+———-+——+

| 172.24.4.225 | 79935433-241a-4268-8aea-5570d74fcf42 | 10.0.0.4 | pub |

+—————+—————————————+———-+——+

Теперь экземпляр должен быть виден из-за пределов кластера OpenStack по плавающему IP-адресу.

Как работают плавающие IP-адреса

Что происходит внутри экземпляра после добавления плавающего IP-адреса? Правильный ответ – ничего. Если вы подключитесь к нему по SSH и посмотрите конфигурацию сети, вы увидите, что существует один интерфейс сети с настроенным фиксированным IP-адресом.

Вся настройка выполняется на вычислительном узле. Вся работа, связанная с плавающим IP-адресом, выполняется сервисом nova-network: организуется транслятор сетевых адресов (NAT) между фиксированным и плавающим IP-адресами экземпляра. Объяснение, как работает NAT, можно найти тут.

Взгляните на следующую диаграмму:

Схема отображает один вычислительный узел, настроенный в режиме сети c распределением узлов и VlanManager, используемый для настраивания фиксированных IP-сетей. Вычислительный узел оснащен двумя сетевыми интерфейсами: интерфейс eth0 выделен для трафика с фиксированным IP/VLAN, а eth2 – это интерфейс, по которому вычислительный узел подключается к внешней сети; в нем располагаются плавающие IP-адреса. (Информацию о том, как VlanManager настраивает фиксированные IP-сети см. в предыдущей статье)

Примите во внимание, что в то время как на интерфейсе eth0 (фиксированном/частном) не настроен адрес, интерфейсу eth2 назначен IP-адрес, который является шлюзом по умолчанию для вычислительного узла (91.207.15.105).

Когда пользователь назначает плавающий IP-адрес (91.207.16.144) инстансу VM_1, происходят две вещи:

-Плавающий IP-адрес настроен как вторичный адрес на интерфейсе eth2: это на выходе команды “ip addr show eth2″, содержащей следующие действия:

inet 91.207.15.105/24 scope global eth2 # primary eth2 ip

inet 91.207.16.144/32 scope global eth2 # floating ip of VM_1

-Набор правил NAT для плавающего IP-адреса настраивается в таблицах iptables. Ниже приведены все соответствующие записи из таблицы «nat» вычислительного узла (за исключением команды “iptables –S -t nat». Подробно о том, как настроить NAT с помощью таблиц iptables в Linux можно посмотреть здесь):

# this rule ensures that packets originating from compute node

# where the instance resides, will reach the instance via its floating IP:

-A nova-network-OUTPUT -d 91.207.16.144/32 -j DNAT —to-destination 10.0.0.3

# ensures that all external traffic to the floating IP

# is directed to the fixed IP of the instance

-A nova-network-PREROUTING -d 91.207.16.144/32 -j DNAT —to-destination 10.0.0.3

# all the traffic originating from the instance will be SNAT-ted to its floating IP

-A nova-network-float-snat -s 10.0.0.3/32 -j SNAT —to-source 91.207.16.144

В общем, nova-network добавляет дополнительные цепочки к тем, которые предварительно определены в таблице NAT. Порядок цепочек по отношению к трафику по плавающему IP-адресу показан ниже (с использованием правил, показанных выше):

Chain OUTPUT — Chain nova-network-OUTPUT — Rule: -d 91.207.16.144/32 -j DNAT —to-destination 10.0.0.3

Chain PREROUTING — Chain nova-network-PREROUTING — Rule: -d 91.207.16.144/32 -j DNAT —to-destination 10.0.0.3

Chain POSTROUTING — Chain nova-postrouting-bottom — Chain nova-network-snat — Chain nova-network-float-snat — Rule: -s 10.0.0.3/32 -j SNAT —to-source 91.207.16.144

-Код, ответственный за задание правил, располагается в nova/network/linux_net.py в функции:

def floating_forward_rules(floating_ip, fixed_ip):

return [(‘PREROUTING’, ‘-d %s -j DNAT —to %s’ % (floating_ip, fixed_ip)),

(‘OUTPUT’, ‘-d %s -j DNAT —to %s’ % (floating_ip, fixed_ip)),

(‘float-snat’,

‘-s %s -j SNAT —to %s’ % (fixed_ip, floating_ip))]

Возвращаемся к диаграмме. Если пользователь хочет получить доступ к виртуальной машине по своему IP-адресу из внешней сети (например, “ping 91.20.16.144″):

-Трафик достигает публичного интерфейса (eth2) вычислительного узла. В nova-network-PREROUTING выполняется DNAT, меняющий IP-адрес назначения пакетов с 91.207.16.144 на 10.0.0.3.

-Вычислительный узел обращается к своей таблице маршрутизации и видит, что сеть 10.0.0.0 доступна на интерфейсе br100 (за исключением “ip route show” вычислительного узла):

10.0.0.0/24 dev br100

Таким он направляет пакет на интерфейс br100, затем пакет достигает виртуальной машины.

Если виртуальная машина отправляет пакет во внешний мир (например, “ping 8.8.8.8):

-Так как адрес назначения не находится в локальной сети виртуальной машины, пакеты отправляются на шлюз виртуальной машины по умолчанию с IP-адресом 10.0.0.1 (адрес устройства “br100″ на вычислительном узле).

-Вычислительный узел проверяет свои таблицы маршрутизации и обнаруживает, что в непосредственно подключенных сетях нет адреса 8.8.8.8, поэтому он переадресует пакет на шлюз по умолчанию (который является первичным адресом eth2 — 91.207.15.105 в данном случае).

-Пакет попадает в цепочку POSTROUTING и передается цепочке “nova-network-float-snat”, где его исходный IP-адрес переписывается на плавающий IP-адрес (91.207.16.144).

Примечания о безопасности

При использовании OpenStack системные администраторы передают полный контроль за таблицами iptables сервисам nova. Набор настраиваемых правил очень сложен и с легкостью нарушается любым вмешательством извне. Более того, при каждом перезапуске демона nova-network он применяет все правила в цепочках таблиц iptables, связанных с OpenStack. Если есть необходимость каким-либо образом изменить поведение таблиц iptables, это можно сделать, изменив код в соответствующих местах linux_net.py (для правил NAT это будут floating_forward_rules).

Также стоит сказать, что nova-network не отслеживает свои таблицы каким-либо образом. Таким образом, если мы вручную удаляем какие-либо правила из цепочек, связанных с OpenStack, они не восстановятся при следующем запуске nova-network.

Таким образом, системный администратор может легко случайно открыть нежелательный доступ к вычислительному узлу. Помните, что nova-network поместил плавающий IP-адрес как вторичный на интерфейсе eth2 и настроил правила DNAT, которые направляют трафик на фиксированный IP-адрес виртуальной машины:

-A nova-network-PREROUTING -d 91.207.16.144/32 -j DNAT —to-destination 10.0.0.3

Таким образом, весь трафик, направленный на 91.207.16.144, попадает на адрес 10.0.0.3.

Теперь давайте представим, что системный администратор ночью решал проблемы подключения к сети и случайно удалил все правила NAT, напечатав:

iptables –F –t nat

Указанное выше правило NAT было удалено, но интерфейсу eth2 все ещё присвоен вторичный IP-адрес 91.207.16.144. Таким образом, мы всё ещё можем обратиться к адресу 91.207.16.144 извне, но вместо того, чтобы попасть на виртуальную машину, у нас теперь есть доступ к самому вычислительному узлу (IP-адрес назначения более не транслируется по правилу DNAT, так как мы удалили все правила NAT). Эта дыра в безопасности не будет закрыта до следующего перезапуска процесса nova-network, который заново создаст правила.

Настройка плавающих IP-адресов

В сервисе nova.conf существуют флаги, которые влияют на поведение плавающих IP-адресов:

# the interface to which floating ips are attached

# as secondary addresses

public_interface=«eth2»

# the pool from which floating IPs are taken by default

default_floating_pool=«pub»

# we can add a floating ip automatically to every instance that is spawned

auto_assign_floating_ip=false

Итоговые комментарии

Кроме предоставления доступа к виртуальным машинам напрямую из интернета, механизм плавающих IP-адресов дает пользователям облака некоторую гибкость. После “забора” плавающего IP-адреса они могут менять их принадлежность, то есть на ходу назначать их различным виртуальным машинам и переназначать их, что значительно облегчает выпуск нового кода и обновления системы. Для системных администраторов это представляет потенциальную угрозу безопасности, так как лежащий в основе механизм (iptables) работает очень сложно и не отслеживается OpenStack. Поэтому очень важно, чтобы только программное обеспечение OpenStack могло менять политики брандмауэра и чтобы они не менялись вручную.

Оригинал статьи на английском языке

habr.com

Внешний пул адресов отличный от адреса подключения — Toster.ru

Собственно ситуация такая. Имеется подключение к вышестоящему магистральному провайдеру интернетов: 85.YY.XX.72/30, также имеется выделенные пул адресов 85.YY.ZZ.0/24, который не совпадает с сетью подключения.Я делал следующее (Cisco 3945, IOS 15.1).

В сторону провайдера смотрит:

Скрытый текст

!

interface GigabitEthernet0/1

description === Internet ===

ip address 85.YY.XX.73 255.255.255.252

no ip redirects

no ip proxy-arp

ip flow ingress

ip nat outside

ip virtual-reassembly in

duplex auto

speed auto

no cdp enable

!

В сторону клиентов смотрят основной интерфейс и два VLAN:

Скрытый текст

!

interface GigabitEthernet0/0

description === LAN ===

ip address 172.16.0.10 255.255.255.0

ip nat inside

ip virtual-reassembly in

duplex auto

speed auto

!

interface GigabitEthernet0/0.2

encapsulation dot1Q 2

ip address 10.1.0.10 255.255.0.0

ip flow ingress

ip flow egress

ip nat inside

ip virtual-reassembly in

!

interface GigabitEthernet0/0.3

encapsulation dot1Q 3

ip address 10.2.0.10 255.255.0.0

ip flow ingress

ip flow egress

ip nat inside

ip virtual-reassembly in

!

Сейчас NAT настроен так:

Скрытый текст

ip nat inside source list NAT interface GigabitEthernet0/1 overload

ip route 0.0.0.0 0.0.0.0 85.YY.XX.74

!

ip access-list extended NAT

permit ip 172.16.0.0 0.0.0.255 any

permit ip 10.1.0.0 0.0.255.255 any

permit ip 10.2.0.0 0.0.255.255 any

Все работает через один внешний IP.

Я хочу повесить каждый из внутренних VLAN на свой внешний IP из пула выделенного провайдером.

Делаю так (пока только для VLAN2):

ip nat pool vlan2 85.YY.ZZ.02 85.YY.ZZ.254 prefix-length 24

ip nat inside source list NAT1 pool vlan2 overload

!

ip access-list extended NAT1

permit ip 10.1.0.0 0.0.255.255 any

Из списка acl NAT естественно удаляю:

Скрытый текст

permit ip 10.1.0.0 0.0.255.255 any

И ничего не работает.

Также я пробовал поднять виртуальный интерфейс:

!

interface GigabitEthernet0/1.2

encapsulation dot1Q 6

ip address 85.YY.ZZ.01 255.255.255.0

ip nat outside

ip virtual-reassembly in

!

Никаких положительных изменений.

Есть еще подозрение, что провайдер не прописал у себя роутинг:

ip route 85.YY.ZZ.0 255.255.255.0 85.YY.XX.73

Хотя в сопроводительных документах полученных от него это заявлено.

Завтра буду звонить и узнавать не забыли ли они прописать у себя выше обозначенный роутинг.

Собственно вопрос — что я сделал не так. Гугление и курение мануалов не дало другой пищи для размышлений. Единственное отличие во всех изученных примерах сеть подключения и пул адресов находятся в одной подсети, а у меня они отличаются. Помогите люди добрые.

toster.ru

, как узнать пул адресов для IP-адресов DDOS-атаки

Для блока распределения IP-адресов вы можете просто whois иметь IP-адрес. Это позволит вам достичь уровня ISP обычно, если вы не говорите о компании, достаточно большой, чтобы иметь свои собственные ассигнования. Например, вот что я вижу, если я ввожу IP-адрес одного из моих серверов:

$ whois 109.74.xxx.yyy

% This is the RIPE Database query service.

% The objects are in RPSL format.

%

% The RIPE Database is subject to Terms and Conditions.

% See http://www.ripe.net/db/support/db-terms-conditions.pdf

% Note: this output has been filtered.

% To receive output for a database update, use the "-B" flag.

% Information related to '109.74.192.0 - 109.74.199.255'

...

В блоке есть 109.74.192.0 - 109.74.199.255 . Вы можете использовать калькулятор подсети (или большой мозг), чтобы понять, что это 109.74.192.0/21 , и просто заблокировать это.

… Но это сервер lot , а не только мой.

Кажется маловероятным, что DDoS будет поступать только из одной сети. Остальная часть этого ответа предполагает, что мы на самом деле говорим о чем-то, поступающем из многих сетей, хотя некоторые из них могут по-прежнему применяться для входа в одну сеть.

Если вы не можете войти в ситуацию command-and-control по этой бот-сети, что крайне маловероятно, вы никогда не узнаете ее полный объем, вы никогда не узнаете, какие IP-адреса содержит кроме тех, которые подключаются к вам.

Это может не быть атакой отказа в обслуживании, это может быть:

Люди пытаются взломать MTA. Как и любая услуга, они иногда содержат недостатки, которые можно протестировать. Mailservers особенно разговорчивы и плохо настроены, что делает их хорошей мишенью. Вы ничего не можете с этим поделать. Р>

Является ли это открытым реле? Спамеры просто ретранслируют свою электронную почту через вашу машину? Если да, остановите работу открытого реле.

Обычно я рекомендую не запускать почтовые серверы. Люди, которые делают это профессионально, поскольку их единственная работа имеет тенденцию делать это лучше: сосредоточенная безопасность, большие и более надежные сети и намного лучшее обнаружение спама, которое происходит от сканирования сотен миллиардов входящих писем в день. Стоимость обычно очень оправдана.

ubuntugeeks.com

Блог Алексея Леготина » Архив блога » Подготовка фабрики в VMM 2012 (часть 6)

Пост от Алексей Леготин | в категории Virtual Machine Manager | добавлен 28-05-2011

2

Подробные инструкции по конфигурированию сети в VMM 2012 начинаются в предыдущей статье.

Как создавать пулы IP-адресов

Вы можете использовать следующие процедуры для создания пула статических IP-адресов в System Center Virtual Machine Manager (VMM) 2012. Создавая пул статических IP-адресов, VMM может назначать статические IP-адреса для основанных на Windows виртуальных машин, которые запущены на любой поддерживаемой платформе гипервизора. Используя пулы статических IP-адресов, управление IP-адресами для виртуальной среды осуществляется в пределах возможностей администратора VMM.

Заметьте, что конфигурирование пулов статических IP -адресов необязательно. Вы можете также назначать адреса автоматически с помощью Dynamic Host Configuration Protocol (DHCP). Если вы используете DHCP, вы не должны создавать пулы IP-адресов.

(!) Важно |

Если вы конфигурируете виртуальную машину получать IP-адреса из пула статических IP-адресов, вы должны также сконфигурировать виртуальную машину на использование статического MAC-адреса. Вы можете либо указать MAC-адрес вручную, либо дать VMM 2012 автоматически присвоить MAC-адрес из пула MAC-адресов. |

Требования к учетной записи. Для проведения процедуры вы должны быть членом пользовательской роли Administrator (Администратор) или Delegated Administrator (Делегированный администратор), где административная область действия включает группы хостов с назначенной логической сетью.

Необходимые условия

Прежде, чем начать данную процедуру, убедитесь, что существует логическая сеть с одним или более определениями логической сети. Определения логической сети, где вы хотите создать пулы IP-адресов, должны иметь хотя бы одну назначенную подсеть либо пару подсеть/VLAN. Подробней об этом смотрите разделы «Как создать логическую сеть» и «Как создать определение логической сети» в статье Подготовка фабрики в VMM 2012 (часть 5).

Чтобы создать пулы IP-адресов

- Откройте рабочую область Fabric (Фабрика).

- На панели Fabric (Фабрика) раскройте Networking (Организация сети) и затем кликните Logical Networks (Логические сети).

- На вкладке Home (Домашняя), в группе Show (Показать) кликните Fabric Resources (Ресурсы фабрики).

- В панели Logical Networks and IP Pools (Логические сети и пулы IP-адресов) раскройте логическую сеть, где вы хотите создать пул IP-адресов, раскройте определение логической сети и затем кликните подсеть, в которой вы хотите распределить статические IP-адреса. Например, раскройте BACKEND, раскройте BACKEND Definition – Seattle, и затем кликните пару подсеть/VLAN Сиэттла — 10.0.0.0/24 VLAN 7.

- На вкладке Home (Домашняя), в группе Create (Создать), кликните Create IP Pool (Создать пул IP -адресов).

На панели IP Range (Диапазон IP) введите имя и описание для пула IP-адресов, а также начальный и конечный IP-адреса. Начальный и конечный IP-адреса должны содержаться внутри подсети.

Примечание

Заметьте, что вы можете множество пулов IP-адресов внутри подсети. Если вы создаете множество пулов IP-адресов внутри подсети, их диапазоны не должны перекрываться.

Например, добавьте следующую информацию для логического определения сети BACKEND Definition – Seattle, и затем кликните Next (Далее).

Имя:

BACKEND – Seattle IP pool

Описание:

IP-адреса для внутренних серверов приложений и база данных – Сиэттл.

Начальный IP-адрес:

10.0.0.10

Конечный IP-адрес:

10.0.0.99

Полезный совет

Поле Total addresses (Всего адресов) показывает общее число IP-адресов в указанном диапазоне IP-адресов.

На странице VIPs and Reserved IPs (Виртуальные и зарезервированные IP) укажите диапазоны IP-адресов для резервирования, такие как диапазон для виртуальных IP-адресов (VIPs) балансировщика нагрузки и затем кликните Next (Далее).

Например, в поле Specify IP addresses to be used for creating VIPs in load balancers (Укажите адреса, используемые для создания виртуальных адресов балансировщиков нагрузки) введите адресный диапазон 10.0.0.25–10.0.0.35 и затем кликните Next (Далее).

На странице Gateway (Шлюз) кликните Insert (Вставить) и затем укажите один или более адресов шлюзов по умолчанию и метрику. Адрес шлюза по умолчанию должен попадать в тот же диапазон подсети, что и пул IP-адресов. Он не должен быть частью пула IP-адресов.

Например, введите адрес шлюза по умолчанию 10.0.0.1, примеите значение метрики по умолчанию Automatic (Автоматически) и затем кликните Next (Далее).

Примечание

Метрика – это значение, которое назначается маршруту IP для отдельного сетевого интерфейса и которое идентифицирует стоимость, связанную с использованием этого маршрута. Если вы используете автоматическую метрику, значение метрики автоматически конфигурируется для локальных маршрутов, основываясь на скорости соединения.

На странице DNS укажите связанную с доменной системой имен (DNS) информацию, такую, как список DNS-серверов и их порядок, DNS-суффикс по умолчанию для соединения, и список поисковых суффиксов DNS. Адреса DNS-серверов требуются, а DNS-суффикс и поисковые суффиксы указывать необязательно. Если вы указываете DNS-суффикс, VMM Использует это значение в качестве специфического для соединения DNS-суффикса.

Полезный совет

В бета-версии VMM 2012, если вы не хотите указывать DNS-суффикс, в поле DNS Suffix удалите текст Enter DNS suffix, прежде чем кликнете Next (Далее).

(!)Важно

Для виртуальных машин, которые будут включены в домен Active Directory, мы рекомендуем использовать групповые политики для установки первичного DNS-суффикса. Это обеспечит динамическую регистрацию IP-адреса в базирующемся на Windows DNS-сервере, когда в виртуальной машине на базе Windows установлено регистрировать ее IP-адреса с первичным DNS-суффиксом. Кроме того, использование групповых политик позволит вам иметь пул IP-адресов, который охватывает множество доменов.

Например, введите адрес DNS-сервера 10.0.0.2, DNS-суффикс contoso.com, затем кликните Next (Далее).

Опционально, на странице WINS кликните Insert (Вставить) и затем введите IP-адрес сервера Windows Internet Name Service (WINS). Вы можете также выбрать галочку, которая указывает, разрешать ли протокол NetBIOS over TCP/IP. Заметьте, что включение NetBIOS over TCP/IP не рекомендуется, если адресный диапазон состоит из публичных IP-адресов.

Например, введите адрес WINS-сервера 10.0.0.3, затем кликните Next (Далее).

- На странице Summary (Итого) проверьте параметры и затем кликните Finish (Завершить). Появится диалоговое окно Jobs (Задания). Убедитесь, что задание имеет статус Completed (Завершено), и затем закройте диалоговое окно.

- Чтобы убедиться, что пул IP-адресов создан, в панели Logical Networks and IP Pools (Логические сети и пулы IP-адресов) раскройте подсеть, где вы создали пул. Пул IP-адресов появится под подсетью.

Опционально, повторите эту процедуру для добавления пулов IP-адресов для других логических сетей.

Примечание

Везде в сценариях в качестве примера используется логическая сеть BACKEND. Поэтому все подсети и виртуальные сети (VLAN) обеспечиваются только для логической сети BACKEND.

Как создавать пулы MAC-адресов

Вы можете использовать следующие необязательные процедуры для создания пулов адресов управления доступом к среде (Media Access Control – MAC-адресов) для виртуальных машин, которые запущены на управляемых хостах. Используя пулы статических MAC-адресов, System Center Virtual Machine Manager (VMM) 2012 может автоматически генерировать и назначать MAC-адреса новым виртуальным сетевым устройствам. Вы можете использовать как пулы MAC-адресов по умолчанию, так и конфигурировать настраиваемые пулы MAC-адресов, которые распределяются на специфические группы хостов.

(!)Важно

Если вы хотите использовать пулы MAC-адресов по умолчанию, не выполняйте данную процедуру.

VMM 2012 использует по умолчанию следующие диапазоны пулов MAC-адресов.

Имя пула MAC-Адресов по умолчанию

Платформа гипервизора

Диапазон пула MAC-адресов по умолчанию

Default MAC address pool

Hyper-V и Citrix XenServer

00:1D:D8:B7:1C:00 – 00:1D:D8:F4:1F:FF

Default VMware MAC address pool

VMware ESX

00:50:56:00:00:00 – 00:50:56:3F:FF:FF

Если вы создаете специфические пулы MAC-адресов, существуют следующие ограничения:

- Если вы хотите разделить один из пулов по умолчанию на меньшие специфические пулы, вы должны сначала удалить один из пулов MAC-адресов по умолчанию. Это необходимо для предотвращения назначения дублирующихся MAC-адресов.

- Первые три октета начального и конечного MAC-адресов должны быть одинаковыми.

- Вы должны вводить корректные шестнадцатеричные значения между 00 и FF.

- Диапазоны, которые вы указываете, не могут пересекаться.

- Адресный диапазон не должен иметь широковещательного бита, установленного в 1. Например, вы не можете использовать адреса, которые начинаются с X1, X3, X5, X7, X9, XB, XD или XF, где X – любое значение.

- Чтобы предотвратить конфликты с адресами, зарезервированными Microsoft, VMware и Citrix, не используйте следующие префиксы:

Зарезервировано для | Префиксы |

Microsoft | 00:03:FF 00:0D:3A 00:12:5A 00:15:5D 00:17:FA 00:50:F2 00:1D:D8 (исключая диапазоны 00:1D:D8:B7:1C:00 – 00:1D:D8:F4:1F:FF, которые зарезервированы для VMM) |

VMware | 00:05:69 00:0C:29 00:1C:14 00:50:56 (исключая диапазоны 00:50:56:00:00:00 – 00:50:56:3F:FF:FF, которые зарезервированы как статические диапазоны VMware по умолчанию) |

Citrix | 00:16:3E |

(!)Важно |

Выполните только процедуру «Удалить пул MAC-адресов по умолчанию (опционально)» , если вы не хотите использовать пулы по умолчанию или вы хотите разделить пул по умолчанию на меньшие пулы. |

Удалить пул MAC-адресов по умолчанию (опционально)

- Откройте рабочую область Fabric (Фабрика).

- На панели Fabric (Фабрика) раскройте Networking (Организация сети) и затем кликните MAC Address Pools (Пулы MAC-адресов).

- На вкладке Home (Домашняя), в группе Show (Показать) кликните Fabric Resources (Ресурсы фабрики).

- На панели MAC Pools кликните один из пулов MAC-адресов по умолчанию. Например, чтобы удалить пул по умолчанию для Hyper-V, кликните Default MAC address pool.

- На вкладке Home (Домашняя), в группе Remove (Удалить) кликните Remove.

На запрос, действительно ли вы хотите удалить пул MAC-адресов по умолчанию, кликните Yes (Да).

Чтобы создать пулы MAC-адресов

- Откройте рабочую область Fabric (Фабрика).

- На панели Fabric (Фабрика) раскройте Networking (Организация сети) и затем кликните MAC Address Pools (Пулы MAC-адресов).

- На вкладке Home (Домашняя), в группе Show (Показать) кликните Fabric Resources (Ресурсы фабрики).

- На вкладке Home (Домашняя) в группе Create

(Создать) кликните Create MAC Pool (Создать пул MAC-адресов). Откроется мастер создания пула MAC-адресов (Create MAC Address Pool Wizard). На странице Name and Host Group (Имя и группа хостов) сделайте следующее, затем кликните Next.

- В полях MAC pool name и Description введите имя и описание для пула MAC-адресов. Например, введите следующую информацию:

MAC pool name

MAC pool – Seattle

Description

Пул MAC-адресов для группы хостов Сиэттла и ее дочерних групп хостов (Hyper-V и XenServer)

- В полях MAC pool name и Description введите имя и описание для пула MAC-адресов. Например, введите следующую информацию:

- Под Host Group отметьте галочку рядом с каждой группой хостов, для которой пул MAC-адресов будет доступен. Например, отметьте галочку рядом с группой хостов Seattle. По умолчанию выбираются также все дочерние группы хостов.

На странице MAC Address Range (Диапазон MAC-адресов) укажите начальный и конечный MAC-адреса. Например, введите следующую информацию и кликните Next (Далее).

Примечание |

Данный пример предполагает, что вы удалили пул MAC-адресов по умолчанию. |

Начальный MAC-адрес | 00:1D:D8:B7:1C:00 |

Конечный MAC-адрес | 00:1D:D8:B7:1F:E8 |

Опционально, повторите эту процедуру для добавления пулов MAC-адресов для других логических сетей.

Примечание |

Если вы следуете примерам сценария и удалили пул MAC-адресов по умолчанию, и затем создали специфический пул MAC-адресов для Сиэттла, убедитесь, что вы создали специфический пул MAC-адресов для группы хостов Нью-Йорка (а также для всех ее дочерних групп хостов). |

legotin.com