Ограбление по-северокорейски: как хакеры из КНДР едва не украли $1 млрд

В 2016 году северокорейские хакеры спланировали рейд на Центробанк Бангладеш и почти достигли успеха — только по счастливой случайности вместо запланированного миллиарда долларов удалось украсть лишь 81 миллион.

Но как одной из беднейших и самых изолированных стран мира удалось обучить команду элитных киберпреступников? Рассказывают Джефф Уайт и Джин Ли.

Сломанный принтер

Все началось со сломавшегося принтера. Неисправным офисным оборудованием сегодня никого не удивишь, поэтому, когда это произошло в офисе Банка Бангладеш, сотрудники не придали этому значения — подумаешь, еще один принтер приказал долго жить. Бывает. Невелика печаль.

В действительности все было не так просто.

Банк Бангладеш — центральный банк государства, отвечающий за валютные резервы страны, где миллионы людей живут за чертой бедности.

Сломавшийся принтер помещался в охраняемой комнате на 10-м этаже главного офиса банка в столице страны Дакке. На нем печаталась отчетность о входящих и исходящих переводах на многие миллионы долларов.

Сотрудники обнаружили, что принтер не работает, в 08:45 в пятницу, 5 февраля 2016 года. «Мы решили, что это обычная проблема, как и в любой другой день, — позже рассказал полиции дежурный менеджер Зубайр Бин Худа. — Такие сбои случались и раньше».

Принтер, однако, отказал не случайно: хакеры взломали компьютерные сети Банка Бангладеш и в этот момент проводили самую дерзкую кибератаку из когда-либо предпринятых. Они собирались украсть миллиард долларов.

Чтобы увести деньги, группа киберпреступников использовала поддельные банковские счета, благотворительные организации, казино и широкую сеть сообщников.

Но кто были эти хакеры и откуда?

Следователи сошлись во мнении, что цифровые свидетельства и улики единогласно указывают в направлении Северной Кореи.

Поверить в это было непросто. Северная Корея — одна из беднейших стран мира, она в значительной степени изолирована от мирового сообщества, в том числе и от его технологических достижений. Откуда там взяться хакерам?

Кибервоины Пхеньяна

Автор фото, Getty Images

И все же, по данным ФБР, дерзкий взлом Банка Бангладеш стал кульминацией многолетней методической работы команды хакеров и посредников по всей Азии, действующей при поддержке Пхеньяна.

В сфере кибербезопасности северокорейские хакеры известны как Lazarus Group. Название отсылает к библейскому Лазарю, воскресшему из мертвых. Эксперты, столкнувшиеся с компьютерными вирусами группы, обнаружили, что они тоже исключительно живучи.

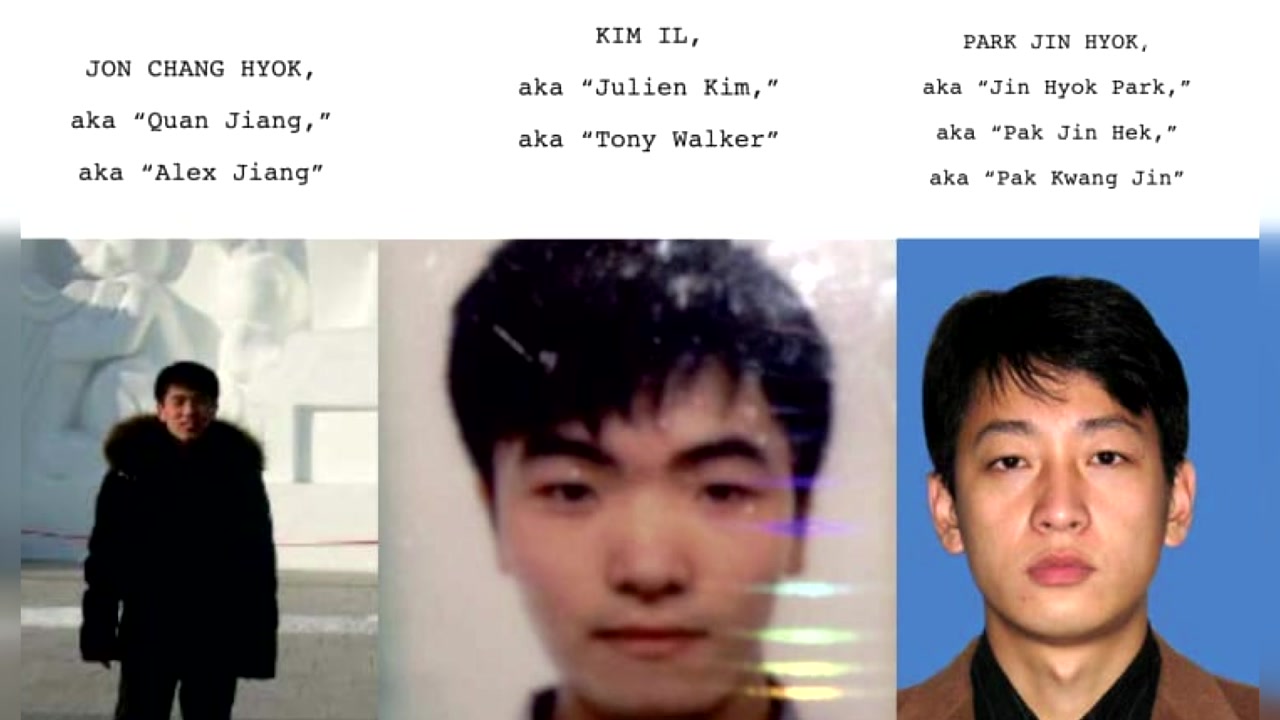

О Lazarus Group, известной также как «Стражи мира» или «Команда Whois», мы знаем немного. ФБР удалось составить достаточно подробный портрет одного подозреваемого, Пак Чин Хёка, который также пользовался именами Пак Чин Хек и Пак Кван Чин.

Окончив один из лучших университетов страны, Пак пошел работать в северокорейскую компанию Chosun Expo в китайском портовом городе Далянь. Здесь он разрабатывал онлайн-игры для клиентов по всему миру.

В Даляне он зарегистрировал адрес электронной почты, написал выдуманное резюме и воспользовался соцсетями для создания сети контактов. Его киберследы привели в Далянь еще в 2002 году, и, по-видимому, он жил в городе до 2013-го или 2014-го года. Согласно показаниям следователя ФБР, если судить по активности в интернете, примерно в это время Пак переместился в Пхеньян.

Агентство опубликовало фотографию, добытую из электронной почты 2011 года менеджера Chosun Expo, где тот представляет Пака клиенту. На ней изображен аккуратный кореец в возрасте от 20 до 30 лет, одетый в черную рубашку и шоколадно-коричневый костюм. На первый взгляд, ничего необычного, если не считать выражения усталости на лице.

Автор фото, Getty Images

Однако, работая программистом днем, ночами Пак орудовал в качестве компьютерного взломщика, утверждает ФБР.

В июне 2018 года власти США обвинили Пака в сговоре с целью совершения компьютерного мошенничества и злоупотреблений и в сговоре с целью совершения электронного мошенничества (то есть с использованием почты или электронных сообщений) в период с сентября 2014 года по август 2017 года. Ему грозит до 20 лет тюрьмы, если его когда-нибудь удастся посадить на скамью подсудимых.

Но Пак (если это его настоящее имя), не появился из ниоткуда. Он — один из тысяч молодых северокорейцев, которых с детства превращали в кибервоинов. Детей с математическим талантом, иногда всего 12 лет от роду, забирали из школ и отправляли в столицу, где их с утра до ночи натаскивали преподаватели.

Элегантная атака

Когда сотрудники банка перезагрузили принтер, из него поползли тревожные новости — срочные сообщения от Федерального резервного банка в Нью-Йорке, где Бангладеш держит счет в долларах США. Из них следовало, что ФРБ получил инструкции — очевидно, от Банка Бангладеш, — о выводе всех имевшихся на счете средств, то есть около миллиарда долларов.

Бангладешцы пытались получить от ФРБ разъяснения, но хакеры тщательно рассчитали время, и связаться с Нью-Йорком не удалось.

Взлом начался около 20:00 по местному времени в четверг, 4 февраля. В Нью-Йорке в это время было раннее утро, и Федеральный резервный банк, сам того не желая, выполнил инструкции хакеров, пока в Бангладеш все спали.

Автор фото, Getty Images

Подпись к фото,Вечер в столице Бангладеш Дакке

На следующий день, в пятницу, в Бангладеш начались выходные — в стране это пятница и суббота. В штаб-квартире банка в Дакке начался уикенд. А когда бангладешцы обнаружили кражу в субботу, выходные начались уже в Нью-Йорке.

«Атака была весьма элегантной, — говорит американский эксперт по кибербезопасности Ракеш Астхана. — Вечер четверга выбран не случайно. В пятницу Нью-Йорк работает, а Банк Бангладеш отдыхает. К тому времени, когда Банк Бангладеш возвращается к работе, отдыхает уже Федеральный резервный банк. Таким образом, транзакцию не могли обнаружить целых три дня».

Таким образом, транзакцию не могли обнаружить целых три дня».

Чтобы выиграть больше времени, хакеры пошли и на другую хитрость. После того, как они перевели деньги из ФРБ, их нужно было куда-то отправить. Поэтому они перевели деньги на счета, заблаговременно открытые в столице Филиппин Маниле. А в 2016 году понедельник 8 февраля был первым днем Лунного Нового года, который в Азии отмечается повсеместно.

Разница во времени между Бангладеш, Нью-Йорком и Филиппинами открыла хакерам окно в пять дней, чтобы забрать украденные деньги.

Времени для планирования атаки у них было в избытке: как оказалось, Lazarus Group скрывалась в компьютерных системах главного банка Бангладеш целый год.

В январе 2015 года несколько сотрудников Банка Бангладеш получили безобидное на вид электронное письмо от человека по имени Расел Ахлам, вроде бы искавшего работу. Он предлагал загрузить его резюме и сопроводительное письмо с вебсайта. На самом деле Расела не существовало — по мнению следователей ФБР, это было просто прикрытие для Lazarus Group. Как минимум один человек в банке попался на уловку, скачал документы и заразил свой компьютер скрытыми в них вирусами.

Как минимум один человек в банке попался на уловку, скачал документы и заразил свой компьютер скрытыми в них вирусами.

Попав в систему банка, Lazarus Group начала путешествовать с компьютера на компьютер, подбираясь к цифровым сейфам и содержавшимся в них миллиардам долларов.

А потом хакеры остановились.

Почему взломщики украли деньги только через год после первого фишингового письма? Зачем рисковать обнаружением, когда все это время у них уже был доступ к банковской системе? Похоже, затем, что им нужно было время, чтобы выстроить маршрут вывода денег.

Неожиданное препятствие

Автор фото, Google

Подпись к фото,Филиал банка RCBC на Юпитер-стрит

Юпитер-стрит — оживленная улица Манилы. Рядом с эко-отелем и стоматологической клиникой расположился филиал одного из крупнейших банков страны, RCBC. В мае 2015 года, через несколько месяцев после того, как хакеры получили доступ к системам Банка Бангладеш, их сообщники открыли здесь четыре счета.

Сегодня, по прошествии времени, многое здесь кажется подозрительным: например, водительские права, использованные для удостоверения личности при открытии счетов, были поддельными, и все заявители утверждали, что у них одинаковая должность и зарплата, несмотря на то, что работали в разных компаниях. Но, похоже, никто не обратил на это внимания. В течение нескольких месяцев счета бездействовали, а первые депозиты — по 500 долларов — оставались нетронутым. Тем временем хакеры работали над другими деталями своего плана.

К февралю 2016 года, успешно взломав Банк Бангладеш и создав каналы для вывода денег, Lazarus Group была готова приступить к действиям.

Но им предстояло преодолеть последнее препятствие — тот самый принтер на 10-м этаже. Банк Бангладеш создал систему бумажных резервных копий для регистрации всех переводов со своих счетов. Эта запись транзакций могла мгновенно раскрыть вмешательство хакеров. И поэтому они взломали программное обеспечение принтера и вывели его из строя.

Заметя таким образом следы, в 20:36 в четверг 4 февраля 2016 года хакеры начали осуществлять свои переводы — всего 35 транзакций на общую сумму в 951 миллион долларов, то есть почти все содержимое счета Банка Бангладеш в Федеральном резервном банке Нью-Йорка.

Казалось, все складывается удачно, но, прямо как в голливудском фильме, их подвела одна маленькая деталь.

Автор фото, Getty Images

Подпись к фото,Вид на площадь Шапла в финансовом районе Дакки с верхнего этажа Банка Бангладеш

Когда в Банке Бангладеш обнаружил пропавшие за выходные деньги, они не могли понять, что произошло. Управляющий банка был знаком с Ракешем Астханой и его компанией World Informatix и позвал его на помощь. В этот момент, говорит Астхана, глава банка все еще надеялся вернуть украденные деньги. И потому держал взлом в секрете — не только от прессы, но даже от правительства.

Тем временем Астхана обнаружил, насколько глубоко взломщики проникли в системы Банка Бангладеш. Оказалось, что воры получили доступ к ключевой части системы Swift банка. Это система, используемая тысячами банков по всему миру для координации переводов крупных сумм между собой. Хакеры не пользовались уязвимостями в Swift — в этом не было необходимости, — и потому самой Swift казались настоящими банкирами.

Оказалось, что воры получили доступ к ключевой части системы Swift банка. Это система, используемая тысячами банков по всему миру для координации переводов крупных сумм между собой. Хакеры не пользовались уязвимостями в Swift — в этом не было необходимости, — и потому самой Swift казались настоящими банкирами.

Вскоре должностным лицам Банка Бангладеш стало ясно, что транзакции нельзя просто отменить. Часть денег уже поступила на Филиппины, где местные власти заявили, что им потребуется постановление суда, чтобы начать процесс возврата. Факт обращения в суд так просто не спрячешь, и поэтому, когда Банк Бангладеш наконец подал иск в конце февраля, история стала достоянием гласности.

Последствия для управляющего банка не заставили себя ждать. «Его попросили уйти в отставку, — говорит Астхана. — Я никогда его больше не видел».

Член Конгресса США Кэролайн Мэлони хорошо помнит, как впервые услышала о рейде на бангладешский Центробанк. «Я вышла из здания Конгресса, собиралась в аэропорт и читала об ограблении, и это было захватывающим и одновременно шокирующим — возможно, один из самых жутких инцидентов на финансовых рынках, который я когда-либо видела».

Будучи членом комитета Конгресса по финансовым услугам, Мэлони смотрела глубже: поскольку через Swift идут многие миллиарды долларов, подобный взлом может полностью подорвать доверие к системе.

Особенно ее поразило поведение Федерального резервного банка. «Это же федералы, обычно они крайне осторожны. Как вообще это могло произойти?»

Автор фото, Getty Images

Подпись к фото,Кэролайн Мэлони: «Слово «Юпитер» прозвенело тревожным звонком»

Мэлони связалась с ФРБ, и тут выяснилось, что большая часть денег никуда не ушла — благодаря счастливой случайности.

Отделение банка RCBC в Маниле, куда хакеры пытались перевести 951 миллион долларов, находится на Юпитер-стрит. В Маниле есть сотни банков, которыми могли бы воспользоваться хакеры, но они выбрали именно этот — и потеряли сотни миллионов долларов.

«ФРБ задержал транзакции, потому что в одном из адресов было слово «Юпитер» — а это также название находящегося под санкциями иранского судна», — объясняет Кэролайн Мэлони.

Одного слова «Юпитер» было достаточно, чтобы автоматизированные системы ФРБ забили тревогу. Платежи были пересмотрены, и большинство из них было остановлено. Но не все. Пять транзакций на сумму 101 млн долларов успели уйти со счетов ФРБ.

Из них 20 миллионов долларов были переведены благотворительной организации Шри-Ланки под названием Shalika Foundation, которую сообщники хакеров использовали в качестве одного из каналов для украденных денег (его основательница Шалика Перера утверждает, что считала деньги вполне легальным пожертвованием.) Но и здесь крошечная деталь помешала планам хакеров. Деньги отправили в «Shalika Fundation». Внимательный сотрудник банка заметил орфографическую ошибку, и транзакцию отменили.

Итак, 81 миллион долларов утерян. Не миллиард, конечно, но потерянные деньги все равно стали огромным ударом для Бангладеш, где каждый пятый человек живет за чертой бедности.

Автор фото, Getty Images

Операция «Баккара»

К тому времени, когда Банк Бангладеш начал пытаться вернуть деньги, хакеры уже предприняли меры, чтобы их не нашли.

В пятницу, 5 февраля, четыре счета, уже год дремавшие в отделении RCBC на Юпитер-стрит, внезапно ожили.

Деньги гуляли со счета на счет, отправлялись в фирму по обмену валюты, переводились в местную валюту и повторно депонировались в банке. Некоторые из них были сняты наличными. Для экспертов по отмыванию денег такое поведение вполне объяснимо.

«Надо сделать так, чтобы деньги, полученные преступным путем, выглядели чистыми, как будто они получены из законных источников, — говорит Мояра Русен, директор Программы управления финансовыми преступлениями в Миддлберийском институте международных исследований в Калифорнии. — Следы денег должны быть как можно более мутными и неясными».

Но даже идя на такие ухищрения, хакеры все еще не могли рассчитывать, что деньги не найдут. Чтобы их нельзя было отследить, их нужно было вывести за пределы банковской системы.

Автор фото, Getty Images

Подпись к фото,Казино Solaire открылось в 2013 году

Комплекс Solaire — сверкающий белый дворец на набережной в Маниле. Здесь находится отель, огромный театр, элитные магазины и его самая известная достопримечательность — казино, занимающее целый этаж. Манила притягивает игроков из материкового Китая, где подобное времяпровождение незаконно, а Solaire, по словам Мохаммеда Коэна, главного редактора журнала Inside Asian Gaming Magazine, «одно из самых элегантных казино в Азии». В нем около 400 игровых столов и примерно 2000 игровых автоматов.

Здесь находится отель, огромный театр, элитные магазины и его самая известная достопримечательность — казино, занимающее целый этаж. Манила притягивает игроков из материкового Китая, где подобное времяпровождение незаконно, а Solaire, по словам Мохаммеда Коэна, главного редактора журнала Inside Asian Gaming Magazine, «одно из самых элегантных казино в Азии». В нем около 400 игровых столов и примерно 2000 игровых автоматов.

Именно здесь, в шикарном казино Манилы, хакеры организовали следующий этап своей операции по отмыванию денег. Из 81 миллиона долларов, прошедших через банк RCBC, 50 миллионов долларов были депонированы на счетах в Solaire и другом казино, Midas. (Что случилось с остальными 31 млн долларов? По данным комитета Сената Филиппин, созданного для расследования, они были выплачены некоему китайцу по имени Сюй Вэйкан, который, как полагают, покинул город на частном самолете, и с тех пор о нем никто не слышал.)

Идея использования казино заключалась в том, чтобы разорвать цепочку, по которой путь денег можно отследить. После того, как украденные деньги превратятся в фишки казино, будут разыграны за столами и обменяны обратно на наличные, отследить их будет практически невозможно.

После того, как украденные деньги превратятся в фишки казино, будут разыграны за столами и обменяны обратно на наличные, отследить их будет практически невозможно.

Но это же казино? Разве воры не рискуют потерять добычу за игорными столами? Нисколько.

Во-первых, вместо того, чтобы играть в общественных пространствах казино, хакеры забронировали личные комнаты, где усадили играть своих сообщников, получив таким образом контроль над тем, как идет игра. Во-вторых, на украденные деньги они играли в баккару — очень популярную в Азии и очень простую игру. В ней возможны только три варианта, на которые можно делать ставки, и относительно опытный игрок может вернуть 90% или более своей ставки. Преступники теперь могли отмывать украденные деньги и рассчитывать на приличную прибыль, но для этого нужно было тщательно следить за игроками и их ставками, а на это требовалось время. Неделями игроки сидели в казино Манилы и отмывали деньги.

Тем временем Банк Бангладеш дышал похитителям в затылок. Его официальные лица посетили Манилу и нашли следы пропавших денег. Но когда дело дошло до казино, следствие остановилось. В то время игорные дома Филиппин не подпадали под действие закона об отмывании денег. Что касается казино, то деньги были депонированы законным образом, и игроки имели полное право разбрасываться ими, как им заблагорассудится. (Казино Solaire заявляет, что не знало, что имеет дело с украденными средствами, и сотрудничает с властями. Midas не ответила на запросы о комментариях.)

Его официальные лица посетили Манилу и нашли следы пропавших денег. Но когда дело дошло до казино, следствие остановилось. В то время игорные дома Филиппин не подпадали под действие закона об отмывании денег. Что касается казино, то деньги были депонированы законным образом, и игроки имели полное право разбрасываться ими, как им заблагорассудится. (Казино Solaire заявляет, что не знало, что имеет дело с украденными средствами, и сотрудничает с властями. Midas не ответила на запросы о комментариях.)

Сотрудникам банка удалось вернуть 16 миллионов долларов украденных денег у одного из организаторов азартных игр в казино Midas по имени Ким Вонг. Ему были предъявлены обвинения, но позже их сняли. Однако оставшаяся сумма — 34 миллиона долларов — пропала без следа. По мнению следователей, теперь она найдется ближе к Северной Корее.

Макао — анклав Китая, по устройству похожий на Гонконг. Как и на Филиппинах, здесь процветают азартные игры и находятся некоторые из самых престижных казино в мире. Страна также имеет давние связи с Северной Кореей. Именно здесь в начале 2000-х годов северокорейских чиновников поймали на отмывании фальшивых 100-долларовых банкнот исключительно высокого качества — так называемых «супердолларов», которые, по утверждениям властей США, были напечатаны в Северной Корее. Местный банк, через который они отмывались, был в итоге внесен в санкционный список США из-за его связей с режимом в Пхеньяне.

Страна также имеет давние связи с Северной Кореей. Именно здесь в начале 2000-х годов северокорейских чиновников поймали на отмывании фальшивых 100-долларовых банкнот исключительно высокого качества — так называемых «супердолларов», которые, по утверждениям властей США, были напечатаны в Северной Корее. Местный банк, через который они отмывались, был в итоге внесен в санкционный список США из-за его связей с режимом в Пхеньяне.

Автор фото, Empics

Подпись к фото,В 2006 году должностные лица японского банка смогли идентифицировать супердоллары, только увеличив их в 400 раз

Именно в Макао проходила обучение северокорейская шпионка, взорвавшая самолет Korean Air в 1987 году, в результате чего погибло 115 человек. И именно в Макао сводный брат Ким Чен Ына, Ким Чен Нам, жил в изгнании, прежде чем стал жертвой отравления в Малайзии, которое, как многие полагают, санкционировал лично северокорейский лидер.

По мере того, как деньги, украденные из Банка Бангладеш, отмывались через Филиппины, в деле начали всплывать многочисленные связи с Макао. Некоторых из людей, организовавших игры в Solaire, удалось проследить до анклава. Две компании, которые забронировали частные игорные комнаты, также находились в Макао. Следователи полагают, что большая часть украденных денег сначала оказалась здесь, а затем отправилась в Северную Корею.

Некоторых из людей, организовавших игры в Solaire, удалось проследить до анклава. Две компании, которые забронировали частные игорные комнаты, также находились в Макао. Следователи полагают, что большая часть украденных денег сначала оказалась здесь, а затем отправилась в Северную Корею.

Во славу режима

На ночных фотографиях, сделанных НАСА из космоса, Северная Корея выглядит почти абсолютно черной из-за отсутствия электричества в большей части страны — в отличие от Южной Кореи, которая светится в любое время суток. По данным ЦРУ, Северная Корея входит в число 12 беднейших стран мира с оценочным ВВП всего 1700 долларов на человека — меньше, чем в Сьерра-Леоне и Афганистане.

Автор фото, NASA

Подпись к фото,Вид на Корейский полуостров с Международной космической станции в 2014 году. Маленькое пятнышко света в темноте — это Пхеньян

При этом, похоже, Северная Корея — родина дерзких и хитрых хакеров.

Чтобы понять, как и почему Северной Корее удалось создать элитные подразделения для ведения кибервойны, необходимо посмотреть на семью Кимов, которая управляет Северной Кореей с момента ее создания в 1948 году.

Основатель династии Ким Ир Сен выстроил страну, официально известную как Корейская Народно-Демократическая Республика, на политическом фундаменте, который называется социалистическим, однако работает скорее как монархия.

Автор фото, Getty Images

Подпись к фото,Портреты Ким Ир Сена и Ким Чен Ира на площади Ким Ир Сена в Пхеньяне

Его сын Ким Чен Ир полагался на вооруженные силы, провоцируя США испытаниями баллистических ракет и ядерных устройств. Американские власти считают, что для финансирования программы режим обратился к незаконным методам, в том числе печатая поддельные «супердоллары».

Ким Чен Ир же решил включить кибернетику в стратегию страны, основав в 1990 году Корейский компьютерный центр. Он до сих пор остается центром информационных операций страны.

Когда в 2010 году Ким Чен Ын — третий сын Ким Чен Ира — был объявлен его наследником, режим развернул кампанию, чтобы изобразить будущего лидера, которому тогда было всего 20 лет и которого мало кто знал, в качестве поборника научно-технического прогресса. Целью кампании было обеспечить лояльность его ровесников и вдохновить их на дальнейшие свершения во славу режима с использованием этих новых инструментов и достижений.

Целью кампании было обеспечить лояльность его ровесников и вдохновить их на дальнейшие свершения во славу режима с использованием этих новых инструментов и достижений.

Автор фото, Getty Images

Подпись к фото,Изображение Ким Ир Сена и Ким Чен Ира в школьном классе компьютерных технологий

Придя к власти в 2011 году после смерти отца, молодой Ким назвал ядерное оружие «заветным мечом». Но чтобы его выковать, нужны были деньги — а их-то как раз и не хватало. Жесткие санкции, введенные Советом Безопасности ООН после первых испытаний ядерного устройства и баллистической ракеты большой дальности в 2006 году, тоже не помогали. Тогда, как уверяют американские власти, решено было обратиться к компьютерным взломам.

Научно-технический прогресс — это прекрасно, однако Северная Корея не подключена к интернету — иначе вся страна смогла бы увидеть, как выглядит остальной мир и насколько его устройство отличается от картины, нарисованной северокорейской пропагандой.

Автор фото, Getty Images

Подпись к фото,Студенты используют северокорейский интранет в Большом народном образовательном центре в Пхеньяне

Поэтому, чтобы обучать своих кибервоинов, режим отправляет самых талантливых программистов за границу, главным образом в Китай.

Там они узнают, как весь остальной мир использует компьютеры и интернет, чтобы делать покупки, играть в азартные игры, общаться в сети и развлекаться. Именно там, утверждают эксперты, талантливые математики превращаются в хакеров.

Считается, что десятки таких молодых людей живут и работают на северокорейский режим в Китае.

«Они очень хорошо маскируют свои следы, но иногда, как и любые другие преступники, они оставляют улики, — говорит Кён Чин Ким, бывший глава корейского отделения ФБР, который сегодня работает частным следователем в Сеуле. — И мы можем отследить их IP-адреса и связать их с местом, где они находятся».

Эти следы привели следователей в ничем не примечательный отель в Шэньяне, на северо-востоке Китая. Отель называатся «Чилбосан» — в честь известного горного хребта в Северной Корее.

Отель называатся «Чилбосан» — в честь известного горного хребта в Северной Корее.

Фабрика хакеров

На фотографиях с сайтов с отзывами об отелях, таких как Agoda, гостиница выглядит вполне по-корейски: красочные покрывала, блюда северокорейской кухни, официантки, которые поют и танцуют для клиентов, каменные тигры у входа.

Автор фото, Getty Images

Подпись к фото,Отель «Чилбосан» в Шэньяне

По словам Кён Чин Кима, о том, что северокорейские хакеры работают из «Чилбосана», в разведывательном сообществе было известно еще с 2014 года, когда о них впервые заговорили.

Между тем, как утверждает перебежчик Хён Сын Ли, в китайском городе Далянь, где Пак Чин Хёк, как считается, прожил десять лет, на аналогичном предприятии, управляемом из Северной Кореи, работали десятки программистов.

Ли родился и вырос в Пхеньяне, но долгие годы жил в Даляне — его отец был бизнесменом с хорошими связями и работал на правительство КНДР. Семья Ли дезертировала в 2014 году. Ли утверждает, что в то время, когда он жил в Даляне, там находилось примерно 500 северокорейцев.

Семья Ли дезертировала в 2014 году. Ли утверждает, что в то время, когда он жил в Даляне, там находилось примерно 500 северокорейцев.

Более 60 из них были программистами. Это были молодые люди, с которыми он познакомился, когда они собирались на национальные праздники, вроде дня рождения Ким Ир Сена.

Один из них пригласил его в гости к себе в квартиру. По словам Ли, в ней жили около 20 человек — по 4-6 в каждой спальне, а гостиную они превратили в офис, заставленный компьютерами.

Автор фото, Getty Images

Подпись к фото,Далянь в тумане

Корейцы показали ему, чем занимаются: игры для мобильных телефонов, которые они продавали в Южную Корею и Японию через брокеров, зарабатывая по миллиону долларов в год.

Несмотря на постоянную слежку службы безопасности Северной Кореи, жизнь этих молодых людей была относительно свободной.

«Конечно, ограничения были, но по сравнению с Северной Кореей у них была некоторая свобода — они имели доступ в интернет, могли смотреть кино», — рассказывает Ли.

Автор фото, Getty Images

Подпись к фото,В Даляне хватает возможностей потратить деньги

Проведя около восьми лет в Даляне, Пак Чин Хёк, похоже, очень хотел вернуться в Пхеньян. В электронном письме 2011 года, перехваченном ФБР, он упоминает, что хочет жениться на своей невесте. Однако сделать это ему позволили лишь через несколько лет.

Сломать Голливуд

ФБР утверждает, что у начальства Пака были на него другие виды: кибератака на одну из крупнейших в мире развлекательных компаний — Sony Pictures Entertainment в Лос-Анджелесе.

В 2013 году Sony Pictures объявила о создании нового фильма с Сетом Рогеном и Джеймсом Франко в главных ролях, действие которого будет происходить в Северной Корее.

По сценарию, ведущий некоего ток-шоу, которого играет Франко, и его продюсер (его играет Роген) собираются ехать в Северную Корею, чтобы взять интервью у Ким Чен Ына, а ЦРУ убеждает их убить его.

КНДР пригрозила принять ответные меры против США, если Sony Pictures Entertainment выпустит фильм, а в ноябре 2014 года хакеры, называющие себя «Стражами мира», отправили электронное письмо с угрозами боссам компании.

Автор фото, Getty Images

Подпись к фото,Рабочий снимает плакат фильма «Интервью» — сети кинотеатров отказались его показывать

Через три дня на экранах компьютеров сотрудников Sony Pictures появилось изображение скелета из фильма ужасов — хакеры выполнили свои угрозы. Заработная плата руководителей, конфиденциальная внутренняя электронная почта и подробности еще не выпущенных фильмов просочились в сеть, а деятельность компании замерла, поскольку ее компьютеры поразил вирус. Сотрудники не могли попасть в офис — не работали электронные пропуска. Шесть недель в кофейне на территории MGM, где находится штаб-квартира Sony Pictures Entertainment, не работали кредитные карты.

Поначалу Sony не собиралась отменять выпуск «Интервью». Но когда хакеры пригрозили физической расправой, планы пришлось пересмотреть. Крупные киносети отказались показывать фильм, поэтому он был выпущен только в цифровом формате и вышел в прокат лишь в нескольких независимых кинотеатрах.

Но, похоже, атака на Sony была лишь пробой пера перед куда более масштабным и амбициозным взломом Банка Бангладеш.

От Канады до Нигерии

Бангладеш все еще пытается вернуть оставшуюся часть украденных денег — около 65 миллионов долларов. Национальный банк страны возбуждает судебные иски против десятков людей и учреждений, включая банк RCBC, которые, в свою очередь, утверждают, что никаких правил не нарушили.

Атака на Банк Бангладеш была проведена искусно, но насколько довольны остались ее результатами в Пхеньяне? Ведь рассчитывали на миллиард долларов, а получилось лишь несколько десятков миллионов. Большая часть того, что все же удалось украсть, растворилась в процессе путешествия по банковской системе и на выплаты посредникам. Американские власти, однако, полагают, что со временем Северная Корея найдет способ избежать подобной «усушки».

Автор фото, Getty Images

Подпись к фото,Ким Чен Ын инспектирует стратегические силы в 2017 году

В мае 2017 года программа-вымогатель WannaCry разлетелась по миру со скоростью лесного пожара. Она шифровала файлы жертв и предлагала заплатить выкуп в несколько сотен долларов в биткоинах за возвращение доступа к данным. В Великобритании особенно досталось Национальной службе здравоохранения: пострадали отделения неотложной помощи, пришлось перенести срочные визиты к врачам раковых больных.

Изучая код WannaCry, следователи из Национального агентства по борьбе с преступностью Великобритании вместе с сотрудниками ФБР обнаружили поразительное сходство с вирусами, которые использовались для взлома Банка Бангладеш и Sony Pictures Entertainment. В итоге ФБР добавило эту атаку к обвинениям против Пак Чин Хёка.

Если утверждения ФБР верны, киберармия Северной Кореи теперь занимается и криптовалютами. Это исключительно важный шаг, потому что криптовалюта в значительной степени не полагается на существующую банковскую систему и может позволить хакерам избежать серьезных расходов, вроде выплат посредникам.

Как оказалось, WannaCry — это только начало. В последующие годы компании, занимающиеся компьютерной безопасностью, приписали Северной Корее куда больше атак, связанных с криптовалютами. В частности, эксперты утверждают, что хакеры нацелились на биржи, где криптовалюты обмениваются на традиционные доллары и евро. По некоторым оценкам, с этих бирж украдено уже более 2 миллиардов долларов.

Обвинения на этом не заканчиваются. В феврале министерство юстиции США предъявило обвинения двум другим северокорейцам, которые, как они утверждают, также являются членами Lazarus Group и связаны с сетью по отмыванию денег, простирающейся от Канады до Нигерии.

Новая линия фронта

Компьютерные взломы, глобальное отмывание денег, ультрасовременные кражи криптовалюты… Если эти обвинения в адрес Северной Кореи верны, то, похоже, мы недооценивали технические навыки страны и опасность, которую она представляет.

Однако это также демонстрирует, как меняется динамика власти в нашем все более взаимозависимом мире — инновационные действия сравнительно слабого противника могут вызвать ущерб неизмеримо больший, чем было принято предполагать. Эксперты по безопасности называют этот феномен «асимметричной угрозой».

Следователи выяснили, как маленькая и нищая страна может незаметно проникнуть в электронные почтовые ящики и банковские счета богатых и влиятельных людей на другом конце мира. Таким образом можно нанести немалый экономический ущерб своим жертвам и испортить их репутацию.

События в Банке Бангладеш открывают новую линию фронта, где преступность, шпионаж и действия авторитарных правительств все более взаимосвязаны. И фронт этот стремительно расширяется.

Джефф Уайт — автор книги «Crime Dot Com: от вирусов к фальсификации голосов». Джин Х. Ли открыла бюро Associated Press в Пхеньяне в 2012 году; в настоящее время — старший научный сотрудник Центра Вильсона в Вашингтоне.

Хакеры пытаются проникнуть в ваш компьютер. Возможно, прямо сейчас

Автор фото, Getty Images

Не проходит и секунды, чтобы сайты и компьютеры компаний по всему миру не атаковали вирусы и боты, пытаясь проникнуть в систему. Борьба с ними осложняется тем, что сотрудникам, отвечающим за информационную безопасность, сложно отличить вредоносный трафик от обычного. Объясняем, почему так происходит и как эту проблему решают в разных странах.

Представьте, что в офис вашей компании ежедневно наведываются тысячи преступников: заглядывают в окна, пытаются проникнуть в здание. Вас бы наверняка это обеспокоило.

Именно это происходит с любой компанией, которая есть в онлайн-пространстве.

Специалист по безопасности Эндрю Моррис называет этот поток «серым шумом». Он основал одноименную компанию, чтобы регистрировать, изучать и анализировать подобные запросы.

«Это самая сложная и комплексная проблема, которую мне довелось изучать», — говорит Моррис в интервью «Би-би-си».

Он ведет запись попыток взлома при помощи систем-ловушек для хакеров, которые расставляет по всему интернету. Внешне они похожи на обычные серверы — и поэтому привлекают внимание ботов и кибермошенников, которые пытаются проникнуть в систему.

Автор фото, Andrew Morris

Подпись к фото,По словам Эндрю Морриса, 95% всего интернет-трафика составляют вредоносные запросы

Внимания они привлекают много. В 2018 году сеть Морриса подвергалась атакам до 4 миллионов раз в день. Его компьютеры-ловушки обрабатывают от 750 до 2000 запросов на соединения в секунду — в зависимости от того, насколько загружены атакующие программы в конкретный период времени.

Проанализировав этот трафик, Моррис пришел к выводу, что лишь малая его доля является легитимной.

Легитимный трафик идет от поисковиков, индексирующих сайты, или от организаций, которые прочесывают вебсайты, таких как, например, некоммерческая электронная библиотека «Архив Интернета». В некоторых случаях — от компаний по кибербезопасности и других специалистов.

Оставшаяся часть фонового шума — около 95% — это опасный, нелегитимный трафик.

Он может исходить от саморазмножающихся программ, известных как вирусы-черви, которые используют зараженные компьютеры для распространения вируса, или от кибермошенников, которые ищут определенные уязвимости и лазейки в серверах.

Иногда угроза исходит от более примитивных устройств вроде принтеров и роутеров, которые взломали с целью использовать в массовой сетевой атаке.

«Все эти сетевые устройства генерируют огромный трафик во всей интернет-сети, и подавляющее большинство этого трафика исходит от вредоносных систем, — говорит Моррис. — Каждый день десятки тысяч машин подвергаются заражению».

Но блокировать этот наплыв вредоносного трафика нелегко. Во многом потому, что на первый взгляд он выглядит безобидным.

Когда вы заходите на вебсайт, ваш компьютер первым делом отправляет сайту запрос, чтобы удостовериться, что он активен. Это своеобразное «рукопожатие» — стандартная процедура приветствия, которую используют все безопасные серверы.

Но киберпреступники поняли, что, если правильно провести процедуру приветствия, можно получить важную информацию об организации и, возможно, найти способ проникнуть в систему.

И только если кто-то не пожалеет времени на то, чтобы проследить источник этого трафика, становится очевидно, что он опасен.

Автор фото, Getty Images

Подпись к фото,Каждую секунду компьютеры по всему миру подвергаются кибератакам

«В интернет-пространстве все время происходят соединения с системами с целью понять, что они из себя представляют и что делают, — говорит Мартин Ли, специалист отдела по безопасности Cisco Talos в Европе. — Это создает стабильный фоновый шум — как если бы люди все время стучались в двери и проверяли надежность замков».

Если в сети появляется незащищенный компьютер, можно с уверенностью сказать, что в течение нескольких секунд он будет заражен вредоносной программой и, возможно, даже станет рабом армии ботов, которая осуществляет атаки на другие компьютеры.

«Тебя всегда кто-то пытается взломать, — говорит Ли. — Это банальный факт из жизни всемирного интернета».

«Учитывая, что расследовать такие атаки и блокировать их — титанический труд, которым не хочет заниматься ни один сетевой администратор, этот постоянный шум чаще всего просто игнорируется», — говорит Пол Викси, глава компании Farsight Security, предоставляющей решения в области кибербезопасности.

«В интернете все, что можно взломать, будет взломано», — считает он.

Администратору сети обычно приходится продираться через огромное количество информации, поэтому ему очень сложно отделить атаки, на которые стоит обратить внимание, от фонового шума. Вместо этого администратор просто регистрирует все запросы в системе.

Автор фото, Getty Images

Подпись к фото,Эндрю Моррис: «Бразилия — одна из самых опасных стран — источников трафика»

Из полученной информации Эндрю Моррис пытается составить представление о плохих источниках трафика и выявить принципы, на которых строится попытка взлома. В конечном итоге эти данные можно использовать для создания фильтра, который сможет блокировать вирусы, или программы, которая обращает внимание сетевых администраторов на самые опасные запросы.

Самыми подозрительными источниками трафика Моррис считает бразильских и вьетнамских интернет-провайдеров, которые часто отличаются слабой защитой. Их уязвимость позволяет мошенникам внедриться в их машины.

Затем идут облачные хостинговые компании. Все они, по словам Морриса, являются источниками серого шума.

Безопасные источники трафика — большая редкость, хотя они есть.

Автор фото, Getty Images

Подпись к фото,Финляндия приняла меры для усиления кибербезопасности

Финляндия является одной из самых благополучных странах в этом отношении. Она целенаправленно работала над повышением безопасности своего участка сети, чтобы его нельзя было использовать как посредника для кибератак.

Многие мошенники пытаются замести следы своих преступлений, маскируя настоящий источник вредоносного запроса на соединение. В Финляндии существуют свои практики по ограничению злоупотреблений доменами, за соблюдением которых внимательно следят.

Как сообщил Би-би-си представитель финского Центра по кибербезопасности, соответствующие законы и положения обязуют интернет-провайдеров и регистраторов доменов сводить такие попытки к минимуму. Существуют также автоматические инструменты, чтобы проверять финские домены, заканчивающиеся на .fl, на неправомерное использование.

«Эта мера помогла превратить финское интернет-пространство в одно из наименее зараженных в мире», — говорит он.

Анализ Эндрю Морриса уже выявил интересные закономерности. Первые признаки массовых атак можно отследить прежде, чем они ударят по всем. Как, например, в случае с громкими историями заражения офисных принтеров и устройств с технологией Google Chromecast.

«Полезно знать, что есть промежуток времени, в который можно залатать дыры в безопасности, прежде чем вас успеют атаковать, — говорит Моррис. — Это означает, что у сотрудников по безопасности есть шанс успеть среагировать. Так что не все потеряно».

Северокорейские хакеры атаковали оборонные предприятия России

В 2020 году хакерская группировка Kimsuky из Северной Кореи была замечена в атаках на оборонную промышленность нескольких стран мира, включая Россию, сообщает компания Group-IB. Известно, что злоумышленники воспользовались фишингом, чтобы получить доступ к конфиденциальным данным. Кто такие хакеры Kimsuky и чем они опасны — в материале «Газеты.Ru».

Нацелились на оборонку

Северокорейские хакеры из группировки Kimsuky в 2020 году атаковали военные организации в Южной Корее, на Украине, в Словакии, Турции, а также России, сообщает ИБ-компания Group-IB. Известно, что злоумышленники воспользовались фишингом, чтобы обманом выманить у сотрудников оборонных предприятий личные данные для входа в рабочую почту, что в конечном итоге могло привести к похищению конфиденциальной информации.

Группа Kimsuky также известна под названиями Velvet Chollima и Black Banshee. Как сообщают СМИ, этих хакеров спонсирует северокорейское правительство.

Одна из самых крупных атак Kimsuky была проведена на АЭС KHNP в Южной Корее в 2014 году. Это был взлом извне — злоумышленники использовали традиционные методы заражения компьютеров, которые обычно используют при атаке на корпоративные и ведомственные сети. Проникновение вируса в системы удалось остановить на этапе, когда действующим сотрудникам KHNP пришли специальные письма для заражения компьютеров во внутренней сети атомного объекта.

Сообщения о северокорейских хакерах появляются в зарубежной прессе так же часто, как и материалы о «русских» или «китайских» киберпреступниках. Одной из самых известных группировок из КНДР стала Lazarus.

В 2014 году эта группировка совершила хакерскую атаку на американскую киностудию Sony Pictures якобы в качестве протеста против фильма «Интервью» — комедии, в которой совершается покушение на лидера Северной Кореи Ким Чен Ына. Злоумышленники начали угрожать терактами в случае релиза ленты, и было принято решение об отмене выхода фильма в кинотеатрах США.

В феврале 2016 года Lazarus совершила дерзкое нападение на Центробанк Бангладеша, пытаясь вывести с его счетов около $1 млрд. Служба безопасности сумела заблокировать часть транзакций, но банк потерял $81 млн.

«Хакерам удалось проникнуть в сеть Bangladesh Bank и предоставить себе доступ к терминалам SWIFT. Хакеры сгенерировали платежные поручения на общую сумму $951 млн. Из-за нескольких ошибок и неудач большая часть этих платежей была возвращена, но около 81 миллиона долларов все-таки ушло на четыре счета отделения коммерческой банковской корпорации «Ризал» на Филиппинах. Затем, посредством снятия наличных или использования в азартных играх, деньги были направлены в Макао, Китай — и там их уже было невозможно отследить.», — рассказал «Газете.Ru» Владислав Ильюшин, руководитель лаборатории Интернета вещей Avast .

Хакерам Lazarus приписывают и мировую кибератаку вируса WannaCry, поразившую многих своим масштабом — всего от действий злоумышленников пострадали 150 государств планеты.

«Как и другие APT, северокорейские прогосударственные группы весной этого года воспользовались пандемией коронавируса. Например, Lazarus проводили целенаправленные вредоносные рассылки (в том числе через социальные сети), прикрываясь письмами и документами якобы от Boeing, Lockheed Martin Aeronautics Integrated Fighter Group и BAE Systems. Цель таких атак — получение конфиденциальной информации из аэрокосмических и оборонных компаний США, России, Великобритании, Израиля и Индии», — рассказывает руководитель отдела исследования сложных угроз Group-IB Анастасия Тихонова.

Северокорейские группировки время от времени атакуют Россию — так, например, в начале 2019 года была замечена подозрительная активность, направленная против отечественных компаний, сообщил руководитель группы системных инженеров по работе с партнерами Check Point Software Technologies в России Сергей Забула.

«После анализа атак мы смогли выявить внутреннюю связь с тактикой, методами и инструментами, используемыми северокорейской APT-группой Lazarus.

Мы отслеживали несколько вредоносных документов Office, которые были разработаны и созданы специально для российских жертв.

При более внимательном изучении этих документов мы смогли определить, что они принадлежат к ранним стадиям цепочки заражения, что в конечном итоге привело к обновленному варианту универсального бэкдора Lazarus, получившему название KEYMARBLE от US-CERT», — пояснил Забула.

Специалисты с нестандартным подходом

Эксперты по кибербезопасности оценивают северокорейских хакеров как хорошо подготовленных специалистов с нестандартным подходом, рассказали «Газете.Ru» в пресс-службе ESET.

«В Северной Корее выстроена система отбора лучших в этом деле. Молодых талантливых программистов часто отправляют за границу для получения широкого спектра знаний в области информационной безопасности. Их готовят к отражению и совершению хакерских атак на случай кибервойны», — уточнил представитель пресс-службы компании.

На семинаре по кибертерроризму в Южной Корее бежавший из Пхеньяна профессор Ким Хын Кван рассказывал, что

программистам-вундеркиндам обеспечивают лучшие условия, и если они заканчивают учебу с высокими оценками, то их семьям предоставляется право переехать из провинции в столицу КНДР.

«Да, есть те, кто не возвращается в Северную Корею после учпбы за границей, подвергая свою семью потенциальной опасности. Но многие возвращаются и становятся востребованными. С тех пор, как в 2010 году статус подразделения по кибервойне при Генеральном разведывательном бюро был поднят на новый уровень и численность военнослужащих подразделения увеличилась с 500 до нескольких тысяч, хороший хакер не остается без дела», — добавлял Кван, который до побега в 2004 году преподавал компьютерные науки в северокорейском университете.

Хакеры из КНДР опасны и умны, они с успехом используют в том числе приемы социальной инженерии при попытках распространить вредоносное ПО.

«Так, в начале 2020 года группировка Kimsuky одной из первых начала использовать фишинговые приманки, посвященные распространению COVID-19, чтобы атаковать чиновников и правительственные организации в Азии. А весной этого года также в азиатском регионе была отмечена попытка Kimsuky распространить вредоносную программу, замаскированную под антивирус ESET», — резюмировали в пресс-службе ESET.

Северная Корея стабильно входит в топ-5 стран по количеству кибергруппировок, подтверждает руководитель Центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет» Алексей Мальнев. Впрочем, нужно отметить, что географическое определение в киберпространстве почти всегда весьма условное.

«Не стоит думать, что если группировка располагается на территории определенного государства, то она обязательно действует от его имени и взаимодействует с национальными спецслужбами при проведении киберопераций.

Аналогично, не следует считать, что члены кибергруппировок обязательно принадлежат к одной национальности.

В настоящее время в киберпространстве активно развивается целая индустрия своеобразного аутсорсинга: часть группировок фокусируется в основном исключительно на разработке вредоносного ПО, поиске уязвимостей и создании эксплойтов, разработке и продаже ботнетов. Финальной же реализацией кибератак может заниматься лишь определенная часть группировок всей киберпреступной индустрии», — заключил эксперт.

северокорейские хакеры за два года похитили более $300 млн в криптовалюте

Северокорейские хакеры за два года (2019-2020) похитили около 316 млн долларов в криптовалюте. Об этом сообщило в среду агентство Kyodo, ссылаясь на доклад группы экспертов комитета по контролю за соблюдением санкций в отношении КНДР при Совбезе ООН, передает ТАСС.

В докладе отмечается, что эти средства были получены в результате взлома компьютерных систем финансовых учреждений и криптовалютных бирж. Как предполагают эксперты ООН, деньги использовались для финансирования разработок в рамках ракетной и ядерной программ.

В своем отчете аналитики ссылаются на информацию государства — члена ООН, правда, не уточняя, о какой именно стране идет речь, сообщает «Газета.ru», указывая, что отрывки из доклада опубликовало агентство Reuters.

Согласно этим данным, за счет украденных средств Пхеньян производил расщепляющийся материал, поддерживал ядерные объекты и модернизировал инфраструктуру баллистических ракет. Эксперты также отмечают, что КНДР продолжает поиск технологий и материалов за рубежом для продолжения развития своих ракетной и ядерной программ.

При этом год назад эксперты ООН говорили, что Северная Корея заработала по меньшей мере 370 млн долларов на незаконном экспорте угля в 2019 году, но теперь эти поставки были остановлены. В частности, этот канал был перекрыт из-за жесткой изоляции КНДР на фоне пандемии коронавируса COVID-19 — страна серьезно сократила торговлю с другими государствами, несмотря на экономический ущерб.

Аналитики отдельно отметили, что в 2020 году Пхеньян представил новые баллистические ракеты средней и малой дальности, подводные лодки и межконтинентальные баллистические ракеты на нескольких военных парадах. Однако пока у экспертов нет четкой информации касательно того, насколько действенны новые вооружения КНДР.

Основной вывод отчета — Северная Корея в обход международных санкций разрабатывает оружие и незаконно импортирует переработанную нефть.

Более того, Пхеньян сохраняет доступ к международным банковским каналам и осуществляет «вредоносную деятельность» в киберпространстве.

В отношении КНДР действует самый суровый на сегодняшний день санкционный режим. Принятая Совбезом ООН резолюция 2397 предусматривает ограничения на поставки в страну нефти и продуктов ее переработки, а также требует от других государств выслать со своей территории всех северокорейских рабочих. Причиной послужило продолжение разработки Пхеньяном баллистических ракет, а также ядерного оружия.

Добавить BFM.ru в ваши источники новостей?

Северокореские хакеры представляют большую угрозу, чем ядерные ракеты

Северокореские хакеры представляют большую угрозу, чем ядерные ракеты

Alexander Antipov

Ущерб от ядерных атак не сравним с ущербом от кибератак, но в отличие от ракет, хакеры активны и в мирное время.

Северокорейские ядерные ракеты, к счастью, простаивают без дела, чего нельзя сказать о хакерах. Работающие на КНДР хакеры перешли от кибершпионажа за своим главным противником, Южной Кореей, к похищению огромных сумм денег и киберограблениям передовых технологических компаний. По мнению многих специалистов, северокорейские хакеры представляют даже большую угрозу, чем ядерные ракеты, которыми так гордится Ким Чен Ын.

«Если сравнивать хакеров с ядерным оружием, я уверен, что эти парни представляют большую угрозу. Они готовы использовать свои ракеты, но пока этого не делают. А хакинг, как мы видим, происходит каждый день повсеместно», — сообщил в интервью журналу Foreign Policy Саймон Чой (Simon Choi), который является основателем некоммерческой организации IssueMakersLab, отслеживающей северокорейские хакерские группировки.

IssueMakersLab зафиксировала деятельность нескольких различных хакерских групп, связанных с различными ветвями правительства КНДР, в том числе с армией и разведслужбами. По словам Чоя, прослеживается четкая тенденция: северокорейские хакеры становятся более активными и опытными.

«В последнее время они стремительно росли. В прошлом они использовали те же методы, что и Китай и США, основывающиеся на информации из открытых источников. Но в последнее время они демонстрируют прогресс в поиске уязвимых мест у своих жертв», — сообщил Чой.

По словам Чоя, когда речь заходит о поиске новых уязвимостей, Северная Корея входит в тройку мировых лидеров. В прошлом году госсекретарь США Майкл Помпео отмечал, что с точки зрения кибератак КНДР даже опаснее, чем Россия.

«Поначалу эксперты недооценивали киберпотенциал Северной Кореи, и были больше сосредоточены на ее ядерных и ракетных программах. Однако Пхеньян разработал передовые технологии ведения кибервойны, превзойти которые могут лишь несколько стран. Правительство улучшило свои киберпрограммы, чтобы создать надежный и глобальный набор разрушительных военных, финансовых и шпионских возможностей», — сообщил бывший заместитель начальника корейского подразделения ЦРУ Брюс Клингнер (Bruce Klingner).

Конечно, хакеры не могут причинить больший ущерб, чем ядерное оружие. Но разница в том, что Пхеньян может обращаться к хакерам даже в мирное время, сохраняя при этом свой ядерный арсенал в ожидании. Тем временем КНДР использует киберпреступников для обеспечения стабильности своей валюты, на которую могут повлиять введенные в отношении Северной Кореи строгие санкции. По данным CNN, большая часть похищенных денег уходит на программу вооружения. Такая тактика — это не война, но она помогает финансировать программу вооружения КНДР.

Мы рассказываем о самых актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру в нашем Youtube канале.

Поделиться новостью:

Северокорейские хакеры гораздо безрассуднее своих «коллег» из других стран

Северокорейские хакеры гораздо безрассуднее своих «коллег» из других стран

Alexander Antipov

Хакеры из КНДР настолько отточили свое мастерство, что страна стала одной из серьезнейших угроз в киберпространстве.

Задавленная санкциями и отрезанная от всего мира КНДР для поддержания своей экономики во многом полагается на кибератаки, считают эксперты. За последние несколько лет из надоедливого соседа Южной Кореи, специализирующегося на вымогательском ПО и DDoS-атаках, Северная Корея превратилась в настоящую грозу банков и криптовалютных бирж. По словам экспертов, опрошенных изданием The Daily Swig, северокорейские хакеры настолько отточили свои тактики и мастерство, что КНДР стала одним из серьезнейших противников в киберпространстве.

Одной из самых опасных APT-групп в мире является северокорейская Lazarus, на счету которой, помимо прочего, атака на компанию Sony Pictures в 2014 году и похищение $81 млн у Центробанка Бангладеш в 2016 году. Группировка считается одной из самых высококвалифицированных в мире благодаря эксплуатации уязвимостей нулевого дня, разработке собственных проприетарных вредоносных программ и использованию деструктивного вредоносного и вымогательского ПО для удаления или сокрытия доказательств вредоносной активности в скомпрометированных сетях.

Северокорейские хакеры постоянно совершенствуют свои методы, особенно механизмы обхода обнаружения и сохранения персистентности.

«Широкое использование упаковщиков, использование стеганографии для встраивания вредоносной нагрузки в изображения, стирание следов с устройства во время выполнения или постоянное изменение ключей/алгоритмов шифрования (даже в течение часа после обнаружения), бесфайловые атаки являются примерами таких методов обхода обнаружения», — сообщил аналитик ИБ-компании компании Malwarebytes Хоссейн Джази (Hossein Jazi).

По словам экспертов, северокорейские киберпреступники отличаются от других высококвалифицированных группировок своей безрассудностью.

«Один из факторов, делающих северокорейских киберпреступников опаснее хакеров из других стран, заключается в том, что режим Пхеньяна изолирован и отключен от мировой экономической торговли и дипломатического взаимодействия. В результате у Северной Кореи меньше стимулов к «игре по правилам», и страна продолжает переступать границы, определяющие приемлемое поведение для других государств. Это ключевая причина того, почему только северокорейские группировки осуществляют такие финансируемые государством киберпреступления, как киберограбления банков, и более склонны к развертыванию разрушительных вредоносных программ-вайперов», — пояснил специалист ИБ-компании Mandiant Фред План (Fred Plan).

Мы рассказываем о самых актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру в нашем Youtube канале.

Поделиться новостью:

Эксперт рассказал, как хакеры зарабатывают деньги для Северной Кореи

https://ria.ru/20201023/khakery-1581133554.html

Эксперт рассказал, как хакеры зарабатывают деньги для Северной Кореи

Эксперт рассказал, как хакеры зарабатывают деньги для Северной Кореи — РИА Новости, 23.10.2020

Эксперт рассказал, как хакеры зарабатывают деньги для Северной Кореи

КНДР, несмотря на международные санкции, продолжает дорогостоящие разработки ракет и носителей для ядерных боеголовок и демонстрирует новые стратегические… РИА Новости, 23.10.2020

2020-10-23T09:50

2020-10-23T09:50

2020-10-23T09:50

в мире

технологии

кндр (северная корея)

южная корея

ким чен ын

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdn24.img.ria.ru/images/148340/76/1483407615_0:386:7360:4526_1920x0_80_0_0_4b79d84e9845751ddc1cc81d6da2220a.jpg

СЕУЛ, 23 окт — РИА Новости. КНДР, несмотря на международные санкции, продолжает дорогостоящие разработки ракет и носителей для ядерных боеголовок и демонстрирует новые стратегические вооружения; глава Центра реагирования на киберугрозы (ESRC) и специальный эксперт командования кибероперациями минобороны Южной Кореи Мун Чжон Хён рассказал РИА Новости о том, как государственные хакеры КНДР зарабатывают большие суммы для своего правительства.Тот факт, что КНДР зарабатывает немалые суммы на незаконных операциях и хакерской деятельности был не раз подтвержден ООН. В докладе панели экспертов Совету безопасности ООН от августа 2019 года сообщается, что «крупномасштабные атаки на криптовалютные биржи» позволяют КНДР незаметно получать средства для реализации программ по созданию «оружия массового уничтожения», причем общая сумма поступлений на тот момент оценивалась в 2 миллиарда долларов.Как сообщил Мун Чжон Хён, который является также членом экспертной группы Национального центра кибербезопасности разведывательного управления РК, северокорейское подразделение хакеров — единственные правительственные хакеры в мире, которые занимаются взломом банков и финансовых систем, и они обладают большим опытом в этом.»В других государствах хакеры существуют, чтобы получать информацию, им не говорят сверху: «Иди заработай денег», а, наоборот, платят большие суммы. Но Северная Корея использует хакеров для заработка средств. На мой взгляд, они пришли к этому естественным путем. Взламывая Южную Корею просто для получения информации, они увидели способы заработка посредством хакерства и поняли, что это можно использовать, например взломать банк», — рассказал Мун Чжон Хён.По данным ООН, многие хакеры КНДР действуют под руководством Генерального бюро разведки и используют различные способы атак, включая кражу криптовалюты с бирж и у частных пользователей, отправку мошеннических сообщений, наибольшее число атак проводится в отношении Южной Кореи.»Северокорейские хакеры действительно взламывают сделки с криптовалютой и биткоины и другие. В Южной Корее был ряд официально подтвержденных случаев таких атак с большим ущербом. За границей происходит примерно то же самое. Главная цель, конечно, взять эти биткоины или альткоины (видов криптовалюты очень много) и получить прибыль. Чтобы не допустить отслеживания сделки есть разные способы, например криптовалютные миксеры или «темная паутина» даркнет (Dark web), используется запутанное сочетание нескольких процедур. И если рассказывать о технических моментах подробно, можно будет говорить несколько дней», — рассказал эксперт.Транзакции с криптовалютой, данные отправителей и получателей, обычно фиксируются в распределенном реестре — блокчейне. Миксеры криптовалют – специальные сервисы, обеспечивающие анонимность, которые фрагментируют совершаемый перевод монет, а потом неоднократно пересылают сумму частями между рабочими криптокошельками системы. Сеть специально запутывает последовательность перехода «коинов» для создания эффекта бессистемности перевода монет.»На самом деле обналичивание криптовалюты – не такая уж сложная задача. В Южной Корее и за границей есть множество организаций, занимающихся этим. Биткоины и другие криптовалюты на самом деле легко отследить. Северокорейские хакеры, разумеется, это знают, поэтому пытаются использовать анонимные системы. Способы обмена криптовалют крайне разнообразны, и — хотя в Южной Корее сделки с биткоинами, например, все совершаются с проверкой реального имени — всегда есть люди, которые проводят анонимные обмены, на чуть менее выгодных условиях. Очень много таких заведений на Филиппинах. Они работают по простому принципу: «ты мне коины – я тебе наличку», поэтому отследить такие сделки сложно, хотя выгода значительно снижается», — пояснил Мун Чжон Хён.По его словам, можно считать, что в Северной Корее давно существует целое подразделение хакеров, управляемое на государственном уровне. Северокорейцы изначально не создают свои аккаунты под реальными именами с реальными номерами телефонов. Даже если отследить отправителя денег, он окажется несуществующим человеком.»В случае Северной Кореи сделки с биткоинами проводились до 2013 года, что даже раньше, чем в Южной Корее. Их граждане находятся за границей, в различных международных организациях, в том числе в ООН. Им нужно переводить деньги, а тем — эти деньги получать, но счета КНДР и все переводы отслеживаются ООН. Конечно, есть маскировочные банковские счета в Швейцарии или где еще, но всегда есть опасность, что их заморозят, заблокируют. Если США захотят, то могут мониторить все эти системы. Биткоины и другие пути финансового оборота через криптовалюту пока не используют официально на уровне государств (и, соответственно, не отслеживают – ред.), поэтому с давних пор Северная Корея их использует», — отметил эксперт.Как рассказал Мун Чжон Хён, помимо криптовалют, есть и другие способы заработка для северокорейских хакеров, например продажа личной информации и шантаж. Так, по его словам, где-то в 2015 году они взломали данные онлайн-торгового молла Interpark в Южной Корее и угрожали распространить личную информацию пользователей, если те не заплатят деньги, похожее случалось и с турагентствами. Кроме того, помимо подтвержденных случаев, где расследование пришло к выводу, что это сделали северокорейские хакеры, есть также много кабератак, о которых не сообщается, включая хакинг онлайн-кошельков и использование программ-вымогателей (Ransomware), отметил специалист.»Северокорейские хакеры также очень хорошо справляются с компьютерами и неплохо разрабатывают программы. Они выезжают за границу и, используя поддельную личность, получают заказы на разработки программ для различных компаний. Существуют, в том числе в Южной Корее, специальные сайты своего рода для поиска подработки, где они публикуют объявления — мол, «могу сделать такую-то программу», там есть заказы и на онлайн азартные игры, и сделки с биткоинами. Получившие заказ северокорейские хакеры одновременно взламывают своих нанимателей. Ловят двух зайцев сразу», — пояснил эксперт.По словам Мун Чжон Хёна, атаки северокорейских хакеров в Южной Корее не прекращаются никогда и уже стали «повседневностью», причем были случаи взлома крайне защищенных государственных систем. Так, 25 июня 2013 года, в годовщину начала Корейской войны, был взломан вебсайт президентской администрации, и на нем появилось объявление с примерным содержанием: «Ура президенту Ким Чен Ыну». А несколько недель назад была обнаружена мошенническая организация хакеров КНДР, которая маскировалась под Центр по положению прав человека в Северной Корее южнокорейского министерства объединения.»Меня часто спрашивают, на каком месте в мире по умению находятся северокорейские хакеры. Если говорить о рейтинге, часто приводится такой: США, Китай, Россия, Северная Корея. Не могу сказать, что он неверный, но если, например, дело будет касаться взлома чего-либо в Южной Корее, то северокорейским хакерам не будет равных, так как они много лет изучали наши системы и их особенности, какие программы используются», — пояснил эксперт.Он добавил, что во многих случаях эксперты Южной Кореи регистрируют атаки хакеров КНДР, но не могут сообщить открыто, что взлом совершен Северной Кореей. Приходится учитывать политику нынешнего правительства, которое стремится к миру с КНДР. При этом Северная Корея с 2014 года много взламывала также и системы США, но из-за языкового барьера американским службам легче их отследить. Хакеры КНДР, разумеется, могут говорить и на русском, и на китайском, и на английском, но используемые ими выражения, с точки зрения эксперта выглядят «несколько неестественно».

https://ria.ru/20201010/kndr-1579192793.html

https://ria.ru/20201019/khakery-1580455239.html

https://ria.ru/20200928/vzlom-kofevarki-1577869993.html

https://ria.ru/20201022/koronavirus-1580935362.html

https://ria.ru/20201010/vybory-1579134049.html

кндр (северная корея)

южная корея

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2020

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

https://cdn22.img.ria.ru/images/148340/76/1483407615_406:0:6955:4912_1920x0_80_0_0_296acd356054c5377f0bf1dfc085ccc6.jpgРИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

в мире, технологии, кндр (северная корея), южная корея, ким чен ын

СЕУЛ, 23 окт — РИА Новости. КНДР, несмотря на международные санкции, продолжает дорогостоящие разработки ракет и носителей для ядерных боеголовок и демонстрирует новые стратегические вооружения; глава Центра реагирования на киберугрозы (ESRC) и специальный эксперт командования кибероперациями минобороны Южной Кореи Мун Чжон Хён рассказал РИА Новости о том, как государственные хакеры КНДР зарабатывают большие суммы для своего правительства.Тот факт, что КНДР зарабатывает немалые суммы на незаконных операциях и хакерской деятельности был не раз подтвержден ООН. В докладе панели экспертов Совету безопасности ООН от августа 2019 года сообщается, что «крупномасштабные атаки на криптовалютные биржи» позволяют КНДР незаметно получать средства для реализации программ по созданию «оружия массового уничтожения», причем общая сумма поступлений на тот момент оценивалась в 2 миллиарда долларов.Как сообщил Мун Чжон Хён, который является также членом экспертной группы Национального центра кибербезопасности разведывательного управления РК, северокорейское подразделение хакеров — единственные правительственные хакеры в мире, которые занимаются взломом банков и финансовых систем, и они обладают большим опытом в этом.

«В других государствах хакеры существуют, чтобы получать информацию, им не говорят сверху: «Иди заработай денег», а, наоборот, платят большие суммы. Но Северная Корея использует хакеров для заработка средств. На мой взгляд, они пришли к этому естественным путем. Взламывая Южную Корею просто для получения информации, они увидели способы заработка посредством хакерства и поняли, что это можно использовать, например взломать банк», — рассказал Мун Чжон Хён.

10 октября 2020, 16:52

Ким Чен Ын извинился перед северокорейцамиПо данным ООН, многие хакеры КНДР действуют под руководством Генерального бюро разведки и используют различные способы атак, включая кражу криптовалюты с бирж и у частных пользователей, отправку мошеннических сообщений, наибольшее число атак проводится в отношении Южной Кореи.

«Северокорейские хакеры действительно взламывают сделки с криптовалютой и биткоины и другие. В Южной Корее был ряд официально подтвержденных случаев таких атак с большим ущербом. За границей происходит примерно то же самое. Главная цель, конечно, взять эти биткоины или альткоины (видов криптовалюты очень много) и получить прибыль. Чтобы не допустить отслеживания сделки есть разные способы, например криптовалютные миксеры или «темная паутина» даркнет (Dark web), используется запутанное сочетание нескольких процедур. И если рассказывать о технических моментах подробно, можно будет говорить несколько дней», — рассказал эксперт.

19 октября 2020, 12:15

Эксперты рассказали об атаках хакеров из КНДР на российские предприятияТранзакции с криптовалютой, данные отправителей и получателей, обычно фиксируются в распределенном реестре — блокчейне. Миксеры криптовалют – специальные сервисы, обеспечивающие анонимность, которые фрагментируют совершаемый перевод монет, а потом неоднократно пересылают сумму частями между рабочими криптокошельками системы. Сеть специально запутывает последовательность перехода «коинов» для создания эффекта бессистемности перевода монет.

«На самом деле обналичивание криптовалюты – не такая уж сложная задача. В Южной Корее и за границей есть множество организаций, занимающихся этим. Биткоины и другие криптовалюты на самом деле легко отследить. Северокорейские хакеры, разумеется, это знают, поэтому пытаются использовать анонимные системы. Способы обмена криптовалют крайне разнообразны, и — хотя в Южной Корее сделки с биткоинами, например, все совершаются с проверкой реального имени — всегда есть люди, которые проводят анонимные обмены, на чуть менее выгодных условиях. Очень много таких заведений на Филиппинах. Они работают по простому принципу: «ты мне коины – я тебе наличку», поэтому отследить такие сделки сложно, хотя выгода значительно снижается», — пояснил Мун Чжон Хён.28 сентября 2020, 10:42НаукаПрограммист «зомбировал» кофеварку и заставил ее майнить криптовалютуПо его словам, можно считать, что в Северной Корее давно существует целое подразделение хакеров, управляемое на государственном уровне. Северокорейцы изначально не создают свои аккаунты под реальными именами с реальными номерами телефонов. Даже если отследить отправителя денег, он окажется несуществующим человеком.

«В случае Северной Кореи сделки с биткоинами проводились до 2013 года, что даже раньше, чем в Южной Корее. Их граждане находятся за границей, в различных международных организациях, в том числе в ООН. Им нужно переводить деньги, а тем — эти деньги получать, но счета КНДР и все переводы отслеживаются ООН. Конечно, есть маскировочные банковские счета в Швейцарии или где еще, но всегда есть опасность, что их заморозят, заблокируют. Если США захотят, то могут мониторить все эти системы. Биткоины и другие пути финансового оборота через криптовалюту пока не используют официально на уровне государств (и, соответственно, не отслеживают – ред.), поэтому с давних пор Северная Корея их использует», — отметил эксперт.Как рассказал Мун Чжон Хён, помимо криптовалют, есть и другие способы заработка для северокорейских хакеров, например продажа личной информации и шантаж. Так, по его словам, где-то в 2015 году они взломали данные онлайн-торгового молла Interpark в Южной Корее и угрожали распространить личную информацию пользователей, если те не заплатят деньги, похожее случалось и с турагентствами. Кроме того, помимо подтвержденных случаев, где расследование пришло к выводу, что это сделали северокорейские хакеры, есть также много кабератак, о которых не сообщается, включая хакинг онлайн-кошельков и использование программ-вымогателей (Ransomware), отметил специалист.

22 октября 2020, 08:41Распространение коронавирусаВ КНДР опасаются пыльной бури из Китая, которая может занести коронавирус«Северокорейские хакеры также очень хорошо справляются с компьютерами и неплохо разрабатывают программы. Они выезжают за границу и, используя поддельную личность, получают заказы на разработки программ для различных компаний. Существуют, в том числе в Южной Корее, специальные сайты своего рода для поиска подработки, где они публикуют объявления — мол, «могу сделать такую-то программу», там есть заказы и на онлайн азартные игры, и сделки с биткоинами. Получившие заказ северокорейские хакеры одновременно взламывают своих нанимателей. Ловят двух зайцев сразу», — пояснил эксперт.

По словам Мун Чжон Хёна, атаки северокорейских хакеров в Южной Корее не прекращаются никогда и уже стали «повседневностью», причем были случаи взлома крайне защищенных государственных систем. Так, 25 июня 2013 года, в годовщину начала Корейской войны, был взломан вебсайт президентской администрации, и на нем появилось объявление с примерным содержанием: «Ура президенту Ким Чен Ыну». А несколько недель назад была обнаружена мошенническая организация хакеров КНДР, которая маскировалась под Центр по положению прав человека в Северной Корее южнокорейского министерства объединения.10 октября 2020, 04:12Выборы президента США — 2020Хакеры могли взломать системы компьютерной поддержки выборов в США»Меня часто спрашивают, на каком месте в мире по умению находятся северокорейские хакеры. Если говорить о рейтинге, часто приводится такой: США, Китай, Россия, Северная Корея. Не могу сказать, что он неверный, но если, например, дело будет касаться взлома чего-либо в Южной Корее, то северокорейским хакерам не будет равных, так как они много лет изучали наши системы и их особенности, какие программы используются», — пояснил эксперт.Он добавил, что во многих случаях эксперты Южной Кореи регистрируют атаки хакеров КНДР, но не могут сообщить открыто, что взлом совершен Северной Кореей. Приходится учитывать политику нынешнего правительства, которое стремится к миру с КНДР. При этом Северная Корея с 2014 года много взламывала также и системы США, но из-за языкового барьера американским службам легче их отследить. Хакеры КНДР, разумеется, могут говорить и на русском, и на китайском, и на английском, но используемые ими выражения, с точки зрения эксперта выглядят «несколько неестественно».

Три северокорейских военных хакера фигурируют в широкомасштабной схеме совершения кибератак и финансовых преступлений по всему миру | OPA

Примечание. Аудио и стенограмма пресс-конференции 17 февраля 2021 года доступны на нашей странице видео.

В опубликованном сегодня федеральном обвинительном заключении трем северокорейским программистам предъявлено обвинение в участии в широкомасштабном преступном сговоре с целью проведения серии разрушительных кибератак с целью кражи и вымогательства более 1 доллара.3 миллиарда денег и криптовалюты от финансовых учреждений и компаний для создания и развертывания нескольких вредоносных приложений для криптовалюты, а также для разработки и мошенничества на рынке блокчейн-платформы.

Второе дело, раскрытое сегодня, показало, что гражданин США канадского происхождения согласился признать себя виновным в схеме отмывания денег и признал себя высокопоставленным отмывателем денег в нескольких преступных схемах, включая операции по обналичиванию банкоматов и кибернетические операции. позволил ограбление банка, организованное северокорейскими хакерами.

«Как указано в сегодняшнем обвинительном заключении, оперативники Северной Кореи, использующие клавиатуры, а не оружие, крадут цифровые кошельки с криптовалютой вместо мешков наличных денег, являются ведущими грабителями банков в мире», — сказал помощник генерального прокурора Джон К. Демерс из Министерства юстиции Отдел национальной безопасности. «Департамент продолжит противодействовать злонамеренной кибер-активности национальных государств с помощью наших уникальных инструментов и будет работать с нашими коллегами-агентствами и семьей стран, соблюдающих нормы, чтобы сделать то же самое.”

«Сегодняшнее распечатанное обвинительное заключение расширяет обвинения ФБР в беспрецедентных кибератаках, проведенных северокорейским режимом в 2018 году», — сказал заместитель директора ФБР Пол Аббате. «Продолжающиеся нацеливания, компромиссы и кибер-кражи Северной Кореей у жертв во всем мире были встречены выдающимися и настойчивыми следственными усилиями ФБР в тесном сотрудничестве с США и международными партнерами. Арестуя посредников, изымая средства и предъявляя обвинения виновным в хакерском сговоре, ФБР продолжает навязывать последствия и привлекать Северную Корею к ответственности за ее преступную киберактивность.«

«Масштабы преступного поведения северокорейских хакеров были обширными и продолжительными, а количество совершенных ими преступлений ошеломляет», — заявила исполняющая обязанности прокурора США Трейси Л. Уилкисон в Центральном округе Калифорнии. «Действия, подробно описанные в обвинительном заключении, являются действиями преступного национального государства, которое не остановилось ни перед чем, чтобы отомстить и получить деньги для поддержки своего режима».

«Этот случай является особенно ярким примером растущего союза между официальными лицами в некоторых национальных правительствах и очень изощренными киберпреступниками», — сказал У.С. Помощник директора Секретной службы Майкл Р. Д’Амброзио. «Обвиняемые сегодня лица совершили поистине беспрецедентный спектр финансовых и киберпреступлений: от атак программ-вымогателей и фишинговых кампаний до ограблений цифровых банков и изощренных операций по отмыванию денег. Этот случай с жертвами, разбросанными по всему миру, еще раз показывает, что проблема киберпреступности есть и будет оставаться борьбой, которую можно выиграть только благодаря партнерству, настойчивости и неустанному вниманию к привлечению преступников к ответственности.”

Обвинение во взломе, поданное в Окружной суд США в Лос-Анджелесе, утверждает, что Джон Чан Хёк (전 창혁), 31 год; Ким Ир (김일), 27 лет; и Пак Джин Хёк (박진혁), 36 лет, были членами подразделений Главного разведывательного управления (RGB), военной разведки Корейской Народно-Демократической Республики (КНДР), которые занимались хакерскими преступлениями. Эти северокорейские военные хакерские подразделения известны в сообществе специалистов по кибербезопасности под разными именами, включая Lazarus Group и Advanced Persistent Threat 38 (APT38).Пак ранее обвинялся по уголовному делу, раскрытому в сентябре 2018 года.

В обвинительном заключении говорится о широком спектре преступных кибер-действий, предпринятых заговором в Соединенных Штатах и за рубежом с целью мести или финансовой выгоды. Предполагаемые схемы включают: