Опасный алгоритм SHA-1 убирают из библиотек SSH / Хабр

Сложность атак на SHA-1. Стоимость указана из расчёта стоимости аренды одного GTX 1060 в 35 долларов/месяц

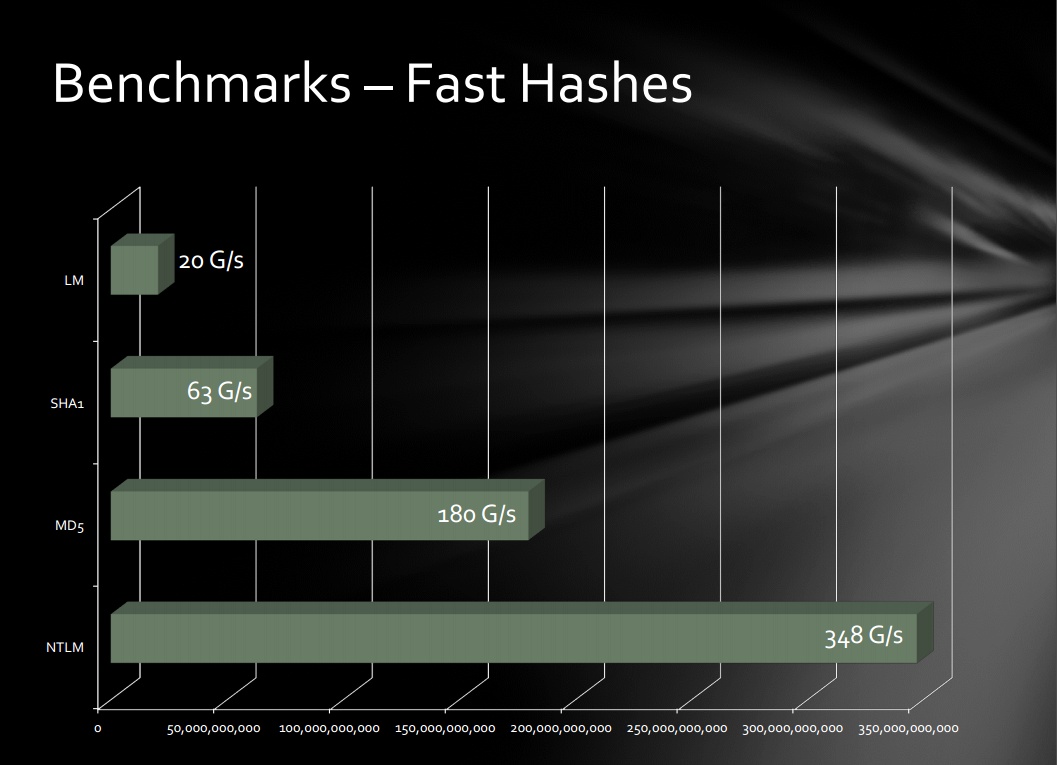

Намного позже всех остальных, но разработчики библиотек для SSH приняли решение наконец-то отключить по умолчанию устаревшую криптофункцию SHA-1. Сегодня подбор серверного ключа аутентификации SHA-1, то есть коллизия с выбранным префиксом, на арендованном кластере GPU обойдётся в $45 тыс., как указано в таблице вверху. Это делает атаку доступной не только для государственных спецслужб, но и для коммерческих клиентов.

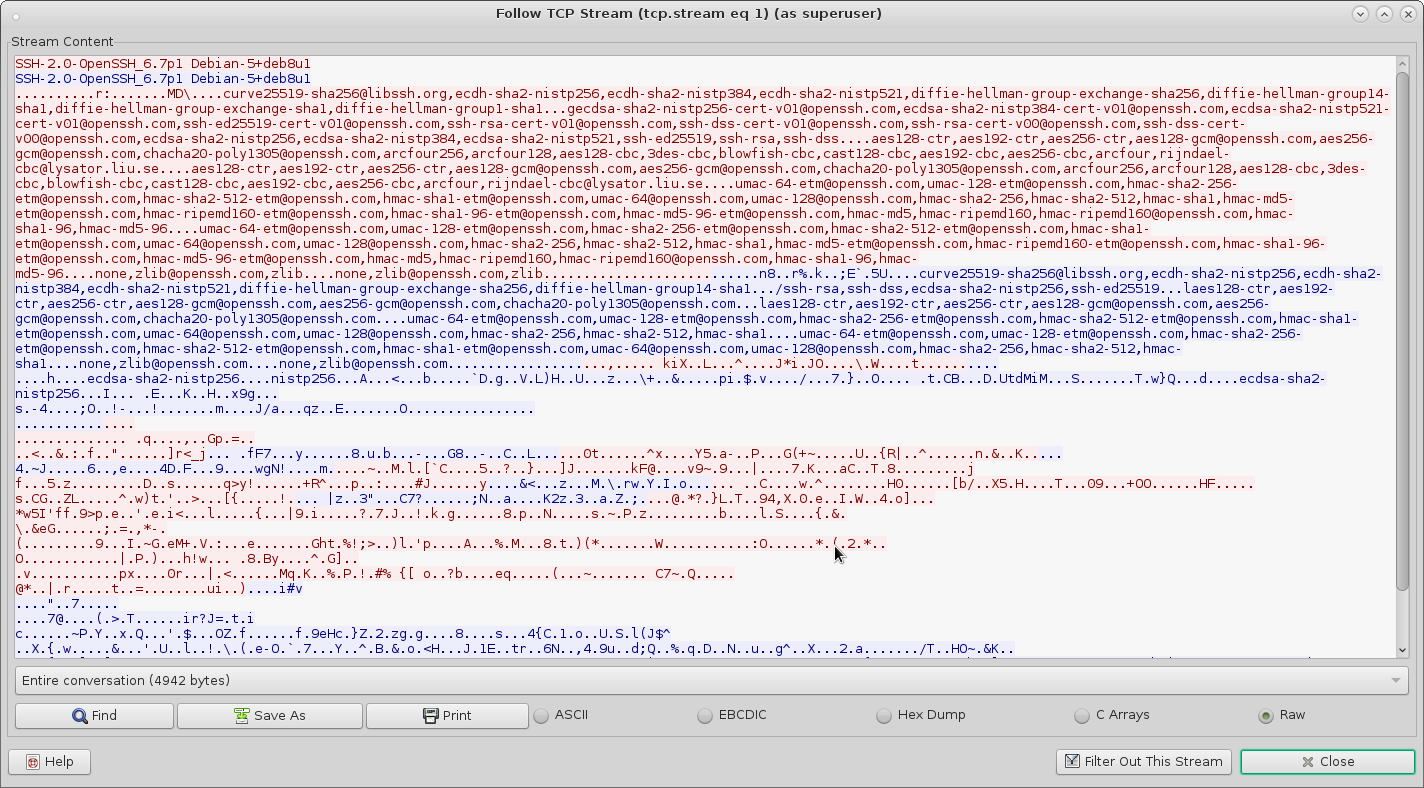

Об отключении SHA-1 по умолчанию одновременно объявили разработчики опенсорсных библиотек OpenSSH (release notes) и libssh (изменение кода).

Алгоритм SHA (Secure Hash Algorithm) разработан АНБ совместно с NIST. Первую версию SHA-0 представили в 1993 году, но вскоре АНБ отозвало данную версию, сославшись на обнаруженную ими ошибку, которая так и не была раскрыта.

Исправленную версию АНБ опубликовала в 1995 году, она получила название SHA-1.

Криптографическая хеш-функция SHA-1 (Secure Hash Algorithm 1) генерирует строку из 160 бит, которая называется хэш-дайджестом. Теоретически, дайджесты должны быть уникальными для каждого файла, сообщения или другого входного сигнала, подаваемого в функцию. В качестве входного значения SHA-1 принимает сообщение не более бит, то есть примерно 2 эксабайта.

Понятно, что область значений дайджеста меньше области входных значений. Но на практике дайджест-коллизии должны быть неосуществимы, учитывая возможности производительности имеющихся вычислительных ресурсов. К сожалению, SHA-1 уже не соответствует этому критерию.

В 2017 году сотрудники компании Google и Центра математики и информатики в Амстердаме представили первый способ генерации коллизий для SHA-1.

Они опубликовали и доказательство: два документа PDF с разным содержимым, но одинаковыми цифровыми подписями SHA-1.

$ls -l sha*.pdf

-rw-r--r--@ 1 amichal staff 422435 Feb 23 10:01 shattered-1. pdf

-rw-r--r--@ 1 amichal staff 422435 Feb 23 10:14 shattered-2.pdf

$shasum -a 1 sha*.pdf

38762cf7f55934b34d179ae6a4c80cadccbb7f0a shattered-1.pdf

38762cf7f55934b34d179ae6a4c80cadccbb7f0a shattered-2.pdf

pdf

-rw-r--r--@ 1 amichal staff 422435 Feb 23 10:14 shattered-2.pdf

$shasum -a 1 sha*.pdf

38762cf7f55934b34d179ae6a4c80cadccbb7f0a shattered-1.pdf

38762cf7f55934b34d179ae6a4c80cadccbb7f0a shattered-2.pdfНа сайте shattered.it можно проверить любой файл на предмет того, входит ли он в пространство возможных коллизий. То есть можно ли подобрать другой набор данных (файл) с таким же хешем. Вектор атаки здесь понятен: злоумышленник может подменить «хороший» файл своим экземпляром с закладкой, вредоносным макросом или загрузчиком трояна. И этот «плохой» файл будет иметь такой же хеш или цифровую подпись.

В последние годы множество программ и сервисов перестали использовать SHA-1 после того, как исследователи продемонстрировали практические способы подделки цифровых подписей, использующих SHA-1. Единодушное мнение экспертов состоит в том, что этот алгоритм теперь не безопасен почти во всех контекстах безопасности.

Компания Google давно выразила своё недоверие SHA-1, особенно в качестве использования этой функции для подписи сертификатов TLS. Ещё в 2014 году группа разработчиков Chrome объявила о постепенном отказе от использования SHA-1.

Ещё в 2014 году группа разработчиков Chrome объявила о постепенном отказе от использования SHA-1.

В 2017 году исследователи использовали инфраструктуру Google, чтобы произвести вычисления и проверить теоретические выкладки, сколько займёт поиск коллизии. Разработчики говорят, что это было одно из самых крупных вычислений, которые когда-либо проводила компания Google. В общей сложности было произведено девять квинтиллионов вычислений SHA-1 (9 223 372 036 854 775 808), что потребовало 6500 процессорных лет на первой фазе и 110 лет GPU на второй фазе атаки.

Блоки сообщений с одинаковым хешем SHA-1

В 2019 году исследователи Гаэтан Лоран и Томас Пейрин продемонстрировали атаку на отыскание коллизии с выбранным префиксом (chosen-prefix), которая имеет практический смысл для подбора конкретных ключей шифрования PGP/GnuPG. Наконец, в январе 2020 года авторам удалось на порядок оптимизировать атаку и снизить её теоретическую стоимость до коммерчески приемлемой цены (см.

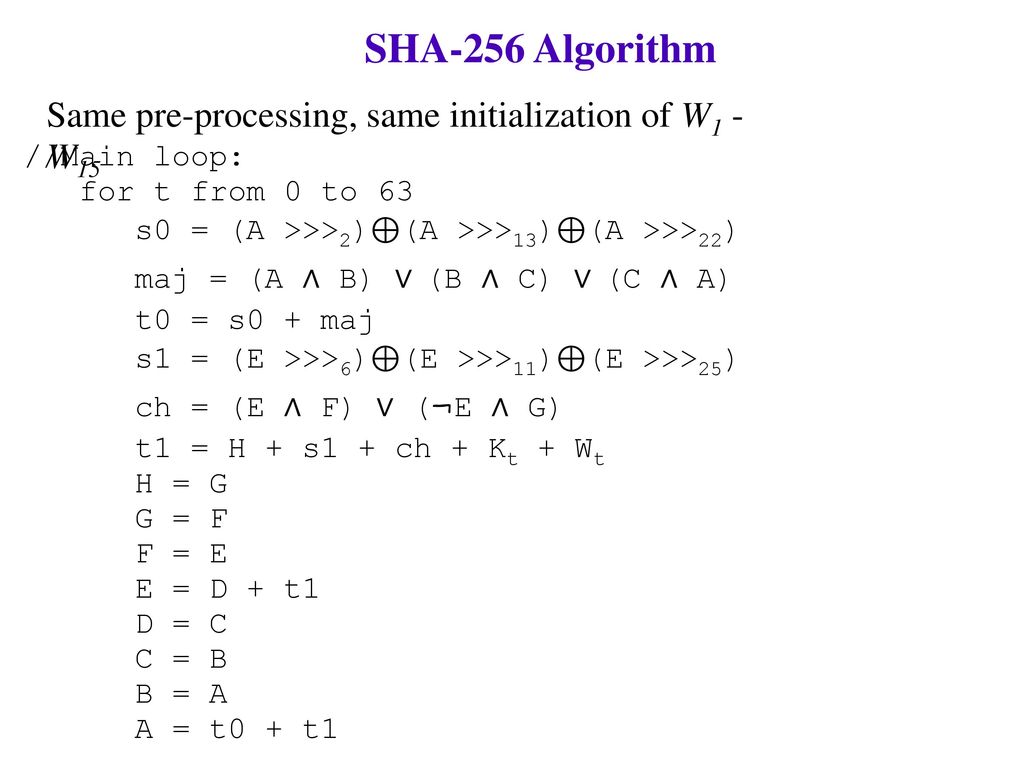

В качестве защиты от атаки на отыскание коллизий SHA-1 рекомендуется перейти на более качественные криптографические хеш-функции SHA-256 и SHA-3.

На это исследование от января 2020 года ссылаются разработчики OpenSSH, которые написали в примечаниях к последнему релизу: «Теперь можно выполнять атаки с выбранным префиксом по алгоритму SHA-1 менее чем за 50 тысяч долларов США. По этой причине в ближайшем будущем мы будем отключать алгоритм подписи открытого ключа «ssh-rsa» по умолчанию. К сожалению, этот алгоритм всё еще широко используется. Несмотря на существование лучших альтернатив, он долгое время оставался единственным алгоритмом подписи открытого ключа, заданным оригинальными SSH RFC».

В числе лучших альтернатив разработчики OpenSSH называют алгоритмы RFC8332 RSA SHA-2 (поддерживается с версии OpenSSH 7.2 и уже используется по умолчанию, если сервер и клиент его поддерживают), ssh-ed25519 (поддерживается с версии 6. 5) и RFC5656 ECDSA (с версии 5.7).

5) и RFC5656 ECDSA (с версии 5.7).

Для проверки, что сервер при генерации открытого ключа для аутентификации использует слабый алгоритм SHA-1, попробуйте подключиться к нему после удаления алгоритма ssh-rsa из списка разрешённых в ssh(1):

ssh -oHostKeyAlgorithms=-ssh-rsa user@host

Если верификация не проходит и другие типа ключей недоступны, то серверное программное обеспечение следует обновить.

В будущих версиях OpenSSH по умолчанию будет включена опция UpdateHostKeys, при которой клиент будет автоматически переходить на лучшие алгоритмы. Её можно активировать вручную.

Судя по всему, полное отключение SHA-1 займёт немало времени. Гаэтан Лоран из Национального института исследований в информатике и автоматике (Франция), один из соавторов январского исследования, не ожидает, что разработчики OpenSSH быстро это сделают: «Когда они полностью отключат SHA-1, будет невозможно подключиться с новой версии OpenSSH к устройству со старым SSH-сервером, — пишет он.

После того как OpenSSH и libssh объявили о планах отключения SHA-1, список пользователей SHA-1 стал короче, но не исчез. Функция всё еще поддерживается в последних версиях библиотеки OpenSSL, которую многие веб-сайты и интернет-службы используют для реализации HTTPS и других протоколов шифрования. Последняя версия компилятора GNU Collection, выпущенная ранее в этом месяце, подписана цифровой подписью с хешем SHA-1.

Линус Торвальдс сказал, что в репозиториях Git коллизии хеша не представляют угрозы безопасности. Он пояснил, что сть большая разница между использованием криптографического хеша для цифровых подписей в системах шифрования и для генерации «идентификации контента» в системе вроде Git. Когда все данные лежат в открытом доступе, то реальная атака практически невозможна. Авторы научной работы приводят пример атаки на документы с идентичным префиксом. Эта атака успешна, потому что сам префикс «закрыт» внутри документа, как блоб. Если же у нас открытые исходники в репозитории, то это совсем другое дело. Вряд ли можно сделать такой префикс из исходного кода (только из блоба). Другими словами, для создания идентичного префикса и последующей генерации веток кода с одинаковыми хешами SHA-1 придётся внедрить в код некие случайные данные, что сразу же будет замечено. Линус говорит, что есть места, куда можно спрятать данные, но

Когда все данные лежат в открытом доступе, то реальная атака практически невозможна. Авторы научной работы приводят пример атаки на документы с идентичным префиксом. Эта атака успешна, потому что сам префикс «закрыт» внутри документа, как блоб. Если же у нас открытые исходники в репозитории, то это совсем другое дело. Вряд ли можно сделать такой префикс из исходного кода (только из блоба). Другими словами, для создания идентичного префикса и последующей генерации веток кода с одинаковыми хешами SHA-1 придётся внедрить в код некие случайные данные, что сразу же будет замечено. Линус говорит, что есть места, куда можно спрятать данные, но

Блог компании ЭМАРО

Оформить заказ

Сообщение отправлено!

Спасибо за обращение! Мы свяжемся с Вами в ближайшие рабочие часы

Отправка не удалась

Во время отправки запроса произошла ошибка. Пожалуйста, подождите и попробуйте снова через некоторое время или позвоните на мой номер телефона

Пожалуйста, подождите и попробуйте снова через некоторое время или позвоните на мой номер телефона

Авторизация

Регистрация

Восстановление пароля

Авторизация

\Регистрация

Ошибка авторизации

Пожалуйста, проверьте корректность данных.

Форма будет автоматически закрыта через 5 секунд

Успешная авторизация

Через 5 секунд страница будет перезагружена и вы сможете войти в свой аккаунт

Ошибка регистрации

Пожалуйста, проверьте корректность данных.

Форма будет автоматически закрыта через 5 секунд

Успешная регистрация

Через 5 секунд страница будет перезагружена и вы сможете войти в свой аккаунт

Ошибка регистрации

Такой пользователь уже существует. Пожалуйста, проверьте корректность данных.

Пожалуйста, проверьте корректность данных.

Ошибка восстановления пароля

Пожалуйста, проверьте корректность email.

Успех

Ваш новый пароль был выслан вам на email

Создать тикет

Свяжитесь с нами

Сообщение отправлено!

Ваше сообщение получено. Наш менеджер свяжется с вами в ближайшие рабочие часы

CRC SHA что это и как удалить из контекстного меню Windows 10

В контекстном меню Windows появилась совершенно неизвестно откуда программа CRC SHA? Скорее всего, она попала на компьютер при загрузке другого программного обеспечения из Интернета. Предлагаем быстрый способ, с помощью которого можно удалить CRC SHA с компьютера.

Как CRC SHA попадает на компьютер и что это

Программа CRC SHA (или Cyclic Redundancy Check Secure Hash Algorithm) добавляется от недавнего времени в состав популярного архиватора 7-Zip. Она представляет собой crapware – нежелательное предустановленное программное обеспечение, которое устанавливается на компьютер во время установки других программ, когда мы не обращаем внимание и тем самым соглашаемся в процессе инсталляции. Такого рода программы настоящий кошмар для начинающих пользователей, да и не только.

Она представляет собой crapware – нежелательное предустановленное программное обеспечение, которое устанавливается на компьютер во время установки других программ, когда мы не обращаем внимание и тем самым соглашаемся в процессе инсталляции. Такого рода программы настоящий кошмар для начинающих пользователей, да и не только.

Поэтому при установке программ загруженных с интернета обязательно следите за каждым окном в процессе установки. Если на каком-то этапе установки будет предложено установить навязываемое дополнительное программное обеспечение, уберите галки и продолжите установку. Когда устанавливаете ПО скачанное с торрента, ваша невнимательность может привести к установке на ПК вредоносного или шпионского программного обеспечения.

Сам по себе инструмент CRC предназначен для обнаружения ошибок, возникающих при передаче данных, тогда как SHA – средство для проверки соответствия загруженных данных с интернета. Это не те приложения, которые нужны для полноценной работы Windows и не являются столь полезными в повседневной работе. Поэтому их можно удалить с вашего компьютера.

Поэтому их можно удалить с вашего компьютера.

Как удалить CRC SHA из контекстного меню

Теперь перейдем непосредственно к процессу удаления из контекстного меню. Представленный ниже способ можно использовать на версиях Windows 7, 8, 8.1, 10. Единственное, что мы должны сделать, это перейти в настройки архиватора 7-Zip. Нет необходимости даже запускать его в режиме администратора.

В строке поиска Windows введите 7-Zip, а затем запустите приложение из списка результатов поиска.

В основном окне приложения переходим в панель инструментов «Tools» — предпоследней в списке. Затем из выпадающего меню выберите пункт «Options».

Когда вы попадете в параметры, откройте вкладку 7-Zip. Здесь увидите список элементов, которые отображаются в контекстном меню Windows. Находим в списке пункт «CRC SHA» и удаляем его. Подтверждаем внесенные изменения нажатием на кнопку «Применить» и «ОК». Закрываем все окна и выходим с приложения.

На этом всё. Даже нет необходимости перезагружать компьютер или выполнять какие-либо другие дополнительные шаги. Приложение исчезнет с контекстного меню ПК. Тем не менее, если у вас возникают проблемы с другими программами, которые неизвестно откуда появились в контекстном меню и невозможно их удалить, сообщите нам в комментариях.

Приложение исчезнет с контекстного меню ПК. Тем не менее, если у вас возникают проблемы с другими программами, которые неизвестно откуда появились в контекстном меню и невозможно их удалить, сообщите нам в комментариях.

SHA Wellness Clinic, Эль Альбир

Программы для каждого гостя составляются индивидуально, в зависимости от потребностей организма. Специалисты оценивают состояние здоровья гостей с генетической, гормональной, пищевой и биохимической точек зрения.

В SHA представлено пять оздоровительных программ. Все они основаны на сбалансированной диете, терапевтических процедурах и спортивных занятиях. У гостей SHA также есть возможность посещать лекции в Академии здорового образа жизни, чтобы придерживаться правильного направления и за стенами клиники.

Эффективность данного метода первым на себе ощутил основатель SHA Wellness Clinic Альфредо Баттальер. Долгие годы он страдал от серьезных проблем с пищеварительной системой, с которыми не могла справиться медикаментозная медицина. Побороть болезнь Баттальеру помогла правильная диета. И после этого он решил поделиться своими знаниями с миром и открыл клинику SHA.

Побороть болезнь Баттальеру помогла правильная диета. И после этого он решил поделиться своими знаниями с миром и открыл клинику SHA.

В SHA Wellness Clinic помогут сбросить лишний вес, замедлить процесс старения организма, избавиться от таких вредных привычек, как курение, и многое другое. Также там занимаются когнитивным развитием, используя новейшие методы нейротерапии, в том числе технологии, совместно разработанные с NASA и Медицинской школой Гарварда.

Даже само место, где находится отель, способствует оздоровлению и улучшению качества жизни. SHA Wellness Clinic расположен на средиземноморском побережье, недалеко от городка Вилья-де-Альтеа, в окружении природного парка Сьерра-Элада. Мягкий микроклимат этой зоны признан Всемирной организацией здравоохранения одним из лучших в мире.

Над проектом SHA Wellness работали архитектор Карлос Жиральди и дизайнер Эльвира Бланко Монтенегро. В отеле 93 номера и 11 резиденций, Wellness-центр и медицинская зона.

SHA Wellness Clinic является обладателем следующих престижных премий и наград:

“Best in Spain”, Wellness Travel Awards, Spafinder, 2016

“Best in Europe”, Wellness Travel Awards, Spafinder, 2016

“Best Ahead‐of‐the-Curve-Innovation”, Wellness Travel Awards, Spafinder, 2016

“Best for ‘Wow’ Factor”, Wellness Travel Awards, Spafinder, 2016

“Best for Beauty and Anti-Aging”, Wellness Travel Awards, Spafinder, 2016

“Best for Medical Services”, Wellness Travel Awards, Spafinder, 2016

“Best for Nutrition & Healthy Cuisine”, Wellness Travel Awards, Spafinder, 2016

“Best Weight Loss Program”, Wellness Travel Awards, 2016

“Best Destination Spa 2017”, Condé Nast Johansens Awards for Excellence, 2017

“Spain’s Best Wellness Retreat”, World Spa Awards, 2016

“Best Wellness Clinic Pioneer Worldwide”, A tu Salud, La Razón, 2016

“Best Spa Hotel”, Condé Nast Traveller Russia, 2016

«Most Directional Clinic» by Conde Nast Traveller UK, 2016

«Business Knowledge», Business Idea Awards Fundeun, 2013

“Best Luxury Spa in Spain”, 7 Star Global Luxury Awards, 2013

“Certificate of Excellence”, Trip Advisor 2012 & 2013

“Best Medical Spa International” Spa Finder, 2012

“Best Clinic” Quality Spa, 2012

“Entrepreneur of the Year” Conde Nast Traveller 2012

«Most Excellent European Destination Spa» Condé Nast Johansens, 2012

“Favourite Spa of Spain” Spa Finder 2012, 2011, 2010 & 2009

“Best Luxury Wellness Spa” World Luxury Spa Awards, 2011

«Best Medical Wellness & Beauty Resort » FIT Health & Wellness Award 2011

“Sol” Guía Repsol 2011, 2012, 2013

«Favourite Medical Spa International» Conde Nast Traveller 2010

«Best Spa of Spain» Conde Nast Traveler 2010

“Best Health Hotel” Hostelco 2010

“Best Gastronomy Trend of Spain” Millesime, 2009

«Best Spa in Europe», «Best Spa in Spain», «Best anti-aging and beauty centre»

«Best healthy cooking centre», «Best medical services», «Best nutrition»

«Best healthy living program», «Best weight loss centre», «Best centre to learn and practice yoga»

Wellness Travel Awards by Spafinder, 2015

Что такое SHA-1 и как он используется для проверки данных?

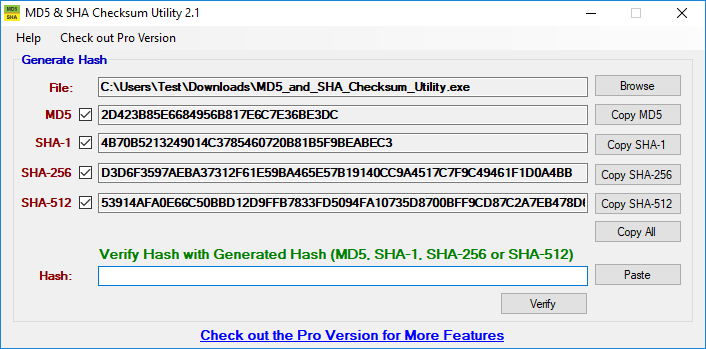

SHA-1 чаще всего используется для проверки того, что файл не был изменен. Это делается путем создания контрольной суммы до того, как файл был передан, а затем еще раз, как только он достигнет места назначения.

Это делается путем создания контрольной суммы до того, как файл был передан, а затем еще раз, как только он достигнет места назначения.

Переданный файл может считаться подлинным, только если обе контрольные суммы идентичны .

История и уязвимости хэш-функции SHA

SHA-1 — это только один из четырех алгоритмов в семействе алгоритмов безопасного хэширования (SHA). Большинство из них были разработаны Агентством национальной безопасности США (NSA) и опубликованы Национальным институтом стандартов и технологий (NIST).

SHA-0 имеет 160-битный размер дайджеста сообщений (хэш-значение) и был первой версией этого алгоритма. Хэш-значения SHA-0 имеют длину 40 цифр. Он был опубликован под названием «SHA» в 1993 году, но не использовался во многих приложениях, потому что он был быстро заменен на SHA-1 в 1995 году из-за недостатка безопасности.

SHA-1 — это вторая итерация этой криптографической хеш-функции. SHA-1 также имеет дайджест сообщения в 160 битов и стремится повысить безопасность путем устранения уязвимости, обнаруженной в SHA-0. Однако в 2005 году SHA-1 также оказался небезопасным.

Однако в 2005 году SHA-1 также оказался небезопасным.

После того, как в SHA-1 были обнаружены криптографические недостатки, NIST сделал заявление в 2006 году, призывая федеральные агентства принять использование SHA-2 к 2010 году. SHA-2 сильнее, чем SHA-1, и атаки на SHA-2 маловероятны произойти с текущей вычислительной мощностью.

Не только федеральные агентства, но даже такие компании, как Google, Mozilla и Microsoft, либо начали разрабатывать планы прекратить принимать сертификаты SHA-1 SSL, либо уже заблокировали загрузку таких страниц.

У Google есть доказательства коллизии SHA-1, которая делает этот метод ненадежным для генерации уникальных контрольных сумм, будь то пароль, файл или любая другая часть данных. Вы можете скачать два уникальных файла PDF из SHAttered, чтобы увидеть, как это работает. Используйте калькулятор SHA-1 в нижней части этой страницы, чтобы сгенерировать контрольную сумму для обоих, и вы обнаружите, что значение точно такое же, даже если они содержат разные данные.

SHA-2 и SHA-3

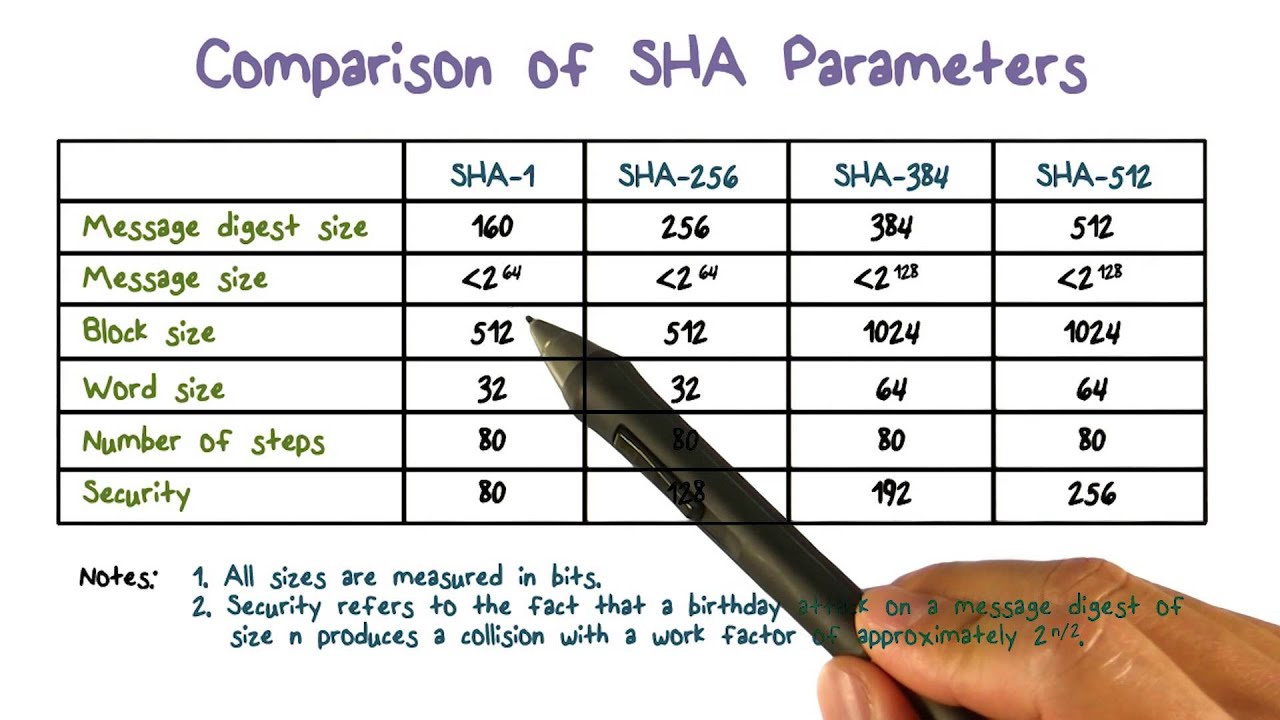

SHA-2 был опубликован в 2001 году, через несколько лет после SHA-1. SHA-2 включает шесть хэш-функций с различными размерами дайджеста: SHA-224 , SHA-256 , SHA-384 , SHA-512 , SHA-512/224 и SHA-512/256 .

Разработанный не-NSA дизайнерами и выпущенный NIST в 2015 году, он является еще одним членом семейства Secure Hash Algorithm, называемого SHA-3 (ранее Keccak ).

SHA-3 не предназначен для замены SHA-2, как предыдущие версии предназначались для замены более ранних. Вместо этого SHA-3 был разработан как еще одна альтернатива SHA-0, SHA-1 и MD5 .

Как используется SHA-1?

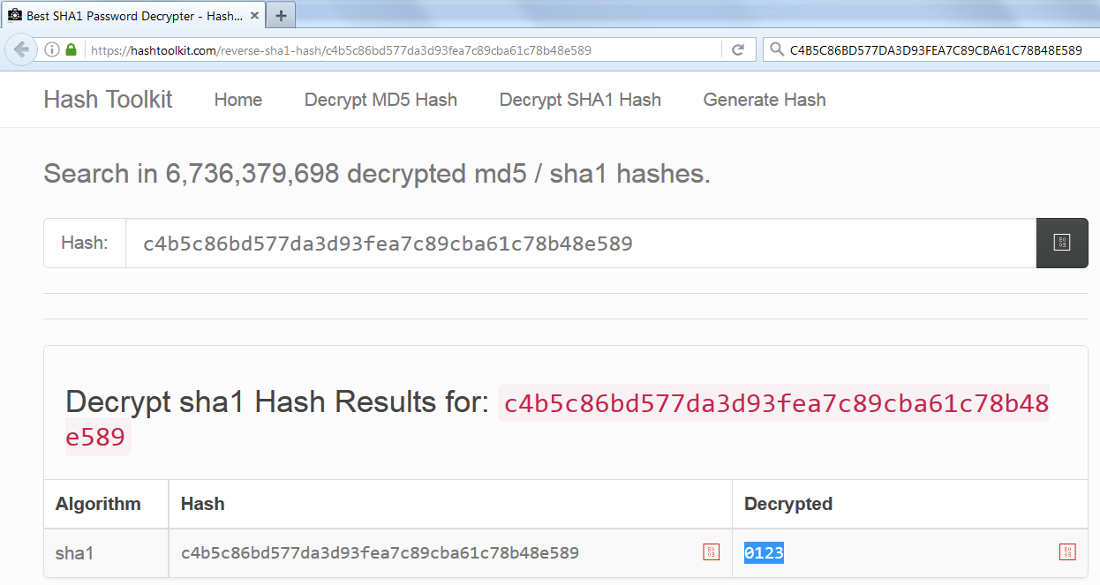

Один из реальных примеров использования SHA-1 — это когда вы вводите свой пароль на странице входа на веб-сайт. Хотя это происходит в фоновом режиме без вашего ведома, это может быть метод, который веб-сайт использует для надежной проверки подлинности вашего пароля.

В этом примере представьте, что вы пытаетесь войти на сайт, который часто посещаете. Каждый раз, когда вы запрашиваете вход в систему, вы должны ввести свое имя пользователя и пароль.

Каждый раз, когда вы запрашиваете вход в систему, вы должны ввести свое имя пользователя и пароль.

Если веб-сайт использует криптографическую хэш-функцию SHA-1, это означает, что ваш пароль превращается в контрольную сумму после ее ввода. Затем эта контрольная сумма сравнивается с контрольной суммой, хранящейся на веб-сайте, которая связана с вашим текущим паролем, независимо от того, не менял свой пароль с момента регистрации или если вы только что изменили его несколько минут назад Если они совпадают, вам предоставляется доступ; если они этого не делают, вам говорят, что пароль неверный.

Другой пример, где может использоваться хеш-функция SHA-1, — для проверки файла. Некоторые веб-сайты предоставляют контрольную сумму файла SHA-1 на странице загрузки, чтобы при загрузке файла вы могли проверить контрольную сумму самостоятельно, чтобы убедиться, что загруженный файл совпадает с тем, который вы намеревались загрузить.

Вы можете спросить, где реальное использование этого типа проверки. Рассмотрим сценарий, в котором вы знаете контрольную сумму файла SHA-1 с веб-сайта разработчика, но хотите загрузить ту же версию с другого веб-сайта. Затем вы можете сгенерировать контрольную сумму SHA-1 для вашей загрузки и сравнить ее с подлинной контрольной суммой на странице загрузки разработчика.

Рассмотрим сценарий, в котором вы знаете контрольную сумму файла SHA-1 с веб-сайта разработчика, но хотите загрузить ту же версию с другого веб-сайта. Затем вы можете сгенерировать контрольную сумму SHA-1 для вашей загрузки и сравнить ее с подлинной контрольной суммой на странице загрузки разработчика.

Если они различаются, это означает, что содержимое файла не только идентично, но и что в нем могут быть скрытые вредоносные программы, данные могут быть повреждены и привести к повреждению файлов вашего компьютера, файл не имеет ничего общего с реальный файл и т. д.

Однако это также может означать, что один файл представляет более старую версию программы, чем другой, поскольку даже небольшое изменение приведет к созданию уникального значения контрольной суммы.

Калькуляторы контрольной суммы SHA-1

Для определения контрольной суммы файла или группы символов можно использовать специальный калькулятор.

Например, SHA1 Online и SHA1 Hash Generator — это бесплатные онлайн-инструменты, которые могут генерировать контрольную сумму SHA-1 для любой группы текста, символов и / или чисел.

Эти веб-сайты, например, будут генерировать контрольную сумму SHA-1 bd17dabf6fdd24dab5ed0e2e6624d312e4ebeaba для текста pAssw0rd! ,

Массаж гуаша: что такое, почему он снова на пике популярности | Vogue Ukraine

Выходные – лучшее время, чтобы уделить его уходу за кожей. Даже на даче или в отпуске, в поездке или в дороге: гуаша – самый портативный и прикладной из всех известных миру бьюти-гаджетов. Что такое скребок гуаша и как правильно делать массаж гуаша, разбираемся в подробностях

Фото: Rocio BadiolaСегодня скребки гуаша используют звездные косметологи и визажисты, их демонстрируют в видеоуроках знаменитости, а в LA, NY и Париже есть салоны и корнеры, специализирующиеся на массаже гуаша. Так, в парижском универмаге Le Bon Marche расположился корнер Cha Ling Spirit of Tea. Мало кто знает, но это нишевый стартап LVMH, огромного концерна, объединившего гиганты Dior, Guerlain, Givenchy, Kenzo и так далее.

Cha Ling Spirit of TeaГуаша – новый модный массажер, который сегодня есть почти в каждой косметичке. Новый – хорошо забытый старый: на самом деле скребок пришел из древнекитайской медицины. По форме он напоминает лапку животного и делается из разных материалов, преимущественно органических: нефрит, агат, дерево, рог, кость.

Новый – хорошо забытый старый: на самом деле скребок пришел из древнекитайской медицины. По форме он напоминает лапку животного и делается из разных материалов, преимущественно органических: нефрит, агат, дерево, рог, кость.

Гуаша – не только сам массажер, но и название старинной массажной техники. Чем хорош массаж гуаша: он избавляет от утренней отечности; помогает усилить кровообращение и лимфоток, тем самым – усилить обмен веществ в клетках кожи и улучшить цвет лица не только за счет механического воздействия, но и за счет активации метаболизма. Гуаша снимает напряжение, тонизирует кожу, помогает улучшить контуры лица: четче прорисовать скулы, убрать двойной подбородок и обозначить овал.

Массаж гуаша делают и по лицу, и по телу. Нередко после него остаются следы, напоминающие царапины: это подкожные травмы сосудов. Доверять такой массаж лучше специалисту: самостоятельно трудно рассчитать силу нажатия и можно навредить себе. Но и самому можно управиться: главное двигаться снизу вверх, от центра – к периферии. Отлично сочетать массаж бедер, ягодиц и живота с липоскульптурирующим маслом.

Доверять такой массаж лучше специалисту: самостоятельно трудно рассчитать силу нажатия и можно навредить себе. Но и самому можно управиться: главное двигаться снизу вверх, от центра – к периферии. Отлично сочетать массаж бедер, ягодиц и живота с липоскульптурирующим маслом.

«У массажа гуаша есть противопоказания, – говорит косметолог My Clinic Карина Бородько. – Розацеа, купероз, герпес в стадии обострения, акне и точечные высыпания – проблемы, при которых массаж гуаша не показан. Нельзя делать его и при ОРВИ: состояние может ухудшиться. Второе, – добавляет Карина, – никогда нельзя массировать шею в области щитовидной железы».

Фото: Rocio BadiolaМассаж гуаша надо делать поверх средств и никогда – по сухой коже. Лучше выбирать масляные текстуры, по которым скребок мягко и нежно скользит. Еще один нюанс: масло должно быть косметическим: не эфирным, не растительным. Лиза Элдридж делает такой массаж после вечернего очищения кожи, поверх любимого масла.

Лиза Элдридж делает такой массаж после вечернего очищения кожи, поверх любимого масла.

Вот краткая инструкция, как делать массаж гуаша:

1. Взять массажер, направляя фигурные «пальчики» вверх, и, прижимая вогнутую часть к коже, двигаться от переносицы к скулам и вискам. После 10 движений повторить с другой стороны лица.

2. Расположив скребок горизонтально, прижать вогнутую часть ко лбу и нежно массировать по направлению к линии роста волос. Повторить 10-20 раз.

3. Вогнутой частью массировать шею по направлению к подбородку. Важно: работать можно только с боковыми участками шеи, не затрагивая центральную, где располагается щитовидная железа. Вогнутой стороной можно также проработать носогубные складки, двигаясь от ноздрей к ушам.

4. Заостренной частью проработать линию подбородка, двигаясь от нижней точки подбородка кверху.

Фото: Rocio BadiolaФото: Rocio Badiola @rociobadiola

Стиль: Sara Escriche @saraescriche_stylist

Макияж и прически: Carla Agudo @therawskin x Calmlish @calmlishcph

Ассистент визажиста: Laura Bartrina @bokehmakeup

Требования к песочнице для Таиланда / план / модель

Обновление October 19th, 2021

ОБНОВИТЬ (September 28th) С 1 октября минимальный срок пребывания в песочнице был снижен с 14 ночей до 7 ночей.

ОБНОВИТЬ (October 1st) Семидневная песочница была extended на Самуи, Краби и Пханг-Нга. Дополнительно к участию в программе Sandbox допускаются путешественники из ВСЕХ стран.

ОБНОВИТЬ (October 12th) The PM has announced a new NO QUARANTINE policy starting November 1st for some vaccinated travelers.

До прибытия

- Иметь свидетельство о въезде (COE).

- Иметь медицинскую справку с лабораторным результатом ОТ-ПЦР о том, что COVID-19 не обнаружен, и выдать не более чем за 72 часа до вылета.

- Бронирование в Phuket Sandbox Hotel , Samui Sandbox Hotel , Krabi Sandbox Hotel или Phang-nga Sandbox Hotel . Отель предоставит вам сертификат SHABA для подачи заявления на COE .

- Квитанция полной предоплаты за все тесты на COVID-19 до Thailand PSAS . Если вы остаетесь менее чем на 7 ночей, вам также потребуется обратный билет.

- Вы должны пройти вакцинацию от 14 дней до 1 года до даты прибытия.

- Вы должны пробыть в стране отправления не менее 21 дня.

- Детям до 12 лет вакцинация не требуется.

- Детям в возрасте от 6 до 18 лет необходимо будет пройти экспресс-тест на антигены по прибытии в аэропорт.

Страхование

Страховка должна покрывать путешествия, а также COVID-19 .

COVID-19 coverage meets the 50,000 USD coverage requirement to enter thailand, as well as the 100,000 USD visa requirement for some visas.

The following packages are all acceptable for Thailand Pass applications.

НАЖМИТЕ, ЧТОБЫ ПОДАТЬ ЗАЯВКУ

฿1,291*

30 ДНЕЙ ПОКРЫТЫЙ ( $50K USD )

НАЖМИТЕ, ЧТОБЫ ПОДАТЬ ЗАЯВКУ

฿2,250

30 ДНЕЙ ПОКРЫТЫЙ ( $50K USD )

НАЖМИТЕ, ЧТОБЫ ПОДАТЬ ЗАЯВКУ

฿2,276

30 ДНЕЙ ПОКРЫТЫЙ ( $50K USD )

НАЖМИТЕ, ЧТОБЫ ПОДАТЬ ЗАЯВКУ

฿2,409*

30 ДНЕЙ ПОКРЫТЫЙ ( $100K USD )

НАЖМИТЕ, ЧТОБЫ ПОДАТЬ ЗАЯВКУ

฿3,000

30 ДНЕЙ ПОКРЫТЫЙ ( $100K USD )

Online approved within 48 hours (unless otherwise specified)

Starting October 1st policies marked as «Supports STV/OA» will also satisify the visa requirements for STV, and OA based retirement visas.

* prices which are not originally in THB have been converted to THB, and may not be exact.

* Страховой пакет должен покрывать полный срок пребывания въездной визы.

Пребытие

- Пройдите иммиграционные и таможенные процедуры, а также скрининг на COVID-19, включая тесты RT-PCR.

- Установите приложение «Тайланд Плюс» и другие приложения в зависимости от провинции.

- Зарегистрируйтесь в заранее забронированных Phuket Sandbox Hotel , Samui Sandbox Hotel , Krabi Sandbox Hotel или Phang-nga Sandbox Hotel .

Остаться

- Если ваш тест на COVID-19 по-прежнему не дает положительного результата, вы можете путешествовать по провинции как минимум 7 ночей.

После пребывания

- По прошествии 7 ночей вы можете путешествовать по Таиланду.

CLICK TO

SUBSCRIBE FOR

LIVE UPDATES

- Thailand Sandbox

- Entry Requirements

Часто задаваемые вопросы о песочнице

Могу ли я воспользоваться любым транспортом из аэропорта?

Нет, вы можете использовать только транспорт с наклейкой SHA Plus +.

Нужна ли мне вакцинация для участия в программе «Тайландская песочница»?

Да, вы должны быть вакцинированы.

Утверждена ли программа Sandbox официально?

Да, и это было опубликовано в Royal Gazette.

Требуется ли вакцинация детей для участия в программе «Песочница»?

Детям до 12 лет вакцинация не требуется. Детям в возрасте от 6 до 18 лет необходимо будет пройти экспресс-тест на антигены по прибытии в аэропорт, если они не вакцинированы.

Можете ли вы поменять отели SHA Plus?

Вакцинированный путешественник может сменить отель во время своего пребывания, если отели имеют статус SHA Plus и что они забронировали номер до своего прибытия.

Будут ли открыты бары и клубы?

Бары, клубы и караоке-залы будут закрыты в июле. Тем не менее, отели SHA Plus могут подавать алкоголь в ресторанах на своей территории.

Сколько стоит тест ПЦР?

Тест ПЦР в настоящее время стоит от 2500 до 4000 бат.

Могу ли я выехать за пределы провинции Песочница?

Вы можете выезжать за пределы провинции с песочницей только после того, как проведете 7 ночей в отеле SHA Plus.

Что такое Sandbox Hotel?

Отель-песочница — это отель SHA +, расположенный в регионе, где разрешена песочница.

Что такое SHA Plus?

Это означает, что не менее 70% персонала заведений и предприятий полностью вакцинированы от COVID-19. Только отели SHA + могут участвовать в программе «песочница».

Что такое SHA? | SHA-1

SHA — это аббревиатура от Secure Hash Algorithm, используемая для хеширования данных и файлов сертификатов. Каждый фрагмент данных создает уникальный хэш, который полностью не дублируется другими фрагментами данных. Полученная цифровая подпись также уникальна, поскольку зависит от хэша, сгенерированного из данных. В ходе фактического обмена данными используется симметричная криптография, в которой тот же ключ, который хэширует или шифрует данные, используется для их дешифрования.

Цифровые сертификаты следуют тому же механизму хеширования, при котором файл сертификата хешируется, а хешированный файл подписывается цифровой подписью СА, выдающего сертификат.Самая важная часть любого электронного обмена данными — это аутентификация, то есть обеспечение уверенности в том, что объект на другом конце канала действительно является тем, с которым инициатор сеанса хочет общаться. Вот почему протокол TLS применяет более строгие меры аутентификации с использованием асимметричной криптографии.

SHA — это криптографический алгоритм, принятый на рынке PKI для цифровых подписей. SHA-1 и SHA-2 — две версии этого алгоритма. Разница между этими двумя версиями заключается в «длине» или «количестве битов», которые хешированный вывод (называемый дайджестом сообщения) содержит для данного ввода открытого текста.По логике вещей, чем больше бит имеет дайджест, тем сложнее взломать его грубой силой. Функция SHA-2 создает 256-битный дайджест (это часто используемая функция в семействе SHA-2; диапазон функций составляет от 224 до 512 бит), в то время как функция SHA-1 создает 160-битный дайджест для тот же ввод. 256 возможных комбинаций для 256-битной функции).В 2016 году индустрия TLS / SSL потребовала перехода на SHA-2, и этот алгоритм используется до сих пор.

256 возможных комбинаций для 256-битной функции).В 2016 году индустрия TLS / SSL потребовала перехода на SHA-2, и этот алгоритм используется до сих пор.

Хотите лучше управлять идентификационными данными своих машин?

Что такое шифрование SHA? SHA-1 против SHA-2

Что такое шифрование SHA?

Secure Hash Algorithms (SHA) — это семейство криптографических хеш-функций, опубликованных Национальным институтом стандартов и технологий (NIST) в качестве Федерального стандарта обработки информации США (FIPS).SHA используется для различных методов, в том числе для хеширования данных, файлов сертификатов и других криптографических целей, в том числе в таких криптовалютах, как биткойн. Эти алгоритмы хеширования помогают защитить основу современной интернет-инфраструктуры.

Наиболее распространенные семейства функций SHA, с которыми вы столкнетесь, — это SHA-1 и SHA-2:

SHA-1 — это 160-битная хеш-функция, которая возникла в результате работы, проделанной над алгоритмом MD5. Первоначально он был создан Агентством национальной безопасности (АНБ) как часть их алгоритма цифровой подписи.Однако в SHA-1 были обнаружены слабые места в криптографии, и после 2010 года стандарт больше не одобрялся для большинства криптографических применений.

Первоначально он был создан Агентством национальной безопасности (АНБ) как часть их алгоритма цифровой подписи.Однако в SHA-1 были обнаружены слабые места в криптографии, и после 2010 года стандарт больше не одобрялся для большинства криптографических применений.

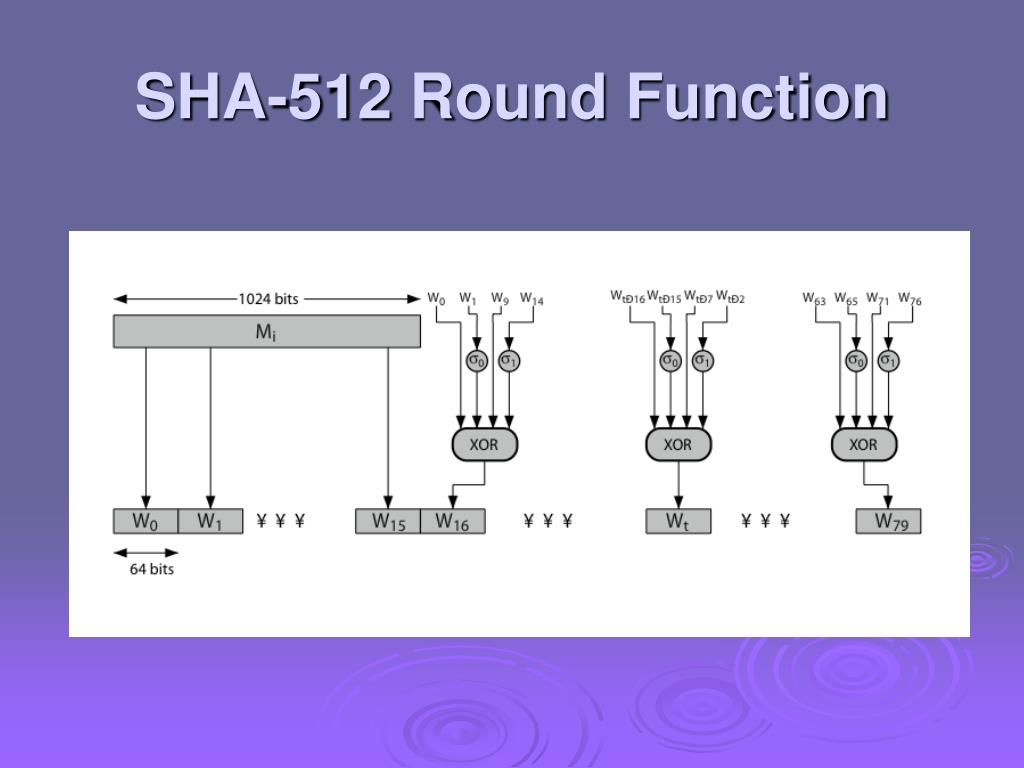

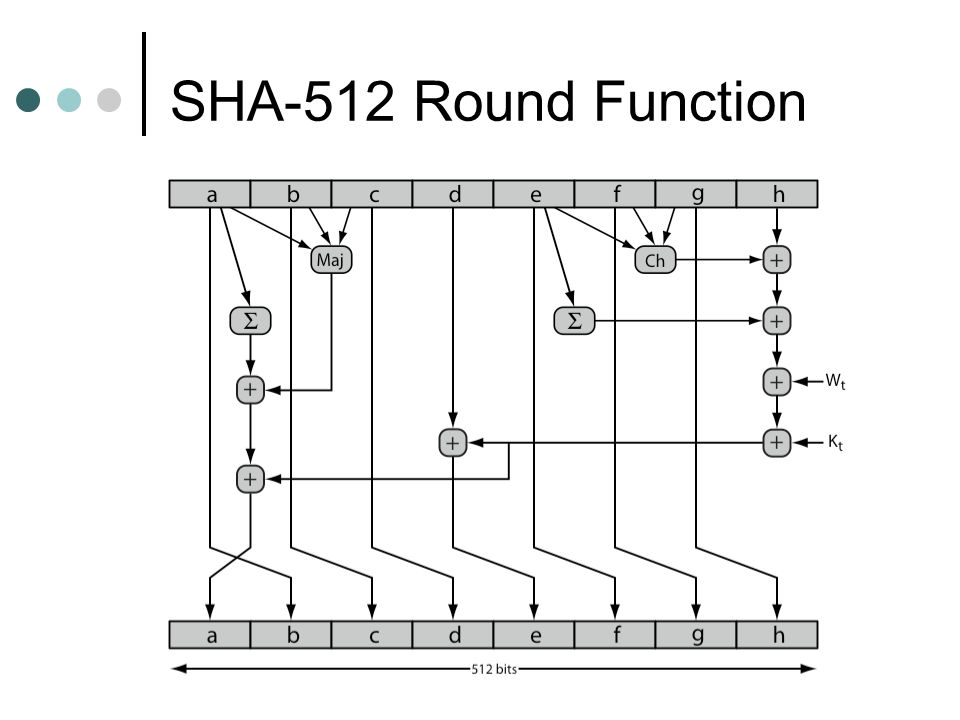

SHA-2 был разработан вскоре после обнаружения рентабельных атак грубой силы на SHA-1. Это семейство двух похожих хэш-функций с разными размерами блоков, известных как SHA-256 и SHA-512. Основное различие между SHA-256 и SHA-512 — это размер слова; SHA-256 использует 32-байтовые слова, а asSHA-512 — 64-байтовые слова.Существуют также модифицированные версии каждого стандарта, известные как SHA-224, SHA-384, SHA-512/224 и SHA-512/256. На сегодняшний день наиболее часто используемой функцией SHA является SHA-256, которая обеспечивает большую защиту на текущих уровнях компьютерной обработки.

Помимо этих более известных вариантов есть еще два семейства SHA, с которыми вы можете столкнуться, SHA-0 и SHA-3:

SHA-0 — это то, что мы сейчас называем базовой версией хеш-функции длиной 160 или 20 байт, которая была опубликована еще в 1993 году под названием алгоритм SHA. Использование хеш-функции было прекращено вскоре после ее публикации из-за обнаружения серьезной ошибки, и после дальнейшего развития лежащей в основе теории SHA-1 воплотился в жизнь.

Использование хеш-функции было прекращено вскоре после ее публикации из-за обнаружения серьезной ошибки, и после дальнейшего развития лежащей в основе теории SHA-1 воплотился в жизнь.

SHA-3 — это метод шифрования SHA, который в настоящее время набирает обороты. Он отличается от других SHA за счет использования недавно разработанной хэш-функции Keccak. Поддерживаемая длина такая же, как у SHA-2, но остаются существенные различия. Что отличает SHA-3, так это его общая структура, поскольку она основана на широком диапазоне генерации случайных функций, которая обычно поддерживает все случайные перестановки, тем самым позволяя вводить или поглощать, как это называется, любой объем представленных и выводимых данных. сжатие представленных данных.Это дает результат, который фактически псевдослучайно и теоретически более безопасен.

В чем разница между SHA-1 и SHA-2?

Разница между SHA-1 и SHA-2 заключается в «длине» или «количестве битов», которые дайджест сообщения (хешированное содержимое) содержит для любого заданного ввода. Таким образом, чем больше бит имеет дайджест, тем труднее его взломать, используя тактику грубой силы, которая вынудила эволюционировать за пределы SHA-1. SHA-2 создает 256-битный дайджест, а функция SHA-1 создает 160-битный дайджест для того же ввода.256 возможных комбинаций для 256-битной функции).

Таким образом, чем больше бит имеет дайджест, тем труднее его взломать, используя тактику грубой силы, которая вынудила эволюционировать за пределы SHA-1. SHA-2 создает 256-битный дайджест, а функция SHA-1 создает 160-битный дайджест для того же ввода.256 возможных комбинаций для 256-битной функции).

Как используется шифрование SHA?

SHAшироко используются в протоколах и приложениях безопасности, включая безопасность транспортного уровня (TLS), уровень защищенных сокетов (SSL), цифровые подписи, сертификаты электронной почты S / MIME, PGP и IPsec. Этот тип шифрования часто требуется по закону для определенных правительственных приложений США, таких как защита конфиденциальных данных. А поставщики браузеров, такие как Google, Microsoft или Mozilla, начали рекомендовать использование SHA-3 и прекратить использование алгоритма SHA-1.

Одно из наиболее важных применений SHA — это протокол SSL / TLS, поскольку они используются в качестве алгоритма хеширования для цифровых подписей.

SSL и TLS — это криптографические протоколы, предназначенные для обеспечения безопасного канала связи между клиентами и серверами через Интернет. Сертификаты TLS / SSL — это тип сертификата X.509, который используется для проверки подлинности сервера для браузера.

Целью создания сертификата этого типа является не только обеспечение аутентификации, но и идентификация удаленного сервера, с которым связывается браузер клиента.Он содержит подробную информацию о веб-сервере и связанных с ним файлах ключей. Сертификаты должны содержать информацию DNS и не просрочены, чтобы их можно было правильно принять и создать сеанс SSL / TLS без каких-либо ошибок безопасности.

Как работает шифрование SHA?

SHA, как следует из названия, представляет собой алгоритм хеширования. Каждый фрагмент данных, проходящий через алгоритм, создает уникальный хэш, который не может быть дублирован другими фрагментами данных. Полученная цифровая подпись также уникальна, поскольку зависит от хэша, сгенерированного из данных. В случае фактического обмена данными используется симметричная криптография, в которой тот же ключ, который хэширует или шифрует данные, используется для их дешифрования. Это позволяет раскрыть открытый ключ без ущерба для закрытого ключа.

В случае фактического обмена данными используется симметричная криптография, в которой тот же ключ, который хэширует или шифрует данные, используется для их дешифрования. Это позволяет раскрыть открытый ключ без ущерба для закрытого ключа.

Большинство алгоритмов хеширования основаны на исходном алгоритме хеширования MD4 и поэтому используют аналогичный метод работы.

Основной процесс хеширования любого типа — преобразование входных данных в двоичные, а затем выполнение набора простых функций, которые работают через базовые стандартные процессы транзистора и шины, такие как AND, XOR, NOT, Rotate и OR.Результирующее хеш-значение — уникальное, но бессмысленное шестнадцатеричное число. Необходимость выполнять эти простые функции для правильного хеширования вводимых данных является одной из причин того, что микросхемы для конкретных приложений (ASICS) могут быть разработаны для оптимизации хеширования.

В случае SHA-256 вновь созданные микросхемы были специально разработаны для увеличения скорости создания хэша из входных данных. В случае использования майнинга биткойнов это означает, что вы можете рассчитывать больше хэшей в секунду, что увеличивает шансы на получение добытого вознаграждения.

В случае использования майнинга биткойнов это означает, что вы можете рассчитывать больше хэшей в секунду, что увеличивает шансы на получение добытого вознаграждения.

Безопасен ли SHA?

SHA-1 (алгоритм безопасного хеширования 1) восходит к 1995 году и известен как уязвимый для теоретических атак с 2005 года. Национальный институт стандартов и технологий США запретил использование SHA-1 федеральными агентствами США с 2010 года. и цифровые центры сертификации не могут выдавать сертификаты, подписанные SHA-1, с 1 января 2016 г., хотя были сделаны некоторые исключения.

Однако, несмотря на эти усилия по поэтапному отказу от использования SHA-1 в некоторых областях, алгоритм все еще довольно широко используется в различных областях, включая проверку:

- транзакции по кредитным картам

- электронные документы

- электронная почта PGP / GPG подписи

- репозитории программного обеспечения с открытым исходным кодом

- резервные копии

- обновлений программного обеспечения

Эти исключения представляют повышенный риск уязвимости, поэтому было оказано значительное давление, чтобы в конечном итоге перейти их к более безопасному стандарту. Многие браузеры, такие как Google Chrome, начали отмечать любые сертификаты, подписанные SHA-1, как небезопасные для посетителей.

Многие браузеры, такие как Google Chrome, начали отмечать любые сертификаты, подписанные SHA-1, как небезопасные для посетителей.

SHA по определению безопасны. Однако уровень безопасности, связанный с каждым SHA, со временем увеличивался по мере разработки новой итерации. Как мы уже говорили, SHA-0 имеет больше открытых уязвимостей, чем SHA-1, который имеет больше открытых уязвимостей, чем SHA-2. Эта тенденция сохранится и в будущем, поскольку гонка вооружений между злоумышленниками и защитниками конфиденциальных данных продолжается.

Какой SHA мне использовать?

Чтобы защитить шифрование ваших пользователей, вы всегда должны использовать SHA, который лучше всего подходит для проекта, над которым вы работаете. В наши дни они, скорее всего, относятся к семейству SHA-2, но для большинства типов существуют варианты использования. Не все сертификаты SHA совместимы с каждым сервером, поэтому не только понимание потребностей вашего варианта использования, но и вашего оборудования имеет важное значение для создания безопасной среды.

Версии продукта различных популярных серверов, необходимые для совместимости с цифровыми сертификатами SHA-2, можно найти ниже:

- Сервер Apache: 2.0.63+

- IBM HTTP Server: 8.5 (в комплекте с Domino 9)

- Продукты на основе Java: Java 1.4.2+

- Mozilla: Продукты на основе NSS 3.8+

- Oracle WebLogic: 10.3.1+

Как уже упоминалось раньше SHA-256 была наиболее часто используемой функцией SHA в настоящее время. Однако по мере развития компьютерной обработки SHA-256 станет более уязвимым для атак, как и его предыдущие воплощения. Убедившись, что вы знаете о самых последних обновлениях алгоритмов безопасного хеширования, это лучший способ правильно зашифровать данные без риска.{64} 264 бита и создание 160-битного хэш-значения, известного как дайджест сообщения . Обратите внимание, что сообщение ниже представлено в шестнадцатеричной системе счисления для компактности.

Существует два метода шифрования сообщений с использованием SHA-1. Хотя один из методов сохраняет обработку шестидесяти четырех 32-битных слов, его выполнение более сложное и требует много времени, поэтому простой метод показан в примере ниже. В конце выполнения алгоритм выводит блоки из 16 слов, где каждое слово состоит из 16 бит, всего 256 бит.

Хотя один из методов сохраняет обработку шестидесяти четырех 32-битных слов, его выполнение более сложное и требует много времени, поэтому простой метод показан в примере ниже. В конце выполнения алгоритм выводит блоки из 16 слов, где каждое слово состоит из 16 бит, всего 256 бит.

Псевдокод

Предположим, сообщение «abc» должно быть закодировано с использованием SHA-1, при этом сообщение «abc» в двоичном формате имеет значение

.01100001 01100010 0110001101100001 \ 01100010 \ 0110001101100001 01100010 01100011

, а в шестнадцатеричном —

616263.616263.616263.

1) Первым шагом является инициализация пяти случайных строк шестнадцатеричных символов, которые будут служить частью хэш-функции (показано в шестнадцатеричном формате):

H0 = 67DE2A01h2 = BB03E28Ch3 = 011EF1DCh4 = 9293E9E2h5 = CDEF23A9.\ begin {выровнено} H_0 & = 67DE2A01 \\ H_1 & = BB03E28C \\ H_2 & = 011EF1DC \\ H_3 & = 9293E9E2 \\ H_4 & = CDEF23A9.

\ end {выровнен} H0 h2 h3 h4 h5 = 67DE2A01 = BB03E28C = 011EF1DC = 9293E9E2 = CDEF23A9.

2) Затем сообщение дополняется добавлением 1, за которым следует достаточное количество нулей, пока сообщение не станет 448 бит. Длина сообщения, представленная 64 битами, затем добавляется в конец, создавая сообщение длиной 512 бит:

Заполнение строки «abc» в битах, завершающееся длиной строки, которая составляет 24 бита.

3) Полученный выше дополненный ввод, MMM, затем делится на 512-битные блоки, и каждый блок дополнительно делится на шестнадцать 32-битных слов, W0… W15W_0… W_ {15} W0… W15. В случае «abc» есть только один фрагмент, так как всего сообщение меньше 512 бит.

4) Для каждого фрагмента начните 80 итераций iii, необходимых для хеширования (80 — это определенное число для SHA-1), и выполните следующие шаги для каждого фрагмента, Mn: M_n: Mn:

- Для итераций с 16 по 79, где 16≤i≤7916 \ leq i \ leq 7916≤i≤79, выполните следующую операцию: W (i) = S1 (W (i − 3) ⊕W (i − 8) ⊕W (i − 14) ⊕W (i − 16)), W (i) = S ^ 1 \ big (W (i -3) \ oplus W (i-8) \ oplus W (i-14) \ oplus W (i-16) \ big), W (i) = S1 (W (i − 3) ⊕W (i − 8 ) ⊕W (i − 14) ⊕W (i − 16)), где XOR, или \ oplus⊕, представлено следующим сравнением входных данных xxx и y: y: y:

- Например, если iii равно 16, выбраны слова W (13), W (8), W (2), W (0) W (13), W (8), W (2), W ( 0) W (13), W (8), W (2), W (0), а на выходе — новое слово, W (16) W (16) W (16), поэтому выполняется XOR, или ⊕ \ oplus⊕, операция над этими словами даст следующее:

Вт (0) Вт (0) Вт (0) 01100001 01100010 01100011 1000000001100001 \ 01100010 \ 01100011 \ 1000000001100001 01100010 01100011 10000000 Вт (2) 2 0000 Вт (2) 2 00004 Вт (2) Вт 00000000 00000000 0000000000000000 \ 00000000 \ 00000000 \ 0000000000000000 00000000 00000000 00000000W (8) W (8) W (8) 00000000 00000000 00000000 0000000000000000 \ 00000000 \ 00000000 \ 0000000000000000 00000000 00000000 00000000 W ( ) W (13) W (13) 00000000 00000000 00000000 0000000000000000 \ 00000000 \ 00000000 \ 0000000000000000 00000000 00000000 00000000 ⊕ \ oplus ⊕ W (16) W (16) W (16) 01100001 01100010 01100011 1000000001100001 \ 01100010 \ 01100011 \ 1000000001100001 01100010 01100011 10000000

Круговой сдвиг

Теперь операция циклического сдвига Sn (X) S ^ n (X) Sn (X) в слове XXX на nnn битов, где nnn является целым числом от 000 до 323232, определяется как

Sn (X) = (X << n) ИЛИ (X >> 32 − n), S ^ n (X) = (X << n) \ quad \ textbf {OR} \ quad (X >> 32- n), Sn (X) = (X << n) ИЛИ (X >> 32 − n),

, где X << nX << nX << n - это операция сдвига влево , полученная отбрасыванием крайних левых nnn битов XXX и дополнением результата nnn нулями справа.

.n \ big (W (i) \ big), Sn (W (i)), где W (i) W (i) W (i) равно 10010,10010,10010, даст 010010100101001, поскольку крайний правый бит 000 равен переместился в левую часть струны. Следовательно, W (16) W (16) W (16) в итоге будет

11000010 11000100 11000111 000000000.11000010 \ 11000100 \ 11000111 \ 000000000.11000010 11000100 11000111 000000000.

5) Теперь сохраните хеш-значения, определенные на шаге 1, в следующих переменных:

A = H0B = h2C = h3D = h4E = h5. \ Begin {выровнено} A & = H_0 \\ B & = H_1 \\ C & = H_2 \\ D & = H_3 \\ E & = H_4.{30} (В) \\ В & = А \\ A & = ТЕМП. \ end {выровнен} EDCBA = D = C = S30 (B) = A = TEMP.

7) Сохраните результат хеширования фрагмента в общем значении хеш-функции всех фрагментов, как показано ниже, и перейдите к выполнению следующего фрагмента:

H0 = H0 + Ah2 = h2 + Bh3 = h3 + Ch4 = h4 + Dh5 = h5 + E. \ Begin {выровнено} H_0 & = H_0 + A \\ H_1 & = H_1 + B \\ H_2 & = H_2 + C \\ H_3 & = H_3 + D \\ H_4 & = H_4 + E.

\ end {выровнен} H0 h2 h3 h4 h5 = H0 + A = h2 + B = h3 + C = h4 + D = h5 + E.

8) В качестве последнего шага, когда все фрагменты обработаны, дайджест сообщения представляется как 160-битная строка, состоящая из логического оператора OR , ∨ \ lor∨, из 5 хешированных значений:

HH = S128 (H0) ∨ S96 (h2) ∨ S64 (h3) ∨ S32 (h4) ∨ h5.{32} (H_3) \ \ lor \ H_4.HH = S128 (H0) S96 (h2) ∨ S64 (h3) ∨ S32 (h4) ∨ h5.

Таким образом, строка «abc» становится хеш-значением, аналогичным a9993e364706816aba3e25717850c26c9cd0d89d .

Если строка изменится на «abcd», например, хешированное значение будет совершенно другим, поэтому злоумышленники не смогут сказать, что оно похоже на исходное сообщение. Хеш-значение для abcd — 81fe8bfe87576c3ecb22426f8e57847382917acf .

Функции, используемые в алгоритме

В SHA-1 используется последовательность логических функций в зависимости от значения iii, где 0≤i≤790 \ leq i \ leq 790≤i≤79, и от трех 32-битных слов B, C и D , чтобы получить 32-битный вывод.

Следующие уравнения описывают логические функции, где ¬ \ neg¬ — логическое НЕ , ∨ \ lor∨ — логическое ИЛИ , ∧ \ land∧ — логическое И , а ⊕ \ oplus⊕ — логическое XOR:

f (i; B, C, D) = (B ∧ C) ∨ ((¬B) ∧D) для 0≥i≥19f (i; B, C, D) = B ⊕ C ⊕ D для 20≥i ≥39f (i; B, C, D) = (B ∧ C) ∨ (B ∧ D) ∨ (C ∧ D) для 40≥i≥59f (i; B, C, D) = B⊕ C ⊕ D для 60≥i≥79. \ Begin {align} f (i; B, C, D) \ & = \ (B \ \ land \ C) \ lor \ big ((\ neg B) \ land D \ big) && \ text {for} \ 0 \ geq i \ geq 19 \\\\ f (i; B, C, D) \ & = \ B \ \ oplus \ C \ \ oplus \ D && \ text {for} \ 20 \ geq i \ geq 39 \\\\ f (i; B, C, D) \ & = \ (B \ \ land \ C) \ \ lor \ (B \ \ land \ D) \ lor \ (C \ \ land \ D) && \ text {для } \ 40 \ geq i \ geq 59 \\\\ f (i; B, C, D) \ & = \ B \ oplus \ C \ \ oplus \ D && \ text {for} \ 60 \ geq i \ geq 79.\ end {align} f (i; B, C, D) f (i; B, C, D) f (i; B, C, D) f (i; B, C, D) = (B ∧ C) ∨ ((¬B) ∧D) = B ⊕ C ⊕ D = (B ∧ C) ∨ (B ∧ D) ∨ (C ∧ D) = B⊕ C ⊕ D для 0≥i≥19 для 20 ≥i≥39 для 40≥i≥59 для 60≥i≥79.

Кроме того, в формулах используется последовательность постоянных слов, показанная ниже в шестнадцатеричном формате:

K (i) = 5A827999, где 0≤i≤19K (i) = 6ED9EBA1, где 20≤i≤39K (i) = 8F1BBCDC, где 40≤i≤59K (i) = CA62C1D6, где 60≤i≤79 . \ begin {выровнено} K (i) & = 5A827999, && \ text {где} \ 0 \ leq i \ leq 19 \\\\ K (i) & = 6ED9EBA1, && \ text {где} \ 20 \ leq i \ leq 39 \\\\ K (i) & = 8F1BBCDC, && \ text {где} \ 40 \ leq i \ leq 59 \\\\ K (i) & = CA62C1D6, && \ text {где} \ 60 \ leq i \ leq 79.\ end {align} K (i) K (i) K (i) K (i) = 5A827999, = 6ED9EBA1, = 8F1BBCDC, = CA62C1D6, где 0≤i≤19, где 20≤i≤39, где 40≤i ≤59, где 60≤i≤79.

Несмотря на то, что SHA-1 все еще широко используется, криптоаналитики в 2005 году смогли найти уязвимости в этом алгоритме, которые нанесли ущерб его безопасности. Эти уязвимости проявились в форме алгоритма, который быстро находит коллизии с разными входами, что означает, что два разных входа отображаются в один и тот же дайджест [4] .

По состоянию на 2010 год многие организации рекомендовали его замену на SHA-2 или SHA-3.Такие компании, как Microsoft, Google или Mozilla, объявили, что их браузеры перестанут принимать сертификаты шифрования SHA-1 к 2017 г. [5] .

MD5 против SHA-1 против SHA-2

Хеш-функция принимает входное значение (например, строку) и возвращает значение фиксированной длины. Идеальная хеш-функция имеет следующие свойства:

- она очень быстрая

- может возвращать огромный диапазон хеш-значений

- генерирует уникальный хеш для каждого уникального ввода (без коллизий)

- генерирует непохожий хеш значения для аналогичных входных значений

- сгенерированные значения хеш-функции не имеют заметного шаблона в их распределении

Идеальной хеш-функции, конечно, не существует, но каждая стремится работать как можно ближе к идеалу.Учитывая, что (большинство) хеш-функций возвращают значения фиксированной длины, и поэтому диапазон значений ограничен, это ограничение можно практически игнорировать. Например, количество возможных значений, которые могут быть возвращены 256-битной хеш-функцией, примерно равно количеству атомов во вселенной.

Например, количество возможных значений, которые могут быть возвращены 256-битной хеш-функцией, примерно равно количеству атомов во вселенной.

В идеале хеш-функция практически не возвращает коллизий — , то есть никакие два разных входа не генерируют одно и то же хеш-значение. Это особенно важно для криптографических хеш-функций: хеш-коллизии считаются уязвимостью.

Наконец, хеш-функция должна генерировать непредсказуемо разные хеш-значения для любого входного значения. Например, возьмите следующие два очень похожих предложения:

1. «Быстрая коричневая лиса».

2. «Быстрый коричневый факс».

Мы можем сравнить значения хэша MD5, сгенерированные из каждого из двух предложений:

1. 2e87284d245c2aae1c74fa4c50a74c77

2. c17b6e9b160cda0cf583e89ec7b7fc22

Два очень разных хэша были сгенерированы для двух похожих предложений, что является свойством, полезным как для проверки, так и для криптографии.Это следствие распределения: хеш-значения всех входных данных должны распределяться равномерно и непредсказуемо по всему диапазону возможных хеш-значений.

Есть несколько широко используемых хеш-функций. Все они были разработаны математиками и компьютерными специалистами. В ходе дальнейших исследований было выявлено, что у некоторых из них есть слабые места, хотя все они считаются достаточно хорошими для некриптографических приложений.

MD5

Хеш-функция MD5 выдает 128-битное хеш-значение.Он был разработан для использования в криптографии, но со временем были обнаружены уязвимости, поэтому его больше не рекомендуется использовать для этой цели. Однако он по-прежнему используется для разделения базы данных и вычисления контрольных сумм для проверки передачи файлов.

SHA-1

SHA означает алгоритм безопасного хеширования. Первой версией алгоритма был SHA-1, за ним последовал SHA-2 (см. Ниже).

В то время как MD5 производит 128-битный хэш, SHA1 генерирует 160-битный хеш (20 байт).В шестнадцатеричном формате это целое число длиной 40 цифр. Как и MD5, он был разработан для приложений криптологии, но вскоре было обнаружено, что в нем есть и уязвимости. На сегодняшний день он больше не считается менее устойчивым к атакам, чем MD5.

На сегодняшний день он больше не считается менее устойчивым к атакам, чем MD5.

SHA-2

Вторая версия SHA, называемая SHA-2, имеет множество вариантов. Вероятно, наиболее часто используется SHA-256, который Национальный институт стандартов и технологий (NIST) рекомендует использовать вместо MD5 или SHA-1.

Алгоритм SHA-256 возвращает 256-битное хеш-значение или 64 шестнадцатеричных цифры.Несмотря на то, что он не совсем идеален, текущие исследования показывают, что он значительно более безопасен, чем MD5 или SHA-1.

С точки зрения производительности, хеш SHA-256 вычисляется примерно на 20-30% медленнее, чем хеши MD5 или SHA-1.

SHA-3

Этот метод хеширования был разработан в конце 2015 года и пока не получил широкого распространения. Его алгоритм не имеет отношения к алгоритму, который использовался его предшественником, SHA-2.

Алгоритм SHA3-256 представляет собой вариант с эквивалентной применимостью к предыдущему алгоритму SHA-256, причем первый алгоритм требует немного больше времени для вычисления, чем второй.

Типичным использованием хэш-функций является выполнение проверок достоверности. Часто используется для проверки сжатых коллекций файлов, таких как архивные файлы .zip или .tar.

Учитывая архив и его ожидаемое значение хеш-функции (обычно называемое контрольной суммой), вы можете выполнить свой собственный расчет хеш-функции, чтобы убедиться, что полученный вами архив является полным и неповрежденным.

Например, я могу сгенерировать контрольную сумму MD5 для файла tar в Unix, используя следующие команды конвейера:

tar cf - files | тройник tarfile.смола | md5sum -

Чтобы получить хэш MD5 для файла в Windows, используйте команду Get-FileHash PowerShell:

Get-FileHash tarfile.tar -Algorithm MD5

Сгенерированную контрольную сумму можно разместить на сайте загрузки рядом со ссылкой для загрузки архива. Получатель, загрузив архив, может проверить его правильность, выполнив следующую команду:

echo '2e87284d245c2aae1c74fa4c50a74c77 tarfile. tar' | md5sum -c

tar' | md5sum -c

, где 2e87284d245c2aae1c74fa4c50a74c77 — сгенерированная контрольная сумма, которая была опубликована.При успешном выполнении вышеуказанной команды будет сгенерирован следующий статус ОК:

echo '2e87284d245c2aae1c74fa4c50a74c77 tarfile.tar' | md5sum -ctarfile.tar: ОК Пришло время завершить хэш SHA-1

SHA-1 — это широко используемый алгоритм криптографического хеширования, который уже почти 2 десятилетия используется для защиты онлайн-коммуникаций. Первоначально он был разработан для использования правительством, но был обнаружен эксплойт, и его официальное использование правительством было прекращено.

Учитывая огромную стоимость и вычислительную мощность, необходимые для эксплойта, SHA-1 был признан достаточно безопасным для повседневного использования в сети. Но со временем взломать хэш стало значительно проще, и необходимо рассмотреть альтернативы для безопасного сетевого взаимодействия.

Что такое SHA-1?

Как указано выше, SHA-1 — это алгоритм криптографического хеширования. Хэш можно рассматривать как отпечаток пальца на сообщении, который гарантирует, что сообщение подлинное и может быть доверено получателю.Это может быть идентификатор в сообщениях, таких как электронная почта, обновление программного обеспечения, криптографический ключ и многое другое.

Одним из наиболее часто встречающихся способов использования SHA-1 является аутентификация учетных данных. Одним из таких методов аутентификации, в котором используется хэш, является EAP-TTLS / PAP. Хэш SHA-1 используется для аутентификации сообщений, отправляемых между клиентом и сервером во время установления связи TLS. Учитывая, что EAP-TTLS / PAP отправляет сообщения в открытом виде, вероятность того, что алгоритм хеширования был взломан, представляет еще больший риск для защиты аутентификации.

Но как был взломан SHA-1? И будет ли он по-прежнему жизнеспособным хеш-алгоритмом в 2020 году?

Как был взломан SHA-1?

К сожалению, история SHA-1 как безопасного хеша стала еще хуже. Его официально «взламывали» не раз, и со временем его стало проще и дешевле эксплуатировать.

Его официально «взламывали» не раз, и со временем его стало проще и дешевле эксплуатировать.

В 2005 году исследователи из Шаньдунского университета в Китае обнаружили метод столкновения, позволяющий эффективно преодолевать SHA-1. Атака столкновения — это метод поиска двух входных данных, которые производят одно и то же значение хеш-функции, что позволяет вам работать в обратном направлении, чтобы обнаружить алгоритм хеширования.В математическом уравнении его можно разбить следующим образом:

Исследователи обнаружили два разных сообщения, m1 и m2, которые давали одно и то же значение, hash (m1) = hash (m2)

Атака столкновения потребовала значительно меньшего количества действий, чем атака грубой силы, что позволило выполнить ее с гораздо меньшими ресурсами. Атака может стоить от 110 000 до 560 000 долларов. Учитывая ценность данных, защищенных хешем, эту стоимость, безусловно, можно было бы вернуть. Коллизионная атака показала, что злоумышленники могли относительно легко внедрять вредоносное ПО в обычный интернет-трафик и получать прибыль от собранных данных.

Вторая серьезная атака, которая значительно снизила жизнеспособность SHA-1, сосредоточена на использовании ключей PGP. Ключ PGP — это кодовая фраза, используемая для шифрования вашего закрытого ключа и, следовательно, ваших сообщений. Была обнаружена более эффективная атака с коллизией, которая использует преимущества PGP с использованием хэша SHA-1.

Злоумышленник использует атаку коллизии, чтобы расшифровать хэш и создать ключ PGP, идентичный ключу легитимного пользователя. В результате злоумышленник может выдавать себя за ключ пользователя и перехватывать сообщения, часто с помощью атаки Man-in-the-Middle (MITM).Стоимость атаки может составлять от 50 000 до 11 000 долларов на завершение, что делает ее гораздо более доступной для тех, кто решил взломать шифрование SHA-1.

Замена SHA-1 методом EAP-TLS

Хэш-алгоритм SHA-1 оказался особенно уязвимым для внешних атак и повышает сомнительную надежность аутентификации на основе учетных данных. Все больше и больше организаций переходят на сертификаты как на эффективную альтернативу безопасному обмену данными.

Все больше и больше организаций переходят на сертификаты как на эффективную альтернативу безопасному обмену данными.

Аутентификация на основе сертификатов использует метод аутентификации EAP-TLS, который шифрует сообщения, отправляемые через туннель EAP, и защищает их с помощью гораздо более безопасных алгоритмов хеширования (среди прочих обычно используется SHA-256). Метод аутентификации использует криптографию с открытым ключом для предотвращения внешних атак, таких как атаки по словарю, MITM и коллизионные атаки. Данные, защищенные аутентификацией сертификата, защищены от манипуляций.

Часто упоминаемый недостаток — это исторически сложившиеся трудности управления сертификатами.С решениями по сертификатам от SecureW2 настройка и управление становятся проще простого. Лучшее в своем классе программное обеспечение для регистрации JoinNow позволяет пользователям самостоятельно настраиваться за несколько простых шагов и безопасно подключаться к сети в течение всего срока действия сертификата. Никакого сброса пароля, никакого длительного процесса аутентификации, только безопасное, бесперебойное сетевое соединение.

Никакого сброса пароля, никакого длительного процесса аутентификации, только безопасное, бесперебойное сетевое соединение.

Использование SHA-1 значительно сократилось в последние годы, и эксплойт PGP может стать последним гвоздем в гроб. Многие браузеры и организации перестали его поддерживать.Согласно современным стандартам кибербезопасности, это не может рассматриваться как подходящее для тех организаций, у которых есть огромные объемы невероятно ценных данных. Посетите страницу цен на SecureW2, чтобы узнать, отвечают ли наши решения по сертификатам вашим требованиям безопасности.

Что такое CRC SHA? Как удалить его из контекстного меню 😎

Новое слово для многих компьютерных техников, но очень полезно для пользователей, чтобы специалисты не обращали на него внимания. Итак, давайте начнем изучать « crc sha » в этой статье.

crc sha — это современный инструмент, присутствующий в существующем программном обеспечении, из-за которого многие не знают его функции, что означает термин «crc sha», где он находится, и многое другое.

crc sha — это инструмент, используемый в настоящее время для определения целостности файлов или также известный как целостность файлов .

Он позволяет пользователям создавать хэш-код (он также известен как хэш-значения , хэш-коды, дайджест или просто хеш-коды , это значения, возвращаемые хеш-функцией.

Эти хэш-коды возвращаются с другим хэш-кодом устройствами, которые соответствуют алгоритму, не все различные объекты должны отправлять разные хэш-коды) для загруженных файлов из Интернета, чтобы он мог определить целостность файла.

Целостность файла — это метод и процесс, который имеет место для предотвращения атак кибератак на данные, чтобы они не могли внести несанкционированные изменения.

Целостность файла сообщает пользователям, использовал ли файл авторизованный хакер или нет.Целостность поля становится обязательной с течением времени из-за того, что сети и конфигурация день ото дня усложняются.

Прежде чем мы углубимся в подробности crc sha, давайте выясним, что означают эти два слова по отдельности и какова их функция.

CRC: —CRC — это сокращенная форма Cyclic Redundancy Check, которая была изобретена W. Wesley Peterson в 1961 . ITt — это 32-битная функция, используемая почти во всех стандартах, которые были опубликованы в 1972 году после работы нескольких исследователи на нем.

CRC основан на теории (алгоритме) режима циклического исправления ошибок, который обычно используется в цифровых сетях и устройствах хранения. CRC — это наиболее распространенная функция, известная для обнаружения ошибок и их последующего исправления.

Циклический контроль избыточности позволяет устройству использовать метод нахождения контрольного значения или CRC , которое представляет собой поток битов фиксированной длины (также известный как двоичная последовательность, поскольку это последовательность битов).

Он позволяет пользователям обнаруживать любые случайные изменения или ошибки, сделанные неавторизованными пользователями в канале связи, а также обнаруживать любые изменения, внесенные в память магнитных и оптических устройств.

После нахождения CRC он крестит блок данных, который должен быть отправлен или сохранен с помощью этого CRC, образуя кодовое слово , также известное как контрольная сумма .

Устройство при приеме или чтении этого кодового слова сравнивает контрольное значение этого кодового слова со своим собственным или таким же образом, как и раньше, выполняет CRC для всего контрольного значения, а затем сравнивает полученный результат с той же ожидаемой константой остатка.

Если результат после сравнения не совпадает с ожидаемой остаточной константой, то файл используется неавторизованным пользователем, а блок содержит измененные данные, из-за которых устройство может предпринять определенные действия против него, либо полностью перечитав его во второй раз. или попросив отправителя отправить его еще раз.

или попросив отправителя отправить его еще раз.

Если результат вернулся с той же ожидаемой константой остатка, то данные считаются безошибочными, но, поскольку большинство вещей, которые мы имеем в настоящее время, имеют шанс нести дефект, то же самое происходит и с этими файлами.

Cyclic Redundancy Check оценен известными пользователями из-за его простой аппаратной реализации, плавного рассмотрения математических уравнений и простейшего способа обнаружения любой ошибки в файле, вызванной шумом в канале связи.

Контрольное значение имеет бит фиксированной короткой длины, генерируемый функцией, которая время от времени используется в качестве хэш-функции.Также лучше всего обнаруживать и бороться с атаками взрывной силы , то есть последовательного потока неточных символов в сообщениях.

CRC использует полином генератора с коэффициентом 0 или 1. Он рассматривает контрольные значения как полином.

Во время разделения битов данных, если остаток равен 0, тогда файл передается без каких-либо изменений или ошибок в канале связи и может быть разрешен, а если остаток пришел как ненулевой, то отправка файла становится полна ошибок. .

.

Остаток всегда будет равен нулю, поэтому файл с нулевым остатком не будет обнаружен кодом CRC. Когда контрольное значение CRC равно n, но длинное, оно также называется n бит CRC .

SHA: —Безопасный алгоритм хеширования (SHA) был опубликован Национальным институтом стандартов и технологий (NIST) как федеральный стандарт обработки информации (FIPS).

Secure Hash Algorithm — это набор из криптографических хеш-функций , основной целью которых была защита данных путем предоставления пароля или чего-то еще.Самая важная функция SHA — проверка целостности загруженного файла или любой информации из Интернета.

Криптографическая хеш-функция — это неизбежная работа, называемая детерминизмом, что означает, что пользователь всегда будет получать один и тот же тип ответа в каждом хеш-коде, но они не будут получать разные сообщения с одинаковым значением хеш-функции, а также очень быстро получить назначенное хеш-значение для любого данного сообщения. Хеш-функция использует побитовые операции, модульное сложение и функции сжатия.

Хеш-функция использует побитовые операции, модульное сложение и функции сжатия.

Криптографическая хеш-функция — это хеш-функция (это функция, используемая для преобразования данных произвольного размера в выходные данные фиксированного размера. Хеш-функция возвращает значение, известное как хэш-значения , хеш-коды, дайджесты или просто хеши.

Криптографическая хеш-функция — это односторонняя функция, что означает, что после того, как она будет выполнена, отменить ее будет непрактично. Каждое отдельное сообщение имеет свое собственное уникальное хеш-значение, которое может иметь другое уникальное значение, которое никогда не может совпадать друг с другом.

Эти хеш-значения, коды, дайджесты или все, что пользователи хотят вызвать из вышеупомянутого имени, затем собираются вместе в структуру, называемую хеш-таблицей .

Эти сигналы также уникальны из-за их свойства детерминизма, поскольку они зависят от присвоенного им хэш-значения, которое само по себе является уникальным.

Когда эти новые хэш-коды сравниваются с предыдущими, и они оба полностью совпадают, то отправленная информация не изменяется во время передачи, а если нет, то данные изменяются хакером.

Все эти уникальные хэши очень затрудняли кибератаки, что делало эту функцию наиболее безопасной, которую только мог запросить пользователь.

Семейство SHA — это группа из 6 членов, члены алгоритма безопасного хеширования постоянно обновляются по сравнению с его предыдущими членами.

Основные различия между этими версиями заключаются в длине битов или количестве битов, заданных хэш-функцией файлу, который также известен как дайджест сообщения.

Самым интересным в этом хэш-коде является то, что чем больше длина дайджеста, тем более строгая безопасность у него будет, так что его будет довольно сложно взломать с помощью грубой силы.

Это элементы: SHA-0, SHA-1, SHA-224, SHA-256, SHA-384 и SHA-512 . SHA-0 — первая версия алгоритма безопасного хеширования, опубликованная в 1993 году Национальным институтом стандартов и технологий (NIST), созданная Агентством национальной безопасности США (NSA), а позже была обновлена новая обновленная версия первого члена. сделан, потому что он был наиболее уязвим и легко взломался.

сделан, потому что он был наиболее уязвим и легко взломался.

SHA-1 был лучшей версией SHA-0 из-за того, что он наиболее уязвим, SHA-1 также был разработан Агентством национальной безопасности как часть алгоритма цифровой подписи, который использует 160-битную хеш-функцию.

Он имеет сходство с MD5 (алгоритм дайджеста сообщений 5) , но в этой версии криптографии также обнаружена слабость, из-за которой после 2010 года она не использовалась широко, как когда-то использовалась криптографическими пользователями.

Точно так же все эти члены Secure Hash Famly превосходят других за счет добавления их битового числа, поскольку SHA-2 имеет собственное семейство хэш-функций, содержащих дайджест переменных или хеш-значения. SHA-224, SHA-256, SHA-384, SHA-512 имеют разную длину в битах, например 224, 384, 512 и т. Д.

Вторая и четвертая функции также называются новыми хэш-функциями из-за наличия соответствующей 32-битной и 64-битной последовательности и также известны как битовый поток.

Шесть членов семейства алгоритмов хеширования безопасности начинают процесс, начиная процесс присвоения сообщения в соответствии с техникой усиления Меркла Дамгарда.

Как просмотреть значение SHA любого файла Windows?С помощью PowerShell вы можете просматривать значение SHA любого файла.как и в моем случае, я хочу просмотреть значение SHA файла DLL с именем secur32.dll в папке system32.

откройте PowerShell, выполнив поиск PowerShell в меню «Пуск» и введите следующую команду

get-filehash расположение файлов — алгоритм sha1

, как и в моем случае, расположение моего файла — C: \ Windows \ System32 \ secur32.dll

, поэтому моя команда будет

get-filehash C: \ Windows \ System32 \ secur32.dll -Алгоритм sha1

он покажет вам значение хэша файла.

Что такое crc sha? CRC, также известная как Cyclic Redundancy Check, — это функция, используемая для проверки того, изменяются ли отправленные данные во время передачи, путем создания контрольной суммы или контрольного кода и SHA.

SHA расшифровывается как Security Hash Algorithm, наиболее широко используется в сети, а также во многих программах и в операционных системах Windows, таких как Windows 10, 8, даже Window 7 продвигает crc sha для той же цели, что и для проверки. целостность файла, загруженного пользователями через Интернет.

Несмотря на то, что он очень полезен, пользователи не знают о доступной им опции «crc sha», поскольку она была обнаружена недавно. Эти пользователи могут найти опцию «crc sha» в контекстном меню .

Важность crc sha: —CRC-SHA (Cyclic Redundancy check, Secure Hash Algorithm) вместе присутствуют в качестве единой опции во многих программах и используются для проверки целостности файла после его загрузки из Интернета путем предоставления им хэш-кода.

Затем устройство сопоставляет новый хэш-код со своим собственным хеш-кодом, и если хеш-коды совпадают друг с другом, то загруженный файл не изменяется или изменяется неавторизованными пользователями, такими как хакеры.

Многие пользователи хотят удалить эту опцию, поскольку иногда они не хотят ее использовать или не знают, как ее использовать. Если вы один из них, они просто следуют предписанным шагам, чтобы удалить crc sha.

Шаг 1: Найдите и запустите « 7-ZIP» из строки поиска меню «Пуск» или, как большинство новых пользователей Windows называют ее панелью поиска Cortana.

Шаг 2: Теперь перейдите к Инструменты> Параметры.

Шаг 3: В появившемся окне перейдите на вкладку 7-ZIP , снимите флажок crc sha , нажмите Применить, и ОК.

Это приведет к удалению опции crc sha с вашего компьютера.

Заключение: —В этой статье мы попытались представить вам одну из самых недооцененных и недостаточно используемых служб в Windows 10.

Надеюсь, вы получите четкое представление о crc sha.

Хэш-функция SHA1 теперь полностью небезопасна

Исследователи безопасности достигли первой реальной коллизионной атаки против хэш-функции SHA-1, создав два разных файла PDF с одинаковой подписью SHA-1. Это показывает, что использование алгоритма для чувствительных к безопасности функций должно быть прекращено как можно скорее.

Это показывает, что использование алгоритма для чувствительных к безопасности функций должно быть прекращено как можно скорее.

SHA-1 (алгоритм безопасного хеширования 1) восходит к 1995 году и известен как уязвимый для теоретических атак с 2005 года.Национальный институт стандартов и технологий США запретил использование SHA-1 федеральными агентствами США с 2010 года, а центрам цифровых сертификатов не разрешено выдавать сертификаты, подписанные SHA-1, с 1 января 2016 года, хотя есть некоторые исключения. было сделано.

Однако, несмотря на эти усилия по поэтапному отказу от использования SHA-1 в некоторых областях, алгоритм все еще довольно широко используется для проверки транзакций по кредитным картам, электронных документов, подписей PGP / GPG электронной почты, репозиториев программного обеспечения с открытым исходным кодом, резервных копий и программные обновления.

Хеш-функция, такая как SHA-1, используется для вычисления буквенно-цифровой строки, которая служит криптографическим представлением файла или фрагмента данных. Это называется дайджестом и может служить цифровой подписью. Он должен быть уникальным и необратимым.

Это называется дайджестом и может служить цифровой подписью. Он должен быть уникальным и необратимым.

Если в хэш-функции обнаруживается уязвимость, которая позволяет двум файлам иметь один и тот же дайджест, функция считается криптографически неработающей, поскольку цифровые отпечатки пальцев, созданные с ее помощью, могут быть подделаны и им нельзя доверять.Злоумышленники могут, например, создать мошенническое обновление программного обеспечения, которое будет приниматься и выполняться механизмом обновления, который проверяет обновления путем проверки цифровых подписей.

В 2012 году криптографы подсчитали, что практическая атака на SHA-1 обойдется в 700 000 долларов с использованием коммерческих служб облачных вычислений к 2015 году и 173 000 долларов к 2018 году. Однако в 2015 году группа исследователей из Centrum Wiskunde and Informatica (CWI) в Нидерландах , Технологический университет Наньян (NTU) в Сингапуре и Инрия во Франции разработали новый способ взлома SHA-1, который, по их мнению, значительно снизит стоимость атак.

С тех пор исследователи CWI работали с Google, используя массивную вычислительную инфраструктуру компании, чтобы реализовать свою атаку на практике и добиться практического столкновения. Потребовалось девять квинтиллионов вычислений SHA-1, но они преуспели.

Согласно Google, это было одно из крупнейших вычислений, когда-либо выполненных: вычислительная мощность эквивалентна 6500 годам вычислений на одном процессоре и 110 годам вычислений на одном графическом процессоре. Он выполнялся в той же инфраструктуре, что и программа искусственного интеллекта AlphaGo от Alphabet, а также такие сервисы, как Google Photo и Google Cloud.