Что Это? Как работает? Список монет

Если у вас есть Bitmain Antminer или любой другой Биткойн Асик и вы хотите добывать монеты, отличные от Биткойна, то далее в статье мы расскажем Вам о самых выгодных монетах алгоритма SHA-256.

Биткойн — не единственная монета, использующая алгоритм SHA256. Есть сотни монет на этом алгоритме, которые вы можете добывать с помощью Асиков заточенных под Биткоин. Здесь, в этой статье, мы перечислим самые популярные монеты на основе алгоритма SHA 256.

Список всех монет алгоритма SHA-256

Bitcoin (BTC), Bitcoin Cash (BCH) и Bitcoin SV (BSV) — три известные монеты, использующие алгоритм хеширования SHA-256.

Помимо этого, есть сотни альткойнов, которые вы можете добывать с помощью своего Асика. Однако учтите, что большинство проектов заброшено.

Добывать такие монеты совершенно бессмысленно. Потому что их сложно продать, так как они редко торгуются на биржах. Поэтому мы решили перечислить только известные монеты и те, у которых есть разумный объем торгов.

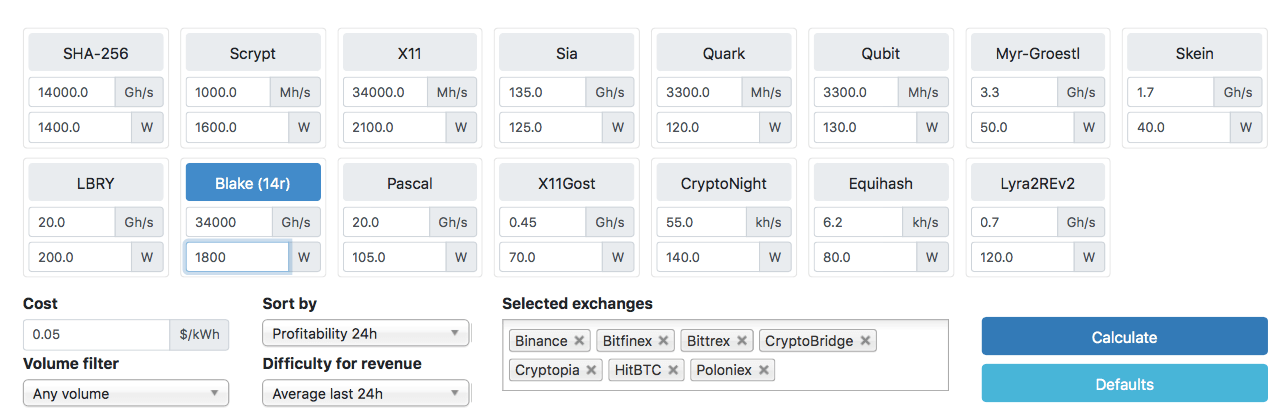

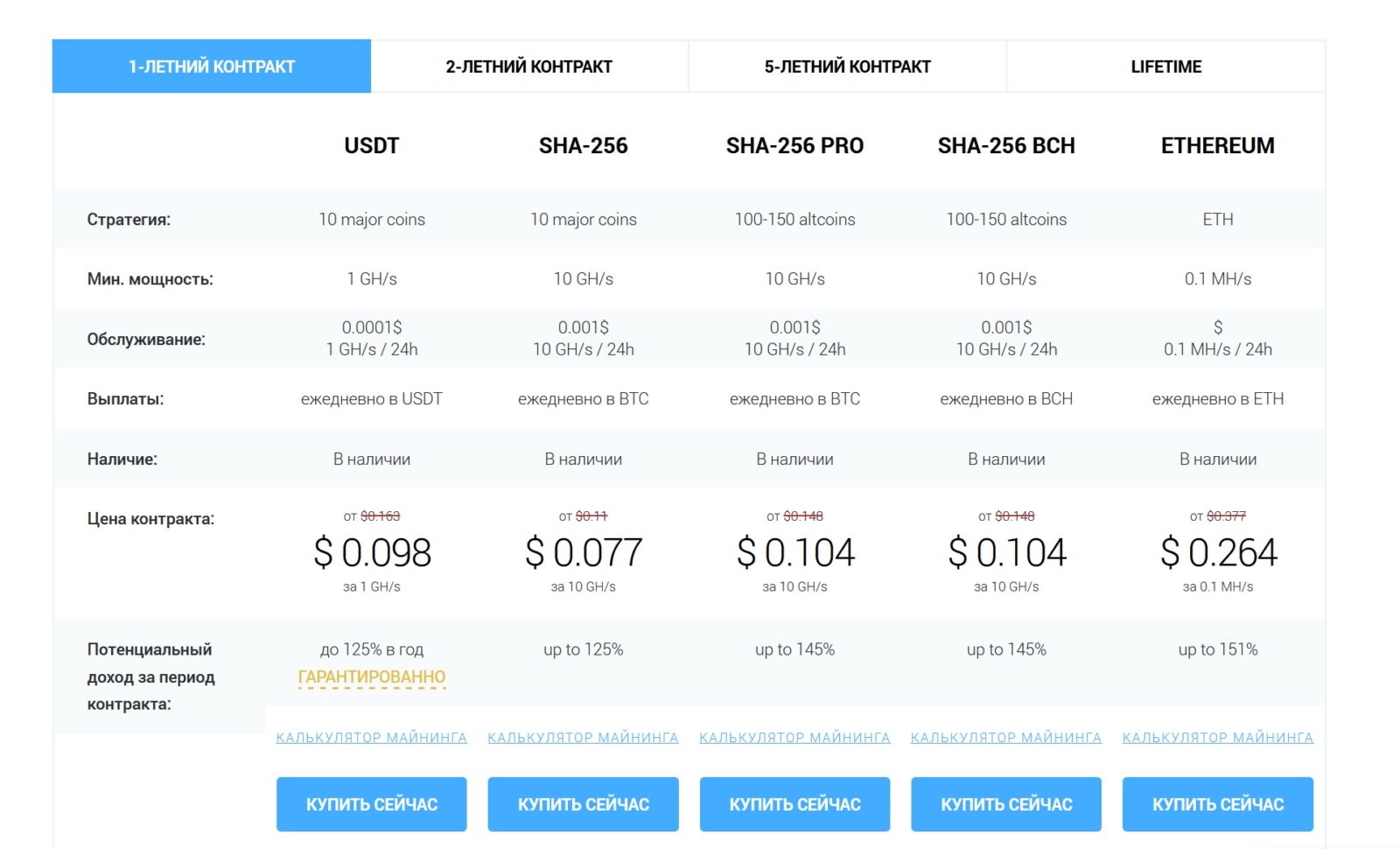

Прибыльность будет одинаковой для всех монет. Предлагаем вам воспользоваться калькуляторами майнинга, чтобы узнать, какой из них более прибыльный на данный момент.

Монеты SHA256

Вот список популярных криптовалют для майнинга SHA256. Мы оценили их по популярности и хешрейту сети.

Другие монеты на основе SHA-256

Примечание: монеты ниже имеют очень низкий 24-часовой объем торгов. Они редко торгуются на биржах и их сложно продать.

- Litecoin Cash (LCC)

- Bitcoin Classic (BXC)

- Elastos (ELA)

- Auroracoin (AUR)

- Bitcoin Vault (BTCV)

- Super Bitcoin (SBTC)

- Pyrk (PYRK)

- EmerCoin (EMC)

- HTMLCOIN (HTML)

- Terracoin (TRC)

- Myriad (XMY) – Multi Algo

Алгоритм SHA-256

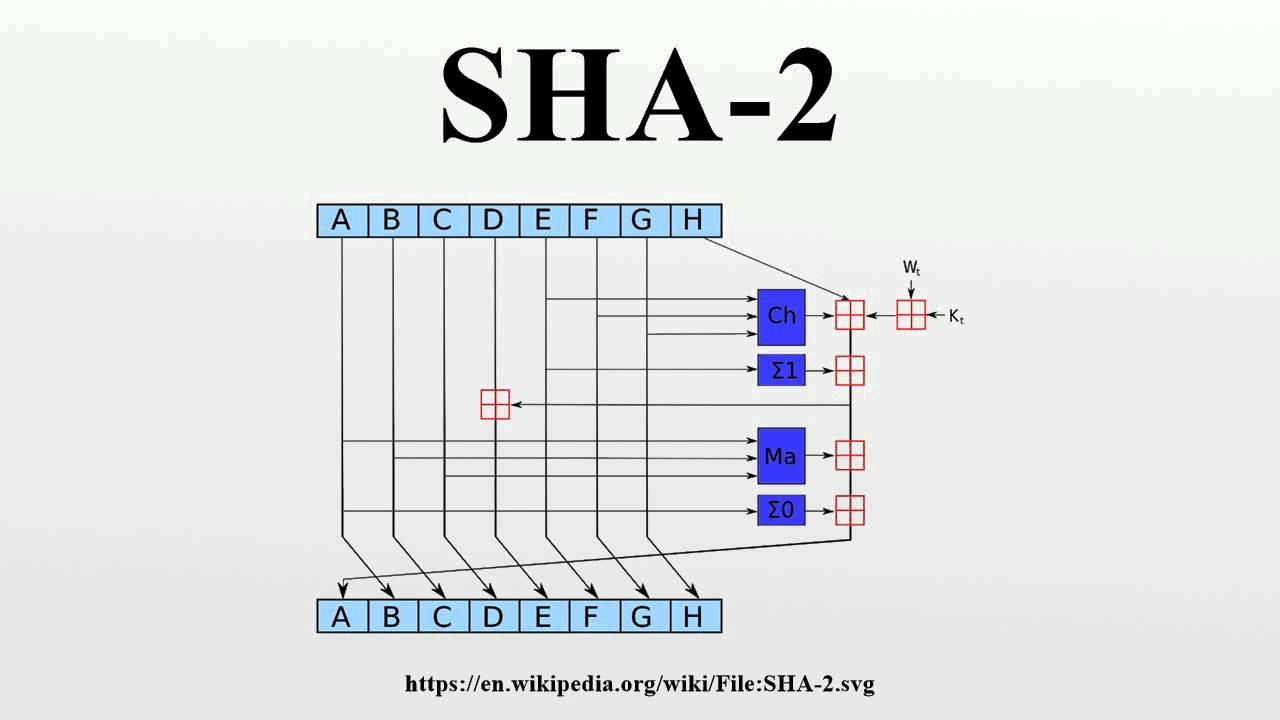

SHA расшифровывается как безопасный хэш-алгоритм. Это одна из многих криптографических хэш-функций. SHA-256 является членом семейства SHA-2 (Secure Hash Algorithm 2).

SHA 2 — это набор криптографической хеш-функции, которая является преемником SHA-1. Он был разработан Агентством национальной безопасности США и впервые опубликован Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта США (FIPS).

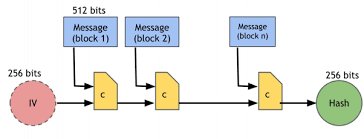

SHA256 или Secure Hash Algorithm 256 — это алгоритм хеширования. Как и любые другие криптографические хеш-функции, SHA256 используется для преобразования любого входного сигнала случайного размера в строку фиксированного размера.

То есть он принимает любой вход и производит выход (хэш) фиксированной длины. Не имеет значения, является ли ввод одной буквой, словом, предложением или целой книгой. Выходные данные алгоритма хэширования SHA256 всегда будут одинаковой длины.

Выходы SHA-256 представляют собой 256-битный (32 байта) хэш, который отображается как 64 буквенно-цифровых символов. Этот сгенерированный 256-битный хэш почти уникален.

Кроме того, это односторонняя хэш-функция, которую нельзя расшифровать до исходного состояния.

Другой важной характеристикой SHA 256 является его детерминированность. То есть сгенерированный хеш-вывод всегда будет одинаковым, если заданный вход такой же. Эта функция делает SHA256 идеальным для применения в протоколе Биткойн.

Где используется SHA256?

Алгоритм хеширования SHA256 генерирует уникальный 256-битный хэш фиксированного размера. Эта функция позволяет проверять целостность данных.

Он используется в различных приложениях, таких как: цифровые подписи, проверка пароля, проверка подлинности хеш-кода, защита от взлома и блокчейн.

По этому алгоритму можно определить целостность данных. То есть пользователь может убедиться, что загруженные данные не изменяются и находятся в исходном состоянии.

Например:

Допустим, вы скачали Биткойн-кошелек. Вы хотите убедиться в его оригинальности. Для этого вы можете просто сравнить хэши своего кошелька с исходным, предоставленным разработчиком.

Для этого вы можете просто сравнить хэши своего кошелька с исходным, предоставленным разработчиком.

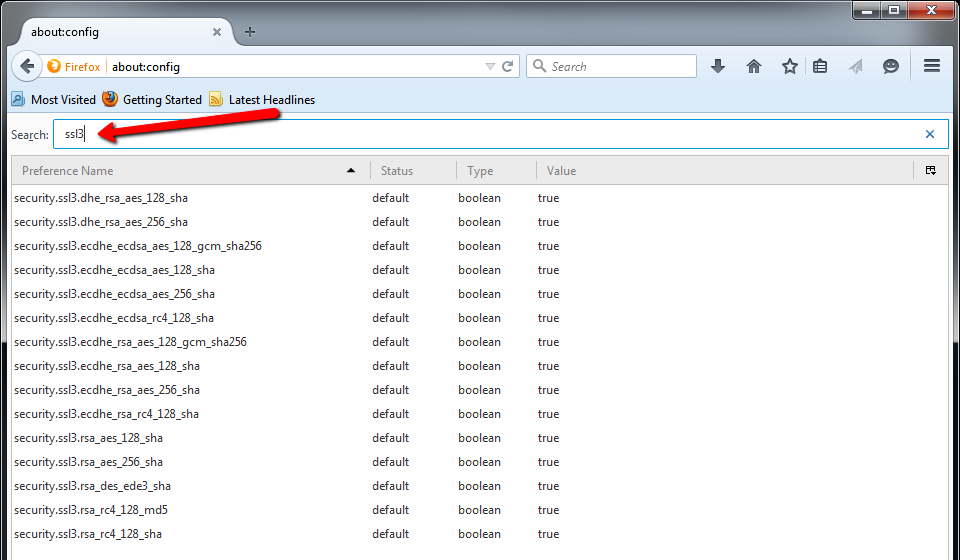

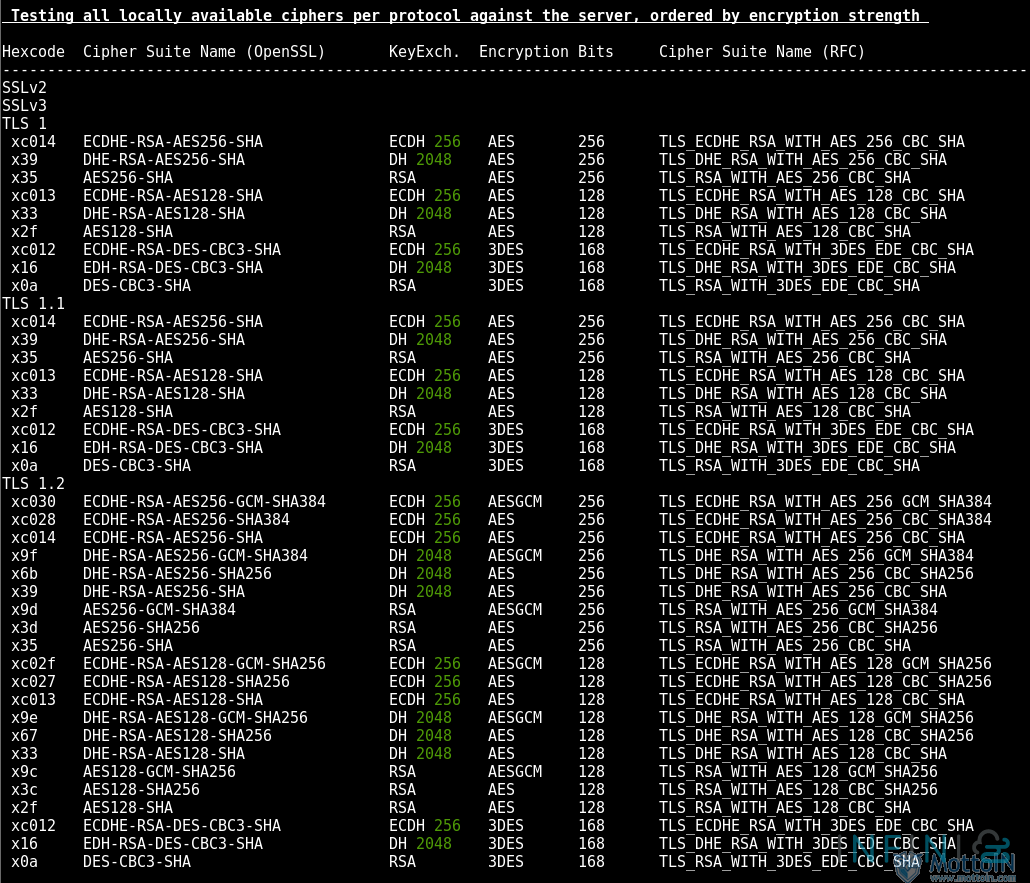

Алгоритм также реализован в некоторых популярных приложениях безопасности и протоколах шифрования. Одно из широко используемых приложений — это сертификаты TLS и SSL для веб-сайтов. Кроме этого, он используется в SSH, PGP, IPsec и S / MIME.

SHA-256 в Биткоине

Биткойн — это первая криптовалюта, которая внедрила SHA-256 в технологию блокчейн. Этот алгоритм является неотъемлемой частью протокола Биткойн.

Биткойн использует алгоритм хеширования SHA-256 в основном для проверки транзакций через механизм консенсуса Proof of Work. Кроме того, он используется для создания адресов Биткойна.

Сейчас есть ряд криптовалют и блокчейн-проектов, которые приняли этот алгоритм. Три самых популярных монеты, использующие SHA-256 это:

- Bitcoin (BTC)

- Bitcoin Cash (BCH)

- Bitcoin Satoshi Vision (BSV)

Все эти монеты используют SHA-256 в качестве алгоритма Proof of Work для майнинга.

Алгоритм майнинга SHA-256

Биткойн использует SHA-256 в качестве алгоритма майнинга Proof of Work с момента его запуска в 2009 году. Первоначально алгоритм майнился только с использованием CPU и GPU.

Но постепенно оборудование для майнинга эволюционировало, делая процессоры и GPU менее жизнеспособными для майнинга BTC. Сегодня в сети Биткойн доминируют только ASIC (специализированные интегральные схемы).

Есть много ASIC, которые добывают алгоритм SHA-256, но большинство из них устарели и больше не приносят прибыли. Каждое новое поколение ASIC способно производить более высокую хеш-мощность, делая предыдущие слабыми и ненужными. Вот почему разумно инвестировать в монеты напрямую, а затем покупать эти ASIC.

В настоящее время существует только несколько популярных майнеров, и, согласно Asicminervalue.com, это единственные майнеры, которые приносят прибыль при добыче BTC и монет SHA256.

С остальными актуальными Асиками Вы можете ознакомиться на нашем сайте.

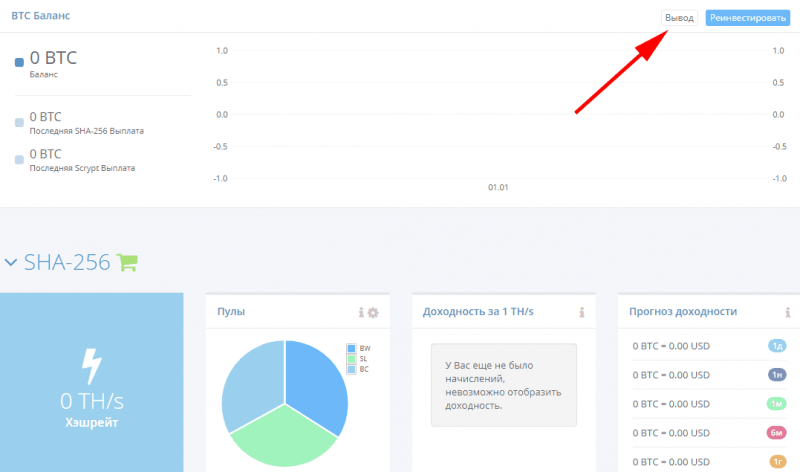

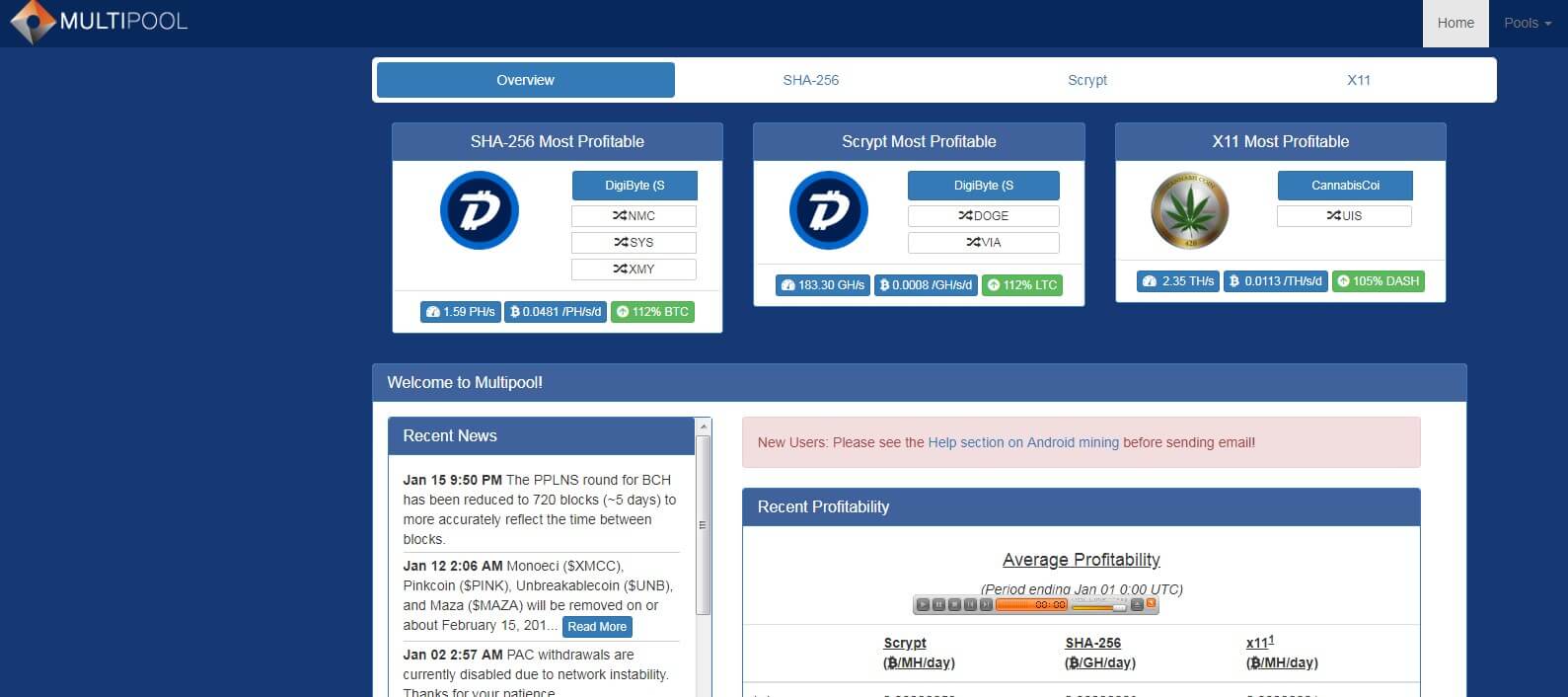

Если у вас есть какой-либо из этих Асиков, присоединитесь к любому майнинг пулу и начните добычу BTC. Вы также можете направить свои Асики SHA256 на NiceHash.

Все криптовалюты на алгоритме SHA256

SHA256 – алгоритм, являющийся основой майнинга первой криптовалюты — Биткоина. Для работы с ним используется только специализированное оборудование ASIC (АСИКи). Сейчас постоянно создаются новые криптовалюты на SHA256. Многим таким монетам стоит уделить внимание, но большая их часть – скамы. Это подтверждается тем, что у них нет ни официальных сайтов, ни сообществ. В этой статье собраны все монеты на SHA256.

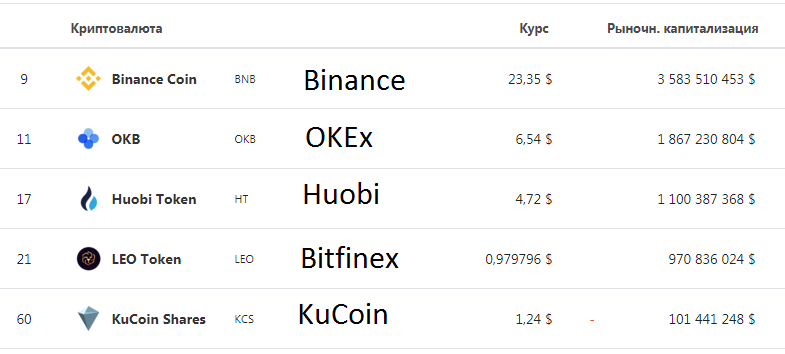

На каких алгоритмах работают ведущие криптовалюты?

Алгоритмы криптовалют, список которых мы рассмотрели выше, используются в топовых монетах. Ниже приведена таблица, в которой приведены основные криптовалюты и алгоритмы на основании которых они работают.

| Криптовалюта | Алгоритм шифрования | Алгоритм консенсуса |

| Bitcoin | SHA-256 | PoW |

| Ethereum | Ethash | PoW (в будущем возможен PoS) |

| Bitcoin Cash | SHA-256 | PoW |

| Litecoin | Scrypt | PoW |

| Monero | CryptoNight | PoW |

| Dash | X11 | PoW/PoS |

| Ethereum Classic | Ethash | PoW |

| Dogecoin | Scrypt | PoW |

| ZCash | Equihash | PoW |

| Decred | Blake256 | PoW/PoS |

Алгоритмы криптовалют, списки которых мы рассмотрели постоянно совершенствуются и становятся более надежными. От их сложности зависит также скорость майнинга и прочих операций в блокчейне.

От их сложности зависит также скорость майнинга и прочих операций в блокчейне.

Полный список криптовалют с алгоритмами

Если вы серьезно занимаетесь майнингом криптовалюты, то у вас достаточно часто случается необходимость уточнить тот или иной алгоритм , согласно которому формируется цифровая монета. В тоже самое время, полного перечня , собранного в одну сравнительную таблицу найти достаточно сложно.

И приходится майнерам пользоваться поисковыми системами и тратить свое время. В данном таблице мы собрали все популярные криптовалюты с алгоритмами и годом из выпуска в свет. Надеемся, что предложенная информация оказалась для вас полезной.

| Критовалюта | Сокращения | Алгоритм | Год |

| Bitcoin | BTC | SHA-256 | 2009 |

| Ethereum | ETH | Dagger-Hashimoto | 2015 |

| Litecoin | LTC | Scrypt | 2011 |

| Ripple | XRP | ECDSA | 2013 |

| Siacoin | SC | blake2b | 2015 |

| EthereumClassic | ETC | Dagger-Hashimoto | 2015 |

| Dash | DASH | X11 | 2014 |

| BitShares | BTS | Транзакционный сбор | 2014 |

| Monero | XMR | CPU mining, CryptoNight | 2014 |

| Augur | REP | Smart contract | 2015 |

| Stratis | STRAT | 2016 | |

| Zcash | ZEC | Equihash | 2016 |

| Factom | FCT | Транзакционный сбор | 2015 |

| NEM | XEM | blockchain | 2015 |

| DigiByte | DGB | SHA256,Scrypt,Qubit,Skein,Groestl | 2014 |

| Dogecoin | DOGE | Scrypt | 2013 |

| Nxt | NXT | Транзакционный сбор | 2013 |

| Dashcoin | DSH | CPU mining, CryptoNight | 2014 |

| Decred | DCR | Blake256 | 2015 |

| Steemit | STEEM | SHA-256 | 2016 |

| MaidSafeCoin | MAID | Транзакционный сбор | 2014 |

| lbryCoin | LBC | LBRY | 2016 |

| Syscoin | SYS | Scrypt | 2014 |

| Potcoin | POT | Scrypt | 2014 |

| BlackCoin | BLK | Scrypt | 2014 |

| ByteCoin | BCN | CPU mining, CryptoNight | 2012 |

| BURST | BURST | Транзакционный сбор | 2014 |

| Clams | CLAM | Транзакционный сбор | 2014 |

| ViaCoin | VIA | Scrypt | 2014 |

| VeriCoin | VRC | Scrypt | 2014 |

| BelaCoin | BELA | Scrypt | 2014 |

| VertCoin | VTC | Lyra2RE | 2014 |

| NeosCoin | NEOS | SHA-256 | 2014 |

| BitcoinPlus | XBC | X13 | 2015 |

| Nautiluscoin | NAUT | NXT | 2014 |

| Peercoin | PPC | SHA-256 | 2012 |

| Myriad-scrypt | MYR | Scrypt, SHA-256D, Qubit, Skein, Groestl | 2014 |

| Nexium | NXC | blockchain Ethereum | |

| FoldingCoin | FLDC | Stanford Folding | 2014 |

| Namecoin | NMC | SHA-256, Merged mining | 2011 |

| Counterparty | XCP | Транзакционный сбор | 2014 |

| Expanse | EXP | Dagger-Hashimoto | 2015 |

| Florin | FLO | Scrypt | 2013 |

| Gridcoin | GRC | BOINC | 2013 |

| PascalCoin | PASC | SHA-256 | 2016 |

| Navcoin | NAV | X13 | 2014 |

| BitcoinDark | BTCD | SHA-256 | 2014 |

| Primecoin | XPM | CPU mining, Cunningham | 2013 |

| BitConnect | BCC | Scrypt | 2016 |

| BitCrystals | BCY | base Counterparty | 2015 |

| PinkCoin | PINK | X11 | 2014 |

| Radium | RADS | Smartchain | 2015 |

| DNotes | NOTE | Scrypt | 2014 |

| EmerCoin | EMC | SHA-256 | 2013 |

| Cloakcoin | CLOAK | X13 | 2014 |

| ElCoin | EL | Base Ethereum | 2015 |

| Huntercoin | HUC | SHA256, Scrypt | 2014 |

| RieCoin | RIC | CPU mining | 2014 |

| Sibcoin | SIB | X11gost | 2015 |

| LEOcoin | LEO | Scrypt-jane | 2014 |

| Bitmark | BTM | Scrypt | 2014 |

| Polybius | PLBT | Smart contract | 2017 |

| Vcash | XVC | Blake256 | 2014 |

| Novacoin | NVC | Scrypt | 2012 |

| Fastcoin | FST | Scrypt | 2013 |

| Waves | WAVES | Транзакционный сбор | 2016 |

| CureCoin | CURE | SHA-256 | 2014 |

| EDinar | EDR | 2015 | |

| Voxels | VOX | Scrypt | 2015 |

| Iconomi | ICN | Smart contract | 2015 |

| Transfercoin | TX | X11 | 2015 |

| BitSend | BSD | X11 | 2014 |

| ArcticCoin | ARC | Scrypt | 2015? |

| Sexcoin | SXC | Scrypt | 2013 |

| MonaCoin | MONA | Lyra2RE | 2013 |

| Craftcoin | CRC | Scrypt | 2013 |

| Yocoin | YOC | Smart contract | 2016 |

| Bata | BTA | Scrypt | 2015 |

| UNCoin | UNC | X11 | 2014 |

| Solarcoin | SLR | Scrypt | 2014 |

| TrumpCoin | TRUMP | Blake256 | 2016 |

| PostCoin | POST | 2016 | |

| CrevaCoin | CREVA | Scrypt | 2015 |

| HellenicCoin | HNC | Scrypt | 2015 |

| AdzCoin | ADZ | X11 | 2015 |

| Dimecoin | DIME | base Quark | 2013 |

| Leadcoin | LDC | Scrypt | 2014 |

| BlueCoin | BLU | X11 | 2014 |

| DaMaCoin | DMC | Scrypt | 2014 |

| BitcoinUnlimited | BCU | SHA-256 | |

| DrCoin | ISK | Scrypt | 2013 |

| 10kCoin | 10K | SHA-256, Scrypt, X11 | 2015 |

| 1Credit | 1CR | Scrypt | 2014 |

| 2GiveCoin | 2GIVE | Scrypt | 2016 |

| 365coin | 365 | Keccak | 2014 |

| 42Coin | 42 | Scrypt | 2014 |

| 66Coin | 66 | Scrypt | 2014 |

| Achilles | ACH | X11 | 2014 |

| Acoin | ACOIN | SHA-256 | 2014 |

| AeonCoin | AEON | CPU mining, CryptoNight | 2014 |

| AeroCoin | AERO | X13 | 2014 |

| AidBit | AID | Groestl | 2014 |

| Aiden | ADN | Scrypt-OG | 2014 |

| AIRcoin | AIR | Scrypt | 2014 |

| AlexiumCoin | AUM | Scrypt | 2015 |

| AlienCoin | ALN | Scrypt | 2014 |

| Alipaycoin | ALI | X14 | 2014 |

| Alphacoin | ALF | Scrypt | 2013 |

| AmberCoin | AMBER | X13 | 2014 |

| AmericanCoin | AMC | Scrypt | 2013 |

| Amygws | AMY | Scrypt | 2017 |

| AndroidsTokens | ADT | Транзакционный сбор | 2013 |

| AnimeCoin | ANI | base Quark | 2014 |

| Anoncoin | ANC | Scrypt | 2013 |

| AntimatterCoin | ANT | Scrypt | 2014 |

| ApexCoin | APEX | X13 | 2014 |

| AphroditeCoin | APH | Scrypt | 2014 |

| AppCoin | APP | Scrypt | 2014 |

| AppleBytes | ABY | Scrypt | 2014 |

| ArbitCoin | ARB | SHA-256 | 2015 |

| ARCHcoin | ARCH | Scrypt | 2014 |

| Argentum | ARG | Scrypt | 2013 |

| Aricoin | ARI | Scrypt | 2014 |

| Arkhash | ARK | SHA-256 | 2014 |

| AsiaCoin | AC | Scrypt | 2014 |

| Asiadigicoin | ADCN | Scrypt | 2016 |

| AsicCoin | ASC | SHA-256 | 2013 |

| Astrocoin | ASR | Scrypt | 2014 |

| AtheistCoin | ATH | Groestl | 2014 |

| AuroraCoin | AUR | SHA256,Scrypt,Qubit,Skein,Groestl | 2014 |

| AurumCoin | AU | SHA-256 | 2014 |

| Axiom | AXIOM | Axiom | 2015 |

| AXIScoin | AXIS | X13 | 2014 |

| Badgercoin | BDG | X11 | 2014 |

| BancorCoin | BNCR | SHA-256 | 2014 |

| BankCoin | BANK | X11 | 2014 |

| Bantam | BNT | X11 | 2015 |

| BanxShares | BANX | Транзакционный сбор | 2014 |

| BatCoin | BAT | Scrypt | 2014 |

| Battlecoin | BCX | SHA-256 | 2013 |

| BBQCoin | BQC | Scrypt | 2012 |

| BCTCoin | BCT | Keccak | 2014 |

| BeaoCoin | BEC | Scrypt | 2013 |

| BeatleCoin | BEA | Scrypt | 2014 |

| BeaverCoin | BVC | Scrypt | 2014 |

| BeeCoin | BEE | scrypt | 2014 |

| BeerCoin | BEER | Scrypt | 2014 |

| BeliCoin | BELI | Scrypt | 2014 |

| Bells | BEL | Scrypt | 2013 |

| Benjamins | BEN | SHA-256 | 2014 |

| Betacoin | BET | SHA-256 | 2013 |

| BigBullion | BIG | SHA-256 | 2014 |

| BigCoin | HUGE | Blake256 | 2014 |

| BigUp | BIGUP | Транзакционный сбор | 2016 |

| Bikercoin | BIC | CPU mining, CryptoNight | 2016 |

| BillionCoin | BIL | Scrypt | 2013 |

| BilShares | BILS | Транзакционный сбор | 2013 |

| BiosCrypto | BIOS | base Quark | 2015 |

| BipCoin | BIP | CPU mining, CryptoNight | 2016 |

| Bitbar | BTB | Scrypt | 2013 |

| BitBean | BITB | SHA-256 | 2015 |

| BitBlock | BBL | X15 | 2014 |

| BitcoinCore | BCc | SHA-256 | |

| BitcoinScrypt | BTCS | Scrypt | 2013 |

| BitcoinTX | BTX | X11 | 2015 |

| BitcoinUnlimited | BTU | SHA-256 | |

| BitCredit | BCR | Momentum, SHA-512 | 2014 |

| Bitgem | BTG | Scrypt | 2013 |

| Bithire | HIRE | blockchain Bitcoin | 2015 |

| Bitinum | BTN | SHA-256 | 2014 |

| Bitleu | BTL | Scrypt-jane | 2014 |

| BitLion | XBL | X13 | 2014 |

| BitQuark | BTQ | base Quark | 2014 |

| BitStar | BITS | Scrypt | 2014 |

| BitZeny | ZNY | Yescrypt | 2014 |

| BlackDragonCoin | BDC | Scrypt-jane | 2014 |

| Blakecoin | BLC | Blake256 | 2013 |

| BlitzCoin | BLTZ | Scrypt | 2014 |

| Blocknet | BLOCK | 2014 | |

| BolivarCoin | BOLI | X11 | 2015 |

| BONESCryptoCoin | BONES | Scrypt | 2014 |

| BonusCoin | BNS | SHA-256 | 2014 |

| Boolberry | BBR | CPU mining, Wild keccak | 2014 |

| BoomCoin | BOOM | X13 | 2014 |

| Bottlecaps | CAP | Scrypt | 2013 |

| Brigadecoin | BRIG | X11 | 2014 |

| BTCtalkcoin | TALK | Scrypt | 2014 |

| BurbuCoin | BUR | Scrypt | 2014 |

| ButterflyCoin | BFC | SHA-256 | 2013 |

| Bytecoin2 | BTE | SHA-256 | 2013 |

| CACHeCoin | CACH | Scrypt-jane | 2014 |

| CageCoin | CAGE | Scrypt | 2014 |

| Caishen | CAI | Scrypt-N | 2014 |

| CanadaeCoin | CDN | Scrypt | 2014 |

| CannabisCoin | CANN | X11 | 2014 |

| Cannacoin | CCN | Scrypt | 2014 |

| Capricoin | CPC | X11 | 2015 |

| CarbonCoin | CARB | scrypt | |

| CarbonCoin | CARB | Scrypt | 2014 |

| CarpeDiemCoin | DIEM | SHA-256 | 2014 |

| CashCoin | CASH | Scrypt | 2014 |

| Casinocoin | CSC | Scrypt | 2013 |

| Cataloniacoin | CATC | Scrypt-N | 2014 |

| Catcoin | CAT | Scrypt | 2013 |

| CereiPayCoin | CRPC | X11 | 2016 |

| CharityCoin | CHA | Scrypt | 2014 |

| Checkcoin | CKC | X11 | 2014 |

| CherryNote | CRR | CPU mining, CryptoNight | 2014 |

| ChipCoin | CHIP | X11 | |

| CHNCoin | CNC | Scrypt | 2013 |

| Chococoin | CCC | SHA-256 | 2013 |

| Cinnamoncoin | CIN | Scrypt | 2013 |

| CinniCoin | CINNI | Scrypt | 2014 |

| CleanWaterCoin | WATER | Scrypt | 2014 |

| CloudCoin | CDC | Scrypt | 2013 |

| ClubCoin | CLUB | Scrypt | 2015 |

| CNOTEcoin | CNOTE | base Quark | 2014 |

| CoCoCoin | COCO | X13 | 2014 |

| COIN | COIN | Scrypt | 2014 |

| Coin2 | C2 | Транзакционный сбор | 2014 |

| CoinmarketsCoin | JBS | Scrypt | 2014 |

| Coino | CNO | Scrypt | 2014 |

| CoinoIndex | INDEX | NXT | 2015 |

| Coinomat1 | CNMT | NXT | 2014 |

| CoinyeCoin | COYE | Scrypt | 2014 |

| ColossusCoin | COL | Scrypt | 2013 |

| CommunityCoin | COMM | Scrypt | 2014 |

| Conspiracycoin | CYC | X11 | 2014 |

| Continuumcoin | CTM | SHA-256 | 2014 |

| CopperBars | CPR | Scrypt-jane | 2013 |

| CopperLark | CLR | Keccak | 2013 |

| CorgiCoin | CORG | Scrypt | 2014 |

| Cosmoscoin | CMC | Scrypt | 2013 |

| Credit | CR | Scrypt | 2014 |

| Credits | CRD | Scrypt | 2014 |

| CREDS | XXC | SHA-256 | 2014 |

| CrownCoin | CRW | SHA-256 | 2014 |

| CRTcoin | CRT | Scrypt | 2014 |

| CryptCoin | CRYPT | X11 | 2014 |

| CryptoBuck | BUK | Scrypt | 2013 |

| CryptoBullion | CBX | Scrypt | 2013 |

| CryptoEagle | CREA | SHA-256 | 2014 |

| CryptoEscudo | CESC | Scrypt | 2014 |

| CryptographicAnomaly | CGA | Scrypt | 2014 |

| CryptoMeth | METH | Keccak | 2014 |

| Cryptonite | XCN | M7 | 2014 |

| CrystalCoin | CRYST | X15 | 2014 |

| Cthulhu | OFF | base Quark | 2013 |

| CzechCrownCoin | CZC | Scrypt-N | |

| DarkCash | DRKC | X11 | 2014 |

| Darknet | DNET | Quark | 2016 |

| DarkNetCoin | DNC | CPU mining, Wild keccak | 2014 |

| DarkNote | XDN | CPU mining, CryptoNight | 2014 |

| DataCoin | DTC | CPU mining, Cunningham | 2013 |

| Denarius | DRS | Scrypt | 2014 |

| Devcoin | DVC | SHA-256 | 2013 |

| Diamond | DMD | Groestl | 2013 |

| Diggits | DIGS | Scrypt | 2015 |

| Digieuro | DEUR | SHA-256, Scrypt | 2015 |

| Digit | DIG | X13 | 2014 |

| Digitalcoin | DGC | SHA-256, Scrypt, X11 | 2013 |

| DigitalPrice | DP | X11 | 2014 |

| DigixDAO | DGD | Smart contract | 2015 |

| DinarCoin | IQD | SHA-256 | 2014 |

| DogecoinDark | DOGED | Scrypt | 2014 |

| DopeCoin | DOPE | Scrypt | 2014 |

| DosCoin | DOS | X13 | 2014 |

| Doubloons | DBL | Scrypt | 2013 |

| DougCoin | DOUG | base Quark | 2014 |

| DuckDuckCoin | DUCK | Scrypt | 2014 |

| DvoraKoinGroestl | DVK | SHA-256, Scrypt, Groestl | 2014 |

| DvoraKoinScrypt | DVK | SHA-256, Scrypt, Groestl | 2014 |

| DvoraKoinSHA256 | DVK | SHA-256, Scrypt, Groestl | 2014 |

| EarthCoin | EAC | Scrypt | 2013 |

| EasyLCoin | ELCO | Scrypt | 2016 |

| eBoost | EBST | Scrypt | |

| EBTcoin | EBT | Scrypt | 2014 |

| ECCoin | ECC | Scrypt | 2014 |

| Eclipse | EC | SHA-256 | 2016 |

| EDRcoin | EDRC | SHA-256 | 2016 |

| EduCoin | EDU | Scrypt | 2014 |

| Einsteinium | EMC2 | Scrypt | 2014 |

| Ekita | EKITA | 2014 | |

| Ekrona | KRN | Scrypt | 2014 |

| Elacoin | ELC | Scrypt-N | 2013 |

| Electric | VOLT | scrypt | |

| ElectronicGulden | EFL | Scrypt | 2014 |

| Elementrem | ELE | Dagger-Hashimoto | 2016 |

| Elephantcoin | ELP | scrypt | 2013 |

| eMark | DEM | SHA-256 | 2013 |

| Emerald | EMD | Scrypt | 2013 |

| EmotiCoin | EMO | Scrypt | 2014 |

| EmuCoin | EMU | Scrypt-N | 2014 |

| EntropyCoin | ENC | Scrypt-N | 2014 |

| ESportsCoin | ESC | X11 | 2014 |

| Ethercoin | ETCC | Транзакционный сбор | 2014 |

| eToken | ETOK | Scrypt | 2014 |

| Eurokoin | EUK | Scrypt | 2014 |

| EuropeCoin | ERC | X11 | 2014 |

| eUtopium | UPM | NIST5 | 2014 |

| Evotion | EVO | SHA-256 | 2015 |

| Execoin | EXE | Scrypt-N | 2014 |

| Experiencecoin | EPC | Scrypt | 2015 |

| Extremecoin | EXC | Scrypt | 2013 |

| EZCoin | EZC | Scrypt | 2013 |

| FailCoin | FAIL | Scrypt | 2014 |

| FairCoin | FAC | Scrypt | 2014 |

| FairQuark | FRQ | base Quark | 2014 |

| Fantom | FCX | Velvet | 2015 |

| Fantomcoin | FCN | CPU mining, CryptoNight | 2014 |

| Feathercoin | FTC | NeoScrypt | 2013 |

| FedoraCoin | TIPS | Scrypt | 2013 |

| Fermat | IOP | SHA-256 | 2016 |

| FibreCoin | FIBRE | NIST5 | 2014 |

| Fireflycoin | FFC | SHA-256 | 2013 |

| FlappyCoin | FLAP | Scrypt | 2014 |

| Floripacoin | FLN | Scrypt | 2014 |

| Fluttercoin | FLT | Scrypt | 2014 |

| Forexcoin | FRX | Scrypt | 2014 |

| FoxCoin | FOX | Scrypt | 2014 |

| Fractalcoin | FRAC | X11 | 2014 |

| Franko | FRK | Scrypt | 2013 |

| FreeCoin | FRE | Scrypt-jane | 2013 |

| Freicoin | FRC | SHA-256 | 2012 |

| FreshCoin | FRSH | Fresh | 2014 |

| FriendshipCoin | FSC | Scrypt | 2014 |

| Frozen | FZ | base Quark | 2013 |

| FryCoin | FRY | Scrypt | 2014 |

| FUDCoin | FUD | SHA-256 | 2014 |

| FuelCoin | FUEL | SHA-256 | 2014 |

| Fuguecoin | FC | Fugue256 | 2014 |

| Gaelcoin | GAC | scrypt | |

| Galaxycoin | GLX | Scrypt | 2013 |

| Galleon | GLN | Keccak | 2014 |

| Gambit | GAM | Scrypt | 2015 |

| Gamecoins | GME | Scrypt | 2013 |

| Gamecredits | GMC | Scrypt | 2014 |

| GameleagueCoin | GML | 2014 | |

| Gapcoin | GAP | 2014 | |

| GenesisCoin | GNS | Scrypt-N | 2014 |

| Geocoin | GEO | Qubit | 2015 |

| GermanyCoin | GER | Scrypt | 2014 |

| GetGems | GEMZ | Counterparty | 2014 |

| Ghostcoin | GHC | Scrypt | 2014 |

| GiarCoin | GIAR | Scrypt-N | 2014 |

| GiveBackCoin | GIV | Scrypt, SHA256, Qubit, Skein, Groestl | 2014 |

| Givecoin | GIVE | X11 | 2014 |

| GlobalBoost | BST | Scrypt | 2014 |

| GlobalBoostY | BSTY | Yescrypt | 2014 |

| Globalcoin | GLC | Scrypt | 2013 |

| GlobalCurrencyReserve | GCR | Scrypt | 2015 |

| GlobalDenomination | GDN | X11 | 2014 |

| Globe | GLB | SHA-256 | 2013 |

| GlyphCoin | GLYPH | X11 | 2014 |

| Goalcoin | GOAL | Scrypt | 2014 |

| Goldcoin | GLD | Scrypt | 2013 |

| Goldcoin | GBC | Scrypt | 2016 |

| GoldReserve | XGR | X11 | 2014 |

| GPUCoin | GPUC | Scrypt-N | 2014 |

| Graincoin | GRA | Scrypt | 2013 |

| Grandcoin | GDC | Scrypt | 2013 |

| GraniteCoin | GRN | X11 | 2014 |

| Grantcoin | GRT | SHA-256 | 2015 |

| Greececoin | GRCE | Scrypt | 2014 |

| GridPay | GRID | Транзакционный сбор | 2015 |

| GroestlCoin | GRS | Groestl | 2014 |

| GrowthCoin | GRW | Scrypt | 2013 |

| GrumpyCoin | GRUMP | Scrypt | 2014 |

| GSMcoin | GSM | X11 | 2015 |

| GuarantCoin | GTC | Scrypt-N | 2014 |

| Guldencoin | NLG | Scrypt | 2014 |

| Guncoin | GUN | Scrypt | 2014 |

| h3Ocoin | h3O | Scrypt-N | 2014 |

| Halcyon | HAL | X15 | 2014 |

| HamRadioCoin | HAM | SHA-256 | 2014 |

| Hashcoin | HASH | X11 | 2014 |

| Heavycoin | HVC | HEFTY1 | 2014 |

| Heisenberg | HEX | Scrypt | 2014 |

| HelixCoin | HXC | Keccak | 2014 |

| HighFiveCoin | H5C | X11 | 2014 |

| Hirocoin | HIRO | X11 | 2014 |

| HispaCoin | HPC | SHA-256 | 2014 |

| HoboNickels | HBN | Scrypt | 2013 |

| HOdlcoin | HODL | AES | 2016 |

| HongKongCoin | HKC | SHA-256 | 2014 |

| Honorcoin | XHC | X13 | 2014 |

| Horizon | HZ | NXT | 2014 |

| Hotcoin | HOT | Scrypt | 2013 |

| HouseofCoins | HOC | Scrypt | 2014 |

| HTML5coin | HTML5 | X15 | 2014 |

| Hypercoin | HYC | Scrypt | 2013 |

| HyperStake | HYP | X11 | 2014 |

| I0Coin | I0C | SHA-256 | 2011 |

| IcebergCoin | ICB | NIST5 | 2014 |

| ImperialCoin | IPC | Scrypt | 2014 |

| Incakoin | NKA | SHA-256 | 2013 |

| Infinitecoin | IFC | Scrypt | 2013 |

| Influxcoin | INFX | X11 | 2015 |

| InformationCoin | ITC | Scrypt | 2014 |

| InsanityCoin | WOLF | Scrypt | 2014 |

| Intellect | INT | 2Skein | 2015 |

| IOCoin | IOC | X11 | 2014 |

| Isracoin | ISR | Scrypt | 2014 |

| Iticoin | iTi | Scrypt | 2016 |

| IvugeoEvolutionCoin | IEC | Scrypt | 2015 |

| IXCoin | IXC | SHA-256 | 2011 |

| JackpotCoin | JPC | JHA | 2014 |

| JiffyCoin | JIF | SHA-256 | 2016 |

| JoinCoin | J | Multiple | 2014 |

| Joulecoin | XJO | SHA-256 | 2013 |

| JudgeCoin | JUDGE | X13 | 2014 |

| JuggaloCoin | JUG | X11 | 2014 |

| Junkcoin | JKC | Scrypt | |

| KarmaCoin | KARM | X11 | 2014 |

| Kazcoin | KZC | Scrypt | 2014 |

| KeyCoin | KEY | X13 | 2014 |

| KhanCOIN | KNC | X11 | 2015 |

| KiloCoin | KLC | ||

| KimotoCoin | KMC | Scrypt-N | 2014 |

| KittehCoin | MEOW | scrypt | 2013 |

| KlondikeCoin | KDC | Scrypt | 2014 |

| Komodo | KMD | Equilhash | 2016 |

| Krugercoin | KGC | Scrypt | 2013 |

| Kryptohash | KHC | KSHAKE320 | 2014 |

| Krypton | KR | Dagger-Hashimoto | 2016 |

| Kumacoin | KUMA | base Quark | 2014 |

| LabourHour | LH | blockchain | 2016 |

| Latium | LAT | Транзакционный сбор | 2014 |

| Leafcoin | LEAF | Scrypt | 2014 |

| LeagueCoin | LOL | X11 | 2014 |

| Lebowskis | LBW | Scrypt | 2013 |

| LegendaryCoin | LGD | Scrypt | 2014 |

| Leprocoin | LPC | Scrypt | 2014 |

| LetsTalkBitcoin | LTBC | Counterparty | 2014 |

| Levocoin | LEVO | X11 | 2016 |

| LGBTQoin | LGBTQ | X11 | 2015 |

| Libertycoin | XLB | X11 | 2014 |

| LibrexCoin | LXC | X11 | 2014 |

| LightCoin | LIT | X11 | 2014 |

| LimeCoinX | LIMX | X11 | 2014 |

| LinkedCoin | LKC | X11 | |

| Lisk | LISK | Sidechain | 2016 |

| Litebar | LTB | Scrypt | 2014 |

| LitecoinDark | LTCD | Scrypt | 2014 |

| LiteCoinX | LTCX | X11 | 2014 |

| Logicoin | LGC | X11 | 2014 |

| Lottocoin | LOT | Scrypt | 2013 |

| Lovecoin | LOVE | Scrypt | 2014 |

| Luckycoin | LKY | Scrypt | 2013 |

| LycanCoin | LYC | Scrypt | 2014 |

| Lyrabar | LYB | Lyra2RE | 2015 |

| MagicInternetMoney | MIM | Scrypt | 2014 |

| MagiCoin | MAGI | Scrypt | 2014 |

| MammothCoin | MAMM | X13 | 2014 |

| MangoCoinz | 2014 | ||

| MantisCoin | MNS | X11 | 2014 |

| MapleCoin | MPL | Scrypt | 2013 |

| Marinecoin | MTC | Scrypt | |

| Marscoin | MRS | Scrypt | 2014 |

| MarteXcoin | MXT | Scrypt | 2014 |

| MaruCoin | MARU | X13 | 2014 |

| MasterCoin | MSC | ||

| MastiffCoin | MAST | X11 | 2014 |

| Mavro | MVR | 2016 | |

| Maxcoin | MAX | Keccak | 2014 |

| Mazacoin | MZC | SHA-256 | 2014 |

| MediterraneanCoin | MED | HybridScryptHash356 | 2014 |

| Megacoin | MEC | Scrypt | 2013 |

| MemeCoin | MEM | Scrypt | 2013 |

| MemoryCoin | MMC | Momentum, SHA-512 | 2013 |

| Metiscoin | MTS | CPU mining | 2014 |

| microCoin | MRC | Scrypt-jane | 2014 |

| Millionaire | MIL | X11 | 2014 |

| Mincoin | MNC | Scrypt | 2013 |

| Mineralscoin | MIN | X11 | 2014 |

| Mintcoin | MINT | Scrypt | 2014 |

| Mjollnircoin | MNR | HEFTY1 | 2014 |

| MMXIV | MMXIV | SHA-256 | 2014 |

| Moneta | MONETA | Scrypt | 2015 |

| MonetaryUnit | MUE | base Quark | 2014 |

| MonetaVerde | MCN | CPU mining, CryptoNight | 2014 |

| Monocle | MON | Scrypt-N, Merged mining | 2014 |

| Mooncoin | MOON | Scrypt | 2013 |

| Motocoin | MOTO | 2014 | |

| Mountcoin | MNT | CPU mining, CryptoNight | 2014 |

| Moviecoin | MVC | Scrypt | 2014 |

| MozzShare | MLS | HEFTY1 | 2014 |

| MtGoxCoin | GOX | Scrypt | 2014 |

| MultiWalletCoin | MWC | X11 | 2014 |

| Muniti | MUN | X11 | 2014 |

| Murraycoin | MRY | Scrypt-N | 2014 |

| NaanaYaM | NYM | SHA-256 | 2013 |

| Nanotoken | NAN | scrypt | |

| Neocoin | NEC | Scrypt | 2013 |

| NeptuneCoin | NTC | Scrypt | 2016 |

| Neptunium | NPT | CPU mining, CryptoNight | 2016 |

| Netcoin | NET | Scrypt | 2013 |

| Networkcoin | NWC | Scrypt | |

| NeuCoin | NEU | Scrypt | 2015 |

| NeutrinoCoin | NTR | Scrypt | 2014 |

| Nexus | NXS | SHA-3 | 2014 |

| Nibble | NIB | Scrypt | 2013 |

| NigeriaCoin | NGC | Skein-SHA2 | 2014 |

| Nimbus | NMB | X15 | 2014 |

| NoahCoin | NOAH | X13 | 2014 |

| NobleCoin | NOBL | Scrypt | 2014 |

| Noirbits | NRB | Scrypt | 2013 |

| NoirShares | NRS | Momentum, SHA-512 | 2014 |

| NPCcoin | NPC | SHA-256 | 2015 |

| NuBits | NBT | Транзакционный сбор | 2014 |

| NuShares | NSR | Транзакционный сбор | 2014 |

| NyanCoin | NYAN | Scrypt | 2014 |

| Nybble | NBL | Scrypt | 2013 |

| o2ocoin | O2O | CPU mining | 2014 |

| OctoCoin | 888 | Scrypt | 2014 |

| OilCoin | OIL | Scrypt | 2014 |

| OKCash | OK | Scrypt | 2014 |

| Omnicoin | OMC | Scrypt | 2015 |

| Onecoin | ONC | Scrypt-jane | 2013 |

| OneEvilCoin | OEC | CPU mining, CryptoNight | 2014 |

| OnlineGamingCoin | OGC | Scrypt | 2013 |

| OpenSourcecoin | OSC | SHA-256 | 2013 |

| Operand | OP | Scrypt | 2016 |

| Orangecoin | OC | Scrypt | 2014 |

| Orbitcoin | ORB | NeoScrypt | 2013 |

| ORObit | ORO | SHA-256 | 2014 |

| P7Coin | P7C | Scrypt | 2015 |

| Panda | PANDA | Scrypt-N | |

| PandaCoin | PND | Scrypt | |

| Pandacoin | PAND | Scrypt | 2014 |

| Par1Coin | PAR1 | X13 | |

| Par25Coin | PAR25 | X13 | |

| ParallaxCoin | PLX | Scrypt-N, Merged mining | 2014 |

| ParkByte | PKB | SHA-256 | 2015 |

| Particle | PRT | base Quark | 2013 |

| PawnCoin | PAWN | Scrypt | 2014 |

| PayCoin | XPY | SHA-256 | 2014 |

| PayPro | PRO | SHA-256 | 2014 |

| Payzor | PZR | Scrypt | 2014 |

| Peacecoin | PEC | Scrypt | 2016 |

| Pebblecoin | XPB | CPU mining, Boulderhash | 2015 |

| Peerplays | PEERPLAYS | blockchain | |

| PenguinCoin | PENG | Scrypt | 2014 |

| Pennies | CENT | Scrypt-jane | |

| PeopleCoin | PPL | Scrypt | 2013 |

| PesetaCoin | PTC | Scrypt | 2014 |

| Philosopherstone | PHS | Scrypt | 2013 |

| Phoenixcoin | PXC | Scrypt | 2013 |

| Photoncoin | PHO | base Quark | 2014 |

| piCoin | PI | Scrypt | 2014 |

| Piggycoin | PIGGY | X11 | 2014 |

| PioneerCoin | PER | X13 | 2014 |

| Platinum | PT | SHA-256 | 2014 |

| PLNcoin | PLNC | Scrypt | 2014 |

| Polcoin | PLC | SHA-256 | 2014 |

| PolishCoin | PCC | Scrypt | 2014 |

| PopulaceCoin | POC | 2014 | |

| PosEx | PEX | SHA-256 | 2016 |

| PowerCoin | PWC | Scrypt | 2013 |

| PremineCoin | PMC | SHA-256 Транзакционный сбор | 2014 |

| Prime-XI | PXI | X11 | 2014 |

| ProCoin | PCN | Scrypt | 2014 |

| ProfitCoin | PFC | X13 | 2014 |

| ProsperCoin | PRC | Scrypt | 2014 |

| ProtoShares | PTS | Momentum, SHA-512 | 2013 |

| Prototanium | PR | SHA-256 | 2016 |

| PseudoCoin | PSEUD | X13 | 2014 |

| PWNYCOIN | PWNY | SHA-256 | 2014 |

| Pxlcoin | PXL | Scrypt | 2014 |

| Pyramids | PYRA | X11 | 2014 |

| Qora | QORA | Транзакционный сбор | 2014 |

| QQcoin | QQC | Scrypt-Jane | 2013 |

| Quark | QRK | Quark | 2013 |

| Quarkbar | QB | base Quark | 2014 |

| Quatloo | QTL | Scrypt | 2014 |

| QuazarCoin | QCN | CPU mining, CryptoNight | 2014 |

| QubitCoin | Q2C | Qubit | 2014 |

| Quebecoin | QBC | X11 | 2014 |

| QuidCoin | QUID | X11 | 2014 |

| Rabbitcoin | RBBT | Scrypt | 2014 |

| RainbowGoldCoin | RAIN | Scrypt | 2014 |

| RandomQuark | RQC | base Quark | 2014 |

| RapidCoin | RPD | Scrypt | 2014 |

| RateCoin | XRA | X11 | 2015 |

| Razor | RZR | Scrypt | 2014 |

| RCoin | RCN | ||

| RealCoin | REC | ||

| Redcoin | RED | Scrypt | |

| ReddCoin | RDD | Scrypt | 2014 |

| RhinoCoin | RHC | Scrypt | 2015 |

| Richcoin | RCH | ||

| RipoffCoin | RIPO | Scrypt | 2014 |

| RonPaulcoin | RPC | Scrypt | 2013 |

| RootCoin | ROOT | Scrypt | 2014 |

| rotoCoin | RT2 | Scrypt-N | 2014 |

| RoyalCoin | RYC | Scrypt | 2013 |

| RubleBit | Rubit | Scrypt | 2015 |

| RubyCoin | RUBY | Scrypt | 2014 |

| SaffronCoin | SFR | SHA-256, Scrypt, Groestl, X11, Blake | 2014 |

| SambaCoin | SMB | Scrypt | 2014 |

| Sapphire | SPH | Scrypt | 2014 |

| Saturn2coin | SAT2 | Scrypt | 2014 |

| SaturnCoin | SAT | Scrypt | 2014 |

| SaveCoin | SPC | SHA-256 | 2014 |

| Scorecoin | SCORE | Scrypt | 2017 |

| SecretCoin | SCRT | X11 | 2015 |

| SecureCoin | SRC | base Quark | 2013 |

| SelenCoin | SEL | 2016 | |

| SembroToken | SMBR | Scrypt | 2014 |

| ServX | XSX | Scrypt | 2014 |

| ShadeCoin | SHADE | Scrypt | 2014 |

| ShadowCash | SDC | Scrypt | 2014 |

| SharkCoin | SAK | base Quark | 2014 |

| ShellCoin | SHELL | X11 | 2015 |

| ShibeCoin | SHIBE | Scrypt | 2014 |

| ShiftCoin | SHF | Dagger-Hashimoto | 2015 |

| SiameseCoin | SIS | X11 | 2014 |

| SignatureCoin | SIGN | X11 | 2014 |

| SiliconValleyCoin | XSV | Scrypt-N | 2014 |

| SkeinCoin | SKC | Skein-SHA2 | 2013 |

| SkyNetCoin | SNET | X11 | 2014 |

| Slothcoin | SLOTH | Keccak | 2014 |

| SmartCoin | SMC | X11 | 2014 |

| Snowballs | BALLS | SHA-256 | 2014 |

| SocialCoin | SOC | Scrypt | 2014 |

| SocialxBot | XBOT | Scrypt | 2014 |

| SOILcoin | SOIL | Dagger-Hashimoto | 2015 |

| SolarFarmAsset | CELL | Транзакционный сбор | 2015 |

| Solaris | XLR | Nist5 | 2017 |

| SongCoin | SONG | Scrypt | 2014 |

| SonicScrewdriver | SSD | SHA-256 | 2014 |

| Sovereigncoin | SVC | Scrypt | 2014 |

| SpainCoin | SPA | Scrypt-N | 2014 |

| SpartanCoin | SPN | Scrypt | 2014 |

| Spec | SPEC | Scrypt | 2015 |

| SpeedCoin | SPD | Scrypt-N | 2014 |

| Spots | SPT | Scrypt | 2013 |

| SpreadCoin | SPR | SpreadX11 | 2014 |

| Sprouts | SPRTS | SHA-256 | 2015 |

| SSVCoin | SSV | X13 | 2014 |

| Stablecoin | SBC | Scrypt | 2013 |

| Stackedcoin | STC | SHA-256 | 2014 |

| StartCoin | START | X11 | 2014 |

| StarTrek | UFC | Blake256 | 2013 |

| Stashcoin | STA | SHA-256 | 2014 |

| Stealthcoin | XST | X13 | 2014 |

| Stellar | XLM | Транзакционный сбор | 2014 |

| Sterlingcoin | SLG | X13 | 2014 |

| StoriesCoin | STY | SHA-256 | 2014 |

| SunCoin | SUN | scrypt | 2014 |

| Supcoin | SUP | Pluck | 2015 |

| SuperCoin | SUPER | X11 | 2014 |

| SuperNet | UNITY | NXT | 2014 |

| Surge | SRG | Scrypt | 2014 |

| Swiscoin | SCN | Scrypt | 2016 |

| SynCoin | SYN | Scrypt | 2014 |

| TacoCoin | TCO | Scrypt | 2014 |

| Tagcoin | TAG | Scrypt | 2013 |

| Takeicoin | TAK | SHA-256 | 2014 |

| TalkCoin | TAC | NIST5 | 2014 |

| Teacoin | TEA | SHA-256 | 2014 |

| TEKcoin | TEK | SHA-256 | 2013 |

| TenfiveCoin | 10-5 | Scrypt-N | 2014 |

| Terracoin | TRC | SHA-256 | 2012 |

| TeslaCoin | TESLA | Scrypt | 2014 |

| TheCypherfunks | FUNK | Scrypt | 2014 |

| ThorCoin | THOR | Scrypt-jane | 2014 |

| Ticketcoin | TKT | X11 | 2015 |

| Tickets | TIX | Scrypt | 2013 |

| Tigercoin | TGC | SHA-256 | 2013 |

| Titcoin | TIT | SHA-256 | 2014 |

| TittieCoin | TTC | Scrypt | 2014 |

| Tlascoin | TLS | CPU mining | 2014 |

| TMCoin | TMC | base Quark | 2015 |

| TongYongCoin | TYC | base Quark | 2015 |

| TopCoin | TOP | Scrypt | |

| TRMB | TRMB | ABC | |

| Trollcoin2 | TROLL | Scrypt | 2015 |

| TWEcoin | TWE | Fugue256 | 2014 |

| TwilightCoin | TWC | X11 | 2014 |

| Ufocoin | UFO | NeoScrypt | 2014 |

| UltraCoin | UTC | Scrypt-jane | 2014 |

| Unattainium | UNAT | SHA-256 | 2014 |

| Unbreakablecoin | UNB | SHA-256 | 2014 |

| Unicoin | UNIC | SHA-256 | 2013 |

| UniteCoin | UNI | Scrypt | 2013 |

| UnitedScryptCoin | USC | Scrypt | 2013 |

| UniversalCurrency | UNIT | SHA-256 | 2015 |

| UniverseCoin | UNVC | X11 | 2014 |

| Unobtanium | UNO | SHA-256 | 2013 |

| Urocoin | URO | X11 | 2014 |

| USDeCoin | USDE | Scrypt | 2014 |

| UseCoin | USE | X13 | 2014 |

| ValueCoin | VLC | Scrypt | 2013 |

| VegasCoin | VGC | Scrypt | 2014 |

| Veilcoin | VEIL | X13 | 2014 |

| Velocitycoin | VEL | Scrypt-jane | 2013 |

| Verge | XVG | Scrypt,X17,Groestl,Blake2s,Lyra2rev2 | 2014 |

| VirtaCoin | VTA | Scrypt | 2014 |

| VirtualCoin | VC | X11 | 2014 |

| VirtualMiningCoin | VMC | Scrypt-N | 2014 |

| VolatilityCoin | VLTY | X15 | 2014 |

| VorteX | VTX | X13 | 2014 |

| Voyacoin | VOYA | Pluck | 2015 |

| VpnCoin | VPN | Scrypt | 2014 |

| WankCoin | WKC | SHA-256 | 2014 |

| Wecoin | WEC | Keccak | 2014 |

| WhirlCoin | WHRL | Whirlpool | 2014 |

| WhiteCoin | WC | Scrypt | 2014 |

| WikiCoin | WIKI | CPU mining | 2014 |

| WildBeastBitcoin | WBB | Scrypt | 2015 |

| WildWestCoin | WEST | X11 | 2014 |

| WorldAidCoin | WAC | Scrypt-N | 2014 |

| Worldcoin | WDC | Scrypt | 2013 |

| X-Children | CHILD | X11 | 2014 |

| Xaurum | XAU | Транзакционный сбор | 2015 |

| XCICOIN | XCI | CPU mining, CryptoNight | 2016 |

| XCurrency | XC | X11 | 2014 |

| Xedoscoin | XDC | Skein-SHA2 | 2014 |

| XenCoin | XNC | Scrypt | 2013 |

| XiaoMiCoin | MI | Scrypt | 2015 |

| Xivra | XIV | Scrypt | 2013 |

| XuroCoin | XURO | X11 | 2014 |

| XXLcoin | XXL | Scrypt | 2014 |

| YACCoin | YACC | Scrypt | 2014 |

| Yacoin | YAC | Scrypt-jane | 2013 |

| YBCoin | YBC | Scrypt-jane | 2013 |

| YellowCoin | YC | Scrypt | 2014 |

| YinYangCoin | YANG | Scrypt | 2014 |

| YoshiCoin | YSH | Scrypt | 2016 |

| ZcCoin | ZCC | Scrypt-jane | 2013 |

| ZClassic | ZCL | Equihash | 2016 |

| Zcoin | XZC | Argon2 | 2016 |

| Zedcoin | ZED | Scrypt | 2014 |

| Zeitcoin | ZEIT | scrypt | |

| Zetacoin | ZET | SHA-256 | 2013 |

| ZipCoin | ZIPC | X13 | 2014 |

| ZombieCoin | ZMB | Scrypt | 2014 |

| Zoom | ZOOM | Lyra2RE2 | 2015 |

Помимо особенностей криптовалют и алгоритмов майнинга не стоит забывать о таком вопросе, как вывод биткоинов.

Криптовалюты на алгоритме sha256

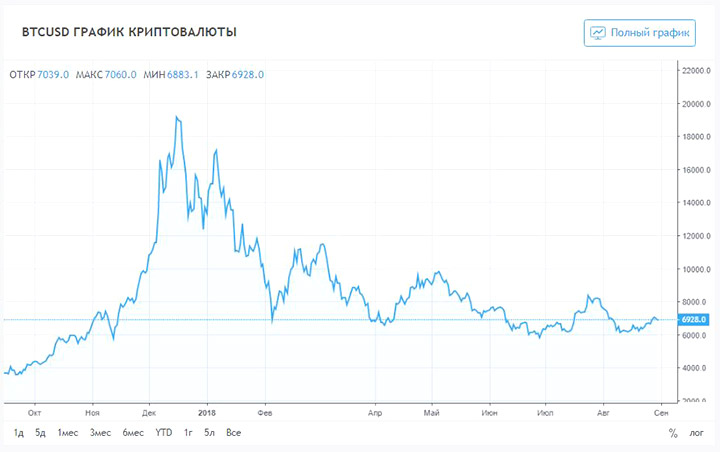

Bitcoin

- стоимость: $16 564.70;

- капитализация: $277 203 413 279;

- торгуется на биржах: На всех;

- Официальный сайт;

- Фейсбук;

- Твиттер;

- Reddit;

Думаю какие либо комментарии излишни, биткоин он и в Африке биткоин, только ленивый о нем не слышал.

Peercoin

- стоимость: $3.44;

- капитализация: $84 219 271;

- торгуется на биржах: WEX, Bit-Z, Bittrex, Poloniex, YoBit, Cryptopia, HitBTC, LiteBit.eu;

- Официальный сайт;

- Фейсбук;

- Твиттер;

- Github;

Peercoin — одна из действительно уникальных валют. Ее код создан на основе цифрового золота Bitcoin, но сама она использует эту технологию немного иным способом. Так система Proof of Stake используется для защиты всей сети монеты. Также Proof of Work применяется в Peercoin, в роли механизма справедливого распределения монет.

Так система Proof of Stake используется для защиты всей сети монеты. Также Proof of Work применяется в Peercoin, в роли механизма справедливого распределения монет.

Namecoin

- стоимость: $3.00;

- капитализация: $44 142 739;

- торгуется на биржах: WEX, Poloniex, Livecoin, Cryptopia, YoBit, Coingi;

- Официальный сайт;

- Фейсбук;

- Твиттер;

- Reddit;

- Github;

Namecoin — экспериментальная технология с открытым исходным кодом, которая улучшает децентрализацию, безопасность, защиту от цензуры, конфиденциальность и скорость определенных компонентов инфраструктуры Интернета, таких как DNS и идентификационные данные.

По сути, Namecoin — это система регистрации и передачи пары ключей / ценностей, основанная на технологии Bitcoin.

Если Биткоин освобождает деньги — Namecoin освобождает DNS, удостоверение личности и другие технологии.

Unobtanium

- стоимость: $89.32;

- капитализация: $17 677 687;

- торгуется на биржах: Cryptopia, C-CEX, Bleutrade, CoinExchange;

- Твиттер;

- Reddit;

- Github;

Unobtanium — это криптовалюта созданная на алгоритме SHA256, уникальная для низкой инфляции, дефицита, справедливого запуска и распространения. Только 250 000 Uno когда-либо будут добыты в течение следующих 300 лет. Unobtanium объединяется с Bitcoin, что приводит к созданию надежной блокировки с высоким уровнем сложности, которая в 3 раза быстрее, чем биткоин. Uno редко встречается не только для выпускаемых монет, но и для его честного запуска и распространения. Uno не был предварительно запрограммирован. Запуск был предварительно объявлен Bitcointalk и, бесспорно, справедливо, с первых 1000 блоков, добытых при низкой награде, чтобы обеспечить майнерам время для настройки оборудования.

Только 250 000 Uno когда-либо будут добыты в течение следующих 300 лет. Unobtanium объединяется с Bitcoin, что приводит к созданию надежной блокировки с высоким уровнем сложности, которая в 3 раза быстрее, чем биткоин. Uno редко встречается не только для выпускаемых монет, но и для его честного запуска и распространения. Uno не был предварительно запрограммирован. Запуск был предварительно объявлен Bitcointalk и, бесспорно, справедливо, с первых 1000 блоков, добытых при низкой награде, чтобы обеспечить майнерам время для настройки оборудования.

Deutsche eMark

- стоимость: $0.047230;

- капитализация: $1 530 697;

- торгуется на биржах: Cryptopia, YoBit, CoinExchange;

- Официальный сайт;

- Фейсбук;

- Github;

Deutsche eMark — это цифровая валюта, которая работает с помощью технологии блокчейна, а она в свою очередь представляет собой цифровую сеть. В этой сети два человека могут напрямую передавать ценности, например деньги. Банки или фондовые биржи больше не нужны, поскольку обе стороны могут лично согласиться на обмен. Блокчейн запускает транзакцию в течение нескольких секунд. Иностранные денежные переводы, кредитование и торговля акциями — все это могло бы работать без вмешательства учреждений, благодаря блокчейну. Хорошо, как клиенту, вам не нужно платить больше за это.

Банки или фондовые биржи больше не нужны, поскольку обе стороны могут лично согласиться на обмен. Блокчейн запускает транзакцию в течение нескольких секунд. Иностранные денежные переводы, кредитование и торговля акциями — все это могло бы работать без вмешательства учреждений, благодаря блокчейну. Хорошо, как клиенту, вам не нужно платить больше за это.

BetaCoin

- стоимость: $0.001925;

- капитализация: ?;

- торгуется на биржах: CoinExchange, Novaexchange;

- Официальный сайт;

Betacoin — это открытая децентрализованная криптовалюта. Любой желающий может присоединиться к сети betacoin и принять участие в развитии валюты. Как и в Интернете, бетакоин является международной валюте по своей природе, эта монет позволяет совершать безопасные по всему миру.

Joulecoin

стоимость: $0.019138;

капитализация: $659 975;

торгуется на биржах: Cryptopia, YoBit;

Официальный сайт;

Твиттер;

Joulecoin — криптовалюта, которая функционирует на алгоритме SHA-256. Joulecoin основан на технологии Bitcoin и предназначен для быстрого подтверждения транзакций. Чтобы начать майнинг и продажу этой альтернативной криптовалюты, а также необходим кошелек. Найдите кошелек Windows, доступный для загрузки на официальном веб-сайте, чтобы иметь возможность покупать, продавать и хранить XJO.

Joulecoin основан на технологии Bitcoin и предназначен для быстрого подтверждения транзакций. Чтобы начать майнинг и продажу этой альтернативной криптовалюты, а также необходим кошелек. Найдите кошелек Windows, доступный для загрузки на официальном веб-сайте, чтобы иметь возможность покупать, продавать и хранить XJO.

Ixcoin

стоимость: $0.179079;

капитализация: $3 760 496;

торгуется на биржах: Cryptopia, YoBit, CoinExchange;

Официальный сайт;

Фейсбук;

Reddit;

Github;

IXcoin — это цифровая валюта с открытым исходным кодом на основе криптовалюты биткоин, который распределяется по одноранговой сети, чтобы предлагать необратимые, недорогие, анонимные и децентрализованные денежные транзакции. IXcoin — это биткоин-клон или альтернативная цепочка, созданная в мае 2011 года всего через несколько недель после распространения DNS Namecoin. IXcoins являются единицей валюты системы IXcoin.

Terracoin

стоимость: $0.273225;

капитализация: $5 965 335;

торгуется на биржах: Cryptopia, C-CEX, Novaexchange, Trade Satoshi;

Официальный сайт;

Фейсбук;

Твиттер;

Reddit;

Github;

Первоначально Terracoin был очень похож на Биткойн, но с тех пор Фонд Terracoin реализовал объединенную добычу, оброботку сложности в Dark Gravity Wave, децентрализованное управление, мастерноды и стремление помочь миру.

PetroDollar

стоимость: $0.014724;

капитализация: $942 269;

торгуется на биржах: Cryptopia, YoBit, Novaexchange;

Однозначно скам у них даже официальный сайт сдается под левую рекламу, удивительно, что цена не упала ниже.

Остальные:

- Globe

- Unicoin

- Snowcoin

- PremineCoin

- Benjamins

Sha 256 валюты. Монеты на SHA256

Техническая основа криптовалюты на данный момент вызывает интерес у многих, кто интересуется таковыми. Не все знакомы с таким понятием, как «криптография». Понять суть в том, что происходит в так называемом Bitcoin-протоколе очень сложно. Но мы все-таки попытаемся сделать это. Для начала рассмотрим алгоритм SHA-256 для майнинга.

SHA-256 — классический алгоритм

Отметим: каждый пользователь, который работает с интернетом, даже понятия не имеет, что работает с этим алгоритмом ежедневно, ежесекундно. Каждый интернет-ресурс защищается сертификатом SSL, и посещение такового возможно только при работе с алгоритмом SHA-256.

Классический алгоритм SHA-256 выстраивает весь Биткоин-майнинг. Отсюда происходит и майнинг других криптографических валют (альткоинов).

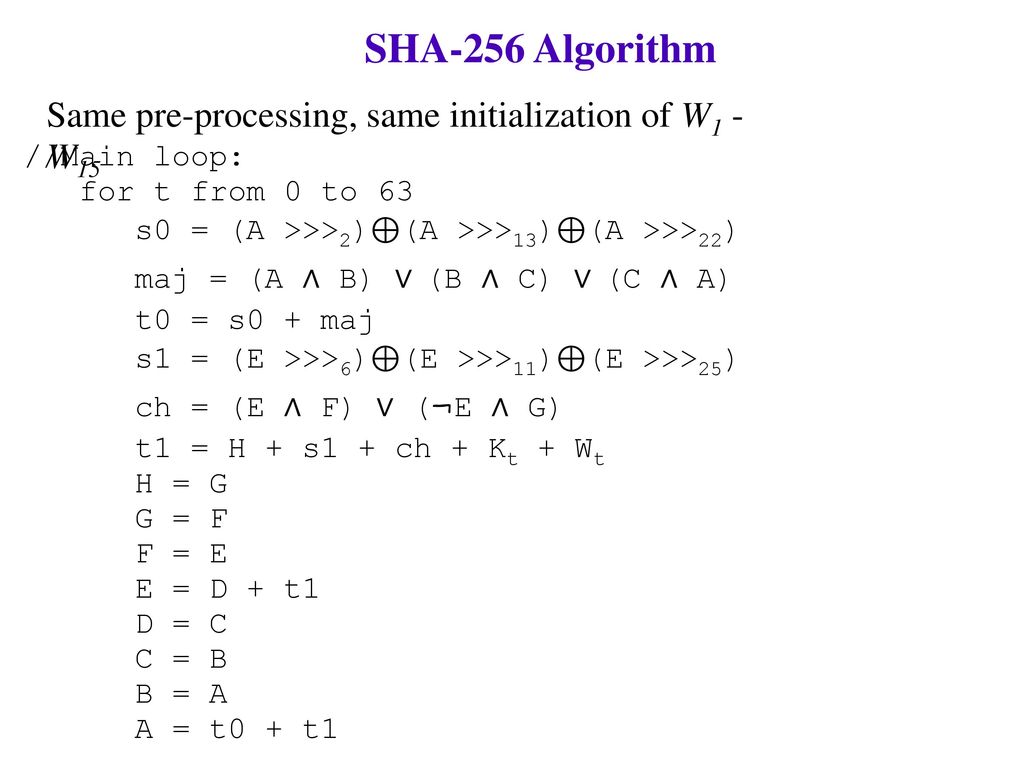

ОПРЕДЕЛЕНИЕ: SHA-256 — криптографическая хэш-функция. Разработана «Агентством национальной безопасности США».

Основная задача: хэширование данных (произвольный набор) в определенное значение длины («отпечатка» или другое значение — «дайджест»).

Используя майнинг SHA-256 криптовалюты, задача решается при помощи специализированного процессора либо CPU/GPU. При помощи интерфейса программы пользователи следят за преобразовательными процессами. Фактически алгоритм подбирает правильное значение хэша.

Сложность майнинга как раз заключается в том, что подобрать правильный хэш (решить определенную задачу) возможно только при помощи перебора множества задача. Придется найти не просто какой-нибудь хэш, а число, в самом начале которого находится определенное количество нулей. Шансов того, что значение будет правильным, очень и очень мало. То есть, ключевой параметр — сложность, которая задается майнинг-пулом.

То есть, ключевой параметр — сложность, которая задается майнинг-пулом.

Сложность алгоритма SHA-256

Не следует быть специалистом для того, чтобы понимать всю сложность хэширования при работе протокола SHA-256. Соответственно, майнерам приходится для добычи криптовалюты задействовать просто невероятно мощное оборудование (которое будет способно решать вышеуказанные задачи).

Чем больше задействовано вычислительных мощностей, тем больше вероятность/скорость добычи цифровых монет в любом сервисе облачного майнинга.

Отдельно стоит отметить, что майнинг — функция, которой занимаются очень многие специалисты. И, естественно, программное обеспечение у них может быть куда более производительным. Расстраиваться не следует, так как процесс хэширования иногда больше похож на лотерею. Когда повезет? Неизвестно.

Алгоритм SHA-256 в майнинге реализуется на каждом ASIC-майнере. А вот ASIC-оборудование для остальных алгоритмов, которые на данном сайте мы также отметим, только разрабатывается.

Алгоритм SHA-256 присутствует в процессе добычи не только биткоинов, но и другой криптовалюты.

Очень активно сегодня набирают популярность криптовалюты, реализованные на основе алгоритма SHA-256: Tekcoin, Ocoin, Zetacoin.

Работа алгоритма SHA-256 является сложной для понимания, поэтому идеальный вариант — сконцентрироваться на способах/эффективных стратегиях добычи криптовалюты, чем пытаться анализировать алгоритм и понимать, как он работает.

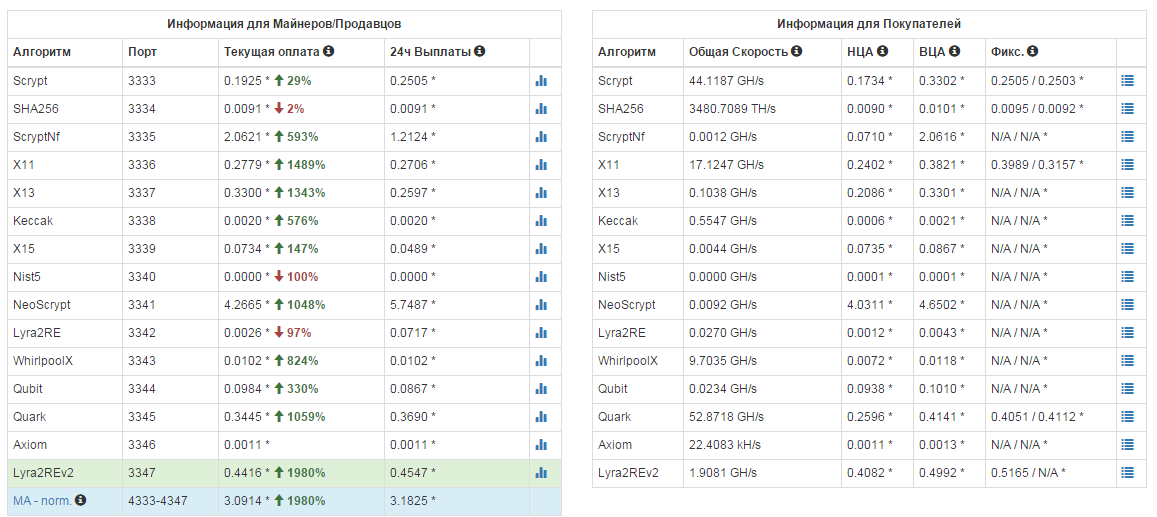

Сегодня существует несколько тысяч криптовалют. Неудивительно, что они используют разные алгоритмы майнинга. В Bitcoin используется SHA-256, в некоторых других монетах — X11, Keccak или Scrypt-N. Каждый алгоритм имеет свои преимущества и особенности, направленные на поддержание конкуренции среди майнеров. Рассмотрим некоторые из применяемых сегодня алгоритмов и сравним их друг с другом.

Лишь немногие альтернативные криптовалюты используют алгоритм майнинга Scrypt. Изначально, Scrypt, который требует больших объемов памяти, был разработан для того, чтобы остановить широкомасштабное наступление специализированного оборудования для добычи. Несмотря на то, что такие криптовалюты, как Tenebrix и

, используют упрощенную версию Scrypt, процесс майнинга все равно предъявляет очень высокие требования к памяти.

Несмотря на то, что такие криптовалюты, как Tenebrix и

, используют упрощенную версию Scrypt, процесс майнинга все равно предъявляет очень высокие требования к памяти.

Scrypt делает невозможным применение специально разработанного для майнинга биткоинов оборудования (ASIC). Тем не менее, производители очень быстро начали выпускать , ориентированные именно на Scrypt. Кроме того, мощные графические процессоры AMD вполне успешно справляются с добычей по этому алгоритму, потребляя при этом большое количество электроэнергии. За последние годы появилось несколько сотен альтернативных монет, основанных на алгоритме Scrypt, включая Litecoin и Dogecoin.

Стоит заметить, что существуют и другие разновидности этого алгоритма — Scrypt-N, Scrypt-Jane и др. Каждый из них имеет свою изюминку. Например, в Scrypt-N требования к памяти меняются через заранее заданные промежутки времени. Таким образом, даже если появится оборудование ASIC, разработанное специально для этого алгоритма, оно устареет уже через несколько лет, так как схема хэширования периодически меняется. Кроме того, существует алгоритм Scrypt-OG, который требует в 8 раз меньше памяти, чем исходный Scrypt. “OG” в данном случае означает “Optimized for GPU” — оптимизирован под графические процессоры.

Кроме того, существует алгоритм Scrypt-OG, который требует в 8 раз меньше памяти, чем исходный Scrypt. “OG” в данном случае означает “Optimized for GPU” — оптимизирован под графические процессоры.

В 2014 году большой резонанс в криптовалютном сообществе вызвало появление нового алгоритма майнинга, который получил название X11. Он основан на использовании 11 разных раундов хэширования. Благодаря невероятной энергоэффективности при добыче с помощью ЦП и ГП, он был хорошо воспринят сообществом. Данный алгоритм позволяет существенно снизить нагрев оборудования, поскольку предъявляет более низкие требования к вычислительным ресурсам. Повышенная экономичность также приводит к снижению операционных расходов, так как потребляется меньше электричества. Кроме того, X11 сделал невозможным использование существовавших в 2014 году устройств ASICS. Благодаря этому,

снова можно было производить с помощью более-менее пристойного компьютера.

К сожалению, алгоритм X11 не смог долго выстоять в борьбе с ASIC. В частности, он был принят на вооружение некогда популярным криптовалютным проектом

, известным также под названиями XCoin и Darkcoin, Но довольно быстро для него были созданы специальные устройства ASIC. К ним относятся PinIdea и Baikal, которые быстро стали популярны. Однако несмотря на повсеместное использование специальных микросхем для решения X11, этот алгоритм продолжает оставаться надежным средством, к которому прибегают разработчики криптовалют, когда хотят предотвратить bruteforce-атаки.

В частности, он был принят на вооружение некогда популярным криптовалютным проектом

, известным также под названиями XCoin и Darkcoin, Но довольно быстро для него были созданы специальные устройства ASIC. К ним относятся PinIdea и Baikal, которые быстро стали популярны. Однако несмотря на повсеместное использование специальных микросхем для решения X11, этот алгоритм продолжает оставаться надежным средством, к которому прибегают разработчики криптовалют, когда хотят предотвратить bruteforce-атаки.

Стоит упомянуть разновидности данного алгоритма — X13, X14, X15 и X17. Как можно догадаться, X13 содержит 13 раундов хэширования, X15 — 15 раундов и т. д. Версия X17 появилась еще в 2014 году. Такая тенденция к усложнению обусловлена тем фактом, что новые криптовалютные проекты любят хвастаться, что используют новый алгоритм. Тем самым они стараются привлечь больше внимания к своей монете.

Алгоритм SHA-256 используется для добычи биткоинов. Он генерирует новые адреса сети и поддерживает ее с помощью доказательства выполнения работы. Стоит отметить, что SHA-256 представляет собой часть криптографической хэш-функции SHA-2, которая была изначально разработана Агентством национальной безопасности США. На раннем этапе добычи биткоинов, мощного ЦП было вполне достаточно, но осле изменения ПО для майнинга таким образом, чтобы обеспечивалась поддержка видеокарт, графические процессоры стали более предпочтительным вариантом. В конечном итоге, доминирующие позиции заняли ППВМ (перепрограммируемые вентильные матрицы) и ASIC.

Стоит отметить, что SHA-256 представляет собой часть криптографической хэш-функции SHA-2, которая была изначально разработана Агентством национальной безопасности США. На раннем этапе добычи биткоинов, мощного ЦП было вполне достаточно, но осле изменения ПО для майнинга таким образом, чтобы обеспечивалась поддержка видеокарт, графические процессоры стали более предпочтительным вариантом. В конечном итоге, доминирующие позиции заняли ППВМ (перепрограммируемые вентильные матрицы) и ASIC.

С появлением этих специализированных интегральных схем, процесс майнинга Bitcoin стал очень дорогим. Такие устройства потребляют много электричества, даже несмотря на то, что они сейчас гораздо более экономичны, чем раньше.

Относительно недавно появилась новая версия алгоритма SHA-256 — SHA-256D, которая представляет собой удвоенный исходный алгоритм хэширования.

Будьте в курсе всех важных событий United Traders — подписывайтесь на наш

Многие интересуются техническими основами криптовалют, но немногие знакомы с криптографией. Для того, чтобы докопаться до сути происходящего в биткойн-протоколе приходится продираться через дебри криптографических терминов, загадочных и неудобных акронимов типа SHA-256, Scrypt, base58check, RIPMD-160 и т.п. Мы уже освещали ранее некоторые аспекты биткойн-криптографии. В этой статье мы постараемся рассказать об одной из наиболее важных ее сторон – крипто-алгоритмах майнинга.

Для того, чтобы докопаться до сути происходящего в биткойн-протоколе приходится продираться через дебри криптографических терминов, загадочных и неудобных акронимов типа SHA-256, Scrypt, base58check, RIPMD-160 и т.п. Мы уже освещали ранее некоторые аспекты биткойн-криптографии. В этой статье мы постараемся рассказать об одной из наиболее важных ее сторон – крипто-алгоритмах майнинга.

Классика: SHA-256

Начнем наш обзор, конечно же, с классического SHA-256, с которого все начиналось — именно на этом алгоритме построен биткойн-майнинг, как и майнинг подавляющего большинства биткойн-клонов (альткойнов).

Так что же это такое этот самый SHA-256? Это криптографическая хэш-функция, которая была разработана нашими «друзьями» – Агентством национальной безопасности США. Подождите, не спешите впадать в прострацию, здесь не о чем волноваться. Потерпите немного, обещаю, что скучать вы точно не будете.

Основная работа любой хэш-функции заключается в превращении (или хэшировании) произвольного набора элементов данных в значение фиксированной длины («отпечатка» или «дайджеста»). Это значение будет однозначно характеризовать набор исходных данных (служить как бы его подписью), без возможности извлечения этих исходных данных. Это официальное объяснение из Википедии, замечательное и научно-обоснованное, но вот только я, например, не говорю на таком языке. И уверен, что большинство из вас тоже. А посему позвольте мне объяснить значение этого «феномена», по-нашему, по-простому.

Это значение будет однозначно характеризовать набор исходных данных (служить как бы его подписью), без возможности извлечения этих исходных данных. Это официальное объяснение из Википедии, замечательное и научно-обоснованное, но вот только я, например, не говорю на таком языке. И уверен, что большинство из вас тоже. А посему позвольте мне объяснить значение этого «феномена», по-нашему, по-простому.

Как мы все знаем, при майнинге SHA-256 криптомонет, мы решаем поставленную задачу при помощи CPU, GPU или специализированного процессора. Процессы преобразования отображаются в интерфейсе программы, предназначенной для майнинга, например, в виде строки «Accepted 0aef41a3b». Значение 0aef41a3b — это и есть хэш. Он является как бы подписью большого набора данных (собственно, очередного блока транзакций с добавленным к нему случайным числом). Эта короткая строка как бы представляет собой блок, который состоит из нескольких тысяч, если не миллионов, подобных строк.

Это также объясняет то, почему вам нужно решить перебором множество задач, прежде чем удастся отыскать нужный хэш для нового блока. Ведь мы ищем не какой попало хэш, а тот, который начинается на определенное количество нулей. У вас имеется один шанс на тысячу, десятки, сотни тысяч, миллионы решений, что случайно получившийся хэш будет иметь нужное количество нулей в начале. Сколько именно? Определяется параметром сложности, которое задает ваш майнинг-пул. Заранее понять, получится у вас «красивый хэш» или нет, невозможно. Это похоже на игру в лотерею, но с машинами, которые могут выполнять вычисление выигрышной комбинации быстрее и лучше, чем любой из нас.

Ведь мы ищем не какой попало хэш, а тот, который начинается на определенное количество нулей. У вас имеется один шанс на тысячу, десятки, сотни тысяч, миллионы решений, что случайно получившийся хэш будет иметь нужное количество нулей в начале. Сколько именно? Определяется параметром сложности, которое задает ваш майнинг-пул. Заранее понять, получится у вас «красивый хэш» или нет, невозможно. Это похоже на игру в лотерею, но с машинами, которые могут выполнять вычисление выигрышной комбинации быстрее и лучше, чем любой из нас.

Вы считаете, что для решения задач, связанных с хэшированием при использовании протокола SHA-256, вам потребуется мощное аппаратное обеспечение? В этом есть определенный смысл. Чем больше используется вычислительной мощности, тем лучше, так как увеличиваются шансы на добычу монет. Но имейте в виду, что вы не единственный, кто занимается майнингом. Есть люди, которые располагают более производительным аппаратным обеспечением. Не расстраивайтесь, у вас есть все шансы на выигрыш. Это похоже на игру в лотерею, вы никогда не знаете, когда повезет!

Это похоже на игру в лотерею, вы никогда не знаете, когда повезет!

Теперь вернемся к алгоритму SHA-256. Криптовалюта — это не единичный пример, где используется SHA-256. Есть несколько протоколов, о которых вы, скорее всего, слышали и которые используют данный алгоритм. Это протоколы SSL, SSH, PGP и многие другие. Каждый раз, когда вы заходите на защищенный веб-сайт с помощью сертификата SSL, используется SHA-256. Бьюсь об заклад, вы не задумывались об этом, не так ли? Все мы узнаем что-то новое со временем!

Именно алгоритм SHA-256 реализован во всех выпущенных на настоящий момент специализированных ASIC-майнеров, ASIC-оборудование для других алгоритмов майнинга пока только разрабатывается. Помимо Биткойна, майнинг, основанный на SHA-256, используется в ряде других цифровых валют-клонов. Например, такие альткойны как Peercoin и Namecoin его используют. В последнее время наблюдается всплеск новых SHA-256 монет: Zetacoin, Ocoin, Tekcoin и десятки других.

Задачки посложнее: Scrypt

Алгоритм SHA-256 — не единственный алгоритм, который интересен для майнеров. Вторым по популярности майнинг-алгоритмом в мире криптовалют является Scrypt. История появления Scrypt связана с тем, что уже на ранних этапах существования биткойна стало очевидно, что простота функции SHA-256 позволяет сделать аппаратные решения, которые будут выполнять такие вычисления гораздо эффективнее, чем на обычном компьютерном процессоре (CPU). И действительно, биткойн-майнинг очень быстро мигрировал с CPU на графические процессоры (GPU), затем на программируемые аппаратные устройства (FPGA), после чего вышли специально под него заточенные микросхемы (ASIC). Высокая концентрация специализированной ASIC-мощности представляет проблему для децентрализованной валюты.

Вторым по популярности майнинг-алгоритмом в мире криптовалют является Scrypt. История появления Scrypt связана с тем, что уже на ранних этапах существования биткойна стало очевидно, что простота функции SHA-256 позволяет сделать аппаратные решения, которые будут выполнять такие вычисления гораздо эффективнее, чем на обычном компьютерном процессоре (CPU). И действительно, биткойн-майнинг очень быстро мигрировал с CPU на графические процессоры (GPU), затем на программируемые аппаратные устройства (FPGA), после чего вышли специально под него заточенные микросхемы (ASIC). Высокая концентрация специализированной ASIC-мощности представляет проблему для децентрализованной валюты.

Функция хэшинга Scrypt специально разрабатывалась с целью усложнить аппаратные реализации путем увеличения количества ресурсов, требуемых для вычисления. Поэтому (по крайней мере в теории) такой концентрации майнинг-ресурсов как в биткойне не должно произойти, и он останется децентрализованным.

По своей сути, Scrypt-майнинг не сильно отличается от биткойн-майнинга. На вход подается блок данных, к нему применяется хэш-функция, на выходе мы пытаемся получить «красивый хэш». Вот только сама хэш-функция гораздо сложнее в вычислении. Данный алгоритм использует более значительное количество оперативной памяти (памяти с произвольным доступом), чем SHA-256. Память в Scrypt используется для хранения большого вектора псевдослучайных битовых последовательностей, генерируемых в самом начале алгоритма. После создания вектора его элементы запрашиваются в псевдослучайном порядке и комбинируются друг с другом для получения итогового ключа.

На вход подается блок данных, к нему применяется хэш-функция, на выходе мы пытаемся получить «красивый хэш». Вот только сама хэш-функция гораздо сложнее в вычислении. Данный алгоритм использует более значительное количество оперативной памяти (памяти с произвольным доступом), чем SHA-256. Память в Scrypt используется для хранения большого вектора псевдослучайных битовых последовательностей, генерируемых в самом начале алгоритма. После создания вектора его элементы запрашиваются в псевдослучайном порядке и комбинируются друг с другом для получения итогового ключа.

Так как алгоритм генерации вектора известен, в принципе возможна реализация scrypt, не требующая особенно много памяти, а высчитывающая каждый элемент в момент обращения. Однако вычисление элемента относительно сложно, и в процессе работы функции scrypt каждый элемент считывается много раз. В Scrypt заложен такой баланс между памятью и временем, что реализации, не использующие память, получаются слишком медленными.

Эта искусственно созданная сложность, весь этот трудоемкий вычислительный процесс и требования к памяти приводят к тому, что любое специализированное оборудование для Scrypt-майнинга не будет на порядки эффективнее универсальных устройств (GPU, CPU). В идеале, добыча монет, основанных на Scrypt, должна осуществляться на одном (или нескольких) компьютерах с большим количеством памяти. Здесь большое значение уделяется видеокартам. Если вы рассматриваете покупку видеокарт для майнинга с использованием Scrypt протокола, то наилучшим вариантом станет приобретение изделия от фирмы ATI. В силу архитектурных различий, производительность майнинга на видеокартах ATI сейчас гораздо выше, чем на Nvidia, хотя в будущем все может измениться.

В идеале, добыча монет, основанных на Scrypt, должна осуществляться на одном (или нескольких) компьютерах с большим количеством памяти. Здесь большое значение уделяется видеокартам. Если вы рассматриваете покупку видеокарт для майнинга с использованием Scrypt протокола, то наилучшим вариантом станет приобретение изделия от фирмы ATI. В силу архитектурных различий, производительность майнинга на видеокартах ATI сейчас гораздо выше, чем на Nvidia, хотя в будущем все может измениться.

В конечном счете, все сводится к следующему: протоколы SHA-256 и Scrypt работают ради одной цели – получить перебором «красивый хэш», который даст нам (или, скорее, пулу, на который мы работаем) право удлинить блокчейн и получить за это вознаграждения. Они просто решают поставленную задачу по-разному: в SHA-256 упор на технические возможности аппаратного обеспечения — чем выше производительность, тем лучше результат. А Scrypt требует в работе большой объем памяти. Соответственно, производительность напрямую зависит от размера оперативного запоминающего устройства (ОЗУ) и видеокарт, установленных в компьютере.

Самым известным альткойном из использующих в майнинге Scrypt является Litecoin. Есть и Dogecoin, Digitalcoin, Franco, Bottlecaps и многие другие. Популярность Scrypt-монет, особенно лайткойна, существенно возросла после того как биткойн-майнинг массово мигрировал на ASIC и бывшие майнеры с видеокартами остались не у дел — их оборудование не может конкурировать со специализированными комбайнами. Вот они и приспособили свои видюшки к лайткойн-майнингу, или к добыче другой экзотики, которую пока еще можно сбыть доверчивым горе-инвесторам, ожидающим чуда.

Крипто-танцы: Scrypt-Jane

Знакомьтесь – это Джейн!

Нет, нет, она и Scrypt не состоят в браке, хотя между ними все же есть некие родственные отношения. Scrypt-Jane подобно любой другой девушке любит хорошо провести время. А ее способности к перемешиванию данных и приятели-алгоритмы унесут вас в самые экзотические места! Не понимаете? Сейчас все объясню.

Scypt-Jane поддерживает не менее трех различных систем поточного шифрования. Прежде всего, у нас есть Salsa20/8. Нет, это не латиноамериканский танец — на самом деле, это довольно простая функция. Основная ее работа заключается в приеме 192-байтной строки (из букв или цифр) и дальнейшем ее преобразовании в 64-байтную строку Salsa20 (х).

Прежде всего, у нас есть Salsa20/8. Нет, это не латиноамериканский танец — на самом деле, это довольно простая функция. Основная ее работа заключается в приеме 192-байтной строки (из букв или цифр) и дальнейшем ее преобразовании в 64-байтную строку Salsa20 (х).

Непонятно, не так ли? Хорошо, постараюсь использовать меньше теории. Salsa20 состоит из двух частей: потокового шифра для шифрования данных (это, должно быть, звучит более знакомо) и функции сжатия (так называемый алгоритм Rumba20), предназначенной для сжимания строки в 192 байта до 64-байтного значения. Используя лексикон «чайника», можно сказать так: ваша строка может быть длиннее 64 байт, пока не сравняется со значением в 192 байта, при этом строка будет сжата (читай: конвертирована) до 64-байтной строки.

Теперь, когда мы немного разогрелись после сальсы и румбы, пришла пора вводить вторую функцию – ChaCha20. Честно, это не я выдумываю такие названия. ChaCha20 очень похож Salsa20: это такой же поточный шифр. И, тем не менее, он предлагает некоторые дополнительные услуги, такие как увеличение устойчивости к криптоанализу. Он также улучшает перемешивание данных на раунд. То есть, если вы занимаетесь добычей криптовалюты в составе майнерского пула, то вы можете увидеть, что один майнерский раунд (период времени, в течение которого пул находит один блок) может составлять либо длинный, либо короткий промежуток времени. Длительность подобных раундов частично зависит и от улучшенного перемешивания, предлагаемого ChaCha20 из Scrypt-Jane. Есть и другие факторы, влияющие на снижение времени раунда, но об этом позже.

Он также улучшает перемешивание данных на раунд. То есть, если вы занимаетесь добычей криптовалюты в составе майнерского пула, то вы можете увидеть, что один майнерский раунд (период времени, в течение которого пул находит один блок) может составлять либо длинный, либо короткий промежуток времени. Длительность подобных раундов частично зависит и от улучшенного перемешивания, предлагаемого ChaCha20 из Scrypt-Jane. Есть и другие факторы, влияющие на снижение времени раунда, но об этом позже.

И, наконец, последняя, но не менее важная третья функция перемешивания данных — Salsa6420/8. Сексуальное название, не так ли? Salsa6420/8 является доказательством правильности концепции 64-байтной версии Salsa20/8. Это просто улучшенная версия Salsa20/8, которая позволяет работать с более высокобайтными блоками. Я мог бы продолжить в том же духе выдавать подробную техническую информацию, но, боюсь, что половина из вас, мои дорогие читатели, уже заснула, а остальные принялись за игрушки на своих смартфонах, так что давайте не будем заострять на этом внимание. Просто помните о том, что у Scrypt-Jane имеется три отличных «миксовых партнера».

Просто помните о том, что у Scrypt-Jane имеется три отличных «миксовых партнера».

Но вернемся к реальности! Scrypt-Jane также поддерживает несколько хэш-функций. Одна из них уже очень хорошо известна всем нам – это SHA-256. Она также поддерживает более продвинутый вариант SHA-512. Другие поддерживаемые хэш-функции включают BLAKE256/512, Skein512 и Keccak256/512 (или просто SHA -3).

BLAKE256-512 отличается очень простой разработкой для применения и опирается на уже проанализированные нами компоненты: структуру HAIFA (не будем ее рассматривать в данный момент) и основную функцию ChaCha (которую мы затронули ранее). Наиболее характерные особенности BLAKE – это высокий запас надежности (довольно важная характеристика, но о ней не сейчас) и высокопроизводительная универсальность (что тоже очень важно для майнеров). Что нужно запомнить о BLAKE, так это то, что она может и будет работать быстрее, чем SHA- 2(56) на ряде платформ.

С другой стороны, у нас же есть Skein512. Тех, кто придумывает такие великолепные имена, нужно наградить медалью… Skein («лялька» в переводе на русский) представляет собой хэш-функцию, представленную на конкурсе криптографических хэш алгоритмов. Она сочетает в себе скорость, безопасность, простоту и гибкость. Все мы это очень любим, не так ли? Она также очень эффективна на различных платформах как в аппаратной, так и в программной среде. Вы можете найти алгоритм Skein и на маленьких смарт-картах, с которыми большинство из нас имеет большой опыт работы.

Она сочетает в себе скорость, безопасность, простоту и гибкость. Все мы это очень любим, не так ли? Она также очень эффективна на различных платформах как в аппаратной, так и в программной среде. Вы можете найти алгоритм Skein и на маленьких смарт-картах, с которыми большинство из нас имеет большой опыт работы.

Да уж, танцевально-криптографическая терминология тут просто зубодробительная. Но хватит теории, давайте посмотрим на то, что Scrypt-Jane может сделать для нас. Scrypt-Jane имеет свой собственный вариант масштабирования сложности проблем. Scrypt-Jane использует N-фактор (который является числом), и это число определяет количество памяти, необходимой для решения задач. Значение числа N-фактора возрастает через определенные промежутки времени. Обычно это происходит тогда, когда в блокчейне найдено определенное количество блоков. Всякий раз, когда это число N-фактора увеличивается, снижается эффективность добычи криптовалют, так как требуется все больший объем памяти на выполнение тех же задач. Говоря простым языком, количество выполненных задач снизится, то есть упадет и вероятность нахождения решения.

Говоря простым языком, количество выполненных задач снизится, то есть упадет и вероятность нахождения решения.

Scrypt-Jane первоначально была предназначена для майнинга только на процессорах CPU как еще более замороченная замена Scrypt. Но увы, доминирование CPU-майнинга и тут длилось недолго. Майнеры, работающие на GPU, как вороны кружили вокруг Scrypt-Jane монет, стремясь увеличить эффективность добычи и, соответственно, прибыль. Вы можете подумать, что даже в случае уменьшения прибыли, вы сможете вести добычу с GPU в течение более длительного времени по сравнению с майнингом на CPU? Боюсь, что вы ошибаетесь. В конце концов, значение N-фактора будет настолько высоко, что для добычи на Scrypt-Jane GPU будут менее эффективным, чем процессоры CPU. В связи с этим, Scrypt-Jane не так-то легко перевести в специализированный ASIC-майнинг, как SHA-256 или даже Scrypt.

Одной из первых Scrypt-Jane-монет, получивших некоторую популярность, была Yacoin (да, да, Yet Another Coin — «еще одна монета»), правда, популярность этой монеты быстро упала вместе с уменьшением интереса к ней майнеров. Совсем недавно мы были свидетелями появления монет, подобных Copperbars (эффективность майнинга на GPU также упала), и самые свежие дополнения к списку – это валюты TIX и Cryptonerd.

Совсем недавно мы были свидетелями появления монет, подобных Copperbars (эффективность майнинга на GPU также упала), и самые свежие дополнения к списку – это валюты TIX и Cryptonerd.

Далее везде

Три описанных алгоритма покрывают более 90% всего зоопарка криптовалют, но, конечно же, есть и другие. Чуть ли не еженедельно появляются предложения относительно все более новых и хитромудрых алгоритмов майнинга — все и не осветить. Из относительно новых можно упомянуть особо «асикоустойчивый» алгоритм Dagger, который собираются использовать в криптовалютной платформе нового поколения Ethereum.

Надеемся, эта статья дала вам лучшее представление о том, что представляют из себя наиболее распространенные криптоалгоритмы майнинга. Если вы занимаетесь майнингом, вы теперь лучше понимаете, что именно происходит в недрах вашего гудящего и перегревающегося майнинг-комбайна, и на что конкретно уходит ваше электричество.

HF17TOPBTC3Алгоритм майнинга – это способ добычи криптовалют – биткоинов, лайткоинов и других. Сегодня существует и активно применяется большое количество разных методик.

Сегодня существует и активно применяется большое количество разных методик.

SHA-256 – традиционный способ

SHA-256 – это классический алгоритм заработка Bitcoin, а также большинства его клонов. Он является хэш-функцией, позволяющей превращать даже крупный объем информации в значение с фиксированным количеством символов. Значение является подписью исходных данных.

Майнинг по этому методу осуществляется за счет мощности специального, центрального или графического процессора. При использовании ПО для добычи криптовалюты, программа отображает преобразовательные процессы, к примеру значение «Accepted 0aef41a3b». Набор цифр и букв – это подпись набора данных, способного включать в себя тысячи и даже миллионы строк.

Чтобы получить подходящую запись приходится перебирать огромное количество вариантов, что усложняет процедуру производства монет и делает ее более продолжительной по времени. При работе нужно получить не просто запись, а определенный хэш, имеющий в начале некоторое количество нулей, число которых определяется заданной сложностью.

Для майнинга по SHA-256 алгоритму требуется максимально мощное оборудование. Чем большей мощностью будет обладать используемое устройство, тем выше будет шанс подбора подходящей записи, которая принесет «шахтеру» заветные Bitcoin.

Именно постоянно увеличиваемые мощности используемого оборудования стали причиной, по которой с помощью обычного компьютера на заработок уже рассчитывать не приходится. Существуют мощнейшие фермы, стоимостью по несколько миллионов долларов, конкурировать с которыми попросту невозможно.

Чтобы повысить свои шансы на составление удачного блока при работе по методике SHA используют специальные ASIC-майнеры. Это специализированные устройства, которые применяются исключительно для хэширования, они обладают намного большей производительностью, чем обычные домашние или игровые компьютеры.

Еще больше шанс успешной добычи вырастает, при объединении большого количества ASIC-устройств в пулы, которые совместно перебирают комбинации, а при нахождении успешного блока, полученные биткоины делят между всеми участниками по мере сделанного ими вклада. Описываемый метод подходит не только для производства Bitcoin, но также для Peercoin, Tekcoin и т. д.

Описываемый метод подходит не только для производства Bitcoin, но также для Peercoin, Tekcoin и т. д.

Методика Scrypt – особенности и достоинства

Еще один очень популярный метод майнинга – Scrypt. Его стали активно использовать из-за того, что простота шифра SHA-256 позволила создавать специализированное оборудование, намного более успешно выполняющее необходимые вычисления и операции, нежели CPU. Именно из-за этого сначала стали применяться для хэширования не процессоры компьютеров, а видеокарты, а еще позже АСИКи.