Бесплатная онлайн строка для SHA-256 хеш калькулятора

Бесплатный онлайн генератор SHA256 позволяет создать SHA256-хеш (32-битный) любой строки или введенного значения, который возвращается в виде шестнадцатеричного числа из 64 цифр.

SHA-256 — хеш-функция семейства SHA-2, разработанное Агентством национальной безопасности. SHA расшифровывается как Secure Hash Algorithm (Алгоритм безопасного хеширования). Криптографические хеш-функции — это математические операции, которые функционируют на цифровых данных путем сравнения вычисленного “хеш” (вывод выполненного алгоритма) c уже известным и ожидаемым хеш-значением. Односторонний хеш может быть сгенерирован из любой части данных, но данные не могут быть сгенерированы из хеша. (BitcoinWiki)

SHA-256 или SHA-2 — это современный криптографический стандарт для сетевой безопасности. Алгоритм создает почти уникальное хеш-значение с фиксированным размером 256-бит (32-байт). Оно обычно представляется в виде шестнадцатеричного числа из 64 цифр.

SHA-256 отлично подходит для проверки паролей, хеш-аутентификации, электронно-цифровой подписи и т. д. SHA-1 и SHA-2 — это две разные версии. Они отличаются и структурой, и длиной бита подписей. SHA-2 — одна из доступных и надежных хеш-функций.

Принцип работы криптографического хеширования заключается в следующем: получить произвольный блок данных и возвращать фиксированное хеш-значение. Этими блоками могут быть любые данные любого размера, но хеш-значение всегда должно быть фиксированным.

- Хеш-функции должны быть эффективными в вычислительном отношении. Если компьютер обрабатывает криптографическую хеш-функцию и получает вывод через длительный период времени, его использование не будет практичным. Чтобы быть полезным, хеш-функции должны быть эффективными в вычислительном отношении.

- Самая главная идея хеш-функций заключается в том, что вывод не должен раскрыть информацию ввода.

Это называется устойчивостью к прообразам. Криптографический алгоритм хеширования может принять ввод любого типа. Ввод может содержать цифры, буквы, слова или знаки пунктуации, одиночный символ, предложение из книги или целую книгу. Фиксированный вывод обеспечивает безопасность, так как, если длинный ввод приведет к длинномы выводу, у взломщиков будет подсказка при попытке раскрыть закрытый ввод. Кроме этого, изменение одного символа в длинной строке текста должно привести к совершенно другой цифре. Если криптографическая хеш-функция создаст разные выводы каждый раз для одного и того же ввода, это будет противоречить всей идее хеш-функций.

Это называется устойчивостью к прообразам. Криптографический алгоритм хеширования может принять ввод любого типа. Ввод может содержать цифры, буквы, слова или знаки пунктуации, одиночный символ, предложение из книги или целую книгу. Фиксированный вывод обеспечивает безопасность, так как, если длинный ввод приведет к длинномы выводу, у взломщиков будет подсказка при попытке раскрыть закрытый ввод. Кроме этого, изменение одного символа в длинной строке текста должно привести к совершенно другой цифре. Если криптографическая хеш-функция создаст разные выводы каждый раз для одного и того же ввода, это будет противоречить всей идее хеш-функций. - Хеш-функция должна иметь устойчивость к коллизиям. Это означает, что будет невозможно найти два разных ввода, имеющие одинаковый вывод.

- Криптографические хеш-функции должны быть детерминированными. Другими словами, для каждого ввода хеш-функция должна иметь один и тот же результат. При одном и том же вводе хеш-функция должна создать в точности одинаковый вывод. Как уже отмечалось, ввод хеш-функции может быть любой длины. Это означает, что есть бесконечное количество возможных вводов, которые могут быть введены в хеш-функцию. Хеш-функции являются частью методов защиты информации. Хеш-функция — это функция, которая получает введенное значение и создает соответствующее выходное значение. При запуске хеш-функции для любого введенного значения x вы всегда получите одно и то же выходное значение y. Наилучшим способом можно демонстрировать хеш-функции с помощью модулярной функции, которая также называется модулярной арифметикой.

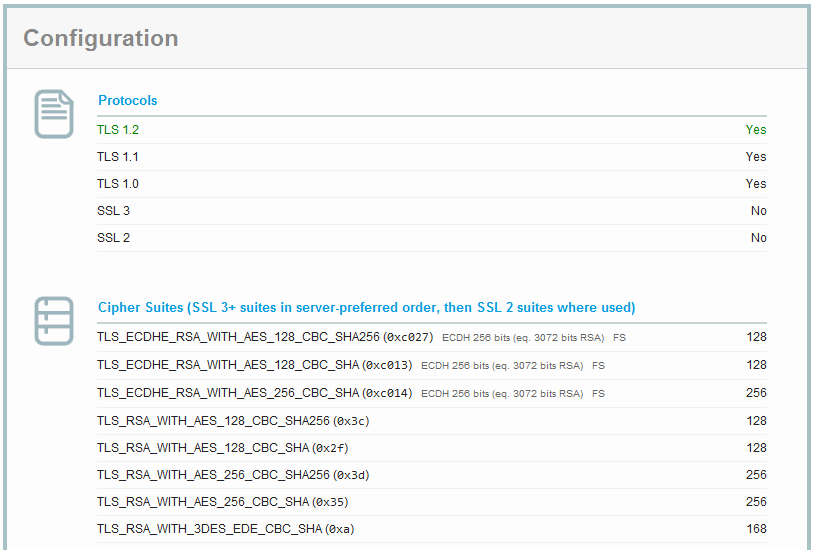

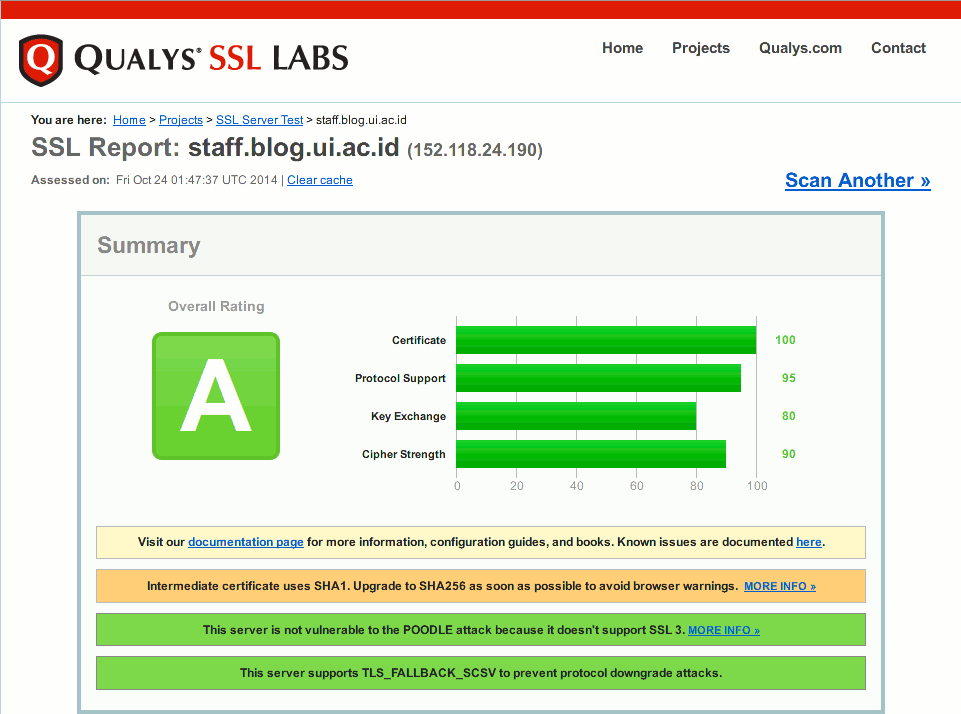

SSL использует SHA-2 как алгоритм хеширования для электронно-цифровых подписей.

Хеш-функция SHA-2 используется в некоторых распространенных в приложениях защиты и протоколах, включая TLS и SSL, PGP, SSH, S/MIME и IPsec.

Протокол SSL/TLS обеспечивает защищенную передачу данных через интернет из одного устройства к другому. SSL обеспечивает аутентификацию. Но протокол SSL/TLS улучшает подключение, используя асимметричное шифрование. Это означает, что существует два ключа шифрования, каждый из которых выполняет половину процесса (открытый ключ шифрования и закрытый ключ расшифрования). Каждый сертификат SSL содержит открытый ключ, который клиент может использовать для шифрования данных, а владелец сертификата SSL надежно хранит на своем сервере закрытый ключ, который используется для расшифрования этих данных и обеспечения их читаемости.

SSL обеспечивает аутентификацию. Но протокол SSL/TLS улучшает подключение, используя асимметричное шифрование. Это означает, что существует два ключа шифрования, каждый из которых выполняет половину процесса (открытый ключ шифрования и закрытый ключ расшифрования). Каждый сертификат SSL содержит открытый ключ, который клиент может использовать для шифрования данных, а владелец сертификата SSL надежно хранит на своем сервере закрытый ключ, который используется для расшифрования этих данных и обеспечения их читаемости.

С 2016 года SHA-2 используется как алгоритм хеширования для электронно-цифровых подписей. Сертификат SSL/TLS использует такую подпись. SHA-2, вероятно, будет использоваться как минимум пять лет, если не будут обнаружены попытки нарушения защиты алгоритма.

Хеш, имеющий больше бит, может обеспечить больше безопасности, так как в таком случае будут больше возможных комбинаций. Но если два разных значения или файла создадут одинаковый хеш, произойдет коллизия. Коллизии очень опасны, так как они позволяют двум файлам создать одинаковую подпись, и когда компьютер проверяет подпись, она может казаться валидной.

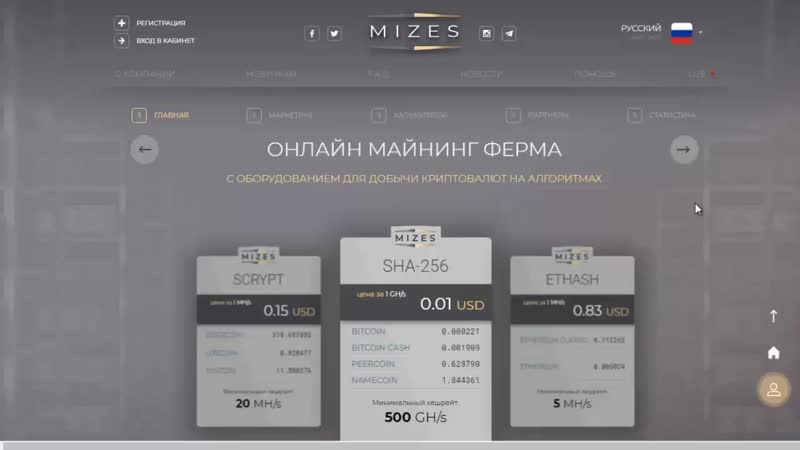

SHA-256 используется в сети Биткойн.

Алгоритм SHA-256 поддерживает сеть Биткойн. Так как эта хеш-функция является односторонней, она идеально работает для криптовалюты, а именно для Биткойн.

SHA-256 используется в процессе обработки (mining process). Процесс генерации новых монет называется майнингом. Он осуществляется мощными компьютерами, которые решают криптографические задачи. Этот процесс обеспечивает безопасность сети и защищает от хакеров.

Биткойн использует алгоритм SHA-256 два раза, что называется double-SHA-256. Это выглядит следующим образом:

Previous Block Hash = SHA-256(SHA-256(Block Header))

Корень дерева Меркла (merkle root) также создается алгоритмом SHA-256 и находится в начале блока. Корень дерева Меркла — это хеш для всех хешов всех транзакций, которые являются частью блока в сети блокчейн. Другими словами, он хранит данные о всех транзакциях, выполненных в сети.

Корень дерева Меркла — это хеш для всех хешов всех транзакций, которые являются частью блока в сети блокчейн. Другими словами, он хранит данные о всех транзакциях, выполненных в сети.

SHA-256 также используется в создании биткойн-адресов, которые известны как закрытые ключи и необходимы для выполнения транзакций между пользователями. Адрес — это уникальный код, состоящий из случайных чисел. Созданный ключ должен пройти через два алгоритма – SHA-256 и RIPEMD160.

Эти два алгоритма дают возможность создать короткие закрытые ключи. Если открытый ключ содержит 256 бит, то закрытый содержит 160 бит.

Content Security Policy хэш генератор для скриптов и стилей

Генератор хэшей рассчитывает sha256 / sha384 / sha526 хэши внешних файлов скриптов и таблиц стилей, а также инлайн-скриптов, инлайн стилей:

• блоков <script>…</script>, яваскрипт-навигации <a href=’javascript:…’ и встроенных в теги обработчиков событий вида <tag, <tag и тп.

• блоков CSS стилей <style>…</style> и стилей в атрибуте тега <tag.

Поскольку калькулятор хэшей предназначен для Content Security Policy, он поддерживает только алгоритмы sha256, sha384 и sha526 и сразу кодирует значения хешей в base64 по правилам CSP, генерируя готовые токены ‘<hash-algorithm>-<base64-value>’ для вставки в политику.

Возможности онлайн геренератора хешей

Чтобы не потерять пробелы и переносы строк по краям инлайн стиля или скрипта, лучше вставлять вместе с тегом, генератор хэшей уберёт его самостоятельно.

Также можно вставлять как атрибут так и тег целиком.

Онлайн калькулятор хешей позволяет вставить HTML код целиком — генератор самостоятельно найдёт инлайн скрипты и стили, и рассчитает хеши для них.

* При этом не гарантируется, что будут найдены абсолютно все инлайн скрипты и стили, поскольку скрипт калькулятора хэшей не делает полного семантического анализа DOM. В этом случает просто вставьте меньшую часть HTML-кода, содержащего инлайн скрипты и стили, хэши которых нужно рассчитать.

В этом случает просто вставьте меньшую часть HTML-кода, содержащего инлайн скрипты и стили, хэши которых нужно рассчитать.

Особенности хешей для файлов скриптов и стилей

Все хеши для нужд Content Security Policy рассчитываются в кодировке UTF-8, но у внешних файлов кодировка в явном виде отсутствует. При сохранении файла на сервер, можно установить флаг Unicode signature BOM (Byte Order Mark — Маркер последовательности байтов), который сигнализирует, что это файл файл в кодировке unicode (UTF). Поскольку при этом файла изменяется, его хэш будет отличаться от точно такого же файла, но без BOM-сигнатуры, хотя в браузере содержимое файлов будет выглядеть совершенно одинаково.

Поэтому sha256 хэш для файла скрипта и инлайн-скрипта может различаться при их полностью идентичном содержимом.

Браузеры различают файлы с BOM и без него и рассчитывают хеши соответственно. Данный калькулятор хэшей так же учитывает это обстоятельство.

Тесты поддержки для «Content Security Policy хэш генератор для скриптов и стилей»:

• ‘hash-value’ sha224, sha256, sha384, sha512 поддержка браузерами

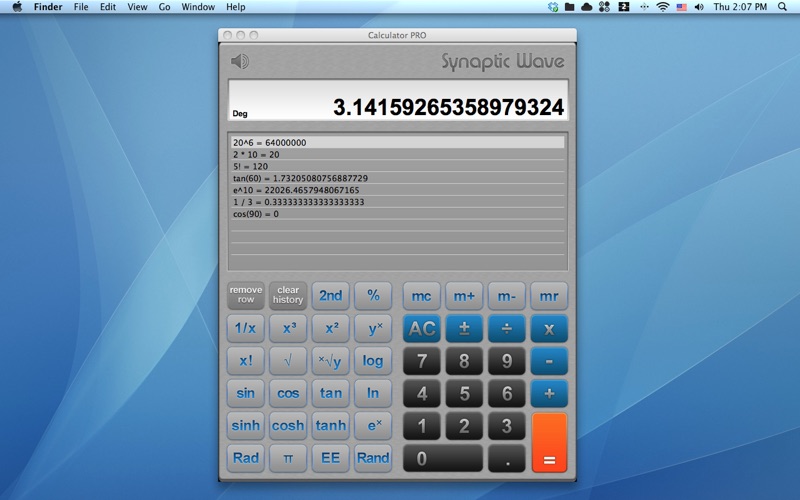

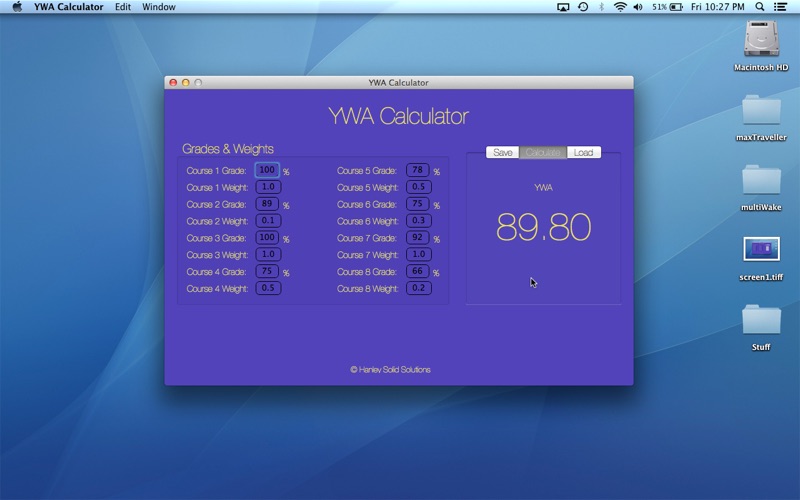

Калькулятор — Salebot.pro

В боте можно производить любые арифметические вычисления. Делается это в поле «Назначение переменных при переходе»

При работе с калькулятором название переменной не может начинаться с цифры. Нельзя: <1_шаг>, а надо <шаг_1>.

Название переменной не может состоять из двух слов, используйте для разделения символ нижнего подчеркивания «_». Нельзя <Имя клиента>, а надо <Имя_клиента>

Как использовать в конструкторе.

В поле «Назначение переменных при переходе», чтобы обратиться к переменной, не нужно использовать #{}

Посчитать значение можно в поле: «Назначение переменных при переходе» (Рисунок 1)

Рисунок 1

Рисунок 2

Переменные можно записывать просто названием или через #{}. » «**»: возведение в степень

» «**»: возведение в степень

«==» «!=» «>» «<» «>=» «<=»: операторы сравнения

«and» «AND» «&&»: логическое И

«or» «OR» «||»: логическое ИЛИ

Математические

«random»: случайное число. 2 параметра: нижняя граница и верхняя. Пример: random(-10,10)

«md5»: посчитать хеш md5 от строки

«sha256»: посчитать хеш sha256 от строки

«fac»: факториал. 1 параметр: число

«log»: логарифм. 2 параметра: число и база(по умолчанию e).

«min»: минимальное число. неограниченно параметров. каждый параметр число. Пример: min(4, 2, 9, 6)

«max»: максимальное число. неограниченно параметров. каждый параметр число. Пример: max(4, 2, 9, 6)

«int»: приведение к целому числу. При этом дробная часть просто отсекается. Пример: int(1.8)

«round»: математическое округление числа. Пример: round(1.8). Разница между «int» и «round» показана на Рисунке 3:

Рисунок 3

«float»: приведение к числу с плавающей запятой.

«pyt»: эквивалент корня из (a a + b b)

«pow»: возведение числа в степень. 2 параметра: число и степень. Пример: pow(5, 2)

«sin» «cos» «tan» «asin» «acos» «atan» «atan2»: тригонометрические функции

«sqrt»: квадратный корень. 1 параметр: число

1 параметр: число

«floor»: целая часть от числа

«ceil»: округление к большему

«abs»: абсолютное значение(приведение к положительному числу)

«exp»: возведение е в степень параметра

Уведомление о клике

«proxy»: в данную функцию передается ссылка, функция возвращает ссылку с уведомлением о клике. Если передать после минут еще один параметр, не равный нулю, то ссылку будет одноразовая

«proxy_date»: в данную функцию передается ссылка, функция возвращает ссылку с уведомлением о клике. Вторым и третьим параметром идут дата и время, когда ссылка перестанет действовать. Если передать после минут еще один параметр, не равный нулю, то ссылку будет одноразовая

«proxy_timeout»: в данную функцию передается ссылка, функция возвращает ссылку с уведомлением о клике. дополнительный параметр количество минут, которые действует ссылка. Если передать после минут еще один параметр, не равный нулю, то ссылку будет одноразовая

Укорачиватель

Все аналогично ссылкам с уведомлением о клике, только функции называются по другому.

proxy с колбеком — short без колбека proxy_timeout с колбеком — short_timeout без колбека proxy_date с колбеком — short_date без колбека

Работа со строками

«substring»: обрезка строки. 3 параметра — исходная строка и границы обрезки. 2 других параметра: обрезка слева и обрезка справа. Если второй параметр положительный, то это длинна относительно начала. Если отрицательный, то относительно конца. Если параметры невалидные, функция вернет пустую строку. Для обрезки с начала передайте только одно число. Пример:

3 параметра — исходная строка и границы обрезки. 2 других параметра: обрезка слева и обрезка справа. Если второй параметр положительный, то это длинна относительно начала. Если отрицательный, то относительно конца. Если параметры невалидные, функция вернет пустую строку. Для обрезки с начала передайте только одно число. Пример:

substring('текст для обрезки с начала на 4 символа', 4)

substring('текст для обрезки с 4 на 2 символа', 4, 6)

substring('текст для обрезки с конца на 4 символа', 0, -4)

substring('текст для обрезки с начала и с конца на 4 символа', 4, -4)

«endswith» проверяет, заканчивается строка определенно или нет. Первый параметр строка в которой ищется, второй — что ищется

«startswith» проверяет, начинается строка определенно или нет. Первый параметр строка в которой ищется, второй — что ищется

«len» вернет количество символов в строке. Пример: len(«как прекрасен этот мир!»). Результат работы представлен на Рисунке 4:

Рисунок 4

«concat»: конкатинация (сложение) строк, преданных в параметр.

«normalizePhone»: приводит номер телефона к стандартному виду. Убирает все кроме цифр и, если телефон начинается с 8, меняет ее на 7. Пример: normalizePhone(«+7978-999-99-99»). Результат работы представлен на Рисунке 5:

Рисунок 5

«replace»: заменить вхождения строки в строку на другую строку. Принимает 4 параметра: строка в которой будет происходить замена, что заменить, на что заменить, сколько раз заменить(не обязательный параметр). Пример: replace(«wwww2222ww», «w», «e», 1). Результат: ewww2222ww. Пример использования на рисунках ниже:

«urlencode» закодирует строку, чтобы ее можно было передавать по http

Например: Ivan Ivanovich станет Ivan%20Ivanovich, а Anna&Maria станет Anna%26Maria

Работа с клиентами

«days_from_last_message»: функция возвращает количество дней с момента последней реплики клиента. Создана для проверки попадания в 24часовое окно.

Создана для проверки попадания в 24часовое окно.

free_client назначить диалог оператору free_client('email оператора')

Работа с буквами колонок

Если вам надо перевести букву колонки в цифру, можете воспользоваться функцией калькулятора c2n, если нужно перевести цифру в букву, то используйте n2c. Также вы можете прибавлять к буквам колонок смещение через функцию addCols, которая принимает первым параметром строку с буквой колонки, а второй смещение. Передайте отрицательное смещение, чтобы идти влево.

Пример:

Результат работы:

Работа со списками

Добавить в список add_to_list(номер списка)

Удалить из списка remove_from_list(номер списка)

Переместить в список move_to_list(номер списка)

При перемещении человек будет удален из всех списков и добавлен в выбранный.

Узнать количество людей в списке list_size(номер списка)

3 параметра: условие, значение если условие верно, значение если условие ложно

Чтобы проверить не пустое ли значение переменной (не равно ли оно None или «») используйте следующую формулу: «#{value}» == «» где value название переменной

Например, это может понадобиться при получении данных со стороннего ресурса через запросы.

Пример: ДНИМОЛЧАНИЯ_2 = if(ДНИМОЛЧАНИЯ_2 == 1, 1, 0). В таком случае, если существует переменная ДНИМОЛЧАНИЯ_2 со значением 1, то ее значение так и останется 1, а если она не существует, то будет 0. Удобно использовать перед математическими операциями, чтобы подстраховаться от пустых значений переменных. Или еще пример ИмяКлиента = if(ИмяКлиента == 1, Р1, if(ИмяКлиента == 2, Р2, if(ИмяКлиента == 3, Р3, 7))), где Р1, Р2, Р3 — переменные

Также, можно использовать вложенные if конструкции. Это пригодится, если хотите научить бота подсчитывать сумму заказа, когда стоимость единицы товара зависит от его количества.

Например: Сумма_Заказа = round(if(Количество >=100, if(Количество >=200, if(Количество >=300, if(Количество >=400, if(Количество >=500, if(Количество >=1000, if(Количество >=2000, if(Количество >=3000, if(Количество >=5000, 25*Количество, 30*Количество), 35*Количество), 40*Количество), 45*Количество), 50*Количество), 55*Количество), 60*Количество), 65*Количество), «Не могу посчитать… Вы ошиблись где-то при оформлении заказа. Попробуйте еще раз с самого начала.») 100) / 10

Максимальная длина выражения: 1000 символов

Результат работы такой формулы представлен на Рисунке 6, а пример заполнения полей — на Рисунке 7:

Рисунок 6

Рисунок 7

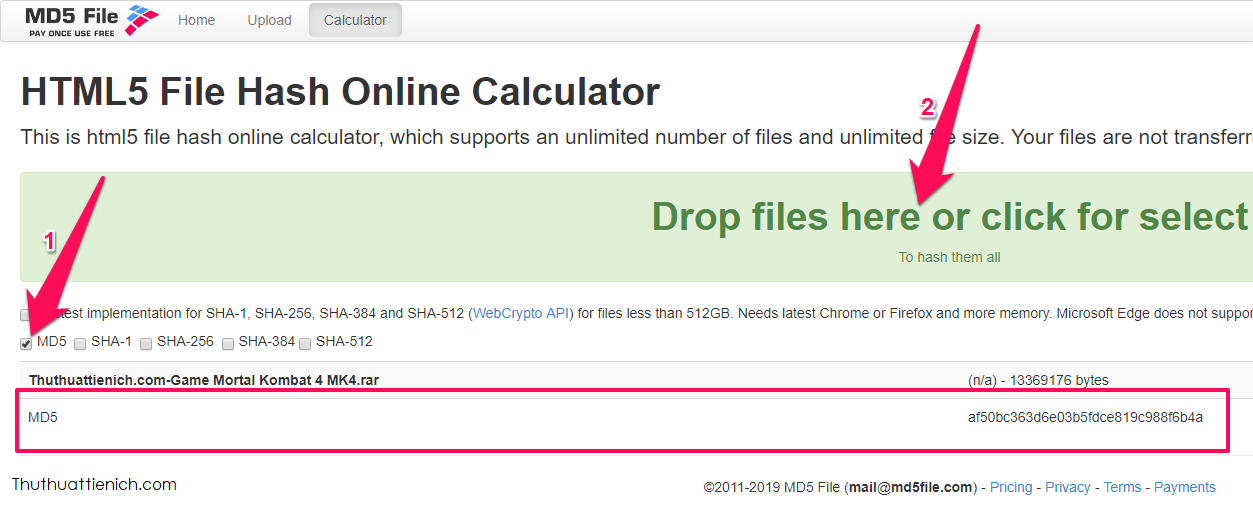

Бесплатная программа вычисления Hash сумм файлов: «Hash Calculator». Hash калькулятор

« В каталог

Данная программа поможет узнать контрольную Hash сумму файла и сравнить её с эталонным значением

Список используемых в программе Hash алгоритмов:Программу можно использовать для проверки правильности Hash значения скачанного файла. После скачивания файла, пользователь например, может сравнить контрольную сумму загруженного файла с указанной в описании файла.

После скачивания файла, пользователь например, может сравнить контрольную сумму загруженного файла с указанной в описании файла.

- Hash CRC32

- Hash MD2

- Hash MD4

- Hash MD5

- Hash RipeMD128

- Hash RipeMD160

- Hash RipeMD256

- Hash RipeMD320

- Hash SHA

- Hash SHA1

- Hash SHA256

- Hash SHA384

- Hash SHA512

- Hash Haval128

- Hash Haval160

- Hash Haval192

- Hash Haval224

- Hash Haval256

- Hash Tiger

- Hash Panama

- Hash Whirlpool

- Hash Whirlpool1

- Hash Square

- Hash Snefru128

- Hash Snefru256

- Hash Sapphire

Области применения таких программ весьма широки. В основном это контроль целостности файлов. Например однажды оставив документ например, Word и записав его контрольную сумму, мы можем в любой момент узнать редактировался он или нет.

(Бесплатная, без ограничений) Скачать (Пароль на архив программы-инсталлятора: soft_password)

Drag&Drop работает как на форму, так и на ярлык на рабочем столе. «Брошенные» для вычисления ярлыки программ с рабочего стола, распознаются данной программой как файлы этих ярлыков.

Для добавления программы в проводник Windows, следует добавить программу в оснастку «Открыть с помощью».

Можете так же использовать любые другие программы для добавления пункта меню программы в контекстное меню проводника Windows.

В новой версии программы добавлена возможность помещения ярлыка программы в проводник Windows.

Программу для вычисления Hash каталогов смотрите здесь.

Программы и утилиты | Коллекция проекта LearnCisco.

Ru

RuЗдесь собрана коллекция самых необходимых для повседневной работы инструментов для IT специалистов и инженеров Cisco.

Несмотря на обилие новых появляющихся программ и утилит, эти проверены временем и отлично себя зарекомендовали на практике.

Вы можете скачать их отсюда, либо поискать последние версии на сайтах разработчиков.

PuTTY — удобный SSH и Telnet клиент для Windows Есть еще один его новый вариант. Это модифицированная версия программы PuTTY версии 0.64 — KiTTY |

|

3CDaemon — простейший FTP/TFTP/Syslog сервер и TFTP клиент для Windows Аналог – TFTPD32 и TFTPD64 для 32-х и 64-битных операционных систем. Включает DHCP, TFTP, DNS, SNTP и Syslog серверы, плюс TFTP клиент. Есть варианты его запуска, как Windows сервиса, так и стандартной программы. |

|

| Bitcricket — IP калькулятор IPv4/IPv6 подсетей для Windows | |

| HashCalc — калькулятор значения Hash функций для алгоритмов MD5/SHA1/SHA256/SHA512 и многих других | |

| Config Register Calculator – калькулятор 16-ричных значений конфигурационного регистра маршрутизаторов Cisco | |

|

Wireshark – анализатор сетевых протоколов Мощнейшее средство диагностики работы сетей и сетевых протоколов. Им должен уметь пользоваться каждый IT профессионал! |

|

|

IPerf – средство замера производительности сети Работает по TCP и UDP, включая поддержку мультикастов и IPv6. |

|

|

IPSec Overhead Calculator – калькулятор размера заголовков IPSec/GRE Онлайн калькулятор помогает правильно рассчитать размер дополнительных заголовков, добавляемых IPSec и GRE протоколами в различных режимах. Что, в свою очередь, позволяет правильно задать размер MTU и избежать проблем с ненужной фрагментацией и дефрагментацией. P.S. Процесс фрагментации пакетов и их обратной сборки требует дополнительного процессорного времени и это заметно сказывается на скорости передачи информации. |

|

|

L2L Checker – проверка правильности настройки IPSec L2L VPN c Crypto Map Онлайн утилита, позволяющая проверить правильность настройки Lan-to-Lan IPSec VPN на базе crypto map. Понимает команды «show tech» и «show running-config» как для ASA, так и для маршрутизаторов с IOS. Надо лишь загрузить текстовые файлы с результатами их вывода на сайт. |

Метки: Программы, Утилиты

На главную ›

Онлайн перевод текста в формат md5

Генератор хеша MD5, SHA1, SHA2, SHA3, RIPEMD

Генератор хеша (Hash generator online) — довольно эффективная, быстрая и бесплатная форма создания хеша из обычной строки, предназначена для частного некоммерческого использования.

Онлайн-инструмент поддерживает такие популярные форматы хеша, как md5, sha1, sha2, sha3 и ripemd из семейства криптографических хеш-функций.

Также в нем воспроизводится закодированная строка в формате Base64, схемы которого широко используются в случаях, когда требуется перекодировка двоичных данных, которые хранятся и передаются через носители, приспособленных для работы с текстовой информацией.

Чтобы выполнить операцию по получению хеша, необходимо в поле ввода текста вставить исходные данные, а полученный результат скопировать для дальнейшего использования.

Что дает генерация хешей

Хеширование позволяет выполнить математическое изменение информации в строку с определенной длиной и создать контрольную сумму из текста. Этот алгоритм используют для контроля целостности ключевых файлов операционной системы и прочей конфиденциальной информации (унифицированный адрес электронных ресурсов (URL), пароль, любая другая информация).

Чтобы произвести такой контроль и получить контрольную сумму из текста, необходимо для каждого файла выполнить вычисления значения его хеша особым методом с сохранением результата.

Аналогичный расчет производится спустя некоторое время, а полученные результаты сравнивают между собой. Если значения не совпадают, это говорит о том, что информация в файле была изменена.

Генератор контрольной суммы обслуживает такие популярные форматы хеша, как md5, sha1, sha2, sha3, ripemd и группа Base64, а также работает с хеш-функциями sha 256 и sha 512, вычисленными с 32-разрядными и 64-разрядными словами.

Все они используются для проверки целостности файлов, шифрования конфиденциальных данных, а также в разных приложениях, связанных с защитой информации.

Нужно понимать, что от способа шифрования зависит степень уязвимости приложений к различным попыткам нарушения защиты, поэтому рекомендуется использовать более сложные схемы, одновременно применяя несколько хешей.

Если для вашего проекта необходимо разработать программный модуль — обращайтесь в компанию ABCname и наши специалисты займутся этим.

Комментарии: (0) Написать комментарийхеш-калькулятор MD5 | Xorbin

Что такое MD5?

MD5 (алгоритм дайджеста сообщения) — это криптографическая хеш-функция , которая вычисляет 128-битное хеш-значение. MD5 используется для проверки целостности данных в приложениях безопасности. Другими словами, контрольная сумма MD5 похожа на отпечаток файла. Практически невозможно, чтобы два одинаковых хеш-значения MD5 были рассчитаны для двух разных файлов. Таким образом, у хэшей MD5 есть множество вариантов использования, некоторые из которых: обнаружение изменений данных, хранение или создание надежных паролей, создание уникальных ключей в базах данных и обеспечение целостности сообщений.

MD5 используется для проверки целостности данных в приложениях безопасности. Другими словами, контрольная сумма MD5 похожа на отпечаток файла. Практически невозможно, чтобы два одинаковых хеш-значения MD5 были рассчитаны для двух разных файлов. Таким образом, у хэшей MD5 есть множество вариантов использования, некоторые из которых: обнаружение изменений данных, хранение или создание надежных паролей, создание уникальных ключей в базах данных и обеспечение целостности сообщений.

MD5 — это криптографическая хеш-функция, используемая в качестве функции шифрования отпечатков пальцев для файла. Вместо подтверждения идентичности двух наборов данных путем сравнения необработанных данных мы можем использовать контрольную сумму.

Другими словами, вы можете использовать контрольную сумму MD5 для проверки целостности загруженного файла. Для этого вам необходимо подтвердить, что контрольная сумма, которую вы получаете на своем ПК или MAC, такая же, как и на веб-сайте. Как только вы подтвердите, что это то же самое, вы точно знаете, что ваш файл не был изменен.

Файл мог быть изменен по следующим причинам:

- Потеря данных во время загрузки из-за нестабильности в сети.

- Файл может быть изменен вредоносным ПО или вирусом.

- В него могут быть вставлены фрагменты кода хакерами.

Какова длина хеширования MD5?

Хеш MD5 всегда имеет фиксированный размер, это 128-битная строка или 32 шестнадцатеричных цифры.

Идея алгоритма состоит в том, что вы можете преобразовать данные любого размера или длины (текстовые или двоичные) в выходные данные «хеш-значения» фиксированного размера.

В чем разница между MD4 и MD5?

- Алгоритм MD5 имеет четыре раунда (64 шага), тогда как алгоритм MD4 (48 шагов) — только три.

- Каждый шаг MD5 имеет уникальную аддитивную константу, T (i), где каждый раунд MD4 использует фиксированную константу.

- Функция G во втором раунде MD5 менее симметрична, чем функция G в MD4.

Алгоритм MD5 разработан, чтобы быть довольно быстрым на 32-битных машинах. Кроме того, алгоритм MD5 не требует больших таблиц подстановки; алгоритм можно запрограммировать достаточно компактно.

Что такое криптографическая хеш-функция?

Криптографическая хеш-функция — это хеш-функция, которая принимает данные (входные данные) и вычисляет строку байтов фиксированного размера. Эта строка называется хэш-значением или контрольной суммой .

Три идеальных свойства хэш-функций:

- Легко вычислить для любых предоставленных данных.

- Очень сложно найти буквенно-цифровой текст с заданным хешем.

- Крайне маловероятно, что два человека найдут один и тот же хэш для разных данных (входных).

С помощью этого калькулятора хешей MD5 вы можете легко вычислить хеши MD5 в режиме онлайн.

Генератор SHA256 — генерация хэша SHA-256 онлайн

Используйте этот генератор, чтобы легко вычислить хэш SHA-256 заданной строки. Сгенерировать контрольные суммы SHA-256.

Что такое SHA-256?

Вышеупомянутый генератор SHA-256 позволяет легко вычислять хэши и контрольные суммы, но что именно? SHA256 является частью семейства SHA-2 (Secure Hash Algorithm 2) из односторонних криптографических функций , разработанного в 2001 году Агентством национальной безопасности США (NSA).Функции хеширования — это криптографические устройства, которые принимают на вход любую строку символов или файл любого типа, а затем выводят вычисленный устойчивый к коллизиям хэш. Устойчивость к коллизиям означает, что никто не сможет найти два разных входа, которые производят один и тот же хэш.

Ниже приведены несколько примеров хэшей SHA256 из разных строк, все из которых имеют длину 256 бит (распределены по нескольким строкам для предотвращения горизонтальной прокрутки).

| Вход | Вычисленный хэш |

|---|---|

| Быстрая коричневая лисица перепрыгивает через ленивую собаку | d7a8fbb307d7809469ca9a bcb0082e4f8d5651e46d3c db762d02d0bf37c9e592 |

| Быстрая коричневая лисица перепрыгивает через ленивую собаку | 77125ec2f977a62aaca3bf bfd0834dd52d1b0cd19976 4994a4d57edc855d15f4 |

| 123456789 | 15e2b0d3c33891ebb0f1ef 609ec419420c20e320ce94 c65fbc8c3312448eb225 |

| qwerty | 65e84be33532fb784c4812 9675f9eff3a682b27168c0 ea744b2cf58ee02337c5 |

| SHA256 генератор | 132397527aa31b6a639a83 0192a57c6d25d02d4509f0 ef7f85f695c16fb62e41 |

Приведенная выше таблица была создана с использованием нашего генератора SHA-256.

Существует два документа IETF, которые описывают, как должен быть вычислен дайджест сообщения: RFC 4634: «US Secure Hash Algorithms (SHA and HMAC-SHA)», выпущенный в 2006 году, который был заменен в 2011 году RFC 6234 «US Secure Hash. Алгоритмы (HMAC и HKDF на основе SHA и SHA) ».

Практическое использование алгоритма SHA256

SHA-256 реализован в широко используемых приложениях безопасности , таких как TLS, PGP, SSH, IPsec, DKIM, в системах Unix / Linux для хеширования паролей и других.Он требуется по закону для использования в некоторых приложениях государственных органов и приходит на смену старому алгоритму SHA-1, который больше не считается безопасным и не рекомендуется во многих широко используемых приложениях, включая веб-браузеры.

Функции SHA256 доступны на многих языках программирования, таких как PHP, Java, Python и библиотеки для них, и используются для разработки безопасных приложений. Когда пароли хранятся, они обычно солят, чтобы злоумышленник не взломал пароли сразу многих пользователей, выбравших один и тот же пароль.

Наконец, SHA-256 играет роль в популярной в настоящее время сети Биткойн для майнинга и создания адресов Биткойн. В майнинге эта функция используется в качестве доказательства работы. Адреса Биткойн представляют собой хешированные открытые ключи, которые имеют преимущество краткости (что делает их более удобными) и дополнительной безопасности.

Бесплатный онлайн-инструмент генератора MD5

Вычисляет дайджест из строки с использованием SHA-256. Дополнительные сведения о SHA-256 см. В разделе, посвященном SHA-256, на этой странице.

Я использую Bouncy Castle для реализации.

Разъяснение SHA-256

Что такое SHA-256?

SHA-256 — это алгоритм дайджеста сообщения. Он используется для вычисления хеш-значения в криптографии. Так что же тогда за хеш-функция? Проще говоря, хеш-функция

принимает блок данных и возвращает битовую строку фиксированного размера (хеш-значение). Данные, используемые хеш-функциями, называются «сообщением», в то время как вычисленное хеш-значение

называется «дайджестом сообщения».

Данные, используемые хеш-функциями, называются «сообщением», в то время как вычисленное хеш-значение

называется «дайджестом сообщения».

Когда использовать SHA-256?

SHA-256, как и другие хэш-функции, используется в цифровых подписях, кодах аутентификации сообщений, для индексации данных в хеш-таблицах, для отпечатков пальцев, для обнаружения дублирующихся данных, однозначной идентификации файлов и в качестве контрольных сумм для обнаружения случайного повреждения данных.

Насколько велико значение хеш-функции SHA-256?

SHA-256 создает 256-битное (32 байта) хеш-значение. Обычно он представлен в виде шестнадцатеричного числа из 64 цифр.

Как я могу расшифровать SHA-256?

Вы не можете! SHA-256 НЕ является алгоритмом шифрования! Многие люди считают, что SHA-256 шифрует данные. Это не так. Все, что он делает, — это вычисляет хеш-значение для заданного набора данных.

Как мне отменить SHA-256?

Вы не можете! SHA-256 НЕобратим. Хеш-функции используются как односторонние методы. Они принимают данные (сообщения) и вычисляют хеш-значения (дайджесты).Обратного сделать нельзя.

Чтобы лучше объяснить, почему SHA-256 НЕ обратим, вот очень простой пример:

Используя SHA-256 для текстовых данных из 750 000 символов, мы получаем всего 64-значный дайджест. Если бы я хотел вернуть это назад, как я мог с точностью определить, какие 750 000 символов были использованы из 64 цифр?!? Это будет САМЫЙ ЛУЧШИЙ алгоритм сжатия в мире: P

Вычислить контрольные суммы md5, sha1 и sha256 образов ISO — Linux Hint

md5, sha1 и sha256 — разные алгоритмы хеширования.Они принимают данные и дают вам хэш фиксированной длины. Хеши уникальны для разной последовательности данных. В основном это означает, что если вы вычисляете хэш md5, sha1 или sha256 одного и того же файла, вы всегда будете получать один и тот же результат. Используется для проверки того, не был ли файл поврежден / изменен во время загрузки. Если содержимое файла не изменилось, то хэш файла будет таким же, как и у исходного файла. Изменение даже одного бита файла даст вам другой хеш.

Если содержимое файла не изменилось, то хэш файла будет таким же, как и у исходного файла. Изменение даже одного бита файла даст вам другой хеш.

Ubuntu / Debian, CentOS и другие дистрибутивы Linux сообщают вам хэши md5, sha1 или sha256 исходного файла ISO. Итак, как только вы загрузите файл ISO с их официального сайта или с некоторых географически близких зеркал, вы можете проверить, совпадают ли хэши, чтобы убедиться, что вы получили точную копию исходного файла ISO. Если хеши не совпадают, значит, ваш ISO-файл поврежден, и вам придется загрузить его снова. Поврежденные файлы ISO могут вызвать множество проблем с установкой.

В этой статье я покажу вам, как вычислить хэши md5, sha1 и sha256 ISO-образа желаемого дистрибутива Linux. Итак, приступим.

Поиск md5, sha1 и sha256 хэшей ISO-образов Linux:

Вы можете найти хэши md5, sha1 и sha256 на официальном сайте дистрибутива Linux, с которого вы загружаете ISO-образ.

Как видите, хэши md5 и sha1 приведены на странице загрузок Arch Linux.

Для Ubuntu хеши можно найти по адресу https: // Release.ubuntu.com

Выберите версию Ubuntu, которую вы хотите загрузить, и вы должны увидеть здесь список каталогов. Каждый тип хэшей имеет отдельный файл. Например, хэши md5 хранятся в файле MD5SUMS , хэши sha1 хранятся в файле SHA1SUMS , а хэши sha256 хранятся в файле SHA256SUMS .

Если вы щелкните файл MD5SUMS , должен отобразиться хэш md5 для рабочего стола Ubuntu и файла ISO сервера.

Если щелкнуть файл SHA1SUMS , хэш sha1 для рабочего стола Ubuntu и файла ISO сервера должен отображаться одинаково.

То же самое и с хешами sha256. Ищите файл SHA256SUMS .

Не во всех дистрибутивах Linux перечислены все типы хэшей. Некоторые будут просто использовать хеши md5 и sha1. В то время как другие могут использовать хеши md5, sha1 и sha256.

Точно так же для других дистрибутивов Linux вы должны найти хеши md5, sha1 или sha256 на их официальных сайтах.Если вам трудно, то просто выполните быстрый поиск в Google. Не забывайте доверять хешам, указанным только на официальных сайтах, а не на других случайных сайтах.

Теперь вы знаете, как найти контрольные суммы md5, sha1 и sha256 образов ISO ваших любимых дистрибутивов Linux.

Проверка md5, sha1 и sha256 Контрольные суммы образов ISO:

В этом разделе я покажу вам, как вычислить хэши md5, sha1 и sha256 образов ISO.

Например, предположим, что вы загрузили Ubuntu Server 18.04.1 ISO-образ LTS. Теперь вы хотите проверить, поврежден ли ISO-образ.

Сначала перейдите в каталог, в который вы загрузили образ ISO, как показано ниже:

Как видите, ISO-образ Ubuntu Server 18.04.1 LTS находится здесь.

Теперь, чтобы вычислить хэш md5 файла ISO, выполните следующую команду:

$ md5sum убунту-18.04.1-живой-сервер-amd64.iso

Как видите, хеш ISO-файла печатается на консоли.

Теперь поместите исходный хеш md5 и рассчитанный хеш md5 рядом и сравните их. Как видите, в моем случае они такие же.

Если вы хотите вычислить хэш sha1 файла ISO, выполните следующую команду:

$ sha1sum убунту-18.04.1-живой-сервер-amd64.iso

Как видите, хеш sha1 вычисляется и выводится на консоль.

Как видите, хеши снова совпадают с исходным.

Таким же образом вы можете вычислить хэш sha256 вашего ISO-образа следующим образом:

$ sha256sum ubuntu-18.04.1-live-server-amd64.iso

Как видите, хеш sha256 вычисляется, и хеш печатается на консоли.

Как видите, хеши снова совпали.

Вам не нужно проверять каждый тип хэша, чтобы проверить целостность вашего ISO-образа. Достаточно проверки только одного типа.

Итак, вот как вы вычисляете хэши md5, sha1 и sha256 ISO-образов желаемых дистрибутивов Linux. Спасибо, что прочитали эту статью.

Спасибо, что прочитали эту статью.

Как рассчитать хэш MD5-SHA1-SHA-256-CRC32 в Windows Linux Mac и в Интернете

Какие они

Хэш используются в информатике для отображения строки (последовательности битов) произвольной длины в строку предопределенной длины.

Это своего рода «подпись» электронного документа.Для каждой строки вы можете вычислить хеш, поэтому каждая отдельная строка будет иметь разные хеши.

Однако двукратное вычисление хэша одного и того же файла (строки) приведет к одному и тому же результату.

Хеш, вычисленный разными алгоритмами, очевидно, даст разный результат.

Они используются для проверки целостности файлов (используются для этого также в компьютерной криминалистике).

Например, при загрузке ISO-образа Windows под ссылкой для загрузки вы найдете соответствующий ключ SHA1.

Что ж, после загрузки на ваш компьютер, чтобы убедиться, что файл не поврежден (не содержит ошибок передачи или добровольного вмешательства из-за атак MITM), вам просто нужно пересчитать хэш локально и сравнить его со строкой, предоставленной в Интернете.

Подробнее о хэшах здесь.

Вы можете использовать CertUtil:

CertUtil -hashfile c: \ path \ filename.ext <алгоритм>

вместо <алгоритм> введите один из следующих: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512.

В качестве альтернативы вы можете использовать утилиту проверки целостности контрольной суммы файла (FCIV) для вычисления значений криптографических хеш-кодов файла MD5 или SHA-1.

FCIV -md5 -sha1 c: \ path \ filename.ext

Невозможно сгенерировать CRC32, однако для Windows также есть очень полезная бесплатная программа от Nirsoft,

HashMyFiles, загружаемый с соответствующего сайта, который позволяет производить расчет из графического интерфейса пользователя также с использованием этого алгоритма.

$ echo abcdefg.. | md5sum

$ echo abcdefg .. | sha1sum

Для вычисления CRC32 файла:

$ cksum /path/filename.ext

Для вычисления файла по MD5 или SHA:

$ md5sum /path/filename.ext

$ sha1sum /path/filename.ext

$ sha256 /path/filename.ext

$ sha512 /path/filename.ext

Для проверки:

$ sha256sum -c / path / filename-CHECKSUM

В этом случае, если расчет совпадает, дается ОК.

md5 /path/filename.ext shasum -a 1 /path/filename.ext shasum -a 256 /path/filename.ext crc32 /path/filename.ext

Онлайн расчет

Также можно использовать онлайн-инструменты.

Одним из них, безусловно, является OnlineMD5.com, который позволит нам вычислять хэши MD5 и SHA как для файлов, так и для текстовых строк непосредственно из браузера и без физической загрузки файла.

Бесплатная строка для калькулятора хэша SHA-256 онлайн

Этот бесплатный онлайн-генератор SHA256 позволяет генерировать хэш SHA256 (32-байтовый) для любой строки или входного значения, который затем возвращается в виде шестнадцатеричного числа из 64 цифр.

SHA-256 является членом криптографических хэш-функций SHA-2, разработанных NSA. SHA означает алгоритм безопасного хеширования. Криптографические хеш-функции — это математические операции, выполняемые с цифровыми данными путем сравнения вычисленного «хеш-кода» (выходных данных выполнения алгоритма) с известным и ожидаемым хеш-значением, при этом человек может определить целостность данных. Односторонний хэш может быть сгенерирован из любого фрагмента данных, но данные не могут быть сгенерированы из хеша. (BitcoinWiki)

SHA-256 или SHA-2 — это современный криптографический стандарт сетевой безопасности.Алгоритм создает почти уникальное 256-битное (32-байтовое) хеш-значение фиксированного размера. Обычно он представлен в виде шестнадцатеричного числа из 64 цифр.

Обычно он представлен в виде шестнадцатеричного числа из 64 цифр.

. Он подходит для проверки пароля, проверки подлинности хэша, защиты от взлома, цифровых подписей и т. Д. SHA-1 и SHA-2 — две разные версии. Они различаются как конструкцией, так и разрядностью подписи. SHA-2 — одна из хеш-функций, последовавших за SHA-1, и одна из самых сильных доступных хэш-функций.SHA-256 не намного сложнее кодировать, чем SHA-1, и еще никоим образом не был скомпрометирован.

Основная идея криптографического хеширования состоит в том, чтобы взять произвольный блок данных и вернуть фиксированное «хеш-значение». Это могут быть любые данные любого размера, но хеш-значение всегда будет фиксированным.

- Хеш-функции должны быть эффективными с точки зрения вычислений. Это очень важно, потому что, если компьютер обрабатывает криптографическую хеш-функцию и получает результат в течение очень длительного периода времени, это будет не очень практично.Чтобы быть полезными, хеш-функции должны быть эффективными с вычислительной точки зрения.

- Самая важная идея хэш-функции заключается в том, что вывод не должен раскрывать никакой информации о вводе. Это называется сопротивлением прообразу. Алгоритмы криптографического хеширования могут принимать любые входные данные. Входные данные могут включать числа, буквы, слова или знаки препинания, один символ, предложение из книги, страницу из книги или всю книгу. Фиксированный вывод гарантирует безопасность, потому что, если более длинный ввод дает более длинный вывод, злоумышленники уже будут иметь серьезную подсказку при попытке обнаружить чей-то личный ввод.Кроме того, изменение одного символа в длинной текстовой строке должно привести к совершенно иному дайджесту. Если бы криптографическая хеш-функция производила разные выходные данные каждый раз для одного и того же входа, это было бы против всей сути хеш-функций.

- Хэш-функция должна иметь сопротивление столкновениям, что означает невозможность найти два разных входа, которые производят одинаковый результат.

- Криптографические хэш-функции должны быть детерминированными.Другими словами, для любого заданного ввода хеш-функция всегда должна давать один и тот же результат. Если вы вводите один и тот же ввод, хеш-функция должна выдавать такой же точный вывод. Как упоминалось выше, входные данные хэш-функции могут быть любой длины. Это означает, что существует бесконечное количество возможных входов, которые можно ввести в хеш-функцию. Хеш-функции являются частью методов защиты информации. Хеш-функция — это просто функция, которая принимает входное значение и создает выходное значение, детерминированное входным значением.Для любого входного значения x вы всегда будете получать одно и то же выходное значение y при каждом запуске хеш-функции. Лучший способ продемонстрировать хэш-функцию — использовать модульную функцию, которую также называют модульной арифметикой или арифметикой часов. Модульные функции — это математические функции, которые, попросту говоря, создают оставшуюся часть проблемы деления.

Индустрия SSL использует SHA-2 в качестве алгоритма хеширования для цифровых подписей.

Хеш-функция SHA-2 реализована в некоторых широко используемых приложениях и протоколах безопасности, включая TLS и SSL, PGP, SSH, S / MIME и IPsec.

Протокол SSL / TLS обеспечивает безопасную передачу данных от одного устройства к другому через Интернет. SSL обеспечивает аутентификацию. Но протокол SSL / TLS облегчает соединение с использованием асимметричного шифрования. Это означает, что существует два ключа шифрования, каждый из которых обрабатывает половину процесса: открытый ключ для шифрования и закрытый ключ для дешифрования. Каждый сертификат SSL содержит открытый ключ, который может использоваться клиентом для шифрования данных, и владелец указанного сертификата SSL надежно хранит закрытый ключ на своем сервере, который они используют для расшифровки этих данных и обеспечения их читабельности.

С 2016 года SHA-2 используется в качестве алгоритма хеширования для цифровых подписей. Сертификат SSL / TLS использует эту подпись. SHA-2, вероятно, будет использоваться не менее пяти лет. Однако может быть обнаружена некоторая неожиданная атака на алгоритм, которая вызовет более ранний переход.

Сертификат SSL / TLS использует эту подпись. SHA-2, вероятно, будет использоваться не менее пяти лет. Однако может быть обнаружена некоторая неожиданная атака на алгоритм, которая вызовет более ранний переход.

Более крупный битовый хэш может обеспечить большую безопасность, поскольку существует больше возможных комбинаций. Но если два разных значения или файла могут дать один и тот же хэш, произойдет коллизия.Коллизии чрезвычайно опасны, поскольку они позволяют двум файлам создавать одну и ту же подпись, поэтому, когда компьютер проверяет подпись, она может оказаться действительной, даже если этот файл никогда не подписывался.

SHA-256 используется в сети биткойнов.

Алгоритм SHA-256 поддерживает сеть Биткойн. Поскольку эта хеш-функция является одним из способов, она отлично работает с криптовалютой, а именно с биткойнами.

SHA-256 принимает участие в процессе майнинга.Процесс выпуска новых монет и введения их в текущее предложение называется майнингом. Майнинг осуществляется мощными компьютерами, которые решают криптографические задачи. Это гарантирует безопасность сети, и никакие хакеры не могут прервать процесс или фальсифицировать платежи.

Биткойн использует алгоритм SHA-256 два раза, который называется double-SHA-256. Вот как выглядит формула:

Хеш предыдущего блока = SHA-256 (SHA-256 (заголовок блока))

Корень Меркла также создается SHA-256 и помещается в заголовок блока.Корень Меркла — это хэш всех хэшей всех транзакций, которые являются частью блока в сети цепочки блоков. Другими словами, в нем хранятся данные обо всех транзакциях, совершаемых в сети.

SHA-256 также принимает участие в создании биткойн-адресов, которые известны как закрытые ключи и необходимы для выполнения транзакций между пользователями. Адрес — это уникальный код, состоящий из случайных чисел. Созданный ключ должен пройти два алгоритма — SHA-256 и RIPEMD160.

Эти два алгоритма создают возможность создавать короткие закрытые ключи.

Это называется устойчивостью к прообразам. Криптографический алгоритм хеширования может принять ввод любого типа. Ввод может содержать цифры, буквы, слова или знаки пунктуации, одиночный символ, предложение из книги или целую книгу. Фиксированный вывод обеспечивает безопасность, так как, если длинный ввод приведет к длинномы выводу, у взломщиков будет подсказка при попытке раскрыть закрытый ввод. Кроме этого, изменение одного символа в длинной строке текста должно привести к совершенно другой цифре. Если криптографическая хеш-функция создаст разные выводы каждый раз для одного и того же ввода, это будет противоречить всей идее хеш-функций.

Это называется устойчивостью к прообразам. Криптографический алгоритм хеширования может принять ввод любого типа. Ввод может содержать цифры, буквы, слова или знаки пунктуации, одиночный символ, предложение из книги или целую книгу. Фиксированный вывод обеспечивает безопасность, так как, если длинный ввод приведет к длинномы выводу, у взломщиков будет подсказка при попытке раскрыть закрытый ввод. Кроме этого, изменение одного символа в длинной строке текста должно привести к совершенно другой цифре. Если криптографическая хеш-функция создаст разные выводы каждый раз для одного и того же ввода, это будет противоречить всей идее хеш-функций. Архитектура Клиент-Сервер. Запускается из командной строки, либо, как Windows сервис или Unix daemon

Архитектура Клиент-Сервер. Запускается из командной строки, либо, как Windows сервис или Unix daemon