Алгоритм майнинга sha 256. как это работает? — monetarystar.ru

SHA-256 алгоритм для майнинга.

Техническая основа криптовалюты на данный момент вызывает интерес у многих, кто интересуется таковыми. Не все знакомы с таким понятием, как «криптография». Понять всё что происходит в так называемом Bitcoin-протоколе очень сложно.

Но мы все-таки попытаемся сделать это простыми словами.

Алгоритм хеширования SHA 256

Каждый пользователь, который работает с интернетом, даже понятия не имеет, что работает с этим алгоритмом ежедневно, ежесекундно. Каждый интернет-ресурс защищается сертификатом SSL, посещение которого возможно только при работе с алгоритмом SHA-256.

Классический алгоритм SHА-256 выстраивает весь Биткоин-майнинг. Отсюда происходит и майнинг других криптографических валют (альткоинов).

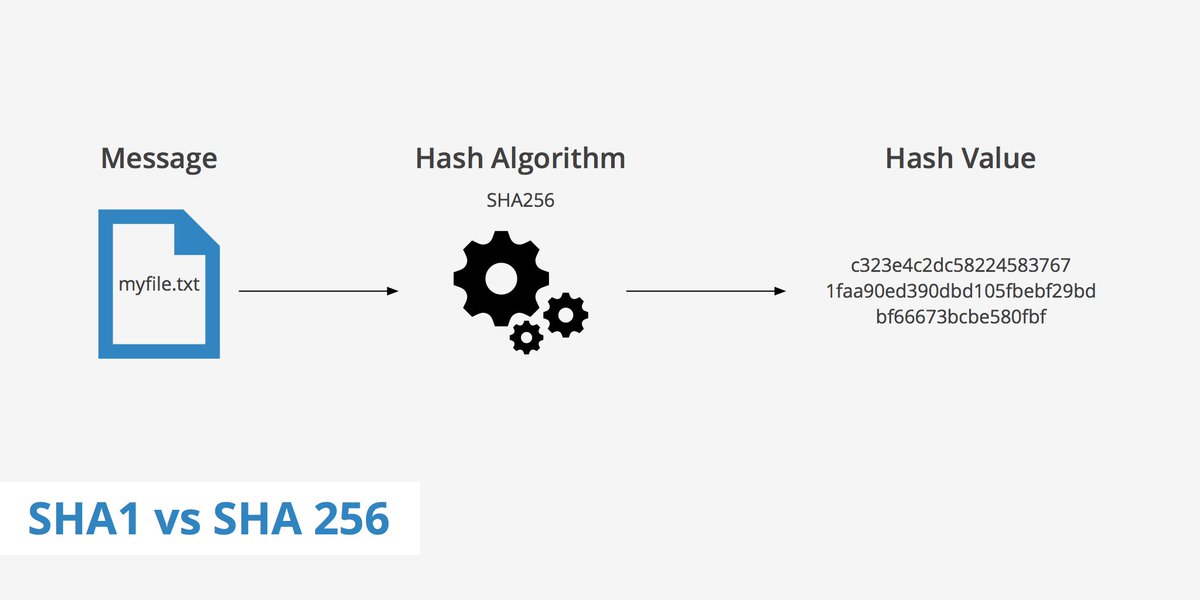

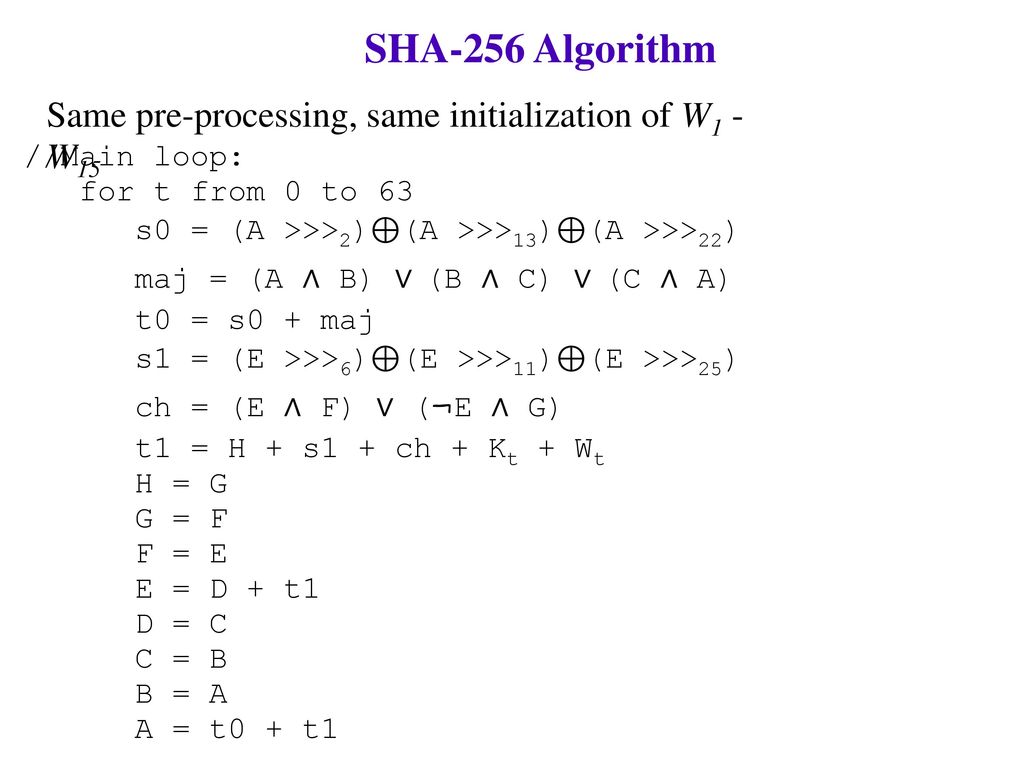

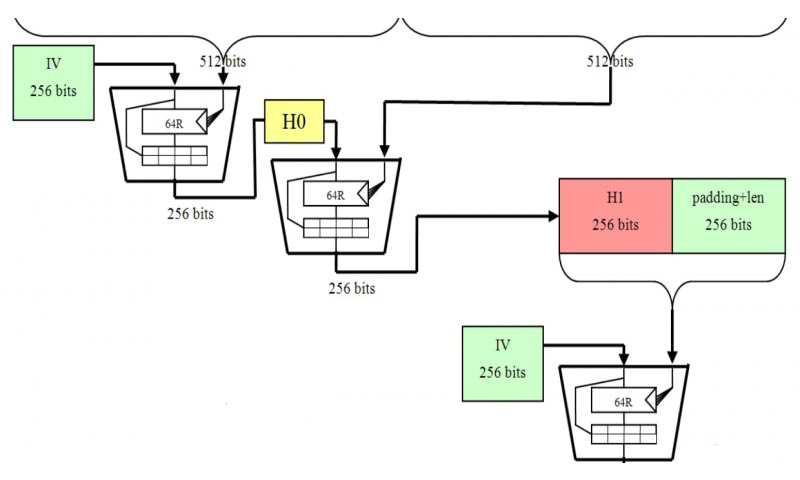

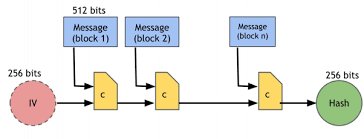

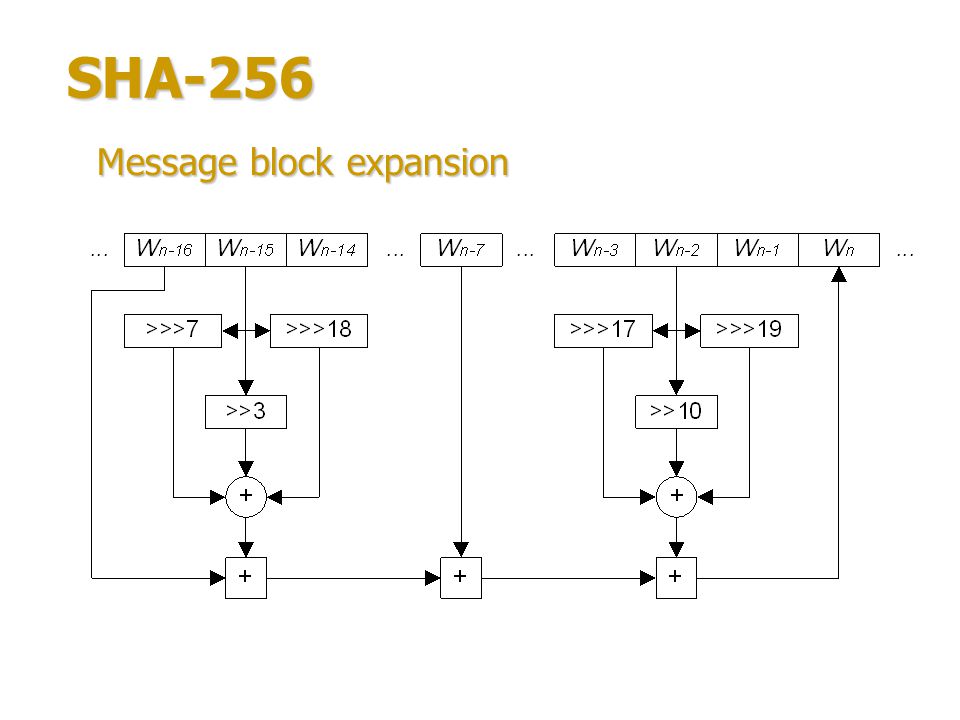

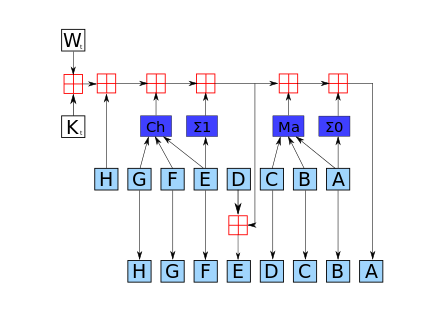

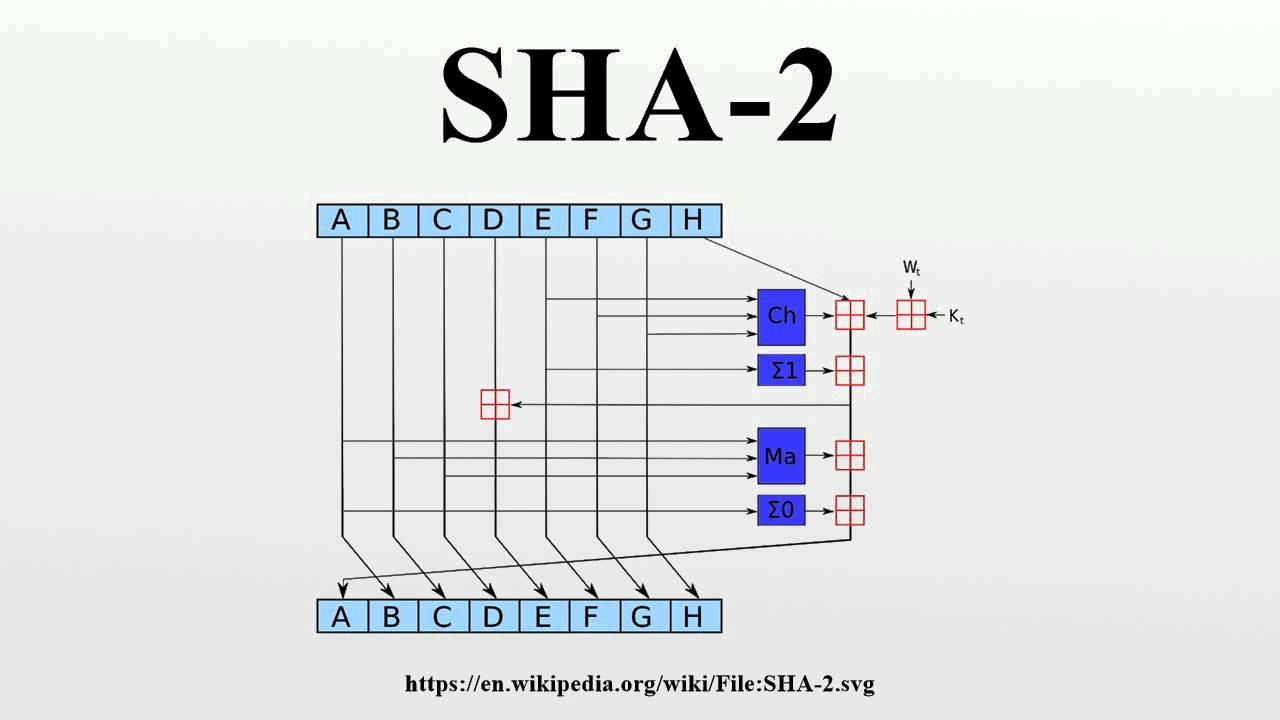

SHA-256 — криптографическая хэш-функция. Основная задача: хэширование данных (произвольный набор) в определенное значение длины («отпечатка»).

Используя майнинг SHA-256, задача решается при помощи специализированного процессора и видеокарты.

Майнинг Bitcoin на ПЛИС Xilinx. Реализация алгоритма SHA-256 для майнинга Bitcoin

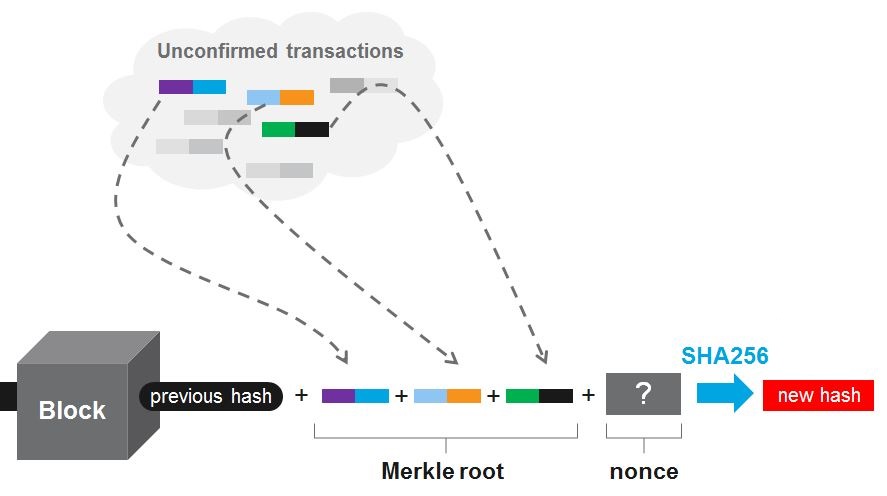

Фактически алгоритм подбирает правильное значение хэша.

Сложность майнинга как раз заключается в том, что подобрать правильный хэш (решить определенную задачу) возможно только при помощи перебора множества задач. Придется найти не просто какой-нибудь хэш, а число, в самом начале которого находится определенное количество нулей.

Шансов того, что значение будет правильным, очень и очень мало. То есть, ключевой параметр — сложность, которая задается майнинг-пулом.

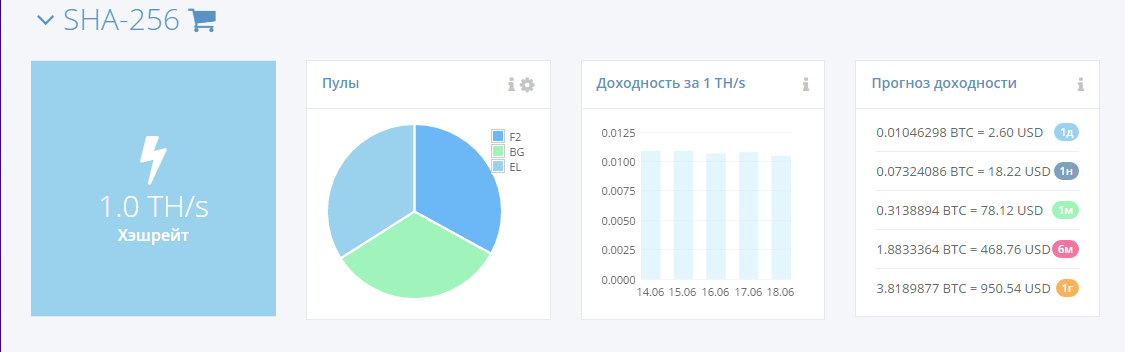

Майнинг SHA 256

Не нужно быть специалистом для того, чтобы понимать всю сложность хэширования при работе протокола SHА-256. Соответственно, майнерам приходится задействовать просто невероятно мощное оборудование, которое будет способно решать вышеуказанные задачи.

Чем больше задействовано вычислительных мощностей, тем больше скорость добычи цифровых монет.

Отдельно стоит отметить, что майнинг — это функция, которой занимаются очень многие специалисты. И, естественно, программное обеспечение у них может быть куда более производительным.

Расстраиваться не стоит, так как процесс хэширования иногда больше похож на лотерею.

Алгоритм SHА-256 в майнинге реализуется на каждом ASIC-майнере. А вот ASIC-оборудование для остальных алгоритмов только разрабатывается.

Алгоритм SHA-256 присутствует в процессе добычи не только биткоинов, но и других криптовалют.

Очень активно сегодня набирают популярность криптовалюты, реализованные на основе алгоритма SHA-256: Peercoin, Namecoin, Terracoin, Tekcoin, Ocoin, Zetacoin, PremineCoin и другие.

Работа алгоритма SHА-256 является довольно сложной для понимания, поэтому стоит сконцентрироваться на способах и эффективных стратегиях добычи криптовалюты, чем пытаться анализировать сам алгоритм.

Наиболее подходящая Вам статья…

Post Views: 1 101

Как заработать больше криптовалюты на дуал-майнинге ETH + TON. Подробное руководство

5 Feb, 2022•7 min read•Mining

В этой статье мы расскажем о наших экспериментах по тестированию режима дуал-майнинга на примере популярного майнера lolMiner. Дуал-майнинг — это добыча двух криптовалют одновременно на одной и той же видеокарте, что порой может быть очень прибыльным решением. Команда майнинг-пула 2Miners проводила тестирование работы майнера с видеокартами NVIDIA GeForce RTX 3080 Ti и NVIDIA CMP 90HX, однако принципы применимы для любых видеокарт. Вот детали.

Забежим наперёд и отметим, что смысл в дуал-майнинге Эфириума и Toncoin действительно есть. В данном случае доходность такой добычи заметно выше, да и эффективность майнинга ETH практически не проседает. Соответственно, сейчас можно попробовать поэкспериментировать с настройками и увеличить собственный доход. Подробности — ниже.

Содержание

К теме дуал-майнинга периодически проявляют интерес и майнеры, и разработчики программного обеспечения для майнинга. Как мы уже отметили, дуал-майнинг — это одновременная параллельная добыча двух криптовалют при помощи одного комплекса оборудования, причём алгоритмы майнинга этих двух криптовалют могут быть разными.

Основной целью дуал-майнинга является получение дополнительного дохода от майнинга второй монеты при незначительном увеличении энергопотребления.

Команда пула 2Miners на протяжении нескольких лет постоянно исследовала возможности дуал-майнинга и делилась своими знаниями с сообществом. Подробнее об этом можно прочитать здесь:

Подробнее об этом можно прочитать здесь:

lolMiner – популярный майнер от разработчика под псевдонимом Lolliedieb. С октября 2018 года по настоящее время майнер активно развивается и поддерживает множество алгоритмов: Ethash, Etchash ZelHash, Equihash, Cuckoo, Cuckaroo, Cuckatoo, Autolykos и BeamHash. Майнер работает на платформах NVIDIA и AMD в операционных системах Windows и Linux.

Разработчик майнера постоянно в контакте с пользователями на популярных ресурсах и в соцсетях.

Github: ссылка. BitcoinTalk: ссылка.

04 февраля 2022 года разработчик анонсировал lolMiner 1.43. В этой версии была добавлена поддержка дуал-майнинга Ethash / Etchash / Ubiqhash + Ton (Toncoin).

Скачать майнер и прочитать о его особенностях можно здесь. Руководство для настройки режимов работы дуал-майнинга размещено тут и по ссылке.

Напомним, Toncoin — это токен сети The Open Network (TON) поддерживаемой разработчиками TON Foundation. Это тот самый проект, которым изначально занималась команда Telegram с Павлом Дуровым. В мае 2020 года разработчики сообщили о прекращении работы над ним из-за давления американских регуляторов. Однако в итоге проект перехватили другие разработчики, благодаря чему он продолжил жить. Подробнее с нынешним Toncoin можно познакомиться здесь.

В мае 2020 года разработчики сообщили о прекращении работы над ним из-за давления американских регуляторов. Однако в итоге проект перехватили другие разработчики, благодаря чему он продолжил жить. Подробнее с нынешним Toncoin можно познакомиться здесь.

Криптовалюта торгуется на популярных платформах по типу FTX, Gate, OKEx и других. Полный список криптовалютных бирж доступен по ссылке.

График курса монеты с августа 2021 года выглядит достаточно неплохо. Вот он.

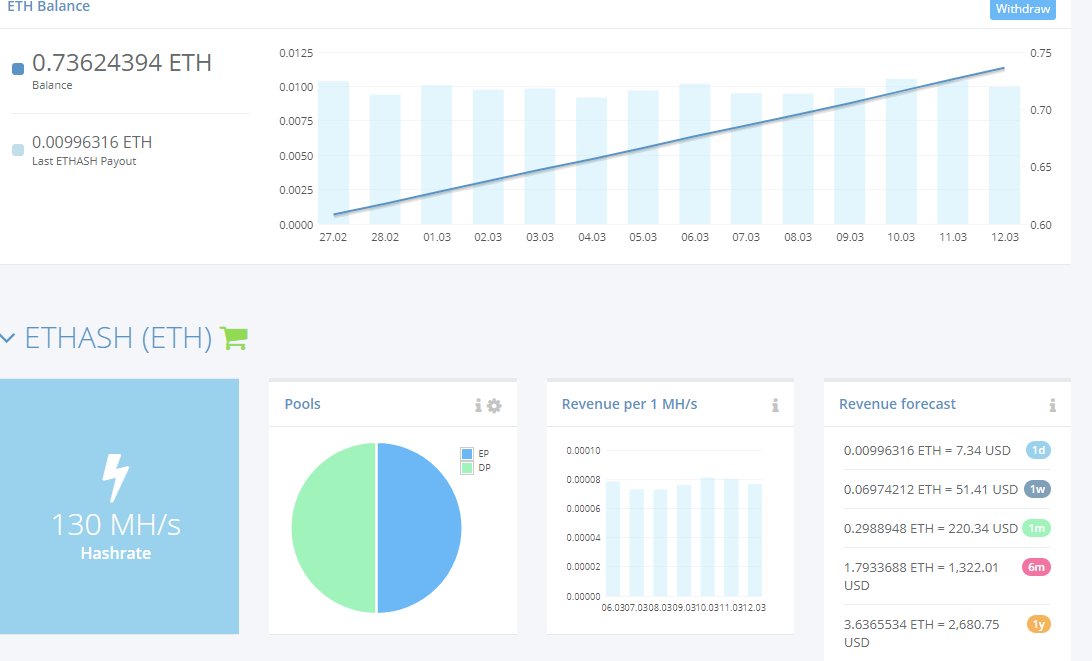

Мы проверили эффективность работы режима дуал-майнинга Ethash + TON в двух вариантах.

Майнить Ethereum мы будем на пуле 2Miners. Рекомендуем использовать модель выплат с ETH на BTC.

Комиссия за транзакцию при выплате с пула: до 0.2 доллара. Подробнее: по ссылке и на странице помощи пула.

Чтобы получить адрес Toncoin, мы воспользовались кошельком Tonkeeper. Вы можете использовать любой рекомендуемый кошелёк, указанный по ссылке. Можно также использовать другие сервисы, рекомендуемые на официальном сайте проекта. Однако перед этим внимательно ознакомьтесь с условиями депозита.

Однако перед этим внимательно ознакомьтесь с условиями депозита.

Важный момент: использовать биржевые кошельки для получения монет с майнинг-пула нельзя, это закончится потерей средств. Майните непосредственно на кошельки, после чего при необходимости отправляйте монеты на биржи.

Для майнинга мы выбрали пул TON Whales. Для регистрации на пуле необходимо воспользоваться телеграм-ботом @WhalesPoolBot. С помощью этого же бота можно формировать запрос на вывод монет с пула. Выбирайте любой рекомендованный пул, указанный по ссылке.

Вариант 1. Зафиксируем частоту и напряжение. Фиксация проводилась с помощью Voltage/Frequency Curve Editor в MSI Afterburner. Запустим майнер на нашем риге при следующих настройках видеокарт: PL(%): 80, CC (MHz): 0 fix Voltage(mV) 850, MC (MHz): +1000.

Точку для фиксации напряжения выбираем так, чтобы при работе майнера получить как можно более высокую величину Core Clock (CC) при условии стабильной работы.

Bat-file:

lolMiner. exe —algo ETHASH —pool eth.2miners.com:2020 —user WALLET_ADDRESS1.RIG_ID —dualmode TONDUAL —dualpool https://server1.whalestonpool.com —dualuser WALLET_ADDRESS2 —tstop 70 —tstart 50 —timeprint on —longstats 30 pause

exe —algo ETHASH —pool eth.2miners.com:2020 —user WALLET_ADDRESS1.RIG_ID —dualmode TONDUAL —dualpool https://server1.whalestonpool.com —dualuser WALLET_ADDRESS2 —tstop 70 —tstart 50 —timeprint on —longstats 30 pause

Майнер проработал более двух часов.

GPU0: CC 1495MHz GPU0: CC 1532MHz

Хешрейт на алгоритме ethash в этом варианте дуал-майнинга составляет 78-79 Mh/s, что на 6 Mh/s ниже, чем при майнинге только на алгоритме ethash. Хешрейт на алгоритме SHA256 составляет 2515-2556 Mh/s. Хэшрейт на алгоритме SHA256 зависит от частоты ядра и PL. При высокой величине CC акцент смещается в сторону добычи TON.

Параметры работы майнера представлены на следующей картинке:

Вариант 2. Зафиксируем частоту и напряжение. Фиксация проводилась с помощью Voltage/Frequency Curve Editor в MSI Afterburner. Запустим майнер на нашем РИГе при следующих настройках видеокарт: PL(%): 80, CC (MHz): 0 fix Voltage(mV) 725, MC (MHz): +1000.

Точку для фиксации напряжения выбираем так, чтобы при работе майнера получить как можно более низкую величину Core Clock (CC) в диапазоне 1200-1500 MHz при условии стабильной работы. Именно этот диапазон рекомендует разработчик.

Именно этот диапазон рекомендует разработчик.

Bat-file:

lolMiner.exe —algo ETHASH —pool eth.2miners.com:2020 —user WALLET_ADDRESS1.RIG_ID —dualmode TONDUAL —dualpool https://server1.whalestonpool.com —dualuser WALLET_ADDRESS2 —tstop 70 —tstart 50 —timeprint on —longstats 30 pause

Майнер проработал более трёх часов.

GPU0: CC 1274MHz GPU0: CC 1334MHz

Хешрейт на алгоритме ethash в этом варианте дуал-майнинга составляет 82 Mh/s, что на 2 Mh/s ниже, чем при майнинге только на алгоритме ethash. Хешрейт на алгоритме SHA256 равна 2044-2155 Mh/s. Хэшрейт на алгоритме SHA256 зависит от частоты ядра и PL. При низкой величине CC акцент смещается в сторону добычи Ethereum.

Параметры работы майнера представлены на следующей картинке:

Создаем обычный адрес кошелька для монеты ETH, выбираем последнюю версию lolMiner, в конфигурации майнера прописываем следующее.

—dualmode TONDUAL —dualpool https://pool.services.tonwhales.com —dualuser TON_WALLET_ADDRESS

Во вкладке Dashboard устанавливаем новый кошелек в настройках.

Настройки:

Используем наш обычный разгон для майнинга монеты ETH.

Для NVIDIA CMP 90HX при использовании RaveOS достаточно просто прописать в set: oc -fanmin=40 -tt=50 -fixclk=1250 -mclk=1300

Хешрейт на алгоритме ethash в этом варианте дуал-майнинга составляет 95Mh/s, то есть столько же, сколько на алгоритме ethash без дуал-майнинга. Хешрейт на алгоритме SHA256 равна 853-855 Mh/s.

Параметры работы майнера представлены на следующей картинке:

Параметры работы майнера для NVIDIA RTX 3080, NVIDIA CMP 90HX и NVIDIA RTX 3060 Ti.

Используем обычный кошелек, на котором майнили ETH. Создаем полётный лист, как указано на скриншоте, выбираем lolMiner, после чего заходим в настройки майнера.

В поле Extra config arguments прописываем:

—dualmode TONDUAL —dualpool https://pool.services.tonwhales.com —dualuser TON_WALLET_ADDRESS

Далее нужно удостовериться, что стоит последняя версия майнера (The latest), применяем настройки.

Можно запускать.

Параметры работы майнера для NVIDIA RTX 3080 Ti:

CC фиксируем 1200MHz.

В результате наших тестов мы получили следующие оценки вознаграждений за 24 часа соответственно:

Доходность дуал-майнинга Эфириума и TON на примере Nvidia RTX 3080 Ti оказалась выше на 1.32 доллара.

Доходность дуал-майнинга Эфириума и TON в случае с Nvidia CMP 90HX была больше на 0.59 доллара.

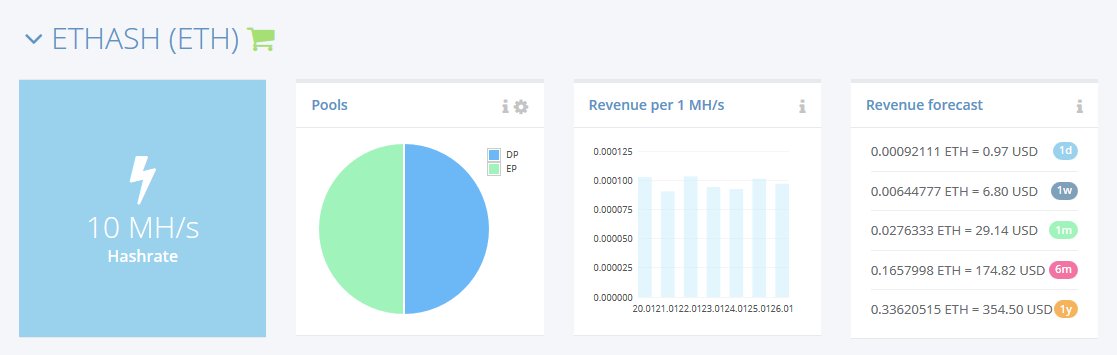

Для оценки вознаграждений ETH за 24 часа мы использовали калькулятор доходности майнинга 2CryptoCalc.

Для оценки вознаграждений TON за 24 часа использовался показатель доходности майнинга Profit per GH с сайта TonWhales и биржевой курс Toncoin.

Разработчик lolminer предложил эффективное решение для дуал-майнинга. Полученная для этого режима оценка доходности позволяет говорить о том, что дуал-майнинг может быть более выгодным, чем майнинг в стандартном режиме. Соответственно, есть смысл использовать потенциал своей видеокарты для добычи ETH и TON одновременно, поскольку это приносит больше денег. Что особенно важно: хешрейт на Эфириуме практически не падает, поэтому любители накапливать ETH тоже не останутся в проигрыше.

Что особенно важно: хешрейт на Эфириуме практически не падает, поэтому любители накапливать ETH тоже не останутся в проигрыше.

Обращаем внимание на то, что мы проводили тестирование не на самых экстремальных настройках видеокарт. Ваши образцы, возможно, могут устойчиво работать при более агрессивном разгоне. Разгоняйте и тестируйте каждую видеокарту индивидуально.

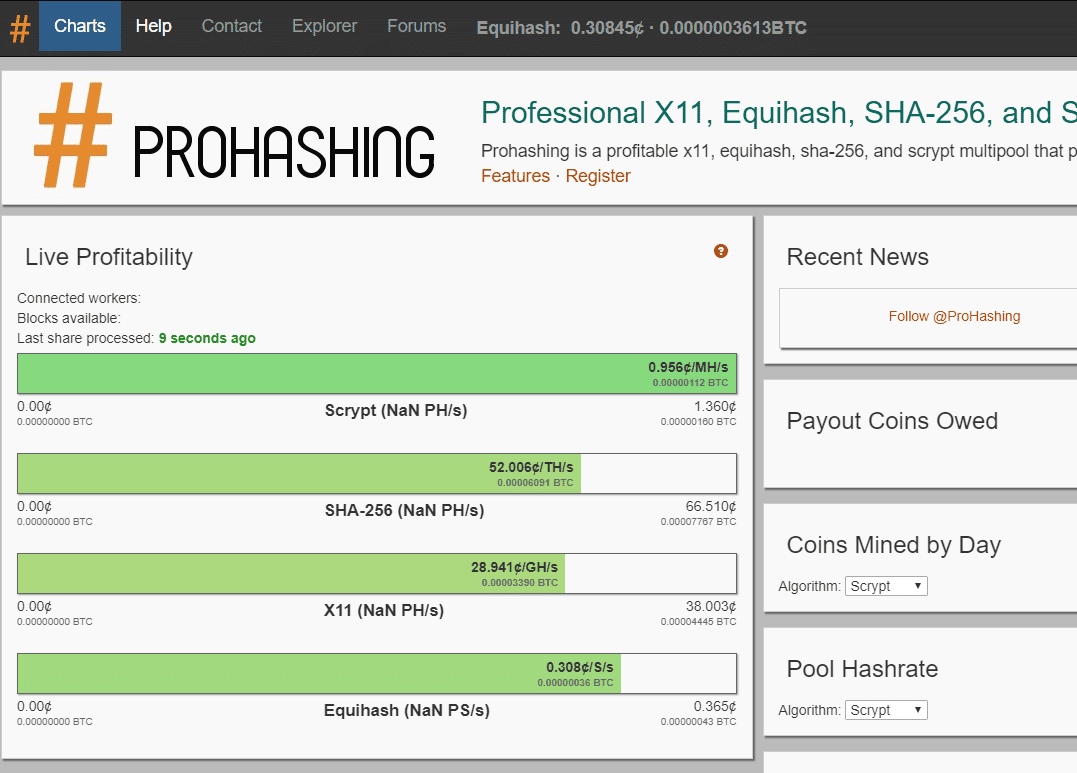

SourceЭпоха Exahash: майнинг SHA-256 — значительное достижение

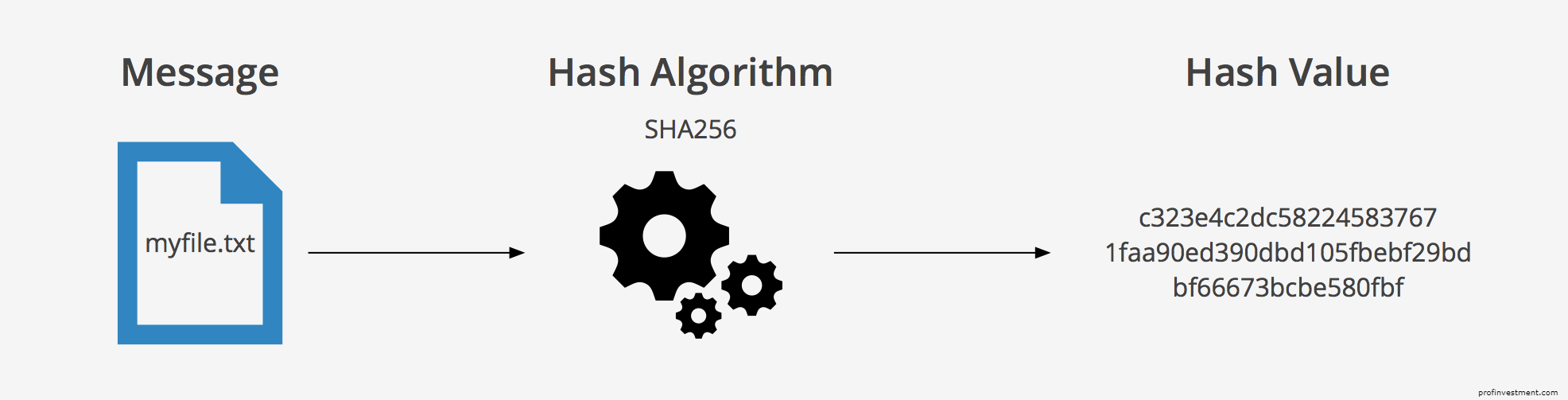

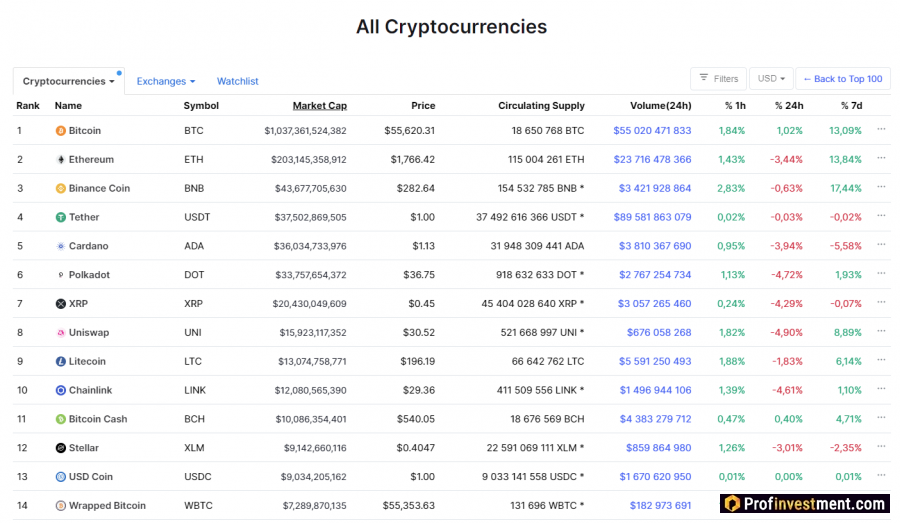

Криптовалютная экономика приближается к концу пятого месяца 2018 года после впечатляющего года бычьих цен на протяжении 2017 года. Последние пять месяцев были невероятно медвежьими в том, что касается рыночной стоимости, но вычислительная мощность цифровых активов, особенно криптовалют SHA-256, продолжает расти в геометрической прогрессии. Сегодня майнеры SHA-256 составляют одну из крупнейших вычислительных сетей, когда-либо созданных с момента появления Интернета..

Читайте также: В системе метро Праги появилось десять новых банкоматов с биткойнами

SHA-256 Mining создал одну из крупнейших вычислительных систем в мире

Всегда много говорят о том, насколько сегодня ценны криптовалюты или сколько электроэнергии используют майнеры для обработки блоков во множестве общедоступных блокчейнов. Однако обычно мало говорят о мощных вычислительных мощностях, которые эти сети достигают на повседневной основе. С момента создания оригинальной сети Биткойн в 2009 году и множества других сетей SHA-256, ведущих к сегодняшнему дню, произошел значительный прогресс в вычислениях Exascale..

Однако обычно мало говорят о мощных вычислительных мощностях, которые эти сети достигают на повседневной основе. С момента создания оригинальной сети Биткойн в 2009 году и множества других сетей SHA-256, ведущих к сегодняшнему дню, произошел значительный прогресс в вычислениях Exascale..

Криптовалюты с алгоритмом SHA-256 обрабатываются майнинговыми компьютерами со скоростью, с которой майнеры выполняют операцию хеширования (сложная математическая задача), которая, в свою очередь, называется хешрейтом. Когда отдельный майнер или организованный пул имеют более высокий хешрейт, это увеличивает их шансы найти следующую награду за блок. Эти награды и прибыльность криптовалют в целом действительно привели к созданию одной из крупнейших вычислительных сетей, когда-либо созданных..

Компьютерные ученые ожидали, что компьютеры вырвутся из «эры Exahash» в 2018 году, а криптовалютные сети SHA-256 побили рекорд за два года до прогнозируемой даты

Экзафлопсные вычисления относятся к системе, которая может обрабатывать более одного экзафлопа в секунду, что равно миллиарду миллиардов вычислений в секунду.

Еще в 2009 году, когда Суперкомпьютер IBM Roadrunner побил рекорд в петафлопах (один квадриллион операций с плавающей запятой в секунду), по оценке компьютерных ученых будет реализовано к 2018 году. По совпадению суперкомпьютер Roadrunner превзошел петафлоп в тот самый год, когда Сатоши запустил сеть блокчейнов, в которой использовался консенсус Накамото. Но сеть BTC превысила 1 эксахеш в 2016 году, а сеть BCH превысила 1 эксахеш в конце 2017 года, поскольку с тех пор обе сети получили невероятную вычислительную мощность. На сети BCH и BTC в совокупности приходится более 2/3 всего хешрейта каждой существующей монеты SHA-256.

Самые мощные вычислительные сети в мире не имеют государственной или корпоративной поддержки, только майнеры добровольно обрабатывают блоки для поощрения

Дело в том, что Консенсус Накамото Это просто поразительно, особенно если учесть, что за этими операциями не стоят корпорации или правительства. Производители ASIC и майнеры, ищущие прибыль, довели эту вычислительную мощность до рекордного уровня, и это значительное достижение в компьютерной инженерии..

Когда-нибудь, если сети SHA-256 смогут превысить 500 exahash, тогда вычислительная мощность увидит, что эти сети войдут в эру zetahash. Хешрейт, вероятно, будет расти, поскольку 10- и 7-нанометровые чипы будут установлены в новые установки для майнинга в конце этого года.

Что вы думаете о вычислительной мощности монет SHA-256, использующих консенсус Накамото, таких как BCH и BTC? Считаете ли вы, что такая вычислительная мощность является важной вехой в компьютерной инженерии? Дайте нам знать в комментариях ниже.

Изображения через Shutterstock, Blockchain.info, Coinwarz, и Fork.lol.

Теперь в прямом эфире, Satoshi Pulse. Полный список криптовалютного рынка в режиме реального времени. Просматривайте цены, графики, объемы транзакций и многое другое для 500 ведущих криптовалют, торгующихся сегодня.

Sorry! The Author has not filled his profile.

Intel заявляет, что ее новый крипточип разработан с учетом энергоэффективности

Intel инвестирует в технологию блокчейн с новым чипом, предназначенным для майнинга криптовалюты (через

Первый чип Intel, ориентированный на криптографию, который компания называет «ускорителем блокчейна», должен появиться в конце этого года. Две компании уже сделали предварительный заказ на технологию, в том числе компания по добыче биткойнов GRIID Infrastructures и Block, принадлежащая Джеку Дорси финтех-компания, ранее известная как Square.

Воздействие добычи криптовалюты на окружающую среду стало серьезной проблемой

«Мы ожидаем, что наши инновации в схемах обеспечат ускоритель блокчейна, производительность которого на ватт более чем в 1000 раз выше, чем у обычных графических процессоров для майнинга на основе алгоритма SHA-256», — объясняет Раджа Кодури, старший вице-президент Intel, ссылаясь на SHA-256.

Intel сообщает, что дополнительная информация о чипе будет доступна на Международной конференции по твердотельным схемам, которая начнется 20 февраля.Как указывает PCMag , компания планирует провести презентацию (PDF) на ISCC 23 февраля под названием «Шахта Bonanza: энергоэффективная ASIC для майнинга биткойнов со сверхнизким напряжением». ASIC, или специализированные интегральные схемы, — это чип, предназначенный для одной конкретной задачи, такой как майнинг криптовалюты.

Воздействие майнинга криптовалют на окружающую среду стало серьезной проблемой, и новый чип Intel может стать попыткой решить эту проблему. Энергоемкие майнинговые установки часто получают энергию от угольных и газовых электростанций, которые могут нанести вред окружающей среде, а также привести к высоким затратам на электроэнергию и отключениям электроэнергии.Законодатели США даже подняли этот вопрос в Конгрессе, обсуждая, как справиться с растущим потреблением энергии, связанным с майнингом криптовалюты, и даже просили биткойн-компании раскрывать, сколько энергии они потребляют.

Какой алгоритм майнинга выбрать? | М. Анас (Майлз)

Если вы читаете этот блог, то вы, должно быть, ищете возможность получать прибыль с помощью майнинга криптовалюты. Проведя исследование, вы, возможно, определились с тем, какой альткоин выгодно добывать. Но затем возникает следующее препятствие: какой алгоритм использовать?

Что, я не ожидал этого?

Я думал, что закончил исследования!

Это могут быть мысли в вашем уме.Не волнуйтесь! Вы найдете некоторые ответы в этом блоге (если не все). Итак, я предполагаю, что вы энтузиаст криптовалюты и знаете основы блокчейна, криптовалюты и майнинга. Но позвольте мне кратко рассказать вам об этом.

Блокчейн — это базовая технология, на которой работает криптовалюта; Криптовалюта — это децентрализованная цифровая наличность, разработанная для глобального однорангового обмена с нулевой или очень низкой комиссией за транзакцию. Блокчейн устраняет посредников, а поскольку посредников для проверки транзакций нет, необходим механизм проверки. Этот механизм проверки выполняется специализированными узлами (участвующими компьютерами в сети) в процессе майнинга.

Этот механизм проверки выполняется специализированными узлами (участвующими компьютерами в сети) в процессе майнинга.

При майнинге все майнеры в сети соревнуются друг с другом, чтобы решить «математическую головоломку», чтобы подтвердить транзакцию, которая определяет их порядок (в блоке). Первый майнер, решивший головоломку, объявляет об этом в сети и получает вознаграждение. Теперь давайте быстро сосредоточим наше внимание на алгоритмах майнинга.

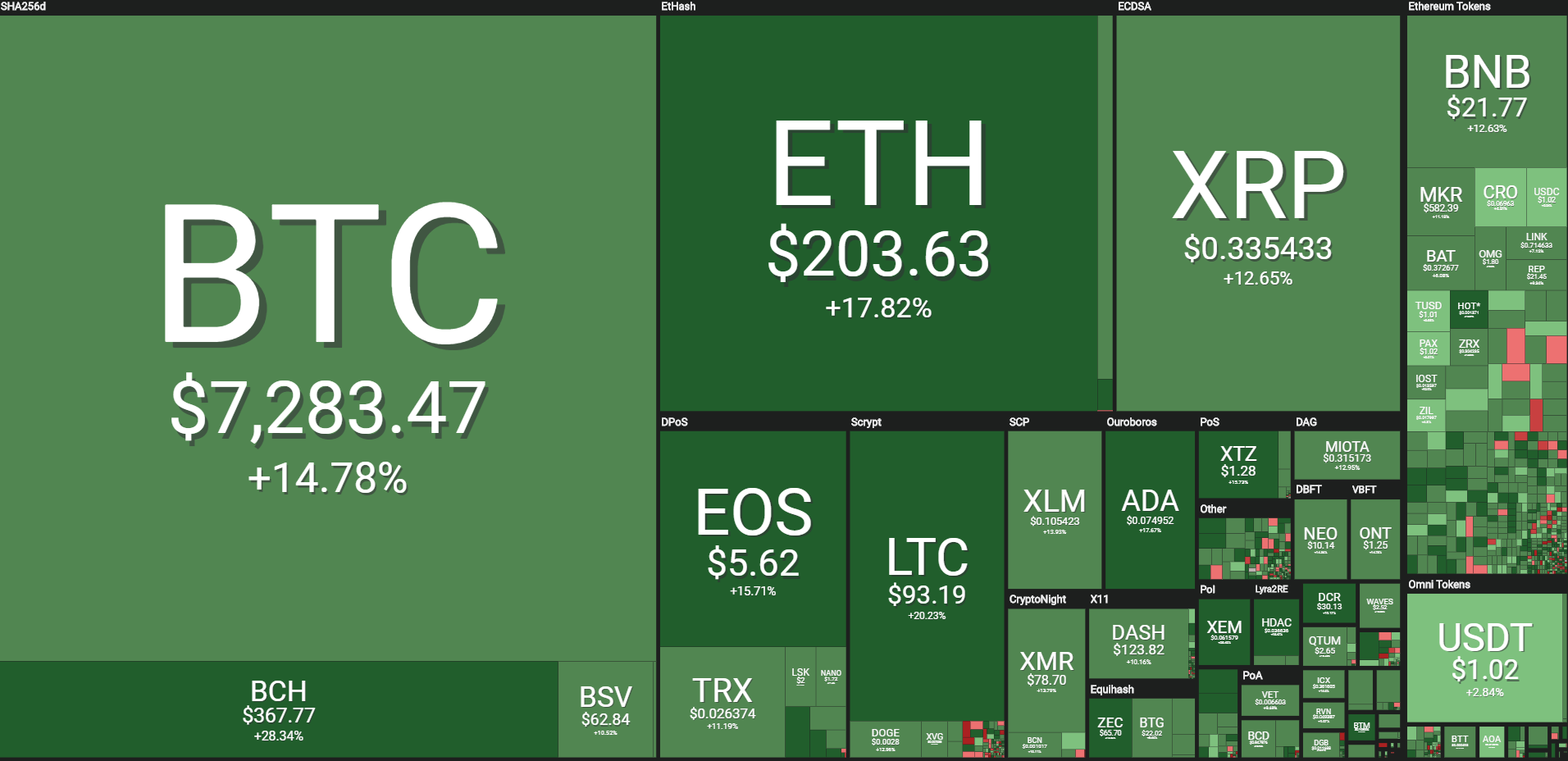

Возможно, вы уже слышали об алгоритме SHA–256 и Scrypt , самом популярном из них.Поскольку каждый день создается все больше и больше альткойнов, количество используемых алгоритмов майнинга также растет. На сегодняшний день существует множество алгоритмов, используемых для майнинга различных криптовалют, но мы собираемся ограничиться топ-5 из них. Читайте дальше:

SHA–256

Алгоритм, использованный в первой криптовалюте, то есть в биткойне. Как вы уже догадались, корни этого алгоритма вытекают из предыдущих работ. SHA — это группа алгоритмов, выпущенных в качестве стандарта безопасности АНБ (Агентством национальной безопасности) США в 2001 году (SHA-2).Первый алгоритм (SHA-0) был выпущен еще в 1993 году, за ним последовал SHA-1 в 1995 году. В настоящее время используются версии этого алгоритма: SHA-256 и SHA-256D.

SHA — это группа алгоритмов, выпущенных в качестве стандарта безопасности АНБ (Агентством национальной безопасности) США в 2001 году (SHA-2).Первый алгоритм (SHA-0) был выпущен еще в 1993 году, за ним последовал SHA-1 в 1995 году. В настоящее время используются версии этого алгоритма: SHA-256 и SHA-256D.

SHA означает « S ecure H ash A алгоритм» — проще говоря, метод расчета, разработанный для того, чтобы гарантировать, что информация не была изменена по сравнению с ее первоначальной формой. Информация может быть любой, начиная от деталей транзакции и заканчивая блоком данных. «256» представляет дайджесты данных, которые генерирует алгоритм.SHA-256 преобразует и шифрует определенный фрагмент данных в 256-битный код. Бит — это наименьшая единица данных в компьютере, это двоичная цифра (принимает либо «1», либо «0»). Как правило, для взлома 256-битного зашифрованного сообщения требуется 2256 различных комбинаций, которые практически невозможно взломать даже на самых быстрых компьютерах. SHA-256D просто делает дополнительный шаг вперед и удваивает шифрование.

SHA-256D просто делает дополнительный шаг вперед и удваивает шифрование.

Scrypt

Scrypt — это алгоритм, который использует пароли для защиты данных.Он требует больших вычислительных ресурсов и обеспечивает безопасность в основном за счет объема памяти, необходимого для выполнения операций, т. е. компромисса между временем и памятью. Для законного пользователя это всего лишь доли секунды. Однако, если кто-то попытается сломать алгоритм методом перебора, то для выполнения операции потребуется в сотни раз больше памяти.

X11

X11 — это алгоритм, использующий 11 различных раундов хэшей для защиты криптовалют и их транзакций.Это один из самых сложных криптографических хэшей, обладающий преимуществом системы с несколькими хэшами. Это означает, что для отказа алгоритма все одиннадцать его хэшей должны дать сбой одновременно.

Cryptonight

CryptoNight изначально был реализован в протоколе «Cryptonote», что позволяет повысить конфиденциальность криптовалютных транзакций.

Ethash

Ethash — модифицированная версия предыдущих алгоритмов «Dagger» и «Hashimoto».Он используется для криптовалют на основе Ethereum и использует хеш-функцию Keccak, стандартизированную для SHA-3.

Блокчейн не требует доверия. Это означает, что вам не нужно доверять другой стороне, чтобы совершить транзакцию. У него также нет центрального органа аутентификации, такого как банк, для проверки транзакции. Затем, как он приходит к решению, что « кто-то » дал « что-то » « кто-то еще » и что « кто-то еще » находится во владении « что-то» и не кто-то .В сети блокчейн это делается на основе консенсуса.

Консенсус достигается алгоритмами, функция которых состоит в обеспечении выполнения определенных условий. Например:

· Инициатор транзакции (« кто-то ») владеет переводимыми средствами.

· Он/она получил « что-то » одним из «действительных» способов.

· В результате транзакции получатель (« кто-то еще ») теперь будет признан всеми как обладатель передаваемого « нечто ».

· В результате транзакции « кто-то » больше не сможет представлять себя как обладателя «чего-то».

Консенсус также подразумевает, что существует «общеизвестно». Проще говоря, объясняя приведенный выше пример, после завершения транзакции « кто-то » знает, что « что-то » находится в « кто-то еще ». владение. Кроме того, « кто-то » также знает, что « кто-то еще » знает, что « что-то » находится в его/ее владении.

Ссылки

https://steemit.com/bitcoin/@knyaz/cryptonight-algorithm-and-how-tome-mine-cryptoCUrnency-monero-bytecoin-etc https ://whattomine.com/coins http://www. https://blockgen.net/sha256-vs-scrypt-vs-x11-algorithms/ https://cointelegraph.com/explained/proof-of-work-explained После нескольких часов изучения и сравнения всех моделей на рынке мы определили лучшие криптовалюты Sha256 2022 года. Проверьте наш рейтинг ниже. 2505 Отсканировано отзывов Последнее обновление от 29 октября 2021 г. / Партнерские ссылки / Названия продуктов, изображения и описания из API рекламы продуктов Amazon Вы испытываете стресс, думая о покупке отличной криптовалюты Sha256? Сомнения продолжают закрадываться в ваш разум? Мы понимаем, потому что мы уже прошли весь процесс исследования криптовалют Sha256, поэтому мы собрали полный список лучших криптовалют Sha256, доступных на текущем рынке.Мы также составили список вопросов, которые наверняка возникнут у вас. Мы сделали все, что могли, с нашими мыслями и рекомендациями, но по-прежнему крайне важно, чтобы вы самостоятельно провели тщательное исследование криптовалют Sha256, которые вы рассматриваете для покупки. Ваши вопросы могут включать следующее: Мы убеждены, что у вас, вероятно, есть гораздо больше вопросов, чем только эти, относительно криптовалют Sha256, и единственный реальный способ удовлетворить вашу потребность в знаниях — это получить информацию из как можно большего количества авторитетных онлайн-источников. Потенциальные источники могут включать руководства по покупке криптовалюты Sha256 , рейтинговые веб-сайты, отзывы из уст в уста, онлайн-форумы и обзоры продуктов. Тщательное и внимательное исследование имеет решающее значение для того, чтобы убедиться, что вы получаете наилучшие криптовалюты Sha256. Убедитесь, что вы используете только надежные и заслуживающие доверия веб-сайты и источники. Мы предоставляем руководство по покупке криптовалюты Sha256, и информация полностью объективна и достоверна.Мы используем как искусственный интеллект, так и большие данные для проверки собранной информации. Как мы создали это руководство по покупке? Мы сделали это, используя специально созданный набор алгоритмов, который позволяет нам составить список из 10 лучших доступных криптовалют Sha256, доступных в настоящее время на рынке. Эта технология, которую мы используем для составления нашего списка, зависит от множества факторов, включая, помимо прочего, следующие: Мы всегда помним, что поддержание информации о криптовалютах Sha256 в актуальном состоянии является нашим главным приоритетом, поэтому мы постоянно обновляем наши веб-сайты. Узнайте больше о нас, используя онлайн-источники. Если вы считаете, что все, что мы представляем здесь о криптовалютах Sha256, является неуместным, неверным, вводящим в заблуждение или ошибочным, немедленно сообщите нам об этом! Мы здесь для вас все время. Свяжитесь с нами здесь. Или Вы можете прочитать больше о нас, чтобы увидеть наше видение. О: SHA256 — это функция хеширования, а не функция шифрования.Во-вторых, поскольку SHA256 не является функцией шифрования, его нельзя расшифровать. То, что вы имеете в виду, это, вероятно, обращение вспять. В этом случае SHA256 нельзя отменить, потому что это односторонняя функция. A: Блокчейн Биткойн использует SHA-256 (алгоритм безопасного хеширования). A: Соответствие SHA-2 или SHA-256 может относиться к 3 вещам: Соответствие серверу/ОС: Сервер или операционная система, поддерживающая SHA-2 Примечание. Все серверы HostGator совместимы с SHA-2 и полностью поддерживают необходимые соединения SHA-256. поставщиками, такими как PayPal. Шифрование SSL: указывает, шифруется ли SSL с помощью подписи SHA-2. О: SHA-256 — это алгоритм дайджеста сообщений. Он используется для вычисления хеш-значения в криптографии.SHA-256, как и другие хеш-функции, используется в цифровых подписях, кодах аутентификации сообщений, для индексации данных в хэш-таблицах, для снятия отпечатков пальцев, для обнаружения дубликатов данных, уникальной идентификации файлов и в качестве контрольных сумм для обнаружения случайного повреждения данных. Если вы следили за развитием IOTA и других криптовалют, то наверняка слышали термин «функция губки » или просто функция губки ? Нет? Тогда вы наверняка слышали о хеш-функциях , верно? Хеш-функции — это один из видов губчатых функций! Что именно делают функции хеширования? И почему они называются губчатыми функциями? В этой статье я попытаюсь дать вам очень простое объяснение того, как работают губчатые функции и что они делают, не слишком углубляясь в математику и криптоязык. Я лишь коснусь математических понятий, необходимых для понимания того, как работают функции губки. Если вы инвестор или криптоэнтузиаст, у которого нет времени вдаваться в подробности о функциях губки, или, может быть, даже новичок в криптографии, только начинающий программировать криптовалюты, то эта статья для вас! В противном случае, если вы более опытны и уже знаете основы, вы можете пропустить эту статью и перейти к более формальному объяснению, которое можно найти в Википедии и более конкретных учебниках. Как следует из названия, функция губки — это компьютерная процедура, которая впитывает ввод почти так же, как губка. Независимо от того, сколько данных вы загрузите в него, он впитает их, и время от времени они будут сжиматься в выходной лоток, что позволит ему поглощать больше входных данных с каждым циклом. Такая функция не была бы очень полезной, если бы она, конечно, не делала что-то с данными, которые она впитывала. Вот где начинается криптографическое веселье! После считывания данных они дополняются, чтобы сделать их кратными стандартному размеру. Например, предположим, что вы прочитали 35 байт данных из сети. Функция заполнения добавит кучу нулей в конец этих 35 байтов, пока он не станет кратным некоторому числовому основанию, например, степени двойки, такой как 64, 128 или 256 символов. (Когда вы используете степень двойки, вы получаете красивую маленькую коробку с таким же количеством строк и столбцов. Затем этот ящик проходит через криптографическую функцию, которая выдает что-то, что невозможно преобразовать обратно в то, что было изначально введено.В этом прелесть односторонних математических функций: вы можете легко двигаться вперед, если у вас есть правильная информация, но должно быть невозможно обратить ее вспять и получить исходные входные данные на основе того, что было выжато из губки! Важно, чтобы губка функционировала: Первые два предварительных условия необходимы для любого криптографического приложения, а последнее относится к приложениям с доказательством работы и доказательством доли. Например, в середине 2017 года в оригинальной IOTA была обнаружена проблема, когда исследователи Массачусетского технологического института нашли способ преднамеренно создавать дубликаты транзакций из разных данных.Это означало, что они могли создавать транзакции, которые, казалось бы, были подписаны действительным секретным ключом, хотя это не так. Поэтому можно было тратить чужие MIOTA! К счастью, это было решено очень классным способом между исследователями безопасности и IOTA. Последнее требование необходимо для обеспечения постоянного уровня валютной инфляции. С каждым добытым блоком на рынок выходит новое количество криптовалюты. Эта сумма должна регулироваться до фиксированной ставки, чтобы в конечном итоге увеличение мощности майнинга не наводняло рынок валютой. Способ, которым Биткойн достигает этого, заключается в концепции, называемой «сложность сети», когда задача, представляемая майнерам, становится все более и более сложной в зависимости от того, какая мощность майнинга конкурирует за следующий блок. Функция, используемая в биткойнах, называется SHA256 и, как следует из названия, выдает результат, состоящий из 256 бит.Это особый вид губчатой функции, обладающей важным свойством: независимо от того, сколько данных в нее помещается, она всегда выводит 256 бит. Если эти биты были закодированы с использованием обычных букв английского алфавита (по 8 бит в самой простой кодировке), то 256 бит представляют примерно 32 буквы или цифры. В системе Биткойн после того, как функция SHA256 выводит 256 бит, они позже кодируются особым образом, что дает менее 32 цифр и букв. Надеюсь, теперь вы понимаете функции губки и то, насколько они важны для реализации криптовалюты! Губчатые функции и функции хеширования в целом являются очень активной областью криптографических исследований. Взрыв криптовалют также стал основным мотивом для дальнейших исследований в этой области. С момента популяризации Биткойна было сделано много новых разработок, в том числе конкурсы, направленные на поиск наиболее эффективных и наиболее безопасных функций губки. Криптовалюты — это форма цифровых денег, которые опираются на распределенные сети и общие регистры транзакций, чтобы объединить основные идеи криптографии с денежной системой для создания безопасной, анонимной, отслеживаемой и потенциально стабильной виртуальной валюты. Биткойн был первой криптовалютой и остается самой популярной. Криптовалюты названы так из-за их отношения к науке криптографии и ее использования. Криптография — это изучение методов шифрования информации, в первую очередь с целью безопасной и конфиденциальной отправки сообщения, а также для таких задач, как безопасность данных и аутентификация. Крипто, префикс в обоих словах, происходит от греческого слова kruptos, что означает «секрет». Криптовалюты включают в себя множество технологий и теорий, разработанных криптографами для создания системы цифрового обмена, устойчивой как к цензуре, так и к мошенничеству. Криптовалюты, отличные от биткойнов, часто называют альткойнами, хотя некоторые лидеры определенных сообществ альткойнов обижаются на этот термин. Целью создания криптовалют является создание системы, превосходящей систему, основанную на фиатных деньгах, которую сегодня использует большинство людей. Помимо своей математической поддержки, криптовалюты также обычно стремятся разрушить барьеры, созданные централизацией и концентрацией традиционных валют. Они используют распределенную сеть, чтобы обеспечить систему транзакций p2p (Peer-to-peer) без необходимости участия третьих лиц. Чтобы обеспечить безопасность, криптовалюты используют математические алгоритмы и общедоступную бухгалтерскую книгу, чтобы гарантировать, что каждая транзакция является законной. Криптографические алгоритмы — это математические системы, лежащие в основе криптовалют, которые поддерживают работу всей системы. Биткойн использует алгоритм проверки работоспособности SHA-256, как и многие другие криптовалюты. Однако существует несколько вариантов и альтернатив, включая алгоритмы SHA-512, scrypt, X11, dagger и proof-of-stake. Несмотря на то, что в системе Биткойн есть много альткойнов, которые являются простыми клонами, наиболее успешные из них, как правило, имеют уникальную особенность или преимущество, которые Биткойн либо не может, либо предпочитает не предоставлять. SHA-256 и все другие алгоритмы проверки работоспособности работают путем добавления сложных математических задач, которые не являются абсолютно необходимыми для обеспечения безопасности. Scrypt является вторым по популярности алгоритмом и, как и SHA-256, является еще одним алгоритмом проверки работоспособности. Scrypt предназначен для облегчения майнинга обычными пользователями. Это менее сложные и короткие математические уравнения, которые легко решаются процессорами компьютеров, а не графическими процессорами.Тем не менее, ASIC, разработанные специально для криптовалют, основанных на криптографии, начинают появляться на рынке, и многие опасаются, что это усложнит майнинг. Самая большая претензия Scrypt на известность — это Litecoin и Dogecoin, возможно, два самых известных альткойна Здесь Кинжал утверждает, что имеет преимущество. Dagger похож на Scrypt, но требует больше памяти (ОЗУ) для вычислений. X11 похож на алгоритм SHA-256 в том смысле, что он очень сложен. Тем не менее, он, как и scrypt, ориентирован на вычисления ЦП. Как и SHA-256 и Scrypt, майнеры ASIC в конечном итоге будут созданы для него и, вероятно, разрушат майнинг для майнеров CPU/GPU. А пока он остается относительно «честным» алгоритмом майнинга. В настоящее время он используется недавно выпущенной (и растущей в цене) Darkcoin. Алгоритмы Proof-of-Work вместо «чеканки» монет в зависимости от того, сколько монет уже есть у каждого пользователя. Вычисления, необходимые для обеспечения безопасности сети, не делаются слишком сложными, как SHA-256, и выполняются только для обеспечения достоверности транзакций. Конечно, майнинг — не единственное отличие криптовалют.Darkcoin был выпущен еще в январе и обеспечивает полную анонимность транзакций. Хотя блокчейн по-прежнему гарантирует, что каждая транзакция действительна, отследить движение через него невозможно. CryptoNote — еще одна анонимная технология, объединяющая продажи и покупки биткойнов, чтобы скрыть личность лиц, участвовавших в покупке. Bytecoin был первой криптовалютой, которая воспользовалась преимуществами CryptoNote, но с момента ее выпуска появилось несколько других. В дополнение к достижениям, достигнутым за счет разработки новых криптовалют, усовершенствования программного обеспечения, которые накладываются поверх существующих блокчейнов криптовалют, постоянно добавляют функции и возможности криптовалют. Большинство криптовалют имеют открытый исходный код. Это единственный способ, которым пользователи могут быть уверены, что создатели не добавили ничего, что позволило бы им как-то обмануть систему. При этом у каждой криптовалюты обычно есть основная группа разработчиков, которые могут добавлять, убирать или изменять функции. Каждая монета может быть обменена на ограниченную сумму. Чем популярнее монета, тем крупнее блокчейн и тем сложнее реализовать масштабные изменения.Биткойну, например, было бы трудно переключиться с SHA-256 на scrypt или другой алгоритм из-за большого количества людей, которые держат кошельки и занимаются майнингом. Тем не менее технически это возможно. Функции и исправления безопасности могут быть добавлены к криптовалютам по мере необходимости. Цифровые валюты известны своей нестабильностью, но это не значит, что так и должно быть. Большая часть причин, по которой криптовалюты в настоящее время нестабильны, заключается в том, что размер их рынка все еще относительно невелик. Валюты Fiat подлежат контролю со стороны их правительств. Безответственное и некомпетентное управление может привести к резкому падению стоимости фиатных валют, что наиболее заметно продемонстрировано в истории с зимбабвийской купюрой в 100 триллионов долларов. Криптовалюты по своей природе редки, и их инфляция растет медленными, контролируемыми темпами. Это потенциально дает им большую стабильность, чем валюты, где правительства, центральные банки и финансовые учреждения могут просто «добавить несколько нулей» в конец своего банковского счета по мере необходимости. Криптовалюты могут изменить финансовый мир и во многих отношениях уже изменили его. Как обычные, так и криптографические хеш-функции являются детерминированными. Детерминированность означает, что пока входные данные не меняются, алгоритм хеширования всегда будет давать один и тот же результат (также известный как дайджест или хэш). Как правило, алгоритмы хеширования криптовалют разрабатываются как однонаправленные функции, что означает, что их нельзя легко отменить без больших затрат вычислительного времени и ресурсов. Различные хеш-функции будут давать выходные данные разного размера, но возможные выходные размеры для каждого алгоритма хеширования всегда постоянны. Например, алгоритм SHA-256 может выдавать только 256-битные выходные данные, в то время как SHA-1 всегда будет генерировать 160-битный дайджест. Для иллюстрации давайте пропустим слова «Binance» и «binance» через алгоритм хеширования SHA-256 (тот, который используется в биткойнах). SHA-256 Входной Выходные (256 битов) Binance f1624fcc63b615ac0e95daf9ab78434ec2e8ffe402144dc631b055f711225191 binance 59bba357145ca539dcd1ac957abc1ec5833319ddcae7f5e8b5da0c36624784b2 Обратите внимание, что незначительное изменение (регистр первой буквы) привело к совершенно другому значению хеш-функции. И наоборот, если мы запустим одни и те же входы через хеширный алгоритм SHA-1, мы сделаем следующие результаты: SHA-1 Выход (160 битов) Следует отметить, что аббревиатура ША расшифровывается как Secure Hash алгоритмов.Он относится к набору криптографических хеш-функций, которые включают алгоритмы SHA-0 и SHA-1, а также группы SHA-2 и SHA-3. SHA-256 является частью группы SHA-2, наряду с SHA-512 и другими вариантами. Настоящая мощь хеширования проявляется при работе с огромными объемами информации. Например, можно запустить большой файл или набор данных через хеш-функцию, а затем использовать ее выходные данные для быстрой проверки точности и целостности данных. Это возможно благодаря детерминированному характеру хеш-функций: ввод всегда приводит к упрощенному, сжатому выводу (хэшу).Такой метод избавляет от необходимости хранить и «запоминать» большие объемы данных. Хеширование особенно полезно в контексте технологии блокчейн. Блокчейн Биткойн имеет несколько операций, связанных с хешированием, большинство из которых — в процессе майнинга. На самом деле, почти все криптовалютные протоколы полагаются на хеширование для связывания и объединения групп транзакций в блоки, а также для создания криптографических связей между каждым блоком, эффективно создавая цепочку блоков. Опять же, хеш-функция, использующая криптографические методы, может быть определена как криптографическая хеш-функция.В общем, взлом криптографической хеш-функции требует бесчисленных попыток грубой силы. Чтобы человек «вернул» криптографическую хеш-функцию, ему нужно будет угадать, что было на входе, методом проб и ошибок, пока не будет получен соответствующий результат. Однако существует также вероятность того, что разные входные данные будут давать один и тот же результат, и в этом случае произойдет «столкновение». Технически криптографическая хэш-функция должна соответствовать трем свойствам, чтобы считаться надежно защищенной. Прежде чем обсуждать каждое свойство, давайте обобщим их логику в трех коротких предложениях. Сопротивление коллизиям: невозможно найти любые два различных входа, которые производят тот же хэш, что и выход. Сопротивление прообразу: невозможно «обратить» хеш-функцию (найти ввод из заданного вывода). Сопротивление второму прообразу: невозможно найти любой второй вход, который сталкивается с указанным входом. Как уже упоминалось, коллизия происходит, когда разные входные данные производят один и тот же хэш. Таким образом, хэш-функция считается устойчивой к коллизиям до тех пор, пока кто-то не обнаружит коллизию. Обратите внимание, что коллизии всегда будут существовать для любой хеш-функции, потому что возможные входы бесконечны, а возможные выходы конечны. Иными словами, хеш-функция устойчива к коллизиям, когда вероятность обнаружения коллизии настолько мала, что потребовались бы миллионы лет вычислений. Свойство сопротивления прообразу связано с концепцией односторонних функций. Хеш-функция считается устойчивой к прообразу, когда существует очень низкая вероятность того, что кто-то найдет ввод, который сгенерировал определенный вывод. Обратите внимание, что это свойство отличается от предыдущего, потому что злоумышленник попытается угадать, что было введено, просматривая заданный вывод. С другой стороны, коллизия возникает, когда кто-то находит два разных входа, которые генерируют один и тот же результат, но не имеет значения, какие входы использовались. Свойство устойчивости к прообразу ценно для защиты данных, поскольку простой хэш сообщения может подтвердить его подлинность без необходимости раскрытия информации. Для упрощения можно сказать, что сопротивление второго прообраза находится где-то посередине между двумя другими свойствами. Атака второго прообраза происходит, когда кто-то может найти определенные входные данные, которые генерируют такие же выходные данные, что и другие входные данные, которые они уже знают. Другими словами, атака второго прообраза включает в себя обнаружение коллизии, но вместо поиска двух случайных входных данных, которые генерируют один и тот же хеш, они ищут вход, который генерирует тот же самый хэш, который был сгенерирован другим конкретным вводом. Таким образом, любая хеш-функция, устойчивая к коллизиям, также устойчива к атакам второго прообраза, поскольку последние всегда будут подразумевать коллизию. Тем не менее, можно выполнить атаку прообраза на функцию, устойчивую к коллизиям, поскольку она подразумевает поиск одного входа из одного выхода. В этом случае скорость хеширования показывает, сколько вычислительной мощности вкладывается в майнинг биткойнов. Если скорость хэширования сети увеличивается, протокол Биткойн автоматически регулирует сложность майнинга, чтобы среднее время, необходимое для майнинга блока, оставалось близким к 10 минутам. Обратите внимание, что майнерам не нужно находить коллизии, потому что есть несколько хэшей, которые они могут сгенерировать в качестве допустимого вывода (начиная с определенного количества нулей). Таким образом, для определенного блока есть несколько возможных решений, и майнерам нужно найти только одно из них — в соответствии с порогом, определяемым сложностью майнинга. Поскольку добыча биткойнов является дорогостоящей задачей, у майнеров нет причин обманывать систему, поскольку это приведет к значительным финансовым потерям. Чем больше майнеров присоединяются к блокчейну, тем больше и сильнее он становится. Нет сомнений в том, что хеш-функции являются важным инструментом в компьютерных науках, особенно при работе с огромными объемами данных. Intel выпустит свой первый чип, ориентированный на криптовалюту, получивший название «ускоритель блокчейна», позже в этом году Intel инвестирует в технологию блокчейн с новым чипом, предназначенным для майнинга криптовалют. В пятницу производитель чипов заявил, что в конце этого года он начнет продавать чипы, адаптированные для майнинга биткойнов и других криптовалют. Block (ранее Square) и два горнодобывающих предприятия, Argo Blockchain и Griid Infrastructure, являются одними из первых клиентов.Майнинг — это ресурсоемкий процесс для криптовалют, который записывает транзакции в глобально разделяемую базу данных, известную как блокчейн. В своем блоге старший вице-президент и генеральный менеджер Intel Accelerated Computing Systems and Graphics Group Раджа М. Кодури заявил, что компания заявляет о своем «намерении внести свой вклад в развитие технологий блокчейна с помощью дорожной карты энергоэффективных ускорителей». В сообщении в блоге Кодури далее заявил, что компания будет «задействовать и продвигать открытую и безопасную экосистему блокчейна и поможет продвигать эту технологию ответственным и устойчивым образом». Он добавил, что им известно, что некоторые блокчейны требуют значительных вычислительных мощностей, что, к сожалению, равносильно значительному количеству энергии. «Наши клиенты требуют масштабируемых и устойчивых решений, поэтому мы сосредоточили наши усилия на реализации всего потенциала блокчейна путем разработки наиболее энергоэффективных вычислительных технологий в масштабе», — говорится в сообщении в блоге. Intel выпустит свой первый криптографический чип, получивший название «ускоритель блокчейна», в конце этого года. По словам Кодури, ASIC для майнинга обеспечат «в 1000 раз более высокую производительность на ватт, чем обычные графические процессоры для майнинга на основе SHA-256». Чипы создаются на «крошечном кусочке кремния», чтобы свести к минимуму влияние, которое они могут оказать на поставку текущих продуктов. Intel также объявила о создании специальной вычислительной группы в рамках своего бизнес-подразделения Accelerated Computing Systems and Graphics для разработки кремниевых платформ для блокчейна и других вычислительных приложений. Согласно индексу потребления биткойн-электроэнергии Кембриджского университета, майнинг криптовалюты потребляет огромное количество энергии, с текущим прогнозируемым уровнем 125 тераватт-часов в год. По данным Управления энергетической информации, это больше, чем потребление электроэнергии в Норвегии в 2020 году. Ожидание ответа для загрузки. bitcoinlion.com/cryptocurrency-mining-hash-algorithms/

bitcoinlion.com/cryptocurrency-mining-hash-algorithms/ 15 лучших криптовалют Sha256 2022 года

Ранг № 5 Монолаурин 1000 мг на порцию, 210 капсул (безопасны для веганов, не содержат ГМО, не содержат глютена, сделано в США) Поддержка здоровья иммунитета с помощью добавок Double Wood Supplements

Ранг №#6 Когда этот вирус закончился, графическая новинка, саркастическая забавная футболка XL, черный

Ранг № 7 Биткойн — SHA256 — Футболка с криптографией блокчейна Стирайте в холодной воде, вывернув наизнанку. Хотите, чтобы папа выглядел как суперзвезда? Эта рубашка имеет отличный внешний вид и классную посадку. Эта мужская забавная футболка отлично подходит мужчинам, подросткам и детям. Ничто не сравнится с футболкой в качестве подарка. Когда этот вирус закончится, я все еще хочу, чтобы некоторые из вас держались от меня подальше. Делает отличный подарок для кого-то особенного.

Стирайте в холодной воде, вывернув наизнанку. Хотите, чтобы папа выглядел как суперзвезда? Эта рубашка имеет отличный внешний вид и классную посадку. Эта мужская забавная футболка отлично подходит мужчинам, подросткам и детям. Ничто не сравнится с футболкой в качестве подарка. Когда этот вирус закончится, я все еще хочу, чтобы некоторые из вас держались от меня подальше. Делает отличный подарок для кого-то особенного. Сарказм смеется. Футболка с рисунком станет подарком для папы. Отличная идея подарка для подростков, мальчиков и девочек, пап, дядей и лучших друзей.Большинство дизайнов имеют варианты для больших и высоких.

Сарказм смеется. Футболка с рисунком станет подарком для папы. Отличная идея подарка для подростков, мальчиков и девочек, пап, дядей и лучших друзей.Большинство дизайнов имеют варианты для больших и высоких.

Ранг №8 Формула тройных каротиноидов MacuHealth для взрослых — витамины для глаз, лютеин и зеаксантин, мезо-зеаксантин для AMD и сухости глаз — полный набор основных витаминов для глаз (90 мягких капсул, запас на 3 месяца)

Ранг № 9 Какая часть SHA-256, вы не понимаете, забавная биткойн-футболка Кроме того, он действует как антиоксидант, который защищает глаза от синего света, чрезмерного использования компьютера и телефона.

Кроме того, он действует как антиоксидант, который защищает глаза от синего света, чрезмерного использования компьютера и телефона.

Ранг №#10 Новый Antminer S19a pro110th/s Bicoin Miner Asic Miner Bitmain Antminer S19A pro 110t намного дешевле, чем Antminer S19pro 110th

№ 11 в рейтинге продаж Antminer S19 90t Asic Miner 3250W Bitmain Antminer S19 90th/s Crypro BTC Bitcoin Miner включает блок питания

Ранг № 12 ConBee II Универсальный USB-шлюз Zigbee но намного дешевле

но намного дешевле

Номер рейтинга продаж№13 Гипоаллергенный напиток PurAmino для детей от тяжелой пищевой аллергии, омега-3 ДГК, железо, поддержка иммунитета, порошковая банка, 14,1 унции (4 шт. в упаковке)

в упаковке)

Ранг №№15 Shoeboy’s Water Protect Премиум гидроизоляционный спрей 400мл

Ранг №№16 Футболка SHA-256 Bitcoin Algorithm Crypto Mining

Ранг № 18 Биткойн — SHA256 — Футболка с криптографией Blockchain Crypto Premium Майнинговые установки меняют жизнь, потому что вы майните СВОБОДУ каждый день.

Майнинговые установки меняют жизнь, потому что вы майните СВОБОДУ каждый день.

Ранг № 19 Биткойн — SHA256 — Криптография блокчейна Crypto Tank Top

Большинство брендов предлагают какое-то уникальное торговое предложение, которое должно привнести на стол что-то отличное от конкурентов.

Большинство брендов предлагают какое-то уникальное торговое предложение, которое должно привнести на стол что-то отличное от конкурентов.

Часто задаваемые вопросы:

В: Можно ли расшифровать SHA256?

В: Что такое биткойн SHA 256?

В 2001 году SHA-256 был разработан Агентством национальной безопасности (АНБ) США. Алгоритм подтверждения работы Биткойн основан на SHA-256. Используя это, биткойн-майнеры решают вычислительно сложные математические задачи, чтобы добавить блоки в цепочку блоков.

В 2001 году SHA-256 был разработан Агентством национальной безопасности (АНБ) США. Алгоритм подтверждения работы Биткойн основан на SHA-256. Используя это, биткойн-майнеры решают вычислительно сложные математические задачи, чтобы добавить блоки в цепочку блоков. Вопрос: Что такое соответствие SHA 256?

В: Что такое алгоритм дайджеста SHA256?

Связанное сообщение:

ELI5 Sponge Functions для разработки криптовалют [Хеш-функции]

ELI5 Математика

Функции губки в двух словах

)

) Важные свойства хеш-функции

Без первых двух требований реализовать криптовалюту невозможно.

Без первых двух требований реализовать криптовалюту невозможно. Практический пример: коллизии IOTA

Если бы вычисления функции губки и затраты памяти не регулировались, было бы невозможно ограничить производство блоков фиксированной скоростью в день.

Если бы вычисления функции губки и затраты памяти не регулировались, было бы невозможно ограничить производство блоков фиксированной скоростью в день. Функции губки с фиксированным выходным размером

Заключение

Ссылки

Об авторе

Опубликовано Crypto Bill. Билл — писатель, гик, любопытный полиэврист, лучший друг собаки и кофеман. Эксперт по информационной безопасности, программное обеспечение для шифрования, интересуется сетями P2P, децентрализованными приложениями (dApps), смарт-контрактами и платежными решениями на основе криптовалюты.Узнайте больше о нас Что такое криптовалюты?

Однако в настоящее время существуют тысячи криптовалют с разным уровнем популярности, ценности и оригинальности.

Однако в настоящее время существуют тысячи криптовалют с разным уровнем популярности, ценности и оригинальности. Криптовалюты поддерживаются математикой, а не словом правительства или финансового учреждения. Хотя они, как и все валюты, по-прежнему зависят от их воспринимаемой стоимости, их редкость основана на математике и не может быть скорректирована какой-либо одной группой или человеком.Они не привязаны к наличию физических товаров, таких как золото, и не могут быть искусственно созданы правительствами или финансовыми учреждениями, как доллары.

Криптовалюты поддерживаются математикой, а не словом правительства или финансового учреждения. Хотя они, как и все валюты, по-прежнему зависят от их воспринимаемой стоимости, их редкость основана на математике и не может быть скорректирована какой-либо одной группой или человеком.Они не привязаны к наличию физических товаров, таких как золото, и не могут быть искусственно созданы правительствами или финансовыми учреждениями, как доллары. Чтобы убедиться, что каждая транзакция является законной, используются сложные математические уравнения, чтобы связать каждую учетную запись с суммой виртуальной валюты, которую владелец учетной записи хотел бы потратить. Пользователи, которых обычно называют майнерами, выделяют свои вычислительные ресурсы для решения этих уравнений и обычно получают вознаграждение в виде небольшого количества криптовалюты.

Чтобы убедиться, что каждая транзакция является законной, используются сложные математические уравнения, чтобы связать каждую учетную запись с суммой виртуальной валюты, которую владелец учетной записи хотел бы потратить. Пользователи, которых обычно называют майнерами, выделяют свои вычислительные ресурсы для решения этих уравнений и обычно получают вознаграждение в виде небольшого количества криптовалюты. Вместо этого проблемы намеренно усложняются, так что для майнинга монет требуется больше вычислительной мощности, что приводит к постоянной гонке вооружений между разработчиками майнеров GPU и ASIC (специализированных интегральных схем) и росту рынка биткойнов.

Вместо этого проблемы намеренно усложняются, так что для майнинга монет требуется больше вычислительной мощности, что приводит к постоянной гонке вооружений между разработчиками майнеров GPU и ASIC (специализированных интегральных схем) и росту рынка биткойнов. Есть надежда, что если сосредоточить внимание на оперативной памяти, а не на графических и центральных процессорах, даже ASIC, разработанные специально для Dagger, теоретически будут иметь минимальное преимущество перед тем, кто покупает большой объем оперативной памяти в компьютерном магазине.Нам еще предстоит увидеть его в использовании, но это запланированный метод майнинга, лежащий в основе широко разрекламированного проекта Ethereum.

Есть надежда, что если сосредоточить внимание на оперативной памяти, а не на графических и центральных процессорах, даже ASIC, разработанные специально для Dagger, теоретически будут иметь минимальное преимущество перед тем, кто покупает большой объем оперативной памяти в компьютерном магазине.Нам еще предстоит увидеть его в использовании, но это запланированный метод майнинга, лежащий в основе широко разрекламированного проекта Ethereum. Пользователям просто нужно оставить свои компьютеры включенными и позволить коротким простым вычислениям выполняться в фоновом режиме для сбора монет. Некоторые криптовалюты, такие как Peercoin, используют комбинацию майнинга с доказательством работы и доказательством доли.

Пользователям просто нужно оставить свои компьютеры включенными и позволить коротким простым вычислениям выполняться в фоновом режиме для сбора монет. Некоторые криптовалюты, такие как Peercoin, используют комбинацию майнинга с доказательством работы и доказательством доли. Работа ведется и над самими криптовалютами.

Работа ведется и над самими криптовалютами. Биткойн, безусловно, крупнейший рынок криптовалют, оценивается в 8,3 миллиарда долларов США. Для сравнения, общий размер годового ВВП США составляет 17,234 трлн долларов США. По мере роста рыночной капитализации криптовалют будет расти и их стабильность. Как только это произойдет, они могут стать более стабильными, чем фиатные валюты.

Биткойн, безусловно, крупнейший рынок криптовалют, оценивается в 8,3 миллиарда долларов США. Для сравнения, общий размер годового ВВП США составляет 17,234 трлн долларов США. По мере роста рыночной капитализации криптовалют будет расти и их стабильность. Как только это произойдет, они могут стать более стабильными, чем фиатные валюты. Биткойн был первым, остается крупнейшим и имеет наилучшие шансы на массовое внедрение, но есть много других с инновационными идеями, которые нельзя игнорировать.

Биткойн был первым, остается крупнейшим и имеет наилучшие шансы на массовое внедрение, но есть много других с инновационными идеями, которые нельзя игнорировать. Что такое хеширование? | Binance Academy

Хеширование — это процесс создания выходных данных фиксированного размера из входных данных переменного размера. Это делается с помощью математических формул, известных как хеш-функции (реализованных как алгоритмы хеширования). Хотя не все хеш-функции используют криптографию, так называемые криптографические хэш-функции лежат в основе криптовалют. Благодаря им блокчейны и другие распределенные системы могут достигать значительного уровня целостности и безопасности данных. Другими словами, довольно легко создать вывод из ввода, но относительно сложно пойти в обратном направлении (сгенерировать ввод только из вывода).Вообще говоря, чем сложнее найти входные данные, тем более безопасным считается алгоритм хеширования.

Другими словами, довольно легко создать вывод из ввода, но относительно сложно пойти в обратном направлении (сгенерировать ввод только из вывода).Вообще говоря, чем сложнее найти входные данные, тем более безопасным считается алгоритм хеширования. Как работает хеш-функция?

+

Но поскольку мы используем SHA-256, выходные данные всегда будут иметь фиксированный размер 256 бит (или 64 символа) — независимо от размера входных данных. Кроме того, не имеет значения, сколько раз мы прогоняем два слова через алгоритм, два выхода останутся постоянными.

Но поскольку мы используем SHA-256, выходные данные всегда будут иметь фиксированный размер 256 бит (или 64 символа) — независимо от размера входных данных. Кроме того, не имеет значения, сколько раз мы прогоняем два слова через алгоритм, два выхода останутся постоянными. Binance 7f0dc9146570c608ac9d6e0d11f8d409a1ee6ed1 binance e58605c14a76ff98679322cca0eae7b3c4e08936  В настоящее время безопасными считаются только группы SHA-2 и SHA-3.

В настоящее время безопасными считаются только группы SHA-2 и SHA-3. Почему они важны?

Обычные хэш-функции имеют широкий спектр вариантов использования, включая поиск в базе данных, анализ больших файлов и управление данными. С другой стороны, криптографические хеш-функции широко используются в приложениях информационной безопасности, таких как аутентификация сообщений и снятие цифровых отпечатков пальцев.Когда дело доходит до биткойнов, криптографические хеш-функции являются неотъемлемой частью процесса майнинга, а также играют роль в создании новых адресов и ключей.

Криптографические хэш-функции

Мы можем описать их как сопротивление столкновению, сопротивление прообразу и сопротивление второму прообразу.

Мы можем описать их как сопротивление столкновению, сопротивление прообразу и сопротивление второму прообразу. Устойчивость к коллизиям

Таким образом, несмотря на то, что не существует хэш-функций без коллизий, некоторые из них достаточно надежны, чтобы считаться устойчивыми (например, SHA-256).

Таким образом, несмотря на то, что не существует хэш-функций без коллизий, некоторые из них достаточно надежны, чтобы считаться устойчивыми (например, SHA-256). Сопротивление прообразу

На практике многие поставщики услуг и веб-приложения хранят и используют хэши, сгенерированные из паролей, а не пароли в виде открытого текста.

На практике многие поставщики услуг и веб-приложения хранят и используют хэши, сгенерированные из паролей, а не пароли в виде открытого текста. Сопротивление второго прообраза

Майнинг

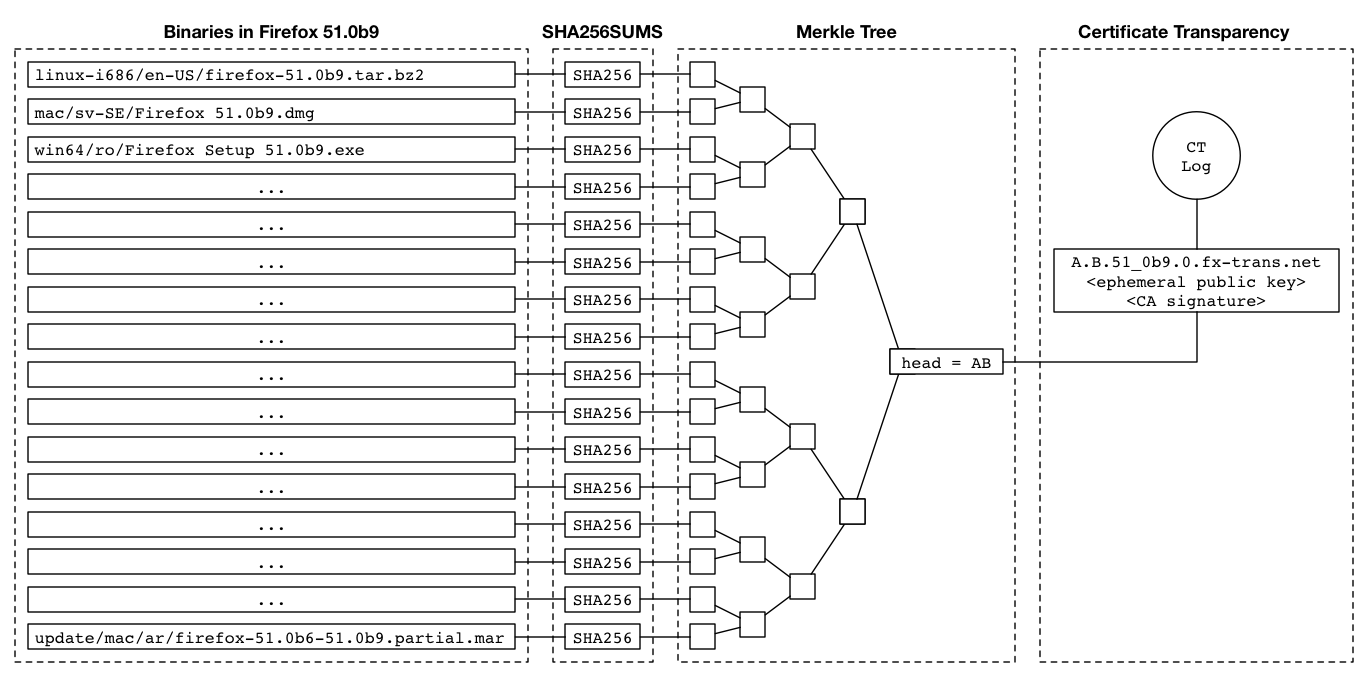

В майнинге биткойнов есть много шагов, которые включают хеш-функции, такие как проверка баланса, связывание входных и выходных данных транзакций и хеширование транзакций внутри блока для формирования дерева Меркла.Но одной из основных причин безопасности блокчейна Биткойн является тот факт, что майнерам необходимо выполнять множество операций хэширования, чтобы в конечном итоге найти правильное решение для следующего блока. В частности, майнер должен попробовать несколько разных входных данных при создании хэша. значение для их блока-кандидата. По сути, они смогут проверить свой блок только в том случае, если сгенерируют выходной хэш, начинающийся с определенного количества нулей. Количество нулей определяет сложность майнинга, и оно варьируется в зависимости от скорости хеширования, предназначенной для сети. Напротив, если несколько майнеров решат прекратить майнинг, что приведет к значительному падению скорости хеширования, сложность майнинга будет скорректирована, что упростит майнинг (пока среднее время блока не вернется к 10 минутам).

Напротив, если несколько майнеров решат прекратить майнинг, что приведет к значительному падению скорости хеширования, сложность майнинга будет скорректирована, что упростит майнинг (пока среднее время блока не вернется к 10 минутам). Заключительные мысли

В сочетании с криптографией алгоритмы хеширования могут быть весьма универсальными, обеспечивая безопасность и аутентификацию разными способами. Таким образом, криптографические хеш-функции жизненно важны почти для всех криптовалютных сетей, поэтому понимание их свойств и механизмов работы, безусловно, полезно для всех, кто интересуется технологией блокчейна.

В сочетании с криптографией алгоритмы хеширования могут быть весьма универсальными, обеспечивая безопасность и аутентификацию разными способами. Таким образом, криптографические хеш-функции жизненно важны почти для всех криптовалютных сетей, поэтому понимание их свойств и механизмов работы, безусловно, полезно для всех, кто интересуется технологией блокчейна. Intel запускает инициативу по добыче криптовалюты

Новая монета присуждается первому майнеру, решившему сложную вычислительную задачу.

Новая монета присуждается первому майнеру, решившему сложную вычислительную задачу.