Энигма была легендарной шифровальной машиной. Ее взлом спас тысячи жизней

Появление «Загадки»

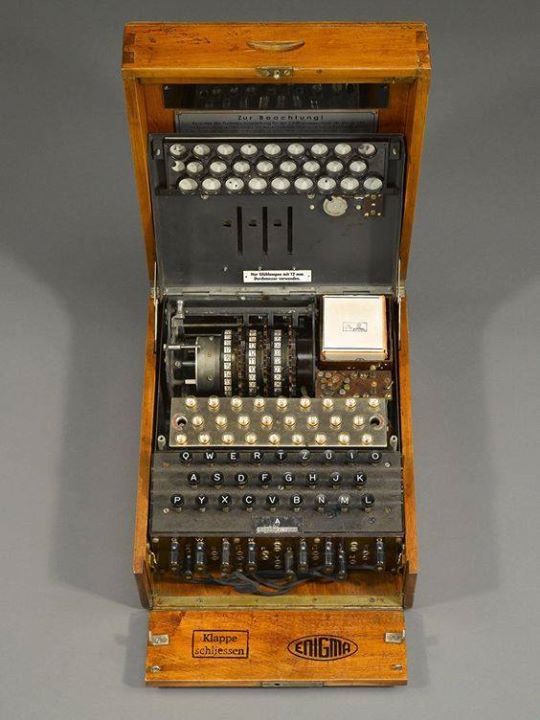

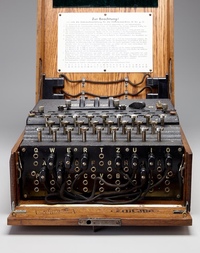

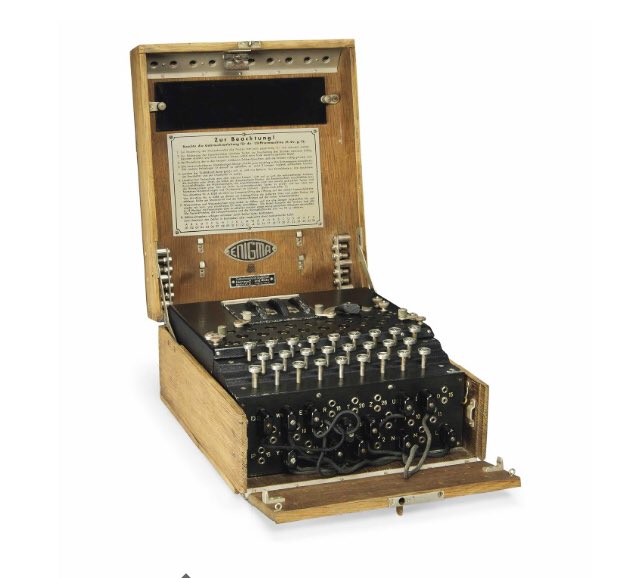

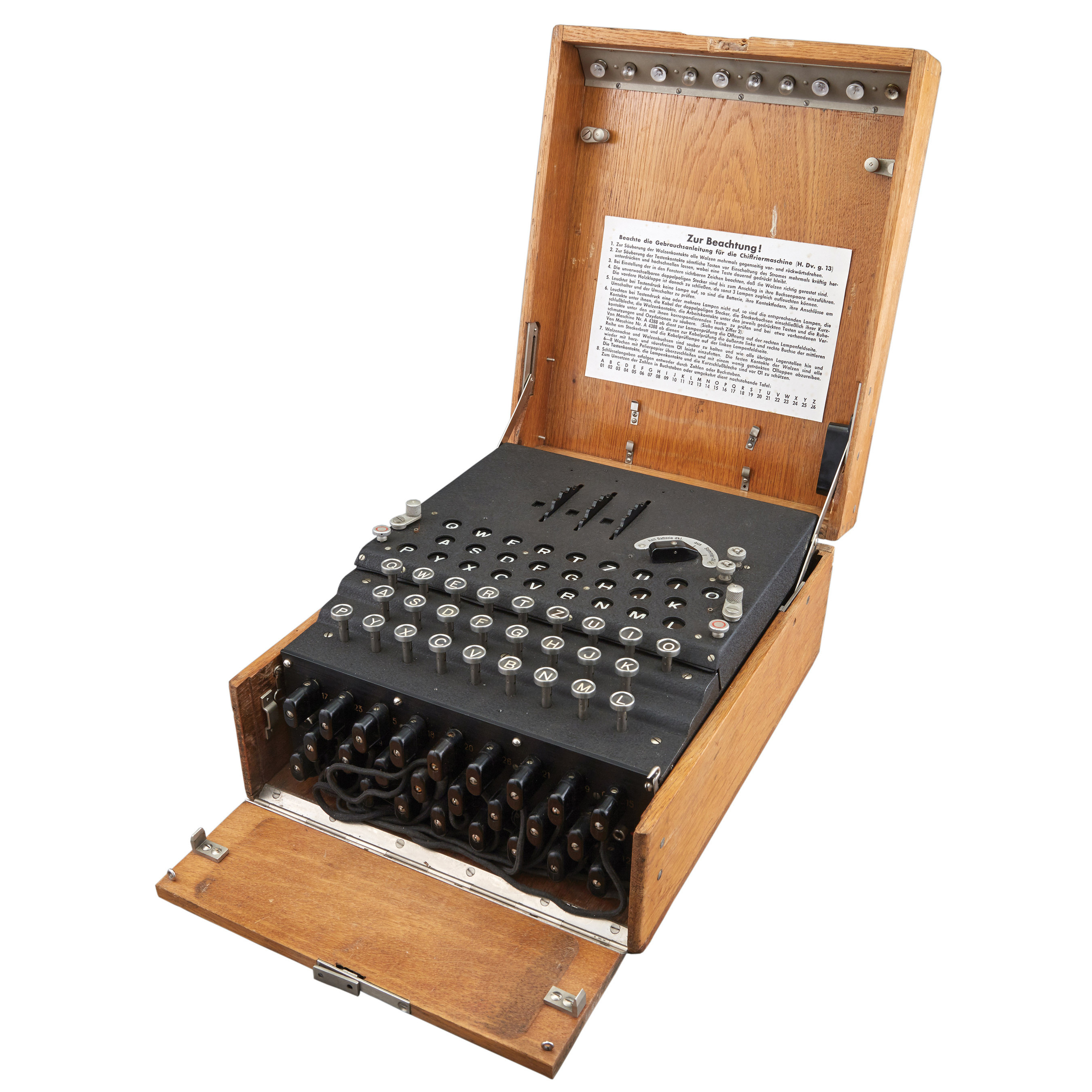

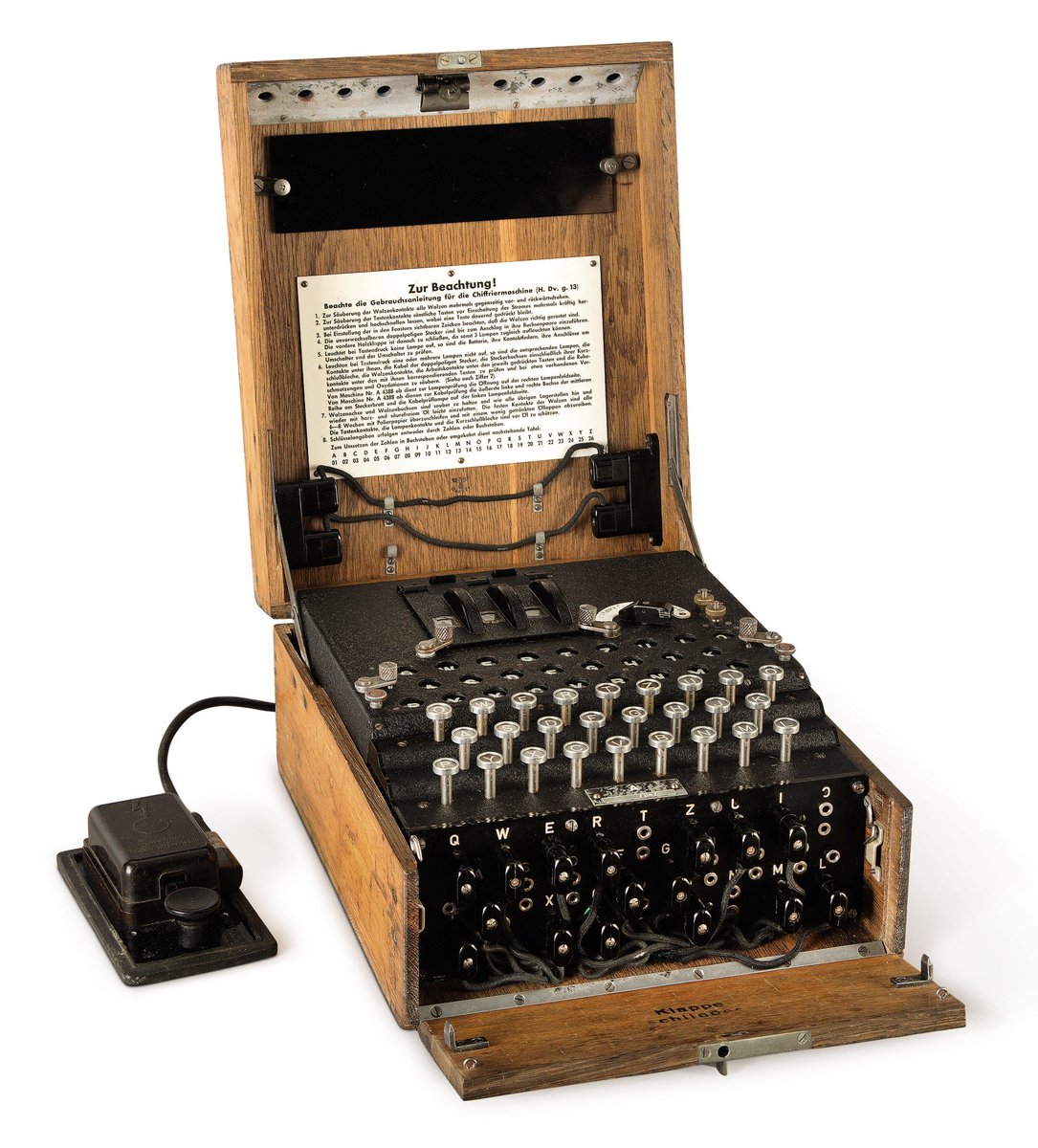

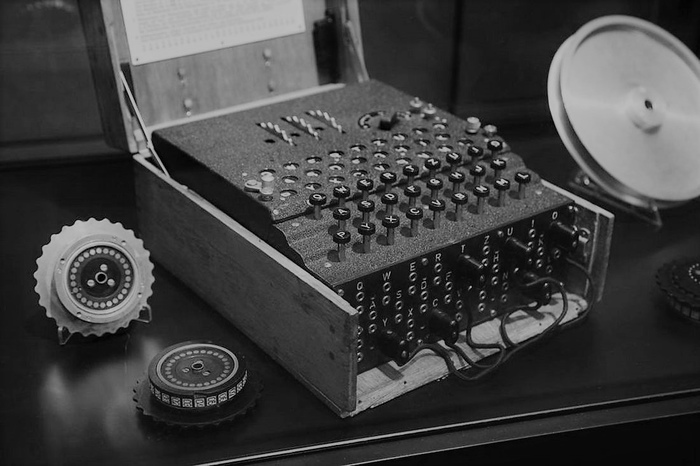

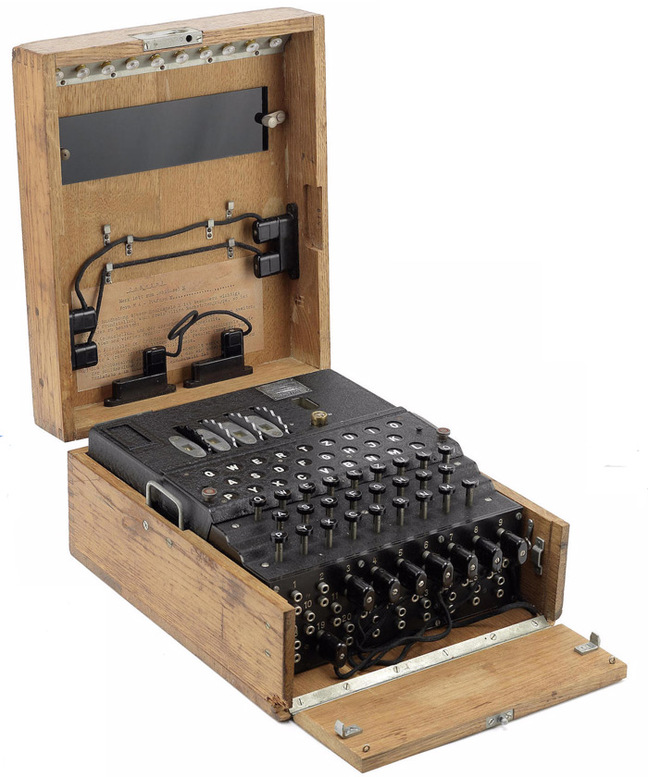

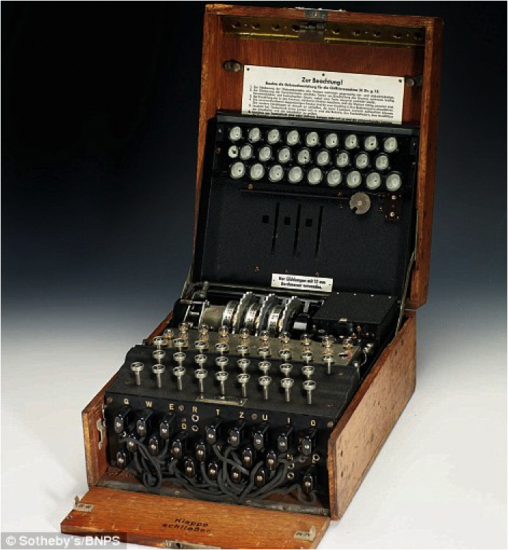

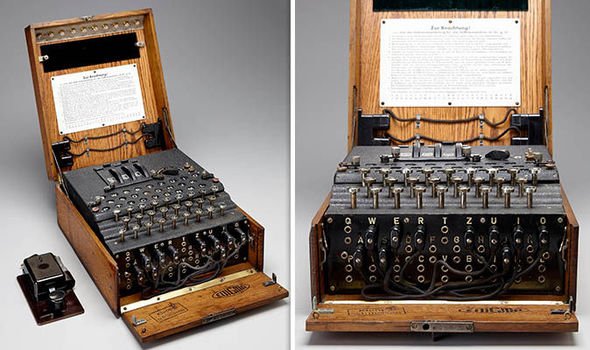

Разработка семейства шифровальных машин «Энигма» стартовала сразу после Первой мировой, еще в 1918 году. Немец Артур Шербиус получил патент на роторную шифровальную машину, которая, по сути, являлась первым вариантом «Загадки» (так Enigma переводится с немецкого). В 1923 Шербиус вместе с компаньоном организовал предприятие со сложнопроизносимым названием Chiffriermaschinen Aktiengesellschaft, наладившее серийный выпуск шифровальных аппаратов.

Первые две модели «Энигмы», A и B, пользовались умеренным успехом. Настоящим прорывом в 1925 году стала модель С — с рефлектором, гораздо более компактная, чем ее предшественники. Enigma C весила всего лишь 12 кг при размере 28 на 34 на 15 см, тогда как предыдущие модели весили около 50 кг, имея габариты 65 на 45 на 35 сантиметров. Модель С практически сразу стали использовать на судах немецкого флота.

Enigma С. Изображение: Crypto Museum

В 1928 году военные специалисты по заказу Вермахта переработали конструкцию гражданских шифровальных машин, сконструировав модель Enigma-G, которую двумя годами позже модифицировали в версию Enigma-I. Именно этот аппарат 1930 года стал основой для множества версий, которые во время Второй Мировой использовали самые разные военные службы. Существовали варианты Enigma с количеством роторов от 3 до 8. Правда, восьмироторная версия, созданная специально для высших армейских структур, довольно быстро была выведена из эксплуатации из-за ненадежности.

Именно этот аппарат 1930 года стал основой для множества версий, которые во время Второй Мировой использовали самые разные военные службы. Существовали варианты Enigma с количеством роторов от 3 до 8. Правда, восьмироторная версия, созданная специально для высших армейских структур, довольно быстро была выведена из эксплуатации из-за ненадежности.

«Слив», не превратившийся во взлом

Хотя «Энигма» была одобрена высшими чинами немецкой армии в том числе и за свою эффективность и надежность, секретность шифруемых на ней сообщений оказалась под угрозой очень скоро. Виной тому стал агент Аше — он же Ганс-Тило Шмидт, с 1931 года сотрудник шифровального бюро минобороны Германии — агент французской разведки. Шмидт передавал французам вышедшие из употребления коды, которые обязан был уничтожать, а также «слил» инструкцию по использованию военного варианта шифровальной машины.

Лист с кодами шифрования «Энигмы». Фото: Telenet

К информации «агента Аше» французская разведка отнеслась довольно прохладно. Иметь своего агента в стане потенциального противника было полезно, но «Энигма» считалась настолько надежной машиной, что взломать ее во Франции даже не попытались. Зато в Польше, которой французы передали материалы от своего немецкого агента, нашлись гении криптографии, разобравшиеся с шифром.

Иметь своего агента в стане потенциального противника было полезно, но «Энигма» считалась настолько надежной машиной, что взломать ее во Франции даже не попытались. Зато в Польше, которой французы передали материалы от своего немецкого агента, нашлись гении криптографии, разобравшиеся с шифром.

«Польский Тьюринг»

«Надежную машину» взломал Мариан Реевский, 27-летний математик, окончивший секретные курсы криптографии. Хотя в польском Бюро шифрования он работал не один, работать над расшифровкой Enigma I доверили только Реевскому. Мариан сразу же активно начал искать уязвимости ключа сообщений, выбирая из ежедневных шифрограмм первые шесть букв и составляя таблицы соответствий.

Сначала ему удалось обнаружить 4 повторяющиеся последовательности букв в шифрах. А затем благодаря информации о том, что у «Энигмы» только три барабана, а начальная настройка состоит из трех букв латинского алфавита, Реевский установил количество возможных кодовых цепочек. Оно оказалось во много раз меньше, чем предполагали ранее: 3!263 против 26!. Это дало возможность в течение года составить полный каталог всех цепочек.

Оно оказалось во много раз меньше, чем предполагали ранее: 3!263 против 26!. Это дало возможность в течение года составить полный каталог всех цепочек.

Благодаря Реевскому стало понятно, что количество кодовых цепочек в 3 824 262 831 196 002 461 538 раз меньше, чем предполагалось ранее.

Мариан Реевский. Фото: Poland

Видимо, догадавшись о том, что их шифры могут быть прочитаны, немецкие криптографы начали гораздо чаще менять конфигурацию положения роторов машины. А осенью 1938 года принцип шифрования был изменен, что сделало невозможным распознавание шифрограмм на основе прежних методов. Однако Реевский со своими коллегами раскусил эту уловку, состоявшую в так называемом удвоении ключа и являвшуюся, по сути, криптографической ошибкой.

Уже через несколько месяцев поляки создали аппарат под названием «Бомба Реевского», названный так то ли за характерный звук тиканья при работе, то ли в честь круглых пирожных, которые Мариан очень любил. Устройство проводило поиск по шаблону, учитывая, что парам первой и четвертой, второй и пятой, третьей и шестой букв шифрованного текста соответствовали одинаковые буквы текста нешифрованного.

Криптологическая «бомба» Реевского. 1 — роторы для подбора ключей, 2 — двигатель для вращения роторов, 3 — индикаторная тумба, сигнализирующая об успешном подборе кода. Изображение: Ministerstwo Edukacji Narodowej

Именно работы Мариана Реевского стали основой успеха Алана Тьюринга. Хотя нельзя сказать, что британец всего лишь присвоил себе чужой успех. Да, поляки в 1939 году при нападении войск Третьего Рейха передали все наработки местных дешифровщиков агентам британской разведки. Но методика Реевского к этому времени была бесполезна для работы с «Энигмой».

Погоня за ошибками и перебор вариантов

Уже в декабре 1938 года к трем роторам машины добавили еще два, и количество возможных позиций роторов увеличилось в 10 раз. Вместо 6 «бомб Реевского» полякам уже тогда требовалось 60 дешифрующих устройств. А в мае 1940 года немцы отказались от идеи удвоения ключа, и сам концепт польского дешифрующего аппарата оказался бесполезным. Так что Тьюринг проделал огромный пласт работы, чтобы разгадать усовершенствованную «Загадку» — тем более что польские криптоаналитики уничтожили «бомбы» в сентябре 1939 года, после вторжения немецких войск в страну.

Реевский был гением, но допустил ошибку, постоянно выискивая чужие ошибки. Методика польского дешифровщика состояла в выявлении уязвимостей «Энигмы». Но сами немцы постоянно совершенствовали свою машину, вынуждая молодого математика все время находиться в позиции догоняющего.

Англичанам уже не подходила «бомба Реевского», которая для подбора ключа использовала перебор всех возможных комбинаций.

Тьюринг предложил более простой и менее трудозатратный способ расшифровки: учитывать в работе то, что часть исходного текста известна. Несмотря на хитроумность немецкого шифра, несмотря на все предосторожности, немецкие солдаты чаще всего общались между собой короткими стереотипными фразами, которые можно было «узнать». Точное место отдельных фраз в шифровке можно было определить механическим перебором 26 букв латинского алфавита. Дополнительным облегчением было и то, что в шифре «Энигмы» ни одна из букв исходного сообщения не кодировалась той же самой буквой.

«Бомба» для Третьего Рейха

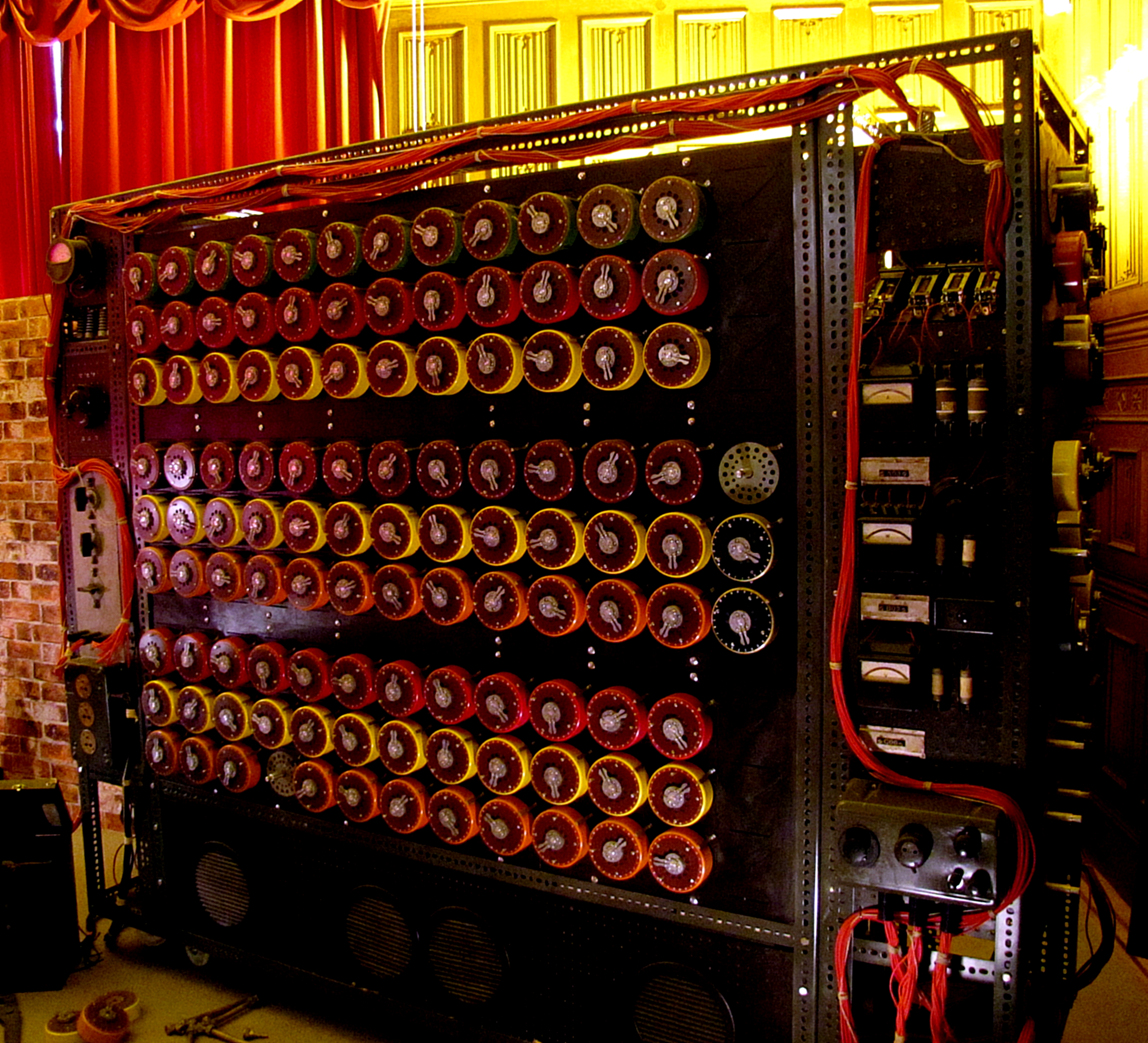

На основе этой методики были разработаны «Бомбы Тьюринга». Первую запустили 18 марта 1940 года — для каждого возможного исходного положения роторов она выполняла сверку с известным фрагментом текста и формировала логические предположения. Если в этих предположениях обнаруживались нестыковки, вариант «отбраковывался». Таким образом, из огромного множества вариантов — 1019 возможных комбинаций для обычного варианта «Энигмы» или 1022 для версии, использовавшейся подводниками — оставались лишь несколько логически непротиворечивых, на основе которых машина и подбирала шифр.

Восстановленная «Бомба Тьюринга» в Блетчли-Парке. Изображение: Kathy Erskine’s Blog

Весной 1940 года британским криптографам удалось разгадать шрифт сухопутного варианта «Энигмы». Еще через полгода была расшифрована продвинутая версия, которая использовалась на подводных лодках Рейха.

Команда дешифраторов круглосуточно, в несколько смен работала в роскошном особняке под названием Блетчли-Парк в городке Милтон Кейнс в 72 км от Лондона. Сотрудники обрабатывали тысячи сообщений ежедневно, выделяя в шифрограммах так называемые подсказки — приветствия, цифры, повторяющиеся куски текста. На основе этих фрагментов машина и строила свои предположения.

Сотрудники обрабатывали тысячи сообщений ежедневно, выделяя в шифрограммах так называемые подсказки — приветствия, цифры, повторяющиеся куски текста. На основе этих фрагментов машина и строила свои предположения.

Иногда случалось так, что информации оказывалось недостаточно для разгадки шифра. Особенно критично это было накануне крупных операций немцев. Тогда британские войска прибегали к приему под названием «гарденинг» (возделывание). Для этого британские ВМС проводили демонстративные минирования отдельных участков моря, а в Блетчли-Парке затем определяли известный текст на основе докладов противника о разминированиях.

Гений, которого оценили слишком поздно

Тьюринг сделал все для того, чтобы Англия не сдалась под натиском немецкого флота и авиации, а у СССР в союзниках осталась не только Америка. Как сказал однажды один из коллег Алана: «Не берусь утверждать, что мы выиграли войну благодаря Тьюрингу. Однако без него могли бы ее и проиграть».

Алан Тьюринг считается одной из самых важных фигур в истории криптографии. Но его работа по дешифровке «Энигмы» едва ли повлияла на развитие данной науки — как бы странно это ни звучало. Все дешифровальные аппараты из Блетчли-Парка после Второй Мировой были уничтожены, а сам факт попыток дешифровки — успешных и не очень — держали в секрете до 1970 годов. Сам ученый уже в 1952 году из неизвестного героя превратился в объект публичного позора: Тьюринга обвинили в гомосексуализме и заставили проходить курс гормональной терапии, от которого «победитель Энигмы» впал в глубокую депрессию и через два года покончил жизнь самоубийством.

Но его работа по дешифровке «Энигмы» едва ли повлияла на развитие данной науки — как бы странно это ни звучало. Все дешифровальные аппараты из Блетчли-Парка после Второй Мировой были уничтожены, а сам факт попыток дешифровки — успешных и не очень — держали в секрете до 1970 годов. Сам ученый уже в 1952 году из неизвестного героя превратился в объект публичного позора: Тьюринга обвинили в гомосексуализме и заставили проходить курс гормональной терапии, от которого «победитель Энигмы» впал в глубокую депрессию и через два года покончил жизнь самоубийством.

В 2009 году Алан Тьюринг был признан «одной из самых известных жертв гомофобии в Великобритании». В 2013 году королева Великобритании Елизавета II официально помиловала Тьюринга, который был обвинен в «непристойности».

И тем не менее: сегодня имя Тьюринга знакомо большинству людей. В честь гения назван принцип полноты по Тьюрингу, тест Тьюринга и машина Тьюринга, а также одна из самых престижных премий в области информатики. В кино Алана сыграл жутко модный Бенедикт Камбербэтч, а в Манчестере ему поставлен памятник.

В кино Алана сыграл жутко модный Бенедикт Камбербэтч, а в Манчестере ему поставлен памятник.

Это тоже интересно:

Шифровальная машина NEMA / Хабр

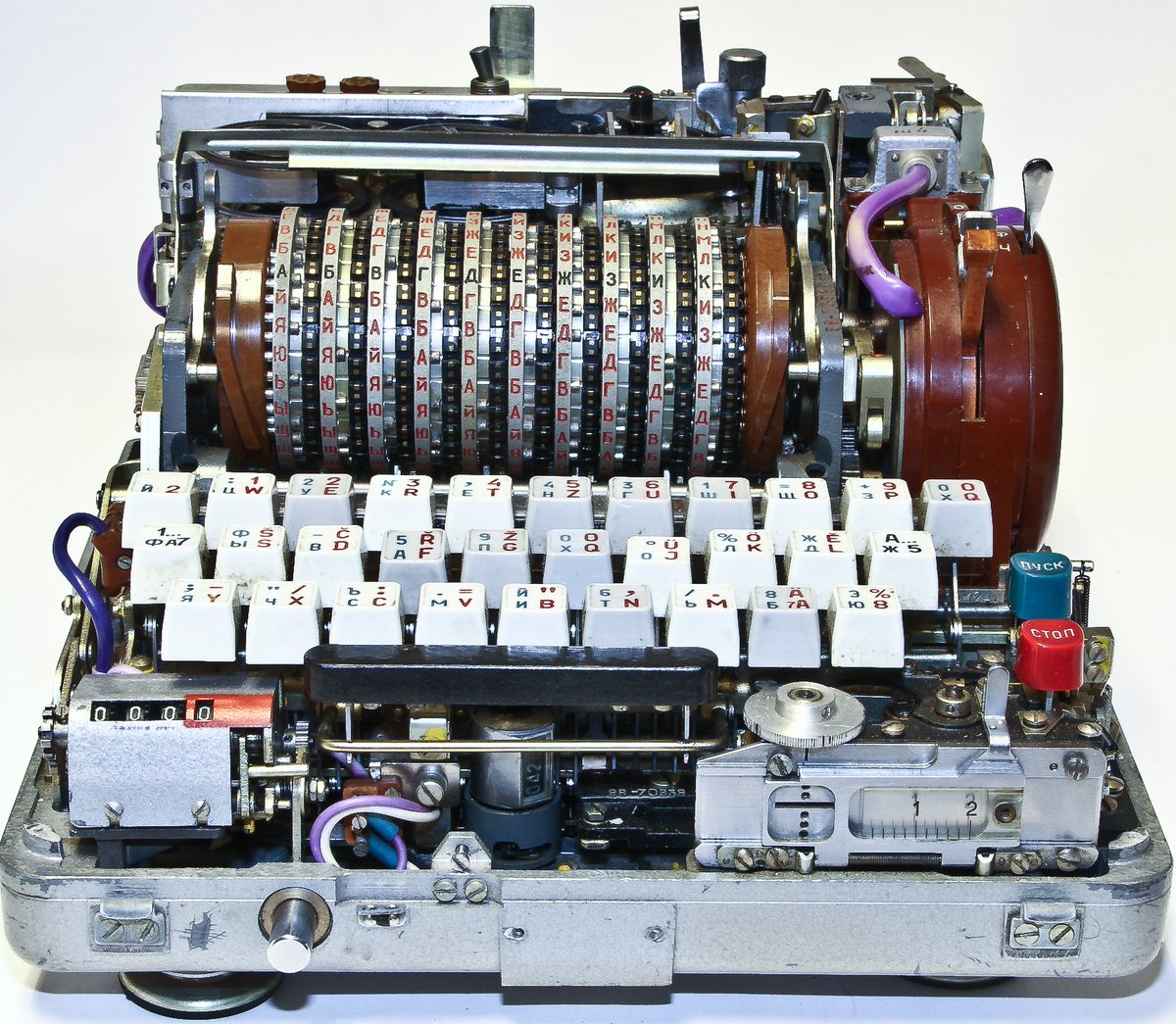

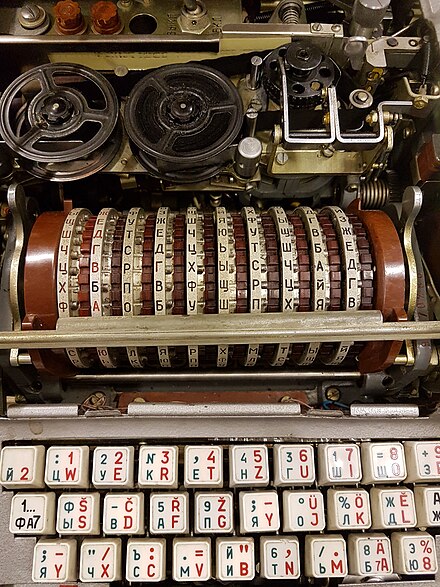

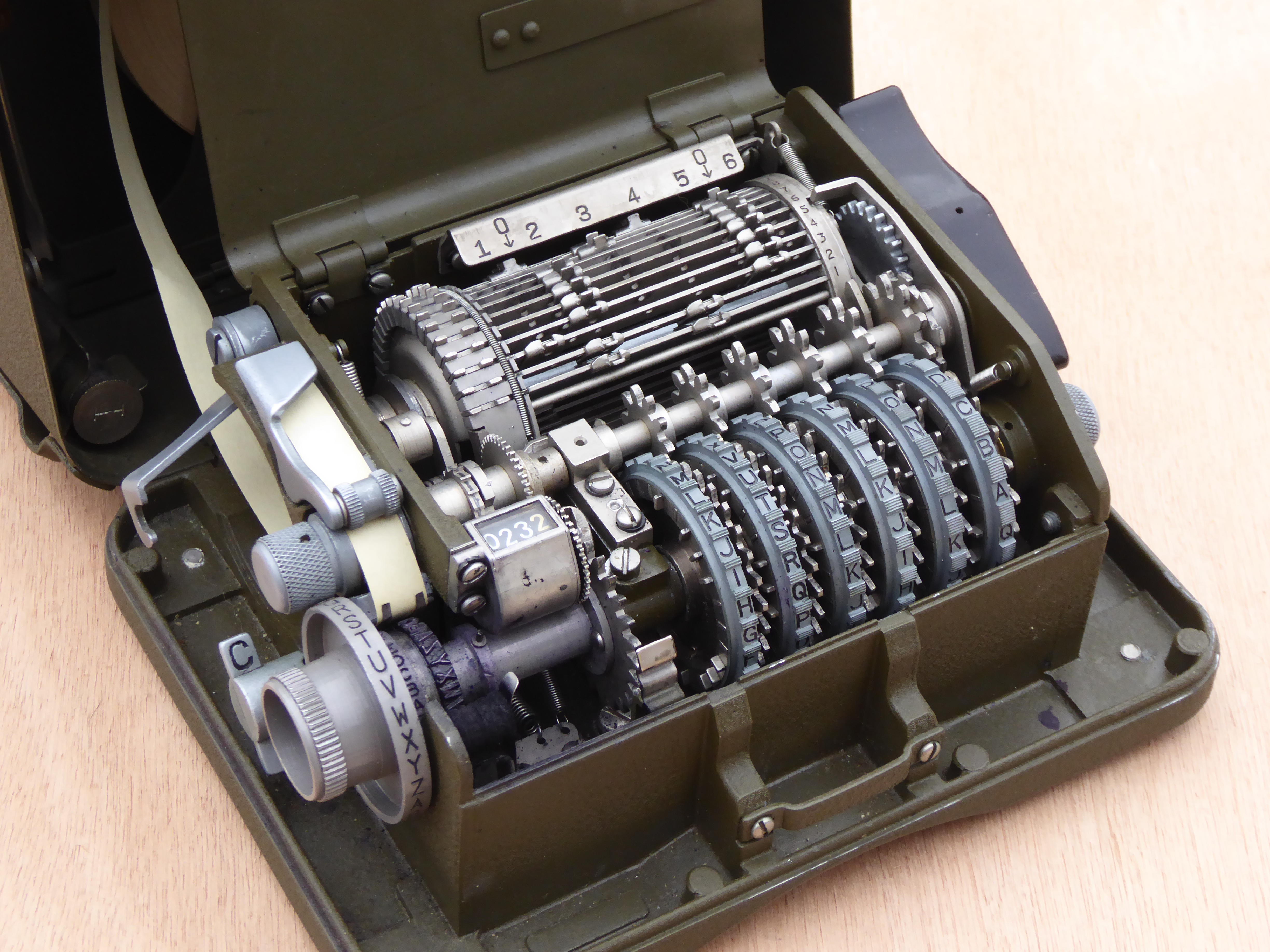

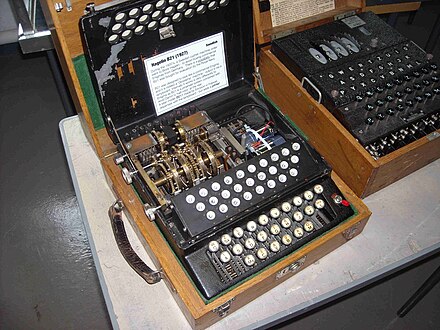

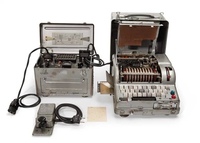

Во время Второй мировой войны швейцарская армия использовала усовершенствованную версию коммерческой Enigma K, которую иногда называют Swiss К. Когда швейцарцы обнаружили, что их секретные сообщения расшифровываются как Союзниками так и немцами, они решили разработать собственную шифровальную машину NEMA.

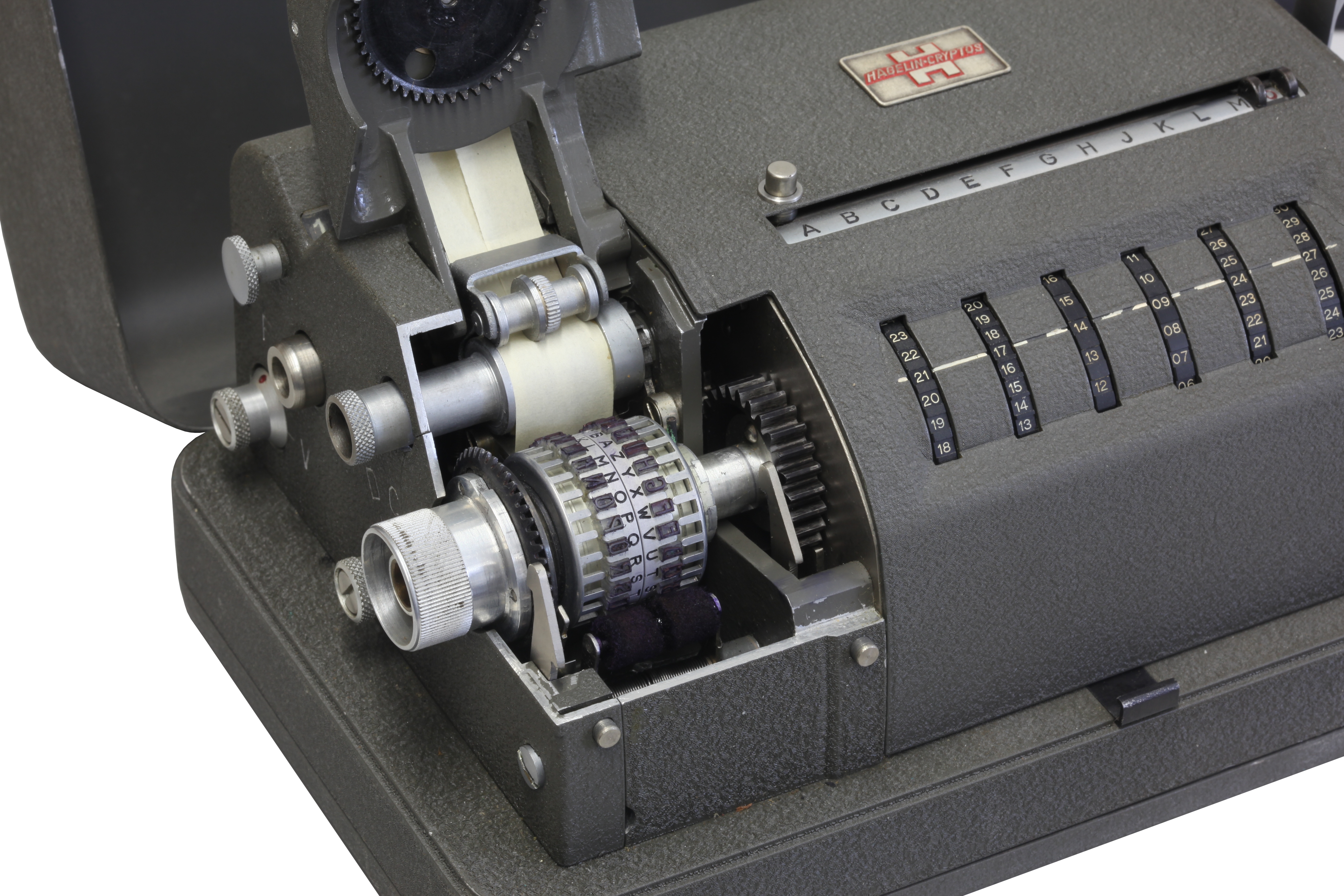

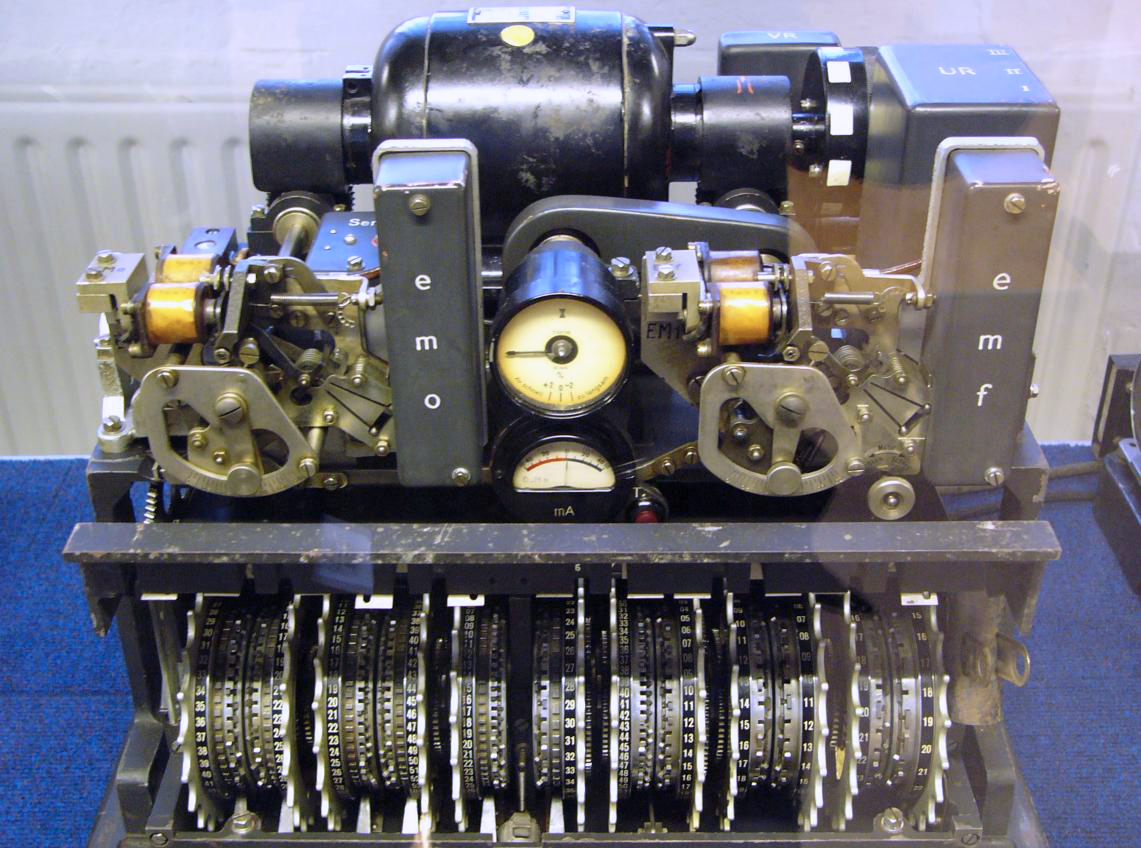

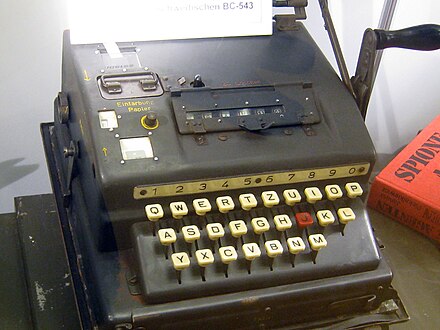

NEMA (сокращенно от «Neue Maschine») — электромеханическая шифровальная машина, разработанная компанией Zellweger AG (г. Устер, Швейцария) во время Второй мировой войны и пришедшая на смену знаменитой немецкой Энигме. Машина также известна под названием T-D и как NEMA Modell 45.

На первый взгляд у машины насчитывалось 10 роторов, но только 5 из них соединялись электрическим контуром. Также 4 из 5 были кодирующими роторами с 26 контактами с каждой стороны. А пятый диск — рефлекторный, который во время шифровки мог перемещаться (в отличие от Энигмы, где рефлектор был фиксирован).

NEMA состояла из клавиатуры на 26 букв (A-Z) для ввода открытых сообщений, а также из 26 лампочек, подсвечивающих нужные буквы шифрованного текста. Но по сравнению с Энигмой, у NEMA были дополнительные переключатели между буквами и числами. Они использовались для соединения с электронным печатающим устройством. В NEMA присутствовали конструктивные улучшения, такие как нерегулярные пошаговые вращения шифрующих роторов (за счет добавления дополнительных колес). Взломать шифр было особенно сложно.

Разработка машины NEMA проходила с 1941 г. по 1943 г. командой специалистов во главе с бернским преподавателем Артуром Алдером (Captain Arthur Alder). В состав разработчиков входили: преподаватель аналитической математики Хьюго Хэдвиджер (Hugo Hadwiger), профессор математики Генрих Эмиль Вебер (Heinrich Emil Weber) и Пол Глур (Paul Glur).

Первый прототип NEMA представили в начале 1944 г., но одобрение она получила лишь через год (после внесения нескольких модификаций и улучшений). В 1946 г. началось производство машин. А в эксплуатацию модель поступила только в 1947 г., что было несколько запоздало для военного дела. NEMA использовалась швейцарской армией и Министерством иностранных дел (Дипломатической службой) в послевоенные годы, пока ее не заменили более усовершенствованные шифровальные устройства, такие как Hagelin и Gretag.

В 1946 г. началось производство машин. А в эксплуатацию модель поступила только в 1947 г., что было несколько запоздало для военного дела. NEMA использовалась швейцарской армией и Министерством иностранных дел (Дипломатической службой) в послевоенные годы, пока ее не заменили более усовершенствованные шифровальные устройства, такие как Hagelin и Gretag.

NEMA в деталях:

Управление

NEMA находилась в черном металическом корпусе-чемодане с кожаным ремнем для переноса и цилиндрическим замком с одной стороны. В верхней крышке корпуса размещались все необходимые и дополнительные комплектующие, вроде панели с лампочками, сетевого кабеля, дополнительных роторов и других аксессуаров.

Подробная схема машины NEMA:

Модели NEMA

Шифровальная машина NEMA была выполнена в трех базовых типах моделей: Учебной, Военной и Машины Министерства иностранных дел. Несмотря на внешнюю идентичность и сходство большей части операций у этих моделей, некоторые существенные различия делали машины противоположными по действию.

Учебная машина

Данная модель использовалась для обучения операторов. Чтобы избежать риска утечки данных о машине и принципах ее действия, тренировочный экземпляр отличались от актуального военного образца. Большинство сохранившихся NEMA именно этого типа, поскольку они довольно долго и интенсивно использовались для обучения. На немецком языке модель известна, как Schulmaschine (с немецкого — школьная машина). У образца имеется этикетка:

Nur für Schulen und Kurse abgeben

A remettre uniquement aux écoles et cours

A solo uso di scuole e corsi

Военная машина

Данная модель долгое время оставалась засекреченной. Военные образцы немного отличались по операциям, имели дополнительные роторы (E и F), которые находились в цилиндрических контейнерах в крышке корпуса. И различалась разметка на ступенчатых роторах. Поскольку NEMA была создана после войны, то лишь изредка использовалась для тестирования и много лет оставалась в запасе.

Nur bei Kriegsmobilmachung abgeben!

Ne délivrer qu’en cas de mobilisation de guerre!

Da consegn. solo in caso di mobilitazione di guerra !

Машина Министерства иностранных дел

Эта версия NEMA использовалась исключительно швейцарским Министерством иностранных дел (Дипломатической службой). Насколько известно, машины данной модели никогда не демонстрировали общественности. Но было установлено, что «дипломатические» NEMA выпускались с разными ступенчатыми роторами и дисками, а также иначе настроенным ступенчатым механизмом.

Принцип работы

Работа NEMA во многом походила на работу Энигмы. Только в швейцарской машине отсутствовала коммутационная панель. Вместо этого на роторах было увеличено количество выемок. При нажатии на клавишу клавиатуры, контур замыкался. От батареи в 4.5В ток проходил через различные цепи и в результате включал одну из набора лампочек, отображающую искомую букву кода. Постоянное изменение электрической цепи давало возможность создать многоалфавитный шифр подстановки. Это делало его более устойчивым и надежным. В отличие от Энигмы, механизм перемещения роторов у NEMA был более сложный.

От батареи в 4.5В ток проходил через различные цепи и в результате включал одну из набора лампочек, отображающую искомую букву кода. Постоянное изменение электрической цепи давало возможность создать многоалфавитный шифр подстановки. Это делало его более устойчивым и надежным. В отличие от Энигмы, механизм перемещения роторов у NEMA был более сложный.

В NEMA использовался рефлектор, соединяющий вместе пары проводов. Его наличие гарантировала инволюция, то есть, что дешифрование представляло собой то же, что и шифрование.

Для более подробного изучения работы 10 кодирующих роторов NEMA требовалось поднять шарнирную крышку (слева от желтой этикетки). Ток поступал к дискам через входной ротор (ETW), тот, который красного цвета. На все диски была нанесена разметка — желтые буквы алфавита.

Крайний диск справа — рефлектор (UKW), использовался в качестве отражателя и состоял из 26 статических контактов. Между рефлектором и входным ротором находились четыре пары промежуточных дисков.

Красный рычаг использовался для перемещение роторов.

После открытия крышки, рычаг должен был выдвигаться до упора.

Барабан с парами роторов можно было вытащить из NEMA. За исключением входного ротора, который фиксировался и оставался в машине.

Помимо входного, все роторы размещались на шпинделе.

Ротор в разобранном виде:

Ступенчатое движение роторов

Ступенчатое движение роторов NEMA происходило по сложной схеме. Роторы перемещались с помощью узких и широких шпинделей и собачек. Движение вверх передвигало ротор на один шаг. В результате он перемещался только назад (

Движение вверх передвигало ротор на один шаг. В результате он перемещался только назад (

и т.д.).

В качестве дополнительного уровня сложности в конструкции применялись четыре винта регулирования.

Наладка таких винтов требовала специальных инструментов и обучения. Подобная конфигурация использовалась военными машинами.

Ключ к шифру

Подбирая ключ к шифру NEMA, следовало рассмотреть внутренний и внешний ключи. Внутренний ключ определял, какие ступенчатые роторы соединены с шифровальными дисками. Например:

15-C / 12-A / 14-D / 13-B

Внешний ключ определял исходное положение ротора в начале сообщения. Например:

B X L R R T V Y L Z

Исходное положение менялось после перемещения рычага влево на самую последнюю позицию. Можно было передвигать все десять роторов вперед и назад, подбирая нужный ключ.

Большинство ключей хранилось лишь какое-то время (как правило, около суток). Для новых сообщений задавались и новые исходные позиции роторов.

Ротор производил довольно простой тип шифрования: элементарный шифр замены, в котором элементы исходного открытого текста заменялись зашифрованным текстом в соответствии с требованиями.

Подсчет общего количества возможных исходных позиций был относительно простым. Если бралась военная машина, то выходило 6 роторов шифра (A-F) из которых 4 находились в машине. На выходе получалось 360 возможных комбинаций роторов (6 × 5 × 4 × 3). То же самое происходило и со ступенчатыми роторами (360 вариаций). Вычисление общего количества возможных стартовых позиций 10 роторов представляло

То же самое происходило и со ступенчатыми роторами (360 вариаций). Вычисление общего количества возможных стартовых позиций 10 роторов представляло

Общее количество возможных настроек рассчитывалось по формуле:

360 × 360 × 2610,

что в сумме приблизительно давало:

12,359,619,140,000,000,000

Шифровку и расшифровку сообщений на NEMA можно было прочесть по буквам с помощью панели ламп, которая в случае необходимости подключалась к машине.

9 июля 1992 г. шифровальная машина NEMA была официально рассекречена. Несколько лет спустя, 4 мая 1994 г. учебные и эксплуатационные NEMA выставили на продажу. В результате модели пополнили ряды приобретений коллекционеров шифровальных машины.

Правда и вымысел о немецком шифраторе Enigma :: Новости :: ТВ Центр

Немецкая шифровальная машинка была названа «Загадкой» не для красного словца. Вокруг истории ее захвата и расшифровки радиоперехватов ходят легенды, и во многом этому способствует кинематограф.

Перехвату противником сообщений, как известно, можно противопоставить только их надежную защиту или шифрование. История шифрования уходит корнями в глубь веков — один из самых известных шифров называется шифром Цезаря. Потом предпринимались попытки механизации процесса шифрования и дешифрования: до нас дошел диск Альберти, созданный в 60-х годах XV века Леоном Баттиста Альберти, автором «Трактата о шифрах» — одной из первых книг об искусстве шифровки и дешифровки.

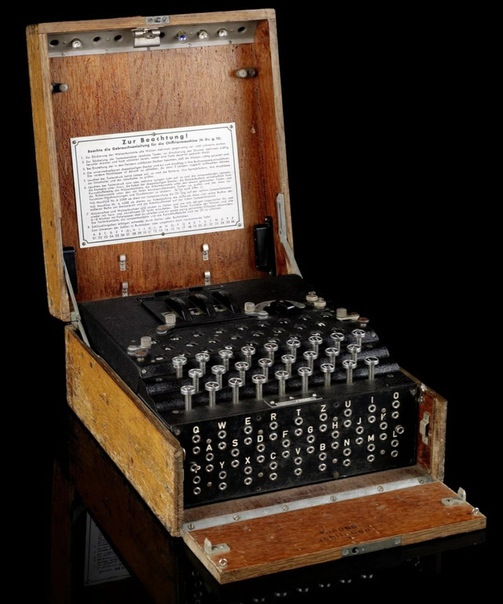

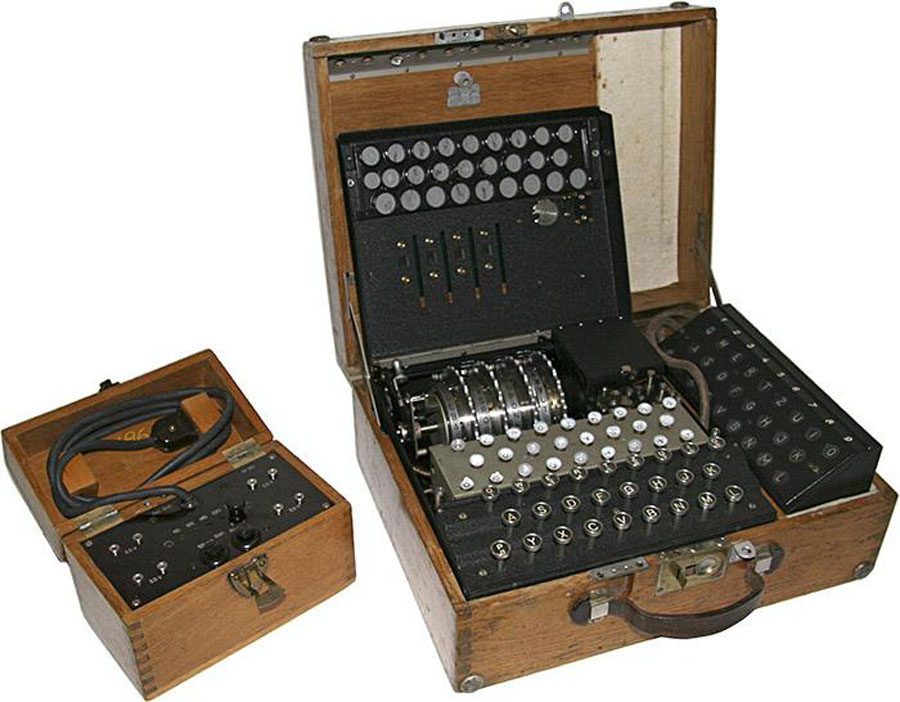

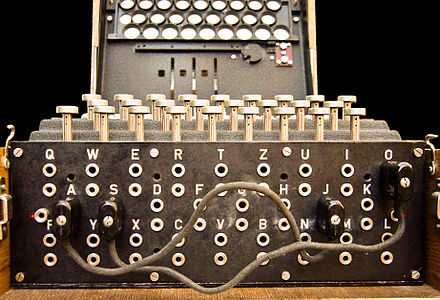

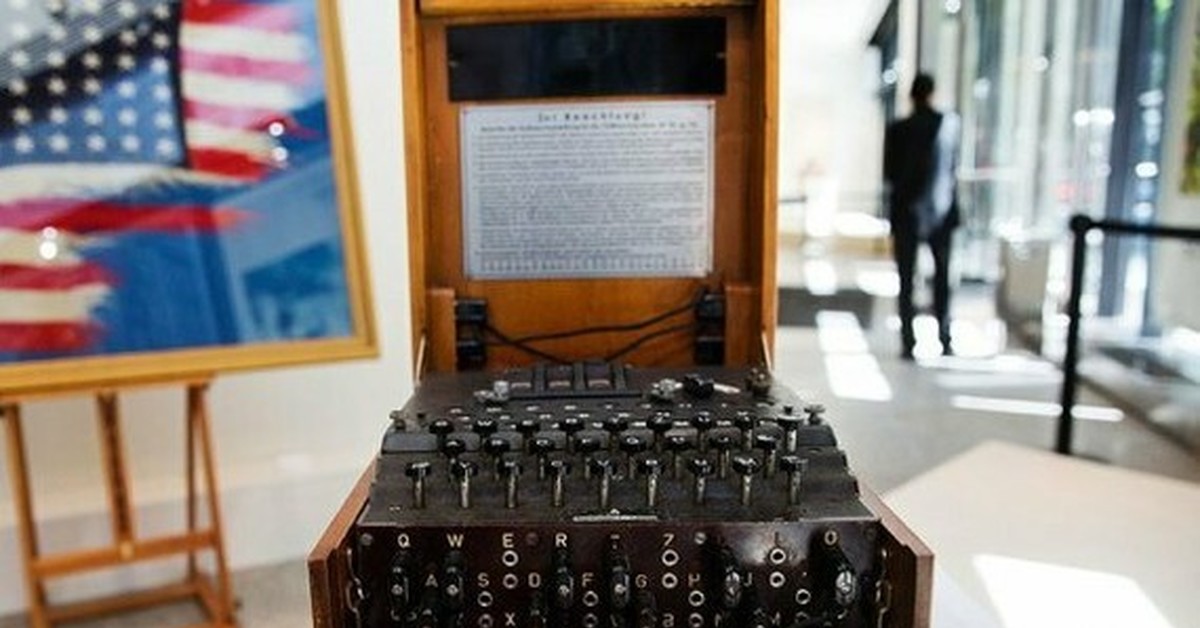

Машинка Enigma, использовавшаяся Германией в годы Второй мировой войны, была не уникальна. Но от аналогичных устройств, взятых на вооружение другими странами, она отличалась относительной простотой и массовостью использования: применить ее можно было практически везде — и в полевых условиях, и на подводной лодке. История Enigma берет начало в 1917 году — тогда голландец Хьюго Коч получил на нее патент.

Историю декодирования машины Enigma мы знаем в основном по голливудским блокбастерам о подводных лодках. Однако фильмы эти, по мнению историков, имеют мало общего с реальностью.

Например, в картине 2000 года U-571 рассказывается о секретном задании американских моряков захватить шифровальную машинку Enigma, находящуюся на борту немецкой субмарины U-571. Действие разворачивается в 1942 году в Северной Атлантике. Несмотря на то, что фильм отличается зрелищностью, история, рассказанная в нем, совершенно не отвечает историческим фактам. Подводная лодка U-571 действительно состояла на вооружении нацистской Германии, но была потоплена в 1944 году, а машинку Enigma американцам удалось захватить лишь в самом конце войны, и серьезной роли в приближении Победы это не сыграло. К слову, в конце фильма создатели сообщают исторически верные факты о захвате шифратора, однако появились они по настоянию консультанта картины, англичанина по происхождению. С другой стороны режиссер фильма Джонатан Мостов заявил, что его лента «представляет собой художественное произведение».

С другой стороны режиссер фильма Джонатан Мостов заявил, что его лента «представляет собой художественное произведение».

Европейские же фильмы стараются соблюсти историческую точность, однако доля художественного вымысла присутствует и в них. В фильме Майкла Аптеда «Энигма», вышедшего в 2001 году, рассказывается история математика Тома Джерико, которому предстоит всего за четыре дня разгадать обновленный код немецкой шифровальной машинки. Конечно, в реальной жизни на расшифровку кодов ушло гораздо больше времени. Сначала этим занималась криптологическая служба Польши. И группа математиков — Мариан Реевский, Генрих Зыгальский и Ежи Рожицкий, — изучая вышедшие из употребления немецкие шифры, установили, что так называемый дневной код, который меняли каждый день, состоял из настроек коммутационной панели, порядка установки роторов, положений колец и начальных установок ротора. Случилось это в 1939 году, еще перед захватом Польши нацистской Германией. Также польское «Бюро шифров», созданное специально для «борьбы» с Enigma, имело в своем распоряжении несколько экземпляров работающей машинки, а также электромеханическую машинку Bomba, состоявшую из шести спаренных немецких устройств, которая помогала в работе с кодами. Именно она впоследствии стала прототипом для Bombe — изобретения Алана Тьюринга.

Именно она впоследствии стала прототипом для Bombe — изобретения Алана Тьюринга.

Свои наработки польская сторона сумела передать британским спецслужбам, которые и организовали дальнейшую работу по взлому «загадки». Кстати, впервые британцы заинтересовали Enigma еще в середине 20–х годов, однако, быстро отказались от идеи расшифровать код, видимо, посчитав, что сделать это невозможно. Однако с началом Второй мировой войны ситуация изменилась: во многом благодаря загадочной машинке Германия контролировала половину Атлантики, топила европейские конвои с продуктами и боеприпасами. В этих условиях Великобритании и другим странам антигитлеровской коалиции обязательно нужно было проникнуть в загадку Enigma.

Сэр Элистер Деннисон, начальник Государственной школы кодов и шифров, которая располагалась в огромном замке Блетчли–парк в 50 милях от Лондона, задумал и провел секретную операцию Ultra, обратившись к талантливым выпускникам Кембриджа и Оксфорда, среди которых был и известный криптограф и математик Алан Тьюринг. Работе Тьюринга над взломом кодов машинки Enigma посвящен вышедший в 2014 году фильм «Игра в имитацию». Еще в 1936 году Тьюринг разработал абстрактную вычислительную «машину Тьюринга», которая может считаться моделью компьютера — устройства, способного решить любую задачу, представленную в виде программы — последовательности действий. В школе кодов и шифров он возглавлял группу Hut 8, ответственную за криптоанализ сообщений ВМФ Германии и разработал некоторое количество методов взлома немецкого шифратора. Помимо группы Тьюринга, в Блетчли–парке трудились 12 тысяч сотрудников. Именно благодаря их упорному труду коды Enigma поддались расшифровке, но взломать все шифры так и не удалось. Например, шифр «Тритон» успешно действовал около года, и даже когда «парни из Блетчли» раскрыли его, это не принесло желаемого результата, так как с момента перехвата шифровки до передачи информации британских морякам проходило слишком много времени.

Работе Тьюринга над взломом кодов машинки Enigma посвящен вышедший в 2014 году фильм «Игра в имитацию». Еще в 1936 году Тьюринг разработал абстрактную вычислительную «машину Тьюринга», которая может считаться моделью компьютера — устройства, способного решить любую задачу, представленную в виде программы — последовательности действий. В школе кодов и шифров он возглавлял группу Hut 8, ответственную за криптоанализ сообщений ВМФ Германии и разработал некоторое количество методов взлома немецкого шифратора. Помимо группы Тьюринга, в Блетчли–парке трудились 12 тысяч сотрудников. Именно благодаря их упорному труду коды Enigma поддались расшифровке, но взломать все шифры так и не удалось. Например, шифр «Тритон» успешно действовал около года, и даже когда «парни из Блетчли» раскрыли его, это не принесло желаемого результата, так как с момента перехвата шифровки до передачи информации британских морякам проходило слишком много времени.

Все дело в том, что по распоряжению Уинстона Черчилля все материалы расшифровки поступали только начальникам разведслужб и сэру Стюарту Мензису, возглавлявшему МИ-6. Такие меры предосторожности были предприняты, чтобы немцы не догадались о раскрытии шифров. В то же время и эти меры не всегда срабатывали, тогда немцы меняли варианты настройки Enigma, после чего работа по расшифровке начиналась заново.

Такие меры предосторожности были предприняты, чтобы немцы не догадались о раскрытии шифров. В то же время и эти меры не всегда срабатывали, тогда немцы меняли варианты настройки Enigma, после чего работа по расшифровке начиналась заново.

В «Игре в имитацию» затронута и тема взаимоотношений британских и советских криптографов. Официальный Лондон действительно был не уверен в компетенции специалистов из Советского Союза, однако по личному распоряжению Уинстона Черчилля 24 июля 1941 года в Москву стали передавать материалы с грифом Ultra. Правда, для исключения возможности раскрытия не только источника информации, но и того, что в Москве узнают о существовании Блетчли–парка, все материалы маскировались под агентурные данные. Однако в СССР узнали о работе над дешифровкой Enigma еще в 1939 году, а спустя три года на службу в Государственную школу кодов и шифров поступил советский шпион Джон Кэрнкросс, который регулярно отправлял в Москву всю необходимую информацию.

Многие задаются вопросами, почему же СССР не расшифровал радиоперехваты немецкой «Загадки», хотя советские войска захватили два таких устройства еще в 1941 году, а в Сталинградской битве в распоряжении Москвы оказалось еще три аппарата./51792578-56a42ceb3df78cf772812b90.jpg) По мнению историков, сказалось отсутствие в СССР современной на тот момент электронной техники.

По мнению историков, сказалось отсутствие в СССР современной на тот момент электронной техники.

К слову, специальный отдел ВЧК, занимающийся шифровкой и дешифровкой, был созван в СССР 5 мая 1921 года. На счету сотрудников отдела было много не очень, по понятным причинам – отдел работал на разведку и контрразведку, — афишируемых побед. Например, раскрытие уже в двадцатых годах дипломатических кодов ряда стран. Был создан и свой шифр — знаменитый «русский код», который, как говорят, расшифровать не удалось никому.

Информационная безопасность времен Второй мировой: взлом «Энигмы»

Про немецкую шифровальную машину «Энигма» слышали, наверное, все. Не в последнюю очередь благодаря тому, что ее историю любят писатели и сценаристы, а ко взлому ее шифра причастен отец современного компьютера Алан Тьюринг.

Во время войны он, как и многие другие математики (а также лингвисты, египтологи, шахматисты и даже составители кроссвордов), работал в так называемой Правительственной школе кодов и шифров, расположившейся в имении Блетчли-парк в Англии и являвшейся операционным и интеллектуальным центром работы по перехвату и расшифровке коммуникаций противника.

В двух словах история выглядит примерно так: «Энигма» была самой совершенной на тот момент шифровальной машиной, которая позволяла защищать коммуникации флота и армии нацистской Германии таким образом, что взлом представлялся неразрешимой задачей. Однако польским и британским криптоаналитикам удалось найти способ расшифровывать сообщения «Энигмы», что дало коалиции существенное преимущество в войне, по мнению Черчилля и Эйзенхауэра — решающее.

Подробно о том, как работала «Энигма», можно прочитать здесь, а в этом ролике можно даже посмотреть, как она работает:

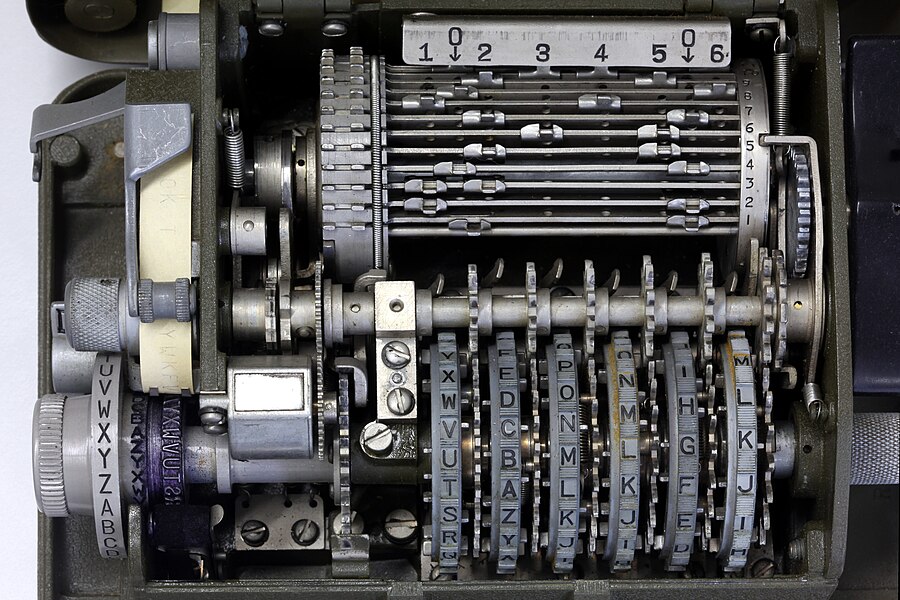

В самом общем виде схема выглядит примерно следующим образом: когда оператор, набирая сообщение, нажимал клавишу с буквой на клавиатуре, сигнал проходил по электрической цепи, образуемой несколькими роторами с контактами, и на панели с буквами загоралась уже другая буква, которую и нужно было включить в зашифрованное сообщение. Роторы поворачивались после каждого ввода каждого знака, и в следующий раз та же буква кодировалась уже другой.

Роторы поворачивались после каждого ввода каждого знака, и в следующий раз та же буква кодировалась уже другой.

Создание криптоаналитической машины «Бомба», которая и позволила поставить взлом сообщений «Энигмы» на поток, стало результатом не только научной и аналитической работы, но и ошибок немецкой стороны

Создание криптоаналитической машины «Бомба», которая и позволила поставить взлом сообщений «Энигмы» на поток, стало результатом сочетания не только колоссальной научной и аналитической работы, но и ошибок немецкой стороны в работе с «Энигмой», захвата различных экземпляров машины и шифроблокнотов, а также спецопераций, позволявших криптоаналитикам работать с сообщениями, исходный текст которых содержал заведомо известные слова.

Чем поучительна история «Энигмы» для нас сегодня? Сама по себе машина с точки зрения современных представлений о защите информации практического интереса уже не представляет, однако многие из уроков истории «Энигмы» актуальны и сегодня:

1. Не стоит полагаться на собственное технологическое превосходство. У немецкой стороны были все основания считать «Энигму» абсолютно надежной, но союзники создали свою машину, которая обладала достаточной «мощностью», чтобы за короткое время перебирать возможные варианты настроек «Энигмы» в поисках правильного и расшифровывать сообщения. Это был технологический скачок, который трудно было предсказать. Сегодня мы довольно точно знаем, как называется «Бомба» для всей современной криптографии: квантовый компьютер.

Не стоит полагаться на собственное технологическое превосходство. У немецкой стороны были все основания считать «Энигму» абсолютно надежной, но союзники создали свою машину, которая обладала достаточной «мощностью», чтобы за короткое время перебирать возможные варианты настроек «Энигмы» в поисках правильного и расшифровывать сообщения. Это был технологический скачок, который трудно было предсказать. Сегодня мы довольно точно знаем, как называется «Бомба» для всей современной криптографии: квантовый компьютер.

Квантовые компьютеры и конец безопасности http://t.co/70aoYK0eKq

— Евгений Касперский (@e_kaspersky_ru) October 6, 2013

2. Иногда сложно предположить, что именно окажется «слабым звеном» в хорошо продуманной схеме защиты информации. Невозможность совпадения буквы в исходном сообщении и его зашифрованном варианте может показаться несущественной деталью или даже правильным решением, однако именно это помогло наладить машинную отбраковку неприменимых вариантов ключа — надо было просто отбросить все варианты, дававшие хотя бы одно совпадение буквы в исходной и зашифрованной версиях.

3. Никогда не надо лениться усложнять ключ. Для большинства пользователей этот совет в первую очередь применим к паролям. В свое время добавление лишнего ротора к военно-морской модификации «Энигмы» на полгода парализовало работу криптоаналитиков, и начать расшифровку сообщений усовершенствованной машины удалось только после захвата ее экземпляра с потопленной подлодки. Как вы можете легко убедиться с помощью нашего сервиса проверки пароля, всего один дополнительный знак может увеличить время подбора вашего пароля на порядок.

Не забудьте проверить свой пароль! #PassChecker http://t.co/lbdRUBjYSw https://t.co/32L7nmX2qt

— Kaspersky Lab (@Kaspersky_ru) October 22, 2014

4. Человеческий фактор играет огромную роль даже в высокотехнологичных системах. Неизвестно, удалось бы взломать «Энигму», если бы не различные мелкие ошибки и послабления, которые позволяли себе ее операторы. К человеческому фактору, по-видимому, надо отнести и упорство, с которым немецкое командование искало иные объяснения неожиданной прозорливости союзников, вместо того чтобы допустить мысль о компрометации «Энигмы».

5. Информационное превосходство — обоюдоострое оружие. Чуть ли не самой сложной задачей для командования союзников стало использование данных, полученных из расшифровки сообщений «Энигмы», таким образом, чтобы не раскрыть противнику сам факт доступа к зашифрованным сообщениям. Иногда это решалось с помощью специальных операций по созданию альтернативных объяснений успеха (пролет самолета разведчика перед нападением на конвой, слив информации о якобы имевшемся ценном источнике агентурных данных), иногда приходилось просто отказываться от каких-то шагов (пришлось допустить бомбардировку Ковентри немецкой авиацией, как если бы о ее подготовке ничего не было известно).

Мы совершенствуем наши технологии, наращиваем вычислительную мощность день ото дня, но базовые принципы работы с информацией и ее защиты меняются гораздо медленнее, и прошлое по-прежнему несет в себе много полезных уроков.

5 по-прежнему актуальных уроков, которые можно извлечь из взлома «Энигмы» во время Второй мировой

Tweet

Ну а если для вас «Энигма» — это просто захватывающая история, то можно посоветовать посмотреть фильмы «Энигма» (по сценарию Тома Стоппарда) или «Игра в имитацию» (биографическая картина об Алане Тьюринге) или почитать роман «Криптономикон» Нила Стивенсона. Кроме того, можно найти симуляторы этой машины — вот, например, версия, сделанная просто в Excel.

Кроме того, можно найти симуляторы этой машины — вот, например, версия, сделанная просто в Excel.

Скандальная история последней роторной шифровальной машины / Хабр

И какую роль этот гаджет сыграл в шпионской операции «Рубикон»

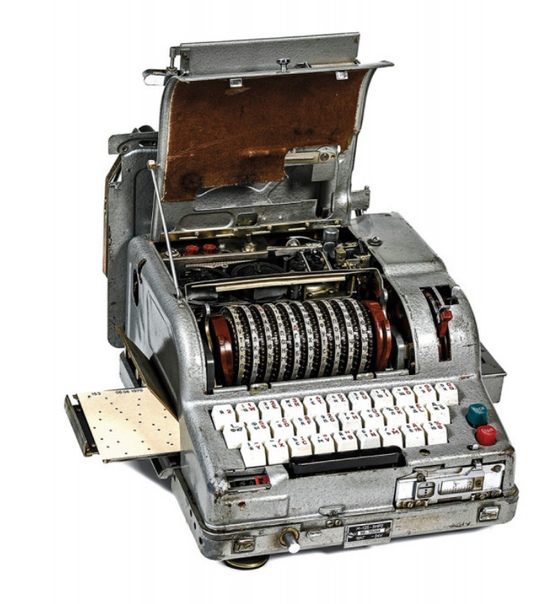

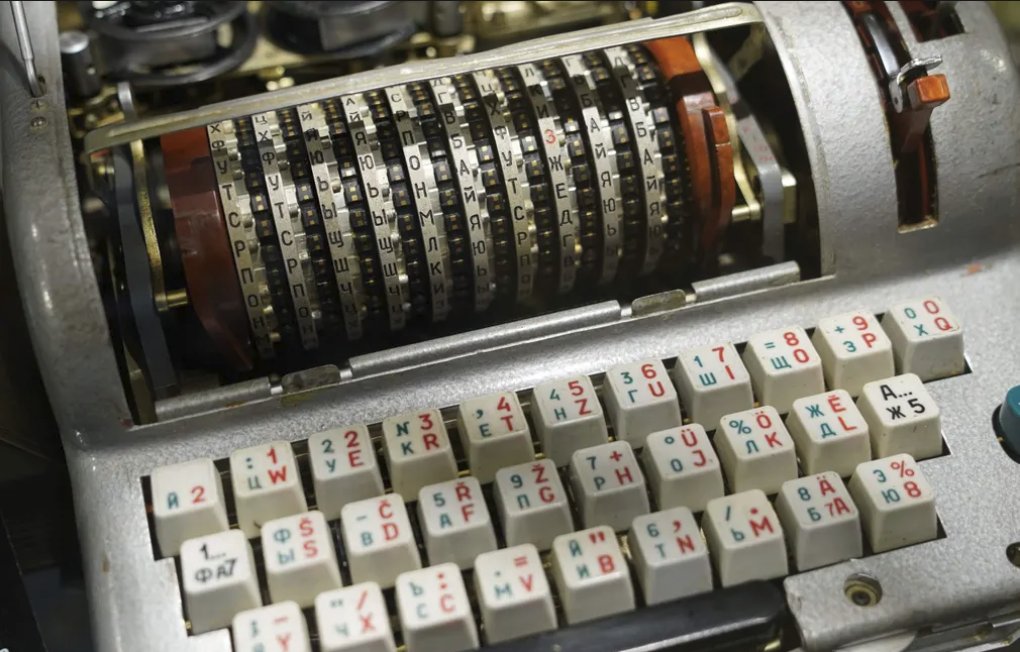

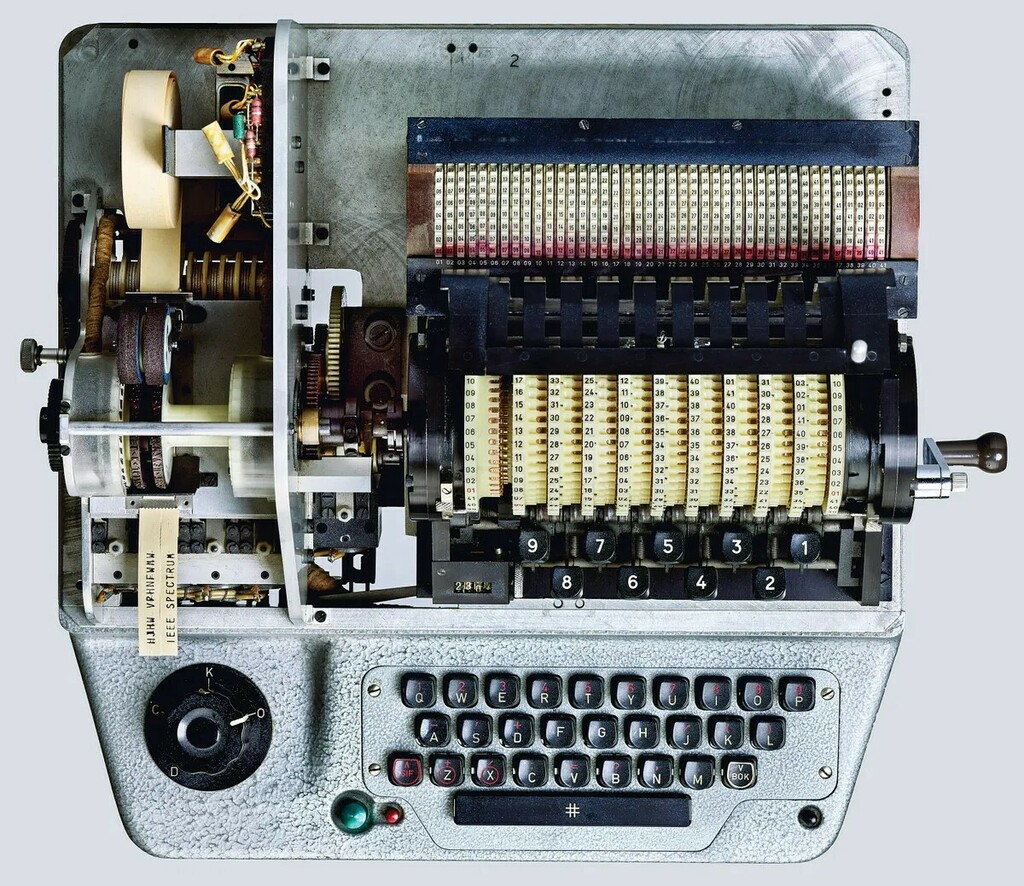

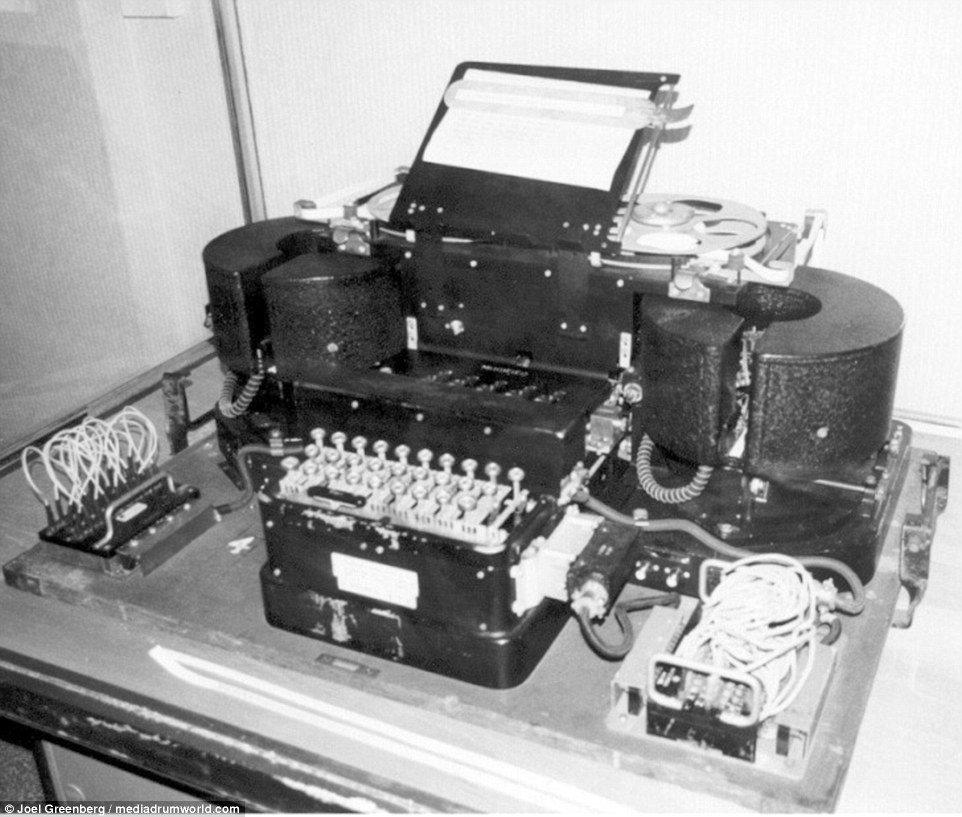

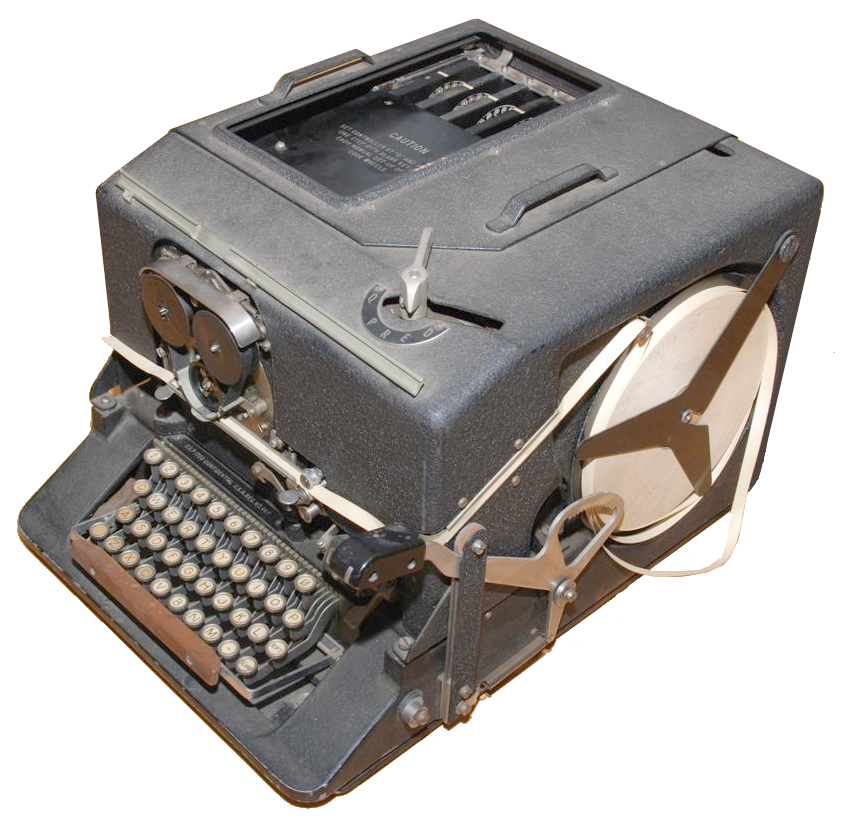

Кликабельно: шифровальная машина HX-63 – электромеханическая роторная система, спроектированная и созданная компанией Crypto AG. Машина использует девять роторов (справа от центра) для шифрования сообщений. Слева вверху – двойной принтер для печати на ленте.

Я рос в Нью-Йорке и всю жизнь мечтал быть шпионом. Но когда в январе 1968 года я закончил колледж, бушевали Холодная и Вьетнамская войны, и быть шпионом казалось довольно рискованно. Поэтому я стал инженером-электронщиком, и работал у подрядчика минобороны США над анализаторами спектра реального времени.

В 1976 году при посещении Музея польской армии в Варшаве я увидел «Энигму» – знаменитую немецкую шифровальную машину времён Второй мировой войны. Я был поражён. Через несколько лет мне повезло попасть в огромную штаб-квартиру компании-разработчика шифровальных машин Crypto AG (CAG), расположенную в швейцарской коммуне Штайнхаузен. Там я подружился с криптографом, занимающим довольно высокую должность. И мой друг выдал мне внутреннюю историю компании, написанную её основателем, Борисом Хагелиным. В ней упоминалась шифровальная машина 1963 года выпуска HX-63.

Через несколько лет мне повезло попасть в огромную штаб-квартиру компании-разработчика шифровальных машин Crypto AG (CAG), расположенную в швейцарской коммуне Штайнхаузен. Там я подружился с криптографом, занимающим довольно высокую должность. И мой друг выдал мне внутреннюю историю компании, написанную её основателем, Борисом Хагелиным. В ней упоминалась шифровальная машина 1963 года выпуска HX-63.

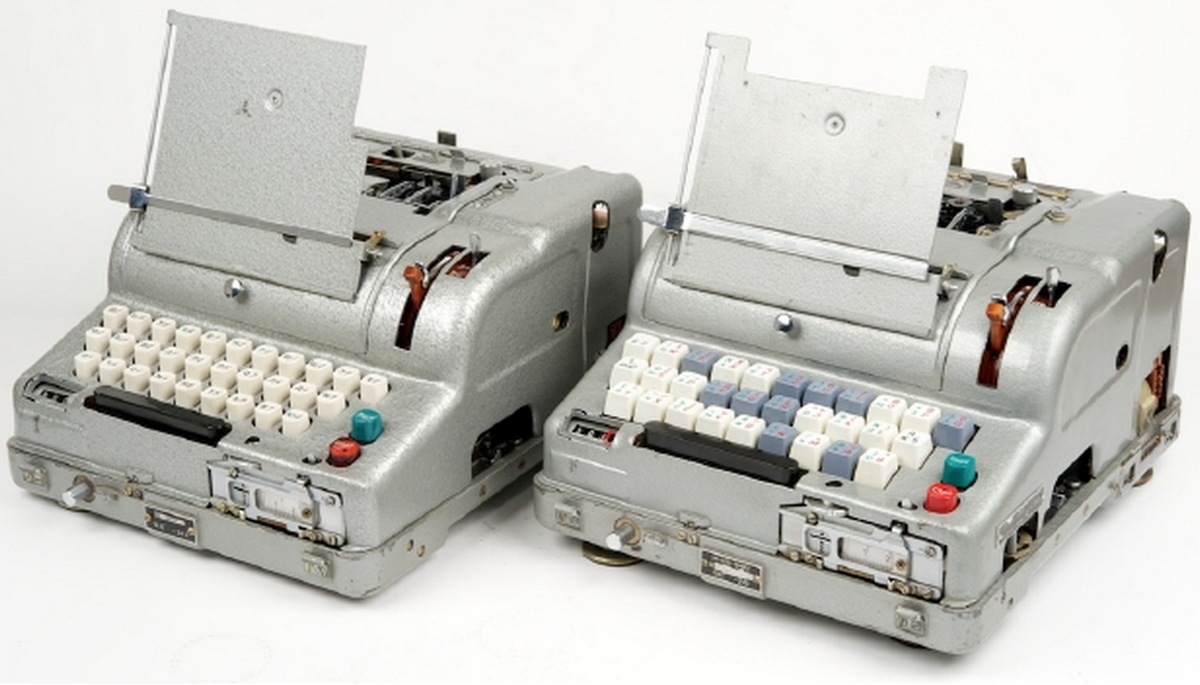

Как и «Энигма», HX-63 была одной из электромеханических шифровальных машин, которые ещё называют роторными. Это была единственная электромеханическая роторная машина, созданная CAG, и она была куда как более сложной и безопасной по сравнению даже со знаменитыми «Энигмами». Возможно, это была самая совершенная из всех когда-либо созданных роторных машин. Я давно хотел заполучить одну из них к себе в коллекцию, но сомневался, что это когда-либо удастся.

Перенесёмся в 2010 год. Я нахожусь в замызганном подвале на минус третьем этаже французской военной базы связистов. Вместе с генералами с двумя звёздочками на погонах и связистами я вхожу в безопасную комнату, заполненную древними военными радиостанциями и шифровальными машинами. Вуаля! Я с удивлением вижу там HX-63 от CAG, которую десятилетиями никто не замечал – её засунули на пыльную и плохо освещённую дальнюю полку.

Вуаля! Я с удивлением вижу там HX-63 от CAG, которую десятилетиями никто не замечал – её засунули на пыльную и плохо освещённую дальнюю полку.

Я аккуратно извлекаю с полки 16-килограммовую машину. Справа у неё есть рукоятка, позволяющая машине работать без подключения к электричеству. Я аккуратно вращаю рукоятку, одновременно набирая текст на механической клавиатуре. Девять роторов поворачиваются и печатные колёса с тиснением слабо ударяют по бумажной ленте. Я тогда сразу же решил сделать всё от меня зависящее, чтобы найти HX-63, которую можно было бы восстановить до рабочего состояния.

Джон Пол рассказывает о шифровальной машине HX-63

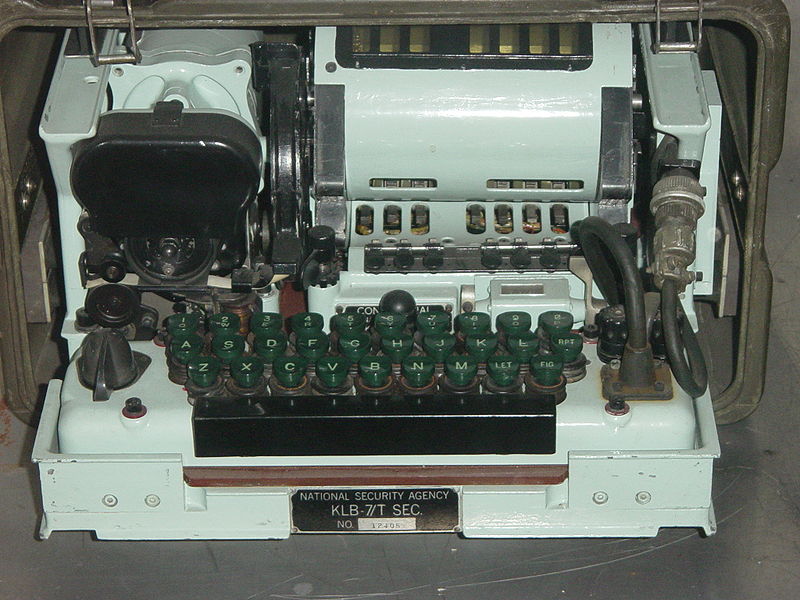

Если до сегодняшнего дня вы ничего не знали о HX-63 – не расстраивайтесь. О ней не слышало даже большинство профессиональных криптографов. Но при этом она была настолько надёжной, что её изобретение взволновало Уильяма Фридмана – одного из величайших криптоаналитиков, первого главного шифровальщика агентства национальной безопасности США (АНБ) в 1950-х. Прочитав патент Хагелина от 1957 года, Фридман понял, что находившаяся тогда ещё в разработке HX-63 была даже более надёжной, чем KL-7, которой пользовались в АНБ – а тогда считалось, что её шифр вообще нельзя взломать. Во время Холодной войны для АНБ собрали тысячи машин KL-7, которые затем использовались во всех военных, дипломатических и разведывательных агентствах США с 1952 по 1968 годы.

Прочитав патент Хагелина от 1957 года, Фридман понял, что находившаяся тогда ещё в разработке HX-63 была даже более надёжной, чем KL-7, которой пользовались в АНБ – а тогда считалось, что её шифр вообще нельзя взломать. Во время Холодной войны для АНБ собрали тысячи машин KL-7, которые затем использовались во всех военных, дипломатических и разведывательных агентствах США с 1952 по 1968 годы.

Разволновался Фридман по понятной причине. У HX-63 было 10600 возможных комбинаций ключа – в современных терминах это эквивалентно двоичному ключу в 2000 бит. Для сравнения, в принятом сегодня стандарте шифрования AES, применяемом для обеспечения безопасности различной чувствительной информации в правительстве, банках и других секторах, обычно используются ключи на 128 или 256 бит.

В центре алюминиевого корпуса HX-63 расположен высокоточный швейцарский двигатель постоянного тока. Внизу слева видно источник питания, а слева – переключатель функций, с помощью которого можно выбрать режим работы – допустим, шифровка или расшифровка.

В машине установлено 12 различных роторов, одновременно из них используется 9. Ток подаётся через один из 41 позолоченного контакта на стороне ротора с меньшим диаметром через провод внутри ротора, затем выходит через позолоченный контакт с другой стороны, и попадает на следующий ротор. Прибавление на каждом следующем роторе программируется при помощи штырьков настройки, которые можно видеть на лежащем роторе.

Беспокоило также и то, что компания CAG была частной и швейцарской, и готова была продавать свою продукцию любому правительству, предприятию или частному лицу. Фридман отвечал в АНБ за то, чтобы у США всегда был доступ к чувствительным зашифрованным сообщениям всех правительств и источников угроз. Но коммуникации, использовавшие HX-63, взломать бы не получилось.

Фридман дружил с Хагелиным. Во время Второй мировой Фридман помог Хагелину разбогатеть, предложив внести изменения в одну из шифровальных машин последнего, что позволило Хагелину продавать США лицензию на использование его патентов. Получившаяся машина M-209-B стала настоящей рабочей лошадкой во время войны – всего военные использовали около 140 000 её экземпляров. В 1950-х хорошие отношения Фридмана и Хагелина привели к появлению определённых «джентльменских соглашений» между разведками США и швейцарской компанией. Хагелин согласился не продавать самые безопасные машины странам по списку, составленному американцами. Кроме того, разведка США получала тайный доступ к машинам, планам, отчётам о продажах и другим данным компании CAG.

Получившаяся машина M-209-B стала настоящей рабочей лошадкой во время войны – всего военные использовали около 140 000 её экземпляров. В 1950-х хорошие отношения Фридмана и Хагелина привели к появлению определённых «джентльменских соглашений» между разведками США и швейцарской компанией. Хагелин согласился не продавать самые безопасные машины странам по списку, составленному американцами. Кроме того, разведка США получала тайный доступ к машинам, планам, отчётам о продажах и другим данным компании CAG.

Но в 1963 году CAG начала производство HX-63, что ещё больше взволновало Фридмана. Он убедил Хагелина не производить эти новые устройства, хотя на разработку машины компания потратила более 10 лет, а выпустила не более 15 штук, большую часть которых купила французская армия. Однако 1963 год стал очень интересным для шифрования. Машинное шифрование оказалось на развилке: становилось ясно, что будущее принадлежит электронному шифрованию. И даже такая великолепная роторная машина, как HX-63, скоро устареет.

А это было проблемой для CAG, никогда не изготавливавшей электронные шифровальные машины. Возможно, из-за этого в 1966 году взаимоотношения межу CAG, АНБ и ЦРУ перешли на следующий уровень. АНБ передала швейцарскому партнёру электронную систему шифрования, ставшую основой для следующей машины от CAG, H-460. Она вышла в 1970 году и провалилась. Однако CAG ожидали ещё более серьёзные изменения: в том же году ЦРУ и немецкая разведка тайно купили CAG за $5,75 млн. Также в 1970 сын Хагелина, Бо, занимавшийся в компании продажами для американцев, и противник этой сделки, погиб в автомобильной аварии близ Вашингтона, О.К.

Хотя H-460 стала провальной, за ней последовала новая модель, H-4605, и её уже удалось продать в количестве нескольких тысяч экземпляров. Её разработали при поддержке АНБ. Она генерировала случайные числа при помощи нескольких сдвиговых регистров, работавших по новой тогда технологии CMOS. Эти числа не были по-настоящему случайными и никогда не повторяющимися – это были псевдослучайные числа, которые выдавал математический алгоритм на основе изначального порождающего числа («seed»).

Алгоритм придумали в АНБ, поэтому агентство могло расшифровать любое сообщение, зашифрованное машиной. На сленге шифровальщиков это называлось «чёрным ходом» («backdoor»). Это стало началом новой эры для CAG. С тех пор все её электронные машины, к примеру, из серии HC-500, тайно разрабатывали в АНБ, иногда с помощью партнёров-корпораций типа Motorola. Эта американо-швейцарская операция получила название «Рубикон». Чёрные ходы встраивали во все машины CAG вплоть до 2018 года, когда компанию прикрыли.

Уильям Фридман более 40 лет доминировал в американском шифровании, став первым главным шифровальщиком в АНБ.

Борис Хагелин, друг Фридмана, гениальный шведский изобретатель и предприниматель [на самом деле он родом из Российской империи / прим. пер.], основавший в 1952 году компанию Crypto AG в Швейцарии, и развивший её до крупнейшего производителя шифровальных машин в мире.

Частично эта история всплыла в результате утечек информации до 2018 года, виной которым были работники CAG. Многое вскрылось в результате журналистского исследования Washington Post и парочки европейских вещательных компаний, немецкой Zweites Deutsches Fernsehen и швейцарской Schweizer Radio und Fernsehen. Статья Post от 11 февраля 2020 года [перевод статьи / прим. пер.] породила целую бурю в шифровании, информационной безопасности и разведывательном деле.

Многое вскрылось в результате журналистского исследования Washington Post и парочки европейских вещательных компаний, немецкой Zweites Deutsches Fernsehen и швейцарской Schweizer Radio und Fernsehen. Статья Post от 11 февраля 2020 года [перевод статьи / прим. пер.] породила целую бурю в шифровании, информационной безопасности и разведывательном деле.

Все эти откровения знатно подмочили репутацию Швейцарии как надёжной и осторожной нейтральной страны. Они породили гражданские и уголовные тяжбы и расследования швейцарского правительства. В мае этого года в результате ушёл со своего поста руководитель швейцарской разведки Жан-Филипп Годин, разошедшийся во мнениях с министром обороны Швейцарии по поводу того, как следует обращаться с этими откровениями. Параллели этой истории прослеживаются и сегодня – ФБР и другие американские агентства пытаются получить доступ к зашифрованным данным смартфонов, давя для этого на производителей электроники.

Но даже до публикации всех этих откровений меня очень занимала HX-63, последняя из величайших роторных машин. Я едва мог поверить своей удаче, когда в 2020 году после многих лет переговоров я получил в своё распоряжение один экземпляр HX-63 для исследования, проводимого для парижской профессиональной организации шифровальщиков и специалистов по информационной безопасности (Association des Réservistes du Chiffre et de la Sécurité de l’Information). Этот экземпляр отличался от того, что я видел за десять лет до этого, и к нему никто не прикасался с 1963 г ода. Я сразу же начал планировать реставрацию этой значимой для истории машины.

Я едва мог поверить своей удаче, когда в 2020 году после многих лет переговоров я получил в своё распоряжение один экземпляр HX-63 для исследования, проводимого для парижской профессиональной организации шифровальщиков и специалистов по информационной безопасности (Association des Réservistes du Chiffre et de la Sécurité de l’Information). Этот экземпляр отличался от того, что я видел за десять лет до этого, и к нему никто не прикасался с 1963 г ода. Я сразу же начал планировать реставрацию этой значимой для истории машины.

Люди используют коды и шифры для защиты чувствительной информации уже пару тысячелетий. Первые шифры основывались на ручных подсчётах и таблицах. В 1467 году впервые появилось механическое устройство, которое потом окрестили «диском Альберти». Затем вскоре после Первой мировой войны случился огромный прорыв, один из величайших в истории шифрования: Эдвард Хеберн из США, Хьюго Кох из Нидерландов и Артур Шербиус из Германии c разницей в несколько месяцев независимо друг от друга запатентовали электромеханические машины, использовавшие роторы для шифрования сообщений. Так началась эра роторных шифровальщиков. Машина Шербиуса легла в основу знаменитой «Энигмы», использовавшейся немецкими войсками с 1930-х годов и до окончания Второй мировой войны.

Так началась эра роторных шифровальщиков. Машина Шербиуса легла в основу знаменитой «Энигмы», использовавшейся немецкими войсками с 1930-х годов и до окончания Второй мировой войны.

Чтобы понять, как работает роторная машина, вспомним базовую цель криптографии: заменить каждую букву в сообщении, открытом тексте, другими буквами, с целью получения нечитаемого сообщения – шифротекста. Недостаточно каждый раз использовать одну и ту же подстановку – к примеру, заменять каждую букву Ж на А, а каждую О на П. Подобный моноалфавитный шифр слишком легко раскрыть.

Проникая в «Энигму» [«enigma» – загадка / прим. пер.]

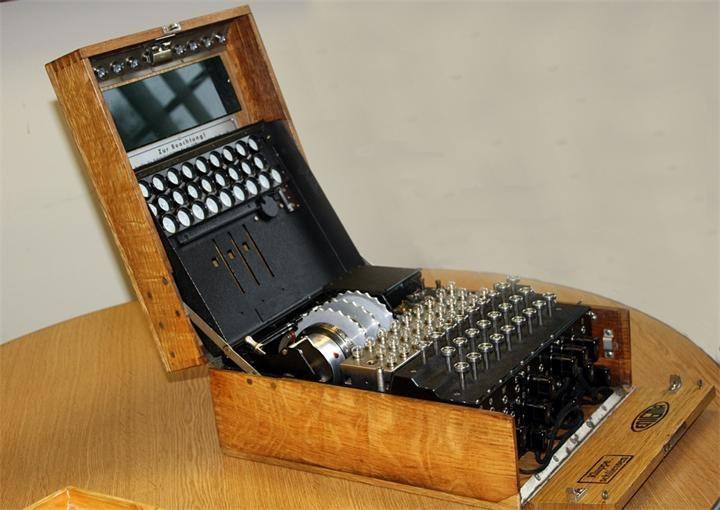

В простой шифровальной машине, как, например, в «Энигме», использовавшейся немецкими войсками во время Второй мировой, может быть установлено три ротора с 26 позициями. Каждая позиция соответствует букве алфавита. Ток поступает на позицию с одной стороны первого ротора, и соответствует одной из букв – допустим, Т. Ток проходит через два других ротора и выходит из третьего на позиции, соответствующей другой букве – допустим, R.

В данном случае буква Т шифруется буквой R. В следующий раз, когда оператор нажмёт на клавишу, один или несколько роторов повернутся относительно друг друга, поэтому следующая буква зашифруется совершенно другим набором изменений. В «Энигме» добавили коммутационную панель, дополнительно усложнявшую шифровку заменой до 13 пар букв.

В данном случае буква Т шифруется буквой R. В следующий раз, когда оператор нажмёт на клавишу, один или несколько роторов повернутся относительно друг друга, поэтому следующая буква зашифруется совершенно другим набором изменений. В «Энигме» добавили коммутационную панель, дополнительно усложнявшую шифровку заменой до 13 пар букв.Роторная машина решает эту проблему, как вы правильно догадались, при помощи роторов. Начнём с диска диаметром примерно с хоккейную шайбу, только тоньше. С обеих сторон диска по краю равномерно идут 26 металлических контактов по числу букв английского алфавита. Внутри диска находятся провода, соединяющие контакт с одной стороны диска с другим контактом с другой стороны. Диск подсоединён проводами к клавиатуре как у пишущей машинки. Когда пользователь нажимает на клавиатуре букву, допустим, W, электрический ток идёт до позиции W с одной стороны ротора. Он проходит по проводу внутри ротора и выходит с другой стороны на другой позиции – допустим, L. Однако после этого нажатия ротор поворачивается на одну или несколько позиций. Поэтому когда пользователь в следующий раз нажмёт W, буква зашифруется уже не как L, а как-то по-другому.

Поэтому когда пользователь в следующий раз нажмёт W, буква зашифруется уже не как L, а как-то по-другому.

Хотя такое шифрование будет посложнее простой подстановки, подобная однороторная машина была бы детской игрушкой для опытного шифровальщика. Поэтому в роторных машинах используется по нескольку роторов. В разных версиях «Энигмы» использовалось от трёх до четырёх. Во время работы каждый ротор поворачивался на различное количество позиций по отношению к другим. Одно нажатие могло повернуть один или два ротора, или все сразу. Операторы усложняли шифрование, выбирая разные роторы из ассортимента, которые можно было заменять. У военных версий «Энигмы» были коммутационные панели, менявшие местами определённые пары букв на входе с клавиатуры и на выходе на лампочках.

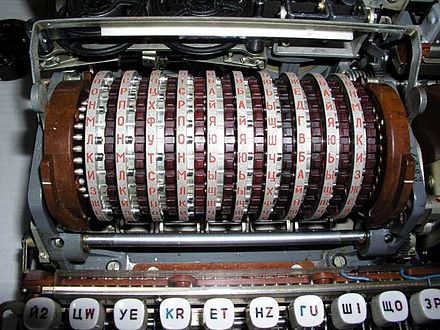

Эра роторных машин закончилась в 1970-х с появлением электронных и программных видов шифрования, хотя советская роторная кодировочная машина «Фиалка М-125» использовалась вплоть до 1980-х [по информации с Вики – до 1990-х / прим. пер.].

пер.].

HX-63 подняла стандарты шифрования. Для начала у неё был набор из девяти съёмных роторов. У неё был «модификатор», массив из 41 поворотных переключателей, у каждого из которых была 41 позиция – это, как коммутационная панель «Энигмы», добавляло ещё один слой к шифрованию в виде неизменного перемешивания. У экземпляра, доставшегося мне, алюминиевый корпус, источник питания, электрический привод, механическая клавиатура и принтер, печатающий на бумажных лентах. Он одновременно выводит вводимый текст и либо зашифрованный, либо расшифрованный текст. Переключатель функций меняет режимы работы между «выкл», «тест», «шифрование» и «расшифровка».

В режиме шифрования оператор вводит открытый текст, а зашифрованное сообщение выводится на бумажной ленте. Каждая буква открытого текста, вводимая с клавиатуры, шифруется через множество подмен в роторах и модификаторе, выдавая букву шифротекста. В режиме расшифровки процесс работает в обратном направлении. Пользователь вводит зашифрованное сообщение, и принтер печатает оригинальное и расшифрованное сообщение, буква к букве, на бумажной ленте.

При шифровке или расшифровке сообщения HX-63 печатает оригинальное и зашифрованное сообщения на ленте. Синие колёса делаются из впитывающей пенки, впитывающей чернила и наносящей их на печатные колёса с тиснением.

Под девятью роторами HX-63 расположены девять ключей, каждый из которых можно открыть, чтобы повернуть роторы в начальное положение перед вводом сообщения. Начальное положение роторов – важный компонент криптографического ключа.

Чтобы начать шифрование сообщение, вы выбираете девять роторов (из 12) и устанавливаете штырьки роторов, определяющие, как роторы будут двигаться относительно друг друга. Затем вы вставляете роторы в машину в определённом порядке, слева направо, и назначаете каждому из них определённое начальное положение. Наконец, вы приводите 41 переключатель модификатора в определённые положения. Для расшифровки сообщения необходимо воссоздать все те же роторы и настройки, а также все модификаторы. Все эти позиции, расположение проводов, настройки роторов и модификатора, вместе называются ключом.

Кроме ручной рукоятки у HX-63 есть никель-кадмиевая батарея, от которой могут питаться роторы и принтер в отсутствие централизованного питания. Блок питания на 12 В постоянного тока питает мотор и принтер, а также заряжает батарею. Высокоточный мотор на 12 В работает постоянно, и крутит ось роторов через редуктор и муфту. Нажатие кнопки на клавиатуре отпускает механический затвор, шестерёнки проводят машину через один цикл работы, поворачивая ось, которая вращает роторы и печатает символ.

У принтера есть два тиснёных колеса с буквами, вращающихся после каждого нажатия, и останавливающихся на нужной букве при помощи четырёх соленоидов и храповика. Механические энкодеры питаются от роторов и клавиатуры, улавливают положение печатающих колёс и останавливают их вращение на нужной букве. У каждого колеса есть свой энкодер. Один набор выводит вводимый текст на левой части бумажной ленты, другой – выходной текст на правой. После остановки алфавитного колеса кулачок освобождает печатный молоточек, ударяющий по ленте напротив тиснёной буквы. Наконец, мотор продвигает ленту, завершая цикл, и машина готова к вводу новой буквы.

Наконец, мотор продвигает ленту, завершая цикл, и машина готова к вводу новой буквы.

Начав реставрацию HX-63, я сразу понял весь масштаб этой задачи. Пластиковые шестерни и резиновые части машины настолько износились, что любое механическое воздействие со стороны мотора могло их просто разрушить. Запчастей к машине не существует, поэтому мне пришлось делать их самому.

Почистив и смазав машину я нажал на несколько кнопок клавиатуры. Я с восторгом увидел, что все девять шифровальных роторов повернулись, и машина распечатала на ленте несколько символов. Однако буквы часто пропадали и искажались. Я заменил проржавевший никель-кадмиевый аккумулятор и перепаял трансформатор, а потом начал постепенно увеличивать напряжение. К моему удивлению, мотор, роторы и принтер отработали несколько нажатий. Но внезапно я услышал треск шестерней и из машины вылетели кусочки разломанного пластика. Печать прекратилась – как и моё сердцебиение.

Я решил разобрать HX-63 на модули – вынул набор роторов, затем принтер. В корпусе остались клавиатура, источник питания и управление. Внутри принтера находилось четыре «демпфера», смягчавшие и направлявшие рычаги, останавливавшие колёса храповиков на нужной букве. Демпферы разлетелись на кусочки. Диски пенки, смазывавшие чернилами алфавитные колёса, разлагались, и к колёсам прилипли их кусочки.

В корпусе остались клавиатура, источник питания и управление. Внутри принтера находилось четыре «демпфера», смягчавшие и направлявшие рычаги, останавливавшие колёса храповиков на нужной букве. Демпферы разлетелись на кусочки. Диски пенки, смазывавшие чернилами алфавитные колёса, разлагались, и к колёсам прилипли их кусочки.

Мне несколько раз очень повезло. Для восстановления сломавшихся частей мне требовалась плотная резиновая трубка. Я обнаружил, что для этого идеально подошёл распространённый шланг для принтера из неопрена. При помощи сверлильного станка и стального стержня в качестве сердечника я разрезал шланг на ровные части по 10 мм. Однако внутренности принтера, где должны стоять демпферы, закрыты множеством валов и рычагов, и их было рискованно вынимать и вставлять заново. Я использовал круглогубцы, загнутые под прямым углом, и стоматологические инструменты, чтобы подсунуть новые демпферы под механизм. После искусной хирургической операции, длившейся несколько часов, я всё-таки смог установить демпферы.

Колёса внутри колёс: почему HX-63 настолько надёжна

У HX-63 девять роторов, а ещё она использует технику «реинъекции». У каждого ротора есть набор проводов, соединяющих каждый электрический контакт с одной стороны ротора с другим контактом на другой стороне. У каждого ротора схема соединения контактов уникальна. Когда оператор нажимает кнопку на клавиатуре, обозначающую одну из 26 букв, ток проходит через весь набор роторов дважды, по разу в каждом направлении, а потом ещё через отдельный набор из 15 роторных контактов по меньшей мере два раза. Техника реинъекции кардинально увеличивает сложность шифра.

Чернильные колёсики были сделаны из необычной пористой пенки. Я испробовал множество материалов на замену, и остановился в итоге на цилиндре из плотной голубой пены. К сожалению, поверхность у него была гладкой и не пористой, она не впитывала чернила – поэтому мне пришлось пройтись по ней грубой наждачкой.

После парочки подобных трюков я наткнулся на ещё одну проблему: застрявший рулон бумажной ленты. Я поставил новый рулон, но не заметил, что его центральное отверстие было немножко меньше. Бумагу зажевало, разорвало, и она застряла под алфавитными колёсами так, что я не мог её достать. Я оказался в тупике – но затем сделал чудесное открытие. В комплекте к HX-63 шли тонкие полоски нержавейки с зазубренными краями, специально предназначенные для извлечения застрявшей бумаги. Я прочистил машину и реставрация была закончена.

Я поставил новый рулон, но не заметил, что его центральное отверстие было немножко меньше. Бумагу зажевало, разорвало, и она застряла под алфавитными колёсами так, что я не мог её достать. Я оказался в тупике – но затем сделал чудесное открытие. В комплекте к HX-63 шли тонкие полоски нержавейки с зазубренными краями, специально предназначенные для извлечения застрявшей бумаги. Я прочистил машину и реставрация была закончена.

Одна из причин того, почему HX-63 была так чертовски надёжна, заключалась в технологии реинъекции, экспоненциально увеличивавшей безопасность шифра. Обычно у роторов есть только по одному местоположению для каждой буквы алфавита, которую они шифруют. Поэтому у типичного ротора для английского языка было бы 26 позиций. Но у ротора HX-63 41 позиция – реинъекция, или повторный вход, используют дополнительные контуры, выходящие за пределы простого алфавита. У HX-63 15 таких дополнительных путей.

Вот, как у HX-63 работала реинъекция. В режиме шифрования ток идёт в одном направлении через все роторы, каждый из которых совершает уникальное преобразование буквы. После выхода из последнего ротора контур разворачивается, и идёт обратно через тот же ротор, и затем через все остальные в обратном направлении. Но обратно он идёт уже по другому пути, через 15 дополнительных дорожек, специально предназначенных для этого. При этом точный путь зависит не только от расположения проводов в роторах, но и от расположения 41 модификатора. Поэтому общее количество конфигураций электрической схемы составляет 26! x 15!, что примерно равно 5,2 x 1038. А схему проводников внутри каждого из девяти роторов тоже можно перенастроить 26! способами. Кроме того, повороты роторов управляются последовательностью из 41 механического штырька. Если свести всё это вместе, то общее количество различных ключей составит порядка 10600.

После выхода из последнего ротора контур разворачивается, и идёт обратно через тот же ротор, и затем через все остальные в обратном направлении. Но обратно он идёт уже по другому пути, через 15 дополнительных дорожек, специально предназначенных для этого. При этом точный путь зависит не только от расположения проводов в роторах, но и от расположения 41 модификатора. Поэтому общее количество конфигураций электрической схемы составляет 26! x 15!, что примерно равно 5,2 x 1038. А схему проводников внутри каждого из девяти роторов тоже можно перенастроить 26! способами. Кроме того, повороты роторов управляются последовательностью из 41 механического штырька. Если свести всё это вместе, то общее количество различных ключей составит порядка 10600.

Шифр подобной сложности не только невозможно было взломать в 1960-х – его и сегодня-то было бы тяжело расшифровать без ключа. Впервые реинъекцию использовали в машине KL-7 от АНБ. Технологию во время Второй мировой войны изобрёл Альберт У. Смол из американской военной службы разведки сигналов. Он подал заявку на секретный патент в 1944 году и получил его, наконец, в 1961-м (за номером 2 984 700).

Смол из американской военной службы разведки сигналов. Он подал заявку на секретный патент в 1944 году и получил его, наконец, в 1961-м (за номером 2 984 700).

Тем временем в 1953 году Хагелин подал заявку на патент на технологию, которую собирался использовать в машине, позже названной HX-63. Удивительно, но несмотря на то, что патент на эту технологию уже находился на рассмотрении, заявку Хагелина удовлетворили в 1957 году (за номером 2 802 047). Фридман же всё время беспокоился по поводу того, что Хагелин начнёт использовать реинъекцию в своих машинах, поскольку эта технология использовалась в большом ассортименте жизненно важных для США шифровальных машин, и поскольку она представляла угрозу желанию АНБ прослушивать обмен сообщениями между правительствами и военными разных стран.

В биографии Фридмана, вышедшей в 1977 году под названием «Человек, сломавший Purple» (The Man Who Broke Purple) за авторством Рональда Кларка, упоминается отмена проекта HX-63 после серии встреч между Фридманом и Хагелиным. Подробнее этот случай описывается в бумагах из коллекции Фридмана, рассекреченных АНБ в 2014 году.

Подробнее этот случай описывается в бумагах из коллекции Фридмана, рассекреченных АНБ в 2014 году.

Закончив карьеру инженера-электронщика и изобретателя, автор статьи Джон Пол занимается исследованиями, пишет книги и статьи, и выступает с лекциями по истории технологий, особенно связанных с шифрованием. В 1970-х он начал собирать винтажные электронные инструменты – такие, как осциллографы Tektronix и спектроанализаторы Hewlett-Packard, которые видны на фото.

Раскрытие секретных сделок CAG с американской разведкой привело к неприятному скандалу, но если посмотреть на это с другой стороны, то «Рубикон» стала одной из наиболее успешных операций в истории разведки – а также предшественником современных историй с чёрными ходами в технике. Сегодня эксплуатацией бэкдоров, чтением «секретных» сообщений и перехватом транзакций занимаются не только разведки. Функция «телеметрии» в Windows 10 постоянно отслеживает активность пользователя и собирает о нём данные. Apple Mac ведёт себя не лучше. Периодически возникают вредоносные программы, позволяющие атакующим получить контроль над макинтошами: ярким примером является Backdoor.MAC.Eleanor 2016 года. В конце 2020-го компания FireEye, занимающаяся кибербезопасностью, раскрыла информацию о том, что вредоносная программа раскрыла чёрный ход у платформы SolarWinds Orion, использующуюся в цепочке поставок комплектующих и на правительственных серверах. Вредонос SUNBURST стал первым из целой серии атак на Orion. Степень нанесённого вреда пока ещё точно не оценена.

Периодически возникают вредоносные программы, позволяющие атакующим получить контроль над макинтошами: ярким примером является Backdoor.MAC.Eleanor 2016 года. В конце 2020-го компания FireEye, занимающаяся кибербезопасностью, раскрыла информацию о том, что вредоносная программа раскрыла чёрный ход у платформы SolarWinds Orion, использующуюся в цепочке поставок комплектующих и на правительственных серверах. Вредонос SUNBURST стал первым из целой серии атак на Orion. Степень нанесённого вреда пока ещё точно не оценена.

Восстановленная мною машина HX-63 работает почти так же хорошо, как и в 1963 году. Мне до сих пор не надоел звук моторчика, напоминающий телетайп, и клацание клавиатуры. И хотя я так и не реализовал свою подростковую мечту стать секретным агентом, я с восторгом взираю на этот отблеск давно ушедшего от нас гламурного мира.

У меня есть даже постскриптум. Недавно я узнал, что мой контакт из Crypto AG, которого я зову «С», работал также специалистом по безопасности в швейцарской разведке. И много десятилетий, состоя на службе в высших эшелонах компании, «С» также был её контактом с ЦРУ и швейцарской разведкой, и у него даже была кодовая кличка. Так что мой старый швейцарский друг знал обо всём этом с самого начала!

И много десятилетий, состоя на службе в высших эшелонах компании, «С» также был её контактом с ЦРУ и швейцарской разведкой, и у него даже была кодовая кличка. Так что мой старый швейцарский друг знал обо всём этом с самого начала!

Шифровальные устройства

Шифровальные устройстваШифровальные устройства

Шифровальные устройства позволяют защитить информацию, передаваемую по радиоканалу от прочтения посторонними лицами, и прежде всего, спецслужбой противника. В общем случае буквы и цифры сообщения заменяются другими символами, делая его совершенно непонятным. Простейшие шифры, применявшиеся на протяжении веков, использовали схему прямого замещения одной буквы другой, причем каждый раз одной и той же.

В начале ХХ века было разработано большое количество всевозможных электромеханических шифровальных устройств. Так, например, в 20-е годы французские и американские криптографы разработали шифровальные машины, основанные на более сложном алгоритме, в котором определенные буквы текста последовательно заменялись некоторыми символами, причем каждый раз другими.

Новые способы шифрования представлялись настолько надежными, что, казалось, противнику не удастся их разгадать. Тем не менее, многие из применявшихся тогда шифров были раскрыты уже во время второй мировой войны благодаря таланту ученых-криптографов и применению электронно-вычислительных машин, появившихся к тому времени.

Механическое шифровальное устройство “KRYHA”, созданное в 1924 году, активно использовалось немецкими дипломатами в годы Второй мировой войны, не знавшими того, что этот шифр был раскрыт американцами. Специальный шифровальный диск приводился в действие при помощи пружинного двигателя.

Механическое устройство М-94 использовалось в американской армии с 1924 по 1943 год. В основу его работы был положен принцип действия шифровального приспособления XVIII века, состоявшего из нескольких вращающихся дисков, по окружности которых были выгравированы буквы и цифры.

В основу этого устройства был положен шифровальный диск Леона Батисты Альберти, итальянского ученого и криптографа XV века. Это устройство представляло собой типичную конструкцию конца XIX века и производило простую замену одной буквы другой.

Эдвард Хеберн (1869 — 1952) был американским изобретателем-самоучкой (фото стр. 120). С 1909 года он разработал целую серию электромеханических шифровальных машин с вращающимися дисками. Шифровальные машины Хеберна предназначались для защиты секретной переписки между различными компаниями от возможного перехвата конкурентами. В 1915 году Э.Хеберн предложил конструкцию из двух пишущих машинок, соединенных проводами с центральным диском. Для своего времени это было весьма оригинальное решение. Впоследствии оно было использовано японцами при создании шифровальных машин для защиты дипломатической переписки.

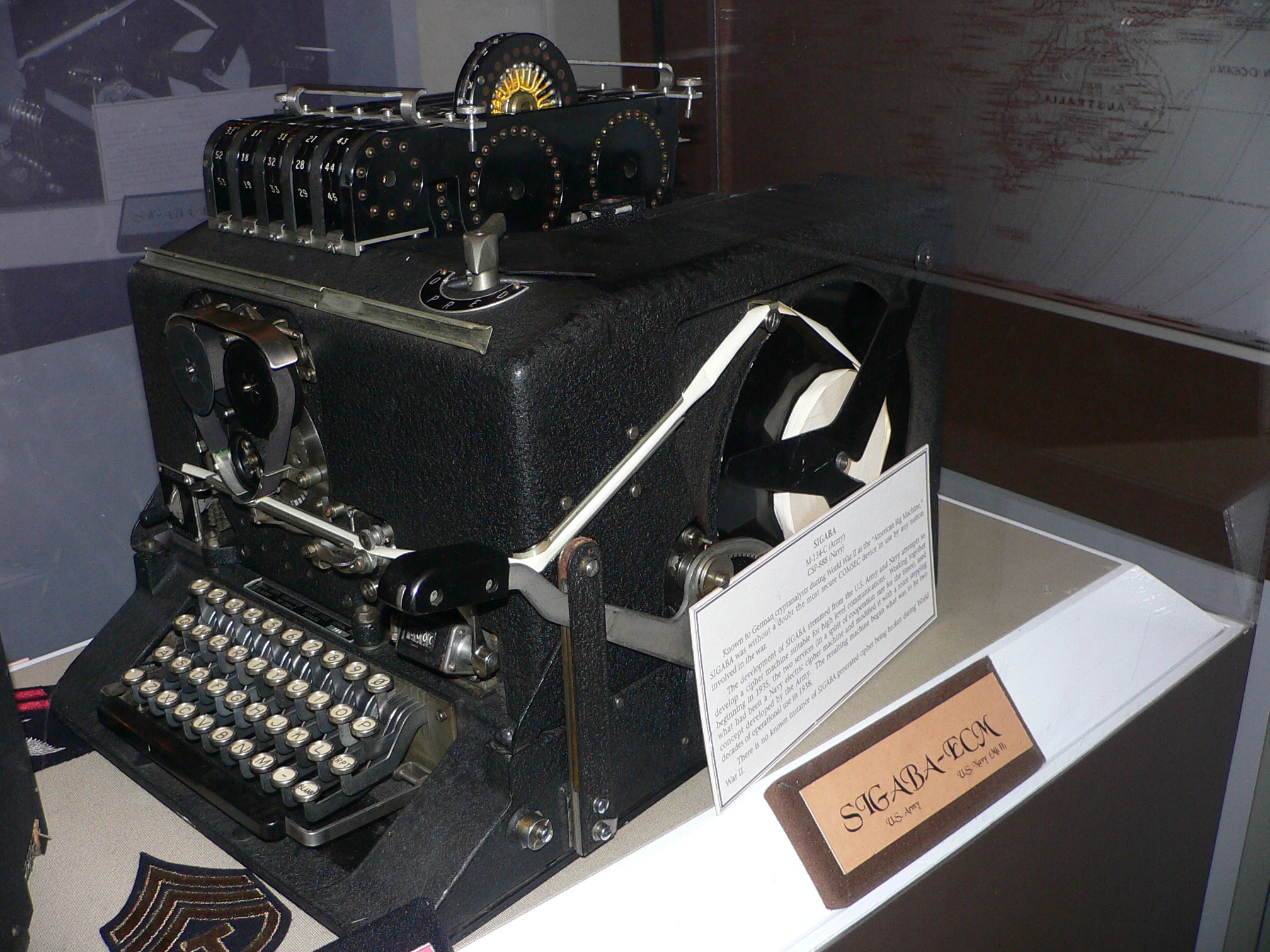

Поначалу руководство американского военно-морского флота с большим вниманием отнеслось к достижениям Э. Хеберна, однако, во время испытания стойкости предложенного шифра, выдающемуся американскому криптографу Уильяму Фридману (1891 — 1969) удалось “взломать” его. Но неутомимый Эдвард разработал новую машину Mark II (SIGABA), которая оказалась самой надежной американской шифровальной системой в годы Второй мировой войны.

Хеберна, однако, во время испытания стойкости предложенного шифра, выдающемуся американскому криптографу Уильяму Фридману (1891 — 1969) удалось “взломать” его. Но неутомимый Эдвард разработал новую машину Mark II (SIGABA), которая оказалась самой надежной американской шифровальной системой в годы Второй мировой войны.

В 1934 году по заданию французских спецслужб шведский криптограф Борис Хагелин (1892 — 1983) разработал оригинальную шифровальную машину. На ее основе ему удалось создать знаменитый Конвертер М-209. Эта шифровальная машина, выпущенная серией более 140 тысяч экземпляров, использовалась американской армией во время Второй мировой войны. Она представляла собой портативное устройство с набором специальных роторов для зашифровки и расшифровки секретных сообщений. Шифруемое с помощью М-209 сообщение распечатывалось на бумажной ленте в виде пятизначных групп. Затем оно передавалось по радио и расшифровывалось на приемном конце при помощи другой такой же машины.

Разработано Б.Хагелином для французской секретной полиции. Оно было столь миниатюрным, что легко умещалось в кармане и приводилось действие одним большим пальцем, оставляя вторую руку свободной для записи сообщений.

Основой стратегии фашистской Германии во второй мировой войне была ставка на внезапность и высокую мобильность всех видов вооруженных сил в ходе военных действий. Разумеется, это возможно только при наличии надежных быстродействующих каналов связи, хорошо защищенных от перехвата противником.

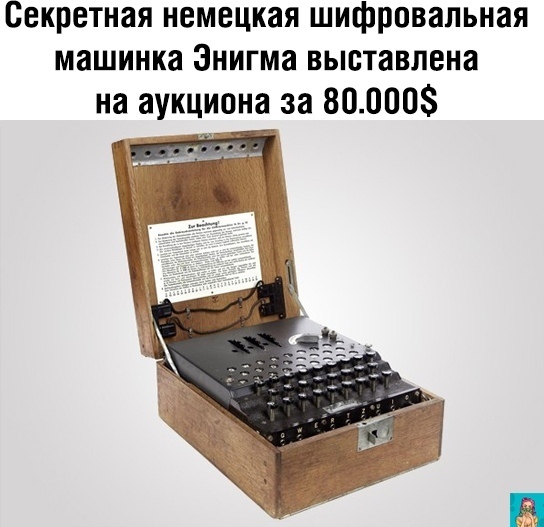

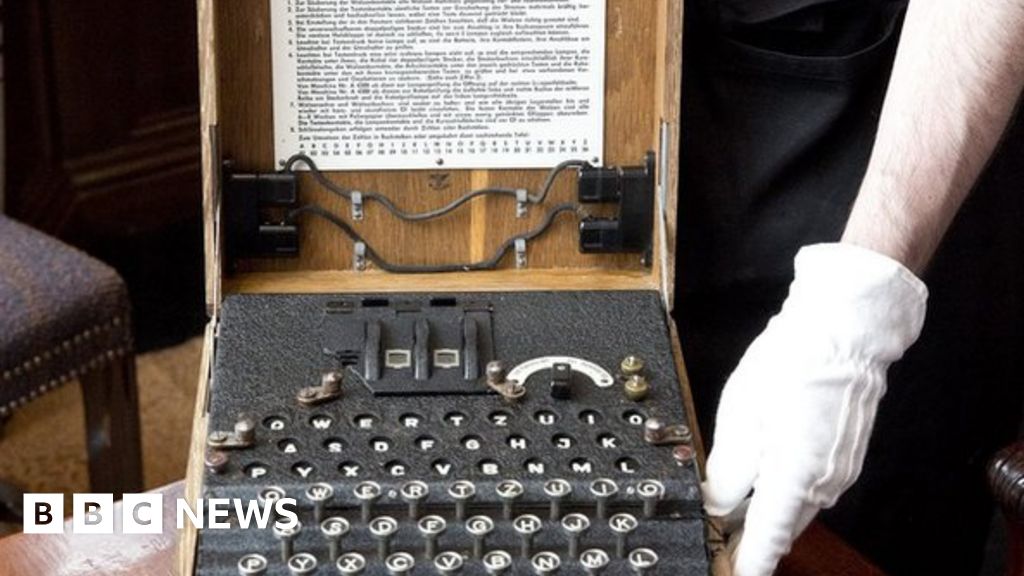

Первая версия шифровальной машины Enigma предназначалась для защиты коммерческих секретов от промышленного шпионажа. Затем появились модели для использования в армии, службе безопасности и разведке. Уже в ходе войны Enigma подвергалась постоянной модернизации. Только в 1943 году, используя электронно-вычислительную технику, удалось раскрыть применявшийся в ней шифр. По мнению историков этот факт сыграл решающую роль в победе союзников над нацистами во Второй мировой войне. Созданная в 1923 году Enigma представляла собой электромеханическое устройство для зашифровки и расшифровки текстовой информации. Каждая буква сообщения зашифровывалась самостоятельно при помощи целого набора механических роторов и электрических разъемов.

Созданная в 1923 году Enigma представляла собой электромеханическое устройство для зашифровки и расшифровки текстовой информации. Каждая буква сообщения зашифровывалась самостоятельно при помощи целого набора механических роторов и электрических разъемов.

Попытки «взломать» Энигму не предавались гласности до конца 1970-х. После этого интерес к Энигме значительно возрос, и множество шифровальных машин представлено к публичному обозрению в музеях США и Европы.

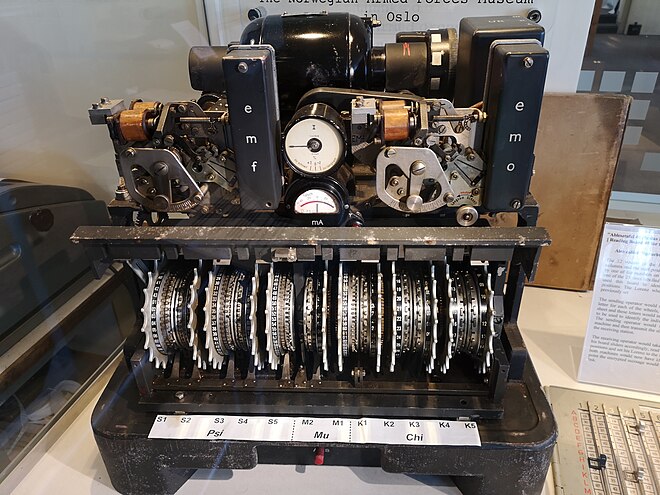

Машина Лоренца (Lorenz-Chiffre, Schlusselzusatz; Lorenz SZ 40 и SZ 42) — немецкая шифровальная машина, использовавшаяся во время Второй Мировой войны для передачи информации по телетайпу. Британские аналитики, которые закодированный немецкий телетайпный трафик называли «Фиш» (рыба), шифры машины Лоренца и её саму называли «Туни» (тунец).

В то время как Энигма использовалась в основном в полевых условиях, машина Лоренца служила для коммуникации высокого уровня, где можно было применять тяжёлое оборудование, обслуживаемое специальным персоналом.

Машина Лоренца напоминала Энигму, поскольку в ней использовался ротор, но работала по другому принципу. Размеры машины составляли 51 см x 46 см x 46 см и была вспомогательным устройством стандартного телетайпа Лоренца. С точки зрения криптографии, машина передавала текущий шифр.

Электромеханическое устройство с таким зубодробительным названием, которое по-немецки означает всего на всего “некто, пишущий что-то секретное”, обладало 10 или даже 12 шифровальными колесами-роторами. По понятным причинам “взломать” шифр Geheimshreiber’а было исключительно трудно. Эта шифровальная машина была очень громоздкой и устанавливалась только в основных центрах связи Германии на территориях, контролируемых немецкими властями.

В этом японском шифровальном устройстве две электрические пишущие машинки были соединены при помощи двух специальных переключающих устройств. В то время как исходный текст печатался на первой машинке, на второй появлялось зашифрованное сообщение.

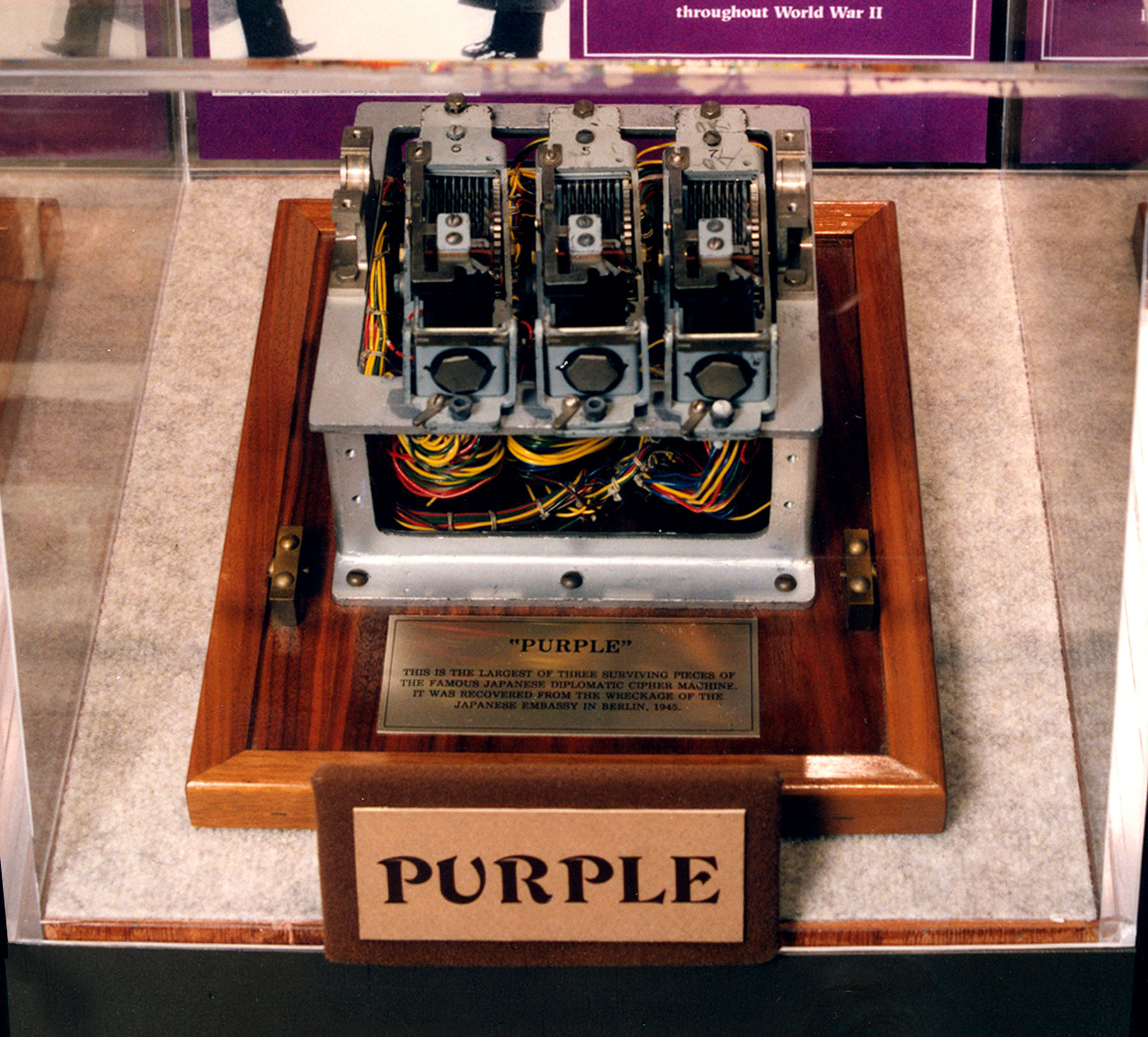

В 1939 году японцы начали использовать для передачи дипломатической корреспонденции новую шифровальную машину “Типа 97”. В Соединенных штатах она получила романтическое кодовое название “Пурпурной”. Тип 97 был модернизацией предыдущей модели, так называемой “Красной” машины. К тому времени американцы уже “взломали” ее шифр, и специалисты соответствующего подразделения радиоконтрразведки начали работу по разгадыванию нового шифра. Ведущую роль в этих работах играл Уильям Фридман (1891 — 1969). Эмигрант из Советского Союза, он к этому времени был уже автором нескольких оригинальных работ, где излагались основные принципы современной криптографии (фото стр. 36). Его жена Элизабет также была криптографом, и иногда они работали вместе. После войны успешная работа Фридмана привела к созданию в США Агентства Национальной безопасности и по сей день отвечающего за безопасность государственных каналов связи, зашифровку своих и расшифровку чужих сообщений.

Но это случилось в далеком 1952 году, а пока американцы продолжали перехват сообщений, зашифрованных “Пурпурным” и “Красным” кодами. Это было единственной информацией, которая могла бы помочь создать свой аналог “Пурпурной” машины. Прорыв состоялся, когда криптографы попытались использовать шаговые искатели, применяемые в телефонии. По счастливому совпадению они работали, основываясь на том же принципе, что и переключатели “Пурпурной” машины. В конце 1940 года У. Фридман и его команда из военно-морской контрразведки были в состоянии создать свой вариант “Пурпурной” машины. Он оказался столь эффективным, что текст официального объявления войны Японией, направленный ею в свое посольство в Вашингтоне за день до атаки на Перл Харбор (чтобы посольские шифровальщики успели расшифровать и распечатать сообщение), оказался на столе американской разведки еще до официального вручения текста японцами.

В 1939 году англичане начали работы по вскрытию шифра немецкой шифровальной машины Enigma. Для этого неподалеку от Лондона в местечке Блечли Парк была организована “шифровальная школа” (Code and Cipher School at Bletchly Park) — исследовательское подразделение, где собрали математиков, лингвистов и других специалистов в области криптографии для расшифровки кодов Enigm’ы, а затем и других шифров.

Для этого неподалеку от Лондона в местечке Блечли Парк была организована “шифровальная школа” (Code and Cipher School at Bletchly Park) — исследовательское подразделение, где собрали математиков, лингвистов и других специалистов в области криптографии для расшифровки кодов Enigm’ы, а затем и других шифров.

Ученые столкнулись с двумя сложными проблемами: раскрытием начальной установки шифрующих элементов, производимой в начале каждого рабочего дня, и конструктивными отличиями шифровальных машин Enigma, применявшихся в различных ведомствах Германии.

Перед войной польским криптографам удалось расшифровать некоторые сообщения, выполненные с помощью Enigm’ы. Но, увы, немцы постоянно совершенствовали свою шифровальную технику, делая Enigm’у все сложнее. И хотя англичанам удалось развить достижение поляков, они поначалу несколько не поспевали за процессом модернизации Enigm’ы. Наконец, молодому и очень талантливому математику Алану Тёрингу (1912 — 1954) удалось сконструировать специальную релейную схему, которая существенно ускоряла процесс дешифровки (фото стр. 37).Уже в 24 года он изложил в своей работе некоторые принципы действия современных компьютеров. Работая в Блечли Парк, он всерьез увлекся использованием появившихся тогда первых электронно-вычислительных машин для вскрытия шифров. Именно с их помощью удалось взломать шифр даже такой сложной шифровальной машины, как немецкая “Geheimschreiber”.

37).Уже в 24 года он изложил в своей работе некоторые принципы действия современных компьютеров. Работая в Блечли Парк, он всерьез увлекся использованием появившихся тогда первых электронно-вычислительных машин для вскрытия шифров. Именно с их помощью удалось взломать шифр даже такой сложной шифровальной машины, как немецкая “Geheimschreiber”.

В ходе работ по вскрытию шифров английские криптографы провели громадную аналитическую работу. Основываясь на догадках и предположениях, строя всевозможные гипотезы, много экспериментируя, они пытались по структуре буквенных сочетаний в зашифрованных сообщениях распознать начальную установку немецких шифровальных машин. Так, например, математик Гордон Уэлчман разработал своеобразный сетевой анализ, помогавший отслеживать, из каких именно организаций противника поступали зашифрованные сообщения. Это позволяло идентифицировать модель Enigm’ы, использовавшейся для зашифровки, и экономить массу времени при вскрытии ее шифра.

Следует отметить, что сообщения немецкого военно-морского флота расшифровывались англичанами на всем протяжении 1941 — 45 годов в основном благодаря захваченным образцам шифровальных машин и документам, содержавшим важную информацию об их работе.