Знакомство со Skein / Хабр

Хеш-функции можно считать основной рабочей силой современной криптографии. Изначально созданные для повышения эффективности цифровых подписей, сейчас они используются практически в любой части инфраструктуре, где хранят информацию и обмениваются ей. Их можно найти в криптографических протоколах, в процессе работы с ключами шифрования, защищенных веб-соединения и даже сканировании на вредоносное программное обеспечение. Без хеш-функций большая часть вещей вокруг нас просто не работала бы.

Самыми распространенными являются такие хеш-функции, как SHA-0, SHA-1 и SHA-2, включающая в себя SHA-256 и SHA-512. Но уже к концу первого десятилетия двадцать первого века для каждой из них были представлены методы конструирования коллизий, что показало наличие уязвимостей в алгоритмах и ставило под сомнение безопасность электронной цифровой подписи на основе данных хеш-функций. В связи с этим Национальный институт стандартов и технологий США (NIST) в 2007 году объявил конкурс на новый криптографический стандарт SHA-3.

Введение

Вооружившись списком требований, в ряду которых были устойчивость к известным атакам, минимизация используемой памяти и оптимизация под 64-разрядные процессоры, команда ученых под предводительством Брюса Шнайера, автором блочных шифров Twofish и Blowfish, в 2008 году представила на конкурс свое семейство хеш-функций переменной разрядности Skein, что дословно означает «моток пряжи». К сожалению авторов, в 2012 году алгоритм Skein уступил в финале SHA-3 более быстрому и менее уязвимому Keccak.

В Skein входят три составляющие:

конфигурируемый симметричный блочный шифр Threefish

уникальный блок итераций (UBI)

дополнительная система аргументов

Пойдем по порядку.

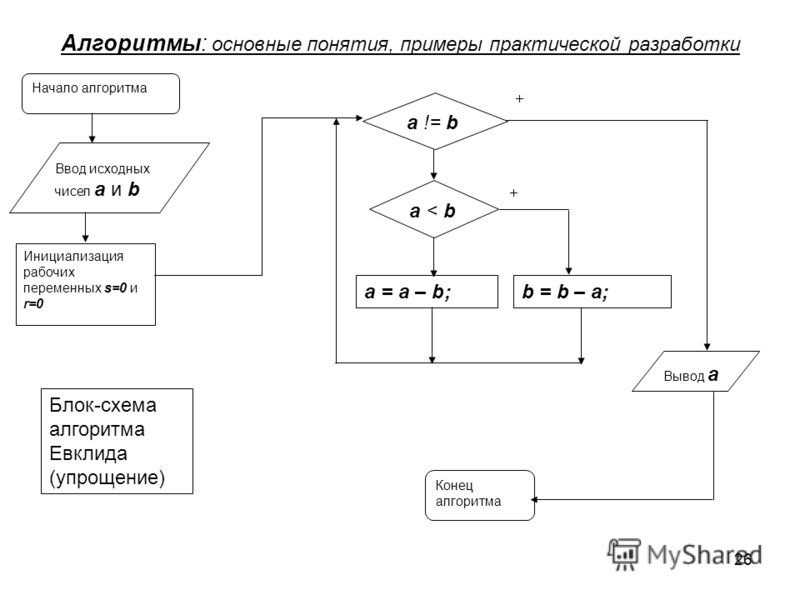

Threefish

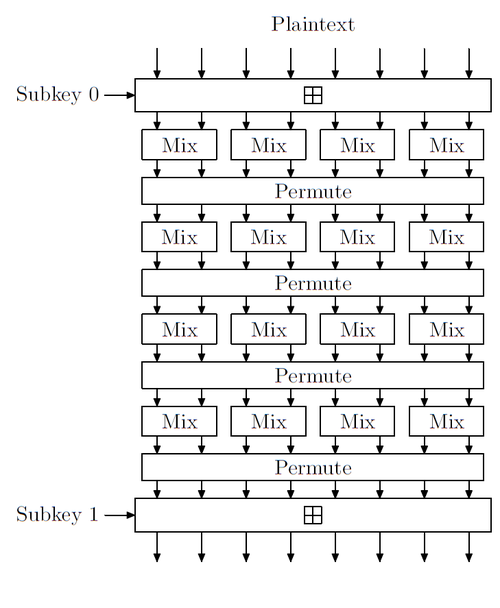

Threefish — это конфигурируемый блочный алгоритм симметричного шифрования, разработанный Шнайером для использования в Skein. Первое, что сделал автор, это отказался от использования сети Фейстеля, с использованием которой были построены его прошлые шифры Blowfish и Twofish. В основе Threefish лежит подстановочно-перестановочная сеть (sp-сеть), а ее главная рабочая единица, нелинейная функция MIX, состоит из операций сложения, циклического сдвига и XOR и принимает на вход 2 слова размером по 64 бит каждое. После окончания раунда слова меняются местами, при этом через каждые 4 таких раунда используется раундовый ключ для нелинейности. За заявленную ранее возможность конфигурации алгоритма отвечает так называемое tweak-значение.

В основе Threefish лежит подстановочно-перестановочная сеть (sp-сеть), а ее главная рабочая единица, нелинейная функция MIX, состоит из операций сложения, циклического сдвига и XOR и принимает на вход 2 слова размером по 64 бит каждое. После окончания раунда слова меняются местами, при этом через каждые 4 таких раунда используется раундовый ключ для нелинейности. За заявленную ранее возможность конфигурации алгоритма отвечает так называемое tweak-значение.

Сам же Threefish можно представить как функцию TF(K, T, P), где

K — ключ шифрования

T — tweak-значение

P — открытый текст

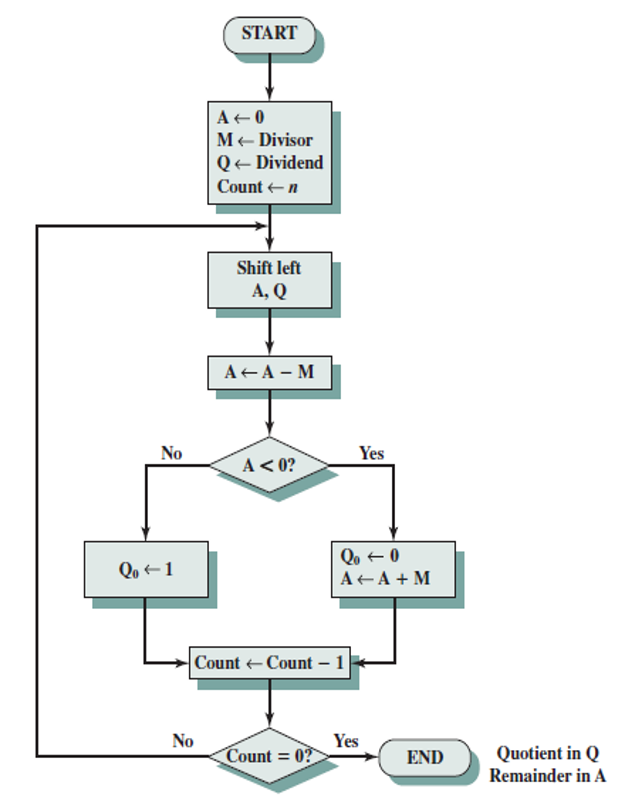

Теперь немного о цифрах. Threefish может работать с блоками данных размером 256, 512 и 1024 бита. Размер ключа выбирается такой же, как и размер блока. Количество раундов для алгоритма выбирается так: 72 и 80 раундов для 256/512-битных и 1024-битных блоков соответственно. Tweak-значение всегда 128 бит.

Функция MIX получает на вход пару значений (k1, k2) и возвращает также пару значений (g1, g2) , полученную по правилу:

g1 = (k1 + k2) mod 264

g2 = (k2 ≪ R) ⊕ g1, R — константа, зависящая от размера ключа

UBI

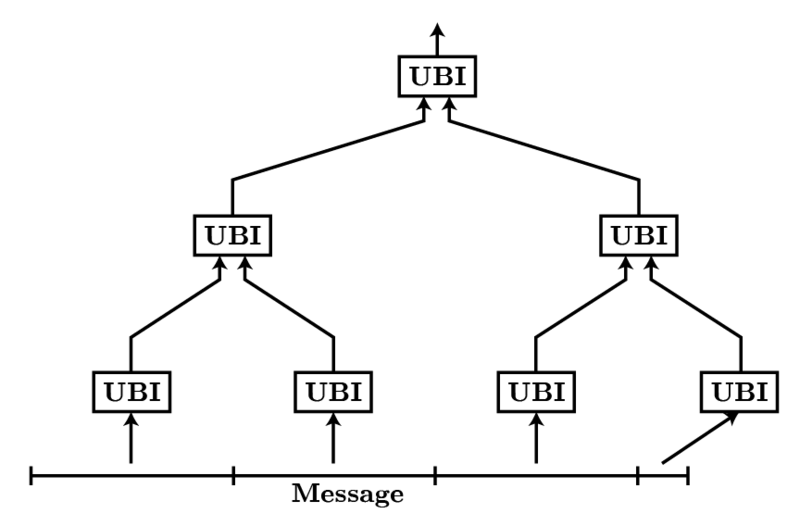

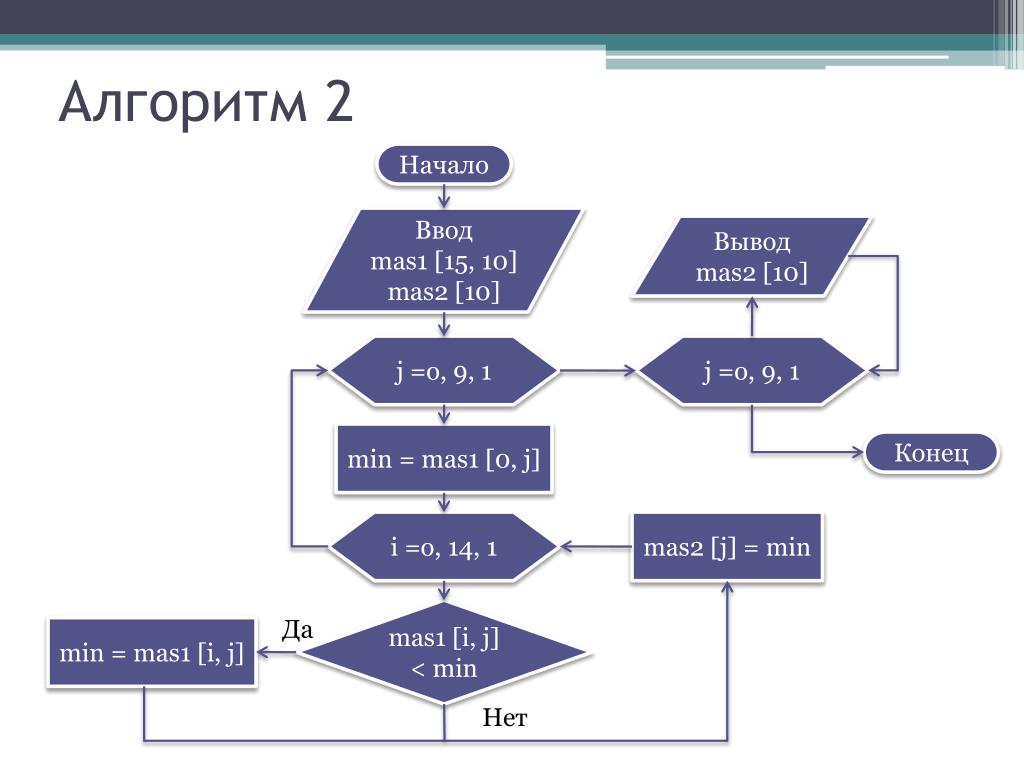

В Skein Threefish работает в режиме Unique Block Iteration. UBI работает следующим образом. На вход каждого блока поступает выходное сообщение предыдущего блока и последовательность, длина которой произвольна, а в результате получается значение фиксированного размера. Каждый из этих блоков представляется в виде функции F(S, A, T):

UBI работает следующим образом. На вход каждого блока поступает выходное сообщение предыдущего блока и последовательность, длина которой произвольна, а в результате получается значение фиксированного размера. Каждый из этих блоков представляется в виде функции F(S, A, T):

S — начальное значение длиной Nb байт

A — сообщение

T — начальное значение твика

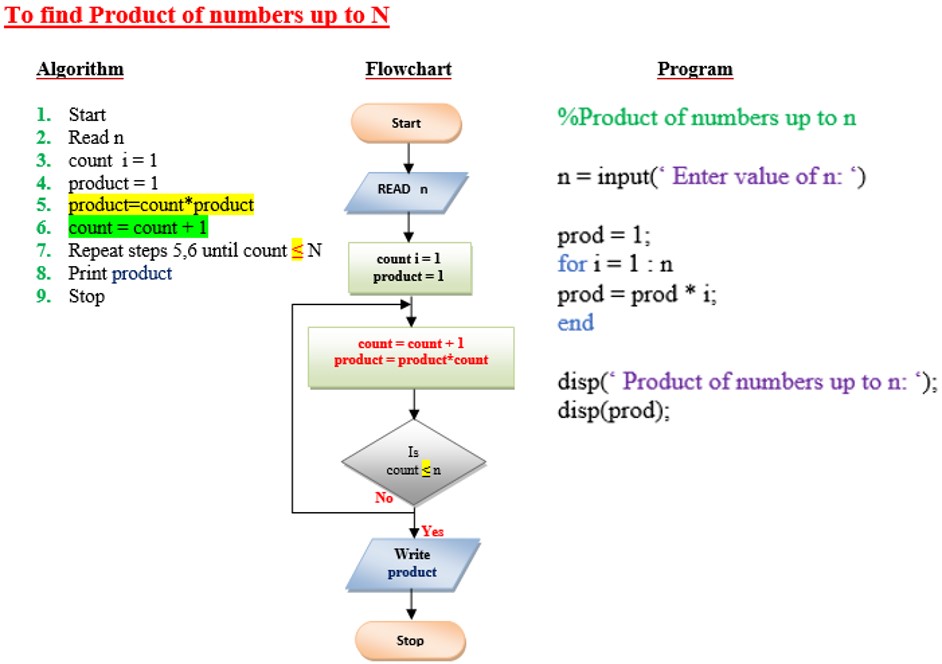

Сначала дополним сообщение A, как показано на схеме, и разобьем на n блоков по Nb байт

F(S, A, T)вычисляется так:

H0=S

Hi+1 = TF(Hi ; T + min(NA; (i+1) Nb) + ai 2126 + bi (B2119+ 2127) ; Ai)Ai

где a0=bk-1= 1, а остальные ai=bi=0, также при A кратном 8 B=0, иначе B=1

Дополнительная система аргументов

Теперь поговорим, как можно настроить работу алгоритма под разные ситуации. С этой целью в Skein добавлены дополнительные аргументы, добавляющие вариативности хеш-функции.

В этой системе есть два типа аргументов: постоянные, которые обязательны при любом режиме работы, и ситуативные, настраивающие алгоритм под разные задачи. К первым относятся:

Configuration — определяет размер значения на выходе и некоторые параметры для поддержки дерева хеширования

Output — определяет выходное преобразование

Необязательных же параметров намного больше:

Public Key — открытый ключ хешируется для подписи, это гарантирует, что при использовании разных открытых ключей для одного сообщения получаются различные хеши

Message — сообщение

Nonce — отвечает за работу в режиме потокового шифрования и случайного хеширования

Key — превращает Skein в MAC(message authentication code) или KDF(key derivation function)

Personalization — используется, если требуется создание различных функций для различных пользователей

Skein

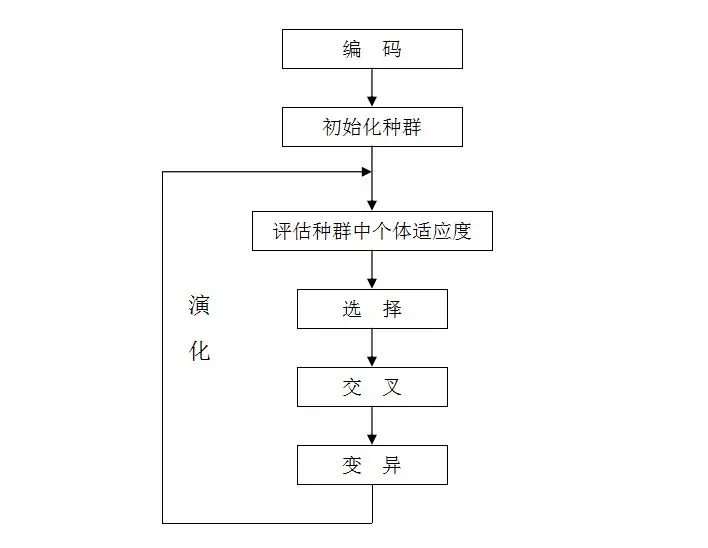

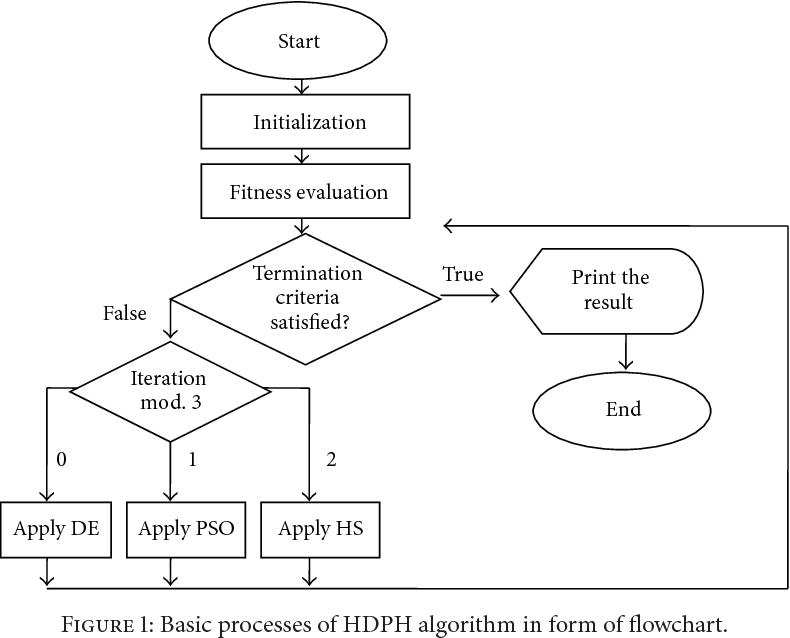

Мы уже разобрали основные составляющие алгоритма, осталось только собрать его из известных деталей. Рассмотрим структуру Skein, как обычной хеш-функции, без модификаций и персонализации. Его работа построена на множественных вызовах UBI-блоков. В нашем случае их 3, по одному для каждого типа вызова UBI: конфигурационный блок, блок сообщения, блок выходного преобразования. Возьмем начальное значение S = 0. Алгоритм Skein представляет из себя следующую конструкцию.

Рассмотрим структуру Skein, как обычной хеш-функции, без модификаций и персонализации. Его работа построена на множественных вызовах UBI-блоков. В нашем случае их 3, по одному для каждого типа вызова UBI: конфигурационный блок, блок сообщения, блок выходного преобразования. Возьмем начальное значение S = 0. Алгоритм Skein представляет из себя следующую конструкцию.

Если же 264 бита выходного сигнала не хватит, то можно параллельно последнему блоку запустить выходное преобразование нужное количество раз, как показано на рисунке.

Применение

В конце хотелось бы упомянуть области применения хеш-функции Skein. Используя систему дополнительных аргументов, есть возможность настроить алгоритм для вычисления кодов аутентификации сообщения MAC или HMAC (hash-based MAC). Также Skein может служить, как генератор случайных чисел или в качестве механизма вычисления электронно цифровой подписи.

Skein алгоритм для майнинга. как это работает? — monetarystar.ru

Skein алгоритм для майнинга.

Интересоваться криптовалютой стало очень много пользователей. Каждый пытается разобраться, что такое цифровые монеты, как их добывать и как заработать на криптовалюте. Вопросы довольно сложные (особенно для новичков), но решаемые.

Алгоритм Skein, позволяет получить новые монеты с целью последующей их продажи.

Что такое Skein?

На данный момент алгоритм Skein — это ПО хеширования переменной разрядности. Разработка алгоритма произошла при помощи интенсивной работы целой команды специалистов во главе с Брюсом Шнайером.

Сама по себе хэш-функция выполняется в качестве универсального криптогафического примитива. Основа такового: блочный шифр Threfiish (работает в отдельном режиме UBI-хэширования).

Требования, выставленные в процессе разработки специалистами:

- Оптимизация алгоритма под использование минимального объема видеопамяти;

- Максимальная безопасность хэширования данных;

- Устойчивость к атакам хэш-функций;

- Оптимизация под работу с 64-ми процессорами.

ф

ф

История создания алгоритма Skein

GOD ALGORITHM | HOW TO SOLVE RUBIK’S CUBE FOR 16 MOVES

Алгоритм был разработан в 2008 году. Целая группа авторов, главным разработчиком из которых стал Брюс Шнайер, оказалась в пятерке в конкурсе SHA-3.

Применяется сегодня Skеin во многих отраслях. Например: можно воспользоваться сообщением и ключом кода для того, чтобы вычислить MAC.

Также можно вычислить HMAC (в качестве хэш-функции).

Технические характеристики Skein

Skein поддерживает размеры внутреннего состояния 256, 512 и 1024 бит и размер выходного блока до 264?1 бит. Авторы заявляют о 6.1 тактах на байт для любого размера выходного блока на ПК с процессором Intel Core 2 Duo.

Из числа кандидатов на SHA 3 Skеin входит в пятерку наиболее быстрых, однако лидирует лишь в 64-разрядном варианте, который превосходит по скоростным характеристикам 32 разрядный в более чем четыре раза.

Это объясняется тем, что авторы изначально ориентировались на оптимизацию под 64-разрядные процессоры. Skеin-512 использует всего 200 байт, Skein-256 — 100 байт, что оптимально для аппаратной реализации алгоритма в смарт-картах.

Как заявляют авторы, хэш-функция Skеin на распространённых процессорах работает в среднем в два раза быстрее SHA 512, Threefish в два раза быстрее AES.

Skеin защищена от новых видов атак на хэш-функции — подбора удлинённых сообщений и псевдоколлизий.

Threefish, лежащий в основе Skеin имеет очень простую структуру и может быть использован для замены алгоритмов блочного шифрования, будучи быстрым и гибким шифром, работающим в произвольном режиме шифрования. Сам Threefish не использует S-блоки, основан на комбинации инструкций исключающего или, сложения и циклического сдвига.

Наиболее подходящая Вам статья…

Post Views: 134

Skein — это… Что такое Skein?

| Криптографическая хеш-функция | |

| Название | Skein |

|---|---|

| Создан | 2008 |

| Опубликован | 2008 |

| Размер хеша | переменный, 0<d≤264-1 |

| Число раундов | переменное, 72 для 256/512-бит выхода, 80 — для 1024 бит |

| Тип | хеш-функция |

Skein (англ.

Хэш функция Skein выполнена как универсальный криптографический примитив, на основе блочного шифра Threefish, работающего в режиме UBI-хэширования. Основной концепцией разработки была оптимизация под минимальное использование памяти, криптографически безопасное хэширование небольших сообщений, устойчивость ко всем существующим атакам на хэш-функции, оптимизация под 64-разрядные процессоры и активное использование обращений к таблицам.

Skein поддерживает размеры внутреннего состояния 256, 512 и 1024 бит и размер выходного блока до 2 Это объясняется тем, что авторы изначально ориентировались на оптимизацию под 64-разрядные процессоры. [1]

Это объясняется тем, что авторы изначально ориентировались на оптимизацию под 64-разрядные процессоры. [1]

Skein-512 может быть реализована с использованием всего 200 байт состояния, Skein-256 — 100 байт, что оптимально для аппаратной реализации алгоритма в смарт-картах.[2]

Как заявляют авторы, хэш-функция Skein на распространённых процессорах работает в среднем два раза быстрее SHA-512, Threefish в два раза быстрее AES.

Skein защищена от новых видов атак на хэш-функций — подбора удлинённых сообщений и псевдоколлизий.

Threefish, лежащий в основе Skein имеет очень простую структуру и может быть использован для замены алгоритмов блочного шифрования, будучи быстрым и гибким шифром, работающим в произвольном режиме шифрования. Сам Threefish не использует S-блоки, основан на комбинации инструкций исключающего или, сложения и циклического сдвига.

Примечания

Ссылки

Skein | Контроль Разума | Fandom

| Криптографическая хеш-функция | |

|---|---|

| Название | Skein |

| Разработчик | Брюс Шнайер, Нильс Фергюссон, Стефан Лукс, Даг Уайтинг, Михир Бэллейр, Тадайоши Коно, Джон Каллас и Джесс Уокер |

| Создан | 2008 |

| Опубликован | 2008 |

| Размер хеша | переменный, 0<d≤264-1 |

| Число раундов | переменное, 72 для 256/512-бит выхода, 80 — для 1024 бит |

| Тип | хеш-функция |

Skein (англ. Skein) — алгоритм хеширования переменной разрядности, разработанный группой авторов во главе с Брюсом Шнайдером.

Skein) — алгоритм хеширования переменной разрядности, разработанный группой авторов во главе с Брюсом Шнайдером.

Хэш функция Skein выполнена как универсальный криптографический примитив, на основе блочного шифра Threefish, работающего в режиме UBI-хэширования.

Skein поддерживает размеры внутреннего состояния 256, 512 и 1024 бит и размер выходного блока до 2

Как заявляют авторы, хэш-функция Skein на распространённых процессорах работает в среднем два раза быстрее SHA-512, Threefish в два раза быстрее Rijndael (AES).

Skein защищена от новых видов атак на хэш-функций – подбора удлинённых сообщений и псевдоколлизий.

Threefish, лежащий в основе Skein имеет очень простую структуру и может быть использован для замены алгоритмов блочного шифрования, будучи быстрым и гибким шифром, работающим в произвольном режиме шифрования. Сам Threefish S-блоки не использует, основан на комбинации инструкций исключающего или, сложения и циклического сдвига.

Сам Threefish S-блоки не использует, основан на комбинации инструкций исключающего или, сложения и циклического сдвига.

Ссылки[]

en:Skein (hash function)

Как использовать Stream Cipher от Skein?

Вы не должны развертывать программное обеспечение на основе Skein.

Внутри Skein построен вокруг пользовательского блочного шифра (Threefish), который может использоваться как потоковый шифр или MAC, но никто не смотрит на неотъемлемую безопасность Threefish, но только так, как он обеспечивает хорошую хеш-функцию, и даже для этого использования вердикт еще не достигнут. Требуется много лет, чтобы решить, что данный алгоритм «выглядит прилично безопасным». Однообразный примитив имеет огромную привлекательность, особенно для встроенных систем с ограниченным пространством для кода, но потребуется еще несколько лет, прежде чем можно было бы официально признать, что Threefish является безопасным. Грубо говоря,  Вам придется быть терпеливым.

Вам придется быть терпеливым.

Еще одна причина, по которой вам следует немного подождать, заключается в том, что Skein и/или Threefish могут по-прежнему подвергаться изменениям. Через определенные промежутки времени кандидаты SHA-3 могут быть «настроены» (небольшие изменения, разработанные в свете предыдущего анализа). Скин был настроен на второй раунд соревнований SHA-3, а затем снова настроился на третий раунд. Какая версия реализована в pyskein? Здесь есть место для кошмаров.

Что касается других вопросов:

- Skein/Threefish не включает автоматическое растяжение ключа.

- Skein как потоковый шифр — это потоковый шифр, а не аутентифицированный потоковый шифр. Он выполняет только шифрование. Skein может использовать также для вычисления аутентификации (как MAC), но могут возникнуть проблемы, которые необходимо учитывать, если вы хотите использовать один и тот же ключ для обоих способов использования (то есть не делайте этого, если не находитесь уверен, что это безопасно, и, честно говоря, я не уверен).

- «nonce» должна быть произвольной строкой, не ограниченной по длине. В общем описании Skein сообщение nonce и сообщение hash (при хешировании) используют одни и те же механизмы ввода. Skein как потоковый шифр — это «просто» хеш-функция с ключом, без ввода, но очень длинный вывод.

Конечно, pyskein может добавить произвольные ограничения, поэтому я отсылаю вас к документации pyskein, если она вообще существует.

GPU — [ANN] ARGO — Мастерноды | Skein | PoW | Микротранзакции

ARGO это новая децентрализованная и анонимная криптовалюта. Она доступна для каждого с открытым исходным кодом.Монета работает на алгоритме Skein — она устойчива к атаке, максимально защищена и использует небольшой объём видеопамяти.

Из-за того, что ARGO имеет Мастерноды, монета максимально децентрализована и имеет множество преимуществ, среди которых InstantSend и PrivateSend.

Монета ориентирована на протокол ZeroCoin и Microtransaction.

Протокол ZeroCoin позволяет монете достигать высокого уровня анонимности, история транзакций будет немедленно удаляться.

Не требуется, чтобы какая-либо доверенная сторона предоставляла вашу анонимность.

Как уже упоминалось, этот протокол направлен на то, чтобы сделать Argo наиболее анонимным.

Microtransaction позволяет вам отправить небольшую сумму денег (например, 0,5 доллара).

Основное преимущество заключается в том, что комиссия за обслуживание (плата) будет низкой, а скорость транзакции будет достаточно высокой.

Более подробная информация будет доступна в Белой Бумаге, которая будет объявлена в Феврале.

Название: ARGO

Алгоритм: Skein

Тип: POW

Время генерации блока: 60 секунд

Ретаргет сложности: Темная гравитационная волна через каждые 48 блоков

Время созревания: 100 blocks

Общее количество: 30 000 000 монет

Количество для Мастерноды: 10 000 монет

Начало выплат по МН после 1440 блока

Комиссия транзакции: 10-8/byte (обычная TX после 200 bytes = 0. 000002 ARGO)

000002 ARGO)

Количество подтверждений: 6

Награда за блок: Линейно снижается с 100 до 1 до 512 000 блока, после чего уменьшается на 12,5% в год

Рапределение награды: В начале 40% для МН, каждые 64,000 блоков увеличивается на 5%, пока не достигнет 75% для МН, а затем останется на этом уровне

Премайн: 2.46% (будет использоваться для добавления на биржы, маркетинга, баунти кампаний и других целей)

InstantSend подтверждение: 5 секунд

PoW награда

2 — 512 000 — 100 Блок — >1

512 000 — 1024 000 Блок — 0.875

1024 000 — 1536 000 Блок — 0.766

1536 000 — 2048 000 Блок — 0.670

Награда Мастернодам

1440 — 64 000 — 40% от PoW награды

64 000 — 128 000 Блок — 45% от PoW награды

128 000 — 192 000 Блок — 50% от PoW награды

192 000 — 256 000 Блок — 55% от PoW награды

256 000 — 320 000 Блок — 60% от PoW награды

320 000 — 384 000 Блок — 65% от PoW награды

384 000 — 448 000 Блок — 70% от PoW награды

После 448 000 Блока — 75% от PoW награды

Вебсайт: https://argo. cash

cash

Твитер: https://twitter.com/ArgoCoin

Телеграм: https://t.me/argocoin

Дискорд: https://discord.gg/jyzW5zR

Github: https://github.com/argocoins

YouTube: https://www.youtube.com/channel/UCVnNy6_u2V01BhNOT4mqlVg

Кошелёк

windows 64 : https://github.com/argocoins/argo/releases/download/v1.0.0/argo-win32-v1.0.0.zip

Linux : https://github.com/argocoins/argo/releases/download/v1.0.0/argo-ubuntu1604-v1.0.0.tar.gz

Хостинг/Коллективные/Параллельные Мастерноды – мы создадим универсальную специальную платформу, на которой у вас будет возможность настроить свой МН одним щелчком мыши. Эта платформа будет включать не только легкую настройку, но и систему хостинга МН (которая будет максимально защищать) и параллельные МН. В дальнейшем мы планируем интегрировать услугу с другими монетами, чьи владельцы получат награды в ARGO, тем самым поддерживая ставку монет ARGO.

Веб кошелёк/Мобильные кошельки/Кошельки 2.0 – все эти кошельки будут синхронизированы, поэтому вы сможете управлять своими финансами с любого устройства (смартфон/часы, компьютер и другие устройства). Для магазинов есть возможность запускать расширенную статистику платежей, которая позволит вам пользоваться своей учетной записью в Интернете. С помощью мобильных кошельков вы сможете использовать бесконтактные платежи не только в Интернете, но и в реальной жизни.

Для магазинов есть возможность запускать расширенную статистику платежей, которая позволит вам пользоваться своей учетной записью в Интернете. С помощью мобильных кошельков вы сможете использовать бесконтактные платежи не только в Интернете, но и в реальной жизни.

Апаратный кошелёк – таких как Trezor или Ledger. Будет изготовлен специально для ARGO. Владельцы Мастернод смогут настраивать платежи непосредственно на холодное хранение. Аппаратные кошельки будут бесплатными для первых 100 владельцев Мастернод.

Децентрализованная Биржа – это именно то, что нужно сегодня. Полностью децентрализованный обмен, который исключает любые ограничения и проверки. Добавление новых монет на биржу будет оплачиваться в ARGO.

Более подробная информация по каждому пункту будет представлена в Белой Бумаге в Феврале.

Биржы : Совсем скоро

Пулы :

1. BSOD.PW

Code:

-a skein -o stratum+tcp://pool.bsod.pw:2134 -u YOURWALLETADDRESS.rigname -p x -R 5

2. PROTOPOOL.NET

Code:

-a skein -o stratum+tcp://eu1. protopool.net:4933 -u WALLET_ADDRESS -p c=ARGO

protopool.net:4933 -u WALLET_ADDRESS -p c=ARGO

3. pool.coin-miners.info

Code:

-o stratum+tcp://stratum-eu.coin-miners.info:4933 -u ARGO_WALLET_ADDRESS -p c=ARGO

4. pool.cryptoally.net

Code:

-o stratum+tcp://eu1.cryptoally.net:4933 -u <ARGO WALLET_ADDRESS> -p c=ARGO

5. arcpool.com

Code:

-o stratum+tcp://arcpool.com:31101 -u <WALLET_ADDRESS> -p c=ARGO

6. madpool.xyz

Code:

ccminer -a skein -o stratum+tcp://madpool.xyz:4933 -u <YOUR_ARGO_WALLET_ADDRESS> -p c=ARGO

7. HASHFASTER.COM

Code:

-a skein -o stratum+tcp://hashfaster.com:20004 -u -p c=ARGO

Explorer

http://explorer.argocash.com/

https://altmix.org/coins/45-ARGO

Ссылка на тему :

https://bitcointalk.org/index.php?topic=2863758.0

ЧТОБЫ ДАЛЬШЕ ПОДГОРАЛО У БУРЖУЕВ ВОТ

МАЙНЕР : https://github.com/klaust/ccminer/releases

Новым стандартом SHA-3 стал криптоалгоритм Keccak

Новым стандартом SHA-3 стал криптоалгоритм Keccak

Alexander Antipov

Keccak существенно отличается от предыдущих стандартов SHA-1 и SHA-2, что позволит делать защиту архитектуры web-приложений более гибкой.

Национальный институт стандартов и технологий (National Institute of Standards and Technology, NIST) США объявил победителя в конкурсе алгоритмов шифрования и определил стандарт криптографических хэш-функций SHA-3.

Когда этот конкурс стартовал в 2007 году, в нем принимали участие 64 алгоритма, представленных различными разработчиками. В прошлом году их количество сократилось до 5: BLAKE, Grøstl, JH , Keccak и Skein. Каждый из алгоритмов был представлен для публичного изучения, в ходе которого эксперты со всего мира могли искать в них уязвимости.

Победителем конкурса стал криптоалгоритм Keccak, созданный Гуидо Бертони (Guido Bertoni), Джоаном Даеменом (Joan Daemen) и Гиллесом ван Ассхе (Van Assche) из STMicroelectronics и Michaël Peeters. Алгоритм Keccak в значительной мере отличается от SHA-1, SHA-2 и MD5, которые базируются на структуре Меркла-Дамгарда. Таким образом, разница между SHA-2 и новым SHA-3 добавит гибкости в структуру web-приложений. «Keccak имеет дополнительное преимущество в том, что он не может быть уязвим в том же, в чем и SHA-2. Атака, проводимая против SHA-2, скорее всего, не сработает против Keccak, потому что алгоритмы разработаны по-разному», — подчеркнул Тим Полк (Tim Polk), эксперт из NIST.

«Keccak имеет дополнительное преимущество в том, что он не может быть уязвим в том же, в чем и SHA-2. Атака, проводимая против SHA-2, скорее всего, не сработает против Keccak, потому что алгоритмы разработаны по-разному», — подчеркнул Тим Полк (Tim Polk), эксперт из NIST.

Сотрудники NIST отмечают, что все финалисты конкурса проявили высокие качества, не только в контексте криптостойкости, но также и в ряде других параметров, таких как программная и аппаратная реализаций, сложности анализа и реализации.

Напомним, что известный эксперт по информационной безопасности, а также автор криптоалгоритма Skein, Брюс Шнайер (Bruce Schneier) на прошлой неделе выразил сомнение в целесообразности выбора нового стандарта зашифрованных хеш-функций. «Не то чтобы новые хеш функции были совсем плохи, дело в том, что мы в них не сильно нуждаемся. Когда мы начали этот процесс в 2006 году, казалось что вот-вот появится необходимость в новых хеш функциях», — заявил эксперт.

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру.

Узнай первым как выжить в цифровом кошмаре!

Узнай первым как выжить в цифровом кошмаре!Поделиться новостью:

мотков

Веб-сайт Skein: Семейство функций Skein Hash

Skein — это хэш-функция, разработанная Нильсом Фергюсоном — Стефаном Лаксом — Брюсом Шнайером — Дугом Уайтингом — Михиром Белларе — Тадаёши Коно — Джоном Калласом — Джесси Уокером

Представлено NIST для участия в конкурсе криптографических алгоритмов хеширования.

Skein — это новое семейство криптографических хеш-функций. Его конструкция сочетает в себе скорость, безопасность, простоту и большую гибкость в модульном пакете, который легко анализировать.

Skein работает быстро. Skein-512 — наше основное предложение — хеширует данные с частотой 6,1 такта на байт на 64-битном процессоре. Это означает, что на процессоре x64 Core 2 Duo с тактовой частотой 3,1 ГГц Skein хеширует данные со скоростью 500 МБ / с на каждое ядро - почти в два раза быстрее, чем SHA-512, и в три раза быстрее, чем SHA-256. Дополнительный режим хеш-дерева еще больше ускоряет распараллеливание реализаций. Skein также работает с короткими сообщениями; Skein-512 хеширует короткие сообщения примерно за 1000 тактов.

Skein также работает с короткими сообщениями; Skein-512 хеширует короткие сообщения примерно за 1000 тактов.

Skein безопасен. На данный момент наша лучшая атака на Skein-512 — 25 из 72 раундов, с коэффициентом безопасности 2.9. Для сравнения: на аналогичном этапе процесса стандартизации алгоритм шифрования AES подвергался атаке на 6 из 10 раундов, при коэффициенте безопасности только 1,7. Кроме того, у Skein есть ряд доказуемо безопасных свойств, повышающих надежность алгоритма.

Скейн простой. Используя всего три примитивных операции, функцию сжатия Skein можно легко понять и запомнить. Остальная часть алгоритма представляет собой прямую итерацию этой функции.

Skein гибкий.Skein определяется для трех различных размеров внутреннего состояния — 256 бит, 512 бит и 1024 бит — и любого размера вывода. Это позволяет Skein быть незаменимой заменой для всего семейства хэш-функций SHA. Полностью необязательная и расширяемая система аргументов делает Skein эффективным инструментом для использования для очень большого количества функций: PRNG, потокового шифра, функции деривации ключей, аутентификации без накладных расходов HMAC и возможности персонализации. Все эти функции могут быть реализованы с очень низкими накладными расходами.Вместе с крупноблочным шифром Threefish в ядре Skein эта конструкция обеспечивает полный набор симметричных криптографических примитивов, подходящих для большинства современных приложений.

Все эти функции могут быть реализованы с очень низкими накладными расходами.Вместе с крупноблочным шифром Threefish в ядре Skein эта конструкция обеспечивает полный набор симметричных криптографических примитивов, подходящих для большинства современных приложений.

Skein эффективен на различных платформах, как аппаратных, так и программных. Skein-512 может быть реализован примерно в 200 байтах состояния. Небольшие устройства, такие как 8-битные смарт-карты, могут реализовать Skein-256, используя около 100 байт памяти. На более крупных устройствах могут быть реализованы более крупные версии Skein для достижения более высоких скоростей.

Skein был разработан командой высококвалифицированных экспертов в области криптографии из академических кругов и промышленности, обладающих опытом в области криптографии, анализа безопасности, программного обеспечения, проектирования микросхем и реализации реальных криптографических систем.Такой объем знаний позволил им создать сбалансированный дизайн, который хорошо работает во всех средах.

Это заполнитель для будущих обсуждений Skein и его реализации в Tcl.

[PDF] Семейство хеш-функций Skein

ПОКАЗЫВАЕТ 1-10 ИЗ 130 ССЫЛОК

СОРТИРОВАТЬ ПО РелевантностиСамые популярные статьиНедавность

Улучшенный криптоанализ Skein

Представлен первый сторонний анализ Skein с подробным изучением его основных компонентов : блочный шифр Threefish, и делается вывод, что для оптимальных гарантий безопасности требуется не менее 36 раундов Threefish.РазвернутьВозвращение к Мерклу-Дамгарду: как создать хеш-функцию

Показано, что текущий принцип построения хеш-функций, таких как SHA-1 и MD5 — (усиленное) преобразование Меркла-Дамгарда — не удовлетворяет новому понятию безопасности для хеш-функции, более сильные, чем устойчивость к коллизиям. ExpandMARS — шифр-кандидат для AES

MARS предназначен для использования преимуществ мощных операций, поддерживаемых в современных компьютерах, что приводит к значительно лучшему компромиссу между безопасностью и производительностью по сравнению с существующими шифрами и предлагает лучшую безопасность, чем тройной DES, при работе значительно быстрее, чем одиночный DES. Развернуть

РазвернутьВ шаблонах коррекции для семейства SHA-2

Больше нет уверенности в том, что SHA-2 сопротивляется этой атаке, поскольку заявленная сложность сравнивается с пределом атаки дня рождения, равным 2, и шаблон коррекции может быть преобразован во второй предварительный атака -image, сложность которой должна быть больше 2. РазвернитеКлюч хеш-функций для аутентификации сообщений

Две новые, простые и практичные конструкции схем аутентификации сообщений, основанные на криптографической хэш-функции, NMAC и HMAC, доказали свою безопасность. при условии, что базовая хеш-функция имеет разумную криптографическую стойкость.ExpandПринцип отказоустойчивого проектирования для хэш-функций

В этой статье пересматривается установленный принцип проектирования Меркла-Дамгарда для итерационных хэш-функций и показано, что увеличение w количественно повышает безопасность против определенных атак, даже если функция сжатия не может быть устойчивой к коллизиям. ExpandКак взломать MD5 и другие хеш-функции

Представлена новая мощная атака на MD5, которая, в отличие от большинства дифференциальных атак, не использует исключающее или как меру разницы, а вместо этого использует в качестве меры модульное целочисленное вычитание. Развернуть

РазвернутьУкрепление цифровых подписей с помощью случайного хеширования

Цель состоит в том, чтобы освободить практические схемы цифровой подписи от их нынешней зависимости от сильной устойчивости к коллизиям, основывая безопасность этих схем на значительно более слабых свойствах базовой хеш-функции, тем самым обеспечивая безопасность на случай используемые хеши оказываются менее устойчивыми к поиску коллизий, чем предполагалось изначально. РасширитьSlide-атак на класс хэш-функций

В этом документе изучается применение слайд-атак к хеш-функциям и указывается на атаку с использованием различения на основе слайдов на слегка модифицированную версию RadioGatun.РазвернутьРеализация и тестирование хеш-функции на основе модифицированного алгоритма скина

Аннотация:

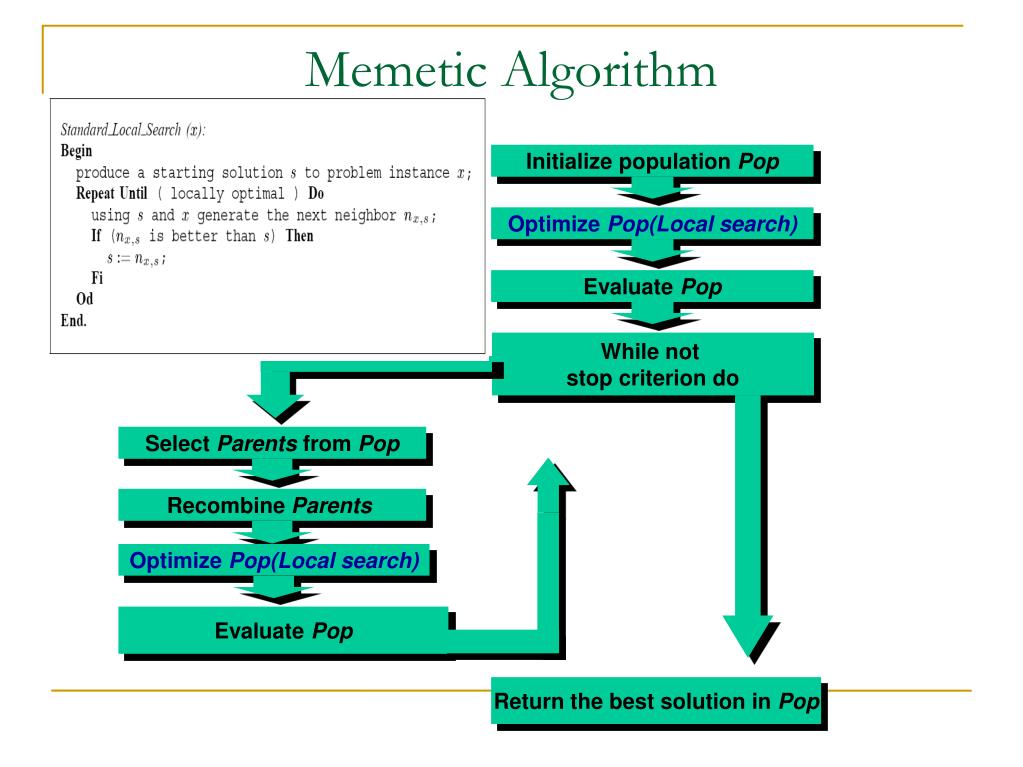

Контекст и цель. В статье показано, что оригинальный алгоритм хеширования Skein, который был разработан как часть конкурса на новый стандарт SHA-3 Национального института стандартов и технологий США (NIST) и был один из пяти финалистов может быть модифицирован для повышения эффективности его работы в системах с многоядерными процессорами, которые используются практически во всех современных настольных и мобильных устройствах. Анализ немногочисленных публикаций, посвященных такому усовершенствованию оригинальный алгоритм показывает, что все авторы сосредоточены на повышении эффективности за счет оптимизации вычислений алгоритма распараллеливание, потому что скорость вычислений была одним из его основных недостатков. Упрощения исходного алгоритма не было. рассмотрено ранее и стало основной целью статьи. Методы исследования. Анализ исходного алгоритма показал, что основной предпосылкой для модификаций является гибкость. для настройки для построения хеш-функции, в частности хеш-функция основана на алгоритме блочного шифрования с настраиваемым размер блока.Размер блока и ключ фиксированы, но они не определяют размер исходной строки хеш-функции, что усложняет метод атаки, основанный на нахождении длины ключа. Переменный характер выходной линии позволяет сделать Хеш-функция очень гибкая: можно использовать хеш-функцию и приложения в устройствах с ограниченной памятью. В том числе мобильные устройства.

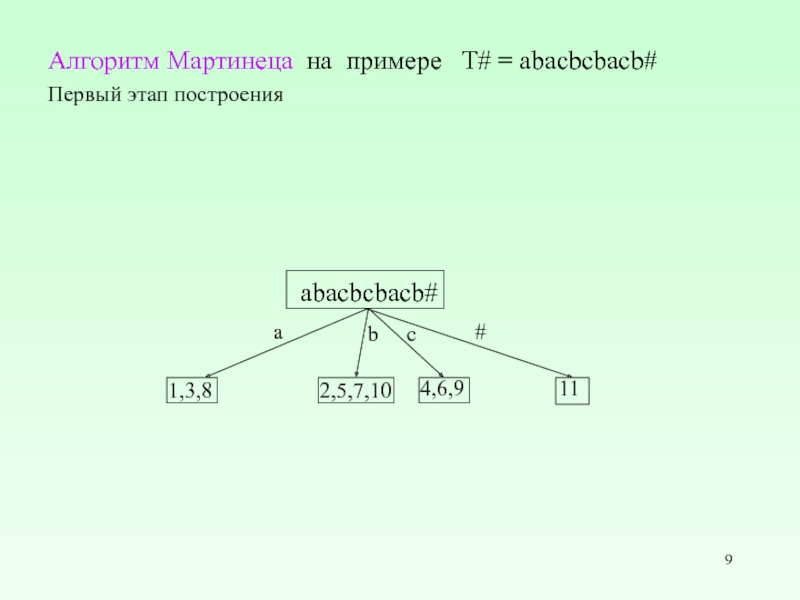

Анализ немногочисленных публикаций, посвященных такому усовершенствованию оригинальный алгоритм показывает, что все авторы сосредоточены на повышении эффективности за счет оптимизации вычислений алгоритма распараллеливание, потому что скорость вычислений была одним из его основных недостатков. Упрощения исходного алгоритма не было. рассмотрено ранее и стало основной целью статьи. Методы исследования. Анализ исходного алгоритма показал, что основной предпосылкой для модификаций является гибкость. для настройки для построения хеш-функции, в частности хеш-функция основана на алгоритме блочного шифрования с настраиваемым размер блока.Размер блока и ключ фиксированы, но они не определяют размер исходной строки хеш-функции, что усложняет метод атаки, основанный на нахождении длины ключа. Переменный характер выходной линии позволяет сделать Хеш-функция очень гибкая: можно использовать хеш-функцию и приложения в устройствах с ограниченной памятью. В том числе мобильные устройства. Результаты. Модификация для Skein, основанная на том факте, что исходный алгоритм предполагает, что хэш-процесс может быть представлен в виде многоуровневой древовидной структуры.Основная идея состоит в том, что сообщение на первом уровне хеширования делится на блоки, для каждого из блоков рассчитанные параметры для второго и более высоких уровней становятся входными значениями для следующего уровня. Было предложено значительное упрощение без ускорения алгоритма — используйте единственный одноуровневый хеш, который на самом деле означает отказ от использования расчетов древовидной структуры. Хеш-функция на основе модифицированного алгоритма реализована с использованием языка программирования Python.Результаты тестирования по стандарту NIST SP 800-22 для набора из 1000 файлов с результатами хеш-функции показали процентное соотношение файлы, которые были успешно протестированы, от 98,0 до 99,6%, что указывает на то, что рассматриваемая хеш-функция соответствует случайные и псевдослучайные генераторы целых чисел и условия хеш-функций.

Результаты. Модификация для Skein, основанная на том факте, что исходный алгоритм предполагает, что хэш-процесс может быть представлен в виде многоуровневой древовидной структуры.Основная идея состоит в том, что сообщение на первом уровне хеширования делится на блоки, для каждого из блоков рассчитанные параметры для второго и более высоких уровней становятся входными значениями для следующего уровня. Было предложено значительное упрощение без ускорения алгоритма — используйте единственный одноуровневый хеш, который на самом деле означает отказ от использования расчетов древовидной структуры. Хеш-функция на основе модифицированного алгоритма реализована с использованием языка программирования Python.Результаты тестирования по стандарту NIST SP 800-22 для набора из 1000 файлов с результатами хеш-функции показали процентное соотношение файлы, которые были успешно протестированы, от 98,0 до 99,6%, что указывает на то, что рассматриваемая хеш-функция соответствует случайные и псевдослучайные генераторы целых чисел и условия хеш-функций. Научная новизна и практическая значимость. Это первое упрощение структуры алгоритма хеширования Skein. Предложено повышение эффективности вычислений и показано, что хеш-функция на основе упрощенного алгоритм соответствует NIST SP 800-22.

Научная новизна и практическая значимость. Это первое упрощение структуры алгоритма хеширования Skein. Предложено повышение эффективности вычислений и показано, что хеш-функция на основе упрощенного алгоритм соответствует NIST SP 800-22.

Skein (хеш-функция) объяснил

Skein — это криптографическая хеш-функция и один из пяти финалистов конкурса хеш-функций NIST. Поступивший в качестве кандидата на роль стандарта SHA-3, преемника SHA-1 и SHA-2, он в конечном итоге проиграл кандидату хеширования NIST Keccak. [2]

Название Skein относится к тому, как функция Skein переплетает входные данные, подобно мотку пряжи.

История

Skein был создан Брюсом Шнайером, Нильсом Фергюсоном, Стефаном Лаксом, Дугом Уайтингом, Михиром Белларе, Тадаёши Коно, Джоном Калласом и Джесси Уокером.

Skein основан на настраиваемом блочном шифре Threefish, сжатом с использованием режима цепочки Unique Block Iteration (UBI), варианта режима хеширования Matyas – Meyer – Oseas, [3] , при этом для гибкости используется дополнительная система аргументов с низкими накладными расходами. .

.

Алгоритм Скейна и эталонная реализация были переданы в общественное достояние. [4]

Функциональность

Skein поддерживает размеры внутреннего состояния 256, 512 и 1024 бит, а также произвольные размеры вывода. [5]

Авторы заявляют 6,1 цикла на байт для любого размера вывода на Intel Core 2 Duo в 64-битном режиме. [6]

Ядро Threefish основано на функции MIX, которая преобразует 2 64-битных слова с помощью одного сложения, вращения на константу и XOR. Режим цепочки UBI объединяет входное значение цепочки с входной строкой произвольной длины и производит выходной сигнал фиксированного размера.

Нелинейность Threefish полностью обусловлена комбинацией операций сложения и исключающего ИЛИ; он не использует S-боксы.Функция оптимизирована для 64-битных процессоров, а в документе Skein определены дополнительные функции, такие как рандомизированное хеширование, параллелизируемое хеширование дерева, потоковый шифр, персонализация и функция вывода ключей.

Криптоанализ

В октябре 2010 года была опубликована атака, сочетающая ротационный криптоанализ с атакой отскока. Атака обнаруживает вращательные столкновения для 53 из 72 выстрелов в Threefish-256 и 57 из 72 выстрелов в Threefish-512. Это также влияет на хеш-функцию Skein. [7] Это продолжение более ранней атаки, опубликованной в феврале, которая прерывает 39 и 42 раунда соответственно. [8]

Команда Skein изменила ключевую константу расписания для третьего раунда конкурса хэш-функций NIST, чтобы сделать эту атаку менее эффективной, даже несмотря на то, что они считают, что без этих настроек хеш-код все равно будет безопасным.

Примеры хэшей Skein

Хеш-значения пустой строки.

Лялька-256-256 ( «») c8877087da56e072870daa843f176e9453115929094c3a40c463a196c29bf7ba Лялька-512-256 ( «») 39ccc4554a8b31853b9de7a1fe638a24cce6b35a55f2431009e18780335d2621 Лялька-512-512 ( «») bc5b4c50925519c290cc634277ae3d6257212395cba733bbad37a4af0fa06af41fca7903d06564fea7a2d3730dbdb80c1f85562dfcc070334ea4d1d9e72cba7a Даже небольшое изменение в сообщении будет (с подавляющей вероятностью) приводят в основном различной хэш , за счет лавинного эффекта. Например, добавив точку в конце предложения:

Например, добавив точку в конце предложения:

Реализации

Примечания и ссылки

- 01.10.2010. Фергюсон. Семейство функций Skein Hash. и другие.

- Веб-сайт: NIST выбрал победителя конкурса алгоритмов безопасного хеширования (SHA-3). 2012-10-02. . 2012-10-02.

- http://www.skein-hash.info/sites/default/files/skein1.3.pdf стр.6

- http://www.

skein-hash.info/sites/default/files/skein_NIST_CD_121508.zip skein_NIST_CD_121508.zip

skein-hash.info/sites/default/files/skein_NIST_CD_121508.zip skein_NIST_CD_121508.zip - Веб-сайт: Теперь от Брюса Шнайера, функция Skein Hash. 2008-10-31. . 2008-10-31.

- http://www.skein-hash.info/sites/default/files/skein1.3.pdf Документ с описанием хэш-функции, версия 1.3 (01.10.2010)

- Дмитрий Ховратович. Ивица Николич. Кристиан Рехбергер. 2010-10-20. Вращательные атаки с отскоком на пониженной скорости вращения.

- 2010. Дмитрий Ховратович. Ивица Николич. усилитель Вращательный криптоанализ ARX. .

новых алгоритмов хеширования

новых алгоритмов хешированияАлгоритмы хеширования — это программная реализация криптографических хеш-функций. Эти функции ценятся за их полезные свойства и широко используются в области кибербезопасности. В программном обеспечении шифрования хэш-алгоритмы используются в основном для хеширование паролей, генерация ключей и проверка подписи.

BestCrypt предлагает ряд наиболее безопасных на сегодняшний день алгоритмов хеширования для обеспечения надежной защиты данных клиентов. Эти:

Эти:

SHA-3, также известный как Keccak, представляет собой алгоритм хеширования с инновационной конструкцией губки. Гвидо Бертони, Джоан Дэмен, Майкл Петерс и Жиль Ван Аше. 2 октября 2012 года Кечак был выбран победителем конкурс хеш-функций NIST. В аппаратной реализации это было заметно быстрее, чем у всех других финалистов.Стандартизация процесс продолжается по состоянию на ноябрь 2014 года. В BestCrypt реализована версия SHA-3 с дайджестом длиной 512 бит.

Подробнее в Википедии: SHA-3

Whirlpool Whirlpool — алгоритм хеширования с 512-битным дайджестом, основанный на существенно модифицированном стандарте Advanced Encryption Standard.

(AES) разработан Винсентом Рейменом (соавтором AES) и Пауло С. Л. М. Баррето. Хэш рекомендован NESSIE

проект. Он также был принят Международной организацией по стандартизации (ISO) и Международной организацией по стандартизации.

Электротехническая комиссия (МЭК) в рамках совместного международного стандарта ISO / IEC 10118-3.

Подробнее в Википедии: Водоворот

SHA-2 — это набор криптографических хэш-функций, разработанный АНБ (Национальная служба США Охранное агентство). SHA-2 был опубликован в 2001 году NIST как федеральный стандарт США (FIPS). Хотя хеш-функция NIST Конкурс выбрал новую хэш-функцию, SHA-3 в 2012 году, она не предназначена для замены SHA-2, поскольку никакая серьезная атака на SHA-2 не было продемонстрировано. В BestCrypt семейство SHA-2 представлено двумя хэш-алгоритмами: SHA-256 и SHA-512 назван по размеру дайджеста.Хотя SHA-512 по-прежнему четкий, SHA-256 не рекомендуется для использования в новых контейнерах и поддерживается для обслуживания совместимость с предыдущими версиями.

Подробнее в Википедии: SHA-2

Skein — это криптографическая хеш-функция и один из пяти финалистов конкурса хеш-функций NIST. Поступил как

кандидат на то, чтобы стать стандартом SHA-3, в конечном итоге проиграл Keccak.

Skein был создан Брюсом Шнайером, Нильсом Фергюсоном, Стефаном Лаксом, Дугом Уайтингом, Михиром Белларе, Тадаёши Коно, Джоном Калласом и Джесси Уокером. Skein основан на настраиваемом блочном шифре Threefish.

Название Skein относится к тому, как функция Skein переплетает входные данные, подобно мотку пряжи.

Skein основан на настраиваемом блочном шифре Threefish.

Название Skein относится к тому, как функция Skein переплетает входные данные, подобно мотку пряжи.

Подробнее в Википедии: Skein

определение мотка по Медицинскому словарю

Раки, с другой стороны, подошли к моткам и боролись с громоздкими массами, но не сразу отказались от вкуса, как это сделали бычки. «Сегодняшний выпуск SKEIN является примером технического лидерства Gemedy в области машинного обучения и искусственного интеллекта», — сказал доктор .Наконец, мотки могут значительно отличаться по цвету даже в пределах одного красителя, как показано на Рисунке 1. Мотки Итало Веб, получающие лук Таормины, включают Мардука, едкую комедию римского кинематографического коллектива Аманды Флор, и второй сезон «Таблеток», черный -и-белый моток, также установленный в Риме, о сюрреалистической жизни нескольких студентов. Проект завершился с заметным успехом, доказав, что алгоритм, подобный Skein, может быть написан на «формальном» языке, таком как SPARK, без ущерба для читабельности или производительности. Концы осей сужаются и закруглены для приема мотков, которые сделаны из чугуна или стали и служат опорной поверхностью для ступиц колес. Вид и звук мотка за мотком гусей, возвращающихся на берег во время вечернего полета, — это воспоминание, которое Я никогда не забуду. Моток яиц высокого качества без запаха и без крови. Оказавшись в клубке неразрешенных противоречий, невысказанного страха и неопределенных мест, дети приспосабливаются к своим безмолвным, неясным манерам. моток натяжной проволоки усиливает эффект барельефа, тонко отбрасывая волнистые тени на ровную поверхность облицованных бетонных панелей.и немецкие сериалы, в том числе «CSI: Майами», «Хаус», моток полицейского автобана «Тревога для Кобры 11» и ежедневное мыло «Хорошие времена, плохие времена», а также чрезвычайно популярные местные версии форматов, включая «Я Знаменитость … Клубок хореографических идей Баланчина проходит через группы этих балетов: линия экзотических искажений от Четырех темпераментов до Эпизодов, Агона и Симфонии в трех частях; изысканной страсти от Аполлона до Скрипичного концерта Стравинского и Концертного дуэта; Monumentum pro Gesualdo, Движения для фортепиано с оркестром и Le Tombeau de Couperin, игривая работа тел в тщательном пространственном дизайне; а в Concerto Barocco и Symphony in C сложная гармония между солистами и корпусом.

Концы осей сужаются и закруглены для приема мотков, которые сделаны из чугуна или стали и служат опорной поверхностью для ступиц колес. Вид и звук мотка за мотком гусей, возвращающихся на берег во время вечернего полета, — это воспоминание, которое Я никогда не забуду. Моток яиц высокого качества без запаха и без крови. Оказавшись в клубке неразрешенных противоречий, невысказанного страха и неопределенных мест, дети приспосабливаются к своим безмолвным, неясным манерам. моток натяжной проволоки усиливает эффект барельефа, тонко отбрасывая волнистые тени на ровную поверхность облицованных бетонных панелей.и немецкие сериалы, в том числе «CSI: Майами», «Хаус», моток полицейского автобана «Тревога для Кобры 11» и ежедневное мыло «Хорошие времена, плохие времена», а также чрезвычайно популярные местные версии форматов, включая «Я Знаменитость … Клубок хореографических идей Баланчина проходит через группы этих балетов: линия экзотических искажений от Четырех темпераментов до Эпизодов, Агона и Симфонии в трех частях; изысканной страсти от Аполлона до Скрипичного концерта Стравинского и Концертного дуэта; Monumentum pro Gesualdo, Движения для фортепиано с оркестром и Le Tombeau de Couperin, игривая работа тел в тщательном пространственном дизайне; а в Concerto Barocco и Symphony in C сложная гармония между солистами и корпусом.

ф

ф

skein-hash.info/sites/default/files/skein_NIST_CD_121508.zip skein_NIST_CD_121508.zip

skein-hash.info/sites/default/files/skein_NIST_CD_121508.zip skein_NIST_CD_121508.zip