Закончилось место на токене | СБИС Помощь

Закончилось место на токенеНа любой носитель можно сохранить ограниченное количество электронных подписей. Если токен переполнен, новую подпись на него не записать. СБИС сообщит об этом при помощи:

- email с просьбой освободить место на токене;

- предупреждения при генерации «На ключевом носителе заканчивается свободное место».

Решение

Удалите недействительные подписи, которые:

- Истекли более месяца назад. Подпись, у которой истек срок действия, не используется в документообороте. Она считается недействительной. Перед удалением истекшей ЭП получите ответ по всем отправленным отчетам, чтобы завершить документооборот с госорганами.

- Были отозваны. Подпись после отзыва блокируется и перестает работать. Вместо нее выпускается новая. Чтобы узнать, какая ЭП на токене отозвана, обратитесь в техподдержку.

- Не имеют сертификата. Пустые контейнеры на токене остаются, когда не удалось самостоятельно продлить сертификат или ЭП сгенерирована перед визитом в офис.

Чтобы определить, какая подпись должна храниться в этом контейнере, обратитесь в техподдержку.

Чтобы определить, какая подпись должна храниться в этом контейнере, обратитесь в техподдержку.

Чтобы освободить место для новой подписи, очистите память токена:

- Вставьте носитель в USB-порт компьютера.

- Перейдите в список контейнеров на носителе: в письме нажмите «Очистить носитель» или запустите генерацию ЭП.

- Выберите подпись, которую намерены стереть, и нажмите «Сведения о сертификате».

- Проверьте, можно ли стирать эту ЭП, так как восстановить ее после удаления не получится. Если подпись можно удалять, нажмите «Добавить/снять выделение».

- Убедитесь, что напротив сертификата появился статус «Выбран» и кликните «Удалить». Еще раз проверьте данные ЭП и кликните «Удалить».

- Введите пин-код — ЭП будет удалена с носителя.

- Закройте окно проверки свободного места на токене. Память очищена, сохраните новую подпись на этом носителе.

Нашли неточность? Выделите текст с ошибкой и нажмите ctrl + enter.

Инструкция по установке ЭЦП на компьютер (Росэлторг), настройка ЭТП

Руководство пользователя по установке программного обеспечения: ПО Рутокен, КриптоПро CSP, корневые сертификаты

Шаг 1. Установка программного обеспечения Рутокен

1. Скачайте установочный файл rtDrivers

2. Если после запуска установочного файла будет предложено переустановить или удалить уже имеющееся ПО Рутокен, это значит, что данное программное обеспечение уже установлено на компьютере. Повторная установка не требуется. Закройте окно, нажав на крест в правом верхнем углу окна. Пропустите этот раздел инструкции и переходите к шагу 2.

3. Если ПО ещё не было установлено, следуйте инструкции.

В появившемся окне нажмите «Установить».

4. Начнется установка драйверов и необходимого для работы с Рутокен программного обеспечения. Это может занять несколько минут.

5. После успешной установки появится соответствующее окно, где нужно будет нажать «Закрыть».

6. Установка программного обеспечения Рутокен окончена.

Шаг 2. Установка программного обеспечения КриптоПро

1. Скачайте установочный файл CSPSetup

2. Если после запуска установочного файла будет предложено переустановить или удалить уже имеющееся ПО КриптоПро, это значит, что данное программное обеспечение уже установлено на компьютере. Повторная установка не требуется. Закройте окно, нажав «Нет», а в следующем окне – «Отмена». Пропустите этот раздел инструкции и переходите к следующему шагу.

3. Если ПО ещё не было установлено, следуйте инструкции.

В появившемся окне нажмите «Установить (рекомендуется)». После успешной установки перезагрузите компьютер

4. Если необходимо изменить параметры установки выберите пункт «Дополнительные опции». Затем нажмите «Далее».

5. Ознакомьтесь с Лицензионным соглашением КриптоПро и выберите пункт «Я принимаю условия лицензионного соглашения». Затем нажмите «Далее».

Затем нажмите «Далее».

6. В следующем окне нажмите «Далее» (поля «Организация» и «Серийный номер» заполнять не нужно).

7. В окне выбора вида установки выберите «Обычная» и нажмите «Далее».

8. Программа готова к началу установки, нажмите «Установить».

9. Процесс может занять несколько минут. По окончании установки нажмите «Готово».

10. Установка программы Крипто Про CSP окончена.

Шаг 3. Установка личного сертификата владельца

1. Запустите приложение КриптоПро CSP: Пуск –> Все программы –> КриптоПро –> КриптоПро CSP.

В окне свойств КриптоПро перейдите во вкладку Сервис, на данной вкладке нажмите кнопку «Просмотреть сертификаты в контейнере».

2. Убедитесь, что личный электронный идентификатор подключен к USB-порту компьютера, и нажмите кнопку «Обзор…».С

3. В следующем окне выберите ключевой контейнер, расположенный на считывателе Activ Rutoken lite 0, и нажмите кнопку «OK».

4. В следующем окне нажмите кнопку «Далее».

5. В появившемся окне нажмите кнопку «Установить».

6. При необходимости введите ПИН-код Rutoken. В следующем окне нажмите кнопку «Ок».

7. Установка личного сертификата завершена.

Шаг 4. Установка корневых сертификатов Минкомсвязи России, УЦ АО ЕЭТП

1. Скачайте сертификат Минкомсвязи России с сайта e-trust.gosuslugi.ru (прямая ссылка для загрузки) и установите его в «Доверенные корневые центры сертификации».

Шаг 5. Установка плагина Capicom

2.Если после запуска установочного файла будет предложено переустановить или удалить уже имеющееся ПО Security Update for CAPICOM (KB931906), это значит, что данное программное обеспечение уже установлено на компьютере. Повторная установка не требуется. Закройте окно, нажав «Cancel».

3. Если ПО ещё не было установлено, следуйте инструкции. В появившемся окне нажмите «Next».

4. Ознакомьтесь с Лицензионным соглашением Microsoft и выберите пункт «I accept the terms in the License Agreement». Затем нажмите «Next».

5. На следующем этапе установке нажмите «Next».

6. Для завершения установки нажмите «Install».

7. Программа успешно установлена, нажмите «Finish».

Шаг 6. Установка Крипто Про ЭЦП Browser plug-in

2. Если после запуска установочного файла будет предложено переустановить или удалить уже имеющееся ПО КриптоПро Browser Plug-In, это значит, что данное программное обеспечение уже установлено на компьютере. Повторная установка не требуется. Закройте окно, нажав «Нет». Пропустите этот раздел инструкции и переходите к следующему шагу.

3. Если ПО ещё не было установлено, следуйте инструкции. В появившемся окне нажмите «Да».

4. Процесс может занять несколько минут. По окончании установки нажмите «Ок».

Шаг 7. Настройка браузера Internet Explorer

1. Запустите браузер Internet Explorer (версии не ниже 9.x).

2. В главном меню в меню «Сервис» выберите «Свойства обозревателя».

3. В появившемся окне настроек перейдите во вкладку «Безопасность» и выберите зону «Надежные узлы» для настройки параметров безопасности. Уровень безопасности для этой зоны установите «Низкий»

4. В поле ввода введите следующий адрес «*.roseltorg.ru» (без кавычек),снимите флажок «Для всех узлов этой зоны требуется проверка серверов» и нажмите кнопку «Добавить», а затем «Закрыть».

5. Вернувшись во вкладку «Безопасность», нажмите кнопку «Другой».

6. В параметрах этого меню необходимо включить все элементы и модули подключения ActiveX и нажать кнопку «ОК». В появившемся уведомлении необходимо согласиться на принятие вносимых изменений, нажав кнопку «Да».

В появившемся уведомлении необходимо согласиться на принятие вносимых изменений, нажав кнопку «Да».

7. При возврате в главное окно настроек перейдите во вкладку «Конфиденциальность», снимите флажок с пункта «Включить блокирование всплывающих окон».

8. При возврате в главное окно настроек перейдите во вкладку «Дополнительно», снимите флажок с пункта «SSL 2.0»(если такой параметр присутствует) и установите флажки «SSL 3.0» и «TLS 1.0»

9. Затем нажмите «ОК». Настройка обозревателя окончена.

Шаг 8. Настройка браузера Google Chrome1. Откройте браузер Google Chrome

2. Пройдите по ссылке расширенияGoogle Chrome chrome://extensions/ и включите расширение CryptoPro Extension for CAdES Browser Plug-in3. Если в списке расширений нет «CryptoPro Extension for CAdES Browser Plug-in» — перейдите винтернет-магазин chrome и установите его

Часто задаваемые вопросы | Google Workspace

Как Google защищает данные от несанкционированного доступа?

Сервисы Google Workspace разрабатывались специально для облака,

поэтому в них с самого начала были реализованы функции защиты от угроз,

характерных для облачных сред. Компании, учебные заведения и

государственные учреждения по всему миру полагаются на стандарты

производительности и надежности Google.

Компании, учебные заведения и

государственные учреждения по всему миру полагаются на стандарты

производительности и надежности Google.

Над системами защиты вашей информации работают высококвалифицированные специалисты, в том числе мировые эксперты по компьютерной безопасности. Как и все подразделения Google, эта команда постоянно внедряет новые решения, обеспечивая наивысший уровень безопасности не только миллиарду клиентов Google, но и коммерческим организациям.

За время своего существования Google зарекомендовала себя как надежная компания, которая относится к безопасности данных пользователей со всей ответственностью. Мы защищаем информацию как от внешних, так и от внутренних угроз. Доступ наших сотрудников к данным пользователей строго регламентирован. Он есть лишь у небольшого числа специалистов, которые каждый раз проходят строгие процедуры аутентификации. При этом все их действия подробно документируются, а журналы анализируются для выявления ненадлежащих операций.

Обеспечивают ли решения Google Workspace соблюдение нормативных требований?

При разработке Google Workspace мы учитывали самые строгие отраслевые

стандарты безопасности и конфиденциальности. Это помогает нашим

клиентам выполнять нормативные требования, регулирующие их

деятельность. В договорах с Google четко формулируется, кто является

владельцем данных, кто и как может их использовать, как защищаются

данные и какая ответственность предусмотрена за нарушение договорных

обязательств.

Это помогает нашим

клиентам выполнять нормативные требования, регулирующие их

деятельность. В договорах с Google четко формулируется, кто является

владельцем данных, кто и как может их использовать, как защищаются

данные и какая ответственность предусмотрена за нарушение договорных

обязательств.

Компания Google регулярно проходит независимые аудиторские проверки

инфраструктуры, операций и центров обработки данных. В частности, наша

инфраструктура отвечает следующим стандартам:

SOC1™, SSAE-16/ISAE-3402, SOC2™, SOC3™, ISO27001, ISO 27018:2014 и

FedRAMP.

Подробнее о

сертификации сервисов Google Workspace …

Многие сервисы Google Workspace также отвечают требованиям

закона США «Об отчетности и безопасности медицинского

страхования» (HIPAA).

Google Workspace for Education отвечает юридическим требованиям и

стандартам, действующим в сфере образования.

Отвечают ли сервисы Google Workspace требованиям HIPAA?

Google Workspace гарантирует соответствие требованиям закона США

«Об отчетности и безопасности медицинского страхования» (HIPAA). Прежде

чем использовать Google Workspace с закрытой медицинской информацией

или хранить ее в сервисе, организации, на которые распространяются

положения HIPAA, должны подписать с компанией Google партнерское

соглашение. Подробнее о

соблюдении требований HIPAA в Google Workspace…

Подробнее о

соблюдении требований HIPAA в Google Workspace…

Как Google реагирует на запросы государственных органов по раскрытию данных?

Наш подход к обработке официальных запросов основывается на уважении к

частной жизни и защите информации, хранящейся в Google. При получении

запроса на раскрытие данных наши специалисты проверяют его на

соответствие юридическим требованиям и правилам Google. Google

предоставляет данные только в ответ на письменное обращение, заверенное

уполномоченным должностным лицом запрашивающего государственного органа

и отвечающее всем применимым законам. Если мы считаем, что запрос

слишком общий, мы требуем его уточнения. Дополнительные сведения можно

найти в отчете о доступности сервисов и данных Google.

Если мы считаем, что запрос

слишком общий, мы требуем его уточнения. Дополнительные сведения можно

найти в отчете о доступности сервисов и данных Google.

Шифрует ли Google мои данные?

В статье Справочного центра, посвященной

безопасности, указано, какие данные клиентов, созданные в сервисах

Google Workspace или загруженные туда, шифруются при хранении.

Шифрование выполняется автоматически при записи на диск и не требует

никаких действий со стороны клиента. Google шифрует информацию с

помощью разных ключей, даже если вся информация принадлежит одному

клиенту. Данные защищаются ключами длиной не менее 128 бит с

применением алгоритма AES.

Google шифрует информацию с

помощью разных ключей, даже если вся информация принадлежит одному

клиенту. Данные защищаются ключами длиной не менее 128 бит с

применением алгоритма AES.

Информация, используемая в сервисах Google Workspace, шифруется

при передаче сведений как между клиентом и Google, так и между нашими

центрами обработки данных. Для обмена данными между серверами Google и

устройствами клиентов мы используем протокол HTTPS с алгоритмом

шифрования Forward Secrecy.

Потребуются ли мне программы сторонних разработчиков, чтобы обеспечить безопасность данных в сервисах Google?

В Google Workspace уже предусмотрены функции безопасности, которые

отвечают требованиям большинства клиентов. В G Suite Business и

Google Workspace Enterprise доступны дополнительные механизмы

защиты, такие как расширенный аудит Диска и аппаратные токены. Работу всех

сервисов можно полностью контролировать в консоли администратора

независимо от выбранного тарифного плана и размера организации.

В G Suite Business и

Google Workspace Enterprise доступны дополнительные механизмы

защиты, такие как расширенный аудит Диска и аппаратные токены. Работу всех

сервисов можно полностью контролировать в консоли администратора

независимо от выбранного тарифного плана и размера организации.

В распоряжении администраторов – множество функций безопасности,

таких как двухэтапная аутентификация и система единого входа, правила

защиты электронной почты, например принудительное включение протокола

TLS, а также технологии IRM и DLP. Все они легко настраиваются.

Если же этого окажется недостаточно, вы можете расширить возможности

Google Workspace с помощью решений наших партнеров.

На нашу организацию распространяются требования ЕС по защите данных.

Соблюдаются ли они в Google Workspace?

Соблюдаются ли они в Google Workspace?Да. Компания Google обслуживает множество клиентов в Европе. Мы берем на себя юридические обязательства в соответствии с требованиями ЕС к защите данных, принятыми Рабочей группой по 29-й статье. Для клиентов из ЕС предусмотрены специальный типовой договор и Поправка в отношении обработки данных. Кроме того, согласно классификации Политики защиты правительственной информации Великобритании пакет Google Workspace признан соответствующим классу OFFICIAL (включая OFFICIAL-SENSITIVE).

Безопасность и основные положения по использованию банковских карт от Газпромбанка

Памятка держателю карты о мерах безопасности при использовании банкоматов

1) Старайтесь пользоваться одними и теми же банкоматами, которые Вам хорошо известны.

2) В случае необходимости использовать новый банкомат, выбирайте хорошо освещенный и установленный в удобном месте.

3) Прежде чем подойти к банкомату, осмотрите окружающее пространство. В случае нахождения поблизости подозрительных людей, воспользуйтесь другим банкоматом.

4) Перед тем как подойти к банкомату, достаньте свою карточку и держите ее в руках. Не открывайте бумажник, кошелёк, сумку, барсетку непосредственно около банкомата или в очереди к нему.

5) Перед использованием банкомата осмотрите его внешний вид. Если Вы обнаружите наличие каких–либо посторонних изделий, предметов, проводов, следов конструктивных изменений, воспользуйтесь другим банкоматом.

6) Будьте особенно осторожны, если кто-то посторонний предлагает Вам около банкомата помощь, даже если у Вас застряла карточка или возникли проблемы с проведением операции. Не набирайте ПИН-код на виду у «помощника», не позволяйте себя отвлечь, т. к. в этот момент мошенники могут забрать из банкомата Вашу карточку или выданные денежные средства.

к. в этот момент мошенники могут забрать из банкомата Вашу карточку или выданные денежные средства.

7) Если у банкомата за Вами находиться очередь, убедитесь, что никто не может увидеть Ваш ПИН-код.

8) При вводе ПИН-кода находитесь как можно ближе к банкомату, вводите ПИН-код средним пальцем руки (при этом, ладонь руки оказывается раскрытой и злоумышленнику гораздо сложнее увидеть, какие кнопки Вы нажимаете), по-возможности, второй рукой закрывайте клавиатуру от постороннего обзора.

9) Вводите ПИН-код только после того как банкомат попросит Вас об этом.

10) Не применяйте физическую силу, чтобы вставить карточку в банкомат.

11) Всегда сохраняйте все распечатанные банкоматом квитанции.

12) Если Вам кажется, что банкомат работает неправильно, нажните кнопку «отмена», заберите свою карточку и воспользуйтесь другим банкоматом. Если проблемы возникли после момента ввода запрошенной суммы, не отходите от банкомата до тех пор, пока не убедитесь в завершении операции, отказе в выдаче или в появлении на экране приглашения провести новую операцию.

13) После получения денежных средств, положите наличность и карточку в бумажник, кошелек, сумку и т.п. и только после этого отходите от банкомата.

14) Запомните свой ПИН-код. Если Вы его запишите, всегда будет вероятность, что кто-нибудь сможет его узнать, при этом ответственность за операции с использованием ПИН-кода всегда возлагается на клиента.

15) Никогда и ни при каких-либо обстоятельствах не сообщайте никому свой ПИН-код, в том числе родственникам, знакомым, сотрудникам банка или правоохранительных органов.

16) Обратитесь в свой банк и установите ежедневный лимит снятия денежных средств. Если Вам понадобится снять сумму, превышающую разрешенную, всегда можно позвонить в банк и на время повысить или совсем снять лимит.

17) Подключитесь к системе информирования об операциях по карточке по мобильному телефону при помощи SMS-сообщений. Это позволит не только сразу же узнать о несанкционированной Вами операции по карте, но и самостоятельно ее сразу же заблокировать. Дополнительно Вы можете самостоятельно управлять лимитами снятия (п.16).

Дополнительно Вы можете самостоятельно управлять лимитами снятия (п.16).

18) Ежемесячно получайте и проверяйте выписки по Вашему карточному счету.

19) Относитесь к хранению карточки также как Вы относитесь к наличным денежным средствам.

20) При пользовании карточкой в торговых предприятиях, следите, чтобы карточка не исчезала из Вашего поля зрения. При необходимости ввести ПИН-код, закройте клавиатуру рукой так, чтобы ни продавец, ни находящиеся рядом с Вами клиенты не видели введенных цифр. Если кто-то увидит Ваш ПИН-код, после этого карточку могут украсть и быстро снять все денежные средства в банкомате. Не вводите ПИН-код для выдачи наличных в местах, не обозначенных как пункт выдачи наличных какого-либо (желательно знакомого Вам по названию) банка.

21) Запишите и всегда храните с собой, но отдельно от карточки, номер Вашей карты, номер телефона Вашего банка, кодовое слово, по которому банк аутентифицирует Вас как законного держателя. Эта информация будет необходима Вам в случае возникновения каких-либо проблем с карточкой (например, в случае ее утраты).

Эта информация будет необходима Вам в случае возникновения каких-либо проблем с карточкой (например, в случае ее утраты).

22) Если в результате какой-либо подозрительной ситуации Вам показалось, что Ваш ПИН-код стал известен посторонним людям, обратитесь в Банк для блокировки и перевыпуска карты.

1С-ЭДО Настройка криптопровайдера КриптоПРО для работы с 1С-ЭДО

Дата обновления: 31.01.2020

Номер карточки: SD0012724

Средства криптографической защиты информации

1. Требования к средствам криптографической защиты информации

Для шифрования отправляемых и получаемых документов Вы должны определиться с выбором средства криптографической защиты информации (СКЗИ).

Подробную техническую информацию по перечисленным СКЗИ (версиям, совместимости с операционными системами, алгоритмам подписи и шифрования и т.п.) можно получить на официальных сайтах производителя:

Для VipNet CSP: www.infotecs.ru;

Для КриптоПРО CSP: www.cryptopro.ru.

2. Работа с криптопровайдером «КриптоПРО CSP» и установка сертификатов

Инструкция по установке, настройке ПО «КриптоПРО CSP» доступна здесь.

В отличие от криптопровайдера «VipNet CSP» в криптопровайдере «КриптоПро CSP» лицензия является платной.

Поэтому необходимо не позже 90 суток ввести лицензионный ключ, иначе функции криптопровайдера будут заблокированы.

2.1. Хранение контейнера закрытого ключа

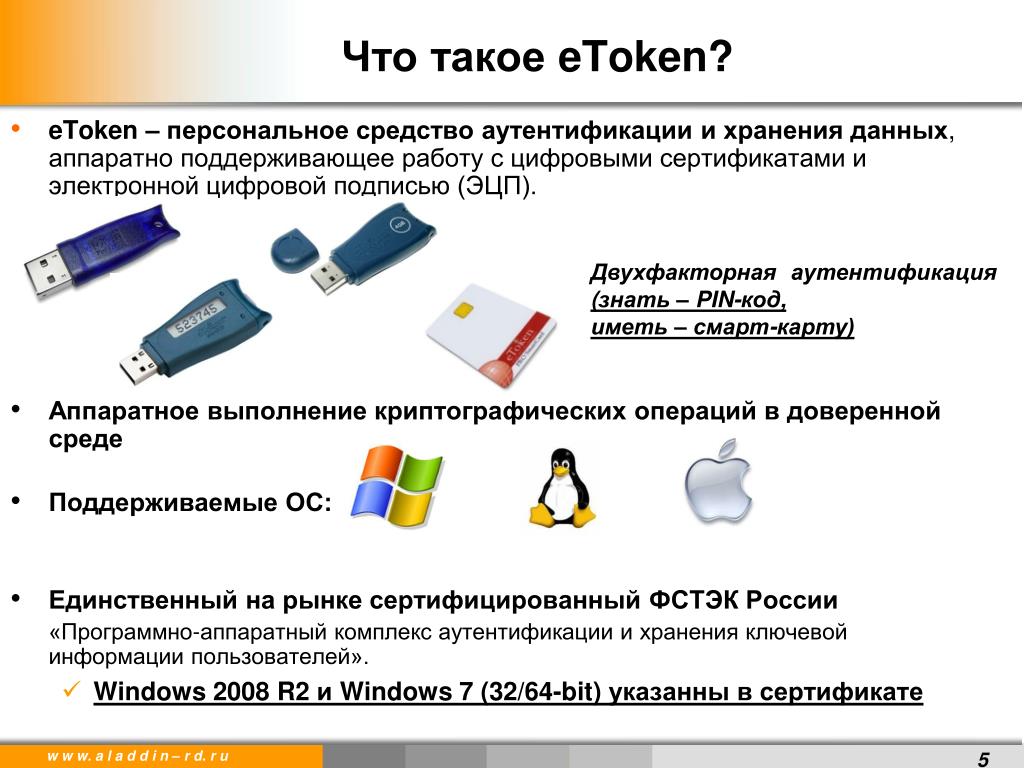

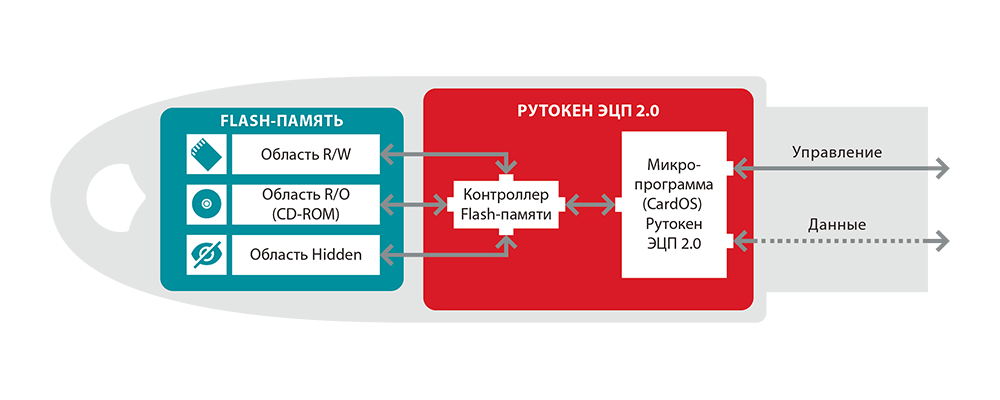

Хранение контейнера ключа для криптопровайдера «КриптоПРО CSP» возможно как в реестре компьютера, так и на внешних носителях информации (flesh-носитель, E-токен). Тестовая ЭП предоставляется в файловом режиме, в виде папки с файлами.Ее нужно скопировать на внешний носитель информации (flesh-носитель, E-токен), а затем добавить в интерфейс криптопровайдера.

2.2. Установка сертификата из контейнера

Вы получили контейнер закрытого ключа электронной подписи с тестовыми реквизитами. После открытия полученного архива скопируйте содержимое на внешний носитель информации (Flash-носитель), добавьте контейнер(-ы) закрытого ключа электронной подписи в программу криптографии «КриптоПРО CSP» и произведите из него установку сертификата.

Контейнер закрытого ключа электронной подписи будет представлять собой папку с названием: «*****.000», где «звездочки» — наименование, а «.000» — расширение контейнера закрытого ключа

Для установки сертификата из закрытого ключа (контейнера) электронной подписи запустите программу «КриптоПРО CSP»

Далее, в открытом криптопровайдере перейдите на вкладку «Сервис» и нажмите кнопку Просмотреть сертификаты в контейнере

В открывшемся окне нажмите кнопку Обзор

Выберите контейнер закрытого ключа электронной подписи, расположенный на внешнем носителе, из которого необходимо установить сертификат организации и нажмите кнопку ОК

Наименование контейнера отобразилось в поле «Имя ключевого контейнера», нажмите кнопку Далее

Перед Вами откроется окно с информацией о сертификате организации.Для установки сертификата нажмите кнопку Установить

Сертификат установлен в систему Windows.

Для продолжения, в открытом окне нажмите кнопку Свойства

Перед Вами откроется установленный сертификат

2.3. Загрузка и установка корневого сертификата Удостоверяющего Центра и списка отзыва сертификатов

На вкладке «Состав» открытого сертификата организации Вы можете получить информацию и ссылку на скачивание корневого сертификата Удостоверяющего Центра и Списка отзывов сертификатов.

Для получения ссылки на скачивание корневого сертификата Удостоверяющего Центра перейдите в поле «Доступ к информации о центрах сертификации» и выделите его курсором мыши.

В открывшейся информации ниже ссылка на скачивание корневого сертификата Удостоверяющего Центра будет отображена в разделе «Доступ к сведениям центра сертификации Метод доступа=Поставщик центра сертификации» в пункте «Дополнительное имя»

Для скачивания файла корневого сертификата скопируйте после «URL=» ссылку в адресную строку браузера и нажмите на клавиатуре кнопку ENTER, а затем сохраните файл в любой каталог

Для получения ссылки на скачивание списка отозванных сертификатов необходимо перейти на вкладку «Состав» и выбрать из списка поле «Точки распространения списков отзыва»

В открывшейся информации в разделе «Имя точки распространения» скопируйте ссылку на загрузку списков отзыва

Для скачивания файла списка отзыва сертификатов скопируйте после «URL=» ссылку в адресную строку браузера и нажмите на клавиатуре кнопку ENTER, а затем сохраните файл в любой каталог

3.

4. Установка корневого сертификата Удостоверяющего Центра

После скачивания файла корневого сертификата откройте скачанный файл двойным кликом мыши. В открывшемся окне сертификата нажмите кнопку Установить сертификат

Перед Вами откроется «Мастер импорта сертификатов». Следуйте указаниям «Мастера импорта сертификатов». На этапе импорта необходимо указать хранилище сертификатов «Доверенные корневые центры сертификации» и нажать Далее

При появлении окна «Предупреждение системы безопасности», необходимо нажать кнопку ОК для установки сертификата в системное хранилище Windows

После успешного импорта сертификата нажмите Готово.

Во время тестирования и работы сервиса «1С-ЭДО» следует учесть, что данный сервис работает с несколькими операторами ЭДО СФ и соответственно, несколькими Удостоверяющими Центрами.

При обмене документами между контрагентами, работающих через разных Операторов ЭДО СФ, может появиться ошибка подписи, содержащая текст: «Неверна». Если открыть подробную информацию, то сообщение будет выглядеть так: «Сертификат недействителен по причине: Цепочка сертификатов обработана, но прервана на корневом сертификате, который не является доверенным»

В этом случае необходимо сохранить к себе на компьютер сертификат организации через пункт меню «Сохранить в файл» из формы поступившего документа, выгрузить из него корневой сертификат Удостоверяющего центра и установить последний в «Доверенные корневые центры сертификации», как показано выше.

3.5. Установка списка отзывов сертификатов

После скачивания файла списка отзывов сертификата и сохранения его в нужный каталог откройте его правой кнопкой мыши через меню «Установить список отзыва (CRL)»

Перед Вами откроется «Мастер импорта сертификатов». Следуйте указаниям «Мастера импорта сертификатов». На этапе импорта необходимо убедиться, что пункт «Автоматически выбрать хранилище на основе типа сертификата» выбран и нажать Далее

После успешного импорта сертификата нажмите Готово.

Проверить корректность выстроенной цепочки сертификатов в системном хранилище Windows Вы можете на вкладке «Путь сертификации».

Сертификаты не должны иметь иконок с красными крестами, а в разделе «Состояние сертификата» должен быть статус «Этот сертификат действителен»

3.6. Копирование контейнера в реестр компьютера

Если Вы хотите использовать подпись файлов при работе с сервисом «1С-ЭДО», не используя flash-носитель информации, то скопируйте контейнер закрытого ключа электронной подписи в реестр компьютера, затем произвести установку сертификата.

Для этого необходимо вставить flash-носитель информации с контейнером закрытого ключа электронной подписи в компьютер и открыть программу «КриптоПРО CSP»

В интерфейсе «КриптоПРО CSP» перейти на вкладку «Сервис» и нажать кнопку Скопировать

В открытом окне нажмите кнопку Обзор

В следующем окне выберите контейнер закрытого ключа с flash-накопителя информации, который необходимо скопировать и нажмите ОК

В следующем окне задайте имя для контейнера с названием организации, Ф.

И.О. ответственного лица и датой создания или копирования, нажмите кнопку Готово

Выберите место хранения копии контейнера закрытого ключа электронной подписи – «Реестр» и нажмите ОК

Задайте новый пароль к контейнеру или введите пароль по умолчанию и нажмите ОК

Контейнер закрытого ключа электронной подписи будет скопирован в выбранное Вами место

Извлеките flash-накопитель из компьютера и произведите установку сертификата из копии контейнера закрытого ключа электронной подписи, расположенной в Реестре компьютера.

Аналогичным способом производится копирование между любыми видами носителя ключа, поддерживаемого криптопровайдером.

Далее пользователю можно приступать к регистрации сертификата в учетной записи.

NFC от «А» до «Я» подробно рассказываем что такое, и как NFC в телефоне изменит жизнь каждого

Оглавление1 Что такое NFC

2 Технические аспекты работы NFC

2.1 Стандарты

2.2 NFC Forum

2.3 Спецификации NFC Forum

2.4 Режимы работы устройств NFC

2.5 Режим эмуляции карты

2.6 Р2Р (Peer-to-peer) режим

2.7 Режим чтения / записи

2.8 Активная и пассивная коммуникация

2.9 Технические характеристики меток NFC

3 Оборудование NFC

3.1 NXP Semiconductors

3. 3.1 Пассивные NFC-метки

3.1 Пассивные NFC-метки

3.3.2 NFC Frontends

3.3.3 Контроллер NFC с настраиваемой прошивкой

3.3.4 Контроллер NFC со встроенной прошивкой

3.3.5 Как это работает

3.2 FMSH

4 Отраслевые решения использования NFC

4.1 Маркетинг

4.1.1 Карты лояльности

4.1.2 Рекламные предложения

4.2 Идентификация и доступ

4.2.1 Гостиничный бизнес

4.2.2 Физический контроль доступа

4.2.3 Посадочные талоны

4.2.4 Контроль доступа к транспортному средству

4.2.5 Контроль качества

4.3 Медицина

4.4 Транспортная инфраструктура

4.5 Игровая индустрия

4.6 IoT

4.7 Банковские карты

5 Безопасность

5.1 Безопасный автомобиль

5.2 Безопасное хранение данных

5.3 Безопасные платежи

5.4 Безопасность меток NFC

6 Другие беспроводные технологии

7 Что может сделать обычный человек, имея телефон с NFC

Согласно данным опроса Gallup проведенным в далеком 2015 в стране с отвратительным интернетом, 46% американцев заявили, что не могут представить свою жизнь без своего смартфона». Это все открывает перед технологии NFC море возможностей.

Это все открывает перед технологии NFC море возможностей.

Но в реальности эта технология способна на гораздо большие возможности, и применяется гораздо шире.

Что такое NFC

Near Field Communication (NFC) — «коммуникация ближнего поля» технология беспроводной передачи данных малого радиуса действия, которая дает возможность обмена данными между устройствами, находящимися на расстоянии около 10 сантиметров. По сути NFC это частный случай RFID (Radio Frequency Identification) — механизма радиочастотного обмена данными, хранящимися в так называемых транспондерах или метках, который основан на стандартах ISO/IEC 18092 NFC IP-1, JIS X 6319-4 и ISO/IEC 14443 для бесконтактных смарт-карт.

NFC устройство работает на частоте 13,56 МГц и состоит из считывателя (ридера) и антенны, или из метки и антенны.

Ридер генерирует радиочастотное поле, которое может взаимодействовать с меткой или с другим ридером. Ридер — это устройство NFC, работающее в режиме активной коммуникации. Метка — это устройство NFC, которое работает в режиме пассивной коммуникации.

Ридер генерирует радиочастотное поле, которое может взаимодействовать с меткой или с другим ридером. Ридер — это устройство NFC, работающее в режиме активной коммуникации. Метка — это устройство NFC, которое работает в режиме пассивной коммуникации.

Технические аспекты работы NFC

Стандарты

До стандартов NFC существовали другие стандарты, которые позже были взяты в основу стандарта NFC, например, ISO 14443. Он описывает частотный диапазон, метод модуляции и протокол обмена бесконтактных пассивных карт (RFID) ближнего радиуса действия (до 10 см) на магнитосвязанных индуктивностях.Таким образом, телефоны, снабженные NFC, способны к взаимодействию с существующей ранее инфраструктурой считывателей. Особенно в «режиме эмуляции карты» устройство NFC должно, по крайней мере, передать уникальный идентификационный номер существующему считывателю RFID.

NFC был одобрен как ISO/IEC стандарт 8 декабря 2003 года.

NFC — технология с открытой платформой, стандартизированная в ECMA-340 и ISO/IEC 18092. Эти стандарты определяют схемы модуляции, кодирование, скорости передачи и радиочастотную структуру интерфейса устройств NFC, а также схемы инициализации и условия, требуемые для контроля над конфликтными ситуациями во время инициализации — и для пассивных, и для активных режимов NFC. Кроме того, они также определяют протокол передачи, включая протокол активации и способ обмена данными.

Эти стандарты определяют схемы модуляции, кодирование, скорости передачи и радиочастотную структуру интерфейса устройств NFC, а также схемы инициализации и условия, требуемые для контроля над конфликтными ситуациями во время инициализации — и для пассивных, и для активных режимов NFC. Кроме того, они также определяют протокол передачи, включая протокол активации и способ обмена данными.

Радиоинтерфейс для NFC стандартизирован в:

- ISO/IEC 18092 / ECMA-340: Near Field Communication Interface and Protocol-1 (NFCIP-1)

- ГОСТ Р ИСО/МЭК 18092-2015 Информационные технологии. Телекоммуникации и обмен информацией между системами. Коммуникация в ближнем поле. Интерфейс и протокол (NFCIP-1)

- ISO / IEC 21481 / ECMA-352: Near Field Communication Interface and Protocol-2 (NFCIP-2)

NFC Forum

Как водится в мировой практике, для продвижения какой-то идеи нужно собрать группу единомышленников. Так в 2004 году собрались NXP Semiconductors, Sony и Nokia и организовали некоммерческую организацию NFC Forum, для совместной работы над продвижением технологии NFC.

Кроме того, NFC Forum определил общий формат данных, названный NDEF, который может использоваться, чтобы сохранить и передавать различные виды элементов данных. NDEF концептуально очень подобен MIME. Это — сжатый двоичный формат так называемых «записей», в которых каждая запись может держать различный класс объекта. В соответствии с соглашением тип первого отчета определяет контекст всего сообщения. Наиболее часто NDEF используется для хранения информации в метках.

Цели Форума NFC:

- Разработка спецификаций и механизмов тестирования, обеспечивающих согласованную и надежную работу NFC во всех трех режимах;

- Информационная поддержка среди поставщиков услуг и разработчиков о преимуществах технологии NFC для обеспечения роста внедрения и использования технологии NFC;

- Продвижение NFC Forum и других брендов NFC.

В июне 2006 года, всего через 18 месяцев после своего основания, Форум официально обрисовал архитектуру технологии NFC.

На сегодняшний день Форум выпустил 16 спецификаций. Спецификации предоставляют своего рода «дорожную карту», которая позволяет всем заинтересованным сторонам создавать новые продукты.

На сегодняшний день Форум выпустил 16 спецификаций. Спецификации предоставляют своего рода «дорожную карту», которая позволяет всем заинтересованным сторонам создавать новые продукты.Спецификации NFC Forum

В дополнение к уже существующим стандартам NFC Forum собрали лучшее из этих стандартов в документы, описывающие работу устройств, которые используют технологию NFC и назвали их спецификациями.Например, в спецификации NFC Analog Technical Specification рассматриваются аналоговые радиочастотные характеристики устройства с поддержкой NFC. Эта спецификация включает в себя требования к мощности антенны, требования к передаче, требования к приемнику и формы сигналов (время /частота /характеристики модуляции).

Спецификация NFC Analog 2.0 ввела активный режим связи для обмена данными P2P и технологию NFC-V в режиме опроса. Версия 2.0 обеспечивает полную совместимость с устройствами, соответствующими ISO/IEC 14443 или ISO/IEC 18092.

По этим спецификациям существует следующие способы связи для устройств NFC: NFC-A, NFC-B, NFC-F, и пять типов NFC-меток. Устройства NFC могут быть активной или пассивной коммуникации и поддерживать один (или несколько) из 3 режимов работы.

Устройства NFC могут быть активной или пассивной коммуникации и поддерживать один (или несколько) из 3 режимов работы.

NFC-A

Тип связи NFC-A основан на стандарте ISO/IEC 14443A для бесконтактных карт. Типы связи отличаются используемыми режимами кодирования сигнала и модуляции. NFC-A использует код Миллера и амплитудную модуляцию. Двоичные данные передаются со скоростью около 106 Кбит/с, сигнал должен изменяться от 0% до 100%, чтобы различать двоичную 1 и двоичный 0.

NFC-B

Тип связи NFC-B основан на стандарте ISO/IEC 14443B для бесконтактных карт. NFC-B использует метод манчестерского кодирования. Двоичные данные также передаются со скоростью около 106 Кбит/с. Здесь вместо 100% используется 10% -ое изменение амплитуды для двоичного 0 (то есть низкого уровня) и 100% для двоичной 1 (то есть высокого). В манчестерском кодировании переход с низкого на высокий уровень представляет двоичный 0, а переход с высокого на низкий уровень представляет двоичную 1.

NFC-F

Тип связи NFC-F основан на стандарте FeliCA JIS X6319-4, также известный как просто FeliCa. Стандарт регулируется японской JICSAP. Там эта технология, и наиболее популярна. Скорость передачи данных 212 / 424 Кбит/с, используется манчестерское кодирование и амплитудная модуляция.

Стандарт регулируется японской JICSAP. Там эта технология, и наиболее популярна. Скорость передачи данных 212 / 424 Кбит/с, используется манчестерское кодирование и амплитудная модуляция.

Режимы работы устройств NFC

Рис. 1. Режимы работы устройства NFC. Tag Reader/Writer — режим чтения/записи. Peer-to-Peer — одноранговый режим Р2Р. Card Emulation — режим эмуляции карты.

Устройства с поддержкой NFC поддерживают три режима работы: устройство чтения / записи, одноранговая связь, эмуляция карты

Режим эмуляции карты

Режим эмуляции карт позволяет устройствам с поддержкой NFC работать как смарт-карты.

В режиме эмуляции карт устройство с поддержкой NFC обменивается данными с внешним считывателем, как обычная бесконтактная смарт-карта. Например, при выполнении платежа с помощью устройства с поддержкой NFC.

Р2Р (Peer-to-peer) режим

Одноранговый режим позволяет двум устройствам с поддержкой NFC взаимодействовать друг с другом для обмена информацией и файлами, чтобы пользователи устройств с поддержкой NFC могли быстро обмениваться контактной информацией и другими файлами одним касанием. Например, пользователи могут обмениваться параметрами настройки соединения Bluetooth или Wi-Fi или обмениваться данными, такими как виртуальные визитные карточки или фотографии.

Например, пользователи могут обмениваться параметрами настройки соединения Bluetooth или Wi-Fi или обмениваться данными, такими как виртуальные визитные карточки или фотографии.

Режим чтения / записи

Режим чтения / записи позволяет устройствам с поддержкой NFC считывать информацию, хранящуюся в NFC-тегах (или метках), встроенных в интеллектуальные плакаты и дисплеи, или взаимодействовать с другим NFC-устройством в режиме чтения / записи. Инициирующее устройство может считывать данные со второго устройства или записывать данные на него.

С помощью тегов можно читать расписания транспорта, получить доступ к специальным рекламным предложениям, считывать туристические метки и маршруты и прочее.

Активная и пассивная коммуникация

Пассивная коммуникация

В режиме пассивной коммуникации есть устройство-инициатор, есть устройство-цель.Инициатор производит электромагнитное поле на несущей частоте 13,56 МГц, которое позволяет обмениваться данными и посылает энергию к цели.

Далее инициатор отправляет команду, используя прямую модуляцию поля. Прослушивающее устройство (пассивное или поллинговое) отвечает, используя модуляцию с нагрузкой. Такой вид коммуникации используется во всех трех режимах работы NFC. В режиме пассивной коммуникации устройство-цель использует поле сгенерированное устройством-инициатором.

Далее инициатор отправляет команду, используя прямую модуляцию поля. Прослушивающее устройство (пассивное или поллинговое) отвечает, используя модуляцию с нагрузкой. Такой вид коммуникации используется во всех трех режимах работы NFC. В режиме пассивной коммуникации устройство-цель использует поле сгенерированное устройством-инициатором.Активная коммуникация

В режиме активной коммуникации каждое устройство генерирует свое электромагнитное поле. Устройство-инициатор генерирует электромагнитное поле на несущей частоте 13,56 МГц, использует амплитудную модуляцию для отправки команды, а затем отключает поле. Устройство-цель в ответ генерирует свое электромагнитное поле и точно также модулируя его отправляет ответ. Чтобы избежать столкновений, только отправляющее устройство излучает электромагнитное поле. Этот вид коммуникации используется только в режиме Р2Р.Технические характеристики меток NFC

Метка NFC — это пассивное NFC устройство, которое поддерживает режим чтения/записи. По спецификации NFC Forum существуют 5 типов меток NFC.

По спецификации NFC Forum существуют 5 типов меток NFC.Оборудование NFC

NXP Semiconductors

Если говорить о производителях микрочипов NFC, то прежде всего о крупнейшем разработчике микропроцессоров и микроконтроллеров NXP Semiconductors.Для NFC-систем они выпускают все виды продуктов, начиная с пассивных меток и до активных NFC-контроллеров с встроенной программной оболочкой.

Пассивные метки

Эти небольшие пассивные метки на базе интегральной схемы являются наиболее рентабельным решением, когда у вас есть NFC-ридер или NFC-телефон в качестве активного устройства.

Метки имеют RF(radio frequency) интерфейс, который полностью комплементарен с NFC спецификацией, используют режим energy harvesting*, поэтому нет необходимости в установке батареи для питания пассивной NFC-метки.

NFC Frontend (NFC чип)

Интегральные схемы с NFC-интерфейсом. Дают возможность гибкой настройки NFC под вашу систему.

NFC-контроллер с настраиваемой прошивкой

Контроллер NFC — это микрочип с интерфейсом NFC плюс 32-битный микроконтроллер Cortex-M0, который может выполнять логику вашего приложения. Прошивка полностью кастомизирована под нужды заказчика.

Прошивка полностью кастомизирована под нужды заказчика.

NFC-контроллер с интегрированной прошивкой

Это готовое решение, которое объединяет интерфейс NFC с 32-битным Cortex-M0, микроконтроллер оснащен встроенной прошивкой, и оптимизирован для использования с ОС.

Пассивные NFC-метки

Рис. 4. Начинка NFC-метки.

У NXP это метки 2 типа по спецификации NFC Forum. Из рисунка понятно, что такая метка, несмотря на скромный размер, имеет при себе: антенну, радиочастотный модуль, интерфейс для связи с микроконтроллером, память EEPROM и модуль для сбора энергии. Память можно настроить на перезапись или защитить паролем, для ограничения манипуляции с данными. Метки поддерживают алгоритм цифровой эллиптической криптографии (ECC), так называемую цифровую подпись, что добавляет дополнительный уровень безопасности и позволяет проверять подлинность данных без подключения к облаку. Поддерживают пассивный режим коммуникации, метки с дополнительным модулем сбора энергии не нуждаются в отдельном источнике питания.

У NXP это метки серии NTAG I²C plus и NTAG 213F/216F. Серия NTAG F обеспечивает основанные на стандартах функциональные возможности, идеально подходящие для сопряжения с другими устройствами NFC. NTAG I²C plus имеет интерфейс I²C для использования с микроконтроллером, поддерживает сбор энергии и режим модема.

NFC Frontends

Микрочипы CLRC663 plus, MFRC630 и SLRC610 в основном предназначены для использования в приложениях для работы с бесконтактными смарт-картами и метками, в то время как PN5180 предназначен для широкого применения в приложениях, работающих со всем, от смарт-карт до мобильных телефонов.Библиотеки для встроенных систем, полностью совместимые со стандартами ISO / IEC, EMV и спецификациями NFC Forum, обеспечивают надежную работу и более простую сертификацию. Режим энергосбережения и такие функции, как обнаружение карты с низким энергопотреблением, продлевают срок службы батареи.

Рис. 5. Начинка NFC Frontends (микрочипа NFC).

На рисунке схематично отображены модули, из которых состоит такой NFC микрочип: это NFC-интерфейс, встроенный модуль управления часами, и интерфейс для связи с микроконтроллером.

Ко всему выше сказанному, микрочип PN5180 предлагает самые передовые функции передатчика и приемника. Функции динамического контроля питания (DPC), адаптивного управления формированием волны (AWC), адаптивного управление приемником (ARC) и автоматическая обработка ошибок EMD, в соответствии с последними спецификациями ISO / IEC14443 и EMVCo, выполняются самим микрочипом без взаимодействия с другим микроконтроллером. Поддержка этих функций упреждает использование многозадачных операционных систем, например Linux или Android. Используя функцию DPC для автоматической оптимизации антенны, PN5180 улучшает производительность, при наличии рядом металла, других карточек или мобильных телефонов. Еще DPC помогает снизить энергопотребление и обеспечивает лучшую выходную мощность для больших расстояний считывания.

Контроллер NFC с настраиваемой прошивкой

Сочетая интерфейс NFC с передовым мощным микропроцессором ARM Cortex-M0 с частотой 20 МГц, контроллеры NFC PN7462, PN7362, PN7360 с настраиваемой прошивкой это лучший выбор для компактных систем, они позволяют добиться более высокой интеграции с вашей системой или приложением с меньшим количеством компонентов. Во флеш память может быть загружено уже полностью настроенное приложение, оптимизированная работа антенны в сочетании с низким энергопотреблением обеспечивают отличную производительность.

Во флеш память может быть загружено уже полностью настроенное приложение, оптимизированная работа антенны в сочетании с низким энергопотреблением обеспечивают отличную производительность.В этих контроллерах модулей уже побольше. Кроме уже известных: NFC-интерфейса, модуля внутренних часов, микропроцессора Cortex-M0 с флэш-памятью, тут есть модуль GPIO или низкоуровневый интерфейс ввода-вывода прямого управления, модуль шины SPI или последовательного периферийного интерфейса и модуль других интерфейсов, типа I2C, HSUART и другие.

Рис. 6. Начинка NFC контроллера с настраиваемой прошивкой.

В общем, эти контроллеры отлично упакованы.

Контроллер NFC со встроенной прошивкой

Разработанные для экономии времени при разработке системы, NFC-контроллеры PN7150 и PN7120 со встроенным программным обеспечением сочетают интерфейс NFC с передовым энергосберегающим микропроцессором ARM Cortex-M0 с частотой 20 МГц, имеют с предустановленные драйвера для Linux, Android и WinIoT.

Рис. 7. Начинка контроллера NFC со встроенной прошивкой.

Микроконтроллер PN7150 использует более широкий диапазон напряжения питания, что дает возможность использовать антенну меньшей площади без ущерба для производительности, поддерживает работу с метками 3 типа FeliCa, как в режиме чтения, так и в режиме эмуляции карт (для использования в Японии, Гонконге, Сингапуре и других странах азии, где Felica широко распространена).

Как это работает

Для разработчиков систем, оборудования и приложений, использующих NFC контроллеры NXP предлагают так называемые «комплекты разработчика» для программирования меток, чипов или загрузки в контроллер прошивки. Также вы можете использовать NFC Reader Library — модульную многоуровневую библиотеку, которая содержит различные уже готовые API для интеграции NFC оборудования в приложения.Если вы не можете определиться и решить какой же чип вам нужен, то достаточно просто ответить на следующие вопросы:

А тут огромная таблица по совместимости NFC продуктов NXP, их характеристики и прочее.

FMSH

На другом краю земли разработкой аналогичного оборудования занимается китайская компания Fudan Microelectronics Group. Они выпускают микрочипы для банковской системы на базе NFC технологий, умные датчики для измерительных приборов на базе интегральных схем ASIC, микрочипы для транспортных и социальных карт: FM11NT020, FM11NT0X1, FM11NT0X1D, FM11NC08.Больше подробностей по этим чипам можно найти по ссылкам, хотя очевидно, что NFC для китайцев далеко не основной продукт.

Отраслевые решения использования NFC

Маркетинг

Карты лояльности

Сейчас распространены приложения, так называемые «электронные кошельки» для скидочных карт, типа такого. Туда можно сохранять образы (фото) карт лояльности с номером карты или со штрих-кодом, что, конечно, упрощает значительно жизнь, исключая необходимость носить с собой кучу карт. Прекрасное решение из 90-х.Однако новый век неотвратимо наступает, и некоторые разработчики пошли дальше, например разработчики Google Pay, они интегрировали карты лояльности прямо в платежное приложение.

Речь об интеграции скидочных, бонусных, подарочных и других карт лояльности в мобильное приложение, позволяющее проводить бесконтактную оплату при помощи NFC.

Android Pay является основным примером коммерчески доступного платежного решения NFC, в котором реализованы методы для передачи данных о карте лояльности в систему торговой точки (POS) продавца.

Рис. 8. Приложение Google Pay.

Основным преимуществом этих дополнительных возможностей является упрощение процесса оформления заказа как для потребителя, так и для продавца, теперь возможные скидки по карте лояльности будут учитываться прямо во время оплаты заказа, никаких вам «а теперь приложите бонусную карту». Тем-же одним касанием возможно начисление бонусных баллов на карту или оплата ими покупки. Еще одно преимущество это более надежная передача данных, чем при использовании штрих-кодов. Штрих-коды представляют собой единый элемент и должны считываться определенным образом, что может вызывать проблемы если на вашем смартфоне поцарапан или разбит экран или используется защитное стекло. Также проблемы со считыванием могут возникнуть в условиях яркого освещения, например на улице, или когда яркость экрана понижена.

Также проблемы со считыванием могут возникнуть в условиях яркого освещения, например на улице, или когда яркость экрана понижена.

Сами сканеры штрих кодов, тоже бывают разные по качеству и скорости считывания.

И далеко не все сканеры штрих-кодов могут считывать штрих-код с экрана смартфона

Внедрение карт лояльности и бонусов на основе NFC выгодно всем потребителям, продавцам и брендам:

- меньше пластиковых карт в кармане у потребителя;

- потребители всегда при своих бонусах и скидках;

- компании и руководители программ лояльности могут более точно следить за активностью клиентов;

- процесс начисления или списания бонусов происходит быстрее, сокращается время ожидания в очереди;

- более быстрый процесс больше продаж в часы пик;

- передача данных с использованием NFC более надежна, чем сканирование штрих-кода.

Реализация

Карты лояльности сохраняются в платежном приложении вместе с привязанной банковской картой и используются в режиме эмуляции карты NFC. Эти данные хранятся в защищенном элементе (Security Element или SE) в телефоне. Вкратце, SE — это защищенная от взлома платформа, как правило, это чип с памятью, которая позволяет безопасно хранить конфиденциальные данные, защищенные криптографическими ключами. SE может быть интегрирован в SIM-карту, выпущенную мобильной сетью пользователя, или чипом, встроенным в телефон производителем устройства. Эта реализация хранит учетные карт лояльности в том же домене безопасности, что и данные платежной карты, привязанные к платежному приложению.

И хотя данные карт лояльности, не то чтобы жизненно необходим безопасно хранить, но при хранении в SE они защищены от стирания или изменения другими приложениями.

Проблемы

- Емкость SE ограничивает количество данных, которые можно в нем хранить.

- Платежные терминалы и POS-системы должны быть оборудованы программным обеспечением для поддержки приложений лояльности NFC.

Купоны и рекламные предложения

Цифровые купоны не так распространены, как карты лояльности, но работают практически аналогично, только купон привязан к мобильному приложению магазина, а не к платежному приложению. т.е. для использования какой-то акции магазина вам надо сначала установить его мобильное приложение и из этого приложения активировать скидку или купон. Далее идет обращение к платежному приложению, и оплата с использованием эмуляции карты NFC.Преимущества такие же, как и в случае карт лояльности.

Реализация

Одним из вариантов реализации использования маркетинговых программ с технологиями NFC, это использование меток NFC в рекламных плакатах со специальной скидкой с привязкой к мобильному приложению магазина.

Проблемы

Проблемы общие для купонов и карт лояльности.

Идентификация и доступ

Гостиничный бизнес

NFC имеет широкое применение в гостиничном бизнесе. Речь, конечно, не только о гостиницах, если взять какой-то более широкий смысл, то технологию NFC используют для контроля доступа или удостоверения личности. NFC обеспечивает контроль доступа к определенным помещениям или группам помещений, в первую очередь это конечно гостиничный номер, но в зависимости от привилегий клиента он может получать доступ к SPA зоне, или любая другая зона или помещению, где доступ ограничен. NFC также может помочь отельерам или владельцам помещений в контроле пропускной способности, отслеживая, сколько людей посещают определенную комнату или проходят через какую-то зону.

NFC обеспечивает контроль доступа к определенным помещениям или группам помещений, в первую очередь это конечно гостиничный номер, но в зависимости от привилегий клиента он может получать доступ к SPA зоне, или любая другая зона или помещению, где доступ ограничен. NFC также может помочь отельерам или владельцам помещений в контроле пропускной способности, отслеживая, сколько людей посещают определенную комнату или проходят через какую-то зону.Решение для гостиничного бизнеса предлагает гостям абсолютно новый опыт. В зависимости от выбранного решения гости могут сами предварительно резервировать и бронировать номера с помощью своих мобильных устройств. По прибытии они могут использовать свой смартфон для заселения или расчета.

Когда гости приезжают в отель, они сразу проходят в свой номер и открывают дверь с помощью смартфона. Больше не нужно ждать в очереди на ресепшн после длительного путешествия. Никаких ключей или карт. Это решение безопасно, удобно и экономит время для всех.

И гости, и гостиничные компании, получают выгоду, от использования NFC в отеле. Например, гость может быстрее попасть в свой номер, если его смартфон будет запрограммирован на открытие замка номера, при наличии поддержки технологии NFC, к тому же это устраняет необходимость носить физический токен (например, карту или ключ).

В этом случае вы вряд ли забудете ключ внутри комнаты, по неофициальной статистике каждый второй человек не расстается со смартфоном. А отели экономят на стоимости физических ключей.

В случае, когда NFC используется для контроля доступа, например на мероприятие, выставку или в какой-то развлекательный комплекс, владельцы могут сократить расходы, проводя цифровую регистрацию посетителей вместо выпуска физических карточек, бейджей или билетов.

Реализация

Конечно внедрение технологии NFC в гостиничном бизнесе требует дополнительной инфраструктуры. Чтобы использовать технологию NFC, потребители услуг отеля должны пользоваться мобильными устройствами с поддержкой NFC, а отельеры должны иметь программное и техническое оснащение, которое позволит запрограммировать смартфон посетителя. Иначе говоря, в инфраструктуре отеля требуется использовать систему физического контроля доступа, т.е. считыватели дверей, совместимые с NFC, и программное обеспечение, способное управлять правами доступа пользователей и учетными данными.

Иначе говоря, в инфраструктуре отеля требуется использовать систему физического контроля доступа, т.е. считыватели дверей, совместимые с NFC, и программное обеспечение, способное управлять правами доступа пользователей и учетными данными.

На видео представлено сравнение классического пути регистрации и удаленной регистрации и доступа в гостиницу с помощью смартфона

А что касается использования технологии NFC в гостиничном бизнесе, и возможности регистрации гостя через его смартфон, то одними из первых эти решения стали внедрять у себя Hilton Hotels. Или вот эксперимент по внедрению этой технологии в отеле Clarion в 2013 году.

Проблемы

- Гостиницы или другие объекты должны быть оборудованы считывателями NFC.

- Прибыль от внедрения должна покрывать расходы на оснащение дверей считывающими устройствами NFC и поддержку программного обеспечения.

- Для достижения масштабного развертывания потребители должны использовать телефоны с поддержкой NFC.

- Безопасность имеет решающее значение, поскольку предоставленные учетные данные используются для авторизации доступа к гостиничным номерам в которых как правило хранятся ценности посетителей.

Физический контроль доступа

Индустрия систем контроля и управления доступом (СКУД) разрабатывает решения для различных сегментов рынка, для которых в качестве идентификаторов исторически использовались низкочастотные RFID-метки, используемые с приложениями, которые позволяют подключенным в систему точкам доступа считывать метки и проверять сервер (или управляющий контроллер) в режиме реального времени для подтверждения доступа.В течение последних нескольких лет индустрией были предприняты серьезные усилия по обновлению этой инфраструктуры и переходу от поддержки только RFID оборудования низкочастотного диапазона к более функциональным высокочастотным устройствам, совместимым с ISO / IEC 14443. Это дает возможность выполнять дополнительные функции, кроме обычного контроля доступа, такие как оплата проживания, создание пропуска, проверка личности и предоставление других разрешений.

Это дает возможность выполнять дополнительные функции, кроме обычного контроля доступа, такие как оплата проживания, создание пропуска, проверка личности и предоставление других разрешений.

Наиболее известной реализацией стандарта стало семейство смарт карт Mifare.

Если мы говорим про СКУД не нужно забывать что основным устройством, будет контроллер, который тоже должен поддерживать соответствующий функционал. Основной требуемый от контроллера функционал это — бесшовно работать с криптозащищенными секторами смарт-карт.

Современные облачные сервисы позволяют поставщикам продуктов и услуг доступа просто и безопасно портировать свои приложения для смарт-карт на смартфоны. Все права и функции, связанные с бесконтактной картой контроля доступа, могут обрабатываться смартфоном.

Смартфоны, поддерживающие NFC, могут хранить и предоставлять учетные данные доступа считывателям, которые поддерживают карты бесконтактного доступа, соответствующие ISO / IEC 14443.

Учетные данные могут быть сгенерированы в режиме реального времени и храниться в SE или в приложении с поддержкой HCE.

Смартфон, среди прочих функций, становится устройством открывания дверей, электронным билетом или системой отслеживания пользователей и посещаемости.

Контроль доступа на основе NFC катастрофически удобен для управления физическим доступом для большого количества территориально распределенных объектов. Например поставщики коммунальных услуг регулярно сталкиваются с проблемой одновременного управления многочисленными объектами и огромным количеством персонала. Это традиционно означает, что необходимо поддерживать огромное количество замков, а ключи от которых находятся в постоянном обращении.

В том числе огромным преимуществом использования смартфона с NFC в качестве ключа, является возможность использования замков, для которых источником питания будет выступать смартфон в момент идентификаций передающий на замок достаточно питания для его разблокировки.

Реализация

Частично реализация физического контроля доступа описана в пункте «Гостиничный бизнес».

Самым, наверное, распространенным примером использования технологии NFC в контроле физического доступа будут обычные домофоны, где в брелок зашивается метка с ключом, а в устройстве на двери стоит считыватель NFC меток.

Проблемы

Кроме проблем, описанных в разделе «Гостиничный бизнес», есть еще несколько.

Поддержка NFC производителями смартфонов до сих пор относится к аппаратам премиум-сегмента. Кроме того, некоторые телефоны имеют неоптимальное расположение и дизайн антенны, что дает в результате низкое качество считывания.

Поэтому технология NFC используется в связке с Bluetooth в качестве бесконтактного протокола. Bluetooth доступен практически на всех смартфонах, у этого протокола больший радиус действия. И производители оборудования систем контроля доступа включают поддержку Bluetooth в дополнение к стандарту ISO / IEC 14443 и NFC.

И производители оборудования систем контроля доступа включают поддержку Bluetooth в дополнение к стандарту ISO / IEC 14443 и NFC.

Посадочные талоны

В 2011 году Международная ассоциация воздушного транспорта (IATA) объединилась с GSMA, организацией, которая представляет интересы операторов мобильной связи по всему миру для публикации «Преимущества NFC для авиаперевозок», в котором обсуждалось потенциальное использование и преимущества NFC в авиационной отрасли. Позднее, в 2013 году, IATA и NFC Forum совместно опубликовали «Справочное руководство NFC для авиаперевозок».Документ, разработан в качестве руководства для авиакомпаний по определению видов использования, преимуществ и вариантов реализации.

Среди преимуществ описывалась возможность ускоренного перемещения и поддержка вспомогательных услуг (например, оплата сборов за провоз багажа, приоритетный ускоренный доступ для транзитных пассажиров или пассажиров бизнес-класса, оплата наземного транспорта).

Потенциальные приложения должно было включать в себя: регистрацию багажа, автоматическую проверку документов, выписку нового посадочного талона на отмененные или задержанные рейсы. Т.е. это практически исключало необходимость обращаться на стойку регистрации для получения бумажного посадочного талона и сдачи багажа.

Т.е. это практически исключало необходимость обращаться на стойку регистрации для получения бумажного посадочного талона и сдачи багажа.

Реализация

Сейчас технология, принятая авиакомпаниями во всем мире и внедренная в аэропортах по всему миру это штрих-код или QR-код на посадочном талоне и соответствующие оптические считыватели на пунктах досмотра и посадки.

Переходя от штрих-кодов к NFC, GSMA предлагает хранить учетные данные посадочных талонов в SE или защищенных элементах, которые имеют уникальные ключи шифрования, обеспечивая таким образом безопасность и целостность. Некоторые авиакомпании, в частности шведская авиакомпания SAS, используют другой подход: вместо хранения данных, представляющих посадочные талоны на защищенном элементе внутри смартфона, они хранят данные, представляющие пользователя, а именно учетные данные часто летающих пассажиров, в мобильном приложении с поддержкой HCE. HCE или Host Card Emulation это технология эмуляции карты при которой SE находится в облаке. В сочетании с подключенными к сети считывателями NFC на пункте регистрации на рейс учетные данные пользователя можно получить из облака для получения посадочного талона. Однако, в этом случае обязательное условие бесперебойной работы такой системы это подключение к сети.

В сочетании с подключенными к сети считывателями NFC на пункте регистрации на рейс учетные данные пользователя можно получить из облака для получения посадочного талона. Однако, в этом случае обязательное условие бесперебойной работы такой системы это подключение к сети.

Проблемы

- Отсутствие инфраструктуры в аэропортах.

- Если авиакомпанией используются технология HCE, то пользователь смартфона должен обязательно быть подключен к интернету в момент регистрации по NFC.

Ограничение доступа к двигателю автомобиля

Приложение на устройстве с поддержкой NFC может превратить ваш смартфон в ключ автомобиля, придав новый смысл термину «бесключевой доступ». Поднеся мобильное устройство с NFC к ручке двери водителя, можно заблокировать и разблокировать автомобиль. Размещение телефона на специальном месте, которое является также площадкой беспроводной зарядки, на приборной панели внутри автомобиля включает зажигание.

Реализация

Внедрение технологии NFC внутрь автомобиля началось примерно с 2016 года, когда первые автомобили с бесключевым доступом через мобильное устройство были представлены на автосалоне в Детройте. Сначала это были автомобили премиум-класса, Mersedes-Benz и Audi. Но на сегодняшний день многие автомобильные концерны взяли NFC на вооружение.

В 2018 году организация Car Connectivity Consortium, которая занималась разработкой протокола «цифрового ключа» для использования в автомобильных системах объявила о выпуске спецификации Digital Key Release 1.0. По сути эта организация объединяет производителей автомобилей и мобильных устройств для того, чтобы внедрить технологию цифрового ключа на регулярной основе в автомобильную инфраструктуру.

В этом протоколе обещают поддержку следующих функций:

- Разблокировка автомобиля — устройство доступа должно быть в непосредственной близости от автомобиля

- Заблокировать автомобиль

- Запустить двигатель — устройство доступа должно находиться в автомобиле

- Аутентификация пользователя

- Отзыв цифрового ключа у другого пользователя

- Цифровой обмен ключами — удаленный и одноранговый

- Свойства цифрового ключа — ограничение использования (общего) ключа

Рис.

9. Взаимодействие устройства NFC и автомобиля. Car OEM — производитель автомобиля. TSM — доверенный менеджер услуг (поставщик ключей). Mobile UI — мобильный интерфейс. TUI — доверенный интерфейс. TEE — доверенная среда исполнения. Secure Element — защищенный элемент. SE issuer — эмитент защищенного элемента. SE issuer agent — исполняемое приложение эмитента защищенного элемента. NFC — чип NFC.

9. Взаимодействие устройства NFC и автомобиля. Car OEM — производитель автомобиля. TSM — доверенный менеджер услуг (поставщик ключей). Mobile UI — мобильный интерфейс. TUI — доверенный интерфейс. TEE — доверенная среда исполнения. Secure Element — защищенный элемент. SE issuer — эмитент защищенного элемента. SE issuer agent — исполняемое приложение эмитента защищенного элемента. NFC — чип NFC.По схеме видно, что стандартизированный интерфейс позволяет обращаться к SE, где хранится цифровой ключ, и через NFC мобильного устройства передавать его автомобилю. Датчик NFC в автомобиле устанавливают в ручке двери водителя и на передней панели, под специальной площадкой.

Вот тут разработки NXP в области безопасного бесключевого доступа к автомобилю.

А тут про безопасную автомобильную архитектуру.

Проблемы

Проблема в том, что внедрение такой технологии в инфраструктуру автомобиля скажется на стоимости модели в сторону увеличения. И еще безопасность. Хотя производители устройств с технологией NFC уверяют, что это она из наиболее безопасных технологий, ввиду очень ограниченного радиуса действия ее практически невозможно просканировать удаленно, считывающее устройство должно находиться на расстоянии максимум 10 сантиметров, а цифровой ключ хранится в защищенном элементе мобильного устройства. Ограниченный радиус действия, кстати, с другой стороны, тоже может быть определенной проблемой, потому что телефон надо будет поднести прямо к ручке двери автомобиля, уже не откроешь машину стоя у магазина с полными пакетами в руках, как с кнопки брелка.

И еще безопасность. Хотя производители устройств с технологией NFC уверяют, что это она из наиболее безопасных технологий, ввиду очень ограниченного радиуса действия ее практически невозможно просканировать удаленно, считывающее устройство должно находиться на расстоянии максимум 10 сантиметров, а цифровой ключ хранится в защищенном элементе мобильного устройства. Ограниченный радиус действия, кстати, с другой стороны, тоже может быть определенной проблемой, потому что телефон надо будет поднести прямо к ручке двери автомобиля, уже не откроешь машину стоя у магазина с полными пакетами в руках, как с кнопки брелка.

Контроль качества

С приходом интернета границы рынка (внешнего или внутреннего) для конечного пользователя стерлись. Нет сейчас дефицитных товаров типа американские джинсы или польские сапоги, которые папа из командировки привез. Можно купить какие угодно джинсы на любой кошелек. А с выходом на мировой рынок китайских народных умельцев появилось много такого, которое как Луи Витон, только в 10 раз дешевле или как Адидас, только Абибас. В России ежегодный объем контрафактной торговли оценивается в $4 миллиарда долларов. Согласно информации, опубликованной на сайте Таможенного информационного сервера, чаще всего объектами контрафакта являются лекарства, алкоголь, табачная продукция, одежда, обувь, минеральные воды и соки, автозапчасти. При этом доля незаконного оборота таких товаров в некоторых секторах доходит до 40%.

В России ежегодный объем контрафактной торговли оценивается в $4 миллиарда долларов. Согласно информации, опубликованной на сайте Таможенного информационного сервера, чаще всего объектами контрафакта являются лекарства, алкоголь, табачная продукция, одежда, обувь, минеральные воды и соки, автозапчасти. При этом доля незаконного оборота таких товаров в некоторых секторах доходит до 40%.Производители пользуются разными методами защиты своего продукта, например, голографические наклейки, QR-коды, штрих-коды. Защиту на основе графического элемента все-таки легко подделать, производители пошли дальше и стали использовать NFC метки.

Рис. 10. Использование меток для контроля качества товаров. Customer CMS — клиентское приложение. Product with NFC — продукт с меткой NFC. NDEF — формат данных в метке. Customer URL — ссылка для проверки оригинальности, подлинности. NTAG 2GO Secure Services — сервисы проверки безопасности.

NFC метки устанавливаются на упаковку или на саму продукцию для подтверждения оригинальности товара. При наличии в телефоне приложения, которое может считать эту метку и показать информацию (NDEF или NFC Data Exchange Format формат данных, в котором информация хранится в метке), как правило это линк на сайт производителя, можно проверить оригинальность товара, каталожный номер, историю, и так далее. Особенно это распространено в фармакологии, когда от подделки может зависеть жизнь человека. Еще среди производителей элитных вин. Дорогих марок одежды, обуви и сумок.

При наличии в телефоне приложения, которое может считать эту метку и показать информацию (NDEF или NFC Data Exchange Format формат данных, в котором информация хранится в метке), как правило это линк на сайт производителя, можно проверить оригинальность товара, каталожный номер, историю, и так далее. Особенно это распространено в фармакологии, когда от подделки может зависеть жизнь человека. Еще среди производителей элитных вин. Дорогих марок одежды, обуви и сумок.

Медицина

В отчете, выпущенном технологическими аналитиками Transparency Market Research (TMR), здравоохранение является одним из самых быстрорастущих сегментов рынка для NFC, с коэффициентом CAGR (среднегодовой темп роста) 20,4%.Кроме использования NFC в системах контроля доступа, который был уже описан и касается медицинских учреждений в том числе, NFC может обеспечивать также безопасный логический доступ (к медицинской информации). Электронные данные нуждаются в такой же защите от несанкционированного доступа, как и физические бумажные картотеки. Использование NFC для управления доступом к компьютерам, планшетам и другим устройствам — это удобный и безопасный способ защиты данных.

Использование NFC для управления доступом к компьютерам, планшетам и другим устройствам — это удобный и безопасный способ защиты данных.

Медицинские NFC браслеты на основе меток NFC позволяют отслеживать перемещение пациентов, это конечно относится больше к идентификации и системе контроля доступа, чем к здравоохранению. Медицинский персонал может в реальном времени узнать, где находится пациент, когда в последний раз его посещала медсестра или какое лечение назначил врач. Данные собираются и хранятся в базах данных с контролируемым доступом, эта система упрощает логистику, ведение больничной картотеки и предотвращает ошибки.

Также интеллектуальные идентификационные браслеты на основе NFC меток помогают в повседневных ситуациях людям с опасными для жизни состояниями, такими как диабет, астма или аллергия на продукты питания или лекарства. В экстренном случае этот браслет предоставит подробную информацию о заболевании, аллергиях и т.д. врачам скорой помощи. Один такой браслет уже был продемонстрирован HealthID Profile — вот подробности.

Еще одно применение медицинского браслета с NFC меткой это возможности для мониторинга пациента дома, поскольку браслет с поддержкой NFC можно настроить для отслеживания показателей жизнедеятельности. Пациент подключает браслет к смартфону или планшету, и медицинские данные передаются лечащему врачу. Люди с хроническими заболеваниями или с ограниченными возможностями могут реже посещать врача для контроля состояния, или пациенты после операции, могут вернуться домой раньше.

Еще один случай применения меток NFC в медицине (и не только) это контроль подлинности, лекарств в конкретном случае. Метка NFC добавляется на упаковку или в маркировку лекарства, используя мобильное устройство можно проверить подлинность лекарства, просмотреть подробную информацию о дозировках или прочитать о побочных эффектах и взаимодействиях лекарства. Метка также может содержать веб-ссылку, которая направит за дополнительной информацией на сайт производителя, или поможет сделать заказ в онлайн-аптеке или связаться с медицинским работником.

Реализация

Внедрение NFC технологий в медицину практически все основано на связке метка-ридер. Метка может быть в любом форм-факторе, также медицинское учреждение должно быть оснащено считывателями NFC, которые передают информацию из NFC метки другим системам и базам данных.

Проблемы

- Отсутствие инфраструктуры в медицинских учреждениях.

- Регламенты и проблемы конфиденциальности пациентов.

Транспортная инфраструктура

Рис. 11. Эволюция транспортных билетов.

Legacy media — устаревшие билеты. New media — новые билеты (технологии). Paper tickets — бумажные билеты. Light interface — оптический интерфейс. Contactless cards — бесконтактные карты. Contactless interface — бесконтактный интерфейс. Mobile tickets — мобильные билеты. NFC interface — интерфейс NFC.

У всего есть эволюция, например, на этом рисунке показана эволюция транспортных билетов. Ручной труд давно канул в Лету, жетоны и бумажные билеты тоже. Потом, за ними и билеты с магнитной полосой и билеты со штрих-кодами. Сейчас эволюция транспортных билетов остановилась на бесконтактных транспортных картах. Расцвет эры NFC в транспортной инфраструктуре.

Потом, за ними и билеты с магнитной полосой и билеты со штрих-кодами. Сейчас эволюция транспортных билетов остановилась на бесконтактных транспортных картах. Расцвет эры NFC в транспортной инфраструктуре.

Вот тут NFC Forum white paper о применении NFC на транспорте. Очевидные преимущества от внедрения: простота использования, мультикарта, которая действует на несколько видов транспорта, можно пополнить баланс через приложение, а не стоять в очереди, экологичность и прочее.

Сейчас бесконтактные транспортные карты на базе меток NFC прочно вошли в транспортную инфраструктуру. Причем, такие карты работают не только в транспортной инфраструктуре городов, на горнолыжных курортах система подъемников тоже использует карты на базе NFC меток. Или туристические маршруты с фуникулерами. Пополнить карту можно в киоске по продаже транспортных билетов или онлайн, если у вас пополняемая карта.

Реализация

Мосметро анонсировали услугу «Мобильный билет», в процессе предоставления сервиса участвуют операторы сотовой связи (ОАО «МТС», ПАО «Мегафон», ОАО «ВымпелКом») ООО «Бриз Технологии», ГУП «Московский метрополитен» (Метрополитен), ГУП «Мосгортранс». Операторы сотовой связи предоставляют потребителю SIM-карту со встроенным чипом NFC, SE и подключаемой услугой мобильного билета. В этом случае оплата за транспортный тариф происходит через NFC SIM-карты со счета мобильного номера в транспортное приложение. Оплата проезда осуществляется одним касанием телефона к валидатору транспортного оператора, т.е. для пользователя все просто.

Операторы сотовой связи предоставляют потребителю SIM-карту со встроенным чипом NFC, SE и подключаемой услугой мобильного билета. В этом случае оплата за транспортный тариф происходит через NFC SIM-карты со счета мобильного номера в транспортное приложение. Оплата проезда осуществляется одним касанием телефона к валидатору транспортного оператора, т.е. для пользователя все просто.

Можно ли сделать так же, но без замены сим-карты? В первую очередь, мобильное устройство должно поддерживать NFC и SE. Во вторую очередь, платежное приложение должно напрямую работать с приложением транспортного оператора. Иными словами, если транспортную карту можно будет интегрировать в Google Pay. И Google Pay добавили такую возможность, но она пока что в каком-то полуживом режиме, по крайней мере транспортные карты действующие в России Google не понимает. Поэтому, нет.

А вот для Apple есть такая услуга. Apple Pay с Mastercard: простой и удобный способ оплаты. Оплатить проезд в метро и на МЦК с помощью Apple Pay можно в кассах, автоматах по продаже билетов, а также прямо на турникетах. Опять же, если у вас не мастеркард, то не забывайте транспортную карту.

Опять же, если у вас не мастеркард, то не забывайте транспортную карту.

Есть приложения для мобильных устройств, которые позволяют оплачивать проездной электронным платежом, инициализируя карту через NFC, например, «мой проездной». Подробности о работе тут.

Проблемы

Первая и очевидная проблема внедрения услуги электронного билета это в единообразии. В необходимости выбора единого стандарта и единого технического решения для всех транспортных операторов, моделей телефонов и т.д. Какие-то телефоны поддерживают SE, и NFC в целом, какие-то нет. Среди перевозчиков также существуют частные компании, со своими тарифами и системой оплаты (наличные!).

Игровая индустрия

NFC это легкий способ сделать игру интерактивной. В 2013 году Mcdonald’s воплотили идею детского интерактивного игрового стола, на основе NFC меток. Метки крепились к обычному столу под столешницей, они имитировали трассу для игрового приложения. В игре на смартфоне ребенок управлял машиной, которая должна проехать по этой трассе.