Что такое токен — Удостоверяющий центр — СКБ Контур

Токен — это устройство в виде USB-флешки с защищенной паролем картой памяти, на которой хранится информация для создания подписи. Токен обеспечивает двухфазную аутентификацию пользователя: для работы необходимо вставить токен в USB-разъем компьютера и ввести пароль.

Закрытый ключ, с помощью которого генерируются электронные подписи, находится на ключевом носителе или, по-другому, токене.

Токен — это устройство в виде USB-флешки с защищенной паролем картой памяти, на которой хранится информация для создания подписи. Токен обеспечивает двухфазную аутентификацию пользователя: для работы необходимо вставить токен в USB-разъем компьютера и ввести пароль.

В России два вида токенов:

- Рутокен – ключевой носитель, разработанный и широко применяемый в России. Продукты на базе Рутокена широко используются в коммерческих и государственных проектах.

- Е-токен – европейский вариант ключевого носителя. Е-токены могут содержать практически любой дополнительный чип RFID (радио-метку) для интеграции с системами контроля и управления доступом в помещения.

Только СКБ Контур выпускает электронные подписи со встроенной лицензией. Это позволяет подписывать файлы с любого рабочего места — лицензия СКЗИ уже есть на токене. Команды СКБ Контур и Рутокена взаимодействовали на этапе разработки, благодаря чему пользователи наших услуг получают качественный и удобный носитель, который легко устанавливать и использовать.

УЦ СКБ Контур выпускает все виды электронных подписей.

Подобрать подписьUSB-токены: правила выбораЭлектронные ключи появились давно, но пока не сумели вытеснить стандартную процедуру идентификации по логину и паролю. Пароль «устарел» Идентификация с помощью «логина» и «пароля» — вещь обыденная. Однако, такая схема «распознавания» пользователя системой несколько устарела с точки зрения безопасности и удобства использования. Зачастую, увеличение акцента на защиту информации снижает комфортность контроля доступа для пользователя. Так, пароли созданные в соответствии с предъявляемыми требованиями к сложности (использование букв разного регистра, цифр, знаков препинания и служебных символов, длина минимум 8 символов) тяжелы для запоминания конечному пользователю. Таким образом, главной проблемой становится человеческий фактор. К проблемам парольной аутентификации можно отнести еще и легкость подбора по словарю (если паролем служит слово или фраза из какого-нибудь языка, даже при условии замены букв на спецсимволы, например, P@ssw0rd), и перебором (особенно коротких паролей. Сколько стоит современная защита? Интеллектуальные USB-ключи предназначены для работы в приложениях, к которым предъявляются повышенные требования с точки зрения защиты данных. Средняя стоимость внедрения систем контроля доступа

Источник: CNews Analytics, 2006 Продемонстрируем это на примере продукции Aladdin. Один электронный USB-ключ eToken PRO/32K стоит $49. Смарт-карта eToken PRO/SC обойдется в $23, считыватель смарт-карт для eToken ASEDrive IIIe USB V2 — $40. Тонкости выбора USB-токенов USB-токен — это симбиоз считывателя и смарт-карты, только в нем карта впаяна, и ее нельзя поменять. Процесс инсталляции аналогичен установке считывателя, а его подключение/извлечение аналогично подключению/извлечению карты в считыватель. Чтобы начать использовать USB-токен в приложениях, его необходимо отформатировать специальной утилитой.

Файловая система токена разделяется между несколькими приложениями и службами. Пользователю не нужно знать множество паролей — их запоминает токен. Следует запомнить лишь короткий PIN-код, удостоверяющий пользователя как владельца всех паролей, хранящихся в памяти ключа. После нескольких неудачных попыток ввода PIN-кода процессор «запирает» токен до вмешательства администратора безопасности, поскольку предполагается, что ключ был украден или потерян. Для обеспечения строгой аутентификации необходимо гарантировать надежность и достоверность принципала (объекта аутентификации — отправитель или получатель), А потому должны использоваться надежные криптографические алгоритмы и продуманные схемы аутентификации. Строгая аутентификация в данном контексте означает, что информация, непосредственно аутентифицирующая пользователя, не выходит за пределы токена, а лишь участвует в криптографических вычислениях, результатом которых будут некоторые последовательности нулей и единиц, расшифровав которые другой принципал абсолютно надежно, точно и достоверно определит отправителя. Основные характеристики предлагаемых на рынке продуктов

Источник: CNews Analytics, 2006 Перечисленные в таблице модели подходят для построения системы аутентификации на основе открытых ключей (PKI) с использованием сертификатов. Заметим, что поддержка работы RSA и DSA, в том числе и аппаратная генерация их ключей, с размером ключа 2048 бит является хорошим гарантом безопасности, который в принципе не может быть обеспечен протоколами симметричного шифрования — например, семейство алгоритмов DES. Компании-производители указывают огромное количество реализованных алгоритмов шифрования/хеширования в своих описаниях к продуктам, однако, большинство из них — алгоритмы хеширования. Они представляют собой односторонние функции и используются для преобразования, например, PIN-кода или другой чувствительной информации для хранения в файловой системе токена, так как из хеша сложно восстановить PIN-код в понятном человеку виде. Таким образом, наличие большого числа алгоритмов хеширования не определяет «качество» токена. Хотя в некоторых случаях хеш-преобразования используются другими алгоритмами в качестве вспомогательных, поэтому стоит сразу определиться, поддержка каких алгоритмов вам необходима в работе информационной системы. В ряде случаев необходима взаимная аутентификация — взаимная проверка подлинности участников информационного обмена (когда не только сервер проверяет подлинность пользователя, но и наоборот). Протоколы «запрос — ответ» идеально подходят для взаимной аутентификации с некоторым дополнением (такой протокол часто называют «рукопожатием»). Также, возможно, стоит обращать внимание на наличие государственного сертификата у того или иного продукта. Но, конечно, его отсутствие не говорит о несостоятельности продукта. Все они выполнены в соответствии с международными требованиями и отвечают международным стандартам. Наличие сертификатов скорее привлекательно для госструктур, так как там обязательно использование только лишь сертифицированных средств защиты информации. Возможно, иногда стоит купить более дешевое решение (например, ruToken), но которое будет способно в данном контексте обеспечить необходимый уровень безопасности. Именно поэтому так важна правильная оценка собственных потребностей перед внедрением системы аутентификации на основе USB-токенов.

Последнее на что хотелось обратить внимание, это на поддержку программного обеспечения и операционных систем, ведь зачастую, инфраструктура PKI внедряется в сети, давно действующей, где уже сформировался круг необходимых приложений для поддержания бизнес-задач. Юрий Сергеев |

USB-токены и смарт-карты Рутокен на базе отечественных микросхем Микрона готовы к серийному производству

ГК Микрон и компания «Актив», российский производитель и разработчик программно-аппаратных средств информационной безопасности, анонсируют начало производства USB-токенов и смарт-карт Рутокен на базе отечественных микроконтроллеров Микрона.

Компания «Актив» приступает к серийному выпуску устройств с аппаратной реализацией российских криптографических алгоритмов, построенных на базе отечественных микроконтроллеров производства Микрона. В новых USB-токенах и смарт-картах используется чип MIK51SC72D, предназначенный для создания потребительских СКЗИ и средств электронной подписи. Новые устройства являются полными функциональными аналогами интеллектуальных ключевых носителей и средств электронной подписи семейства Рутокен ЭЦП 2.0. Эти устройства войдут в общую линейку серийных решений Рутокен и будут называться:

В новых USB-токенах и смарт-картах используется чип MIK51SC72D, предназначенный для создания потребительских СКЗИ и средств электронной подписи. Новые устройства являются полными функциональными аналогами интеллектуальных ключевых носителей и средств электронной подписи семейства Рутокен ЭЦП 2.0. Эти устройства войдут в общую линейку серийных решений Рутокен и будут называться:

- смарт-карта Рутокен 2151;

- USB-токен Рутокен 2151.

Благодаря совместимости с Рутокен ЭЦП 2.0 по интерфейсам и функциональным характеристикам, устройства семейства Рутокен 2151 смогут сразу работать в информационных системах, где сейчас уже используется этот флагман линейки Рутокен. Поддержка Рутокен 2151 оперативно появится в продуктах подавляющего числа технологических партнеров компании «Актив».

В новых устройствах на аппаратном уровне реализованы криптографические алгоритмы ГОСТ (в том числе и 2012 года): электронная подпись ГОСТ Р 34. 10-2001 и ГОСТ Р 34.10-2012, хеширование ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012, шифрование ГОСТ 28147-89, механизмы выработки сессионного ключа VKO GOST R 34.10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836). Кроме того, к аппаратным возможностям относится поддержка биометрической технологии Match-on-Card, расширяющей функциональные возможности смарт-карт Рутокен 2151.

10-2001 и ГОСТ Р 34.10-2012, хеширование ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012, шифрование ГОСТ 28147-89, механизмы выработки сессионного ключа VKO GOST R 34.10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836). Кроме того, к аппаратным возможностям относится поддержка биометрической технологии Match-on-Card, расширяющей функциональные возможности смарт-карт Рутокен 2151.

Среди заказчиков СКЗИ и средств электронной подписи с аппаратной поддержкой российских криптографических алгоритмов на базе отечественной микросхемы разработчики видят организации, для которых важна надежность и максимальный уровень доверия к оборудованию. В первую очередь, это государственные структуры, к чьим информационным системам предъявляются самые жесткие требования безопасности.

«Цифровая безопасность начинается с микросхем. Вместе с «Активом» мы создали решение для безопасности цифровой среды на аппаратном уровне. Использование в новых продуктах Рутокен отечественной микросхемы первого уровня обеспечивает безопасность хранения и обработки данных для тех сфер, где это критически необходимо», — считает Гульнара Хасьянова, генеральный директор ПАО «Микрон».

«В условиях тренда на импортозамещение локализация производственного цикла оборудования для защиты данных становится принципиально важной для российских компаний, серьезно подходящих к решению вопросов информационной безопасности. Мы как производитель гарантируем прозрачность всех производственных процессов для заказчика и возможность контролировать все этапы разработки и производства. Отрадно, что вместе с Микроном мы сделали для рынка максимально российское решение, выступающее понятной альтернативой устройствам, созданным на базе зарубежных чипов», — комментирует Константин Черников, генеральный директор «Актив».

Компания приступила к реализации проекта в конце 2017 года. Первые серийные образцы устройств, прошедших внутреннее тестирование на соответствие потребительским характеристикам и стандартам качества, принятым в «Активе», были выпущены в марте 2018 на собственном производстве в Москве.

В данный момент ведется сертификация USB-токенов и смарт-карт Рутокен 2151 как средств электронной подписи и СКЗИ по классам KC1, КС2, КС3.

бразцы для тестирования и встраивания в информационные системы уже предоставляются технологическим партнерам и корпоративным заказчикам.

Электронная подпись на USB-ключе JaCarta LT: получить сертификат ФСТЭК

Развитие сети интернет и удаленного способа обмена документами с применением электронной подписи потребовал надежной защиты информации. Цифровые носители — дискеты, лазерные диски, флеш-карты — несмотря на возможность их запаролить, не дают надежной гарантии от взлома и несанкционированного копирования.

Законодательное признание электронной подписи идентичной личной подписи на бумажном документе требует серьезного подхода к выбору способа аутентификации владельца конфиденциальной информации.

Преимущества USB-токен JaCarta LT

Сегодня удостоверяющие центры для сохранения секретности электронной подписи используют несколько устройств:

- смарт-карты,

- простые USB-токены,

- USB-токены с встроенным чипом — JaCarta LT,

- ОТР-токены — бесконтактные устройства.

В своей работе наша компания «ИнфоТеКС Интернет Траст» предлагает своим клиентам для хранения электронной подписи USB-токен JaCarta LT, так как данное устройство обладает неоспоримыми преимуществами.

В отличие от простого USB-токена, устройство со встроенным чипом обеспечивает более высокий уровень безопасности. Следует отметить также, что USB-токен JaCarta LT не требует установки дополнительного программного обеспечения. Не менее высокой надежностью обладают смарт-карты, но их использование ограничено. Их применение возможно только при наличии считывающего устройства.

Оптимальную защиту предоставляют также бесконтактные токены, для работы которых не требуется соединения с компьютером. Аутентификация владельца происходит по соответствующему серверу. К минусам бесконтактного устройства относят короткий срок его эксплуатации. Срок службы составляет всего 3-4 года, что соответствует жизнеспособности дорогостоящей аккумуляторной батареи. И только USB-токен JaCarta LT имеет неограниченный срок эксплуатации, не требует установки дополнительных программ и не зависит от наличия считывающих устройств. А самое главное, встроенный микропроцессор обеспечивает максимальную защиту и гарантирует полную конфиденциальность информации.

А самое главное, встроенный микропроцессор обеспечивает максимальную защиту и гарантирует полную конфиденциальность информации.

Технические характеристики USB-токен JaCarta LT

Устройство представляет собой USB-брелок черного цвета, выполненный в мини или стандартном формате. Имеет небольшую встроенную память (72 КБ), так как основное назначение USB-токена JaCarta LT — это хранение криптографических ключей. Устройство основано на методе двухфакторной аутентификации. Первым аутентификатором является наличие пароля-доступа к самому устройству. При получении токена в удостоверяющем центре по умолчанию установлен пароль 1234567890, который мы настоятельно рекомендуем сменить при первой работе с устройством.

Второй аутентификатор — это встроенный чип AT90SC25672RCT, запатентованный компанией Aladdin Knowledge Systems. Предусмотрено до 500000 циклов перезаписи. Токен JaCarta LT совместим с операционными системами Windows, Linux, Mac OX. Подходит для работы с мобильными устройствами.

Уровень безопасности USB-токена JaCarta LT подтвержден Сертификатом соответствия ФСТЭК РФ № 2799 и Сертификатом соответствия ФСБ РФ № СФ/124-2380 (СКЗИ класса КС2). Устройство содержит полный набор функций для беспроблемной работы с криптографическими программами.

Сертификат ФСТЭК

Наличие Сертификата подтверждает, что USB-токен JaCarta LT обладает необходимой безопасностью хранения информации и предназначен для аутентификации пользователя в соответствии с требованиями Классификации Информационных Систем Данных класса 1 (ИСПДн К1). Токен JaCarta полностью удовлетворяет требованиям нормативного документа «Защита от несанкционированного доступа к информации» части 1 «Программное обеспечение средств защиты информации». Исследования ПО проводились испытательной лабораторией ОАО «СИНКЛИТ» под контролем ЗАО «Научно-производственное объединение «Эшелон».

Качество продукции подтверждено Сертификатом ISO 9001:2008.

USB-токен JaCarta U2F.

Индивидуальная упаковка. Чёрная коробка от 501 до 2000 шт (устаревшая) JC602-4-200

Индивидуальная упаковка. Чёрная коробка от 501 до 2000 шт (устаревшая) JC602-4-200Описание товара

Основные характеристики

Производитель

Срок поставки

Доставим за 3-10 дней

Физическая поставка

Коммерческой организации, Образовательного учреждения, Государственного учреждения

Артикул производителя

USB-токен JaCarta U2F. Индивидуальная упаковка. Чёрная коробка от 501 до 2000 шт

Индивидуальная упаковка. Чёрная коробка от 501 до 2000 шт

Срок действия лицензии

Строгая аутентификация в онлайн-сервисах по стандарту FIDO U2F

Универсальный USB-токен, предназначенный для использования в качестве второго фактора при парольной аутентификации конечных пользователей онлайн-сервисов, поддерживающих стандарт FIDO U2F*

- «Облачные» сервисы (Dropbox, Google Cloud Platform)

- Почтовые сервисы (GMail)

- Файловый хостинг, видеохостинг, хостинг IT-проектов и их совместной разработки (Google Drive, YouTube, GitHub)

- Электронные платёжные системы (Google Wallet)

- Социальные сети (Google+)

Решаемые задачи

- Усиление парольной аутентификации пользователей при доступе к Web-ресурсам за счёт перехода к двухфакторной аутентификации с использованием токена

- Избавление пользователей от необходимости запоминать сложные пароли.

За счёт использования второго фактора аутентификации требования к сложности пароля могут быть существенно снижены

За счёт использования второго фактора аутентификации требования к сложности пароля могут быть существенно снижены - Использование одного устройства для доступа к различным ресурсам

Функциональные возможности

- Аутентификация по стандарту FIDO U2F

Ключевые особенности

Токен JaCarta U2F обладает рядом особенностей, отличающих его от токенов, использующих альтернативные технологии аутентификации.

- Самостоятельная регистрация пользователей – в отличие от систем аутентификации на основе традиционных PKI-токенов, в процессе регистрации токена JaCarta U2F на конкретном Web-ресурсе не требуется участия администратора. Для регистрации необходимо просто ввести логин и пароль, подключить токен к компьютеру и нажать на кнопку (тем самым подтвердив физическое присутствие пользователя за компьютером). В процессе регистрации пользователем своего U2F-токена на Web-ресурсе происходит генерация ключевой пары (открытый и закрытый ключ) без сертификата открытого ключа.

Сгенерированная ключевая пара используется для дальнейшей аутентификации.

Сгенерированная ключевая пара используется для дальнейшей аутентификации. - Концепция «один ко многим» – один токен может использоваться для доступа к множеству различных Web-ресурсов (количество ресурсов ограничено лишь объёмом памяти токена, используемой для хранения аутентификационных данных).

- Защита от фишинга – каждый закрытый ключ, хранящийся в памяти токена и используемый для доступа к конкретному ресурсу, «связан» с адресом данного ресурса (URL). Таким образом, если злоумышленник попытается перенаправить пользователя на «поддельный» ресурс, пользователь не сможет пройти аутентификацию, так как закрытый ключ, соответствующий «поддельному» ресурсу, не будет найден.

Аутентификация на основе токенов – надёжная защита данных

Защита данных – одна из важнейших задач в современном обществе. Защита представляет из себя комплекс мер по обеспечению безопасности секретных, персональных и коммерческих данных компании.

Многим знакомы основные средства для обеспечения безопасности и защиты данных от внешнего проникновения, такие как: межсетевые экраны(Checkpoint, Cisco ASA),антивирусное ПО (Kaspersky, ESET NOD32, Dr. Web), DLP системы (Symantec, Websense, McAfee).

Но перечисленные средства безопасности не защищают на все сто, даже в крупных компаниях люди совершают ошибки и посторонние лица получают доступ к личным данным.

Как же еще защитить данные?

Ответ: ключ для универсального доступа к данным пользователя — аппаратный токен, он же криптографический ключ или USB-ключ.

Это средство для дополнительной аутентификации пользователя к определённому программному или аппаратному комплексу: рабочему ПК, банк-клиенту, 1с.

Токены могут быть реализованы для защиты данных в компании вместо обычных паролей для доступа к пользовательскому компьютеру.

Особенно важно использовать дополнительную авторизацию для пользователей, компьютеры которых могутлокально хранить закрытую информацию или для доступа к компьютерам, к которым могут подойти посторонние люди, не работающие в вашей компании.

Наверняка вы сталкивались с проблемой простых паролей у пользователей, очень часто можно наблюдать картину, записан пароль на яркой жёлтой бумажке и приклеен к монитору, чтобы не забыть.

Как раз, чтобы избежать проблем с доступом к компьютеру и не заставлять пользователей менять пароли каждые 40 дней, можно использовать токены.

Для авторизации необходимо будет лишь ввести пароль с экрана или вставить ключ в USB-разъем. Это упростит авторизацию для пользователей, и обеспечит дополнительную информационную безопасность в компании.

Кроме того, есть сценарии использования токенов, защищающие доступ в сеть, с применением дополнительной авторизации. Токенами можно ограничить круг людей, способных пользоваться определенными ресурсами и приложениями.

Токен представляет из себя компактное устройство в виде USB-ключа «флешки», (хотя он и не предназначен для хранения информации), или в виде устройства с экраном для предоставления одноразовых паролей, или в виде смарт карты размером с пластиковую карту с чипом.

Далее мы опишем два основных вида токенов: с подключением и без подключения.

Токен без подключения представляет из себя небольшое устройство с экраном, на котором генерируется одноразовый пароль для доступа. Он синхронизируется двумя способами: либо по времени с сервером, при генерации пароля нужно ввести его в течении непродолжительного промежутка времени; либо на основе сложного математического алгоритма, который определяет верность пароля.

Токены с подключением хранят в себе ключ шифрования, доступ к которому осуществляется через USB-порт. Особенность токена заключается в том, что ключ хранится в зашифрованном виде и подобрать PIN-код к нему можно только ограниченное количество раз, что позволяет обеспечить более высокий уровень безопасности.

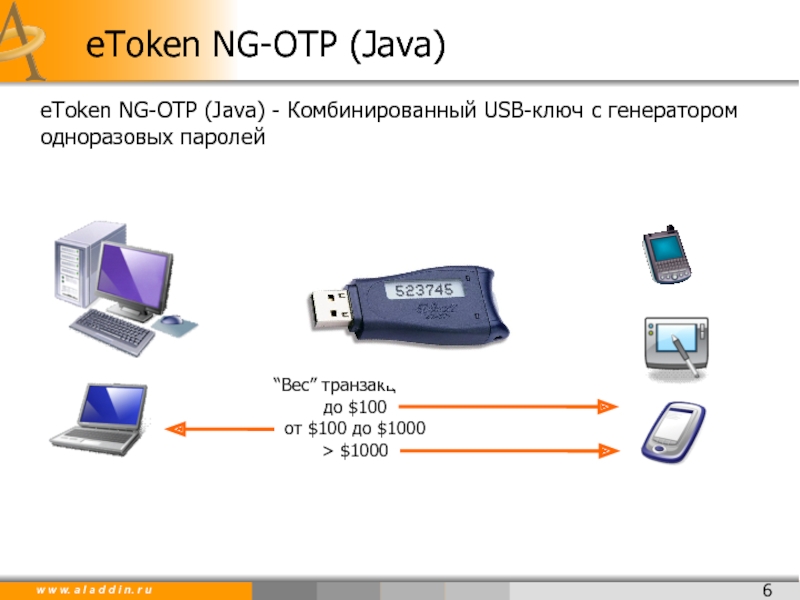

Токены могут быть соединены в одно устройство, которое имеет, и возможность использования одноразовых паролей, и подключается к компьютеру, это двухтактная аутентификация по одноразовому паролю и ключу шифрования.

Подводя итог всему сказанному, токен – отличное средство для повышения безопасности компании. Чем больше ваша сеть, тем выше ваша потребность в защите данных на основе токенов.

Пароль становится все менее надёжным средством в борьбе с несанкционированными взломами и утерей данных, а токены с каждым днем становятся всё более актуальными, что связано также и с широким распространением удалённого доступа. Надеюсь, что после прочтения данной статьи у вас остались вопросы, ведь рассказали мы крайне мало.

Наш онлайн-консультант будет рад ответить на вопросы про защиту сети с помощью токенов.

Для получения дополнительной информации направляйте запросы на [email protected] или обращайтесь по телефону +7 (812) 703-30-60 в департамент продаж компании ОЛЛИ ИТ.

Аладдин Р.Д. JaCarta Management System, JMS (поддержка USB-токенов и смарт-карт сторонних производителей продукта JaCarta Management System)

JaCarta Management System – сертифицированная корпоративная система управления жизненным циклом средств аутентификации и электронной подписи (токенов). Использование JMS позволяет в разы сократить расходы на администрирование токенов, способствуя укреплению информационной безопасности и повышению производительности сотрудников.

Использование JMS позволяет в разы сократить расходы на администрирование токенов, способствуя укреплению информационной безопасности и повышению производительности сотрудников.

Все токены на учете

JMS позволяет автоматизировать учет токенов JaCarta, eToken и Рутокен, в том числе сертифицированных ФСБ России как СКЗИ или обладающих несколькими функциями. Учитываются владелец, номер, модель, а также объекты на токене и рабочие станции, использующие токены. Для оформления бумажных документов, таких как отчеты и заявки на выдачу токена, в JMS реализована встроенная подсистема печати.

Полный контроль: от выпуска до отзыва

JMS позволяет полностью управлять всем жизненным циклом токенов, включая выдачу, перевыпуск и отзыв токенов и всех связанных с ними объектов (сертификатов, ключей, меток АПМДЗ и т.д.). Автоматическая синхронизация токенов и поддержка популярных удостоверяющих центров позволяют мгновенно приводить текущий парк токенов в актуальное состояние.

Соблюдение политик безопасности

В JMS реализовано централизованное управление политиками безопасности в отношении токенов. Для этой цели используется специальная сущность – профили. Профили представляют собой набор правил (политик), применяемых к токенам, пользователям или рабочим станциям. Этот метод позволяет быстро изменять политики безопасности, а также легко применять их ко всем управляемым объектам.

Пользователи позаботятся о себе сами

В JMS реализован сервис самообслуживания пользователей, который позволяет сотруднику самостоятельно совершать операции с токенами, осуществляя их выпуск, отключение, синхронизацию, блокирование, разблокирование и замену без обращения в ИТ- или ИБ-отдел.

Производительность

Производительность сервера JMS обеспечивает работу более чем с 1 000 000 токенов. Поддержка филиальной структуры позволяет отслеживать перемещение токенов между филиалами и распределять права по администрированию серверов JMS между администраторами головного офиса и территориально-удалённых подразделений.

✅ Купите Аладдин Р.Д. JaCarta Management System, JMS (поддержка USB-токенов и смарт-карт сторонних производителей продукта JaCarta Management System) на официальном сайте

✅ Лицензия Аладдин Р.Д. JaCarta Management System, JMS (поддержка USB-токенов и смарт-карт сторонних производителей продукта JaCarta Management System) по выгодной цене

✅ Аладдин Р.Д. JaCarta Management System, JMS (поддержка USB-токенов и смарт-карт сторонних производителей продукта JaCarta Management System), лицензионное программное обеспечение купите в Москве и других городах России

Предлагаем также: Доступ к идентификатору USB-токенас помощью системы управления учетными данными MyID

Доступ к идентификатору USB-токена с помощью системы управления учетными данными MyID Жетоны безопасности USB представляют собой форм-фактор, альтернативный традиционной смарт-карте, и предлагают портативные и безопасные средства аппаратной аутентификации для правительств и предприятий для предотвращения несанкционированного доступа и захвата учетных записей.

Выдача и управление жизненным циклом учетных данных на USB-токенах тысяч сотрудников представляет собой сложную и истощающую ресурсы потребность организаций.Управление учетными данными MyID упрощает это; от интеграции в существующую инфраструктуру до постоянного управления и эксплуатации.

MyID обеспечивает полные возможности аудита и отчетности, позволяя видеть, кто и какие цифровые удостоверения выдал каким пользователям и на каком устройстве, что позволяет организациям контролировать, кто может получить доступ к их системам, и позволяет им демонстрировать соответствие передовым стандартам безопасности.

MyID для безопасного, эффективного и надежного выпуска и управления USB-токенами для правительств, военных и крупных предприятий

- Для системных администраторов: Системные администраторы используют MyID для настройки своих политик выдачи сертификатов и устройств, гарантируя, что нужные люди получат правильные цифровые удостоверения.

MyID, созданный для интеграции с такой инфраструктурой, как центры сертификации, каталоги и решения для управления идентификацией, сводит к минимуму любое влияние на существующую среду; сокращение времени развертывания и эксплуатационных расходов.

MyID, созданный для интеграции с такой инфраструктурой, как центры сертификации, каталоги и решения для управления идентификацией, сводит к минимуму любое влияние на существующую среду; сокращение времени развертывания и эксплуатационных расходов.

- Для операторов: MyID предоставляет все функции, необходимые для выпуска USB-токенов и управления их жизненным циклом. Поддержка персонального, централизованного и самообслуживания выпуска MyID позволяет развертывать токены USB быстро и в больших объемах.Если пользователям нужна помощь, например для выдачи нового устройства в случае потери или для повторного включения заблокированного устройства MyID предоставляет операторам службы поддержки простые функции, ориентированные на процессы, чтобы обеспечить непрерывность обслуживания без ущерба для безопасности.

- Для конечных пользователей: Конечные пользователи могут выполнять такие задачи, как сбор новых сертификатов на своем собственном рабочем столе, с помощью простого приложения самообслуживания, разработанного для проведения пользователей через процессы с помощью простых интуитивно понятных шагов, оно эффективно снижает эксплуатационные расходы и потребность в обучение конечных пользователей.

Преимущества

Максимальная кибербезопасность

MyID позволяет управлять многофакторной аппаратной аутентификацией USB-токенов для развертывания в крупномасштабных рабочих группах.

Простая интеграция

Готовые соединители с центрами сертификации (CA), промежуточным программным обеспечением, каталогами LDAP, аппаратными модулями безопасности (HSM), системами управления идентификацией (IDMS и USB-токены для уровня интеграции plug-and-play)

Простое управление

Воспользуйтесь преимуществами единого программного решения, позволяющего операторам выпускать и управлять жизненным циклом USB-токенов, в сочетании с удобным самообслуживанием для конечных пользователей, чтобы сами собирать и обновлять цифровые идентификационные данные для своих USB-токенов

Проверено

Платформа MyID зарекомендовала себя как лучшее решение для управления учетными данными на протяжении более 20 лет и активно защищает доступ к конфиденциальным данным и системам с помощью USB-токенов для крупных организаций по всему миру.

Гарантия будущего

Знайте, что у вас есть постоянно развивающаяся платформа, которая позволит вам развивать решение с USB-токенами и работать с технологиями, которые вы выбираете.

Экономия

От простоты интеграции с существующей инфраструктурой и устройствами до сокращения использования ИТ-ресурсов и угрозы утечки данных — MyID снижает затраты на программы строгой аутентификации.

MyID работает с ведущим оборудованием для USB-токенов

Откройте для себя программную платформу MyID

Нам доверяют государственные и крупные предприятия по всему миру

Если данные действительно имеют значение, вы найдете MyID.Безопасность, надежность и функциональная совместимость программного обеспечения MyID отличает его от других, и именно поэтому мы гордимся тем, что помогаем многим ведущим организациям по всему миру управлять защищенными цифровыми идентификаторами, которые они выпускают, будь то правительства, управляющие идентификаторами гражданина, или предприятия, управляющие идентификаторами сотрудников, подрядчиков и поставщиков.

СВЯЗАТЬСЯ С НАМИ

Закажите демонстрацию или свяжитесь с нами сейчас, чтобы обсудить ваши требования к системе цифровой идентификации

Заказать демо Сообщение

© 2021 Intercede.Все права защищены | Положения и условия | Конфиденциальность и файлы cookie

Token ™ | Digi-Sign, The Certificate Corporation

Digi-Token ™ — это любой криптографический USB-токен, который был протестирован и одобрен для работы с Digi-CA ™. И поскольку большинство современных компьютеров имеют порт USB, USB-токены, вероятно, являются наиболее удобным оборудованием для хранения цифрового сертификата / подписи пользователя.

Единственное реальное ограничение использования Digi-Tokens ™ состоит в том, что на рынке немного, если таковые имеются, сложных систем управления токенами.Поэтому, если вы планируете выпуск десятков тысяч сертификатов / подписей, вы можете рассмотреть возможность роуминга Digi-Card ™ или Digi-ID ™.

Digi-Token ™ имеет множество применений, и вот несколько примеров:

Digi-Tokens ™ могут быть доставлены тремя способами:

Два основных варианта доставки Digi-Token ™ следующие:

Существует два типа USB-устройств, на которых могут храниться закрытые ключи и сертификаты открытых ключей: USB-криптографическое устройство и USB-устройство флэш-памяти.Каждое устройство может поддерживать разные форматы хранения ключей и цифровых сертификатов.

Самый безопасный метод — хранить закрытый ключ и сертификаты открытого ключа на USB-криптографическом устройстве (также обычно называемом маркером безопасности, аппаратным маркером или криптографическим маркером). Digi-Token ™ — это криптографический токен.

Digi-Token ™ — это криптографический токен.

Другой метод хранения закрытых ключей и цифровых сертификатов заключается в использовании программной реализации стандарта PKCS # 12, который вводит синтаксис обмена личной информацией в виде файла данных, защищенного паролем.Файл PKCS # 12 похож на любой другой файл программного обеспечения и может храниться на стандартном устройстве флэш-памяти USB.

Помимо криптографического токена, в некоторых средах также используется одноразовый пароль [OTP]. OTP может быть предоставлен с помощью Cell-OTP ™ или Digi-Token ™ с панелью OTP, которая взаимодействует с сервером аутентификации Radius.

Если в вашей организации уже есть Radius или другой сервер аутентификации, то Digi-Token ™ OTP — это то, что вам нужно.В качестве альтернативы вы должны заказать Digi-Token ™ ASAS, когда стоимость сервера аутентификации включена в цену.

Выберите свой Digi-Token ™ >>

Благодаря всем достижениям в области защиты данных широкой публике был представлен целый ряд продуктов, предназначенных для повышения безопасности информации на компьютерах и уменьшения нежелательного доступа. Было представлено так много новых продуктов, что трудно угнаться за ними, и большинство из них не достигают такого уровня успеха, который требует большого внимания.Хотя было много попыток, на самом деле не было одного или двух революционных продуктов, скорее, мы видели множество продуктов, которых достаточно, и которые вскоре будут заменены. Поскольку уделяется так много внимания информационной безопасности и этому вопросу уделяется много внимания СМИ, удивительно, что действительно не было никаких прорывных продуктов. Вероятно, это связано с тем, что компании по всему миру используют множество адекватных продуктов, таких как продукты с использованием токенов RSA и другие различные модели.Эти продукты для защиты токенов RSA были связаны с утечкой данных, поэтому их популярность, вероятно, достигла пика. Если ваша компания ищет аналогичный продукт для повышения безопасности, вам следует рассмотреть продукт USB-токена от Digi-Sign, который называется Digi-Token. Вы можете найти дополнительную информацию по этому поводу прямо здесь, на Digi-sign.com.

Если ваша компания ищет аналогичный продукт для повышения безопасности, вам следует рассмотреть продукт USB-токена от Digi-Sign, который называется Digi-Token. Вы можете найти дополнительную информацию по этому поводу прямо здесь, на Digi-sign.com.

Эти USB-токены популярны, потому что они хранят электронную подпись цифрового сертификата пользователя на устройстве, доступ к которому осуществляется через USB-порт. Поскольку почти каждый компьютер сейчас имеет порт USB, это вариант, который может использовать любой человек во всем мире.Используя виртуальные токены, вы, по сути, добавляете еще один уровень защиты ваших данных и предоставляете своим системам силу двухфакторной аутентификации. Digi-Token может использоваться и в других целях, включая безопасность облачных вычислений, безопасную электронную почту и цифровые подписи. Хранение вашей информации таким образом повышает безопасность и снижает вероятность перехвата вашей информации нежелательными сторонами.

Как и в случае с любым продуктом или услугой, предоставляемым Digi-Sign, продукты Digi-Token опираются на репутацию, заработанную компанией за предоставление высококачественных услуг своим клиентам. При общении с Digi-Sign клиенты постоянно оставляют отзывы о том, насколько они отзывчивы, чтобы удовлетворить все потребности клиентов, и что сотрудники чрезвычайно осведомлены во всех областях информационной безопасности. Вы можете быть уверены, что при работе с Digi-Sign вы получите лучший в отрасли сервис и уникальные решения для всех ваших нужд. Линия предложений Digi-Token — лишь один из множества доступных в настоящее время всеобъемлющих продуктов и услуг. Продукт Digi-Token Xs состоит из стандартного криптографического USB-токена, который можно использовать для множества задач.Если вы хотите использовать это для хранения своей цифровой подписи или сертификата, выбор полностью за вами. Сотрудники Digi-Sign также могут ответить на любые ваши вопросы, а также порекомендовать вам, как получить максимальную отдачу от своих продуктов или услуг.

При общении с Digi-Sign клиенты постоянно оставляют отзывы о том, насколько они отзывчивы, чтобы удовлетворить все потребности клиентов, и что сотрудники чрезвычайно осведомлены во всех областях информационной безопасности. Вы можете быть уверены, что при работе с Digi-Sign вы получите лучший в отрасли сервис и уникальные решения для всех ваших нужд. Линия предложений Digi-Token — лишь один из множества доступных в настоящее время всеобъемлющих продуктов и услуг. Продукт Digi-Token Xs состоит из стандартного криптографического USB-токена, который можно использовать для множества задач.Если вы хотите использовать это для хранения своей цифровой подписи или сертификата, выбор полностью за вами. Сотрудники Digi-Sign также могут ответить на любые ваши вопросы, а также порекомендовать вам, как получить максимальную отдачу от своих продуктов или услуг.

Как установить сертификат на USB-токен SafeNet :: Как установить сертификат на USB-токен SafeNet :: GlobalSign Support

Как установить сертификат на USB-токен SafeNet

Как установить сертификат на USB-токен SafeNet

Введение

В этой статье приведены пошаговые инструкции по установке сертификата на USB-токен SafeNet. Если это не то решение, которое вы ищете, поищите его в строке поиска выше.

Если это не то решение, которое вы ищете, поищите его в строке поиска выше.

Руководящие принципы

Вы можете посмотреть следующее видео для обучения.

Примечание. Убедитесь, что вы используете компьютер Windows и Internet Explorer. Не используйте Microsoft Edge.

1. Перейдите по ссылке в электронном письме о самовывозе.

2. Введите пароль для получения и нажмите Далее.

Примечание. Если вы не установили драйвер Safenet. Для установки перейдите по ссылке, выделенной синим цветом.

3. Вы увидите это окно подтверждения доступа в Интернет. Щелкните Да, чтобы продолжить.

4. В разделе «Поставщик криптографических услуг» он заполняется базовым поставщиком криптографических услуг eToken. Убедитесь, что это выбрано.

Убедитесь, что это выбрано.

5. Нажмите «Я согласен», как только вы проверите детали, и нажмите «Далее».

6. Выберите свой токен и нажмите ОК.

Примечание. Это окно выбора появится только в том случае, если к вашей системе подключено несколько токенов.

7. Введите пароль токена и нажмите OK.

Примечание. Если это первый раз, когда вы используете этот токен, вы должны повторно инициировать токен, чтобы создать пароль токена.

8. Подождите, пока он подготовит установку.

9. Щелкните Установить мой сертификат.

10. Нажмите Да в другом окне подтверждения, которое появится.

11. Установка прошла успешно.

12. Открытые клиентские средства аутентификации Safenet

13. Нажмите «Расширенный просмотр»

Нажмите «Расширенный просмотр»

14. Под вашим токеном извлеките сертификаты пользователей, и вы должны увидеть там свой сертификат

Примечание. Однако в некоторых случаях промежуточный и корневой сертификаты не устанавливаются.Если вы не видите сертификаты ЦС, вам необходимо установить его вручную.

Установка сертификатов CA

1. Перейти на https://support.globalsign.com

2. Найдите купленный продукт.

3. Найдите статью об этом промежуточные сертификаты.

Примечание. Первой в списке будет текущая версия.

4. Щелкните Просмотреть в Base64 и скопируйте его.

5. Вставьте его в блокнот и сохраните как файл .cer. Примечание. Обязательно измените тип «Сохранить как все файлы».

6. После сохранения вернитесь в Safenet Authentication Client Tools

7. Выберите свой токен и щелкните значок Импорт.

Выберите свой токен и щелкните значок Импорт.

8. Повторно введите пароль токена

9. Выберите Импортировать сертификат из файла и нажмите ОК

10. Выберите свой сертификат

11. Сертификат импортирован, и вы должны увидеть его в разделе сертификатов CA

электронных подписей с USB-крипто-токенами | Computerworld

Недавно принятый Закон об электронных подписях в международной и национальной торговле предоставляет электронные подписи и договоры такой же юридической силы, что и собственноручные подписи на печатных документах, и окажет значительное влияние на то, как выполняются транзакции между бизнесом и бизнесом с потребителем. .

Хотя новый закон почти наверняка ускорит использование цифровых подписей для всех видов транзакций электронной коммерции, в законе не оговаривается какая-либо де-факто стандартная технология, используемая для создания цифровых подписей.

Один из вариантов — использование криптографического токена универсальной последовательной шины (USB) для генерации цифровых подписей. Криптографические токены USB предлагают простой и безопасный способ создания, хранения и развертывания цифровых удостоверений для множества приложений и транзакций электронной коммерции.

Эти токены также обладают уникальной способностью устранять брешь в безопасности, обнаруженную во многих схемах цифровой подписи.

Создание из двух частей

В основе каждой цифровой подписи лежит цифровая идентификация отдельного пользователя. Цифровой идентификатор — это, по сути, учетные данные, состоящие из двух частей, с закрытым ключом, используемым владельцем для создания цифровой подписи, и открытым ключом, встроенным в цифровой сертификат, который любой может использовать для проверки цифровой подписи. Закрытые и открытые ключи являются математически подобранными ключами шифрования: что бы ни шифровал один ключ, другой ключ расшифровывает.

Цифровые сертификаты — это подписанные документы от доверенной третьей стороны, известной как центр сертификации. Центры сертификации несут ответственность за проверку физической идентичности человека и выдачу ему цифрового сертификата, а также за проверку состояния цифрового сертификата человека. Центры сертификации предоставляют централизованный метод создания и развертывания цифровых удостоверений, а также отзыва и повторной выдачи цифровых удостоверений по мере необходимости.

Создание цифровой подписи состоит из двух этапов.Сначала создается дайджест сообщения относительно исходного сообщения с помощью метода хеш-функции. Хеш-функция — это математический расчет, который сокращает исходное сообщение до уникальной 160-битной строки символов — дайджеста сообщения. Никакие два сообщения не будут иметь одинаковый дайджест сообщения, если они не будут абсолютно идентичны. Хеш-функция — это односторонний процесс; сообщение не может быть воссоздано из дайджеста сообщения.

Второй шаг — создание электронной подписи. Этот шаг выполняется путем шифрования дайджеста сообщения закрытым ключом владельца.На этом этапе цифровая подпись и цифровой сертификат владельца добавляются к исходному сообщению; Результат — подписанный документ.

Этот шаг выполняется путем шифрования дайджеста сообщения закрытым ключом владельца.На этом этапе цифровая подпись и цифровой сертификат владельца добавляются к исходному сообщению; Результат — подписанный документ.

Добавлена безопасность

Цифровые подписи с использованием криптографии с открытым ключом обеспечивают надежную уверенность в том, что документы, сообщения и транзакции не были изменены с момента их подписания. Они также предоставляют возможность подтвердить, что операция подписания была выполнена с использованием закрытого ключа, соответствующего прикрепленному цифровому сертификату. Но именно здесь криптография с открытым ключом имеет одну дыру в безопасности — она настолько сильна, насколько надежна целостность или безопасность личного ключа каждого человека.Если безопасность закрытого ключа скомпрометирована (то есть кто-то, кроме владельца, имеет копию закрытого ключа и знает его личный идентификационный номер или парольную фразу), криптография открытого ключа разваливается.

USB-токены шифрования, используемые в сочетании с криптографией с открытым ключом, устраняют эту проблему безопасности. Криптографические токены USB предоставляют безопасные средства для создания и хранения пар открытого и закрытого ключей, а также для выполнения фактических операций подписи. Таким образом, закрытые ключи никогда не подвергаются атакам хакеров, вирусов или даже пользователей, пытающихся устранить проблемы безопасности.

Этот рассказ «Электронные подписи с использованием крипто-токенов USB» был первоначально опубликован Сетевой мир.

Copyright © 2001 IDG Communications, Inc.

Как установить и использовать

Содержание:

Как установить сертификат подписи документа Entrust

Как подписать: Adobe PDF

Как подписать: Microsoft Word

Как установить сертификат подписи документа Entrust

Для этого решения есть видео.

youtube.com/embed/yDOIFh_uJ5I?list=PLu4ev5P7cZ0K96fxn9eGcBdKDf1YUaV_m&wmode=opaque»/>

Перейти к установке

Перед тем, как начать…

Следующие операционные системы поддерживаются сертификатами Entrust Document Signing:

• Microsoft Windows Server 2012 (64-разрядная версия), 2012 R2 (64-разрядная версия)

• Microsoft Windows Server 2008 R2 SP1 (64-разрядная версия)

• Microsoft Windows Server 2008 SP2 (32-разрядная версия)

• Microsoft Windows 7 (32-разрядная и 64-разрядная версии)

• Microsoft Windows 8.0 • Microsoft Windows 8.1

• Microsoft Windows 10

Поддерживаемые версии Adobe Acrobat:

• Adobe Acrobat XI Standard

• Adobe Acrobat XI Pro

• Adobe Acrobat X Standard

• Adobe Acrobat X Pro

• Adobe Acrobat 9 Standard

• Adobe Acrobat 9 Pro

• Adobe Acrobat DC

Поддерживается Microsoft продукты:

• Microsoft Office 2013

Для установки и использования сертификата Entrust вам необходимы:

• поддерживаемый браузер с доступом в Интернет • поддерживаемая операционная система (см. «Поддерживаемые операционные системы» на стр. 5)

«Поддерживаемые операционные системы» на стр. 5)

• Токен iKey 5100 (предоставляется Entrust)

• сообщение электронной почты, полученное вами после покупки сертификата — это сообщение содержит ссылку на веб-страницу, где вы можете загрузить необходимое программное обеспечение и сертификат.

• поддерживаемый продукт Adobe или Microsoft

Этот процесс состоит из трех частей:

1) Загрузка и установка программного обеспечения токена

2) Инициализация вашего токена

3) Получение сертификата

Часть 1 из 3: Загрузка и установка программного обеспечения токена

Внимание: не подключайте токен в свой компьютер, пока вы не завершите эту процедуру.

Чтобы управлять своим токеном, включая такие задачи, как вход в систему, инициализация и сброс пароля, вы должны загрузить и установить программное обеспечение токена. Выполните следующую процедуру, чтобы получить и установить программное обеспечение токена:

1. В электронном письме с уведомлением, отправленном вам Entrust, щелкните ссылку на веб-страницы восстановления сертификата Entrust. Появится страница входа в систему Entrust Certificate Retrieval.

Появится страница входа в систему Entrust Certificate Retrieval.

2. В текстовом поле введите кодовую фразу, выданную вам Entrust.

3. Нажмите «Отправить», чтобы войти в систему.

4. Загрузите соответствующий 32-разрядный или 64-разрядный пакет программного обеспечения, в зависимости от вашей операционной системы.

5. Сохраните программное обеспечение на свой компьютер.

6. Дважды щелкните файл установщика (EntrustSACInstaller_.msi), чтобы начать установку программного обеспечения. Откроется мастер установки клиента Entrust SafeNet Authentication Client.

7. Нажмите Далее. Откроется страница языка интерфейса.

8. Выберите язык, который будет использоваться для установки.

9. Нажмите Далее, чтобы продолжить. Откроется страница лицензионного соглашения.

10. Примите лицензионное соглашение, щелкнув Я принимаю лицензионное соглашение. Вы должны принять лицензионное соглашение, чтобы продолжить установку.

11. Нажмите Далее, чтобы продолжить. Откроется страница типа установки.

12. Выберите Стандарт.

13. Нажмите Далее, чтобы продолжить. Откроется страница папки назначения.

14. Либо оставьте папку установки по умолчанию, либо нажмите кнопку «Обзор», чтобы выбрать новую папку установки.

15. Нажмите Далее, чтобы продолжить.

16. Вас могут попросить разрешить программе установки внести изменения на жесткий диск компьютера. Щелкните Да, чтобы продолжить.

17. Откроется страница «Обновление системы». На странице отображается ход установки. Когда установка будет завершена, появится сообщение об успешном завершении.

18. Нажмите Готово. Вы успешно установили программное обеспечение токена. Перед получением сертификата необходимо зарегистрировать токен.

Часть 2 из 3: Инициализация вашего токена

Внимание: Если это не новый токен, имейте в виду, что инициализация токена удаляет любую информацию, уже сохраненную на нем.

Примечание. Когда вы вставляете новый токен в порт USB, вам будет предложено ввести пароль по умолчанию и изменить его. Пароль по умолчанию — 1234567890.

Вы должны инициализировать новый токен, прежде чем он сможет сохранить ваш сертификат подписи документа.

Выполните следующую процедуру, чтобы зарегистрировать свой токен. Чтобы зарегистрировать свой токен:

1. Вставьте токен в USB-слот на вашем компьютере. Если маркер не распознается компьютером, значок SafeNet на панели задач неактивен.

Когда маркер был распознан компьютером и драйверы были установлены, значок Safenet на панели задач переключается с серого на активный.

2. Когда значок SafeNet станет активным, щелкните значок правой кнопкой мыши и выберите Инструменты. Если вы не видите значок на панели задач:

• В Microsoft Windows Server 2008 или Windows 7 выберите Пуск> Все программы> SafeNet> SafeNet Authentication Client> SafeNet Authentication Client Tools.

• В Microsoft Windows Server 2012 R2 или Windows 8. 1 выберите Пуск, затем щелкните стрелку вниз для доступа к приложениям, затем щелкните Инструменты клиента аутентификации SafeNet. (При перечислении по имени или категории клиентские средства SafeNet Authentication Client Tools перечислены в SafeNet.)

1 выберите Пуск, затем щелкните стрелку вниз для доступа к приложениям, затем щелкните Инструменты клиента аутентификации SafeNet. (При перечислении по имени или категории клиентские средства SafeNet Authentication Client Tools перечислены в SafeNet.)

Появится диалоговое окно SafeNet Authentication Client Tools.

3 Если вы используете новый токен, выберите Просмотр информации о токене. Если вы повторно инициализируете ранее использованный токен, щелкните значок расширенного представления. Появится информация о токене.Например:

4. В древовидной структуре разверните Инструменты клиента аутентификации SafeNet> Токены.

5. В разделе «Токены»:

• Если вы используете новый токен, щелкните правой кнопкой мыши пустую запись и выберите «Инициализировать токен».

• Если вы повторно инициализируете ранее использованный токен, щелкните правой кнопкой мыши имя токена, который вы хотите повторно инициализировать, и выберите «Инициализировать токен». Откроется диалоговое окно «Инициализировать токен».

Откроется диалоговое окно «Инициализировать токен».

6. В поле Token Name введите имя для токена.

7. В полях New Token Password и Confirm введите и подтвердите новый пароль.

Примечание. Этот пароль будет запрошен при использовании сертификата.

8. Щелкните Пуск. Появится диалоговое окно «Уведомление об инициализации токена» с предупреждением о том, что при инициализации токена будет удалено все содержимое токена.

9. Щелкните OK.

10. Появится строка состояния, показывающая, как идет процесс инициализации. Когда инициализация будет завершена, появится сообщение об успешном завершении.

11. Щелкните OK.

Часть 3 из 3: Получение сертификата

Выполните следующую процедуру, чтобы получить сертификат Entrust. Чтобы получить сертификат Entrust:

1. Вставьте токен в порт USB.

2. В электронном письме с уведомлением, отправленном вам Entrust, щелкните ссылку на веб-страницы восстановления сертификата Entrust. Появится страница входа в систему Entrust Certificate Retrieval.

Появится страница входа в систему Entrust Certificate Retrieval.

3. В текстовом поле введите кодовую фразу, выданную вам Entrust.

4. Нажмите «Отправить», чтобы войти в систему.

5. Прочтите соглашение о подписке на программное обеспечение.

6. Если вы согласны со всеми условиями соглашения о подписке, нажмите Принять. Вы должны принять соглашение о подписке. В поле Token Password введите пароль, который вы создали для вашего токена. Это пароль, который вы создали специально для токена во время инициализации токена SafeNet. Это не та фраза, которую вы использовали для входа на веб-сайт Entrust. Появится диалоговое окно подтверждения веб-доступа.

Согласитесь получить сертификат и установить его на токен. Вам будет предложено выбрать CSP (поставщика службы криптографии) и создать сертификат.

7. В раскрывающемся списке «Выбрать CSP» выберите поставщика криптографических услуг (в данном случае — базовый поставщик криптографических услуг eToken).

8. Щелкните Создать сертификат. Появится диалоговое окно Token Logon.

9. В поле Token Password введите пароль, который вы создали для вашего токена.Это пароль, который вы создали специально для токена во время инициализации токена SafeNet. Это не та фраза, которую вы использовали для входа на веб-сайт Entrust. Появится диалоговое окно подтверждения веб-доступа.

10. Нажмите Да, чтобы продолжить. Веб-сайт генерирует сертификат на вашем токене. Этот процесс займет несколько минут. После создания сертификата отображается сообщение об успешном завершении.

Ваш сертификат для подписи документа готов к использованию.

Как подписать: Adobe PDF

Есть видео для этого решения.

Чтобы подписать документ PDF в Adobe Acrobat и / или Reader, выполните следующие действия.

(Обратите внимание, если вы пытаетесь сертифицировать документ, см. Нашу техническую заметку здесь.)

Нашу техническую заметку здесь.)

1. Подключите USB-токен.

2. На ленте Adobe Acrobat / Reader выберите вкладку Инструменты.

3. Прокрутите вниз до инструмента «Сертификаты» и нажмите «Открыть».

4. Выберите «Цифровая подпись». Прочтите информационное диалоговое окно и нажмите ОК.Выберите свою подпись по запросу.

5. В PDF-файле щелкните и перетащите мышь, чтобы создать поле подписи.

6. В диалоговом окне «Подписать документ» при необходимости отредактируйте внешний вид подписи. Для этого диалогового окна предоставляется справка.

7. Щелкните «Подписать».

8. Adobe Reader автоматически попросит вас выбрать имя файла и местоположение для подписанного PDF-файла. Когда вы закончите, нажмите Сохранить.

9. При появлении запроса введите пароль для вашего токена, чтобы Reader мог использовать сертификат.

10. У вас могут спросить разрешение на подключение к серверу отметок времени Entrust, если эта опция включена в Adobe Acrobat Reader. Щелкните Да, чтобы продолжить.

Щелкните Да, чтобы продолжить.

11. Подпись появится в выбранной области документа.

Как подписать: Microsoft Word / Excel / PowerPoint

Для этого решения есть видео.

Примечание: Примечание: эта процедура основана на Microsoft Office 2013. Процедура может отличаться для других версий Microsoft Office.

Microsoft Word предоставляет возможность добавлять подписи от одного или нескольких лиц, чтобы обеспечить подотчетность и гарантировать подлинность. В этом примере объясняется, как подписать документ Word с помощью сертификата подписи документа на токене.

1. Вставьте токен с сертификатом Entrust Document Signing в USB-порт вашего компьютера.

2. В документе Word выберите вкладку Файл.

3. Убедитесь, что в левом меню выбрано «Информация».

4. Выберите «Защитить документ»> «Добавить цифровую подпись».

5. В диалоговом окне «Подписать»:

a. Выберите тип обязательства (создатель, утверждающий или создатель и утверждающий).

г. Введите цель подписи документа.

г. Щелкните «Подробности», чтобы ввести информацию о себе (название и местонахождение). Эта информация станет частью вашей подписи.

г. Нажмите «Изменить», чтобы выбрать сертификат подписи документа Entrust, если он не отображается на нижней панели.

e. Щелкните «Подписать».

6. При необходимости укажите пароль токена.

7. Если появится диалоговое окно «Запросить разрешение на использование ключа», выберите «Предоставить разрешение», чтобы продолжить.

8. Word подписывает документ и отображает сообщение об успешном завершении.

Если у вас есть какие-либо вопросы или проблемы, пожалуйста, свяжитесь с отделом поддержки Entrust Certificate Services для получения дополнительной помощи:

Часы работы:

Воскресенье с 20:00 по восточному времени до пятницы с 20:00 по восточному времени

Северная Америка (звонок бесплатный): 1 -866-267-9297

За пределами Северной Америки: 1-613-270-2680 (или см. Список ниже)

Список ниже)

ПРИМЕЧАНИЕ. Очень важно, чтобы международные абоненты набирали формат UITF точно так, как указано.Не набирайте дополнительную цифру «1» перед цифрой «800», иначе ваш звонок не будет принят как бесплатный звонок UITF.

| Страна | Номер | |||

| Австралия | 0011-800-3687-7863 1-800-767-513 | |||

| Австрия | 00-800-3687-7863 | 00-800-3687-7863 | ||

| Дания | 00-800-3687-7863 | |||

| Финляндия | 990-800-3687-7863 (Телеком Финляндия) 00-800-3687-7863 ( Finnet) | |||

| Франция | 00-800-3687-7863 | |||

| Германия | 00-800-3687-7863 | |||

| Гонконг | 001-800-3687-7863 (голос) 002 — 800-3687-7863 (факс) | |||

| Ирландия | 00-800-3687-7863 | |||

| Израиль | 014-800-3687-7863 | |||

| Италия | 00-800-3687- 7863 | |||

| Япония | 001-800-3687-7863 (KDD) 004 — 800-3687-7863 (ITJ) 0061-800-3687-7863 (IDC) | |||

| Корея | 001-800-3687-7863 (Korea Telecom) 002-800-3687-7863 (Dacom) | |||

| Малайзия | 00-800-3687-7863 | |||

| Нидерланды | 00-800-3687-7863 | |||

| Новая Зеландия | 00-800-3687-7863 0800-4413101 | Норвегия | 00-800-3687-7863 | |

| Сингапур | 001-800-3687-7863 | |||

| Испания | 00-800-3687-7863 | |||

| Швеция | 00-800-3687 7863 (Telia) 00-800-3687-7863 (Tele2) | |||

| Швейцария | 00-800-3687-7863 | |||

| Тайвань | 00-800-3687-7863 | |||

| Соединенное Королевство | 00-800-3687-7863 0800 121 6078 +44 (0) 118 953 3088 |

Втч y Ключи и токены аутентификации USB — плохая идея

На протяжении многих лет эксперты по безопасности данных проводят кампании, чтобы убедить компании не разрешать своим сотрудникам подключать USB-накопители или другие периферийные USB-устройства к корпоративным компьютерам. Однако теперь они сталкиваются с тревожной тенденцией, которая угрожает свести на нет все эти усилия и повысить риски вирусов и вредоносных программ, которые могут привести к дорогостоящим нарушениям конфиденциальных данных компании.

Однако теперь они сталкиваются с тревожной тенденцией, которая угрожает свести на нет все эти усилия и повысить риски вирусов и вредоносных программ, которые могут привести к дорогостоящим нарушениям конфиденциальных данных компании.

С повсеместным внедрением мобильных технологий, таких как смартфоны и планшеты, компании уже борются с тенденцией «принеси свое собственное устройство» (BYOD), в результате чего огромное количество сотрудников приносят мобильные устройства на рабочее место и потенциально подключают их. к корпоративным компьютерам через USB.Это одна из причин, по которой некоторые компании решили устанавливать компьютерные системы без портов USB, чтобы предотвратить такое подключение.

Однако более поздней разработкой является переход некоторых компаний к USB-ключам или токенам для обеспечения безопасности аутентификации, которая защищает доступ к корпоративным учетным записям пользователей для веб-сайтов, программного обеспечения, систем и сетей. Вместо того, чтобы препятствовать и отвергать потенциальные риски безопасности, которые создает USB-подключение, некоторые компании, в том числе лидеры технологической индустрии, такие как Google, фактически используют уязвимые USB-технологии в ошибочных усилиях по повышению безопасности. Если это звучит нелогично и потенциально обречено на провал, то это потому, что это так.

Если это звучит нелогично и потенциально обречено на провал, то это потому, что это так.

В качестве примера возьмем недавнюю интеграцию Google стандарта Universal 2nd Factor (U2F). Использование Google этой технологии для защиты аутентификации позволяет осуществлять физическую проверку пользователей для Gmail и других служб Google с использованием USB-ключа или токена в качестве второго фактора аутентификации.

При применении стандарт U2F гарантирует, что двухфакторная аутентификация используется для безопасности входа в систему, требуя как фактор знания (пароль), так и физический фактор (USB-ключ или токен) для аутентификации доступа к защищенной учетной записи или услуге.Это также гарантирует, что доступ предоставляется только после проверки того, что сайт или служба входа в систему действительно являются законной собственностью.

Но Фальк Гуссенс, технический директор SecSign Technologies, сразу же указывает на два фундаментальных недостатка использования USB-технологии для обеспечения безопасности аутентификации.

«Использование стандарта U2F или любой схемы безопасности, требующей USB-ключей или токенов, — плохая идея», — говорит Гуссенс.

«Технологии аутентификации USB, подобные тем, которые используют стандарт U2F, продолжают полагаться на пароли как часть процесса аутентификации, что очень опасно и полностью устарело с точки зрения безопасности данных.Если вы используете технологию, которая по-прежнему требует комбинации идентификатора и пароля для процесса входа в систему — даже с требуемым USB-устройством в качестве второго фактора аутентификации — вы по-прежнему вызываете атаки на свой сервер входа в систему, и ваш первый фактор аутентификации по-прежнему остается главной целью для злоумышленников ».

По словам Гуссенса, даже при наличии требований USB-аутентификации киберпреступники могут использовать фишинг, вредоносные программы и атаки типа «злоумышленник в середине» для кражи других конфиденциальных учетных данных во время входа или передачи.

«Даже если они не могут выполнить второе требование аутентификации из-за вашей безопасности USB, у злоумышленников все равно есть все основания попытаться украсть комбинацию идентификатора и пароля, которая может дать им доступ к другим службам, в которых используются эти учетные данные».

Однако Гуссенс также указывает, что проблемы с аутентификацией USB выходят за рамки использования паролей. Использование USB-ключей или токенов сопряжено с многочисленными дополнительными рисками, которые выходят далеко за рамки пользовательского входа в систему и являются серьезными угрозами безопасности личных и корпоративных данных.

Уязвимость прошивки представляет собой огромный риск для безопасности USB-устройств

Недавно исследователи обнаружили фундаментальный недостаток в спецификациях конструкции USB, который оставляет микропрограммное обеспечение незащищенным и потенциально позволяет злоумышленникам перезаписать микропрограммное обеспечение и получить контроль над устройствами USB.

Как сообщает CBS News в июле 2014 года, Карстен Ноль и Джокоб Лелл из охранной фирмы Security Research Labs обнаружили, что эта уязвимость прошивки может позволить перепрограммировать USB-устройства для кражи содержимого всего, записанного на диски, и распространения вредоносного кода на любой ПК. что эти устройства касаются.

что эти устройства касаются.

Подобно самовоспроизводящимся компьютерным вирусам, которые однажды распространялись через вставку гибких дисков в дисковые накопители в прошлом, вредоносные программы USB могут потенциально заражать системы и легко реплицироваться и распространяться на другие устройства.

Ноль и Лелл определили несколько злонамеренных действий зараженных USB-устройств.

- Устройство USB может имитировать клавиатуру и выдавать собственные команды, включая инструкции по установке вредоносного ПО или кражи файлов

- USB-устройство может выдавать себя за сетевую карту и изменять настройки системы доменных имен компьютера, что может тайно перенаправлять ваш веб-трафик.

- USB-устройство может устанавливать вредоносный код, который действует как посредник и тайно шпионит за сообщениями, передавая их со скомпрометированной машины.

- Флэш-накопитель USB или внешний жесткий диск могут заразить подключенные компьютеры при загрузке до того, как антивирусные инструменты обнаружат его и вмешаются

Помимо этих проблем, USB очень уязвим, потому что «чистое» и незараженное USB-устройство потенциально может быть заражено при подключении к компьютеру, который был скомпрометирован вредоносным ПО. Таким образом, даже если встроенное ПО USB-устройства не повреждено, оно потенциально может быть перезаписано без ведома пользователя, и пользователь может непреднамеренно подключить это устройство к дополнительным системам, которые впоследствии могут быть скомпрометированы.

Таким образом, даже если встроенное ПО USB-устройства не повреждено, оно потенциально может быть перезаписано без ведома пользователя, и пользователь может непреднамеренно подключить это устройство к дополнительным системам, которые впоследствии могут быть скомпрометированы.

Эти опасности подчеркиваются тем фактом, что они практически необнаружимы. Как предупреждали Ноль и Лелл, не требуется, чтобы прошивка USB имела цифровую подпись, и не существует процесса проверки или подтверждения подлинности при обновлении прошивки устройства с помощью флэш-памяти.А поскольку эти изменения происходят на уровне прошивки, тесты антивируса или вредоносного ПО не могут их обнаружить.

Конечно, некоторые USB-устройства не имеют перепрограммируемого микропрограммного обеспечения, поэтому не все устройства могут быть уязвимы таким образом. Однако в конечном итоге пользователи оказываются во власти производителей. Хотя некоторые из них не используют перепрограммируемое микропрограммное обеспечение, всегда технически возможно внедрить вредоносный код в USB-устройства на этапе производства.

Более того, потенциальные риски технологии USB не ограничиваются уязвимостями прошивки.Простое использование и доступность USB-соединений и устройств создает аналогичные опасные риски для безопасности данных.

Понимание рисков безопасности при подключении через USB

Недавно компьютерный хакер и исследователь безопасности Сэми Камкар создал проект под названием USBdriveby, в котором используется простой микроконтроллер USB для использования слепого доверия систем к USB-устройствам и выполнения ряда вредоносных операций.

По словам Камкара, «микроконтроллер Teensy за 20 долларов может обойти различные настройки безопасности в реальной системе, открыть постоянный бэкдор, отключить брандмауэр, контролировать поток сетевого трафика, и все это в течение нескольких секунд и навсегда, даже после того, как устройство был удален.”

Kamkar демонстрирует эксплойт USB и предоставляет доказательство концепции и пошаговое руководство по необходимому коду на своей веб-странице, посвященной проекту. Он сообщает, что системы Windows и OS X могут быть скомпрометированы, что подчеркивает тревожные и универсальные риски, связанные с использованием технологии USB.

Он сообщает, что системы Windows и OS X могут быть скомпрометированы, что подчеркивает тревожные и универсальные риски, связанные с использованием технологии USB.

Конечно, риски использования USB-устройств также могут быть более простыми и приземленными, но не менее опасными для личной конфиденциальности или безопасности корпоративных данных.

По мере роста популярности USB-накопителей и устройств растет число случаев, когда люди их забывают и бросают.Согласно отчету Norton.com об опросе, проведенном компанией Credant Technologies, занимающейся безопасностью данных, «британские химчистки обнаружили около 9000 забытых USB-накопителей в карманах брюк в 2008 году. И более 12 500 портативных устройств, включая USB-накопители, остались отстает в такси в Лондоне и Нью-Йорке каждые шесть месяцев ».

Это шокирующее количество инцидентов указывает на то, что невнимательность — это человеческий фактор, который потенциально может отменить любую степень защиты USB-устройства. Неспособность обеспечить безопасность устройств и их безопасное владение означает, что конфиденциальное содержимое или USB-ключ может быть легко украден и использован практически кем угодно.

Неспособность обеспечить безопасность устройств и их безопасное владение означает, что конфиденциальное содержимое или USB-ключ может быть легко украден и использован практически кем угодно.

Даже если пользователь никогда не забывает и не оставляет USB-ключ или токен, простое подключение его к машине может потенциально привести к заражению вредоносным ПО и нарушению безопасности данных. Вот почему эксперты, такие как Группа готовности к компьютерным чрезвычайным ситуациям США (US-CERT), рекомендуют пользователям никогда не подключать USB-устройства к ненадежным машинам, таким как общедоступные компьютерные киоски, и никогда не подключать их к домашним или корпоративным системам, если они не знают и не доверяют каждому подключению устройства. когда-либо делал.

Почему криптография с открытым ключом является более безопасной альтернативой аутентификации USB

В конечном счете, для обеспечения максимально возможной безопасности аутентификации, по словам Гуссенса, лучший подход — потребовать двухфакторную аутентификацию без USB-ключей или токенов.

«Безопасная аутентификация требует удаления паролей из всего процесса и использования действительно надежной криптографии, которая создана с нуля для устранения всех недостатков USB и других устаревших решений безопасности.”

По словам Гуссенса, идеальный способ сделать это — использовать криптографию с открытым ключом, при которой USB-ключ или токен заменяется 2048-битным зашифрованным частным программным ключом, который надежно хранится на мобильном устройстве. Это позволяет защищенным службам требовать второй, физический фактор аутентификации, который физически отделен от процесса входа в систему и не может быть скомпрометирован посредством взлома, фишинга или любого вида вредоносных программ.

Он также позволяет избежать рисков, связанных с USB-ключами или токенами, поскольку нет требования, чтобы мобильное устройство было подключено к компьютеру для проверки личности, а запатентованный механизм защищает закрытый ключ от атаки грубой силой, даже если мобильное устройство потеряно или украдено.

Важно отметить, что не существует пароля или каких-либо конфиденциальных учетных данных, которые необходимо ввести через механизм входа в систему, передать на сервер или сохранить на сервере с целью проверки личности.

Верификация идентификации происходит исключительно на мобильном устройстве с вводом простого 4-значного PIN-кода или сканирования отпечатка пальца, предоставленного пользователем. Окончательная проверка осуществляется путем подтверждения символа визуального доступа, который соответствует символу, отображаемому на экране входа в защищенную службу.

Этот процесс внешней физической аутентификации не позволяет злоумышленникам взломать учетные записи пользователей, поскольку нет конфиденциальных учетных данных, которые они могут украсть во время входа, передачи или хранения.И, в конечном итоге, это также означает, что учетные записи и серверы, использующие криптографию с открытым ключом, больше не стимулируют злоумышленников атаковать их.

«Проще говоря, — говорит Гуссенс, — нет лучшего способа защитить ваши учетные записи пользователей и конфиденциальные данные. Он удаляет уязвимые механизмы, процессы и учетные данные, которые позволяют атаковать логины пользователей, и гарантирует, что ваши учетные записи пользователей не могут быть скомпрометированы ».

Он удаляет уязвимые механизмы, процессы и учетные данные, которые позволяют атаковать логины пользователей, и гарантирует, что ваши учетные записи пользователей не могут быть скомпрометированы ».

Бесплатные консультации экспертов по безопасности аутентификации

Чтобы получить бесплатную консультацию по интеграции расширенной безопасности входа в систему для ваших веб-сайтов, приложений, служб или сетей, посетите страницу контактов на веб-сайте SecSign Technologies.А чтобы узнать больше о безопасной аутентификации с помощью криптографии с открытым ключом, посетите веб-сайт SecSign Technologies, чтобы посмотреть вводное видео и узнать больше о подходе SecSign ID к безопасности входа и аутентификации.

О SecSign Technologies

SecSign Technologies является дочерней компанией SecCommerce Informationssysteme GmbH, пионера криптографических решений с более чем 16-летним опытом разработки инфраструктуры открытых ключей (PKI), электронной подписи и технологий смарт-карт. Специалисты по безопасности и инженеры по криптографии SecSign разработали, развернули и обслужили системы, которые успешно защищают конфиденциальные бизнес-данные и доступ пользователей для многих крупных корпораций, включая IBM, Siemens, Johnson & Johnson, Fujitsu, T-Systems, BMW и Audi.

Специалисты по безопасности и инженеры по криптографии SecSign разработали, развернули и обслужили системы, которые успешно защищают конфиденциальные бизнес-данные и доступ пользователей для многих крупных корпораций, включая IBM, Siemens, Johnson & Johnson, Fujitsu, T-Systems, BMW и Audi.

использований USB-токенов для DSC

USB-токенов для DSC | Сертификат цифровой подписиСертификат цифровой подписи (DSC) или Цифровая подпись — это подпись в электронном формате, которая используется для подтверждения подлинности и целостности сообщения, программного обеспечения или цифрового документа.Это цифровой эквивалент физических или бумажных сертификатов в электронном формате. Сертификаты цифровой подписи или DSC используются рядом государственных ведомств и также являются юридической необходимостью в определенных приложениях. Водительские права, паспорт или членские карты — вот некоторые примеры физических свидетельств.

DSC гарантирует, что содержимое сообщения не изменилось во время передачи. Срок действия сертификата регулируется законом, и сертификат не может быть выдан на срок более трех лет и менее года.

DSC гарантирует, что содержимое сообщения не изменилось во время передачи. Срок действия сертификата регулируется законом, и сертификат не может быть выдан на срок более трех лет и менее года.Что такое USB-токен для DSC?

USB-маркер для DSC — это физический гаджет, который используется для создания личной идентификации без использования секретной фразы для доступа к системе. USB-токен используется для электронной демонстрации личности соответствующего пользователя, таким образом повышая уровень компьютерной безопасности. Это дает надежное и надежное подтверждение для организации работы. USB-токен, также называемый токеном PKI, используется для хранения компьютеризированной подписи, которая таким образом используется для входа в систему.Благодаря использованию передового шифрования PKI считается наиболее безопасным методом входа в систему.

Особенности USB-токена

Одним из наиболее примечательных моментов USB-токена является то, что закрытый ключ , помещенный на токен, не может быть скопирован с токена.

Это причина того, что во время расширенного процесса маркировки цифровая подпись напрямую доставляется на токен. Его легко использовать, и вам просто нужно вставить токен в USB-порт ПК или ПК, ввести секретное слово, а затем воспроизвести процедуру маркировки.

Это причина того, что во время расширенного процесса маркировки цифровая подпись напрямую доставляется на токен. Его легко использовать, и вам просто нужно вставить токен в USB-порт ПК или ПК, ввести секретное слово, а затем воспроизвести процедуру маркировки.Существуют различные варианты использования USB-ключа, такие как безопасная проверка подлинности VPN, запись и шифрование диска, вход в сеть (приложение), безопасный менеджер паролей, вход в компьютер и сеть, шифрование и подпись электронной почты, USB-токен PKI. Чтобы сделать технологию аутентификации умеренной и удобной, управление идентификаторами сосредоточено на USB-токенах и предлагает две степени безопасности, где подтверждение зависит от:

- Клиент (идентификатор пользователя, секретная фраза / PIN) в сочетании с квалификацией токена (порядковый номер) (USB-токен)

- Основные моменты, связанные с PKI, например, закрытый ключ и подтверждение (токен PKI) в сочетании с сертификатами пользователя и токена (USB-ключ с поддержкой PKI)

Характеристики USB-токена для DSC

Различные характеристики USB-токена, которые делают его уникальным и эффективным:

- Закрытый ключ помещен в токен и не может быть передан удаленно, если должен произойти криптографический токен.

Это побуждает к размещению компьютеризированной подписи на токене при отметке активности. Использование секретного слова гарантирует, что токен попадет в токен, гарантирует значительный уровень безопасности для клиентов. У клиента есть возможность восстановить свой закрытый ключ из USB-токена.

Это побуждает к размещению компьютеризированной подписи на токене при отметке активности. Использование секретного слова гарантирует, что токен попадет в токен, гарантирует значительный уровень безопасности для клиентов. У клиента есть возможность восстановить свой закрытый ключ из USB-токена. - USB-токен поддерживает возможность шифрования записей или расширенных соглашений в защищенном виде.

- Большая часть USB-токенов дает преимущества надежности и безопасности.

- С помощью возможности прикрепления и воспроизведения USB-токена можно сократить расходы на подготовку.

- USB-порт гаджета необходим для подключения USB-токенов. Его можно остановить законным путем или с помощью кабеля.