| Что меняете: ОтдаетеWebmoney BYRWebmoney EURWebmoney GoldWebmoney KZTWebmoney RUBWebmoney UAHWebmoney USDWebmoney XЯндекс.Деньги RUBQiwi EURQiwi KZTQiwi RUBQiwi USDQiwi Voucher RUBPerfect Money BTCPerfect Money EURPerfect Money USDPerfect Money VUSDSkrill EURSkrill USDPayPal EURPayPal GBPPayPal RUBPayPal USDAdvanced Cash EURAdvanced Cash RUBAdvanced Cash USDChinaUnionPay CNYIdramKoronaPay EURKoronaPay RUBKoronaPay USDNixmoney EURNixmoney USDOKPay EUROKPay RUBOKPay USDPaxum USDPayeer EURPayeer RUBPayeer RUBPayeer USDPaymer RUBPaymer USDPayza EURPayza USDW1 RUBW1 UAHW1 USDBitcoinBytecoinDASHDOGECOINEthereumLiteCoinPeercoinRcoinBtc-e code BTCBtc-e code EURBtc-e code RUBBtc-e code USDeCoin.eu codeExmo RUBExmo USDLivecoin code USDПриват 24 RUBПриват 24 UAHПриват 24 USDAcBarsBank RUBAstana BankATF Bank KZTForteBank KZTForteBank USDHalyk Bank KZTMTS Банк RUBOpenbank RUBOschadbank UAHOTP bank UAHPUMB UAHRaiffeisen RUBRaiffeisen UAHRNKB Bank RUBRSH Bank RUBUniCredit UAHАльфа cash-in RUBАльфа cash-in USDАльфа-Банк RUBАльфа-Банк UAHАльфа-Банк USDБеларусбанк BYRВТБ24 RUBГазпромбанк RUBКазкоммерцбанкПромсвязьбанк RUBРосбанк RUBСбербанк KZTСбербанк RUBСбербанк UAHТинькофф RUBУкрСиббанк UAHЛюбой банк EURЛюбой банк GBPЛюбой банк KZTЛюбой банк RUBЛюбой банк THBЛюбой банк UAHЛюбой банк USDVisa/Mastercard AMDVisa/Mastercard EURVisa/Mastercard GBPVisa/Mastercard KZTVisa/Mastercard RUBVisa/Mastercard UAHVisa/Mastercard USDContact EURContact RUBContact USDMoneygram EURMoneygram USDWestern Union EURWestern Union RUBWestern Union USDНаличные AMDНаличные EURНаличные KZTНаличные RUBНаличные UAHНаличные USDAlipay CNYAnelik USDAvangard RUBBitport RUBC-cex.  | На что меняете: ПолучаетеWebmoney BYRWebmoney EURWebmoney GoldWebmoney KZTWebmoney RUBWebmoney UAHWebmoney USDWebmoney XЯндекс.Деньги RUBQiwi EURQiwi KZTQiwi RUBQiwi USDQiwi Voucher RUBPerfect Money BTCPerfect Money EURPerfect Money USDPerfect Money VUSDSkrill EURSkrill USDPayPal EURPayPal GBPPayPal RUBPayPal USDAdvanced Cash EURAdvanced Cash RUBAdvanced Cash USDChinaUnionPay CNYIdramKoronaPay EURKoronaPay RUBKoronaPay USDNixmoney EURNixmoney USDOKPay EUROKPay RUBOKPay USDPaxum USDPayeer EURPayeer RUBPayeer RUBPayeer USDPaymer RUBPaymer USDPayza EURPayza USDW1 RUBW1 UAHW1 USDBitcoinBytecoinDASHDOGECOINEthereumLiteCoinPeercoinRcoinBtc-e code BTCBtc-e code EURBtc-e code RUBBtc-e code USDeCoin.  |

Utbs.

ws — Отзывы и рекомендации Utbs

ws — Отзывы и рекомендации UtbsСодержание и ключевые слова

Boxexchnger указывается в качестве автора данного веб-сайта.

Важные и популярные веб-сайты

Содержание веб-сайта также распределяется на страницах Main, Вопросы-Ответы и Правила Обмена. Ниже перечислены наиболее важныe подстраницы Utbs.ws :

| # | Описание | URL веб-сайта |

|---|---|---|

| 1. | main | / |

| 2. | Вопросы-ответы | /faq |

| 3. | Правила обмена | /rules |

| 4. | Контакты | /contacts |

| 5. | О сервисе | /about-us |

6. | 23 апреля 2021 г. | /news/undefined |

Актуальные темы для Utbs.ws

пополнение счета pokerstars отзывы о utbs.ws отзывы utbs ws обменник криптовалюты utbs купить биткоин за приват24 Компания UTBS отзывы utbs отзыв utbs ws отзывы UTBS отзывы

Техническая информация

Веб-сервер с IP-адресом 18.157.107.106 Utbs.ws используется Massachusetts Institute of Technology и расположен в Cambridge, США. Веб-сайт Utbs.ws имеет собственный веб-сервер, который обслуживает только данные веб-сайты.Веб-страницы Utbs.ws обслуживаются веб-сервером Nginx. HTML-страницы созданы на основе новейшего стандарта HTML 5. В связи с отсутствием указаний по управлению устройствасбора данных Web Crawler в метаданных, содержание веб-сайта будет регистрироваться в поисковых системах.

Информация о сервере веб-сайта

| IP-адрес: |  157.107.106 157.107.106 |

| Оператор сервера: | Massachusetts Institute of Technology |

Технические характеристики к технологии сайта

| ПО веб-сервера: | Nginx, Версия 1.14.0 |

| Операционная система: | Ubuntu (Linux) |

| Время загрузки: | 0,22 секунд (быстрее, чем 88 % всех сайтов) |

| HTML-версия: | HTML 5 |

| Размер файла: | 221,3 KB (90 распознанных слов в сплошном тексте) |

онлайн-обменник Bitcoin, BTC-E, Ethereum, ЯндексДеньги, Приват24, Наличные

Базирующаяся в Лондоне исследовательская фирма Autonomous NEXT опубликовала новый отчет, посвященный состоянию дел на рынке криптовалют и первичных размещений монет (ICO). В нем, в частности, рассматриваются регулятивные и операционные вызовы, которые эта быстро завоевывающая популярность модель финансирования проектов бросает бизнесу и инвесторам.В целом в отчете рассматривается положение дел в шести странах – Швейцарии, Сингапуре, России, Китае, Великобритании и США.

В нем, в частности, рассматриваются регулятивные и операционные вызовы, которые эта быстро завоевывающая популярность модель финансирования проектов бросает бизнесу и инвесторам.В целом в отчете рассматривается положение дел в шести странах – Швейцарии, Сингапуре, России, Китае, Великобритании и США.

Именно первые две из перечисленных стран называются в отчете лидерами рынка с точки зрения создания благоприятной среды для финтеха и криптовалют. Так, в Швейцарии, где за вопросы регулирования бизнеса отвечает Служба по надзору за финансовыми рынками (FINMA), криптовалютным компаниям не требуются какие-либо специальные разрешения или лицензии, а сами цифровые валюты рассматриваются скорее как имущество, а не долговые обязательства.

Схожая картина наблюдается в Сингапуре, где криптовалюты считаются активами, а не финансовыми или платежными инструментами. Именно такой позиции придерживается Валютное управление Сингапура (MAS), которое, хотя и настаивает на соблюдении правил KYC/AML, никак не регулирует транзакции в виртуальных валютах.

При этом примечательно, что на этой неделе Федеральный совет Швейцарии сообщил о предпринимаемых шагах по разработке правового статуса криптовалют и правил регулирования финтех-индустрии в стране. В Сингапуре тем временем продолжается работа над новым законодательством, в рамках которого может быть введена единая лицензия на осуществление деятельности для организаций, предоставляющих платежные услуги. В их число, как предполагается, войдут и криптовалютные компании.

США и Великобритания

Другие страны, ситуацию в которых изучает доклад, оказались менее дружественными по отношению к криптовалютам и ICO. Так, хотя США и Великобритания и называются странами с высоким уровнем активности на рынке, в них наблюдается отсутствие правовой определенности.

Что касается криптовалют и токенов, они в Великобритании считаются «частными деньгами», а организаторы ICO действуют в рамках собственной интерпретации закона. При этом, хотя FCA и опубликовала обширный документ на тему технологии блокчейн и криптотокенов, юридически он не является обязательным к исполнению. Поэтому, считают аналитики Autonomous NEXT, в будущем ландшафт ICO в Великобритании может сильно измениться.

Тем временем США описываются в докладе «азбучным супом из регуляторов», и такое положение дел существенно затрудняет процесс выпуска токенов. Также отмечается, что в каждом штате действуют собственные законы. Наиболее яркими примерами различных подходов к регулированию называются штат Нью-Йорк с его так называемой BitLicense, и максимально открытый к технологии блокчейн и криптовалютам Делавэр.

Китай и Россия

Китай в последнее время быстро завоевывает статус одной из наиболее активных стран в области криптовалют и блокчейн-инноваций. Народный банк Китая также создал институт по исследованию цифровых валют, который, помимо прочего, оказывает помощь различным стартапам и проектам. Токены в Китае считаются «немонетарными цифровыми активами».

Токены в Китае считаются «немонетарными цифровыми активами».

Как отмечается в докладе, власти Китая также планируют создание финтех-песочницы, однако ICO в этой стране практически не регулируются. В различных краудсейлах приняло участие более 2 млн жителей Китая, при этом НБК изучает возможности регулирования этого сектора, обращая внимание на высокие риски данного сектора и поведение «непрофессиональных инвесторов».

В то же время исследователи отмечают, что в России власти в прошлом были не очень дружественно настроены по отношению к криптовалютам, однако в будущем могут их отнести к категории легальных финансовых инструментов. В случае, если правительство страны в какой-то мере признает криптовалюты официально, они будут предметом регулирования в области KYC/AML, транзакции, скорее всего, будут мониториться, не исключено и введение налогового режима.

При этом отмечается, что сами регуляторы изменили свое отношение к технологии блокчейн, запуская собственные проекты в данной области.

|

Пять первых украинских биткоин-бирж | ForkLog

На фоне бурно развивающейся биткоин-индустрии в Украине появилось с десяток интересных блокчейн- и крипто-проектов. А что касается биткоин-бирж, то здесь, кажется, намечается ожесточенная конкуренция, в том числе за звание первой украинской биткоин-биржи.

Редакция ForkLog решила рассказать о нескольких криптовалютных биржах, которые в той или иной степени позиционируют себя как украинские проекты.

Этот проект попал в наше поле зрения первым. На данный момент BTC-trade — достаточно известная биржа, запущенная в 2014 году Богданом Чайкой. Основная торговая пара на бирже BTC/UAH (украинская гривна), а суточные объемы торгов составляют порядка 20 биткоинов или ~ $8 000. Кроме этого, на площадке представлены несколько альтернативных криптовалют, среди которых Litecoin, Dogecoin и Dash.

Стоит отдать должное администрации BTC-trade: несмотря на череду взломов и технических проблем, проект не просто выжил, но и показывает неплохую динамику развития. Совокупная сумма потерь, понесенных биржей от хакерских атак, по данным редакции ForkLog, составляет порядка $20 000.

OBI.coБиржа Obi.co недавно приостановила свою деятельность из-за проблем с финансированием. Несколько месяцев площадка не занималась активным маркетингом, привлекая базовую аудиторию и устраняя баги. К сожалению, биржа так и не успела объявить о полноценном запуске. Среди пользователей форума bitcointalk площадка получила известность благодаря рекламной акции, по условиям которой пользователю начислялось $15 за регистрацию. Правда, эти средства многие нехитрым путем выводили с биржи. Резюмировать предварительные итоги о результатах работы этой биржи можно хотя бы по вот таким комментариям в треде на форуме BTT.

Среди пользователей форума bitcointalk площадка получила известность благодаря рекламной акции, по условиям которой пользователю начислялось $15 за регистрацию. Правда, эти средства многие нехитрым путем выводили с биржи. Резюмировать предварительные итоги о результатах работы этой биржи можно хотя бы по вот таким комментариям в треде на форуме BTT.

Проект от разработчиков биткоин-кошелька Coinessa, предлагает пользователям 6 месяцев трейдинга без комиссий. Основная торговая пара на бирже — BTC/UAH, однако также представлены российский рубль и евро. По информации разработчиков, в ближайшее время на площадку будет добавлено несколько альтернативных криптовалют.

KUNAПроект основателя Kuna Bitcoin Agency Михаила Чобаняна. Недавно биржа успешно провела краудфандинг, собрав более 200 биткоинов в обмен на 10% акций проекта, которые будут распределены между акционерами в виде токенов после запуска биржи. Руководство биржи планирует до конца 2016 года выйти на суточный торговый оборот эквивалентный 1 миллиону долларов. Основной торговой парой на бирже будет BTC/UAH, а полноценный запуск проекта планируется в апреле этого года.

Основной торговой парой на бирже будет BTC/UAH, а полноценный запуск проекта планируется в апреле этого года.

И завершает подборку биржа UA-Bit, узнать о которой что-либо нашей редакции, к сожалению, не удалось. Последняя активность от администрации проекта наблюдалась в декабре 2015. После заявленных обновлений в социальной сети биржи в vk.com появилось сообщение о снятии лимитов на вывод средств. По всей видимости судьба проекта находится в подвешенном состоянии.

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

Добро пожаловать в Команду Redex-Gold, структура Надежды Алфимой : ПОПОЛНИТЬ КОШЕЛЕК

Итак, при регистрации в Редекс, для Вас автоматически открывается кошелек bitcoin и аккаунт в системе rdxco.in.

Кликнув по зеленому прямоугольнику, где написано Ваш баланс, Вы увидите длинный сгенерированный номер (счёт) своего кошелька.

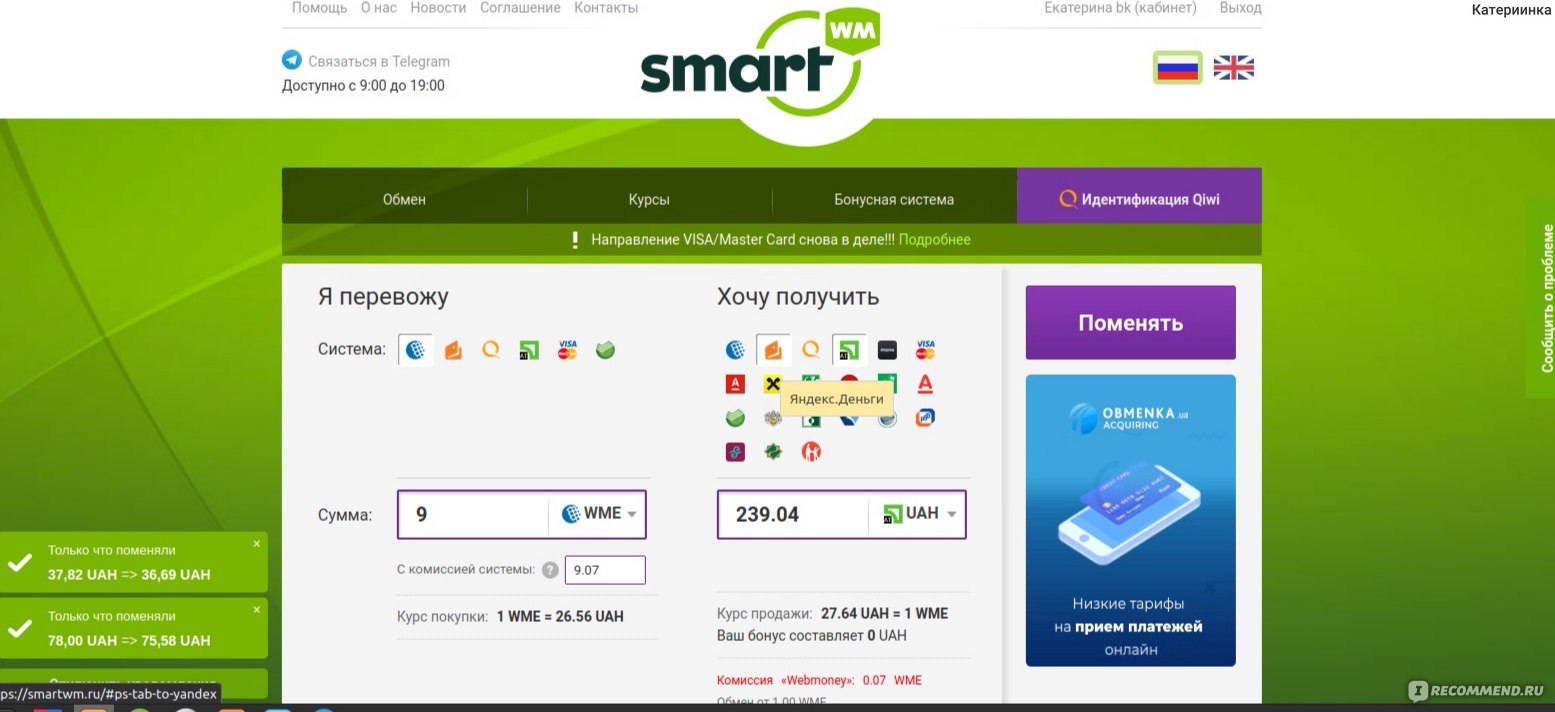

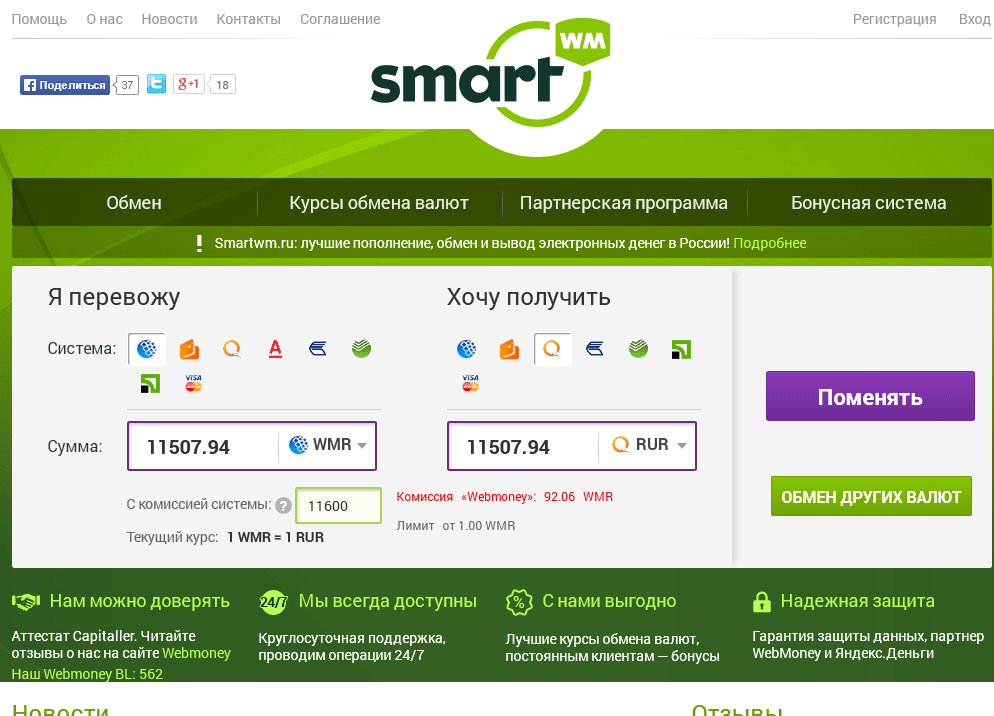

«Ваш адрес» — это и есть номер счёта вашего биткоин кошелька. Он будет использоваться для пополнения своего баланса, и в дальнейшем при различных расчетах в сети вы можете использовать этот номер. Именно его мы и будем пополнять. Для этого нужно будет воспользоваться услугами обменников, которых в интернете очень много. Лично из своего опыта и опыта своих партнеров, я рекомендую обменник: https://x-pay.cc/ Здесь всегда самый выгодный курс обмена.

Он будет использоваться для пополнения своего баланса, и в дальнейшем при различных расчетах в сети вы можете использовать этот номер. Именно его мы и будем пополнять. Для этого нужно будет воспользоваться услугами обменников, которых в интернете очень много. Лично из своего опыта и опыта своих партнеров, я рекомендую обменник: https://x-pay.cc/ Здесь всегда самый выгодный курс обмена.

Для этого выберите в 1.Отдаю удобный для себя способ оплаты. К примеру, я оплачивала через карту Сбербанка. Для этого здесь надо выбрать Сбербанк, а в 2.Получаю: выбрать Bitcoin и написать 0,015, как на картинке. Далее в 3.Ввод данных Вы указываете номер карты, свои Ф.И.О. по русски, свою почту и номер счёта вашего биткоин кошелька (тот самый длинный сгенерированный номер). Затем вводите капчу, т.е. код с картинки и жмете ПЕРЕЙТИ К ОПЛАТЕ. Если все правильно сделали — появляется вот такое сообщение:

Получатель и номер карты могут отличаться, в зависимости от админа, который будет в этот момент вести обмен.

Сумма также будет отличаться в зависимости от курса биткоина на день оплаты. Дальше Вы, либо переходите на сайт, как указано, либо заходите в свой Сбербанк online и переводите указанную сумму на указанную карту. И сразу, после перевода, возвращаетесь на эту вкладку и жмете «Я ОПЛАТИЛ». В течении 15-30 минут на Ваш кошелек приходит указанная сумма биткоинов.

Сумма также будет отличаться в зависимости от курса биткоина на день оплаты. Дальше Вы, либо переходите на сайт, как указано, либо заходите в свой Сбербанк online и переводите указанную сумму на указанную карту. И сразу, после перевода, возвращаетесь на эту вкладку и жмете «Я ОПЛАТИЛ». В течении 15-30 минут на Ваш кошелек приходит указанная сумма биткоинов. При первом переводе могут попросить пройти процедуру верефикации, чтобы убедиться, что это Ваша карта. Нужно будет сфотографировать на фоне их сайта карту, чтоб видно было номер и владелец карты, и отправить им фото. Верификация занимает 5 минут. Но если, вдруг, возникают какие-нибудь сложности с этим вопросом, Вы всегда можете обратиться ко мне и я Вам помогу провести платеж.

Есть также и другие проверенные обменники, через которые можно пополнить счет:

Обменник в Белорусии : http://change-by.com

ОБМЕННИК ПО КРИПТОВАЛЮТЕ

http://obmen-om.com/

https://www.

alfacashier.com

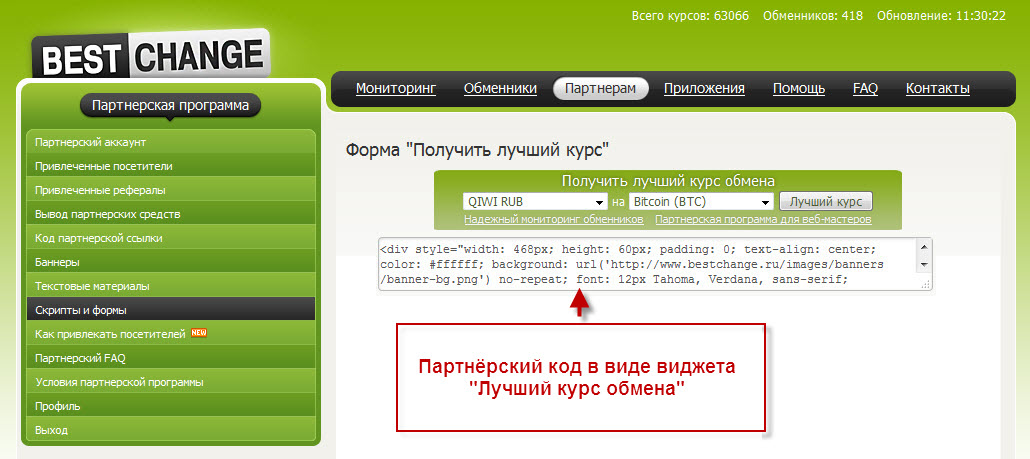

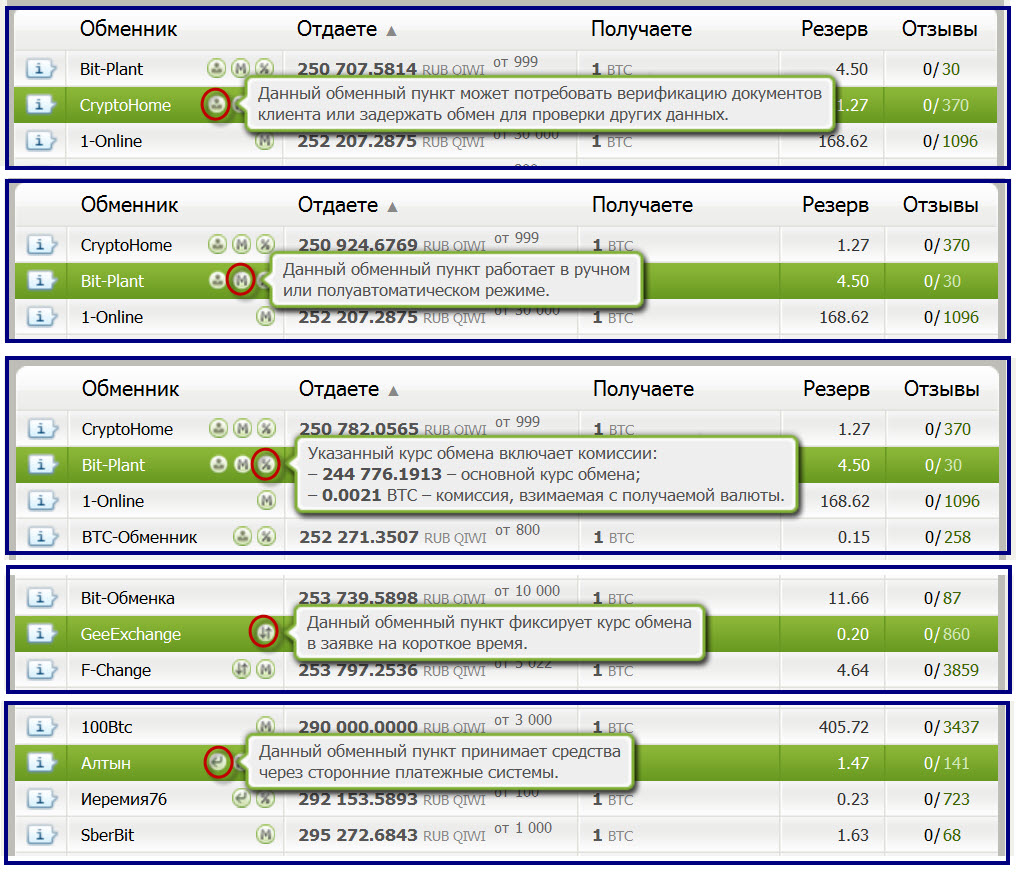

alfacashier.comhttp://www.bestchange.ru/

https://changeinfo.ru/

https://utbs.ws/r/

для Украины

http://bitcoin-obmen.com/

https://btcbank.com.ua/

для России

https://i-obmen.biz/

https://ru-change.cc/ (от 300 руб)

для Казахстана.

https://1wm.kz/

https://webtenge.kz/

http://www.buybitcoin.co.kr корейский обменик

ОБМЕННИКИ ДЛЯ ЕВРОПЫ:

https://www.bitstamp.net — По любой евро-карте

https://www.buybitcoinworldwide.com

https://ultrachange.biz/

https://anycoindirect.eu — на 6-ти языках работает

После того, как биткоины пришли к Вам в кошелек, Вы сразу же их увидите у себя в Личном кабинете. После этого, в боковой панеле переходите на вкладку Мои площадки и на 1-ой Площадке нажимайте Войти, а дальше Вступить в площадку.

После этого у Вас появится Ваша реферальная ссылочка в правом углу во вкладке Личный Кабинет, по которой Вам нужно будет зарегистрировать еще 2 своих аккаунта.

Со своего кошелька основного аккаунта, где у Вас остались 0,010 биткоина, Вам нужно будет перевести по 0,005 биткоина на других 2 кошелька, открытых Вами новых аккаунтов и также вступить ими в 1-ю площадку. Т.о. у Вас получится Ваш Золотой Треугольник. Все остальные регистрации новых партнеров Вы будите также проводить по Вашей основной реферальной ссылочке. Т.о. партнеры будут автоматически расставляться под Вас и Ваших партнеров. Все по маркетинг-плану.

Вывод криптовалюты в реальные деньги —

Наверняка многие из тех кто только начал заниматься криптовалютами или еще думает об этом, задумываются о том как же потом выводить награбленное заработанное в реальные деньги.

Я вам расскажу самый простой способ. Самым простым способом вывода биткоинов и других криптовалют является вывод через системы денежных переводов, которые работают по всем странам бывшего СНГ.

Самым простым способом вывода биткоинов и других криптовалют является вывод через системы денежных переводов, которые работают по всем странам бывшего СНГ.

Итак нам дано:

1. некая сумма в криптовалюте

Нам нужно:

1. вывести это в реальные деньги

2. Минимально потерять на процентах.

Если вы хотите вывести в рублях – то лучшим способом будет перевести деньги на exmo.me в рубли и вывести их на qiwi.ru (свой номер телефона)

но тут будьте готовы расстаться с 2.9% + разница курсов и цена битка в рублях может быть существенно ниже, нежели в долларах.

Если вы все же решились выводить в рублях – то дальше в QIWI выбираете «Вывести» – «Денежные переводы» и выбираете наиболее подходящий для вас. Я пользуюсь Лидером или Контактом.

Тут в зависимости от страны снимут еще 1-3%

В общей сложности мой вывод в рублевых переводах забирает примерно 5% от суммы.

Но лучше всего переводить всю криптовалюту в BTC и переводить на btc-e. com. Там уже покупать EUR или USD (курсы тут самые лучшие для обмена) и выводить на OkPay.ru (комиссия 1%), а уже оттуда выводить известным способом систем денежных переводов или же любым другим (способов вывода на ОкПэй на много больше). Потери меньше и в валюте. Но для этого на OkPay нужно подтвердить свою личность (1. email 2. телефон 3. загрузить паспорт 4. подтвердить место проживания).

com. Там уже покупать EUR или USD (курсы тут самые лучшие для обмена) и выводить на OkPay.ru (комиссия 1%), а уже оттуда выводить известным способом систем денежных переводов или же любым другим (способов вывода на ОкПэй на много больше). Потери меньше и в валюте. Но для этого на OkPay нужно подтвердить свою личность (1. email 2. телефон 3. загрузить паспорт 4. подтвердить место проживания).

Первый способ не требует никаких подтверждений.

Прощай, Келихос и ЗОМБИ-ПАУК

Одноранговый ботнет Kelihos был одной из самых крупных и длительно действующих инфраструктур киберпреступности из существующих. Его происхождение можно проследить до Storm Worm, ботнета, который появился в 2007 году и был одной из первых криминальных вредоносных инфраструктур, использовавших технологию одноранговой связи. После закрытия Storm его заменил другой новый ботнет, известный как Waledac, который также использовал одноранговую связь. Валедак был захвачен и нейтрализован группой исследователей в сентябре 2010 г. 1 .Первое поколение Kelihos появилось в декабре того же года, через три месяца после того, как его предшественник Waledac был демонтирован.

После закрытия Storm его заменил другой новый ботнет, известный как Waledac, который также использовал одноранговую связь. Валедак был захвачен и нейтрализован группой исследователей в сентябре 2010 г. 1 .Первое поколение Kelihos появилось в декабре того же года, через три месяца после того, как его предшественник Waledac был демонтирован.

Сам Kelihos подвергся нескольким операциям 2 3 4 , каждая из которых привела к перестройке ботнета новым, более надежным образом. Пятое и последнее поколение ботнета существует с лета 2013 года, и его примерный размер составляет 40 000 зараженных машин. Он был нейтрализован Министерством юстиции США при техническом содействии CrowdStrike в апреле 2017 г. 5 .

Вредоносная программа Kelihos содержала широкий ассортимент плагинов для различных преступных целей, но в основном использовалась для рассылки спама. Его одноранговый сетевой протокол был разработан таким образом, чтобы его было сложно реконструировать, он содержал несколько уровней шифрования, включая RSA, Blowfish и настраиваемый алгоритм обфускации, который автор вредоносной программы назвал «обезьяньими» функциями в коде. Такой дизайн является явной реакцией на предыдущие попытки взлома с целью поднять планку для будущих атак, но в конечном итоге он не смог защитить ботнет от атак.

Главный злоумышленник, которого CrowdStrike отслеживал как ЗОМБИ-ПАУК, стал известен в криминальном подполье под псевдонимом Питер Севера . За этим дескриптором стоит Петр Юрьевич ЛЕВАШОВ 6 , который был арестован в Испании, когда последняя версия Kelihos была захвачена в апреле 2017 года, и который недавно признал себя виновным в использовании ботнета в преступных целях 7 .

Цель этого блога — обобщить и поделиться нашими выводами о Kelihos и его операторе.В первом разделе представлены результаты нашего технического анализа вредоносного ПО Kelihos. Во втором разделе обсуждается атрибуция и дается некоторый контекст, связанный с субъектом угрозы. Блог завершается разделом перспектив, а в Приложении мы приводим правило YARA для обнаружения.

Технический анализ Kelihos

Современные ботнеты для спама должны быть гибкими в способах проведения кампаний, чтобы иметь возможность быстро адаптироваться к новым методам обнаружения. Kelihos, как и многие другие, реализовал сложный механизм спама, который автоматически создает спам-сообщения из шаблонов и дополнительных входных данных, чтобы избежать любых шаблонов, которые могут использоваться в фильтрах.Несмотря на гибкость, обеспечиваемую системой шаблонов, некоторые спам-кампании имели повторяющиеся характеристики, и несколько исследователей полагали, что существует несколько одновременно работающих версий ботнета. Такого не было.

Спам-задания, рассылаемые оператором ботнета, определили шаблон сообщения. Бот заполняет этот шаблон случайно сгенерированными строками или информацией, взятой из дополнительных файлов словарей, которые содержат, например, строки темы или URL-адреса.%

Ниже приводится электронное письмо, созданное на основе этого шаблона.

Получено: от iaw ([232.59.54.125])

от ppp-188-174-39-206.dynamic.mnet-online.de (8.13.1 / 8.13.1) с идентификатором SMTP 201104051045037036;

Вт, 5 апр 2011 г. 10:45:55 +0100

Идентификатор сообщения: <002101cbf36d $ 426b6370 $ e83b367d @ seclabiaw>

От: "Кристина"

Кому: <[отредактировано]>

Тема : Замечательный эффект, раскрывающий ваше либидо.

Дата: Вт, 5 апреля 2011 г. 10:32:16 +0100

Версия MIME: 1.0

Content-Type: text / plain;

формат = плавно;

charset = "iso-8859-1";

reply-type = original

Content-Transfer-Encoding: 7bit

X-Priority: 3

X-MSMail-Priority: Обычный

X-Mailer: Microsoft Outlook Express 6.00.2900.2180

X-MimeOLE: Произведено Microsoft MimeOLE V6. 00.2900.2180

Принесите больше удовольствия в свою жизнь, получите magicpil!

http: // drokkies [.] nl / dwg2c4v.html

В течение нескольких лет наиболее распространенными темами спама были мошенничество с использованием накачки и сброса акций, уловки знакомств, фишинг учетных данных, вербовка денежных приманок и мошенническая реклама интернет-аптек. Однако в 2017 году Kelihos часто использовался для распространения других вредоносных программ, таких как LuminosityLink , Zyklon HTTP , Neutrino , Nymaim , Gozi / ISFB , Panda Zeus , Kronos и TrickBot. . Также было замечено распространение семейств программ-вымогателей, включая Shade , Cerber и FileCrypt2 .

Распространение вредоносного ПО

Модель распространения вредоносного ПО Kelihos задействует филиалы службы с оплатой за установку, управляемой ZOMBIE SPIDER. Каждому партнеру был предоставлен специальный двоичный файл вредоносного ПО с уникальным тегом, жестко закодированным в исполняемый файл. Криминальные операторы Kelihos могли отслеживать и кредитовать филиалов за заражение на основе этих тегов, когда вредоносная программа взаимодействовала с их внутренней инфраструктурой.

По сравнению с другими семействами вредоносных программ, исполняемые файлы Kelihos относительно велики из-за использования нескольких сторонних библиотек, в том числе Crypto ++ для обработки функций, связанных с шифрованием, библиотеки Boost , которая предоставляет широкий спектр удобных функций, и WinPcap библиотека, которая используется для сбора учетных данных, используемых в сетевых протоколах с открытым текстом.

Филиалы часто распространяли исполняемые файлы Kelihos с помощью социальной инженерии и наборов эксплойтов. Кроме того, одноранговая сеть Kelihos предоставляла услугу хостинга DNS fast-flux, которая часто использовалась в сочетании со спам-кампаниями для обслуживания собственных двоичных файлов. Например, URL http: // betaler [.] Com / gl1_1.php был размещен в этой сервисной сети fast-flux. В этом случае контент, обслуживаемый с этого URL-адреса, представлял собой простой код перенаправления на основе JavaScript, показанный ниже:

Домен combach [.] Com из цели перенаправления также размещался в сервисной сети Kelihos fast-flux. Посетителям был представлен поддельный веб-сайт Adobe Flash Player, показанный на рисунке 1, в попытке обманом заставить их щелкнуть ссылку для установки, которая, в свою очередь, предоставила бы исполняемый файл вредоносной программы Kelihos.

Рисунок 1. Поддельный веб-сайт установщика Adobe Flash Player

Установка и постоянство

Вредоносная программа устанавливает постоянство путем создания пары имени реестра и значений в разделе Software \ Microsoft \ Windows \ CurrentVersion \ Run в кусте HKEY_LOCAL_MACHINE , если у пользователя есть права администратора, или в кусте HKEY_CURRENT_USER в противном случае.Имя реестра состоит из слова из списка префиксов существительных, показанного ниже, и слова из списка суффиксов действий. Его значение указывает на исполняемый файл Kelihos на диске. Kelihos изменяет атрибуты файла в собственном исполняемом файле на , скрытые, и , только для чтения, . Использовались следующие префиксные существительные:

-

Соединение -

CrashReport -

База данных -

Настольный -

Папка -

Значок -

Медиа -

Сеть -

Время -

Лоток -

Видео

Ниже приводится список суффиксных существительных, используемых для создания строки имени:

-

Проверка -

Информатор -

Уведомитель -

Saver -

Модуль обновления -

Проверяющий

При первоначальном заражении вредоносная программа генерирует 16-байтовый уникальный идентификатор бота, который используется во время одноранговой связи.Это значение создается из 15 случайно сгенерированных байтов плюс однобайтовая контрольная сумма, которая вычисляется путем сложения 15 случайных байтов вместе.

Все двоичные файлы Kelihos начинаются со списка жестко запрограммированных одноранговых узлов для начальной загрузки процесса присоединения к одноранговой сети. Во всех проанализированных образцах были десятки таких жестко закодированных записей, каждая из которых состояла из IP-адреса, номера TCP-порта (который во всех случаях — 80), последнего контакта с одноранговым узлом (по умолчанию 0 в списке начальной загрузки) , идентификатор бота и количество секунд, в течение которых одноранговый узел был активен, также по умолчанию 0.

Список одноранговых узлов хранится в реестре Windows с именем, определяемым путем объединения строк из трех словарей. Однако из-за ошибки в коде это имя всегда будет DBSavedUse при первом запуске вредоносной программы. Значение, хранящееся под этим именем, всегда начинается с шаблона магического байта A2 49 4D F3 D9 1E 9F 88 01 , который используется в качестве подписи для идентификации сериализованных данных, а также присутствует в каждом сообщении протокола одноранговой сети. В дополнение к списку пиров, Kelihos создаст еще три пары имя / значение в этом разделе реестра, в которых будут храниться (1) значение главного ключа, (2) значение идентификатора последнего задания и (3) значение идентификатора бота, закодированное с помощью Base64. .Из-за ошибки, упомянутой ранее, эти имена реестра всегда будут PersistentLocalizedName , PlatformCompressedValid и LineLoadedQuick . Кроме того, если Kelihos работает в режиме маршрутизатора (см. Ниже), также будет создано имя реестра RecordEnabledCheck .

Несмотря на ошибку в коде, определить ключ реестра, в котором хранится информация о конфигурации Kelihos, нетривиально. Точное расположение раздела реестра выбирается путем вычисления гистограммы длины символа и частот верхнего и нижнего регистра для каждого ключа и подраздела в кусте HKEY_CURRENT_USERS .Затем результаты гистограммы сортируются, и первая запись в списке выбирается для хранения информации о конфигурации. Следовательно, разные зараженные машины, скорее всего, будут хранить данные в разных местах.

Протокол одноранговой сети

Зараженные машины образуют одноранговую сеть с иерархической архитектурой, показанной на рисунке 2. Существует три уровня, называемых серверами заданий , узлами маршрутизатора и рабочими узлами . Когда система заражена, вредоносная программа проверяет настройки сетевого адаптера, чтобы определить, есть ли у него общедоступный маршрутизируемый IP-адрес.В этом случае бот запустится в режиме работы маршрутизатора и создаст сетевые службы на TCP-порту 80 для одноранговой связи и на UDP-порту 53 для участия в сети fast-flux. Если в системе нет общедоступного IP-адреса, вредоносная программа запустится в рабочем режиме и получит задачи по созданию спама.

Рисунок 2. Архитектура ботнета Kelihos

Существует два основных типа одноранговых сообщений: списки одноранговых узлов и задания. Все одноранговые коммуникации происходят через TCP-порт 80, при этом списки одноранговых узлов обмениваются по пользовательскому двоичному протоколу, а задания распределяются с использованием того же протокола с добавлением инкапсуляции HTTP.Это различие происходит от того факта, что сообщения, связанные с постановкой задач, обрабатываются внутренними серверами на основе HTTP, тогда как все другие сообщения обмениваются между узлами, которые являются частью динамической, самоорганизующейся одноранговой сети. нет необходимости инкапсулировать их в HTTP-сеансы.

Пользовательский сетевой протокол, используемый для всех типов сообщений, использует RSA для обмена ключами между одноранговыми узлами и последующего шифрования данных с помощью этого сеансового ключа. Первый пакет обмена ключами аналогичен следующему:

00000000 d5 e2 57 60 6c 55 55 45 03 10 48 40 99 5b 9f ad..W`lUUE ..H @. [..

00000010 72 1e 36 2f 44 e1 00 0c 16 dd 9e 04 30 46 02 41 r.6 / D ... .... 0F.A

00000020 00 d0 5f a9 4d e0 34 a9 21 c8 e4 30 43 47 aa 7a .._. M.4. ! .. 0CG.z

00000030 00 6f ea 0d a4 8f d6 3f b1 c9 6b c9 c4 93 54 5f .o .....? ..k ... T_

00000040 d7 70 1a de 1c b1 5c 4d ca cf 61 86 14 a4 31 63 .p .... \ M ..a ... 1c

00000050 75 60 9e 9b 69 b4 8e d7 19 26 1f 56 66 49 ab bd u`..i .... &. VfI..

00000060 e3 02 01 11 79 e2 f6 4d f4 56 c1 22 6c 23 90 3a .... y..M .V. "L # .:

00000070 60 4f be 69 a3 78 f2 a0 bc c5 ff ca 99 c7 7c 18 `Oix. ...... |.

00000080 1b 65 26 2b 0f dd 1b e6 3a f4 13 e0 64 bf 25 89 .e & + ....: ... d. %.

00000090 86 ba e2 1f 5d d0 f1 06 e8 71 2e ea a5 b8 64 ef ....] ... .q .... d.

000000A0 ae bf 8d a7 ....

Первый DWORD в шестнадцатеричном дампе выше указывает версию протокола.Его значение было сгенерировано функцией битового скремблирования со случайной энтропией, чтобы скрыть фактический номер версии, который был 5 в последнем поколении ботнета. Второй DWORD — это размер сообщения, которое маскируется с помощью другой функции битового скремблирования. Четыре байта со смещением 8 служат заголовком для данных полезной нагрузки, которые состоят из сериализованных блоков. Этот заголовок имеет следующую структуру:

- Количество блоков (0x03)

- Размер первого блока: 16-байтовый сеансовый ключ (0x10)

- Размер второго блока: открытый ключ RSA партнера в формате BER (0x48)

- Размер третьего блока: подпись RSA 16-байтового сеансового ключа (0x40)

Удаленный узел отвечает сообщением, аналогичным следующему:

00000000 1a 28 72 06 f2 55 55 45 02 40 a1 01 40 b7 fd 8e.(р. @ .. @ ...

00000010 e0 d1 88 4f ab cd 1d c3 fc e5 bf e2 5f 03 46 3f ... O .... ...._. F?

00000020 2f f3 43 92 67 15 ac ed 3c 68 49 88 27 55 5a b5 /.Cg ..

00000030 cf a4 92 c2 38 74 27 12 a8 1e e7 62 ef 63 49 9b .. ..8t '. ... b.cI.

00000040 e9 4f 85 3c 69 1f d2 b6 d8 e6 52 38 04 88 3a 93 .O.

00000050 41 b0 f8 b6 ef e0 a7 64 68 47 70 1a 2c 86 b7 93 A ...... d hGp.,...

00000060 55 cd d3 c2 c5 8d b0 39 24 7c 20 bd 8d c4 35 10 U ...... 9 $ | ... 5.

00000070 97 73 1d 1c 0a 3c 29 92 8c 30 b6 bf ac cf a2 61 .s ... <). .0 ..... a

00000080 92 40 61 e7 06 32 11 74 41 c9 1c 3b b5 9f 2d c4. @ A..2.t A ..; ..-.

00000090 d4 64 4e 04 e6 8f d9 69 27 e2 0a ae 6c 12 d8 59 .dN .... i '... l..Y

000000A0 3f 06 97 92 04 39 88 9b 57 1d cf 49 7f 78 ce 0e? .... 9 .. W..Ix.

000000B0 ef b3 ea 31 3d f9 44 c0 0a 30 ca e2 f4 50 84 0b..

Этот пакет содержит ту же структуру заголовка, что и описанная выше, с полезной нагрузкой, состоящей из ключа Blowfish, зашифрованного открытым ключом RSA локального партнера. Этот ключ Blowfish используется для дешифрования второго блока данных, который содержит структуру блока, идентичную первоначальному запросу, содержащую сеансовый ключ, открытый ключ RSA удаленного узла и подпись удаленного узла 16-байтового сеансового ключа. Если все значения совпадают, криптографический сеанс успешно установлен.

После завершения обмена открытым ключом Kelihos сериализует последующие сообщения и использует сеансовый ключ для определения последовательности вызовов «обезьяньих» функций, чтобы скремблировать и таким образом скрыть полезную нагрузку. Наконец, сообщение шифруется с использованием случайного 16-байтового ключа Blowfish, который, в свою очередь, шифруется открытым ключом RSA удаленного партнера.

Каждое сообщение протокола одноранговой сети имеет идентификатор типа. В следующем списке показаны существующие типы сообщений и их назначение:

- 0 сообщение о задаче

- Сообщение обмена списком 1000 одноранговых узлов

- 1002 сообщение с запросом на работу

- 1003 запрос на эхо-запрос

- 1004 pong response

- 1005 электронное сообщение с результатами сбора урожая

Внутренний уровень однорангового протокола - это сериализованный формат сообщений, обрабатываемый библиотекой под названием ANMP , которая позже была опубликована как программное обеспечение с открытым исходным кодом (см. Раздел «Атрибуция»).Эта библиотека реализует базовое кодирование длин серий примитивных типов данных, таких как целые числа, списки, списки строк, карты и двоичные объекты. Сложные типы данных поддерживаются в виде векторов, которые объединяют несколько примитивов. Код сериализации и десериализации относительно надежен и лучшего качества, чем код большинства вредоносных программ, однако он содержит некоторые ошибки, которые могут привести к сбоям или еще хуже.

Сериализованные данные уменьшаются в размере с помощью алгоритма сжатия Lempel-Ziv перед их шифрованием с помощью шифра Blowfish в режиме CBC.Мы разработали собственный код, позволяющий анализировать и генерировать сообщения протокола одноранговой сети Kelihos. Следующие разделы включают вывод нескольких проанализированных сообщений, созданных нашими инструментами для визуализации их структуры.

Сообщения однорангового списка

Самая важная часть любой одноранговой сети - это возможность одноранговых узлов обмениваться списками других узлов, чтобы обмениваться информацией об узлах, которые присоединились к сети, с соседями. Это позволяет сети динамически самоорганизовываться, чтобы поддерживать связь между одноранговыми узлами.Кроме того, это устраняет единую точку отказа, поскольку отсутствует экземпляр централизованного управления, что делает сеть более устойчивой к сбоям и попыткам захвата.

Каждый одноранговый обмен Kelihos может обрабатывать до 500 записей, хотя одноранговые узлы поддерживают списки до 3000 записей. Боты инициируют обмен списками одноранговых узлов, отправляя свой текущий список одноранговых узлов другому узлу. Принимающий узел объединит список удаленного узла со своим собственным и построит ответ на основе результатов. Эта конструкция демонстрирует фатальную слабость, которая позволяет активно распространять фальшивую информацию в одноранговой сети.

Сообщения обмена списком одноранговых узлов содержат поле m_external_info_packed с цифровой подписью RSA. Это поле содержит список IP-адресов и портов для серверов заданий - центральных систем, которые контролируются оператором ботнета. Эта информация важна для узлов маршрутизатора, чтобы знать, куда направлять восходящий трафик прокси. Протокол также поддерживает поле для списка специальных записей об узлах маршрутизатора, называемое m_trusted_routers , которое также имеет цифровую подпись с помощью RSA; однако мы никогда не наблюдали заполненных значений в этом поле.Список, по-видимому, был разработан как мера устойчивости для восстановления контроля над узлом маршрутизатора путем замены его списка одноранговых узлов записями, контролируемыми злоумышленником Kelihos. Поскольку тот, кто контролирует любое из этих полей, может легко захватить власть в сети, они были защищены от неправомерного использования цифровыми подписями. Пример проанализированного списка одноранговых узлов показан ниже (некоторые поля усечены для удобства чтения):

m_client_id (1): cf735914-32ed-4aef-bbea-13237b7525f7

m_current_time (3): 2017-03-31 19:58:07 GMT (58deb4cf)

m_success (4): 22626

m_bootstrap_list (5): m_clients_list (j): (500 элементов)

m_ip (b): 176.223,45 [.] 2

m_listening_port (d): 80

m_last_active_time (g): 2017-03-31 19:03:40 GMT (58dea80c)

m_client_id (p): 3b7813a4-c61f-43d0-8351-cc6b0765bf98_time (

m) x): 468 m_ip (b): 100.82.77 [.] 2

m_listening_port (d): 80

m_last_active_time (g): 2017-03-31 19:05:01 GMT (58dea85d)

m_client_id (p) : 42639ffe-2a48-4a61-9ec7-6f6340e9db9a

m_live_time (x): 2676 "

m_last_start_build (a): 0

m_current_time (y): 1970-01-01 00:00:00 GMT (00000000)

m_listening_port (s) : 0

m_real_target_ip (v): 178.56.138 [.] 29

m_external_info_packed (vf):

m_external_info_id (g): 2017-02-16 08:05:17 GMT (58a55d3d)

m_external_data_blob (d): (зашифрованный blob)

m_job_servers (2): ( 4 элемента)

m_ip (2): 194.165.16 [.] 66

m_port (6): 80 m_ip (2): 194.165.16 [.] 69

m_port (6): 80 m_ip (2) : 91.195.103 [.] 13

m_port (6): 80 m_ip (2): 91.195.103 [.] 14

m_port (6): 80

m_list_id (7): 2017-02-16 08:05:17 GMT (58a55d3d)

m_external_data_signature (h): строка (256 байт):

0x00000000 65 29 8e 69 a7 59 e5 37 f8 37 73 49 0c 44 2b 31

0x00000010 db 2f bb 12 d4 96 85 bf cc 76 0c 4a 08 7f d6 f9

...

m_trusted_routers (0):

m_external_info_id (g): строка (8 байт) ): 71f010f05b6bdcfe

m_external_data_blob (d): строка (0 байтов):

m_external_data_signature (h): строка (0 байтов):

Домен Золотого Парашюта

Каждый образец Kelihos имел жестко заданное доменное имя, которое автор назвал «доменом золотого парашюта».«Цель этого домена - помочь боту восстановить доступ к одноранговой сети, если никакие узлы в его списке одноранговых узлов недоступны. Это может произойти естественным образом, если зараженная система какое-то время находилась в автономном режиме. Домен «золотой парашют» размещается в службе DNS Kelihos fast-flux и разрешает IP-адрес текущего узла маршрутизатора, которого достаточно для загрузки бота и восстановления соединения с сетью. Последними наблюдаемыми нами доменами с золотым парашютом были gorodkoff [.] com и голодуха [.] инфо . Попытки их разрешения могут указывать на инфекцию Kelihos.

Сообщения о вакансиях

Kelihos предоставляет информацию о конфигурации и команды для зараженных систем через сообщения о заданиях. Запросы на вакансии отправляются как HTTP-запросы с использованием слова из списка путей, показанного ниже, с добавлением расширения .htm .

-

по умолчанию -

файл -

дом -

индекс -

установить -

логин -

основной -

онлайн -

поиск -

установка -

начало -

добро пожаловать

Пример запроса на работу в Kelihos выглядит примерно так:

GET / файл.htm HTTP / 1.1

Хост: 103.229.85.197

Content-Length: 7515

User-Agent: Mozilla / 5.0 (Windows NT 6.2) AppleWebKit / 537.36 (KHTML, как Gecko) Chrome / 28.0.1467.0 Safari / 537.36 [удалено двоичные данные]

Этот HTTP-запрос является аномальным, поскольку он объединяет метод GET с двоичными данными в теле. Чтобы усложнить генерацию сетевой подписи, Kelihos рандомизирует строку User-Agent из списка, который жестко закодирован во вредоносной программе.

Команды загрузки и выполнения

Kelihos может отправлять произвольные данные второго уровня в зараженные системы.Эта функция может использоваться для обновления двоичного файла или доставки дополнительных вредоносных программ. Команда предоставляет URL-адрес с цифровой подписью для предотвращения несанкционированной доставки полезных данных.

Спам вакансии

Как упоминалось выше, основной целью Kelihos является распространение спама. Ботнет работает как сервис, позволяющий другим преступникам платить за рассылку собственного спама. Поведение механизма обработки спама SMTP Kelihos управляется разделом конфигурации m_mail_section в задаче задания.Это предоставляет зараженной системе все инструкции, необходимые для проведения спам-кампании, такие как целевой список адресов электронной почты, серверы имен для записей MX и содержимое электронной почты. Узлы Kelihos, работающие в рабочем режиме (с непубличным IP-адресом), проводят прямые действия со спамом SMTP. Это предотвращает попадание узлов маршрутизатора Kelihos в черный список службами защиты от спама. Пример конфигурации шаблона спама показан ниже (некоторые поля были удалены или усечены для краткости):

m_mail_section (b3):

m_generic_config (g):

m_threads_count (c): 0

m_send_queue_max_size (v): 20000

_ m_reports_mode_dress (b): 0 10000

m_smart_mailing (s): 1

m_smart_threads_max (f9): 0

m_smart_level (k): 70

m_sockets_max (p): 1024

m_erban_num_town_tools_num_tosh (w2): 3600

m_dns_list (x): (список строк из 11 элементов):

156.154,71 [.] 22

208.67.220 [.] 220

...

m_dns_ip (u5): 156.154.71 [.] 22

m_smtp_ip (h6): 98.136.216 [.] 26

m_tasks (v):

m_task (d): (4 элемента)

m_address (e): (список строк с 2500 элементами):

mc [отредактировано] @wanadoo [.] Fr

ma [отредактировано] @wanadoo [.% Невероятный эффект на мужское здоровье

http: //infinitive.zfjvyfhw [.] Ru /

m_name (g): string (1 bytes): 2 m_address (e): (список строк с 2500 элементов):

cric [отредактировано] @optusnet [.] Com.au

claire_fri [отредактировано] @ health.qld [.] Gov.au

...

Распределенные атаки типа "отказ в обслуживании"

Относительно неизвестной особенностью Kelihos является способность бота участвовать в DDoS-атаках.Чтобы управлять атакой, операторы ботнета просто включили специальный раздел с параметрами, определяющими цель, тип и интенсивность, в сообщения о задачах, которые периодически запрашиваются каждой зараженной машиной. Ниже представлен анализируемый пример конфигурации, которая инструктирует бота выполнять HTTP-запросы к указанному IP-адресу с 50 одновременными подключениями и задержкой в одну секунду между циклами.

m_ddos_config (jz):

m_config_id (y): 2017-03-14 13:43:57 GMT (58c7f39d)

m_attack_list (z5): (список строк с 1 элементами):

185.53.168 [.] 141: 80

m_sockets_count (s): 50

m_sleep_msec (e): 1000

m_flags (w): 01

DDoS-команд в ботнете Kelihos встречались редко. Мы наблюдали атаку в ноябре 2016 года, затем в течение нескольких месяцев эта функция не использовалась, прежде чем с 14 по 17 марта 2017 года были запущены новые атаки. Первая из этих новых атак началась 14 марта 2017 года в 13:43:57 по Гринвичу и нацелился на хост 185.53.168 [.] 141. Согласно исторической информации DNS, этот IP-адрес в то время был связан с веб-сайтом ikra [.] top , российский интернет-портал для проведения рекламных кампаний на сайтах. Эта конфигурация атаки в последний раз наблюдалась 15 марта 2017 г. в 18:44:54 по Гринвичу, сразу за ней последовала атака на 104.31.253 [.] 10, а затем и на другие IP-адреса в 104.16.0 [.] 0/12 сетевой диапазон. Этой сетью управляет Cloudflare, поставщик услуг защиты от DDoS-атак. Ранее таргетированная рекламная служба, похоже, переместилась в Cloudflare после первоначальной атаки, что может быть причиной перенастроенного таргетинга.

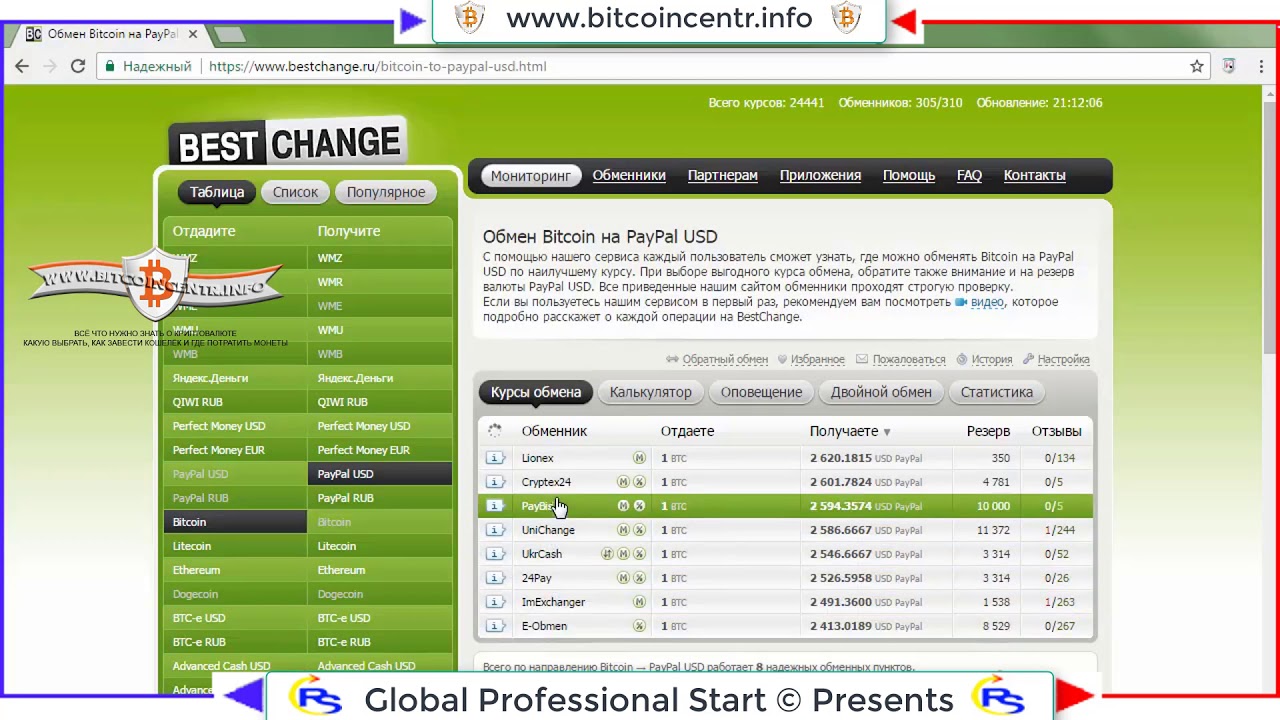

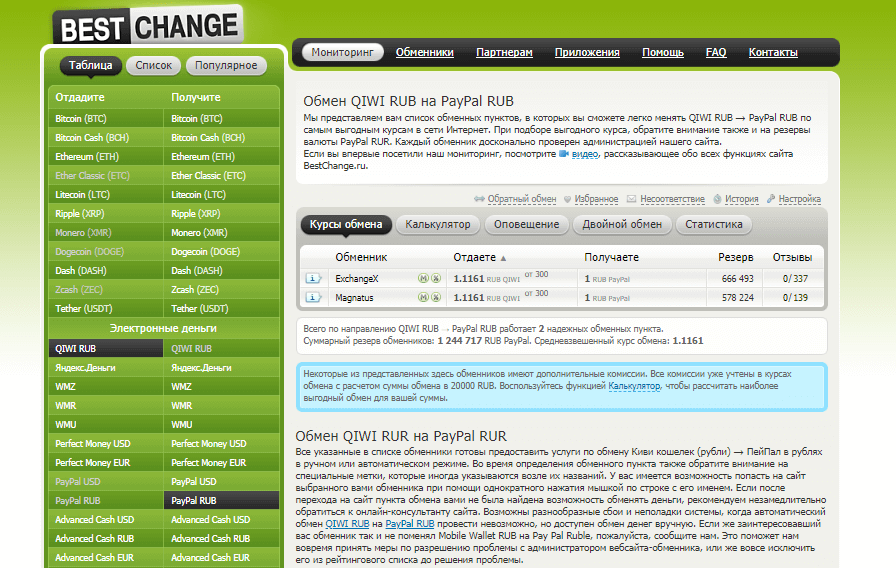

Вторая атака, нацеленная на хост 154.46.32 [.] 129, началась 14 марта 2017 года в 14:44:42 по Гринвичу. Этот IP-адрес был связан с российским онлайн-сервисом обмена биткойнов utbs [.] Ws. Через пять часов цель была изменена на 151.139.244 [.] 11, IP-адрес, управляемый поставщиком услуг защиты от DDoS-атак StackPath со штаб-квартирой в Техасе, который взял на себя хостинг веб-сайта обменника. Кратковременная реконфигурация на 107.154.147 [.] 104 - адрес, управляемый поставщиком услуг защиты Incapsula - не может быть окончательно связана с этой атакой, но она, вероятно, связана.

Мотивы этих атак операторами ботнета неясны. Kelihos в основном использовался для рассылки спама. Следует отметить, что оба целевых сайта предлагали русскоязычные онлайн-услуги, которые были потенциально привлекательными для преступников, действующих за пределами России. Возможно, оператор Kelihos был вовлечен в деловые отношения с целями и начал ответные атаки после невыгодных сделок или для того, чтобы сдерживать конкурента. Другое возможное объяснение состоит в том, что эти нападения были попыткой вымогательства.

Мошенничество с кликами

Левашов постоянно искал новые способы монетизации инфекций. Чтобы еще больше увеличить доходы от преступной деятельности, была добавлена функция создания поддельных кликов на веб-сайтах. Это стало частью партнерской программы по мошенничеству с кликами, которая была запущена в конце 2013 года и работала на веб-сайте sevpod [.] Com . Однако по неизвестным причинам операция по мошенничеству с кликами была приостановлена в 2016 году, и с тех пор функция кликера использовалась редко. Мы заметили, что в данном случае эта функция использовалась для того, что выглядит как DDoS-атака.Код кликера все еще присутствовал в окончательной сборке Kelihos, и серверы заданий по-прежнему предоставляли конфигурацию для модуля до его кончины.

Clicker работает путем создания экземпляра объекта IWebBrowser2 Object Linking and Embedding (OLE) для управления браузером Internet Explorer на скрытом рабочем столе. В поле m_sites_list в заданиях задан список URL-адресов для посещения. Веб-страница анализируется с использованием интерфейса IHTMLDocument2 для извлечения ссылок на странице.После извлечения модуль кликера Kelihos пытается слиться с обычным поведением пользователя, перемещая мышь в случайные места с различной скоростью (от 50 до 300 пикселей в секунду) перед тем, как нажимать на ссылки сайта, что в случае кампании по мошенничеству с кликами будет включать в себя онлайн-рекламу. Пример конфигурации (пустого) кликера показан ниже.

m_clicker_config (8):

m_config_id (4): 2017-04-03 18:02:01 GMT (58e28e19)

m_sites_list (p): (0 элементов)

Список IP-фильтров

Всего было четыре успешных поглощения ботнета Kelihos путем отравления списка пиров.За исключением последнего, Левашов в каждом случае закупал новые заражения и воссоздавал ботнет с нуля. Чтобы затруднить дальнейшие действия по нарушению работы, автор вредоносной программы Kelihos добавил контрмеры, чтобы не допустить вмешательства исследователей в одноранговую сеть. Одной из таких мер является черный список IP-адресов, который инструктирует зараженные системы предотвращать обмен данными с любыми подозрительными узлами.

m_ip_filter_config (34):

m_config_id (y): 2017-03-31 22:40:09 GMT (58dedac9)

m_block_loopback_ip (r): 1

m_hosts (e): (список строк с 1403 элементами):

0.0.0 [.] 0

0.0.0 [.] 1

0.0.0 [.] 2

0.0.0 [.] 3

127.0.0 [.] 1

87.226.16 [.] 42

...

Хостинг Fast-Flux DNS

Одной из наиболее важных особенностей Kelihos, помимо его способности к спаму, была его способность служить в качестве службы хостинга fast-flux. Чтобы облегчить эту услугу, ботнет реализовал технику, известную как DNS с двойным потоком, где обе записи DNS A, одна для сервера имен и одна для самого домена, указывают на зараженные машины.Эти записи использовали значение времени жизни (TTL), равное 0, чтобы предотвратить кеширование. Это можно увидеть, выполнив DNS-запрос для домена ns1.goloduha [.] Info , , как показано ниже:

; << >> DiG 9.9.5 << >> ns1.goloduha.info

;; глобальные параметры: + cmd

;; Получил ответ:

;; - >> HEADER << - код операции: QUERY, статус: NOERROR, id: 53362

;; флаги: qr rd ra; ЗАПРОС: 1, ОТВЕТ: 1, АВТОРИТЕТ: 0, ДОПОЛНИТЕЛЬНО: 1 ;; ОПТ. ПСЕВДОЗРЕНИЕ:

; EDNS: версия: 0, флаги :; UDP: 4096

;; ВОПРОСЫ:

; ns1.goloduha.info. В А ;; РАЗДЕЛ ОТВЕТОВ:

Ns1.goloduha.info. 0 IN A 27.147.125 [.] 109

Аналогичным образом, при выполнении DNS-запроса для домена goloduha [.] Info был получен следующий результат:

; << >> DiG 9.9.5-3ubuntu0.8-Ubuntu << >> goloduha.info

;; глобальные параметры: + cmd

;; Получил ответ:

;; - >> HEADER << - код операции: QUERY, статус: NOERROR, id: 43375

;; флаги: qr rd ra; ЗАПРОС: 1, ОТВЕТ: 1, АВТОРИТЕТ: 0, ДОПОЛНИТЕЛЬНО: 1 ;; ОПТ. ПСЕВДОЗРЕНИЕ:

; EDNS: версия: 0, флаги :; UDP: 4096

;; ВОПРОСЫ:

; голодуха.Информация. В А

;; РАЗДЕЛ ОТВЕТОВ:

goloduha.info. 0 IN A 112.185.217 [.] 57

Анализируемая конфигурация, которая инструктирует подмножество узлов маршрутизатора участвовать в службе fast-flux, показана ниже. В поле m_domains указывается список доменов, для которых следует отвечать на запросы, а в поле m_hosts отображается сопоставление этих доменов со списком IP-адресов узла маршрутизатора. Код вредоносного ПО, отвечающий за проверку запрашиваемых доменов по списку, использует сопоставление шаблонов регулярных выражений и обеспечивает разрешение произвольных поддоменов.Любой HTTP-запрос к веб-сайту, размещенному в сети fast-flux, пересылался в восходящем направлении через узел маршрутизатора.

m_dns_config (j):

m_config_id (5): 2017-03-30 18:42:40 GMT (58dd51a0)

m_domains (yy): (список строк с 9 элементами):

betaler [.] Com

greystoneexpress [.] com

gorodkoff [.] com

combach [.] com

shoponlinesoft [.] com

goloduha [.] info

zavodchikshop [.] com

ykxitfaf [.] ru m_hosts (d): (список строк из 29 элементов):

101.96.39 [.] 79

112.185.217 [.] 57

...

m_domain_ips (a): (0 элементов)

Прокси-служба SOCKS

Kelihos использовал два основных метода распространения спама: через прямой SMTP с использованием встроенного механизма рассылки спама и за счет использования украденных учетных данных электронной почты для аутентификации и спама через легитимные почтовые серверы. Чтобы замаскировать источник спама, Kelihos разместил прокси-службу SOCKS5 на узлах маршрутизатора.Доступ к этой прокси-сети сдавался в аренду другим преступным группировкам и ограничивался предоставлением списка разрешенных IP-адресов в рабочих задачах. Пример конфигурации показан ниже:

m_socks_config (d):

m_config_id (s): 2017-02-12 14:21:44 GMT (58a06f78)

m_allowed_ip (f): (список строк с 1377 элементами):

102.118.103 [.] 102

102.121.102 [.] 117

...

Захват сетевых пакетов

Kelihos использовал библиотеку WinPcap для отслеживания сетевого трафика хоста в поисках открытых текстовых протоколов HTTP, FTP, POP и SMTP.Захваченные учетные данные были отправлены на серверы заданий через узлы маршрутизатора.

Сбор учетной записи FTP

Kelihos имеет встроенную поддержку для кражи учетных данных, хранящихся в менеджерах паролей, для 51 различных программ. В прошлом ZOMBIE SPIDER использовал эти украденные учетные данные для размещения вредоносного контента на соответствующих серверах. В следующем списке показаны все программы, нацеленные на сборщик учетных данных Kelihos FTP:

-

32-битный FTP -

3DFTP -

ALFTP -

BitKinex -

Пламя -

Пуленепробиваемый -

Классический FTP -

Чашка кофе -

Ядро FTP -

CuteFTP -

CyberDuck -

Делюкс -

Справочник Opus -

ExpanDrive -

FAR Manager FTP -

FFFTP -

Filezilla -

FlashFXP -

FreeFTP / DirectFTP -

Фрегат3 -

Управление FTP -

FTP-обозреватель -

FTPGetter -

FTPRush -

Глобальный загрузчик -

IE -

ПрыжокFTP -

Пиявка -

Линас -

MyFTP -

NetDrive -

Сетевой файл -

Nexus -

Блокнот ++ -

NovaFTP -

Замазка -

Робо -

SecureFX -

Шеррод -

SmartFTP -

FTP-клиент SoftX -

Персонал -

TFTPInfo -

Турбо FTP -

WebDrive -

WebSitePublisher -

Windows / Total Commander -

WinSCP -

МУДРА -

Wisper / Surfer -

XFTP

USB-расширитель

Kelihos имеет встроенную поддержку распространения через съемные диски.В процессе распространения каталоги на съемных дисках заменяются файлом .lnk , который при доступе выполняет двоичный файл Kelihos перед отображением ожидаемого содержимого каталога. Имя исполняемого файла было случайным образом выбрано из списка ниже, с добавлением суффикса .exe . Распространитель USB может быть включен или отключен на основе переменной m_use_hello_friends в разделе m_general_settings сообщений о задании. Атрибуты исполняемого файла вредоносной программы были установлены на скрытый , поэтому он не будет отображаться в стандартном списке каталогов.

-

нажмите -

игра -

хентай -

установить -

установщик -

пароль -

порно -

пробег -

заставка -

установка

Биткойн Майнинг и кража

Предыдущие версии Kelihos могли добывать биткойны; однако процесс майнинга стал слишком дорогим с точки зрения вычислений для современных процессоров.В результате вредоносная программа перешла на кражу кошельков из зараженных систем. Kelihos специально ищет следующие файлы биткойн-кошельков в системе жертвы и извлекает их, если они существуют:

-

% APPDATA% \ Bitcoin \ wallet.dat -

% APPDATA% \ Roaming \ Bitcoin \ wallet.dat

Атрибуция

Главный злоумышленник, стоящий за ZOMBIE SPIDER, имя CrowdStrike для операции Kelihos, - Петр Юрьевич ЛЕВАШОВ.Он использовал прозвище Питер Севера или Севера . Левашов был участником нескольких подпольных форумов России, где он рекламировал свою продукцию и высказывал свое мнение. Аватар, использованный Левашовым, представлял собой драконоподобного персонажа, показанного на рис. 3.

Рисунок 3. Аватар, используемый Severa

Вскоре после ареста аккаунты на форуме, связанные с пользователем Севера, были заблокированы, а его контактная информация и исторические сообщения были удалены. До ареста Левашова актер регулярно общался на подпольном рынке под псевдонимом Severa, рекламируя свой ботнет и спам-сервисы, свою партнерскую программу по борьбе с мошенничеством с кликами (SevPod), свою поддельную антивирусную программу (SevAntiVir) и доступ к криминальной инфраструктуре.

Севера регулярно рекламировал свои спам-услуги на криминальных форумах по цене от 200 до 500 долларов США, в зависимости от требуемой услуги. Услуги разнообразны - от фармацевтической рекламы до приманок для трудоустройства и распространения троянских программ. В 2014 году, когда несколько стран ввели санкции против России, Севера предлагал клиентам скидку на свой спам-сервис в течение одного месяца, если он использовался против стран, которые принимали участие в установлении санкций (например, Украина или страны Европейский Союз или Северная Америка).

Возможные связи с правительством России?

Было предположение, что некоторые криминальные преступники, в том числе Севера, были связаны с российским правительством 9 10 . На форумах криминального подполья участники обсуждали связи Севера с российским правительством, например с Федеральной службой безопасности (ФСБ), возможно, из-за его частых проявлений патриотизма по отношению к России. Нет четких доказательств того, что эти утверждения были законными, но Севера сыграл на этих слухах, разместив сообщение на форуме в День дурака в 2013 году.В этом посте Севера обсудил предложение, которое он якобы получил от ФСБ, возглавить группу в их Центре информационной безопасности в новом подразделении под названием OSBIB (Отдельный специальный батальон информационной безопасности). Он утверждал, что ему было приказано нанять первых 100 членов этой команды (из 500, необходимых в течение первого года) и что ему была предоставлена значительная свобода действий в процессе найма. Севера описал намерение этого нового отдела как защиту России от электронных угроз и обеспечение ответного реагирования в случае необходимости.В сообщении заинтересованным соискателям предлагалось отправить резюме и конкретно запрашивалась информация о незаконных хакерских действиях и развитии ботнетов. Севера также отметил, что если заявитель вел преступную деятельность, но был принят на работу в программу, ему была предоставлена полная амнистия.

Основными требованиями к соискателям были российское гражданство, возраст от 18 до 45 лет, глубокие знания в области компьютерной безопасности, хорошая работа в команде и отличные навыки решения проблем.Предпочтение отдавалось кандидатам с высшим техническим образованием и военным опытом. Севера также заявил, что те, кто успешно прошел собеседование, будут подвергнуты испытательному сроку и впоследствии получат официальные офицерские звания. В сообщении поясняется, что офис будет располагаться в Москве, и работники будут получать полный пакет льгот ФСБ, включая проживание в семье, и зарплату от 150 000 рублей в месяц. Севера завершил пост посланием российской солидарности, заявив, что пора расплачиваться за Родину.

Хотя этот пост был написан в День дураков (в предыдущий День дураков Севера также написал сообщение о работе в Microsoft), есть вероятность, что это время было преднамеренным для правдоподобного отрицания.

Наиболее конкретным доказательством того, что Левашов мог иметь отношения с российским правительством, является его появление в испанском суде в сентябре 2017 года для борьбы с экстрадицией в США. В ходе судебного разбирательства Левашов заявил, что последние десять лет работал офицером партии «Единая Россия» президента России Владимира Путина, собирая информацию об оппозиции 11 .Однако позже его заявление было отклонено «Единой Россией».

Автор вредоносного ПО Kelihos

Хотя Левашов был оператором ботнета Kelihos, он, скорее всего, не писал вредоносное ПО. По крайней мере, одним из авторов вредоносного ПО является российский человек по имени Андрей САБЕЛЬНИКОВ . Есть несколько сильных ссылок, связанных с Сабельниковым, в том числе его страница Github 8 , показанная на рисунке 4. Проект, известный как epee , содержит значительную часть не вредоносных частей Kelihos, включая специализированную и сложную библиотеку сериализации. , сетевые функции, инструменты реестра, процедуры хеширования и клиент SMTP.

Рисунок 4. Снимок экрана общедоступной страницы GitHub Сабельникова

Outlook

Поскольку спам-ботнет Kelihos больше не работает, а Левашов находится за решеткой, несколько криминальных операторов обратились к разным спам-ботнетам для распространения своего преступного ПО. Ботнеты для рассылки спама, такие как CraP2P (часто ошибочно идентифицируемые как Necurs, который представляет собой продаваемый руткит, который используется несколькими ботнетами) и Cutwail, являются жизнеспособными вариантами замены. CraP2P часто использовался для распространения других вредоносных программ, таких как Locky и Dridex, но также поддерживал крупномасштабные спам-кампании для рекламы знакомств и мошенничества с накачкой и сбросом после кончины Kelihos.Оба этих типа спам-кампаний ранее распространялись спам-ботнетом Kelihos, что указывает на то, что соответствующие клиенты ZOMBIE SPIDER могли переключиться на услуги.

Одна альтернатива спаму была предложена преступником, который, как считается, был одним из основных конкурентов ZOMBIE SPIDER, поскольку ранее у него были разногласия по поводу того, кто предоставляет более качественные услуги. Этот человек напомнил пользователям о своих спам-сервисах в ветке форума об аресте Северы, опубликованной всего три дня спустя.

Приложение

Хотя ботнет Kelihos сейчас неактивен и больше не контролируется ZOMBIE SPIDER, некоторые инфекции могут остаться.Чтобы помочь их идентифицировать и очистить, мы используем приведенное ниже правило YARA, которое ищет три упомянутых выше ключа RSA. Поскольку исполняемые файлы Kelihos упакованы различными упаковщиками, это правило не может обнаруживать варианты на диске. Вместо этого его следует использовать для сканирования памяти запущенных процессов.

правило kelihos_e: товарный спам-бот kelihos {

meta:

copyright = "CrowdStrike, Inc"

description = "Встроенные ключи RSA Kelihos.E"

version = "1.0"

LAST_MODIFIED = "2018-11-29"

malware_family = "Kelihos.E"

= in_the_wild истинные строк:

$ rsakey_extinfo = «MIIBCAKCAQEArhNkAqO5rfZkXRlmtrZQ4lB0HDPCF9pROK0upgPxKamx7W8mY7GBe3Qk6npYNxHNtV6DN1g + EoSQaMfhpxxlcvMCnvuivJdLN6oQg7UWfqx2CKNvCLObIKEXjlBWcKOxROXYjc7utCwLR8zKbHd0rg8CJ17iLDzbJlyJy2S / whiOOdCLZh2eQGLpXeLEtRE1ev / 93Q2tPw3oE2n + eaIpHgSuyrBsbtG3WsEdVyrvEIjeEZV4TLVACose0NkL / bVRnLshx1k2bsDIEgtVFwUsd9waGAI5Gn1wUvC83uTXrJWm4nbaOpK / JvvEMwvsPvLeF7hU / VsjFpzAjqJ / t5LXEQIBEQ == "

$ rsakey_jobinfo = "MIIBCAKCAQEAn5 + cs80qt / 4pslfUwTspXxTxVzmk0f9Oxt8on / jyQiuIG / oAhvefsYaDX / xivlvft34T0PhF / 8 / oAuXCfh5KPJ + GYFLe1hFR7EVdPfVKPRcTd4RB7tUHXpPUQ / m0fa93wBkqdf2hBRTy70o8k04ppqwunYb0CKEbsljzbgxxVjBZet8Jv76cBQfbXio7nbPUTZVUsrAD / r1hhdWoKKvTxiuZ6Hva9vF39rd1gz419jI44tQUYPA / xl5YHl7CdspOZL / 8aZjgnqGNf1caowO93RNEmsXJIEhBzhKlrvqaZxeaDMB + LW8brExUqztP44NWQVgjnIKRbMfZGMpgdi3rXQIBEQ =="

$ rsakey_routers =" MIIBCAKCAQEAqQ8pkPATx8TUt7IaMW XcUwGpkZKmyrHyZj4Asf0f / GXi / FjisO91yNEbuG0ilVNQg + Y4jaycxp / о + iEoEF9CmozwP5F8I9UclBnopTpcHoDdlnWzC99IAkuqpqIM4cromjr894Y58BiwZrbjxnn / XlJzdj472ANgtKpJPO8OxBDPJGWf5F3 / T73NomD6yQUJgwqSucHUtb5XOh5PpAvpyCHwqJ / HpRs0ekdeteyL46zkUGjHTJ7DzAE4j7DrOvcGtkfEeyQ8Xv3W7DLnL + gh28e9mcWKpvyQqWOtF8isFLT8d4FCAFGvjNMSjsbrynmFO5ETmSBJPX9DnR + 2PA5p1QIBEQ ==» состояние:

все из них

}

Сноски

- https: // блоги.technet.microsoft.com/microsoft_blog/2010/02/24/cracking-down-on-botnets/

- https://securelist.com/botnet-shutdown-success-story-how-kaspersky-lab-disabled-the-hluxkelihos-botnet-15/31058/

- https://www.crowdstrike.com/blog/p2p-botnet-kelihosb-100000-nodes-sinkholed/

- https://www.crowdstrike.com/blog/peer-peer-poisoning-attack-against-kelihosc-botnet/

- https://www.justice.gov/opa/pr/justice-department-announces-actions-dismantle-kelihos-botnet-0

- https: // krebsonsecurity.com / tag / peter-Severa /

- https://www.justice.gov/opa/pr/russian-national-who-operated-kelihos-botnet-pleads-guilty-fraud-conspiracy-computer-crime

- https://github.com/sabelnikov/epee

- https://www.nytimes.com/2017/03/12/world/europe/russia-hacker-evgeniy-bogachev.html

- https://www.forbes.com/sites/thomasbrewster/2017/03/20/alexsey-belan-yahoo-fbi-hacker-allegations/

- https://www.bloomberg.com/news/articles/2018-09-12/russion-who-ran-kelihos-botnet-pleads-guilty-in-connecticut

Для получения дополнительной информации о том, как включить данные об участниках угроз, таких как ZOMBIE SPIDER, в вашу стратегию безопасности, посетите страницу продукта Falcon Intelligence .

Загрузить отчет о глобальных угрозах CrowdStrike 2020.

Узнайте больше о решении AV нового поколения CrowdStrike, посетив страницу продукта Falcon Prevent.

Test Falcon Предотвратите самим себя с помощью бесплатной 15-дневной пробной версии уже сегодня.

Инновационный низкозатратный наземный теплообменник для геотермальных ... · для геотермальных тепловых насосных систем...

1U.S. ОТДЕЛ ЭНЕРГЕТИЧЕСКОГО БЮРО ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Национальная лаборатория Оук-Ридж Сяобин Лю, Бисвас Кошик, Минкан Чжан, Тони Гейл, Джерри Этчли, Джозеф Уорнерлиукс[email protected]

Подземная тепловая батарея Обычное заземление

Теплообменник

2U.S. ОТДЕЛ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Краткое описание проекта Сроки: Дата начала: 01.10.2017 Планируемая дата окончания: 30.09.2019 Ключевые вехи 1.Характеристика производительности с помощью компьютерного моделирования

: июнь 2018 г. 2. Разработка полномасштабного прототипа: сентябрь 2018 г. 3. Полевые испытания полномасштабного прототипа: сентябрь 2019 г.

Бюджет: Всего по проекту $ к дате: 240 тыс. Долл. США DOE: 240 долл. США K Доля затрат: NA

Общая сумма проекта $: 410 тыс. Долларов США: 410 тыс. Долларов США (запланировано) Доля затрат: NA

Ключевые партнеры:

Результат проекта: инновационный и рентабельный наземный теплообменник, способный производить много энергии эффективные наземные тепловые насосы, доступные миллионам жителей США.S. домов, которые могут значительно снизить потребление энергии и связанные с этим выбросы парниковых газов в нашей стране.

Insolcorp, LLC Университет Теннесси NYDERDA (потенциал)

IGSHPA (потенциал)

Frontier Energy, Inc. (потенциал)

3U.S. ОТДЕЛЕНИЕ ЭНЕРГЕТИКИ БЮРО ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Д-р Сяобин Лю: 18 лет опыта в исследованиях и разработках, связанных с GSHP. Кафедра актуальных исследований ИГШПА.

Др.Бисвас Кошик: Обширный опыт малых и крупномасштабных экспериментальных и численных оценок материалов с фазовым переходом (PCM). Председатель рабочей группы по стандарту ASTM C1784 для определения характеристик PCM.

Д-р Минкан Чжан: 15 лет опыта в области моделирования и моделирования CFD. Тони Гейл и Джерри Эчли: Многолетний опыт работы в экспериментальной настройке прибора

, сборе данных и создании экспериментальных артефактов. Джозеф Уорнер: студент магистратуры Университета Теннесси.

Команда

4U.S. ОТДЕЛ ЭНЕРГЕТИЧЕСКОГО УПРАВЛЕНИЯ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Задача

Наземные тепловые насосы (GSHP) обладают огромным потенциалом для снижения энергопотребления и выбросов углерода.

Высокая начальная стоимость грунтовых теплообменников (GHX) препятствует более широкому внедрению GSHP.

Обычные GHX либо дороги, либо требуют большой площади для установки, либо нуждаются в легком доступе к пруду, озеру или грунтовым водам.

Стоимость GHX должна быть снижена, чтобы обеспечить крупномасштабное и быстрое применение GSHP.

Нормальная температура грунта в США (Источник: www.geoexchange.org)

Отклонение от невозмущенной температуры грунта

5U.S. ДЕПАРТАМЕНТ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Поскольку температура грунта ниже 30 футов от уклона постоянна, и только внутри -

скважина может быть спроектирована, зачем бурение глубоких скважин с небольшими скважинами?

Задача: как снизить стоимость GHX?

Предыдущие НИОКР были направлены на улучшение теплопередачи в стволе скважины.

Термоупрочненный раствор Высококачественная пластиковая труба Новая конструкция теплообменника

Потенциал снижения затрат ограничен. Относительно небольшое влияние на общую теплопередачу грунта

Бурение вносит наибольший вклад в общие затраты на парогенератор (~ 3 тыс. Долларов на тонну охлаждения).

Double-USingle-U Co-axial

Multi-U (Twister)

Spiral Loop

Подготовка, 19%

Связанные с бурением, 74%

Постпроцесс,

7%

GHX Распределение затрат по Задачи20

0-6

00 футов

6U.S. ОТДЕЛ ЭНЕРГЕТИЧЕСКОГО УПРАВЛЕНИЯ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Подход

Устанавливается на неглубоких подземных скважинах без бурения.

Заполнены водой и PCM, теплоемкость которых намного выше, чем у грунтов.

Гибридный с другим перезаряжаемым радиатором / источником.

Грунт / порода (типовая) Вода

Неорганический PCM

Удельная теплоемкость [кДж / (м3-C)] 2,070 4,200 ~ 3,000

Теплота плавления [кДж / м3] NA 334,000 312,880

Теплопроводность [Вт / (мкКл)] 1.7

Жидкость: 0,6; Твердый: 2,2

Жидкий: 0,5; Solid: 1.1

Описание изобретения ORNL: 201804082, DOE S-138,749

GHX следующего поколения: подземная тепловая батарея (UTB)

7U.S. ОТДЕЛ ЭНЕРГЕТИЧЕСКОГО БЮРО ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Подход (продолжение)

Концепция

Моделирование CFD

Спроектировать, построить и испытать маломасштабный прототип в лаборатории

Спроектировать полномасштабный прототип для охлаждения -

-доминирующих приложений

Создание, установка и испытание полномасштабного прототипа

в полевых условиях

Оценка производительности и улучшение конструкции

Коммерциализация

Типичная тепловая нагрузка и формирование грунта

FY18 FY19

Определить и охарактеризовать

PCMCFD-моделирование для оценки дизайна.

Лабораторный поротип для проверки рабочих характеристик.

Полномасштабные полевые испытания для демонстрации затрат и преимуществ.

Будущее

8U.S. ДЕПАРТАМЕНТ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Воздействие

Обеспечение более широкого внедрения GSHP за счет снижения первоначальных затрат и потребности в земле / неудобств Снижение потребления первичной энергии и выбросов углерода.

Создавать больше рабочих мест и способствовать устойчивому экономическому росту. Поддержка переходного управления с накоплением тепловой энергии. Повышенная стабильность и отказоустойчивость электрических сетей

.

Первичный потенциал энергосбережения GSHP в каждом округе

Годовой источник энергии

Экономия

Годовые выбросы углерода

Сокращения

Годовые затраты на энергию

Экономия

Квадратных БТЕ, млн. 38,2005 млрд долларов США

270002Коммерческий 1,3 85,2 11,6

Всего 5,6 356,3 49,8

Национальный технический потенциал GSHP

Источник: Liu et al. 2017

(триллион британских тепловых единиц)

9U.S. ОТДЕЛ ЭНЕРГЕТИЧЕСКОГО УПРАВЛЕНИЯ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Удар (продолжение)

Преобразование GSHP из дорогой энергоэффективной технологии HVAC в экономичную технологию формирования электрической нагрузки.

UTB

Гибрид с другим низкопотенциальным радиатором / источником

(воздушный, гелиотермический, сточная вода и т. Д.).

UTB

Разделение спроса на тепловую энергию и подачи электроэнергии снизило пиковый спрос на электроэнергию и повысило устойчивость сетей

.

Замена дорогих (вертикальных) или больших площадей (горизонтальных)

обычных GHX.

Sky Cooling ASHP

RE

10U.S. ОТДЕЛ ЭНЕРГЕТИЧЕСКОГО УПРАВЛЕНИЯ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Прогресс (ранняя стадия): Моделирование CFD Модели CFD были созданы как для обычного вертикального ствола GHX (VBGHX), так и для UTB. Результаты моделирования показывают, что циркуляция воды внутри резервуара имеет решающее значение для полного использования тепловой мощности UTB.

Распределение температуры внутри скважины / резервуара и окружающей почвы после отвода тепла в течение 24 часов.

200

фута

20 футов

0,5 фута

4 фута Традиционный VBGHX

UTB

2 фута

10 футов

11U.S. ОТДЕЛ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Progress (Early Stage): CFD Modeling

53

63

73

83

93

113

295300

305

310

315

320

0 4 8 12 16 20 24

Outle

t Tem

pera

tiure

9000 [F] 9000 Temure

9000 [F] 9000

pera

tiure

[K]

Время [час]

VBGHX UTB

53

63

73

83

93

103

30003000103

35 0 0,5 1Tem

pera

ture

[F]

Tem

pera

ture

[K]

Расстояние от скважины / центра резервуара (м)

UTB Температура

UTB VBG000 в скважине / резервуаре и окружающем грунтовом пласте

В 17-й час (пик)

Во время работы в режиме охлаждения (отвода тепла) температура на выходе UTB ниже, чем у VBGHX, особенно в час пик, что приводит к более высокой эффективности охлаждения GSHP .

Температура воды в резервуаре одинакова и ниже температуры земли около VBGHX даже без PCM.

0.80.9

11.11.21.31.41.51.61.7

0 4 8 12 16 20 24Pow

er D

raw

из

2-to

n G

SHP

[

]

Время [час] UTB VBGHX

Снижение пиковой нагрузки на 20%

12U.S. ОТДЕЛ ЭНЕРГЕТИЧЕСКОГО УПРАВЛЕНИЯ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Прогресс (ранняя стадия): PCM Study

Выбранные ПКМ на основе температуры плавления, теплоемкости, упаковки и стоимости.

Скрытое тепло различных PCM

Q (J

/ м2)

Неорганические PCM имеют более высокую объемную теплоемкость (близкую к воде / льду), лучшую теплопроводность (около 0,5 Вт / мК) и более низкую стоимость (около 0,3 $ / фунт), чем другие PCM.

Результаты тестирования продуктов-кандидатов PCM

0.E + 00

1.E + 05

2.E + 05

3.E + 05

4.E + 05

5. 3)

Температура плавления (C)

Неорганические соли Гидраты Органические вещества Жиры Кислоты

13U.S. ОТДЕЛ ЭНЕРГОЭФФЕКТИВНОСТИ И ВОЗОБНОВЛЯЕМОЙ ЭНЕРГИИ

Progress (Early Stage): Lab-Scale Prototype

Спроектируйте и создайте небольшой прототип для лабораторных испытаний, чтобы охарактеризовать производительность, проверить модель CFD и проанализировать стоимость.

4 фута

8 дюймов

Резервуар для воды (с погруженными

PCM)

SandTank

Теплообменник

Изолированная трубка

Шестиметр Rotameter

Насос

Датчик давления

Термометр / охладительДатчик давления

Датчик давления

внутри ето и сур

| обменвалут.нетто | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| obmen24x7.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| magnatus.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| вв-обмен.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| btc2cryptocheck.me | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| f-change.biz | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| мастер-сдача.com.ua | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| ice3x.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| gate.io | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| чейнджер.нетто | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| fcce.jp | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| xapo.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| wmstream.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| mgchange.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| cryptocheck2btc.me | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| vmex.инфо | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| gdax.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| clbank.minbank.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| биттрекс.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| getbtc.org | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| bitcoin24.su | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| лайвкойн.нетто | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| express-pm.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| geeexchange.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| www.wmsim.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| z-exchange.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| obmenpp.com.ua | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| е-скрудж.это | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| cashex.io | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| ichanger.net | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| разменная.бизнес | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| chelindbank.ru/online/* | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| 24bestex.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| сдача.утра | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| magneticexchange.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| cryptomoney.pro | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| преобразователь бит.нетто | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| ignexchange.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| chby.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| exchangex.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| vilkov.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| nakartu.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| денежные переводы.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| wmchange24.net | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| btcchange24.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| битлиш.com | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| fastwm.biz | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| indx.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |

| бабасики.ru | Домен / ссылка на IP | 00014461-00002580-37310-637-00402CE0 |