Использование VeraCrypt для шифрования данных

безопасность | программы

До 2014 года ПО с открытым исходным кодом TrueCrypt было самым рекомендуемым (и действительно качественным) для целей шифрования данных и дисков, однако затем разработчики сообщили, что оно не является безопасным и свернули работу над программой. Позже новая команда разработчиков продолжила работу над проектом, но уже под новым названием — VeraCrypt (доступно для Windows, Mac, Linux).

С помощью бесплатной программы VeraCrypt пользователь может выполнять надежное шифрование в реальном времени на дисках (в том числе зашифровать системный диск или содержимое флешки) или в файловых контейнерах. В этой инструкции по VeraCrypt — подробно об основных аспектах использования программы для различных целей шифрования. Примечание: для системного диска Windows, возможно, лучше использовать встроенное шифрование BitLocker.

Примечание: все действия вы выполняете под свою ответственность, автор статьи не гарантирует сохранность данных. Если вы начинающий пользователь, то рекомендую не использовать программу для шифрования системного диска компьютера или отдельного раздела с важными данными (если не готовы случайно потерять доступ ко всем данным), самый безопасный вариант в вашем случае — создание зашифрованных файловых контейнеров, что описано далее в руководстве.

Установка VeraCrypt на компьютер или ноутбук

Далее будет рассматриваться версия VeraCrypt для Windows 10, 8 и Windows 7 (хотя само использование будет почти одинаковым и для других ОС).

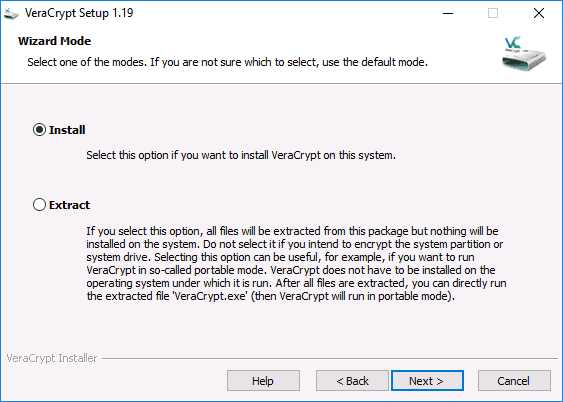

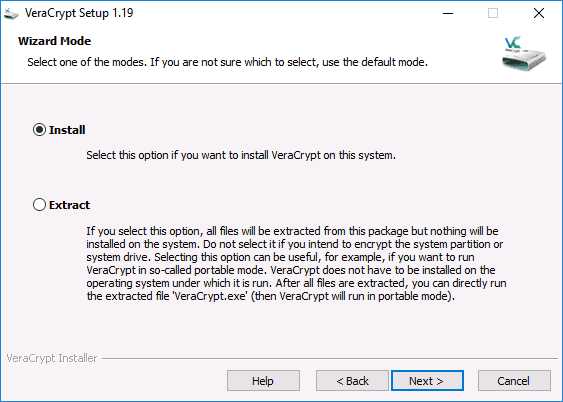

После запуска установщика программы (скачать VeraCrypt можно с официального сайта https://veracrypt.codeplex.com/ ) вам будет предложен выбор — Install или Extract. В первом случае программа будет установлена на компьютер и интегрирована с системой (например, для быстрого подключения зашифрованных контейнеров, возможности шифрования системного раздела), во втором — просто распакована с возможностью использования как portable-программы.

Следующий шаг установки (в случае если вы выбрали пункт Install) обычно не требует каких-либо действий от пользователя (по умолчанию установлены параметры — установить для всех пользователей, добавить ярлыки в Пуск и на рабочий стол, ассоциировать файлы с расширением .hc с VeraCrypt).

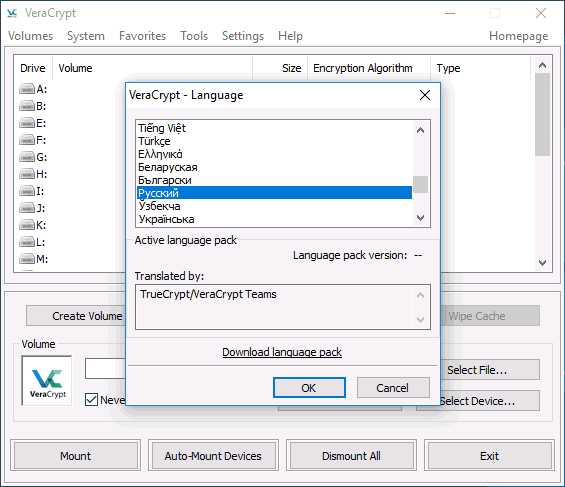

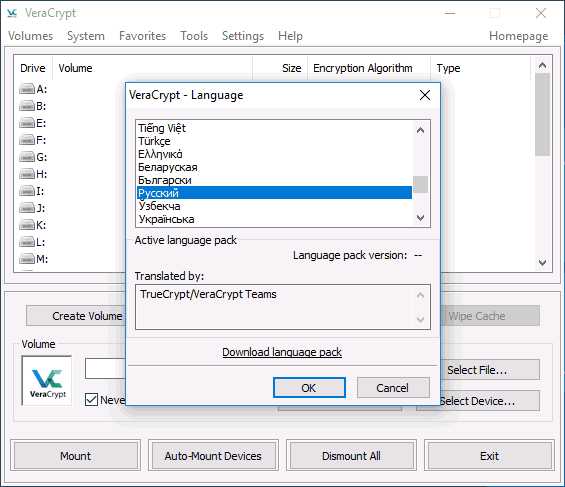

Сразу после установки рекомендую запустить программу, зайти в меню Settings — Language и выбрать там русский язык интерфейса (во всяком случае, у меня он не включился автоматически).

Инструкция по использованию VeraCrypt

Как уже было сказано, VeraCrypt может использоваться для задач создания зашифрованных файловых контейнеров (отдельный файл с расширением .hc, содержащий необходимые файлы в зашифрованном виде и при необходимости монтируемый в системе как отдельный диск), шифрования системных и обычных дисков.

Чаще всего используется первый вариант шифрования для хранения конфиденциальных данных, начнем с него.

Создание зашифрованного файлового контейнера

Порядок действий по созданию зашифрованного файлового контейнера будет следующим:

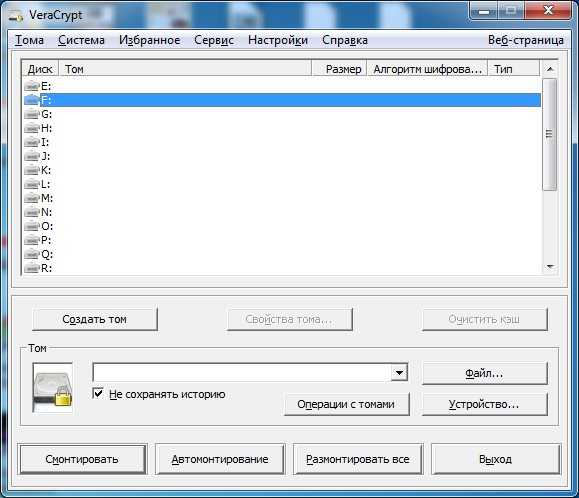

- Нажмите кнопку «Создать том».

- Выберите пункт «Создать зашифрованный файловый контейнер» и нажмите «Далее».

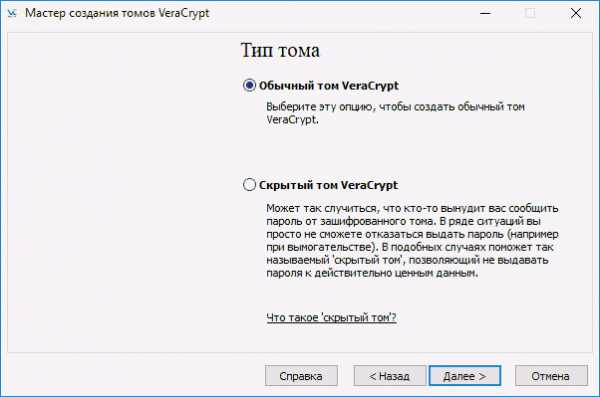

- Выберите «Обычный» или «Скрытый» том VeraCrypt. Скрытый том — специальная область внутри обычного тома VeraCrypt, при этом устанавливается два пароля, один на внешний том, второй — на внутренний. В случае, если вас вынудят сказать пароль на внешний том, данные во внутреннем томе будут недоступны и при этом извне нельзя будет определить, что существует также скрытый том. Далее рассматривается вариант создания простого тома.

- Укажите путь, где будет хранится файл контейнера VeraCrypt (на компьютере, внешнем накопителе, сетевом диске). Вы можете указать любое разрешение для файла или вообще не указывать его, но «правильное» расширение, которое ассоциируется с VeraCrypt — .hc

- Выберите алгоритм шифрования и хеширования. Основное здесь — алгоритм шифрования. В большинстве случаев, достаточно AES (причем это будет заметно быстрее других вариантов, если процессор поддерживает аппаратное шифрованием AES), но можно использовать и несколько алгоритмов одновременно (последовательное шифрование несколькими алгоритмами), описания которых можно найти в Википедии (на русском языке).

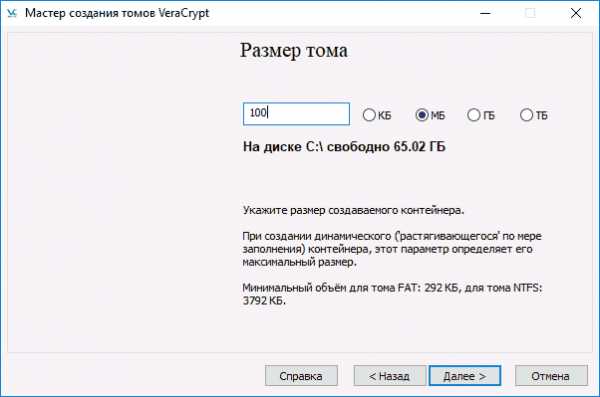

- Задайте размер создаваемого зашифрованного контейнера.

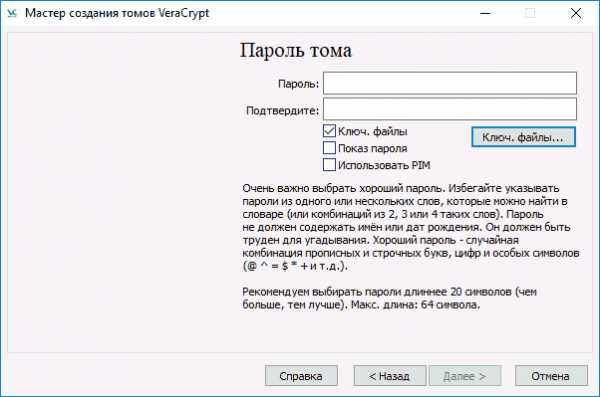

- Укажите пароль, следуя рекомендациям, которые представлены в окне задания паролей. При желании, вы можете задать вместо пароля любой файл (пункт «Ключ. Файлы», будет использован в качестве ключа, могут использоваться смарт-карты), однако при потере или повреждении этого файла, получить доступ к данным не получится. Пункт «Использовать PIM» позволяет задать «Персональный умножитель итераций», влияющий на надежность шифрования прямо и косвенно (при указании PIM, его потребуется вводить в дополнение к паролю тома, т.е. взлом перебором усложняется).

- В следующем окне задайте файловую систему тома и просто перемещайте указатель мыши по окну, пока не заполнится строка прогресса внизу окна (или не станет зеленой). В завершение нажмите «Разметить».

- По завершении операции вы увидите сообщение о том, что том VeraCrypt был успешно создан, в следующем окне достаточно нажать «Выход».

Следующий шаг — смонтировать созданный том для использования, для этого:

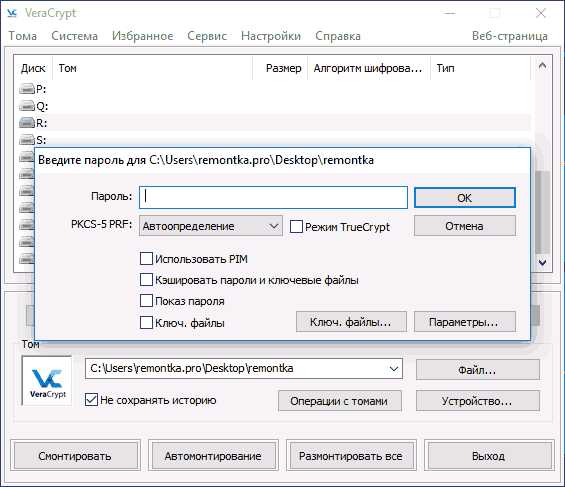

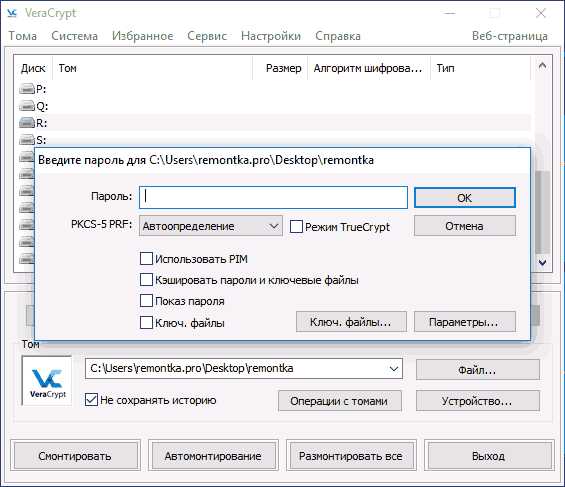

- В разделе «Том» укажите путь к созданному файловому контейнеру (нажав кнопку «Файл»), выберите из списка букву диска для тома и нажмите кнопку «Смонтировать».

- Укажите пароль (предоставьте ключевые файлы при необходимости).

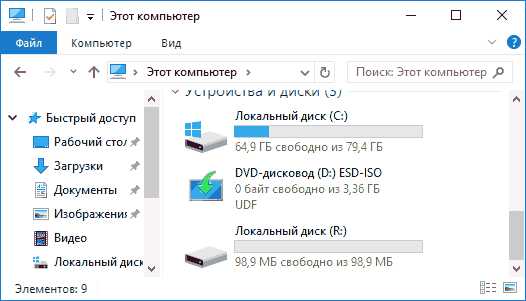

- Дождитесь окончания монтирования тома, после чего он отобразится в VeraCrypt и в виде локального диска в проводнике.

При копировании файлов на новый диск они будут шифроваться «на лету», равно как и расшифровываться при доступе к ним. По окончании работы, выберите том (букву диска) в VeraCrypt и нажмите «Размонтировать».

Примечание: при желании, вместо «Смонтировать» вы можете нажать «Автомонтирование», для того чтобы в будущем зашифрованный том подключался автоматически.

Шифрование диска (раздела диска) или флешки

Шаги при шифровании диска, флешки или другого накопителя (не системного) будут теми же самыми, но на втором шаге потребуется выбрать пункт «Зашифровать несистемный раздел/диск», после выбора устройства — указать, отформатировать диск или зашифровать с уже имеющимися данными (займет больше времени).

Следующий отличающийся момент — на завершающем этапе шифрования в случае выбора «Отформатировать диск», потребуется указать, будут ли использоваться файлы более 4 Гб на создаваемом томе.

После того, как том будет зашифрован, вы получите инструкцию по дальнейшему использованию диска. Доступа по прежней букве к нему не будет, потребуется настроить автомонтирование (при этом для разделов диска и дисков достаточно просто нажать «Автомонтирование», программа сама их найдет) или же смонтировать таким же способом, как был описан для файловых контейнеров, но нажмите кнопку «Устройство» вместо «Файл».

Как зашифровать системный диск в VeraCrypt

При шифровании системного раздела или диска, пароль будет требоваться еще до загрузки операционной системы. Будьте очень внимательны, используя эту функцию — в теории можно получить систему, которую невозможно загрузить и единственным выходом окажется переустановка Windows.

Примечание: если при начале шифрования системного раздела вы увидите сообщение «Похоже, Windows не установлена на диске, с которого она загружается» (а на самом деле это не так), скорее всего дело в «по особому» установленной Windows 10 или 8 с шифрованным EFI разделом и зашифровать системный диск VeraCrypt не получится (в начале статьи уже рекомендовал BitLocker для этой цели), хотя для некоторых EFI-систем шифрование успешно работает.

Шифрование системного диска проходит тем же образом, что и простого диска или раздела, за исключением следующих моментов:

- При выборе шифрования системного раздела, на третьем этапе будет предложен выбор — шифровать весь диск (физический HDD или SSD) или только системный раздел на этом диске.

- Выбор одиночной загрузки (если установлена только одна ОС) или мультизагрузки (если их несколько).

- Перед шифрованием вам будет предложено создать диск восстановления на случай повреждения загрузчика VeraCrypt, а также при проблемах с загрузкой Windows после шифрования (можно будет загрузиться с диска восстановления и полностью расшифровать раздел, приведя его в исходное состояние).

- Будет предложено выбрать режим очистки. В большинстве случаев, если вы не храните очень страшных секретов, достаточно выбрать пункт «Нет», это значительно сэкономит вам время (часы времени).

- Перед шифрованием будет выполнен тест, позволяющий VeraCrypt «убедиться», что все будет работать правильно.

- Важно: после нажатия кнопки «Тест» вы получите очень подробную информацию по тому, что будет происходить дальше. Рекомендую очень внимательно все прочитать.

- После нажатия «Ок» и после перезагрузки вам потребуется ввести заданный пароль и, если все прошло успешно, после входа в Windows вы увидите сообщение о том, что Пре-тест шифрования пройден и все, что останется сделать — нажать кнопку «Шифровать» и дождаться завершения процесса шифрования.

Если в дальнейшем вам потребуется полностью расшифровать системный диск или раздел, в меню VeraCrypt выберите «Система» — «Перманентно расшифровать системный раздел/диск».

Дополнительная информация

- Если у вас на компьютере используется несколько операционных систем, то с помощью VeraCrypt вы можете создать скрытую операционную систему (Меню — Система — Создать скрытую ОС), схожую со скрытым томом, о котором писалось выше.

- Если тома или диски монтируются очень медленно, вы можете попробовать ускорить процесс, задав длинный пароль (20 и более символов) и малый PIM (в пределах 5-20).

- Если при шифровании системного раздела что-то происходит необычно (например, при нескольких установленных системах, программа предлагает только одиночную загрузку или вы видите сообщение о том, что Windows на на том диске, где загрузчик) — рекомендую не экспериментировать (при отсутствии готовности потерять все содержимое диска без возможности восстановления).

На этом всё, удачного шифрования.

А вдруг и это будет интересно:

remontka.pro

ПО для шифрования VeraCrypt подверглось аудиту / ESET NOD32 corporate blog / Habr

Известное ПО для шифрования с открытым исходным кодом VeraCrypt было обновлено до версии 1.19. Обновленную версию продукта можно скачать здесь. В новом релизе были закрыты существенные уязвимости, выявленные в результате проведенного аудита исходного кода VeraCrypt, который был осуществлен специалистами Quarkslab. Специалистами было обнаружено 8 критических уязвимостей, 3 уязвимости среднего уровня опасности и еще 15 уязвимостей низкого уровня опасности.

Quarkslab made a security assessment of VeraCrypt 1.18. The audit was funded by OSTIF and was performed by two Quarkslab engineers between Aug. 16 and Sep. 14, 2016 for a total of 32 man-days of study. A critical vulnerability, related to cryptography, has been identified. It has been introduced in version 1.18, and will be fixed in version 1.19.

VeraCrypt представляет из себя ПО для шифрования файлов на лету и является ответвлением (форком) от другого известного ПО для шифрования под названием TrueCrypt, поддержка которого была прекращена еще в 2014 г. Поддержка VeraCrypt осуществляется французским программистом Mounir Idrassi.

— Полностью удалена настройка шифрования по стандарту GOST 28147-89.

— Удалена поддержка библиотек XZip и XUnzip, вместо них VeraCrypt использует более безопасные библиотеки libzip.

— Исправлена уязвимость в загрузчике (bootloader), которая позволяла атакующему вычислять длину пароля.

— Исправлена уязвимость в коде загрузчика, которая позволяла оставлять в памяти BIOS Data Area введенный пользователем пароль, что могло быть использовано атакующими.

— Исправлена уязвимость в загрузчике, которая относится к типу memory-corruption и присутствует в коде библиотеки XUnzip при обработке архивов VeraCrypt Recovery Disk. Уязвимость устранена путем прекращения поддержки XUnzip и переходом на libzip.

— Исправлена уязвимость в загрузчике, которая приводила к разыменованию нулевого указателя,

С полной версией отчета о проделанном аудите можно ознакомиться здесь.

be secure.

habr.com

Как использовать VeraCrypt для шифрования данных

Шифрование данных используется тогда, когда необходимо закрыть доступ к информации для неизвестных пользователей. Для шифрования используются разные программы, но наиболее удобной является VeraCrypt. В этой статье будет приведена инструкция по установке, настройке и работе в данной программе.

Что такое VeraCrypt

VeraCrypt – это программа, разработанная для зашифровывания ваших данных. Утилита может похвастаться своей надёжностью и уникальными алгоритмами, позволяющими осуществить расшифровку только хозяину. Нельзя не сказать, что никогда не стоит рассчитывать на 100-процентную сохранность информации. Начинающим не советуется шифровать системный диск и важные данные, но если это необходимо, то следует использовать контейнеры. Наш обзор будет подробно затрагивать все эти моменты.

Установка VeraCrypt на компьютер или ноутбук

Установка VeraCrypt практически ничем не отличается от установки любого другого ПО. Мы рассмотрим данную операцию для ОС Виндовс 7, 8, 10, однако, в других операционных системах настройка и скачивание абсолютно идентичны.

- Перейдите на официальный сайт разработчиков и нажмите Download. После этого откройте установленный файл.

- В новом окне вам предлагается на выбор два пункта: Install и Extract. В первой ситуации программа установится на ПК и будет соединена с системой (использование контейнеров, шифрование системных данных). При выборе второй произойдёт обыкновенная распаковка, позволяющая использовать софт в качестве портативного (portable).

Опции установки

- При выборе Install от вас больше ничего не будет требоваться. Все параметры будут установлены по умолчанию, но если вам надо что-то поменять, то сделайте это во время установки.

- Запустите приложение. Если у вас сразу не включился русский язык, то перейдите в «Settings» -> «Language». Пролистав ниже, установите «Русский». Нажмите «ОК».

Установка русского языка

Руководство по работе в VeraCrypt

Ранее говорилось, что в VeraCrypt можно провести шифрование системного и обычного диска и создать специальные файловые контейнеры. Это файлы с форматом .hc, имеющие нужные зашифрованные документы и возможность находиться в системе в виде отдельного диска.

Создание контейнера

Давайте разберёмся, как пользоваться этими контейнерами:

- Запустите приложение. Кликните на «Создать том».

- В новом окне нажмите «Создать контейнер» и кликните «Далее».

- Установите «Тип тома». Скрытый том – это область в обычном томе; задаётся 2 пароля – на внешний и внутренний тома. Если у вас украли пароль от внешнего тома, то данные внутреннего будут находиться под защитой. Догадаться о существовании скрытого тома тоже невозможно. Мы будем говорить про обыкновенный том.

- Теперь вам следует указать место, в котором будет храниться контейнер. Также можно указать абсолютно любое расширение, но лучше пользуйтесь форматом hc.

- Установите алгоритм шифрования и хеширования. Алгоритм шифрования является основным параметром здесь. Рекомендуется использовать AES, но при необходимости можно использовать и другие варианты. Алгоритм хеширования выберите SHA-512.

- Укажите размер будущего контейнера. Его можно указать в килобайтах, мегабайтах, гигабайтах и терабайтах.

- Переходим к серьёзной части – создание пароля. Внимательно прочитайте рекомендации, которые даны в этом окне. При выборе пункта «Ключ. Файлы» вместо пароля вам нужно будет прикрепить любой файл. Однако следует помнить, что при его утере доступ к данным будет невозможно получить.

- В новом окне укажите файловую систему тома и просто передвигайте мышь в рабочей области до момента заполнения нижней строки. Этот процесс значительно увеличивает криптостойкость ключей шифрования. После этого кликните «Разметить».

- Операция завершена. Том успешно создан, и можно кликнуть на «Выход».

Монтирование тома

Теперь предстоит смонтировать его для корректного использования:

- Сначала необходимо указать адрес тома с помощью командной строки. Для этого нажмите на кнопку «Файл» в правой половине экрана и отыщите в проводнике недавно созданный контейнер. Путь к документу автоматически появился в соответствующей строке.

- Затем в списке дисков выберите букву диска для тома. Нажмите «Смонтировать».

- Укажите созданный вами пароль или предоставьте ключевой файл.

- Подождите некоторое время до завершения процесса. После этого том появится в проводнике в виде диска.

Когда вы будете копировать файлы на созданный диск, то они будут автоматически шифроваться. Для их расшифровки нужно будет указать тот же пароль. По окончании работы выберите букву диска и кликните «Размонтировать».

Шифрование диска (раздела диска) или флешки

Если вам необходимо зашифровать диск, флешку или другие носители информации, которые не являются системными, то делать это надо практически точно так же, как описывалось выше. Различия состоят лишь в нескольких шагах. На шаге 2 необходимо выбрать «Зашифровать несистемный диск». Когда вы выбрали устройство, то выберите «Отформатировать диск» или «Зашифровать с уже имеющимися данными». Второй процесс будет занимать большее количество времени. Если вы выбрали пункт «Отформатировать», то в конце у вас попросят указать, будут ли на новом контейнере использоваться файлы, размером более 4 гигабайт.

По окончании процедуры вам будет предоставлена инструкция по дальнейшей работе. Доступа к носителю по старой букве уже не будет, поэтому надо будет настроить автомонтирование. Для дисков и их разделов можно просто нажать Автомонтирование, и система самостоятельно их найдёт. Если вы работаете с флешкой или другим устройством, то сделайте точно такие же операции, как мы делали при создании файлового контейнера. Различие состоит в том, что нажать следует на кнопку «Устройство» (подробнее в пункте «Монтирование тома»). Таким образом, мы ответили на вопрос, как зашифровать флешку или другой носитель информации с помощью VeraCrypt.

Шифрование системного диска

Если вы решили зашифровать системный диск, то пароль к нему будет требоваться ещё перед запуском операционной системы. Следует быть очень аккуратными при использовании данной функции, ведь при допущении ошибки не факт, что вы сможете открыть систему. Единственным выходом из этого положения будет только переустановка ОС.

Весь процесс происходит точно так же, как и предыдущий, однако, следует обратить внимание на некоторые моменты:

- Перед началом операции вам будет предложено создать диск восстановления. С его помощью вы сможете восстановить все свои данные при каких-либо неполадках.

- Когда вам предложат выбрать режим очистки, то можете спокойно отмечать «Нет» (при отсутствии тайной информации). В таком случае процесс будет занимать гораздо меньше времени.

- Перед началом шифровки будет проведён тест, позволяющий убедиться в корректности последующих действий. Когда вы нажмёте на кнопку «Тест», вам будет подробно расписано то, что будет происходить. Внимательно прочитайте всё, что там написано!

- Когда вам нужно будет расшифровать диск, то в строке меню перейдите в «Система» – «Перманентно расшифровать системный раздел».

Как удалить VeraCrypt

Для удаления программы следует перейти в «Панель управления» – «Программы и компоненты». Там надо найти приложение и удалить его.

Подведём итоги. VeraCrypt – это серьёзная и мощная программа для шифрования данных. Однако следует учитывать, что если вы забудете пароль или потеряете файл, то восстановить доступ у вас никак не получится. Надеемся, что у вас не осталось никаких вопросов. Если они у вас есть, то пишите их в комментариях.

nastroyvse.ru

Может ли VeraCrypt стать следующим TrueCrypt? / Habr

VeraCrypt — это программа для шифрования на-лету, которая основана на коде TrueCrypt. VeraCrypt умеет шифровать разделы целые диски, и может использоваться аутентификация перед загрузкой диска, который полностью зашифован. По словам разработчика решены некоторые проблемы безопасности, которые присутствовали в TrueCrypt. В VeraCrypt используется XTS режим работы.

Поддерживаются следующие алгоритмы шифрования: AES, Serpent и Twofish. Помимо этого, имеется 5 различных комбинаций каскадных алгоритмов: AES-Twofish, AES-Twofish-Serpent, Serpent-AES, Serpent-Twofish-AES и Twofish-Serpent. Поддерживаются следующие хэш-функции: RIPEMD-160, SHA-256, SHA-512, Whirlpool.

Тот факт, что VeraCrypt форк TrueCrypt не означает, что она является простым клоном TrueCrypt.

Так как она основана на популярной программе, в большей степени она предлагает тот же набор функциональных возможностей, который делает TrueCrypt доступным, удобным и популярным. В этот набор входит создание зашифрованных контейнеров на дисках и шифрование раздела или всего диска, включая системный раздел.

Как говорит компания IDRIX, в VeraCrypt они добавили повышающие безопасность алгоритмы, что «делает программу невосприимчивой к последним достижениям в атаке перебором».

Например, для зашифрованного системного раздела TrueCrypt применяет PBKDF2-RIPEMD160 с 1000 итераций, а в VeraCrypt мы используем 327661. Для стандартных контейнеров и прочих разделов, TrueCrypt применяет 2000 итераций, в то время как VeraCrypt применяет для RIPEMD160 655331 и 500000 итераций для SHA-2 и Whirlpool.

Недостатком этих изменений является то, что открытие зашифрованных разделов занимает больше времени. Фактическая производительность подключенных дисков, однако, не страдает от этого.

Еще одним недостатком является то, что формат хранения не совместим с форматом хранения TrueCrypt, что в свою очередь означает, что вам все равно придется найти способ для преобразования TrueCrypt разделов в формат VeraCrypt.

Остановка развития TrueCrypt затрагивает VeraCrypt. Так как она основана на TrueCrypt, и теперь IDRIX продолжает развитие приложения.

«TrueCrypt является небезопасным» сообщение может также повлиять на восприятие пользователя или по крайней мере создать сомнения, когда дело дойдет до VeraCrypt. Аудит не нашел каких-либо серьезных проблем безопасности на своем первом этапе.

Mounir Idrassi, основатель IDRIX, и разработчик VeraCrypt с другой стороны, кажется, не опустошен завершением проекта TrueCrypt. Наоборот, он сказал нам, что у него есть большие планы по применению и считает, что развитие может продолжаться более быстрыми темпами, чем раньше.

Idrassi считает, что VeraCrypt извлечет выгоду из аудита безопасности TrueCrypt, чтобы исправить любые недостатки или ошибки, найденные в ходе проверки. В то время как это может потребовать много работы, он надеется, что другие разработчики внесут свой вклад в проект VeraCrypt.

PS: Статья отправлялась в песочницу 2014 году, сейчас вдруг вышла из песочницы.

habr.com

Что такое pim veracrypt, вера крипт

VeraCrypt — мощная бесплатная программа для шифрования файлов, папок и целых дисков на компьютере пользователя. VeraCrypt является ответвлением известной программы TrueCrypt, прекратившей свое развитие.

В отличии от своего «предка», в VeraCrypt произведена замена алгоритма шифрования RIPEMD-160 на SHA-512 и SHA-256, увеличено количество итераций при генерации ключа, устранены проблемы, выявленные в процессе аудита исходного кода TrueCrypt. При этом, VeraCrypt сохраняет режим совместимости с TrueCrypt и содержит инструменты для преобразования разделов TrueCrypt в формат VeraCrypt.

Основные возможности VeraCrypt:

— Возможность создавать зашифрованные тома с данными.

— Возможность сокрытия зашифрованных томов.

— Использование надежных алгоритмов шифрования: Twofish, Serpent и AES.

— Комбинации поддерживаемых алгоритмов: Serpent-AES, AES-Twofish-Serpent, AES-Twofish, Twofish-Serpent и Serpent-Twofish-AES.

— Криптографические хеш-функции SHA-256, SHA-512, Whirlpool.

— Пошаговый мастер для работы с томами.

— Полностью бесплатная программа с открытым кодом.

Изменения в последней версии (история изменений)

- VeraCrypt теперь совместим со стандартной конфигурацией EFI SecureBoot для системного шифрования.

- Исправлено проблемы шифрования системы EFI на некоторых компьютерах (например, HP, Acer).

- Поддержка шифрования системы EFI на Windows LTSB.

- Добавьте совместимость системного шифрования с обновлением Windows 10 с использованием механизма ReflectDrivers.

- Добавлено параметр драйвера в пользовательском интерфейсе, чтобы явно разрешить дефрагментатору Windows 8.1 и Windows 10 видеть VeraCrypt зашифрованные диски.

- Добавлено внутреннюю проверку встроенной подписи двоичных файлов, чтобы защитить от некоторых типов подделку атак.

- Исправлено Secure Desktop не работал для избранных, установленных при входе в Windows 10 при некоторых обстоятельствах.

- Когда Secure Desktop включен, используйте его для диалог «Параметры установки», если он отображается перед диалоговым окном пароля.

- При извлечении файлов в режиме установки или в переносном режиме распакуйте zip-файлы docs.zip и Languages.zip, чтобы иметь возможность использовать конфигурацию.

- Отобразите предупреждающее сообщение с подсказкой шара, когда текст, вставленный в поле пароля, длиннее максимальной длины, и поэтому он будет усечен.

- Внедрено механизм выбора языка в начале установки, чтобы сделать его проще для международных пользователей.

- Добавлено проверку размера контейнера файла во время создания, чтобы убедиться, что он меньше свободного места на диске.

- Кнопки внизу не отображаются, когда пользователь устанавливает большой системный шрифт в окне 7.

- Устранение проблем совместимости с некоторыми дисковыми драйверами, которые не поддерживают .IOCTL_DISK_GET_DRIVE_GEOMETRY_EX ioctl.

| Разработчик: | IDRIX |

| Обновлено: | |

| Версия Windows: | XP, Vista, 7, 8, 10 |

| Русский язык: | Присутствует |

| Украинский язык: | Присутствует |

Пошаговое руководство для восстановления паролей к TrueCrypt-дискам.

Здесь вы научитесь извлекать данные, необходимые для поиска паролей к зашифрованным дискам и узнаете как экономить время при восстановлении TrueCrypt-паролей.

Извлечение данных для атаки на TrueCrypt пароль

Для валидации проверяемых паролей нужны 512 байт данных с TrueCrypt диска. В зависимости от типа зашифрованного диска эти данные располагаются с разным смещением:

- шифрованный логический диск. Данные находятся в нулевом секторе логического диска (смещение 0x00)

- шифрованный физический диск. Данные находятся в 63-ем секторе физического диска (смещение 0x7c00 (62*512)). Начальные сектора занимает загрузчик (bootloader) TrueCrypt

Для извлечения дампа данных с TrueCrypt диска используем программу для побайтового копирования диска. Здесь это аналог команды dd в Unix системах — dd for Windows

Приступим.

Шаг 1 — Подключаем внешний диск, зашифрованный в TrueCrypt.

Windows сообщит о поврежденном диске и предложит его отформатировать. Отказываемся от форматирования:

В результате в системе появится новый диск с какой-то буквой. Здесь это диск G: для логического диска и F: для физического.

Шаг 2 — Скачиваем и распаковываем dd for Windows.

Программа поставляется в виде zip-архива. Распаковываем её в отдельную папку. Здесь это папка «C:\dd\»

Шаг 3 — Запускаем интерфейс командной строки и переходим в папку с программой dd for Windows.

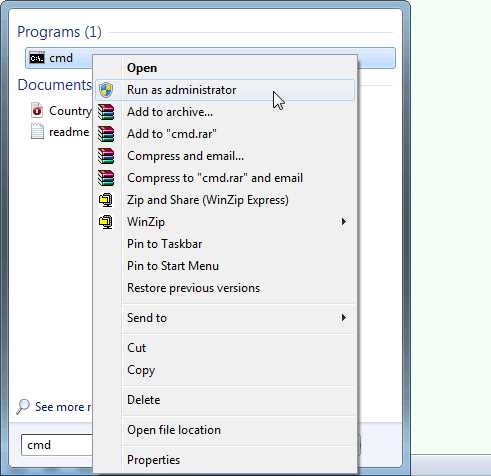

Открываем меню «Пуск», вводим в поиске «cmd», щелкаем правой кнопкой на найденном ярлыке и выбираем пункт «Запуск от имени Администратора»:

В появившемся окне интерфейса командной строки вводим команду cd<путь к программе>. Здесь это cd c:\dd\

Шаг 4 — Выясняем системное имя подключённого диска.

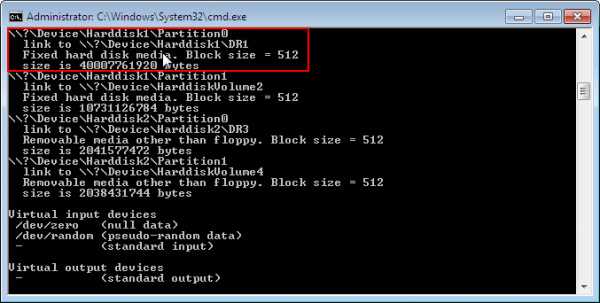

Вводим команду dd —list и в появившемся списке по размеру подключенного носителя находим информацию о нём, известную системе (здесь размер физического диска 40Gb):

Тут же указан, системный путь привязки диска к системе — link to. Именно он нужен для обращения к физическому диску.

Здесь это \\?\Device\Harddisk1\DR1

Выяснять системное имя логического диска не обязательно — к нему можно обратиться по присвоенной ему букве.

Шаг 5 — Извлекаем данные для восстановления TrueCrypt пароля.

Вводим и выполняем команду dd if=< путь к диску>of=<имя файла> <число секторов>.

Здесь это:

- для логического диска — dd if= \\.\g: of=1.bin count=1 — мы скопируем с начала логического диска G: в файл 1.bin 1 сектор данных

- для физического диска — dd if= \\?\Device\Harddisk1\DR1 of=64.bin count=64 — мы скопируем с начала диска с определенным системным именем в файл 64.bin 64 сектора данных

В результате в папке с программой dd for Windows появилось два файла: 1.bin и 64.bin, извлечённые с зашифрованных TrueCrypt дисков.

Чтобы убедиться в том, что мы извлекли с физического диска нужные данные, откроем полученный файл (здесь это 64.bin) в HEX-редакторе. Если всё сделано верно, то мы увидим маркер «TrueCrypt Boot Loader»:

В случае логического диска просмотр ничего не даст — мы увидим хаотичный набор данных.

Итак, получив данные, необходимые для атаки на TrueCrypt пароль можно переходить ко второму этапу.

Восстановление TrueCrypt пароля

ЭТО ВАЖНО: TrueCrypt использует стойкие алгоритмы шифрования и трюки, замедляющие проверку пароля. Поэтому большие индексы скорости перебора паролей вы не увидите ни в одной программе. Всегда используйте видеокарты AMD/NVIDIA — это значительно увеличит скорость перебора паролей.

Для восстановления TrueCrypt паролей используем программу с гибкой настройкой диапазона проверяемых значений и высокой скоростью их проверки.

Здесь это Passcovery Suite — программа, в которой есть:

- сценарии выполнения поиска паролей

- позиционная маска для создания паролей по правилам

- мутация паролей из подключаемых UNICODE-словарей

- поддержка видеокарт AMD/NVIDIA

Приступим.

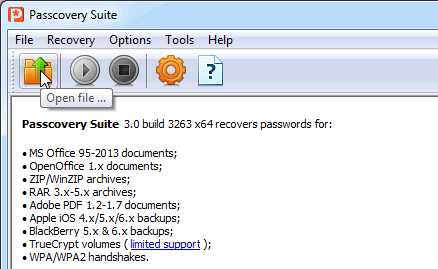

Шаг 1 — Запускаем Passcovery Suite и выбираем файл дампа данных с TrueCrypt диска.

Тут всё привычно: выбираем дистрибутив (версии для Windows x86/x64), устанавливаем и запускаем программу.

Выбираем нужный том TrueCrypt или файл с данными шифрованного диска (можно через меню/панель инструментов или горячими клавишами «Ctrl+O»):

Здесь это 1.bin для файла с дампом данных с логического диска и 64.bin для файла с физического диска.

Шаг 2 — Подтверждаем, что выбрали файл для восстановления пароля TrueCrypt.

Поскольку дамп данных не содержит чёткой структуры, Passcovery Suite сделает предположение, что это данные TrueCrypt. Соглашаемся и продолжаем:

Шаг 3 — Задаем хэшфункцию и алгоритм шифрования для проверки паролей.

Защита данных в TrueCrypt реализуется на алгоритмической паре хэширования и шифрования. На этапе создания тома или диска задается один из трёх алгоритмов хэширования:

- RIPEMD-160

- SHA-512

- Whirlpool

и один из алгоритмов шифрования (алгоритмы шифрования могут смешиваться):

Сейчас же нам нужно выбрать какую пару хэширования-шифрования проверять.

Passcovery Suite поддерживает все варианты, но узнать какая пара использовалась для защиты данных невозможно, а проверка каждого сочетания требует дополнительного времени.

Если достоверной информации о паре хэширования-шифрования нет — выбираем все варианты. Придется потратить дополнительное время, но только полная проверка гарантирует, что мы не пропустим нужный пароль из-за ошибки выбора пары.

Настройки для разных вариантов шифрованных дисков:

- шифрованный логический диск (также подходит для томов TrueCrypt). Возможны любые сочетания хэширования-шифрования:

- шифрованный физический диск. Такой диск содержит загрузчик (bootloader) TrueCrypt и это вносит свои коррективы:

- необходимо указать адрес смещения (7С00) для доступа к последним 512 байтам данных, считанных на первом этапе в файл 64.bin

- возможен только один вариант хэширования — RIPEMD-160 (boot volume)

Шаг 4 — Выбираем атаку на пароль и задаем её опции.

Passcovery Suite предложит три вида атак с большим набором опций:

- атака перебором. Атака, при которой перебираются все возможные варианты. Можно задать наборы символов, длину пароля и установить простую маску. Самый растянутый во времени вариант

- атака перебором с позиционной маской. Атака, при которой перебираются только варианты, подходящие под правила маски. Можно задать значения индивидуально для каждой позиции пароля (например первый символ только цифра, остальные только буква, а три последние — спецсимволы), установить длину пароля. Лучший вариант, когда известна структура пароля

- атака с использованием словаря. Атака, при которой проверяются все слова из словаря. Можно объединять слова из разных Unicode-словарей, менять, удалять, переставлять и подменять символы. Отличный вариант для паролей, полученных путем мутации обычных слов

Подробнее о возможностях атак — здесь. Видеопримеры их использования — на канале YouTube.

Шаг 5 — Запускаем восстановление TrueCrypt пароля.

Когда настройки сделаны, запускаем поиск пароля и ждем результат. Во время работы, Passcovery Suite сохраняет настройки атаки и статус её выполнения в файл с расширением .prs (Password Recovery Status) — мы всегда можем прервать атаку и вернуться к ней позже.

После обнаружения пароля программа отображает его в виде гиперссылки. Щёлкнем по нему, скопируем в буфер обмена и можно открывать зашифрованный TrueCrypt диск:

observercctv.ru

Аудит VeraCrypt выявил 26 уязвимостей, 8 из которых критические

После того как в 2014 году проект TrueCrypt неожиданно прекратил работу, а его анонимные авторы объявили об «отставке», одним из наиболее популярных опенсорсных средств шифрования стал VeraCrypt.

В августе 2016 года фонд OSTIF (Open Source Technology Improvement Fund) анонсировал, что в вскоре проведет независимый аудит проекта VeraCrypt, средства для которого пожертвовали DuckDuckGo и VikingVPN. Для проведения анализа были привлечены специалисты компании QuarksLab.

Хотя не обошлось без происшествий, аудит все же был завершен в срок – к середине сентября 2016 года. Теперь, спустя месяц, аудиторы представили подробный доклад (PDF) о проделанной работе, занимающий 42 страницы. Специалисты Quarkslab сосредоточили свои усилия вокруг VeraCrypt 1.18 и DCS EFI Bootloader 1.18 (UEFI), в основном изучая новые функции, которыми форк оброс после апреля 2015 года и проведенного тогда аудита проекта TrueCrypt. Исследователи пишут, что в коде форка им удалось обнаружить восемь критических уязвимостей, три умеренные уязвимости и еще пятнадцать багов низкой степени важности.

«Проект VeraCrypt трудно поддерживать, — пишут исследователи. — Нужны глубокие познания о ряде операционных систем, ядре Windows, system boot chain, а также глубокое понимание криптографии. Все изменения, внесенные в код IDRIX, демонстрируют владение данными навыками».

Среди обнаруженных проблем была критическая уязвимость в имплементации симметричного блочного шифра GOST 28147-89, от использования которого исследователи вообще рекомендовали отказаться. Полный отказ пока не был реализован, однако создать новые разделы с шифрованием GOST 28147-89 уже нельзя. Также была обнаружена и устранена возможность выявления длины boot-пароля или самого пароля полностью в UEFI режиме. XZip и XUnzip были признаны устаревшими и «плохо написанными», поэтому их заменили на более надежную libzip.

Основная часть всех найденных проблем была устранена в недавно вышедшем релизе VeraCrypt 1.19, который настоятельно рекомендуют установить всем пользователям. Впрочем, часть уязвимостей пока осталась без исправлений, так как они требуют внесения значительных модификаций в код и архитектуру проекта. В частности, пока не удалось исправить проблемы с имплементацией AES, которая уязвима перед атаками типа cache-timing. Как бы то ни было, представители OSTIF довольны достигнутым результатом:

«Проект VeraCrypt стал намного безопаснее после этого аудита, исправления уж выпущены, а значит, мир становится безопаснее, используя данное ПО».

Фото: Depositphotos

xakep.ru

Функция VeraCrypt PIM — действительно ли это необходимо?

PIM VeraCrypt не требуется, если вы используете достаточно надежный пароль.

С точки зрения непрофессионала, PIM VeraCrypt определяет, сколько раз ваш пароль хешировался перед использованием для расшифровки диска.

Если быть точным, каждый том VeraCrypt шифруется с использованием случайного мастер-ключа. Ваш пароль используется в качестве основы для расшифровки главного ключа: то, что фактически расшифровывает главный ключ, является результатом функции получения ключа, которая принимает ваш пароль в качестве ввода. Эта функция вывода ключа повторяет вычисление внутреннего хэширования несколько раз в зависимости от PIM.

Из руководства VeraCrypt :

When a PIM value is specified, the number of iterations is calculated as follows:

- For system encryption that doesn’t use SHA-512 or Whirlpool: Iterations = PIM x 2048

- For system encryption that uses SHA-512 or Whirlpool, non-system encryption and file containers: Iterations = 15000 + (PIM x 1000)

PIM VeraCrypt увеличивает как время, необходимое вам для расшифровки диска, так и время, которое требуется злоумышленнику для взлома вашего пароля. Чем надежнее ваш пароль, тем дольше будет проходить успешная атака методом грубой силы, тем ниже может быть PIM, чтобы атака была непрактичной или неэкономичной. Поэтому, если вы используете достаточно надежный пароль, то PIM VeraCrypt является излишним.

Использование PIM по умолчанию в VeraCrypt увеличивает время атаки и время расшифровки пропорционально, в то время как использование пользовательского PIM увеличивает время атаки больше, чем увеличивает время дешифрования, потому что злоумышленнику придется взломать как пароль, так и PIM. Увеличение времени атаки в последнем случае составляет 1 + 2 + 3 + … + PIM = PIM (PIM + 1) / 2 , соответствующий квадрату.

Если ваш пароль использует только английские буквы и цифры, увеличение PIM в 1000 раз (например, 500 -> 500000) примерно соответствует увеличению пароля всего на 4 символа (36 ^ 4 ~ (1000 * 1001) / 2). На мой взгляд, это контрпродуктивно, потому что вам нужно запомнить примерно одинаковое количество символов с добавленной неприятностью увеличения времени расшифровки.

Все вышеперечисленное не связано с AES, который является симметричным шифром, используемым для дешифрования тома VeraCrypt после получения случайного мастер-ключа.

ubuntugeeks.com