Настройка VPN сервера и клиентского компьютера

Чтобы разобраться с настройкой VPN, необходимо понимать, что же это такое. VPN (Virtual Private Network) – это виртуальная частная сеть. В неё входит группа протоколов, с помощью которых можно организовать визуальную сеть поверх незащищенной сети. Её используют для того, чтобы получить доступ в интернет, доступ в корпоративную сеть и объединение её сегментов.

На какие типы делят VPN?

VPN делятся на:

- PPTP (Point-to-point Tunneling Protocol) – туннельный протокол типа точка-точка. Такой протокол организовывает защиту соединения. Для этого создаётся туннель поверх стандартной сети. На данный момент этот тип протокола не рекомендуют, потому что он считается самым небезопасным протоколом. Как организовать такой протокол? Для настройки используются 2 сетевые сессии: PPP и TCP сессия. Для установки PPP сессии необходим протокол GRE. Эту сессию устанавливают для передачи данных. Для управления используется соединение на TCP порту. Из-за такого «строения» протокола в гостиничных и мобильных операторах могут появиться проблемы.

- L2TP (Layer 2 Tunneling Protocol). Этот протокол лучше, чем предыдущий. Он базируется на двух протоколах: PPTP и L2F. В нём объединяется каналы данных и управления, также добавляется шифрование, что делает его более безопасным.Помимо этого, есть ещё одно преимущество L2TP перед PPTP — L2TP намного легче воспринимается большинством брандмауэров, в отличие от PPTP.

- SSTP(Secure Socket Tunneling Protocol) – протокол безопасного туннелирования сокетов. Он основывается на SSL, который является безопасным уровнем сокета и построен на криптографической системе с использованием открытого и закрытого ключа. SSTP допускает создание защищенного соединения из любого места с помощью HTTPS и открытого порта 443. Его самым важным достоинством является эффективное использование сетевых ресурсов.

Для чего используются VPN?

Давайте более детально рассмотрим самые частые сферы применения VPN:

- Выход в сеть интернета. Зачастую, используется провайдерами городских сетей. Но также этот способ достаточно популярен и в сетях предприятий. Главное его преимущество заключается в обладании высоким уровнем безопасности. Этому факту способствует осуществление доступа в интернет через две различные между собой сети. Это позволяет задать для них различные уровни безопасности. Классическое решение подразумевает в себе раздачу интернета в корпоративную сеть. В этом случаи выдержать уровни безопасности для локального и интернет трафика практически невозможно.

- Доступ в корпоративную сеть снаружи. Также существует возможность объединения сетей всех филиалов в одну сеть. Эта функция и есть основной целью разработчиков VPN – возможность организации безопасной работы в единой корпоративной сети для пользователей, месторасположения которых вне предприятия. Достаточно широко применяется в качестве соединителя территориально-разнесенных подразделений, обеспечения выхода в сеть для сотрудников, которые находятся в командировке или же в отпуске, открывает возможность работать, не выходя из собственного дома.

- Объединение компонентов корпоративной сети. Чаще всего сеть предприятия включает в себя определенное количество сегментов, которые имеют различные уровни безопасности и доверия. В этой ситуации для взаимодействия между сегментами можно применить VPN. Это решения считается наиболее безопасным, если сравнивать его с простым соединением. Поступивши таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела реализации. В связи с тем, что это отдельная логическая сеть, для нее можно задать нужные требования по безопасности и при этом не вмешиваться в функциональный процесс отдельных сетей.

Особенности настройки VPN соединения

Присутствует большая вероятность того, что клиентами VPN будут рабочие станции под управлением операционной системы Windows. Но необходимо выделить, что сервер может беспрепятственно выполнять свои основные функции как под Windows, так и под Linux или BSD. В связи с этим мы приступим к рассмотрению Windows 7. Не стоит останавливать свое внимание на базовых настройках. В них нет ничего сложного, и они понятны абсолютно каждому пользователю. Нужно остановиться на одном тонком нюансе:

- Во время подключения стандартного VPN соединения главный шлюз будет указан для VPN сети, иными словами, на клиентской машине интернет полностью исчезнет или же будет использоваться через подключения в какой-либо удаленной сети. Такое неудобство может привести к существенным финансовым затратам – двойной оплате трафика (первый раз оплачивается удаленная сеть, а во второй раз сеть провайдера). Чтобы не допустить таких ситуаций необходимо на закладке «

Этот вопрос не требовал подробного рассмотрения, если бы не массовые возникновения проблем и незнание причин такого странного поведения VPN соединения у многих системных сотрудников.

Что же такое маршрутизация? Если особо не вдавться в подробности темриналогий то можно сказать, что это совокупность правил, которые определяют маршрут следования данных в связных сетях. Их можно сравнить с дорожными указателями и разметкой. Представьте себе ситуацию: вы попали в совершенно чужой для вас город, где отсуствуют какие-либо знаки и разметка на перекрестках. Вы впадаете в растерянность. Аналогичная ситуация происходит и в сетях. Люые сетевые пакеты осуществляют свое передвижение согласно определенному набору правил – таблиц маршрутизации. Именно благодаря им можно отправить документ на сетевой принтер для его распечатки, а электронное письмо попадет точно адрессату.

Если же вы желаете использовать VPN соединение в качестве работы удаленных клиентов в корпоративной сети, то возникает необходимость настройки маршрутов. Если же не провести этот процесс, то, как тогда пакет самостоятельно определит, что ему необходимо именно через туннель попасть в вашу корпоративную сеть? Вы же не указываете в почтовом письме или телеграмме, что ее нужно доставить «бабушке в деревню».

На сегодняшний день известны несколько способов построения виртуальной сети. Каждый из них подразумевает в себе свою уникальную схему маршрутизации. Давайте рассмотрим их подробней:

Все клиенты получают адреса из диапазона локальной сети

Этот вариант функционирует только при условии поддержки со стороны

Основными преимуществами этого способа являются простота и полный доступ к сети удаленных клиентов. Однако в таком случае вы получаете низкий уровень безопасности и невозможность разграничения доступа между пользователями локальной сети и VPN клиентам.

В результате клиенты могут получить адреса из диапазона, не являющегося частью локальной сети, но который маршрутизируется из нее.

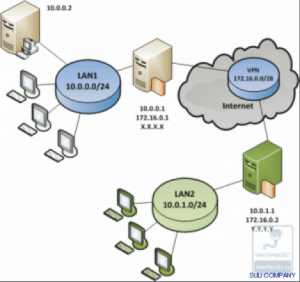

В таком случае удаленные клиенты выделяются в отдельную подсеть (на картинке это 10.0.1.0/24). При этом на рисунке видно, что обе подсети могут быть составляющими общей сети — 10.0.0.0/23. Таким образом, управление структурой может осуществляться с помощью маршрутизации или маски подсети.

Первый вариант заключается в перемещении компьютеров в сеть 10.0.0.0/23 (для этого необходимо изменить маску сети на 255.255.254.0), что предоставит ему доступ к обеим подсетям.

Второй вариант состоит в направлении пакетов из одной подсети в другую с помощью шлюза. Этот способ лучше подходит для этой ситуации, так как мы получим возможность настраивать правила для разных подсетей, создавая разные уровни доверия.

Для того чтобы получить доступ с клиентского компьютера, находящегося в одной подсети, в другую, следует использовать статическую маршрутизацию. Записи будут иметь такой шаблон:

X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В этом шаблоне сеть — Х.Х.Х.Х, маска сети — Y.Y.Y.Y, а шлюз — Z.Z.Z.Z. для того чтобы добавить маршрут в ОС Windows нужно воспользоваться командой routeadd. Общая запись команды выглядит так:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z

В ОС Linux запись немного меняет свою форму, но в целом остается неизменной:

routeadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Стоит отметить, что команды действуют до первой перезагрузки. Хотя это создает определенные трудности, этим свойством можно воспользоваться при ошибке в создании маршрута. После того как вы убедились, что всё работает правильно, следует добавить постоянные маршруты. Для этого к уже известной нам команде следует добавить ключ –p:

routeadd X.X.X.X mask Y.Y.Y.Y Z.Z.Z.Z -p

Чтобы осуществить это в Ubuntu, после описания интерфейса в файле /etc/network/interfaces, следует добавить строку:

uprouteadd -net X.X.X.X netmask Y.Y.Y.Y gw Z.Z.Z.Z

Теперь вернемся к маршрутам. Для того чтобы предоставить доступ к локальной сети, следует для удаленных клиентов прописать к ней маршрут:

10.0.0.0 mask 255.255.255.0 10.0.1.1

И наоборот: для осуществления доступа из локальной сети к ПК удаленных клиентов следует прописать

10.0.1.0 mask 255.255.255.0 10.0.0.1

Такую схему рекомендуется использовать в большинстве случаев, ведь вы сможете регулировать права клиентов в локальной сети.

Удаленные клиенты имеют адреса, которые не являются частью локальной сети, но могут из нее маршрутизироваться.

Обратите внимание, что эта схема не рассчитана на маршрутизацию из локальной сети в удаленную. Зачастую она используется для предоставления доступа клиентам с низкой степенью доверия. Таким образом, клиентам доступны только опубликованные в VPN ресурсы. Стоит отметить, что для доступа к локальной сети этого недостаточно — дополнительно следует настроить сервер на трансляцию пакетов из удаленной сети в локальную и обратно.

Публикацию ресурса в сети VPN можно осуществить следующими путями: с помощью размещения его на VPN сервере и разрешению доступа к нему из удаленной сети, путем прокинутого порта в удаленную сеть или же подключения ресурса в роли клиента сети. Ниже представлена схема, на которой изображен сервер терминалов с маршрутом 10.0.0.2, доступный по адресу 172.16.0.2 удаленной сети.

VPN Соединение двух подсетей

Приведенная схема служит для соединения нескольких подсетей в целостную единственную сеть. Такая сеть имеет более сложную структуру. Однако если понять процесс направления пакетов через интерфейсы, сразу все становится на места. При данных условиях X.X.X.X — IP адрес основного офиса, а филиалы имеют серые IP адреса. Роутер офиса осуществляет подключение в качестве клиента. На нем находится VPN сервер.

Теперь поговорим о маршрутизации. Клиенты подсети LAN1 производят передачу пакетов к подсети LAN2 на сетевой шлюз роутера. Равным образом роутер передает пакеты на противоположный конец VPN туннеля. Точно такая же маршрутизация должна быть проведена для подсети LAN2.

Для этого необходимо написать маршрут к LAN2 на клиентах подсети LAN1:

10.0.1.0 mask 255.255.255.0 10.0.0.1

Нужно также прописать маршрут другого конца туннеля на роутере LAN1:

10.0.1.0 mask 255.255.255.0 172.16.0.2

Для клиентов LAN2 маршруты должны иметь следующий вид:

10.0.0.0 mask 255.255.255.0 10.0.1.1

PPTP является простым в реализации протоколом. Но не стоит забывать о том, что не нужно использовать его при работе с важнейшими данными, поскольку PPTP – слабозащищенный протокол.

Созданная нами в тестовой лаборатории схема, которая поможет практически ознакомиться с технологией:

Мы имеем локальную сеть 10.0.0.0/24, в которой расположен роутер, выполняющий функции VPN сервера терминальный сервер. Для VPN была закреплена сеть с маршрутом 10.0.1.0/24. Наружный вид сервера имеет условленный адрес X.X.X.X. Нам необходимо предоставить доступ удаленным клиентам к ресурсам терминального сервера.

Настройка сервера PPTP

Устанавливаем пакет pptpd:

sudo apt-get install pptpd

Далее запускаем /etc/pptpd.conf и задаем наиболее важные настройки VPN сервера. Для этого указываем в конце файла адрес сервера:

localip 10.0.1.1

Для выдачи клиентам указываем диапазон адресов:

remoteip 10.0.1.200-250

Не перезапустив pptpd, невозможно будет увеличить количество адресов, поэтому необходимо задавать их с запасом. Необходимо также найти и переписать строку:

bcrelay eth2

Существует две опции, которые возможно использовать. Это listen и speed. С помощью listen указывается IP адрес от локального интерфейса. Нужно это с целью прослушивания РРТР-соединения. Второй – speed – позволяет с точностью показать VPN-соединения в бит/с. В качестве примера можно взять разрешение для серверов прием РРТР-соединения, но лишь при внешнем интерфейсе:

listen X.X.X.X

В файле /etc/ppp/pptpd—options находятся настройки намного тоньше. Принимая настройки «по умолчанию», это будет наиболее соответствовать необходимым требованиям. Для лучшего представления стоит рассказать о нескольких из них.

За шифровку приложенных данных, а также проверку на подлинность несет ответственность секция #Encryption. Любой предположительно опасный протокол типа CHAP, PAP и MS-CHAP, устаревшие протоколы запрещаются опциями:

refuse-pap

refuse-chap

refuse-mschap

Следующим этапом является применение протокола проверки на подлинность (MS-CHAP v2, а также 128-битное MPPE-128):

require-mschap-v2

require-mppe-128

Далее стоит упомянуть о секции #Network и Routing. Секция для использования DNS-серверов, ориентируясь на внутреннюю сеть. Почему это, вероятнее всего, станет весьма выгодным? Потому что позволяет обратить сигнал напрямую к компьютеру через имена, не исключительно через IP. Такое возможно при содержании в DNS всех портативных компьютеров. Но в нашей ситуации вышеуказанная опция совершенно бесполезна. В этом случае нужно всего лишь ввести адрес WINS-сервера через опцию ms-wins.

В том же разделе имеется proxyarp опция. Она включает в себя поддержание с помощью сервера Proxy ARP.

Следующая секция #Miscellaneous и содержащаяся в ней lock-опция. Лимитирует возможности любого клиента всего лишь через одно подключение.

Настраивание сервера вполне можно считать завершенным процессом. Последнее, что осталось, это разработать самих пользователей. Для того чтобы сделать это, внесите в /etc/ppp/chap-secrets все нужные записи:

ivanov * 123 *

petrov * 456 10.0.1.201

Первая запись дает возможность подключиться к серверу пользователю, пароль которого 123, а также присваивается персональный IP-адрес. Вторая запись создает следующего пользователя. Она так же выдает ему постоянный адрес (10.0.1.201).

Далее нужно перезапустить pptpd:

sudo /etc/init.d/pptpd restart

Обратите внимание! В тех случаях, когда pptpd отказывает в перезапуске, виснет, /var/log/syslog выдает строчку о long config file line ignored, незамедлительно вводите в конце файла /etc/pptpd.conf перенос строчки.

Наконец, сервер полностью подготовлен к работе.

Настройка клиентского компьютера

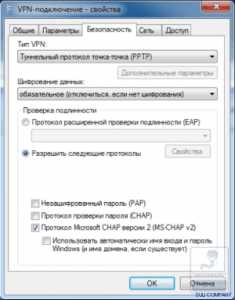

В большинстве случаев для VPN соединения подходят настройки «по умолчанию», но не будет лишним указать конкретный тип соединения и отключить протоколы шифрования, которые не будут использоваться.

После этого, нужно прописать адреса статических маршрутов и основного шлюза, при этом учитывая особенности структуры сети. Данные вопросы рассматривались в прошлых разделах.

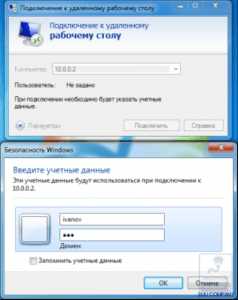

После установки VPN соединения можем пропинговать любой компьютер, входящий в локальную сеть, так мы без особого труда получаем доступ к терминальному серверу:

Внимание, еще одно важное замечание! Зачастую доступ к ПК в локальной сети будет осуществляться по IP адресам. Имеется в виду – путь \\\\10.0.0.1 будет рабочим, а \\\\SERVER – не будет работать. Такой вариант будет весьма непривычным для пользователей и может вызвать дополнительные трудности. От этих проблем можно избавиться несколькими способами:

- Если ваша сеть построена на основе доменной структуры, тогда необходимо для VPN соединения адресом DNS-сервера указать адрес сервера контроллера домена. Можно воспользоваться функцией в настройках сервера ms-dns в /etc/ppp/pptpd-options и данные настройки клиентом будут получаться автоматически.

- Если в вашей сети отсутствует DNS сервер, тогда можно создать WINS-сервер и аналогично настроить для него автоматическую передачу данных для клиентских компьютеров, используя опцию ms-wins.

- Если количество удаленных клиентов невелико, вы можете настроить файлы hosts на каждом из компьютеров, прописав в них строку вида: 10.0.0.2 SERVER. Файл hosts вы можете найти в папке (C:\\Windows\\System32\\drivers\\etc\\hosts).

Основой нашего сервера стал маршрутизатор, использующий WindowsServer 2008 R2. Настройка сервера рассматривалась ранее. Настройки актуальны и для серверов на основе WindowsServer 2003 – 2008 с небольшими особенностями.

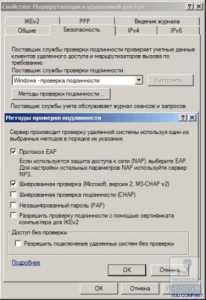

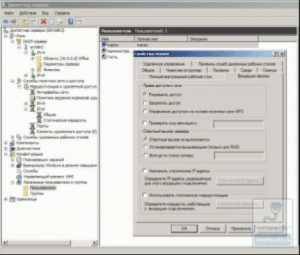

Настройка закончена и, в крайнем случае, в процессе запуска мастера, необходимо будет выбрать нужную конфигурацию. При открытии диспетчера сервера, в ролях нужно найти «маршрутизация и удаленный доступ» зайти в ее свойства (открывается при помощи правой кнопки мыши). В появившемся окне, нужно установить переключатель «IPv4» в состояние локальной сети и вызова по требованию и установить галочку напротив «IPv4 сервер удаленного доступа«.

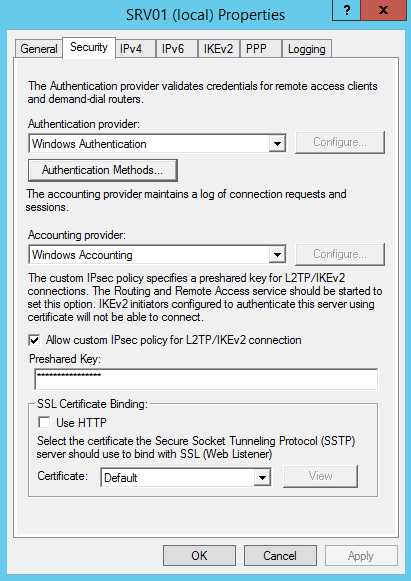

После данных манипуляций нужно в закладке «безопасность» выбрать проверку подлинности при помощи протокола MS-CHAPV2 и запретить подключение без проверки.

Далее следует еще одна закладка IPv4. На ней нужно обозначить из какого диапазона значений клиенты VPN сети будут получать свои адреса, и установить интерфейс, который будет принят подключением.

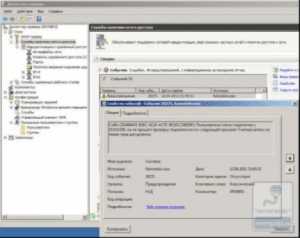

После сохранения изменений, служба перезапустится и добавится роль VPN сервера. В консоли (левая часть) должен появиться пункт «порты», в его свойства нам и нужно зайти. По умолчанию система создает 5 PPTP и 5 L2TP портов. В настройках PPTP устанавливаем галочки напротив подключения по требованию и подключения удаленного доступа. Кроме этого, необходимо указать максимальное количество портов. Все лишние порты рекомендуется отключить.

На данном этапе настройка сервера может считаться оконченным действием. Необходимо лишь определить количество пользователей, для которых будет доступен удаленный доступ к серверу.

Настройка доступа производится разделе локальных пользователей и групп, где находим «свойства пользователя» и разрешаем доступ в разделе «права доступа к сети» во «входящих звонках».

Чтобы удостовериться в правильности всех настроек, нужно подключиться из клиентского компьютера, при этом выбрав нужный нам тип проверки доступа. Список подключенных клиентских компьютеров можно увидеть в консоли, где расположен пункт «Клиенты удаленного доступа».

Для произведения диагностики проблем с подключением в первую очередь необходимо изучать журнал событий, в котором фиксируются все наиболее важные происшествия. В описаниях вы сможете найти полную информацию для быстрого обнаружения и устранения возникшей проблемы.

Видео: Настройка VPN сервера на Windows 7

Видео: Настройка VPN сервера на Windows 8 R2

Поделиться «Настройка VPN сервера и клиентского компьютера»

Интересное по теме:

ablex.ru

Windows server 2012 настройка vpn: пошаговая инструкция

Приветствую вас, посетители сайта mixprise.ru в данной статье которая посвящена программному продукту от корпорации Microsoft, а именно Server 2012 мы рассмотрим интересующую многих тему под названием: Windows server 2012 настройка vpnЧто собственно говоря представляет собой VPN соединение? Я постараюсь объяснить простым и понятным языком, что бы каждый читатель данной статьи уяснил материал!

Итак, VPN обеспечивает защищенную связь между удаленным компьютером и пользователем.

Допустим вы работаете в организации системным администратором и вам требуется дать доступ к определенным файлам или программам, которые хранятся на сервере – работнику организации.

И сразу же возникает вопрос, как пользователь подключится к компьютеру, который расположен в локальной сети?

Несомненно, существует программные решения данной проблемы, но это не совсем удобно и прибегать к помощи сторонних программ довольно таки опасно с точки зрения информационной безопасности.

VPN – позволяет дать доступ к серверу, но с определенными правами и тонкими настройками, еще один немаловажный момент: каждый пользователь при удаленном подключении должен будет вводить идентификационные данные – простым языком логин и пароль.

Как только юзер подключается по VPN – соединению, ему сразу могут быть доступны определенные сетевые папки для работы и определенные программы, все зависит от того как вы настроите учетную запись и какие у пользователя будут права.

Важно: перед тем как настраивать роль VPN разверните роль Active Directory и произведите определенные настройки, о том, как это делать я уже написал статью и прочитать вы ее вы можете, перейдя по этой ссылке

В windows server 2012 настройка vpn проводится довольно таки легко, если вы обладаете определенными знаниями сетевых протоколов. Я не буду грузить вас «тяжелой теорией» а перейду непосредственно к практике, так как лучший учитель – это практика!

Интересно: в данной статье будет описан полный цикл настройки VPN вплоть до подключения пользователя, который будет работать удаленно под операционной системой Windows 10

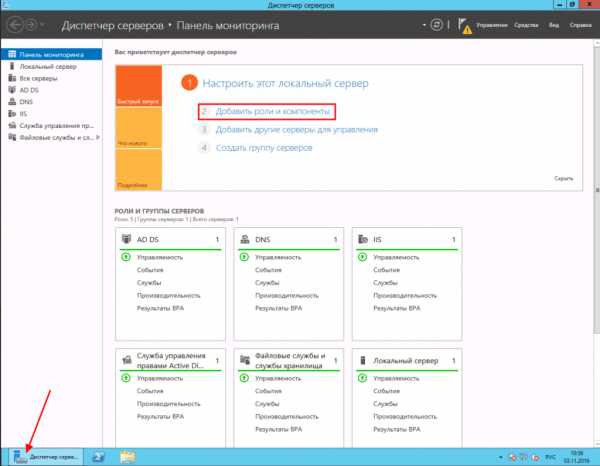

Установка роли VPN на Server 2012

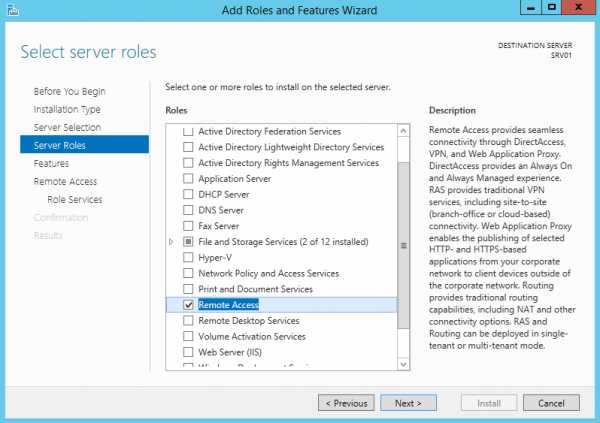

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

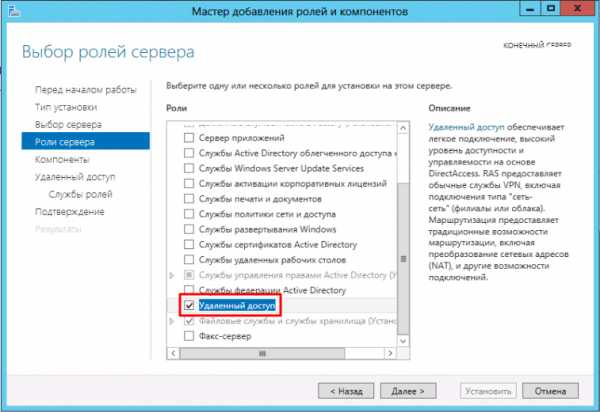

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

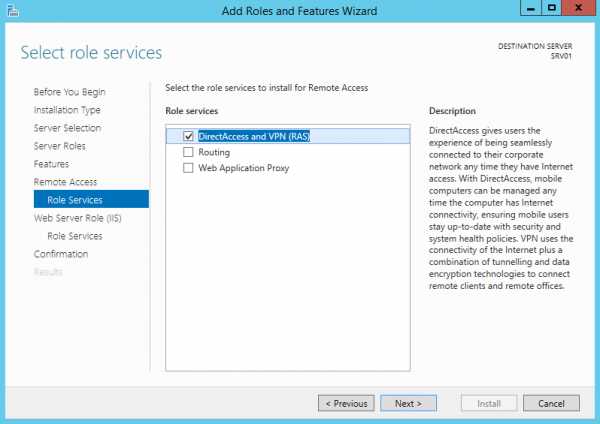

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

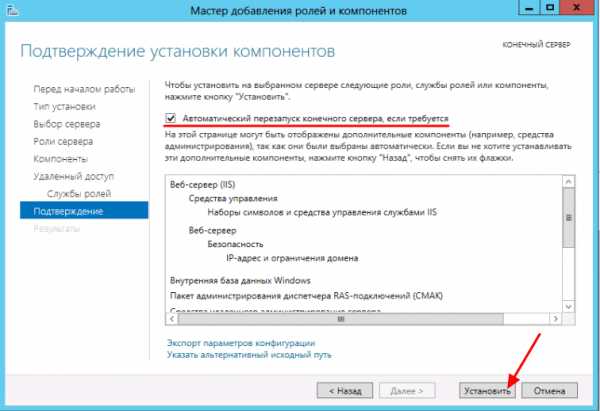

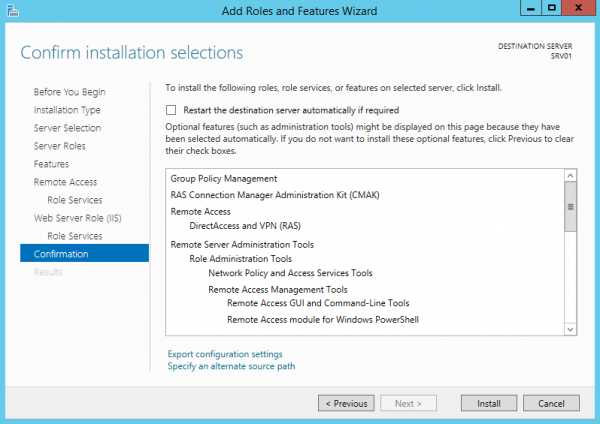

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

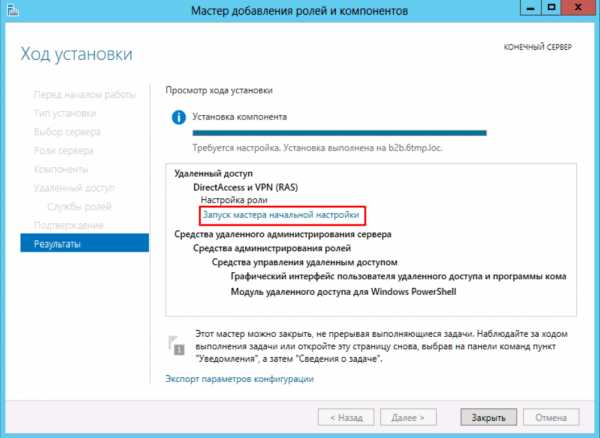

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

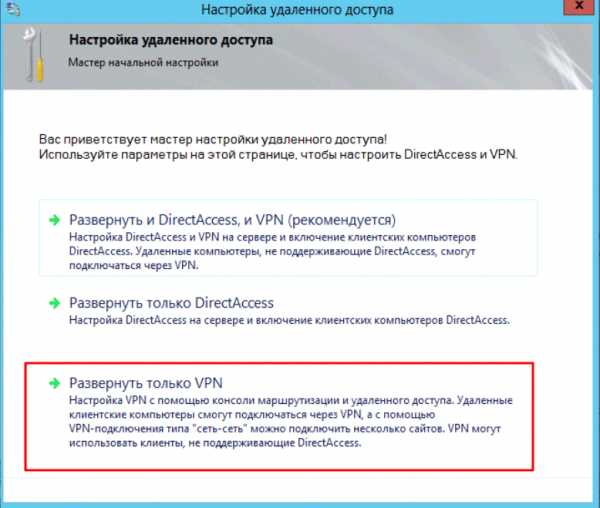

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

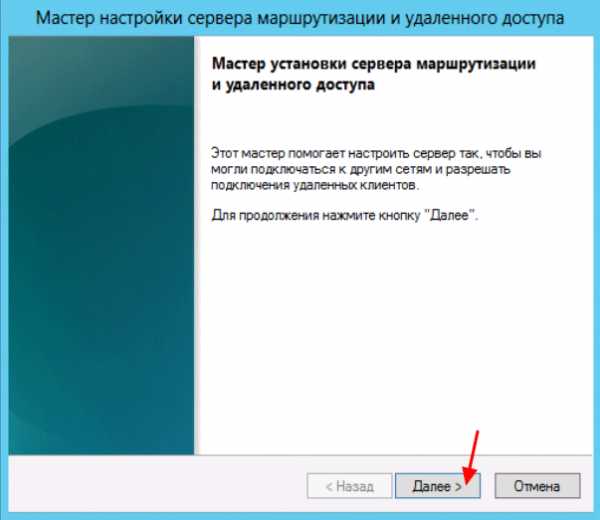

В мастере установки для продолжения конфигурации нажмите «Далее»

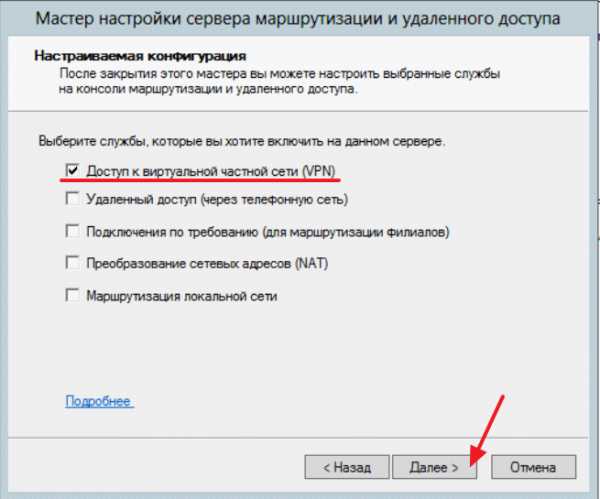

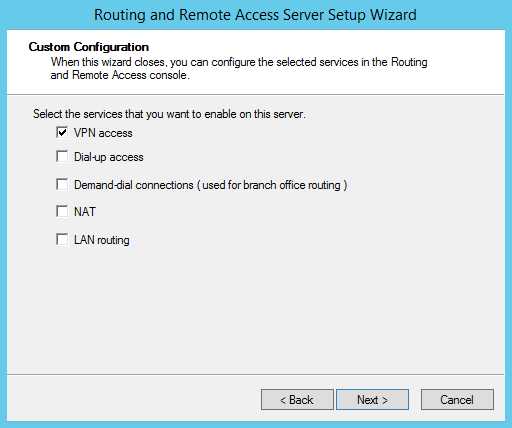

Затем выберете пункт «Особая конфигурация» и снова «Далее»

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

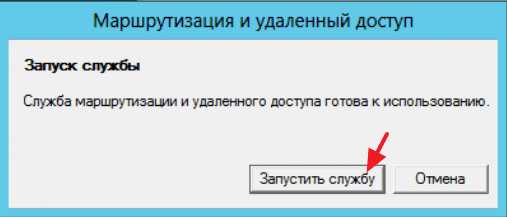

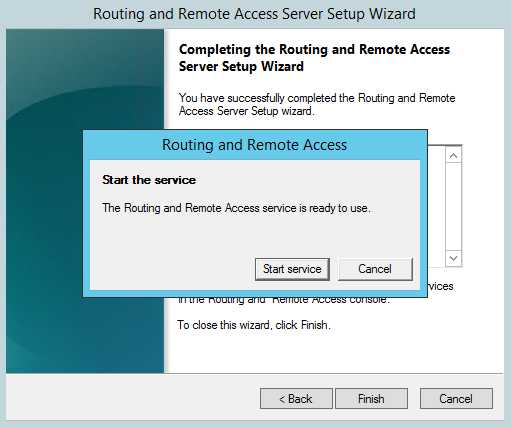

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

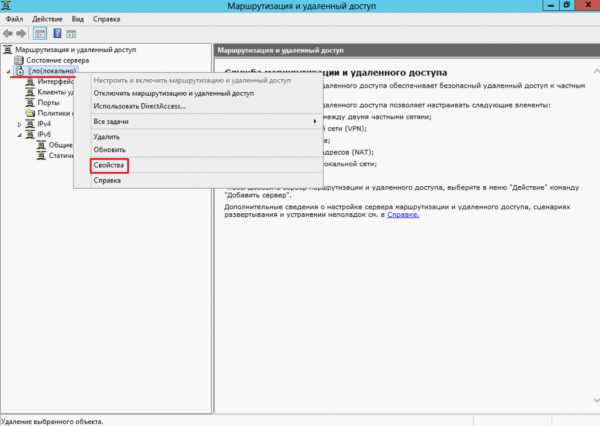

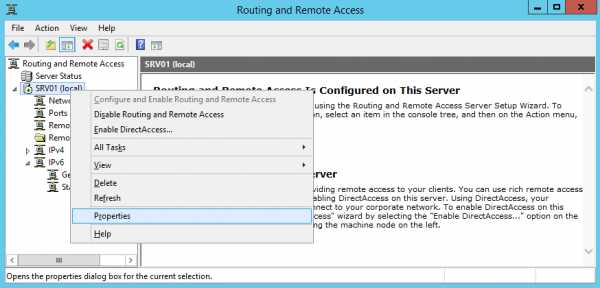

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

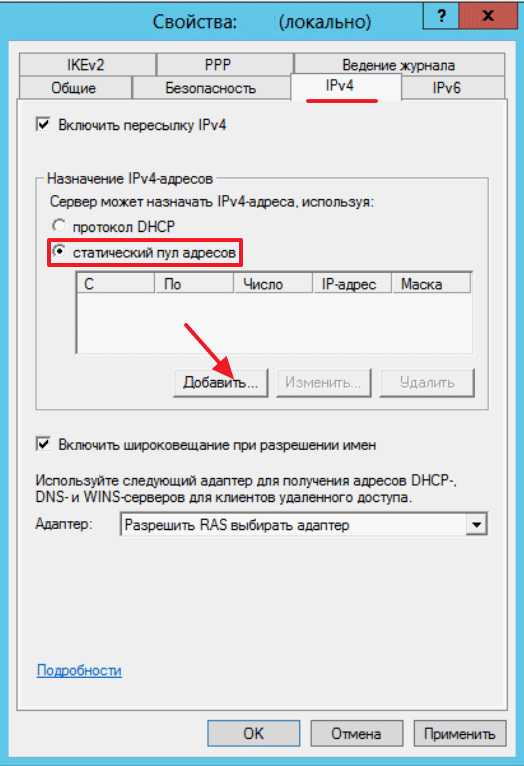

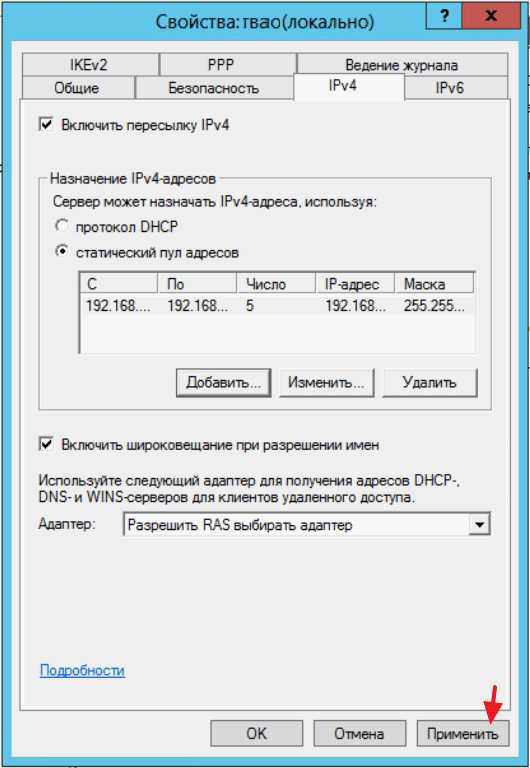

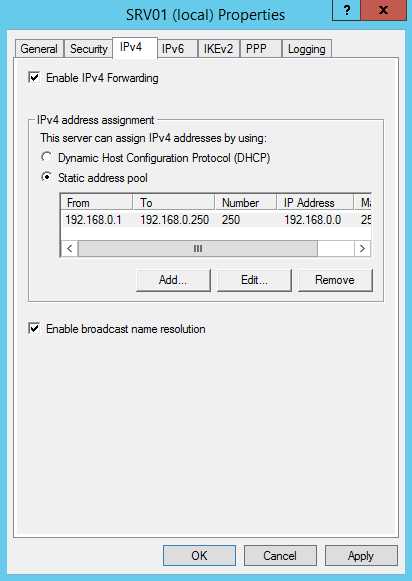

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

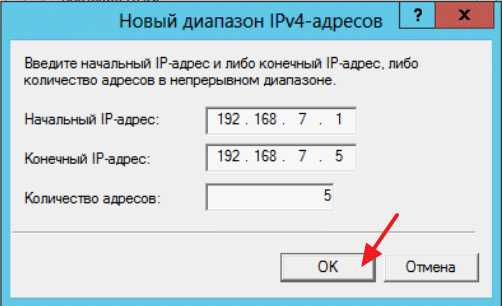

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Открытие портов в брандмауэре Server 2012

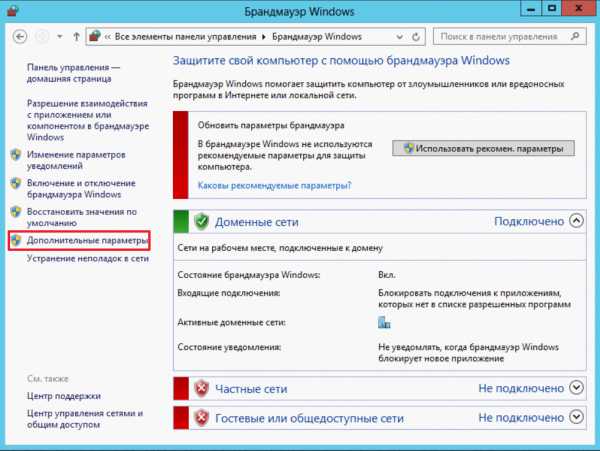

Важно: в настройках брандмауэра не оставляем активными только раздел «Доменные сети» остальные отключаем

Открытие портов в брандмауэре позволит пользователям подключаться с помощью удаленного рабочего стола по VPN. Передача информации и трафика проходит по определенным протоколам, которые по умолчанию не открыты в брандмауэре, соответственно если пренебречь данной настройкой, то пользователи просто не смогут подключиться, поэтому:

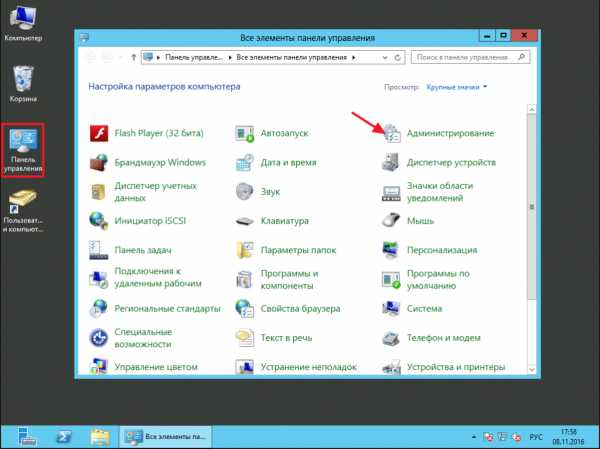

Запустите «Панель управления» и в элементах выбираем «Брандмауэр Windows»

После чего в левом меню ищем вкладку «Дополнительные параметры»

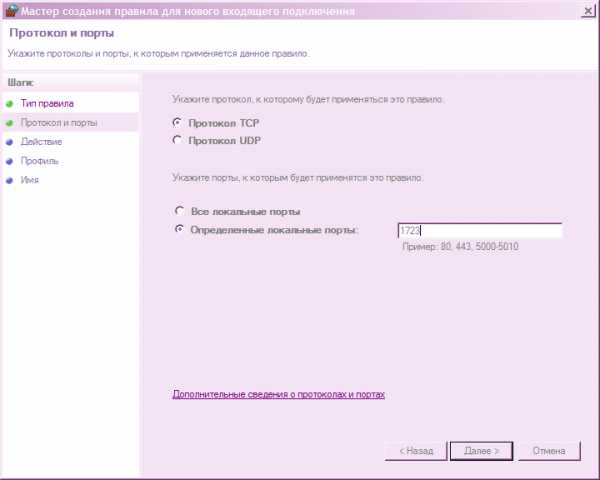

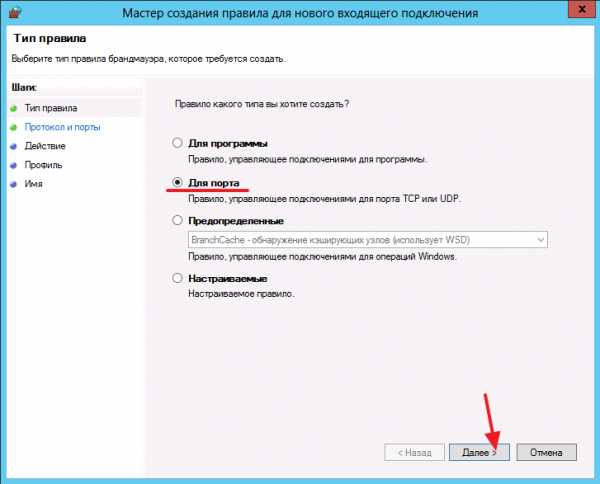

В открывшимся окне правил нажимаем правой кнопкой мыши по разделу: «Правила для входящих подключений» в открывшийся панели кликаем «Создать правило»

В мастере установки выберите функцию «Для порта» затем «Далее»

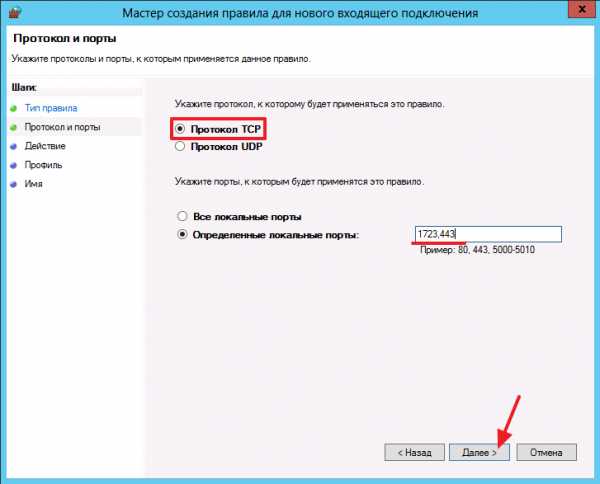

В соответствующем меню для протокола «TCP» через запятую указываем следующие порты: «1723,443» и жмем «Далее»

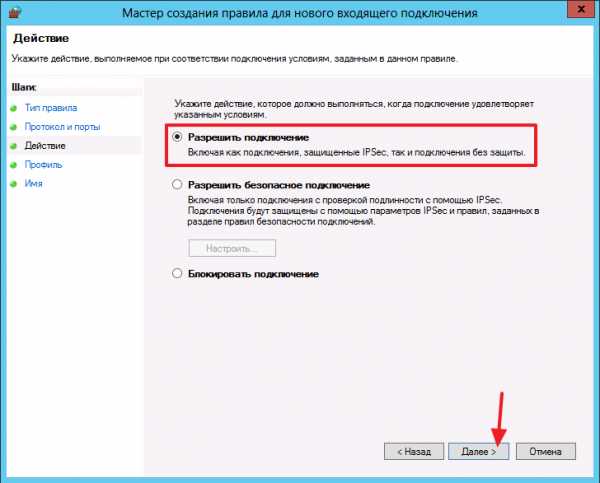

Указываем действие «Разрешить подключение» и нажимаем «Далее»

В профилях все оставляем по умолчанию и переходим к следующему шагу кнопкой «Далее»

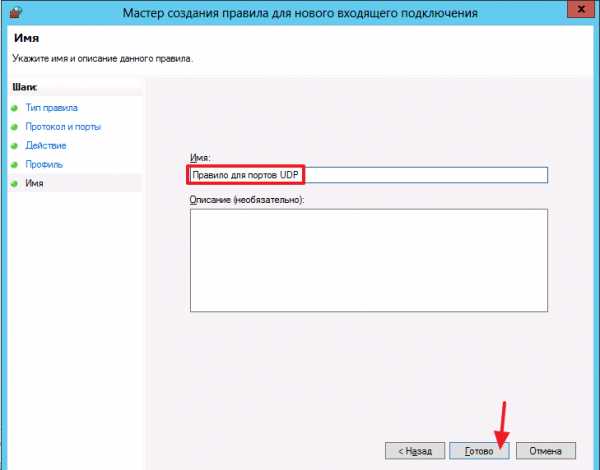

В поле где необходимо указать название правила введите название подключения и нажмите «Готово»

На этом еще не все, теперь создадим правило для протокола UDP, для этого так же жмем ПКМ по вкладке «Правила для входящих подключений» затем «Создать правило»

Как было показано ранее выбираем раздел «Для порта» но теперь указываем «Протокол UDP» и прописываем следующие порты: «1701,500,50»

После чего нажмите 2 раза «Далее» и заполните поле имя, затем «Готово»

Итак, порты, которые нужно было открыть мы открыли теперь перейдем к следующему шагу, а именно нам необходимо дать разрешение на подключение пользователей к нашему доменному серверу.

Дело в том, что в локальной политике безопасности, подключаться по VPN могут только пользователи с правами администратора, а пользователь с обычными правами подключиться не может так как стоит запрет на подключение VPN для пользователя с обычными правами, давайте произведем настройку локальной политике безопасности:

Настройка локальной политике безопасности для подключения по VPN

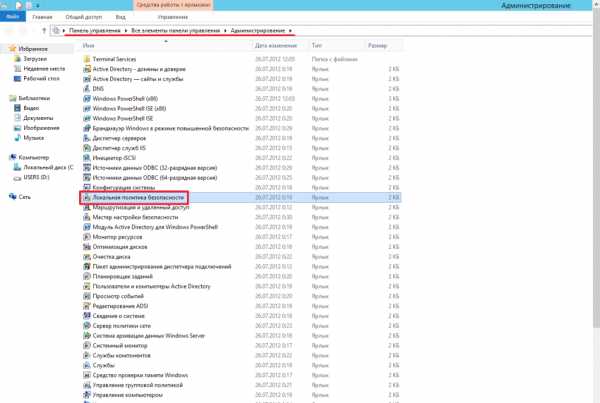

Откройте «Панель управления» затем выберите вкладку «Администрирование»

Затем нам необходимо открыть вкладку: «Локальная политика безопасности»

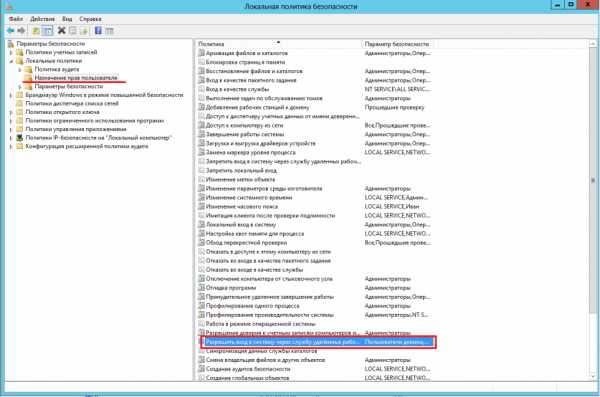

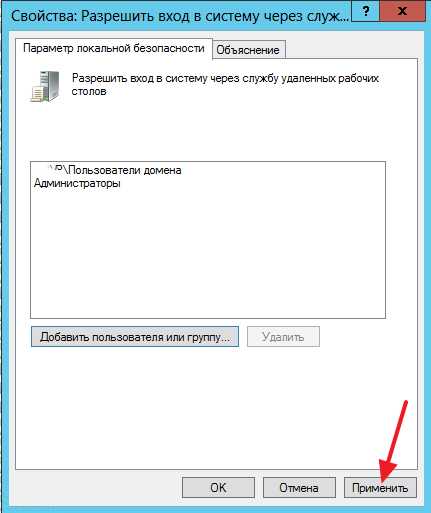

В левом меню раскройте папку «Локальные политики» и двойным щелчком мыши кликните по папке «Назначение прав пользователя» затем в правом меню найдите вкладку «Разрешить вход в систему через службу удаленных рабочих столов» и перейдите в нее

Как вы можете увидеть подключаться через службу удаленных рабочих столов могут только администраторы. Нам необходимо дать аналогичное право пользователям домена, поэтому жмем «Добавить пользователя или группу»

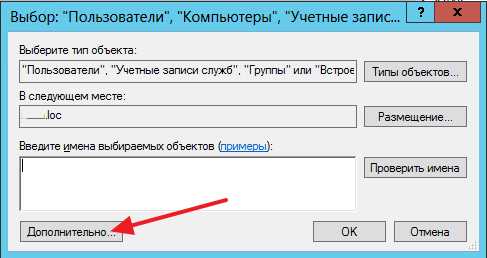

В открывшимся окне кликаем «Дополнительно»

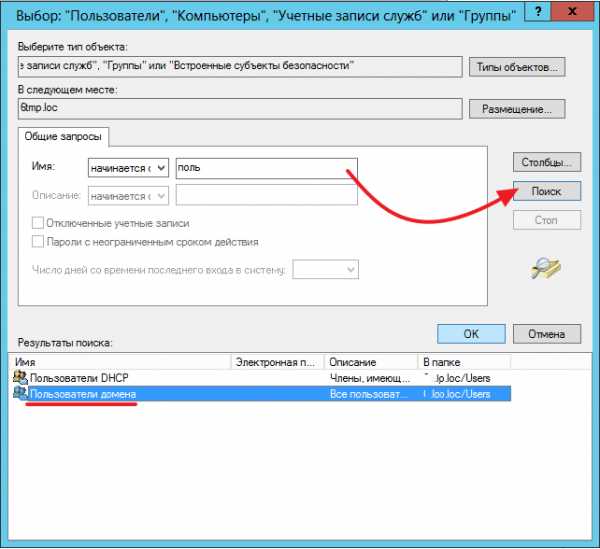

Затем при помощи поиска выберите нужное подразделение, а именно «Пользователи домена» двойным щелчком мыши

После того как было добавлено нужное нам подразделение нажмите «Ок»

Ну и как обычно сохраняем настройки нажав «Применить»

На этом этапе мы завершили настройку локальной политике для VPN теперь переходим к следующему шагу:

Разрешение подключения VPN для пользователя домена

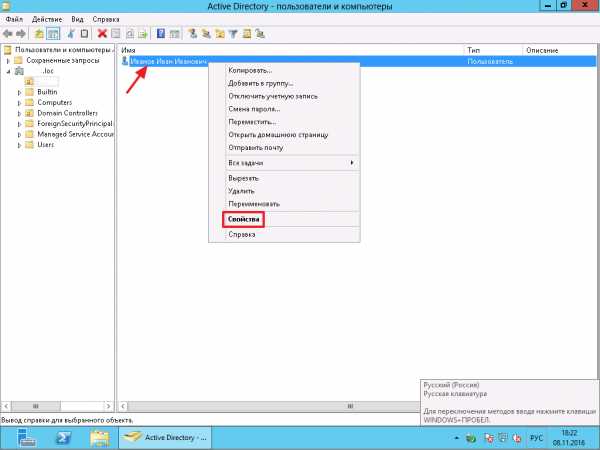

Для начала запустите консоль AD открыв «Диспетчер серверов» затем в верхнем меню выберите раздел «Средства» и в раскрывающимся списке кликаем по пункту: «Пользователи и компьютеры Active Directory»

Я создал пользователя с обычными правами, в моем примере это «Иван» и именно ему я дам разрешение на удаленное подключение к серверу через VPN.

Сделать это очень просто кликаем правой кнопкой мыши по данной учетной записи и переходим в «Свойства»

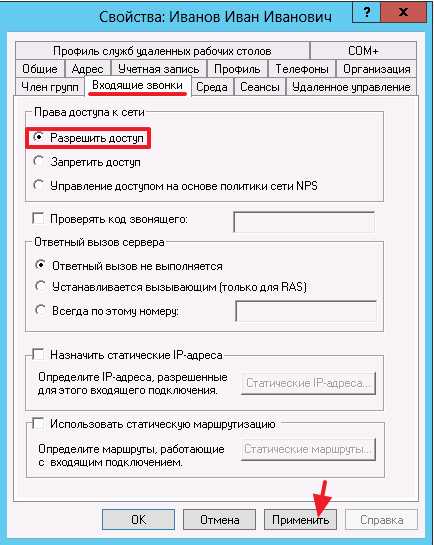

В открывшимся окне свойств откройте в верхнем меню раздел «Входящие звонки» затем поставьте чекбокс напротив надписи: «Разрешить доступ» затем сохраняем изменения нажав «Применить» — этим действием мы разрешили доступ по VPN

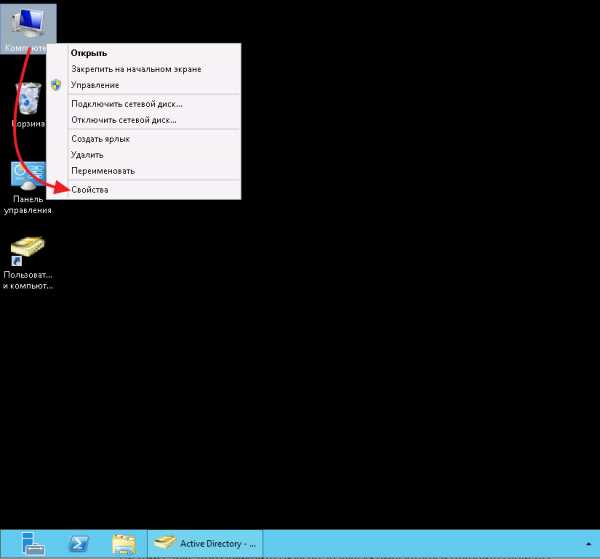

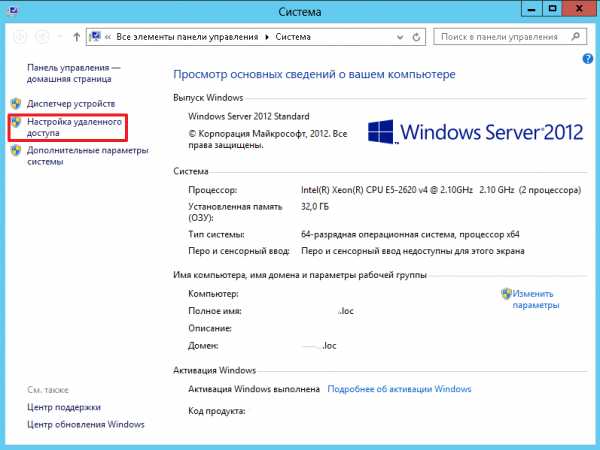

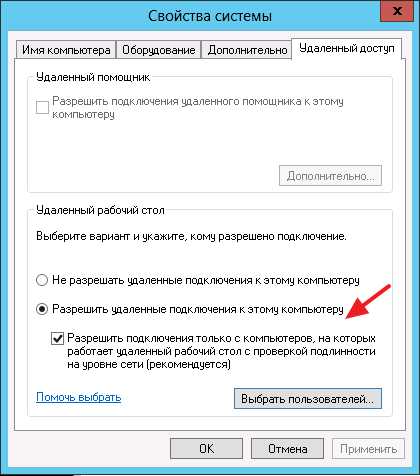

Не забудьте проверить еще одну настройку, а именно разрешен ли удаленный доступ в свойствах системы, для этого кликните ПКМ по значку «Компьютер» и откройте свойства

В левом меню нажмите «Настройка удаленного доступа»

Убедитесь в том, что удаленное подключение разрешено

На этом настройка VPN на Server 2012 завершена, теперь необходимо протестировать все на клиенте.

Важно: одним из ключевых факторов настройки является то что на сетевой карте у вас установлен прямой IP адрес

Для того что бы протестировать подключение VPN к серверу на Windows 10 необходимо создать данное подключение. В Windows 10 настройка VPN несложная в отличие от более старых версий.

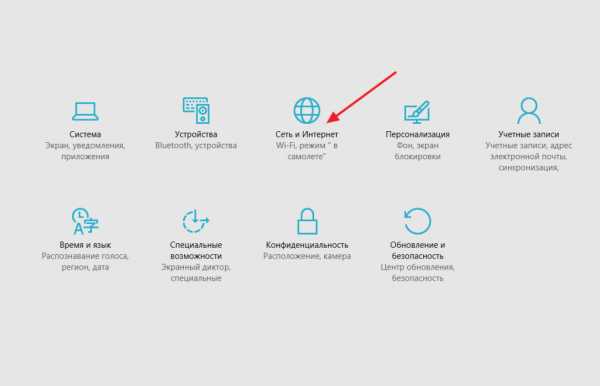

Откройте «Меню пуск» затем выберите вкладку «Параметры (Settings)»

В открывшимся окне кликаем по значку: «Сеть и Интернет»

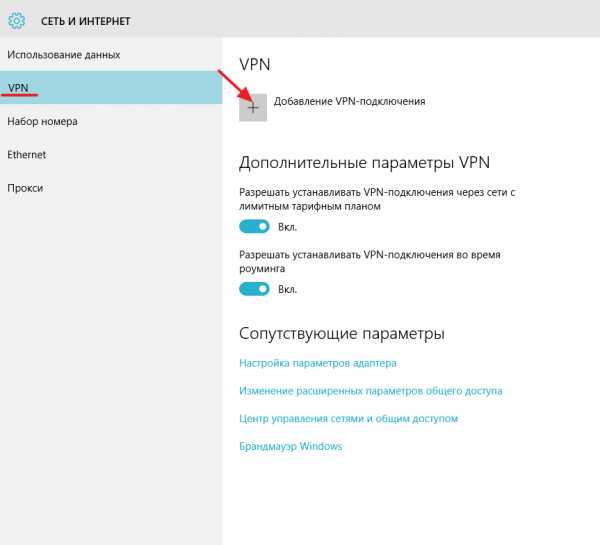

В левом меню переходим на вкладку «VPN» в отразившихся параметрах нам необходимо добавить новое VPN подключение для этого жмем «Добавление VPN — подключения»

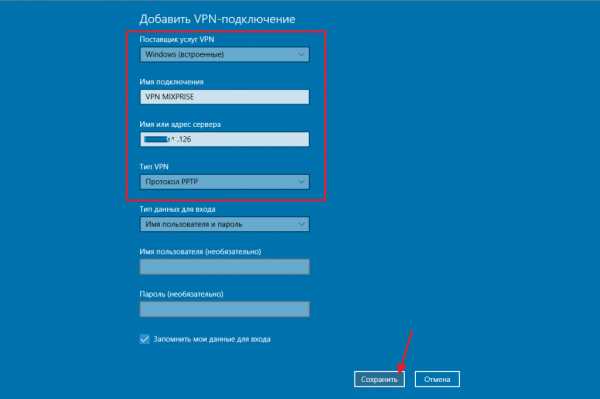

Перед нами появилось окно настроек нового VPN – подключения для Windows 10, как вы уже поняли наверно нам необходимо ввести в соответствующие столбцы параметры:

1. В окне под названием: «Постановщик услуг VPN» выберите параметр по умолчанию из раскрывающегося списка

2. В окне «Имя подключения» собственно говоря дайте название вашему новому подключению

3. В следующем окне «Имя или адрес сервера» указываем прямой адрес сервера или же его имя в сети (полное название) – я рекомендую вам купить у вашего хостинг провайдера прямой IP адрес и в настройках сетевых подключений указать именно его

4. Переходим к следующему шагу, а именно выбору «Тип VPN» в соответствии с настройками, которые мы производили выше из раскрывающегося списка выбираем «Протокол PPTP»

Остальные разделы оставляем без изменений и нажимаем «Сохранить»

Как вы можете заметить у нас создалось VPN подключение, но для того что бы подключаться по нему корректно необходимо провести следующие настройки:

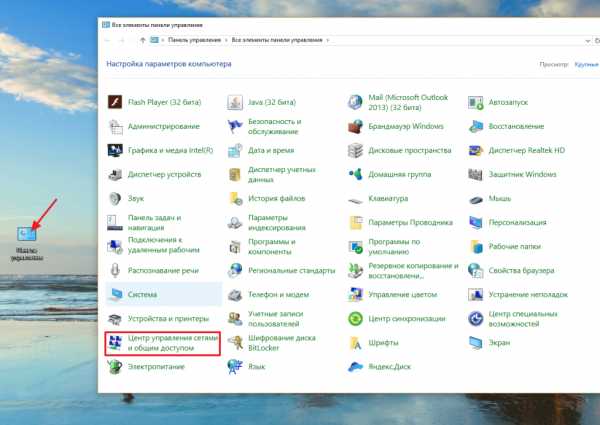

Откройте «Панель управления» и перейдите по вкладке «Центр управления сетями и общим доступом»

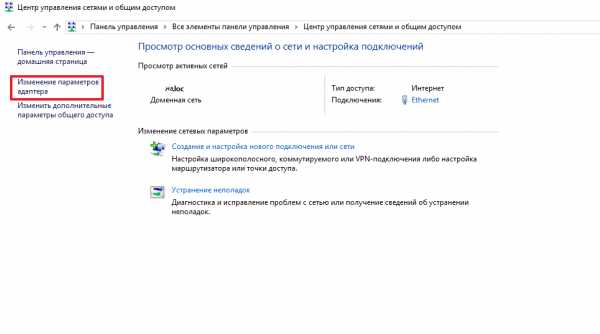

Затем откройте «Изменение параметров адаптера»

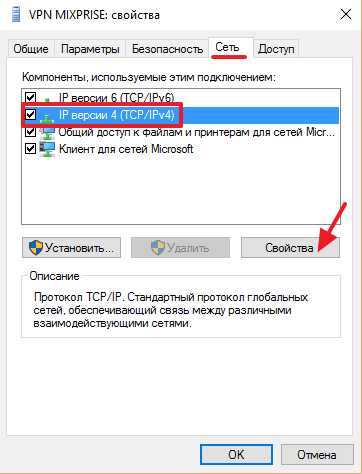

Откройте «Свойства» вновь созданного VPN подключения

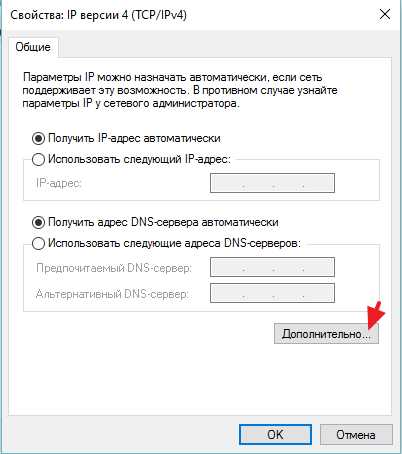

В свойствах VPN подключения перейдите на вкладку «Сеть» выделите протокол «IP версии 4 (TCP/IPv4)» и откройте «Свойства»

После чего нам потребуется открыть нажать «Дополнительно»

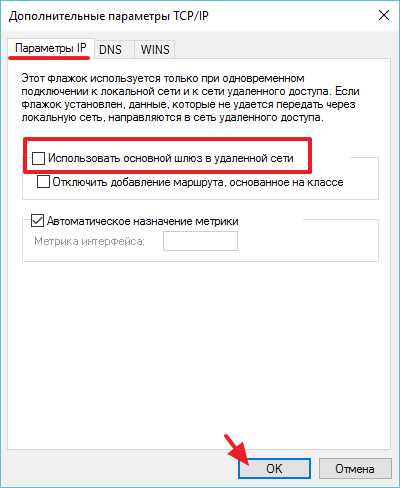

В «Параметры IP» убрать галочку с надписи: «Использовать основной шлюз в удаленной сети» ну и соответственно нажать «Ок»

Важно: данная процедура необходима для того что бы при удаленном подключении по VPN у вас на компьютере не переставал работать интернет

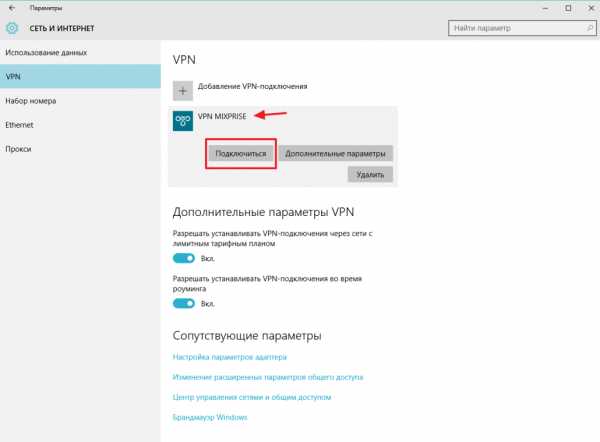

Теперь давайте запустим вновь созданное VPN подключение на Windows 10, для этого вновь откройте раздел «Сеть и интернет» и подключите текущее VPN соединение нажав «Подключиться»

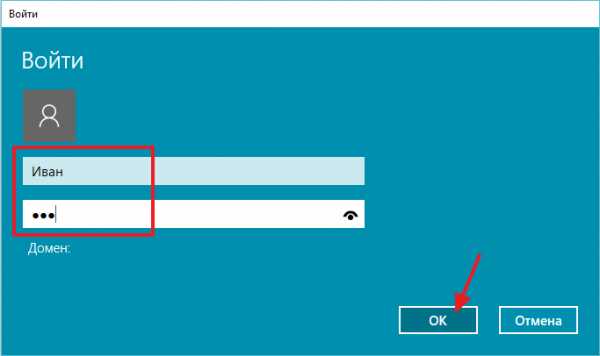

Для того что бы подключиться необходимо ввести «Имя пользователя» и «Пароль» пользователю Active Directory, которому ранее давали разрешение на подключение к серверу.

После ввода данных нажмите «Ок»

Если данные введены верно, то VPN подключение должно быть в статусе ПОДКЛЮЧЕНО

Помните выше мы в конфигурации VPN на Server 2012 задавали в свойствах диапазон раздачи IP адресов? Так вот, по умолчанию VPN сервер забирает начальный адрес из диапазона себе, поэтому мы осуществляем подключение именно по начальному IP адресу, сейчас я покажу вам как это выглядит:

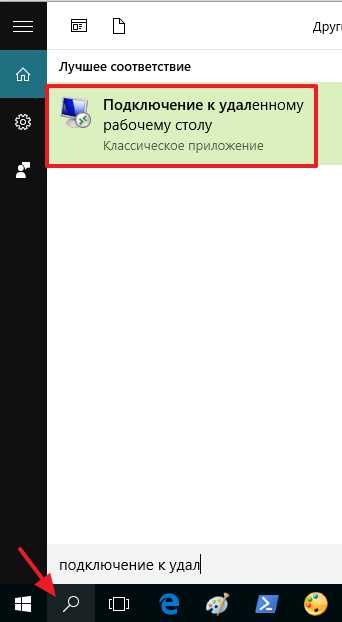

Запускаем на клиенте консоль «Подключение к удаленному рабочему столу» для удобства воспользуйтесь поиском Windows

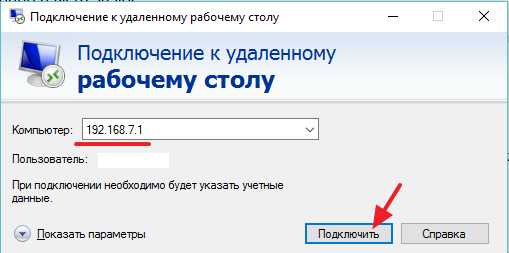

В открывшийся оснастке, согласно настройке, моему диапазону IP адресов, я ввожу начальный адрес раздачи, а именно: «192.168.7.1» после чего нажмите «Подключить»

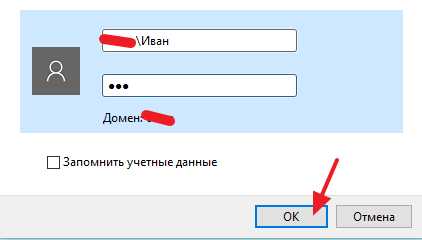

При подключении так же имя пользователя и пароль, который мы вводили, когда подключались к VPN в моем случае это учетная запись «Иван» после ввода данных жмем «Ок»

Важно: не забудьте указать домен через слэш.

Если вы все проделали согласно инструкции, то могу поздравить вас с успешной настройкой VPN на windows server 2012

Ну а у меня на этом все, если по настройке VPN вам что то непонятно или что то не получилось, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

mixprise.ru

Настраиваем VPN. Часть 1 — Общие вопросы

VPN-технологии сегодня прочно вошли в повседневную жизнь и на слуху не только у IT-специалистов, поэтому мы решили обновить ряд старых статей, значительно дополнив и расширив имеющуюся в них информацию. Если десять лет назад VPN был в основном уделом достаточно крупных организаций, сегодня он широко используется повсеместно. В этой статье мы рассмотрим, что такое VPN в 2019 году, какие технологии доступны, в чем их достоинства и недостатки и как это все можно использовать.

Прежде всего определимся с терминологией. VPN (Virtual Private Network, виртуальная частная сеть) — обобщенное название технологий позволяющих обеспечить построение логической (виртуальной) сети поверх физической, чаще всего поверх сети интернет или иных сетей с низким уровнем доверия.

Для построения сетей VPN обычно используются туннели, туннелирование это процесс установления соединения между двумя точками с использованием инкапсуляции, когда данные одного протокола помещаются в «конверты» другого протокола с целью обеспечить их прохождение в неподходящей среде, обеспечения целостности и конфиденциальности, защиты с помощью шифрования и т.д. и т.п.

Т.е. если подходить к вопросу терминологии строго, то под VPN следует понимать виртуальную сеть, которая образуется путем установления туннельных соединений между отдельными узлами. Но на практике термины используются гораздо более вольно и очень часто вносят серьезную путаницу. Скажем, популярный сейчас доступ в интернет через VPN виртуальной частной сетью собственно не является, а представляет туннельное соединение для выхода в интернет, с логической точки зрения ничем не отличаясь от PPPoE, которое тоже является туннелем, но VPN его никто не называет.

По схеме организации можно выделить две большие группы: клиент-серверные технологии и просто туннели. В названии первых обычно принято использовать аббревиатуру VPN, у вторых нет. Туннели требуют наличия с обоих концов выделенного IP-адреса, не используют вспомогательных протоколов для установления соединения и могут не иметь инструментов контроля канала. Клиент-серверные решения, наоборот, используют дополнительные протоколы и технологии, осуществляющие установку связи между клиентом и сервером, контроль и управление каналом, обеспечение целостности и безопасности передаваемых данных.

Ниже мы рассмотрим наиболее популярные типы туннельных соединений, которые применяются для построения VPN-сетей, начнем с классических решений.

PPTP

PPTP (Point-to-Point Tunneling Protocol, туннельный протокол точка-точка) — один из наиболее известных клиент-серверных протоколов, получил широкое распространение благодаря тому, что начиная с Windows 95 OSR2 PPTP-клиент был включен в состав ОС. В настоящее время поддерживается практически всем спектром систем и устройств, включая роутеры и смартфоны (клиент удален из последних версий macOS и iOS).

Технически PPTP использует два сетевых соединения: канал управления, работающий через TCP и использующий порт 1723 и GRE-туннель для передачи данных. Из-за этого могут возникать сложности с использованием в сетях мобильных операторов, проблема с одновременной работой нескольких клиентов из-за NAT и проблема проброса PPTP соединения через NAT.

Еще одним существенным недостатком является низкая безопасность протокола PPTP, что не позволяет строить на нем защищенные виртуальные сети, но широкое распространение и высокая скорость работы делают PPTP популярным там, где безопасность обеспечивается иными методами, либо для доступа в интернет.

L2TP

L2TP (Layer 2 Tunneling Protocol, протокол туннелирования второго уровня) — разработка компаний Сisco и Microsoft, использует для передачи данных и управляющих сообщений единственное UDP соединение на порту 1701, но не содержит никаких встроенных средств защиты информации. L2TP-клиент также встроен во все современные системы и сетевые устройства.

Без шифрования L2TP широко применялся и применяется провайдерами для обеспечения доступа в интернет, обеспечивая таким образом разделение бесплатного внутрисетевого и дорогого интернет трафика. Это было актуально в эпоху домовых сетей, но данная технология продолжает применяться многими провайдерами и по сей день.

Для построения VPN обычно используют L2TP over IPsec (L2TP/IPsec), где IPsec работает в транспортном режиме и шифрует данные L2TP-пакета. При этом L2TP-туннель создается внутри IPsec-канала и для его установления необходимо прежде обеспечить IPsec-соединение между узлами. Это может вызвать сложности при работе в сетях с фильтрацией трафика (гостиничные сети, публичный Wi-Fi и т.д.), вызывает проблемы с пробросом L2TP/IPSec через NAT и работой из-за NAT одновременно нескольких клиентов.

К плюсам L2TP можно отнести высокую распространенность и надежность, IPsec не имеет серьезных уязвимостей и считается очень безопасным. Минус — высокая нагрузка на оборудование и невысокая скорость работы.

SSTP

SSTP (Secure Socket Tunneling Protocol, протокол безопасного туннелирования сокетов) — разработанный компанией Microsoft безопасный VPN-протокол, относится к так называемым SSL VPN, распространен преимущественно в Windows-среде, хотя клиенты доступны в среде многих современных ОС. Также есть сторонние серверные решения, скажем в Mikrotik.

Технически SSTP представляет собой туннельное PPP-соединение внутри HTTPS-сессии на стандартный порт 443. Для стороннего наблюдателя доступны только HTTPS-заголовки, наличия туннеля в трафике остается скрытым. Это позволяет успешно работать в любых сетях, так как HTTPS широко используется для доступа к сайтам и обычно разрешен, снимает проблему с пробросом или работой из-за NAT. Безопасен.

К плюсам можно отнести интеграцию в Windows-среду, безопасность, возможность работы через NAT и брандмауэры. К недостаткам — слабую или недостаточную поддержку со стороны других ОС и сетевых устройств, а также уязвимость к некоторым классическим SSL-атакам, таким как «человек посередине».

OpenVPN

OpenVPN — свободная реализация VPN с открытым исходным кодом. Для защиты соединения также используется SSL, но в отличие от SSTP заголовки OpenVPN отличаются от стандартных HTTPS, что позволяет однозначно определить наличие туннеля. Для передачи данных внутри SSL-канала OpenVPN использует собственный протокол с транспортом UDP, также существует возможность использовать в качестве транспорта TCP, но данное решение является нежелательным из-за высоких накладных расходов.

OpenVPN обеспечивает высокую безопасность и считается одним из самых защищенных протоколов, составляя альтернативу IPsec. Также имеются дополнительные возможности в виде передачи с сервера на клиент необходимых настроек и маршрутов, что позволяет легко создавать сложные сетевые конфигурации без дополнительной настройки клиентов.

Кроме туннелей, работающих на сетевом уровне (L3) — TUN, OpenVPN позволяет создавать соединения канального (L2) уровня — TAP, позволяя связывать сети на уровне Ethernet. Однако следует помнить, что в этом случае в туннель будет инкапсулироваться широковещательный трафик, а это может привести к повышенной нагрузке на оборудование и снижению скорости соединения.

Несмотря на то, что OpenVPN требует установки дополнительного ПО серверная часть доступна для Windows и UNIX-like систем, а клиентская в том числе и для мобильных устройств. Также поддержка OpenVPN имеется во многих моделях роутеров (часто в ограниченном виде).

К недостаткам можно отнести работу в пользовательском пространстве и некоторую сложность настроек. Скорость внутри OpenVPN туннелей также может быть значительно ниже скорости канала.

Несмотря на это OpenVPN имеет высокую популярность и достаточно широко используется как в корпоративных сетях, так и для доступа в интернет.

GRE туннель

GRE (Generic Routing Encapsulation, общая инкапсуляция маршрутов) — протокол туннелирования разработанный компаний Cisco и предназначен для инкапсуляции любых протоколов сетевого уровня OSI (т.е. не только IP), GRE работает непосредственно поверх IP и не использует порты, не проходит через NAT, номер протокола 47.

GRE требует белых IP-адресов для обоих сторон туннеля и является протоколом без сохранения состояния, т.е. никак не контролирует доступность противоположного узла, хотя большинство современных реализаций содержат дополнительные механизмы, позволяющие определить состояние канала. Также отсутствуют какие-либо механизмы безопасности, но это не является недостатком, так как в отличие от клиент-серверных решений GRE-туннели применяются в корпоративной и телекоммуникационной среде, где для обеспечения безопасности могут использоваться иные технологии.

Для построения защищенных решений обычно используется GRE over IPsec, когда туннель GRE располагается поверх защищенного IPsec канала, хотя возможно и иное решение — IPsec over GRE, когда защищенное соединение устанавливается внутри незашифрованного GRE-туннеля.

GRE поддерживается в UNIX-like системах, сетевом оборудовании (исключая домашние модели), а также в Windows Server начиная с версии 2016. Данный протокол широко используется в телекоммуникационной сфере и корпоративной среде.

IP-IP туннель

IP-IP (IP over IP) — один из самых простых и имеющий минимальные накладные расходы протокол туннелирования, но в отличие от GRE инкапсулирует только IPv4 unicast трафик. Также является протоколом без сохранения состояния и встроенных механизмов безопасности, обычно используется в паре с IPsec (IP-IP over IPsec). Поддерживается UNIX-like системами и сетевым оборудованием. Как и GRE не использует порты и не проходит через NAT, номер протокола 4.

EoIP туннель

EoIP (Ethernet over IP) — разработанный Mikrotik протокол туннелирования канального уровня (L2), работает на базе протокола GRE инкапсулируя Ethernet кадры в GRE пакеты. Позволяет соединять на канальном уровне удаленные сети (что равносильно прямому соединению патч-кордом между ними) и обеспечивать связь без использования маршрутизации. При этом следует понимать, что такое соединение предполагает прохождение широковещательного трафика, что способно существенно снизить производительность туннеля, особенно на узких каналах или каналах с большими задержками.

В тоже время EoIP может быть полезен для подключения торгового и промышленного оборудования, которое не умеет работать на сетевом (L3) уровне с маршрутизацией. Например, для подключения удаленных видеокамер к видеорегистратору.

Первоначально EoIP поддерживался только оборудованием Mikrotik, сегодня его поддержка реализована в оборудовании Zyxel и существуют пакеты для его реализации в среде Linux.

IPsec

IPsec (IP Security) — набор протоколов для обеспечения безопасности передаваемых по сетям IP данных. Также может использоваться не только для защиты уже существующих каналов связи, а для организации самостоятельных туннелей. Но IPsec-туннели не нашли широкого распространения по ряду причин: сложность настройки, критичность к ошибкам конфигурирования (может сильно пострадать безопасность) и отсутствие возможности использовать маршрутизацию для управления трафиком в таких туннелях (решение об обработке IP-пакетов принимается на основании политик IPsec).

Заключение

Переписывая данную статью, мы не ставили задачу объять необъятное, рассмотреть все существующие VPN-решения в рамках одной статьи невозможно. Ее назначение — познакомить читателя с основными используемыми сегодня технологиями для построения виртуальных частных сетей. При этом мы намеренно оставили за кадром решения от Cisco или иных «взрослых» производителей, так как их внедрением занимаются профессионалы, которым подобные статьи явно без надобности.

Также мы не стали рассматривать решения без широкой поддержки со стороны производителей сетевого оборудования, хотя там есть достаточно интересные продукты. Например, мультипротокольный сервер SoftEther VPN, который поддерживает L2TP, SSTP, OpenVPN и собственный SSL VPN протокол, имеет широкие сетевые возможности, графический клиент для настройки и администрирования и многие иные «вкусности». Или перспективный WireGuard, который отличается простотой, высокой производительностью и использованием современной криптографии.

Тем не менее, какую именно технологию следует использовать? Все зависит от сферы применения. Если стоит задача связать два офиса с выделенными IP-адресами, то мы порекомендовали бы использовать GRE или IP-IP, если возможность настройки удаленных сетей ограничена, то следует посмотреть в сторону OpenVPN, он также подойдет, если удаленные сети находятся за NAT или не имеют выделенного IP.

А вот для организации удаленного доступа следует использовать один из протоколов с нативной поддержкой в используемых пользователями системах или устройствах. Если у вас основу инфраструктуры составляют Windows-системы и не стоит вопрос доступа с мобильных устройств, то следует обратить внимание на SSTP, в противном случае лучше остановить свой выбор на универсальном L2TP.

PPTP в современных условиях не может считаться надежным из-за слабой защиты, но может оставаться хорошим выбором, если данные в туннеле будут передаваться по одному из защищенных протоколов. Скажем для доступа по HTTPS к корпоративному порталу или веб-версии корпоративного приложения, также работающему через SSL. В данном случае VPN будет обеспечивать дополнительную аутентификацию и сужать периметр атаки на приложение, безопасность самого канала в данном случае не будет играть решающей роли.

interface31.ru

Как создать vpn сервер на роутере?

Роль сервера для vpn-подключения может выполнять не только мощный компьютер обслуживающий вашу организацию, но и роутер (маршрутизатор) с поддержкой функции vpn сервера.

Такой роутер или сервер должен быть отказоустойчивым и защищённым от «прослушивания» туннельного vpn канала,

поскольку ключевой особенностью такого применения роутера является безопасность и шифрование данных.

На приведенной схеме показан vpn сервер на роутере с возможностью подключения необходимого количества независимых vpn соединений, который может работать не только в большой сети, но и в простой немасштабируемой офисной сети – т.е. в связке с adsl модемом.

Vpn клиент (1) подключаясь к сети Интернет (2) устанавливает защищённое соединение по vpn туннелю (3) к vpn-серверу.

Dsl-модем (4), используя заранее прописанные правила маршрутизации, создает vpn соединение через роутер (5) с необходимыми сетевыми ресурсами: будь то файловый сервер (6) в организации или доступ к файлам и документам на (7) локальном офисном компьютере.

Любая настройка vpn соединения на роутере осуществляется через веб-интерфейс устройства. Для этого необходимо зайти в настройки маршрутизатора с помощью интернет-браузера на стационарном компьютере и пройти аутентификацию с правами администратора.

Рассмотрим, как настроить vpn на роутере от нескольких популярных производителей.

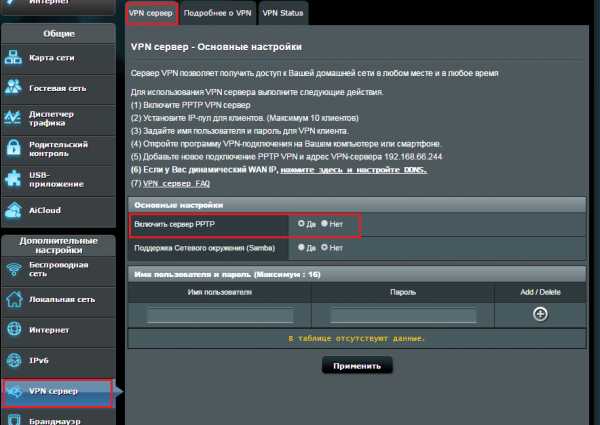

Настройка vpn на роутере asus

vpn сервер на роутере asus представлен следующим функционалом:

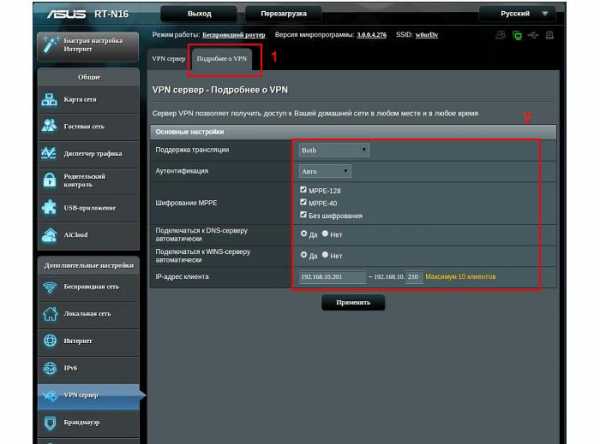

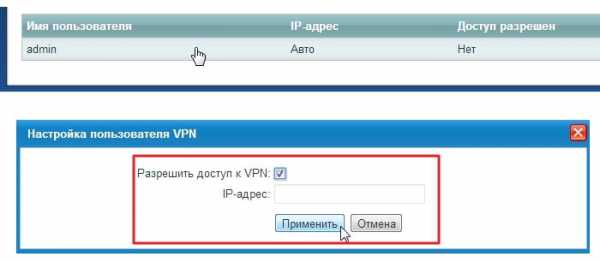

Для настройки vpn на роутере asus перейдите на пункт меню «VPN-сервер» (1) и выберите вкладку (2), а также выберите подключение по протоколу pptp.

Далее установите подробные настройки (1) и укажите (2) методы шифрования.

Также укажите количество клиентов и правила аутентификации для вашего туннельного канала.

Для удаления профиля vpn достаточно использовать кнопку «delete»

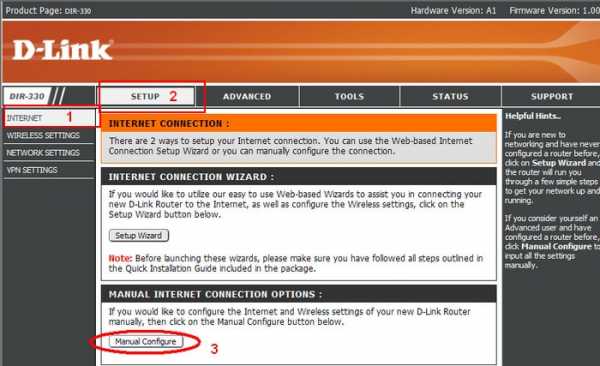

Настройка vpn на роутере d link

Для настройке vpn сервера на роутере d link выберите «Intenet» — «setup manual» и перейдите к «configure».

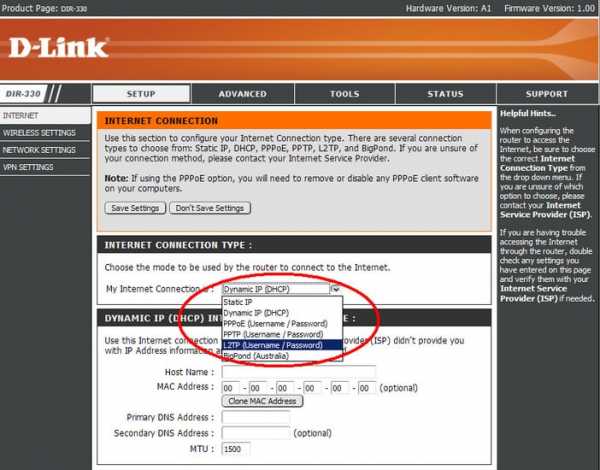

Выберите используемый протокол туннелирования, с учётом предлагаемых настроек для статических или динамических ip-адресов.

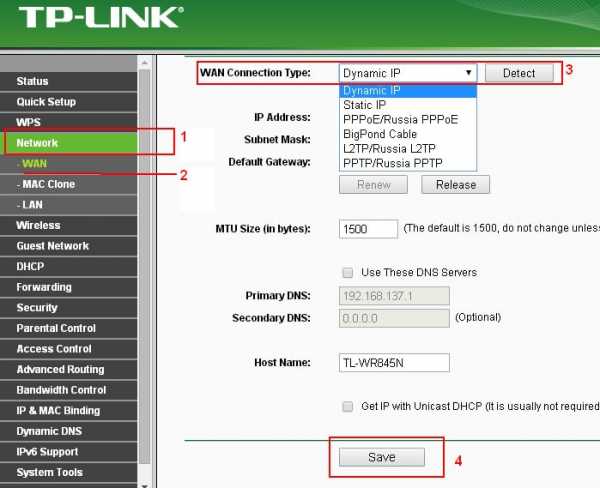

Настройка vpn на роутере tp link

Выберите меню «Network (1)» – «WAN»(2) – и напротив поля «wan connection type» укажите lt2p или pptp протоколы (3). После изменений нажмите кнопку «save»(4).

Как настроить роутер zyxel keenetic с vpn?

Чтобы настроить vpn сервер на роутере zyxel keenetic сперва необходимо зайти в меню «Система» далее «Компоненты» и установить дополнительный компонент Сервер PPTP, после чего в настройках появится вкладка Сервер VPN

Здесь нужно указать соответствующие настройки, при этом подсеть IP адресов не должна совпадать с используемыми в локальной сети статическими IP-адресами.

Так, если pptp сервер использует диапазон ip 192.168.1.10 — 192.168.1.20, то для Home можно указать адреса 192.168.1.35 — 192.168.1.54

Для нормального соединения со встроенным pptp сервером нужно указать соответствующие настройки в учетной записи всех пользователей локальной сети.

tvoi-setevichok.ru

как установить, включить, создать и настроить подключение на телефоне, домашнем компьютере или в офисе

Вопрос о создании собственного VPN-сервера сейчас стоит как никогда остро. Эта технология поможет вам добиться повышенной безопасности и анонимности в сети. Ниже мы рассмотрим основы создания VPN-серверов и подключения к ним с разных платформ: Windows, Mac OS X и Linux, а также со смартфонов под Android и iOS.

Зачем делать свой VPN-сервер

Прежде чем заниматься созданием и настройкой сервера, давайте разберёмся, зачем он вообще нужен. Не проще ли подключиться к одному из множества уже готовых сервисов? На самом деле у собственного сервера есть ряд преимуществ:

- стабильная скорость;

- отсутствие IP-соседей;

- полноценный контроль над безопасностью, шифрованием, скоростью и другими атрибутами;

- аренда сервера дешевле покупки подписки в уже готовых VPN-сервисах.

Есть и минусы:

- придётся разобраться с настройкой, что не всегда под силу новичку;

- нужно регулярно следить за выходом патчей безопасности, если конфиденциальность данных для вас стоит во главе угла;

- определённую сумму выкладывать всё-таки придётся (на аренду VPS), если вы планируете настроить более-менее безопасное подключение. В среднем сейчас можно найти сервер с приличной скоростью за 3–5 долларов в месяц, но существуют и более дорогостоящие тарифы, которые предлагают повышенный уровень безопасности и/или скорости.

Как создать личный VPN-сервер

Сразу оговоримся, что создание собственного выделенного VPN-сервера — дело довольно сложное, требующее массы технических навыков и знаний, описание которых выходит за рамки данной статьи. Здесь мы расскажем вам общие принципы создания VPN-сервера, а также опишем процесс подключения к нему.

Для создания собственного безопасного VPN вам потребуется арендовать виртуальный сервер — VPS. Стоимость такой услуги колеблется сейчас в районе 3–5 долларов в месяц за приемлемое качество связи. Наиболее популярные хостинги, где можно арендовать сервер:

Если ваша цель при использовании VPN-сервера — обход блокировок и ограничений, связанных со страной нахождения, то выбирайте серверы, расположенные в другой стране.

Для настройки VPN-сервера обычно используют такой софт, как PuTTY, OpenVPN, Winbox и подобные. Процесс настройки различается для каждой из этих утилит, но основные шаги будут следующими:

- Выбор и включение протокола.

- Создание пула адресов для клиентов.

- Создание пар «имя пользователя — пароль» для созданного пула клиентов.

Некоторые из сервисов, предлагающих аренду VPS, также сразу предоставляют пользователю и подробную инструкцию с уже готовыми скриптами, которая упрощает процесс настройки купленного сервера. В этом случае весь софт, который потребуется для работы с личным VPN-сервером, уже есть в пакете подключения и предоставляется за деньги. Одним из примеров станет уже упомянутый выше expressVPN. Стоит отметить, что стоимость аренды сервера с таким сервисом будет несколько выше — около 8–10 долларов в месяц.

Все эти сервисы предлагают также решения для бизнеса и корпоративные VPN-серверы. Иногда можно встретить отдельный тариф «корпоративный», в который будут входить дополнительные услуги, повышенная скорость и отсутствие ограничения по трафику.

Делаем VPN-сервер на Windows

На Windows XP, 7, 8, 8.1 и 10 можно без установки стороннего софта сконфигурировать зашифрованный туннель. В этом случае компьютер будет представлять собой локальный сервер. Без аренды сервера единственная его функция — предоставлять зашифрованную коммуникацию между участниками локалки. Для такого метода вам потребуется, чтобы компьютер подключался к интернету через роутер. Запаситесь терпением — процесс будет не из лёгких:

- Для начала установим для нашего компьютера статический IP. Для этого зайдите в «Центр управления сетями и общим доступом» (кликните правой кнопкой мыши по значку интернет-соединения в трее).

- Нажмите «Изменение параметров адаптера».

- Правой кнопкой мыши кликните по вашему активному интернет-соединению и выберите «Состояние».

- Затем кликните по «Сведения» и обратите внимание на значение напротив IPv4 — это текущий IP вашего компьютера. Чтобы не сбить подключение у других устройств в сети, мы присвоим его и как статический IP.

- Для этого закройте окошко сведений и в окошке состояния подключения нажмите «Свойства» (потребуются права администратора).

- Выделите мышью строчку с IPv4. Не снимайте галочку — нажмите на сам текст строчки.

- Нажмите «Свойства».

- Выберите «Использовать следующий IP» и введите в первой строке то значение, которое мы подсмотрели в сведениях о подключении.

- Строка «Маска подсети» заполнится самостоятельно, её не нужно вводить вручную. Значение будет 255.255.255.0.

- В строках «Основной шлюз» и «DNS-сервер» введите 198.168.1.1.

- Сохраните изменения и выходите.

- Теперь нужно создать сходящее подключение. Для этого, находясь в окне «Изменения параметров адаптера», нажмите на клавиатуре Alt, чтобы у вас появилось верхнее меню. Нажмите «Файл» — «Новое входящее подключение».

- Нажимайте «Далее», пока у вас не появится список пользователей. Нажмите «Добавить пользователя». В открывшемся окошке введите логин для будущего подключения к VPN, пароль. Можно также указать «Полное имя», но это необязательное поле.

- Снова нажимайте «Далее», пока мастер не завершит установку.

Итак, первичная настройка компьютера завершена. Теперь нужно настроить проброс портов на роутере. Из-за того, что веб-конфигураторы разных производителей очень отличаются друг от друга, мы не можем привести универсальную инструкцию. Но вы можете найти свою модель роутера на сайте — там хранятся пошаговые инструкции по настройке для большинства моделей популярных маршрутизаторов. Вам нужно настроить порт 1723, используя в качестве IP-хоста тот статический IP-адрес, который вы присвоили ранее компьютеру.

Настройка проброса различается в зависимости от модели роутера

Теперь нужно подстроить брандмауэр Windows под наш VPN-сервер. Для этого:

- Зайдите в настройки брандмауэра. Windows 7 — «Пуск» — «Панель управления» — «Система и безопасность» — «Брандмауэр Windows». Windows 8, 8.1, 10 — правой кнопкой мыши «Пуск» — «Панель управления» — «Система и безопасность» — «Брандмауэр Windows».

- Нажмите в левом меню «Дополнительные настройки».

По умолчанию этот защитник будет блокировать наш канал, поэтому придётся подправить его настройки

- Нажмите «Правила для входящих подключений», затем справа — «Создать правило».

- В открывшемся окне выбираем «Для порта» и нажимаем «Далее».

- Оставляем флажок напротив TCP и в поле прописываем 1723 — выбранный ранее порт.

Здесь мы указываем тот порт, который настраивали в веб-конфигураторе роутера

- «Разрешить подключение» — «Далее».

- Установите все три флажка — «Далее».

- Введите имя 1723. Поле с описанием оставьте пустым. «Готово».

- Снова нажмите на «Создать правило». На этот раз выберите протокол UDP и проделайте шаги 5–7. В последнем окне введите имя 1723udp.

Теперь проверим результат нашей работы. Для этого зайдём на сайт Open Port Checker:

- Ваш IP автоматически появится в первом поле. Во втором вам нужно ввести 1723 — номер интересующего порта.

- Нажмите Check.

- После проверки сайт должен выдать Port 1723 is open. Если у вас сообщение Port 1723 is closed — значит, где-то выше вы допустили ошибку, перепроверьте ещё раз все данные, которые вы ввели. Чаще всего ошибка связана с пробросом портов — сверьтесь с инструкцией для вашего веб-конфигуратора ещё раз. Если же всё получилось, то сервер настроен правильно и готов к работе.

В дальнейшем вы можете подключиться к настроенному серверу, используя в качестве адреса установленный статический IP, а в качестве имени и пароля — данные пользователя, которые мы вводили в самом начале.

Видео: создание VPN-сервера на Windows 10

Создание VPN на роутере

Создать VPN-сервер можно и на собственном маршрутизаторе. У этого метода есть несколько плюсов:

- автоматическое подключение всех устройств к зашифрованному туннелю;

- возможность подключить к VPN-серверу не только смартфоны и компьютеры, но и игровые приставки, Smart TV и другие устройства;

- защита от воришек Wi-Fi.

Но по сравнению с полноценной арендой есть и ряд минусов:

- не самый высокий уровень безопасности;

- чтобы избежать сильных потерь в скорости, нужно обзавестись достаточно мощным роутером (оперативка от 512 МБ). Если ваш маршрутизатор слабее, то будьте готовы к тому, что соединение будет довольно медленным;

- не все роутеры поддерживают VPN. Большинство моделей способны работать с протоколом PPTP, но он является не самым безопасным;

- сама операционная система роутера может быть уязвима перед хакерами. Если вы опасаетесь, что вас могут взломать, то не стоит настраивать VPN на обычных домашних роутерах вроде TP-Link или Netgear. Лучше обратите внимание на Microtik, Juniper и подобные «профессиональные» марки. Придётся повозиться с их настройкой, но и уровень безопасности будет выше.

Сам процесс создания сервера будет различаться для разных моделей роутеров из-за различий в веб-интерфейсах. В качестве примера мы рассмотрим работу с маршрутизатором Asus:

- Откройте вкладку VPN, расположенную в «Дополнительных настройках». У других маршрутизаторов аналогичная вкладка может находиться в пунктах меню «Сеть».

- Включите сервер PPTP. Список поддерживаемых протоколов зависит от вашего роутера — чаще всего встречаются PPTP и L2TP.

Внешний вид веб-интерфейса может различаться у разных версий прошивок

- Перейдите на вкладку «Подробнее о VPN».

- Выберите подходящий вам Broadcast Support (в общем случае подходит LAN to VPN) и настройте шифрование.

Здесь вы можете установить особенности шифрования данных

- Пролистайте страницу ниже и настройте IP-адреса клиентов VPN-сервера. Разные роутеры поддерживают разное количество клиентов. У Asus, например, это число равно десяти.

Здесь вам нужно вводить не отдельные IP-адреса, а границы диапазона

- Теперь можно создать имена пользователей и пароли для них. Вернёмся на вкладку «VPN-сервер» и нажмём плюсик в нижней строчке. Введите пару «имя-пароль». Вы можете ввести столько пар, сколько клиентов добавили в предыдущем пункте.

С помощью этих данных клиенты смогут подключиться к серверу

В дальнейшем подключиться к этому серверу можно, находясь в одной сети с роутером. В качестве имени пользователя и пароля нужно будет вводить данные, которые мы указали в последнем шаге инструкции. А IP-адрес сервера — это адрес самого роутера. Обнаружить его можно в веб-конфигураторе. У большинства производителей эти данные указаны на основной странице конфигуратора. У Asus, например, IP-адрес роутера можно найти на главной странице, вкладка «Карта сети».

Именно этот адрес нужно вводить в поле «IР-адрес сервера» при подключении к VPN на устройстве-клиенте

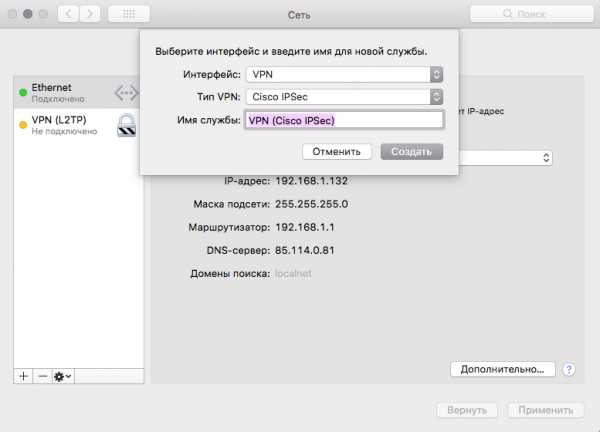

Подключение к VPN на Mac OS X

«Родные» средства Mac предлагают пользователю только подключиться к VPN-серверу, но не создавать его. Для подключения следуйте простой инструкции:

- Откройте «Системные настройки» — «Сеть».

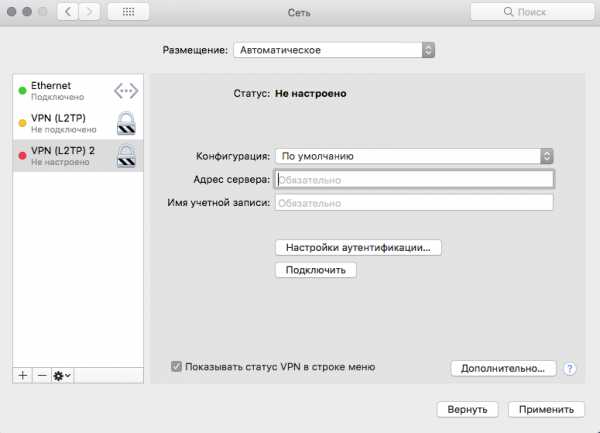

- Нажмите на плюсик в левом нижнем углу.

- Выберите «Интерфейс» — VPN.

- В «Типе VPN» выберите протокол сервера, который вы выбрали. Чаще всего сейчас можно встретить «L2TP через IPSec».

Вы можете также выбрать Cisco IPec или IKEv2, но PPTP стандартные средства Mac сейчас не поддерживают

- Введите адрес сервера и имя пользователя.

Все эти данные вы можете получить у администратора сервера, если не являетесь им сами

- Нажмите «Настройки аутентификации».

- Введите пароль пользователя и общий ключ IPSec (Shared Secret).

Если при настройке сервера вы выбирали другие способы аутентификации, выберите их в этом окне

- Нажмите «Применить», а затем «Подключить».

Если всё настроено верно, то в окошке подключения вы увидите иконки исходящего и входящего трафика. Если же по какой-то причине компьютер не сможет подключиться к серверу, он выдаст вам предупреждение об этом.

VPN на Linux

Настройка VPN для разных дистрибутивов будет несколько различаться, но основные шаги останутся одинаковыми для всех версий ОС. Мы приведём версию для Ubuntu:

- Откройте «Настройки» — «Сетевые соединения».

- Нажмите «Добавить».

- Выберите интересующий вас протокол (PPTP или L2TP) и нажмите «Создать».

- Перейдите на вкладку VPN.

- Сверху окна задайте произвольное имя подключения.

- Введите логин и пароль, а также адрес сервера в поле «Шлюз».

- На вкладке «Общее» поставьте галочку напротив «Все пользователи могут подключаться».

- На вкладке IPv4 выберите способ настройки «Автоматически (VPN)».

- Сохраните изменения, выходите и закрывайте окно сетевых подключений. Настройка завершена.

Подключаемся к VPN на Android

На телефонах и планшетах под управлением Android можно подключиться к VPN-серверу следующим образом:

- Зайдите в «Настройки» — «Сетевые настройки».

- Нажмите «Ещё» — VPN.

- Нажмите «Добавить конфигурацию».

- Заполните поля данными от администратора сервера. Имя подключения вы можете ввести произвольно, а остальные поля — согласно данным о сервере. Вам нужно выбрать протокол подключения, имя и пароль, адрес сервера и для некоторых протоколов ключ IPSec.

От правильности ввода данных зависит успешность подключения — не ошибитесь в этих полях

- Нажмите «Сохранить».

- Выберите созданное подключение из списка и нажмите «Подключиться».

Подключение к VPN на iOS

Подключиться к VPN-серверу на iOS можно с помощью «родных» средств системы:

- Откройте «Настройки» — «Основные» — VPN.

- Нажмите «Добавить конфигурацию VPN».

- Заполните поля. «Тип» — протокол подключения, определяется администратором сервера. «Описание» — ваше произвольное описание конфигурации. Пустым оставить не получится, поэтому введите хоть что-нибудь. «Сервер» — адрес сервера. «Учётная запись» — ваше имя пользователя. «Пароль» — ваш личный пароль. «Общий ключ» — ключ IPSec, общий для всех клиентов сервера. Нажмите «Готово».

- Затем вы можете коснуться «Подключиться» напротив созданной конфигурации. Если подключение пройдёт успешно, то в верхней части экрана вы увидите маленький значок VPN.

Распространённые ошибки

Кратко обозначим наиболее распространённые ошибки, которые новичок может допустить при создании, настройке и подключении к VPN-серверу:

- удалённый сервер не отвечает либо ошибка 400. Для начала проверьте работоспособность подключения к интернету в целом — иногда из-за временного сбоя работы маршрутизатора может выскакивать подобная ошибка. Затем, если всё в норме, попробуйте отключить брандмауэр (если вы работаете в Windows). Он может принимать некоторый зашифрованный трафик за вредоносное ПО;

- «проблема при подключении к VPN», ошибка 691. В этом случае проблема обычно находится на стороне сервера. Либо вы неправильно указали его адрес, либо у вас закончилась аренда и доступ закрыт. Если же вы и сделали сервер, то проблема обычно кроется в неправильно настроенном пробросе порта 1723;

- ошибка 800. Она обычно вызвана техническими неполадками на пути к серверу. Если вы пользуетесь публичным VPN-сервером, то такая ошибка может указывать на перегрузку шлюза. Просто подождите или попробуйте подключиться к другому бесплатному серверу;

- «Запрошенный адрес был отвергнут сервером». Обычно эта ошибка встречается, если вы приобрели доступ к VPN-сервису, который подразумевает, что вы используете динамический IP, но вы прописали статический. Измените тип IP-адреса на динамический.

Теперь вы сможете настроить собственный VPN-сервер, подключиться к уже готовому, а также имеете представление о создании выделенного сервера, в том числе для корпоративного использования.

itmaster.guru

SoftEther VPN Server сервер на Windows установка и настройка

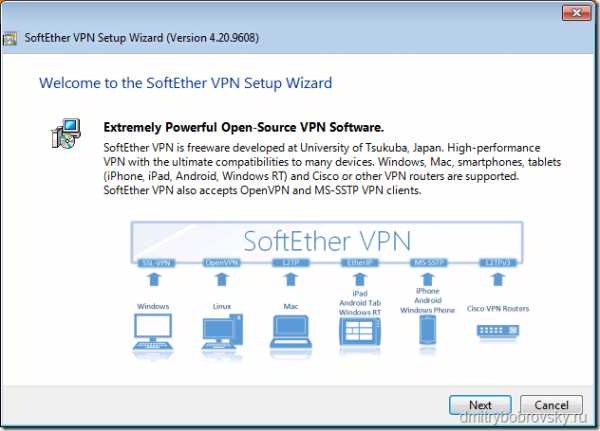

Версия SoftEther VPN Server 4.20.9608 (стабильный релиз, т.е. не beta) — softether-vpnserver_vpnbridge-v4.20-9608-rtm-2016.04.17-windows-x86_x64-intel.exe.

Версия ОС – Windows 7 Professional x64 SP1.

SoftEther VPN Server — сервер VPN на Windows установка и настройка

Программный продукт SoftEther VPN Server позволяет легко и быстро получить VPN сервер на Windows. Это позволяет объединить различные устройства, сервера и компьютеры в одну сеть (виртуальную). При этом все эти устройства могут физически находиться где угодно в мире. В статье рассмотрена установка и настройка SoftEther VPN Server на Windows. SoftEther VPN Server является freeware продуктом.

Обычно VPN сервер используют для организации удалённого доступа в сеть предприятия из дома или других удалённых сетей (офисов) организации. Так же в эту сеть могут подключаться любые другие устройства которым разрешен доступ, например мобильный телефон. Т.е. можно с мобильного телефона войти на рабочий стол своего рабочего компьютера. Поэтому, часто, VPN сервер – это центральный узел, к которому подключаются клиенты, чтобы получить доступ во внутреннюю сеть предприятия.

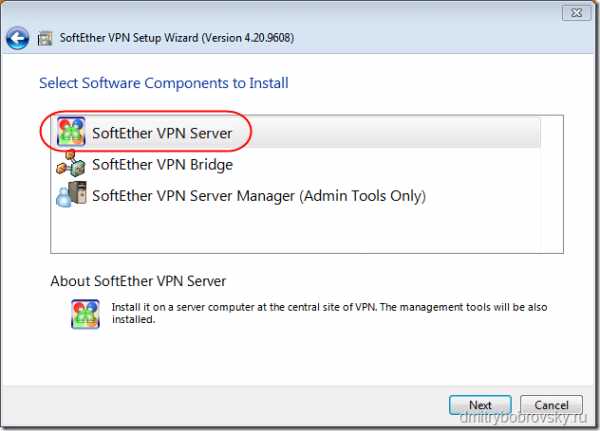

Установка SoftEther VPN Server на Windows

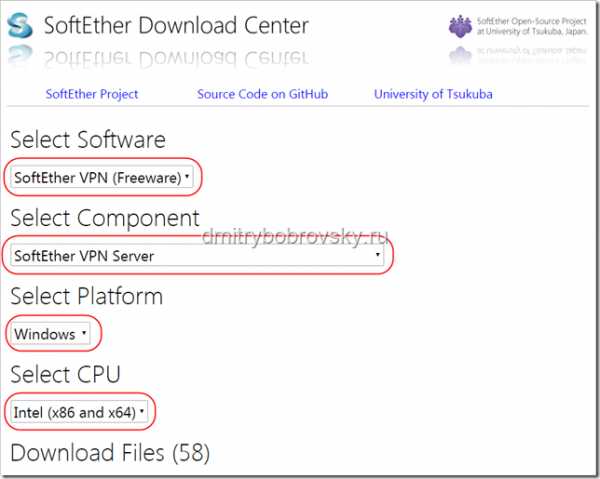

Дистрибутив можно взять отсюда — SoftEther Download Center. Обратите внимание, что на странице загрузок сначала отображаются бета (beta) версии продукта.

Скачать и запустить — softether-vpnserver_vpnbridge-v4.20-9608-rtm-2016.04.17-windows-x86_x64-intel.exe

Здесь выбрать — SoftEther VPN Server.

SoftEther VPN Server Manager (Admin Tools Only) – можно установить не сам сервер, а только средства его администрирования, например на рабочую станцию администратора.

SoftEther VPN Bridge — SoftEther VPN Server может работать в режиме моста между сетями (в этой статье не рассматривается).

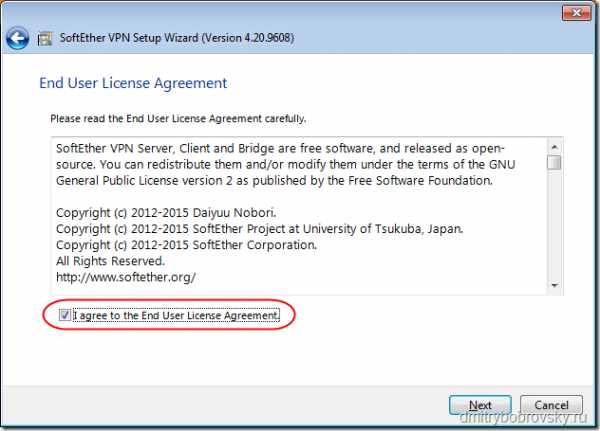

Согласиться с лицензией

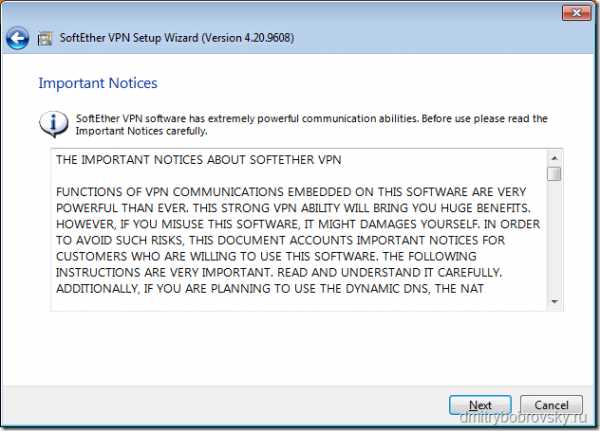

Здесь описаны все самые ключевые технические детали – можно почитать.

Здесь можно выбрать папку куда будет установлен SoftEther VPN Server и выбрать для конкретного пользователя он будет установлен или для всех пользователей на компьютере.

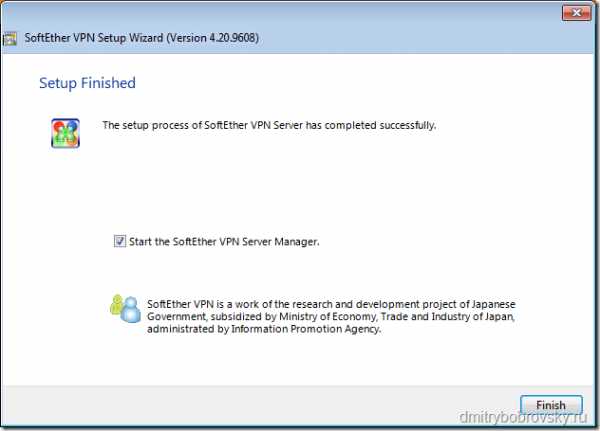

Далее идёт установка. После чего будет предложено запустить SoftEther VPN Server Manager для того что произвести настройку VPN.

Настройка SoftEther VPN Server

SoftEther VPN Server Manager всегда можно запустить Start – All Programs — SoftEther VPN Server — SoftEther VPN Server Manager.

При старте у вас отобразиться список соединений с SoftEther VPN Server серверами. Здесь можно создавать новые соединения или менять параметры уже существующих соединений. Для этого нужно выбрать конкретное соединение (в данном примере оно одно) и нажать Edit Setting.

Здесь можно задать настройки для конкретного соединения.

1. Название соединения

2. Имя сервера где установлен SoftEther VPN Server или его ip-адрес + порт.

3. Прямое соединение с сервером или через прокси.

4. Это соединение с сервером или хабом. В этой статье рассматривается одиночный сервер, поэтому – Server Admin Mode.

5. Можно сохранить пароль чтобы его не задавать каждый раз. Это пароль для администрирования сервера.

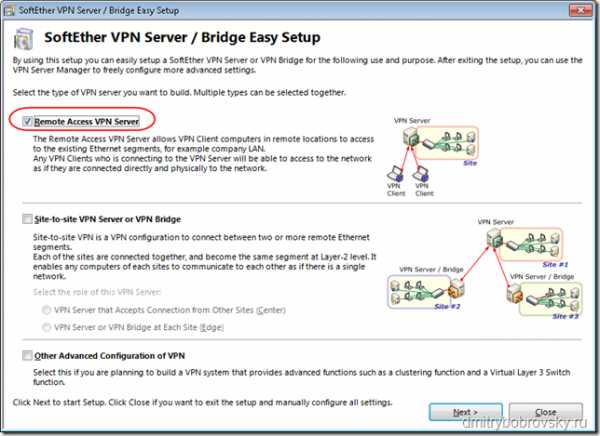

Соединиться с сервером. Для этого на основном экране SoftEther VPN Server Manager нажать Connect. При первом соединении, запуститься мастер, который поможет настроить сервер VPN.

Выбрать Remote Access VPN Server.

Далее запрашивается подтверждение нашего выбора. Нажать – Yes.

Здесь вводиться имя виртуального хаба (это как-будто железка к которой все присоединяются). Оставить всё как есть.

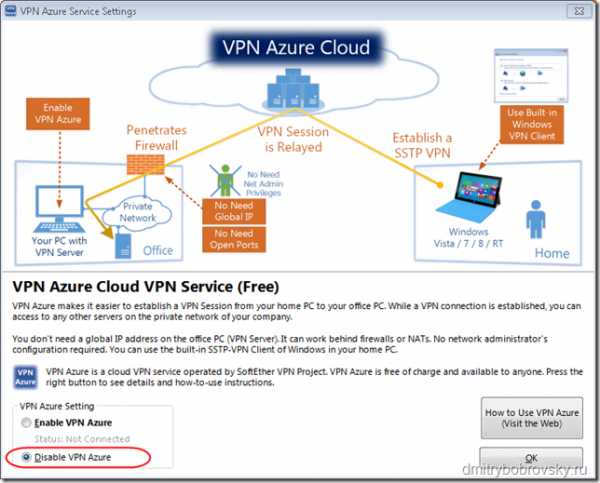

Можно настроить соединение с Azure Cloud. В этой статье это не рассматривается, поэтому выбрать Disable VPN Azure.

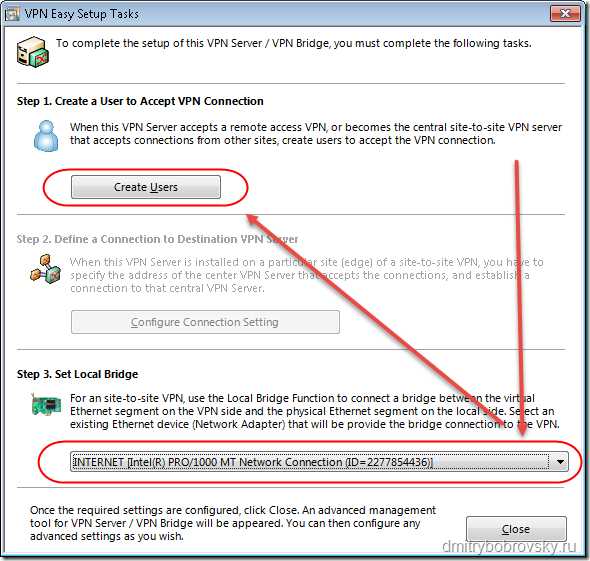

Далее появляется еще одни мастер VPN Easy Setup Tasks.

Выбрать в пункте 3 сетевую карту на сервере, которая смотрит в интернет.

Также необходимо создать пользователя под которым все будут соединяться с VPN сервером. Можно одного на всех или для каждого своего.

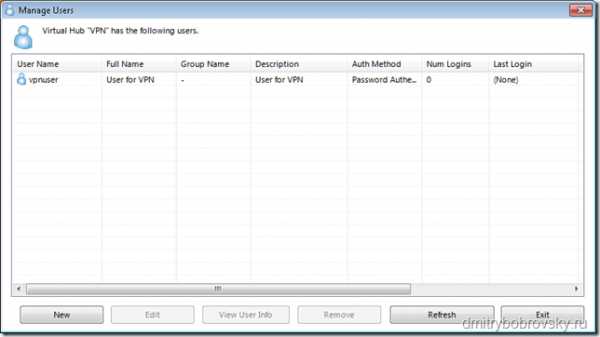

Для создания пользователя нажать Create User. На рисунке выделены поля для создания пользователя с аутентификацией по паролю.

1. Ввести имя пользователя

2. Можно установить группу для пользователя и дату истечения этой учётной записи (т.е. доступ кому-то можно предоставлять на некоторое время).

3. Выбрать тип аутентификации – Password Authentication.

4. Для пользователя можно регулировать конкретные разрешения.

5. Задать пароль пользователю.

6. Можно управлять индивидуальным сертификатом для аутентификации для конкретного пользователя.

7. Настройки для подписанного сертификата.

Далее появиться форма Manage Users где можно создать еще пользователей. Если это не нужно – нажать Exit.

Выйти из формы VPN Easy Setup Tasks — нажать Close.

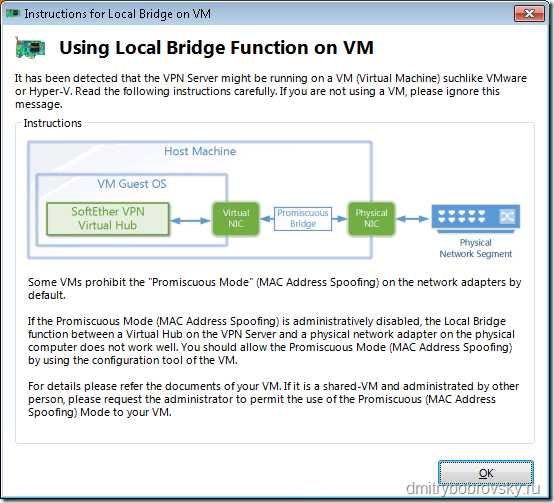

Если вы устанавливаете SoftEther VPN Server на виртуальный сервер, может появиться следующее окно. В котором предупреждается что нужно убедиться что для этой виртуальной машины Promiscuous Mode включен и не запрещён. Если это не так – его нужно включить и разрешить.

Всё сервер готов к работе и теперь при соединений с сервером через SoftEther VPN Server Manager вы будете видеть вот такое окно.

Если вы меняете порты через которые соединяться пользователи – откройте эти порты в любом firewall которые у вас есть между клиентом и сервером. В firewall операционной системы Windows при установке SoftEther VPN Server Manager автоматически создаётся правило для C:\Program Files\SoftEther VPN Server\vpnserver_x64.exe.

Соединение клиентов с SoftEther VPN Server

Для соединения клиентов с SoftEther VPN Server можно использовать как встроенные средства ОС использующие подключение по протоколу L2TP/IPsec с общим ключом так и собственного клиента SoftEther VPN Client. Который как заявляют разработчики, работает быстрее и шифрует трафик с помощью SSL. Т.е. VPN может работать даже в сетях где протоколы отличные от HTTPS запрещены.

dmitrybobrovsky.ru

Настройка VPN сервера в Windows

Данная статья представляет из себя ″Quick guide″ по настройке VPN сервера на базе Windows. Все описанные в статье действия производились на Windows Server 2012 R2, но инструкция подходит для любой более менее актуальной (на данный момент) серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

Итак начнем. Первое, что нам необходимо сделать — это установить роль удаленного доступа. Для этого в оснастке Server Manager запускаем мастер добавления ролей и выбираем роль «Remote Access» со всеми дополнительными фичами.

И затем в списке сервисов для данной роли выбираем «DirectAccess and VPN (RAS)».

Кроме роли удаленного доступа и инструментов управления будут дополнительно установлены web-сервер IIS и внутренняя база данных Windows. Полный список устанавливаемых компонентов можно просмотреть в финальном окне мастера, перед подтверждением запуска установки.

Все то же самое, только гораздо быстрее, можно проделать с помощью PowerShell. Для этого надо открыть консоль и выполнить команду:

Install-WindowsFeature -Name Direct-Access-VPN -IncludeAllSubFeature -IncludeManagementTools

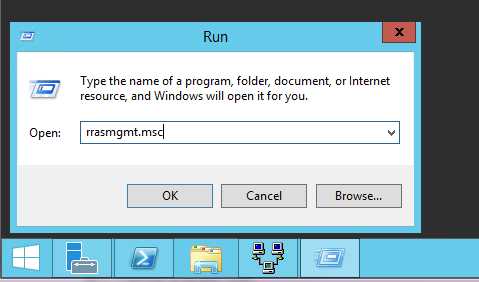

После установки роли нам потребуется включить и настроить службу с помощью оснастки «Routing and Remote Access». Для ее открытия жмем Win+R и вводим команду rrasmgmt.msc.

В оснастке выбираем имя сервера, жмем правой клавишей мыши и в открывшемся меню выбираем пункт «Configure and Enable Routing and Remote Access».

В окне мастера настройки выбираем пункт «Custom configuration».

И отмечаем сервис «VPN access».

В завершение настройки стартуем сервис удаленного доступа.

Сервис VPN установлен и включен, теперь необходимо сконфигурировать его нужным нам образом. Опять открываем меню и выбираем пункт «Properties».

Переходим на вкладку IPv4. Если у вас в сети нет DHCP сервера, то здесь надо задать диапазон IP адресов, которые будут получать клиенты при подключении к серверу.

Дополнительно на вкладке «Security» можно настроить параметры безопасности — выбрать тип аутентификации, задать предварительный ключ (preshared key) для L2TP или выбрать сертификат для SSTP.

И еще пара моментов, без которых подключение по VPN не сможет состояться.

Во первых, необходимо выбрать пользователей, которые имеют разрешения подключаться к данному серверу. Для отдельно стоящего сервера настройка производится локально, в оснастке «Computer Management». Для запуска оснастки надо выполнить команду compmgmt.msc, после чего перейти в раздел «Local Users and Groups». Затем надо выбрать пользователя, открыть его свойства и на вкладке «Dial-In» отметить пункт «Allow access». Если же компьютер является членом домена Active Directory, то эти же настройки можно произвести из консоли «Active Directory Users and Computers».

И во вторых, необходимо проверить, открыты ли нужные порты на файерволле. Теоретически при добавлении роли соответствующие правила включаются автоматически, но лишний раз проверить не помешает.

На этом все. Теперь VPN сервер настроен и к нему можно подключаться.

windowsnotes.ru