Как создать свой VPN на сервере

Сегодня я расскажу вам, как создать VPN на собственном сервере за 15 минут.

Чем хорош собственный VPN?

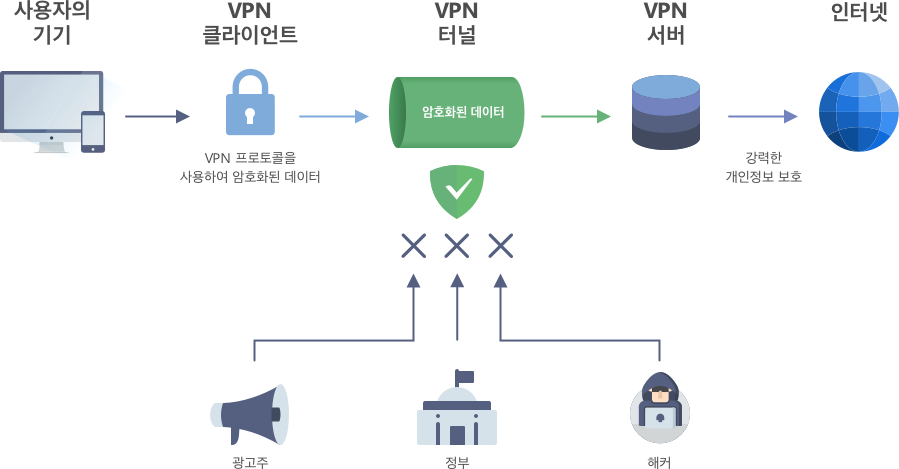

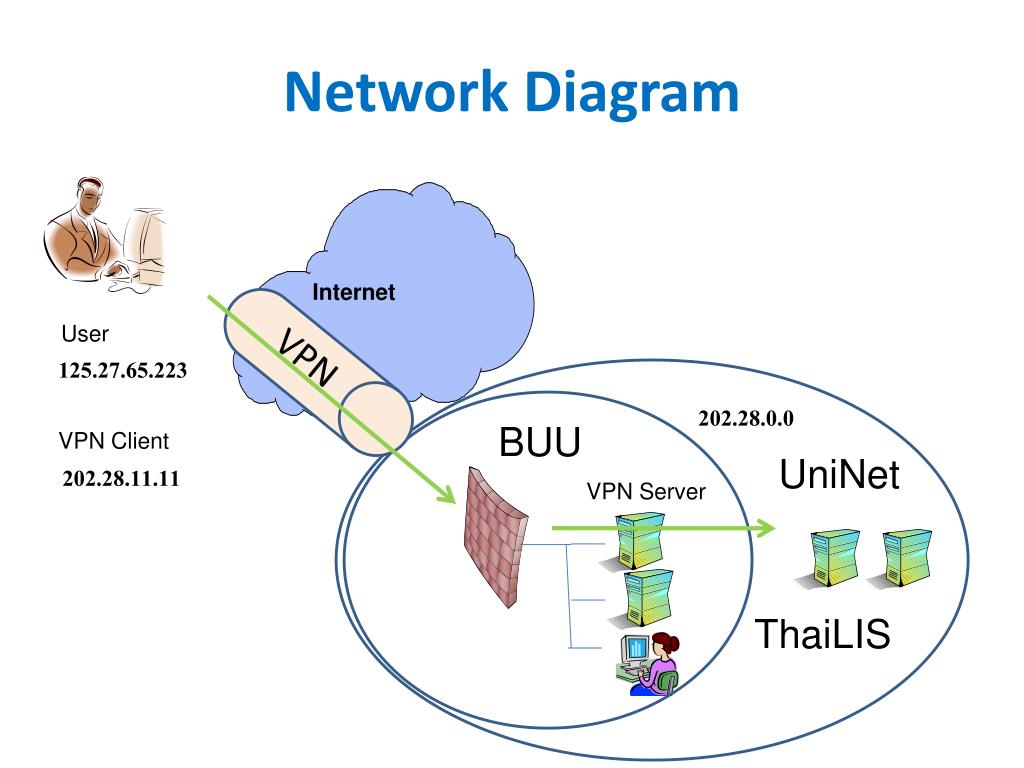

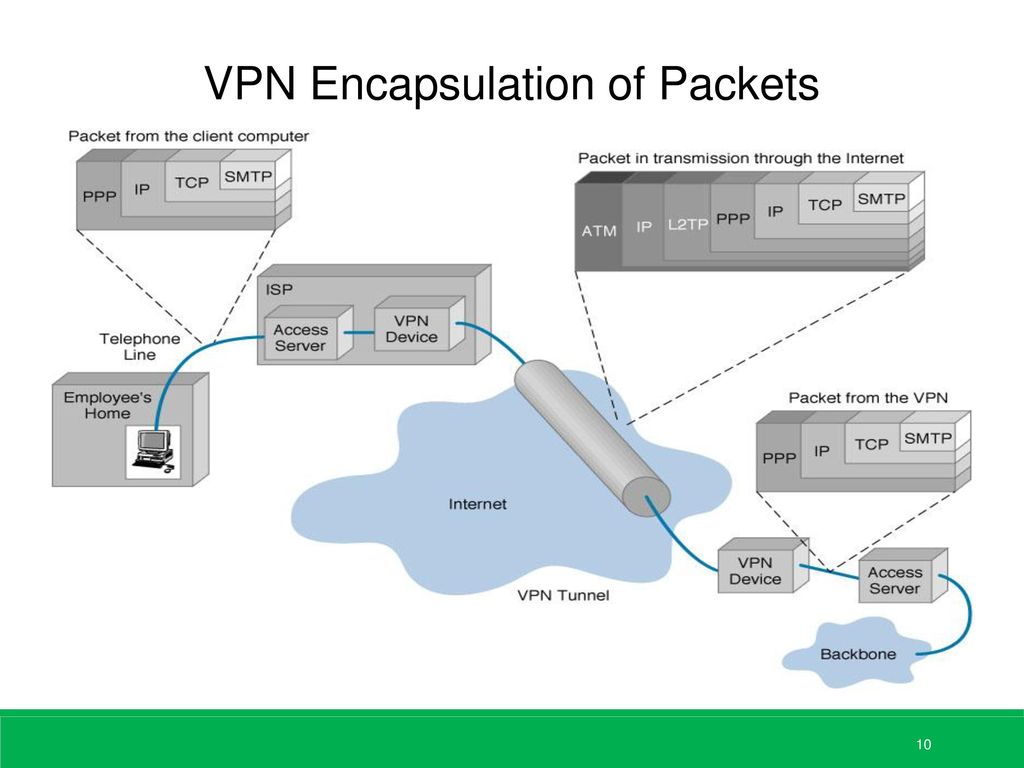

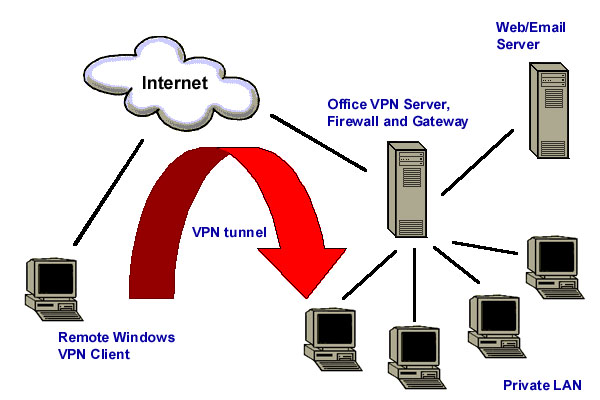

Давайте сначала разберемся, зачем нужен VPN. Простым языком, это технология, которая защищает ваш выход в интернет от взлома. С помощью VPN вы можете не бояться, что ваши данные получат злоумышленники, когда вы пользуетесь общественными сетями, а также его можно использовать при обходе блокировок вашего IP различными сайтами и сервисами.

Кроме того, входящий и исходящий трафик будет зашифрован, т.е. его не сможет видеть даже ваш интернет-провайдер.

Большинство известных VPN-сервисов имеют низкую скорость передачи данных и не самое стабильное подключение, потому лучше всего обзавестись собственным VPN. Далее я расскажу, как его создать и настроить. Говоря современно, поднять.

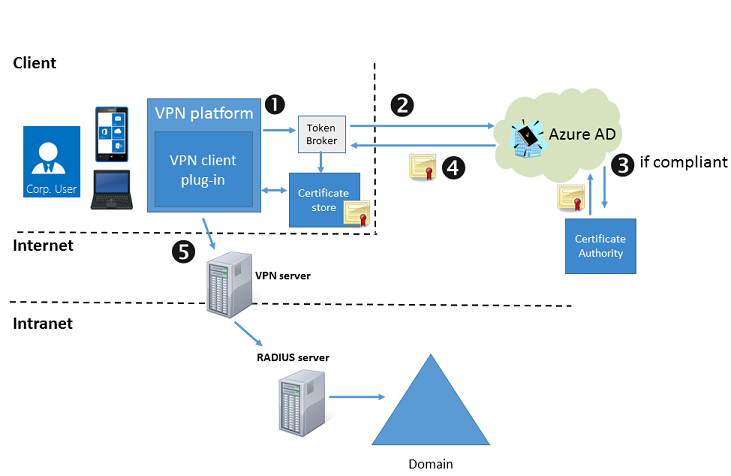

Мы будем отправлять трафик с устройств на собственный VPN-сервер с помощью программы OpenVPN, за счет чего скорость передачи данных будет ограничиваться только скоростью нашего интернета и сервера.

Теперь, когда разобрались с теорией, можем приступать к аренде VPS/VDS.

Арендуем серверДля стабильного соединения нам нужен сервер с хорошим интернетом. Я использую самую простую конфигурацию «Danny» с системой Ubuntu 20.04, арендованную на Timeweb.

Скорость интернета при данной конфигурации составляет 200 Мбит/с. Этого более чем достаточно для работы VPN на нем.

Для того чтобы взять такой же сервер, нужно зайти на главную страницу Timeweb, перейти во вкладку «VPS/VDS» и нажать кнопку «Заказать» под конфигурацией «Danny». Далее нужно заполнить все поля, выбрать желаемый период оплаты и систему Ubuntu 20.04, а затем нажать кнопку «Заказать».

Подключаемся к серверу по SSH

Для начала нам нужно подключиться к серверу по протоколу SSH через SSH-клиент. Я использую программу Termius. И вам ее рекомендую.

Я использую программу Termius. И вам ее рекомендую.

- Скачиваем программу Termius и устанавливаем ее на компьютер.

- Открываем клиент, жмем на «Add host» и используем данные, которые были отправлены на вашу почту после оплаты VPS/VDS. Вам потребуется: Hostname, Login, Password, Port. Вводим эти данные в поля нового подключения. Вот как это будет выглядеть в Termius:

Теперь нажимаем на название нашего подключения и попадаем в консоль сервера.

Устанавливаем OpenVPN на сервер

Вводим следующую команду для установки софта, с помощью которого мы будем копировать репозиторий OpenVPN с GitHub.

apt install git

После установки утилиты git копируем репозиторий OpenVPN на наш сервер и переходим в его папку:

git clone https://github.com/Nyr/openvpn-install.git cd openvpn-install/

Разрешаем выполнение установочного файла с помощью следующей команды:

chmod +x ./openvpn-install.sh

И запускаем установку OpenVPN:

./openvpn-install.sh

Настраиваем OpenVPN

Далее у нас запустится настройка установки OpenVPN. В первом пункте выбираем протокол передачи данных TCP, так как он более надежный. Вводим цифру 2 и подтверждаем действие клавишей Enter.

Второй шаг пропускаем с помощью клавиши Enter. Теперь нам нужно выбрать DNS для нашего сервера. Я использую сервера AdGuard, так как они блокируют рекламу и нежелательный контент на сайтах. Для подключения таких же DNS вводим цифру 6 и нажимаем Enter.

Теперь нам нужно выбрать любое имя файла конфигурации. Я назвал ее jsonic.

Далее подтверждаем, что мы готовы к установке и ждем ее завершения.

Запоминаем путь, который указан в конце лога установки.

Также мы можем выключить логирование трафика для полной анонимности подключения к VPN следующей командой:

apt remove rsyslogПодключаемся к нашему VPN

Теперь нам нужно скопировать конфигурационный файл, который создался после установки OpenVPN.

После этого заходим в папку, которая была указана при завершении установки, и копируем из нее файл конфигурации .ovpn (его имя мы вводили при настройке установщика) с помощью кнопки «Transfer to» к себе на устройство. Сохранить файл можно в любой удобной директории.

Далее скачиваем клиент OpenVPN к себе на устройство (компьютер, ноутбук, смартфон или планшет). Программа работает на всех популярных операционных системах. Я буду показывать его включение на примере Android.

Заходим в клиент, переходим во вкладку «File», находим на устройстве файл в формате .ovpn, который мы скопировали с сервера, и жмем «Import».

После импорта конфигурации ставим галочку в пункте «Connect after import» и нажимаем «Add».

Готово! Мы подключены к нашему VPN!

Свой VPN-сервер: плюсы, минусы и инструкция | by Samat Galimov

Мои технически подкованные друзья регулярно спрашивают рекомендацию VPN-сервиса.

Я обычно отвечаю, что проще завести свой собственный VPN-сервер.

Плюсы своего сервера:

- стабильная скорость;

- отсутствие соседей на IP-адресе;

- уважаемым хостерам больше доверия, чем большинству VPN-сервисов.

Минусы своего сервера:

- настройка требует технических навыков;

- необходимо следить за выходом патчей безопасности и оперативно их применять, чтобы не сервер не хакнули.

Главный плюс VPN-сервисов

У них много серверов на выбор разных странах мира. Это позволяет обойти гео-блокировку некоторых стриминговых сервисов. Обратите внимание, это работает не со всеми сервисами. Netflix, например, успешно блокирует почти все VPN.

Какой протокол выбрать?

- OpenVPN требует установки дополнительного софта в Windows, Linux, Mac, Android и не работает в iOS ✗

- PPTP небезопасен ✗

- L2TP ✓

- IKEv2 самый быстрый, стабильно переносит переключение между протоколами, работает только на современных платформах (свежие iOS и MacOS в их числе) ✓

Две основные инструкции по созданию своего сервера (автоматизированые скрипты):

- Streisand — проект-монстр, куча протоколов включая TOR, полная автоматизация.

Может тормозить на слабых серверах;

Может тормозить на слабых серверах; - hwdsl2/setup-ipsec-vpn — IPsec/L2TP и Cisco IPsec VPN, мой выбор для продакшена;

- gaomd/docker-ikev2-vpn-server — только IKEv2, из коробки только один пользователь, bleeding edge для iOS и MacOS.

Список классных хостеров:

- digitalocean: amsterdam, frankfurt, ny/sf, 1Gbps, ораничение трафика 1TB/mo, 5$/mo;

- scaleway: paris, amsterdam,200Mbps, без ограничения по трафику, 3€/mo.

Сервер в России

Для обхода блокировок Роскомнадзора можно попробовать взять сервер в России. Есть шанс, что выбранный вами хостер и его вышестоящий провайдер не фильтруют трафик, но это рулетка, может повезти, а может и нет. Работать такой VPN будет быстрее за счет меньшего расстояния и, соответственно, latency. Посоветовать конкретного хостера не могу. Если знаете хорошего русского хостера для своего VPN сервера — пишите на @samatg.

Цены начинаются от 7$ в месяц.

Вывод

Запустить свой VPN-сервер совсем не сложно. Аренда сервера стоит дешевле, чем готовый VPN-сервис и может заинтересовать IT-специалистов.

Как Создать VPN Сервер — Руководство По Созданию Сервера

VPN часто считаются одними из самых лучших инструментов для поддержания вашей приватности в сети, скрытия вашего IP и другой цифровой информации от потенциальных хакеров и мошенников. Однако в последнее время фактически стало трендом узнать, как создать VPN сервер и попробовать сделать это, вместо покупки подобного инструмента у какой-либо компании.

Давайте я сразу же предупрежу вас —  Однако, если вы действительно решительно настроены на то, чтобы узнать, как создать VPN сервер, то не беспокойтесь — об этом мы поговорим в первую очередь, а уже затем обсудим преимущества и недостатки.

Однако, если вы действительно решительно настроены на то, чтобы узнать, как создать VPN сервер, то не беспокойтесь — об этом мы поговорим в первую очередь, а уже затем обсудим преимущества и недостатки.

Давайте не будем терять время и приступим прямо сейчас.

Как Создать VPN Сервер

Итак — вы прочитали множество информации про VPN и поняли насколько он вам нужен, а спустя некоторое время решили, что хотите

Что же — в конце концов всё зависит от вас и вашего решения. Провайдеры VPN без клиента имеют право на жизнь, даже если вы вряд ли сможете прочитать про них много информации и найти среди самых лучших провайдеров услуг VPN во всей индустрии. Однако по какой бы причине вы не хотели узнать, как создать VPN сервер, выбор есть и он всегда остаётся за вами.

Какой бы ни была причина, я здесь, чтобы помочь вам.

Учитывая сказанное, после того как вы закончите чтение и узнаете, как создать VPN сервер, я советую вам также узнать про причины почему это плохая идея в конце нашего руководства. Я обещаю, что не буду тратить ваше время на ознакомление с различными «интересными фактами» и терминами, а также сконцентрируюсь только лишь на важных вещах и аспектах

Обратите внимание, что это руководство создавалось для пользователей операционной системой Windows 10. Все описываемые ниже процессы о том, как создать VPN сервер, подходят для большинства пользователей Windows — пользователи с более старыми версиями Windows могут следовать этому руководству так как инструкции будут похожи, но для пользователей Mac вещи могут значительно отличаться.

Шаг 1: Перейдите в Настройки VPN

Да — в Windows 10 существует особая вкладка, отведённая для VPN-подключения в ваших настройках. Это очень крутая и удобная функция.

Вы можете получить доступ к этой вкладке вписав «

Шаг 2: Добавьте VPN-Подключение

После того как вы попадёте в нужное место, выберите виртуальную приватную сеть (именно так расшифровывается VPN, если вы не знали) и вы увидите окно с пустыми слотами для заполнения, которые появятся перед вами. Если вы заинтересованы в том, как создать VPN сервер, то именно это место станет основным для выполнения всех действий.

Здесь, вам нужно будет  Убедитесь в том, что выберите в поле Поставщик VPN в верхней части этого окна — «Windows (встроенные функции)«. Это автоматически настроит для вас некоторые вещи, так как именно такой тип подключения вас и должен интересовать в первую очередь.

Убедитесь в том, что выберите в поле Поставщик VPN в верхней части этого окна — «Windows (встроенные функции)«. Это автоматически настроит для вас некоторые вещи, так как именно такой тип подключения вас и должен интересовать в первую очередь.

В разделе имя подключения и адрес вам нужно будет вписать некоторую информацию о вашем провайдере услуг VPN. Это может быть сделано изучая то, что именно предоставляет вам ваш сервис — будь-то сторонняя компания или какой-либо встроенный сервис VPN.

В разделе с именем пользователя и паролем, вам нужно будет ввести данные вашего провайдера услуг VPN вновь. Тогда как вы можете выбрать некоторые настройки, эта информация должна быть предоставлена компанией, которая предлагает вам свои услуги.

Шаг 3: Подключите Ваш VPN

Следуя всем инструкциям выше и заполнив необходимую информацию, к этому моменту вы уже должны будете найти новое WiFi-подключение в списке ваших сетей внизу экрана. Предполагая, что всё прошло хорошо, вы должны будете иметь возможность сразу же подключиться к вашему новому VPN без каких-либо проблем.

Предполагая, что всё прошло хорошо, вы должны будете иметь возможность сразу же подключиться к вашему новому VPN без каких-либо проблем.

Конечно же, сам процесс может пройти ещё более гладко с другими более продвинутыми провайдерами услуг VPN без клиента. Всё зависит от того, какой протокол они используют и насколько хорошие материалы у них имеются для тех, кто хочет узнать, как создать VPN сервер.

Однако обратите внимание, что есть некоторые вещи, которые вам нужно сделать, перед тем как узнать, как создать VPN сервер. Самая значимая из них — конечно же — это выбор правильного провайдера VPN без клиента и использование встроенных услуг VPN Microsoft.

Тем не менее я не буду более подробно говорить про выбор VPN без клиента. Почему? Что же, у меня нет никаких рекомендаций или каких-либо хороших вещей, которыми я могу с вами поделиться об этих сервисах — позвольте мне сказать почему.

Самые Интересные Материалы

Ищете более подробную информацию по смежным темам? Чтобы сэкономить ваше время, мы сделали подборку похожих статей! Взгляните!

Почему Создание Вашего Собственного VPN Может Быть Не Лучшей Идей

Я признаю это — некоторые VPN могут быть лучше других в тех или иных аспектах, если мы составим общий рейтинг. Это вполне очевидно, так ведь? Что же, позвольте мне сказать прямо — VPN без клиента находятся в конце этого рейтинга самых лучших VPN.

Хорошо, пока вы не начали кидать в меня камнями, позвольте мне рассказать причины для того, почему вы не должны изучать, как создать VPN сервер, а должны выбрать какой-либо из лучших провайдеров услуг VPN в индустрии.

Вопросы Безопасности

В верхней части списка причин — конечно же — безопасность. VPN без клиента (или VPN сделанные вручную) очень часто считаются представителями с самыми плохими показателями безопасности.

Вы можете сказать — что же, хотя бы я не буду беспокоиться о том, что они хранят логи с моими данными!

Мне есть что вам ответить на этот счёт — дело обстоит не совсем так.

Тогда как регистрация и хранение данных абсолютно точно считается серьёзной проблемой в сообществе VPN по всему миру, эта проблема вдвойне актуальна для подобных типов VPN. Когда мы говорим про популярные варианты, то вы должны понимать, что они должны поддерживать безопасность и раскрывать всю информацию относительно их политики конфиденциальности. Ведь всё же, они бы не смогли долго продержаться на рынке, если бы внаглую хранили информацию о пользователях, ведь так?

Лучшие VPN также имеют хорошо настроеные и оптимизированные функции безопасности в их клиенте — это то, чему вы вряд ли сможете научиться, даже если будете часами напролёт читать про то, как создать VPN сервер. Понимаете, даже если некоторые представители VPN без клиента предоставляют относительно хорошие протоколы и системы шифрования, чем другие, они всё равно имеют один очень важный недостаток.

Недостаток оптимизации.

У вас не только не будет возможности работать с важными функциями и настройками безопасности на вашем VPN (вроде функции Kill-Switch, настройки шифрования AES, настройки протокола OpenVPN), но есть шанс, что вы даже не сможете сделать это, детально изучая «как настроить VPN самому«. Этих возможностей у вас может попросту не быть вообще.

Если вы хотите чувствовать себя в безопасности и оставаться анонимным в сети, то вы должны довериться лучшим провайдерам услуг VPN на рынке. Использование услуг сомнительных провайдеров VPN без клиента является не самым лучшим способом добиться этого. Вы лишь подвергнете себя лишнему риску.

Нет Пользовательского Интерфейса (UI) / Плохой Пользовательский Опыт (UX)

Как вы поняли, UI означает «пользовательский интерфейс«, тогда как UX «пользовательский опыт«. Скорее всего, вы понимаете, к чему я упомянул эти два термина?

Отсутствие кнопок и самых различных настроек. Всё это может показаться удобным на первый взгляд — вам нужно лишь подключиться к вашему VPN с помощью панели внизу вашего экрана — но вскоре вы обнаружите, что вы серьёзно ограничены в настройках вашего VPN.

Всё это может показаться удобным на первый взгляд — вам нужно лишь подключиться к вашему VPN с помощью панели внизу вашего экрана — но вскоре вы обнаружите, что вы серьёзно ограничены в настройках вашего VPN.

Будь то смена сервера, проверка настроек протокола или простой сбор базовой информации о производительности вашего VPN. Всё это станет гораздо более сложным процессом, честно говоря, без особой на то причины.

Кроме того есть ещё и практически сторона данного вопроса.

Представьте, что вы используете VPN по нескольким различным причинам. Предположим, для трансляции контента и использования торрентов. В таком случае, используя обычный VPN без изучения того, как создать свой VPN сервер, вам нужно лишь перейти с одного сервера на другой — с одного сервера, который поддерживает трансляцию контента, на другой, который имеет более хорошую защиту и скорость для комфортного использования торрента.

Это дело одного нажатия клавиши мыши.

Однако, если вы выберите другой путь и решите узнать, как создать VPN сервер самим, то такой простой возможности для переключения сервера у вас не будет — во-первых, у вас может быть очень небольшой выбор серверов, во-вторых, сам переход между серверами будет целой эпопеей с изменением изначальных настроек.

Спор Цена/Качество

Несомненно, одной из основных причин, по которой люди хотят узнать, как создать VPN сервер, является стоимость многих VPN провайдеров в этой сфере.

Цена может быть очень неоднозначной и казаться высокой — особенно, если вы не горите желанием тратить деньги на обычную программу для компьютера. Тем не менее я бы посоветовал вам подумать об этом в другом ключе:

Использование VPN (если это хороший и качественный VPN, конечно же) гарантирует сохранение вашей приватности в сети. Со скрытым IP и зашифрованной чувствительной информацией у хакеров (или кого-либо ещё, кому она может быть необходима) не будет возможности получить к ней доступ.

Тогда как некоторые провайдеры услуг VPN могут запросить большую сумму за свои товары, чаще всего цена не такая уж плохая, как вы могли изначально себе представить. Давайте возьмём в качестве примера NordVPN — одного из лучших провайдеров услуг VPN во всей индустрии, настоящего гиганта, который имеет солидную репутацию надёжного провайдера, предлагающего большое количество различных функций.

Однако несмотря на всего его преимущества, ценовая политика в отношении тарифных планов Nord просто невероятна.

Учитывая такие цены, у вас не должно быть никаких причин изучать то, как создать VPN и углубляться в тему того «как настроить подобный VPN» — это просто не стоит вашего времени и сил.

Заключительные Мысли

Итак — не поймите меня неправильно. Изучать то, как создать VPN сервер может быть действительно полезно.

Честно говоря, я бы посоветовал всем, кто хочет использовать подобный инструмент, для начала узнать, как сделать свой собственный сервер VPN. Это очень полезные технические знания и после прочтения нескольких детальных материалов, вы сможете понять весь процесс, который выполняет каждый VPN в индустрии вне зависимости от его типа. Принцип работы VPN в общем и целом почти никогда не отличается.

Это очень полезные технические знания и после прочтения нескольких детальных материалов, вы сможете понять весь процесс, который выполняет каждый VPN в индустрии вне зависимости от его типа. Принцип работы VPN в общем и целом почти никогда не отличается.

Однако моя помощь для подобного типа VPN без клиента заканчивается на образовательном, своего рода ознакомительном уровне.

Давайте объясню почему я не стану углубляться в подробности этой темы. Я не имею ничего против подобного концепта в целом, но много раз было доказано, что такое решение для онлайн-безопасности не так уж надёжно. С текущим уровнем развития технологий и самой индустрии VPN на данный момент, существует так много различных вариантов, которые вы можете попробовать и различных функций, которые помогут вам защититься, что вы просто обязаны ими воспользоваться.

Конечно, изучение того, как создать VPN сервер, не является пустой тратой времени, но вам стоит прочитать некоторые обзоры и отзывы на самые лучшие VPN в индустрии, перед тем как принимать решение относительно того, хорошей ли идеей является создание вашего собственного VPN.

Лучшие материалы

Просмотрите нашу коллекцию самых подробных статей, руководств и учебных пособий по VPN. Всегда будьте в курсе событий и принимайте обоснованные решения!

Заключение

Тогда как научиться тому, как создать VPN сервер может показаться очень простым, у этого процесса существуют определённые трудности и сложности. Для начала вам нужно найти достойный сервис VPN, прочитать информацию по различным протоколам (какие использовать, а какие стоит избегать), узнать про тонкости аспектов их использования и интеграции в систему и так далее. В данном руководстве мы поговорили лишь о базовом техническом процессе того, как создать сервер VPN на Windows 10.

Нужен ли вам VPN для безопасности, защиты IP или просто для просмотра вашего любимого шоу на Netflix или Hulu, я всё равно бы посоветовал вам избегать возможности делать это самому и просто инвестировать несколько долларов в месяц на инструмент, который подарит вам удобство и уверенность на долгое время.

Если вы заинтересованы в поиске достойного, стоящего VPN, но не совсем знаете где его найти, вы всегда можете заглянуть в наш список из лучших провайдеров услуг VPN на рынке. Спасибо за уделённое вами время и удачи в поддержании вашей приватности и анонимности в сети!

Оставьте свой честный отзыв

Оставив свое честное мнение, вы можете помочь тысячам читателей выбрать лучший VPN. Мы принимаем подлинные и полезные отзывы пользователей, как положительные, так и отрицательные. Имейте в виду, что предвзятые отзывы публиковаться не будут. Если вы хотите поделиться своим мнением, опытом или советом, мы хотим, чтобы вы им поделились с нами!

Как настроить свой VPN сервер

Правительства разных стран так или иначе пытаются запретить доступ к определённым ресурсам в Интернете. В России «заблокирован» Telegram и LinkedIn, в Казахстане уже не первый год невозможно посетить сайт Медузы, под раздачу даже попал официальный сайт gRPC, в Украине на фоне политических проблем запретили доступ к Яндексу.

От мала до велика знают как обойти эти блокировки, никого уже не удивишь словом VPN. Спроси у продвинутого юзера про VPN и он лихо назовёт парочку приложений для своего любимого смартфона в названии которых точно будет VPN 😎 Но мало кто задумывается, что публичные впн-сервисы могут также таить угрозу. Например, они без труда могут перехватывать весь трафик между вашим телефоном (клиентом) и сервисом на который вы обращаетесь (сервером). Таким сервисом может быть в том числе и банковское приложение, интернет-банкинг. Согласитесь, неприятно будет в один прекрасный день увидеть 0 на балансе вашего личного счёта.

Чтобы чувствовать себя в безопасности при использовании VPN я рекомендую настроить свой собственный VPN сервер. Для этого не нужно уметь программировать и даже иметь навыки администрирования Linux. Всё что необходимо — это иметь аккаунт на облачном хостинге DigitalOcean и следовать инструкциям этого руководства.

Если у вас до сих пор нет аккаунта в DigitalOcean, то создать его можно по моей ссылке. Зарегистрировавшись по ней вы получите $100 на ваш аккаунт, которыми сможете воспользоваться в течение 2-х месяцев! То есть как минимум у вас будет 2 месяца бесплатного использования личного VPN сервиса!

Зарегистрировавшись по ней вы получите $100 на ваш аккаунт, которыми сможете воспользоваться в течение 2-х месяцев! То есть как минимум у вас будет 2 месяца бесплатного использования личного VPN сервиса!

Установка и настройка OpenVPN

Прелесть DigitalOcean в том, что у них есть Marketplace готовых продуктов. В этом маркетплейсе есть официальный образ популярного Open Source VPN сервера OpenVPN.

После регистрации и входа в панель DigitalOcean, в левой части найдите Marketplace, переходите по ссылке:

В списке готовых приложений ищем OpenVPN Access Server, и переходим по ссылке:

На странице сервиса вам необходимо нажать на кнопку с текстом Create OpenVPN Access Server Droplet:

Droplet в терминах DigitalOcean это виртуальная машина, если проводить аналогию с сервисом AWS, то Droplet это та же EC2-машина.

После нажатия на кнопку DigitalOcean предложит вам выбрать тарифный план, от него зависит мощность сервера на котором будет крутиться ваш будущий VPN сервер. Скажу, что для личного пользования подойдёт самый дешевый тариф — $5. За эти деньги вы получите виртуальную машину с 1 Гб оперативной памяти и 25 Гб SSD диска + 1000 Гб трафика. Именно на этом тарифном плане крутится мой VPN сервер, которым я пользуюсь уже третий год подряд.

Скажу, что для личного пользования подойдёт самый дешевый тариф — $5. За эти деньги вы получите виртуальную машину с 1 Гб оперативной памяти и 25 Гб SSD диска + 1000 Гб трафика. Именно на этом тарифном плане крутится мой VPN сервер, которым я пользуюсь уже третий год подряд.

После выбора тарифного плана вам также необходимо выбрать регион в котором находится датацентр. Если вы из Евразии, то смело выбирайте Frankfurt, в этом регионе минимальный пинг.

Далее предлагается выбрать вариант аутентификации на будущей виртуальной машине, есть 2 способа:

- использовать одноразовый пароль, который будет отправлен на почту и после первичного входа его необходимо поменять

- использовать ssh ключ

Если вы не знаете, что такое SSH ключи, то выбирайте вариант с одноразовым паролем. После этого необходимо задать название будущей виртуальной машины (дроплета), тут всё на ваше усмотрение, можно оставить всё как предлагает digitalocean. Нажимаем на зелёную кнопку Create Droplet. Готово. Создание виртуальной машины занимает какое-то время, около 2-х минут.

Готово. Создание виртуальной машины занимает какое-то время, около 2-х минут.

После создания виртуальной машины вам необходимо к ней подключиться для первичной настройки OpenVPN, нужно ответить на несколько вопросов в интерактивном режиме (на каком порту будет Admin UI, какой порт используется для VPN сервера и т.д.):

После настройки конфигурации сервера необходимо задать пароль для пользователя openvpn, он является администратором VPN сервера.

passwd openvpn

После этого необходимо открыть админ панель OpenVPN в браузере, ссылка будет в терминале в котором вы задавали настройки:

Авторизуемся на сервере:

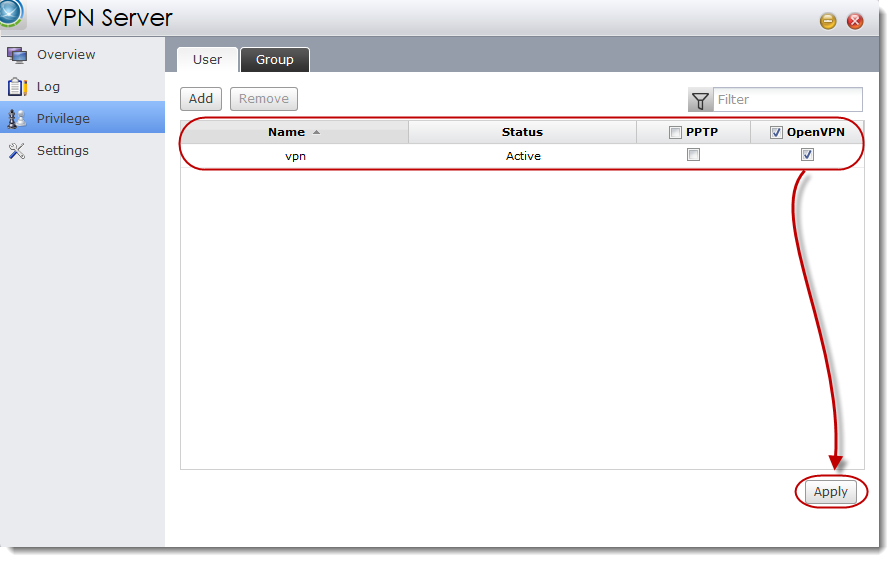

После входа в панель необходимо будет создать пользователя, сделать это нужно в разделе User Management → User Permissions не забыв также указать пароль. После создания пользователя необходимо выйти из административной панели и перейти по ссылке без указания /admin, появится вот такая форма:

Авторизуйтесь под новым пользователем. После успешного входа вы увидите страницу, где вам будет предложено скачать VPN клиент OpenVPN либо загрузить файл конфигурации для OpenVPN клиента с расширением .ovpn. Для Android также есть приложение клиента, в котором можно импортировать этот файл конфигурации, и всё будет работать как по маслу.

После успешного входа вы увидите страницу, где вам будет предложено скачать VPN клиент OpenVPN либо загрузить файл конфигурации для OpenVPN клиента с расширением .ovpn. Для Android также есть приложение клиента, в котором можно импортировать этот файл конфигурации, и всё будет работать как по маслу.

💌 Присоединяйтесь к рассылке

Понравился контент? Пожалуйста, подпишись на рассылку.

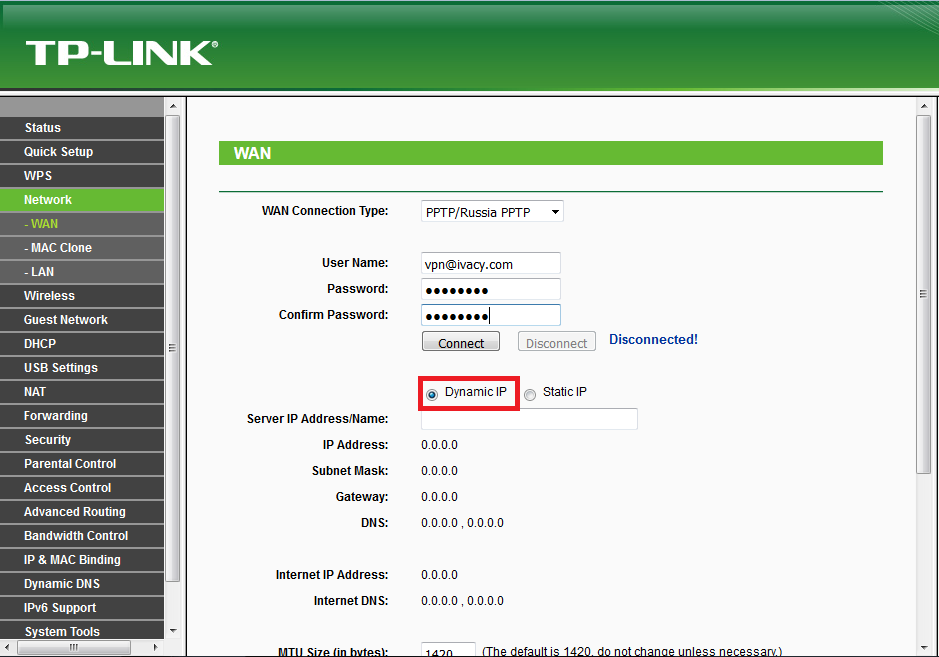

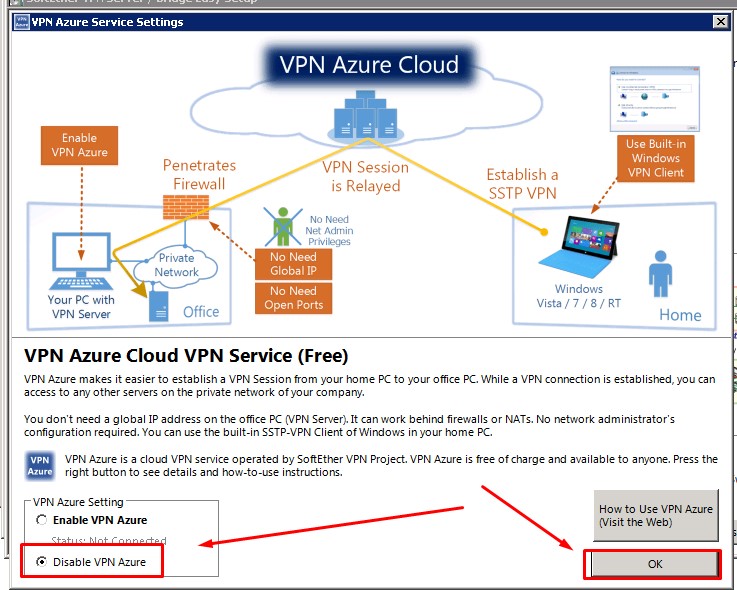

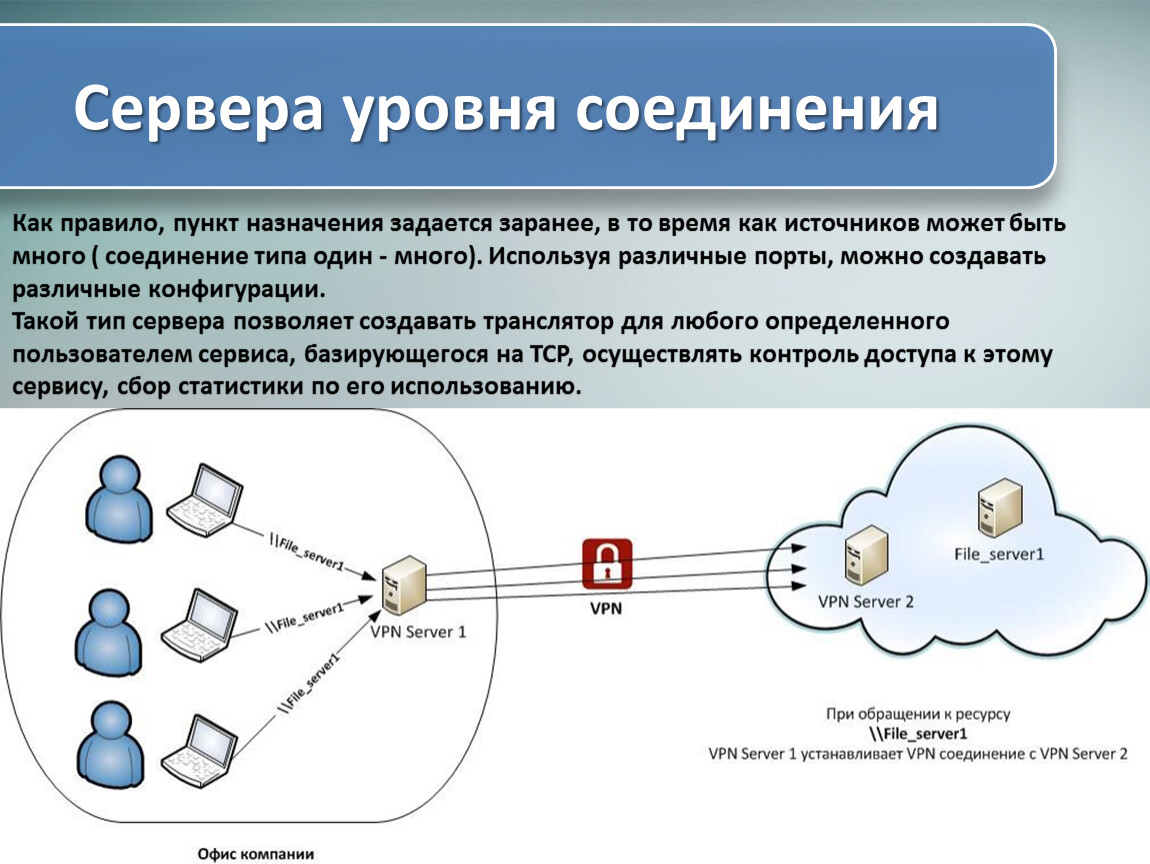

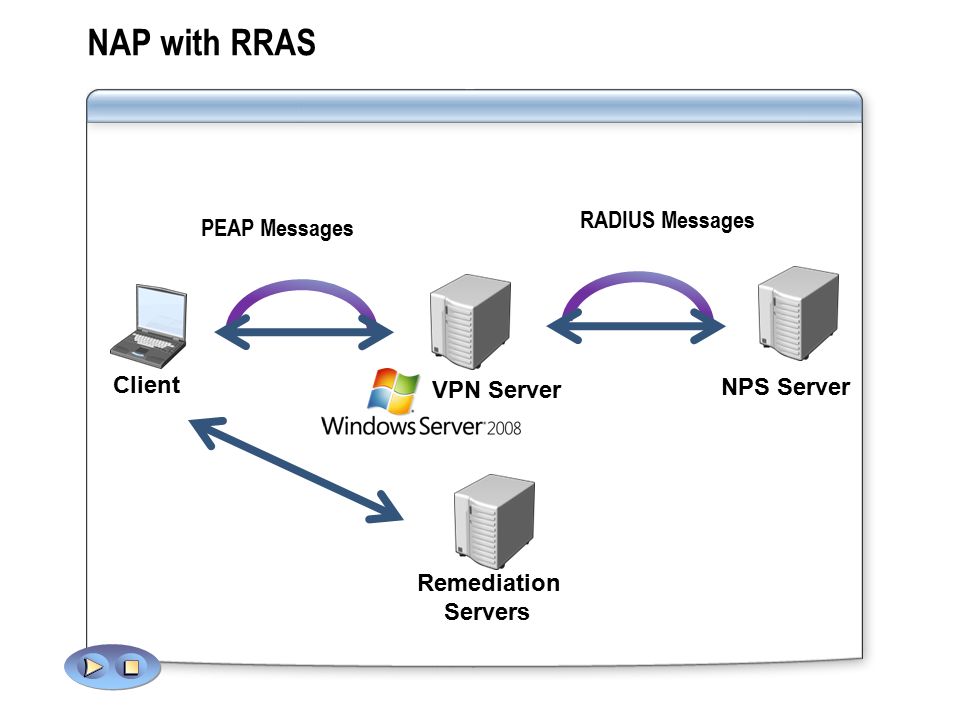

Свой собственный L2TP VPN / Блог компании RUVDS.com / Хабр

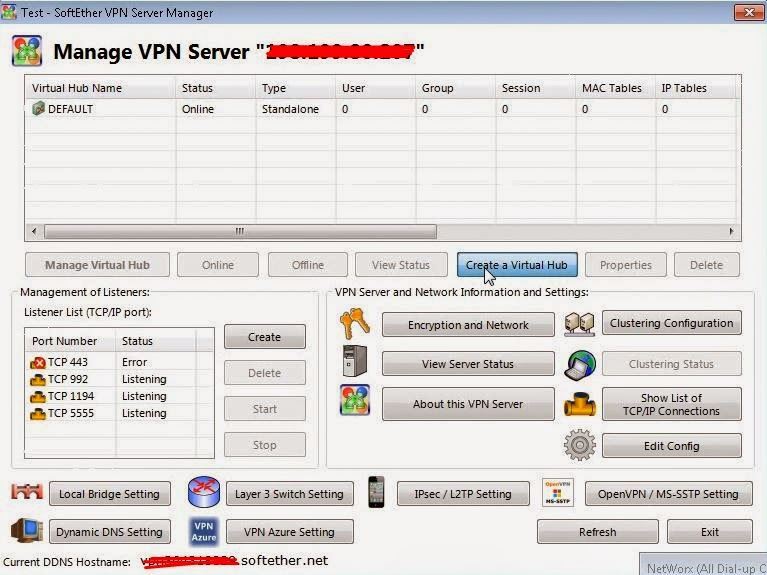

Покопавшись по просторам интернета в поисках софта для построения своего собственного VPN, постоянно натываешься на кучу гайдов связанных с неудобным в настройке и использовании OpenVPN, требующим проприетарного клиента Wireguard, только один SoftEther из всего этого цирка отличается адекватной реализацией. Но мы расскажем, так сказать, о нативной для Windows реализации VPN – Routing And Remote Access (RRAS).По странной причине, никто ни в одном гайде не написал про то, как это все развернуть и как включить на нем NAT, поэтому мы сейчас все исправим и расскажем, как сделать свой собственный VPN на Windows Server.

Ну а уже готовый и преднастроенный VPN можно заказать из нашего маркетплейса, он кстати работает из коробки.

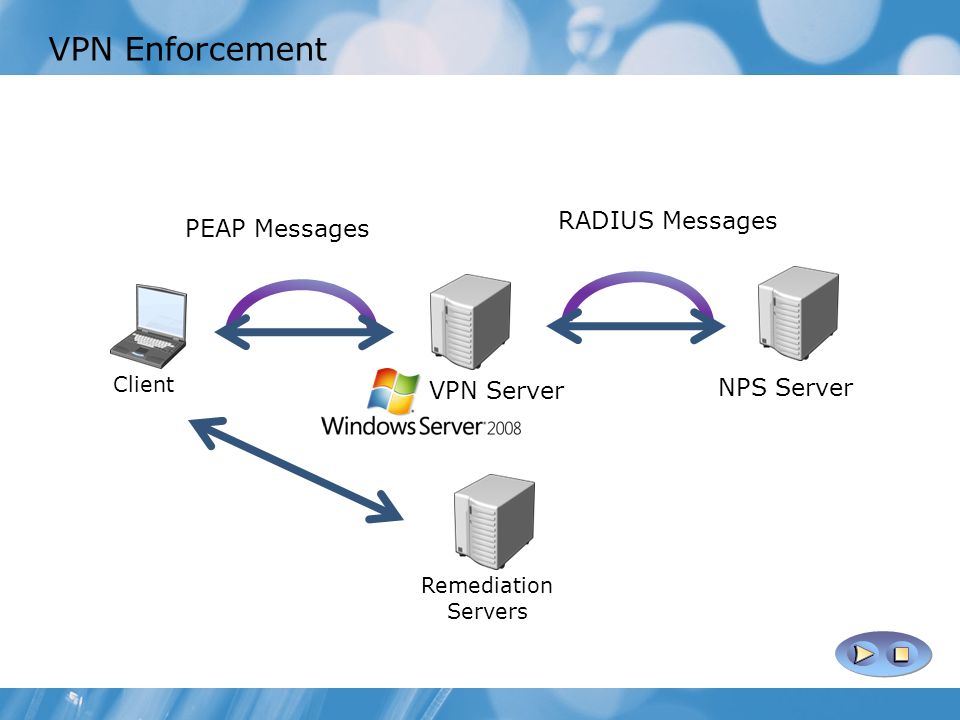

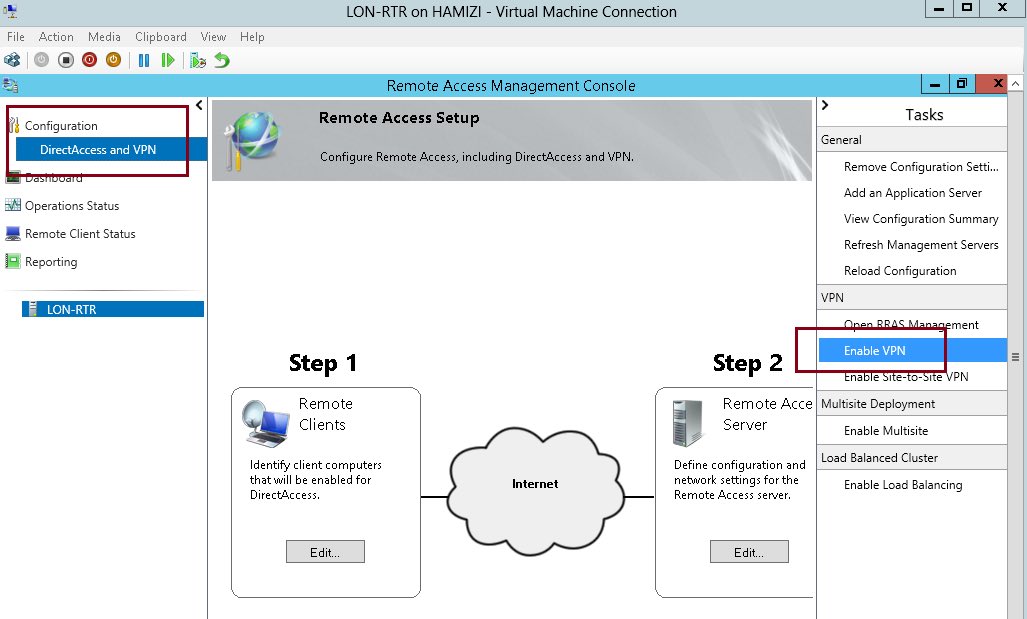

1. Устанавливаем службы

Сначала, нам понадобится Windows Server Desktop Experience. Установка Core нам не подойдет, ибо отсутствует компонент NPA. Если компьютер будет членом домена, можно остановиться и на Server Core, в таком случае все это дело можно уложить в гигабайт ОЗУ.

Нам нужно установить RRAS и NPA (Network Policy Server). Первый нам понадобится для создания туннеля, а второй нужен в случае если сервер не является членом домена.

В выборе компонентов RRAS выбираем Direct access and VPN и Routing.

2. Настраиваем RRAS

После того, как мы установили все компоненты и перезагрузили машину, нужно приступить к настройке. Как на картинке, в пуске, находим диспетчер RRAS.

Через эту оснастку мы можем управлять серверами с установленным RRAS. Жмем правой кнопкой мыши, выбираем настройку и переходим.

Пропустив первую страницу переходим к выбору конфигурации, выбираем свою.

На следующей странице нам предлагается выбрать компоненты, выбираем VPN и NAT.

Далее, далее. Готово.

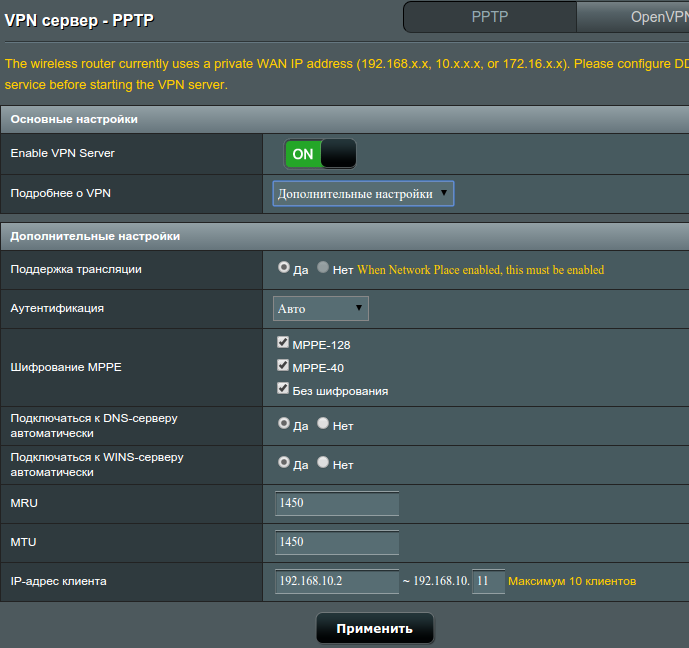

Теперь нужно включить ipsec и назначить пул адресов, который будет использовать наш NAT. Жмем правой кнопкой мыши по серверу и переходим в свойства.

Первым делом вводим свой пароль для l2TP ipsec.

На вкладке IPv4 обязательно нужно установить выдаваемый клиентам диапазон ip адресов. Без этого NAT не заработает.

Теперь осталось добавить интерфейс за NAT. Переходим в подпункт IPv4, жмем правой кнопкой мыши по пустому месту и добавляем новый интерфейс.

На интерфейсе (тот который не Internal) включаем NAT.

3. Разрешаем правила в брандмауэре

Тут все просто. Нужно найти группу правил Routing and Remote Access и включить их всех.

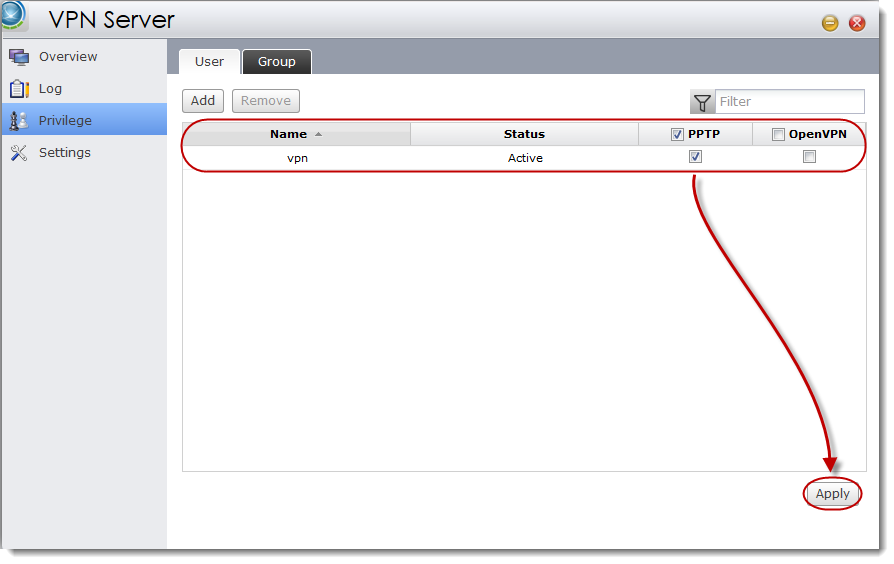

4. Настраиваем NPS

Ищем в пуске Network Policy Server.

В закладках, где перечислены все политики, нужно включить обе стандартные. Это разрешит всем локальным пользователям подключение к VPN.

5. Подключаемся по VPN

Для демонстрационных целей выберем Windows 10. В меню пуск ищем VPN.

Жмем на кнопку добавления подключения и переходим в настройки.

Имя подключения задавайте какое вам хочется.

IP адрес – это адрес вашего VPN сервера.

Тип VPN – l2TP с предварительным ключом.

Общий ключ – vpn (для нашего образа в маркетплейсе.)

А логин и пароль — это логин и пароль от локального пользователя, то есть от администратора.

Жмем на подключение и готово. Вот и ваш собственный VPN готов.

Надеемся, наш гайд даст еще одну опцию тем, кто хочет сделать свой собственный VPN не связываясь с Linux или просто хочет добавить шлюз в свою AD.

Как быстро настроить собственный безопасный VPN?

Согласитесь, было бы странно, если бы Роскомнадзор прекратил изменять своим традициям. Я имею ввиду весеннее обострение. Вы помните, как ведомство в 2018 году выполняло требование суда о блокировке Telegram, да так усиленно, что половина интернета рухнула?

Я имею ввиду весеннее обострение. Вы помните, как ведомство в 2018 году выполняло требование суда о блокировке Telegram, да так усиленно, что половина интернета рухнула?

10 марта 2021 года — тоже день весёлый. Twitter замедлили из-за неудаления более трёх тысяч противоправных записей с детской порнографией, суицидальными публикациями, а также твитами, которые пропагандируют наркотики.

Всё было бы хорошо, но сначала в офлайн ушли правительственные сайты, затем обвалился весь «Ростелеком», а в результате оказалось, что под замедление попали все сайты, в домене которых встречается сочетание «t.co», включая Reddit, Microsoft, GitHub, «Чемпионат» и даже прогосударственное медиа RT.

В России вместе с Twitter замедлили сайты GitHub, Microsoft, Reddit и RT

Одновременно с замедлением скорости доступа к Twitter в России замедлили все ресурсы, которые имеют в домене сочетание «t.co».

Списывать ли это всё на непрофессионализм и примитивность действий со стороны Роскомнадзора — неизвестно. Поговаривают, что тот же «Ростелеком» упал из-за того, что власти использовали специальное оборудование для фильтрации трафика Twitter, установленное операторами по закону о суверенном Рунете.

Поговаривают, что тот же «Ростелеком» упал из-за того, что власти использовали специальное оборудование для фильтрации трафика Twitter, установленное операторами по закону о суверенном Рунете.

Всё это наводит на одну мысль — пришло время вооружиться VPN. Кто его знает, чем нас ещё в этом году «порадует» регулятор?

Что будем выбирать?

Конечно же, вариантов для обеспечения стабильного подключения к замедленным или уже заблокированным сервисам достаточно много. Уверен, многие предпочтут бесплатные приложения, но примеров, которые могут похвастаться достойным качеством соединения, не так уж и много.

Я же всё же приведу краткий топ программ, которыми пользуюсь лично. Они бесплатные и довольно популярные:

Это список для тех, кто совсем не хочет париться или ранее не сталкивался с VPN и прокси, что в современном мире маловероятно. Кстати, мой коллега рассказывал о самом недорогом из платных сервисов VPN99 — тоже рекомендую ознакомиться:

Обзор сервиса VPN99: очень дешевый, но стабильный и шустрый

Рассказываем о VPN-сервисе, которым уже около года пользуемся сами. Он стоит всего $0,99 в месяц и дает широкий выбор вариантов использования.

Он стоит всего $0,99 в месяц и дает широкий выбор вариантов использования.

Время настроить собственный VPN

Ни один из упомянутых сервисов не является рекламой. KOD.RU предлагает проверенные временем методы с открытым исходным кодом.

Первое, что для меня было важно, это возможность получить ультимативный способ подключения одного VPN на всех своих устройствах. Чтобы было достаточно лишь настроить его один раз и больше не возвращаться к этому.

Кроме того, всегда хочется верить в надёжность того, чем пользуешься. В этом материале предложу два варианта. Их выбор связан с тем, что можно подключить к своему серверу сразу несколько устройств и людей.

Более того, очень хорошо, что данные хранятся на определённом хосте, который под твоим контролем. Захотел удалил, захотел нет. Всё это обеспечивает прозрачность и приватность.

Первый очень известен благодаря тому, что создан дочерней компанией Alphabet Inc под названием Jigsaw. Эта фирма является технологическим инкубатором и занимается инвестированием в разработку ПО и технологий для расширения области покрытия Сети.

Второй метод подходит для тех, кто хочет быстро и на небольшой промежуток времени воспользоваться качественным VPN.

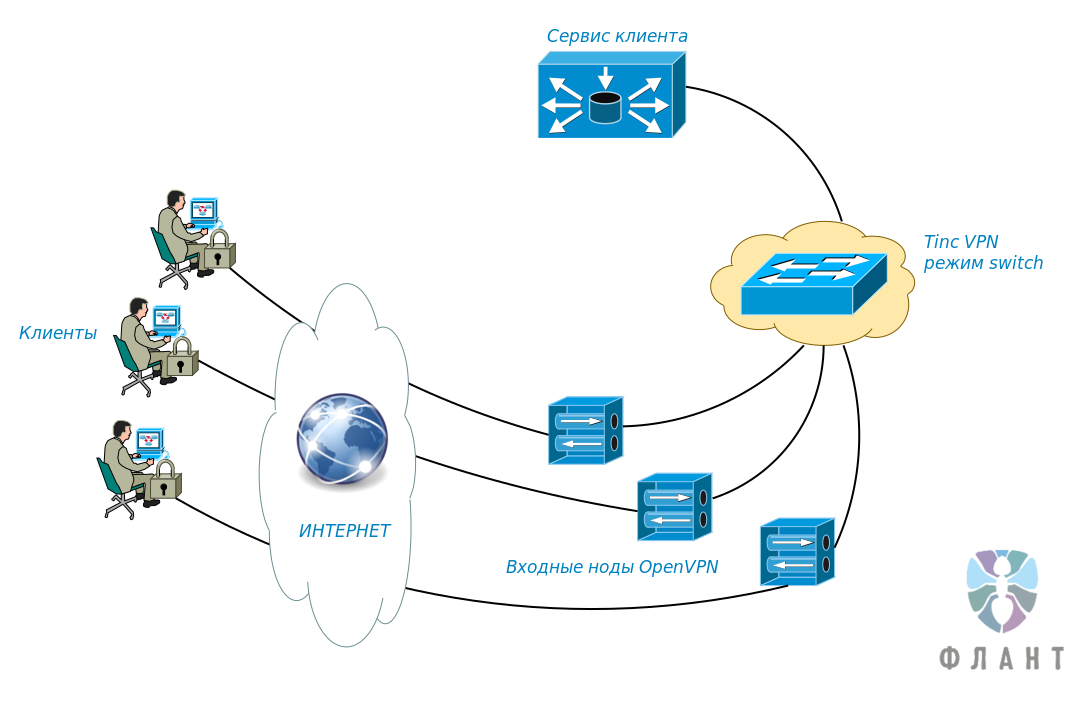

Outline

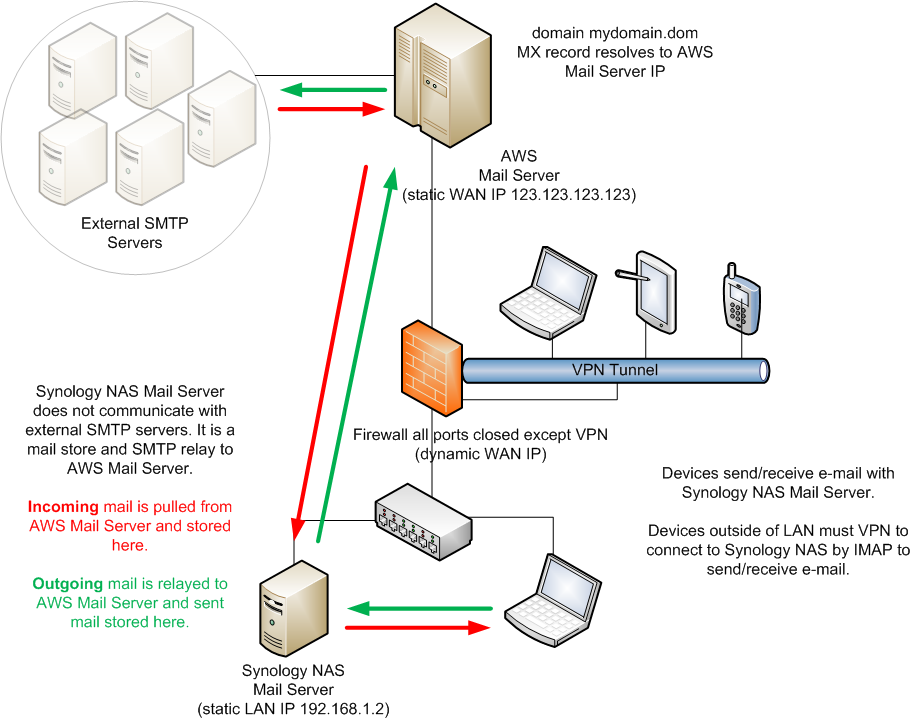

Перед тем, как настроить свой рабочий VPN от Outline, потребуется настроить тот или иной облачный сервис — Digital Ocean, AWS или Google Cloud. Кроме того, предлагается использовать собственную инфраструктуру Linux.

Что именно выбирать — решать вам. Я же воспользовался сервером от Digital Ocean. Это не реклама, однако если вам интересен именно этот облачный сервис, можете узнать подробнее о нем по нашей ссылке.

Причин выбора именно Digital Ocean у меня несколько: быстрая настройка, поддержка Docker и стабильность работы. Если вы вдруг будете присматриваться к решениям от этой компании, цены могут вам не понравиться, но это не беда.

Хочу отметить, что в Сети множество качественных и выгодных хостинг-провайдеров. И что важно: многие из них предоставляют готовые решения с Docker «на борту».

1. Прежде всего, требуется загрузить приложение «Менеджер Outline» — оно доступно для Windows, macOS и Linux. Утилита станет верным спутником в настройке и управлении настройками VPN-сервера.

2. Далее требуется авторизовать запрос, который поступает из менеджера. После согласия необходимо вернуться в программу и выбрать местоположение сервера. Вариантов много, но лучше всего отдавать предпочтение Франкфурту, Лондону или Сингапуру.

3. После установки останется пройти совсем немного шагов. Нужно сгенерировать уникальные ключи доступа. Для подключения своего компьютера следует загрузить программу Outline Client для Windows или macOS, а в менеджере нажать на иконку совмещённого с компьютером смартфона.

Outline Client для macOS4. Для каждого своего устройства, будь это Android или iOS, можно загрузить Outline Client. Подключение к VPN будет возможным после получения ключа доступа: нажимаем «Добавить новый ключ», даём имя устройству и переходим по кнопке «Расшарить».

5. После генерации ключа система сформирует инвайт с пригласительной ссылкой. По ней можно сразу же скачать приложение и скопировать код доступа. Его следует вставить в Outline Client после перехода по кнопке «Добавить сервер». Обычно программа сама распознаёт в буфере обмена скопированный код.

DockOvpn

Следующий метод потребует немного времени и небольших усилий. Для этого будем запускать DockOvpn — нестандартный докеризированный сервер для OpenVPN, который работает всегда и запускается за несколько секунд.

Его создали на базе Docker — популярного программного обеспечения для автоматизации развёртывания и управления приложений в средах с поддержкой контейнеризации.

Автор DockOvpn или Docker-OpenVPN, как он сам его называет на GitHub, выбрал Docker как раз таки ещё и благодаря наличию централизованного хранилища образов, откуда можно скачивать и запускать сервисы с помощью одной команды в терминале.

Проект доступен в открытом доступе на GitHub, где периодически получает обновления. Потребуются лишь финансовые вложения в аренду виртуального сервера или покупку собственного физического.

Потребуются лишь финансовые вложения в аренду виртуального сервера или покупку собственного физического.

Итак, давайте пробежимся по плану, что нам необходимо: физический или виртуальный сервер с правами администратора, установленный Docker, публичный IP-адрес сервера.

Чтобы облегчить задачу, распишу свои действия от начала до конца — от приобретения сервера на Digital Ocean до установки своего готового VPN на смартфон.

Запускаем сервер

На сайте Digital Ocean в разделе создания облачного сервера я перешёл в меню Marketplace и выбрал Docker. Обычно он отображается там в качестве рекомендуемой утилиты.

После определил наилучший для себя тариф, регион (в моём случае Нью-Йорк с тремя участниками VPC-сети), а также придумал пароль (рекомендую пользоваться SSH-ключами).

Запускаем DockOvpn

Далее дело за малым. Нужно убедиться, что Digital Ocean запустил сервер. Если всё отлично, то нам потребуется открыть терминал. На сайте он есть — это ультимативное решение для любой ОС, будь у вас Windows или macOS. Вполне можете пользоваться им.

Вполне можете пользоваться им.

Я же воспользовался более привычным мне сторонним терминалом iTerm (для macOS). Он бесплатный, проверен временем, и работает отлично! Если у вас Windows и через обычный терминал возникают проблемы подключения по SSH, рекомендуется воспользоваться утилитой PuTTY.

1. Копируем код и вставляем его в консольном терминале сервера:

docker run --cap-add=NET_ADMIN \ -p 1194:1194/udp -p 80:8080/tcp \ -e HOST_ADDR=$(curl -s https://api.ipify.org) \ --name dockovpn alekslitvinenk/openvpn

2. Должен запуститься процесс. Скорее всего вы увидите что-то подобное — это очень хорошо:

Thu Mar 119 10:09:50 2021 Client.ovpn file has been generated Thu Mar 11 10:09:50 2021 Config server started, download your client.ovpn config at **http://<IP адрес вашего сервера>/** Thu Mar 11 10:09:50 2021 NOTE: After you download you client config, http server will be shut down!

Успешное завершение процесса говорит нам о том, что сервис поднял одноразовый сервер для того, чтобы можно было загрузить файл с индивидуальными клиентскими настройками.

3. Чтобы его скачать, следует в браузере перейти по IP-адресу вашего сервера, ссылка на который указана в последних строчках — в примере выше я указал её как http://<IP адрес вашего сервера>/.

Как только вы перешли в браузере по ссылке на свой IP-адрес, моментально начнётся загрузка образа client.ovpn.

Пример ошибкиЕсли загрузка не начинается или в терминале появляется ошибка, попробуйте заранее открыть в браузере ссылку и повторить первый пункт. Как только в терминале заметите успех, в первые секунды обновите вкладку с IP-адресом в браузере.

Устанавливаем свой VPN

Осталось совсем чуть-чуть. Для macOS или Windows загружаем Open VPN Connect, переходим в пункт File и выгружаем туда наш образ client.ovpn. Всё — теперь VPN работает.

Установка образа для OpenVPN на Android и iOS аналогична. Всё то же самое. Для пользователей iOS обязательно требуется сохранить образ в iCloud.

Инструкция, думаю, достаточно простая. Если у вас возникнут вопросы, то задавайте их, не стесняйтесь. Я привёл лишь пару рабочих и проверенных лично способов создания собственного VPN.

Если у вас возникнут вопросы, то задавайте их, не стесняйтесь. Я привёл лишь пару рабочих и проверенных лично способов создания собственного VPN.

Могу дополнительно посоветоватьп присмотреться к Wireguard или Nyr. Вы порекомендуете что-то ещё? Обязательно расскажите о своём опыте в комментариях.

Как создать свой собственный VPN-сервер в Ubuntu, Debian и CentOS

Из-за постоянной смены города и страны, которые у меня были в последнее время, мне приходилось использовать множество бесплатных сетей Wi-Fi. (даже сейчас я подключаюсь к Wi-Fi, ключ получил благодаря Aircrack-ng, Airmon-ng, airdump-ng, aireplay-ng которые уже были установлены в Kali Linux), Проблема в том, что эти соединения могут поставить под угрозу мою информацию, и мы не знаем, кто может быть подключен и сообщить мне о сети. Решение этой проблемы было предложено давно давайте использовать Linux en Как безопасно путешествовать по открытым сетям Wi-Fi, но есть также возможность решить эту проблему с помощью VPN, из которых есть много бесплатных и платных, простых в использовании и установке, каждый со своими плюсами и минусами, но мы также можем создать собственный VPN-сервер на Ubuntu, Debian и Centos.

В поисках решения этой проблемы и приоритезации использования VPN, которая дала бы мне другие преимущества, мне удалось найти сценарий, который позволяет нам автоматически создавать VPN-сервер с минимальным взаимодействием с пользователем.

Что такое сценарий конфигурации сервера?

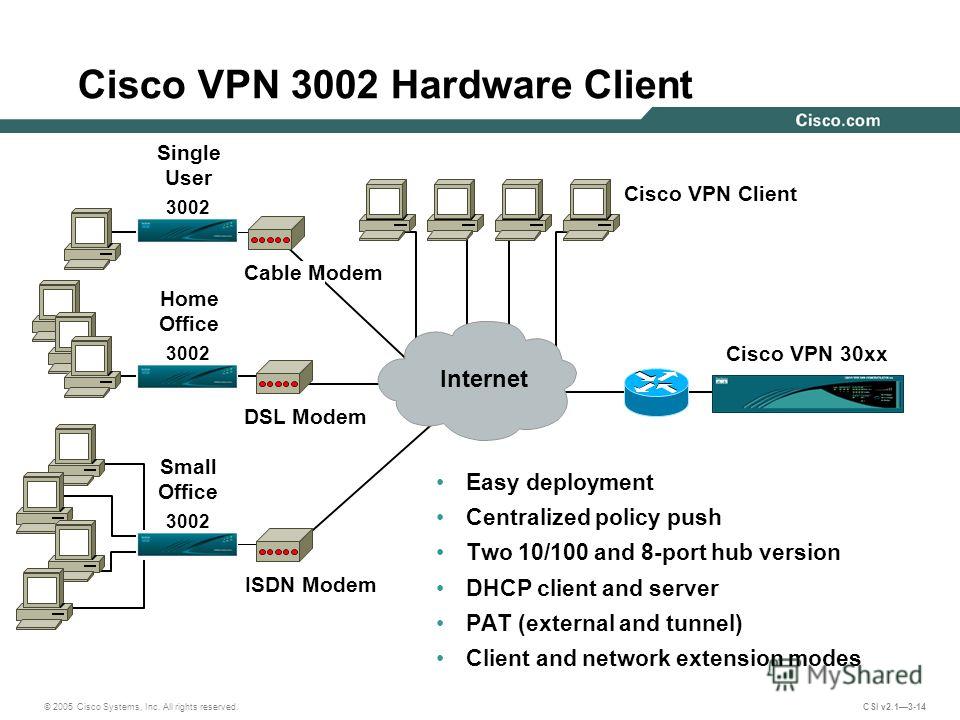

Это сценарий оболочки позволяющий автоматически настраивать VPN-сервер через IPsec в Ubuntu, Debian и CentOS быстро и легко, плюс поддерживает протоколы IPsec / L2TP и Cisco IPsec. Пользователю просто нужно предоставить свои собственные учетные данные VPN, а все остальное сделает сценарий.

Сервер VPN через IPsec Он шифрует сетевой трафик, поэтому данные нельзя перехватить во время связи между пользователем и сервером VPN. Это особенно полезно при использовании незащищенных сетей, например, в кафе, аэропортах или гостиничных номерах.

Скрипт использует Libreswan который является реализацией IPsec для Linux y xl2tpd который является L2TP провайдер.

Скрипт можно использовать на любом выделенном сервере или виртуальном частном сервере (VPS). Кроме того, его можно использовать непосредственно как «пользовательские данные» Amazon EC2 Для запуска нового экземпляра эта функция делает его идеальным, поскольку позволяет мне в любое время запустить и запустить VPN и воспользоваться преимуществом предложения Amazon на один год без их VPS.

Особенности скрипта настройки сервера VPN over IPsec

- Настройка полностью автоматизированного сервера VPN через IPsec без вмешательства пользователя

- Поддерживает самый быстрый протокол

IPsec/XAuth ("Cisco IPsec") - Имеется в наличии Образ Docker с VPN-сервера

- Инкапсулирует весь VPN-трафик в UDP — протокол ESP не требуется

- Его можно использовать непосредственно в качестве «пользовательских данных» для новых инстансов Amazon EC2.

- Автоматически определять публичный IP и частный IP сервера

- Включает основные правила IPTables и позволяет настраивать

sysctl.conf - Протестировано на Ubuntu 16.04 / 14.04 / 12.04, Debian 8 и CentOS 6 и 7

Требования к сценарию конфигурации сервера VPN через IPsec

Требуется выделенный сервер или виртуальный частный сервер (VPS), хотя рекомендуется использовать экземпляр Amazon EC2, используя один из этих AMI:

Установка сценария конфигурации сервера VPN через IPsec

Установка сценария настройки сервера VPN через IPsec в Ubuntu и Debian

Первое, что вам нужно сделать, это обновить вашу систему, для этого выполните следующие команды apt-get update && apt-get dist-upgrade и перезагрузитесь.

Этот шаг не является обязательным, но рекомендуется его выполнить.

Чтобы установить VPN, выберите один из следующих вариантов:

Опция 1: Произвольно сгенерируйте учетные данные VPN, которые можно будет просмотреть после завершения установки.

wget https://git.io/vpnsetup -O vpnsetup.sh && sudo sh vpnsetup.sh

вариант 2. Отредактируйте сценарий и укажите свои собственные учетные данные VPN.

wget https://git.io/vpnsetup -O vpnsetup.sh nano -w vpnsetup.sh [Замените своими значениями: YOUR_IPSEC_PSK, YOUR_USERNAME и YOUR_PASSWORD] sudo sh vpnsetup.sh

Вариант 3: Определите учетные данные VPN как переменные среды

# Все значения должны быть заключены в одинарные кавычки # Не используйте эти символы в значениях: \ "' wget https://git.io/vpnsetup -O vpnsetup.sh && sudo \ VPN_IPSEC_PSK ='your_ipsec_pre_shared_key' \ VPN_USER ='your_vpn_username' \ VPN_PASSWORD ='ваш_vpn_password' sh vpnsetup.sh

Установка скрипта конфигурации сервера VPN через IPsec на Centos

Первое, что вам нужно сделать, это обновить вашу систему, для этого выполните следующие команды yum update и перезагрузитесь.

Этот шаг не является обязательным, но рекомендуется его выполнить.

Выполните те же шаги, что и в Ubuntu и Debian, но заменив https://git.io/vpnsetup по https://git.io/vpnsetup-centos.

Выводы по сценарию настройки сервера VPN через IPsec

Итак, как только у нас установлен наш VPN, мы должны подключиться к нему через VPN-клиент.Я рекомендую использовать OpenVPN, который мы можем установить с помощью диспетчера пакетов нашего дистрибутива. Что в случае Debian и производных мы можем сделать это следующим образом:

sudo apt-get install openvpn

Это очень элегантное решение для безопасного подключения к Интернету и наличие собственного VPN, который также можно использовать для

- Доступ к рабочей или домашней сети, когда вы путешествуете.

- Скрыть данные просмотра.

- Вход на геоблокированные сайты.

- И многие другие варианты использования

Вот и все, ребята, надеюсь, вам понравится, и все получится. Если все это показалось вам сложным, и вы предпочитаете, чтобы это было просто, вы всегда можете нанять VPN, например Hidemyass, который помимо хороших отзывов предлагает очень хорошие предложения для новых пользователей.

Как я создал собственный VPN-сервер за 15 минут — TechCrunch

Люди (справедливо) беспокоятся о своей конфиденциальности, поскольку Сенат проголосовал за разрешение интернет-провайдерам делиться вашими личными данными с рекламодателями. Хотя защита вашей конфиденциальности важна, это не означает, что вы должны зарегистрироваться в службе VPN и туннелировать весь свой интернет-трафик через серверы VPN.

VPN не делает вас анонимным

Что, черт возьми, такое VPN? Я уже писал статью, объясняющую VPN с использованием простых понятий, даже сравнивая VPN с автомобильными погонями в кино.

Но если вы хотите вкратце вспомнить, когда вы подключаете свой компьютер или телефон к серверу VPN, вы устанавливаете зашифрованный туннель между вашим устройством и этим сервером. Никто не может видеть, что происходит посреди этого туннеля, даже ваш интернет-провайдер.

И все же это не делает вас волшебным образом анонимным. Вы просто уменьшаете риск по туннелю VPN, поскольку компания VPN может видеть все вашего интернет-трафика. Фактически, многие из них уже продают ваши данные мошенникам и рекламодателям.

Вот почему я не рекомендую подписываться на услугу VPN. Им нельзя доверять.

Кстати, многие сайты теперь полагаются на HTTPS для установления безопасного соединения между вашим браузером и веб-сайтом, который вы используете, даже TechCrunch. Вам следует установить расширение HTTPS везде, чтобы убедиться, что вы используете HTTPS в максимально возможной степени.

Но время от времени VPN могут быть полезны. Иногда вы не можете получить доступ к веб-сайту из общедоступной сети, потому что он заблокирован. Или вы можете отправиться в Китай и хотите иметь доступ к своей учетной записи Gmail.В таких случаях все сводится к минимизации риска при использовании VPN.

Настройка собственного VPN-сервера

Как прокомментировал Воз в моей предыдущей статье о VPN перед разгромом Сената, у вас может быть собственный VPN-сервер:

Но если вы не можете доверять домашнему подключению или у вас низкая скорость загрузки в домашнем подключении, это непрактично.

Я экспериментировал с Algo VPN, набором скриптов, которые позволяют настроить VPN в облаке за очень короткое время, даже если вы мало разбираетесь в разработке.Должен сказать, что меня очень впечатлил подход Trail of Bits.

Я создал VPN-серверы на сервере DigitalOcean, экземпляре Amazon Web Services и сервере Scaleway. Я смог подключиться ко всем этим VPN со своего Mac и iPhone всего через пару минут после этого.

Algo VPN автоматизирует процесс установки VPN, поэтому вам не нужно устанавливать SSH-соединение с сервером и запускать сложные командные строки.

Для установки зависимостей на ваш компьютер требуется три командные строки.После этого вам следует зарегистрироваться у облачного провайдера, такого как DigitalOcean, и запустить мастер настройки Algo VPN в своем терминале. Я не собираюсь подробно описывать процесс установки, так как он может измениться после того, как я опубликую этот пост, но все объясняется в официальном репозитории GitHub.

В DigitalOcean вам не нужно создавать и настраивать собственный сервер. Algo VPN позаботится об этом за вас, поскольку использует API DigitalOcean для создания сервера и установки всего.

В конце мастера установки вы получите несколько файлов на локальном жестком диске.Например, в macOS двойной щелчок по профилю конфигурации добавит VPN-сервер в настройки вашей сети и подключит вас к вашему VPN-серверу. Вам не нужно устанавливать VPN-клиент, он изначально работает на macOS и iOS.

Итак, подведем итоги:

- Создайте учетную запись у провайдера облачного хостинга, такого как DigitalOcean

- Загрузите Algo VPN на свой локальный компьютер, распакуйте его

- Установите зависимости с помощью командных строк на этой странице

- Запустить мастер установки

- Дважды щелкните профили конфигурации в каталоге конфигураций

Одноразовые VPN

Использование собственного VPN-сервера не означает, что вы будете в большей безопасности в Интернете.И снова вы перекладываете риск по туннелю на провайдера облачного хостинга.

Если вы используете Algo VPN на экземпляре Microsoft Azure, АНБ все равно может запросить у Microsoft дополнительную информацию о вас, если они думают, что вы злой человек. У Microsoft есть ваша платежная информация.

Но есть кое-что освежающее в Algo VPN — он позволяет настраивать одноразовые VPN. Вы можете загрузить новый VPN-сервер и подключиться к нему всего за несколько минут. Когда вы закончите, вы можете просто удалить свой экземпляр и сделать вид, что этого VPN-сервера никогда не существовало.

Это намного дешевле, чем подписка на услугу VPN, поскольку вы можете рассчитывать заплатить около 0,006 доллара США за час использования или даже меньше с бесплатным кредитом. И вы получите гораздо лучшую производительность, поскольку не будете использовать свой VPN-сервер совместно с другими пользователями VPN. Я получил потрясающую производительность сети от моего сервера AWS VPN, например:

Хотя Algo VPN упрощает настройку VPN-сервера в DigitalOcean, AWS, Microsoft Azure и Google Cloud, я также попытался использовать его с Scaleway, чтобы узнать, можно ли использовать его на любом хостинг-провайдере.И он отлично работал на самом маленьком облачном сервере Ubuntu.

Если у вас есть небольшие технические знания, я не вижу причин, по которым вам следует подписаться на коммерческую услугу VPN после игры с Algo VPN. Я верю в то, что не передаю свои данные властям (да). Я не обязательно доверяю амазонкам и гуглам со всего мира бороться за мою конфиденциальность, но я знаю, что они не будут продавать данные моего хостинга сторонним рекламодателям и мошенникам. Я не уверен в своих личных данных об их потребительских услугах, но это тема для другой статьи.

Стоит ли настраивать собственный VPN-сервер?

VPNили виртуальные частные сети — прекрасные инструменты для защиты вашей конфиденциальности. Они позволяют одновременно изменять IP-адрес вашего устройства, защищать интернет-трафик и защищать вашу анонимность в Интернете.

TechRadar постоянно отслеживает лучшие VPN на рынке с множеством опций для Windows, Mac и других. Однако, если вам нравится делать все своими руками, вы также можете настроить свой собственный VPN-сервер (а не VPN-маршрутизатор) дома.Читайте дальше, чтобы узнать, какой вариант вам подходит.

(Изображение предоставлено: Shutterstock / alexacrib)Причины, по которым вам следует настроить собственный VPN-сервер

Настройка собственного VPN-сервера дома может показаться сложной задачей. Однако это может быть правильным решением для людей, которые попадают в определенные категории.

Вы хотите отвечать за свои данные: При использовании службы VPN вы нанимаете компанию для маршрутизации вашего интернет-трафика, чтобы ваши данные оставались конфиденциальными и безопасными.Однако некоторым людям не нравится идея полагаться на кого-то другого для защиты своей конфиденциальности. Если вы попадаете в эту категорию, то установка VPN-сервера дома — лучший способ сохранить полный контроль над вашими данными.

У вас есть небольшой бизнес с защищенной локальной сетью, к которой вы хотите получить удаленный доступ: Во многих компаниях есть корпоративные сети для хранения важных файлов и общения между сотрудниками. По соображениям безопасности часто требуется, чтобы эта сеть была доступна только компьютерам на территории компании.Если вы хотите, чтобы сотрудник имел возможность удаленного доступа к этой сети, технология VPN предлагает безопасное решение.

Крупные организации могут нанять ИТ-компании для разработки индивидуальных серверов VPN для защиты удаленного входа в систему. Однако небольшим компаниям может потребоваться больше полагаться на импровизированные решения. Настройка собственного VPN-сервера в офисе — это один из способов защитить удаленный доступ к корпоративной сети без больших затрат. Вы всегда можете изучить VPN для бизнеса в качестве альтернативы.

Вам просто интересно узнать о серверах VPN: Настройка собственного VPN — это головоломка, у которой есть множество решений: вы можете запустить VPN-сервер через свой маршрутизатор, настольный компьютер или даже Raspberry Pi.А с вариантами облачного хостинга у вас есть множество вариантов маршрутизации трафика между вашими устройствами и вашим личным VPN-сервером.

Причины, по которым НЕ следует настраивать собственный VPN-сервер

С учетом всего сказанного, настройка собственного VPN-сервера имеет недостатки.

Вы не сможете разблокировать веб-контент со всего мира: Одним из главных преимуществ крупных VPN-сервисов является то, что в некоторых случаях у них есть серверы почти в сотне стран.А когда дело доходит до контента, который ограничен или подвергается цензуре в данной стране, вы можете обойти такие блокировки и получить доступ к этому контенту, выбрав местоположение VPN-сервера в другой стране.

Однако, когда вы настраиваете свой собственный VPN-сервер, вы обычно маршрутизируете трафик через локальный IP-адрес. Это ограничивает доступ к контенту, доступному в вашей стране, что ограничивает ваш опыт работы в сети по сравнению с обычным VPN.

Вам придется столкнуться с большим количеством хлопот: Лучшие VPN-сервисы предлагают приложения практически для всех платформ, включая Windows, Mac, iOS и Android.Это означает, что вы можете наслаждаться ярким интерфейсом и быстрым подключением на всех своих устройствах. Многие решения для самостоятельной работы, которые мы предлагаем ниже, не столь изящны — вам, возможно, придется адаптировать настройку для разных операционных систем, добавляя немного дополнительной работы каждый раз, когда вы хотите настроить VPN на новом устройстве.

Вы не защищены общими IP-адресами: Многие службы VPN предлагают общие IP-адреса. Это означает, что когда несколько пользователей подключаются к данному серверу VPN, они могут использовать один и тот же IP-адрес.Это затрудняет любые попытки проанализировать шаблоны интернет-трафика на данном IP-адресе. Когда вы настраиваете свой собственный VPN-сервер, вы, скорее всего, будете основным пользователем одного IP-адреса. Если бы кто-нибудь смог привязать ваш IP-адрес VPN к любой из ваших учетных записей, вы бы больше не пользовались анонимностью. Вы можете обойти это, часто меняя IP-адрес своего VPN-сервера, но это еще одна дополнительная работа.

(Изображение предоставлено Shutterstock.com / Askobol)Как настроить VPN-сервер дома

Если вы в конечном итоге решите создать свой собственный VPN-сервер, вот несколько способов сделать это.

Настройка VPN-сервера в облаке

Благодаря облачным вычислениям создание собственной VPN стало проще, чем когда-либо. Amazon AWS предлагает ряд вариантов, поддерживающих протокол OpenVPN, один из самых быстрых и стабильных протоколов шифрования в мире.

Стоимость пакета может быть рассчитана либо на основе использования данных, либо на основе фиксированной годовой платы, а емкость сервера может быть настроена для поддержки до 500 подключенных устройств (что обеспечивает большую гибкость для малых предприятий различного размера).Чтобы настроить OpenVPN с Amazon AWS, просто выберите пакет, который соответствует вашим потребностям, и следуйте руководству OpenVPN.

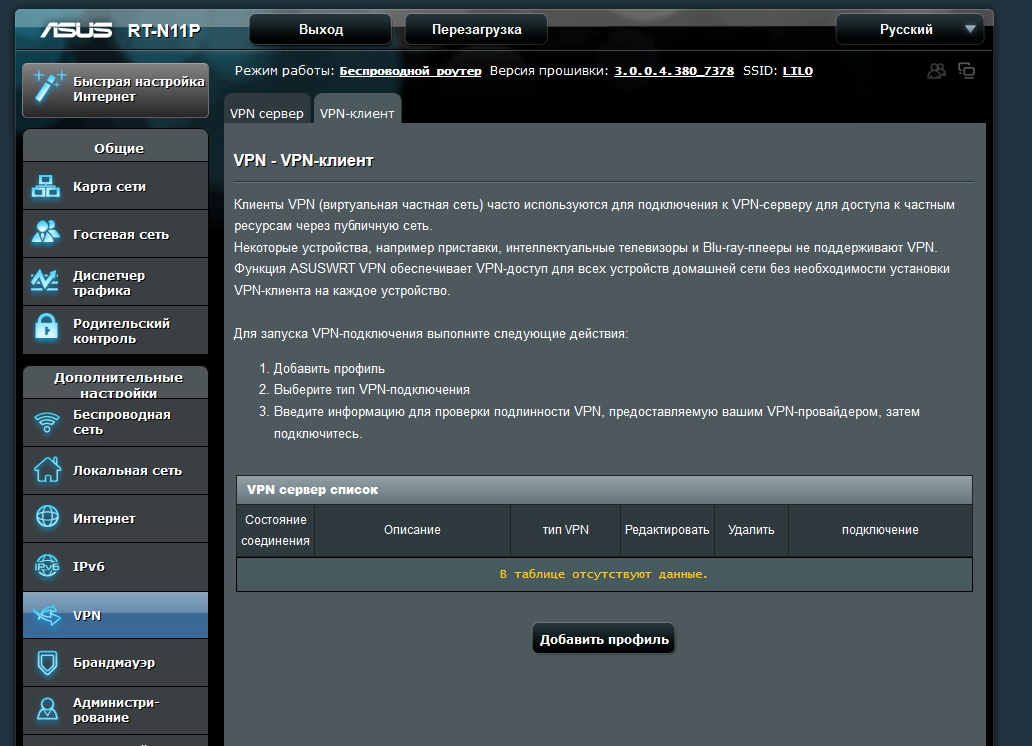

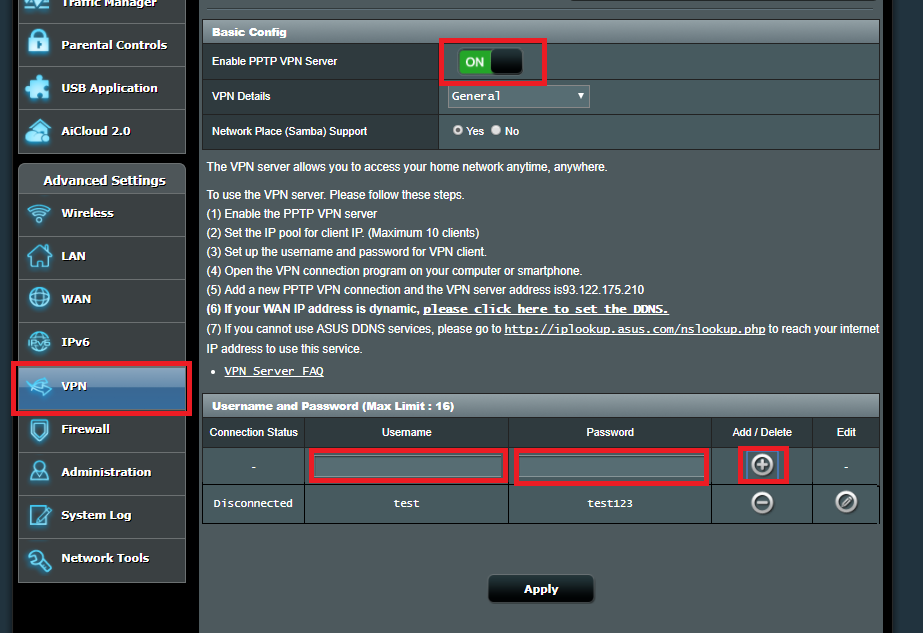

(Изображение предоставлено Asus)Настройка сервера VPN на маршрутизаторе

Другой вариант — настроить сервер VPN прямо на маршрутизаторе. У Visacity, VPN-клиента, есть отличное руководство по настройке вашего собственного сервера OpenVPN на маршрутизаторе DD-WRT. Помните, что существует разница между использованием клиента VPN и службы VPN — клиент VPN предлагает вам только пользовательский интерфейс для доступа к VPN, которую вы или кто-то другой размещает, тогда как служба VPN размещает и управляет своими собственными серверами.

Таким образом, даже если вы решите использовать VPN-клиент, такой как Visidity, вы все равно сохраните независимый контроль над своим VPN-сервером. Как и Amazon AWS, Visacity требует оплаты, но предлагает 30-дневную бесплатную пробную версию.

Присоединитесь к сети других независимых серверов VPN.

VPN Gate, проект, начатый в Университете Цукуба в Японии, предлагает бесплатный способ присоединения к его сети глобальных серверов VPN. Все, что вам нужно сделать, это настроить свой компьютер в качестве VPN-сервера, подключенного к сети VPN Gate.Однако одним из основных недостатков является то, что VPN Gate ведет журналы использования всех участников сети VPN Gate, включая IP-адреса, время соединения и количество пакетов данных, которые прошли по сети. В этом смысле VPN Gate — не лучший вариант для людей, заботящихся о своей конфиденциальности.

Создайте свой собственный VPN на любом устройстве за 5 минут

С каждым днем становится все труднее защищать вашу конфиденциальность при просмотре веб-страниц в Интернете. Поскольку все больше и больше сервисов ежедневно подвергаются компрометации, трудно быть уверенным, что ваши личные данные просмотра в безопасности.

Использование VPN — отличный способ сохранить конфиденциальность за счет маршрутизации трафика через ваш собственный VPN-сервер. Вместо маршрутизация трафика непосредственно на веб-сайт, который вы просматриваете, трафик шифруется между вашим компьютером и сервером VPN, а затем переходит на исходный веб-сайт. Это означает, что пункт назначения видит весь трафик как исходящий от вашего VPN-сервера. чем ваш интернет-провайдер, обеспечивая безопасность вашей личной информации.

Вместо того, чтобы платить за VPN-провайдера, вам следует подумать о создании собственного VPN-сервера.Это намного проще, чем кажется, и это можно сделать менее чем за 5 минут.

В этой статье мы покажем вам, как настроить OpenVPN на сервере ServerMania с помощью Debian 9. После настройки вашего сервера вы можете подключиться к нему с Windows 10, Mac OS, Android, iPhone или любого другого устройства.

Зачем мне нужен персональный VPN-сервер?

Создание личного VPN-сервера — ключ к сохранению вашей конфиденциальности в Интернете. Каждый раз, когда вы используете общедоступную сеть Wi-Fi, например, в кафе или отеле, вы не знаете, куда могут быть направлены ваши данные о просмотре.

Когда вы создаете свой собственный сервер VPN, сеть, к которой вы подключаетесь, будет видеть только соединение, установленное между вашим компьютером и сервером ServerMania. Это соединение зашифровано, и локальная сеть не знает, к каким сайтам вы обращаетесь.

Даже при подключении к местному интернет-провайдеру вы не можете быть уверены, какие данные просмотра ваш провайдер может передать третьим лицам. Используя VPN, вы можете быть уверены, что эти данные в безопасности.

Сложно ли создать собственный личный VPN-сервер?

На самом деле очень легко настроить собственный дешевый VPN-сервер на ServerMania.Настройка VPN занимает всего несколько минут. Мы покажем вам, как это сделать, в этой статье.

Системные требования VPN-сервера

Системные требования для настройки VPN-сервера с OpenVPN довольно скромны:

- Гибридный или выделенный сервер ServerMania

- Debian 9 (хотя поддерживаются другие дистрибутивы Linux)

- 128 МБ ОЗУ — мы рекомендуем 1 ГБ ОЗУ для других системных служб.

- 10 ГБ дискового пространства для OpenVPN и других системных пакетов.

Обзор установки

- Мы начнем с заказа гибридного сервера в ServerMania.Это сервер, который будет маршрутизировать весь трафик для настройки вашего собственного VPN-сервера.

- Мы войдем на сервер и установим программное обеспечение за несколько шагов.

- Наконец, мы настроим ваше локальное устройство для подключения к серверу VPN.

Инструкции по установке персонального сервера VPN

Шаг 1. Закажите свой сервер

Начните с посещения ServerMania.com и заказа своего сервера. Для личного VPN мы рекомендуем сервер Hybrid mystery box, поскольку это доступный вариант.

Шаг 2: Войдите на свой сервер

Чтобы начать процесс создания собственной VPN, войдите на свой сервер через SSH. У нас есть руководства по подключению через SSH на Mac или Windows.

ssh root @ IP-адрес

Шаг 3: Обновите сервер

Мы обновим репозитории на сервере:

apt-get update

Шаг 4. Установите необходимые программы

Если на вашем сервере нет программу wget (используемую для загрузки сценария установки) мы загрузим сейчас:

apt-get install wget

Шаг 5: Загрузите сценарий установки

Затем мы загрузим популярный сценарий установки OpenVPN с github:

wget https: // git.io / vpn -O openvpn-install.sh

Шаг 6: Обновите права доступа к файлу

Давайте обновим права доступа к файлу, чтобы сделать его исполняемым:

chmod + x openvpn-install.sh

Шаг 7: Запуск процесс установки

Теперь, чтобы начать процесс установки, выполнив сценарий установки:

./openvpn-install.sh

Введите эту информацию в сценарий установки:

- Основной IP-адрес сервера заполняется автоматически.Нажмите Enter, чтобы продолжить.

- Нажмите 1, чтобы продолжить установку UDP.

- Нажмите Enter, чтобы перейти к порту по умолчанию.

- Введите DNS-провайдера, которого вы хотите использовать на сервере. Мы рекомендуем OpenDNS.

- Введите свое имя, которое будет использоваться при создании сертификата клиента, и нажмите Enter.

- Нажмите Enter, чтобы продолжить установку.

Скрипт установит OpenVPN и сгенерирует все необходимые ключи для использования.

Шаг 8: Копирование файла конфигурации VPN

Выполните следующую команду и скопируйте данные в текстовый файл на вашем компьютере.

cat /root/client.ovpn

Сохраните файл как client.ovpn.

Вы можете использовать scp для загрузки файла на локальный компьютер с терминала

scp user @ IP: /root/client.ovpn / Local / folder

После загрузки вы можете использовать этот файл в своем любимом VPN-клиенте для соединять.

Добавление пользователей VPN

У каждого устройства, которое вы используете, должен быть собственный пользователь на сервере VPN для надежной работы. Вы можете запустить следующую команду, чтобы добавить пользователей:

./openvpn-install.sh

Выбор варианта 1 и создание уникального имени для устройства.

Скопируйте содержимое файла конфигурации, чтобы использовать его на своем устройстве. Например, если вы назвали клиентский телефон , то вы можете запустить эту команду:

cat /root/phone.ovpn

Запуск, остановка и перезапуск OpenVPN

После установки OpenVPN запустится автоматически и будет настроен на начать при загрузке. Вот команды запуска и остановки для вашей справки:

Чтобы запустить OpenVPN:

systemctl start openvpn @ server.service

Чтобы остановить OpenVPN:

systemctl stop [email protected]

Чтобы перезапустить OpenVPN:

systemctl restart [email protected]

Подключение к вашему VPN-серверу

Как настроить VPN-сервер дома для Бесплатно

В этой статье я расскажу вам, шаг за шагом, через процесс настройки WireGuard VPN на сервере Linux. Это позволит вам получить доступ к защищенным интернет-ресурсам из небезопасных мест, таких как кафе.

Но почему именно VPN? А почему именно WireGuard?

Каждый раз, когда вы подключаетесь, скажем, к веб-сайту вашего банка из удаленного места, вы рискуете раскрыть пароль и другую конфиденциальную информацию любому, кто прослушивает сеть.

Будем надеяться, что, конечно, сам веб-сайт банка будет зашифрован, а это означает, что ключевые данные, передаваемые между банком и вашим ПК или смартфоном, будут нечитаемы для всех, кто слушает на этом пути.

А если вы подключаетесь из дома или офиса? С помощью VPN вы можете быть достаточно уверены, что те элементы данных, которые не скрыты обычным шифрованием, не будут видны не тем людям.

Но что, если вы подключаетесь через общедоступный маршрутизатор Wi-Fi в аэропорту или кафе? Вы уверены, что сеть не была взломана или что хакеры не наблюдают за ней незамеченными?

Чтобы противостоять этой очень реальной угрозе, вы можете установить соединение на своем ноутбуке или телефоне с сервером VPN. Таким образом, все ваши данные будут передаваться через виртуальный туннель. Каждая часть ваших конфиденциальных подключений будет невидима для всех в локальной сети, из которой вы подключаетесь.

WireGuard — новейший из трех крупных игроков в мире VPN с открытым исходным кодом, а двумя другими являются IPsec и OpenVPN.

WireGuard более простой, быстрый и гибкий, чем другие. Это новичок в квартале, но у него быстро появились важные друзья. По настоянию самого создателя Linux Линуса Торвальдса WireGuard недавно был включен в ядро Linux.

Конечно, вы всегда можете собрать дома VPN-сервер и настроить переадресацию портов через маршрутизатор вашего интернет-провайдера. Но часто бывает более практичным запускать его в облаке.

Не волнуйтесь.Уверяю вас, что этот способ будет намного ближе к быстрой и безболезненной настройке «установил и забыл». И очень маловероятно, что все, что вы создаете дома, будет таким же надежным или безопасным, как инфраструктура, предоставляемая крупными облачными провайдерами, такими как AWS.

Однако, если у вас действительно есть профессионально защищенный интернет-сервер, лежащий вокруг дома (или вы готовы рискнуть с запасным Raspberry Pi, который у вас завалялся), то он будет работать примерно так же. способ.

Благодаря WireGuard, будь то в облаке или на физическом сервере, создание собственного домашнего VPN никогда не было таким простым. Вся настройка выполняется за полчаса.

Установите и запустите свой облачный экземпляр, возможно, используя руководство отсюда.

Убедитесь, что порт 51820 открыт для вашего сервера. Это делается с помощью групп безопасности на AWS и сетевого брандмауэра VPC в облаке Google.

В современных выпусках Debian / Ubuntu Wireguard можно установить из менеджеров пакетов, например:

sudo apt install wireguard

Или с помощью yum, из репозитория EPEL:

sudo yum install kmod-wireguard wireguard-tools

В любом каталоге на сервере, где вы хотите создать файлы, содержащие открытый и закрытый ключи, используйте эту команду:

umask 077; wg genkey | тройник приватный ключ | wg pubkey> публичный ключ

Сделайте то же самое для клиента в другом каталоге или на локальном компьютере.Просто убедитесь, что позже вы сможете различать разные наборы ключей.

Для быстрой настройки можно использовать онлайн-генератор ключей. Однако я предлагаю сделать это вручную в первый раз. Убедитесь, что файлы были созданы с ключевыми хэшами в них, поскольку вы будете использовать их на следующем шаге.

Вам необходимо создать файл .conf в каталоге / etc / wireguard. Вы даже можете запустить несколько VPN одновременно, используя разные порты.

Вставьте следующий код в новый файл:

sudo nano / etc / wireguard / wg0.конф

[Интерфейс]

Адрес = 10.0.0.1/24

ListenPort = 51820

# использовать сервер PrivateKey

PrivateKey = GPAtRSECRETLONGPRIVATEKEYB0J / GDbNQg6V0s =

# у вас может быть столько сверстников, сколько захотите

# не забудьте заменить значения ниже на PublicKey партнера

[Вглядеться]

PublicKey = NwsVexamples4sBURwFl6HVchellou6o63r2B0s =

AllowedIPs = 10.0.0.2/32

[Вглядеться]

PublicKey = NwsexampleNbw + s4sBnotFl6HrealxExu6o63r2B0s =

AllowedIPs = 10.0.0.3/32

Запустите VPN

sudo systemctl start wg-quick @ wg0

Если у вас нет systemd (что может быть правдой, если ваш экземпляр работает под управлением Amazon Linux), вы можете использовать sudo wg-quick up wg0 .

Сначала установите Wireguard на свой клиентский компьютер так же, как в Linux, или через магазин приложений, если вы используете Windows, macOS, Android или iPhone.

Если на первом шаге вы использовали онлайн-генератор ключей или QR-скрипт, то вы можете подключить свой телефон, сфотографировав QR-код.

После установки WireGuard на клиенте настройте его, используя следующие значения:

# Замените значение PrivateKey значением из интерфейса вашего клиента.

[Интерфейс]

Адрес = 10.0,0.2 / 24

ListenPort = 51820

PrivateKey = CNNjIexAmple4A6NMkrDt4iyKeYD1BxSstzer49b8EI =

# использовать PublicKey VPN-сервера и IP-адрес конечной точки облачного экземпляра

[Вглядеться]

PublicKey = WbdIAnOTher1208Uwu9P17ckEYxI1OFAPZ8Ftu9kRQw =

AllowedIPs = 0.0.0.0/0

Конечная точка = 34.69.57.99:51820

Существует множество дополнительных надстроек, которые могут вам понадобиться в зависимости от вашего сценария использования, например, указание DNS или предварительных общих ключей для дополнительного уровня безопасности.

Запустите клиент так же, как и сервер, если вы работаете в Linux, или через само приложение в других системах.

Введите «мой IP» в браузере, чтобы узнать свой общедоступный IP-адрес. Если полученный IP-адрес отличается от адреса, который был у вашего компьютера до запуска VPN, значит, все прошло успешно!

(И если вы забыли, что было раньше, попробуйте sudo systemctl stop wg-quick @ wg0 , проверьте и снова запустите его.)

Убедитесь, что ваш сервер настроен для переадресации IP. Проверьте файл /etc/sysctl.conf или запустите:

echo 1> / proc / sys / net / ipv4 / ip_forward

Ваше соединение часто прерывается? Добавьте это в одноранговый раздел конфигурации клиента:

PersistentKeepalive = 25

Не уверен, почему он не работает? Попробуйте sudo tcpdump -i eth на сервере, пытаясь использовать клиент.

Спасибо, что прочитали это руководство.

Если вы хотите погрузиться глубже, подумайте о моем платном курсе Manning по WireGuard VPN.

Программные решения и услугиVPN для бизнеса

Программные решения и услуги VPN для бизнеса | OpenVPN Войти в

OpenVPN

Выберите свой продукт ниже

Сервер доступа OpenVPN / Самостоятельное размещение OpenVPN

Получите полный контроль, установив OpenVPN на свой сервер.

Построенный на основе ядра OpenVPN с открытым исходным кодом, Access Server упрощает быстрое развертывание вашей VPN.

Управление

Мощный и простой в использовании веб-интерфейс администратора упрощает управление и настройку VPN для всех (со знанием Linux или без него).

Подключить

Подключите свою команду к предварительно настроенным клиентам прямо из пользовательского портала сервера доступа.

Масштаб

Высокая доступность и крупномасштабный удаленный доступ стали возможными благодаря кластеризации, наряду с дополнительной эффективностью совместного использования VPN-соединений между несколькими серверами доступа .

Разверните полнофункциональное решение VPN для бизнеса с двумя бесплатными подключениями.

Доступно для Red Hat Enterprise Linux, CentOS, Ubuntu или Debian прямо из нашего официального репозитория.Загрузите как виртуальное устройство или запустите из общедоступного облачного провайдера, например AWS.

OpenVPN Cloud / OpenVPN как услугаУпростите работу в сети с помощью OpenVPN-as-a-Service.

Воспользуйтесь нашей услугой нового поколения для вашей частной сети, основанной на многопользовательской, ячеистой высокоскоростной базовой сети с точками присутствия по всему миру.

Динамически добавляйте сети и пользователей и управляйте ими с портала администрирования. И все это без необходимости в серверах или проприетарном оборудовании.

Защитите своих пользователей от угроз кибербезопасности и заблокируйте им доступ к нежелательным веб-сайтам.

Характеристики

OpenVPN-как услуга

Местное подключение

Вы можете подключиться к OpenVPN Cloud в разных местах по всему миру.Наши регионы VPN охватывают Азию, Австралию, Африку, Америку, Европу и другие страны.

Нет конфликтов IP-адресов

Доменные имена назначаются и используются для маршрутизации к нужному узлу в нужной сети, даже если существует несколько сетей с перекрывающимися диапазонами IP-адресов.

Система единого входа (SSO)

Поддержка языка разметки утверждений безопасности (SAML) 2.0 федерация удостоверений обеспечивает удобство использования одного набора учетных данных для подключения, а также приложений.

Защита от киберугроз

Фильтрация системы доменных имен(DNS) защищает пользователей OpenVPN Cloud от вредоносных и нежелательных веб-сайтов, даже если их интернет-трафик не передается через VPN.

Высокая доступность и пропускная способность

Наш сервис принимает несколько подключений из одной сети и распределяет трафик между ними.

Оптимизированная маршрутизация

Маршрутизация транзитного трафика всегда оптимизируется в зависимости от географической близости и сетевых условий. Управляйте определенными потоками интернет-трафика для использования VPN, в то время как остальной трафик направляется напрямую в Интернет.

Подключайтесь к OpenVPN Cloud с тремя бесплатными одновременными подключениями.

Два продукта,

безграничный потенциал.

Защита от киберугроз и фильтрация контента

Защищайте разрешения доменных имен с помощью доверенных DNS-серверов и зашифрованных запросов, чтобы предотвратить слежку и DNS-атаки типа «злоумышленник в середине».Используйте фильтрацию содержимого веб-сайтов, чтобы заблокировать доступ к фишинговым сайтам, вредоносным программам и другим угрозам.

Узнать больше

Безопасный доступ в Интернет

Предотвращение угроз со стороны мошеннических публичных точек доступа Wi-Fi и взломанных сетей, а также обеспечение соблюдения корпоративной политики использования Интернета путем безопасного туннелирования трафика в Интернет.

Обеспечивает безопасный доступ к незащищенным сетям.

Узнать больше

Обеспечить доступ с нулевым доверием

Проверяйте устройство и идентификационные данные пользователей локальных и удаленных пользователей для доступа к ресурсам.Применяйте элементы управления доступом с высокой степенью детализации, чтобы обеспечить доступ с минимальными привилегиями и исключить боковое перемещение.

Предотвращайте вредоносные программы, фишинг и другие угрозы, ограничивая доступ только авторизованным и надежным интернет-адресам.

Узнать больше

Безопасный удаленный доступ

Обеспечьте безопасный доступ удаленных сотрудников к вашим корпоративным ресурсам и общедоступным облачным сетям.

Усильте и добавьте уровень безопасности к протоколу удаленного рабочего стола и другим службам совместного использования экрана рабочего стола.

Узнать больше

Сеть типа «сеть-сеть»

Соедините ваши частные сети между несколькими сайтами и общедоступными облаками.

Маршрутизаторы, совместимые с протоколомOpenVPN, также можно использовать для безопасного включения вашей сети в VPN.

Узнать больше

Защита доступа к приложениям SaaS

Укажите трафик, который проходит через VPN по доменным именам веб-сайтов — аналогично политикам VPN для каждого приложения.

Другие маршруты движения за пределами туннеля. Обеспечьте доступ SaaS, чтобы разрешить вход только через VPN.

Узнать больше

Безопасная связь Интернета вещей

Безопасная и надежная передача бизнес-данных: финансовые операции в торговых точках; телеметрическая информация в системах безопасности; передача данных с подключенных к Интернету устройств.

Узнать больше

OpenVPN Connect / VPN-клиентПодключиться к OpenVPN

Загрузите наш бесплатный и полнофункциональный VPN-клиент для подключения к OpenVPN Cloud, серверу доступа или любому серверу, совместимому с протоколом OpenVPN.

Выберите вашу ОС по своему усмотрению.

Реализация протокола OpenVPN с открытым исходным кодом, оригинальный код которого был написан нашим соучредителем, находится под лицензией GNU GPL.

Это дает вам возможность создать решение VPN для вашей уникальной платформы устройства с использованием исходного кода.

Мы спонсируем проект с открытым исходным кодом за счет доходов, полученных от наших продуктов, чтобы обеспечить его рост.

Изучите и внесите свой вклад в многочисленные проекты, связанные с OpenVPN, став частью нашего обширного сообщества.

Как создать VPN менее чем за 30 минут

Изначально эта история была опубликована и последнее обновление .

VPN или виртуальные частные сети — популярный способ обезопасить себя в Интернете. Когда вы подключаетесь к VPN, весь исходящий сетевой трафик направляется через внешний сервер. Ваш интернет-провайдер не может определить, какие сайты вы посещаете (только то, что вы используете VPN) или вставлять контент на веб-страницы. VPN также обычно используются для обхода заблокированных веб-сайтов и обеспечения безопасности в общедоступных сетях Wi-Fi.