Как настроить VPN, используя OpenVPN и Streisand

Эта пошаговое руководство, как настроить VPN на сервере RUVDS с минимальными усилиями. Мы будем настраивать OpenVPN на сервере с Ubuntu 16.04, используя скрипт Streisand. Метод подойдет тем, кто работает на Linux и MacOS.

Для начала, создайте новый VPS-сервер в личном кабинете. Хватит минимальной конфигурации, главное выбрать ОС Ubuntu 16.04 TLS.

Внимание: не запускайте скрипт на сервере, на котором хранятся ваши данные или работают проекты, Streisand может удалить их. Нужна именно пустая и чистая VPS

Сервер будет готов за 5-6 минут и у вас появятся данные для доступа к нему: IP-адрес и пароль для пользователя root

Дальнейшие шаги надо выполнить на вашем ноутбуке или компьютере

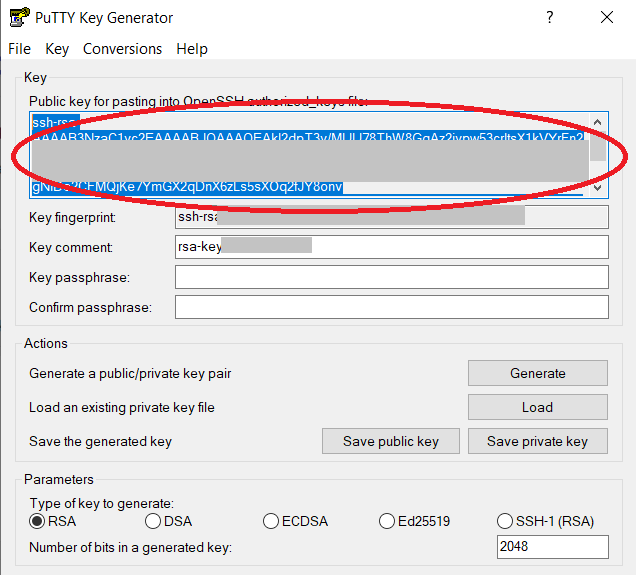

- Создаем SSH-ключ

Откройте Terminal и введите команду

ssh-keygen

Если командная строка спрашивает: Overwrite (y/n), введите n и нажмите enter.

- Дальше вводим команду

ssh-copy-id root@host

где host — IP-адрес вашего сервера. Командная строка попросит ввести пароль — введите пароль из личного кабинета

- Установите Git на ваш компьютер

На Debian и Ubuntu

sudo apt-get install git

На Fedora

sudo dnf install git

На macOS

установите Homebrew

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install.sh)"

затем, используя homebrew

brew install git

- Установите pip – систему управления пакетами для Python

На Debian и Ubuntu (также устанавливает зависимости. необходимые для сборки Ansible и работы некоторых других модулей)

sudo apt-get install python-paramiko python-pip python-pycurl python-dev build-essential

На Fedora

sudo dnf install python-pip

На macOS

sudo easy_install pip sudo pip install pycurl

- Установите Ansible

На macOS

brew install ansible

На BSD или Linux

sudo pip install ansible markupsafe

- Теперь установите необходимые библиотеки Python на вашем VPS

Войдите на сервер через ssh

ssh root@ip_адрес_сервера

Введите команды

sudo apt-get update

sudo apt-get upgrade

sudo add-apt-repository ppa:jonathonf/python-3.6

sudo apt update

sudo apt install python3.6

sudo add-apt-repository -r ppa:jonathonf/python-3.6

sudo apt update

Теперь надо запустить скрипт Streisand на вашем компьютере. Он подключится к серверу и развернет на нем VPN

Склонируйте репозиторий Стрейзанд и перейдите в директорию

git clone https://github.com/StreisandEffect/streisand.git && cd streisand

Запустите скрипт Стрейзанд

./streisand

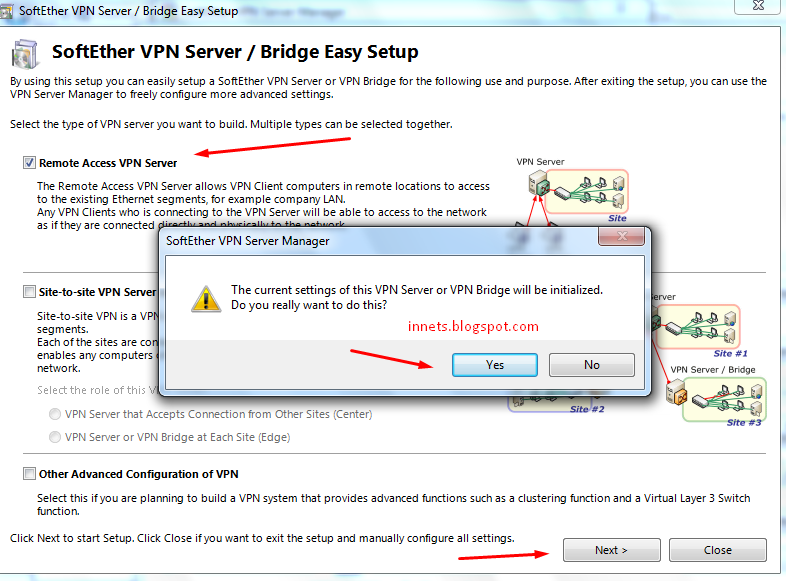

- Скрипт попросит вас ввести число. Вводим 8

- Введите IP-адрес вашего VPS из личного кабинета

- Введите слово streisand

- На вопрос Press enter to customize your installation отвечаем no

- На все вопросы просто нажимайте enter, ничего не вводя

Вот и все. После успешной установки вы увидите сообщение

Нажмите enter и откроется страница с инструкциями, как начать использовать ваш новенький VPN на компьютерах, телефонах и планшетах.

Все, теперь вам осталось настроить устройства и все будет работать.

Настройка VPN на виртуальном сервере

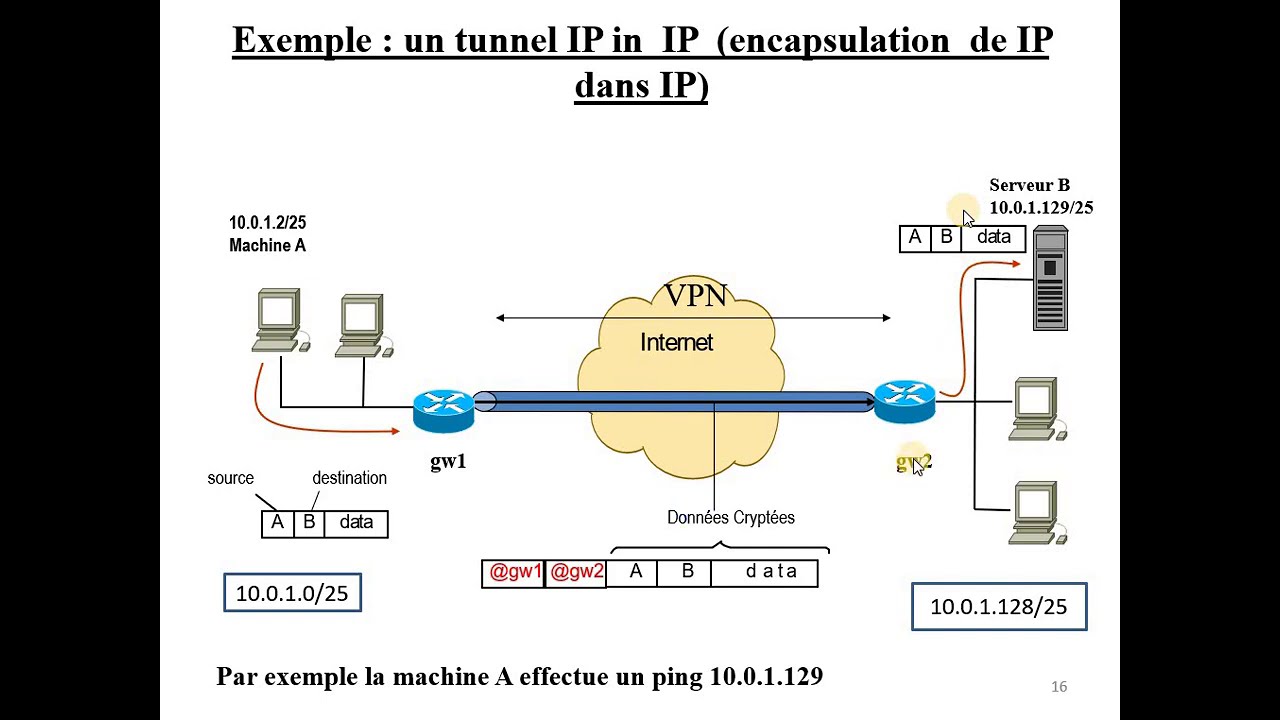

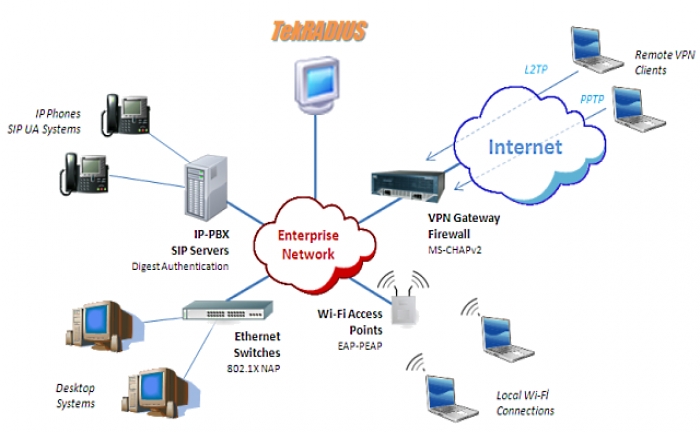

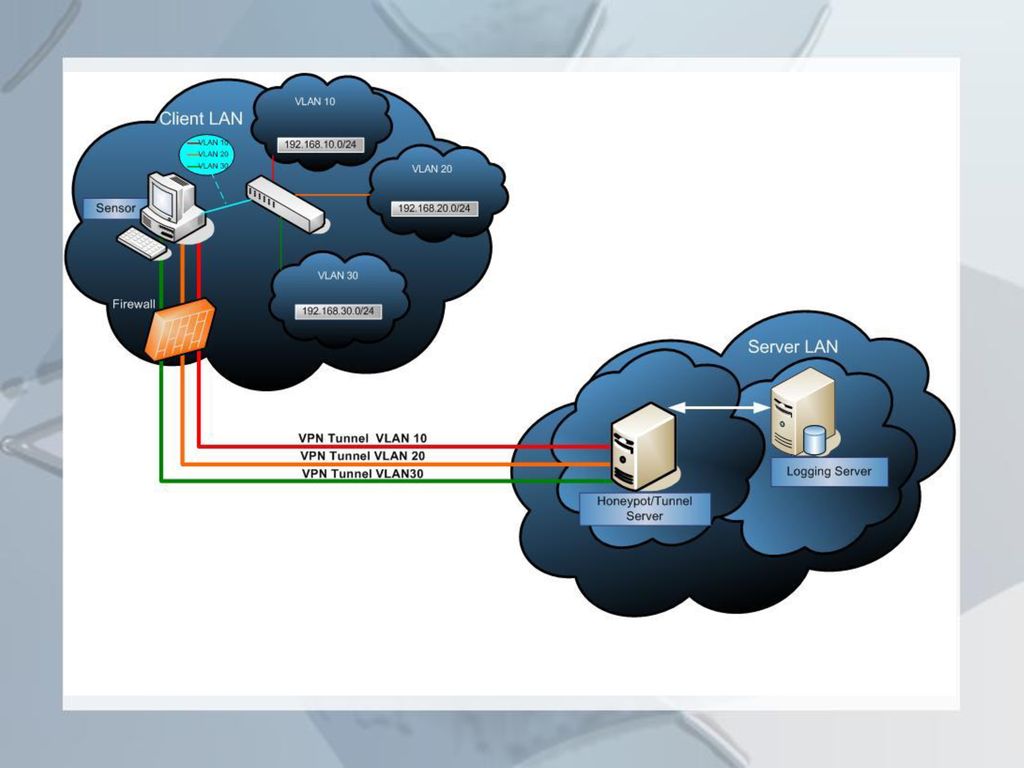

VPN или Virtual Private Network — виртуальная частная сеть. Это обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

Проксирование/туннелирование трафика на тарифах с виртуализацией OpenVZ не разрешается. Используйте KVM серверы!

Создают VPN для решения разных задач:

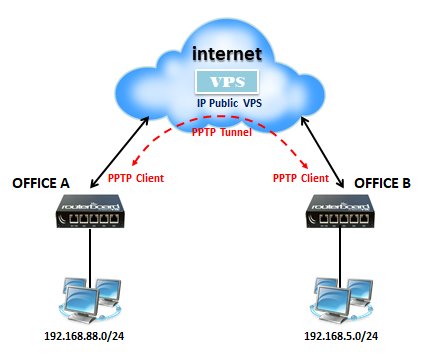

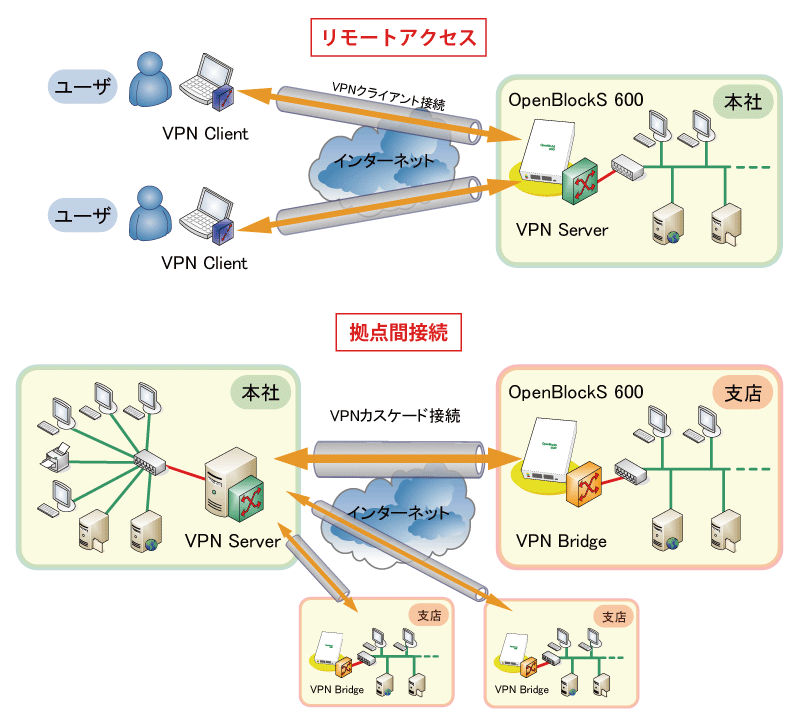

- Объединить в общую сеть нескольких географически удаленных офисов компании, имеющих доступ в Интернет

- Защитить соединение пользователя, работающего из дома, с офисной сетью

- Отделить сеть, доступную непривилегированным пользователям, от основной сети компании

- Защитить передаваемые по сети данные с помощью шифрования

- Доступ в интернет

Конкретный VPN может решать сразу несколько задач, например, одновременно шифровать соединение и связывать удалённые офисы в единую сеть.

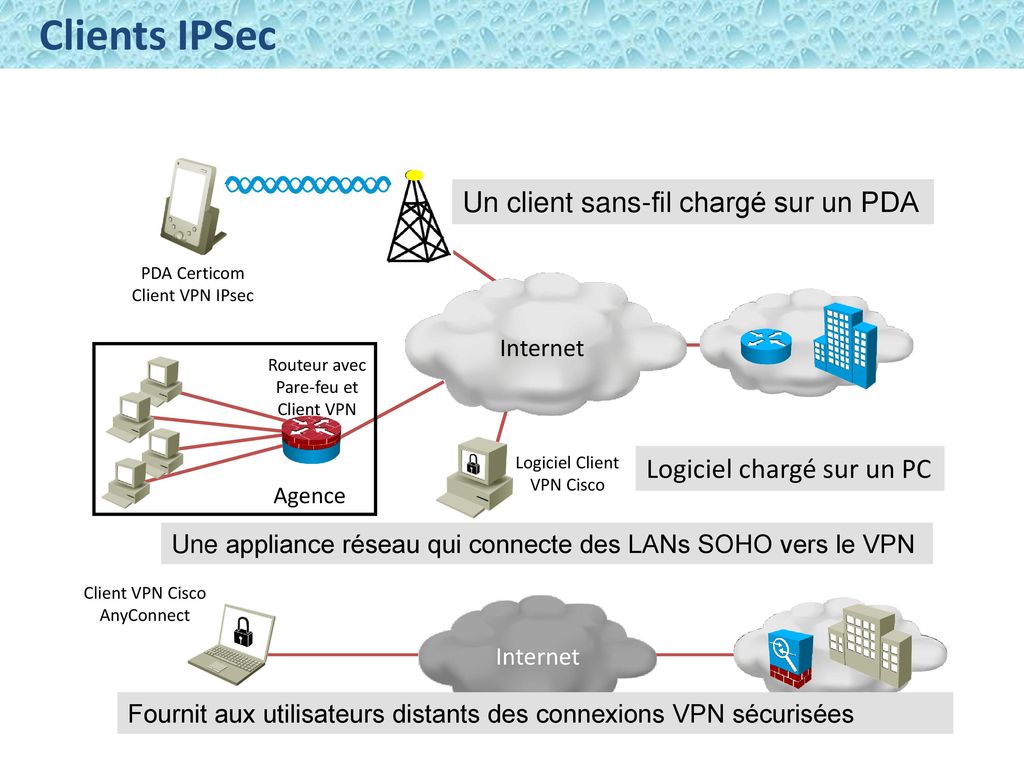

Технических реализаций VPN много. Рассмотрим два самых доступных для настройки варианта: OpenVPN и PPTP.

OpenVPN

Установить OpenVPN можно автоматически из рецепта на любой сервер с виртуализацией KVM.

OpenVPN — распространяемая по лицензии GNU GPL реализация VPN. Для шифрования использует библиотеку OpenSSL и может использовать все доступные в ней алгоритмы шифрования. Для установки соединения может использовать TCP, либо UDP-протокол. Реализует одновременно как клиентское, так и серверное приложение. Может использоваться как для организации соединений точка-точка, так и для варианта сервер-клиенты. Известны также и варианты организации защиты Wi-Fi сети с помощью OpenVPN.

На VDS может использоваться для организации доступа в Интернет. Например, если провайдер не предоставляет клиентам внешнего маршрутизируемого адреса, связка OpenVPN + VDS-KVM является вполне реальным способом этот внешний маршрутизируемый адрес получить.

PPTP

PPTP — туннельный протокол типа точка-точка. Инкапсулирует PPP-кадры в IP-пакеты для передачи их по сети. PPP-сессия устанавливается с помощью протокола GRE.

После организации туннеля вы можете использовать его и для доступа из локальной сети в Интернет, и обратно. Обычно VPN используют для того, чтобы «подменить» IP, который вам выделяет провайдер, на IP-адрес сервера. А выбор стран, в которых вы можете приобрести сервер, огромен.

Многие используют VPN для шифрования трафика от собственного компьютера до сервера за границей и пребывают в спокойствии, что их интернет трафик не станет добычей злоумышленников.

Как создать свой VPN на сервере

Сегодня я расскажу вам, как создать VPN на собственном сервере за 15 минут.

Чем хорош собственный VPN?

Давайте сначала разберемся, зачем нужен VPN. Простым языком, это технология, которая защищает ваш выход в интернет от взлома. С помощью VPN вы можете не бояться, что ваши данные получат злоумышленники, когда вы пользуетесь общественными сетями, а также его можно использовать при обходе блокировок вашего IP различными сайтами и сервисами.

С помощью VPN вы можете не бояться, что ваши данные получат злоумышленники, когда вы пользуетесь общественными сетями, а также его можно использовать при обходе блокировок вашего IP различными сайтами и сервисами.

Кроме того, входящий и исходящий трафик будет зашифрован, т.е. его не сможет видеть даже ваш интернет-провайдер.

Большинство известных VPN-сервисов имеют низкую скорость передачи данных и не самое стабильное подключение, потому лучше всего обзавестись собственным VPN. Далее я расскажу, как его создать и настроить. Говоря современно, поднять.

Мы будем отправлять трафик с устройств на собственный VPN-сервер с помощью программы OpenVPN, за счет чего скорость передачи данных будет ограничиваться только скоростью нашего интернета и сервера. Нам будет нужен VPS/VDS (виртуальный сервер), так как для работы репозитория OpenVPN подходят только такие типы серверов.

Теперь, когда разобрались с теорией, можем приступать к аренде VPS/VDS.

Арендуем серверДля стабильного соединения нам нужен сервер с хорошим интернетом. Я использую самую простую конфигурацию «Danny» с системой Ubuntu 20.04, арендованную на Timeweb.

Скорость интернета при данной конфигурации составляет 200 Мбит/с. Этого более чем достаточно для работы VPN на нем.

Для того чтобы взять такой же сервер, нужно зайти на главную страницу Timeweb, перейти во вкладку «VPS/VDS» и нажать кнопку «Заказать» под конфигурацией «Danny». Далее нужно заполнить все поля, выбрать желаемый период оплаты и систему Ubuntu 20.04, а затем нажать кнопку «Заказать».

Читайте также

Подключаемся к серверу по SSH

Для начала нам нужно подключиться к серверу по протоколу SSH через SSH-клиент. Я использую программу Termius.

- Скачиваем программу Termius и устанавливаем ее на компьютер.

- Открываем клиент, жмем на «Add host» и используем данные, которые были отправлены на вашу почту после оплаты VPS/VDS. Вам потребуется: Hostname, Login, Password, Port. Вводим эти данные в поля нового подключения. Вот как это будет выглядеть в Termius:

Теперь нажимаем на название нашего подключения и попадаем в консоль сервера.

Устанавливаем OpenVPN на сервер

Вводим следующую команду для установки софта, с помощью которого мы будем копировать репозиторий OpenVPN с GitHub.

apt install git

git clone https://github.com/Nyr/openvpn-install.git cd openvpn-install/

Разрешаем выполнение установочного файла с помощью следующей команды:

chmod +x ./openvpn-install.sh

И запускаем установку OpenVPN:

./openvpn-install.sh

Настраиваем OpenVPN

Далее у нас запустится настройка установки OpenVPN. В первом пункте выбираем протокол передачи данных TCP, так как он более надежный. Вводим цифру 2 и подтверждаем действие клавишей Enter.

Второй шаг пропускаем с помощью клавиши Enter. Теперь нам нужно выбрать DNS для нашего сервера. Я использую сервера AdGuard, так как они блокируют рекламу и нежелательный контент на сайтах. Для подключения таких же DNS вводим цифру 6 и нажимаем Enter.

Теперь нам нужно выбрать любое имя файла конфигурации. Я назвал ее jsonic.

Далее подтверждаем, что мы готовы к установке и ждем ее завершения.

Запоминаем путь, который указан в конце лога установки.

Также мы можем выключить логирование трафика для полной анонимности подключения к VPN следующей командой:

apt remove rsyslog

Читайте также

Подключаемся к нашему VPNТеперь нам нужно скопировать конфигурационный файл, который создался после установки OpenVPN. Для этого подключаемся к серверу по протоколу SFTP. В Termius для этого нужно зайти во вкладку SFTP, нажать «Select host» и выбрать имя подключения:

Для этого подключаемся к серверу по протоколу SFTP. В Termius для этого нужно зайти во вкладку SFTP, нажать «Select host» и выбрать имя подключения:

После этого заходим в папку, которая была указана при завершении установки, и копируем из нее файл конфигурации .ovpn (его имя мы вводили при настройке установщика) с помощью кнопки «Transfer to» к себе на устройство. Сохранить файл можно в любой удобной директории.

Далее скачиваем клиент OpenVPN к себе на устройство (компьютер, ноутбук, смартфон или планшет). Программа работает на всех популярных операционных системах. Я буду показывать его включение на примере Android.

Заходим в клиент, переходим во вкладку «File», находим на устройстве файл в формате .ovpn, который мы скопировали с сервера, и жмем «Import».

После импорта конфигурации ставим галочку в пункте «Connect after import» и нажимаем «Add».

Готово! Мы подключены к нашему VPN!

Настройка VPN/прокси-сервера на хостинге – для чайников 💻

Приветствую! И сразу к делу. Для чего нужен VPN-сервер? В основном его используют для смены IP-адреса и своей страны чтобы обойти различные блокировки сайтов на работе и дома. Кроме этого, VPN-соединение помогает зашифровать трафик и, таким образом, обеспечивает безопасность передаваемых данных.

Для чего нужен VPN-сервер? В основном его используют для смены IP-адреса и своей страны чтобы обойти различные блокировки сайтов на работе и дома. Кроме этого, VPN-соединение помогает зашифровать трафик и, таким образом, обеспечивает безопасность передаваемых данных.

Например, используя общественный Wi-Fi, все данные которые передаются через сеть могут быть «угнаны». Теоретически, это могут быть любые файлы, но обычно крадут пароли от кошельков, почты, скайпа и чего угодно. В этой статье мы настроим собственный VPN-сервер, это не сложно. Несмотря на объёмность текста, основное действие занимает малую часть, а остальное — плюшки 🙂 В статье также есть видео.

В интернете есть куча и маленькая тележка VPN-сервисов, от бесплатных до очень платных. Недостатки бесплатных VPN-сервисов:

- ограничены в скорости

- нестабильность (то всё хорошо, то жутко тормозит)

- ограничения трафика (до нескольких Гигабайт в месяц)

- ограничения периода бесплатного пользования

- периодически нужно искать другие сервисы

- не факт, что передаваемые данные будут в безопасности, совсем не стоит надеяться на анонимность, я бы сказал.

Недостатки платных:

- не всегда есть нужная страна или город

- заезженные IP-адреса (используются сотнями клиентов), относится и к бесплатным

- бывает просто обман без возврата денег, например, трафик не безлимитный, некоторые сервера не работают или слишком медленные

Есть и преимущества VPN-сервисов – это простота использования, относительная дешевизна.

Собственный VPN-сервер на хостинге VPS/VDS

Итак, если нужна конкретная страна или город, или требуется много трафика, который не дают VPN-сервисы, гарантия безопасности — тогда есть смысл заморочиться настройкой личного VPN-сервера. Как правило, это требует глубоких знаний системного администрирования серверов. Но я постарался объяснить всё просто, чтобы разобрался даже чайник)

Недостатки у этого способа тоже есть:

- всего один IP-адрес, на который вы можете «пересесть», но есть дополнительные за отдельную плату

- нетривиальная настройка в первый раз

- платно

Дочитайте до конца, и я покажу как использовать свой VPS сервер для обхода блокировок без настройки на нём VPN.

Что такое VPS/VDS сервер?

Хостинг-провайдеров в интернете бесчисленное множество. Все они позволяют размещать у них свои веб-сайты. Самая популярная услуга – это виртуальный хостинг. Более продвинутая – это выделенный виртуальный сервер – VPS (VDS — это, считай, тоже самое). На VPS можно размещать сайты, поднимать VPN-сервер, почтовый сервер, игровой сервер – да что угодно!

Вам нужно знать, что VPS-сервера бывают нескольких видов: OpenVZ, Xen и KVM. Для работы VPN-сервера нужно KVM. Тип сервера указан в тарифах хостинга. OpenVZ и Xen тоже иногда подходят, но нужно писать в техподдержку хостинга и спрашивать, подключён ли модуль “TUN”. Не вдаваясь в подробности для чего это, просто спрашиваете. Если нет, то могут ли они включить его. Не помешает также спросить, будет ли работать VPN как таковой (даже на KVM), т.к. некоторые компании прикрывают эту возможность. Ах да, операционная система сервера – Debian, Ubuntu или CentOS (в общем, Linux-подобная). Мощность сервера не имеет значения.

Мощность сервера не имеет значения.

Настройка VPN-сервера

Вы можете посмотреть видео или читать расширенную статью:

В моём распоряжении имеется VPS-сервер KVM хостинг-провайдера AdminVPS. Здесь сразу всё работает, никуда писать не надо.

- При заказе услуги можно выбрать самый простой тарифный план «Micro»

- Все сайты открываются даже на серверах в России

- Есть бесплатный тестовый период 7 дней

- Техподдержка помогает

- Для моих посетителей, при вводе промокода: — вы получите реальную скидку 60% на первый платёж.

Далее, первые скриншоты остались от старого хостинга, но всё так же.

«Hostname» вводим любой или имя своего сайта (если в будущем будете размещать на хостинге свой сайт). «OS Template» выбираем «Ubuntu 14.04 64bit» или любую из Ubuntu, Debian, CentOS:

Операционную систему потом можно поменять, если вдруг что не получится.

После оплаты на почту приходят данные для входа в панель управления и Root-пароль для настройки сервера. А также IP-адрес сервера, и именно он будет вашим IP-адресом, когда мы поднимем VPN и подключимся к нему с компьютера

А также IP-адрес сервера, и именно он будет вашим IP-адресом, когда мы поднимем VPN и подключимся к нему с компьютера

Переходим по ссылке в письме и входим в панель управления. На вкладке «Virtual Servers» будет ваш сервер:

Нажимаем кнопку «Manage» и попадаем в окно администрирования:

Здесь нам ничего не нужно трогать. Единственное что может понадобится – это переустановка операционной системы – кнопка «Reinstall», об этом позже.

Теперь нам нужно подключиться к серверу чтобы посылать ему команды. Для этого будем использовать бесплатную программу Putty.

Скачать Putty

Распаковываем архив с программой и запускаем файл putty.org.ru\PuTTY PORTABLE\ PuTTY_portable.exe

В поле «Имя хоста» вставляем IP-адрес сервера, который пришёл в письме, также его можно скопировать с панели управления:

и нажимаем «Соединиться». Если выскочило вот такое окно, то жмём «Да»:

Перед нами должно появиться чёрное окно консоли (командная строка). Именно здесь мы и будем давать команды. Но сперва нужно залогиниться. Для этого в поле «login» вводим «root»

Именно здесь мы и будем давать команды. Но сперва нужно залогиниться. Для этого в поле «login» вводим «root»

Затем копируем из письма root-пароль и вставляем его в поле «password». Чтобы вставить сюда из буфера обмена, нужно просто кликнуть один раз правой кнопкой мышки по окну консоли. При этом пароль не печатается на экране, такое чувство что ничего не произошло. Всё нормально, жмём «Enter». Должны проскочить строчки с информацией о системе. Если же написало какую-то ошибку, то проверьте всё ещё раз. Также, консоль не будет долго ждать, пока вы ищете root-пароль. Если к тому моменту выскочит ошибка, то запускайте Putty заново.

Установка и запуск главного скрипта

Мы уже на финишной прямой в настройке собственного VPN-сервера. Существует множество инструкций в интернете как установить сервер, но все они требуют знаний системного администратора, ибо мелкие нюансы упускаются из виду. На радость всем чайникам, существует универсальный скрипт «OpenVPN road warrior», который сделает всю работу сам. Нам нужно только дать команду скачать и запустить его.

Нам нужно только дать команду скачать и запустить его.

Итак, копируем эту строчку и вставляем в консольное окно правой кнопкой и жмём «Enter»: wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh

Проскочат всякие строчки и, если скрипт успешно скачался и запустился, с нами начнётся диалог мастера настройки VPN-сервера:

Скрипт находит предполагаемое значение для каждого параметра и предлагает с ним согласиться, т.е. нажать «Enter», либо ввести своё значение.

- Первый параметр – это «IP address». Скрипт должен предложить тот самый айпи VPS-сервера. Так должно быть в 99.9% случаев, но если это, почему-то, не так, то исправьте на правильный адрес.

- Второе — протокол UDP или TCP. Оставляем по умолчанию UDP.

- Идём дальше, «Port: 1194» — соглашаемся.

- «What DNS do you want to use with the VPN?» — выбираем «Google», т.е. вбиваем цифру «2» вместо единички, Enter.

Если гугл заблокирован, то оставляем по умолчанию.

Если гугл заблокирован, то оставляем по умолчанию. - «Client name» — имя пользователя. Можно создать доступ для разных пользователей. По умолчанию «client» — соглашаемся.

- «Press any key…» — нажать «Enter» и подождать несколько минут, пока всё установится и сконфигурируется.

В общем-то, создание VPN сервера на этом закончено, пора пожинать плоды. В процессе инсталляции скрипт создал файл с настройкой для нашего компьютера. Чтобы мы могли использовать сервер, этот файл нужно скачать. Для этого вставляем в командную строку: cat ~/client.ovpn

На экран будет выведено содержимое файла «client.ovpn». Теперь его надо аккуратно скопировать в буфер обмена. Листаем вверх до ввода команды, выделяем мышкой все строчки, кроме самой последней (для новых команд), т.е. последняя выделенная строчка будет “</tls-auth>”. Чтобы скопировать выделенное в буфер обмена жмём «Ctrl-V».

Теперь на компьютере в Windows 7/8/10 открываем блокнот и вставляем в него скопированный текст. Сохраняем файл на рабочем столе под именем «client.ovpn».

Сохраняем файл на рабочем столе под именем «client.ovpn».

Пример файла

Если планируется давать доступ к серверу другим людям, то лучше создать для них отдельные файлы, например vasya.ovpn. Для этого просто запускаем скрипт ещё раз и выбираем теперь 1-й пункт — создание нового пользователя.

Установка клиента для Windows 7/8/10/XP и Android

Поздравляю, мы на финишной линии! Теперь только осталось установить бесплатную программу, которая будет подключаться к нашему VPN-серверу. Называется она «OpenVPN».

Скачать OpenVPN

Скачиваем версию для Windows и устанавливаем её, запускать не надо.

Если в процессе установки будут выскакивать всякие окошки, со всем соглашаемся.

Чтобы подключиться к серверу кликаем на рабочем столе по файлу «client.ovpn» правой кнопкой и выбираем «Start OpenVPN on this config file»:

Появится чёрное окошко с процессом инициализации подключения. Если всё прошло успешно, то последняя строчка должна быть, типа:

Ещё может выпадет окно с вопросом типа новой сети, тогда выбираем «Общественная сеть».

Можно проверять, заходим на сайт 2ip.ru и смотрим свой IP, должен совпадать с IP VPS-сервера:

Также можно проверить какая скорость вашего интернет-подключения через VPN.

Окно консоли сервера теперь смело можно закрывать. А чтобы закрыть впн-соединение и вернуть старый айпи – нужно закрыть окошко от OpenVPN.

Чтобы подключиться в следующий раз, достаточно просто запустить правой кнопкой файл «client.ovpn» с рабочего стола, больше ничего делать не требуется.

С телефоном всё ещё проще, нужно установить через плеймаркет приложение OpenVPN, закачать в память файл client.ovpn, выбрать его в приложении и подключиться к нашему vpn-серверу.

Что если что-то пошло не так

Если чувствуете что из-за вашей ошибки теперь всё идёт наперекосяк, то можно переустановить операционную систему на хостинге. Для этого в панели управления кликаем «Reinstall» (см. скриншот панели) и выбираем новую операционную систему (или ту же):

Давим кнопку «Reinstall» и ждём 10 минут. Также будет выдан новый Root-пароль, не потеряйте его!

Также будет выдан новый Root-пароль, не потеряйте его!

Ошибки при подключении

Большинство проблем возникает на этапе подключения к серверу в программе OpenVPN, особенно в Windows 8/10. В чёрном окошке могут быть ошибки, например:

- FlushIpNetTable failed on interface

- All TAP-Win32 adapters on this system are currently in use

- CreateFile failed on TAP device

- DNS failed..

При этом первое что надо сделать — это дать программе права администратора и, соответственно, заходить в систему с правами администратора. Идём в , кликаем правой кнопкой по файлу openvpn.exe -> свойства. На вкладке «Совместимость» ставим галку «Выполнять эту программу от имени администратора». Теперь всё должно работать.

Ещё варианты лечения:

- удалить программу и переустановить от имени админа

- выключить службу «Маршрутизация и удалённый доступ» (“Routing and Remote Access”) через

- попробовать переустановить из этого инсталлятора или отсюда

- удалить все ВПН’овские программы и приблуды от других платных и бесплатных сервисов

Понять, точно ли проблема в компьютере или ноутбуке, можно, если установить через плеймаркет приложение OpenVPN на телефон или планшет, закачать на него файл client. ovpn и подключиться к нашему vpn-серверу. Если и так не получится, то нужно искать причину на сервере, написать в службу поддержки.

ovpn и подключиться к нашему vpn-серверу. Если и так не получится, то нужно искать причину на сервере, написать в службу поддержки.

Если всё заработало, на сайты тупят и открываются с перебоями

Обратите внимание на сообщения в чёрном окне, нет ли там повторяющихся строчек «read from TUN/TAP … (code=234)»

а также на сообщение где-то в середине «WARNING: ‘tun-mtu’ is used inconsistently, local…»:

В этом случае открываем файл client.ovpn в блокноте и в новой самой первой строке пишем:

tun-mtu ‘значение сервера’

— это число, указанное в конце строчки в тексте «remote=’tun-mtu 1500′». Подставляем своё значение! В итоге должно получится так:

Делается это потому, что по каким-то причинам значение MTU на компьютере и на VPS-сервере различаются. Файл .ovpn для смартфона оставляем нетронутым!

Пускаем трафик через прокси вообще без настроек

Можно использовать наш VPS/VDS сервер как Proxy Server. Для этого делаем всё как раньше до момента нажатия кнопки «Соединиться» в программе Putty. Не нужно открывать консоль и запускать скрипт. Идём на вкладку , прописываем Source Port: 3128

Не нужно открывать консоль и запускать скрипт. Идём на вкладку , прописываем Source Port: 3128

Упс, статью дописывал позже, тут у меня Putty на английском, но суть та же.

Если пишет ошибку «You need to specify a destination address in the form host.name:port», то переключите на «Dynamic» вместо «Local».

На вкладке «Connection» в поле «Seconds between keepalives…» ставим 100 секунд, это надо чтобы коннект не разрывался из-за простоя. Теперь подключаемся — нажимаем «Open», вводим логин/пароль. Далее, идём в настройки сети в браузере и прописываем там прокси-сервер. В хроме это Делаем всё как на скриншоте:

Теперь все сайты будут работать через наш сервер, но только в браузере и некоторых программах. Другие программы не увидят прокси, будут работать напрямую. Нужно в каждой программе в настройках подключения, если они предусмотрены, прописать адрес, порт и тип прокси: Socks4/5. Или устанавливайте OpenVPN и не используйте прокси.

Как пускать через прокси только отдельные сайты

Устанавливаем расширение для Google Chrome или Mozilla Firefox, называется FoxyProxy. В настройках надо добавить наш прокси-сервер:

На вкладке «URL Patterns» добавляем маски сайтов, которые должны открываться через наш сервер. Маска сайта это его имя со звёздочками по бокам.

Всё, теперь добавленный сайт будет ходить через proxy, а все остальные напрямую. Если кликнуть по значку расширения, то можно выбрать пускать все сайты через него или вообще никакие.

Ярлык для автоматическое подключения

Подключать Putty к прокси можно одним кликом. Для этого нужно перед подключением в разделе прописать логин сервера, тот, что обычно root

и сохранить сессию со всеми настройками:

Теперь нужно создать ярлык на рабочем столе, в котором указать такие параметры:

где myvpn — это имя сохранённой сессии. Всё, осталась одна деталь — убрать окно Putty из панели задач в системный трей. Нужно скачать модификацию утилиты отсюда и заменить exe-файл. Теперь в настройках на вкладке Behaviour появится соответствующая галочка, но этого можно и не делать.

Нужно скачать модификацию утилиты отсюда и заменить exe-файл. Теперь в настройках на вкладке Behaviour появится соответствующая галочка, но этого можно и не делать.

Успехов!

Как создать и настроить свой VPN-сервер

Выбираем хостинг

Для настройки VPN нужен VPS — виртуальный частный сервер. Вы можете выбрать любого хостинг-провайдера, главное, чтобы выполнялись следующие условия:

- Сервер находится в стране, которая не подпадает под юрисдикцию российских органов власти, но находится достаточно близко к вашему реальному местоположению.

- Оперативной памяти (RAM) должно быть не меньше 512 МБ.

- Скорость сетевого интерфейса — 100 МБ/сек и выше.

- Сетевой трафик — 512 ГБ и выше или неограниченный.

Количество выделенного места на жёстком диске и тип накопителя не имеет значения. Найти подходящее решение можно за 3–4 доллара в месяц. Вот несколько самых популярных VPS-провайдеров:

При покупке сервера выбирайте KVM.

OpenVZ и Xen тоже подойдут, если у них подключён TUN — об этом нужно спросить в технической службе хостинг-провайдера.

С KVM никаких дополнительных манипуляций производить не придётся, хотя некоторые хостинг-провайдеры и на нём могут ограничить возможность создания VPN. Уточнить это можно также в службе поддержки.

При настройке сервера в пункте «Имя хоста» можно вписать любое значение: например, test.test. Префиксы NS1 и NS2 тоже не важны: пишем ns1.test и ns2.test.

Операционная система — CentOS 8 64 bit или любой другой дистрибутив, принципиальных отличий в настройке нет. Сетевой трафик оставьте 512 ГБ или выберите дополнительный объём, если боитесь, что имеющегося не хватит. Локация — чем ближе, тем лучше. Нидерланды подойдут.

После оплаты на почту придёт письмо со всеми необходимыми данными для настройки VPN. Вы приобрели место на сервере другой страны, осталось перенаправить на него весь трафик.

Настраиваем VPN

Для подключения к серверу и отправки команд мы будем использовать программу Putty. Мне ссылка на неё пришла в письме с регистрационными данными для хостинга. Скачать программу можно здесь. Putty и её аналоги есть и на macOS, настройки будут идентичными.

Мне ссылка на неё пришла в письме с регистрационными данными для хостинга. Скачать программу можно здесь. Putty и её аналоги есть и на macOS, настройки будут идентичными.

Запустите Putty. На вкладке Session в поле Host Name введите IP-адрес, который пришёл в письме, и нажмите Open.

При появлении окна с предупреждением об опасности нажмите «Да». После этого запустится консоль, через которую вы будете отправлять команды серверу. Для начала нужно залогиниться — данные для авторизации также есть в письме от хостера. Логин будет root, его напечатайте руками. Пароль скопируйте в буфер обмена. Для вставки пароля в консоль щёлкните правой кнопкой и нажмите Enter. Пароль не отобразится в консоли, но если вы авторизовались, то увидите информацию о системе или номер сервера.

Между вводом логина и пароля не должно пройти много времени. Если появилось сообщение об ошибке, перезапустите Putty и попробуйте ещё раз.

Для настройки VPN я использовал готовый скрипт OpenVPN road warrior. Этот способ не гарантирует полную анонимность, так что при совершении противозаконных действий пользователя легко найти. Но для обхода блокировки его достаточно. Если все VPN-сервисы перестанут работать, это подключение продолжит функционировать, пока я плачу за хостинг.

Этот способ не гарантирует полную анонимность, так что при совершении противозаконных действий пользователя легко найти. Но для обхода блокировки его достаточно. Если все VPN-сервисы перестанут работать, это подключение продолжит функционировать, пока я плачу за хостинг.

Чтобы использовать скрипт, вставьте в консоль строчку wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh.

После успешного добавления скрипта запустится диалог с мастером настройки. Он самостоятельно находит оптимальные значения, вам останется только согласиться или выбрать подходящий вариант. Все действия подтверждаются нажатием клавиши Enter. Пойдём по порядку:

- IP-адрес должен совпадать с IP-адресом, который вы получили в письме от хостера.

- Протокол оставьте по умолчанию UDP.

- Port:1194 — согласитесь.

- Какой DNS использовать — выберите Google. Сотрите 1, напишите 3 и нажмите Enter.

- Client name — укажите имя пользователя.

Можно оставить client.

Можно оставить client. - Press any key — ещё раз нажмите Enter и дождитесь окончания настройки.

После завершения настройки необходимо создать файл, через который вы будете подключаться к VPN. Введите команду cat ~/client.ovpn.

В консоли появится содержимое файла. Прокрутите экран наверх к команде cat ~/client.ovpn и выделите всё, что появилось ниже, кроме последней строчки. Выделение должно закончиться на </tls-auth>. Для копирования фрагмента нажмите Ctrl + V.

Запустите «Блокнот», вставьте скопированный фрагмент и сохраните файл на рабочем столе с именем client.ovpn.

Откройте меню «Файл», выберите «Сохранить как», установите тип «Все файлы» и введите имя с расширением — client.ovpn.

Подключаемся к серверу

Для подключения с помощью созданного файла нужен клиент OpenVPN. Версию для компьютера можно скачать здесь. Загрузите и установите программу, но не запускайте. Щёлкните правой кнопкой по файлу client.ovpn и выберите пункт Start OpenVPN.

Щёлкните правой кнопкой по файлу client.ovpn и выберите пункт Start OpenVPN.

Появится окно консоли с инициализацией соединения. Если подключение прошло успешно, внизу будет статус Initialization Sequence Completed. В процессе соединения может появиться окно выбора сети, нажмите на общественную сеть.

Чтобы убедиться, что подключение установлено верно, проверьте IP-адрес. Он должен совпадать с тем, который хостер написал в письме. Чтобы перестать направлять запросы на сервер в другой стране, закройте окно OpenVPN.

У OpenVPN есть также клиенты для мобильных устройств.

Для установки подключения перенесите в память телефона файл client.ovpn. Запустите приложение и выберите пункт OVPN Profile. Укажите путь к файлу и передвиньте ползунок в положение «Включён».

Наверху появится значок подключения через VPN. Чтобы убедиться в том, что трафик перенаправляется через сервер в другой стране, откройте в мобильном браузере любой сервис проверки IP-адреса.

Читайте также 🧐

VPS/VDS для VPN, виртуальный сервер: цены на аренду

В целях обеспечения стабильного доступа в сеть по защищенному каналу связи можно арендовать сервер для VPN в компании «Айхор Хостинг». Данная услуга оптимальна для тех, кому нужна приватность. Конечный выбор конфигурации зависит от требуемых параметров.

Особенности и предназначение VPN на VPS сервере

VPN — виртуальная сеть, которая является посредником между сервером и устройством пользователя. Подключение с помощью VPN на ВПС защищает передаваемый трафик от отслеживания и решает проблему блокировок и ЧС интернет-ресурсов. Хостинг работает за счет эмуляции физического сервера, предоставляя несколько подсистем на базе единой системы. Он построен по принципу виртуализации. Благодаря такой архитектуре, на него можно установить любую систему. Пользователь получает все права на редактирование.

Частные компании, которые заинтересованы в безопасной передаче данных в сети, могут взять в аренду Server под VPN, решив ряд задач:

- Нужно скрыть IP адрес устройства, с которого осуществляется доступ в интернет. За счет применения VPN сохраняется анонимность.

- Следует обойти ЧС и прочие блокировки. Работа через VPN стирает границы, позволяя без проблем заходить на различные интернет-ресурсы.

- В масштабах компании с несколькими подразделениями VPN является важным инструментом для создания локальной сети из устройств, которые располагаются далеко друг от друга.

- Частным лицам и организациям, персонал которых часто пользуются корпоративными ресурсами для обмена конфиденциальной информацией, Server с VPN нужен, чтобы защитить трафик от перехвата.

Аренда сервера VPS/VDS для VPN необходима частным лицам и компаниям, использующим интернет-технологии. Физический сервер должен постоянно модернизироваться для того, чтобы обеспечить нужную скорость работы и производительность. Арендуя сервер, вы получаете качественный продукт, способный справиться с любыми нагрузками без потери скорости.

Арендуя сервер, вы получаете качественный продукт, способный справиться с любыми нагрузками без потери скорости.

Преимущества аренды сервера для VPN

Используемые протоколы шифрования обеспечивают высокую производительность всем пользователям сети. Арендуя виртуальный сервер ВПС\ВДС, можно контролировать передачу данных, что обычные Server не обеспечивают. При этом организация VPN не требует больших затрат. Арендатор получает клиентскую техподдержку 24/7, содействие по вводу техники в эксплуатацию. После всех выполненных работ доступ к данным получает только клиент.

Преимущества аренды очевидны. Сотрудники компании или обычные пользователи, работающие удаленно, могут подключаться к ВПН с разных устройств — с ОС Linux, Android, Windows и пр. Для запуска интернет-соединения потребуется оплата услуги и установка VPN-клиента. Наши специалисты консультируют и помогают настроить параметры сети. После чего связь сервером VPS\VDS будет доступна в круглосуточном режиме.

Интернет без границ предоставляет огромные возможности для поиска и обмена данными. Арендуйте сервер VPN для гарантии конфиденциального использования виртуальных сетей. Перечислим несколько основных преимуществ данной услуги:

- Высокая скорость обмена. Выделенный канал доступа к серверу обеспечивает стабильную работу.

- Особый способ шифрования информации. Данные шифруются перед каждой передачей, поэтому они надежно защищены.

- Доступность. Доступ к данным возможен из любой точки мира.

- Экономия затрат. Нет необходимости приобретать дорогостоящее серверное оборудование, а также нанимать персонал для сопровождения работы. Техподдержка работает круглосуточно и готова устранить неисправность в любой момент времени.

- Высокая производительность. Наши сервера VPS/VDS для VPN работают гораздо быстрее, чем физические аналоги.

- Стоимость. Даже для небольшой частной фирмы цена аренды виртуального Server для VPN не станет бременем. Клиент платит только за те ресурсы, которые использует.

- Удобство работы. Заходить в интернет можно с любых устройств.

- Мощный функционал. Широкий выбор программных средств и гибкие настройки –– все предусмотрено для вашего удобства.

Если подыскиваете способ дешевого, но при этом качественного обмена информацией, мы готовы предоставить сервер VPS\VDS во временное пользование. Аренда Server VPN –– вложение средств в репутацию вашего бизнеса.

Аренда сервера для VPN от компании «Айхор Хостинг»

ВПН на ВПС сервере от нашей компании — это готовое решение для формирования корпоративной локальной сети и надежной защиты трафика. Оно понадобится всем, кто предпочитает сотрудничать с поставщиками услуг с безупречной репутацией.

- Большой опыт на рынке хостинговых услуг. Мы готовы сформировать пакет услуг под конкретно ваши задачи и в рамках бюджета.

- Бесплатное тестирование. Перед тем как воспользоваться услугой аренды, можно бесплатно протестировать работу сервера для VPN и убедиться в достойном качестве предоставляемого сервиса.

- Мощности размещены в современном дата-центре уровня tier 3. Мы используем современное и надежное оборудование. Скорость обмена данными вас приятно удивит. Уровень tier 3 свидетельствует о наличии резервного канала доступа и питания, достаточных для бесперебойной работы.

- Удобное управление. Панель управления предоставляет широкие возможности по управлению сервером.

- Приемлемая ценовая политика. Наши цены вполне доступны. Для постоянных клиентов предусмотрены скидки.

- Поддержка 24/7. Мы готовы проконсультировать по любым вопросам.

- Разнообразие конфигураций. Вы можете создать собственную конфигурацию, а при необходимости изменить параметры своего сервера. Оплата производится только за используемые ресурсы.

- Стабильность. Защита ресурсов от DDOS атак обеспечивают сохранность данных. В случае остановки виртуальной машины, мгновенно производится перезапуск на другом серверном оборудовании.

- Резервное копирование данных. Потеря данных невозможна.

Оформите заявку на аренду VPN на VPS\VDS сервере для защищенного доступа в сеть в обход любых блокировок. В стоимость услуги входит удаленный доступ для администрирования, выделенный IP, поддержка специалиста на этапе настройки и пользования предоставляемой услугой.

Настройка VPN L2TP+IpSec между MikroTik и CentOS 8

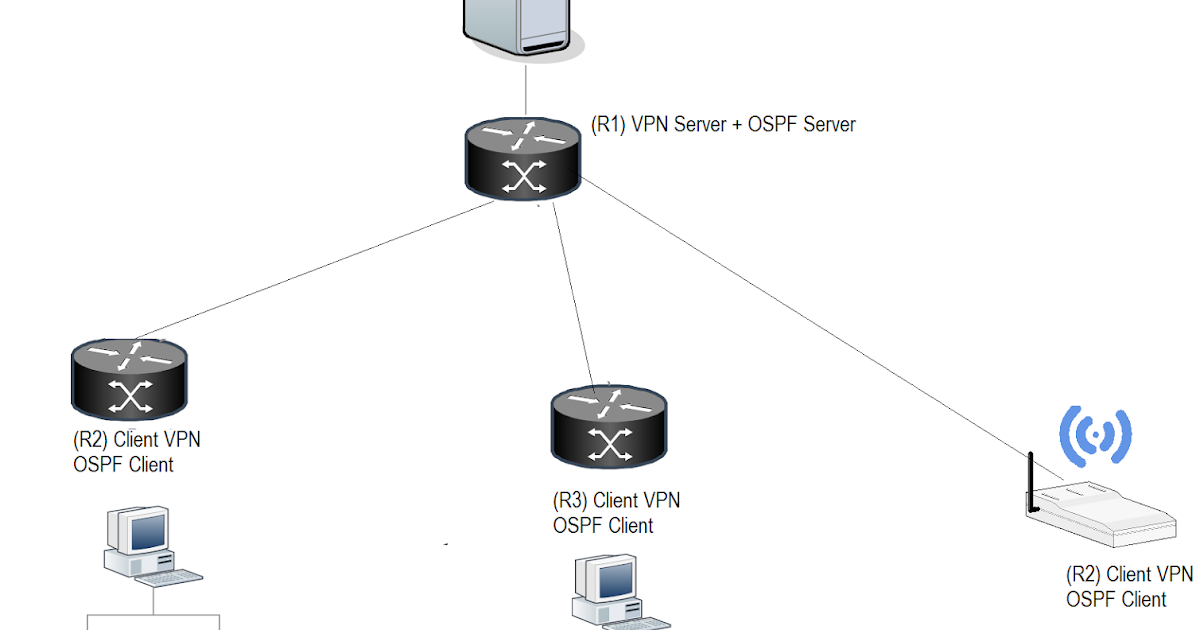

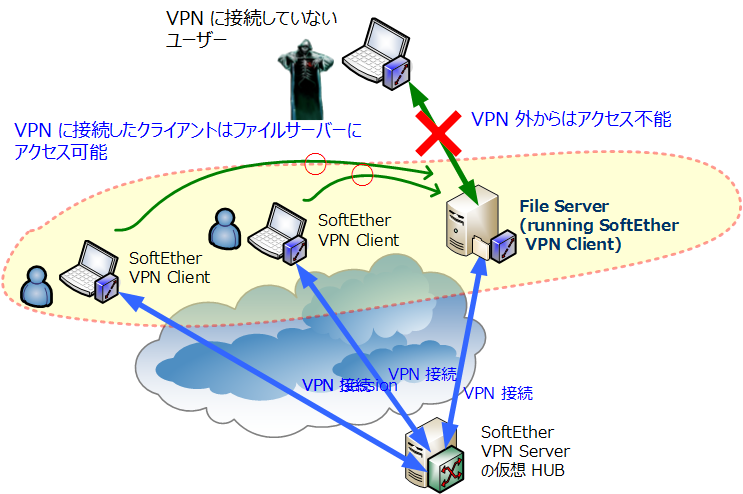

Большая доля серверной инфраструктуры имеет облачное размещение в виде VPS и VDS серверов, одним из требованием к которой является организация удаленного доступа через защищенные каналы. Данным каналом будет выступать VPN туннель на базе L2TP+IpSec.

В прошлых инструкция рассматривались разные разновидности VPN серверов:

А данная конфигурация будет отличаться тем, что одним из звеньев VPN туннеля будет облачный VPS на CentOS 8.

Какие задачи может решить VPN туннель между MikroTik и VPS CentOS 8

Все запросы по настройке удаленного доступа к облачным серверам типа VPS и VDS можно разбить на две группы:

- Предоставления доступа к локальному серверу;

- Маршрутизация трафика через удаленный сервер.

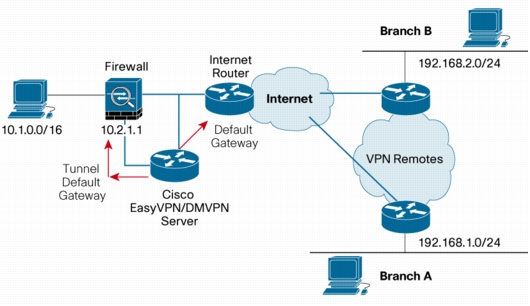

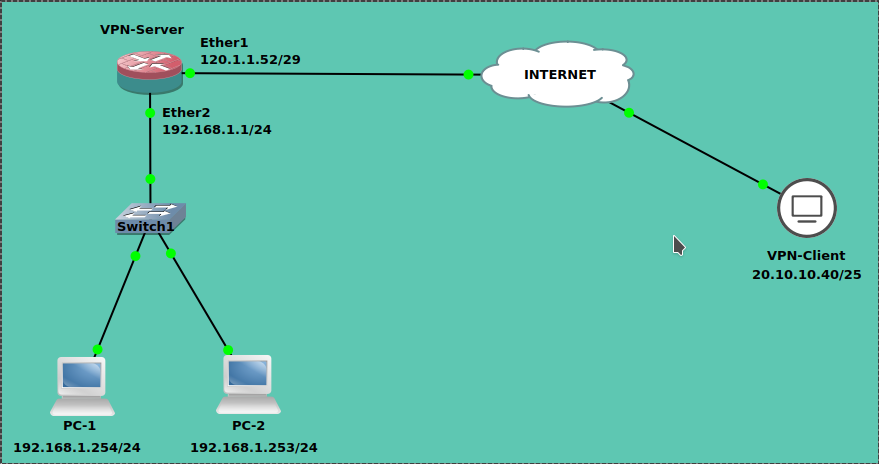

В данной инструкции будет рассмотрен второй вариант, когда локальный трафик будет маршрутизироваться через удаленный сервер. Размещение при этом не играет ни какой роли: США, Германия, Болгария, Россия, Япония. Схематически это будет выследить так:

Как настроить VPN L2TP+IpSec между MikroTik и VPS CentOS 8

Весь комплекс настройки будет разделен два два этапа:

1. Настройка VPN сервера L2TP на удаленном VPS сервере на CentOS 8

Подключение к удаленному серверу VPS будет производиться через SSH:

yum install nano mc -y

создание скрипта по установке и настройке VPN сервера L2TP+IpSec

Поддержи автора статьи, сделай клик по рекламе ↓↓↓nano vpnsetup.sh

Вставить_этот_код

#!/bin/sh # # Script for automatic setup of an IPsec VPN server on CentOS/RHEL 6, 7 and 8. # Works on any dedicated server or virtual private server (VPS) except OpenVZ.# # DO NOT RUN THIS SCRIPT ON YOUR PC OR MAC! # # The latest version of this script is available at: # https://github.com/hwdsl2/setup-ipsec-vpn # # Copyright (C) 2015-2020 Lin Song <[email protected]> # Based on the work of Thomas Sarlandie (Copyright 2012) # # This work is licensed under the Creative Commons Attribution-ShareAlike 3.0 # Unported License: http://creativecommons.org/licenses/by-sa/3.0/ # # Attribution required: please include my name in any derivative and let me # know how you have improved it! # ===================================================== # Define your own values for these variables # - IPsec pre-shared key, VPN username and password # - All values MUST be placed inside 'single quotes' # - DO NOT use these special characters within values: \ " ' YOUR_IPSEC_PSK='' YOUR_USERNAME='' YOUR_PASSWORD='' # Important notes: https://git.

]*$') [ -z "$def_iface" ] && def_iface=$(ip -4 route list 0/0 2>/dev/null | grep -m 1 -Po '(?<=dev )(\S+)') def_state=$(cat "/sys/class/net/$def_iface/operstate" 2>/dev/null) if [ -n "$def_state" ] && [ "$def_state" != "down" ]; then case "$def_iface" in wl*) exiterr "Wireless interface '$def_iface' detected. DO NOT run this script on your PC or Mac!" ;; esac NET_IFACE="$def_iface" else eth0_state=$(cat "/sys/class/net/eth0/operstate" 2>/dev/null) if [ -z "$eth0_state" ] || [ "$eth0_state" = "down" ]; then exiterr "Could not detect the default network interface." fi NET_IFACE=eth0 fi [ -n "$YOUR_IPSEC_PSK" ] && VPN_IPSEC_PSK="$YOUR_IPSEC_PSK" [ -n "$YOUR_USERNAME" ] && VPN_USER="$YOUR_USERNAME" [ -n "$YOUR_PASSWORD" ] && VPN_PASSWORD="$YOUR_PASSWORD" if [ -z "$VPN_IPSEC_PSK" ] && [ -z "$VPN_USER" ] && [ -z "$VPN_PASSWORD" ]; then bigecho "VPN credentials not set by user.

-~]\+'; then exiterr "VPN credentials must not contain non-ASCII characters." fi case "$VPN_IPSEC_PSK $VPN_USER $VPN_PASSWORD" in *[\\\"\']*) exiterr "VPN credentials must not contain these special characters: \\ \" '" ;; esac bigecho "VPN setup in progress... Please be patient." # Create and change to working dir mkdir -p /opt/src cd /opt/src || exit 1 bigecho "Installing packages required for setup..." yum -y install wget bind-utils openssl tar \ iptables iproute gawk grep sed net-tools || exiterr2 bigecho "Trying to auto discover IP of this server..." cat <<'EOF' In case the script hangs here for more than a few minutes, press Ctrl-C to abort. Then edit it and manually enter IP. EOF # In case auto IP discovery fails, enter server's public IP here. PUBLIC_IP=${VPN_PUBLIC_IP:-''} [ -z "$PUBLIC_IP" ] && PUBLIC_IP=$(dig @resolver1.

opendns.com -t A -4 myip.opendns.com +short) check_ip "$PUBLIC_IP" || PUBLIC_IP=$(wget -t 3 -T 15 -qO- http://ipv4.icanhazip.com) check_ip "$PUBLIC_IP" || exiterr "Cannot detect this server's public IP. Edit the script and manually enter it." bigecho "Adding the EPEL repository..." epel_url="https://dl.fedoraproject.org/pub/epel/epel-release-latest-$(rpm -E '%{rhel}').noarch.rpm" yum -y install epel-release || yum -y install "$epel_url" || exiterr2 bigecho "Installing packages required for the VPN..." REPO1='--enablerepo=epel' REPO2='--enablerepo=*server-optional*' REPO3='--enablerepo=*releases-optional*' REPO4='--enablerepo=[Pp]ower[Tt]ools' yum -y install nss-devel nspr-devel pkgconfig pam-devel \ libcap-ng-devel libselinux-devel curl-devel nss-tools \ flex bison gcc make ppp || exiterr2 yum "$REPO1" -y install xl2tpd || exiterr2 if grep -qs "release 6" /etc/redhat-release; then yum -y remove libevent-devel yum "$REPO2" "$REPO3" -y install libevent2-devel fipscheck-devel || exiterr2 elif grep -qs "release 7" /etc/redhat-release; then yum -y install systemd-devel iptables-services || exiterr2 yum "$REPO2" "$REPO3" -y install libevent-devel fipscheck-devel || exiterr2 else if [ -f /usr/sbin/subscription-manager ]; then subscription-manager repos --enable "codeready-builder-for-rhel-8-*-rpms" yum -y install systemd-devel iptables-services libevent-devel fipscheck-devel || exiterr2 else yum "$REPO4" -y install systemd-devel iptables-services libevent-devel fipscheck-devel || exiterr2 fi fi bigecho "Installing Fail2Ban to protect SSH.

.." yum "$REPO1" -y install fail2ban || exiterr2 bigecho "Compiling and installing Libreswan..." SWAN_VER=3.32 swan_file="libreswan-$SWAN_VER.tar.gz" swan_url1="https://github.com/libreswan/libreswan/archive/v$SWAN_VER.tar.gz" swan_url2="https://download.libreswan.org/$swan_file" if ! { wget -t 3 -T 30 -nv -O "$swan_file" "$swan_url1" || wget -t 3 -T 30 -nv -O "$swan_file" "$swan_url2"; }; then exit 1 fi /bin/rm -rf "/opt/src/libreswan-$SWAN_VER" tar xzf "$swan_file" && /bin/rm -f "$swan_file" cd "libreswan-$SWAN_VER" || exit 1 cat > Makefile.inc.local <<'EOF' WERROR_CFLAGS = -w USE_DNSSEC = false USE_Dh3 = true USE_Dh41 = false USE_NSS_AVA_COPY = true USE_NSS_IPSEC_PROFILE = false USE_GLIBC_KERN_FLIP_HEADERS = true EOF if ! grep -qs IFLA_XFRM_LINK /usr/include/linux/if_link.h; then echo "USE_XFRM_INTERFACE_IFLA_HEADER = true" >> Makefile.

processor /proc/cpuinfo) [ -z "$NPROCS" ] && NPROCS=1 make "-j$((NPROCS+1))" -s base && make -s install-base cd /opt/src || exit 1 /bin/rm -rf "/opt/src/libreswan-$SWAN_VER" if ! /usr/local/sbin/ipsec --version 2>/dev/null | grep -qF "$SWAN_VER"; then exiterr "Libreswan $SWAN_VER failed to build." fi bigecho "Creating VPN configuration..." L2TP_NET=${VPN_L2TP_NET:-'192.168.41.0/24'} L2TP_LOCAL=${VPN_L2TP_LOCAL:-'192.168.41.1'} L2TP_POOL=${VPN_L2TP_POOL:-'192.168.41.10-192.168.41.250'} XAUTH_NET=${VPN_XAUTH_NET:-'192.168.43.0/24'} XAUTH_POOL=${VPN_XAUTH_POOL:-'192.168.43.10-192.168.43.250'} DNS_SRV1=${VPN_DNS_SRV1:-'8.8.8.8'} DNS_SRV2=${VPN_DNS_SRV2:-'8.8.4.4'} DNS_SRVS="\"$DNS_SRV1 $DNS_SRV2\"" [ -n "$VPN_DNS_SRV1" ] && [ -z "$VPN_DNS_SRV2" ] && DNS_SRVS="$DNS_SRV1" # Create IPsec config conf_bk "/etc/ipsec.conf" cat > /etc/ipsec.

conf <<EOF version 2.0 config setup virtual-private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12,%v4:!$L2TP_NET,%v4:!$XAUTH_NET protostack=netkey interfaces=%defaultroute uniqueids=no conn shared left=%defaultroute leftid=$PUBLIC_IP right=%any encapsulation=yes authby=secret pfs=no rekey=no keyingtries=5 dpddelay=30 dpdtimeout=120 dpdaction=clear ikev2=never ike=aes256-sha2,aes128-sha2,aes256-sha1,aes128-sha1,aes256-sha2;modp1024,aes128-sha1;modp1024 phase2alg=aes_gcm-null,aes128-sha1,aes256-sha1,aes256-sha2_512,aes128-sha2,aes256-sha2 sha2-truncbug=no conn l2tp-psk auto=add leftprotoport=17/1701 rightprotoport=17/%any type=transport phase2=esp also=shared conn xauth-psk auto=add leftsubnet=0.0.0.0/0 rightaddresspool=$XAUTH_POOL modecfgdns=$DNS_SRVS leftxauthserver=yes rightxauthclient=yes leftmodecfgserver=yes rightmodecfgclient=yes modecfgpull=yes xauthby=file ike-frag=yes cisco-unity=yes also=shared EOF # Specify IPsec PSK conf_bk "/etc/ipsec.

secrets" cat > /etc/ipsec.secrets <<EOF %any %any : PSK "$VPN_IPSEC_PSK" EOF # Create xl2tpd config conf_bk "/etc/xl2tpd/xl2tpd.conf" cat > /etc/xl2tpd/xl2tpd.conf <<EOF [global] port = 1701 [lns default] ip range = $L2TP_POOL local ip = $L2TP_LOCAL require chap = yes refuse pap = yes require authentication = yes name = l2tpd pppoptfile = /etc/ppp/options.xl2tpd length bit = yes EOF # Set xl2tpd options conf_bk "/etc/ppp/options.xl2tpd" cat > /etc/ppp/options.xl2tpd <<EOF +mschap-v2 ipcp-accept-local ipcp-accept-remote noccp auth mtu 1280 mru 1280 proxyarp lcp-echo-failure 4 lcp-echo-interval 30 connect-delay 5000 ms-dns $DNS_SRV1 EOF if [ -z "$VPN_DNS_SRV1" ] || [ -n "$VPN_DNS_SRV2" ]; then cat >> /etc/ppp/options.xl2tpd <<EOF ms-dns $DNS_SRV2 EOF fi # Create VPN credentials conf_bk "/etc/ppp/chap-secrets" cat > /etc/ppp/chap-secrets <<EOF "$VPN_USER" l2tpd "$VPN_PASSWORD" * EOF conf_bk "/etc/ipsec.

d/passwd" VPN_PASSWORD_ENC=$(openssl passwd -1 "$VPN_PASSWORD") cat > /etc/ipsec.d/passwd <<EOF $VPN_USER:$VPN_PASSWORD_ENC:xauth-psk EOF bigecho "Updating sysctl settings..." if ! grep -qs "hwdsl2 VPN script" /etc/sysctl.conf; then conf_bk "/etc/sysctl.conf" if [ "$(getconf LONG_BIT)" = "64" ]; then SHM_MAX=68719476736 SHM_ALL=4294967296 else SHM_MAX=4294967295 SHM_ALL=268435456 fi cat >> /etc/sysctl.conf <<EOF # Added by hwdsl2 VPN script kernel.msgmnb = 65536 kernel.msgmax = 65536 kernel.shmmax = $SHM_MAX kernel.shmall = $SHM_ALL net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_source_route = 0 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.all.rp_filter = 0 net.ipv4.conf.default.accept_source_route = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.

default.send_redirects = 0 net.ipv4.conf.default.rp_filter = 0 net.ipv4.conf.$NET_IFACE.send_redirects = 0 net.ipv4.conf.$NET_IFACE.rp_filter = 0 net.core.wmem_max = 12582912 net.core.rmem_max = 12582912 net.ipv4.tcp_rmem = 10240 87380 12582912 net.ipv4.tcp_wmem = 10240 87380 12582912 EOF fi bigecho "Updating IPTables rules..." # Check if rules need updating ipt_flag=0 IPT_FILE="/etc/sysconfig/iptables" if ! grep -qs "hwdsl2 VPN script" "$IPT_FILE" \ || ! iptables -t nat -C POSTROUTING -s "$L2TP_NET" -o "$NET_IFACE" -j MASQUERADE 2>/dev/null \ || ! iptables -t nat -C POSTROUTING -s "$XAUTH_NET" -o "$NET_IFACE" -m policy --dir out --pol none -j MASQUERADE 2>/dev/null; then ipt_flag=1 fi # Add IPTables rules for VPN if [ "$ipt_flag" = "1" ]; then service fail2ban stop >/dev/null 2>&1 iptables-save > "$IPT_FILE.old-$SYS_DT" iptables -I INPUT 1 -p udp --dport 1701 -m policy --dir in --pol none -j DROP iptables -I INPUT 2 -m conntrack --ctstate INVALID -j DROP iptables -I INPUT 3 -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT iptables -I INPUT 4 -p udp -m multiport --dports 500,4500 -j ACCEPT iptables -I INPUT 5 -p udp --dport 1701 -m policy --dir in --pol ipsec -j ACCEPT iptables -I INPUT 6 -p udp --dport 1701 -j DROP iptables -I FORWARD 1 -m conntrack --ctstate INVALID -j DROP iptables -I FORWARD 2 -i "$NET_IFACE" -o ppp+ -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT iptables -I FORWARD 3 -i ppp+ -o "$NET_IFACE" -j ACCEPT iptables -I FORWARD 4 -i ppp+ -o ppp+ -s "$L2TP_NET" -d "$L2TP_NET" -j ACCEPT iptables -I FORWARD 5 -i "$NET_IFACE" -d "$XAUTH_NET" -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT iptables -I FORWARD 6 -s "$XAUTH_NET" -o "$NET_IFACE" -j ACCEPT # Uncomment if you wish to disallow traffic between VPN clients themselves # iptables -I FORWARD 2 -i ppp+ -o ppp+ -s "$L2TP_NET" -d "$L2TP_NET" -j DROP # iptables -I FORWARD 3 -s "$XAUTH_NET" -d "$XAUTH_NET" -j DROP iptables -A FORWARD -j DROP iptables -t nat -I POSTROUTING -s "$XAUTH_NET" -o "$NET_IFACE" -m policy --dir out --pol none -j MASQUERADE iptables -t nat -I POSTROUTING -s "$L2TP_NET" -o "$NET_IFACE" -j MASQUERADE echo "# Modified by hwdsl2 VPN script" > "$IPT_FILE" iptables-save >> "$IPT_FILE" fi bigecho "Creating basic Fail2Ban rules.

.." if [ ! -f /etc/fail2ban/jail.local ] ; then cat > /etc/fail2ban/jail.local <<'EOF' [ssh-iptables] enabled = true filter = sshd action = iptables[name=SSH, port=ssh, protocol=tcp] logpath = /var/log/secure EOF fi bigecho "Enabling services on boot..." if grep -qs "release 6" /etc/redhat-release; then chkconfig iptables on chkconfig fail2ban on else systemctl --now mask firewalld 2>/dev/null systemctl enable iptables fail2ban 2>/dev/null fi if ! grep -qs "hwdsl2 VPN script" /etc/rc.local; then if [ -f /etc/rc.local ]; then conf_bk "/etc/rc.local" else echo '#!/bin/sh' > /etc/rc.local fi cat >> /etc/rc.local <<'EOF' # Added by hwdsl2 VPN script (sleep 15 modprobe -q pppol2tp service ipsec restart service xl2tpd restart echo 1 > /proc/sys/net/ipv4/ip_forward)& EOF fi bigecho "Starting services.

/#/' /usr/lib/systemd/system/xl2tpd.service systemctl daemon-reload fi fi # Restart services mkdir -p /run/pluto modprobe -q pppol2tp service fail2ban restart 2>/dev/null service ipsec restart 2>/dev/null service xl2tpd restart 2>/dev/null cat <<EOF ================================================ IPsec VPN server is now ready for use! Connect to your new VPN with these details: Server IP: $PUBLIC_IP IPsec PSK: $VPN_IPSEC_PSK Username: $VPN_USER Password: $VPN_PASSWORD Write these down. You'll need them to connect! Important notes: https://git.io/vpnnotes Setup VPN clients: https://git.io/vpnclients IKEv2 guide: https://git.io/ikev2 ================================================ EOF } ## Defer setup until we have the complete script vpnsetup "[email protected]" exit 0

Если потребует изменить параметры сетевой адресации, нужно обратить внимание на этот раздел

L2TP_NET=${VPN_L2TP_NET:-'192. 168.41.0/24'}

L2TP_LOCAL=${VPN_L2TP_LOCAL:-'192.168.41.1'}

L2TP_POOL=${VPN_L2TP_POOL:-'192.168.41.10-192.168.41.250'}

168.41.0/24'}

L2TP_LOCAL=${VPN_L2TP_LOCAL:-'192.168.41.1'}

L2TP_POOL=${VPN_L2TP_POOL:-'192.168.41.10-192.168.41.250'}выполнение скрипта

sh vpnsetup.sh

По окончанию работы скрипт выводит параметры, которые нужно использовать на MikroTik L2TP клиенте:

Server IP: 18.13.12.14 IPsec PSK: YsH8f7ke3r6i6TBB5pZu Username: vpnuser Password: 2FG2i3aTHm3b7soo

Для работы интернета локальной сети за MikroTik-ом, нужно поправить IPTABLES

nano /etc/sysconfig/iptables -A POSTROUTING -s 192.168.10.0/24 -o ens3 -j MASQUERADE -A FORWARD -s 192.168.10.0/24 -d 192.168.10.0/24 -i ppp+ -o ppp+ -j ACCEPT systemctl restart iptables

Файл xl2tpd.conf содержит настройки VPN сервера:

nano /etc/xl2tpd/xl2tpd.conf

[global] port = 1701 [lns default] ip range = 192.168.41.10-192.168.41.250 local ip = 192.168.41.1 require chap = yes refuse pap = yes require authentication = yes name = l2tpd pppoptfile = /etc/ppp/options.xl2tpd length bit = yes

добавить маршрут в сеть за MikroTik. Это правило будет отрабатывать каждый раз, когда туннель будет подниматься

nano /etc/ppp/ip-up

ip route add 192.168.10.0/24 via 192.168.41.10

где

192.168.10.0/24 – сеть за MikroTik

192.168.41.10 – адрес MikroTik на стороне CentOS 8.

2. Настройка L2TP клиента на MikroTik

Со стороны MikroTik нужно затронуть два раздела: PPP клиент и маршрутизацию.

Добавление L2TP клиента

Настройка находится в PPP→Interface

/ppp profile /interface l2tp-client add comment=VPS-CentOS connect-to=18.13.12.14 disabled=no ipsec-secret=\ YsH8f7ke3r6i6TBB5pZu name=l2tp-out1 password=2FG2i3aTHm3b7soo profile=\ default use-ipsec=yes user=vpnuser

Успешное соединение, сопровождается статусом “R”

Добавить статический маршрут. Весь интернет трафик будет заворачиваться в VPN туннель через CentOS VPS

Настройка находится в IP→Routes

/ip route add distance=1 gateway=192.168.41.1

А у прежнего интернет маршрута, необходимо понизить Distance до 2

/ip route add distance=2 gateway=94.2.XX.YY

Таким образом весь интернет трафик будет заворачиваться на удаленный VPS, а если связь с сервером будет отсутствовать, то маршрутизация переключится на интернет провайдера.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓Есть вопросы или предложения по настройке VPN типа L2TP+IpSec между MikroTik и CentOS? Активно предлагай свой вариант настройки! Оставить комментарий →

Что мне следует использовать: VPS или VPN?

Обновлено 18 августа 2020 г.Что мне нужно: VPS или VPN? Какая разница?

Несмотря на наличие 2 из 3 общих букв, в сравнении VPS и VPN больше различий, чем сходства.

Что такое VPS? VPS расшифровывается как Virtual Private Server и представляет собой платформу веб-хостинга, которая имитирует большой, дорогой выделенный сервер, сегментируя весь сервер на более мелкие секции.

VPS похож на небольшой выделенный сервер, который дает вам функции выделенного сервера, но без каких-либо затрат и накладных расходов. Это немного похоже на квартиру в многоквартирном доме: VPS находится на выделенном сервере и дает отдельным арендаторам доступ к их личному пространству, в то же время разделяя здание с другими, у которых также есть свое личное пространство.

ХостингVPS дает пользователям возможность получить доступ корневого уровня к учетной записи хостинга с возможностью устанавливать программное обеспечение по своему выбору, управлять им по своему усмотрению и, как правило, иметь выбор и контроль над выделенным сервером, оплачивая при этом небольшую часть ежемесячной стоимости хостинга. платеж.

Когда использовать VPS вместо других типов хостинга? В качестве наименее дорогого хостинга Shared Hosting предназначен для небольших сайтов без огромного количества страниц и большого объема трафика. По мере роста спроса пользователи обычно переходят на реселлерский хостинг, где можно управлять несколькими доменами, каждый со своим собственным логином и паролем cPanel.

VPS предоставляет пользователям больше ресурсов и контроля с возможностью запуска различных панелей управления, таких как DirectAdmin, вместо cPanel.Предоставляется доступ на корневом уровне, поэтому продвинутые пользователи могут устанавливать, настраивать и обслуживать дополнительное программное обеспечение.

Для ситуаций с более высокой производительностью, таких как требовательные сайты электронной коммерции, предпочтительными вариантами являются план хостинга Cloud KVM или выделенный сервер. У них больше доступных процессоров, больше оперативной памяти и, как правило, больше ресурсов, что дает им возможность обрабатывать множество посетителей одновременно.

VPS часто является предпочтительным хостингом для тех, кто перерастает план реселлерского хостинга, нуждаясь в большем количестве ЦП и ОЗУ и дополнительном управлении запуском дополнительных приложений, которые не были бы возможны на хостинге реселлера.Кроме того, VPS можно запустить в любом из центров обработки данных, используемых KnownHost (Сиэтл, Атланта или Амстердам), что идеально, если целевая аудитория находится на западном побережье или в Европе (поскольку планы Shared и Reseller действуют только в Атланте).

Если у вас небольшой сайт или несколько сайтов с ограниченным количеством страниц и посетителей, то VPS может оказаться излишним.

Если вам нравится простота управления всем под одной учетной записью, то виртуальный хостинг станет привлекательным вариантом.

Если количество ваших сайтов / посетителей / страниц невелико, но вы хотите управлять каждым из них с помощью отдельной панели управления, то реселлерский хостинг лучше подходит. Он предоставит контроль каждому домену, так что одному человеку не придется управлять всеми учетными записями электронной почты, обновлениями, установками и т. Д. Для всего — он распределяет контроль между каждым владельцем домена.

В случаях, когда бюджет является проблемой, VPS является более дорогостоящим вариантом, чем общий доступ или реселлер. Как общий, так и реселлерский хостинг можно получить за несколько долларов в месяц, по сравнению с хостингом VPS, который начинается с 28 долларов в месяц и может легко закончиться около 50 долларов в месяц после добавления панели управления и других опций.

VPS идеально подходит для тех, кому требуется более высокая производительность, чем тарифный план Shared или Reseller, но для владельцев сайтов, которым не нужна эта дополнительная мощность, Shared и Reseller могут быть идеальным выбором.

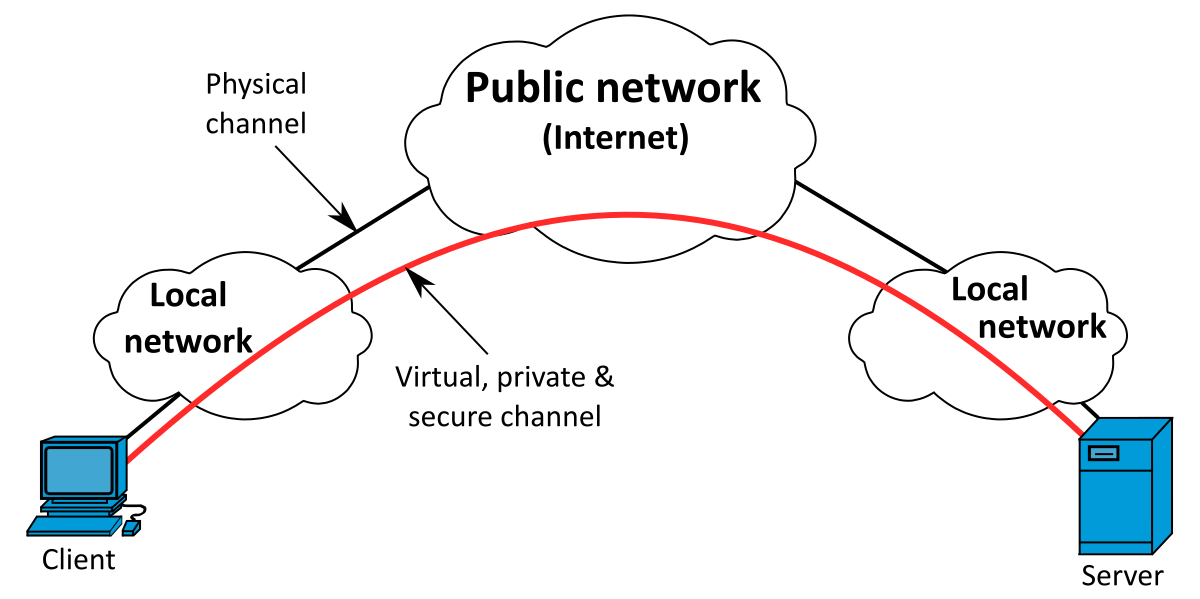

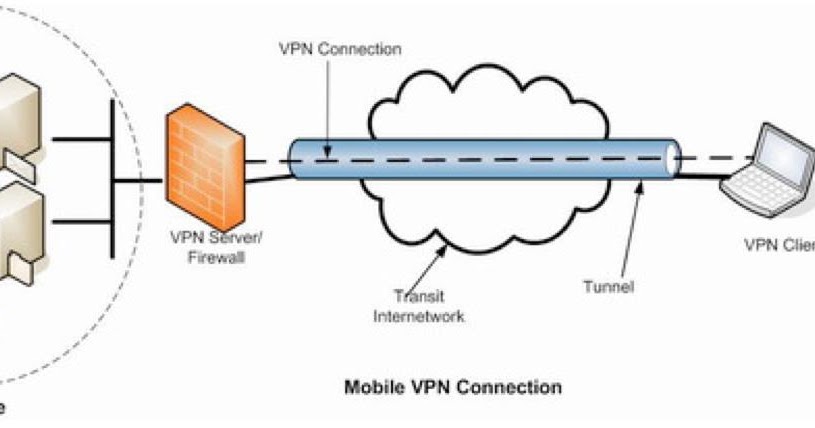

Что такое VPN?VPN означает виртуальную частную сеть и представляет собой частный способ подключения через Интернет от точки к точке. VPN позволяет пользователям в одном месте войти в зашифрованный «туннель» на своем конце и выйти из туннеля в другой точке, часто в другой стране или на другом континенте.

Для некоторых VPN — это способ обойти местную цензуру, позволяя пользователю войти в туннель в стране с жестким государственным контролем над использованием Интернета и выйти из туннеля в другой стране с большей свободой использования. Для других это способ подключения из дома (или номера в отеле) к работе, при этом никто не может контролировать документы, мультимедиа, электронную почту, файлы или другое использование, что дает им безопасный способ удаленной работы.

Да! Это популярная комбинация наличия и VPS, и VPN.Для многих пользователей хостинга KnownHost VPS запуск OpenVPN на VPS означает, что пользователи могут подключаться из дома, кафе, гостиничного номера или удаленного конференц-зала. Возможность безопасного подключения к областям администрирования вашего сервера, не беспокоясь о подслушивании хакеров, пытающихся перехватить важные детали, делает VPN-соединение с VPS подходом, который имеет большой смысл.

Есть варианты лучше, чем VPS?Если вам нужна чистая мощность, превосходящая традиционный VPS, вам стоит обратить внимание на облачный KVM-хостинг или хостинг для выделенного сервера, поскольку оба они имеют дополнительные возможности.Это не означает, что они «лучше», а скорее, что они более надежны.

Есть ли варианты лучше, чем VPN? Существуют и другие способы (помимо OpenVPN) установления безопасного туннеля между местоположениями в диапазоне от PPTP до L2TP / IPsec. PPTP существует со времен Windows 95 и считается уязвимым, так что не идите по этому пути. L2TP в сочетании с IPsec — это современный подход к туннелированию и шифрованию, который может работать так же хорошо, как OpenVPN, но не поддерживается во всех средах хостинга, особенно хостинге VPS.

PPTP существует со времен Windows 95 и считается уязвимым, так что не идите по этому пути. L2TP в сочетании с IPsec — это современный подход к туннелированию и шифрованию, который может работать так же хорошо, как OpenVPN, но не поддерживается во всех средах хостинга, особенно хостинге VPS.

Для гибкости, совместимости и безопасности рекомендуется подключение OpenVPN между пользователями и VPS.

ЗаключениеVPS и VPN — это очень разные инструменты для самых разных работ. У вас могут быть оба варианта — один для хостинга и один для безопасного подключения. План KnownHost VPS с подключением OpenVPN — отличный выбор, если вы захотите съесть свой торт и съесть его!

Почему бы не поговорить с одним из технических торговых представителей KnownHost, прежде чем переходить к плану действий по хостингу? Вы также можете посетить веб-сайт KnownHost и напрямую поговорить с отделом продаж или позвонить по телефону 1-866-332-9894, чтобы начать работу сегодня.

Запуск VPN-сервера на вашем VPS — Все, что вам нужно знать — VPSCheap.NET Blog

VPN или виртуальная частная сеть — это служба, которая создает зашифрованный туннель между вашим компьютером и удаленным сервером.

Весь ваш интернет-трафик направляется через этот туннель, эффективно маскируя ваше реальное местоположение, поскольку ваш компьютер будет иметь IP-адрес VPN-сервера.

Кроме того, весь трафик зашифрован, поэтому ваши данные всегда остаются в безопасности, даже если они были перехвачены хакером или вашим сетевым администратором.

Зачем вам нужен VPN?

Два основных преимущества VPN — анонимность и шифрование — сделали эти услуги чрезвычайно популярными. В современном мире большинство аспектов нашей жизни так или иначе передаются через Интернет.

Каждое отдельное действие, которое вы выполняете в сети, например посещение сайта или щелчок по фотографии, записывается и отслеживается до вашего IP-адреса. Если вы беспокоитесь о своей конфиденциальности в Интернете, использование VPN стало почти обязательным.

Анонимный просмотр не только защищает вашу конфиденциальность, но и предоставляет ряд других преимуществ. Виртуальные частные сети долгое время использовались в таких странах, как Китай, для обхода цензуры и ограничений доступа в Интернет.

Они также позволяют пользователям просматривать прямые трансляции со всего мира или обходить строгие сетевые правила университетских точек доступа.

Поскольку VPN-туннель всегда зашифрован, вам больше не нужно беспокоиться об использовании незащищенных сетей.Вы можете подключиться к любой общедоступной точке доступа Wi-Fi и, например, совершать онлайн-банкинг без каких-либо рисков.

Альтернативы VPN

Если вам нужен VPN, есть три основных варианта: использовать бесплатный сервис, платный или настроить собственный VPN-сервер.

Бесплатные сервисы — плохая идея, потому что они не совсем безопасны и имеют серьезные ограничения. Мы уже подробно рассказали, почему вам следует избегать их в предыдущей статье.

Платные VPN более надежны, но даже они не являются полностью безопасными, и были случаи, когда провайдеры были вынуждены раскрывать данные клиентов следователям.

Кроме того, ежемесячная подписка на VPN обычно дороже, чем стоимость настройки вашего собственного сервера. Сегодня вы можете выделить VPS (виртуальный частный сервер) по очень низкой цене и настроить его как VPN, чтобы скрыть и защитить свой интернет-трафик. Хотя настройка VPN — непростая задача, мы проведем вас через все шаги, описанные в этой статье.

Предварительные требования

Есть несколько приложений, которые можно использовать для установки сервера VPN. В этой статье мы будем использовать OpenVPN, который предоставляет очень гибкое решение.

OpenVPN можно установить в различных операционных системах, от Windows до Linux или MacOS. У него очень низкие системные требования, поэтому у самого дешевого VPS достаточно ресурсов для его эффективной работы. Ваш сервер должен иметь выделенный статический IP-адрес.

Мы будем использовать CentOS 7.6 VPS с 2 ядрами ЦП и 2 ГБ ОЗУ, но вы можете пойти еще ниже, если хотите. Перед установкой запустите общее обновление системы, чтобы убедиться, что все пакеты обновлены до последней версии.

Получение вашего VPS-сервера

Убедитесь, что у вас есть VPS, на котором можно запустить службу VPN.Вы можете получить лучшее качество обслуживания по самой низкой цене, приобретя один из наших дешевых серверов VPS.

Установка OpenVPN

Процесс установки довольно прост. Поскольку OpenVPN недоступен в стандартных репозиториях CentOS, первым делом необходимо установить EPEL и обновить список доступных пакетов:

yum install epel-release ням обновление

Теперь вы можете установить OpenVPN:

yum install openvpn

Мы также установим EasyRSA, инструмент, который упрощает настройку внутреннего центра сертификации (ЦС) на сервере и генерацию ключей SSL.Пакет также доступен в репозитории EPEL и может быть легко установлен с помощью yum:

.

yum install easy-rsa

Настройка OpenVPN

Open VPN имеет множество параметров конфигурации, которые могут быть довольно сложными. К счастью, предоставляется образец файла конфигурации с комментариями, объясняющими функции каждой строки. Скопируйте его в папку конфигурации по умолчанию и используйте как основу для вашего собственного файла настроек:

cp /usr/share/doc/openvpn-2.4.6/sample/sample-config-files/server.конф / и т. д. / openvpn

Откройте файл в вашем любимом текстовом редакторе; в этом примере мы будем использовать vim. Поскольку цветовая схема vim по умолчанию затрудняет чтение комментариев, вы можете переключиться на другую (с помощью такой команды, как: colorscheme desert):

vim /etc/openvpn/server.conf

Начните с изменения порта и протокола по умолчанию на 443 tcp:

порт 443 протокол TCP

Затем вам нужно изменить расположение сертификатов, которые будут использоваться сервером:

ca / и т.д. / openvpn / easy-rsa / pki / ca.crt сертификат /etc/openvpn/easy-rsa/pki/issued/server.crt ключ /etc/openvpn/easy-rsa/pki/private/server.key dh /etc/openvpn/easy-rsa/pki/dh.pem

Следующие две строки, которые необходимо раскомментировать:

Подсеть топологиисервер 10.8.0.0 255.255.255.0

Это создаст подсеть, которая распределяет адреса для клиентских машин. Сервер будет использовать первый адрес в подсети (10.8.0.1), а первому клиенту будет назначен IP 10.8.0.2.

Самая важная строка, которую необходимо раскомментировать, — это:

.push "redirect-gateway def1 bypass-dhcp"

Он в основном инструктирует клиентские машины перенаправлять весь свой трафик через VPN, а не через локальный шлюз.Поскольку при использовании этого маршрута будут игнорироваться DNS-серверы локальной сети, необходимо определить новые. В этом примере мы будем использовать самые популярные общедоступные DNS-серверы, предоставляемые Google и Cloudflare:

нажмите "dhcp-option DNS 8.8.8.8" нажмите "dhcp-option DNS 1.1.1.1"

Чтобы повысить безопасность и следовать официальным рекомендациям OpenVPN, включите аутентификацию TLS. Прокомментируйте строку, начинающуюся с tls-auth, и определите ключ шифрования, который вы создадите с выбранным вами именем (mykey.tls в этом примере):

; tls-auth ta.key 0 tls-crypt mykey.tls

Добавление этой строки еще больше усложнит проверки безопасности:

remote-cert-eku «Проверка подлинности веб-клиента TLS»

Вы также можете включить сжатие, раскомментировав эти два параметра:

сжатие lz4-v2 нажмите "Сжать lz4-v2"

Наконец, настройте OpenVPN для работы с пользователем и сгруппируйте никого, чтобы служба не имела никаких прав после запуска. Необходимо раскомментировать следующие строки:

пользователь никто группа никто

Последняя строка файла также должна быть изменена, поскольку эта опция несовместима с протоколом TCP:

явное уведомление о выходе 0

Теперь у вас есть надежная базовая конфигурация, поэтому сохраните файл и выйдите. Поскольку все директивы очень хорошо документированы в файле, вы можете настроить другие параметры, если хотите.

Поскольку все директивы очень хорошо документированы в файле, вы можете настроить другие параметры, если хотите.

Не забудьте сгенерировать статический ключ шифрования, выполнив эту команду:

openvpn --genkey --secret /etc/openvpn/mykey.tls

Создание ключей и сертификатов SSL

Хотя ключи и сертификаты могут быть сгенерированы несколькими способами, скрипты, установленные EasyRSA, значительно упрощают эту задачу.

Создайте папку для хранения ключей и сертификатов, которые будут сгенерированы:

mkdir -p / и т. Д. / Openvpn / easy-rsa

Скопируйте сценарии EasyRSA из исходного местоположения в эту папку:

cp -r / usr / share / easy-rsa / 3.0 / * / и т. Д. / Openvpn / easy-rsa

Перейдите в папку конфигурации и запустите сценарии, чтобы инициализировать новую PKI и создать центр сертификации (CA):

компакт-диск / etc / openvpn / easy-rsa ./easyrsa init-pki ./easyrsa build-ca

Для создания CA необходимо ввести парольную фразу PEM, а также общее имя (CN) для вашего сервера или просто нажать Enter для значения по умолчанию. Убедитесь, что вы помните пароль PEM, так как он понадобится вам позже.

Убедитесь, что вы помните пароль PEM, так как он понадобится вам позже.

Следующим шагом является создание ключей и сертификатов фактического сервера OpenVPN, в этом примере мы будем использовать «сервер» в качестве имени файла.Пароль PEM требуется для сценария запроса подписи:

./easyrsa gen-req сервер nopass ./easyrsa sign-req server сервер

Параметры DH, используемые во время установления связи TLS с клиентами, генерируются следующей командой, выполнение которой занимает некоторое время:

./easyrsa gen-dh

Каждому клиенту также нужен сертификат для подключения к серверу. Очень важно сохранить этот сертификат в безопасности и не передавать его другим, чтобы избежать серьезного риска для безопасности.Если вы хотите разрешить другим людям использовать ваш сервер OpenVPN, сгенерируйте для них отдельный сертификат, используя ту же процедуру.

В этом примере мы сгенерируем ключ и сертификат для client1, снова потребуется пароль PEM:

./easyrsa gen-req client1 ./easyrsa sign-req client client1

Поздравляю, все сертификаты созданы. Для настройки клиентской части VPN вам потребуются следующие четыре файла:

/ и т. Д. / Openvpn / easy-rsa / pki / ca.crt /etc/openvpn/easy-rsa/pki/issued/client1.crt /etc/openvpn/easy-rsa/pki/private/client1.key /etc/openvpn/mykey.tls

Конфигурация системы

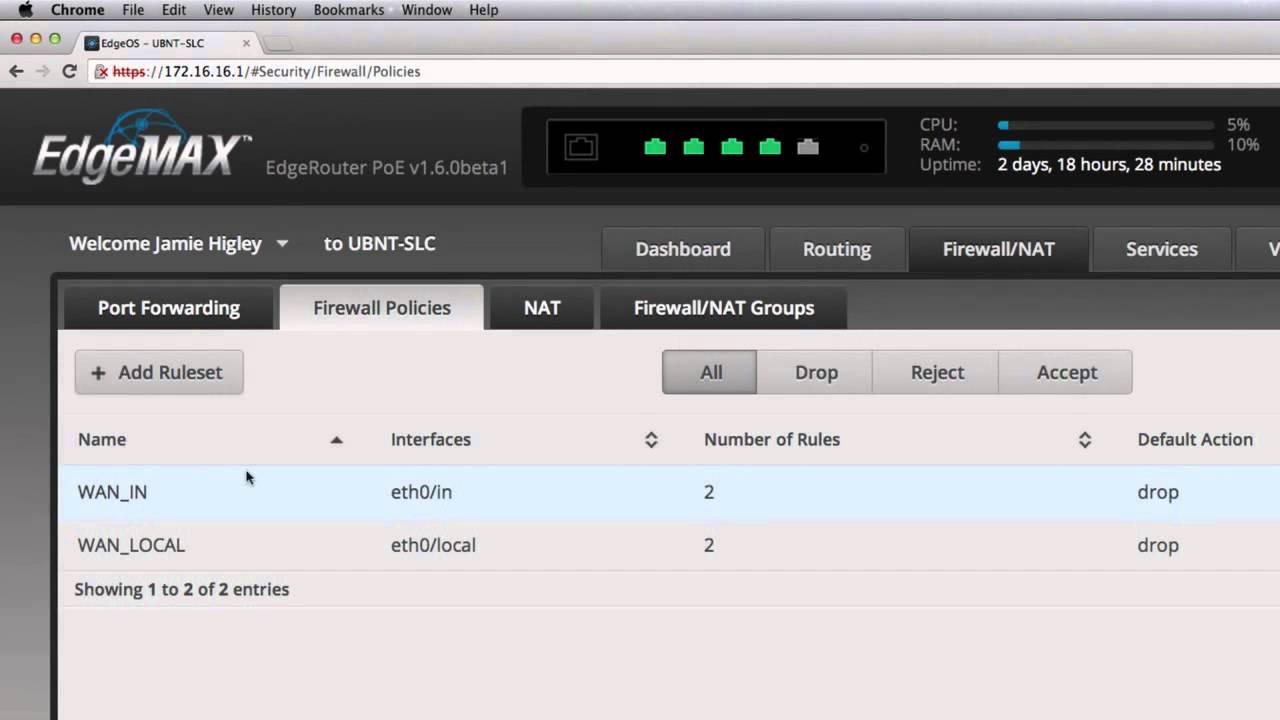

Для включения маршрутизации необходимо определить некоторые правила брандмауэра. В этом примере мы будем использовать firewalld, но работают и другие межсетевые экраны, такие как CSF или базовые iptables.

Добавьте сервис openvpn в список доверенных зон и проверьте, правильно ли он был включен:

firewall-cmd --zone = доверенный --add-service openvpn firewall-cmd --zone = доверенный --add-service openvpn --permanent firewall-cmd --list-services --zone = доверенный

Настройте маскарад как на текущем экземпляре, так и на постоянной основе:

firewall-cmd --add-masquerade firewall-cmd --permanent --add-masquerade

Создайте переменную, затем используйте ее, чтобы добавить постоянное правило маршрутизации в ваш основной сетевой интерфейс:

VAR = $ (ip route get 8.8.8.8 | awk 'NR == 1 {print $ (NF-2)}') firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $ VAR -j MASQUERADE

Последний шаг — перезагрузить firewalld, чтобы реализовать все эти изменения:

firewall-cmd –перезагрузить

В CentOS пересылка пакетов отключена по умолчанию, но вы можете легко включить ее, отредактировав файл /etc/sysctl.conf и добавив строку:

net.ipv4.ip_forward = 1

Выполните следующие команды, чтобы перезапустить сеть с новыми правилами:

sysctl –p systemctl перезапустить сеть

Запустить службу

Теперь все настроено, пора запустить службу и включить ее, поэтому она загружается автоматически при каждой перезагрузке системы:

systemctl запустить openvpn @ server.услуга systemctl включить [email protected]

Проверить, все ли в порядке, вывод команды должен быть активен (запущен):

статус systemctl openvpn@server.service

Настроить клиент Windows

Предполагая, что на вашем локальном настольном / портативном компьютере работает Window, вам нужно настроить клиента для подключения к вашему VPN-серверу.

Загрузите и запустите установщик с веб-сайта OpenVPN, приложение должно запускаться с правами администратора.

Папка конфигурации по умолчанию — / Program Files / OpenVPN / config, скопируйте четыре файла (ок.crt, client1.crt, client1.key и mykey.tls) там.

Создайте новый файл с именем client.ovpn в той же папке со следующим содержимым (замените IP на фактический IP-адрес вашего сервера OpenVPN):

клиент tls-клиент удаленный443 протокол TCP resolv-retry бесконечно маршрут-задержка 2 тянуть Dev Tun без привязки ca ca.crt сертификат client1.crt ключ client1.key tls-crypt mykey.tls remote-cert-eku «Проверка подлинности веб-клиента TLS» подсеть топологии тянуть пользователь никто группа никто

После запуска приложения значок графического интерфейса OpenVPN отображается на панели задач. Щелкните его правой кнопкой мыши и выберите «Подключиться», чтобы начать использовать службу.

Щелкните его правой кнопкой мыши и выберите «Подключиться», чтобы начать использовать службу.

Подключение из других операционных систем

Если у вас есть Mac, доступно несколько клиентов VPN, мы рекомендуем бесплатное программное обеспечение Tunnelblick. Установите его из App Store, затем скопируйте те же четыре файла со своего сервера и создайте client.ovpn, идентичный файлу Windows.

Убедитесь, что все эти файлы находятся в одной папке, затем откройте приложение, перейдите в папку и щелкните клиент.ovpn файл. Теперь VPN установлен, и вам нужно только нажать «Подключиться», чтобы использовать его.

Если Linux — ваша ОС, установите клиент openvpn, используя собственный менеджер пакетов вашего дистрибутива. Этот пакет недоступен в репозиториях по умолчанию некоторых дистрибутивов, поэтому вам, возможно, придется включить дополнительные (например, EPEL в семействе RedHat OS).

Как и в Windows и Mac, вам нужны четыре файла с сервера, а также файл client. ovpn с таким же содержимым.

ovpn с таким же содержимым.

Запустите приложение из командной строки с правами пользователя root или sudo, убедитесь, что вы указали полный путь к файлу .ovpn:

openvpn --config client.ovpn

После подключения используйте веб-сайт, на котором отображается ваш общедоступный IP-адрес (для некоторых вариантов Google «Какой у меня IP-адрес»), чтобы проверить, правильно ли маршрутизируется Интернет-трафик через VPN.

Заключительные замечания

В этой статье мы описали только базовую настройку сервера, но OpenVPN — очень мощное приложение, которое можно дополнительно настроить.Прочтите официальную документацию для различных руководств и сценариев использования.

Теперь у вас есть полнофункциональный сервер виртуальной частной сети, который позволяет вам просматривать Интернет анонимно и предотвращает любые типы отслеживания.

Запустив VPN-сервер на своем собственном VPS, вы можете настроить услугу в соответствии с вашими конкретными потребностями и разрешить соединения от нескольких клиентов по цене, которая дешевле, чем одна коммерческая подписка на VPN.

По-прежнему нужен сервер для работы VPN?

VPSCheap предлагает лучшее соотношение цена / качество на рынке.Качественный VPS за небольшую цену.

VPN против VPS: в чем разница?

Что такое VPS?

VPS — это виртуальный частный сервер; это система веб-хостинга. Когда вы создаете веб-сайт, ему нужен дом — сервер, на котором хранятся все его данные и файлы. В зависимости от ваших требований вы можете выбрать один из нескольких вариантов хостинга:

- Общий хостинг

- Облачный хостинг

- Выделенный серверный хостинг

- Колокационный веб-хостинг

- Управляемый хостинг

- VPS-хостинг

Что особенного в VPS хостинг? Технология VPS разделяет один сервер на несколько виртуальных серверов, работающих как отдельные объекты.Хотя несколько пользователей могут полагаться на один и тот же физический сервер, с хостингом VPS, им не нужно совместно использовать оперативную память или место для хранения. По сути, VPS можно назвать «выделенным сервером», потому что он зарезервирован только для вас.

По сути, VPS можно назвать «выделенным сервером», потому что он зарезервирован только для вас.

Поскольку виртуальные серверы отделены друг от друга, пользователи могут устанавливать собственное программное обеспечение и операционные системы.

Преимущества VPS

- Масштабируемость. VPS позволяет масштабировать ресурсы и легко добавлять дополнительное дисковое пространство, ОЗУ или виртуальные ядра.Точно так же вы можете уменьшить масштаб, если увидите, что ваши требования изменились.

- Экономично. Хостинг VPS намного дешевле, чем выделенный хостинг, поскольку вы разделяете сервер с другими пользователями, имея при этом полный контроль над своим виртуальным сервером.