Загрузить взломанную полную программу TeamViewer QuickSupport.apk на телефон или планшет андроид бесплатно

Раздел Работа пополнился программой TeamViewer QuickSupport от TeamViewer. На нашем сайте представлена последняя версия 10.0.3264 от 3 июня 2015 г. приложения TeamViewer QuickSupport для андроида 4.0 или более поздняя версия устройства непременно будет поддерживать эту прогу! Уже 25 586 посетителя выразило своё мнение в среднем рейтинге 4,1, а также в количестве установок, равным 1 000 000–5 000 000 единицам!

— Major performance improvements

— Screen sharing of ALL Android 5.0 devices

— Screen sharing for Sonim devices

— Show mode (with hand pointer), when there’s no Add-On for remote control available

— Quality settings have an effect on the remote control session

— QuickSupport app automatically minimizes when the remote control session starts

— New (simplified) app icon

— Minor fixes and improvements

Из системных требований утилиты TeamViewer QuickSupport 10.

- GMD SPen Control ★ root Раздел Работа пополнился программой GMD SPen Control ★ root от Good Mood […]

- BBQScreen Remote Control Раздел Работа пополнился программой BBQScreen Remote Control от Team BBQ. На […]

- сабвуфер бас Раздел Музыка и аудио пополнился программой сабвуфер бас от Lonict. На нашем […]

- GalaxyS4 Settings for Froyo~JB Раздел Работа пополнился программой GalaxyS4 Settings for Froyo~JB от 이명현.

[…]

[…] - Remote Control Collection Pro Раздел Работа пополнился программой Remote Control Collection Pro от […]

- Shake Screen On Off PRO Раздел Работа пополнился программой Shake Screen On Off PRO от FREEBOOKS […]

- SamyGo Remote Раздел Инструменты пополнился программой SamyGo Remote от Tom Quist. На […]

- OTA Updates Pro [ROOT] Раздел Работа пополнился программой OTA Updates Pro [ROOT] от Matt Booth. На […]

- Vijeo Design’Air Раздел Работа пополнился программой Vijeo Design’Air от Schneider-Electric.

[…]

[…]

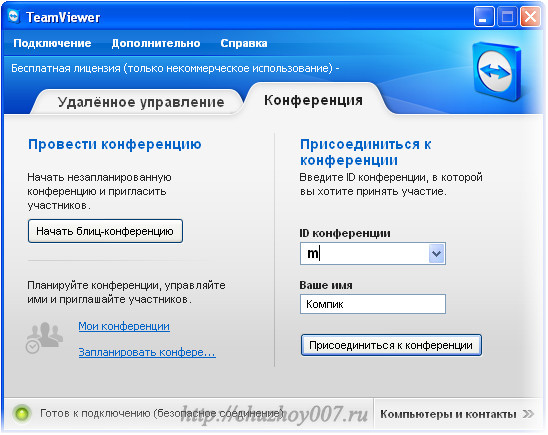

Teamviewer признан коммерческим | версия для загрузки Teamviewer взломанная

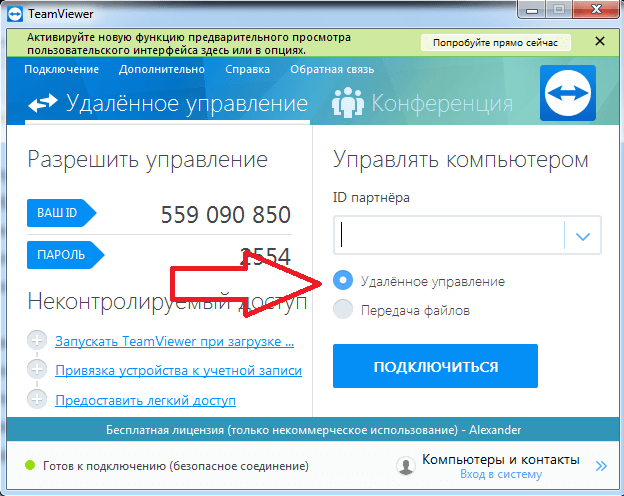

Для людей, которые часто работают и вынуждены путешествовать по делам, носить с собой компьютер очень неудобно, поэтому использование программного обеспечения для удаленного управления очень удобно для работы и жизни каждого. Люди хорошо знакомы с Teamviewer. Это программное обеспечение для удаленного управления, разработанное TeamViewerGmbH в Германии, имеет такие функции, как удаленное управление, совместное использование рабочего стола и передача файлов.

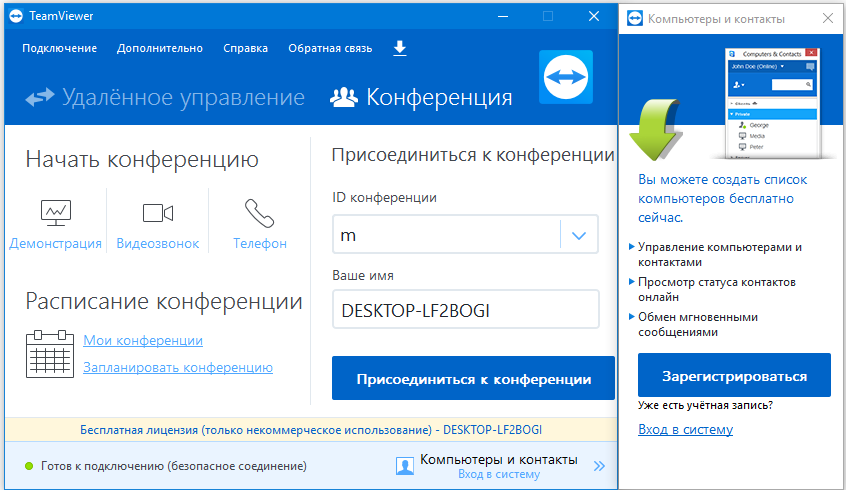

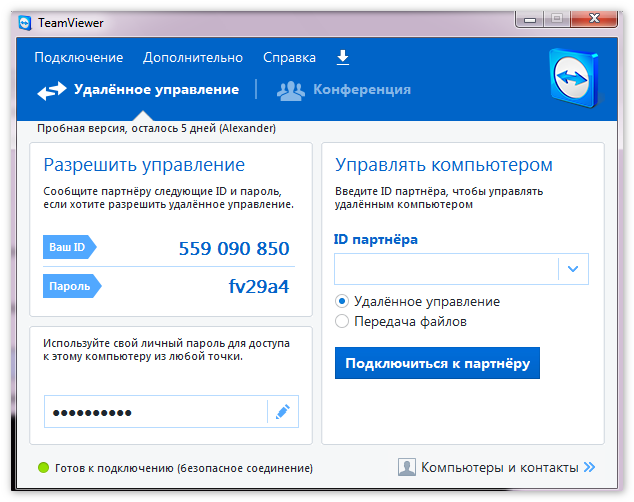

Teamviewer — очень полезное программное обеспечение для удаленного управления и доступа. Для рабочих нужд часто требуется удаленный доступ к компании дома. Программное обеспечение teamviewer установлено на сервере и на домашнем ПК, и им можно пользоваться в обычном режиме. В то время я выбрал его во время установки. Для коммерческого использования бесплатная версия не выбрана. Через 7 дней отображается пробный период. Программное обеспечение нельзя использовать. Переустановите программное обеспечение. Проблема все еще существует, и к ней нельзя получить удаленный доступ. Вот способ продолжить использование программного обеспечения, который заключается в отображении бесплатной версии по истечении пробного периода. Не выбирайте рекламу.

Программное обеспечение нельзя использовать. Переустановите программное обеспечение. Проблема все еще существует, и к ней нельзя получить удаленный доступ. Вот способ продолжить использование программного обеспечения, который заключается в отображении бесплатной версии по истечении пробного периода. Не выбирайте рекламу.

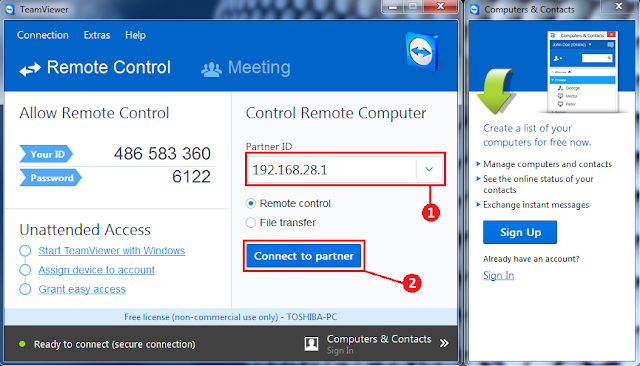

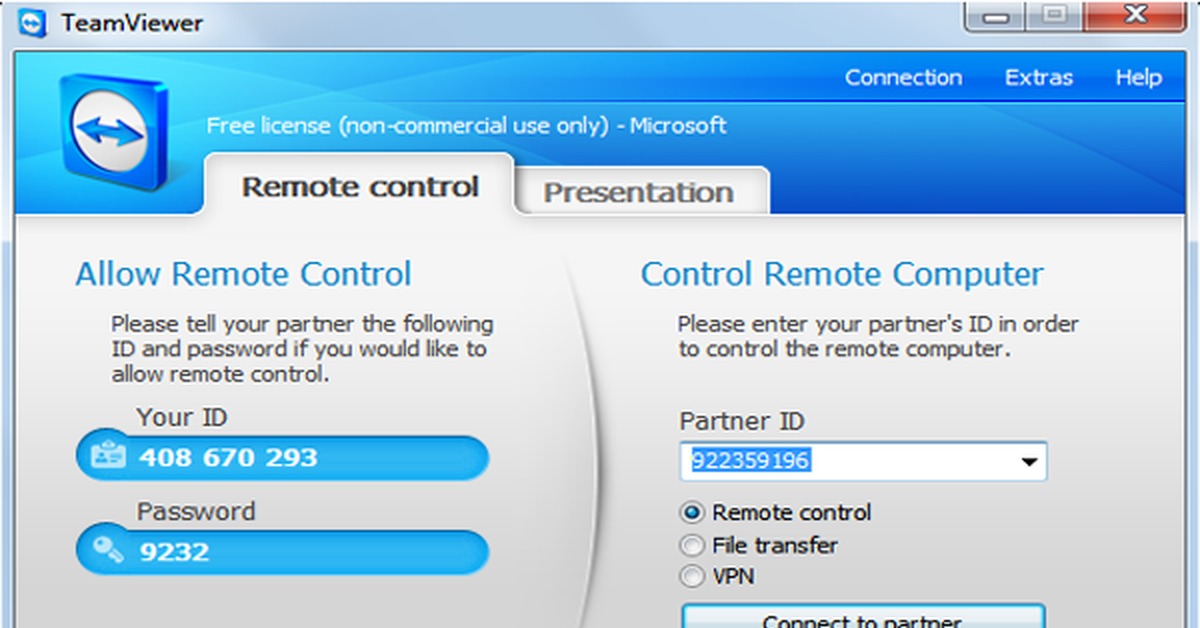

TeamViewer — лучшее программное обеспечение для удаленного управления? Ответ Soft Media: Да, пока. Что такое TeamViewer? Это бесплатное программное обеспечение для удаленного управления, которое может проникать в интрасеть и обеспечивать совместное использование рабочего стола, передачу файлов и др. Проще говоря, это то же самое, что и удаленная помощь QQ, но оно более мощное, чем удаленная помощь QQ.

Что ж, удаленное подключение TeamViewer установлено успешно! После этого мы можем помочь родителям выполнять некоторые компьютерные операции. Независимо от того, хотят ли они просматривать информацию в Интернете или развлекаться в играх, им не нужно делать это самим.

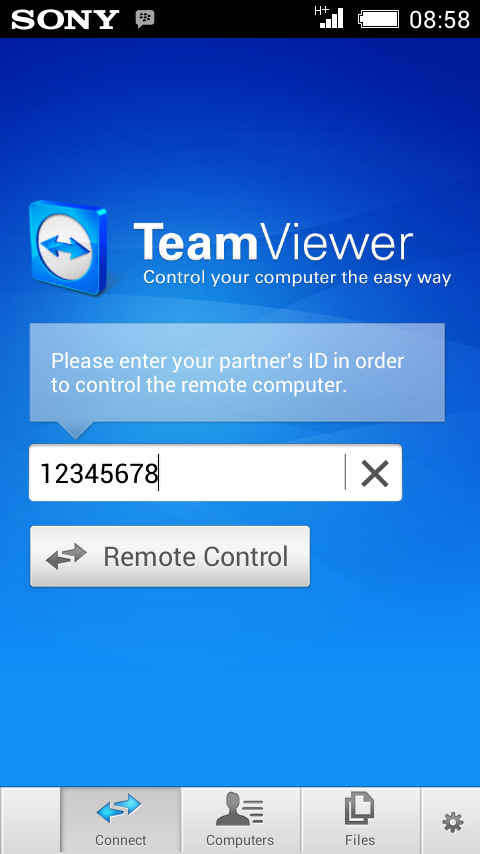

TeamViewer предоставляет пользователям бесплатный инструмент удаленного управления (удаленный рабочий стол). Пользователи должны иметь только идентификатор и пароль подключения контролируемой стороны, без получения IP-адреса контролируемой стороны, чтобы легко установить подключение к удаленному рабочему столу и выполнить удаленное управление. TeamViewer не только предоставляет многоплатформенный клиент управления, но также поддерживает удаленное управление через него. Терминал управления очень гибкий. Очень подходит для пользователей, которым требуется удаленное управление рабочим столом между домашним и корпоративным компьютерами.

*Если у вас есть какие-либо вопросы, свяжитесь со мной по QQ: 3234803245, или вы можете просканировать официальный аккаунт WeChat: TeamViewer14, ответьте 1, чтобы получить его.

Краткий FAQ по используемым обозначениям на SoftPortal.com

Перечень используемых обозначений и сокращений

Бесплатное ПО (freeware) — бесплатные программы за которые не нужно платить. Достаточно только загрузить программу и пользоваться ею без каких-либо ограничений. Бесплатные программы имеют тенденцию становиться условно-бесплатными.

Условно бесплатное ПО (shareware) — программы которые можно бесплатно скачать и использовать определенный промежуток времени по прошествию которого за программу придется заплатить, если Вы решили пользоваться ею дальше. Срок бесплатного пользования программой составляет, обычно, 30 дней.

Триал версия (trial) — в принципе, полный аналог условно-бесплатного ПО (shareware) за исключением того, что часто в trial версиях пользователю предоставляется не определенный бесплатный срок использования программы (30, 14 дней), а определенное количество запусков программы. Можно сказать, что программы типа trial и shareware это одно и тоже.

Бесплатная с баннером (adWare) — данный вид программ появился не так давно. Если Вы когда либо пользовались интернет пейджером ICQ, то вы уже имели честь сталкиваться с программами этого типа. По сути, это бесплатные программы в которых «крутится» реклама. Обычно это баннеры 468х60 либо кнопки 88х31. Именно наличие баннера, за размещение которого разработчик программы получает деньги, позволяет вам использовать программы этого типа бесплатно.

Демо версия (demo) — программы данного типа, как правило, предназначены для того, чтобы пользователь смог оценить возможности программы. Демо версия обычно не полнофункциональна (часть опций программы может не работать) либо имеет ограничения на применение программы. Например, программа в демо режиме может обрабатывать всего 1 файл либо создавать какой-то чертеж, но без возможности его распечатать или сохранить результаты работы на диске. Т.е. программы данного типа позволяют лишь оценить саму программу, ее интерфейс и степень ее полезности для пользователя. Полнофункциональную версию необходимо приобретать у разработчика.

Ошибка TeamViewer может позволить хакерам удаленно украсть системный пароль

Если вы используете TeamViewer, будьте осторожны и убедитесь, что у вас установлена последняя версия популярного программного обеспечения для подключения к удаленному рабочему столу для Windows. Команда TeamViewer недавно выпустила новую версию своего программного обеспечения, которое включает исправление для серьезной уязвимости (CVE 2020-13699), которая в случае эксплуатации может позволить удаленным злоумышленникам украсть ваш системный пароль и в конечном итоге скомпрометировать его.

Что еще беспокоит, так это то, что атака может быть выполнена почти автоматически, не требуя особого взаимодействия жертв и просто убедив их посетить вредоносную веб-страницу один раз.

Для тех, кто не знает, TeamViewer — это популярное программное обеспечение для удаленной поддержки, которое позволяет пользователям безопасно делиться своим рабочим столом или полностью контролировать чужие ПК через Интернет из любой точки мира.

Программное обеспечение удаленного доступа доступно для настольных и мобильных операционных систем, включая Windows, macOS, Linux, Chrome OS, iOS, Android, Windows RT, Windows Phone 8 и BlackBerry.

Обнаруженная Джеффри Хофманном из Praetorian, недавно обнаруженная уязвимость высокого риска связана с тем, как TeamViewer цитирует свои пользовательские обработчики URI, что может позволить злоумышленнику заставить программу передать запрос проверки подлинности NTLM системе злоумышленника.

Проще говоря, злоумышленник может использовать схему URI TeamViewer с веб-страницы, чтобы обманом заставить приложение, установленное в системе жертвы, инициировать соединение с принадлежащим злоумышленнику удаленным общим ресурсом SMB.

Это, в свою очередь, вызывает атаку аутентификации SMB, утечку имени пользователя системы и NTLMv2-хешированной версии пароля для злоумышленников, что позволяет им использовать украденные учетные данные для аутентификации компьютера или сетевых ресурсов жертвы.

Для успешного использования уязвимости злоумышленнику необходимо встроить вредоносный iframe на веб-сайт, а затем обманом заставить жертв перейти по этому вредоносному URL-адресу.После нажатия жертвы TeamViewer автоматически запустит свой настольный клиент Windows и откроет удаленный общий ресурс SMB.

Теперь ОС Windows жертвы будет «выполнять аутентификацию NTLM при открытии общего ресурса SMB, и этот запрос может быть ретранслирован (с помощью такого инструмента, как респондент) для выполнения кода (или захвачен для взлома хэша)».

Эта уязвимость, классифицируемая как «Обработчик URI без кавычек», затрагивает «обработчики URI teamviewer10, teamviewer8, teamviewerapi, tvchat1, tvcontrol1, tvfiletransfer1, tvjoinv8, tvpresent1, tvsendfile1, tvsqcustomer1,.

Проект TeamViewer устранил уязвимость, указав параметры, передаваемые обработчиками URI, например URL: teamviewer10 Protocol «C: \ Program Files (x86) \ TeamViewer \ TeamViewer.exe» «% 1»

Хотя уязвимость на данный момент не эксплуатируется в дикой природе, учитывая популярность программного обеспечения среди миллионов пользователей, TeamViewer всегда был объектом интереса для злоумышленников.

Итак, пользователям настоятельно рекомендуется обновить программное обеспечение до 15.8.3, так как это вряд ли вопрос времени, когда хакеры начнут использовать уязвимость для взлома компьютеров пользователей с Windows.

Аналогичный вектор атаки SMB-аутентификации был ранее раскрыт в Google Chrome, приложении для видеоконференцсвязи Zoom и мессенджере Signal.

взломанных сайтов подталкивают TeamViewer с помощью оповещения о поддельном сертификате с истекшим сроком действия

Злоумышленники взламывают серверы Windows IIS, чтобы добавить страницы с уведомлением об истекшем сертификате, предлагающие посетителям загрузить вредоносный поддельный установщик.

Internet Information Services (IIS) — это программное обеспечение веб-сервера Microsoft Windows, включенное во все версии Windows, начиная с Windows 2000, XP и Server 2003.

Сообщение, отображаемое на страницах с ошибками истечения срока действия злонамеренного сертификата, гласит: «Обнаружена потенциальная угроза безопасности, и переход на [имя сайта] не продлен. Обновление сертификата безопасности может позволить установить это соединение. NET :: ERR_CERT_OUT_OF_DATE.»

По наблюдениям исследователей безопасности Malwarebytes Threat Intelligence, вредоносная программа была установлена с помощью поддельного установщика обновлений [VirusTotal], подписанного сертификатом Digicert.

Вредоносная страница, размещенная на взломанном сервере IIS Полезная нагрузка, сброшенная на зараженные системы, — это TVRAT (также известная как TVSPY, TeamSpy, TeamViewerENT или Team Viewer RAT), вредоносная программа, предназначенная для предоставления операторам полного удаленного доступа к зараженным узлам.

После развертывания на зараженном устройстве вредоносная программа автоматически установит и запустит экземпляр программы удаленного управления TeamViewer.

После запуска сервер TeamViewer обращается к серверу управления и контроля (C2), чтобы злоумышленники знали, что они могут удаленно получить полный контроль над только что взломанным компьютером.

TVRAT впервые появился в 2013 году, когда он был доставлен через спам-кампании в виде вредоносных вложений, которые обманом заставляли цели активировать макросы Office.

TeamViewer, установленный TVRATСерверы IIS: уязвимые и целевые

Хотя метод, используемый злоумышленниками для взлома серверов IIS, еще не известен, злоумышленники могут использовать различные способы взлома сервера Windows IIS.

Например, код эксплойта, нацеленный на критическую уязвимость червя, обнаруженную в стеке протоколов HTTP (HTTP.sys), используемый веб-сервером Windows IIS, общедоступен с мая.

Microsoft исправила брешь в безопасности (отслеживаемая как CVE-2021-31166) во вторник майского патча и заявила, что она влияет только на Windows 10 версий 2004 / 20h3 и Windows Server версий 2004 / 20h3.

С тех пор не было никаких злонамеренных действий, злоупотребляющих этой уязвимостью, и, как мы сообщали в то время, большинство потенциальных целей, вероятно, были защищены от атак, учитывая, что домашние пользователи с последними версиями Windows 10 обновились бы, а компании обычно не используют последние версии Windows Server.

Я создал PoC для CVE-2021-31166 «Уязвимость удаленного выполнения кода в стеке протокола HTTP»: https://t.co/8mqLCByvCp pic.twitter.com/yzgUs2CQO5

— Аксель Суше (@ 0vercl0k) 16 мая 2021 г.

Однако в прошлом злоумышленники, спонсируемые государством, также использовали различные другие эксплойты для компрометации серверов IIS, подключенных к Интернету.

Самый последний пример — группа расширенных постоянных угроз (APT), отслеживаемая как Praying Mantis или TG1021, которая нацелена на веб-серверы Microsoft IIS, согласно августовскому отчету израильской компании безопасности Sygnia.

В своих атаках Praying Mantis использовали эксплойт Checkbox Survey RCE (CVE-2021-27852), эксплойты VIEWSTATE Deserialization и Altserialization Insecure Deserialization и Telerik-UI Exploit (CVE-2019-18935, CVE-2017-11317).

«Операторы, стоящие за этой операцией, нацелены на серверы Windows, подключенные к Интернету, используя в основном десериализационные атаки, чтобы загрузить полностью изменчивую специализированную платформу вредоносного ПО, адаптированную для среды Windows IIS», — заявили исследователи.

Затем субъектыPraying Mantis использовали доступ взломанных серверов IIS для выполнения дополнительных вредоносных задач, включая сбор учетных данных, разведку и горизонтальное перемещение в сетях своих целей.

Почему эксперты по кибербезопасности ненавидят TeamViewer, программное обеспечение, используемое для вмешательства в систему водоснабжения Флориды

Взлом. Дезинформация. Наблюдение. CYBER — это подкаст Motherboard, рассказывающий о темных недрах Интернета.

Правоохранительные органы Флориды объявили в понедельник, что хакер попытался повысить уровень гидроксида натрия, пытаясь отравить систему водоснабжения. По словам местных властей, хакер, личность которого до сих пор не установлена, получил доступ к панели управления, защищенной паролем, но доступной с помощью TeamViewer, программного обеспечения для удаленного управления.

TeamViewer — популярное программное обеспечение, которое позволяет пользователям подключаться к другим компьютерам и использовать их удаленно. По словам его создателя, в мире насчитывается 200 миллионов пользователей TeamViewer. TeamViewer идеально подходит, если вы компьютерный ботаник в семье, которому необходимо обновлять компьютеры своих родителей и устранять неполадки, когда они не могут получить доступ к семейным фотографиям. Это позволяет пользователям полностью контролировать целевой компьютер и использовать его так, как если бы они были человеком перед экраном.

Его невероятно легко использовать, но эксперты по безопасности говорят, что это также потенциальный кошмар, особенно из-за того, какой у него доступ к базовому компьютеру. В некоторых уголках мира безопасности TeamViewer даже стал мемом из-за небезопасных реализаций. Другими словами, это может быть не то программное обеспечение, которое вам нужно, если вы управляете критически важной инфраструктурой. Тем не менее, по мнению экспертов в области промышленных систем управления (также известных как ICS), он широко используется в этих средах.

В некоторых уголках мира безопасности TeamViewer даже стал мемом из-за небезопасных реализаций. Другими словами, это может быть не то программное обеспечение, которое вам нужно, если вы управляете критически важной инфраструктурой. Тем не менее, по мнению экспертов в области промышленных систем управления (также известных как ICS), он широко используется в этих средах.

«TeamViewer почти повсеместно используется в промышленных средах, особенно с тех пор, как началась пандемия», — сказал Лесли Кархарт, главный аналитик угроз в компании Dragos, занимающейся безопасностью промышленных систем управления.«Это ни в коем случае не мой идеальный выбор для безопасного доступа к средам ICS. Но есть способы сделать его более безопасным, если это единственный доступный вариант».

Кархарт сказала, что для нее идеальным вариантом было бы не использовать TeamViewer, а вместо этого настроить безопасный VPN для внутренней сети организации, затем безопасный вход с обязательной многофакторной аутентификацией на промежуточный хост, а затем еще один безопасный вход внутри сети, которая контролирует критическую инфраструктуру. «Использование TeamViewer, — добавила она, -« отчасти перепрыгнет через это, если вы позволите ».

«Использование TeamViewer, — добавила она, -« отчасти перепрыгнет через это, если вы позволите ».

Крис Систранк, технический менеджер Mandiant, специализирующийся на безопасности АСУ ТП, и Патрик Миллер, координатор Центра промышленной кибербезопасности в США, согласились, что это идеальная установка.

Знаете ли вы больше об этом взломе? Мы будем рады услышать от вас. Вы можете безопасно связаться с Лоренцо Франчески-Биккьераи в Signal по телефону +1 917 257 1382, в чате OTR по адресу [email protected] или по электронной почте [email protected]

Sistrunk предостерег от обвинения жертвы, поскольку «водоканалы уже достаточно борются со стареющей инфраструктурой и забитыми трубами.Он также указал на серию передовых практик, опубликованных Центром обмена и анализа водной информации (WaterISAC), торговой группой, которая работает с Агентством по охране окружающей среды США, которые объясняют ряд фундаментальных передовых практик кибербезопасности, которые должны быть приняты внутри критически важных инфраструктура.

«Это нормально / нормально использовать TeamViewer …? Да это нормально. «Нет, это не нормально», — сказал Миллер Motherboard в онлайн-чате. «У многих из нас в отрасли есть мемы, когда мы находим TeamViewer…»

«Это проблема образования или отношения.«Проблема заключается в том, чтобы позволить слабый контроль удаленного доступа к критически важным системам», — добавил Миллер. «Кто-то либо решил сделать это для удобства, зная о рисках, либо они не знали о риске и думали, что он не будет обнаружен (или что он был достаточно безопасным в этой конфигурации) ».

Мы еще многого не знаем о взломе системы очистки воды в городе Олдсмар, и детали того, как хакер взял контроль, будут ключом к пониманию того, сколько Водоканал отвечал за то, что не обеспечил безопасность своих систем.В любом случае, хорошая новость заключается в том, что водоканал обнаружил вторжение, которое не было столь незаметным, как могло бы быть. По мнению экспертов, такая атака вряд ли сработала бы и против других утилит.

«Даже несмотря на то, что хакер знал достаточно, чтобы манипулировать опасным химическим веществом, это вторжение все еще кажется немного некорректным», — сказал Кархарт. «В большинстве случаев изменение было бы замечено довольно быстро».

Более того, маловероятно, что хакер действительно мог нанести массовый вред.По словам Миллера, большинство водных систем имеют физические ограничения на то, сколько определенного химического вещества можно закачать в технологический процесс.

«Это ограничение по физическому размеру». — сказал Миллер. «Это означает, что вы просто не можете физически перемещать такое количество химикатов через систему так быстро. Таким образом, даже если [Программируемый логический контроллер] принял какое-то сумасшедшее значение, например 1000 ppm, когда он ожидал 10 ppm (что все еще маловероятно), вы не могли сделать это быстро, потому что физическое оборудование не способно этого сделать.»

Подпишитесь на наш подкаст о кибербезопасности CYBER, здесь.

Предполагается взлом TeamViewer после того, как пользователи сообщают о неавторизованных подключениях

TeamViewer, популярное программное обеспечение для подключения к удаленному рабочему столу, которое позволяет людям делиться экранами и осуществлять удаленный доступ. взломаны неизвестными третьими сторонами. По словам нескольких пользователей, отчеты о несанкционированном доступе начали появляться на Reddit в последние несколько дней, что привело к рейдам на учетные записи PayPal, eBay и Amazon с использованием украденных учетных данных, хранящихся в браузере.Это произошло примерно в то время, когда у компании возникли возможные проблемы с DNS, которые вызвали сбой на пару часов.

TeamViewer изначально утверждал, что не было проблем с их системой, а скорее с индивидуальными учетными данными пользователей. Учитывая недавние нарушения безопасности LinkedIn, Tumblr и MySpace, когда миллионы комбинаций адресов электронной почты и паролей были взломаны из-за повторного использования учетных данных для входа на различных сайтах и в службах, TeamViewer утверждает, что взлом не был напрямую и что нарушение, вероятно, было остановлено. от повторного использования этих взломанных паролей.«TeamViewer возмущена любой преступной деятельностью; однако источником проблемы, согласно нашему исследованию, является неосторожное использование, а не потенциальное нарушение безопасности со стороны TeamViewer », — говорится в заявлении TeamViewer от 23 мая. Однако даже пользователи с надежными паролями и двухфакторной аутентификацией жаловались, что их учетные записи TeamViewer были поражены.

от повторного использования этих взломанных паролей.«TeamViewer возмущена любой преступной деятельностью; однако источником проблемы, согласно нашему исследованию, является неосторожное использование, а не потенциальное нарушение безопасности со стороны TeamViewer », — говорится в заявлении TeamViewer от 23 мая. Однако даже пользователи с надежными паролями и двухфакторной аутентификацией жаловались, что их учетные записи TeamViewer были поражены.

[ПРОЧИТАЙТЕ: 117 миллионов писем и паролей были украдены в результате взлома LinkedIn в 2012 году]

TeamViewer дополнительно указал, что: «ни TeamViewer не был взломан, ни бреши в безопасности нет, TeamViewer безопасен в использовании и имеет надлежащие меры безопасности, наши доказательства указывают на небрежное использование как причину сообщенной проблемы, несколько дополнительных шаги предотвратят возможное злоупотребление.«Тем не менее, компания по-прежнему не обращалась к недавним сообщениям о несанкционированном доступе, а просто отразила заявление от 23 мая. Только 1 июня TeamViewer выпустила обновленное заявление, касающееся сбоев и несанкционированных подключений.« В TeamViewer произошел сбой в обслуживании 1 июня. Сбой был вызван атакой типа «отказ в обслуживании» (DoS), направленной на инфраструктуру DNS-сервера TeamViewer. TeamViewer немедленно отреагировал, чтобы исправить проблему, чтобы восстановить все службы ». В нем добавлено:« Некоторые интернет-СМИ ложно связали инцидент с прошлыми заявлениями пользователей о том, что их учетные записи были взломаны, и теориями о возможных нарушениях безопасности в TeamViewer. У нас нет доказательств того, что эти проблемы связаны ».

Только 1 июня TeamViewer выпустила обновленное заявление, касающееся сбоев и несанкционированных подключений.« В TeamViewer произошел сбой в обслуживании 1 июня. Сбой был вызван атакой типа «отказ в обслуживании» (DoS), направленной на инфраструктуру DNS-сервера TeamViewer. TeamViewer немедленно отреагировал, чтобы исправить проблему, чтобы восстановить все службы ». В нем добавлено:« Некоторые интернет-СМИ ложно связали инцидент с прошлыми заявлениями пользователей о том, что их учетные записи были взломаны, и теориями о возможных нарушениях безопасности в TeamViewer. У нас нет доказательств того, что эти проблемы связаны ».

В заявлении также намекает, что пользователям следует избегать загрузки программного обеспечения TeamViewer с сайтов бесплатного программного обеспечения, где оно может быть перепаковано с помощью вредоносных программ. «Пользователи должны избегать всех партнерских или рекламных пакетов. Хотя пользователи могут думать, что они просто загружают безобидную программу, на самом деле они могут установить что-то еще. Пользователи должны загружать TeamViewer только через официальные каналы TeamViewer », — сказал TeamViewer. Он также призывает всех использовать двухфакторную аутентификацию, которая может помочь предотвратить взломы удаленного доступа к системам пользователей.

Пользователи должны загружать TeamViewer только через официальные каналы TeamViewer », — сказал TeamViewer. Он также призывает всех использовать двухфакторную аутентификацию, которая может помочь предотвратить взломы удаленного доступа к системам пользователей.

Вот несколько рекомендаций по защите пользователей TeamViewer от этой угрозы:

- Изменить пароли в учетной записи TeamViewer

- Выйдите из учетной записи TeamViewer на всех машинах, на которых запущено программное обеспечение, чтобы избежать доступа, полученного с помощью комбинации имени пользователя и пароля

- Проверьте неожиданные входящие соединения, открыв файлы журнала в разделе «Дополнительно»

- Проверить выписки по кредитным картам, включая PayPal, на подозрительную активность

СКРЫТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1.Щелкните поле ниже. 2. Нажмите Ctrl + A, чтобы выбрать все. 3. Нажмите Ctrl + C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl + V).

3. Нажмите Ctrl + C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl + V).

Изображение будет иметь тот же размер, что и выше.

TeamViewer взломан: вот как защитить ваши системы

После сообщений о серьезной ошибке разработчик TeamViewer, популярного программного обеспечения для управления удаленным рабочим столом, выпустил важный патч, закрывающий эту уязвимость.Поскольку TeamViewer позволяет пользователям делиться тем, что отображается на их рабочих столах, с кем угодно в мире (и, что более важно, предоставлять кому-либо доступ к своему компьютеру), уязвимости в TeamViewer могут быть довольно серьезными. Эта конкретная уязвимость TeamViewer дает ведущему возможность перехватить систему зрителя, и наоборот.

Если ваше предприятие использует TeamViewer, мы настоятельно рекомендуем выполнить обновление до последней версии, чтобы предотвратить использование этого эксплойта в вашей сети.

Что такое взлом TeamViewer

TeamViewer использует протокол удаленного рабочего стола Microsoft, позволяющий докладчику и зрителю совместно использовать экраны с использованием секретного кода аутентификации. К счастью, эту уязвимость можно использовать только в том случае, если используется общий код аутентификации и оба экрана подключены.

Пользователь GitHub по имени gellin первоначально сообщил об этой уязвимости, опубликовав проверочный код, содержащий внедряемый файл C ++ DLL. В этом коде используются простые встроенные перехватчики и изменения памяти для изменения разрешений TeamViewer. Согласно отчету Геллина, этот эксплойт может использоваться как хостом, так и клиентом.

Согласно отчету Геллина, этот эксплойт может использоваться как хостом, так и клиентом.

Если эксплойт выполняется на стороне сервера, можно включить функцию «переключить стороны», позволяя серверу инициировать смену управления на клиенте. Если тот же маневр выполняется на стороне клиента, он позволит ему получить контроль над клавиатурой и мышью сервера без учета настроек и разрешений сервера.

Средства взлома TeamViewer

TeamViewer уже выпустил исправления для Windows, Mac и Linux, которые вы можете загрузить, чтобы вручную обновить TeamViewer в каждой из ваших индивидуальных систем.Кроме того, вы можете использовать наше решение для управления исправлениями, Patch Manager Plus, для бесплатного исправления до 25 компьютеров.

Уже используете Patch Manager Plus в своей сети? Перейдите на вкладку Patches , щелкните Supported Patches , затем выполните поиск бюллетеней ниже.

Информационный бюллетень

Для Windows:

Номер бюллетеня: TU-057

ID патча: 306780

Версия : TeamViewer 13 (13. 0,5640)

0,5640)

Для Mac:

ID бюллетеня: MAC-043

Идентификатор патча: 601352

Версия: TeamViewer 13 (13.0.5640)

Как показывает уязвимость Microsoft Office Equation Editor в прошлом месяце, хакеры могут использовать уязвимости программного обеспечения быстрее, чем вы думаете. Не оставляйте предприятие уязвимым, ожидая исправления TeamViewer. Если вам все еще интересно, как решение для управления исправлениями может повлиять на работу вашего предприятия, мы рекомендуем прочитать эту статью и ознакомиться с нашей онлайн-демонстрацией.

Оказывается, водоочистное сооружение Флориды оставило двери широко открытыми для хакеров

К настоящему времени вы, вероятно, слышали теоретически пугающую историю о том, как хакерам удалось проникнуть в компьютерные системы на водоочистной станции в Олдсмаре, штат Флорида, и удаленно контролировать химические уровни — но оказывается, что описание дает хакерам далеко, далеко слишком много кредита.

Реальность? Сама установка для очистки воды оставила на этих критически важных компьютерах стандартное программное обеспечение для удаленного управления — и, по-видимому, никогда не удосужилась сменить пароль.

Официальный совет по кибербезопасности об инциденте из штата Массачусетс (через Ars Technica ) объясняет, что доступ к системе управления SCADA был осуществлен через TeamViewer, вид приложения для удаленного рабочего стола, которое ИТ-администратор может развернуть для удаленного устранения неполадок компьютеров, а не что-то обычно требуется подключение к критически важной системе. Что еще более важно, здесь я просто дословно процитирую отчет Массачусетса:

Кроме того, все компьютеры имели один и тот же пароль для удаленного доступа и, по-видимому, были подключены напрямую к Интернету без установленного брандмауэра.

Нет, мы не уверены, почему этот отчет исходит от штата Массачусетс, а не от FL.

Да, точно так же, как и Департамент здравоохранения Флориды, эта водоочистная станция во Флориде, по-видимому, не удосужилась выдать индивидуальные пароли для программного обеспечения, которое могло бы дать любому человеку полный доступ к любому из их компьютеров и их системе очистки воды.

Другими словами, любой сотрудник мог наладить водоснабжение всего города по своему желанию из любой точки мира. Что, вероятно, и произошло: бывший царь кибербезопасности США Кристофер Кребс заявил ранее сегодня, что это «очень вероятно» был инсайдер, возможно, недовольный сотрудник.Кто-то, у кого уже будет доступ, что совсем не похоже на «взлом».

В последующих комментариях @C_C_Krebs поясняет: «Возможно, это был инсайдер или недовольный сотрудник. Также возможно, что это иностранный субъект». … Но «не следует делать поспешных выводов о том, что это изощренный» противник.

— Эллен Накашима (@nakashimae) 10 февраля 2021 г.

Кстати, не похоже, что водоочистная станция даже использовала это программное обеспечение: шериф округа Пинеллас Боб Гуалтьери сказал, что установка фактически прекратила использование TeamViewer шесть месяцев назад, согласно The Wall Street Journal , но все же оставила его установленным.

Само собой разумеется, что вы не должны оставлять критически важную общественную инфраструктуру легко доступной из любой точки мира, но ФБР все равно говорит об этом, согласно ZDNet ; агентство сегодня разослало предупреждение о TeamViewer, неверных паролях и Windows 7, которые Microsoft больше не поддерживает с помощью обновлений безопасности, но водоочистные сооружения все еще установлены.

К сожалению, отчеты на Vice и Cyberscoop предполагают, что слабая безопасность (в частности, TeamViewer) и устаревшая инфраструктура слишком распространены на небольших коммунальных предприятиях, которые могут не иметь бюджета, опыта или даже способности контролировать свои собственные системы безопасности, вместо этого часто передавая их третьим лицам.

Хорошая новость заключается в том, что оператор завода быстро заметил вторжение, обратил его вспять, и, похоже, никто не пострадал.

Сотрудников станции с нарушением водоснабжения использовали тот же пароль TeamViewer и не использовали брандмауэр

Водоочистное сооружение во Флориде, компьютерная система которого на прошлой неделе подверглась потенциально опасному взлому, использовала неподдерживаемую версию Windows без брандмауэра и использовала один и тот же пароль TeamViewer среди своих сотрудников, сообщили правительственные чиновники.

Остерегайтесь слабой безопасности

Согласно сообщению штата Массачусетс, сотрудники предприятия Oldsmar использовали компьютер под управлением Windows 7 для удаленного доступа к системе управления предприятием, известной как SCADA — сокращение от «диспетчерского управления и сбора данных».Более того, на компьютере не был установлен брандмауэр и использовался пароль, который был передан сотрудникам для удаленного входа в городские системы с помощью приложения TeamViewer.

Официальные лица Массачусетса написали:

Неопознанные участники получили доступ к элементам управления SCADA водоочистной станции через программное обеспечение удаленного доступа TeamViewer, которое было установлено на одном из нескольких компьютеров, которые персонал водоочистной станции использовал для проверки состояния системы и реагирования на сигналы тревоги или любые другие проблемы, возникшие во время процесс очистки воды.Все компьютеры, используемые персоналом водоканала, были подключены к системе SCADA и использовали 32-битную версию операционной системы Windows 7. Кроме того, все компьютеры имели один и тот же пароль для удаленного доступа и, по всей видимости, были подключены напрямую к Интернету без установленного брандмауэра.

Уведомление частного сектора, опубликованное ФБР, содержало аналогичную оценку. Он сказал:

РекламаКибер-акторы, вероятно, получили доступ к системе, используя слабые места в кибербезопасности, включая плохую защиту паролей и устаревшую операционную систему Windows 7, чтобы взломать программное обеспечение, используемое для удаленного управления водоподготовкой.

Актер также, вероятно, использовал программное обеспечение для совместного использования рабочего стола TeamViewer, чтобы получить несанкционированный доступ к системе.

FBI

Сотрудники отдела водоочистки Oldsmar и офиса городского менеджера не сразу ответили на телефонные сообщения с просьбой прокомментировать этот пост.

Грехи и бездействие

Разоблачения показывают отсутствие строгих мер безопасности во многих критических инфраструктурных средах. В январе Microsoft прекратила поддержку Windows 7, что привело к прекращению обновлений безопасности для операционной системы.Windows 7 также обеспечивает меньшую защиту, чем Windows 10. Отсутствие брандмауэра и пароля, одинакового для каждого сотрудника, также свидетельствует о том, что режим безопасности в отделе не был таким жестким, как мог бы.

Взлом произошел около 13:30, когда сотрудник наблюдал, как мышь на своем городском компьютере двигалась сама по себе, когда неизвестная сторона удаленно подключилась к интерфейсу, который контролировал процесс очистки воды. Человек на другом конце провода изменил количество добавляемого в воду щелока со 100 частей на миллион до 11 100 частей на миллион.Щелок используется в небольших количествах для регулирования щелочности питьевой воды и удаления металлов и других загрязняющих веществ. В больших дозах это химическое вещество опасно для здоровья.

Человек на другом конце провода изменил количество добавляемого в воду щелока со 100 частей на миллион до 11 100 частей на миллион.Щелок используется в небольших количествах для регулирования щелочности питьевой воды и удаления металлов и других загрязняющих веществ. В больших дозах это химическое вещество опасно для здоровья.

Кристофер Кребс, бывший глава Агентства по кибербезопасности и безопасности инфраструктуры, как сообщается, заявил в среду комитету по внутренней безопасности Палаты представителей, что нарушение «весьма вероятно» было результатом работы «недовольного сотрудника».

Городские власти заявили, что жители никогда не подвергались опасности, потому что изменение было быстро обнаружено и отменено.По словам официальных лиц, даже если бы это изменение не было отменено, у персонала очистных сооружений есть резервы, чтобы уловить опасные условия до того, как вода будет доставлена в дома и на предприятия.

Общий пароль TeamViewer ранее сообщалось Associated Press.

[…]

[…] […]

[…]