Сколько зарабатывают черные и белые хакеры

Разбираемся, чем отличаются белые хакеры от черных, что представляет собой хакерство сегодня и может ли оно быть настоящей профессией.

Главный герой фильма «Матрица» — Томас Андерсен — днем казался добропорядочным гражданином, а ночью взламывал сети под ником «Нео». Пожалуй, такой стереотипный образ хакера сложился в популярной культуре: хакер — это талантливый программист, который борется с неидеальной системой, совершая дерзкие преступления.

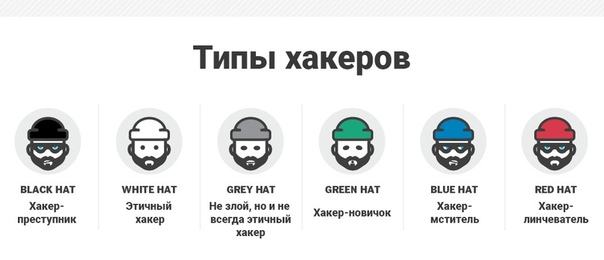

В реальности все менее драматично. Есть черные хакеры — киберпреступники, ворующие чужую интеллектуальную собственность. И есть белые хакеры — специалисты в сфере кибербезопасности, которые вполне легально работают на благо бизнеса и пользователей, получая «белую» зарплату.

Хакерство: терминология

Хакерство — это несанкционированное вторжение в компьютер или сеть. А еще это любой «взлом системы». Например, growth hacker («хакер роста») — специалист, который находит нестандартные подходы к маркетингу, разработке продукта, развитию команды, стратегиям продаж.

В арсенале «компьютерных» хакеров — подбор паролей, перехват данных, получение доступа к веб-камере устройства, запоминание всех вводимых при помощи клавиатуры символов, кража файлов, внедрение вредоносного ПО и другие механизмы взлома.

Хакеры могут получить доступ к информации на устройстве удаленно или же взломать пароль на украденном или утерянном устройстве. Например, в 2012 году в NASA заявили, что сотрудники агентства потеряли несколько рабочих ноутбуков с важной незашифрованной информацией (часть кода для управления Международной космической станцией). Поэтому обеспечить секьюрность гаджетов, которые хранят личную или коммерческую информацию — критически важно.

«Чтобы защитить персональную информацию на телефоне или планшете, советую хранить ее в запароленных папках. Большинство современных смартфонов имеют такую функцию, но если ее нет, можно воспользоваться приложениями типа Best Secret Folder или Secret Calculator. Защитить телефон от разблокировки поможет надежный пароль или настройка доступа по отпечатку пальца.

Чтобы не потерять контроль над утерянным девайсом, установите приложение для отслеживания геолокации и удаленного управления. Есть бесплатные варианты вроде Find My iPhone (Apple) или Find My Mobile (Samsung), которые предустановлены на устройствах, а есть платные, с более широким функционалом. Например, приложение mySafety для телефона работает даже при отключенном интернете», — рекомендует Сергей Власко, СЕО компании по защите личных вещей «mySafety Украина».

Самые известные хакеры в истории

Технологические журналы и комьюнити хакеров составляют многочисленные рейтинги самых известных взломщиков. Имена в таких списках меняются от издания к изданию, но некоторые хакеры почти всегда занимают место в топе.

Кевин Митник

Он удостоился звания самого разыскиваемого компьютерного преступника в истории США «по версии» Министерства юстиции Соединенных Штатов. История Кевина настолько нетривиальна, что легла в основу сценария фильма TakeDown (в русскоязычном прокате — «Взлом»).

Митник отбыл годовое заключение в тюрьме после взлома сети Digital Equipment Corporation, после чего был освобожден под надзор на 3 года. Под конец срока надзора он сбежал и был замечен при взломе системы предупреждения национальной обороны Америки. В конечном итоге Митника поймали и дали 5 лет лишения свободы. После выхода из тюрьмы экс-хакер стал популярным спикером на конференциях, посвященных компьютерной безопасности, и основал свой бизнес — Mitnick Security Consulting.

Джонатан Джеймс

Трагическая история хакера под ником c0mrade еще раз показывает, что черное хакерство — разрушительно для всех участников взлома. Еще подростком Джонатан начал взламывать коммерческие и правительственные сети, например, сеть NASA. Юный хакер скачал несколько файлов, включая исходный код Международной орбитальной станции. В наказание за это Джеймс был отправлен за решетку в возрасте 16 лет. После выхода на свободу в 2007 году он вновь попал под подозрение во взломе нескольких сетей крупных частных компаний.

По официальным сведениям, Джонатан Джеймс покончил с собой 18 мая 2008 года, полагая, что вновь попадет за решетку в наказание за преступления, которые, по его словам, он не совершал. По другой версии, самоубийство — фальсификация, а на самом деле Джеймс был убит государственными структурами.

Кевин Поульсен

Хакер под никнеймом Dark Dante (Темный Данте) славился своими умениями взламывать и прослушивать телефонные сети. Однажды ради забавы он хакнул телефонную сеть радиостанции и объявил себя победителем конкурса, который получит в качестве приза новенький Porsche.

После взлома федеральных систем и кражи информации о прослушках Поульсен попал в розыск ФБР. Кевин был приговорен к 51 месяцу тюремного заключения и штрафу. После освобождения из тюрьмы в 1995 году бывший хакер перешел на светлую сторону силы: он стал главным редактором журнала Wired, а в 2006 году даже помог правоохранительным органам выявить 744 сексуальных преступника в соцсети MySpace.

«Есть две основные причины, почему многие хакеры становятся черными. Первая — больше денег. Как blackhat вы можете продавать все: доступ к веб-сайтам (shell, rdp, cpanel и т. д.), уязвимости и эксплойты, базы данных сайтов, информацию о банковских счетах и так далее. Несмотря на то, что белые хакеры могут получить доступ к тем же данным, мы рассматриваем это как грязный рынок и грязные деньги, потому что blackhats занимаются кражей. Вторая причина — больше свободы. Черные хакеры склонны думать, что они круче белых: никто не знает их реальной личности; они не ограничены областью действия или политикой программы; получив доступ к системам или сетям, они сохраняют его до тех пор, пока не извлекут максимальную выгоду.

Я рассказал о «клевой» стороне черного хакерства, но есть и обратная сторона.

Например, будучи черным хакером, вы имеете все шансы сесть в тюрьму в любое время. Для белого хакера такой сценарий невозможен.

Как черный хакер, вы не можете публиковать какие-либо записи, выступать на публичных конференциях и иметь резюме, чтобы упомянуть достижения. Будучи белым хакером, вы можете сообщить [о найденной уязвимости] на веб-сайт и получить деньги в соответствии с их программой бонусов.

Будучи белым хакером, вы можете сообщить [о найденной уязвимости] на веб-сайт и получить деньги в соответствии с их программой бонусов.

Вы также можете получить CVE-номер и иметь внушительное резюме со ссылкой на ваши успехи. Возможно, это поможет найти работу в высокотехнологичной компании. Если вы хотите работать в Google, вас обязательно спросят об опыте работы. Как черный хакер, вы не можете упоминать ни один референс, иначе окажетесь в тюрьме. Как белый хакер, вы можете опубликовать свое исследование, стать спикером на конференциях или звездой ток-шоу», — говорит этичный хакер и старший консультант Deloitte Ибрагим Хегази.

Он отмечает, что благодаря белому хакерству можно даже стать миллионером.

Например, Марк Личфилд, известный белый хакер и баг-баунти-охотник, заработал более 500 000 долларов за год. Он просто искал уязвимости на веб-сайтах и сообщал о них.

Благодаря публикациям Марку предложили работу в Oath — компании, которая владеет Yahoo, AOL, TechCrunch и другими брендами.

«Вы можете последовать примеру Марка, участвуя в баг-баунти программах Google, Facebook, Twitter, Uber и других компаний. Google платит $7500 за простую уязвимость XSS. Еще вы можете присоединяться к платформам с бонусами, таким как Hackerone.com, Bugcrowed.com, Synack.com, Hackenproof.com, и начать зарабатывать деньги», — рекомендует Хегази.

Светлая сторона силы

Может показаться, что хакерство — однозначное зло. На самом же деле, умение обходить компьютерную защиту — это только навык, который можно использовать и в благих намерениях.

Белые хакеры — профессионалы в области кибербезопасности, которые обладают тем же набором знаний и умений, что и хакеры-злоумышленники, но, в отличие от последних, используют их, чтобы искать уязвимости компьютерных систем и помогать в их отладке.

Полученную в ходе «ответственного взлома» информацию они передают отделу безопасности, чтобы устранить лазейки, которыми могли бы воспользоваться взломщики-злоумышленники. Белых (или этичных) хакеров также называют «хакерами в белых шляпах» (white hat hackers). Судя по всему, такая аналогия происходит из фильмов о Диком Западе, в которых хорошие парни носили белые шляпы, а плохие парни одевались в черное.

Белых (или этичных) хакеров также называют «хакерами в белых шляпах» (white hat hackers). Судя по всему, такая аналогия происходит из фильмов о Диком Западе, в которых хорошие парни носили белые шляпы, а плохие парни одевались в черное.

Сегодня белые хакеры стали самым сильным оружием в борьбе с киберпреступниками. Ведь они знают, как проникнуть в безопасность онлайн-инфраструктуры, и используют те же уязвимости, что и «хакеры в черных шляпах». Этичные хакеры — неотъемлемой часть сообщества кибербезопасности.

Как зарабатывают белые хакеры

Черные хакеры обычно зарабатывают на кражах, мошенничестве и вымогательствах. Этичные хакеры используют свои навыки, чтобы оказывать услуги подразделениям безопасности крупных организаций. Они знают, как работают злоумышленники, что помогает предотвратить атаки.

Другой способ, с помощью которого этические хакеры могут заработать себе на жизнь, — участие в легальном поиске уязвимостей во время «bug bounty».

Крупные компании (особенно технические, например, Facebook , Microsoft или Google) предлагают награду белым хакерам, если те находят дыры в безопасности сетей или программного обеспечения.

Так «хакеры в белых шляпах» получают значительные суммы, а бизнес устраняет уязвимость, прежде чем ею воспользуются киберпреступники.

Но организация собственной bug-bounty-программы — это довольно сложно. Чтобы сэкономить ресурсы, компании часто прибегаю к помощи специальных bug-bounty-платформ.

«За несколько лет работы в кибербезопасности я не видел ни одной компании, у которой не было бы уязвимостей. Это могут быть ошибки в собственном коде, уязвимости в ПО сторонних разработчиков, которое использует компания, или ошибки в бизнес-логике. И когда руководство понимает эти риски — это признак зрелости компании.

Чтобы защитить свои продукты и клиентов, нужно найти и устранить баги раньше, чем о них узнают черные хакеры. Для этого стоит привлечь на свою сторону белых хакеров: либо нанять собственный отдел security researchers (самый дорогой вариант), либо через bug bounty программы или платформы.

Bug bounty переводится как «охота на баги»: вы назначаете вознаграждение за каждую найденную уязвимость, регламентируете процесс и получаете от белых хакеров помощь в поиске ошибок. Собственные bug bounty программы по силам только компаниям-гигантам, но вот платформы вроде HackenProof доступны почти всем. Их преимущество в том, что вам не придется тратить много ресурсов на организацию процесса, поиск этичных хакеров и другие рутинные моменты. Сотни надежных специалистов со всего мира уже есть на платформе», — объясняет CEO компании в сфере кибербезопасности Hacken Дмитрий Будорин.

Собственные bug bounty программы по силам только компаниям-гигантам, но вот платформы вроде HackenProof доступны почти всем. Их преимущество в том, что вам не придется тратить много ресурсов на организацию процесса, поиск этичных хакеров и другие рутинные моменты. Сотни надежных специалистов со всего мира уже есть на платформе», — объясняет CEO компании в сфере кибербезопасности Hacken Дмитрий Будорин.

Сегодня угроза кибератак — острая как никогда. Поэтому каждой компании и организации, каждому министерству и государственному органу нужно быть начеку, проверить свою безопасность. И этичное хакерство один из лучших способов найти уязвимости в компьютерных системах. Такое сотрудничество помогает бизнесу защитить себя и своих клиентов, а талантливым хакерам дает возможность легального заработка.

Источник: delo.ua

Как стать миллионером до 25 лет, если работать «белым хакером»

Сантьяго Лопезу 19 лет, сейчас он живет с родителями в Буэнос-Айресе. В феврале он стал первым в мире миллионером, заработавшим свое состояние на поиске багов, как сообщает платформа HackerOne.

В феврале он стал первым в мире миллионером, заработавшим свое состояние на поиске багов, как сообщает платформа HackerOne.

Лопез начал увлекаться хакерством в 15 лет, а свою первую награду за отлов багов получил в 16 — тогда он заработал $50. Когда он зарегистрировался на HackerOne, платформе, которая выплачивает премии за поиск багов, то понял, что сможет построить на этом карьеру.

«Я понял, как много денег могу заработать на этичном хакинге, — говорит Лопез. — Платформа познакомила меня с ведущими организациями, которые хорошо платят за обнаруженные уязвимости. У меня появилась возможность зарабатывать хорошие деньги и построить карьеру на отлове багов».

Большую часть денег Лопез зарабатывает на выполнении челленджей по поиску багов на HackerOne, публичным объявлениям о награде за найденную уязвимость он уделяет меньше времени.

«Обычно я занимаюсь хакингом примерно шесть-семь часов в день, так что это почти как полноценная работа, — говорит он.

— Самое прекрасное чувство — это когда находишь баг».

На деньги за отлов багов Сантьяго смог купить себе две машины (Peugeot RCZ и Mini Cooper) и пляжный домик.

Сантьяго Лопез. Фото: HackerOne

«Не думаю, что я когда-нибудь потеряю интерес к хакерству, потому что мне нравятся такие испытания, — говорит он. — Но я бы хотел однажды поступить в университет или колледж. После мне бы хотелось открыть собственную компанию по кибербезопасности. Хакерство всегда будет большой частью моей жизни».

Австралийцу Натаниэлю Вейкламу 24 года — он директор по информационной безопасности в консультационном агентстве безопасности. Друзья зовут его Наффи, недавно он переехал в Таиланд.

Как и Лопез, Вейклам начал заниматься хакерством еще в подростковые годы — в основном он использовал хаки, чтобы нечестным образом получать преимущество в видеоиграх. «Я находил в игре уязвимости, которые позволяли моему персонажу становиться невидимым… я мог копировать внутриигровое золото, залезать в закрытые участки карты, — рассказал Вейклам. Он предпочел сохранить название игры в тайне, но сказал, что это была игра в жанре MMO. — Позже я узнал, что то, чем я занимался, было во многом похоже на мою работу в кибербезопасности».

Он предпочел сохранить название игры в тайне, но сказал, что это была игра в жанре MMO. — Позже я узнал, что то, чем я занимался, было во многом похоже на мою работу в кибербезопасности».

Когда Вейклам был бедным студентом, он начал зарабатывать на поиске багов деньги. «В первом семестре я едва мог заплатить за жилье, хотя совмещал учебу с работой в колл-центре, где проводил по пять часов в день, пять дней в неделю, — рассказал он. — Проработав так месяц, я понял, что мое положение ненадежно. В то время Yahoo как раз запустила свою программу награждений за поиск уязвимостей. В ней я быстро заработал $60 тысяч и решил, что нужно превратить хакинг в полноценную работу».

Натаниэль Вейклам. Фото: HackerOne

Сейчас Вейклам работает с компанией Riot Games, разработчиком популярной игры League of Legends, и Verizon.

В отличие от Сантьяго, у Вейклама нет постоянного графика работы. «Когда нахожу мало багов, то работаю всего 5 часов в неделю, — сказал он. — Если же мне удается найти много, то могу работать по 30-40 часов в неделю».

Вейклам тоже не может представить свое будущее без хакерства. «Я поработал консультантом по кибербезопасности и много лет занимался поиском багов за деньги, теперь же хочу открыть агентство по кибербезопасности Gravity, — говорит он. — Мне по-прежнему интересны новые задачи и испытания, которые дает работа в этой области, и я не могу представить, чтобы я занимался чем-либо другим».

Источник.

Лучшие белые хакеры зарабатывают в 2,7 раза больше средних программистов / Хабр

Сообщество

HackerOne, на котором зарегистрировано более 160 000 хакеров и которое выплатило им уже $23,5 млн за найденные уязвимости, опубликовало отчёт

The 2018 Hacker Report. Это крупнейший в истории опрос этичных хакеров, в котором приняло участие 1698 респондентов. Вместе с результатами приведена интересная статистика.

Ключевые результаты:

- Награды за найденные баги обеспечивают достойную жизнь топовым хакерам. В среднем по всем странам мира разница в «зарплате» топового хакера и средней по медиане зарплатой программиста составляет 2,7 раза, но в разных странах ситуация отличается.

Например, в Индии разница достигает 16х, в Аргентине — 15,6х, в Латвии — 5,2х, в США — 2,7х, по России статистики зарплат не нашлось.

Например, в Индии разница достигает 16х, в Аргентине — 15,6х, в Латвии — 5,2х, в США — 2,7х, по России статистики зарплат не нашлось. - Деньги не являются самой главной мотивацией этических хакеров, это лишь четвёртая по популярности (13,1%) причина работы взломщиков. Для большего количества хакеров важнее возможность изучения технологий и хитростей работы (14,7%), возможность решать интересные задачи (14%) и получать удовольствие (14%). Хотя ещё в 2016 году деньги были причиной № 1.

- Индия (23,3%) и США (19,9%) — два мировых лидера по количеству зарегистрированных хакеров. За ними следуют Россия (6,3%), Пакистан (4%) и Великобритания (4%).

- Почти каждый четвёртый хакер не сообщал компании о найденной уязвимости, потому что компания не предоставила возможности (канала коммуникации), как сообщать об уязвимостях.

- Почти 58% всех специалистов по взлому — самоучки. Хотя 50% изучали информатику/программирование в университете, а 26,4% — в школе, но всего лишь 5% сказали, что эти занятия дали им хоть какие-то знания, полезные для хакинга.

До сих пор информационная безопасность остаётся довольно редкой специальностью в вузах, но в Сети можно найти достаточно бесплатной информации для самообразования, в том числе полноценные учебники по взлому сайтов (учебник Web Hacking 101 раздают пользователям HackerOne бесплатно). Отличный способ самообразования — изучать отчёты о реальных взломах

До сих пор информационная безопасность остаётся довольно редкой специальностью в вузах, но в Сети можно найти достаточно бесплатной информации для самообразования, в том числе полноценные учебники по взлому сайтов (учебник Web Hacking 101 раздают пользователям HackerOne бесплатно). Отличный способ самообразования — изучать отчёты о реальных взломах - Примерно 37% участников опроса занимаются взломами как хобби в свободное время, но 12% получают минимум $20k в год от программ вознаграждения, а более 3% зарабатывают от $100k в год, чего вполне достаточно для нормальной жизни в любой стране мира. 1,1% зарабатывают более $350k в год — а такую зарплату практически невозможно получить на обычной программистской работе. Четверть хакеров сказали, что вознаграждения составляют для них минимум 50% дохода, а у 13,7% это 90-100% годового дохода.

Интересно посмотреть на распределение денежных потоков по странам. Слева на диаграмме — компании из каких стран выплатили вознаграждение. А справа — жители каких стран его получили.

А справа — жители каких стран его получили.

Как видим, россияне входят в число лидеров и за год заработали $1 296 018.

Типичный хакер — юный одарённый IT-профессионал до 35 лет. Почти половина всех хакеров не достигла ещё и 25 лет. У 75,1% опыт хакерства составляет всего лишь 1-5 лет.

46,7% хакеров работает профессионально по специальности (специалисты по ИБ или программисты), а 25,3% — студенты. Около 13% сказали, что занимаются взломами полный рабочий день, то есть более 40 часов в неделю.

Любопытная статистика по инструментам, которые используют хакеры. Преимущественно сейчас все специализируются на веб-платформе, то есть взломе веб-сайтов и веб-приложений. Так вот, самые популярные инструменты:

- Burp Suite, интегрированная платформа для выполнения тестов по безопасности веб-приложений, которая входит в комплект хакерской операционки Kali Linux — 29,3%

- Инструменты собственной разработки — 15,3%

- Веб-прокси/сканеры — 12,6%

- Сканеры сетевых уязвимостей — 11,8%

- Фаззеры — 9,9%

- Дебаггеры — 9,7%

- WebInspect — 5,4%

- Fiddler — 5,3%

- ChipWhisperer — 0,8%

После веб-сайтов (70,8%) с большим отрывом по хакерскому интересу следуют API (7,5%) и технологии, где хранятся данные самого хакера или где он является пользователем (5%). Операционные системы больше не так популярны как объект для взлома (3,1%), уступая даже Android-приложениям (4,2%).

Операционные системы больше не так популярны как объект для взлома (3,1%), уступая даже Android-приложениям (4,2%).

Любимые векторы атаки — XSS (28,8%), SQL-инъекции (23,1%), фаззинг (5,5%) и брутфорс (4,5%).

Большинство предпочитают работать в одиночку, хотя многие публикуют результаты у себя в блоге, чтобы получить отзывы коллег, и читают их блоги.

Как хакеры зарабатывают деньги? Не быть их жертвой

Когда мы думаем о наиболее распространенных способах заработка денег киберпреступниками, первые три, которые приходят на ум, обычно — это вредоносное ПО, фишинг и программы-вымогатели. Хотя это правда, что они составляют значительную часть доходов киберпреступников, тем не менее верно, что у них есть и другие интересные варианты. На протяжении всего руководства мы будем упоминать три упомянутых выше метода и объяснять некоторые из менее обсуждаемых методов, например, криптоджекинг.

Программы-вымогатели и их последствия

Один из любимых способов заработка хакерами — это атаки программ-вымогателей. Как только мы получаем такую атаку, вредоносное ПО шифрует все наши данные на компьютере, на котором оно запущено. Кроме того, также возможно, что все данные, передаваемые в локальной сети, зашифрованы. По этой причине недостаточно защитить компьютер, необходимо также проверить все оборудование в офисе или дома.

Как только мы получаем такую атаку, вредоносное ПО шифрует все наши данные на компьютере, на котором оно запущено. Кроме того, также возможно, что все данные, передаваемые в локальной сети, зашифрованы. По этой причине недостаточно защитить компьютер, необходимо также проверить все оборудование в офисе или дома.

Лучший способ вернуться к нормальной работе — это удалить и восстановить поврежденные компьютеры с помощью наших резервных копий. В RedesZone мы рекомендуем вам практиковать хорошую политику резервного копирования, которая может состоять из:

- Периодическое хранение наших важных файлов.

- Хранение копии на носителе, отличном от оригинала. Примером может быть внешний жесткий диск, который необходимо убрать. В противном случае аппаратный сбой исходного носителя приведет к полной потере данных. Поэтому иметь копию на двух или более сайтах — хорошая идея.

- Если данные хранятся на другом компьютере, на этом компьютере должно быть установлено новейшее программное обеспечение и он должен быть должным образом защищен.

Другой вариант восстановления данных — использовать ключ дешифрования, чтобы вы могли разблокировать файлы и данные. Обратной стороной является то, что для того, чтобы получить этот ключ, мы должны заплатить выкуп. Итак, один из основных источников дохода для хакеров — это кампании вымогателей.

Последствия, которые они вызывают, заключаются в том, что они прерывают наши бизнес-операции, и мы даже можем потерять данные. Кроме того, если мы говорим о рабочем месте, мы столкнемся с простоями, потерей производительности, доходов и репутации. Не говоря уже о том, что наша конфиденциальная деловая информация может быть публично раскрыта или продана тому, кто предложит самую высокую цену.

Эволюция атак программ-вымогателей и что делать, если они у нас возникли

Несомненно, количество атак этого типа значительно увеличилось. Согласно исследованию экспертов по безопасности Atlas VPN, 63% всех атак в 2020 году были финансово мотивированы. Из этих 63%, чье основное внимание уделяется финансам, 81% были атаками программ-вымогателей.

Средняя атака вредоносного ПО обходится предприятиям в 4,27 миллиона долларов за атаку. Однако при атаке программы-вымогателя вы получаете на 4% больше, или в среднем 4,44 миллиона долларов за атаку.

Следует иметь в виду, что уплата выкупа не всегда означает, что мы собираемся вернуть данные. Иногда расшифровка программ-вымогателей не работает или вы теряете часть своих данных. Еще вам следует знать, что, хотя файлы хорошо расшифрованы, вполне вероятно, что они все еще заражены вредоносными программами, троянами и кейлоггерами. В этом смысле наше оборудование может быть небезопасным, поэтому мы можем оставаться в руках киберпреступников.

Без сомнения, атаки программ-вымогателей стали одной из основных угроз, которые хакеры используют для заработка денег. Лучший способ избежать этого — сообщить и составить план реагирования на инциденты, в котором резервное копирование будет важным фактором.

Вредоносное ПО в целом

Некоторые киберпреступники используют различные типы вредоносных программ для кражи нашей информации. Некоторыми вредоносными программами этого типа являются нажатия клавиш, кража информации и банковские операции. Обычно это вредоносное ПО стремится получить информацию о:

Некоторыми вредоносными программами этого типа являются нажатия клавиш, кража информации и банковские операции. Обычно это вредоносное ПО стремится получить информацию о:

- Кредитные карты

- Данные для входа в наши учетные записи

- Автоматически заполнять данные браузера

Заражение вредоносным ПО обычно происходит через вложения электронной почты, вредоносную рекламу и пиратское ПО.

Фишинг и советы по защите

Еще один ресурс, на котором хакеры зарабатывают деньги, — это фишинговые атаки. Эти типы атак обычно направлены на получение учетных данных для входа в наши учетные записи. В качестве ловушки у нас есть сообщение, маскирующееся под законный бизнес или организацию, такую как Microsoft, Facebook, Twitter, Instagram и т. Д. Это сообщение, которое мы обычно получаем, содержит ссылку, которая направляет нас на веб-страницу злоумышленника или к вредоносному файлу.

В данном случае перед нами явный случай кражи фирменного стиля. Таким образом, жертва будет полагать, что находится на официальном сайте указанной компании, хотя на самом деле это мошенническая страница. Цель фишинг-атаки состоит в том, чтобы пользователь мог войти в систему в обычном режиме, введя имя пользователя и пароль своей учетной записи, которая в конечном итоге окажется в руках киберпреступника.

Таким образом, жертва будет полагать, что находится на официальном сайте указанной компании, хотя на самом деле это мошенническая страница. Цель фишинг-атаки состоит в том, чтобы пользователь мог войти в систему в обычном режиме, введя имя пользователя и пароль своей учетной записи, которая в конечном итоге окажется в руках киберпреступника.

Вот некоторые стратегии, которые мы можем использовать, чтобы не стать жертвой фишинг-атаки:

- Не подключайтесь по ссылкам электронной почты.

- Мы также не должны открывать или загружать вложения из неизвестных источников.

- Мы должны проанализировать грамматику и аспект сообщения. Если текст содержит орфографические ошибки и выглядит как перевод с других языков, будьте осторожны.

Другой способ на индивидуальном уровне — защитить наши учетные записи с помощью многофакторная аутентификация . На коммерческом уровне курсы повышения осведомленности о фишинге может быть хорошим началом. В них рабочие учатся различать эти типы атак и как действовать в случае их получения.

В них рабочие учатся различать эти типы атак и как действовать в случае их получения.

Криптоджекинг: еще один распространенный вариант для киберпреступников

В результате роста стоимости криптовалют в последние годы появился новый способ, по которому хакеры берут деньги. Это не что иное, как Cryptojacking или злонамеренный майнинг криптовалюты, при котором стороннее вычислительное устройство используется для майнинга цифровых валют. Эта проблема затрагивает как ПК, так и смартфоны или компьютерные сети. В этом случае он используется не для получения пользовательских данных, а для майнинга криптовалют.

Проблема затрагивает разные операционные системы, такие как Windows, Linux и Android. На пораженных компьютерах это также приведет к:

- Потеря ресурсов, так как часть их уйдет на майнинг криптовалют.

- Очевидно, что чем выше расход энергии, тем больше мы будем выполнять больше задач, и мы будем использовать больше света или батареи.

- Износ оборудования из-за того, что мы не используем, что в один прекрасный день может взять свое.

Поэтому хакеры зарабатывают деньги на криптовалютах, они не тратят зря энергию и не истощают свое оборудование.

Другие способы заработка киберпреступников

Мы уже рассмотрели наиболее распространенные, но следует отметить и другие источники дохода киберпреступников, поскольку они могут использовать украденные данные для:

- Покупка товаров в Интернете.

- Снимите деньги со своего банковского счета.

- Подать заявку на получение кредитной карты.

- Продавайте учетные данные для входа в игровые, видео- или музыкальные аккаунты.

В конце концов, хакеры зарабатывают деньги разными способами. В этом смысле мы должны проявлять бдительность и защищать наши компьютеры, обновляя их с помощью соответствующего защитного программного обеспечения.

«Показали, что можно неплохо заработать». На что «Матрица» вдохновила хакеров

Первые три фильма франшизы «Матрица» воспитали современное поколение хакеров и оказали сильное влияние на культуру киберпреступников, пишет портал The Next Web.

Так, «Матрица: Перезагрузка» впервые показала на экране реальный взлом с использованием существующего эксплойта sshnuke и инструмента nmap. По мнению некоторых специалистов, это породило в обществе интерес к хакерству, из-за чего многие современные киберпреступники и ИБ-специалисты начали изучать тему.

Директор департамента корпоративного бизнеса ESET Антон Пономарев поделился с «Газетой.Ru», что пошел в университет учиться защите информации в том числе благодаря «Матрице».

«Этот фильм помог заинтересоваться программированием. Так часто бывает, что фантасты предвосхищают будущее. Может быть, именно после картины Вачовски у ESET и других вендоров появился свой собственный ИИ. Поэтому с уверенностью скажу, что «Матрица» вдохновила не только «черных» хакеров, но и борцов с киберпреступностью. Подтверждение этому – антихакерский чип MORPHEUS или отечественная IT-платформа «Тринити», – рассказал Пономарев.

По его словам, специалисты ESET часто встречают отсылки к «Матрице», исследуя софт или метки злоумышленников.

«Взять хотя бы хакера Илмара Пойканса, известного как NEO. Часто встречаются хакеры или эксплойты с никами и производными от Сайфер (известный хакер Cipher0007) или Дозер», – приводит примеры эксперт.

Также он отметил, что сюжет «Матрицы» можно наблюдать в современном хакинге: на полях информационной безопасности сражаются искусственные интеллекты и облачные технологии. Игроки IT-отрасли стремятся уменьшить вовлеченность человека и заменить его машинами – это добавляет скорости, освобождает специалистам время и убирает человеческие ошибки.

Технический директор Trend Micro в СНГ, Монголии и Грузии Михаил Кондрашин отметил, что первая часть тетралогии «Матрица» вышла в конце двадцатого века, как раз в самом конце эпохи хакеров в исходном смысле этого слова.

«Тогда хакер считался высококвалифицированным специалистом, ищущим неочевидные свойства информационных систем и использующий их в своих целях. Главной мотивацией у хакеров той эпохи была популярность в узком кругу «коллег».

Но уже в самом фильме было показано, что разработкой вредоносного кода и другими действиями, можно неплохо заработать. Это предвосхитило вектор развития информационной безопасности на следующие двадцать лет.

Сегодняшние киберпреступники не стремятся к славе и известности. Они стараются оставаться анонимами даже для своих коллег по цеху. Их цель – это деньги, и деньги огромные», – рассказал Кондрашин.

IT-эксперт, постоянный колумнист журнала «Хакер» 1999–2002 годов Даниил Шеповалов (danya.ru) уверен, что образ Нео оказал огромное влияние на молодых техногениев того времени.

«Типичный гик с красными глазами, которому достаточно комнаты размером чуть больше кровати, а вся жизнь которого проходит за экраном, вдруг становится самым главным и разносит реальность в осколки из зеленых иероглифов», – объяснил эксперт.

Однако современные хакеры существенно отличаются как от персонажей одноименного фильма, так и от специалистов того времени, считает директор по стратегическим коммуникациям Infosecurity (ГК Softline) Александр Дворянский.

«В конце 90-х годов понятие «хакер» было как звание, звучало гордо и целью работы был практически научный интерес, возможность продемонстрировать свои навыки и компетенции. Для современного злоумышленника важнее всего деньги. Ранее хакеры были в основном одиночками и зачастую ими руководил спортивный интерес.

Сейчас их деятельность превратилась в полноценное преступное сообщество, хорошо финансируемое, ресурсно-подкрепляемое, и в настоящий момент представляет существенную угрозу для всего мира.

Поэтому образ, представленный в фильме «Матрица», никак не соответствует современному хакеру», — заключил эксперт.

Типы хакеров: Черные шляпы, Белые шляпы и Серые шляпы

Если вы смотрите новости и следите за технологиями, вы знаете, кто такие хакеры. Однако не все знают, что хакеры делятся на категории, называемые Черные шляпы, Белые шляпы и Серые шляпы. Эти термины берут свое начало в американских вестернах, где главные герои носили белые или светлые шляпы, а отрицательные персонажи – черные шляпы.

По сути, тип хакера определяется его мотивацией и тем, нарушает ли он закон.

Определение хакеров Черные шляпы

Хакеры Черные шляпы – это преступники, злонамеренно взламывающие компьютерные сети. Они также создают вредоносные программы, которые уничтожают файлы, блокируют компьютеры, крадут пароли, номера кредитных карт и другую личную информацию.

Черные шляпы мотивированы корыстными целями: финансовая выгода, месть или просто сеяние хаоса. Иногда их мотивация может быть идеологической – их атаки нацелены на людей, с которыми они категорически не согласны.

Кто такие Черные шляпы?

Черные шляпы часто начинают как дилетанты, используя приобретенные хакерские инструменты для эксплуатации недостатков систем безопасности. Некоторых обучают взломам их начальники, стремящиеся быстро заработать деньги. Ведущие Черные шляпы – это, как правило, опытные хакеры, работающие на крупные преступные организации, которые иногда предоставляют своим сотрудникам инструменты для совместной работы, а также предлагают клиентам соглашения об обслуживании, как и законные предприятия. Наборы вредоносных программ, разработанных Черными шляпами, продаются в даркнете, и иногда даже включают гарантийное и клиентское обслуживание.

Ведущие Черные шляпы – это, как правило, опытные хакеры, работающие на крупные преступные организации, которые иногда предоставляют своим сотрудникам инструменты для совместной работы, а также предлагают клиентам соглашения об обслуживании, как и законные предприятия. Наборы вредоносных программ, разработанных Черными шляпами, продаются в даркнете, и иногда даже включают гарантийное и клиентское обслуживание.

Хакеры Черные шляпы часто развиваются в определенных направлениях, таких как фишинг или управление инструментами удаленного доступа. Многие получают заказы на форумах или через связи в даркнете. Некоторые сами разрабатывают и продают вредоносные программы, другие предпочитают работать по франшизе или лизингу – все так же, как и в легальном деловом мире.

Хакерство стало неотъемлемым инструментом сбора разведданных для правительств, но Черные шляпы чаще работают в одиночку или с организованными преступными структурами за легкие деньги.

Как работают Черные шляпы

Хакерство может действовать как крупный бизнес, масштабы которого позволяют легко распространять вредоносные программы. У организаций есть партнеры, торговые посредники, поставщики и совладельцы, которые покупают и продают лицензии на вредоносное ПО другим преступным организациям для использования в новых регионах и на новых рынках.

У некоторых хакерских организаций даже есть колл-центры, которые они используют для исходящих звонков, выдавая себя за сотрудников известных технологических компаний, например, Microsoft. При таком виде мошенничества потенциальных жертв пытаются убедить предоставить удаленный доступ к компьютерам или загрузить программное обеспечение. Предоставляя доступ или загружая рекомендованное программное обеспечение, жертва непреднамеренно позволяет преступникам получить пароли и банковскую информацию или захватить компьютер и использовать его для атак на других пользователей. Кроме того, за эту «помощь» с жертвы обычно взимают неоправданно высокую плату, что еще усугубляет ситуацию.

Кроме того, за эту «помощь» с жертвы обычно взимают неоправданно высокую плату, что еще усугубляет ситуацию.

Другой тип взлома – быстрый и автоматизированными, не требующий контакта с людьми. В этих случаях атакующие боты выполняют поиск незащищенных компьютеров в интернете и проникают на них, часто с использованием фишинга, вредоносных вложений или ссылок на взломанные веб-сайты.

Взломы, осуществляемые Черными шляпами – это глобальная проблема, которую крайне сложно решить. Работа правоохранительных органов осложняется тем, что хакеры оставляют мало улик, используют компьютеры ничего не подозревающих жертв и действуют в нескольких юрисдикциях. Иногда властям удается закрыть хакерский сайт в одной стране, однако эти же действия могут выполняться в другом месте, что позволяет преступной группе продолжать работу.

Примеры хакеров Черные шляпы

w3.org/1999/xhtml»>Одним из самых известных хакеров Черная шляпа является Кевин Митник, который в свое время был самым разыскиваемым киберпреступником в мире. Он взломал более 40 крупных корпораций, включая IBM и Motorola, и даже систему предупреждения Министерства гражданской обороны США. Впоследствии он был арестован и отбывал срок в тюрьме. После освобождения он стал консультантом по кибербезопасности и использует свои знания как эксперт, помогающий улучшить защиту систем.Другой известный пример – Цутому Шимомура, эксперт по кибербезопасности, которому приписывают выслеживание Кевина Митника. Шимомура, исследователь в области вычислительной физики, также работал в Агентстве национальной безопасности США. Он был одним из ведущих исследователей, первым поднявшим вопрос о незащищенности и отсутствии конфиденциальности сотовых телефонов. Основатель Neofocal Systems использовал свой опыт в области безопасности в этических целях и сыграл решающую роль в привлечении Кевина Митника к ответственности. Его книга «Взлом» (Takedown) позже была использована в качестве сценария к фильму Взлом (Track Down).

Его книга «Взлом» (Takedown) позже была использована в качестве сценария к фильму Взлом (Track Down).

Определение хакеров Белые шляпы

Хакеры Белые шляпы, которых также называют этичными или хорошими хакерами – полная противоположность Черным шляпам. Они выявляют недостатки безопасности компьютерных систем и сетей и дают рекомендации по улучшению.

Кто такие Белые шляпы?

Белые шляпы используют свои знания и опыт для обнаружения недостатков в системе безопасности, чтобы защитить организации от опасных хакерских атак. Иногда они могут быть штатными сотрудниками или подрядчиками, работающими в компании на должности специалистов по безопасности, задача которых – поиск недостатков систем безопасности.

Работа Белых шляп – одна из причин, почему в крупных организациях обычно меньше простоев и проблем с веб-сайтами. Большинство хакеров знают, что проникнуть в системы, управляемые крупными компаниями, труднее, чем в управляемые малыми предприятиями, у которых, вероятно, нет ресурсов для изучения возможных уязвимостей систем безопасности.

Большинство хакеров знают, что проникнуть в системы, управляемые крупными компаниями, труднее, чем в управляемые малыми предприятиями, у которых, вероятно, нет ресурсов для изучения возможных уязвимостей систем безопасности.

Группа этичных хакеров включает тестировщиков на проникновение, которые специализируются на обнаружении уязвимостей и оценке рисков в системах.

Как работают Белые шляпы

Белые шляпы используют те же методы взлома, что и Черные шляпы, но главное отличие состоит в том, что они сначала получают разрешение владельца системы, что делает процесс полностью законным. Вместо того чтобы использовать уязвимости для распространения кода, Белые шляпы работают с операторами сетей и пытаются решить проблему до того, как ее обнаружат злоумышленники.

Белые шляпы используют следующие приемы и навыки:

w3.org/1999/xhtml»>1. Социальная инженерияБелые шляпы обычно используют социальную инженерию («взлом людей») для обнаружения слабых мест в человеческом аспекте защиты организации. Социальная инженерия – это обман и манипуляции, заставляющие жертв делать то, чего они не должны (совершать электронные переводы средств, раскрывать учетные данные и прочее).

2. Тестирование на проникновение

Тестирование на проникновение направлено на выявление уязвимостей и слабых мест в защите организации и ее конечных точек, с последующим устранением уязвимостей.

3. Разведка и исследования

На этом этапе выполняется исследование организации с целью обнаружения уязвимостей в физической и ИТ-инфраструктуре. Задача – получить достаточно информации для выявления способов законного обхода средств и механизмов безопасности без повреждения или взлома чего-либо.

4. Программирование

Белые шляпы создают приманки для привлечения киберпреступников, чтобы сбить их с толку или получить о них ценную информацию.

5. Использование разнообразных цифровых и физических инструментов

Такие инструменты включают оборудование и устройства, позволяющие тестировщикам на проникновение устанавливать боты и другие вредоносные программы и получать доступ к сети и серверам.

Для некоторых этот процесс превращается в игру Баг баунти – соревнования, в ходе которых хакеры награждаются денежными призами за сообщения об обнаруженных уязвимостях. Есть даже учебные курсы, мероприятия и сертификаты, посвященные этичному хакингу.

Черные шляпы против Белых шляп

Основное различие между ними – мотивация. В отличие от Черных шляп, которые получают доступ к системам незаконно, со злыми намерениями и часто с целью личного обогащения, Белые шляпы сотрудничают с компаниями и помогают им выявлять слабые места в их системах и исправлять соответствующие уязвимости, чтобы гарантировать, что злоумышленники не смогут незаконно получить доступ к данным системы.

В отличие от Черных шляп, которые получают доступ к системам незаконно, со злыми намерениями и часто с целью личного обогащения, Белые шляпы сотрудничают с компаниями и помогают им выявлять слабые места в их системах и исправлять соответствующие уязвимости, чтобы гарантировать, что злоумышленники не смогут незаконно получить доступ к данным системы.

Примеры хакеров Белые шляпы

Вот некоторые из самых известных примеров хакеров Белые шляпы:

Тим Бернерс-Ли

Тим Бернерс-Ли, создатель Всемирной паутины, является членом лагеря хакеров Белые шляпы. Сегодня он является директором Консорциума World Wide Web (W3C), который курирует развитие Интернета.

Грег Хогланд

Грег Хогланд – эксперт в области компьютерной криминалистики, наиболее известный своим вкладом в работу и исследования в области обнаружения вредоносных программ, руткитов и взлома онлайн-игр. Ранее он работал на правительство США и разведку.

Ранее он работал на правительство США и разведку.

Ричард М. Столлман

Ричард М. Столлман – основатель проекта GNU и проекта свободного программного обеспечения, продвигает свободу использования компьютеров. В середине 1980-х он основал движение свободного программного обеспечения, основная идея которого состоит в том, что компьютеры предназначены для облегчения, а не для препятствования сотрудничеству.

Чарли Миллер

Чарли Миллер, известный тем, что обнаружил уязвимости Apple и выиграл в 2008 году известный конкурс хакеров Pwn2Own, также работал «этичным хакером» в Агентстве национальной безопасности США.

Дэн Каминский

Дэн Каминский – главный научный сотрудник компании White Ops, занимающейся обнаружением активности вредоносных программ с помощью JavaScript. Он известен тем, что обнаружил фундаментальный недостаток в протоколе системы доменных имен (DNS), который позволял проводить широкомасштабные атаки с порчей кеша.

Он известен тем, что обнаружил фундаментальный недостаток в протоколе системы доменных имен (DNS), который позволял проводить широкомасштабные атаки с порчей кеша.

Джефф Мосс

Джефф Мосс работал в Консультативном совете США по национальной безопасности во время президентства Обамы и был сопредседателем Целевой группы совета по CyberSkills. Он также основал хакерские конференции Black Hat и DEFCON и является членом Глобальной комиссии по стабильности киберпространства.

Определение хакеров Серые шляпы

Между Белыми и Черными шляпами работают Серые шляпы. Действия Серых шляп представляют собой смесь действий Черных и Белых шляп. Серые шляпы часто ищут уязвимости в системе без разрешения или ведома владельца. При обнаружении уязвимостей они сообщают о них владельцу, иногда запрашивая небольшую плату за устранение проблем.

Некоторым хакерам из группы Серых шляп нравится думать, что они приносят компаниям пользу, взламывая их веб-сайты и вторгаясь в их сети без разрешения. Однако владельцы компаний редко ценят несанкционированные вторжения в инфраструктуру своих бизнес-данных.

Часто реальный мотив Серых шляп – продемонстрировать навыки и добиться известности, возможно, даже признательности за то, что они считают своим вкладом в кибербезопасность.

Кто такие Серые шляпы?

Серые шляпы иногда могут нарушать законы и стандарты этики, но без злого умысла, характерного для Черных шляп.

Если уязвимость обнаружена Белой шляпой, ее эксплуатация будет производиться только с разрешения; до момента устранения уязвимости об этом никому не будет сообщено. Черная шляпа будет незаконно эксплуатировать уязвимость или рассказывать, как это сделать. Серая шляпа не будет эксплуатировать уязвимость незаконно и не расскажет другим, как это сделать.

Серая шляпа не будет эксплуатировать уязвимость незаконно и не расскажет другим, как это сделать.

Многие Серые шляпы считают, что Интернет небезопасен для бизнеса, и что их миссия – сделать его более безопасным для частных лиц и организаций. Они делают это посредством взлома сайтов и сетей, создавая хаос, с целью доказать миру свою правоту. Серые шляпы часто говорят, что не хотят навредить своим вторжением. Иногда им просто интересно взломать известную систему, не соблюдая конфиденциальность и другие законы.

В большинстве случаев Серые шляпы предоставляют компаниям ценную информацию. Тем не менее, сообщество Белых шляп и большая часть кибермира не считают их методы этичными. Взломы, осуществляемые Серыми шляпами, является незаконным, поскольку не было получено разрешение на попытку проникновения в систему организации.

Как работают Серые шляпы

w3.org/1999/xhtml»>После получения незаконного доступа к системе или сети, Серая шляпа может предложить системному администратору нанять его или одного из его друзей для решения проблемы за определенную плату. Однако эта практика сокращается из-за растущей готовности компаний к судебному преследованию хакеров.Некоторые компании используют программы вознаграждения за найденные ошибки, чтобы побудить Серые шляпы сообщать о результатах взломов. В этих случаях организации назначают вознаграждение, чтобы избежать риска эксплуатации уязвимости хакером с целью личной выгоды. Но это не всегда так, поэтому получение разрешения от компании – это единственный способ гарантировать, что хакер будет действовать в рамках закона.

Однако, если организация не успела оперативно отреагировать или не подчинилась требованиям, Серые шляпы могут превратиться в Черные и разместить информацию об уязвимости в интернете или даже использовать эту уязвимость.

Серые шляпы против Белых шляп

Основное различие между Серыми и Белыми шляпами состоит в том, что Серые шляпы не связаны этическими правилами взлома или трудовым договором, и если организация не обращает внимания на их действия, они могут использовать обнаруженные уязвимости самостоятельно или рассказать о них в Интернете другим хакерам.

Примеры хакеров Серые шляпы

Самый известный пример Серой шляпы – Халил Шрайтех, безработный исследователь в области компьютерной безопасности, который в августе 2013 года взломал страницу Марка Цукерберга в Facebook. Его мотивация заключалась в том, чтобы заставить исправить обнаруженную им ошибку, которая позволяла публиковать сообщения на странице любого пользователя без его согласия. Он сообщил Facebook об этой ошибке, однако Facebook ответил, что это не является ошибкой. После этого инцидента Facebook исправил эту уязвимость, которая могла стать мощным оружием в руках профессиональных спамеров. Однако в рамках программы поощрения Белых шляп Шрайтеху не было выплачено вознаграждение, поскольку имело место нарушения политики Facebook.

Однако в рамках программы поощрения Белых шляп Шрайтеху не было выплачено вознаграждение, поскольку имело место нарушения политики Facebook.

Как защититься от хакеров

Десять способов защититься от хакеров:

1. Используйте уникальные сложные пароли

Надежный пароль непросто угадать, в идеале он должен являться комбинацией заглавных и строчных букв, специальных символов и цифр. Люди часто не меняют пароли в течение нескольких лет, что снижает их безопасность. Взломав пароль, хакеры становятся на шаг ближе к вашим данным. Не записывайте на бумаге и никому не сообщайте ваши пароли. Инструмент Менеджер паролей – отличный способ управления паролями.

2. Никогда не переходите по ссылкам в нежелательных письмах

Они могут использоваться с целью фишинга, как попытка получить пароли, номера кредитных карт, реквизиты банковских счетов и прочее. При переходе по этим ссылкам на ваше устройство могут быть загружены вредоносные программы.

При переходе по этим ссылкам на ваше устройство могут быть загружены вредоносные программы.

3. Используйте защищенные веб-сайты

Для совершения покупок используйте сайты с шифрованием Secure Sockets Layer (SSL). Чтобы проверить, использует ли сайт протокол SSL, обратите внимание на его веб-адрес: он должен начинаться с HTTPS://, а не с HTTP://. Окончание S означает «защищенный» (secure). Рядом также будет отображаться значок замка, его расположение зависит от используемого браузера. Не сохраняйте платежные данные на сайтах покупок. Если мошенники взломают сайт, они получат доступ к вашим данным.

4. Используйте двухфакторную аутентификацию

Это добавляет процессу входа в систему еще один уровень безопасности. При использовании двухфакторной аутентификации, помимо имени пользователя и пароля, необходимо подтвердить личность с помощью второго фактора аутентификации: часто это ПИН-код, отправляемый на мобильный телефон. Это означает, что для входа в систему злоумышленнику потребуются не только ваши учетные данные, но и ваш мобильный телефон, а это уже менее вероятно.

Это означает, что для входа в систему злоумышленнику потребуются не только ваши учетные данные, но и ваш мобильный телефон, а это уже менее вероятно.

5. Соблюдайте осторожность при использовании публичных сетей Wi-Fi

Они могут быть незашифрованными и незащищенными, что делает вас уязвимыми для хакеров, стремящихся украсть информацию, указываемую на посещаемых веб-сайтах. Ваша личная информация, например, пароли или финансовые данные, может быть украдена. В этом случае может помочь использование VPN.

6. Отключите функцию автозаполнения

Она экономит время, но если это удобно для вас, то это удобно и для хакеров. Все подставляемые данные должны где-то храниться, например, в папке вашего профиля в браузере. Именно там хакер в первую очередь будет искать ваше имя, адрес, номер телефона и другие данные, необходимые для доступа к вашим учетным записям.

7. Критически подходите к выбору приложения

Загружайте приложения только из надежных источников, таких как App Store и Google Play. Регулярно обновляйте программное обеспечение и приложения и удаляйте старые неиспользуемые приложения.

8. Отслеживание устройства или удаление данных

Убедитесь, что ваши данные останутся в безопасности в случае кражи или потери мобильного устройства. Можно установить программное обеспечение, которое будет стирать данные с телефона в случае потери. Можно также настроить блокировку устройства после определенного количества неудачных попыток входа в систему.

9. Управление разрешениями сторонних приложений

Сторонние приложения, загруженные на мобильные телефоны, имеют определенные разрешения, включенные без уведомления владельца устройства. Таким образом, при установке приложений включаются разрешения на определение местоположения, автоматическую загрузку, резервное копирование данных и даже публичное отображение личных телефонных номеров. Управление этими настройками и разрешениями, особенно подключенными к облаку, имеет важное значение для защиты данных от злоумышленников.

Таким образом, при установке приложений включаются разрешения на определение местоположения, автоматическую загрузку, резервное копирование данных и даже публичное отображение личных телефонных номеров. Управление этими настройками и разрешениями, особенно подключенными к облаку, имеет важное значение для защиты данных от злоумышленников.

10. Установите надежное решение кибербезопасности на все устройства

Решение для обеспечения кибербезопасности, такое как Kaspersky Internet Security, блокирует вирусы и вредоносные программы в режиме реального времени и не позволяет злоумышленникам удаленно захватить ваш компьютер. Таким образом, вы и ваша семья всегда будете в безопасности, независимо от того, какое устройство вы используете для выхода в интернет.

Статьи по теме:

Хакеры взломали одного из крупнейших издателей видеоигр Electronic Arts

Хакеры взломали системы одного из крупнейших издателей видеоигр Electronic Arts (EA) и украли исходный код, используемый в играх, сообщила CNN пресс-служба компании.

Представитель Electronic Arts отметил, что взлом сети не был атакой вымогателей, аналогичной атакам на мясоперерабатывающий бизнес JBS USA и оператора трубопровода Colonial Pipeline. «Мы расследуем недавний инцидент с вторжением в нашу сеть, когда было украдено ограниченное количество игрового кода и связанных с ним инструментов», — сказал представитель EA.

Как видеоигры стали новым кино и теперь собираются стать новым IT

Реклама на Forbes

Он добавил, что у компании нет оснований полагать, что существуют какие-то риски для конфиденциальности игроков. «После инцидента мы уже улучшили безопасность и не ожидаем влияния на наши игры или наш бизнес. Мы активно работаем с сотрудниками правоохранительных органов и другими экспертами в рамках этого уголовного расследования», — рассказал представитель компании.

О взломе впервые сообщил Vice, который привел информацию хакеров с одного из интернет-форумов, где они делились успехами. Представитель EA подтвердил CNN, что заявление компании стало ответом на публикацию Vice.

Представитель EA подтвердил CNN, что заявление компании стало ответом на публикацию Vice.

Маск сообщил об успешном вживлении в мозг обезьяны чипа для игры в видеоигры

Хакеры рассказали о взломе 6 июня. Они сообщили, что получили 780 гигабайт данных EA, в том числе исходный код Frostbite, который является игровым движком для серий видеоигр FIFA, Madden и Battlefield, а также инструменты разработки софта для FIFA 21 и серверный код для подбора игроков в FIFA 2022.

По словам эксперта по кибербезопасности и аналитике угроз в Emsisoft Бретта Кэллоу, потеря контроля над исходным кодом может быть проблематичной для бизнеса компании. «Теоретически исходный код может быть скопирован другими разработчиками или использован для создания хаков для игр», — сказал он. Другой специалист, сотрудник компании Check Point Экрам Ахмед, отметил, что всегда «нехорошо», когда хакерам становится известен исходный код. По его словам, взломщики, в частности, могут продать его в теневом интернете.

Как заработать миллионы долларов, играя в Fortnite и Minecraft: первый рейтинг геймеров Forbes

10 фотоЗарабатывайте деньги взломом — вот 5 законных и ответственных способов сделать это в стиле белой шляпы

Итак, вы думаете, что хорошо разбираетесь в этом, и хотите зарабатывать деньги взломом. Юридически то есть. Хорошая новость заключается в том, что да, вы можете заработать больше денег, чем вы можете себе представить, будучи законным и ответственным хакером.

Многие хакеры получили большие деньги от таких сайтов, как Google, Yahoo, PayPal и множества других. Даже подростки-хакеры. Бизнес по зарабатыванию денег в качестве очень законного и ответственного хакера даже сильно процветает.Это результат непрекращающихся кибератак, которым подвергаются эти сайты.

Прежде всего, есть два типа хакеров; хакеры в черной шляпе и хакеры в белой шляпе. В то время как хакеры в черной шляпе — это плохие парни, которые могут взламывать банковские счета, камеры видеонаблюдения, подделывать ценные бумаги и даже взламывать учетные записи Facebook, хакеры в белой шляпе — хорошие. Они пытаются играть по правилам и делают все, что они делают, законным.

Они пытаются играть по правилам и делают все, что они делают, законным.

Wiredbugs рассматривает 5 способов легального заработка на взломе.

1. Бизнес по поиску ошибокИменно здесь большинство молодых хакеров зарабатывают огромные суммы денег. Что они делают, так это то, что они просматривают огромные сайты, включая Google, Twitter, Facebook и Yahoo, чтобы найти ошибки, которые могут нанести ущерб сайтам или привести к утечке информации от хакеров.

См. также: Подростки-хакеры: дело не в деньгах, они просто хотят произвести впечатление и в качестве морального крестового похода

Как только они обнаруживают такие ошибки, они сообщают об этом сайтам и сразу же получают за это деньги.Представьте, что кто-то забирается на вашу крышу, чтобы посмотреть, сможет ли он найти какую-нибудь дыру, и как только он это сделает, вы заплатите ему за то, что он дал вам знать, чтобы дождь не капал внутрь.

До сих пор компания Google проводила вознаграждение за обнаружение ошибок в размере 2,7 миллиона долларов один раз в год. Однако в первом квартале 2017 года это изменилось, поэтому теперь конкурс будет проходить круглый год. Общий призовой фонд «∞ миллионов*». был сохранен для этого. Это означает, что деньги будут продолжать поступать, как только вы что-то найдете.

Однако в первом квартале 2017 года это изменилось, поэтому теперь конкурс будет проходить круглый год. Общий призовой фонд «∞ миллионов*». был сохранен для этого. Это означает, что деньги будут продолжать поступать, как только вы что-то найдете.

Прошли те времена, когда программы Bug Bounty привлекали только неофициальные вознаграждения, такие как благодарственное письмо, бесплатная футболка, приветствие в Интернете, а иногда и несколько сотен долларов.

Благодаря таким стартапам, как Crowdcurity, Bugcrowd, Synack и HackerOne, компании теперь могут запускать свои вознаграждения за обнаружение ошибок, и это привело к неуклонному росту заработной платы.

Другие компании, которые платят за жучки, перечислены ниже:

- BitGo: 100-1000 долларов

- Dropbox: 216–4913 долларов США

- Facebook: $500+

- FastMail: от 100 до 5000 долларов

- Pinterest: от 50 до 1500 долларов

- Magento: от 100 до 10 000 долларов

- Microsoft: от 500 до 100 000 долларов США

- Paypal: от 100 до 10 000 долларов США

- Spotify: $250+

- Полоса: $500+

- Тамблер: от 200 до 1000 долларов

- Western Union: от 100 до 5000 долларов США

Существуют как настоящие, так и черные рынки вознаграждения за жуков.

Так же, как частные лица и компании, правительства боятся взлома. Так что они делают то, что они могут решить финансировать хакеров, чтобы следить и следить за тем, чтобы их не взломали. Если вы скажете, что вор должен поймать вора, вы будете правы.

Кроме того, правительства по всему миру иногда поручают хакерам выслеживать других хакеров или выполнять другие задачи. Эти задачи в основном относятся к сфере национальной безопасности и могут включать кражу военных данных или даже промышленный и экономический шпионаж.Вы слышали, что Россия взломала выборы в США?

Вот как вы можете зарабатывать деньги, занимаясь хакерством для правительства. Это связано с тем, что США должны были использовать других хакеров, либо нанятых, либо по контракту, для отслеживания хакеров.

3. Работа в фонде заработной платы Как белый хакер, вы можете работать в различных компаниях по разным причинам. Одним из таких является, конечно же, обеспечение безопасности своего сайта. Они проверяют, нет ли лазеек, а также находят цифровые отпечатки пальцев, если есть какие-либо взломы.

Одним из таких является, конечно же, обеспечение безопасности своего сайта. Они проверяют, нет ли лазеек, а также находят цифровые отпечатки пальцев, если есть какие-либо взломы.

Некоторые компании могут иногда хотеть сделать это зловещим, желая, чтобы вы воровали и получали некоторые вещи от конкурентов, такие как прототипы, отчеты или что-то еще.

4. Написание программного обеспечения безопасностиХорошо бы понять, что, хотя программисты и хакеры полностью отличаются друг от друга, хакер может заняться написанием ценных бумаг, которые помешают процветанию хакеров в черной шляпе.

Такие ценные бумаги могут быть для конкретных компаний или для общего пользования, и они могут быть на контракте, или можно просто решить выписать и продать.

5. Обучение безопасности и этичному взлому Хорошо, это не совсем то, как зарабатывать деньги хакерством, это скорее то, как зарабатывать деньги на своих знаниях хакера. Зачем нужны хорошие знания, если вы не можете их передать?

Зачем нужны хорошие знания, если вы не можете их передать?

Как хороший хакер в белой шляпе, вы можете научить других этичному и ответственному взлому. Единственная проблема, которая может возникнуть при этом, заключается в том, что вы не знаете, кто ищет отстойные знания по каким сомнительным причинам.

Как стать платным этичным хакером?

С тех пор, как существует Интернет, сетевая безопасность всегда была проблемой.В последние несколько десятилетий произошел взрыв интереса к этичному взлому. В то время как традиционные хакеры используют сети в злонамеренных целях, этичные хакеры работают на стороне «хороших парней», защищая компьютерные системы от опасных вторжений.

По сути, этический взлом — это процесс проникновения или вторжения в компьютерную систему с целью проверки безопасности. Этические хакеры в основном нанимаются компаниями для проведения тестирования на проникновение. Такие хакеры являются экспертами в области компьютерной безопасности, так как играют очень важную роль в обеспечении безопасности ИТ-систем компании. Если вы хотите стать оплачиваемым этическим хакером, вам нужно хорошо разбираться в методах социальной инженерии. Вы также должны обладать необходимыми навыками для выявления слабых мест и уязвимостей ИТ-систем, чтобы можно было принять необходимые меры для их надлежащей защиты.

Если вы хотите стать оплачиваемым этическим хакером, вам нужно хорошо разбираться в методах социальной инженерии. Вы также должны обладать необходимыми навыками для выявления слабых мест и уязвимостей ИТ-систем, чтобы можно было принять необходимые меры для их надлежащей защиты.

Этические хакеры должны изучить различные методы взлома, чтобы проверить, можно ли проникнуть в ИТ-систему компании с помощью различных методов. По сути, их работа заключается в том, чтобы имитировать действия хакера и исчерпать все возможные варианты взлома, чтобы предотвратить незаконный взлом.Карьера в этическом взломе может быть очень полезной и прибыльной, поскольку хакерам обычно платят большие деньги. Однако, прежде чем вы сможете стать этичным хакером, вы должны иметь необходимый опыт, знания и навыки в области сетей и программирования. Вам также необходимо хорошо разбираться во всех доступных операционных системах, чтобы правильно предвидеть различные методы взлома. Прежде чем вы решите стать этичным хакером, вам нужно знать разные типы хакеров. Таким образом, вы сможете принять обоснованное решение о том, каким этическим хакером вы хотите быть.

Таким образом, вы сможете принять обоснованное решение о том, каким этическим хакером вы хотите быть.

1. Хактивисты

Хактивизм — это процесс незаконного взлома компьютерной системы по политическим или социальным причинам. Хакеры могут оставить большое сообщение на главной странице веб-сайта или даже нарушить трафик на этот веб-сайт. Некоторые люди используют это как форму протеста.

2. Cyberwarrior

Это еще одна серая область этического взлома. Кибервоины — компьютерные эксперты и хакеры, участвующие в кибервойне.По сути, это действия, предпринимаемые нацией или государством для проникновения в сети или компьютеры другой страны, чтобы вызвать сбои. Является ли этот тип взлома этичным или нет, все зависит от глаз смотрящего.

3. Тестеры проникновения в черный ящик

Это хакер, нанятый компанией или частным лицом для проникновения в компьютерную сеть или систему. Этот хакер действует как злонамеренный хакер, пытаясь найти уязвимости в сети, которые позволили бы ему атаковать ее.Такой хакер ничего не знает о сети, в которую он пытается проникнуть. Обнаружив уязвимости, он может посоветовать человеку или компании, что необходимо для защиты веб-сайта от взлома в будущем.

Этот хакер действует как злонамеренный хакер, пытаясь найти уязвимости в сети, которые позволили бы ему атаковать ее.Такой хакер ничего не знает о сети, в которую он пытается проникнуть. Обнаружив уязвимости, он может посоветовать человеку или компании, что необходимо для защиты веб-сайта от взлома в будущем.

4. Тестеры проникновения в виде «белого ящика»

Этот тип хакеров нанимается частным лицом или компанией для взлома сети или системы. Этот хакер похож на хакера черного ящика, поскольку они оба легально взламывают систему, чтобы помочь нанявшей их компании.Единственная разница между ними заключается в том, что хакерам «белого ящика» дается полное знание сети, в которую они проникают. По сути, хакер имитирует атаку изнутри организации.

5. Лицензированный тестер на проникновение

Этот хакер выполняет обязанности тестировщика на проникновение черного и белого ящиков. Такие хакеры ищут уязвимости и слабые места в сетях и системах.

Все вышеупомянутые этичные хакеры должны проходить повторную сертификацию каждые 3 года.

Как стать платным этичным хакером?1. Оцените свои навыки

Начните с оценки своих навыков. Лучшие специалисты по интернет-безопасности питают естественную страсть к технологиям и компьютерам. Такие люди также обладают хорошими количественными навыками и умеют решать проблемы. Потенциальный студент с таким интересом и способностями является хорошим кандидатом на курс этического взлома.

2. Найдите хорошую школу

Если вы хотите стать оплачиваемым этическим хакером, вам необходимо пройти курс, связанный с кибербезопасностью и ИТ.Вам также необходимо знать обо всем программном и аппаратном обеспечении, используемом для незаконного взлома. Всему этому можно научиться в хорошем колледже. Программы интернет-безопасности теперь есть во всем мире, просто поищите хорошую школу, где можно обучиться всем необходимым навыкам этического взлома.

3. Изучите навыки взлома

Поскольку этический взлом требует большого количества навыков, необходимая подготовка и опыт чрезвычайно важны, прежде чем вы сможете стать лицензированным этическим хакером. Курсы этического хакера охватывают различные темы, такие как законы о взломе, взлом беспроводных сетей, вирусы и черви, а также фишинг.Студенты также узнают о методах, которые хакеры используют для обхода брандмауэров и защиты паролем. Учащиеся должны быть ознакомлены с реальными сценариями и угрозами. Это дает им возможность использовать инструменты, используемые хакерами, чтобы понять, как предотвратить незаконное использование этих инструментов.

4. Получите сертификат

Как только вы приобретете необходимые навыки и опыт, получите лицензию, чтобы стать сертифицированным этическим хакером.

Сертификат этического взлома Студенты, завершившие курс этического хакерства, имеют право сдать экзамен на сертифицированного этического хакера, предлагаемый Советом ЕС. Совет ЕС является поставщиком сертифицированного обучения этических хакеров. Если человек не хочет проходить курс этического взлома, но все же хочет стать сертифицированным этичным работником, он / она должен предоставить подтверждение соответствия требованиям. Это может включать не менее 2 лет проверенного опыта работы в области информационной безопасности. Кандидат должен набрать не менее 70 %. Этот тест охватывает такие темы, как методы и технологии взлома.

Совет ЕС является поставщиком сертифицированного обучения этических хакеров. Если человек не хочет проходить курс этического взлома, но все же хочет стать сертифицированным этичным работником, он / она должен предоставить подтверждение соответствия требованиям. Это может включать не менее 2 лет проверенного опыта работы в области информационной безопасности. Кандидат должен набрать не менее 70 %. Этот тест охватывает такие темы, как методы и технологии взлома.

Сертифицированные этичные хакеры могут предоставлять свои услуги в качестве консультантов.Ставки могут варьироваться от 15 000 до 45 000 долларов за задание.

Требуется определенная степень доверия, прежде чем вас смогут нанять в качестве этичного хакера. Это потому, что как хакер вы сможете входить в конфиденциальные системы, которые содержат сотни или тысячи важной информации. Поэтому, помимо получения всех необходимых навыков и сертификации, убедитесь, что вы заслужили это доверие.

Мы узнали, сколько на самом деле зарабатывают хакеры

Люди позируют перед дисплеем, показывающим слово «кибер» в двоичном коде на этой иллюстрации, сделанной в Зенице 27 декабря 2014 года.REUTERS/Дадо Рувич Общеизвестно, что хакерство приносит деньги. Но сколько денег? И как хакеры ведут свои внутренние дела друг с другом, чтобы не наступать друг другу на пятки?Подобно отлаженным системам мафии и банд, которые действуют почти так же, как бизнес, хакеры также создали свои собственные чрезвычайно сложные системы — и масштабы их операций поражают.

Исследователи безопасности внедрились в эти интернет-подполья, чтобы точно знать, что происходит. Таким образом, они могут получить раннее представление о

вредоносное ПО

хакеры готовятся, а также изучают, как работает система.

Таким образом, они могут получить раннее представление о

вредоносное ПО

хакеры готовятся, а также изучают, как работает система.

Компания Trustwave, занимающаяся информационной безопасностью, занимается именно этим уже много лет. Теперь ему есть что показать, в том числе узнать, сколько денег зарабатывает хакерская банда и как точно работает экосистема киберпреступности.

Вице-президент Trustwave по исследованиям в области безопасности Зив Мадор подготовил презентацию, которую он проводит для клиентов, чтобы они могли лучше понять, как защитить себя. Как он выразился, это просто «взгляд на то, что мы находим.»

Но Мадор предоставил Business Insider эксклюзивный обзор действий хакеров в этом секретном мире — посмотрите ниже.

Как хакеры зарабатывают деньги?

Будь то фишинг, троянские кони или DDoS-атака, киберпреступность становится все более сложной и эффективной

Все это, безусловно, касается, но задумывались ли вы когда-нибудь, как хакеры на самом деле зарабатывают деньги?

Согласно статистике Varonis, более двух третей (68%) руководителей предприятий считают, что риски их кибербезопасности возрастают. (Accenture), в то время как в среднем только 5 % папок компаний должным образом защищены.

(Accenture), в то время как в среднем только 5 % папок компаний должным образом защищены.

Цифры также показывают, что утечка данных выявила 4,1 миллиарда записей в первой половине 2019 года, и почти три четверти (71%) утечек были финансово мотивированы, а четверть (25%) — шпионажем.

На сегодняшний день атака на Yahoo в 2013 году остается крупнейшей брешью в системе безопасности в истории, поскольку хакеры получили в свои руки имена, адреса электронной почты, номера телефонов, даты рождения, секретные вопросы и ответы, а также зашифрованные пароли, связанные как минимум с полумиллиардом Учетные записи Yahoo, около 8 миллионов из которых предположительно зарегистрированы в Великобритании.

Считается, что взлом был профинансирован другой страной в рамках «государственной» атаки, но неизвестно, какая страна стоит за этим, и в конечном итоге он скомпрометировал данные 3 миллиардов человек!

Как окупаются киберпреступления

Хакеры используют всевозможные уловки, такие как троянские кони, вирусы, спам-атаки, поисковые роботы и всевозможные вредоносные программы, чтобы получить в свои руки конфиденциальные данные, и они могут получить прибыль в тысячи фунтов стерлингов при относительно небольших первоначальных затратах.

Эта инфографика ниже от Kaspersky, разработчиков интернет-безопасности и антивирусного программного обеспечения, подсчитывает потери жертвы и прибыль преступника…

Назад к атаке Yahoo

Итак, теперь вы знаете, как хакеры могут зарабатывать деньги на любом нарушении безопасности, и вы видите, как получение сведений о полумиллиарде пользователей электронной почты Yahoo может принести прибыль.

Самое большое беспокойство по поводу взлома Yahoo вызывает то, сколько времени потребовалось интернет-гиганту, чтобы признать атаку — за два года можно нанести большой ущерб!

Профессор Алан Вудворд из Университета Суррея сказал о взломе: «Очень беспокоит, что взлом 2014 года мог так долго оставаться незамеченным.Также удивительно, что публичное заявление появилось так долго.

Он добавил: «Я думал, что большинство компаний уже поняли, что раннее раскрытие лучше, даже если вам придется пересматривать и обновлять информацию по мере того, как вы узнаете больше».

И чтобы представить весь взлом в какой-то перспективе, он выходит далеко за рамки других недавних утечек данных, таких как MySpace (359 миллионов), LinkedIn (164 миллиона) и Adobe (152 миллиона).

Были ли вы жертвой взлома Yahoo? Или любой другой хак? Дайте нам знать…

Как хакеры зарабатывают на ваших украденных данных? — Emsisoft

Киберпреступники пойдут на все, чтобы украсть ваши данные, но что они на самом деле делают с вашей информацией, когда она попадает в их руки?

В большинстве случаев кража данных связана с финансовыми соображениями.После кражи вашей информации злоумышленники могут использовать различные теневые каналы для монетизации ваших данных, включая получение кредитов и совершение покупок от вашего имени, удержание ваших данных с целью получения выкупа и продажу ваших данных на торговых площадках темной сети тому, кто предложит самую высокую цену.

В этой статье мы покажем вам, как именно хакеры крадут и монетизируют ваши данные и по какой цене они продаются на черном рынке.

Как хакеры крадут ваши данные

Хакеры могут использовать множество методов для кражи ваших данных.Следующий список не является исчерпывающим, но включает некоторые из наиболее распространенных методов:

1. Вредоносное ПО

Существует множество типов вредоносных программ, которые можно использовать для кражи вашей личной информации, включая кейлоггеры, похитители информации, банковские вредоносные программы и многое другое.

Большинство штаммов обычно сосредоточены на учетных данных для входа в систему, информации о кредитной карте, данных автозаполнения браузера и криптовалютных кошельках. Некоторые виды, такие как печально известный Vega Stealer, вынюхивают определенные типы файлов, такие как PDF, Word, Excel и текстовые файлы, и эксфильтрируют (передают данные без авторизации) их на удаленный сервер управления и контроля.

Вредоносное ПО обычно распространяется через вредоносные вложения электронной почты, вредоносную рекламу, загрузки с диска и пиратское программное обеспечение. Вы можете защитить свою систему от вредоносных программ с помощью проверенного антивирусного решения, такого как Emsisoft Anti-Malware.

Вы можете защитить свою систему от вредоносных программ с помощью проверенного антивирусного решения, такого как Emsisoft Anti-Malware.

Защитите свое устройство с помощью Emsisoft Anti-Malware.

Ваш антивирус подвел вас? Мы не будем. Загрузите бесплатную пробную версию Emsisoft Anti-Malware и убедитесь в этом сами. Начать бесплатную пробную версию2. Фишинг

Фишинг — это форма низкотехнологичной социальной инженерии, при которой киберпреступники пытаются извлечь конфиденциальную информацию, такую как учетные данные для входа в систему, информацию о кредитной карте и личную информацию (PII).

В типичной фишинговой афере злоумышленники выдают себя за авторитетную компанию, такую как Microsoft, Amazon или Netflix, и заявляют, что с вашей учетной записью возникла проблема. Сообщение предлагает вам щелкнуть ссылку, где вы предположительно можете решить проблему, подтвердив свой пароль или введя данные своей кредитной карты. Эти данные отправляются непосредственно хакерам, которые затем могут получить доступ к вашей реальной учетной записи и хранящейся в ней информации.

Фишинговые атаки обычно осуществляются по электронной почте, но они также могут осуществляться через социальные сети, текстовые сообщения и телефонные звонки.

3. Слабые пароли

Хакеры также могут украсть ваши данные, взломав пароли ваших онлайн-аккаунтов. Это можно сделать несколькими способами:

- Утечка паролей : Взлом крупных поставщиков услуг часто приводит к утечке миллионов паролей, которые могут быть проданы или выложены в Интернете на всеобщее обозрение. Поскольку многие люди используют один и тот же пароль для нескольких служб, злоумышленники могут просто использовать утечку учетных данных для входа, чтобы попытаться получить доступ к другим учетным записям пользователей.Вы можете проверить, был ли один из ваших аккаунтов вовлечен в утечку, введя свой адрес электронной почты на Have I Been Pwned.

- Атаки методом грубой силы : хакеры используют специальные инструменты для ввода всех возможных комбинаций символов до тех пор, пока не будет угадан правильный пароль.